Оснастка Active Directory Users and Computers (или ADUC) – это одна из наиболее часто используемых консолей управления объектами в домене Active Directory. Вы можете установить mmc оснастку ADUC как на Windows Server, так и на десктопные Windows 10 и 11. Консоль ADUC входит в состав набора компоненту администрирования Microsoft Remote Server Administration Tools (RSAT). В этой статье мы покажем, как установить и использовать консоль управление Active Directory Users and Computers в Windows.

Содержание:

- Установка оснастки RSAT Active Directory в Windows 10 и 11

- Как пользоваться консолью Active Directory?

- Подключение консоли ADUC к домену из рабочей группы

Установка оснастки RSAT Active Directory в Windows 10 и 11

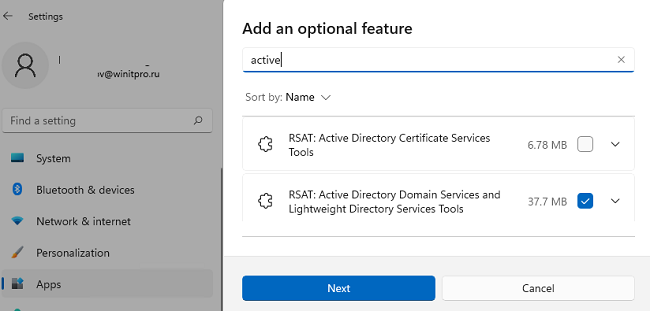

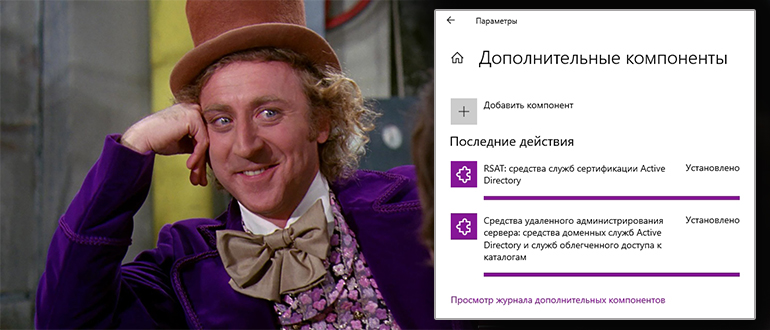

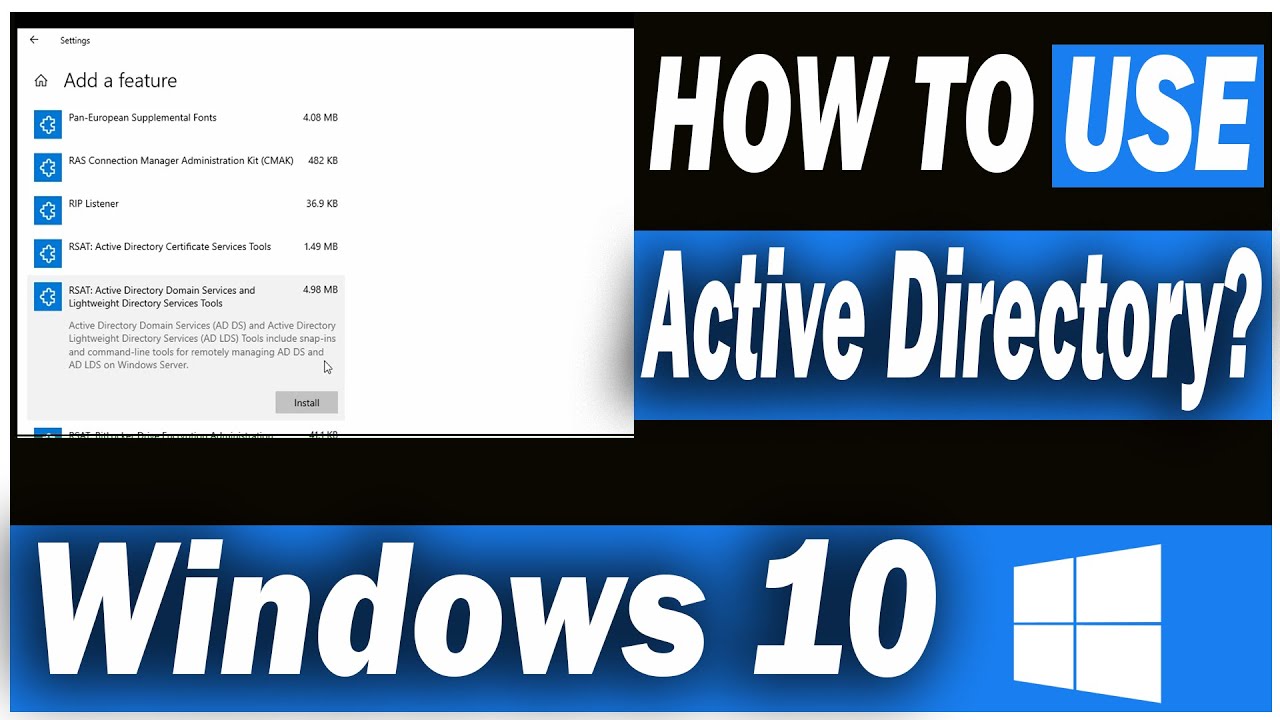

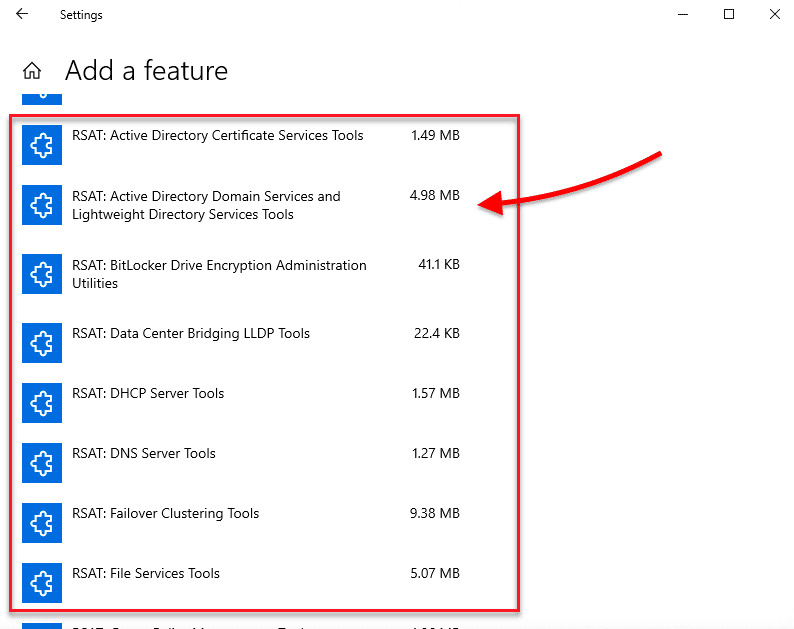

В современных версиях Windows 10 (начиная с билда 1809) и в Windows 11 инструменты администрирования RSAT устанавливаются онлайн в виде Features on Demand. Чтобы установить инструменты администрирования RSAT Active Directory в Windows 10/11, перейдите в Settings -> Apps -> Optional Features -> Add an optional feature (View features).

Наберите в поисковой строке Active Directory и выберите для установки компонент RSAT: Active Directory Domain Services and Lightweight Directory Services Tool.

Нажмите Next-> Install для начала установки.

Windows подключится к серверам Microsoft, скачает и установит набор инструментов для управления Active Directory (включает в себя графические консоли Active Directory, утилиты командной строки и модуль Active Directory PowerShell).

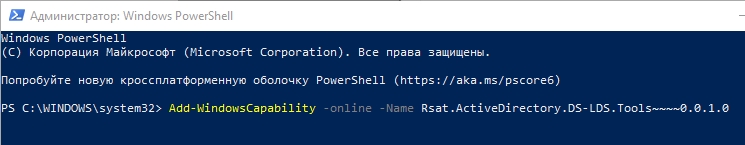

Либо вы можете установить набор компонентов администрирования AD с помощью PowerShell:

Add-WindowsCapability –online –Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0

В изолированных сетях, в которых нет доступа в интернет, вы можете установить инструменты RSAT Active Directory с помощью ISO образа Windows 10 Features on Demand (образ FoD можно скачать из кабинета лицензирования Microsoft).

Для установки инструментов Active Directory, из сетевого каталога с содержимым образа FoD выполните команду:

Add-WindowsCapability -Online -Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0 -LimitAccess -Source \fs01DistrWindows10-FOD

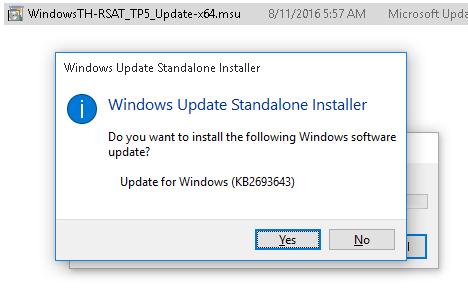

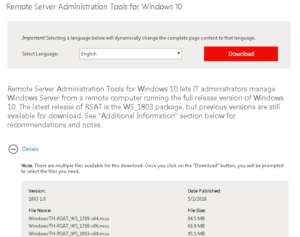

В предыдущих билдах Windows 10, а также в Windows 8.1, установить RSAT можно с помощью MSU обновления. Скачать RSAT можно здесь:

- RSAT для Windows 10 1803/1709 — https://www.microsoft.com/en-us/download/details.aspx?id=45520

- RSAT для Windows 8.1 — https://www.microsoft.com/en-us/download/details.aspx?id=39296

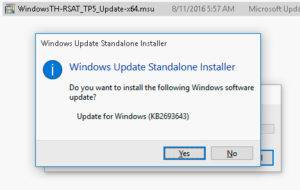

Скачайте версию файла RSAT в зависимости от разрядности вашей операционной системы и установите его. Дважды щелкните по файлу для начала установки:

Или установите MSU файл RSAT из командной строки в «тихом» режиме:

wusa.exe c:InstallWindowsTH-RSAT_TP5_Update-x64.msu /quiet /norestart

После окончания установки RSAT нужно перезагрузить компьютер.

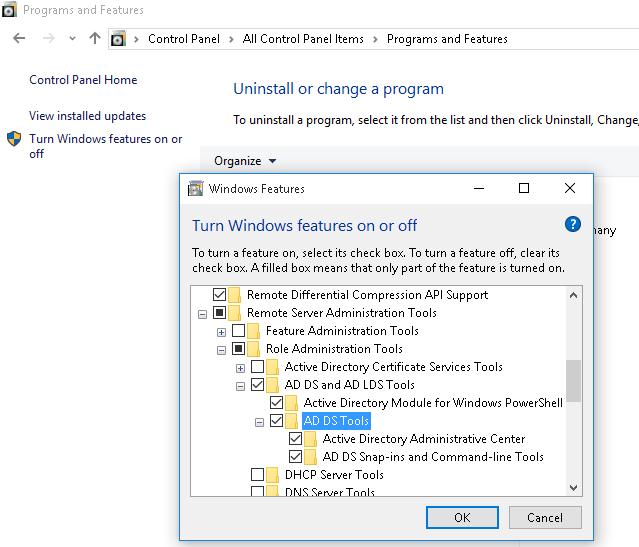

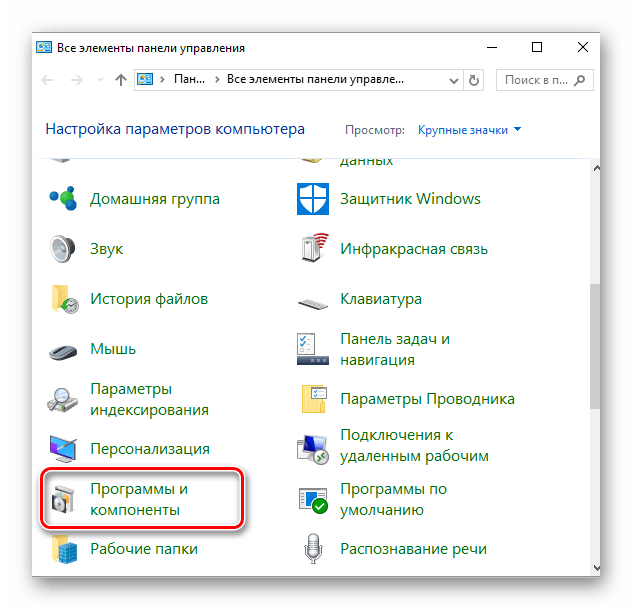

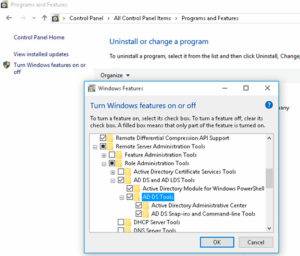

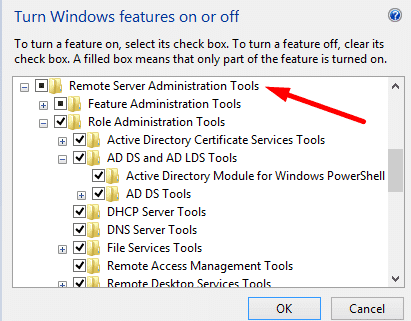

Осталось активировать необходимый функционал RSAT. Для этого:

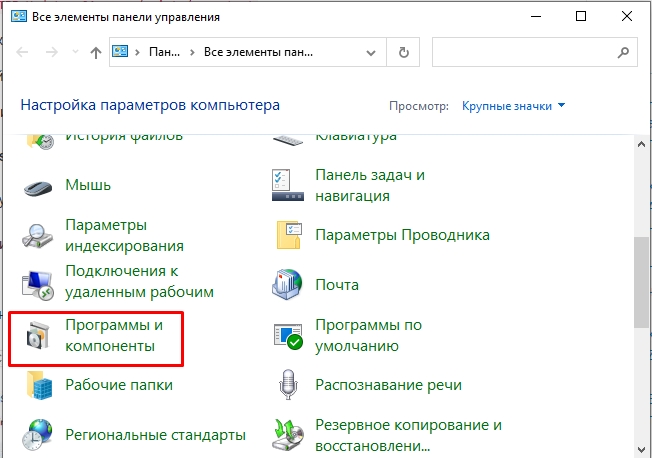

- Щелкните ПКМ по кнопке Start и выберите Control Panel (Панель управления)

- Выберите Programs and Features (Программы и компоненты)

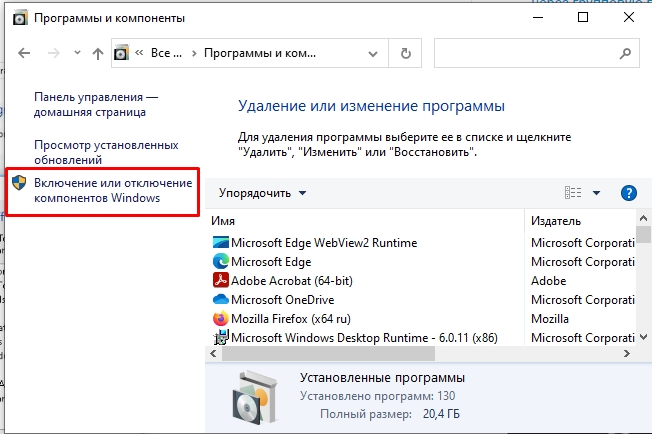

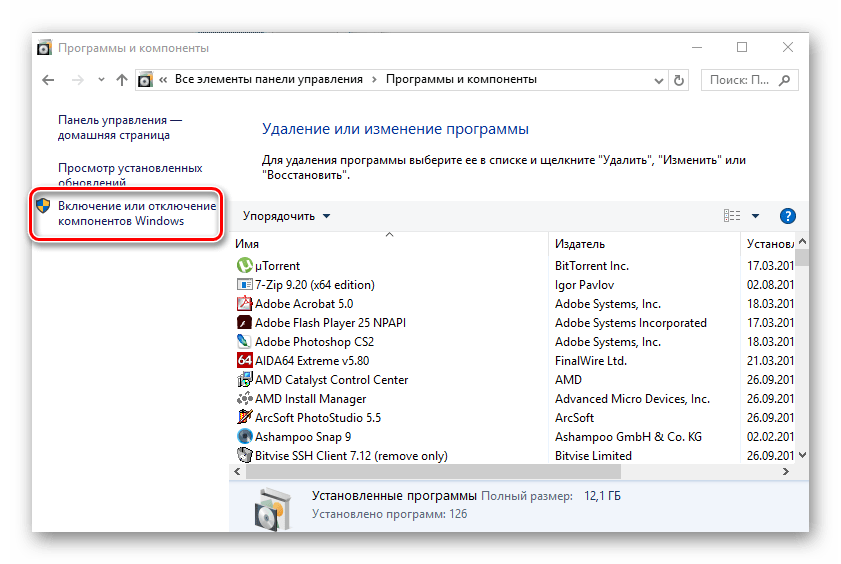

- В левой панели нажмите кнопку Turn Windows features on or off

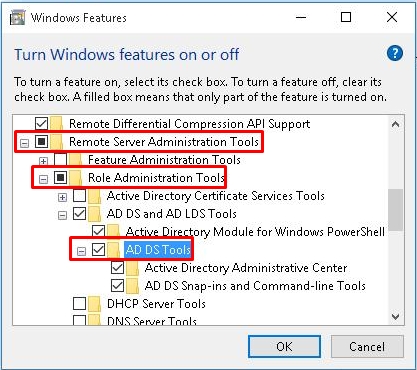

- В дереве компонентов разверните Remote Server Administration Tools-> Role Administration Tools -> AD DS and AD LDS Tools

- Отметьте раздел AD DS Tools и нажмите OK.

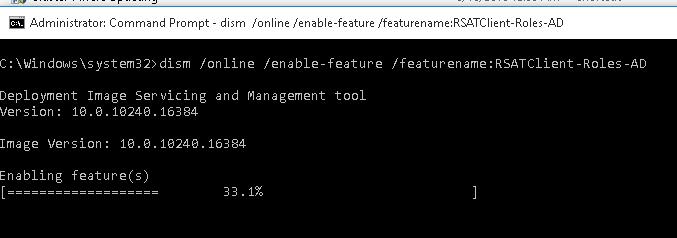

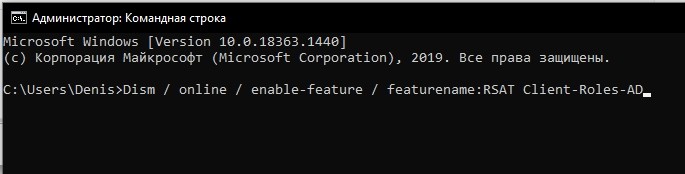

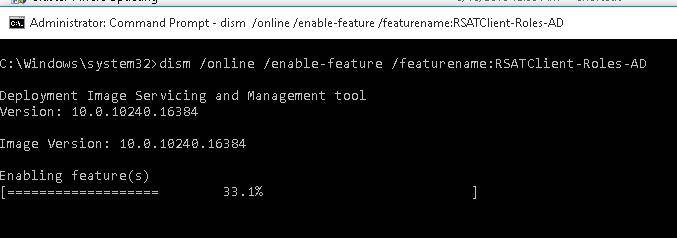

Установка оснастки ADUC также может быть выполнена из командой строки. Последовательно выполните 3 команды:

dism /online /enable-feature /featurename:RSATClient-Roles-AD

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS-SnapIns

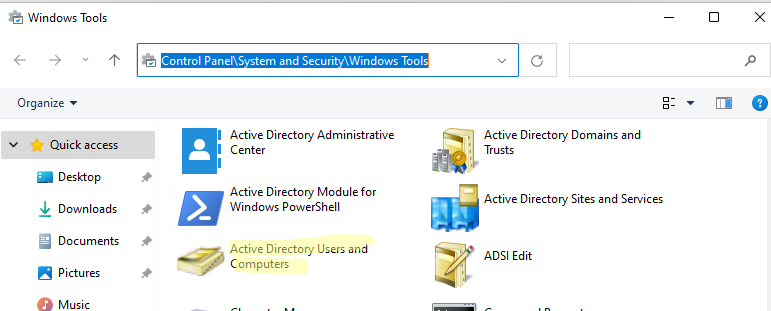

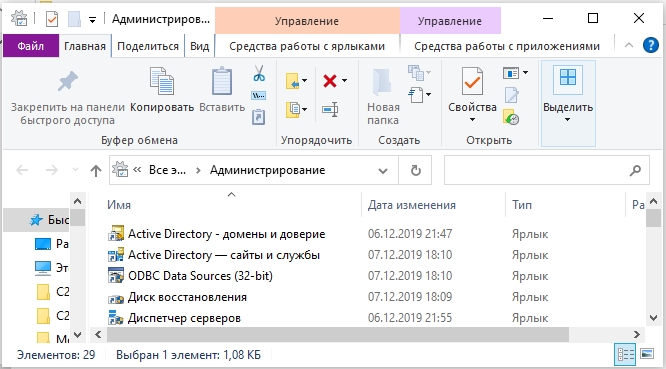

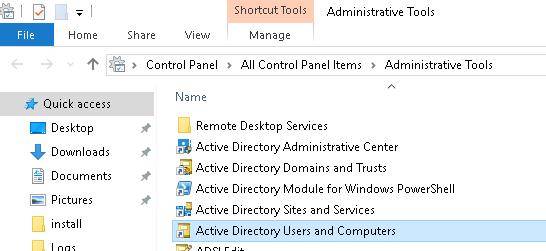

После установки оснасток управления, в разделе Administrative Tools панели управления (Control PanelSystem and SecurityWindows Tools) появится ссылка на консоль Active Directory Users and Computers.

Как пользоваться консолью Active Directory?

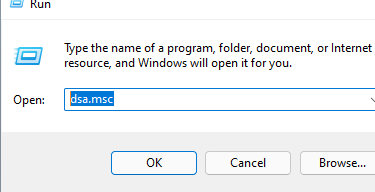

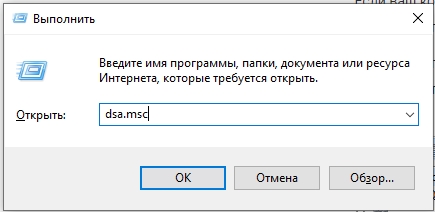

Чтобы запустить консоль ADUC, щелкните по ярлыку в панели управления или выполните команду:

dsa.msc

Все аутентифицированные пользователи домена могут использовать консоль ADUC для просмотра объектов Active Directory.

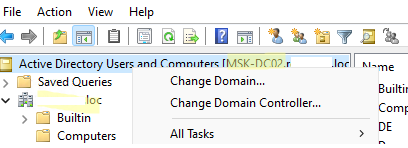

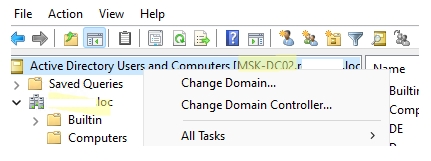

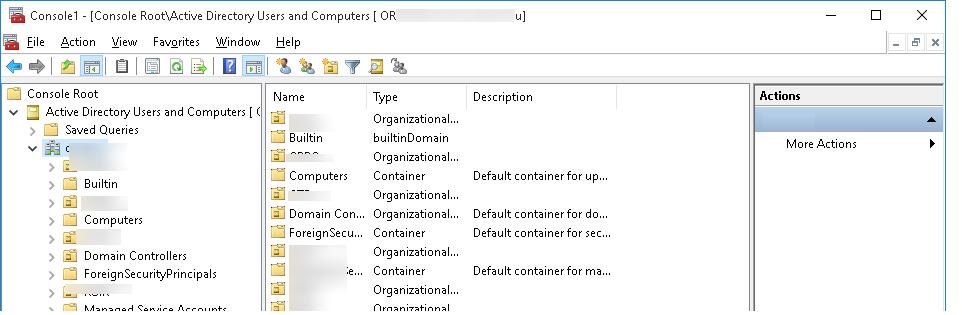

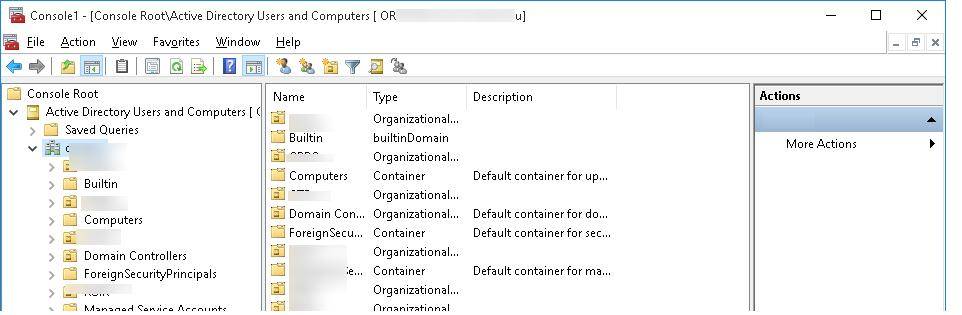

Если ваш компьютер состоит в домене Active Directory, то консоль ADUC подключится к контролеру домена, на основании текущего Logon сервера. Имя контроллера домена, с которого вы получаете информации указано в верху.

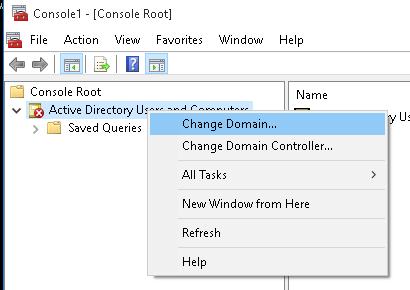

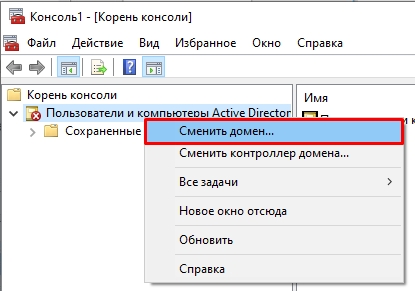

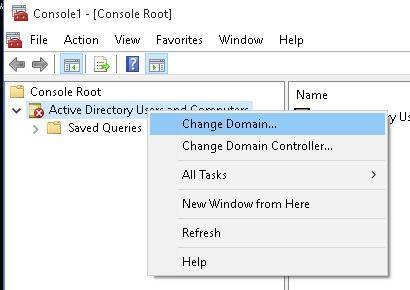

Вы можете подключиться к другому контроллеру домена AD или другому домену, щелкнув по корню консоли и выбрав пункт в контекстном меню.

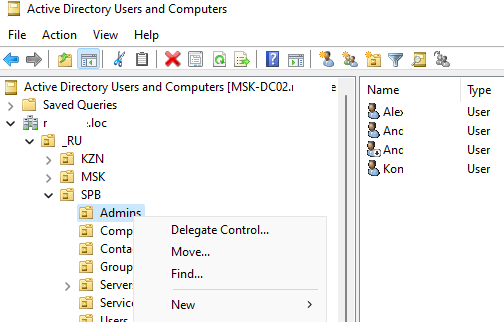

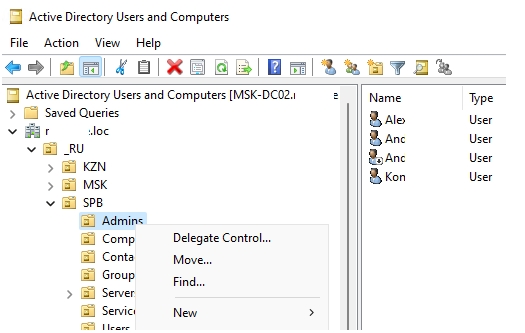

В консоли Active Directory отображается древовидная структура организационных юнитов (Organizational Unit, OU) вашего домена (и отдельный раздел с сохраненными запросами/ Saved Queries AD).

Администратор домена может создавать контейнеры (OU) в соответствии с физической или логической структуры предприятиями. С помощью контекстного меню можно создать новые объекты в AD (пользователей, группы, компьютеры, OU, контакты), переименовать, переместить или удалить объекты. В зависимости от типа объекта, который вы выбрали пункты контекстного меню могут отличаться.

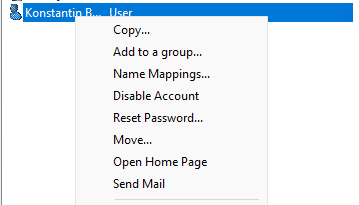

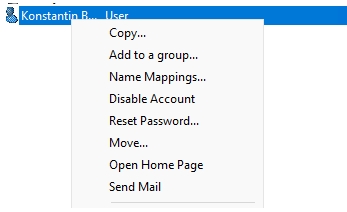

Например, у пользователя есть опции на сброс пароля в AD или блокировку/разблокировку учетной записи.

Вы можете использовать контекстное меню Search для поиска объектов в AD.

Администратор может делегировать права на создание/редактирование/удаление объектов в Active Directory другим пользователям или группам.

С помощью меню View -> Add/Remove columns можно добавить атрибуты объектов, которые вы хотите отображать в консоли ADUC.

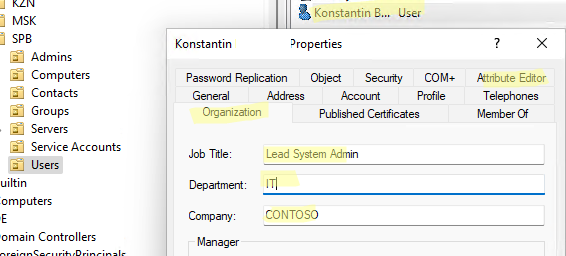

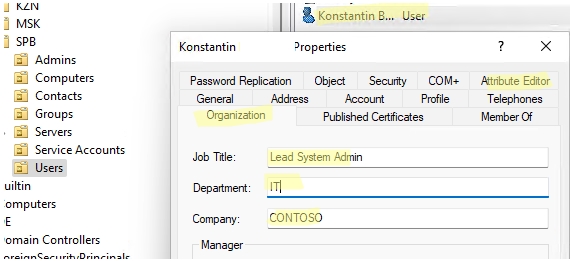

В консоли ADUC можно посмотреть или изменить свойства объектов домена. Например, можно открыть свойства пользователя и изменить его настройки. Часть свойств пользователя находится на соответствующих вкладках, а полный список атрибутов пользователя доступен на вкладке редактора атрибутов AD (Attribute Editor).

Можно добавить отдельную вкладку с фотографией пользователя AD.

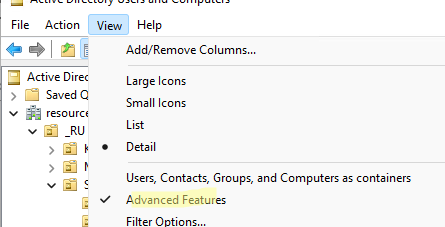

Чтобы показывать системные контейнеры и свойства объектов в оснастке AD (по умолчанию скрыты), включите опцию View -> Advanced features.

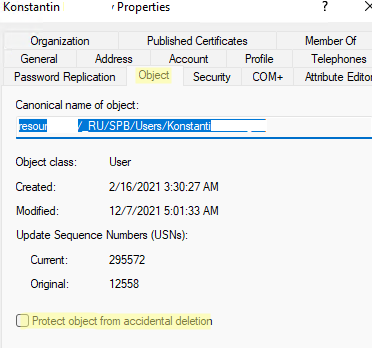

После этого у всех объектов появится ряд системных вкладок. Например, на вкладке Object можно получить каноническое имя объекта, дату создания учетной записи и включить опцию защиты от удаления (protect object from accidental deletion).

Подключение консоли ADUC к домену из рабочей группы

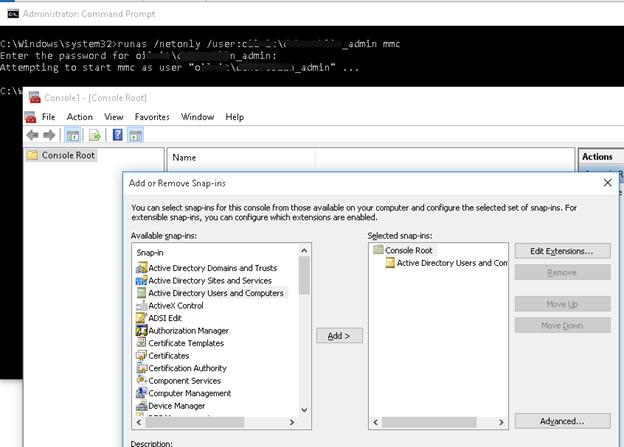

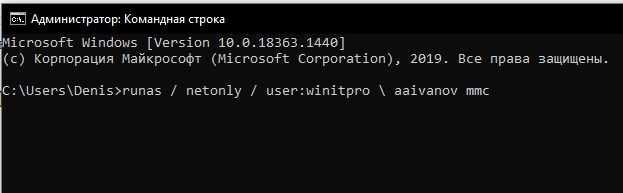

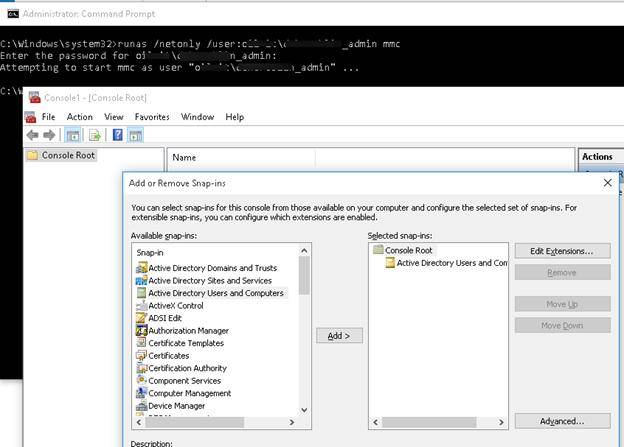

Если вы хотите подключится консолью ADUC к контроллеру домена с компьютера, который не включен в домен (состоит в рабочей группе), воспользуйтесь таким методом:

- Запустите командную строку и выполните команду запуска оснастки от имени другого пользователя:

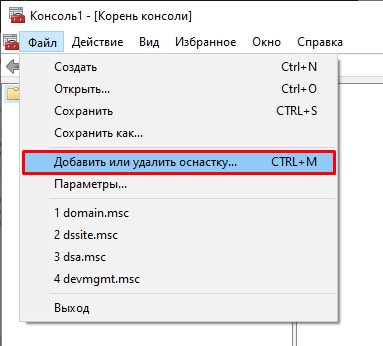

runas /netonly /user:winitproaaivanov mmc - В пустой консоли MMC выберите File->Add/Remove Snap-In

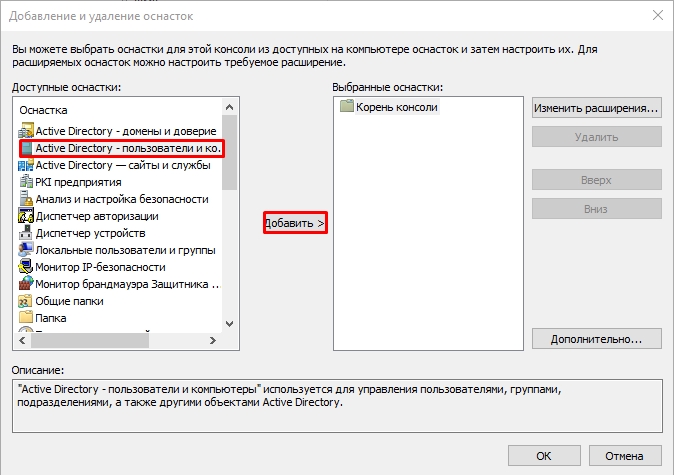

- Перенесите оснастку Active Directory Users and Computers в правую панель и нажмите Add;

- Чтобы подключится к домену, щелкните по корню консоли и выберите Change domain. Укажите имя домена.

В результате консоль ADUC подключится к контроллеру домена, получит и отобразит структуру контейнеров (OU) данного домена Active Directory.

Всем привет! Сегодня мы поговорим с вами об оснастке и консоли управления доменами Active Directory – пользователи и компьютеры (ADUC). Данную оснастку используют для управления доменом Active Directory. Сама оснастка по умолчанию не установлена в системе Windows, но её можно инсталлировать несколькими способами. В статье я расскажу где скачать и как установить оснастку Active Directory для Windows 10, 11 и 8.1. Также я очень коротко расскажу, как работать с ней и как подключить компьютер к домену Active Directory из-под рабочей группы.

Содержание

- Установка в Windows

- Способ 1: Через параметры системы

- Способ 2: PowerShell

- Способ 3: Для Windows 10 1803/1709 (Более старых сборок) и Для Windows 8.1

- Как её пользоваться?

- Подключение к домену из рабочей группы

- Видео

- Задать вопрос автору статьи

Итак, в первую очередь нам нужно установить центр администрирования Active Directory. По умолчанию в Windows 10 и Windows 11 они не установлены в системе и являются дополнительными компонентами ОС. Есть несколько способов выполнить установку. Можете выбрать любой из представленных.

Способ 1: Через параметры системы

Вы можете скачать Active Directory для Windows 10 (сборка 1809 старше) и Windows 11 через меню системы.

ВНИМАНИЕ! Если у вас Windows 10 со сборкой до 1809 – смотрите 4 способ.

- Откройте меню «Пуск» и нажмите по шестеренке, чтобы открыть основные параметры ОС.

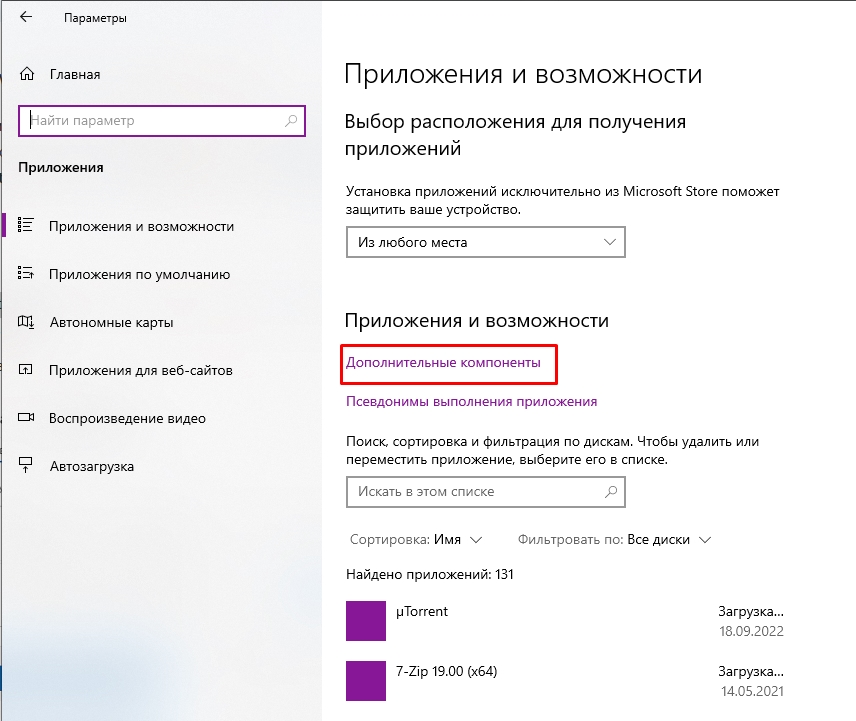

- Переходим в раздел «Приложения» (Apps).

- Вас сразу же перебросит во вкладку «Приложения и возможности». Далее в левом блоке найдите ссылку «Дополнительные компоненты» (Optional Features).

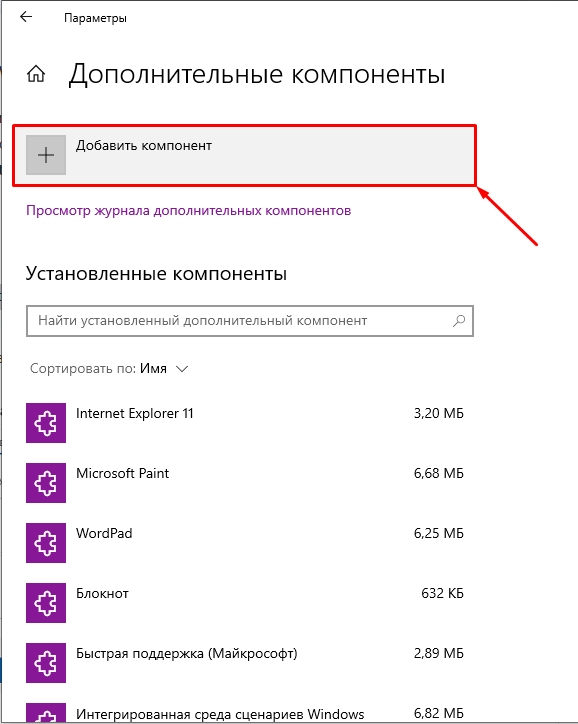

- Жмем по кнопке с плюсиком «Добавить компонент» (Add an optional feature (View features)).

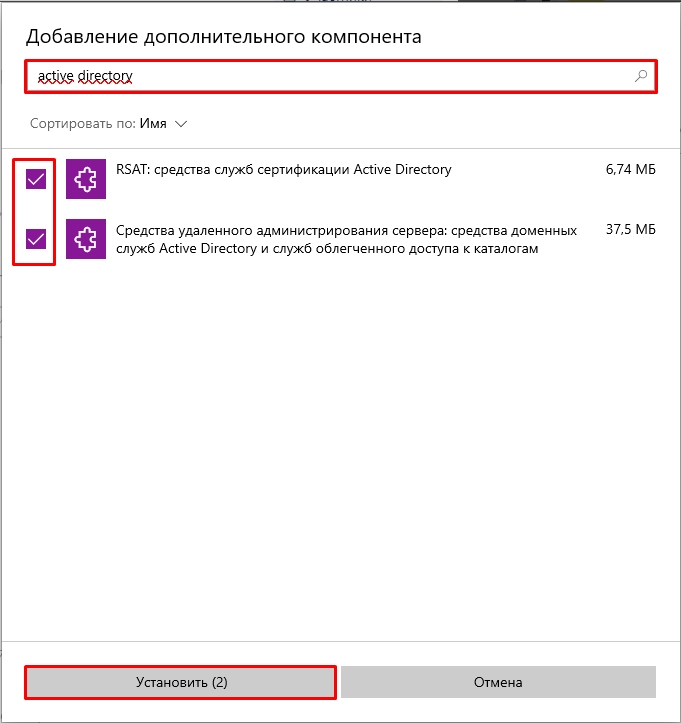

- Дабы не искать их вручную вводим в поисковую строку запрос:

Active Directory

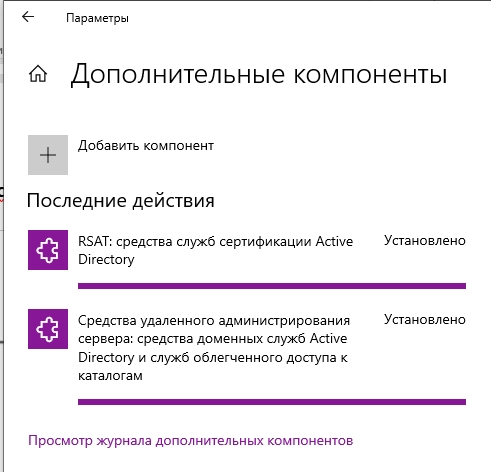

- Вы увидите два компонента. Первый – это RSAT или средства службы сертификации. Второй – инструменты для работы с удаленными администрированием и дополнительные службы. Устанавливаем обе галочки и жмем по кнопке «Установить».

- Они будут скачены с интернета с серверов Microsoft, поэтому в данный момент нужно быть подключенным к глобальной сети. Подождите пока оба компонента установятся.

Способ 2: PowerShell

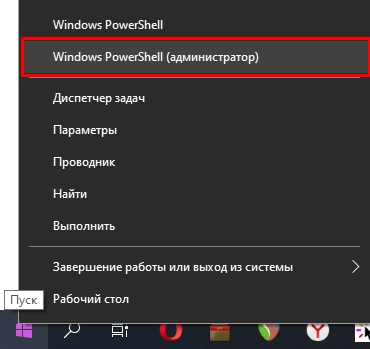

Запустите дополнительную консоль, нажав правой кнопкой мыши по меню «Пуск» и выбрав из контекстного меню нужную команду. Запускаем PowerShell с правами администратора.

Используем команду:

Add-WindowsCapability –online –Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0

Способ 3: Для Windows 10 1803/1709 (Более старых сборок) и Для Windows 8.1

Если у вас более старая версия Windows 10 или установлена Windows 8.1 – вам нужно скачать пакеты по ссылкам ниже. Скачиваем компоненты для своей разрядности (32 или 64 бита).

- Windows 10.

- Windows 8.1.

После этого просто устанавливаем пакет, дважды щелкнув левой кнопкой мыши. После установки компоненты нужно будет активировать.

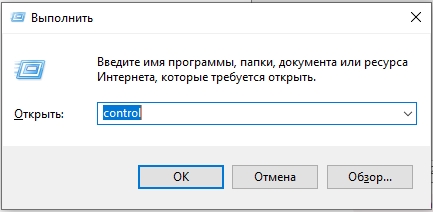

- Используем клавиши, нажав одновременно:

+ R

- Вводим команду, чтобы зайти в «Панель управления»:

control

- «Программы и компоненты».

- «Включение и отключение компонентов Windows».

- Откройте основную папку «Remote Server Administration Tools», в ней раскрываем ветку «Role Administration Tools» и находим «AD DS and AD LDS Tools» – «AD LDS Tools» – ставим обе галочки и жмем «ОК».

Дополнительно нужно установить оснастку ADUC через командную строку – запускаем её с правами администратора. Используем команды:

dism /online /enable-feature /featurename:RSATClient-Roles-AD dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS-SnapIns

В разделе администрирования в панели управления (control) можно будет увидеть две ссылки на консоли.

Как её пользоваться?

Чтобы запустить саму оснастку консоли, можно использовать команду:

dsa.msc

Второй вариант – это зайти в «Панель управления» – «Администрирования» – далее находим консоль там. Если ваш компьютер уже находится в домене Active Directory, то он автоматически подключится к серверу, который в свою очередь и будет являться контроллером домена. Имя сервера находится в самом верху в квадратных скобках. Если вы хотите изменить домен, кликните по нему правой кнопкой мыши и выберите соответствующую команду.

В качестве корня является сам домен организации. В каждом домене можно создать основные группы или подгруппы какой-то компании. Например, можно создать основную группу, которая будет филиалом в городе. Вы можете создавать новые объекты. Каждый объект может быть как целой группой, так и пользователем с определенными контактами.

Каждый объект можно создавать, перемещать и изменять его характеристики или свойства. Например, конечного пользователя можно добавить в определенную группу, выключить его аккаунт или сбросить пароль. После сброса пароля ему на рабочем месте придется придумывать новый ключ, который он будет использовать при аутентификации в системе (при входе на начальном экране).

Можно зайти в свойства пользователя и изменить некоторые атрибуты. Даже есть возможность добавить фото юзера. Я советую внимательно ознакомиться со всеми вкладками и возможностями.

Представим себе ситуацию, что ваш компьютер находится в рабочей группе, которая никаким образом не связана и не подключена к основному серверу управления домена ADUC.

- Запускаем стандартную командную строку винды с правами админа.

- Используем команду для запуска оснастки другого пользователя:

runas /netonly /user:wifigidaaivanov mmc

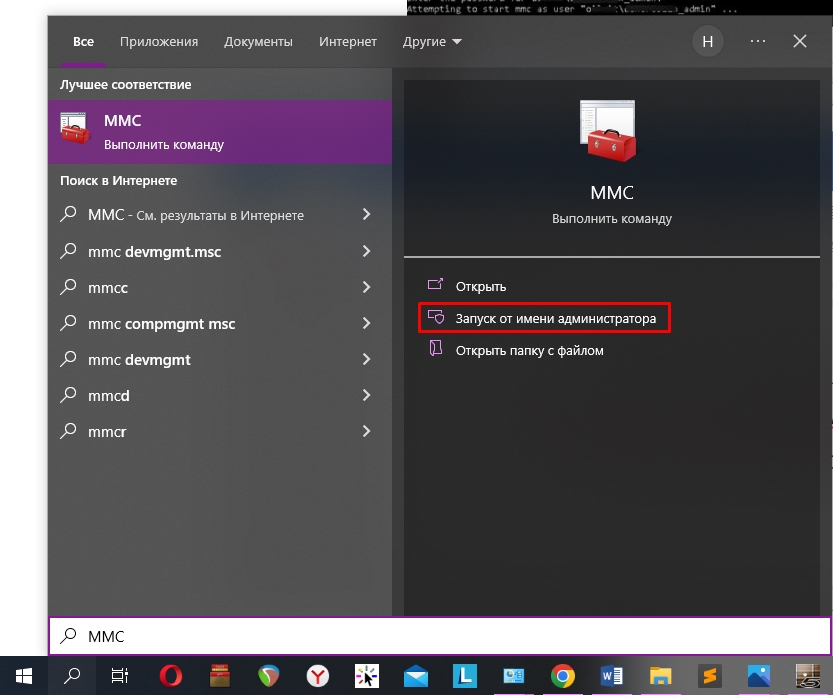

- Теперь открываем MMC консоль – проще всего воспользоваться поиском системы.

- На панели жмем «Файл» – «Добавить или удалить оснастку». Или используем клавиши:

Ctrl + M

- В левом блоке выбираем «Active Directory – пользователи и компьютеры» и кликаем по кнопке добавления. После этого жмем «ОК».

- Кликаем правой кнопкой по созданному пункту, выбираем «Сменить домен». Далее останется ввести наименование домена и компьютер к нему подключится.

Видео

Системным администраторам важно знать, как включить оснастку Active Directory на ПК, работающем в Windows 10. Эта программа помогает защитить данные, управлять ими и контролировать функционирование объектов в своей сети. Для активации оснастки нужно скачать на ПК инструмент RSAT. Установить эту программу удастся только на компьютер, работающий на базе Professional или Enterprise Win 10.

Что такое Active Directory в Windows 10 и для чего это нужно

Компания «Майкрософт» разработала новую программу, позволяющую объединить все объекты сети (компьютеры, роутеры, принтеры, профили пользователей, серверы) в единую систему. Называется это хранилище — Active Directory или Активный каталог (сокращенно AD).

Для реализации этой программы нужен специальный сервер, вернее, контроллер домена. В нем будет храниться вся информация. Через него выполняется аутентификация (через протокол Kerberos) пользователей и различных устройств в сети. Контроллер домена будет мониторить доступ к объектам своей сети, то есть разрешать запрашиваемое действие или, наоборот, блокировать его.

Использование Active Directory имеет ряд преимуществ. Эта программа обеспечивает безопасную работу, упрощает взаимодействие различных объектов одной сети. С помощью AD можно ограничить ряд функций для определенных пользователей. Данные, хранящиеся на таком сервере, защищены от внешнего доступа. Службы AD обеспечивают удобный обмен файлами (на основе технологии DFS), объединяют все объекты в одну систему (поддерживается стандарт LDAP). Возможна интеграция с Windows Server через протокол RADIUS.

Программу Active Directory можно использовать на базе профессиональной редакции Win10. Существует специальный инструмент управления доменами (оснастка ADUC), позволяющий адаптировать AD к своей ОС. Этот адаптер позволяет контролировать и управлять объектами сети. Прежде чем использовать ADUC, рекомендуется установить сервис RSAT, включающий Командную строчку, Power Shell, а также средства удаленного администрирования сервера.

Важно! Active Directory выступает в роли каталога, хранилища информации о пользователях и инфраструктуре сети. Реализация этого проекта осуществляется через контроллер домена. Это сервер контролирует доступ (разрешает или блокирует запросы) к объектам своей сети. AD рекомендуется использовать для больших компаний.

Где скачать и как установить

Вначале нужно выполнить установку RSAT на свой ПК. По умолчанию этот инструмент в Win 10 отсутствует. С помощью RSAT удастся дистанционно управлять объектами сети с использованием Диспетчера серверов. Этот сервис нельзя загрузить на ноутбук, работающий на основе Домашней или Стандартной версии. RSAT разрешается скачивать на мощные ПК, имеющие Профессиональную или Корпоративную редакцию Win 10.

Как самостоятельно скачать RSAT:

- зайти на сайт «Майкрософт»;

- найти «Remote Server Administration Tools» (для конкретной редакции Win 10);

- выбрать пакет, соответствующий конкретной разрядности (х64 или х86);

- нажать на Download;

- добавить RSAT на свой ПК;

- в ходе установки активировать инсталляцию сопутствующих обновлений;

- в конце перезапустить ПК.

Завершив скачивание RSAT, рекомендуется выполнить активацию этого средства на своем ПК:

- вызвать Control Panel;

- отыскать подпункт «Programs and Features»;

- кликнуть по «Turn Windows features on or off»;

- появится окошко «Win Feature»;

- отыскать «Remote Server Administration Tools»;

- раскрыть ветку;

- найти «Role Administration Tools»;

- пометить птичкой «AD DS and AD LDS Tools» и другие строчки в этой ветке (должны быть активными по умолчанию);

- выделить «AD DS Tools» и нажать на «ОК».

Установку ADUC удастся выполнить из «Командной строчки с помощью таких команд:

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS-SnapIns».

Важно! После скачивания инструментов нужно вызвать Панель управления и зайти в подпункт «Administrative Tools». Там должна появиться новая опция под названием «Active Directory Users and Computers». После появления этого инструмента разрешается подсоединиться к контроллеру. Выполнить это действие пользователь сможет самостоятельно.

Подключение консоли ADUC к домену из рабочей группы

Как подсоединиться к контроллеру со своего ПК:

- вызвать Командную строчку;

- выполнить команду запуска оснастки от имени другого пользователя;

- ввести: «runas / netonly / user:winitpro aaivanov mmc»;

- появится окошко «MMC»;

- открыть в окошке «File»;

- выбрать «Add / Remove Snap In»;

- откроется окошко «Add or Remove Snap In»;

- в левом списке «Snap in» этого окошка отыскать «Active Directory Users and Computers»;

- перенести найденный инструмент в правый список «Console Root»;

- после перенесения кликнуть по «Active Directory Users and Computers»;

- появится всплывающее меню;

- выбрать «Change domain»;

- указать название своего домена;

- подключить ADUC к доменному контроллеру.

Основные понятия, встречающиеся в ходе работы

В процессе активации инструментов встречаются такие термины:

- forests (леса) — элементы структуры AD, содержащие домены;

- DNS — доменное имя, разрешенное в AD;

- сервер — компьютер (выполняющий определенные функции в домене);

- Domain Controller — контроллер домена (сервер, внутри которого находится хранилище Data Store — каталог, к которому поступают запросы от пользователей);

- домен — элемент AD, включающий объекты (ПК, принтеры, профили пользователей) сети.

Возможные проблемы

В процессе активации AD и RSAT может возникнуть ряд трудностей, например, заранее не активирована опция запуска программ от имени иного пользователя. К тому же надо помнить, что средство удаленного управления невозможно установить на ПК, работающем на Домашней или Стандартной версии Win 10. Инструмент RSAT удастся добавить только в Корпоративную или Профессиональную ОС.

Находится это средство на сайте «Майкрософт». Разработчики предлагают программы для конкретной версии Win 10. Если тип редакции не указан, нужно использовать RTM (полный выпуск ОС Виндовс) для скачивания RSAT.

Для того чтобы загрузить дополнительные компоненты для работы на удаленном сервере, не нужно искать специальное ПО. Выполнить это действие удастся с помощью Мастера Add Features Wizard. Рекомендуется заранее добавить дублер контроллера домена для предупреждения возможных сбоев в работе.

Основные принципы работы

Инструмент Active Directory является главным узлом инфраструктуры, выполняющим управление объектами в сети и контролирующим доступ к ним. В случае отказа AD все устройства и серверы будут недоступны. Обезопасить систему от подобной проблемы можно с помощью одного или нескольких дублирующих контроллеров доменов.

Принципы Active Directory:

- работает бесперебойно и круглосуточно;

- вся информация хранится в каталогах на контроллере доменов и их дубликатах;

- позволяет осуществлять резервное копирование для восстановления работоспособности сервера;

- обеспечивает взаимодействие объектов одной сети;

- контролирует доступ к объектам (защищает информацию).

Содержание

- 1 Подключение консоли ADUC к домену из рабочей группы

- 2 Как включить службы Active Directory в Windows 10?

- 3 Установка средств администрирования RSAT в Windows 10 1809 с помощью PowerShell | Windows для систем

- 4 RSAT for Windows 10 v1809

Одной из наиболее часто используемых консолей управления объектами в домене Active Directory – MMC оснастка Active Directory Users and Computers (или ADUC). Чтобы пользоваться этой оснастку с клиентского компьютера с Windows 10, необходимо установить компонент Microsoft Remote Server Administration Tools (RSAT). RSAT представляет собой набор различных инструментов и утилит для управления серверами Windows Servers, доменом Active Directory и другими ролями и функциями Windows.

<d>Содержание:</d>

Установка оснастки ADUC также может быть выполнена из командой строки. Последовательно выполните 3 команды:

dism /online /enable-feature /featurename:RSATClient-Roles-ADdism /online /enable-feature /featurename:RSATClient-Roles-AD-DSdism /online /enable-feature /featurename:RSATClient-Roles-AD-DS-SnapIns

Теперь можно запустить оснастку ADUC и подключится к любому контроллеру домена. Если данный компьютер состоит в домене Active Directory, консоль подключится к контролеру домена, на основании текущего Logon сервера.

Подключение консоли ADUC к домену из рабочей группы

Если вы хотите подключится консолью ADUC к контроллеру домена с машины, которая не включена в домен (состоит в рабочей группе, или стоит домашняя версия Windows), воспользуйтесь таким методом:

- Запустите командную строку и выполните команду запуска остастки от имени другого пользователя:

runas /netonly /user:winitproaaivanov mmc - В пустой консоли MMC выберите File->Add/Remove Snap-In

- Перенесите оснастку Active Directory Users and Computers в правую панель и нажмите

- Чтобы подключится к домену, щелкните по корню консоли и выберите Change domain. Укажите имя домена.

В результате консоль ADUC подключится к контроллеру домена, получит и отобразит структуру контейнеров (OU) данного домена Active Directory.

Одним из основных инструментов управления доменами Active Directory является оснастка «Active Directory — пользователи и компьютеры» Active Directory (ADUC).

Адаптер ADUC используется для выполнения типичных задач администрирования домена и управления пользователями, группами, компьютерами и организационными подразделениями в домене Active Directory.

По умолчанию консоль Active Directory — пользователи и компьютеры (dsa.msc) установлена на сервере, когда она продвигается на контроллер домена во время выполнения роли доменных служб Active Directory (AD DS).

Чтобы использовать оснастку ADUC в Windows 10, сначала необходимо установить Microsoft Remote Server Administration Tools (RSAT).

RSAT включает в себя различные инструменты командной строки, модули PowerShell и оснастки для удаленного управления серверами Windows, Active Directory и другими ролями и функциями Windows, которые работают на серверах Windows.

Как установить Active Directory — пользователи и компьютеры на Windows 10?

По умолчанию RSAT не установлен в Windows 10 (и других настольных операционных системах Windows).

Средства удаленного администрирования сервера (RSAT) позволяют ИТ-администраторам удаленно управлять ролями и компонентами в Windows Server 2016, 2012 R2, 2012, 2008 R2 с рабочих станций пользователей под управлением Windows 10, 8.1, 8 и Windows 7.

RSAT напоминает средства администрирования Windows Server 2003 Pack (adminpak.msi), который был установлен на клиентах под управлением Windows 2000 или Windows XP и использовался для удаленного управления сервером. RSAT не может быть установлен на компьютерах с домашними выпусками Windows.

Чтобы установить RSAT, у вас должна быть профессиональная или корпоративная версия Windows 10.

Вы можете загрузить последнюю версию средств удаленного администрирования сервера для Windows 10 (Версия: 1803 1.0, Дата публикации: 5/2/2018), используя следующую ссылку: https://www.microsoft.com/en-us/download/details .aspx? ID = 45520

Совет. Как вы можете видеть, пакет RSAT доступен для последней версии Windows 10 1803.

WindowsTH-RSAT_WS_1709 и WindowsTH-RSAT_WS_1803 используются для управления Windows Server 2016 1709 и 1803 соответственно.

Если вы используете предыдущую версию Windows Server 2016 или Windows Server 2012 R2 / 2012/2008 R2, вам необходимо использовать пакет WindowsTH-RSAT_WS2016.

Выберите язык вашей версии Windows 10 и нажмите кнопку «Download».

В зависимости от битности вашей ОС выберите нужный файл * .msu:

- Для Windows 10 x86 — загрузите WindowsTH-RSAT_WS2016-x86.msu (69.5 MB);

- Для Windows 10 x64 — загрузите WindowsTH-RSAT_WS2016-x64.msu (92.3 MB);

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

wusa.exe c:InstallWindowsTH-RSAT_WS2016-x64.msu /quiet /norestart

После завершения установки RSAT вам необходимо перезагрузить компьютер.

Как включить службы Active Directory в Windows 10?

Остается активировать необходимую функцию RSAT.

- Правой кнопкой на Start и выберите Control Panel

- Выберите Programs and Features

- На левой панели нажмите Turn Windows features on or off

- Разверните Remote Server Administration Tools-> Role Administration Tools -> AD DS and AD LDS Tools

- Выберите AD DS Tools и нажмите OK.

Однако вы можете установить функцию AD из командной строки только с помощью этих трех команд:

dism /online /enable-feature /featurename:RSATClient-Roles-AD

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS-SnapIns

Please follow and like us:

Previous Entry | Next Entry

Установка средств администрирования RSAT в Windows 10 1809 с помощью PowerShell | Windows для систем

После обновления Windows 10 на моем компьютере с 1803 до 1809 (October Update) пропали установленные инструменты удаленного администрирования серверов RSAT (это всегда происходит при обновлении билда Win10, см. статью). Я как всегда собрался скачать и установить последнюю версию RSAT со страницы загрузки Microsoft, однако оказалось что на страницы загрузки висит следующая надпись

IMPORTANT: Starting with Windows 10 October 2018 Update, RSAT is included as a set of «Features on Demand» in Windows 10 itself.

Как оказалось, в Microsoft решили, что начиная с Windows 10 1809 (17763) теперь не нужно качать последнюю версию RSAT с сайта Майкрософт. Теперь пакет Remote Server Administration Tools встроен в образ Windows 10 и устанавливается в виде отдельной опции (функции по требованию). Установка RSAT возможно из приложения Параметры.

Чтобы установить RSAT в Windows 10 1809, нужно перейти в раздел Settings -> Apps -> Manage Optional Features -> Add a feature. Здесь вы можете выбрать и установить конкретные инструменты из пакета RSAT.

Однако на другом корпоративном компьютере с Windows 10 Enterprise, также обновленном до версии1809, список дополнительных опций оказался пуст. Единственный способ установить RSAT в таком случае – воспользоваться PowerShell. Рассмотрим как установить RSAT в Windows 10 1809 из командной строки PowerShell.

С помощью следующей команды можно проверить, установлены ли компоненты RSAT в вашем компьютере:Get-WindowsCapability -Name RSAT* -Online

Можно представить статус установленных компонентов RSAT в более удобной таблице:

Get-WindowsCapability -Name RSAT* -Online | Select-Object -Property DisplayName, State

Как вы видите, компоненты RSAT не установлены (NotPresent).

Для установки данных опций Windows можно использовать командлет Add-WindowsCapacity.

Чтобы установить конкретный инструмент RSAT, например инструменты управления AD (в том числе консоль ADUC), выполните команду:

Add-WindowsCapability –online –Name “Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0”

Для установки консоли управления DNS, выполните:

Add-WindowsCapability –online –Name “Rsat.Dns.Tools~~~~0.0.1.0”

И т.д.

Add-WindowsCapability -Online -Name Rsat.BitLocker.Recovery.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.CertificateServices.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.DHCP.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.FailoverCluster.Management.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.FileServices.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.IPAM.Client.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.LLDP.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.NetworkController.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.NetworkLoadBalancing.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.RemoteAccess.Management.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.RemoteDesktop.Services.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.ServerManager.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.Shielded.VM.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.StorageMigrationService.Management.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.StorageReplica.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.SystemInsights.Management.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.VolumeActivation.Tools~~~~0.0.1.0Add-WindowsCapability -Online -Name Rsat.WSUS.Tools~~~~0.0.1.0

Чтобы установить сразу все доступные инструменты RSAT, выполните:

Get-WindowsCapability -Name RSAT* -Online | Add-WindowsCapability –Online

Чтобы доставить только отключенные компоененты RSAT, выоплните:

Get-WindowsCapability -Online |? {$_.Name -like "*RSAT*" -and $_.State -eq "NotPresent"} | Add-WindowsCapability -Online

Теперь убедитесь, что инструменты RSAT установлены (статус Installed);

После этого установленные инструменты RSAT отобразятся в панели Manage Optional Features.

Если при установке RSAT вы столкнетесь с ошибкой Add-WindowsCapability failed. Error code = 0x800f0954, скорее всего ваш компьютер настроен на получение обновлений со внутреннего WSUS/SUP сервера.

Для установки компонентов RSAT из GUI нужно изменить временно отключить обновление со WSUS сервера в реестре (HKLMSOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAU параметр UseWUServer= 0) и перезапустить службу обновления.

Можно воспользоваться таким скриптом:

$val = Get-ItemProperty -Path "HKLM:SOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAU" -Name "UseWUServer" | select -ExpandProperty UseWUServerSet-ItemProperty -Path "HKLM:SOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAU" -Name "UseWUServer" -Value 0Restart-Service wuauservGet-WindowsCapability -Name RSAT* -Online | Add-WindowsCapability –OnlineSet-ItemProperty -Path "HKLM:SOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAU" -Name "UseWUServer" -Value $valRestart-Service wuauserv

Источник:http://winitpro.ru/index.php/2018/10/04/ustanovka-rsat-v-windows-10-iz-powershell/Также есть статья:http://www.edugeek.net/forums/windows-10/199997-rsat-windows-10-v1809.html

RSAT for Windows 10 v1809

In Windows 10 v1809, RSAT can be now downloaded and installed through the Settings app or with the following PowerShell one-liner. Code:

Get-WindowsCapability -Online | Where-Object { $_.Name -like "RSAT*" -and $_.State -eq "NotPresent" } | Add-WindowsCapability -Online

Settings > Apps > Manage Optional Features > Add a featureПример вывода информации об установленных в системе средствах удаленного администрирования (требуются права администратора):В русской версии Windows 10 1809, чтобы установить RSAT, нужно перейти в раздел Параметры -> Приложения -> Приложения и возможности -> Управление дополнительными компонентами -> Добавить компонент.

Profile

- bga68

Latest Month

| January 2020 | ||||||

| S | M | T | W | T | F | S |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

View All Archives

Tags

View my Tags page

Categories

View my Categories page Powered by LiveJournal.comDesigned by Emile OngИспользуемые источники:

- https://winitpro.ru/index.php/2016/04/03/ustanovka-osnastki-active-directory-v-windows-10/

- http://itisgood.ru/2018/07/25/ustanovka-osnastki-active-directory-v-windows-10/

- https://bga68.livejournal.com/543576.html

One of the main Active Directory domain management tools is the Active Directory Users and Computers (ADUC) MMC (Microsoft Management Console) snap-in. The ADUC snap-in is used to perform typical domain administration tasks and manage users, groups, computers, and Organizational Units in the Active Directory domain. By default, the Active Directory Users and Computers (dsa.msc) console is installed on a Windows Server host, when it’s promoted to the domain controller during the Active Directory Domain Services (AD DS) role installation.

In order to use the ADUC snap-in in Windows 10/11, you need to install the Remote Server Administration Tools (RSAT). The RSAT includes various command-line tools, PowerShell modules, and graphical snap-ins to remote manage Windows Servers, Active Directory, and other Windows roles and features, which are running on Windows Server.

How to Install ADUC (dsa.msc) on Windows 10?

By default, RSAT is not installed in Windows 10 (and other Windows desktop operating system versions). Remote Server Administration Tools (RSAT) allows administrators to remotely manage roles and components on Windows Server 2022, 2019, 2016, 2012 R2, 2012, 2008 R2 from user’s workstations running Windows 11, 10, 8.1, 8, and Windows 7. RSAT can’t be installed on computers with the Home editions of Windows, you must have a Professional, Enterprise, or Education version.

You can install ADUC on Windows 10 via the Settings app or with PowerShell.

Enable RSAT:ADUC on Windows 10 via GUI

On modern Windows 10 builds (1809 and newer), the RSAT pack is added to the Features on Demand (FoD). In order to install ADUC, you can add an optional feature from FoD.

- Press the Start menu > Settings > Apps;

- Select Manage Optional Features > Add features;

- In the list of optional features already installed on your Windows 10 desktop, select RSAT: Active Directory Domain Services and Lightweight Directory Tools, and press Install.

After the RSAT installation completes, you need to restart your computer.

Install the Active Directory Users and Computers Using the Command Line

You can install the Active Directory console on Windows 10 via the Сommand prompt (DISM tool) or with PowerShell. To verify if the RSAT ActiveDirectory feature is installed, open a command prompt as an administrator, and run the command:

DISM.exe /Online /Get-CapabilityInfo /CapabilityName:Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0

Capability Identity : Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0

Name : Rsat.ActiveDirectory.DS-LDS.Tools

State : Not Present

Display Name : RSAT: Active Directory Domain Services and Lightweight Directory Services Tools

Description : Active Directory Domain Services (AD DS) and Active Directory Lightweight Directory Services (AD LDS) Tools include snap-ins and command-line tools for remotely managing AD DS and AD LDS on Windows Server.

Download Size : 5.23 MB

Install Size : 17.35 MB

The screenshot above shows the RSAT Active Directory feature is not installed. To install, you need to run the command:

DISM /Online /Add-Capability /CapabilityName:Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0

Now check the status of AD RSAT. It should be changed to State: Installed.

You can also use PowerShell cmdlets to install the Active Directory snap-in on Windows 10.

Get RSAT Active Directory component status:

Get-WindowsCapability -Online | Where-Object {$_.Name -like "RSAT.ActiveDirectory*"}

Install it:

Add-WindowsCapability -Online -Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0

RSAT components are downloaded over the Internet from Windows Update servers. If you want to install RSAT in a disconnected environment (without Internet access), you need to download the Feature on Demand (FoD) ISO image for your Windows 10 release. FoD DVD media is available for download from your Volume License Servicing Center (VLSC) or on my.visualstudio.com.

To install the ADUC offline, you need to mount the FoD iso image to a virtual drive (for example, to drive F:) and run the installation from local media:

Dism.exe /online /add-capability /source:F: /Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0

Install AD Users and Computers MMC Snap-in on Windows 11

You can also install RSAT Active Directory on Windows 11. You can’t install RSAT on devices running Windows 11 Home edition. RSAT is only available for Windows 11 Pro and Enterprise. There are several ways to install the Active Directory snap-in on Windows 11.

On a Windows 11 workstation, you can install RSAT via Optional Features (FoD) in the Settings app.

- Click Start menu and go to Settings > Apps > Optional features;

- Click on View Features and in the Add an optional feature window select to install RSAT: Active Directory Domain Services and Lightweight Directory Services Tools;

- Click Next > Install.

- Windows 11 will download the RSAT binaries from the internet.

Hint. If you use WSUS or SCCM on your network to install Windows Updates on client devices, you need to enable the special GPO option. Open the local Group Policy Editor (gpedit.msc) and go to Computer Configuration > Administrative Templates > System. Enable the GPO option Specify settings for optional component installation and component repair and tick the Download repair content and optional features directly from Windows Update instead of Windows Server Update Services (WSUS) checkbox. Update local Group Policy settings on the client with the gpupdate command: gpupdate /force. Without this option, Windows 11 will try to get RSAT from your local Windows update server (errors 0x8024402c and 0x800f081f).

Also, you can install the Active Directory tools on Windows 11 using PowerShell. List the installed RSAT components by running the command:

Get-WindowsCapability -Name RSAT* -Online | Select-Object -Property DisplayName, State

In our case, the RSAT: Active Directory Domain Services and Lightweight Directory Services Tools feature is not installed (State > NotPresent).

Install the Windows feature with the command:

Add-WindowsCapability -Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0 –Online

The PowerShell Active Directory module is also installed with the ADUC console.

How to Open Active Directory Users and Computers (dsa.msc) Snap-in on Windows?

In order to run Active Directory snap-in on Windows 11 go to the Start Menu > All apps > Windows tools.

As you can see, a new link to the console %SystemRoot%system32dsa.msc (Active Directory Users and Computers) appeared.

On Windows 10 (and previous versions) the AD Management snap-ins are available in the Administrative Tools section of the Control Panel.

Start the Active Directory Users and Computers snap-in.

Now you can run the ADUC snap-in and connect to any available AD domain controller. If your computer is joined to the Active Directory domain, then the nearest domain controller in your Active Directory site will be selected automatically, based on your Logon server. In addition, to start the ADUC console, you can press the Win+R combination, type dsa.msc, and then click OK.

At startup, the ADUC console automatically connects to the closest DC. If the console doesn’t find the domain controller, get the name of your LogonServer using the PowerShell command:

$env:LOGONSERVER

Right-click on the root in the ADUC console and select Change Domain Controller. Select the name of your logon DC from the list.

Always try to connect to the closest domain controller. When working with a domain controller at a remote site, the RSAT console may become slow.

If you want to connect to AD using dsa.msc snap-in from a non-domain computer, you must:

- Open the Command prompt and run the command:

runas /netonly /user:Domain_NameDomain_USER mmc

- In the empty MMC Console select File > Add/Remove Snap-In;

- Add Active Directory Users and Computers Snap-In to the right pane and press OK;

- Connect to the domain with right-click on ADUC > Connect to the domain and enter the domain name.

As a result, the structure of your OU Active Directory domain appears in the ADUC snap-in.

You will see a standard set of Active Directory OUs and containers:

- Saved Queries — saved search criteria, allows quickly replay of the previous search in Active Directory (LDAP query supported);

- Builtin — built-in user accounts;

- Computers — default container for computer accounts;

- Domain Controllers — default container for domain controllers;

- ForeignSecurityPrincipals — contains information about objects from trusted external domains. Typically, these objects are created when an object from an external domain is added to the group of the current domain;

- Users — default container for user accounts.

When choosing the OU, you will see a list of objects that are in it. The ADUC console may display security groups, contacts, users, and computers.

Depending on the domain structure, the ADUC console may contain other containers. Some AD folders are not displayed by default. To display them, select View > Advanced Features in the top menu.

The following additional folders should appear:

- LostAndFound — directory objects, that lost the owner;

- NTDS Quotas — data about the quoting of the directory service;

- Program Data — data stored in the directory service for Microsoft applications;

- System — the built-in system parameters.

You can add organizational units to the AD tree by yourself.

In the ADUC console, you can perform the following actions:

- Create and manage user accounts, computers, and Active Directory groups;

- View and edit AD object attributes with ADSI Edit;

- Search for AD objects;

- Change user password in Active Directory or reset it;

- Create organizational units and build hierarchical structures for AD objects. In the future, you can delegate administrative permission on these OUs to other domain users (without granting domain administrator privileges);

- Delegate administrative permissions;

- Raise domain functional level, and transfer FSMO roles with PowerShell to another domain controller.

- About

- Latest Posts

I enjoy technology and developing websites. Since 2012 I’m running a few of my own websites, and share useful content on gadgets, PC administration and website promotion.

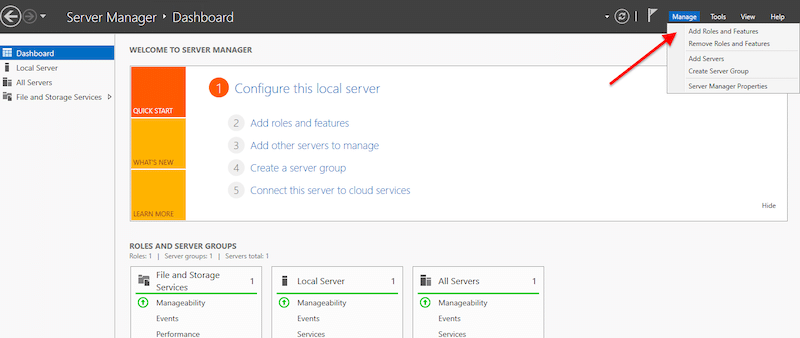

To start configuring Active Directory from a Windows machine, you’ll need RSAT tools, which include Server Manager and other vital consoles like PowerShell. From the “Server Manager,” you’ll be able to monitor your server and add new key roles and features like AD DS and DNS— tools necessary to start with Active Directory.

In this Active Directory tutorial, you’ll learn how to set up Active Directory from scratch. We’ll provide you with step-by-step guidance into installing RSAT to log and manage AD, and we’ll also go through the process of installing Active Directory Domain Services (AD DS) to set up an Active Directory Forest and Domain Controller. Finally, we’ll configure the DNS server zones and wrap up with additional key settings.

Table of Contents

- Installing RSAT Tools

- Installing and running the AD DS On the Windows Server 2019

- Creating an Active Directory Forest and Domain

- Configure the Active Directory DNS server zones

- Additional Active Directory Setup

1. Setup Active Directory with RSAT

To set up Active Directory, you’ll need to have Microsoft Remote Server Administration Tools (RSAT) running on a Windows machine. RSAT allows IT admins to remotely manage the roles and features in Windows Server 2012 and 2016. RSAT includes the Server Manager, Microsoft Management Console (MMC) snap-ins, PowerShell cmdlets, consoles, and additional command-line tools to administer Windows Server’s roles and features.

- RSAT is compatible with Windows servers running Windows 10, Windows 8.1, Windows 8, Windows 7, or Windows Vista.

- You can install RSAT 10 only in the full edition of Windows Professional, Windows Enterprise, or Windows Education versions.

- You cannot install RSAT in Windows Home, Standard edition, or on computers running Windows RT 8.1

How to install RSAT?

If you have the Windows 10 Oct 2018 update (1809) or later, RSAT is already included as a set of Features on Demand.

- Go to Settings > Click on “Apps” > Apps & Features > Manage Optional Features > Add Feature.

- Scroll down, find, and select RSAT: Active Directory Domain Services and Lightweight Directory Tools. Click on Install.

Prior to the October 10 update (1809) – Windows 8 or Windows 10 (1803)

- Download RSAT for Windows 10 from Microsoft’s official site.

- Double-click on the installer (.msu) and click on “Install”. Go on and accept the license terms and wait for the installation to finish.

- Go to Control Panel > Programs > Programs and Features > Turn Windows features on or off.

- Scroll down, find, and expand the “Remote Server Administration Tools”.

- Click on Role Administration Tools. Ensure that “AD DS and AD LDS Tools” are selected. Click on “AD DS and AD LDS Tools” to verify that Active Directory Module for Windows PowerShell and AD DS Tools are checked.

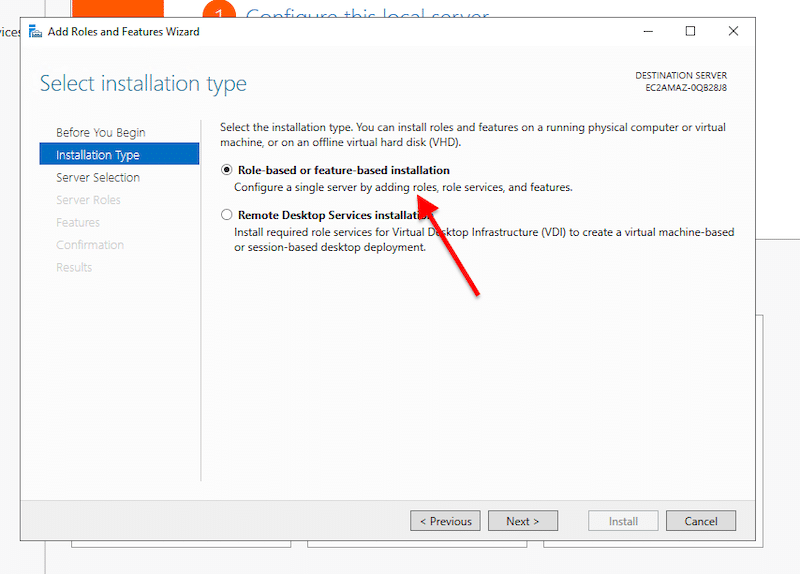

2. Installing and running the AD DS On the Windows Server 2019

Active Directory Domain Services (AD DS) provide the core Active Directory functions that manage users and computers. The server running the AD DS role is considered the Domain Controller (DC). This server authenticates and authorizes all users and computers within a Windows domain. It also assigns and enforces security policies and pushes software installs and updates.

To set up Active Directory DS on a Windows Server 2019, you’ll need the following:

- The administrative privileges on the server.

- Server with a static IP address.

- Knowing the organizational naming standards.

How to install the AD DS role

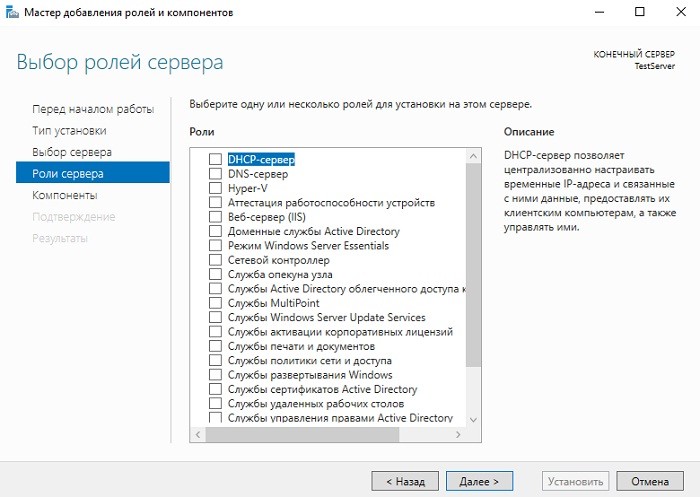

- Open Server Manager > Manage > Add Roles and Features.

- On Installation Type, choose the “Role-based or feature-based installation” and click on Next.

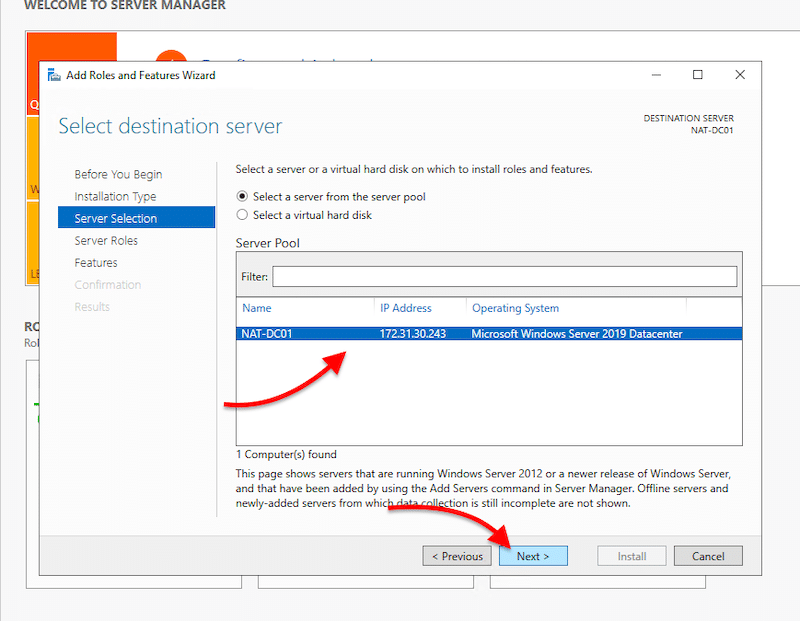

- On Server Selection, you’ll need to select your local server (or any remote server) where you wish to install the AD DS role. This option shows our local server, NAT-DC01, with an IP and the OS version.

- Go ahead and select your server and click on Next.

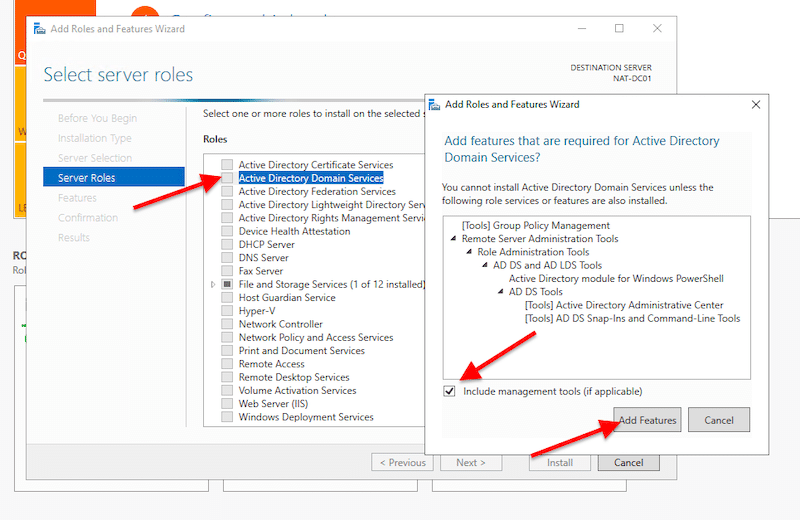

- On Server Roles, find and select “Active Directory Domain Services”. Once you choose that option, a new pop-up window will appear. This window shows the features required for AD DS that you will need to include. Go ahead and click on “Include management tools” and click on “Add Features”.

- If your AD Server also has the DNS server role, you’ll need to select it here. Scroll down to “DNS Server” and include the required features. For your server to be a DNS server, you’ll need to have a static IP address.

- On Features, AD DS, and DNS Server, click on “Next”.

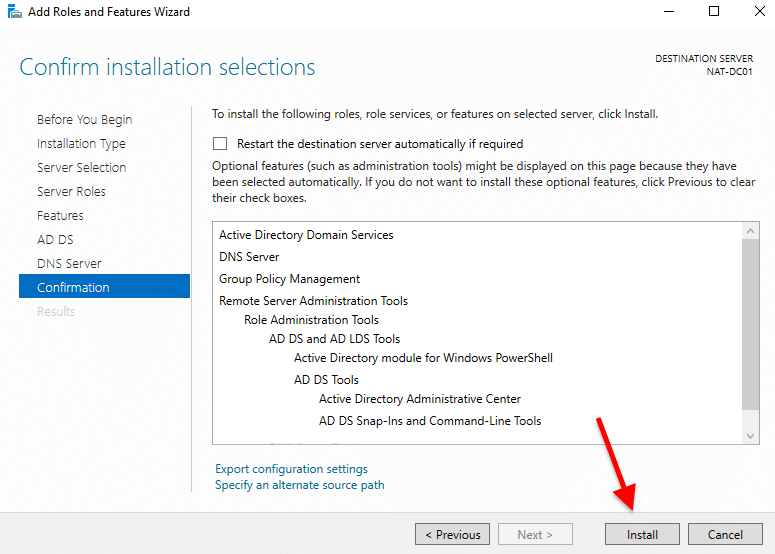

- On Confirmation, verify your configuration and click on “Install”.

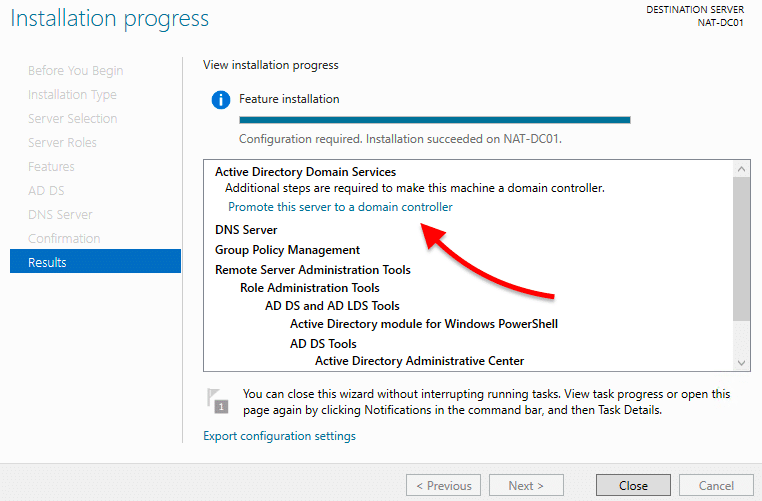

- Wait for your installation to finish. Don’t close the “Results” step on the Installation wizard yet.

3. Creating an Active Directory Forest and Domain

Once the installation is booming, and before closing the Installation wizard, go ahead and select “Promote this server to a domain controller”.

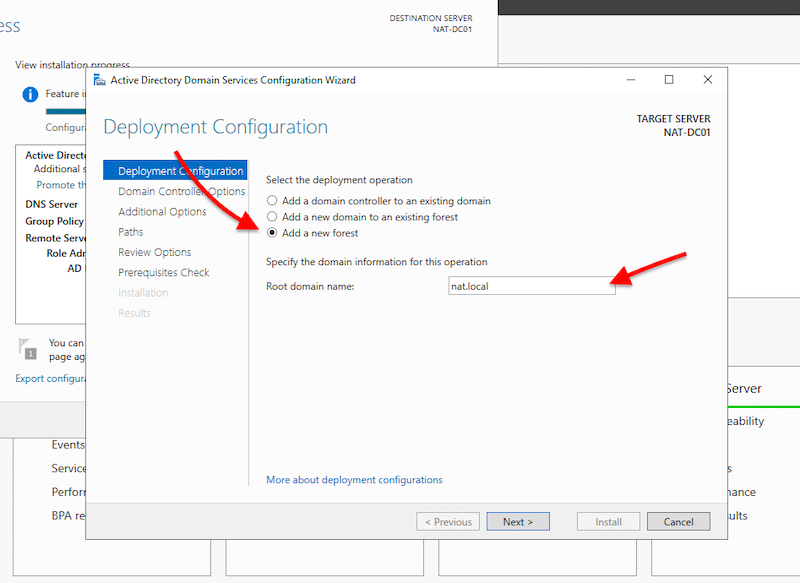

- A new Active Directory Domain Services Configuration Wizard will open. This contains three options for deployment: “Add a domain controller to an existing domain”, “Add a new domain to an existing forest”, or “add a new forest”. Since we are starting from scratch, we are going to create a brand new forest.

Note: Before creating your first Domain Controller, you’ll need a forest, and before a forest, you’ll need a valid root domain. All Active Directory clients use the DNS protocol to find domain controllers, and all domain controllers also use DNS to communicate. An example of an AD root domain name can be something like “nat. local” or “nat-internal.company.com,” where “nat-internal” is the internal AD domain name, and “company.com” is the external resources name.

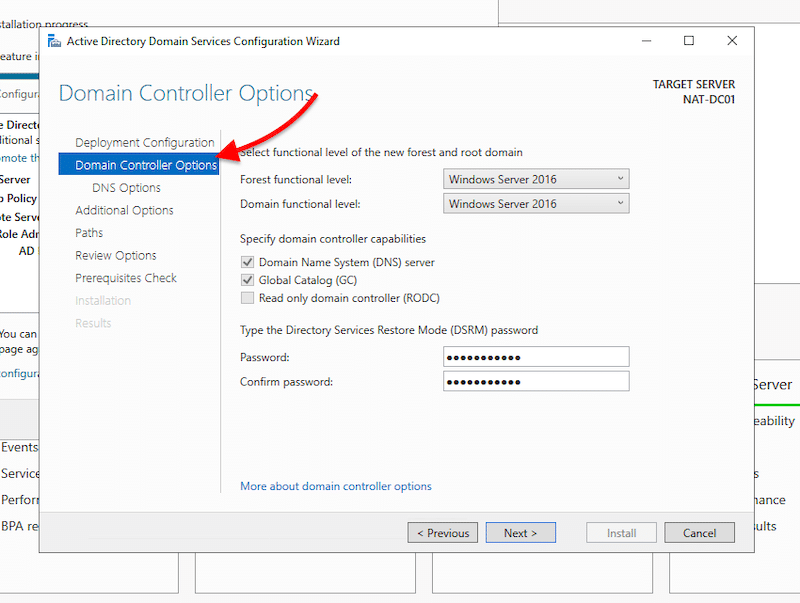

- In the next screen: “Domain Controller Options”, you’ll be able to select the functional level of the new forest and root domain.

Note: The functional levels are the controls that specify the AD DS features used in the domain or forest. As of Nov 2020, the latest available levels are those of Windows Server 2016.

- Specify the domain controller capabilities. Since this is the first AD domain controller, check the DNS server and Global Catalog boxes.

- Give the Directory Services Restore Mode (DSRM) a password. And click on “Next”.

- Skip DNS Options. No need for DNS Delegation now.

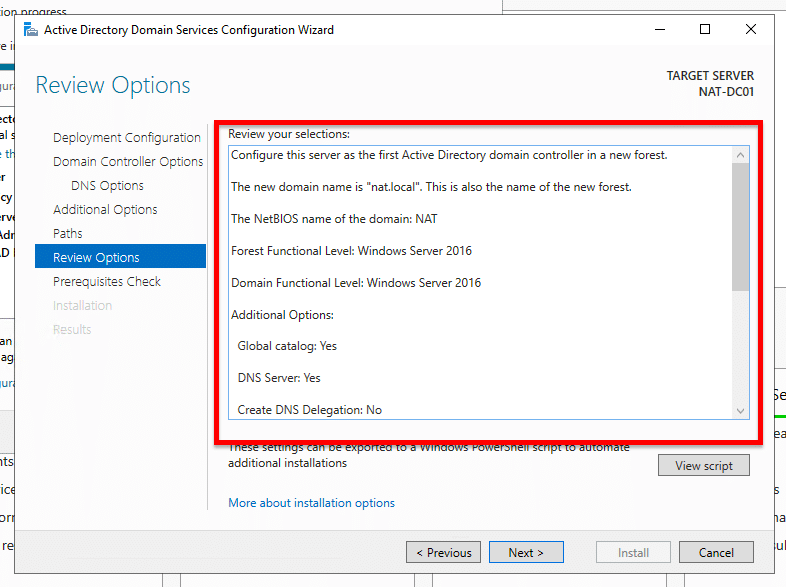

- In Additional Options, you’ll see the NetBIOS domain name taken from the root domain. But you are also free to change it.

- In Paths, you’ll be able to specify the location of the AD DS database, log files, and SYSVOL folders.

- In review options, you’ll be able to check your configuration and go back if you want to make any changes before installation.

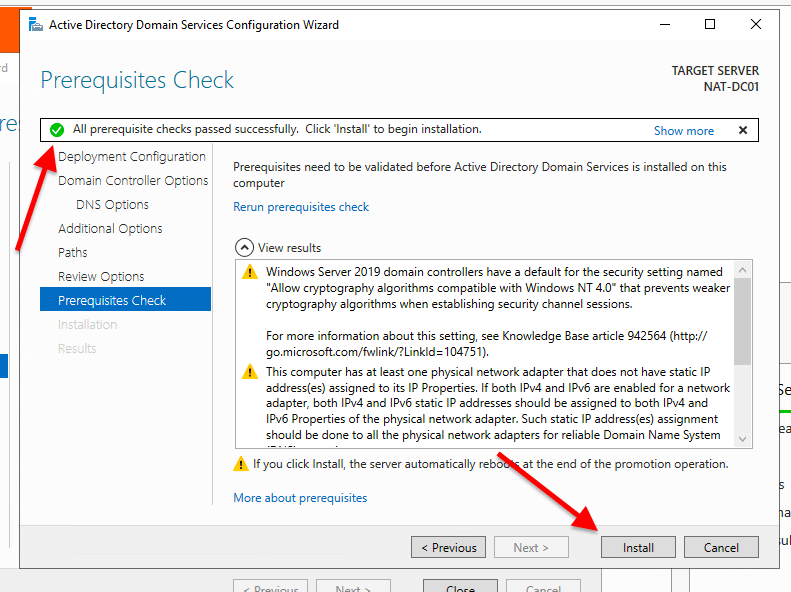

- The Prerequisites Check will show you a checklist with warnings or critical alarms. If the check passes, it will show a green light, and you’ll be able to install AD DS with the new domain controller and forest. You can take care of these warnings later on.

- Click Install. The server will install and restart automatically.

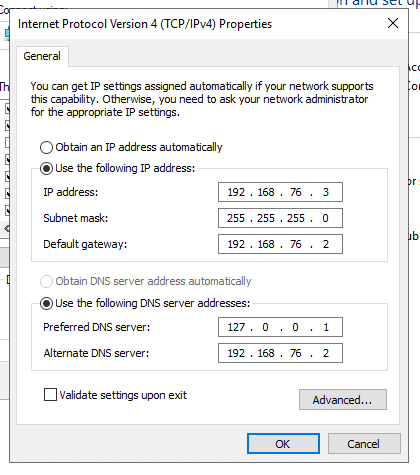

Note: If you got a similar message as mine (this server has one physical network adapter that does not have a static IP address), it is because you didn’t configure the static IP. To do this, go to Control Panel >Network & Internet > Network Connections > Select Ethernet adapter > right-click and go to Properties. In Ethernet Properties, select IPv4 and click on Properties.

- Select “Use the following IP address”. Then, according to your IP addressing scheme, give your server the IP address, subnet, and default gateway information, along with DNS information (your IP).

As you might notice, the server is using 127.0.0.1 (loopback IP address) because the server itself is acting as a DNS server. Therefore, you’ll need to change “Preferred DNS Server” to the static IP address of your server (192.168.76.3, for example).

Verify your configuration

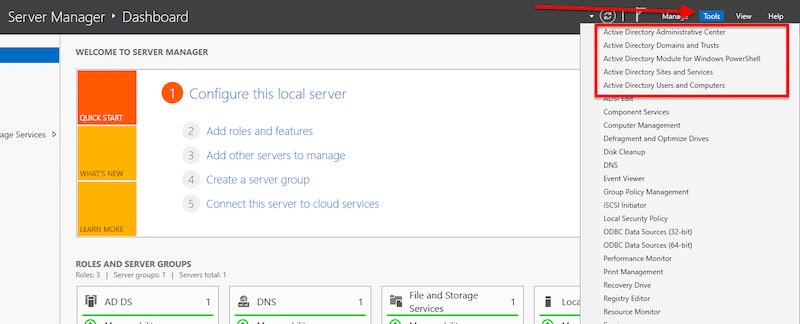

- Access the AD DS management console. Go to “Server Manager” and click on “Tools”.

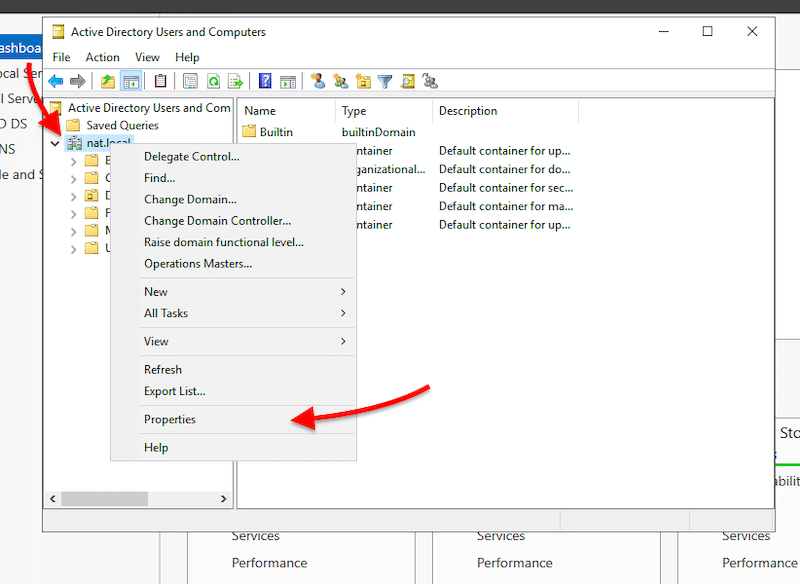

- Open “Active Directory Users and Computers” to ensure the naming and functional levels of your new DC are correct. Next, explore your domain controller (nat. local in our case) by right-clicking on it and opening “Properties”.

- On properties, verify your DC name and functional level.

4. Configure the Active Directory DNS server zones

You already installed AD DS, the DNS role, and created a new forest and DC. Now you’ll only need to configure the DNS zones.

A DNS zone is formed by resource records (IP blocks and naes) used to resolve DNS queries. The most common zone type in Active Directory is the Active Directory-integrated DNS zone. To learn more about Active Directory and zones, check this great guide to terminology, definitions, and fundamentals.

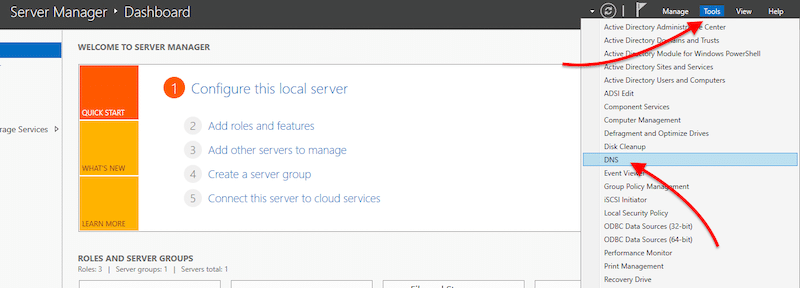

- Open “Server Manager” > Go to “Tools” > Click on “DNS”.

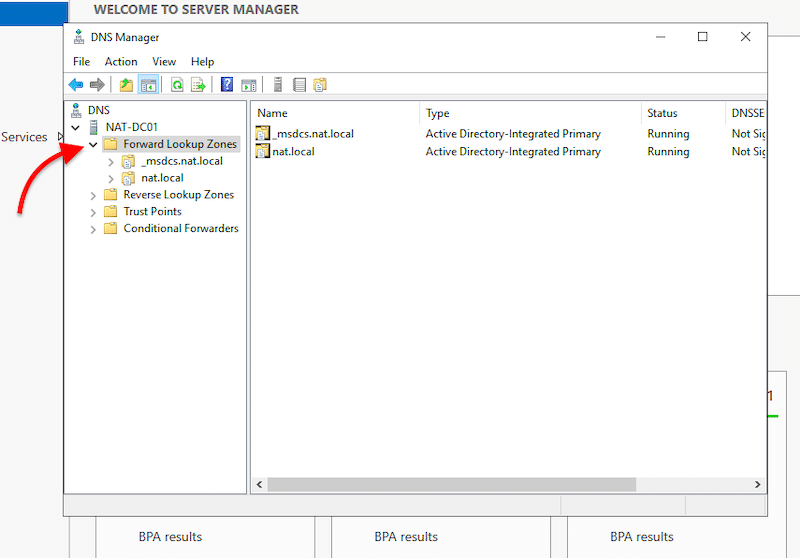

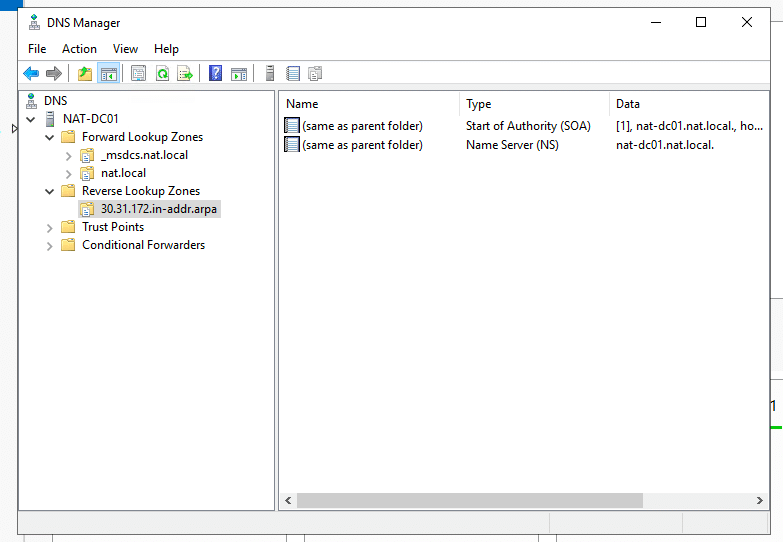

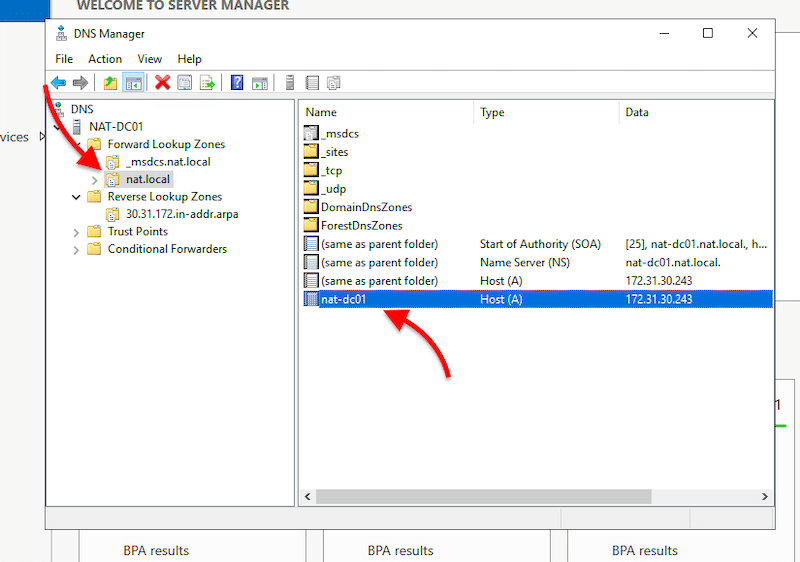

- Within DNS, expand your server and open “Forward Lookup Zones”. You’ll notice two AD integrated primary DNS zones. The “nat. local” is the root domain name we assigned in the previous AD DS configuration process. The _msdcs zone is a separate zone stored in the application partition. This zone is replicated to every DC that is a DNS server.

- As you notice, the Forward lookup zones are already there, but now, you’ll need to create a reverse lookup zone.

Note: Forward Lookup Zones vs Reverse Lookup Zones? Forward lookup zones resolve names to IP addresses, while reverse lookup zones resolve IP addresses to names.

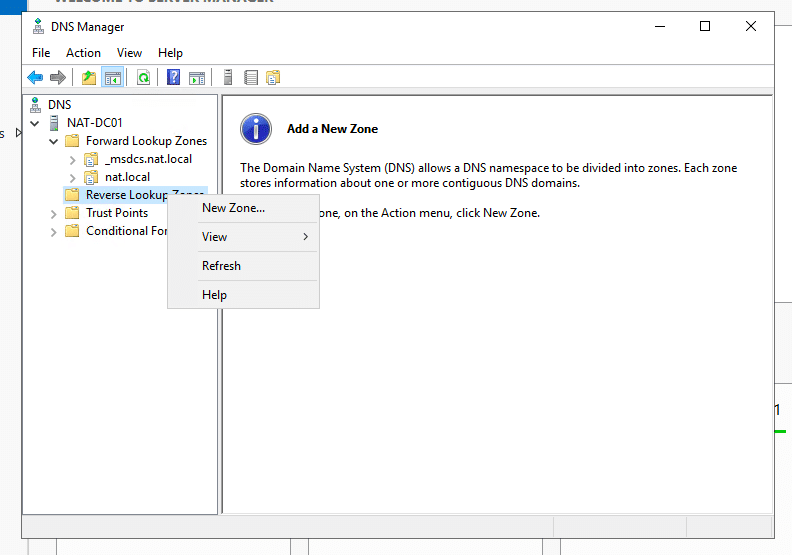

- Now, let’s configure the reverse lookup zone. First, Right-click on “Reverse Lookup Zone” and click “New Zone…”

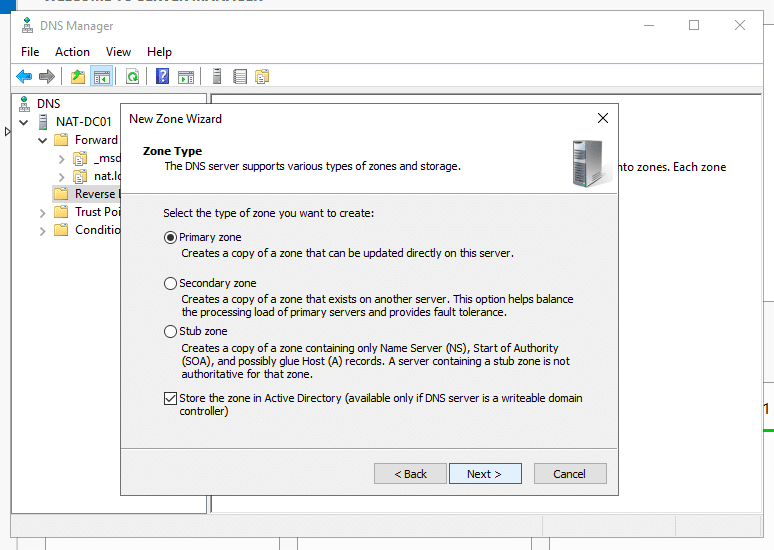

- In the New Zone Wizard, leave the zone type as “primary zone” and check the “Store the zone in Active Directory” box. Then, click “Next”.

- In “AD Zone Replication Scope,” how do you want DNS data to be replicated? select, “To all DNS Servers running on domain controllers in this domain: (your domain name)”.

- On the next screen, select “IPv4 reverse lookup zone” and click “Next”.

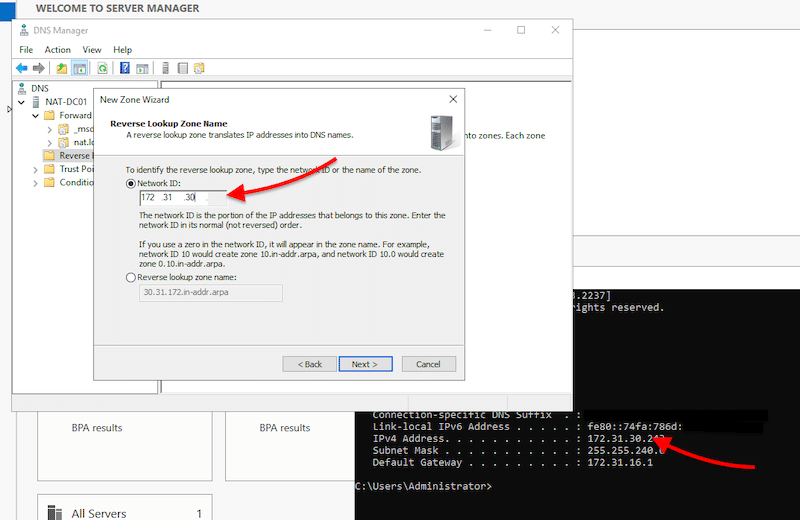

- Specify the Network ID of the reverse zone to help identify the reverse lookup zone. These first three octets are the network ID of your server.

- If you don’t know your server IPv4 address, use the “cmd” utility and the “ipconfig” command.

- Click on “Next” > “Next” > and “Finish”.

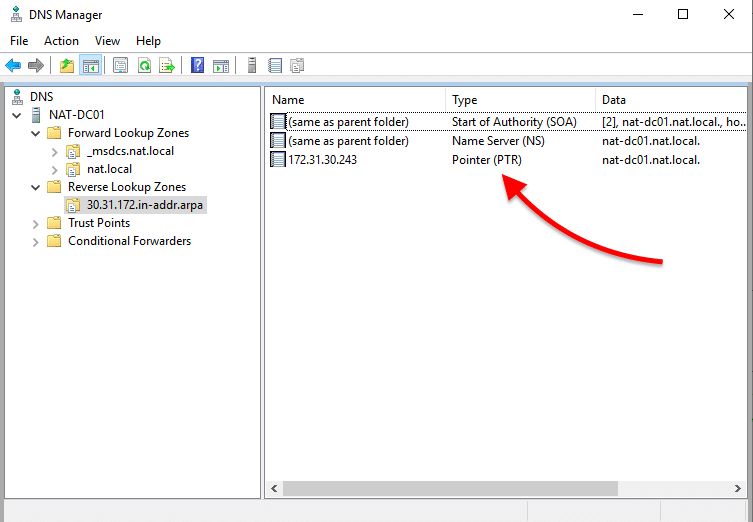

- Check your new reverse lookup zone. Inside, you should see two DNS resource records, SOA and NS.

- Update your A record. The A record, also known as the host record or DNS host, is in your domain’s DNS zone file. It makes the connection between domains and matching IP addresses. In other words, the A record contains the hostnames with their associated IPv4 addresses.

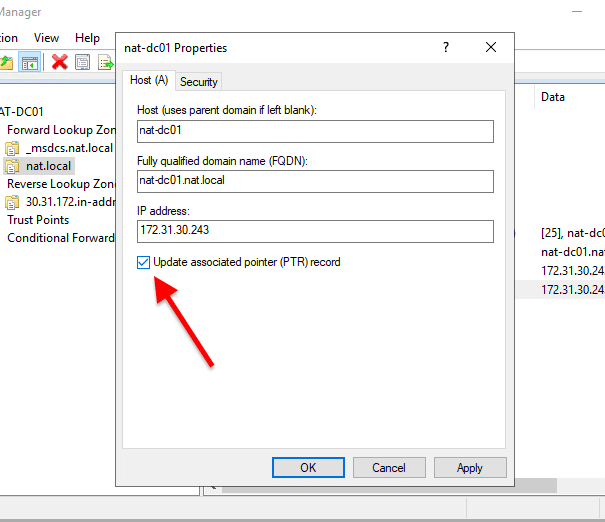

- To enable the reverse lookups, you’ll need to allow the Pointer (PTR) Record. The PTR record creates a pointer that maps the IPv4 address to a hostname.

- Right-click on the Host A record and click on “Properties”. A new “Properties” window will appear. First, check the box, “Update associated pointer (PTR) record”. Then, click on Apply > Ok.

- Verify your reverse lookup zone. If you don’t see the PTR record in the reverse lookup zone, you’ll need to refresh. Right-click on the blank space and click on “refresh”. The new PTR record should appear.

Rename your AD Domain Server

Optional: If you want to configure a new DNS server, you’ll need to rename your current Domain server and create new zones.

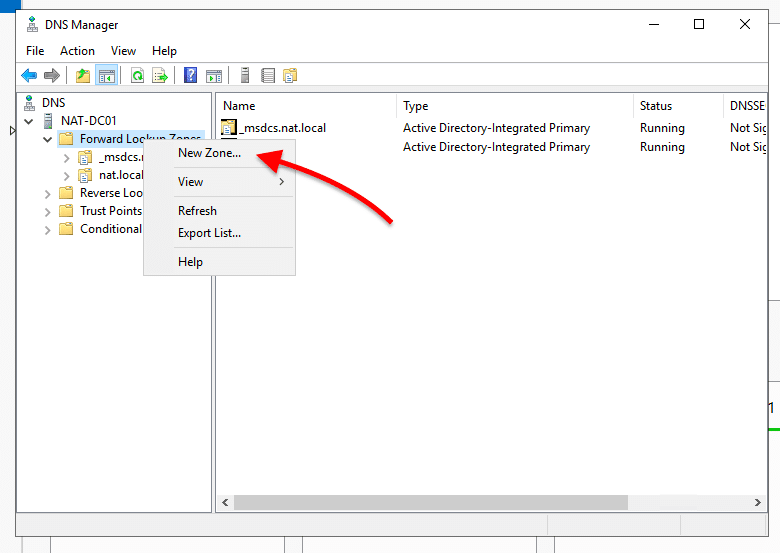

- Open DNS Manager, open your server, and expand “Forward Lookup Zones”. Now, you’ll need to create two more zones, so go ahead and right-click on “Forward Lookup Zones” and click on “New Zone”.

- This will open the “New Zone Wizard”.

-

- In Zone Type, select “Primary Zone” and check on the box “Store the zone in Active Directory”.

- In AD Zone Replication Scope. Select how you want DNS data to be replicated.

- Give your DNS a zone name (netadmintools.com, for instance).

- Leave Dynamic updates by default, and click on next.

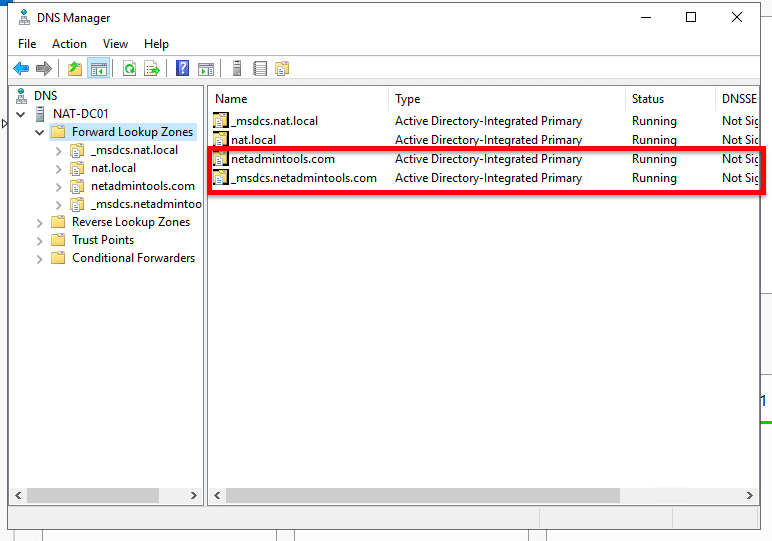

- Do the same for the second zone name, but change the naming and replication scope. For the name use an underscore sign (_) + msdcs (for example, _msdcs.netadmintools.com), and for the replication, use the option: “to all DNS servers running on domain controllers in this forest: … ”

- You’ll end up with two new DNS zones.

- These two zones are doing nothing now, as each DC in the forest is still using the old zones.

- You’ll need to rename the Active Directory domain name. You can use the PowerShell command-line utility “Rendom /list” to list the naming context in the forest in XML format.

- Open the XML file and replace the DNS name for each Domain Controller in the forest. Then proceed to upload the XML file to the forest partition using “Rendom /upload”. To make the DC change, issue a “Rendom /prepare” and “Rendom /execute” and restart the server.

5. Additional Active Directory Setup

Below are two critical additional Active Directory setups.

Adding a new Domain Controller to an Existing Root Domain

- Make sure both domains have connectivity.

- Create a new domain. Go to Add Roles and Features, select role-based or feature-based installation, and select the local server. On server roles, pick the Active Directory Domain Services.

- Before closing installation, choose “promote this server to a domain controller”. In the next screen: “Deployment configuration,” select “Add a domain controller to an existing domain”. Select your domain through name or credentials.

- On additional options, select “Replicate from” and “your root domain controller”. Then, go ahead and install it.

- Change the DNS server of the new domain controller to the core DNS server.

Create a new Active Directory Users, Computers, or Groups

- Go to Server Manager > Local Server > Tools > Active Directory Users and Computers.

- Right-click on your domain name (or within any OU) > “New” > Users, Computer, or Group.

- If you are creating a new user, you’ll need to add the first and last name, the login name, and the password. If you make a new Group, give it a new name.

- To add the new user or computer to the new group, right-click on the new user, “Add to a group” > Go ahead and find and select the group.

Managing multiple AD instances

Active Directory provides the access rights management system in Windows Server for on-premises resource access but it is also built into many other systems. If you use Microsoft 365 on the cloud, you have another implementation to deal with that you can’t manage from the interface that is built into Windows Server. There are other tools that use Active Directory for user account management, such as Google Workspaces and there are AD implementations available on Azure and AWS.

Although all of these different flavors of AD are functionally the same, they are technically separate because of the different infrastructure that supports each service, you can’t merge their administration through the native consoles offered by each package. Instead, you need to set up your user accounts in one system and export it to the others – this is known as replication. With this technique, you can create a consistent list of user accounts across all of the applications and platforms that your business users need to get into to and construct a single sign-on environment.

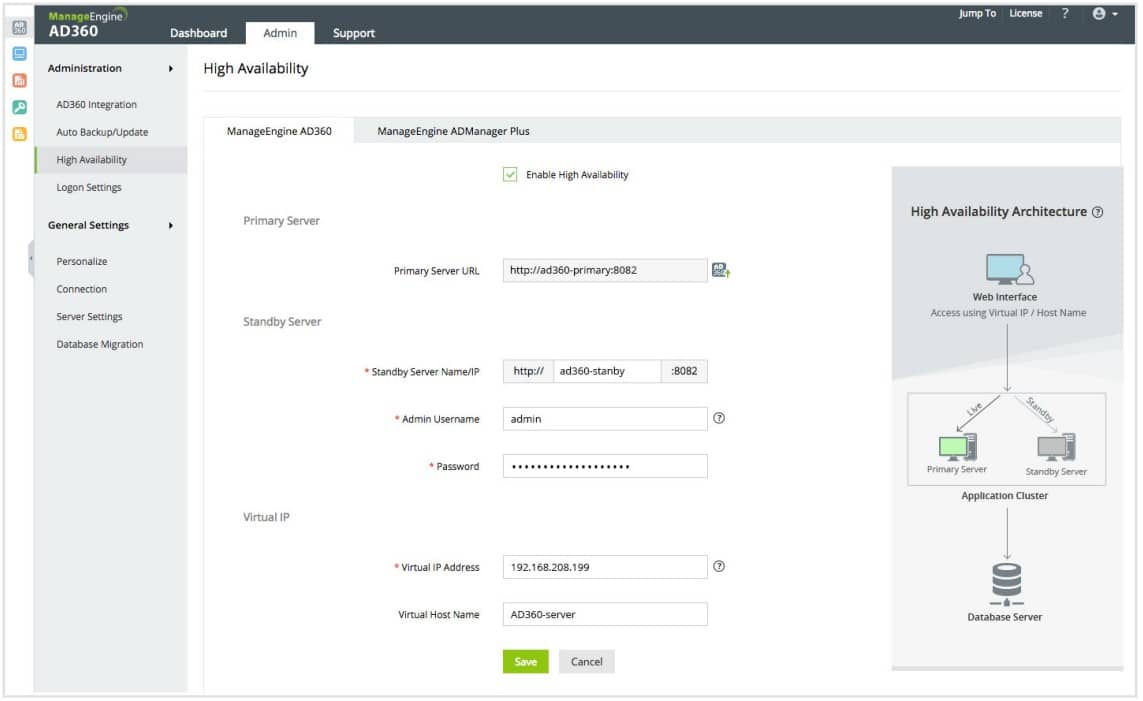

ManageEngine AD360 – FREE TRIAL

The easiest way to coordinate all of your Active Directory services is through a coordinating third-party tool, such as ManageEngine AD360. The AD360 system is a bundle of AD services and it provides a console that substitutes for the interface of Active Directory. With this system, you manage your standard Active Directory instance through AD360 and that tool ripples those values through to all of your AD instances automatically behind the scenes. The best way to understand the time-saving benefits of such as system is to access the 30-day free trial of AD360.

В помощь системным администраторам, компания Microsoft разработала средства удаленного администрирования серверов — Microsoft Remote Server Administration Tools (RSAT)

. RSAT содержит ряд инструментов, среди которых самым частым в использовании является —

Active Directory Users and Computers (ADUC)

. В этой статье описана установка RSAT и добавление инструмента по управлению пользователями и рабочими станциями Active Directory в консоль управления Microsoft (MMC) на рабочую станцию c ОС Windows 10.

Чтобы включить Active Directory-пользователи и компьютеры на ПК с Windows 10, сначала необходимо установить RSAT — средства удаленного администрирования сервера. Если вы используете более старую версию Windows 10, то есть 1803 или ниже, вам нужно будет загрузить файлы RSAT из центра загрузки Microsoft.

С другой стороны, во всех версиях Windows 10, начиная с выпуска 10 октября 2020 года, RSAT включен как «Функция по требованию». Вам не нужно загружать инструменты, а только устанавливать и включать их. Обратите внимание, что только выпуски Enterprise и Professional поддерживают RSAT и Active Directory.

Открываем msc windows оснастки через командную строку

msc windows оснастки

Добрый день уважаемые читатели и подписчики блога, сегодня мы с вами поговорим на тему как открыть msc windows оснастки через командную строку, для чего это может быть вам нужно и как это поможет в повседневной практике системного администратора. Поверьте полученные знания в этой статье, в будущем смогут вам сэкономить огромное количество времени и нервных клеток, не говоря уже о возможности блеснуть задротскими знаниями перед вашими коллегами, просто если вы активно используете linux системы и знаете основные команды в консоли, то вам будет интересны и эти. Всегда по возможности стремитесь изучать по мимо GUI интерфейсов, еще и альтернативные методы настройки, так как при настройке Windows Server, все чаще выбирают режим core с минималистическим интерфейсом.

Установите RSAT для версий 1809 и выше

Выполните следующие действия, чтобы включить RSAT в Windows 10.

- Щелкните правой кнопкой мыши значок «Windows» в левом нижнем углу экрана.

- Выберите опцию «Настройки» из всплывающего меню.

- Когда откроется окно настроек, вы должны выбрать вкладку «Приложения» из списка.

- Затем нажмите на ссылку «Управление дополнительными функциями» в правой части окна настроек. Он находится в разделе «Приложения Особенности ».

- Нажмите на значок «+ Добавить функцию».

- Windows покажет список доступных дополнений. Прокрутите вниз и выберите из списка надстройку «RSAT: доменные службы Active Directory и облегченные инструменты каталога».

- Нажмите кнопку «Установить».

- После завершения установки RSAT должен появиться в разделе «Администрирование» меню «Пуск».

Подключение консоли ADUC к домену из рабочей группы

Если вы хотите подключится консолью ADUC к контроллеру домена с машины, которая не включена в домен (состоит в рабочей группе, или стоит домашняя версия Windows), воспользуйтесь таким методом:

- Запустите командную строку и выполните команду запуска остастки от имени другого пользователя: runas /netonly /user:winitproaaivanov mmc

- В пустой консоли MMC выберите File->Add/Remove Snap-In

- Перенесите оснастку Active Directory Users and Computers в правую панель и нажмите

- Чтобы подключится к домену, щелкните по корню консоли и выберите Change domain. Укажите имя домена.

В результате консоль ADUC подключится к контроллеру домена, получит и отобразит структуру контейнеров (OU) данного домена Active Directory.

Установите RSAT для версий 1803 и ниже

Установка RSAT и включение Active Directory в более старой версии Windows 10 занимает немного больше времени. Имейте в виду, что ограничение для редакций Enterprise и Professional по-прежнему действует. Давайте посмотрим, как включить Active Directory в версиях 1803 и ниже.

- Запустите браузер вашего компьютера.

- Перейдите в Центр загрузки Microsoft и найдите Средства удаленного администрирования сервера для Windows 10.

- Нажмите кнопку «Скачать».

- Выберите последнюю версию, чтобы обеспечить максимальную совместимость.

- Нажмите кнопку «Далее» и дождитесь завершения загрузки.

- Затем нажмите клавишу «Win» на клавиатуре.

- Поиск панели управления.

- На панели управления нажмите на вкладку «Программы».

- Далее выберите «Программы и компоненты».

- Нажмите «Включить или отключить функции Windows».

- Разверните раздел «Инструменты удаленного администрирования сервера» в меню.

- Далее выберите «Инструменты администрирования ролей».

- Выберите «Инструменты AD LDS и AD DS».

- Установите флажок «Инструменты AD DS».

- Нажмите кнопку «ОК».

Параметр «Администрирование» теперь должен появиться в меню «Пуск». Вы должны найти там все инструменты Active Directory, и вы можете использовать и изменять их через это меню.

Основные понятия, встречающиеся в ходе работы

Существует ряд специализированных понятий, которые применяются при работе с AD:

- Сервер – компьютер, содержащий все данные.

- Контроллер – сервер с ролью AD, который обрабатывает запросы от людей, использующих домен.

- Домен AD — совокупность устройств, объединенных под одним уникальным именем, одновременно использующих общую базу данных каталога.

- Хранилище данных — часть каталога, отвечающая за хранение и извлечение данных из любого контроллера домена.

Поиск проблемы

В большинстве случаев установка RSAT проходит без проблем. Однако есть две проблемы, с которыми вы можете столкнуться.

Первый — невозможность установить RSAT. Если это произойдет, убедитесь, что брандмауэр Windows включен. RSAT использует стандартный бэкэнд Windows Update и требует, чтобы брандмауэр был запущен и работал. Если он выключен, включите его и попробуйте снова установить RSAT.

Вторая проблема может возникнуть после установки. Некоторые пользователи пропускают вкладки или испытывают другие проблемы. Единственное решение проблем после установки — удалить и установить RSAT заново.

Если у вас есть проблемы с ADUC, вы должны проверить, правильно ли подключен его ярлык. Это должно привести к% SystemRoot% system32 dsa.msc. Если это не так, переустановите программу.

Как работают активные директории

Основными принципами работы являются:

- Авторизация, с помощью которой появляется возможность воспользоваться ПК в сети просто введя личный пароль. При этом, вся информация из учетной записи переносится.

- Защищенность. Active Directory содержит функции распознавания пользователя. Для любого объекта сети можно удаленно, с одного устройства, выставить нужные права, которые будут зависеть от категорий и конкретных юзеров.

- Администрирование сети из одной точки. Во время работы с Актив Директори сисадмину не требуется заново настраивать все ПК, если нужно изменить права на доступ, например, к принтеру. Изменения проводятся удаленно и глобально.

- Полная интеграция с DNS. С его помощью в AD не возникает путаниц, все устройства обозначаются точно так же, как и во всемирной паутине.

- Крупные масштабы. Совокупность серверов способна контролироваться одной Active Directory.

- Поиск производится по различным параметрам, например, имя компьютера, логин.

Объекты и атрибуты

Объект — совокупность атрибутов, объединенных под собственным названием, представляющих собой ресурс сети.

Атрибут — характеристики объекта в каталоге. Например, к таким относятся ФИО пользователя, его логин. А вот атрибутами учетной записи ПК могут быть имя этого компьютера и его описание.

Процессы Atieclxx, Atiedxx, Ati2evxx – зачем используются и какой утилите принадлежат

Пример:

“Сотрудник” – объект, который обладает атрибутами “ФИО”, “Должность” и “ТабN”.

Контейнер и имя LDAP

Контейнер — тип объектов, которые могут состоять из других объектов. Домен, к примеру, может включать в себя объекты учетных записей.

Основное их назначение — упорядочивание объектов по видам признаков. Чаще всего контейнеры применяют для группировки объектов с одинаковыми атрибутами.

Почти все контейнеры отображают совокупность объектов, а ресурсы отображаются уникальным объектом Active Directory. Один из главных видов контейнеров AD — модуль организации, или OU (organizational unit). Объекты, которые помещаются в этот контейнер, принадлежат только домену, в котором они созданы.

Облегченный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — основной алгоритм подключений TCP/IP. Он создан с целью снизить количество нюанс во время доступа к службам каталога. Также, в LDAP установлены действия, используемые для запроса и редактирования данных каталога.

Дерево и сайт

Дерево доменов – это структура, совокупность доменов, имеющих общие схему и конфигурацию, которые образуют общее пространство имен и связаны доверительными отношениями.

Лес доменов – совокупность деревьев, связанных между собою.

Сайт — совокупность устройств в IP-подсетях, представляющая физическую модель сети, планирование которой совершается вне зависимости от логического представления его построения. Active Directory имеет возможность создания n-ного количества сайтов или объединения n-ного количества доменов под одним сайтом.

Для чего вы можете использовать Active Directory — пользователи и компьютеры?

Надстройка «Active Directory — пользователи и компьютеры» может покрыть большинство задач и обязанностей администратора AD. У него есть свои ограничения — например, он не может управлять объектами групповой политики.

Но вы можете использовать его для сброса паролей, редактирования членства в группах, разблокировки пользователей и многого другого. Вот некоторые основные инструменты в вашем распоряжении, когда вы включаете ADUC на вашем компьютере.

- Active Directory Домены и трасты. С помощью этого инструмента вы можете управлять функциональными уровнями леса, UPN (основными именами пользователей), функциональными уровнями нескольких доменов. Это также позволяет управлять доверием между лесами и доменами.

- Центр администрирования Active Directory. В этом разделе ADUC вы можете управлять своей историей PowerShell, политиками паролей и корзиной AD.

- Сайты и службы Active Directory. Этот инструмент дает вам контроль и понимание сайтов и услуг. Это позволяет планировать репликацию и определять топологию AD.

Что такое msc оснастка

И так msc в Windows расшифровывается как Microsoft System Console, еще проще это окна или как их еще называют оснастки, для управления теми или иными функциями операционной системы. Ранее я вас уже знакомил с методом создания удобной оснастки mmc, в которой мы добавляли все, что нужно системному администратору для повседневного администрирования.

И вы наверно спросите, а при чем тут командная строка и все такое, а вот при чем. Представим себе ситуацию, у вас в организации существует домен Active Directory, рядовые пользователи не имеют прав локального администратора на своих рабочих станциях, все идет и работает как часы, случается ситуация, что например вам нужно у пользователя поменять какие либо настройки, и сделать нужно сейчас, так что искать эти настройки в групповой политике нет времени. Что делать заходить под собой не вариант, так как нужно произвести изменения в другом профиле пользователя, и как открыть например оснастку Управление компьютером или Система.

Во тут нам и поможет знание названия msc windows оснасток и командная строка. Все что вам нужно это открыть командную строку от имени администратора и ввести нужное название msc оснастки. Ниже представлен список. Как видите открыв командную строку cmd.exe я для примера ввел значение открывающее панель управления с правами администратора системы.

Элементы оснастки Консоли управления msc

- appwiz.cpl — Установка и удаление программ

- certmgr.msc — Сертификаты

- ciаdv.msc — Служба индексирования

- cliconfg — Программа сетевого клиента SQL

- clipbrd — Буфер обмена

- compmgmt.msc — Управление компьютером

- dcomcnfg — Консоль управления DCOM компонентами

- ddeshare — Общие ресурсы DDE (на Win7 не работает)

- desk.cpl — Свойства экрана

- devmgmt.msc — Диспетчер устройств

- dfrg.msc — Дефрагментация дисков

- diskmgmt.msc — Управление дисками

- drwtsn32 — Dr.Watson

- dxdiag — Служба диагностики DirectX

- eudcedit — Редактор личных символов

- eventvwr.msc — Просмотр событий

- firewall.cpl — настройки файерволла Windows

- gpedit.msc — Груповая политика

- fsmgmt.msc — Общие папки

- fsquirt — Мастер передачи файлов Bluetooth

- chkdsk — Проверка дисков (обычно запускается с параметрами буква_диска: /f /x /r)

- control printers — Принтеры и факсы — запускается не всегда

- control admintools — Администрирование компьютера — запускается не всегда

- control schedtasks — Назначенные задания (планировщик)

- control userpasswords2 — Управление учётными записями

- compmgmt.msc — Управление компьютером (compmgmt.msc /computer=pc — удаленное управление компьютером pc)

- lusrmgr.msc — Локальные пользователи и группы

- mmc— создание своей оснастки

- mrt.exe — Удаление вредоносных программ

- msconfig — Настройка системы (автозапуск, службы)

- mstsc — Подключение к удаленному рабочему столу

- ncpa.cpl — Сетевые подключения

- ntmsmgr.msc — Съёмные ЗУ

- mmsys.cpl — Звук

- ntmsoprq.msc — Запросы операторов съёмных ОЗУ (для XP)

- odbccp32.cpl — Администратор источников данных

- perfmon.msc — Производительность

- regedit — Редактор реестра

- rsop.msc — Результатирующая политика

- secpol.msc — Локальные параметры безопасности (Локальная политика безопасности)

- services.msc — Службы

- sfc /scannow — Восстановление системных файлов

- sigverif — Проверка подписи файла

- sndvol — управление громкостью

- sysdm.cpl — Свойства системы

- syskey — Защита БД учётных записей

- taskmgr — Диспетчер задач

- utilman Диспетчер служебных программ

- verifier Диспетчер проверки драйверов

- wmimgmt.msc — Инфраструктура управления WMI

Список msc оснасток для Windows Server

Давайте рассмотрим как запускаются Административные оснастки Windows из командной строки cmd.exe

- domain.msc — Active Directory домены и доверие

- dsa.msc — Active Directory Пользователи и компьютеры (AD Users and Computers)

- tsadmin.msc — Диспетчер служб терминалов (Terminal Services Manager)

- gpmc.msc — Консоль управления GPO (Group Policy Management Console)

- gpedit.msc — Редактор объектов локальной политики (Group Policy Object Editor)

- tscc.msc — Настройка терминального сервера (TS Configuration)

- rrasmgmt.msc — Маршрутизация и удаленый доступ (Routing and Remote Access)

- dssite.msc — Active Directory Сайты и Доверие (AD Sites and Trusts)

- dompol.msc — Политика безопасности домена (Domain Security Settings)

- dсpol.msc — Политика безопасности контроллера домена (DC Security Settings)

- dfsgui.msc — Распределенная файловая система DFS (Distributed File System)

- dnsmgmt.msc — DNS

- iscsicpl.exe — Инициатор ISCSI

- odbcad32.exe — Администратор источника данных ODBC 32 бита

- odbcad64.exe — Администратор источника данных ODBC 64 бита

- powershell.exe -noexit -command import-module ActiveDirectory — Модуль powershell Active Directory

- dfrgui.exe — Оптимизация дисков

- taskschd.msc /s — Планировщик заданий

- dsac.exe — Центр администрирования Active Directory

- printmanagement.msc — Управление печатью

- vmw.exe — Средство активации корпоративных лицензий

- eventvwr.msc /s — Просмотр событий

- adsiedit.msc — Редактор ADSIedit

- wbadmin.msc — Система архивации данных Windows Server

- ServerManager.exe — Диспетчер серверов

Как видите msc windows оснастки очень полезные инструменты системного администрирования. Мне даже некоторые оснастки быстрее открыть чем щелкать мышкой по куче окон, особенно если сервер или компьютер тормозит или нет мышки. Да и в любом случае знать такие вещи всегда полезно. Большая часть всего, что мы используем хранится в c:WindowsSystem32. Если вы пройдете в эту папку то сможете обнаружить очень много интересного.

nbtstat -a pc — имя пользователя работающего за удаленной машиной pc net localgroup group user /add — Добавить в группу group, пользователя user net localgroup group user /delete — Удалить пользователя из группы net send pc »текст ‘‘ — отправить сообщение пользователю компьютера pc net sessions — список пользователей net session /delete — закрывает все сетевые сессии net use l: имя компапапка — подключить сетевым диском l: папку на удаленном компьютере net user имя /active:no — заблокировать пользователя net user имя /active:yes — разблокировать пользователя net user имя /domain — информация о пользователе домена net user Имя /add — добавить пользователя net user Имя /delete — удалить пользователя netstat -a — список всех подключений к компьютеру reg add — Добавить параметр в реестр reg compare — Сравнивать части реестра. reg copy — Копирует из одного раздела в другой reg delete — Удаляет указанный параметр или раздел reg export — Экспортировать часть реестра reg import — Соответственно импортировать часть реестра reg load — Загружает выбранную часть реестра reg query — Выводит значения заданной ветки реестра reg restore — Восстанавливает выбранную часть реестра из файла reg save — Сохраняет выбранную часть реестра reg unload — Выгружает выбранную часть реестра shutdown — выключение компьютера , можно удаленно выключить другой. SystemInfo /s machine — покажет много полезного об удаленной машине

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Способы удаления корзины с рабочего стола

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.