on

January 28, 2004, 12:00 AM PST

SolutionBase: A look at Windows Server 2003’s Active Directory Users And Computers

Here’s a guided tour of one of the most commonly used Windows Server 2003 administration tools: Active Directory Users and Computers.

One of the utilities that a Windows Server 2003 network administrator will use most frequently is Active Directory Users And Computers. However, new network administrators and network administrators who’ve only used Windows NT may find themselves confused by the new utility. Here’s a look at Active Directory Users And Computers in W2K3, what it does, how it differs from utilities in Windows NT Server and Windows 2000 Server, how it works, and how to perform common tasks using it.

What it does

Active Directory Users And Computers serves as the main utility for working with user, group, and computer objects in Active Directory. Remember that every item that needs to interface with your network is represented by an object in Active Directory. These objects contain all of the information for the item including descriptions, file system rights, security identifiers, application rights, and directory information.

Active Directory Users And Computers will allow you to create, modify, and delete these objects. Because of the way Active Directory works, you can create container objects that can contain other objects. For example, you can create a container object called Sales that contains all of the users, groups, and computers for people in your company’s sales department. This way you can design an Active Directory tree that mirrors your organization and delegate authority to users or other IT people in those areas. For more information about how to design an Active Directory tree, see the article “Design your Active Directory tree with security in mind.”

Some of the common tasks you accomplish with Active Directory Users And Computers include:

- Adding new users to Active Directory

- Changing passwords

- Granting rights to your file servers

- Allowing remote access to the network

- Setting login and logout scripts

- Controlling when users can use the network

Often if you add applications to your network such as Exchange or Terminal Services, these applications will extend what you can do in Active Directory Users And Computers. For example, if you add Terminal Services to your network, you can use Active Directory Users And Computers to control how long a user can stay connected to your Terminal Server.

How things are different in Windows Server 2003

You’ll experience the greatest culture shock if you’re moving from Windows NT directly to Windows Server 2003. Microsoft has made many changes to its administration utilities over the years. Active Directory Users And Computers does the job of two different Windows NT utilities. For user and group administration, Active Directory Users And Computers replaces User Manager For Domains. When it comes to controlling servers and member workstations, Active Directory Users And Computers replaces Server Manager.

However, to further complicate things, Active Directory Users And Computers doesn’t fully replicate every duty these old Windows NT tools did. Active Directory Users And Computers only handles the object duties for them. When it comes to things like administering trusts, rather that using User Manager For Domains, you’ll use the Active Directory Domains And Trusts utility. For a complete discussion of how things have changed between Windows NT and Windows Server 2003, see the article “How Windows NT Services map to Windows Server 2003.” To sum things up, you can basically forget everything you learned about administering Windows NT when you make the move to Windows Server 2003.

The change isn’t so great when you move from Windows 2000 Server to Windows Server 2003. Active Directory Users And Computers does the same thing in both versions. The only things that have changed are minor cosmetic issues. In addition, you’ll find a few new objects and properties available in W2K3 that weren’t available in Windows 2000 Server.

For example, when you start Active Directory Users And Computers, you’ll notice a couple of new top-level containers—Program Data and NTDS Quotas. Program Data contains object information pertaining to network applications, specifically data stored directly into Active Directory. The NTDS Quotas container stores quota objects. Extending the disk quota feature introduced with Windows 2000, NTDS quotas restrict the number of objects a user can create in a container.

Above the domain information, you’ll notice the new Saved Queries container. You can place XML queries here that allow you to perform actions on groups of objects that meet the query. Using saved queries keeps you from having to use ADSI scripts or having to manually select multiple objects when you need to make massive changes.

Finally, Microsoft has made some cosmetic changes to how the Active Directory Users And Computers MMC looks. Rather than having one level of menu choices for Console, Windows, and Help with another level of choices for Action and View, Windows Server 2003 puts all of the pull-down menus on the same line. Most of the choices within the respective menus remain unchanged, however.

Finding your way around

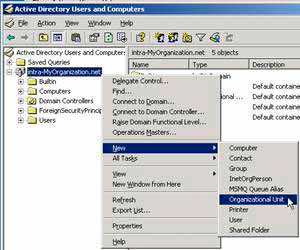

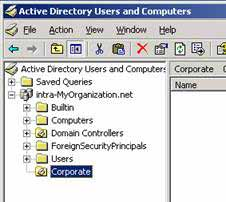

To start Active Directory Users And Computers, log in to your server as Administrator. Click Start | All Programs | Administrative Tools | Active Directory Users And Computers. When you do, you’ll see the screen shown in Figure A.

| Figure A |

|

| Active Directory Users And Computers under Windows Server 2003 |

If you’ve ever worked with an MMC before, you’ll be familiar with the layout. Across the top you’ll find a set of pull-down menus. Beneath that is a button bar that provides one-click functionality to frequently used procedures. Finally, you’ll see two panes. The left pane provides a tree view of your Active Directory configuration. The right pane shows the objects for containers highlighted in the left pane.

Menu choices

Pull-down menus you can access include:

- File—Here you can access the Options menu, which allows you to clean up console information. You can also quit Active Directory Users And Computers by clicking Exit.

- Action—This menu allows you to perform different actions depending on which container object you’ve selected. For example, if you select the Users container, you might see the Delegate Control menu option and options that allow you to create new users and groups, but if you select a particular User object, you’ll see actions about what you can do to a user, such as resetting passwords and disabling accounts.

- View—This menu choice allows you to customize the appearance of Active Directory Users And Computers. You can change how objects appear, how many columns Active Directory Users And Computers displays, and even filter out objects you don’t want to appear.

- Window—This menu choice allows you to display multiple MMC windows and control how those windows appear on your server.

- Help—Obviously, this choice allows you to access Active Directory Users And Computers Help files.

The button bar

As in most MMCs, the button bar in Active Directory Users And Computers closely resembles a Web browser. Like browser buttons, these buttons are relatively self-explanatory. Left to right, these buttons are:

- Back

- Forward

- Up One Level

- Show/Hide Console

- Paste

- Properties

- Refresh

- Export List

- Help

- Create New User

- Create New Group

- Create New Organizational Unit

- Set Filter

- Find Objects

- Add Objects To Group

You’ll notice that as you go from container to container in the left pane, buttons sometimes will become unavailable. For example, if you go to the Computers container, you can’t use the Create New Organizational Unit button.

The Console Tree

The left pane is called the Console Tree. This tree displays all of the container objects for Active Directory. Somewhat as you do in the Hive in the Windows Registry, you’ll navigate through the Console Tree to get to Active Directory objects. Default objects you’ll find in Windows Server 2003’s Console Tree are:

- Saved Queries—Allows you to store XML queries that perform actions on groups of objects.

- Domain—Where Domain is the name of your Active Directory Domain. This is the main container for Active Directory and contains all of the other container and organizational unit objects.

- Builtin—Contains all of the default security groups that come with Windows Server 2003 such as Administrators, Groups, Users, and Pre-2000 Computers.

- Computers—Contains all of the workstations and member servers on your network.

- Domain Controllers—Contains all of the domain controllers for your Active Directory tree.

- ForeignSecurityPrincipals—Stores security principal objects within a trusted domain.

- LostAndFound—Here you’ll find the objects that were supposed to replicate across the directory but couldn’t for some reason. Objects will appear here if they were created at the same time the container that holds them was deleted. This will probably only happen where you have multiple network administrators working in Active Directory.

- NTDS Quotas—Stores quota objects, which restrict the number of objects a user can create in a container.

- Program Data—Contains object information pertaining to network applications, specifically data stored directly into Active Directory.

- System—Contains additional containers that store system information for Active Directory such as Group Policies, DNS, IPSec, and DFS Configurations.

- User—This is the default container for Active Directory users.

In addition to these default containers, you can create additional containers called Organizational Units. Organizational Units can be structured to reflect your organization or however else you want to organize your Active Directory tree. They can contain other objects such as users, groups, printers, shared folders, or even other Organizational Units.

Common Active Directory objects

Within the containers reside objects, which represent every resource that has access on your network. As you look through the various containers discussed above, you’ll see the objects appear in the right pane.

Microsoft has done a pretty good job of giving the objects meaningful names. You can quickly guess what an object does by its name. For example, the DHCP Users object is a group object containing members that have read-only access to DHCP. Even if you can’t discern an object’s purpose by its name, Microsoft has included a Description column that tells you what each default object does.

Each object is made up of a group of properties, which describe the object and what it can do on the network. You can view the properties for an object by right-clicking it and selecting Properties. I’ll describe the Properties for the following objects:

- Computer

- Group

- User

I’m only going to describe the default tabs for each object. Applications that extend Active Directory’s Schema, such as Exchange, will add additional tabs to objects.

Computer

The Computer object describes computers that have rights on the network. It can describe domain controllers, member servers, or workstations. You’ll find domain controllers in the Domain Controllers container. Member servers and workstations will appear in the Computers container. When you right-click a Computer object and select Properties, you’ll see the screen shown in Figure B.

| Figure B |

|

| Active Directory’s Computer object |

As with most Properties pages, you’ll find tabs with further information. Tabs on the Computer Properties page include:

- General—This tab provides basic information about the object, including both its NetBIOS name and its DNS name. The most important check box here is Trust Computer For Delegation. You’ll select it if you want the computer to be able to request services from another computer.

- Operating System—This tab will show you the operating system running on the computer and what Service Packs have been applied to it.

- Member Of—Here you’ll make the computer a member of a group.

- Location—On this tab you can enter a string describing where the computer is located.

- Managed By—Here you can enter information about who’s in charge of the computer. You can quickly assign someone by selecting their information directly from Active Directory.

- Object—This tab displays information about the object including its name, when it was created, when it was last updated, and the Update Sequence Numbers for it.

- Security—This tab controls the Active Directory rights other objects have to this object. The Group Or Users box lists the objects with rights and the Permissions box describes the permissions the selected object has.

- Dial-in—Here you’ll decide whether or not users can remotely access the computer, whether by dial-up or VPN. You can also set callback options for extra security.

Group

If you right click a Group object, you’ll see the screen shown in Figure C.

| Figure C |

|

| A typical Active Directory Group |

Tabs on the Group object include:

- General—This tab displays information about the object. You can view, but not change Group Scope and Group Type for Groups. You can change all other fields on this page.

- Members—Here you can add and remove group members. By clicking the Add button, you can add individual objects or select multiple objects.

- Member Of—This tab lists the groups that the object belongs to. You can add or delete group membership here.

- Managed By—Here you can enter information about who’s in charge of the computer. You can quickly assign someone by selecting their information directly from Active Directory.

- Object—This tab displays information about the object including its name, when it was created, when it was last updated, and the Update Sequence Numbers for it.

- Security—This tab controls the Active Directory rights other objects have to this object. The Group Or Users box lists the objects with rights and the Permissions box describes the permissions the selected object has.

User

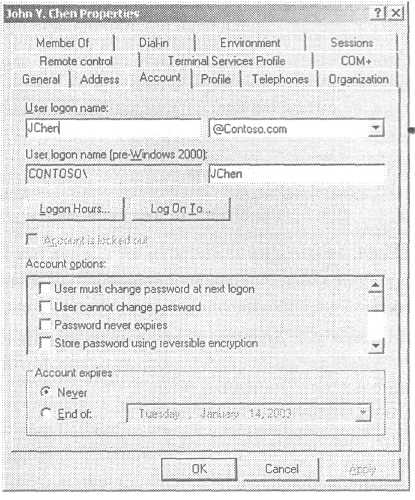

When you right-click a User object and select Properties, you’ll see the screen shown in Figure D.

| Figure D |

|

| A typical User object |

Tabs on User objects include:

- General—Displays general descriptive information about the user, including name, e-mail address and Web site address.

- Address—This tab displays snail mail addresses for the user.

- Account—Here you’ll find detailed account information for the user. You can view and change the logon name for the user, along with controlling when the user can log on to the network. The Account Options on this tab allow you to force users to change their password at next logon, prevent them from changing passwords, require a Smart Card for logon, and enable delegation for the account. You’ll also use this page if the account gets locked out due to logon failures.

- Profile—On this tab you’ll specify the paths to any logon scripts you’re using. You can also specify a path to the user’s profile here.

- Telephones—This tab serves as a repository for any telephone numbers you have for the user, including pagers, cell phones, and IP telephone numbers.

- Organization—Don’t confuse this tab with Active Directory’s Organizational Unit object. Here, you’ll place information about the user’s company, including job title, department, and company name. You can also import Manager information from Active Directory.

- Environment—This tab controls the Terminal Services startup environment for the user.

- Sessions—This tab helps you control how the user interacts with Terminal Services, including how long a session stays connected and what happens if you disconnect from the server.

- Remote Control—This tab allows you to remotely control a user’s Terminal Services session. You can set settings that allow you to only view the session or to work in the session as well.

- Terminal Services Profile—This tab is similar to the Profile tab, but this only controls profile information for the Terminal Services session.

- COM+—You can assign the user to be part of a COM+ partition set here.

- Published Certificates—This tab allows you to associate X.509 security certificates with the user.

- Member Of—This tab lists the groups that the object belongs to. You can add or delete group membership here.

- Dial-in—Here you’ll decide whether or not users can remotely access the computer, whether by dial-up or VPN. You can also set callback options for extra security.

- Object—This tab displays information about the object including its name, when it was created, when it was last updated, and the Update Sequence Numbers for it.

- Security—This tab controls the Active Directory rights other objects have to this object. The Group Or Users box lists the objects with rights and the Permissions box describes the permissions the selected object has.

Accomplishing common tasks with Active Directory Users And Computers

Now that you know your way around Active Directory Users And Computers, it’s time to find out how to accomplish common administration tasks. Table A shows you some of the things you can do, and how to get them done.

Table A

|

What you want to do |

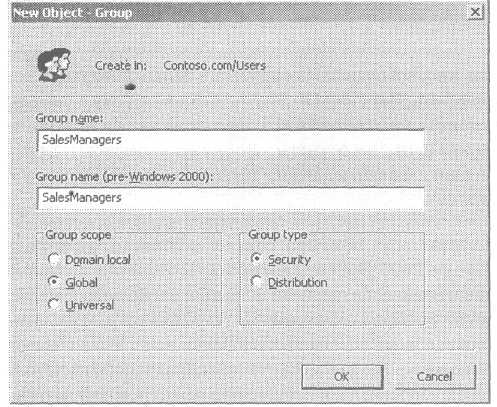

How to do it |

|||||||||||||||||||||||||||||||||||

| Create a new user | Right-click the container where you want the new user object to reside. Click New | User. Follow the prompts in the New Object – User screen to add information about the user such as logon name and user name. Click Next to see additional screens and enter appropriate information. | |||||||||||||||||||||||||||||||||||

| Create a new group | Right-click the container where you want the new group object to reside. Click New | Group. Follow the prompts in the New Object – Group screen to add information about the group such as group name and group type. For most groups you create, you’ll create a Global Security group. Click OK to create the group. | |||||||||||||||||||||||||||||||||||

| Create a new container object | Right-click the domain or container where you want the new container object to reside. Click New | Organizational Unit. In the New Object – Organizational Unit screen, enter a unique name for your container. Click OK to create the container. | |||||||||||||||||||||||||||||||||||

| Make a user a member of a group | Right-click the user object. Select Add To A Group. When the Select Group window appears, type the name of the group in the Enter The Object Name To Select box and click Check Names. If you don’t know the name, click Advanced. Click Find Now to display all groups. Select the group you want the user to belong to and click OK. Click OK again to close the Select Group window and finish. | |||||||||||||||||||||||||||||||||||

| Change a password |

Right-click the user object. Select Reset Password. When the Reset Password screen appears, type the new password in the appropriate fields. To force a user to change a password immediately, select Users Must Change Password. Click OK. |

|||||||||||||||||||||||||||||||||||

| Unlock an account | Right-click the user object. Select Properties. Click the Account tab. Remove the check from the Account Is Locked Out box. | |||||||||||||||||||||||||||||||||||

| Disable an account | Right-click the user object. Select Disable Account. Reenable by right-clicking the user object and selecting Enable Account. | |||||||||||||||||||||||||||||||||||

| Move a user | Drag and drop the user to the target container. | |||||||||||||||||||||||||||||||||||

| Restrict logon times | Right-click the user object. Select Properties. Click the Account tab. Click Logon Hours. When the Logon Hours screen appears, select Logon Denied and click the time blocks when you don’t want the user to log on. | |||||||||||||||||||||||||||||||||||

| Delete a group | Right-click the group object. Select Delete. | |||||||||||||||||||||||||||||||||||

| Delegate authority | Right-click the container object where you want to delegate tasks. Select Delegate Control. The Delegation Of Control Wizard appears. Follow the prompts on screen to add users or groups that you want to give control to and what powers you want to grant to those users or groups. | |||||||||||||||||||||||||||||||||||

| Allow users to use VPN | Right-click the user object. Select Properties. Click the Dial-in tab. Select Allow Access. Click OK to close. | |||||||||||||||||||||||||||||||||||

How to do common tasks in Active Directory Users And Computers

-

Microsoft

Основы управления доменом Active DirectoryРяд средств в оснастках Microsoft Management Console (MMC) упрощает работу с Active Directory.

Оснастка Active Directory Users and Computers (Active Directory – пользователи и компьютеры) является консолью управления MMC, которую можно использовать для администрирования и публикации сведений в каталоге. Это главное средство администрирования Active Directory, которое используется для выполнения всех задач, связанных с пользователями, группами и компьютерами, а также для управления организационными подразделениями. Для запуска оснастки Active Directory Users and Computers (Active Directory – пользователи и компьютеры) выберите одноименную команду в меню Administrative Tools (Администрирование).

Active Directory Users and Computers

По умолчанию консоль Active Directory Users and Computers работает с доменом, к которому относится Ваш компьютер. Вы можете получить доступ к объектам компьютеров и пользователей в этом домене через дерево консоли или подключиться к другому домену. Средства этой же консоли позволяют просматривать дополнительные параметры объектов и осуществлять их поиск.

Получив доступ к домену вы увидите стандартный набор папок:

- Saved Queries (Сохраненныезапросы) – сохраненные критерии поиска, позволяющие оперативно повторить выполненный ранее поиск в Active Directory;

- Builtin – список встроенных учетных записей пользователей;

- Computers – контейнер по умолчанию для учетных записей компьютеров;

- Domain Controllers – контейнер по умолчанию для контроллеров домена;

- ForeignSecurityPrincipals – содержит информацию об объектах из доверенного внешнего домена. Обычно эти объекты создаются при добавлении в группу текущего домена объекта из внешнего домена;

- Users – контейнер по умолчанию для пользователей.

Некоторые папки консоли по умолчанию не отображаются. Чтобы вывести их на экран, выберите в меню View (Вид) команду Advanced Features (Дополнительные функции). Вот эти дополнительные папки:

- LostAndFound – потерявшие владельца, объекты каталога;

- NTDS Quotas – данные о квотировании службы каталогов;

- Program Data – сохраненные в службе каталогов данные для приложений Microsoft;

- System – встроенные параметры системы.

Вы можете самостоятельно добавлять папки для организационных подразделений в дерево AD.

Рассмотрим пример создания учётной записи пользователя домена. Чтобы создать учётную запись пользователя щелкните правой кнопкой контейнер, в который вы хотите поместить учетную запись пользователя, выберите в контекстном меню New (Создать), а затем – User (Пользователь). Откроется окно мастера New Object – User (Новый объект – Пользователь):

- Введите имя, инициал и фамилию пользователя в соответствующих полях. Эти данные потребуются для создания отображаемого имени пользователя.

- Отредактируйте полное имя. Оно должно быть уникальным в домене и иметь длину не более 64 символов.

- Введите имя для входа. С помощью раскрывающегося списка выберите домен, с которым будет связана учетная запись.

- При необходимости измените имя пользователя для входа в системы с ОС Windows NT 4.0 или более ранними версиями. По умолчанию в качестве имени для входа в системы с предыдущими версиями Windows используются первые 20 символов полного имени пользователя. Это имя также должно быть уникальным в домене.

- Щёлкните Next (Далее). Укажите пароль для пользователя. Его параметры должны соответствовать вашей политике паролей;

Confirm Password (Подтверждение) – поле, используемое для подтверждения правильности введенного пароля;

User must change password at next logon (Требовать смену пароля при следующем входе в систему) – если этот флажок установлен, пользователю придется изменить пароль при следующем входе в систему;

User cannot change password (Запретить смену пароля пользователем) – если этот флажок установлен, пользователь не может изменить пароль;

Password never expires (Срок действия пароля не ограничен) – если этот флажок установлен, время действия пароля для этой учетной записи не ограничено (этот параметр перекрывает доменную политику учетных записей);

Account is disabled (Отключить учетную запись) – если этот флажок установлен, учетная запись не действует (параметр удобен для временного запрета использования кем-либо этой учетной записи).

Учётные записи позволяют хранить контактную информацию пользователей, а так же информацию об участии в различных доменных группах, путь к профилю, сценарий входа, путь домашней папки, список компьютеров, с которых пользователю разрешён вход в домен и т.д.

Сценарии входа определяют команды, выполняемые при каждом входе в систему. Они позволяют настроить системное время, сетевые принтеры, пути к сетевым дискам и т.д. Сценарии применяются для разового запуска команд, при этом параметры среды, задаваемые сценариями, не сохраняются для последующего использования. Сценариями входа могут быть файлы сервера сценариев Windows с расширениями .VBS, .JS и другие, пакетные файлы с расширением .ВАТ, командные файлы с расширением .CMD, программы с расширением .ЕХЕ.

Можно назначить каждой учетной записи свою домашнюю папку для хранения и восстановления файлов пользователя. Большинство приложений по умолчанию открывают домашнюю папку для операций открытия и сохранения файлов, что упрощает пользователям поиск своих данных. В командной строке домашняя папка является начальным текущим каталогом. Домашняя папка может располагаться как на локальном жестком диске пользователя, так и на общедоступном сетевом диске.

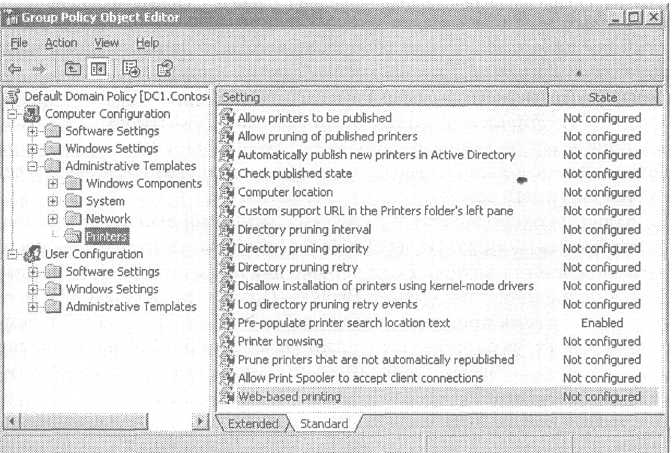

К доменным учётным записям компьютеров и пользователей могут применяться групповые политики. Групповая политика упрощает администрирование, предоставляя администраторам централизованный контроль над привилегиями, разрешениями и возможностями пользователей и компьютеров. Групповая политика позволяет:

- создавать централизованно управляемые специальные папки, например My Documents (Мои документы);

- управлять доступом к компонентам Windows, системным и сетевым ресурсам, инструментам панели управления, рабочему столу и меню Start (Пуск);

- настроить сценарии пользователей и компьютеров на выполнение задачи в заданное время;

- настраивать политики паролей и блокировки учетных записей, аудита, присвоения пользовательских прав и безопасности.

Помимо задач управления пользовательскими учётными записями и группами существует масса других задач управления доменом. Для этого служат другие оснастки и приложения.

Оснастка Active Directory Domains and Trusts (Active Directory – домены и доверие) служит для работы с доменами, деревьями доменов и лесами доменов.

Оснастка Active Directory Sites and Services (Active Directory – сайты и службы) позволяет управлять сайтами и подсетями, а так же межсайтовой репликацией.

Для управления объектами AD существуют средства командной строки, которые позволяют осуществлять широкий спектр административных задач:

- Dsadd – добавляет в Active Directory компьютеры, контакты, группы, организационные подразделения и пользователей. Для получения справочной информации введите dsadd /?, например dsadd computer/?

- Dsmod – изменяет свойства компьютеров, контактов, групп, организационных подразделений, пользователей и серверов, зарегистрированных в Active Directory. Для получения справочной информации введите dsmod /?, например dsmod server /?

- Dsmove – перемещает одиночный объект в новое расположение в пределах домена или переименовывает объект без перемещения.

- Dsget – отображает свойства компьютеров, контактов, групп, организационных подразделений, пользователей, сайтов, подсетей и серверов, зарегистрированных в Active Directory. Для получения справочной информации введите dsget /?, например dsget subnet /?

- Dsquery – осуществляет поиск компьютеров, контактов, групп, организационных подразделений, пользователей, сайтов, подсетей и серверов в Active Directory по заданным критериям.

- Dsrm – удаляет объект из Active Directory.

- Ntdsutil – позволяет просматривать информацию о сайте, домене или сервере, управлять хозяевами операций (operations masters) и обслуживать базу данных Active Directory.

Так же существуют средства поддержки Active Directory:

- Ldp – Осуществляет в Active Directory Administration операции по протоколу LDAP.

- Replmon – Управляет репликацией и отображает ее результаты в графическом интерфейсе.

- Dsacls – Управляет списками ACL (списками управления доступом) для объектов Active Directory.

- Dfsutil – Управляет распределенной файловой системой (Distributed File System, DFS) и отображает сведения о её работе.

- Dnscmd – Управляет свойствами серверов, зон и записей ресурсов DNS.

- Movetree – Перемещает объекты из одного домена в другой.

- Repadmin – Управляет репликацией и отображает её результаты в окне командной строки.

- Sdcbeck – Анализирует распространение, репликацию и наследование списков управления доступом.

- Sidwalker – Задает списки управления доступом для объектов, в прошлом принадлежавших перемещенным, удаленным или потерянным учетным записям.

- Netdom – Позволяет управлять доменами и доверительными отношениями из командной строки.

Более подробные материалы по организации доменов можно найти в соответствующей литературе.

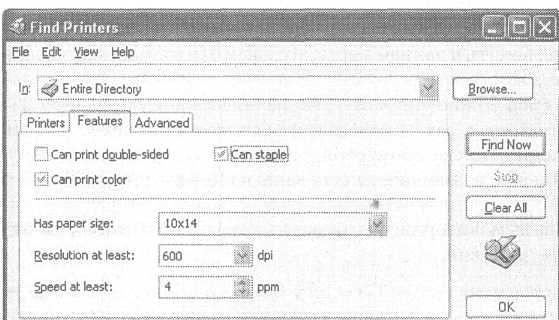

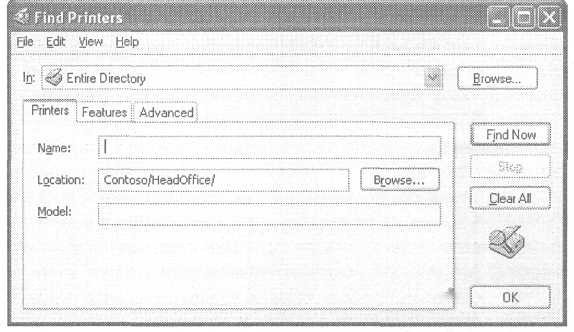

Аннотация: В этой лекции рассматривается структура Active Directory, а также дается описание некоторых стратегий по структуризации базы данных Active Directory. Описывается также, как создавать запросы и использовать средства оснастки Active Directory Users and Computers для поиска информации

Active Directory (AD) — это база данных платформы Windows Server 2003. Active Directory содержит информацию о таких объектах, как сетевые учетные записи, группы, серверы и принтеры, а также другую информацию о домене. Active Directory поддерживается в Windows Server 2003 Enterprise Edition и Datacenter Edition. Active Directory нельзя установить на серверах Windows 2003 Web Edition.

Active Directory содержит иерархическую структуру для администратора, позволяющую организовывать объекты в его домене. Должное планирование структуры этого каталога позволяет администратору упростить делегирование администрирования и облегчить управление настольными системами.

Поскольку AD — это база данных LDAP (Lightweight Directory Access Protocol), вы можете реализовать запросы по объектам, содержащимся в этом каталоге. Имеются средства, с помощью которых вы можете применять фильтры к своим запросам, позволяющие сузить область поиска нужной вам информации.

В этой лекции рассматривается структура Active Directory, а также дается описание некоторых стратегий по структуризации вашей собственной базы данных Active Directory. Описывается также, как создавать запросы и использовать средства оснастки Active Directory Users and Computers для поиска информации.

Структура Active Directory

Active Directory позволяет вам использовать иерархическую структуру для организации объектов, содержащихся в вашем домене. Объектами могут быть, например, пользователи, принтеры и группы. В

«Контроллеры доменов»

описывается, как использовать DCPROMO для повышения статуса вашего рядового сервера Windows Server 2003 до уровня контроллера домена. После выполнения DCPROMO ваш сервер будет содержать установку по умолчанию Active Directory.

Оснастка Active Directory Users and Computers

Active Directory Users and Computers — это ваш интерфейс для управления объектами Active Directory, такими как пользователи, компьютеры и группы. Для просмотра вашей установки Active Directory выберите Start/Programs/Administrative Tools/ Active Directory Users and Computers (см. рис. 10.1).

Оснастка Active Directory Users and Computers выглядит аналогично Windows Explorer (Проводник). Она содержит значки папок и объектов, содержащихся в этих папках. Эти папки называются организационными единицами (OU) и контейнерами. Организационные единицы — это папки со значком книги в середине. AD поставляется с OU по умолчанию Domain Controllers (Контроллеры домена). Контейнеры — это папки, не содержащие какого-либо значка.

Рис.

10.1.

Средство управления Active Directory Users and Computers

Организационные единицы

OU — это объекты в Active Directory, которые могут определяться пользователем и к которым может применяться групповая политика. По умолчанию AD содержит OU Domain Controllers, куда включаются все контроллеры данного домена. Каждый раз, как вы запускаете DCPROMO на рядовом сервере домена, компьютерная учетная запись этого компьютера перемещается в OU Domain Controllers.

Администратор может также создавать организационные единицы (OU). Обычно OU создаются для упрощения административного управления доменом. Для создания OU выполните следующие шаги.

- Щелкните правой кнопкой на узле, для которого хотите создать OU (например, на узле домена) и выберите New/Organizational Unit (Создать/Организационная единица).

- В диалоговом окне New Object — Organizational Unit введите имя вашей OU. В данном примере используется OU Sales.

- Щелкните на кнопке OK.

- Диалоговое окно закроется, и вы увидите новую созданную OU под узлом домена.

Вы можете создавать вложенные OU, помещая их внутри этой OU, но обычно при создании структуры OU не рекомендуется создавать более 5 уровней вложенности.

Контейнеры

Контейнеры создаются системой Windows Server 2003 по различным причинам. По умолчанию создаются следующие контейнеры.

-

Builtin.Содержит несколько локальных в домене групп по умолчанию (подробнее см. в

«Управление группами и организационными единицами»

). - Computers.По умолчанию при добавлении какого-либо компьютера в ваш домен учетная запись этого компьютера помещается в контейнер Computers. Вы можете в дальнейшем перемещать эти компьютерные учетные записи в созданную вами OU.

- ForeignSecurityPrincipals.Содержит прокси-объекты для вашего домена, чтобы взаимодействовать с доменом NT 4 и нижележащими доменами как со сторонними доменами вне вашего леса.

- Users.Контейнер по умолчанию для учетных записей Windows; в случае миграции из домена NT 4 здесь будут находиться ваши пользовательские учетные записи. При желании вы можете перемещать эти пользовательские учетные записи в другие OU.

Если выбрать View/Advanced Features (Вид/Дополнительно) в Active Directory Users and Computers, то вы увидите следующие дополнительные контейнеры.

- LostAndFound.Содержит объекты, которые были удалены в данном домене, если объект был перемещен в OU или контейнер, удаленный до того, как была выполнена репликация каталога.

- NTDS Quotas.В Windows Server 2003 добавлено несколько новых технологий, позволяющих задавать квоты на объекты Active Directory. В этом контейнере хранится информация о квотах служб каталога.

- Program Data.Новый контейнер, введенный в Windows Server 2003, чтобы хранить политики управления авторизацией для приложений.

- System.Содержит несколько дочерних контейнеров.

- AdminSDHolder.Используется для управления полномочиями пользовательских учетных записей, которые являются членами встроенных групп Administrators или Domain Admins.

- ComPartitionSets.Используется в разработке приложений; содержит информацию для наборов разделов COM+, что позволяет пользователям в этом домене выполнять доступ к службам приложения, которые предоставляются приложением COM+.

- Default Domain Policy.Содержит группы безопасности и полномочия по умолчанию для вашего домена.

-

Dfs-Configuration.Содержит информацию по отказоустойчивой файловой системе Distributed File System (DFS). Сведения по DFS см. в

«Управление файлами и дисками»

. - DomainUpdates.Здесь создаются контейнеры, если у вас выполнена модернизация из Windows NT или Windows 2000 в Windows Server 2003.

- File Replication Service.Содержит информацию по планированию репликации System Volume (SYSVOL) для вашего домена.

- FileLinks.Используется службой Distributed Link Tracking для отслеживания информации по файлам, которые были перемещены на другие тома NTFS.

- IP Security.Содержит политики IPSec для вашего домена, которые обеспечивают защищенный сетевой обмен информацией между компьютерами.

- Meetings.Используется для хранения информации, относящейся к собраниям Microsoft NetMeeting.

-

MicrosoftDNS.В этом контейнере хранятся интегрированные с Active Directory зоны DNS. Здесь сохраняются записи всех зон, которые затем реплицируются на другие серверы DNS для той же зоны DNS в данном домене. Подробнее об интегрированных с Active Directory зонах DNS см. в

«Ознакомление с DNS»

. -

Policies.Содержит объекты Group Policy (GPO) для вашего домена. Подробнее об объектах GPO см. в

«Использование Group Policy для управления клиентскими и серверными машинами»

. - RAS and IAS Servers Access Check.Содержит информацию по службам Remote Access Services (RAS) и Internet Authentication Services (IAS) для вашего домена.

- RpcServices.Служба Remote Procedure Call Name Service для поиска в доменах для систем, предшествовавших Windows 2000.

- Winsock Services.В этом контейнере публикуются основанные на применении сокетов службы, которые используют протокол Registration and Resolution Protocol.

- WMIPolicy.Содержит объекты GPO Windows Management Instrumentation (WMI) для вашего домена. Фильтры WMI применяются только к Windows XP и последующим версиям.

Объекты Active Directory

Еще одним элементом, содержащимся в Active Directory, являются объекты. Объекты размещаются внутри организационных единиц и контейнеров Active Directory. Вы можете помещать объекты в определенной OU и определять групповую политику по этой OU, чтобы упрощать задачи администрирования или управлять компьютерной средой. К примерам объектов можно отнести принтеры, пользовательские учетные записи, компьютерные учетные записи и группы безопасности.

LDAP и Active Directory

Active Directory можно запрашивать с помощью протокола LDAP (Lightweight Directory Access Protocol), который поддерживается несколькими платформами. LDAP указывает путь именования, определяющий любой объект Active Directory, OU или контейнер. В этом разделе описываются пути именования, используемые для доступа к Active Directory.

Отличительные имена

Каждый объект в Active Directory имеет свое отличительное имя (DN — distinguished name). DN определяет полный путь LDAP для доступа к определенному объекту Active Directory. Любое DN содержит следующие атрибуты пути.

- Доменный компонент (DC — Domain Component).Используется для определения компонента DNS-имени объекта Active Directory.

- Организационная единица (OU).Организационная единица.

- Общее имя (CN — Common Name).Объект, отличный от DC или OU; например, CN можно использовать для определения компьютерной или пользовательской учетной записи.

Ниже приводится пример того, как выглядит DN для организационной единицы Domain Controllers в Active Directory для вымышленного домена company.com:

OU=Domain Controllers, DC=company,DC=dom

Так что же описывает это DN? Глядя на него, вы можете сказать, что организационная единица Domain Controllers находится в домене company.com.

В качестве еще одно примера предположим, что у вас имеется структура OU Sales в домене company.com. Внутри OU Sales находится еще одна OU с именем West. Внутри OU West у вас имеется учетная запись с именем Mary Smith. Для доступа к этой учетной записи используется следующее DN:

CN=Mary Smith,OU=West,OU=Sales, DC=company,DC=dom

Как видно из этих примеров, описание DN дается снизу вверх по пути в Active Directory, начиная с объекта и вплоть до корня домена.

Относительные отличительные имена

Относительное отличительное имя (relative distinguished name) в пути LDAP содержит информацию об объекте Active Directory в контексте текущего рассматриваемого пути. Если взять предыдущий пример получения объекта с помощью отличительного имени (DN) для пользовательской учетной записи Mary Smith, то DN описывалось как

CN=Mary Smith,OU=West,OU=Sales, DC=company,DC=dom

Относительное отличительное имя для этого объекта

Обычные

задачи, которые вы будете выполнять с

помощью службы каталога Microsoft

Active

Directory

системы Windows

Server

2003, вовлекут вас в управление такими

объектами Active

Directory

как пользователи

и

группы.

Большинство

компаний создает и реализует проект

Active

Directory

один раз. После развертывания с

большинством объектов Active

Directory

произойдут небольшие изменения. Однако

работа с объектами user

(пользователь) и объектами group

(группа) является исключением из этого

правила. По мере того как служащие

присоединяются к компании или оставляют

ее, администратор тратит время на

управление пользователями и группами.

Служба Active

Directory

содержит другие объекты, такие как

printer

(принтер), computer

(компьютер) и shared

folder

(общие папки), которые также требуют

частого администрирования.

В этой

главе обсуждаются концепции и процедуры,

которые используются для управления

объектами Active

Directory.

В ней обсуждаются типы объектов, которые

можно хранить в Active

Directory

и объясняется, как управлять этими

объектами. Показан основной интерфейс,

который вы будете использовать для

работы с объектами, инструмент Active

Directory

Users

And

Computers

(Пользователи и компьютеры Active

Directory)

и некоторые усовершенствования, которые

сделаны для этого инструмента в Windows

Server

2003.

Управление

пользователями

В

службе Active

Directory

Windows

Server

2003 существуют три объекта, которые

используются для представления

индивидуальных пользователей в каталоге.

Два из них, объект user

(пользователь)

и объект inetOrgPerson,

являются

участниками безопасности, которые могут

использоваться для назначения доступа

к ресурсам вашей сети. Третий объект

contact

(контакт)

не является участником безопасности и

используется для электронной почты.

Объекты

User

Один

из наиболее типичных объектов в любой

базе данных Active

Directory

— объект user.

Объект

user,

подобно

любому другому объекту

класса

Active

Directory,

представляет собой совокупность

атрибутов. Фактически, он может иметь

более 250-ти атрибутов. Этим служба Active

Directory

Windows

Server

2003 сильно отличается от службы каталога

Microsoft

Windows

NT,

в которой объекты user

имеют

очень мало атрибутов. Поскольку Active

Directory

может обеспечить эти дополнительные

атрибуты, она полезна именно как служба

каталога, а не просто как база данных

для хранения опознавательной информации.

Active

Directory

может стать основным местом хранения

большей части пользовательской информации

в вашей компании. Каталог будет содержать

пользовательскую информацию: номера

телефона, адреса и организационную

информацию. Как только пользователи

научаться делать поиск в Active

Directory,

они смогут найти практически любую

информацию о других пользователях.

Когда

вы создаете объект user

,

нужно заполнить некоторые из его

атрибутов. Как показано на рисунке 10-1,

при создании учетной записи пользователя

требуется только шесть атрибутов, причем

атрибуты сп

и

sAMAccountName

конфигурируются

на основе данных, которые вы вводите

при создании учетной записи. Остальные

атрибуты, включая идентификатор

безопасности (SID),

автоматически заполняются системой

безопасности.

Рис.

10-1. Обязательные атрибуты учетной записи

пользователя, отображаемые инструментом

Adsiedit.msc

При

создании учетной записи пользователя

вы можете назначить значения многим

атрибутам объекта user.

Некоторые

из атрибутов нельзя увидеть через

интерфейс пользователя (UI),

например, атрибут Assistant

(Помощник).

Его можно заполнять, используя скрипт

или инструмент

Adsiedit.msc,

который обращается к атрибуту напрямую.

Можно заполнять скрытые атрибуты в

процессе общего импорта информации

каталога с использованием утилит

командной строки Csvde

или Ldifde.

Детальную информацию по использованию

этих утилит смотрите в Help

And

Support

Center

(Центр справки и поддержки). Заполнять

невидимые в UI

атрибуты необходимо, так как они

используются для поиска и изменения

объектов. В некоторых случаях скрытый

атрибут доступен через диалоговое окно

Find

(Поиск). Например, в инструменте Active

Directory

Users

And

Computers

(Пользователи и компьютеры Active

Directory)

для поиска всех пользователей, которые

имеют один и тот же атрибут Assistant,

используйте

вкладку Advanced

(Дополнительно) в диалоговом окне Find,

чтобы создать запрос, основанный на

атрибуте Assistant

(см.

рис. 10-2). В этом окне щелкните на кнопке

Field

(Поле), выберите User

(Пользователь), а затем выберите атрибут,

по которому вы хотите сделать поиск.

Так можно найти многие скрытые атрибуты.

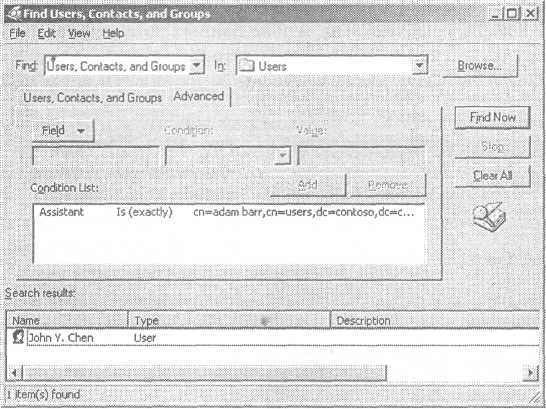

Рис.

10-2. Поиск учетных записей пользователя

по атрибутам, которые не видны в

пользовательском интерфейсе

Дополнительная

информация. Вы можете просматривать

и изменять любой атрибут объекта user,

используя инструменты Adsiedit.msc

или Ldp.exe.

Более эффективный способ состоит в

использовании скриптов. От этого можно

получить значительную выгоду, поскольку

Active Directory

написана так, чтобы разрешать и поощрять

использование скриптов. Информацию об

использовании скриптов для автоматизации

задач управления службой Active

Directory смотрите в центре

TechNet Script

Center по адресу

http://www.microsoft.com/technet/scriptcenter/default.asp.

TechNet Script

Center содержит ресурсы для

создания скриптов и типовые сценарии,

используемые для расширения административных

задач, которые иначе выполняются через

консоли управления службой Active

Directory. Смотрите также

веб-сайт Microsoft Press

Online по адресу http://

www.microsoft.com/mspress/,

где находится бонус-глава по созданию

сценариев «Introduction to

ADSI Scripting

Using VBScript»

(Введение в ADSI сценарии

на языке VBScript), написанная

Майком Малкером (Mike

Mulcare).

Большинство

административных задач, связанных с

обычными пользователями, выполняются

при помощи инструмента Active

Directory

Users

And

Computers.

Чтобы создать с его помощью объект user,

найдите

контейнер, в котором вы хотите создать

объект, щелкните правой кнопкой мыши и

выберите New>User

(Новый>Пользователь). При создании

пользователя вы должны ввести Full

Name

(Полное имя) и User

Logon

Name

(Пользовательское имя для входа в

систему). Данные Full

Name

используются для заполнения атрибута

сп

пользователя,

данные User

Logon

Name

становятся значением sAMAccountName.

После

создания пользователя можно обращаться

к свойствам объекта для заполнения

дополнительных атрибутов пользователя,

назначение которых вполне понятно.

Наиболее важная вкладка, предназначенная

для управления учетной записью

пользователя — это вкладка Account

(Учетная запись) (см. рис. 10-3). Пользовательские

параметры настройки, доступные на

вкладке Account,

описаны в таблице 10-1.

Рис.

10-3. Вкладка Account для объекта

user

Табл.

10-1. Свойства учетной записи объекта

User

Параметры учетной записи Пояснение

|

UserLogonName |

Идентифицирует |

|

User |

Идентифицирует |

|

Logon |

Устанавливает |

|

Log |

Перечисляет |

|

Account |

Указывает на то, |

|

Account |

Обеспечивает |

|

Account |

Определяет время |

Именование

объектов user в Active

Directory

Каждый объект в Active

Directory

должен иметь уникальное имя, но для

объекта user

это простое утверждение

может стать довольно сложным, потому

что объект user

фактически имеет

несколько возможных имен. В таблице

10-2 перечислены все имена, которые могут

быть связаны с именем пользователя

username,

и область действия,

в пределах которой это имя должно быть

уникальным.

Табл.

10-2. Требования уникальности имени

пользователя

|

Username |

Требование |

|

|

First |

Уникальность |

|

|

Display |

Уникальность |

|

|

Full |

Должно |

|

|

Username |

Требование |

|

|

User |

Должно быть |

|

|

User (Пользовательское |

Должно быть |

UPN

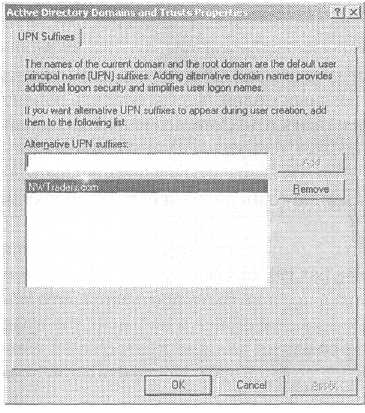

является очень полезным именем для

пользователя. Пользователь может перейти

в любой домен леса и войти в систему,

используя свое UPN-имя,

вместо того чтобы при входе выбирать

свой домашний цомен. По умолчанию

UPN-суффикс

является также DNS-именем

для цомена. Вы можете изменять UPN-суффикс,

например, использовать различные

DNS-имена

внутри и вне системы для отображения в

интернете. В большинстве случаев

SMTP-адрес

электронной почты для всех пользователей

соответствует внешнему имени DNS.

Ваши пользователи, возможно, захотят

входить в домен, используя свои адреса

SMTP.

Вы можете включить эту опцию, добавляя

альтернативный UPN-суффикс

к лесу и назначая его всем учетным

записям пользователя. Чтобы создать

дополнительный UPN-суффикс,

откройте инструмент Active

Directory

Domains

And

Trusts

(Домены и доверительные отношения Active

Directory),

щелкните правой кнопкой мыши на записи

Active

Directory

Domains

And

Trusts,

расположенной в верхней левой области

окна, и выберите Properties

(Свойства) (см. рис. 10-4). Напечатайте любой

альтернативный UPN-суффикс,

который вы желаете использовать.

Рис.

10-4. Добавление альтернативного

UPN-суффикса к вашему лесу

Объекты

inetOrgPerson

Одним

из новых объектов Active

Directory

Windows

Server

2003 является объект inetOrgPerson.

Он

является основной учетной записью

пользователя, которая используется

другими каталогами с применением

облегченного протокола службы каталогов

(Lightweight

Directory

Access

Protocol

— LDAP)

и Х.500, совместимыми с требованиями

документа Request

for

Comments

(RFC)

2798. Вводя объект inetOrgPerson,

Microsoft

облегчил интеграцию службы Active

Directory

с другими каталогами и упростил

перемещение из каталогов в Active

Directory.

Примечание.

При обновлении леса Windows

2000 до Windows Server

2003 в схеме создается объект inetOrgPerson,

когда вы выполняете команду Adprep.exe

с ключом /forestprep. Утилиту

Adprep.exe можно

найти в папке I386 на

компакт-диске Windows Server

2003.

Объект

inetOrgPerson

может

быть создан с помощью инструмента Active

Directory

Users

And

Computers.

Для этого найдите контейнер, в котором

вы хотите создать объект, щелкните на

нем правой кнопкой мыши и выберите

New>InetOrgPerson.

При создании объекта inetOrgPerson

вы

должны ввести пользовательское имя

входа в систему и полное имя. Объект

inetOrgPerson

является

подклассом объекта user,

т.е.

он имеет все характеристики пользовательского

класса, включая и то, что он действует

как участник безопасности. Объекты

inetOrgPerson

управляются

и используются теми же способами, как

и объект user.

Учетные

записи Contact

Третий

тип объектов, который может использоваться

для представления пользователей в

Active

Directory,

— это объект contact

(контакт).

Объекты contact

отличаются

от объектов user

и

inetOrgPerson

тем,

что они не является участниками

безопасности (security

principal).

Обычно объекты contact

используются

только для информационных целей. Чтобы

создать объект contact

в инструменте Active

Directory

Users

And

Computers,

найдите контейнер, в котором вы хотите

создать объект, щелкните на нем правой

кнопкой мыши и выберите New>Contact.

При создании объекта contact

вы

должны ввести полное имя, можно также

заполнить множество атрибутов объекта,

включая номера телефона и адрес.

Контакты

полезны в нескольких сценариях. Например,

имеется пользователь, который не является

участником безопасности в вашем домене,

но чья контактная информация должна

быть доступной. Это могут быть консультанты,

работающие в вашем офисе и не имеющие

прав на вход в сеть, но их контактная

информация должна храниться в компании,

чтобы ее могли легко найти все сотрудники.

Контактами можно

пользоваться

для хранения общей информации лесов.

Предположим, что ваша компания слилась

с другой компанией, которая уже развернула

Active

Directory.

Можно создать доверительные отношения

между двумя лесами так, чтобы совместно

использовать сетевые ресурсы, но

глобальный каталог (GC)

каждого леса будет содержать только

учетные записи этого леса. Однако ваша

работа может требовать, чтобы все или

некоторые учетные записи обоих лесов

были видны пользователям. Для разрешения

этого используется инструмент Microsoft

Metadirectory

Services

(MMS),

чтобы создать объекты contact

для

каждой учетной записи пользователя из

другого леса и заполнить эти объекты

соответствующей контактной информацией.

Дополнительная

информация. Инструмент MMS

доступен через Microsoft

Consulting Services

(Консультационная служба) или через

существующего партнера MMS.

Для получения дополнительной информации

смотрите веб-страницу http://

www.microsoft.com/windows2000

/technologies/directory

/ mms/’default,

asp.

Другой

вариант использования объекта contact

возникает

при реализации Microsoft

Exchange

2000 Server,

который, в отличие от более ранних

версий, не имеет своей собственной

службы каталога. Вместо этого Exchange

2000 Server

требует наличия Active

Directory,

и вся информация сервера хранится в

каталоге Active

Directory.

В Exchange

Server

5.5 и более ранних версиях вы можете

создавать собственного получателя.

Собственный получатель имеет адрес

электронной почты, вы можете посылать

ему почту, но у него нет почтового ящика

на вашем Exchange-сервере.

Если вы используете Exchange

2000 Server,

то объект contact

с

поддержкой электронной почты заменит

объект собственного получателя. Когда

вы включаете почту для объекта contact,

вы

назначаете учетной записи адрес

электронной почты, и он становится

видимым для почтового клиента. Когда

вы посылаете почту объекту contact,

она

доставляется по правильному адресу

электронной почты.

Управление

группами

Основная

функция Active

Directory

состоит в санкционировании доступа к

сетевым ресурсам. В конечном счете,

доступ к сетевым ресурсам основан на

индивидуальных учетных записях

пользователя. В большинстве случаев вы

не захотите управлять доступом к.

ресурсам с их помощью. В крупной компании

это может привести к слишком большой

загрузке администратора, кроме того,

списки управления доступом (ACL)

на сетевых ресурсах быстро стали бы

неуправляемыми. Поскольку управление

доступом к сетевым ресурсам с помощью

индивидуальных учетных записей трудно

поддается обработке, вы будете создавать

объекты

group

для

одновременного управления большими

совокупностями пользователей.

Типы

групп

В

системе Windows

Server

2003 имеется два типа групп, называемых

группами

распространения (distribution

group)

и группами

безопасности (security

group).

Когда вы создаете новый объект group,

вам

необходимо выбрать тип создаваемой

группы (см. рис. 10-5).

Рис.

10-5. Создание новой группы в инструменте

Active

Directory

Users

And

Computers

Стандартным

типом группы в Active

Directory

является группа безопасности. Группа

безопасности является участником

безопасности и может использоваться

для назначения разрешений на сетевые

ресурсы. Группа распространения не

может быть участником безопасности,

поэтому она не очень полезна. Вы

используете данную группу, если установили

Exchange

2000 Server

и должны объединить пользователей

вместе, чтобы можно было посылать

электронную почту всей группе. Таким

образом, группа распространения имеет

возможность получать почту, а вы можете

добавлять пользователей, поддерживающих

электронную почту, и контакты к этой

группе, а также посылать электронные

сообщения одновременно всем пользователям

группы.

Примечание.

Группа распределения похожа на список

рассылки в Exchange Server

5.5, но не является точным эквивалентом

списка рассылки Exchange 2000

Server. В Exchange

Server 5.5 вы можете использовать

список рассылки, чтобы собрать группу

пользователей в почтовых целях, а также

для назначения разрешений на общие

папки Exchange-сервера. В

Exchange 2000 Server

вы должны использовать группу безопасности

с поддержкой электронной почты, если

нужно назначить разрешения на общую

папку.

Вы

можете преобразовывать группы

распространения в группы безопасности

и обратно, пока ваш домен работает на

функциональном уровне Windows

2000 native

(естественный). (Для получения дополнительной

информации о функциональных уровнях

см. табл. 2-1, 2-2 в гл. 2.) Если группа содержит

учетные записи пользователей или

контакты, то объекты user

или

contact

не

изменяются, когда изменяется тип группы.

Примечание.

Поскольку группы распространения

имеют ограниченное использование в

Active Directory,

остальная часть этой главы будет

посвящена группам безопасности.

Область

действия группы

В

Active

Directory

Windows

Server

2003 вы можете создавать группы с тремя

различными областями действия: доменной

локальной, глобальной и универсальной.

В таблице 10-3 перечислены характеристики

каждой области действия группы.

Примечание.

Универсальные группы доступны только

в том случае, если домен работает на

функциональном уровне Windows

2000 native. Вложенные группы

(nested groups} —

это группы, которые являются членами

других групп. Опции, предназначенные

для вложения групп, зависят от

функционального уровня домена. Например,

вы можете вложить глобальную группу в

доменную локальную группу на любом

функн|иональном уровне, но вкладывать

глобальную группу внутрь другой

глобальной группы можно только в том

случае, если домен работает на

функциональном уровне Windows

2000 native, или более высоком.

Локальные

группы домена являются полнофункциональными

только в том случае, когда домен поднят

на уровень Windows

2000 native.

Если домен выполняется на смешанном

(mixed)

уровне Windows

2000, локальные группы домена работают

точно так же, как локальные группы на

контроллерах домена в Windows

NT

4. Группа может использоваться для

назначения разрешений на ресурсы только

контроллеров домена, но не других

компьютеров, расположенных в домене.

Если домен был переключен на естественный

функциональный уровень Windows

2000, то локальные группы домена могут

использоваться для предоставления

разрешений ресурсам, расположенным на

любом сервере с Windows

2000 или с Windows

Server

2003.

Табл.

10-3. Область действия групп Active

Directory

|

Область действия |

Членство группы |

Область действия |

|

Domain |

Учетные записи |

Используется |

|

Глобальные Учетные |

Используется |

|

|

Вложенные |

||

|

Global |

Учетные записи |

Используется |

|

Вложенные |

Используется |

|

|

Universal |

Учетные записи |

Используется |

|

Глобальные Вложенные |

Используется |

Планирование.

Вы используете группы по-разному, в

зависимости от того, какие серверы

развернуты в вашей среде. Если ваш домен

содержит только серверы с Windows

2000 и Windows Server

2003, используйте локальные группы домена

для назначения разрешений на все ресурсы,

расположенные на этих серверах. Однако

вы также можете использовать локальные

группы на серверах-членах домена.

Обратите внимание, что необходимо

использовать локальные группы на

серверах Windows NT.

В любом случае локальные группы могут

содержать глобальные группы из любого

домена в лесе. Если вы создаете локальные

группы на серверах с Windows

2000 или с Windows Server

2003, группы могут содержать универсальные

группы из любого домена леса или из

доверенного леса.

Функциональные

возможности глобальных групп в Active

Directory

Windows

Server

2003 и Active

Directory

Windows

2000 остаются согласующимися между собой.

Если домен был переключен на функциональный

уровень Windows

2000 native,

вы можете вкладывать глобальные группы

из того же самого домена внутрь других

глобальных групп. Если ваш домен работает

на функциональном уровне Windows

2000 mixed

или native,

вы можете использовать эту опцию, чтобы

преодолеть ограничение числа пользователей

в пять тысяч на группу. Если группа очень

большая, можно создать несколько подгрупп

и вложить их в одну группу. Вложение

групп может быть полезным и в других

обстоятельствах. Например, ваша компания

содержит несколько уникальных деловых

подразделений, в каждом из которых есть

менеджеры и исполнители. Вы можете

создать глобальную группу Managers

для каждого подразделения, а затем

вложить эти глобальные группы в единую

для компании группу менеджеров.

Универсальные

группы являются наиболее гибкими

группами в Active

Directory,

но эта гибкость дается «не бесплатно».

Они могут содержать любого члена домена

леса и использоваться для назначения

разрешений на ресурсы, расположенные

в любом домене леса. Для этого список

членства для всех универсальных групп

должен храниться в глобальном каталоге

(GC)

как отдельный атрибут. Если ваш домен

работает на функциональном уровне

Windows

2000 native,

то каждый раз после добавления к

универсальной группе нового члена весь

список членов должен копироваться на

другие контроллеры домена. Для

универсальной группы с тысячами

пользователей это может привести к

значительной репликации. Однако если

домен был поднят на функциональный

уровень Windows

Server

2003, то контроллеры домена, на которых

выполняется Windows

Server

2003, будут реплицировать только изменения

в списке членства.

Использование

универсальных групп создает и другие

осложнения. Поскольку они используются

в любом месте леса, а члены группы могут

находится

также в любой части леса, то GC-сервер

должен быть доступен всякий раз, когда

пользователь входит в домен, иначе вход

не будет выполнен. Эта проблема решена

в Active

Directory

Windows

Server

2003. Если домен переключен на функциональный

уровень Windows

Server

2003, вы можете сконфигурировать все

контроллеры домена сайта так, чтобы они

кэшировали универсальное групповое

членство, когда пользователь входит в

домен. Если GC-сервер

недоступен, локальный контроллер домена

может использовать кэшированное

универсальное групповое членство для

подтверждения подлинности пользователя.

Если пользователь ранее не входил на

локальный контроллер домена, то эта

информация будет недоступна, и пользователь

не сможет войти в систему.

Предостережение.

Если пользователь входит в систему,

используя кэшированную информацию

универсальной группы, но разрешения

универсальной группы были изменены, то

новые разрешения не применятся к

локальному пользователю до тех пор,

пока универсальная групповая информация

не будет модифицирована с GC-сервера.

Active

Directory

Windows

Server

2003 содержит большое количество встроенных

учетных записей групп в контейнере

Users

(Пользователи) и Builtin

(Встроенный). Эти группы имеют разнообразные

цели и заданные по умолчанию разрешения

в пределах домена. Только две группы

при установке домена содержат некоторых

членов — локальная группа домена

Administrators

(Администраторы) и глобальная группа

Domain

Admins

(Администраторы домена). Учетная запись

Administrator,

под которой создавался домен, добавляется

к обеим группам, а группа Domain

Admins

добавляется к группе Administrators.

Если домен является первым доменом в

лесе, то учетная запись Administrator

также добавляется к глобальной группе

Enterprise

Admins

(Администраторы предприятия) и к

глобальной группе Schema

Admins

(Администраторы схемы).

Создание

проекта группы безопасности

В

реализации Active

Directory

проект группы безопасности является

наиболее детальным в рамках всего

проекта. Его создание может быть очень

обстоятельной и кропотливой работой,

особенно в большой организации. В данном

разделе обсуждаются общие принципы

создания проекта группы безопасности

для вашей организации.

На

первом этапе создания проекта нужно

определить область действия группы. Во

многих компаниях возникают серьезные

дискуссии о том, как использовать

различные группы. А использовать группы

в Active

Directory

можно очень гибко. Например, в единственном

домене пользователи могут быть добавлены

к группе с любой областью действия в

домене, группы могут использоваться

для назначения разрешений на лю-

бой ресурс,

находящийся в домене. В среде с несколькими

доменами имеется несколько вариантов

для использования универсальных,

глобальных и локальных групп домена.

Для большинства

компаний лучший способ использовать

области действия групп состоит в

выполнении следующих действий.

-

Добавьте

пользователей к глобальным или

универсальным группам. -

Добавьте глобальные

или универсальные группы к локальным

группам домена. -

Назначьте доступ

к ресурсам, используя локальные группы

домена.

Некоторых компании

сопротивляются созданию групп домена,

даже если речь идет об одной группе, но

имеются серьезные причины, по которым

лучше использовать две группы.

Если нужно создать

группы домена, то имейте в виду, что

глобальные или универсальные группы

должны включать пользователей, имеющих

что-либо общее. Обычно они создаются на

базе делового подразделения или на

основе общей функциональной цели.

Например, все члены коммерческого отдела

обычно имеют больше общего друг с другом,

чем с членами других отделов. Им требуется

доступ к одним и тем же ресурсам и

одинаковое программное обеспечение.

Групповое членство часто также

организуется на функциональной основе.

Все менеджеры могут быть сгруппированы

вместе независимо от того, к какому

подразделению они принадлежат. Все

члены проектной группы, вероятно, будут

нуждаться в доступе к одним и тем же

ресурсам проекта.

Доменные

локальные группы обычно используются

для назначения разрешений на доступ к

ресурсам. Во многих случаях разрешения

тесно связаны с деловыми отделами или

функциями. Например, всем членам

коммерческого отдела требуется доступ

к одним и тем же общим папкам продаж,

всем членам проектной группы — к одной

и той же проектной информации. В других

случаях доступ к ресурсам может пересекать

обычные деловые или функциональные

границы. Компания может использовать

общую папку, к которой каждый в компании

имеет доступ Read

Only

(Только для чтения), или нескольким

отделам и проектным группам нужен доступ

к одной и той же общей папке. Создавая

доменную локальную группу, которая

относится к определенному специфическому

ресурсу, вы можете легко управлять

доступом к нему: добавлять соответствующие

глобальные или универсальные группы к

локальной группе домена.

Часто

пользователям требуется различный

уровень доступа к совместно используемым

папкам. Например, компания имеет общую

папку Human

Resource

(Кадры), где хранится вся информация о

полисах служащих. Все пользователи

должны иметь возможность читать

информацию, хранящуюся в папке, но только

члены отдела кадров могут изменять эту

информацию. В этом случае создаются две

доменные локальные группы для общей

папки. Одной группе назначается разрешение

Read

Only

(Только для чтения), другой — Full

Control

(Полное управление) или Modify

(Изменение). Затем глобальная группа

Human

Resources

может быть добавлена к доменной локальной

группе, которой было назначено разрешение

Full

Control,

а все другие глобальные группы, которые

нуждаются только в доступе Read

Only,

— к доменной локальной группе Read

Only.

Использование

глобальных и доменных локальных групп

означает, что вы можете разделять

владение глобальными группами и доменными

локальными группами. Важной проблемой

безопасности в любой большой корпорации

является обеспечение того, чтобы только

правильные пользователи имели доступ

к любой общей информации. Первый шаг

заключается в создании владельца (owner)

группы, также известного как authorizer

(уполномоченный). Только владелец может

разрешать любую модификацию в конфигурации

группы. Владельцем глобальной группы

обычно является администратор отдела.

Владельцем глобальной группы, основанной

на участии в проекте, — менеджер проекта.

Только они могут разрешить любое

изменение в списке членов.

Владельцем доменной

локальной группы является владелец

данных или ресурсов*. Если каждый ресурс

в вашей компании имеет владельца,

являющегося единственным человеком,

который может разрешить модификации к

разрешениям на доступ к общему ресурсу,

то он также становится владельцем

доменной локальной группы, которая

связана с ресурсом. Прежде чем глобальная

или универсальная группа будет добавлена

к доменной локальной группе, этот

владелец должен одобрить модификацию.

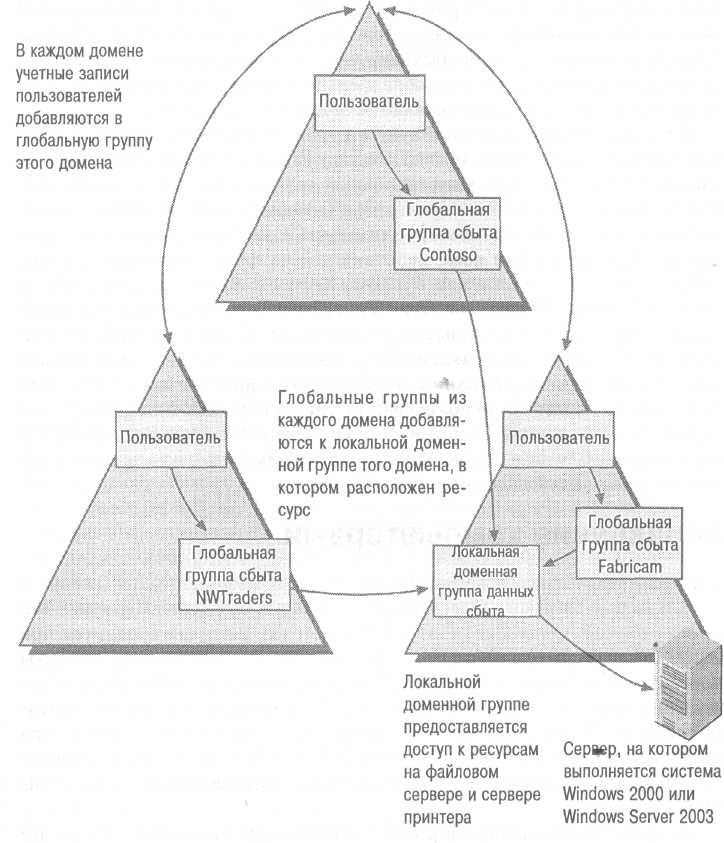

Использование

двух уровней групп особенно важно в

сценариях, когда имеется несколько

доменов и пользователям каждого домена

требуется доступ к общему ресурсу в

одном из доменов. Как показано на рисунке

10-6, вы можете создать глобальную группу

в каждом домене, а затем добавить эту

глобальную группу к доменной локальной

группе того домена, в котором расположен

ресурс.

Примечание.

Windows NT

использует глобальные и локальные

группы, но не использует доменные

локальные группы. Если в домене имеются

серверы-члены домена с системой Windows

NT, вы должны использовать

локальные группы на каждом сервере.

Если у вас имеются серверы с системами

Windows 2000 или Windows

Server 2003, и ваш домен работает

на функциональном уровне Windows

2000 native, вы должны по

возможности использовать доменные

локальные группы, которые в этом случае

охватывают несколько серверов. Если вы

используете доменные локальные группы

вместо локальных групп, вы можете

переместить ресурс между серверами и

использовать для назначения разрешений

ту же самую доменную локальную группу.

Рис.

10-6. Конфигурирование доступа к ресурсу

с помощью глобальных и доменных локальных

групп с несколькими доменами

Одним

из основных вопросов при создании

проекта группы безопасности является

вопрос о том, когда использовать

глобальные группы, а когда — универсальные.

В некоторых случаях у вас нет выбора.

Например, в Exchange

2000 Server

группы, поддерживающие электронную

почту, заменяют списки рассылки,

используемые в Exchange

Server

5.5 для группировки получателей электронной

почты и назначения доступа к общим

папкам. Если вы используете группы,

поддерживающие электронную почту для

Exchange

2000 Server,

вы должны использовать уни-

версальную

группу. При переходе от Exchange

Server

5.5 к Exchange

2000 Server

следует заменить каждый список рассылки

из Exchange

Server

5.5 универсальной группой, поддерживающей

электронную почту. Если имеется более

одного домена, обязательно используйте

универсальные группы для групп,

поддерживающих электронную почту.

В

большинстве случаев наилучшей практикой

при создании проекта универсальной

группы в Active

Directory

Windows

2000 являлась минимизация использования

универсальных групп, особенно если

имелись сайты, связанные медленными

сетевыми подключениями. Причина этого

была связана с проблемами репликации

GC-каталога.

Эта рекомендация все еще верна для леса,

работающего на функциональном уровне

Windows

2000. Если ваш лес Windows

Server

2003 был переключен на уровень Windows

Server

2003 или Windows

Server

2003 interim

(временный), то проблема, связанная с

репликацией, больше не существует. Кроме

того, опция, включающая кэширование

GC-каталога,

уменьшает потребность в развертывании

GC-серверов

в каждом сайте. Поэтому решение, касающееся

использования универсальных или

глобальных групп, не особо критично для

Active

Directory

Windows

Server

2003. В большинстве случаев можно

использовать глобальные и универсальные

группы почти взаимозаменяемо.

Управление

компьютерами

Еще

один тип объектов Active

Directory

— это объект computer

(компьютер).

В Active

Directory

имеется два типа таких объектов. Первый

— это объект domain

controller

(контроллер

домена), который создается при назначении