- Remove From My Forums

-

Question

All replies

-

Daisy,

Thanks for the reply. I’m aware it is the same version but that is also true for Server 2016 and W10 1607, but still 2016 is mentioned. Server 2019 is not even mentioned anymore? Maybe servers are not important anymore?

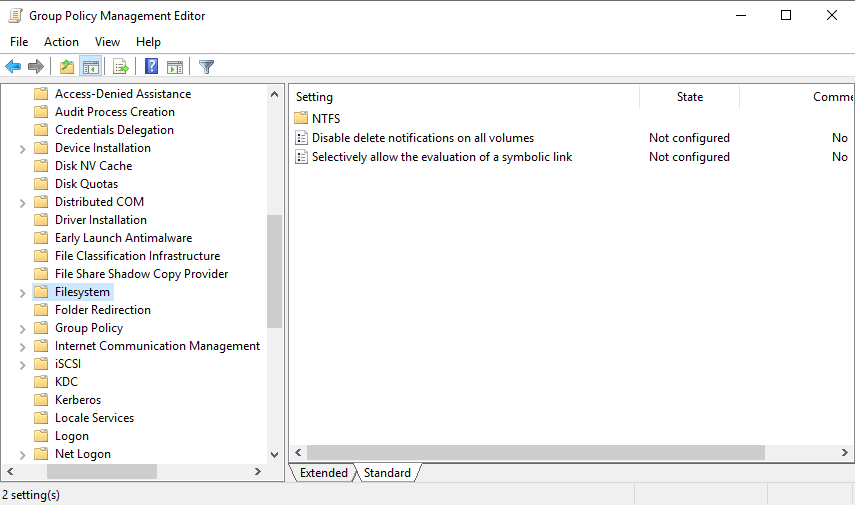

We have already imported the admx files for Windows 10 1809 but I don’t see Server 2019 in the GPeditor filter options, see screenshot (we do see server 2016).

Nowhere I fould referals or official articles that importing w10 1809 is sufficient.

Thanks,

WiM-

Edited by

Friday, July 12, 2019 11:35 AM

screenshot

-

Edited by

-

Hi,

I am sorry, I can not find such ADMX and ADML for Windows server 2019 on Microsoft official website, either. I think maybe Microsoft hasn’t updated it on the official website yet.We can download ADMX and ADML for

Windows 10 1809, then use it.

Or we can install a new Windows server 2019 and promote it as a DC, then use the corresponding ADMX and ADML in the new DC.

Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

I think maybe Microsoft hasn’t updated it on the official website yet.

We can download ADMX and ADML for

Windows 10 1809, then use it.

In the link I posted, they actually mention server 2019 in the subtitle (applicable to), so they did update the site.

We have already imported the Windows 10 1809 ADMX files, but as shown in screenshot, we cannot filter settings for server 2019 because it is still not listed.

Kind regards

WiM

-

Hi,

In my test 2019 DC, I can not see Windows server 2019, either.We can feedback it on the following UserVoice.

https://microsoftteams.uservoice.com/forums/555103-publicThank you for your understanding and support.

Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Proposed as answer by

Daisy ZhouMicrosoft contingent staff

Monday, July 22, 2019 11:30 AM

-

Proposed as answer by

В этой статье мы рассмотрим особенности процесса обновления (установки) новых административных шаблонов GPO (admx) в домене Active при обновлении билда Windows 10 или Windows Server 2016/2019 на устройствах.

Административные шаблоны (Administrative templates) – это специальные

ADMX

(и

ADML

) файлы, которые используются в редакторе групповых политик для изменения параметров компьютера или пользователя. По сути в административных шаблонах описываются те изменения, которые нужно выполнить в реестре для применения различных настроек.

Содержание:

- Обновление ADMX шаблонов GPO при апгрейде билда Windows 10 на клиентах

- Установка нового административного шаблона в домене Active Directory

Обновление ADMX шаблонов GPO при апгрейде билда Windows 10 на клиентах

В связи с тем, что Microsoft постоянно обновляет свои операционные системы и добавляет в них различный функционал, одновременно с этим она выпускает новые административные шаблоны. Чтобы администратор мог централизованной управлять новыми функциями Windows через GPO, ему необходимо регулярно обновлять административные шаблоны в домене AD.

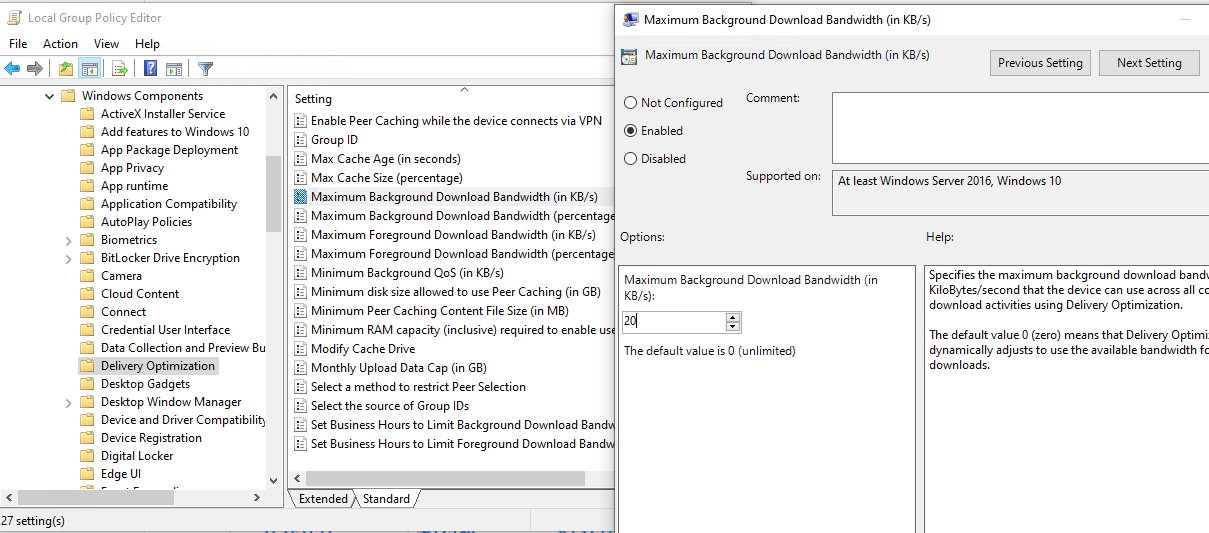

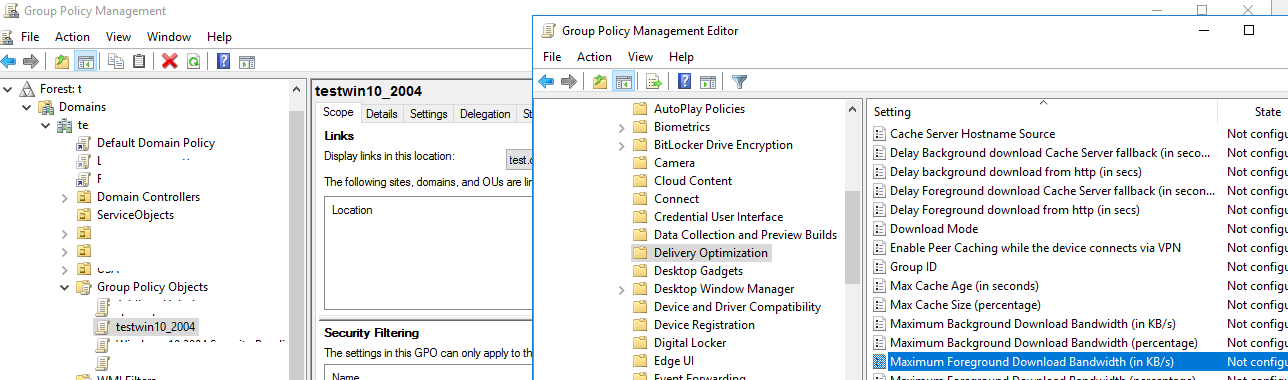

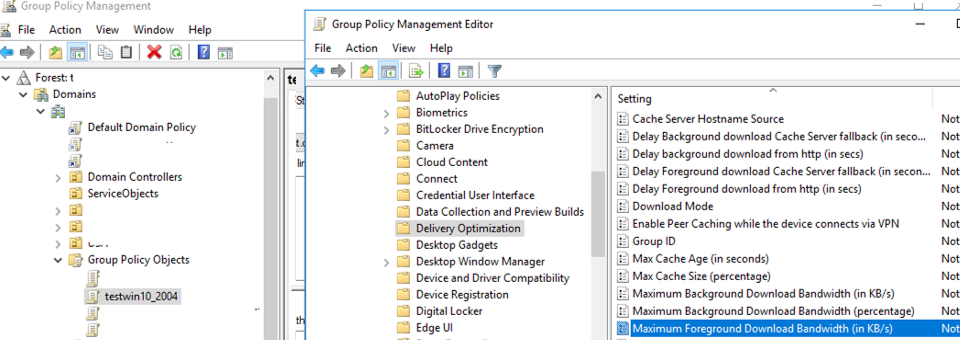

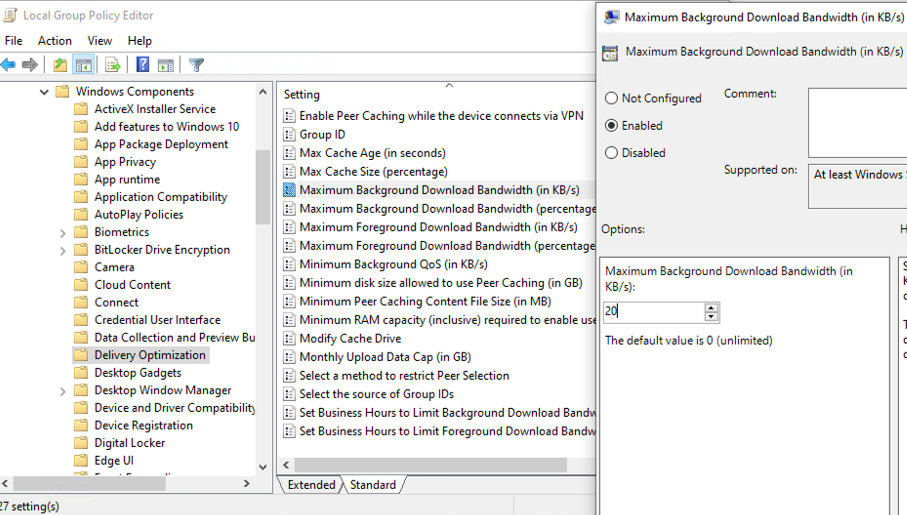

Например, у вас имеется домен на базе Windows Server 2016 и компьютеры в домене, которые обновились до билда Windows 10 2004. В этом билде, например, появилась новая опция Delivery Optimization для управления механизмом Windows Update for Business (WUfB). Теперь вы можете указать максимальную пропускную способность, которую технология Delivery Optimization может использовать для фоновой загрузки обновлений.

Опция Maximum Foreground Download Bandwidth (in kb/s) доступа в следующем разделе локального редактора групповой политике (gpedit.msc) на компьютерах с Windows 10 2004 (20H2): Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Delivery Optimization.

Но вы не сможете настроить этот параметр на всех компьютерах с помощью доменных групповых политик, т.к. в консоли редактора GPO (

gpmc.msc

) этот параметр политики отсутствует, т.к. в хранилище шаблонов на DC новых параметров нет (их можно использовать только на в локальных политиках или MLGPO на компьютере с новым билдом Windows 10).

В этом случае вам нужно обновить административные шаблоны GPO на контроллерах домена. Рассмотрим как это сделать:

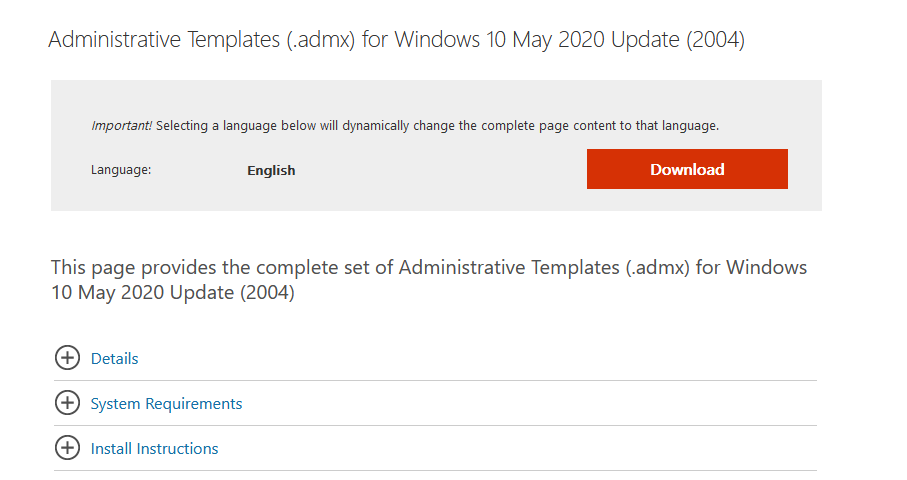

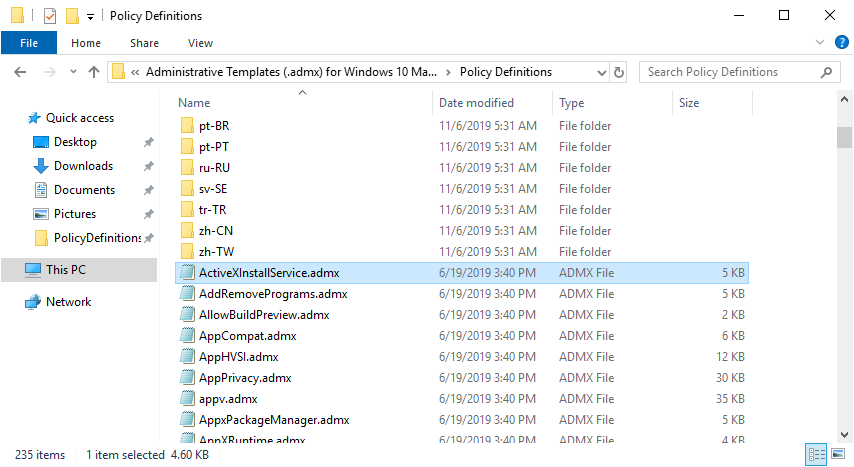

- Перейдите на страницу загрузки административных шаблонов для максимального билда Windows 10, которые используется у вас в домене. В нашем случае это Windows 10 2004. Проще всего выполнить поиск в google по ключевой фразе “Administrative Templates (.admx) for Windows 10 2004”;

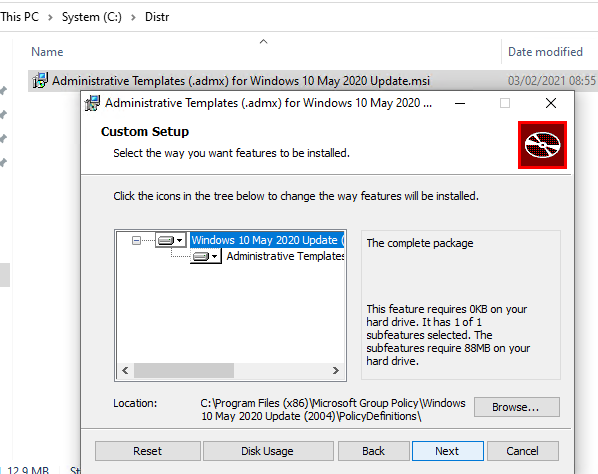

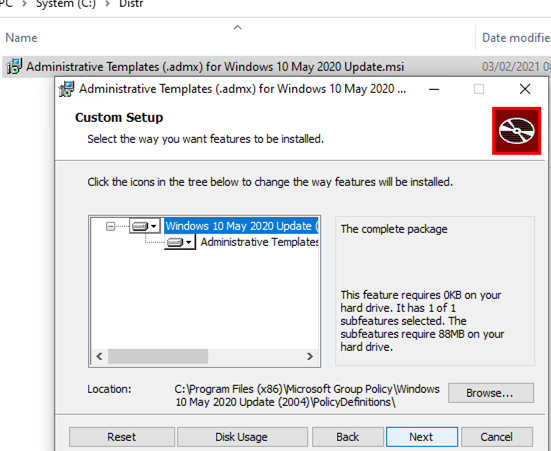

- Скачайте и установите MSI архив (

Administrative Templates (.admx) for Windows 10 May 2020 Update.msi

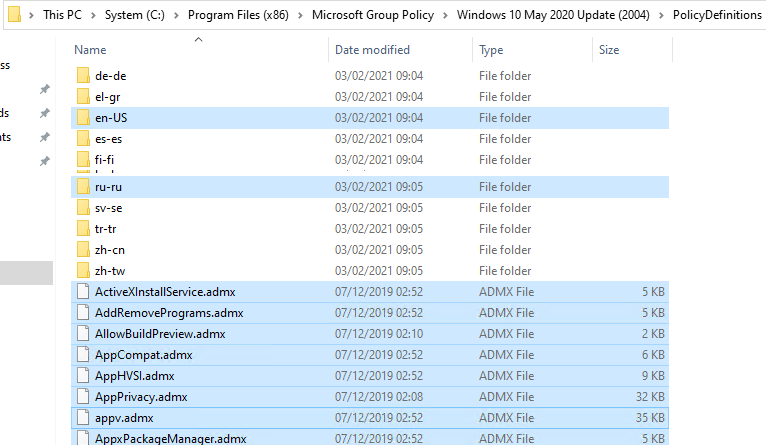

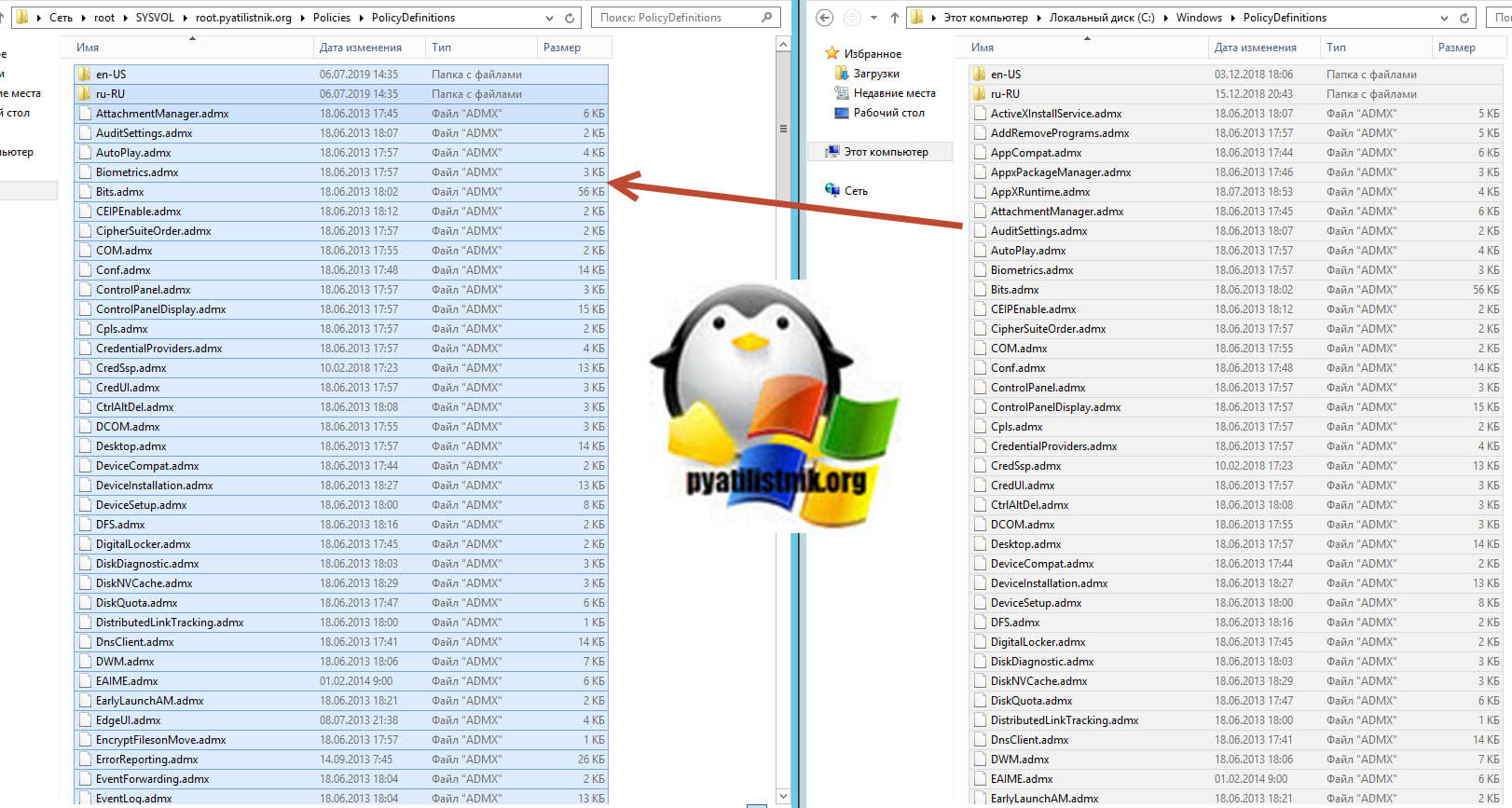

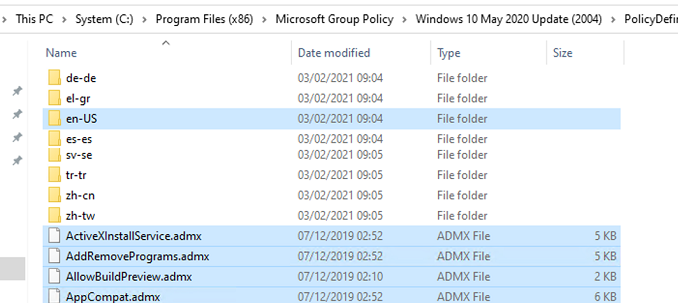

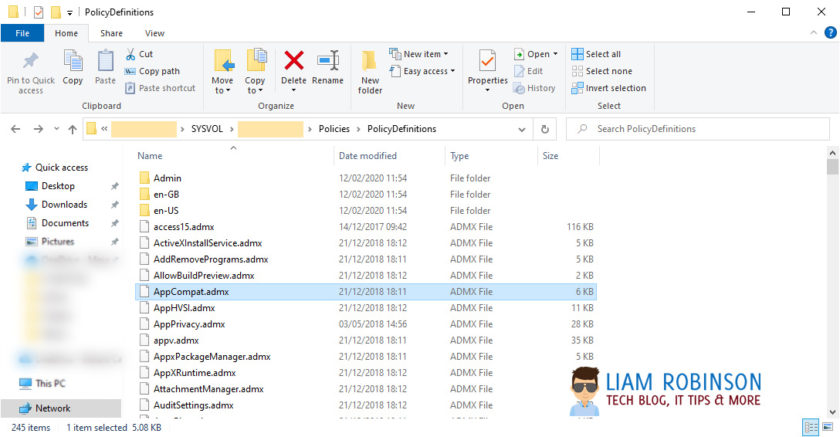

); - Теперь нужно скопировать содержимое каталога C:Program Files (x86)Microsoft Group PolicyWindows 10 May 2020 Update (2004)PolicyDefinitions в центральное хранилище GPO на контроллере домена (каталог \winitpro.ruSYSVOLwinitpro.ruPoliciesPolicyDefinitions) с заменой (!) файлов.

Пара важных советов!

- Обязательно создайте резервную копию каталога PolicyDefinitions на контроллере домена перед заменой файлов (это позволит откатится к предыдущим версии admx шаблонов);

- Не обязательно копировать каталоги с adml файлами для разных языков. Скопируйте только каталоги для тех языков, которые используются у вас в редакторе GPO. Это уменьшит размер каталога SYSVOL на DC и уменьшить трафик репликации;

- Если у вас уже есть под рукой компьютер с новым билдом Windows 10, то можно скопировать административные шаблоны из каталога

%WinDir%PolicyDefinitions

без установки MSI файла.

- Теперь запустите редактор Group Policy Management Console (gpmc.msc), создайте новую GPO и проверьте, что в ней теперь доступны настройки политик из нового билда Windows 10;

Если вы хотите, чтобы определенная GPO с новыми параметрами применялась только для определенных билдов Windows 10, можно использовать WMI фильтры GPO.

- Настройте политику, назначьте ее на клиентов, обновите на них настройки GPO и убедитесь, что новые настройки применились.

Установка нового административного шаблона в домене Active Directory

Аналогичным образом устанавливаются новые административные шаблоны. Например, вы планируете использовать групповые политики для управления параметрами браузера Edge Chromium на компьютерах пользователей. Административные шаблоны для Edge Chromium отсутствуют как в Windows 10 2004, так и в 20H2. Вам придется вручную скачать файлы политик Edge Chromium и скопировать admx файлы в каталог PolicyDefinitions на контролере домена.

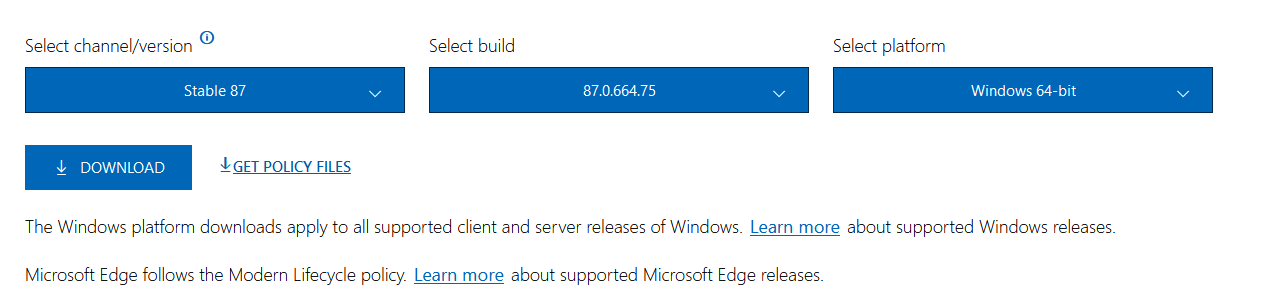

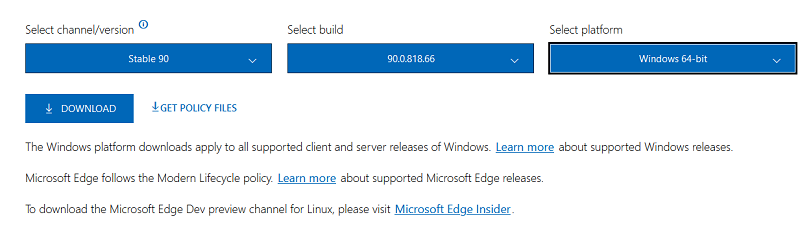

- Перейдите нас страницу Microsoft Edge for business (https://www.microsoft.com/en-us/edge/business/download);

- Выберите версию, билд и платформу Edge, которую вы хотите использовать. Нажмите кнопку Get Policy Files;

- Распакуйте файл

MicrosoftEdgePolicyTemplates.cab

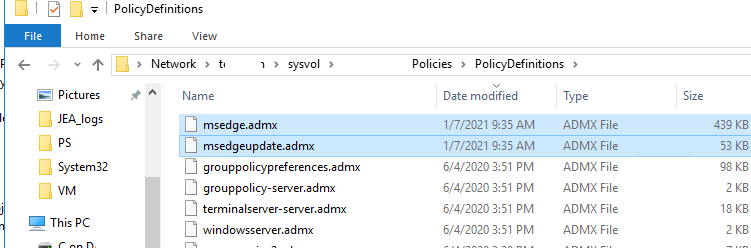

; - Перейдите в каталог

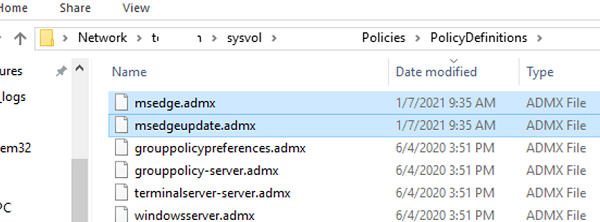

MicrosoftEdgePolicyTemplateswindowsadmx

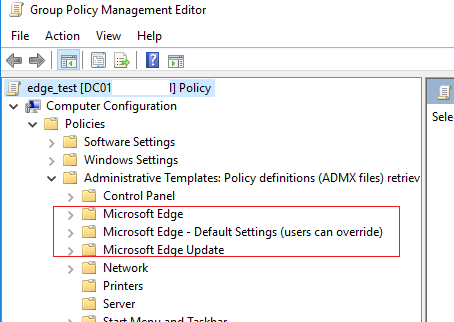

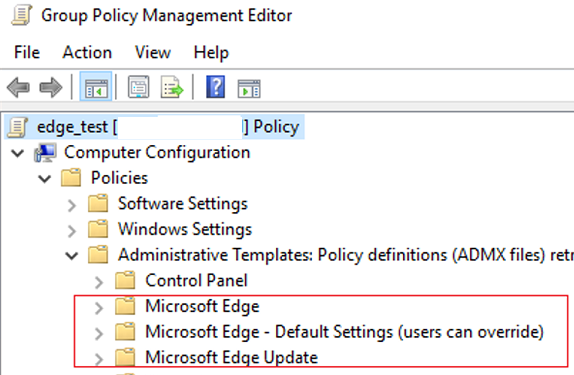

. Cкопируйте файлы msedge.admx, msedgeupdate.admx и каталоги с языковыми пакетами (например, ru-RU и en-US) в центральное хранилище политик на контроллере домена (\winitpro.ruSYSVOLwinitpro.ruPoliciesPolicyDefinitions); - Убедитесь, что новые разделы политик для настройки параметров Microsoft Edge появились в доменном редакторе GPO.

Если у вас в компании используется несколько версий ПО, которыми вы хотите управлять через GPO, последовательно загрузите и установите на DC все admx для всех версий, начиная с самой старой (admx шаблоны для актуальной версии софта нужно устанавливать в последнюю очередь).

Active Directory group policies, also called Group Policy Object (GPO), are one of my core topics. I have a lot to do with this in various projects and as a Microsoft trainer. As a result, I have accumulated a number of templates and links. This link collection should make your search a little easier. Only templates of the respective manufacturers or projects are listed here. I have deliberately avoided third-party guidelines.

Do you know a template that is missing? Please write me a comment or a mail with the link. I will update this list.

Notes on the changes to group policies

Before making changes to the GPOs, it is essential to make a backup. If you don’t always want to back up the entire domain controller, or if you use special software such as the AGMT or corresponding data backup solutions, I can help you. In the article “Backing up and documenting group policies correctly“, I present a suitable PowerShell script of mine, with a download link in the Microsoft TechNet Gallery. The GPO Central Store should also be backed up, which the script can also do.

Microsoft

Windows Clients before Windows 10

- Administrative Templates (.admx) for Windows Vista

- Administrative Templates (ADMX) for Windows Server 2008 R2 and Windows 7

- Administrative Templates (.admx) for Windows 8 and Windows Server 2012 – German

- Administrative Templates (.admx) for Windows 8.1 and Windows Server 2012 R2 – German

Windows 10

- Administrative Templates (.admx) for Windows 10 (1511)

- Administrative Templates (.admx) for Windows 10 (1607) and Windows Server 2016 – German

- Administrative Templates (.admx) for Windows 10 Creators Update (1703) – German

- Administrative Templates (.admx) for Windows 10 Fall Creators Update (1709) – German

- Administrative Templates (.admx) for Windows 10 April 2018 Update (1803)

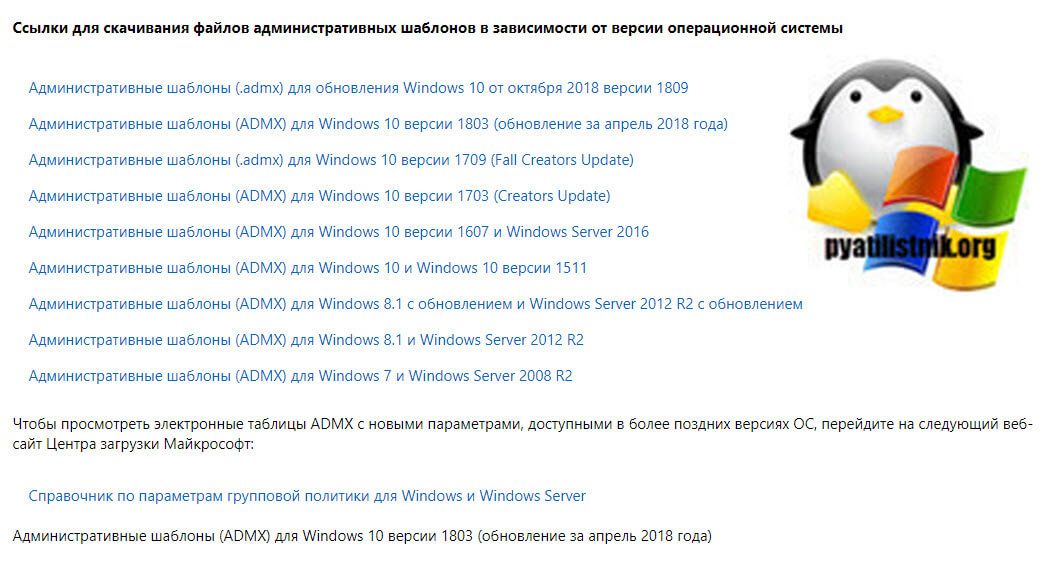

- Administrative Templates (.admx) for Windows 10 October 2018 Update (1809) – Also applies to Windows Server 2019

- Administrative Templates (.admx) for Windows 10 May 2019 Update (1903) – V3.0 18.12.2019

- Administrative Templates (.admx) for Windows 10 November 2019 Update (1909)

- Administrative Templates (.admx) for Windows 10 May 2020 Update (2004) – V1.0 10.06.2020

- Administrative Templates (.admx) for Windows 10 October 2020 Update (20H2) – V 2.0 07.05.2021

- Administrative Templates (.admx) for Windows 10 May 2021 Update (21H1) – V 1.0 18.05.2021

Windows 11

Templates for Windows 11 are backwards compatible with Windows 10, but some settings only work with Windows 11.

- ADMX Templates for Windows 11 October 2021 Update (21H2) – V 1.0 06.10.2021

Windows Server

- Administrative Templates (ADMX) for Windows Server 2008

- Administrative Templates (ADMX) for Windows Server 2008 R2 and Windows 7

- Administrative Templates (.admx) for Windows 8 and Windows Server 2012 – German

- Administrative Templates (.admx) for Windows 8.1 and Windows Server 2012 R2 – German

- Administrative Templates (.admx) for Windows 10 (1607) and Windows Server 2016 – German

- Administrative Templates (.admx) for Windows 10 October 2018 Update (1809) – Also applies to Windows Server 2019

Microsoft Office

- Administrative Template files (ADM, ADMX, ADML) for 2007 Office System and Office Customisation Tool Version 2.0

- Office 2010 Administrative Template files (ADM, ADMX/ADML) and Office Customisation Tool download

- Office 2013 Administrative Template files (ADMX/ADML) and Office Customization Tool

- Administrative Template files (ADMX/ADML) and Office Customization Tool for Office 365 ProPlus, Office 2019, and Office 2016 (Updated 01/22/2020 to version 4966.1000) – Renamed due to Office365 changes to :

“Administrative Template files (ADMX/ADML) and Office Customization Tool for Microsoft 365 Apps for enterprise, Office 2019, and Office 2016”.

New version as of 12.10.2021: 5236.1000

Further administrative templates from Microsoft

- Microsoft Desktop Optimization Pack Group Policy Administrative Templates: Group Policy (.admx and .adml) templates for MDOP technologies: App-V, MBAM, and UE-V

- Local Administrator Password Solution (LAPS) – Can be installed via the installer and transferred to the Central-Store.

You don’t know LAPS yet? Then you should definitely read this: “Local Administrator Password Solution (LAPS)“ - Microsoft Edge based on Chromium

- Microsoft OneDrive – The group policy templates are part of the client package, similar to LAPS. After installation, they are located under “%localappdata%MicrosoftOneDriveBuildNumberadm” and must be transferred to the central store. More about this at Microsoft Docs.

- FSLogix ADMX templates are part of the FSLogix installation package.

- Security policies within the Microsoft Security Baseline are available as templates in the respective baselines.

Adobe

For the Acrobat series, Adobe has extensive documentation on the subject of group policies and corporate functions. This is in English. Among other things, topics such as UE-V and software distribution are described. Personally, I would advise against distributing Acrobat Reader via GPO, even if Adobe explains it.

I recommend that you take a look at my article“Unattended Installation of Software“, which describes the 2 CMD commands that can be used to install Acrobat Reader.

Acrobat Reader

- Acrobat Reader DC 2020

- Acrobat Reader DC 2017 Classic track

- Acrobat Reader DC 2015 Classic track

- Acrobat Reader DC 2015 Continuous track

Abobe Acrobat

- Adobe Acrobat DC2020

- Adobe Acrobat DC 2017 Classic track

- Adobe Acrobat DC 2015 Classic track

- Adobe Acrobat DC 2015 Continuous track

- Chrome Enterprise – The Chrome Enterprise package download includes ADMX templates with more than 300 user and device policies.

- Google Updater – Can be downloaded additionally on the Chrome Enterprise page, but is also part of the package.

- Chromium Projects – Chromium is the open source portion of Chrome. The policies for this also work with Chrome. I would still rather go for Chrome Enterprise.

- Mozilla Firefox – FireFox now also has group policies without the need for an additional extension

- Dell Power Manager – Instructions for extraction

- Lenovo Dock Manager (firmware update tool for Lenovo docking stations)

- Foxit Reader GPO templates

- VMware Horizon 7 Group Policy Templates

- Group Policy Options for the Windows Desktop Client and Zoom Rooms

- GoToMeeting (Attention: Only ADM available, no ADMX!)

- Ecosia Search Engine – GPO template to add Ecosia in Microsoft IE and Google Chrome

Further links and comments

Before comments come in because of this, yes some of these operating systems are already out of their support lifecycle, but nevertheless they are still sometimes used in certain environments. For this reason I have also mentioned some “legacy” products. If you want to get an overview of the topic of product lifecycles and Microsoft, I recommend my article“Product lifecycles – The often forgotten entity“.

Here are further links on the topic of group policies. But these articles are written in German:

- Basics about GPOs on MSXFAQ simply explained by Frank Carius.

- New GPO settings for Windows 10 1809 and Server 2019, ADMX download by Wolfgang Sommergut

Updates

10.07.2019: Note on updated Office 365 ADMX template14

.02.2020: Note on updated Office 365 ADMX template, Windows 10 1903 and 1909 added

12.03.2020: Note on Edge Chromium template

12.05.2020: Updated version number on 1903 and Office 365 ProPlus, added new name to Office Policay

Advertisements

17.02.2021: Added Microsoft Windows 20H2, Microsoft FSLogix, Adobe Acrobat 2020, Adobe Acrobat Reader 2020, Lenovo, VMware, Zoom, FoxIt Reader and others. Microsoft 365 Apps for Business Updated.

01.07.2021: Added Microsoft Windows 10 21H1, updated Windows 10 20H2 and Microsoft 365 Apps

09.11.2021: Waited until after Ignite for possible releases. Windows 11 added and Office 365 updated.

Note to this article

This article was automatically translated from German from our German partner blog InfrastrukturHelden.de.

Административными шаблонами (Administrative Templates) называются параметры групповой политики, основанные на изменении параметров реестра. Как вы знаете, в операционных системах Windows большинство настроек хранится в системном реестре, и с помощью административных шаблонов этими настройками можно централизованно управлять.

Административные шаблоны есть как в части пользователей, так и компьютеров. Соответственно параметры политик, указанные на стороне пользователя, применяются к пользователям, а на стороне компьютера — к компьютерам.

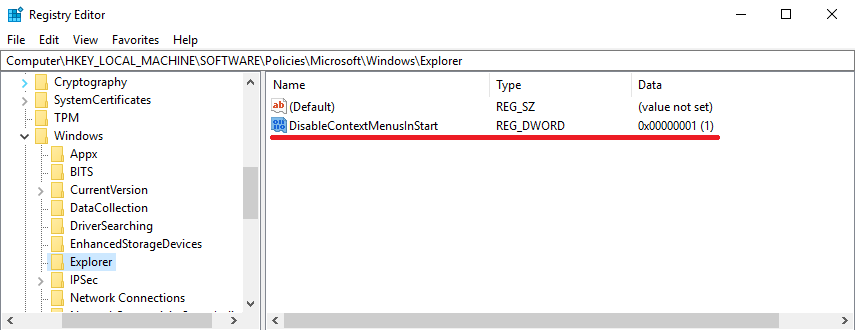

Примечание. Если быть более точным, то политики административных шаблонов в конфигурации компьютера модифицируют значения параметров в разделах HKLMSoftwarePolicies и HKLMSoftwareMicrosoftWindowsCurrentVersionPolicies, а административные шаблоны в конфигурации пользователя — HKCUSoftwarePolicies и HKCUSoftwareMicrosoftWindowsCurrentVersionPolicies.

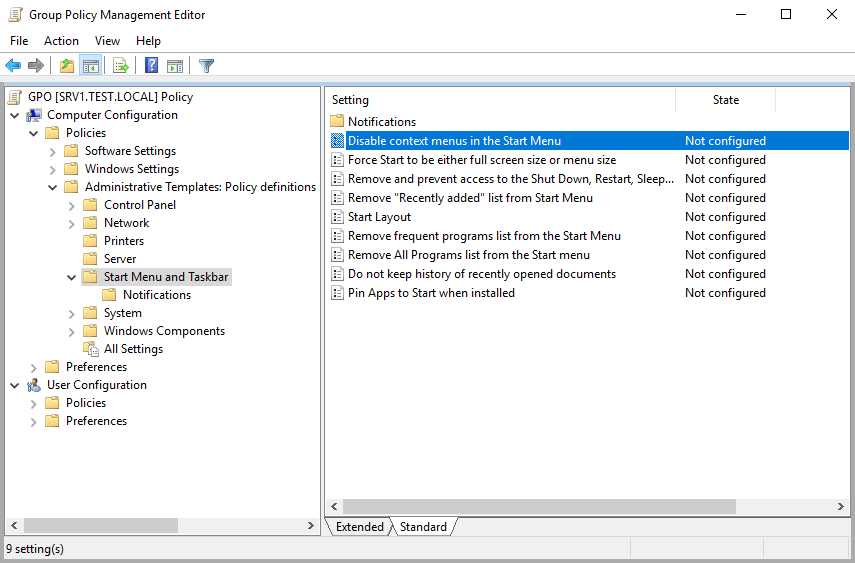

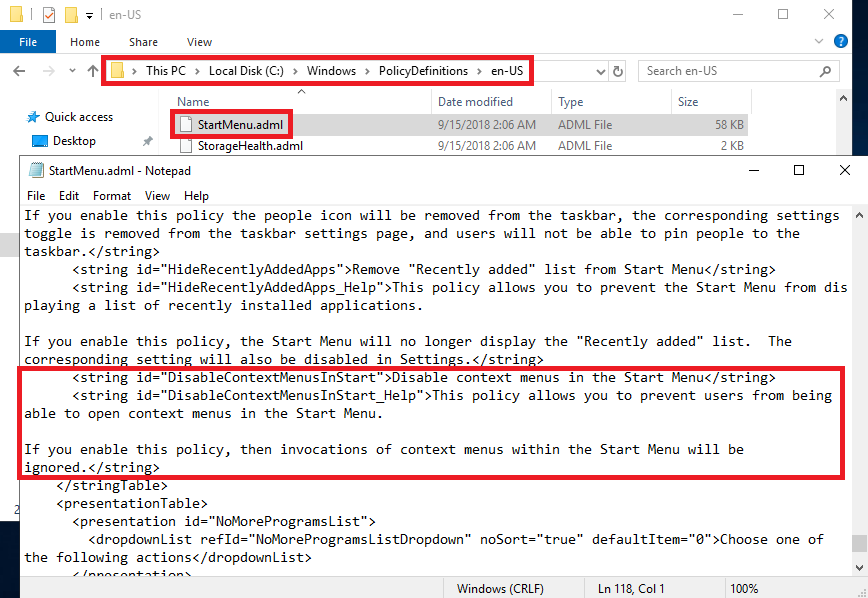

Давайте на практике посмотрим, что из себя представляют административные шаблоны и как они работают. Для примера возьмем первый попавшийся параметр «Disable context menus in the Start Menu», расположенный в разделе «Start Menu and Taskbar» конфигурации компьютера.

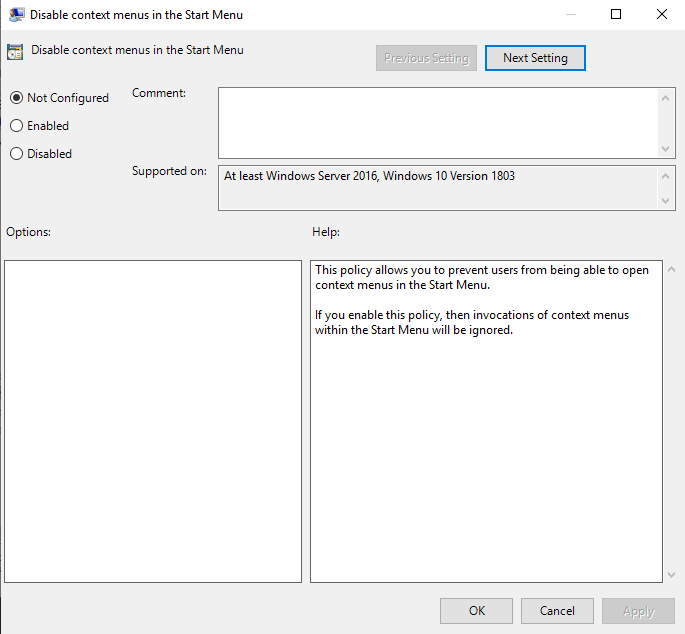

Как следует из описания, этот параметр отвечает за показ контекстного меню в меню Пуск.

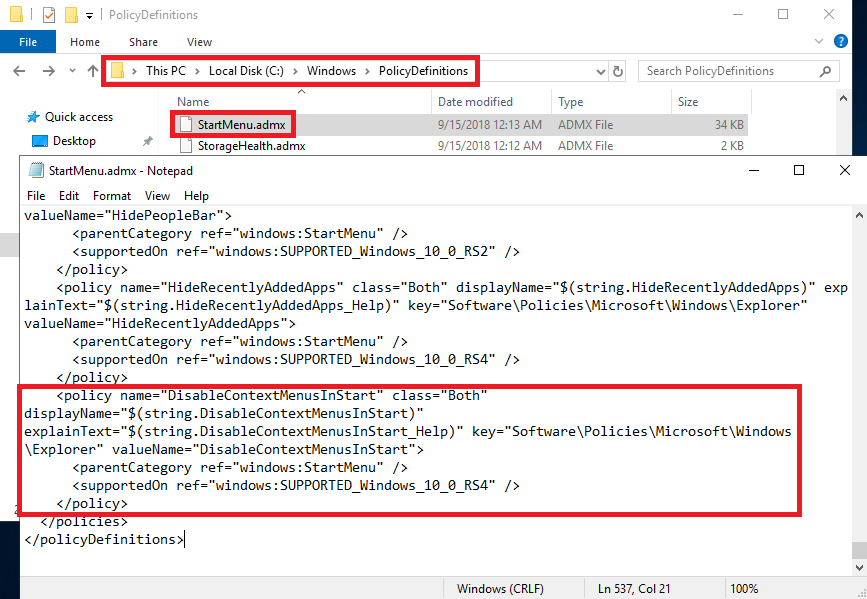

Технически административные шаблоны представляют собой пару XML-файлов: не связанный с языком файл (ADMX) и набор зависящих от языка файлов (ADML). По умолчанию административные шаблоны расположены локально на компьютере, в папке C:WindowsPolicyDefinitions. Каждый файл ADMX соответствует определенному разделу групповой политики, соответственно за раздел «Start Menu and Taskbar» отвечает файл StartMenu.admx. Откроем его в текстовом редакторе и найдем секцию, отвечающую за интересующий нас параметр.

В ней содержится имя и область применения параметра, ключ реестра, отвечающий за его настройку, а также ссылки на описание, которое находится в соответствующем языковом файле.

Переходим к языковому файлу. Для каждого языка имеется специальная папка, к примеру файлы для английского языка расположены в папке en-US. Заходим в папку с нужным языком, открываем файл StartMenu.adml и находим строки с нашим параметром. В них хранится название параметров и их описание, которое мы видим в редакторе при редактировании политики.

Ну а результатом применения данной политики будет изменение значения параметра реестра «DisableСontextMenusInStart» в разделе HKLMSoftwarePoliciesMicrosoftWindowsExplorer.

Таким образом, административные шаблоны представляют из себя самую обычную инструкцию в формате XML по изменению параметров реестра (ADMX) и описание изменяемых параметров, отображаемых в оснастке редактора групповой политики (ADML).

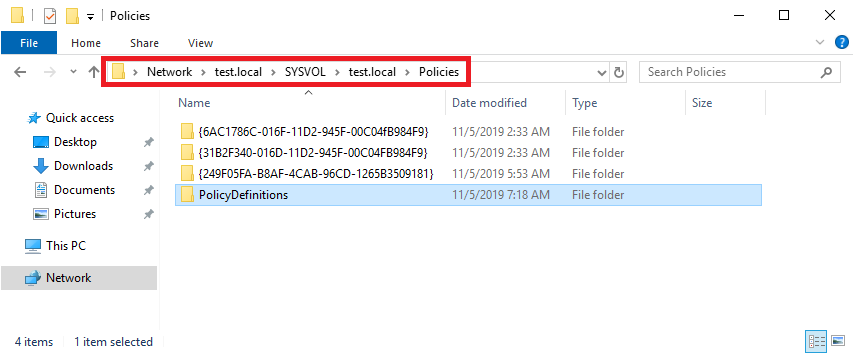

Создание центрального хранилища

До выхода Windows Server 2008 и Vista административные шаблоны имели расширение adm и представляли из себя самые обычные текстовые файлы. У таких административных шаблонов был ряд недостатков. К примеру, в многоязыковой организации требовалось создавать отдельные ADM-файлы для каждого языка, соответственно при изменении параметров приходилось редактировать каждый шаблон отдельно. Кроме того, при использовании такие шаблоны сохранялись как часть объекта групповой политики, и если шаблон использовался в нескольких политиках, то он сохранялся несколько раз. Это увеличивало размер папки SYSVOL и усложняло ее репликацию.

Переход на формат ADMX/ADML изменил ситуацию в лучшую сторону. И одним из плюсов этого перехода стала возможность создания централизованного хранилища административных шаблонов. Использование централизованного хранилища позволяет решить проблему увеличения SYSVOL, поскольку папка ADM больше не создается в каждом объекте групповой политики, а контроллеры домена не хранят и не реплицируют лишние копии ADM-файлов. Это способствует уменьшению трафика репликации SYSVOL между контроллерами домена, а кроме того упрощает процедуру управления административными шаблонами в домене.

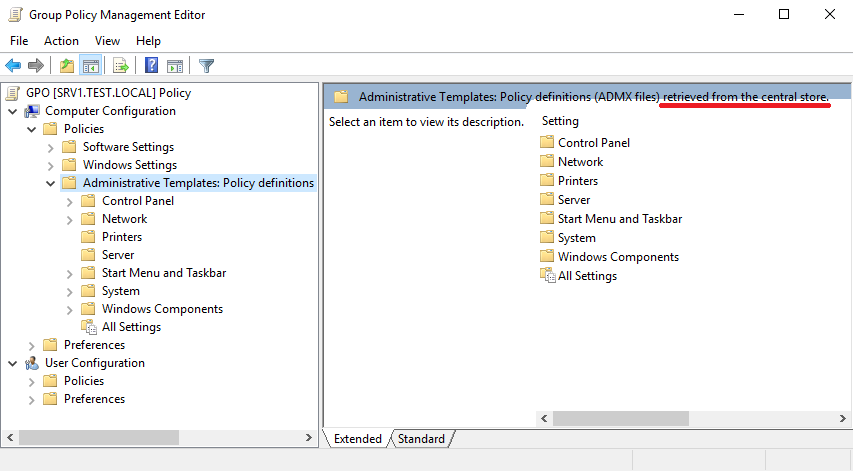

По умолчанию редактор групповых политик загружает шаблоны из локальной папки C:WindowsPolicyDefinitions. Для создания центрального хранилища необходимо на любом контроллере домена взять эту папку и скопировать ее в папку SYSVOL по пути \имя доменаSYSVOLимя доменаPolicies. Так для домена test.local путь будет выглядеть как \test.localSYSVOLtest.localPolicies.

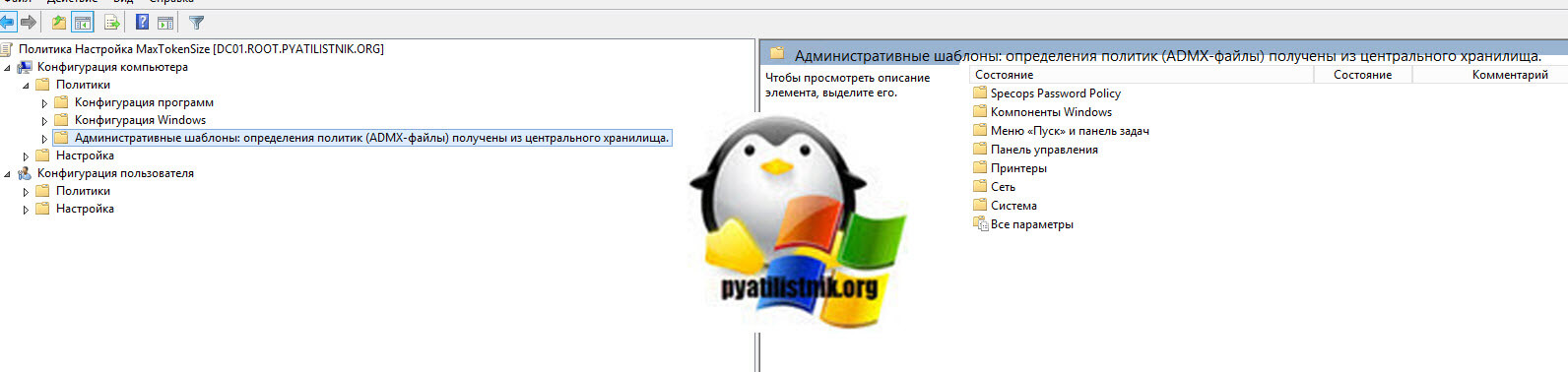

Если после этого открыть объект групповой политики и перейти в раздел Administrative Template, то в качестве источника шаблонов будет указано центральное хранилище (retrieved from the central store).

Файлы в центральном хранилище реплицируются на все контроллеры домена, что очень удобно при обновлении шаблонов.

Обновление шаблонов

Операционные системы Windows постоянно обновляются, получают новые возможности. И для того, чтобы этими возможностями можно было управлять с помощью групповых политик, необходимо регулярно обновлять административные шаблоны.

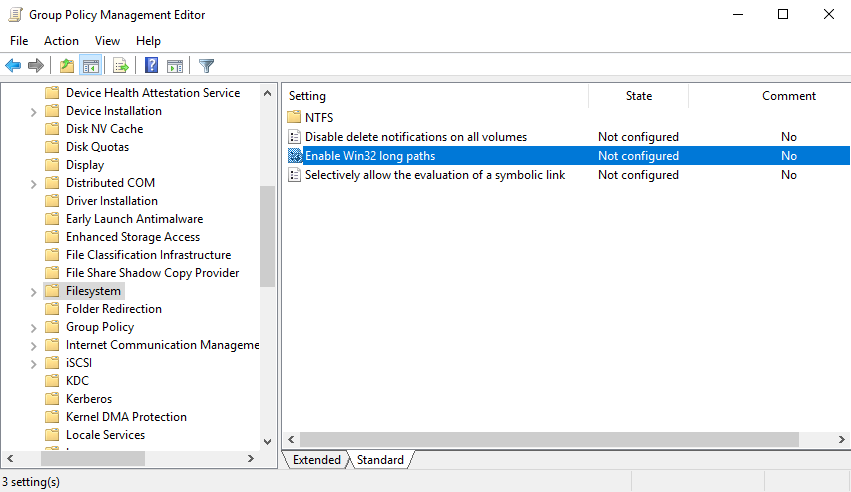

Для наглядности приведу пример. В Windows 10 (начиная с версии 1607) появилась возможность использовать длинные пути файлов. Политика, отвечающая за это, находится в разделе «Computer configurationAdministrative templatesSystemFilesystem» и называется «Enable Win32 long paths».

Но если не обновить административные шаблоны, то нужный нам параметр по указанному пути можно и не найти.

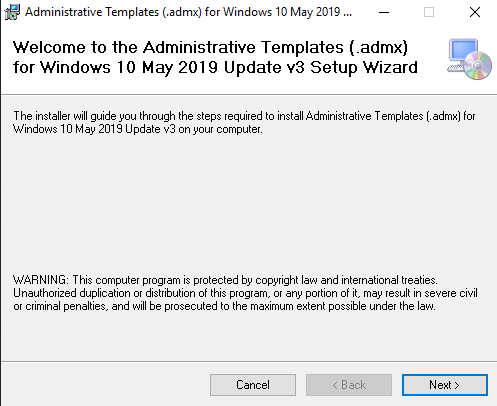

К счастью, Microsoft регулярно выпускает обновления административных шаблонов, нам надо только найти их и установить. На данный момент наиболее свежие шаблоны это Administrative Templates (.admx) for Windows 10 May 2019 Update (1903) v3.0 .

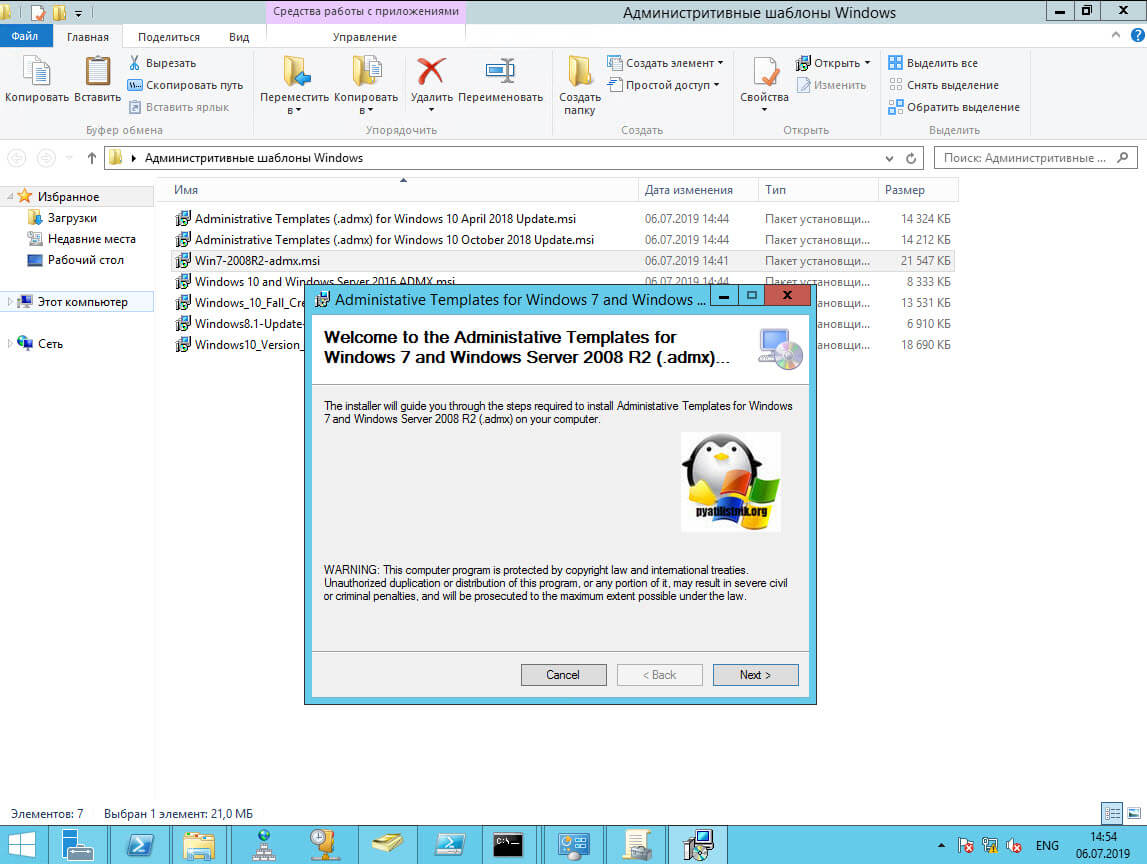

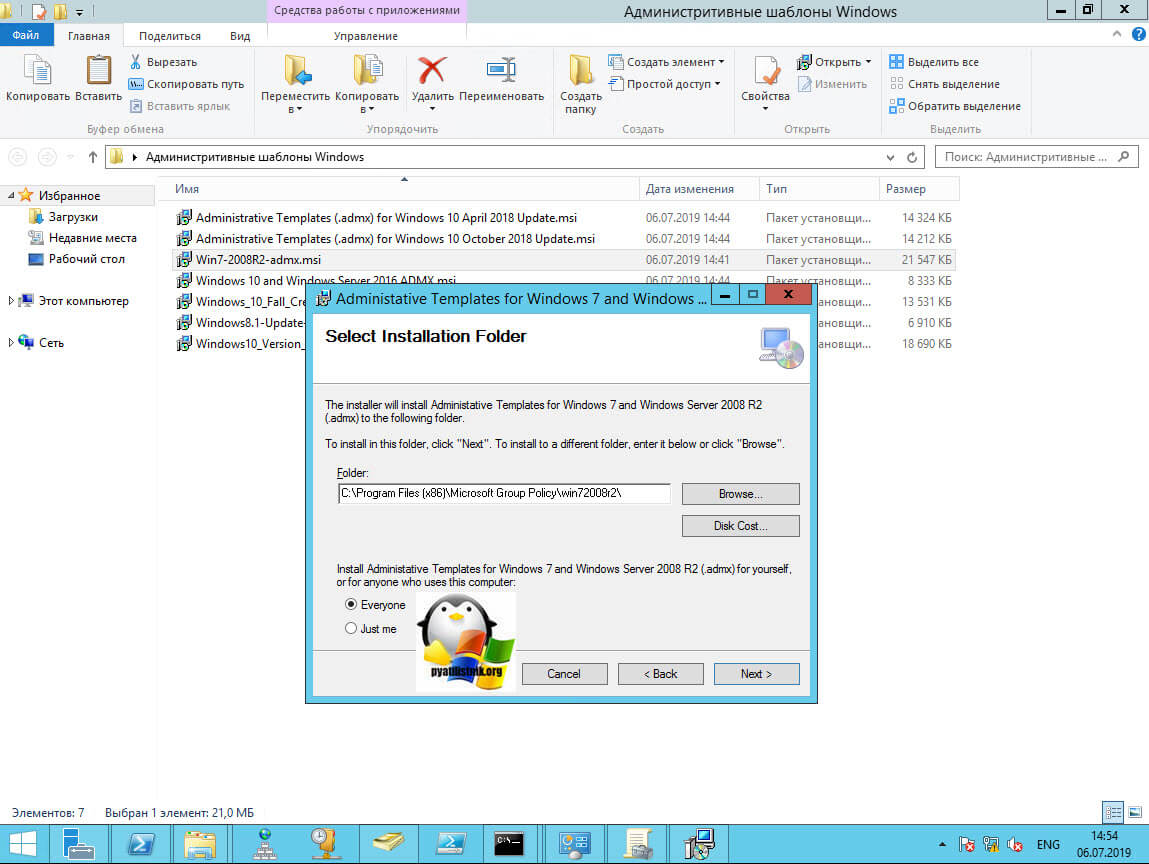

Установщик представляет из себя обычный msi-файл, который можно запустить на любом компьютере.

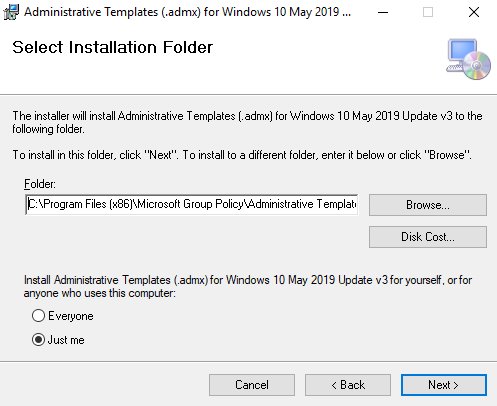

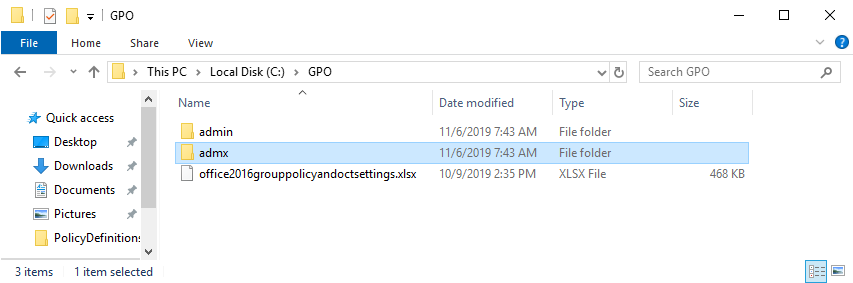

После запуска надо указать папку, в которую будут распакованы шаблоны

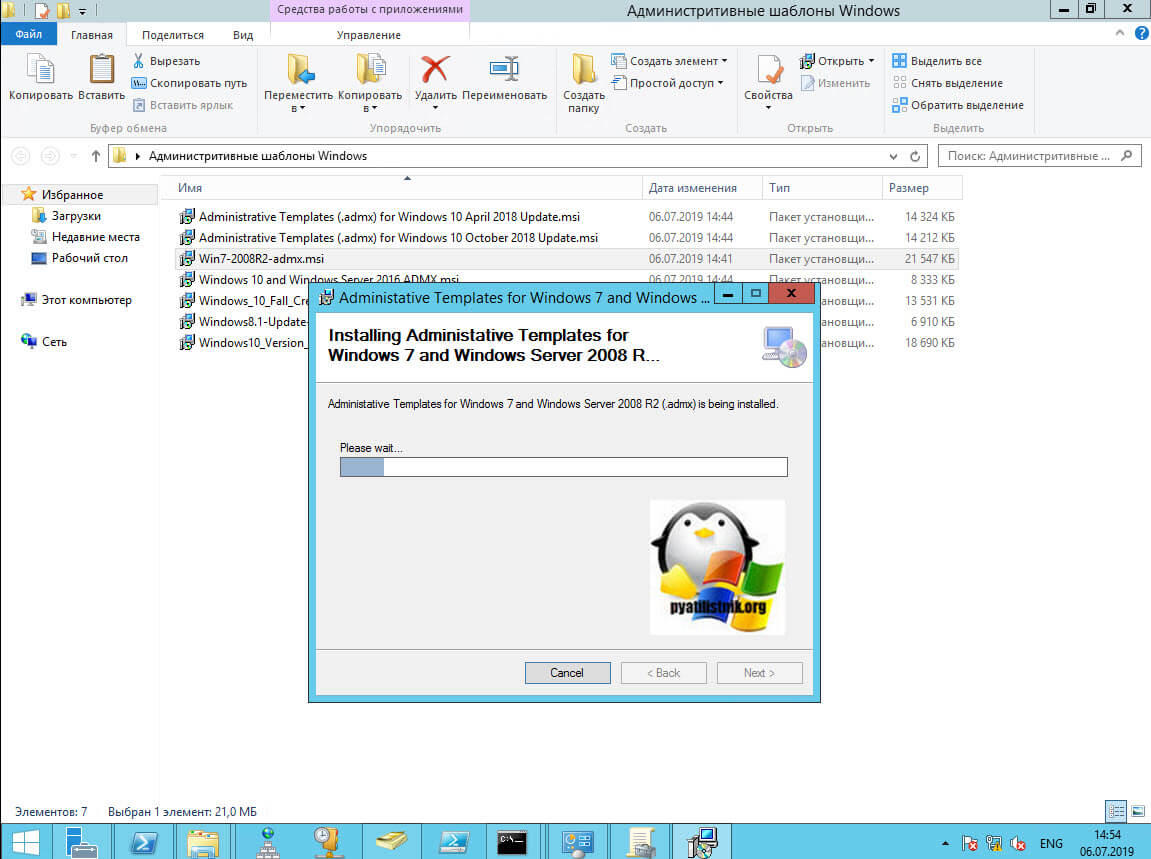

и дождаться окончания процесса распаковки.

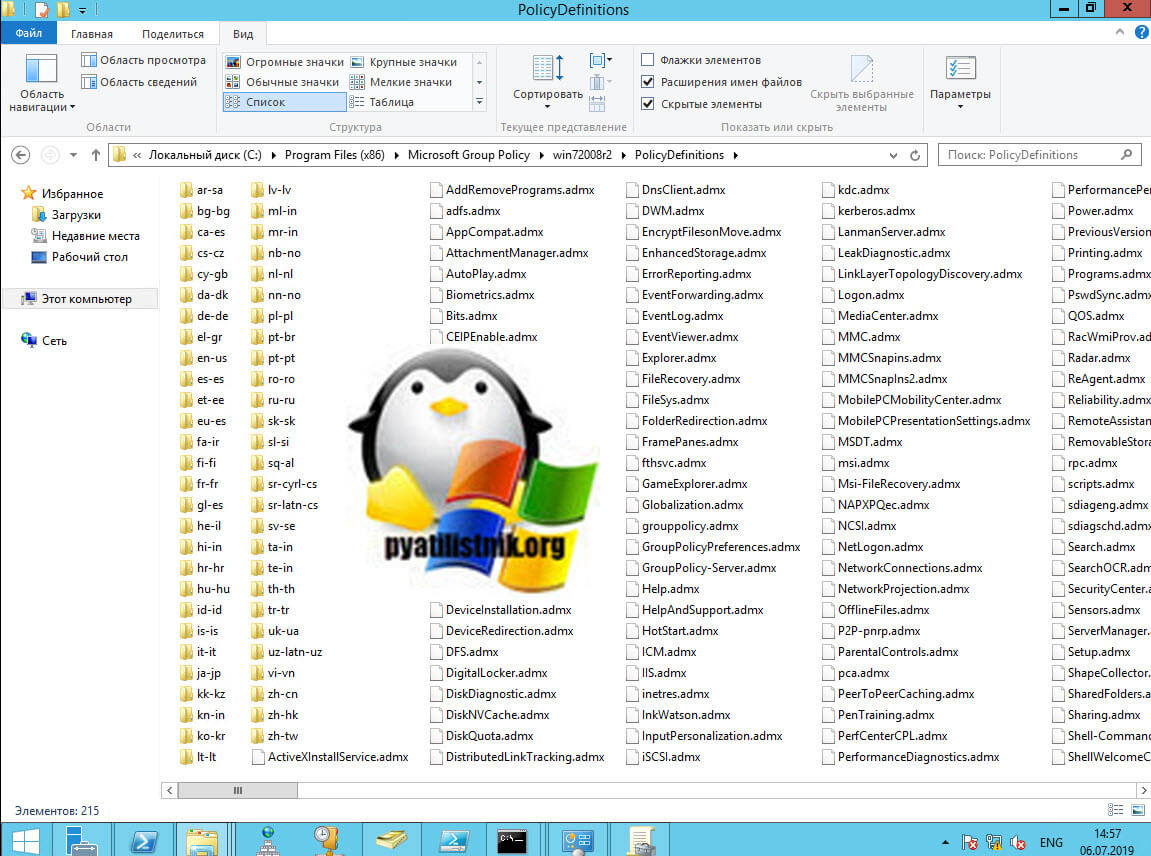

Полученные шаблоны надо просто скопировать в хранилище, заменив имеющиеся. Для подстраховки старые шаблоны можно сохранить. Языковые файлы нужно скопировать не все, а только нужные, например для русского и английского языка.

В результате обновления потерянный параметр появился на своем законном месте.

Добавление шаблонов

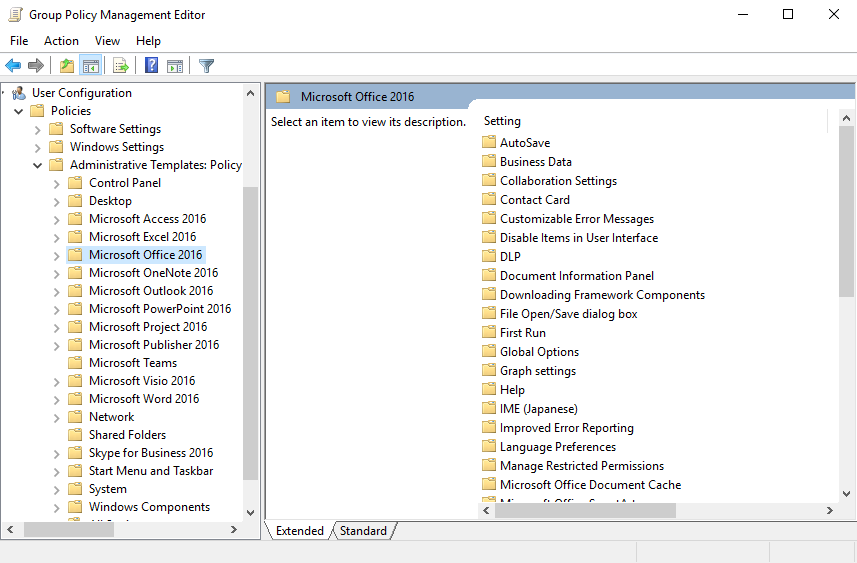

С помощью административных шаблонов можно управлять не только настройками операционной системы, но и различных приложений. К примеру, мы хотим централизованно управлять настройками программ из пакета Microsoft Office (Word, Excel. Outlook и т.д.) на клиентских компьютерах в домене.

Для этого нам потребуется загрузить с сайта Microsoft и установить специальный пакет для MS Office. Обратите внимание, что для каждой версии предназначен свой набор административных шаблонов. Если в компании используются различные версии Office, то для каждой используемой версии необходимо загружать свою версию шаблонов:

Для Office 2010 — https://www.microsoft.com/en-us/download/details.aspx?id=18968;

Для Office 2013 — https://www.microsoft.com/en-us/download/details.aspx?id=35554;

Для Office 2016, Office 2019 и Office 365 — https://www.microsoft.com/en-us/download/details.aspx?id=4903.

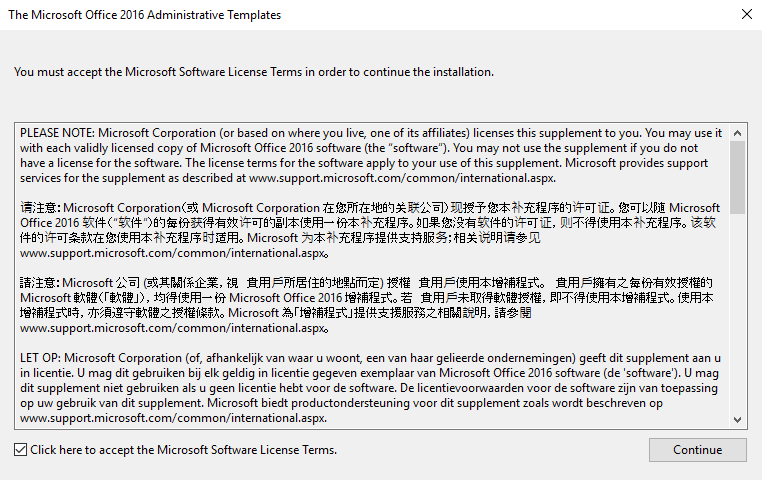

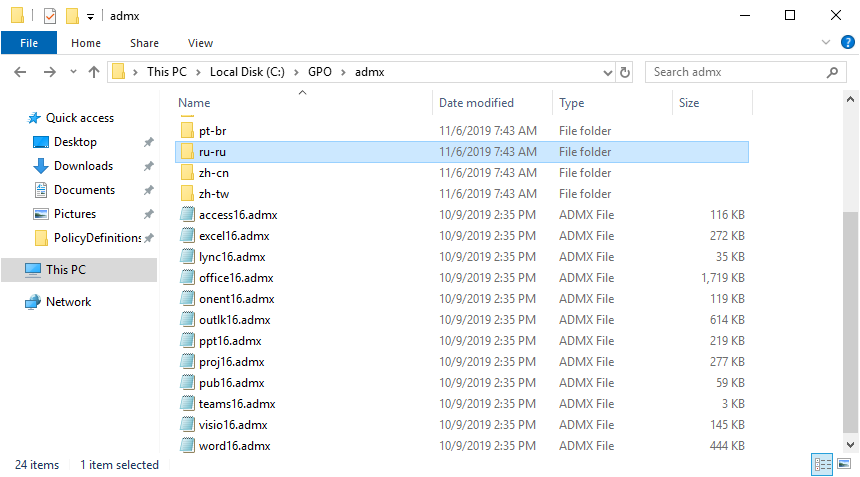

Для примера возьмем набор для Office 2016 и установим его. Принцип примерно такой же, как и при обновлении шаблонов — запускаем установщик,

выбираем папку для распаковки шаблонов

и получаем набор файлов ADMXADML.

В нашем примере файлы шаблонов находятся в папке admx. Берем их и копируем в общее хранилище, к остальным шаблонам.

В результате в разделе Administrative Templates добавляются новые разделы, с помощью которых можно управлять настройками офисных программ.

Таким образом можно добавлять шаблоны и для ПО от сторонних производителей, например Google Chrome, Adobe Reader и многих других. Большинство крупных разработчиков выпускают административные шаблоны для своих программ. Ну а если готового шаблона нет, то его можно создать самому, это не так уж и сложно.

Ну и напоследок несколько полезных ссылок:

https://getadmx.com — подробное описание административных шаблонов, включая параметры реестра.

https://support.microsoft.com — ссылки для скачивания административных шаблонов по версиям ОС.

https://docs.microsoft.com — описание схемы ADMX.

Обновлено 25.11.2019

Добрый день! Уважаемые коллеги и пользователи одного из популярнейших IT блогов России Pyatilistnik.org. В прошлый раз мы с вами успешно решили проблему с черным экраном Windows 10, где я получил много благодарственных комментариев. Движемся дальше и сегодня мы поговорим, что такое центральное хранилище административных шаблонов групповой политики, рассмотрим для чего все это нужно и как внедряется. Уверяю вас, что любой системный администратор у которого есть структура AD просто обязан использовать данную вещь. Уверен, что вам будет интересно.

Для чего придумали центральное хранилище административных шаблонов

Если вы управляли групповой политикой в домене Active Directory в течение какого-то времени, то вам, вероятно, нужно будет в какой-то момент установить файлы ADMX для поддержки нового или обновленного приложения. например Google Chrome, Microsoft Office или Mozilla Firefox, которые по умолчанию не идут. Если вы находитесь в небольшой среде или у вас только несколько администраторов групповой политики, процесс обновления довольно прост: Вы копируйте новые файлы ADMX в папку C:Windows PolicyDefinitions на станции управления, копируйте файлы ADML в правильную языковую подпапку, и все готово. Затем, если у вас есть другие администраторы групповой политики, убедиться, что файлы разосланы и им. Но когда у вас компьютеров в сети много или очень много, такое ручное копирование новых файлов ADMX становится весьма трудоемким процессом. Сама Active Directory задумывалась, как централизованная база данных и тут ключевое слово «Централизованное». Из чего следует вывод, что нам нужно как-то централизованно управлять административными шаблонами и и применять их к клиентским и серверным компьютерам.

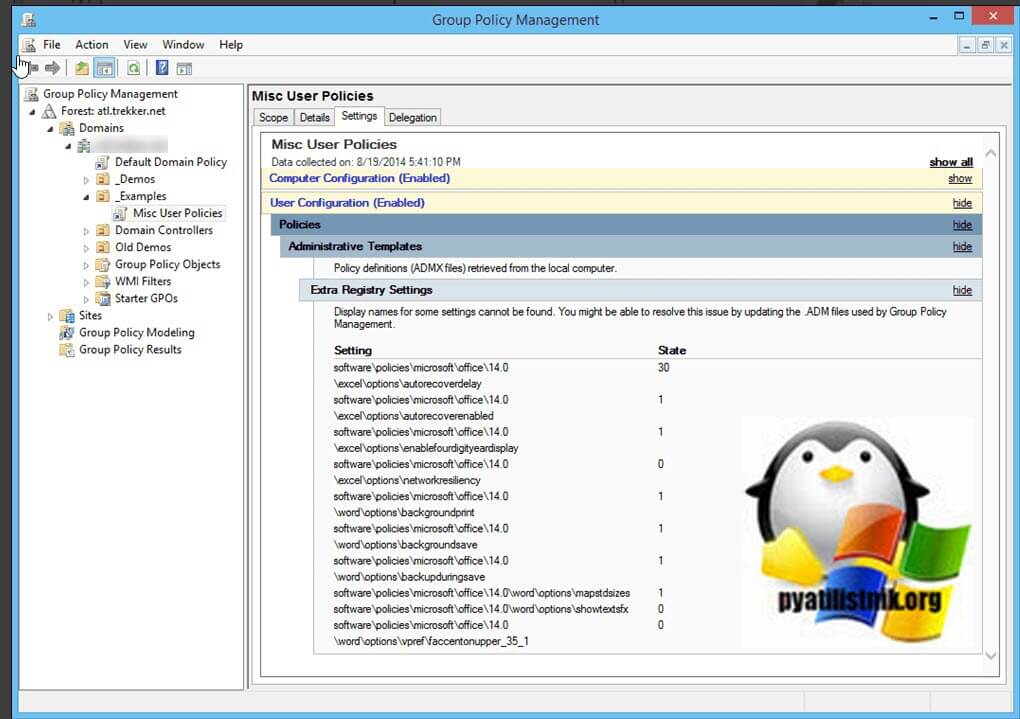

Проблема заключается в том, что поддерживать файлы ADMX и ADML обновленными в очень большом количестве систем сложно. Если у вас много людей, управляющих групповой политикой, это практически невозможно. Даже если вы имеете дело только с одной станцией управления, если вы забудете скопировать содержимое папки PolicyDefinitions на новый компьютер, это может привести к появлению страшного списка «Дополнительные параметры реестра» в следующий раз, когда вам потребуется изменить объект групповой политики (GPO), потому что Консоль управления групповой политикой (GPMC) не может найти файлы ADMX и ADML, необходимые для правильного отображения параметров.

Именно здесь центральное хранилище групповой политики (Group Policy Central Store) может быть полезно вам и вашей организации. Центральное хранилище — это хранилище файлов ADMX и ADML, которые хранятся в папке SYSVOL вашего домена. Когда центральное хранилище настроено для домена, станции управления используют папку PolicyDefinitions в центральном хранилище вместо своей локальной копии файлов ADMX/ADML в C:WindowsPolicyDefinitions. Это дает вам одно место для обновления и гарантирует, что все администраторы групповой политики используют один и тот же набор файлов ADMX/ADML без необходимости распространять обновления на несколько компьютеров или серверов.

Что такое административный шаблон

Административные шаблон — это специализированный, текстовый файл, задачей которого выступает управление изменениями реестра на рабочих станциях Windows, для пользователя и компьютера. Данный файл посредством графической консоли «Управление групповой политикой (GPME)» позволяет в удобном виде менять данные настройки, которые потом по выбранному фильтру, будут применены к объекту пользователя, компьютера или обоим сразу. Данные административные шаблоны могут распространятся для разных программных продуктов отдельно и не быть в составе операционной системы Windows по умолчанию. Начиная с Windows Vista, Windows Server 2008 и выше административные шаблоны состоят из двух файлов XNL.

Сравнение расположения локальных ADM- и ADMX-файлов

Начиная с Windows Vista и дальше, параметры административных шаблонов GPO будут располагаться в виде файлов ADMX, локально на компьютере. ADMX файлы теперь будут лежать в другом каталоге, в отличие от старых ADM-файлов.

- ADM-файл лежит по пути %systemroot%inf

- Независимый от языка локализации ADMX-файл (.admx) лежит по пути %systemroot%policyDefinitions

- Ориентированный на конкретный язык ADMX-файл (.adml) лежит по пути %systemroot%policyDefinitions[MUIculture]

Расположение ADMX-файлов доменных политик

- Независимый от языка локализации ADMX-файл (.admx) лежит по пути %systemroot%sysvoldomainpoliciesPolicyDefinitions

- Ориентированный на конкретный язык ADMX-файл (.adml) лежит по пути %systemroot%sysvoldomainpoliciesPolicyDefinitions[MUIculture]

Как создать центральное хранилище административных шаблонов GPO

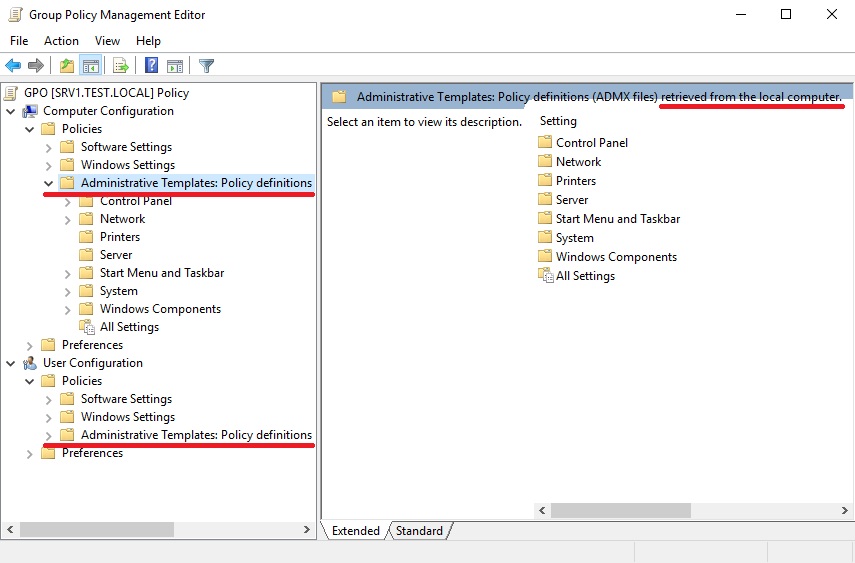

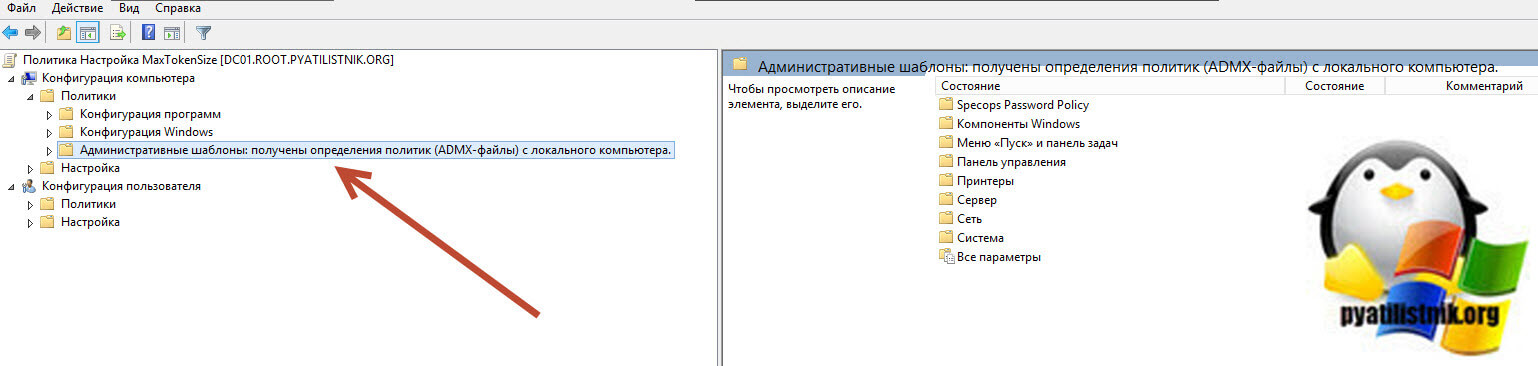

Когда я только начинал свой жизненный путь в системном администрировании и знакомился с групповыми политиками, меня уже тогда привлекала внимание надпись «Административные шаблоны получены определения политик (ADMX-файлы) с локального компьютера», после чего я заинтересовался данной темой, о которой прочитал в книге «Настройка Active Directory. Windows Server 2008 (70-640)»

Чтобы создать центральное хранилище, нам нужно создать новую папку на контроллере домена (DC). Технически, не имеет значения, какой DC вы используете; однако если у вас много администраторов групповой политики или если некоторые контроллеры домена медленно реплицируются, вы можете рассмотреть возможность выполнения этого на эмуляторе PDC, поскольку консоль управления групповыми политиками предпочитает подключаться к нему по умолчанию при редактировании групповой политики.

На DC нам нужно создать новую папку PolicyDefinitions по пути:

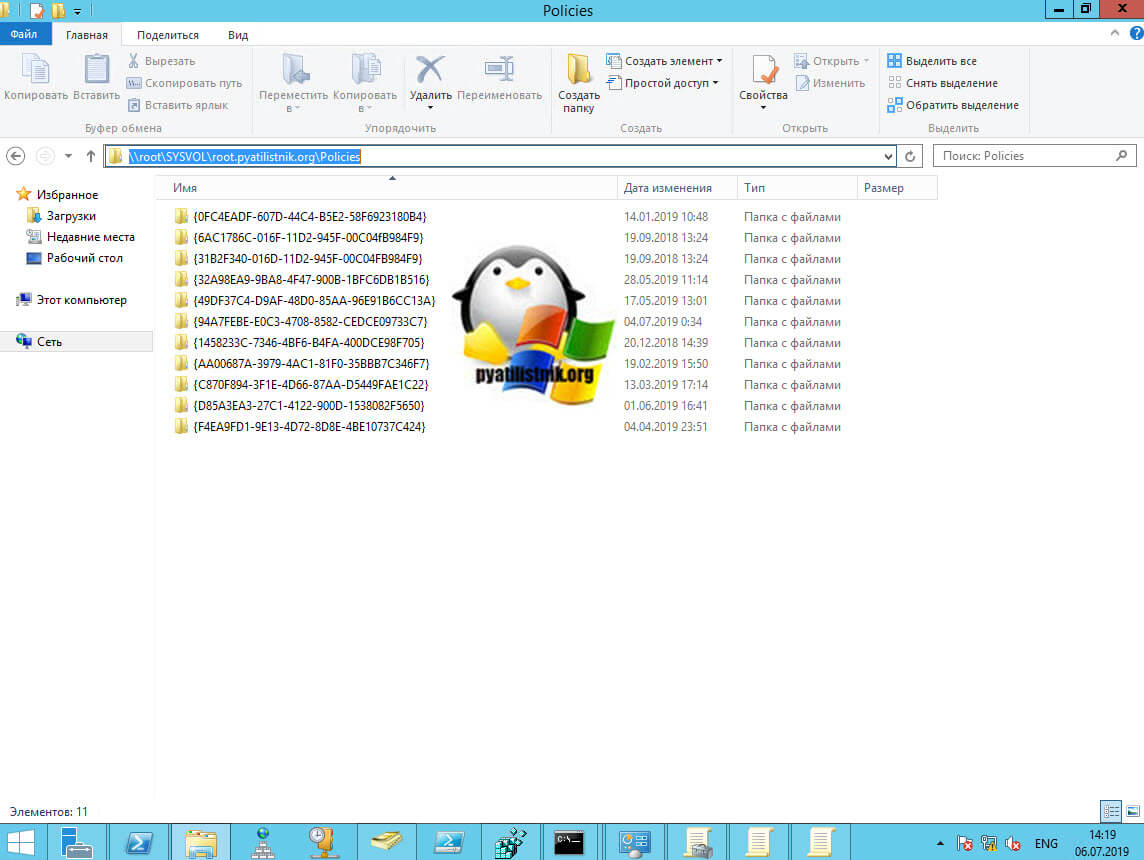

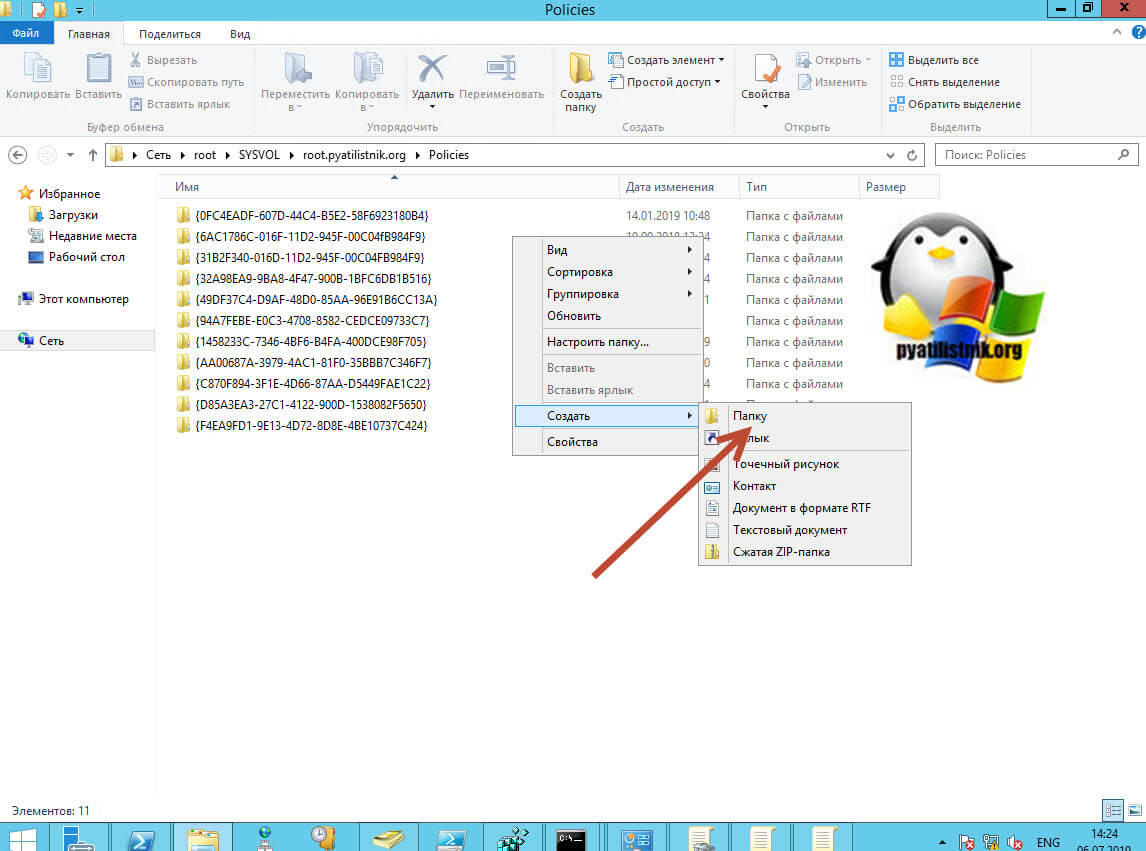

\короткое имя доменаSYSVOLFQDN имя доменаPolicies в моем примере \rootSYSVOLroot.pyatilistnik.orgPolicies

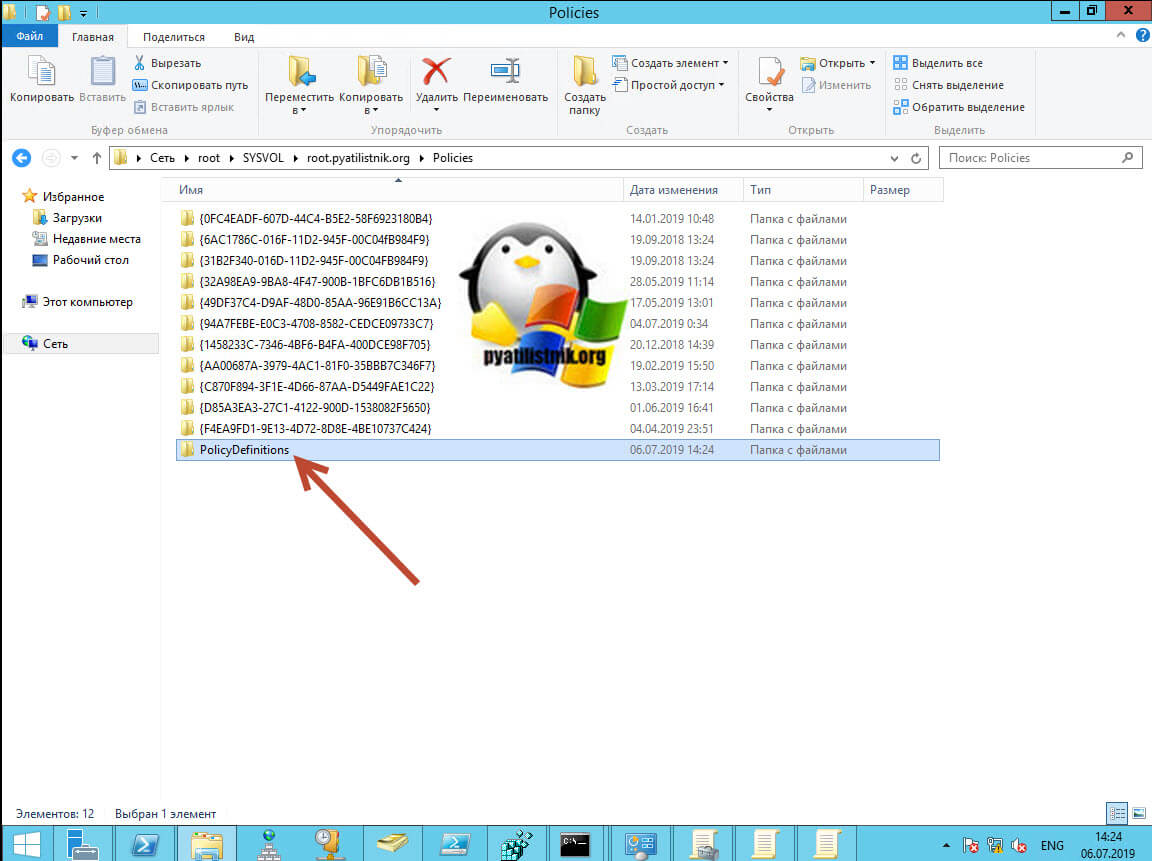

Создаем тут новую папку с именем PolicyDefinitions.

То же самое можно выполнить и через командную строку, введя вот такую команду:

mkdir \rootSYSVOLroot.pyatilistnik.orgPoliciesPolicyDefinitions

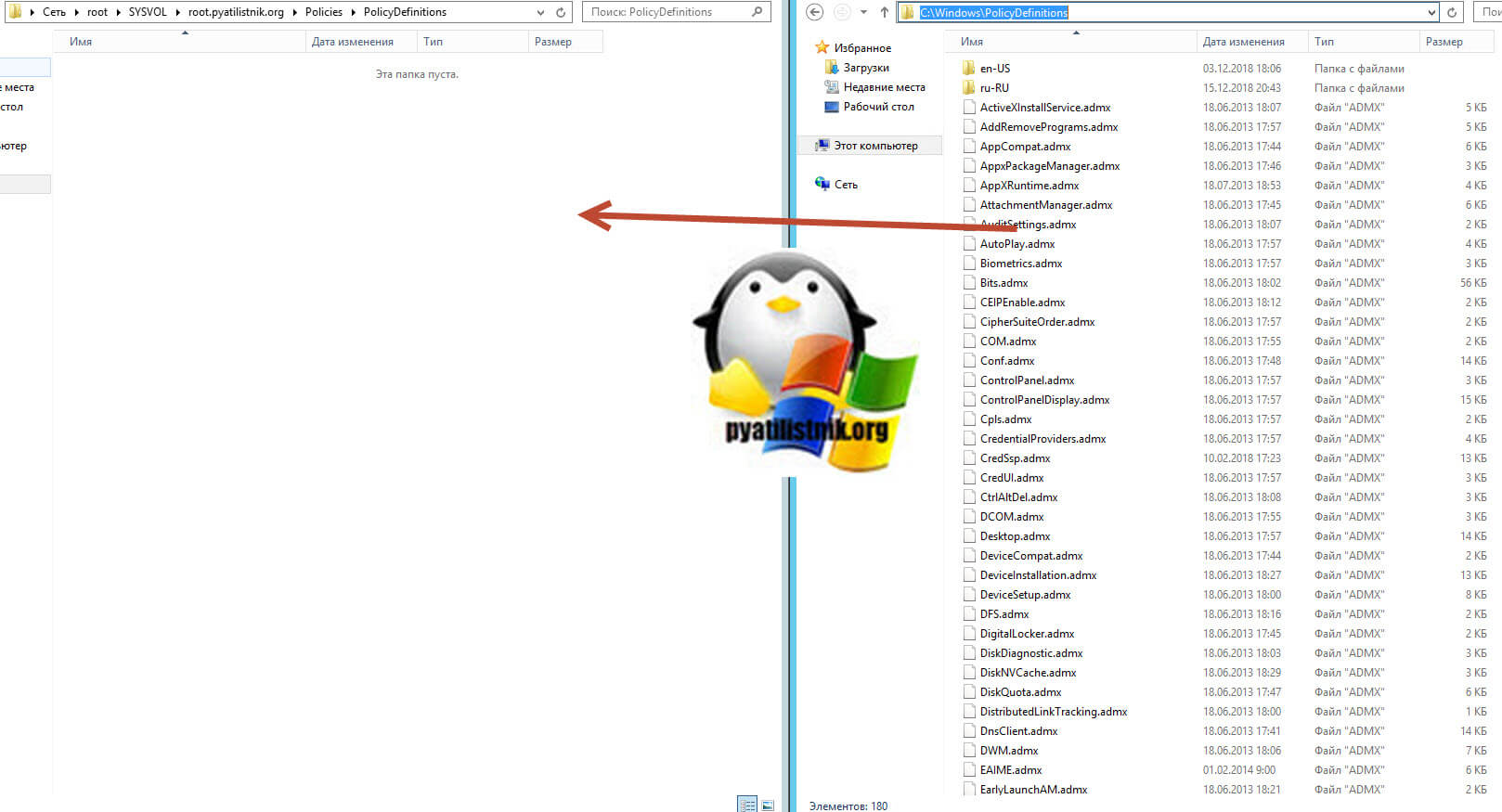

Далее нам нужно скопировать все наши файлы ADMX и ADML в центральное хранилище. Напоминаю, что каждая операционная система имеет свои административные шаблоны, Windows 7 свои, Windows 8.1 свои, Windows Server 2012 R2 свои. Так как у меня мой тестовый контроллер домена находится на Windows Server 2012 R2, то я начну с него. Откройте папку C:WindowsPolicyDefinitions и скопируйте ее содержимое в виде ADMX файлов и языковых пакетов в нашу новую папку \rootSYSVOLroot.pyatilistnik.orgPoliciesPolicyDefinitions. Выделяем нужные файлы и переносим их в папку PolicyDefinitions.

В итоге мои административные шаблоны от Windows Server 2012 R2 попали в мое центральное хранилище GPO.

Как добавить самые свежие версии административных шаблонов

Чтобы иметь возможность добавить самые последние версии ADMX файлов, у вас есть два пути:

- Первый это установить нужную операционную систему, обновить ее полностью, и после это уже скопировать ее содержимое из папки C:WindowsPolicyDefinitions в вашу папку центрального хранилища административных шаблонов.

- Второй путь, это быстро скачать самые свежие версии с сайта Microsoft и просто все установить, мне кажется, что второй путь самый простой и быстрый.

Тут можно скачать самые свежие версии административных шаблонов GPO — https://support.microsoft.com/ru-ru/help/3087759/how-to-create-and-manage-the-central-store-for-group-policy-administra

ЕЩЕ очень важный момент, что создавать центральное хранилище административных шаблонов нужно от более старой версии операционной системы к новой, так как есть файлы с одинаковыми именами, и логично, чтобы более свежая версия перезаменяла старую, то есть от Windows 7 идем через Windows 8.1 (Если используется), Windows 10

Начинаем установку нужных вам административных шаблонов.

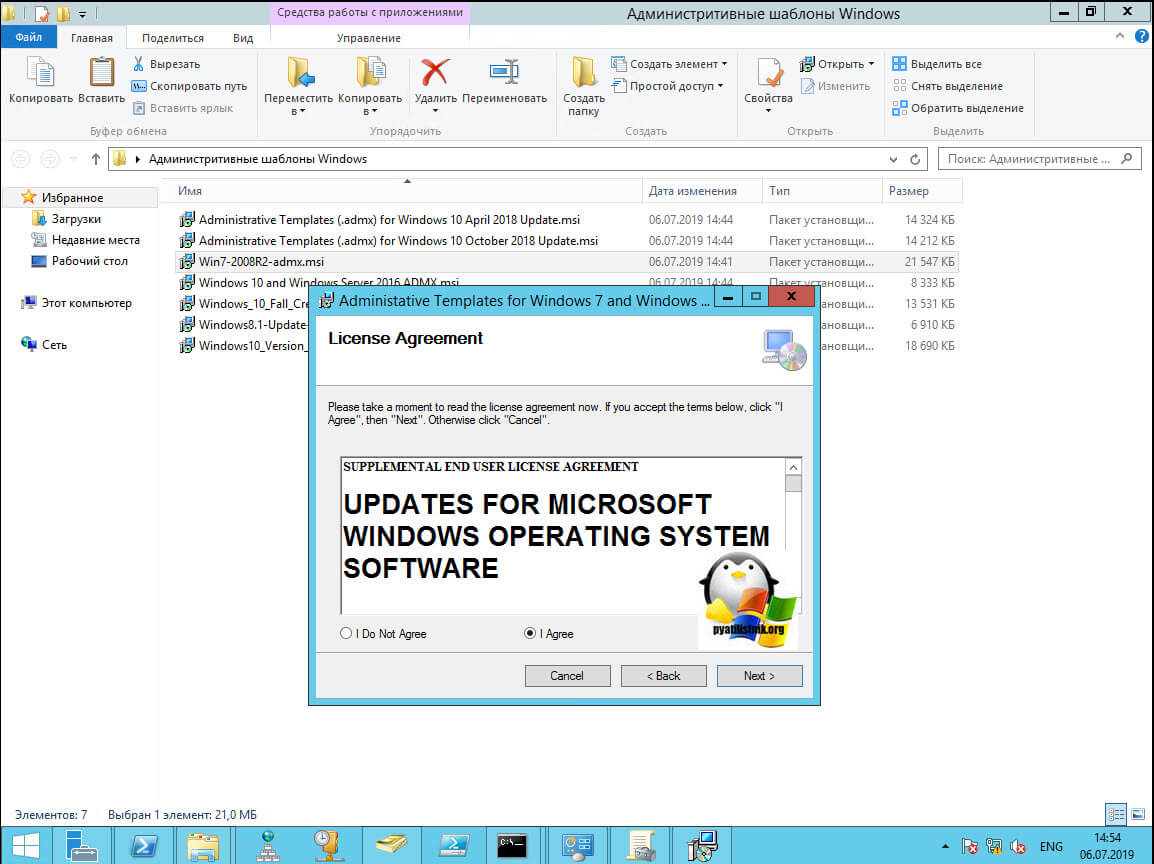

Принимаем лицензионное соглашение

Обращаем на каталог установки ваших административных шаблонов, именно из данного расположения вы будите копировать в вашу новую папку PolicyDefinitions

Не длительный процесс установки.

Выделяем нужные языки и файлы ADMX и копируем их к вам в центральное хранилище.

Теперь если попробовать отредактировать любой объект GPO вы увидите уже такую надпись: «Административные шаблоны: определения политик (ADMX-файлы) получены из центрального хранилища«

Чтобы в момент редактирования объектов GPO с рабочей станции администратора, у вас не возникало конфликтов с версиями, советую всегда иметь последнюю установленную версию RSAT или делать, это с самого контроллера домена

На этом у меня все. Мы с вами разобрали назначение и создание центрального хранилища административных шаблонов. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

The Central Store is a file location that is checked by the Group Policy tools and it is a folder structure created in the “Sysvol” directory on the domain controllers in each domain in your organization. You will need to create the central store only once on a single domain controller for each domain in your organization. The File Replication service then replicates the central store to all domain controllers. It is recommended that you create the central store on the primary domain controller because the Group Policy Management Console and Group Policy Object Editor connect to the primary domain controller by default.

The central store consists of a root-level folder containing all language-neutral ADMX files and subfolders containing the language-specific ADMX resource files. For more information about the difference between an ADM and ADMX file, see What are the differences between an ADM and ADMX file.

Note: To perform this procedure, you must be a member of the Domain Administrators group in Active Directory.

Microsoft releases a new operating system and if you are in a domain environment you should be interested in managing your new (and old) computer via Group Policies. To manage your computer you need either the target operating system version (or later) with RSAT (Remote Server Administrative Tools) or an equivalent server operating system to be able to see and configure all features. You also need updated Group Policy settings files, Group Policy Administrative Templates, or simply updated ADMX files for the new operating system.

To create a central store follow the steps below:

– Download the Administrative Templates (.admx) MSI file for Windows Server 2019 and download it to your server.

– Click the download button

Note: This Administrative Templates (.admx) applies Windows 10, Windows Server 2019. This .msi file contains the .admx files we need to populate the policy settings in the user interface.

– Run the saved admx.msi file

– Accept the License Agreement and click on Next

On the custom setup, I will click on Net to continue

Now, it is time to hit the Install button. Click on install to have the Administrative Templates (.admx) MSI file installed

Click on finish to complete the Administrative Templates (.admx) MSI file installation

Note: By default, this is installed in the path below.

C:Program Files (x86)Microsoft Group PolicyWindows 10 November 2019 Update (1909)

To create a Central Store for .admx and .adml files, using Windows File Explorer

– Create a folder that is named PolicyDefinitions in the following location on the domain controller as shown below.

\TECHDARCHIVEsysvoltechdirect.localPoliciesPolicyDefinitions

Note: If you already have the PolicyDefinition Folder

– Before copying any new ADMX and ADML files, backup the files that are present in the PolicyDefinitions folder.

– For me, I will create a new folder called Policy Definition as shown below

– As you can see also, it was not available before.

By default, this is installed in the path below

C:Program Files (x86)Microsoft Group PolicyWindows 10 Version 1511PolicyDefinitionsEnsure to copy the PolicyDefinition from the path above to the new location within SYSVOL on the Domain Controller that you’ve just created. \TECHDARCHIVEsysvoltechdirect.localPoliciesPolicyDefinitions.

Ensure to replace the server name and the domain name with your own server and domain name ;). If you are having issues, please use this path “C:WindowsSYSVOLsysvoltechdirect.localPoliciesPolicyDefinitions“

Note: You can remove any language folders that you do not want to support, so if you are using only English, I will leave it this way so any other administrator can manage the GPO in whatever language you desire.

Now, you can now manage your ADMX files. as shown below. Launch Group Policy Management Console. This will open the Group Policy Editor as shown below

– Right-click on any of the Group Policy Object as shown below,

– Click on Edit

This will open the Group Policy Management Editor as shown below

If you encounter the following “Error: Administrative templates retrieved from the local computer does not show up“, please use the steps discussed in this hyperlink to resolve it. Microsoft reference link.

I hope you found this blog post helpful. If you have any questions, please let me know in the comment session.

In this article, we will show how to update (install) new GPO administrative templates (admx) in the Active Directory domain when upgrading a Windows 10 or Windows Server 2016/2019 build on your devices.

Administrative templates are special ADMX (and ADML) files used in the Group Policy Editor to set computer or user settings. Actually, the administrative templates describe the changes to be made in the registry to apply different settings.

Contents:

- How to Update ADMX GPO Templates in AD When Upgrading Windows 10 Build?

- Installing a New Administrative Template in an Active Directory Domain

How to Update ADMX GPO Templates in AD When Upgrading Windows 10 Build?

Since Microsoft is constantly upgrading its operating systems and adds new features to them, it regularly releases new administrative template files. To enable an administrator to manage new Windows features centrally using GPO, they must regularly update administrative templates in their AD domains.

For example, you have a Windows Server 2016 domain with computers upgraded to build Windows 10 2004. A new Delivery Optimization option to manage Windows Update for Business (WufB) appeared in the build. Now you can set the maximum bandwidth that Delivery Optimization can use to download updates in the background.

Maximum Foreground Download Bandwidth (in kb/s) option is available in the following section of the Local Group Policy Editor (gpedit.msc) on computers running Windows 10 2004 (20H2): Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Delivery Optimization.

But you won’t be able to configure this option on all computers using domain GPOs, since there is no such option in the domain Group Policy Management editor (gpmc.msc). This is because there are no new settings in the administrative template files on domain controllers. They may be used only in local policies or in MLGPO on a device with a new Windows 10 build.

If you have installed the RSAT management console on a computer with the new Windows 10 build, new policy settings will be available in the gpmc.msc editor.

In this case, you have to update the GPO administrative templates on your domain controllers. Let’s see how to do it:

-

- Download administrative templates for the latest Windows 10 build used in your domain. In our case, it is Windows 10 2004. It is easier to search for “Administrative Templates (.admx) for Windows 10 2004” in Google;

- Download and install the MSI file (

Administrative Templates .admx for Windows 10 May 2020 Update.msi). - Then copy the contents of

C:Program Files (x86)Microsoft Group PolicyWindows 10 May 2020 Update (2004)PolicyDefinitionsto the GPO Central Store on your domain controller (\woshub.comSYSVOLwoshub.comPoliciesPolicyDefinitions) with file replacement (!).Some important tips!

- Remember to backup PolicyDefinitions directory on your domain controller prior to replacing files (thus you will be able to roll back to previous admx templates version);

- It is not necessary to copy directories with the adml files for different languages. Just copy the directories for those languages you are using in your GPO editor. Thus you will reduce the replication traffic and the size of SYSVOL folder on your DC;

- If you already have a computer with a new Windows 10 build, you can copy the administrative templates from

%WinDir%PolicyDefinitionswithout installing the MSI file.

- Then open the Group Policy Management Console (

gpmc.msc), create a new GPO, and make sure that it has the policy settings from the new Windows 10 build.If you want a GPO with new settings to be applied to the specific Windows 10 builds only, you can use the GPO WMI filters.

- Configure the policy, assign it to clients, update the GPO settings on them and make sure that the new settings have been applied.

- Download administrative templates for the latest Windows 10 build used in your domain. In our case, it is Windows 10 2004. It is easier to search for “Administrative Templates (.admx) for Windows 10 2004” in Google;

Installing a New Administrative Template in an Active Directory Domain

In the same way, new administrative templates are installed. For example, you are going to use GPO to manage Edge Chromium settings on user computers. There are no administrative templates for Edge Chromium both in Windows 10 2004 and in 20H2. You will have to download Edge Chromium policy files manually and copy the admx files to the PolicyDefinitions directory on your domain controller.

- Go to the Microsoft Edge for business (https://www.microsoft.com/en-us/edge/business/download);

- Select Edge version, build, and platform you want to use. Click Get Policy Files;

- Extract the

MicrosoftEdgePolicyTemplates.cabfile; - Go to

MicrosoftEdgePolicyTemplateswindowsadmx. Copy msedge.admx, msedgeupdate.admx and directories containing language packages (for example,de-DEanden-US) to the Central Group Policy store on a domain controller (\woshub.comSYSVOLwoshub.comPoliciesPolicyDefinitions); - Make sure that new policy sections to configure Microsoft Edge settings have appeared in the domain GPO editor.

If your company is using multiple software versions you want to manage using GPO, download and install all ADMX files for all versions starting with the earliest one on your DC (admx templates for the latest software version must be installed last).

В очередной статье из цикла «конспект админа» мне хотелось бы освежить в памяти несколько нюансов использования групповых политик. Заодно поразвлекаемся с созданием своих шаблонов и с автоматизацией работы с этими самыми политиками.

Освежаем память

Я не буду рассказывать, что такое групповые политики, и остановлюсь лишь на основных моментах, которые стоит иметь в виду при работе с ними.

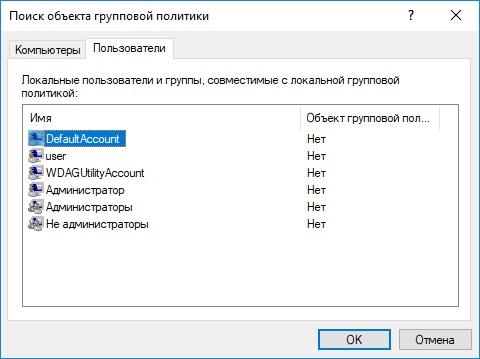

В системах Windows помимо доменных существуют и локальные групповые политики ― управлять ими можно при помощи оснастки gpedit.msc на системах редакции Professional и выше. Часто считается, что без домена можно настраивать локальные групповые политики только для всех пользователей на компьютере. Это не совсем верно ― с выходом Windows Vista появилась возможность использовать множественную локальную групповую политику или MLGPO. Этот механизм позволяет настраивать отдельные политики для разных пользователей.

Добраться до него можно через вызов консоли mmc: при добавлении оснастки «Управление объектами групповой политики» нажать кнопку «Обзор». Далее на вкладке «Пользователи» уже можно выбрать конкретного пользователя или группу «Администраторы» и «Не администраторы». К сожалению, управление для группы пользователей не реализовано.

Управление групповой политикой для отдельных пользователей.

Бывало и так, что на отдельностоящем терминальном сервере разворачивали Active Directory только для того, чтобы отдельному пользователю настроить поведение драйвера для EasyPrint. Не надо так.

При добавлении доменных групповых политик стоит помнить про порядок их применения ― политика, примененная последней, будет обладать наивысшим приоритетом (да и на собеседованиях часто спрашивают).

Итак, предположим, что у нас есть компьютер в домене и четыре групповые политики: локальная на этом компьютере; политика на подразделение, в котором находится компьютер; политика на домен и политика на лес. Порядок их применения будет следующим:

- Локальная групповая политика.

- Групповая политика сайта.

- Групповая политика домена.

- Групповая политика верхнего подразделения.

- Групповая политика дочернего подразделения.

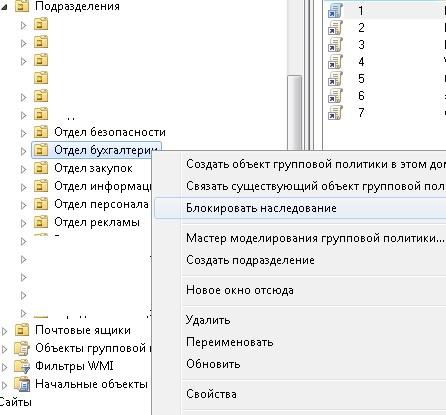

То есть чем ближе к объекту, тем приоритетнее, за исключением локальной групповой политики. Если надо отключить применение вышестоящих политик, то ставьте блокировку наследования.

Блокировка наследования.

Любую групповую политику можно условно разделить на две конфигурации ― пользователя и компьютера. Обычно политики с настройками компьютеров назначаются на подразделение, в котором находятся компьютеры. А политики с настройками пользователей ― на пользователей.

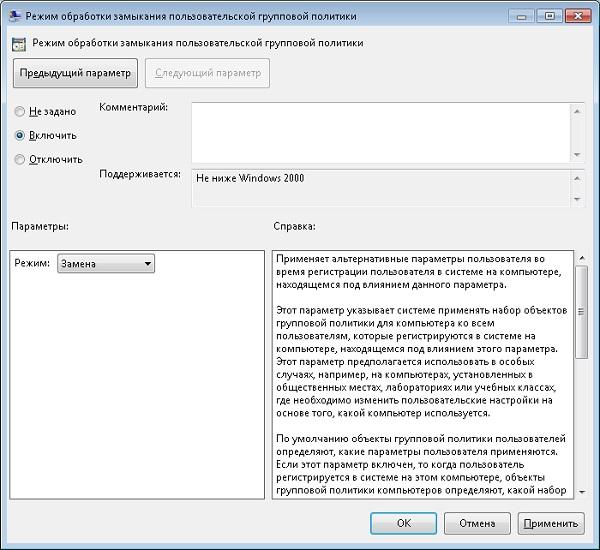

Если надо применить настройки компьютера к подразделению с пользователями и наоборот, используют так называемое замыкание групповой политики. Например, такая настройка пригодится, когда нужно применить специфические политики к пользователям для работы на терминальных серверах.

Работа замыкания настраивается непосредственно в политике ― «Настройка компьютера ― Административные шаблоны ― Система ― Режим обработки замыкания пользовательской групповой политики». Подробнее про механизм уже писали в статье про использование MergeReplace в GPO. Я лишь добавлю, что режим замыкания групповой политики ― тоже частый вопрос на собеседовании.

Настройка замыкания групповой политики.

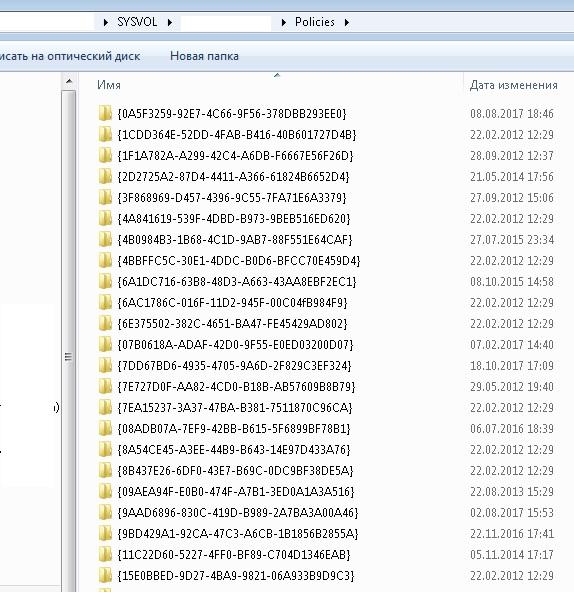

Физически доменные групповые политики находятся в папке SYSVOL на контроллерах домена. Папка реплицируется между контроллерами. Каждая групповая политика выглядит как папка с именем в виде GUID.

Групповые политики домена.

Правила фильтрации, настраиваемые через редактор групповой политики, соответствуют настройкам прав NTFS на соответствующую подпапку.

Говоря о правилах фильтрации, нельзя не упомянуть обновление MS16-072, которое «сломало» групповые политики. Теперь для того чтобы работали правила фильтрации, надо добавлять к каждому фильтру правило «на чтение», но не «на применение» группе Domain Computers.

В каждой папке с групповой политикой существуют подпапки Machine и User, соответствующие настройкам пользователя и компьютера. Если углубиться в подпапки, можно легко понять структуру групповой политики:

- В корне папки находится файл GPT.ini с настройками групповой политики, такими как ее название.

- В подпапках Machine и User сидят файлы registry.pol с настройками соответствующих веток реестра.

- По пути MicrosoftWindows NTSecEdit можно найти шаблон настроек безопасности ― GptTmpl.inf.

- В подпапке Preferences находятся предпочтения групповых политик, представляющие из себя подпапки с файлами xml.

- В подпапке Applications сидят дистрибутивы для развертывания через групповые политики.

- В папке Scripts находятся скрипты на logonlogoff для пользователя и startupshutdown для компьютера.

- В папке Documents and Settings есть настройки перенаправления пользовательских папок.

- Наконец, в папке Adm находятся устаревшие шаблоны групповой политики.

Подробнее про структуру можно почитать в материале Group Policy Basics, поэтому перейдем сразу к шаблонам.

Административные шаблоны

По сути своей административные шаблоны ― это специальные файлы с инструкциями по изменению клиентского реестра (ветки HKCU или HKLM) и настройками отображения изменяемых параметров через «Управление групповой политикой». В принципе, реестр можно менять и через «Предпочтения групповых политик». Но разница здесь не только в красивом интерфейсе.

| Способ изменения реестра | Как ведет себя при удалении политики со стандартными настройками | Можно ли изменить параметр вручную | Можно ли изменить параметр через приложение |

| Шаблоны | Параметр реестра восстанавливается на значение «по умолчанию», если настройки по умолчанию есть в шаблоне | — | — |

| Предпочтения политик | Параметр реестра не изменяется | + | + |

Сравнение предпочтения групповых политик и административных шаблонов.

Другими словами, настройка реестра через шаблоны групповых политик более строгая. Тогда как настройка через предпочтения групповых политик напоминает периодическое применение reg-файла. Конечно, предпочтения позволяют не только менять параметры реестра, но и довольно гибко настраиваются. Тем и ценны.

Это актуально при изменении ветки Policies, и настраиваемое приложение должно хранить свои настройки в реестре. Простое изменение параметров через Предпочтения и Шаблоны будет работать схожим образом, только шаблоны могут оказаться удобнее.

До появления Windows Vista2008 в качестве шаблона групповых политик брали исключительно стандарт .adm. Будучи с простой структурой, которую было легко редактировать вручную, этот стандарт обладал и рядом недостатков:

- Для каждого языка приходилось создавать отдельный файл шаблона.

- Файл шаблона физически находился в папке с групповой политикой. При использовании одного и того же шаблона он сохранялся в каждую папку, что увеличивало занимаемое место и время репликации.

- Не поддерживались мультистроковые параметры и параметры QWORD.

На замену устаревшему стандарту появился новый. Новые шаблоны представляют собой два файла: сам шаблон, не зависимый от языка ― .admx и языковой «пакет» к нему ― файл .adml. Теперь шаблоны можно «положить» в центральное хранилище, и обращаться к нему, не плодя одинаковые файлы в папке SYSVOL.

Не обошлось без ложки дегтя ― теперь содержимое файла представляет собой популярный в индустрии формат XML. И создавать новые шаблоны в блокноте стало уже не так удобно.

Под большинство параметров, которые могут понадобиться, шаблоны уже существуют. Кроме того, многие производители приложений выпускают свои административные шаблоны. Вот несколько примеров:

- MS Office 2016.

- FireFox и Thunderbird.

- Google Chrome.

- Adobe Acrobat и Reader.

- Каталог шаблонов для различного ПО.

Если возникает необходимость разработать и внедрить свой административный шаблон, то самый простой вариант ― это создать старый файл .adm и сконвертировать его в admx специальной утилитой. Вариант посложнее ― начинать сразу с .admx.

Создаем свой шаблон

Для начала разберем простой пример. Создадим шаблон групповой политики, который позволит нам включать и выключать отображение скрытых и системных файлов, а заодно и отображение расширений.

Сразу скажу, что это можно провернуть через «Предпочтения групповых политик» ― в параметрах панели управления ― опции папки. Но мы легких путей не ищем и заодно не хотим, чтобы параметры отображения можно было менять вручную.

За необходимые нам параметры отвечают три ключа в реестре:

- SoftwareMicrosoftWindowsCurrentVersionExplorerAdvancedHidden.

- SoftwareMicrosoftWindowsCurrentVersionExplorerAdvancedHideFileExt.

- SoftwareMicrosoftWindowsCurrentVersionExplorerAdvancedShowSuperHidden.

Содержимое ADM-шаблона, который разберем далее, под спойлером.

CLASS USER

CATEGORY !!ShowExplorer

POLICY !!ShowHiddenFiles

KEYNAME "SoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced"

EXPLAIN !!ShowHiddenFilesExplanation

VALUENAME "Hidden"

VALUEON NUMERIC "1"

VALUEOFF NUMERIC "2"

END POLICY

POLICY !!ShowFileExtensions

KEYNAME "SoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced"

EXPLAIN !!ShowFileExtensionsExplanation

VALUENAME "HideFileExt"

VALUEON NUMERIC "0"

VALUEOFF NUMERIC "1"

END POLICY

POLICY !!ShowSuperHiddenFiles

KEYNAME "SoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced"

EXPLAIN !!ShowSuperHiddenFilesExplanation

VALUENAME "ShowSuperHidden"

VALUEON NUMERIC "1"

VALUEOFF NUMERIC "0"

END POLICY

END CATEGORY

[strings]

ShowExplorer="Отображение файлов в проводнике"

ShowHiddenFiles="Показывать скрытые файлы"

ShowHiddenFilesExplanation="Когда эта настройка включена, проводник будет показывать скрытые файлы."

ShowSuperHiddenFiles="Показывать системные файлы"

ShowSuperHiddenFilesExplanation="Когда эта настройка включена, проводник будет показывать системные файлы"

ShowFileExtensions="Показывать расширения файлов"

ShowFileExtensionsExplanation="Когда эта настройка включена, проводник будет показывать расширения файлов"Разберем подробнее синтаксис файла.

- CLASS. Может принимать значение USER или MACHINE ― в зависимости от класса будет изменятся ветка реестра HKCU или HKLM соответственно.

- CATEGORY. Строка, в которой задается имя «папки» политики.

- POLICY. В строке задается название конкретной политики ― у нас таких будет три.

- KEYNAME. Путь в реестре к изменяемым параметрам.

- EXPLAIN. Отсылка к «переменной» с объяснением настройки.

- VALUENAME. Название изменяемого параметра в реестре.

- VALUEON**VALUEOFF**. Значение, которое будет принимать параметр при включении и выключении его в политике.

- [strings]. Секция со значениями переменных, которые я использовал для текстовых строк. Можно их не использовать, но тогда могут быть проблемы из-за русского языка.

Помимо задействованных опций есть и другие, например:

- EDITTEXT. Текстовое поле для ввода.

- NUMERIC. Поле для ввода цифр.

- CHECKBOX. Список, где можно отмечать параметры «галочками».

- COMBOBOX. Список с «переключателем»

- DROPDOWNLIST. Выпадающий список.

- LISTBOX. Список для ввода нескольких элементов.

Подробнее со всеми параметрами можно ознакомится в разделе MSDN ADM Format.

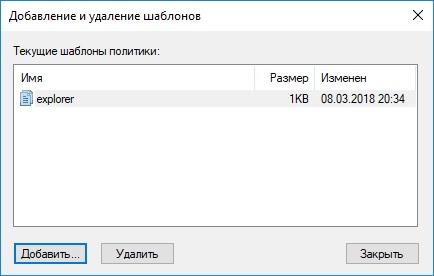

Установить новый шаблон не просто, а очень просто ― достаточно щелкнуть правой кнопкой мыши по пункту «Административные шаблоны», выбрать «Добавление и удаление шаблонов» и добавить наш свежесозданный шаблон.

Добавленный шаблон.

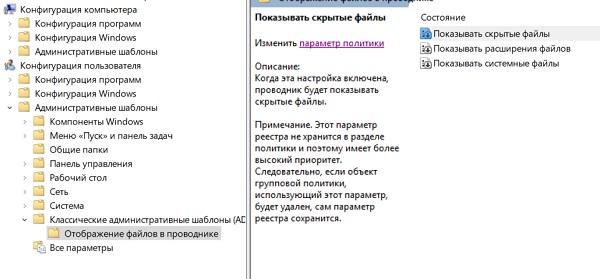

После установки шаблона он отобразится в ветке «Классические административные шаблоны».

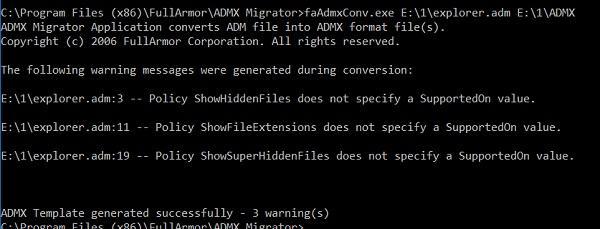

Теперь можно сконвертировать наш шаблон в .admx с помощью утилиты faAdmxConv из ADMX Migrator.

Конвертируем шаблон.

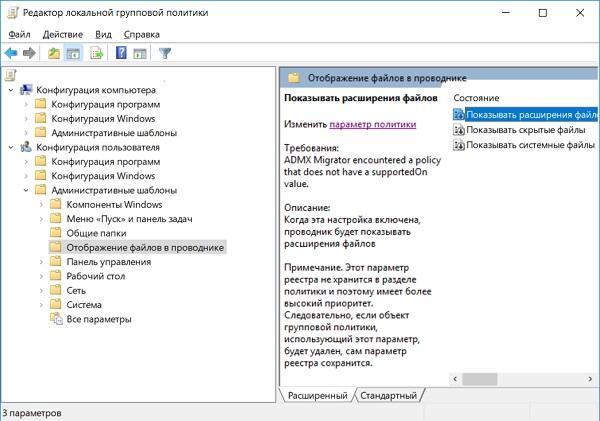

После конвертации получившийся шаблон .admx и папку Ru-ru с файлом локализации .adml нужно скопировать в папку %Systemroot%PolicyDefinitions для локальной политики или в папку SysvolPolicyDefinitions на контроллере домена.

Установленный шаблон .admx.

Полный листинг получившегося шаблона и файла локализации под спойлером.

Шаблон:

<?xml version="1.0" encoding="utf-8"?>

<policyDefinitions revision="1.0" schemaVersion="1.0">

<policyNamespaces>

<target prefix="fullarmor" namespace="FullArmor.6fb075d6-ddee-4302-9d06-50c4d83e1910" />

<using prefix="windows" namespace="Microsoft.Policies.Windows" />

</policyNamespaces>

<supersededAdm fileName="E:1explorer.adm" />

<resources minRequiredRevision="1.0" />

<supportedOn>

<definitions>

<definition name="SUPPORTED_NotSpecified" displayName="$(string.ADMXMigrator_NoSupportedOn)" />

</definitions>

</supportedOn>

<categories>

<category name="ShowExplorer" displayName="$(string.ShowExplorer)" />

</categories>

<policies>

<policy name="ShowHiddenFiles" class="User" displayName="$(string.ShowHiddenFiles)" explainText="$(string.ShowHiddenFilesExplanation)" presentation="$(presentation.ShowHiddenFiles)" key="SoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced" valueName="Hidden">

<parentCategory ref="ShowExplorer" />

<supportedOn ref="SUPPORTED_NotSpecified" />

<enabledValue>

<decimal value="1" />

</enabledValue>

<disabledValue>

<decimal value="2" />

</disabledValue>

</policy>

<policy name="ShowFileExtensions" class="User" displayName="$(string.ShowFileExtensions)" explainText="$(string.ShowFileExtensionsExplanation)" presentation="$(presentation.ShowFileExtensions)" key="SoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced" valueName="HideFileExt">

<parentCategory ref="ShowExplorer" />

<supportedOn ref="SUPPORTED_NotSpecified" />

<enabledValue>

<decimal value="0" />

</enabledValue>

<disabledValue>

<decimal value="1" />

</disabledValue>

</policy>

<policy name="ShowSuperHiddenFiles" class="User" displayName="$(string.ShowSuperHiddenFiles)" explainText="$(string.ShowSuperHiddenFilesExplanation)" presentation="$(presentation.ShowSuperHiddenFiles)" key="SoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced" valueName="ShowSuperHidden">

<parentCategory ref="ShowExplorer" />

<supportedOn ref="SUPPORTED_NotSpecified" />

<enabledValue>

<decimal value="1" />

</enabledValue>

<disabledValue>

<decimal value="0" />

</disabledValue>

</policy>

</policies>

</policyDefinitions>Файл локализации:

<?xml version="1.0" encoding="utf-8"?>

<policyDefinitionResources revision="1.0" schemaVersion="1.0">

<displayName></displayName>

<description></description>

<resources>

<stringTable>

<string id="ShowExplorer">Отображение файлов в проводнике</string>

<string id="ShowHiddenFiles">Показывать скрытые файлы</string>

<string id="ShowHiddenFilesExplanation">Когда эта настройка включена, проводник будет показывать скрытые файлы.</string>

<string id="ShowSuperHiddenFiles">Показывать системные файлы</string>

<string id="ShowSuperHiddenFilesExplanation">Когда эта настройка включена, проводник будет показывать системные файлы</string>

<string id="ShowFileExtensions">Показывать расширения файлов</string>

<string id="ShowFileExtensionsExplanation">Когда эта настройка включена, проводник будет показывать расширения файлов</string>

<string id="ADMXMigrator_UnresolvedString">ADMX Migrator encountered a string that is not present in the source ADM string table.</string>

<string id="ADMXMigrator_NoSupportedOn">ADMX Migrator encountered a policy that does not have a supportedOn value.</string>

</stringTable>

<presentationTable>

<presentation id="ShowHiddenFiles" />

<presentation id="ShowFileExtensions" />

<presentation id="ShowSuperHiddenFiles" />

</presentationTable>

</resources>

</policyDefinitionResources>Действительно, xml в новом формате читается чуть хуже, чем старый .adm. Для облегчения работы с новым форматом в поставке ADMX Migrator есть утилита faAdmxEditor.msc. Помимо этой утилиты есть и скрипты для конвертации reg-файлов в шаблоны, и сторонние платные утилиты.

Конечно же, можно обойтись без вот-этого-всего и разобраться самостоятельно ― оставлю это в качестве домашнего задания. Благо на портале MSDN есть подробное описание XML-схемы, и есть неплохие материалы с примерами в сети. Например, «Административные шаблоны групповой политики».

Теперь перейдем к автоматизации.

Автоматическое управление

Работать с групповыми политиками из командной строки довольно тоскливо. Основных инструментов можно выделить три.

PowerShell. Есть набор командлетов для резервного копирования, восстановления и управления групповыми политиками. Создание новых политик ограничено ― можно лишь изменять реестр. Впрочем, в большинстве случаев и этого достаточно. В качестве примера создадим групповую политику, которая отключит автоматическое обновление Adobe Reader DC.

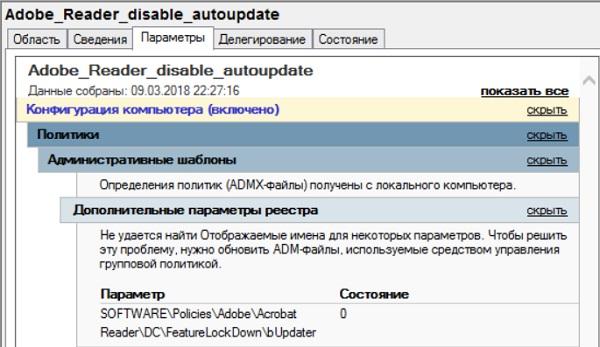

За отключение автоматического обновления отвечает ключ реестра bUpdater в ветке [HKEY_LOCAL_MACHINESOFTWAREPoliciesAdobeAcrobat ReaderDCFeatureLockDown]. Установив параметр в 0, мы отключим опцию.

Создание групповой политики на PowerShell будет выглядеть так:

Import-module -Name GroupPolicy

Write-Host "Создаем новый объект политики с именем Adobe_Reader_disable_autoupdate"

New-GPO -Name Adobe_Reader_disable_autoupdate

Write-Host "Добавляем нужное нам значение реестра"

Set-GPRegistryValue -Name "Adobe_Reader_disable_autoupdate" -key "HKLMSOFTWAREPoliciesAdobeAcrobat ReaderDCFeatureLockDown" -ValueName bUpdater -TypeDWord -value 0

Write-Host "Прилинковываем новый объект к нужному OU"

Set-GPLink -Name Adobe_Reader_disable_autoupdate -Target "ou=Computers,dc=domain,dc=com" -LinkEnabled YesСвежесозданная групповая политика.

Полный список и описание командлетов доступны в материале Technet Group Policy Cmdlets in Windows PowerShell.

Интерфейс COM к GPMC (консоли управления групповой политикой). Способ позволяет сделать с политиками многое, на любом языке программирования, поддерживающим COM-интерфейсы. К сожалению, популярность он не приобрел и примеров в сети довольно мало, несмотря на богатое описание методов интерфейса на портале MSDN. Немногочисленные примеры использования доступны для загрузки в галерее Technet.

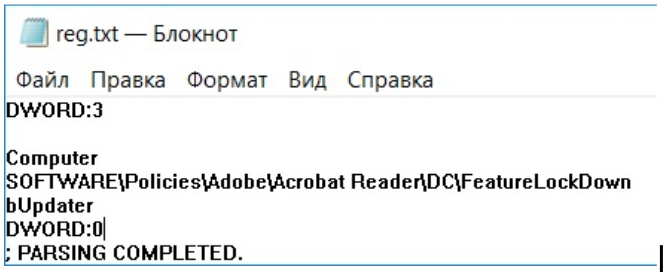

LGPO.exe. Не так давно Microsoft заменил набор утилит для работы с локальными групповыми политиками на единую утилиту. Скачать ее можно на официальном сайте. Утилита удобна для копирования и развертывания локальных групповых политик. Заявлена и поддержка MLGPO. Создавать свои политики тоже можно. Также программа удобна для создания и изменения файлов реестра registry.pol. Для примера изменим локальную групповую политику, добавив в нее отключение обновления несчастного Acrobat Reader DC.

Сделаем бэкап локальной групповой политики командой

lgpo.exe /b C:Temp /n "Backup"В папке C:Temp появится подпапка с GUID по структуре схожая с доменными групповыми политиками:

Теперь развернем registry.pol в текстовый файл:

LGPO.exe /parse /m C:temp{GUID}DomainSysvolGPOMachineregistry.pol >> reg.txtСинтаксис текстового файла очевиден. Добавим в него значения реестра для отключения автоматического обновления «Акробата»:

Добавленный в файл параметр реестра.

Теперь останется завернуть наш reg.txt обратно в registry.pol и импортировать изменившийся файл обратно в локальную групповую политику:

LGPO.exe /r C:Tempreg.txt /w C:Tempregistry.pol

LGPO.exe /m C:Tempregistry.polВсе эти махинации, конечно же, можно завернуть в один скрипт и использовать для массового изменения локальной групповой политики привычным инструментом для запуска команд на удаленных компьютерах. Подробнее про методы запуска команд можно почитать в нашей статье «1000++ способ запуска команд на удаленном компьютере».

Конечно же, зная структуру доменной групповой политики, ничто не мешает сделать удобный именно вам инструмент для создания и управления политиками. Поделитесь в комментариях, есть ли у вас свои способы настройки реестров пользовательских машин?

In this short guide I will explain how to import the ADMX files in order to manage Windows 10 20H2 clients, and make use of new Group Policy settings like

Configure the inclusion of Edge tabs into Alt-Tab

Turn off cloud optimized content

Allow Update Compliance Processing

Allow Desktop Analytics Processing

Allow WUfB Cloud Processing

Downloading the ADMX Files

The first step is to download the ADMX files from Microsoft, they can be downloaded here

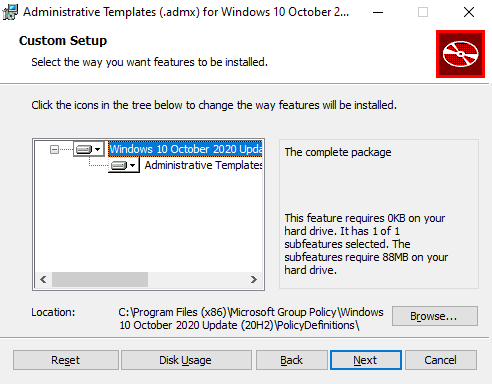

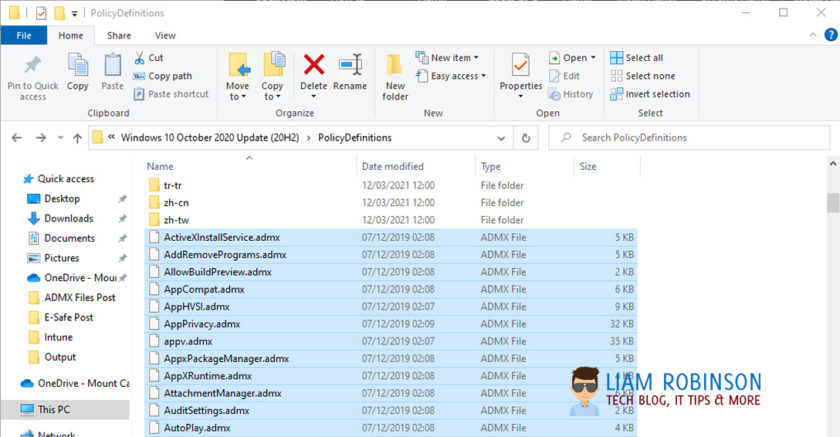

Run the installer and extract the files, by default they are exported to C:Program Files (x86)Microsoft Group PolicyWindows 10 October 2020 Update (20H2)PolicyDefinitions however you can change this.

Importing the ADMX Files

Before we begin importing the ADMX files, Backup, the Backup again! It’s important you ensure you have a recent backup of your DC (for obvious reasons) just in-case anything was to go wrong.

Now you should open up your Group Policy central store, if you do not have a central store, you can create one by opening up your DC and creating a PolicyDefinitions folder in C:WindowsSYSVOLsysvolYOURDOMAINPolicies.

If you have an existing Central Store, back it up. Take a copy of your existing PolicyDefinitions folder. In the off chance that something goes wrong, you can easily revert back to your old ADMX files, without having to recover from a full backup.

Once backed up, you want to select all the .ADMX files you downloaded from Microsoft and copy them.

Paste them into your existing PolicyDefinitions Folder in your central store \yourdomain.localsysvolyourdomain.localPoliciesPolicyDefinitions

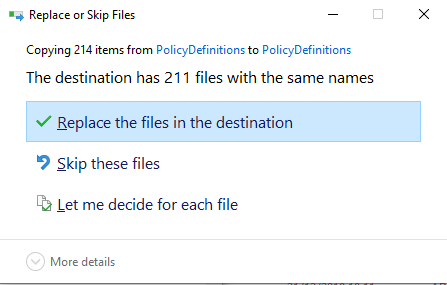

You should ‘Replace Files‘

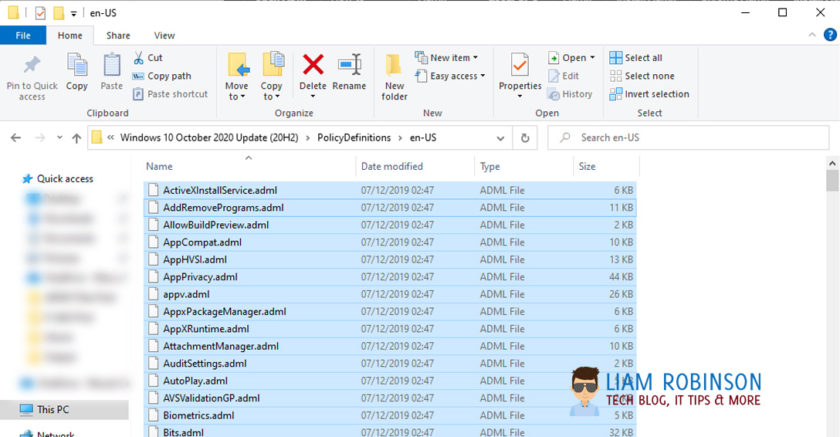

Once Copied, You should now repeat the steps with the .ADML files in the EN-US folder. Although I’m based in the UK, and the locale and regional settings are all set to United Kingdom, it appears the display language is set to United States, so my ADML files are located in the EN-US folder, if your display language is set to anything other than United States, you should copy the ADML files from your system language into the folder on your central store e.g. EN-GB or de-de.

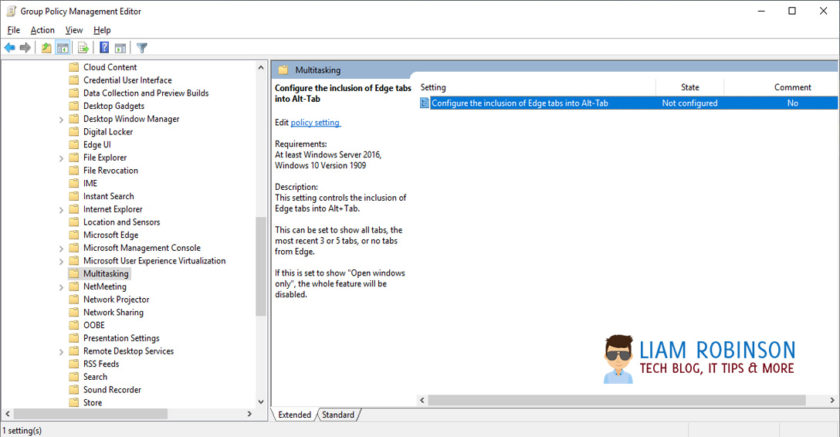

Now that is complete, you can test it has worked by opening up Group Policy Management and create a new GPO

Head to User Configuration > Admin Templates >Windows Components > Multitasking and verify you can configure the new GPO (Configure the inclusion of Edge tabs into Alt-Tab).

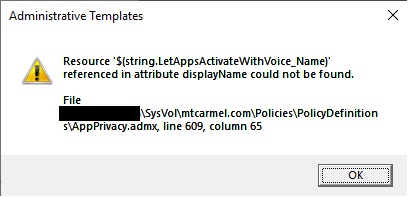

Resource $(string id=”STRING)’ referenced in attribute displayName could not be found

If you receive the “Resource $)String id=” error shown below, its likely that you have missed the step above for copying the .ADML files to the language folder in your central store. Ensure you repeat the step with the newly downloaded ADML files. If the issue still persists, revert back to your backup.

#EdTech Network Manager, experienced in Microsoft 365, Server 2019, Intune, SCCM and anything inbetween.