Group Policy Administrative Templates (ADM and ADMX): Downloads and Selected Content

Table of Contents

- Windows

- MS Edge browser

- MS Internet Explorer

- Blocker Toolkits for MS Internet Explorer

- MS Office

- MS OneDrive NGSC

- MS Applications

- MS Manageability

- Administrative Template guides, samples, references

- Important notes

You could have trouble finding ADM & ADMX Template downloads when you need them.

Maybe it’s the keywords/tags, maybe it’s the different product groups, thinking about them in different ways.

Anyway, here’s a selected collection of the ones you could go looking for.

Important Important

|

|---|

| As of 2015/2016, recently released Security Updates or Cumulative Updates, for Windows and/or Internet Explorer, are shipping updated ADMX/ADML files e.g. inetres.admx/adml for IE.

So, if you can’t find the setting you’re looking for in the downloads section, you might need to grab the latest CU for Windows or IE to get the freshest ADMX/ADML. This concept also seems to apply to Win10 upgrades (e.g. 1507 -> 1511 -> 1607)… |

Windows

- Administrative Templates (.admx) for Windows 10 May 2019 Update (1903)

- Administrative Templates (.admx) for Windows 10 October 2018 Update (1809)

- Administrative Templates (.admx) for Windows 10 April 2018 Update (1803)

- Administrative Templates (.admx) for Windows 10 Fall Creators Update (1709)

- Administrative Templates (.admx) for Windows 10 Creators Update (1703)

- Administrative Templates (.admx) for Windows 10 1607 and Windows Server 2016

- Administrative Templates (.admx) for Windows 10 1507 and 1511

- Administrative Templates (.admx) for Windows 8.1 Update and Windows Server 2012 R2 Update

- Administrative Templates (.admx) for Windows 8.1 and Windows Server 2012 R2

- Administrative Templates (.admx) for Windows 8 and Windows Server 2012

- Administrative Templates (ADMX) for Windows Server 2008 R2 and Windows 7

- Administrative Templates (ADMX) for Windows Server 2008

- Administrative Templates (.admx) for Windows Vista

- Group Policy ADM Files: This page provides a complete set of current and previously shipped Administrative Template files (.adm files) included by default in Windows operating system

and service pack releases, beginning with Windows 2000 up to XP/2003 - Administrative Templates for Windows PowerShell: This page provides the Group Policy Administrative template file for Windows PowerShell.

- Windows Service Pack Blocker Tool Kit: A blocking tool is available for organizations that would like to temporarily prevent installation of Service Pack updates through Windows Update.

- Toolkit to Temporarily Block Delivery of Windows Server 2003 Service Pack 2: While recognizing the security benefits of Windows Server 2003 Service Pack 2 (SP2), some organizations

have requested the ability to temporarily disable the automatic delivery of this update through Automatic Updates (AU) and Windows Update (WU). - Microsoft DirectAccess Connectivity Assistant: The Microsoft DirectAccess Connectivity Assistant (DCA) helps organizations reduce the cost of supporting DirectAccess users and significantly

improve their connectivity experience. This Solution Accelerator is part of the Windows® Optimized Desktop Toolkit 2010 (WODT 2010). - Microsoft Azure Hybrid Connection Manager Administrative Templates: This download includes Group Policy Administrative Template files for Microsoft Azure Hybrid Connection Manager.

MS Edge browser

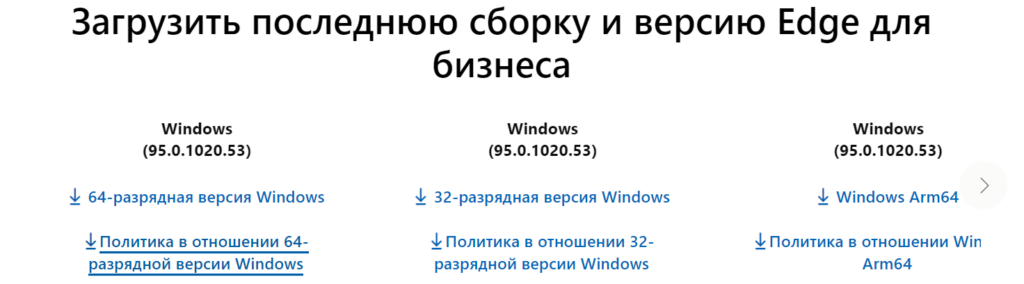

- Edge for business, select channel/version/build, then click GET POLICY FILES: Edge for business, select channel/version/build, then click GET POLICY FILES

MS Internet Explorer

- Administrative Templates for Internet Explorer 11: This page provides the Group Policy Administrative Template files for Internet Explorer 11.

- Administrative Templates for Windows Internet Explorer 10: This page provides the Group Policy Administrative Template files for Windows Internet Explorer 10.

** Warning: IE10 deprecates/removes the IEM methods.

Refer:

AskIEBlog - Administrative Templates for Windows Internet Explorer 9: This page provides the Group Policy Administrative Template files for Windows Internet Explorer 9

- Administrative Templates for Internet Explorer 7 for Windows: This page provides the Group Policy Administrative Template file for Internet Explorer 7 for Windows.

Blocker Toolkits for MS Internet Explorer

- Toolkit to Disable Automatic Delivery of Internet Explorer 11: The Internet Explorer 11 Blocker Toolkit enables users to disable automatic delivery of Internet Explorer 11 as an important

class update via Automatic Updates (AU) feature of Windows Update (WU). - Toolkit to Disable Automatic Delivery of Internet Explorer 10

- Toolkit to Disable Automatic Delivery of Internet Explorer 9

- Toolkit to Disable Automatic Delivery of Internet Explorer 8

- Toolkit to Disable Automatic Delivery of Internet Explorer 7

MS Office

- Office 2016 Administrative Template files (ADMX/ADML) and Office Customization Tool: This download includes Group Policy Administrative Template (ADMX/ADML) and Office Customization

Tool (OPAX/OPAL) files for Microsoft Office 2016. - Office 2013 Administrative Template files (ADMX/ADML) and Office Customization Tool: This download includes Group Policy Administrative Template (ADMX/ADML) and Office Customization

Tool (OPAX/OPAL) files for Microsoft Office 2013. - Office 2013 Help Files: Office Fluent User Interface Control Identifiers: This download details the ControlIDs needed for OFF2013, if you want to disable specific UI controls, buttons,

menu items, via a registry policy. - Office 2010 Administrative Template files (ADM, ADMX/ADML) and Office Customization Tool: This download includes Group Policy Administrative Template (ADM, ADMX/ADML) and Office Customization

Tool (OPAX/OPAL) files for Microsoft Office 2010. - Office 2010 (Beta) Administrative Template files (ADM, ADMX/ADML) and Office Customization Tool: This download includes updated Group Policy Administrative Template and Office Customization

Tool OPA files; an updated Office Customization Tool; and ADMX and ADML versions of the Administrative Template files. - Office 2010 Help Files: Office Fluent User Interface Control Identifiers: This download details the ControlIDs needed for OFF2010, if you want to disable specific UI controls, buttons,

menu items, via a registry policy. - Microsoft Lync 2010 Client Group Policy Documentation: This download package contains the Microsoft Lync 2010 administrative template file (Communicator.adm) and a spreadsheet that

lists the Group Policy settings for the Lync 2010 client. - 2007 Office system (SP2) Administrative Template files (ADM, ADMX, ADML) and Office Customization Tool: This download includes updated Group Policy Administrative Template and Office

Customization Tool OPA files; an…Customization Tool; and ADMX and ADML versions of the Administrative Template files. This update assumes that you have updated… - 2007 Office system Administrative Template files (ADM, ADMX, ADML) and Office Customization Tool version 2.0: This download includes updated Group Policy Administrative Template and

Office Customization Tool OPA files; an updated Office Customization Tool; and ADMX and ADML versions of the Administrative Template files for Microsoft Windows Vista and Microsoft Windows Server 2008. - 2007 Microsoft Office System Open XML Format converters Administrative Template (ADM) version 2.0: This download contains an administrative template which can be used to modify the

default behavior of the Microsoft Office Word, Excel, and PowerPoint 2007 Open XML Format converters. - Microsoft Office Communications Server 2007 R2 Client Group Policy Documentation: This download package contains the Communicator.adm file and a Group Policies Spreadsheet that lists

the Group Policy settings for Office Communications Server 2007 R2 clients - Office Communicator 2007: Communicator 2007 Policies Documentation: This download package contains the Communicator.adm file and a Group Policies Spreadsheet that lists the Group

Policy settings for Office Communicator 2007. - Office 2003 Service Pack 3 Administrative Template (ADM), OPAs, and Explain Text Update: The download includes updated Group Policy Administrative Template files, OPA files, and an

updated Microsoft Excel workbook that lists the Administrative Template policy settings and OPA settings. - Microsoft Project 2002: System Policy Editor and Templates: The Microsoft Project 2002: System Policy Editor and Templates download includes the Microsoft Project 2002 system policy

template. You must install the System Policy Editor and the template on your computer before you can create a system policy file. - System Policy Editor and Office 97 Policy Templates

- Microsoft Office Configuration Analyzer Tool 1.1 ADM Template: The Office Configuration Analyzer Tool 1.1 (OffCAT ) provides a quick and easy method to analyze several Microsoft

Office programs for common configurations that may cause problems

MS OneDrive NGSC

- OneDrive NGSC Administrative settings — Deployment package

MS Applications

- Microsoft Desktop Optimization Pack Administrative Templates: ADMX templates for MDOP products — UE-V and App-V

These MDOP Group Policy Templates delivers .admx and .adml templates to manage policy across the enterprise for the following MDOP technologies:

- App-V 5.0

- App-V 5.0 SP1

- App-V 5.0 SP2

- MBAM 1.0

- MBAM 1.0 R1

- MBAM 2.0

- MBAM 2.0 SP1

- MBAM 2.5

- UE-V 1.0

- UE-V 1.0 SP1

- UE-V 2.0

- Help for Windows Administrative Templates (ADMX): This page provides the Group Policy Administrative Template files for Help for Windows (WinHlp32.exe).

- Microsoft Application Virtualization Administrative Template (ADM Template): The Microsoft Application Virtualization ADM template allows you to administer App-V client settings via

Preferences.The ADM Template for App-V 4.5/4.6 provides central client settings administration for App-V 4.5/4.6 deployment, including the following:

- Client permissions

- Client interface behavior

- Client communication settings

- Windows Live Toolbar Administrative Template (.adm) File: Windows Live Toolbar administrative template file for Group Policy Object Editor

- Windows Search 4.0 for Windows XP (KB940157): Windows Search 4.0 is an updated component of Windows that enables instant search on your computer.

- Windows Search 4.0 for Windows XP x64 Edition (KB940157)

- Windows Search 4.0 for Windows Server 2003 (KB940157)

- Windows Search 4.0 for Windows Server 2003 x64 Edition (KB940157)

- Windows Desktop Search 3.01 for Windows Server 2003 (KB917013)

- Windows Desktop Search 3.01 for Windows Server 2003 x64 Edition (KB917013)

- Windows Desktop Search 3.01 for Windows XP (KB917013)

- Windows Desktop Search 3.01 for Windows XP x64 Edition (KB917013)

- Silverlight: Technical Resources Reference, includes code for creating custom administrative template.

- Windows Defender: Description of the Windows Defender Group Policy administrative template settings

MS Manageability

- Microsoft System Center Mobile Device Manager 2008 SP1 Resource Kit Tools — Server Tools: System Center Mobile Device Manager (MDM) 2008 Service Pack 1 (SP1) Server Tools provides

tools to help administrators manage deployment and cleanup tasks in an MDM system - Microsoft System Center Mobile Device Manager 2008 Resource Kit — Server Tools: System Center Mobile Device Manager (MDM) 2008 Server Tools provides tools to help administrators manage

deployment and cleanup tasks in an MDM system. - Microsoft® Forefront™ Identity Manager 2010 Group Policy Templates: This download contains the Forefront Identity Manager 2010 Group Policy templates.

- SCOnline Group Policy Administrative Template: Group Policy administrative template for Asset Intelligence Service

Administrative Template guides, samples, references

- Group Policy Documentation Survival Guide: This document provides links to documentation and other technical information for Group Policy in Windows Server 2008.

- Group Policy Search tool: You can use the Group Policy Search tool to search and find Group Policy settings.

- Group Policy Settings Reference for Windows and Windows Server: These workbooks / spreadsheets list the policy settings for computer and user configurations included in the Administrative

template files delivered with the Windows operating systems specified. You can configure these policy settings when you edit Group Policy objects (GPOs).- WindowsServer2003SP2GroupPolicySettings.xls (includes Windows XP & IE6)

- WindowsServer2008andWindowsVistaSP1GroupPolicySettings.xlsx (includes IE7)

- WindowsServer2008R2andWindows7GroupPolicySettings.xlsx (includes IE8)

- WindowsServer2012andWindows8GroupPolicySettings.xlsx (includes IE10)

- WindowsServer2012R2andWindows8.1GroupPolicySettings.xlsx (includes IE11)

- WindowsVistaGroupPolicySettings.xls (includes IE7)

- Windows 10 ADMX spreadsheet.xlsx (includes IE11 and Edge)

- Group Policy Settings Reference for Windows Internet Explorer 8: This spreadsheet lists the policy settings for computer and user configurations included in the administrative template

files (admx/adml) delivered with Windows Internet Explorer 8. - Group Policy Settings Reference Windows Internet Explorer 9: This spreadsheet lists the policy settings for computer and user configurations included in the administrative template

files (admx/adml) delivered with Windows Internet Explorer 9. - Using Administrative Template Files with Registry-Based Group Policy: Explains the concepts, architecture, and implementation details for registry-based Group Policy, shows how to create

custom Administrative Template (.adm) files, and includes a complete reference for the .adm language. - Group Policy ADMX Syntax Reference Guide: This reference document describes the new Group Policy ADMX format. The intent of this document is to teach you how to create .admx and .adml

files for custom Group Policy administrative template settings. - Group Policy ADMX Schema files: This page provides the Group Policy Administrative Template ADMX schema files.

- Group Policy Sample ADMX Files: This page provides Group Policy Sample ADMX files.

- ADMX Migrator: ADMX Migrator is a snap-in for the Microsoft Management Console (MMC) that simplifies the process of converting your existing Group Policy ADM Templates to the new ADMX

format and provides a graphical user interface for creating and editing Administrative templates. - Starter Group Policy Objects (GPOs): Starter Group Policy objects (GPOs), introduced in Group Policy for Windows Server 2008, are collections of configured Administrative template (.admx)

policy settings that you can use to create a live GPO. Each of the two packages in this download contains four starter GPOs. - Security Compliance Toolkit: includes various tools, baselines and custom templates

Important notes

- New Group Policies in Internet Explorer 10

- Appendix B: Replacements for Internet Explorer Maintenance

- New group policy settings for Internet Explorer 11

- Missing Internet Explorer Maintenance settings for Internet Explorer 11

ADM, Administrative Templates, ADML, ADMX, Application Virtualization, App-V, en-US, GPO, Group Policy Objects, has comment, has links, Has Table, Has TOC, MDOP, policy

Comments

-

9 Mar 2012 12:27 AM

Nice Wiki. Helpful !

In Active Directory environments, Group Policy settings can be used to centrally manage Internet Explorer 10. Here’s how.

Contents

- Group Policy Basics

- Managing Internet Explorer 10 with Group Policy Settings

- Author

- Recent Posts

Internet Explorer 10 management with Group Policy settings is easy when you’ve used this technology before to manage Windows and many of its other built-in programs. However, when this is the first time you use Group Policy, the Group Policy Object hierarchy might seem overwhelming and the distribution method might feel counter-intuitive. So let’s start there.

Group Policy Basics

Group Policy scoping

Group Policy is a centralized management technology to manage settings on computers, based on the place of the computer account and/or user account in the Active Directory hierarchy. This hierarchy is determined by Active Directory domain membership, Active Directory site membership and membership of a hierarchy of Organizational Units (OUs). Group Policy Objects, containing Group Policy settings can be applied to these building blocks to determine their scope.

The Group Policy setting to set the proxy address can be set to the domain to allow users on all computers in the domain to access the Internet using the same proxy server. In environments with multiple geographic sites, using Active Directory sites as the scope allows users to automatically use the right proxy for the geographic site they’re in. When you want to allow PCs to access the Internet using the proxy server, but not the Domain Controllers, you could scope settings using Organizational Units (OUs).

When these scopes are not granular enough for your environment, you can resort to WMI Filters to apply settings, only when a user account or computer account meets the filter. Note, that WMI Filters add considerably to startup and logon times, so using them is not recommended.

Group Policy hierarchy

When you first start with Group Policy, the hierarchy is unlike anything you’ve seen thus far:

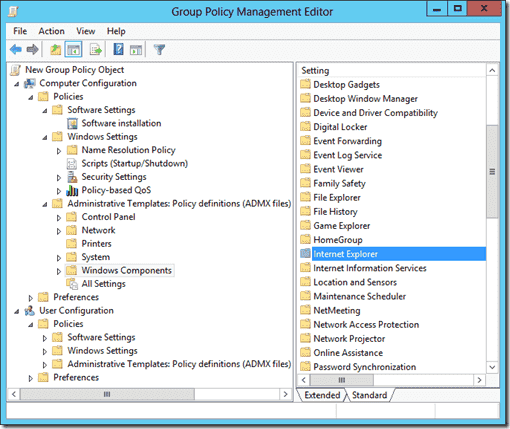

Group Policy Hierarchy in the Group Policy Management Editor

However, there is a logic behind it. First of all, there is a top-level distinction between Computer Configuration and User Configuration. This divides exactly what you’d feel it would; By default, Computer Configuration applies to computer accounts, where User Configuration applies to user accounts. Then, there’s the three nodes, each of these configurations consists of: Software Settings, Windows Settings and Administrative Templates:

- Software Settings

in the Software Settings node, you can assign and publish software packages to either users or computers. - Windows Settings

the Windows Settings node contains settings that apply to all Windows systems, independent of their SKU or version. Here you’ll find Folder Redirection, Auditing, User Rights Assignments and scripts. - Administrative Templates

the Administrative Templates node is a graphical representation of the combination of all the Administrative Templates (*.adm and *.admx files) in the PolicyDefinitions folder in either the Windows folder of the local computer or the Netlogon folder on the Domain Controllers in your environment.

Note:

The PolicyDefinitions folder in Netlogon does not exist by default, but you can manually create it be copying the PolicyDefinitions folder from C:Windows. This way, you’d create what’s called a Central Store for Group Policy Administrative Template files.

Managing Internet Explorer 10 with Group Policy Settings

As you’d expect, Group Policy settings for Internet Explorer are located in the Windows Components node underneath the Administrative Templates node of a Group Policy Object.

The Internet Explorer template (inetres.admx) contains several subnodes and sixty-two settings in the computer configuration and eighty-three settings in the user configuration node. The subnodes also contain settings. 55 settings of the 62 computer configuration settings and 72 of the 83 user configuration settings apply to Internet Explorer 10 on Windows 8, Windows RT and Windows Server 2012.

The six steps to successfully deploy Group Policy settings

To make the most out of Internet Explorer management with Grout Policy settings, careful planning is essential.

1. Business Requirements

First, you need to determine the business requirements for managing Internet Explorer. These might include security enforcement, backward compatibility, automatic proxy configuration and home page management. In this step you need to get clear which settings need to apply to what group of computers and/or users. It’s a good idea to document the choices made by senior management.

Note:

If the business requires some settings to be applied only once, instead of with every boot, logon or background refresh, use Group Policy Preferences for these settings.

2. Active Directory structure

When you know the business requirements, you can create the Active Directory hierarchy to apply Group Policy Objects to. You can create Organizational Units (OUs) and Active Directory Sites to apply on these levels. Alternatively, you can create a Group Policy Object at the domain-level and overrule them for specific Organizational Units (OUs).

Note:

Group Policy Objects get applied in a specific order. First, the local Group Policy settings get applied, then the Group Policy settings at the Active Directory Site-level. Then the Group Policies for the Domain get applied and finally, the settings per Organizational Unit (OU) get applied per Organizational Unit (OU) in the hierarchy, starting with the top-most Organizational Unit (OU). The last applied setting is the setting that sticks.

3. Creating Group Policy Objects

Simultaneously to creating the Active Directory structure, you can start by creating the Group Policy Objects containing the Internet Explorer settings.

You can create Group Policy Objects within the Group Policy Management Console (gpmc.msc). The Group Policy Management Console is automatically installed on Domain Controllers. It can be installed on Windows Server from the Add Features page in Windows Server Manager and can be installed on Windows Vista, Windows 7 and Windows 8 as part of the Remote Server Administration Tools (RSAT).

In the Group Policy Management Console, right-click the Group Policy Objects node underneath the domain name in the left pane and select New from the context menu. Name the new Group Policy Object according to your Group Policy Object naming scheme. Then right-click it and select Edit… from the context menu.

The Internet Explorer-related settings can be found in the Internet Explorer node, underneath the Windows Components node in the Administrative Templates of both the Computer Configuration and the User Configuration.

Note:

If you can’t find the Group Policy setting you want, use the Group Policy Reference, a Microsoft Excel document containing all the Group Policy settings, or use the Group Policy Search (GPS) website.

When you’re done configuring settings in the Group Policy Object, simply close the Group Policy Management Editor.

4. Testing Group Policies

Now, you can start to test your Group Policy settings.

When you have a test environment, now is a good time to use it. Alternatively you can test Group Policy settings by applying them to either your test sub-Organizational Units or by applying them with a WMI filter to include only the test machine(s) and test user accounts.

A great feature in the Group Policy Management Console (gpmc.msc) can also be of use in this step: The Group Policy Modeling Wizard. With this wizard you can simulate a policy deployment for planning and testing purposes.

5. Apply Group Policies

When you’ve tested the settings thoroughly, it’s time to set them loose on your colleagues and their computers. A pilot group can help you gather feedback, before you apply Group Policy Objects to end users. Now is also a good time to document the settings in the Group Policy Objects.

6. Review Group Policies on a regular basis

Even though your Internet Explorer-related settings are backed by your superiors, it’s always a good thing to review your Group Policies on a regular basis. Go talk to colleagues and see what they might need to cope with.

The next part in series will cover Internet Explorer 10 Group Policy Preferences.

Существует не менее трех независимых и иногда конфликтующих методов настройки IE с использованием групповой политики, поэтому было бы явной ошибкой утверждать, что применять эту технологию просто. Но учитывая, как важно защитить IE во многих компаниях, необходимо принять вызов и постараться найти оптимальное решение задачи. В этой статье собраны советы и оптимальные методы навигации по лабиринту управления IE с помощью групповой политики

Должен признаться, что, приступая к этой статье, я испытал соблазн написать: «Если вы хотите управлять конфигурацией браузера из групповой политики, переходите на Firefox». Как может убежденный сторонник групповой политики, такой как я, сделать подобное заявление? Очевидно, что настройка Internet Explorer (IE) с помощью групповой политики всегда отличалась излишней сложностью. .

Выбираем оружие

Как уже отмечалось, существует три основных метода управления конфигурацией IE через групповую политику.

- Параметры административных шаблонов в разделе Computer Configuration (или User Configuration)Administrative TemplatesWindows ComponentsInternet Explorer. Эти параметры представляют собой типовые блокировки, задаваемые через административные шаблоны. Назначенные таким образом параметры IE не могут быть изменены пользователем.

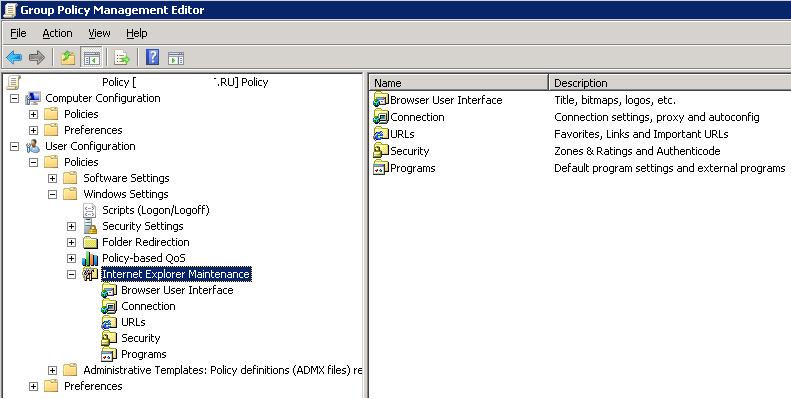

- User ConfigurationWindows SettingsInternet Explorer Maintenance. Это изначальный механизм для настройки IE через групповую политику. В ранних версиях механизма было много ошибок, а поведение в ходе настройки было непредсказуемым. Версия Windows 7 отличается большей надежностью.

- User ConfigurationPreferencesControl Panel SettingsInternet Settings. Метод настройки IE на основе предпочтений групповой политики ликвидирует пробел двух предшествующих методов, но не распространяется на некоторые важные области.

Поэтому в большинстве случаев решить задачу с использованием лишь одного метода не удается. Как правило, приходится использовать два, а иногда и все три метода, чтобы полностью управлять поведением IE на настольных компьютерах и серверах. В статье будут рассмотрены возможности каждого метода и некоторые особенности, о которых нужно помнить в том или ином случае. Кроме того, иногда знакомые мне специалисты применяли иные приемы в обход трех методов. Например, мне приходилось видеть, как, просто составляя сценарии для реестра, удавалось изменить базовые значения параметров IE (например, настройки прокси), не полагаясь на ненадежную политику настроек IE

Политика административных шаблонов

Параметры административных шаблонов для IE доступны в разделах Computer Configuration и User Configuration объекта групповой политики (GPO). Поэтому можно настроить их для применения ко всем пользователям данной группы компьютеров (Computer Configuration) или к особому кругу целевых пользователей (User Configuration). Назначая политики отдельным компьютерам и отдельным пользователям, избегайте конфликтов для конкретного пользователя, зарегистрированного на определенном компьютере. В случае конфликта обычно преобладают настройки отдельного компьютера, но так происходит не всегда, поэтому, если конфликт неизбежен, обязательно проверьте поведение. Я обычно определяю только параметры административных шаблонов для отдельных пользователей, особенно если предполагается одновременно использовать и две другие области политики. Эти две политики воздействуют только на отдельных пользователей, и в результате удается более аккуратно направлять политики для IE.

При переходе к новой версии IE на обновляемом компьютере обычно устанавливается новый файл шаблона ADM или ADMX. Уверен, что следующая версия IE 9 ничем не будет отличаться в этом отношении. Если установка выполняется на Windows XP или Windows Server 2003, обновленный файл со всеми необходимыми настройками и именем inetres.adm сохраняется в папке C:Windowsinf на компьютере, для которого выполняется обновление IE. Вручную скопируйте файл inetres.adm в доменный объект GPO, если требуется выполнить запуск с новыми параметрами. Известно, что в Windows Vista, Windows 7, Windows Server 2008 и Server 2008 R2 используется новый формат файла шаблона ADMX. Поэтому при установке новой версии IE обновленный файл inetres.admx сохраняется в папке C:Windowspolicydefinitions на обновленном компьютере Windows. Если в домене Active Directory (AD) размещено центральное хранилище ADMX Central Store, необходимо вручную скопировать в него файл inetres.adm, перезаписав существующую версию файла.

Преимущества административных шаблонов. Настройки административных шаблонов IE, как и других административных шаблонов, предназначены в первую очередь для того, чтобы принудительно задать поведение пользователей IE. Как правило, пользователи не могут переопределить настройки, сделанные через административные шаблоны IE (флажок затенен или отсутствует соответствующая вкладка). Например, можно скрыть вкладку Security в диалоговом окне свойств обозревателя данной области политик, и пользователь вообще не увидит этих параметров. Все настройки, с помощью которых можно отключить функции настройки IE, обычно находятся в этой области политики (экран 1).

|

| Экран 1. Отключение функций IE через политики административных шаблонов |

Как правило, лучше всего использовать административные шаблоны для настройки определенного параметра и удаления этого параметра из меню, чтобы лишить пользователя доступа к нему. В таблице 1 приведен список типовых задач, которые можно выполнить в данной области политики, и указано, как получить доступ к этим параметрам.

| Таблица 1. Типовые задачи административных шаблонов |

|

Недостатки административных шаблонов. Самый крупный недостаток административных шаблонов IE заключается в невозможности их использования для настройки многих аспектов поведения IE. Среди элементов, которые нельзя настроить, — домашняя страница и диалоговое окно свойств обозревателя (в меню Tools). Кроме того, от административных шаблонов IE мало проку, если нужно настроить параметр, предоставив пользователю возможность изменить его, так как заданные с их помощью значения не могут быть пересмотрены пользователями.

Политики настройки IE

Как я уже говорил, мое отношение к этой области политик неоднозначно. В старых версиях политик настройки IE содержалось очень много ошибок, приводивших к массе неудобств. Тем не менее механизм обеспечивал единственный метод на основе политик для настройки таких параметров, как адреса прокси, пока не появились параметры обозревателя в предпочтениях групповой политики. Кроме того, это по-прежнему единственный способ назначить сайты зонам, который не мешает пользователям добавлять собственные сайты в зоны по мере необходимости.

Однако в политиках настройки IE сохранились досадные изъяны. Если в ходе первоначального определения политики настройки IE нужно назначить, например, параметры безопасности, следует открыть интерфейс редактора групповой политики (GPE) и найти диалоговое окно, похожее на показанное на экране 2.

|

| Экран 2. Импорт параметров безопасности IE политики настройки IE |

Очень важно освоить этот на первый взгляд простой интерфейс. Если нужно импортировать настройки в политику, все без исключения текущие параметры безопасности обозревателя с компьютера, на котором выполняется редактирование GPO, импортируются в инструмент IE Maintenance. Если перейти к другому компьютеру с другой версией Windows, эти параметры IE будут импортированы в политику. Если на втором компьютере установлена иная версия IE, можно увидеть и другие параметры. Это может привести ко множеству непредвиденных последствий. Поэтому настоятельно рекомендуется всегда создавать и редактировать политику настройки IE на том же компьютере или по крайней мере в той же версии Windows и IE. В большинстве случаев параметры из новых версий Windows (например, Windows 7 и IE

Преимущества политики настройки IE. В целом я рекомендую использовать этот инструмент для управления настройками, недоступными для других методов. Политики настройки IE в действительности не политики, поскольку не мешают пользователям изменять заданные администратором параметры. Чтобы запретить пользователю изменять эти параметры, применяйте ограничения, о которых шла речь в разделе по административным шаблонам. Например, если политики настройки IE используются для настройки прокси, необходимо включить политику User ConfigurationAdministrative TemplatesWindows ComponentsInternet ExplorerDisable Changing Proxy Settings. Политику настройки IE можно рассматривать как способ назначения предпочтений, которые пользователь может изменить, если это не запрещено. Однако эти предпочтения принудительно применяются при всяком обновлении групповой политики, если явно не использовать политики настройки IE в режиме предпочтений, которые можно включить, щелкнув правой кнопкой мыши узел Internet Explorer Maintenance в редакторе GPE и выбрав соответствующий вариант. Если режим предпочтений включен, предпочтения политики настройки IE применяются к пользователю один раз, и никогда более.

В таблице 2 приведены области, для управления которыми обычно применятся политики настройки IE.

| Таблица 2. Типовые задачи настройки IE |

|

Недостатки политик настройки IE. Уже отмечалось, что политики настройки IE — неудачный выбор для многих конфигураций IE, так как настройки будут применяться безусловно, только если отключить соответствующие элементы пользовательского интерфейса с применением административных шаблонов. Если часть параметров IE нужно задать из политик настройки IE (например, конфиденциальность), помните, что поведение этой политики не всегда надежно. Если выясняется, что пользователи не получают необходимых настроек, попробуйте выполнить команду Gpupdate/force на клиентской рабочей станции каждого пользователя, столкнувшегося с проблемами. Таким образом иногда удается добиться от политики настройки IE желаемого результата. Кроме того, политики настройки IE автоматически ведут журнал диагностики в файле brndlog.txt в %userprofileAppdatalocalMicrosoftInternet Explorer (Windows 7) или %userprofile%application dataMicrosoftInternet Explorer (в XP), как показано на экране 3.

|

| Экран 3. Просмотр журнала политики настройки IE в файле brndlog.txt |

Параметры обозревателя в предпочтениях групповой политики

Предпочтения групповой политики — сравнительно новый компонент групповой политики, появившийся в версии Server 2008. Чтобы задействовать этот компонент, необязательно иметь Server 2008: любой клиент с операционной системой XP или более новой может обрабатывать предпочтения групповой политики с использованием расширений Group Policy Preferences Client Side Extensions. Однако необходим по крайней мере один компьютер Server 2008, Server 2008 R2, Windows 7 или Vista, чтобы управлять предпочтениями групповой политики. Компьютеры XP или Windows Server 2003 для этого не годятся. В новейшей реализации предпочтений групповой политики в составе Windows 7 и Server 2008 R2 обеспечивается настройка IE 5, IE 6, IE 7 и IE 8. Полагаю, что, выпуская IE 9, компания Microsoft обновит предпочтения групповой политики для совместимости и с этой версией (хотя потребителям, возможно, придется дождаться выпуска новой версии операционной системы).

Впечатление от параметров обозревателя (Internet Settings) необычное. Как видно из названия, многие из этих параметров, в сущности, предпочтения, которые задают, но не применяют в обязательном порядке настройки IE, как и политики настройки IE. С другой стороны, область параметров обозревателя предпочтений групповой политики обеспечивает некоторые возможности, которых нет в политиках настройки IE, в частности назначение на уровне элемента (Item-Level Targeting), типичное для всех предпочтений групповой политики, с помощью которой можно назначать предпочтения по очень точным критериям (например, по версии операционной системы или категории ноутбук — настольный компьютер). Кроме того, обеспечиваются некоторые возможности управления IE, отсутствующие в упомянутых выше областях политики. Некоторые из этих областей показаны в таблице 3.

| Таблица 3. Типовые задачи. Параметры обозревателя в предпочтениях групповой политики |

|

Преимущества параметров обозревателя в предпочтениях групповой политики. Возможность выбирать целевые объекты на уровне элементов — значительное преимущество при использовании параметров обозревателя в предпочтениях групповой политики, если администратору требуется высокая степень точности при выборе целевых настроек IE. Параметры обозревателя в предпочтениях групповой политики также обеспечивают гораздо более удобный пользовательский интерфейс в редакторе GPE, буквально воспроизводя вкладки настроек для каждой совместимой версии IE. В едином пользовательском интерфейсе явно поддерживаются различные параметры конфигурации IE для последних четырех крупных версий IE; в двух других областях политики добиться этого трудно. Наконец, как показано в приведенной выше таблице, это единственная область политики, в которой можно настроить все параметры на вкладке Advanced в диалоговом окне свойств обозревателя.

Недостатки параметров обозревателя в предпочтениях групповой политики. Подобно политикам настройки IE, параметры обозревателя в предпочтениях групповой политики задают, но не применяют настройки IE принудительно. По-прежнему необходимо задействовать административные шаблоны для блокирования областей пользовательского интерфейса, настроенных через предпочтения групповой политики. Кроме того, отмечаются досадные несогласованности между поддерживаемыми настройками. Например, на вкладке Security можно указать уровни зон (высокий, умеренно высокий), но нельзя задать распределение сайтов по зонам на этой же странице — по необъяснимой причине они недоступны (затенены). То же самое относится к вкладке Privacy, где можно настроить всплывающие окна: разрешены настройки для управления списками, но не для обработки cookie. Можно только предположить, что такой подход избран, чтобы не усложнять и без того запутанную настройку IE в двух других областях.

Укрощение IE

Картина политик для настройки IE далеко не ясна. Например, Microsoft, к сожалению, не использует предпочтения групповой политики как платформу, чтобы обеспечить доступ ко всем параметрам настройки IE и прояснить их реализацию. Поэтому необходимо осторожно комбинировать три различные области политики. Если же возможности этих трех областей не удовлетворяют требованиям, можно применить для настройки IE сценарии для реестра или пакет IE Administration Kit (IEAK).

Даррен Мар-Элиа (darren@sdmsoftware.com) — внештатный редактор Windows IT Pro, главный инженер и основатель компании SDM Software. Ведет сайт, посвященный проблемам групповых политик (www.gpoguy.com) и является соавтором книги Microsoft Windows Group Policy Guide

В этой статье мы рассмотрим, как централизованно задать настройки прокси на компьютерах с Windows 10 в домене Active Directory с помощью групповых политик. Большинство распространенных браузеров (таких как Microsoft Edge, Google Chrome, Internet Explorer, Opera) и большинство приложений автоматически используют для доступа в интернет параметры прокси сервера, заданные в Windows. Также мы рассмотрим, как задать параметры системного WinHTTP прокси.

Содержание:

- Как задать параметры прокси сервера в Windows через GPO?

- Настройка параметров прокси через реестр и GPO

- Настройка параметров WinHTTP прокси групповыми политиками

В этой статье мы рассмотрим особенности настройки прокси сервера политиками в поддерживаемых версиях Windows (Windows 10, 8.1 и Windows Server 2012/2016/2019). Обратите внимание, что в снятых с поддержки Windows 7/Server 2008R2, Windows XP/Windows Server 2003 параметры прокси сервера задаются по другому.

Как задать параметры прокси сервера в Windows через GPO?

До выхода Windows Server 2012/Windows 8 для настройки параметров Internet Expolrer (и в том числе настроек прокси) использовался раздел Internet Explorer Maintenance (IEM) из пользовательской секции GPO (User configuration –> Policies –> Windows Settings –> Internet Explorer Maintenance). В современных версиях Windows 10 /Windows Server 2016/2019 этот раздел отсутствует.

В новых версиях Windows для настройки параметров IE и прокси в редакторе GPO нужно использовать предпочтения групповых политик GPP (Group Policy Preferences). Также есть вариант использования специального расширения Internet Explorer Administration Kit 11 (IEAK 11) – но применяется он редко.

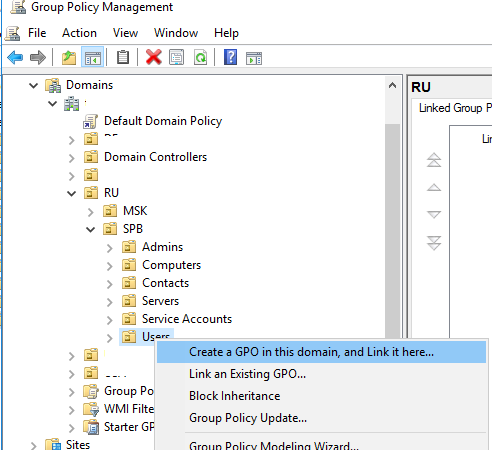

Откройте консоль редактора доменных GPO (Group Policy Management Console –

GPMC.msc

), выберите OU с пользователями, для которых нужно назначить параметры прокси-сервера и создайте новую политику Create a GPO in this domain, and Link it here.

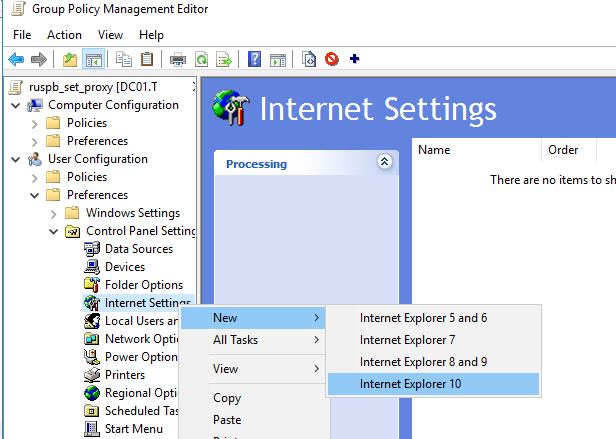

Перейдите в раздел User Configuration -> Preferences -> Control Panel Settings -> Internet Settings. В контекстном меню выберите пункт New -> и выберите Internet Explorer 10.

Для настройки параметров прокси в Windows 10/Windows Server 2016 нужно использовать пункт Internet Explorer 10.

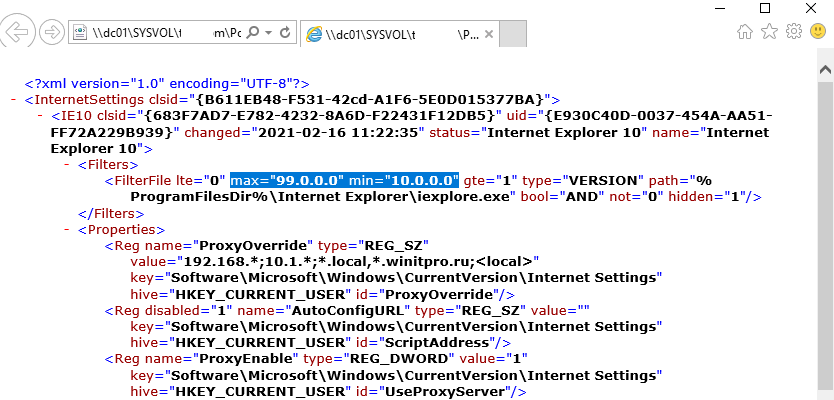

Совет. Несмотря на то, что отдельной настройки для Internet Explorer 11 нет, политика Internet Explorer 10 будет применяться на все версии IE >=10 (в файле политики InternetSettings.xml можно увидеть, что опция действительна для всех версии IE, начиная c 10.0.0.0 и заканчивая 99.0.0.0). Все версии Internet Explorer ниже 11 на данный момент сняты с поддержки Microsoft и более не обновляются.

<FilterFile lte="0" max="99.0.0.0" min="10.0.0.0" gte="1" type="VERSION" path="%ProgramFilesDir%Internet Exploreriexplore.exe" bool="AND" not="0" hidden="1"/>

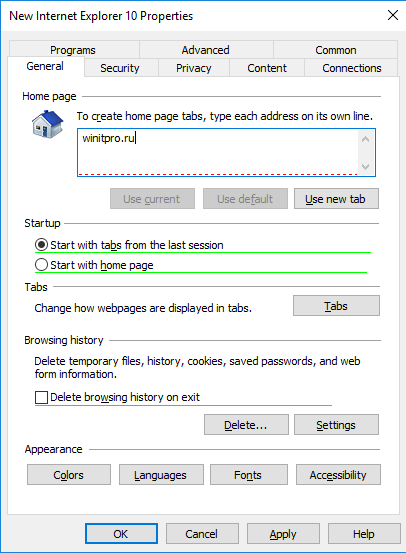

Перед вами появится специальная форма, практически полностью идентичная настройкам параметра обозревателя в панели управления Windows. Например, вы можете указать домашнюю страницу (Вкладка General, поле Home page).

Важно. Не достаточно просто сохранить внесенные изменения в редакторе политики. Обратите внимание на красные и зеленые подчеркивания у настраиваемых параметров Internet Explorer 10. Красное подчеркивание говорит о том, что эта настройка политики не будет применяться. Чтобы применить конкретную настройку, нажмите F5. Зеленое подчеркивание у параметра означает, что этот параметр IE будет применяться через GPP.

Доступные функциональные клавиши

- F5 – Включить все настройки на текущей вкладке

- F6 – Включить выбранный параметр

- F7 – Отключить выбранный параметр

- F8 – Отключить все настройки на текущей вкладке

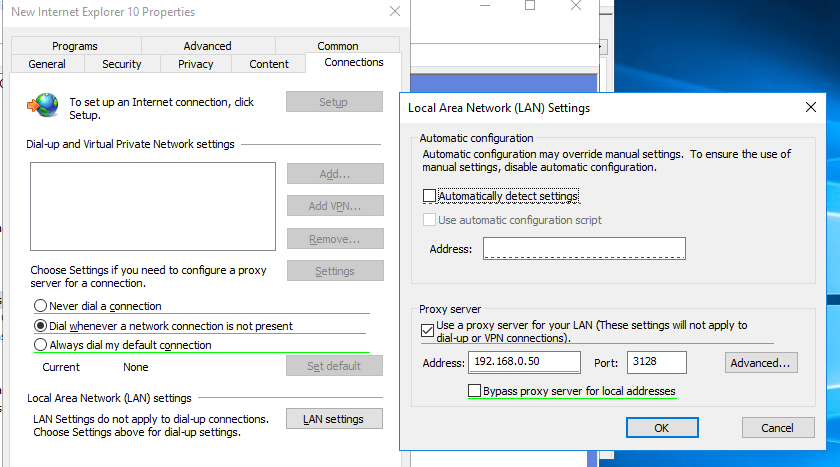

Чтобы указать параметры прокси-сервера, перейдите на вкладку Connections и нажмите кнопку Lan Settings). Прокси сервер можно настроить одним из следующих способов:

- Automatically detect settings — автоматическое определение настроек прокси с помощью файла wpad.dat;

- Use automatic configuration script — скрипт автоконфигурации (proxy.pac);

- Proxy Server – можно вручную указать IP адрес или DNS имя прокси сервера и порт подключения. Это самый простой способ настроить прокси в Windows, его и будем использовать.

Поставьте галку Use a proxy server for your LAN, а в полях Address и Port соответственно укажите IP/FQDN имя прокси-сервера и порт подключения.

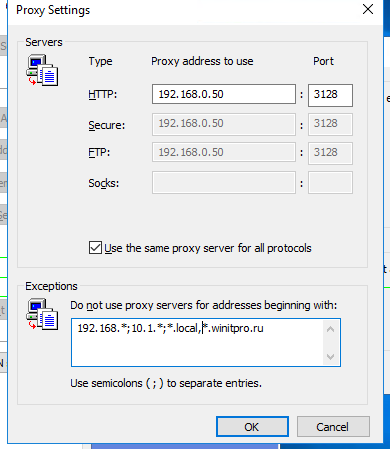

Включив опцию Bypass Proxy Server for Local Addresses можно запретить приложениям (в том числе браузеру) использовать прокси-сервер при доступе к локальным ресурсам (в формате

http://intranet

). Если вы используете адреса ресурсов вида

https://winitpro.ru

или

http://192.168.20.5

, то эти адреса не распознаются Windows как локальные. Эти адреса и адреса других ресурсов, для доступа к которым не нужно использовать прокси, нужно указать вручную. Нажмите кнопку Advanced и в поле Exceptions введите адреса в формате:

10.*;192.168.*;*.loc;*.contoso.com

Совет. Параметры прокси-сервера в Google Chrome можно задать централизованно через GPO с помощью специальных административных шаблонов. Для Mozilla Firefox можно использовать такое решение.

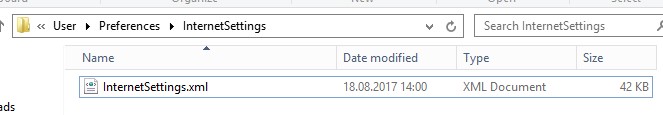

После сохранения политики вы можете просмотреть XML файл с заданными настройками браузера в каталоге политики на контроллере домена \DC1SYSVOLwinitpro.ruPolicies(PolicyGuiID) UserPreferencesInternetSettingsInternetSettings.xml

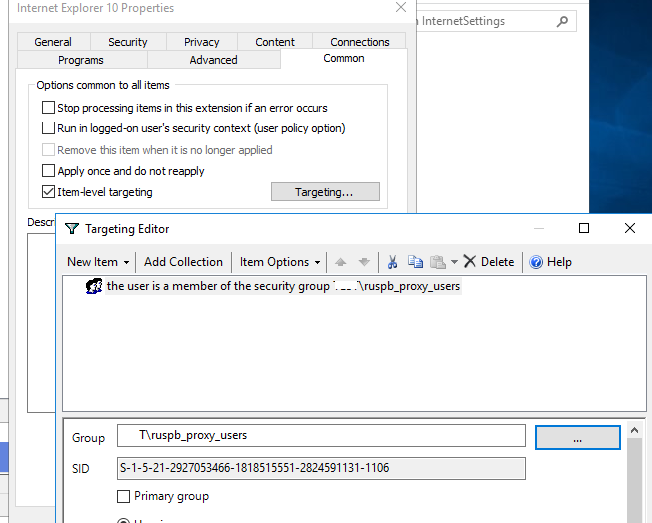

В GPP есть возможность более тонко нацелить политику на клиентов. Для этого используется GPP Item Level Targeting. Перейдите на вкладку Common, включите опцию Item-level targeting -> Targeting.

В открывшейся форме укажите условия применения политики. В качестве примера я указал, что политика настройки прокси будет применена только к пользователям, которые состоят в доменной группе ruspb_proxy_users. Вы можете использовать собственную логику назначения параметров прокси (в зависимости от IP подсети, сайта AD и т.д.).

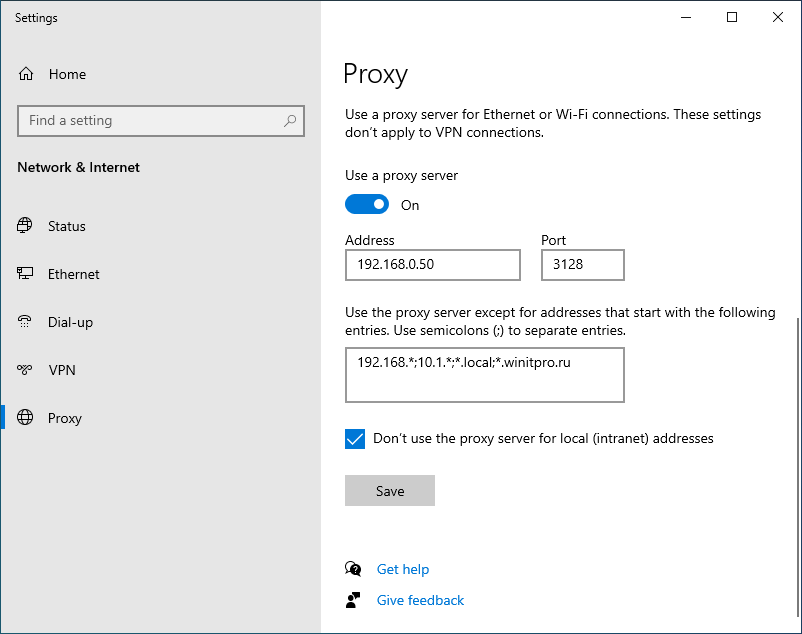

Осталось назначить политику IE на контейнер с пользователями и обновить политики на них. После обновления политики на компьютерах пользователей должны примениться новые настройки прокси в IE. В Windows 10 текущие параметры прокси можно посмотреть в разделе Settings -> Network and Internet -> Proxy. Как вы видите, на компьютере теперь заданы настройки прокси, указанные в доменной политике.

Чтобы запретить пользователям менять настройки прокси-сервера, воспользуйтесь этой статьей.

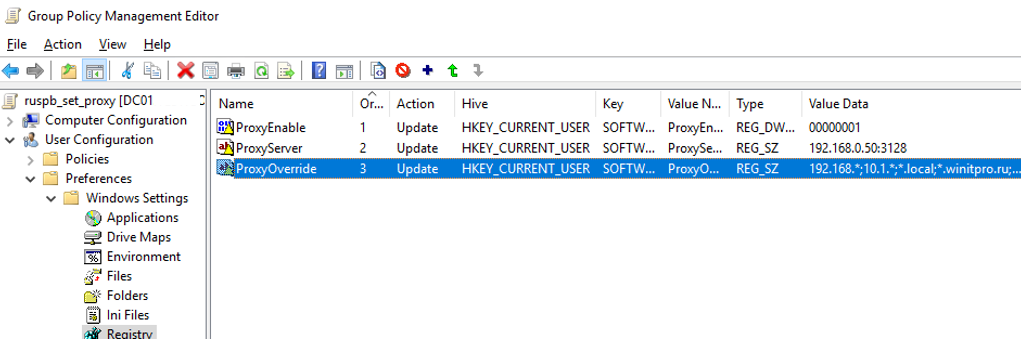

Настройка параметров прокси через реестр и GPO

Кроме того, настроить параметры IE можно и через реестр, политиками GPP. К примеру, чтобы включить прокси для пользователя нужно настроить следующие параметры реестра в ветке HKEY_CURRENT_USERSoftwareMicrosoft WindowsCurrentVersionInternet Settings.

Перейдите в редакторе GPO в раздел User Configuration -> Preferences -> Windows Settings -> Registry и создайте три параметра реестра в указанной ветке:

-

ProxyEnable

(REG_DWORD) =

00000001 -

ProxyServer

(REG_SZ) =

192.168.0.50:3128 -

ProxyOverride

(REG_SZ) =

*winitpro.ru;https://*.contoso.com;192.168.*;<local>

Здесь также можно использовать Item level targeting для более тонкого нацеливания политик.

Если вам нужно создать политики не для каждого пользователя (per-user), а для всех пользователей компьютера (per-computer), используйте параметры GPP из раздела GPO Computer Configuration -> Preferences -> Windows Settings -> Registry. Используйте аналогичные параметры реестра в ветке HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindowsCurrentVersionInternet Settings.

Настройка параметров WinHTTP прокси групповыми политиками

Некоторые системные сервисы или приложения (например, служба обновлений Wususerv или PowerShell) по-умолчанию не используют пользовательские настройки прокси сервера из параметров Internet Explorer. Чтобы такие приложения работали корректно и получали доступ в интернет, вам нужно задать в Windows настройки системного прокси WinHTTP.

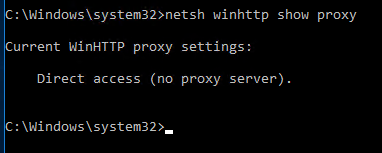

Чтобы проверить, настроен ли на вашем компьютере WinHTTP прокси, выполните команду:

netsh winhttp show proxy

Ответ “

Direct access (no proxy server)

” говорит о том, что прокси не задан, система использует прямой интернет доступ.

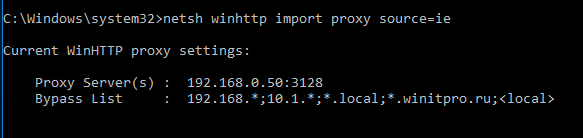

Вы можете задать на компьютере прокси для WinHTTP вручную командой:

netsh winhttp set proxy 192.168.0.50:3128 "localhost;192.168.*;*.winitpro.com"

Или импортировать настройки прокси из параметров Internet Explorer теекщего пользователя:

netsh winhttp import proxy source=ie

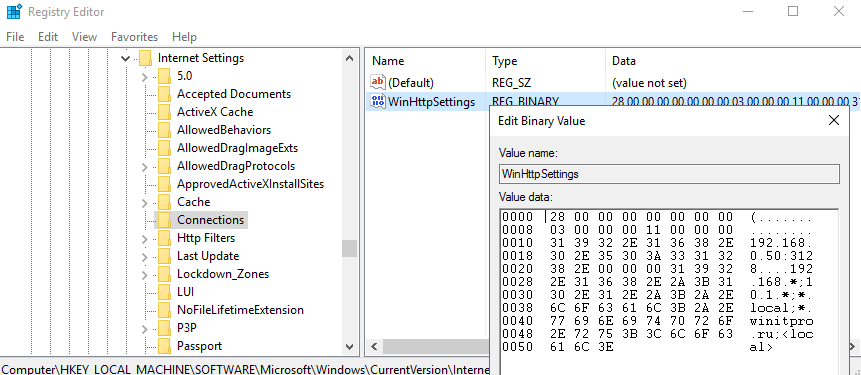

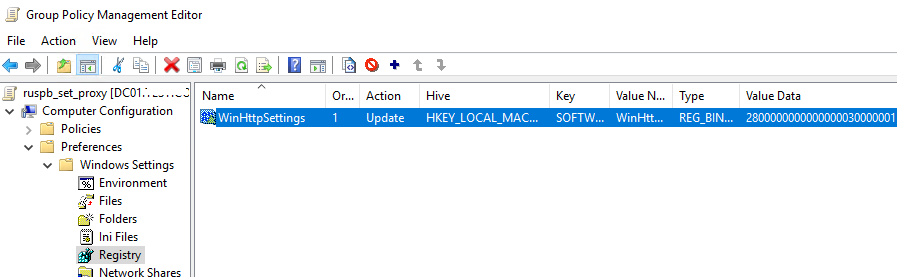

Однако настроить WinHTTP через GPO не получится – в редакторе GPO нет соответствующего параметра, а в реестре параметры хранятся в бинарном виде и не подходят для прямого редактирования.

Единственный вариант задать параметры WinHTTP прокси – настроить их на эталонном компьютере, выгрузить значение параметра WinHttpSettings в ветке реестра HKLMSOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsConnections в reg файл и распространить этот параметр на компьютеры в домене через GPP registry.

As part of Administrative Templates series, I decided to write another article on how to Install Administrative Templates for Internet Explorer 11.

Note If you already Installed Administrative Templates for Windows 10 there is no need to Install these template.

Like always download the templates from:

https://www.microsoft.com/en-au/download/details.aspx?id=40905

Extract the files

Copy the inetres.admx to C:WindowsPolicyDefinitions

Note: If you are using Central store Use your SYSVOL folder.

To learn how to deploy Administrative Templates see:

4 Good Habits To Manage Administrative Templates Like A Professional

Implement Central Store Group Policy Windows Server 2012

How To Deploy Administrative Templates Windows Server 2012

Next copy inetres.adml language file to C:WindowsPolicyDefinitionsen-US

Next when you setup the policy you will see option for Internet 10 which also supports IE 11

To see how to configure IE 11 via group Policy visit Configure Internet Explorer Proxy Settings Using Group Policy Server 2012 and IE 10 and 11

Вкратце административные шаблоны представляют собой отдельные файлы ADMX или ADML. Они на основе XML предоставляют редактору групповой политики параметры реестра. Позволяют выбрать конкретные настройки групповой политики, которые Вы хотите подобрать.

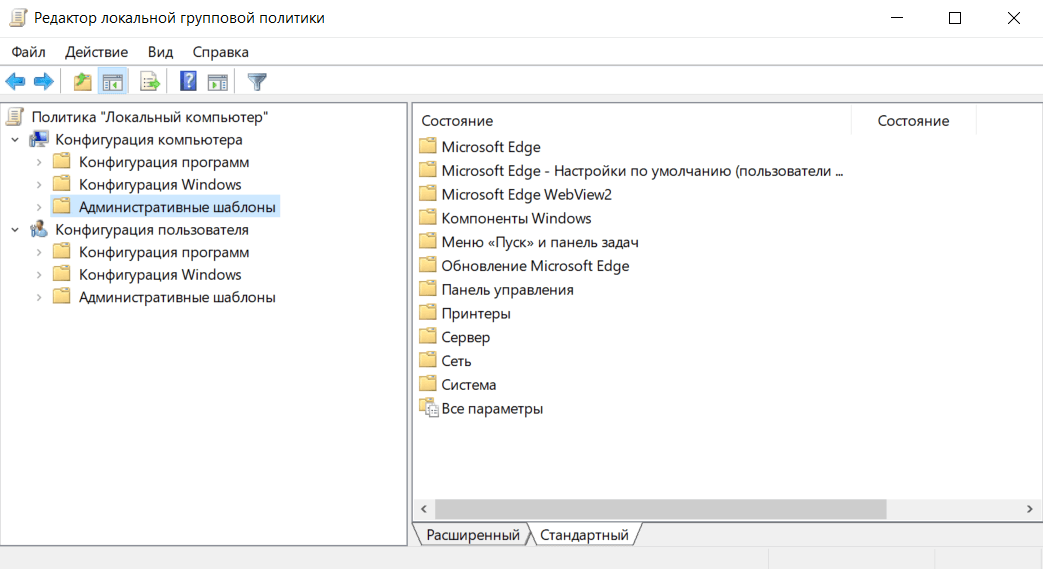

Эта статья расскажет, как открыть административные шаблоны Windows 10. Придётся использовать редактор локальной групповой политики. И большинству пользователей этого будет достаточно. Вообще, не рекомендуем Вам вносить изменения в системное расположение.

Как найти административные шаблоны

Выполните команду gpedit.msc в окошке Win+R. В разделе Конфигурация компьютера & пользователя выберите Административные шаблоны. Дальше смотрите описание элементов.

Можно загрузить административные шаблоны [.admx] для своей Windows. В процессе извлечения указывается путь: C: Program Files (x86) Microsoft Group Policy. Отсюда можно будет скопировать всё нужное в исходное расположение C: Windows PolicyDefinitions (по умолчанию).

Каждый файл ADMX соответствует определённому разделу. Например, за подраздел групповой политики Меню «Пуск» и панель задач отвечает шаблон StartMenu.admx. В нём содержится имя, параметр реестра, область применения и ссылки на описание. Всё проще, чем Вам кажется.

Как установить ADMX & ADML шаблоны

Microsoft Edge

Собственно, административные шаблоны и редактор групповой политики работают параллельно. Вместе они обеспечивают простой и эффективный способ управления системой. Конечно же, файлы ADMX не предоставляют параметры для каждого сценария Windows 10.

Например, Вы собираетесь управлять настройками Edge Chromium на пользовательских компьютерах. Вам придётся загрузить политики и скопировать файлы ADMX в каталог PolicyDefinitions. Поскольку админ. шаблонов для Edge Chromium нет в Windows 10 2004 и 20H2.

Файлы ADMX шаблонов: msedge.admx, msedgeupdate.admx и msedgewebview2.admx копирую в каталог: C: Windows PolicyDefinitions. И новые файлы ADML языковых пакетов добавляю в C: Windows PolicyDefinitions ru-RU. Ничего сложного, всё с помощью классического проводника.

Убедитесь, что в редакторе групповых политик появились новые разделы для настройки параметров Microsoft Edge. А именно Microsoft Edge, Настройки по умолчанию и WebView2. Стандартный подраздел Админ. шаблоны > Компоненты Windows > Microsoft Edge остался…

Mozilla Firefox

Второй пример, весьма достойный браузер Firefox. Он также имеет групповые политики без дополнительных расширений. Шаблоны ADMX для Mozilla Firefox доступны для загрузки здесь. Всё нужно скопировать в каталог C: Windows PolicyDefinitions (шаблоны и языковые пакеты).

Кроме того, Майкрософт регулярно выпускает файлы ADMX для поддержки собственных приложений или выпусков Windows 10. Помимо, некоторые сторонние производители программного обеспечения также предлагают файлы ADMX шаблонов для своих приложений.

Заключение

Системы Майкрософт поддерживают работу даже со сторонними административными шаблонами. Несложно открыть и посмотреть административные шаблоны Windows 10. Можно расширить их установкой дополнительных. Это удобные настройки всех параметров реестра.

Любой ADMX шаблон можно открыть в текстовом редакторе и узнать его содержимое. Административные шаблоны — это самые обычные инструкции XML, для удобности изменения параметров реестра. Но с описанием изменяемых параметров, которое сможет Вам помочь…

Администратор и основатель проекта Windd.ru. Интересуюсь всеми новыми технологиями. Знаю толк в правильной сборке ПК. Участник программы предварительной оценки Windows Insider Preview. Могу с лёгкостью подобрать комплектующие с учётом соотношения цены — качества. Мой Компьютер: AMD Ryzen 5 3600 | MSI B450 Gaming Plus MAX | ASUS STRIX RX580 8GB GAMING | V-COLOR 16GB Skywalker PRISM RGB (2х8GB).