Group Policy Administrative Templates (ADM and ADMX): Downloads and Selected Content

Table of Contents

- Windows

- MS Edge browser

- MS Internet Explorer

- Blocker Toolkits for MS Internet Explorer

- MS Office

- MS OneDrive NGSC

- MS Applications

- MS Manageability

- Administrative Template guides, samples, references

- Important notes

You could have trouble finding ADM & ADMX Template downloads when you need them.

Maybe it’s the keywords/tags, maybe it’s the different product groups, thinking about them in different ways.

Anyway, here’s a selected collection of the ones you could go looking for.

Important Important

|

|---|

| As of 2015/2016, recently released Security Updates or Cumulative Updates, for Windows and/or Internet Explorer, are shipping updated ADMX/ADML files e.g. inetres.admx/adml for IE.

So, if you can’t find the setting you’re looking for in the downloads section, you might need to grab the latest CU for Windows or IE to get the freshest ADMX/ADML. This concept also seems to apply to Win10 upgrades (e.g. 1507 -> 1511 -> 1607)… |

Windows

- Administrative Templates (.admx) for Windows 10 May 2019 Update (1903)

- Administrative Templates (.admx) for Windows 10 October 2018 Update (1809)

- Administrative Templates (.admx) for Windows 10 April 2018 Update (1803)

- Administrative Templates (.admx) for Windows 10 Fall Creators Update (1709)

- Administrative Templates (.admx) for Windows 10 Creators Update (1703)

- Administrative Templates (.admx) for Windows 10 1607 and Windows Server 2016

- Administrative Templates (.admx) for Windows 10 1507 and 1511

- Administrative Templates (.admx) for Windows 8.1 Update and Windows Server 2012 R2 Update

- Administrative Templates (.admx) for Windows 8.1 and Windows Server 2012 R2

- Administrative Templates (.admx) for Windows 8 and Windows Server 2012

- Administrative Templates (ADMX) for Windows Server 2008 R2 and Windows 7

- Administrative Templates (ADMX) for Windows Server 2008

- Administrative Templates (.admx) for Windows Vista

- Group Policy ADM Files: This page provides a complete set of current and previously shipped Administrative Template files (.adm files) included by default in Windows operating system

and service pack releases, beginning with Windows 2000 up to XP/2003 - Administrative Templates for Windows PowerShell: This page provides the Group Policy Administrative template file for Windows PowerShell.

- Windows Service Pack Blocker Tool Kit: A blocking tool is available for organizations that would like to temporarily prevent installation of Service Pack updates through Windows Update.

- Toolkit to Temporarily Block Delivery of Windows Server 2003 Service Pack 2: While recognizing the security benefits of Windows Server 2003 Service Pack 2 (SP2), some organizations

have requested the ability to temporarily disable the automatic delivery of this update through Automatic Updates (AU) and Windows Update (WU). - Microsoft DirectAccess Connectivity Assistant: The Microsoft DirectAccess Connectivity Assistant (DCA) helps organizations reduce the cost of supporting DirectAccess users and significantly

improve their connectivity experience. This Solution Accelerator is part of the Windows® Optimized Desktop Toolkit 2010 (WODT 2010). - Microsoft Azure Hybrid Connection Manager Administrative Templates: This download includes Group Policy Administrative Template files for Microsoft Azure Hybrid Connection Manager.

MS Edge browser

- Edge for business, select channel/version/build, then click GET POLICY FILES: Edge for business, select channel/version/build, then click GET POLICY FILES

MS Internet Explorer

- Administrative Templates for Internet Explorer 11: This page provides the Group Policy Administrative Template files for Internet Explorer 11.

- Administrative Templates for Windows Internet Explorer 10: This page provides the Group Policy Administrative Template files for Windows Internet Explorer 10.

** Warning: IE10 deprecates/removes the IEM methods.

Refer:

AskIEBlog - Administrative Templates for Windows Internet Explorer 9: This page provides the Group Policy Administrative Template files for Windows Internet Explorer 9

- Administrative Templates for Internet Explorer 7 for Windows: This page provides the Group Policy Administrative Template file for Internet Explorer 7 for Windows.

Blocker Toolkits for MS Internet Explorer

- Toolkit to Disable Automatic Delivery of Internet Explorer 11: The Internet Explorer 11 Blocker Toolkit enables users to disable automatic delivery of Internet Explorer 11 as an important

class update via Automatic Updates (AU) feature of Windows Update (WU). - Toolkit to Disable Automatic Delivery of Internet Explorer 10

- Toolkit to Disable Automatic Delivery of Internet Explorer 9

- Toolkit to Disable Automatic Delivery of Internet Explorer 8

- Toolkit to Disable Automatic Delivery of Internet Explorer 7

MS Office

- Office 2016 Administrative Template files (ADMX/ADML) and Office Customization Tool: This download includes Group Policy Administrative Template (ADMX/ADML) and Office Customization

Tool (OPAX/OPAL) files for Microsoft Office 2016. - Office 2013 Administrative Template files (ADMX/ADML) and Office Customization Tool: This download includes Group Policy Administrative Template (ADMX/ADML) and Office Customization

Tool (OPAX/OPAL) files for Microsoft Office 2013. - Office 2013 Help Files: Office Fluent User Interface Control Identifiers: This download details the ControlIDs needed for OFF2013, if you want to disable specific UI controls, buttons,

menu items, via a registry policy. - Office 2010 Administrative Template files (ADM, ADMX/ADML) and Office Customization Tool: This download includes Group Policy Administrative Template (ADM, ADMX/ADML) and Office Customization

Tool (OPAX/OPAL) files for Microsoft Office 2010. - Office 2010 (Beta) Administrative Template files (ADM, ADMX/ADML) and Office Customization Tool: This download includes updated Group Policy Administrative Template and Office Customization

Tool OPA files; an updated Office Customization Tool; and ADMX and ADML versions of the Administrative Template files. - Office 2010 Help Files: Office Fluent User Interface Control Identifiers: This download details the ControlIDs needed for OFF2010, if you want to disable specific UI controls, buttons,

menu items, via a registry policy. - Microsoft Lync 2010 Client Group Policy Documentation: This download package contains the Microsoft Lync 2010 administrative template file (Communicator.adm) and a spreadsheet that

lists the Group Policy settings for the Lync 2010 client. - 2007 Office system (SP2) Administrative Template files (ADM, ADMX, ADML) and Office Customization Tool: This download includes updated Group Policy Administrative Template and Office

Customization Tool OPA files; an…Customization Tool; and ADMX and ADML versions of the Administrative Template files. This update assumes that you have updated… - 2007 Office system Administrative Template files (ADM, ADMX, ADML) and Office Customization Tool version 2.0: This download includes updated Group Policy Administrative Template and

Office Customization Tool OPA files; an updated Office Customization Tool; and ADMX and ADML versions of the Administrative Template files for Microsoft Windows Vista and Microsoft Windows Server 2008. - 2007 Microsoft Office System Open XML Format converters Administrative Template (ADM) version 2.0: This download contains an administrative template which can be used to modify the

default behavior of the Microsoft Office Word, Excel, and PowerPoint 2007 Open XML Format converters. - Microsoft Office Communications Server 2007 R2 Client Group Policy Documentation: This download package contains the Communicator.adm file and a Group Policies Spreadsheet that lists

the Group Policy settings for Office Communications Server 2007 R2 clients - Office Communicator 2007: Communicator 2007 Policies Documentation: This download package contains the Communicator.adm file and a Group Policies Spreadsheet that lists the Group

Policy settings for Office Communicator 2007. - Office 2003 Service Pack 3 Administrative Template (ADM), OPAs, and Explain Text Update: The download includes updated Group Policy Administrative Template files, OPA files, and an

updated Microsoft Excel workbook that lists the Administrative Template policy settings and OPA settings. - Microsoft Project 2002: System Policy Editor and Templates: The Microsoft Project 2002: System Policy Editor and Templates download includes the Microsoft Project 2002 system policy

template. You must install the System Policy Editor and the template on your computer before you can create a system policy file. - System Policy Editor and Office 97 Policy Templates

- Microsoft Office Configuration Analyzer Tool 1.1 ADM Template: The Office Configuration Analyzer Tool 1.1 (OffCAT ) provides a quick and easy method to analyze several Microsoft

Office programs for common configurations that may cause problems

MS OneDrive NGSC

- OneDrive NGSC Administrative settings — Deployment package

MS Applications

- Microsoft Desktop Optimization Pack Administrative Templates: ADMX templates for MDOP products — UE-V and App-V

These MDOP Group Policy Templates delivers .admx and .adml templates to manage policy across the enterprise for the following MDOP technologies:

- App-V 5.0

- App-V 5.0 SP1

- App-V 5.0 SP2

- MBAM 1.0

- MBAM 1.0 R1

- MBAM 2.0

- MBAM 2.0 SP1

- MBAM 2.5

- UE-V 1.0

- UE-V 1.0 SP1

- UE-V 2.0

- Help for Windows Administrative Templates (ADMX): This page provides the Group Policy Administrative Template files for Help for Windows (WinHlp32.exe).

- Microsoft Application Virtualization Administrative Template (ADM Template): The Microsoft Application Virtualization ADM template allows you to administer App-V client settings via

Preferences.The ADM Template for App-V 4.5/4.6 provides central client settings administration for App-V 4.5/4.6 deployment, including the following:

- Client permissions

- Client interface behavior

- Client communication settings

- Windows Live Toolbar Administrative Template (.adm) File: Windows Live Toolbar administrative template file for Group Policy Object Editor

- Windows Search 4.0 for Windows XP (KB940157): Windows Search 4.0 is an updated component of Windows that enables instant search on your computer.

- Windows Search 4.0 for Windows XP x64 Edition (KB940157)

- Windows Search 4.0 for Windows Server 2003 (KB940157)

- Windows Search 4.0 for Windows Server 2003 x64 Edition (KB940157)

- Windows Desktop Search 3.01 for Windows Server 2003 (KB917013)

- Windows Desktop Search 3.01 for Windows Server 2003 x64 Edition (KB917013)

- Windows Desktop Search 3.01 for Windows XP (KB917013)

- Windows Desktop Search 3.01 for Windows XP x64 Edition (KB917013)

- Silverlight: Technical Resources Reference, includes code for creating custom administrative template.

- Windows Defender: Description of the Windows Defender Group Policy administrative template settings

MS Manageability

- Microsoft System Center Mobile Device Manager 2008 SP1 Resource Kit Tools — Server Tools: System Center Mobile Device Manager (MDM) 2008 Service Pack 1 (SP1) Server Tools provides

tools to help administrators manage deployment and cleanup tasks in an MDM system - Microsoft System Center Mobile Device Manager 2008 Resource Kit — Server Tools: System Center Mobile Device Manager (MDM) 2008 Server Tools provides tools to help administrators manage

deployment and cleanup tasks in an MDM system. - Microsoft® Forefront™ Identity Manager 2010 Group Policy Templates: This download contains the Forefront Identity Manager 2010 Group Policy templates.

- SCOnline Group Policy Administrative Template: Group Policy administrative template for Asset Intelligence Service

Administrative Template guides, samples, references

- Group Policy Documentation Survival Guide: This document provides links to documentation and other technical information for Group Policy in Windows Server 2008.

- Group Policy Search tool: You can use the Group Policy Search tool to search and find Group Policy settings.

- Group Policy Settings Reference for Windows and Windows Server: These workbooks / spreadsheets list the policy settings for computer and user configurations included in the Administrative

template files delivered with the Windows operating systems specified. You can configure these policy settings when you edit Group Policy objects (GPOs).- WindowsServer2003SP2GroupPolicySettings.xls (includes Windows XP & IE6)

- WindowsServer2008andWindowsVistaSP1GroupPolicySettings.xlsx (includes IE7)

- WindowsServer2008R2andWindows7GroupPolicySettings.xlsx (includes IE8)

- WindowsServer2012andWindows8GroupPolicySettings.xlsx (includes IE10)

- WindowsServer2012R2andWindows8.1GroupPolicySettings.xlsx (includes IE11)

- WindowsVistaGroupPolicySettings.xls (includes IE7)

- Windows 10 ADMX spreadsheet.xlsx (includes IE11 and Edge)

- Group Policy Settings Reference for Windows Internet Explorer 8: This spreadsheet lists the policy settings for computer and user configurations included in the administrative template

files (admx/adml) delivered with Windows Internet Explorer 8. - Group Policy Settings Reference Windows Internet Explorer 9: This spreadsheet lists the policy settings for computer and user configurations included in the administrative template

files (admx/adml) delivered with Windows Internet Explorer 9. - Using Administrative Template Files with Registry-Based Group Policy: Explains the concepts, architecture, and implementation details for registry-based Group Policy, shows how to create

custom Administrative Template (.adm) files, and includes a complete reference for the .adm language. - Group Policy ADMX Syntax Reference Guide: This reference document describes the new Group Policy ADMX format. The intent of this document is to teach you how to create .admx and .adml

files for custom Group Policy administrative template settings. - Group Policy ADMX Schema files: This page provides the Group Policy Administrative Template ADMX schema files.

- Group Policy Sample ADMX Files: This page provides Group Policy Sample ADMX files.

- ADMX Migrator: ADMX Migrator is a snap-in for the Microsoft Management Console (MMC) that simplifies the process of converting your existing Group Policy ADM Templates to the new ADMX

format and provides a graphical user interface for creating and editing Administrative templates. - Starter Group Policy Objects (GPOs): Starter Group Policy objects (GPOs), introduced in Group Policy for Windows Server 2008, are collections of configured Administrative template (.admx)

policy settings that you can use to create a live GPO. Each of the two packages in this download contains four starter GPOs. - Security Compliance Toolkit: includes various tools, baselines and custom templates

Important notes

- New Group Policies in Internet Explorer 10

- Appendix B: Replacements for Internet Explorer Maintenance

- New group policy settings for Internet Explorer 11

- Missing Internet Explorer Maintenance settings for Internet Explorer 11

ADM, Administrative Templates, ADML, ADMX, Application Virtualization, App-V, en-US, GPO, Group Policy Objects, has comment, has links, Has Table, Has TOC, MDOP, policy

Comments

-

9 Mar 2012 12:27 AM

Nice Wiki. Helpful !

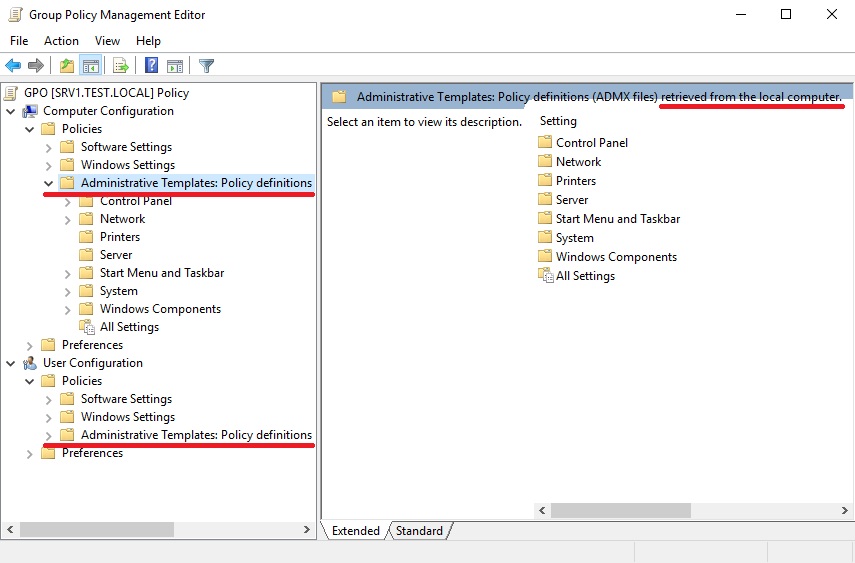

Административными шаблонами (Administrative Templates) называются параметры групповой политики, основанные на изменении параметров реестра. Как вы знаете, в операционных системах Windows большинство настроек хранится в системном реестре, и с помощью административных шаблонов этими настройками можно централизованно управлять.

Административные шаблоны есть как в части пользователей, так и компьютеров. Соответственно параметры политик, указанные на стороне пользователя, применяются к пользователям, а на стороне компьютера — к компьютерам.

Примечание. Если быть более точным, то политики административных шаблонов в конфигурации компьютера модифицируют значения параметров в разделах HKLMSoftwarePolicies и HKLMSoftwareMicrosoftWindowsCurrentVersionPolicies, а административные шаблоны в конфигурации пользователя — HKCUSoftwarePolicies и HKCUSoftwareMicrosoftWindowsCurrentVersionPolicies.

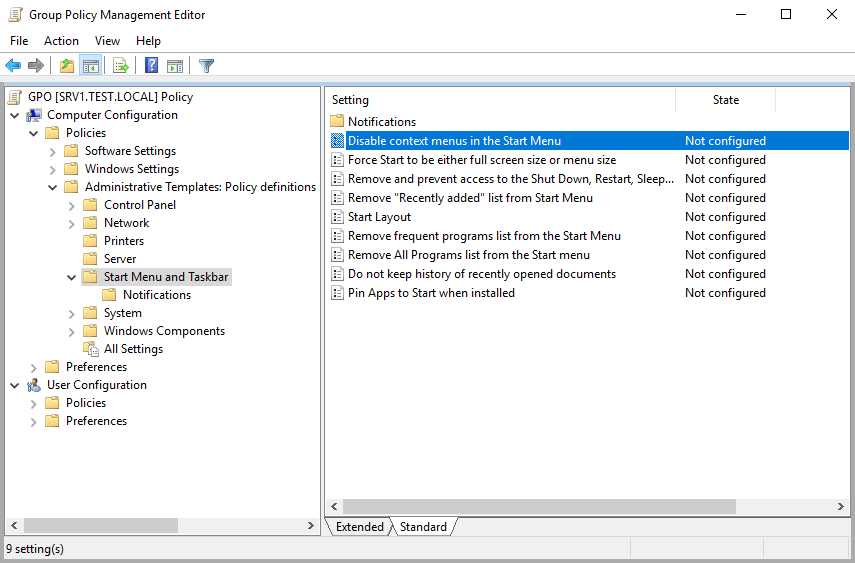

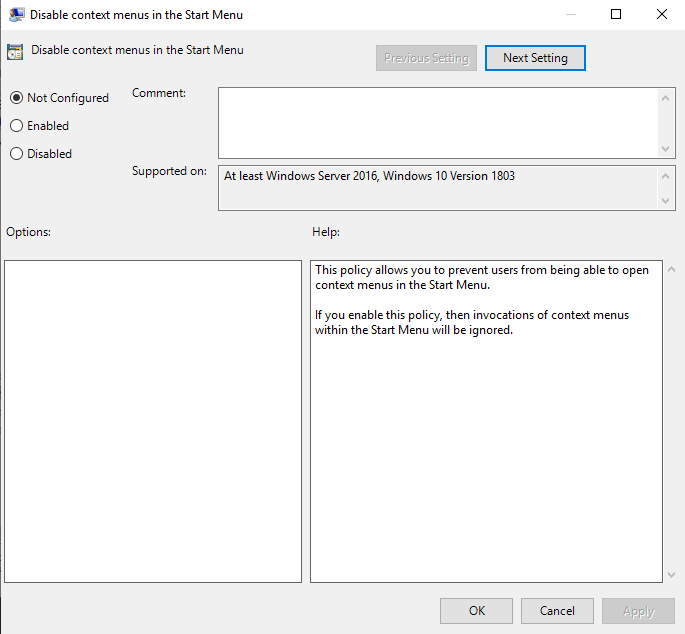

Давайте на практике посмотрим, что из себя представляют административные шаблоны и как они работают. Для примера возьмем первый попавшийся параметр «Disable context menus in the Start Menu», расположенный в разделе «Start Menu and Taskbar» конфигурации компьютера.

Как следует из описания, этот параметр отвечает за показ контекстного меню в меню Пуск.

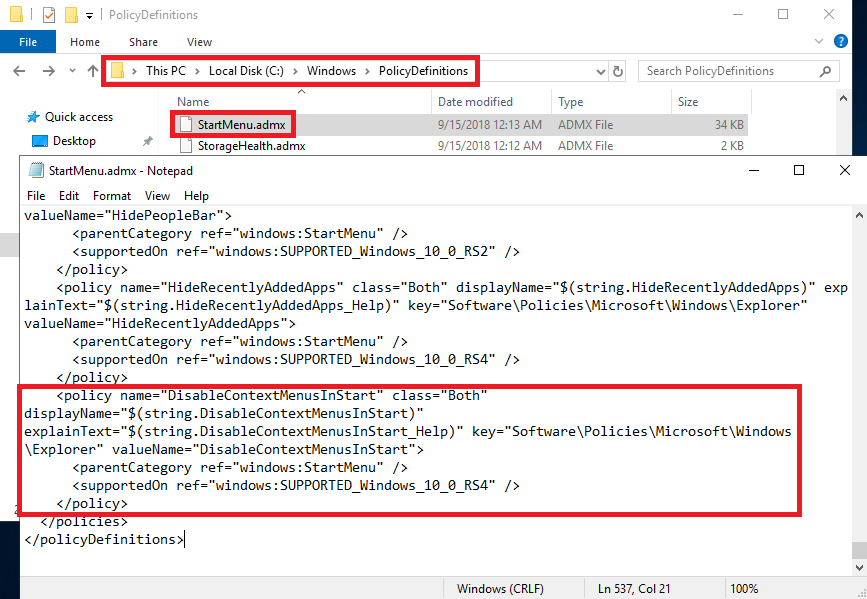

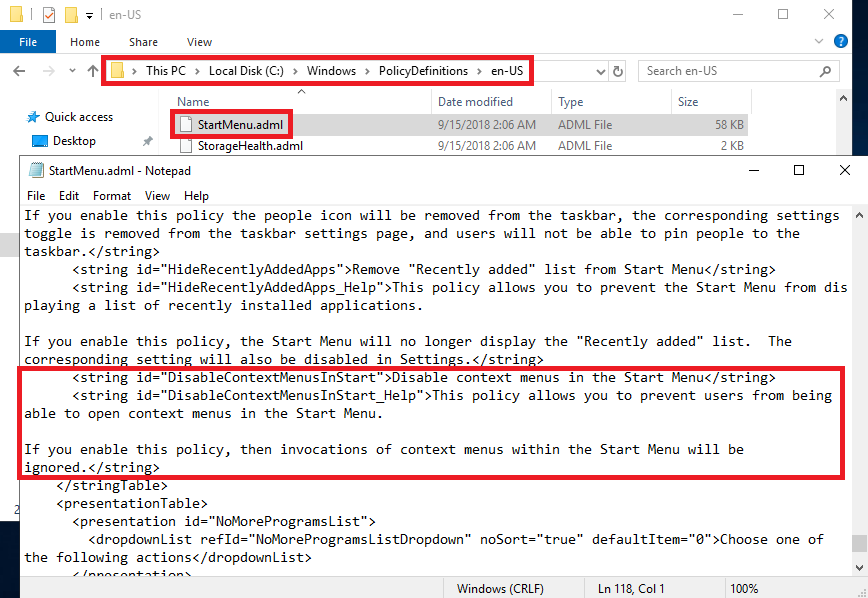

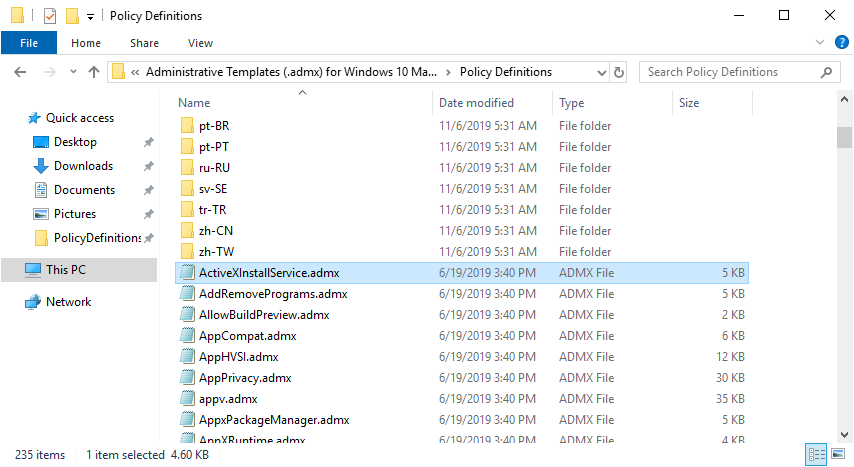

Технически административные шаблоны представляют собой пару XML-файлов: не связанный с языком файл (ADMX) и набор зависящих от языка файлов (ADML). По умолчанию административные шаблоны расположены локально на компьютере, в папке C:WindowsPolicyDefinitions. Каждый файл ADMX соответствует определенному разделу групповой политики, соответственно за раздел «Start Menu and Taskbar» отвечает файл StartMenu.admx. Откроем его в текстовом редакторе и найдем секцию, отвечающую за интересующий нас параметр.

В ней содержится имя и область применения параметра, ключ реестра, отвечающий за его настройку, а также ссылки на описание, которое находится в соответствующем языковом файле.

Переходим к языковому файлу. Для каждого языка имеется специальная папка, к примеру файлы для английского языка расположены в папке en-US. Заходим в папку с нужным языком, открываем файл StartMenu.adml и находим строки с нашим параметром. В них хранится название параметров и их описание, которое мы видим в редакторе при редактировании политики.

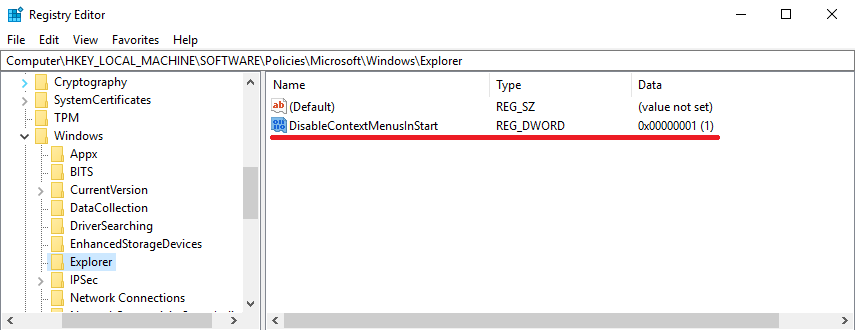

Ну а результатом применения данной политики будет изменение значения параметра реестра «DisableСontextMenusInStart» в разделе HKLMSoftwarePoliciesMicrosoftWindowsExplorer.

Таким образом, административные шаблоны представляют из себя самую обычную инструкцию в формате XML по изменению параметров реестра (ADMX) и описание изменяемых параметров, отображаемых в оснастке редактора групповой политики (ADML).

Создание центрального хранилища

До выхода Windows Server 2008 и Vista административные шаблоны имели расширение adm и представляли из себя самые обычные текстовые файлы. У таких административных шаблонов был ряд недостатков. К примеру, в многоязыковой организации требовалось создавать отдельные ADM-файлы для каждого языка, соответственно при изменении параметров приходилось редактировать каждый шаблон отдельно. Кроме того, при использовании такие шаблоны сохранялись как часть объекта групповой политики, и если шаблон использовался в нескольких политиках, то он сохранялся несколько раз. Это увеличивало размер папки SYSVOL и усложняло ее репликацию.

Переход на формат ADMX/ADML изменил ситуацию в лучшую сторону. И одним из плюсов этого перехода стала возможность создания централизованного хранилища административных шаблонов. Использование централизованного хранилища позволяет решить проблему увеличения SYSVOL, поскольку папка ADM больше не создается в каждом объекте групповой политики, а контроллеры домена не хранят и не реплицируют лишние копии ADM-файлов. Это способствует уменьшению трафика репликации SYSVOL между контроллерами домена, а кроме того упрощает процедуру управления административными шаблонами в домене.

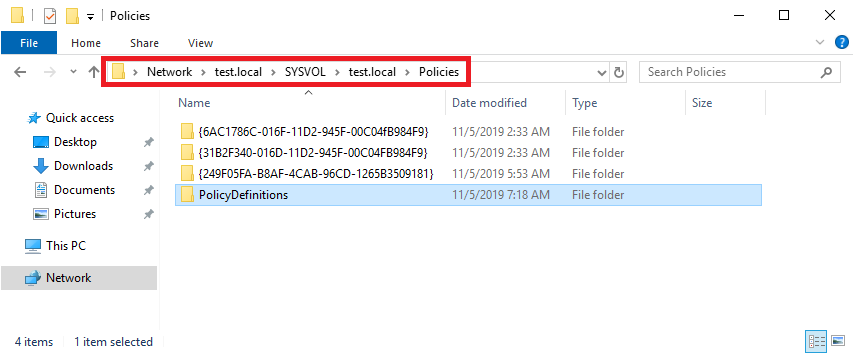

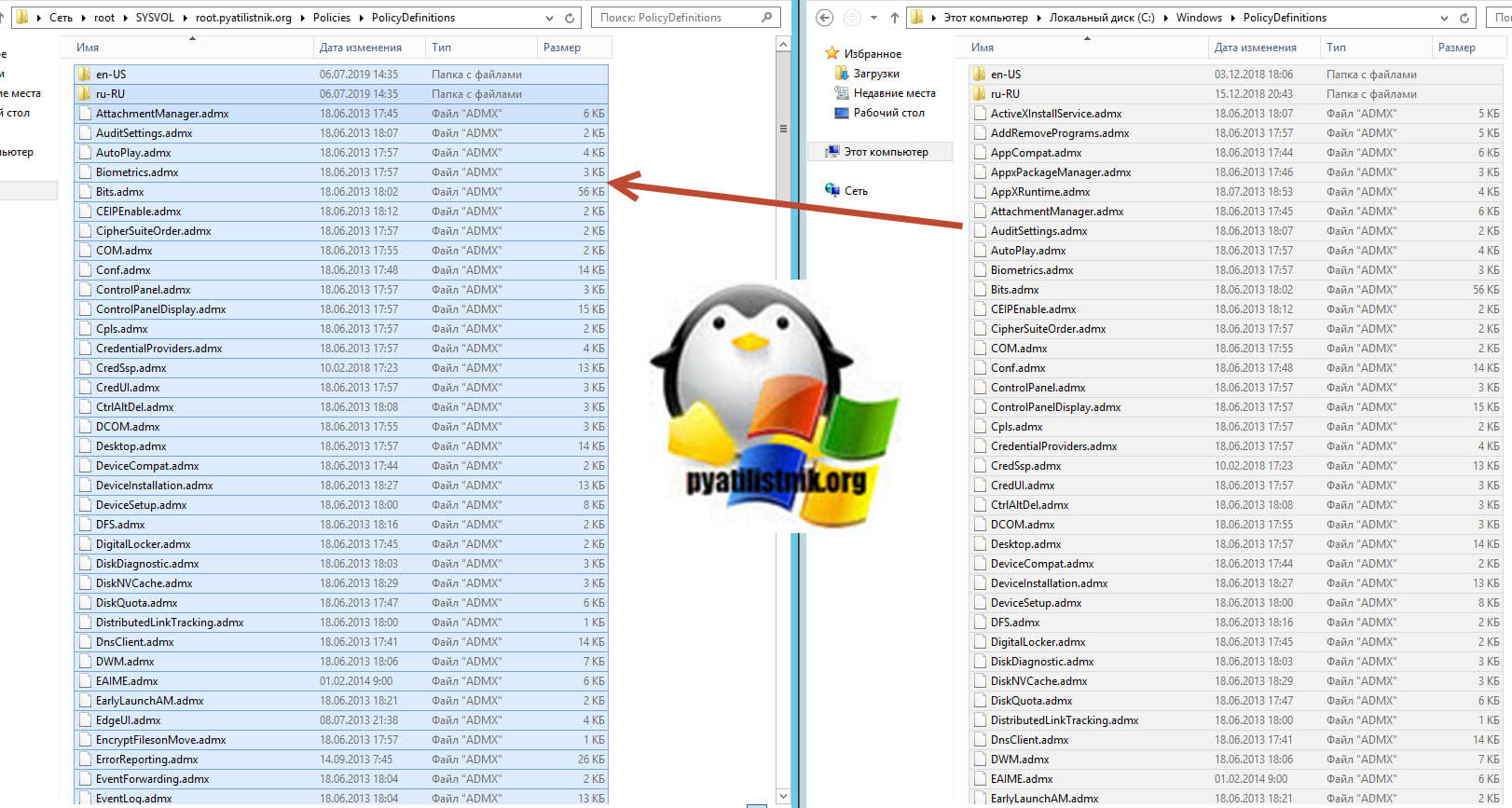

По умолчанию редактор групповых политик загружает шаблоны из локальной папки C:WindowsPolicyDefinitions. Для создания центрального хранилища необходимо на любом контроллере домена взять эту папку и скопировать ее в папку SYSVOL по пути \имя доменаSYSVOLимя доменаPolicies. Так для домена test.local путь будет выглядеть как \test.localSYSVOLtest.localPolicies.

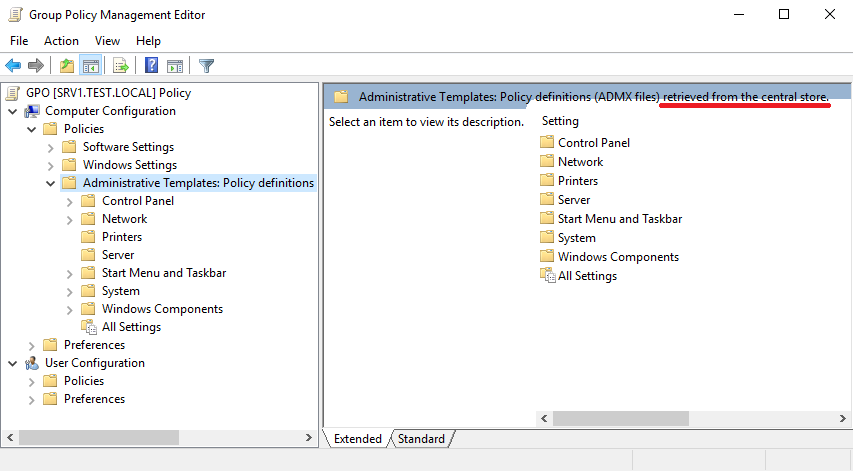

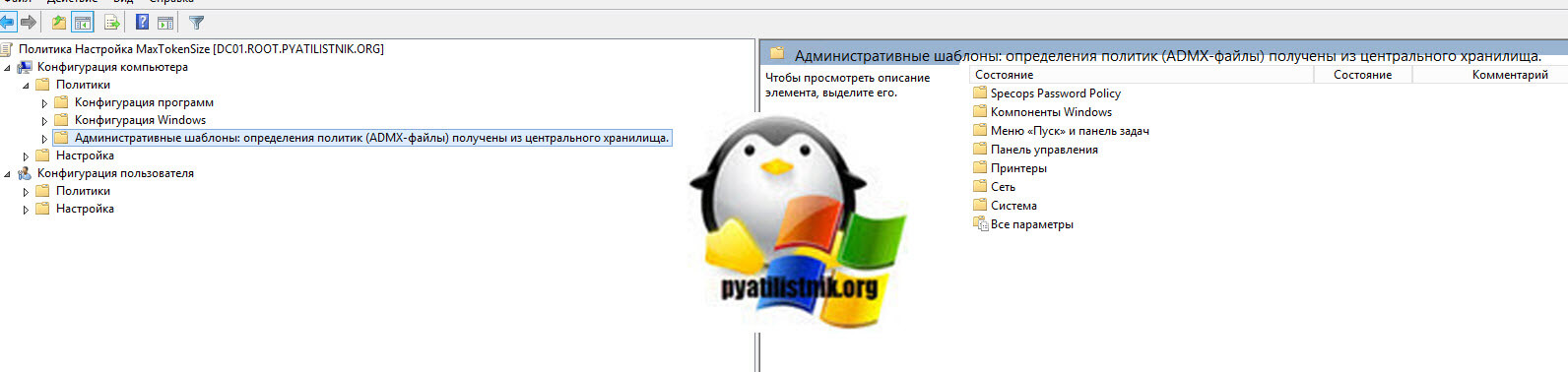

Если после этого открыть объект групповой политики и перейти в раздел Administrative Template, то в качестве источника шаблонов будет указано центральное хранилище (retrieved from the central store).

Файлы в центральном хранилище реплицируются на все контроллеры домена, что очень удобно при обновлении шаблонов.

Обновление шаблонов

Операционные системы Windows постоянно обновляются, получают новые возможности. И для того, чтобы этими возможностями можно было управлять с помощью групповых политик, необходимо регулярно обновлять административные шаблоны.

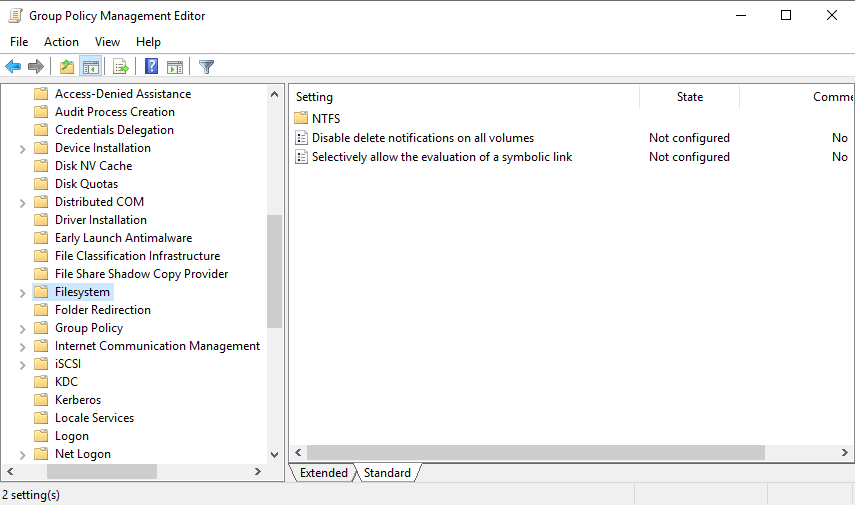

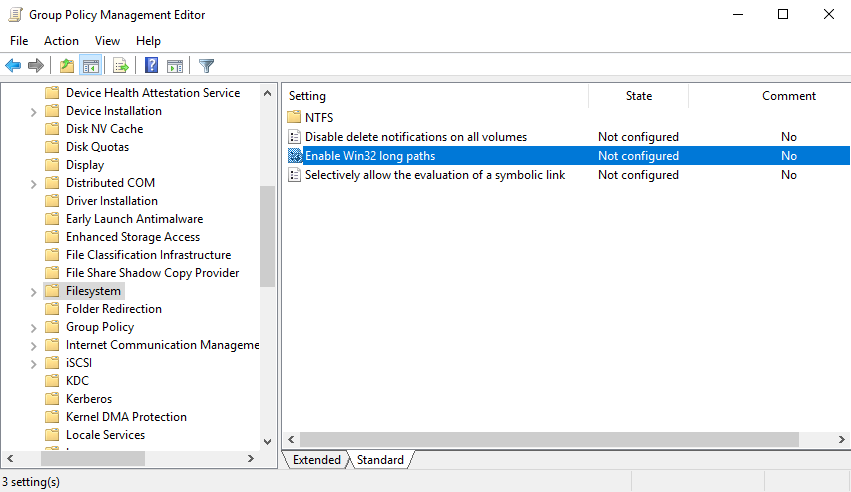

Для наглядности приведу пример. В Windows 10 (начиная с версии 1607) появилась возможность использовать длинные пути файлов. Политика, отвечающая за это, находится в разделе «Computer configurationAdministrative templatesSystemFilesystem» и называется «Enable Win32 long paths».

Но если не обновить административные шаблоны, то нужный нам параметр по указанному пути можно и не найти.

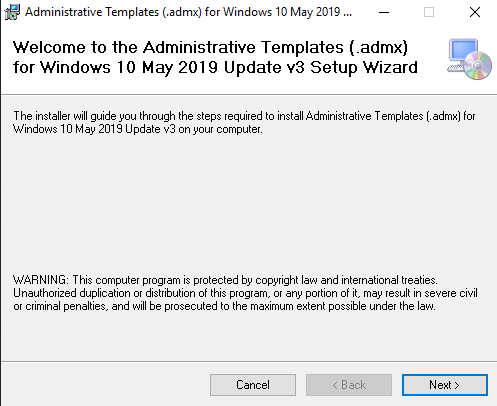

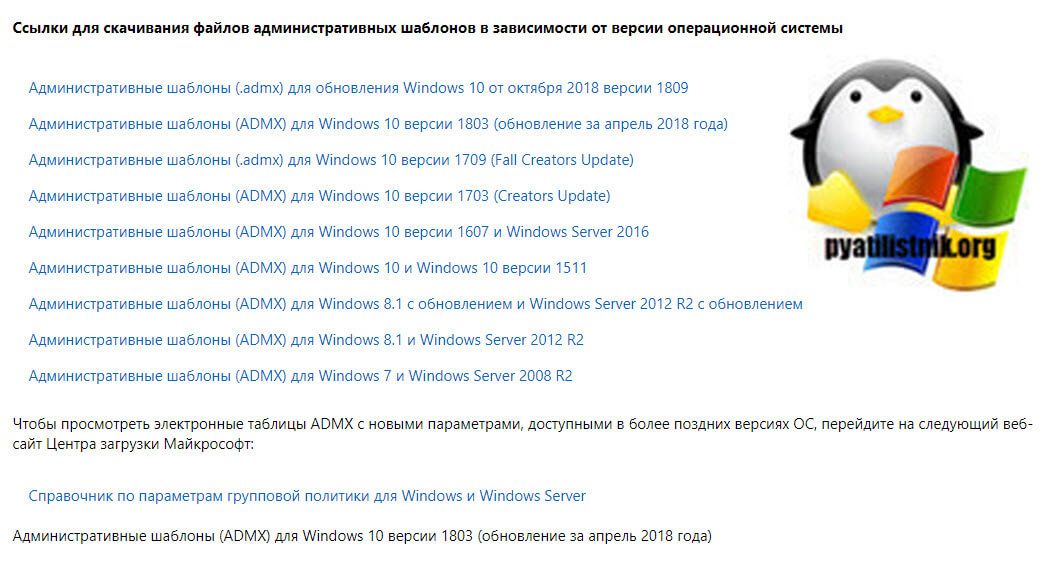

К счастью, Microsoft регулярно выпускает обновления административных шаблонов, нам надо только найти их и установить. На данный момент наиболее свежие шаблоны это Administrative Templates (.admx) for Windows 10 May 2019 Update (1903) v3.0 .

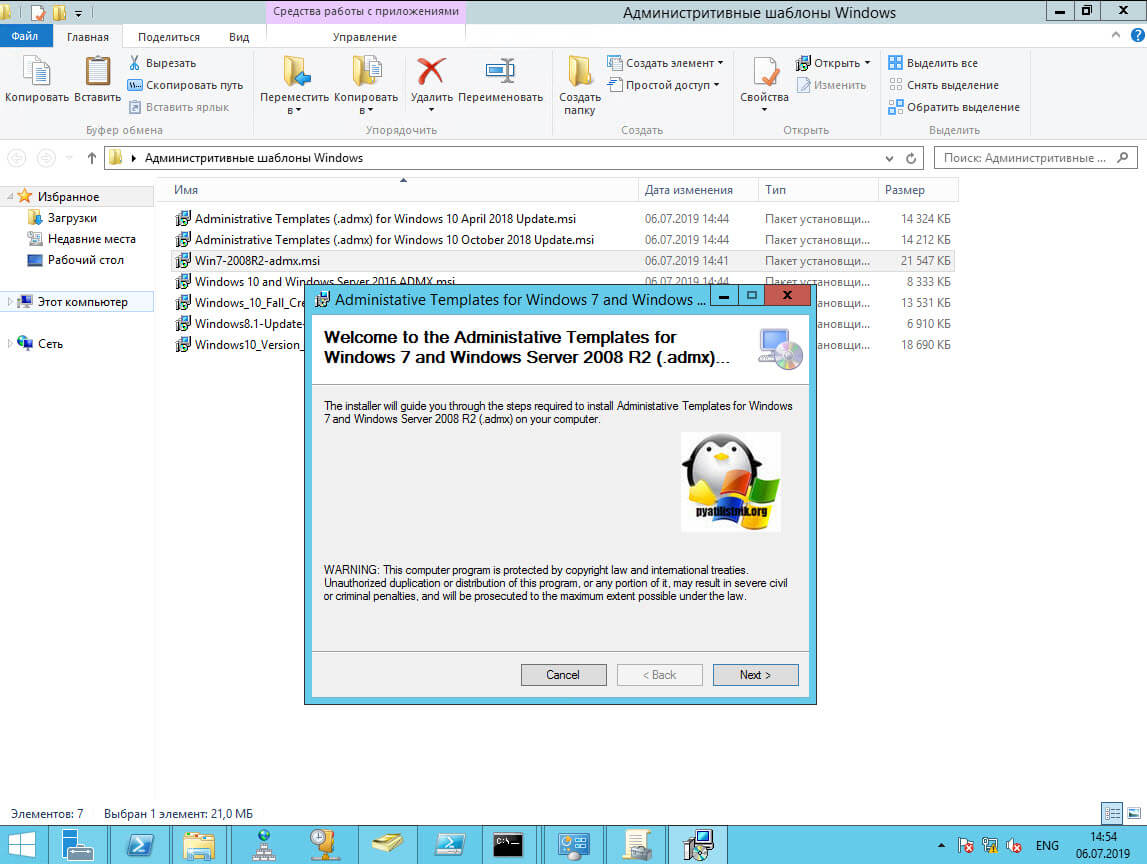

Установщик представляет из себя обычный msi-файл, который можно запустить на любом компьютере.

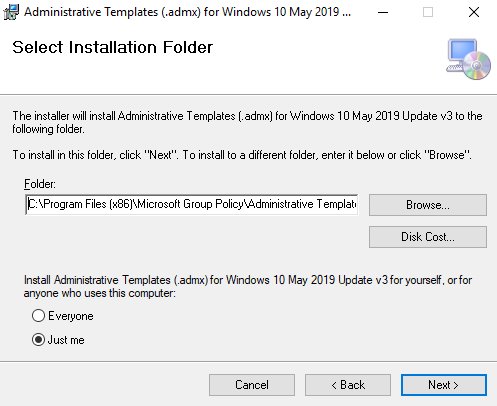

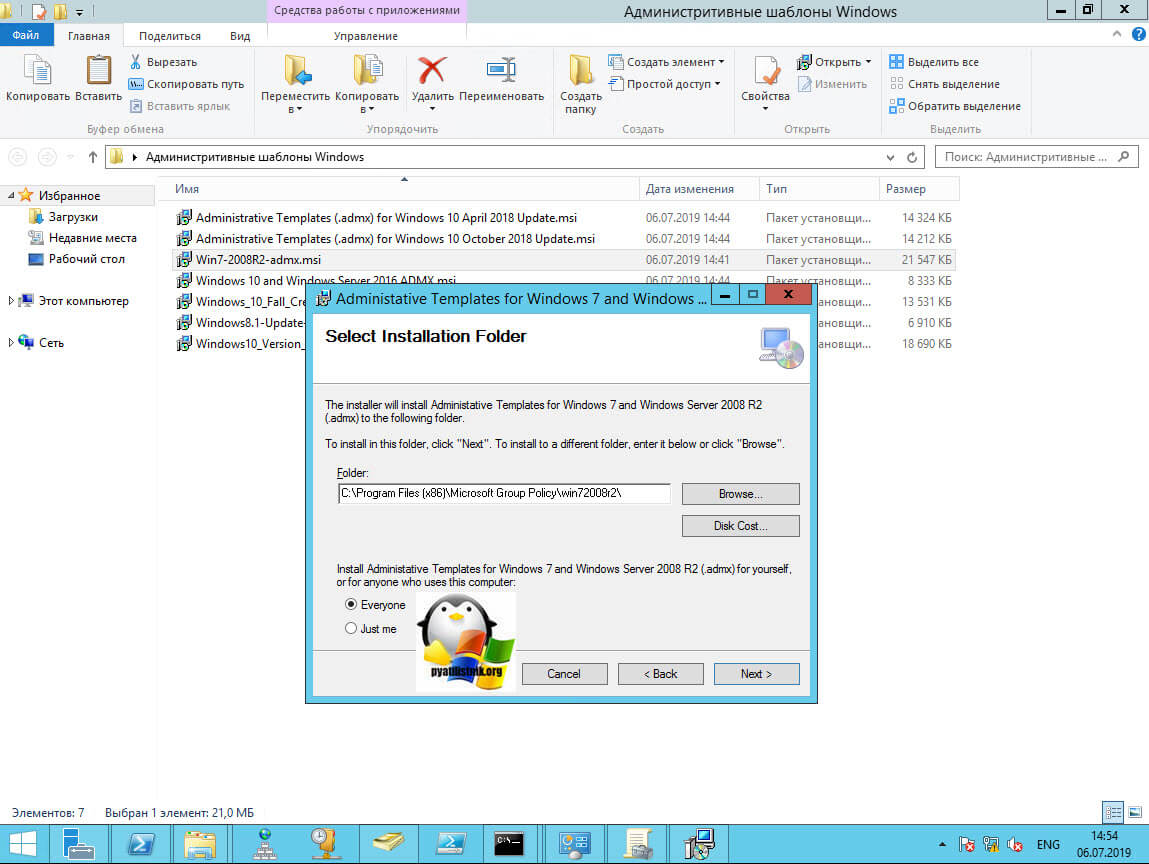

После запуска надо указать папку, в которую будут распакованы шаблоны

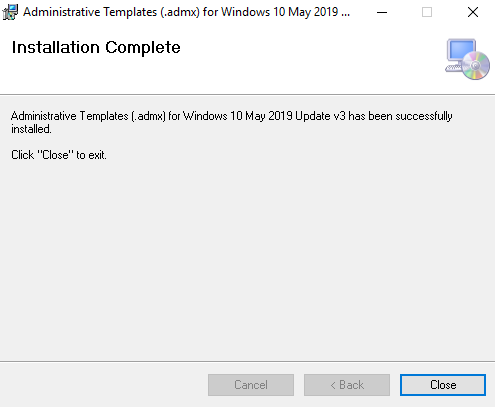

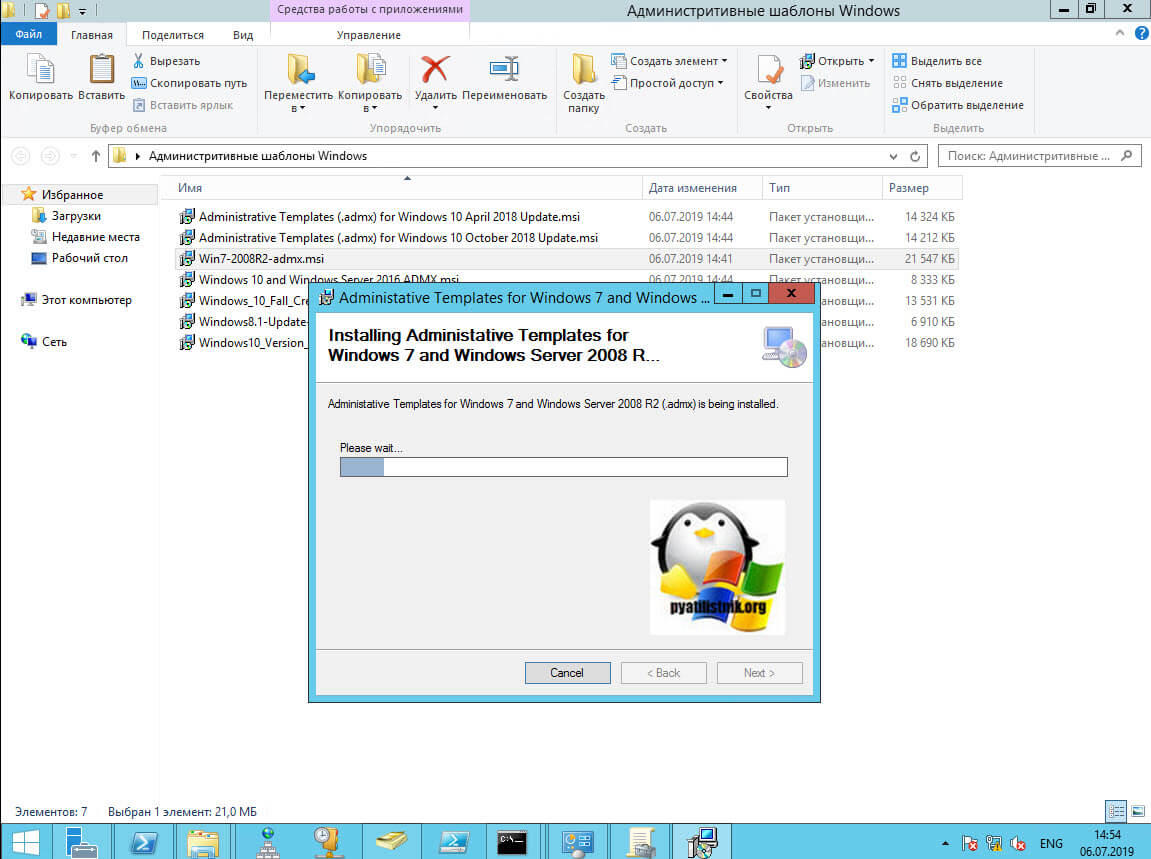

и дождаться окончания процесса распаковки.

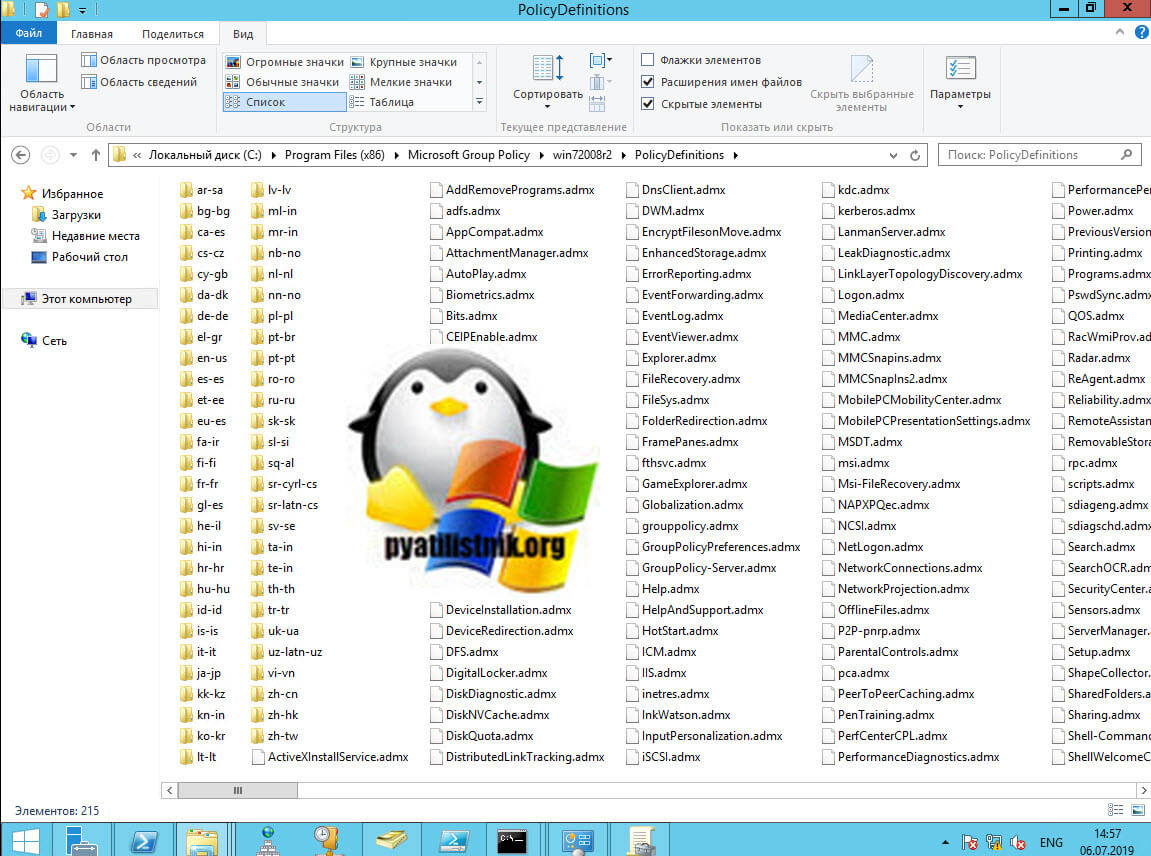

Полученные шаблоны надо просто скопировать в хранилище, заменив имеющиеся. Для подстраховки старые шаблоны можно сохранить. Языковые файлы нужно скопировать не все, а только нужные, например для русского и английского языка.

В результате обновления потерянный параметр появился на своем законном месте.

Добавление шаблонов

С помощью административных шаблонов можно управлять не только настройками операционной системы, но и различных приложений. К примеру, мы хотим централизованно управлять настройками программ из пакета Microsoft Office (Word, Excel. Outlook и т.д.) на клиентских компьютерах в домене.

Для этого нам потребуется загрузить с сайта Microsoft и установить специальный пакет для MS Office. Обратите внимание, что для каждой версии предназначен свой набор административных шаблонов. Если в компании используются различные версии Office, то для каждой используемой версии необходимо загружать свою версию шаблонов:

Для Office 2010 — https://www.microsoft.com/en-us/download/details.aspx?id=18968;

Для Office 2013 — https://www.microsoft.com/en-us/download/details.aspx?id=35554;

Для Office 2016, Office 2019 и Office 365 — https://www.microsoft.com/en-us/download/details.aspx?id=4903.

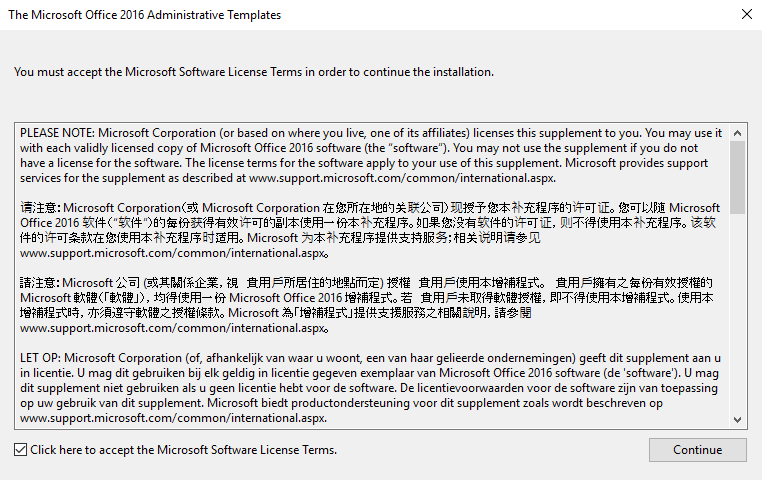

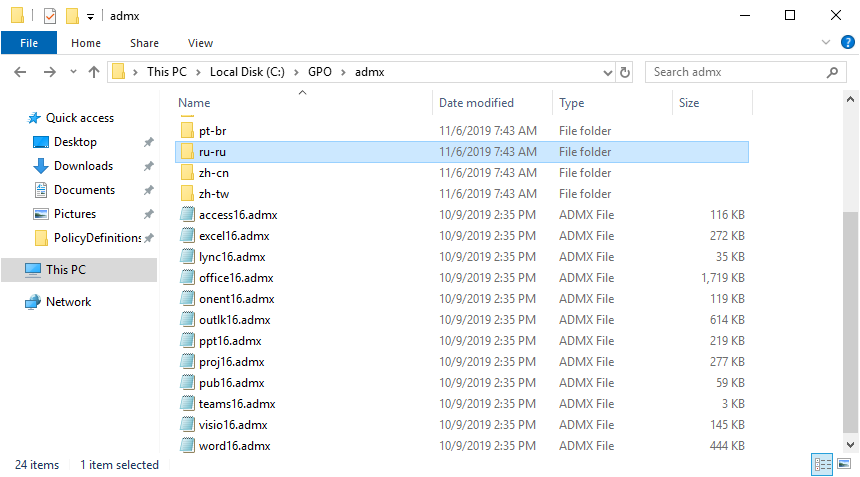

Для примера возьмем набор для Office 2016 и установим его. Принцип примерно такой же, как и при обновлении шаблонов — запускаем установщик,

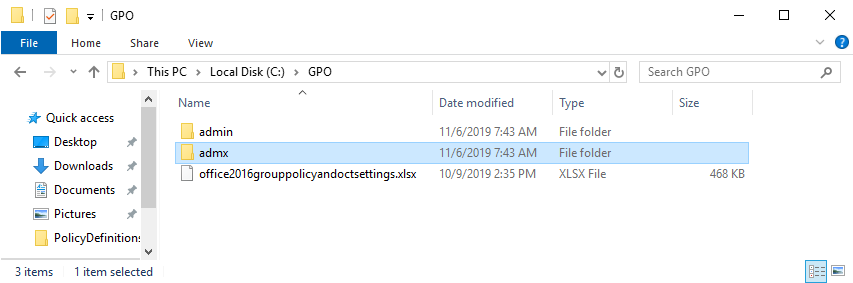

выбираем папку для распаковки шаблонов

и получаем набор файлов ADMXADML.

В нашем примере файлы шаблонов находятся в папке admx. Берем их и копируем в общее хранилище, к остальным шаблонам.

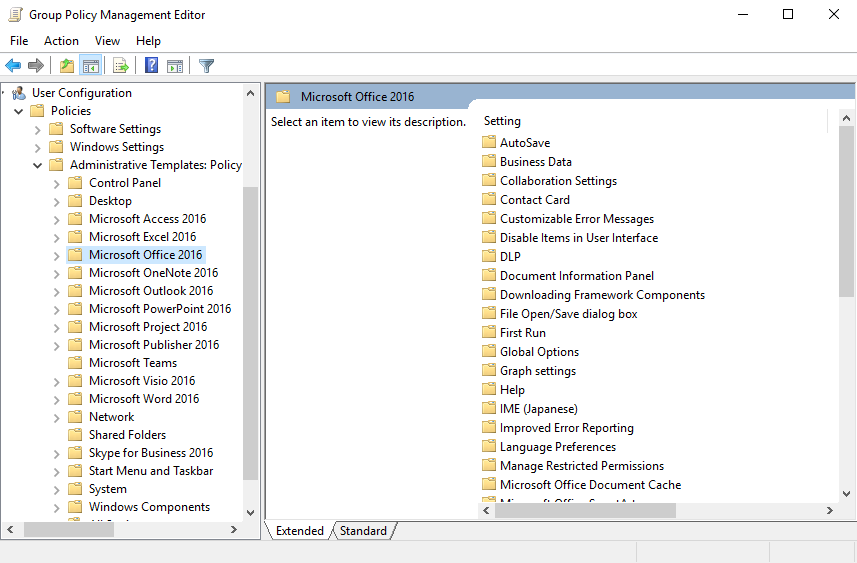

В результате в разделе Administrative Templates добавляются новые разделы, с помощью которых можно управлять настройками офисных программ.

Таким образом можно добавлять шаблоны и для ПО от сторонних производителей, например Google Chrome, Adobe Reader и многих других. Большинство крупных разработчиков выпускают административные шаблоны для своих программ. Ну а если готового шаблона нет, то его можно создать самому, это не так уж и сложно.

Ну и напоследок несколько полезных ссылок:

https://getadmx.com — подробное описание административных шаблонов, включая параметры реестра.

https://support.microsoft.com — ссылки для скачивания административных шаблонов по версиям ОС.

https://docs.microsoft.com — описание схемы ADMX.

Обновлено 25.11.2019

Добрый день! Уважаемые коллеги и пользователи одного из популярнейших IT блогов России Pyatilistnik.org. В прошлый раз мы с вами успешно решили проблему с черным экраном Windows 10, где я получил много благодарственных комментариев. Движемся дальше и сегодня мы поговорим, что такое центральное хранилище административных шаблонов групповой политики, рассмотрим для чего все это нужно и как внедряется. Уверяю вас, что любой системный администратор у которого есть структура AD просто обязан использовать данную вещь. Уверен, что вам будет интересно.

Для чего придумали центральное хранилище административных шаблонов

Если вы управляли групповой политикой в домене Active Directory в течение какого-то времени, то вам, вероятно, нужно будет в какой-то момент установить файлы ADMX для поддержки нового или обновленного приложения. например Google Chrome, Microsoft Office или Mozilla Firefox, которые по умолчанию не идут. Если вы находитесь в небольшой среде или у вас только несколько администраторов групповой политики, процесс обновления довольно прост: Вы копируйте новые файлы ADMX в папку C:Windows PolicyDefinitions на станции управления, копируйте файлы ADML в правильную языковую подпапку, и все готово. Затем, если у вас есть другие администраторы групповой политики, убедиться, что файлы разосланы и им. Но когда у вас компьютеров в сети много или очень много, такое ручное копирование новых файлов ADMX становится весьма трудоемким процессом. Сама Active Directory задумывалась, как централизованная база данных и тут ключевое слово «Централизованное». Из чего следует вывод, что нам нужно как-то централизованно управлять административными шаблонами и и применять их к клиентским и серверным компьютерам.

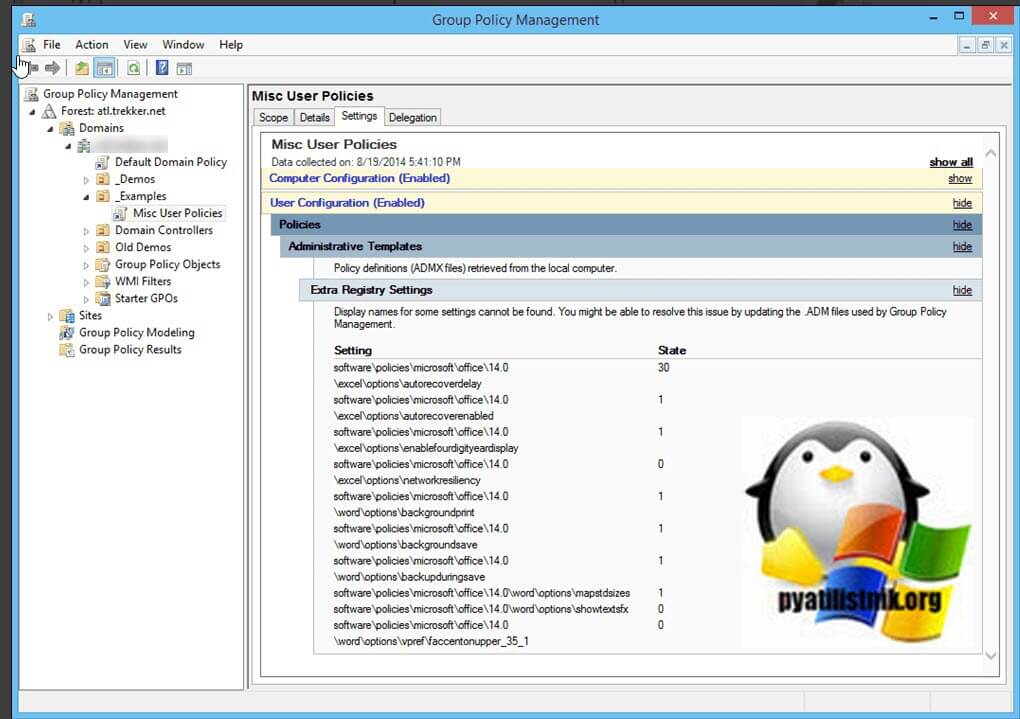

Проблема заключается в том, что поддерживать файлы ADMX и ADML обновленными в очень большом количестве систем сложно. Если у вас много людей, управляющих групповой политикой, это практически невозможно. Даже если вы имеете дело только с одной станцией управления, если вы забудете скопировать содержимое папки PolicyDefinitions на новый компьютер, это может привести к появлению страшного списка «Дополнительные параметры реестра» в следующий раз, когда вам потребуется изменить объект групповой политики (GPO), потому что Консоль управления групповой политикой (GPMC) не может найти файлы ADMX и ADML, необходимые для правильного отображения параметров.

Именно здесь центральное хранилище групповой политики (Group Policy Central Store) может быть полезно вам и вашей организации. Центральное хранилище — это хранилище файлов ADMX и ADML, которые хранятся в папке SYSVOL вашего домена. Когда центральное хранилище настроено для домена, станции управления используют папку PolicyDefinitions в центральном хранилище вместо своей локальной копии файлов ADMX/ADML в C:WindowsPolicyDefinitions. Это дает вам одно место для обновления и гарантирует, что все администраторы групповой политики используют один и тот же набор файлов ADMX/ADML без необходимости распространять обновления на несколько компьютеров или серверов.

Что такое административный шаблон

Административные шаблон — это специализированный, текстовый файл, задачей которого выступает управление изменениями реестра на рабочих станциях Windows, для пользователя и компьютера. Данный файл посредством графической консоли «Управление групповой политикой (GPME)» позволяет в удобном виде менять данные настройки, которые потом по выбранному фильтру, будут применены к объекту пользователя, компьютера или обоим сразу. Данные административные шаблоны могут распространятся для разных программных продуктов отдельно и не быть в составе операционной системы Windows по умолчанию. Начиная с Windows Vista, Windows Server 2008 и выше административные шаблоны состоят из двух файлов XNL.

Сравнение расположения локальных ADM- и ADMX-файлов

Начиная с Windows Vista и дальше, параметры административных шаблонов GPO будут располагаться в виде файлов ADMX, локально на компьютере. ADMX файлы теперь будут лежать в другом каталоге, в отличие от старых ADM-файлов.

- ADM-файл лежит по пути %systemroot%inf

- Независимый от языка локализации ADMX-файл (.admx) лежит по пути %systemroot%policyDefinitions

- Ориентированный на конкретный язык ADMX-файл (.adml) лежит по пути %systemroot%policyDefinitions[MUIculture]

Расположение ADMX-файлов доменных политик

- Независимый от языка локализации ADMX-файл (.admx) лежит по пути %systemroot%sysvoldomainpoliciesPolicyDefinitions

- Ориентированный на конкретный язык ADMX-файл (.adml) лежит по пути %systemroot%sysvoldomainpoliciesPolicyDefinitions[MUIculture]

Как создать центральное хранилище административных шаблонов GPO

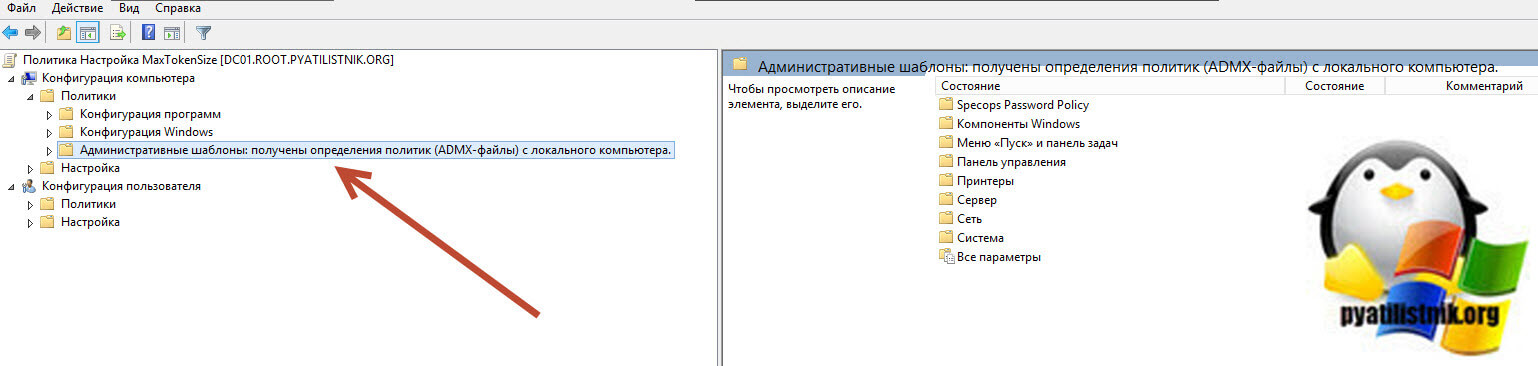

Когда я только начинал свой жизненный путь в системном администрировании и знакомился с групповыми политиками, меня уже тогда привлекала внимание надпись «Административные шаблоны получены определения политик (ADMX-файлы) с локального компьютера», после чего я заинтересовался данной темой, о которой прочитал в книге «Настройка Active Directory. Windows Server 2008 (70-640)»

Чтобы создать центральное хранилище, нам нужно создать новую папку на контроллере домена (DC). Технически, не имеет значения, какой DC вы используете; однако если у вас много администраторов групповой политики или если некоторые контроллеры домена медленно реплицируются, вы можете рассмотреть возможность выполнения этого на эмуляторе PDC, поскольку консоль управления групповыми политиками предпочитает подключаться к нему по умолчанию при редактировании групповой политики.

На DC нам нужно создать новую папку PolicyDefinitions по пути:

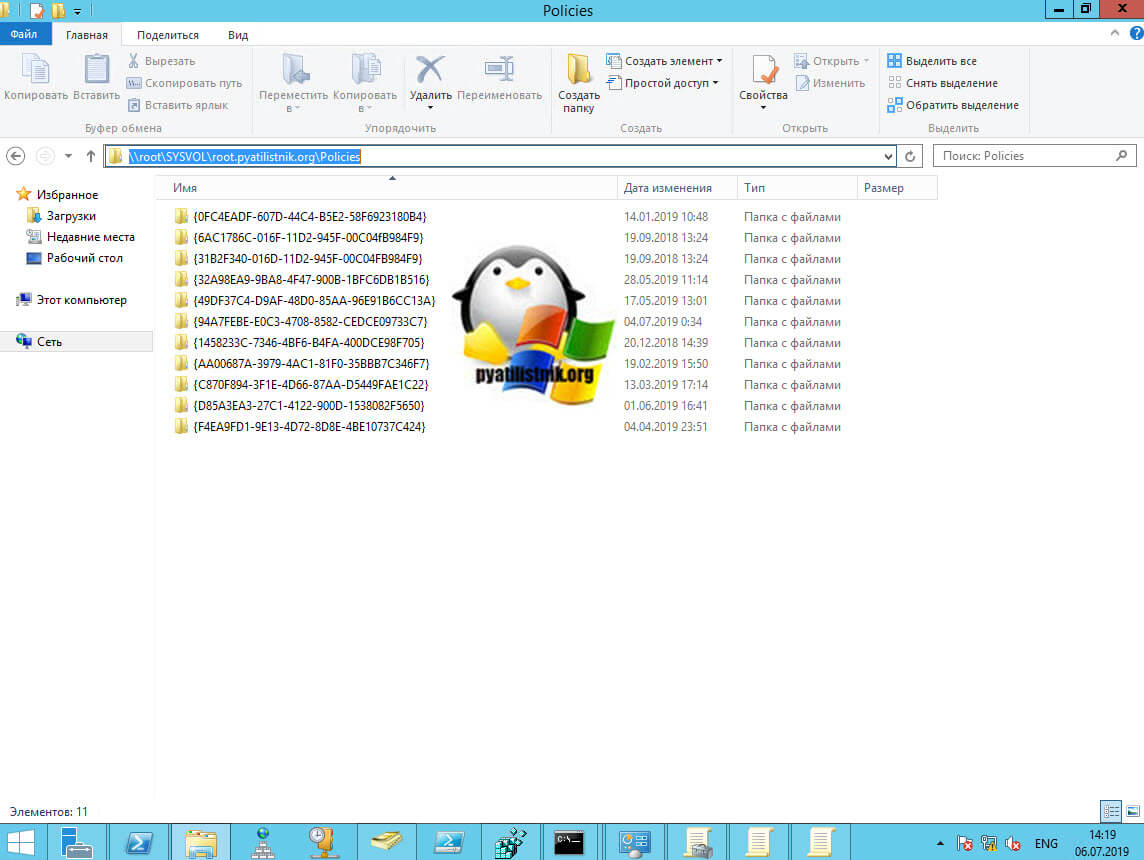

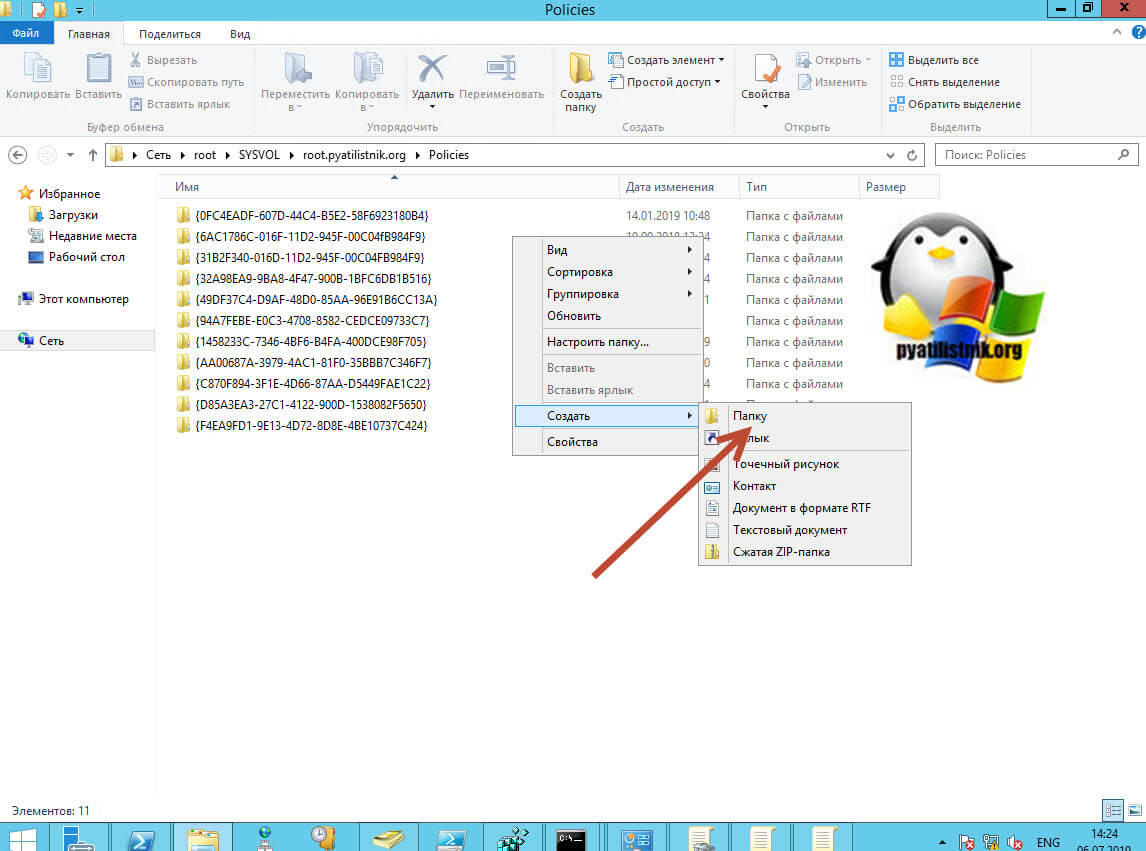

\короткое имя доменаSYSVOLFQDN имя доменаPolicies в моем примере \rootSYSVOLroot.pyatilistnik.orgPolicies

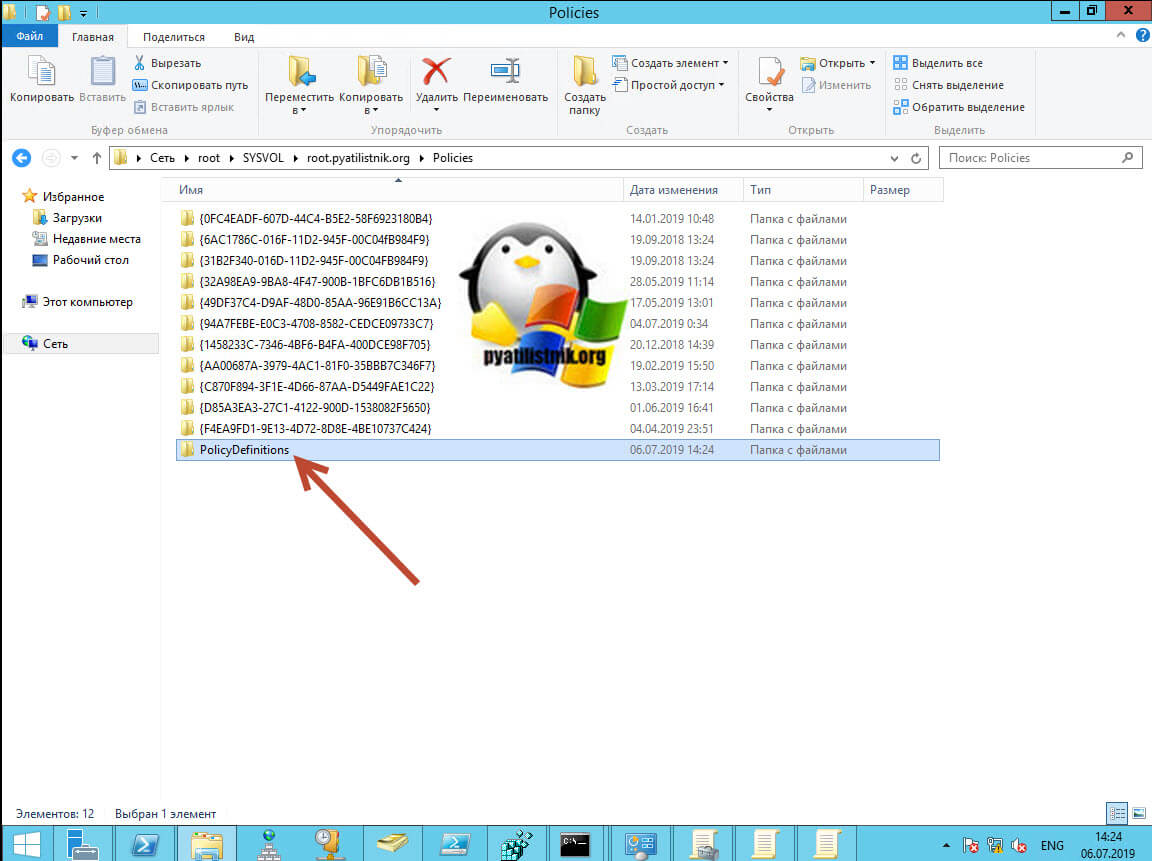

Создаем тут новую папку с именем PolicyDefinitions.

То же самое можно выполнить и через командную строку, введя вот такую команду:

mkdir \rootSYSVOLroot.pyatilistnik.orgPoliciesPolicyDefinitions

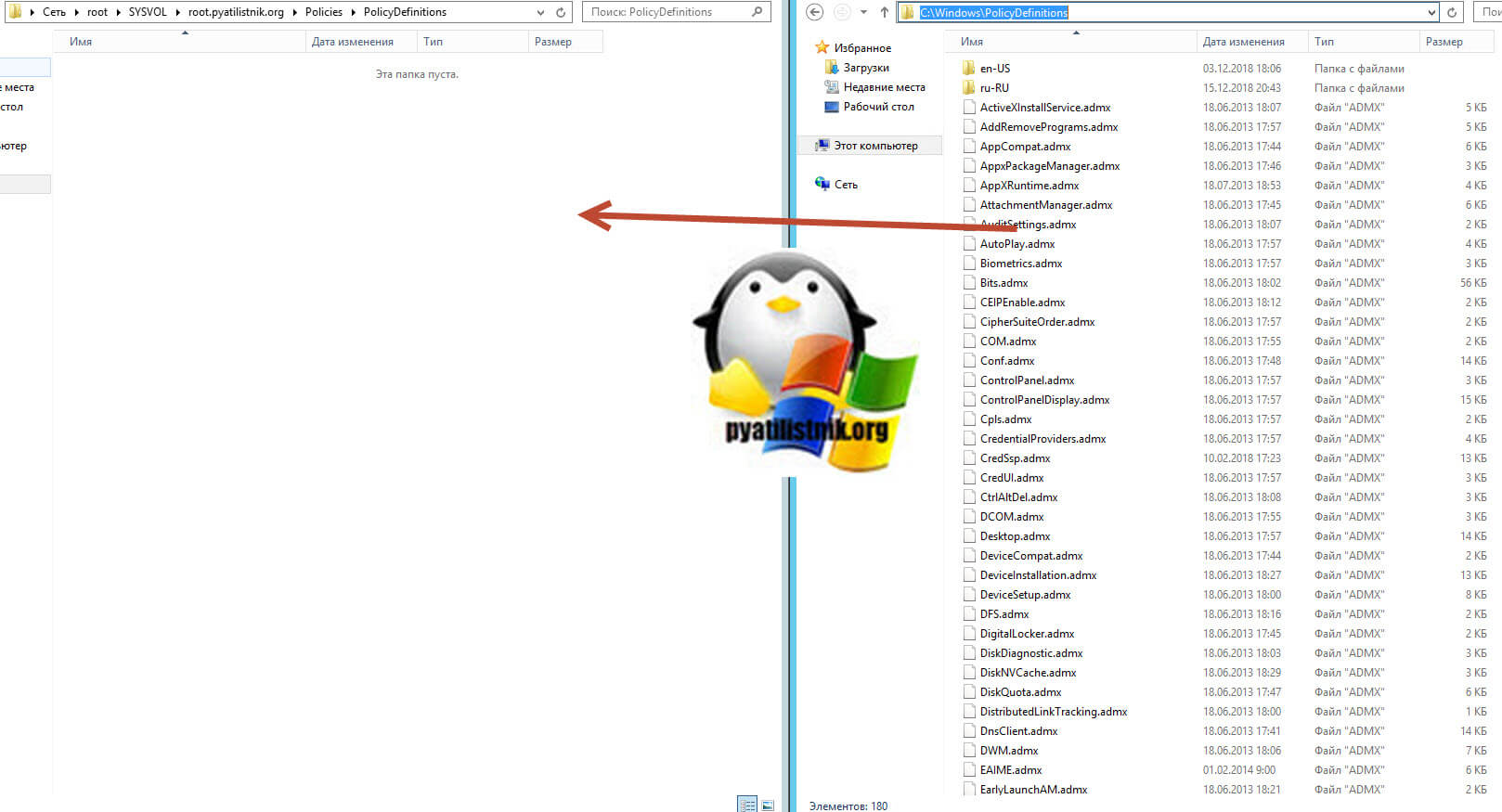

Далее нам нужно скопировать все наши файлы ADMX и ADML в центральное хранилище. Напоминаю, что каждая операционная система имеет свои административные шаблоны, Windows 7 свои, Windows 8.1 свои, Windows Server 2012 R2 свои. Так как у меня мой тестовый контроллер домена находится на Windows Server 2012 R2, то я начну с него. Откройте папку C:WindowsPolicyDefinitions и скопируйте ее содержимое в виде ADMX файлов и языковых пакетов в нашу новую папку \rootSYSVOLroot.pyatilistnik.orgPoliciesPolicyDefinitions. Выделяем нужные файлы и переносим их в папку PolicyDefinitions.

В итоге мои административные шаблоны от Windows Server 2012 R2 попали в мое центральное хранилище GPO.

Как добавить самые свежие версии административных шаблонов

Чтобы иметь возможность добавить самые последние версии ADMX файлов, у вас есть два пути:

- Первый это установить нужную операционную систему, обновить ее полностью, и после это уже скопировать ее содержимое из папки C:WindowsPolicyDefinitions в вашу папку центрального хранилища административных шаблонов.

- Второй путь, это быстро скачать самые свежие версии с сайта Microsoft и просто все установить, мне кажется, что второй путь самый простой и быстрый.

Тут можно скачать самые свежие версии административных шаблонов GPO — https://support.microsoft.com/ru-ru/help/3087759/how-to-create-and-manage-the-central-store-for-group-policy-administra

ЕЩЕ очень важный момент, что создавать центральное хранилище административных шаблонов нужно от более старой версии операционной системы к новой, так как есть файлы с одинаковыми именами, и логично, чтобы более свежая версия перезаменяла старую, то есть от Windows 7 идем через Windows 8.1 (Если используется), Windows 10

Начинаем установку нужных вам административных шаблонов.

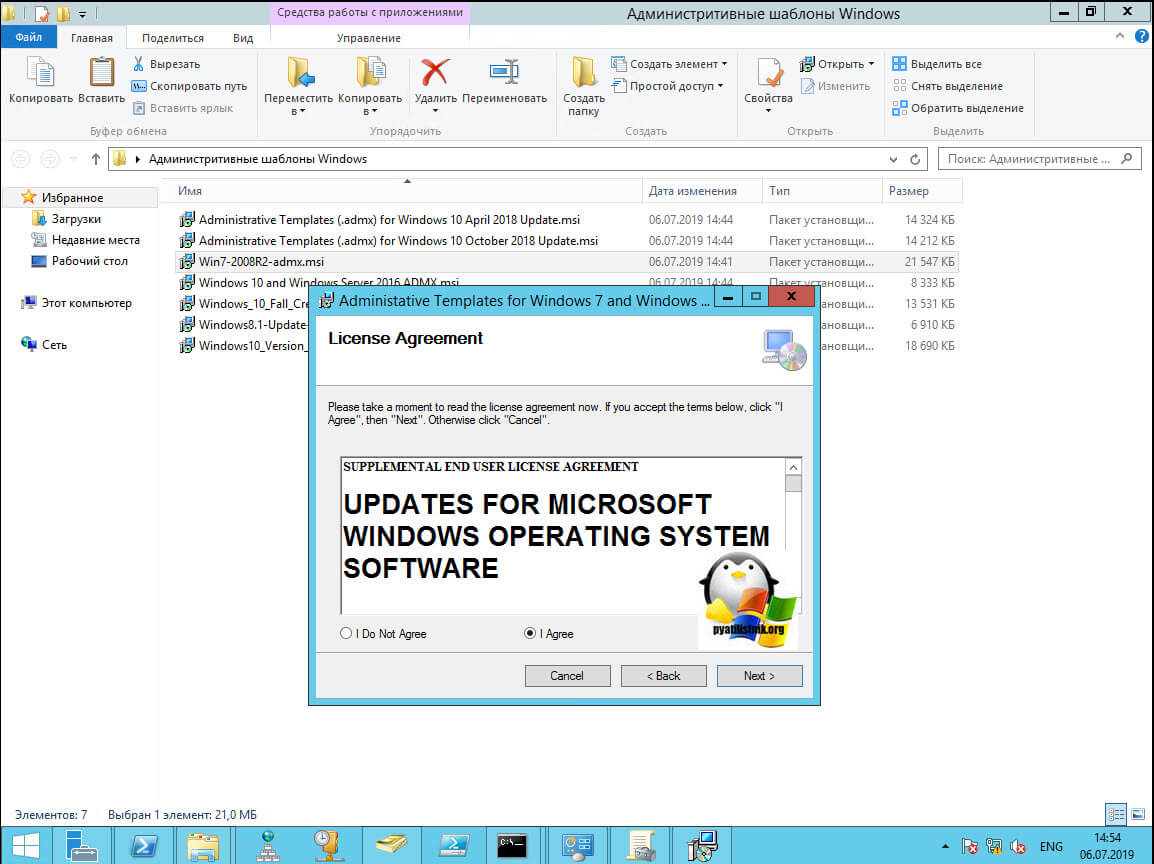

Принимаем лицензионное соглашение

Обращаем на каталог установки ваших административных шаблонов, именно из данного расположения вы будите копировать в вашу новую папку PolicyDefinitions

Не длительный процесс установки.

Выделяем нужные языки и файлы ADMX и копируем их к вам в центральное хранилище.

Теперь если попробовать отредактировать любой объект GPO вы увидите уже такую надпись: «Административные шаблоны: определения политик (ADMX-файлы) получены из центрального хранилища«

Чтобы в момент редактирования объектов GPO с рабочей станции администратора, у вас не возникало конфликтов с версиями, советую всегда иметь последнюю установленную версию RSAT или делать, это с самого контроллера домена

На этом у меня все. Мы с вами разобрали назначение и создание центрального хранилища административных шаблонов. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

- Remove From My Forums

-

Question

-

Hi, after migrating from windows server 2003 to windows 2008 R2, I have lost the ability to edit GPO settings related to the Classic Administrative Templates. How can I get Classic Administrative Templates back into all of my existing policies?

Thanks!-sul.

Answers

-

To clarify why you don’t see any templates when using the «Add/Remove Templates» option: It browses for legacy ADM files and will not display any ADMX files. You would only need this if you have an old template which is only available as ADM.

In your case, the provided ADMX files already contain what you need.

But 15 files on SYSVOL are very few…

Copy all the latest ADMX files (Windows 7 / Windows 2008 R2) from the local folder to the central store Including the subfolder «en-us») and all should be fine.

Patrick

-

Marked as answer by

Monday, October 11, 2010 8:29 PM

-

Marked as answer by

-

Hi,

Thank you for your post here.

In Windows Server 2008, administrative template files are XML-based file format known as ADMX files. ADMX files which defines the group policy settings

are divided into language-neutral (.admx files) and language-specific resources (.adml files). If you don’t have the ADMX central store, ADMX files should be located in the local C:windowspolicydefinitions. Please make sure that ADMX and ADML files of the

classic Administrative Templates exists in the local store.-

Marked as answer by

Laura ZhangMicrosoft employee

Wednesday, November 3, 2010 9:52 AM

-

Marked as answer by

- Remove From My Forums

-

Question

-

Hi, after migrating from windows server 2003 to windows 2008 R2, I have lost the ability to edit GPO settings related to the Classic Administrative Templates. How can I get Classic Administrative Templates back into all of my existing policies?

Thanks!-sul.

Answers

-

To clarify why you don’t see any templates when using the «Add/Remove Templates» option: It browses for legacy ADM files and will not display any ADMX files. You would only need this if you have an old template which is only available as ADM.

In your case, the provided ADMX files already contain what you need.

But 15 files on SYSVOL are very few…

Copy all the latest ADMX files (Windows 7 / Windows 2008 R2) from the local folder to the central store Including the subfolder «en-us») and all should be fine.

Patrick

-

Marked as answer by

Monday, October 11, 2010 8:29 PM

-

Marked as answer by

-

Hi,

Thank you for your post here.

In Windows Server 2008, administrative template files are XML-based file format known as ADMX files. ADMX files which defines the group policy settings

are divided into language-neutral (.admx files) and language-specific resources (.adml files). If you don’t have the ADMX central store, ADMX files should be located in the local C:windowspolicydefinitions. Please make sure that ADMX and ADML files of the

classic Administrative Templates exists in the local store.-

Marked as answer by

Laura ZhangMicrosoft employee

Wednesday, November 3, 2010 9:52 AM

-

Marked as answer by

Данное руководство представляет собой пошаговую инструкцию по созданию и настройке локальной групповой политики, а также групповых политик на уровне доменов и подразделений в Windows Server 2008 R2.

Групповые политики – это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб Active Directory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (Group Policy Object).

I. Область действия групповых политик

Все групповые политики имеют свою область действия (scope), которая определяет границы влияния политики. Области действия групповых политик условно можно разделить на четыре типа:

Локальные групповые политики

Групповые политики, применяемые к локальному компьютеру, или локальные групповые политики. Эти политики настраиваются в оснастке «Редактор локальных групповых политик» и применяются только к тому компьютеру, на котором они были настроены. Они не имеют механизма централизованного развертывания и управления и, по сути, не являются групповыми политиками.

Групповые политики доменов

Объекты групповых политик, применяемые к домену Active Directory (AD) и оказывающие влияние на все объекты, имеющие отношение к данному домену. Поскольку в рамках домена работает механизм наследования, то все политики, назначенные на домен, последовательно применяются и ко всем нижестоящим контейнерам.

Групповые политики подразделения

Политики, применяемые к подразделению (Organizational Unit policy, сокр. OU) и оказывающие влияние на все содержимое данного OU и дочерних OU (при их наличии).

Групповые политики сайтов

Сайты в AD используются для представления физической структуры организации. Границы сайта определяются одной или несколькими IP-подсетями, которые объединены высокоскоростными каналами связи. В один сайт может входить несколько доменов и наоборот, один домен может содержать несколько сайтов. Объекты групповой политики, примененные к сайту AD, оказывают влияние на все содержимое этого сайта. Следовательно, групповая политика, связанная с сайтом, применяется ко всем пользователям и компьютерам сайта независимо от того, к какому домену они принадлежат.

II. Порядок применения и приоритет групповых политик

Порядок применения групповых политик напрямую зависит от их области действия. Первыми применяются Локальные политики, затем Групповые политики сайтов, затем отрабатывают Доменные политики и затем OU политики. Если на одну OU назначено несколько GPO, то они обрабатываются в том порядке, в котором были назначены (Link Order).

Приоритет GPO напрямую зависит от порядка их применения — чем позднее применяется политика, тем выше ее приоритет. При этом нижестоящие политики могут переопределять вышестоящие — например Локальная политика будет переопределена Доменной политикой сайта, Доменная политика — политикой OU, а политика вышестоящего OU — нижестоящими политиками OU.

III. Создание локальной групповой политики

1. Для создания локальной групповой политики зайдите на рабочую станцию, нажмите Пуск, в поле поиска введите Выполнить, затем, в поисковой выдаче, выберите Выполнить (Рис.1).

Рис.1

.

2. В открывшемся окне введите в поле gpedit.msc, затем нажмите OK (Рис.2).

Рис.2

.

3. В открывшемся окне Вы увидите две основные категории параметров групповой политики — параметры конфигурации компьютера и параметры конфигурации пользователя. Параметры конфигурации компьютера применяются к компьютеру в целом, то есть действуют в отношении всех пользователей, входящих в систему на данном компьютере, без различия, гости они, пользователи или администраторы. Параметры конфигурации пользователя действуют только в отношении конкретно заданных пользователей (Рис.3).

Рис.3

.

4. Выберите: Конфигурация пользователя > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.4).

Рис.4

.

5. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:Green_Local.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер (Рис.5).

Рис.5

.

6. После перезагрузки компьютера Вы увидите, что политика отработала и фон рабочего изменился (Рис.6).

Рис.6

.

IV. Создание и настройка групповой политики на уровне домена

1. Для создания групповой политики на уровне домена зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.7).

Рис.7

.

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.8).

Рис.8

.

3. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-1), затем нажмите ОК (Рис.9).

Рис.9

.

4. Выберите созданную групповую политику (прим. GPO-1), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.10).

Рис.10

.

5. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.11).

Рис.11

.

6. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:Yellow_Domain_GPO-1.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (Рис.12).

Рис.12

.

7. После перезагрузки компьютера Вы увидите, что групповая политика домена отработала и фон рабочего стола на компьютере изменился (прим. на компьютере доменные политики успешно применились и переопределили настройки, задаваемые локальными политиками. Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым) (Рис.13).

Рис.13

.

V. Создание и настройка групповой политики на уровне подразделения

1. Для создания групповой политики на уровне подразделения (Organizational Unit policy, сокр. OU) зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.14).

Рис.14

.

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать подразделение (Рис.15).

Рис.15

.

3. В появившемся окне выберите, в соответствующем поле, имя нового подразделения (прим. в данном руководстве это OU-1), затем нажмите ОК (Рис.16).

Рис.16

.

4. Выберите созданное подразделение (прим. OU-1), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.17).

Рис.17

.

5. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-2), затем нажмите ОК (Рис.18).

Рис.18

.

6. Выберите созданную групповую политику (прим. GPO-2), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.19).

Рис.19

.

7. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.20).

Рис.20

.

8. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это Red_OU_OU-1_GPO-2.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (прим. на этом же компьютере она была переопределена доменной групповой политикой) (Рис.21).

Рис.21

.

9. После перезагрузки компьютера Вы увидите, что доменная политика (GPO-1) переопределена политикой (GPO-2), назначенной на OU. (Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым, после чего доменная политика была переопределена политикой OU и фон стал красным) (Рис.22).

Рис.22

.

VI. Наследование в групповых политиках

1. На все политики в домене распространяется наследование, т.е. политики, назначенные на родительский контейнер (домен или OU), последовательно применяются ко всем дочерним контейнерам. При необходимости это можно изменить, отключив наследование для отдельно взятого OU. Для этого необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужное OU (прим. в данном руководстве это OU-1), кликнуть на нем правой клавишей мыши и в контекстном меню отметить пункт Блокировать наследование. После этого для данного OU и его дочерних OU (при их наличии) отменяется воздействие всех вышестоящих политик (Рис.23).

Примечание! Политика Default Domain Policy содержит настройки, определяющие политику паролей и учетных записей в домене. Эти настройки не могут быть заблокированы.

Рис.23

.

VII. Форсирование применения групповых политик

1. Форсирование применения групповых политик применяется тогда, когда данная политика должна отработать независимо от остальных политик. Если политика форсирована, то, вне зависимости от своей области действия она получает наивысший приоритет. Это значит, что ее настройки не могут быть переопределены нижестоящими политиками, а также на нее не действует отмена наследования. Чтобы форсировать политику, необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужную политику (прим. в данном руководстве это GPO-1), кликнуть на ней правой клавишей мыши и в контекстном меню отметить пункт Принудительный (Рис.24).

Рис.24

.

Надеемся, что данное руководство помогло Вам!

.