Содержание

- 1 Что такое NAP?

- 1.1 Разберем подробно — что такое NAP?

- 1.2 Полное решение NAP состоит из трех отдельных функций:

- 1.3 Проверка состояния работоспособности.

- 1.4 Соответствие политики работоспособности.

- 1.5 Ограничение доступа в сеть.

- 2 Если защитник Windows отключен как его включить

- 2.1 Настройки системы

- 2.2 Запуск службы

- 2.3 Редактор групповой политики

- 2.4 Решение для пользователей 8 и 10 версий

- 2.5 Решение для пользователей 7 версии

- 2.6 по теме защитника Windows 8

- 3 Введение в защиту доступа к сети Network Access Protection. Часть 7

- 3.1 Проверка защиты доступа к сети (Network Access Protection)

- 3.2 Заключение

- 4 Нет доступа к сети возможно доступ блокирует Брандмауэр или антивирус

- 4.1 Брандмауэр или антивирус?

- 4.2 Настройка Брандмауэра в ОС Windows

- 4.3 Блокирование исходящих соединений

- 4.4 Правила для приложений

- 4.5 Правила для служб

- 4.6 Активируем зарезервированное правило

- 4.7 Разрешаем VPN-подключение

- 4.8 Настройка антивируса

- 4.9 Обновление

- 4.10 Нет доступа к сети в Windows 7

- 4.11 Проблема в роутере, или в ноутбуке?

- 4.12 Причина в ноутбуке

- 4.13 Причина в Wi-Fi роутере

- 4.14 Проверяем интернет соединение без роутера

- 4.15 Настройка соединения с интернетом

Что такое NAP?

В ИТ проблема уязвимости сети из-за подключения к ней сомнительных компьютеров давно перешла в разряд насущных. В связи с этим активно изучаются решения, способные физически укрепить политики безопасности компании.

Управление сетевым доступом (NAC) было создано как раз для этих целей.

NAC предоставляет платформу для разработки служб и функций, способных опросить компьютер перед подключением к безопасной внутренней сети и проверить его на соответствие заданным требованиям по надежности и безопасности.

Корпорация Microsoft представила свою версию управления сетевым доступом посредством NAP, которая предоставляет службу проверки соответствия требованиям по работоспособности перед доступом в сеть. В состав NAP входят службы, компоненты и интерфейс программирования приложений (API), позволяющие гарантировать работоспособность серверов и сетей под управлением Windows Server 2012, а также клиентов под управлением Windows 8 и Windpws 7.

Разберем подробно — что такое NAP?

Защита доступа к сети (Network Access Protection, NAP) — это платформа для проверки работоспособности компьютерных систем перед их допуском в защищенные сети. Она позволяет гарантировать, что перед каждой попыткой установить новое подключение к частной сети компьютер проходит «проверку».

До появления NAP типичное подключение внешнего компьютера происходило путем создания клиентского подключения через общедоступную сеть, например Интернет, с использованием VPN-подключения.

Подключение клиента сначала проходило через брандмауэр или пересылалось прокси с применением соответствующих портов, требуемых установленным протоколом безопасности. Далее служба проверки подлинности проверяла учетные данные клиента удаленного доступа.

В случае успешной проверки подлинности учетных данных клиент подключался к той части безопасной сети, для которой ранее было установлено подключение.

В таком сценарии есть серьезный изъян. Могут ли возникнуть проблемы, если клиент удаленного доступа, является тем, за кого он себя выдает, предоставляет все необходимые учетные данные, а в частной сети выполняет только разрешенные задачи?

Да. Но допустим, что клиент удаленного доступа выполняет нестандартные запросы служб, операции по обнаружению или исследованию или — того хуже — установку злонамеренного ПО без ведома пользователей компьютера, на котором есть подключение удаленною доступа. Это и послужило одной из главных причин для реализации решения NAP.

NAP снижает вероятность занесения в безопасную сеть вирусов мною путешествующими сотрудниками или гостями. Стандартный поток информации от компьютера, подключающегося к сети, модифицируется и проходит через сен» периметра, где им занимаются компоненты платформы NAP. Сама платформа теперь включает целую экосистему NAP, а при запросе на подключение внешнего клиента он теперь именуется «NAP-клиентом».

В сети периметра остаются те же службы безопасности и устройства, что и раньше. Однако запрос на доступ NAP-клиента идет в обход для определения статуса работоспособности компонентами NAP. На рисунке ниже представлены различия между традиционным подключением удаленного доступа и подключением с использованием платформы NAP.

На рисунке показаны не только компоненты NAP, включенные в поток передачи информации, но и то, что доступ NAP-клиента может быть ограничен внешней сетью, которая получает название карантинной и где дополнительные серверы обновляют клиента, приводя его в соответствие с требованиями к работоспособности.

Полное решение NAP состоит из трех отдельных функций:

- проверка состояния работоспособности

- обеспечение соответствия политики работоспособности;

- ограничение доступа.

Проверка состояния работоспособности.

Проверка состояния работоспособности — это процесс проверки работоспособности компьютера и определение его совместимости. Если платформа NAP настроена на работу с карантинной сетью, доступ не соответствующего требованиям компьютера ограничивается только подсетью карантинной сети, пока тот не будет приведен в соответствие.

Если на начальной стадии платформа NAP реализована только в виде ведения журнала на предмет несоответствий требованиям, степень соответствие компьютера требования по работоспособности записывается в журнал, и ему разрешается продолжить подключение в обычном режиме.

Соответствие политики работоспособности.

В целях отслеживания и, возможно, принудительного применения требований к работоспособности администраторы создают политики работоспособности. Политика работоспособности является основой решения NAP. Политики работоспособности в числе многих других факторов соответствия устанавливают уровень обновлений ПО. сборки ОС. проверки на вирусы и включенные параметры брандмауэра.

Ограничение доступа в сеть.

Когда компьютерные системы не соответствуют стандартам работоспособности, которые требуются для подключения к частной сети, администратор может разрешить подключение, но при этом занести информацию о несоответствии в журнал, либо перенаправить подключение в карантинную сеть для настройки и обновления всех не соответствующих политикам параметров компьютера. Такова функция ограниченного доступа в NAP.

Источник: http://it-connection.ru/?p=3517

Если защитник Windows отключен как его включить

Компания Майкрософт разработала собственный антивирус – Defender, который распространяется как часть ОС Windows 10.

К сожалению, он не может похвастаться такими обширными базами, как платные конкуренты, но обычным пользователям его вполне хватает. Если после обновления антивирус оказался отключен, вы можете легко запустить его вручную.

В данной статье описывается, как включить защитник Windows 10. В конце статьи вы можете посмотреть видео с инструкциями по настройке Защитника для 7 и 8 версий.

Так как Defender является встроенной программой, вы можете управлять ее работой с помощью меню конфигураций Виндовс 10. Если же они недоступны, вам потребуется активировать соответствующую службу.

Настройки системы

- Вызовите меню «Пуск». Для этого нужно нажать кнопку с логотипом Виндовс в левом нижнем углу экрана. Вы также можете воспользоваться горячей клавишей Win.

- Запустите меню «Параметры».

- В открывшемся окне нужно перейти в раздел «Обновление и безопасность».

- С помощью панели закладок слева откройте категорию «Защитник Windows» («Windows Defender» в англоязычной версии).

- Здесь вы можете включить 3 опции: Защита в реальном времени, Облачная Защита и Автоматическая отправка образцов. Непосредственно на работу антивируса влияет только 1-ый параметр, остальные же помогают программе развиваться и совершенствоваться.

Если у вас есть какие-то файлы, которые могут быть удалены антивирусом (кейгены, кряки, активаторы), их можно защитить.

Для этого нажмите «Добавить исключение». Здесь вы можете исключить какие-то конкретные файлы и папки, или запретить для проверки целые расширения и процессы.

В самом низу окна находится гиперссылка «Открыть Защитник Windows», которая позволяет показать рабочее окно Defender. Здесь вы можете проследить за ходом обновлений и проверок, а так же назначить внеплановую проверку.

Запуск службы

Управление службами в Windows 10 осуществляется так же, как и в предыдущих версиях — через специальный диспетчер. Чтобы вызвать его, сделайте следующее:

- В поисковой строке внизу экрана введите «Службы».

- Запустите найденную утилиту.

- В представленном списке вам необходимо найти объект с названием «Служба Защитника Windows» (может отображаться как «windefend»).

- Дважды кликните по ней, чтобы открыть меню настроек.

- В графе «Тип запуска» нужно выставить значение «Автоматически».

- Щелкните Запустить, чтобы активировать работу Defender.

- Нажмите Применить и Ok, чтобы сохранить изменения и выйти.

Соответственно, если вам нужно отключить работу программы в Виндовс 10, остановите службу и установите тип запуска: «Отключен».

Редактор групповой политики

Некоторые пользователи Windows не могут поменять параметры службы windefend. Вы можете увидеть сообщение «Эта программа заблокирована групповой политикой».

Если вы также столкнулись с этой проблемой, необходимо изменить параметры групповой политики. Для разных версий ОС существуют разные методы.

Иногда подобная блокировка может свидетельствовать о заражении ПК вирусами. Поэтому первым делом, если вы не знаете причины появления блокировки, следует проверить компьютер антивирусом.

Решение для пользователей 8 и 10 версий

- Вызовите диалоговое окно «Выполнить». Это делается с помощью сочетания клавиш Win + R.

- В открывшемся небольшом окошке введите «gpedit.msc» и нажмите Enter.

- Откройте раздел «Конфигурация компьютера».

- Перейдите в папку «Административные шаблоны», а затем – «Компоненты Windows».

- Найдите раздел «Endpoint protection» (или «Защитник Windows»).

- Откройте «Защита в режиме реального времени».

- Дважды кликните по записи «Выключить защиту в реальном времени».

- Если напротив пункта «Включен» установлена отметка, ее требуется поставить на «Отключен» или «Не задано».

Важно! Этот параметр выключает работу Defender.

Его нужно активировать, если вы хотите отключить антивирус, и наоборот. Не перепутайте!

Решение для пользователей 7 версии

Перед выполнением дальнейших действий следует сделать резервную копию реестра.

- Запустите программу «Выполнить», например, с помощью Win + R

- Наберите «regedit», затем нажмите Enter

- Найдите HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindows Defender

- Удалите значение для параметра DisableAntiSpyware.

- Закройте реестр и перезагрузите систему.

Дополнительные сведения по настройкам Защитника в реестре можете почерпнуть здесь: https://support.microsoft.com/ru-ru/kb/927367

по теме защитника Windows 8

Источник: https://UstanovkaOS.ru/zashhita/zashhitnik-windows-otklyuchen-kak-vklyuchit.html

Введение в защиту доступа к сети Network Access Protection. Часть 7

В заключительном разделе шестой части этой статьи я показал вам, как настроить неработающее VPN соединение с клиентом, работающим под управлением операционной системы Windows Vista. В этой статье я завершу эту статью и покажу вам, как закончить процесс настройки клиента.

Начнем процесс настройки с запуска Панели управления (Control Panel), и нажатия на ссылку Network and Internet (сеть и интернет), а затем на ссылку Network and Sharing Center (сеть и центр доступа). Когда откроется окно Network and Sharing Center, нажмите на ссылку Manage Network Connections (управление сетевыми подключениями). Вы должны увидеть окно, в котором отображены все ваши сетевые подключения, а также VPN подключение, которое вы создали в последней части этой статьи.

Щелкните правой кнопкой мыши на VPN соединении и выберите команду Properties (свойства) из выпадающего контекстного меню. После этого появится окно свойств соединения. Перейдите на закладку Security (безопасность) и выберите радио-кнопку Advanced (Custom Settings), как показано на рисунке A.

Рисунок A: Вы должны настроить ваше соединение, чтобы использовать дополнительные настройки безопасности Advanced (Custom Settings)

Теперь нажмите на кнопку Settings (настройки), чтобы появилось диалоговое окно Advanced Security Settings (дополнительные настройки безопасности). Т.к.

мы уже настроили VPN соединение на использование открытого протокола для аутентификации (Extensible Authentication Protocol), то вы должны выбрать радио-кнопку Use Extensible Authentication Protocol (EAP).

После этого станет активным выпадающий список, расположенный под этой радио-кнопкой. Выберите пункт Protected EAP (PEAP – защищенный EAP) (Encryption Enabled-шифрование включено), как показано на рисунке B.

Рисунок B: Вы должны настроить безопасность вашего VPN соединения и использовать Protection EAP (PEAP) (Encryption Enabled)

Теперь щелкните на кнопку Properties (свойства), чтобы открыть диалоговое окно Protected EAP Properties (свойства защищенного EAP). Поставьте галочку в поле Validate Server Certificate (проверять сертификат сервера) и уберите галочку из поля Connect to these Servers (подключаться к серверам).

Вы также должны выбрать пункт Secured Password (EAP-MSCHAP V2) из выпадающего списка Select Authentication Method (выбор метода аутентификации).

Наконец, уберите галочку из поля Enable Fast Reconnect (включить быстрое переподключение) и поставьте галочку в поле Enable Quarantine Checks (включить карантинные проверки), как показано на рисунке C.

Рисунок C: Страница свойств Protected EAP Properties позволяет вам настроить параметры для открытого протокола для аутентификации (Extensible Authentication Protocol)

После этого нажмите на кнопку OK в каждом открытом диалоговом окне, чтобы их закрыть. Теперь вы настроили соединение VPN connection, чтобы оно удовлетворяло необходимым требованиям. Но еще не все сделано.

Для того, чтобы Network Access Protection (защита доступа к сети) начала работать, необходимо сделать так, чтобы служба Network Access Protection service стартовала автоматически.

По умолчанию, в операционной системе Windows Vista все службы настроены на ручной запуск, поэтому вы должны изменить способ запуска этой службы.

Для этого откройте панель управления (Control Panel) и нажмите на ссылку System and Maintenance (система и поддержка), а затем на ссылку Administrative Tools (администрирование). Теперь перед вами появится список различных административных инструментов. Дважды щелкните на иконке Services (службы), чтобы открыть Service Control Manager (менеджер управления службами).

Найдите в списке служб службу Network Access Protection Agent service. Дважды щелкните на этой службе, а затем измените тип запуска (startup type) на Automatic (автоматически) и нажмите на кнопку OK. Помните, что изменение типа запуска службы на Automatic (автоматически) не запустит эту службу. Это лишь гарантирует, что эта служба будет автоматически запущена после перезагрузки компьютера.

Однако, вы можете запустить службы без перезагрузки, нажав правой кнопкой мыши на службе и выбрав команду Start (пуск) из контекстного меню. Если у вас возникли проблемы с запуском службы, то проверьте, чтобы была запущена служба Remote Procedure Call (RPC удаленный вызов процедур) и службы DCOM Server Process Launcher.

Агент службы защиты доступа к сети Network Access Protection Agent service не может работать без этих вспомогательных служб.

Проверка защиты доступа к сети (Network Access Protection)

Верите ли вы или нет, но мы, наконец, закончили настройку защиты доступа к сети (Network Access Protection). Теперь пришло время выполнить некоторые простые тесты, чтобы убедиться, что все работает так, как мы хотим.

Как вы помните, мы изменили настройку нашего сервера сетевых политик (network policy server) таким образом, чтобы компьютеры, неудовлетворяющие политике, автоматически исправлялись.

Мы также настроили наш сервер сетевых политик (network policy server) таким образом, чтобы единственным критерием был включенный брандмауэр Windows firewall.

Таким образом, вы должны отключить брандмауэр (firewall) на клиентской машине, а затем подключиться к серверу сетевой политики (network policy server), который использует созданное вами VPN соединение. После этого, брандмауэр на клиентской машине должен быть автоматически включен.

Давайте начнем с отключения брандмауэра на клиентском компьютере. Для этого откройте панель управления (Control Panel) и нажмите на ссылку Security (безопасность). Теперь выберите ссылку Windows Firewall (брандмауэр), чтобы открыть диалоговое окно Windows Firewall.

Предполагая, что брандмауэр Windows Firewall уже запущен, нажмите на ссылку Turn Windows Firewall On or Off. Теперь вы увидите диалоговое окно, которое позволяет вам включить или отключить брандмауэр. Выберите радио-кнопку Off (not recommended), как изображено на рисунке D, и нажмите на кнопку OK.

Теперь брандмауэр Windows firewall должен быть отключен.

Рисунок D: Выберите радио-кнопку Off (Not Recommended) и нажмите на кнопку OK, чтобы отключить брандмауэр Windows firewall

Теперь, когда вы отключили брандмауэр Windows Firewall, нужно установить VPN соединение с вашим сервером RRAS / NAP server.

Для этого откройте Control Panel (Панель управления) и нажмите на ссылку Network and Internet (сеть и интернет), а затем на ссылку Network and Sharing Center (сеть и центр доступа).

Когда откроется окно Network and Sharing Center, нажмите на ссылку Manage Network Connections (управление сетевыми подключениями). Теперь вы должны увидеть список локальный соединений вашей рабочей станции и существующие VPN подключения.

Дважды щелкните на VPN соединение, которое вы создали, а затем нажмите на кнопку Connect (подключиться). Вам необходимо будет ввести имя пользователя, пароль и название домена. Нажмите на кнопку OK после вводе этой информации, и после этого будет установлено соединение с вашим сервером VPN / NAP server.

Через небольшой промежуток времени после установления соединений, вы должны увидеть следующее сообщение на экране:

This Computer Does Not Meet Corporate Network Requirements. Network Access is Limited (Этот компьютер на удовлетворяет корпоративным требованиям к сети. Доступ к сети ограничен).

Вы можете увидеть это сообщение на рисунке E.

Рисунок E: Если брандмауэр (firewall) отключен, то вы должны увидеть это сообщение после установления VPN соединения

Сразу же после этого, вы увидите, что иконка брандмауэра Windows Firewall измениться и будет указывать на то, что брандмауэр включен. Как только это случиться, вы увидите еще одно сообщение:

This Computer Meets Corporate Network Requirements. You Have Full Network Access (Это компьютер удовлетворяет корпоративным требованиям к сети. У вас полный доступ к сети).

Вы можете увидеть это сообщение на рисунке F.

Рисунок F: Когда сервер NAP Server подключит брандмауэр Windows Firewall, появится это сообщение

Сообщение, изображенное на рисунке F также появится, когда ваш компьютер, полностью удовлетворяющий корпоративным требованиям, подключиться к серверу NAP, используя VPN соединение.

Заключение

В этой статье я показал вам, как настроить сервер NAP server, который позволит гарантировать, что клиенты VPN удовлетворяют вашим требования к безопасности сети. Однако, не забывайте, что к моменту написания этой статьи операционная система Longhorn Server все еще находилась в режиме тестирования.

И поэтому, некоторые этапы этого процесса могут претерпеть небольшие изменения после выхода окончательной версии Longhorn, но я не ожидаю каких-либо больших изменений. Вы также должны помнить, что защита доступа к сети Network Access Protection способен проверять лишь рабочие станции, работающие под управлением операционной системы Windows Vista.

Я слышал слухи, что операционная система Windows XP может быть немного переделано для поддержки NAP.

Взято с netdocs.ru

Источник: https://system-administrators.info/?p=835

Нет доступа к сети возможно доступ блокирует Брандмауэр или антивирус

Если интернет не работает, и нет возможности вызвать специалиста срочно, вы можете попытаться наладить настройки самостоятельно, воспользовавшись нашей статьёй.

Совет: прежде чем искать методы решения проблем в настройках сети и роутера, проверьте состояние своего счёта у провайдера и надежность крепления сетевого кабеля, приблизительно в половине случаев это решает проблему.

Брандмауэр или антивирус?

Иногда, доступ в интернет могут блокировать собственные агенты защиты системы, как брандмауэр или антивирус. Определить запрет брандмауэра Windows 8 достаточно просто – отключить его в настройках системы и проверить подключение, если сеть появится – проблема обнаружена.

Если запрет исходит от антивируса, нужно отключать уже непосредственно программу или завершать соответствующие процессы через диспетчер задач.

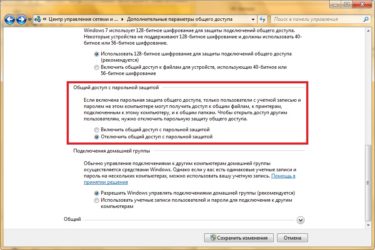

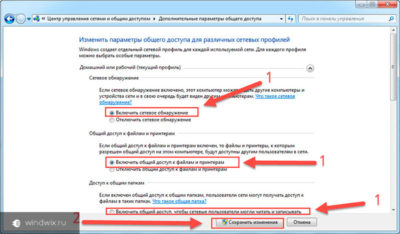

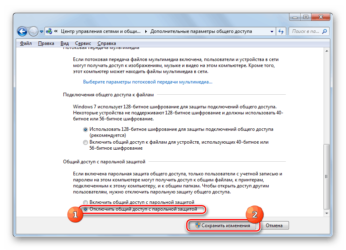

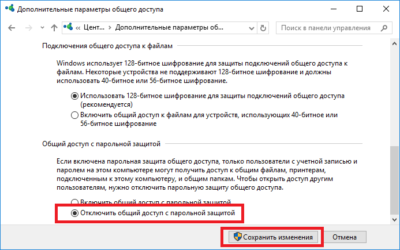

Настройка Брандмауэра в ОС Windows

Основная функция брандмауэра – проверка данных поступающих из интернета и блокировка тех, которые вызывают опасения. Существует два режима «белый» и «черный» список. Белый – блокировать всё, кроме того, что разрешено, черный разрешать все кроме запрещенного. Даже после полной настройки брандмауэра остаётся необходимость устанавливать разрешения для новых приложений.

Чтобы найти брандмауэр:

- зайдите в Панель управления и воспользуйтесь поиском;

- в открывшемся окне можно изменить параметры защиты для частных и публичных сетей;

Если у вас уже установлен антивирус, отключите брандмауэр как показано на этой картинке.

Блокирование исходящих соединений

Брандмауэр и иногда антивирус могут полностью блокировать все исходящие соединения.

Чтобы перекрыть файерволом исходящие подключения в режиме белого фильтра нужно:

- зайти в «дополнительные параметры» брандмауэра;

- открыть окошко «Свойства»;

- поставить «исходящие подключения» в режим «блокировать» в частном и общем профиле.

Правила для приложений

Есть специальный список программ, которым разрешен обмен данными с интернетом и если нужная вам блокируется, нужно просто настроить разрешения для нее в этом списке. Кроме того, можно настроить уведомления так, чтобы если блокируется новое приложение, вы имели выбор – оставить все как есть и разрешить доступ этой программе.

Например, можно закрыть доступ к интернету для скайпа или гугл хром, или наоборот, оставить доступ только для пары конкретных рабочих программ.

Правила для служб

Чтобы настроить доступ для служб:

- заходим в углубленные настройки брандмауэра;

- слева выбираем входящие или исходящие правила;

- справа выбираем пункт «Создать правило»;

- в списке выбираем «Настраиваемое»;

- вводим имя службы или выбираем его из предложенного списка.

В новых версиях Windows, начиная с Vista, предусмотрена возможность выбирать службу из списка, не вводя имя службы вручную. Если нет доступа к компьютеру в сети windows xp или windows server, вам нужно настроить службу политики доступа, то подробное описание можно найти в справках системы.

Активируем зарезервированное правило

Чтобы активировать зарезервированное правило, нужно повторить пункты 1-3 из предыдущего раздела, затем:

- выбрать пункт «Предопределенные»;

- отметить желаемое разрешение, например для «Удаленного помощника»;

- выбрать нужное правило из списка;

- указать действие для указанных условий – разрешить подключение, разрешить безопасное подключение или блокировать.

Разрешаем VPN-подключение

Для установки особого разрешения VPN подключения, нужно снова повторить пункты 1-3, далее:

- выбрать пункт «Для порта»;

- указать протокол TCP или UDP;

- выбрать применение правила ко всем или определенным портам;

- отметить нужный пункт: разрешить подключение, разрешить безопасное подключение, блокировать подключение;

- выбрать профили, для которых должно применяться это правило – доменный, частный или публичный;

- дать название готовому правилу.

Настройка антивируса

При возникновении проблем, один из лучших вариантов – зайти на сайт антивируса или обратиться в тех.поддержку продукта, там вам точно укажут правильные настройки программы.

Антивирус не должен блокировать рабочие программы – как гугл хром или скайп, но должен их проверять во время работы.

Безопасные настройки антивируса должны включать:

- веб-сканирование;

- проверку файлов скачанных из интернета;

- блокировку опасных сайтов и прерывание соединения с подозрительными подключениями;

- сканирование сценариев браузеров;

- оповещения об опасных файлах и подозрительных сайтах.

Обновление

Обновление антивируса должно быть актуальным, либо с выходом новых версий, либо ежемесячно автоматически.

Нет доступа к сети в Windows 7

Если при подключении вы видите «Неопознанная сеть», но все настройки в порядке, обратитесь сначала к провайдеру – это может быть его внутренняя ошибка.

После переустановки Windows настройки интернета обычно возвращаются к первоначальным, поэтому нужно устанавливать их заново:

- создаём новое сетевое подключение, выбираем пункт «Высокоскоростное»;

- вводим имя пользователя и пароль, название подключения и сохраняем;

- заходим в параметры адаптера;

- выбираем необходимое сетевое подключение и открываем пункт «Свойства»;

- в списке выделяем пункт «Протокол интернета версии 4»;

- нажимаем кнопку «Свойства»;

- выбираем «Получить IP-адрес автоматически» или «Использовать следующий IP-адрес, и вводим нужные данные вручную;

- сохраняем данные.

Причиной проблемы могут стать ошибки протокола Windows, чтобы исправить это, нужно сбросить настройки протокола.

Это довольно просто:

- запустить командную строку с правами администратора;

- ввести и активировать команду netsh int ip reset resetlog.txt;

- перезагрузить ноутбук.

Проблема в роутере, или в ноутбуке?

Когда возникают проблемы подключения через WiFi, нужно определить, в чем источник проблемы. Это может быть ноутбук, роутер или провайдер. Если все устройства подключаются к роутеру и нормально работают с интернетом – причина в ноутбуке, если наоборот, подключить сетевой кабель к ноутбуку и интернет будет работать – нужно заняться настройками роутера. Когда ничего не помогает, обратитесь в тех.поддержку провайдера.

Причина в ноутбуке

Если проблема в ноутбуке, но все вышеперечисленные настройки в порядке, проведите диагностику системы на вирусы и работу устройств. Возможны неполадки в работе сетевого драйвера или даже нарушения работы непосредственно сетевой карты, разъема.

Возможно, не совпадает пароль WiFi точки, например, из-за неправильной раскладки или CapsLock.

Причина в Wi-Fi роутере

Роутер при неправильных настройках может раздавать WiFi без доступа к сети. О том как правильно настроить роутер – читайте далее.

Одной из причин подключения без сети может быть защита сети вай фай от несанкционированного доступа с помощью блокировки по MAC-адресу. Узнать, как исправить эту проблему можно на сайте производителя роутера, или самостоятельно найти в настройках список разрешенных или запрещенных адресов и добавитьудалить адрес своего ноутбука.

Посмотреть MAC-адрес своего ноутбука можно введя команду Ipconfig / all в командной строке.

Также, на роутере есть настройки ограничения скорости для каждого клиента, таким образом можно как разрешить скорость на максимально, так и ограничить её до пары кбсек.

Проблемы со скоростью интернета могут быть сигналом о помощи от самого роутера – возможно, вы не сняли с него заводскую пленку, он чем-то накрыт или перегревается по другим причинам. Если не обеспечить устройству нормальную вентиляцию, то проживёт оно недолго и крайне неэффективно.

Проверяем интернет соединение без роутера

Если в возникших проблемах вы подозреваете именно роутер, для проверки нужно подключить сетевой кабель к ноутбуку или компьютеру. Если интернет не заработал автоматически, создать новое кабельное подключение, ввести логин и пароль, предоставленные провайдером. Возможно, понадобится ввести дополнительные настройки протоколов в свойствах адаптера.

Настройка соединения с интернетом

Чтобы проверить, соответствуют ли настройки IPv4 компьютера заявленным провайдером, нужно сделать следующее:

- зайти в Управление сетями и общим доступом;

- потом во вкладку Изменение параметров адаптера;

- в контекстном меню подключения откройте Состояние;

- там нажмите кнопку Сведения;

- сверьте адрес и шлюз IPv4, они должны соответствовать тем, которые предоставляет провайдер при регистрации.

Настройка соединения через роутер, происходит через веб-интерфейс устройства. В комплекте к маршрутизатору иногда идет диск с настройками, но можно обойтись и без него. Для первоначальной настройки лучше всего соединить роутер непосредственно с ноутбуком, а потом уже с кабелем интернета, подключение к электросети выполняется в последнюю очередь.

Далее, следуем инструкции:

- заходим на веб-интерфейс. Для этого открываем браузер и вписываем IP адрес, который есть в документации устройства или на наклейке, прямо на корпусе.

Это могут быть:

- 192.168.0.1

- 192.168.1.1

- 192.168.2.1

- вводим логин и пароль для входа, они тоже указаны в документации. Обычно это admin-admin;

- в меню Wireless находим пункт SSID и вводим название вашей будущей сети;

- далее, в разделе Безопасность, того же меню, создаём пароль сети, а в пункте Шифрование выбираем самый надежный WPA2-PSK;

- в разделе WAN-соединение, выбирайте тот, который предоставляет вам провайдер:

- Если это PPPoE соединение, нужно ввести логин и пароль сети, необходимость заполнения пунктов IP адрес и маска под сети уточняйте у провайдера;

- При динамическом IP дополнительные настройки не нужны;

- Статический IP требует ввода IP адреса, который нельзя будет менять;

- PPTP подключение требует обязательного ввода логина, пароля, маски подсети и IP шлюза.

- не забывайте сохранять настройки после каждого пункта.

Если у вас недостаточно времени чтобы ждать специалиста, нет желания тратить деньги, вы чувствуете себя уверенным пользователем ПК, то пользуясь различными инструкциями и рекомендациями, можете попробовать самостоятельно настроить подключение интернета. Скорее всего, это займет в два-три раза больше времени и энергии, чем обращение к мастеру, но зато даст полезный опыт в будущем.

Источник: https://compsch.com/bezopasnost/net-dostupa-k-seti-vozmozhno-dostup-blokiruet-brandmauer-ili-antivirus.html

Лекция 5 Защита доступа к сети

Тема: Защита доступа к сети

Защита доступа к

сети (NAP) –

это новый набор компонентов операционной

системы в Windows Server® 2008 и Windows Vista®,

предоставляющий платформу, которая

помогает обеспечивать соответствие

клиентских систем в частной сети

требованиям к работоспособности,

заданным администратором. Политики NAP

определяют необходимое состояние

конфигурации и обновления для операционной

системы и критически важного программного

обеспечения на клиентских компьютерах.

Например, они могут требовать, чтобы на

компьютерах использовалось антивирусное

программное обеспечение с новейшими

сигнатурами, были установлены необходимые

обновления операционной системы и

включен индивидуальный брандмауэр.

Обеспечивая соответствие требованиям

к работоспособности, защита доступа к

сети помогает администраторам сети

уменьшить риск, связанный с неправильной

настройкой клиентских компьютеров,

из-за чего они могут оказаться уязвимы

для вирусов и других вредоносных

программ.

Для чего нужна защита доступа к сети?

Защита доступа к сети обеспечивает

соблюдение требований к работоспособности,

отслеживая и оценивая работоспособность

клиентских компьютеров, когда они

пытаются подключиться к сети или передать

по ней данные. При обнаружении клиентских

компьютеров, которые не соответствуют

требованиям, они могут быть помещены в

сеть с ограниченным доступом, содержащую

ресурсы, помогающие привести клиентские

системы в соответствие политикам

работоспособности.

Для кого предназначена эта возможность

Защита доступа к сети может заинтересовать

администраторов сетей и систем, которым

необходимо обеспечить соответствие

клиентских компьютеров, подключающихся

к сети, требованиям к работоспособности.

Защита доступа к сети дает администраторам

сети следующие возможности:

•обеспечивать в локальной сети

работоспособность настольных компьютеров,

настроенных для использования протокола

DHCP, подключающихся к сети через устройства

проверки подлинности 802.1X или выполняющих

обмен данными в соответствии с политиками

NAP IPsec;

•обеспечивать соблюдение требований

к работоспособности мобильных компьютеров

при их повторном подключении к

корпоративной сети;

•проверять соответствие политикам и

работоспособность неуправляемых

домашних компьютеров, подключающихся

к корпоративной сети через сервер

виртуальной частной сети со службами

маршрутизации и удаленного доступа;

•определять работоспособность мобильных

компьютеров, принадлежащих посетителям

и партнерам организации, и ограничивать

доступ к ресурсам организации для этих

компьютеров.

В зависимости от конкретных требований

администраторы могут создать и настроить

решение, пригодное для использования

во всех этих сценариях.

Защита доступа к сети включает также

набор прикладных программных интерфейсов

(API), позволяющих разработчикам и

поставщикам создавать собственные

компоненты для проверки сетевых политик,

обеспечения соответствия требованиям

и изоляции сети.

Некоторые дополнительные особенности

Для развертывания защиты доступа к сети

необходимы серверы с ОС Windows Server 2008, а

также клиентские компьютеры с ОС Windows

Vista, Windows Server 2008 или Windows XP с пакетом

обновления 3 (SP3). Центральным сервером,

который выполняет анализ работоспособности

для защиты доступа к сети, должен быть

компьютер с ОС Windows Server 2008 с сервером

политики сети (NPS).

Сервер политики

сети – это

реализация RADIUS-сервера и RADIUS-прокси для

систем Windows. Он заменяет службу проверки

подлинности в Интернете в системе

Windows Server 2003. Устройства доступа и серверы

NAP являются клиентами для RADIUS-сервера

на базе сервера политики сети. Сервер

политики сети выполняет проверку

подлинности и авторизацию при попытках

подключения к сети, определяет,

соответствуют ли компьютеры заданным

политикам работоспособности, и

ограничивает доступ к сети для компьютеров,

которые им не соответствуют.

Новые возможности

Платформа NAP представляет собой новую

технологию проверки работоспособности

клиентов и обеспечения их соответствия

требованиям, входящую в операционные

системы Windows Server 2008 и Windows Vista.

Значение этой возможности

Одной из самых важных проблем для

современных компаний является повышение

уязвимости клиентских устройств перед

вредоносным программным обеспечением,

таким как вирусы и вирусы-черви. Эти

программы могут попасть на незащищенные

или неправильно настроенные компьютеры

и использовать их для распространения

на другие устройства в корпоративной

сети. Платформа NAP позволяет администраторам

защитить сети, обеспечив соответствие

клиентских систем требованиям к

конфигурации и уровню обновления для

их защиты от вредоносных программ.

Ключевые процессы защиты доступа к

сети

Для правильной работы защиты доступа

к сети должны быть реализованы процессы

проверки соответствия политике,

применения защиты доступа к сети и

ограничения доступа, а также обновления

систем и непрерывной проверки их

соответствия требованиям.

Проверка соответствия политике

Для анализа состояния работоспособности

клиентских компьютеров сервер политики

сети использует средства проверки

работоспособности системы. Эти средства

интегрируются в политики сети, определяющие

на основе состояния работоспособности

клиентов действия, которые необходимо

выполнить (например, предоставить полный

или ограниченный доступ к сети). Состояние

работоспособности отслеживают клиентские

компоненты NAP, которые называются

агентами работоспособности системы.

Средства проверки работоспособности

системы и агенты работоспособности

системы используются компонентами

защиты доступа к сети для отслеживания,

применения и обновления конфигураций

клиентских компьютеров.

В состав операционных систем Windows Server

2008 и Windows Vista входят агент работоспособности

системы безопасности Windows и средство

проверки работоспособности системы

безопасности Windows, которые обеспечивают

соответствие компьютеров с поддержкой

NAP следующим требованиям:

•на клиентском компьютере должен быть

установлен и включен программный

брандмауэр;

•на клиентском компьютере должно быть

установлено и включено анти-вирусное

ПО;

•на клиентском компьютере должны быть

установлены текущие обновления

антивирусного ПО;

•на клиентском компьютере должна быть

установлена и включена анти-шпионская

программа;

•на клиентском компьютере установлены

текущие обновления антишпионской

программы;

•на клиентском компьютере включены

службы обновления Microsoft.

Кроме того, если на клиентских компьютерах

с поддержкой защиты доступа к сети

выполняется агент центра обновления

Windows и они зарегистрированы на сервере

служб Windows Server Update Service (WSUS), защита доступа

к сети может проверить наличие наиболее

свежих обновлений программного

обеспечения системы безопасности с

использованием одного из четырех

возможных значений, которые соответствуют

уровням угроз для системы безопасности,

определяемым центром Microsoft Security Response

Center.

Содержание

- Брандмауэр в Windows 7: включение и отключение защитника сети

- Что такое брандмауэр и зачем он нужен

- Как включить и настроить брандмауэр

- Как отключить брандмауэр в Windows 7

- Полезное видео: Отключение защиты в Windows 7

- Комментарии 18

- Должна ли быть включена в компьютере служба NAP?

- Проверка настройки клиента защиты доступа к сети

- Проверка клиентских компонентов NAP

- Агент защиты доступа к сети

- Клиент принудительной защиты доступа к сети с помощью IPsec

- Проверка конфигурации клиента IPsec

- Политика запросов

- Группы доверенных серверов

- Просмотр событий клиента NAP

- Служба агента защиты доступа к сети nap не выполняется windows 7

- Служба агента защиты доступа к сети Windows не запущена

- Решение

- При развертывании операционной системы клиент Configuration Manager устанавливается перед настройкой защиты доступа к сети Windows

- Решение

- Обновления программного обеспечения еще не были реплицированы в локальную точку распространения

- Решение

- Обновления программного обеспечения расположены в защищенной точке распространения

- Решение

- Обновления программного обеспечения расположены в точке распространения филиала

- Решение

- Клиенту не удается подключиться к серверам обновлений

- Решение

- Агент клиента защиты доступа к сети был отключен после того, как клиент начал обновление

- Решение

- Агент клиента защиты доступа к сети включен заново

- Решение

- На компьютере не установлен клиент Configuration Manager

- Решение

- Неизвестные причины

Брандмауэр в Windows 7: включение и отключение защитника сети

Защиту Windows 7 от сетевых угроз обеспечивает специальная системная служба — брандмауэр. Иногда он также называется файрволом или персональным межсетевым экраном. Microsoft не рекомендует отказываться от использования защитника, но если вы установили сторонний файрвол, можно отключить брандмауэр в Windows 7. Иногда также может потребоваться внесение некоторых программ в «белый список» защитника сети.

Что такое брандмауэр и зачем он нужен

Основное предназначение этой встроенной утилиты — фильтрация интернет-трафика. Для определения подозрительной активности она использует набор предварительно заданных правил. Потенциально опасные соединения блокируются, не позволяя злоумышленникам получить доступ к компьютеру пользователя. Ограничения могут быть применены и к отправке исходящих пакетов. Таким образом обеспечивается конфиденциальность данных, хранящихся на жёстком диске.

Похожий функционал присутствует не только в операционной системе, но и на большинстве моделей роутеров. Между встроенным защитником Windows и сетевым экраном маршрутизатора есть принципиальное отличие. При активации этой функции на роутере обеспечивается сетевая безопасность всех домашних устройств, а не только одного ПК. Существуют и отдельные программы с аналогичными функциями, не входящие в прошивку маршрутизатора и комплект поставки «семёрки».

Обратите внимание! Не следует путать файрвол и антивирус. Второй тип приложений имеет другой функционал, так как он анализирует не сетевую активность, а пользовательские файлы и код запущенных программ. В системах Microsoft есть отдельная антивирусная служба — «Защитник Windows».

Как включить и настроить брандмауэр

Этот компонент системы автоматически включается после её установки. Поэтому никаких дополнительных действий для активации службы совершать не требуется. При этом, вы можете легко проверить её текущий статус. Достаточно открыть панель управления, затем выбрать пункт «Брандмауэр Windows». В этом разделе можно выполнить и другие действия:

Если служба выключена, на главной странице настроек её статус будет отображаться красным цветом. Чтобы включить защиту, нажмите кнопку «Использовать рекомендуемые параметры». Для более тонкой конфигурации перейдите в меню по ссылке, позволяющей включить/отключить защитник. Такая настройка заключается в разделении параметров файрвола при подключении к домашним и общественным сетям. Второй тип подключений обычно требует более строгих подходов по безопасности передачи данных.

Важно! Если блокировка соединений мешает корректной работе нужного вам приложения, внесите его в список исключений. Это делается на отдельной странице, которую можно включить через меню в левой части окна. Напротив названия программы установите галочки, затем сохраните параметры.

Как отключить брандмауэр в Windows 7

Отключить утилиту можно через тот же пункт панели управления, в котором настраивается защитник сети. Система позволяет полностью отключить файрвол или остановить его работу только в частных/общественных сетях. После выключения защитника ОС будет регулярно отображать предупреждения и предложения его включить. Чтобы избавиться от этих сообщений, воспользуйтесь разделом настройки уведомлений.

Для ускорения работы компьютера рекомендуется также отключить аналогичную службу в операционной системе. Чтобы это сделать, нужно включить меню «Пуск» и набрать «msconfig». Далее откройте предложенную программу и перейдите на вкладку «Службы». Здесь отображаются все фоновые процессы, автоматически запускаемые при загрузке ОС. Найдите службу с соответствующим названием и уберите флажок напротив неё. Затем примените изменения при помощи кнопки в нижней части окна.

Важный совет! Утилиту системной конфигурации также можно включить нажатием комбинации клавиш «Win+R» (выполнить). В появившемся окне введите название «msconfig» и кликните «ОК».

Полезное видео: Отключение защиты в Windows 7

Источник

Комментарии 18

В общем плохо не будет, но вам нужно будет прочитать это, ну и прицепом это(чтоб понимать, что делаете)Вообще там много про это написано, если хватит время и терпения читайте всё

Mакс, загляни в личку.

Да нет, не волнуйтесь, домашняя сеть это не страшно. просто не обращайте на это внимание.

max-02 дал пару ссылок, они самые-самые грамотные, а потому для

переносимые.

Прелагаю, для знакомства: что же это такое — NAP

(Network Access Protection),

статью из журнала «Хакер» № 12/08 (120):

но, с другой стороны, могут возникнуть и сложности.

Спасибо за «Хакер»! В нём я понял хоть что-то. Во всех остальных источниках не понял вообще ничего.

Систему я, очевидно, получил вместе с ОС Windows 7, которую установил недавно.

Буду изучать статью из «Хакера» дальше, с одного раза всё не осилить.

Не могу разобраться о какой же сети идёт разговор. Локальную сеть я отключил давно, т.к. от неё был в

ужасе мой Касперский.

К сожалению, с семёркой не знаком. Увы. увы.

А как ЭТО вообще-то попало на твой комп?

Когда-то решил поэспериментировать с прогой обеспечивающей

повышенную безопасность?

Сие мне не ведомо. Нашёл, то, что уже было. Я точно ничего не добавлял.

Я только искал, как избавиться от квартирантов.

Эта «Новая технология NAP» на комп поадает, похоже, лишь

тогда, когда проводится установка консоли NPS ( Network Policy

Server) и появляется новая служба обеспечивающая ей

функционирование на компе: «служба агента защиты доступа к сети

А вообще-то, самым внимательным образом прочти выше указанные

статьи и, что желательно, прочти несколько раз; поскольку названная

технология вещь весьма и весьма перспективная и будет встречаться

Удачи!

Но коли она перспективная, зачем же её удалять?

Это инструмент системного администратора, организующего

и управляющего работой большой локальной системой.

Эта « Network Access Protection» представляет собой

надстройку над системой безопасности локальной сети,

которая её (систему) курирует в автоматическом режиме по

заданным системным админом параметрам, т.е. плитикам.

Со своей стороны, я все-таки настоятельно рекомендую

внимательно (с карандашом) прочесть названные статьи,

и многое прояснится. А эту умную «бяку», найти и. к той

самой матери. Но! Но, это сугубо моё мнение.

Сейчас я попытаюсь выяснить:

а) попала ли эта система ко мне в составе OC Windows 7, тогда я её оставлю ( всё равно она

б) скачал ли я её сам по какой-либо причине, тогда я её сотру;

в) не закачали ли её мне со стороны, та самая группа или админ. В этом случае я тоже от неё избавлюсь.

Насколько возможен вариант «в»?

а) К сожалению, с семёркой не знаком; мой

ноутбук стар и не в состоянии усвоить эту

требовательную ОС, увы. 🙁

б) Вполне возможно, иногда сам нахожу у себя вот

такое же забытое. Вполне допускаю, особенно

если есть любопытство и склонность к познанию,

что на домашнем компе может только приветствоваться.

в) Это навряд ли. но, и вот так, категорически,

опыта: до недавнего времени в качестве firewal’a

запущенную мною ради любопытства, этот

файрвол у меня не прошёл. Крохотная прожка и

найти её можно поадресу:

Перешёл на C.O.M.O.D.O internet Security

PREMIUM, кстати, тоже free. И при запуске

этим firewal’ом заблокирована.

P.S. Для общего образования, забей в поисковик

любопытного и даже неожиданного.

Удачи!

Провайдер сказал, что это люди, живущие на одной со мной улице, и ничего страшного в этом нет Здорово!Это значит, что комп с правами админа головной, а остальные ведомые. Хм. Ну а если админ отключен, как они это обошли?

Я что теперь должен спрашивать разрешения попользоваться собственным компом?

Источник

Должна ли быть включена в компьютере служба NAP?

Должна ли быть включена в компьютере служба NAP?

В этом разделе описывается, как настроить клиенты виртуальной частной сети (VPN) для работы с принудительной защитой доступа к сети. Сюда входят следующие задачи.

Включение клиента принудительного карантина для удаленного доступа

Включение и запуск службы агента NAP

Подстройка клиентов, не поддерживающих защиту доступа к сети (необязательно)

Описанные здесь процедуры предполагают, что перед установкой и настройкой NAP было успешно настроено и протестировано подключение к VPN-клиенту.

NAP поддерживается на клиентах со следующими операционными системами.

Windows Server 2008

Windows XP с пакетом обновления 3 (SP3)

Обновленный список клиентских операционных систем, поддерживающих защиту доступа к сети, см. в разделе «Какие версии Windows поддерживают защиту доступа к сети в качестве клиента?» статьи Защита доступа к сети: вопросы и ответы (текст может быть на английском языке) ( go microsoft com ).

Включение клиента принудительного карантина для удаленного доступа

Для метода принудительной защиты доступа к сети VPN необходимо, чтобы клиент принудительного карантина для удаленного доступа был включен на всех компьютерах с клиентом NAP.

Чтобы включить клиент принудительного карантина для удаленного доступа, выполните следующие действия:

Нажмите кнопку Пуск, выберите Все программы, затем Стандартные и Выполнить.

Введите napclcfg.mscи нажмите клавишу ВВОД.

В дереве консоли выделите элемент Клиенты системы ограничений.

В области сведений щелкните правой кнопкой Клиент принудительного карантина для удаленного доступа и выберите команду Включить.

В окне Конфигурация клиента NAP нажмите кнопку Закрыть.

Включение и запуск службы агента NAP

По умолчанию служба агента защиты доступа к сети на компьютерах с операционной системой Windows Vista настроена на запуск Вручную. Каждый клиент должен быть настроен таким образом, чтобы служба агента NAP запускалась автоматически, а затем необходимо запустить соответствующую службу.

Чтобы включить и запустить службу агента NAP, выполните следующие действия:

Нажмите кнопку Пуск, выберите Панель управления, затем Система и ее обслуживание и Администрирование.

Дважды щелкните элемент Службы.

В списке служб дважды щелкните Агент защиты доступа к сети.

В диалоговом окне Свойства агента защиты доступа к сети измените Тип запуска на Автоматически, а затем нажмите кнопку Запустить.

Дождитесь, когда запустится служба агента NAP, а затем нажмите кнопку ОК.

Закройте консоль Службы и окна Администрирование и Система и ее обслуживание.

Настройка VPN-подключений

Чтобы изменить VPN-подключения, выполните следующие действия:

Нажмите кнопку Пуск, выберите пункт Выполнить и введите NCPA.cpl, после чего нажмите клавишу ВВОД.

В окне Сетевые подключения щелкните правой кнопкой мыши нужное VPN-подключение, выберите пункт Свойства и перейдите на вкладку Безопасность.

Убедитесь, что выбран параметр Дополнительные (выборочные параметры), и нажмите кнопку Параметры.

Для параметра Безопасный вход установите флажки ИспользоватьПротокол расширенной проверки подлинности (EAP) и Защищенный EAP (PEAP) (шифрование включено), а затем выберите Свойства.

Щелкните элемент Настройка, а затем кнопку ОК.

В разделе Выберите метод проверки подлинности выберите либо Безопасный пароль (MS-CHAP v2), либо Смарт-карта или иной сертификат в зависимости от способа развертывания.

Выберите параметр Включить проверки в карантине.

В окнах Свойства VPN-подключения нажмите кнопку ОК три раза.

Подстройка клиентов, не поддерживающих защиту доступа к сети (необязательно)

Клиенты с другими операционными системами могут быть настроены для развертывания с защитой доступа к сети. Эти клиенты должны подключаться к сети при помощи диспетчера подключений, а сервер политики сети нужно настроить таким образом, чтобы эти клиенты помещались в карантинную сеть. В этом случае они смогут подключиться к сети VPN-клиентов через службу карантина для удаленного доступа (RQS) или клиент карантина для удаленного доступа (RQC).

Дополнительные сведения об использовании диспетчера подключений см. на странице Пакет администрирования диспетчера подключений ( go microsoft com ).

Сведения о конфигурации сервера политики сети см. в подразделе «Настройка политики сети для клиентов, не поддерживающих NAP» раздела Настройка сетевых политик сервера политики сети.

Связанные разделы

Концепции

Настройка защиты доступа к сети

Источник

Проверка настройки клиента защиты доступа к сети

Проверка клиентских компонентов NAP

Компоненты NAP состоят из службы агента NAP, одного или нескольких клиентов принудительной защиты NAP и хотя бы одного агента работоспособности системы (SHA). Могут требоваться и другие службы, если они поддерживают установленный агент работоспособности системы. В совокупности эти компоненты служат для постоянного отслеживания состояния работоспособности клиентского компьютера NAP и предоставления этого состояния на серверы NAP для оценки.

Агент защиты доступа к сети

Служба агента NAP служит для сбора сведений о работоспособности на клиентском компьютере и управления ими. Также агент NAP обрабатывает состояния работоспособности, полученные от установленных агентов работоспособности системы, и создает отчеты о работоспособности клиента для клиентов принудительной защиты. Агент NAP должен функционировать, чтобы клиентские компьютеры могли запрашивать или получать сертификаты работоспособности.

|

Проверка запуска службы агента NAP |

Нажмите кнопку Пуск, выберите пункты Панель управления, затем Система и ее обслуживание, щелкните Администрирование, затем дважды щелкните Службы

Под заголовком Имя в списке служб дважды щелкните Агент защиты сетевого доступа.

Убедитесь, что состояние Служба указано как Запущено, а Тип запуска выбран Автоматически.

Если служба не запущена, выберите Автоматически рядом с полем Тип запуска, затем нажмите кнопку Пуск.

Нажмите кнопку ОК, чтобы закрыть диалоговое окно Свойства: Защита сетевого доступа (NAP).

Закройте консоль служб.

Перезапуск службы агента NAP приведет к автоматической повторной инициализации агентов работоспособности системы и попытке получить новый сертификат работоспособности. Это может оказаться полезным при решении вопросов, связанных с NAP.

Клиент принудительной защиты доступа к сети с помощью IPsec

Клиент принудительной защиты доступа к сети с помощью NAP должен быть установлен и включен на клиентских компьютерах. Клиент принудительной защиты NAP запрашивает доступ к сети и отправляет состояние работоспособности клиентского компьютера другим компонентам клиентской архитектуры NAP. Клиент принудительной защиты доступа к сети с помощью IPsec ограничивает доступ к сетям, защищенным с помощью IPsec, путем связи с хранилищем сертификатов на клиентском компьютере.

|

Проверка инициализации клиента принудительной защиты NAP с помощью IPsec |

Нажмите кнопку Пуск, выберите Все программы, Стандартные и Командная строка.

В командной строке введите команду netsh nap client show state и нажмите клавишу ВВОД. Будет отображено состояние NAP клиентского компьютера.

В выходных данных команды в разделе Состояние клиента системы ограничений проверьте, что состояние параметра Сторона, использующая IPsec равно Инициализировано = Да.

Проверка конфигурации клиента IPsec

Параметры клиентов NAP должны быть настроены таким образом, чтобы эти клиенты могли связываться с компонентами сервера NAP. Можно настроить эти параметры с помощью групповой политики, консоли конфигурации клиентов NAP или командной строки. Для метода принудительной защиты с помощью IPsec параметры клиента NAP содержат политику запросов и группы доверенных серверов.

Политика запросов

Нет необходимости изменять параметры политики запросов по умолчанию на клиентских компьютерах NAP. Если эти параметры изменены, важно убедиться в том, что такие же параметры включены на серверах NAP. По умолчанию клиентский компьютер, поддерживающий NAP, инициирует процесс согласования с сервером NAP, используя обоюдно приемлемые механизмы защиты по умолчанию для шифрования передаваемых данных. Для политики запросов рекомендуется использовать параметры по умолчанию.

|

Проверка параметров политики запросов |

Нажмите кнопку Пуск, выберите Все программы, Стандартные и Командная строка.

Если параметры клиента NAP развертываются с помощью групповой политики, в командной строке введите netsh nap client show group, а затем нажмите клавишу ВВОД. Если параметры клиента NAP развертываются с помощью локальной политики, в командной строке введите netsh nap client show config, а затем нажмите клавишу ВВОД. На клиентских компьютерах будут отображены параметры конфигурации NAP групповой и локальной политики.

Группы доверенных серверов

Группы доверенных серверов настроены в параметрах регистрации работоспособности клиента, чтобы клиентские компьютеры NAP могли связываться с веб-сайтами, используемыми центром регистрации работоспособности для обработки запросов на сертификаты работоспособности. Если группы доверенных серверов не настроены или настроены неправильно, клиентские компьютеры NAP не смогут получить сертификаты работоспособности.

|

Проверка конфигурации групп доверенных серверов |

Нажмите кнопку Пуск, выберите Все программы, Стандартные и Командная строка.

Если параметры клиента NAP развертываются с помощью групповой политики, в командной строке введите netsh nap client show group, а затем нажмите клавишу ВВОД. Если параметры клиента NAP развертываются с помощью локальной политики, в командной строке введите netsh nap client show config, а затем нажмите клавишу ВВОД. На клиентских компьютерах будут отображены параметры конфигурации NAP групповой и локальной политики.

В выходных данных команды в разделе Конфигурация группы доверенных серверов проверьте правильность конфигурации для записей рядом с Порядок обработки, Группа, Требуется префикс Https и URL-адрес.

Клиентский компьютер NAP попытается получить сертификат работоспособности с первого URL-адреса во всех настроенных группах доверенных серверов, если только сервер не был отмечен как недоступный. Дополнительные сведения см. в разделах Проверка конфигурации IIS и Общее представление о требованиях к проверке подлинности для центра регистрации работоспособности.

Просмотр событий клиента NAP

Просмотр сведений, содержащихся в событиях клиента NAP, может способствовать решению вопросов и устранению неполадок. Также эти сведения могут способствовать пониманию функционирования клиента NAP.

|

Чтобы просмотреть события клиента NAP в средстве просмотра событий |

В меню Пуск перейдите к пункту Все программы, выберите Стандартные и щелкните Выполнить.

Введите eventvwr.msc и нажмите клавишу ВВОД.

В дереве слева перейдите к пункту Просмотр событий (локальных)Журналы приложений и службMicrosoftWindowsЗащита сетевого доступаРаботает.

В центральной области выберите событие.

По умолчанию отображается вкладка Общие. Откройте вкладку Сведения, чтобы просмотреть дополнительные сведения.

Также можно щелкнуть правой кнопкой мыши событие и выбрать Свойства события, чтобы открыть новое окно просмотра событий.

Источник

Служба агента защиты доступа к сети nap не выполняется windows 7

| Клиенту не удается успешно выполнить обновление с защитой доступа к сети |

| См. также |

В этом разделе приводятся сведения об устранении неполадок, позволяющие выявлять и устранять причины, вызывающие неудачное обновление клиентов с использованием защиты доступа к сети в Configuration Manager 2007.

Служба агента защиты доступа к сети Windows не запущена

Служба агента защиты доступа к сети Windows не запущена

Служба агента защиты доступа к сети Windows должна запускаться до того, как клиент Configuration Manager получит политику клиентов для включения агента клиента защиты доступа к сети. Это позволяет агенту клиента защиты доступа к сети Configuration Manager выполнить привязку к агенту защиты доступа к сети Windows.

Если службу агента защиты доступа к сети Windows запустить после включения агента клиента защиты доступа к сети на клиенте Configuration Manager (или вообще не запускать ее), проверить состояние работоспособности клиента в точке средства проверки работоспособности системы Configuration Manager не удается. В такой ситуации, если категории сбоев в средстве проверки работоспособности системы можно сопоставить несоответствующим состояниям работоспособности, доступ клиентов к сети может быть ограничен без возможности выполнить обновление.

Чтобы выявить такую ситуацию, попробуйте найти в файла журнала клиента (SMSSHA.LOG) следующие записи.

Решение

Если в результате возникновения такой ситуации компьютеры оказываются в сети с ограниченным доступом, выполните следующие действия, чтобы можно было переместить клиенты из сети с ограниченным доступом в сеть с неограниченным доступом.

Если в результате возникновения такой ситуации компьютеры не находятся в сети с ограниченным доступом, но служба агента защиты доступа к сети Windows была запущена после включения агента клиента защиты доступа к сети Configuration Manager, выполните следующие действия.

При развертывании операционной системы клиент Configuration Manager устанавливается перед настройкой защиты доступа к сети Windows

При развертывании операционной системы клиент Configuration Manager устанавливается перед настройкой защиты доступа к сети Windows

При развертывании операционной системы в среде с защитой доступа к сети с помощью функции развертывания операционной системы в Configuration Manager, если используются специальные этапы последовательности задач для включения клиентов принудительной защиты и запуска защиты доступа к сети в Windows, отказ от добавления этапа перезапуска в последовательность задач может привести к несоответствию компьютера и невозможности успешного обновления.

Решение

Вручную перезапустите компьютер.

Сведения об исправлении конфигурации развертывания операционной системы см. в разделе Планирование развертывания операционной системы в среде с включенной защитой доступа к сети.

Обновления программного обеспечения еще не были реплицированы в локальную точку распространения

Обновления программного обеспечения еще не были реплицированы в локальную точку распространения

В этом сценарии время ожидания находящегося в состоянии обновления клиента может истечь при попытке получить обновления программного обеспечения из удаленной точки распространения.

Решение

Дождитесь завершения репликации.

Избегайте возникновения такой ситуации. Для этого установите дату вступления в силу, которая наступит после репликации пакетов обновления программного обеспечения во все точки распространения. Сведения об изменении даты вступления в силу для существующих политик защиты доступа к сети Configuration Manager см. в разделе Настройка даты и времени начала оценки NAP для защиты доступа к сети.

Обновления программного обеспечения расположены в защищенной точке распространения

Обновления программного обеспечения расположены в защищенной точке распространения

Такая конфигурация может привести к тому, что клиенты не смогут получать доступ к обновлениям программного обеспечения, если не удается подтвердить, что их расположение в сети находится в пределах границ, заданных для защищенной точки распространения.

Решение

Перенастройте защищенную точку распространения или добавьте пакет обновления программного обеспечения в незащищенную точку распространения.

Обновления программного обеспечения расположены в точке распространения филиала

Обновления программного обеспечения расположены в точке распространения филиала

Время ожидания может истечь при попытке клиента получить необходимые обновления программного обеспечения из точки распространения филиала, если для пакета обновления программного обеспечения включен параметр Сделать этот пакет доступным на защищенных точках распространения только при запросах от клиентов внутри защищенных границ.

Решение

Если клиент подождет, содержимое будет в конце концов загружено и попытка обновления будет автоматически повторена.

Избегайте возникновения такой ситуации. Для этого настраивайте пакеты обновления программного обеспечения, которые ссылаются на обновления программного обеспечения, выбранные для защиты доступа к сети, чтобы не был включен параметр Сделать этот пакет доступным на защищенных точках распространения только при запросах от клиентов внутри защищенных границ.

Клиенту не удается подключиться к серверам обновлений

Клиенту не удается подключиться к серверам обновлений

Клиенты, использующие защиту доступа к сети в Configuration Manager, зависят от возможности взаимодействия с серверами обновлений. Дополнительные сведения см. в разделе Об исправлении защиты доступа к сети.

Решение

Чтобы убедиться, что клиенты могут взаимодействовать с нужными серверами, проверьте следующее.

Агент клиента защиты доступа к сети был отключен после того, как клиент начал обновление

Агент клиента защиты доступа к сети был отключен после того, как клиент начал обновление

В этом случае клиент может представляться как несоответствующий по состоянию работоспособности, однако обновление уже невозможно.

Решение

Перезапустите компьютер, чтобы инициировать загрузку политики компьютера. В результате агент клиента защиты доступа к сети будет отключен, а состояние изменится на соответствующее.

Агент клиента защиты доступа к сети включен заново

Агент клиента защиты доступа к сети включен заново

В случае повторного включения агента защиты доступа к сети заново включаются ранее настроенные политики защиты доступа к сети Configuration Manager. Если эти политики включают обновления программного обеспечения, которые уже отсутствуют в точках распространения, обновление становится невозможным, поскольку содержимое недоступно.

Решение

Для решения проблемы воспользуйтесь одним из следующих способов.

На компьютере не установлен клиент Configuration Manager

На компьютере не установлен клиент Configuration Manager

В этом случае состояние работоспособности компьютера невозможно проверить с помощью средства проверки работоспособности системы Configuration Manager. По умолчанию это приводит к появлению ошибки, которая представляет компьютер как несоответствующий требованиям. Обновление в Configuration Manager не включает автоматической установки клиента Configuration Manager, поэтому клиент не может быть обновлен автоматически.

Решение

Если на компьютер необходимо удалить клиент Configuration Manager, предоставьте находящимся в сети с ограниченным доступом пользователям способ вручную установить клиент Configuration Manager. Дополнительные сведения см. в разделе Настройка взаимодействия с пользователем при обновлении для защиты доступа к сети в Configuration Manager.

Если клиент Configuration Manager не должен быть установлен на компьютере, настройте политику сети на сервере политики сети таким образом, чтобы состояние работоспособности компьютера не проверялось средством проверки работоспособности системы Configuration Manager. Дополнительные сведения см. в разделах Определение своей стратегии политики для защиты доступа к сети и Настройка политик исключения для защиты доступа к сети в Configuration Manager.

Неизвестные причины

Неизвестные причины

Если сбой при обновлении не связан ни с одной из перечисленных выше причин, изучите Список отказов исправлений за указанный период времени в отчете о защите доступа к сети Configuration Manager, чтобы попробовать найти проблему. Дополнительные сведения см. в разделе Запуск отчетов защиты доступа к сети.

Источник

Центр поддержки сообщает, что защита доступа к сети (NAP) не включена Ответить

Добрый день

Чтобы включить и запустить службу агента NAP, выполните следующие действия:

1. Нажмите кнопку «Пуск», выберите «Панель управления», «Система и обслуживание» и «Администрирование.

2. Дважды щелкните Службы.

3. В списке служб дважды щелкните Агент защиты доступа к сети.

4. В диалоговом окне свойств агента безопасности доступа к сети измените Тип запуска на Автоматический, затем нажмите кнопку Пуск.

5. Подождите, пока запустится служба агента NAP, затем нажмите OK.

6. Закройте консоль служб и окна «Администрирование» и «Система и обслуживание.

Инженер службы поддержки

Источник: https://answers.microsoft.com/ru-ru/windows/forum/all/as/fa68f4bb-0e08-4941-b1c7-a17f893f3211