Содержание

- 1 Что такое NAP?

- 1.1 Разберем подробно — что такое NAP?

- 1.2 Полное решение NAP состоит из трех отдельных функций:

- 1.3 Проверка состояния работоспособности.

- 1.4 Соответствие политики работоспособности.

- 1.5 Ограничение доступа в сеть.

- 2 Если защитник Windows отключен как его включить

- 2.1 Настройки системы

- 2.2 Запуск службы

- 2.3 Редактор групповой политики

- 2.4 Решение для пользователей 8 и 10 версий

- 2.5 Решение для пользователей 7 версии

- 2.6 по теме защитника Windows 8

- 3 Введение в защиту доступа к сети Network Access Protection. Часть 7

- 3.1 Проверка защиты доступа к сети (Network Access Protection)

- 3.2 Заключение

- 4 Нет доступа к сети возможно доступ блокирует Брандмауэр или антивирус

- 4.1 Брандмауэр или антивирус?

- 4.2 Настройка Брандмауэра в ОС Windows

- 4.3 Блокирование исходящих соединений

- 4.4 Правила для приложений

- 4.5 Правила для служб

- 4.6 Активируем зарезервированное правило

- 4.7 Разрешаем VPN-подключение

- 4.8 Настройка антивируса

- 4.9 Обновление

- 4.10 Нет доступа к сети в Windows 7

- 4.11 Проблема в роутере, или в ноутбуке?

- 4.12 Причина в ноутбуке

- 4.13 Причина в Wi-Fi роутере

- 4.14 Проверяем интернет соединение без роутера

- 4.15 Настройка соединения с интернетом

Что такое NAP?

В ИТ проблема уязвимости сети из-за подключения к ней сомнительных компьютеров давно перешла в разряд насущных. В связи с этим активно изучаются решения, способные физически укрепить политики безопасности компании.

Управление сетевым доступом (NAC) было создано как раз для этих целей.

NAC предоставляет платформу для разработки служб и функций, способных опросить компьютер перед подключением к безопасной внутренней сети и проверить его на соответствие заданным требованиям по надежности и безопасности.

Корпорация Microsoft представила свою версию управления сетевым доступом посредством NAP, которая предоставляет службу проверки соответствия требованиям по работоспособности перед доступом в сеть. В состав NAP входят службы, компоненты и интерфейс программирования приложений (API), позволяющие гарантировать работоспособность серверов и сетей под управлением Windows Server 2012, а также клиентов под управлением Windows 8 и Windpws 7.

Разберем подробно — что такое NAP?

Защита доступа к сети (Network Access Protection, NAP) — это платформа для проверки работоспособности компьютерных систем перед их допуском в защищенные сети. Она позволяет гарантировать, что перед каждой попыткой установить новое подключение к частной сети компьютер проходит «проверку».

До появления NAP типичное подключение внешнего компьютера происходило путем создания клиентского подключения через общедоступную сеть, например Интернет, с использованием VPN-подключения.

Подключение клиента сначала проходило через брандмауэр или пересылалось прокси с применением соответствующих портов, требуемых установленным протоколом безопасности. Далее служба проверки подлинности проверяла учетные данные клиента удаленного доступа.

В случае успешной проверки подлинности учетных данных клиент подключался к той части безопасной сети, для которой ранее было установлено подключение.

В таком сценарии есть серьезный изъян. Могут ли возникнуть проблемы, если клиент удаленного доступа, является тем, за кого он себя выдает, предоставляет все необходимые учетные данные, а в частной сети выполняет только разрешенные задачи?

Да. Но допустим, что клиент удаленного доступа выполняет нестандартные запросы служб, операции по обнаружению или исследованию или — того хуже — установку злонамеренного ПО без ведома пользователей компьютера, на котором есть подключение удаленною доступа. Это и послужило одной из главных причин для реализации решения NAP.

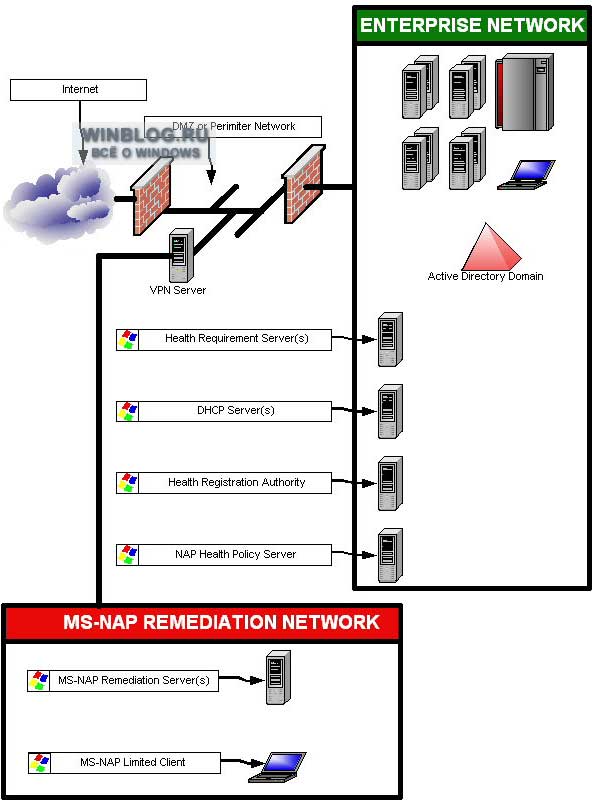

NAP снижает вероятность занесения в безопасную сеть вирусов мною путешествующими сотрудниками или гостями. Стандартный поток информации от компьютера, подключающегося к сети, модифицируется и проходит через сен» периметра, где им занимаются компоненты платформы NAP. Сама платформа теперь включает целую экосистему NAP, а при запросе на подключение внешнего клиента он теперь именуется «NAP-клиентом».

В сети периметра остаются те же службы безопасности и устройства, что и раньше. Однако запрос на доступ NAP-клиента идет в обход для определения статуса работоспособности компонентами NAP. На рисунке ниже представлены различия между традиционным подключением удаленного доступа и подключением с использованием платформы NAP.

На рисунке показаны не только компоненты NAP, включенные в поток передачи информации, но и то, что доступ NAP-клиента может быть ограничен внешней сетью, которая получает название карантинной и где дополнительные серверы обновляют клиента, приводя его в соответствие с требованиями к работоспособности.

Полное решение NAP состоит из трех отдельных функций:

- проверка состояния работоспособности

- обеспечение соответствия политики работоспособности;

- ограничение доступа.

Проверка состояния работоспособности.

Проверка состояния работоспособности — это процесс проверки работоспособности компьютера и определение его совместимости. Если платформа NAP настроена на работу с карантинной сетью, доступ не соответствующего требованиям компьютера ограничивается только подсетью карантинной сети, пока тот не будет приведен в соответствие.

Если на начальной стадии платформа NAP реализована только в виде ведения журнала на предмет несоответствий требованиям, степень соответствие компьютера требования по работоспособности записывается в журнал, и ему разрешается продолжить подключение в обычном режиме.

Соответствие политики работоспособности.

В целях отслеживания и, возможно, принудительного применения требований к работоспособности администраторы создают политики работоспособности. Политика работоспособности является основой решения NAP. Политики работоспособности в числе многих других факторов соответствия устанавливают уровень обновлений ПО. сборки ОС. проверки на вирусы и включенные параметры брандмауэра.

Ограничение доступа в сеть.

Когда компьютерные системы не соответствуют стандартам работоспособности, которые требуются для подключения к частной сети, администратор может разрешить подключение, но при этом занести информацию о несоответствии в журнал, либо перенаправить подключение в карантинную сеть для настройки и обновления всех не соответствующих политикам параметров компьютера. Такова функция ограниченного доступа в NAP.

Источник: http://it-connection.ru/?p=3517

Если защитник Windows отключен как его включить

Компания Майкрософт разработала собственный антивирус – Defender, который распространяется как часть ОС Windows 10.

К сожалению, он не может похвастаться такими обширными базами, как платные конкуренты, но обычным пользователям его вполне хватает. Если после обновления антивирус оказался отключен, вы можете легко запустить его вручную.

В данной статье описывается, как включить защитник Windows 10. В конце статьи вы можете посмотреть видео с инструкциями по настройке Защитника для 7 и 8 версий.

Так как Defender является встроенной программой, вы можете управлять ее работой с помощью меню конфигураций Виндовс 10. Если же они недоступны, вам потребуется активировать соответствующую службу.

Настройки системы

- Вызовите меню «Пуск». Для этого нужно нажать кнопку с логотипом Виндовс в левом нижнем углу экрана. Вы также можете воспользоваться горячей клавишей Win.

- Запустите меню «Параметры».

- В открывшемся окне нужно перейти в раздел «Обновление и безопасность».

- С помощью панели закладок слева откройте категорию «Защитник Windows» («Windows Defender» в англоязычной версии).

- Здесь вы можете включить 3 опции: Защита в реальном времени, Облачная Защита и Автоматическая отправка образцов. Непосредственно на работу антивируса влияет только 1-ый параметр, остальные же помогают программе развиваться и совершенствоваться.

Если у вас есть какие-то файлы, которые могут быть удалены антивирусом (кейгены, кряки, активаторы), их можно защитить.

Для этого нажмите «Добавить исключение». Здесь вы можете исключить какие-то конкретные файлы и папки, или запретить для проверки целые расширения и процессы.

В самом низу окна находится гиперссылка «Открыть Защитник Windows», которая позволяет показать рабочее окно Defender. Здесь вы можете проследить за ходом обновлений и проверок, а так же назначить внеплановую проверку.

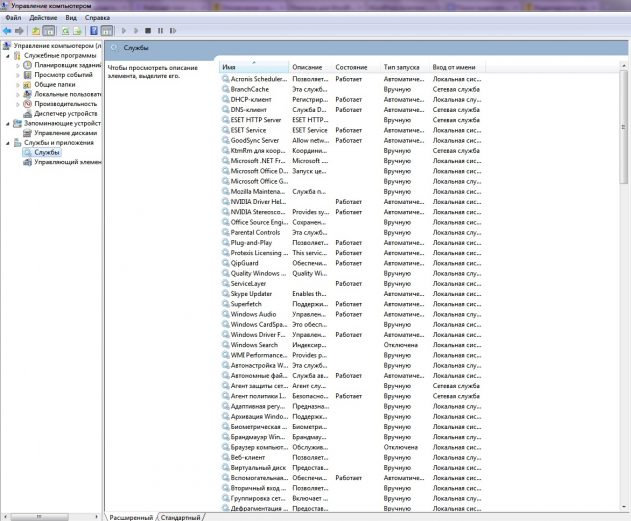

Запуск службы

Управление службами в Windows 10 осуществляется так же, как и в предыдущих версиях — через специальный диспетчер. Чтобы вызвать его, сделайте следующее:

- В поисковой строке внизу экрана введите «Службы».

- Запустите найденную утилиту.

- В представленном списке вам необходимо найти объект с названием «Служба Защитника Windows» (может отображаться как «windefend»).

- Дважды кликните по ней, чтобы открыть меню настроек.

- В графе «Тип запуска» нужно выставить значение «Автоматически».

- Щелкните Запустить, чтобы активировать работу Defender.

- Нажмите Применить и Ok, чтобы сохранить изменения и выйти.

Соответственно, если вам нужно отключить работу программы в Виндовс 10, остановите службу и установите тип запуска: «Отключен».

Редактор групповой политики

Некоторые пользователи Windows не могут поменять параметры службы windefend. Вы можете увидеть сообщение «Эта программа заблокирована групповой политикой».

Если вы также столкнулись с этой проблемой, необходимо изменить параметры групповой политики. Для разных версий ОС существуют разные методы.

Иногда подобная блокировка может свидетельствовать о заражении ПК вирусами. Поэтому первым делом, если вы не знаете причины появления блокировки, следует проверить компьютер антивирусом.

Решение для пользователей 8 и 10 версий

- Вызовите диалоговое окно «Выполнить». Это делается с помощью сочетания клавиш Win + R.

- В открывшемся небольшом окошке введите «gpedit.msc» и нажмите Enter.

- Откройте раздел «Конфигурация компьютера».

- Перейдите в папку «Административные шаблоны», а затем – «Компоненты Windows».

- Найдите раздел «Endpoint protection» (или «Защитник Windows»).

- Откройте «Защита в режиме реального времени».

- Дважды кликните по записи «Выключить защиту в реальном времени».

- Если напротив пункта «Включен» установлена отметка, ее требуется поставить на «Отключен» или «Не задано».

Важно! Этот параметр выключает работу Defender.

Его нужно активировать, если вы хотите отключить антивирус, и наоборот. Не перепутайте!

Решение для пользователей 7 версии

Перед выполнением дальнейших действий следует сделать резервную копию реестра.

- Запустите программу «Выполнить», например, с помощью Win + R

- Наберите «regedit», затем нажмите Enter

- Найдите HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindows Defender

- Удалите значение для параметра DisableAntiSpyware.

- Закройте реестр и перезагрузите систему.

Дополнительные сведения по настройкам Защитника в реестре можете почерпнуть здесь: https://support.microsoft.com/ru-ru/kb/927367

по теме защитника Windows 8

Источник: https://UstanovkaOS.ru/zashhita/zashhitnik-windows-otklyuchen-kak-vklyuchit.html

Введение в защиту доступа к сети Network Access Protection. Часть 7

В заключительном разделе шестой части этой статьи я показал вам, как настроить неработающее VPN соединение с клиентом, работающим под управлением операционной системы Windows Vista. В этой статье я завершу эту статью и покажу вам, как закончить процесс настройки клиента.

Начнем процесс настройки с запуска Панели управления (Control Panel), и нажатия на ссылку Network and Internet (сеть и интернет), а затем на ссылку Network and Sharing Center (сеть и центр доступа). Когда откроется окно Network and Sharing Center, нажмите на ссылку Manage Network Connections (управление сетевыми подключениями). Вы должны увидеть окно, в котором отображены все ваши сетевые подключения, а также VPN подключение, которое вы создали в последней части этой статьи.

Щелкните правой кнопкой мыши на VPN соединении и выберите команду Properties (свойства) из выпадающего контекстного меню. После этого появится окно свойств соединения. Перейдите на закладку Security (безопасность) и выберите радио-кнопку Advanced (Custom Settings), как показано на рисунке A.

Рисунок A: Вы должны настроить ваше соединение, чтобы использовать дополнительные настройки безопасности Advanced (Custom Settings)

Теперь нажмите на кнопку Settings (настройки), чтобы появилось диалоговое окно Advanced Security Settings (дополнительные настройки безопасности). Т.к.

мы уже настроили VPN соединение на использование открытого протокола для аутентификации (Extensible Authentication Protocol), то вы должны выбрать радио-кнопку Use Extensible Authentication Protocol (EAP).

После этого станет активным выпадающий список, расположенный под этой радио-кнопкой. Выберите пункт Protected EAP (PEAP – защищенный EAP) (Encryption Enabled-шифрование включено), как показано на рисунке B.

Рисунок B: Вы должны настроить безопасность вашего VPN соединения и использовать Protection EAP (PEAP) (Encryption Enabled)

Теперь щелкните на кнопку Properties (свойства), чтобы открыть диалоговое окно Protected EAP Properties (свойства защищенного EAP). Поставьте галочку в поле Validate Server Certificate (проверять сертификат сервера) и уберите галочку из поля Connect to these Servers (подключаться к серверам).

Вы также должны выбрать пункт Secured Password (EAP-MSCHAP V2) из выпадающего списка Select Authentication Method (выбор метода аутентификации).

Наконец, уберите галочку из поля Enable Fast Reconnect (включить быстрое переподключение) и поставьте галочку в поле Enable Quarantine Checks (включить карантинные проверки), как показано на рисунке C.

Рисунок C: Страница свойств Protected EAP Properties позволяет вам настроить параметры для открытого протокола для аутентификации (Extensible Authentication Protocol)

После этого нажмите на кнопку OK в каждом открытом диалоговом окне, чтобы их закрыть. Теперь вы настроили соединение VPN connection, чтобы оно удовлетворяло необходимым требованиям. Но еще не все сделано.

Для того, чтобы Network Access Protection (защита доступа к сети) начала работать, необходимо сделать так, чтобы служба Network Access Protection service стартовала автоматически.

По умолчанию, в операционной системе Windows Vista все службы настроены на ручной запуск, поэтому вы должны изменить способ запуска этой службы.

Для этого откройте панель управления (Control Panel) и нажмите на ссылку System and Maintenance (система и поддержка), а затем на ссылку Administrative Tools (администрирование). Теперь перед вами появится список различных административных инструментов. Дважды щелкните на иконке Services (службы), чтобы открыть Service Control Manager (менеджер управления службами).

Найдите в списке служб службу Network Access Protection Agent service. Дважды щелкните на этой службе, а затем измените тип запуска (startup type) на Automatic (автоматически) и нажмите на кнопку OK. Помните, что изменение типа запуска службы на Automatic (автоматически) не запустит эту службу. Это лишь гарантирует, что эта служба будет автоматически запущена после перезагрузки компьютера.

Однако, вы можете запустить службы без перезагрузки, нажав правой кнопкой мыши на службе и выбрав команду Start (пуск) из контекстного меню. Если у вас возникли проблемы с запуском службы, то проверьте, чтобы была запущена служба Remote Procedure Call (RPC удаленный вызов процедур) и службы DCOM Server Process Launcher.

Агент службы защиты доступа к сети Network Access Protection Agent service не может работать без этих вспомогательных служб.

Проверка защиты доступа к сети (Network Access Protection)

Верите ли вы или нет, но мы, наконец, закончили настройку защиты доступа к сети (Network Access Protection). Теперь пришло время выполнить некоторые простые тесты, чтобы убедиться, что все работает так, как мы хотим.

Как вы помните, мы изменили настройку нашего сервера сетевых политик (network policy server) таким образом, чтобы компьютеры, неудовлетворяющие политике, автоматически исправлялись.

Мы также настроили наш сервер сетевых политик (network policy server) таким образом, чтобы единственным критерием был включенный брандмауэр Windows firewall.

Таким образом, вы должны отключить брандмауэр (firewall) на клиентской машине, а затем подключиться к серверу сетевой политики (network policy server), который использует созданное вами VPN соединение. После этого, брандмауэр на клиентской машине должен быть автоматически включен.

Давайте начнем с отключения брандмауэра на клиентском компьютере. Для этого откройте панель управления (Control Panel) и нажмите на ссылку Security (безопасность). Теперь выберите ссылку Windows Firewall (брандмауэр), чтобы открыть диалоговое окно Windows Firewall.

Предполагая, что брандмауэр Windows Firewall уже запущен, нажмите на ссылку Turn Windows Firewall On or Off. Теперь вы увидите диалоговое окно, которое позволяет вам включить или отключить брандмауэр. Выберите радио-кнопку Off (not recommended), как изображено на рисунке D, и нажмите на кнопку OK.

Теперь брандмауэр Windows firewall должен быть отключен.

Рисунок D: Выберите радио-кнопку Off (Not Recommended) и нажмите на кнопку OK, чтобы отключить брандмауэр Windows firewall

Теперь, когда вы отключили брандмауэр Windows Firewall, нужно установить VPN соединение с вашим сервером RRAS / NAP server.

Для этого откройте Control Panel (Панель управления) и нажмите на ссылку Network and Internet (сеть и интернет), а затем на ссылку Network and Sharing Center (сеть и центр доступа).

Когда откроется окно Network and Sharing Center, нажмите на ссылку Manage Network Connections (управление сетевыми подключениями). Теперь вы должны увидеть список локальный соединений вашей рабочей станции и существующие VPN подключения.

Дважды щелкните на VPN соединение, которое вы создали, а затем нажмите на кнопку Connect (подключиться). Вам необходимо будет ввести имя пользователя, пароль и название домена. Нажмите на кнопку OK после вводе этой информации, и после этого будет установлено соединение с вашим сервером VPN / NAP server.

Через небольшой промежуток времени после установления соединений, вы должны увидеть следующее сообщение на экране:

This Computer Does Not Meet Corporate Network Requirements. Network Access is Limited (Этот компьютер на удовлетворяет корпоративным требованиям к сети. Доступ к сети ограничен).

Вы можете увидеть это сообщение на рисунке E.

Рисунок E: Если брандмауэр (firewall) отключен, то вы должны увидеть это сообщение после установления VPN соединения

Сразу же после этого, вы увидите, что иконка брандмауэра Windows Firewall измениться и будет указывать на то, что брандмауэр включен. Как только это случиться, вы увидите еще одно сообщение:

This Computer Meets Corporate Network Requirements. You Have Full Network Access (Это компьютер удовлетворяет корпоративным требованиям к сети. У вас полный доступ к сети).

Вы можете увидеть это сообщение на рисунке F.

Рисунок F: Когда сервер NAP Server подключит брандмауэр Windows Firewall, появится это сообщение

Сообщение, изображенное на рисунке F также появится, когда ваш компьютер, полностью удовлетворяющий корпоративным требованиям, подключиться к серверу NAP, используя VPN соединение.

Заключение

В этой статье я показал вам, как настроить сервер NAP server, который позволит гарантировать, что клиенты VPN удовлетворяют вашим требования к безопасности сети. Однако, не забывайте, что к моменту написания этой статьи операционная система Longhorn Server все еще находилась в режиме тестирования.

И поэтому, некоторые этапы этого процесса могут претерпеть небольшие изменения после выхода окончательной версии Longhorn, но я не ожидаю каких-либо больших изменений. Вы также должны помнить, что защита доступа к сети Network Access Protection способен проверять лишь рабочие станции, работающие под управлением операционной системы Windows Vista.

Я слышал слухи, что операционная система Windows XP может быть немного переделано для поддержки NAP.

Взято с netdocs.ru

Источник: https://system-administrators.info/?p=835

Нет доступа к сети возможно доступ блокирует Брандмауэр или антивирус

Если интернет не работает, и нет возможности вызвать специалиста срочно, вы можете попытаться наладить настройки самостоятельно, воспользовавшись нашей статьёй.

Совет: прежде чем искать методы решения проблем в настройках сети и роутера, проверьте состояние своего счёта у провайдера и надежность крепления сетевого кабеля, приблизительно в половине случаев это решает проблему.

Брандмауэр или антивирус?

Иногда, доступ в интернет могут блокировать собственные агенты защиты системы, как брандмауэр или антивирус. Определить запрет брандмауэра Windows 8 достаточно просто – отключить его в настройках системы и проверить подключение, если сеть появится – проблема обнаружена.

Если запрет исходит от антивируса, нужно отключать уже непосредственно программу или завершать соответствующие процессы через диспетчер задач.

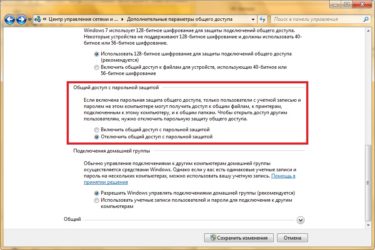

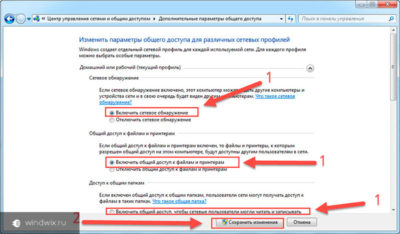

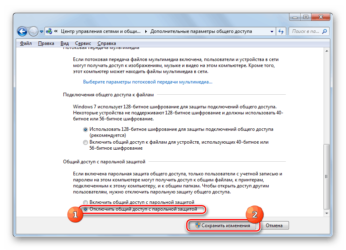

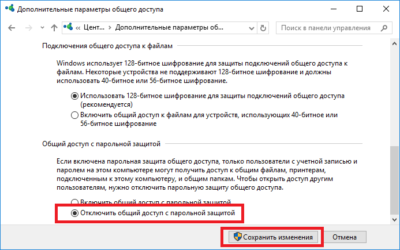

Настройка Брандмауэра в ОС Windows

Основная функция брандмауэра – проверка данных поступающих из интернета и блокировка тех, которые вызывают опасения. Существует два режима «белый» и «черный» список. Белый – блокировать всё, кроме того, что разрешено, черный разрешать все кроме запрещенного. Даже после полной настройки брандмауэра остаётся необходимость устанавливать разрешения для новых приложений.

Чтобы найти брандмауэр:

- зайдите в Панель управления и воспользуйтесь поиском;

- в открывшемся окне можно изменить параметры защиты для частных и публичных сетей;

Если у вас уже установлен антивирус, отключите брандмауэр как показано на этой картинке.

Блокирование исходящих соединений

Брандмауэр и иногда антивирус могут полностью блокировать все исходящие соединения.

Чтобы перекрыть файерволом исходящие подключения в режиме белого фильтра нужно:

- зайти в «дополнительные параметры» брандмауэра;

- открыть окошко «Свойства»;

- поставить «исходящие подключения» в режим «блокировать» в частном и общем профиле.

Правила для приложений

Есть специальный список программ, которым разрешен обмен данными с интернетом и если нужная вам блокируется, нужно просто настроить разрешения для нее в этом списке. Кроме того, можно настроить уведомления так, чтобы если блокируется новое приложение, вы имели выбор – оставить все как есть и разрешить доступ этой программе.

Например, можно закрыть доступ к интернету для скайпа или гугл хром, или наоборот, оставить доступ только для пары конкретных рабочих программ.

Правила для служб

Чтобы настроить доступ для служб:

- заходим в углубленные настройки брандмауэра;

- слева выбираем входящие или исходящие правила;

- справа выбираем пункт «Создать правило»;

- в списке выбираем «Настраиваемое»;

- вводим имя службы или выбираем его из предложенного списка.

В новых версиях Windows, начиная с Vista, предусмотрена возможность выбирать службу из списка, не вводя имя службы вручную. Если нет доступа к компьютеру в сети windows xp или windows server, вам нужно настроить службу политики доступа, то подробное описание можно найти в справках системы.

Активируем зарезервированное правило

Чтобы активировать зарезервированное правило, нужно повторить пункты 1-3 из предыдущего раздела, затем:

- выбрать пункт «Предопределенные»;

- отметить желаемое разрешение, например для «Удаленного помощника»;

- выбрать нужное правило из списка;

- указать действие для указанных условий – разрешить подключение, разрешить безопасное подключение или блокировать.

Разрешаем VPN-подключение

Для установки особого разрешения VPN подключения, нужно снова повторить пункты 1-3, далее:

- выбрать пункт «Для порта»;

- указать протокол TCP или UDP;

- выбрать применение правила ко всем или определенным портам;

- отметить нужный пункт: разрешить подключение, разрешить безопасное подключение, блокировать подключение;

- выбрать профили, для которых должно применяться это правило – доменный, частный или публичный;

- дать название готовому правилу.

Настройка антивируса

При возникновении проблем, один из лучших вариантов – зайти на сайт антивируса или обратиться в тех.поддержку продукта, там вам точно укажут правильные настройки программы.

Антивирус не должен блокировать рабочие программы – как гугл хром или скайп, но должен их проверять во время работы.

Безопасные настройки антивируса должны включать:

- веб-сканирование;

- проверку файлов скачанных из интернета;

- блокировку опасных сайтов и прерывание соединения с подозрительными подключениями;

- сканирование сценариев браузеров;

- оповещения об опасных файлах и подозрительных сайтах.

Обновление

Обновление антивируса должно быть актуальным, либо с выходом новых версий, либо ежемесячно автоматически.

Нет доступа к сети в Windows 7

Если при подключении вы видите «Неопознанная сеть», но все настройки в порядке, обратитесь сначала к провайдеру – это может быть его внутренняя ошибка.

После переустановки Windows настройки интернета обычно возвращаются к первоначальным, поэтому нужно устанавливать их заново:

- создаём новое сетевое подключение, выбираем пункт «Высокоскоростное»;

- вводим имя пользователя и пароль, название подключения и сохраняем;

- заходим в параметры адаптера;

- выбираем необходимое сетевое подключение и открываем пункт «Свойства»;

- в списке выделяем пункт «Протокол интернета версии 4»;

- нажимаем кнопку «Свойства»;

- выбираем «Получить IP-адрес автоматически» или «Использовать следующий IP-адрес, и вводим нужные данные вручную;

- сохраняем данные.

Причиной проблемы могут стать ошибки протокола Windows, чтобы исправить это, нужно сбросить настройки протокола.

Это довольно просто:

- запустить командную строку с правами администратора;

- ввести и активировать команду netsh int ip reset resetlog.txt;

- перезагрузить ноутбук.

Проблема в роутере, или в ноутбуке?

Когда возникают проблемы подключения через WiFi, нужно определить, в чем источник проблемы. Это может быть ноутбук, роутер или провайдер. Если все устройства подключаются к роутеру и нормально работают с интернетом – причина в ноутбуке, если наоборот, подключить сетевой кабель к ноутбуку и интернет будет работать – нужно заняться настройками роутера. Когда ничего не помогает, обратитесь в тех.поддержку провайдера.

Причина в ноутбуке

Если проблема в ноутбуке, но все вышеперечисленные настройки в порядке, проведите диагностику системы на вирусы и работу устройств. Возможны неполадки в работе сетевого драйвера или даже нарушения работы непосредственно сетевой карты, разъема.

Возможно, не совпадает пароль WiFi точки, например, из-за неправильной раскладки или CapsLock.

Причина в Wi-Fi роутере

Роутер при неправильных настройках может раздавать WiFi без доступа к сети. О том как правильно настроить роутер – читайте далее.

Одной из причин подключения без сети может быть защита сети вай фай от несанкционированного доступа с помощью блокировки по MAC-адресу. Узнать, как исправить эту проблему можно на сайте производителя роутера, или самостоятельно найти в настройках список разрешенных или запрещенных адресов и добавитьудалить адрес своего ноутбука.

Посмотреть MAC-адрес своего ноутбука можно введя команду Ipconfig / all в командной строке.

Также, на роутере есть настройки ограничения скорости для каждого клиента, таким образом можно как разрешить скорость на максимально, так и ограничить её до пары кбсек.

Проблемы со скоростью интернета могут быть сигналом о помощи от самого роутера – возможно, вы не сняли с него заводскую пленку, он чем-то накрыт или перегревается по другим причинам. Если не обеспечить устройству нормальную вентиляцию, то проживёт оно недолго и крайне неэффективно.

Проверяем интернет соединение без роутера

Если в возникших проблемах вы подозреваете именно роутер, для проверки нужно подключить сетевой кабель к ноутбуку или компьютеру. Если интернет не заработал автоматически, создать новое кабельное подключение, ввести логин и пароль, предоставленные провайдером. Возможно, понадобится ввести дополнительные настройки протоколов в свойствах адаптера.

Настройка соединения с интернетом

Чтобы проверить, соответствуют ли настройки IPv4 компьютера заявленным провайдером, нужно сделать следующее:

- зайти в Управление сетями и общим доступом;

- потом во вкладку Изменение параметров адаптера;

- в контекстном меню подключения откройте Состояние;

- там нажмите кнопку Сведения;

- сверьте адрес и шлюз IPv4, они должны соответствовать тем, которые предоставляет провайдер при регистрации.

Настройка соединения через роутер, происходит через веб-интерфейс устройства. В комплекте к маршрутизатору иногда идет диск с настройками, но можно обойтись и без него. Для первоначальной настройки лучше всего соединить роутер непосредственно с ноутбуком, а потом уже с кабелем интернета, подключение к электросети выполняется в последнюю очередь.

Далее, следуем инструкции:

- заходим на веб-интерфейс. Для этого открываем браузер и вписываем IP адрес, который есть в документации устройства или на наклейке, прямо на корпусе.

Это могут быть:

- 192.168.0.1

- 192.168.1.1

- 192.168.2.1

- вводим логин и пароль для входа, они тоже указаны в документации. Обычно это admin-admin;

- в меню Wireless находим пункт SSID и вводим название вашей будущей сети;

- далее, в разделе Безопасность, того же меню, создаём пароль сети, а в пункте Шифрование выбираем самый надежный WPA2-PSK;

- в разделе WAN-соединение, выбирайте тот, который предоставляет вам провайдер:

- Если это PPPoE соединение, нужно ввести логин и пароль сети, необходимость заполнения пунктов IP адрес и маска под сети уточняйте у провайдера;

- При динамическом IP дополнительные настройки не нужны;

- Статический IP требует ввода IP адреса, который нельзя будет менять;

- PPTP подключение требует обязательного ввода логина, пароля, маски подсети и IP шлюза.

- не забывайте сохранять настройки после каждого пункта.

Если у вас недостаточно времени чтобы ждать специалиста, нет желания тратить деньги, вы чувствуете себя уверенным пользователем ПК, то пользуясь различными инструкциями и рекомендациями, можете попробовать самостоятельно настроить подключение интернета. Скорее всего, это займет в два-три раза больше времени и энергии, чем обращение к мастеру, но зато даст полезный опыт в будущем.

Источник: https://compsch.com/bezopasnost/net-dostupa-k-seti-vozmozhno-dostup-blokiruet-brandmauer-ili-antivirus.html

Здравствуйте дорогие читатели, сегодня я хотел бы поговорить:

1. О службах Windows, что это, для чего нужны и какие за что отвечают.

2. И как же повысить быстродействия компьютера?

И так что это за службы Windows?

Службы — приложения, автоматически или вручную запускаемые системой при запуске Windows и выполняющиеся вне зависимости от статуса пользователя различные задачи.

Открыть список служб можно несколькими способами:

1. Удерживая кнопку windows нажимаем R, откроется окно выполнить, там введите services.msc

2. Пуск > Панель управления > Администрирование > Службы

3. Пуск > правой кнопкой мыши по моему компьютеру > Управление > Службы и приложения > Службы

Как видите в Windows их достаточно много и скачав справочник служб, Вы можете ознакомиться какие службы существуют и за что каждая из них отвечает.

Так как службы это приложения, следовательно они работают и используют часть ресурсов компьютера. Отключив не нужные можно повысить его быстродействие. Посмотрим что можно отключить.

Какие службы можно отключить в Windows 7, 8

Я не стал составлять список тех служб которые можно отключить, т.к. многие службы индивидуальны. Я просто постарался описать каждую службу и в каких ситуациях их можно отключить. Если вам нужно что-нибудь отключить бездумно, то просто воспользуйтесь программой для автоматического отключения служб.

* BranchCache — Служба кэширует сетевое содержимое. Если не пользуетесь домашней сетью, то вообще можете отключить.

* DHCP-клиент — Если пользуетесь интернетом не трогайте ни в коем случае. Именно эта служба присваивает вам ip адрес.

* DNS-клиент — Так же необходимая служба для использования интернета. Работает с вашими DNS (служит для правильных направлений).

* KtmRm для координатора распределенных транзакций — системная функция транзакций. Её так же оставляем.

* Microsoft .NET Framework — Все такие службы оставляем как есть. Они служат для нормальной работы большинства приложений.

* Parental Controls — Служба для родительского контроля. Если не используете, можно отключить.

* Plug-and-Play — служит для автоматического распознавания изменений в системе. Например когда вы подключаете флешку, просыпается эта служба… Так что оставляем как есть.

* Quality Windows Audio Video Experience — передача аудио и видео по сети в режиме реального времени. Не нужна только если нет сети (или интернета) в остальных случаях оставляем.

* Remote Desktop Configuration — Для удаленного рабочего стола. Если не пользуетесь удаленными подключениями, отключаем.

* Superfetch — Полезная функция, работает с кэшем. Ускоряет работу Windows, так что оставляем.

* Windows Audio — Управляет звуком. Если не нужен звук отключаем. В остальных случаях оставляем.

* Windows CardSpace — ненужная и небезопасная служба. По этому отключаем.

* Windows Driver Foundation — User-mode Driver Framework — для нормальной работы драйверов, не трогайте. Пусть остается как есть.

* Windows Search — Индексирование файлов для поиска. Если не пользуетесь и есть время подождать пока найдется файл, то отключаем. На ssd обязательно отключаем!

* WMI Performance Adapter — нужна для служб требующие wmi, ставим вручную. Если каким-то приложениям понадобятся, те сами запустят)

* Автонастройка WWAN — служба для использования мобильного интернета. Если пользуетесь usb модемом, сим картой в ноуте, то не отключайте.

* Автономные файлы — помогает работать, автономно с недоступными файлами, которые загрузились до этого. Ставим вручную.

* Агент защиты сетевого доступа — Ставим вручную, т.к. при необходимости служба запустится, если какая-то программа запросит необходимую информацию.

* Агент политики IPsec — Нужна при наличии сети и интернета.

* Адаптивная регулировка яркости — Оставляем если есть датчик освещения.

* Архивация Windows — Если не пользуетесь отключайте. Но лучше почитайте про архивацию в windows мало ли, будете пользоваться.

* Биометрическая служба Windows — нужна лишь при использовании биометрических устройств. В остальных случаях отключаем.

* Брандмауэр Windows — Я если честно всегда отключаю, т.к. воровать у меня нечего) А если и зашифруют данные, то восстановлю) Но вам посоветую обзавестись например касперским интернет секьюрити, которого есть и антивирус и брандмауэр. А этот отключите нафиг, т.к. он иногда блокирует что не нужно) Вообщем он следит за безопасностью вашего компьютера и закрывает порты, чтобы ворюги не смогли залезть к вам в компьютер)

* Браузер компьютера — В домашней сети не нужна. Вручную.

* Веб-клиент — Нудна если нет интернета. Служит для работы с файлами в интернете. Оставляем.

* Виртуальный диск — Служба для работы с запоминающими устройствами. Ставим вручную.

* Вспомогательная служба IP — Работает с протоколом версии 6. Я всегда отключаю его самого, так что и службу можно вообще отключить.

* Вторичный вход в систему — Ставьте вручную, т.к. некоторые игры или программы включат её по необходимости.

* Группировка сетевых участников — Нужна для домашней группы. Ставьте вручную, мало ли понадобится…

* Дефрагментация диска — В принципе она не мешает. Можете оставить или отключить. Если отключите, то рекомендую делать раз в месяц. А для ssd дисков, вообще отключаем!

* Диспетчер автоматических подключений удаленного доступа — Ставим вручную. Нужна для удаленных подключений.

* Диспетчер печати — Нужна если есть с чего печатать. В остальных случаях отключаем.

* Диспетчер подключений удаленного доступа — вручную. Один раз вообще отключил и не смог создать подключение. Так что лучше вручную.

* Диспетчер сеансов диспетчера окон рабочего стола — Если не используете прозрачность от Aero, то можно отключить, даст большой прирост.

* Диспетчер удостоверения сетевых участников — Ставим лучше вручную.

* Диспетчер учетных данных — Лучше вручную. Хранит ваши данные, например логины и пароли.

* Диспетчер учетных записей безопасности — Лучше оставить как есть. Если отключить данную службу, то все изменения в локально политике безопасности пропадут.

* Доступ к HID-устройствам — Доступ к быстрым клавишам. Отключите, если какие-то комбинации перестанут работать, то поставьте обратно.

* Журнал событий Windows — записывает все события. Полезный инструмент для опытного пользователя. Отключить невозможно.

* Журналы и оповещения производительности — системная служба, оставляем как есть.

* Защита программного обеспечения — так же системная служба, оставляем как есть.

* Защитник Windows — Защита от шпионских и вредных программ. Установите нормальный антивирус, а эту службу отключите.

* Изоляция ключей CNG — Вручную.

* Инструментарий управления Windows — Системная служба, без неё, некоторые приложения могут работать некорректно, так что лучше оставить.

* Информация о совместимости приложений — Полезная штука, помогает запустится приложениям, которые отказываются работать на вашей ос. Ставим вручную.

* Клиент групповой политики — Оставляем. Отвечает за настройками политики безопасности.

* Клиент отслеживания изменившихся связей — Отслеживание файлов ntfs, не нужно. Отключаем.

* Координатор распределенных транзакций — Ставим вручную.

* Кэш шрифтов Windows Presentation Foundation — Ставим вручную. При необходимости её запустят приложения.

* Ловушка SNMP — Некоторые программы будут собирать о вас информацию. Так что отключайте.

* Локатор удаленного вызова процедур (RPC) — Вручную, при необходимости приложения её запустят.

* Маршрутизация и удаленный доступ — Не нужна. Отключаем.

* Модули ключей IPsec для обмена ключами в Интернете и протокола IP с проверкой подлинности — Не нужна, но лучше вручную.

* Модуль запуска процессов DCOM-сервера — Системная служба, оставляем как есть.

* Модуль поддержки NetBIOS через TCP/IP — Если нет других компьютеров в сети, то вручную.

* Немедленные подключения Windows — регистратор настройки — Вручную.

* Обнаружение SSDP — Оставьте как есть. Необходима для новых устройств.

* Обнаружение интерактивных служб — Вручную.

* Общий доступ к подключению к Интернету (ICS) — Не нужна, если вы не расшариваете ваш интернет в сетевых подключениях.

* Определение оборудования оболочки — необходима для диалогового окна автозапуска диска или флешки. Кому как удобно, большинству это нужно. Я оставил.

* Основные службы доверенного платформенного модуля — Нужно только для использования чипов ТМР и/или BitLocker.

* Перенаправитель портов пользовательского режима служб удаленных рабочих столов — Если не используете удаленные соединения, то не нужно. Лучше поставьте вручную.

* Перечислитель IP-шин PnP-X — Лучше поставить вручную.

* Питание — Не отключается. Оставляем.

* Планировщик заданий — Желательно оставить как есть, т.к. сейчас много программ его использует.

* Планировщик классов мультимедиа — Оставляем, для кого важен звук.

* Поддержка элемента панели управления «Отчеты о проблемах и их решениях» — Вручную.

* Политика удаления смарт-карт — для пользователей смарт-карт, лучше вручную.

* Поставщик домашней группы — Для использования домашних групп. Лучше вручную.

* Проводная автонастройка — Вручную.

* Программный поставщик теневого копирования (Microsoft) — Вручную.

* Прослушиватель домашней группы — Вручную.

* Протокол PNRP — Тоже оставляем вручную. Некоторые приложения могут использовать службу.

* Публикация ресурсов обнаружения функции — Нужна если вы хотите показывать свои файлы другим компьютерам по сети. Если не хотите, то вручную или отключить.

* Рабочая станция — лучше оставить, т.к. некоторые приложения задействуют данную службу.

* Распространение сертификата — Лучше вручную.

* Расширяемый протокол проверки подлинности (EAP) — Вручную.

* Сборщик событий Windows — Вручную.

* Сведения о приложении — Вручную.

* Сервер — Если компьютер не используется как сервер или не использует общий доступ к файлам и принтерам, то отключайте.

* Сервер упорядочения потоков — Отключаем если нет домашней группы.

* Сетевой вход в систему — Вручную.

* Сетевые подключения — Оставьте как есть. Если нет сети или интернета, то можете отключить.

* Система событий COM+ — ставим вручную. Приложения зависящие от это службы сами её запустят при необходимости.

* Системное приложение COM+ — Так же вручную.

* Служба SSTP — Оставляем как есть, нужна служба если есть интернет на компьютере.

* Служба автоматического обнаружения веб-прокси WinHTTP — Если нужен интернет, то оставьте как есть.

* Служба автонастройки WLAN — служба для беспроводных сетей. Соответственно если их нет, она не нужна.

* Служба базовой фильтрации — с одной стороны, она не нужна (если не нужна безопасность), но с другой, некоторые программы, могут выдавать ошибки. Так что оставляем.

* Служба ввода планшетного ПК — если экран не сенсорный, то не нужна.

* Служба времени Windows — нужна для синхронизации времени с интернетом.

* Служба загрузки изображений Windows (WIA) — Нужна служба, только если есть сканер. Она отвечает за получение изображений со сканеров и камер.

* Служба инициатора Майкрософт iSCSI — Ставим вручную, если программам понадобится, они сами её запустят.

* Служба интерфейса сохранения сети — Нужна для нормальной работы сети.

* Служба кэша шрифтов Windows — служит для повышения производительности, кэширует шрифты и не тратит время на загрузку.

* Служба медиаприставки Media Center — Если не используете никаких приставок, она не нужна.

* Служба модуля архивации на уровне блоков — Ставим вручную. Если понадобится архивация или восстановление, то служба сама запуститься.

* Служба общего доступа к портам Net.Tcp — По умолчанию выключена. Нужна если только понадобится протокол Net.Tcp.

* Служба общих сетевых ресурсов проигрывателя Windows Media — Вручную. Понадобится, включится.

* Служба перечислителя переносных устройств — Служит для синхронизации музыки, видео и т.д. со съемными носителями. Я бы поставил вручную. Не всегда это нужно.

* Служба планировщика Windows Media Center — Нужна если только смотрите передачи в Windows Media Player.

* Служба поддержки Bluetooth — Нужна если есть Bluetooth.

* Служба политики диагностики — Нужна для диагностики неполадок… Она если честно помогает редко. По этому можете по-экспериментировать, отключив её. Если понадобится — включите.

* Служба помощника по совместимости программ — служба нужна для запуска программ, несовместимый с вашей ОС. Если нет таковых поставьте вручную.

* Служба профилей пользователей — Лучше оставить. Она работает с профилями пользователей компьютера.

* Служба публикации имен компьютеров PNRP — Нужна для домашних групп.

* Служба регистрации ошибок Windows — Регистрирует ошибки. Лучше поставить вручную.

* Служба ресивера Windows Media Center — для просмотра телерадио передач в плеере.

* Служба сведений о подключенных сетях — Лучше оставить как есть, для нормальной работы сети.

* Служба списка сетей — Так же лучше оставить.

* Служба уведомления SPP — Для лицензирования. Оставьте вручную.

* Служба уведомления о системных событиях — Если не собираетесь смотреть сообщения Windows, то она вам не нужна.

* Служба удаленного управления Windows (WS-Management) — Поставьте вручную.

* Служба шифрования дисков BitLocker — Шифрует диски. Если не пользуетесь, то лучше отключите.

* Служба шлюза уровня приложения — Служба нужна только для работы с брандмауэром. Вручную.

* Службы криптографии — Для установки новых программ, лучше оставьте как есть.

* Службы удаленных рабочих столов — Если не пользуетесь удаленными рабочими столами, то отключайте.

* Смарт-карта — Если ими не пользуетесь, то она вам не нужна.

* Сопоставитель конечных точек RPC — Служба нужна для входящего трафика. С ней ничего нельзя сделать. По этому оставляем.

* Средство построения конечных точек Windows Audio — Если нужен звук, оставьте.

* Телефония — Оставьте вручную. Если понадобится, запустится.

* Темы — Едят много ресурсов памяти. Если не нужны, отключайте.

* Теневое копирование тома — Создает точки восстановления, архивация в фоновом режиме. Поставьте вручную. Если нужно будет запустится.

* Тополог канального уровня — Тоже вручную. Если понадобится, запустится.

* Удаленный вызов процедур (RPC) — Системная служба. Оставьте как есть.

* Удаленный реестр — Позволяет удаленным пользователям, манипулировать вашим реестром. Отключайте.

* Удостоверение приложения — Вручную.

* Узел системы диагностики — Диагностика проблем. Поставьте вручную.

* Узел службы диагностики — Так же вручную.

* Узел универсальных PNP-устройств — Ставьте вручную. Не все устройства PnP.

* Управление приложениями — Ставьте вручную. Служба позволяет настроить политики для приложений.

* Управление сертификатами и ключом работоспособности — Ставьте вручную, понадобится, запустится сама.

* Установщик ActiveX — Так же вручную. Понадобится установить такой объект, она сама запустится.

* Установщик Windows — Установка программ .msi. Вручную.

* Установщик модулей Windows — Устанавливает и удаляет компоненты и обновления. Вручную.

* Факс — Нужна если только есть факс.

* Фоновая интеллектуальная служба передачи (BITS) — Оставляем вручную. Служба полезная.

* Хост поставщика функции обнаружения — Оставляем вручную. Нужно будет запустится.

* Цветовая система Windows (WCS) — Вручную. Нужна будет устройствам, запустят.

* Центр обеспечения безопасности — Следит за безопасностью Windows. Меня она бесит со своими уведомлениями. Так что отключать или нет, выбирать вам.

* Центр обновления Windows — С одной стороны полезная функция. Заделывает дыры в системе, обновляет драйвера, но с другой стороны, активно использует интернет, ресурсы памяти и если при обновлении выключить компьютер, может рухнуть ОС. Так что так же вам выбирать что важнее, безопасность или быстродействие.

* Шифрованная файловая система (EFS) — Для безопасности файлов. Лучше оставьте как есть вручную.

Я постарался представить весь список служб. Отключив некоторые, вы повысите быстродействие компьютера. Можно так же по своему усмотрению решить какие нужны, а какие нет. Например если нет интернета, то тут половину смело рубить можно, если нет принтера, то тоже можно много выключить. Таким образом в зависимости от ваших потребностей, можно существенно взбодрить старый компьютер.

Помогло? Отблагодари автора

Центр поддержки сообщает, что защита доступа к сети (NAP) не включена Ответить

Добрый день

Чтобы включить и запустить службу агента NAP, выполните следующие действия:

1. Нажмите кнопку «Пуск», выберите «Панель управления», «Система и обслуживание» и «Администрирование.

2. Дважды щелкните Службы.

3. В списке служб дважды щелкните Агент защиты доступа к сети.

4. В диалоговом окне свойств агента безопасности доступа к сети измените Тип запуска на Автоматический, затем нажмите кнопку Пуск.

5. Подождите, пока запустится служба агента NAP, затем нажмите OK.

6. Закройте консоль служб и окна «Администрирование» и «Система и обслуживание.

Инженер службы поддержки

Источник: https://answers.microsoft.com/ru-ru/windows/forum/all/as/fa68f4bb-0e08-4941-b1c7-a17f893f3211

Лекция 5 Защита доступа к сети

Тема: Защита доступа к сети

Защита доступа к

сети (NAP) –

это новый набор компонентов операционной

системы в Windows Server® 2008 и Windows Vista®,

предоставляющий платформу, которая

помогает обеспечивать соответствие

клиентских систем в частной сети

требованиям к работоспособности,

заданным администратором. Политики NAP

определяют необходимое состояние

конфигурации и обновления для операционной

системы и критически важного программного

обеспечения на клиентских компьютерах.

Например, они могут требовать, чтобы на

компьютерах использовалось антивирусное

программное обеспечение с новейшими

сигнатурами, были установлены необходимые

обновления операционной системы и

включен индивидуальный брандмауэр.

Обеспечивая соответствие требованиям

к работоспособности, защита доступа к

сети помогает администраторам сети

уменьшить риск, связанный с неправильной

настройкой клиентских компьютеров,

из-за чего они могут оказаться уязвимы

для вирусов и других вредоносных

программ.

Для чего нужна защита доступа к сети?

Защита доступа к сети обеспечивает

соблюдение требований к работоспособности,

отслеживая и оценивая работоспособность

клиентских компьютеров, когда они

пытаются подключиться к сети или передать

по ней данные. При обнаружении клиентских

компьютеров, которые не соответствуют

требованиям, они могут быть помещены в

сеть с ограниченным доступом, содержащую

ресурсы, помогающие привести клиентские

системы в соответствие политикам

работоспособности.

Для кого предназначена эта возможность

Защита доступа к сети может заинтересовать

администраторов сетей и систем, которым

необходимо обеспечить соответствие

клиентских компьютеров, подключающихся

к сети, требованиям к работоспособности.

Защита доступа к сети дает администраторам

сети следующие возможности:

•обеспечивать в локальной сети

работоспособность настольных компьютеров,

настроенных для использования протокола

DHCP, подключающихся к сети через устройства

проверки подлинности 802.1X или выполняющих

обмен данными в соответствии с политиками

NAP IPsec;

•обеспечивать соблюдение требований

к работоспособности мобильных компьютеров

при их повторном подключении к

корпоративной сети;

•проверять соответствие политикам и

работоспособность неуправляемых

домашних компьютеров, подключающихся

к корпоративной сети через сервер

виртуальной частной сети со службами

маршрутизации и удаленного доступа;

•определять работоспособность мобильных

компьютеров, принадлежащих посетителям

и партнерам организации, и ограничивать

доступ к ресурсам организации для этих

компьютеров.

В зависимости от конкретных требований

администраторы могут создать и настроить

решение, пригодное для использования

во всех этих сценариях.

Защита доступа к сети включает также

набор прикладных программных интерфейсов

(API), позволяющих разработчикам и

поставщикам создавать собственные

компоненты для проверки сетевых политик,

обеспечения соответствия требованиям

и изоляции сети.

Некоторые дополнительные особенности

Для развертывания защиты доступа к сети

необходимы серверы с ОС Windows Server 2008, а

также клиентские компьютеры с ОС Windows

Vista, Windows Server 2008 или Windows XP с пакетом

обновления 3 (SP3). Центральным сервером,

который выполняет анализ работоспособности

для защиты доступа к сети, должен быть

компьютер с ОС Windows Server 2008 с сервером

политики сети (NPS).

Сервер политики

сети – это

реализация RADIUS-сервера и RADIUS-прокси для

систем Windows. Он заменяет службу проверки

подлинности в Интернете в системе

Windows Server 2003. Устройства доступа и серверы

NAP являются клиентами для RADIUS-сервера

на базе сервера политики сети. Сервер

политики сети выполняет проверку

подлинности и авторизацию при попытках

подключения к сети, определяет,

соответствуют ли компьютеры заданным

политикам работоспособности, и

ограничивает доступ к сети для компьютеров,

которые им не соответствуют.

Новые возможности

Платформа NAP представляет собой новую

технологию проверки работоспособности

клиентов и обеспечения их соответствия

требованиям, входящую в операционные

системы Windows Server 2008 и Windows Vista.

Значение этой возможности

Одной из самых важных проблем для

современных компаний является повышение

уязвимости клиентских устройств перед

вредоносным программным обеспечением,

таким как вирусы и вирусы-черви. Эти

программы могут попасть на незащищенные

или неправильно настроенные компьютеры

и использовать их для распространения

на другие устройства в корпоративной

сети. Платформа NAP позволяет администраторам

защитить сети, обеспечив соответствие

клиентских систем требованиям к

конфигурации и уровню обновления для

их защиты от вредоносных программ.

Ключевые процессы защиты доступа к

сети

Для правильной работы защиты доступа

к сети должны быть реализованы процессы

проверки соответствия политике,

применения защиты доступа к сети и

ограничения доступа, а также обновления

систем и непрерывной проверки их

соответствия требованиям.

Проверка соответствия политике

Для анализа состояния работоспособности

клиентских компьютеров сервер политики

сети использует средства проверки

работоспособности системы. Эти средства

интегрируются в политики сети, определяющие

на основе состояния работоспособности

клиентов действия, которые необходимо

выполнить (например, предоставить полный

или ограниченный доступ к сети). Состояние

работоспособности отслеживают клиентские

компоненты NAP, которые называются

агентами работоспособности системы.

Средства проверки работоспособности

системы и агенты работоспособности

системы используются компонентами

защиты доступа к сети для отслеживания,

применения и обновления конфигураций

клиентских компьютеров.

В состав операционных систем Windows Server

2008 и Windows Vista входят агент работоспособности

системы безопасности Windows и средство

проверки работоспособности системы

безопасности Windows, которые обеспечивают

соответствие компьютеров с поддержкой

NAP следующим требованиям:

•на клиентском компьютере должен быть

установлен и включен программный

брандмауэр;

•на клиентском компьютере должно быть

установлено и включено анти-вирусное

ПО;

•на клиентском компьютере должны быть

установлены текущие обновления

антивирусного ПО;

•на клиентском компьютере должна быть

установлена и включена анти-шпионская

программа;

•на клиентском компьютере установлены

текущие обновления антишпионской

программы;

•на клиентском компьютере включены

службы обновления Microsoft.

Кроме того, если на клиентских компьютерах

с поддержкой защиты доступа к сети

выполняется агент центра обновления

Windows и они зарегистрированы на сервере

служб Windows Server Update Service (WSUS), защита доступа

к сети может проверить наличие наиболее

свежих обновлений программного

обеспечения системы безопасности с

использованием одного из четырех

возможных значений, которые соответствуют

уровням угроз для системы безопасности,

определяемым центром Microsoft Security Response

Center.

- Remove From My Forums

-

Вопрос

-

В Windows 10 отсутствует служба Агент защиты сетевого доступа (NAP).

Вопросы к Microsoft следующие:

1) Планируется ли вернуть его в Windows 10, и если Да — то когда?

2) Если не планируется — то может быть функционал NAP реализован в Windows10 какими-то другими средствами? Подскажите — какими?

3) Если Microsoft вообще убрал у себя функционал NAP, то что он может предложить взамен?

4) Если не Microsoft — то какие сторонние решения могут быть использованы вместо NAP?

Спасибо.

Ответы

-

Здравствуйте,

посмотрите, пожалуйста, страницу с ссылкой на отзывы:

Для docs.microsoft.com внедряется новая система отзывов

Если Вам помог чей-либо ответ, пожалуйста, не забывайте жать на кнопку «Предложить как ответ» или «Проголосовать за полезное сообщение» Мнения, высказанные здесь, являются отражение моих личных взглядов, а не позиции

корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий.-

Помечено в качестве ответа

29 августа 2018 г. 6:37

-

Помечено в качестве ответа

В MS-NAP отсутствует механизм защиты от проникновения злоумышленников, однако при помощи этой технологии можно обезопасить работу в сети отдельных машин.

В чём преимущества технологии Network Access Protection?

Грубо говоря, главной целью NAP является предотвращение подключения к сети клиентских систем с устаревшей конфигурацией (например тех, где установлены старые версии служебных пакетов дополнений, антивирусного ПО и др). NAP также чрезвычайно полезна для мобильных систем. Представьте владельца ноутбука, который работает дома и подключается к корпоративной сети, будучи вне офиса; если это противоречит политике безопасности компании, NAP сможет запретить доступ для данного компьютера.

NAP необходима в тех случаях, когда сотрудники фирмы входят в сеть со своих домашних ПК. Обычно организации запрещают доступ в сеть таким машинам, но встречаются исключения. В подобных ситуациях NAP необходима как воздух, поскольку без неё администратор не может даже проверить, имеется ли на компьютере последние версии служебных пакетов и хотфиксов.

NAP можно использовать для проверки состояния стандартных настольных систем (и других серверов Windows Server 2008) на предмет предоставления сетевого доступа. Такой подход помогает защитить от проблем, которые могут возникнуть, если машину, долгое время работавшую автономно (вследствие чего она стала более уязвимой), подключили к сети. По сути, это сулит те же неприятности, что и в описанной выше ситуации с ноутбуком.

Настройка MS-NAP

MS-NAP можно настроить при помощи Windows Server 2008 для сервера и Windows Vista, Windows Server 2008, Windows XP с третьим пакетом обновлений для поддерживаемых клиентов. Третий сервис-пак для Windows XP пока что не вышел в свет (находится на стадии бета-тестирования), но известно, что в нём будет представлен модуль NAP для этой операционной системы.

Инструментарий MS-NAP использует роли объектов сети для осуществления политики администрирования и безопасности, хранения данных о системных требованиях для клиентских машин, их проверки на соответствия данным требованиям, автоматического предоставления необходимых дополнений и исправлений, а также временной изоляции несоответствующих требованиям устройств — всё это, согласно выбранным настройкам. Для устройств с выявленными недостатками предусмотрена специальная карантинная зона (коррекционная сеть), где осуществляется нужная настройка конфигурации, после которой они могут быть снова использованы для дальнейшей работы в корпоративной сети. На рисунке A показана обычная схема работы MS-NAP и её ролевых объектов.

Рисунок A. MS-NAP использует различные ролевые объекты.

Microsoft давно выпускает продукты для серверов, способные осуществлять функции маршрутизации и управления службами DNS, DHCP, WINS; MS-NAP не является исключением. Хотя не всем IT-специалистам на предприятиях понадобятся предоставляемые сетевым оборудованием службы, технология MS-NAP позволяет использовать ролевые объекты сервера Windows для идентификации и управления системами безопасности. MS-NAP использует традиционное сетевое оборудование, поэтому данная технология не может считаться 100%-м продуктом Microsoft.

Механизм работы MS-NAP

Суть MS-NAP довольно ясна. Непонятно только как всё это работает. Для осуществления защиты сети MS-NAP использует ролевые объекты сервера в сочетании с комбинациями коммуникационных каналов. Рассмотрим подробнее поток трафика MS-NAP. Для сервера используются следующие компоненты MS-NAP:

• Полномочия реестра безопасности (Health Registry Authority, HRA): Этот компьютер Windows Server 2008, которому назначена роль интернет-сервера IIS, получает необходимые сертификаты безопасности из соответствующих центров.

• Сервер политики безопасности NAP (NAP Health Policy Server, NPS): Этот компьютер Windows Server 2008 с присвоенной ролью NPS содержит требования по политике безопасности и выполняет проверку на соответствие данным требованиям.

• Коррекционный сервер (Remediation Server): Здесь расположены ресурсы для устранения неисправностей клиентов NAP, не прошедших проверку на соответствие. Например, последние версии антивирусного ПО и прочих приложений.

• Сервер требований по безопасности (Health Requirement Server): Этот ролевой объект снабжает сервера MS-NAP необходимыми компонентами, обеспечивающими текущий уровень безопасности.

• Клиент NAP (NAP client): Компьютер с ОС Windows XP SP3 или Vista, на который направлена деятельность MS-NAP.

• Сервер VPN (VPN server): Роль сервера может исполнять уже существующая система, однако нужно иметь в виду, что это точка доступа во внешнюю сеть (которая не ограничивается только интернетом).

• Сетевое оборудование: Коммутаторы или точки беспроводного доступа WAP, поддерживающие протокол идентификации IEEE 802.1X.

• Сервер DHCP (DHCP server): Сервер DHCP при помощи протокола RADIUS передаёт данные об уровне безопасности клиента NPS серверу политики безопасности. Это ключевой компонент MS-NAP. Если система прошла проверку, ей предоставляется неограниченный доступ в сеть, в противном случае она попадает в карантинную сеть для корректировки конфигурации.

Варианты использования MS-NAP

После того, как мы рассмотрели принцип работы MS-NAP, давайте разберёмся, какие выгоды от применения этой технологии могут получить пользователи обыкновенных сетей. Безопасность стоит на первом месте в политике любой организации, следовательно, функции защиты каждого программного продукта должны быть предусмотрены ещё на самых ранних стадиях разработки. Технология MS-NAP способна запретить доступ в сеть незащищённым системам и отдельным пользователям. В среде Windows имеется один из лучших инструментов по управлению системами — домен Активной директории (Active Directory, AD).

При помощи AD IT-профессионалы могут осуществлять управление большим количеством элементов систем и использовать дополнительные пакеты администрирования, например Systems Management Server (SMS), а также настраивать политику обновлений для Windows и защиты от вирусов. MS-NAP может помочь там, где не работают обычные стратегии администрирования.

Представьте ситуацию, когда поставщику или другому деловому партнёру понадобилось подключиться к ресурсу корпоративной сети. Подключение может осуществляться с машин, присоединённых к другому домену или к сети с иным механизмом управления, то есть недоступных для контроля администратором. Наконец эти компьютеры могут принадлежать другой среде Активных директорий, а это значит, что у администратора, после того как эти машины подключаться к сети, не будет необходимых ресурсов для корректировки необходимых настроек. Технология MS-NAP исправит нужные параметры удалённой системы, прежде чем она получит доступ к сети.

Вопросы обновления и настройки конфигурации систем из других организаций — тема отдельного разговора, менее важная, чем вопрос о предоставлении им прямого доступа к корпоративной сети. Но в случае подобной необходимости MS-NAP принудит удалённую систему принять правила сетевой политики перед тем, как предоставить ей возможность подключения. Это помогает преодолеть расхождение в стандартах, принятых организацией и группами разработчиков компьютерного оборудования.

Главной задачей MS-NAP является профилактика рисков, возникающих при подключении удалённых пользователей, которые выходят в сеть с домашних компьютеров и ноутбуков. Самый большой риск возникает при входе в сеть пользователей, которые почти не заботятся о безопасности своих систем. MS-NAP позволяет осуществлять управление конфигурацией всех удалённых систем, включая те, что редко подключаются к сети (из-за чего не происходит своевременное обновление конфигурации параметров безопасности). Клиент MS-NAP не обязан иметь учётную запись в домене Активной директории организации. К тому же при помощи AD можно осуществлять непосредственное управление идентификацией.

Ресурсы Microsoft для MS-NAP

В интернете представлена информация о разработке и пробной версии этого инструментария для бета-версий систем Windows Server 2008. Компания Microsoft в свою очередь представила на своём сайте

документацию по архитектуре и разнообразным способам применения MS-NAP.

Межплатформенная поддержка NAP

Технология MS-NAP работает на основе широко распространённого сетевого протокола идентификации IEEE 802.1X, что обеспечивает совместимость NAP с операционными системами Windows Server 2008, Vista, XP и различными видами устройств. В целом, IEEE 802.1X при помощи стандартного протокола RADIUS позволяет осуществлять безопасный доступ к беспроводным сетям и сетям Ethernet.

Главное достоинство этого протокола заключается в том, что серверу идентификации не нужно присваивать роль узла базы данных. Это значит, что поддерживающее IEEE 802.1X сетевое оборудование может подавать запросы на ролевые объекты MS-NAP. Таким образом, технология MS-NAP позволяет осуществлять централизованное управление процессами авторизации и идентификации, а также вести учётные записи в соответствии с заданными параметрами безопасности. В настоящее время этот протокол, разработанный совместными усилиями инженеров HP, Microsoft, Cisco, Trapeze networks и Enterasys, поддерживается большинством производителей сетевого оборудования.

Автор: Rick Vanover

Версия на английском:

techrepublic.com.com

Копирование статьи разрешается только в случае указания явной гиперссылки на веб-сайт winblog.ru, как на источник русскоязычной версии.

Оцените статью: Голосов