Главная|База знаний|Вопрос-ответ|Как ввести компьютер с ОС АЛЬТ в домен Active Directory и сделать так, чтобы Linux-администратору было удобно с ним работать

После установки ОС АЛЬТ в действующую ИТ-инфраструктуру или в тестовую среду, соответствующую продуктивной, ИТ-специалисты часто сталкиваются с вопросом: как ввести компьютер в домен службы каталогов. В основном, в Active Directory от Microsoft.

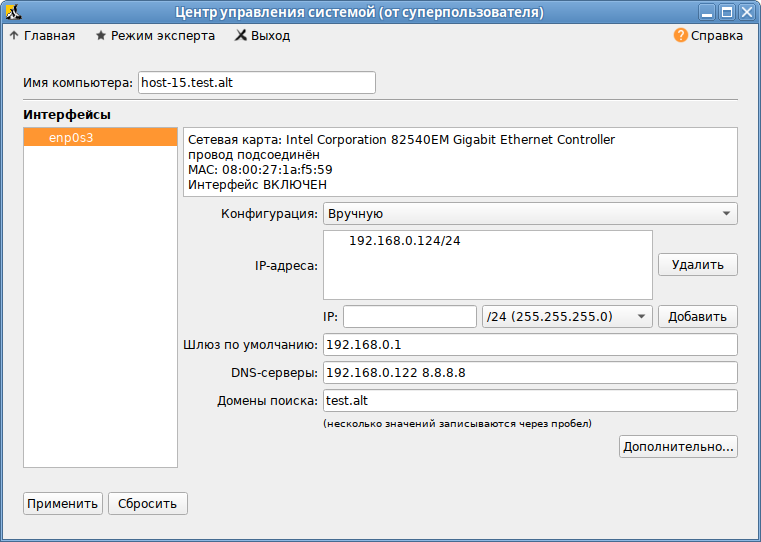

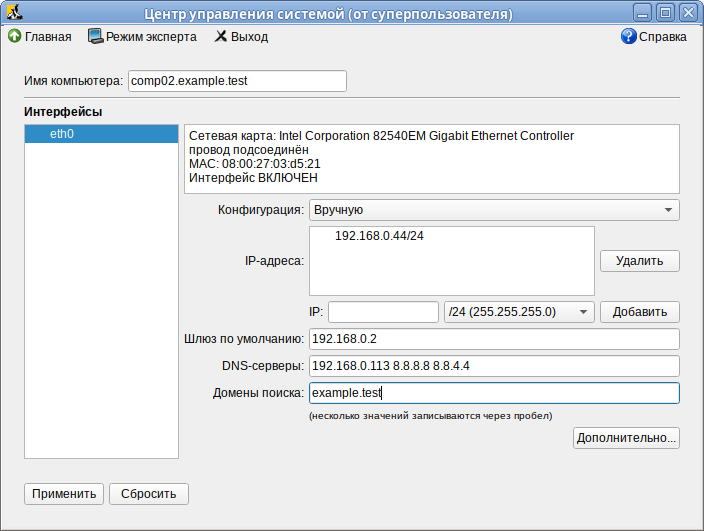

Чтобы избежать проблем с вводом в домен, системному администратору необходимо убедиться, что служба синхронизации времени работает. И время на рабочей станции соответствует времени на домен-контроллере. Также на рабочей станции должны быть указаны правильные DNS-серверы, в которых присутствуют корректные SRV-записи, указывающие на работающий домен-контроллер.

В ОС АЛЬТ компьютер можно ввести в домен с помощью графического интерфейса. Для этого необходимо установить пакет task-auth-ad-sssd. Операция по вводу в домен рабочей стации через графический интерфейс достаточна проста, нужно лишь правильно указать следующие пункты:

- тип домена (ALT Linux, Active Directory, FreeIPA);

- правильное название домена;

- правильное имя рабочей группы;

- имя компьютера.

Если подготовка к вводу в домен была выполнена без ошибок, то процесс ввода компьютера в домен выглядит так:

-

Компьютер подготовлен к вводу в домен, у него есть все необходимые данные.

Системному администратору нужно изменить имя компьютера или оставить указанное при установке, проверить правильность домена и ввести компьютер в домен.

-

Появляется запрос на подтверждение полномочий пользователя на ввод в домен компьютера.

В конфигурации по умолчанию права для ввода компьютера в домен есть у всех аутентифицированных пользователей домена (с ограничением в 10 компьютеров). У групп «Администраторы» домена и «Администраторы учета» этого ограничения нет.

-

Появляется сообщение об успешном вводе в домен.

Администратор перезагружает компьютер, попадает в рабочий домен и может авторизоваться с помощью доменной учетной записи пользователя. Это функция, которая работает в Linux «из коробки». И с которой не должно быть сложностей.

-

Проверка успешного ввода в домен.

Достаточно выполнить несколько команд, чтобы убедиться в том, что компьютер был успешно включен в домен Active Directory:

- net ads info – выводит информацию о домене, в котором состоит компьютер

- net ads testjoin – выводит информацию о проверки связи с доменом

Однако, трудности, все же бывают. Например:

- Использование зарезервированного домена .local. Для успешного подключения в домен с суффиксом суффикс .local необходимо отключить на рабочей станции службу и сокет avahi—daemon.

- «Невозможно найти KDC указанного домена». Компьютер, на котором установлена ОС АЛЬТ (клиент), не может достучаться до домен-контроллера на Windows. Нужно проверить работу DNS-сервиса, убедиться, что с клиента корректно разрешаются имя домен-контроллера, сам домен, а также необходимые SRV-записи. После этого компьютер без проблем попадает в домен.

Как еще можно быстро и просто включить компьютер в домен?

Разработать модуль включения компьютеров в домен и настройки авторизации пользователей в системе централизованного управления конфигурациями и инфраструктурой на базе Puppet, как это сделали мы. Модуль позволяет включать в домен компьютеры, которые объединены общим логическим признаком (например, «новые рабочие станции»).

Для использования модуля достаточно указать название домена и его тип (например, Active Directory). После включения компьютера в среду «новые рабочие станции», на нем автоматически применятся настройки, позволяющие ввести его в домен одной командой. Ввод команды обусловлен требованиями по информационной безопасности (передается пароль учетной записи, обладающей правами на ввод в домен).

Однако, для того, чтобы отечественное ПО в данном случае работало действительно хорошо, нужно снять два самых частых ограничения при работе компьютера с ОС АЛЬТ в домене Active Directory.

Ограничение №1. Сопоставление доменных групп безопасности с локальными

Ситуация. Администратору нужно выполнить настройки для сопоставления доменных групп безопасности с локальными группами. Чтобы у группы безопасности администраторов рабочих станций, применяемых к Windows-клиентам, были одновременно и права администратора и в ОС АЛЬТ. К примеру, если администратор входит в группу «Администраторы домена», он не будет добавлен в группу wheel. При этом выполнять настройки по сопоставлению нужно на каждом компьютере, вручную. Потому что групповые политики по добавлению группы безопасности из Active Directory в локальную группу на компьютере с ОС АЛЬТ не применяются.

Как снять ограничение. Использовать систему централизованного управления конфигурациями и инфраструктурой – например, на базе Puppet. С ее помощью можно распространить нужное состояние и параметры на любое количество компьютеров – в автоматизированном режиме.

Если добавляется доменная группа администратора рабочих станций, то система управления конфигурациями позволяет «раскатать» ее сразу на десятки, сотни или даже тысячи компьютеров. И администраторы рабочих станций на доменных рабочих станциях с ОС Windows, без проблем становятся еще и администраторами на компьютерах с ОС АЛЬТ. Не надо подключаться к каждому компьютеру, вводить последовательность команд вручную. Отпадает и необходимость в создании «костыльных» скриптов, которые полуавтоматизируют процесс, обладая при этом существенными недостатками (например, нет журналирования событий). Нужно просто описать, какое состояние рабочей станции необходимо получить. И дождаться результата. Группа компьютеров будет получать указанную администратором конфигурацию с серверов системы управления конфигурациями.

Ограничение №2. Подключение сетевых ресурсов

Ситуация. При организации файлового сервиса в Windows-инфраструктуре зачастую используются пространства DFS (Distributed File System). И публикация файловых ресурсов. При этом у многих системных администраторов возникает вопрос: «Как и под каким пользователем правильно подключить предоставляемый пользователю сетевой ресурс»?

Казалось бы, для подключения сетевого ресурса можно использовать пользователя, который в данный момент работает за компьютером, или выделить отдельного, Но это не совсем корректно. Потому что за одним и тем же компьютером могут работать разные доменные пользователи, тогда прав на запись информации у них не будет. Или пароль отдельного пользователя будет храниться в файловой системе в открытом виде. В этом случае могут быть предоставлены некорректные права, дающие доступ к файлам для всех. Что небезопасно.

Как снять ограничение. Можно подключать сетевые ресурсы с помощью модуля PAM (Pluggable Authentication Modules) – pam_mount. Использование этого метода позволяет подключать сетевой ресурс от имени активного доменного пользователя с назначенными ему правами, вводя при этом пароль только раз – при входе в систему. К примеру, так мы подключаем сетевой ресурс «Консультант Плюс» на сервере Windows.

Мы подключаем его под доменным пользователем, который авторизовался на рабочей станции, и запуск «Консультанта» проходит без проблем. Для организации доступа к DFS-пространствам: при успешном входе пользователя сетевой ресурс автоматически подключается. Пользователь обладает всеми теми же правами, что и в случае подключения ресурса с Windows-клиента.

И снова – при десятках, сотнях и тысячах компьютеров подключить вручную сетевые ресурсы нереально. Начинают требоваться «костыли» или же трудозатраты становятся непомерными. Поэтому мы и тут используем разработанную нами централизованную систему управления конфигурациями и инфраструктурой на базе Puppet. Мы написали для нее модуль, помогающий автоматизировано, с минимальными затратами сил и времени, подключать сетевые ресурсы. При добавлении нового сетевого ресурса, достаточно будет объявить его в распространяемой конфигурации. Эта информация приходит на указанную администратором группу компьютеров. А пользователи видят сетевой ресурс на рабочих столах своих компьютеров — при следующем входе в систему.

Автор: Дмитрий Кияев, инженер DevOps в ALP Group

-

Предварительно устанавливаем пакеты, необходимые для включения и более удобной настройки станции:

samba-swat

krb5-kinit

libkrb5

Для этого настраиваем службу управления пакетами apt для работы через прокси-сервер (если прокси-сервер используется в организации).

В файле конфигурации /etc/apt/apt.conf прописываем строку:

Acquire::ftp::Proxy»//root:password@127.0.0.1:8080″;

и затем запускаем менеджер пакетов Synaptic через основное меню -> система -> менеджер пакетов. В меню «настройки» заходим в репозитории. Там ставим галочки напротив пунктов ftp://ftp.altlinux.org/pub/… И нажимаем OK. Затем жмем «получить сведения». Synaptic должен обновить список доступных пакетов из интернета. После чего через «поиск» ищем по ключевым словам нужные пакеты. В правой части окна появится список, где и надо выбрать нужные пакеты и нажать «применить». Пакеты установятся вместе с зависимостями. -

Настраиваем сетевое окружение, после чего наш компьютер видит домен windows. В файле /etc/resolv.conf прописываем строку:

nameserver ipaddr (где ipaddr — это ip адрес контроллера домена) -

Делаем, чтобы сервис swat запускался автоматически: в файле /etc/xinet.d/swat

меняем значение disable с yes на no и перезапускаем службу:

service xinetd restart -

Запускаем swat в браузере: http://localhost:901

-

Во вкладке GLOBALS ставим следующие значения:

Security = ads (это режим domain member)

Workgroup = WORKGROUP (or DOMAIN) ex. TEAM

Realm = full domain name. ex. TEAM.LOCAL

Netbios name = netbios имя нашего компьютера

Подтверждаем изменения нажав кнопку commit changes наверху страницы.

И последнее значение настраиваем, переключившись в режим advanced view:

Password server = ip адрес контроллера домена

Затем опять подтверждаем изменения.

Далее во вкладке STATUS запускаем или перезапускаем службы smbd и nmbd. -

Настраиваем службу аутентификации Kerberos.

В файле /etc/krb5.conf ставим значек # перед всеми строками в разделе [libdefaults]. Этим мы заставляем Kerberos производить аутентификацию на контролере домена, а не на локальной машине. (# дает компилятору директиву не обрабатывать строку) -

Подключаем станцию к домену. Выполняем команды:

kinit administrator@realm (где администратор — это администратор домена и realm полное имя домена)

net ads join -U administrator

появляется приглашение о вводе пароля администратора, вводим его. После чего должны увидеть сообщение, что наш компьютер ввели в домен.

Следующий шаг после установки WPS офиса в списке был — ввод Linux в домен Windows

В данной статье будет рассмотрен вопрос 🔥🔥🔥 о том, как нужно вводить компьютер под управлением ALT Linux в домен который находится на Windows Server 2012 ✅ (но версия тут не играет роли) и подготовительные шаги для этого действия, а также до настройка с подключением сетевых дисков и окна с логином ⭐️

подписывайтесь на мой канал Яндекс дзена!Вы будете первым узнавать о новых материалах!

Вводим в домен Alt Linux

Для того что ввести станцию в домен надо сначала подготовить ее к этому, для этого делаем след шаги:

- Выставляем на станции точное время (или время равное с контроллером домена)

- Редактируем файл /etc/resolv.conf и прописываем там ДНС контроллера домена

search имяДомена.lcl

nameserver ДНСконтроллераДомена - Еще проверяем ДНС тут /etc/net/ifaces/<interface>/resolv.conf

- проверяем файл HOST /etc/hosts

127.0.0.1 localhost.localdomain localhost

127.0.0.1 имяКомпа.имяДомена имяКомпа - если вы во время установки системы не ввели имя станции, то можно переименовать компьютер сейчас /etc/sysconfig/network

- Теперь надо установить пакеты которые позволят ввести станцию в домен (Поставить все обновления на linux перед этим не забудте)

apt-get install task-auth-ad-sssd

- Заходим в настройки системы (или из терминала набираем AAC) и заходим в меню Аутентификация

- Переключаем чекбокс на пункт Active Directory и заполняем эти моля так:

Домен: ИМЯДОМЕНА.LCL

Рабочая группа: ИМЯДОМЕНА

Имя компьютера: имя компьютераPS соблюдайте регистр!!!

- Нажимаем ок, вводим логип и пароля администратора Домена

- Перезагружаем компьютер и проверяем )

Сейчас каждый подумает, что это сложно и долго, но если присмотреться, то все эти же действия мы делаем когда вводим в домен нашу станцию под Windows))) так что все не так и сложно!

Окно авторизации с логином

После ввода в домен станции, следующая глобальная проблема была с тем, что постоянно приходилось вводить логин и пароль и это очень не нравилось юзерам, а хотелось, что бы было как в windows , что бы в окне авторизации автоматически стоял логин пользователя и оставалось ввести только пароль.

что бы в В Alt Linux такое сделать нужно сделать след:

- открыть файл /etc/lightdm/lightdm.conf

- находим строчку greeter-hide-users и после = пишем false (greeter-hide-users = false)

Теперь, после того как вы зайдете в систему под юзером, он запомнит его и при повторном входе у вас уже будет заполнено поле логин. все)

nibbl

Я отец двух сыновей, ITишник, предприниматель и просто человек который любит делиться полезной информацией с другими людьми на такие темы как: Windows, Unix, Linux, Web, SEO и многое другое!

- Ввод в домен AD

- Ручной ввод в домен

- Ввод в домен в графической сессии

Ручной ввод в домен¶

- Рекомендую всегда, перед таким манипуляциями обновлять систему до актуального состояния. ПО и ядро

apt-get update apt-get dist-upgrade update-kernel

- установить необходимые пакеты

apt-get install sssd sssd-ad samba

- отключить демон avahi (если у вас используется dns зона .local)

systemctl stop avahi-daemon, systemctl disable avahi-daemon

- в файле

/etc/nsswitch.conf

в секцияхpasswd,shadow,groupдописатьssspasswd: files mymachines sss shadow: tcb files sss group: files [SUCCESS=merge] sss role

- файл

/etc/sssd/sssd.confдовести до вида[sssd] config_file_version = 2 user = root domains = ADM72.LOCAL services = pam,nss [nss] [pam] [domain/ADM72.LOCAL] id_provider = ad auth_provider = ad chpass_provider = ad default_shell = /bin/bash fallback_homedir = /home/%d/%u ad_server = dc-sovet61.adm72.local ad_backup_server = _srv_ cache_credentials = true debug_level = 2

Запустить демон

sssd—systemctl enable sssd ; systemctl start sssd

- в файле /etc/samba/smb.conf изменить секцию

global, там где*** ИМЯ-КОМПЬЮТЕРА ***— поменять на имя под которым он заведен в AD[global] security = ads realm = ADM72.LOCAL workgroup = ADM72 netbios name = *** ИМЯ-КОМПЬЮТЕРА *** template shell = /bin/bash kerberos method = system keytab wins support = no idmap config * : range = 10000-20000000 idmap config * : backend = tdb

- ввести в домен используя учетную запись доменного администратора

net ads join -U Administrator -S dc2-sovet61.adm72.localили

system-auth write ad ADM72.LOCAL _hostname_ ADM72 'administrator' 'Pa$$word'

- проверить что доменные пользователи видны, должны быть выведены группы в которых пользователь числится.

<code class="text"> id domainuser </code>

- настроить PAM аутентификацию

создать файл/etc/pam.d/system-auth-cittoс содержимым<code class="text"> #%PAM-1.0 auth required pam_env.so auth [success=ignore default=1] pam_localuser.so auth [success=done default=bad] pam_tcb.so shadow fork prefix=$2y$ count=8 nullok auth requisite pam_succeed_if.so uid >= 500 quiet auth required pam_sss.so forward_pass auth optional pam_mount.so account [success=ignore default=1] pam_localuser.so account [success=done default=bad] pam_tcb.so shadow fork account sufficient pam_succeed_if.so uid < 500 quiet account [default=bad success=ok user_unknown=ignore] pam_sss.so account required pam_permit.so password [success=ignore default=2] pam_localuser.so password required pam_passwdqc.so config=/etc/passwdqc.conf password [success=done default=bad] pam_tcb.so use_authtok shadow fork prefix=$2y$ count=8 nullok write_to=tcb password requisite pam_succeed_if.so uid >= 500 quiet password required pam_sss.so -session optional pam_keyinit.so revoke -session optional pam_systemd.so session [success=3 default=ignore] pam_localuser.so session [success=1 default=ignore] pam_succeed_if.so service = systemd-user quiet session optional pam_mount.so session [success=1 default=1] pam_sss.so session optional pam_tcb.so session required pam_mktemp.so session required pam_mkhomedir.so silent session required pam_limits.so </code>

создаем файл

/etc/pam.d/system-auth-use_first_pass-cittoс содержимым<code class="text"> #%PAM-1.0 auth [success=ignore default=1] pam_localuser.so auth [success=done default=bad] pam_tcb.so shadow fork prefix=$2y$ count=8 nullok use_first_pass auth requisite pam_succeed_if.so uid >= 500 quiet auth required pam_sss.so use_first_pass auth optional pam_mount.so password [success=ignore default=1] pam_localuser.so password [success=done default=bad] pam_tcb.so use_authtok shadow fork prefix=$2y$ count=8 nullok write_to=tcb password requisite pam_succeed_if.so uid >= 500 quiet password required pam_sss.so use_authtok </code>

Идем в эту папку /etc/pam.d, удаляем линк на старые правила, и делаем на новые

<code class="text"> cd /etc/pam.d rm system-auth rm system-auth-use_first_pass ln -s /etc/pam.d/system-auth-citto /etc/pam.d/system-auth ln -s /etc/pam.d/system-auth-use_first_pass-citto /etc/pam.d/system-auth-use_first_pass </code>

Ввод в домен в графической сессии¶

ActiveDirectory/Login

|

| Улучшение этой статьи обсуждается на метастранице |

Инструкция по вводу рабочей станции под управлением ALT Linux в домен Active Directory (работающий под Windows или под Samba в режиме AD DC). Устаревшая инструкция: Ввод в домен на базе Windows 2003

| Параметр | Значение |

|---|---|

| Имя домена | SCHOOL.ALT |

| Рабочая группа | SCHOOL |

| Имя компьютера в Netbios | WS |

| Имя пользователя-администратора | Administrator |

| Пароль администратора | Pa$$word |

Содержание

Подготовка [ править ]

Установка пакетов [ править ]

С версии alterator-auth-0.31-alt1

- pam-config >= 1.7.0-alt1

- alterator-auth >= 0.26-alt1

Возможно, следует обновить установленный дистрибутив из репозитория.

Синхронизация времени [ править ]

С версии alterator-auth 0.28 синхронизация времени производится автоматически с контроллером домена.

Для более ранних версий:

Способ 1: Через net time [ править ]

Способ 2: По протоколу RFC 867 [ править ]

На сервере включается через xinetd daytime-tcp [1] :

А на клиенте — служба settime-rfc867 :

Способ 3: Через Центр управления системой → Дата и время [ править ]

Включите флажок «Получать точное время с NTP-сервера» и укажите в поле справа pool.ntp.org . После этого нажмите кнопку «Применить».

Способ 4: Через ntpdate [ править ]

Ввод в домен в Центре управления системой [ править ]

Для ввода компьютера в Active Directory потребуется установить пакет task-auth-ad-sssd и все его зависимости.

В Центре управления системой перейдите в раздел Пользователи → Аутентификация . Выберите пункт «Домен Active Directory» и заполните поля. Нажмите кнопку «Применить».

Ввод в домен в командной строке [ править ]

Настройка SSSD [ править ]

Проверка работы [ править ]

Примечания [ править ]

- Ограничение: имя домена должно указывать на DC. Если это не так, поправляйте /etc/krb5.conf и вводите вручную, либо в файл /etc/hosts добавьте строку с контроллером домена (кдц) ДОМЕН.local и перезапустите сеть. После этого проверьте из командной строки ping ДОМЕН.local и вводите в домен

- При указании домена, имеющего суффикс .local, потребуется на сервере и подключаемых компьютерах под управлением Linux отключить службу avahi-daemon — # chkconfig avahi-daemon off; reboot (доменная зона «local.» используется в технологии zeroconf).

- Следите за синхронизацией времени на клиенте и сервере.

- Для предотвращения кэширования имён пользователя отключите службу nscd .

- В новых версиях Samba до запуска службы winbind должна запускаться служба smb .

- Если возникает проблема просмотра билетов Kerberos под доменным пользователем, скопируйте правильный krb5.conf из samba:

Настройка окна входа [ править ]

Настройка LightDM [ править ]

В /etc/lightdm/lightdm.conf раскомментируйте строку в группе [SeatDefaults] :

Это позволит вводить имя пользователя вручную, а не прокручивать огромный список доступных доменныx пользователей.

Также полезно выключить выбор языка. В файле /etc/lightdm/lightdm-gtk-greeter.conf в группе [greeter] укажите:

В новых версиях lightdm-gtk-greeter можно указать кнопки явно:

Полный перечень доступных кнопок:

Отображение глобальных групп на локальные [ править ]

Установка модуля ролей [ править ]

Настройка ролей и привилегий [ править ]

Добавляем роль локальных администраторов:

Создаём привилегию на право удалённого доступа (по протоколу ssh):

Включаем удалённый доступ только для группы remote:

Настраиваем список привилегий для пользователей (для роли users):

Настраиваем список привилегий для администраторов (для роли admins):

Настраиваем отображение локальных привилегий, назначенных локальным ролям, на глобальные группы безопасности:

Просматриваем список назначенных ролей и привилегий:

Данная настройка назначает заданный список локальных групп (привилегий) всем пользователям, входящим в заданные локальные группы (роли). А также назначает локальные роли для глобальных групп в домене.

Дополнительные роли [ править ]

Соответственно, если надо выдать права администраторов АРМ пользователям, которые не являются Domain Admins, то нужно завести новую группу в AD (например, PC Admins), добавить туда необходимых пользователей. Затем на АРМ добавить роль для данной группы:

После этого (и после разрешения sudo для группы wheel) под пользователем входящим в группу PC Admins можно запускать команду повышения прав sudo.

Подключение файловых ресурсов [ править ]

Рассматриваемые способы позволяют подключать файловые ресурсы (file shares) для доменного пользователя без повторного ввода пароля (SSO, Single Sign-On).

Через gio [ править ]

Недостаток такого способа — необходимо открыть ресурс в файловом менеджере (Caja, Pcmanfm). Однако можно открывать любые ресурсы на любых серверах, входящие в домен Active Directory.

1. Устанавливаем необходимые пакеты (с правами root):

2. Включаем пользователя в группу fuse (с правами root):

3. Входим доменным пользователем.

4. Открываем ресурс в файловом менеджере (например, по адресу smb://server/sysvol ). Ресурс смонтирован по пути /var/run/ /gvfs или /var/run/user/ /gvfs/smb-share:server=сервер,share=ресурс

Другой вариант (полезно для скриптов в автозапуске):

Через pam_mount [ править ]

Заданный файловый ресурс подключается с заданного сервера автоматически при каждом входе доменным пользователем.

1. Устанавливаем pam_mount :

Если осуществляется подключение файловых ресурсов по протоколу CIFS (SMB), то установите cifs-utils :

2. Прописываем pam_mount в схему аутентификации по умолчанию. В конец файла ( /etc/pam.d/system-auth ) добавьте строки

Параметр disable_interactive нужен для того, чтобы pam_mount не спрашивал пароль. Первая строка предназначена для того, чтобы не монтировать дважды при запуске systemd —user . Подробнее: https://wiki.archlinux.org/title/pam_mount#Login_manager_configuration

Пример файла /etc/pam.d/system-auth при аутентификации доменного пользователя под SSSD:

3. Устанавливаем правило монтирования ресурса в файле /etc/security/pam_mount.conf.xml :

- uid=»10000-2000200000″ — диапазон присваиваемых для доменных пользователей UID (подходит и для Winbind и для SSSD);

- server=»c253.test.alt» — имя сервера с ресурсом;

- path=»sysvol» — имя файлового ресурса;

- mountpoint=»

/share» — путь монтирования в домашней папке пользователя.

Опционально можно добавить:

- sgrp=»group_name» — имя группы, при членстве пользователя в которой, папка будет примонтирована.

Параметр sec=krb5i более безопасный, но требует больше вычислительных ресурсов. Вместо него можно указать sec=krb5.

Пример файла /etc/security/pam_mount.conf.xml :

Для отладки подключения замените в файле /etc/security/pam_mount.conf.xml

При этом отладочные сообщения будут показываться в журнале Journald.

Через autofs [ править ]

В этом случае заданный ресурс подключается автоматически при каждом обращении пользователя. И отключается после определенного времени бездействия (определяется конфигуацией Autofs).

Основная статья AutoFS [ править ]

Для дистрибутивов c KDE [ править ]

1. Устанавливаем kde5-autofs-shares :

2. Следуем инструкции по подключению в разделе Альт_Рабочая_станция_К_8_советы.

Групповые политики [ править ]

Групповые политики (GPO) на Linux применяются только контроль входа через SSSD и средства Centrify.

SSSD [ править ]

SSSD имеет внутреннюю поддержку следующих групповых политик:

Источник

Участник:AlenkaGlukhovskaya/ActiveDirectory/Login

Инструкция по вводу рабочей станции под управлением ALT Linux в домен Active Directory (работающий под Windows или под Samba в режиме AD DC). Устаревшая инструкция: Ввод в домен на базе Windows 2003

Содержание

Предусловия [ править ]

Параметры домена [ править ]

| Параметр | Значение |

|---|---|

| Имя домена | SCHOOL.ALT |

| Рабочая группа | SCHOOL |

| Имя компьютера в Netbios | WS |

| Имя пользователя-администратора | Administrator |

| Пароль администратора | Pa$$word |

Установка пакетов [ править ]

С версии alterator-auth-0.31-alt1

- pam-config >= 1.7.0-alt1

- alterator-auth >= 0.26-alt1

Возможно, следует обновить установленный дистрибутив из репозитория.

Синхронизация времени [ править ]

С версии alterator-auth 0.28 синхронизация времени производится автоматически с контроллером домена.

Для более ранних версий:

Способ 1: Через net time [ править ]

Способ 2: По протоколу RFC 867 [ править ]

На сервере включается через xinetd daytime-tcp [1] :

А на клиенте — служба settime-rfc867 :

Способ 3: Через Центр управления системой → Дата и время [ править ]

Включите флажок «Получать точное время с NTP-сервера» и укажите в поле справа pool.ntp.org . После этого нажмите кнопку «Применить».

Способ 4: Через ntpdate [ править ]

Ввод в домен [ править ]

Ввод в домен в Центре управления системой [ править ]

В Центре управления системой перейдите в раздел Пользователи → Аутентификация

Для ввода компьютера в Active Directory потребуется установить пакет task-auth-ad-sssd и все его зависимости.

Выберите пункт «Домен Active Directory» и заполните поля. Нажмите кнопку «Применить».

Ввод в домен в командной строке [ править ]

Настройка SSSD [ править ]

Критерии проверки работоспособности [ править ]

Примечания [ править ]

- Ограничение: имя домена должно указывать на DC. Если это не так, поправляйте /etc/krb5.conf и вводите вручную, либо в файл /etc/hosts добавьте строку с контроллером домена (кдц) ДОМЕН.local и перезапустите сеть. После этого проверьте из командной строки ping ДОМЕН.local и вводите в домен

- При указании домена, имеющего суффикс .local, потребуется на сервере и подключаемых компьютерах под управлением Linux отключить службу avahi-daemon — # chkconfig avahi-daemon off; reboot (доменная зона «local.» используется в технологии zeroconf).

- Следите за синхронизацией времени на клиенте и сервере.

- Для предотвращения кэширования имён пользователя отключите службу nscd .

- В новых версиях Samba до запуска службы winbind должна запускаться служба smb .

- Если возникает проблема просмотра билетов Kerberos под доменным пользователем, скопируйте правильный krb5.conf из samba:

Настройка окна входа [ править ]

Настройка LightDM [ править ]

В /etc/lightdm/lightdm.conf раскомментируйте строку в группе [SeatDefaults] :

Это позволит вводить имя пользователя вручную, а не прокручивать огромный список доступных доменныx пользователей.

Также полезно выключить выбор языка. В файле /etc/lightdm/lightdm-gtk-greeter.conf в группе [greeter] укажите

В новых версиях lightdm-gtk-greeter можно указать кнопки явно:

Полный перечень доступных кнопок:

Отображение глобальных групп на локальные [ править ]

Установка модуля ролей [ править ]

Настройка ролей и привилегий [ править ]

Добавляем роль локальных администраторов:

Создаём привилегию на право удалённого доступа (по протоколу ssh):

Включаем удалённый доступ только для группы remote:

Настраиваем список привилегий для пользователей (для роли users):

Настраиваем список привилегий для администраторов (для роли admins):

Настраиваем отображение локальных привилегий, назначенных локальным ролям, на глобальные группы безопасности:

Просматриваем список назначенных ролей и привилегий:

Данная настройка назначает заданный список локальных групп (привилегий) всем пользователям, входящим в заданные локальные группы (роли). А также назначает локальные роли для глобальных групп в домене.

Дополнительные роли [ править ]

Соответственно, если надо выдать права администраторов АРМ пользователям, которые не являются Domain Admins, то нужно завести новую группу в AD (например, PC Admins), добавить туда необходимых пользователей. Затем на АРМ добавить роль для данной группы:

После этого (и после разрешения sudo для группы wheel) под пользователем входящим в группу PC Admins можно запускать команду повышения прав sudo.

Подключение файловых ресурсов [ править ]

Рассматриваемые способы позволяют подключать файловые ресурсы (file shares) для доменного пользователя без повторного ввода пароля (SSO, Single Sign-On).

Через gio [ править ]

Недостаток такого способа — необходимо открыть ресурс в файловом менеджере (Caja, Pcmanfm). Однако можно открывать любые ресурсы на любых серверах, входящие в домен Active Directory.

1. Устанавливаем необходимые пакеты (с правами root):

2. Включаем пользователя в группу fuse (с правами root):

3. Входим доменным пользователем

4. Открываем ресурс в файловом менеджере (например, по адресу smb://server/sysvol ). Ресурс смонтирован по пути /var/run/ /gvfs или /var/run/user/ /gvfs/smb-share:server=сервер,share=ресурс

Другой вариант (полезно для скриптов в автозапуске):

Через pam_mount [ править ]

В этом случае заданный ресурс подключается с заданного сервера автоматически при каждом входе доменным пользователем.

1. Устанавливаем pam_mount :

2. Прописываем pam_mount в схему /etc/pam.d/system-auth-sss :

(перед auth required pam_sss.so )

и в секцию session:

3. Устанавливаем правило монтирования ресурса в файле /etc/security/pam_mount.conf.xml (перед тегом ):

- uid=»10000-2000200000″ — диапазон присваиваемых для доменных пользователей UID (подходит и для Winbind и для SSSD)

- server=»c228″ — имя сервера с ресурсом

- path=»sysvol» — имя файлового ресурса

- mountpoint=»

/share» — путь монтирования в домашней папке пользователя

Для проверки можно попробовать смонтировать ресурс в сессии:

Также можно проверить доступность ресурса с помощью smbclient, например:

Через autofs [ править ]

В этом случае заданный ресурс подключается автоматически при каждом обращении пользователя. И отключается после определенного времени бездействия (определяется конфигуацией Autofs).

Основная статья AutoFS [ править ]

Для дистрибутивов c KDE [ править ]

1. Устанавливаем kde5-autofs-shares :

2. Следуем инструкции по подключению в разделе Альт_Рабочая_станция_К_8_советы.

Групповые политики [ править ]

Групповые политики (GPO) на Linux применяются только контроль входа через SSSD и средства Centrify.

SSSD [ править ]

SSSD имеет внутреннюю поддержку следующих групповых политик:

Источник

Содержание

- Alterator-net-domain

- Содержание

- Название пакета [ править ]

- Назначение [ править ]

- Запуск [ править ]

- Использование модуля [ править ]

- ALT-домен [ править ]

- Создание домена [ править ]

- Настройка рабочих станций [ править ]

- Active Directory [ править ]

- Инициализация домена [ править ]

- Настройка рабочих станций [ править ]

- FreeIPA [ править ]

- Инициализация домена [ править ]

- Настройка рабочих станций [ править ]

- Только DNS [ править ]

- ActiveDirectory/DC

- Содержание

- Возможности [ править ]

- Не поддерживается [ править ]

- Установка [ править ]

- Создание нового домена [ править ]

- Восстановление к начальному состоянию samba [ править ]

- Выбор имени домена [ править ]

- Создание домена одной командой [ править ]

- Интерактивное создание домена [ править ]

- Запуск службы [ править ]

- Настройка Kerberos [ править ]

- Альтернативный вариант [ править ]

- Проверка работоспособности [ править ]

- Управление пользователями [ править ]

- Заведение вторичного DC [ править ]

- Репликация [ править ]

- Ввод в домен на базе Windows 2003

- Материал из ALT Linux Wiki

- Содержание

- Ввод в домен на базе Win 2003 рабочей станции под управлением Simply Linux

- Задача

- Устанавливаем необходимые пакеты

- Настраиваем сетевое соединение

- Настраиваем сервисы самбы

- Настраиваем синхронизацию времени с нашим контроллером домена

- Настраиваем службу аутентификации для получения билетов Kerberos

- Вводим в домен

- Добавляем пользователей с административными привилегиям (sudo)

- Настраиваем автомонтирование сетевых ресурсов

- Библиография

- Примечание

- KDesktop

- Доступ к локальным группам

- Переустановка

- Смена имени хоста

- Два IP-адреса

- Дополнения

- Настройка LightDM

- Alt linux ввод в домен windows

Alterator-net-domain

Содержание

Название пакета [ править ]

Назначение [ править ]

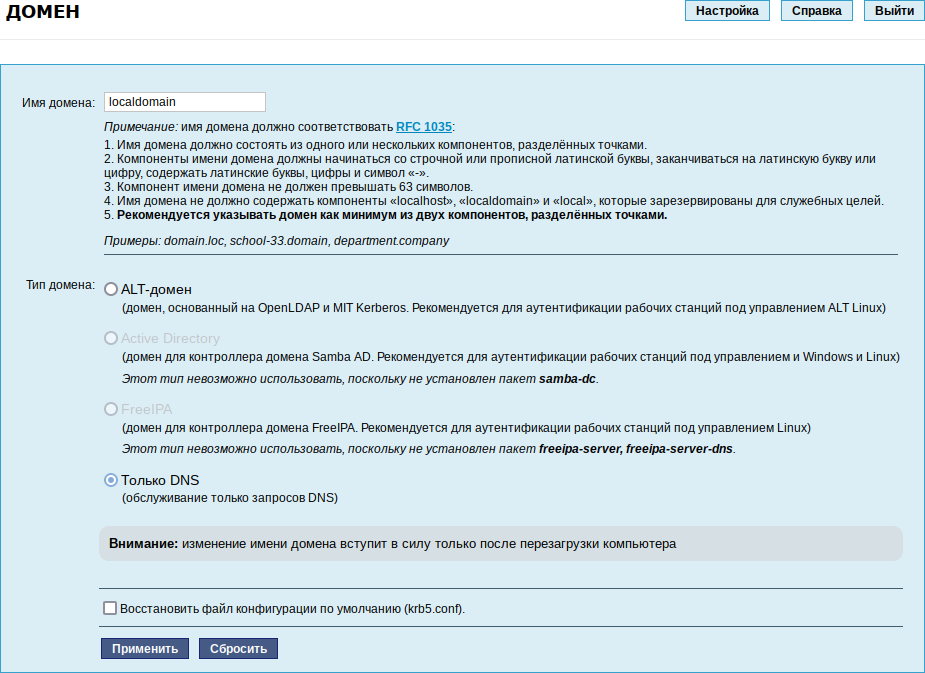

Модуль Домен предназначен для развертывания доменной структуры.

Поддерживает следующие виды доменов:

Запуск [ править ]

Модуль alterator-net-domain доступен в веб-интерфейсе по адресу https://ip-address:8080 (раздел Система → Домен ):

Использование модуля [ править ]

Имя домена должно соответствовать RFC 1035 и удовлетворять следующим правилам:

Примеры: domain, school-33, department.company

ALT-домен [ править ]

В этой группе настраивается домен LDAP/Kerberos, который позволяет:

Основная документация по настройке и использованию домена: http://www.altlinux.org/Домен

Создание домена [ править ]

Создание домена производится путём ввода имени домена, отметки пункта «ALT-домен» и нажатии кнопки «Применить».

После успешного создания домена необходимо перезагрузить компьютер.

Управлять учётными записями пользователей, централизованно хранящимися в LDAP, можно в модуле Пользователи, настраивать группы в модуле Группы.

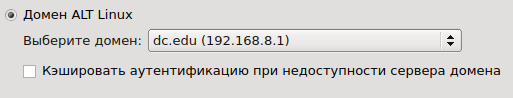

Настройка рабочих станций [ править ]

Настройка рабочих станций для использования централизованной аутентификации производится в центре управления системы в разделе Аутентификация:

При установке по сети с настроенного сервера домена, централизованная аутентификация настраивается автоматически.

Active Directory [ править ]

Инициализация домена [ править ]

При инициализации домена в веб-интерфейсе ЦУС следует выполнить следующие действия:

Настройка рабочих станций [ править ]

Предварительно в модуле Ethernet-интерфейсы необходимо выполнить настройку сети: задать имя компьютера, указать в поле «DNS-серверы» DNS-сервер домена и в поле «Домены поиска» — домен для поиска:

Ввод в домен можно осуществить в разделе Аутентификация:

FreeIPA [ править ]

Инициализация домена [ править ]

При инициализации домена в веб-интерфейсе ЦУС следует выполнить следующие действия:

Настройка рабочих станций [ править ]

Клиентские компьютеры должны быть настроены на использование DNS-сервера, который был сконфигурирован на сервере FreeIPA во время его установки. В сетевых настройках необходимо указать использовать сервер FreeIPA для разрешения имен. Эти настройки можно выполнить в модуле Ethernet-интерфейсы: задать имя компьютера, указать в поле «DNS-серверы» IP-адрес FreeIPA сервера и в поле «Домены поиска» — домен для поиска

Ввод в домен можно осуществить в разделе Аутентификация:

Только DNS [ править ]

Если отмечен пункт «Только DNS» сервер будет обслуживать только запросы DNS.

Источник

ActiveDirectory/DC

Использование Samba 4 в роли контроллера домена Active Directory. Такой способ позволяет вводить Windows 7/8 в домен безо всяких манипуляций с реестром.

Содержание

Возможности [ править ]

Поддерживаются базовые возможности Active Directory:

Не поддерживается [ править ]

Не поддерживаются следующие возможности[1]:

Установка [ править ]

1. Установите пакет task-samba-dc с версии 4.3.1 для Samba DC на базе Heimdal Kerberos или task-samba-dc-mitkrb5 с версии 4.10.3-alt4 для Samba DC на базе MIT Kerberos, который установит необходимое.

Для возможности переключения режимов dns_backend для сервера SAMBA_INTERNAL/BIND9_DLZ требуется внести следующие изменения:

Установить необходимые пакеты на сервер: bind bind-utils

Установить необходимые пакеты на клиент: task-auth-ad-sssd

В smb.conf блок [global] (на сервере) добавить строку:

Отключить chroot: control bind-chroot disabled

При выполнении команды создания домена одной командой указать тип dns-backend = BIND_DLZ:

Выполнить остановку bind.

Создание нового домена [ править ]

Восстановление к начальному состоянию samba [ править ]

Очищаем базы и конфигурацию Samba (если уже создавался домен):

Выбор имени домена [ править ]

Имя домена для разворачиваемого DC должно состоять минимум из двух компонентов, разделённых точкой.

При этом должно быть установлено правильное имя узла и домена для сервера:

Создание домена одной командой [ править ]

Создание контроллера домена domain.alt с паролем администратора Pa$$word:

Интерактивное создание домена [ править ]

В примере показано создание домена school.alt.

Запустите samba-tool domain provision :

При запросе ввода нажимайте Enter за исключением запроса пароля администратора («Administrator password:» и «Retype password:»).

Запуск службы [ править ]

Установите службу по умолчанию и запустите её:

Настройка Kerberos [ править ]

Откройте от имени суперпользователя файл /etc/krb5.conf.

Раскомментируйте строку «default realm» и введите название области заглавными буквами.

Ниже, под строкой [realms] вместо EXAMPLE.COM введите название области, а вместо example.com в «default domain» введите IP-адрес сервера с Samba.

Под строкой [domain_realm] example.com и EXAMPLE.COM замените на ваш домен сохраняя регистр.

Альтернативный вариант [ править ]

В момент создания домена Samba автоматически конфигурирует шаблон файла krb5.conf для вашего домена, и оставляет его в директории /var/lib/samba/private/krb5.conf

Как следствие, можно его просто скопировать с заменой:

Проверка работоспособности [ править ]

1. Общая информация о домене:

2. Просмотр предоставляемых служб:

3. Проверка конфигурации DNS

3.1 Убедитесь в наличии nameserver 127.0.0.1 в /etc/resolv.conf :

3.2 Проверяем имена хостов:

4. Проверка Kerberos:

Просмотр полученного билета:

Управление пользователями [ править ]

Создать пользователя с паролем[12], :

Просмотреть доступных пользователей:

Изменить пароль пользователя:

Не забудьте разблокировать пользователя:

Если компьютер с таким именем заведён, удалить его можно командой:

Добавить пользователя в группу:

Удалить пользователя из группы:

Смотрим значение memberOf.

Заведение вторичного DC [ править ]

Имя узла: dc2.school.alt (192.168.1.106). Предполагается, что пакет task-samba-dc уже установлен.

2. На dc2.school.alt правим файл /etc/krb5.conf :

3. Получаем билет и убеждаемся, что билет получен:

Если всё нормально, в конце видим:

5. После успешного ввода в домен в resolvconf необходимо сменить адрес PDC на адрес вторичного DC (в нашем примере 192.168.1.106).

6. Делаем службу samba запускаемой по умолчанию:

7. Запускаем службу, соответственно:

Репликация [ править ]

1. Реплицируем на вторичном DC (с первичного):

(сначала указывается приемник, затем источник, после этого реплицируемая ветка в LDAP).

2. Реплицируем на вторичном DC (на первичный):

(сначала указывается приемник, затем источник, после этого реплицируемая ветка в LDAP).

3. Просмотр статуса репликации на PDC:

Источник

Ввод в домен на базе Windows 2003

Материал из ALT Linux Wiki

Содержание

Ввод в домен на базе Win 2003 рабочей станции под управлением Simply Linux

Задача

Ввести в домен на базе Winows Server 2003 машину под управлением Simply Linux.

Устанавливаем необходимые пакеты

Настраиваем сетевое соединение

Проверяем его доступность по ip-адресу:

Проверяем его доступность по имени узла:

Для того, чтобы узел отвечал по имени, необходимо указать домен поиска OFFICE.DOMEN.LOCAL. В Центре Управления Системой это указывается в настройках сетевого интерфейса в поле Домены поиска. Не забываем нажать Применить.

Проверяем его доступность по имени узла:

В файл /etc/hosts добавляем запись о нашей машине:

И соответственно в домен машину мы ввести не сможем. Ищем файл /etc/nsswitch.conf, в нем строку с hosts:

У по умолчанию она имеет вид:

И приводим ее к такому виду:

Сохраняем изменения и проверяем:

Настраиваем сервисы самбы

Теперь необходимо включить в автозапуск необходимые службы. Выполним следующие команды от рута:

Делаем то же самое для winbind:

Запускаем сервис самба:

Чтобы сервис swat запускался автоматически: в файле /etc/xinetd.d/swat меняем значение disable с yes на no и перезапускаем службу:

Запускаем swat в браузере: http://localhost:901 (либо же правим /etc/samba/smb.conf соотвественно)

Во вкладке GLOBALS ставим следующие значения:

Подтверждаем изменения нажав кнопку commit changes наверху страницы. И последние значения настраиваем, переключившись в режим advanced view (сложный):

Снова подтверждаем изменения (сохранить изменения). Далее во вкладке STATUS запускаем или перезапускаем службы, Restart All (замечу что winbindd на этом этапе еще не работает).

Настраиваем синхронизацию времени с нашим контроллером домена

Проверяем уровни запуска службы:

Добавляем в конфигурационный файл /etc/ntpd.conf запись о сервере времени для синхронизации, все остальное комментируем:

Запускаем синхронизацию времени:

И только после этого запускаем службу:

Настраиваем службу аутентификации для получения билетов Kerberos

Для того что бы Kerberos производил аутентификацию на контролере домена, а не на локальной машине, правим /etc/krb5.conf. Приводим его к виду (обратите внимание на регистр, где заглавными, так и должно быть):

Пробуем получить билет авторизации:

Если все прошло хорошо, в ответ на этот запрос вы ответа не получите.

Проверяем наличие билета командой klist, вывод должен быть примерно такой:

Правим /etc/nsswitch.conf примерно до такого вида:

Чтобы изменения в конфиге /etc/nsswitch.conf вступили в силу без перезагрузки, нужно от рута дать команду:

Вводим в домен

Для ввода в домен необходимо дать команду:

Для того, чтобы в нашу систему можно было логиниться под доменными аккаунтами и авторизация шла через winbind, необходимо оставить /etc/pam.d/gdm или /etc/pam.d/lightdm в прежнем виде:

(Для KDE4 это файл /etc/pam.d/kde4)

А /etc/pam.d/system-auth-winbind к виду (если его нет, то создать):

И /etc/pam.d/system-auth-use_first_pass-winbind к виду(если его нет, то создать):

Не забываем переключить авторизацию на winbind

С такими конфигами будет работать авторизация из gdm, gnome-screensaver, ssh.

Перезагружаемся и можем логинится как локальными пользователями системы, так и доменными. Но стоить помнить один ньюанс. Если логин вашего локального пользователя совпадает с доменным, то будет попытка входа только локальным пользователем.

Добавляем пользователей с административными привилегиям (sudo)

Разрешаем всем вызывать sudo:

Разрешаем группе администраторов LinuxAdmins (должна быть создана) повышать свои привилегии без запроса пароля:

Настраиваем автомонтирование сетевых ресурсов

Устанавливаем smbnetfs, samba, samba-client, fuse-smb.

Создаем /etc/fuse.conf и добавляем запись:

Добавляем в /etc/modules запись:

Копируем /usr/share/doc/smbnetfs/smbnetfs.conf в /home/%username%/.smb/

Копируем /etc/samba/smb.conf в /home/%username%/.smb/

Добавляем пользователя в группу fuse.

Создаем в домашнем каталоге каталог (например) /home/%username%/net

Создаем скрипт запуска в удобном для нас месте (например) /home/%username%/.smb/net со следующим содержанием:

Библиография

Инструкция составлена с применением следующих ресурсов:

Примечание

KDesktop

На KDesktop мне не удалось настроить вход в домен AD используя

Взамен этого можно сделать некоторые ручные манипуляции

Доступ к локальным группам

Чтобы все доменные пользователи были включены в определенные локальные группы (могли переключаться в root, запускать VirtualBOX и проч.) нужно добавить в /etc/security/group.conf

в конф. файл входа в систему( для KDE это /etc/pam.d/kde4)

Переустановка

После переустановки системы (при сохранении раздела /home) необходимо выставить владельца домашнего каталога доменного пользователя (владелец меняется)

Смена имени хоста

Если нужно сменить имя хоста, править HOSTNAME в файле /etc/sysconfig/network

Два IP-адреса

Замечены проблемы со входом доменного пользователя при наличии двух IP-адресов. На этапе первого входа пользователя лучше от второго IP временно отказаться.

Дополнения

Настройка LightDM

В /etc/lightdm/lightdm.conf раскомментируйте строку в группе [SeatDefaults] :

Это позволит вводить имя пользователя вручную, а не прокручивать огромный список доступных доменныx пользователей.

Также полезно выключить выбор языка. В файле /etc/lightdm/lightdm-gtk-greeter.conf в группе [greeter] укажите

В новых версиях lightdm-gtk-greeter можно указать кнопки явно:

Источник

Alt linux ввод в домен windows

Директор Иван Иваныч хороший директор, и через какое-то время дела фирмы пошли в гору, штат сотрудников стал расширяться, в фирме образовалось две структуры, бухгалтерских отдел и финансовый отдел. А сотрудников стало уже почти 50 человек, а через год их может стать около сотни. Посовещавшись, вы с директором решили внедрить домен, при такой сети это позволить гораздо успешнее и проще управлять сетью. Так же будет отныне решено использовать сервер dhcp, что в такой сети будет являться хорошим решением, а также позволить пользователям ноутбуков не беспокоиться, когда их настройки были перенастроены при подключении к сетям ваших деловых партнеров.

1. Особенности данного примера

Особенности данного примера состоят в следующем:

— в качестве серверной ОС используется Alt Linux 5 KDE (desktop);

— установка на Alt Linux 5 KDE (desktop) новой Samba-3.4.8., которая позволит ввести в домен компьютеры под управлением Window 7 (идущая с Alt Linux 5 KDE (desktop) Samba-3.0.37. не позволит этого сделать);

— внедрение сервера dhcp, что является хорошим решением в большой сети, плюс удобство для мобильных пользователей;

2. Начальные условия

— имя домена firma, имя сервера altserver, NetBIOS имя aserver, его ip будет статическим 192.168.1.7 и 192.168.2.7;

— использование dhcp и wins, dns пока не трогаем;

— всем клиентам будет назначен динамический ip-адрес, сетевой принтер будет получать ip-адрес согласно своему mac-адресу;

— каждому пользователю будет создан и доступен персональный общий ресурс, а также будут созданы два ресурса для каждого отдела (бухгалтеры и финансисты);

— пользователь director будет владельцем всех ресурсов.

3. Установка Samba-3.4.8.

Предварительно делаем обновление системы, для этого подключаем нужный репозиторий и выполняем команду:

Без обновления пакет Samba-3.4.8. имеет шансы при установке выдавать ошибки и не установиться.

Я не смог собрать из исходников новую Samba, поэтому я воспользовался любезно предоставленной сборкой Василия Терешко с сайта http://end.kiev.ua/linux/alt/tolmi-5.1/i586/RPMS.tolmi-5.1/. Я скачал отсюда следующие пакеты и установил:

Пока отложим дальнейшее конфигурирование сервера Samba, и займемся сервером dhcp.

4. Настройка сервера dhcp

Выполните команду hostname, откликом должно быть:

Так как ваш сервер будет обслуживать два сегмента сети (это опционально! для примера), пользователи могут захотеть получить доступ из одного сегмента в другой, поэтому будет лучше включить маршрутизацию, для этого в файле /etc/net/sysctl.conf исправьте значение параметра

Настройка сервера dhcp в альтлинукс осуществляется в файле /etc/dhcp/dhcpd.conf. После установки пакета dhcp-server вы найдете в этой директории файл dhcpd.conf.sample. Давайте исправим этот файл под наши задачи.

Для наших задач сервер должен:

— выдавать адреса для двух подсетей, причем диапазон будет находиться в пределах .31-.230, практика показывает, что полезно бывает оставить место под статические адреса (сканеры, принтеры, управляемые свичи и т.п.);

— также предположим, что у нас есть сетевой принтер со своей сетевой картой, и мы укажем серверу dhcp всегда назначать ему один и тот же адрес, делается это по привязке к mac-адресу сетевой карты. Mac-адрес вы можете узнать в документации к принтеру, либо зайдя через веб-интерфейс в настройки принтера, как правило, сетевые принтеры имеют такую функцию, в этом примере такой принтер будет называться hp1320n и ему будет назначаться адрес 192.168.1.52.

Перейдите в папку /etc/dhcp/ и получите файл dhcpd.conf:

# See dhcpd.conf(5) for further configuration

#говорим не использовать динамический dns

ddns-update-style none;

#задаем время аренды IP-адреса по умолчанию, в секундах

default-lease-time 86400;

#задаем максимальное время аренды, если по истечению этого времени

#клиент не сделал запрос на аренду, его ip считается незанятым и

#может быть назначен другому клиенту

max-lease-time 172800;

#задаем адрес сервера времени

option ntp-servers 192.168.1.7;

#если есть поддержка NIS, можно задать домен

option nis-domain «firma.org»;

#задаем имя домена

option domain-name «firma.org»;

# список dns-серверов, так windows будет спокойнее

option domain-name-servers 192.168.1.7, 192.168.2.7;

# список wins-серверов

option netbios-name-servers 192.168.1.7, 192.168.2.7;

# описание первой подсети, сначала идет ее адрес и маска

subnet 192.168.1.0 netmask 255.255.255.0 <

# шлюз, так как клиенты из подсети 192.168.1. будут ходить в подсеть 192.168.2.

option routers 192.168.1.7;

option subnet-mask 255.255.255.0; #

range dynamic-bootp 192.168.1.31 192.168.1.230; #

# говорим назначать принтеру один и тот же ip по mac-адресу

host hp1320n

<

hardware ethernet 08:09:55:56:05:58;

fixed-address 192.168.1.52;

>

>

subnet 192.168.2.0 netmask 255.255.255.0 <

option routers 192.168.2.7;

option subnet-mask 255.255.255.0;

range dynamic-bootp 192.168.2.31 192.168.2.230;

host win7boss

<

hardware ethernet 09:10:55:57:58:23;

fixed-address 192.168.1.40;

>

>

5. Заводим учетные записи пользователей и групп будущего домена

Сначала добавим пользователя root в базу данных Samba, этот пользователь администратор сервера и будет администратором домена. Перед этим, с учетом того, что я использовал в этом примере пакет от Василия Терешко с сайта http://end.kiev.ua/linux/alt/ создадим папку

именно там будет храниться база данных паролей, учтите, это нужно лишь для этого пакета, этот путь задается при сборке, и Василий Терешко задал этот путь там, как правило база данных хранится в папке /etc/samba (однако не исключено, что этот путь будет во всех новых сборках).

Теперь уже непосредственно добавляем пользователя root. Это пароль администратора домена Windows. Никогда не удаляйте эту учетную запись с ее паролем из бэкенда паролей после того, как будут инициализированы группы домена Windows.

Теперь создадим нужные нам группы UNIX и присоединим их к группам windows, тоже сделаем для общеизвестных групп домена Microsoft Windows.

Примечание: под словом присоединим подразумевается to map, и в слэнге это звучить как «примапим», мапить группы, мапить пользователя.

Нужные нам группы это группа пользователей бухгалтерии buhgroup и группа пользователей финансового отдела fingroup.

Сделаем скрипт, который облегчит нам данную задачу, создадим файл:

#!/bin/sh

#

# файл присоединения групп windows к группам unix /etc/samba/mapgroup.sh

#

# создадим группы бугхалтерии и финансового отдела

groupadd buhgroup

groupadd fingroup

# присоединим общеизвестные Windows Domain Groups к UNIX-группам

net groupmap add ntgroup=»Domain Admins» rid=512 unixgroup=root type=d

net groupmap add ntgroup=»Domain Users» rid=513 unixgroup=users type=d

net groupmap add ntgroup=»Domain Guests» rid=514 unixgroup=nobody type=d

# присоединим группы домена

net groupmap add ntgroup=»Buhg staff» unixgroup=buhgroup type=d

net groupmap add ntgroup=»Fin staff» unixgroup=fingroup type=d

#!/bin/sh

#

# файл отсоединения групп windows от групп unix /etc/samba/mapgroupdel.sh

#

# отсоединим общеизвестные Windows Domain Groups к UNIX-группам

net groupmap delete ntgroup=»Domain Admins»

net groupmap delete ntgroup=»Domain Users»

net groupmap delete ntgroup=»Domain Guests»

# отсоединим группы домена

net groupmap delete ntgroup=»Buhg staff»

net groupmap delete ntgroup=»Fin staff»

А команда net groupmap list не должна будет что-либо показать.

Теперь создадим наших пользователей. Вот наши сотрудники:

| Имя сотрудника | Учетная запись | Пароль | Имя личной папки | Каталог на файл-сервере | Рабочая станция |

| Иван Иванович | director | dirIvan1 | director | /firmafiles | win7boss |

| Петр Авдеич | finansist | finPetr2 | finansist | /firmafiles/finansist | winXPfin |

| Зоя Федоровна | buhgalter | buhZoya3 | buhgalter | /firmafiles/buhgalter | winXPbuh |

| Василий Николаевич | glfinansist | glfinVas22 | glfinansist | /firmafiles/finansist | win7glfin |

| Елена Викторовна | glbuhgalter | glbuhEl33 | glbuhgalter | /firmafiles/buhgalter | win7glbuh |

Согласно таблице добавим пользователей:

Соответственно сотрудников бухгалтерии помещаем в группу buhgroup, сотрудников финансового отдела в группу fingroup.

Иван Иваныча добавляем командой

В итоге в базе данных Samba у меня такие пользователи:

6. Второй администратор домена

Чтобы еще какой-то сотрудник мог добавлять компьютеры в домен, он должен входить в группу root. Создадим учетную запись такого пользователя (odmin) обычным путем, а затем поместим его в группу root.

# id odmin

uid=506(odmin) gid=0(root) groups=0(root)

7. Создание общих ресурсов

Создадим общие ресурсы для групп, для этого создадим скрипт /etc/samba/addfolder.sh такого содержания:

8. Конфигурирование сервера Samba

Создайте файл smb.conf такого содержания:

[global]

workgroup = FIRMA

netbios name = ASERVER

server string = Server of FIRMA

passwd chat = *New*Password* %nn*Re-enter*new*password* %nn *Password*changed*

username map = /etc/samba/smbusers

syslog = 0

log file = /var/log/samba/log.%U.%m.%G.%I

max log size = 50

name resolve order = wins bcast hosts

interfaces = 192.168.1.7/24, 192.168.2.7/24, 127.0.0.1/24

bind interfaces only = Yes

time server = yes

domain logons = Yes

os level = 64

preferred master = Yes

domain master = Yes

wins support = Yes

[homes]

comment = Домашняя директория

valid users = %S

read only = No

browseable = No

browsable = No

#[printers]

# comment = SMB Print Spool

# path = /var/spool/samba

# guest ok = Yes

# printable = Yes

# use client driver = Yes

# browseable = No

# browsable = No

[netlogon]

comment = Network Logon Service

path = /firmafiles/%U

valid users = %S

read only = No

[buhgroup]

comment = Файлы бухгалтерии

path = /firmafiles/buhfiles

valid users = %G

read only = No

[fingroup]

comment = Файлы фин.отдела

path = /firmafiles/finfiles

valid users = %G

read only = No

Проверьте конфигурационный файл smb.conf утилитой testparm на вопрос возможных ошибок, если они обнаружаться, исправьте.

Cонфигурируйте NSS (диспетчер разрешения имен, name service switch), чтобы обрабатывать разрешение имен, основанное на WINS. До тех пор, пока не используется DNS-сервер, безопасно удалить эту опцию из конфигурации NSS. Отредактируйте файл /etc/nsswitch.conf, (закомментировав верхнюю строку (#) и добавив нижнюю:

9. введение в домен клиентов Windows XP и Windows 7

Введение в домен клиентов с Windows XP происходит как обычно, подробнее можно почитать здесь http://samba-doc.ru/samba3example/03titbits.html#titbitsvved. Проверьте, что демон nmb запущен, этот демон обрабатывает процессы регистрации имен и требования по разрешению (имен). Перед введением в домен компьютера с установленной Windows 7 следует немного модифицировать его реестр. Создайте файл win7toSamba.reg следующего содержания:

И запустите (не забываем про администраторские права), нужные сведения будут добавлены.

После стандартной процедуры (я ввожу в домен от имени второго администратора odmin) появиться сообщение об ошибке, показанное на рисунке http://samba-doc.ru/adaptation/adap03.html#ris3.1. Не обращаем внимание, жмем Ок, после чего нам предлагается перезагрузиться, чтобы изменения вступили в силу. Перезагружаемся, после этого компьютер с WINDOWS 7 также благополучно входит в домен.

Примечание: соответствие имен компьютеров и выданных им IP адресов можно увидеть в файле /var/lib/dhcp/dhcpd.leases

Основные достигнутые результаты:

— При входе пользователя подключается диск X, который ведет в домашнюю папку этого пользователя на сервере ( заметьте, тут самое время внедрять квотирование), также на сервере доступны общие папки, но в зависимости от принадлежности пользователя к бухгалтерам или финансистам (что и правильно);

— Пинг по имени идет в пределах одной подсети (что также правильно, так как сервер WINS не должен заниматься разрешением в других подсетях);

— Пинг по IP идет как в пределах одной подсети, так и из одной в другую, на общие ресурсы в другой подсети заходим по IP (то есть маршрутизация работает);

— пароли Samba и linux разные вещи, пользователи могут менять их как вздумается, на сервере у линукс-пользователей они остаются какие были (во всяком случае мне так показалось);

Общие папки на Windows-компьютерах сети расшариваются, но доступ назначается либо индивидуально, по имени пользователя, либо всей группе Domain USERS, при назначении прав группам buhgroup и fingroup пользователи, входящие в эти группы, доступ в общие папки не имели. Причину этого не выяснил. А в остальном прекрасный вариант для небольшой сети, в которой нужно централизованное управление и не нужен LDAP.

Источник