В качестве примера используется Windows Server 2012 R2 (2016, 2019). Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Выбор оборудования и подготовка сервера

Установка Windows и настройка системы

Базовые настройки файлового сервера

Тюнинг файлового сервера или профессиональные советы

Настройка средств обслуживания

Тестирование

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

- Процессор может быть самый простой;

- Оперативная память также не сильно используется;

- Дисковая система — самый основной компонент. Ее объем зависит от специфики бизнеса. Примерная формула — не менее 15 Гб на пользователя и не менее 1 Тб на сервер. До 50 пользователей можно рассматривать диски SATA, после — SAS или SSD.

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

- Для обеспечения сохранности информации при выходе из строя жесткого диска, необходим RAID-контроллер. Настройка последнего выполняется из специального встроенного программного обеспечения, которое запускается при загрузке сервера;

- Сервер должен быть подключен к источнику бесперебойного питания;

- Необходимо предусмотреть резервное копирование. Для этого нужен дисковый накопитель (внешний жесткий диск) или другой сервер.

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Шаг 2. Установка Windows и настройка системы

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 — 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

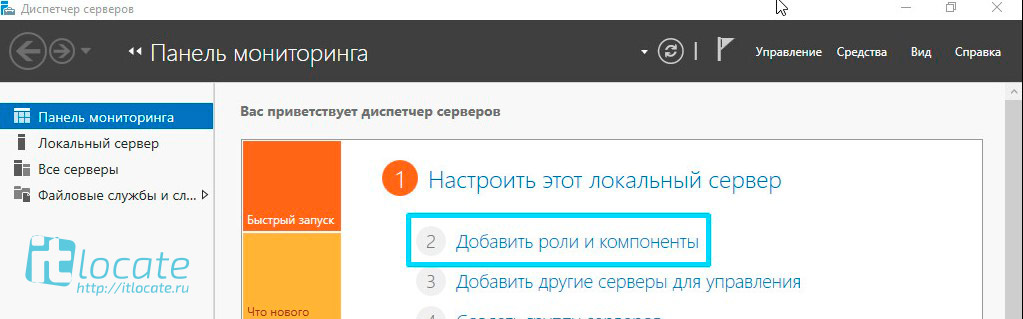

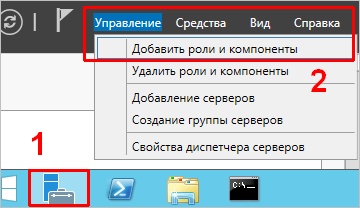

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

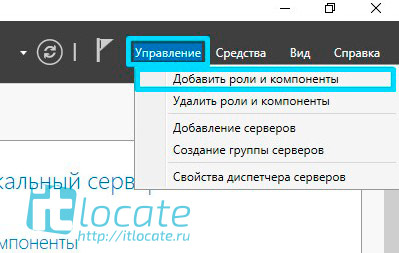

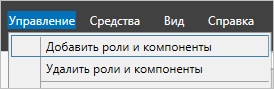

Нажимаем Управление — Добавить роли и компоненты.

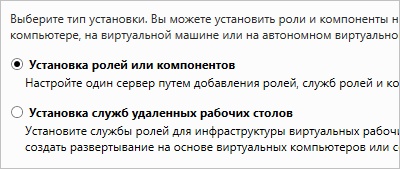

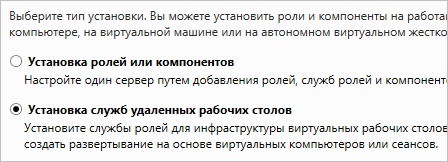

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

- Службы хранения;

- Файловый сервер;

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Нажимаем OK и Изменить.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \fs1Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

DFS

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

- При наличии или появлении нескольких файловых серверов пользователям будет удобнее находить общие папки в одном месте.

- Администратор легко сможет создать отказоустойчивую систему при необходимости.

Как создать и настроить DFS читайте в статьях Как установить и настроить DFS и Как установить и настроить DFS с помощью Powershell.

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Анализатор соответствия рекомендациям

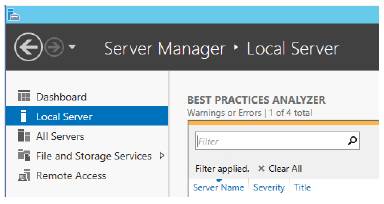

В диспетчер управления серверами Windows встроен инструмент для проверки конфигурации сервера — анализатор соответствия рекомендациям. Чтобы им воспользоваться переходим в диспетчере в Локальный сервер:

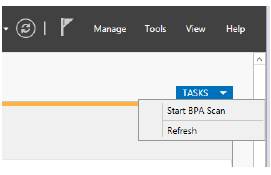

Находим раздел «Анализатор соответствия рекомендациям» и справа кликаем по ЗАДАЧИ — Начать проверку BPA:

Рассмотрим решения некоторых рекомендаций.

1. Для XXX должно быть задано рекомендованное значение.

Это набор однотипных рекомендаций, для выполнения которых нужно обратить внимание на описание и задать значение параметро, которое в нем указано. Например, для CachedOpenLimit в описании проблемы есть описание решения — «Задайте для CachedOpenLimit рекомендуемое значение 5». Чтобы это сделать, открываем Powershell от администратора и вводим команду:

Set-SmbServerConfiguration -CachedOpenLimit 5

* мы задаем параметру CachedOpenLimit значение 5, как это и рекомендовано анализатором.

На запрос, уверены ли мы, что хотим выполнить команду, отвечаем утвердительно.

Остальные параметры задаем аналогичными действиями.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

3. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

Мониторить стоит:

- Сетевую доступность сервера;

- Свободное дисковое пространство;

- Состояние жестких дисков.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

Предисловие

Наконец то я смог перебороть свою лень и написать третью часть. По итогу мы имеем настроенный терминальный сервер, с разграниченными доступами к данным и списками разрешенных программ. В данной части закончим тонкую настройку рабочих столов пользователей, как и обещал рассмотрим Установку, Настройку, и оптимизацию 1С, а так же разграничение доступа к БД. Приступим.

Очищаем рабочий стол от лишних ярлыков

Создадим Групповую политику с названием «Очистить рабочий стол» и свяжем ее с подразделением в котором расположены пользователи нашего сервера

Зададим параметры политики > Конфигурация пользователя > политики > административные шаблоны > Меню Пуск и панель задач там находим Скрыть общие группы программ в меню «Пуск»

в результате будут очищены все ярлыки с рабочего стола пользователя. теперь заполним его тем что нам нужно

Размещаем на рабочем столе пользователя необходимые ярлыки приложений

Создадим Групповую политику с названием «Публикация ярлыков» и свяжем ее с подразделением в котором расположены пользователи нашего сервера

Зададим параметры политики > Конфигурация пользователя > политики > Настройка > Конфигурация Windows > Ярлыки > ПКМ создать > ярлык

Заполняем открывшуюся форму, Данные можно скопировать с существующего ярлыка, нажав по нему ПКМ и выбрав свойства, в поле «Размещение» выбираем Рабочий стол

В результате на рабочем столе пользователя останутся только заданные нами ярлыки приложений, чтобы не совращать пытливые умы морем возможностей куда ткнуть.

Очищаем содержимое Меню ПУСК и задаем начальный макет

Создадим Групповую политику с названием «Настройка Меню Пуск» и свяжем ее с подразделением в котором расположены пользователи нашего сервера

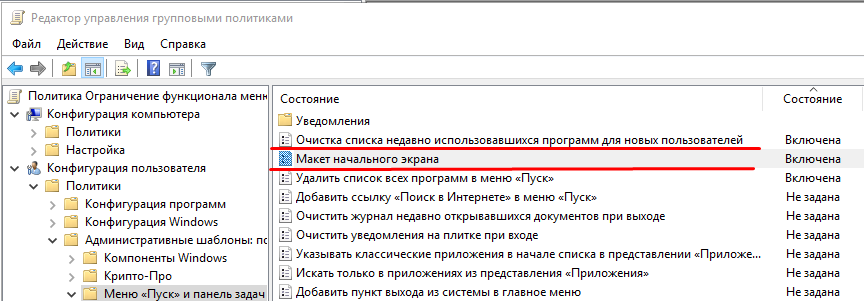

Зададим параметры политики > Конфигурация пользователя > политики > административные шаблоны > Меню Пуск и панель задач > выбираем «Очистка списка недавно использовавшихся программ для новых пользователей» и переводим параметр в состояние Включена

Там же находим политику макет начального экрана, так же ее включим и укажем путь где мы в дальнейшем разместим файл макета

Создадим макет

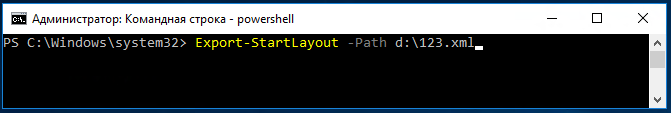

Заходим на наш сервер под локальным администратором и настройте вручную нужный вид макета начального экрана, после чего запускаем PowerShell под правами администратора и выполняем команду Export-StartLayout -Path d:123.xml где в параметре path указываем путь который мы задали ранее в политике

В результате мы имеем полностью готовые к работе рабочие места для сотрудников компании

Оптимизация 1С

Включаем высокую производительность

Так как 1с любит работать на 1м ядре то крайне зависима от производительности этого ядра, от сюда и такая любовь к высокочастотным процессорам.

идем Пуск > панель управления > оборудование > электропитание > выбираем высокая производительность

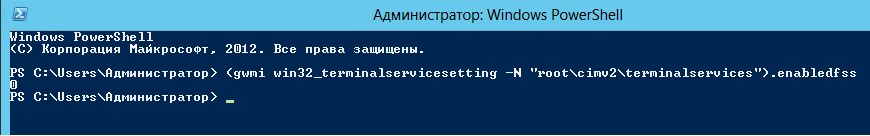

Отключаем DFSS для нормальной работы 1С

В ОС Windows Server 2012 бывает полезно выключать службу Dynamic Fair Share Scheduling (DFSS позволяет балансировать и распределять ресурсы между пользователями) чтобы повысить производительность 1С:Преприятие 8 в ряде случаев. На момент написания заметки платформа может неудачно взаимодействовать с Dynamic Fair Share Scheduling. Одним из таких признаков может быть долгое открытие конфигуратора в терминальном сервере. Предположительно эта служба Dynamic Fair Share Scheduling думает что 1С:Предприятие потенциально окажет негативное влияния сессией текущего пользователя, захватившего большое количество вычислительных ресурсов, на сессии других пользователей. Служба старается «предотвратить» чрезмерное использования например дисков одним пользователем, пытаясь организовать равномерное распределение дисковых операций I/O между сессиями.

Чтобы выключить балансировку ресурсов надо выполнить следующие шаги:

Шаг первый. Определить что служба включена, для этого открываем PowerShell и запускаем команду:

(gwmi win32_terminalservicesetting -N «rootcimv2terminalservices»).enabledfss

1 — включено, 0 — выключено.

Если получаем 0, то дополнительно действий не требуется.

Шаг второй. Если предыдущий шаг вернул 1, то продолжаем. После чего открываем реестр windows (regedit) и меняем в следующих ветках некоторые значения: *1. HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerQuota System параметр EnableCpuQuota на 0.

2. HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTSFairShareDisk параметр EnableFairShare на 0. Этот параметр особенно сильно влияет.

После этого конфигуратор может открываться значительно быстрее в терминальном сервере. В реально произошедшем в нашей практике случае скорость открытия конфигурации с 40 секунд изменилась до 10 секунд (при наличии кэша конфигурации)

Для этого выполним команды

Set-Itemproperty -Path Registry::"HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerQuota System" -name EnableCpuQuota -Value 0 Set-Itemproperty -Path Registry::"HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTSFairShareDisk" -name EnableFairShare -Value 0после чего проверим

Get-Itemproperty -Path Registry::"HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerQuota System" -name EnableCpuQuotaGet-Itemproperty -Path Registry::"HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTSFairShareDisk" -name EnableFairShare Результатом должен вернуться 0

Это 2 основных пункта которые влияют на производительность 1с, осталось нам научиться понимать где узкое горлышко производительности

Отключаем ненужные службы

Откроем командную строку под правами администратора и выполним следующие комманды

sc config Themes start=disabled

sc Stop Themes

sc config WSearchstart=disabled

sc Stop WSearch

sc config CscServicestart=disabled

sc Stop CscService

Анализатор соответствия рекомендациям

Для некоторых серверных ролей Windows (в частности, терминальных) существует база успешных конфигураций. Придерживаясь советам данной базы можно повысить надежность и стабильность системы.

Для сервера удаленных рабочих столов, как правило, необходимо выполнить следующие рекомендации:

Оптимизируем настройку SMB протокола

Для этого запустим Powershell под администратором и выполним следующие команды

Set-SmbServerConfiguration -Smb2CreditsMin 128

Set-SmbServerConfiguration -Smb2CreditsMax 2048

Set-SmbServerConfiguration -AsynchronousCredits 64

Set-SmbServerConfiguration -CachedOpenLimit 5

Set-SmbServerConfiguration -DurableHandleV2TimeoutInSeconds 30

Set-SmbServerConfiguration -AutoDisconnectTimeout 0

Set-SmbServerConfiguration -DurableHandleV2TimeoutInSeconds 30

Srv.sys должен быть настроен на запуск по требованию.

Запустим CMD под администратором

sc config srv start=demand

Создание коротких имен файлов должно быть отключено

fsutil 8dot3name set 1

Мониторинг Загрузки сервера

в работе сервера с 1с как показала практика основным показателем является средняя длина очереди диска и загрузка ЦП

Смотрим очередь диска

Заходим Управление компьютером > Производительность > Средства наблюдения > Системный монитор > Добавить > выбираем «Физический диск» > средняя длина очереди диска > выбираем диск на котором лежат базы

Нормальным режимом работы является очередь не превышающая значения 1, все что выше уже будут заметны подтормаживания, при значениях выше 2.5 работа в 1 с становится не комфортной.

За данным параметром крайне важно следить так как высокая очередь на диск тянет за собой высокую загрузку ЦП (которому приходится ждать пока диск ответит)

Вот полезная ссылка от другого автора, но материал очень полезный https://habr.com/ru/post/556296/

Свободное место на разделе где хранятся файловые базы 1С

В том случае если базы данных хранится на другом сервере, например файловом, важно следить чтобы размер файла подкачки не превышал объём свободного места на этом логическом диске, в тот момент когда это произойдет скорость работы 1с упадет в несколько раз

Формирование списка баз 1С, для пользователей

Будем использовать уже заезженный метод формирования списка на основе NTFS прав, но внедрим немного своего

первым делом определимся с местом где будут лежать файлы запуска БД 1С и укажем путь до этого места, пусть это будет d:access1cestart.cfg

Откроем файл C:ProgramData1C1CEStart1cestart.cfg

и добавим в конец файла строку «CommonCfgLocation=d:access1cestart.cfg» после чего сохраним

Далее нам необходимо скачать powershell script отсюда

на 160 строке указываем путь до расположения файловых баз 1с

на 163 задаем путь до подразделения домена в котором будут лежать у вас группы безопасности доступа к БД

после чего можем запустить скрипт и создать каталог для нашей базы 1С, После чего останется только положить БД в данный каталог и добавить пользователей в группу доступа 1с

На этом настройку терминального сервера 1с, можно считать законченно, как итог мы имеем сервер готовый к приему клиентов

Содержание

- Как установить и настроить терминальный сервер Microsoft Windows Server 2016 Standart

- Оглавление

- Добавление ролей и компонентов

- Активация лицензии удалённых рабочих столов

- Изменение стандартного порта подключения

- Возможные проблемы

- Подключение было запрещено

- CredSSP

- Отсутствуют доступные серверы лицензирования удаленных рабочих столов

- Установка и настройка терминального сервера на Windows Server

- Шаг 1. Выбор оборудования и подготовка сервера к работе

- Выбор оборудования

- Подготовка сервера

- Шаг 2. Установка Windows Server и базовая настройка системы

- Установка системы

- Базовая настройка Windows Server

- Шаг 3. Установка и настройка терминального сервера

- Подготовка системы

- Установка роли и компонентов

- Установка служб удаленных рабочих столов

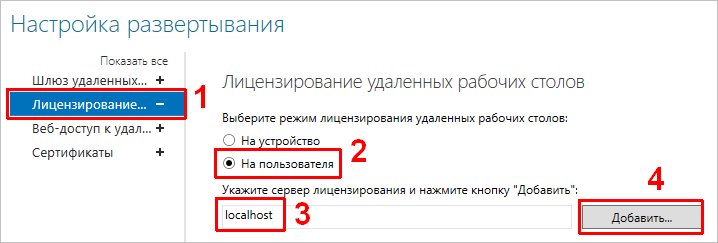

- Настройка лицензирования удаленных рабочих столов

- Добавление лицензий

- Шаг 4. Тюнинг терминального сервера

- Ограничение сессий

- Анализатор соответствия рекомендациям

- Теневые копии

- Ошибка 36888 (Source: schannel)

- Шаг 5. Настройка средств обслуживания

- Резервное копирование

- Мониторинг

- Шаг 6. Тестирование

- Особый порт для подключения

Как установить и настроить терминальный сервер Microsoft Windows Server 2016 Standart

Оглавление

Добавление ролей и компонентов

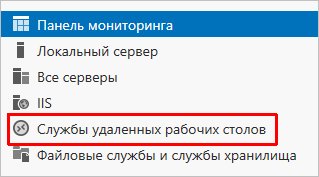

Установка самой оси Microsoft Windows Server 2016 в рамках данной статьи рассматриваться не будет, только отдельно сама установка терминального сервера. На будущем терминальном сервере открываем диспетчер сервера через Панель управления ( Win + R Control) — Администрирование — Диспетчер серверов (Server Manager) или через команду «Выполнить» ( Win + R ServerManager). После чего переходим по вкладке Локальный сервер (Local Server)

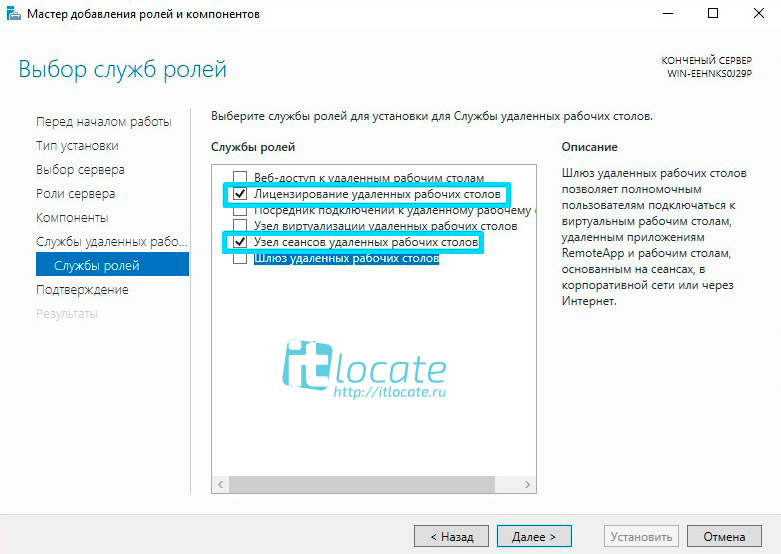

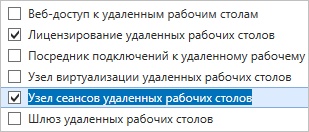

Открываем мастер добавления ролей и компонентов, жмём далее, в типе установки отмечаем радиокнопкой пункт Установка ролей или компонентов (Role-based or feature-based installation), выбираем сервер, жмём далее, чекбоксом отмечаем Службы удаленных рабочих столов. В службах ролей отмечаем для установки две службы: Лицензирование удаленных рабочих столов (Remote Desktop Licensing) и Узел сеансов удаленных рабочих столов (Remote Desktop Session Host), жмём далее и потом установить. Дожидаемся конца установки и перезагружаем сервер, если это не было сделано автоматически по завершению установки.

Активация лицензии удалённых рабочих столов

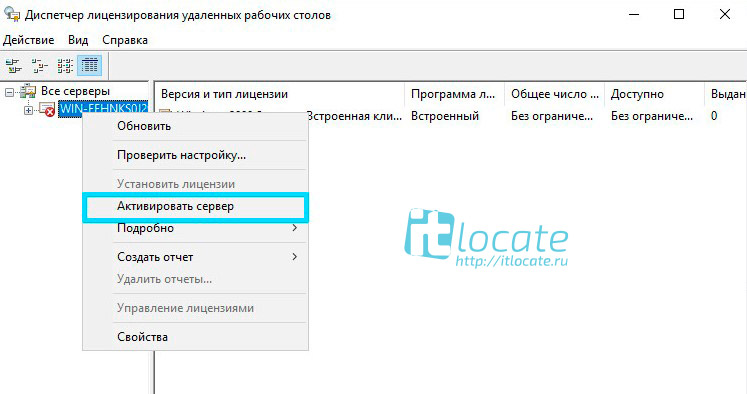

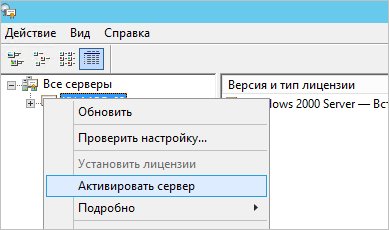

Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов (RD Licensing Manager). Раскрываем древо, правой кнопкой по нашему серверу вызываем выпадающее меню и выбираем пункт активировать сервер.

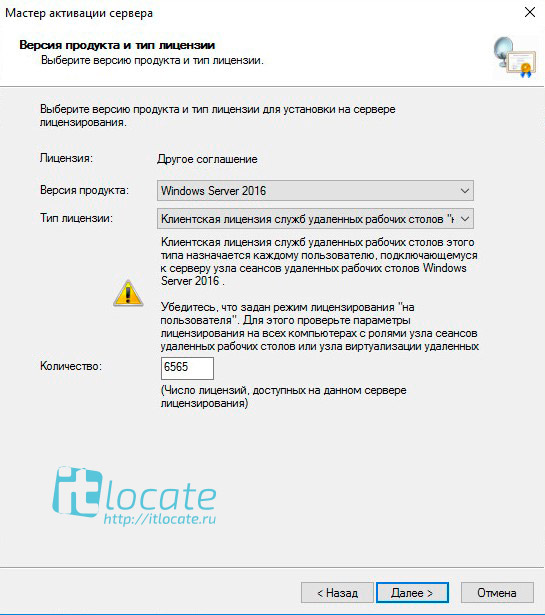

В мастер активации сервера вначале заполняем сведения об организации, а после устанавливаем саму лицензию. При выборе программы лицензии указываем Другое соглашение, и указываем ключи активации купленной лицензии 6565792 (или любой другой. Для тестового сервера нагуглите за 2 минуты:»номер соглашения windows server 2016«. Ключ 6565792 — также является результатом выдачи поисковика google). Выбираем версию продукта Windows Server 2016и тип лицензии Клиентская лицензия служб удаленных рабочих столов (на пользователя). Готово!

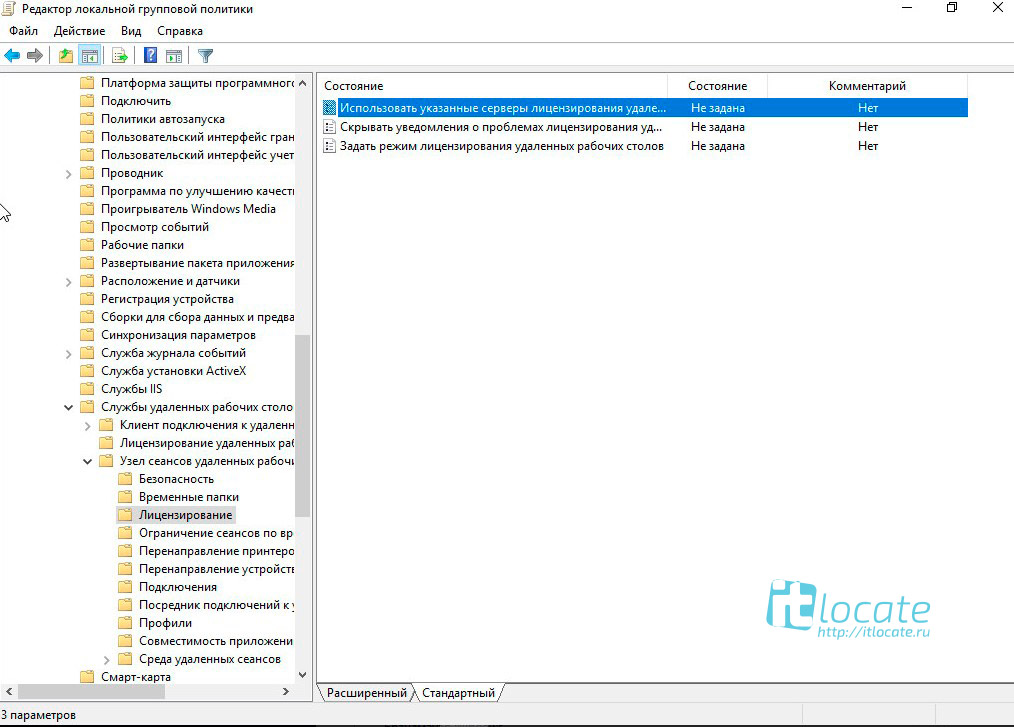

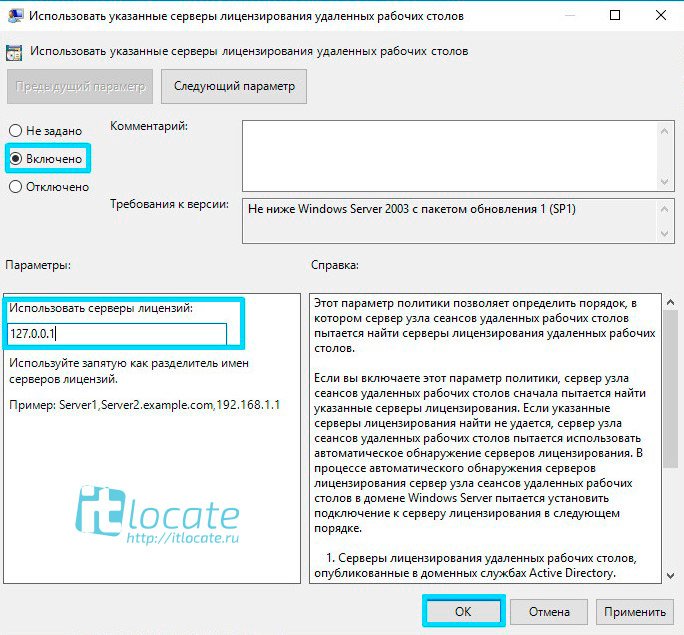

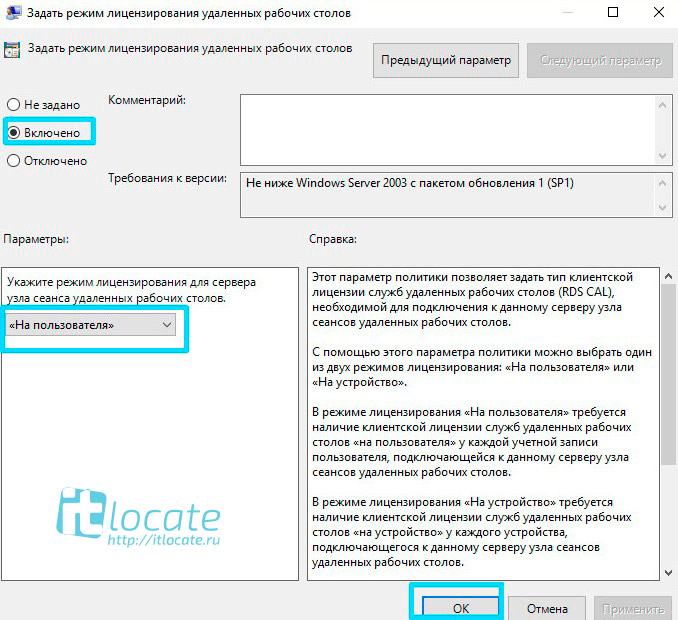

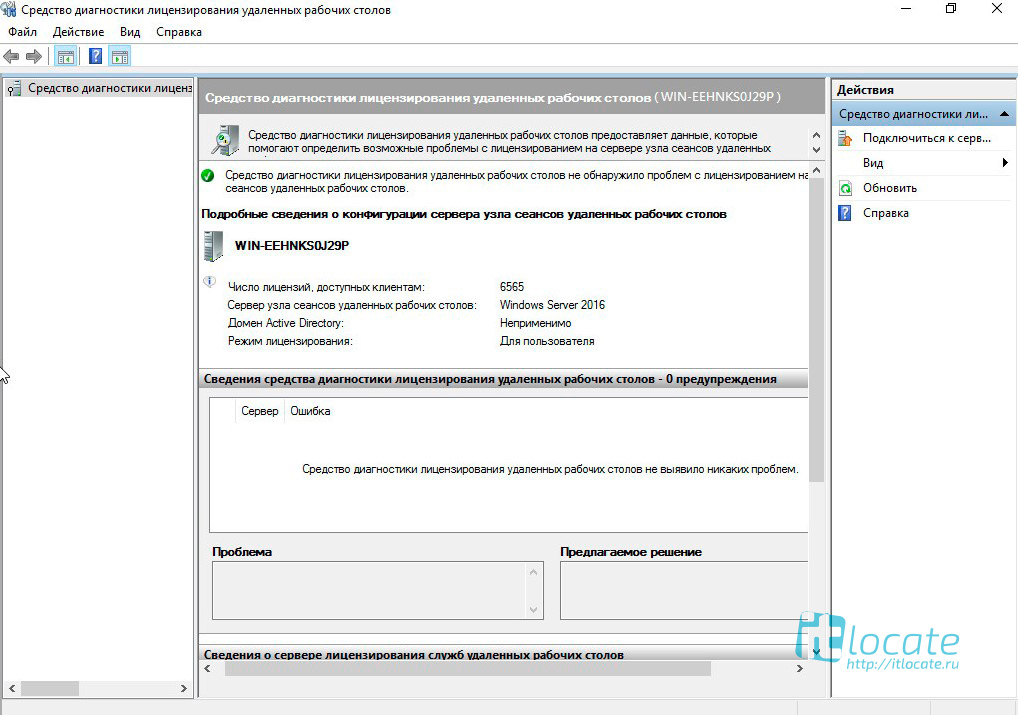

Но Средство диагностики лицензирования удаленных рабочих столов сообщает нам, что сервер лицензирования не включён. Чтож, поправим это дело через политики. Вызываем командное меню «Выполнить» Win + R gpedit.msc. Переходим: Конфигурация компьютера (Computer Configuration) — Административные шаблоны (Administrative Templates) — Компоненты Windows (Windows Components) — Службы удаленных рабочих столов (Remote Desktop Services) — Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) — Лицензирование (Licensing).

Тут поправим Использовать указанные серверы лицензирования удаленных рабочих столов (Use the specified Remote Desktop license servers) и Задать режим лицензирования удаленных рабочих столов (Set the Remote licensing mode).

Обновляем сведения в оснастке Средство диагностики лицинзирования удаленных рабочих столов. Теперь всё ок!

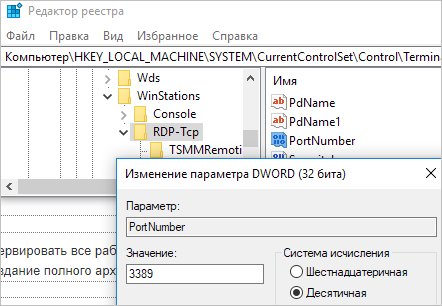

Изменение стандартного порта подключения

Стандартный порт для RDP подключения: 3389

Открываем реестр ( Win + R regedit), переходим по ветке:

Находим ключ PortNumber, меняем систему исчисления на Десятичную и задаем необходимый номер порта. Так же это можно сделать через командную строу:

Возможные проблемы

Подключение было запрещено

Скорее всего вы при попытке подключиться увидите сообщение:»Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему«, а всё из-за того, что 1 — терминальный сервер не настроен в домене на разрешение подключения к нему определённых пользователей; 2 — вы не добавили в группу Пользователи удаленного рабочего стола ни одного пользователя.

Возможно вам будет полезна статья о том как из Windows 10 сделать Терминальный сервер.

CredSSP

Ещё можете столкнуться с такой вот ошибкой: An authentication error has occurred. The function is not supported. This could be due to CredSSP encryption oracle remediation.

А возникновение этой ошибки связано с тем, что на терминальном Windows сервере, на который идёт подключение, не установлены последние обновления безопасности (CredSSP обновления для CVE-2018-0886). После обновления система по умолчанию запрещает подключаться к удалённым серверам по RDP со старой версией протокола CredSSP.

Отсутствуют доступные серверы лицензирования удаленных рабочих столов

После настройки сервера всё шло хорошо, но только 120 дней. Потом случилось следущее:

Удаленный сеанс отключен, поскольку отсутствуют доступные серверы лицензирования удаленных рабочих столов. Обратитесь к администратору сервера

А это означает что у вас установлен ключ льготного периода (grace period licensing), который необходимо удалить. Для этого вам нужно залогиниться на сервер локально. Где удалять ключ льготного периода? В реестре под именем L$RTMTIMEBOMB. Идём по ветке реестра:

Но не тут то было! У вас недостаточно прав, но и это нас не остановит. Жмём правой кнопкой мыши и меняем владельца на ветку реестра и даём полные права самому себе, после чего спокойно удаляем эту гадость). Если не поможет, то советую переустановить роли и компоненты.

Установка и настройка терминального сервера на Windows Server

Инструкция разбита на 6 шагов. Первых 3 представляют стандартные действия для настройки терминального сервера. Остальные являются профессиональными советами, которые помогут создать надежную и профессиональную инфраструктуру для сервера терминалов.

В качестве операционной системы используется Windows Server 2012 R2 / 2016.

Шаг 1. Выбор оборудования и подготовка сервера к работе

Выбор оборудования

Выбирая оборудование для данного типа серверов, необходимо опираться на требования приложений, которые будут запускаться пользователями и количество последних. Например, если устанавливается терминальный сервер для программы 1С, а количество одновременно работающих сотрудников равно 20, получим следующие характеристики (приблизительно):

- Процессор от Xeon E5.

- Памяти не менее 28 Гб (по 1 Гб на каждого пользователя + 4 для операционной системы + 4 запас — это чуть меньше 20%).

- Дисковую систему лучше построить на базе дисков SAS. Объем необходимо учесть индивидуально, так как это зависит от характера задач и методов их решения.

Также предлагаю для чтения статью Как выбрать сервер.

Подготовка сервера

Прежде чем начать установку операционной системы выполните следующее:

- Настройте отказоустойчивый RAID-массив (уровни 1, 5, 6 или 10, а также их комбинации). Данная настройка выполняется во встроенной утилите контроллера. Для ее запуска следуйте подсказкам на экране во время загрузки сервера.

- Подключите сервер к источнику бесперебойного питания (ИБП). Проверьте, что он работает. Отключите подачу питания на ИБП и убедитесь, что сервер продолжает работать.

Шаг 2. Установка Windows Server и базовая настройка системы

Установка системы

Во время установки системы важно учесть только один нюанс — дисковую систему необходимо разбить на два логических раздела. Первый (малый, 70 – 120 Гб) выделить для системных файлов, второй — под пользовательские данные.

На это есть две основные причины:

- Системный диск малого размера быстрее работает и обслуживается (проверка, дефрагментация, антивирусное сканирование и так далее)

- Пользователи не должны иметь возможность хранить свою информацию на системном разделе. В противно случае, возможно переполнение диска и, как результат, медленная и нестабильная работа сервера.

Базовая настройка Windows Server

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Настраиваем статический IP-адрес;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Установка и настройка терминального сервера

Подготовка системы

Начиная с Windows 2012 терминальный сервер должен работать в среде Active Directory.

Если в вашей IT-среде есть контроллер домена, просто присоединяем к нему наш сервер. В противном случае, устанавливаем на наш сервер роль контроллера.

Установка роли и компонентов

В панели быстрого запуска открываем Диспетчер серверов:

Кликаем Управление — Добавить роли и компоненты:

Нажимаем Далее до «Выбор типа установки». Оставляем Установка ролей и компонентов и нажимаем Далее дважды:

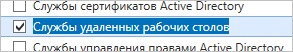

В окне «Выбор ролей сервера» выбираем Службы удаленных рабочих столов:

Кликаем Далее, пока не появится окно «Выбор служб ролей» и выбираем следующие:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

* при появлении запроса на установку дополнительных компонентов соглашаемся.

При необходимости, также выставляем остальные галочки:

- Веб-доступ — возможность выбора терминальных приложений в браузере

- Посредник подключений — для кластера терминальных серверов посредник контролирует нагрузку каждой ноды и распределяет ее.

- Узел виртуализации — для виртуализации приложений и запуска их через терминал.

- Шлюз — центральный сервер для проверки подлинности подключения и шифрования трафика. Позволяет настроить RDP внутри HTTPS.

Нажимаем Далее и в следующем окне Установить. Дожидаемся окончания процесса установки и перезагружаем сервер.

Установка служб удаленных рабочих столов

После перезагрузки открываем Диспетчер серверов и нажимаем Управление — Добавить роли и компоненты:

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

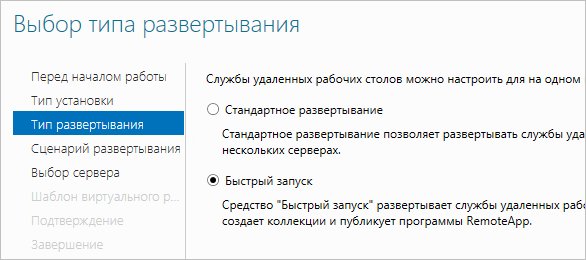

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

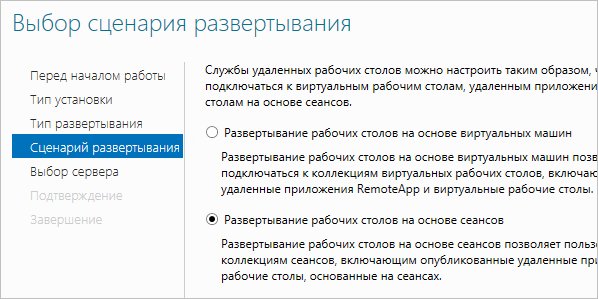

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

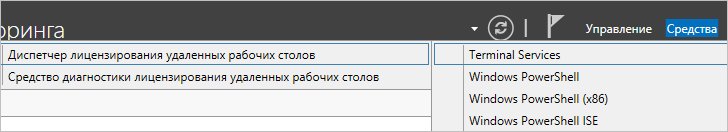

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

В открывшемся окне дважды кликаем Далее — заполняем форму — Далее — Далее — Снимаем галочку «Запустить мастер установки лицензий» — Готово.

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

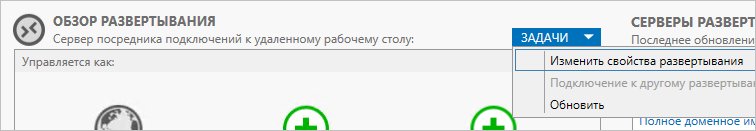

В «Обзоре развертывания» кликаем по Задачи — Изменить свойства развертывания:

В открывшемся окне переходим в Лицензирование — Выбираем тип лицензий — прописываем имя сервера лицензирования (в данном случае локальный сервер) и наживаем Добавить:

Применяем настройки, нажав OK.

Добавление лицензий

Открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

В открывшемся окне нажимаем Далее — выбираем программу, по которой куплены лицензии, например, Enterprise Agreement — Далее — вводим номер соглашения и данные лицензии — выбираем версию продукта, тип лицензии и их количество — Далее — Готово.

Проверить статус лицензирования можно в диспетчере серверов: Средства — Terminal Services — Средство диагностики лицензирования удаленных рабочих столов.

Шаг 4. Тюнинг терминального сервера

Ограничение сессий

По умолчанию, пользователи удаленных рабочих столов могут находиться в системе в активном состоянии без ограничения. Это может привести к зависаниям или проблемам при повторном подключении. Для решения возможных проблем установите ограничения на терминальные сессии.

Анализатор соответствия рекомендациям

Для некоторых серверных ролей Windows (в частности, терминальных) существует база успешных конфигураций. Придерживаясь советам данной базы можно повысить надежность и стабильность системы.

Для сервера удаленных рабочих столов, как правило, необходимо выполнить следующие рекомендации:

1. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

2. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Теневые копии

Если подразумевается хранение ценной информации на терминальном сервере, стоит настроить возможность восстановления предыдущих версий файлов.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Ошибка 36888 (Source: schannel)

В журнале Windows может появляться ошибка «Возникло следующее неустранимое предупреждение: 10. Внутреннее состояние ошибки: 1203.» от источника Schannel и кодом 36888. Ее причину, однозначно, определить мне не удалось. Во многих информационных источниках пишут, что это давно известная проблема и списывают на ошибку самой операционной системы.

Точного решения найти не удалось, но можно отключить ведение лога для Schannel. Для этого в редакторе реестра находим ветку HKLMSYSTEMCurrentControlSetControlSecurityProvidersSchannel — в ней параметр EventLogging и меняем его значение на . Команда для редактирования реестра:

reg add «HKLMSYSTEMCurrentControlSetControlSecurityProvidersSchannel» /v EventLogging /t REG_DWORD /d 0 /f

* данную команду необходимо выполнить из командной строки, запущенной от администратора.

Шаг 5. Настройка средств обслуживания

Основные средства, помогающие полноценно обслуживать сервер — мониторинг и резервное копирование.

Резервное копирование

Для терминального сервера необходимо резервировать все рабочие каталоги пользователей. Если на самом сервере организована общий каталог для обмена и хранения важной информации, копируем и его. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создание полного архива.

Мониторинг

- Сетевую доступность сервера;

- Свободное дисковое пространство.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

Особый порт для подключения

По умолчанию, для подключения к терминальному серверу по RDP используется порт 3389. Если необходимо, чтобы сервер слушал на другом порту, открываем реестр, и переходим в ветку:

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

Находим ключ PortNumber и задаем ему значение в десятично представлении, равное нужному номеру порта:

Также можно применить команду:

reg add «HKLMSystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp» /v PortNumber /t REG_DWORD /d 3388 /f

* где 3388 — номер порта, на котором будет принимать запросы терминальный сервер.

В этой статье мы рассмотрим несколько советов, как устранить проблемы, которые могут возникнуть в средах, где были развёрнуты Web Application Proxy.

Содержание:

- 1 Сбор информации о среде окружения

- 2 Использование Microsoft Exchange Best Practices Analyzer

- 3 Проблемы с сертификатами

- 4 Конфигурационные данные в AD FS непоследовательны или испорчены

- 5 Поддержка не совместимых с SPI клиентов

Сбор информации о среде окружения

Управление и устранение неполадок Web Application Proxy серверов требует хорошее знание Windows PowerShell и командлетов для Web Application Proxy.

При устранении неполадок Web Application Proxy, сначала необходимо принять к сведению любые сообщения об появляющихся в консоли ошибках. Если есть любые не очевидные ошибки, просмотрите журналы событий. Вы можете войти в каждый сервер и проверить журналы событий, но для упрощения процесса можете использовать Windows PowerShell.

Например, следующая команда Windows PowerShell будет собирать все события, созданные сервером Web Application Proxy в предыдущие 24 часа, наряду с их ID, уровнем и сообщениями:

$yesterday = (Get-Date) — (New-TimeSpan -Day 1) ; Get-WinEvent -FilterHashTable @{LogName=’Microsoft-Windows-WebApplicationProxy/Admin’; StartTime=$yesterday} | group -Property ID,LevelDisplayName,Message -NoElement | sort Count, Name -Descending | ft – Name -HideTableHeaders}

Предположим, что вы неоднократно на этом конкретном сервере видите событие ID 12000. Однако, у вас есть целый ряд серверных Web Application Proxy, и вы хотите знать, испытывают ли они такую же ошибку. Чтобы собрать все события ID 12000, созданные в течение предыдущих 10 часов для набора Web Application Proxy серверов, выполните следующую команду:

Foreach ($Server in (gwpc).ConnectedServersName){Get-WinEvent -FilterHashTable @{LogName=’Microsoft-Windows- WebApplicationProxy/Admin’; ID=12000; StartTime=(Get-Date) — (New-TimeSpan -hour 10)} -ComputerName $Server — ErrorAction SilentlyContinue | group MachineName -NoElement | ft Name -HideTableHeaders}

Теперь у вас есть список всех серверов, которые испытывают проблемы. Для этого примера давайте предположим, что только один сервер испытывает эту ошибку.

Для решения этой проблемы может быть очень полезной таблица кодов ошибок TechNet (http://technet.microsoft.com/en-us/library/dn770156.aspx). В таблице на сайте TechNet предлагается проверить подключение к AD FS для этого конкретного Web Application Proxy сервера. Чтобы сделать это, перейдите на https://<FQDN_of_AD_FS_Proxy>/FederationMetadata/2007-06/FederationMetadata.xml и убедитесь, что между сервером AD FS и Web Application Proxy сервера установлены права доверия. Если это не работает, запустите для устранения проблемы командлет Install-WebApplicationProxy.

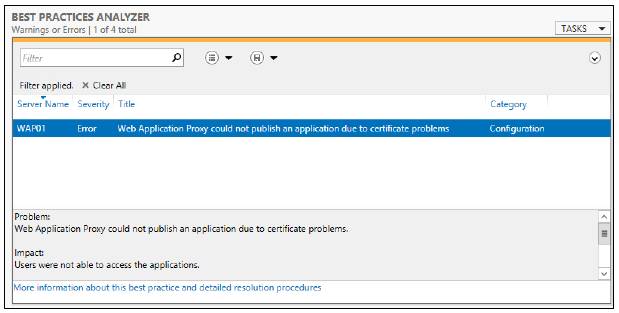

Использование Microsoft Exchange Best Practices Analyzer

А также вы можете запустить на сервере Web Application Proxy — Exchange Best Practices Analyzer. Вы можете сделать это через графический интерфейс пользователя диспетчера сервера (Server Manager GUI). В панели слева выберите локальный сервер, а затем прокрутите вниз до анализатора соответствия рекомендациям (Best Practices Analyzer) в средней панели.

Best Practices Analyzer (анализатор соответствия рекомендациям) в диспетчере сервера

На правой стороне Server Manager GUI выберите пункт «Задачи» и «Start BPA Scan».

Запуск BPA Sca

Вы можете запустить анализатор соответствия рекомендациям, используя следующий командлет Windows PowerShell:

Invoke-BpaModel Microsoft/Windows/RemoteAccessServer Get-BpaResult Microsoft/Windows/RemoteAccessServer

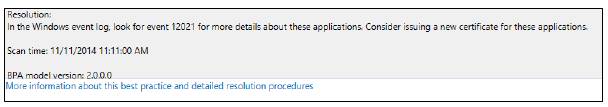

В этом случае результат связан с проблемами сертификата и появляется сообщение об ошибке: «Web Application Proxy не смог опубликовать приложение из-за проблем с сертификатами».

Просмотр результатов Best Practices Analyzer

Событие, указанное на панели Best Practices Analyzer, содержит сведения, которые помогут вам решить проблему.

Просмотр данных из Best Practices Analyzer

Таблица на TechNet предлагает следующее предложение для события 12021:

Убедитесь, что, настроенные для Web Application Proxy, отпечатки сертификата установлены на всех Web Application Proxy, с закрытым ключом в хранилище локального компьютера.

Вооружившись этой информацией, вы можете просмотреть сертификаты Web Application Proxy, чтобы убедиться, что у них правильные имена и даты истечения срока действия, а также то, что отпечаток совпадает с именем на сервере. Затем вы можете просмотреть сертификаты на сервере, убедиться, что они верны и переписать их, если они неверны.

Проблемы с сертификатами

Сертификаты играют важную роль в AD FS и Web Application Proxy. Получение надлежащих сертификатов — с правильными именами в сертификатах на соответствующих машинах — имеет решающее значение для корректной работы Web Application Proxy с AD FS.

Вы можете увидеть проблемы с сертификатами в сообщениях об ошибках, например:

Сертификат доверия («ADFS ProxyTrust — WAP01») недействителен.

Существует несколько возможных причин этой проблемы:

- Может произойти какое-то сетевое прерывание между Web Application Proxy и сервером AD FS.

- Возможно, сервер Web Application Proxy в течение длительного периода времени был не доступен.

- Может возникнуть проблема проверки сертификата из-за проблем в инфраструктуре CA.

- Проблемы синхронизации времени между Web Application Proxy и серверами AD FS могут привести к тому, что они будут не синхронизированы.

Чтобы устранить эти проблемы, проверьте настройки времени на серверах Web Application Proxy и серверах AD FS, а затем запустите командлеты Install-WebApplicationProxy.

Конфигурационные данные в AD FS непоследовательны или испорчены

Также вы можете столкнуться с ошибками, где данные конфигурации в AD FS не могут быть найдены, или непригодны для использования на сервере Web Application Proxy.

Это может привести к ошибкам, таким как:

Конфигурационные данные не были найдены в AD FS.

или:

Конфигурационные данные, хранящиеся в AD FS, повреждены или Web Application Proxy не смог их проанализировать.

или:

Web Application Proxy не смог получить список из AD FS — Relying Parties.

Это может привести к некоторым ошибкам. Возможно, Web Application Proxy не был полностью установлен и настроен, или произошли изменения в базе данных AD FS, которые привели к повреждению. Также возможно, что из-за проблем с сетью, не может быть получен доступ к серверу AD FS, и поэтому база данных AD FS не читается.

Для таких типов ошибок существует несколько путей к решению:

- Чтобы устранить проблемы с настройкой, снова запустите командлет Install-WebApplicationProxy.

- Подтвердите с сервера Web Application Proxy подключение к сети AD FS.

- Убедитесь, что на сервере Web Application Proxy запущена служба WebApplicationProxy.

Поддержка не совместимых с SPI клиентов

Server Name Indication (SNI) — это функция Secure Sockets Layer (SSL) Transport Layer Security (TLS), используемая в Web Application Proxy и AD FS для снижения требований к сетевой инфраструктуре. Традиционно SSL-сертификат должен был быть привязан к комбинации IP адрес/порт. Это означает, если вы хотите привязать другой сертификат на тот же номер порта сервера, вам нужно иметь отдельный IP-адрес. Использование, вместо привязанного на имя хоста и порт сертификата, SNI, позволяет сохранить IP-адреса и уменьшить сложность.

Важно понимать, что SNI опирается на поддерживающего SNI запрашивающего клиента. Если SSL Client Hello не содержит заголовок SNI, http.sys не сможет определить, какой сертификат предложить клиенту и сбросит соединение.

Самые современные клиенты поддерживают SNI, но некоторые из них, имеют тенденцию вызывать проблемы. Как правило, старые браузеры, устаревшие операционные системы, аппаратные устройства для балансировки нагрузки, средства контроля жизнеспособности, более старые версии WebDAV, ActiveSync на Android и некоторые более старые устройства для конференц-связи VoIP могут не поддерживать SNI.

Если это необходимо, самым простым решением для поддержки не SNI клиентов, является создание привязки резервного сертификата в http.sys.

Резервный сертификат должен включать любые поддерживаемые полные доменные имена (FQDN), включая само полное доменное имя для службы AD FS (adfs.contoso.com), FQDN любого опубликованного через Web Application Proxy приложения (Mail.contoso.com) и, если вы используете соединение на рабочем месте, FQDN для поддержки регистрации предприятия (enterpriseregsitration.contoso.com).

Когда вы сгенерировали сертификат, используя следующий командлет Windows PowerShell, получите идентификатор GUID приложения и атрибут сертификата:

Get-WebApplicationProxyApplication | fl Name,ExternalURL,ExternalCertificateThumbprint

Теперь, когда у вас есть идентификатор GUID приложения и сертификат, вы можете привязать его к шаблону IP и порту 443, используя следующий синтаксис:

netsh http add sslcert ipport=0.0.0.0:443 certhash=certthumprint appid={applicationguid}

Обратите внимание, что вам нужно будет запускать это на каждом сервере в AD FS, а также на любом сервере Web Application Proxy.

Больше информации Вы можете найти техническую информацию о SNI как подразделе TLS Extensions RFC на https://tools.ietf.org/html/rfc3546#section-3.1.

Анатолий, перепробовал все что вы указали, переустановил роль сервера почтовых ящиков, но переустановилось с ошибкой…и при проверке соответствия рекомендациям ошибки те же что указаны на скриншоте выше, ошибку при установке прикладываю ниже:

Общие сведения: всего элементов: 3. Успешно: 1, с ошибками: 1.

Прошло времени: 00:00:03

Подготовка установки

Завершено

Прошло времени: 00:00:00

Роль сервера почтовых ящиков

Ошибка

Ошибка:

При выполнении «$error.Clear();

$name = [Microsoft.Exchange.Management.RecipientTasks.EnableMailbox]::DiscoveryMailboxUniqueName;

$dispname = [Microsoft.Exchange.Management.RecipientTasks.EnableMailbox]::DiscoveryMailboxDisplayName;

$dismbx = get-mailbox -Filter {name -eq $name} -IgnoreDefaultScope -resultSize 1;

if( $dismbx -ne $null)

{

$srvname = $dismbx.ServerName;

if( $dismbx.Database -ne $null -and $RoleFqdnOrName -like «$srvname.*» )

{

Write-ExchangeSetupLog -info «Setup DiscoverySearchMailbox Permission.»;

$mountedMdb = get-mailboxdatabase $dismbx.Database -status | where { $_.Mounted -eq $true };

if( $mountedMdb -eq $null )

{

Write-ExchangeSetupLog -info «Mounting database before stamp DiscoverySearchMailbox Permission…»;

mount-database $dismbx.Database;

}

$mountedMdb = get-mailboxdatabase $dismbx.Database -status | where { $_.Mounted -eq $true };

if( $mountedMdb -ne $null )

{

$dmRoleGroupGuid = [Microsoft.Exchange.Data.Directory.Management.RoleGroup]::DiscoveryManagementWkGuid;

$dmRoleGroup = Get-RoleGroup -Identity $dmRoleGroupGuid -DomainController $RoleDomainController -ErrorAction:SilentlyContinue;

if( $dmRoleGroup -ne $null )

{

Add-MailboxPermission $dismbx -User $dmRoleGroup.Identity -AccessRights FullAccess -DomainController $RoleDomainController -WarningAction SilentlyContinue;

}

}

}

}

» произошла следующая ошибка: «Не удалось разрешить пользователя или группу akvnzm.ru/Microsoft Exchange Security Groups/Discovery Management. Если пользователь или группа принадлежат к внешнему лесу, требуется двустороннее

доверие или исходящее доверие.».

Не удалось разрешить пользователя или группу akvnzm.ru/Microsoft Exchange Security Groups/Discovery Management. Если пользователь или группа принадлежат к внешнему лесу, требуется двустороннее доверие или исходящее доверие.

Установка отношений доверенности между основным доменом и доменом-доверителем не состоялась.

Щелкните здесь для справки… http://technet.microsoft.com/ru-RU/library/ms.exch.err.default(EXCHG.141).aspx?v=14.1.338.0&e=ms.exch.err.Ex88D115&l=0&cl=cp

Прошло времени: 00:00:02

Завершение установки

Отменено

Уровень леса 2003!

Содержание

- Развертывание сетевой файловой системы

- Новые возможности в сетевой файловой системе

- Сценарии использования сетевой файловой системы

- Предоставление файловых ресурсов в разнородных средах

- предоставление файловых ресурсов в средах на основе UNIX

- Требования к системе

- Развертывание инфраструктуры NFS

- Установите сетевую файловую систему на сервере с диспетчер сервера

- Установите сетевую файловую систему на сервере с Windows PowerShell

- Настройка проверки подлинности NFS

- Создание файлового ресурса NFS

- Создание общей папки NFS с диспетчер сервера

- Эквивалентные команды Windows PowerShell

- Известная проблема

- Как правильно установить и настроить файловый сервер на Windows Server

- Шаг 1. Выбор оборудования и подготовка сервера

- Дополнительные требования

- Шаг 2. Установка Windows и настройка системы

- Установка системы

- Настройка системы

- Шаг 3. Базовые настройки файлового сервера

- Установка роли и вспомогательных компонентов

- Настройка шары (общей папки)

- Шаг 4. Тюнинг файлового сервера или профессиональные советы

- Теневые копии

- Аудит

- Анализатор соответствия рекомендациям

- Шаг 5. Настройка средств обслуживания

- Резервное копирование

- Мониторинг

- Шаг 6. Тестирование

Развертывание сетевой файловой системы

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

сетевая файловая система (NFS) предоставляет решение для совместного использования файлов, позволяющее передавать файлы между компьютерами с Windows Server и UNIX операционными системами по протоколу NFS. В этом разделе описаны действия, которые необходимо выполнить для развертывания NFS.

Новые возможности в сетевой файловой системе

Вот именно, измененный для NFS в Windows Server 2012:

Поддержка NFS версии 4,1. Эта версия протокола включает следующие улучшения.

- Навигация по брандмауэрам упрощается, что повышает доступность.

- Поддерживает протокол RPCSEC_GSS, обеспечивая более надежную защиту и позволяя клиентам и серверам согласовывать безопасность.

- поддерживает UNIX и Windows семантики файлов.

- Использует преимущества кластерных развертываний файловых серверов.

- Поддерживает составные глобальные процедуры, поддерживающие глобальную сеть.

Модуль NFS для Windows PowerShell. Доступность встроенных командлетов NFS упрощает автоматизацию различных операций. имена командлетов согласуются с другими командлетами Windows PowerShell (с использованием глаголов, таких как Get и Set), что упрощает для пользователей, знакомых с Windows PowerShell, изучать использование новых командлетов.

Улучшения управления NFS. Новая централизованная консоль управления на основе пользовательского интерфейса упрощает настройку и управление общими папками SMB и NFS, квотами, экранами и классификацией файлов в дополнение к управлению кластерными файловыми серверами.

Улучшения сопоставления удостоверений. поддержка нового пользовательского интерфейса и командлетов Windows PowerShell на основе задач для настройки сопоставления удостоверений, что позволяет администраторам быстро настраивать источник сопоставления удостоверений, а затем создавать отдельные сопоставленные удостоверения для пользователей. Улучшения облегчают администраторам настройку общего ресурса для доступа по нескольким протоколам как NFS, так и SMB.

Реструктуризация модели ресурсов кластера. это улучшение обеспечивает согласованность между моделью ресурсов кластера для серверов Windows NFS и SMB и упрощает администрирование. Для серверов NFS с большим количеством общих ресурсов сеть ресурсов и число вызовов инструментария WMI, требующих отработки отказа для тома, содержащего большое число общих папок NFS, сокращаются.

Интеграция с диспетчером ключей возобновления. диспетчер ключей возобновления — это компонент, отслеживающий файловый сервер и состояние файловой системы и обеспечивающий отработку отказа Windows серверов протоколов SMB и NFS без нарушения работы клиентов или серверных приложений, хранящих данные на файловом сервере. Это улучшение является ключевым компонентом возможности непрерывной доступности файлового сервера, на котором работает Windows Server 2012.

Сценарии использования сетевой файловой системы

NFS поддерживает смешанную среду операционных систем на основе Windows и UNIX. следующие сценарии развертывания являются примерами того, как можно развернуть постоянно доступный Windows Server 2012 файлового сервера с помощью NFS.

Предоставление файловых ресурсов в разнородных средах

этот сценарий относится к организациям с разнородными средами, которые состоят из Windows и других операционных систем, таких как UNIX или клиентские компьютеры под управлением Linux. В этом сценарии вы можете предоставить доступ с несколькими протоколами к одной и той же общей папке по протоколам SMB и NFS. как правило, при развертывании Windows файлового сервера в этом сценарии необходимо упростить совместную работу пользователей на Windows и на UNIX компьютерах. если общая папка настроена, она используется совместно с протоколами smb и NFS с Windows пользователей, обращающихся к своим файлам по протоколу SMB, а пользователи на компьютерах с UNIX обычно обращаются к файлам по протоколу NFS.

Для этого сценария необходимо иметь действительную конфигурацию источника сопоставления удостоверений. Windows Server 2012 поддерживает следующие хранилища сопоставления удостоверений:

- Файл сопоставления

- Доменные службы Active Directory (AD DS)

- Хранилища LDAP, соответствующие RFC 2307, такие как службы Active Directory облегченного доступа к каталогам (AD LDS)

- Сервер сопоставление имен пользователей (УНМ)

предоставление файловых ресурсов в средах на основе UNIX

в этом сценарии Windows файловые серверы развертываются в среде на основе UNIX, чтобы предоставить доступ к общим файловым ресурсам NFS для клиентских компьютеров на базе UNIX. для общих папок nfs в Windows Server 2008 R2 изначально был реализован несопоставленный UNIX пользовательский доступ (уууа), поэтому Windows серверы можно использовать для хранения данных NFS без создания сопоставления учетной записи UNIX-to-Windows. УУУА позволяет администраторам быстро подготавливать и развертывать NFS без необходимости настраивать сопоставление учетных записей. Если параметр включен для NFS, УУУА создает пользовательские идентификаторы безопасности (SID) для представления несопоставленных пользователей. сопоставленные учетные записи пользователей используют стандартные идентификаторы безопасности Windows (sid), а несопоставленные пользователи используют настраиваемые идентификаторы (sid) NFS.

Требования к системе

Сервер для NFS можно установить в любой версии Windows Server 2012. NFS можно использовать с компьютерами на базе UNIX, на которых выполняется nfs-сервер или клиент nfs, если эти серверные реализации nfs и клиентов соответствуют одной из следующих спецификаций протокола:

- Спецификация протокола NFS версии 4,1 (как определено в RFC 5661)

- Спецификация протокола NFS версии 3 (как определено в RFC 1813)

- Спецификация протокола NFS версии 2 (как определено в RFC 1094)

Развертывание инфраструктуры NFS

Необходимо развернуть следующие компьютеры и подключить их в локальной сети (LAN):

- один или несколько компьютеров с Windows Server 2012, на которых будут установлены две основные службы для компонентов nfs: сервер для nfs и клиент для nfs. Эти компоненты можно установить на одном компьютере или на разных компьютерах.

- один или несколько компьютеров на базе UNIX, на которых выполняется nfs-сервер и клиентское программное обеспечение nfs. на UNIX компьютере, на котором работает nfs-сервер, размещается файловый ресурс nfs или экспорт, доступный для компьютера, на котором выполняется Windows Server 2012 в качестве клиента с помощью клиента для NFS. вы можете установить сервер NFS и клиентское программное обеспечение на одном компьютере UNIX или на разных компьютерах UNIX.

- контроллер домена, работающий на функциональном уровне Windows Server 2008 R2. контроллер домена предоставляет сведения о проверке подлинности пользователя и сопоставление для среды Windows.

- если контроллер домена не развернут, можно использовать сервер служба NIS (NIS) для предоставления сведений о проверке подлинности пользователя для среды UNIX. Или, при желании, можно использовать файлы паролей и группы, которые хранятся на компьютере, на котором запущена служба сопоставление имен пользователей.

Установите сетевую файловую систему на сервере с диспетчер сервера

- В мастере добавления ролей и компонентов в разделе ролей сервера выберите файловые службы и службы хранилища (если они еще не установлены).

- В разделе файлы и службы iSCSIвыберите файловый сервер и сервер для NFS. Выберите Добавить компоненты , чтобы включить выбранные компоненты NFS.

- Нажмите кнопку установить , чтобы установить компоненты NFS на сервере.

Установите сетевую файловую систему на сервере с Windows PowerShell

- Запустите Windows PowerShell. Щелкните правой кнопкой мыши значок PowerShell на панели задач и выберите Запуск от имени администратора.

- Выполните следующие команды Windows PowerShell:

Настройка проверки подлинности NFS

При использовании протоколов NFS Version 4,1 и NFS версии 3,0 рекомендуется использовать протокол Kerberos (RPCSEC_GSS). Существует три варианта повышения уровня защиты системы безопасности:

- Krb5. Использует протокол Kerberos версии 5 для проверки подлинности пользователей перед предоставлением доступа к общей папке.

- Krb5i. Использует протокол Kerberos версии 5 для проверки подлинности с помощью проверки целостности (CHECKSUM), которая проверяет, не были ли изменены данные.

- Krb5p Использует протокол Kerberos версии 5, который проверяет подлинность трафика NFS с шифрованием для обеспечения конфиденциальности. Это наиболее безопасный вариант Kerberos.

Вы также можете отказаться от использования описанных выше методов проверки подлинности Kerberos, включив Несопоставленный доступ пользователей с помощью AUTH_SYS. Мы настоятельно рекомендуем использовать этот параметр, так как он удаляет все защиты проверки подлинности и позволяет любому пользователю с доступом к серверу NFS получать доступ к данным. При использовании несопоставленного доступа пользователей можно указать, чтобы разрешить Несопоставленный доступ пользователей по UID/GID, который является значением по умолчанию или разрешить анонимный доступ.

Инструкции по настройке проверки подлинности NFS см. в следующем разделе.

Создание файлового ресурса NFS

файловый ресурс NFS можно создать с помощью командлетов диспетчер сервера или Windows PowerShell NFS.

Создание общей папки NFS с диспетчер сервера

- Войдите на сервер от имени члена локальной группы администраторов.

- Автоматически запустится диспетчер сервера. Если он не запускается автоматически, нажмите кнопку Пуск, введите servermanager.exe, а затем выберите Диспетчер сервера.

- слева выберите файл и служба хранилища службы, а затем щелкните общие папки.

- Выберите , чтобы создать общую папку, и запустите мастер создания общего ресурса.

- На странице Выбор профиля выберите общий ресурс NFS быстрый или общий ресурс NFS — дополнительно, а затем нажмите кнопку Далее.

- На странице Общая папка выберите сервер и том, а затем нажмите кнопку Далее.

- На странице имя общего ресурса укажите имя новой общей папки и нажмите кнопку Далее.

- На странице Проверка подлинности укажите метод проверки подлинности, который будет использоваться для этой общей папки.

- На странице разрешения для общего доступа выберите Добавить, а затем укажите узел, группу клиентов или сетевую подгруппу, которой требуется предоставить разрешение на доступ к общей папке.

- В окне разрешениянастройте тип управления доступом, который должны иметь пользователи, и нажмите кнопку ОК.

- На странице Подтверждение Проверьте конфигурацию и щелкните создать , чтобы создать общую папку NFS.

Эквивалентные команды Windows PowerShell

следующий командлет Windows PowerShell также может создать общую папку NFS (где nfs1 — это имя общей папки, а C:\shares\nfsfolder — путь к файлу):

Известная проблема

NFS версии 4,1 позволяет создавать или копировать имена файлов с помощью недопустимых символов. Если вы попытаетесь открыть файлы с помощью редактора VI, она будет отображаться как поврежденная. Вы не можете сохранить файл из VI, переименовать, переместить или изменить разрешения. Старайтесь не использовать недопустимые символы.

Источник

Как правильно установить и настроить файловый сервер на Windows Server

В качестве примера используется Windows Server 2012 R2 (2016, 2019). Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

- Процессор может быть самый простой;

- Оперативная память также не сильно используется;

- Дисковая система — самый основной компонент. Ее объем зависит от специфики бизнеса. Примерная формула — не менее 15 Гб на пользователя и не менее 1 Тб на сервер. До 50 пользователей можно рассматривать диски SATA, после — SAS или SSD.

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

- Для обеспечения сохранности информации при выходе из строя жесткого диска, необходим RAID-контроллер. Настройка последнего выполняется из специального встроенного программного обеспечения, которое запускается при загрузке сервера;

- Сервер должен быть подключен к источнику бесперебойного питания;

- Необходимо предусмотреть резервное копирование. Для этого нужен дисковый накопитель (внешний жесткий диск) или другой сервер.

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Шаг 2. Установка Windows и настройка системы

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 — 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

Нажимаем Управление — Добавить роли и компоненты.

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

- Службы хранения;

- Файловый сервер;

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \fs1Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

- При наличии или появлении нескольких файловых серверов пользователям будет удобнее находить общие папки в одном месте.

- Администратор легко сможет создать отказоустойчивую систему при необходимости.

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Анализатор соответствия рекомендациям

В диспетчер управления серверами Windows встроен инструмент для проверки конфигурации сервера — анализатор соответствия рекомендациям. Чтобы им воспользоваться переходим в диспетчере в Локальный сервер:

Находим раздел «Анализатор соответствия рекомендациям» и справа кликаем по ЗАДАЧИ — Начать проверку BPA:

Рассмотрим решения некоторых рекомендаций.

1. Для XXX должно быть задано рекомендованное значение.

Это набор однотипных рекомендаций, для выполнения которых нужно обратить внимание на описание и задать значение параметро, которое в нем указано. Например, для CachedOpenLimit в описании проблемы есть описание решения — «Задайте для CachedOpenLimit рекомендуемое значение 5». Чтобы это сделать, открываем Powershell от администратора и вводим команду:

Set-SmbServerConfiguration -CachedOpenLimit 5

* мы задаем параметру CachedOpenLimit значение 5, как это и рекомендовано анализатором.

На запрос, уверены ли мы, что хотим выполнить команду, отвечаем утвердительно.

Остальные параметры задаем аналогичными действиями.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

3. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

- Сетевую доступность сервера;

- Свободное дисковое пространство;

- Состояние жестких дисков.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

Источник