Сейчас я расскажу вам о том, как можно сэкономить немалое количество времени и денег на вашей IT-инфраструктуре.

Как централизованно админить большое количество linux рабочих станций не разводя при этом хаос в вашей экосистеме.

И так, что же такое LTSP?

LTSP — Это терминальное решение на Linux.

Говоря «терминальное», я в первую очередь имею в виду не подключение к удаленному рабочему столу как в Windows. Я подразумеваю гораздо более гибкую и продвинутую систему доставки ПО, конфигов, домашенего каталога, да и самой операционной системы на клиентские рабочие станции с вашего терминального сервера.

В частности, LTSP — это совокупность преднастроенных программ и скриптов которые позволят вам без особого труда превратить вашу свежеустановленную Ubuntu, или другой дистрибутив, в полностью готовое к работе терминальное окружение. Которое будет загружаться на любых компьютерах в вашей сети и предоставлять пользователю полноценный интерфейс.

У LTSP есть несколько режимов работы:

- тонкий клиент

- толстый клиент

Для того, чтобы понять в чем различие для начала нам нужно разобраться как LTSP работает.

Принцип работы

Допустим, у вас есть сервер и множество компьютеров (терминальных станций), которые вы раздаете пользователям, чтобы те за ними работали. Терминальные станции эти почти ничем не отличаются от обычных компьютеров, за исключением того, что их размеры обычно достаточно малы, для работы им не нужен жесткий диск и, кроме того, они могут быть довольно слабыми и дешевыми, на работе пользователей это не отражается (в режиме тонкого клиента). Стоит отметить, что в роли терминальной станции может выступать любой компьютер, который умеет загружаться по сети.

Как я уже сказал, на терминальных станциях вполне может и не быть жесткого диска, а соответственно никакой операционной системы на них не установленно, вся загрузка происходит c LTSP-сервера прямо по сети.

На терминальном сервере у вас установлена система, в ней же и хранятся все данные пользователей, конфиги, и ПО.

Когда пользователь включает свой компьютер, у него загружается операционная система с терминально сервера, он может в нее войти, поработать, отключиться. При этом все данные всегда остаются на терминальном сервере.

Теперь о режимах работы:

- тонкий клиент — Приложения выполняются на терминальном сервере и просто выводятся на дисплей терминального клиента.

- толстый клиент — Приложения выполняются непосредственно на терминальном клиенте, а сервер просто предоставляет доступ к пользовательским файлам и программам.

Итак, какой же режим нам выбрать? — все зависит от того, что вы хотите получить. Вы можете немного сэкономить используя на клиентах слабые станции вкупе с мощным сервером в режиме тонких клиентов. Или разгрузить терминальный сервер и локальную сеть, купив терминальные станции помощнее, переложив ответсвенность за выполнение программ на клиентов, заставив их, тем самым, работать в режиме толстого клиента.

Кроме того, режимы можно комбинировать и некоторые приложения можно заставлять работать иначе, чем все остальные. Например запускать «тяжелый» браузер с flash локально на клиентах, а офисные приложения запускать на самом сервере.

Плюсы и минусы

Давайте рассмотрим какие же плюсы мы имеем по сравнению со стандартными принципами построения ит инфраструктуры:

- Централизованное управление — У вас есть одна единая конфигурация, которой вы управляете из одного места.

- Резервирование и бэкапирование — Все пользовательские данные у вас хранятся на одном сервере, а соотвественно настроив резервирование этого сервера, вы никогда не потеряете пользовательские данные.

- Экономия на компьютерах — Бездисковые терминальные станции стоят заметно дешевле, чем полноценные компьютеры.

- Быстрое развертывание — Вам больше не нужно устанавливать ОС. Прикупив очередную пачку терминалов их можно смело втыкать в сеть, они сразу подтянут операционку с сервера и они будут полностью готовы к работе. Точно так же нерабочий терминал можно быстро заменить другим.

- Независимость от рабочего места — Пользователи могут работать под своей учетной записью независимо с любого компьютера в сети, всегда будет подгружаться именно их личный профиль.

- OpenSource — Прежде всего, LTSP — это открытый и свободный проект. Вам не надо покупать лицензии для его использования. Кроме того, вы всегда можете посмотреть исходники, в основе которых лежат обычные bash-скрипты.

Минусы:

- Требуется непрерывное подключение LAN — терминальные станции грузятся и работают по сети, поэтому требуется стабильное проводное подключение к сети.

- Зависимость от сервера — понятное дело, без сервера все терминальные клиенты становятся бесполезными и превращяются в тыкву.

Устройство

Первое, что мы должны знать, это компоненты из которых состоит сервер:

- DHCP-сервер — используется для выдачи клиентам IP-адресов и информации о tftp-сервере и пути к загрузчику pxelinux. Вы так же можете использовать ваш собственный DHCP-сервер.

- TFTP-сервер — отдает по tftp-протоколу загрузчик, ядро и главный конфиг

lts.conf. - NBD-сервер — используется ядром для загрузки базовой системы по сети. Так же, при желании, может быть заменен на

NFS - SSH-сервер — используется для авторизации пользователей и передачи их домашних каталогов на терминальные станции.

Во вторых разберемся в том как он работает:

Когда вы установите на ваш сервер пакет ltsp-server-standalone, вы, к полностью настроенным сервисам, получите еще несколько ltsp-скриптов:

- ltsp-build-client — собирает для нас образ системы, который мы будем отдавать на клиентские машины.

- ltsp-chroot — chroot’ит нас в клиентскую систему, например для установки дополнительных пакетов и изменения конфигов.

- ltsp-config — генерит дефолтные конфиги для LTSP.

- ltsp-info — выводит информацию о текущей установке.

- ltsp-update-image — обновляет nbd-образ базовой системы.

- ltsp-update-kernels — копирует ядро и загрузчик из клиентского образа, в директорию tftp-сервера

- ltsp-update-sshkeys — добавляет ssh publickey вашего сервера, в known_hosts клиентского образа.

Их то мы и будем использовать для настройки нашего окружения.

Как устроена загрузка по сети?

Так же предельно важно понимать как устроена загрузка по сети, процесс загрузки выглядит примерно следующим образом:

- Рабочая станция включается и опрашивает DHCP-сервер, как ей грузиться дальше:

А точнее происходит запрос двух опций:next server— адрес TFTP-сервера иboot file— путь к загрузчику. - DHCP-сервер, выдает ответ с адресом сервера и путем к pxelinux.

- Рабочая станция загружает загрузчик pxelinux по TFTP

- pxelinux загружает ядро.

В конфиге pxelinux в опциях ядра указанно откуда грузить основную систему по NBD - Когда ядро запускается, оно маунтит с сервера nbd-образ в корень системы и загружает процесс init, который в свою очередь и загружает все остальное обычным способом.

- Так же в этот момент ltsp-читает главный конфиг lts.conf с сервера и запускает LDM, после чего пользователь видит приглашение к вводу логина и пароля.

LDM — это логон менеджер LXDE, который отвечает за авторизацию пользователей и начальный запуск окружения.

Скриншот окна входа

Когда пользователь логинится проиходит следующее:

- В случае тонкого клиента, LDM заходит с введенным логином и паролем на ваш сервер по SSH,, если успешно, загружает окружение с сервера простым пробросом X’ов.

- В случае толстого клиента, LDM пытается подключиться с введенным логином и паролем к вашему серверу, если успешно, то маунтит домашний каталог пользователя с сервера на клиент посредством sshfs, затем запускает окружение.

Если вам нужна более подробная информация о загрузке Linux по сети, рекомендую обратиться к циклу статей Roshalsky, вот ссылка на первую.

Установка

Я опишу установку LTSP в режиме толстого клиента, как наиболее сложную и интересную.

Настройка в режиме тонкого клиента мало чем будет оличаться, за исключением того, что необходимое ПО вам придется устанавливать не в chroot, а в основную систему, и после этого вам не нужно будет пересобирать nbd-образ.

Маленькая оговорочка, для сервера лучше брать дистрибутивы посвежее, т.к. LTSP находится среди стандартных пакетов и обновляется вместе с дистрибутивом. Для гостевой ос лучше брать проверненную Ubuntu 14.04 LTS, т.к. если брать дистрибутив посвежее, потом начнутся проблемы, то загрузчик не станавливается, из-за переименования пакетов, то еще что.

UPD: Проверенно, с последней Ubuntu 16.04 LTS таких проблем не возникает.

Итак, приступим. Сначала устанавливаем ltsp-server-standalone:

apt-get update && apt-get install ltsp-server-standaloneТеперь с помощью ltsp-build-client мы установим клиентскую систему. LTSP поддерживает различные DE, но больше всего мне понравилось как работает LXDE. В отличии от Unity он потребляет совсем мало ресурсов и так-как работает на голых иксах, он почти полностью конфигурируется с помощью переменных среды, это очень удобно, так-как их можно указать в главном конфиге lts.conf.

ltsp-build-client --dist xenial --arch i386 --fat-client-desktop lubuntu-desktopВсе эти опции можно указать в конфиге /etc/ltsp/ltsp-build-client.conf, что бы не прописывать их вручную:

ltsp-build-client.conf

# Distribution

DIST=xenial

# The chroot architecture.

ARCH=i386

# ubuntu-desktop and edubuntu-desktop are tested.

# If you test with [k|x]ubuntu-desktop, edit this page and mention if it worked OK.

# kubuntu lucid (10.10) working okay.

FAT_CLIENT_DESKTOPS="lubuntu-desktop"

# Space separated list of programs to install.

# The java plugin installation contained in ubuntu-restricted-extras

# needs some special care, so let's use it as an example.

#LATE_PACKAGES="

# ubuntu-restricted-extras

# gimp

# nfs-client

#"

# This is needed to answer "yes" to the Java EULA.

# We'll create that file in the next step.

DEBCONF_SEEDS="/etc/ltsp/debconf.seeds"

# This uses the server apt cache to speed up downloading.

# This locks the servers dpkg, so you can't use apt on

# the server while building the chroot.

MOUNT_PACKAGE_DIR="/var/cache/apt/archives/"В случае если опция не указана, будет использоваться тот же дистрибутив и/или архитектура, что и на серверной системе.

После запуска комманды, у вас в полностью автоматическом режиме, с помощью debootstrap, развернется система в каталог /opt/ltsp/i386.

Эта же система и будет использоваться в дальнейшем всеми командами LTSP, в нее будет устанавливаться дополнительное ПО, из нее будут генериться загрузчик с ядром и nbd-образ системы. В принципе, ее, так же можно отдавать по nfs при должной настройке загрузчика.

После установки LTSP автоматически сгенерит из нее nbd-образ. Этот образ и будут загружить наши клиенты.

Для того, чтобы внести какие-нибудь изменения в гостевую ОС, например устанавливать дополнительное ПО, используется команда ltsp-chroot.

Если вы хотите что-то поменять или добавить в гостевую систему, выполните ltsp-choot и вы окажетесь внутри нее.

Затем произведите нужные вам действия, и выйдите командой exit.

Чтобы изменения применились, нужно перегенерить nbd-образ командой ltsp-update-image

DHCP-сервер:

Вместе с метапакетом ltsp-server-standalone у нас установился и isc-dhcp-server.

В принципе он уже из коробки работает как надо, но при желании вы можете поправить его конфиг /etc/default/isc-dhcp-server.

Есть классная статья на OpenNet от 2010 года на тему настройки LTSP, там неплохо описана процедура настройки DHCP-сервера.

Но, так как я предполагаю, что у вас уже есть DHCP-сервер, предлагаю настроить его.

Удалим isc-dhcp-server:

sudo apt-get remove isc-dhcp-serverТеперь вам нужно добавить к вашему dhcp-серверу 2 опции:

next-server 192.168.1.2; # TFTP-сервер

filename "/ltsp/i386/pxelinux.0"; # ЗагрузчикКак это сделать, смотрите инструкции к вашему DHCP-серверу.

Вот, например инструкция как это сделать на оборудовании Mikrotik.

Установка ПО

-

Давайте же войдем в нашу гостевую систему:

ltsp-chroot -

Теперь установим vim:

apt-get update && apt-get install vim -

Поддержку русского языка:

apt-get update && apt-get install `check-language-support -l ru` -

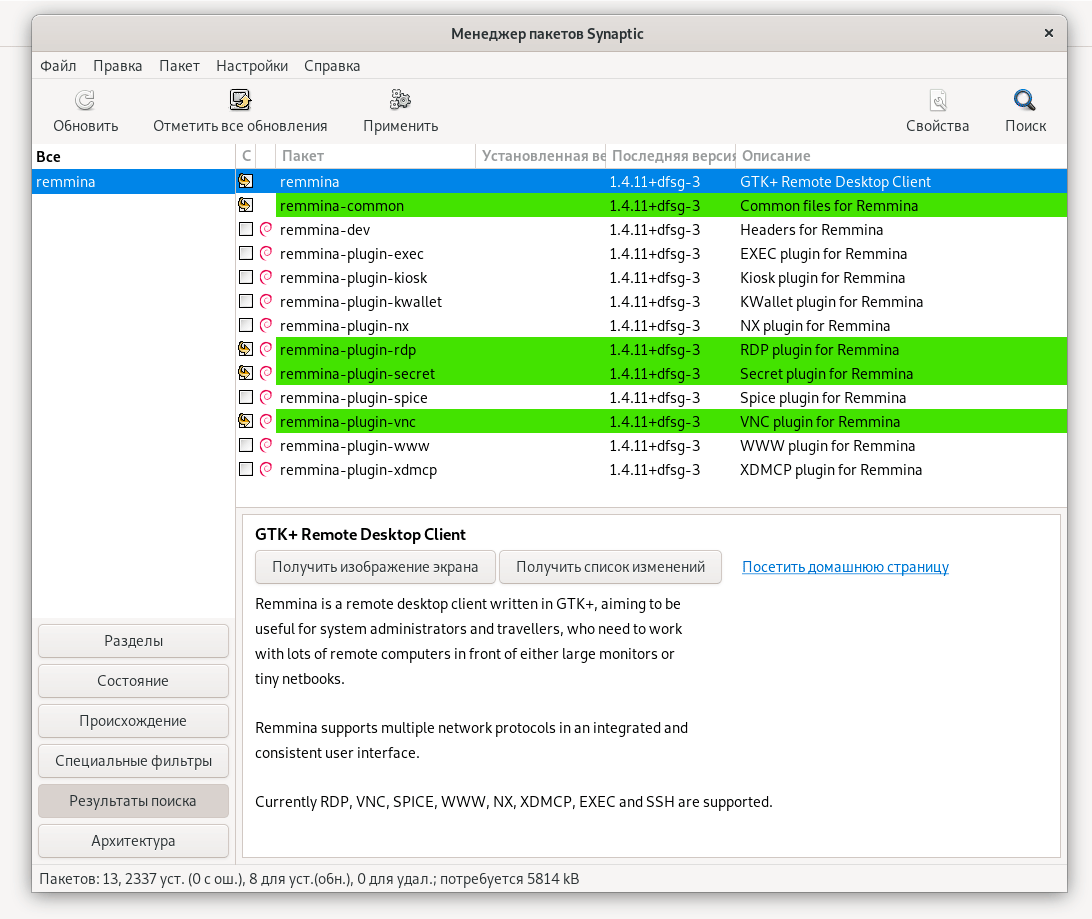

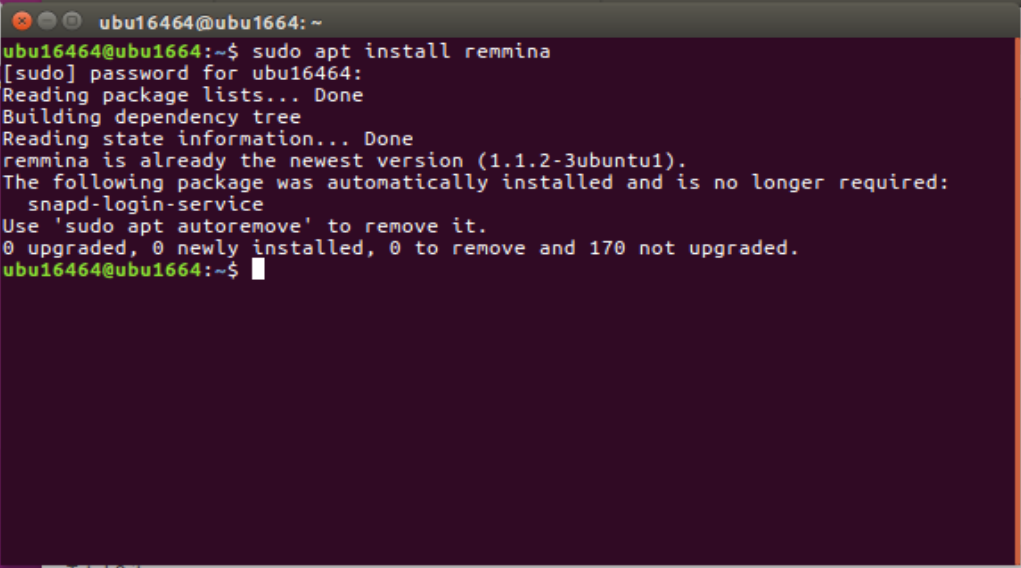

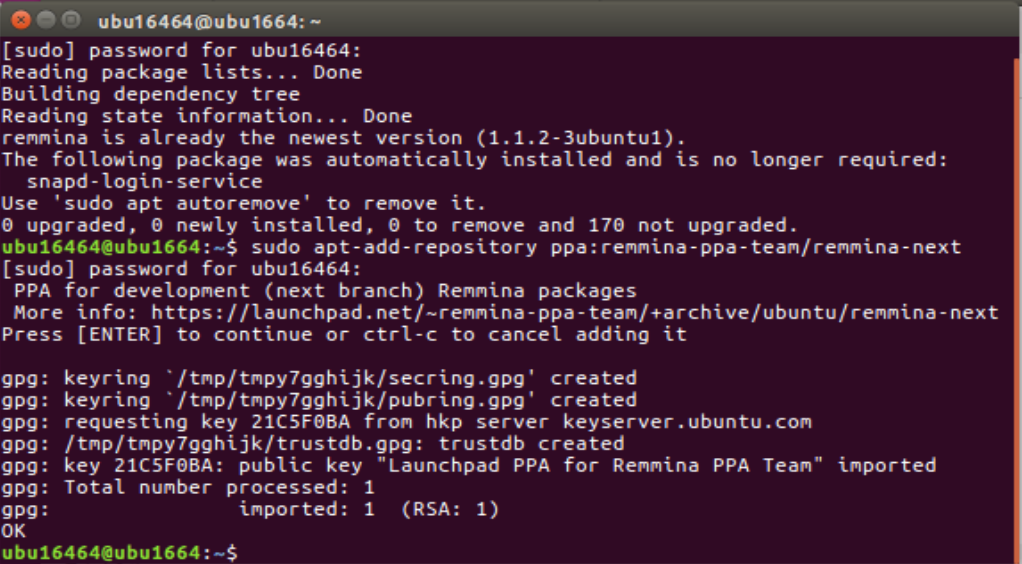

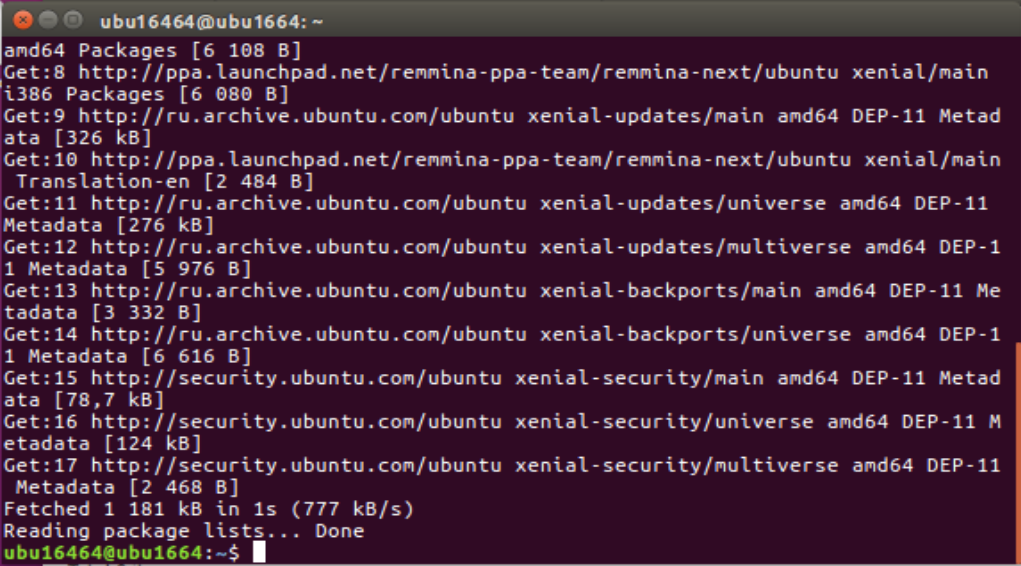

Последнюю версию Remmina:

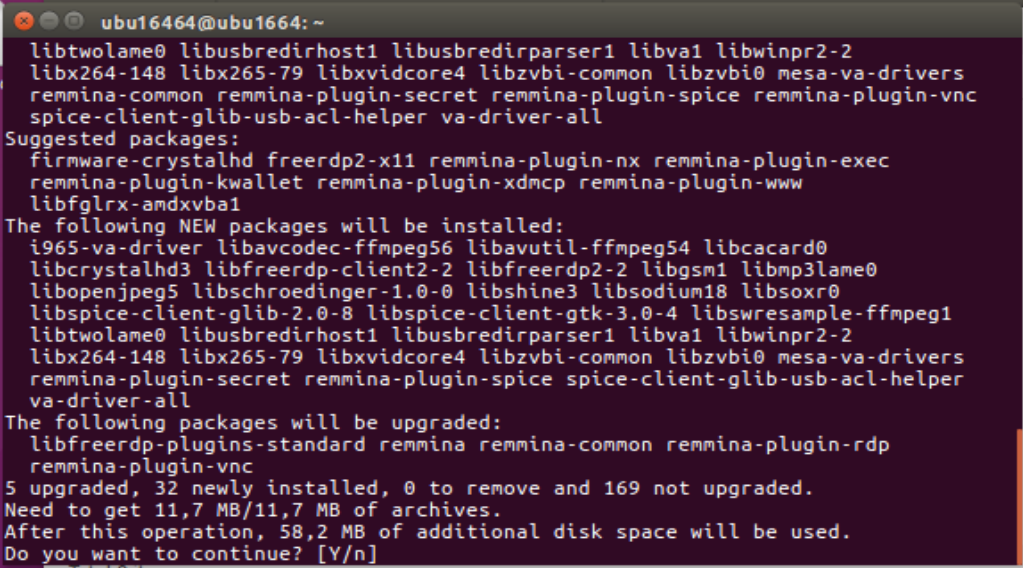

apt-add-repository ppa:remmina-ppa-team/remmina-next apt-get update apt-get install remmina remmina-plugin-rdp libfreerdp-plugins-standard -

Skype:

add-apt-repository -y "deb http://archive.canonical.com/ $(lsb_release -sc) partner" apt-get -y update apt-get -y install skype -

Браузер Chromium c плагином PepperFlash (свежий flash от google)

sudo apt-get install chromium-browser sudo apt-get install pepperflashplugin-nonfree sudo update-pepperflashplugin-nonfree --install -

Кстати, PepperFlash можно установить и запустить без Chromium, в Firefox:

Установка PepperFlash для Firefox

add-apt-repository -y ppa:skunk/pepper-flash

add-apt-repository -y ppa:nilarimogard/webupd8

apt-get -y update

apt-get -y install pepflashplugin-installer freshplayerplugin

mkdir -p /opt/google/chrome/PepperFlash

ln -s /usr/lib/pepflashplugin-installer/libpepflashplayer.so /opt/google/chrome/PepperFlash- Чтобы администратор мог удаленно подключиться к сессии пользователя установим x11vnc:

Установка x11vnc

# Скачиваем пакет

apt-get -y install x11vnc

# Создаем скрипт запуска

cat > /usr/bin/x11vncd <<EOT

#!/bin/bash

x11vncd () {

XAUTH=`ls -1td /var/run/ldm-xauth-* | head -n1 | sed 's|$|/Xauthority|'`

logger -f /var/log/x11vnc "Starting with $XAUTH"

/usr/bin/x11vnc -display :7 -rfbauth /etc/x11vnc.pass -logfile /var/log/x11vnc -xauth $XAUTH

sleep 1

x11vncd

}

x11vncd

EOT

# Создаем init-скрипт

cat > /etc/init.d/x11vnc <<EOT

#!/bin/sh

### BEGIN INIT INFO

# Provides:x11vnc

# Required-Start:$remote_fs $syslog

# Required-Stop:$remote_fs $syslog

# Default-Start:2 3 4 5

# Default-Stop:0 1 6

# Short-Description:Start X11VNC

# Description:Start VNC server X11VNC at boot

### END INIT INFO

case "$1" in

start)

start-stop-daemon --start --oknodo --pidfile /var/run/x11vnc.pid --background --nicelevel 15 --make-pidfile --exec /usr/bin/x11vncd

;;

stop)

logger -f /var/log/x11vnc "Stopping"

start-stop-daemon --stop --oknodo --pidfile /var/run/x11vnc.pid

;;

restart)

logger -f /var/log/x11vnc "Restarting"

$0 stop

$0 start

;;

status)

PID=`cat /var/run/x11vnc.pid`

if [ -e /proc/$PID ]; then

echo "Process $PID is running"

else

echo "No process matching"

fi

;;

*)

echo "Usage: $0 start|stop|restart|status"

exit 1

;;

esac

exit 0

EOT

# Разрешаем выполнение

chmod +x /usr/bin/x11vncd /etc/init.d/x11vnc

# Включаем службу при запуске

update-rc.d x11vnc defaults

# Задаем пароль

x11vnc -storepasswd /etc/x11vnc.pass-

И ssh-сервер:

apt-get -y install openssh-server -

Еще в Ubuntu 16.04 есть некая проблема, если не настроить xscreensaver, то через определенное время клиент покажет черный экран, из которого никак не выйти. Исправим это:

Установим xscreenasver, если он еще не установлен:

apt-get -y install xscreensaverНастроим автозапуск:

cat > /etc/xdg/autostart/xscreensaver.desktop <<EOT [Desktop Entry] Type=Application Exec=/usr/bin/xscreensaver -nosplash Hidden=false NoDisplay=false X-GNOME-Autostart-enabled=true Name[en_US]=xscreenasaver Name=xscreensaver Comment[en_US]= Comment= EOTЕсли вы намерены блокировать экран с вводом пароля, не забудьте добавить следующую строку в ваш конфиг lts.conf:

LDM_PASSWORD_HASH=true

Не забываем выйти из chroot и обновить наш nbd-образ:

exit

ltsp-update-imageСоздание пользователей

-

Обычных пользователей терминального сервера можно создать стандартным способом:

useradd -m -c "Иван Иваныч" -g users -s /bin/bash <username> passwd <username>Или через GUI если он установлен у вас на сервере

-

Также при желании можно создать локального администратора в клиентском образе:

ltsp-chroot useradd -g adm -G sudo -s /bin/bash -m <adminname> passwd <adminname> exit ltsp-update-image

Конфиг lts.conf

Вот мы и подобрались к самому главному конфигу

Находится он по адресу /var/lib/tftpboot/ltsp/i386/lts.conf и представляет ссобой нечто иное как описание глобальных переменных.

Конфиг поделен на секции, в секции Default описываются настройки общие для всех клиентов:

[Default]

# Сессия LXDE

LDM_XSESSION = /usr/bin/dbus-launch --exit-with-session /usr/bin/lxsession -s Lubuntu -e LXDE

# Настройки локалей и системного языка

LOCALE = Europe/Moscow

LC_ALL = ru_RU.UTF-8

LANG = ru_RU.UTF-8

LDM_LANGUAGE = ru_RU.UTF_8

# Настройка переключения клавиатуры и хоткеев

XKBLAYOUT = "us,ru"

XKBOPTIONS = "grp:ctrl_shift_toggle,terminate:ctrl_alt_bksp"

X_NUMLOCK = true

KEYTABLE = ru

LDM_NUMLOCK = true

# Разрешаем флешки

HOTPLUG = True

# Разрешаем локальные диски

LOCALDEV = true

# Настраиваем звук и микрофон

SOUND = True

MIC_VOLUME = 0

CAPTURE_VOLUME = 100

CAPTURE_SWITCH = toggle

# Включаем поддержку SSH

RCFILE_01 = "ssh-keygen -A ; /usr/sbin/sshd"

# Настраиваем сбор логов

SYSLOG_HOST = serverТакже можно добавить секции для отдельных клиентов, на основе hostname, IP или MAC-адреса:

# Настройка графики

[oldmachine]

X_COLOR_DEPTH=8

X_MODE_0=800x600

# Включить автологин

[192.168.1.123]

LDM_AUTOLOGIN = True

LDM_USERNAME = user

LDM_PASSWORD = password

# Принт-сервер

[00:11:25:93:CF:00]

PRINTER_0_DEVICE=/dev/usblp0

SCREEN_07=shell

# FreeRDP, вместо стандартной оболочки

[00:11:25:93:CС:11]

SCREEN_07=xfreerdp

RDP_SERVER=192.168.100.10

RDP_OPTIONS="/f /sec:rdp /cert-ignore /multimon:force"Вообще полный список опций вы можете найти на этой странице, или в

man lts.confИтоги

В итоге мы получаем одновременно гибкую, безопасную и простую в администрировании систему.

Мы можем стандартными методами установливать любое ПО на нее, разграничивать права пользователей, править конфиги общие и для каждого юзера по отдельности, и не бояться за потерю данных.

К тому же, благодаря свободной лицензии все это достается вам абсолютно бесплатно.

LTSP можно использовать как в учебных заведениях, так и в обычных офисах, как для удаленного подключения к Windows, так и просто для обычной работы.

UPD: widestream в комментариях отписал, что успешно использует похожую схему для создания рендер-фермы.

Не секрет, что в нынешние времена для большинства сотрудников, сейчас, будет достаточно лишь браузера с базовым набором офисных програм на рабочем месте.

Несколько интересных ссылок:

- LTSP.org — Официальный сайт проекта.

- UbuntuLTSP — Страничка на Ubuntu Wiki.

- LTSP-Cluster. — Проект по созданию кластера на LTSP (для больших установок).

- Raspi-LTSP — Интересный проект, который позволяет использовать Raspberry Pi в качестве терминальных станций.

Русскоговорящее сообщество

Если у вас возникнут какие-нибудь вопросы присоединяйтесь к нашей группе в телеграмме:

https://t.me/ltsp_ru

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Заинтересовало ли вас это решение?

80.64%

Заинтересовало.

304

9.28%

Заинтересовало, будем внедрять.

35

10.08%

Не заинтересовало.

38

Проголосовали 377 пользователей.

Воздержались 54 пользователя.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Используете ли вы тонкие клиенты (терминальные станции)?

32.77%

Используем, с другим решением.

117

7.84%

Используем, с LTSP.

28

12.04%

Теперь будем

43

5.88%

Используем с другим решением, думаем перейти на LTSP

21

Проголосовали 357 пользователей.

Воздержались 86 пользователей.

Что делать, если нужно получить удалённый доступ к серверу или десктопу Linux? Или подключиться к Windows-машине с Linux-десктопа? Какие клиенты RDP и FTP подходят лучше всего под Debian и Red Hat / CentOS? Интересно посмотреть, что нового появилось в последнее время.

Как известно, Remote Desktop Protocol (RDP) — проприетарный протокол Microsoft для удалённого управления десктопом. Ориентирован на передачу по сети графического интерфейса и всех функций управления.

Хотя протокол выпустила Microsoft, к настоящему моменту создано множество свободных серверов и клиентов RDP с открытым исходным кодом, под свободной лицензией и для всех операционных систем. В последние годы появились достойные серверы RDP под Linux, хотя раньше хосты всегда работали под Windows, а под Linux выпускались только клиенты. Однако к 2022 году ситуация сильно изменилась, так что стали возможно и противоположные сценарии.

Выбор сервера и клиента зависит от операционной системы хоста. RDP-сессия устанавливается между клиентом и сервером. Соответственно, для серверной и клиентской части RDP и FTP существуют разные инструменты, в том числе доступные в репозиториях Debian, Red Hat, CentOS и др.

Сервер RDP под Linux

В современных системах GNOME — сервер RDP уже интегрирован, но там много чего не хватает, так что приходится пока использовать сторонние решения. Судя по всему, сервер RDP в GNOME пока не доработан до окончательного вида. По крайней мере, там отсутствуют некоторые важные функции. Руководство по использованию и планы на доработку программы см. здесь.

▍ xRDP

Неплохой вариант для Linux-сервера — xRDP. Последняя версия 0.9.20 вышла 15 сентября 2022 года.

Эта программа специализируется на управлении Linux-десктопом по RDP, при этом xRDP как бы мимикрирует под Windows-систему, нативную для данного протокола.

Предполагается, что клиенты — это обычно системы под Windows, мобильные устройства или дешёвые RDP-терминалы типа Wyse Winterm (на Windows CE), которые можно дёшево купить б/у на «Авито» или найти списанные вообще бесплатно.

Старый терминал WYSE-530 Winterm S30 на процессоре AMD Geode 366 МГц (ноябрь 2008)

Поднимаете RDP-сервер под Linux с десятком X-сессий — и практически без усилий получаете сеть из десятка компьютеров, которые могут вводить информацию на сервер. Это просто пример, как использовать RDP-клиенты под Windows для доступа к Linux-серверу.

xRDP обеспечивает удалённый доступ по Microsoft Remote Desktop Protocol (RDP) и принимает соединения по порту 3389/tcp от следующих RDP-клиентов:

- FreeRDP.

- rdesktop.

- KRDC.

- NeutrinoRDP.

- Windows MSTSC (Microsoft Terminal Services Client, она же

mstsc.exe). - Microsoft Remote Desktop (есть Microsoft Store, отличается от MSTSC).

Некоторые из этих клиентов доступны только на определённых ОС, например, только на Windows. Другие поддерживают более широкий список платформ, включая Linux, MacOS, iOS и/или Android.

xRDP поддерживает повторные подключения к прерванной сессии, изменение размера дисплея, функцию RDP/VNC-прокси (подключение к другому серверу RDP/VNC через xrdp), двусторонний буфер обмена между хостом и клиентом, в том числе передачу через него туда и обратно текста, изображений и файлов, перенаправление аудиопотока и микрофона (требует сборки дополнительных модулей), перенаправление дисков (монтирование локальных клиентских дисков на удалённой машине).

В большинство популярных дистрибутивов включены последние версии пакетов xrdp и xorgxrdp, они есть также в Debian и CentOS.

▍ Установка на Ubuntu / Debian

apt install xrdp▍ Установка на RedHat / CentOS / Fedora

На RedHat / CentOS сначала нужно активировать пакеты EPEL:

yum install epel-release

Потом можно установить xrdp

yum install xrdpogon

Один из многочисленных альтернативных вариантов сервера RDP под Linux — проект ogon. Это набор инструментов на C/C++, которые предоставляют удобный GUI для удалённого десктопа по RDP. Проект поддерживает большинство современных расширений протокола RDP, кодеки сжатия растровых изображений, отключение и повторное подключение к сессиям, перенаправление устройств.

Сервер совместим практически со всеми существующими клиентами RDP, сессии можно устанавливать через приложение X11, Weston или QT. Благодаря модульной конструкции, сервер легко расширяется, в него можно добавить новые функции или новые бэкенды. Ставится на Debian, CentOS и т. д.

xpra

Известный сервер под Linux с терминальными GUI-сессиями (экран для X11) — xpra. Во многом работает как xRDP, хотя и не поддерживает RDP. Но мы решили помянуть его здесь для сравнения с решениями на RDP и VNC.

Тут встроенный HTML5-клиент, аппаратное ускорение графики, поддержка множества пользователей, GUI для настройки, синхронизация клавиатуры и буфера обмена, перенаправление принтера, курсора, звука, системных уведомлений, поддержка IPv6, SSL, десктопный режим и проч.

Официальные стабильные сборки:

- Microsoft Windows: EXE, ZIP, MSI

- MacOS: DMG, PKG

- Linux: RPM, DEB

Клиенты RDP и FTP под Linux

Пожалуй, лучшие клиенты RDP под Debian — это Remmina и Apache Guacamole, хотя есть и другие варианты.

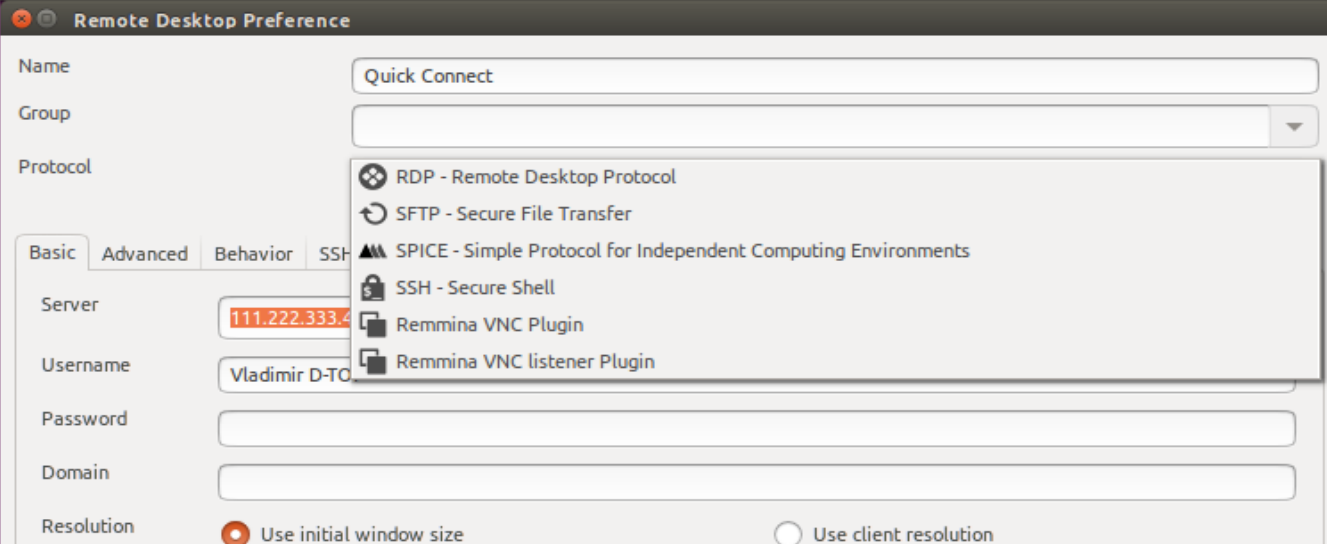

Remmina

Remmina — клиент RDP по умолчанию в некоторых дистрибутивах, в том числе в Ubuntu. Это одна из самых удобных и функциональных программ для удалённой работы, поддерживает RDP, SSH, SPICE, VNC, X2Go, HTTP/HTTPS.

В июне 2022 вышла последняя версия 1.4.27 с исправлением ошибок и рядом не самых существенных изменений вроде новых цветовых схем для SSH.

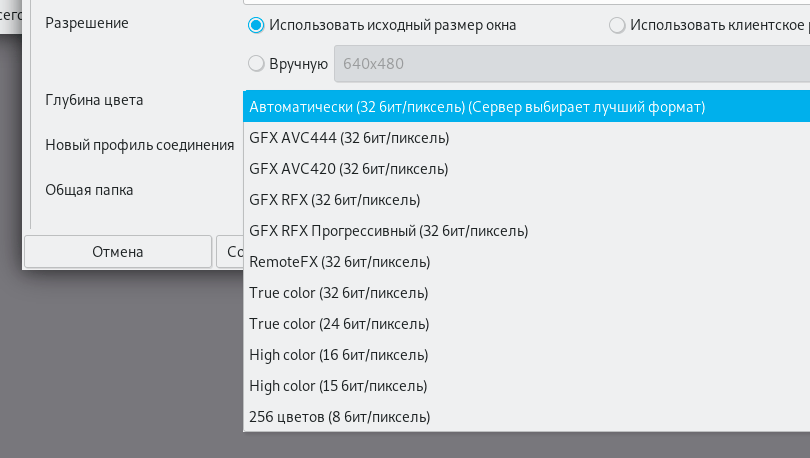

Некоторые из основных функций Remmina, которые можно настраивать на стороне клиента RDP:

- Запоминание последнего режима просмотра для каждого соединения.

- Конфигурация двойным щелчком.

- Качество масштабирования.

- Размер шага автоматической прокрутки.

- Максимальное количество последних элементов.

- Нажатия клавиш.

- Папка для скриншотов.

- Предотвращение попадания скриншотов в буфер обмена.

- Настройка разрешения экрана.

- Конфигурация вкладок.

- Видимость панели инструментов.

- Режим просмотра по умолчанию.

- Настройка поведения в полноэкранном режиме.

- Строка поиска в главном окне.

- Установка горячих клавиш для хоста: включение полноэкранного режима, автоподгонка окна, переключение страниц вкладок, переключение режима масштабирования, захват клавиатуры, минимизировать окно, показать/скрыть панель инструментов, сделать скриншот, режим просмотра.

- Локальный порт SSH-туннеля.

- Парсинг

~/.ssh/config. - Логи SSH.

- Выбор шрифта терминала.

- И др.

В наборе плагинов есть SFTP для защищённой передачи файлов.

Из специфических настроек RDP — установка глубины цвета, качества передачи видео и звука, редирект локального микрофона, подключение консоли, распознавание сервера через Remote Desktop Gateway, возможность отключить автоматические реконнекты, синхронизацию буфера обмена и некоторых других функций.

Remmina входит в состав большинства популярных дистрибутивов, включая Debian 11:

В старых версиях Debian для установки Remmina можно скопировать строки в консоль:

echo 'deb http://ftp.debian.org/debian stretch-backports main' | sudo tee --append /etc/apt/sources.list.d/stretch-backports.list >> /dev/null

sudo apt update

sudo apt install -t stretch-backports remmina remmina-plugin-rdp remmina-plugin-secret remmina-plugin-spiceСразу после установки предлагается сделать Remmina клиентом RDP по умолчанию:

Инструкции по установке для всех систем см. на этой странице, а руководство по сборке из исходников — в справочном вики.

На CentOS есть вариант установки из репозитория EPEL, вставив в консоль следующие строчки:

wget http://dl.fedoraproject.org/pub/epel/epel-release-latest-7.noarch.rpm

rpm -ivh epel-release-latest-7.noarch.rpmВ качестве альтернативы — Remmina устанавливается через универсальный пакет Flatpak, который работает буквально на всех дистрибутивах:

flatpak remote-add --user --if-not-exists flathub https://flathub.org/repo/flathub.flatpakrepo

# In order to have H.264 codecs

flatpak install org.freedesktop.Platform

flatpak install org.freedesktop.Platform.openh264

flatpak install --user flathub org.remmina.Remmina

flatpak run --user org.remmina.RemminaApache Guacamole

Apache Guacamole (HTML5, в браузере) предоставляет доступ к хосту без клиента, то есть без инсталляции на компьютер клиентской части. Работает просто через браузер. Последняя версия 1.4.0 вышла 1 января 2022 года.

Понятно, что браузерный клиент имеет определённые преимущества, поскольку запускается абсолютно на любом устройстве, где есть браузер, независимо от операционной системы.

Более того, сам десктоп необязательно должен существовать физически, это может быть просто виртуальная машина на сервере.

Из других RDP и VNC-клиентов под Linux можно упомянуть Vinagre, Boxes, TightVNC (для доступа к Windows-хостам), FreeRDP (xfreerdp/wlfreerdp, пакет для Debian) и rdesktop.

Telegram-канал и уютный чат

RDP (Remote Desktop Protocol) — протокол доступа к удаленному рабочему столу, созданный Microsoft. Он поддерживается почти любой современной ОС. В этой статье предлагаем взглянуть на несколько популярных клиентов удаленного доступа для Linux.

Проприетарный RDP — не единственный протокол удаленного доступа. Есть, например, открытый протокол VNC или защищенный протокол SSH. Все протоколы поддерживаются большинством операционных систем, включая различные дистрибутивы Linux, а иногда и мобильные ОС.

Клиенты доступа к удаленному рабочему столу имеют гораздо более широкие возможности, чем просмотр сессии удаленной машины с локальной. Через RDP клиент осуществляется доступ к удаленному рабочему столу с полноценной поддержкой клавиатуры, мыши, а также с поддержкой аудио и возможностью передачи файлов. В некоторых случаях RDP клиент может быть уже установлен в системе, например, на Ubuntu Desktop обычно предустанавливается клиент Remmina.

Популярные Linux RDP клиенты

Remmina

Remmina идет под лицензией GNU GPL и имеет открытый исходный код.

Установка Remmina

Remmina устанавливается через терминал:

sudo apt install remminaВ дистрибутивах Ubuntu, как правило, уже имеется клиент Remmina, однако, версия обычно устаревшая поэтому рекомендуется ее обновить.

Обновление Remmina

В терминале нужно ввести команду:

sudo apt-add-repository ppa:remmina-ppa-team/remmina-next

Затем запросите обновление списка системных хранилищ:

sudo apt-get update

Следующий шаг — установка или обновление плагина протокола RDP:

sudo apt-get install remmina remmina-plugin-rdp libfreerdp-plugins-standard

Чтобы завершить установку Remmina Linux RDP client, закройте активные сеансы приложения из терминала: sudo killall remmina. Затем откройте обновленный клиент заново и перейдите к конфигурации соединения.

Настройка Remmina

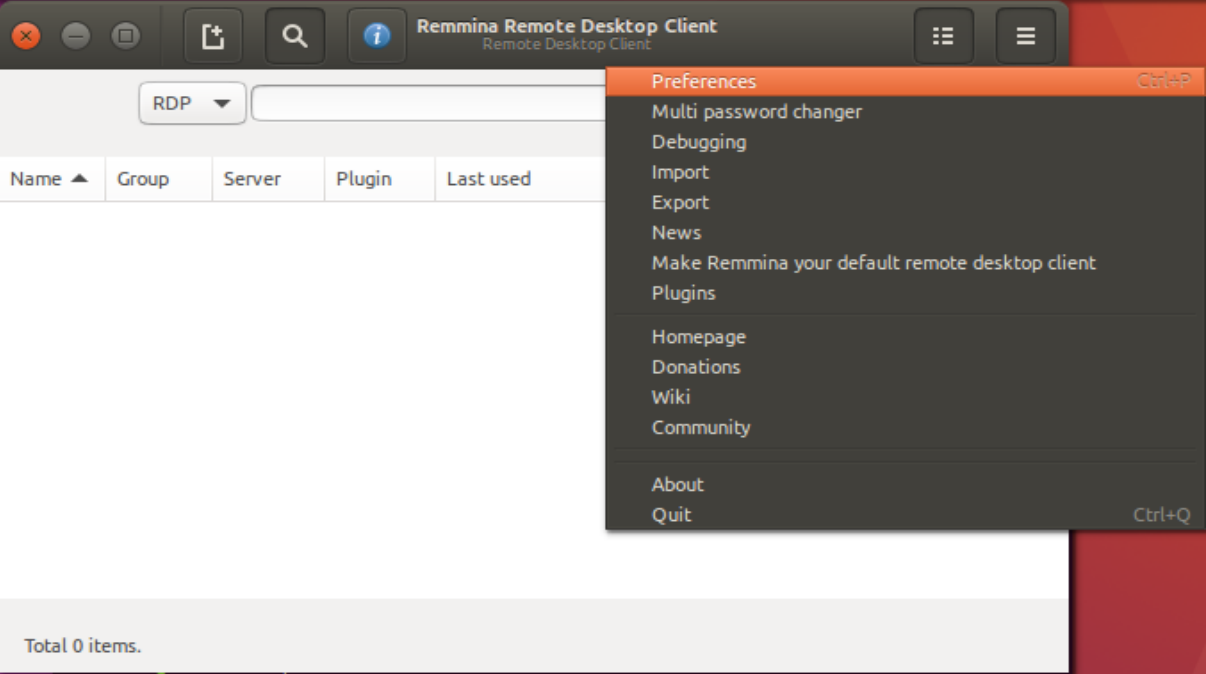

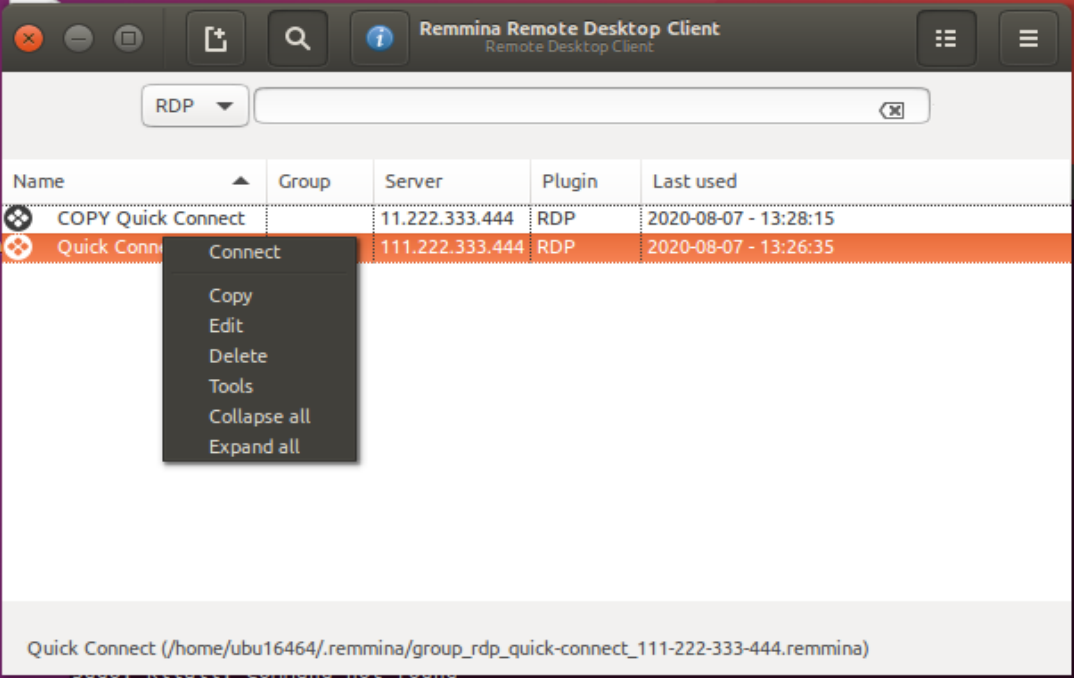

Если нужны настройки Remmina Remote Desktop Client, откройте меню Preferences (параметры) нажатием на иконку в правой верхней части окна.

Подключение по RDP к удаленной машине

Давайте рассмотрим как работает подключение по RDP к удаленной машине на примере Remmina.

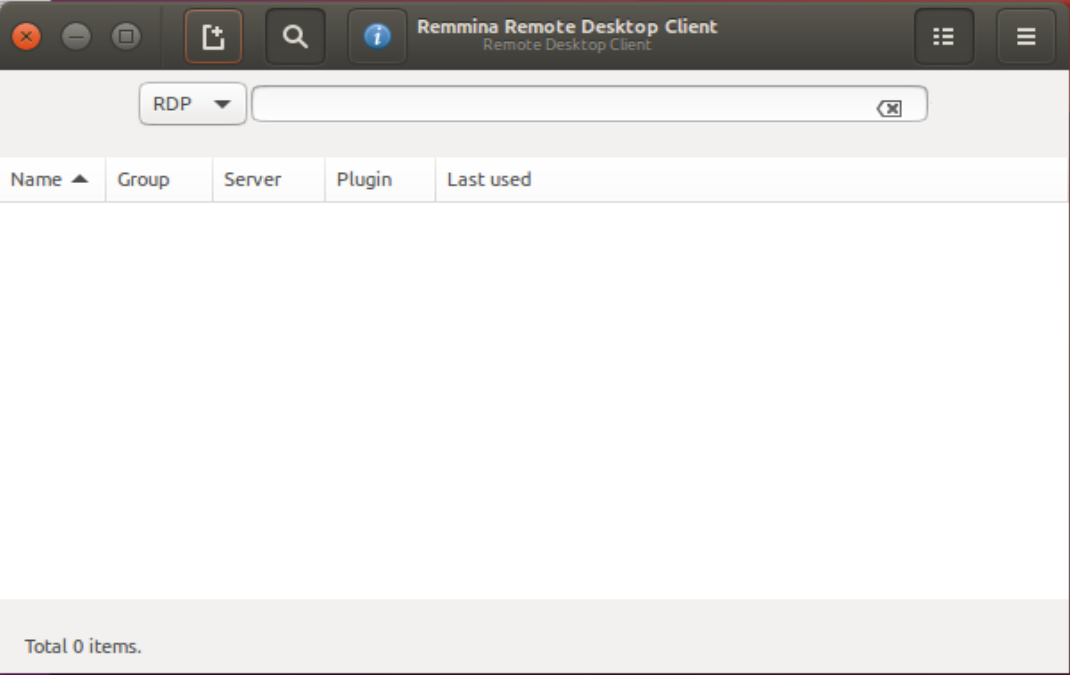

Нажмите кнопку Add a new connection profile (Добавить новый профиль соединения), чтобы создать новое соединение.

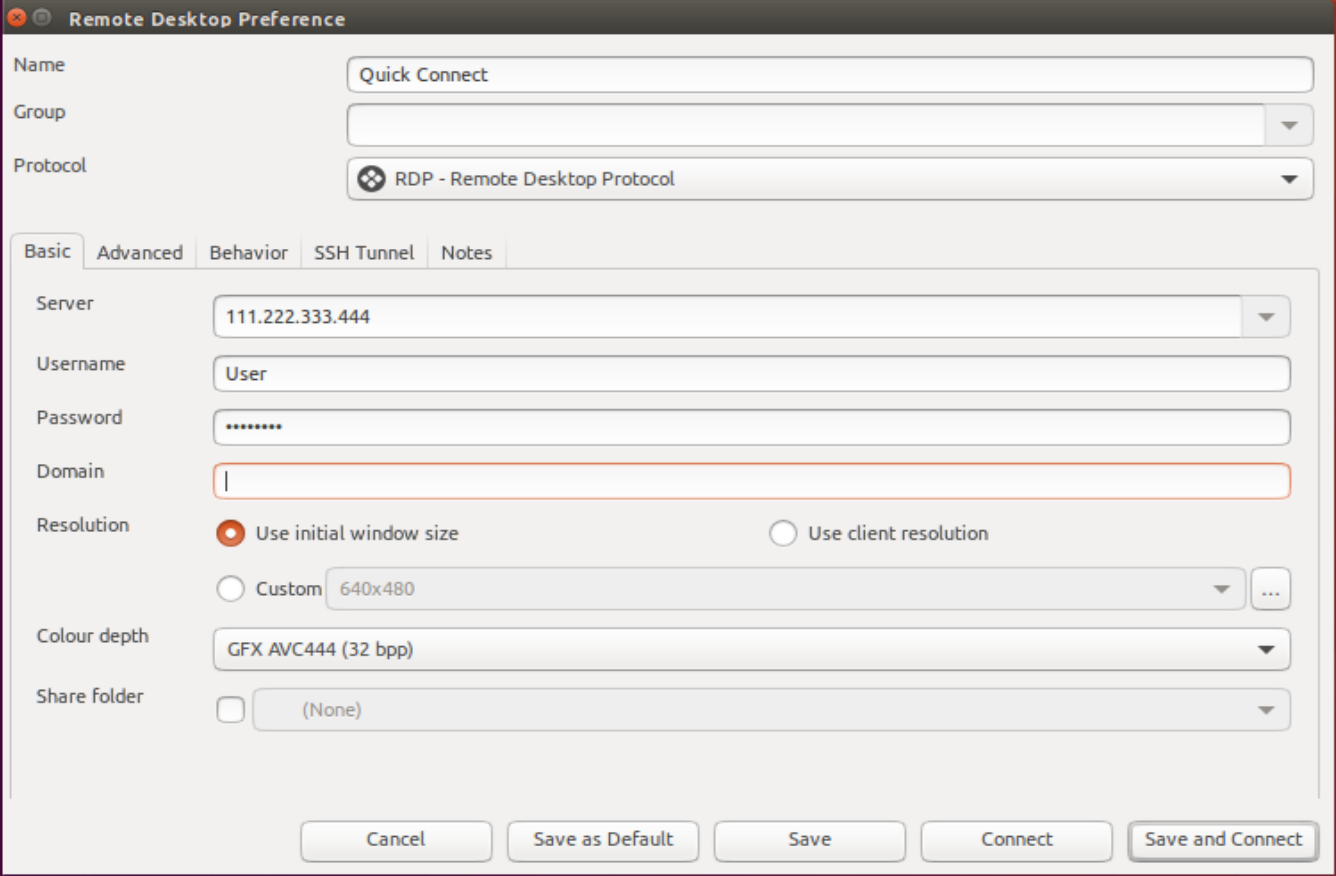

Откроется окно.

Поддерживаются соединения с Linux, Windows или macOS. Главное, что вам нужно знать — это IP-адрес машины, с которой устанавливается подключение, имя пользователя и пароль.

После конфигурации нового подключения, можно просто нажать Connect для подключения, а можно сохранить подключение и установить его в качестве подключения по умолчанию. Сохранив текущую конфигурацию, вы сможете соединиться с удаленным компьютером буквально в два клика.

Также есть возможность управлять соединениями, копируя, редактируя и удаляя их прямо из основного окна.

Помимо RDP, клиент Remmina также обладает поддержкой других протоколов удаленного соединения, включая безопасный SSH и открытый VNC.

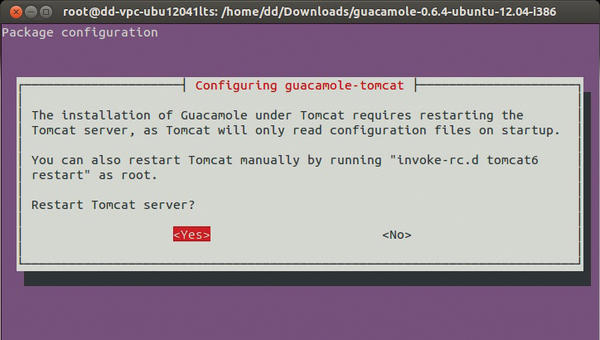

Apache Guacamole

Еще один интересный RDP клиент для Linux — Apache Guacamole. Этот RDP клиент с открытым исходным кодом, распространяется по лицензии Apache v. 2.0. У Apache Guacamole есть интересная особенность — разработчики называют его «шлюз для удаленного рабочего стола без клиента» (clientless remote desktop gateway). Все благодаря тому, что Apache Guacamole работает напрямую из браузера, необходимости устанавливать дополнительное ПО или плагины нет.

Установка Apache Guacamole

Apache Guacamole может быть предустановлен в некоторых Linux Debian и Debian-based дистрибутивах. Ручная установка Apache Guacamole из терминала производится командой:

sudo apt-get install guacamole-tomcat

Поскольку Apache Guacamole — серверный клиент, требуется установить Tomcat Server на вашу машину, после чего программа установки попросит его перезапустить.

По умолчанию Apache Guacamole устанавливается с поддержкой только протокола VNC. Чтобы иметь возможность подключаться по SSH или RDP, необходимо установить дополнительно клиент для желаемого протокола. Сделать это можно следующей командой:

apt-get install libguac-client-ssh0 libguac-client-rdp0В более новые версии дистрибутивов Linux клиенты, необходимые для подключения по протоколу RDP, могут быть уже включены.

Настройка Apache Guacamole

После установки Apache Guacamole автоматически применяет минимально необходимые для запуска настройки. Основным файлом конфигурации Apache Guacamole является guacamole.properties.

Все подробности об установке, настройке и управлении Apache Guacamole детально описаны в руководстве на официальном сайте.

Клиент Apache Guacamole максимально прост в использовании. Для запуска шлюза доступа к удаленному рабочему столу без клиента требуется иметь только браузер с поддержкой HTML5. Сама работа показана в коротком видео.

FreeRDP

Еще один бесплатный RDP клиент для Linux — FreeRDP. FreeRDP имеет лицензию Apache и открытый исходный код. Его можно встретить включенным в некоторые дистрибутивы Linux.

Установка FreeRDP

Актуальную на момент написания статьи версию FreeRDP можно установить командой из терминала:

sudo apt install freerdp2-x11Настройка FreeRDP

FreeRDP — терминальный клиент, поэтому все настройки для подключения вводятся одной командой:

xfreerdp -u username -p password -g 1280×1024 XXX.XXX.XXX.XXXСинтаксис команды:

- -u username — имя удаленного компьютера, к которому хотите подключиться;

- -p password — пароль учетной записи;

- -g 1280×1024 — разрешение экрана;

- XXX.XXX.XXX.XXX — IP удаленного компьютера.

Полный синтаксис можно найти в интернете.

Чтобы не вводить команду заново каждый раз, вы можете создать ярлык подключения со всеми необходимыми параметрами. Для этого, после установки FreeRDP, откройте окно терминала, запустите редактор nano: sudo nano ~/rdp.sh. В появившемся окне введите следующие строки и сохраните файл:

#!/bin/bash

xfreerdp -u username -p password -g 1280×1024 XXX.XXX.XXX.XXXПервая строка — это директория для ярлыка, а вторая строка — команда запуска FreeRDP со всеми требуемыми параметрами. FreeRDP также можно использовать совместно с клиентом Remmina в качестве графического интерфейса.

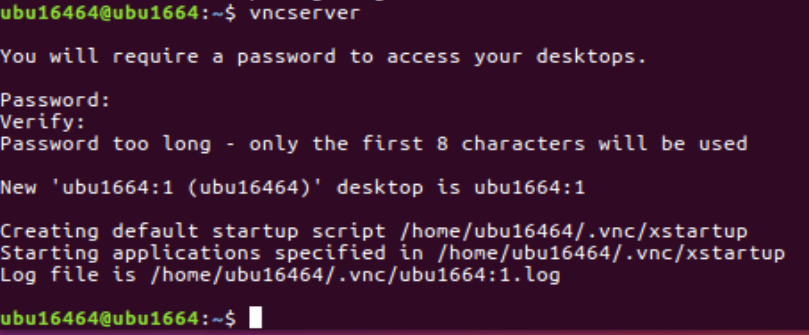

TigerVNC

TigerVNC — это полностью бесплатный клиент, он имеет открытый исходный код. Он отличается от предыдущих клиентов удаленного доступа тем, что он работает только по протоколу VNC.

Установка TigerVNC

Для работы TigerVNC требуется окружение рабочего стола. Мы выбрали окружение Gnome, установили его следующими командами:

sudo apt install ubuntu-gnome-desktopsudo systemctl enable gdmsudo systemctl start gdmЗатем, чтобы установить компоненты TigerVNC, введите в окне терминала:

sudo apt install tigervnc-standalone-server tigervnc-common tigervnc-xorg-extension tigervnc-viewerЕсли установка прошла успешно, запустите VNC-сервер: vncserver. Создастся дефолтная конфигурация, а от вас потребуется задать пароль для TigerVNC длиной от 6 до 8 символов.

Настройка TigerVNC

Следующим шагом вы должны будете настроить рабочее окружение для работы с TigerVNC. Чтобы избежать конфликтов, следует приостановить активный VNC-сервер командой в терминале: vncserver -kill :1.

Затем введите команду vi ~/.vnc/xstartup, чтобы добавить файл xstartup в каталог конфигурации рабочего стола, откроется редактор.

В редакторе пропишите пять строк:

#!/bin/sh

exec /etc/vnc/xstartup

xrdb $HOME/.Xresources

vncconfig -iconic &

dbus-launch --exit-with-session gnome-session &Эти строки будут выполняться при каждом запуске TigerVNC сервера. Сохраните файл, задайте ему разрешения:

chmod 700 ~/.vnc/xstartupВозобновите работу сервера, введя в терминале:

vncserver :1 -localhost -geometry 1280x1024 -depth 12Синтаксис следующий:

- :1 — номер дисплея;

- -localhost — разрешить соединения только с локального хоста;

- -geometry — разрешение экрана;

- -depth — глубина цвета.

TigerVNC — быстрый клиент удаленного доступа к компьютеру, однако, его функционал ограничивается VNC протоколом, и его установка чуть более требовательна, чем у аналогов.

rdesktop

Следующий клиент — rdesktop — поддерживается на платформах Linux, Microsoft Windows, имеет открытый исходный код. Выгодно отличает rdesktop от других клиентов поддержка протокола RDP 4.0, используемого в версиях Windows NT 4.0 Terminal Server Edition и Windows 2000 Server.

Установка rdesktop

Рекомендуем сперва проверить наличие rdesktop в дистрибутиве. Если rdesktop уже включен в систему, то он запустится командой rdesktop. Если rdesktop в дистрибутиве отсутствует, то установить его можно командой:

sudo apt-get install rdesktopНастройка rdesktop

Подключение к удаленному рабочему столу производится из терминала командой:

rdesktop -z -P (-g/-f) 1280x1024 -u USER -p PASSWORD SERVER-ADDRESSКоманда использует следующий синтаксис:

- -z — использовать сжатие потока;

- -P — использовать кэширование;

- -g/-f — оконный/полноэкранный режим;

- -u — имя пользователя удаленной машины;

- -p — пароль.для входа в учетную запись удаленного компьютера.

Это только некоторые из доступных команд, полный список легко находится в интернете.

Если вы в поиске простого и надежного клиента, который поддерживал бы также функции RDP4, то rdesktop будет оптимальным выбором.

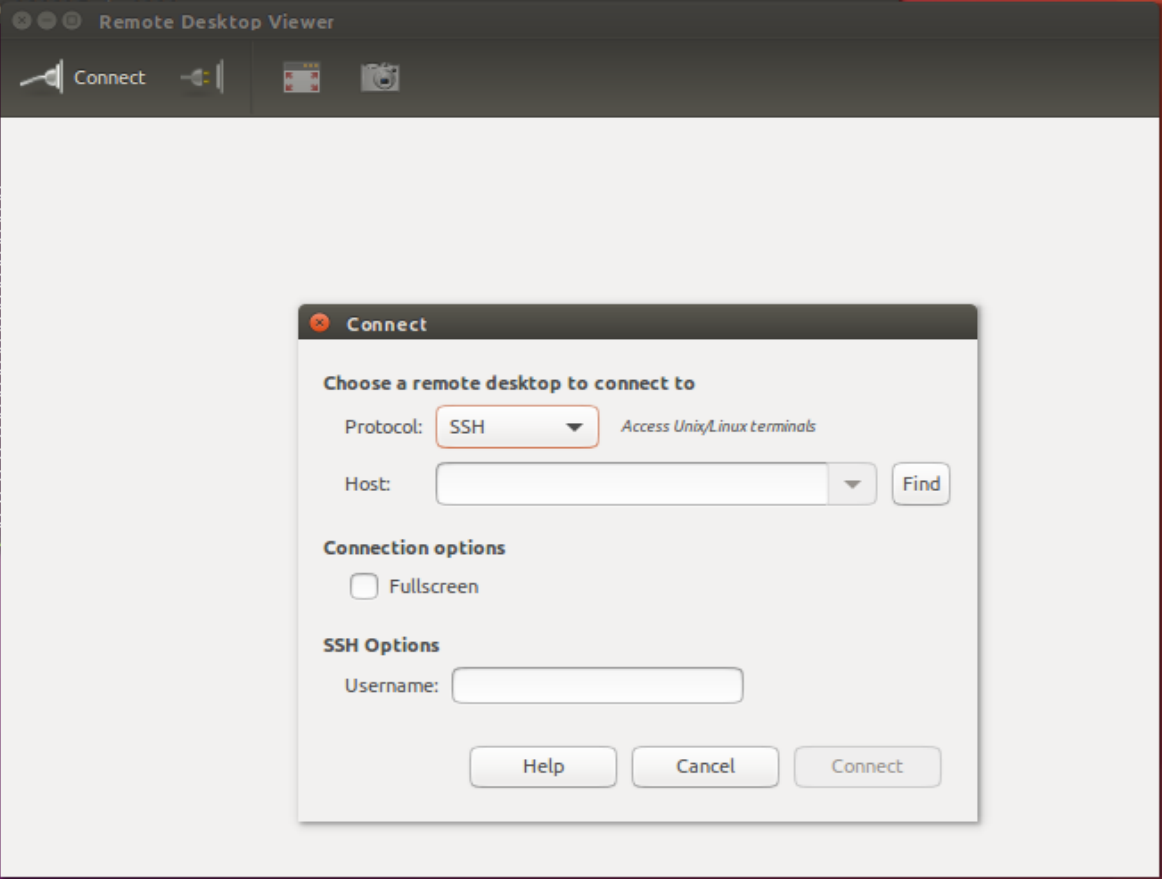

Vinagre

Vinagre входит в стандартное окружение Gnome и по сути является официальным RDP клиентом Gnome. Это значит, что клиент Vinagre уже должен быть включен в ваш дистрибутив Linux с окружением Gnome, и его установка не потребуется.

Установка Vinagre

Если по какой-то причине клиент Vinagre отсутствует у вас в системе, вы можете его инсталлировать, введя в консоли:

sudo apt-get install vinagre

Преимущества Vinagre это:

- Возможность подключить несколько удаленных рабочих столов одновременно. Каждый из них будет отображаться на отдельных вкладках.

- Поиск потенциальных подключений в локальной сети. Vinagre позволяет отслеживать доступные подключения.

- Поддержка VNC и SSH.

- Добавление подключений в избранное, наличие истории.

- Поддержка Gnome Keyring.

Если вы работаете с Gnome, то вам стоит обратить внимание на Vinagre, ознакомиться с этим клиентом поближе.

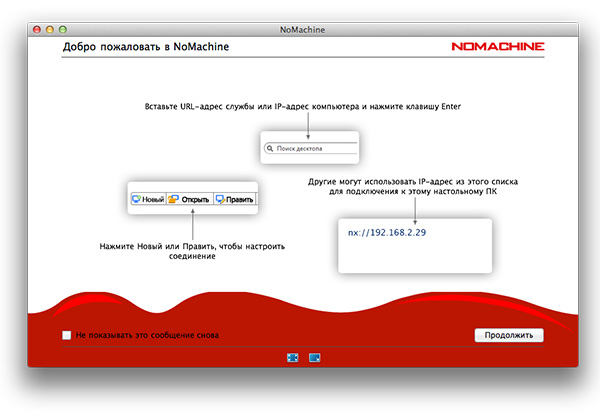

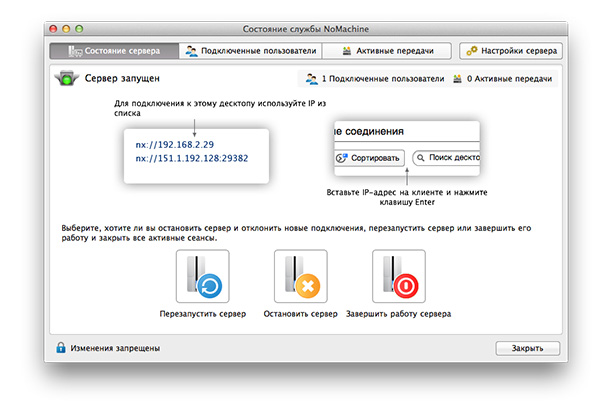

NoMachine NX Client

Утилита NX Client, разрабатывается компанией NoMachine. Программа работает по проприетарному протоколу NX, который разработан компанией NoMachine. NoMachine NX Client доступен для Windows, Linux, macOS, Android, iOS, Raspberry Pi, а также из браузера.

Установка NoMachine NX Client

Вам потребуется скачать установщик в любом формате (RPM, DEB, TAR.GZ) открыть и установить его на обе машины — локальную и удаленную. То же можно сделать и командой из терминала, но иметь копию пакета установки все равно потребуется.

NoMachine NX Client обладает впечатляющим набором функций, который расширяется с каждым обновлением.

Но, во-первых, для корпоративных клиентов NoMachine продает свои продукты по подписке (44,50 долларов в год за сервер или пакет 10 пользователей, подробнее). Это совсем не выгодно отличает NX Client от рассмотренных ранее полностью бесплатных клиентов. Во-вторых, большое число функций и вкладок с различными настройками и параметрами может помешать сосредоточиться на работе. Кроме того, NoMachine NX Client не поддерживает открытие нескольких сеансов во вкладках — каждый новый сеанс нужно открыть в новом окно программы. Зато вся документация и справка на официальном сайте NoMachine переведена на русский.

NoMachine NX Client — хороший выбор, если ваши основные требования это:

- Простота установки и настройки,

- Возможность подключиться к удаленному компьютеру

- из любой точки,

- с любого устройства,

- в любое время.

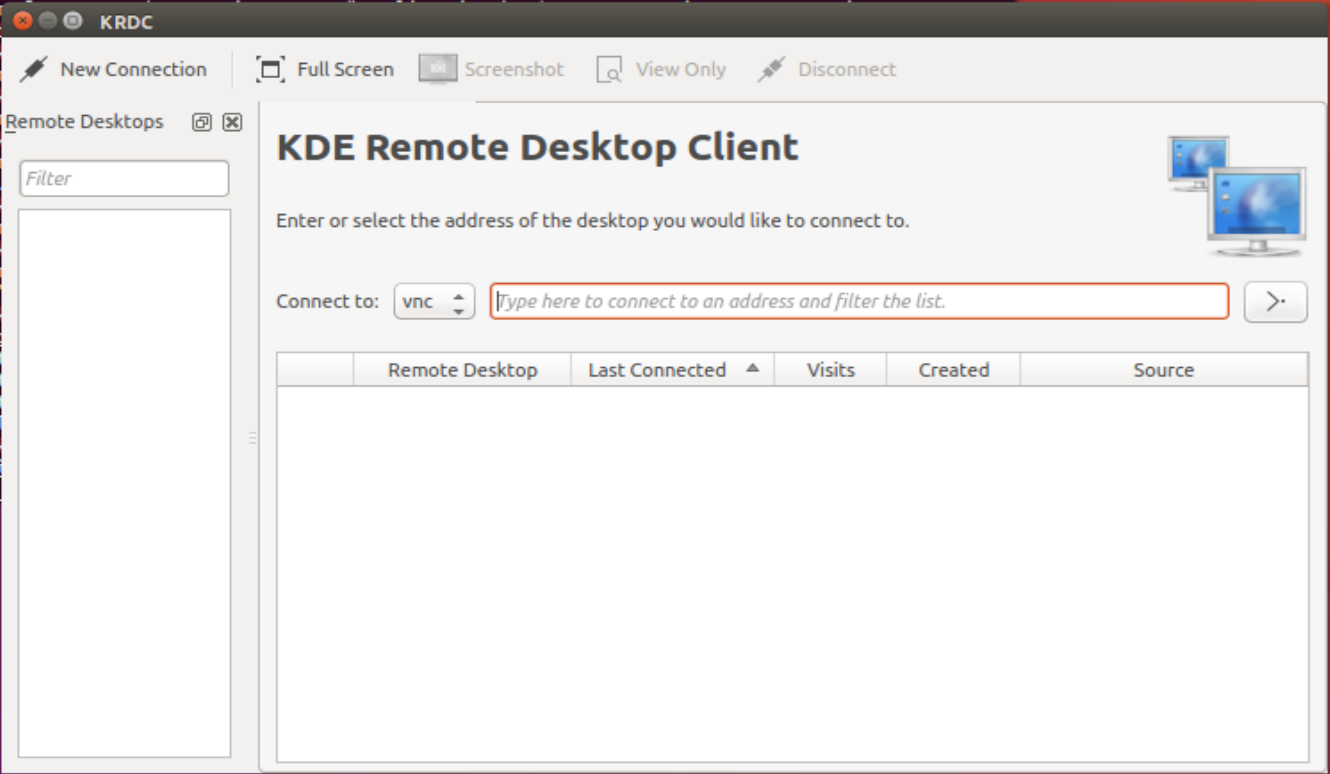

Krdc

Krdc — бесплатный RDP клиент с открытым исходным кодом, идущий под лицензией GPL v.3. Krdc может работать по VNC и по RDP, клиент является официальным проектом окружения KDE для удаленного доступа.

Установка Krdc

Установить Krdc на дистрибутив Linux можно, введя в терминале:

sudo apt-get install krdc

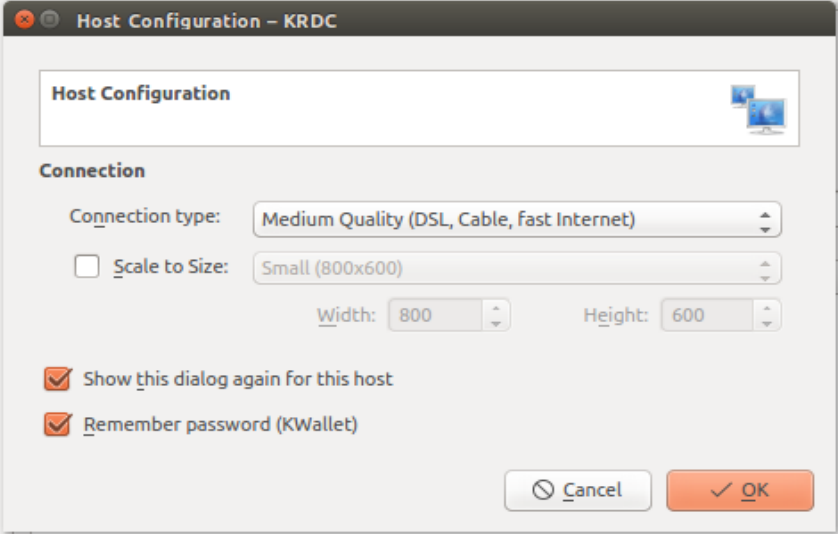

Чтобы подключиться к удаленной машине, введите адрес в основную строку приложения, появится окно параметров подключения.

Если у вас есть потребность в простом клиенте удаленного доступа, то Krdc отлично подойдет. Дополнительным плюсом будет возможность выбора протокола подключения: RDP или VNC, по умолчанию поддержка SSH в Krdc отсутствует.

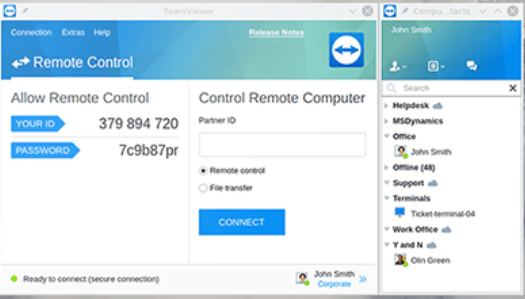

TeamViewer

TeamViewer — широко известный клиент для удаленного доступа, он является бесплатным только для частного использования. Стоимость корпоративного решения от 2 до 7 тысяч рублей в месяц за одно рабочее место, подробности можно узнать на сайте TeamViewer.

Одно из преимуществ TeamViewer — кроссплатформенность. После установки приложение позволяет подключаться к удаленному рабочему столу с Linux, Windows, macOS, Android, iOS, Blackberry и даже ChromeOS.

Установка TeamViewer

Для установки TeamViewer разработчики рекомендуют скачать пакет установки с официального сайта, после чего установить его через графический интерфейс на обе машины — локальную и удаленную. Установить TeamViewer через терминал можно соответствующими командами для соответствующего пакета, например DEB:

apt install teamviewer_12.0.xxxxx_i386.deb

TeamViewer поддерживает функцию передачи данных по удаленному соединению, через него можно осуществлять доступ к заблокированному устройству, в приложении есть чат. TeamViewer способен работать даже если система не поддерживает SSH или на машине установлен корпоративный файервол. Однако, многие не готовы отдать ему предпочтение из-за закрытого исходного кода и широкого охвата пользователей.

Заключение

В статье мы разобрали популярные клиенты удаленного доступа для Linux. Каждый из названых программных продуктов обладает своими уникальными отличиями, что делает выбор интересным. Сам выбор остается за вами.

Установим терминальный сервер XRDP на OC Debian. Настроим все основные требования для удобной работы с сервером для пользователей и администраторов. В последствии рассмотрим установку на сервер программу из семейства 1С Предприятие 8.

Содержание:

- 1 Введение

- 2 Неудачная попытка настройки XRDP на CentOS 7

- 3 Предварительна подготовка

- 4 Установка XRDP на Debian 10

- 5 Настройка XRDP

- 5.1 Двухсторонний буфер обмена XRDP

- 5.2 Перезагрузка системы пользователем XRDP

- 5.3 Одна сессия для пользователя XRDP

- 5.4 Запрет авторизации ROOT

- 5.5 Название подключенной локальной папки

- 5.6 Сертификат при работе сервера XRDP

- 5.6.1 Выпуск собственого сертификата для XRDP

- 5.7 Настройка вида окна авторизации XRDP

- 5.8 Отключение screensaver

- 6 Настройка базового пользователя

- 6.1 Раскладка клавиатуры в XFCE

- 6.1.1 Решение проблемы с раскладкой клавиатуры

- 6.2 Блокировка настроек XFCE пользователям

- 6.3 Создание skel (скелета) для новых пользователей

- 6.1 Раскладка клавиатуры в XFCE

- 7 Управление пользователями Debian

- 7.1 Добавление новых пользователей

- 7.2 Изменении пароля пользователя

- 7.3 Удаление пользователя

- 7.4 Список пользователей

- 8 Подключение локального диска на сервер терминалов

- 9 Подключение с Windows

- 10 Добавление принтеров

- 11 Управление XRDP

- 12 Просмотр активных пользователей XRDP

- 13 Ротация логов xrdp

- 14 Результат

Введение

Из статьи вы узнаете о том как настроить терминальный сервер на базе операционной системы Linux. Настраивать будем используя дистрибутив Debian 10 Buster.

Ранее в этой статье я расказывал как производится настройка на Debian 8 и 9 версии и какие нюансы настройки. В новой версии большенсово проблем прошлых версий исправлено, но появились новые с решением которых я с вами и поделюсь.

Совершенно нет желания захломлять ресурс старыми не актуальными статьями. XRDP он всегда один и лучше использовать его на новых стабильных версиях. При желании всегда можно мигрировать со старой версии Debian на новую. Например, я вполне успешно делаю обновления начиная с 7 версии.

Вариант с нелегальным переводом системы Windows в терминальный сервер используя патчи я сразу отбросил в сторону. Не занимаюсь воровством программ и не буду.

Требования для терминального сервера:

- Работа буфера обмена в обоих направлениях,

- Переключение раскладки клавиатуры на русский язык,

- Работа пользователей по сертификату,

- Монтирование сетевых ресурсов,

- Подключение локальной папки на сервер,

- Создание одной сессии для пользователя,

- Подключение принтеров.

Главная задача чтобы сессия пользователя оставалась на сервере и можно было к ней подключиться с любого места.

Графическую оболочку лучше использовать легковесную. Например, LXDE или XFCE. В моем примере рассматривается использование XFCE.

Все дальнейшие действия описаны с учетом стандартной усатновки сервера с выбором окружения XFCE и установкой ssh сервера.

Если вам хочется почитать «Как скачать и установить Debian 10 Buster» вы можете это сделать на сайте который стал для меня отправной точкой в изучении Linux. Все статьи на этом ресурсе написаны понятным языком и проверены автором перед тем как выкладывать в сеть.

Неудачная попытка настройки XRDP на CentOS 7

В репозитории Epel присутствует свежая версия xrdp.x86_64 1:0.9.2-10.el7 что сразу порадовало. Установка проходит без проблем и все сразу работает после старта службы.

В CentOS, как я понял, работают в основном над своим рабочим окружением Gnomе и стараются поддерживать KDE. Для терминального сервера окружение Gnome и KDE тяжеловаты. Можно установить XFCE, LXDE или MATE но они в урезанном виде и пришлось поковыряться, чтобы настроить нужные элементы на панели не говоря уже о других неудобных моментах в настройке.

Дальше я мучатся с настройкой этой системы не стал, так как в Debian все для меня настроилось гораздо проще и удобней.

Предварительна подготовка

Для своего удобства я всегда устанавливаю файловый редактор vim и файловый менеджер mc. Установим выполнив команду:

apt install vim mc

В статье в командах будут использоваться именно эти программы.

По умолчанию считается что действия в консоли выполняются из под пользователя root.

Установка XRDP на Debian 10

К сожалению вы не сможете впоследствии установить на эту систему 1C:Предприятие по причине долгой задержки в поддержке этой версии от разработчиков. Команды и действия полностью эдентичны для установки на Debian 9.

Системные требования «1С:Предприятия 8»

Установка производится следующей командой:

apt install xrdp xorgxrdp

Настройка произведена и можно подключатся по протоколу RDP.

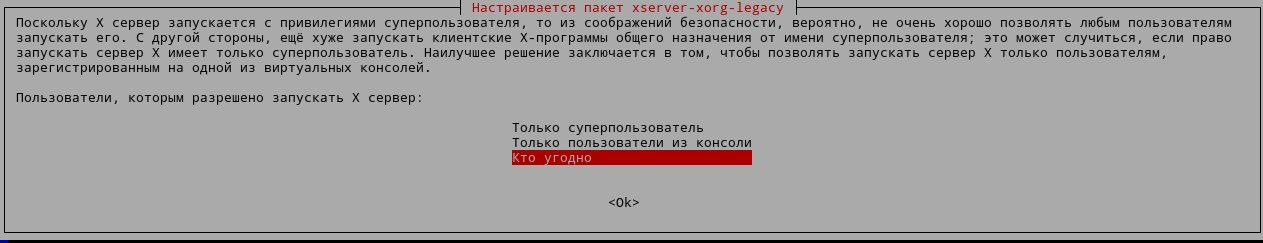

Для запуска X сервера (отображение экрана) существуют разные права доступа. По умолчанию запуск разрешен всем пользователям с доступом к консоли.

Для изменения прав доступа к запуску X сервера необходимо выполнить следующую команду:

dpkg-reconfigure xserver-xorg-legacy

Перезагружаем сервис:

service xrdp restart

Настройка новых правил применнена и можно подключатся по протоколу RDP используя новые параметры.

Вначале настроим пользователя которого создали при установке и на основе этих настроек создадим в последствии шаблон (скелет) для добавления новых пользователей.

Скелет (Skel) позволит при добавлении нового пользователя скопировать все параметры настроенного пользователя.

Двухсторонний буфер обмена XRDP

Буфер сразу работает и не требует настроек. Все проблемы могут быть связанны с раскладкой клавиатуры которые мы решим дальше.

Перезагрузка системы пользователем XRDP

Остановился на варианте когда простому пользователю для выполнения перезагрузки не надо указывать пароль root.

Будем использовать сервис PolicyKit. Все параметры разбиты на секции где есть описание на английском языке. Для применения политик в нужных параметрах указывается необходимое значение.

Откроем нужный файл и сделаем необходимые изминения:

vim /usr/share/polkit-1/actions/org.freedesktop.login1.policy = часть вывода команды и необходимые изменения = = вместо auth_admin_keep указываем yes = <action id="org.freedesktop.login1.reboot"> <description gettext-domain="systemd">Reboot the system</description> <message gettext-domain="systemd">Authentication is required for rebooting the system.</message> <defaults> <allow_any>yes</allow_any> <allow_inactive>yes</allow_inactive> <allow_active>yes</allow_active> </defaults> <annotate key="org.freedesktop.policykit.imply">org.freedesktop.login1.set-wall-message</annotate> </action>

Теперь при перезагрузке система не будет запрашивать пароль root.

Одна сессия для пользователя XRDP

Мне было необходимо сделать чтобы у пользователя при подключении создавалась только одна сессия и чтобы она сохранялась на сервере. Всегда удобно уйдя с работы и закрыв терминал придти домой подключиться по RDP и увидеть свой рабочий стол со всеми открытыми документами и программами.

Для настройки нам необходимо открыть файл и сделать там необходимые изменения:

vim /etc/xrdp/sesman.ini = вывод части команды с необходимыми настройками = [Sessions] ;; X11DisplayOffset - x11 display number offset ; Type: integer ; Default: 10 X11DisplayOffset=10 ;; MaxSessions - maximum number of connections to an xrdp server ; Type: integer ; Default: 0 # Выставляем количество пользователей для одновременной работе на сервере MaxSessions=3 ;; KillDisconnected - kill disconnected sessions ; Type: boolean ; Default: false ; if 1, true, or yes, kill session after 60 seconds # Не разрываем сеанс при отключении пользователя чтобы потом попасть в туже сессию KillDisconnected=false

Запрет авторизации ROOT

По умолчанию разрешен вход под пользователем root. В целях безопасности отключим такую возможность:

vim /etc/xrdp/sesman.ini

= необходимое изменение =

[Security]

# Авторизация root. true - разрешено false - запрещено

AllowRootLogin=false

Название подключенной локальной папки

Изменим название подключаемой локальной папки при подключению к серверу терминалов на свое имя:

vim /etc/xrdp/sesman.ini

= необходимое изменение =

[Chansrv]

; drive redirection, defaults to xrdp_client if not set

# Название монтируемой папки

FuseMountName=Mount_FOLDER

Сертификат при работе сервера XRDP

По умолчанию система работает с сертификатами созданными при установке о чем свидетельствует информация в логе xrdp:

cat /var/log/xrdp.log

= необходимая информация =

[INFO ] Using default X.509 certificate: /etc/xrdp/cert.pem

[INFO ] Using default X.509 key file: /etc/xrdp/key.pem

[ERROR] Cannot read private key file /etc/xrdp/key.pem: Permission denied

К сожалению мы видим ошибку доступа к файлу, хотя подключиться и работать мы сможем.

Для исправления ошибки выполним команду которая добавит учетную запись пользователя с именем xrdp в группу с именем ssl-cert.

adduser xrdp ssl-cert

После перезагрузки системы и подключившись по rdp вы не увидите информации в логе про ошибку. Информация о том что вы используйте сертификаты по умолчанию будет показана как прежде.

Выпуск собственого сертификата для XRDP

Выпустим свой сертификат по команде указанном в файле настройки xrdp. Изменим только действие сертификата с 1 года до 10 лет. Создадим папку, перейдем туда и запустим команду генерации ключа:

mkdir /etc/xrdp/certificate/ cd /etc/xrdp/certificate/ openssl req -x509 -newkey rsa:2048 -nodes -keyout key.pem -out cert.pem -days 3650 = будут заданы вопросы на которые ответьте по аналогии = Country Name (2 letter code) [AU]:RU State or Province Name (full name) [Some-State]:Kostroma Locality Name (eg, city) []:Kostroma Organization Name (eg, company) [Internet Widgits Pty Ltd]:sevo44 Organizational Unit Name (eg, section) []:sevo44 Common Name (e.g. server FQDN or YOUR name) []:Administrator Email Address []:info@sevo44.ru

Отредактируем файл настройки:

vim /etc/xrdp/xrdp.ini = часть кода с необходимые изменениями = ; security layer can be 'tls', 'rdp' or 'negotiate' ; for client compatible layer security_layer=negotiate ; minimum security level allowed for client ; can be 'none', 'low', 'medium', 'high', 'fips' crypt_level=high ; X.509 certificate and private key ; openssl req -x509 -newkey rsa:2048 -nodes -keyout key.pem -out cert.pem -days 365 certificate=/etc/xrdp/certificate/cert.pem key_file=/etc/xrdp/certificate/key.pem ; set SSL protocols ; can be comma separated list of 'SSLv3', 'TLSv1', 'TLSv1.1', 'TLSv1.2', 'TLSv1.3' ssl_protocols=TLSv1.2, TLSv1.3 ; set TLS cipher suites #tls_ciphers=HIGH

Дадим необходимые права для файлов созданного сертификата выполнив команду:

chown -R xrdp:xrdp /etc/xrdp/certificate/

После перезагрузки сервера и подключения к нему по XRDP cообщений больше в логе об использовании сертификатов по умолчанию нет и сервис работает с нашим сертификатом.

Настройка вида окна авторизации XRDP

Отредактируем параметры отвечающие за отображение формы авторизации пользователей. Отредактируем параметры в файле:

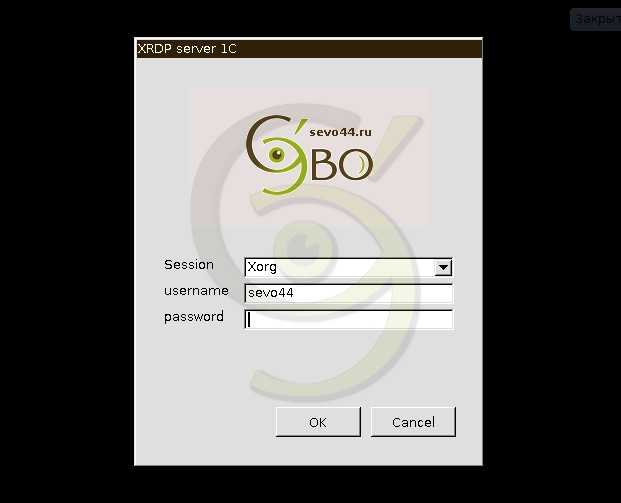

vim /etc/xrdp/xrdp.ini = часть кода с необходимыми изменениями = ; Login Screen Window Title ls_title=XRDP server 1C ; top level window background color in RGB format # Фон ls_top_window_bg_color=000000 ; width and height of login screen ls_width=350 ls_height=430 ; login screen background color in RGB format ls_bg_color=dedede ; optional background image filename (bmp format). #ls_background_image= ; logo ; full path to bmp-file or file in shared folder # Свой логотип в формате bmp размера 240х140 ls_logo_filename=/etc/xrdp/logo_xrdp.bmp ls_logo_x_pos=55 ls_logo_y_pos=50 ; for positioning labels such as username, password etc ls_label_x_pos=30 ls_label_width=60 ; for positioning text and combo boxes next to above labels ls_input_x_pos=110 ls_input_width=210 ; y pos for first label and combo box ls_input_y_pos=220 ; OK button ls_btn_ok_x_pos=142 ls_btn_ok_y_pos=370 ls_btn_ok_width=85 ls_btn_ok_height=30 ; Cancel button ls_btn_cancel_x_pos=237 ls_btn_cancel_y_pos=370 ls_btn_cancel_width=85 ls_btn_cancel_height=30 = Оставляю сессию только Xorg а остальные коментирую = ; ; Session types ; ; Some session types such as Xorg, X11rdp and Xvnc start a display server. ; Startup command-line parameters for the display server are configured ; in sesman.ini. See and configure also sesman.ini. [Xorg] name=Xorg lib=libxup.so username=ask password=ask ip=127.0.0.1 port=-1 code=20

Результат моих изменений.

Перезагрузим сервис xrdp для применения всех сделанных настроек:

service xrdp restart

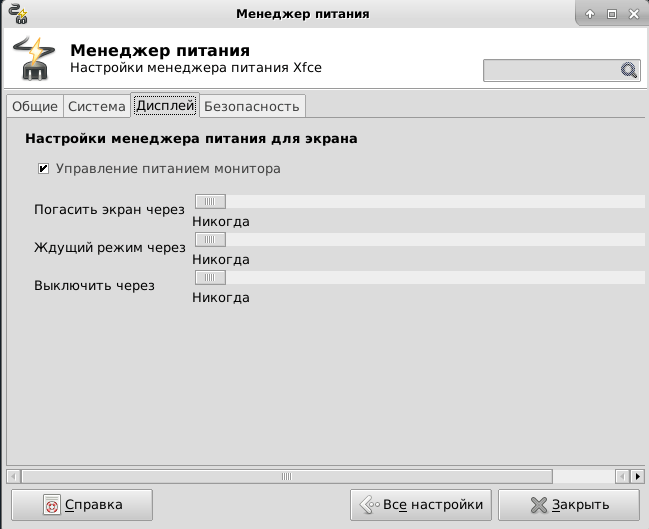

Отключение screensaver

Вначале хотел отключать его у пользователей но подумав решил удалить:

apt-get remove xscreensaver

В системе Debian 10 после базовой установки я не обнаружил пакета xscreensaver.

Для того чтобы к системе всегда можно было подключиться в менеджере питания настройте необходимые параметры.

Настройка базового пользователя

Будем использовать пользователя что создавали при установке как базового пользователя из настроек которого будем делать скелет. Настраивайте как вам угодно. Вся настройка зависит только от требований и пожеланий конечных пользователей. Устанавливаем необходимые программы, монтируем сетевые ресурсы, устанавливаем принтеры, модернизируем панели и тд. и тп.

Раскладка клавиатуры в XFCE

С раскладками в XRDP приходилось возится больше всего. После добавления нового элемента «Раскладка клавиатуры» на панель и его настройки все работает как положено.

Проблема с отсутствием русской раскладки возникает только в том случае если пользователь не закрывает свой сеанс на сервера а просто закрывает программу подключения и при повторном заходе русская раскладка отсутствует. Невозможно добиться того чтобы пользователи всегда закрывали сеанс да и к тому же это не удобно в работе.

Что я только не перепробовал, куда только не писал рекомендованный код, по рекомендациям с разных статей но проблема эта никуда не уходила. Показать пользователю как каждый раз настраивать «Раскладка клавиатуры» не серьезно. Вариант есть дубовый но рабочий на 100 % и при любых обстоятельствах.

Добавил элемент на панель «Запуск приложения» указал там «Терминал Xfce» и внёс туда код:

setxkbmap -layout "us,ru" -model "pc105" -option "grp:alt_shift_toggle,grp_led:scroll"

Обратите внимание на клавиши смены раскладки!

Разместил рядом с флагами поменяв иконку на понравившуюся мне.

Теперь если переключение не работает тыкаем по кнопке и раскладка снова работает.

Решение проблемы с раскладкой клавиатуры

Мне на почту прислал решение Михаил с сайта admin1c.ru

Посл проверки с радостью делись с вами этим решением!

Необходимо в файле /etc/xrdp/xrdp_keyboard.ini добавить необходимый код и переключение работает прекрасна при любых вариантах работы с системой.

vim /etc/xrdp/xrdp_keyboard.ini = необходимые проверки и дополнения = В моем случае эти коды были, но лучше проверить их наличие [default_rdp_layouts] rdp_layout_us=0x00000409 rdp_layout_ru=0x00000419 Всё что ниже добавляем в конце не забывая что переключение происходит сочетанием клавиш alt+shift [layouts_map_ru] rdp_layout_us=ru,us rdp_layout_ru=ru,us [rdp_keyboard_ru] keyboard_type=4 keyboard_type=7 keyboard_subtype=1 ; model=pc105 при необходимости options=grp:alt_shift_toggle rdp_layouts=default_rdp_layouts layouts_map=layouts_map_ru

После перезагрузки XRDP проверяем результат.

service xrdp restart

Блокировка настроек XFCE пользователям

В статье выше мы разрешили простым пользователям перезагружать сервер без ввода пароля root. Cделаем запрет на редактирование системных настроек. В папке /etc/xdg/xfce4/xfconf лежат базовые настройки и по умолчанию они не работают так как работают настройки самого пользователя. Добавив параметр в эти файлы пользователь будет использовать именно их.

Вначале настроим вид панели и все настройки что нам необходимо и перенесем их в нужное место с внесением необходимых изменений.

Cделаем запрет на редактирование панели. Скопируем параметры настроенного пользователя:

cp -v /home/настроенный пользователь/.config/xfce4/xfconf/xfce-perchannel-xml/xfce4-panel.xml /etc/xdg/xfce4/xfconf/xfce-perchannel-xml/ = вывод команды = «/home/настроенный пользователь/.config/xfce4/xfconf/xfce-perchannel-xml/xfce4-panel.xml» -> «/etc/xdg/xfce4/xfconf/xfce-perchannel-xml/xfce4-panel.xml»

Откроем и отредактируем файл указав запрет на изменения всем кроме пользователя local:

mcedit /etc/xdg/xfce4/xfconf/xfce-perchannel-xml/xfce4-panel.xml

= вывод команды с необходимыми изменениями =

<channel name="xfce4-panel" version="1.0" locked="*" unlocked="local">

После закрытия с сохранением все пользователи кроме local не смогут изменять настройки панели о чем им оповестит окно предупреждения при попытке сделать изменения.

Запрет на изменения настрое XFCE делается редактированием файла:

mcedit /etc/xdg/xfce4/xfconf/xfce-perchannel-xml/xsettings.xml

= вывод команды с необходимыми изменениями =

<channel name="xsettings" version="1.0" locked="*" unlocked="local">

Настройки XFCE сделанные пользователем не будут применяться но никаких предупреждающих сообщений пользователь не увидит!

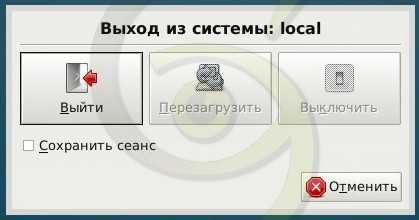

Мы настроили запрет на выключение пользователю но значки показываются и можно выполнить действие указав пароль root. Такой вариант решает проблему но захотелось сделать эти кнопки не активными.

Изменим вид панели пользователя. Создадим папку и необходимый файл с параметрами:

mkdir /etc/xdg/xfce4/kiosk mcedit /etc/xdg/xfce4/kiosk/kioskrc = вывод команды с необходимыми изменениями = [xfce4-session] # Указываем пользователей кто может перегрузить сервер или разрешение группе %root Shutdown=root,sevo44

Обычно я в панели вывожу элемент «Системные действия» и там выбираю только «Перезагрузка» и «Завершение сеанса».

В итоге мы даём возможность всем пользователям выходить из сеанса а перезагрузку разрешаем только избранным пользователям.

Для применения всех параметров перезагрузим сервер:

reboot

Так выглядит выход из системы у пользователей с разрешением.

У всех остальных будет такой вид.

Создание skel (скелета) для новых пользователей

Еще раз все проверив и убедившись в правильности всех настроек настала пора создать шаблон настроек который будет применяться на всех вновь создаваемых пользователей.

Я использую настройки самой XFCE, рабочего стола и списка баз 1С:Предприятие. Выполним действия:

cd /home/Базовый пользователь cp -R -f -b .config/ /etc/skel/ cp -R -f -b Рабочий стол/ /etc/skel/ # В случае использования 1С:Предприятие cp -R -f -b .1C/ /etc/skel/

Последняя строка кода скопирует настройку окна «Запуск 1С:Предприятие» в которой указываются параметры всех баз.

Теперь все новые пользователи при авторизации будут иметь те же настройки и информацию на рабочем столе что и базовый пользователь.

В последствии по этой схеме можно менять настройки любого пользователя перенося необходимое с папки настроенного пользователя в папку необходимого. Для большого количества пользователей можно написать несложный скрипт который автоматизирует этот процесс.

Управление пользователями Debian

Для доступа будем использовать обычных пользователей которых создадим на сервере. Можно конечно настроить авторизацию по доменным пользователям, но мне такие сложности пока не требовались к тому же это приведет к необходимости настраивать VPN для пользователей которым необходимо работать удалённо.

Добавление новых пользователей

Добавление производится командой:

adduser user007 = вывод команды с информацией для заполнения = Добавляется пользователь «user007» ... Добавляется новая группа «user007» (1007) ... Добавляется новый пользователь «user007» (1006) в группу «user007» ... Создаётся домашний каталог «/home/user007» ... Копирование файлов из «/etc/skel» ... Введите новый пароль UNIX: Повторите ввод нового пароля UNIX: passwd: пароль успешно обновлён Изменение информации о пользователе user007 Введите новое значение или нажмите ENTER для выбора значения по умолчанию Полное имя []: user007 Номер комнаты []: Рабочий телефон []: Домашний телефон []: Другое []: Данная информация корректна? [Y/n] y

Изменении пароля пользователя

passwd user007 = вывод команды = Введите новый пароль UNIX: Повторите ввод нового пароля UNIX: passwd: пароль успешно обновлён

Удаление пользователя

При удалении укажем необходимость удалять файлы пользователя и домашнюю директорию:

deluser --remove-home user007 = вывод команды = Идёт поиск файлов для сохранения/удаления ... Удаляются файлы ... Удаляется пользователь «user007» ... Предупреждение: в группе «user007» нет больше членов. Готово.

Список пользователей

Посмотреть всех пользователей и их параметры можно посмотрев необходимый файл:

cat /etc/passwd = часть вывода команды = test:x:1001:1001:test,,,:/home/test:/bin/bash sevo44:x:1002:1002:sevo44,,,:/home/sevo44:/bin/bash usr1cv8:x:999:1003:1C Enterprise 8 server launcher:/home/usr1cv8:/bin/sh geoclue:x:119:127::/var/lib/geoclue:/bin/false davfs2:x:120:128::/var/cache/davfs2:/bin/false

В файле указаны все основные параметры пользователя и вы можете их редактировать в случае необходимости.

Подключение локального диска на сервер терминалов

Подключение было проверено на стандартном клиенте Windows и программах LInux Remmina и KRDC. Монтирование и работа с локальным диском подключаемого клиента происходит без проблем.

В случае проблем с подключением дисков необходимо в настройках подключения в локальных ресурсах отключать галочку “Принтеры»

Подключение с Windows

При подключении c систем Windows на странице авторизации не получится переключить раскладку клавиатуры для требуемого языка ввода. В большинстве случаев по умолчанию стоит Русская раскладка а вводит надо на Английском.

Перед подключением с Windows необходимо вначале перейти на раскладку в которой вводится логин и пароль, как правило это EN.

Добавление принтеров

К принтерам у меня особое отношение. Эти аппараты вечно приносят кучу проблем и слава богу что все больше и больше их делают сетевыми что облегчает настройку. Настроить сетевой принтер не вызовет проблем даже у начинающего администратора. С usb принтерами придется повозится до получения бубна мастера по подключению принтера в системах Linux. Подключение локального принтера используя программу RDP клиента у меня никогда не получалось а по словам опытных программистов работает коряво и не стабильно. Ладно еще если в одном офисе всё а если разные или вообще с дома хотят подключить принтер вообще жжжж….

Для меня есть два варианта решения проблемы для удаленных от офиса пользователей:

- В случаях когда принтере не требуется я в семействе бухгалтерских программ 1С настраиваю нормальное сохранения в PDF и все это сохраняется в локальную папку которая без проблем подключается к серверу терминалов во всех популярных клиентах.

- Если нужен принтере в работе то необходимо настраивать VPN чтобы удавленный клиент попал в туже сеть.

Управление XRDP

Управление службой стандартное для систем Debian.

service xrdp restart service xrdp start service xrdp stop service xrdp status

Так выглядит статус после старта службы:

service xrdp status ● xrdp.service - xrdp daemon Loaded: loaded (/lib/systemd/system/xrdp.service; enabled) Active: active (running) since Вт 2017-05-23 15:05:32 MSK; 32s ago Docs: man:xrdp(8) man:xrdp.ini(5) Process: 759 ExecStart=/usr/sbin/xrdp $XRDP_OPTIONS (code=exited, status=0/SUCCESS) Process: 730 ExecStartPre=/bin/sh /usr/share/xrdp/socksetup (code=exited, status=0/SUCCESS) Main PID: 949 (xrdp) CGroup: /system.slice/хrdp.service └─949 /usr/sbin/хrdp май 23 15:05:31 хrdp systemd[1]: PID file /run/xrdp/xrdp.pid not readable (yet?) after start. май 23 15:05:32 хrdp systemd[1]: Started xrdp daemon. май 23 15:05:33 хrdp xrdp[949]: (949)(140156439295744)[INFO ] starting хrdp with pid 949 май 23 15:05:45 хrdp xrdp[949]: (949)(140156439295744)[INFO ] listening to port 3389 on 0.0.0.0

Просмотр активных пользователей XRDP

У каждого подключенного пользователя создается одна сессия, их то нам и надо посмотреть выполнив необходимую команду:

ps aux | grep xrdp | grep xorg = вывод команды = local 694 3.7 1.9 571540 76992 ? Sl 22:47 0:29 /usr/lib/xorg/Xorg :10 -auth .Xauthority -config xrdp/xorg.conf -noreset -nolisten tcp -logfile .xorgxrdp.%s.log

Вот мы видим что подключен только один пользователь с логином local и PID 694.

Просто снять этот процесс не достаточно, чтобы полностью завершить работу пользователя на сервере. Выведем список всех процессов сервиса XRDP:

ps aux | grep xrdp = вывод команды = root 447 0.0 0.0 13860 3640 ? S 22:45 0:00 /usr/sbin/xrdp-sesman xrdp 471 0.0 0.0 12248 2044 ? S 22:45 0:00 /usr/sbin/xrdp root 692 0.0 0.0 13616 2300 ? S 22:47 0:00 /usr/sbin/xrdp-sesman local 694 3.8 1.9 571540 76992 ? Sl 22:47 0:36 /usr/lib/xorg/Xorg :10 -auth .Xauthority -config xrdp/xorg.conf -noreset -nolisten tcp -logfile .xorgxrdp.%s.log local 697 0.0 0.0 99512 3412 ? Sl 22:47 0:00 /usr/sbin/xrdp-chansrv xrdp 903 4.1 0.6 40076 28176 ? S 22:47 0:37 /usr/sbin/xrdp root 982 0.0 0.0 6224 828 pts/0 S+ 23:02 0:00 grep xrdp

Теперь мы можем отключить пользователя указав команду, которая завершит все процессы пользователя:

pkill -9 -u local

Ротация логов xrdp

По умолчанию логи не ротируются и мы изменим это недоразумение. Можно создать свой файл ротации но мне это не надо и я добавлю параметры в один из стандартных файлов.

Откроем файл и добавим необходимые логи:

mcedit /etc/logrotate.d/rsyslog

=вывод команды с необходимыми дополнениями =

/var/log/syslog

{

rotate 7

daily

missingok

notifempty

delaycompress

compress

postrotate

invoke-rc.d rsyslog rotate > /dev/null

endscript

}

/var/log/mail.info

/var/log/mail.warn

/var/log/mail.err

/var/log/mail.log

/var/log/daemon.log

/var/log/kern.log

/var/log/auth.log

/var/log/user.log

/var/log/lpr.log

/var/log/cron.log

/var/log/debug

/var/log/messages

/var/log/хrdp-sesman.log

/var/log/хrdp.log

{

rotate 4

weekly

missingok

notifempty

compress

delaycompress

sharedscripts

postrotate

invoke-rc.d rsyslog rotate > /dev/null

endscript

}

Результат

Все требуемые мной параметры получились. Дальнейшее использование покажет какие проблемы могут быть в работе, но это обыденно и любая система требует вмешательства администратора. Все проблемы и их решения будут тут отражены. Радует что с каждой новой версией идут улучшения а значит проект живой и активно развивающийся.

Вся эта статья была лишь прелюдия для того чтобы рассказать как можно используя Linux настроить легально и надежно стабильную работу сервера «1С:Предприятие 8.3 на Linux» работающего с файловой базой. Минимальные вложения и максимальная производительность.

Терминальный режим работы – особый способ работы пользователя. В этом режиме задачи (приложения) пользователя выполняются на специальном сервере. Специальный сервер называется терминальным сервером. Подключение к терминальному серверу осуществляет как изнутри сети, так и снаружи, с использованием специального программного обеспечения.

Альтернатива Windows Server Terminal или готовимся к

импортозамещению

Терминальный режим работы – особый способ работы пользователя. В этом режиме задачи (приложения)

пользователя выполняются на специальном сервере. Специальный сервер называется терминальным

сервером. Подключение к терминальному серверу осуществляет как изнутри сети,

так и снаружи, с использованием специального программного обеспечения.

Используя терминальный режим работы, можно существенно

сэкономить на компьютерах пользователей, т.к. все приложения, с которыми

работают пользователи, можно перенести на терминальный сервер. Отметим, что такой

вариант не будет возможным для работы дизайнеров и других специалистов, которые

используют в своей рабочей системе ресурсоемкие приложения, требующие мощную

видео подсистему.

Применение терминального сервера в организации позволит получить

следующие преимущества:

1.

Сокращение затрат на приобретение мощного ПК

пользователя;

2.

Возможность подключения к терминальному серверу из

дома или из удаленного филиала;

3.

Повышение уровня безопасности;

4.

Упрощение процесса поддержки пользователей;

5.

Упрощение обновления программ и обслуживания

техники.

Рассмотрим один из возможных примеров использования

терминального решения. Представим себе организацию, в которой работает 50

пользователей ПК. Пользователи описаны в таблице ниже.

Таблица 1 Список

пользователей сети

|

Категория пользователей |

1С:Бухгалтерия, 1С:Зарплата и |

Word, Excel |

Почта |

Специальное ПО |

|

Отдел продаж (5 сотрудников) |

Используют |

Используют |

Используют |

— |

|

Финансовый отдел (10 сотрудников) |

Используют |

Используют |

Используют |

Клиент-Банк (используют 2 сотрудника) |

|

Руководство (5 сотрудников) |

Используют |

Используют |

Используют |

— |

|

Проектировщики (3 сотрудника) |

— |

Используют |

Используют |

Используют |

|

Ответственный по складу (2 сотрудника) |

Используют |

Используют |

Используют |

— |

|

Сотрудники склада (10 сотрудников) |

— |

— |

— |

— |

|

Производство (15 сотрудников) |

— |

Используют |

Используют |

Используют |

Рабочее место сотрудника должно содержать (с точки зрения

вычислительной инфраструктуры):

1.

Системный блок;

2.

Монитор;

3.

Мышь и клавиатуру;

4.

Операционную систему.

Серверный узел состоит (не включая в расчет отдельное

помещение, системы охлаждения, коммутационное оборудование, системы защиты от сбоев

в электросети) из:

1.

Сервера;

2.

Серверной операционной системы;

3.

Клиентских лицензий для доступа и подключения

пользователей.

В Таблице 2 приведена стоимость рабочих мест и серверного

оборудования без использования терминального режима. В сети расположен сервер,

который выполняет функции сервера приложений и файлового сервера.

Таблица 2. Стоимость

вычислительной инфраструктуры без терминального сервера

|

Статьи затрат |

Количество пользователей |

Стоимость |

Итого стоимость (руб.) |

|

Отдел продаж |

5 |

55 |

279 |

|

Финансовый отдел |

8 |

55 |

446 |

|

Финансовый отдел (работа с Клиент-банками |

2 |

55 |

111 |

|

Руководство |

5 |

55 |

279 |

|

Проектировщики |

3 |

70 |

212 |

|

Ответственный по складу |

2 |

55 |

111 |

|

Сотрудники склада |

10 |

0 |

0 |

|

Производство |

15 |

55 |

837 |

|

Сервер |

1 |

215 |

215 |

|

Обслуживание |

51 |

734 400 |

734 400 |

|

Итого |

3 226 |

В Таблице 3 приведена стоимость рабочих мест и серверного

узла с использованием тонких клиентов и терминального сервера. Тонкий клиент – это

специализированный компьютер с низкими характеристиками процессора, оперативной

памяти, дисковой подсистемы. Как правило, такой компьютер не имеет подвижных

механических частей. Это приводит к существенному уменьшению времени на

обслуживание этой техники.

В следующем примере используется терминальный сервер на базе

программного обеспечения компании Microsoft. Данное решение

потребует приобретения лицензий на серверную операционную систему и лицензий клиентского

доступа.

Таблица 3. Стоимость

вычислительной инфраструктуры и терминального сервера на базе решений компании Microsoft

|

Статьи затрат |

Количество пользователей |

Стоимость |

Итого стоимость (руб.) |

|

Отдел продаж |

5 |

25 |

125 |

|

Финансовый отдел |

8 |

25 |

200 |

|

Финансовый отдел (работа с Клиент-банками |

2 |

55 |

111 |

|

Руководство |

5 |

25 |

125 |

|

Проектировщики |

3 |

70 |

212 |

|

Ответственный по складу |

2 |

25 |

50 |

|

Сотрудники склада |

10 |

0 |

0 |

|

Производство |

15 |

55 |

837 |

|

Сервер |

1 |

428 |

428 |

|

Обслуживание |

ПК = 22 Тонкий ПК = 29 |

316 800 104 400 |

421 200 |

|

Итого |

2 510 |

Оценим экономию этого варианта: (3 226 600-2 510 400)/(3 226 600)*100%=22%

Таким образом, применение терминального

решения позволило сократить затраты (как на технику, так и на сопровождение этого

решения) примерно на 22%.

Давайте рассмотрим вариант организации терминального сервера

не на основе продуктов компании Microsoft,

а на основе свободно распространяемого программного обеспечения. Речь идет об

операционных системах Linux.

Для примера воспользуемся системой Ubuntu 14.5 и системой удаленных рабочих столов X2Go. Стоимость рабочих мест и серверного узла приведена в Таблице

4.

Таблица 4. Стоимость

вычислительной инфраструктуры и терминального сервера на технологиях Linux

|

Статьи затрат |

Количество пользователей |

Стоимость |

Итого стоимость (руб.) |

|

Отдел продаж |

5 |

25 |

125 |

|

Финансовый отдел |

8 |

25 |

200 |

|

Финансовый отдел (работа с Клиент-банками |

2 |

55 |

111 |

|

Руководство |

5 |

25 |

125 |

|

Проектировщики |

3 |

70 |

212 |

|

Ответственный по складу |

2 |

25 |

50 |

|

Сотрудники склада |

10 |

0 |

0 |

|

Производство |

15 |

55 |

837 |

|

Сервер |

1 |

200 |

200 |

|

Обслуживание |

ПК = 22 Тонкий ПК = 29 |

316 800 104 400 |

421 200 |

|

Итого |

2 282 |

Легко видеть, что стоимость решения стала меньше еще на

228 200 рублей.

В предыдущих вариантах мы исходили из того, что

специализированное программное обеспечение, используемое на производстве в