Firstly:

What is AppLocker?

AppLocker is a set of Group Policy settings that evolved from Software Restriction Policies, to restrict which applications can run on a corporate network, including the ability to restrict based on the application’s version number

or publisher.

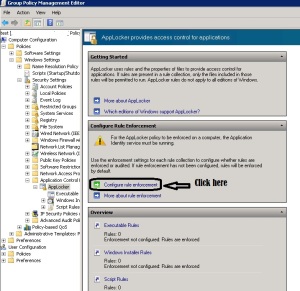

- Click Start – All programs – Administrative Tools – Group Policy Management.

- Create or Edit Group Policy Objects.

- Expand Computer Configuration – Policies – Windows Settings – Security Settings – Application Control Policies – AppLocker .

- In right pane click on Configure rule enforcement.

Note:

-

Executable rules: .exe,

.com -

Windows Installer rules: .msi,

.msp -

Scripts rules: .ps1, .bat,

.cmd, .vbs, .js

- Under Executable rules check configured box and select Enforce rules then click ok

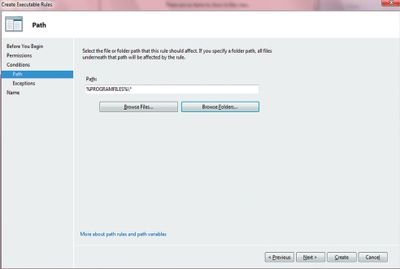

- In left pane under AppLocker right click on Executable Rules

then select Create New Rule - Select Deny and select what user or group will prevent.

Notes:

Publisher rules: This condition identifies an application based on its digital signature and extended attributes. The digital signature contains information about the company that created

the application (the publisher). The extended attributes, which are obtained from the binary resource, contain the name of the product that the application is part of and the version number of the application.

Path rules: This condition identifies an application by its location in the file system of the computer or on the network.

File hash: This condition identifies an application which is not digitally signed can be restricted by a file hash rule instead of a publisher rule.

- Select Publisher and click Next

- Click browse then select executable file example.exe

- Choose any options from prevent with any publisher, publisher, product name, file name and file version then click Next.

Note:

If you want to apply this role on computer administrator then right-click on the BUILTINAdministrators rule and click Delete.

Now we will active the Application Identity service to enable AppLocker on the computers

- In the same Group Policy Object you were just editing Computer Configuration – Policies – Windows Settings – Security Settings – System Services

- Right click Application Identity service then properties

- Check Define this policy setting box and Automatic then OK

- .

Now when users try run program he will get this warn

This article was originally posted at

http://mabdelhamid.wordpress.com/2011/10/23/how-to-configure-applocker-group-policy-to-prevent-software-from-running/

/

Настройка Applocker для терминального сервера Windows 2008R2

12.01.2020

На днях потребовалось заблокировать пользователям возможность запускать программы в терминале, а таких программ очень много:

TeamViewer

Chrome

MailAgent

QIP

и т.д.

Интересно?

Добавляем все наши сервера RDS в отдельную OU

Создаем GPO для OU(RDS)

Конфигурация компьютераПолитикиКонфигурация WindowsПараметры безопасностиПолитики управления приложениями и перейдите к узлу «AppLocker».

Когда вы настраиваете объекты групповой политики с расширением клиентской стороны AppLocker, обязательно обратите внимание на то, что на клиентских компьютерах, на которые должны распространяться правила, обязательно должна быть запущена служба «Удостоверения приложения». Например, вы можете настроить эту службу при помощи узла «Службы» параметров безопасности групповой политики или же воспользоваться функциональными возможностями одноименного элемента предпочтения групповой политики.

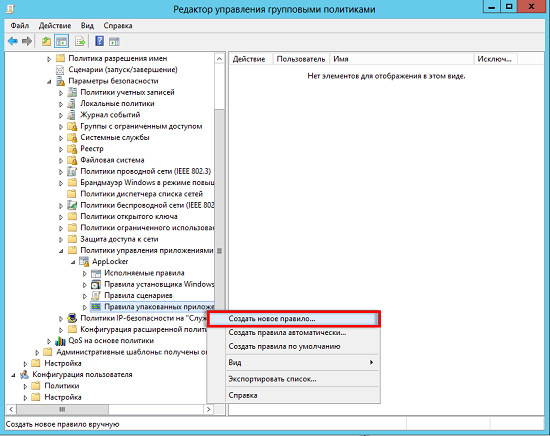

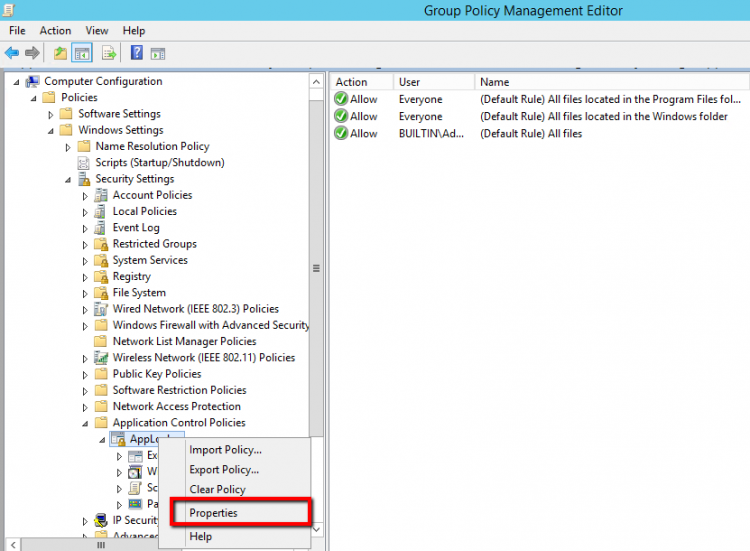

Для того чтобы создать новое правило, следует для редактируемого вами объекта групповой политики, в области сведений каждого вложенного узла AppLocker, называемых коллекциями правил, вызвать контекстное меню и выбрать команду «Создать правила по умолчанию». Как только данная опция будет выбрана, сразу для целевого узла будут созданы три правила, а именно:

1) Разрешает группе «Все» запускать приложения, расположенные в папке «Windows».

2) Разрешает группе «Все» запускать приложения, расположенные в папке «Program Files» и «Program Files (x86)»

3) Разрешает локальным администраторам запускать любые приложения.

На этом все на серверах проверяем службу и обновляем GPO gpupdate /force

on

July 6, 2009, 8:21 PM PDT

Configuring AppLocker in Windows Server 2008 R2 and Windows 7

Windows Server 2008 R2’s AppLocker feature allows additional policy configuration for software use on servers. IT pro Rick Vanover provides an overview of this enhanced functionality.

Starting with Windows Server 2008 R2 for server platforms and Windows 7 for desktop platforms, the Software Restrictions policies functionality has been replaced with AppLocker. With AppLocker and Group Policy, you can define what files to prohibit from being executed; this can include scripts, installation files, and standard executables.

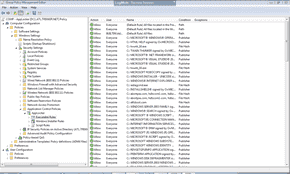

The management goodness of AppLocker is that it can be applied via Group Policy locally or via a domain-based GPO. AppLocker exists in the Computer Configuration section of Group Policy under Windows Settings | Security Settings | Application Control Policies. From there, the AppLocker configuration provides an enhanced Group Policy configuration as shown in Figure A.

Figure A

Click the image to enlarge.

Within this section of Group Policy, you can craft myriad individual configurations, including policies that permit or deny users or groups the ability to run a file, an installation, or a script. Further, you can set this with exceptions and apply it in a granular fashion in Active Directory. If you don’t want a full deny, you can configure AppLocker to only audit the iteration of an installation file, a script, or a standard executable.

The AppLocker feature is new to Windows Server 2008 R2 and will not apply to operating systems older than Windows Server 2008 R2 or Windows 7. For older OSs, you can apply Software Restriction Policies via a separate group policy object.]

Visit Microsoft’s site for more information about AppLocker.

Stay on top of the latest Windows Server 2003 and Windows Server 2008 tips and tricks with our free Windows Server newsletter, delivered each Wednesday. Automatically sign up today!

-

Microsoft

ВWindows Server 2008 и Windows Vista реализована функция BitLocker, обеспечивающая шифрование данных на уровне тома на компьютерах с операционными системами Server 2008 и Vista

В Windows Server 2008 и Windows Vista реализована функция BitLocker, обеспечивающая шифрование данных на уровне тома на компьютерах с операционными системами Server 2008 и Vista. Windows Server 2008 R2 и Windows 7 включают в себя функцию AppLocker, которая отслеживает работу приложений и позволяет администраторам Windows ограничить набор приложений, которые можно запускать на рабочих станциях и серверах, входящих в определенный домен.

AppLocker является расширенной версией политик ограничения доступа к программному обеспечению (SRP), использовавшихся в Windows Server 2003. SPR и AppLocker призваны бороться с запуском вредоносного кода на платформах Windows. Также можно задействовать SRP и AppLocker для того, чтобы заблокировать доступ пользователей к играм, таким как «Сапер», или запретить запуск браузера, который не является стандартным в вашей организации.

В этой статье я сравниваю AppLocker и SRP, причем особое внимание уделяется возможным подводным камням и особенностям, о которых необходимо знать, прежде чем приступить к использованию AppLocker в рабочей среде. В таблице приведен список основных различий между SRP и AppLocker.

Черные и белые списки

Средства защиты от вредоносного кода, такие как антивирусы и антишпионы, часто используют технологию, известную как черные списки. Программы, использующие подобную технологию, позволяют сохранять на компьютере любые файлы, кроме тех, которые заражены вредоносным кодом, информация о котором содержится в черном списке. Если файл заражен, программа удаляет его или отправляет в карантин.

Наиболее современный подход в борьбе с вредоносными программами — создание белых списков. Этот подход полностью противоположен созданию черных списков, поскольку в данном случае защитной программой блокируются все файлы, кроме тех, которые содержатся в ее белом списке.

Когда речь идет о защите компьютера от запуска нежелательного программного обеспечения, использование белых списков предпочтительно. Они значительно облегчают жизнь системного администратора, поскольку в современном сетевом мире пользователям обычно разрешен запуск небольшого количества приложений; список же блокируемых программ значительно больше и включает в себя все многообразие неопознанного вредоносного кода, которое пользователи могут загрузить из Интернета. Однако при неправильном использовании белых списков возникает риск «самоблокировки», например если пренебречь необходимостью добавить в белый список административные инструменты. Также по невнимательности можно оставить своих пользователей без рабочих инструментов, если забыть добавить в белый список какое-либо из необходимых им приложений.

И SRP, и AppLocker поддерживают создание белых и черных списков, несмотря на то что политики по умолчанию у них разные. AppLocker использует белые списки по умолчанию, то есть блокирует все подряд; системный администратор должен явным образом указать приложения, которые могут быть запущены. Со своей стороны, в настройках SRP по умолчанию используются черные списки, что позволяется запускать любые приложения; системный администратор должен определить исключения для тех приложений, которые должны быть заблокированы. Установка белых списков в SRP сопряжена с некоторыми сложностями, поэтому подавляющее большинство системных администраторов использует этот инструмент только с черными списками. Для создания защиты, основанной на контроле приложений посредством использования белых списков, намного лучше приспособлен AppLocker.

Настройка правил AppLocker

Для начала необходимо знать, как настраивать в AppLocker правила ограничения приложений. Как и в SRP, для настройки и применения правил AppLocker можно использовать объект групповой политики (GPO). Также для настройки правил AppLocker возможно применение команды PowerShell (в отличие от SRP). Дополнительную информацию об использовании команд PowerShell для настройки AppLocker можно найти в блоге MSDN Windows PowerShell по адресу blogs.msdn.com/powershell/archive/2009/06/02/gettingstarted-with-applocker-managementusing-powershell.aspx.

GPO для AppLocker расположен в контейнере ComputerConfigurationWindows SettingsSecuritySettingsApplication Control Policies, как показано на экране 1. Обратите внимание, что также можно настроить правила в контейнере Software Restriction Policies. Эти две технологии могут сосуществовать — SRP применим на всех платформах Windows, выпущенных после Windows XP и Windows Server 2003, однако AppLocker доступен только на Windows Server 2008 R2 и Windows 7 редакций Ultimate и Enterprise. Поскольку правила политик, используемые в этих двух технологиях, сильно различаются, компания Microsoft не предусматривает автоматическую конвертацию политик из SRP в политики AppLocker (например, если система с Server 2008 модернизируется до Server 2008 R2).

AppLocker поддерживает три типа правил: правила исполняемых файлов, правила установщика Windows и правила сценариев. Эти типы правил сгруппированы в коллекции правил и представлены в виде субконтейнеров контейнера AppLocker в настройках GPO, как показано на экране 1.

- Правила исполняемых файлов могут разрешать или запрещать запуск файлов *.exe и *.com.

- Правила установщика Windows могут разрешать или запрещать исполнение файлов *.msi (файлы установщика Windows) и *.msp (файлы обновлений установщика Windows).

- Правила сценариев могут разрешать или запрещать исполнение файлов сценариев различных типов (*.ps1, *.bat, *.cmd, *.vbs, *.js).

Если щелкнуть правой кнопкой мыши по одному из трех контейнеров, содержащих коллекции правил, AppLocker предложит три варианта для создания правил: «Создать новое правило», «Создать правила автоматически» и «Создать правила по умолчанию».

Создать правила по умолчанию. Предпочтительным вариантом для начала работы по определению правил AppLocker является «Создать правила по умолчанию». Правила по умолчанию формируются автоматически; эти правила специально созданы таким образом, чтобы позволить Windows полноценно запуститься и предоставить администратору возможность осуществлять настройку системы. Согласно используемому в AppLocker по умолчанию подходу белых списков обе задачи очень важны и, таким образом, риск «самоблокировки» сведен к минимуму. Для обеспечения безопасности сети AppLocker предложит автоматически создать правила по умолчанию, если произведена попытка создать новое правило, но правила по умолчанию еще не сформированы.

Создаваемые по умолчанию правила AppLocker являются относительно открытыми. Например, они включают правило, которое предоставляет членам группы локальных администраторов доступ ко всем локальным файлам. Лучшая практика AppLocker заключается в следующем: сначала необходимо создать правила по умолчанию, а затем уточнить их путем создания вручную более жестких правил через вариант «Создать новое правило» (как, я объясню ниже). Правила по умолчанию могут быть созданы отдельно для каждого из трех типов правил: правил для исполняемых файлов, правил установщика Windows и правил сценариев.

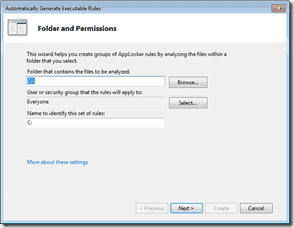

Создать правила автоматически. При выборе варианта «Создать правила автоматически» AppLocker, по сути, создает для вас белый список. AppLocker анализирует содержимое папки, указанной в мастере автоматического создания правил, и предлагает набор правил для находящихся в ней файлов. Эта важная новая функция AppLocker отсутствует в SRP. В SRP необходимо задать белый список самостоятельно. Для создания белого списка AppLocker на определенной группе систем я рекомендую использовать эталонный компьютер. Использование одного белого списка на нескольких компьютерах и его импорт в объект групповой политики является относительно простой задачей, благодаря удобному механизму экспорта/импорта AppLocker.

Чтобы автоматически создать набор правил, выберите «Автоматически создать правила» в контекстном меню разделов «Правила для исполняемых файлов», «Правила установщика Windows» или «Правила сценариев». На первом экране мастера необходимо выбрать расположение файловой системы на эталонной системе, указать пользователей или группы, к которым следует применить белый список (это важная настройка, которая отсутствует в SRP), и ввести имя для итогового набора правил.

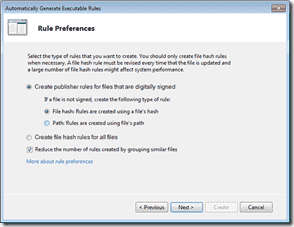

Далее требуется указать, будут создаваемые правила основываться на хеше файлов или на их местоположении. Использование хеша позволяет уникальным образом идентифицировать файл, однако при этом возникает необходимость пересмотра правила, если файл будет изменен (например, после применения обновления). Кроме того, использование хешей может отрицательным образом сказаться на производительности системы.

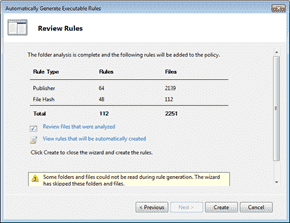

Также мастер позволяет просматривать список проанализированных файлов (включая возможность отмены создания правила для заданного файла), предварительно просматривать список правил и выполнять поиск в нем. На экране 2 показан заключительный шаг при создании списка правил.

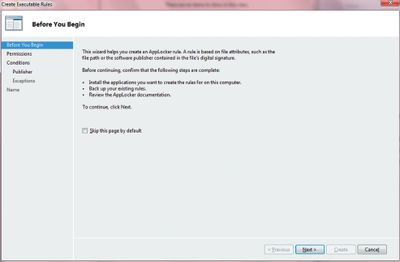

Создать новое правило. Другой подход к созданию правил AppLocker заключается в их ручном определении, с использованием варианта «Создать новое правило». Обычно этот способ применяется в качестве завершающего при доведении до совершенства правил, созданных с использованием двух вариантов, рассмотренных выше.

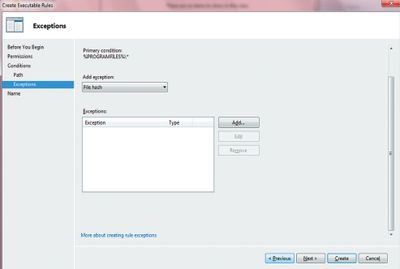

Используя мастер создания правил, можно создавать новые разрешающие или запрещающие правила для файлов, осуществлять выбор группы или пользователя, к которым необходимо применить созданное правило, а также определять, каким образом AppLocker будет идентифицировать файлы — с использованием хеша, местоположения или издателя файла. AppLocker использует эту идентификацию в качестве основного условия. В дальнейшем можно более конкретно идентифицировать файлы, добавляя с помощью мастера различные исключения в основное условие (основанные на хеше, расположении или издателе).

Если выбрана идентификация, основанная на издателе, AppLocker будет идентифицировать файл, полагаясь на цифровую подпись, присвоенную файлу издателем в процессе подписания программного продукта. Вариант с идентификацией, основанной на издателе, показан на экране 3. Используя бегунок, можно ограничить идентификацию только именем издателя (общая идентификация) либо применить расширенную идентификацию, вплоть до точной версии файла (конкретная идентификация). Мастер также позволяет указать пользовательские значения для издателя, названия продукта, а также имени и версии файла.

Обратите внимание, что AppLocker не предлагает такой вариант идентификации файла, как определение сетевой зоны (она же зона Интернета). Этот вариант используется в SRP и позволяет идентифицировать код, загруженный с сайта, основываясь на зоне Интернета, к которой этот сайт принадлежит.

Применение правил AppLocker

Подобно SRP, AppLocker не задействован по умолчанию. Одно лишь создание правил вовсе не означает их немедленного применения на всех клиентских системах. Для того чтобы правила были задействованы, необходимо два дополнительных шага. Во‑первых, требуется определить, будут правила задействованы «по полной программе» либо будут запущены только в режиме аудита. Во‑вторых, нужно удостовериться, что на целевых системах запущена служба идентификации приложений.

Настройки применения правил AppLocker определяются в свойствах его объекта групповой политики. Как показано на экране 4, для каждой из трех основных коллекций правил (правила для исполняемых файлов, правила установщика Windows и правила сценариев) можно определить, является ли правило заданным (по умолчанию правило не задано) и указать, применять ли данное правило полностью либо запустить его только в режиме аудита.

Вариант «Только аудит» — это новая полезная функция, которая отсутствует в SRP. Если коллекция правил установлена в режим «Только аудит», правила, содержащиеся в данной коллекции, не задействуются, но, как только пользователь запускает приложение, попадающее под действие какого-либо из этих правил, информация о правиле и о приложении записывается в локальный журнал событий AppLocker.

Я рекомендую ставить флажок «Правило задано» и выбирать в выпадающем меню «Только аудит» для каждой из трех коллекций правил. Это позволит не только избежать «самоблокировок», но и понять, все ли интересующие приложения охвачены правилами и не являются ли эти правила слишком свободными либо слишком жесткими. Также я рекомендую использовать режим «Только аудит» до тех пор, пока не будут выявлены все аспекты, как положительные, так и отрицательные, применения заданных правил.

Обратите внимание, что на закладке «Дополнительно» в свойствах контейнера AppLocker присутствует настройка четвертой коллекции правил AppLocker: DLL, включающей в себя файлы форматов *.dll и *.ocx. Компания Microsoft разместила настройку этой коллекции правил отдельно от остальных, поскольку при ее включении происходит значительное падение производительности, связанное с проверкой соответствующих типов файлов. К тому же процесс создания белого списка для всех разрешенных DLL требует привлечения значительных административных ресурсов. Включать защиту DLL следует только в тех организациях, для которых вопросы информационной безопасности являются особенно критичными (например, правительственные или оборонные организации).

Последним шагом, гарантирующим полную функциональность AppLocker, является запуск на серверах Server 2008 R2 и системах с Windows 7 службы идентификации приложений. По умолчанию данная служба находится в режиме ручного запуска. Для полноценного функционирования AppLocker ее необходимо перевести в режим автоматического запуска. Для единовременной настройки всех систем можно использовать настройки объекта групповой политики GPO. Также следует помнить, что любое лицо с правами локального администратора может остановить службу контроля приложений и таким образом обойти применение правил AppLocker. Соответственно, все административные учетные записи должны находиться под особенно строгим контролем.

Значительный шаг вперед

Как и SRP, AppLocker требует регулярного обновления правил, чтобы правильно обрабатывать новые версии и обновления защищаемых приложений. Пока еще AppLocker не умеет работать с обновлениями приложений в динамической и «бесшумной» манере. Для этих целей больше подойдут приложения сторонних компаний, также работающие на принципах создания белых списков (например, Bouncer от Coretrace, Parity от Bit9). К тому же такие приложения обеспечивают более широкую поддержку различных платформ и типов файлов. Но, так или иначе, появление AppLocker является значительным шагом в направлении поддержки работы с белыми списками в Server 2008 R2 и Windows 7 по сравнению с черными списками SRP. Администраторы Windows смогут по достоинству оценить способность AppLocker автоматически создавать белые списки, работать в режиме «Только аудит» и ограничивать применение правил указанными учетными записями и группами.

Жан де Клерк (jan.declercq@hp.com) — сотрудник Security Office компании HP. Специализируется на управлении идентификационными параметрами и безопасностью в продуктах Microsoft

In this guide I will share the lessons I have learned during an AppLocker implementation. The tutorial covers the following topics: planning, best practices, testing and deployment.

Contents

- What is AppLocker?

- Prerequisites

- Planning

- Blacklisting

- Whitelisting

- Detective work

- Author

- Recent Posts

Kyle Beckman works as a systems administrator in Atlanta, GA supporting Office 365 in higher education. He has 17+ years of systems administration experience.

Like any good systems administrator, I always try to do my research before implementing a new technology. While researching AppLocker, I came across quite a bit of documentation from Microsoft, questions various people posted to message boards, but nothing that really gave me an idea of what I could actually expect during my implementation. Here are the things I’ve learned after a couple of AppLocker deployments that I hope will help you.

AppLocker — Group Policy Management Editor

What is AppLocker?

AppLocker is an application whitelisting and blacklisting that is built in to Windows 7 Enterprise and Windows Server 2008 R2. It allows you to write rules in Group Policy for which applications, scripts, and Windows installers are allowed to run (and which ones aren’t) that are enforced on the client PC by the Application Identity Service (AppIDSvc). Michael’s done a great job of giving an overview of AppLocker.

Prerequisites

To implement AppLocker, you’re going to need a management station that is running Windows 7 or Windows Server 2008 R2 with the latest GPMC. AppLocker policies cannot be edited on earlier versions of Windows. You’ll also need to be running Windows 7 or Windows Server 2008 R2 on any client systems where you want to use AppLocker. If you’re using older versions of Windows, you’ll have to work with Software Restriction Policies since the older OS will ignore the AppLocker settings in a GPO.

Planning

First, you’re going to have to decide on what you would like to accomplish by implementing AppLocker. This is important because it will determine how you’re going to write your AppLocker rules. In my situation, I wanted to block malware from running in user profiles as well as preventing unauthorized software from being installed or run from USB media. There are two ways you can deploy your rules: Blacklisting and Whitelisting.

Blacklisting

Blacklisting in AppLocker lets you allow everything, but block specific applications, scripts, and Windows installers that you do not want to allow on your computers. (Microsoft recently published a whitepaper on how Microsoft IT did this internally. This method will most likely cause the fewest headaches if you know exactly what you want to block. The downside is that you’ll have to generate a list of what you want to block and keep the list up to date. This method is also easier to circumvent if you’re using file paths to identify the application or file hashes that don’t include every version of an application.

Whitelisting

Whitelisting in AppLocker lets you deny everything except for specific applications, scripts, and Windows installers you want to allow. Anything that is not included in your list will be blocked. This method will require a lot more upfront work to make sure that you don’t accidentally block something, but in the long run will stop more unauthorized applications from running.

Detective work

Now that you’ve decided how you want to implement AppLocker, you need to identify the executables that you’ll need to allow or deny. (I’m probably going to use the term executable most often since my goal was to control applications. In most of what I’ll discuss, script or Windows Installer can be interchanged with the term executable.) Create a new GPO in the Group Policy Management Console and go to Computer Configuration > Policies > Windows Settings > Security Settings > Application Control Policies > AppLocker (see screenshot above).

Here, you can right-click on Executable Rules and choose Create Default Rules. This will create rules that will allow Everyone to run files that are in Program Files and in the Windows folder. It will also create a rule that allows users with local Admin rights to run anything. The default action is Deny. This means that you’ll need to explicitly create a rule to allow everything if you’re planning on Blacklisting only.

Next, you’ll need a computer that is running a typical software load for your organization that has the Remote Server Administration Tools installed. Run the GPMC and go back to the AppLocker settings in your new GPO. Right-click on Executable Rules and choose Automatically Generate Rules. By default, you’ll be prompted to scan Program Files. You may want to consider changing the path to C: to catch things that end up outside Program Files. Just be aware that if you do change it, you may end up with things in your initial set of rules that you actually want blocked.

The wizard will ask whether you want Hash or Path rules for executables that don’t digital signatures. The answer really depends on your environment and how often those files will be updated. Just be aware if you choose file hash, you’ll need to keep your rules updated after each application update.

Between the default rules and the rules created automatically by the GPMC, you should have a good starting point for your AppLocker rules. In my next article, I’ll discuss the rules that were created by the GPMC and strategies for paring them down into something more manageable.

Почему так? Тут все просто. Действия, о которых вы узнали из предыдущей статьи данного цикла, только позволяют разрешить пользователям запускать любые приложения, которые находятся в нескольких расположениях по умолчанию. То есть, пользователи смогут запускать любые файлы, которые находятся в папке с файлами операционной системы, то есть, %SystemRoot%, а также в папках Program Files. Другими словами, если где-то у пользователя будет жить исполняемый файл, пользователи его не смогут запустить. В принципе, это уже неплохо. Но ведь то, что было выполнено ранее, еще не является пределом всех мечтаний и практически каждому системному администратору может понадобиться создавать какие-то дополнительные, более гибкие правила, запрещающие пользователям лезть туда, куда им не нужно. В этой статье вы узнаете о том, какие можно создавать правила для AppLocker.

Какие у AppLocker существуют правила?

В случае использования такой технологии для ограничения доступа к программному обеспечению, как AppLocker, вы можете создавать правила на основании трех различных условий. Это правила для издателя, пути или хешируемых файлов. Давайте рассмотрим каждое условие немного подробнее.

В том случае, если вы выберите для своего правила такое условие как «Издатель», то согласно указанным вами критериям будет заблокирован или разрешен доступ к приложению, основываясь на его цифровой подписи, а также на каких-либо расширенных атрибутах. К расширенным атрибутам относятся такие показатели как наименование самого продукта, имя запускаемого файла, данные о компании-разработчике выбранного вами программного продукта, а также версия самого продукта. Правило можно использовать как для определенной версии программного продукта, так и для всех программ, выпускаемых определённой компанией. Цифровая подпись, в свою очередь, включает в себя сведения о самом издателе, то есть, опять же, о компании, которая разработала этот программный продукт.

Если же выбрать условие «Издатель», а у приложения не будет цифровой подписи, в этом случае, вы просто не сможете использовать это условие.

Следующее условие – это «Путь». Тут все очень просто, так как, используя текущее условие, вы можете определять действия для приложения, согласно его физическому расположению на локальном компьютере или в сети. Вот здесь нужно обязательно обратить внимание на переменные окружения, которые используются в правилах пути технологии AppLocker. Данные следующей таблицы, в которой вы можете сравнить дефолтные переменные окружения с переменными окружениями, которые следует использовать в случае с правилами пути AppLocker, помогут вам эффективнее их создавать:

| Расположение | Переменная AppLocker | Переменная Windows |

| Windows | %WINDIR% | %SystemRoot% |

| System32 | %SYSTEM32% | %SystemDirectory% |

| Каталог установки Windows | %OSDRIVE% | %SystemDrive% |

| Program Files | %PROGRAMFILES% | %ProgramFiles% и

%ProgramFiles(x86)% |

| Съемный носитель | %REMOVABLE% | |

| Съемное запоминающее устройство | %HOT% |

Помните, что здесь переменные среды для компактов и для USB-накопителей отличаются. Это очень важно при планировании.

Последнее условие – это условие для хешируемого файла. В этом случае, вам нужно будет просто выбрать исполнительный файл какого-то приложения, а для него, при создании самого правила, будет вычислен сам хеш. Думаю, абсолютно каждый знает, что хеш представляет собой серию байтов фиксированной длины, однозначно идентифицирующую программу или файл. Они рассчитывается путем алгоритма хеширования. После того как такое правило AppLocker будет создано, в случае, если пользователь попробует открыть программу, хеш программы обязательно будет сравниваться с существующим правилом для хеша, и, естественно, будет выполнено какое-то действие. Хеш программы всегда одинаковый, независимо от расположения самой программы. Ну а, само собой, при изменении программы хеш также меняется и, следовательно, не соответствует хешу в правиле для хеша для политик ограниченного использования программ. Поэтому, если программа обновилась, вам необходимо будет создать новое правило или изменять текущее.

Теперь, перед тем как перейти к созданию правил, следует разобраться с разрешениями AppLocker, то есть, непосредственно с самими поведениями правил. Поведений, как вы, скорее всего, догадались, совсем немного и тут сложно что-то напутать. Это:

- Разрешающие правила. В этом случае, вы определяете файл, который вы разрешаете пользователям или группе пользователей запускать на своих компьютерах.

- Запрещающие правила. В свою очередь, используя данное поведение, вы запретите выполняться файлам на пользовательских компьютерах, согласно указанным вами условиям.

Вот так, на самом деле, все просто. Однако, есть такое замечательное выражение, как «правила создаются для того, чтобы их нарушать». AppLocker не является исключением из этого убеждения, то есть, вы можете разрешить пользователям игнорировать составленные вами правила при определенных условиях. Это можно сделать при помощи исключений из создаваемых вами правил, причем, исключения можно создавать для любого условия, независимо от того, какое вы выбирали при создании самого правила. Другими словами, вы можете создать разрешающее правило согласно определенному издателю, однако, заблокировать к нему доступ согласно определенному расположению файла. И это можно сделать, используя лишь одно правило. Вот в этом огромный плюс данной технологии и тут просто невозможно не согласиться.

Создание правил для издателя, пути и хеша

Чтобы не плодить множество объектов групповой политики, в данном примере будет использоваться тот же объект групповой политики, о котором шла речь в предыдущей статье данного цикла, а именно, объект групповой политики «Правила AppLocker для пользователей». В этом объекте групповой политики будут созданы три правила, из которых вы узнаете о том, каким образом можно создать свое первое правило с условием «Издатель» для такого приложения как Adobe Reader, которое установлено на пользовательском компьютере, запрещен доступ к стандартному приложению «Экранная лупа» при помощи правила «Пути», а также разрешен доступ для использования определенной версии программы ZoomIt, согласно ее хешу. Соответственно, чтобы реализовать ограничение, согласно поставленным условиям, требуется выполнить следующие действия:

Первое правило, которое будет создаваться – это правило с условием «Издатель». Следовательно, нужно открыть оснастку «Управление групповой политикой», выбрать требуемый объект групповой политики и открыть редактор управления групповыми политиками. В отобразившемся окне редактора нужно перейти к необходимому узлу, а именно к узлу Конфигурация компьютераПолитикиКонфигурация WindowsПараметры безопасностиПолитики управления приложениямиAppLocker. И так как все три правила, которые будут создаваться, будут распространяться исключительно на исполнительные файлы, следует выбрать узел «Исполняемые правила». Итак, теперь, после того как требуемый узел будет выбран, выполним следующие действия:

- В дереве оснастки или в области сведений вызовите контекстное меню и выберите команду «Создать правило»;

- Перед вами отобразится диалоговое окно мастера создания исполняемых правил AppLocker. Здесь, на первой странице мастера вам следует ознакомиться с предоставленной информацией, а затем нажать на кнопку «Далее»;

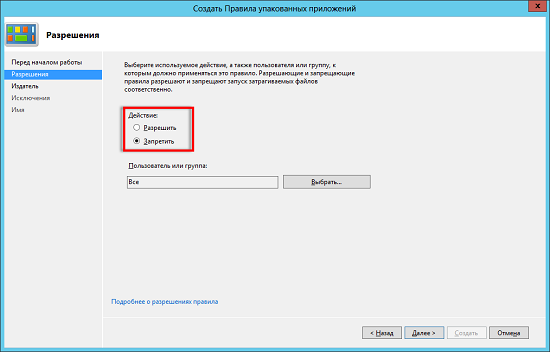

- На странице «Разрешения» вам следует определиться с поведением правила. Так как в данном случае будут блокироваться большинство версий ридера, следует установить переключатель на опцию «Запретить». Также, невозможно не заметить и того, что здесь вы можете выбрать определенного пользователя или группу пользователей, на которых будет распространяться данное правило. Другими словами, вы можете создать только один объект групповой политики с правилами AppLocker, где в каждом правиле вы будете указывать определенную группу пользователей, на которых будет распространяться само правило. А объект GPO можно смело привязывать ко всему домену. В принципе, это очень удобно тем, что вы не запутаетесь среди огромного количества объектов групповой политики. Например, укажем, что правило должно распространяться на пользователей из группы безопасности «Маркетологи», как видно на следующей иллюстрации. В эту группу входит учетная запись пользователя Сергея Окунева, для которой будет выполняться проверка выполненных действий. После того как вы укажите требуемую группу, можно нажимать на кнопку «Далее»;

Рис. 1. Страница «Разрешения» мастера создания правила AppLocker - Так как нам следует создать правило на основании издателя, на странице «Условия» мастера следует установить переключатель на опцию «Издатель», а затем нажать на кнопку «Далее»;

- Один из самых интересных моментов во время создания правила AppLocker – это именно страница мастера «Издатель», где мы можем указать гибкие настройки, применяемые к приложению. Прежде всего, необходимо выбрать приложение. На этом этапе, во время создания правила, может возникнуть следующий вопрос. Создавая правило AppLocker, я нахожусь на серверной операционной системе Windows Server 2008 R2, которая 64-разрядная. Здесь Adobe Reader установлен в папку «Program Files (x86)», так как приложение 32-разрядное. Выбрав этот файл, у меня в диалоговом окне мастера будет указано, что файл ACRORD32.EXE находится в папке для 32-разрядных приложений 64-разрядной операционной системы. Вопрос может быть таким: повлияет ли это как-то на клиента, у которого 32-разрядная системаТак как данное правило создается именно для издателя, приложение можно смело обновлять или же изменять его расположение, так как AppLocker в данном случае интересует исключительно издатель, игнорируя физическое расположение самого файла.

Помимо выбора приложения, обязательно следует разобраться со всеми элементами, которые доступны для редактирования значения этой страницы мастера.

- Любой издатель. Действия выполняются для указанного вами файла, независимо от того, каким издателем он подписан;

- Издатель. При помощи этого управляющего элемента вы можете указать, что под область действия правила должны попадать все файлы, которые подписаны издателем с определенным именем;

- Название продукта. Данное текстовое поле позволяет добавить в правило помимо данных об издателе еще и наименование программного продукта;

- Имя файла. Здесь вы можете определить имя файла, на который будет распространяться правило. Помимо совпадения имени файла еще учитываются издатель и наименование программного продукта;

- Версия файла. Самый интересный элемент управления создаваемого правила. Здесь вы можете определить версию управляемого вами файла для программного продукта.

По умолчанию, вы можете выбрать любое из этих пяти возможных условий, перемещая ползунок на требуемое вам условие. Однако, если вы желаете указать точную версию программного продукта или изменить, скажем, издателя, вам нужно будет установить флажок на опции «Пользовательские значения». Другими словами, изменять значения в основных четырех текстовых полях вы можете только в том случае, если флажок будет установлен. Также вы можете указать дополнительную фильтрацию для версии файла. Доступны три следующих значения: «И выше», «И ниже», а также «В точности». Указав первое значение, вы тем самым зададите условие, когда версия файла программы должна быть или указанной в условии правила, или выше его. В противном случае правило не будет распространяться на данное приложение. Соответственно, указав значение «И ниже», правило отработает в том случае, если версия файла будет равняться указанной в условии или же ниже. Ну, а выбрав последнее значение, правило будет распространяться только на текущую версию программного продукта. Например, в данном случае выберем пользовательское значение и укажем, что правило должно распространяться на версию 10.1.0.0 и выше. После того как значение необходимых для вас полей будут изменены, нажмите на кнопку «Далее». Диалоговое окно данной страницы мастера вы можете увидеть ниже:

Рис. 2. Страница «Издатель» мастера создания правила AppLocker

- Предположим, что вплоть до версии 10.1.3.23 компания Adobe выпускала стабильные версии ридера и вы хотите, чтобы пользователи смогли запускать у себя на компьютере эту программу, но только при том условии, что версия файла должна быть не выше текущей, да и программа должна быть установлена только в расположении «%Programfiles%AdobeReader 10.0ReaderAcroRd32.exe». Соответственно, понадобится создать два исключения. Первое – для издателя, где будет указано, что если у пользователя будет версия исполняемого файла программы равняться 10.1.3.23 или если программа будет более старая, то программа должна запускаться, а также правило пути, где будет указано, что файл должен располагаться в папке «%Programfiles%AdobeReader 10.0ReaderAcroRd32.exe». После того как все исключения будут добавлены, следует в последний раз нажать на кнопку «Далее». Текущая страница мастера изображена на следующей иллюстрации:

Рис. 3. Страница «Исключения» мастера создания правила AppLocker - На последней странице мастера вы можете задать имя и описание для текущего правила. По умолчанию вам будет предложено имя, в котором будут указаны все выбранные вами условия. Если вы хотите изменить название, это можно сделать в текстовом поле «Имя». Например, укажем понятное имя «Adobe Reader 10». Если вы добавляли какие-то хитрые условия и исключения, лучше всего, если вы их опишите в поле с комментариями, хотя в этом нет какой-либо острой необходимости. Нажимаем на кнопку «Создать». Опять же, данная страница мастера изображена ниже:

Рис. 4. Страница «Имя и описание» мастера создания правила AppLocker

Теперь следует перейти к созданию второго правила – правила для «Пути». Правило будет создаваться в том же объекте групповой политики, в котором и было создано первое правило. Следовательно, нужно выполнить следующее:

- Заново из контекстного меню выберите команду «Создать правило»;

- На первой странице мастера нажмите на кнопку «Далее»;

- 3. На странице «Разрешения», так как следует запретить возможность запуска экранной лупы, установите переключатель на опцию «Запретить». Так как в предыдущем примере правило распространялось на пользователей из группы безопасности «Маркетологи», в данном примере будет также выбрана эта группа. После того как вы укажите группу, можно смело нажимать на кнопку «Далее»;

- На странице «Условия» установите переключатель на опцию «Путь» и нажмите на кнопку «Далее»;

- На текущей странице не должно возникнуть каких-либо сложностей, так как здесь есть только лишь текстовое поле с возможностью выбора файлов, на которые будет распространяться правило. Следовательно, нужно выбрать искомый файл, доступ к которому будет заблокирован, и нажать на кнопку «Далее», как показано на следующей иллюстрации:

Рис. 5. Страница «Путь» мастера создания правила AppLocker - 6. Так как блокируется доступ к стандартному приложению операционной системы, ни о каких исключениях не может быть никакой речи. Соответственно, на странице «Исключения» мастера нажмите на кнопку «Далее»;

- 7. Последняя страница мастера для текущего условия ничем не отличается от страницы «Имя» предыдущего примера. Здесь нужно просто указать имя правила, например, «Блокирование экранной лупы для маркетинга» и нажать на кнопку «Создать».

Ну и под конец, будет создано последнее, третье правило, при помощи которого будет разрешен запуск утилиты Марка Руссиновича «ZoomIt», согласно хешу. Для этого нужно выполнить следующие действия:

- В очередной раз выберите команду «Создать правило» и на первой странице мастера нажмите на кнопку «Далее»;

- На странице «Разрешения», теперь установите переключатель на опцию «Разрешить», так как эту программу должны запускать маркетологи. Также укажем группу «Маркетологи», а затем можно нажимать на кнопку «Далее»;

- На странице «Условия» установите переключатель на опцию «Хешируемый файл» и нажмите на кнопку «Далее»;

- На странице «Хеш файла» при помощи соответствующих управляющих элементов следует выбрать сам хешируемый файл. Хеш будет высчитан и ограничения будут распространяться только на файлы с хешем, который совпадает с указанным в правиле. После выбора файла, следует нажать на кнопку «Далее». Данная страница мастера изображена на следующей иллюстрации:

Рис. 6. Страница «Хеш файла» мастера создания правила AppLocker - 5. И последняя вкладка мастера, на которой, опять же, можно переименовать созданное правило и создать его. Например, пусть данное правило называется «Разрешение для ZoomIt».

После того как все правила будут созданы, окно редактора управления групповыми политиками будет выглядеть следующим образом:

Рис. 7. Узел исполняемых правил после добавления последнего правила

Основной момент, на который следует обратить внимание – так это служба «Удостоверение приложения», которая обязательно должна работать на целевом компьютере. Поэтому, желательно, установить для нее автоматический запуск при помощи этого же или другого объекта групповой политики.

А теперь осталось проверить, применились ли правила AppLocker на пользователя из подразделения маркетингового анализа Сергея Окунева, который входит в группу безопасности «Маркетологи». Проверять будем в том порядке, в котором создавались сами правила.

Соответственно, прежде всего, попробуем открыть Adobe Reader. Попробуем открыть программу. Она обязательно откроется, так как было создано исключение по пути файла. Однако, если файлы программы скопировать в какое-то отличное расположение от того, которое прописано в исключении, мы обязательно нарвемся на сообщение, которое вы сейчас видите на соответствующем изображении:

Рис. 8. Сообщение, которое получает пользователь при попытке открытия Adobe Reader

Затем можно попробовать открыть экранную лупу, исполнительный файл которой расположен в папке System32. Программу открыть нельзя, так как это запрещено при помощи правила AppLocker.

И последнее, что нужно проверить – это открытие утилиты ZoomIt. Программа открывается, как из каталога Program Files, так и в том случае, если ее переместить на любой диск и в любую папку.

Заключение

Из этой статьи вы узнали о правилах AppLocker, а также о том, каким образом можно создать дополнительные пользовательские правила, предназначенные для ограничения доступа к программному обеспечению. Были рассмотрены методы создания правил, согласно трех условий, а именно, правила для издателя, которое целесообразно использовать в том случае, если само приложение подписано издателем, для пути, если вам необходимо ограничить доступ к приложению, расположенному в определенной папке, а также правила на основании хешируемого файла. В следующей статье будут рассмотрены редактирование созданного ранее правила AppLocker, автоматического создания правил, а также о том, как можно выполнить некоторые дополнительные действия.

При построении защиты рабочей станции одним из основных правил безопасности будет использование доверенного программного обеспечения. Как этого добиться? Основным способом достичь желаемого результата до недавнего времени было использование политик ограниченного использования программ, Software Restriction Policies (SRP). В Windows 7 SRP также могут применяться, однако, скорее всего, чаще будет использоваться функция AppLocker. Прежде всего ввиду простоты использования.

AppLocker — новое приложение в составе Windows 7 и Windows Server 2008 R2, предназначенное для замены Software Restriction Policies. AppLocker содержит новые возможности для проверки действий пользователей со стороны администратора. Данное приложение позволяет следить за тем, как будут использоваться исполняемые файлы, сценарии, файлы msi (файлы Windows Installer) и библиотеки DLL.

Используя AppLocker, вы можете:

- определять правила, которые основываются на атрибутах файлов, таких как цифровая подпись, наименование производителя программного обеспечения, имени файла, версии программного обеспечения;

- определять правила для группы пользователей или отдельного пользователя;

- создавать исключения из правил;

- использовать правила в режиме «только аудит» для понимания сути сделанных изменений до их непосредственного применения;

- выполнять импорт и экспорт правил.

Версии Windows 7, поддерживающие AppLocker

AppLocker будет доступен во всех версиях Windows Server 2008 R2 и в редакциях Windows 7 Ultimate и Windows 7 Enterprise. Рабочая станция под управлением Windows 7 Professional может использоваться для создания правил AppLocker, однако AppLocker не может применяться на компьютерах под управлением Windows 7 Professional.

Если вы проводите обновление компьютеров, использующих Software Restriction Policies, до версий Windows 7 или Windows Server 2008 R2 и затем применяете правила AppLocker, стоит учесть, что будут применены только правила AppLocker. Поэтому рекомендуется создать новый объект групповой политики (GPO) для AppLocker в окружении, использующем Software Restriction Policies и AppLocker. Различия между AppLocker и Software Restriction Policies приведены в таблице 1

Группировка правил

Оснастка AppLocker Microsoft Management Console (MMC) содержит четыре раздела правил:

- исполняемые файлы;

- сценарии;

- файлы Windows Installer;

- файлы DLL.

Такая организация правил позволяет администратору дифференцировать правила по типам приложений. В таблице 2 приведено соответствие между разделами правил и форматами файлов.

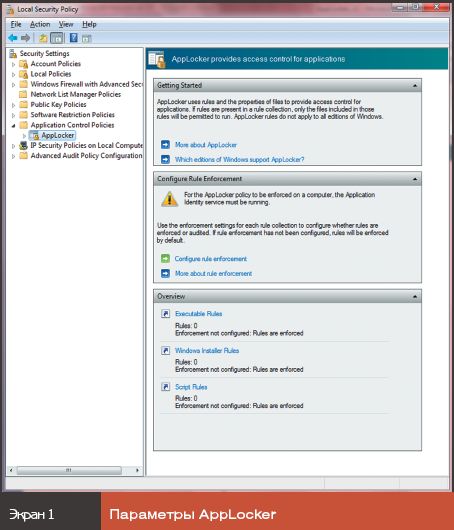

Для создания правил необходимо зайти в панель управления, запустить модуль «Администрирование» и выбрать пункт «Локальная политика безопасности» (см.экран 1).

По умолчанию значения правил AppLocker такие.

- Исполняемые файлы

– Члены группы локальных администраторов могут запускать любые приложения.

– Члены группы Everyone могут запускать приложения из папки Windows.

– Члены группы Everyone могут запускать приложения из папки Program Files. - Windows Installer

– Члены группы локальных администраторов могут запускать любые приложения Windows Installer.

– Члены группы Everyone могут запускать подписанные приложения Windows Installer.

– Члены группы Everyone могут запускать приложения Windows Installer, размещенные в папке WindowsInstaller. - Script

– Члены группы локальных администраторов могут запускать любые сценарии.

– Члены группы Everyone могут запускать сценарии из папки Windows.

– Члены группы Everyone могут запускать сценарии из папки Program Files. - DLL

– Члены группы локальных администраторов могут запускать любые DLL.

– Члены группы Everyone могут запускать DLL, расположенные в папке Program Files.

– Члены группы Everyone могут запускать DLL, расположенные в папке Windows.

Существует два пути создания правил.

- Создание правил с помощью мастера создания правил. При этом создается одновременно одно правило.

- Автоматизированная генерация правил, в ходе которой вы выбираете папку, пользователя или группу, для которой будут применяться правила, затем генерируете несколько правил для этой папки одновременно. С помощью данного мастера можно генерировать только разрешающие правила (см. экран 2).

Об этой технологии можно рассказывать долго. Главное же, на мой взгляд, понять:

- Для чего вам нужна данная технология?

- Что вы хотите сделать?

- Как это отразится на вашем предприятии?

- И самое основное — не принесет ли это вред вместо пользы?

Не ответив на эти вопросы, нельзя применять ни одну новую технологию. И AppLocker не исключение. В любом случае неправильное применение инструмента может лишь породить новые, зачастую совсем не очевидные проблемы.

Вы уже знаете, что с помощью технологии AppLocker можно указать, какие приложения могут выполняться на компьютере. Давайте рассмотрим сценарий, при котором пользователь может выполнять те файлы, хеш которых совпадает с заранее высчитанным. Все остальные файлы выполнять нельзя. В первый момент это покажется панацеей: как замечательно, пользователь может делать только то, что мы ему явно разрешили. Но не тут-то было! В ходе работы вы обновляете версии программного обеспечения, верно? Что произойдет после обновления? Да просто обновленные файлы перестанут запускаться, ведь хеш их изменен, так? И в результате вы получите только неприятности, которые сами себе и создали!

Итак, это не выход. То есть выход, но только для тех приложений, которые не будут обновляться.

Для того чтобы создать нужные нам правила, воспользуемся реализованной в AppLocker возможностью автоматизировать процесс создания правил. Покажем это на примере папки c:Program Files (см. экран 3).

Нажимаем «Далее», и в следующем окне мы должны выбрать параметры правил (см. экран 4).

После нажатия кнопки «Далее» правила создаются, и вы можете просмотреть их. Часть правил создана с применением хеш-функций, а часть опирается на имя издателя, выпустившего данные приложения. Так как большинство регулярно обновляемых файлов являются именно подписанными файлами, после обновления имя издателя останется прежним, а следовательно, файл будет выполняться.

Владимир Безмалый — специалист по обеспечению безопасности, MVP Consumer Security

Журнал «Windows IT Pro», Издательство «Открытые системы» (http://www.osp.ru/)

Ограничиваем доступ к упакованным приложениям

Как известно практически каждому, начиная с таких операционных систем, как Windows 7, специально для выполнения задач, связанных с ограничением доступа пользователей к конкретным файлам или приложениям, в дополнение к политикам SRP Microsoft создали новую технологию, которую они назвали AppLocker. Политика AppLocker представляет собой набор из правил AppLocker, включающих в себя различные настройки, предназначенные для принудительного применения. Как свойственно объектам групповой политики, каждое правило сохраняется в конкретной политике, а сами политики уже распространяются согласно вашей иерархии объектов групповой политики.

В отличие от классических приложений, у всех упакованных приложений есть общие атрибуты – это имя издателя, имя продукта и его версия. Поэтому всеми приложениями можно управлять с помощью одного типа правил. В операционных системах Windows Server 2012 и Windows 8 правила AppLocker для упакованных приложений можно создавать отдельно от классических приложений, то есть для них специально была выделена отдельная коллекция. Одно правило AppLocker для упакованного приложения может контролировать как установку, так и работу приложения. Поскольку все упакованные приложения подписаны, AppLocker поддерживает только правила издателей для упакованных приложений. Давайте посмотрим, каким образом можно ограничивать доступ к упакованным приложениям.

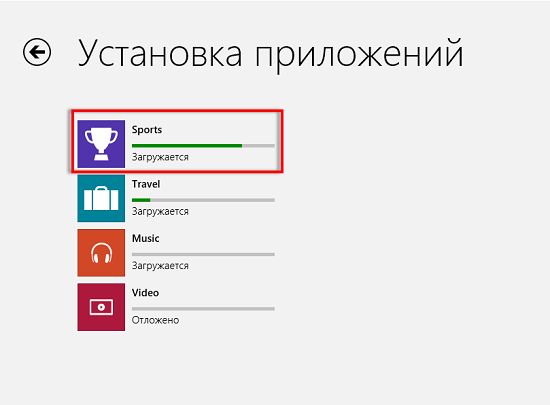

Хотелось бы сразу отметить, что обязательным требованием является наличие таких приложений на компьютере, где будут создаваться правила, так что придется нам сейчас установить такие приложения.

Перейдем в Windows Marketplace и найдем какие-то стандартные приложения, например, пусть это будут такие стандартные приложения как Microsoft Zune Music, Microsoft Zune Video, Microsoft Bing News, Microsoft Bing Maps, Microsoft Bing Travel и Microsoft Bing Sports. Установим эти приложения на компьютер. Как они выглядят и какое их основное назначение, вы и так знаете, в чем я более чем уверен. Установка некоторых упакованных приложений отображена на следующей иллюстрации:

Рис. 1. Установка четырех упакованных приложений из Windows Marketplace

Теперь уже можно переходить к правилам AppLocker.

Создание правила AppLocker

Чтобы создать правило, ограничивающее доступ к упакованному приложению, скажем, к Microsoft Bing Sports, вам понадобится выполнить следующие действия:

- Для начала мы, естественно, создадим в оснастке «Управление групповой политикой» новый объект групповой политики, так как лучше всего, если правила, предназначенные для ограничения приложений, будут расположены в отдельном объекте GPO, и назовем его, скажем, «Правила AppLocker». После этого нужно будет связать такой объект с подразделением, в которое входят учетные записи компьютеров, на которые и должны распространяться создаваемые нами правила. Например, в моем случае привязка идет для всего домена, но в реальной среде идеальным вариантом будет распределение целевых компьютеров по конкретным подразделениям. Последней задачей предварительного этапа будет, понятное дело, открытие самого редактора управления групповыми политиками;

- Теперь в отобразившейся оснастке следует развернуть узел Конфигурация компьютераПолитикиКонфигурация WindowsПараметры безопасностиПолитики управления приложениями и перейти к узлу, который называется AppLocker (Computer ConfigurationPoliciesWindows SettingsSecurity SettingsApplication Control PoliciesAppLocker). Сейчас переходим к последней коллекции, которая называется «Правила упакованных приложений», что на английском звучит как «Packaged app Rules». Находясь внутри этой коллекции, создадим наше правило, то есть, следует выбрать опцию «Создать новое правило» (Create New Rule);

Рис. 2. Создание нового правила AppLocker - Перед вами отобразится диалоговое окно мастера создания исполняемых правил AppLocker. Здесь, на первой странице мастера, вам просто следует ознакомиться с предоставленной информацией, а затем нажать на кнопку «Далее»;

- На странице с разрешениями, естественно, нужно выбрать, будете ли вы в конечном счете разрешать пользователю запускать выбранное вами упакованное приложение или же, наоборот, вы хотите раз и навсегда запретить юзерам пользоваться каким-то средством. Так как в данном случае основной задачей стояло запрещение доступа к конкретному упакованному приложению, на этой опции сейчас мы и остановимся. Помимо этого, здесь вы можете выбрать определенного пользователя или группу пользователей, на которых будет распространяться данное правило. В данном случае проигнорируем эту опцию и будем двигаться дальше;

Рис. 3. Определение разрешений для создаваемого правила - Как вы увидите на иллюстрации под номером 5, следующая страница называется «Издатель» (Publisher), и здесь вы не можете выбрать ни правило пути, ни правило хэша файла, с которыми вы могли работать в других категориях AppLocker-а в той же Windows 7 или Windows Server 2008 R2. Здесь вы можете выбрать одну из следующих опций:

- Использовать для примера установленное упакованное приложение (Use an installed packaged app as a reference). В этом случае вам следует выбрать приложение, которое уже установлено на компьютере. При создании правила будет использоваться издатель, имя пакета, а также версия этого приложения;

- Использовать для примера установщик упакованного приложения (Use a packaged app installer as a reference). Остановившись же на этом варианте, вам нужно будет указать установочный файл упакованного приложения с расширением appx. Как и в предыдущем случае, для определения правила будут также использоваться издатель, имя пакета и его версия. Этот вариант приемлем в том случае, если пользователи будут устанавливать такие приложения вручную, скажем, при помощи PowerShell.

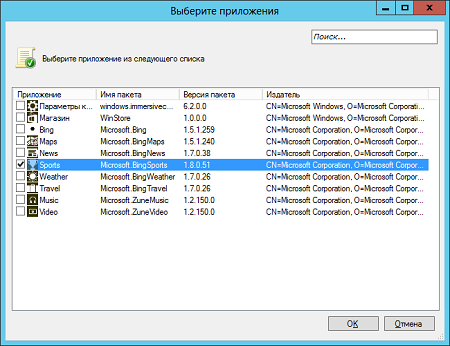

Так как у нас приложения уже проинсталлированы, мы остановимся на первом варианте и нажмем на кнопку выбора. В отобразившемся диалоговом окне, как видно на иллюстрации ниже, будут отображаться все установленные упакованные приложения. Несмотря на то, что слева можно отметить контролл для установки чекбоксов, на многое не рассчитывайте, так как вы не сможете установить более одного флажка одновременно. Например, сейчас создадим правило для Microsoft Bing Sports, то есть его и выбираем;

Рис. 4. Выбор установленного упакованного приложения - Как вы видите на этой иллюстрации, о которой шла речь немного выше, в нижней части этой страницы мастера вы можете указать свойства для создаваемого правила. Здесь доступны следующие свойства:

- Любой издатель (Any Publisher). Это свойство отвечает за всех издателей для выбранной вами категории файлов. Например, если вы изначально выбираете значение «Разрешить», то в таком случае это правило будет в дальнейшем запрещать выполнение неподписанных приложений. Либо, само собой, вы можете раз и навсегда запретить использование любых упакованных приложений;

- Издатель (Publisher name). При помощи этого управляющего элемента вы можете указать, что под область действия правила должны попадать все файлы, которые подписаны издателем с определенным именем;

- Имя пакета (Package name). Данное свойство правила позволяет вам помимо данных об издателе еще и добавить в правило наименование самого пакета упакованного приложения. В данном случае это Microsoft.BingSports;

- Версия пакета (Package version). Это самое гибкое свойство создаваемого правила. Здесь вы можете определить версию управляемого вами приложения. Например, чтобы указать конкретную версию упакованного приложения, вы, как и в случае с обычными exe-файлами или динамическими библиотеками, можете установить флажок на опции с пользовательскими значениями, а затем уже указать вручную номер версии и выбрать, хотите ли, чтобы правило применялось к приложениям, версия которых выше указанного вами значения, ниже его, либо чтобы правило применялось только лишь на конкретную версию программного продукта.

Так как приложения обновляются довольно часто, мы сейчас проигнорируем версию приложения и переместим ползунок к имени пакета. Похоже на то, что готово. Переходим к следующей странице мастера.

Рис. 5. Настройка свойств, определяющих правило для упакованного приложения - Исключения мы сейчас добавлять не будем, поэтому переходим к последней странице. Как видите на следующей иллюстрации, название правила здесь вполне удобоваримое, поэтому для создания нашего нового правила сразу нажимаем на кнопку «Create».

Рис. 6. Последняя страница мастера создания правила AppLocker

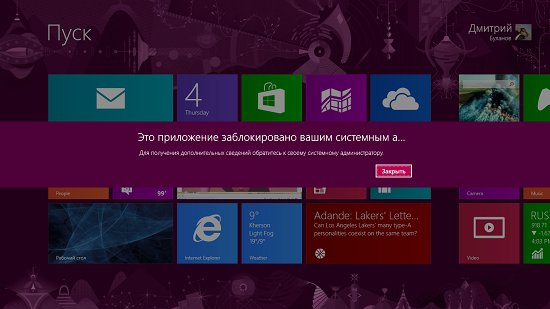

Сразу же проверим, что у нас получилось. Обновляем параметры политики и переходим к начальному экрану «Пуск». Попробуем открыть наше спортивное приложение.

Как видно на последней в данной статье иллюстрации, появилось сообщение, где написано, что это приложение заблокировано системным администратором, то есть, то сообщение, которое мы и рассчитывали увидеть. Следовательно, фокус удался.

Рис. 7. Проверка выполненных действий

Подытожим

Из этой небольшой статьи вы узнали о том, каким образом можно ограничить доступ к одному из нововведений Microsoft в их последней операционной системе – к упакованным приложениям, которые чаще всего многие именуют Metro-приложениями. Было рассказано о том, как именно можно создать такие правила, на чем они основаны, а также об одном важном предварительном требовании, которое обязательно следует участь перед развертыванием таких правил. А вы у себя в компании используете упакованные приложения и планируете ли ограничивать пользователям доступ к каким-то APPX-файлам?

Applocker is a feature that gives you another one Level of security

The purpose is to restrict or allow the access in software’s to the specific group of users.

It’s not a new technology but you can protect your data from threads.

Today lot of application aren’t need administrator access to run. As IT Pro this is a threat for your environment.

While install and configure Applocker can increase the cybersecurity and protect your data from any unathorise access.

If you are thinking why to use Applocker the answer is here.

You can use it to protected against unwanted software , Software standardization , Software management.

If you want to more details you can read the AppLocker policy use scenarios in Microsoft Docs.

Today i will install and Deploy through GPO Applocker in specific Servers.

Applocker can be deploy in the following Windows Versions

- Windows 10 Enterprise

- Windows Server 2012,2016,2019

So let’s start !!

- Before start to implement Applocker you must be know exactly which Applications must be allow to run.

- This is the most important step because if you try to apply Applocker without note down what Applications must be allow then you will create lot of problems in your users and the daily operation of your company.

- In case that you are not sure 100% which is the Applications that must be allow you can use Applocker in Audit Mode to identify all the applications.

How to enable Applocker

-

Login in the Domain Controller and open the Group Policy Management.

-

Right click in the Organization Until that you want to create the Applocker Policy and select Create a GPO in this Domain and link it here.

- Type the preferred name and click OK

- Now click on the new Policy and in Security Filtering click Add and select Domain Computers Group or any other Group that you have create and include the Servers or Workstations that you would like to deploy it.

- Remember to included in the specific Organization Unit which has Link the Applocker GPO.

- Unless you must link the GPO in the Organization Units which included all the Server or Workstations that you want deploy the Applocker

- Right click in the new Policy and select Edit

- Go in Computer ConfigurationWindows SettingsSecurity SettingsApplication Control PoliciesApplocker

- Expand the Applocker

- Right click in Executable Rules and select Create Default Rules

- The Default Rules are

- All files located in the Program Files folder

- All files located in the Windows folder

- All files for the BuiltinAdministrators Group.

- Until familiarize with Applocker It’s recommended to create and leave these Rules in the beginning because you don’t want to break things.

- Right click in Applocker and select Properties.

- Check the Configured and select the Audit Only.

- The Audit Only mode it’s not Allow or Deny just write down Logs in Event Viewer.

- With this way we can identify all the Applications that must run or not before start to Execute Applocker Rules.

How to configure Applocker Group Policy

We don’t want to create any Rule until verify that Applocker works without problems.

So what we can do ?

We can Deploy Applocker in a Test Server and not in Production Server until familiarize and identify any issue.

- To run the Applocker you must start the Application Identity Service in the Server that you would like to deploy.

- In the Applocker GPO go in Computer ConfigurationWindows SettingsSecurity SettingSystem Services.

- Find the Application Identity Service

- Right click in the Service and select Properties.

- Check the Define this policy Settings

- Check the Automatic.

- Click OK

- Now when you apply the Applocker GPO the Application Identity service will start.

- Login in the Server that you want to Deploy the Applocker open a Command Prompt and run gpupdate /force

- Restart the Server

How to verify that Applocker Run in the Server or Workstation

After the server restart we must verify that the Applocker is run

-

Open the Event Viewer

- Expand Application and Services LogsMicrosoftApplocker.

- Click on Execute DLL

- Verify that the Event ID 8001 exist

How to Create an Applocker Rule

Now that we have see which Application run in our Server we can create the Applocker Rules that we need.

-

Open the Applocker GPO

- Right click in Executable Rules and select Create New Rule

- Click Next

- Identify if you want to Allow or Deny and select the Appropriate Group

- Select how you want to Identify the Application.

- Note that if you select the Path because the Domain Controller will not has the Application to go from Path you can do the following.

- Open the Event Viewer in the Server or Workstation that run the Applocker and copy/paste the Path from the Logs.

- Now click Next.

- Again Next except if you want to add an Exception

- Type the Name and click Create.

- Go in Server or Workstation and check if the Rule apply

- How to do it?

- Expand Application and Services LogsMicrosoftApplocker.

- Click on Execute DLL

- Verify that the Event ID 8002 with your application exist

That’s it.

Applocker it’s not very difficult to apply.

The difficult part is to be prepare with all the requirements before apply the Applocker to avoid break things in your environment.

— — > Follow my next article which explain How to collect Applocker Logs from all Endpoints in one place

You can send me an email at info@askme4tech.com or do your comments in Twitter or Facebook

I invite you to follow me on Twitter or Facebook. If you have any questions, send email to me at info@askme4tech.com.