К

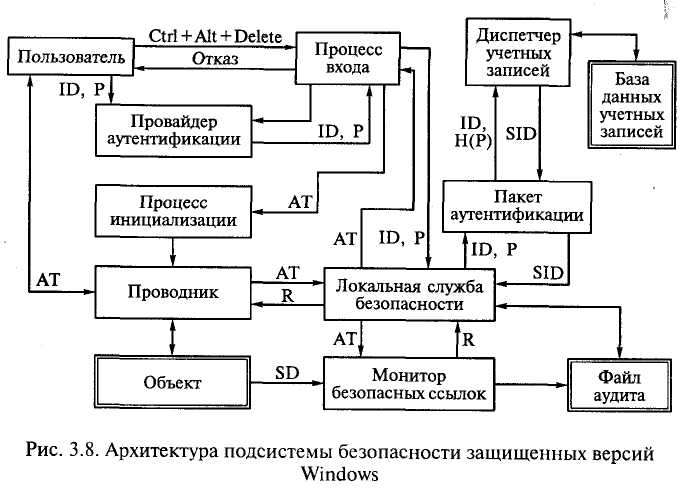

защищенным версиям операционной системы

Windows

относятся Windows

NT/2000/XP

Professional.

В состав этих операционных систем

входит подсистема безопасности,

архитектура которой представлена

на рис. 37.

Ядром

подсистемы безопасности является

локальная служба безопасности (Local

Security

Authority,

LSA),

размещающаяся в файле lsass.exe.

После загрузки операционной системы

автоматически запускается процесс

входа (winlogon.exe),

который остается активным до

перезагрузки операционной системы или

выключения питания компьютера, а его

аварийное завершение приводит к

аварийному завершению всей операционной

системы. Этим обеспечивается практическая

невозможность подмены процесса входа

при функционировании системы.

Рис.

37. Архитектура подсистемы безопасности

защищенных версий Windows.

После

нажатия пользователем комбинации клавиш

Ctrl+Alt+Delete

процесс входа обращается к провайдеру

аутентификации (динамически компонуемой

библиотеке функций, DLL)

для приема от пользователя его

логического имени (ID)

и аутентифицирующей информации (Р).

Стандартный провайдер аутентификации

размещается в файле msgina.dll

и в качестве аутентифицирующей информации

использует пароли пользователей.

Возможно использование других провайдеров

аутентификации (например, считывающих

ключевую информацию со смарт-карт). В

этом случае необходимо, чтобы интерфейс

к предоставляемым провайдером

аутентификации функциям соответствовал

определениям, содержащимся в файле

winwlx.h

(входит в состав любой системы

программирования на языке C++ для Windows).

Концепция

рабочего стола пользователя (desktop)

в защищенных версиях Windows

отличается от аналогичного понятия в

открытых версиях этой операционной

системы. Рабочий стол в защищенных

версиях Windows

представляет собой совокупность окон,

одновременно видимых на экране. Только

процессы, окна которых расположены на

одном рабочем столе, могут взаимодействовать

между собой, используя средства

графического интерфейса пользователя

Windows

(GUI).

Процесс

входа (winlogon),

получающий от пользователя имя и пароль,

выполняется на отдельном рабочем столе

(рабочем столе аутентификации). Никакой

другой процесс, в том числе и программная

закладка, внедренная нарушителем для

перехвата паролей, не имеет доступа

к этому рабочему столу. Поэтому

приглашение пользователю на вход в

систему, выводимое этой закладкой, может

располагаться только на рабочем столе

прикладных программ, с которым связаны

все запущенные пользователем программы.

Переключение

экрана компьютера с одного рабочего

стола на другой производится при нажатии

комбинации клавиш Ctrl+Alt+Delete.

В защищенных версиях Windows

эта комбинация обрабатывается иначе

— сообщение о нажатии комбинации клавиш

Ctrl+Alt+Delete

посылается только процессу входа,

который остается активным до

перезагрузки операционной системы или

выключения питания. Для всех других

процессов (в частности, для всех прикладных

программ, запущенных пользователем)

нажатие этой комбинации клавиш совершенно

незаметно.

При

загрузке системы на экране компьютера

вначале отображается рабочий стол

аутентификации. Однако пользователь

вводит имя и пароль не сразу, а только

после нажатия комбинации клавиш

Ctrl+Alt+Delete.

Когда пользователь завершает сеанс

работы с системой, на экран также

выводится рабочий стол аутентификации,

и новый пользователь может ввести пароль

для входа в систему только после

нажатия комбинации клавиш Ctrl+Alt+Delete.

Если в систему внедрена программная

закладка для перехвата паролей, то для

осуществления ею этого перехвата в

закладке необходимо обработать

нажатие пользователем комбинации клавиш

Ctrl+Alt+Delete.

В противном случае при нажатии

пользователем этой комбинации клавиш

произойдет переключение на рабочий

стол аутентификации, рабочий стол

прикладных программ станет неактивным

и закладка просто не сможет ничего

перехватить — сообщения о нажатии

пользователем клавиш будут приходить

на другой рабочий стол. Однако для

всех прикладных программ факт нажатия

пользователем комбинации клавиш

Ctrl+Alt+Delete

всегда остается незамеченным. Поэтому

введенный пользователем пароль будет

воспринят не программной закладкой, а

процессом входа.

Конечно,

программная закладка может имитировать

не первое приглашение операционной

системы, когда пользователю предлагается

нажать комбинацию клавиш Ctrl+Alt+Delete

для начала работы, а то приглашение,

которое высвечивается после нажатия

пользователем этой комбинации клавиш.

Однако

в обычных условиях (при отсутствии

внедренной программной закладки)

это второе приглашение автоматически

отменяется через достаточно короткое

время (от 30 с до 1 мин, в зависимости от

версии Windows).

Если второе приглашение присутствует

на экране компьютера долгое время, то

этот факт должен насторожить

пользователя. Кроме того, как показывает

опыт, пользователи, имеющие достаточный

опыт работы с защищенными версиями

Windows,

приобретают привычку начинать работу

с системой с нажатия комбинации клавиш

Ctrl+Alt+Delete

независимо от того, что отображается

на экране.

Защита

рассматриваемых версий операционной

системы Windows

от программных закладок такого рода

может считаться весьма надежной.

Для

управления списками пользователей и

групп в КС, назначения им полномочий,

определения параметров политики

безопасности в операционных системах

Windows

2000/XP

администратором используются функции

«Администрирование» и «Локальная

политика безопасности» панели управления,

а в операционной системе Windows

NT

для этого предназначалась системная

программа «Диспетчер пользователей»

(User

Manager).

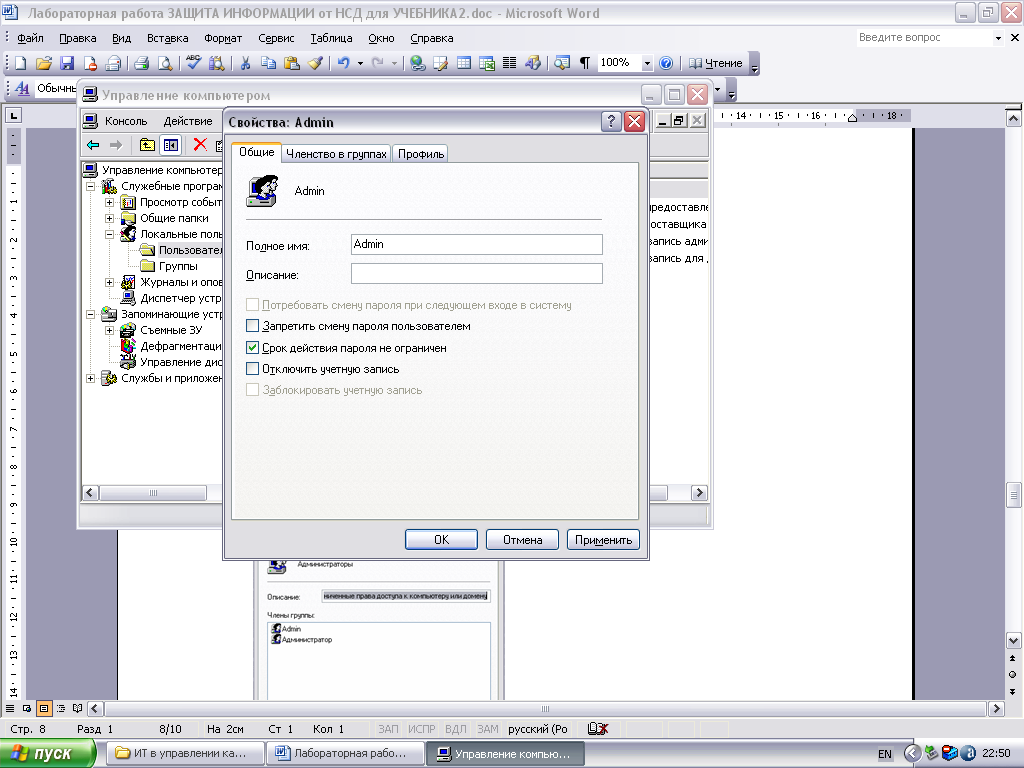

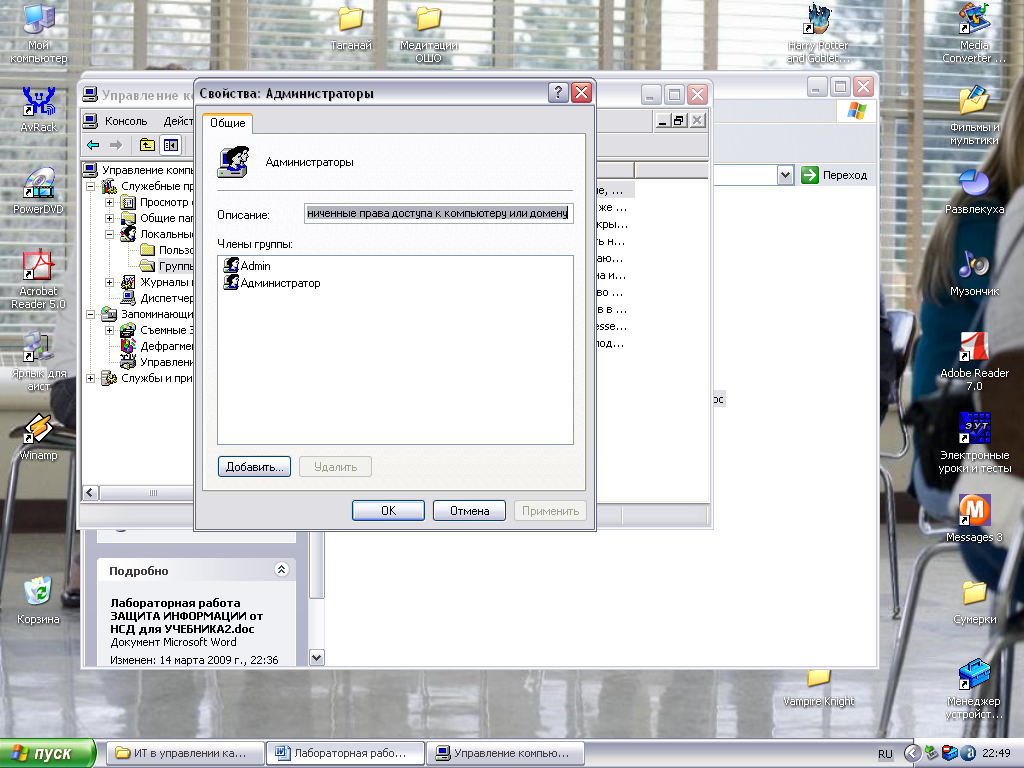

На рис. 3.9 и 3.10

приведены примеры определения свойств

учетной записи пользователя, а также

свойств и состава группы пользователей.

Для учетной записи пользователя помимо

его логического имени для входа в

систему и полного имени и (или) описания

задаются следующие характеристики:

• признак

необходимости смены пароля при следующем

входе в систему (устанавливается, как

правило, при создании учетной записи

администратором или задании для

пользователя нового пароля);

Рис

38. Определение

учетной записи пользователя

Рис.39.

Определение свойств и состава группы

пользователей

-

признак

запрещения смены пароля пользователем

(может устанавливаться для обобщенных

учетных записей, объединяющих нескольких

пользователей с минимальными правами

в системе, например студентов); -

признак

неограниченности срока действия пароля

(должен применяться в исключительных

случаях, так как отрицательно влияет

на безопасность информации в КС); -

признак отключения

учетной записи (используется при

необходимости временно запретить

пользователю возможность доступа

к КС); -

признак блокировки

учетной записи (устанавливается

автоматически при превышении

максимального числа неудачных попыток

входа в систему и снимается администратором

вручную или по истечении заданного

периода времени).

У администратора

имеется возможность задания пользователю

нового пароля (с помощью соответствующей

команды контекстного меню учетной

записи пользователя), однако это право

следует применять осторожно (только

в том случае, если пользователь забыл

свой пароль). Задание нового пароля

приведет, в частности, к невозможности

для пользователя работать с документами

и папками, зашифрованными им средствами

шифрующей файловой системы.

В

защищенных версиях операционный системы

Windows

предопределены несколько

псевдопользователей, например «Система»

(SYSTEM)

или «Создатель-владелец» объекта КС

(CREATOR_

OWNER).

Автоматически создаются учетные записи

«Администратор» (Administrator)

и «Гость» (Guest).

Для запрещения анонимного входа в

КС учетная запись «Гость» должна быть

отключена. Для предотвращения угрозы

компрометации пароля встроенной

учетной записи «Администратор», для

которой нарушителю известны не только

логическое имя, но и относительный номер

RID,

эта учетная запись также должна быть

отключена после создания другой учетной

записи с полномочиями администратора

КС.

В

свойствах группы указываются ее имя,

описание и список входящих в ее состав

пользователей и других групп. К

предопределенным группам относятся:

«Все» (Everyone,

включает пользователей и

псевдопользователей КС), «Интерактивные»

(Interactive),

«Входящие по сети» (Network),

«Удаленные» (DiaMJp),

«Входящие в первичную группу

создателя-владельца объекта КС»

(CREATORGROUP).

Автоматически создаются несколько

групп пользователей: «Пользователи»

(Users),

«Опытные пользователи» (Power

Users),

«Администраторы» (Administrators),

«Операторы резервного копирования»

(Backup

Operators).

На серверах КС вместо группы опытных

пользователей создаются автоматически

группы администраторов учетных

записей (Account

Operators),

администраторов печати (Print

Operators)

и операторов сервера (Server

Operators).

Задание

по работе:

-

Установить

пароль пользователя на загрузку

операционной системы с помощью функции

Set

User

Password

программы BIOS

Setup

при выбранном для параметра Security

Option

значении System

в окне настроек функции Advanced

BIOS

Features. -

Отменить

пароль пользователя

на загрузку операционной системы с

помощью функции Set

User

Password

программы BIOS

Setup

при выбранном для параметра Security

Option

значении System

в окне настроек функции Advanced

BIOS

Features. -

Описать

процедуру исключения

из состава аппаратных средств компьютера

накопителей на гибких магнитных

дисках: Диск 3,5 (А), Диск 3,5 (В). -

Установить

программу-заставку на терминал рабочей

станции на период временного отсутствия

пользователя (10 минут), защитив заставку

паролем. -

Определить

версию (открытая/закрытая) операционной

системы Windows

вашей КС. Установить(изменить)

пароль входа в систему Windows

для вашей учетной записи. (функции

«Пароли» или «Пользователи» панели

управления Windows). -

Отключить (не

удалять!) учетную запись «Гость». -

Для учетной записи

задайте права «Пользователи». Для

учетной записи задайте права

«Администраторы». Исследуйте возможности

и права пользователя при изменении

прав в системе.

Вопросы

для

самоконтроля

-

Какие

версии операционной системы Windows

относятся к открытым операционной

системы. -

Какие

версии операционной системы Windows

относятся к защищенным версиям

операционной системы. -

Перечислить

возможности, достоинства, недостатки

защиты информации от несанкционированного

доступа программой BIOS

Setup. -

Назовите

назначение функции «Пароли» или

«Пользователи» панели управления

Windows

в открытых версиях операционной системы

Windows. -

Назначение

локальной службы безопасности (Local

Security

Authority,

LSA). -

Назовите

назначение групп пользователей в

защищенных версиях операционный системы

Windows. -

В каких случаях

используется признак отключения учетной

записи -

Что такое

идентификация? -

Что такое

аутентификация?

Практическая

работа

№2

ПОСТРОЕНИЕ

ПАРОЛЬНЫХ СИСТЕМ.

ПОСТРОЕНИЕ СИСТЕМ ЗАЩИТЫ ОТ УГРОЗЫ

НАРУШЕНИЯ КОНФИДИЦИАЛЬНОСТИ.

Цель:

Научиться

создавать системы защиты от угрозы

нарушения конфиденциальности. Изучить

подходы к построению парольных систем.

Изучить основы построения систем защиты

от угрозы нарушения конфиденциальности.

Задачи:

Рассмотреть

принципы построения парольных систем.

Познакомиться

с параметрами

для количественной оценки стойкости

парольных систем. Научиться рассчитывать

минимальную длину пароля.

Перечень

и характеристика оборудования:

для выполнения лабораторной работы

необходим компьютер конфигурации не

ниже чем Celeron-430/512Mb

RAM/80G HDD/DVD-RW.

Для

выполнения лабораторной работы необходимы

программные продукты операционная

система Windows,

программа MS

Word.

Литература:

Основная

1.

Малюк А. А. Информационная безопасность:

концептуальные и методологические

основы защиты информации. Учеб. Пособие

для вузов.- М.: Горячая линия — Телеком,

2005.

2.

Филин С.А. Информационная безопасность:

Учебное пособие. – М.: Издательство

“Альфа-Пресс”, 2006.

Дополнительная

1.

Кишик А.Н.

Современный

эффективный самоучитель работы на ПК:

Основной курс, ДиаСофт.,

2005.

Краткое изложение

основных теоретических и практических

приемов в работе.

Наиболее

распространенные методы аутентификации

основаны на применении многоразовых

или одноразовых паролей. Из-за своего

широкого распространения и простоты

реализации парольные схемы часто в

первую очередь становятся мишенью атак

злоумышленников. Методы аутентификации

включают следующие разновидности

способов:

-

по

хранимой копии пароля или его свёртке

(plaintext-equivalent); -

по

некоторому проверочному значению

(verifier-based); -

без

непосредственной передачи информации

о пароле проверяющей стороне

(zero-knowledge); -

с

использованием пароля для получения

криптографического ключа (cryptographic).

В первую разновидность

способов входят системы аутентификации,

предполагающие наличие у обеих сторон

копии пароля или его свертки. Для

организации таких систем требуется

создать и поддерживать базу данных,

содержащую пароли или сверки паролей

всех пользователей, их слабой стороной

является то, что получение злоумышленником

этой базы данных позволяет ему проходить

аутентификацию от имени любого

пользователя.

Способы, составляющие

вторую разновидность, обеспечивают

более высокую степень безопасности

парольной системы, так как проверочные

значения, хотя они и зависят от паролей,

не могут быть непосредственно использованы

злоумышленником для аутентификации.

Наконец, аутентификация

без предоставления проверяющей стороне

какой бы то ни было информации о пароле

обеспечивает наибольшую степень защиты.

Этот способ гарантирует безопасность

даже в том случае, если нарушена работа

проверяющей стороны (например, в программу

регистрации в системе внедрен «троянский

конь»).

Для более детального

рассмотрения принципов построения

парольных систем сформулируем

несколько основных определений.

Идентификатор

пользователя (login)

—

некоторое уникальное количество

информации, позволяющее различать

индивидуальных пользователей парольной

системы (проводить их идентификацию).

Часто идентификатор также называют

именем пользователя или именем учетной

записи пользователя.

Пароль

пользователя (password)

— некоторое

секретное количество информации,

известное только пользователю и парольной

системе, которое может быть запомнено

пользователем и предъявлено для

прохождения процедуры аутентификации.

Одноразовый пароль дает возможность

пользователю однократно пройти

аутентификацию. Многоразовый пароль

может быть использован для проверки

подлинности повторно.

Учетная

запись пользователя — совокупность его

идентификатора и его пароля.

База

данных пользователей парольной

системы содержит учетные записи всех

пользователей данной парольной

системы.

Под

парольной

системой будем

понимать программно-аппаратный комплекс,

реализующий системы идентификации

и аутентификации пользователей АС на

основе одноразовых или многоразовых

паролей. Как правило, такой комплекс

функционирует совместно с подсистемами

разграничения доступа и регистрации

событий. В отдельных случаях парольная

система может выполнять ряд дополнительных

функций, в частности генерацию и

распределение кратковременных (сеансовых)

криптографических ключей.

Основными

компонентами парольной системы являются:

-

интерфейс

пользователя: -

интерфейс

администратора; -

модуль сопряжения

с другими подсистемами безопасности; -

база данных учетных

записей.

Выбор паролей

При выборе паролей

пользователи компьютерной системы (КС)

должны руководствоваться двумя, по сути

взаимоисключающими, правилами — пароли

должны трудно подбираться и легко

запоминаться (поскольку пароль ни

при каких условиях не должен нигде

записываться, так как в этом случае

необходимо будет дополнительно решать

задачу защиты носителя пароля).

Сложность

подбора пароля определяется, в первую

очередь, мощностью множества символов,

используемого при выборе пароля (A),

и

минимально возможной длиной пароля

(k).

В

этом случае число различных паролей

может быть оценено снизу как Sр

= A

k.

Например,

если множество символов пароля образуют

строчные латинские буквы, а минимальная

длина пароля равна 3, то Sр=

263

= 17576 (что совсем немного для программного

подбора).

Если

же множество символов пароля состоит

из строчных и прописных латинских букв,

а также из цифр и минимальная длина

пароля равна 6, то Sр=

626

= 56800235584.

Сложность выбираемых

пользователями КС паролей должна

устанавливаться администратором при

реализации установленной для данной

системы политики безопасности. Другими

параметрами политики учетных записей

при использовании парольной аутентификации

должны быть:

-

максимальный срок

действия пароля (любой секрет не может

сохраняться в тайне вечно); -

несовпадение

пароля с логическим именем пользователя,

под которым он зарегистрирован в КС;

• неповторяемость

паролей одного пользователя.

Требование

неповторяемости паролей может быть

реализовано двумя способами. Во-первых,

можно установить минимальный срок

действия пароля (в противном случае

пользователь, вынужденный после

истечения срока действия своего пароля

поменять его, сможет тут же сменить

пароль на старый). Во-вторых, можно вести

список уже использовавшихся данным

пользователем паролей (максимальная

длина списка при этом может устанавливаться

администратором).

В

большинстве

систем пользователи имеют возможность

самостоятельно выбирать пароли или

получают их от системных администраторов.

При этом для уменьшения деструктивного

влияния человеческого фактора необходимо

реализовать ряд требований к выбору и

использованию паролей (табл. 8).

Таблица 8. Требования

к выбору и использованию паролей

|

Требование к |

Получаемый эффект |

|

Установление |

Усложняет задачу |

|

Использование |

Усложняет задачу |

|

Требование к |

Получаемый эффект |

|

Проверка и |

Усложняет задачу |

|

Установление

срока действия |

Усложняет |

|

Установление

срока действия |

Препятствует |

|

Ведение журнала ролей |

Обеспечивает |

|

Применение

алгоритма, |

Усложняет задачу |

|

Ограничение ввода пароля |

Препятствует |

|

Поддержка режима |

Обеспечивает |

|

Использование

вводе неправильного |

Препятствует |

|

Запрет на выбор

пользователем |

Исключает |

|

Принудительная

при первой |

Защищает от |

Параметры

для количественной оценки стойкости

парольных систем Sp

приведены в табл. 9.

Таблица 9. Параметры

количественной оценки стойкости

парольных систем

|

Параметр |

Способ определения |

|

Мощность |

Могут |

|

Длина |

|

|

Срок действия |

Определяется |

|

Мощность |

Вычисляется |

|

Скорость

• Для

• Для |

• Может быть

• Задается |

|

Вероятность |

Выбирается |

Пример решения

задания:

В

качестве иллюстрации рассмотрим задачу

определения минимальной мощности

пространства паролей (зависящей от

параметров А

и k)

в

соответствии с заданной вероятностью

подбора пароля в течение его срока

действия.

Задана

вероятность подбора пароля Р=10-6

. Необходимо найти минимальную длину

пароля, которая обеспечит его стойкость

в течение одной недели непрерывных

попыток подобрать пароль.

Пусть

скорость интерактивного подбора

паролей V=10

паролей/мин. Тогда в течение недели

можно перебрать 10*60*24*7=100800 паролей.

Далее,

учитывая, что параметры S,

V,

Т и Р связаны

соотношением

P=V—T/S.

получаем

S=100*800/10-6=l,008*1011=1011

Полученному

значению S

соответствуют пары: А=26,

k=8

и A=36,

k=6.

Задание

по работе:

Для

заданной вероятности подбора пороля

Р, определить минимальную длину пароля,

которая обеспечит его стойкость в

течении T

дней непрерывных попыток подобрать

пароль.

Значение

Т и Р выбрать в соответствии со своим

вариантом. ( Т=номер студенческого

билета, Р=10–последняя

цифра студенческого билета

)

Вопросы

для

самоконтроля

-

Что такое

идентификация? -

Что такое

аутентификация? -

Какие группы

методов аутентификации различают? -

Какие существуют

подходы к построению парольных систем? -

Что такое

идентификатор пользователя? -

Что такое пароль

пользователя? -

Для чего предназначена

база данных пользователя? -

Что такое парольная

система? -

Основные компоненты

парольной системы?

Практическая

работа

№3

ОСОБЕННОСТИ

ПРИМЕНЕНИЯ КРИПТОГРАФИЧЕСКИЧ

МЕТОДОВ ЗАЩИТЫ ИНФОРМАЦИИ. (2 часа)

Цель:

Познакомиться

с криптографическими

методами защиты информации.

Задачи:

Рассмотреть

классификацию

методов криптографического преобразования

информации.

Научиться применять

методы

замены при шифровании информации.

Познакомиться с особенностями

реализации методов шифрования с

симметричными и несимметричными ключами.

Перечень

и характеристика оборудования:

для выполнения лабораторной работы

необходим компьютер конфигурации не

ниже чем Celeron-430/512Mb

RAM/80G HDD/DVD-RW.

Для

выполнения лабораторной работы необходимы

программные продукты операционная

система Windows,

программа MS

Word.

Литература:

Основная

1.

Малюк А. А. Информационная безопасность:

концептуальные и методологические

основы защиты информации. Учеб. Пособие

для вузов.- М.: Горячая линия — Телеком,

2005.

2.

Филин С.А. Информационная безопасность:

Учебное пособие. – М.: Издательство

“Альфа-Пресс”, 2006.

Дополнительная

1.

Кишик А.Н.

Современный

эффективный самоучитель работы на ПК:

Основной курс, ДиаСофт.,

2005.

Краткое изложение

основных теоретических и практических

приемов в работе.

Под

криптографической

защитой информации понимается

такое преобразование исходной информации,

в результате которого она становится

недоступной для ознакомления и

использования лицами, не имеющими

на это полномочий

По виду воздействия

на исходную информацию методы

криптографического пре-о6разования

информации могут быть разделены на

четыре группы (рис. 14).

Рис.39.

Классификация методов криптографического

преобразования информации

Процесс

шифрования

заключается

в проведении обратимых математических,

логических, комбинаторных и других

преобразований исходной информации,

в результате которых зашифрованная

информация представляет собой хаотический

набор букв цифр, других символов и

двоичных кодов.

Исходными данными

для алгоритма шифрования служат

информация, подлежащая зашифрованию,

и ключ шифрования. Ключ содержит

управляющую информацию.

Стеганография

позволяет скрыть не только смысл

хранящейся или передаваемой информации

но и сам факт хранения или передачи

закрытой информации

Существует

несколько методов скрытой передачи

информации. Одним из них является

простой метод скрытия файлов при работе

в операционной системе MS

DOS.

За текстовым открытым файлом записывается

скрытый двоичный файл, объем которого

много меньше текстового файла. В конце

текстового файла помещается метка

EOF

(комбинация клавиш Control

и Z).

При обращении к этому текстовому

файлу стандартными средствами ОС

считывание прекращается по достижению

метки EOF

и скрытый файл остается недоступен.

Содержанием

процесса кодирования

информации

является замена смысловых конструкций

исходного информации (слов, предложений)

кодами. В качестве кодов могут

использоваться сочетания букв, цифр,

букв и цифр. При кодировании и обратном

преобразовании используются специальные

таблицы или словари. Кодирование

информации целесообразно применять в

системах с ограниченным набором смысловых

конструкций. Такой вид криптографического

преобразования применим, например, в

командных линиях АСУ. Недостатками

кодирования конфиденциальной информации

является необходимость хранения и

распространения кодировочных таблиц,

которые необходимо часто менять,

Сжатие

информации

может быть отнесено к методам

криптографического преобразования

информации с определенными оговорками.

Целью сжатия является сокращение объема

информации. В то же время сжатая

информация не может быть прочитана или

использована без обратного преобразования.

Учитывая доступность средств сжатия

и обратного преобразования, эти методы

нельзя рассматривать как надежные

средства криптографического преобразования

информации.

Шифрование.

Основным

видом криптографического преобразования

информации в КС является шифрование.

Под шифрованием

понимается

процесс преобразования открытой

информации в зашифрованную информацию

(шифртекст)

или

процесс обратного преобразования

зашифрованной информации в открытую.

Процесс преобразования открытой

информации в закрытую получил название

зашифрование,

а

процесс преобразования закрытой

информации в открытую — расшифрование.

Методом

шифрования (шифром) называется

совокупность обратимых преобразований

открытой информации в закрытую информацию

в соответствии с алгоритмом шифрования.

Атака на шифр

(криптоанализ) — это процесс расшифрования

закрытой информации без знания ключа

и, возможно, при отсутствии сведений

об алгоритме шифрования.

Современные методы

шифрования должны отвечать следующим

требованиям:

♦ стойкость

шифра противостоять криптоанализу

(криптостойкость)

должна

быть такой, чтобы вскрытие его могло

быть осуществлено только путем решения

задачи полного перебора ключей;

-

криптостойкость

обеспечивается не секретностью алгоритма

шифрования, а секретностью ключа; -

шифртекст не

должен существенно превосходить по

объему исходную информацию;

♦ ошибки, возникающие

при шифровании, не должны приводить к

искажениям и потерям информации;

-

время шифрования

не должно быть большим;

стоимость шифрования

должна быть согласована со стоимостью

закрываемой информации.

Методы шифрования

с симметричным ключом

Методы

замены.

Метод

прямой замены.

Сущность методов замены (подстановки)

заключается в замене символов исходной

информации, записанных в одном алфавите,

символами из другого алфавита по

определенному правилу . Самым простым

является метод

прямой замены. Символам

s0i

исходного алфавита А0,

с помощью которых записывается исходная

информация, однозначно ставятся в

соответствие символы sli

шифрующего алфавита A1.

В простейшем случае оба алфавита могут

состоять из одного и того же набора

символов. Например, оба алфавита могут

содержать буквы русского алфавита.

Задание

соответствия между символами обоих

алфавитов осуществляется с помощью

преобразования числовых эквивалентов

символов исходного текста Т0,

длиной — К символов, по определенному

алгоритму.

Алгоритм

моноалфавитной замены может быть

представлен в виде последовательности

шагов.

Шаг

1. Формирование числового кортежа L0h

путем замены каждого символа S0iТ0(

),

представленного в исходном алфавите

А0

размера [

],

на число h0i(s0i),

соответствующее порядковому номеру

символа s0i

в алфавите А0.

Шаг

2. Формирование числового кортежа L1h

путем замены каждого числа кортежа L0h,

на соответствующее число h1i

кортежа L1h,

вычисляемое по формуле:

h1i

= (k1·h0i(s0i)+k2)(mod

R),

где:

k1

— десятичный коэффициент; к2

— коэффициент сдвига. Выбранные

коэффициенты k1,k2

должны обеспечивать однозначное

соответствие чисел h0i

и

h1i,

а при получении h1i

= 0 выполнить замену h1i

= R.

Шаг

3. Получение шифртекста T1

путем замены каждого числа h1i(s1i)

кортежа L1h,

соответствующим

символом

алфавита шифрования А1,

размера

.

Шаг

4. Полученный шифртекст разбивается на

блоки фиксированной длины b.

Если последний блок оказывается неполным,

то в конец блока помещаются специальные

символы-заполнители (например, символ

*).

Рис.40.

Классификация методов шифрования.

Пример1.

Исходными

данными для шифрования являются:

Т0

= <МЕТОД_ШИФРОВАНИЯ>;

А0

= <АБВГДЕЖЗИКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ_>;

А1 =

<ОРЩЬЯТЭ_ЖМЧХАВДЫФКСЕЗПИЦГНЛЪШБУЮ>;

R=32;

k1=3;

k2=15,

b=4.

Пошаговое

выполнение алгоритма приводит к получению

следующих

результатов.

Шаг

1. L0h

= <12,6,18,14,5,32,24,9,20,16,14,3,1,13,9,31>.

Шаг

2. Llh

= <19,l,5,25,30,15,23,10,11,31,25,24,18,22,10,12>.

ШагЗ.Т1

= <СОЯГБДИМЧУГЦКПМХ>.

Шаг4.Т2

= <СОЯГ БДИМ ЧУГЦ КПМХ>.

При

расшифровании сначала устраняется

разбиение на блоки. Получается непрерывный

шифртекст T1

длиной К символов. Расшифрование

осуществляется путем решения целочисленного

уравнения:

k1h0i+k2=nR+h1i,

При

известных целых величинах k1,k2,h

1i

и R

величина h0i

вычисляется

методом перебора n.

Последовательное

применение этой процедуры ко всем

символам шифртекста приводит к его

расшифрованию.

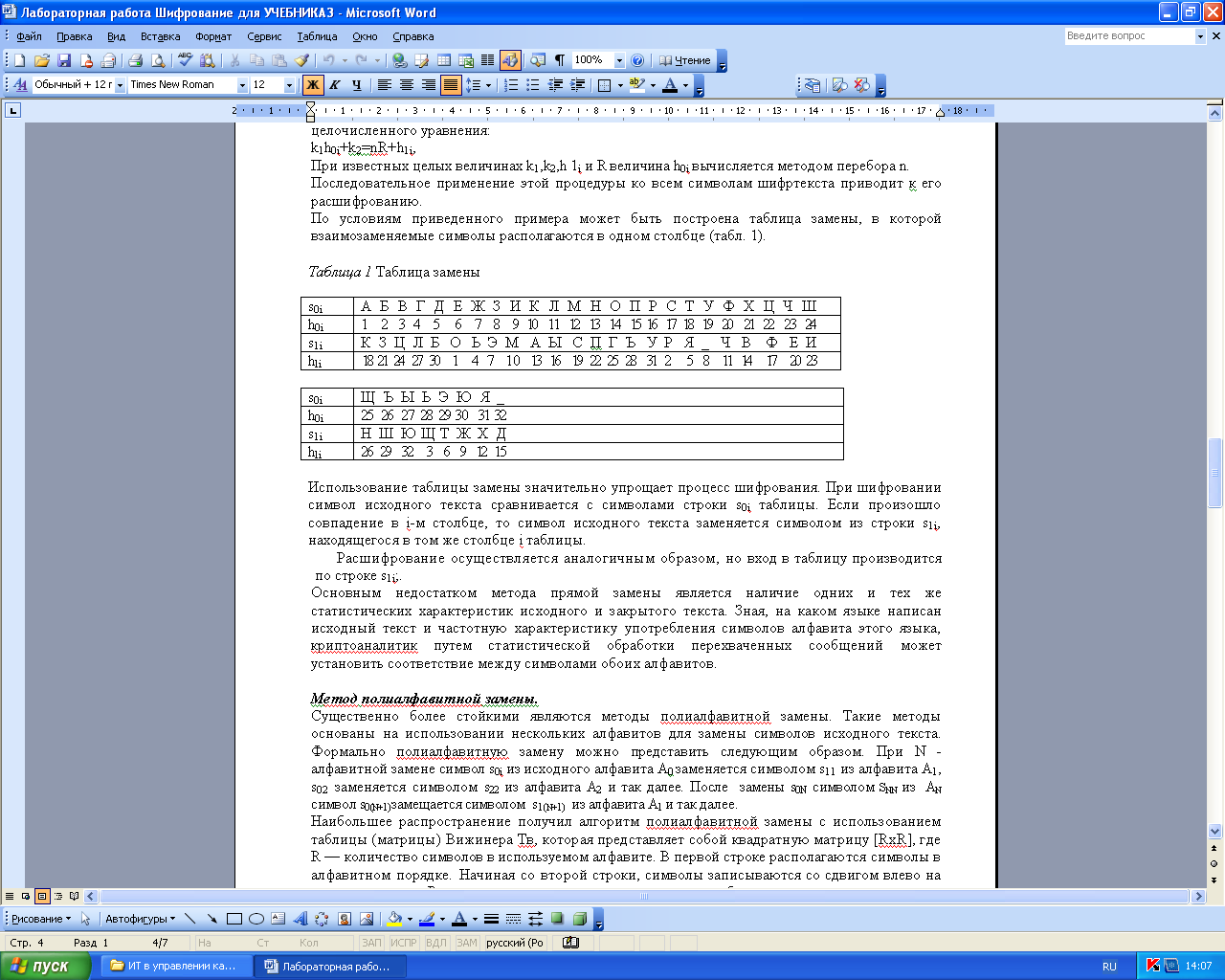

По

условиям приведенного примера может

быть построена таблица

замены, в которой взаимозаменяемые

символы располагаются в одном столбце

(табл. 1).

Таблица

1 Таблица

замены

Использование

таблицы замены значительно упрощает

процесс шифрования. При шифровании

символ исходного текста сравнивается

с символами строки s0i

таблицы. Если произошло совпадение в

i-м

столбце, то символ исходного текста

заменяется символом из строки s1i,

находящегося

в том же столбце i

таблицы.

Расшифрование

осуществляется аналогичным образом,

но вход

в таблицу производится по строке s1i;.

Основным

недостатком метода прямой замены

является наличие одних и тех же

статистических характеристик исходного

и закрытого текста. Зная, на каком языке

написан исходный текст и частотную

характеристику употребления символов

алфавита этого

языка, криптоаналитик путем статистической

обработки перехваченных

сообщений может установить соответствие

между символами обоих алфавитов.

Mетод

полиалфавитной

замены.

Существенно

более стойкими являются методы

полиалфавитной

замены. Такие методы основаны на

использовании нескольких

алфавитов для замены символов исходного

текста. Формально полиалфавитную замену

можно представить следующим образом.

При

N — алфавитной замене символ s0i

из исходного алфавита А0

заменяется

символом s11

из алфавита А1,

s02

заменяется символом s22

из алфавита А2

и так далее. После замены s0N

символом

snn

из

An

символ

s0(n+1)

замещается

символом

s1(n+1)

из алфавита A1

и так далее.

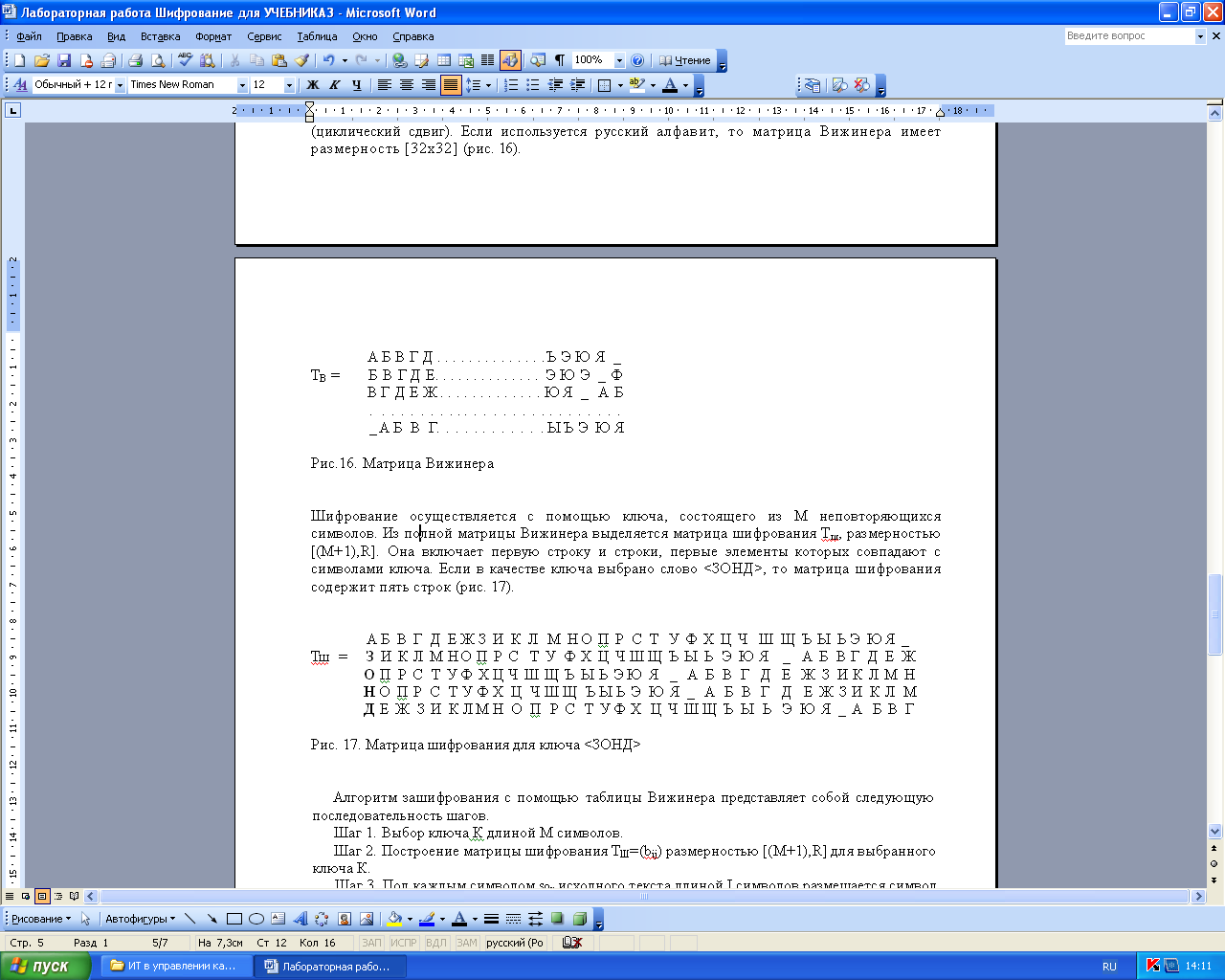

Наибольшее

распространение получил алгоритм

полиалфавитной

замены с использованием таблицы (матрицы)

Вижинера Тв,

которая представляет собой квадратную

матрицу [RxR],

где R

—

количество символов в используемом

алфавите. В первой строке располагаются

символы в алфавитном порядке. Начиная

со второй

строки, символы записываются со сдвигом

влево на одну позицию.

Выталкиваемые символы заполняют

освобождающиеся позиции

справа (циклический сдвиг). Если

используется русский алфавит,

то матрица Вижинера имеет размерность

[32×32] (рис.

16).

Рис.41.

Матрица Вижинера

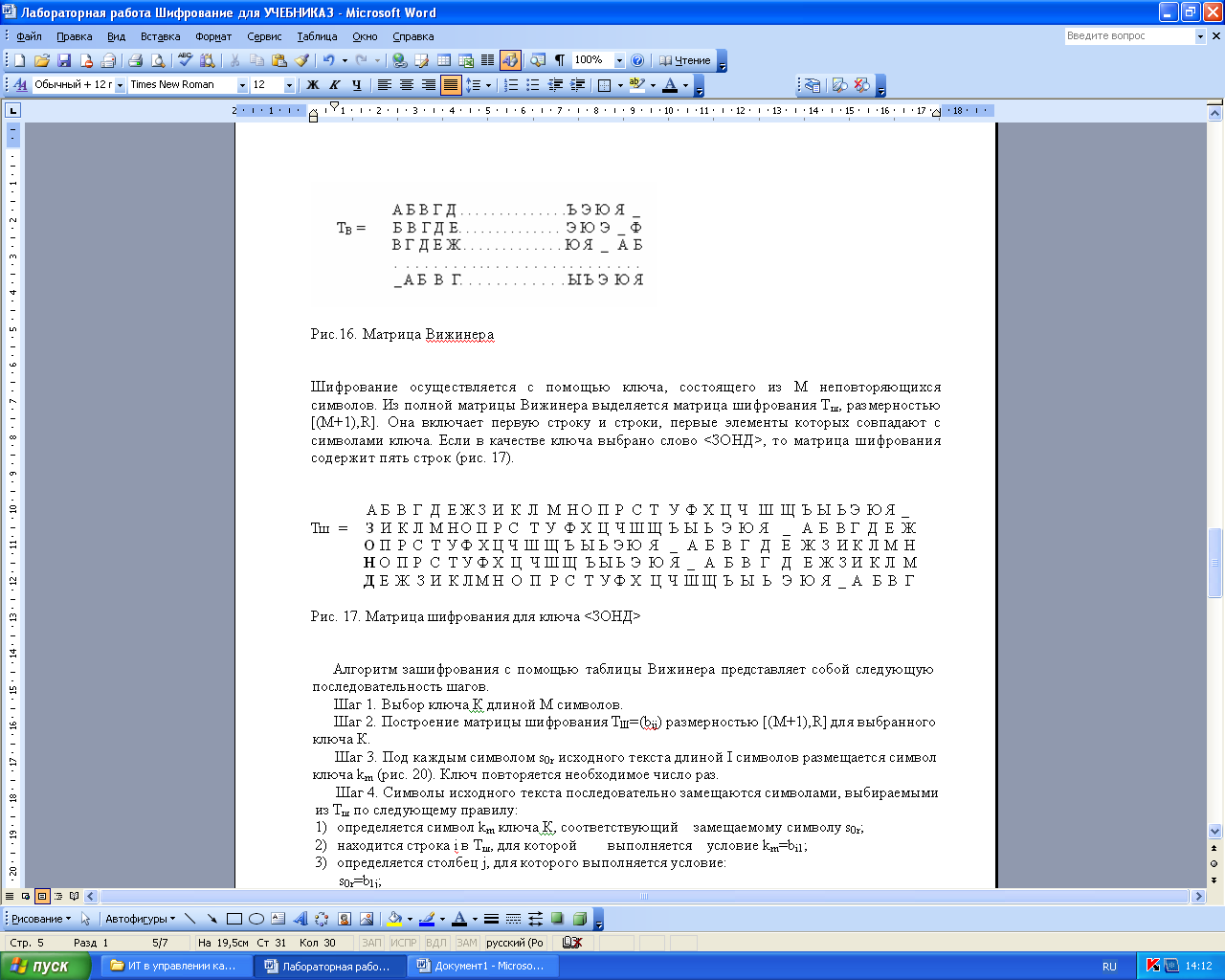

Шифрование

осуществляется с помощью ключа, состоящего

из

М неповторяющихся символов. Из полной

матрицы Вижинера выделяется матрица

шифрования Тш,

размерностью [(M+1),R].

Она

включает первую строку и строки, первые

элементы которых совпадают

с символами ключа. Если в качестве ключа

выбрано слово

<ЗОНД>, то матрица шифрования содержит

пять строк (рис.

17).

Рис.

42. Матрица

шифрования для ключа <ЗОНД>

Алгоритм

зашифрования с помощью таблицы Вижинера

представляет

собой следующую последовательность

шагов.

Шаг 1. Выбор ключа

К длиной М символов.

Шаг

2. Построение матрицы шифрования ТШ=(bij)

размерностью [(M+1),R]

для выбранного ключа К.

Шаг

3. Под каждым символом s0r

исходного текста длиной I

символов размещается символ ключа km

(рис. 20). Ключ повторяется необходимое

число раз.

Шаг

4. Символы исходного текста последовательно

замещаются символами, выбираемыми

из Тш

по следующему правилу:

-

определяется

символ km

ключа К, соответствующий замещаемому

символу s0r; -

находится

строка i

в Тш,

для которой выполняется условие

km=bi1; -

определяется

столбец j,

для которого выполняется условие:

s0r=b1j;

4) символ

s0r

замещается символом bij.

Шаг 5. Полученная

зашифрованная последовательность

разбивается на блоки определенной

длины, например, по четыре символа.

Последний блок дополняется, при

необходимости, служебными символами

до полного объема.

Расшифрование

осуществляется в следующей

последовательности:

Шаг

1. Под шифртекстом записывается

последовательность символов

ключа по аналогии с шагом 3 алгоритма

зашифрования.

Шаг

2. Последовательно выбираются символы

s1r

из шифртекста и соответствующие символы

ключа km.

В матрице Тш

определяется строка i,

для которой выполняется условие km=bi1.

В строке i

определяется элемент bij=slr.

В расшифрованный текст на позицию r

помещается символ b1j.

Шаг 3. Расшифрованный

текст записывается без разделения на

блоки. Убираются служебные символы.

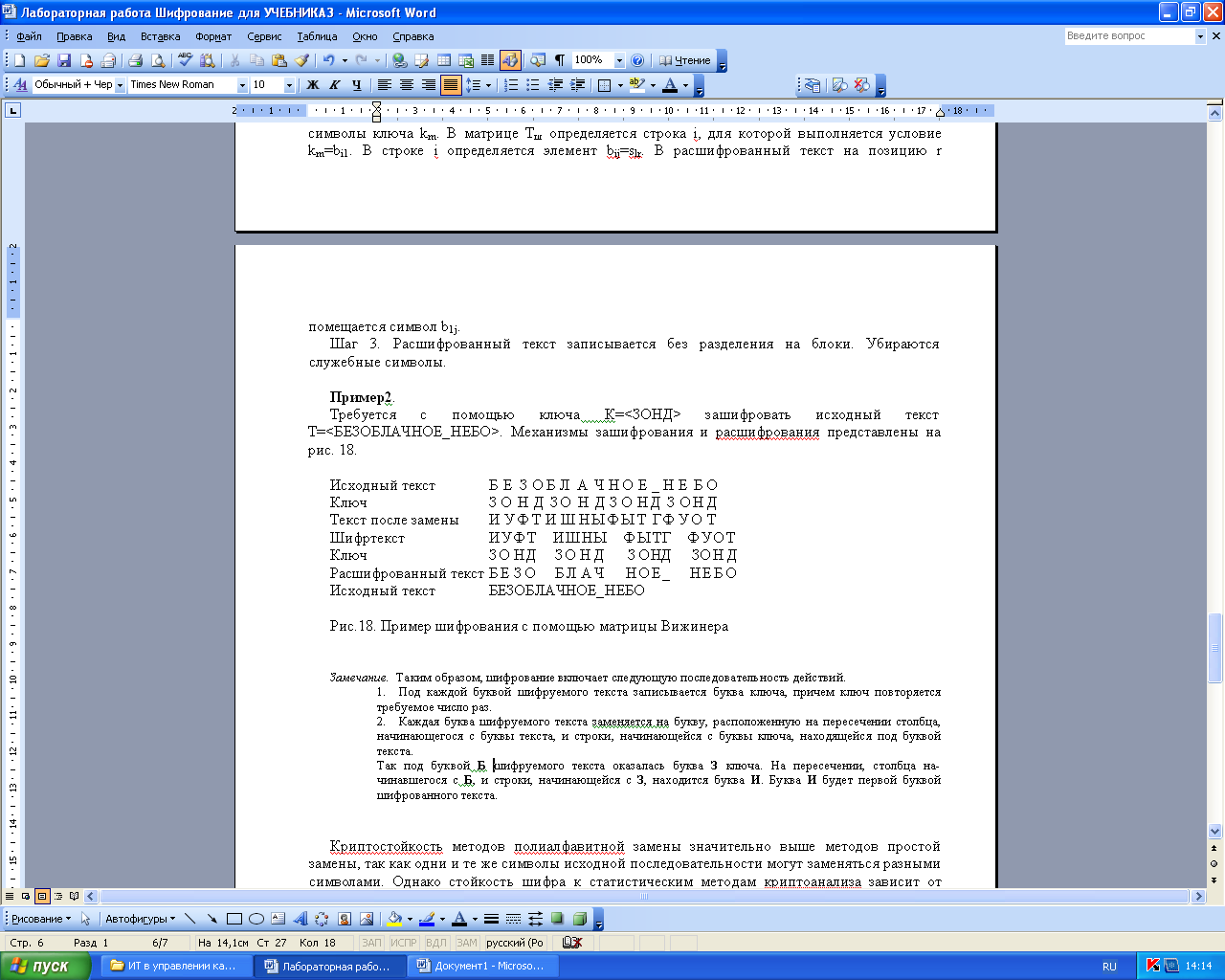

Пример2.

Требуется с помощью

ключа К=<ЗОНД> зашифровать исходный

текст Т=<БЕЗОБЛАЧНОЕ_НЕБО>. Механизмы

зашифрования и расшифрования

представлены на рис. 18.

Рис.43.

Пример шифрования с помощью матрицы

Вижинера

Замечание.

Таким образом, шифрование включает

следующую последовательность действий:

-

Под каждой буквой

шифруемого текста записывается буква

ключа, причем ключ повторяется требуемое

число раз. -

Каждая буква

шифруемого текста заменяется на букву,

расположенную на пересечении столбца,

начинающегося с буквы текста, и строки,

начинающейся с буквы ключа, находящейся

под буквой текста.

Так

под буквой Б

шифруемого текста оказалась буква З

ключа. На пересечении, столбца

начинавшегося с Б,

и строки, начинающейся с З,

находится буква И.

Буква И

будет первой буквой шифрованного текста.

Криптостойкость

методов полиалфавитной замены значительно

выше методов простой замены, так как

одни и те же символы исходной

последовательности могут заменяться

разными символами. Однако стойкость

шифра к статистическим методам

криптоанализа зависит от длины ключа.

Для

повышения криптостойкости может

использоваться модифицированная

матрица шифрования. Она представляет

собой матрицу размерности [11,R],

где R

— число символов алфавита. В первой

строке располагаются символы в алфавитном

порядке. Остальные 10 строк нумеруются

от 0 до 9. В этих строках символы

располагаются случайным образом.

В

качестве ключей используются, например,

непериодические бесконечные числа ,

и другие. Очередной n-й

символ исходного текста заменяется

соответствующим символом из строки

матрицы шифрования, номер которой

совпадает с n-й

цифрой

бесконечного числа.

Задание

по работе 1.

Используя исходные данные примера1 и в

соответствии со своим вариантом (таб.2.)

зашифровать текст, используя метод

прямой замены:

Таблица 2.

|

вариант |

0 |

1 |

2 |

3 |

4 |

|

Задание для |

Юстас Алексу |

пользователь |

компьютерная |

защита информации |

вход в систему |

|

вариант |

5 |

6 |

7 |

8 |

9 |

|

Задание для |

администратор |

подбор пароля |

срок действия |

взлом системы |

генератор паролей |

Задание

по работе 2.

Используя метод полиалфавитной

замены,

матрицу Вижинера для ключа, и в

соответствии со своим вариантом (таб.3.)

зашифровать текст:

Таблица 3.

|

Вариант/ключ |

0/зонд |

1/ключ |

2/олдж |

3/зонд |

4/ключ |

|

Задание для |

история государства |

информационная |

Большая книга |

новые информационные |

Многомерная |

|

Вариант/ключ |

5/олдж |

6/зонд |

7/ключ |

8/олдж |

9/зонд |

|

Задание для |

атлас автодорог |

Курс информатики |

наука изреченного |

клад Да Винчи |

Cелестинский |

Вопросы

для

самоконтроля

-

Дайте

определение криптографической

защиты информации. -

Приведите

классификацию методов криптографического

преобразования информации и поясните

сущность методов. -

Назовите

и охарактеризуйте методы

замены.

Практическая

работа

№4

ИССЛЕДОВАНИЕ

КОРРЕКТНОСТИ СИСТЕМ ЗАЩИТЫ, МЕТОДОЛОГИЯ

ОБСЛЕДОВАНИЯ И ПРОЕКТИРОВАНИЯ ЗАЩИТЫ.

Цель

работы:

Познакомиться с методами исследования

корректности систем защиты, требованиями

к средствам вычислительной техники,

требованиями к корректности реализации

механизмов защиты.

Перечень

и характеристика оборудования:

для выполнения лабораторной работы

необходим компьютер конфигурации не

ниже чем Celeron-430/512Mb

RAM/80G HDD/DVD-RW.

Для

выполнения лабораторной работы необходимы

программные продукты операционная

система Windows,

программа MS

Word.

Литература:

Основная

1.

Малюк А. А. Информационная безопасность:

концептуальные и методологические

основы защиты информации. Учеб. Пособие

для вузов.- М.: Горячая линия — Телеком,

2005.

2.

Филин С.А. Информационная безопасность:

Учебное пособие. – М.: Издательство

“Альфа-Пресс”, 2006.

Дополнительная

1.

Кишик А.Н.

Современный

эффективный самоучитель работы на ПК:

Основной курс, ДиаСофт.,

2005.

Краткое изложение

основных теоретических и практических

приемов в работе.

На сегодняшний

день системы защиты информации,

представленные на рынке, сильно

различаются, как по набору механизмов

защиты, так и по подходам к реализации

(реализованным возможностям) отдельных

механизмов. Это вводит в заблуждение

потребителя, не имеющего профессиональной

подготовки в данной области знаний,

т.к. формально для него подобные системы

равноценны – выполняют требования

одних и тех же документов. Естественно,

что подобное возможно либо при недостаточно

жесткой (либо недостаточно корректной)

формализации требований, либо при

неоднозначном трактовании формализованных

требований разработчиками средств

защиты информации. Мы попытаемся

разобраться в данном вопросе — выявим

причины возможного неоднозначного

трактования формализованных требований

и соответствующим образом попытаемся

их уточнить.

Методологическая

основа формализации требований к

средствам защиты информации

Прежде, чем

приступить к нашему исследованию,

определимся с тем, что же является

признаком защищенности вычислительной

системы, как следствие, что должно быть

положено в основу формализации требований

к средствам защиты. Для этого определим

основные термины, которые часто

используются на практике, и будут

использованы нами далее в материале:

“уязвимость”, “угроза” и “атака”.

Под уязвимостью системы защиты нами

понимается такое ее свойство (архитектурный,

либо иной недостаток), которое может

быть использовано злоумышленником для

осуществления несанкционированного

доступа (НСД) к информации. Другими

словами, уязвимость – это «канал» НСД

к защищаемой информации. При этом любая

уязвимость системы защиты несет в себе

угрозу осуществления злоумышленником

НСД к информации, посредством реализации

атаки (либо атак, которые в общем случае

могут принципиально различаться) на

уязвимость в системе защиты.

Таким образом,

именно уязвимость системы защиты – это

признак системы, а наличие (отсутствие)

уязвимостей является характеристикой

защищенности системы.

Проиллюстрируем

сказанное примером. В ОС Windows

в общем случае не представляется

возможным запретить возможность

модификации системного диска и системных

областей реестра ОС пользователю System,

с правами которого могут запускаться

приложения (например, клиент-серверные).

Это архитектурная уязвимость

соответствующего механизма защиты ОС

(не для всех пользователей корректно

разграничиваются права доступа к

ресурсам), которая несет в себе угрозу

возможного получения полного управления

над защищаемым компьютером злоумышленником

при несанкционированном получении им

прав пользователя System

(что составляет «канал» НСД к информационным

ресурсам). Эта уязвимость породила целую

группу атак на расширение привилегий,

к которым могут быть отнесены атаки на

переполнение буферов приложений

(запущенных с правами System),

атаки на сервисы олицетворения и др. На

первый взгляд, все эти атаки основаны

на использовании ошибок программирования

приложений, однако, ошибка приложения,

не несущего в себе функций защиты, не

должна приводить к преодолению защиты

механизма ОС – это уязвимость (в данном

случае, архитектурный недостаток) именно

соответствующего механизма ОС.

Таким образом,

именно уязвимость системы защиты – это

признак системы, а наличие (отсутствие)

уязвимостей является характеристикой

защищенности системы. Следовательно,

именно обеспечение отсутствия уязвимостей

защиты должно быть положено в основу

формализации требований к средствам

защиты информации.

Поскольку причиной

уязвимости защиты (существования

«канала» НСД) может являться либо

некорректность реализации механизма

защиты, либо недостаточность набора

механизмов защиты для условий использования

защищаемого объекта информатизации,

методологической основой формализации

требований к средствам защиты информации

следует считать определение требований

к корректности реализации механизмов

защиты и требований к достаточности

(полноте набора) механизмов защиты для

условий использования защищаемого

объекта информатизации.

На практике

используются два основополагающих

нормативных документа — это требования

к средствам вычислительной техники

(требования к корректности реализации

механизмов защиты, используемые при

сертификации средств защиты информации),

и требования к автоматизированным

системам (требования к достаточности

(полноте набора) механизмов защиты для

условий использования защищаемого

объекта информатизации, используемые

при аттестации защищенных автоматизированных

систем обработки информации).

Подходы к оценке

эффективности КСЗИ

Эффективность

КСЗИ оценивается как на этапе разработки,

так и в процессе эксплуатации. В оценке

эффективности КСЗИ, в зависимости от

используемых показателей и способов

их получения, можно выделить три подхода:

-

классический;

-

официальный;

-

экспериментальный.

Классический

подход

Под классическим

подходом к оценке эффективности

понимается использование критериев

эффективности, полученных с помощью

показателей эффективности. Значения

показателей эффективности получаются

путем моделирования или вычисляются

по характеристикам реальной КС. Такой

подход используется при разработке и

модернизации КСЗИ. Однако возможности

классических методов комплексного

оценивания эффективности применительно

к КСЗИ ограничены в силу ряда причин.

Высокая степень неопределенности

исходных данных, сложность формализации

процессов функционирования, отсутствие

общепризнанных методик расчета

показателей эффективности и выбора

критериев оптимальности создают

значительные трудности для применения

классических методов оценки эффективности.

Официальный

подход

Большую практическую

значимость имеет подход к определению

эффективности КСЗИ, который условно

можно назвать официальным. Политика

безопасности информационных технологий

проводится государством и должна

опираться на нормативные акты. В этих

документах необходимо определить

требования к защищенности информации

различных категорий конфиденциальности

и важности.

Требования могут

задаваться перечнем механизмов защиты

информации, которые необходимо иметь

в КС, чтобы она соответствовала

определенному классу защиты. Используя

такие документы, можно оценить

эффективность КСЗИ. В этом случае

критерием эффективности КСЗИ является

ее класс защищенности. Несомненным

достоинством таких классификаторов

(стандартов) является простота

использования. Основным недостатком

официального подхода к определению

эффективности систем защиты является

то, что не определяется эффективность

конкретного механизма защиты, а

констатируется лишь факт его наличия

или отсутствия. Этот недостаток в

какой-то мере компенсируется заданием

в некоторых документах достаточно

подробных требований к этим механизмам

защиты.

Во

всех развитых странах разработаны свои

стандарты защищенности компьютерных

систем критического применения. Так, в

министерстве обороны США используется

стандарт TCSEC

(Department

of

Defence

Trusted

Computer

System

Evaluation

Criteria),

который известен как Оранжевая книга.

Согласно

Оранжевой книге для оценки информационных

систем рассматривается четыре группы

безопасности: А, В, С, D.

В некоторых случаях группы безопасности

делятся дополнительно на классы

безопасности.

Группа А

(гарантированная или проверяемая защита)

обеспечивает гарантированный уровень

безопасности. Методы защиты, реализованные

в системе, могут быть проверены формальными

методами. В этой группе имеется только

один класс — А1.

Группа В (полномочная

или полная защита) представляет полную

защиту КС. В этой группе выделены классы

безопасности В1,В2иВЗ.

Класс В1 (защита

через грифы или метки) обеспечивается

использованием в КС грифов секретности,

определяющих доступ пользователей к

частям системы.

Класс В2

(структурированная защита) достигается

разделением информации на защищенные

и незащищенные блоки и контролем

доступа к ним пользователей.

Класс ВЗ (области

или домены безопасности) предусматривает

разделение КС на подсистемы с различным

уровнем безопасности и контролем доступа

к ним пользователей.

Группа С (избирательная

защита) представляет избирательную

защиту подсистем с контролем доступа

к ним пользователей. В этой группе

выделены классы безопасности С1 и С2.

Класс С1 (избирательная

защита информации) предусматривает

разделение в КС пользователей и данных.

Этот класс обеспечивает самый низкий

уровень защиты КС.

Класс С2 (защита

через управляемый или контролируемый

доступ) обеспечивается раздельным

доступом пользователей к данным.

Группу

D

(минимальной безопасности) составляют

КС, проверенные на безопасность, но

которые не могут быть отнесены к классам

А, В или С.

Организация

защиты информации в вычислительных

сетях министерства обороны США

осуществляется в соответствии с

требованиями руководства «The

Trusted

Network

Interpretation

of

Department

of

Defense

Trusted

Computer

System

Evaluation

Guidelines».

Этот документ получил название Красная

книга (как и предыдущий — по цвету

обложки).

Подобные стандарты

защищенности КС приняты и в других

развитых странах. Так, в 1991 году Франция,

Германия, Нидерланды и Великобритания

приняли согласованные «Европейские

критерии», в которых рассмотрено 7

классов безопасности от ЕО до Еб.

В Российской

Федерации аналогичный стандарт разработан

в 1992 году Государственной технической

комиссией (ГТК) при Президенте РФ. Этим

стандартом является руководящий

документ ГТК «Концепция защиты

средств вычислительной техники и

автоматизированных систем от НСД к

информации».

Устанавливается

семь классов защищенности средств

вычислительной техники (СВТ) от НСД

к информации (табл. 12). Самый низкий класс

— седьмой, самый высокий — первый.

Классы подразделяются

на четыре группы, отличающиеся

качественным уровнем защиты:

-

первая группа

содержит только один седьмой класс; -

вторая группа

характеризуется дискреционной защитой

и содержит шестой и пятый классы; -

третья группа

характеризуется мандатной защитой и

содержит четвертый, третий и второй

классы; -

четвертая группа

характеризуется верифицированной

защитой и содержит только первый

класс.

Таблица

12.

Показатели

защищенности по классам СВТ

|

Наименование |

Класс защищенности |

|||||

|

6 |

5 |

4 |

3 |

2 |

1 |

|

|

1. |

+ |

+ |

+ |

= |

+ |

= |

|

2. |

— |

— |

+ |

= |

= |

= |

|

3. Очистка памяти |

— |

+ |

+ |

+ |

= |

= |

|

4. Изоляция модулей |

— |

— |

+ |

= |

+ |

= |

|

5. Маркировка |

— |

— |

+ |

= |

= |

= |

|

6. Защита ввода |

— |

— |

+ |

= |

= |

= |

|

7. Сопоставление |

— |

— |

+ |

= |

= |

= |

|

8. Идентификация |

+ |

= |

+ |

= |

= |

= |

|

9. Гарантия |

— |

+ |

+ |

+ |

+ |

+ |

|

10. Регистрация |

— |

+ |

+ |

+ |

= |

= |

|

11. Взаимодействие |

— |

— |

— |

+ |

= |

= |

|

12. Надежное |

— |

— |

— |

+ |

= |

= |

|

13. Целостность |

— |

+ |

+ |

+ |

= |

= |

|

14. Контроль |

— |

— |

— |

— |

+ |

= |

|

15. Контроль |

— |

— |

— |

— |

+ |

= |

|

16. Гарантии |

— |

— |

— |

— |

— |

+ |

|

17. Тестирование |

+ |

+ |

+ |

+ |

+ |

= |

|

18. Руководство |

+ |

= |

= |

= |

= |

= |

|

19. Руководство |

+ |

+ |

= |

+ |

+ |

= |

|

20. Текстовая |

+ |

+ |

+ |

+ |

+ |

= |

|

21. Конструкторская |

+ |

+ |

+ |

+ |

+ |

+ |

Обозначения: «-»

— нет требований к данному классу; «+» —

новые или дополнительные требования;

«=» — требования совпадают с требованиями

к СВТ предыдущего класса; КСЗ — комплекс

средств защиты.

Седьмой класс

присваивают СВТ, к которым предъявлялись

требования по защите от НСД к информации,

но при оценке защищенность СВТ

оказалась ниже уровня требований шестого

класса.

Кроме требований

к защищенности отдельных элементов

СВТ, в Руководящем документе приведены

требования к защищенности

автоматизированных систем (АС). В отличие

от СВТ автоматизированные системы

являются функционально ориентированными.

При создании АС учитываются особенности

пользовательской информации, технология

обработки, хранения и передачи информации,

конкретные модели угроз.

Устанавливается

девять классов защищенности АС от НСД

к информации. Классы подразделяются на

три группы, отличающиеся особенностями

обработки информации в АС. Третья группа

классифицирует АС, с которыми работает

один пользователь, допущенный ко всей

информации АС, размещенной на носителях

одного уровня конфиденциальности.

Группа содержит два класса- ЗБ и ЗА.

Во вторую группу сведены АС, пользователи

которых имеют одинаковые права

доступа ко всей информации АС. Группа

содержит два класса — 2Б и 2А. Первую

группу составляют многопользовательские

АС, в которых пользователи имеют разные

права доступа к информации. Группа

включает пять классов-1Д,1Г, 1В. 1Б, 1А.

Требования ко всем

девяти классам защищенности АС сведены

в табл. 13.

Таблица

13. Требования к защищенности

автоматизированных систем

|

Подсистемы и |

Классы |

||||||||

|

ЗБ |

ЗА |

2Б |

2А |

1Д |

1Г |

1В |

1Б |

1А |

|

|

1. Подсистема |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

к терминалам, |

+ |

+ |

+ |

+ |

+ |

||||

|

к программам |

+ |

+ |

+ |

+ |

+ |

||||

|

к томам, каталогам, |

+ |

+ |

+ |

+ |

+ |

||||

|

1.2. Управление |

+ |

+ |

+ |

+ |

|||||

|

2. Подсистема |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

выдачи печатных |

+ |

+ |

+ |

+ |

+ |

||||

|

запуска/завершения |

+ |

+ |

+ |

+ |

+ |

||||

|

доступа программ |

+ |

+ |

+ |

+ |

+ |

||||

|

доступа программ |

+ |

+ |

+ |

+ |

+ |

||||

|

изменения |

+ |

+ |

+ |

||||||

|

создаваемых |

+ |

+ |

+ |

+ |

|||||

|

2.2. Учет носителей |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

2.3. Очистка |

+ |

+ |

+ |

+ |

+ |

||||

|

2.4. Сигнализация |

+ |

+ |

+ |

||||||

|

3. Криптографическая |

+ |

+ |

+ |

||||||

|

3.2. Шифрование |

+ |

||||||||

|

3.3. Использование |

+ |

+ |

+ |

||||||

|

4. Подсистема

4.1. Обеспечение |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

4.2. Физическая |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

4.3. Наличие |

+ |

+ |

+ |

+ |

|||||

|

4.4. |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

4.5. Наличие средств |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

4.6.Использование |

+ |

+ |

+ |

+ |

Обозначения: «+»

— есть требования к данному классу; СЗИ

НСД — система зашиты информации от

несанкционированного доступа.

Для примера

целесообразно рассмотреть подробно

требования к одному из представительных

классов защищенности, а именно — к классу

1В.

В подсистеме

управления доступом автоматизированной

системы должны осуществляться:

♦ идентификация

и проверка подлинности субъектов доступа

при входе в систему по идентификатору

(коду) и паролю условно-постоянного

действия длиной не менее шести

буквенно-цифровых символов;

-

идентификация

терминалов, ЭВМ, узлов сети ЭВМ, каналов

связи, внешних устройств ЭВМ по логическим

именам и/или адресам; -

идентификация

программ, томов, каталогов, файлов,

записей, полей записей по именам;

-

контроль доступа

субъектов к защищаемым ресурсам в

соответствии с матрицей доступа; -

управление потоками

информации с помощью меток

конфиденциальности. При этом уровень

конфиденциальности накопителей должен

быть не ниже уровня конфиденциальности

записываемой на него информации.

Подсистема

регистрации и учета должна обеспечивать:

-

регистрацию

входа/выхода субъектов доступа в

систему/из системы, либо регистрацию

загрузки и инициализации операционной

системы и ее программного останова; -

регистрацию выдачи

печатных (графических) документов на

«твердую» копию; -

регистрацию

запуска/завершения программ и «процессов

(заданий, задач), предназначенных для

обработки защищаемых файлов; -

регистрацию

попыток доступа программных средств

к следующим дополнительным защищаемым

объектам доступа: терминалам, ЭВМ,

узлам сети ЭВМ, линиям (каналам) связи,

внешним устройствам ЭВМ, программам,

томам, каталогам, файлам, записям, полям

записей;

-

регистрацию

изменений полномочий субъектов доступа

и статуса объектов доступа; -

автоматический

учет создаваемых защищаемых файлов с

помощью их дополнительной маркировки,

используемой в подсистеме управления

доступом. Маркировка должна отражать

уровень конфиденциальности объекта; -

учет всех защищаемых

носителей информации с помощью их любой

маркировки; -

очистку (обнуление,

обезличивание) освобождаемых областей

оперативной памяти ЭВМ и внешних

накопителей. Очистка осуществляется

путем записи последовательности 1 и 0

в любую освобождаемую область памяти,

использованную для хранения защищаемой

информации;

♦ сигнализацию

попыток нарушения защиты.

Подсистема

обеспечения целостности предусматривает:

♦ обеспечение

целостности программных средств СЗИ

НСД, а также неизменность программной

среды. Целостность СЗИ НСД проверяется

при загрузке системы по контрольным

суммам компонент СЗИ, а целостность

программной среды обеспечивается

использованием трансляторов с языков

высокого уровня и отсутствием средств

модификации объектного кода программ

при обработке и (или) хранении

защищаемой информации;

-

охрану СВТ

(устройств и носителей информации), что

предполагает охрану территории и

здания, где размещается АС, с помощью

технических средств и специального

персонала, строгий пропускной режим,

специальное оборудование помещений

АС; -

наличие администратора

(службы) защиты информации, ответственного

за ведение, нормальное функционирование

и контроль работы СЗИ НСД. Администратор

должен иметь свой терминал и необходимые

средства оперативного контроля и

воздействия на безопасность АС; -

периодическое

тестирование всех функций СЗИ НСД с

помощью специальных программ не реже

одного раза в год; -

наличие средств

восстановления СЗИ НСД (ведение двух

копий программных средств СЗИ НСД и их

периодическое обновление и контроль

работоспособности); -

использование

сертифицированных средств защиты.

Представленный

перечень является тем минимумом

требований, которым необходимо

следовать, чтобы обеспечить

конфиденциальность защищаемой

информации.

Стандарт

требований TCSEC

соответствует информационным системам

с применением ЭВМ общего пользования

(main

frame)

и мини ЭВМ. Для персональных ЭВМ (ПЭВМ)

и локальных сетей ПЭВМ требования

безопасности должны быть несколько

иными. Такие

требования

изложены

в

стандарте

The Trusted Network Interpretation of Department of Defence Trusted

Computer System Evaluation Guidelines, получившем

название

Красная

книга.

Неофициальные

названия стандартов США Оранжевая книга

и Красная книга связаны с соответствующим

цветом обложек этих документов.

Экспериментальный

подход

Под экспериментальным

подходом понимается организация процесса

определения эффективности существующих

КСЗИ путем попыток преодоления защитных

механизмов системы специалистами,

выступающими в роли злоумышленников.

Такие исследования проводятся

следующим образом. В качестве условного

злоумышленника выбирается один или

несколько специалистов в области

информационной борьбы наивысшей

квалификации. Составляется план

проведения эксперимента. В нем определяются

очередность и материально-техническое

обеспечение проведения экспериментов

по определению слабых звеньев в системе

защиты. При этом могут моделироваться

действия злоумышленников, соответствующие

различным моделям поведения нарушителей:

от неквалифицированного злоумышленника,

не имеющего официального статуса в

исследуемой КС, до высококвалифицированного

сотрудника службы безопасности.

Служба безопасности

до момента преодоления защиты

«злоумышленниками» должна ввести в

КСЗИ новые механизмы защиты (изменить

старые), чтобы избежать «взлома» системы

защиты.

Такой подход к

оценке эффективности позволяет получать

объективные данные о возможностях

существующих КСЗИ, но требует высокой

квалификации исполнителей и больших

материальных и временных затрат. Для

проведения экспериментов необходимо

иметь самое современное оборудование

(средства инженерно-технической разведки,

аппаратно-программные и испытательные

комплексы (стенды) и т. п.)

Исследование

корректности систем защиты — аудит

информационной безопасности позволяет

объективно оценить соответствие

исследуемой защиты корпоративной

системы компании предъявляемым к ней

требованиям информационной безопасности,

а также оценить эффективность вложений

в корпоративную систему защиты.

Для кого предназначен:

-

Для компаний,

создавшей собственную подсистему

обеспечения безопасности информации

в ИС для оценки степени выполнения

требования к ней, сформированных на

этапе проектирования -

Для компаний,

желающих периодически проверять текущее

состояние информационной безопасности

ИС

Что дает: возможность

объективно оценить и проверить

соответствие исследуемой защиты

корпоративной системы компании

предъявляемым к ней требованиям

информационной безопасности, а также

оценить эффективность вложений в

корпоративную систему защиты.

Область

действия:

безопасность

ИС на следующих уровнях безопасности:

-

нормативно-методологический

-

организационный

-

технологический

-

технический

Методы

достижения:

комплексная

проверка всех основных уровней обеспечения

информационной безопасности компании:

нормативно-методологического,

организационного, технологического,

технического:

-

Анализ информационных

рисков -

Анализ систем

защиты по внешним сетям -

Анализ системы

контроля информации, передаваемой по

телефонным соединениям и электронной

почте -

Определение

возможных каналов утечки конфиденциальной

информации и

т.д.

Перечень

предоставляемой отчетности:

-

Отчет о состоянии

информационной безопасности -

Отчет об эффективности

вложений в информационную безопасность -

Рекомендации по

концепции политики безопасности -

Рекомендации по

плану информационной защиты

Задание по работе:

Рассмотреть

подробно требования к одному из

представительных классов защищенности,

(класс защищенности согласовать с

преподавателем).

Контрольные

вопросы:

-

Перечислите

подходы

к оценке эффективности КСЗИ. -

В

чем суть экспериментального

подхода к оценке эффективности КСЗИ. -

В

чем суть официального

подхода к

оценке эффективности КСЗИ. -

Назовите

требования к защищенности

автоматизированных систем (АС). -

Назовите стандарт

Российской Федерации, регламентирующий

вопросы организации защиты информации

в вычислительных сетях. -

Назовите классы

защищенности средств вычислительной

техники (СВТ) от НСД к информации. -

Перечислите

основные наименования показателей

защищенности СВТ.

САМОСТОЯТЕЛЬНАЯ

РАБОТА

ИМИТАЦИОННЫЕ ИГРЫ

И СИТУАЦИИ

1. Проанализируйте

проблемы предотвращения преступлений

в сфере высоких технологий и разработайте

основные направления предотвращения

преступлений в сфере высоких технологий

на предприятии (в организации, учреждении).

-

Проанализируйте

особенности защиты процесса передачи

данных от возможности его блокирования

вследствие информационных воздействий

хакера на информационную сферу сети

передачи данных общего пользования и

разработайте программу защиты сети

передачи данных организации. -

Проанализируйте

основные положения защиты конфиденциальной

информации в сетях и системах и

разработайте Замысел защиты

конфиденциальной информации в сетях

и системах предприятия (организации,

учреждения).

ВОПРОСЫ

для самостоятельного дополнительного

изучения:

Понятие опасность

и виды источников опасности.

-

Что такое опасность?

Дать определение понятию «опасность», -

Назовите виды

источников опасности по природе их

происхождения.

3. Дать определение

понятию «источники опасности

естественно-природного происхождения».

-

Дать определение

понятию «источники опасности техногенного

происхождения». -

Дать определение

понятию «источники опасности социального

происхождения». -

Источники и

объекты опасности. -

Основы моделирования

опасностей и угроз. Зачем это нужно?

Угрозы и риск и

система мер по их предотвращению.

-

Дать определение

понятию «угроза». В чем заключается

отличие угрозы от опасности? -

Дать определение

понятиям внешние и внутренние угрозы.

-

Дать определение

понятию «риск». Каковы виды рисков?

-

Назвать

естественно-природные внешние и

внутренние угрозы и меры по их

предотвращению.

-

Назвать техногенные

внешние и внутренние угрозы и меры по

их предотвращению. -

Назвать социальные

внешние и внутренние угрозы и меры по

их предотвращению. -

Классификация

угроз. -

Что представляет

собой модель опасности (угрозы).

Безопасность и

виды безопасности.

16. Дать определение

понятию «безопасность». Назвать виды

безопасности.

-

Этапы возникновения

и развития термина «безопасность».

Охарактеризуйте историю возникновения

термина «безопасность». -

Что является

основным понятием в области безопасности? -

Дать определение

понятию «концепция безопасности». -

Назвать субъекты

и объекты безопасности. -

Все или не все

интересы Российского государства

защищает действующий ныне закон «О

безопасности»? -

Расскажите о

декомпозиции понятия «безопасность». -

В чем состоят

предпосылки безопасности? -

Направление

безопасности. Общие характеристики. -

Почему необходимы

общие основы теории безопасности? -

Объясните состав

и содержание модели направления

безопасности. -

Какая отрасль

науки должна взять на себя миссию

формирования общей теории безопасности? -

Причины и факторы,

обостряющие необходимость разработки

общей теории безопасности. -

Роль и место

человека в проблеме безопасности.

30. Что представляет

собой научное направление — секьюритология?

Информация и

информационная безопасность.

-

Дайте характеристику

информациологии, эниологии. -

Назовите основные

виды информационных угроз.

Безопасность

предпринимательства.

-

Цели и задачи

системы безопасности предпринимательства.

-

Принципы организации

и функционирования системы безопасности.

-

Направления

обеспечения безопасности.

-

Объекты и субъекты

угроз предпринимательству. Дайте

краткую характеристику.

-

Источники угроз

предпринимательству.

Экономическая

безопасность предпринимательства.

-

Источники угроз

экономической безопасности организации. -

Основные типы и

характеристики негативных воздействий

на экономическую безопасность

организации. -

Цели экономической

безопасности организации. -

Обеспечение

экономической безопасности организации. -

Методы обеспечения

экономической безопасности организации. -

Критерии и

показатели экономической безопасности

организации. -

Совокупный

критерий экономической безопасности. -

Частные

функциональные критерии экономической

безопасности. -

Методы оценки

экономической безопасности организации. -

Основные направления

обеспечения экономической безопасности

организации. -

Функциональные

составляющие экономической безопасности

организации. -

Критерии оценки

и способы обеспечения технико-технологической

безопасности организации.

-

Критерии оценки

и способы обеспечения интеллектуальной

безопасности организации. -

Перечислите

экономические факторы обеспечения

безопасности. -

Перечислите

«болевые точки» безопасности бизнеса,

которые эффективно могут решить только

собственные СБ. -

Перечислите меры

по предупреждению нарушений в сфере

безопасности. -

Перечислите

задачи службы безопасности по

предупреждению нарушений в сфере

безопасности. -

Перечислите

проблемы социального и политического

характера, которые необходимо решить

для обеспечения безопасности.

Организация

защиты информации.

-

Что относят к

основной цели для терроризма нового

поколения? -

В чем заключается