Основные функции, выполняемые подсистемой

защиты операционной системы.

1.Разграничение доступа.Каждый пользователь системы имеет

доступ только к тем объектам операционной

системы, к которым ему предоставлен

доступ в соответствии с текущей политикой

безопасности.

2.Идентификация и

аутентификация.Ни один пользователь

не может начать работу с операционной

системой, не идентифицировав себя и не

предоставив системе аутентифицирующую

информацию, подтверждающую, что

пользователь действительно является

тем, за кого он себя выдает.

3.Аудит.Операционная

система регистрирует в специальном

журнале события, потенциально опасные

для поддержания безопасности системы.

Записи об этих событиях могут просматривать

в дальнейшем только администраторы

операционной системы.

4.Управление политикой

безопасности.Политика безопасности

должна постоянно поддерживаться в

адекватном состоянии, т.е. должна гибко

реагировать на изменения условий

функционирования операционной системы,

требований к защите информации, хранимой

и обрабатываемой в системе, и т.д.

Управление политикой безопасности

осуществляется администраторами системы

с использованием соответствующих

средств, встроенных в операционную

систему.

5.Криптографические

функции.В настоящее время защита

информации немыслима без использования

криптографических средств защиты. В

операционных системах шифрование

используется при хранении и передаче

по каналам связи паролей пользователей

и некоторых других данных, критичных

для безопасности системы.

6.Сетевые функции.Современные операционные системы, как

правило, работают не изолированно, а в

составе локальных и/или глобальных

компьютерных сетей. Операционные системы

компьютеров, входящих в одну сеть,

взаимодействуют между собой для решения

различных задач, в том числе и задач,

имеющих прямое отношение к защите

информации. Подсистема защиты практически

никогда не представляет собой единый

программный модуль. Как правило, каждая

из перечисленных функций подсистемы

защиты решается одним или несколькими

программными модулями. Некоторые функции

встраиваются непосредственно в ядро

операционной системы. Тем не менее

должен существовать четко определенный

интерфейс между различными модулями

подсистемы защиты, используемый при

взаимодействии модулей для решения

общих задач.

В одних операционных системах, как в

WindowsNT,

подсистема защиты четко выделяется в

общей архитектуре операционной системы,

в других, как вUNIX, защитные

функции «размазаны» практически

по всем элементам операционной системы.

Но, однако, любая операционная система,

удовлетворяющая стандарту защищенности

С2 «Оранжевой книги», должна содержать

подсистему защиты, выполняющую все

вышеперечисленные функции.

Обычно подсистема защиты операционной

системы допускает свое расширение

дополнительными программными модулями.

Разграничение доступа к объектам

операционной системы

Основные определения

Объектом доступа(или просто

объектом) будем называть любой элемент

операционной системы, доступ к которому

пользователей и других субъектов доступа

может быть произвольно ограничен.

Ключевым словом в данном определении

является слово «произвольно». Если

правила, ограничивающие доступ субъектов

к некоторому элементу операционной

системы, определены жестко и не допускают

изменения с течением времени, этот

элемент операционной системы мы не

будем считать объектом. Другими словами,

возможность доступа к объектам

операционной системы определяется не

только архитектурой операционной

системы, но и текущей политикой

безопасности.

Методом доступак объекту

называется операция, определенная для

некоторого объекта. Например, для файлов

могут быть определены методы доступа

«чтение», «запись» и «добавление»

(дописывание информации в конец файла).

Субъектом доступа(или просто

субъектом) будем называть любую сущность,

способную инициировать выполнение

операций над объектами (обращаться к

объектам по некоторым методам доступа).

Например, пользователи являются

субъектами доступа.

В литературе, посвященной компьютерной

безопасности, до сих пор не сформировалось

единое представление, что же такое

субъект доступа. Часто множество

субъектов доступа считают подмножеством

множества объектов защищенной системы.

Такой подход эффективен при описании

формальных моделей политики безопасности,

но при рассмотрении конкретных систем

защиты более удобно считать, что множество

субъектов доступа и множество объектов

доступа не пересекаются. Мы будем

придерживаться второго подхода.

Иногда к субъектам доступа относят

процессы, выполняющиеся в системе. Но,

поскольку процессы в операционной

системе выполняются не сами по себе, а

от имени и под управлением пользователей

(прямым или косвенным), логичнее считать

субъектом доступа именно пользователя,

от имени которого выполняется процесс.

Естественно, под субъектом доступа мы

будем подразумевать не физического

пользователя, работающего с компьютером,

а «логического» пользователя, от

имени которого выполняются процессы

операционной системы. Другими словами,

если один физический пользователь может

входить в операционную систему под

двумя различными именами, мы будем

считать, что этим именам соответствуют

два различных субъекта доступа.

Итак, объект доступа -это

то, к чему осуществляется доступ, субъект

доступа -это тот, кто

осуществляет доступ, и метод доступа

-это то, как осуществляется доступ.

Для объекта доступа может быть определен

владелец —субъект, которому принадлежит данный

объект и который несет ответственность

за конфиденциальность содержащейся в

объекте информации, а также за целостность

и доступность объекта. Обычно владельцем

объекта автоматически назначается

субъект, создавший данный объект, в

дальнейшем владелец объекта может быть

изменен с использованием соответствующего

метода доступа к объекту. Владелец

объекта не может быть лишен некоторых

прав на доступ к этому объекту. На

владельца, как правило, возлагается

ответственность за корректное ограничение

прав доступа к данному

объекту других субъектов.

Правом доступа к объектубудем

называть право на выполнение доступа

к объекту по некоторому методу или

группе методов. В последнем случае право

доступа дает субъекту возможность

осуществлять доступ к объекту по любому

методу из данной группы. Говорят, что

субъект имеет некоторое право на доступ

к объекту (или «субъект имеет некоторое

право на объект»), если он имеет

возможность осуществлять доступ к

объекту по соответствующему методу или

группе методов. Например, если пользователь

имеет возможность читать файл, говорят,

что он имеет право на чтение этого файла.

Понятие метода доступа и понятие права

доступа не идентичны. Например, в

операционной системе UNIXправо на запись в файл дает возможность

субъекту обращаться к файлу как по

методу «запись», так и по методу

«добавление», при этом, поскольку

право доступа «добавление» вUNIXотсутствует, невозможно разрешить

субъекту операцию добавления, одновременно

запретив операцию записи.

Говорят, что субъект имеет некоторую

привилегию,если он имеет

право на доступ по некоторому методу

или группе методов ко всем объектам

операционной системы, поддерживающим

данный метод доступа. Например, если

субъект операционной системыWindowsNTимеет привилегию

отлаживать программы, он имеет право

доступа ко всем объектам типа «процесс»

и «поток» по группе методов,

используемых отладчиками при отладке

программ.

Разграничением доступасубъектов

к объектам является совокупность правил,

определяющая для каждой тройки

субъект-объект-метод, разрешен ли доступ

данного субъекта к данному объекту по

данному методу. При избирательном

разграничении доступа возможность

доступа определена однозначно для

каждой тройки субъект-объект-метод, при

полномочном разграничении доступа

ситуация несколько сложнее.

Мы будем называть субъекта доступа

суперпользователем,если

он имеет возможность игнорировать

правила разграничения доступа к объектам.

Правила разграничения доступа

Правила разграничения доступа, действующие

в операционной системе, устанавливаются

администраторами системы при определении

текущей политики безопасности. За

соблюдением этих правил субъектами

доступа следит монитор ссылок

—часть подсистемы защиты

операционной системы.

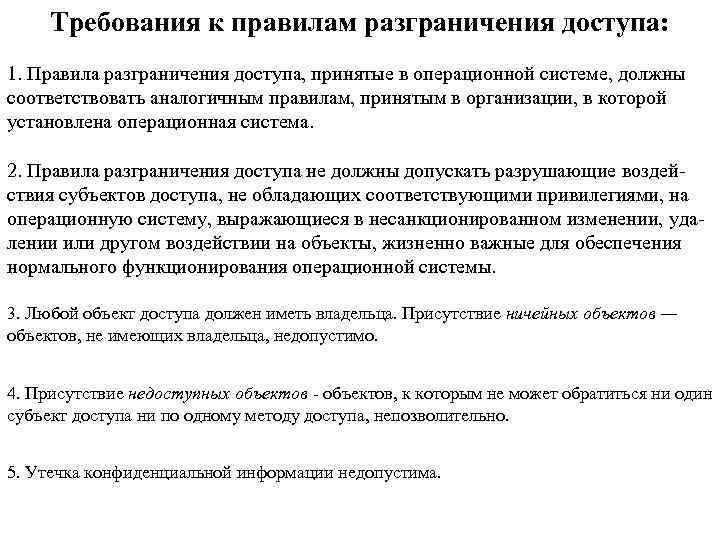

Правила разграничения доступа должны

удовлетворять следующим требованиям.

1.Правила разграничения

доступа, принятые в операционной системе,

должны соответствовать аналогичным

правилам, принятым в организации, в

которой установлена операционная

система. Другими словами, если согласно

правилам организации доступ пользователя

к некоторой информации считается

несанкционированным, этот доступ должен

быть ему запрещен. Под несанкционированным

доступом здесь подразумевается не

только несанкционированное чтение

информации, но и несанкционированные

изменения, копирование и уничтожение

информации.

2.Правила разграничения

доступа не должны допускать разрушающие

воздействия субъектов доступа, не

обладающих соответствующими

привилегиями, на операционную систему,

выражающиеся в несанкционированном

изменении, удалении или другом воздействии

на объекты, жизненно важные для обеспечения

нормального функционирования операционной

системы.

3.Любой объект доступа

должен иметь владельца. Присутствие

объектов, не имеющих владельца,

недопустимо.

4.Присутствиенедоступных

объектов —объектов,

к которым не может обратиться ни один

субъект доступа ни по одному методу

доступа, непозволительно. Недоступные

объекты фактически бесполезно растрачивают

аппаратные ресурсы компьютера.

5.Утечка конфиденциальной

информации недопустима. Поскольку

защита от этой угрозы труднореализуема,

данное требование предъявляется согласно

«Оранжевой книге» только к системам

класса защищенности В1 и выше.

Типичные модели разграничения доступа

1. Избирательное

разграничение доступа.Система правилизбирательногоилидискреционногоразграничения доступа (discretionaryaccesscontrol)

формулируется следующим образом.

1.Для любого объекта

операционной системы существует

владелец.

2.Владелец объекта может

произвольно ограничивать доступ других

субъектов к данному объекту.

3.Для каждой тройки

субъект-объект-метод возможность доступа

определена однозначно.

4.Существует хотя бы один

привилегированный пользователь

(администратор), имеющий возможность

обратиться к любому объекту по любому

методу доступа. Это не означает, что

этот пользователь может игнорировать

разграничение доступа к объектам и

поэтому является суперпользователем.

Не всегда для реализации возможности

доступа к объекту операционной системы

администратору достаточно просто

обратиться к объекту. Например, вWindowsNTадминистратор для

обращения к чужому (принадлежащему

другому субъекту) объекту должен вначале

объявить себя владельцем этого объекта,

использовав привилегию администратора

объявлять себя владельцем любого

объекта, затем дать себе необходимые

права, и только после этого администратор

может обратиться к объекту. При этом

использование администратором своей

привилегии не остается незамеченным

для прежнего владельца объекта.

Последнее требование введено для

реализации механизма удаления потенциально

недоступных объектов.

При создании объекта его владельцем

назначается субъект, создавший данный

объект. В дальнейшем субъект, обладающий

необходимыми правами, может назначить

объекту нового владельца. Обычно при

изменении владельца объекта допускается

назначать новым владельцем объекта

только субъекта, изменяющего владельца

объекта. Другими словами, субъект,

изменяющий владельца объекта, может

назначить новым владельцем объекта

только себя. Такое ограничение вводится

для того, чтобы владелец объекта не мог

отдать «владение» объектом другому

субъекту и тем самым снять с себя

ответственность за некорректные действия

с объектом.

Дли определения прав доступа субъектов

к объектам при избирательном разграничении

доступа используется матрица доступа.Строки этой матрицы представляют собой

объекты, столбцы -субъекты

(или наоборот). В каждой ячейке матрицы

хранится совокупность прав доступа,

предоставленных данному субъекту на

данный объект.

Поскольку матрица доступа очень велика

(типичный объем для современной

операционной системы составляет

несколько десятков мегабайтов), матрица

доступа никогда не хранится в системе

в явном виде. Для сокращения объема

матрицы доступа используется объединение

субъектов доступа в группы. Права,

предоставленные группе субъектов для

доступа к данному объекту, предоставляются

каждому субъекту группы.

Вместе с каждым объектом доступа хранятся

его атрибуты защиты,описывающие, кто является владельцем

объекта и каковы права доступа к данному

объекту различных субъектов. Атрибуты

защиты фактически представляют собой

совокупность идентификатора владельца

объекта и строку матрицы доступа в

кодированном виде.

На практике используются два способа

кодирования строки матрицы доступа.

1.Вектор доступа(UNIX) — вектор фиксированной

длины, разбитый на несколько подвекторов.

Каждый подвектор описывает права доступа

к данному объекту некоторого субъекта.

С помощью вектора доступа можно описать

права доступа к объекту только

фиксированного числа субъектов, что

накладывает существенные ограничения

на систему разграничения доступа.

2.Список доступа(VAX/VMS,WindowsNT) -список

переменной длины, элементами которого

являются структуры, содержащие:

• идентификатор субъекта;

• права, предоставленные этому субъекту

на данный объект;

• различные флаги и атрибуты.

Фактически вектор доступа представляет

собой список доступа фиксированной

длины и является частным случаем списка

доступа.

Кодирование матрицы доступа в виде

совокупности списков доступа позволяет

реализовать более мощный и гибкий

механизм разграничения доступа, однако

требует гораздо больше оперативной и

дисковой памяти для хранения атрибутов

защиты объекта, усложняет техническую

реализацию правил разграничения доступа

и создает проблему, связанную с тем, что

значения элементов списка доступа могут

противоречить друг другу. Предположим,

один элемент списка доступа разрешает

некоторому пользователю доступ к

объекту, а другой элемент списка запрещает

доступ к объекту группе, в которую входит

этот пользователь. При использовании

списков доступа правила разграничения

доступа должны включать в себя правила

разрешения этих противоречий.

При создании нового объекта владелец

объекта должен определить права доступа

различных субъектов к этому объекту.

Если владелец объекта не сделал этого,

то либо новому объекту назначаются

атрибуты защиты по умолчанию, либо новый

объект наследует атрибуты защиты от

родительского объекта (каталога,

контейнера и т.д.).

Избирательное разграничение доступа

является наиболее распространенным

механизмом разграничения доступа. Это

обусловлено сравнительной простотой

реализации избирательного разграничения

доступа и сравнительной необременительностью

правил избирательного разграничения

доступа для пользователей. Вместе с тем

защищенность операционной системы,

подсистема защиты которой реализует

только избирательное разграничение

доступа, во многих случаях недостаточна

2. Изолированная

программная среда.Изолированнаяилизамкнутая программная

средапредставляет собой расширение

модели избирательного разграничения

доступа. Здесь правила разграничения

доступа формулируются следующим образом.

1.Для любого объекта

операционной системы существует

владелец.

2.Владелец объекта может

произвольно ограничивать доступ других

субъектов к данному объекту.

3.Для каждой четверки

субъект-объект-метод-процесс возможность

доступа определена однозначно.

4.Существует хотя бы один

привилегированный пользователь

(администратор), имеющий возможность

обратиться к любому объекту по любому

методу.

5.Для каждого субъекта

определен список программ, которые этот

субъект может запускать.

При использовании изолированной

программной среды права субъекта на

доступ к объекту определяются не только

правами и привилегиями субъекта, но и

процессом, с помощью которого субъект

обращается к объекту. Можно, например,

разрешить обращаться к файлам с

расширением .docтолько

программамWord,WordViewerиWPview.

Изолированная программная среда

существенно повышает защищенность

операционной системы от разрушающих

программных воздействий, включая

программные закладки и компьютерные

вирусы. Кроме того, при использовании

данной модели повышается защищенность

целостности данных, хранящихся в системе.

В то же время изолированная программная

среда создает определенные сложности

в администрировании операционной

системы. Например, при инсталляции

нового программного продукта администратор

должен модифицировать списки разрешенных

программ для пользователей, которые

должны иметь возможность работать с

этим программным продуктом. Изолированная

программная среда не защищает от утечки

конфиденциальной информации.

3. Полномочное

разграничение доступа без контроля

информационных потоков.Полномочноеилимандатное разграничение

доступа (mandatoryaccesscontrol) обычно применяется

в совокупности с избирательным. При

этом правила разграничения доступа

формулируются следующим образом.

1.Для любого объекта

операционной системы существует

владелец.

2.Владелец объекта может

произвольно ограничивать доступ других

субъектов к данному объекту.

3.Для каждой тройки

субъект-объект-метод возможность доступа

определена однозначно.

4.Существует хотя бы один

привилегированный пользователь

(администратор), имеющий возможность

удалить любой объект.

5.В множестве объектов

доступа операционной системы выделяется

подмножествообъектов полномочного

разграничения доступа.Каждый объект

полномочного разграничения доступа

имеетгриф секретности.Чем выше

числовое значение грифа секретности,

тем секретнее объект. Нулевое значение

грифа секретности означает, что объект

несекретен. Если объект не является

объектом полномочного разграничения

доступа или если объект несекретен,

администратор может обратиться к нему

по любому методу, как и в предыдущей

модели разграничения доступа.

6.Каждый субъект доступа

имеетуровень допуска.Чем

выше числовое значение уровня допуска,

тем больший допуск имеет субъект. Нулевое

значение уровня допуска означает, что

субъект не имеет допуска. Обычно ненулевое

значение допуска назначается только

субъектам-пользователям и не назначается

субъектам, от имени которых выполняются

системные процессы.

7. Если:

-объект является объектом

полномочного разграничения доступа,

-гриф секретности объекта

строго выше уровня допуска субъекта,

обращающегося к нему,

-субъект открывает объект

в режиме, допускающем чтение информации,

то доступ субъекта к объекту запрещен

независимо от состояния матрицы доступа.

К объектам полномочного разграничения

доступа обычно относят только файлы.

Часто множество объектов полномочного

разграничения доступа лежит в множестве

всех файлов, но не совпадает с ним. В

идеале к объектам полномочного

разграничения доступа следует относить

файлы, в которых может храниться секретная

информация, и не относить файлы, в которых

секретная информация храниться не может

(например, файлы программ).

В данной модели разграничения доступа

администраторам операционной системы,

как правило, назначается нулевой уровень

допуска.

Нетрудно заметить, что, за исключением

правила 4,данная модель

сводится к предыдущей. Существенное

отличие ее от предыдущей заключается

в том, что в данной модели администратор

не имеет права читать секретную

информацию, и, таким образом, его права

несколько ограничены по сравнению с

предыдущей моделью.

Поскольку данная модель не дает ощутимых

преимуществ по сравнению с предыдущей

и в то же время существенно сложнее ее

в технической реализации, на практике

данная модель используется крайне

редко.

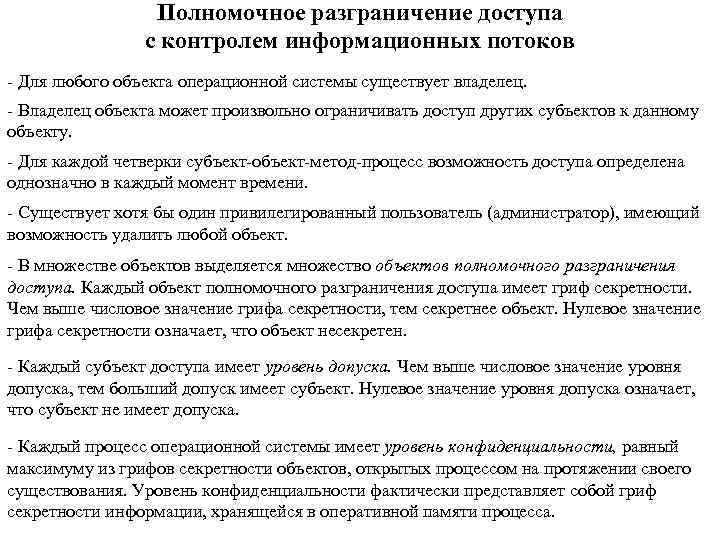

4. Полномочное

разграничение доступа с контролем

информационных потоков.Как и в

предыдущем случае, мы будем рассматривать

данную модель разграничения доступа в

совокупности с избирательным разграничением

доступа. Правила разграничения доступа

в данной модели формулируются

следующим образом.

1. Для любого объекта операционной

системы существует владелец.

2.Владелец объекта может

произвольно ограничивать доступ других

субъектов к данному объекту.

3.Для каждой четверки

субъект-объект-метод-процесс возможность

к доступа определена однозначно в каждый

момент времени. При изменении состояния

процесса со временем возможность

предоставления доступа также может

измениться, т.е. если в некоторый момент

времени к некоторому объекту разрешен

доступ некоторого субъекта посредством

некоторого процесса, это не означает,

что в другой момент времени доступ тоже

будет разрешен. Вместе с тем в каждый

момент времени возможность доступа

определена однозначно -никаких случайных величин здесь нет.

Поскольку права процесса на доступ к

объекту меняются с течением времени,

они должны проверяться не только при

открытии объекта, но и перед выполнением

над объектом таких операций, как чтение

и запись.

4.Существует хотя бы один

привилегированный пользователь

(администратор), имеющий возможность

удалить любой объект.

5.В множестве объектов

выделяется множествообъектов

полномочного разграничения доступа.Каждый объект полномочного разграничения

доступа имеет гриф секретности. Чем

выше числовое значение грифа секретности,

тем секретнее объект. Нулевое значение

грифа секретности означает, что объект

несекретен. Если объект не является

объектом полномочного разграничения

доступа или если объект несекретен,

администратор может обратиться к нему

по любому методу, как и в предыдущей

модели разграничения доступа.

6.Каждый субъект доступа

имеетуровень допуска.Чем выше

числовое значение уровня допуска, тем

больший допуск имеет субъект. Нулевое

значение уровня допуска означает, что

субъект не имеет допуска. Обычно ненулевое

значение допуска назначается только

субъектам-пользователям и не назначается

субъектам, от имени которых выполняются

системные процессы.

7.Если:

• объект является объектом полномочного

разграничения доступа,

• гриф секретности объекта строго выше

уровня допуска субъекта, обращающегося

к нему,

• субъект

открывает объект в режиме, допускающем

чтение информации, то доступ субъекта

к объекту должен быть запрещен независимо

от состояния матрицы доступа. Это

—

так называемое правило

NRU

(Not

Read

Up-не

читать выше).

8.Каждый процесс операционной

системы имеетуровень конфиденциальности,равный максимуму из грифов секретности

объектов, открытых процессом на протяжении

своего существования. Уровень

конфиденциальности фактически

представляет собой гриф секретности

информации, хранящейся в оперативной

памяти процесса.

9.Если:

• объект является объектом полномочного

разграничения доступа,

• гриф секретности объекта строго ниже

уровня конфиденциальности процесса,

обращающегося к нему,

• субъект собирается записывать в

объект информацию, то доступ субъекта

к объекту должен быть запрещен независимо

от состояния матрицы доступа. Это правило

разграничения доступа предотвращает

утечку секретной информации. Это

-так называемоеправило NWD(NotWriteDown

-не записывать ниже).

10.Понизить гриф секретности

объекта полномочного разграничения

доступа может только субъект, который:

-имеет доступ к объекту

согласно правилу 7;

-обладает специальной

привилегией, позволяющей ему понижать

грифы секретности объектов.

При использовании данной модели

разграничения доступа существенно

страдает производительность операционной

системы, поскольку права доступа к

объекту должны проверяться не только

при открытии объекта, но и при каждой

операции чтения/записи.

Кроме того, данная модель разграничения

доступа создает пользователям определенные

неудобства, связанные с тем, что если

уровень конфиденциальности процесса

строго выше нуля, то вся информация в

памяти процесса фактически является

секретной и не может быть записана в

несекретный объект. Если процесс

одновременно работает с двумя объектами,

только один из которых является секретным,

процесс не может записывать информацию

из памяти во второй объект. Эта проблема

решается посредством использования

специального программного интерфейса

(API) для работы с памятью.

Области памяти, выделяемые процессам,

могут быть описаны как объекты полномочного

разграничения доступа, после чего им

могут назначаться грифы секретности.

При чтении секретного файла процесс

должен считать содержимое такого файла

в секретную область памяти, используя

для этого функции операционной системы,

гарантирующие невозможность утечки

информации. Для работы с секретной

областью памяти процесс также должен

использовать специальные функции.

Поскольку утечка информации из секретных

областей памяти в память процесса

невозможна, считывание процессом

секретной информации в секретные области

памяти не отражается на уровне

конфиденциальности процесса. Если же

процесс считывает секретную информацию

в область памяти, не описанную как объект

полномочного разграничения доступа,

повышается уровень конфиденциальности

процесса.

Пользователи операционных систем,

реализующих данную модель разграничения

доступа, вынуждены использовать

программное обеспечение, разработанное

с учетом этой модели В противном случае

пользователи будут испытывать серьезные

проблемы в процессе работы с объектами

операционной системы, имеющими ненулевой

гриф секретности. Пусть, например,

пользователь работает в среде Windowscустановленным дополнительным

пакетом защиты, реализующим данную

модель разграничения доступа. Пользователь

открывает с помощьюMicrosoftWordдва документа, один из

которых является секретным. Уровень

конфиденциальности процессаwinword.exeповышается, и пользователь теряет

возможность сохранить изменения,

внесенные им в данном сеансе работы в

несекретный документ.

Также вызывает определенные проблемы

вопрос о назначении грифов секретности

создаваемым объектам. Если пользователь

создает новый объект с помощью процесса,

имеющего ненулевой уровень

конфиденциальности, пользователь

вынужден присвоить новому объекту гриф

секретности не ниже уровня конфиденциальности

процесса. Во многих ситуациях это

неудобно.

Подборка по базе: КТП Архитектура аппаратных средств.doc, Графика в Делфи лекция.docx, 6. Негативное воздействие компьютера на здоровье человека и спос, ФХМИ ЛЕКЦИЯ 3 МЫТЬЕ ЛАБ. ПОСУДЫ.pptx, Тема 2. Физико-механические и тепловые свойства горных пород ЛЕК, проект Архитектура как образ жизни.docx, Дискретные структуры. Лекция.docx, Проблемы защиты интеллектуальной собственности в Российской Феде, экономика лекция задание (1).pdf, Понятие и виды социальной защиты населения РФ.docx

28.02.2022 Лекция 6

Архитектура подсистемы защиты операционной системы

Основные функции подсистемы защиты операционной системы.

Подсистема защиты ОС выполняет следующие основные функции:

1. Идентификация и аутентификация. Ни один пользователь не мо-

жет начать работу с операционной системой, не идентифицировав себя и не

предоставив системе аутентифицирующую информацию, подтверждающую,

что пользователь действительно является тем, кем он себя заявляет.

2. Разграничение доступа. Каждый пользователь системы имеет до-

ступ только к тем объектам ОС, к которым ему предоставлен доступ в соответствии с текущей политикой безопасности.

3. Аудит. Операционная система регистрирует в специальном журнале события, потенциально опасные для поддержания безопасности системы.

4. Управление политикой безопасности. Политика безопасности

должна постоянно поддерживаться в адекватном состоянии, то есть должна

гибко реагировать на изменения условий функционирования ОС. Управление

политикой безопасности осуществляется администраторами системы с использованием соответствующих средств, встроенных в операционную систему.

5. Криптографические функции. Защита информации немыслима без

использования криптографических средств защиты. Шифрование используется в ОС при хранении и передаче по каналам связи паролей пользователей и некоторых других данных, критичных для безопасности системы.

6. Сетевые функции. Современные ОС, как правило, работают не

изолированно, а в составе локальных и(или) глобальных компьютерных сетей.ОС компьютеров, входящих в одну сеть, взаимодействуют между собой для решения различных задач, в том числе и задач, имеющих прямое отношение кзащите информации. Подсистема защиты обычно не представляет собой единый программный модуль. Как правило, каждая из перечисленных функций подсистемы защиты решается одним или несколькими программными модулями. Некоторые функции встраиваются непосредственно в ядро ОС. Между различными модулями подсистемы защиты должен существовать четко определенный интерфейс, используемый при взаимодействии модулей для решения общих задач.

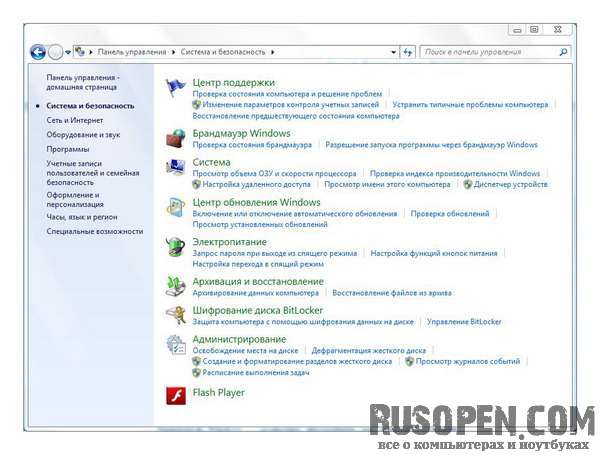

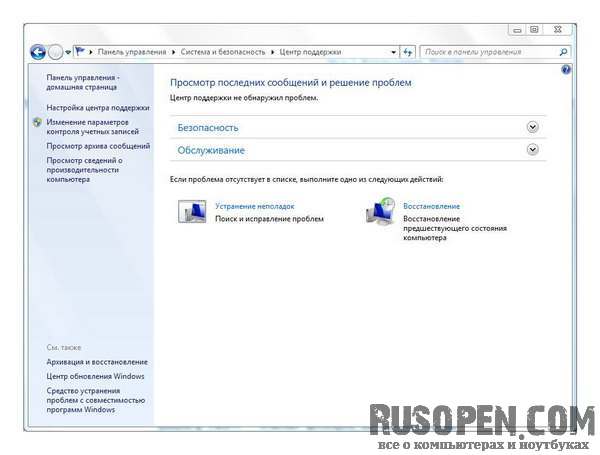

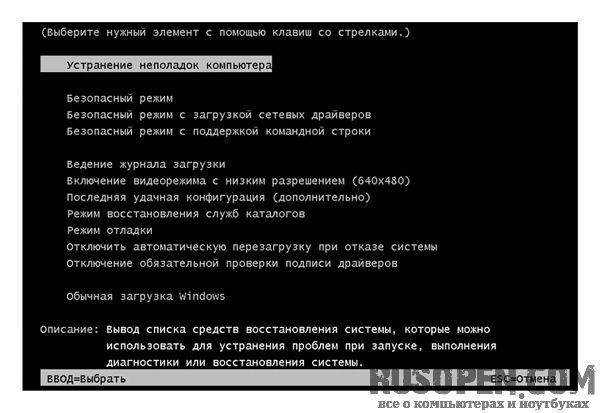

В таких операционных системах, например в Windows 7, подсистема защиты четко выделяется в общей архитектуре ОС; в других, как UNIX, защитные функции распределены практически по всем элементам операционной системы. Однако любая ОС, удовлетворяющая стандарту защищенности, должна содержать подсистему защиты, выполняющую все вышеперечисленные функции. Обычно подсистема защиты ОС допускает расширение дополнительными программными модулями.

Рассмотрим эти функции подробнее.

- Идентификация, аутентификация и авторизация субъектов доступа

В защищенной ОС любой пользователь (субъект доступа), перед тем как

начать работу с системой, должен пройти идентификацию, аутентификацию и авторизацию. Субъектом доступа (или просто субъектом) называют любую

сущность, способную инициировать выполнение операций над элементами ОС.В частности, пользователи являются субъектами доступа.

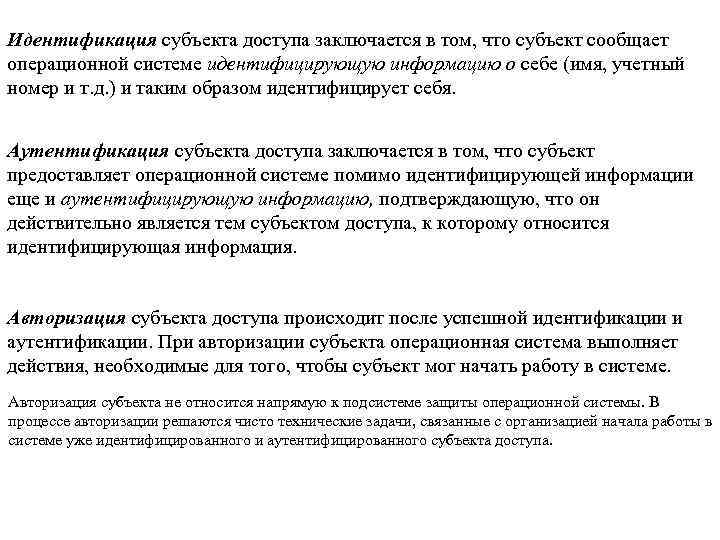

Идентификация субъекта доступа заключается в том, что субъект сообща-

ет операционной системе идентифицирующую информацию о себе (имя, учетный номер и т.д.) и таким образом идентифицирует себя.

Для того чтобы установить, что пользователь именно тот, за кого себя вы-

дает, в информационных системах предусмотрена процедура аутентификации, задача которой — предотвращение доступа к системе нежелательных лиц.

Аутентификация субъекта доступа заключается в том, что субъект предо-

ставляет операционной системе помимо идентифицирующей информации еще и аутентифицирующую информацию, подтверждающую, что он действительно является тем субъектом доступа, к которому относится идентифицирующая информация.

Для подтверждения своей подлинности субъект может предъявлять си-

стеме разные сущности. В зависимости от предъявляемых субъектом сущно-

стей процессы аутентификации могут быть разделены на следующие катего-

рии:

на основе знания чего-либо. Примерами могут служить пароль, персональный идентификационный код PIN (Personal Identification Number), а также секретные и открытые ключи, знание которых демонстрируется в протоколах типа запрос-ответ;

на основе обладания чем-либо. Обычно это магнитные карты, смарт- карты, сертификаты и устройства touch memory;

на основе каких-либо неотъемлемых характеристик. Эта категория включает методы, базирующиеся на проверке биометрических характеристик пользователя (голос, радужная оболочка и сетчатка глаза, отпечатки пальцев, геометрия ладони и др.). В данной категории не используются криптографические методы и средства. Аутентификация на основе биометрических характеристик применяется для контроля доступа в помещения или к какой-либо технике.

Пароль — это то, что знает пользователь и что также знает другой участник взаимодействия. Для взаимной аутентификации участников взаимодействия может быть организован обмен паролями между ними.

Персональный идентификационный номер PIN является испытанным способом аутентификации держателя пластиковой карты и смарт-карты. Секретное значение PIN-кода должно быть известно только держателю карты.

Динамический (одноразовый) пароль — это пароль, который после однократного применения никогда больше не используется. На практике обычно используется регулярно меняющееся значение, которое базируется на постоянном пароле или ключевой фразе.

Система запрос-ответ — одна из сторон инициирует аутентификацию с

помощью посылки другой стороне уникального и непредсказуемого значения

«запрос», а другая сторона посылает ответ, вычисленный с помощью запроса и секрета. Так как обе стороны владеют одним секретом, то первая сторона может проверить правильность ответа второй стороны. (часовой на посту, умножить на пять).

Сертификаты и электронные подписи — если для аутентификации используются сертификаты, то требуется применение электронных подписей на этих сертификатах. Сертификаты выдаются ответственным лицом в организации пользователя, сервером сертификатов или внешней доверенной организацией.В рамках Интернета появился ряд коммерческих инфраструктур управления открытыми ключами PKI (Public Key Infrastructure) для распространения сертификатов открытых ключей. Пользователи могут получить сертификаты различных уровней.

Авторизация субъекта доступа происходит после успешной идентификации и аутентификации. При авторизации субъекта ОС выполняет действия, необходимые для того, чтобы субъект мог начать работу в системе. Например,авторизация пользователя в операционной системе UNIX включает в себя порождение процесса, являющегося операционной оболочкой, с которой в дальнейшем будет работать пользователь. В операционной системе Windows 7 авторизация пользователя включает в себя создание маркера доступа пользователя, создание рабочего стола и запуск на нем от имени авторизуемого пользователя процесса Userinit, инициализирующего индивидуальную программную среду пользователя. Авторизация субъекта не относится напрямую к подсистеме защиты операционной системы. В процессе авторизации решаются технические задачи, связанные с организацией начала работы в системе уже идентифицированного и аутентифицированного субъекта доступа. С точки зрения обеспечения безопасности ОС процедуры идентификации и аутентификации являются весьма ответственными. Действительно, если злоумышленник сумел войти в систему от имени другого пользователя, он легко получает доступ ко всем объектам ОС, к которым имеет доступ этот пользователь. Если при этом подсистема аудита генерирует сообщения о событиях, потенциально опасных для безопасности ОС, то в журнал аудита записывается не имя злоумышленника, а имя пользователя, от имени которого злоумышленник работает в системе.

Наиболее распространенными методами идентификации и аутентификации являются следующие:

идентификация и аутентификация с помощью имени и пароля;

идентификация и аутентификация с помощью внешних носителей ключевой информации;

идентификация и аутентификация с помощью биометрических характеристик пользователей.

- Разграничение доступа к объектам операционной системы.

Основными понятиями процесса разграничения доступа к объектам опе-

рационной системы являются «объект доступа», «метод доступа к объекту» и

«субъект доступа».

Объектом доступа (или просто объектом) называют любой элемент операционной системы, доступ к которому пользователей и других субъектов доступа может быть произвольно ограничен. Возможность доступа к объектам ОС определяется не только архитектурой операционной системы, но и текущей политикой безопасности. Под объектами доступа понимают как ресурсы оборудования (процессор, сегменты памяти, принтер, диски и ленты), так и программные ресурсы (файлы, программы, семафоры), то есть все то, доступ к чему контролируется. Каждый объект имеет уникальное имя, отличающее его от других объектов в системе, и каждый из них может быть доступен через хорошо определенные и значимые операции.

Методом доступа к объекту называется операция, определенная для

объекта. Тип операции зависит от объектов. Например, процессор может только выполнять команды, сегменты памяти могут быть записаны и прочитаны, считыватель магнитных карт может только читать, а для файлов могут быть определены методы доступа «чтение», «запись» и «добавление» (дописывание информации в конец файла).

Субъектом доступа называют любую сущность, способную иницииро-

вать выполнение операций над объектами (обращаться к объектам по некото-

рым методам доступа). Обычно полагают, что множество субъектов доступа и множество объектов доступа не пересекаются. Иногда к субъектам доступа относят процессы, выполняемые в системе. Однако логичнее считать субъектом доступа именно пользователя, от имени которого выполняется процесс. Естественно, под субъектом доступа подразумевают не физического пользователя, работающего с компьютером, а «логического» пользователя, от имени которого выполняются процессы операционной системы.

Таким образом, объект доступа — это то, к чему осуществляется доступ, субъект доступа — это тот, кто осуществляет доступ, и метод доступа — это то,как осуществляется доступ.Для объекта доступа может быть определен владелец — субъект, которому принадлежит данный объект и который несет ответственность за конфиденциальность содержащейся в объекте информации, а также за целостность и доступность объекта.Обычно владельцем объекта автоматически назначается субъект, создавший данный объект, в дальнейшем владелец объекта может быть изменен с использованием соответствующего метода доступа к объекту. На владельца, как правило, возлагается ответственность за корректное ограничение прав доступ к данному объекту других субъектов.

Правом доступа к объекту называют право на выполнение доступа к объекту по некоторому методу или группе методов. Например, если пользователь имеет возможность читать файл, говорят, что он имеет право на чтение этого файла. Говорят, что субъект имеет некоторую привилегию, если он имеет право на доступ по некоторому методу или группе методов ко всем объектам ОС, поддерживающим данный метод доступа.

Разграничением доступа субъектов к объектам является совокупность

правил, определяющая для каждой тройки субъект-объект-метод, разрешен ли доступ данного субъекта к данному объекту по данному методу. При избирательном разграничении доступа возможность доступа определена однозначно для каждой тройки субъект-объект-метод, при полномочном разграничении доступа ситуация несколько сложнее.

Субъекта доступа называют суперпользователем, если он имеет возможность игнорировать правила разграничения доступа к объектам.

Правила разграничения доступа

Правила разграничения доступа, действующие в операционной системе,устанавливаются администраторами системы при определении текущей политики безопасности. За соблюдением этих правил субъектами доступа следит монитор ссылок — часть подсистемы защиты операционной системы.

Правила разграничения доступа должны удовлетворять следующим тре-

бованиям:

1. Правила разграничения доступа, принятые в операционной систе-

ме, должны соответствовать аналогичным правилам, принятым в организации, в которой установлена эта ОС. Иными словами, если согласно правилам организации доступ пользователя к некоторой информации считается несанкционированным, этот доступ должен быть ему запрещен.

2. Правила разграничения доступа не должны допускать разрушаю-

щие воздействия субъектов доступа на ОС, выражающиеся в несанкциониро-

ванном изменении, удалении или другом воздействии на объекты, жизненно

важные для нормальной работы ОС.

3. Любой объект доступа должен иметь владельца. Недопустимо при-

сутствие ничейных объектов — объектов, не имеющих владельца.

4. Недопустимо присутствие недоступных объектов — объектов, к ко-

торым не может обратиться ни один субъект доступа ни по одному методу доступа.

5. Недопустима утечка конфиденциальной информации.

Основные модели разграничения доступа.

Существует две основных модели разграничения доступа:

избирательное (дискреционное) разграничение доступа;

полномочное (мандатное) разграничение доступа.

При избирательном разграничении доступа (discretionary access control)

определенные операции над конкретным ресурсом запрещаются или разрешаются субъектам или группам субъектов. Большинство операционных систем реализуют именно избирательное разграничение доступа.

Полномочное разграничение доступа заключается в том, что все объекты могут иметь уровни секретности, а все субъекты делятся на группы, образующие иерархию в соответствии с уровнем допуска к информации. Иногда эту модель называют моделью многоуровневой безопасности, предназначенной для хранения секретов.

Избирательное разграничение доступа

Система правил избирательного разграничения доступа формулируется

следующим образом:

1. Для любого объекта операционной системы существует владелец.

2. Владелец объекта может произвольно ограничивать доступ других

субъектов к данному объекту.

3. Для каждой тройки субъект-объект-метод возможность доступа

определена однозначно.

4. Существует хотя бы один привилегированный пользователь (ад-

министратор), имеющий возможность обратиться к любому объекту по любому методу доступа.

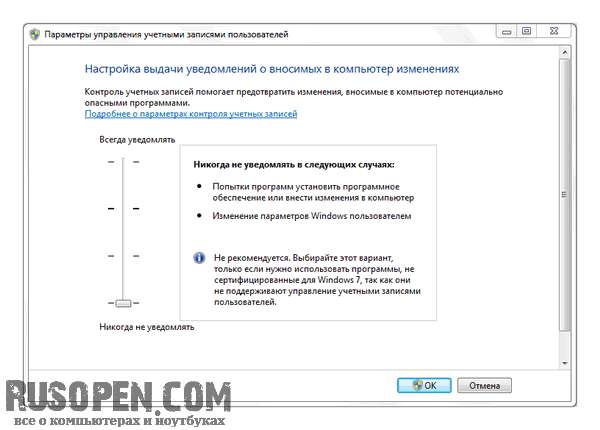

Этот привилегированный пользователь не может игнорировать разграничение доступа к объектам. Например, в Windows 7 администратор для обращения к чужому объекту (принадлежащему другому субъекту) должен вначале объявить себя владельцем этого объекта, используя привилегию администратора объявлять себя владельцем любого объекта, затем дать себе необходимые права, и только после этого администратор может обратиться к объекту. Последнее требование введено для реализации механизма удаления потенциально недоступных объектов.

При создании объекта его владельцем назначается субъект, создавший

данный объект. В дальнейшем субъект, обладающий необходимыми правами, может назначить объекту нового владельца. При этом субъект, изменяющий владельца объекта, может назначить новым владельцем объекта только себя.

Такое ограничение вводится для того, чтобы владелец объекта не мог отдать «владение» объектом другому субъекту и тем самым снять с себя ответственность за некорректные действия с объектом.

Для определения прав доступа субъектов к объектам при избирательном разграничении доступа используются такие понятия, как «матрица доступа»и «домен безопасности».

С концептуальной точки зрения текущее состояние прав доступа при избирательном разграничении доступа описывается матрицей, в строках которой перечислены субъекты доступа, в столбцах — объекты доступа, а в ячейках -операции, которые субъект может выполнить над объектом.

Домен безопасности (protection domain) определяет набор объектов и типов операций, которые могут производиться над каждым объектом операционной системы.

Возможность выполнять операции над объектом есть право доступа, каждое из которых есть упорядоченная пара

Основные функции подсистемы защиты ОС

Подсистема защиты ОС выполняет следующие основные функции.

1. Идентификация и аутентификация. Ни один пользователь не может начать работу с ОС, не идентифицировав себя и не предоставив системе аутентифицирующую информацию, подтверждающую, что пользователь действительно является тем, кем он себя заявляет.

2. Разграничение доступа. Каждый пользователь системы имеет доступ только к тем объектам ОС, к которым ему предоставлен доступ в соответствии с текущей политикой безопасности.

3. Аудит. ОС регистрирует в специальном журнале события, потенциально опасные для поддержания безопасности системы.

4. Управление политикой безопасности. Политика безопасности должна постоянно поддерживаться в адекватном состоянии, т. е. должна гибко реагировать на изменения условий функционирования ОС. Управление политикой безопасности осуществляется администраторами системы с использованием соответствующих средств, встроенных в ОС.

5. Криптографические функции. Защита информации немыслима без использования криптографических средств защиты. Шифрование используется в ОС при хранении и передаче по каналам связи паролей пользователей и некоторых других данных, критичных для безопасности системы.

6. Сетевые функции. Современные ОС, как правило, работают не изолированно, а в составе локальных и/или глобальных компьютерных сетей. ОС компьютеров, входящих в одну сеть, взаимодействуют между собой для решения различных задач, в том числе и задач, имеющих прямое отношение к защите информации.

Подсистема защиты обычно не представляет собой единый программный модуль. Как правило, каждая из перечисленных функций подсистемы защиты решается одним или несколькими программными модулями. Некоторые функции встраиваются непосредственно в ядро ОС. Между различными модулями подсистемы защиты должен существовать четко определенный йнтерфейс, используемый при взаимодействии модулей для решения общих задач.

В таких ОС, как Windows ХР, подсистема защиты четко выделяется в общей архитектуре ОС, в других, как UNIX, защитные функции распределены практически по всем элементам ОС. Однако любая ОС, удовлетворяющая стандарту защищенности, должна содержать подсистему защиты, выполняющую все вышеперечисленные функции. Обычно подсистема зашиты ОС допускает расширение дополнительными программными модулями.

Идентификация, аутентификация и авторизация субъектов доступа

В защищенной ОС любой пользователь (субъект доступа), перед тем как начать работу с системой, должен пройти идентификацию, аутентификацию и авторизацию. Субъектом доступа (или просто субъектом) называют любую сущность, способную инициировать выполнение операций над элементами ОС. В частности, пользователи являются субъектами доступа.

Идентификация субъекта доступа заключается в том, что субъект сообщает ОС идентифицирующую информацию о себе (имя, учетный номер и т. д.) и таким образом идентифицирует себя.

Для того чтобы установить, что пользователь именно тот, за кого себя выдает, в информационных системах предусмотрена процедура аутентификации, задача которой — предотвращение доступа к системе нежелательных лиц.

Аутентификация субъекта доступа заключается в том, что субъект предоставляет ОС помимо идентифицирующей информации еще и аутентифицирующую информацию,подтверждающую, что он действительно является тем субъектом доступа, к которому относится идентифицирующая информация.

Авторизация субъекта доступа происходит после успешной идентификации и аутентификации. При авторизации субъекта ОС выполняет действия, необходимые для того, чтобы субъект мог начать работу в системе. Например, авторизация пользователя в операционной системе UNIX включает в себя порождение процесса, являющегося операционной оболочкой, с которой в дальнейшем будет работать пользователь. В ОС Windows NT авторизация пользователя включает в себя создание маркера доступа пользователя, создание рабочего стола и запуск на нем от имени авторизуемого пользователя процесса Userinit, инициализирующего индивидуальную программную среду пользователя. Авторизация субъекта не относится напрямую к подсистеме зашиты ОС. В процессе авторизации решаются технические задачи, связанные с организацией начала работы в системе уже идентифицированного и аутентифицированного субъекта доступа.

С точки зрения обеспечения безопасности ОС процедуры идентификации и аутентификации являются весьма ответственными. Действительно, если злоумышленник сумел войти в систему от имени другого пользователя, он легко получает доступ ко всем объектам ОС, к которым имеет доступ этот пользователь. Если при этом подсистема аудита генерирует сообщения о событиях, потенциально опасных для безопасности ОС, то в журнал аудита записывается не имя злоумышленника, а имя пользователя, от имени которого злоумышленник работает в системе.

Разграничение доступа к объектам ОС

Основными понятиями процесса разграничения доступа к объектам ОС являются объект доступа, метод доступа к объекту и субъект доступа.

Объектом доступа (или просто объектом) называют любой элемент ОС, доступ к которому пользователей и других субъектов доступа может быть произвольно ограничен. Возможность доступа к объектам ОС определяется не только архитектурой ОС, но и текущей политикой безопасности. Под объектами доступа понимают как ресурсы оборудования (процессор, сегменты памяти, принтер, диски и ленты), так и программные ресурсы (файлы, программы, семафоры), т. е. все то, доступ к чему контролируется. Каждый объект имеет уникальное имя, отличающее его от других объектов в системе, и каждый из них может быть доступен через хорошо определенные и значимые операции.

Методом доступа к объекту называется операция, определенная для объекта. Тип операции зависит от объектов. Например, процессор может только выполнять команды, сегменты памяти могут быть записаны и прочитаны, считыватель магнитных карт может только читать, а для файлов могут быть определены методы доступа «чтение», «запись» и «добавление» (дописывание информации в конец файла).

Субъектом доступа называют любую сущность, способную инициировать выполнение операций над объектами (обращаться к объектам по некоторым методам доступа). Обычно полагают, что множество субъектов доступа и множество объектов доступа не пересекаются. Иногда к субъектам доступа относят процессы, выполняющиеся в системе. Однако логичнее считать субъектом доступа именно пользователя, от имени которого выполняется процесс. Естественно, под субъектом доступа подразумевают не физического пользователя, работающего с компьютером, а «логического» пользователя, от имени которого выполняются процессы ОС.

Таким образом, объект доступа — это то, к чему осуществляется доступ, субъект доступа — это тот, кто осуществляет доступ, и метод доступа — это то, как осуществляется доступ.

Для объекта доступа может быть определен владелец — субъект, которому принадлежит данный объект и который несет ответственность за конфиденциальность содержащейся в объекте информации, а также за целостность и доступность объекта.

Обычно владельцем объекта автоматически назначается субъект, создавший данный объект, в дальнейшем владелец объекта может быть изменен с использованием соответствующего метода доступа к объекту. На владельца, как правило, возлагается ответственность за корректное ограничение прав доступа к данному объекту других субъектов.

Правом доступа к объекту называют право на выполнение доступа к объекту по некоторому методу или группе методов. Например, если пользователь имеет возможность читать файл, говорят, что он имеет право на чтение этого файла. Говорят, что субъект имеет некоторую привилегию, если он имеет право на доступ по некоторому методу или группе методов ко всем объектам ОС, поддерживающим данный метод доступа.

Разграничением доступа субъектов к объектам является совокупность правил, определяющая для каждой тройки субъект—объект—метод, разрешен ли доступ данного субъекта к данному объекту по данному методу. При избирательном разграничении доступа возможность доступа определена однозначно для каждой тройки субъект—объект—метод, при полномочном разграничении доступа ситуация несколько сложнее.

Субъекта доступа называют суперпользователем, если он имеет возможность игнорировать правила разграничения доступа к объектам.

Правила разграничения доступа, действующие в ОС, устанавливаются администраторами системы при определении текущей политики безопасности. За соблюдением этих правил субъектами доступа следит монитор ссылок — часть подсистемы защиты ОС.

Правила разграничения доступа должны удовлетворять следующим требованиям:

1. Соответствовать аналогичным правилам, принятым в организации, в которой установлена ОС. Иными словами, если согласно правилам организации доступ пользователя к некоторой информации считается несанкционированным, этот доступ должен быть ему запрещен.

2. Не должны допускать разрушающие воздействия субъектов доступа на ОС, выражающиеся в несанкционированном изменении, удалении или другом воздействии на объекты, жизненно важные для нормальной работы ОС.

3. Любой объект доступа должен иметь владельца. Недопустимо присутствие ничейных объектов — объектов, не имеющих владельца.

4. Не допускать присутствия недоступных объектов — объектов, к которым не может обратиться ни один субъект доступа ни по одному методу доступа.

5. Не допускать утечки конфиденциальной информации.

Существуют две основные модели разграничения доступа:

• избирательное (дискреционное) разграничение доступа;

• полномочное (мандатное) разграничение доступа.

При избирательном разграничении доступа определенные операции над конкретным ресурсом запрещаются или разрешаются субъектам или группам субъектов. Большинство ОС реализуют именно избирательное разграничение доступа (discretionary access control).

Полномочное разграничение доступа заключается в том, что все объекты могут иметь уровни секретности, а все субъекты делятся на группы, образующие иерархию в соответствии с уровнем допуска к информации. Иногда эту модель называют моделью многоуровневой безопасности, предназначенной для хранения секретов.

Избирательное разграничение доступа

Система правил избирательного разграничения доступа формулируется следующим образом.

1. Для любого объекта ОС существует владелец.

2. Владелец объекта может произвольно ограничивать доступ других субъектов к данному объекту.

3. Для каждой тройки субъект—объект—метод возможность доступа определена однозначно.

4. Существует хотя бы один привилегированный пользователь (администратор), имеющий возможность обратиться к любому объекту по любому методу доступа.

Привилегированный пользователь не может игнорировать разграничение доступа к объектам. Например, в Windows NT администратор для обращения к чужому объекту (принадлежащему другому субъекту) должен сначала объявить себя владельцем этого объекта, использовав привилегию администратора объявлять себя владельцем любого объекта, затем дать себе необходимые права и только после этого может обратиться к объекту. Последнее требование введено для реализации механизма удаления потенциально недоступных объектов.

При создании объекта его владельцем назначается субъект, создавший данный объект. В дальнейшем субъект, обладающий необходимыми правами, может назначить объекту нового владельца. При этом субъект, изменяющий владельца объекта, может назначить новым владельцем объекта только себя. Такое ограничение вводится для того, чтобы владелец объекта не мог отдать «владение» объектом другому субъекту и тем самым снять с себя ответственность за некорректные действия с объектом.

Для определения прав доступа субъектов к объектам при избирательном разграничении доступа используются такие понятия, как матрица доступа и домен безопасности.

С концептуальной точки зрения текущее состояние прав доступа при избирательном разграничении доступа описывается матрицей, в строках которой перечислены субъекты доступа, в столбцах — объекты доступа, а в ячейках — операции, которые субъект может выполнить над объектом.

Домен безопасности (protection domain) определяет набор объектов и типов операций, которые могут производиться над каждым объектом ОС.

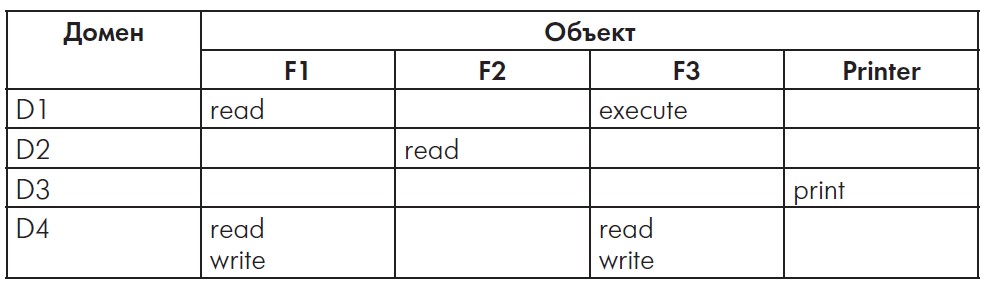

Возможность выполнять операции над объектом есть право доступа, каждое из которых есть упорядоченная пара <object-name, rights-set>. Таким образом, домен есть набор прав доступа. Например, если домен D имеет право доступа <file F, (read, write)>, это означает, что процесс, выполняемый в домене D, может читать или писать в файл F, но не может выполнять других операций над этим объектом (рис. 8.1).

| Объект / Домен | F1 | F2 | F3 | Printer |

| D1 | read | execute | ||

| D2 | read | |||

| D3 | ||||

| D4 | read write | read write |

Рис. 8.1. Специфицирование прав доступа к ресурсам

Связь конкретных субъектов, функционирующих в ОС, может быть организована следующим образом:

• каждый пользователь может быть доменом. В этом случае набор объектов, к которым может быть организован доступ, зависит от идентификации пользователя;

• каждый процесс может быть доменом. В этом случае набор доступных объектов определяется идентификацией процесса;

• каждая процедура может быть доменом. В этом случае набор доступных объектов соответствует локальным переменным, определенным внутри процедуры. Заметим, что, когда процедура выполнена, происходит смена домена.

Модель безопасности, специфицированная выше (см. рис. 8.1), имеет вид матрицы и называется матрицей доступа. Столбцы этой матрицы представляют собой объекты, строки — субъекты. В каждой ячейке матрицы хранится совокупность прав доступа, предоставленных данному субъекту на данный объект.

Поскольку реальная матрица доступа очень велика (типичный объем для современной ОС составляет несколько десятков мегабайтов), матрицу доступа никогда не хранят в системе в явном виде. В общем случае эта матрица будет разреженной, т. е. большинство ее клеток будут пустыми. Матрицу доступа можно разложить по столбцам, в результате чего получаются списки прав доступа ACL (access control list). В результате разложения матрицы по строкам получаются мандаты возможностей (capability list, или capability tickets).

Список прав доступа ACL. Каждая колонка в матрице может быть реализована как список доступа для одного объекта. Очевидно, что пустые клетки могут не учитываться. В результате для каждого объекта имеем список упорядоченных пар <domain, rights-set>, который определяет все домены с непустыми наборами прав для данного объекта.

Элементами списка прав доступа ACL могут быть процессы, пользователи или группы пользователей. При реализации широко применяется предоставление доступа по умолчанию для пользователей, права которых не указаны. Например, в ОС Unix все субъекты-пользователи разделены на три группы (владелец, группа и остальные), и для членов каждой группы контролируются операции чтения, записи и исполнения (rwx). В итоге имеем ACL — 9-битный код, который является атрибутом разнообразных объектов Unix.

Мандаты возможностей. Как отмечалось выше, если матрицу доступа хранить по строкам, т. е. если каждый субъект хранит список объектов и для каждого объекта — список допустимых операций, то такой способ хранения называется «мандаты возможностей» или «перечни возможностей» (capability list). Каждый пользователь обладает несколькими мандатами и может иметь право передавать их другим. Мандаты могут быть рассеяны по системе и вследствие этого представлять большую угрозу для безопасности, чем списки контроля доступа. Их хранение должно быть тщательно продумано.

Избирательное разграничение доступа — наиболее распространенный способ разграничения доступа. Это обусловлено сравнительной простотой его реализации и необременительностью правил такого разграничения доступа для пользователей. Главное достоинство избирательного разграничения доступа — гибкость; основные недостатки — рассредоточенность управления и сложность централизованного контроля.

Вместе с тем, защищенность ОС, подсистема защиты которой реализует только избирательное разграничение доступа, в некоторых случаях может оказаться недостаточной. В частности, в США запрещено хранить информацию, содержащую государственную тайну, в компьютерных системах, поддерживающих только избирательное разграничение доступа.

Расширением модели избирательного разграничения доступа является изолированная (или замкнутая) программная среда.

При использовании изолированной программной среды права субъекта на доступ к объекту определяются не только правами и привилегиями субъекта, но и процессом, с помощью которого субъект обращается к объекту. Можно, например, разрешить обращаться к файлам с расширением .doc только программам Word, Word Viewer и WPview.

Изолированная программная среда существенно повышает защищенность операционной системы от разрушающих программных воздействий, включая программные закладки и компьютерные вирусы. Кроме того, при использовании данной модели повышается защищенность целостности данных, хранящихся в системе.

Полномочное разграничение доступа с контролем информационных потоков

Полномочное, или мандатное, разграничение доступа (mandatory access control) обычно применяется в совокупности с избирательным разграничением доступа. Рассмотрим именно такой случай. Правила разграничения доступа в данной модели формулируются следующим образом.

1. Для любого объекта ОС существует владелец.

2. Владелец объекта может произвольно ограничивать доступ других субъектов к данному объекту.

3. Для каждой четверки субъект—объект—метод—процесс возможность доступа определена однозначно в каждый момент времени. При изменении состояния процесса со временем возможность предоставления доступа также может измениться. Вместе с тем, в каждый момент времени возможность доступа определена однозначно. Поскольку права процесса на доступ к объекту меняются с течением времени, они должны проверяться не только при открытии объекта, но и перед выполнением над объектом таких операций, как чтение и запись.

4. Существует хотя бы один привилегированный пользователь (администратор), имеющий возможность удалить любой объект.

5. В множестве объектов выделяется множество объектов полномочного разграничения доступа. Каждый объект полномочного разграничения доступа имеет гриф секретности. Чем выше числовое значение грифа секретности, тем секретнее объект. Нулевое значение грифа секретности означает, что объект несекретен. Если объект не является объектом полномочного разграничения доступа или если объект несекретен, администратор может обратиться к нему по любому методу, как и в предыдущей модели разграничения доступа.

6. Каждый субъект доступа имеет уровень допуска. Чем выше числовое значение уровня допуска, тем больший допуск имеет субъект. Нулевое значение уровня допуска означает, что субъект не имеет допуска. Обычно ненулевое значение допуска назначается только субъектам-пользователям и не назначается субъектам, от имени которых выполняются системные процессы.

7. Доступ субъекта к объекту должен быть запрещен независимо от состояния матрицы доступа, если:

• объект является объектом полномочного разграничения доступа;

• гриф секретности объекта строго выше уровня допуска субъекта, обращающегося к нему;

• субъект открывает объект в режиме, допускающем чтение информации.

Это правило называют правилом NRU (Not Read Up — не читать выше).

8. Каждый процесс ОС имеет уровень конфиденциальности, равный максимуму из грифов секретности объектов, открытых процессом на протяжении своего существования. Уровень конфиденциальности фактически представляет собой гриф секретности информации, хранящейся в оперативной памяти процесса.

9. Доступ субъекта к объекту должен быть запрещен независимо от состояния матрицы доступа, если:

• объект является объектом полномочного разграничения доступа;

• гриф секретности объекта строго ниже уровня конфиденциальности процесса, обращающегося к нему;

• субъект собирается записывать в объект информацию,

Это правило предотвращает утечку секретной информации; его называют правилом NWD (Not Write Down — не записывать ниже).

10. Понизить гриф секретности объекта полномочного разграничения доступа может только субъект, который:

• имеет доступ к объекту согласно правилу 7;

• обладает специальной привилегией, позволяющей ему понижать грифы секретности объектов.

При использовании данной модели разграничения доступа существенно страдает производительность ОС, поскольку права доступа к объекту должны проверяться не только при открытии объекта, но и при каждой операции чтение/запись. Кроме того, эта модель создает пользователям определенные неудобства: если уровень конфиденциальности процесса строго выше нуля, то вся информация в памяти процесса фактически является секретной и не может быть записана в несекретный объект.

Если процесс одновременно работает с двумя объектами, только один из которых является секретным, то он не может записывать информацию из памяти во второй объект. Эта проблема решается посредством использования специального программного интерфейса API для работы с памятью. Области памяти, выделяемые процессам, могут быть описаны как объекты полномочного разграничения доступа, после чего им могут назначаться грифы секретности.

При чтении секретного файла процесс должен считать содержимое такого файла в секретную область памяти, используя для этого функции ОС, гарантирующие невозможность утечки информации. Для работы с секретной областью памяти процесс также должен использовать специальные функции. Поскольку утечка информации из секретных областей памяти в память процесса невозможна, считывание процессом секретной информации в секретные области памяти не отражается на уровне конфиденциальности процесса. Если же процесс считывает секретную информацию в область памяти, не описанную как объект полномочного разграничения доступа, повышается уровень конфиденциальности процесса.

Из вышеизложенного следует, что пользователи ОС, реализующих данную модель разграничения доступа, вынуждены использовать ПО, разработанное с учетом этой модели. В противном случае они будут испытывать серьезные проблемы в процессе работы с объектами ОС, имеющими ненулевой гриф секретности.

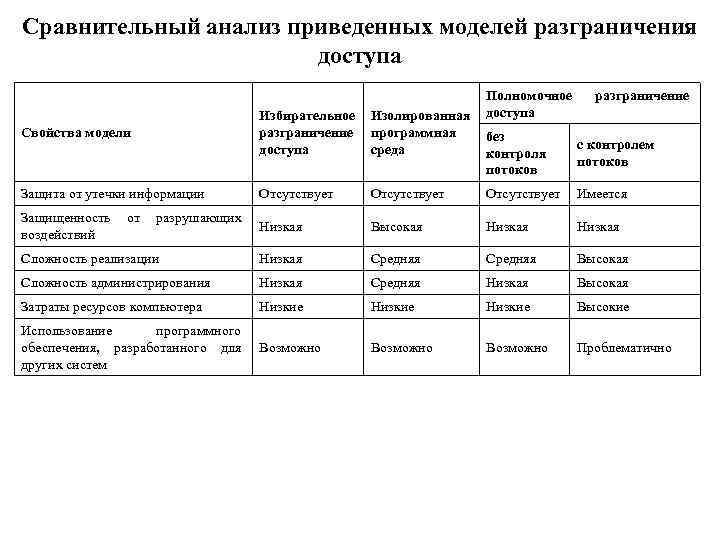

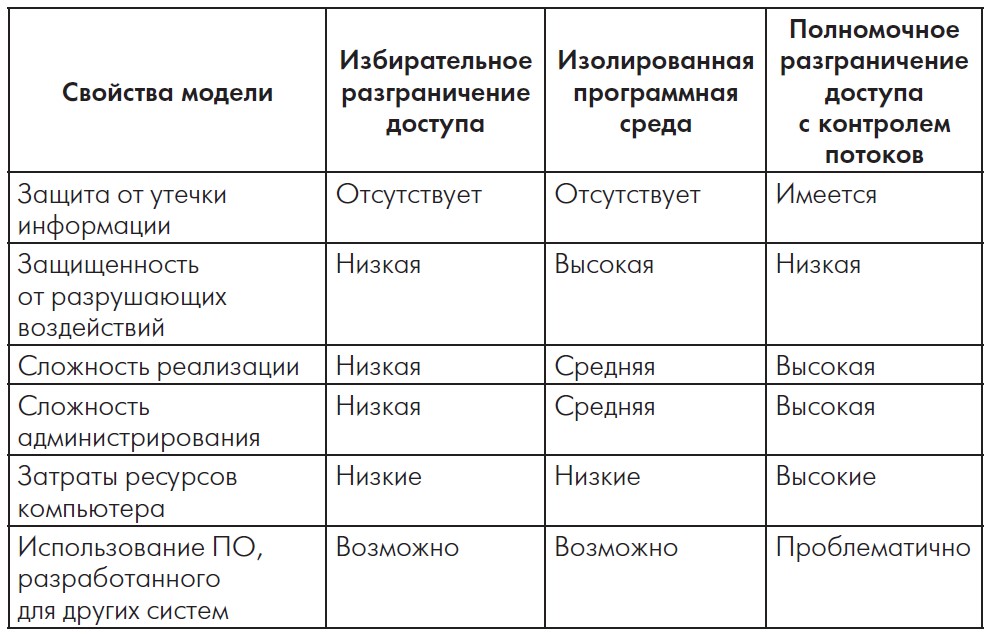

Каждая из рассмотренных моделей разграничения доступа имеет свои достоинства и недостатки.

В большинстве ситуаций применение избирательного разграничения доступа наиболее эффективно. Изолированную программную среду целесообразно использовать в случаях, когда важно обеспечить целостность программ и данных ОС. Полномочное разграничение доступа с контролем информационных потоков следует применять в тех случаях, когда для организации чрезвычайно важно обеспечение защищенности системы от несанкционированной утечки информации. В остальных ситуациях применение этой модели нецелесообразно из-за резкого ухудшения эксплуатационных качеств ОС.

Аудит

Процедура аудита применительно к ОС заключается в регистрации в специальном журнале, называемом журналом аудита или журналом безопасности, событий, которые могут представлять опасность для ОС. Пользователи системы, обладающие правом чтения журнала аудита, называются аудиторами.

Необходимость включения в защищенную ОС функций аудита обусловлена следующими обстоятельствами:

• обнаружение попыток вторжения является важнейшей задачей системы защиты, поскольку ее решение позволяет минимизировать ущерб от взлома и собирать информацию о методах вторжения;

• подсистема защиты ОС может не отличить случайные ошибки пользователей от злонамеренных действий. Администратор, просматривая журнал аудита, сможет установить, что произошло при вводе пользователем неправильного пароля — ошибка легального пользователя или атака злоумышленника. Если пользователь пытался угадать пароль 20—30 раз, то это явная попытка подбора пароля;

• администраторы ОС должны иметь возможность получать информацию не только о текущем состоянии системы, но и о том, как ОС функционировала в недавнем прошлом. Такую возможность обеспечивает журнал аудита;

• если администратор ОС обнаружил, что против системы проведена успешная атака, ему важно выяснить, когда была начата атака и каким образом она осуществлялась. Журнал аудита может содержать всю необходимую информацию.

К числу событий, которые могут представлять опасность для ОС, обычно относят следующие:

• вход или выход из системы;

• операции с файлами (открыть, закрыть, переименовать, удалить);

• обращение к удаленной системе;

• смену привилегий или иных атрибутов безопасности (режима доступа, уровня благонадежности пользователя и т. п.).

Если фиксировать в журнале аудита все события, объем регистрационной информации будет расти слишком быстро, что затруднит ее эффективный анализ. Необходимо предусмотреть выборочное протоколирование как в отношении пользователей, так и в отношении событий.

Требования к аудиту. Подсистема аудита ОС должна удовлетворять следующим требованиям.

1. Добавлять записи в журнал аудита может только ОС. Если предоставить это право какому-то физическому пользователю, этот пользователь получит возможность компрометировать других пользователей, добавляя в журнал аудита соответствующие записи.

2. Редактировать или удалять отдельные записи в журнале аудита не может ни один субъект доступа, в том числе и сама ОС.

3. Просматривать журнал аудита могут только пользователи, обладающие соответствующей привилегией.

4. Очищать журнал аудита могут только пользователи-аудиторы. После очистки журнала в него автоматически вносится запись о том, что журнал аудита был очищен, с указанием времени очистки журнала и имени пользователя, очистившего журнал. ОС должна поддерживать возможность сохранения журнала аудита перед очисткой в другом файле.

5. При переполнении журнала аудита ОС аварийно завершает работу («зависает»). После перезагрузки работать с системой могут только аудиторы. ОС переходит к обычному режиму работы только после очистки журнала аудита.

Для ограничения доступа к журналу аудита должны применяться специальные средства защиты.

Политика аудита — это совокупность правил, определяющих, какие события должны регистрироваться в журнале аудита. Для обеспечения надежной защиты ОС в журнале аудита должны обязательно регистрироваться следующие события:

• попытки входа/выхода пользователей из системы;

• попытки изменения списка пользователей;

• попытки изменения политики безопасности, в том числе и политики аудита.

Окончательный выбор событий, которые должны регистрироваться в журнале аудита, возлагается на аудиторов. При выборе оптимальной политики аудита следует учитывать ожидаемую скорость заполнения журнала аудита. Политика аудита должна оперативно реагировать на изменения в конфигурации ОС, в характере хранимой и обрабатываемой информации и особенно на выявленные попытки атаки ОС.

В некоторых ОС подсистема аудита помимо записи информации о зарегистрированных событиях в специальный журнал предусматривает возможность интерактивного оповещения аудиторов об этих событиях.

Эта статья была опубликована Пятница, 11 сентября, 2009 at 14:17 в рубрике Обеспечение безопасности операционных систем.

Вы можете следить за ответами через RSS 2.0 feed.

Содержание:

Введение

Сразу после создания первых компьютеров процесс взаимодействия с ними был очень сложным. Далеко не каждый человек мог пользоваться компьютером. Почти для каждого конкретного случая его использования приходилось каждый раз создавать алгоритм необходимых действий. При этом, алгоритм надо было еще и формировать в четком и понятном компьютеру виде. Малейшие ошибки или отклонения от установленных норм приводили к неправильной его работе.

Постепенно компьютерная техника и программы для нее развивались. На определенном этапе этого развития возникли своеобразные суперпрограммы, основным назначением которых было максимальное упрощение взаимодействия человека и компьютера. Безошибочно интерпретируя простые действия человека в понятные компьютеру команды, они давали возможность пользователю в очень простой и наглядной форме буквально пальцем указывать компьютеру что ему необходимо делать.

Сегодня такие суперпрограммы называются операционными системами (сокращенно — ОС) и именно благодаря им компьютерная техника получила такое широкое распространение.

В настоящее время очень удобной и распространенной операционной системой (однако, не единственной) является Windows. Она создана и поддерживается американской компанией Microsoft.

Windows в современном виде возникла не сразу и в своем развитии прошла ряд этапов. Распространенными остаются также некоторые предыдущие версии — Windows XP, Windows Vista, Windows 7. Разница между различными версиями Windows, конечно, довольно существенная. Однако, базовые принципы работы и порядок использования компьютеров с такой операционной системой являются одинаковыми независимо от версий.

Для корпорации Microsoft информационная безопасность пользователей Windows всегда стояла во главе угла и по сей день остается приоритетом номер один. По этому поводу можно иронизировать сколько угодно, однако что правда — то правда. Компания упорно и практически непрерывно (разработка-то идёт чуть ли не во всех часовых поясах!) совершенствует механизмы защиты своих операционных систем и с каждым новым поколением внедряет решения, повышающие уровень безопасности. Ярким примером работы в этом направлении может служить Windows 7 — система, построенная на прочном фундаменте безопасности Windows Vista и вобравшая в себя последние наработки в данной области.

Тема данного курсового проекта — Особенности обеспечения безопасности ОС Windows 7.

Объект исследования – операционная система Windows 7.

Предмет исследования – безопасность операционной системы Windows 7

Этапы решения поставленной цели:

- Изучить описание операционной системы Windows 7

- Изучить особенности информационной безопасности Windows 7

- Изучить настройку информационной безопасности операционной системы Windows 7

Глава 1. Описание операционной системы Windows 7

1.1 Описание ОС Windows 7

Windows NT — это серия, а точнее платформа, на базе которой ведутся разработки ОС. Практически все семейство Windows базируется на этой платформе. Помимо NT есть еще платформа 9х, к которой относится Windows95, Windows98 и WindowsME.

Операционная система Windows 7 принадлежит семейству Windows NT и следует за Windows Vista. Она носит номер 6.1 (Windows 2000 принадлежит номер 5.0, а Windows XP — 5.1, Windows Server 03 года — 5.2, а Windows Vista и Server 08 года — 6.0).

В целом, если описывать данное семейство ОС, то можно сказать, что история ОС Windows делится на 2 части — до выхода Windows Vista и после. Ничего принципиально нового (кроме визуальных эффектов) в интерфейс этой версии своей ОС разработчики Microsoft не привнесли, однако полностью было переписано ядро системы.

Из-за нового ядра была потеряна совместимость со старыми программами (разработка которых остановилась до выхода Vista) и драйверами старых устройств. Этим в большей мере объясняется дурная слава и непопулярность этой версии Windows. В Windows7 разработчики учли ошибки, производители софта и железа уже имели возможность выпускать ПО и оборудование с учётом новых требований ОС, однако большинство старых программ и старого оборудования этой операционной системой уже не поддерживается.

1.2 Совместимость версий Windows

Чтобы выйти из положения (множество промышленных программ не работает в Windows7), в версиях Windows7 Professional, Enterprise и Ultimate есть возможность запускать программы из-под XP-Mode. XP-Mode представляет собой виртуальную машину и образ лицензионной WindowsXP. Правда графические возможности эмуляции находятся на уровне S3 Trio64 без поддержки 3D, то есть самый минимум.

Согласно статистическим данным, уже в декабре 2011 г. эта ОС использовалась 46,1 % пользователей Интернета. А это значит, что она занимает лидирующую позицию в мире по применению, превзойдя по данному показателю даже Windows XP — прежнего лидера. Скачать windows 7 сегодня можете и Вы, чтобы воспользоваться всеми возможностями ОС, которую выбрали для себя миллиарды людей.

Windows 7 официально имеет шесть редакций, среди которых:

1.Начальная windows 7 Starter, которую в большинстве случаев предустановливают на нетбуки.

В этом дистрибутиве практически нет возможности настройки системы. Установлены катастрофические ограничения по аппаратной комплектации ПК. Нет возможности поставить 64-битный вариант ОС, из-за этого факта накладывается ограничение на мощность процессора. Лишь 2 Гигабайта оперативки окажутся задействованными.