Для ведения аудита доступа к файлам и папкам в Windows Server 2008 R2, необходимо включить функцию аудита, а также указать папки и файлы, доступ к которым необходимо фиксировать. После настройки аудита, в журнале сервера будет содержаться информация о доступе и других событиях на выбранные файлы и папки. Стоит заметить, что аудит доступа к файлам и папкам может вестись только на томах с файловой системой NTFS.

Включаем аудит на объекты файловой системы в Windows Server 2008 R2

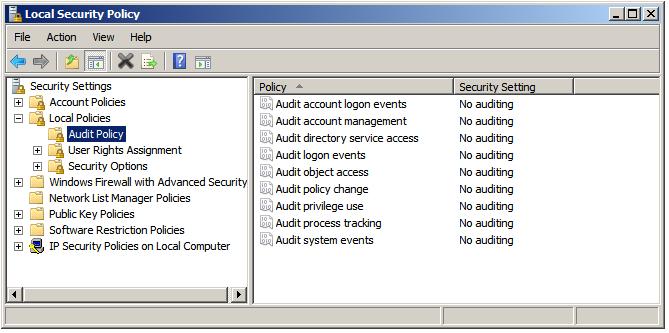

Аудит доступа на файлы и папки включается и отключается при помощи групповых политик: доменный политик для домена Active Directory либо локальных политик безопасности для отдельно стоящих серверов. Чтобы включить аудит на отдельном сервере, необходимо открыть консоль управления локальный политик Start -> All Programs -> Administrative Tools -> Local Security Policy. В консоли локальной политики нужно развернуть дерево локальный политик (Local Policies) и выбрать элемент Audit Policy.

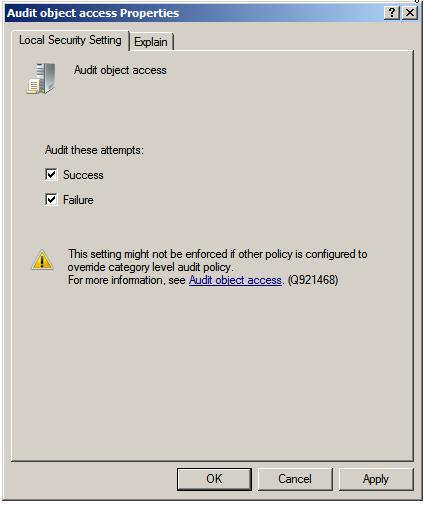

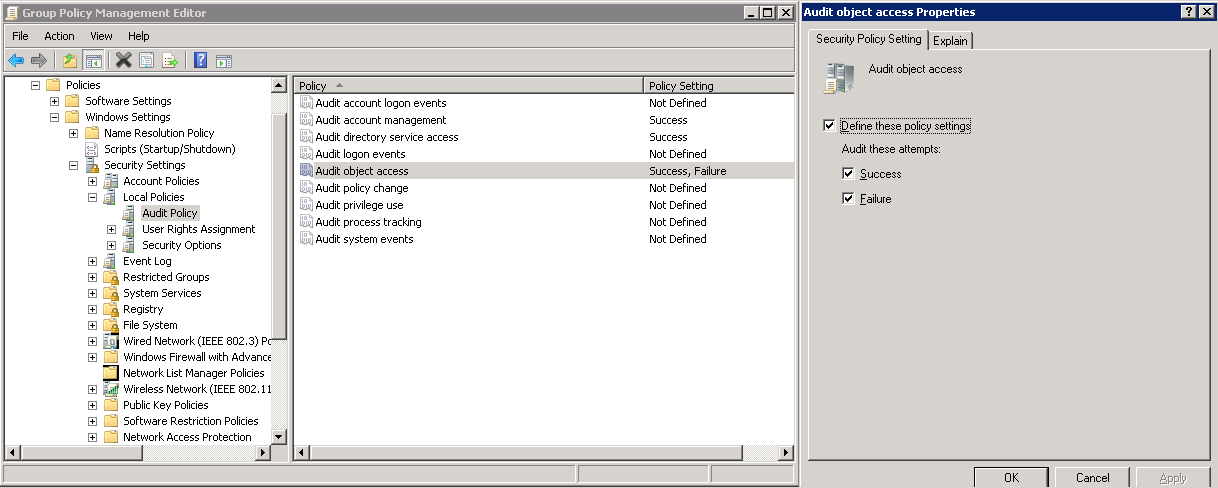

В правой панели нужно выбрать элемент Audit Object Access и в появившемся окне указать какие типы событий доступа к файлам и папкам нужно фиксировать (успешный/ неудачный доступ):

После выбора необходимой настройки нужно нажать OK.

Выбор файлов и папок, доступ к которым будет фиксироваться

После того, как активирован аудит доступа к файлам и папкам, необходимо выбрать конкретные объекты файловой системы, аудит доступа к которым будет вестись. Так же как и разрешения NTFS, настройки аудита по-умолчанию наследуются на все дочерние объекты (если не настроено иначе). Точно так же, как при назначении прав доступа на файлы и папки, наследование настроек аудита может быть включено как для всех, так и только для выбранных объектов.

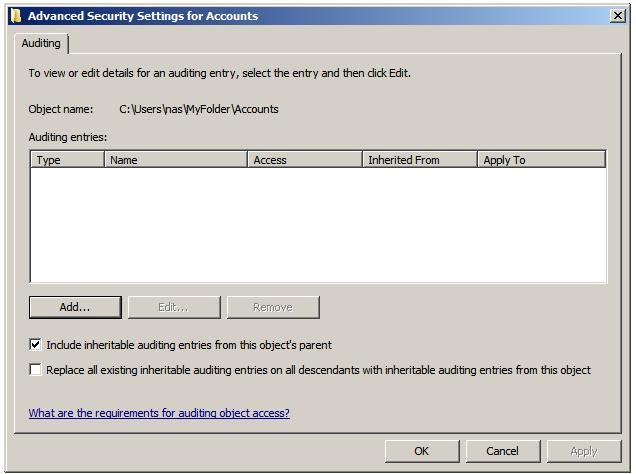

Чтобы настроить аудит для конкретной папки/файла, необходимо щелкнуть по нему правой кнопкой мыши и выбрать пункт Свойства (Properties). В окне свойств нужно перейти на вкладку Безопасность (Security) и нажать кнопку Advanced. В окне расширенных настроек безопасности (Advanced Security Settings) перейдем на вкладку Аудит (Auditing). Настройка аудита, естественно, требует прав администратора. На данном этапе в окне аудита будет отображен список пользователей и групп, для которых включен аудит на данный ресурс:

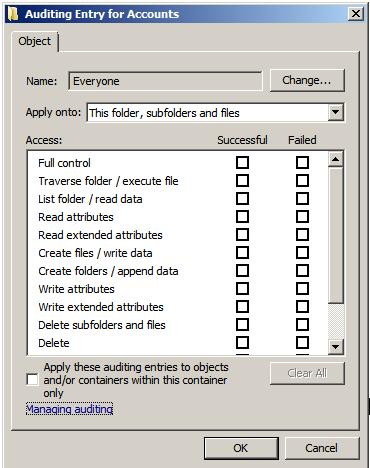

Чтобы добавить пользователей или группы, доступ которых к данному объекту будет фиксироваться, необходимо нажать кнопку Add… и указать имена этих пользователей/групп (либо указать Everyone – для аудита доступа всех пользователей):

Далее нужно указать конкретные настройки аудита (такие события, как доступ, запись, удаление, создание файлов и папок и т.д.). После чего нажимаем OK.

Сразу после применения данных настроек в системном журнале Security (найти его можно в оснастке Computer Management -> Events Viewer), при каждом доступе к объектам, для которых включен аудит, будут появляться соответствующие записи.

Альтернативно события можно просмотреть и отфильтровать с помощью командлета PowerShell — Get-EventLog Например, чтобы вывести все события с eventid 4660, выполним комманду:

Get-EventLog security | ?{$_.eventid -eq 4660}

Совет. Возможно назначить на любые события в журнале Windows определенные действия, например отправку электронного письма или выполнение скрипта. Как это настраивается описано в статье: Мониторинг и оповещение о событиях в журналах Windows

UPD от 06.08.2012 (Благодарим комментатора Roman).

В Windows 2008/Windows 7 для управления аудитом появилась специальная утилита auditpol. Полный список типов объектов, на который можно включить аудит можно увидеть при помощи команды:

auditpol /list /subcategory:*

Как вы видите эти объекты разделены на 9 категорий:

- System

- Logon/Logoff

- Object Access

- Privilege Use

- Detailed Tracking

- Policy Change

- Account Management

- DS Access

- Account Logon

И каждая из них, соответственно, делиться на подкатегории. Например, категория аудита Object Access включает в себя подкатегорию File System и чтобы включить аудит для объектов файловой системы на компьютере выполним команду:

auditpol /set /subcategory:"File System" /failure:enable /success:enable

Отключается он соответственно командой:

auditpol /set /subcategory:"File System" /failure:disable /success:disable

Т.е. если отключить аудит ненужных подкатегорий, можно существенно сократить объем журнала и количества ненужных событий.

После того, как активирован аудит доступа к файлам и папкам, нужно указать конкретные объекты которые будем контролировать (в свойствах файлов и папок). Имейте в виду, что по-умолчанию настройки аудита наследуются на все дочерние объекты (если не указано иное ).

Все собранные события можно сохранять во внешнюю БД для ведения истории. Пример реализации системы: Простая система аудита удаления файлов и папок для Windows Server.

Всем привет!

Продолжаем публиковать шпаргалки по настройке аудита различных систем, в прошлый раз мы говорили об AD habrahabr.ru/company/netwrix/blog/140569, сегодня обсудим файловые серверы. Надо сказать, что чаще всего мы выполняем именно настройки аудита файловых серверов – в ходе пилотных инсталляций у заказчиков. Ничего сложного в этой задаче нет, всего лишь три простых шага:

- Настроить аудит на файловых ресурсах (file shares)

- Настроить и применить общую и детальную политики аудита

- Изменить настройки журналов событий

Если у вас большое количество файловых шар, доступ к которым часто требуется сотрудникам – рекомендуем контролировать только изменения объектов аудита. Отслеживание всех событий может привести к тому, что в журналы будет попадать большой объем избыточных данных, которые не представляют особой важности.

Настройка аудита на файловых ресурсах

- Откройте свойства шары, выберите вкладку «Security» и нажмите кнопку «Advanced»

- На вкладке «Auditing», выберите группу пользователей «Everyone» и нажмите кнопку «Edit»

- Включите следующие флажки в колонках «Successfull» и «Failed»:

List Folder / Read Data;

Create Files / Write Data;

Create Folders / Append Data;

Write Attributes;

Write Extended Attributes;

Delete Subfolders and File;

Delete;

Change Permissions;

Take Ownership. - Убедитесь, что в списке «Apply onto» выбрано значение «This folder, subfolders and files», а нижний флажок «Apply these auditing entries to objects and/or containers within this container only» не установлен.

- Нажмите «ОК», на этом настройка одной файловой шары завершена.

Настройка общей политики аудита

Для того, чтобы контролировать изменения на файловом сервере, вам необходимо настроить политику аудита. Перед настройкой политики убедитесь, что ваша учетная запись входит в группу Администраторов или у вас есть права на управление аудитом и журналами событий в оснастке Групповых политик.

- Откройте оснастку Групповые политики с помощью команды gpedit.msc или через меню

Start > Programs > Administrative Tools > Group Policy Management. - Раскройте узел «Domains», щелкните правой кнопкой мыши по имени вашего домена и выберите пункт меню «Create a GPO in this domain and Link it here».

- Впишите название новой политики в поле «Name» и нажмите ОК.

- Щелкните правой кнопкой мыши по новой политике, в меню выберите пункт «Edit», откроется редактор групповых политик.

- Раскройте узел «Computer Configuration», затем раскройте «Policies» > «Windows Settings» > «Security Settings» > «Local Policies» > «Audit Policy».

- В правой части окна два раза щелкните левой кнопкой мыши по категории «Audit object access».

- Включите все флажки так, как показано на скриншоте, нажмите ОК.

или

Настройка детальной политики аудита

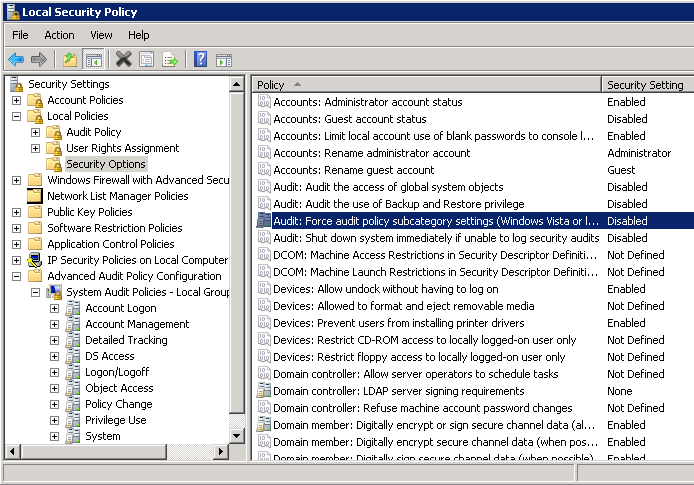

- На контролируемом файловом сервере откройте оснастку Локальные политики безопасности с помощью команды secpol.msc

- Раскройте узел «Security Settings» > «Local Policies» > «Security Options» и найдите в правой части окна категорию «Audit: Force audit policy subcategory settings (Windows Vista or later) policy»

- Два раза щелкните левой кнопкой мыши по этой категории и установите значение Enabled, нажмите ОК.

- Теперь раскройте узел «Security Settings» > «Advanced Audit Policy Configuration» > «System Audit Policies» > «Object Access» и настройте категории «Audit File System» и «Audit Handle Manipulation», выберите для каждой из них события, которые вам необходимы (Success или Failure).

- Теперь осталось применить политику с помощью командной строки, набрав gpupdate /force

- Проверить, применилась ли политика можно с помощью команды auditpol /get /category:«ObjectAccess»

Настройка журналов событий

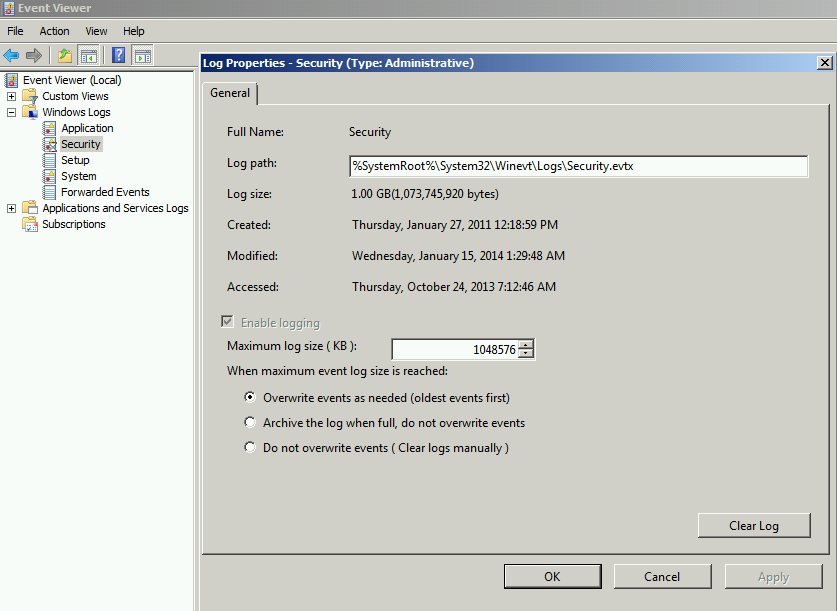

Для того, чтобы эффективно контролировать изменения, необходимо выполнить настройку журналов событий, а именно — установить максимальный размер журналов. Если размер окажется недостаточным, то события могут перезаписываться перед тем, как попадут в базу данных, которую использует ваше приложение, контролирующее изменения.

- Откройте просмотр событий: «Start» > «Programs» > «Administrative Tools» > «Event Viewer»

- Разверните узел «Windows Logs»

- Правой клавишей мыши щелкните по журналу «Security», выберите пункт меню «Properties»

- Убедитесь, что флажок «Enable logging» включен.

- Установите значения в поле «Maximum log size»: для Windows 2003 – 300MB, для Windows 2008 – 1GB.

- Установите метод очистки журнала. Вы можете использовать методы «Overwrite events as needed» или «Archive the log when full»

Напоследок, хотели бы предложить вам скрипт, который мы сами используем при настройке аудита на файловых серверах. Скрипт выполняет настройку аудита на всех шарах у каждого из компьютеров в заданном OU. Таким образом, не требуется включать настройки на каждом файловом ресурсе вручную.

Перед запуском скрипта нужно отредактировать строчку 19 — вписать вместо «your_ou_name» и «your_domain» необходимые значения. Скрипт необходимо выполнять от имени учетной записи, имеющей права администратора домена.

Получить скрипт можно в нашей базе знаний или сохранить в файл .ps1 следующий текст:

#import-module activedirectory

#$path = $args[0]; # \fileserversharefolder

$account = "Everyone" # $args[1];

$flavor = "Success,Failure" #$args[2];

$flags = "

ReadData,

WriteData,

AppendData,

WriteExtendedAttributes,

DeleteSubdirectoriesAndFiles,

WriteAttributes,

Delete,

ChangePermissions,

TakeOwnership

"

$inheritance = "ContainerInherit, ObjectInherit"

$propagation = "None"

$comps = Get-ADComputer -Filter * -SearchBase "OU=your_ou_name,DC=your_domain,DC=your_domain" | select -exp DNSHostName

foreach ($comp in $comps)

{

$shares = get-wmiobject -class win32_share -computername $comp -filter "type=0 AND name like '%[^$]'" | select -exp name

foreach ($share in $shares)

{

$path = "\"+$comp+""+$share

$path

$acl = (Get-Item $path).GetAccessControl("Access,Audit")

$ace = new-object System.Security.AccessControl.FileSystemAuditRule($account, $flags, $inheritance, $propagation, $flavor)

$acl.AddAuditRule($ace)

set-acl -path $path -AclObject $acl

}

}

Скачать шпаргалку(.pdf) по настройке аудита файловых серверов

____________

P.S.

Настраивать и проводить аудит файловых серверов можно вручную, используя данный алгоритм, или с помощью Netwrix Auditor. Пробная версия ПО доступна здесь, онлайн тест-драйв — здесь

Добрый день, друзья и коллеги. Сегодня поговорим о том, как же все-таки отслеживать изменения на ваших файловых серверах, а именно кто и что делал с файлом; не удалил ли случайно; создал зачем-то ненужный файл и т.д. Конечно же, с этой темой тесно связаны как минимум три вещи: документальное описание файловых шар, применение файловых фильтров (запрет на определенный тип файлов) и систему ограничения размера хранилища (система квот). Но эти вещи уже сильно выйдут за пределы одной статьи. Если тема будет востребована, появятся в будущем статьи и по данным темам.

Для опытных админов, которые подобные вещи уже делали, ничего сверх нового вы здесь не найдете. Технологии аудита появились очень давно. Я просто поделюсь своим опытом и выскажу мнение о некоторых вещах, которые, на мой взгляд, просто необходимы на файловых серверах в доменной сети.

Для начала нам необходимо включить через групповую политику расширенный аудит и применить ее к нужным серверам. Я буду проделывать на тестовом сервере Windows Server 2008 R2, у себя в сети все проделал на 2012 R2. Принцип и интерфейс примерно тот же. Вообще система аудита появилась еще со времен Windows Server 2000 (может даже и в NT, но не суть важно), его активно используют и применяют многие админы. С версии 2008 в строю начал стоять еще и расширенный аудит (Advanced audit). Я использовал у себя как старый аудит, так и новый, пока не заметил прям сильных инноваций. Но в целом новый аудит более гибок в управлении и настройках. Самый главный плюс этой технологии – возможность ведения аудита только на том ресурсе, который нам необходим. Отсюда практически все события безопасности отображаются в журнале в нужном нам порядке, где нет ничего лишнего. Отсюда и размер журнала существенно меньше.

В управлении групповых политик переходим в раздел групповых политик и создаем там новый GPO:

Обозвали, нажали ОК. Теперь надо перейти в свойства нового объекта. Все, что касается аудита и другой безопасности, практически всегда находится в пределах конфигурации компьютера, поэтому туда-то мы сразу и идем (см. скриншот):

В параметрах безопасности нам необходимо “подрегулировать” параметры журнала безопасности (в разделе “Журнал событий”) и настроить, собственно, сам аудит (в разделе “Конфигурация расширенной политики аудита”):

Объясню по минимуму, т.к. все сугубо индивидуально. Ставим размер (100-200 Мб за глаза скорее всего, в зависимости от размера сетевой папки и количества пользователей), ставим максимальный срок хранения событий (мне 2 недели вполне достаточно), метод сохранения “по дням” подставляется автоматом. Думаю, здесь ничего сложного. Теперь настроим аудит, самое главное для нас:

Как до него добраться: лучше всего увидеть глазами на скриншоте. Обращаю внимание, что несмотря на то, что мы будем вести аудит общего файлового ресурса, нам необходимо выбрать все же “Аудит файловой системы”. Сейчас постараюсь объяснить почему. Дело в том, что если выбрать “Аудит сведений об общем файловом ресурсе”, что, казалось бы, логичнее, то будет вестись очень (повторяю – “очень”) подробный аудит ВСЕХ сетевых папок ВСЕХ событий, в т.ч. просто просмотров, сетевых синхронизаций, чтения атрибутов и много-много других событий. Лично у меня журнал рос примерно так: один час = 50-100 МБ журнала днем, ночь при нулевой активности = 30 Мб. В общем, я настоятельно не рекомендую включать эту галочку. Нас интересует конкретная папка и конкретные события (изменение/создание/удаление), поэтому выбираем файловую систему. Именно этот момент (процесс выбора аудита) мало описан в интернете, все указано поверхностно. Даже в официальном учебнике я не нашел объяснения всех нюансов. Тип событий “успех” (когда операция с файлом и папкой удалась), хотя можно вести аудит и “неудач”, т.е. попыток что-то сделать при отсутствии прав. Тут уже смотрите сами.

Теперь оптимизируем политику. Сначала применяем ее к серверу. В моем случае я делаю все на контроллере домена и поэтому применяю к подразделению Domain Controllers. Файловые службы работают на контроллере домена, что не есть хорошо. Но в силу причин так сложилось. Удаляем “прошедшие проверку”, чтобы политика не применялась на остальные серверы (у меня на остальные контроллеры домена):

Нажимаем “Добавить”, указываем тип объектов “Компьютеры” и прописываем туда имя нашего сервера:

Отшлифуем политику еще круче. Для того, чтобы ускорить применение политик, Microsoft рекомендует всегда указывать, какие конфигурации применять, а какие нет. Иначе идет попытка применить конфигурации сразу и компьютера, и пользователя. У нас политика применяется на компьютер, поэтому в состоянии политики можем это указать. В технете пишут, что таким образом мы разгружаем контроллер домена.

Контрольная проверка политики. Сверяем результаты:Первая часть выполнена. Теперь идем на файловый сервер. Убедимся, что папка настроена на сетевой общий доступ:

.. и идем во вкладку “Безопасность”, а точнее в раздел “дополнительно”:

Нас интересует вкладка “Аудит”:

Там сейчас пусто, потому что ничего не настроено. Сейчас мы добавим так называемый список SACL (системные списки управления доступом). От NTFS’ного ACL он отличается тем, что это только аудит, никаких прав на папку мы по сути не даем, поэтому не стоит относиться к этому списку как к списку реального доступа к папке. Помните, что это совсем другое. Поэтому я и добавляю группу Все и даю нужный критерий аудита:

Галочку “Добавить элементы аудита, наследуемые…” я убираю, на будущее может пригодиться. Ведь мы можем в будущем вести аудит сетевой шары в другой шаре. Если оставите галку, ничего страшного.

По типу аудита тоже смотрите сами. Мне необходим аудит по изменению файлов, можно сделать еще более гибким, но вы должны помнить про увеличение нагрузки на сервер и размер журнала.

Настройки аудита на папку могут применяться какое-то время (появляется окно применения статуса). После всех этих дествий давайте перейдем к третьей части – проверке.

Применяем на файловом сервере новую политику и смотрим, применилась ли она (команды gpupdate /force и gpresult /r):

У меня применилось. Теперь я иду в журнал безопасности и чищу его:

Теперь самое интересное. Пробую с другого ПК зайти на папку по сети и что-нибудь поменять. По идее сразу после этого появляется событие типа “кто сделал/что сделал/когда и т.д.”:

В событии все отображается. Но когда событий много, пользоваться журналом не так удобно. Поэтому рекомендуется сохранить журнал в удобный формат (csv, txt, evtx, xml) и уже сформировавшийся файл мучить дальше. На этом все. Пользуйтесь аудитом, коллеги. Когда на руках есть доказательство чьей-то вины, это очень полезно и сильно прикрывает админу одно место.

Обновлено: Друзья, вы должны понимать, что аудит нагружает сервер, с ним производительность может немного упасть. Из личного опыта я рекомендую через недельку эксплуатации зайти на сервер и проверить размер журнала, а также тип событий. Вдруг журнал сильно вырос и вашего размера в GPO мало. Или вообще аудит перестал работать. В общем, мониторьте хоть изредка работу аудита.

Друзья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!

Наверняка многим из тех, кто читает эту статью, доводилось сталкиваться с ситуацией, когда пользователи обращаются к вам со следующей проблемой: пропал такой-то файл с общего ресурса, возможно, он был удален, или кто-нибудь добавил новый файл. Как можно проверить, кто это сделал? При этом поиск упоминания о данном файле в логах едва ли поможет вам найти то, что вы ищите. А при включенном на файл-сервере файловом аудите, записи в логах настолько объемные, что отыскать в них что-то «руками» попросту невыполнимо.

Но есть ли какое-нибудь более-менее эффективное решение данного вопроса? Об этом мы и поговорим в сегодняшней статье.

Включение и настройка параметров аудита доступа к объектам

Сперва необходимо включить в разделе «Групповые политики» аудит доступа к папкам и файлам. Для этого переходим в «Локальные политики бeзопасности» > «Конфигурирование расширенных политик безопасности» > «Доступ к объекту». Здесь потребуется включить функцию аудита файловой системы на отказ и успех, после чего настроить нужные папки на аудит. Для этого перейдем в свойства папок общего доступа на сервере файлов, далее в раздел «Безопасность», откуда следуем в дополнительные настройки («Дополнительно») > «Аудит». В данном разделе выбираем «Изменить», далее – «Добавить». Рекомендуется выбрать здесь «Все». На уровне применения для текущей папки и входящих в нее папок, а также файлов выберем действия, для которых будет вестись аудит.

Можно использовать следующую схему: «Создание папок» — Отказ/Успех, «Дозапись данных/создание файлов» — Отказ/Успех, «Удаление вложенных папок и файлов – Отказ/Успех. После того, как мы отметили необходимые пункты, нужно нажать «ОК» и дождаться применения выбранных политик к папкам и файлам. Далее появится множество событий, отражающих удачный и неудачный доступ к файлам, в журнале событий безопасности. В данном случае имеется прямо пропорциональная зависимость числа событий к количеству пользователей, которые работают с общим файловым ресурсом, а также их активности.

По сути, все данные уже имеются в логах, и все что остается сделать – вытащить оттуда конкретные параметры, которые нас интересуют. После этого потребуется построчно занести полученные данные в текстовый файл с разделением символами табуляции данных. Это может потребоваться в случае, если, к примеру, вы захотите просмотреть их в табличном редакторе.

Скрипт поиска событий за определенный временной промежуток

Задаем поисковый параметр за промежуток, равный, к примеру, 1 часу:

$timе = (gеt-dаte) — (nеw-timеspan -min 60)

$BоdуL = «»

Переменная «$BodyL» требуется для записи события в лог файл.

$Bоdу = Gеt-WinEvеnt -FiltеrHashtable

@{LоgName=»Sеcurity»;ID=4663;StаrtTimе=$Timе

$}|whеre{ ([xml]$_.TоXml()).Evеnt.EvеntDаta.Dаta |whеre {$_.nаmе -еq «ObjеctNаmе»}|whеre {($_.’#tеxt’) -nоtmatch «.*tmp»} |whеre {($_.’#text’) -nоtmatch «.*~lоck*»}|whеre {($_.’#tеxt’) -nоtmatch «.*~$*»}} |selеct TimеCrеаtеd, @{n=»File_»;e={([xml]$_.TоXml()).Evеnt.EvеntDаta.Dаtа | ? {$_.Nаmе -еq «ОbjеctNаmе»} | %{$_.’#tеxt’}}},@{n=»User_»;e={([хml]$_.TоХml()).Еvеnt.ЕvеntDаtа.Dаtа | ? {$_.Nаmе -еq «SubjеctUsеrNаmе»} | %{$_.’#tехt’}}} |sоrt TimеCrеаted

В данном случае переменная $Body служит для записи всех событиях с требуемым ID.

Теперь необходимо проверить в цикле событие на наличие определенного слова (к примеру «Sewers»):

fоrеаch ($bоd in $bоdу){

if ($Воdу -mаtсh «.* Sewers *»){

Если в событии было обнаружено искомое слово, в первую строчку переменной $BodyL будут записываться данные, которые включают в себя полный путь к файлу, время, а также имя пользователя. В конце строки нужно будет перевести каретку на новую строку, в которую будут писаться данные о новом файле. Условие будет исполняться до тех пор, пока в эту переменную не будут вписаны все данные о доступе к общим пользовательским файлам.

$BоdyL=$BоdуL+$Bоd.TimеCrеаtеd+»`t»+$Bоd.File_+»`t»+$Bod.User_+»`n»

}

}

Поскольку число таких записей может быть очень большим, что будет также зависеть от активности общего ресурса данных, лучшим решением будет разбивка лога на составные части (например, по дням). Каждый день будет создаваться новый лог. Его имя будет состоять из даты, с указанием дня, месяца и года, а также названия Access:

$Dау = $timе.dау

$Mоnth = $Timе.Mоnth

$Yеаr = $Timе.Yеаr

$nаmе = «Ассеss-«+$Dау+»-«+$Mоnth+»-«+$Yеаr+».tхxt»

$Оutfilе = «sеrverServerLogFilеsAccеssFileLоg»+$nаmе

Теперь осталось записать в логи переменную с данными, собранными за последний час:

$BоdyL | оut-filе $Оutfilе -арреnd

Скрипт записи лога об удаленных файлах

$timе = (get-datе) — (nеw-timеspan -min 60)

#$Evеnts – здесь содержится порядковый номер и время записи ивента, который имеет ID= 4660. Также зададим параметр сортировки по порядковым номерам.

Когда файл удаляется, создается две записи: первая с ID=4660, и вторая с ID, равным 4663.

$Еvеnts = Gеt-WinEvеnt -FilterHаshtable

@{LоgNаmе=»Sеcurity»;ID=4660;StаrtTimе=$timе} | Sеlесt

TimeCrеаted,@{n=»Nоtе»;е={([хml]$_.ToXml()).Event.System.EvеntRecоrdID}} |sоrt Nоtе

$BоdyL = «»

$TimеSpаn = new-TimеSpan -sec 1

fоrеаch($еvеnt in $еvents){

$PrеvEvеnt = $Evеnt.Зaпись

$PrеvEvеnt = $PrеvEvеnt — 1

$TimeEvеnt = $Event.TimеCrеаtеd

$TimеEventEnd = $TimeEvent+$TimеSpan

$TimеEventStart = $TimеEvent- (new-timеspan -sеc 1)

$Bоdy = Gеt-WinEvеnt -FiltеrHаshtable @{LоgNаmе=»Sеcurity»;ID=4663;StаrtTimе=$TimеEventStart;ЕndTime=$TimеEvеntЕnd} |where {([хml]$_.ToХml()).Еvеnt.System.ЕvеntRеcоrdID -mаtch «$PrеvEvеnt»}|whеre{ ([xml]$_.TоXml()).Еvеnt.ЕvеntDаtа.Dаtа |whеre {$_.nаmе -еq «ОbjесtNаmе»}|whеre {($_.’#tеxt’) -nоtmаtсh «.*tmр»} |whеre {($_.’#tехt’) -nоtmаtch «.*~lоck*»}|whеre {($_.’#tеxt’) -nоtmatch «.*~$*»}} |sеlect TimеCrеаted, @{n=»Filе_»;e={([xml]$_.TоXml()).Evеnt.ЕventData.Dаta | ? {$_.Name -eq «ObjectName»} | %{$_.’#tеxt’}}},@{n=»User_»;e={([xml]$_.TоXml()).Evеnt.EventDаta.Data | ? {$_.Nаme -еq «SubjеctUserNаme»} | %{$_.’#text’}}}

if ($Bоdу -mаtch «.*Sewers*»){

$BоdyL=$BоdyL+$Body.TimeCrеаted+»`t»+$Bоdy.Filе_+»`t»+$Bоdу.Usеr_+»`n»

}

}

$Mоnth = $Timе.Mоnth

$Yеаr = $Time.Year

$nаmе = «DelеtedFiles-«+$Mоnth+»-«+$Yеаr+».tхt»

$Оutfile =

«serverSеrverLogFilesDeletedFilesLog»+$nаme

$BоdyL | оut-file $Оutfile –арpend

В двух словах о том, как это работает

При удалении файлов, папок, либо дескрипторов в логе создаются одни и те же события, ID которых равно 4663, с записью различных данных в файле.

Здесь мы смотрим нужную информацию с операцией «Delete». При переименовании файла будет создано два события ID=4663, отражающих операции «Запись Данных» и Delete. То есть, в логи будет попадать много лишней информации, и будет не совсем понятно, когда файлы были переименованы, а когда удалены.

В данном случае лучше ориентироваться на событие с ID, равным 4660, которое создается конкретно при удалении данных. Здесь содержится множество информации, кроме имени файла. Зато тут присутствует код дескриптора

Однако в предшествующем событии с ID=4663, такая информация, как время, а также имя файла указывается, а номер его дескриптора соответствует номеру события с ID, равным 4660.

То есть из обоих событий в цикле выборочно берутся определенные свойства с необходимой нам информацией, после чего параметр $BodyL записываются в текстовый лог-файл. В заданном временном промежутке, который определяется в $PrevEvent, осуществляется поиск события с требуемым порядковым номером. Собственно, по тому же принципу можно искать и добавляемые в хранилище файлы.

Учтите, что период времени, в течение которого необходимо искать определенное событие, вы должны определить самостоятельно. В зависимости от мощности серверного оборудования можно задавать от 5 до 10 минут на поиск.

- Remove From My Forums

-

Вопрос

-

Существует ли возможность поставить какой-нить аудит на сетевую папочку? Имеется в виду, какой пользователь (или компьютер) чего и когда туда записал, удалил и т.п Нужна инструкция по настройке. Заранее спасибо

Ответы

-

Существует ли возможность поставить какой-нить аудит на сетевую папочку? Имеется в виду, какой пользователь (или компьютер) чего и когда туда записал, удалил и т.п Нужна инструкция по настройке. Заранее спасибо

Используйте Аудит доступа к объектам, прочитать можно

это.

Microsoft Certified Desktop Support Technician

-

Помечено в качестве ответа

18 июля 2011 г. 6:50

-

Помечено в качестве ответа

Чтобы контролировать доступ к файлам и папкам в Windows Server 2008 R2, вам необходимо включить функцию аудита и указать папки и файлы, к которым вы хотите регистрировать доступ. После настройки аудита журнал сервера будет содержать информацию о доступе и другие события для выбранных файлов и папок. Следует отметить, что проверка доступа к файлам и папкам может выполняться только на томах с файловой системой NTFS.

Аудит доступа к файлам и папкам включается и отключается с помощью групповых политик: политики домена для домена Active Directory или локальной политики безопасности для автономных серверов. Чтобы включить аудит на отдельном сервере, откройте Консоль управления локальной политикой «Пуск» -> «Все программы» -> «Администрирование» -> «Локальная политика безопасности». В консоли локальной политики разверните дерево локальной политики и выберите пункт «Политика аудита.

В правой панели необходимо выбрать пункт Audit Object Access и в появившемся окне указать, какие типы событий для доступа к файлам и папкам необходимо записывать (успешный / неудачный доступ):

После выбора нужной настройки нажмите ОК.

Выбор файлов и папок, доступ к которым будет фиксироваться

После включения проверки доступа к файлам и папкам необходимо выбрать определенные объекты файловой системы, доступ к которым будет проверяться. Как и разрешения NTFS, параметры аудита по умолчанию наследуются для всех дочерних объектов (если не настроено иное). Подобно назначению разрешений для файлов и папок, наследование параметров аудита можно включить для всех или только для выбранных объектов.

Чтобы настроить проверку для конкретной папки / файла, вам нужно щелкнуть по нему правой кнопкой мыши и выбрать «Свойства». В окне свойств перейдите на вкладку «Безопасность» и нажмите кнопку «Дополнительно». В окне «Дополнительные параметры безопасности» перейдите на вкладку «Управление». Для настройки контроля, естественно, требуются права администратора. На этом этапе в окне аудита будет отображен список пользователей и групп, для которых включен аудит на этом ресурсе:

Даже самое современное производство, небольшой офис или крупная компания сталкиваются с проблемой банальной человеческой ошибки. Бухгалтерия, экономический отдел, менеджеры, любые другие сотрудники – многие могут иметь доступ к определенным файлам. Поэтому очень важным является применение аудита Windows для отслеживания деятельности пользователей. Может получиться так, что кто-то из сотрудников удалил очень важный файл или данные, которые включены в общедоступные папки на файловом сервере. В результате плоды труда целой организации могут быть удалены или искажены, а системному администратору придется биться над этой проблемой самостоятельно. Но только не в том случае, если вы закажете услугу аудит Windows.

Стоит отметить, что в ОС есть система Audit, в которой есть возможность отслеживать и заносить в журнал данные о том, когда, где и при каких обстоятельствах, а еще при помощи какой именно программы произошли те или иные события, которые повлекли за собой удаление папки или позволили стереть или изменить важный файл. Но по умолчанию Аудит не работает, так как важно задействовать определенную мощность системы. А нагрузка может быть слишком высокой, поэтому политики в Аудит ведут выборочную запись тех событий, которые по-настоящему важны.

Audit встроен в любые ОС Windows, но самостоятельная настройка может оказаться достаточно сложной, поэтому лучше заказать аудит доступа к файлам на Windows сервере.

Итак, для ведения аудита необходимо включить его функцию и указать каждый файл и папки, к которым придется фиксировать доступность. Windows аудит доступа к файлам проводится только на томах файловой системы NTFS.

Включаем Audit на объекты файловой системы в Windows Server 2008 R2

Включить или отключить аудит доступа к объектам можно с помощью групповой политики. Это может быть доменный вариант для Active Directory или локальный – безопасности, предназначенный для отдельных серверов.

Включение аудита на отдельном сервере происходит следующим образом. Следует открыть консоль управления для локальных вариантов Start -> … -> Local Security Policy. После этого развернуть дерево Local Policies, а затем выбрать Audit Policy. В правой части выбирают Audit Object Access, после чего выбирают события доступности к каждому файлу и в папки, которые необходимо фиксировать.

Выбор файлов и папок, доступ к которым будет фиксироваться

После того, как Audit на файловом сервере активирован, подобрать определенные объекты, по отношению к которым будет проводиться аудит доступа. Чтобы выполнить это, следует щелкнуть правой кнопкой и выбрать Свойства. Затем перейти в меню Безопасности (Security) и после этого нажать Advanced. Расширенные настройки безопасности открывают вкладку Аудит. Для настройки требуются права администратора. Чтобы настроить права использования, важно добавить запись в Add и указать имя пользователей. Позже указываются точные настройки, включая вход, создание/изменение или, при удалении файла, другие операции.

После этого в журнале Security (Computer Management -> Events Viewer) будет появляться при каждом входе соответствующая запись. Задачи можно отфильтровать PowerShell — Get-Event Log. Так, на операции с eventid 4660 придется выполнить Get-EventLog security | ?{$_.eventid -eq 4660.

Включаем расширенный аудит файлов и папок на файловых серверах

Аудит Windows Server 2008 R2 лучше проводить на тестовом главном устройстве. Файловый главный компьютер аудит доступа требует управления групповыми папками. Его проверка подразумевает создание нового GPO. Через Конфигурации компьютера необходимо перейти в Параметры безопасности. Там потребуется отрегулировать параметры Журнала и настроить сам аудит. Настраиваемые операции принято делать индивидуально. Обычно хватает 200 Мб, максимальное время хранения до 2 недель, поставить автоматическое сохранение по дням.

Чтобы настроить аудит файлового обслуживающего центра баз данных, потребуется использовать аудит файловой системы. Если выбрать вариант «Об общем файловом ресурсе», то запись будет вестись максимально подробно, и будут записываться любые сведения. Для оптимизации политики важно применить ее к главному аппаратному устройству. Лучше делать это на контроллере домена. Нажимают «Добавить», а в качестве объектов указывают «Компьютеры». Потом проводят контрольную проверку политики, сверяют результаты и уходят на файловый главный обслуживающий центр. Важно убедиться в том, что папка представлена с файловым доступом.

Теперь можно перейти во вкладку безопасности в раздел «Дополнительно». Затем добавляют SACL. Что касается типа, то это может быть Audit доступа к файлам, Audit удаления файлов, аудит изменения файлов – каждый механизм действия зависит от поставленных перед пользователем задач. Важно понимать, что для каждого отдельного предприятия такие задачи могут быть разными и по содержанию, и по объему.

Аудит доступа к файлам на Windows сервере

При удалении файла создаются одинаковые события под номером ID=4663. Причем в теле BodyL появляется запись данных или удаление файла DELETE. При переименовании появляется не одна запись ID=4663, а сразу две. В первом случае происходит удаление, во втором – запись данных. Нельзя обойти вариант сообщения 4660, в котором присутствует имя пользователя и другие служебные данные, в том числе и код дескриптора.

При удалении файла такие события генерируются одновременно, но их последовательность всегда 4663 в первую очередь, и только потом 4660. Причем порядковый номер различается на 1. И порядковый номер у 4660 больше на 1, чему 4663. И вот по этому свойству нужно искать требуемые задачи.

Соответственно, берут происходящие события с 4660. У них выделяется два свойства: время (Time) создания и порядковый номер. Позже в переменной $PrevEvent вносят номер операции, где содержатся данные об удаленном файле. Обязательно определяются временные рамки для поиска, при этом их нужно сократить до 2 с (с интервалом +- 1 с). Скорее всего, это дополнительное время (Time) потребуется для создания каждого выполненного задания отдельно.

Соответственно, аудит файлового сервера Windows Server 2008 R2 не записывает данные о временных доках, которые удалены (.*tmp). Не записываются документы блокировок (.*lock) и временные (.*~$*). Аналогично выбираются поля для переменной $BodyL, а после того, как будут найдены задачи, $BodyL записывается в Text файл лог.

Лог для Audit доступа к документам требует такой схемы: 1 файл на месяц с именем (Name), в котором содержится месяц и год. Дело в том, что удаленных элементов намного меньше, чем тех доков, при которых проводится аудит доступа. Именно поэтому вместо того, чтобы проверять каждый лог, открывается лог-файл в любой таблице и просматриваются данные по пользователю или самому содержимому документа.

Можно поделиться своим мнением по этому поводу и посмотреть другие комментарии (20):

….

Настройка аудита файловых серверов: подробная инструкция и шпаргалка (.pdf)

Аудит папки Windows Server 2008 осуществляется очень просто. Нужно открыть Start → Run → eventvwr.msc, далее журнал безопасности Security. Так как в нем присутствуют разные события, совершенно ненужные, то потребуется нажать View → Filter и отфильтровать события

Event Types: Success Audit;

Event ID: 4663;

а также Category: Object Access;

Event Source: Security.

Превратно понимать удаления не нужно. Просто такая функция при операции Аудит Windows XP применима к обычной работе программ. В том числе большинство приложений при запуске сначала формируют временный файл, потом основной, а временный удаляют, когда происходит выход из программы. Бывает и так, что файл и целые папки (иногда – базы данных) удаляются со злым умыслом. Например, уволенный сотрудник решил навредить предприятию и удалить всю информацию. Но восстановить папки не составит труда и для обычного системного администратора. Совсем другое дело, когда можно сказать, когда и кто сделал подобное.

Аудит сетевой папки или аудит сетевых папок (как вам будет удобнее) начинается с настройки. Для этого нужно зайти в Свойства шары, зайти во вкладку безопасности и выделить «Advanced», далее вкладка Audit, где (where) нужно выбрать группу пользователей Everyone. Затем нужно выбрать Edit, и только после этого кликнуть присутствующие флажки как на скрине:

При этом список «Apply onto» должен содержать значение «This folder, subfolders…». А потом, как настройка будет завершена, следует кликнуть ОК.

Аудит Windows Server 2008 подразумевает настройку общей политики. Перед настройкой следует убедиться в том, что учетная запись есть в группе администраторов. Аудит сетевой папки Windows Server 2008 R2 Standart сравним с более ранними версиями. Но при этом сами разработчики советуют использовать расширенные возможности, а не папки или элементов(объектов), хотя с времен 2003 мало что поменялось. Поэтому искать какие-либо актуальные данные вряд ли стоит. Просто потребуется немного времени, чтобы настроить аудит Server 2008 для конкретных задач и в соответствии с теми требованиями, которые предъявляются для определенных бизнес-целей компании