Прочитано:

2 515

В Windows имеется система Аудита, позволяющая отслеживать и журналировать информацию о том, когда, кем и с помощью какой программы были удалены документы. По умолчанию, Аудит не задействован — слежение само по себе требует определённый процент мощности системы, а если записывать всё подряд, то нагрузка станет слишком большой. Тем более, далеко не все действия пользователей могут нас интересовать, поэтому политики Аудита позволяют включить отслеживание только тех событий, что для нас действительно важны.

Система Аудита встроена во все операционные системы Microsoft Windows NT: Windows XP/Vista/7, Windows Server 2000/2003/2008.

Для настройки аудита сначала необходимо через локальную (доменную) политику включить аудит за объектами. Делается это следующим образом:

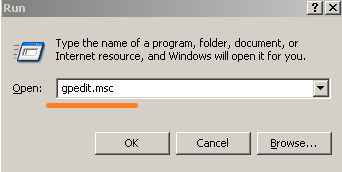

Открываем меню Выполнить «Alt + F2» и набираем gpedit.msc

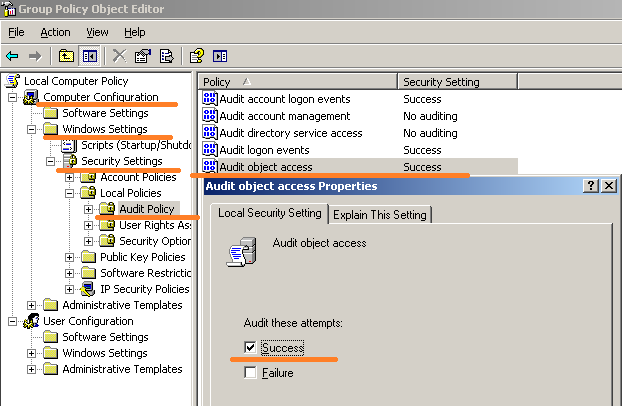

Перед нами консоль настройки, как к компьютеру, так и к пользователю. Настраивать будет применительно к компьютеру. Создадим или уже есть каталог с файлами. К примеру, назову его shara.

C:shara

Включим аудит – Local Computer Policy – Computer Configuration – Windows Settings – Security Settings – Local Policies – Audio Policy – Audit object Access (поставить ) – Success.

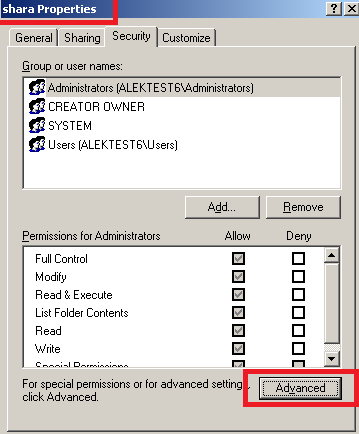

Далее переходим в свойства папки:

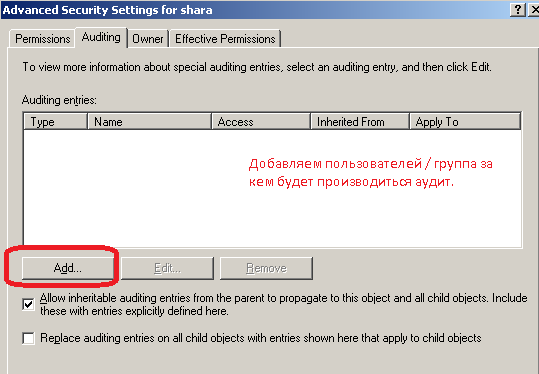

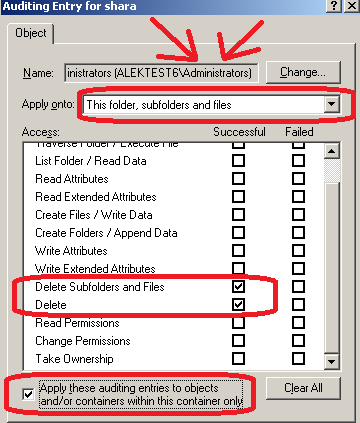

C:shara = Properties – Security – Advanced – Auditing – Add и добавляем пользователей / группу за которой будет производить аудит. В данном примере я, буду рассматривать аудит на Администраторов, которые могут создавать/удалять папки и все внутри.

Добавляем пользователей / группа за кем будет производиться аудит.

При добавлении за кем, будем производить аудит настраиваем, что будем мониторить. В моем случае – это удаление подпапок и файлов.

Поставим галочку, чтобы мониторить только конкретный объект в этом каталоге shara.

Применяем настройки – Ok – Apply.

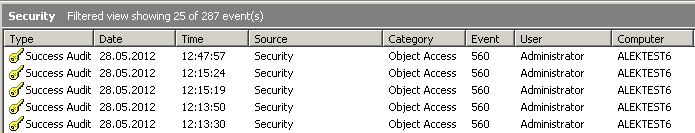

События аудита будут отображаться с кодом EventID 560 (Object Access) в журнале Security. Событий может стать довольно много, поэтому также следует отрегулировать размер журнала Security (Безопасность), в который они будут записываться. Для этого выполните команду Start → Run → eventvwr.msc. В появившемся окне вызовите свойства журнала Security и укажите следующие параметры:

- Maximum Log Size = 65536 KB (для рабочих станций) или 262144 KB (для серверов)

- Overwrite events as needed.

Данные цифры следует устанавливать только на основе своего опыта.

Следует понимать, что не каждое удаление означает удаление. Например удаление документов является частью механизма нормальной работы программ Microsoft Office при Сохранении.

Как анализировать полученные данные аудита Server 2003.???

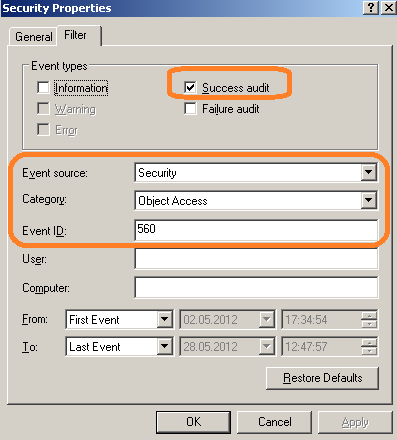

Нажмите Start → Run → eventvwr.msc и откройте для просмотра журнал Security (Безопасность). Журнал может быть заполнен событиями, прямого отношения к проблеме не имеющими. Щёлкнув правой кнопкой по журналу Security, выберите команду View → Filter и отфильтруйте просмотр по следующим критериям:

- Event Source:Security;

- Category: Object Access;

- Event Types: Success Audit;

- Event ID: 560;

Анализируем отсортированные данные.

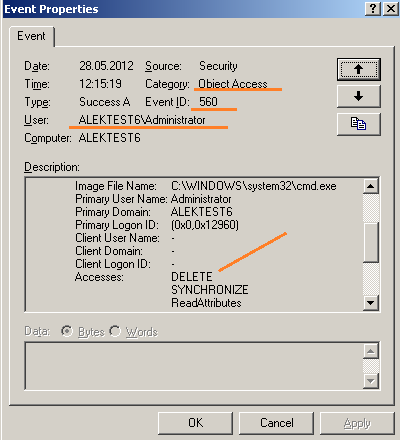

- Object Name. Название искомой папки или файла;

- Image File Name. Имя программы, с помощью которой удалили файл;

- Accesses. Набор запрашиваемых прав.

Object Name: C:shara3

Image File Name: C:WINDOWSsystem32cmd.exe

Accesses: DELETE

Удалял с помощью командной строки: rmdir /q c:shara3

Программа может запрашивать у системы сразу несколько типов доступа — например, Delete+Synchronize или Delete+Read_Control. Значимым для нас правом является Delete.

Вот таким способом можно настроить и проанализировать работу системы. На этом всё.

Аудит — это процесс, позволяющий фиксировать события, происходящие в операционной системе и имеющие отношение к безопасности: например, регистрация в системе или попытки создания объекта файловой системы, получения к нему доступа или удаления. Информация о подобных событиях заносится в файл журнала событий операционной системы.

После включения аудита операционная система начинает отслеживать события, связанные с безопасностью. Полученную в результате информацию (журнал Security) можно просмотреть с помощью оснастки Event Viewer (Просмотр событий). В процессе настройки аудита необходимо указать, какие события должны быть отслежены. Информация о них помещается в журнал событий. Каждая запись журнала хранит данные о типе выполненного действия, пользователе, выполнившем его, а также о дате и моменте времени выполнения данного действия. Аудит позволяет отслеживать как успешные, так и неудачные попытки выполнения определенного действия, поэтому при просмотре журнала событий можно выяснить, кто предпринял попытку выполнения неразрешенного ему действия.

Настройка аудита может выполняться как в один, так и в два приема:

1. Сначала его следует активизировать с помощью оснастки Local Security Settings (Локальная политика безопасности) или Group Policy Object Editor (Редактор объектов групповой политики). При этом необходимо определить набор (тип) отслеживаемых событий. Это могут быть, например, вход и выход из системы, попытки получить доступ к объектам файловой системы и т. д. Для многих системных событий этой операции достаточно, и их регистрация начинается немедленно.

2. Затем следует указать, какие конкретно объекты необходимо подвергнуть аудиту, и для каких групп или пользователей он будет осуществляться. Эта операция выполняется с помощью Редактора списков управления доступом (ACL). Для разных объектов — файлов, реестра или объектов каталога Active Directory — используемый при этом пользовательский интерфейс будет непринципиально различаться.

Примечание

Для того чтобы иметь возможность настраивать аудит, необходимо иметь права администратора.

В автономных системах Windows Server 2003 по умолчанию включен аудит событий регистрации в системе (logon events). На контроллерах домена под управлением Windows Server 2003 по умолчанию включен аудит большинства системных событий, за исключением доступа к объектам и процессам, а также событий использования привилегий.

Активизация аудита

Процедура активизации аудита одинакова для любых систем. На контроллерах домена нужно пользоваться оснасткой Domain Controller Security Policy. Для активизации аудита на изолированном компьютере:

1. Запустите оснастку Local Security Settings. Можно также воспользоваться оснасткой Group Policy Object Editor (введите в командной строке gpedit .msc).

2. В окне структуры откройте узел Local Policies | Audit Policy (Локальные политики | Политика аудита) (рис. 10.26).

Рис. 10.26. Настройка аудита на локальном компьютере

3. На правой панели появится список политик аудита. По умолчанию большинство из них имеет значение No auditing (Нет аудита). Для включения аудита следует изменить значения нужных параметров. Выполните двойной щелчок на устанавливаемой политике аудита. Появится диалоговое окно, с помощью которого можно разрешить аудит (см. рис. 10.26). В группе Audit these attempts (Вести аудит следующих попыток доступа) установите флажки Success (Успех) или Failure (Отказ), или оба.

4. Нажмите кнопку ОК.

Подобную операцию следует повторить для тех политик аудита, которые вы хотите активизировать. Для того чтобы отключить аудит, флажки Success и Failure следует снять.

Настройка и просмотр параметров аудита для папок и файлов

Чтобы настроить, просмотреть или изменить параметры аудита файлов и папок:

1. В окне программы Windows Explorer установите указатель мыши на файл или папку, для которой следует выполнить аудит, и нажмите правую кнопку. В появившемся контекстном меню выберите команду Properties (Свойства). В окне свойств папки или файла перейдите на вкладку Security (Безопасность).

Внимание

Напомним, что аудит возможен только на томах NTFS.

2. На вкладке Security нажмите кнопку Advanced (Дополнительно) и затем перейдите на вкладку Auditing (Аудит) (рис. 10.27).

Рис. 10.27. В этом окне можно настроить параметры аудита для выбранной папки

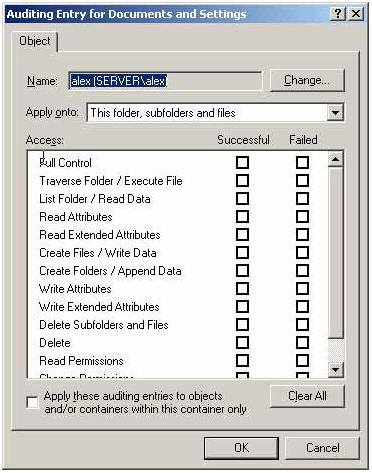

3. Если вы хотите проводить аудит для пользователя или группы, на вкладке Auditing нажмите кнопку Add (Добавить). Появится диалоговое окно Select Users, Computers, or Groups (см. рис. 4.6). Выберите имя нужного пользователя или группы и нажмите кнопку ОК. Откроется окно Auditing Entry (Элемент аудита) (рис. 10.28).

Рис. 10.28. В этом окне задаются события, аудит которых будет вестись для выбранного пользователя или группы

Здесь вы сможете установить все требуемые параметры аудита. В списке Apply onto (Применять) укажите, где следует выполнять аудит (этот список доступен только для папок). В окне Access (Доступ) необходимо указать, какие события нужно отслеживать: окончившиеся успешно (Successful!, Успех), неудачно (Failed, Отказ) или оба типа событий. Флажок Apply these auditing entries to objects and/or containers within this container only (Применять этот аудит к объектам и контейнерам только внутри этого контейнера) определяет, распространяются ли введенные вами настройки аудита на файлы и папки, находящиеся только в выбранной папке (по умолчанию флажок не установлен). В противном случае установите этот флажок (или выберите в списке Apply onto опцию This folder only (Только для этой папки)). Это позволит не выполнять аудит для тех дочерних объектов файловой системы, которые не представляют интереса. После завершения настройки аудита для папки или файла нажмите несколько раз кнопку ОК, чтобы закрыть все диалоговые окна.

4. Если вы хотите просмотреть или изменить настройки аудита для уже существующего пользователя или группы, нажмите кнопку Edit (Изменить). Опять появится окно Auditing Entry. Здесь вы сможете выполнить все необходимые изменения параметров аудита для выбранного вами пользователя или группы. По окончании внесения изменений закройте все окна свойств.

Область действия настроек аудита

Аудит, установленный для родительской папки, автоматически наследуется всеми дочерними папками и файлами. Это поведение можно изменять. Если на вкладке Auditing (Аудит) какая-нибудь строка в поле Auditing entries (Записи аудита) имеет значение, отличное от <not inherited> (не унаследовано), в столбце Inherited From (Наследовано от) и кнопка Remove (Удалить) недоступна, это значит, что данные настройки аудита унаследованы. В этом случае вы можете:

- изменить настройки аудита родительской папки, и они будут наследоваться всеми дочерними объектами;

- запретить наследование, сняв флажок Allow inheritable auditing entries from the parent to propagate to this object and all child objects (Переносить наследуемый от родительского объекта аудит на дочерние объекты);

- добавить другие записи аудита для выбранного объекта, нажав кнопку Add. Эти настройки аудита могут, в свою очередь, наследоваться дочерними объектами этого объекта. В поле Auditing entries новые записи будут иметь значение <not ingerited> (не унаследовано) в столбце Inherited From.

Область действия аудита настраивается в окне Auditing Entry, где в раскрывающемся списке Apply onto можно выбрать «глубину» распространения настроек аудита. Результирующее действие значения, введенного в этом поле, зависит также от того, установлен или нет флажок Apply these auditing entries to objects and/or containers within this container only. По умолчанию этот флажок снят. В табл. 10.8 и 10.9 показано, как настройки аудита действуют в случае, когда данный флажок соответственно снят и установлен. Как можно видеть, его состояние определяет значения последних двух столбцов этих таблиц: при установленном флажке никакие проверки не распространяются на содержимое вложенных папок.

Таблица 10.8. Действие настроек аудита при снятом флажке Apply these auditing entries to objects and/or containers within this container only

| Значения в списке Apply onto | Выполняется аудит текущей папки | Выполняется аудит дочерних папок текущей папки | Выполняется аудит файлов в текущей папке | Выполняется аудит всех дочерних папок | Выполняется аудит файлов во всех дочерних папках |

| This folder only (Только для этой папки) |

+ | ||||

| The folder, subfolders and files (Для этой папки, ее подпапок и файлов) |

+ | + | + | + | + |

| This folder and subfolders (Для этой папки и ее подпапок) |

+ | + | + | ||

| This folder and files (Для этой папки и ее файлов) |

+ | + | + | ||

| Subfolders and files only (Только для подпапок и файлов) | + | + | + | + | |

| Subfolders only (Только для подпапок) |

+ | + | |||

| Files only (Только для файлов) | + | + |

Таблица 10.9. Действие настроек аудита при установленном флажке Apply these auditing entries to objects and/or containers within this container only

| Значения в списке Apply onto | Выполняется аудит текущей папки | Выполняется аудит дочерних папок текущей папки | Выполняется аудит файлов в текущей папке | Выполняется аудит всех дочерних папок | Выполняется аудит файлов во всех дочерних папках |

| This folder only (Только для этой папки) |

+ | ||||

| The folder, subfolders and files (Для этой папки, ее подпапок и файлов) |

+ | + | + | ||

| This folder and subfolders (Для этой папки и ее подпапок) | + | + | |||

| This folder and files (Для этой папки и ее файлов) |

о | + | |||

| Subfolders and files only (Только для подпапок и файлов) | + | + | |||

| Subfolders only (Только для подпапок) |

+ | ||||

| Files only (Только для файлов) | + |

Отключение аудита файлов и папок

Для отключения аудита для некоторого файла или папки:

1. Откройте вкладку Auditing (Аудит) для требуемого файла или папки.

2. В окне Auditing entries (Элементы аудита) выберите нужную запись и нажмите кнопку Remove (Удалить). Аудит для соответствующего пользователя или группы вестись не будет. Если в этом поле не остается ни одной записи, это означает, что аудит данного файла или папки отключен полностью.

Примечание

Если кнопка Remove (Удалить) недоступна, это значит, что настройки аудита наследуются от родительской папки.

21.08.2009 —

Posted by |

ms windows server 2003

Sorry, the comment form is closed at this time.

Несмотря на то что в журнале событий системы безопасности Security Event Log операционной системы Windows 2003 Server теперь содержится значительно больше информации, чем когда-либо раньше, вопросы, связанные с загадочными идентификаторами

событий (ID) и кодами, по-прежнему остаются весьма туманными, а соответствующие описания в документации — неточными. К тому же здесь мы вновь сталкиваемся с теми же проблемами построения отчетов, архивирования, оповещения и объединения данных, которые имели место в Windows NT Server. Дополнительные трудности также связаны со страстью Microsoft к внесению в продукты множественных изменений в интерпретацию ID от версии к версии. Однако, если иметь под рукой необходимые инструменты и знать, что именно следует искать, из журнала безопасности можно почерпнуть очень много ценной информации.

В этой первой статье из планируемой серии материалов, посвященных журналам безопасности Windows 2003, я представлю общий обзор политики аудита и структуры самого журнала безопасности, что наверняка будет полезно для новичков в данной области. Более продвинутых «следопытов» журналов безопасности может заинтересовать информация, содержащаяся в примечаниях «Новое в Windows 2003» по каждой из рассматриваемых здесь категорий. В примечаниях содержится обзор тех существенных изменений, которые претерпел журнал безопасности системы Windows 2003. На экране 1 показана закладка Filter диалогового окна Event Viewer?s Security Properties, из которой следует, что все события, связанные с системой безопасности, делятся на девять категорий аудита. В последующих статьях будет более подробно рассмотрена каждая из этих категорий, а также будет показано, как можно извлечь из этих ценных ресурсов максимальное количество информации.

|

Экран 1. Категории системы безопасности в Event Viewer |

Event Viewer

Журнал безопасности можно просматривать с помощью оснастки Event Viewer консоли Microsoft Management Console (MMC). События отображаются в виде некоторого набора стандартных полей, и каждый ID имеет уникальное описание. Стандартными являются поля идентификатора (ID), даты (date), времени (time), имени пользователя (username), имени компьютера (computer name), источника (source), категории (category) и типа (type). Для многих ID, в соответствии с архитектурой системы безопасности Windows, поле имени пользователя отображается как not useful (не используется), соответственно в таких случаях нужно в описании события просматривать поля, содержащие относящуюся к пользователю информацию. В поле имени компьютера всегда содержится имя локальной системы, поэтому информация из этого поля может быть полезной в основном в тех случаях, когда в общую базу данных объединяется информация из журналов нескольких разных компьютеров. Поле источника служит для того, чтобы отображать информацию о том, какой компонент системы или приложение послужили причиной данного события, но при этом для всех событий, занесенных в журнал безопасности, в данном поле будет установлено значение Security. В поле категории отображается одна из девяти категорий аудита, а поле типа может содержать значение Success Audit (аудит был успешен) или Failure Audit (неудачная попытка аудита). Таким образом, по этому полю можно отделить, например, события успешной регистрации в системе от отказов в регистрации. Описание события представляет собой совокупность статического текста на обычном языке и изменяемого списка динамических строк, вставляемых в определенные позиции в этом статическом тексте. Наиболее важная информация по многим событиям содержится именно в строках описания, существуют и программные инструменты для анализа этих данных и построения соответствующих отчетов.

В утилите Event Viewer имеется ряд механизмов поиска и фильтрации, но их возможности весьма ограниченны. Посредством данной утилиты можно выполнять сохранение и/или очистку журнала безопасности. Для сохранения копии журнала (после щелчка правой кнопкой и выбора пункта Save Event Log As) можно выбрать один из трех предлагаемых форматов: «родной» формат Event Viewer (файл с расширением .evt), формат данных, разделяемых запятой (Comma-Separated Value CSV), или формат с разделителем в виде табуляции.

С помощью Event Viewer можно просматривать как сохраненные копии, так и действующие журналы на удаленных системах, и обычно все это работает хорошо до тех пор, пока вы не попытаетесь просмотреть журнал системы с другим языком по умолчанию или другой версией Windows. В подобных случаях при просмотре описания события может оказаться, что в данном поле отсутствует статический текст, а есть только вставки из динамических строк. Еще надо отметить, что просмотр объемного журнала событий через соединение по распределенной сети может происходить весьма медленно. При этом, если в процессе просмотра журнала будет осуществляться запись в него новых событий, система будет выдавать сообщения об ошибках, информирующие о регистрации новых событий.

В Event Viewer можно задать максимально допустимый размер журнала безопасности и предопределить те действия, которые система Windows должна выполнить при достижении журналом максимального размера. Чтобы увидеть окно установки этих параметров, следует щелкнуть правой кнопкой мыши на соответствующем журнале и выбрать пункт Properties («Свойства»). Здесь можно предписать Windows при необходимости перезаписывать более ранние события, прекращать дальнейшую регистрацию до тех пор, пока кто-либо не очистит журнал, или перезаписывать события, произошедшие ранее заданного количества дней. В последнем случае при заполнении журнала дальнейшая запись событий будет временно прекращена, пока не пройдет достаточно времени для того, чтобы в журнале появились события, удовлетворяющие установленным временным критериям и, соответственно, допускающие удаление.

Категории аудита

Можно настроить Windows 2003 таким образом, чтобы в журнал безопасности записывались только те события, которые соответствуют заданным категориям аудита. Для этого в списке из девяти категорий политики аудита нужно выбрать только те, что представляют интерес для занесения соответствующих им событий в журнал. Чтобы просмотреть действующие в данный момент настройки политики аудита компьютера, запустите, как показано на экране 2, редактор групповых политик (Group Policy Editor, GPE) и раскройте следующую ветвь: Local Computer PolicyComputer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesAudit Policy. Обратите внимание, что порядок перечисления и наименования категорий журнала безопасности (экран 1) и соответствующих им политик аудита (экран 2) слегка различаются. Если посмотреть на экран 2, увидим, что для каждой категории можно включить аудит событий с успешным и/или неудачным результатом либо вообще отключить аудит для данной категории событий. Например, можно для категории Audit account logon events (выполнять аудит попыток регистрации с учетной записью в системе) включить аудит только для неудачных попыток, в результате чего в журнале событий Windows будут фиксироваться только те попытки регистрации в системе, которые по каким-либо причинам закончились неудачей.

|

Экран 2. Политики аудита системы безопасности |

Упомянутые девять категорий аудита охватывают весьма широкий круг действий. Можно наблюдать за процедурами регистрации в системе и аутентификацией, за работой администратора, за поддержкой пользователей, групп и компьютеров, за действиями пользователей, связанными с доступом к файлам, за изменениями важных настроек параметров безопасности, за выполнением тех или иных программ, за изменениями свойств в Active Directory (AD) и т. д. Ниже приводятся краткие описания для каждой категории событий.

Регистрация и аутентификация

Одним из наиболее эффективных методов контроля действий пользователей и выявления атак на системы являются наблюдения за событиями регистрации в системе. Поскольку среда Windows имеет доменную архитектуру, для процессов регистрации в системе и аутентификации применяются различные подходы: если пользователь осуществляет регистрацию на своем компьютере при помощи доменной учетной записи, то данная система должна пройти процедуру аутентификации в AD на соответствующем контроллере домена (DC). Для отслеживания каждого из типов этих действий (или обоих вместе) в системе безопасности используются две категории событий: с помощью категории Logon/Logoff выполняется аудит событий, связанных с регистрацией, а категория Account Logon позволяет отслеживать события аутентификации.

Если мы вспомним эпоху Windows NT, то там категория Account Logon отсутствовала, а была только категория Logon/Logoff, что создавало значительные проблемы при необходимости отслеживать попытки аутентификации в домене. Информация о событиях категории Logon/Logoff записывалась в журналы тех компьютеров, где эти события произошли, т. е. в журналы рабочих станций и серверов домена, но не контроллеров домена. Поэтому, если требовалось отследить неудачные попытки регистрации в системах, приходилось просматривать журналы событий на каждой рабочей станции и сервере домена. Но еще хуже, что не было возможности отслеживать попытки регистрации с неавторизованных компьютеров.

Ситуация изменилась с появлением семейства продуктов Windows 2000, в них уже была предусмотрена категория Account Logon (хотя, на мой взгляд, название для нее было выбрано неудачно — правильнее было бы назвать эту категорию Authentication). Теперь стало возможным регистрировать все происходящие в домене события категории Account Logon на контроллере домена. Правда, при этом все равно требовалось отслеживать события на всех контроллерах домена, но, согласитесь, это намного лучше, чем просматривать журналы безопасности на каждом компьютере сети.

Несмотря на появление категории Account Logon, сохранилась и существовавшая категория событий Logon/Logoff. Причина этого заключается в том, что данная категория может помочь при необходимости проконтролировать весь сеанс регистрации в целом. При этом события категории Account Logon информируют о том, кем, где и когда предпринимались попытки регистрации в системе, а события категории Logoff/Logon сообщают о продолжительности этих сеансов. Кроме того, события типа Logon/Logoff содержат более подробную информацию о причинах неудачи той или иной попытки регистрации в системе.

Новое в Windows 2003. В Windows 2000 имеется набор идентификаторов для событий успешной аутентификации и еще один набор ID для событий неудачной аутентификации. В Windows XP события категории Account Logon не претерпели каких-либо изменений, но в системе Windows 2003 события этой категории содержат некоторые дополнительные данные. Следует также отметить, что разработчики Microsoft, по совершенно необъяснимым причинам, удалили некоторые ID для определенных событий неудачной аутентификации и объединили их с соответствующими событиями успешной аутентификации.

Управление учетными записями и доступ к службе каталогов

С помощью категории Account Management можно отслеживать изменения в учетных записях пользователей, групп и компьютеров, кроме того, она незаменима при наблюдении за некоторыми видами действий. Наилучший подход к управлению доступом состоит в том, чтобы предоставлять доступ группам, а не отдельным пользователям. С помощью категории событий Account Management можно легко идентифицировать случаи изменения членства в группах. Во многих случаях злоумышленники, получившие права административного доступа к системе, сначала создают новую учетную запись, а затем используют ее для дальнейших атак. С помощью событий категории Account Management факт создания новой учетной записи может быть легко выявлен. Использование категории Account Management может также помочь заставить администратора более ответственно относиться к своей работе. Если кем-то была случайно удалена учетная запись пользователя или внесены некорректные изменения в настройки пользователя или группы, то с помощью аудита событий категории Account Management подобные действия можно отследить.

Категория Directory Service Access обеспечивает низкоуровневый аудит объектов AD и их свойств. Поскольку данная категория имеет непосредственное отношение к AD, то активировать аудит подобных событий на системах, которые не являются контроллерами домена, не имеет ни малейшего смысла. Данная категория в значительной степени пересекается с Account Management, поскольку пользователи, группы и компьютеры тоже являются объектами AD. Но если отчеты Account Management содержат данные по высокоуровневым изменениям для пользователей, групп и компьютеров, то, применяя категорию Directory Service Access, можно обеспечить аудит объектов AD (в том числе пользователей, групп и компьютеров) на очень низком уровне. В категории Account Management каждому типу объектов и каждому событию доступа к объекту соответствует уникальный идентификатор ID. С другой стороны, в категории Directory Service Access для всех типов действий существует единственный идентификатор с ID 566. К ID 566 относятся тип объекта, имя объекта, имя пользователя, получившего доступ к объекту, а также тип доступа. В примере события, показанном на экране 3, администратор изменил в учетной записи Susan параметр job title.

Хотя категория Directory Service Access обладает весьма богатыми возможностями, тем не менее использоваться может лишь небольшая их часть. На контроллерах доменов Windows 2000 политика аудита событий Directory Service Access настроена по умолчанию таким образом, чтобы в журнал записывались как удачные, так и неудачные попытки изменений объектов AD, что приводит к наличию огромного количества событий. Отметим также, что названия типов объектов и свойств поступают в события с ID 566 непосредственно из схемы AD и могут при этом выглядеть весьма загадочно. Например, поле user?s city (город) отображается в виде «/» (местонахождение) а поле last name (фамилия) представлено в виде sn (surname). Обычно для обеспечения аудита событий, связанных с пользователями, группами и компьютерами, наибольший практический интерес представляет категория Account Management. Однако при этом следует понимать, что выполнять аудит изменений, вносимых в другие важнейшие объекты AD, такие как групповые политики (GPO) или организационные подразделения (organizational unit, OU), можно только с помощью категории Directory Service Access.

Новое в Windows 2003. В Windows 2003 исправлена имевшаяся в Windows 2000 ошибка, связанная с изменениями и сбросом пользовательского пароля. В документации на Windows 2000 указывается, что сбросу пароля в журнале событий соответствует ID 628, хотя на самом деле процедурам как сброса, так и изменения пароля в системном журнале соответствует один и тот же ID 627 и они всегда отображаются в отчетах как события смены пароля. В Windows 2003 смене пароля соответствует ID 627, а сбросу пароля — ID 628.

Аудит доступа к файлам

В принципе с помощью категории Object Access можно следить за доступом к файлам, папкам, принтерам, разделам реестра и системным службам, но в большинстве случаев данная категория используется для отслеживания доступа к файлам и папкам. Как только будет включен аудит по данной категории, в журнале безопасности сразу же отобразится некоторое количество событий, касающихся доступа к объектам в базе безопасности SAM. Однако каких-либо других событий, связанных с доступом к файлам или другим объектам, вы здесь, вероятнее всего, не увидите, поскольку каждый объект имеет свои настройки параметров аудита, а по умолчанию почти у всех объектов аудит отключен. Это правильная практика, поскольку, если в системе будет включен аудит попыток доступа к каждому файлу или объекту, то данная система до своей полной остановки будет заниматься только обработкой этих событий, а ее журнал безопасности быстро переполнится, вне зависимости от назначенного ему объема. Я рекомендую применять эту категорию только к критически важным файлам, действительно требующим механизмов слежения за доступом к ним.

Для того чтобы активизировать аудит событий для выбранного объекта, нужно открыть его диалоговое окно свойств, выбрать закладку Security, нажать кнопку Advanced, выбрать закладку Auditing, после чего нажать кнопку Add. Например, на экране 4 можно увидеть настройку параметров аудита для файла 1st Quarter Cost Centers.xls, который я открыл из Windows Explorer. Обратите внимание, что можно указывать конкретных пользователей или группы, доступ которых к данному файлу необходимо отслеживать, можно назначать аудит лишь для конкретного типа доступа либо аудит только успешных (или неудачных) попыток доступа к данному объекту. Как только будет включен аудит для соответствующего объекта, Windows начнет регистрировать события открытия, закрытия и другие типы событий для данного объекта согласно выбранной для него политике аудита.

|

Экран 4. Настройки аудита для объекта |

Новое в Windows 2003. Безусловно, журнал безопасности в Windows 2000 выполняет очень важную функцию, информируя о том типе доступа к объекту, который имеет пользователь или приложение, но при этом остается неизвестным, что в действительности пользователь или приложение делают с этим объектом. Предположим, что пользователь А открыл документ, на который у него есть разрешения на чтение и запись. При этом в журнал Windows 2000 записывается событие с ID 560, которое говорит о том, что пользователь, имеющий разрешения доступа List Folder / Read Data и Create Files / Write Data, открыл файл. Когда А закроет файл, в журнал Windows 2000 будет занесено событие с ID 562, означающее, что пользователь закрыл файл. В Windows 2003 добавлено новое событие с ID 567. Если пользователь А изменит содержимое файла на компьютере с Windows 2003, в журнале между событиями открытия и закрытия соответствующего файла будет зарегистрировано событие с ID 567. В нем содержится информация о названии объекта, пользователе и том типе доступа, который этот пользователь в действительности применял. Если в данном месте журнала событие с ID 567 не зарегистрировано, это говорит о том, что пользователь не изменял содержимое файла.

Слежение за выполнением программ

Категория Detailed Tracking предоставляет администратору возможность мониторинга каждой программы, запущенной на системе. Можно контролировать запуск (ID 592) и закрытие (ID 593) пользователями любых приложений. Эти два события могут быть связаны друг с другом через идентификатор процесса (process ID), который можно найти в описаниях обоих событий. Для того чтобы получить полное представление о сеансе работы пользователя, можно задействовать механизмы слежения за процессами с аудитом процедур входа/выхода (logon/logoff), а также открытия/закрытия файлов (file open/close). При этом будет видно, когда пользователь регистрировался в системе, какие запускал программы и к каким файлам из этих программ обращался.

Новое в Windows 2003. В Windows 2003 в категорию Detailed Tracking добавлено два новых события. Событие с ID 601 позволяет отслеживать моменты установки в систему новых служб, что может пригодиться для контроля установки служб на серверах и рабочих станциях с целью проверки их легитимности и выявления наличия несанкционированных служб. При этом нужно понимать, что данное событие может применяться только к системным службам, но не к приложениям, запущенным пользователем на компьютере. Кроме того, для выявления «троянцев» и шпионских программ данное событие также неприменимо, поскольку подобного рода программы обычно не устанавливают себя на системы в качестве служб. Событие с ID 602 информирует о фактах создания задач для службы планировщика, но при этом не отслеживаются моменты внесения изменений, удаления или попыток запуска кем-либо этих задач.

Права пользователей

Для обеспечения контроля возможностей выполнения пользователями функций системного уровня, таких как изменение системного времени или выключение, в Windows применяется система прав пользователей (привилегий). Контроль использования этих прав может быть реализован с помощью категории Privilege Use. Для большинства прав в журнале Windows регистрируются события Privilege Use (ID 577 или 578), однако некоторые виды прав используются настолько часто, что разработчики Microsoft предпочли не регистрировать каждый факт их применения. Вместо этого, когда реализуется какое-либо из этих прав, в журнале Windows просто отражается факт использования права с ID 576.

Новое в Windows 2003. В системе Windows 2000 при попытках просмотреть либо снять содержимое дампа памяти в журнал безопасности заносится событие с ID 578, но в Windows 2003 этого почему-то не происходит. И аналогично, когда кто-то хочет стать владельцем файла или другого объекта, система Windows 2003 не регистрирует никакого события (в Windows 2000 и в этом случае происходит запись события в журнал). Возможно, эти ошибки будут исправлены в первом пакете обновления системы Windows 2003, поскольку в Windows 2000 некоторые ошибки, связанные с аудитом, в выпущенных для данной системы пакетах обновления были устранены.

Изменения политик

В тех журналах безопасности, которые мне довелось просматривать, я так и не обнаружил нескольких событий категории Policy Changes, которые, в соответствии с документацией Microsoft, должны записываться в журнал. Так, одни события, связанные с протоколом IP Security (IPSec), похоже, никогда не регистрируются в журнале (например, ID 613, 614 и 616), в то время как другие (ID 615) регистрируются. И тем не менее категория Policy Changes предназначена для регистрации событий, связанных с изменениями конфигурации параметров безопасности, включая изменения доверительных отношений, политики Kerberos, шифрующей файловой системы EFS и параметров QoS.

Новое в Windows 2003. В системе Windows 2000 событие с ID 615 относилось к категории Detailed Tracking, но в Windows 2003 оно перекочевало в категорию Policy Change. И это всего лишь один из примеров тех загадочных и ненужных изменений, которые мне удалось выявить при сравнении событий в системах Windows 2000 и Windows 2003. А вот еще одно интересное изменение: в документации утверждается, что при назначении и аннулировании пользовательских прав в журнал Windows заносятся события, имеющие соответственно ID 608 и 609. Однако в журнале Windows 2000 ни одно из этих событий не регистрируется. Что касается системы Windows 2003, то здесь при изменениях в правах пользователей происходит запись в журнал событий с ID 608 и 609, за исключением тех случаев, когда это связано с изменениями прав регистрации, таких как Allow logon locally и Access this computer from the network. В Windows 2003 для такого рода событий, в отличие от заявленных в документации ID 608 и 609, используются идентификаторы ID 621 и 622 (соответственно для предоставления и лишения прав). Подобные необъяснимые и недокументированные изменения приводят к нарушениям работы программ мониторинга и построения отчетов, которые выполняют фильтрацию и анализ событий, основываясь на категориях, ID, или на поле, расположенном в определенном месте в описании события.

Системные события

Категория System Events является вместилищем для разнообразных событий, касающихся системы безопасности. В данной категории система предоставляет информацию о процессах начальной загрузки (ID 512) и выключения (ID 513), а также о работе различных компонентов системы безопасности (в частности, о процессах регистрации и процедурах аутентификации) во время начальной загрузки системы. Здесь есть два чрезвычайно полезных события, а именно: событие с ID 517, информирующее пользователя об очистке журнала событий и о том, кто это сделал, и событие с ID 520, которое присутствует только в Windows 2003.

Новое в Windows 2003. При тестировании Windows 2003 в категории System Events единственным новым событием, которое мне действительно удалось обнаружить, было событие с ID 520. Наличие данного события в журнале говорит о том, что системные время и дата были изменены, здесь же в его описании приводятся новое и старое значения даты и времени.

Журнал безопасности является чрезвычайно мощным средством контроля действий пользователей и персонала подразделений ИТ, а также обнаружения вторжений, но при этом весьма непростым средством. Чем более глубоко удастся вникнуть в особенности его структуры, тем больших успехов можно добиться при работе с ним и тем больше данных можно извлечь из любых журналов безопасности с помощью имеющихся средств построения отчетов и выдачи оповещений.

Примечание автора

Данная серия статей построена на базе курса Security Log Secrets компании Monterey Technology Group.

Редактор Windows IT Pro и ведущий инструктор и разработчик курсов для программы по безопасности Windows NT/2000 института MIS Training. Его компания, Monterey Technology Group, занимается консалтингом в области информационной безопасности. Связаться с ним можно по адресу: rsmith@monterey techgroup.com

Аудит входа в систему

Источник: https://technet.microsoft.com/ru-ru/library/cc787567%28v=ws.10%29.aspx

Применяется к:

Windows Server 2003, Windows Server 2003 R2, Windows Server 2003 with SP1, Windows Server 2003 with SP2, Windows Vista

Описание

Этот параметр безопасности определяет, подлежит ли аудиту

каждая попытка пользователя войти в систему с компьютера или выйти из

нее.

События входа в систему формируются контроллерами домена в

процессе проверки учетных записей домена и локальными компьютерами при

работе с локальными учетными записями. Если включены обе категории

политик — учетных записей и аудита при входе в систему, — входы в

систему, использующие учетную запись домена, формируют события входа или

выхода на рабочей станции или сервере и событие входа в систему на

контроллере домена. Кроме того, интерактивные входы с использованием

учетной записи домена на рядовой сервер или рабочую станцию формируют

событие входа на контроллере домена, в то время как при входе

пользователя производится поиск сценариев входа и политик.

Дополнительные сведения о событиях входа в систему см. в разделе Аудит событий входа в систему.

Если этот параметр политики определен, можно задать аудит

успехов или отказов либо вообще отключить аудит событий данного типа.

Аудит успехов означает создание записи аудита для каждой успешной

попытки входа в систему. Аудит отказов означает создание записи аудита

для каждой неудачной попытки входа.

Чтобы установить значение Нет аудита, в диалоговом окне Свойства данного параметра политики установите флажок Определить следующие параметры политики и снимите флажки Успех и Отказ.

По умолчанию: «Успех».

Настройка этого параметра безопасности

Настроить данный параметр безопасности можно, открыв

соответствующую политику и развернув дерево консоли следующим образом:

Конфигурация компьютераКонфигурация WindowsПараметры

безопасностиЛокальные политикиПолитика аудита.

Дополнительные сведения о настройках параметров политики аудита см. в разделе Определение и изменение параметров политики аудита для категории события.

| События входа в систему |

Описание |

|---|---|

| 528 | Успешный вход пользователя на компьютер. Сведения о типах входа в систему см. ниже в таблице типов входа в систему. |

| 529 |

Отказ входа в систему. Попытка входа в систему с неизвестным именем пользователя или с известным именем, но неправильным паролем. |

| 530 | Отказ входа в систему. Попытка входа в систему с учетной записью пользователя вне допустимого интервала времени. |

|

531

|

Отказ входа в систему. Попытка входа в систему с использованием отключенной учетной записи пользователя. |

| 532 | Отказ входа в систему. Попытка входа в систему с использованием устаревшей учетной записи пользователя. |

| 533 | Отказ входа в систему. Попытка входа в систему пользователя, которому не разрешен вход на данный компьютер. |

| 534 | Отказ входа в систему. Попытка входа в систему с указанием неразрешенного типа входа. |

|

535

|

Отказ входа в систему. Срок действия пароля для указанной учетной записи истек. |

| 536 | Отказ входа в систему. Служба Net Logon отключена. |

| 537 |

Отказ входа в систему. Попытка входа в систему не удалась по другим причинам.

Примечание

|

|

538

|

Процесс выхода пользователя из системы завершен. |

| 539 | Отказ входа в систему. Во время попытки входа в систему учетная запись пользователя заблокирована. |

| 540 | Успешный вход пользователя в сеть. |

| 541 |

Завершен основной режим проверки подлинности по протоколу IKE между локальным компьютером и зарегистрированной одноранговой тождественностью (установление надежного сопоставления), или быстрый режим установил канал данных. |

| 542 | Канал данных отключен. |

| 543 |

Основной режим отключен.

Примечание

|

| 544 |

Отказ основного режима проверки подлинности из-за того, что партнер не обеспечил действительный сертификат или не подтверждена подлинность подписи. |

| 545 | Отказ основного режима проверки подлинности из-за отказа Kerberos или неверного пароля. |

| 546 |

Отказ создания надежного соединения IKE, вызванный поступлением от партнера неприемлемого предложения. Прием пакета, содержащего неверные данные. |

| 547 | Отказ во время процедуры установления соединения IKE. |

| 548 |

Отказ входа в систему. Идентификатор надежности (SID), полученный от доверенного домена, не соответствует SID учетной записи домена для клиента. |

| 549 |

Отказ входа в систему. Все идентификаторы надежности SID, соответствующие недоверенным пространствам имен, были отфильтрованы во время проверки подлинности в лесах. |

| 550 | Сообщение уведомления, которое может указывать на возможную атаку на службу. |

| 551 | Пользователь инициировал процесс выхода из системы. |

| 552 |

Пользователь успешно вошел на компьютер, используя правильные учетные данные, несмотря на то что до этого уже вошел как другой пользователь. |

| 682 | Пользователь повторно подключен к отключенному сеансу терминального сервера. |

| 683 |

Пользователь отключен от сеанса терминального сервера без выхода из системы.

Примечание

|

При записи события 528 в журнал событий также заносится тип входа. Типы входа в систему перечислены в следующей таблице.

|

Тип входа в систему |

Название типа входа |

Описание |

|---|---|---|

| 2 | Интерактивный | Успешный вход пользователя на компьютер. |

| 3 | Сеть | Пользователь или компьютер вошли на данный компьютер через сеть. |

| 4 | Пакетный |

Пакетный тип входа используется пакетными серверами, исполнение процессов на которых производится по поручению пользователя, но без его прямого вмешательства. |

| 5 | Служба | Служба запущена Service Control Manager. |

| 7 | Разблокирование | Эта рабочая станция разблокирована. |

| 8 | NetworkCleartext |

Пользователь вошел на данный компьютер через сеть. Пароль пользователя передан в пакет проверки подлинности в его нехешированной форме. Встроенная проверка подлинности упаковывает все хешированные учетные записи перед их отправкой через сеть. Учетные данные не передаются через сеть открытым текстом. |

| 9 | NewCredentials |

Посетитель клонировал свой текущий маркер и указал новые учетные записи для исходящих соединений. Новый сеанс входа в систему имеет ту же самую локальную тождественность, но использует отличающиеся учетные записи для сетевых соединений. |

| 10 | RemoteInteractive | Пользователь выполнил удаленный вход на этот компьютер, используя Terminal Services или Remote Desktop. |

| 11 | CachedInteractive |

Пользователь вошел на этот компьютер с сетевыми учетными данными, которые хранились локально на компьютере. Контроллер домена не использовался для проверки учетных данных. |

Дополнительные сведения (на английском языке) см. в разделе о событиях безопасности на веб-узле Microsoft Windows Resource Kits.