- Remove From My Forums

-

Вопрос

-

Сабж, постоянно ищет и не останавливается поиск обновлений.

Что делал:

— установил net 3.5

— делал несколько раз ресет Windows Update

— проверял на вирусы, все ок

— отключил встроенный фаервол

— пробовал обновляться и с wsus и из интернета

— проверял систему sfc /scannow, все окПодскажите, как пофиксить эту проблему?

Лог:

2020-06-11 20:31:50:968

760 9a4

Misc WARNING: IsSessionRemote: WinStationQueryInformationW(WTSIsRemoteSession) failed for session 2, GetLastError=2250

2020-06-11 20:31:50:968

760 9a4

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-11 20:31:50:968

760 9a4

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-11 20:31:51:890

760 9a4

Misc WARNING: IsSessionRemote: WinStationQueryInformationW(WTSIsRemoteSession) failed for session 2, GetLastError=2250

2020-06-11 20:31:52:312

760 9a4

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-11 20:31:52:312

760 9a4

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-11 20:31:53:827

760 b34

IdleTmr Decremented idle timer priority operation counter to 0

2020-06-11 20:32:10:296

760 9a4

AU ########### AU: Uninitializing Automatic Updates ###########

2020-06-11 20:32:10:296

760 9a4

WuTask Uninit WU Task Manager

2020-06-11 20:32:10:296

760 b8c

Agent * WARNING: Failed to filter search results, error = 0x8024000B

2020-06-11 20:32:10:625

760 b8c

Agent *********

2020-06-11 20:32:10:640

760 b8c

Agent ** END ** Agent: Finding updates [CallerId = AutomaticUpdates Id = 1]

2020-06-11 20:32:10:655

760 b8c

Agent *************

2020-06-11 20:32:10:655

760 b8c

IdleTmr WU operation (CSearchCall::Init ID 1, operation # 7) stopped; does use network; is at background priority

2020-06-11 20:32:10:671

760 b8c

IdleTmr Decremented PDC RefCount for Network to 0

2020-06-11 20:32:12:713

760 9a4

Service *********

2020-06-11 20:32:12:713

760 9a4

Service ** END ** Service: Service exit [Exit code = 0x240001]

2020-06-11 20:32:12:713

760 9a4

Service *************

2020-06-11 20:32:15:701

760 94c

Misc =========== Logging initialized (build: 7.9.9600.17031, tz: +0300) ===========

2020-06-11 20:32:15:701

760 94c

Misc = Process: C:Windowssystem32svchost.exe

2020-06-11 20:32:15:701

760 94c

Misc = Module: c:windowssystem32wuaueng.dll

2020-06-11 20:32:15:701

760 94c

Service *************

2020-06-11 20:32:15:701

760 94c

Service ** START ** Service: Service startup

2020-06-11 20:32:15:701

760 94c

Service *********

2020-06-11 20:32:15:717

760 94c

Agent * WU client version 7.9.9600.17031

2020-06-11 20:32:15:717

760 94c

Agent * Base directory: C:WindowsSoftwareDistribution

2020-06-11 20:32:15:717

760 94c

Agent * Access type: Named proxy

2020-06-11 20:32:15:717

760 94c

Agent * Default proxy: 10.10.10.11:8080

2020-06-11 20:32:15:717

760 94c

Service UpdateNetworkState Ipv6, cNetworkInterfaces = 1.

2020-06-11 20:32:15:717

760 94c

Service UpdateNetworkState Ipv4, cNetworkInterfaces = 1.

2020-06-11 20:32:15:717

760 94c

Agent * Network state: Connected

2020-06-11 20:32:15:717

760 94c

Service UpdateNetworkState Ipv6, cNetworkInterfaces = 1.

2020-06-11 20:32:15:717

760 94c

Service UpdateNetworkState Ipv4, cNetworkInterfaces = 1.

2020-06-11 20:32:15:842

760 94c

Agent *********** Agent: Initializing global settings cache ***********

2020-06-11 20:32:15:842

760 94c

Agent * Endpoint Provider: 00000000-0000-0000-0000-000000000000

2020-06-11 20:32:15:842

760 94c

Agent * WSUS server: http://wsusserver.com

2020-06-11 20:32:15:842

760 94c

Agent * WSUS status server: http://wsusserver.com

2020-06-11 20:32:15:842

760 94c

Agent * Target group: (Unassigned Computers)

2020-06-11 20:32:15:842

760 94c

Agent * Windows Update access disabled: No

2020-06-11 20:32:15:842

760 94c

Misc WARNING: Network Cost is assumed to be not supported as something failed with trying to get handles to wcmapi.dll

2020-06-11 20:32:15:857

760 94c

WuTask WuTaskManager delay initialize completed successfully..

2020-06-11 20:32:15:857

760 94c

Report CWERReporter::Init succeeded

2020-06-11 20:32:15:857

760 94c

Agent *********** Agent: Initializing Windows Update Agent ***********

2020-06-11 20:32:15:857

760 94c

DnldMgr Download manager restoring 0 downloads

2020-06-11 20:32:15:857

760 94c

AU ########### AU: Initializing Automatic Updates ###########

2020-06-11 20:32:15:857

760 94c

AU AU setting next detection timeout to 2020-06-11 17:32:15

2020-06-11 20:32:15:857

760 94c

AU AIR Mode is disabled

2020-06-11 20:32:15:857

760 94c

AU # Policy Driven Provider: http://wsusserver.com

2020-06-11 20:32:15:857

760 94c

AU # Detection frequency: 20

2020-06-11 20:32:15:857

760 94c

AU # Approval type: Pre-install notify (User preference)

2020-06-11 20:32:15:857

760 94c

AU # Auto-install minor updates: No (User preference)

2020-06-11 20:32:15:857

760 94c

AU # Auto update required (cannot be disabled)

2020-06-11 20:32:15:857

760 94c

AU # Will interact with non-admins (Non-admins are elevated (Policy))

2020-06-11 20:32:15:873

760 94c

AU WARNING: Failed to get Wu Exemption info from NLM, assuming not exempt, error = 0x80240037

2020-06-11 20:32:15:873

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-11 20:32:15:873

760 94c

AU AU finished delayed initialization

2020-06-11 20:32:15:873

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-11 20:32:15:873

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-11 20:32:15:889

760 94c

AU #############

2020-06-11 20:32:15:889

760 94c

AU ## START ## AU: Search for updates

2020-06-11 20:32:15:889

760 94c

AU #########

2020-06-11 20:32:15:889

760 94c

SLS Retrieving SLS response from server using ETAG «16IMgThQPatW3gLvl1IedEpqN3G7onUum7nRv4bGmwI=_1440″…

2020-06-11 20:32:15:889

760 94c

SLS Making request with URL HTTPS://sls.update.microsoft.com/SLS/{9482F4B4-E343-43B6-B170-9A65BC822C77}/x64/6.3.9600.0/0?CH=764&L=ru-RU&P=&PT=0x7&WUA=7.9.9600.17031

2020-06-11 20:32:15:904

760 8a8

DnldMgr Asking handlers to reconcile their sandboxes

2020-06-11 20:32:16:326

760 94c

EP Got 9482F4B4-E343-43B6-B170-9A65BC822C77 redir SecondaryServiceAuth URL: «117cab2d-82b1-4b5a-a08c-4d62dbee7782»

2020-06-11 20:32:16:326

760 94c

SLS FATAL: SLS:CSLSRequest::RetrieveAdditionalAttributesIfRequired: CoCreateInstance failed with 0x80040154.

2020-06-11 20:32:16:326

760 94c

Agent WARNING: Failed to retrieve SLS response data for service 117cab2d-82b1-4b5a-a08c-4d62dbee7782, error = 0x80040154

2020-06-11 20:32:16:326

760 94c

Agent FATAL: Caller Service Recovery failed to opt in to service 117cab2d-82b1-4b5a-a08c-4d62dbee7782, hr=0X80040154

2020-06-11 20:32:16:326

760 94c

IdleTmr WU operation (CSearchCall::Init ID 1) started; operation # 7; does use network; is at background priority

2020-06-11 20:32:16:326

760 94c

IdleTmr Incremented PDC RefCount for Network to 1

2020-06-11 20:32:16:420

760 94c

Report *********** Report: Initializing static reporting data ***********

2020-06-11 20:32:16:420

760 94c

Report * OS Version = 6.3.9600.0.0.196880

2020-06-11 20:32:16:420

760 94c

Report * OS Product Type = 0x00000007

2020-06-11 20:32:16:435

760 94c

Report * Computer Brand = Microsoft Corporation

2020-06-11 20:32:16:435

760 94c

Report * Computer Model = Virtual Machine

2020-06-11 20:32:16:435

760 94c

Report * Platform Role = 1

2020-06-11 20:32:16:435

760 94c

Report * AlwaysOn/AlwaysConnected (AOAC) = 0

2020-06-11 20:32:16:435

760 94c

Report * Bios Revision = 090004

2020-06-11 20:32:16:435

760 94c

Report * Bios Name = Intel(R) Xeon(R) CPU E5-2650 v2 @ 2.60GHz

2020-06-11 20:32:16:435

760 94c

Report * Bios Release Date = 2009-03-19T00:00:00

2020-06-11 20:32:16:435

760 94c

Report * Bios Sku Number unavailable.

2020-06-11 20:32:16:435

760 94c

Report * Bios Vendor = American Megatrends Inc.

2020-06-11 20:32:16:435

760 94c

Report * Bios Family unavailable.

2020-06-11 20:32:16:435

760 94c

Report * Bios Major Release unavailable.

2020-06-11 20:32:16:435

760 94c

Report * Bios Minor Release unavailable.

2020-06-11 20:32:16:435

760 94c

Report * Locale ID = 1049

2020-06-11 20:32:16:435

760 94c

Agent *** START *** Queueing Finding updates [CallerId = AutomaticUpdates Id = 1]

2020-06-11 20:32:16:435

760 94c

AU <<## SUBMITTED ## AU: Search for updates [CallId = {978647FA-2C4D-4BF6-87B9-55827107C4FA} ServiceId = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7}]

2020-06-11 20:32:16:435

760 670

Agent *** END *** Queueing Finding updates [CallerId = AutomaticUpdates Id = 1]

2020-06-11 20:32:16:435

760 670

Agent *************

2020-06-11 20:32:16:451

760 670

Agent ** START ** Agent: Finding updates [CallerId = AutomaticUpdates Id = 1]

2020-06-11 20:32:16:451

760 670

Agent *********

2020-06-11 20:32:16:467

760 670

Agent * Online = Yes; Ignore download priority = No

2020-06-11 20:32:16:482

760 670

Agent * Criteria = «IsInstalled=0 and DeploymentAction=’Installation’ or IsPresent=1 and DeploymentAction=’Uninstallation’ or IsInstalled=1 and DeploymentAction=’Installation’ and RebootRequired=1 or IsInstalled=0

and DeploymentAction=’Uninstallation’ and RebootRequired=1»

2020-06-11 20:32:16:514

760 670

Agent * ServiceID = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7} Managed

2020-06-11 20:32:16:592

760 670

Agent * Search Scope = {Machine & All Users}

2020-06-11 20:32:16:607

760 670

Agent * Caller SID for Applicability: S-1-5-18

2020-06-11 20:32:16:607

760 670

SLS Retrieving SLS response from server using ETAG «16IMgThQPatW3gLvl1IedEpqN3G7onUum7nRv4bGmwI=_1440″…

2020-06-11 20:32:16:623

760 670

SLS Making request with URL HTTPS://sls.update.microsoft.com/SLS/{9482F4B4-E343-43B6-B170-9A65BC822C77}/x64/6.3.9600.0/0?CH=764&L=ru-RU&P=&PT=0x7&WUA=7.9.9600.17031

2020-06-11 20:32:16:685

760 670

Agent WARNING: failed to access the auth cab, fatal error 0x80070003

2020-06-11 20:32:16:748

760 670

Agent WARNING: Invalid service in the backup data store; cleaning up

2020-06-11 20:32:16:767

760 670

Agent WARNING: Failed to add and register service 117cab2d-82b1-4b5a-a08c-4d62dbee7782 to the data store 0x80240031

2020-06-11 20:32:16:767

760 670

Agent WARNING: Service Recovery: Attempting to add pending registration for service 117cab2d-82b1-4b5a-a08c-4d62dbee7782 to the data store

2020-06-11 20:32:16:781

760 670

Agent WARNING: could not get the auth file name 0x80070002

2020-06-11 20:32:16:781

760 670

Agent WARNING: Service Recovery: Attempting to add pending registration for service 7971f918-a847-4430-9279-4a52d1efe18d to the data store

2020-06-11 20:32:16:797

760 670

Agent WARNING: could not get the auth file name 0x80070002

2020-06-11 20:32:16:797

760 670

Agent WARNING: Service Recovery: Attempting to add pending registration for service 7971f918-a847-4430-9279-4a52d1efe18d to the data store

2020-06-11 20:32:16:813

760 670

SLS Retrieving SLS response from server using ETAG «16IMgThQPatW3gLvl1IedEpqN3G7onUum7nRv4bGmwI=_1440″…

2020-06-11 20:32:16:813

760 670

SLS Making request with URL HTTPS://sls.update.microsoft.com/SLS/{9482F4B4-E343-43B6-B170-9A65BC822C77}/x64/6.3.9600.0/0?CH=764&L=ru-RU&P=&PT=0x7&WUA=7.9.9600.17031

2020-06-11 20:32:16:891

760 670

EP Got 9482F4B4-E343-43B6-B170-9A65BC822C77 redir SecondaryServiceAuth URL: «117cab2d-82b1-4b5a-a08c-4d62dbee7782»

2020-06-11 20:32:16:953

760 670

SLS FATAL: SLS:CSLSRequest::RetrieveAdditionalAttributesIfRequired: CoCreateInstance failed with 0x80040154.

2020-06-11 20:32:16:953

760 670

Agent WARNING: Failed to retrieve SLS response data for service 117cab2d-82b1-4b5a-a08c-4d62dbee7782, error = 0x80040154

2020-06-11 20:32:16:969

760 670

Agent FATAL: Caller Service Recovery failed to opt in to service 117cab2d-82b1-4b5a-a08c-4d62dbee7782, hr=0X80040154

2020-06-11 20:32:16:969

760 670

SLS Retrieving SLS response from server using ETAG «16IMgThQPatW3gLvl1IedEpqN3G7onUum7nRv4bGmwI=_1440″…

2020-06-11 20:32:16:985

760 670

SLS Making request with URL HTTPS://sls.update.microsoft.com/SLS/{9482F4B4-E343-43B6-B170-9A65BC822C77}/x64/6.3.9600.0/0?CH=764&L=ru-RU&P=&PT=0x7&WUA=7.9.9600.17031

2020-06-11 20:32:17:234

760 670

EP Got 9482F4B4-E343-43B6-B170-9A65BC822C77 redir SecondaryServiceAuth URL: «7971f918-a847-4430-9279-4a52d1efe18d»

2020-06-11 20:32:17:297

760 670

EP Got WSUS Client/Server URL: «http://wsusserver.com/ClientWebService/client.asmx»

2020-06-11 20:32:17:297

760 670

Setup Checking for agent SelfUpdate

2020-06-11 20:32:17:313

760 670

Setup Client version: Core: 7.9.9600.17031 Aux: 7.9.9600.17031

2020-06-11 20:32:17:313

760 670

EP Got WSUS SelfUpdate URL: «http://wsusserver.com/selfupdate»

2020-06-11 20:32:17:328

760 670

Misc Validating signature for C:WindowsSoftwareDistributionSelfUpdatewuident.cab with dwProvFlags 0x00000080:

2020-06-11 20:32:17:344

760 670

Misc Microsoft signed: NA

2020-06-11 20:32:17:344

760 670

Misc Infrastructure signed: Yes

2020-06-11 20:32:17:375

760 670

Misc Validating signature for C:WindowsSoftwareDistributionSelfUpdateTMP71FF.tmp with dwProvFlags 0x00000080:

2020-06-11 20:32:17:392

760 670

Misc Microsoft signed: NA

2020-06-11 20:32:17:423

760 670

Misc Infrastructure signed: Yes

2020-06-11 20:32:17:534

760 670

Setup FATAL: GetClientUpdateUrl failed, err = 0x8024D009

2020-06-11 20:32:17:542

760 670

Setup Skipping SelfUpdate check based on the /SKIP directive in wuident

2020-06-11 20:32:17:542

760 670

Setup SelfUpdate check completed. SelfUpdate is NOT required.

2020-06-11 20:32:17:808

760 670

PT +++++++++++ PT: Synchronizing server updates +++++++++++

2020-06-11 20:32:17:823

760 670

PT + ServiceId = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7}, Server URL = http://wsusserver.com/ClientWebService/client.asmx

2020-06-11 20:32:17:823

760 670

PT WARNING: Cached cookie has expired or new PID is available

2020-06-11 20:32:17:839

760 670

EP Got WSUS SimpleTargeting URL: «http://wsusserver.com»

2020-06-11 20:32:17:839

760 670

PT Initializing simple targeting cookie, clientId = a8514edf-00f7-4110-8522-f5653793199e, target group = , DNS name = wsusclient.com

2020-06-11 20:32:17:855

760 670

PT Server URL = http://wsusserver.com/SimpleAuthWebService/SimpleAuth.asmx

2020-06-11 20:32:17:901

760 670

Agent Reading cached app categories using lifetime 604800 seconds

2020-06-11 20:32:17:901

760 670

Agent Read 1 cached app categories

2020-06-11 20:32:18:855

760 670

PT + SyncUpdates round trips: 2

2020-06-11 20:32:26:573

760 678

IdleTmr Incremented idle timer priority operation counter to 1

2020-06-11 20:32:28:495

760 b34

AU Triggering AU detection through DetectNow API

2020-06-11 20:32:28:495

760 b34

AU Will do the detection after current detection completes

2020-06-11 20:36:11:650

760 94c

Misc WARNING: IsSessionRemote: WinStationQueryInformationW(WTSIsRemoteSession) failed for session 2, GetLastError=2250

2020-06-12 09:00:10:446

760 94c

Misc WARNING: IsSessionRemote: WinStationQueryInformationW(WTSIsRemoteSession) failed for session 2, GetLastError=2250

2020-06-12 09:00:10:618

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-12 09:00:10:618

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-12 09:00:14:477

760 94c

Misc WARNING: IsSessionRemote: WinStationQueryInformationW(WTSIsRemoteSession) failed for session 2, GetLastError=2250

2020-06-12 09:00:26:524

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-12 09:00:26:524

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-12 09:26:22:570

760 94c

Misc WARNING: IsSessionRemote: WinStationQueryInformationW(WTSIsRemoteSession) failed for session 2, GetLastError=2250

2020-06-12 09:26:35:022

760 94c

Misc WARNING: IsSessionRemote: WinStationQueryInformationW(WTSIsRemoteSession) failed for session 2, GetLastError=2250

2020-06-12 09:26:35:444

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-12 09:26:35:444

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-12 09:26:41:162

760 94c

Misc WARNING: IsSessionRemote: WinStationQueryInformationW(WTSIsRemoteSession) failed for session 2, GetLastError=2250

2020-06-12 09:26:57:724

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-12 09:26:57:724

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-12 09:27:05:365

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2020-06-12 09:27:05:365

760 94c

AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037-

Изменено

12 июня 2020 г. 7:33

-

Изменено

Ответы

-

Создал новую ВМ, попробовал обновлять, долго ждал, но с wsus обновляться не захотела, а с интернета без проблем обновилась. Скопировал настройки прокси которые были на новой ВМ и поставил их на сбойный сервер.

Что делал:

1) Проверил все службы, сравнил с работающим сервером. На службе «Установщик модулей windows» было установлено запуск Вручную, перенастроил на запуск Автоматически.

2) Настроил прокси на сбойном сервере с помощью netsh:

netsh winhttp set proxy «10.10.10.10:8080» «<local>;10.10.*;*.domain.local»

3) Настроил прокси в IE.

3) Добавил в настройки сквида, то что советовали на оф. сайте сквида для windows update:

# Updates: Windows

refresh_pattern -i windowsupdate.com/.*.(cab|exe|ms[i|u|f|p]|[ap]sf|wm[v|a]|dat|zip|psf) 43200 80% 129600 reload-into-ims

refresh_pattern -i microsoft.com/.*.(cab|exe|ms[i|u|f|p]|[ap]sf|wm[v|a]|dat|zip|psf) 43200 80% 129600 reload-into-ims

refresh_pattern -i windows.com/.*.(cab|exe|ms[i|u|f|p]|[ap]sf|wm[v|a]|dat|zip|psf) 43200 80% 129600 reload-into-ims

refresh_pattern -i microsoft.com.akadns.net/.*.(cab|exe|ms[i|u|f|p]|[ap]sf|wm[v|a]|dat|zip|psf) 43200 80% 129600 reload-into-ims

refresh_pattern -i deploy.akamaitechnologies.com/.*.(cab|exe|ms[i|u|f|p]|[ap]sf|wm[v|a]|dat|zip|psf) 43200 80% 129600 reload-into-imsИ сбойный сервер увидел обновления и обновился через интернет. Всем спасибо за помощь и подсказки.

ЗЫ: Как я понимаю, через wsus обновляться не захотел, т.к. не было установлено нужных обновлений. После того как сервер обновился поиск обновлений с всус заработал.

ЗЫЫ: В следующий раз при установке windows буду обязательно скачивать свежий образ с сайта микрософта, а не использовать старый.

-

Предложено в качестве ответа

Alexander RusinovModerator

25 июня 2020 г. 7:14 -

Помечено в качестве ответа

Alexander RusinovModerator

25 июня 2020 г. 7:14

-

Предложено в качестве ответа

- Remove From My Forums

-

Question

-

This has happened on every 2012 server I’ve installed except for the one I installed in Oracle VirtualBox.

When I try to open Windows Update from the control panel, it hangs for 20-30 minutes (can’t even move the window), then when it finally opens, when I click any option (Change settings or Check for Updates) it hangs for another 20-30 minutes. After

the half hour wait and Check Updates finally runs and I click Install, it hangs for another 20-30 minutes before downloading. When it finishes downloading, it hangs for ANOTHER 20-30 minutes before installing.Anybody have any idea what is going on?

Answers

-

Try this at an elevated command-prompt:

netsh winhttp import proxy source=ie

Everything should now work and be nice and fast, as expected.

-

Proposed as answer by

Monday, October 14, 2013 2:09 PM

-

Marked as answer by

Alex Lv

Thursday, April 16, 2015 1:35 AM

-

Proposed as answer by

-

Saved me too, I had the same problem after a first batch of Windows update on several Win 2012 VMs , the netsh command solved it, BIG thanks!

-

Marked as answer by

Alex Lv

Thursday, April 16, 2015 1:34 AM

-

Marked as answer by

- Remove From My Forums

-

Question

-

This has happened on every 2012 server I’ve installed except for the one I installed in Oracle VirtualBox.

When I try to open Windows Update from the control panel, it hangs for 20-30 minutes (can’t even move the window), then when it finally opens, when I click any option (Change settings or Check for Updates) it hangs for another 20-30 minutes. After

the half hour wait and Check Updates finally runs and I click Install, it hangs for another 20-30 minutes before downloading. When it finishes downloading, it hangs for ANOTHER 20-30 minutes before installing.Anybody have any idea what is going on?

Answers

-

Try this at an elevated command-prompt:

netsh winhttp import proxy source=ie

Everything should now work and be nice and fast, as expected.

-

Proposed as answer by

Monday, October 14, 2013 2:09 PM

-

Marked as answer by

Alex Lv

Thursday, April 16, 2015 1:35 AM

-

Proposed as answer by

-

Saved me too, I had the same problem after a first batch of Windows update on several Win 2012 VMs , the netsh command solved it, BIG thanks!

-

Marked as answer by

Alex Lv

Thursday, April 16, 2015 1:34 AM

-

Marked as answer by

Обновлено 28.01.2020

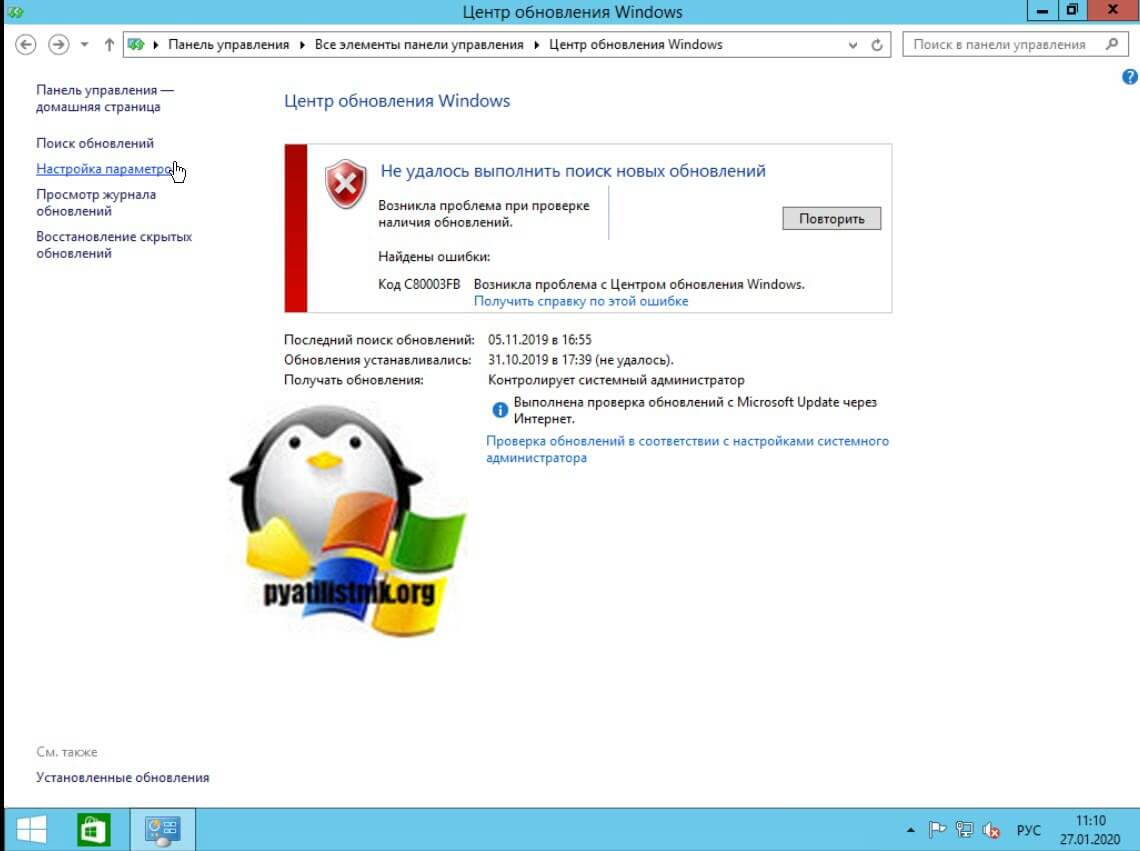

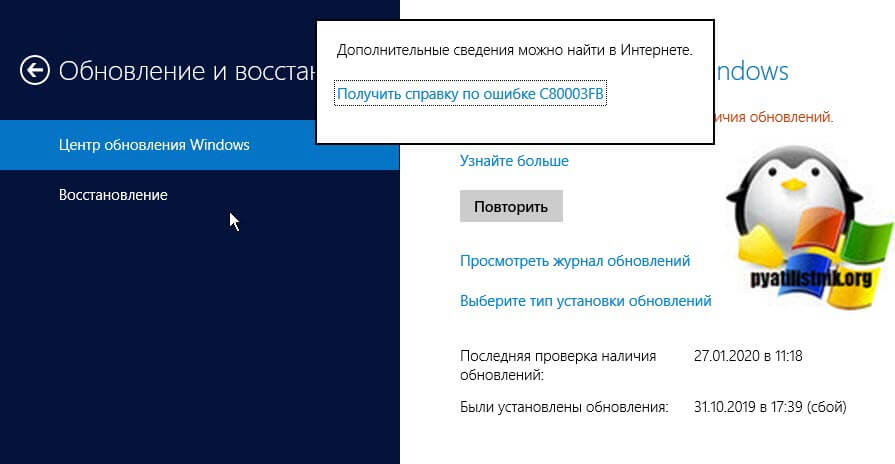

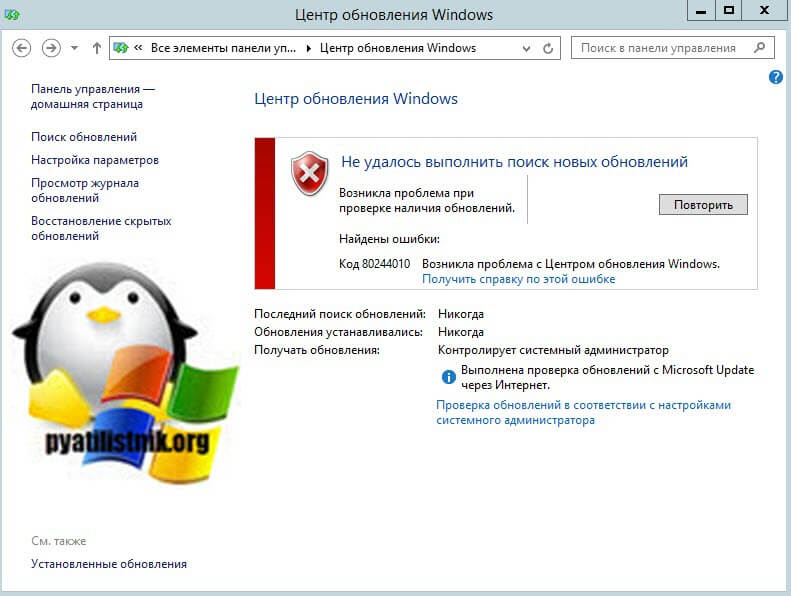

Причины ошибок 80244010 и C80003FB

Прежде чем я покажу, как вы можете устранить ошибки 80244010 и C80003FB я бы хотел дать вам понимание их появления. Вот так вот выглядит ошибка с кодом C80003FB:

Возникла проблема при проверке наличия обновлений. Найдены ошибки: код C80003FB

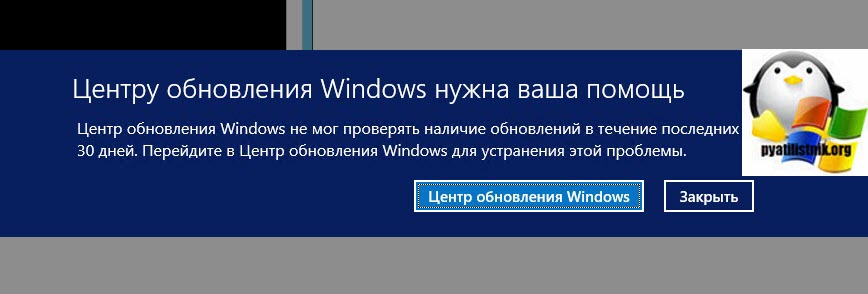

Далее появилась ошибка:

Центру обновления Windows нужна ваша помощь. Центр обновления Windows не мог проверить наличие обновлений в течении последних 30 дней. Перейдите в Центр обновления Windows для устранения этой проблемы

В итоге я видел все ту же ошибку.

Основными причинами вызывающими данную ошибку выступает:

- Поврежден файл DataStore.edb

- Повреждены системные файлы

- Установка свежего агента для обновления Windows

- Не доступны сервера обновлений Microsoft

Как устранить ошибки 80244010 и C80003FB

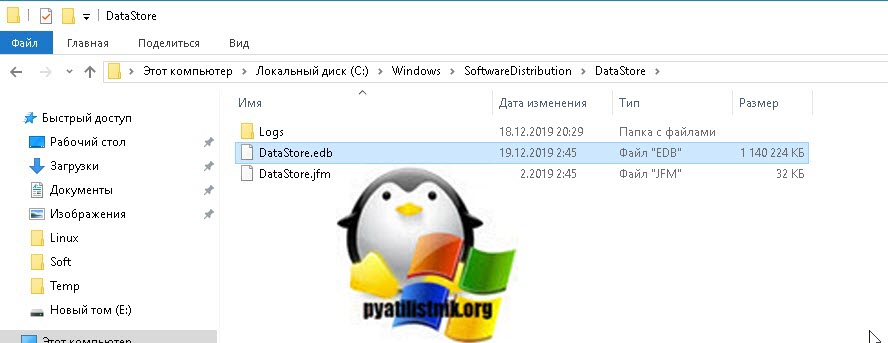

Первое, что нужно проверить, это нет ли проблем с файлом DataStore.edb. DataStore.edb — это лог-файл, он сохраняет историю обновлений Windows , и она находится в папке SoftwareDistribution (C:WindowsSoftwareDistributionDataStore DataStore.edb). Его размер будет увеличиваться при каждой проверке Центра обновления Windows.

Можно ли удалить файл DataStore.edb?

Да вы легко можете, это сделать. Удалив DataStore.edb Windows при следующем запуске поиска обновлений просто пересоздаст его. Так же этот файл может весить очень много, например более 1 ГБ и вы легко так сможете освободить в системе некоторое количество дискового пространства

Советую прочитать, как очистить папку Windows процентов на 40% и не сломать систему

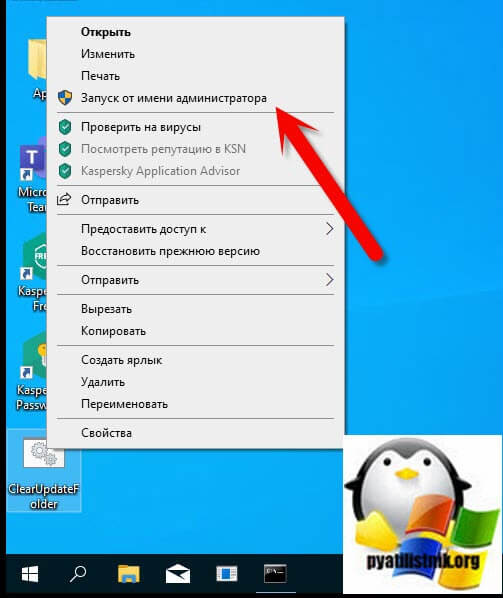

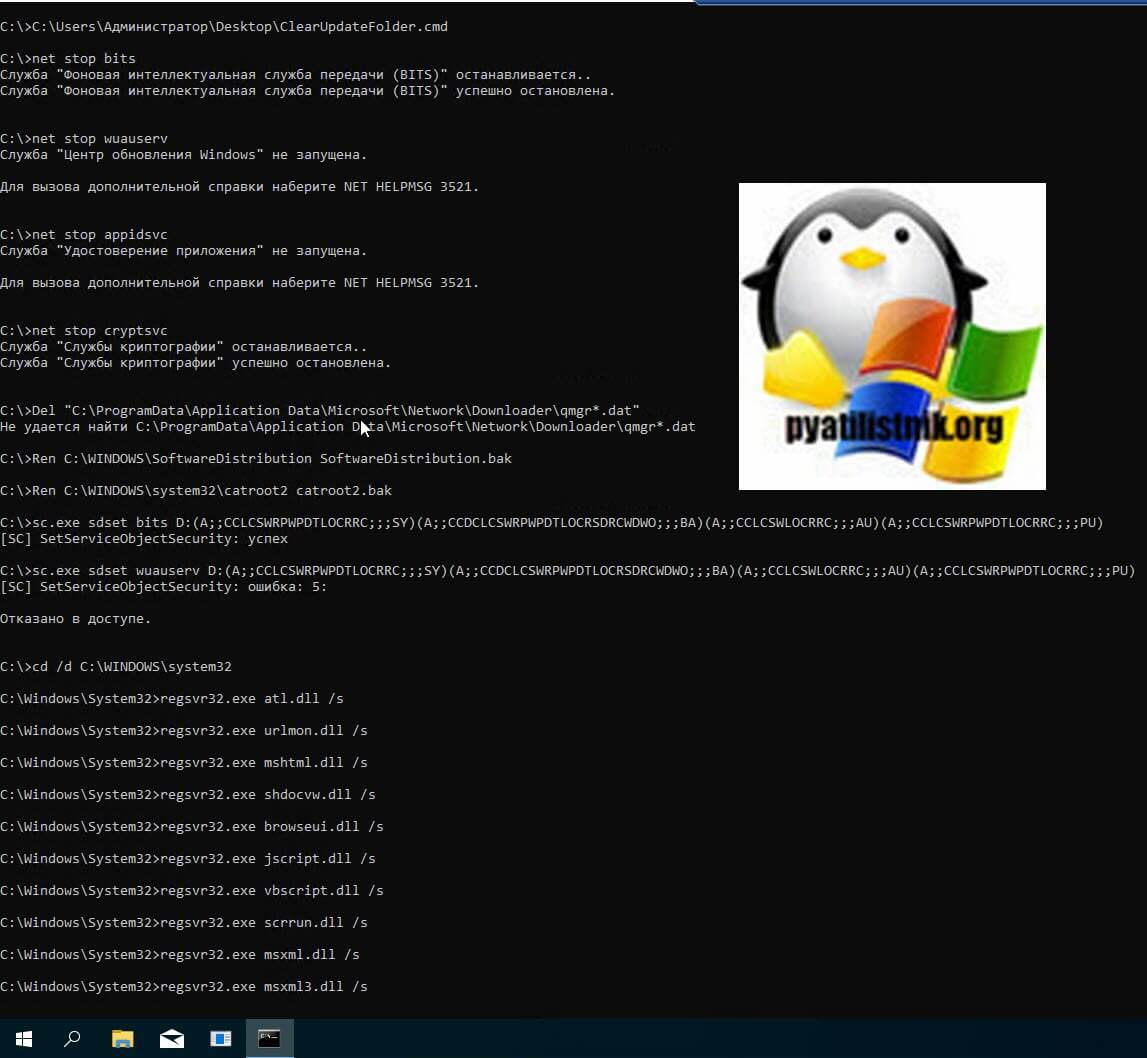

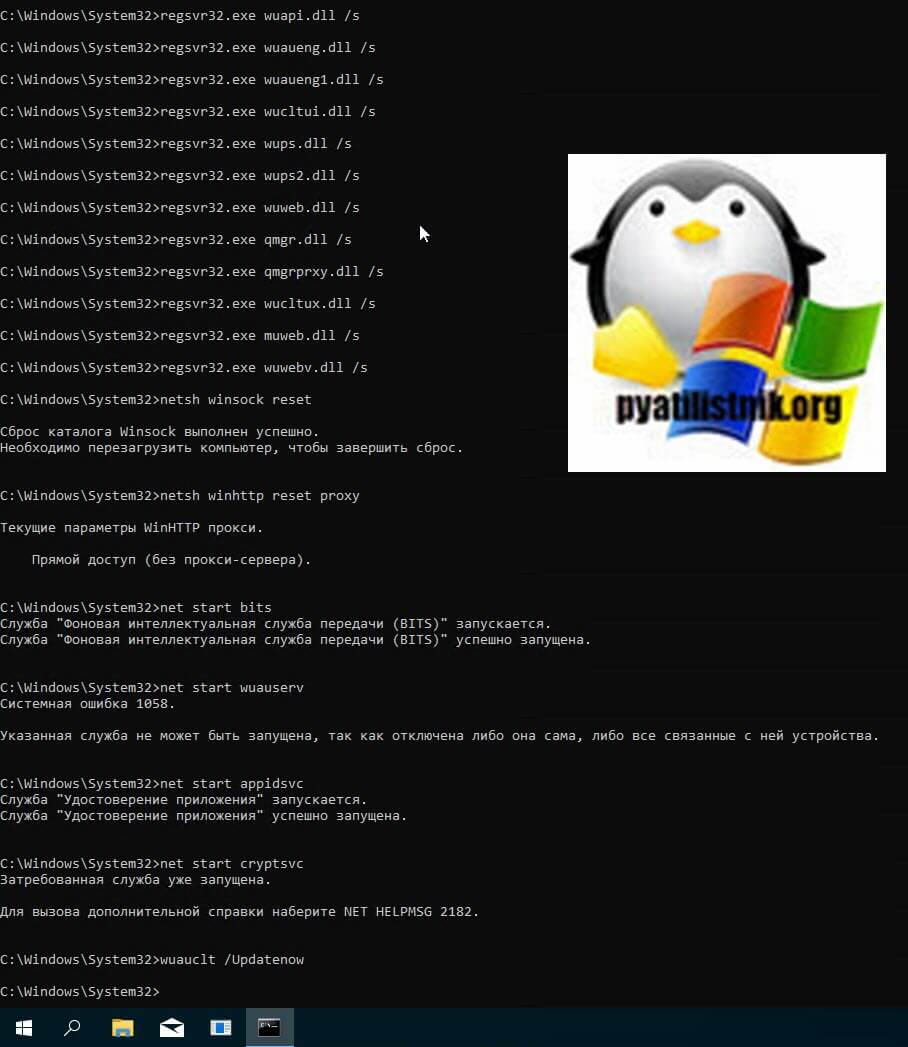

Когда я вижу проблему с обновлениями, она в 90% случаев решается моим скриптом, который я приведу чуть ниже и дам его описание:

- Производится отключение службы «Фоновая интеллектуальная служба передачи (BITS)»

- Производится отключение службы «Центр обновления Windows»

- Производится отключение службы «Удостоверение приложения»

- Производится отключение службы «Службы криптографии»

- Далее удаляется файлы qmgr*.dat из профиля пользователя

- Происходит переименовывание файла catroot2 в catroot2.bak

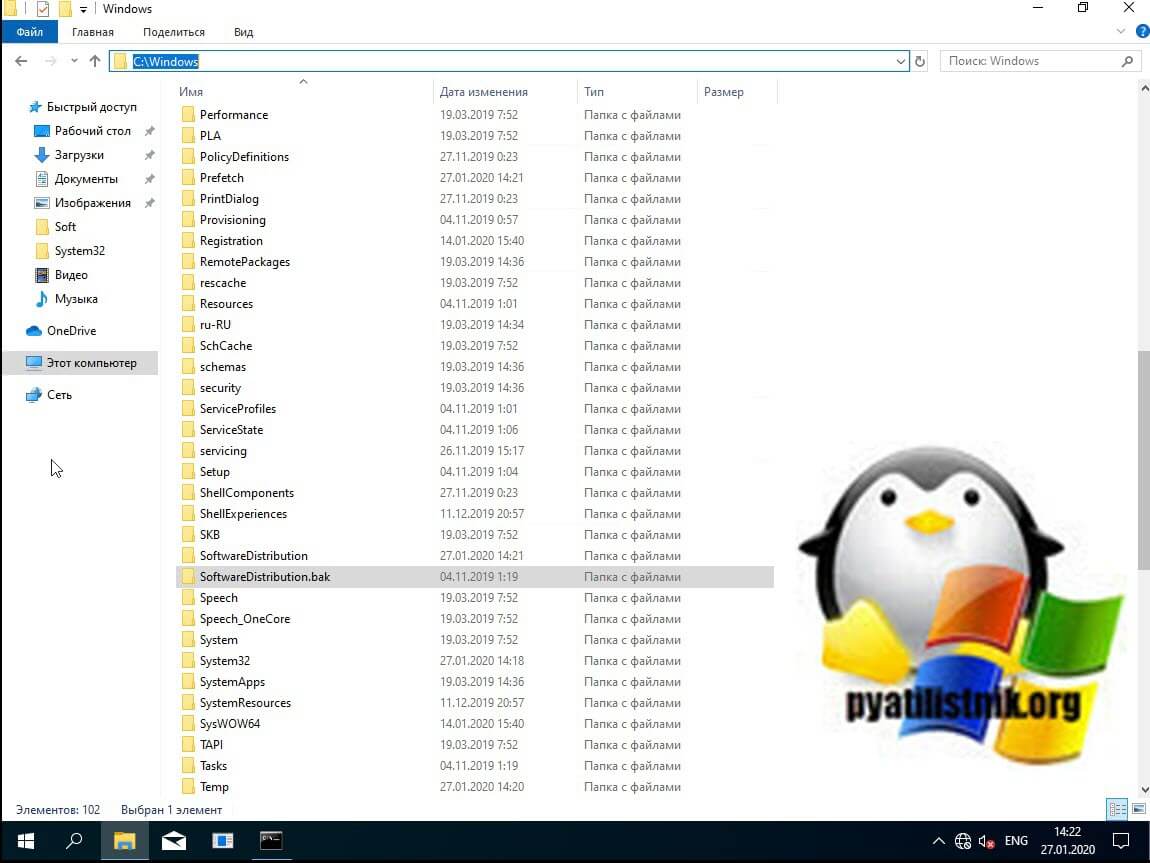

- Происходит переименовывание папки SoftwareDistribution в SoftwareDistribution.bak

- Перерегистрируются библиотеки

- Производится запуск службы «Фоновая интеллектуальная служба передачи (BITS)»

- Производится запуск службы «Центр обновления Windows»

- Производится запуск службы «Удостоверение приложения»

- Производится запуск службы «Службы криптографии»

- Запускается обновление Windows

net stop bits

net stop wuauserv

net stop appidsvc

net stop cryptsvc

Del «%ALLUSERSPROFILE%Application DataMicrosoftNetworkDownloaderqmgr*.dat»

Ren %systemroot%SoftwareDistribution SoftwareDistribution.bak

Ren %systemroot%system32catroot2 catroot2.bak

sc.exe sdset bits D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCRRC;;;AU)(A;;CCLCSWRPWPDTLOCRRC;;;PU)

sc.exe sdset wuauserv D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCRRC;;;AU)(A;;CCLCSWRPWPDTLOCRRC;;;PU)

cd /d %windir%system32

regsvr32.exe atl.dll /s

regsvr32.exe urlmon.dll /s

regsvr32.exe mshtml.dll /s

regsvr32.exe shdocvw.dll /s

regsvr32.exe browseui.dll /s

regsvr32.exe jscript.dll /s

regsvr32.exe vbscript.dll /s

regsvr32.exe scrrun.dll /s

regsvr32.exe msxml.dll /s

regsvr32.exe msxml3.dll /s

regsvr32.exe msxml6.dll /s

regsvr32.exe actxprxy.dll /s

regsvr32.exe softpub.dll /s

regsvr32.exe wintrust.dll /s

regsvr32.exe dssenh.dll /s

regsvr32.exe rsaenh.dll /s

regsvr32.exe gpkcsp.dll /s

regsvr32.exe sccbase.dll /s

regsvr32.exe slbcsp.dll /s

regsvr32.exe cryptdlg.dll /s

regsvr32.exe oleaut32.dll /s

regsvr32.exe ole32.dll /s

regsvr32.exe shell32.dll /s

regsvr32.exe initpki.dll /s

regsvr32.exe wuapi.dll /s

regsvr32.exe wuaueng.dll /s

regsvr32.exe wuaueng1.dll /s

regsvr32.exe wucltui.dll /s

regsvr32.exe wups.dll /s

regsvr32.exe wups2.dll /s

regsvr32.exe wuweb.dll /s

regsvr32.exe qmgr.dll /s

regsvr32.exe qmgrprxy.dll /s

regsvr32.exe wucltux.dll /s

regsvr32.exe muweb.dll /s

regsvr32.exe wuwebv.dll /s

netsh winsock reset

netsh winhttp reset proxy

net start bits

net start wuauserv

net start appidsvc

net start cryptsvc

wuauclt /Updatenow

Вы можете либо отдельно запускать команды, или же скачать готовый скрипт у меня и так же запустить его в командной строке от имени администратора или просто запустить его в режиме администратора.

Просмотрите, чтобы не было ошибок в выводе скрипта

Далее я вам советую перезагрузить компьютер, иначе вы можете поймать ошибку 80244010.

Хочу отметить, что у вас в системе останется старая версия папки SoftwareDistribution по пути C:WindowsSoftwareDistribution.bak. Так, что если проблема будет устранена, не забывайте ее удалить.

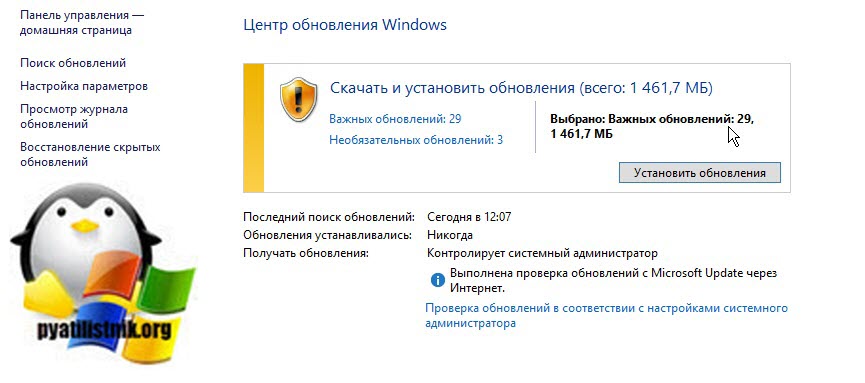

Теперь зайдя в «Центр обновления Windows» я сделал поиск новых обновлений и получил их, аж 29 штук. Ошибок 80244010 и C80003FB больше не наблюдал.

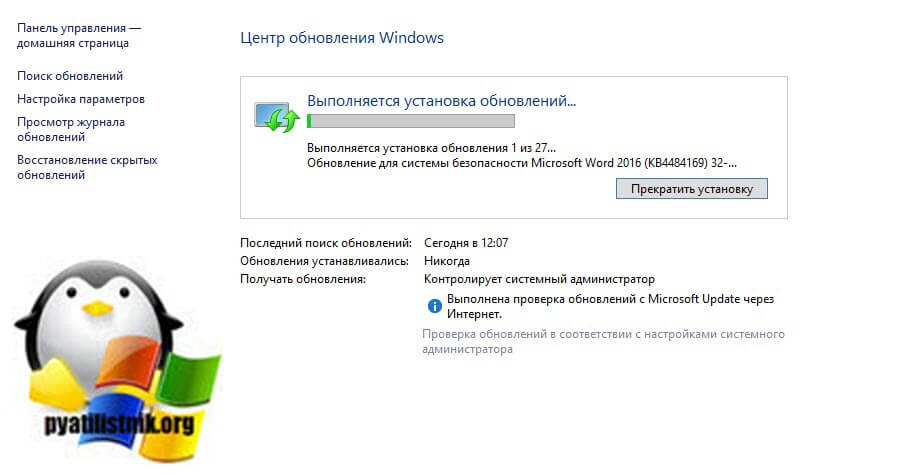

Скачивание доступных обновлений пошло успешно и они спокойно стали устанавливаться в моей Windows Server 2012 R2.

Устраняем ошибки на системных файлах

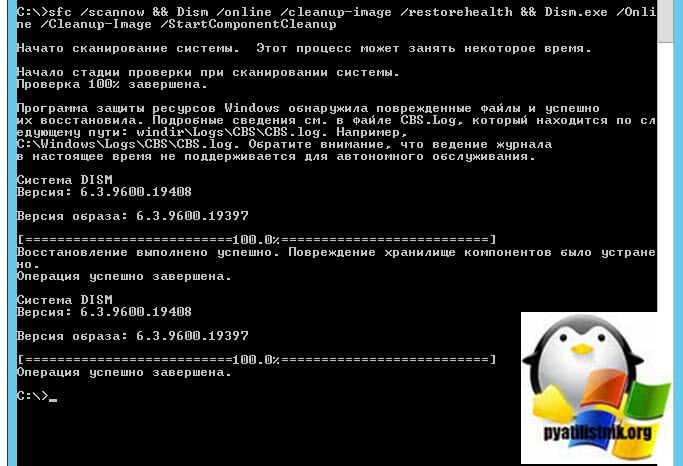

Если у вас после манипуляций с папкой SoftwareDistribution и файлом DataStore.edb остаются проблемы с поиском обновлений Windows и вы получаете ошибку C80003FB, вы можете попробовать произвести поиск и устранение ошибок на системных файлах Windows. Для этого есть две замечательные утилиты командной строки sfc и DISM. Выполните в командной строке в режиме администратора вот такую команду:

sfc /scannow && Dism /online /cleanup-image /restorehealth && Dism.exe /Online /Cleanup-Image /StartComponentCleanup

В моем примере программа защиты ресурсов Windows обнаружила повреждение файлов и успешно их восстановила. Пробуем снова найти и установить новые обновления.

Использование средства устранения неполадок Центра обновления Windows

Windows не идеальная система и Microsoft это понимает, они стараются признавать свои ошибки и помогать людям их устранять. В самые свежие версии клиентских ОС, я говорю про Windows 10 они внедрили встроенную утилиту по устранению неполадок для различных компонентов, в том числе и «Центр обновления Windows». В более старых версиях Windows 7 и Windows 8.1, а так же всех серверных Windows Server данный компонент загружается отдельно, по представленным чуть ниже ссылкам:

- Скачать средство устранения неполадок для Windows 7, Windows 8.1, Windows Server 2008R2-2012R2 — https://aka.ms/diag_wu

- Скачать средство устранения неполадок для Windows Server 2016-2019 — https://aka.ms/wudiag

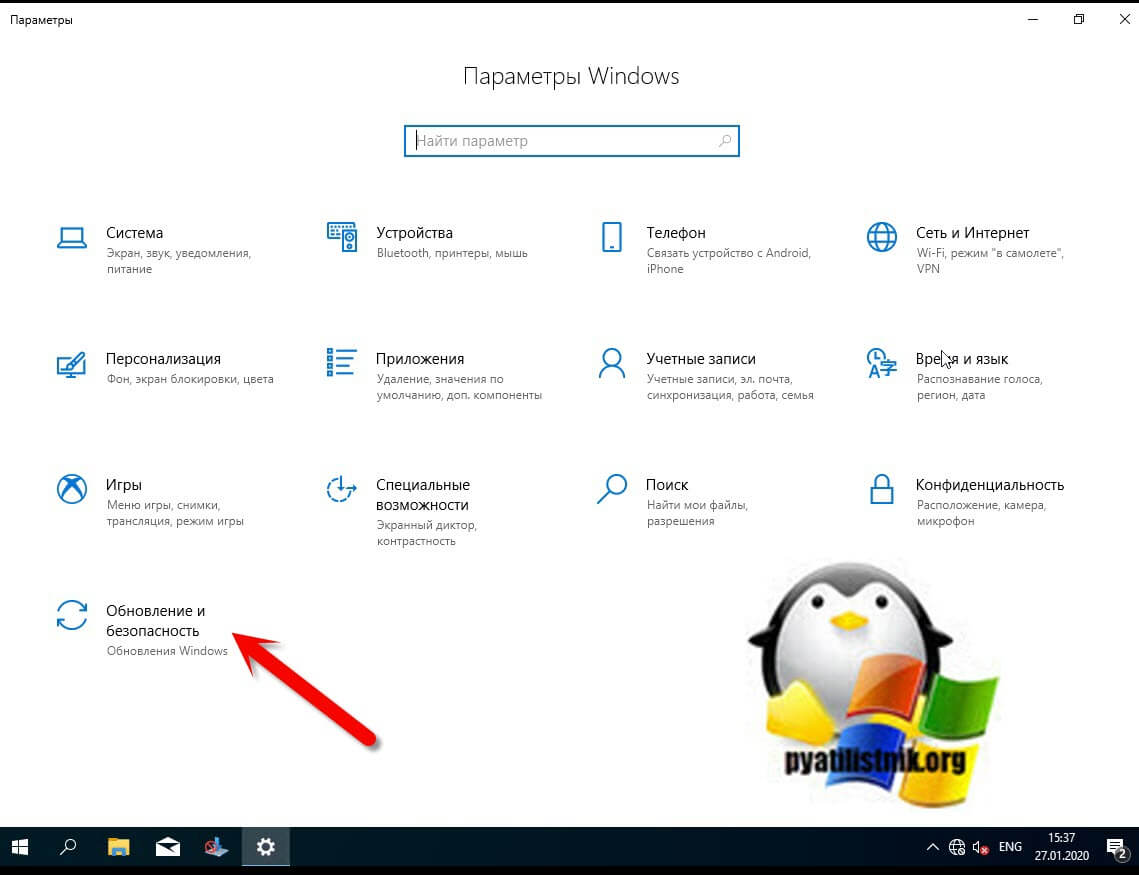

Напоминаю, что встроенное средство устранения неполадок в Windows 10 находится в параметрах Windows, которые вы можете открыть через сочетание клавиш Win и I одновременно. Далее вы открываете пункт «Центр обновления Windows»

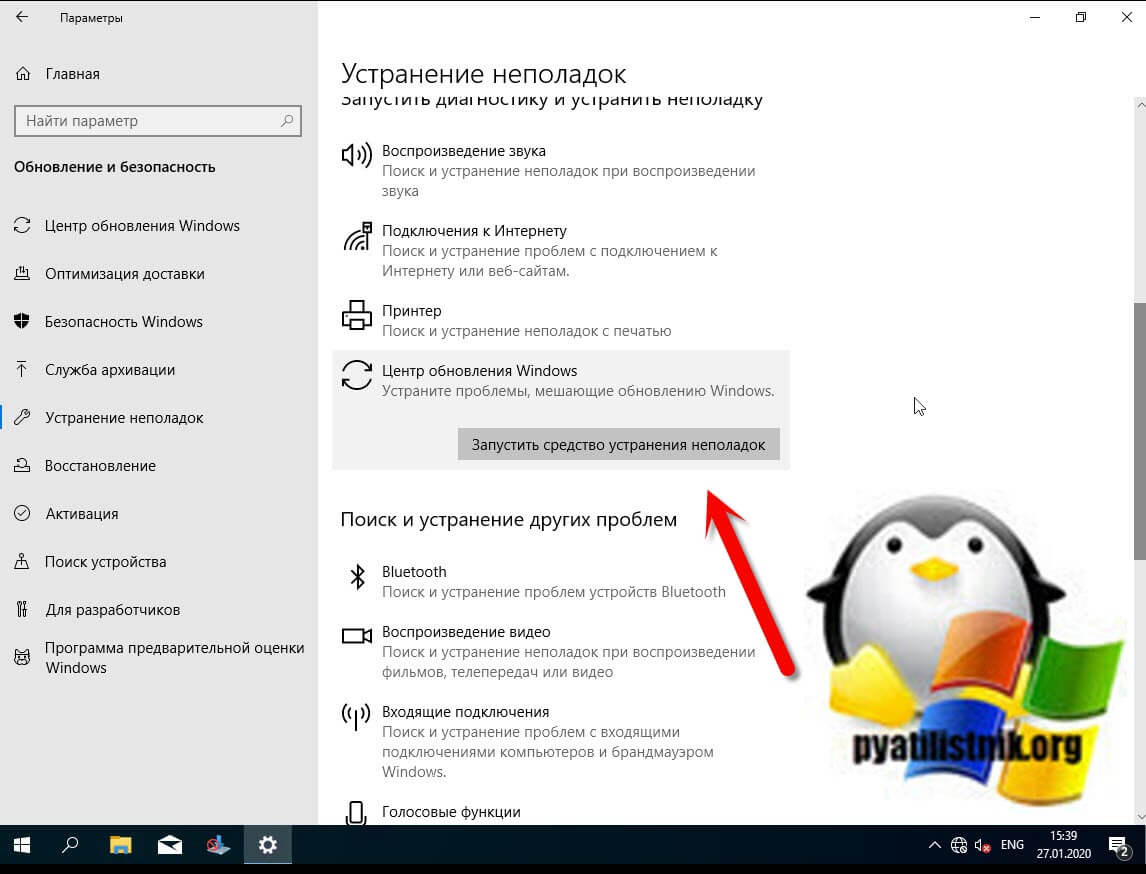

Находите пункт «Устранение неполадок — Центр обновления Windows».

Запустите ее.

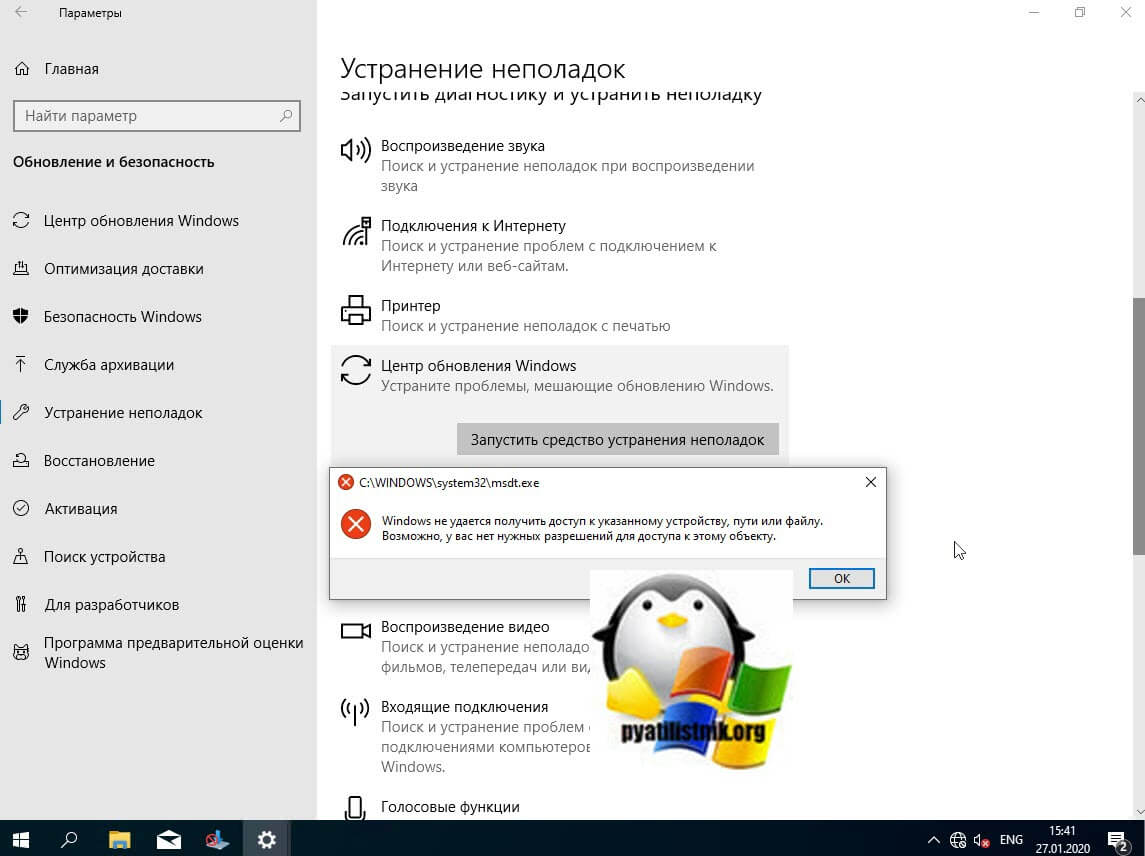

В некоторый ситуациях вы можете получить ошибку:

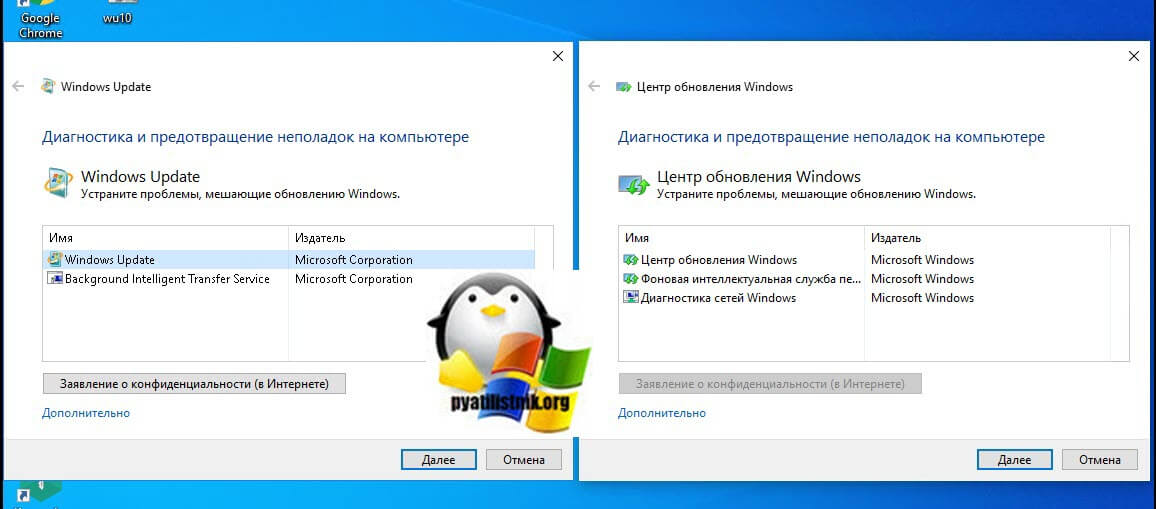

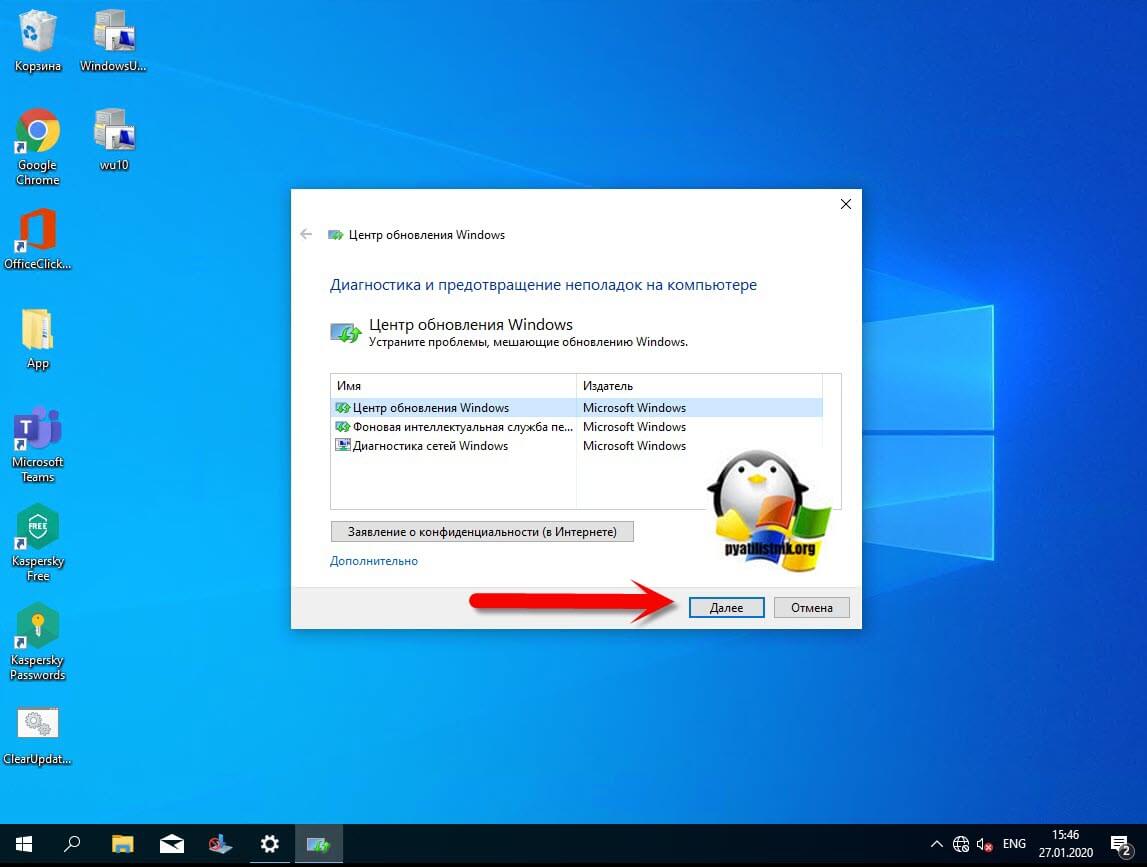

В других версиях Windows запустите WindowsUpdate.diagcab. И в том и в другом случае у вас появится окно, единственное в версии для Windows 10 будет дополнительный пункт «Диагностика сетей Windows«.

Выбираем пункт «Центр обновления Windows» и нажимаем далее.

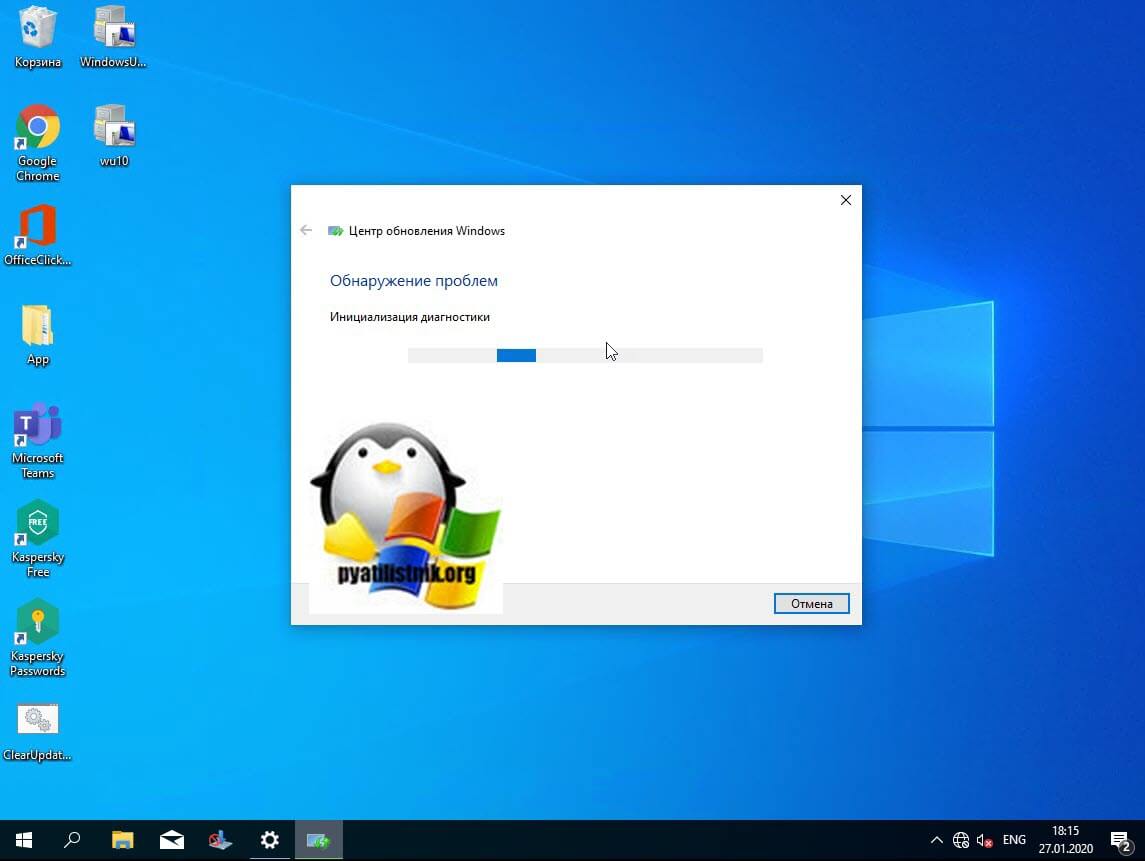

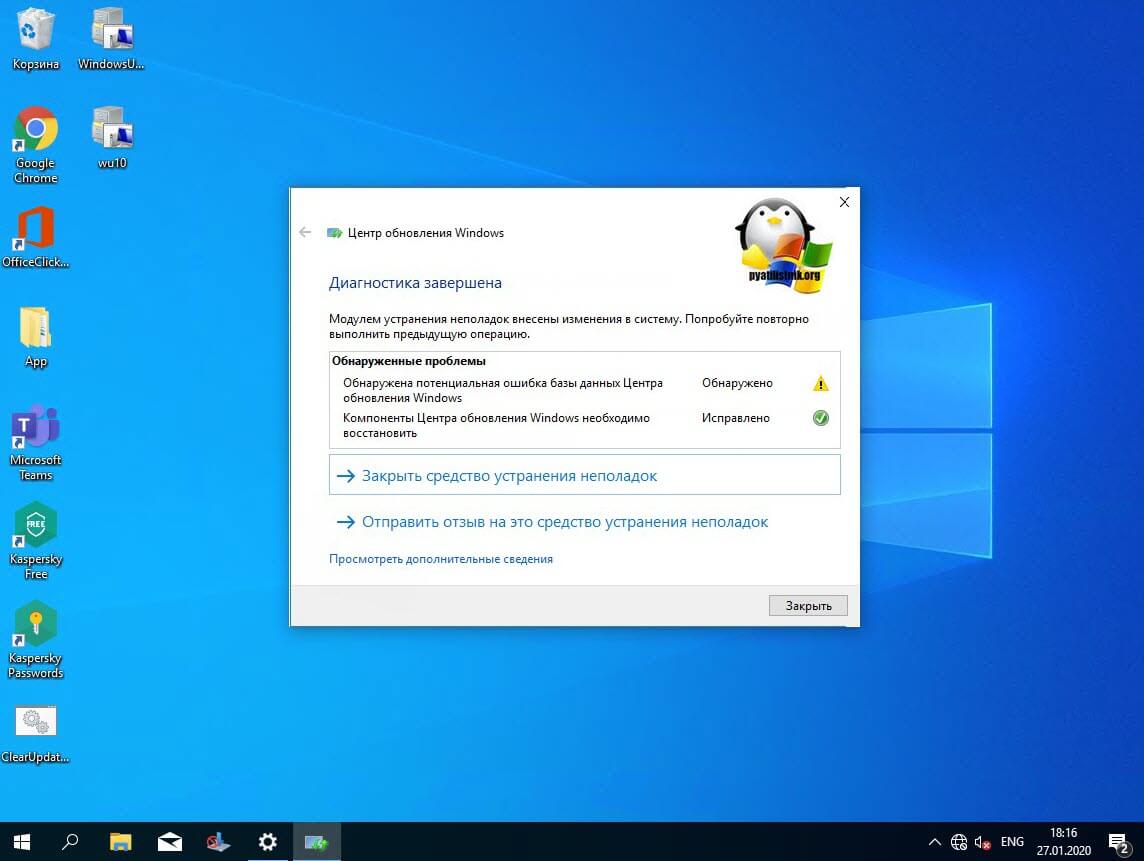

Начнется сканирование вашей системы, будет так же проверка реестра, перезапуск служб, вот так выглядит обнаружение и устранение проблем с файлами базы данных центра обновлений Windows.

Этот так же может может помочь в решении ошибок 80244010 и C80003FB.

Обновление и переустановка агента обновления Windows до последней версии

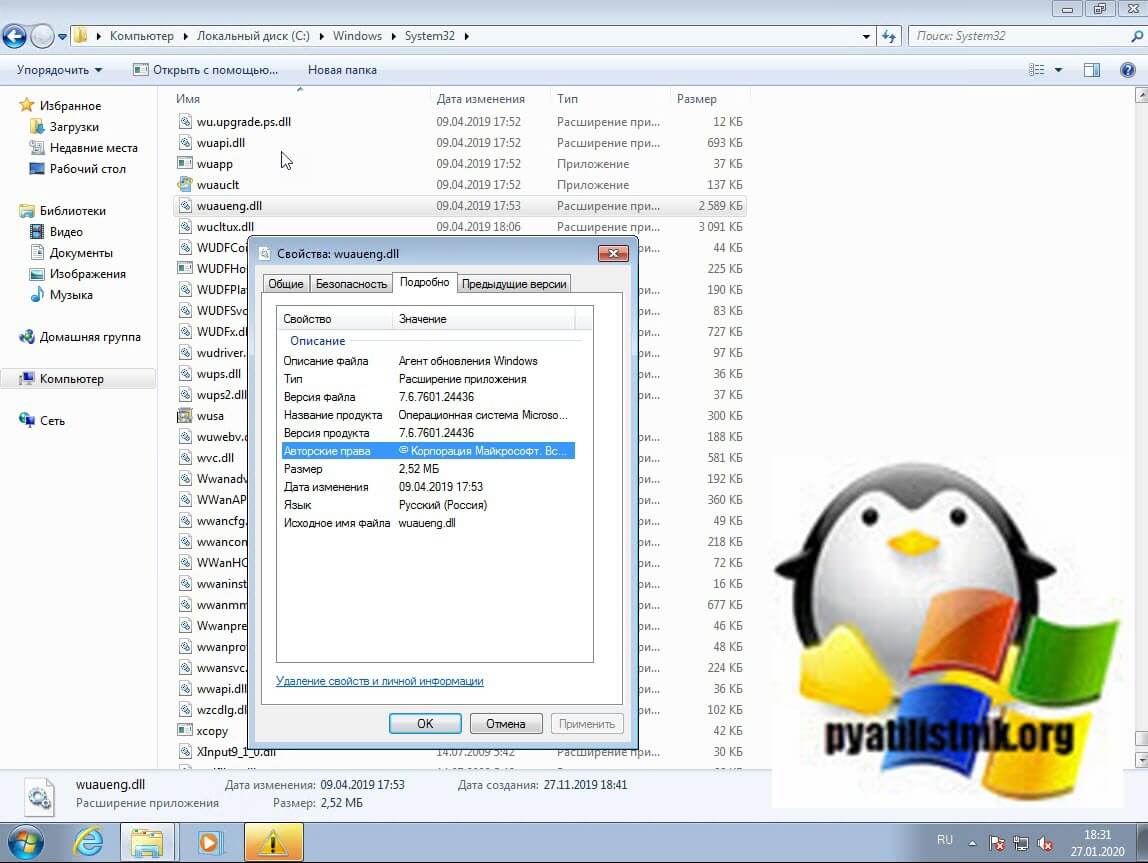

В Windows 7 и выше у вас может остаться ошибка 80244010, даже после всего того, что мы делали. Одной из экзотических причин может быть старая версия агента по обновлению Windows (Windows Update Agent). На момент января 2020 года самая актуальная версия WUA для Windows 7, это 7.6.7601.24436. Файл располагается по пути C:WindowsSystem32wuaueng.dll.

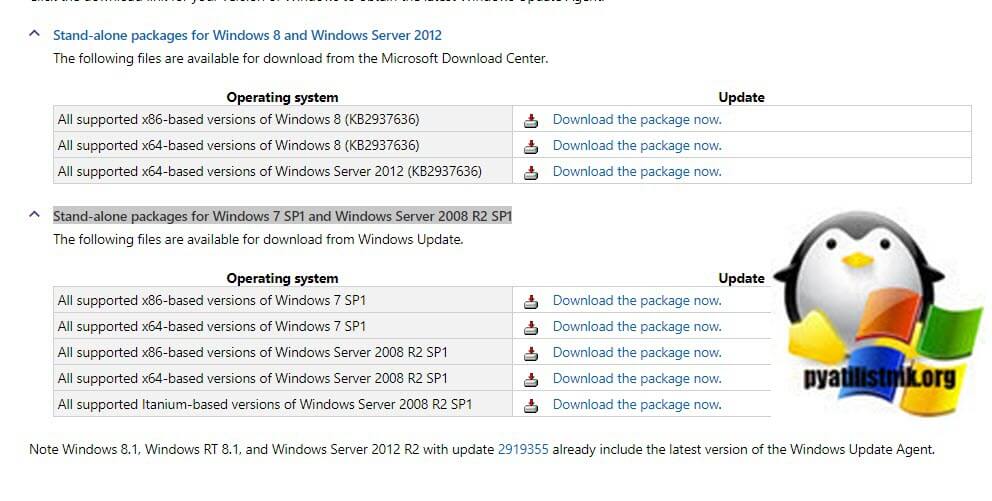

Если вам нужно его скачать для обновления или переустановки, вы можете перейти по ссылке:

https://support.microsoft.com/en-us/kb/949104

Находите пункты «Stand-alone packages for Windows 8 and Windows Server 2012» или «Stand-alone packages for Windows 7 SP1 and Windows Server 2008 R2 SP1» и загружаете нужную версию.

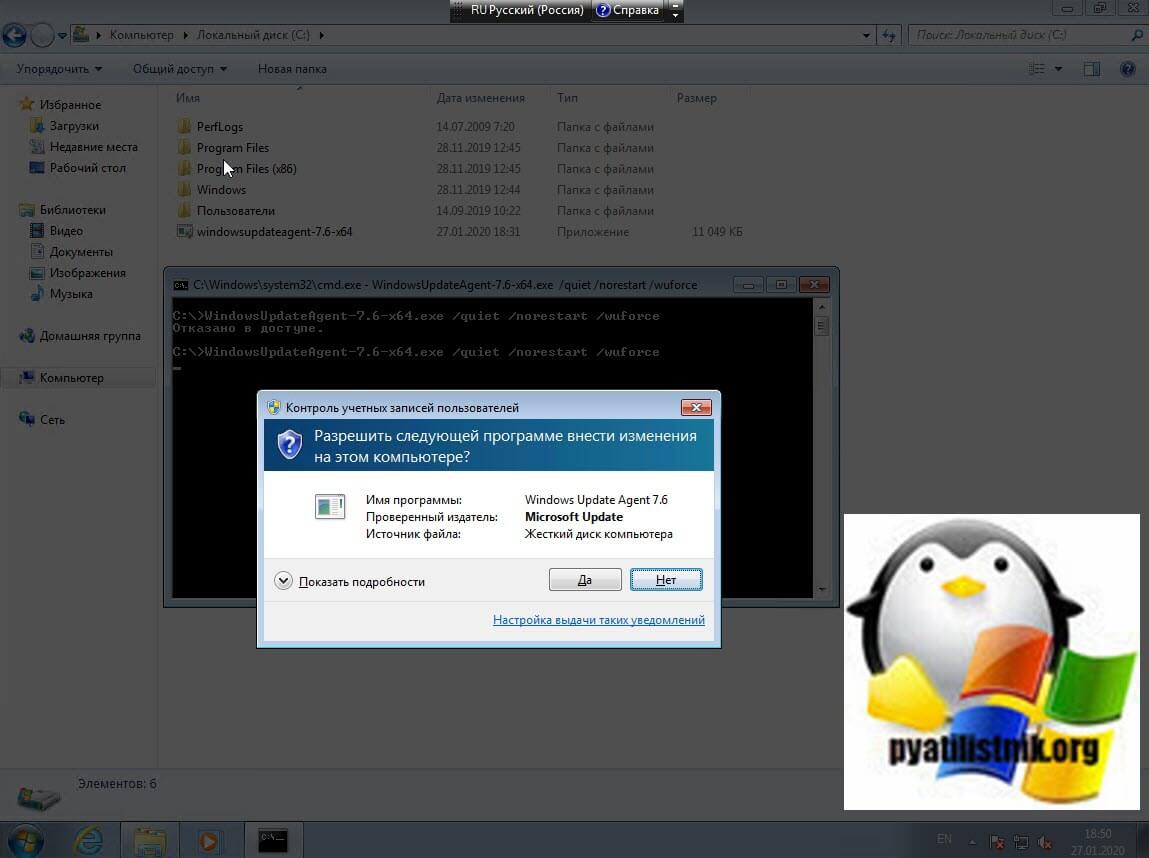

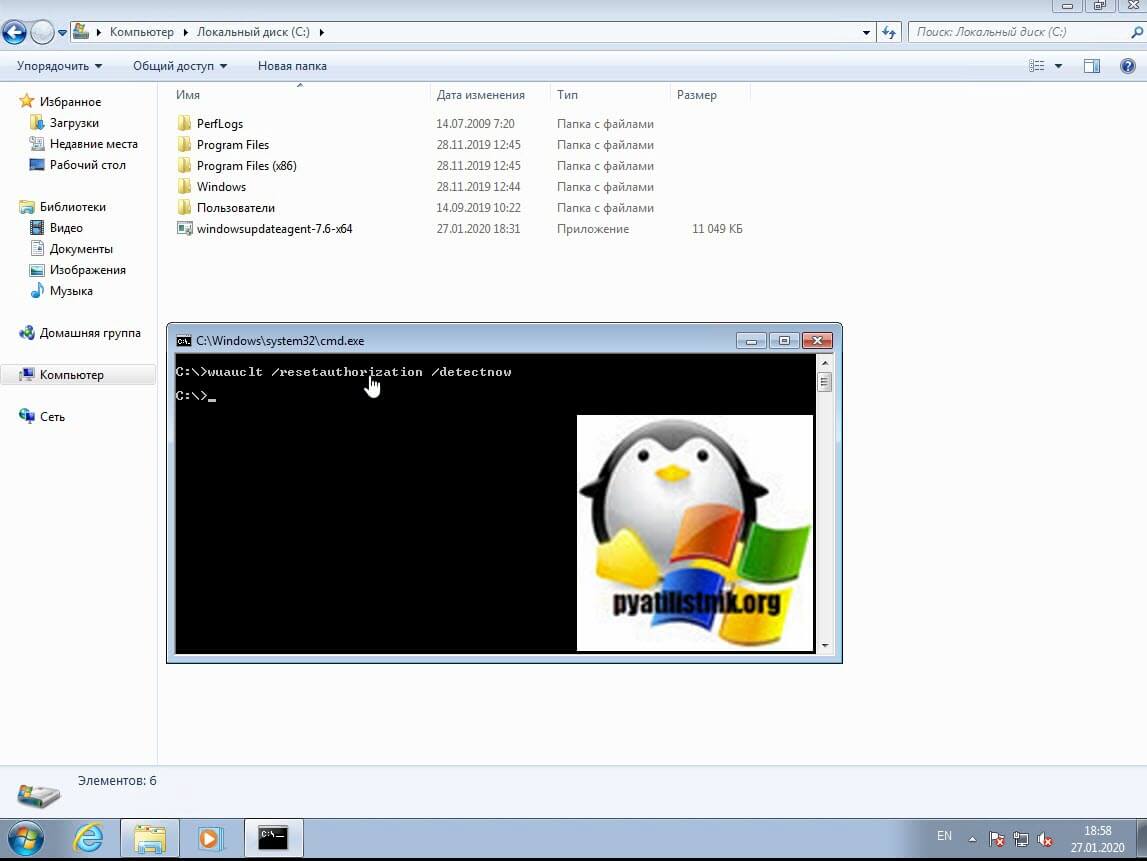

Далее вы можете произвести установку новой версии агента. Тут два варианта из графического интерфейса или через cmd/powershell. В режиме командной строки положите файл windowsupdateagent-7.6-x64.exe в нужное Вместо, обратите внимание, что у меня семерка 64-х битная, если у вас 32-х битная, то файл будет другой (Как проверить разрядность Windows смотрите по ссылке). Далее переходите в командной строке в расположение файла через команду cd и вводите:

WindowsUpdateAgent-7.6-x64.exe /quiet /norestart /wuforce

Если выскочит окно UAC, то нажмите да. Начнется принудительная переустановка агента по обновлению Windows.

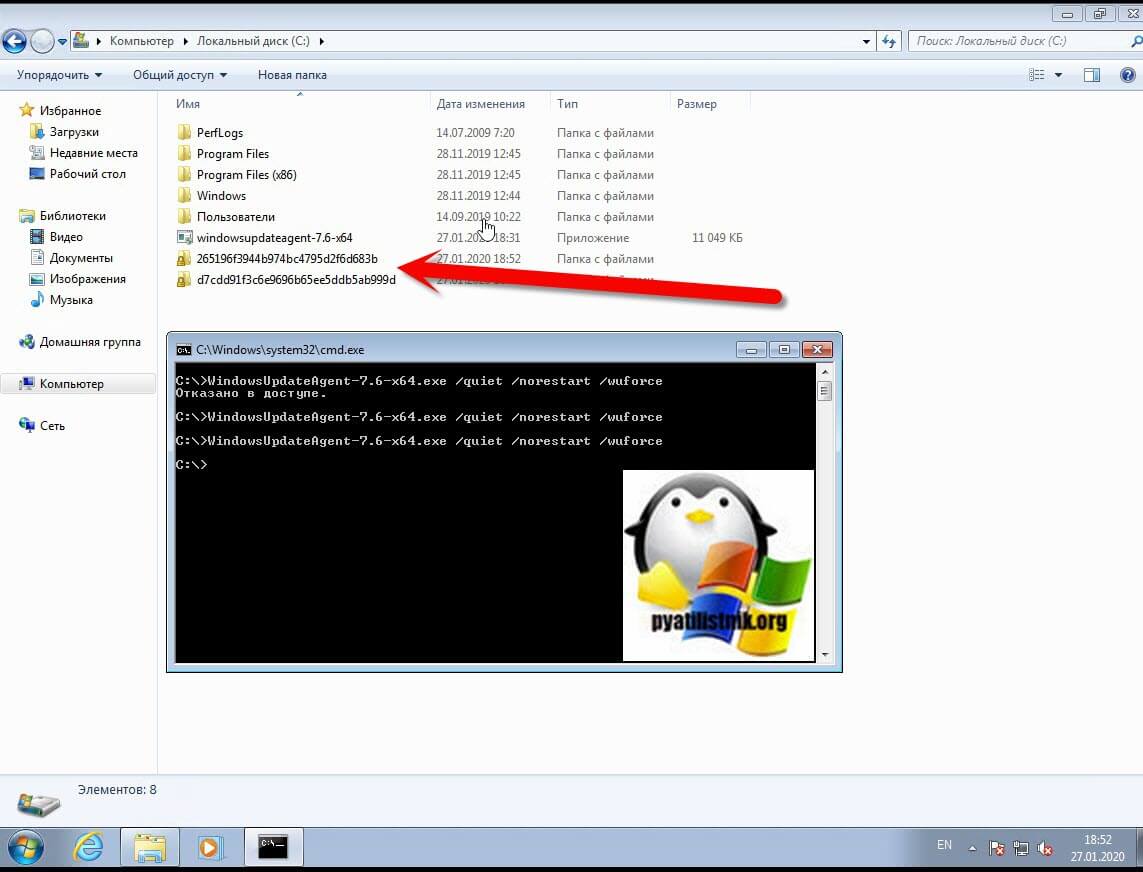

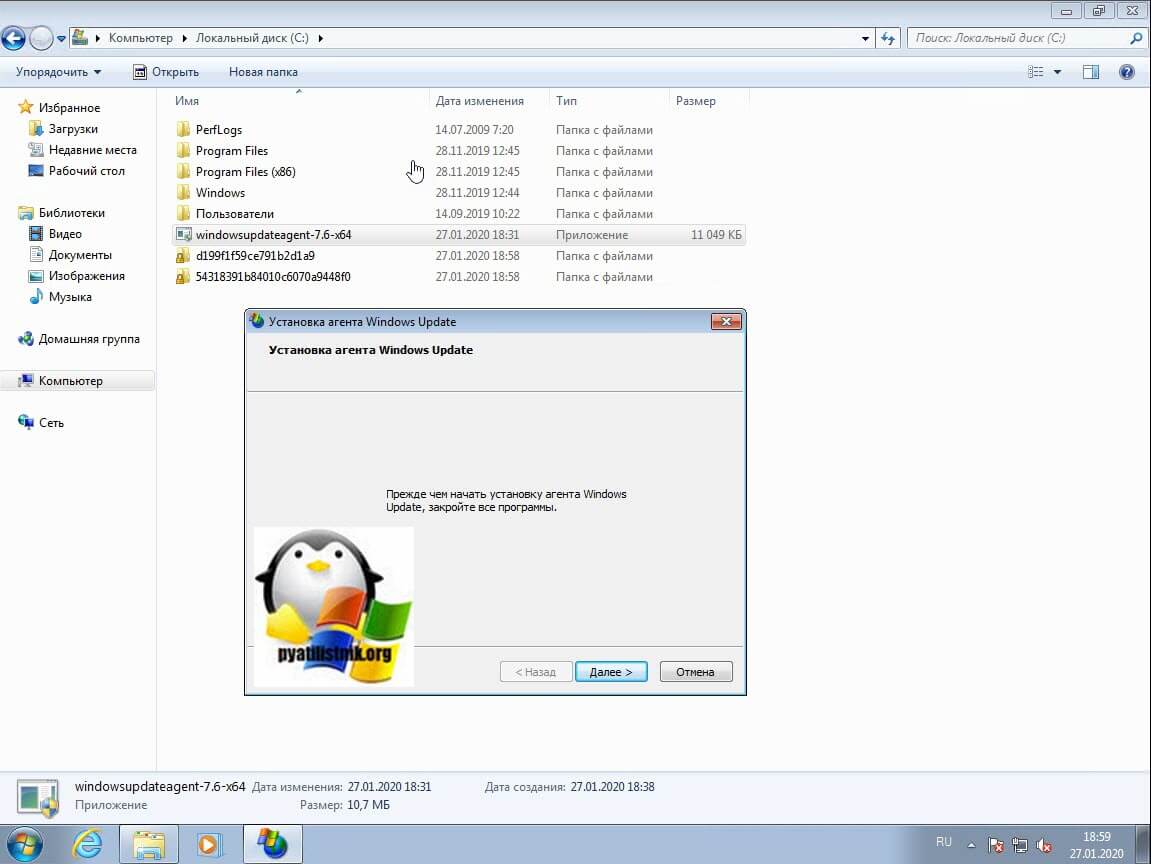

Обратите внимание, что ваша KB будет распакована и появятся несколько временных папок.

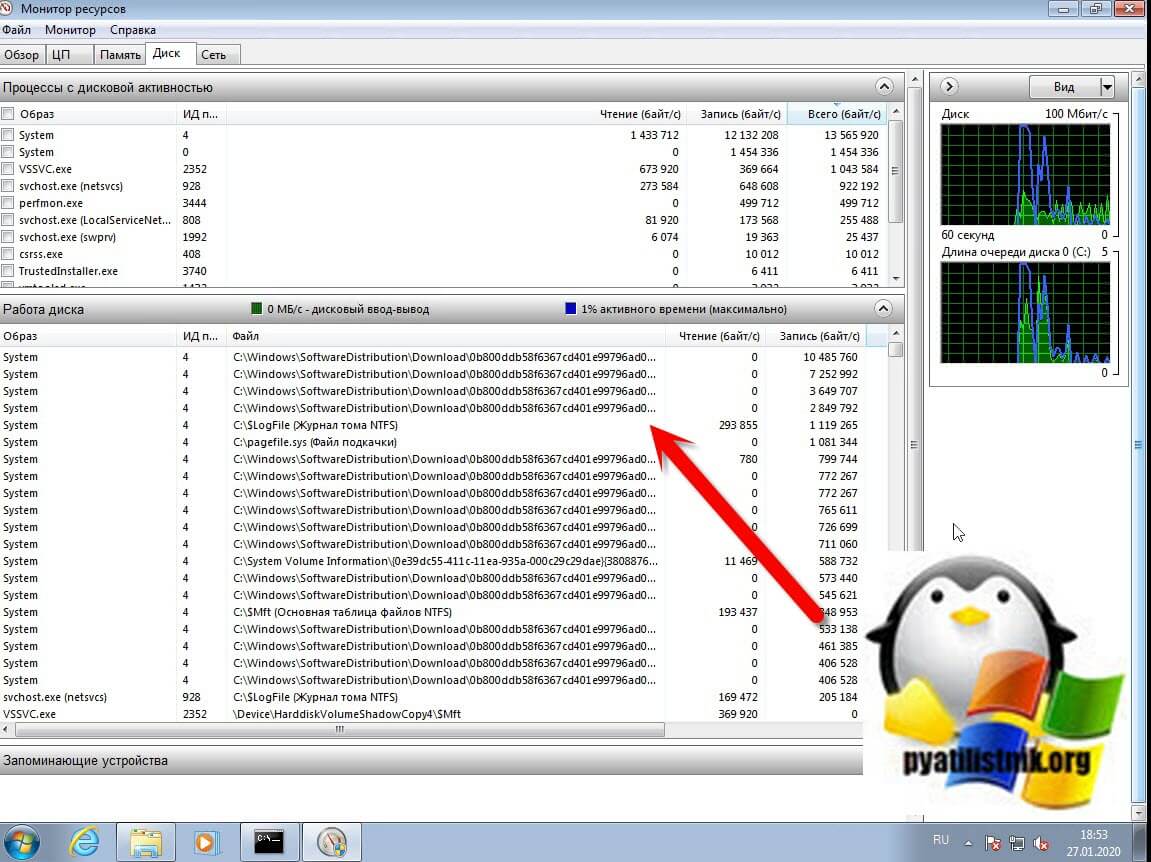

В мониторе ресурсов будет видно, что идет обращение к папке SoftwareDistribution. Ждем когда система закончит туда писать, это около минуты.

Далее вы перезагружаете компьютер. Можно для надежности еще выполнить теперь команду для обращения к серверу обновления microsoft с синхронизацией.

wuauclt /resetauthorization /detectnow

Пробуем снова проверить доступность новых обновлений, и ошибка 80244010, должна исчезнуть. В графическом варианте будет простой мастер установки агента Windows Update, нажимаем далее.

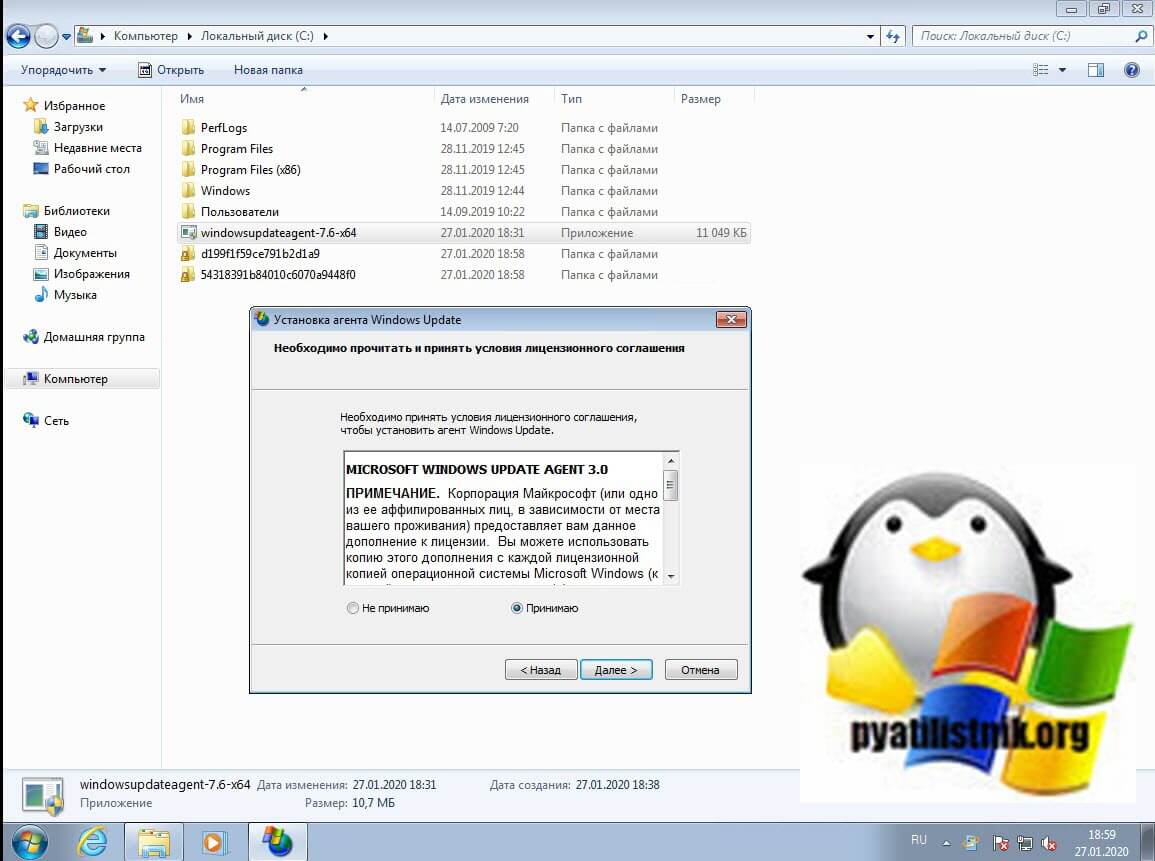

Принимаем лицензионное соглашение.

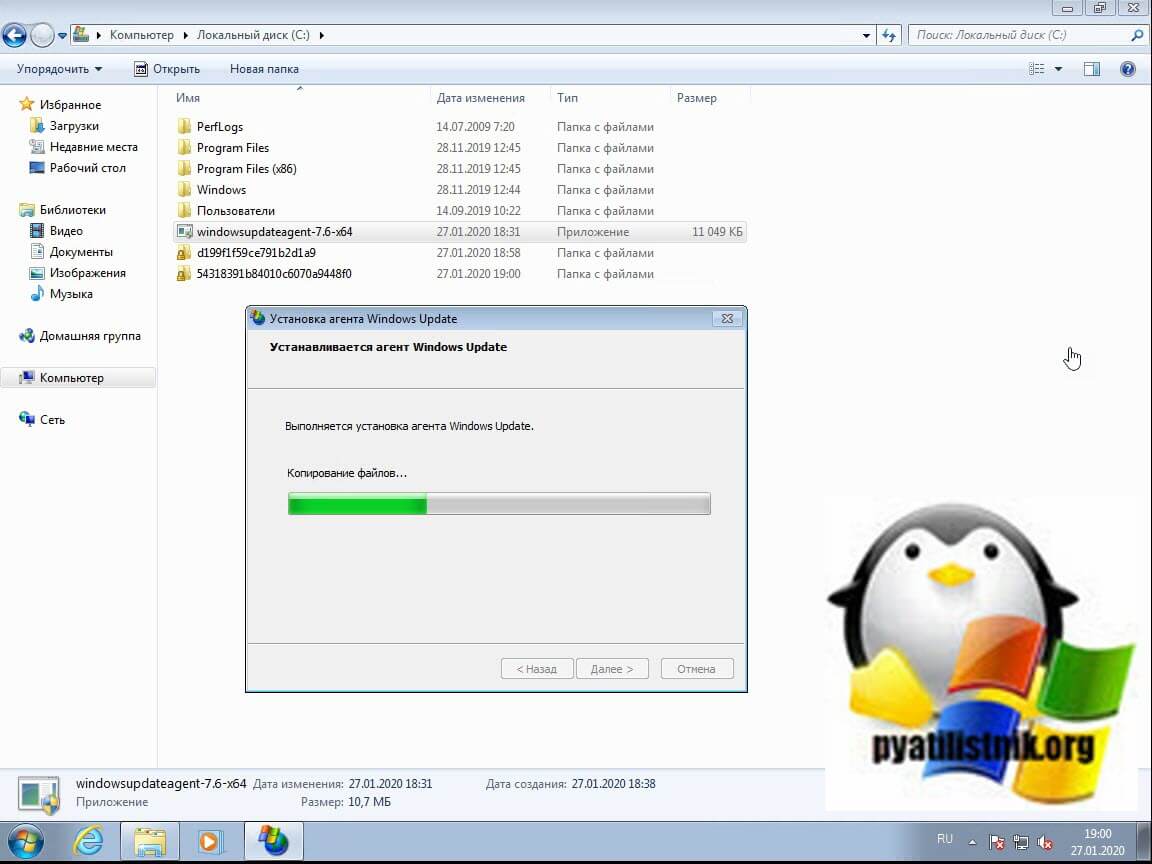

И начинается установка агента.

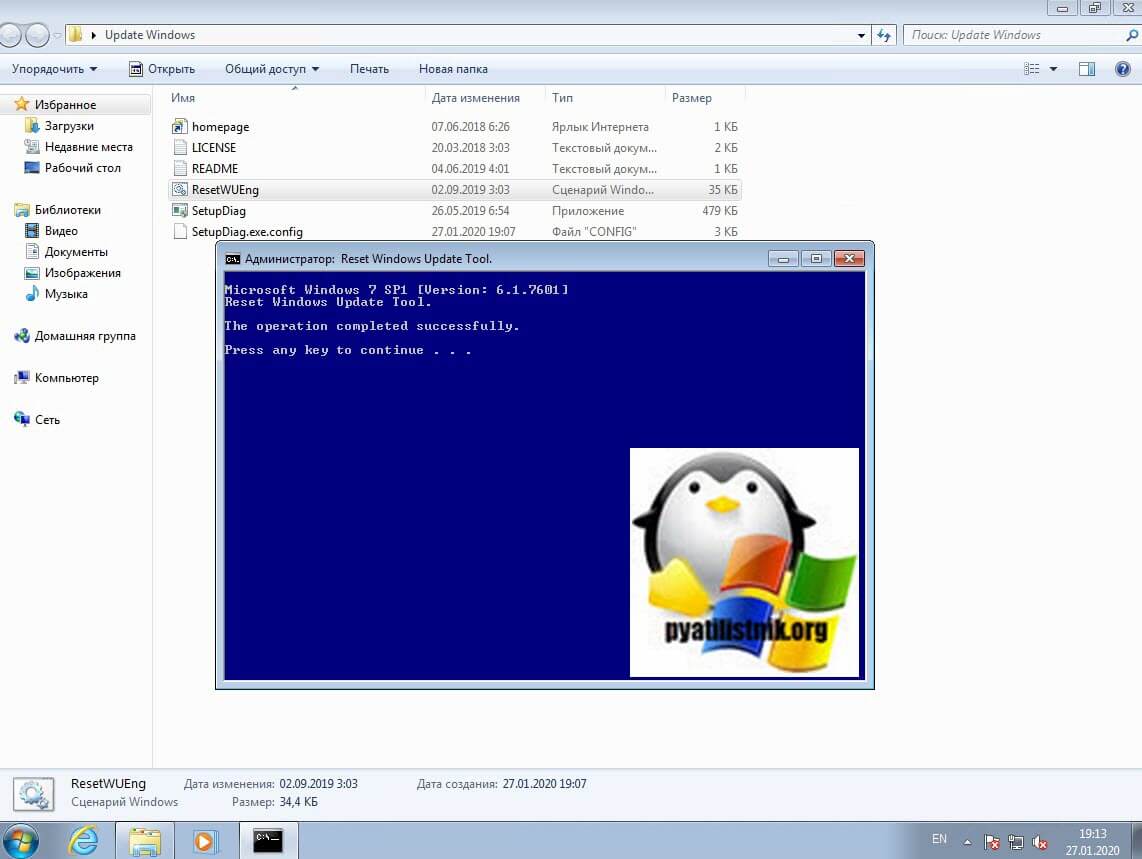

Использование скрипта Reset Windows Update Agent

За, что я люблю популярные продукты, так это за большое комьюнити, кто не в курсе, это объединение людей по интересу к продукту. У Microsoft оно огромное, можете для примера посмотреть статистику по операционным системам за 2019 год. Есть замечательный пользователь Manuel F. Gil, который создал отличный скрипт под названием «Reset Windows Update Agent«. Данный скрипт поможет вам в решении проблем с обновлениями. Загрузите его по ссылке:

Распаковываете архив и утилитой SetupDiag.exe. Запустите от имени администратора файл ResetWUEng.cmd.

Вас попросят согласиться с тем, что вы даете согласие, что могут быть произведены изменения в реестре Windows или настройках системы, говорим Y.

В итоге вы увидите окно с 19 настройками, нас будет интересовать второй пункт «Reset the Windows Update Components«. Нажимаем двойку.

скрипт выключит нужные службы, произведет настройки и заново все включит.

Если все успешно, то он об этом отрапортует «The operatiom completed successfully»

На этом у меня все, надеюсь что вы смогли обновить свою Windows и избежали ошибок 80244010 и C80003FB. Если остались вопросы, то пишите их в комментариях. С вами был Иван Семин автор и создатель IT портала Pyatilistnik.org.

-

Общие обсуждения

-

Добрый день! Такой вопрос — есть 2 виртуальных машины на базе Windows Server 2012, одна нормально находит и устанавливает обновления c Windows Update, другая — ни в какую. Просто бесконечно ищет обновления. С одного образа все ставилось, на

одном хосте. Какие настройки проверить, может быть, путь к Windows Update где-то в реестре поправить?

Все ответы

-

если образ старый, то есть пара обновлений которые необходимо поставить руками, что бы ось смогла подключиться к серверам обновлений мс или всуса. Из головы номера кб, не вспомню но вы их без труда сможете

нагуглить, а если вдруг не получится, то дайте знать и вместе поищем

The opinion expressed by me is not an official position of Microsoft

-

Вот начало списка обновлений нормального сервера (в хронологическом порядке снизу вверх), пробую скачать и отдельно установить на проблемном сервере Агент центра обновления — опять-таки бесконечно происходит поиск автономных

обновлений… -

-

Изменено

Vector BCOModerator

25 июня 2019 г. 7:09

-

Изменено

-

c:windowswindowsupdate.log глянь, что там происходит

-

Перезапустил службу «Центр обновления», вот свежие записи:

2019-06-25 11:07:40:074 752 de8 Agent *************

2019-06-25 11:07:40:074 752 de8 Agent ** START ** Agent: Finding updates [CallerId = AutomaticUpdates]

2019-06-25 11:07:40:074 752 de8 Agent *********

2019-06-25 11:07:40:074 752 de8 Agent * Online = Yes; Ignore download priority = No

2019-06-25 11:07:40:074 752 de8 Agent * Criteria = «IsInstalled=0 and DeploymentAction=’Installation’ or IsPresent=1 and DeploymentAction=’Uninstallation’

or IsInstalled=1 and DeploymentAction=’Installation’ and RebootRequired=1 or IsInstalled=0 and DeploymentAction=’Uninstallation’ and RebootRequired=1»

2019-06-25 11:07:40:074 752 de8 Agent * ServiceID = {7971F918-A847-4430-9279-4A52D1EFE18D} Third party service

2019-06-25 11:07:40:074 752 de8 Agent * Search Scope = {Machine & All Users}

2019-06-25 11:07:40:074 752 de8 Agent * Caller SID for Applicability: S-1-5-18

2019-06-25 11:07:40:099 752 de8 Misc Validating signature for C:WindowsSoftwareDistributionWuRedir9482F4B4-E343-43B6-B170-9A65BC822C77wuredir.cab with dwProvFlags

0x00000080:

2019-06-25 11:07:40:193 752 de8 Misc Microsoft signed: NA

2019-06-25 11:07:40:253 752 de8 Misc Infrastructure signed: Yes

2019-06-25 11:07:40:254 752 de8 Misc Validating signature for C:WindowsSoftwareDistributionWuRedir9482F4B4-E343-43B6-B170-9A65BC822C77wuredir.cab with dwProvFlags

0x00000080:

2019-06-25 11:07:40:256 752 de8 Misc Microsoft signed: NA

2019-06-25 11:07:40:256 752 de8 Misc Infrastructure signed: Yes

2019-06-25 11:07:40:273 752 de8 Misc Validating signature for C:WindowsSoftwareDistributionWuRedir9482F4B4-E343-43B6-B170-9A65BC822C77TMP69DE.tmp with dwProvFlags

0x00000080:

2019-06-25 11:07:40:276 752 de8 Misc Microsoft signed: NA

2019-06-25 11:07:40:276 752 de8 Misc Infrastructure signed: Yes

2019-06-25 11:07:40:290 752 de8 EP Got 9482F4B4-E343-43B6-B170-9A65BC822C77 redir SecondaryServiceAuth URL: «http://ds.download.windowsupdate.com/v11/2/microsoftupdate/redir/v6-muauth.cab»

2019-06-25 11:07:40:334 752 de8 Misc Validating signature for C:WindowsSoftwareDistributionWuRedir7971F918-A847-4430-9279-4A52D1EFE18Dwuredir.cab with dwProvFlags

0x00000080:

2019-06-25 11:07:40:338 752 de8 Misc Microsoft signed: NA

2019-06-25 11:07:40:338 752 de8 Misc Infrastructure signed: Yes

2019-06-25 11:07:40:338 752 de8 Misc Validating signature for C:WindowsSoftwareDistributionWuRedir7971F918-A847-4430-9279-4A52D1EFE18Dwuredir.cab with dwProvFlags

0x00000080:

2019-06-25 11:07:40:341 752 de8 Misc Microsoft signed: NA

2019-06-25 11:07:40:341 752 de8 Misc Infrastructure signed: Yes

2019-06-25 11:07:40:342 752 de8 Misc Validating signature for C:WindowsSoftwareDistributionWuRedir7971F918-A847-4430-9279-4A52D1EFE18DTMP6A1E.tmp with dwProvFlags

0x00000080:

2019-06-25 11:07:40:344 752 de8 Misc Microsoft signed: NA

2019-06-25 11:07:40:344 752 de8 Misc Infrastructure signed: Yes

2019-06-25 11:07:40:357 752 de8 EP Got 7971F918-A847-4430-9279-4A52D1EFE18D redir Client/Server URL: «https://fe2.update.microsoft.com/v6/ClientWebService/client.asmx»

2019-06-25 11:07:40:362 752 de8 Setup Checking for agent SelfUpdate

2019-06-25 11:07:40:396 752 de8 Setup Client version: Core: 7.8.9200.16925 Aux: 7.8.9200.16925

2019-06-25 11:07:40:465 752 de8 Misc Validating signature for C:WindowsSoftwareDistributionWuRedir9482F4B4-E343-43B6-B170-9A65BC822C77v6-wuredir.cab with dwProvFlags

0x00000080:

2019-06-25 11:07:40:468 752 de8 Misc Microsoft signed: NA

2019-06-25 11:07:40:468 752 de8 Misc Infrastructure signed: Yes

2019-06-25 11:07:40:469 752 de8 Misc Validating signature for C:WindowsSoftwareDistributionWuRedir9482F4B4-E343-43B6-B170-9A65BC822C77v6-wuredir.cab with dwProvFlags

0x00000080:

2019-06-25 11:07:40:472 752 de8 Misc Microsoft signed: NA

2019-06-25 11:07:40:472 752 de8 Misc Infrastructure signed: Yes

2019-06-25 11:07:40:473 752 de8 Misc Validating signature for C:WindowsSoftwareDistributionWuRedir9482F4B4-E343-43B6-B170-9A65BC822C77TMP6AAB.tmp with dwProvFlags

0x00000080:

2019-06-25 11:07:40:475 752 de8 Misc Microsoft signed: NA

2019-06-25 11:07:40:475 752 de8 Misc Infrastructure signed: Yes

2019-06-25 11:07:40:477 752 de8 EP Got 9482F4B4-E343-43B6-B170-9A65BC822C77 redir SelfUpdate URL: «https://fe2.update.microsoft.com/v11/3/win8/windowsupdate/selfupdate»

2019-06-25 11:07:41:317 752 de8 Misc Validating signature for C:WindowsSoftwareDistributionSelfUpdatewuident.cab with dwProvFlags 0x00000080:

2019-06-25 11:07:41:320 752 de8 Misc Microsoft signed: NA

2019-06-25 11:07:41:320 752 de8 Misc Infrastructure signed: Yes

2019-06-25 11:07:41:327 752 de8 Misc Validating signature for C:WindowsSoftwareDistributionSelfUpdateTMP6DF6.tmp with dwProvFlags 0x00000080:

2019-06-25 11:07:41:329 752 de8 Misc Microsoft signed: NA

2019-06-25 11:07:41:329 752 de8 Misc Infrastructure signed: Yes

2019-06-25 11:07:41:374 752 de8 Misc Validating signature for C:WindowsSoftwareDistributionSelfUpdatewsus3setup.cab with dwProvFlags 0x00000080:

2019-06-25 11:07:41:379 752 de8 Misc Microsoft signed: NA

2019-06-25 11:07:41:379 752 de8 Misc Infrastructure signed: Yes

2019-06-25 11:07:41:401 752 de8 Misc Validating signature for C:WindowsSoftwareDistributionSelfUpdatewsus3setup.cab with dwProvFlags 0x00000080:

2019-06-25 11:07:41:405 752 de8 Misc Microsoft signed: NA

2019-06-25 11:07:41:405 752 de8 Misc Infrastructure signed: Yes

2019-06-25 11:07:41:539 752 de8 Setup Determining whether a new setup handler needs to be downloaded

2019-06-25 11:07:41:554 752 de8 Misc Validating signature for C:WindowsSoftwareDistributionSelfUpdateHandlerWuSetupV.exe with dwProvFlags 0x00000080:

2019-06-25 11:07:41:568 752 de8 Misc Microsoft signed: Yes

2019-06-25 11:07:41:568 752 de8 Setup SelfUpdate handler update NOT required: Current version: 7.8.9200.16812, required version: 7.8.9200.16812

2019-06-25 11:07:41:568 752 de8 Setup Evaluating applicability of setup package «Package_for_KB2887537~31bf3856ad364e35~amd64~~6.2.1.6»

2019-06-25 11:07:41:570 752 de8 Setup Setup package «Package_for_KB2887537~31bf3856ad364e35~amd64~~6.2.1.6» is already installed.

2019-06-25 11:07:41:570 752 de8 Setup Evaluating applicability of setup package «Package_for_KB2887536~31bf3856ad364e35~amd64~~6.2.1.6»

2019-06-25 11:07:41:601 752 de8 Setup Setup package «Package_for_KB2887536~31bf3856ad364e35~amd64~~6.2.1.6» is already installed.

2019-06-25 11:07:41:602 752 de8 Setup Evaluating applicability of setup package «Package_for_KB2887535~31bf3856ad364e35~amd64~~6.2.1.10»

2019-06-25 11:07:41:622 752 de8 Setup Setup package «Package_for_KB2887535~31bf3856ad364e35~amd64~~6.2.1.10» is already installed.

2019-06-25 11:07:41:623 752 de8 Setup SelfUpdate check completed. SelfUpdate is NOT required. -

Маловато будет, ни одной ошибки нет, там лог не побольше?

-

Та машина, на которую не ставятся апдэйты, на неё по эр-ди-пи зайти получается? Если выдаёт ошибку Оракловому протоколу CredSSP или что-то в этом роде (точно уже не помню), то скачайте и установите руками соответствующий

патч. Потом заработает.Такое часто происходит, если ставить ОС со старых образов.

Не игнорируйте встроенную справку, читайте ее и большинство вопросов будет решено гораздо быстрее.

-

Изменено

Mih Miheev

26 июня 2019 г. 12:49

-

Изменено

-

Не, машина четко работает, на ней поднят Kaspersky Security Center, все крутится. Но вот с обновлениями печаль. Может быть сравнить один-к-одному настройки с таким же сервером, но с работающим Windows Update? Что именно

сравнить? -

лог очень маленький, он обычно в разы больше.. скинь его каким-нить файлом

и в ивентах ничего странного не наблюдается? с варнингами и с ошибками…

и вот этим пройдись:

обычный чекдиск, а потом:

DISM / Online / Cleanup-Image / StartComponentCleanup

DISM.exe /Online /Cleanup-image /Restorehealth

sfc /scannow

-

Изменено

Sergey2005

26 июня 2019 г. 13:27

-

Изменено

-

Проверки провел, ошибки вроде бы были исправлены, но все так же бесконечно ищет обновления.

Сыылка на журнал:

https://www.dropbox.com/s/48k5kwmz4cvdpqb/WindowsUpdate.log?dl=0

-

Вот эти ошибки крутит… 80004002 0x8024000B 0x80240037

по логу видно, что комп не подключен к локальному WSUS. Ни сервер, ни группа на сервере не определены…

2019-06-25 11:14:59:915 752 10f0 Agent * WSUS server: <NULL>

2019-06-25 11:14:59:915 752 10f0 Agent * WSUS status server: <NULL>

2019-06-25 11:14:59:915 752 10f0 Agent * Target group: (Unassigned Computers)Групповой политикой сервак к WSUS цепляешь или как?

И после лечения можно SoftwareDistibution снести

п.с. виртуалку после клонирования сиспрепал?

-

из своей практики знаю четыре причины такого поведения:

1) не установлено обновление безопасности CredSSp, о чем писал выше. Признаки: невозможно подключиться к компу ни по SMB, ни оснасткой управления компьютером, ни удаленным рабочим столом (RDP). Можно только

из оснастки Hyper-V на «консоль». Решение: идем в каталог Windows Update, скачиваем обновление (предлагается кумулятивное размером больше гига), записываем в ISO-образ, монтируем в ОС и устанавливаем.2) Не применяется политика. Проверяем: запускаем Regedit, идем HKLM->Software->Policies->Microsoft->Windows->Windows->WindowsUpdate. Смотрим ключ реестра WUServer. Там должен быть прописан локальный

WSUS, заданный через политику. Если нет, разбираемся с политикой, почему не применяется.3) Сам не наступал, но от других знаю. В Касперском настроено получать обновления на Видновс через собственный сервер обновлений. Отключаем эту фичу и перегружаемся.

4) Повреждена служба обновлений в ОС. Читаем тут

https://docs.microsoft.com/ru-ru/windows/deployment/update/windows-update-troubleshootingа тут руководство к действию

https://docs.microsoft.com/ru-ru/windows/deployment/update/windows-update-resourcesПо второй ссылке проще собрать командный файл и выполнить его. В процессе выполнения будут и ошибки, не обращайте внимания. Единственно, рекомендую после сброса винсока сделать перегрузку.

Всё. Если не поможет, уже тогда надо будет плотно разбираться с логами.

ЗЫ. Перед четвертым пунктом надо сделать chkdsk и sfc с соответствующими ключами

Не игнорируйте встроенную справку, читайте ее и большинство вопросов будет решено гораздо быстрее.

-

Изменено

Mih Miheev

27 июня 2019 г. 6:59

-

Изменено

-

Вот даже свежесобранный экземпляр (без включения в домен) сразу же не находит обновления. Для сравнения — собираешь машину на еще более древнем Windows Server 2008 R2 — все находится и ставится. Поэтому даже не копал еще на

тему WSUS. Получается, что «из коробки» уже проблемы почему-то. -

>>Проверяем: запускаем Regedit, идем HKLM->Software->Policies->Microsoft->Windows->Windows->WindowsUpdate

Такого раздела просто нет почему-то:

Версия ОС: 6.2.9200, если это имеет значение.

-

Может быть подсмотреть параметры WSUS на «здоровом» сервере? Такой же build, та же локалка, все то же самое, кроме имени в сети и IP-адреса. И ставилось с одного и того же образа, только в разное время.

Что может быть не так? -

если одна из свежесобранных машин без введения в домен получает обновы, значит она тянет их с сайта Майкрософт, у неё есть доступ в интернет. Дайте и второй машине доступ в интернет.

«Такого раздела просто нет почему-то:» — так политика не применена, вот и нет раздела. Если комп не в домене, политика к нему не применяется. Либо в домене не настроена политика обновлений.

Прошу прощения, ещё раз перечитал ваш вопрос. Там и речи о WSUS нет, обновы тащите прямо с Майкрософт, видимо. Тогда, просто, обеспечьте второй машине доступ к сайту обновлений Майкрософт. Больше ничего.

Не игнорируйте встроенную справку, читайте ее и большинство вопросов будет решено гораздо быстрее.

-

Изменено

Mih Miheev

27 июня 2019 г. 8:36

-

Изменено

-

Но, если у вас, всё-таки есть WSUS, то проще и быстрее с него тащить обновы. Да и трафик сильно экономится, иногда это важно.

Если есть WSUS, но вы хотите сделать это без ввода компа в домен, то сделайте следующее:

1) на компе, который получает обновы с WSUS запустите Regedit и экспортируйте указанную ветку WindowsUpdate в файл с расширением reg

2) На новом компе импортируйте этот файл и перезапустите службу обновлений (ну, или перегрузитесь). Теперь комп будет работать с внутренним сервером обновлений, тянуть обновки с него.

Не игнорируйте встроенную справку, читайте ее и большинство вопросов будет решено гораздо быстрее.

-

Вы немного не поняли — ситуация такая — в ноябре 18 года собрал Windows Server 2012 — он стащил обновления до ввода в домен и продолжил это делать после ввода в домен. А вот сервер, который я собрал на днях (на том же хосте, с того

же образа и в той же сети) — упорно не находит обновления. Он только обновил самого агента Windows Update и дальше идет бесконечный поиск. То есть что вне домена, что в его составе — никакого результата для этого сервера. Такое ощущение, что где-то

путь к Майкрософт не прописан или прописан неправильно. А где хранится URL для подключения к нему службы Windows Update? -

«где хранится URL для подключения к нему службы » — фиг его знает! там в реестре есть ключ, типа «использовать WindowsUpdate» и там стоит 1

пункты 1, 3 и 4 моей рекомендации выполнили? Начните с них.

по п.1 Обновление CredSSP выщло, кажется, позднее ноября 18-го. Поэтому п.1 надо выполнять.

ЗЫ обновление CredSSP вышло в мае 18-го. Если образ для установки ОС более ранний, то этот патч очень актуален. Недавно сам бился с группой машин, на которые накатывать пришлось 10-ку старой версии. И с сервером 2012R2 (в куче с ними)

так-же вопрос решался. Другие методы не помогли.

Не игнорируйте встроенную справку, читайте ее и большинство вопросов будет решено гораздо быстрее.

-

Изменено

Mih Miheev

27 июня 2019 г. 9:59

-

Изменено

-

>>Решение: идем в каталог Windows Update, скачиваем обновление (предлагается кумулятивное размером больше гига), записываем в ISO-образ, монтируем в ОС и устанавливаем.

Самое интересное, что даже локально ничего не устанавливается. То есть скачиваешь любое обновление вручную в виде cab, пишет «поиск обновлений на этом компьютере» и так бесконечно. Еще и процессор грузит…

-

по ошибкам, что я скинул гугли, вот например:

https://social.technet.microsoft.com/Forums/windows/en-US/ba0d12b0-7dcf-4231-b9f0-e533f7a62dfb/windows-vista-error-code-80004002?forum=itprovistaannouncements

https://answers.microsoft.com/en-us/windows/forum/all/0x8024000b-for-windows-10-update/1424f632-ed5d-4e18-944c-8ef43e69b229

https://social.technet.microsoft.com/Forums/ie/en-US/ca1dbf48-d796-4d37-904b-b60bd4c96fa1/wua-error-scan-failed-with-error-0x80240037?forum=ConfigMgrCompliance

https://answers.microsoft.com/en-us/windows/forum/all/windows-update-warning-exit-code-0x8024000b/520d32bd-6dc2-40c3-b32c-541df8d7c077

и не ответил про Sysprep, с ним все ок?

-

Еще в настройках интернет эксплорера с прокси сервером разберись, если обновы идут через интернет, он настройку ИЕ использует… там или пропиши свою проксю, или убери, галку автоматически определять прокси сервер тоже сними.

-

Самое интересное, что даже локально ничего не устанавливается. То есть скачиваешь любое обновление вручную в виде cab, пишет «поиск обновлений на этом компьютере» и так бесконечно. Еще и процессор грузит…

Оно долго ставится, очень. Можно вначале убрать сетевой интерфейс у виртуалки совсем, перегрузить её. Это чтобы система не пыталась обратиться к сайту Виндовс Апдэйт.

Не игнорируйте встроенную справку, читайте ее и большинство вопросов будет решено гораздо быстрее.

-

-

Изменено

Mih Miheev

27 июня 2019 г. 12:32

-

Изменено

-

Да, действительно, но у меня иногда были победы над службой обновлений, когда в ИЕ вписывал прокси и исключения. когда будет опять беда обновлю свою методичку)

+

-

Изменено

Sergey2005

27 июня 2019 г. 13:04

-

Изменено

-

Не использовал sysprep, вот просто с этого образа ставил: SW_DVD5_Win_Srv_and_DataCtr_2012_64bit_Russian_Core_MLF_X18-27640.ISO , а его скачал, в свою очередь, с MS Volume Licensing Service Center. Никаких прокси, просто сетевой шлюз указан, через который

соседние машины все нормально находят и скачивают. И началось это в 2019, судя по всему. Те машины, что сооружены с ЭТОГО ЖЕ ОБРАЗА в 2018 — нормально работают и автоматом устанавливают обновления по расписанию. Может

быть, MS не разрешает старым серверам обновляться с этого года? Я уж не знаю, что предположить. Даже ПО стороннее не ставишь — с самого начала не работают обновления. -

Ну-ка попробую сеть вырубить на время.

-

сам ставил 2012 буквально пару недель назад, все обновы влетели… правда у меня исошник доисторический, еще 2013 года и я нормально на него апдейты поставил, значит с МС все в порядке)

понял про сиспреп, я просто думал ты одну виртуалку поднял, обновил, а остальные просто копи-пастил с этой болванки…

-

Попробовать, что ли, тупо еще одну ВМ запилить с этого же образа… Дичь какая-то уже

Я ставил VM Tools, правда — но я их всегда ставлю. Да, еще включил оформление рабочего стола — но это никак не должно сказывать на работе обновлений.

-

Еще в ивент логи глянь, что там есть интересного

я про вот эти логи.

http://www.softokno.ru/kak_posmotret_logi_windows_i_kogda_vkljuchali_kompjuter

если найдешь там варнинги, или ероры тоже сюда выложи… и по ошибкам что я с лога вытащил тоже погугли… просто очень много там про них инфы, я вот смотрю по своей базе, у меня таких ошибок не было…

-

https://answers.microsoft.com/ru-ru/windows/forum/all/центр/60cc13bc-1595-46de-ba0b-fd544c82b296

похоже на твою ситуацию

-

Надо установить обновление стека обслуживания

https://support.microsoft.com/en-us/help/3173424/servicing-stack-update-for-windows-8-1-and-windows-server-2012-r2-july

Если агент обновления не смог самообновиться ( SelfUpdate handler update NOT required: Current version: 7.8.9200.16812, required version: 7.8.9200.16812), то на WSUS нужно разрешить порты 80/443, иначе устаревший агент

не сможет подключиться.Чтобы поставить обновления автономным пакетом, надо сначала выключить службу обновлений (напр, установить настройку «Не искать обновления, не устанавливать», иначе этот автономный пакет сначала лезет в сеть,

где пытается проверить, нет ли чего поновее, но служба то не работает адекватно и далее по кругу..)-

Изменено

RH6M6

27 июня 2019 г. 19:59

-

Изменено

-

А теперь самое странное. Вчера поставил с этого же образа чистую ВМ, не ставил даже VMTools, просто вот поставил и включил автообновление на ночь. И утром обновления уже были установлены. В той же локалке, через тот же шлюз.

-

А теперь самое странное. Вчера поставил с этого же образа чистую ВМ, не ставил даже VMTools, просто вот поставил и включил автообновление на ночь. И утром обновления уже были установлены. В той же локалке, через тот же шлюз.

Судя по тому, что лечилки(сфц и когда прошелся дисмом) нашли отклонения с ситемой что-то произошло плохое, например ребут с кнопки во время установки обновления, не дождался долгой загрузки нажал на кнопку и после этого что-то

так не удачно навернулось, что теперь мучаешься… -

Как думаете — может, проще забэкапить Касперского и перенести на вот эту новую беспроблемную машину?

-

Как думаете — может, проще забэкапить Касперского и перенести на вот эту новую беспроблемную машину?

смотри сам… если ни один из советов не помогает, победить не получается, то вариантов особо то и нет…

в новой виртуалке мак на сетевой сохрани из старой(через хостовую машину пропиши в виртуалку) и ип тоже, а то еще с подключением клиентов отхватишь…

ну либо делать все по уму и мануалам с переносом при двух живых серверах касперского предавать клиентов на второй сервак…

но я бы начал с подмены виртуалок.. заболевшую на здоровую….

Обновлено 28.01.2020

Причины ошибок 80244010 и C80003FB

Прежде чем я покажу, как вы можете устранить ошибки 80244010 и C80003FB я бы хотел дать вам понимание их появления. Вот так вот выглядит ошибка с кодом C80003FB:

Возникла проблема при проверке наличия обновлений. Найдены ошибки: код C80003FB

Далее появилась ошибка:

Центру обновления Windows нужна ваша помощь. Центр обновления Windows не мог проверить наличие обновлений в течении последних 30 дней. Перейдите в Центр обновления Windows для устранения этой проблемы

В итоге я видел все ту же ошибку.

Основными причинами вызывающими данную ошибку выступает:

- Поврежден файл DataStore.edb

- Повреждены системные файлы

- Установка свежего агента для обновления Windows

- Не доступны сервера обновлений Microsoft

Как устранить ошибки 80244010 и C80003FB

Первое, что нужно проверить, это нет ли проблем с файлом DataStore.edb. DataStore.edb — это лог-файл, он сохраняет историю обновлений Windows , и она находится в папке SoftwareDistribution (C:WindowsSoftwareDistributionDataStore DataStore.edb). Его размер будет увеличиваться при каждой проверке Центра обновления Windows.

Можно ли удалить файл DataStore.edb?

Да вы легко можете, это сделать. Удалив DataStore.edb Windows при следующем запуске поиска обновлений просто пересоздаст его. Так же этот файл может весить очень много, например более 1 ГБ и вы легко так сможете освободить в системе некоторое количество дискового пространства

Советую прочитать, как очистить папку Windows процентов на 40% и не сломать систему

Когда я вижу проблему с обновлениями, она в 90% случаев решается моим скриптом, который я приведу чуть ниже и дам его описание:

- Производится отключение службы «Фоновая интеллектуальная служба передачи (BITS)»

- Производится отключение службы «Центр обновления Windows»

- Производится отключение службы «Удостоверение приложения»

- Производится отключение службы «Службы криптографии»

- Далее удаляется файлы qmgr*.dat из профиля пользователя

- Происходит переименовывание файла catroot2 в catroot2.bak

- Происходит переименовывание папки SoftwareDistribution в SoftwareDistribution.bak

- Перерегистрируются библиотеки

- Производится запуск службы «Фоновая интеллектуальная служба передачи (BITS)»

- Производится запуск службы «Центр обновления Windows»

- Производится запуск службы «Удостоверение приложения»

- Производится запуск службы «Службы криптографии»

- Запускается обновление Windows

net stop bits

net stop wuauserv

net stop appidsvc

net stop cryptsvc

Del «%ALLUSERSPROFILE%Application DataMicrosoftNetworkDownloaderqmgr*.dat»

Ren %systemroot%SoftwareDistribution SoftwareDistribution.bak

Ren %systemroot%system32catroot2 catroot2.bak

sc.exe sdset bits D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCRRC;;;AU)(A;;CCLCSWRPWPDTLOCRRC;;;PU)

sc.exe sdset wuauserv D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCRRC;;;AU)(A;;CCLCSWRPWPDTLOCRRC;;;PU)

cd /d %windir%system32

regsvr32.exe atl.dll /s

regsvr32.exe urlmon.dll /s

regsvr32.exe mshtml.dll /s

regsvr32.exe shdocvw.dll /s

regsvr32.exe browseui.dll /s

regsvr32.exe jscript.dll /s

regsvr32.exe vbscript.dll /s

regsvr32.exe scrrun.dll /s

regsvr32.exe msxml.dll /s

regsvr32.exe msxml3.dll /s

regsvr32.exe msxml6.dll /s

regsvr32.exe actxprxy.dll /s

regsvr32.exe softpub.dll /s

regsvr32.exe wintrust.dll /s

regsvr32.exe dssenh.dll /s

regsvr32.exe rsaenh.dll /s

regsvr32.exe gpkcsp.dll /s

regsvr32.exe sccbase.dll /s

regsvr32.exe slbcsp.dll /s

regsvr32.exe cryptdlg.dll /s

regsvr32.exe oleaut32.dll /s

regsvr32.exe ole32.dll /s

regsvr32.exe shell32.dll /s

regsvr32.exe initpki.dll /s

regsvr32.exe wuapi.dll /s

regsvr32.exe wuaueng.dll /s

regsvr32.exe wuaueng1.dll /s

regsvr32.exe wucltui.dll /s

regsvr32.exe wups.dll /s

regsvr32.exe wups2.dll /s

regsvr32.exe wuweb.dll /s

regsvr32.exe qmgr.dll /s

regsvr32.exe qmgrprxy.dll /s

regsvr32.exe wucltux.dll /s

regsvr32.exe muweb.dll /s

regsvr32.exe wuwebv.dll /s

netsh winsock reset

netsh winhttp reset proxy

net start bits

net start wuauserv

net start appidsvc

net start cryptsvc

wuauclt /Updatenow

Вы можете либо отдельно запускать команды, или же скачать готовый скрипт у меня и так же запустить его в командной строке от имени администратора или просто запустить его в режиме администратора.

Просмотрите, чтобы не было ошибок в выводе скрипта

Далее я вам советую перезагрузить компьютер, иначе вы можете поймать ошибку 80244010.

Хочу отметить, что у вас в системе останется старая версия папки SoftwareDistribution по пути C:WindowsSoftwareDistribution.bak. Так, что если проблема будет устранена, не забывайте ее удалить.

Теперь зайдя в «Центр обновления Windows» я сделал поиск новых обновлений и получил их, аж 29 штук. Ошибок 80244010 и C80003FB больше не наблюдал.

Скачивание доступных обновлений пошло успешно и они спокойно стали устанавливаться в моей Windows Server 2012 R2.

Устраняем ошибки на системных файлах

Если у вас после манипуляций с папкой SoftwareDistribution и файлом DataStore.edb остаются проблемы с поиском обновлений Windows и вы получаете ошибку C80003FB, вы можете попробовать произвести поиск и устранение ошибок на системных файлах Windows. Для этого есть две замечательные утилиты командной строки sfc и DISM. Выполните в командной строке в режиме администратора вот такую команду:

sfc /scannow && Dism /online /cleanup-image /restorehealth && Dism.exe /Online /Cleanup-Image /StartComponentCleanup

В моем примере программа защиты ресурсов Windows обнаружила повреждение файлов и успешно их восстановила. Пробуем снова найти и установить новые обновления.

Windows не идеальная система и Microsoft это понимает, они стараются признавать свои ошибки и помогать людям их устранять. В самые свежие версии клиентских ОС, я говорю про Windows 10 они внедрили встроенную утилиту по устранению неполадок для различных компонентов, в том числе и «Центр обновления Windows». В более старых версиях Windows 7 и Windows 8.1, а так же всех серверных Windows Server данный компонент загружается отдельно, по представленным чуть ниже ссылкам:

- Скачать средство устранения неполадок для Windows 7, Windows 8.1, Windows Server 2008R2-2012R2 — https://aka.ms/diag_wu

- Скачать средство устранения неполадок для Windows Server 2016-2019 — https://aka.ms/wudiag

Напоминаю, что встроенное средство устранения неполадок в Windows 10 находится в параметрах Windows, которые вы можете открыть через сочетание клавиш Win и I одновременно. Далее вы открываете пункт «Центр обновления Windows»

Находите пункт «Устранение неполадок — Центр обновления Windows».

Запустите ее.

В некоторый ситуациях вы можете получить ошибку:

В других версиях Windows запустите WindowsUpdate.diagcab. И в том и в другом случае у вас появится окно, единственное в версии для Windows 10 будет дополнительный пункт «Диагностика сетей Windows«.

Выбираем пункт «Центр обновления Windows» и нажимаем далее.

Начнется сканирование вашей системы, будет так же проверка реестра, перезапуск служб, вот так выглядит обнаружение и устранение проблем с файлами базы данных центра обновлений Windows.

Этот так же может может помочь в решении ошибок 80244010 и C80003FB.

Обновление и переустановка агента обновления Windows до последней версии

В Windows 7 и выше у вас может остаться ошибка 80244010, даже после всего того, что мы делали. Одной из экзотических причин может быть старая версия агента по обновлению Windows (Windows Update Agent). На момент января 2020 года самая актуальная версия WUA для Windows 7, это 7.6.7601.24436. Файл располагается по пути C:WindowsSystem32wuaueng.dll.

Если вам нужно его скачать для обновления или переустановки, вы можете перейти по ссылке:

https://support.microsoft.com/en-us/kb/949104

Находите пункты «Stand-alone packages for Windows 8 and Windows Server 2012» или «Stand-alone packages for Windows 7 SP1 and Windows Server 2008 R2 SP1» и загружаете нужную версию.

Далее вы можете произвести установку новой версии агента. Тут два варианта из графического интерфейса или через cmd/powershell. В режиме командной строки положите файл windowsupdateagent-7.6-x64.exe в нужное Вместо, обратите внимание, что у меня семерка 64-х битная, если у вас 32-х битная, то файл будет другой (Как проверить разрядность Windows смотрите по ссылке). Далее переходите в командной строке в расположение файла через команду cd и вводите:

WindowsUpdateAgent-7.6-x64.exe /quiet /norestart /wuforce

Если выскочит окно UAC, то нажмите да. Начнется принудительная переустановка агента по обновлению Windows.

Обратите внимание, что ваша KB будет распакована и появятся несколько временных папок.

В мониторе ресурсов будет видно, что идет обращение к папке SoftwareDistribution. Ждем когда система закончит туда писать, это около минуты.

Далее вы перезагружаете компьютер. Можно для надежности еще выполнить теперь команду для обращения к серверу обновления microsoft с синхронизацией.

wuauclt /resetauthorization /detectnow

Пробуем снова проверить доступность новых обновлений, и ошибка 80244010, должна исчезнуть. В графическом варианте будет простой мастер установки агента Windows Update, нажимаем далее.

Принимаем лицензионное соглашение.

И начинается установка агента.

Использование скрипта Reset Windows Update Agent

За, что я люблю популярные продукты, так это за большое комьюнити, кто не в курсе, это объединение людей по интересу к продукту. У Microsoft оно огромное, можете для примера посмотреть статистику по операционным системам за 2019 год. Есть замечательный пользователь Manuel F. Gil, который создал отличный скрипт под названием «Reset Windows Update Agent«. Данный скрипт поможет вам в решении проблем с обновлениями. Загрузите его по ссылке:

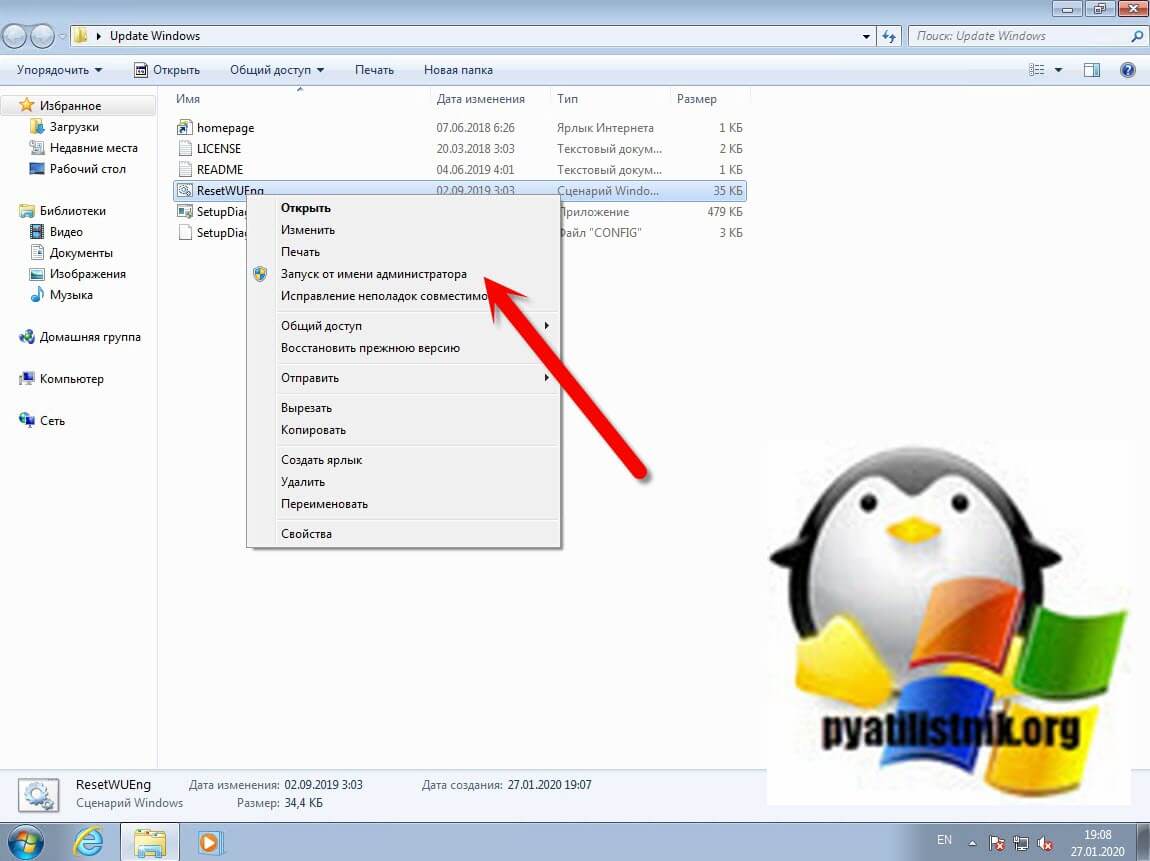

Распаковываете архив и утилитой SetupDiag.exe. Запустите от имени администратора файл ResetWUEng.cmd.

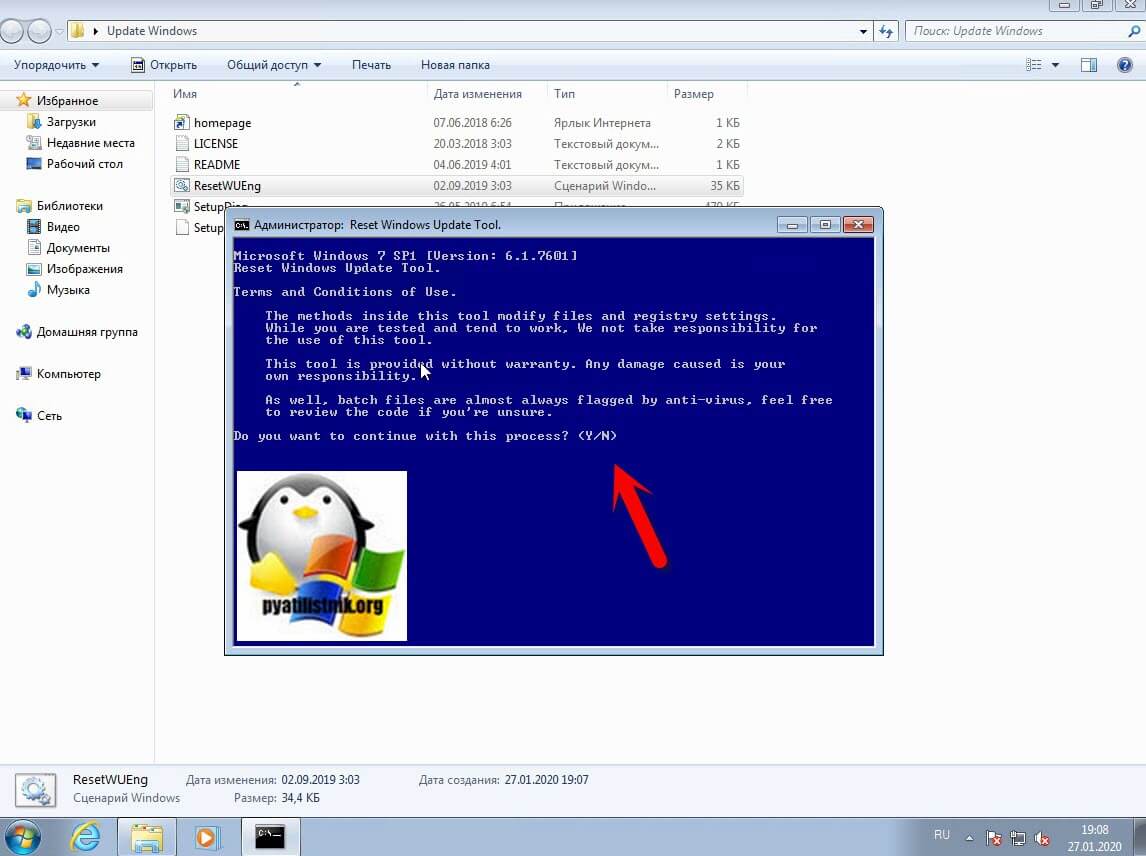

Вас попросят согласиться с тем, что вы даете согласие, что могут быть произведены изменения в реестре Windows или настройках системы, говорим Y.

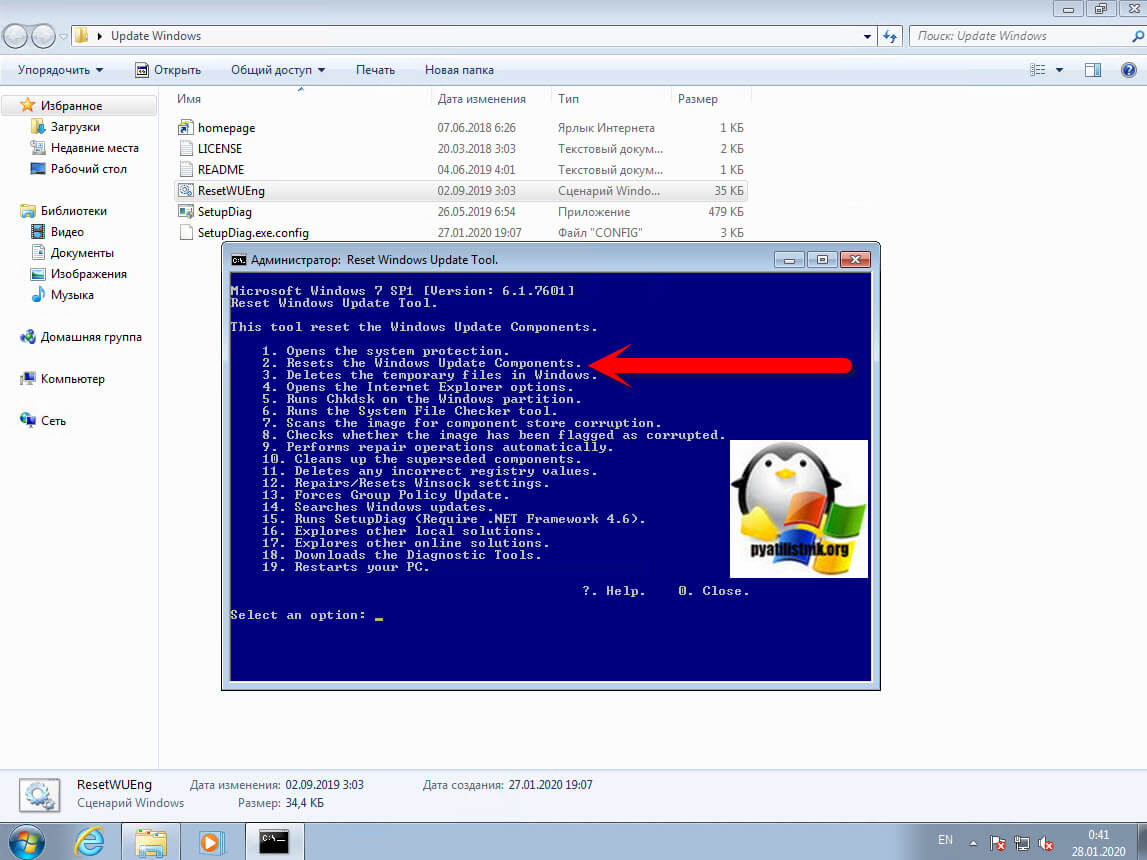

В итоге вы увидите окно с 19 настройками, нас будет интересовать второй пункт «Reset the Windows Update Components«. Нажимаем двойку.

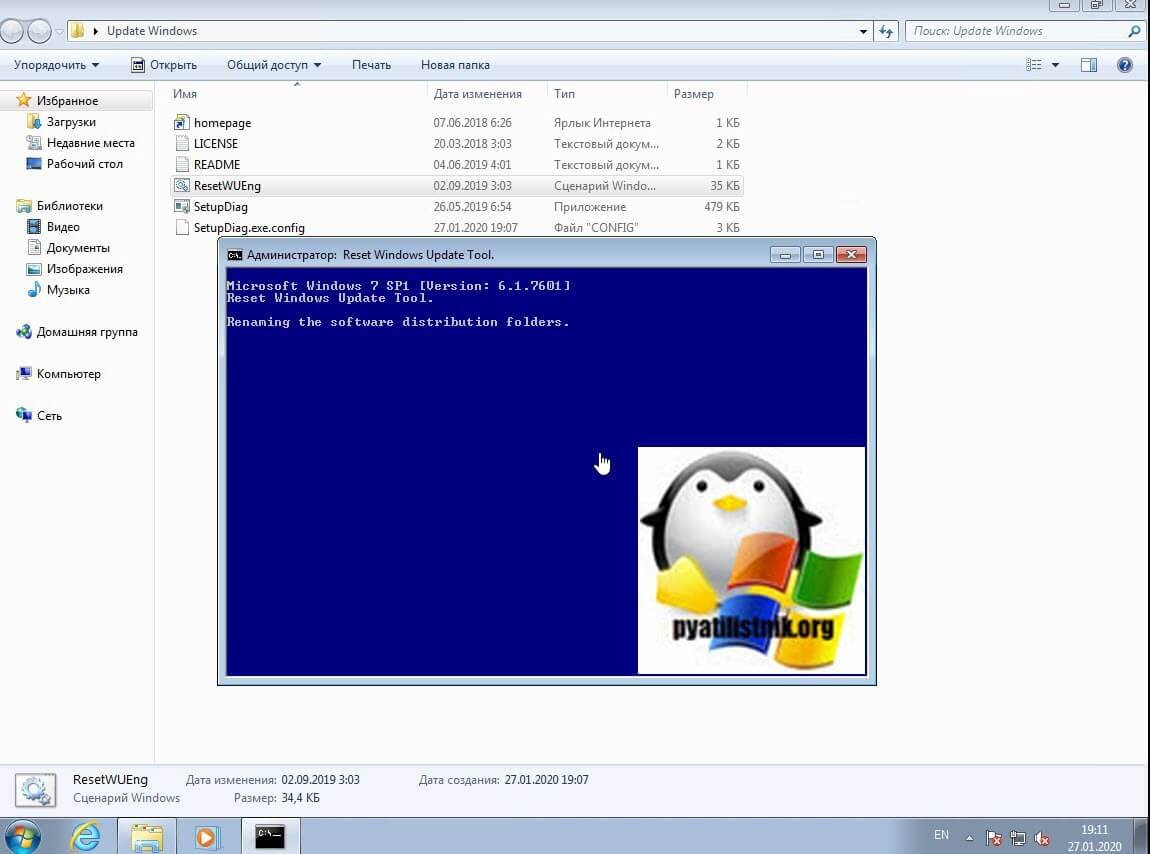

скрипт выключит нужные службы, произведет настройки и заново все включит.

Если все успешно, то он об этом отрапортует «The operatiom completed successfully»

На этом у меня все, надеюсь что вы смогли обновить свою Windows и избежали ошибок 80244010 и C80003FB. Если остались вопросы, то пишите их в комментариях. С вами был Иван Семин автор и создатель IT портала Pyatilistnik.org.

Hi,

We are running a windows Server Standard 2012 R2, Xeon I3, 16GB Ram. Raid 10, Antivirus GDATA Business, since we could not install windows update KB3000850 we are having trouble with windows update. Updates are found but after reboot we

are getting the message that the updates couldn’t be installed, changes are being undone, all updates are failing to install.

What we did until this point:

—

Run the windows tool to reset updates – no result

—

Dism /Online /Cleanup-Image /ScanHealth

does not find any problems

DISM.exe /Online /Cleanup-image /Restorehealth :

still unable to install updates

C:Windowssystem32>sfc /scannow: Windows Resource Protection did not find any integrity violations.

Reset the Windows Update components:

C:UsersAdministrator.PRAXIS>Net stop wuauserv

C:UsersAdministrator.PRAXIS>rd /s %windir%softwaredistribution

C:UsersAdministrator.PRAXIS>Net start wuauserv

Now I’m able to see the status showing «successfully installed» on update history.

But the same updates are still showing up under pending updates when I search for new ones after reboot.

What is the next procedure I could try? Will ty to install updates one by one afterwards if this does not work perhaps another reset like https://support.microsoft.com/en-us/help/971058/how-do-i-reset-windows-update-components

The server is running stable in all other functions the only thing not working is that we can’t install updates. Will try to attach windows update logs and cbs.log

Any help would be appreciated

Kindly

Vento

PS How can i attach the logs windowsupdate.log and cbs.log in the forum?

Hi,

We are running a windows Server Standard 2012 R2, Xeon I3, 16GB Ram. Raid 10, Antivirus GDATA Business, since we could not install windows update KB3000850 we are having trouble with windows update. Updates are found but after reboot we

are getting the message that the updates couldn’t be installed, changes are being undone, all updates are failing to install.

What we did until this point:

—

Run the windows tool to reset updates – no result

—

Dism /Online /Cleanup-Image /ScanHealth

does not find any problems

DISM.exe /Online /Cleanup-image /Restorehealth :

still unable to install updates

C:Windowssystem32>sfc /scannow: Windows Resource Protection did not find any integrity violations.

Reset the Windows Update components:

C:UsersAdministrator.PRAXIS>Net stop wuauserv

C:UsersAdministrator.PRAXIS>rd /s %windir%softwaredistribution

C:UsersAdministrator.PRAXIS>Net start wuauserv

Now I’m able to see the status showing «successfully installed» on update history.

But the same updates are still showing up under pending updates when I search for new ones after reboot.

What is the next procedure I could try? Will ty to install updates one by one afterwards if this does not work perhaps another reset like https://support.microsoft.com/en-us/help/971058/how-do-i-reset-windows-update-components

The server is running stable in all other functions the only thing not working is that we can’t install updates. Will try to attach windows update logs and cbs.log

Any help would be appreciated

Kindly

Vento

PS How can i attach the logs windowsupdate.log and cbs.log in the forum?

Огромное количество обновлений — источник головной боли. Наиболее актуальный дистрибутив сервера, так называемый «Update2», в который интегрированы обновления по ноябрь 2014 года, безнадежно устарел. Установив с него операционную систему, вы получите вдогонку еще 200+ обновлений, которые будут устанавливаться 2-4 часа.

В этой короткой инструкции мы освежим ноябрьский дистрибутив, интегрировав в него все кумулятивные пакеты обновлений и обновления безопасности.

Помимо дистрибутива мы освежим и память администратора, вспомнив как обновляется носитель для установки, зачем выполняется каждый шаг, и какие нас может ожидать подвохи на разных этапах.

Делать будем по максимуму просто, используя штатные инструменты.

Все работы лучше проводить на сервере с уже развернутом Windows Server 2012 R2, чтобы не было накладок с версией утилиты DISM. Так же на нем удобно подключать ISO файлы, не распаковывая их.

Готовим рабочие директории

Для работы потребуются следующие каталоги:

ISO — в этот каталог копируются файлы дистрибутива. В скопируйте в него содержимое дистрибутива SW_DVD9_Windows_Svr_Std_and_DataCtr_2012_R2_64Bit_English_-4_MLF_X19-82891.ISO, предварительно смонтировав образ, а затем размонтировав.

MOUNT — пустой каталог, в него будут монтироваться образы из wim-файла.

CU — в этот каталог поместим кумулятивные обновления

SU — в этом каталоге будут находиться обновления безопасности и другие обновления

mkdir D:WS2012R2ISO

mkdir D:WS2012R2MOUNT

mkdir D:WS2012R2CU

mkdir D:WS2012R2SUСкачиваем кумулятивные обновления

Tip & Trick #1. Microsoft выпускает для Windows Server 2012 R2 кумулятивные пакеты обновлений, но в них входят только обновления, исправляющие ошибки и улучшающие функционал. Обновления безопасности не включены. При этом обновления и не особо кумулятивны. Некоторые не включают в себя предыдущие обновления, и надо ставить «кумулятивное» за каждый месяц. Бардак. В октябре эта ситуация изменится к лучшему.

Со списком кумулятивных обновлений вы можете ознакомиться на этой wiki странице.

С ноября 2014 года нам потребуется интегрировать следующие обновления:

1. December 2014 Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB3013769, cкачать.

2. July 2016 Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB3172614, скачать.

Пакеты за май и июнь поглощены этим июльским пакетом. Но перед установкой обязательно обновление April 2015 servicing stack update for Windows 8.1 and Windows Server 2012 R2. KB3021910, скачать.

3. August 2016 Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB3179574, скачать.

Обновленный клиент центра обновления можно не интегрировать

Свежий Windows Update Client for Windows 8.1 and Windows Server 2012 R2: June 2016 вошел в KB3161606

KB3161606 поглощен KB3172614.

UPD: Я несколько преувеличил то, насколько Microsoft качественно подготовила дистрибутив. Обновления April 2014 и November 2014 действительно интегрированы. А все промежуточные — нет. Поэтому добавляем

May 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2955164, скачать

June 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2962409, скачать.

July 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2967917, скачать.

August 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2975719, скачать.

September 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2984006, скачать.

October 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2995388, скачать.

Tip & Trick #2. В разных статьях для интеграции обновлений предлагается извлечь из msu cab-файл. Делать это для offline-образа необязательно — интегрируйте msu без распаковки.

В папку CU разместите упомянутые выше msu файлы — Windows8.1-KB3013769-x64.msu, Windows8.1-KB3021910-x64.msu, Windows8.1-KB3138615-x64.msu, Windows8.1-KB3172614-x64.msu, Windows8.1-KB3179574-x64.msu.

Скачиваем обновления безопасности

Помимо кумулятивных обновлений интегрируем обновления, которые способна скачать утилита WSUS Offline Update.

Для этого:

- Скачиваем программу download.wsusoffline.net

- Выбираем обновления для Windows Server 2012 R2

- После скачивания открываем каталог wsusofflineclientw63-x64glb и *.cab файлы копируем в каталог C:WS2012R2SU

ОСТОРОЖНО: Если в список попали KB2966828 или KB2966827, удалите их, иначе после установки не получится добавить компонент Net Framework 3.5 (подробности).

Обновления готовы, приступим к интеграции.

Интеграция обновлений

Для интеграции обновлений нам потребуется:

- Смонтировать содержимое одного из образов в install.wim

dism /mount-wim /wimfile:{путь к wim файлу} /Index:{N} /mountdir:{путь к директории монтирования} - Интегрировать в offline установку каждое обновление

dism /image:{путь к директории монтирования} /add-package /packagepath:{путь к *.msu или *.cab файлу} - Сохранить изменения

dism /Unmount-WIM /MountDir:{путь к директории монтирования} /Commit

Этот процесс легко следующим автоматизировать командным файлом:

for /l %%N in (1,1,4) do (

dism /mount-wim /wimfile:"D:WS2012R2ISOsourcesinstall.wim" /Index:%%N /mountdir:D:WS2012R2MOUNT

for %%f in (D:WS2012R2CU*.*) DO (dism /image:D:WS2012R2MOUNT /add-package /packagepath:%%f)

for %%f in (D:WS2012R2SU*.*) DO (dism /image:D:WS2012R2MOUNT /add-package /packagepath:%%f)

dism /unmount-WIM /MountDir:D:WS2012R2MOUNT /Commit

)

Tip: Запуская командный файл, перенаправьте вывод в журнал

UpdateWIM.cmd >>log.txt 2>>&1

В результате мы получим файл D:WS2012R2ISOsourcesinstall.wim размером в 6.15Gb. Можем ли мы его уменьшить? Да, с помощью экспорта можно получить оптимизированный файл размером в 5.85Gb.

Экономия небольшая, кроме того после этого не очень красиво выглядит диалог выбора операционной системы при установке, поэтому следующий шаг опционален.

Что надо сделать?

Для получения сжатого образа необходимо:

- Экспортировать первый образ из оригинального wim-файла в новый файл

dism /export-image /sourceimagefile:{путь к исходному файлу wim} /sourceindex:1 /destinationimagefile:{путь к новому файлу wim} /compress:max - Подключить следующий образ из оригинального wim-файла в точку монтирования

dism /mount-wim /wimfile:"D:WS2012R2ISOsourcesinstall.wim" /Index:2 /mountdir:{директория для монтированния образа} - Добавить в новый файл следующий образ методом «захвата»

dism /append-image /imagefile:{путь к новому файлу wim} /captureDir:{директория с смонтированным образом} /name:{оригинальное имя} /description:{оригинальное описание} - Размонтировать образ, повторить итерацию добавления для каждого дополнительного образа

dism /unmount-WIM /MountDir:{директория с смонтированным образом} /Discard

Автоматизируем скриптом: