Device Guard — использует виртуализацию для изоляции секретов и тем самым обеспечивает защиту от взлома. Это гарантирует, что только привилегированное системное программное обеспечение может получить доступ к таким данным как хэши паролей NTLM и учетные данные домена. Credential Guard создает виртуальный контейнер и хранит все важные данные в нем, что не позволяет получить доступ к этим токенам на уровне системы без специальных прав авторизации. Примечательно то, что Credential Guard можно развернуть на виртуальной машине как Hyper-V.

К примеру, если хакер взломал и получил доступ к Windows 10, то он мог получить и доступ к хэшу, который используется для шифрования учетных записей, так как хэш храниться в локальной ОЗУ без защиты. В Credential Guard хэш храниться в виртуальном контейнере, и даже, если система будет скомпрометирована, то хакер не получит доступ к этому хэшу.

Ограничение на использование Device Guard

- Поддержка виртуализации 64x битным процессором.

- Безопасная загрузка.

- Чип на материнской плате TPM версии 1.0 или 2.0.

- Включенный Hyper-V.

- Доступно в Windows 10 Education, Enterprise и Windows Server 2016.

В документации Microsoft вы можете обнаружить, что Credential Guard поддерживается в Windows 10, что означает Pro и Home. Я сам запутался, и дело в том, что документация не правильная и требует правок. На github есть обсуждение на эту тему, и функция Credential Guard как бы есть, но она не шифрует данные в виртуальном контейнере, т.е. она не работает. Обратите внимание на это сообщение и это.

Как включить и отключить Device Guard

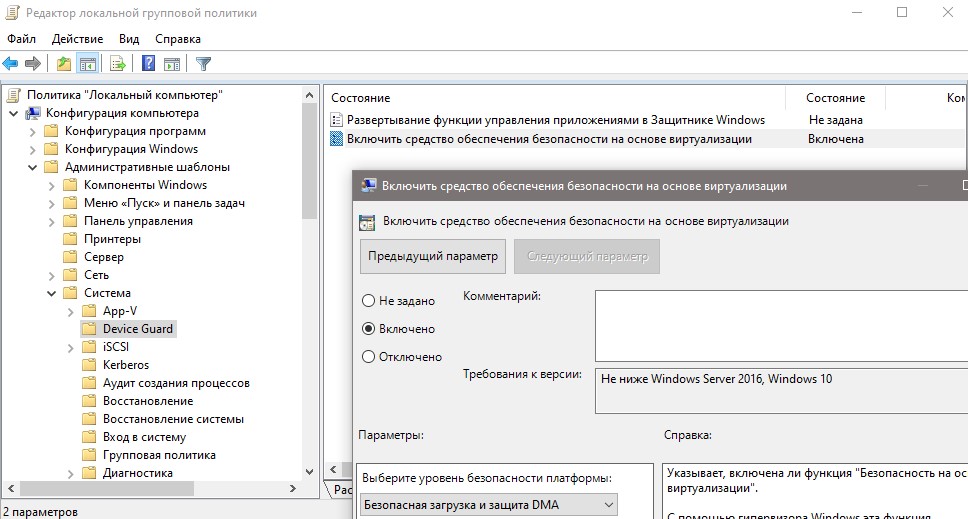

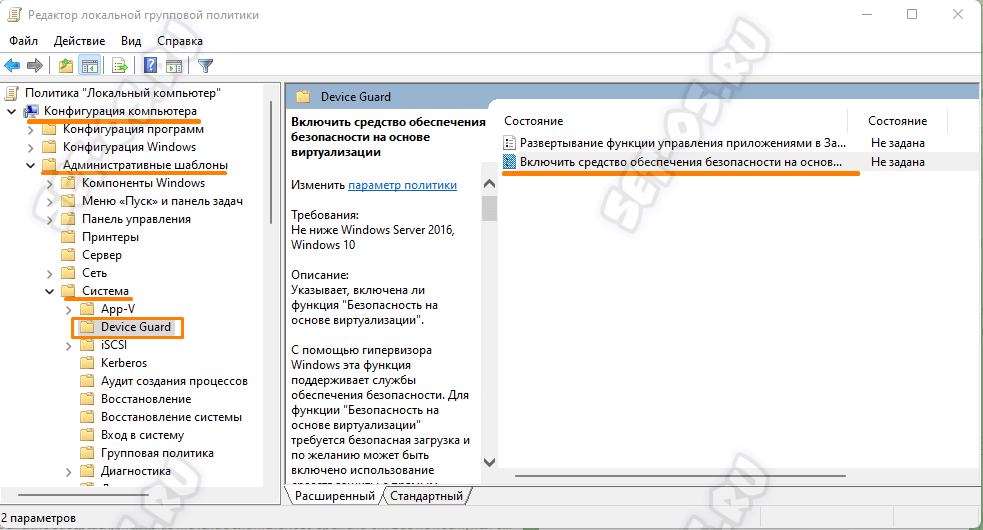

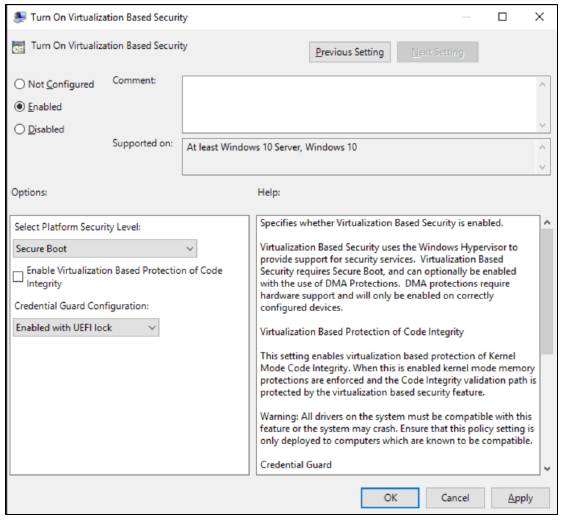

В групповых политиках перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Device Guard» > справа выберите «Включить средство обеспечения безопасности на основе виртуализации«.

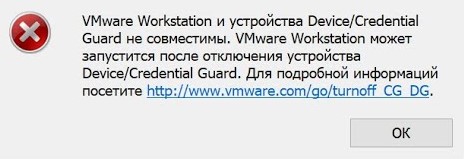

Ошибка несовместимости с Credential Guard сторонних виртуальных машин

Иногда, пользователи могут видеть ошибку «VMware Workstation и устройства Device/Credential Guard несовместимы. VMware Workstation можно запустить после отключения Device/Credential Guard» при использовании сторонних виртуальных машин как VirtualBox или VMware Workstation.

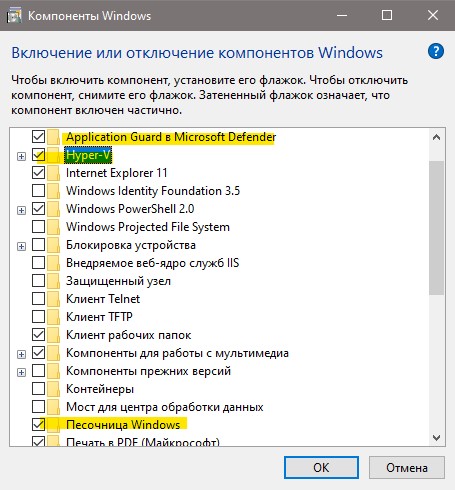

Способ 1. В этом случае нужно отключить несколько компонентов как Aplication Guard, Hyper-V и песочница Windows. Также, посмотрите не включен ли Credential Guard в групповых политиках, указанном выше способом.

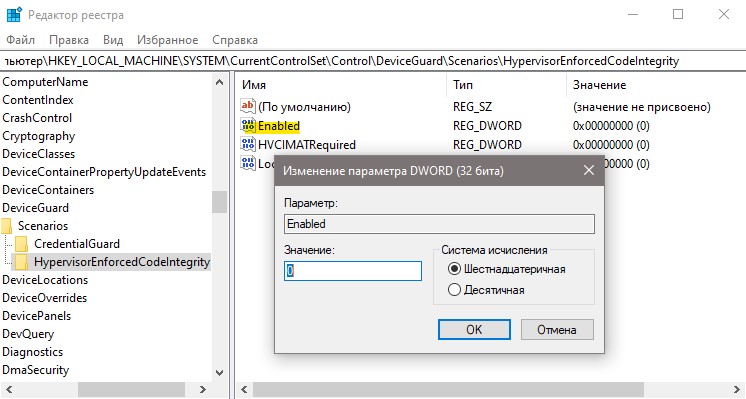

Способ 2. Если выше способ не помог и виртуальные машины выдают ошибку на несовместимость Credential Guard, то откройте редактор реестра и перейдите по пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity- Нажмите два раза по Enabled и установите значение 0.

- Перезагрузите ПК.

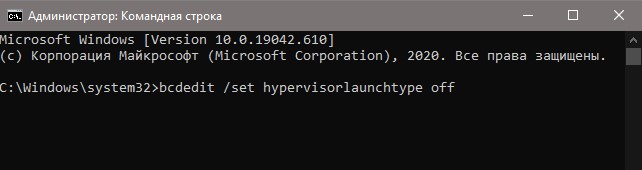

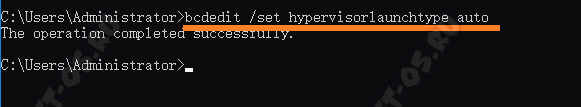

Если после перезапуска Windows, ошибка появляется, то запустите командную строку от имени администратора и введите:

bcdedit /set hypervisorlaunchtype off

Если хотите вернуть команду по умолчанию, то введите bcdedit /set hypervisorlaunchtype auto

Смотрите еще:

- Включить и использовать Exploit Protection в Windows 10

- Изоляция ядра и Целостность памяти в Защитнике Windows 10

- Как обновить и очистить прошивку процессора безопасности TPM

- Как включить или отключить Windows Sandbox в Windows 10

- Защитник Windows: Ограничить нагрузку на процессор

[ Telegram | Поддержать ]

После презентации Windows 11 в конце июня 2021 года, энтузиасты со всего мира поспешили попробовать тестовые сборки новоиспеченной системы, однако встретили множество подводных камней. Было выяснено, что ОС требует соблюдение некоторых требований ПК, на который она устанавливается, для поддержки новых систем, а также новых функций, основанных на виртуализации. Направлены эти нововведения в основном на защиту обычных пользователей и бизнеса от новейших вредоносных программ.

- В тему: Всё о Windows 11 — секреты, инструкции, лайфхаки и полезные статьи

Как оказалось, Windows 10 версии 20H2 и новее уже поддерживают все новые функции безопасности. Несмотря на то, обычный вы юзер, владелец малого бизнеса или крупного предприятия, уже сейчас можно использовать новые системы, просто разрешив их в групповой политике, а не дожидаясь выхода новой ОС в октябре.

Первая опция: TPM 2.0

Trusted Platform Module (TPM) — это технология, созданная для обеспечения аппаратных криптографических служб безопасности. Если не вдаваться в детали, то она используется для создания и хранения уникальных ключей вашей системы, а также применяется для поддержки работы функции безопасной загрузки (Secure Boot). Главная проблема в том, что TPM 2.0, необходимый для загрузки Windows 11, доступен в ПК, выпущенных в последние шесть лет.

К слову, вам не нужно настраивать TPM, если он уже есть в вашей системе и не отключен через биос. Скорее всего, он уже работает и защищает вашу ОС. Вы можете проверить наличие у вас такого модуля, открыв «Диспетчер устройств» и развернув пункт «Устройства безопасности». Если вы не нашли нужного устройства, то есть вероятность, что TPM, все-таки, отключен в биосе и его нужно включить, поэтому рекомендую почитать дополнительные материалы о подключении этой функции именно для вашей материнской платы.

Вторая опция: безопасность, основанная на виртуализации

Очень важная функция, которая появилась в Windows 10 и 11, — это HCVI или функция, отвечающая за целостность кода с защитой, использующей гипервизор (виртуализацию). В то время как в Windows 11 эта функция поставляется по умолчанию, в 10-й версии вам необходимо ее включить вручную, просто перейдя на вкладку «Безопасность устройства» и активировав в меню «Изоляции ядра» функцию «Целостность памяти».

Важно отметить, что эта функция доступна лишь на 64-разрядных процессорах с аппаратными расширениями виртуализации, такими как Intel VT-X и AMD-V. Звучит страшно, однако наличие всех необходимых компонентов можно проверить в меню Безопасность устройства, которое сообщит, если какой-то функции не хватает.

В Windows 10 и Windows 11 система VBS (Virtualization-Based Security) или «Безопасность на основе виртуализации» использует Microsoft Hyper-V для создания и изоляции защищенной области памяти от ОС, тем самым защищая ее от воздействия вредоносного кода. Эта система напрямую используется в HVCI для усиления функции соблюдения целостности кода, проверяя каждый драйвер и каждый двоичный файл приложения, предотвращая запуск их неподписанных копий, которые могут оказаться поддельными.

Третья опция: Microsoft Defender Application Guard (MDAG)

⚠️ Microsoft Defender Application Guard доступен только в Windows 10 Professional, Education и Enterprise.

Еще одна система, с которой не знакомы многие пользователи Windows, — это Microsoft Defender Application Guard или MDAG. Эта функция, также как и предыдущая, напрямую основана на виртуализации, которая автоматически изолирует экземпляр памяти вашего браузера Microsoft Edge (в Chrome и Firefox работа осуществляется при помощи расширения), тем самым предотвращая возможности взлома вашей системы ненадежными веб-сайтами.

Помимо защиты интернет-соединения через браузер, MDAG также предоставляет возможность его использования с Microsoft 365 и Office. Он запрещает доступ файлам программ Word, PowerPoint и Excel к различным корпоративным данным и личным файлам.

Это перевод материала ZDNet.

- 10 приложений, которые нужно сразу установить на новый компьютер

- Windows 11 должна была быть такой сразу: обзор крупнейшего обновления 22H2

- Сделал Linux из Windows 11. 10+1 тема, меняющая систему до неузнаваемости

- 5 альтернатив «Проводника» в Windows: они лучше и по функциям, и по дизайну

- 15 тем для Windows 10, меняющих систему до неузнаваемости. Долго искал четвёртую!

Функция Безопасность на основе виртуализации (Virtualization Based Security или VBS) появилась ещё в Windows 10 и позже перекочевала в Windows 11. Смысл её работы в том, что VBS изолирует потенциально опасный код в памяти компьютера, предотвращая его выполнение напрямую в операционной системе. С точки зрения безопасности — Функция полезная. Но вот если у Вас слабый или игровой компьютер, то рекомендуется отключить безопасность на основе виртуализации в Windows для повышения производительности. Так же есть ряд приложений, которые вообще отказываются запускаться, если VBS включена.

В этой инструкции я покажу как выключить функцию Virtualization Based Security, используя редактор локальной и групповой политики Windows 11, а так же включить его обратно, при необходимости. А ещё расскажу про альтернативные способы, если вдруг через политики это сделать не получится.

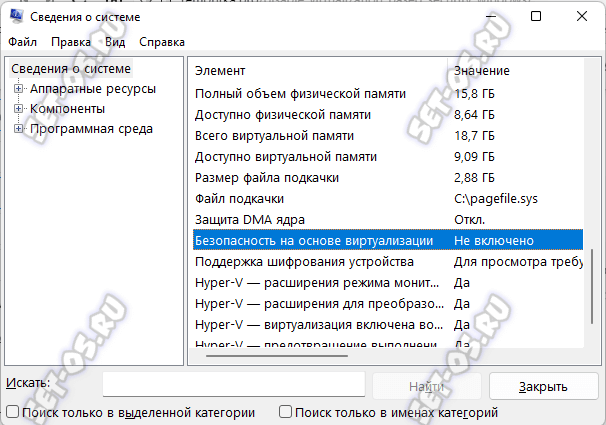

Проверка состояния функции «Безопасность на основе виртуализации»

Прежде чем думать как отключить функцию — сначала проверьте работает ли она вообще. Как это сделать? Нам поможет инфопанель msinfo32.

Нажмите клавиши Win+R, введите команду «msinfo32» и нажмите на «Enter».

В разделе «Сведения о системе» прокрутите страничку вниз, где найдете пункт «Безопасность на основе виртуализации» — там будет указан текущий статус работы функции. Если стоит «Не включено», то и выключать не придётся!

Управляем Virtualization Based Security через групповые политики

Самый главный способ отключить Безопасность на основе виртуализации (Virtualization Based Security) — это настройка соответствующей групповой политики в Windows. Для этого надо открыть редактор групповых политик. Нажимаем правой кнопкой мыши по кнопке «Пуск» и выбираем пункт «Выполнить», вводим команду gpedit.msc и нажимаем клавишу «Enter».

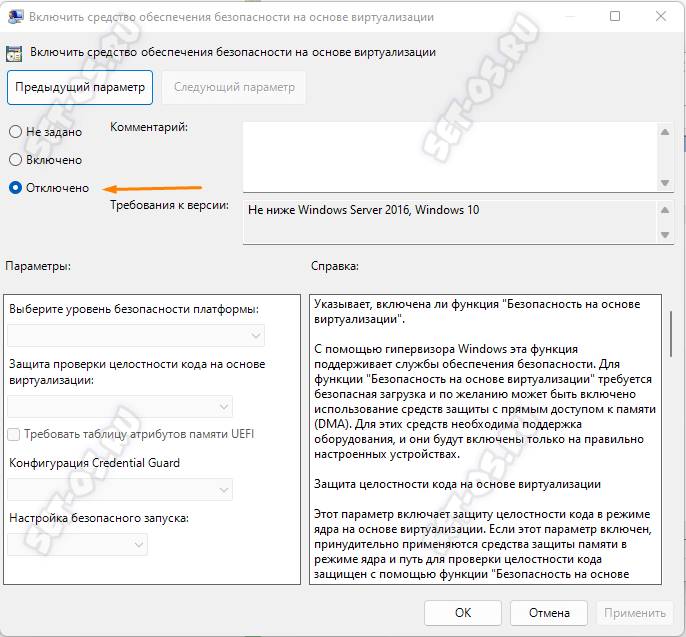

Дальше, в редакторе локальной групповой политики надо открыть раздел «Конфигурация компьютера» ⇒ «Административные шаблоны» ⇒ «Система» ⇒ «Device Guard». В правой части окна кликните дважды по пункту «Включить средство обеспечение безопасности на основе виртуализации».

Чтобы отключить VBS Windows 11 — поставьте флажок на значение «Отключено» и нажмите кнопку «ОК».

После этого нужно будет перезагрузить компьютер.

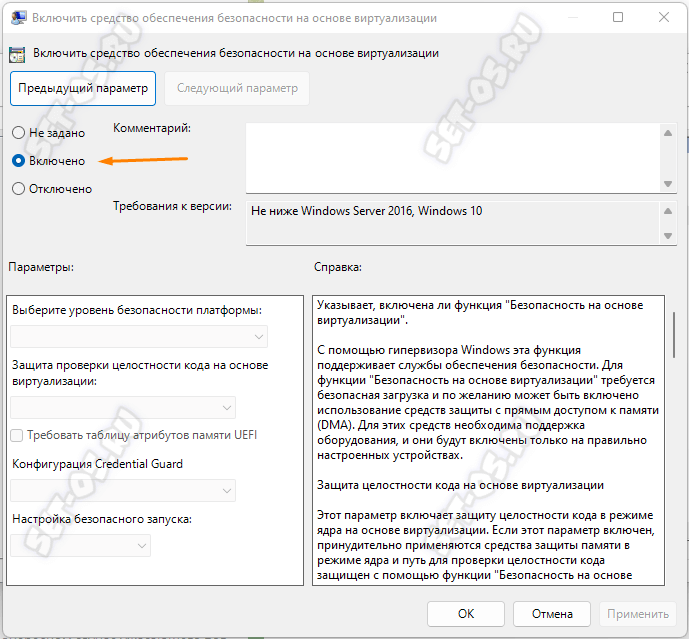

Если вдруг потребуется снова Virtualization Based Security включить, то опять открываем эту политику и ставим значение «Включено»:

После этого нужно будет опять перезагрузить компьютер.

Windows 11 Home Edition

Для тех, у кого на ПК установлена домашняя версия Windows — Home Edition — в которой нет доступа к редактору групповых политик, тоже есть выход! Можно использовать редактор реестра! Чтобы его открыть — нажмите клавиши Win+R на клавиатуре, в появившемся окне «Выполнить» введите команду «regedit» и нажмите клавишу Enter.

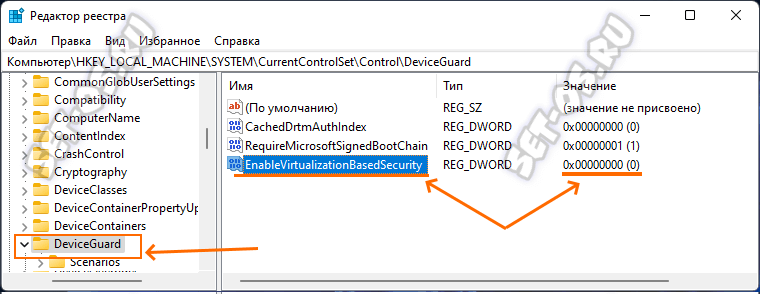

Перейдите вот в этот раздел реестра:

HKEY_LOCAL_MACHINE System CurrentControlSet Control DeviceGuard

После этого в правой части окна редактора надо нажать правой кнопкой мыши в пустом месте и через открывшееся меню создайте новый параметр DWORD с именем EnableVirtualizationBasedSecurity. Установите значение параметра равным «0». Если там уже есть такой параметр, то дважды кликните по нему и измените значение на «0».

Перезагрузите свой компьютер и проверьте работу функции через msinfo32.

Прочие способы отключить Virtualization Based Security

Если с редактором групповых политик у Вас есть какие-то сложности, то можно воспользоваться альтернативными способами.

Внимание! Использование альтернативных способов приведёт не только отключит Безопасность на основе виртуализации, но и саму виртуализацию на базе Hyper-V в Windows 11 и Windows 10. Обязательно учтите это!

Командная строка

Запустите командную строку от имени Администратора и введите команду:

bcdedit /set hypervisorlaunchtype off

Нажмите клавишу «Enter», чтобы выполнить её. Вот так:

После этого перезагрузите компьютер.

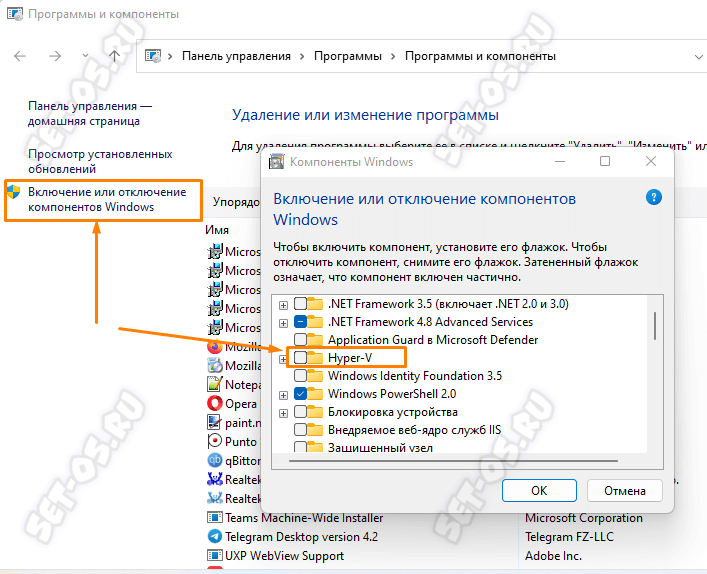

Отключение компонентов Windows 11

Отключить виртуализацию в Windows можно через раздел «Программы и компоненты». Для этого с помощью комбинации клавиш Win+R открываем окно «Выполнить», вводим команду: appwiz.cpl и нажимаем на кнопку «ОК». В открывшемся окне кликаем на ссылку «Включение или отключение компонентов Windows»:

В появившемся окне «Компоненты Windows» найдите и отключите компоненты «Application Guard в Microsoft Defender», «Hyper-V», «Платформа виртуальной машины». Нажмите на кнопку «Ок». Перезагрузите компьютер.

В этой инструкции описаны способы отключить безопасность на основе виртуализации. Далее рассмотрено отключение Virtualization Based Security в редакторе локальной и групповой политики, а также альтернативные методы, если отключение этими способами не помогло.

Как отключить безопасность на основе виртуализации в редакторе локальной групповой политики или редакторе реестра

Основной способ отключения Virtualization Based Security — настройка соответствующей политики в Windows. Если у вас установлена Pro или Enterprise версия системы, можно использовать редактор локальной групповой политики:

- Нажмите правой кнопкой мыши по кнопке «Пуск», выберите пункт «Выполнить», введите gpedit.msc и нажмите Enter.

- В редакторе локальной групповой политики перейдите к разделу «Конфигурация компьютера» — «Административные шаблоны» — «Система» — «Device Guard». Дважды кликните по пункту «Включить средство обеспечение безопасности на основе виртуализации» в правой панели.

- Установите значение «Отключено» и примените настройки.

- Перезагрузите компьютер.

В случае, если на вашем компьютере установлена домашняя редакция Windows, можно использовать редактор реестра:

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

- Перейдите к разделу реестра

HKEY_LOCAL_MACHINESystemCurrentControlSetControlDeviceGuard

- Нажмите правой кнопкой мыши в пустом месте правой панели редактора реестра и создайте новый параметр DWORD с именем EnableVirtualizationBasedSecurity и установите значение 0 для него.

- При наличии такого параметра, дважды нажмите по нему и измените значение на 0.

- Перезагрузите компьютер.

В результате функция VBS будет отключена. Если несмотря на это какая-то программа требует отключить Virtualization Based Security для своей работы, используйте далее описанные методы.

Дополнительные методы отключения Virtualization Based Security

Если предыдущий вариант не помог, и какая-то программа при запуске требует отключить VBS, можно использовать дополнительные подходы. Учитывайте, что при их использовании также будут отключены другие встроенные функции виртуализации Windows 11 и Windows 10 (на базе Hyper-V):

- Запустите командную строку от имени администратора, введите команду

bcdedit /set hypervisorlaunchtype off

и нажмите Enter. После этого перезагрузите компьютер.

- Откройте окно «Программы и компоненты» в панели управления или с помощью Win+R — appwiz.cpl, нажмите «Включение или отключение компонентов Windows» слева, отключите компоненты «Application Guard в Microsoft Defender», «Hyper-V», «Платформа виртуальной машины», нажмите «Ок» и перезагрузите компьютер после удаления компонентов.

Обычно один из этих способов помогает решить проблемы, связанные с включенной функцией безопасности на основе виртуализации. Если вам требуется узнать текущий статус функции, вы можете нажать клавиши Win+R, ввести команду msinfo32 и нажать Enter.

В разделе «Сведения о системе» внизу списка вы найдете пункт «Безопасность на основе виртуализации» с нужной информацией.

| title | description | ms.prod | ms.mktglfcycl | ms.localizationpriority | ms.author | author | manager | audience | ms.collection | ms.topic | ms.date | ms.reviewer | ms.technology |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Enable virtualization-based protection of code integrity |

This article explains the steps to opt in to using HVCI on Windows devices. |

windows-client |

deploy |

medium |

vinpa |

vinaypamnani-msft |

aaroncz |

ITPro |

highpri |

conceptual |

12/16/2021 |

itpro-security |

Enable virtualization-based protection of code integrity

Applies to

- Windows 10

- Windows 11

This topic covers different ways to enable Hypervisor-protected code integrity (HVCI) on Windows 10 and Windows 11.

Some applications, including device drivers, may be incompatible with HVCI.

This incompatibility can cause devices or software to malfunction and in rare cases may result in a blue screen. Such issues may occur after HVCI has been turned on or during the enablement process itself.

If these issues occur, see Troubleshooting for remediation steps.

[!NOTE]

Because it makes use of Mode Based Execution Control, HVCI works better with Intel Kaby Lake or AMD Zen 2 CPUs and newer. Processors without MBEC will rely on an emulation of this feature, called Restricted User Mode, which has a bigger impact on performance.

HVCI Features

- HVCI protects modification of the Control Flow Guard (CFG) bitmap.

- HVCI also ensures that your other trusted processes, like Credential Guard, have got a valid certificate.

- Modern device drivers must also have an EV (Extended Validation) certificate and should support HVCI.

How to turn on HVCI in Windows 10 and Windows 11

To enable HVCI on Windows 10 and Windows 11 devices with supporting hardware throughout an enterprise, use any of these options:

- Windows Security app

- Microsoft Intune (or another MDM provider)

- Group Policy

- Microsoft Configuration Manager

- Registry

Windows Security app

HVCI is labeled Memory integrity in the Windows Security app and it can be accessed via Settings > Update & Security > Windows Security > Device security > Core isolation details > Memory integrity. For more information, see KB4096339.

Enable HVCI using Intune

Enabling in Intune requires using the Code Integrity node in the VirtualizationBasedTechnology CSP. You can configure the settings in Windows by using the settings catalog.

Enable HVCI using Group Policy

-

Use Group Policy Editor (gpedit.msc) to either edit an existing GPO or create a new one.

-

Navigate to Computer Configuration > Administrative Templates > System > Device Guard.

-

Double-click Turn on Virtualization Based Security.

-

Click Enabled and under Virtualization Based Protection of Code Integrity, select Enabled with UEFI lock to ensure HVCI can’t be disabled remotely or select Enabled without UEFI lock.

-

Click Ok to close the editor.

To apply the new policy on a domain-joined computer, either restart or run gpupdate /force in an elevated command prompt.

Use registry keys to enable virtualization-based protection of code integrity

Set the following registry keys to enable HVCI. These keys provide exactly the same set of configuration options provided by Group Policy.

[!IMPORTANT]

Among the commands that follow, you can choose settings for Secure Boot and Secure Boot with DMA. In most situations, we recommend that you choose Secure Boot. This option provides Secure Boot with as much protection as is supported by a given computer’s hardware. A computer with input/output memory management units (IOMMUs) will have Secure Boot with DMA protection. A computer without IOMMUs will simply have Secure Boot enabled.

In contrast, with Secure Boot with DMA, the setting will enable Secure Boot—and VBS itself—only on a computer that supports DMA, that is, a computer with IOMMUs. With this setting, any computer without IOMMUs will not have VBS or HVCI protection, although it can still have Windows Defender Application Control enabled.

All drivers on the system must be compatible with virtualization-based protection of code integrity; otherwise, your system may fail. We recommend that you enable these features on a group of test computers before you enable them on users’ computers.

For Windows 10 version 1607 and later and for Windows 11 version 21H2

Recommended settings (to enable virtualization-based protection of Code Integrity policies, without UEFI Lock):

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "EnableVirtualizationBasedSecurity" /t REG_DWORD /d 1 /f reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 1 /f reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "Locked" /t REG_DWORD /d 0 /f reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity" /v "Enabled" /t REG_DWORD /d 1 /f reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity" /v "Locked" /t REG_DWORD /d 0 /f

If you want to customize the preceding recommended settings, use the following settings.

To enable VBS

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "EnableVirtualizationBasedSecurity" /t REG_DWORD /d 1 /f

To enable VBS and require Secure boot only (value 1)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 1 /f

To enable VBS with Secure Boot and DMA (value 3)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 3 /f

To enable VBS without UEFI lock (value 0)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "Locked" /t REG_DWORD /d 0 /f

To enable VBS with UEFI lock (value 1)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "Locked" /t REG_DWORD /d 1 /f

To enable virtualization-based protection of Code Integrity policies

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity" /v "Enabled" /t REG_DWORD /d 1 /f

To enable virtualization-based protection of Code Integrity policies without UEFI lock (value 0)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity" /v "Locked" /t REG_DWORD /d 0 /f

To enable virtualization-based protection of Code Integrity policies with UEFI lock (value 1)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity" /v "Locked" /t REG_DWORD /d 1 /f

For Windows 10 version 1511 and earlier

Recommended settings (to enable virtualization-based protection of Code Integrity policies, without UEFI Lock):

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "EnableVirtualizationBasedSecurity" /t REG_DWORD /d 1 /f reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 1 /f reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "HypervisorEnforcedCodeIntegrity" /t REG_DWORD /d 1 /f reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "Unlocked" /t REG_DWORD /d 1 /f

If you want to customize the preceding recommended settings, use the following settings.

To enable VBS (it is always locked to UEFI)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "EnableVirtualizationBasedSecurity" /t REG_DWORD /d 1 /f

To enable VBS and require Secure boot only (value 1)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 1 /f

To enable VBS with Secure Boot and DMA (value 3)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 3 /f

To enable virtualization-based protection of Code Integrity policies (with the default, UEFI lock)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "HypervisorEnforcedCodeIntegrity" /t REG_DWORD /d 1 /f

To enable virtualization-based protection of Code Integrity policies without UEFI lock

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "Unlocked" /t REG_DWORD /d 1 /f

Validate enabled Windows Defender Device Guard hardware-based security features

Windows 10, Windows 11, and Windows Server 2016 have a WMI class for related properties and features: Win32_DeviceGuard. This class can be queried from an elevated Windows PowerShell session by using the following command:

Get-CimInstance –ClassName Win32_DeviceGuard –Namespace rootMicrosoftWindowsDeviceGuard

[!NOTE]

Mode Based Execution Control property will only be listed as available starting with Windows 10 version 1803 and Windows 11 version 21H2.

The output of this command provides details of the available hardware-based security features and those features that are currently enabled.

AvailableSecurityProperties

This field helps to enumerate and report state on the relevant security properties for Windows Defender Device Guard.

| Value | Description |

|---|---|

| 0. | If present, no relevant properties exist on the device. |

| 1. | If present, hypervisor support is available. |

| 2. | If present, Secure Boot is available. |

| 3. | If present, DMA protection is available. |

| 4. | If present, Secure Memory Overwrite is available. |

| 5. | If present, NX protections are available. |

| 6. | If present, SMM mitigations are available. |

| 7. | If present, MBEC/GMET is available. |

| 8. | If present, APIC virtualization is available. |

InstanceIdentifier

A string that is unique to a particular device. Valid values are determined by WMI.

RequiredSecurityProperties

This field describes the required security properties to enable virtualization-based security.

| Value | Description |

|---|---|

| 0. | Nothing is required. |

| 1. | If present, hypervisor support is needed. |

| 2. | If present, Secure Boot is needed. |

| 3. | If present, DMA protection is needed. |

| 4. | If present, Secure Memory Overwrite is needed. |

| 5. | If present, NX protections are needed. |

| 6. | If present, SMM mitigations are needed. |

| 7. | If present, MBEC/GMET is needed. |

SecurityServicesConfigured

This field indicates whether the Windows Defender Credential Guard or HVCI service has been configured.

| Value | Description |

|---|---|

| 0. | No services are configured. |

| 1. | If present, Windows Defender Credential Guard is configured. |

| 2. | If present, HVCI is configured. |

| 3. | If present, System Guard Secure Launch is configured. |

| 4. | If present, SMM Firmware Measurement is configured. |

SecurityServicesRunning

This field indicates whether the Windows Defender Credential Guard or HVCI service is running.

| Value | Description |

|---|---|

| 0. | No services running. |

| 1. | If present, Windows Defender Credential Guard is running. |

| 2. | If present, HVCI is running. |

| 3. | If present, System Guard Secure Launch is running. |

| 4. | If present, SMM Firmware Measurement is running. |

Version

This field lists the version of this WMI class. The only valid value now is 1.0.

VirtualizationBasedSecurityStatus

This field indicates whether VBS is enabled and running.

| Value | Description |

|---|---|

| 0. | VBS isn’t enabled. |

| 1. | VBS is enabled but not running. |

| 2. | VBS is enabled and running. |

PSComputerName

This field lists the computer name. All valid values for computer name.

Another method to determine the available and enabled virtualization-based security features is to run msinfo32.exe from an elevated PowerShell session. When you run this program, the virtualization-based security features are displayed at the bottom of the System Summary section.

:::image type=»content» alt-text=»Virtualization-based security features in the System Summary of System Information.» source=»images/system-information-virtualization-based-security.png» lightbox=»images/system-information-virtualization-based-security.png»:::

Troubleshooting

A. If a device driver fails to load or crashes at runtime, you may be able to update the driver using Device Manager.

B. If you experience software or device malfunction after using the above procedure to turn on HVCI, but you’re able to sign in to Windows, you can turn off HVCI by renaming or deleting the SIPolicy.p7b file from <OS Volume>WindowsSystem32CodeIntegrity and then restart your device.

C. If you experience a critical error during boot or your system is unstable after using the above procedure to turn on HVCI, you can recover using the Windows Recovery Environment (Windows RE). To boot to Windows RE, see Windows RE Technical Reference. After logging in to Windows RE, you can turn off HVCI by renaming or deleting the SIPolicy.p7b file from <OS Volume>WindowsSystem32CodeIntegrity and then restart your device.

How to turn off HVCI

-

Run the following command from an elevated prompt to set the HVCI registry key to off:

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity" /v "Enabled" /t REG_DWORD /d 0 /f -

Restart the device.

-

To confirm HVCI has been successfully disabled, open System Information and check Virtualization-based security Services Running, which should now have no value displayed.

HVCI deployment in virtual machines

HVCI can protect a Hyper-V virtual machine, just as it would a physical machine. The steps to enable Windows Defender Application Control are the same from within the virtual machine.

WDAC protects against malware running in the guest virtual machine. It doesn’t provide extra protection from the host administrator. From the host, you can disable WDAC for a virtual machine:

Set-VMSecurity -VMName <VMName> -VirtualizationBasedSecurityOptOut $true

Requirements for running HVCI in Hyper-V virtual machines

- The Hyper-V host must run at least Windows Server 2016 or Windows 10 version 1607.

- The Hyper-V virtual machine must be Generation 2, and running at least Windows Server 2016 or Windows 10.

- HVCI and nested virtualization can be enabled at the same time. To enable the Hyper-V role on the virtual machine, you must first install the Hyper-V role in a Windows nested virtualization environment.

- Virtual Fibre Channel adapters aren’t compatible with HVCI. Before attaching a virtual Fibre Channel Adapter to a virtual machine, you must first opt out of virtualization-based security using

Set-VMSecurity. - The AllowFullSCSICommandSet option for pass-through disks isn’t compatible with HVCI. Before configuring a pass-through disk with AllowFullSCSICommandSet, you must first opt out of virtualization-based security using

Set-VMSecurity.

| title | description | ms.prod | ms.mktglfcycl | ms.localizationpriority | ms.author | author | manager | audience | ms.collection | ms.topic | ms.date | ms.reviewer | ms.technology |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Enable virtualization-based protection of code integrity |

This article explains the steps to opt in to using HVCI on Windows devices. |

windows-client |

deploy |

medium |

vinpa |

vinaypamnani-msft |

aaroncz |

ITPro |

highpri |

conceptual |

12/16/2021 |

itpro-security |

Enable virtualization-based protection of code integrity

Applies to

- Windows 10

- Windows 11

This topic covers different ways to enable Hypervisor-protected code integrity (HVCI) on Windows 10 and Windows 11.

Some applications, including device drivers, may be incompatible with HVCI.

This incompatibility can cause devices or software to malfunction and in rare cases may result in a blue screen. Such issues may occur after HVCI has been turned on or during the enablement process itself.

If these issues occur, see Troubleshooting for remediation steps.

[!NOTE]

Because it makes use of Mode Based Execution Control, HVCI works better with Intel Kaby Lake or AMD Zen 2 CPUs and newer. Processors without MBEC will rely on an emulation of this feature, called Restricted User Mode, which has a bigger impact on performance.

HVCI Features

- HVCI protects modification of the Control Flow Guard (CFG) bitmap.

- HVCI also ensures that your other trusted processes, like Credential Guard, have got a valid certificate.

- Modern device drivers must also have an EV (Extended Validation) certificate and should support HVCI.

How to turn on HVCI in Windows 10 and Windows 11

To enable HVCI on Windows 10 and Windows 11 devices with supporting hardware throughout an enterprise, use any of these options:

- Windows Security app

- Microsoft Intune (or another MDM provider)

- Group Policy

- Microsoft Configuration Manager

- Registry

Windows Security app

HVCI is labeled Memory integrity in the Windows Security app and it can be accessed via Settings > Update & Security > Windows Security > Device security > Core isolation details > Memory integrity. For more information, see KB4096339.

Enable HVCI using Intune

Enabling in Intune requires using the Code Integrity node in the VirtualizationBasedTechnology CSP. You can configure the settings in Windows by using the settings catalog.

Enable HVCI using Group Policy

-

Use Group Policy Editor (gpedit.msc) to either edit an existing GPO or create a new one.

-

Navigate to Computer Configuration > Administrative Templates > System > Device Guard.

-

Double-click Turn on Virtualization Based Security.

-

Click Enabled and under Virtualization Based Protection of Code Integrity, select Enabled with UEFI lock to ensure HVCI can’t be disabled remotely or select Enabled without UEFI lock.

-

Click Ok to close the editor.

To apply the new policy on a domain-joined computer, either restart or run gpupdate /force in an elevated command prompt.

Use registry keys to enable virtualization-based protection of code integrity

Set the following registry keys to enable HVCI. These keys provide exactly the same set of configuration options provided by Group Policy.

[!IMPORTANT]

Among the commands that follow, you can choose settings for Secure Boot and Secure Boot with DMA. In most situations, we recommend that you choose Secure Boot. This option provides Secure Boot with as much protection as is supported by a given computer’s hardware. A computer with input/output memory management units (IOMMUs) will have Secure Boot with DMA protection. A computer without IOMMUs will simply have Secure Boot enabled.

In contrast, with Secure Boot with DMA, the setting will enable Secure Boot—and VBS itself—only on a computer that supports DMA, that is, a computer with IOMMUs. With this setting, any computer without IOMMUs will not have VBS or HVCI protection, although it can still have Windows Defender Application Control enabled.

All drivers on the system must be compatible with virtualization-based protection of code integrity; otherwise, your system may fail. We recommend that you enable these features on a group of test computers before you enable them on users’ computers.

For Windows 10 version 1607 and later and for Windows 11 version 21H2

Recommended settings (to enable virtualization-based protection of Code Integrity policies, without UEFI Lock):

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "EnableVirtualizationBasedSecurity" /t REG_DWORD /d 1 /f reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 1 /f reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "Locked" /t REG_DWORD /d 0 /f reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity" /v "Enabled" /t REG_DWORD /d 1 /f reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity" /v "Locked" /t REG_DWORD /d 0 /f

If you want to customize the preceding recommended settings, use the following settings.

To enable VBS

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "EnableVirtualizationBasedSecurity" /t REG_DWORD /d 1 /f

To enable VBS and require Secure boot only (value 1)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 1 /f

To enable VBS with Secure Boot and DMA (value 3)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 3 /f

To enable VBS without UEFI lock (value 0)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "Locked" /t REG_DWORD /d 0 /f

To enable VBS with UEFI lock (value 1)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "Locked" /t REG_DWORD /d 1 /f

To enable virtualization-based protection of Code Integrity policies

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity" /v "Enabled" /t REG_DWORD /d 1 /f

To enable virtualization-based protection of Code Integrity policies without UEFI lock (value 0)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity" /v "Locked" /t REG_DWORD /d 0 /f

To enable virtualization-based protection of Code Integrity policies with UEFI lock (value 1)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity" /v "Locked" /t REG_DWORD /d 1 /f

For Windows 10 version 1511 and earlier

Recommended settings (to enable virtualization-based protection of Code Integrity policies, without UEFI Lock):

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "EnableVirtualizationBasedSecurity" /t REG_DWORD /d 1 /f reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 1 /f reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "HypervisorEnforcedCodeIntegrity" /t REG_DWORD /d 1 /f reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "Unlocked" /t REG_DWORD /d 1 /f

If you want to customize the preceding recommended settings, use the following settings.

To enable VBS (it is always locked to UEFI)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "EnableVirtualizationBasedSecurity" /t REG_DWORD /d 1 /f

To enable VBS and require Secure boot only (value 1)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 1 /f

To enable VBS with Secure Boot and DMA (value 3)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "RequirePlatformSecurityFeatures" /t REG_DWORD /d 3 /f

To enable virtualization-based protection of Code Integrity policies (with the default, UEFI lock)

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "HypervisorEnforcedCodeIntegrity" /t REG_DWORD /d 1 /f

To enable virtualization-based protection of Code Integrity policies without UEFI lock

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuard" /v "Unlocked" /t REG_DWORD /d 1 /f

Validate enabled Windows Defender Device Guard hardware-based security features

Windows 10, Windows 11, and Windows Server 2016 have a WMI class for related properties and features: Win32_DeviceGuard. This class can be queried from an elevated Windows PowerShell session by using the following command:

Get-CimInstance –ClassName Win32_DeviceGuard –Namespace rootMicrosoftWindowsDeviceGuard

[!NOTE]

Mode Based Execution Control property will only be listed as available starting with Windows 10 version 1803 and Windows 11 version 21H2.

The output of this command provides details of the available hardware-based security features and those features that are currently enabled.

AvailableSecurityProperties

This field helps to enumerate and report state on the relevant security properties for Windows Defender Device Guard.

| Value | Description |

|---|---|

| 0. | If present, no relevant properties exist on the device. |

| 1. | If present, hypervisor support is available. |

| 2. | If present, Secure Boot is available. |

| 3. | If present, DMA protection is available. |

| 4. | If present, Secure Memory Overwrite is available. |

| 5. | If present, NX protections are available. |

| 6. | If present, SMM mitigations are available. |

| 7. | If present, MBEC/GMET is available. |

| 8. | If present, APIC virtualization is available. |

InstanceIdentifier

A string that is unique to a particular device. Valid values are determined by WMI.

RequiredSecurityProperties

This field describes the required security properties to enable virtualization-based security.

| Value | Description |

|---|---|

| 0. | Nothing is required. |

| 1. | If present, hypervisor support is needed. |

| 2. | If present, Secure Boot is needed. |

| 3. | If present, DMA protection is needed. |

| 4. | If present, Secure Memory Overwrite is needed. |

| 5. | If present, NX protections are needed. |

| 6. | If present, SMM mitigations are needed. |

| 7. | If present, MBEC/GMET is needed. |

SecurityServicesConfigured

This field indicates whether the Windows Defender Credential Guard or HVCI service has been configured.

| Value | Description |

|---|---|

| 0. | No services are configured. |

| 1. | If present, Windows Defender Credential Guard is configured. |

| 2. | If present, HVCI is configured. |

| 3. | If present, System Guard Secure Launch is configured. |

| 4. | If present, SMM Firmware Measurement is configured. |

SecurityServicesRunning

This field indicates whether the Windows Defender Credential Guard or HVCI service is running.

| Value | Description |

|---|---|

| 0. | No services running. |

| 1. | If present, Windows Defender Credential Guard is running. |

| 2. | If present, HVCI is running. |

| 3. | If present, System Guard Secure Launch is running. |

| 4. | If present, SMM Firmware Measurement is running. |

Version

This field lists the version of this WMI class. The only valid value now is 1.0.

VirtualizationBasedSecurityStatus

This field indicates whether VBS is enabled and running.

| Value | Description |

|---|---|

| 0. | VBS isn’t enabled. |

| 1. | VBS is enabled but not running. |

| 2. | VBS is enabled and running. |

PSComputerName

This field lists the computer name. All valid values for computer name.

Another method to determine the available and enabled virtualization-based security features is to run msinfo32.exe from an elevated PowerShell session. When you run this program, the virtualization-based security features are displayed at the bottom of the System Summary section.

:::image type=»content» alt-text=»Virtualization-based security features in the System Summary of System Information.» source=»images/system-information-virtualization-based-security.png» lightbox=»images/system-information-virtualization-based-security.png»:::

Troubleshooting

A. If a device driver fails to load or crashes at runtime, you may be able to update the driver using Device Manager.

B. If you experience software or device malfunction after using the above procedure to turn on HVCI, but you’re able to sign in to Windows, you can turn off HVCI by renaming or deleting the SIPolicy.p7b file from <OS Volume>WindowsSystem32CodeIntegrity and then restart your device.

C. If you experience a critical error during boot or your system is unstable after using the above procedure to turn on HVCI, you can recover using the Windows Recovery Environment (Windows RE). To boot to Windows RE, see Windows RE Technical Reference. After logging in to Windows RE, you can turn off HVCI by renaming or deleting the SIPolicy.p7b file from <OS Volume>WindowsSystem32CodeIntegrity and then restart your device.

How to turn off HVCI

-

Run the following command from an elevated prompt to set the HVCI registry key to off:

reg add "HKLMSYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity" /v "Enabled" /t REG_DWORD /d 0 /f -

Restart the device.

-

To confirm HVCI has been successfully disabled, open System Information and check Virtualization-based security Services Running, which should now have no value displayed.

HVCI deployment in virtual machines

HVCI can protect a Hyper-V virtual machine, just as it would a physical machine. The steps to enable Windows Defender Application Control are the same from within the virtual machine.

WDAC protects against malware running in the guest virtual machine. It doesn’t provide extra protection from the host administrator. From the host, you can disable WDAC for a virtual machine:

Set-VMSecurity -VMName <VMName> -VirtualizationBasedSecurityOptOut $true

Requirements for running HVCI in Hyper-V virtual machines

- The Hyper-V host must run at least Windows Server 2016 or Windows 10 version 1607.

- The Hyper-V virtual machine must be Generation 2, and running at least Windows Server 2016 or Windows 10.

- HVCI and nested virtualization can be enabled at the same time. To enable the Hyper-V role on the virtual machine, you must first install the Hyper-V role in a Windows nested virtualization environment.

- Virtual Fibre Channel adapters aren’t compatible with HVCI. Before attaching a virtual Fibre Channel Adapter to a virtual machine, you must first opt out of virtualization-based security using

Set-VMSecurity. - The AllowFullSCSICommandSet option for pass-through disks isn’t compatible with HVCI. Before configuring a pass-through disk with AllowFullSCSICommandSet, you must first opt out of virtualization-based security using

Set-VMSecurity.

Защита учётной записи (Credential Guard) изолирует секреты с помощью основанных на виртуализации технологий, так что только привилегированные системы могут получить к ним доступ.

Credential Guard

Credential Guard предоставляет следующие возможности:

- Безопасность оборудования. Повышает безопасность учётных записей производного домена, используя для этого преимущества функций безопасности платформы, включая безопасную загрузку и виртуализацию.

- Безопасность на основе виртуализации. Службы Windows, которые управляют учётными данными производного домена и другими секретами, выполняются в защищённой среде, изолированной от операционной системы.

- Улучшенная защита от самых современных постоянных угроз. Обеспечивает учётные данные производных доменов с помощью безопасности на основе виртуализации. Блокирует атаки на учётные данные и инструменты, используемые в многих других атаках. Вредоносные программы, выполняющимися в ОС с административными привилегиями не могут извлечь секреты, которые находятся под защитой безопасности на основе виртуализации.

- Управляемость. Управление с помощью групповой политики, WMI, из командной строки и Windows PowerShell.

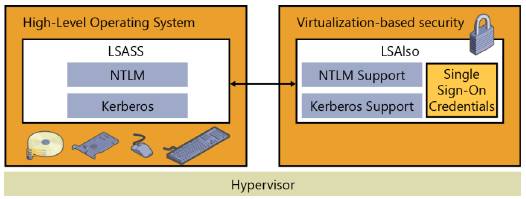

Обычно в Windows, секреты хранятся в памяти Local Security Authority(LSA). С Credential Guard, LSA сообщается с новым компонентом, называемым изолированным LSA. Этот изолированный LSA основан на виртуализации и недоступен остальной ОС. На рисунке ниже показана изоляция, обеспечивающая безопасность на основе виртуализации для процесса LSAIso от процесса LSASS.

Основанный на виртуализации процесс LSA

Если включён Credential Guard, более старые варианты NTLM или Kerberos (то есть NTLM v1, MS-CHAPv2 и т. д.) больше не поддерживаются.

Поскольку Credential Guard основан на виртуализации, для него требуется определённая аппаратная поддержка. В следующей таблице приведены некоторые из этих требований:

| Требования | Описание |

| Windows Server 2016 S | Защита учётных данных доступна на всех Windows Server 2016 SKU, за исключением Nano Server (поскольку Nano Server поддерживает только удалённое управление). |

| Версия прошивки UEFI 2.3.1 или выше и безопасная загрузка | Чтобы убедиться, что прошивка использует UEFI версии 2.3.1 или выше и безопасную загрузку, вы можете проверить её на соответствие требованиям приложением System.Fundamentals.Firmware.CS.UEFISecureBoot. ConnectedStandby Program. |

| Расширения виртуализации | Для поддержки безопасности на основе виртуализации необходимы следующие расширения виртуализации:

|

| x64 архитектура | Функции, которые использует защита на основе виртуализации в гипервизоре Windows, могут работать только на 64-битном ПК. |

| VT-d или AMD-Vi IOMMU | IOMMU повышает устойчивость системы к атакам на память. |

| TPM версии 1.2 или 2.0 | Внимание: Если у вас нет установленного TPM, Credential Guard по-прежнему будет включён, но ключи, используемые для его шифрования, не будут защищены TPM. |

| Прошивка обновлена для реализации Secure MOR | Credential Guard требует, чтобы защищённый бит MOR помог предотвратить определённые атаки на память. |

| Физический ПК или ВМ | Credential Guard поддерживается как на физических машинах, так и на виртуальных. Для виртуальной машины Hypervisor должен поддерживать вложенную виртуализацию. |

Самый простой способ получить Credential Guard для вашей организации — включить её с помощью групповой политики и выбрать машины на своём предприятии, для которых вы хотите её применить.

В консоли управления групповыми политиками создайте новую групповую политику или отредактируйте существующую. Затем перейдите в раздел «Конфигурация компьютера> Административные шаблоны> Система> Защита устройства».

Дважды нажмите «Включить защиту на основе виртуализации», а затем в открывшемся диалоговом окне выберите параметр «Включено». В диалоговом окне «Выбор уровня безопасности платформы» выберите «Безопасная загрузка» или «Безопасная загрузка и защита DMA». В списке «Конфигурация учётных данных» выберите «Включено с блокировкой UEFI» и нажмите «ОК». Если вы хотите удалённо отключить Credential Guard, в списке настроек Credential Guard вместо «Enabled With UEFI Lock», выберите «Enabled Without Lock».

Параметры групповой политики для Credential Guard

Подробнее. Для получения дополнительной информации перейдите на страницу https://technet.microsoft.com/library/mt483740(v=vs.85).aspx.

Удалённая защита учётных данных

Удалённая защита учётной записи, обеспечивает защиту от кражи ваших учётных данных при дистанционном подключении к системе через сеанс удалённого рабочего стола.

Когда пользователь пытается получить доступ к удалённому рабочему столу на удалённом хосте, запрос Kerberos перенаправляется для аутентификации обратно на исходный узел. Учётные данные, на удалённом хосте больше не существуют. Если удалённый хост (то есть, компьютер конечного пользователя или сервер) имеет вредоносный код, удалённый credential guard смягчит это злонамеренное воздействие, так как учётные данные на удалённый хост передаваться не будут.

К удалённой защите учётных данных существуют некоторые требования:

- Пользователь должен быть присоединён к домену Active Directory или сервер удалённого рабочего стола должен быть присоединён к домену с доверительными отношениями к клиентскому устройству.

- Пользователь должен использовать аутентификацию Kerberos.

- Пользователь должен работать как минимум на Windows 10, версии 1607 или Windows Server 2016.

- Требуется классическое приложение Windows для удалённого рабочего стола. Приложение Remote Desktop Universal Windows Platform не поддерживает Remote Credential Guard.

Чтобы включить защиту удалённых учётных данных, настройте её с помощью групповой политики и разверните в своих сетях.

Чтобы настроить это с помощью групповой политики, откройте консоль управления групповыми политиками, а затем перейдите к «Конфигурация компьютера > Административные шаблоны > Система > Делигирование учётных данных». Далее дважды щёлкните «Restrict Delegation To Remote Servers», а затем выберите «Require Remote Credential Guard». Наконец, нажмите «ОК» и, чтобы вывести групповую политику, запустите gpupdate/force. (также вы можете включить удалённую защиту учётных данных с помощью ключа реестра — посмотрите следующую ссылку «Подробнее».)

Подробнее. Чтобы узнать больше о развёртывании защиты удалённых учётных данных, перейдите на https://technet.microsoft.com/itpro/windows/keep-secure/remote-credential-guard.

Device Guard — это сочетание корпоративных программных и аппаратных функций безопасности, которые при совместной настройке блокируют устройство для запуска только доверенных приложений, указанных в политике целостности кода. . Если приложение не является доверенным, оно не сможет работать. Если оборудование соответствует основным требованиям, это означает, что даже если злоумышленник может получить контроль над ядром Windows, он не сможет запустить вредоносный исполняемый код. При наличии подходящего оборудования Device Guard может использовать новую систему безопасности на основе виртуализации в Windows 10, чтобы изолировать службу целостности кода от Microsoft Windows. В этом случае служба целостности кода запускается в той же папке, что и виртуализированный защищенный контейнер Windows.

Из этого руководства вы узнаете, как включить или отключить безопасность на основе виртуализации Device Guard на компьютерах с Windows 10 Enterprise и Windows 10 Education.

Вы должны войти в систему как администратор, чтобы включить или отключить Device Guard.

- Как открыть Безопасность Windows в Windows 10

- Как включить защиту от изменений для безопасности Windows в Windows 10

- Повышение безопасности Windows 10 с помощью защиты от эксплойтов

Шаг 1 . Откройте возможности Windows.

В Windows 10 Enterprise / Education версии 1607 или более поздней выберите Hyper-V Hypervisor в Hyper-V и нажмите OK.

В версиях Windows 10 Enterprise / Education до версии 1607 выберите Hyper-V Hypervisor в Hyper-V, выберите изолированный пользовательский режим и нажмите OK.

Шаг 2 . Откройте редактор локальной групповой политики.

Шаг 3 . Перейдите к следующему ключу на левой панели редактора локальной групповой политики.

Конфигурация компьютераАдминистративные шаблоныSystemDevice Guard

Шаг 4. На правой панели Device Guard в редакторе локальной групповой политики дважды щелкните политику «Включить безопасность на основе виртуализации», чтобы изменить ее.

Шаг 5. Следуйте шагу 6 (включить) или шагу 7 (выключить).

Шаг 6. Чтобы активировать Device Guard

- Выберите Включено.

- В разделе «Параметры» выберите «Безопасная загрузка» или «Безопасная загрузка и защита DMA» в раскрывающемся меню «Выбрать уровень безопасности платформы».

Примечание. Параметр «Безопасная загрузка» (рекомендуется) обеспечивает безопасную загрузку с несколькими средствами защиты, поддерживаемыми определенным аппаратным обеспечением компьютера. Компьютер с диспетчером памяти ввода / вывода (IOMMU) будет иметь безопасную загрузку с защитой DMA. Компьютер без модулей IOMMU активирует только безопасную загрузку.

Безопасная загрузка с DMA обеспечивает безопасную загрузку и VBS только на компьютерах, поддерживающих DMA, т. Е. Компьютерах с модулями IOMMU. С этим параметром любой компьютер без IOMMU не будет иметь защиты VBS (аппаратной), хотя он может включить политики целостности кода.

- В разделе «Параметры» выберите «Включено с блокировкой UEFI» или «Включено без блокировки» в раскрывающемся меню «Защита на основе виртуализации» целостности кода.

Примечание. При включении параметра блокировки UEFI обеспечивается удаленное отключение защиты целостности кода на основе виртуализации. Чтобы отключить эту функцию, вам необходимо настроить групповую политику, а также удалить параметры безопасности для каждого компьютера с текущим пользователем, чтобы удалить конфигурацию в UEFI.

Параметр Включено без блокировки для виртуализации Защита целостности кода удаленно отключена с помощью групповой политики.

- При желании вы также можете активировать Credential Guard, выбрав Включено с блокировкой UEFI или Включено без блокировки в раскрывающемся меню Конфигурация Credential Guard.

Примечание. Если опция включена с блокировкой UEFI, Credential Guard не отключается удаленно. Чтобы отключить эту функцию, необходимо установить для групповой политики значение Отключено, а также удалить функцию безопасности на каждом компьютере с текущим пользователем, чтобы удалить конфигурацию в UEFI.

Параметр «Включено без блокировки» позволяет удаленно отключить Credential Guard с помощью групповой политики. Устройства, использующие эту установку, должны работать под управлением операционной системы Windows 10 (версия 1511) или более поздней версии.

- Перейти к шагу 8.

Шаг 7. Чтобы отключить Device Guard

Выберите «Не настроено» или «Отключено», нажмите «ОК» и перейдите к шагу 8.

Примечание. Значение по умолчанию «Не настроено».

Шаг 8. Закройте редактор локальной групповой политики.

Шаг 9. Перезагрузите компьютер, чтобы изменения вступили в силу.

Желаю всем успехов!

Владимир Безмалый

Через несколько недель появится Windows 11. Стоит ли вам перейти на него? Позвольте задать вопрос: «А смысл? Зачем?».

В июне 2021 года была представлена Windows 11, многие были в восторге от ее обновленного пользовательского интерфейса, и бесчисленные энтузиасты ПК поспешили загрузить сборки новой ОС Windows Insider Developer Channel.

Но, как оказывается, не все так просто. Новая ОС предъявляет повышенные требования к ПК для поддержки нового оборудования и функций безопасности на основе виртуализации. Эти функции критически важны для защиты как потребительских, так и бизнес-задач от более сложных вредоносных программ и реализации новых угроз, которые в настоящее время постоянно появляются.

Но ведь все эти функции уже встроены в Windows 10, если вы используете версию 20H2 (Windows 10 October 2020 Update). Как потребитель, малый бизнес или предприятие, вы можете воспользоваться этими преимуществами, развернув групповую политику или просто щелкнув меню безопасности устройства Windows 10, чтобы включить их. Вам не нужно ждать выхода Windows 11 или покупать новый компьютер.

Функция 1: TPM 2.0 и безопасная загрузка

Trusted Platform Module (TPM) — это технология, предназначенная для обеспечения аппаратных криптографических функций, связанных с безопасностью. Если у вас есть ПК, выпущенный в течение последних пяти лет, скорее всего, на вашей материнской плате есть микросхема TPM, поддерживающая версию 2.0. Вы можете определить это, открыв Диспетчер устройств и развернув «Устройства безопасности». Если написано «Trusted Platform Module 2.0», все в порядке.

Так что же на самом деле делает TPM? Он используется для создания и хранения криптографических ключей, уникальных для вашей системы, включая ключ шифрования RSA, уникальный для самого TPM вашей системы. Помимо того, что они традиционно используются со смарт-картами и VPN , TPM могут применяться для поддержки процесса безопасной загрузки. Он позволяет реализовать контроль целостности загрузочного кода ОС, включая микропрограммное обеспечение и отдельные компоненты операционной системы, чтобы убедиться, что они не были скомпрометированы.

Вам ничего не нужно делать, чтобы это работало; он просто работает, если он не отключен в вашем UEFI. Ваша организация может выбрать развертывание безопасной загрузки в Windows 10 с помощью групповой политики или корпоративного решения на основе MDM, такого как Microsoft Endpoint Manager.

Хотя большинство производителей поставляют свои ПК с включенным TPM, у некоторых он может быть отключен, поэтому, если он не отображается в диспетчере устройств или отображается как отключенный, загрузитесь в настройках прошивки UEFI и посмотрите.

Если TPM никогда не был подготовлен для использования в вашей системе, просто активируйте его, запустив tpm.msc из командной строки.

Функция 2: безопасность на основе виртуализации (VBS) и HVCI

В то время как TPM 2.0 был распространен на многих ПК уже шесть лет, функция, которая действительно заставляет правильно обеспечить режим безопасности в Windows 10 и Windows 11, — это HVCI или целостность кода, защищенная гипервизором , также называемая целостностью памяти или изоляцией ядра. Изоляция, как она отображается в меню безопасности устройства Windows.

Хотя это требуется для Windows 11, вам необходимо включить его вручную в Windows 10. Просто нажмите «Core Isolation Details», а затем включите целостность памяти с помощью тумблера. Для включения вашей системы может потребоваться около минуты, так как ей необходимо проверить каждую страницу памяти в Windows, прежде чем включать ее.

Включение или отключение изоляции ядра и целостности памяти с помощью реестра

Вы можете для включения использовать реестр с помощью следующих шагов:

1. Нажмите Win+R для открытия диалога «Run».

2. В строке наберитеregedit и нажмите клавишу Enter.

3. Нажмите Да.

4. Выберите путь HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlDeviceGuardScenarios.

5. Нажмите правую клавишу Scenarios key > New > Key, и назовите его HypervisorEnforcedCodeIntegrity.

6. Нажмите правую клавишу мыши > New > DWORD (32-bit) Value.

7. Выберите Enabled.

8. Выберите значение 1 для Включить and 0 для Выключить.

9. Нажмите OK.

10. Перезагрузите компьютер.

Эта функция доступна только на 64-разрядных процессорах с аппаратными расширениями виртуализации , такими как Intel VT-X и AMD-V . Первоначально реализованные в микросхемах серверного класса еще в 2005 году, они присутствуют почти во всех настольных системах, по крайней мере, с 2015 года или Intel поколения 6 (Skylake). Однако для этого также требуется преобразование адресов второго уровня (SLAT), которое присутствует в Intel VT-X2 с расширенными таблицами страниц (EPT) и AMD Rapid Virtualization Indexing (RVI).

Существует дополнительное требование HVCI, согласно которому любые устройства ввода-вывода, поддерживающие прямой доступ к памяти (DMA), располагаются за IOMMU (блок управления памятью ввода-вывода). Они реализованы в процессорах, поддерживающих инструкции Intel VT-D или AMD-Vi.

Это звучит как длинный список требований, но суть в том, что все в порядке, если Device Security сообщает, что эти функции присутствуют в вашей системе.

Разве виртуализация не используется в основном для повышения плотности рабочей нагрузки на серверах центров обработки данных или разработчиками программного обеспечения для изоляции своих тестовых настроек на своих настольных компьютерах или для запуска чужих операционных систем, таких как Linux? Да, но виртуализация и контейнеризация/песочница все чаще используются для обеспечения дополнительных уровней безопасности в современных операционных системах, включая Windows.

В Windows 10 и Windows 11 VBS или система безопасности на основе виртуализации использует Microsoft Hyper-V для создания и изоляции защищенной области памяти от ОС. Эта защищенная область используется для запуска нескольких решений безопасности, которые могут блокировать устаревшие уязвимости в операционной системе (например, от немодернизированного кода приложения) и остановить эксплойты, которые пытаются обойти эту защиту.

HVCI использует VBS для усиления соблюдения политики целостности кода, проверяя все драйверы режима ядра и двоичные файлы перед запуском и предотвращая загрузку неподписанных драйверов и системных файлов в системную память. Эти ограничения защищают жизненно важные ресурсы ОС и активы безопасности, такие как учетные данные пользователя — поэтому, даже если вредоносное ПО получает доступ к ядру, степень опасности эксплойта может быть ограничена и сдерживаться, поскольку гипервизор может предотвратить выполнение вредоносным ПО кода или доступ к секретам.

VBS выполняет аналогичные функции и для кода приложения — он проверяет приложения перед их загрузкой и запускает их только в том случае, если они исходят от утвержденных лиц, подписывающих код, делая это путем назначения разрешений для каждой страницы системной памяти. Все это выполняется в защищенной области памяти, которая обеспечивает более надежную защиту от вирусов ядра и вредоносных программ.

Думайте о VBS как о новом сотруднике по защите кода Windows, о вашем ядре и приложении Robocop, которые находятся в защищенном блоке памяти, который активируется вашим процессором с поддержкой виртуализации.

Функция 3: Microsoft Defender Application Guard (MDAG)

Одна особенность, с которой не знакомы многие пользователи Windows, — это Microsoft Defender Application Guard или (MDAG).

Это еще одна технология, основанная на виртуализации (также известная как контейнеры Hyper-V «Криптон»), которая в сочетании с последней версией Microsoft Edge (и текущими версиями Chrome и Firefox с использованием расширения) создает изолированный экземпляр памяти вашего браузера, обеспечивая тем самым предотвращение взлома вашей системы и корпоративных данных ненадежными веб-сайтами.

В случае заражения браузера в результате атак сценариев или вредоносных программ контейнер Hyper-V, который работает отдельно от операционной системы хоста, остается изолированным от критических системных процессов и корпоративных данных.

MDAG сочетается с настройками сетевой изоляции, настроенными для вашей среды, для определения границ вашей частной сети, как это определено групповой политикой вашего предприятия.

Помимо защиты сеансов браузера, MDAG также можно использовать с Microsoft 365 и Office для предотвращения доступа файлов Word, PowerPoint и Excel к значимым ресурсам, таким как корпоративные учетные записи и важные данные. Эта функция была выпущена в рамках общедоступной предварительной версии в августе 2020 года для клиентов Microsoft 365 E5.

MDAG, который является частью Windows 10 Professional, Enterprise и Education, активируется с помощью меню «Функции Windows» или простой команды PowerShell; для этого не требуется включение Hyper-V.

20 сентября, 2021

Источник https://ib-bank.ru/bisjournal/news/16292

Мир сходит с ума и грянет киберапокалипсис. Подпишись на наш Телеграм канал, чтобы узнать первым, как выжить в цифровом кошмаре!