- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Содержание

-

1.

Презентация Безопасность ОС Windows -

2.

В Windows 7 обновленный компонент информирует пользователя -

3.

Слайд 3 -

4.

Шифрование дисков при помощи BitLocker.В Windows 7 -

5.

Технология AppLocker для контроля используемого на компьютере -

6.

Блокирование сетевых угрозОт сетевых атак компьютеры под -

7.

Технологии биометрической безопасностиВ Windows 7 имеются собственные -

8.

Защитник WindowsДля защиты от шпионского программного обеспечения -

9.

Антивирус Microsoft Security Essentials Microsoft также предлагает -

10.

Предлагаемый компанией Microsoft антивирус прост в использовании,

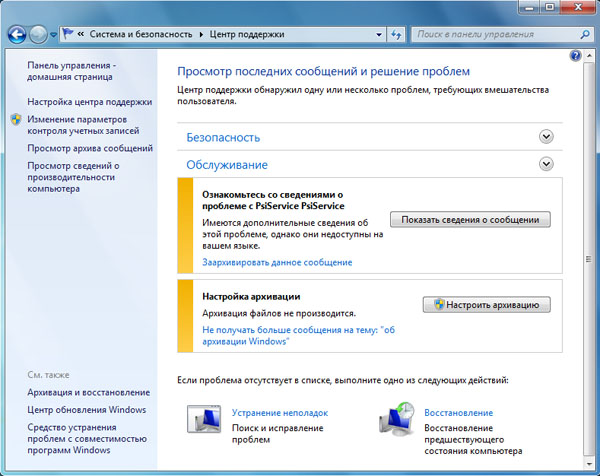

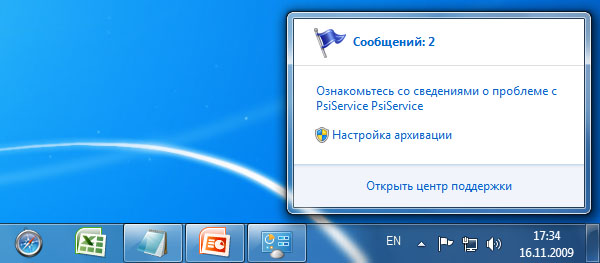

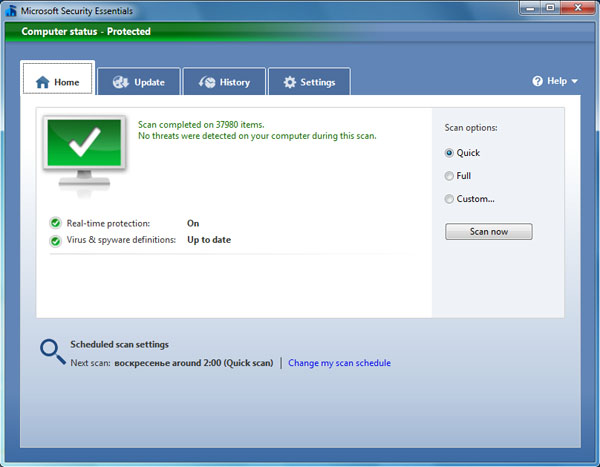

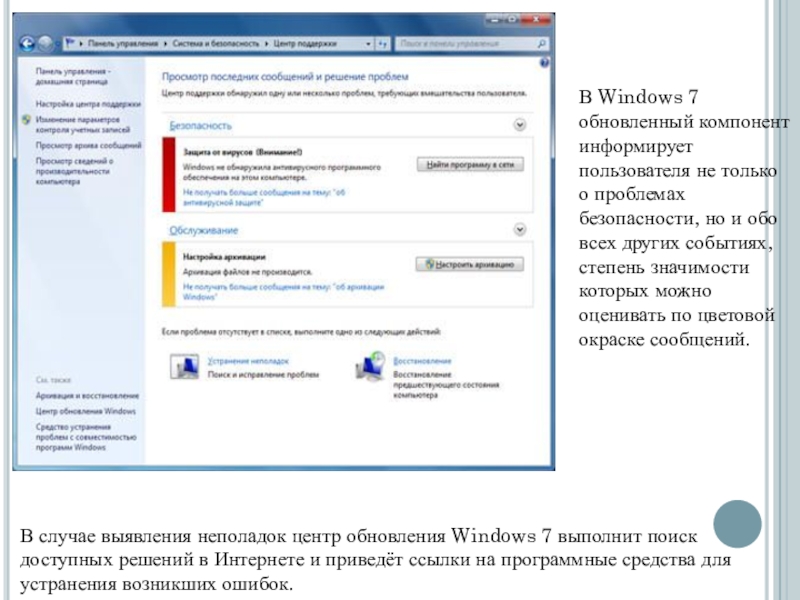

В Windows 7 обновленный компонент информирует пользователя не только о проблемах безопасности, но и обо всех других событиях, степень значимости которых можно оценивать по цветовой окраске сообщений.В случае выявления неполадок центр обновления Windows 7 выполнит поиск

Слайд 2В Windows 7 обновленный компонент информирует пользователя не только о проблемах

безопасности, но и обо всех других событиях, степень значимости которых можно оценивать по цветовой окраске сообщений.

В случае выявления неполадок центр обновления Windows 7 выполнит поиск доступных решений в Интернете и приведёт ссылки на программные средства для устранения возникших ошибок.

Слайд 3

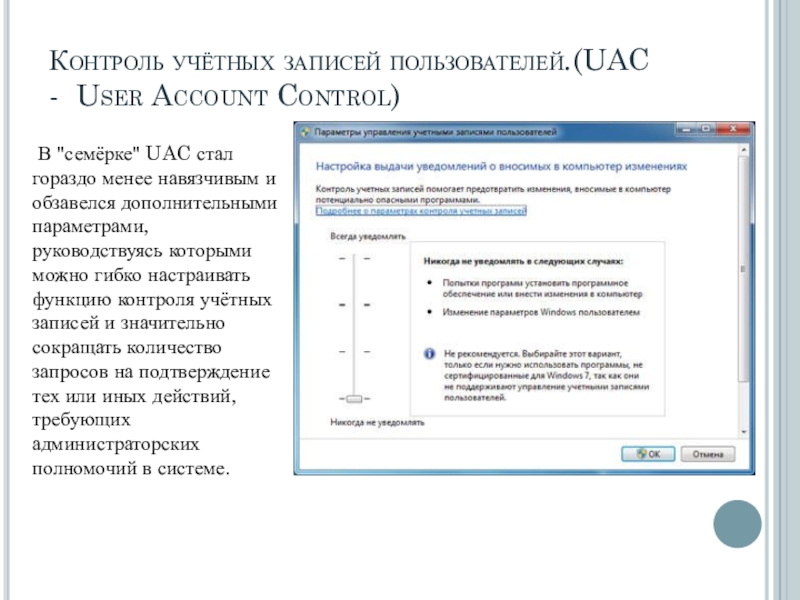

Контроль учётных записей пользователей.(UAC — User Account Control)

В «семёрке» UAC

стал гораздо менее навязчивым и обзавелся дополнительными параметрами, руководствуясь которыми можно гибко настраивать функцию контроля учётных записей и значительно сокращать количество запросов на подтверждение тех или иных действий, требующих администраторских полномочий в системе.

Слайд 4Шифрование дисков при помощи BitLocker.

В Windows 7 появился агент восстановления данных

и была реализована возможность шифрования средствами BitLocker не только системного, но и всех других разделов диска с файловой системой.BitLocker выполняет криптографическую защиту всех файлов на выбранном носителе или разделе диска. Подобный подход существенно улучшает защиту данных от несанкционированного доступа при физическом доступе к компьютеру и дискам.

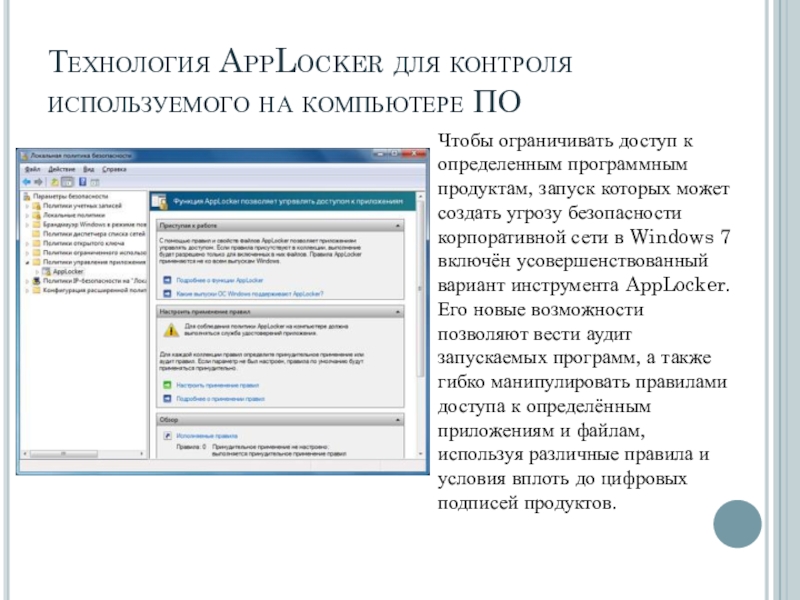

Слайд 5Технология AppLocker для контроля используемого на компьютере ПО

Чтобы ограничивать доступ к

определенным программным продуктам, запуск которых может создать угрозу безопасности корпоративной сети в Windows 7 включён усовершенствованный вариант инструмента AppLocker. Его новые возможности позволяют вести аудит запускаемых программ, а также гибко манипулировать правилами доступа к определённым приложениям и файлам, используя различные правила и условия вплоть до цифровых подписей продуктов.

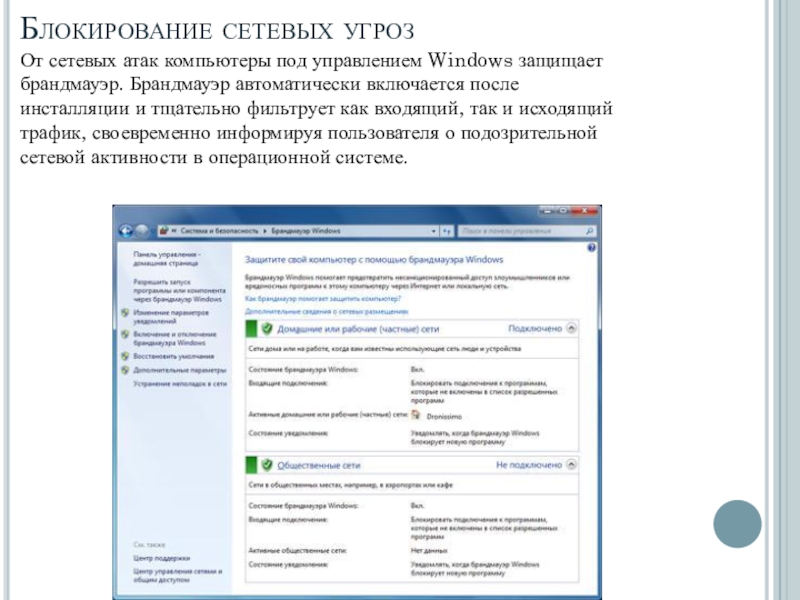

Слайд 6Блокирование сетевых угроз

От сетевых атак компьютеры под управлением Windows защищает брандмауэр.

Брандмауэр автоматически включается после инсталляции и тщательно фильтрует как входящий, так и исходящий трафик, своевременно информируя пользователя о подозрительной сетевой активности в операционной системе.

Слайд 7Технологии биометрической безопасности

В Windows 7 имеются собственные биометрические драйверы и программные

компоненты, которые могут использовать не только владельцы компьютеров, оснащённых устройствами чтения отпечатков пальцев, но и разработчики сторонних софтверных организаций. Для настройки биометрических устройств предусмотрено одноимённое меню в панели управления операционной системы.

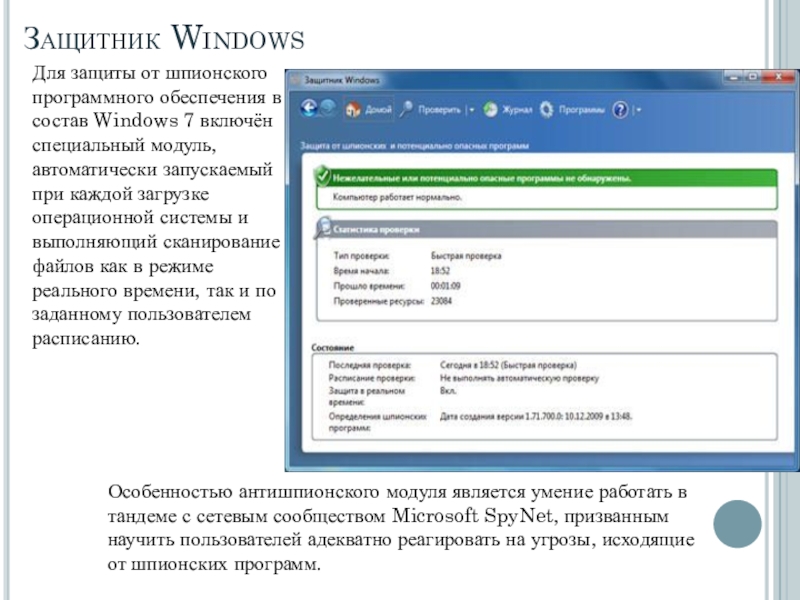

Слайд 8Защитник Windows

Для защиты от шпионского программного обеспечения в состав Windows 7

включён специальный модуль, автоматически запускаемый при каждой загрузке операционной системы и выполняющий сканирование файлов как в режиме реального времени, так и по заданному пользователем расписанию.

Особенностью антишпионского модуля является умение работать в тандеме с сетевым сообществом Microsoft SpyNet, призванным научить пользователей адекватно реагировать на угрозы, исходящие от шпионских программ.

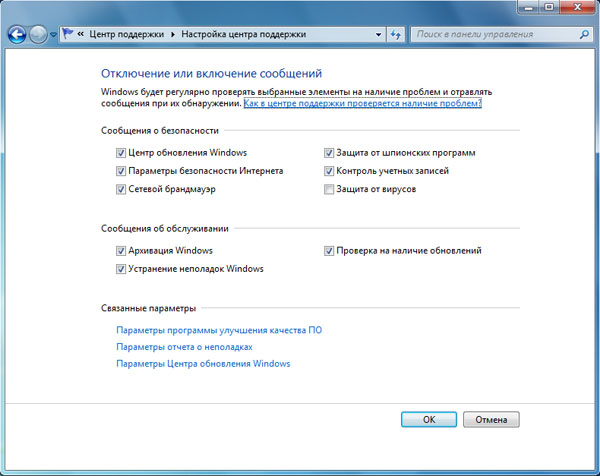

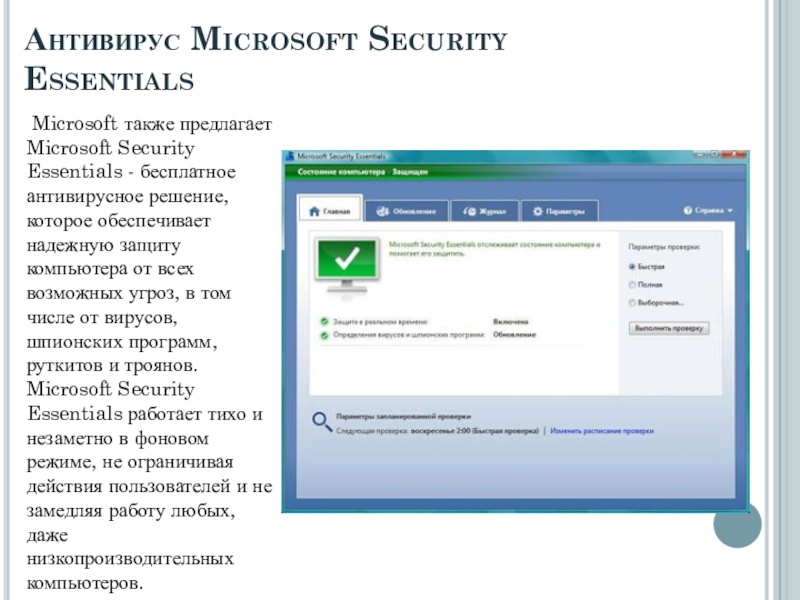

Слайд 9Антивирус Microsoft Security Essentials

Microsoft также предлагает Microsoft Security Essentials —

бесплатное антивирусное решение, которое обеспечивает надежную защиту компьютера от всех возможных угроз, в том числе от вирусов, шпионских программ, руткитов и троянов. Microsoft Security Essentials работает тихо и незаметно в фоновом режиме, не ограничивая действия пользователей и не замедляя работу любых, даже низкопроизводительных компьютеров.

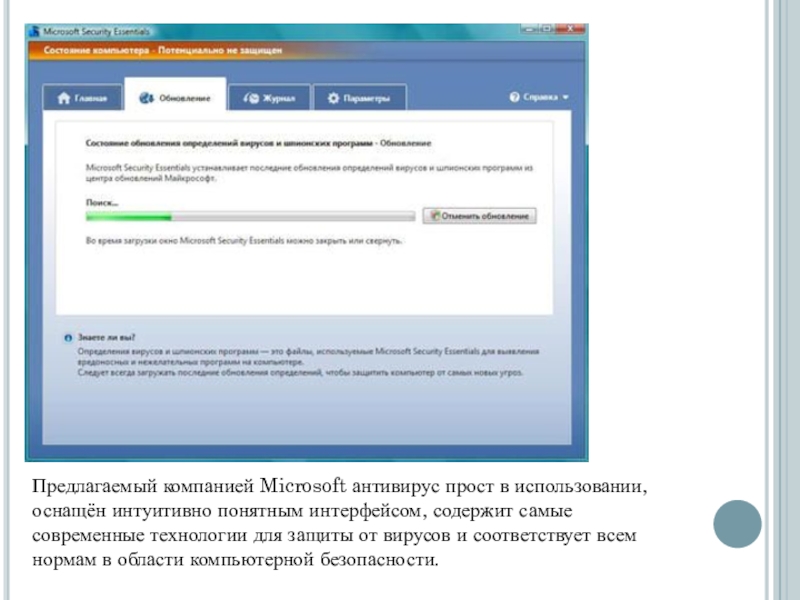

Слайд 10Предлагаемый компанией Microsoft антивирус прост в использовании, оснащён интуитивно понятным интерфейсом,

содержит самые современные технологии для защиты от вирусов и соответствует всем нормам в области компьютерной безопасности.

Скачать материал

Скачать материал

- Сейчас обучается 31 человек из 18 регионов

- Сейчас обучается 34 человека из 16 регионов

Описание презентации по отдельным слайдам:

-

1 слайд

Безопасность ОС Windows

-

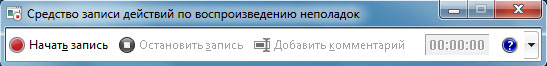

2 слайд

В Windows 7 обновленный компонент информирует пользователя не только о проблемах безопасности, но и обо всех других событиях, степень значимости которых можно оценивать по цветовой окраске сообщений.

В случае выявления неполадок центр обновления Windows 7 выполнит поиск доступных решений в Интернете и приведёт ссылки на программные средства для устранения возникших ошибок. -

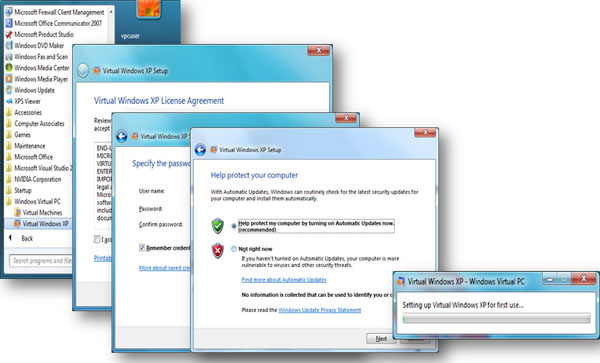

3 слайд

Контроль учётных записей пользователей.(UAC — User Account Control)

В «семёрке» UAC стал гораздо менее навязчивым и обзавелся дополнительными параметрами, руководствуясь которыми можно гибко настраивать функцию контроля учётных записей и значительно сокращать количество запросов на подтверждение тех или иных действий, требующих администраторских полномочий в системе.

-

4 слайд

Шифрование дисков при помощи BitLocker.

В Windows 7 появился агент восстановления данных и была реализована возможность шифрования средствами BitLocker не только системного, но и всех других разделов диска с файловой системой.BitLocker выполняет криптографическую защиту всех файлов на выбранном носителе или разделе диска. Подобный подход существенно улучшает защиту данных от несанкционированного доступа при физическом доступе к компьютеру и дискам. -

5 слайд

Технология AppLocker для контроля используемого на компьютере ПО

Чтобы ограничивать доступ к определенным программным продуктам, запуск которых может создать угрозу безопасности корпоративной сети в Windows 7 включён усовершенствованный вариант инструмента AppLocker. Его новые возможности позволяют вести аудит запускаемых программ, а также гибко манипулировать правилами доступа к определённым приложениям и файлам, используя различные правила и условия вплоть до цифровых подписей продуктов. -

6 слайд

Блокирование сетевых угроз

От сетевых атак компьютеры под управлением Windows защищает брандмауэр. Брандмауэр автоматически включается после инсталляции и тщательно фильтрует как входящий, так и исходящий трафик, своевременно информируя пользователя о подозрительной сетевой активности в операционной системе. -

7 слайд

Технологии биометрической безопасности

В Windows 7 имеются собственные биометрические драйверы и программные компоненты, которые могут использовать не только владельцы компьютеров, оснащённых устройствами чтения отпечатков пальцев, но и разработчики сторонних софтверных организаций. Для настройки биометрических устройств предусмотрено одноимённое меню в панели управления операционной системы. -

8 слайд

Защитник Windows

Для защиты от шпионского программного обеспечения в состав Windows 7 включён специальный модуль, автоматически запускаемый при каждой загрузке операционной системы и выполняющий сканирование файлов как в режиме реального времени, так и по заданному пользователем расписанию.

Особенностью антишпионского модуля является умение работать в тандеме с сетевым сообществом Microsoft SpyNet, призванным научить пользователей адекватно реагировать на угрозы, исходящие от шпионских программ. -

9 слайд

Антивирус Microsoft Security Essentials

Microsoft также предлагает Microsoft Security Essentials — бесплатное антивирусное решение, которое обеспечивает надежную защиту компьютера от всех возможных угроз, в том числе от вирусов, шпионских программ, руткитов и троянов. Microsoft Security Essentials работает тихо и незаметно в фоновом режиме, не ограничивая действия пользователей и не замедляя работу любых, даже низкопроизводительных компьютеров. -

10 слайд

Предлагаемый компанией Microsoft антивирус прост в использовании, оснащён интуитивно понятным интерфейсом, содержит самые современные технологии для защиты от вирусов и соответствует всем нормам в области компьютерной безопасности.

Найдите материал к любому уроку, указав свой предмет (категорию), класс, учебник и тему:

6 105 617 материалов в базе

-

Выберите категорию:

- Выберите учебник и тему

- Выберите класс:

-

Тип материала:

-

Все материалы

-

Статьи

-

Научные работы

-

Видеоуроки

-

Презентации

-

Конспекты

-

Тесты

-

Рабочие программы

-

Другие методич. материалы

-

Найти материалы

Другие материалы

Рейтинг:

4 из 5

- 22.11.2016

- 11913

- 575

- 22.11.2016

- 4250

- 13

Рейтинг:

5 из 5

- 22.11.2016

- 3962

- 75

Рейтинг:

1 из 5

- 22.11.2016

- 1819

- 2

Рейтинг:

4 из 5

- 22.11.2016

- 4675

- 86

Рейтинг:

2 из 5

- 22.11.2016

- 2523

- 43

Рейтинг:

5 из 5

- 22.11.2016

- 17921

- 500

Вам будут интересны эти курсы:

-

Курс повышения квалификации «Внедрение системы компьютерной математики в процесс обучения математике в старших классах в рамках реализации ФГОС»

-

Курс повышения квалификации «Организация работы по формированию медиаграмотности и повышению уровня информационных компетенций всех участников образовательного процесса»

-

Курс повышения квалификации «Облачные технологии в образовании»

-

Курс повышения квалификации «Сетевые и дистанционные (электронные) формы обучения в условиях реализации ФГОС по ТОП-50»

-

Курс профессиональной переподготовки «Информационные технологии в профессиональной деятельности: теория и методика преподавания в образовательной организации»

-

Курс повышения квалификации «Использование компьютерных технологий в процессе обучения в условиях реализации ФГОС»

-

Курс повышения квалификации «Введение в программирование на языке С (СИ)»

-

Курс профессиональной переподготовки «Управление в сфере информационных технологий в образовательной организации»

-

Курс профессиональной переподготовки «Математика и информатика: теория и методика преподавания в образовательной организации»

-

Курс повышения квалификации «Современные тенденции цифровизации образования»

-

Курс повышения квалификации «Современные языки программирования интегрированной оболочки Microsoft Visual Studio C# NET., C++. NET, VB.NET. с использованием структурного и объектно-ориентированного методов разработки корпоративных систем»

-

Скачать материал

-

22.11.2016

3495

-

PPTX

750.6 кбайт -

67

скачиваний -

Рейтинг:

1 из 5 -

Оцените материал:

-

-

Настоящий материал опубликован пользователем Новикова Надежда Владимировна. Инфоурок является

информационным посредником и предоставляет пользователям возможность размещать на сайте

методические материалы. Всю ответственность за опубликованные материалы, содержащиеся в них

сведения, а также за соблюдение авторских прав несут пользователи, загрузившие материал на сайтЕсли Вы считаете, что материал нарушает авторские права либо по каким-то другим причинам должен быть удален с

сайта, Вы можете оставить жалобу на материал.Удалить материал

-

- На сайте: 8 лет и 1 месяц

- Подписчики: 0

- Всего просмотров: 307475

-

Всего материалов:

129

Файлы

Рабочий лист подходит для учеников 7 класса, работающих по учебнику «Информатика. ФГОС», автор Л….

1

2

Платформа 2010 Технологии безопасности Windows 7 Microsoft Бешков Андрей

3

Платформа 2010 Прочный фундамент безопасности Защита пользователей и инфраструктуры Фундамент Windows Vista User Account Control Расширенный аудит Безопасный повсеместный доступ Безопасность в Windows 7 Построенная на фундаменте Windows Vista, Windows 7 предоставляет мощные, управляемые и простые в использовании механизмы защиты Защита данных Сетевая безопасность Network Access Protection DirectAccessTM AppLockerTM Internet Explorer 8 Восстановление данных RMS EFS BitLockerTM

4

Платформа 2010 Прочный фундамент безопасности Защита пользователей и инфраструктуры Фундамент Windows Vista User Account Control Расширенный аудит Безопасный повсеместный доступ Безопасность в Windows 7 Построенная на фундаменте Windows Vista, Windows 7 предоставляет мощные, управляемые и простые в использовании механизмы защиты Защита данных Сетевая безопасность Network Access Protection DirectAccessTM AppLockerTM Internet Explorer 8 Восстановление данных RMS EFS BitLockerTM

5

Платформа 2010 User Account Control

6

Платформа 2010 User Account Control (UAC) Цель Пользователь должен работать в системе со стандартным набором прав Проблема Очень часто пользователи работают под административной учетной записью Некоторые приложения запускаются только под административной учетной записью Решение Разрешить определенные операции для неадминистративных учетных записей, например, изменение часового пояса Создать для приложений виртуальное представление каталогов файловой системы и разделов реестра Реализовать удобное переключение к административным полномочиям

7

Платформа 2010 Сеанс администратора При входе создаются два маркера доступа: административный и обычный При повышении полномочий Происходит переключение в режим «Защищенный рабочий стол» для предотвращения спуфинг-атак Для приложения используется административный маркер доступа

8

Платформа 2010 Сеанс пользователя При входе создается маркер доступа с обычными привилегиями Для запуска приложения, которому необходимы административные права Происходит переключение в режим «Защищенный рабочий стол» для предотвращения спуфинг-атак Запрашивается пароль административной учетной записи Для приложения формируется административный маркер доступа

9

Платформа 2010 Виртуализация в UAC Имидж виртуализуется, если обратное не указано в его манифесте Виртуализация осуществляется в режиме ядра Файловая система: фильтром-драйвером luafv.sys Реестр: встроенными средствами Перенаправляемые каталоги файловой системы: Program Files, Windows, WindowsSystem32 Исключения Защищенные от записи системные.EXE и DLL Файлы с исполняемыми расширениями (.exe,.bat,.vbs,.scr и пр.) Перенаправляемые разделы реестра HKLMSoftware Исключения Некоторые ключи подраздела Microsoft

10

Платформа 2010 Виртуализация в UAC Запись: перенаправляется в специальную зону конкретного пользователя Users AppDataLocal Virtual Store HKCUSoftwareClassesVirtualStore Чтение: сначала используется зона пользователя, затем глобальное расположение

11

Платформа 2010 Повышение полномочий Исполняемый файл может быть помечен признаком повышения полномочий следующими способами: В манифесте В системной базе совместимости приложений Эвристически инсталлятором Явным запросом пользователя

12

Платформа 2010 Развитие User Account Control Усовершенствования UACУсовершенствования UAC Необходимо явное указание на повышение привилегий Отключение UAC снижает защищенность системыПроблемы Пользователи могут выполнять расширенный набор задача Окно UAC появляется режеПреимущества Снижено количество приложений и задач ОС, требующих привилегий администратора Приложения разделены на части, требующие/не требующие привилегий Настройка запросов на повышение привилегий По умолчанию все пользователи работают с обычными привилегиями, включая администраторов Администраторы используют привилегии только для административных задач и приложений

13

Платформа 2010 Бешков Андрей Эксперт Microsoft Демонстрация User Account Control

14

Платформа 2010Bitlocker

15

Платформа 2010 Назначение и особенности Предотвращает несанкционированный доступ к данным Обеспечивает полное шифрование всего тома, включая: Файл подкачки, временные файлы и пр. Использует Trusted Platform Module (TPM) v1.2 для хранения ключа и проверки целостности системы на этапе загрузки Поддерживает защиту нескольких томов/устройств Начиная с Windows Vista SP1

16

Платформа 2010 Используемые ключи Загрузочный раздел: Зашифрованная ОС Зашифрованный файл подкачки Зашифрованные временные файлы Зашифрованные данные Зашифрованный файл гибернации Где хранятся ключи? SRK (Storage Root Key) хранится в TPM SRK шифрует VMK (Volume Master Key) VMK шифрует FVEK (Full Volume Encryption Key), используемый для шифрования данных FVEK и VMK хранятся в загрузочном разделе Системный раздел: MBR Загрузчик Утилиты загрузки Системный раздел FVEK 3 4 Загрузочный раздел SRK 1 VMK 2

17

Платформа 2010 BitLocker в Windows Vista *Начиная с Windows Vista SP1

18

Платформа 2010 BitLocker в Windows 7 Раздел ОС

19

Платформа 2010 Windows RE 250 МБ NTFS Системный том 200 МБ NTFS Раздел ОС (Загрузочный раздел) NTFS Замечание: дополнительные 50 МБ в разделе восстановления необходимы для моментального снимка при создании полной резервной копии Системный том/Windows RE 400 МБ NTFS Раздел ОС (Загрузочный раздел) NTFS BitLocker в Windows 7 Разбиение жесткого диска

20

Платформа 2010 BitLocker в Windows 7 Установка и управление Установка При обновлении с Windows Vista раздел ОС остается зашифрованным Поддерживается EFI Управление и восстановление Manage-BDE – теперь исполняемый файл Manage-BDE и утилита восстановления входят в состав Windows PE, Windows RE и Windows 7 Интерфейс Дублировать ключ/пароль восстановления Сбросить ПИН-код Дублировать ключ запуска

21

Платформа 2010 Защита данных Использование BitLocker на съемных носителях Принудительное шифрование устройств через групповые политики Упрощенная конфигурация BitLocker для жестких дисков BitLocker To Go TM + Gartner Forecast: USB Flash Drives, Worldwide, September 2007, Joseph Unsworth Gartner Dataquest Insight: PC Forecast Analysis, Worldwide, 1H08 18 April 2008, Mikako Kitagawa, George Shiffler III Мировой объем продаж (тыс.)

22

Платформа 2010 Windows 7 BitLocker To Go

23

Платформа 2010 Windows 7 BitLocker To Go Новые методы доступа Применение паролей Отсутствие особых требований к оборудованию Легкое перемещение носителей внутри предприятия и за его пределами Управление длиной и сложностью паролей с помощью групповых политик

24

Платформа 2010 Windows 7 BitLocker To Go Новые методы доступа Применение смарт-карт Использование инфраструктуры PKI Наличие соответствующего оборудования Перемещение на любой компьютер с Windows 7 или Windows Server 2008 R2 Более стойкая защита по сравнению с паролями

25

Платформа 2010 Windows 7 BitLocker To Go Новый механизм восстановления Data Recovery Agents (DRA) Используется механизм цифровых сертификатов Открытый ключ распространяется через групповые политики и применяется при монтировании любого тома Закрытый ключ хранится DRA ИТ-отдел может получить доступ к любому зашифрованному носителю организации Базируется на инфраструктуре PKI Один ключ для всех устройств – экономия места в базе AD Применяется к любым разделам (ОС и данных)

26

Платформа 2010 Windows 7 BitLocker To Go Обязательное шифрование Обязательное включение BitLocker для съемных носителей Запись на носитель возможна только, если для этого носителя включен BitLocker Доступ на запись появится только после полного завершения шифрования При появлении нового носителя в системе, можно либо включить для него BitLocker, либо получить доступ «Только чтение»

27

Платформа 2010 Бешков Андрей Эксперт Microsoft Демонстрация BitLocker в Windows 7

28

Платформа 2010AppLocker

29

Платформа 2010 Контроль за приложениями Устранение нежелательного или неизвестного ПО Стандартизация ПО предприятия Управление на основе гибких правил в объектах групповых политиках AppLocker TM Пользователи могут устанавливать и запускать нестандартные приложения Даже члены группы Users могут устанавливать некоторые типы ПО Неавторизованное ПО: Повышает риск заражения вирусами Увеличивает количество обращений в ИТ Снижает эффективность работы Нарушает соответствие требованиям

30

Платформа 2010AppLocker Наборы (типы) правил Исполняемы файлы (.exe), инсталляционные файлы (.msi), скрипты, DLL Структура правила Действие, пользователь/группа, условие, исключения Мастер создания правил Режим аудита Автоматическая генерация правил

31

Платформа 2010 Наборы правил Типы правил Executable Installer Script DLL (по умолчанию выключен) Позволяют создавать более гибкие правила, основанные не только на исполняемых файлах Разрешить устанавливать подписанные обновления для приложений Microsoft Office версии 12.*Разрешить устанавливать подписанные обновления для приложений Microsoft Office версии 12.*

32

Платформа 2010 Структура правила Действие Allow – запускать указанные приложения, блокировать остальные Deny – блокировать указанные приложения, запускать остальные На кого распространяется Пользователь или группа Условие Издатель (Publisher) Путь (Path) Хэш файла (File hash) Исключения Запускать подписанные приложения Microsoft Office версии 12 и выше за исключением Microsoft AccessЗапускать подписанные приложения Microsoft Office версии 12 и выше за исключением Microsoft Access

33

Платформа 2010 Условие «Издатель» Основывается на цифровых подписях приложений Позволяет указывать атрибуты приложения Обеспечивает корректность правила для приложения и его обновлений Запускать подписанные приложения пакета Microsoft Office версии 12 и вышеЗапускать подписанные приложения пакета Microsoft Office версии 12 и выше

34

Платформа 2010Итоги Windows Vista содержит фундаментальные изменения в системе безопасности Этот фундамент определяет вектор развития технологий безопасности в последующих версиях Windows, включая Windows 7 Безопасность – ключевое направление инвестиций как для Microsoft, так и для заказчиков

35

Платформа 2010Ресурсы Мой блог: Технический центр Springboard по Windows Client: Русскоязычный блог о Windows Client для IT-специалистов: Центр разработки для Windows:

36

Платформа 2010Вопросы Бешков Андрей Эксперт Вы сможете задать вопросы докладчику в зоне «Спроси эксперта» в течение часа после завершения этого доклада

37

Презентацию на тему «Безопасность Windows — это просто!»

можно скачать абсолютно бесплатно на нашем сайте. Предмет

проекта: Информатика. Красочные слайды и иллюстрации помогут вам

заинтересовать своих одноклассников или аудиторию.

Для просмотра содержимого воспользуйтесь плеером, или если вы хотите скачать доклад — нажмите на

соответствующий текст под плеером. Презентация

содержит 24 слайд(ов).

Список похожих презентаций

Графический интерфейс Windows

Определение. Графический интерфейс позволяет осуществлять взаимодействие человека с компьютером в форме диалога с использованием окон, меню и элементов …

Безопасность школьников в интернете

Интернет. Интернет — всемирная система объединённых компьютерных сетей для хранения и передачи информации. Часто упоминается как Всемирная сеть и …

Введение в WINDOWS

Ваши данные на компьютере. Файл Каталог Объекты Windows. Файл. В Windows используется принцип, согласно которому для любой совокупности дисковых данных …

Безопасность детей в сети Интернет

Значение Интернета В Интернете можно найти информацию для реферата или курсовой, послушать любимую мелодию, купить понравившуюся книгу или обсудить …

Безопасность общения в социальных сетях

БЕЗОПАСНОСТЬ ОБЩЕНИЯ В СОЦИАЛЬНЫХ СЕТЯХ. ПРАВИЛО 1. Используйте надежный пароль: он должен содержать не менее 8-ми символов и состоять из букв в верхнем …

СИСТЕМНАЯ СРЕДА WINDOWS

СИСТЕМНАЯ СРЕДА WINDOWS. Что такое Windows. Как устроены окна. Рабочий стол. Главное меню. Панель управления. Система. Сбои и зависания. Полная очистка …

Windows Server 2008

Категории несовместимостей. Несовместимости. Windows Vista и Windows Server 2008. User Account Control. Операционная система подвергается существенным …

Windows Vista

Содержание. Введение……………………………………………………………………..1 Выпуски Windows Vista…………………………………………………2 Первое знакомство………………………………………………………3 Интерфейс пользователя…………………………………………….3 …

Windows 95

WINDOWS-95 Элементы интерфейса. Рабочий стол с объектами Главное меню Офисная панель Панель задач с кнопкой “пуск”. Интерфейс — это набор средств, …

Windows 7. Обзор новых возможностей

Цель презентации:. Рассказать о нововведениях, появившихся в Windows 7, которые будут понятны абсолютно любому пользователю ПК. Microsoft движется …

Windows 7

Что такое Windows 7? Windows 7 — операционная система семейства Windows NT, следующая за Windows Vista. В линейке Windows NT система носит номер версии …

Windows

Операционная система Windows. Вопросы лекции. 1. Краткая характеристика ОС Windows. 2. Основы графического интерфейса ОС Windows. 3. Понятие окна …

Информатика в статистике — что это?

МОУ «Голицинская основная общеобразовательная школа». Учитель Шитикова Лидия Васильевна. Хватает ли денег на жизнь?! Оновополагающий вопрос:. Гипотеза: …

WINDOWS VISTA

Просмотр выпусков:. Home Basic Home Premium Ultimate Business. Home Basic. Система Windows Vista Home Basic — это выпуск Windows, предназначенный …

Операционная система Windows

Содержание. 1.Операционная система компьютера 2.Обзор операционных систем Windows 3.Объекты Windows 4.Интерфейс Windows 5.Графические элементы управления …

Windows XP

Приветствие. Прежде всего Windows XP отличается от других версий графикой. Начнем с этого, т.к. это первое, что видим после установки. Все эффекты, …

Программируем на С# и Windows Forms

Создание проекта. 1. Создание проекта. Шаг 1. Внешний вид среды программирования после запуска. 2. Создание проекта. Шаг 2. Создаем новый проект. …

Windows XP Информация для продавцов

План. Почему на современном компьютере должна быть установлена Microsoft Windows XP Почему на современном компьютере должна быть установлена Microsoft …

Конспекты

Системная среда Windows

Муниципальное бюджетное общеобразовательное учреждение. «Красноануйская основная общеобразовательная школа». Солонешенского района Алтайского …

Безопасность в Интернете

УРОК ИНФОРМАТИКИ. Тема урока:. Безопасность в Интернете. Возраст:. 8 класс. Цель:. Знакомство с основными правилами поведения в сети Интернет. …

Операции с объектами Windows

Открытый урок. . по информатике в 5 классе. «Операции с объектами. Windows. ». Провел учитель информатики:. Фудымосвкий Ю.И. …

Фаил и файловая система Windows

4. . . Урок информатики по теме:«Фаил и файловая система Windows ». Преподаватель: Пучков Иван Герасимович. Тема:«Системная среда Windows ». …

Безопасность детей в сети Интернет

Урок в 6 классе на тему. «Безопасность детей в сети Интернет». Цель:. просвещение родителей по теме “Безопасность детей в сети Интернет”. Подготовительные …

Безопасность в сети Интернет

Безопасность в сети Интернет. . Цель урока:. . обеспечение информационной безопасности. Несовершеннолетних обучающихся и воспитанников путем привития …

Советы как сделать хороший доклад презентации или проекта

- Постарайтесь вовлечь аудиторию в рассказ, настройте взаимодействие с аудиторией с помощью наводящих

вопросов, игровой части, не бойтесь пошутить и искренне улыбнуться (где это уместно). - Старайтесь объяснять слайд своими словами, добавлять дополнительные интересные факты, не нужно

просто читать информацию со слайдов, ее аудитория может прочитать и сама. - Не нужно перегружать слайды Вашего проекта текстовыми блоками, больше иллюстраций и минимум текста

позволят лучше донести информацию и привлечь внимание. На слайде должна быть только ключевая

информация, остальное лучше рассказать слушателям устно. - Текст должен быть хорошо читаемым, иначе аудитория не сможет увидеть подаваемую информацию, будет

сильно отвлекаться от рассказа, пытаясь хоть что-то разобрать, или вовсе утратит весь интерес. Для

этого нужно правильно подобрать шрифт, учитывая, где и как будет происходить трансляция презентации,

а также правильно подобрать сочетание фона и текста. - Важно провести репетицию Вашего доклада, продумать, как Вы поздороваетесь с аудиторией, что скажете

первым, как закончите презентацию. Все приходит с опытом. - Правильно подберите наряд, т.к. одежда докладчика также играет большую роль в восприятии его

выступления. - Старайтесь говорить уверенно, плавно и связно.

- Старайтесь получить удовольствие от выступления, тогда Вы сможете быть более непринужденным и будете

меньше волноваться.

Download

Skip this Video

Loading SlideShow in 5 Seconds..

Технологии безопасности Windows 7 PowerPoint Presentation

Технологии безопасности Windows 7. Бешков Андрей. Microsoft. Безопасность в Windows 7. Построенная на фундаменте Windows Vista, Windows 7 предоставляет мощные, управляемые и простые в использовании механизмы защиты. Прочный фундамент безопасности. Безопасный повсеместный доступ.

Updated on Mar 17, 2019

Download Presentation

Технологии безопасности Windows 7

— — — — — — — — — — — — — — — — — — — — — — — — — — — E N D — — — — — — — — — — — — — — — — — — — — — — — — — — —

Presentation Transcript

-

Технологии безопасности Windows 7 Бешков Андрей Microsoft

-

Безопасность в Windows 7 Построенная на фундаменте Windows Vista, Windows 7 предоставляет мощные, управляемые и простые в использованиимеханизмы защиты Прочный фундамент безопасности Безопасный повсеместный доступ Защита пользователей и инфраструктуры Защита данных • Фундамент Windows Vista • User Account Control • Расширенный аудит • Сетевая безопасность • Network Access Protection • DirectAccessTM • AppLockerTM • Internet Explorer 8 • Восстановление данных • RMS • EFS • BitLockerTM

-

Безопасность в Windows 7 Построенная на фундаменте Windows Vista, Windows 7 предоставляет мощные, управляемые и простые в использованиимеханизмы защиты Прочный фундамент безопасности Безопасный повсеместный доступ Защита пользователей и инфраструктуры Защита данных • Фундамент Windows Vista • User Account Control • Расширенный аудит • Сетевая безопасность • Network Access Protection • DirectAccessTM • AppLockerTM • Internet Explorer 8 • Восстановление данных • RMS • EFS • BitLockerTM

-

User Account Control

-

User Account Control (UAC) • Цель • Пользователь должен работать в системе со стандартным набором прав • Проблема • Очень часто пользователи работают под административной учетной записью • Некоторые приложения запускаются только под административной учетной записью • Решение • Разрешить определенные операции для неадминистративных учетных записей, например, изменение часового пояса • Создать для приложений виртуальное представление каталогов файловой системы и разделов реестра • Реализовать удобное переключение к административным полномочиям

-

Сеанс администратора • При входе создаются два маркера доступа: административный и обычный • При повышении полномочий • Происходит переключение в режим «Защищенный рабочий стол» для предотвращения спуфинг-атак • Для приложения используется административный маркер доступа

-

Сеанс пользователя • При входе создается маркер доступа с обычными привилегиями • Для запуска приложения, которому необходимы административные права • Происходит переключение в режим «Защищенный рабочий стол» для предотвращения спуфинг-атак • Запрашивается пароль административной учетной записи • Для приложения формируется административный маркер доступа

-

Виртуализация в UAC • Имидж виртуализуется, если обратное не указано в его манифесте • Виртуализация осуществляется в режиме ядра • Файловая система: фильтром-драйвером luafv.sys • Реестр: встроенными средствами • Перенаправляемые каталоги файловой системы: • Program Files, Windows, WindowsSystem32 • Исключения • Защищенные от записи системные .EXE и DLL • Файлы с исполняемыми расширениями (.exe, .bat, .vbs, .scr и пр.) • Перенаправляемые разделы реестра • HKLMSoftware • Исключения • Некоторые ключи подраздела Microsoft

-

Виртуализация в UAC • Запись: перенаправляется в специальную зону конкретного пользователя • Users<Username>AppDataLocalVirtual Store • HKCUSoftwareClassesVirtualStore • Чтение: сначала используется зона пользователя, затем глобальное расположение

-

Повышение полномочий • Исполняемый файл может быть помечен признаком повышения полномочий следующими способами: • В манифесте • В системной базе совместимости приложений • Эвристически инсталлятором • Явным запросом пользователя

-

Развитие User Account Control Windows 7 Windows Vista Усовершенствования UAC • По умолчанию все пользователи работают с обычными привилегиями, включая администраторов • Администраторы используют привилегии только для административных задач и приложений • Снижено количество приложений и задач ОС, требующих привилегий администратора • Приложения разделены на части, требующие/не требующие привилегий • Настройка запросов на повышение привилегий Преимущества Проблемы • Необходимо явное указание на повышение привилегий • Отключение UAC снижает защищенность системы • Пользователи могут выполнять расширенный набор задача • Окно UAC появляется реже

-

User Account Control Бешков Андрей Эксперт Microsoft Демонстрация

-

Bitlocker

-

Назначение и особенности • Предотвращает несанкционированный доступ к данным • Обеспечивает полное шифрование всего тома, включая: • Файл подкачки, временные файлы и пр. • Использует Trusted Platform Module (TPM) v1.2 для хранения ключа и проверки целостности системы на этапе загрузки • Поддерживает защиту нескольких томов/устройств • Начиная с Windows Vista SP1

-

Загрузочный раздел: Зашифрованная ОС Зашифрованный файл подкачки Зашифрованные временные файлы Зашифрованные данные Зашифрованный файл гибернации Где хранятся ключи? SRK (Storage Root Key) хранится в TPM SRK шифрует VMK (Volume Master Key) VMK шифрует FVEK (Full Volume Encryption Key), используемый для шифрования данных FVEK и VMK хранятся в загрузочном разделе Используемые ключи VMK FVEK 2 SRK 3 1 Загрузочный раздел 4 • Системный раздел: • MBR • Загрузчик • Утилиты загрузки Системный раздел

-

BitLocker в Windows Vista *Начиная с Windows Vista SP1

-

BitLockerв Windows 7Раздел ОС

-

BitLocker в Windows 7Разбиение жесткого диска Замечание: дополнительные 50 МБ в разделе восстановления необходимы для моментального снимка при создании полной резервной копии

-

Установка При обновлении с Windows Vista раздел ОС остается зашифрованным Поддерживается EFI Управление и восстановление Manage-BDE – теперь исполняемый файл Manage-BDE и утилита восстановления входят в состав Windows PE, Windows RE и Windows 7 Интерфейс Дублировать ключ/пароль восстановления Сбросить ПИН-код Дублировать ключ запуска BitLocker в Windows 7Установка и управление

-

Защита данных Windows 7 Ситуация сегодня BitLocker To GoTM + Мировой объем продаж (тыс.) • Использование BitLocker на съемных носителях • Принудительное шифрование устройств через групповые политики • Упрощенная конфигурация BitLocker для жестких дисков • Gartner “Forecast: USB Flash Drives, Worldwide, 2001-2011” 24 September 2007, Joseph Unsworth • Gartner “Dataquest Insight: PC Forecast Analysis, Worldwide, 1H08” 18 April 2008, Mikako Kitagawa, George Shiffler III

-

Windows 7 BitLocker To Go

-

Windows 7 BitLocker To GoНовые методы доступа • Применение паролей • Отсутствие особых требований к оборудованию • Легкое перемещение носителей внутри предприятия и за его пределами • Управление длиной и сложностью паролей с помощью групповых политик

-

Windows 7 BitLocker To GoНовые методы доступа • Применение смарт-карт • Использование инфраструктуры PKI • Наличие соответствующего оборудования • Перемещение на любой компьютер с Windows 7 или Windows Server 2008 R2 • Более стойкая защита по сравнению с паролями

-

Windows 7 BitLocker To GoНовый механизм восстановления • Data Recovery Agents (DRA) • Используется механизм цифровых сертификатов • Открытый ключ распространяется через групповые политики и применяется при монтировании любого тома • Закрытый ключ хранится DRA • ИТ-отдел может получить доступ к любому зашифрованному носителю организации • Базируется на инфраструктуре PKI • Один ключ для всех устройств – экономия места в базе AD • Применяется к любым разделам (ОС и данных)

-

Обязательное включение BitLocker для съемных носителей Запись на носитель возможна только, если для этого носителя включен BitLocker Доступ на запись появится только после полного завершения шифрования При появлении нового носителя в системе, можно либо включить для него BitLocker, либо получить доступ «Только чтение» Windows 7 BitLocker To GoОбязательное шифрование

-

BitLockerв Windows 7 Бешков Андрей Эксперт Microsoft Демонстрация

-

AppLocker

-

Контроль за приложениями Windows 7 Ситуация сегодня AppLockerTM • Пользователи могут устанавливать и запускать нестандартные приложения • Даже члены группы Users могут устанавливать некоторые типы ПО • Неавторизованное ПО: • Повышает риск заражения вирусами • Увеличивает количество обращений в ИТ • Снижает эффективность работы • Нарушает соответствие требованиям • Устранение нежелательного или неизвестного ПО • Стандартизация ПО предприятия • Управление на основе гибких правил в объектах групповых политиках

-

AppLocker Ключевые элементы • Наборы (типы) правил • Исполняемы файлы (.exe), инсталляционные файлы (.msi), скрипты, DLL • Структура правила • Действие, пользователь/группа, условие, исключения • Мастер создания правил • Режим аудита • Автоматическая генерация правил

-

Типы правил Executable Installer Script DLL (по умолчанию выключен) Позволяют создавать более гибкие правила, основанные не только на исполняемых файлах Наборы правил “Разрешить устанавливать подписанные обновления для приложений Microsoft Office версии 12.*”

-

Структура правила • Действие • Allow – запускать указанные приложения, блокировать остальные • Deny – блокировать указанные приложения, запускать остальные • На кого распространяется • Пользователь или группа • Условие • Издатель (Publisher) • Путь (Path) • Хэш файла (File hash) • Исключения “Запускать подписанные приложения Microsoft Office версии 12 и выше за исключением Microsoft Access”

-

Условие «Издатель» • Основывается на цифровых подписях приложений • Позволяет указывать атрибуты приложения • Обеспечивает корректность правила для приложения и его обновлений “Запускать подписанные приложения пакета Microsoft Office версии 12 и выше”

-

Итоги • Windows Vista содержит фундаментальные изменения в системе безопасности • Этот фундамент определяет вектор развития технологий безопасности в последующих версиях Windows, включая Windows 7 • Безопасность – ключевое направление инвестиций как для Microsoft, так и для заказчиков

-

Ресурсы • Мой блог: http://blogs.technet.com/abeshkov • Технический центр Springboard по Windows Client: http://microsoft.com/springboard • Русскоязычный блог о Windows Client для IT-специалистов: http://blogs.technet.com/springboard-ru • Центр разработки для Windows: http://msdn.com/windows

-

Вопросы Бешков Андрей Эксперт abeshkov@microsoft.com http://blogs.technet.com/abeshkov/ • Вы сможете задать вопросы докладчику в зоне «Спроси эксперта» в течение часа после завершения этого доклада

Дата выхода и популярность.

Операционная система поступила в продажу 22 октября 2009 года- меньше, чем через три года после выпуска предыдущей операционной системы Windows Vista. Партнёрам и клиентам, обладающим лицензией Volume Licensing, доступ к RTM был предоставлен 24 июля 2009 года. В интернете оригинальные установочные образы финальной версии системы были доступны с 21 июля 2009 года.

На ноябрь 2015 года доля Windows 7 среди используемых в мире операционных систем для доступа к сети Интернет составила 45,2 %. По этому критерию она находится на первом месте, превзойдя в августе 2011 предыдущего лидера — Windows XP. В настоящее время, главной конкурирующей c Windows 7, является новая операционная система Windows 10, до которой возможно прямое и пока бесплатное обновление.

Основные особенности.

Все версии ОС включают 50 новых шрифтов. Существующие шрифты доработаны для корректного отображения всех символов. Windows 7 — первая версия Windows, которая включает больше шрифтов для отображения нелатинских символов, чем для отображения латинских.

Панель управления шрифтами также подверглась улучшению — по умолчанию, в ней будут отображаться только те шрифты, раскладка для которых установлена в системе. Дополнительным преимуществом Windows 7 можно считать более тесную интеграцию с производителями драйверов.

Большинство драйверов определяются автоматически, при этом в 90 % случаев сохраняется обратная совместимость с драйверами для Windows Vista.

В Windows 7 была также улучшена совместимость со старыми приложениями, некоторые из которых было невозможно запустить на Windows Vista. Особенно это касается старых игр, разработанных под Windows XP. Также в Windows 7 появился режим Windows XP Mode, позволяющий запускать старые приложения в виртуальной машине Windows XP, что обеспечивает практически полную поддержку старых приложений.

Слайд 1

Безопасность в ОС Windows

Слайд 2

Если вы подключаетесь к Интернету, разрешаете другим людям пользоваться своим

компьютером или открываете общий доступ к файлам, необходимо принять меры по защите компьютера от угроз. Почему? Потому что существуют компьютерные злоумышленники, которые атакуют компьютеры других людей. Эти преступники могут атаковать напрямую, проникая в компьютер пользователя через Интернет и воруя личные данные, или косвенно, создавая вредоносные программы, разработанные для причинения вреда компьютеру.

Защита личных данных пользователя является первостепенной задачей для всех современных операционных систем. Microsoft стремится снабдить свои операционные системы самыми передовыми средствами защиты, совершенствуя их с каждой новой своей операционной системой.

Слайд 3

Существуют различные способы защиты компьютера от возможных угроз безопасности.

Брандмауэр

Брандмауэр защищает

компьютер, предотвращая доступ к нему злоумышленников и вредоносных программ.

Защита от вирусов

Антивирусное программное обеспечение поможет защитить компьютер от вирусов, вирусов-червей и других угроз безопасности.

Защита от шпионских и других вредоносных программ.

Антишпионское программное обеспечение поможет защитить компьютер от шпионских и других нежелательных программ.

Центр обновления Windows.

Windows может регулярно проверять наличие обновлений для компьютера и автоматически их устанавливать.

Слайд 4

Брандмауэр — это программное или аппаратное обеспечение, которое проверяет информацию,

входящую в компьютер из локальной сети или Интернета, а затем либо отклоняет ее, либо пропускает в компьютер, в зависимости от параметров брандмауэра. Таким образом, брандмауэр помогает предотвратить атаки хакеров и вредоносных программ на компьютер.

Брандмауэр Windows встроен в Windows и включается автоматически.

Как работает брандмауэр

Если на компьютере используются такие программы, как программа передачи мгновенных сообщений или сетевые игры, которым требуется принимать информацию из Интернета или локальной сети, брандмауэр запрашивает пользователя о блокировании или разрешении подключения. Если пользователь разрешает подключение, брандмауэр Windows создает исключение, чтобы не тревожить пользователя запросами, когда в будущем этой программе понадобятся данные.

Слайд 5

Вирусы, черви и троянские кони — это программы, созданные хакерами,

использующими Интернет для заражения уязвимых компьютеров. Вирусы и черви могут размножаться от компьютера к компьютеру, тогда как троянские кони попадают в компьютер, прячась в предположительно легальных программах, таких как заставки. Деструктивные вирусы, вирусы-черви и троянские программы могут стереть информацию с жесткого диска или полностью вывести компьютер из строя. Другие программы не наносят прямой урон, но ухудшают быстродействие и стабильность компьютера.

Антивирусные программы проверяют электронную почту и другие файлы компьютера на наличие вирусов, червей и троянских программ. При обнаружении вредоносной программы антивирусная программа либо отправляет вирус в карантин (изолирует), либо полностью удаляет его до нанесения ущерба компьютеру и файлам.

Вирусы

Изначально в ОС Windows нет антивирусного ПО, но вы можете скачать

Microsoft Security Essentials – бесплатный пакет антивирусного ПО, выпущенный Microsoft и, заменивший Windows defender

Слайд 6

Microsoft регулярно предлагает важные обновления Windows для защиты компьютера от

новых вирусов и других угроз безопасности. Для скорейшего получения обновлений включите автоматическое обновление. В этом случае не нужно волноваться, что критические обновления Windows могут быть пропущены.

Обновления загружаются в фоновом режиме при подключении к Интернету. Обновления устанавливаются в 03:00, если не задано другое время. Если пользователь выключает компьютер раньше, можно установить обновления перед выключением. В противном случае Windows установит обновления в следующий раз при запуске компьютера.

Для того, чтобы включить автоматическое обновление Windows откройте Центр обновления Windows. В группе Рекомендуемые обновления установите флажок Получать рекомендуемые обновления таким же образом, как и важные обновления и нажмите кнопку ОК.

Слайд 7

Windows Hello с биометрической альтернативой паролям поможет решить эту проблему.

Вы сможете мгновенно получать защищенный доступ к устройствам с Windows 10 и онлайн-сервисам Microsoft. Windows узнает ваш отпечаток пальца или лицо и тут же приветствует по имени: вы сможете войти в систему быстро, безопасно и без всяких паролей. А благодаря бесплатным автоматическим обновлениям у вас будут новейшие функции и обновления безопасности в течение всего срока поддержки устройства.

Windows Hello

Слайд 8

Microsoft Edge — принципиально новый браузер, с который быстрее чем

Enternet Explorer, а главное безопаснее. Благодаря ему возрастает эффективность и безопасность работы Интернете, потому что обмен данными, чтение, изучение информации и т. п. стали проще. Microsoft Edge заявлен как самый безопасный браузер Microsoft: его передовая технология «песочницы» позволяет работать в Интернете изолированно от личной информации и данных, а также от самой системы Windows.

Собирать информацию об интернет угрозах Microsoft помогает Microsoft SpyNet – онлайн сообщество, которое консультирует пользователей в вопросах безопасности, а так же осуществляет сбор информации о вредоносно ПО и останавливает распространение инфекций

Слайд 9

Технология Microsoft SmartScreen защищает от фишинговых сайтов, пытающихся украсть ваши

пароли и личные данные. Microsoft SmartScreen проверяет репутацию каждого посещаемого сайта и блокирует потенциально опасные. Эта технология также защитит вас от загрузок вредоносного ПО, навязанного вам обманным путем. Для этого используется облачный сервис репутации приложений, который непрерывно оценивает миллиарды новых образцов ПО.

Интернет-фишинг — один из способов получения обманным путем личной информации о пользователях компьютера через сообщение электронной почты или веб-сайт. Обычно интернет-фишинг начинается с сообщения электронной почты, похожего на официальное уведомление из надежного источника. В сообщении электронной почты содержится ссылка на поддельный веб-сайт, где требуется ввести личную информацию, например номер банковского счета или пароль. Эта информация впоследствии используется с целью кражи.

1. Лекция 7. Средства защиты информации в ОС Windows

2.

Дискреционное, мандатное и ролевое разграничение

доступа к объектам компьютерных систем.

Подсистема безопасности ОС Windows.

3.

4.

Разграничение доступа к объектам в ОС Windows.

Аудит событий безопасности в ОС Windows.

1.

2. Дискреционное разграничение доступа

• Все субъекты и объекты компьютерной системы должны быть

однозначно идентифицированы;

• Для любого объекта информационной системы определен

пользователь-владелец;

• Владелец объекта обладает правом определения прав доступа к

объекту со стороны любых субъектов информационной системы;

• В компьютерной системе существует привилегированный

пользователь, обладающий правом полного доступа к любому

объекту (или правом становиться владельцем любого объекта).

3. Дискреционное разграничение доступа

Последнее свойство определяет невозможность

существования в компьютерной системе потенциально

недоступных объектов, владелец которых отсутствует.

Но реализация права полного доступа к любому

объекту посредством предварительного назначения

себя его владельцем не позволяет привилегированному

пользователю (администратору) использовать свои

полномочия скрытно от реального владельца объекта.

4. Дискреционное разграничение доступа

Реализуется обычно в виде матрицы доступа, строки

которой соответствуют субъектам компьютерной

системы, а столбцы – ее объектам.

Элементы матрицы доступа определяют права доступа

субъектов к объектам.

В целях сокращения затрат памяти матрица доступа

может задаваться в виде списков прав субъектов (для

каждого из них создается список всех объектов, к

которым разрешен доступ со стороны данного субъекта)

или в виде списков контроля доступа (для каждого

объекта информационной системы создается список

всех субъектов, которым разрешен доступ к данному

объекту).

5. Дискреционное разграничение доступа

Достоинства:

• относительно простая

реализация (проверка прав

доступа субъекта к объекту

производится в момент

открытия этого объекта в

процессе субъекта);

• хорошая изученность (в

наиболее распространенных

операционных системах

универсального назначения

типа Microsoft Windows и Unix

применяется именно эта

модель разграничения

доступа).

Недостатки:

• статичность разграничения

доступа;

• возможность при разрешении

доступа к объекту для

некоторого субъекта

нарушения в дальнейшем

безопасности информации в

объекте;

• автоматическое назначение

прав доступа субъектам;

• недостаточная защищенность

от вредоносных программ.

6. Мандатное разграничение доступа

• Все субъекты и объекты компьютерной системы должны

быть однозначно идентифицированы;

• Имеется линейно упорядоченный набор меток

конфиденциальности и соответствующих им степеней

допуска (нулевая метка или степень соответствуют

общедоступному объекту и степени допуска к работе

только с общедоступными объектами);

• Каждому объекту информационной системы присвоена

метка конфиденциальности;

• Каждому субъекту информационной системы

присваивается степень допуска;

7. Мандатное разграничение доступа

• В процессе своего существования каждый субъект имеет свой

уровень конфиденциальности, равный максимуму из меток

конфиденциальности объектов, к которым данный субъект

получил доступ;

• Понизить метку конфиденциальности объекта может только

субъект, имеющий доступ к данному объекту и обладающий

специальной привилегией;

• Право на чтение информации из объекта получает только тот

субъект, чья степень допуска не меньше метки

конфиденциальности данного объекта (правило «не читать

выше»);

• Право на запись информации в объект получает только тот

субъект, чей уровень конфиденциальности не больше метки

конфиденциальности данного объекта (правило «не записывать

ниже»).

8. Мандатное разграничение доступа

• Основной целью является предотвращение утечки

информации из объектов с высокой меткой

конфиденциальности в объекты с низкой меткой

конфиденциальности (противодействие созданию

каналов передачи информации «сверху вниз»).

• Формально доказано следующее важное утверждение:

если начальное состояние компьютерной системы

безопасно и все переходы из одного состояния системы

в другое не нарушают правил разграничения доступа, то

любое состояние информационной системы также

безопасно.

9. Мандатное разграничение доступа

Достоинства :

• более высокая надежность

работы самой компьютерной

системы, так как при

разграничении доступа к

объектам контролируется и

состояние самой системы, а не

только соблюдение

установленных правил;

• большая простота

определения правил

разграничения доступа по

сравнению с дискреционным

разграничением (эти правила

более ясны для разработчиков

и пользователей

компьютерной системы).

Недостатки:

• сложность программной

реализации;

• снижение эффективности

работы компьютерной

системы;

• создание дополнительных

неудобств работе

пользователей компьютерной

системы (особенно с высокой

степенью допуска).

10. Ролевое разграничение доступа

Основано на том, что в реальной жизни организации

ее сотрудники выполняют определенные

функциональные обязанности не от своего имени, а в

рамках некоторой занимаемой ими должности (или

роли).

Реализация ролевого разграничения доступа к

объектам компьютерной системы требует разработки

набора (библиотеки) ролей, определяемых как набор

прав доступа к объектам информационной системы

(прав на выполнение над ними определенного набора

действий).

Этот набор прав должен соответствовать выполняемой

работником трудовой функции.

11. Ролевое разграничение доступа

Наряду с пользователями (субъектами доступа) и объектами

доступа оперирует следующими понятиями:

• привилегии (операции) – минимально возможные действия

пользователя, требующие разрешения или запрещения этого

действия;

• правила (задачи) – объединение привилегии, подмножества

объектов, для которых может быть определена такая привилегия,

и признака разрешения или запрещения этой привилегии;

• роль – набор правил, определяющих какими привилегиями по

отношению к каким объектам будет обладать пользователь,

которому будет назначена эта роль;

• сессия – подмножество ролей, которые активировал пользователь

после своего входа в систему в течение определенного интервала

времени.

12. Ролевое разграничение доступа

Реализация сводится к следующим шагам:

• разработчики приложений, в которых над объектами системы

выполняются определенные действия, совместно с

администратором и конструктором ролей составляют список

привилегий и множество правил;

• конструктор ролей разрабатывает библиотеку ролей для данной

системы;

• диспетчер ролей каждому пользователю системы статическим

образом присваивает набор возможных для данного

пользователя ролей (при этом могут использоваться статические

ограничения на назначение ролей);

• после авторизации пользователя в системе для него создается

сессия (при этом могут использоваться динамические

ограничения на использование ролей).

13. Ролевое разграничение доступа

• Примеры статических ограничений на назначение ролей

пользователям системы – возможность назначения роли главного

администратора (суперпользователя) только одному

пользователю, ограничение количества пользователей, которым

может быть назначена определенная роль, запрет совмещения

одним пользователем определенных ролей (например, роли

конструктора и диспетчера ролей)

• Пример динамического ограничения на использование ролей –

ограничение количества пользователей, одновременно

выполняющих определенную роль (например, администратора).

14. Ролевое разграничение доступа

Достоинства :

• сочетает элементы мандатного

разграничения (объединение

субъектов и объектов доступа

в одном правиле) и

дискреционного

разграничения (назначение

ролей отдельным субъектам).

• жесткость правил

разграничения доступа и

гибкость настройки механизма

разграничения на конкретные

условия применения

• проявляются при организации

коллективного доступа к

ресурсам сложных

компьютерных систем с

большим количеством

пользователей и объектов.

Недостатки:

• отсутствие формальных

доказательств безопасности

компьютерной системы,

• возможность внесения

дублирования и избыточности

при предоставлении

пользователям прав доступа,

• сложность конструирования

ролей.

15. Подсистема безопасности ОС Windows

Ctrl+Alt+Delete

Пользователь

Отказ

Диспетчер

учетных

записей

Процесс

входа

ID, P

Провайдер

аутентификации

Процесс

инициализации

AT

AT

AT

Объект

ID, P

ID, P

SID

Локальная служба

безопасности

R

SD

SID

Пакет аутентификации

(провайдер безопасности)

AT

AT

Проводник

ID,

H(P)

ID, P

База данных

учетных записей

(Active Directory)

R

Монитор

безопасных ссылок

Файл

аудита

16. Подсистема безопасности ОС Windows

• Ядром подсистемы безопасности является локальная

служба безопасности (Local Security Authority, LSA),

размещающаяся в файле lsass.exe.

• После загрузки операционной системы автоматически

запускается процесс входа (winlogon.exe), который

остается активным до перезагрузки операционной

системы или выключения питания компьютера, а его

аварийное завершение приводит аварийному

завершению и всей операционной системы. Этим

обеспечивается практическая невозможность подмены

процесса входа при функционировании системы.

17. Подсистема безопасности ОС Windows

• После нажатия пользователем комбинации клавиш

Ctrl+Alt+Delete процесс входа обращается к провайдеру

аутентификации (динамически компонуемой

библиотеке функций, DLL) для приема от пользователя

его логического имени (ID) и аутентифицирующей

информации (P).

• Стандартный провайдер аутентификации размещается в

файле msgina.dll и в качестве аутентифицирующей

информации использует пароли пользователей.

18. Подсистема безопасности ОС Windows

• Введенные пользователем логическое имя и пароль

передаются процессом входа в LSA, которая обращается

к пакету аутентификации (или провайдеру безопасности)

для подтверждения подлинности пользователя. Если

пользователь зарегистрирован на локальном

компьютере, то пакет аутентификации вычисляет хешзначение пароля H(P) и обращается к диспетчеру

учетных записей (Security Account Manager, SAM) для

проверки правильности введенного пароля и

возможности для пользователя с введенным логическим

именем начать работу в системе (не истек ли срок

действия пароля, не заблокирована ли учетная запись

пользователя и т.п.).

19. Подсистема безопасности ОС Windows

• Если пользователь зарегистрирован в домене, то

провайдер безопасности (Secure Service Provider, SSP)

отправляет запросы на начальный мандат и мандат на

доступ к рабочей станции (по протоколу Kerberos)

службе Active Directory для аутентификации

пользователя на контроллере домена (сервере

аутентификации группы компьютеров, разделяющих

общую политику безопасности и информацию об

учетных записях пользователей).

20. Подсистема безопасности ОС Windows

• Если хеш-значение введенного пользователем пароля не

совпадает с эталоном, извлеченным из базы данных

учетных записей, или работа пользователя в системе

невозможна, то в LSA возвращается код ошибки,

который локальная служба безопасности передает

процессу входа для выдачи пользователю сообщения об

отказе в доступе к системе.

• Если проверка подтвердила подлинность пользователя и

отсутствие препятствий для начала его работы в КС, то в

LSA передается уникальный идентификатор

безопасности пользователя SID (security identifier).

21. Подсистема безопасности ОС Windows

LSA создает для пользователя маркер доступа AT (access token),

который идентифицирует субъект во всех его действиях с

объектами КС. В маркере доступа содержится следующая

информация:

SID пользователя;

идентификаторы безопасности его групп;

полномочия пользователя;

идентификаторы безопасности пользователя и его первичной

группы, которые будут использованы при создании пользователем

новых объектов в КС;

дискреционный список контроля доступа по умолчанию для вновь

создаваемого объекта;

источник выдачи маркера доступа;

тип маркера доступа – первичный (созданный при входе

пользователя в КС) или используемый для олицетворения (см.

далее);

текущий уровень олицетворения и др.

22. Подсистема безопасности ОС Windows

• Созданный LSA маркер доступа AT передается процессу

входа, который с помощью провайдера аутентификации

завершает процесс авторизации пользователя в КС,

запуская процесс его инициализации (userinit.exe) и

передает его в AT.

• Процесс инициализации на основе содержащегося в AT

идентификатора безопасности пользователя загружает

из реестра Windows его профиль и загружает

программную оболочку – Проводник Windows

(explorer.exe), передавая ему маркер доступа

пользователя. После этого процесс инициализации

завершает свою работу.

23. Подсистема безопасности ОС Windows

• Только процессы, окна которых расположены на одном Рабочем

столе, могут взаимодействовать между собой, используя средства

графического интерфейса пользователя Windows (GUI).

• Процесс входа (winlogon) выполняется на отдельном Рабочем

столе.

• Никакой другой процесс, в том числе и программная закладка для

перехвата паролей, не имеет доступа к этому Рабочему столу.

Поэтому приглашение пользователю на вход в систему,

выводимое закладкой, может располагаться только на Рабочем

столе прикладных программ.

• Переключение экрана компьютера с одного Рабочего стола на

другой производится при нажатии комбинации клавиш

Ctrl+Alt+Delete. В ОС Windows сообщение о нажатии

Ctrl+Alt+Delete посылается только процессу входа.

• Для всех других процессов (в частности, для всех прикладных

программ, запущенных пользователем) нажатие этой комбинации

клавиш совершенно незаметно.

24. Механизм олицетворения

• При взаимодействии клиентов и серверов в

операционной системе Windows может использоваться

механизм олицетворения (impersonation).

• В этом случае при необходимости обратиться с запросом

к серверу в процессе клиента создается поток (thread),

которому назначается маркер доступа пользователя,

инициировавшего этот запрос.

• Этот механизм позволяет серверу действовать от лица

клиента при доступе к объектам, к которым сам сервер

не имеет доступа.

25. Разграничение доступа к объектам

С объектом разграничения доступа связывается

дескриптор безопасности SD (security descriptor),

содержащий следующую информацию:

• идентификатор безопасности (SID) владельца объекта;

• идентификатор безопасности первичной группы

владельца;

• дискреционный список контроля доступа (discretionary

access control list, DACL);

• системный список контроля доступа (system access

control list, SACL).

26. Списки управления доступом

1. Список SACL управляется администратором системы и

предназначен для аудита безопасности.

2. Список DACL управляется владельцем объекта и предназначен

для идентификации пользователей и групп, которым

предоставлен или запрещен определенный тип доступа к

объекту. Каждый элемент списка DACL (access control entry, ACE)

определяет права доступа к объекту одному пользователю или

группе. Каждый ACE содержит следующую информацию:

• идентификатор безопасности SID субъекта, для которого

определяются права доступа;

• маска доступа (access mask, AM), которая специфицирует

контролируемые данным ACE права доступа;

• тип ACE;

• признак наследования прав доступа к объекту, определенных

для родительского объекта.

27. Разграничение доступа к объектам

• Элементы списка DACL могут быть двух типов – элементы,

запрещающие специфицированные в них права доступа (Accessallowed ACE), и элементы, запрещающие определенные в них

права доступа (Access-denied ACE). Элементы для запрещения

субъектам использования определенных прав доступа должны

размещаться в «голове» списка, до первого из элементов,

разрешающих использование субъектом тех или иных прав

доступа.

• В операционной системе Windows различаются специальные,

стандартные и общие (generic) права доступа к объектам.

• Специальные права доступа определяют возможность обращения

к объекту по свойственному только данной категории объектов

методу – чтение данных из объекта, запись данных в объект,

чтение атрибутов объекта, выполнение программного файла и т.д.

• Стандартные права доступа определяют возможность доступа к

объекту по методу, применимому к любому объекту, – изменение

владельца объекта, изменение списка DACL объекта, удаление

объекта и т.д.

28. Разграничение доступа к объектам

Каждое из общих прав доступа представляет собой комбинацию

специальных и стандартных прав и предоставляет возможность

обращения к объекту с помощью некоторого набора методов

доступа.

Примеры общих прав доступа:

• чтение, включающее в себя чтение DACL объекта, чтение данных

из объекта, чтение его атрибутов и расширенных атрибутов,

использование объекта для синхронизации;

• запись, включающая в себя чтение DACL объекта, запись и

добавление данных в объект, запись его атрибутов и

расширенных атрибутов, использование объекта для

синхронизации;

• выполнение, включающее в себя чтение DACL объекта, чтение его

атрибутов, выполнение программного файла и использование

объекта для синхронизации.

29. Разграничение доступа к объектам

• Маркер доступа субъекта, обращающегося к некоторому объекту,

поступает в локальную службу безопасности LSA.

• От LSA маркер доступа поступает к монитору безопасных ссылок

(security reference monitor, SRM), который просматривает DACL из

дескриптора безопасности SD соответствующего объекта и

принимает решение R о предоставлении доступа субъекту или

отказе в доступе.

• Получив от SRM результат R, LSA передает его субъекту,

запросившему доступ к объекту.

30. Разграничение доступа к объектам

Субъект

Объект

Дескриптор

безопасности

Маркер доступа

SID пользователя

SID группы

Привилегии

Другая

информация для

доступа

SID владельца

SID группы

DACL

ACE

Проверка

прав доступа

ACE

ACE

31. Алгоритм проверки прав доступа к объекту

1.

2.

3.

Если SID из маркера доступа субъекта AT не совпадает с SID,

содержащемся в элементе ACE списка контроля доступа к

объекту, то осуществляется переход к следующему ACE, иначе

переход к п. 2.

Если в элементе ACE запрещается доступ к объекту для

субъекта с данным SID, но этот субъект является владельцем

объекта и запрашиваемая маска доступа содержит только

попытку доступа к объекту по методу «чтение (или) изменение

дискреционного списка контроля доступа к объекту», то доступ

субъекта к объекту разрешается, иначе осуществляется переход

к п.3.

Если в элементе ACE запрещается доступ к объекту для

субъекта с данным SID, то сравниваются запрашиваемая маска

доступа и маска доступа, определенная в ACE. Если при

сравнении находится хотя бы один общий метод доступа, то

попытка доступа субъекта к объекту отклоняется, иначе

происходит переход к следующему ACE.

32. Алгоритм проверки прав доступа к объекту

4.

Если в элементе ACE разрешается доступ к объекту для

субъекта с данным SID, то также сравниваются

запрашиваемая маска доступа и маска доступа,

определенная в ACE. Если при этом маски доступа полностью

совпадают, то доступ субъекта к объекту разрешается, иначе

происходит переход к следующему ACE.

5.

Если достигнут конец списка DACL из дескриптора

безопасности объекта, то попытка доступа субъекта к объекту

отклоняется.

33. Алгоритм проверки прав доступа к объекту

• Если DACL объекта пуст, то любой доступ к нему запрещен всем

субъектам, за исключением владельца объекта, которому

разрешены чтение и (или) изменение списка контроля доступа к

объекту.

• Если у объекта нет дескриптора безопасности (например, у папок

и файлов, размещенных на дисках под управлением файловой

системы FAT), то любые пользователи и группы могут получить

любые права доступа к данному объекту.

34. Контейнерные и неконтейнерные объекты

Контейнерный объект, например папка, имеет логические

связи с другими объектами (вложенными папками и файлами),

которые могут наследовать определенные права доступа от

своего родительского объекта.

По умолчанию, изменение прав доступа к папке автоматически

распространяется на права доступа к файлам этой папки, но не на

вложенные в нее другие папки.

При наследовании права доступа, установленные для дочерних

объектов, могут добавляться к правам доступа, установленным

для родительского объекта, или полностью заменяться ими.

35. Назначение дескрипторов безопасности вновь создаваемым объектам

1.

2.

3.

На основе явно заданного субъектом и корректного по форме

дескриптора безопасности (например, при вызове системных

функций CreateFile или CreateDirectory при создании файлов

или папок, при вызове системной функции RegCreateKeyEx при

создании раздела реестра и т.п.);

На основе механизма наследования (если при создании

объекта дескриптор безопасности не задается);

Из маркера доступа субъекта, создающего объект (если

наследование невозможно).

36. Назначение аудита безопасности

• Определение истинных виновников компьютерных

правонарушений и причин, способствовавших их

возникновению.

• Обнаружение подготовительных действий к совершению

компьютерного правонарушения.

• Немедленная реакция на событие, связанное с

безопасностью компьютерной системы (в ОС Windows

не реализовано).

37. Основные требования политики аудита

• Ассоциирование пользователя с любым событием аудита;

• Обязательность аудита стандартного набора событий –

идентификации и аутентификации пользователя, размещения

объектов в адресном пространстве процессов, уничтожения

объектов, действий привилегированного пользователя и др.;

• Наличие необходимого набора атрибутов записи журнала аудита

– даты и времени события, логического имени инициировавшего

событие пользователя, типа события, признака успешного или

неудачного завершения вызвавшего событие действия, имени

связанного с событием объекта;

• Возможность фильтрации записей журнала аудита;

• Поддержка и защита от несанкционированного доступа к журналу

аудита.

38. Аудит безопасности в ОС Windows

Журнал аудита содержится в файлеwindows System32 Config secevent.evt, а доступ к нему

осуществляется с помощью административной функции

«Просмотр событий» Панели управления Windows.

39. Аудит безопасности в ОС Windows

Возможна регистрация следующих событий:

вход пользователей в систему;

доступ субъектов к объектам;

доступ к службе каталогов Active Directory;

изменение политики безопасности;

использование привилегий;

отслеживание процессов;

системные события;

попытки входа в систему;

управление учетными записями пользователей и групп;

доступ к глобальным системным объектам;

использование прав на архивацию и восстановление объектов.

40. Аудит безопасности в ОС Windows

• Для каждой категории регистрируемых событий

администратор может указать тип события (успешное и

(или) неудачное завершение) либо отменить его

регистрацию в журнале аудита.

• При аудите использования привилегий регистрируются

попытки использования не всех возможных привилегий,

а лишь тех, которые считаются потенциально опасными

с точки зрения разработчиков подсистемы безопасности

защищенных версий Windows (например, создание

маркерного объекта или создание журналов

безопасности). Следует отметить, что не все объективно

опасные привилегии входят в этот список.

41. Аудит безопасности в ОС Windows

К системным событиям, которые могут

регистрироваться в журнале аудита, относятся:

• перезагрузка операционной системы;

• завершение работы операционной системы;

• загрузка пакета аутентификации;

• запуск процесса входа (Winlogon);

• сбой при регистрации события в журнале аудита;

• очистка журнала аудита;

• загрузка пакета оповещения об изменении в списке

пользователей.

42. Другие параметры аудита

• Максимальный размер журнала аудита.

• Реакция операционной системы на его переполнение:

• затирать старые события при необходимости (реакция по

умолчанию);

• затирать старые события, которые произошли ранее

установленного количества дней (в этом случае новые события

не регистрируются, пока не истечет заданное количество дней

с момента регистрации самого старого события);

• не затирать события (очистка журнала вручную).

43. Аудит доступа к объектам

• Используется системный список контроля доступа SACL,

содержимое которого формируется администратором системы.

• Элементы ACE списка SACL имеют один и тот же тип и содержат

заголовок ACE, маску регистрируемых в журнале аудита прав

доступа и SID пользователя или группы, чьи попытки доступа к

объекту должны регистрироваться (если в ACE не указан SID, то

регистрируются попытки доступа к объекту всех пользователей).

44. Администраторы и аудиторы

Для обеспечения безопасности информации в КС целесообразно

разделить полномочия администраторов КС и аудиторов

(пользователей с правами доступа к файлу аудита).

Если этого не сделать, то возникнет ситуация, при которой

установка параметров политики безопасности и проверка ее

соблюдения сосредоточатся в одних руках.

45. Администраторы и аудиторы

• В ОС Windows можно сделать так, что просматривать и очищать

журнал аудита, а также управлять списками SACL объектов

доступа смогут только члены группы аудиторов компьютерной

системы.

• Но полномочия на изменение значений параметров политики

аудита при этом сохранятся у членов группы администраторов

компьютерной системы.

Часть 2: Вопросы совместимости, быстродействия, стабильности и безопасности

Мы продолжаем разговор о Windows 7. В первой части материала были рассмотрены интерфейс и навигационные возможности новой системы Microsoft, теперь же мы поговорим о тех вопросах, которые больше всего волнуют продвинутых пользователей, равнодушных к красивостям и «фишкам» Aero, но требовательных к функциональной стороне ОС.

Совместимость

Одной из главных причин неприятия Windows Vista был тот факт, что большинство программ, созданных для XP или более ранних систем Microsoft, не работали с Vista. И если крупные компании (Ahead, Adobe…) довольно быстро представили обновленные версии своих продуктов, имеющие заветную наклейку Vista Compatible, то производители мелких утилит и каких-то узкоспециальных приложений не так торопились оптимизировать код под Vista. И поэтому до сих пор многие пользователи, сидящие на XP, аргументируют это тем, что нужные им программы не идут на Vista. Специально для них Microsoft подготовила в старших версиях Windows 7 режим совместимости, позволяющий запускать приложения Windows XP (XP Mode). Фактически, это не что иное, как виртуальная машина. И для запуска режима XP Mode необходимо установить Microsoft Virtual PC.