В этой статье автор хотел бы дать пару хороших советов по администрированию серверов на Windows, которые по какой-то причине не нашел в интернете.

Следуя этим принципам вы сильно обезопасите свои серверы под управлением Windows как в локальных средах, так и в публичных.

1. Правильно вводим компьютер в AD

Не используйте пользователей с административными привилегиями для ввода компьютеров в Active Directory. Никто не гарантирует того, что на компьютере сотрудника уже не появился Keylogger. Имея же отдельную учетную запись. Злоумышленник похитивший учетные данные сможет только добавить в AD еще компьютеров.

1.1. Создаем нового пользователя

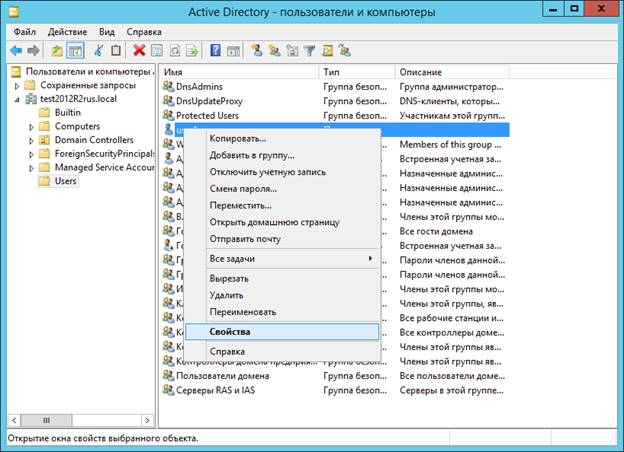

Для этого нужно перейти в ADUC (Active directory users and Computers). Нажать на пустое место в папке Users and Computers и создать пользователя. Для простоты назовем его JoinAdmin.

1.2. Делегируем полномочия

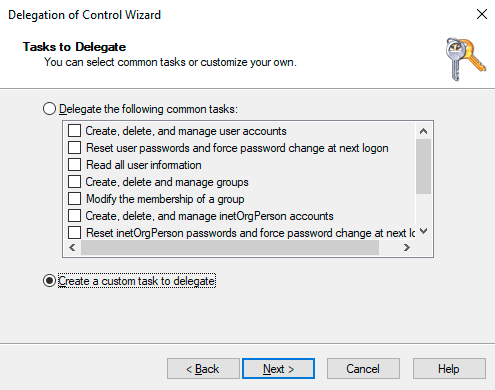

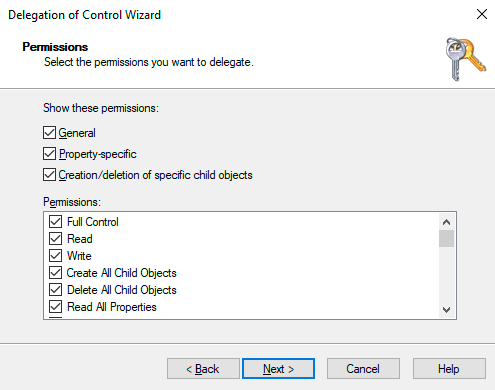

После того, как пользователь был создан, ему нужно назначить полномочия. Для этого нужно нажать ПКМ по папке «Users» и выбрать «Delegate Control». Жмём «Далее» и выбираем нашего админа.

Мы хотим чтобы пользователь выполнять только одну функцию, поэтому выбираем второй вариант.

Далее выбираем «Computer objects» и все его подпункты.

Используйте этого юзера и не беспокойтесь о том, что кто-то мог украсть пароль от администратора.

2. Controlled folder access

В Windows Server 2019 появилась очень недооцененная возможность — controlled folder access. Она запрещает доступ к записи программам, которых нет в белом списке на выбранных папках или разделах.

Её включение поможет защитить данные от вирусов-шифровальщиков даже если ваш сервер был заражен. Однако это не обезопасит ваши данные от похищения, их можно будет прочитать.

Включить функцию можно в центре безопасности Windows или через Powershell:

Set-MpPreference -EnableNetworkProtection EnabledДобавляем разрешенные программы:

Разрешенные программы можно добавить через центр безопасности Windows, а через Powershell нужно вводить полный путь до исполняемых файлов через запятую.

Set-MpPreference -ControlledFolderAccessAllowedApplications "C:FolderFile.exe"

Добавлять новые файлы в тот же самый список будет легче с помощью скрипта.

$ApplicationToAdd = "C:Fodlerfile.exe"

$ExistingApplicationList = (Get-MpPreference).ControlledFolderAccessAllowedApplications

$FullList = $ApplicationToAdd + $ExistingApplicationList

Set-MpPreference -ControlledFolderAccessAllowedApplications $FullListДобавляем защищенные папки:

Папки добавляются ровно так же, как и программы. К примеру этой командой мы добавляем диск C: целиком:

Set-MpPreference -ControlledFolderAccessProtectedFolders "C:"3. SYSWOW64 и SMB

Все 32 битные программы работают на 64 битных через слой совместимости — SYSWOW64. Отключение этого компонента делает несовместимым все 32 битное ПО, в том числе и вирусы.

Сами по себе 32 битные приложения более уязвимые, 64-битные программы не поддаются атаке на переполнение буфера и через них гораздо труднее исполнить код который этими программами не предусмотрен. Если на сервере работают только встроенные компоненты или только 64 битные программы, обязательно удалите этот компонент.

А помните Wannacry, который гулял через SMB1? SMB первой версии до сих пор является стандартным компонентом Windows Server и установлен по умолчанию в каждой редакции.

Wannacry проникал через уязвимость EternalBlue, уязвимость пропатчили, но осадочек остался.

Эта команда удалить и SMB1 и SYSWOW64:

Remove-WindowsFeature WoW64-Support, FS-SMB1Воспринимать рекомендацию стоит не как повод для удаления этих конкретных компонентов, но как отключение всех неиспользуемых компонентов в целом.

4. Отключите ping

По умолчанию компьютер под управлением Windows отвечает на ICMP только в локальной сети. Отключение ICMP немного повышает безопасность вашего сервера. Отчасти, это обусловлено тем, что на форумах кулхацкеров и других script kiddie существуют руководства, как нужно искать цели, которые можно брутфорсить.

Для того, чтобы показать что вы выиграете, если отключите ICMP, было создано два сервера. На обоих из них был открыт RDP, однако один из серверов не отвечал на ICMP.

ICMP отключен:

ICMP включен:

Как можно видеть из скриншота, это остановило не всех, но многих. Собрать данные о том, насколько сильно хотят взломать вас, можно этим скриптом:

function Get-Bruteforce {

$Last = 4

$Attempts = 10

#Getting date -one hour (default)

$DateTime = [DateTime]::Now.AddHours(-$Last)

$BruteEvents = Get-EventLog -LogName 'Security' -InstanceId 4625 -After $DateTime -ErrorAction SilentlyContinue | Select-Object @{n='IpAddress';e={$_.ReplacementStrings[-2]} }

$TopPunks = $BruteEvents | Group-Object -property IpAddress | Sort-Object Count

#Get bruteforsers that tried to login greated or equal than 4 times (default)

$GetPunks = $TopPunks | where {$_.Count -ge $attempts} | Select -property Name

Write-host Unique attackers IP: $GetPunks.Length -ForegroundColor Green

Write-Host Total bruteforce attempts: $BruteEvents.Length -ForegroundColor Green

#Output-punks

foreach ($i in $TopPunks | where {$_.Count -ge $attempts}) {

$PunkRdns = (Resolve-DnsName $i.Name -ErrorVariable ProcessError -ErrorAction SilentlyContinue).NameHost

if ($ShowRDNS) {

if ($PunkRdns) {

Write-Host "attempts": $i.count IP: $PunkRdns

}

else {

Write-Host "attempts": $i.count IP: $i.name

}

}

else {

Write-Host "attempts": $i.count IP: $i.name

}

}

}

Get-BruteforceВы все еще сможете мониторить ваш сервер, к примеру, проверяя доступность определенного порта:

Test-NetConnection 192.168.0.1 -Port 33895. Не все имена одинаково хороши

Используя еще один скрипт, вытащим наиболее популярные имена пользователей, которые подвергались атаке.

Если вы устанавливаете службы удаленных рабочих столов, настоятельно рекомендуем вам избегать этих имен. В сочетании со слабым паролем, можно гарантировать быстрый взлом учетной записи.

Для вашего удобства, список «плохих» имен был переписан в таблицу:

Получить такой же список на вашем сервере можно этим скриптом:

function Get-Badname {

$Last = 24

$Attempts = 40

$DateTime = [DateTime]::Now.AddHours(-$Last)

$BruteEvents = Get-EventLog -LogName 'Security' -InstanceId 4625 -After $DateTime -ErrorAction SilentlyContinue | Select-Object @{n='IpAddress';e={$_.ReplacementStrings[5]} }

$TopPunks = $BruteEvents | Group-Object -property IpAddress | Sort-Object Count

$GetPunks = $TopPunks | where {$_.Count -ge $attempts} | Select -property Name

Write-host Unique attackers IP: $GetPunks.Length -ForegroundColor Green

Write-Host Total bruteforce attempts: $BruteEvents.Length -ForegroundColor Green

#Output

foreach ($i in $TopPunks | where {$_.Count -ge $attempts}) {

Write-Host "Attempts": $i.count Username: $i.name

}

}

Get-Badname6. Очевидные вещи

Ну а закончим мы статью очевидными вещами:

- Создайте шлюз – Для управления большой инфраструктурой лучше всего обезопасить себя имея единую точку входа. Подробне.

- Устанавливайте обновления. В особенности, на боевые сервера.

- Отключите службы, которыми вы не пользуетесь – это лишняя площадь для атаки.

- Используйте Server Core, он имеет наименьшую площадь атаки и наименьшее количество перезагрузок при установке обновлений

- Сервер удаленных рабочих столов на несколько пользователей – плохая идея. Придерживайтесь принципа один человек или служба – один сервер.

- Делайте резервные копии и обязательно тестируйте их. Бэкап, который не был протестирован не является бэкапом.

Надеемся, первые пять пунктов были для вас полезны и интересны.

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Доменом в Windows Server называют отдельную область безопасности компьютерной сети.

В домене может быть один или несколько серверов выполняющих различные роли. Разрешения, применяемые администратором, распространяются на все компьютеры в домене.

Пользователь, имеющий учетную запись в домене, может войти в систему на любом компьютере, иметь учетную запись на локальном компьютере не требуется.

В домене могут работать несколько тысяч пользователей, при этом компьютеры могут принадлежать к разным локальным сетям.

Несколько доменов имеющих одну и ту же конфигурацию и глобальный каталог называют деревом доменов. Несколько деревьев могут быть объединены в лес.

В домене есть такое понятие как групповая политика. Под групповой политикой понимают настройки системы, которые применяются к группе пользователей. Изменения групповой политики затрагивают всех пользователей входящих в эту политику.

Параметры групповой политики хранятся в виде объектов групповой политики (Group Policy Object, GPO). Эти объекты хранятся в каталоге подобно другим объектам. Различают два вида объектов групповой политики – объекты групповой политики, создаваемые в контексте службы каталога, и локальные объекты групповой политики.

Не будем подробно вдаваться в теорию и перейдем к практике.

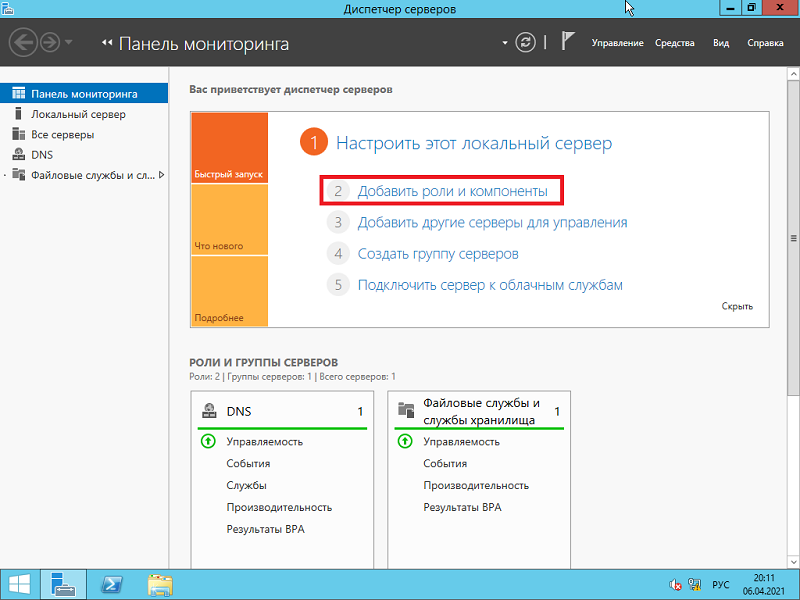

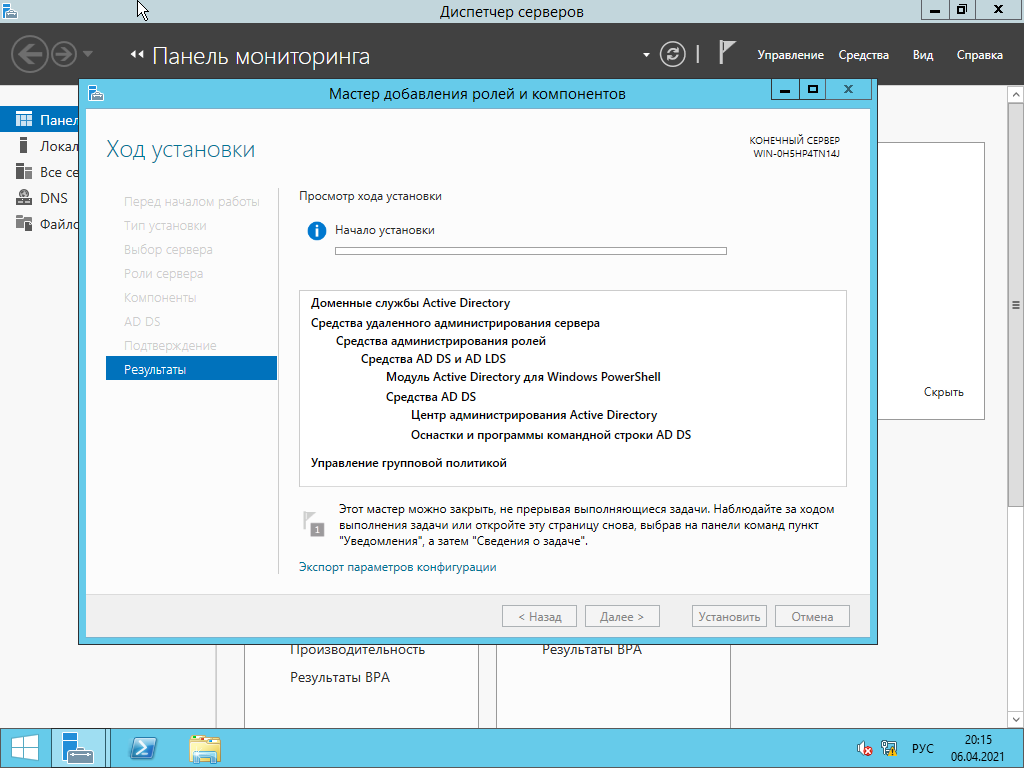

Запускаем Диспетчер серверов -> «Добавить роли и компоненты».

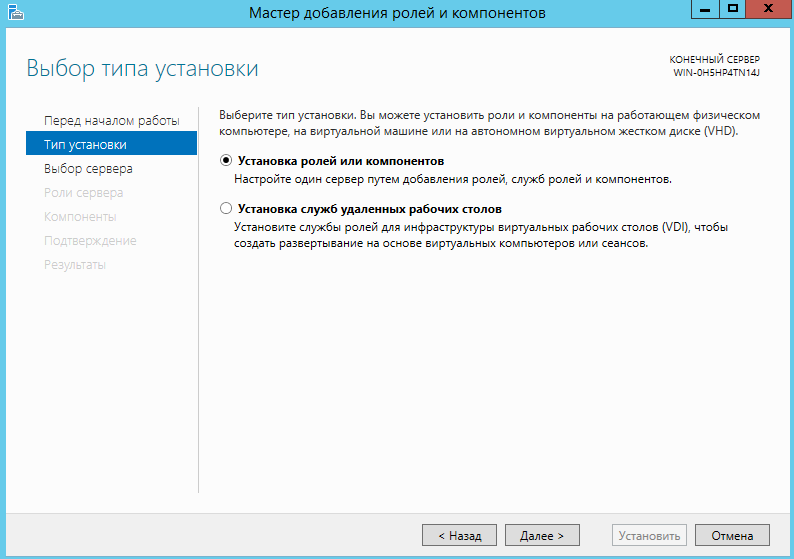

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

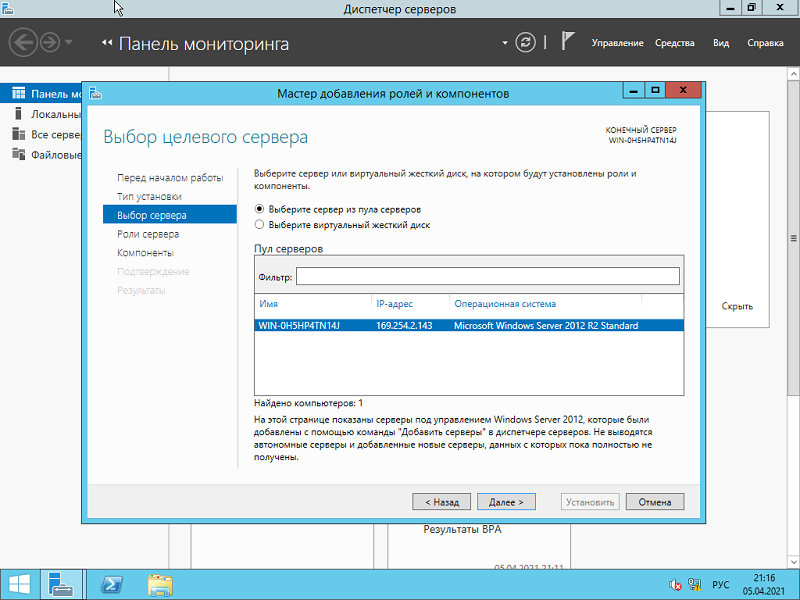

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

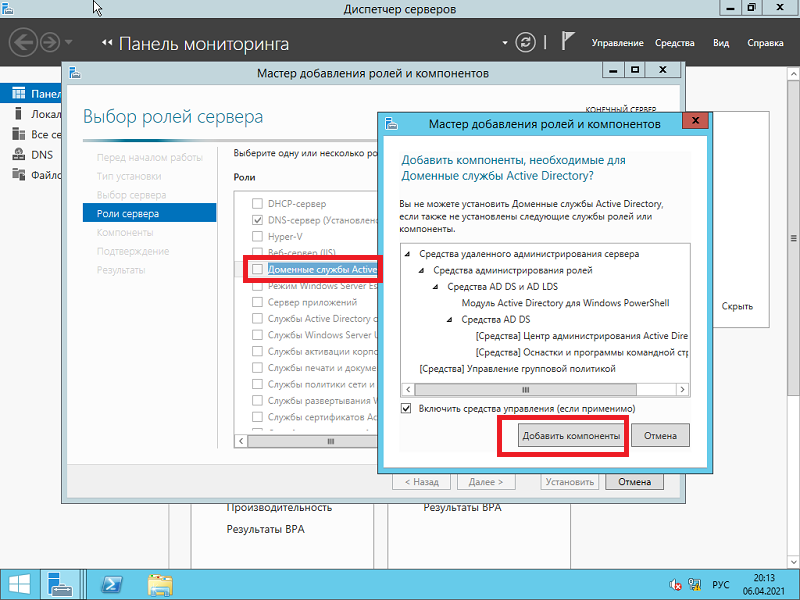

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

PЗатем нажимайте «Далее», «Далее» и «Установить».

Перезапустите компьютер.

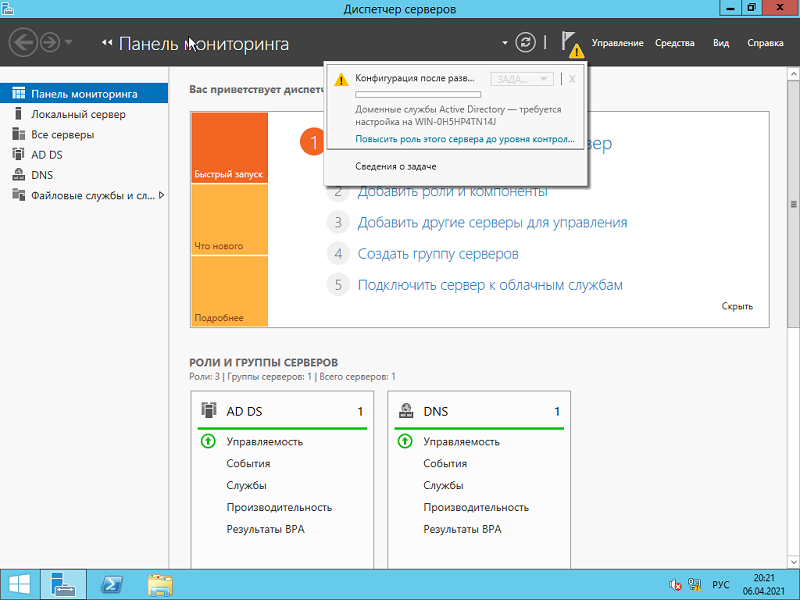

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Настройка контроллера домена Windows Server

Запустите «Мастер настройки доменных служб Active Directory», для чего нажмите на иконку «Уведомления» в диспетчере сервера, затем нажмите «Повысить роль этого сервера до уровня контроллера домена».

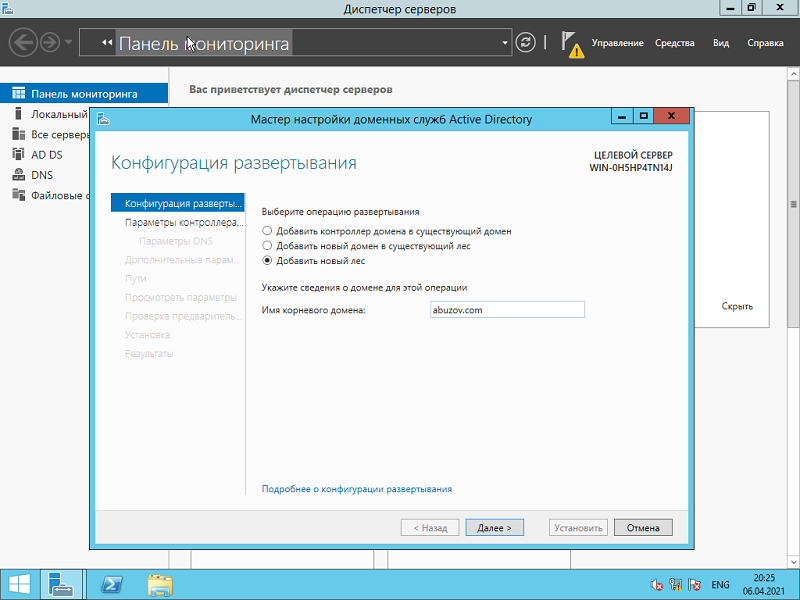

Выберите пункт «Добавить новый лес», затем введите имя домена в поле «Имя корневого домена». Домены в сети Windows имеют аналогичные названия с доменами в интернете. Я ввел имя домена buzov.com. Нажимаем «Далее».

На этом шаге можно изменить совместимость режима работы леса и корневого домена. Оставьте настройки по умолчанию. Задайте пароль для DSRM (Directory Service Restore Mode – режим восстановления службы каталога) и нажмите «Далее».

Затем нажимайте «Далее» несколько раз до процесса установки.

Когда контроллер домена установиться компьютер будет перезагружен.

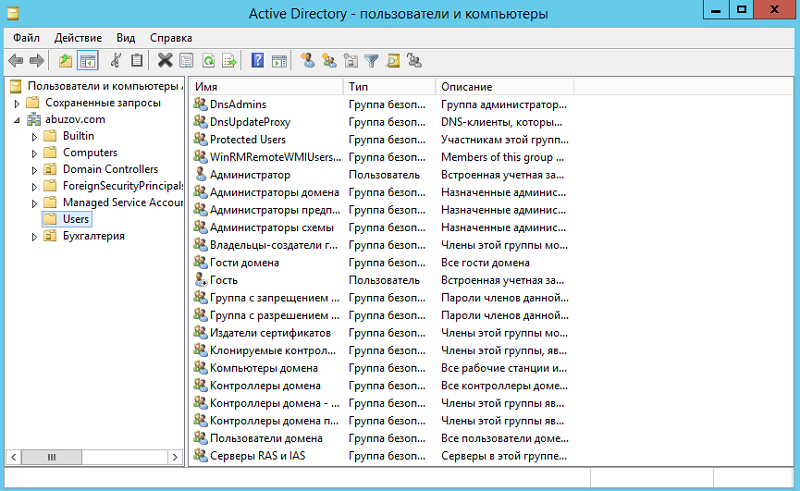

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

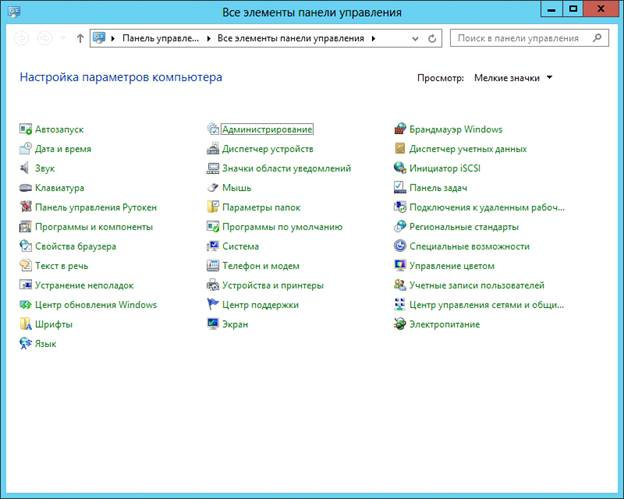

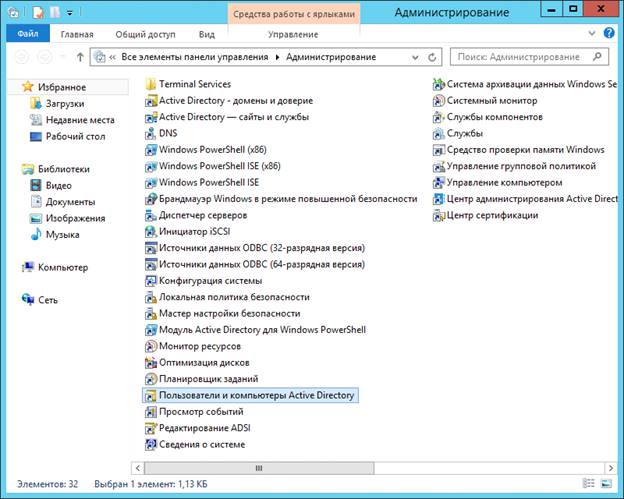

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

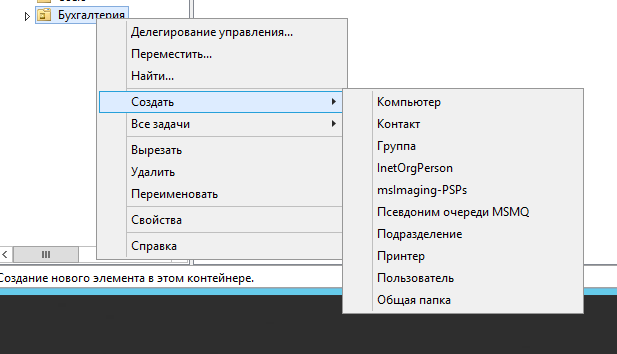

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

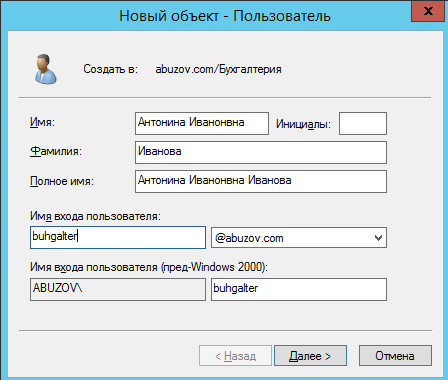

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

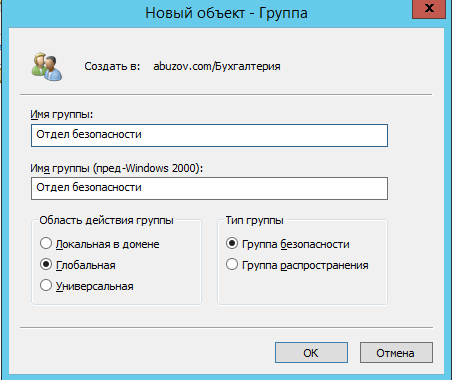

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

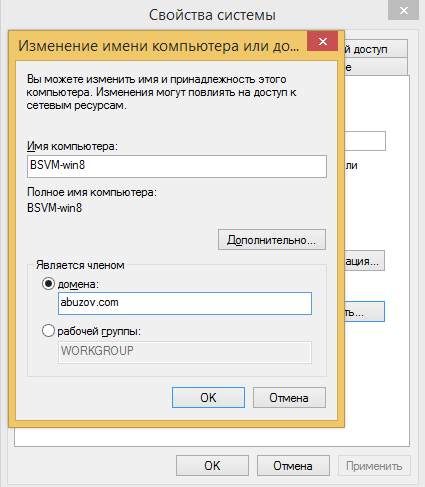

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

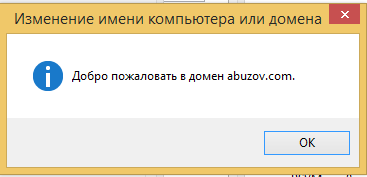

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

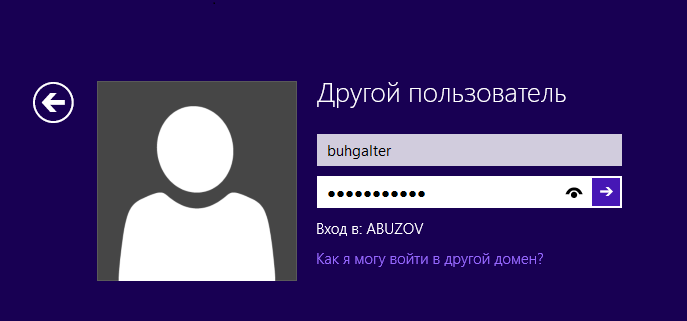

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

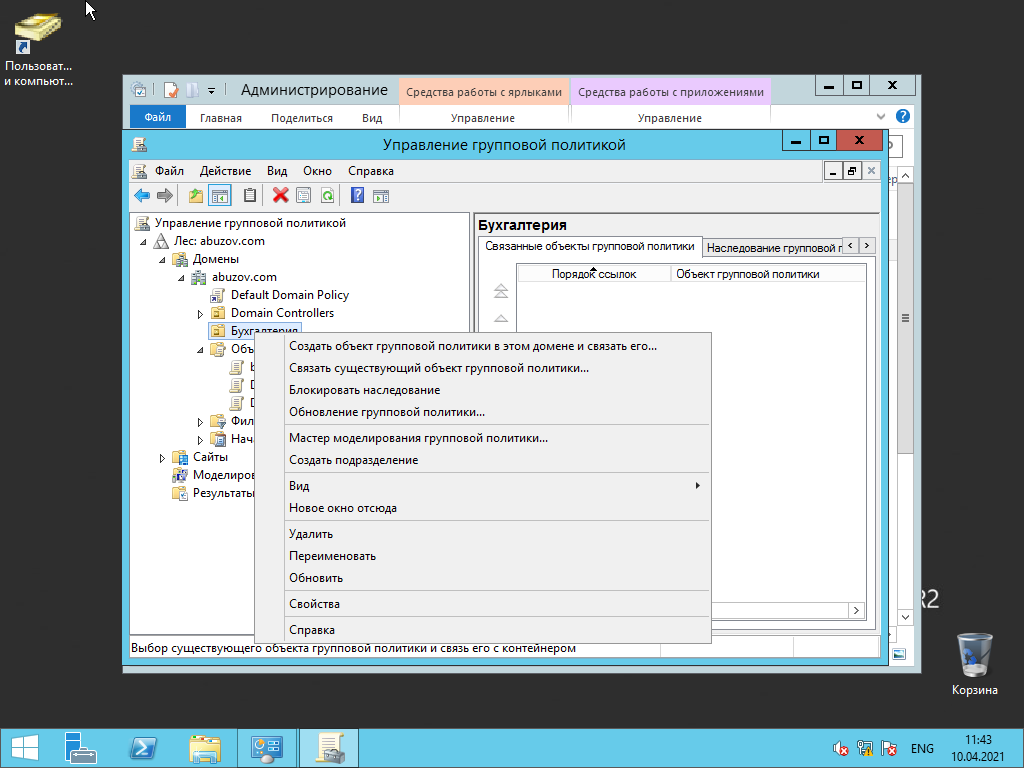

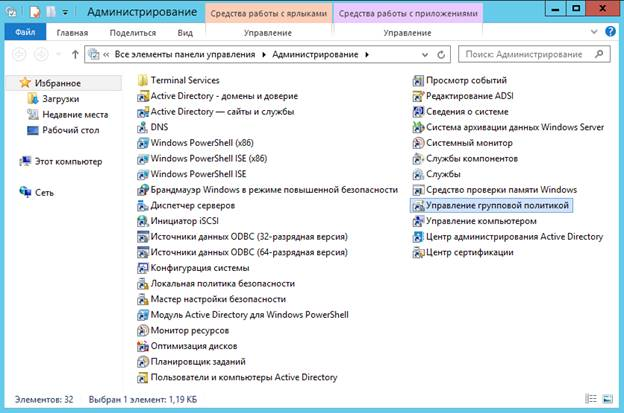

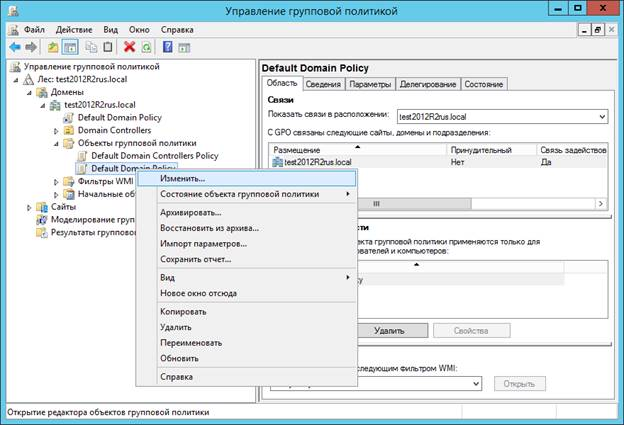

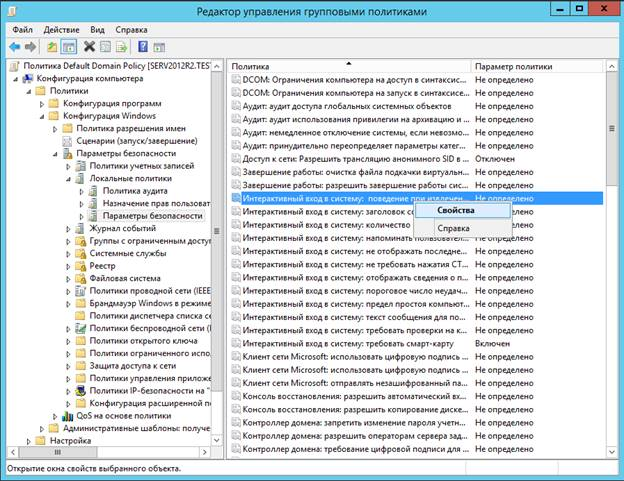

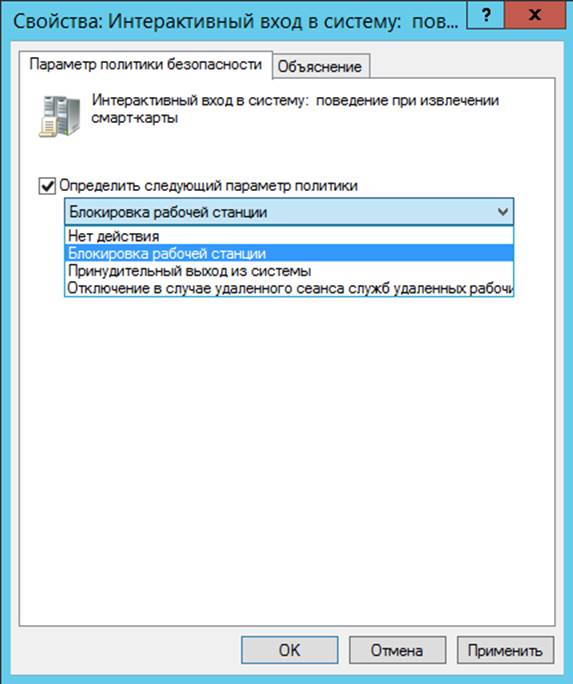

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

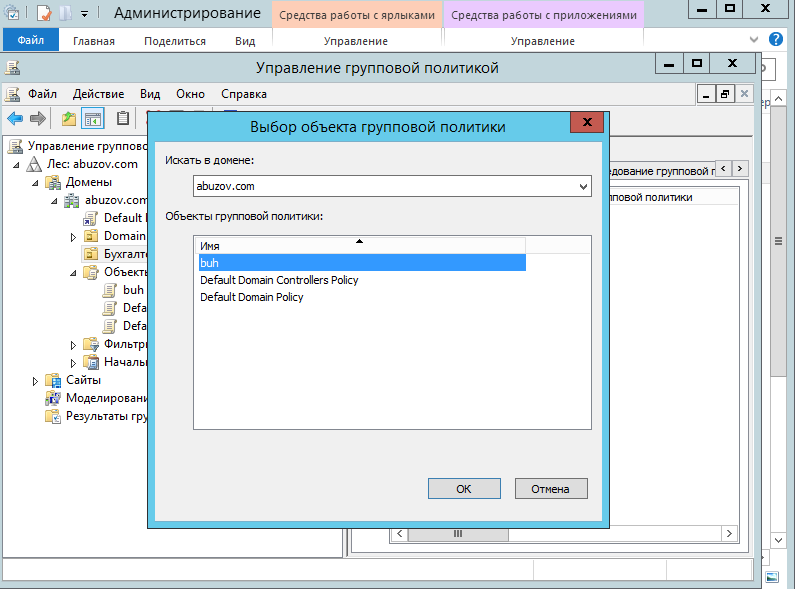

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

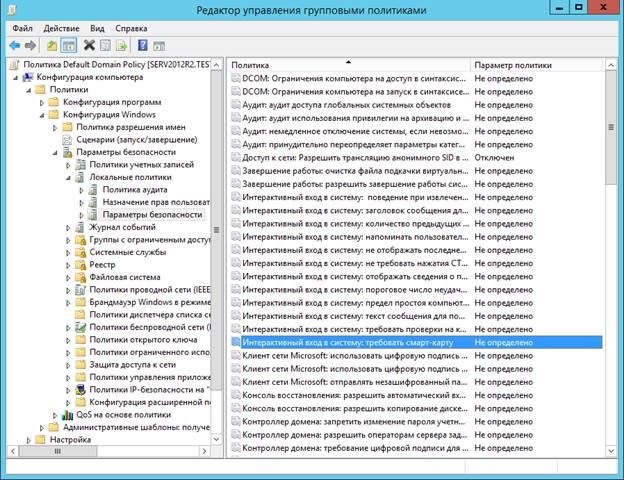

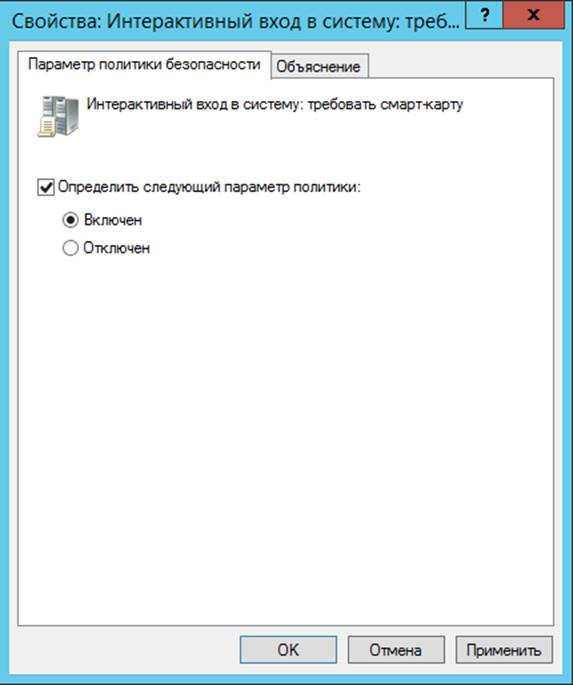

Установка параметров безопасности

Установка параметров безопасности — завершающий этап настройка домена и групповых политик в Windows Server.

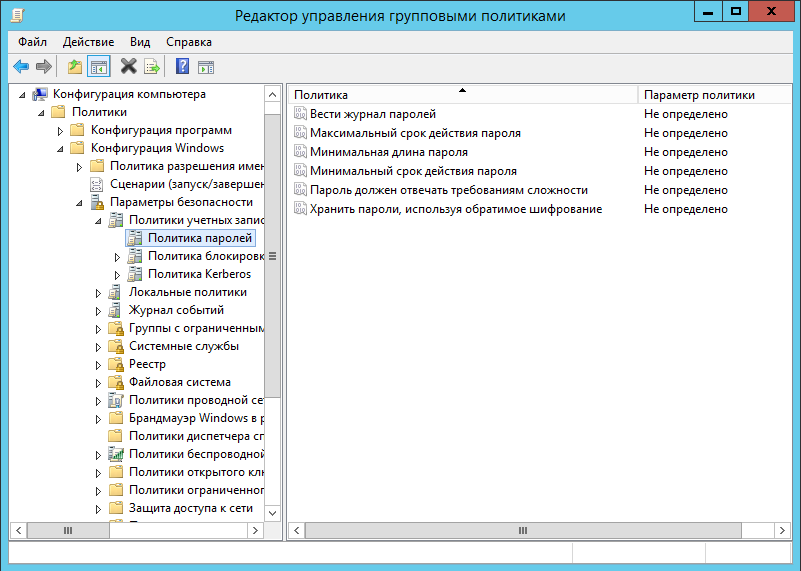

Ограничения парольной защиты

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

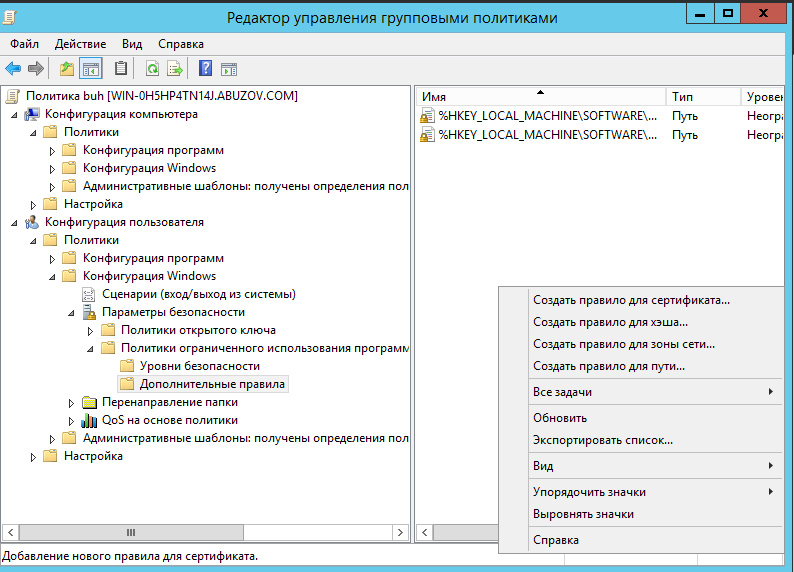

Политика ограниченного использования программ

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

Выберите раздел Конфигурация пользователя –> Политики –> Конфигурация Windows –> Параметры безопасности –> Политики ограниченного использования программ. Нажмите правой кнопкой на «Политики ограниченного использования программ», далее заходим в «Дополнительные правила» и жмем правой кнопкой мыши, затем выбираем «Создать правило для пути».

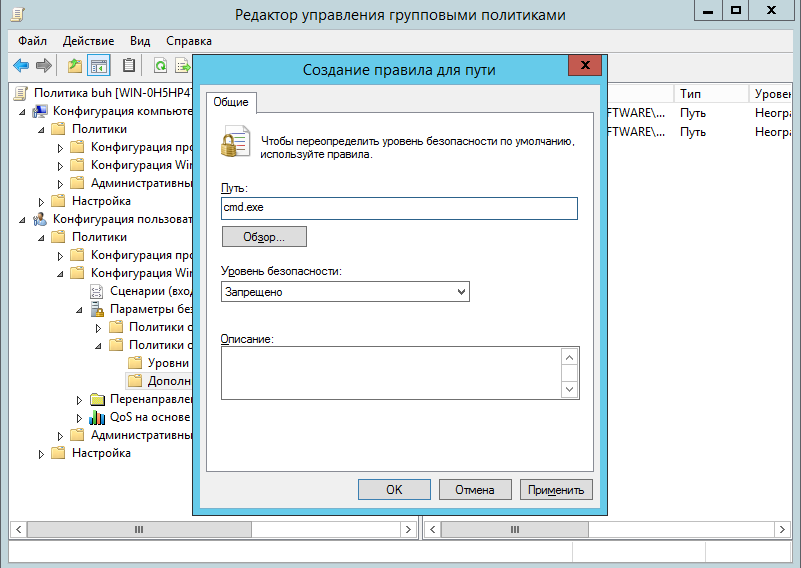

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

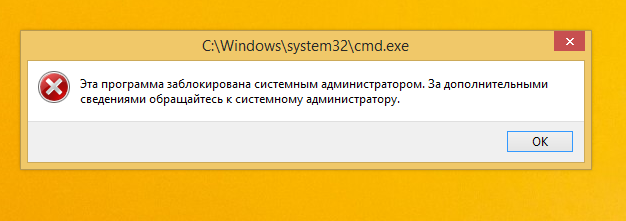

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

При попытке запустить командную строку на клиентской машине вы получите сообщение.

Вопрос безопасности сервера был и будет актуальным. Рассмотрим базовые правила обеспечения безопасности серверов под управлением ОС семейства Window Server.

Регулярно устанавливать обновления операционной системы и установленного программного обеспечения.

В быту существует мнение, что Windows не нуждается в обновлениях и их вообще лучше отключить, якобы “чтобы система не тормозила”. Это одна из самых главных ошибок. Обновления важно устанавливать своевременно, особенно критические. Упрощает эту задачу специальная утилита, с которой можно ознакомиться на официальном сайте Центра обновления Windows.

Также важно поддерживать в актуальном состоянии установленное сопутствующее программное обеспечение, в том числе СУБД, различные фреймворки и прочее.

Использовать ПО из проверенных источников.

Рекомендуем перед загрузкой установочного пакета программного обеспечения, в том числе и Open Source, убедиться в надежности источника. Нередко бывает так, что визуально похожий на официальный сайт ресурс, распространяет уже скомпрометированое ПО. В пакет установки может быть добавлен файл с вредоносным кодом.

Грамотно настроить межсетевой экран.

Важно понимать, что сервер доступен из сети Интернет. По этой причине, ОС должна быть защищена любым устройством выполняющим функции файрволла. Если подобных устройств нет, то Брандмауэр Windows будет последней надеждой на защиту от несанкционированных подключений к серверу.

Чем меньше TCP/UDP портов доступно извне, тем меньше шансов провести атаку на сервер. В этом вопросе важно разобраться что блокировать. Если речь идет о web-сервере, то доступными необходимо оставить 80 и 443 TCP-порты (эти порты служба слушает по умолчанию).

Это были публичные порты, но не стоит забывать, что существуют порты, доступ к которым должен предоставляться по принципу “белого” списка, т.е. только определенному кругу лиц. Пример портов:

- 3389 — RDP (Remote Desktop Protocol);

- 135-139 — NetBIOS;

- 445 — Samba (общий доступ к файлам и папкам);

- 5000 — 5050 — FTP в пассивном режиме;

- 1433 — 1434 — порты SQL;

- 3306 — стандартный порт MySQL;

- 53 — DNS

Создать правило не сложно. Открываем Пуск → Панель управления → Система и безопасность → Администрирование → Брандмауэр Windows в режиме повышенной безопасности.

В окне программы кликаем правой кнопкой мыши по “Правила для входящих подключений”. В открывшемся контекстном меню выбираем “Создать правило...”.

Переименовать учетную запись администратора.

Использовать несколько аккаунтов администратора.

Если администрированием сервера занимается несколько специалистов, следует создать индивидуальную учетную запись для каждого. Подобная мера позволит выследить виновника в произошедшем.

Использовать учетную запись пользователя с ограниченными правами.

Для выполнения повседневных задач не всегда требуется использовать учетную запись с правами администратора. Рекомендуем создать учетную запись с ограниченными правами. В случае если учетная запись будет скомпрометирована, злоумышленнику придется постараться чтобы получить права администратора. Также, подобная мера может помочь спасти сервер от собственных действий.

В случае несанкционированного доступа под учетной записью администратора, злоумышленник получит полный доступ к системе.

Ограничить общий доступ к файлам и папкам, включить защиту паролем.

Мы настоятельно не рекомендуем предоставлять подключение к общим каталогам анонимным пользователям и пользователям без пароля. Даже если файлы, хранящиеся в папках, не представляют никакой ценности, ничто не мешает злоумышленнику подменить файл на файл с вредоносным содержимым. Последствия такой подмены могут быть самыми разными.

Кроме использования парольной защиты, рекомендуем ограничить разных пользователей в уровне доступа как к файлам, так и папкам (чтение, запись, изменение).

Включить запрос пароля для входа в систему при выходе из режима ожидания, а также отключение сессий при бездействии.

При использовании физического сервера (не удаленного и не виртуального), рекомендуется включить запрос пароля пользователя при выходе из режима ожидания. Данный параметр настраивается в панели управления: Панель управления → Все элементы панели управления → Электропитание.

Также важно установить лимиты бездействия пользователя, а “по возвращении” запросить пароль. Это исключит возможность входа другого лица от имени пользователя, в случае если тот отлучился или забыл закрыть RDP-сессию. Чтобы настроить этот пункт, следует воспользоваться настройкой локальных политик secpol.msc.

Использовать Мастер настройки безопасности.

Мастер настройки безопасности (SCW – Security Configuration Wizard) позволяет создавать XML-файлы политик безопасности, которые впоследствии, можно перенести на другие серверы. Эти политики включают в себя не только правила использования сервисов, но и общие параметры системы и правила Firewall.

Корректно настроить политики безопасности.

Кроме первоначальной настройки групповых политик Active Directory, периодически следует проводить их ревизию и повторную настройку. Это один из основных способов обеспечения безопасности Windows-инфраструктуры.

Для удобства управления групповыми политиками, можно воспользоваться не только встроенной в Windows Server утилитой «gpmc.msc», но и предлагаемую Microsoft утилиту «Упрощенные параметры настройки безопасности» (SCM-Security Compliance Manager).

Использовать локальные политики безопасности.

Кроме использования групповых политик безопасности Active Directory следует использовать и локальные политики, которые затрагивают права как удаленных пользователей, так и локальные аккаунты.

Для управления локальными политиками вы можете использовать соответствующую оснастку «Локальная политика безопасности», вызываемую командой secpol.msc из Пуск -> Выполнить (клавиша Windows + R).

Защитить службу удаленных рабочих столов (RDP).

1. Блокировать RDP-подключения для пользователей с пустым паролем.

Наличие пользователей без паролей недопустимо, но если этого миновать не удается, то можно хотя бы запретить подключение к RDP. Для этого открываем Пуск → Средства администрирования.

В открывшемся каталоге, запускаем Локальная политика безопасности.

В окне локальный политик безопасности, слева, выбираем Локальные политики → Параметры безопасности. В основной части окна, находим “Учетные записи: Разрешить использование пустых паролей только при консольном входе”.

Выбираем этот пункт двойным кликом и переводим переключатель в положение “Отключен”. Нажимаем кнопку “OK”.

2. Поменять стандартный TCP-порт RDP.

Замена номеров TCP-портов стандартных сервисов на другие значения, вполне может повысить безопасность сервера, главное не забыть новый номер порта.

Для замены порта:

1. открываем редактор Реестра Windows — Windows + R

2. На всякий случай, создаем резервную копию реестра (Файл → Экспорт)

3. Разворачиваем ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp и, в правой доле окна, находим параметр PortNumber.

4. Открываем параметр двойным кликом мыши. В открывшемся окне выбираем Систему исчисления: Десятичная, указываем новое значение порта, нажимаем кнопку “OK” и закрываем окно редактора реестра.

5. Чтобы была возможность подключиться к серверу, создаем соответствующее правило для Брандмауэра Windows. Кликаем правой кнопкой мыши по “Правила для входящих подключений”, в контекстном меню выбираем “Создать правило”.

В окне “Мастера”, выбираем “Для порта”

Затем выбираем “Протокол TCP”, “Определенные локальные порты” и указываем новый номер порта.

Следующим шагом выбираем “Разрешить подключение”

Настраиваем для каких сетей будет действовать правило, нужное отмечаем галками.

На итоговом шаге, указываем название правила и описание к нему.

6. Перезагружаем сервер чтобы применить изменения.

7. Для подключения к удаленному рабочему столу теперь используем IP-адрес или доменное имя, а через двоеточие указываем порт.

Настроить шлюз службы терминалов.

Служба “Шлюз TS (служб удаленных рабочих столов)” позволяет обезопасить подключение к удаленному рабочему столу путем использования протокола HTTPS(SSL), тем самым избавляя системного администратора от необходимости настройки VPN. Инструмент способен комплексно контролировать доступ к машинам, а также устанавливать правила авторизации и требования к удаленным пользователям, например:

- Пользователи или группы пользователей, которым разрешено подключаться к внутренним сетевым ресурсам;

- Сетевые ресурсы, к которым могут подключаться пользователи;

- Должны ли клиентские компьютеры иметь членство в Active Directory;

- Необходимо ли клиентам использовать проверку подлинности на основе смарт-карт или пароля, или они могут использовать один из вышеперечисленных способов аутентификации.

Логика работы работы шлюза удаленных рабочих столов требует использования отдельной машины. Однако, не запрещает использовать самостоятельную виртуальную машину.

Установим службу шлюза TS.

1. Открываем Диспетчер серверов.

2. Выбираем “Добавить роли и компоненты”

3. На этапе “Тип установки”, выбираем “Установка ролей и компонентов«.

4. Следующим шагом выбираем текущий сервер.

5. Роль сервера — Служба удаленных рабочих столов.

6. Переходим к службе ролей. Выбираем “Шлюз удаленных рабочих столов”.

7. Переходим к этапу подтверждения, нажимаем кнопку “Установить”.

Устанавливаем SSL-сертификат.

После установки роли, в окне Диспетчера серверов, выбираем Средства → Remote Desktop Services → Диспетчер шлюза удаленных столов.

В открывшемся окне, в левой его части, нажимаем по значку сервера. В основной части окна, выбираем “Просмотр и изменение свойств сертификата”.

В открывшемся окне “Свойства” переходим на вкладку “Сертификат SSL”. Выбираем пункт “Создать самозаверяющий сертификат”, нажимаем кнопку “Создать и импортировать сертификат”.

Если у вас есть созданный ранее сертификат, можно воспользоваться одним из пунктов ниже, в зависимости от того, кем он был выдан.

В новом окне следует проверить параметры. Если все верно — нажимаем “OK”.

Новым окном система оповестит об успешном создании сертификата и выдаст путь до файла.

Переходим к окну свойств сервера. Нажимаем “Применить”.

Остается только настроить групповые политики.

В окне “Диспетчер шлюза удаленных рабочих столов”, в левой колонке, раскрываем ветку сервера, выбираем “Политики”, затем “Политики авторизации подключений”. В правой колонке того же окна, выбираем “Создать новую политику” → “Мастер”.

В новом окне выбираем ”Создать только политику авторизации подключений к удаленным рабочим столам”, нажимаем “Далее”.

Указываем желаемое имя для политики. Мы рекомендуем указывать имя латиницей.

Следующим шагом будет выбор удобного метода аутентификации — пароль или смарт-карта. Оставляем отмеченным только “Пароль”. Нажимаем кнопку “Добавить группу…”

В окне выбора групп кликаем по кнопке “Дополнительно”.

Размер окна изменится. Кликаем по кнопке “Поиск”. В найденных результатах выбираем “Администраторы домена” и нажимаем кнопку “OK”.

В окне выбора группы проверяем выбранные имена объектов и нажимаем “OK”.

Группа добавлена. Для перехода к следующему шагу нажимаем кнопку “Далее”.

На следующем этапе выбираем пункт “Включить перенаправление устройств для всех клиентских устройств” и нажимаем “Далее”.

Настраиваем таймауты сессий. И действия по их истечении. Рекомендуем отключать сеанс, чтобы фоновые пользовательские процессы не отнимали процессорное время. Нажимаем “Далее”.

На крайнем этапе просматриваем сводку, нажимаем “Готово”.

На подтверждение создания политики нажимаем “Закрыть”.

Настроим политику авторизации ресурсов.

Процесс выполняется подобно предыдущему.

В окне диспетчера шлюза удаленных рабочих столов, раскрываем ветку Политики → Политики авторизации подключений. В правой части окна выбираем “Создать новую политику” → “Мастер”.

В открывшемся окне выбираем “Создать только политику авторизации ресурсов удаленных рабочих столов”, нажимаем кнопку “Далее”.

Первым шагом указываем желаемое имя для политики авторизации. Настоятельно рекомендуем указывать имя латиницей. Нажимаем кнопку “Далее”.

В окне выбора групп кликаем по кнопке “Дополнительно”.

Окно изменит размеры. Нажимаем кнопку “Поиск”. В результатах поиска находим “Администраторы домена” и нажимаем кнопку “OK”.

В окне выбора группы проверяем выбранные имена объектов и нажимаем “OK”.

Группа добавлена. Для перехода к следующему шагу нажимаем кнопку “Далее”.

На следующем шаге разрешаем подключение пользователей к любому сетевому ресурсу. Для этого выбираем соответствующий параметр и нажимаем кнопку “Далее”.

Настраиваем разрешенные порты. сли порт RDP-сервера не был изменен, то оставляем 3389. Нажимаем “Далее”.

Финальным этапом проверяем настройки и нажимаем кнопку “Готово”.

В обновленном окне нажимаем “Закрыть”.

Изолировать серверные роли. Отключить неиспользуемые сервисы.

На этапе предварительного планирования сетевой архитектуры, одной из основных задач является планирование рисков в случае выхода из строя какого-либо элемента сети. Причин этому может быть много — от выхода из строя оборудования, до “взлома” извне. Чем большее количество ролей возложено на сервер, тем тяжелее будут последствия при отказе сервера. Для минимизации рисков и ущерба следует, по возможности, разграничить роли серверов еще на этапе проектирования. Отключение сервисов и ролей сервера, в которых необходимости, также положительно скажется на его работе.

Идеальный случай — один сервер выполняет одну конкретную функцию, например Контроллер домена или файловый сервер, или сервер терминалов. На практике, подобное разделение ролей труднодостижимо.

С изоляцией ролей вполне могут справиться и виртуальные серверы. Современные технологии виртуализации предлагают высокий уровень производительности и стабильности, при том, что не администратор, не пользователь не испытывают каких-либо ограничений. Грамотно подобранная аппаратная и настроенная программная части могут являться полноценной заменой целому парку техники.

Обзор Windows Nano Server.

Дальнейшим развитием Windows Server Core стал Nano Server. Данная версия дистрибутива исключает использование графического интерфейса пользователя. Всё управление сосредоточено на WMI — инструментарий управления Windows, а также Windows PowerShell. Данный дистрибутив Windows-сервер имеет на 92% меньше критических рекомендаций безопасности. Nano Server доступен только для клиентов Microsoft Software Assurance и на платформах облачных вычислений, например, Microsoft Azure и Amazon Web Services. Начиная со сборки Windows Server 1709, Nano Server можно устанавливать только внутри хоста контейнера .

Настройка параметров центра обеспечения безопасности

Центр

обеспечения безопасности – это новая

служба ОС Windows XP SP2, которая обеспечивает

единую точку настройки параметров

безопасности, предоставляет дополнительную

информацию о безопасности компьютера

и позволяет контролировать соответствие

клиентских компьютеров текущим

требованиям безопасности, рекомендованным

Microsoft.

В

доменной среде Windows можете использовать

групповую политику для включения Центра

обеспечения безопасности, с целью

проводить мониторинг клиентских

компьютеров на предмет того, что

установлены новейшие обновления

безопасности, а также для того чтобы

уведомлять пользователей в случае

угрозы для их компьютеров.

Служба

Центр обеспечения безопасности

запускается как фоновый процесс и

проверяет состояние следующих компонентов

на пользовательском компьютере:

-

Брандмауэр.

Центр обеспечения безопасности

проверяет, включен ли брандмауэр

Windows, а также наличие других программных

брандмауэров. Для проверки других

брандмауэров центр обеспечения

безопасности формирует запросы к

специальным поставщикам инструментария

управления Windows (Windows Management Instrumentation,

WMI), которые доступны для разработчиков

ПО. -

Защита

от вирусов.

Центр обеспечения безопасности проверяет

наличие антивирусного ПО. Для этого

центр обеспечения безопасности формирует

запросы к специальным поставщикам

инструментария управления Windows, которые

доступны для разработчиков ПО. Если

необходимая информация доступна, центр

обеспечения безопасности также проверяет

наличие установленных обновлений и

статус антивирусного сканера. -

Автоматическое

обновление.

Центр обеспечения безопасности проверяет

соответствие настроек автоматического

обновления заданным параметрам, которые

обеспечивают автоматическую загрузку

и установку критических обновлений на

клиентские компьютеры. Если автоматическое

обновление отключено или не соответствует

заданным параметрам, центр обеспечения

безопасности отображает соответствующие

рекомендации.

Если

какие-либо из этих компонентов отсутствуют

или не соответствуют Вашей политике

безопасности, центр обеспечения

безопасности уведомляет пользователя

при помощи красного значка в области

уведомлений на панели задач, а также

выводит предупреждение при входе в

систему. Предупреждение содержит ссылку

на центр обеспечения безопасности,

который предоставляет информацию о

проблеме и рекомендации по ее решению.

Если

используется брандмауэр или антивирусное

ПО, которые не определяются центром

обеспечения безопасности, тогда можно

отменить вывод предупреждений для этих

компонентов.

Можно

использовать параметры групповой

политики для централизованного управления

параметрами центра обеспечения

безопасности на компьютерах в домене

Windows.

Если

параметр групповой политики Включить

«Центр обеспечения безопасности»

(только для компьютеров в домене)

включен, это означает, что центр

обеспечения безопасности наблюдает за

основными параметрами безопасности

(брандмауэр, антивирус и автоматическое

обновление) и уведомляет пользователей,

если их компьютеры подвержены опасности.

По умолчанию параметр Включить

«Центр обеспечения безопасности»

(только для компьютеров в домене) не

задан, т. е. отключен. Если центр обеспечения

безопасности отключен, то ни уведомления,

ни раздел состояния не отображаются.

Требования

для выполнения данной задачи

-

Учетные

данные: Вы должны войти в систему на

компьютере под управлением ОС Windows XP

SP2, входящем в домен в качестве участника

группы безопасности Администраторы

домена и открыть необходимый объект

групповой политики. -

Средства:

Консоль управления Microsoft (Microsoft Management

Console, MMC) с установленной оснасткой

Редактор

объекта групповой политики.

Настройка

параметров Центра обеспечения безопасности

Используйте

эти параметры, чтобы разрешить

пользователям клиентских компьютеров

под управлением ОС Windows XP SP2 использовать

центр обеспечения безопасности для

наблюдения за состоянием брандмауэра,

антивирусного ПО и автоматического

обновления.

ОС

Windows XP SP2 позволяет управлять всеми

параметрами безопасности обозревателя

Internet Explorer конфигурации компьютера и

конфигурации пользователя при помощи

новых параметров групповой политики.

ОС

Windows XP SP2 использует два основных раздела

параметров политики:

-

Средства

безопасности -

Зоны

безопасности

Параметры

раздела Средства

безопасности

позволяют управлять особыми сценариями,

которые могут касаться безопасности

обозревателя Internet Explorer. В большинстве

случаев Вы можете захотеть предотвратить

определенные последствия, поэтому Вы

должны быть уверены, что функции

безопасности включены. Например,

вредоносный код, запущенный в зоне

Локальный компьютер вместо зоны Интернет,

может попытаться повысить свои полномочия.

Для предотвращения подобных атак Вы

можете использовать параметры групповой

политики в разделе Защита

от повышения уровня зоны.

Для

каждого из параметров политики Средства

безопасности

можете указать процессы, к которым

относятся параметры политики, управляющие

свойствами средств безопасности:

-

Процессы

Internet Explorer -

Список

процессов -

Все

процессы вне зависимости то того, откуда

они были запущены

Параметры

раздела Настройки

URL позволяют

контролировать действия обозревателя,

способные причинить вред компьютеру,

такие как запуск апплета Java

или управляющего элемента ActiveX.

Раздел Настройки

URL связан с

параметрами безопасности в реестре,

которые определяют действия для данных

свойств в зоне безопасности, соответствующей

данному URL-адресу.

Параметры Настройки

URL имеют

значения Включить, Отключить, Запрашивать

и также могут принимать дополнительные

значения в зависимости от параметра.

Для

управления параметрами настроек URL в

обозревателе Internet Explorer используются

новые параметры групповой политики,

собранные в разделе Панель

управления обозревателем.

Определив при помощи групповой политики

настройки URL, Вы можете создать стандартную

конфигурацию обозревателя Internet Explorer

для всех пользователей и компьютеров

в организации.

Для

обеспечения безопасности Вы можете

включить политики для всех зон при

помощи шаблонов политик зон безопасности.

Для каждого из шаблонов политик зон

безопасности Вы можете указать один из

следующих уровней безопасности:

-

Низкий.

Этот уровень обычно используется для

зоны безопасности, содержащей доверенные

веб-узлы. Это уровень по умолчанию для

зоны Надежные узлы. -

Ниже

среднего.

Этот уровень может использоваться для

зоны безопасности, содержащей веб-узлы,

которые с некоторой долей вероятности

могут причинить вред Вашему компьютеру.

Это уровень по умолчанию для зоны

Местная интрасеть. -

Средний.

Этот уровень может использоваться для

зоны безопасности, содержащей веб-узлы,

не являющиеся ни доверенными, ни

ограниченными. Это уровень по умолчанию

для зоны Интернет. -

Высокий.

Этот уровень используется для зоны

безопасности, содержащей веб-узлы,

которые могут причинить ущерб Вашему

компьютеру. Это уровень по умолчанию

для зоны Ограниченные узлы.

Требования

для выполнения данной задачи

-

Учетные

данные: Вы должны войти в систему на

компьютере под управлением ОС Windows XP

SP2, входящем в домен, в качестве участника

группы безопасности Администраторы

домена и открыть необходимый объект

групповой политики. -

Средства:

Консоль управления Microsoft (Microsoft Management

Console, MMC) с установленной оснасткой

Редактор объектов групповой политики.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Автор: Mike Pilkington

Сотрудникам группы реагирования на инциденты информационной безопасности (ГРИИБ) часто нужно ответить не только на вопросы о том, как, когда, где, по чьей вине произошел инцидент, но и на то, как организация может защитить себя от подобных инцидентов в будущем. Другими словами, нужно понять, какой урок был извлечен из инцидента, и какие можно дать рекомендации, основываясь на обнаруженных проблемах.

Новый документ от Microsoft, который называется «Практические указания по защите Active Directory» («Best Practices for Securing Active Directory»), содержит большое количество информации и инструкций, которые сотрудники службы безопасности могут использовать для ответа на вышеперечисленные вопросы. Документ можно скачать по следующей ссылке:http://blogs.technet.com/b/security/archive/2013/06/03/microsoft-releases-new-mitigation-guidance-for-active-directory.aspx.

Я ознакомился с этим документом и считаю его содержание блестящим. Как говорит во вступлении руководитель отдела информационной безопасности Microsoft, этот документ «содержит набор практических методов, которые помогут руководителям IT-отделов (и системным архитекторам) защитить корпоративную среду Active Directory». Он основан на опыте команды Microsoft по информационной безопасности и управлению рисками, которая консультирует как внутренних (MS IT), так и внешних потребителей компании, входящих в список Global Fortune 500.

Для сотрудников ГРИИБ документ может быть полезен по двум причинам:

- Он может быть взят на вооружение при составлении собственных рекомендаций на случай компрометации системы.

- Его можно проактивно использовать для улучшения профилактики и возможностей обнаружения проблем в вашей среде, а также при планировании восстановления системы после ее значительной компрометации.

Не будет преувеличением сказать, что многие организации платят тысячи долларов за оценку безопасности внешними аудиторами, и в результате получают отчет, который не более подробен и эффективен, чем данный набор рекомендаций, выложенный Microsoft в свободный доступ. Более того, поскольку организации высоко ценят рекомендации Microsoft, данный документ имеет больше веса чем такой же документ, созданный внутренним персоналом или любой другой внешней организацией.

Учитывая все сказанное, я рекомендую прочитать этот документ целиком. Однако, в нем более 120 страниц, и быстро ознакомиться с ним не получится. Так что, если вы не располагаете достаточным временем, я советую просмотреть, по меньшей мере, 5 страниц «Основных положений» (Executive Summary), которые включают таблицу с 22 практическими указаниями, грубо упорядоченными в приблизительном порядке убывания приоритета. Основные положения представлены в такой форме, что могут использоваться в вашей организации в качестве отдельного документа.

Далее следует краткий обзор, в котором укажу дополнительную информацию по тем рекомендациям, которые не вошли в Основные положения, но показались мне особенно интересными.

Мои выдержки из «Практических указаний по защите Active Directory»

Следующие подразделы названы так же, как соответствующие разделы документа.

Пути компрометации системы

В данном разделе обсуждается много распространенных проблем, приводящих к первоначальной компрометации и, как правило, быстрому повышению привилегий в домене Active Directory: от невовремя накладываемых патчей на систему и приложения и недостатков антивирусов до кражи личности и повышения привилегий. О многих из них вы уже наверняка хорошо осведомлены. Данный раздел также отмечен в Основных положениях, поэтому я не буду более на нем останавливаться.

Уменьшение поверхности атаки Active Directory

В данном перечислено большое количество полезных идей. Вот краткое описание тех, что меня заинтересовали:

Уменьшение количества административных учетных записей и членов в группе администраторов

- Уменьшите количество учетных записей в наиболее привилегированных группах. Стандартные привилегированные группы включают в себя администраторов всей корпоративной сети, администраторов домена и локальных администраторов. В идеале нужно добиться того, чтобы в данных группах отсутствовали постоянные члены. При этом пользователи добавляются в эти группы только при необходимости и удаляются после того, как ими выполнена соответствующая задача. Этого можно добиться с помощью пары решений для управления привилегированными учетными записями от Cyber-Ark и Lieberman (существуют и другие).

Создание выделенных административных хостов

- Значительный акцент делается на создании выделенных, защищенных административных систем для доступа к наиболее доверенным хостам. Идея здесь заключается в том, чтобы пользователи с привилегированными учетными записями использовали свои аккаунты только в данных выделенных заблокированных защищенных системах (то есть, без использования RunAs на своих машинах). Предложенные решения включают использование выделенных физических рабочих станций, использование ВМ и/или использование выделенных серверов типа «jump point» (как правило, через удаленный рабочий стол).

Борьба с физическими атаками на контроллер домена

- Не стоит недооценивать возможность физической компрометации, в том числе, контроллеров домена. При усилении компьютерной безопасности самым слабым звеном может стать физическая безопасность, особенно это касается офисов, находящихся на большом расстоянии. Одно из предложенных решений состоит в использовании для таких контроллеров домена режима «только чтение» (сам контроллер при этом называется read only domain controller – RODC). «Режим только чтение – это способ более безопасного развертывания контроллера домена в местах, где требуется быстрая и надежная аутентификация сервисов, но где физическая безопасность недостаточна для выдачи контроллеру права записи.»

- Возможности RODC включают:

- По умолчанию RODC не хранит учетные данные пользователя или компьютера. Чтобы настроить на RODC аутентификацию, администратор задает репликацию учетных записей определенных пользователей на определенные RODC. Так что, например, если вы хотите, чтобы все пользователи пекинского офиса могли аутентифицироваться на своих локальных RODC, вы можете указать, что на эти локальные RODC должны реплицироваться только учетные данные пекинских пользователей. Для любого другого пользователя, пришедшего в пекинский офис, запрос аутентификации будет перенаправляться локальным RODC на DC с правом записи.

- За исключением учетных записей, по умолчанию RODC содержит все те же объекты и атрибуты Active Directory, что и контроллер с правом записи. Это поведение, однако, можно изменить, поскольку некоторые приложения хранят свои специальные учетные данные или другую конфиденциальную информацию в виде атрибутов AD. При необходимости эти важные атрибуты можно фильтровать.

- Как следует из названия, в базу данных, хранящуюся на RODC, нельзя записывать изменения. Изменения должны производиться на доменном контроллере с правом записи и реплицироваться на RODC.

- Ссылка для более подробной информации по RODC: http://blogs.technet.com/b/askds/archive/2008/01/18/understanding-read-only-domain-controller-authentication.aspx.

Создание белого списка приложений

- Фильтрация приложений по белому списку – эффективный инструмент для борьбы с вредоносными программами. Bit9 – крупный игрок на рынке подобных решений и, возможно, лучший выбор для корпоративных сред (так думаю я, а не Microsoft). Однако, AppLocker от Microsoft может также неплохо подойти для некоторых организаций, включая компании, которые предпочитают медленный старт, изначально применяя решение только к критичным серверам.

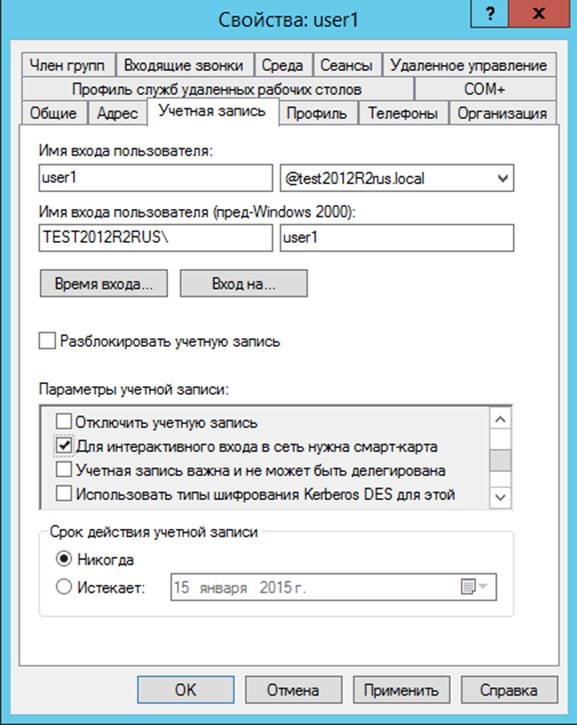

Использование контроля механизма аутентификации смарт-карт

- Двухфакторная аутентификация должна быть нормой, а не исключением, особенно для привилегированных пользователей. В данном разделе обсуждаются некоторые преимущества смарт-карт. Мои собственные исследования подтверждают, что смарт-карты не могу решить всех вашех проблем, в особенности потому что учетные данные пользователя хранятся в виде обычного парольного хэша, и этот хэш может использоваться в некоторых атаках. Тем не менее, смарт-карты во многих ситуациях являются гораздо большим препятствием для злоумышленников, чем другие средства аутентификации.

- «Authentication Mechanism Assurance» (контроль механизма аутентификации) – относительно новая возможность, о которой я до этого не слышал,– может стать еще большим препятствием на пути злоумышленника. Эта возможность, появившаяся в Windows Server 2008 R2, позволяет фиксировать для маркера доступа пользователя факт аутентификации на основе сертификата. «Это позволяет администраторам сетевых ресурсов контролировать доступ к таким ресурсам как файлы, папки и принтеры, учитывая, вошел ли пользователь, воспользовавшись сертификатом, и тип этого сертификата. Например, пользователь, зашедший с помощью смарт-карты, может иметь иные права доступа к сети, нежели пользователь, зашедший другим способом (то есть, путем ввода логина и пароля)».

Использование шаблонов для безопасных настроек

- Для систем, требующих повышенной безопасности, вроде системы доменного контроллера или рабочих станций для привилегированных аккаунтов, воспользуйтесь Microsoft Security Compliance Manager (диспетчер соответствия требованиям безопасности). Это свободно распространяемая утилита, которая включает в себя шаблоны настроек безопасности, рекомендованные Microsoft. Шаблоны доступны для всех основных версий ОС и сервис-паков, а также для Exchange, IE и офисного пакета. Доступные шаблоны перечислены здесь: http://technet.microsoft.com/en-us/library/cc677002.aspx. Более того, для применения этих шаблонов можно использовать групповые политики.

- От себя я также советую вам подумать о развертывании EMET по меньшей мере на критичных рабочих станциях и, возможно, на серверах. Брайан Кребс написал неплохой обзорпоследней версии (4.0) EMET в своем блоге.

Примите меры в отношении плохо написанных программ

- Не пропустите содержащееся в данном документе обсуждение плохо написанных приложений и их влияния на безопасность системы. Здесь предлагается включать эффективный аудит безопасности в цикл разработки ПО (Software Development Lifecycle, SDL). В противном случае, либо ваши программы будут уязвимыми, либо вам придется делать дорогостоящие исправления.

- К вопросу стоимости: «По оценкам некоторых организаций полная стоимость исправления одной проблемы безопасности в релизной версии составляет порядка $10.000, и приложения, разработанные вне эффективного цикла разработки, могут иметь в среднем более 10 серьезных проблем на каждые 100 тысяч строк кода. С увеличением масштаба приложения стоимость ошибок разработки стремительно нарастает.»

Сделайте концепцию безопасности понятной для конечных пользователей

- Упрощение понимания безопасности для конечных пользователей всегда должно быть в приоритете. В качестве примера в документе рассматривается реализация доступа привилегированных пользователей к важным файлам только из специально выделенных систем. Это позволяет одновременно дать привилегированным пользователям доступ к требуемым файлам, а аналитикам – хорошую возможность обнаруживать неправомочный доступ из прочих систем. Для пользователей такое решение может быть не слишком удобным, но зато простым для понимания.

Отслеживание признаков компрометации Active Directory

Данный раздел начинается с обсуждения различных категорий аудита, доступных в системах до Windows Vista и новых подкатегорий, доступных, начиная с Vista. Если у вас Windows версии Vista и выше, вы можете просмотреть конфигурацию подкатегорий аудита, открыв командную строку от имени администратора и запустив каманду «auditpol.exe /get /category:*«.

Далее документ предлагает способы реализации выбранных настроек аудита, как правило, через групповую политику безопасности или команду auditpol.exe. Здесь возникают определенные сложности, так как вы можете включить либо девять основных категорий, либо новые подкатегории, но не то и другое. Другими словами, вам нужно продумать, как сконфигурировать подкатегории на системах начиная с Vista, но при этом выбрать подходящие настройки для старых категорий на старых системах.

Документ включает в себя подробную таблицу, содержащую рекомендации для каждой из подкатегорий аудита и типа ОС (то есть, набор рекомендаций для Windows 7 и 8 отличаетя от набора рекомендаций для Windows Server 2008, 2008 R2, и 2012). Таблица включает настройки по умолчанию, набор базовых рекомендаций по аудиту (которые, я полагаю, перекочевали из Windows Security Resource Kit), а также набор новых, «сильных» рекомендаций.

Хотел бы я сказать «Вперед, реализуйте наиболее сильные рекомендации Microsoft по аудиту и все будет замечательно!». К сожалению, это был бы плохой совет. Суровая правда в том, что вам нужно тестировать совместимость рекомендаций с вашей собственной средой. Я бы предложил использовать наиболее сильные рекомендации как отправную точку, а затем ослаблять их там, где этого требуют ограничения ресурсов. Не забывайте, что для поддержки высоких уровней аудита вам понадобится не только надежное оборудование (особенно быстрые диски для поддержки увеличенного объема ввода-вывода), но также больше дискового пространства, чтобы события не перезаписывались слишком быстро. События серверов в идеале будут перенаправляться на централизированный сервер логирования, и в данном случае дисковое пространство не будет помехой. Для рабочих станций и ноутбуков, с другой стороны, перенаправление журнала становится логистически трудной задачей, требующей более дорогой реализации, так что придется найти золотую середину между подробным журналом событий и ограничениями локального хранилища данных.

За таблицей рекомендаций следует обсуждение типов событий, подлежащих отслеживанию. Это довольно короткое обсуждение всего с парой примеров. Советую просмотреть подробное приложение L: «События для отслеживания», содержащее сотни индивидуальных идентификаторов, которые стоит включить в список.

Действия в случае компрометации

Если в результате атаки ваша AD была полностью скомпрометирована, вам не останется ничего другого, как заменить ее полностью. Как говорится в документе, если только «у вас нету записей о каждом изменении, сделанном злоумышленником, или доверенной резервной копии, вы не сможете восстановить содержимое AD до полностью доверенного состояния».

Более того, «даже восстановление доверенного состояния не устраняет тех изъянов среды, которые позволили скомпрометировать ее в первый раз.»

«Вместо попыток исправить среду, заполненную устаревшими, плохо настроенными системами и приложениями, задумайтесь над созданием новой небольшой безопасной среды, на которую вы можете гарантированно перевести пользователей, системы и информацию, наиболее критичную для вашего бизнеса.»

В документе рассмотрены следующие руководящие принципы для создания нового леса AD, который выступает в роли «безопасной ячейки» для основной инфраструктуры бизнеса.

- Принципы сегрегации и защиты критических ресурсов:

- Настройки не должны позволять новому лесу AD доверять старому лесу. Это означает, что старые учетные записи не должны иметь возможность входить в новый лес. Однако, в документе сказано, что вы можете настроить доверие в обратную сторону: старый лес может доверять новому. Я бы поспорил с такой рекомендацией, поскольку в результате ваши новые учетные записи смогут заходить в скомпрометированный домен и, если в это время в нем будут функционировать вредоносные программы, учетные записи окажутся под угрозой. Новые аккаунты будут подвержены особому риску, если в старый домен разрешены интерактивные входы.

- Используйте «немиграционные» подходы, предотвращающие копирование истории SID. (Подробнее об этом в пункте 3).

- Устанавливайте ОС и приложения заново, не перемещайте системы из старого леса в новый.

- Не разрешайте в использование старых версий ОС и программ в новом лесу. Для улучшения защиты используйте новейшие версии ОС и приложений.

- Разработайте ограниченный, основанный на анализе рисков, план миграции:

- Определитесь со стратегией. Хотите ли вы на первом этапе перенести лишь привилегированные аккаунты, определенный регион, отдел или всех пользователей разом?

- Выделите то, что действительно является критичным для бизнеса и должно естественным образом определять расстановку приоритетов в вашем плане миграции.

- Используйте «немиграционные» миграции там, где необходимо.

- Не поддерживайте историю SID из старых доменов. Используйте инструменты, которые задают соответствие между новыми аккаунтами и аккаунтами из старого леса.

- «Приложение J: Сторонние производители средств RBAC» (ролевого разграничения доступа) и «Приложение K: Сторонние производители PIM» (решений для управления привилегированными аккаунтами) перечисляют некоторые продукты, которые могут производить «немиграционные» миграции.

- Реализуйте «креативное избавление»:

- Избавляйтесь от старых программ и систем не путем их обновления, а путем создания новых защищенных приложений и систем, замещающих прежние. Переносите данные, но не устаревшие приложения.

- Изолируйте старые системы и приложения:

- Для поддержки тех старых приложений и систем, которые не могут быть заменены новыми версиями, используйте небольшой выделенный домен.

- Не разрешайте новому домену доверять старому домену приложений. В идеале доверие в обратную сторону также должно быть исключено, хоть возможно вам все же понадобится разрешить старому домену приложений доверять новому чистому домену. В таком случае не разрешайте интерактивных входов новых учетных записей в старый домен (мой совет).

- Упростите безопасность для конечных пользователей.

- Используйте простые методы вроде выделенных защищенных систем для доступа к важным файлам.

- Подумайте об альтернативных методах аутентификации вроде смарт-карт, биометрии или даже «аутентификационных данных, защищенных TPM-чипами в компьютерах пользователей».

Создание бизнес-центрированных реализаций защиты Active Directory

Данный раздел обосновывает необходимость кооперации бизнеса и ИТ в сфере защиты информационного имущества. Это одна из тех областей, которые сложно взять под свой контроль, и потому технические специалисты часто занимаются ей в последнюю очередь. Однако, в последних двух параграфах высказана вполне ясная мысль:

«В прошлом отделы информационных технологий во многих организациях рассматривались как поддерживающая структура и центры издержек. Они часто отделялись от пользователей, и взаимодействие с ними ограничивалось моделью запрос-ответ, в которой пользователи запрашивали ресурсы, а IT-специалисты отвечали на запросы.»

«По мере того, как технологии развивались и распространялись, мечта о ‘компьютере на каждом рабочем столе’ стала реальностью для большей части мира, а сегодня мы можем говорить о гораздо большем. В наши дни информационные технологии перестали играть лишь поддерживающую роль и перешли из инфраструктуры в ядро бизнеса. Если ваша организация не может продолжать функционировать в случае недоступности всех ИТ-сервисов, то ваш бизнес, по меньшей мере частично, принадлежит к сфере ИТ.»

Вот несколько более существенных пунктов из данного раздела:

- Помимо определения уровня сервиса в зависимости от аптайма (относительной доли рабочего времени) системы, вам следует подумать об определении уровней контроля безопасности и отслеживании на основе важности информационного ресурса.

- Выработайте четкие процессы определения владельцев данных, приложений, учетных записей пользователей и компьютерных аккаунтов.

- Чем более рутинной для владельца бизнеса является проверка достоверности данных в Active Directory, тем проще вам будет выявлять аномальности, говорящие о сбоях или о компрометации системы.

- Классифицируйте не только данные, но и сервера, на которых эти данные располагаются. Отслеживайте сервера в зависимости от классов расположенных на них данных. То же касается и приложений.

- Для большинства организаций попросту невозможно непрерывно отслеживать всех пользователей. Классифицируйте учетные записи пользователей и тщательно отслеживайте лишь наиболее важные аккаунты.

Сводка практических рекомендаций

Заключительная часть содержит те же 22 практические рекомендации, что и «Основные положения». Для каждой рекомендации она включает ссылку на раздел, где та рассматривается подробно. Рекомендации упорядочены в приблизительном порядке уменьшения важности.

Надеюсь, данный обзор был вам полезен, и вы найдете время, чтобы ознакомиться со всем содержимым документа. Я считаю, что «Практические указания по защите Active Directory» предоставляют солидную дорожную карту и набор рекомендаций, которые могут быть использованы во многих организациях для предотвращения, обнаружения атак и устранения их последствий.

Использование групповой политики для управления конфигурацией системы безопасности

Управление конфигурацией безопасности на сотнях или тысячах машин Windows — одна из важнейших задач современного ИТ-администратора. Хорошо известно, что неудачное решение этой проблемы может привести к потере данных, необходимости тратить время на восстановление машин и в худшем случае к необратимым последствиям для компании. К счастью, в Windows 2000 появились групповые политики (Group Policy) — мощное средство для быстрого изменения параметров безопасности на всех машинах, работающих с Windows 2000 и более поздними версиями в среде Active Directory (AD). В данной статье речь пойдет о том, как использовать Group Policy для развертывания и управления конфигурацией системы безопасности, и о некоторых трудностях, возникающих при внедрении различных типов политик безопасности.

Мы рассмотрим также ряд параметров политик безопасности на базе Group Policy и попытаемся максимально использовать их преимущества. Но сначала необходимо понять, как назначить политику безопасности для домена — то есть как настроить параметры безопасности на объекте групповой политики (Group Policy Object, GPO), связанном с доменом AD (GPO можно связать с сайтами AD, доменами или организационными единицами — OU).

Следует обратить внимание, что все рассмотренные в данной статье функции реализованы в Windows Server 2003, Windows XP и Windows 2000, если специально не оговорено, что требуется определенная версия операционной системы.

Политики безопасности для домена

Одна из первых проблем безопасности, которую необходимо решить при развертывании AD, — политика для учетных записей (account policy). Политика для учетных записей представляет собой часть параметров безопасности GPO, с помощью которых можно задать для учетных записей домена нужную длину пароля, его сложность и режим блокировки. Чтобы задать политику, следует открыть редактор Group Policy Object Editor консоли управления Microsoft Management Console (MMC), отыскать GPO и перейти в раздел Computer ConfigurationWindows SettingsSecurity SettingsAccount Policies для этого GPO. Если политику для учетных записей требуется применить к пользовательским учетным записям, определенным в AD, то эту политику необходимо определить внутри GPO, связанного с доменом, потому что DC в домене AD обрабатывают лишь политики для учетных записей, содержащие GPO, связанные с данным доменом. DC также игнорируют три другие политики безопасности, если они не связаны с доменом:

- автоматическое отключение пользователей по истечении времени регистрации;

- переименование учетной записи administrator;

- переименование учетной записи guest.

Эти три политики расположены в разделе Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options для GPO.

Может возникнуть вопрос, почему Microsoft требует, чтобы политики для учетных записей и эти три политики безопасности были в GPO, связанном с доменом. Как известно, если сервер в домене назначается контроллером домена AD, то по умолчанию AD сохраняет DC в организационном подразделении Domain Controllers. Однако если переместить DC в другое организационное подразделение OU, то он сможет получать различные политики безопасности. Политики для учетных записей и три указанные политики безопасности должны быть согласованы на всех DC, поэтому специалисты Microsoft составили программный код обработки GPO таким образом, что эти политики игнорируются, кроме тех случаев, когда они связаны с доменом. Таким образом, гарантируется, что все DC, независимо от местоположения, получают одинаковые политики. Другие политики безопасности, такие как политики аудита и ограниченные группы, могут быть разными на DC в различных OU. Следует помнить об этой особенности политик, если требуется переместить DC из организационной единицы Domain Controllers.

Рекомендуемые подходы

При построении нового домена AD внутри него создаются два GPO: Default Domain Policy и Domain Controllers Policy, связанные с OU Domain Controllers. Эти GPO помогают администраторам Windows настроить доменную учетную запись и другие политики безопасности, но некоторые специалисты не рекомендуют затрагивать готовые GPO. Поэтому многие администраторы не знают, следует ли использовать их для политик безопасности или лучше построить собственные. В принципе, возможны оба подхода.

При развертывании политик безопасности в масштабах домена необходимо соблюдать два правила. Как уже отмечалось, политику для учетной записи в масштабах домена можно назначить только для GPO, связанного с доменом. Если нужно применить в домене другие политики безопасности (например, указать стандартный размер журнала Security на всех DC домена), то следует назначать эти политики в GPO, связанном с Domain Controllers OU (предполагается, что DC не были удалены из этой организационной единицы). Windows обрабатывает GPO по порядку: сначала локально, затем в сайтах, доменах и OU, поэтому политики безопасности, заданные в GPO, связанных с Domain Controllers OU, обрабатываются последними и замещают любые политики, связанные с доменами.

Однако это правило может вступить в конфликт с другим правилом: включение режима No Override в GPO, связанном с доменом. В режиме No Override нижние по иерархии GPO не могут отменить противоречащие политики более высокого уровня. Если необходимо, чтобы политика была основной во всех случаях, следует активизировать No Override в связанном с доменом GPO, который задает политику для учетных записей. Но если тот же связанный с доменом GPO используется для назначения других политик безопасности (например, политики аудита), то он отменит любые параметры аудита, заданные в GPO, связанных с OU Domain Controllers. Поэтому я рекомендую не возлагать других функций на GPO, определяющий политику для учетных записей. Таким образом, администрирование этого GPO и политики для учетных записей домена можно делегировать специалистам по безопасности, оставив за собой право назначать нужные политики безопасности непосредственно на компьютеры.

Просмотр действующей политики

Часто приходится слышать вопрос: «Как просмотреть действующую политику безопасности на DC, серверах и рабочих станциях?» Конечно, для просмотра параметров безопасности на данном компьютере можно использовать различные инструменты определения результирующей политики, например, консоли Resultant Set of Policies (RSoP) или такие инструменты командной строки, как GPResult. Однако для просмотра локального GPO на данном компьютере проще использовать редактор Group Policy Object Editor.

Для всех параметров политики, за исключением безопасности, при просмотре GPO на локальном компьютере отображаются параметры, сохраненные в статических файлах в локальной файловой системе (%systemroot%system32grouppolicy). Но при просмотре локального GPO политики безопасности редактор Group Policy Object Editor показывает действующие параметры, установленные на данном компьютере. На системе Windows 2000 одновременно отображаются локальные параметры и действующие значения, предоставляемые объектом GPO, связанным с AD (экран 1).

Windows 2003 и XP формируют несколько иное представление. При просмотре политики безопасности локального GPO в любой из этих версий Windows видны только действующие параметры. Локальный параметр можно отредактировать, дважды щелкнув на нем мышью, но нельзя редактировать параметр, управляемый GPO, связанным с AD.

При изменении политики безопасности локального GPO в отсутствие политики безопасности, связанной с AD, изменения вносятся в действующую базу данных SAM данной локальной машины, а не в набор файлов, расположенных в файловой структуре локального GPO в %systemroot%system32grouppolicy, как в случае с другими параметрами локального GPO.

Гарантированное применение политики безопасности

Способ, используемый Windows для обработки политик, иногда противоречит гарантированному развертыванию политики безопасности. Чтобы разобраться в этом конфликте, необходимо иметь базовые знания о том, как обрабатываются групповые политики. При создании и редактировании GPO, связанных с AD, с помощью редактора Group Policy Object Editor параметры GPO сохраняются в AD и на системном томе (sysvol) компьютера, а также назначаются параметры, которые GPO будет применять на данной машине. Расширения клиентской стороны (Client-side Extensions, CSE) на компьютере обрабатывают параметры и вносят изменения в конфигурацию. Microsoft реализует CSE в DLL и поставляет их в составе операционной системы. Для каждой из основных областей политики существуют свои CSE, например для установки программ безопасности и административных шаблонов политик.

Чтобы увидеть CSE, зарегистрированные в настоящий момент на данной машине, нужно открыть реестр и просмотреть подразделы HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonGPExtensions. Каждый GUID-именованный подраздел в разделе GPExtensions представляет один CSE. Внутри GUID-именованных подразделов находится имя DLL, в которой реализованы функциональность политики и параметры, управляющие поведением CSE при обработке параметров политики.

Общая особенность всех GSE заключается в том, что они не выполняют повторную обработку GPO, если объект не изменялся за время, прошедшее с предыдущей обработки. Windows обрабатывает политику для компьютера, например политику безопасности, при запуске (или выключении) системы, а политику для пользователя — при регистрации или завершении сеанса пользователя. Такие события называются активными процессами. В дополнение к этим двум процессам Windows обрабатывает политики в фоновом режиме через каждые 90 минут (с небольшим отклонением) на рабочих станциях и автономных серверах домена и через каждые 5 минут — на контроллерах домена. Однако CSE пропускают обработку данного GPO как в активном, так и в фоновом режиме, если он не менялся со времени последнего цикла обработки. Поэтому если пользователь каким-то образом вносит в локальную конфигурацию изменения, противоречащие политике связанного с AD объекта GPO, то это локальное изменение остается в силе до тех пор, пока кто-нибудь не изменит GPO, управляющее данной политикой, — возможно, спустя много времени. По этой причине CSE безопасности периодически обновляют политику безопасности, независимо от того, изменялся ли GPO. Параметр MaxNoGPOListChangesInterval раздела HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonGPExtensions{827D319E-6EAC-11D2-A4EA-00C04F79F83A} определяет интервал обновления. Стандартное значение — 960 минут (16 часов), но интервал можно увеличить или уменьшить, изменив значение параметра реестра. Если требуется максимально строгое применение политики безопасности, то CSE можно настроить на обработку политики безопасности в каждом цикле, независимо от изменений GPO. Безусловно, дополнительная обработка увеличивает вычислительную нагрузку, но обработку можно выполнять лишь на отдельных машинах, обеспечив своевременное изменение конфигурации системы безопасности на важнейших серверах и рабочих станциях.

Чтобы изменить поведение CSE на компьютере, следует открыть Group Policy Object Editor и перейти в раздел Computer ConfigurationAdministrative TemplatesSystemGroup PolicySecurity Policy Processing для GPO, обрабатываемого компьютером. Даже если объекты Group Policy не изменились, следует выбрать Process (экран 2). После этого система будет обновлять политику безопасности во время каждого фонового и приоритетного цикла обработки.

Я рассмотрел некоторые механизмы развертывания политик безопасности на базе GPO. Наша задача — максимально эффективно использовать сильные стороны политик безопасности Windows.

Применение политики безопасности Windows

В Windows 2003, XP и Windows 2000 насчитываются сотни параметров для настройки защищенной конфигурации серверов и рабочих станций. Как отыскать все эти параметры и определить их назначение? Отправной точкой для изучения параметров политик безопасности может служить документация Microsoft.

В апреле Microsoft выпустила руководство Windows Server 2003 Security Guide, в котором приведены шаблоны безопасности для разнообразных типовых ролей серверов (например, конфиденциальных файл-серверов и DC). Аналогичные шаблоны можно загрузить для Windows 2000 Server. В XP базовые шаблоны безопасности находятся в папке %systemroot%security emplates.

Для использования шаблона в среде Group Policy достаточно импортировать в GPO файл шаблона .inf, в котором будут храниться параметры, щелкнув правой кнопкой на контейнере Security Settings в редакторе Group Policy Object Editor, и выбрать пункт Import Policy. Можно также воспользоваться оснасткой Security Templates консоли MMC для просмотра и редактирования шаблонов Windows 2003 и Windows 2000 (экран 3).

Слабые места Windows

Изучая шаблоны, можно заметить, что во многих из них параметры безопасности установлены в контейнере Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options объекта GPO. Я называю эту область политики безопасности страницей защиты уязвимых мест (vulnerability defense page), так как в ней хранятся параметры, предназначенные для устранения обнаруженных за период эксплуатации Windows слабых мест.

С помощью параметров контейнера Security Options можно выполнить такие действия, как переименование учетных записей administrator и guest на всех машинах или отключение анонимного просмотра (enumeration) учетных записей SAM. Благодаря блокированию известных уязвимых мест, в шаблонах безопасности Windows 2003 и Windows 2000 реализованы оптимальные режимы защиты Windows-машин, но перед массовым внедрением необходимо протестировать параметры. Некоторые параметры могут помешать корректному функционированию сети, особенно если клиенты работают с операционными системами старых версий, несовместимых с этими параметрами.

Политика программных ограничений

В данной статье невозможно описать все политики безопасности, реализованные в Group Policy, но одна область заслуживает внимания — это политика программных ограничений (software restriction policy). Данная политика — новшество Windows 2003 и XP, поэтому использовать ее можно только с этими версиями. Политика программных ограничений доступна в Group Policy как параметр для отдельных компьютеров или отдельных пользователей. В сущности, политика программных ограничений запрещает запуск определенных приложений. Приложение можно ограничить в соответствии с сертификатом X.509, использованным для подписи, значением хеш-функции, Internet-зоной, в которой размещается программа, или путем к файлу.

Чтобы объяснить, как используется политика программных ограничений, проще всего проанализировать пример. Предположим, нам нужно запретить всем пользователям домена AD выполнять любые приложения, запускаемые из папки Temporary Internet Files в профиле пользователя. Как правило, в этой папке временно хранятся файлы, загруженные браузером Microsoft Internet Explorer (IE); поэтому в ней следует ограничить выполнение программного кода.

Прежде всего необходимо установить программные ограничения внутри GPO. Для этого следует перейти к Computer ConfigurationWindows SettingsSecurity Settings, щелкнуть правой кнопкой мыши на контейнере Software Restriction Policies и выбрать пункт Create New Policies. Windows немедленно создает набор объектов, с помощью которых можно изменить ограничения, накладываемые на программы, и отображает их в редакторе Group Policy Object Editor (экран 4). Три концевых узла в правой панели — Enforcement, Designated File Types и Trusted Publishers — позволяют установить глобальные параметры для политики программных ограничений. В большинстве случаев для каждого из них можно выбрать стандартные параметры.

Папка Security Levels содержит два параметра, из которых следует выбрать один, Disallowed и Unrestricted. По умолчанию выбирается режим Unrestricted, в котором пользователи могут запускать все программы, за исключением явно запрещенных политикой программных ограничений. В режиме Disallowed пользователи не могут запускать никаких программ, кроме явно разрешенных политикой программных ограничений. В данном примере используется выбираемый по умолчанию режим Unrestricted.

Основные компоненты политики программных ограничений находятся в папке Additional Rules. Если щелкнуть на ней правой кнопкой мыши, можно будет составить правила в соответствии с четырьмя описанными выше критериями. Для данного примера нужно составить правило, запрещающее выполнение любых программ из папки Temporary Internet Files в пользовательском профиле. Поэтому я создал новое правило для пути, назначил путь %userprofile%local settings emporary internet files, а затем установил для этого правила режим безопасности Disallowed (экран 5).