Содержание

- Безопасность современных операционных систем семейства WINDOWS.

- Аннотация

- Общая постановка проблемы

- Механизмы защиты семейства Windows.

- Вывод

- Windows безопасности операционной системы

- Защитные механизмы операционных систем

- Windows NT/2000/XP

- Заключение

Безопасность современных операционных систем семейства WINDOWS.

Автор: А.Г. Олейник

Источник:Инновационные перспективы Донбасса / Международная научно–практическая конференция. – Донецьк, ДонНТУ – 2016.

Аннотация

А.Г. Олейник Безопасность современных операционных систем семейства WINDOWS. В статье анализируется выполнение технических характеристик ОС по обеспечению безопасности от несанкционированного доступа к данным пользователя. Приведены достоинства и недостатки ОС семейства Windows, а также приведены элементы безопасности ОС.

Общая постановка проблемы

Для большинства ОС либо полностью не реализуется основной для данных приложений мандатный механизм управления доступом к ресурсам, либо не выполняется его важнейшее требование «Должно осуществляться управление потоками информации с помощью меток конфиденциальности. При этом уровень конфиденциальности накопителя должен быть не ниже уровня конфиденциальности записываемой на него информации». В связи с этим далее будем говорить лишь о возможном соответствии средств защиты современных ОС классу АС 1Г (защита конфиденциальной информации).

В качестве альтернативных реализаций ОС рассмотрим семейства Unix и Windows.

Сначала остановимся на принципиальном или концептуальном противоречии между реализованными в ОС механизмами защиты и принятыми формализованными требованиями. Концептуальном в том смысле, что это противоречие характеризует не какой-либо один механизм защиты, а общий подход к построению системы защиты.

Противоречие состоит в принципиальном различии подходов к построению схемы администрирования механизмов защиты и, как следствие, это коренным образом сказывается на формировании общих принципов задания и реализации политики безопасности в организации, распределения ответственности за защиту информации, а также на определении того, кого относить к потенциальным злоумышленникам.

Для иллюстрации из совокупности формализованных требований к системе защиты конфиденциальной информации рассмотрим следующие два требования:

— право изменять правила разграничения доступа (ПРД) должно предоставляться выделенным субъектам (администрации, службе безопасности и т.д.);

— должны быть предусмотрены средства управления, ограничивающие распространения прав на доступ.

Теперь в общих чертах рассмотрим концепцию, реализуемую в современных универсальных ОС. Пользователь файлового объекта, т.е. лицом, получающим право на задание атрибутов доступа к файловому объекту, является лицо, создающее файловый объект. Так как файловые объекты создают конечные пользователи, то именно они и назначают ПРД к создаваемым им файловым объектам. Другими словами, в ОС реализуется распределенная схема назначения ПРД, где элементами схемы администрирования являются собственно конечные пользователи.

В данной схеме пользователь должен наделяться практически таким же доверием, как и администратор безопасности, при этом нести наряду с ним ответственность за обеспечение компьютерной безопасности. Отметим, что данная концепция реализуется и большинством современных приложений, в частности СУБД (Система управления базами данных), где пользователь может распространять свои права на доступ к защищаемым ресурсам. Кроме того, не имея в полном объеме механизмов защиты компьютерной информации от конечного пользователя, в рамках данной концепции невозможно рассматривать пользователя в качестве потенциального злоумышленника.

Отметим, что централизованная и распределенная схемы администрирования – это две диаметрально противоположные точки зрения на защиту, требующие совершенно различных подходов к построению моделей и механизмов защиты. При этом сколько-нибудь гарантированную защиту информации можно реализовать только при принятии концепции полностью централизованной схемы администрирования, что подтверждается известными угрозами ОС.

Возможности моделей, методов и средств защиты будем рассматривать применительно к реализации именно концепции централизованного администрирования. Одним из элементов данной концепции является рассмотрение пользователя в качестве потенциального злоумышленника, способного осуществить НСД к защищаемой информации.

Механизмы защиты семейства Windows.

Кратко остановимся на основных механизмах защиты, реализованных в ОС семейства Windows, и проведем анализ защищенности ОС семейства Windows (NT/2000). Отметим, что здесь ряд объектов доступа (в частности, устройства, реестр ОС и т.д.) не являются объектами файловой системы. Поэтому возникает вопрос, как следует трактовать требование «Система защиты должна контролировать доступ наименованных субъектов (пользователей) к наименованным объектам (файлам, программам, томам и т.д.)». Не ясно, являются ли объектами доступа, к которым, следуя формальным требованиям, необходимо разграничивать доступ пользователей, например, реестр ОС и т.д.

Основными механизмами защиты являются:

— идентификация и аутентификация пользователя при входе в систему;

— разграничение прав доступа к ресурсам, в основе которого лежит реализация дискреционной модели доступа (отдельно к объектам файловой системы, к устройствам, к реестру ОС, к принтерам и др.);

— аудит, т.е. регистрация событий.

Здесь явно выделяются возможности разграничений прав доступа к файловым объектам (для NTFS) — существенно расширены атрибуты доступа, устанавливаемые на различные иерархические объекты файловой системы (логические диски, каталоги, файлы). В частности, атрибут «исполнение» может устанавливаться и на каталог, тогда он наследуется соответствующими файлами.

При этом существенно ограничены возможности управления доступом к другим защищаемым ресурсам, в частности, к устройствам ввода. Например, здесь отсутствует атрибут «исполнение», т.е. невозможно запретить запуск несанкционированной программы с устройств ввода.

Принципиальные недостатки защитных механизмов ОС семейства Windows (NT / 2000 / XP). Прежде всего рассмотрим принципиальные недостатки защиты ОС семейства Windows. В ОС Windows невозможна в общем случае реализация централизованной схемы администрирования механизмов защиты или соответствующих формализованных требований. Связано это с тем, что в ОС Windows принята концепция реализации разграничительной политики доступа к ресурсам (для NTFS).

В рамках этой концепции разграничения для файла приоритетнее, чем для каталога, а в общем случае — разграничения для включаемого файлового объекта приоритетнее, чем для включающего. Это приводит к тому, что пользователь, создавая файл и являясь его «владельцем», может назначить любые атрибуты доступа к такому файлу (т.е. разрешить к нему доступ любому иному пользователю). Обратиться к этому файлу может пользователь (которому назначил права доступа «владелец») вне зависимости от установленных администратором атрибутов доступа на каталог, в котором пользователь создает файл. Данная проблема непосредственно связана с реализуемой в ОС Windows концепцией защиты информации.

Далее, в ОС семейства Windows (NT / 2000 / XP) не в полном объеме реализуется дискреционная модель доступа, в частности, не могут разграничиваться права доступа для пользователя «Система». В ОС присутствуют не только пользовательские, но и системные процессы, которые запускаются непосредственно системой. При этом доступ системных процессов не может быть разграничен. Соответственно, все запускаемые системные процессы имеют неограниченный доступ к защищаемым ресурсам. С этим недостатком системы защиты связано множество атак, в частности, несанкционированный запуск собственного процесса с правами системного. Кстати, это возможно и вследствие некорректной реализации механизма обеспечения замкнутости программной среды.

В ОС семейства Windows (NT / 2000 / XP) невозможно в общем случае обеспечить замкнутость (или целостность) программной среды.

Стоит отметить, что с точки зрения обеспечения замкнутости программной среды [т.е. реализации механизма, обеспечивающего возможность пользователям запускать только санкционированные процессы (программы)] действия пользователя по запуску процесса могут быть как явными, так и скрытыми.

Возвращаясь к обсуждению недостатков, отметим, что в ОС семейства Windows (NT / 2000 / XP) невозможно встроенными средствами гарантированно удалять остаточную информацию. В системе просто отсутствуют соответствующие механизмы.

Кроме того, ОС семейства Windows (NT / 2000 / XP) не обладают в полном объеме возможностью контроля целостности файловой системы. Встроенные механизмы системы позволяют контролировать только собственные системные файлы, не обеспечивая контроль целостности файлов пользователя. Кроме того, они не решают важнейшую задачу данных механизмов контроль целостности программ (приложений) перед их запуском, контроль файлов данных пользователя и др.

Что касается разделяемых сетевых ресурсов, то фильтрации подвергается только входящий доступ к разделяемому ресурсу, а запрос доступа на компьютере, с которого он осуществляется, фильтрации не подлежит. Это принципиально, так как не могут подлежать фильтрации приложения, которыми пользователь осуществляет доступ к разделяемым ресурсам. Благодаря этому, очень распространенными являются атаки на протокол NETBIOS.

Кроме того, в полном объеме управлять доступом к разделяемым ресурсам возможно только при установленной на всех компьютерах ЛВС файловой системы NTFS. В противном случае невозможно запретить запуск несанкционированной программы с удаленного компьютера, т.е. обеспечить замкнутость программной среды в этой части.

Из приведенного анализа можно видеть, что многие механизмы, необходимые с точки зрения выполнения формализованных требований, ОС семейства Windows не реализуют в принципе, либо реализуют лишь частично.

Вывод

С учетом сказанного можем сделать важный вывод относительно того, что большинством современных универсальных ОС не выполняются в полном объеме требования к защите АС по классу 1Г. Это значит, что, учитывая требования нормативных документов, они не могут без использования добавочных средств защиты применяться для защиты даже конфиденциальной информации. При этом следует отметить, что основные проблемы защиты здесь вызваны не невыполнимостью ОС требований к отдельным механизмам защиты, а принципиальными причинами, обусловленными реализуемой в ОС концепцией защиты.

Источник

Windows безопасности операционной системы

Безопасность и конфиденциальность зависят от операционной системы, которая охраняет систему и информацию с момента ее начала, обеспечивая фундаментальную защиту от чипа к облаку. Windows 11 является наиболее безопасным Windows с широкими мерами безопасности, предназначенными для обеспечения безопасности. Эти меры включают встроенное передовую шифрование и защиту данных, надежную сетевую и системную безопасность, а также интеллектуальные меры защиты от постоянно меняющихся угроз.

Просмотрите последнее видео безопасности Microsoft Mechanics Windows 11, которое демонстрирует некоторые из последних Windows 11 технологий безопасности.

Используйте ссылки в следующей таблице, чтобы узнать больше о возможностях и возможностях безопасности операционной системы в Windows 11.

| Меры безопасности | Возможности & возможности |

|---|---|

| Безопасные загрузки и доверенные загрузки | Безопасные загрузки и доверенные загрузки помогают предотвратить загрузку вредоносных программ и поврежденных компонентов при запуске Windows устройства. Безопасная загрузка начинается с начальной защиты загрузки, а затем доверенные загрузки выбирает процесс. Вместе, безопасная загрузка и доверенные загрузки помогают обеспечить безопасность Windows системы.

Узнайте больше о безопасной загрузке и надежной загрузке. |

| Управление криптографией и сертификатами | Криптография использует код для преобразования данных, чтобы только конкретный получатель считыл их с помощью ключа. Криптография обеспечивает конфиденциальность, чтобы никто, кроме получателя, не мог читать данные, целостность, чтобы гарантировать, что данные не подделываются, и проверку подлинности, проверяя подлинность для обеспечения безопасности связи. |

| Безопасность Windows приложение | Встроенное Windows безопасности, найденное в параметрах, позволяет с первого взгляда увидеть состояние безопасности и состояние вашего устройства. Эти сведения помогают выявить проблемы и принять меры, чтобы убедиться, что вы защищены. Вы можете быстро увидеть состояние защиты от вирусов и угроз, брандмауэра и сетевой безопасности, элементы управления безопасностью устройств и другие.

Узнайте больше о приложении Безопасность Windows. |

| Шифрование и защита данных | Везде, где хранятся конфиденциальные данные, они должны быть защищены от несанкционированного доступа, будь то с помощью кражи физических устройств или от вредоносных приложений. Windows предоставляет прочные решения для защиты данных на отдыхе, которые обеспечивают защиту от злоумышленников.

Узнайте больше о шифровании. |

| BitLocker | Шифрование диска BitLocker — это функция защиты данных, которая интегрируется в операционную систему и предотвращает угрозы хищения данных или раскрытия информации на потерянных, украденных или неправильно выведенных из эксплуатации компьютерах. BitLocker обеспечивает максимальную защиту при использовании с доверенным платформенным модулем (TPM) версии 1.2 или выше.

Узнайте больше о BitLocker. |

| Зашифрованный жесткий диск | Зашифрованный жесткий диск использует быстрое шифрование, которое обеспечивается шифрованием диска BitLocker для повышения безопасности и управления данными. Путем передачи криптографических операций в оборудование функция «Зашифрованный жесткий диск» повышает производительность BitLocker и снижает потребление ресурсов ЦП и электроэнергии. Благодаря тому, что функция зашифрованных жестких дисков быстро шифрует данные, устройства организации могут расширять развертывания BitLocker с минимальным влиянием на производительность. |

| Базовые показатели безопасности | Базовые параметры безопасности — это группа рекомендуемых корпорацией Майкрософт параметров конфигурации с пояснением их влияния на безопасность. Эти параметры основаны на отзывах специалистов по обеспечению безопасности Microsoft, групп развития продуктов, партнеров и клиентов.

Базовые показатели безопасности включены в набор средств, который можно скачать из Центра загрузки Майкрософт. Дополнительные данные о базовых уровнях безопасности. |

| Виртуальная частная сеть | Виртуальные частные сети (VPN) — это соединения точка-точка в частной или общедоступной сети, например в Интернете. VPN-клиент использует специальные протоколы на основе TCP/IP или UDP, которые называют протоколами тунеллирования, для виртуального вызова виртуального порта VPN-сервера. |

| Брандмауэр Защитника Windows | Защитник Windows Брандмауэр — это государственный брандмауэр хост, который помогает обеспечить безопасность устройства, позволяя создавать правила, определяющие, какой сетевой трафик разрешен для входа в устройство из сети и какой сетевой трафик устройство может отправлять в сеть. Защитник Windows Брандмауэр также поддерживает безопасность протокола Интернета (IPsec), которую можно использовать для необходимости проверки подлинности с любого устройства, пытающееся связаться с устройством. |

| Защита & антивирусных программ | антивирусная программа в Microsoft Defender включен во все версии Windows 10, Windows Server 2016 и более поздних версий, Windows 11. Если у вас установлено и включено другое антивирусное приложение, антивирусная программа в Microsoft Defender автоматически отключается. Если удалить другое приложение, антивирусная программа в Microsoft Defender включит обратно.

С момента загрузки Windows, антивирусная программа в Microsoft Defender отслеживает вредоносные программы, вирусы и угрозы безопасности. Обновления загружаются автоматически, чтобы защитить устройство от угроз. антивирусная программа в Microsoft Defender постоянно сканирует вредоносные программы и угрозы, а также обнаруживает и блокирует потенциально нежелательные приложения (приложения, которые могут негативно повлиять на ваше устройство, даже если они не считаются вредоносными). антивирусная программа в Microsoft Defender интегрирована с облачнойзащитой, которая обеспечивает практически мгновенное обнаружение и блокировку новых и возникающих угроз. Узнайте больше о защите и защите нового поколения антивирусная программа в Microsoft Defender. |

| Правила сокращения направлений атак | Поверхности атак — это места и способы, которые могут быть уязвимы для кибератаки. Правила уменьшения поверхности атаки встроены в Windows и Windows Server для предотвращения и блокировки определенных поведений, которые часто используются для компрометации устройства или сети. Такое поведение может включать запуск скриптов или исполняемых файлов, которые пытаются скачать или запустить другие файлы, запускать подозрительные сценарии или выполнять другие действия, которые приложения обычно не инициируют во время обычной работы. Вы можете настроить правила снижения поверхности атаки, чтобы защититься от этих рискованных поведений.

Узнайте больше о правилах уменьшения поверхности Attack |

| Защита от взлома | Во время кибератак (например, попыток вымогателей) злоумышленники пытаются отключить функции безопасности, например антивирусную защиту на целевых устройствах. Плохие субъекты любят отключать функции безопасности, чтобы получить более простой доступ к данным пользователя, установить вредоносные программы или иным образом использовать данные, удостоверения и устройства пользователя, не опасаясь блокировки. Защита от взлома помогает предотвратить подобные действия.

С защитой от взлома вредоносные программы не могут принимать такие действия, как: Узнайте больше о защите Tamper. |

| Защита сети | Защита сети в Windows позволяет пользователям получать доступ к опасным IP-адресам и доменам, на которые могут быть организованы фишинговые атаки, эксплойт и другой вредоносный контент в Интернете. Защита сети является частью уменьшения поверхности атаки и обеспечивает дополнительный уровень защиты для пользователя. С помощью служб, основанных на репутации, защита сети блокирует доступ к потенциально вредным доменам и IP-адресам с низкой репутацией.

В корпоративных средах защита сети лучше всего работает с Microsoft Defender для конечнойточки, которая предоставляет подробные отчеты о событиях защиты в рамках более крупных сценариев расследования. Дополнительные информацию о защите сети. |

| Контролируемый доступ к папкам | С управляемым доступом к папкам вы можете защитить ценные сведения в определенных папках, управляя доступом приложений к определенным папкам. Только доверенные приложения могут получать доступ к защищенным папкам, которые заданы при настройке управляемого доступа к папкам. Как правило, часто используемые папки, например используемые для документов, фотографий, скачиваний, включаются в список управляемых папок. Управляемый доступ к папкам помогает защитить ценные данные от вредоносных приложений и угроз, таких как вымогателей.

Дополнительные возможности доступа к управляемой папке. |

| Защита от эксплойтов | Защита от эксплойтов, доступная Windows 10 версии 1709 и более поздней версии, автоматически применяет несколько методов смягчения эксплойтов к операционным процессам и приложениям. Защита от эксплуатации лучше всего работает с Microsoft Defender для endpoint, которая предоставляет организациям подробные отчеты о событиях и блоках защиты от эксплуатации в рамках типичных сценариев расследования оповещений.

Вы можете включить защиту эксплойтов на отдельном устройстве, а затем с помощью групповой политики распространять XML-файл на несколько устройств одновременно. При обнаружении меры защиты на устройстве появится уведомление из центра уведомлений. Вы можете настроить уведомления, указав сведения о компании и контактные данные. Вы также можете включить правила по отдельности для настройки методов мониторинга функций. Узнайте больше о защите от эксплойтов. |

| Microsoft Defender для конечной точки | Windows Клиенты E5 получают преимущество от Microsoft Defender for Endpoint, обнаружение и нейтрализация атак на конечные точки корпоративной службы безопасности, которая помогает группам безопасности предприятия обнаруживать, исследовать и реагировать на расширенные угрозы. С богатыми данными о событиях и сведениями об атаках Defender for Endpoint позволяет вашей группе безопасности исследовать инциденты и эффективно и эффективно принимать меры по исправлению.

Defender for Endpoint также является частью Microsoft 365 Defender, единого пакета корпоративной защиты до и после нарушения, который в основном координирует обнаружение, предотвращение, расследование и реагирование в конечных точках, удостоверениях, электронной почте и приложениях для обеспечения комплексной защиты от сложных атак. Источник Защитные механизмы операционных системРост популярности Unix и все большая осведомленность о проблемах безопасности привели к осознанию необходимости достичь приемлемого уровня безопасности ОС, сохранив при этом мобильность, гибкость и открытость программных продуктов. В Unix есть несколько уязвимых с точки зрения безопасности мест, хорошо известных опытным пользователям, вытекающих из самой природы Unix (см., например, раздел «Типичные объекты атаки хакеров» в книге [Дунаев, 1996]). Однако хорошее системное администрирование может ограничить эту уязвимость. Относительно защищенности Unix сведения противоречивы. В Unix изначально были заложены идентификация пользователей и разграничение доступа. Как оказалось, средства защиты данных в Unix могут быть доработаны, и сегодня можно утверждать, что многие клоны Unix по всем параметрам соответствуют классу безопасности C2. В Unix существует список именованных пользователей, в соответствии с которым может быть построена система разграничения доступа. В ОС Unix считается, что информация, нуждающаяся в защите, находится главным образом в файлах. По отношению к конкретному файлу все пользователи делятся на три категории: Для каждой из этих категорий режим доступа определяет права на операции с файлом, а именно: В итоге девяти (3х3) битов защиты оказывается достаточно, чтобы специфицировать ACL каждого файла. Аналогичным образом защищены и другие объекты ОС Unix, например семафоры, сегменты разделяемой памяти и т. п. Указанных видов прав достаточно, чтобы определить допустимость любой операции с файлами. Например, для удаления файла необходимо иметь право на запись в соответствующий каталог. Как уже говорилось, права доступа к файлу проверяются только на этапе открытия. При последующих операциях чтения и записи проверка не выполняется. В результате, если режим доступа к файлу меняется после того, как файл был открыт, это не сказывается на процессах, уже открывших этот файл. Данное обстоятельство является уязвимым с точки зрения безопасности местом. Таким образом, безопасность ОС Unix может быть доведена до соответствия классу C2. Однако разработка на ее основе автоматизированных систем более высокого класса защищенности может быть сопряжена с большими трудозатратами. Windows NT/2000/XPС момента выхода версии 3.1 осенью 1993 года в Windows NT гарантировалось соответствие уровню безопасности C2. В настоящее время (точнее, в 1999 г.) сертифицирована версия NT 4 с Service Pack 6a с использованием файловой системы NTFS в автономной и сетевой конфигурации. Следует помнить, что этот уровень безопасности не подразумевает защиту информации, передаваемой по сети, и не гарантирует защищенности от физического доступа. Компоненты защиты NT частично встроены в ядро, а частично реализуются подсистемой защиты. Подсистема защиты контролирует доступ и учетную информацию. Кроме того, Windows NT имеет встроенные средства, такие как поддержка резервных копий данных и управление источниками бесперебойного питания, которые не требуются «Оранжевой книгой», но в целом повышают общий уровень безопасности. ОС Windows 2000 сертифицирована по стандарту Common Criteria. В дальнейшем линейку продуктов Windows NT/2000/XP, изготовленных по технологии NT, будем называть просто Windows NT. Windows NT отслеживает и контролирует доступ как к объектам, которые пользователь может видеть посредством интерфейса (такие, как файлы и принтеры), так и к объектам, которые пользователь не может видеть (например, процессы и именованные каналы). Любопытно, что, помимо разрешающих записей, списки прав доступа содержат и запрещающие записи, чтобы пользователь, которому доступ к какому-либо объекту запрещен, не смог получить его как член какой-либо группы, которой этот доступ предоставлен. Система защиты ОС Windows NT состоит из следующих компонентов: ЗаключениеАудит системы заключается в регистрации специальных данных о различных событиях, происходящих в системе и так или иначе влияющих на состояние безопасности компьютерной системы. Среди современных ОС вопросы безопасности лучше всего продуманы в ОС Windows NT. Источник Adblock |

Идентификация

и аутентификация с использованием

различных механизмов

-

Использование

многофакторной аутентификации -

Аутентификация

с использованием биометрии и устройств

генерации одноразового пароля -

Легкий

механизм создания нестандартных

способов аутентификации -

Использование

данных аутентификации для доступа к

приложениям

Служба

DirectAccess для обеспечения безопасности

мобильных пользователей

-

Прозрачное

подключение к сети для мобильных

пользователей -

Нет

необходимости использовать соединение

по VPN каналу -

Легкое

администрирование машин, подключенных

с помощью DirectAccess -

Использование

протоколов IPsec для аутентификации и

шифрования (возможно применение

смарт-карт и интеграция с системой NAP)

Локальные

и групповые политики безопасности

-

Возможность

применения нескольких локальных политик

безопасности к одному компьютеру -

Гибкая

настройка правил для пользователей -

Поддержка

групповых политик безопасности для

доменной структуры сети

Встроенные

средства резервного копирования и

восстановления

-

Возможность

архивации и восстановления как отдельных

файлов и каталогов, так и всего раздела -

Ручной

и автоматический режим работы -

Механизм

теневого копирования -

Тесная

интеграция с групповыми политиками

Клиент

обновлений Windows Update с поддержкой сервера

обновлений WSUS

-

Обновления

могут устанавливаться без участия

пользователей -

Проверка

цифровых подписей обновлений

Электронно-цифровая

подпись

— дополнительная цепочка бит прикрепляемая

к передаваемому сообщению и выполняет

две функции:

-

подтверждение

авторства (аутентификация) -

Подтверждение

целостности предаваемого сообщения

ЭЦП

является аналогом рукописной подписи.

-

Интеграция

со

службой

WSUS (Windows Server Update Services) -

Поддержка

службы BITS (Background Intelligent Transfer Service) для

повышенной надежности передачи файлов

обновлений

Система

регистрации событий Windows Event Architecture

(логирование)

-

Возможность

гибкой настройки журналов событий -

Подписка

на события -

Интеграция

с оболочкой PowerShell -

Тесная

интеграция с AD (Active Directory)

-

Встроенные механизмы защиты ms Windows- групповые и локальные политики безопасности

Локальные

и групповые политики безопасности

-

Возможность

применения нескольких локальных политик

безопасности к одному компьютеру -

Гибкая

настройка правил для пользователей -

Поддержка

групповых политик безопасности для

доменной структуры сети

-

Встроенные механизмы защиты ms Windows-защита от вирусов

UAC

(User Account Control)

– контроль учетных записей пользователя

-

Обычный

пользователь может выполнять большинство

задач без прав администратора -

Контроль

за приложениями из группы Автозагрузка -

Применение

групповых политик -

Все

приложения запускаются с минимально

возможными правами -

Аудит

повышения привилегий и других событий -

Виртуализация

запросов к защищенным ресурсам

AppLocker

–

система управления приложениями

(доступен в выпусках Window7

Максимальная и корпоративная)

-

Контроль

приложений -

Контроль

динамических библиотек (DLL -

Применение

групповых политик -

Определение

правил на основе атрибутов цифровой

подписи (издатель, имя файла, версия)

(Publisher Rules) -

Определение

правил на основе путей к исполняемым

файлам (Path Rules -

Определение

правил на основе хэша (Hash Rules) -

Настраиваемые

сообщения об ошибках -

Управление

доступом к критичным библиотекам (DLL) -

Управление

с помощью PowerShell

Windows

Defender

– приложение для защиты от вредоносных

программ

-

Автоматическое

сканирование

-

Быстрое

сканирование -

Полное

сканирование

-

Защита

в реальном времени

-

Проверка

скачиваемых файлов и приложений -

Проверка

программ, запущенных на компьютере

-

Microsoft

SpyNet

-

Стандартное

участие в программе -

Расширенное

участие в программе

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Microsoft Windows — самая популярная операционная система в мире, поэтому большинство атак направлены именно на нее. В Windows 10 разработчики заложили значительный защитный потенциал, начиная с Защитника Windows и заканчивая групповыми политиками, BitLocker и Virtualization-Based Security — их нужно только грамотно настроить.

- Введение

- Безопасность Windows 7 и Windows 10

- Защита от бесфайловой атаки

- Виртуализация Windows 10

- Защита данных от утечки

- Выводы

Введение

Защита Windows 10 устроена интересным образом и делится на 3 больших параметра:

- Управление идентификацией и доступом

- Защита от угроз

- Защита информации

Если полностью описать весь набор правил, настроек и функций безопасности Windows 10, то придется написать книгу. Даже если детально присмотреться к пункту «Защита от угроз» в локальной политике, то сразу станет понятно, что все не так просто. Существует масса ключевых моментов при настройке как «Защитника Windows», так и всех его ответвлений. Поэтому придется коснуться частных случаев целевых атак, и показать опции и функции, которые нам любезно предоставили разработчики Windows 10, чтобы помочь сохранить время, деньги и нервы в подобных случаях.

Безопасность Windows 7 и Windows 10

На момент выпуска Windows 7, а это 2009 год, защита была построена таким образом, какого требовало время выпуска данной операционной системы и обстоятельства атак. На момент написания статьи она еще получает пакеты обновления, в которые входят заплатки для уязвимостей, патчи и т. д. Кардинально она уже не меняется, и новых функций не добавляется. А 14 января 2020 года, как заявляет Microsoft, поддержка этой операционной системы вовсе закончится. И, как бы многим ни было трудно принимать сей факт, — Windows 7 является устаревшим продуктом.

В отношении Windows 10 подход с обновлениями изменился — каждый год выпускается новый релиз. Другими словами, каждые полгода с обновлениями устанавливаются не только исправления ошибок кода и патчи, но также обновляются и добавляются новые функции безопасности.

Если сравнивать разницу защищенности Windows 7 и 10, то встроенный антивирус в «десятке» — это не весь спектр защиты. Возьмем, к примеру, хранение учетных данных в памяти этих операционных систем, и сравним.

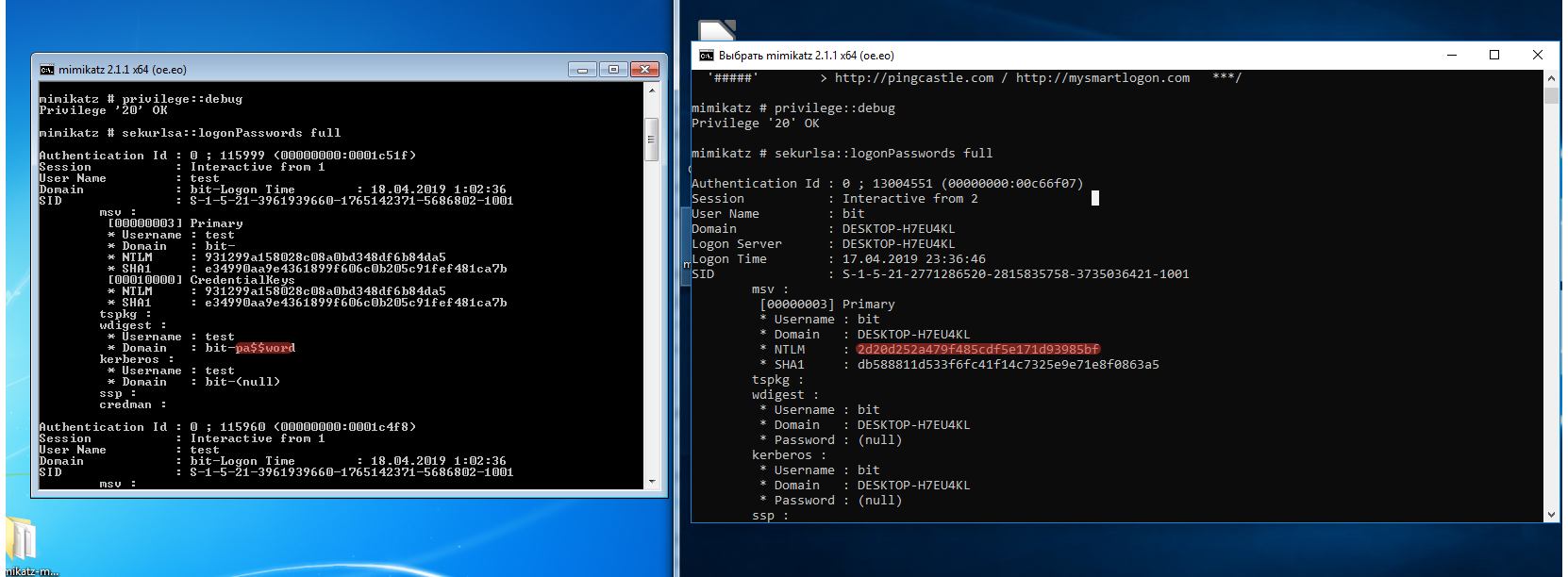

На практике делается это очень просто: есть масса программ, которые смогут сделать дамп памяти, к примеру Mimicatz.

Открываем его в командной строке от имени администратора на обеих операционных системах и вводим последовательность команд:

mimikatz # privilege::debug

mimikatz # sekurlsa::logonPasswords full

Рисунок 1. Работа программы Mimikatz

Данной утилитой мы атакуем процесс lsass.exe, который хранит учетные данные пользователей. Получаем пароль пользователя Windows 7 в открытом виде, а Windows 10 — только NTLM-хеш пароля. К сравнению: пароли на более новой операционной системе не хранятся в открытом виде. Отсюда следует, что чем новее программное обеспечение, тем оно острее отвечает на атаки. Чем быстрее организации обновляют парк программного обеспечения, тем менее уязвима информационная инфраструктура организации.

Защита от бесфайловой атаки

Хакеры часто применяют для начала атаки спам-кампании. Основаны они на рассылке писем с вредоносными файлами, запуск которых сулит открыть двери в сеть для злоумышленников.

Файлы бывают разных типов и эксплуатируют они разные уязвимости операционных систем. Однако если система под защитой антивируса, скорее всего, вредоносные действия будут заблокированы, а файл удален. Но существуют атаки, которые антивирус не в состоянии блокировать. Например, документы MS Office с вредоносными макросами. Сам документ по своей сути может быть безвреден и подозрительной сигнатуры, и странного поведения в себе не несет. Но макрос может быть написан таким способом, что боевую нагрузку он скачает с удаленного сервера и исполнит на системе. Ни встроенный в Windows 10, ни сторонний антивирус не сможет отреагировать на такую атаку, так как файл был проверен перед запуском, и он лишь исполняет макрос. А вот какие конкретно действия производит код, уже никто не смотрит. Да и бороться антивирусу особо не с чем — остается лишь код в памяти. Такие типы атак называются бесфайловыми или бестелесными (самого исполняемого файла нет), и они являются наиболее опасными при спаме.

Для тех, кто не использует макросы, защититься легче — просто отключить их. Но какие меры предпринять, когда это необходимо использовать? Ведь встает задача различать макросы, которые необходимы, от тех, которые используют атакующие. Для этой цели в Windows 10 разработали Windows Defender Exploit Guard. Это набор функций, который включает в себя:

- защиту от эксплойтов;

- уменьшение поверхности атаки;

- защиту сети;

- контролируемый доступ к папкам.

В документации Microsoft можно найти описание всех функций более подробно.

Важный момент: практически все компоненты зависят от встроенного в Windows 10 антивируса. То есть если установлен сторонний антивирус — то в Windows Defender Exploit Guard возможно будет пользоваться только защитой от эксплойтов. Остальные перечисленные функции будут работать только при включенном Windows Defender!

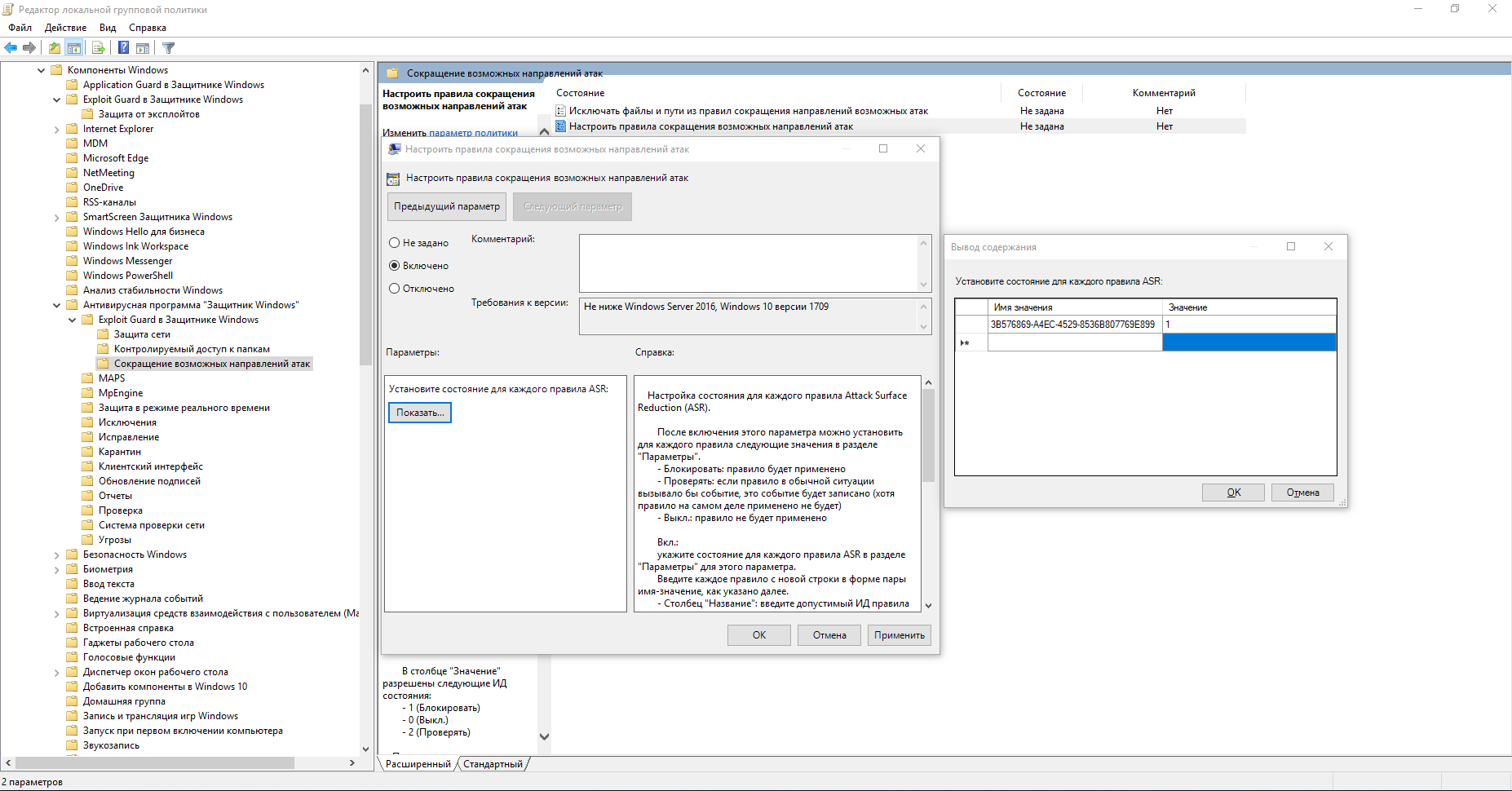

Для защиты от бесфайловой атаки необходима функция уменьшения поверхности атаки. Она содержит в себе порядка 14 правил. На странице представлены описания правил и их GUID. В данном случае необходимо включить правило «Блокировка создания исполняемого содержимого приложениями Office» с GUID «3B576869-A4EC-4529-8536-B80A7769E899». Это правило блокирует запуск сторонних приложений непосредственно макросом.

Чтобы включить данное правило, необходимо перейти в редактор локальных групповых политик и во вкладке «Конфигурация компьютера» идти по цепочке: Административные шаблоны → Компоненты Windows → Антивирусная программа «Защитник Windows» → Exploit Guard в Защитнике Windows → Сокращение возможных направлений атак. Далее необходимо открыть «Настроить правила сокращения возможных направлений атак».

Включаем функцию, выбрав переключатель «Включено», и нажимаем кнопку «Показать». В открывшемся окне вводим GUID правила и значение. Значения принимают вид:

0 — не работает

1 — блокирует

2 — не блокирует, но записывает логи.

Рисунок 2. Добавление правила в Windows Defender Exploit Guard

Включаем функцию, добавляем правило и пытаемся запустить файл с вредоносным макросом.

Рисунок 3. Оповещение о блокировке вредоносных действий

В этот момент появится уведомление о том, что действия макроса заблокированы. Но если запустить макрос, который, к примеру, посчитает стоимость скидки на товар внутри таблицы, его блокировать Защитник не будет.

Виртуализация Windows 10

В идеале политика защиты информационной безопасности в организации строится так, что ни на одной рабочей станции у пользователей не должно быть прав локального администратора, но на практике это тяжело выполнить. В любом случае на одной-двух станциях обычно бывают такие права. И в примере с Mimikatz было показано, как из дампа процесса lsass.exe можно достать NTLM-хеш пароля пользователя. Им все еще можно воспользоваться. Сложнее, но всё же.

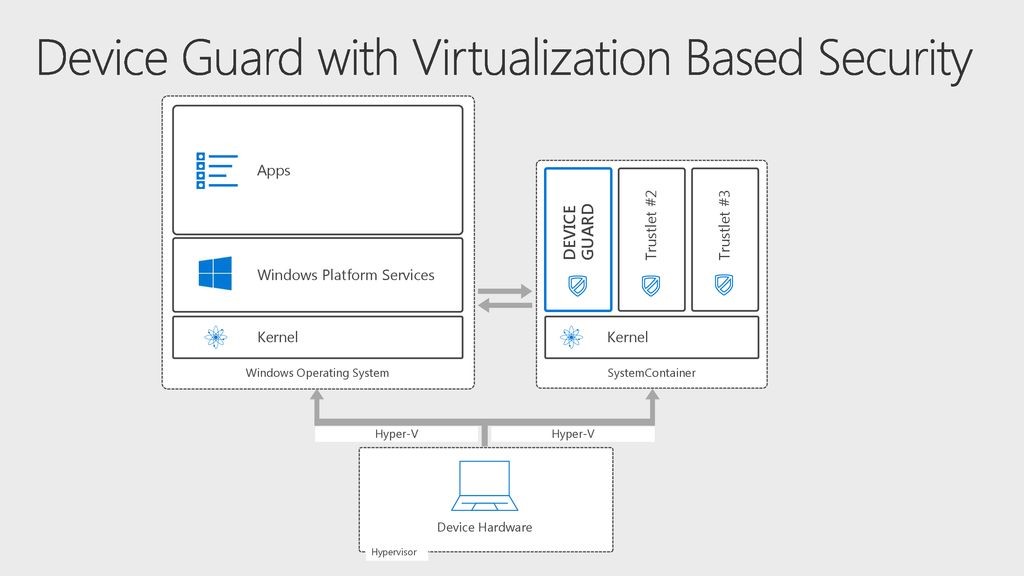

На этом этапе выявляется проблема архитектуры операционной системы Windows. Если у пользователя есть права локального администратора — он может делать все на данной машине. И эту парадигму сломать нельзя, так как на ней строится большинство приложений Windows. Возник вопрос: как защитить какие-то данные, чтобы к ним не мог получить доступ никто, независимо от того, какие у него привилегии, и в то же время оставить локального администратора? В Windows 10 на этот вопрос ответ нашелся в функции Windows 10 Virtualization-Based Security.

Эта функция позволяет запустить виртуальную среду за пределами операционной системы, и внутри этой виртуализации запустить контейнеры с данными. А так как гипервизор к аппаратной части компьютера ближе, чем сама операционная система, то виртуальная среда сама определяет уровень доверия к виртуальным контейнерам.

Рисунок 4. Архитектура Windows 10 Virtualization-Based Security

В итоге ситуация выглядит таким образом: даже если в системе работает локальный администратор, он не может получить доступ к данным в виртуальном контейнере. И лишь только некоторые системные запросы могут отправляться в этот контейнер.

Но в виртуальных контейнерах нельзя хранить все что угодно. В них хранятся специально разрабатываемые так называемые Trustlet. Один из них — это Credential Guard. То есть уже нельзя сделать дамп процесса lsass.exe со всеми учетными данными, которые там есть. Если быть совсем точным: дамп сделать можно, но процесс lsass раздваивается, и та часть, которая хранит в себе «учетки», находится в виртуальном контейнере.

Из минусов данной технологии:

- Пока так защитить можно только доменные учетные данные (если были введены другие учетные данные, то они так и останутся в памяти).

- Необходимо современное оборудование, желательно с крипточипами ТМ 1.2 или 2.0.

- Данную технологию можно запустить только на Windows Enterprise, что требует отдельного лицензирования и довольно дорого.

Переводить всю инфраструктуру на эту технологию нецелесообразно, но на двух-трех рабочих станциях, где используются учетные данные локального администратора, она была бы не лишней.

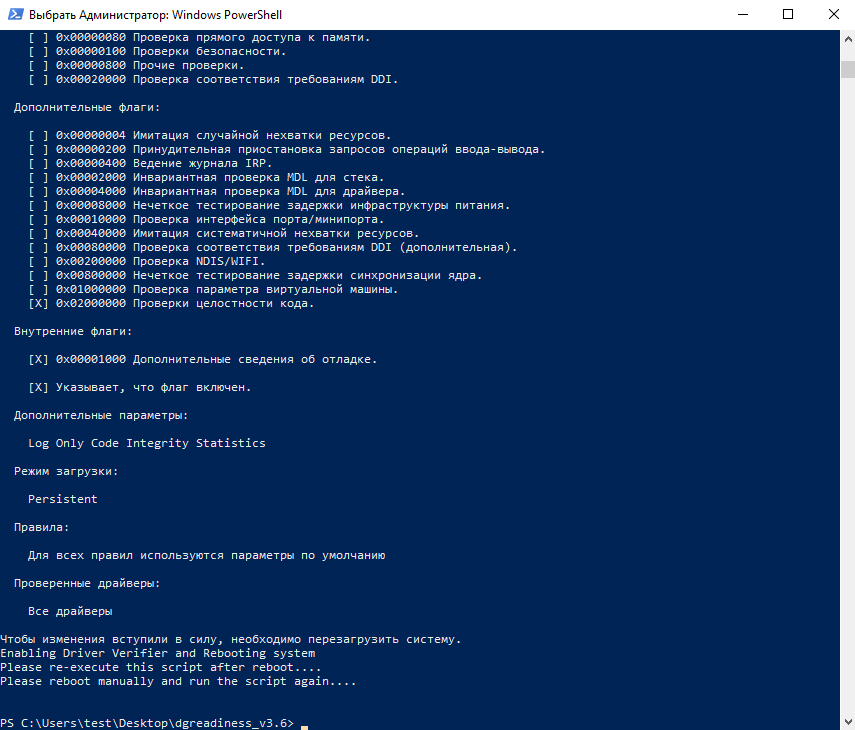

Чтобы проверить готовность рабочей станции к включению данного программного обеспечения, а также для самого включения можно скачать Device Guard and Credential Guard hardware readiness tool с официального сайта Microsoft. Это программное обеспечение представляет собой скрипт PowerShell. Обычный его запуск проверит на пригодность машины, а ключи «-Eneble -CG» запустят Windows Credential Guard с Windows 10 Virtualization-Based Security.

Рисунок 5. Проверка готовности системы к запуску виртуализации

После запуска и перезагрузки в диспетчере задач появится еще один процесс (если компьютер находится в домене): lsalso.exe — это и есть вторая часть lsass.exe, которая хранится в контейнере вместе с учетными данными. Сделать дамп этого процесса невозможно, а в lsass содержится зашифрованный NTLM-хеш, использовать который на практике нереально.

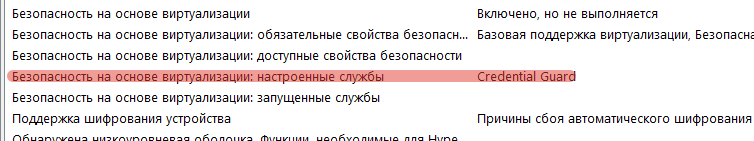

Чтобы убедиться, что виртуализация запустилась, необходимо зайти в «Сведения о системе», и напротив пункта «Безопасность на основе виртуализации: настроенные службы» должно быть значение Credential Guard.

Рисунок 6. Запущенная служба виртуализации

Защита данных от утечки

В рамках определенного сценария есть предположение, что пользователь случайно (или нет) может передавать информацию третьим лицам. Эти данные могут быть очень ценными, и от них может зависеть репутация или работа компании.

Также не исключены ситуации, когда носитель информации был утерян, или к устройству был получен несанкционированный доступ. В таких случаях получение данных с устройств — это лишь вопрос времени, причем очень короткого.

К примеру, можно взять ситуацию, когда злоумышленник получает доступ к рабочей станции. Достаточно загрузиться с загрузочного носителя, и через командную строку (вызывается сочетанием клавиш Shift+F10) мы получаем полный доступ к данным на жестком диске: можем их копировать и удалять.

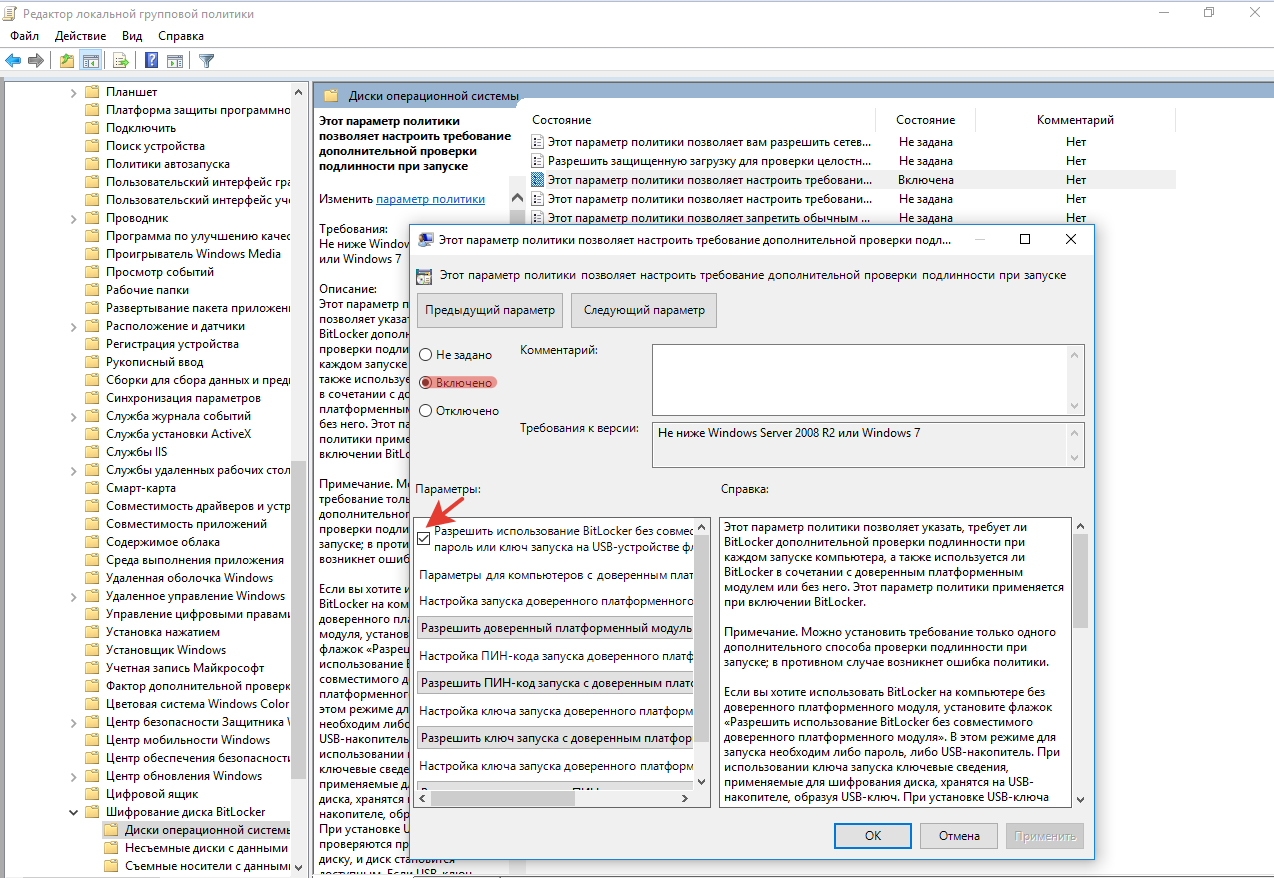

Чтобы избежать такой ситуации и оградить хакера от информации на диске, в Windows 10 было разработано шифрование данных функцией BitLocker, правда, работает она только на Windows 10 версий Pro, Enterprise и Education.

Чтобы включить шифрование диска, необходимо в групповых политиках пройти по цепочке Конфигурация Компьютера > Административные шаблоны > Компонент Windows и выбрать «Диски операционной системы». Далее выбираем «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

В новом окне выберите пункт «Включено», поставьте галочку напротив «Разрешить использование BitLocker без совместимого доверенного платформенного модуля» и нажмите OK.

Рисунок 7. Изменение групповых политик для включения BitLocker

Теперь открываем «Панель управления» и заходим в раздел «Шифрование диска BitLocker», нажимаем «Включить BitLocker» и следуем инструкциям, появившимся на экране.

После шифрования диска при загрузке придется вводить пароль, который был указан при включении самой функции.

Рисунок 8. BitLocker просит ввести пароль для загрузки ОС

Если не ввести пароль в течение минуты, компьютер автоматически выключится.

Есть пара важных моментов, которые необходимо учесть при шифровании диска:

- Необходимо обзавестись ключами восстановления — на случай, если не удается получить доступ к шифрованному диску. И в рамках компании хранить такие ключи удобнее в Active Directory.

- Необходимо иметь копию данных, которые находятся на зашифрованном диске. Если, к примеру, диск был поврежден физически и из него надо извлечь данные, то нет гарантии, что будет возможность их расшифровать.

Выводы

Разработчики Microsoft провели колоссальную работу в направлении защиты Windows 10. Эта операционная система способна достойно ответить не только на вредоносный exe-файл (встроенный антивирус справляется с вредоносными программами не хуже, чем сторонние антивирусы с громкими именами, жаль только, что обновления баз данных происходит намного реже), но и отразить множество других хитрых атак хакеров.

Как уже косвенно упоминалось, обновление программного обеспечения — неотъемлемое звено в цепи защиты информации организации. К сожалению, зачастую это звено является слабым, наряду с ослабленной бдительностью администраторов и халатностью пользователей.

Исходя из всего сказанного, обновление парка операционных систем до Windows 10 — не просто необходимое, а вынужденное действие, которое должно войти в стратегию защиты информационного пространства любой организации на ближайшее время. Но, как и любое другое программное обеспечение, защита Windows 10 должна осуществляться грамотными специалистами, знающими свое дело.

- Авторы

- Резюме

- Файлы

- Ключевые слова

- Литература

Агафонов В.Е.

1

Субракова Н.Л.

1

1 ХТИ филиал СФУ

Все пользователи информации заинтересованы в информационной безопасности. Для защиты необходимо грамотно выбирать меры и средства обеспечения защиты информации от умышленного разрушения, кражи, несанкционированного доступа, несанкционированного чтения и копирования. Поэтому проблема защиты информации обуславливает необходимость углубленного анализа защиты информации и комплексной организации методов и механизмов защиты. По разным оценкам на сегодняшний день на большей части компьютеров и планшетов установлена операционная система Windows. Корпорация Microsoft создала подпрограммы для безопасности пользователей, которые заинтересованы в сохранении своих личных данных при использовании операционной системы Windows. В операционной системе Windows имеется большое количество различных подсистем для защиты пользователей как при локальной работе, так и в сети. Но большая часть пользователей операционной системы Windows незнакома с большинством из них, поэтому проблемой исследования является анализ наиболее известных подсистем защиты операционной системы Windows. В статье выполнено качественное сравнение характеристик популярных операционных систем, определены проблемы защиты информации на ОС Windows и дано краткое описание подсистем защиты ОС Windows, приведены результаты анкетирования студентов на знание подсистем защиты ОС Windows.

операционная система

windows

защита

информация

подсистемы

вирусы

брандмауэр

1. Современные технологии информационной безопасности : учебно-методическое пособие / М.В. Шаханова. Москва : Проспект, 2015. 216 с.

2. Тупикина А. А. Актуальность защиты конфиденциальной информации //Информационные технологии в науке, бизнесе и образовании. 2016. С. 436-439.

3. Янченко И. В. Информационный и технологический вызовы образованию как точки роста //Актуальные проблемы гуманитарных и естественных наук. 2016. №. 2-5. С. 8-10. URL: https://elibrary.ru/download/elibrary_25612629_48376290.pdf (дата обращения: 07.01.2018).

4. Microsoft Windows [Электронный ресурс]. URL: https://www.microsoft.com/ru-ru (дата обращения: 22.12.2018).

5. The Linux Foundation [Электронный ресурс]. URL: https://www.linux.com (дата обращения: 06.01.2019).

6. MacOSWorld [Электронный ресурс]. URL: https://macosworld.ru (дата обращения: 06.01.2019).

7. Защита компьютера от вирусов [Электронный ресурс]. URL: https://support.microsoft.com/ru-ru/help/17228/windows-protect-my-pc-from-viruses (дата обращения: 06.01.2019).

8. Безопасность операционных систем: учебное пособие [Электронный ресурс]. URL: http://window.edu.ru/catalog/pdf2txt/669/56669/27248? p_page=9 (дата обращения: 05.12.2018).

Введение. Значение информации в развитии общества все более увеличивается. Роль информационной компоненты в любом производстве с течением времени возрастает. В последнее столетие появилось много таких отраслей производства, которые почти на 100% состоят из одной информации, например, дизайн, создание программного обеспечения, реклама [1].

Информация играет большую роль не только в производственных процессах, но и является основой деятельности управленческих организаций, страховых обществ, банков, организаций социальной сферы и т.д. Во многих из перечисленных случаев информация представляет большой интерес для криминальных элементов. Все преступления начинаются с утечки информации [2].

Таким образом, организации, заинтересованные в сохранении информации заботятся об информационной безопасности. Приходится грамотно выбирать меры и средства обеспечения защиты информации от умышленного разрушения, кражи, несанкционированного доступа, несанкционированного чтения и копирования. Поэтому проблема защиты информации является актуальной и обуславливает необходимость углубленного анализа защиты информации и комплексной организации методов и механизмов защиты. В корпорации Microsoft разработаны подсистемы для защиты информации при работе с операционной системой Windows (ОС Windows), однако многие ее пользователи даже не подозревают о наличии подсистем, защищающих их информацию и, особенно, персональные данные. Информирование и популяризации среди пользователей ОС Windows возможностей защиты в рамках вуза позволит частично внести вклад в ответах на технологические и информационные вызовы современному обществу и образованию [3]

Цель работы: проанализировать подсистемы защиты современной операционной системы Windows, охарактеризовать их и определить степень их применения пользователями.

Исходя из цели исследования, определяются следующие задачи:

— сравнить характеристики операционных систем;

— определить проблемы защиты информации на ОС Windows;

— провести сравнительный анализ подсистем защиты ОС Windows;

— выявить достоинства и недостатки подсистем защиты ОС Windows;

— провести анкетирование студентов на знание подсистем защиты ОС Windows.

Результаты. Для сравнения характеристик были взяты три наиболее известные операционные системы: Microsoft Windows, Linux, Mac OS [4, 5, 6].

Определим и охарактеризуем критерии для сравнения операционных систем:

1. Защищенность от вирусов – защищенность информации пользователей от хищения, повреждения и скачивания. Считается, что Windows это ОС наиболее уязвимая. Все продукты семейства Linux имеют очень мало изъянов. Mac OS наиболее безопасная ОС.

2. Удобство в использовании – простота и доступность в использовании операционной системы. Интерфейс Windows понятен. Работа за компьютером не вызывает сложностей. На Linux любой может подобрать интерфейс, исходя из рекомендаций других пользователей, с учетом своих знаний и вкусов. MacOS тоже удобная и простая система, в ней учитываются все мелочи.

3. Сложность установки ОС. Как показывает практика, поставить Windows может даже начинающий пользователь компьютера. Минус – придется искать некоторые программы для полноценной работы системы. Linux. Процесс установки десктопной версии мало отличается от вышеописанного. Процесс установки Mac OS можно сравнить с аналогичной операцией у Windows.

4. Стабильность – устойчивость к сбоям операционной системы. Устаревшие версии Windows часто выходили из строя. На современных вариантах ОС такого нет. Linux, пожалуй, самая стабильная система из всех троих. Mac OS. Сбои случаются примерно с той же периодичностью, что и у Windows.

5. Поддержка ПО – поддержка сторонних программных обеспечений. Так как ОС Windows самая распространенная, то и ПО чаще всего пишется именно под нее. Для Linux с каждым годом появляется огромное количество программ, совместимых с этой системой, и практически все они бесплатные. Для Mac OS программ достаточное количество. Минус – устанавливать их можно только из AppStore.

6. Популярность – распространенность среди пользователей. Самой распространенной остается ОС Windows, ее по разным оценкам используют около 85% пользователей, на втором месте MacOS и на третьем Linux.

7. Цена – стоимость операционной системы. ОС Windows может позволить большинство пользователей, средняя цена 5 тысяч рублей. Linux полностью бесплатная система. MacOS входит в стоимость компьютерной техники от Apple, но цена довольно высока.

Рассмотрим подробнее операционную систему Windows, т.к. в данной ОС наименьшая защищенность от вирусов и наибольшая популярность среди пользователей [6].

Проблемой данной исследовательской работы является малоизвестность большинства подсистем безопасности операционной системы Windows, а также недостаточная защищенность персональных данных пользователей этими подсистемами.

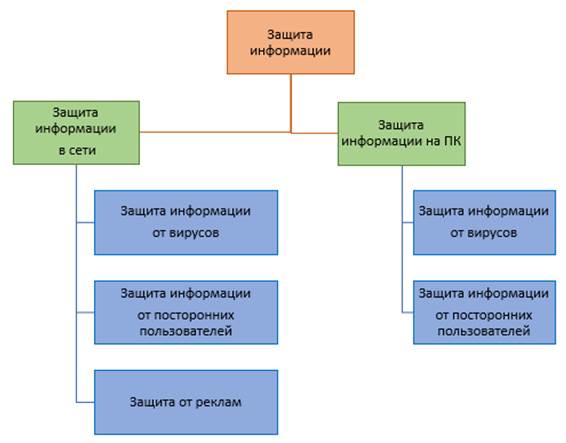

Для наглядного восприятия проблемы было построено «Древо проблем» (Рисунок 1). Из рисунка 1 видно, что подсистемы операционной системы Windows решают две главные проблемы:

— защита информации в сети;

— защита информации на персональных компьютерах.

Информацию в сети необходимо защищать от трех источников проблем:

— вирусы;

— посторонние пользователи;

— реклама.

На персональном компьютере так же представляют собой угрозу посторонние пользователи (злоумышленники) и вирусы.

Рисунок 1 – Древо проблем

Для решения данных проблем компания Microsoft создала несколько подсистем Windows, таких как:

1. центр безопасности Windows,

2. защитник Windows,

3. родительский контроль,

4. брандмауэр Windows,

5. пароль администратора.

Охарактеризуем каждую подсистему:

– центр безопасности Windows представляет собой комплекс программного обеспечения по защите компьютера от сетевых атак, организации регулярного обновления Windows и мониторинг состояния установленного антивирусного ПО;

— защитник Windows (антивирусная программа), созданный для того, чтобы удалять, помещать в карантин или предотвращать появление spyware-модулей (шпионских программ) в операционных системах Microsoft Windows;

— родительский контроль позволяет настроить параметры родительского контроля, включая доступ к веб-сайтам, временные ограничения для устройств, а также указать приложения, которые можно просматривать и приобретать;

— брандмауэр Windows создан, чтобы оградить ваше устройство от хакеров и вредоносных программ в локальных сетях и в Интернете;

— пароль администратора — это идентификация и аутентификация пользователя [7].

Для защиты информации на персональном компьютере используются следующие подсистемы: пароль администратора, родительский контроль, центр безопасности, защитник Windows.

Для защиты информации в сети используются следующие подсистемы: защитник Windows, брандмауэр Windows [7, 8].

Анкетирование. Нами было проведено анкетирование студентов на знание подсистем защиты операционной системы Windows. Опрос на тему «Проблемы защиты информации в ОС Windows» создан в Google формах, доступ к нему находиться по ссылке: https://docs.google.com/forms/d/14pvBjmgugF79kCtHT8bc985lbloj2mwSkEJcLT0Xw9Y/edit. В анкете имеется 9 вопросов:

1. Какую операционную систему вы используете?

2. Почему вы выбрали эту операционную систему?

3. Оцените по 10 бальной шкале защиту ОС Windows?

4. Сталкивались ли вы с проблемой защиты информации на ОС Windows?

5. Для чего нужен брандмауэр Windows?

6. Для чего нужен родительский контроль в ОС Windows?

7. От чего защищает «защитник Windows»?

8. Какие подсистемы защиты в ОС Windowsвы используете?

9. Какой по вашему мнению не хватает защиты для полной безопасности информации в ОС Windows?

Опрос проводился нами в течении недели, в результате опроса выявлено, что большинство студентов на компьютерах и ноутбуках используют ОС Windows. Они выбрали ОС Windows потому что, считают ее наиболее удобной и простой в использовании.

56% из опрошенных студентов сталкивались с проблемой защиты в ОС Windows, соответственно 44% – не сталкивались.

С функциями брандмауэра Windows знакомы 67% студентов, соответственно 33% не знают для чего он нужен.

Каждый из опрошенных имеет представление о родительском контроле ОС Windows и его использовании.

О подсистеме «Защитник Windows» и его функционале знают лишь половина студентов.

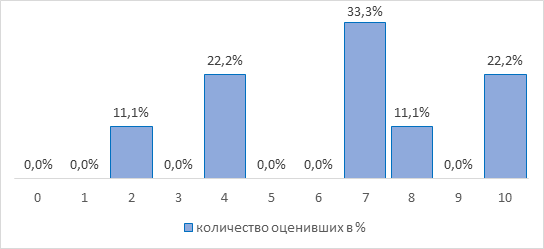

Результаты оценки защиты ОС Windows по 10 бальной шкале представлены в виде диаграммы на рисунке 2.

Рисунок 2 – Результаты оценки защиты ОС Windows по 10 бальной шкале

Из диаграммы видно, что не всех пользователей операционной системы Windows устраивает защита информации. В то же время мы выяснили, что при этом студенты не знают и не используют полные возможности подсистем защиты ОС Windows.

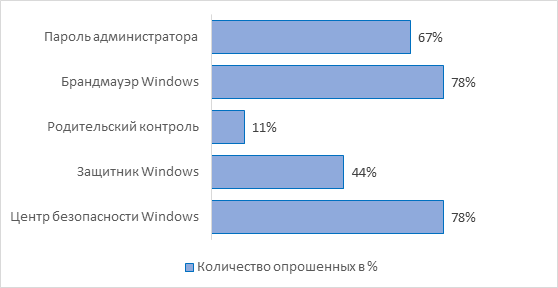

Количество студентов, пользующихся подсистемами защиты ОС Windows представлено в виде диаграммы на рисунке 3.

Рисунок 3 – Популярность подсистемы ОС Windows среди опрошенных

На диаграмме видно, что большинство студентов используют подсистемы такие как: «Центр безопасности Windows», «Брандмауэр Windows», «Пароль администратора», а подсистемы защиты «Родительский контроль» и «Защитник Windows» – намного реже.

На вопрос «Какой, по вашему мнению, защиты не хватает на ОС Windows» 50 % студентов затруднились ответить, 45 % отметили, что защита достаточно хорошая и в дополнительных программах не нуждается и около 5% ответили, что нужно встроенное антивирусное программное обеспечение.

Таким образом, после проведения опроса студентов было выявлено, что большинство студентов используют ОС Windows, знают основные подсистемы защиты информации и используют большинство из них.

Заключение. В ходе выполнения исследования была достигнута поставленная цель (проанализированы подсистемы защиты современной операционной системы Windows и дано краткое их описание) и решены задачи:

— выполнено качественное сравнение характеристик популярных операционных систем;

— определены проблемы защиты информации на ОС Windows;

— проведен анализ подсистем защиты ОС Windows;

— проведено анкетирование студентов на знание подсистем защиты ОС Windows.

В первой части данной работы проведен сравнительный анализ наиболее известных операционных систем таких как, Linux, Windows, Mac OS.

Во второй части построено древо проблем и определенны две основные проблемы защиты информации на ОС Windows: защита информации в сети; защита информации на персональных компьютерах.

Приведено краткое описание основных подсистемы защиты ОС Windows.

В третьей части было проведено анкетирование студентов на знание и использование подсистем защиты ОС Windows и представлены результаты опроса.

Библиографическая ссылка

Агафонов В.Е., Субракова Н.Л. ПОДСИСТЕМЫ ЗАЩИТЫ ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS // Международный студенческий научный вестник. – 2019. – № 1.

;

URL: https://eduherald.ru/ru/article/view?id=19467 (дата обращения: 05.02.2023).

Предлагаем вашему вниманию журналы, издающиеся в издательстве «Академия Естествознания»

(Высокий импакт-фактор РИНЦ, тематика журналов охватывает все научные направления)

Windows 10 разрабатывалась с учетом новейших угроз информационной безопасности и лучше, чем все предыдущие версии Windows, защищена по основным областям функционирования.

Новейшая версия операционной системы Microsoft Windows 10 создавалась разработчиками компании для работы в информационном окружении, значительно изменившемся с точки зрения угроз для системы безопасности и конфиденциальности данных. Условия работы новой версии можно охарактеризовать как функционирование в «пространстве постоянно меняющихся угроз», включающем широкий технологический спектр вредоносных программ и часто меняющиеся способы проникновения со стороны злонамеренных лиц, которые используют для своих целей многие современные устройства и сетевые технологии.

Изменился и состав злоумышленников: хакеров-одиночек сменили хорошо организованные криминальные группы, превратившие атаки на цифровые ресурсы компаний в большой бизнес за счет получения выкупа от жертв шифрования критичных для них данных, а также за счет краж персональных и финансовых данных с помощью мошеннических ресурсов и последующего хищения денежных средств пользователей. Нередки случаи политически мотивированных атак на компании с целью кражи секретов или нанесения репутационного и прямого ущерба.

|

Усовершенствованные функции защиты в Windows 10 |

|

Биометрия. В Windows 10 биометрия полностью интегрирована в компоненты системы безопасности ОС, а не просто является одним из внешних элементов более крупной схемы. Windows Hello. Это новая биометрическая технология входа, которая позволяет разблокировать устройства после идентификации лица или отпечатков пальцев. Microsoft Passport. Технология строгой двухфакторной проверки подлинности заменяет пароли комбинацией из зарегистрированного устройства и ПИН-кода или Windows Hello. Повышенная сопротивляемость атакам, основанным на методах подбора пароля пользователя, его ПИН-кода или биометрических данных. Windows 10 поддерживают еще более мощную форму защиты от таких атак, потому что учетные данные пользователя привязаны к TPM. Шифрование жесткого диска с использованием BitLocker. Можно шифровать жесткие диски полностью, включая системные диски и диски с данными. Шифрование устройства. Windows 10 обеспечивает поддержку шифрования гораздо более широкого диапазона устройств, включая устройства с InstantGo. Шифрование только занятого места на диске. Это позволяет шифровать новые данные по мере записи на диск. Поддержка шифрования жесткого диска. Жесткие диски нового класса производят самостоятельное шифрование на аппаратном уровне и поддерживают аппаратное шифрование всего диска. Защита информации на этапе предварительной загрузки. Windows 10 может обеспечить защиту начиная со среды предварительной загрузки на современных устройствах. Управление паролями и ПИН-кодами. Если BitLoсker включен на системном диске и компьютер оснащен модулем TPM, пользователь должен ввести ПИН-код, прежде чем BitLocker разблокирует диск. Настройка сетевой разблокировки. Сетевая разблокировка позволяет автоматически запускать компьютер под защитой BitLocker, если он подсоединен к проводной сети организации, в которой функционируют службы развертывания Windows. Система администрирования и мониторинга Microsoft BitLocker. MBAM в составе пакета Microsoft Desktop Optimization Pack упрощает поддержку BitLocker и BitLocker To Go, а также управление этими технологиями. Обеспечение безопасности на основе виртуализации. Безопасность на основе виртуализации (VBS) подразумевает использование возможностей системы виртуализации компьютера. Это передовой способ защиты системных компонентов от угроз. Доверенный платформенный модуль. Преимущество Windows 10 в том, что TPM объединена с другими аппаратными технологиями безопасности. TPM используется для защиты ключей шифрования томов BitLocker, виртуальных смарт-карт, сертификатов и многих других ключей, для создания которых используется TPM. Безопасный запуск. Windows 10 может проверить целостность устройств, наличие встроенного программного обеспечения и загрузчиков. Надежная загрузка. Windows 10 обеспечивает защиту процесса загрузки, проверяя, что все загрузочные компоненты являются надежными (например, подписаны доверенным источником) и целостными. Ранний запуск антивредоносной программы. Обеспечивается запуск решения, реализующего защиту от вредоносного программного обеспечения, до старта всех сторонних драйверов и приложений Измеряемая загрузка. Windows 10 использует встроенный в новейшие компьютеры аппаратный компонент TPM, который записывает ряд показателей критически важных компонентов запуска, включая встроенное программное обеспечение, загрузочные компоненты Windows, драйверы. Защита ядра Windows. В Windows 10 реализован ряд усовершенствований, усложняющих переполнение буфера вредоносным ПО, распыление им куч и выполнение других низкоуровневых атак. Также проверяется код, который может быть запущен на том или ином компьютере. Device Guard. Это набор компонентов для защиты целостности аппаратного и программного обеспечения. Данные функции являются революционным средством обеспечения безопасности ОС Windows: новые параметры VBS защищают ядро системы, а также процессы и драйверы, выполняемые в режиме ядра. Device Guard с AppLocker. Можно воспользоваться AppLocker в качестве дополнения к функции настраиваемой целостности кода, если целостность кода невозможно реализовать полностью или функциональность этого компонента не охватывает все желаемые сценарии. Device Guard с Credential Guard. Здесь используется технология гипервизора для защиты службы проверки подлинности Windows (LSA) и извлеченных учетных данных пользователей. Microsoft Edge. Новый браузер в Windows 10 более безопасен, чем предшественники, за счет того, что он не поддерживает сторонние двоичные расширения, выполняет только 64-разрядные процессы, разработан как универсальное приложение Windows, упрощает задачи по настройке системы безопасности. Фильтр SmartScreen. В Windows 10 корпорация Microsoft усовершенствовала фильтр SmartScreen, интегрировав возможности оценки репутации приложений в саму операционную систему. Универсальные приложения для Windows. Использование универсальных приложений Windows или даже классических приложений Windows (Win32) из магазина Windows существенно снижает вероятность попадания вредоносного программного обеспечения на компьютер, потому что все приложения проходят тщательный отбор и лишь потом становятся доступны в магазине. Защитник Windows. Более надежную защиту от вредоносного ПО обеспечивают четыре фактора: объемный локальный контекст, всеобъемлющие глобальные датчики, защита от взлома и предоставление специалистам по ИТ-безопасности более широких возможностей. Родительский контроль. В Windows 10 можно позаботиться о безопасности детей, подключив к своему компьютеру их локальные учетные записи или учетную запись Microsoft. |

Авторы вредоносных программ и создатели мошеннических сетевых ресурсов в Интернете стараются каким-либо образом завлечь пользователей с целью кражи нужной им информации. В противоположность таким действиям, целевые атаки подготовленных хакеров нацелены на использование слабостей сетевой и программной инфраструктуры компаний и организаций. При этом под угрозой оказываются как предприятия в ответственных и критичных к наличию защиты данных отраслях (оборонные, энергетические, финансовые, государственные организации), так и небольшие компании других секторов, в которых не задумываются о защите данных. Любая компания может оказаться поставщиком или подрядчиком для более крупной — следовательно, попасть в поле зрения мошенников и криминальных элементов и стать их невольным посредником для выполнения атак и кражи данных.

Именно с учетом этих перечисленных угроз разрабатывалась новейшая версия операционной системы Microsoft — Windows 10. Она способна функционировать на всех видах современных устройств: на настольных и мобильных компьютерах, гибридных компьютерах и планшетах, встраиваемых устройствах. В ней реализована поддержка всех новейших аппаратных функций цифровой защиты и идентификации, в том числе биометрическая идентификация с распознаванием лиц и отпечатков пальцев, шифрование данных на дисках с использованием доверенного платформенного модуля TPM, безопасная загрузка операционной системы и многое другое. Windows 10 лучше, чем все предыдущие версии Windows, защищена по основным областям функционирования, включая защиту процесса загрузки операционной системы на устройстве, защиту данных на пользовательском устройстве, защиту процесса идентификации пользователей, защиту от внешних угроз и защиту конфиденциальности пользователей.

Защита процесса загрузки операционной системы

Первым уровнем защиты устройства с Windows 10 выступает аппаратное обеспечение, на котором запущена операционная система. Отметим, что полноценное использование механизмов обеспечения безопасности Windows 10 возможно только на оборудовании со встроенными функциями по обеспечению безопасности, включая UEFI с безопасной загрузкой, функции виртуализации процессора, функции защиты памяти процессора, TPM и биометрические датчики.

Одним из самых опасных и сложно идентифицируемых типов вредоносных программ являются наборы скрытого проникновения и сокрытия следов взлома, так называемые руткиты и буткиты, которые могут загружаться до загрузки операционной системы и работать в режиме ее ядра, получая максимальный уровень доступа к ресурсам компьютера. Технологии безопасной загрузки Secure Boot и надежной загрузки Trusted Boot защищают Windows 10 с самого начала загрузки ОС, контролируя процесс запуска устройства и разрешая старт только доверенных компонентов. Дополнительную защиту добавляет технология раннего запуска антивирусных компонентов Early Launch Anti-Malware (ELAM).

Защита данных в локальном хранилище пользовательского устройства

Повсеместное использование мобильных компьютеров и устройств в рамках обычного выполнения рабочих обязанностей несет риск потери и разглашения важных корпоративных данных в результате банальной кражи устройства. Шифрование всех данных на нем и защита его надежным паролем помогают снизить остроту потери, а возможность удаленного стирания конфиденциальных данных с консоли администратора делает кражу с целью завладения информацией бессмысленной. Для многих отраслей, оперирующих чувствительной к разглашению или попаданию в чужие руки информацией, наличие шифрования является обязательным.

Шифрование диска BitLocker — это функция защиты данных, которая интегрируется с операционной системой и борется с угрозами хищения или незащищенности данных в случае потери, кражи или неправильного списания компьютеров. BitLocker может шифровать жесткие диски полностью, включая системные диски и диски с данными.

Одной из самых актуальных и насущных проблем защиты личных и корпоративных данных является проблема преднамеренной или непреднамеренной утечки информации с устройства. На всех компьютерах с установленной версией Windows 10 Pro доступно новое средство защиты — Windows Information Protection (WIP), которое относится к решениям класса Data Leak Protection (DLP), предназначенным для защиты от утечек корпоративной информации. WIP обеспечивает защиту от возможной утечки данных, не влияя на работу сотрудников, а также помогает обезопасить корпоративные приложения и данные от случайной потери на принадлежащих компании и сотрудникам устройствах, использующихся для работы. При этом не требуется вносить изменения в операционную систему или другие приложения.

Что важно, WIP позволяет разделять личную информацию пользователя и данные, доступ к которым сотрудник имеет в рамках выполнения своих рабочих обязанностей. Этот механизм позволяет хранить рабочие данные в зашифрованном виде, контролировать и предотвращать попытки случайной или преднамеренной передачи файлов или их фрагментов в несанкционированные для использования приложения, а при необходимости сможет удалить рабочие файлы, не затрагивая при этом личную информацию пользователя.

Защита процесса идентификации пользователей

Привычная пара «имя пользователя и пароль» — популярный способ проверки подлинности при регистрации в системе или на информационном ресурсе. Windows 10 включает в себя новую платформу авторизации, позволяющую внедрить более безопасную альтернативу привычным многократно повторяющимся паролям в виде двухфакторной аутентификации. Технология Windows Hello дает возможность проверять биометрические данные пользователя в качестве одного из факторов аутентификации наряду с привычным идентификатором PIN. На устройствах, оснащенных необходимым оборудованием (специальной цифровой фотокамерой или сканером отпечатков пальцев), можно выполнять регистрацию путем распознавания лица пользователя или отпечатка его пальца.

Злоумышленники нередко используют атаку, основанную на методе подбора, что позволяет получить доступ к устройству простым угадыванием пароля пользователя или его ПИН-кода. Иногда злоумышленник даже выполняет подбор биометрических данных до тех пор, пока ему не удастся взломать устройство. Windows 10 поддерживает мощную защиту от атак методом подбора: если операционная система обнаруживает, что некто пытается воздействовать на механизмы регистрации в системе Windows, то системный диск остается защищенным средствами BitLocker, а Windows может автоматически перезагрузить устройство и BitLocker будет находиться в режиме восстановления до тех пор, пока кто-нибудь не введет ключ-пароль восстановления.

Защита от внешних угроз

Для противостояния постоянно расширяющемуся набору внешних угроз, Windows 10 имеет как хорошо зарекомендовавшие себя и знакомые по предыдущим версиям улучшенные инструменты (Защитник Windows), так и новые продвинутые технологии, такие как облачная служба для выявления вредоносных кодов на основе мониторинга поведения программ Windows Defender Advanced Threat Protection, служба защиты на основе виртуализации Credential Guard, следящая за тем, чтобы только привилегированные системные компоненты могли получать доступ к системным данным, а также служба Device Guard, контролирующая оборудование и программы устройства, чтобы на нем запускались только доверенные приложения, определенные в политиках целостности кода.

Возможности Защитника Windows расширены как за счет механизма сканирования по расписанию даже при наличии в системе установленного антивирусного продукта стороннего разработчика, так и за счет реализации режима проверки устройства в автономном режиме, который позволяет выполнить загрузку устройства и осуществить проверку из доверенной среды. Процесс проверки работает вне стандартного ядра Windows, и поэтому можно отследить вредоносные программы, которые пытаются скрыть себя от оболочки Windows за счет перезаписи базовой записи загрузки. Автономную проверку можно запустить напрямую из Защитника Windows.

Фильтр SmartScreen помогает защищать пользователей от вредоносных приложений и веб-сайтов с помощью приложения SmartScreen и служб репутации URL-адресов. В Windows 10 фильтр SmartScreen усовершенствован и может оценить репутацию приложений в самой операционной системе.

Защита конфиденциальности пользователей

В современном информационном мире пользователи осуществляют подсоединения к многочисленным цифровым ресурсам. Потоки информации движутся в обоих направлениях, приложения Windows способны принимать и отправлять файлы. Почтовые сообщения и другие связанные с пользователем данные, в том числе диагностического характера, пересылаются в обе стороны, а также отправляются различным веб-службам. Корпоративные и индивидуальные пользователи Windows 10 могут управлять такими информационными потоками, используя для этого как специальную вкладку «Конфиденциальность» в приложении «Безопасность», так и групповую политику, которую составляют и применяют для пользовательских систем администраторы.

Узнать подробности

Содержание:

ВВЕДЕНИЕ

При разработке операционной системы Windows NT компания Microsoft уделяла самое пристальное внимание обеспечению информационной безопасности. Как следствие, эта система предоставляет надежные механизмы защиты, которые просты в использовании и легки в управлении.

Каждый, кто использует компьютерные сети, нуждается в средствах обеспечения безопасности. Статистика показывает, что в большинстве случаев несанкционированного проникновения в систему можно избежать, если системный администратор уделяет должное внимание средствам защиты. Эффективность обеспечения безопасности компьютерных систем всегда зависит от качества настройки программно-аппаратных средств. Операционная система Windows NT имеет богатый набор средств защиты, которые будут рассмотрены в данном курсовом проекте.

Основными механизмами защиты являются:

- идентификация и аутентификация пользователя при входе в систему;

- разграничение прав доступа к ресурсам, в основе которого лежит реализация дискреционной модели доступа (отдельно к объектам файловой системы, к устройствам, к реестру ОС, к принтерам и др.);

- аудит, т.е. регистрация событий.

Объектом исследования является операционная система Windows NT.

Предметом исследования являются механизмы защиты в операционной системе Windows NT.

Целью курсовой работы является рассмотрение перспективных технологий и методов защиты информации от несанкционированного доступа.

Задачами курсового проекта является указание наилучших рекомендаций по обеспечению безопасности системы.

1. ОБЕСПЕЧЕНИЕ БЕЗОПАСНОСТИ В WINDOWS NT

1.1 Физическая защита

К физическим средствам защиты относится:

- обеспечение безопасности помещений, где размещены серверы сети;

- ограничение посторонним лицам физического доступа к серверам, концентраторам, коммутаторам, сетевым кабелям и другому оборудованию;

- использование средств защиты от сбоев электросети.

Администрирование учетных записей

В функции Менеджера учетных записей входит поддержка механизма идентификации и проверки подлинности пользователей при входе в систему. Все необходимые настройки хранятся в базе данных Менеджера учетных записей.

Учетные записи пользователей, компьютеров и групп — один из главных элементов управления доступом к сетевым ресурсам, а значит, и всей системы безопасности сети в целом.

В среде Windows NT Active Directory существует 3 главных типа пользовательских учетных записей:

- Локальные учетные записи пользователей. Эти учетные записи существуют в локальной базе данных SAM ( Security Accounts Manager ) на каждой системе, работающей под управлением Windows 2003. Эти учетные записи создаются с использованием инструмента Local Users and Groups ( Локальные пользователи и группы ) консоли Computer Management ( Управление компьютером ). Заметим, что для входа в систему по локальной учетной записи, эта учетная запись обязательно должна присутствовать в базе данных SAM на системе, в которую вы пытаетесь войти. Это делает локальные учетные записи непрактичными для больших сетей, вследствие больших накладных расходов по их администрированию.

- Учетные записи пользователей домена. Эти учетные записи хранятся в Active Directory и могут использоваться для входа в систему и доступа к ресурсам по всему лесу AD. Учетные записи этого типа создаются централизованно при помощи консоли » Active Directory Users and Computers » (» Active Directory – пользователи и компьютеры «).

- Встроенные учетные записи. Эти учетные записи создаются самой системой и не могут быть удалены. По умолчанию любая система, будь то изолированная (отдельно стоящая) или входящая в домен, создает две учетные записи – Administrator ( Администратор ) и Guest ( Гость ). По умолчанию учетная запись Гость отключена.

Полноценный набор инструментов Windows NT облегчает администраторам управление системой защиты и ее поддержку. Например, администратор может контролировать круг пользователей, имеющих права доступа к сетевым ресурсам: файлам, каталогам, серверам, принтерам и приложениям. Учетными записями пользователей и правами для каждого ресурса можно управлять централизованно:

- С помощью простых графических инструментов администратор задает принадлежность к группам, допустимое время работы, срок действия и другие параметры учетной записи.

- Администратор получает возможность аудита всех событий, связанных с защитой доступа пользователей к файлам, каталогам, принтерам и иным ресурсам.

- Система способна блокировать учетную запись пользователя, если число неудачных попыток регистрации превышает заранее определенное.

- Администраторы вправе устанавливать срок действия паролей, принуждать пользователей к периодической смене паролей и выбору паролей, затрудняющих несанкционированный доступ.

- С точки зрения пользователя система защиты Windows NT полноценна и несложна в обращении.