§ 7.1. Технологии безопасности, реализованные в Windows

Ранее указывалось, что ОС Windows линейки

9x является незащищенной, в отли-

чие от Windows линейки NT, системой. Поэтому

рассмотренный далее материал будет в

основном

посвящен средствам защиты, реализованным

в NT. Но следует отметить, что

некоторые элементы безопасности в

Windows 98 все же были добавлены [4]:

• поддержка защищенных каналов;

• поддержка интеллектуальных карточек

(smart cards);

• встроенная поддержка

API-функций, предназначенных для выполнения операций

шифрования;

• встроенная поддержка алгоритма

Authenticode;

• встроенная поддержка программы

Microsoft Wallet (бумажник Microsoft).

Поддержка защищенных каналов осуществляется с помощью протокола РРТР

(Point to Point Tunneling

Protocol), который позволяет устанавливать безопасное

соеди-

нение с удаленной

сетью даже посредством незащищенной

сети. Такая связь устанавли-

вается с помощью

зашифрованных инкапсулированных пакетов

и обеспечивает возмож-

ность вложения одного протокола в другой. Например, таким образом пользователь

может подключиться

к Internet с помощью протоколов TCP/IP и

установить защищенное

IPX-соединение со своей офисной сетью. Обеспечивается поддержка

SSL 3.0, новой

версии протокола

SSL (Secured Sockets Layer), что повышает

степень безопасности при

обмене данными по сетям Internet и intranet.

Поддержка операций

с интеллектуальными карточками реализована

в виде двух-

уровневой модели,

включающей драйверы устройств считывания

карточек, а также на-

бор API-функций,

предназначенных для аутентификации,

записи и чтения данных. Ин-

теллектуальные карточки выполняют, по крайней мере, три важные функции:

аутентификацию

пользователей при входе в систему

(вместо паролей или в сочетании с

ними); проведение финансовых операций

по Internet и другим сетям;

хранение информации о человеке, например индивидуальные противопоказания к ле-

карствам или история болезни.

Поддержка

API криптографии, технологии

Authenticode и программы Microsoft

Wallet реализована

в виде модулей, которые инсталлируются

при установке Internet Ex-

plorer.

В табл. 7.1 перечислены возможности

подсистем безопасности, реализованные

в

Windows 95, Windows 98 и Windows NT.

Таблица

7.1

Технология

Windows 95

Windows 98 Windows 2000

Authenticode

PPTP-клиент

Надстройка (IE4) Есть

Надстройка (IE4) Есть

Есть

Есть

PPTP-сервер

Нет

Есть

Есть

Интеллектуальные карточки

API криптографии

Microsoft Wallet

Надстройка (IE4) Есть

Надстройка (IE4) Есть

Надстройка (IE4) Есть

Есть

Есть

Есть

Безопасность на уровне групп

Частично

Частично

Есть

Безопасность на уровне файлов Нет

Нет

Есть

Права и привилегии доступа для

отдельных объектов

Нет

152

Нет

Есть

Как показано в табл. 7.1, Windows NT и Windows 98

имеют много общих техноло-

гий безопасности, в частности технологии,

связанные с Internet. Однако в Windows NT

они реализованы на более высоком уровне.

Хорошим примером

различия между уровнями безопасности

Windows NT и Win-

dows 98 является

доступ к файлам. В Windows 98 (и Windows 95) защита

обеспечивается

только на уровне доступа

к диску и к папке. В указанных системах

нельзя установить

индивидуальные

права доступа к отдельным файлам. Отчасти

это обусловлено тем, что

в среде Windows 98

существует много различных способов

доступа к файлу: посредст-

вом DOS-прерываний,

функций BIOS, функций Windows API, а также средств

различ-

ных языков

программирования (Pascal, C++ и т.д.). Из-за

такого изобилия возможностей

доступа к файлам

возникает множество «лазеек» в

системе защиты, которые очень слож-

но предусмотреть и устранить, не прерывая

работу текущих приложений [1, 7].

Технологии безопасности реализуются с помощью специального набора

API-

функций,

который называется API безопасности.

Хотя этот набор входит в состав под-

системы Win32

API, он полностью реализован только в

Windows NT. С точки зрения

программистов, это означает, что полная

безопасность может быть обеспечена

лишь в

этой системе. Такой

вывод никого не удивит, ведь всем

известно, что основное преиму-

щество Windows NT перед

Windows 98 — это встроенная разветвленная

система безопас-

ности.

В настоящее время в операционной системе

Windows NT имеется около 80 API-

функций, предназначенных для обеспечения

безопасности (исключая API-функции для

шифрования данных).

Тем не менее API-функции, хотя бы частично

способные работать

в среде Windows

98, можно пересчитать по пальцам. Как правило, со всеми

API-

функциями безопасности системы

Windows NT связаны функции-заглушки, которые

расположены в соответствующих DLL-файлах.

Поэтому приложение, разработанное для

Windows NT, загружается в

среде Windows 98 без ошибок компоновки.

Следовательно,

разрабатывая

приложение для Windows NT, вы самостоятельно

должны определить, ка-

кие из его

возможностей должны использоваться

при работе в среде Windows 98 (если

приложение вообще сможет работать в

этой среде).

Для каких приложений

действительно необходимо обеспечить

безопасность уров-

ня системы Windows

NT? Первоочередными кандидатами являются

программы, выпол-

няемые на

сервере.

Кроме того, безопасность на уровне

Windows NT необходима при-

ложениям, имеющим доступ к собственным защищенным объектам

(совместно

используемая

память, файлы, семафоры, системный реестр

и т.д.), а также большинству

приложений, применяемых в

качестве сервисов.

Для предотвращения операции несанкционированного доступа к определенным

возможностям приложения или к определенным

разделам базы данных, программисту

необходимо самостоятельно организовывать

специальную проверку безопасности про-

граммы в следующей последовательности

[1].

• Подготовка

списка всех информационных объектов

и/или операций, доступ к кото-

рым нельзя предоставлять без проверки

полномочий пользователей.

• Разработка логической схемы специальных прав и привилегий доступа, которые

можно предоставлять различным пользователям и/или группам пользователей,

экс-

плуатирующим вашу программу.

• Задание в своей

программе проверки безопасности везде,

где осуществляется доступ

к защищенным объектам или операциям.

• Ограничение доступа к защищенным объектам извне

(например, с помощью стан-

дартных функций

доступа к файлам). Обычно это достигается

путем установки атри-

бута доступа к

объекту «Только для администратора»

и запуска приложения с приви-

легиями администратора, чтобы оно имело

доступ к собственному объекту.

153

Система безопасности в

Windows NT основана на модели безопасности

для

каж-

дого

пользователя.

При выполнении всех операций, которые

активизируются пользова-

телем после входа

в систему (запуск приложений, доступ к

принтерам и дискам, откры-

тие и закрытие файлов), производится проверка того, обладает ли пользователь

соответствующими правами и привилегиями

[1, 7].

API-функции безопасности в

Windows NT предоставляют возможность регистри-

ровать

события на системном уровне и на

уровне приложений. Это позволяет опреде-

лить, кто и когда

имел доступ к различным компонентам

системы. После того как поль-

зователь вошел на защищенный сервер, ему автоматически присваивается маркер

доступа.

Этот маркер закреплен за пользователем

все время, пока он находится в сети

Windows

NT. С другой стороны, каждому

системному объекту соответствует

дескрип-

тор

безопасности

(security descriptor — SD), который содержит различную

информацию,

связанную с

безопасностью данного объекта. С помощью

маркера доступа и дескрипто-

ра безопасности

система защиты Windows NT проверяет при

обращении к объекту, име-

ет ли пользователь право работать с

данным объектом.

В Windows NT встроенные

средства безопасности реализованы

только для объек-

тов ядра операционной

системы (подсистема Kernel). Поэтому,

создавая такие объекты,

как растровые

рисунки, указатели мыши, перья, кисти,

значки, метафайлы или дескрип-

торы окон, вы не

должны принимать меры по обеспечению

их защиты (с помощью API-

функций безопасности).

Но при создании или обращении к

объектам ядра (файлы, пап-

ки, устройства

хранения информации, каналы, почтовые

слоты, последовательные пор-

ты, разделы реестра,

консольные устройства и принтеры)

необходимо предоставлять, по

крайней мере,

дескриптор безопасности (или указывать

вместо соответствующего пара-

метра значение NULL).

В среде

Win32 постоянно приходится сталкиваться с

API-функциями, предназна-

ченными для

манипулирования объектами ядра. Эти

функции в качестве аргумента все-

гда принимают указатель на структуру

SECURITY_ATTRIBUTES. Подобные функции

мы уже рассматривали ранее,

например при создании потоков и процессов,

например

CreateThread().

HANDLE CreateThread (

LPSECURITY_ATTRIBUTES lpThreadAttributes,// привилегии

доступа

DWORD dwStackSize,

// по умолчанию равен 0

LPTHREAD_START_ROUTINE lpStartAddress, // указатель на

стартовую

// функцию

LPVOID lpParameter,

DWORD dwCreationFlags,

LPDWORD lpThreadId );

// значение, передаваемое

// функции

// активное состояние или

//состояние ожидания

// здесь система возвращает

// идентификатор потока

Чаще всего программист применяет данную функцию, просто задав значение

NULL в качестве аргумента

lpSecurityAttributes. Такой подход является удачным при

реализации

большинства стандартных операций

доступа. Это связано с тем, что при за-

дании значения

NULL используется набор параметров структуры

SECURI-

TY_ATTRIBUTES, который задан по умолчанию.

Если необходимо

нечто большее, чем атрибуты, заданные

по умолчанию посредст-

вом значения NULL

для структуры SECURITY_ATTRIBUTES, нужно вручную

сформи-

ровать эту структуру.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

В этом документе мы сделали попытку анализа работы DPAPI, произвести разбор недокументированных структур и алгоритмов шифрования DPAPI, понять и описать внутреннее функционирование этой системы.

Впервые в мире дано полное описание (не претендующее, однако, на универсальность) логики работы DPAPI и всех недокументированных структур, включая объекты DPAPI, Мастер Ключи и файлы истории паролей.

Мы также попытались указать некоторые недостатки в функционировании последней версии DPAPI и возможные методы их устранения. Кроме того, более глубокий анализ реализации первой версии DPAPI, выпущенной вместе с Windows 2000, показал наличие нескольких серьезных уязвимостей и поставил под сомнение всю безопасность этой системы.

Большое внимание уделено восстановлению данных DPAPI без возможности загрузки профиля пользователя. Впервые на практике применен алгоритм восстановления пароля на вход пользователя без доступа к SAM или NTDS.DIT.

Анализ работы DPAPI был произведен с помощью набора из 6 утилит, интегрированных в одно из самых мощных приложений для аудита паролей Windows: Windows Password Recovery. Мы надеемся, что данные инструменты, а также некоторые материалы нашей статьи, будут интересны не только экспертам и криминалистам, но и всем исследователям в области безопасности.

Начиная с Windows 2000, компания Microsoft стала поставлять в своих операционных системах специальный интерфейс для защиты данных, который называется Data Protection Application Programming Interface, или сокращенно DPAPI. В настоящее время DPAPI получил очень широкое распространение и применяется во многих приложениях и подсистемах Windows. Например, в системе шифрования файлов, для хранения беспроводных паролей сети, в Windows Credential Manager, Internet Explorer, Outlook, Skype, Windows CardSpace, Windows Vault, Google Chrome и т.д. DPAPI стала популярной у программистов в первую очередь благодаря простоте использования, поскольку состоит всего лишь из пары функций для шифрования и расшифровки данных: CryptProtectData и CryptUnprotectData.

Несмотря на свою кажущуюся простоту, техническая реализация DPAPI довольно сложна, а логика работы этих функций во многом напоминает веселый детский стишок «Вот дом, который построил Джек». Возможно по этой причине, внутренние структуры и принципы работы DPAPI долгое время находились за закрытым занавесом.

Впервые анализ системы DPAPI был произведен фирмой Passcape Software в 2003 году. На основе этого анализа, в 2005 году вышло первое коммерческое приложение (Outlook Password Recovery), умеющее расшифровывать объекты DPAPI в режиме офлайн, т.е. без обязательного входа в учетную запись владельца. Алгоритм расшифровки, предложенный Passcape, просто имитировал работу DPAPI, поэтому система DPAPI не была скомпрометирована.

С выходом новой версии программы Windows Password Recovery, алгоритм офлайн расшифровки DPAPI получил новый виток. Теперь стало возможным не только расшифровывать DPAPI объекты, но и производить их анализ и поиск на диске, расшифровывать Мастер Ключи и проверять пароли к ним, вытаскивать хэши истории паролей пользователей из DPAPI и многое другое.

Пример удачного и хитроумного способа защиты данных с использованием DPAPI, являет собой реализация алгоритма шифрования паролей автозаполения в Internet Explorer. Для шифрования пароля и логина какой-нибудь веб страницы, вызывается функция CryptProtectData, в параметре опциональной энтропии которой указывается адрес этой страницы. Таким образом, без знания исходного URL адреса, где был введен пароль, никто, даже сам браузер Internet Explorer, не сможет выполнить обратную расшифровку.

Начиная с Windows 2000, как уже было сказано выше, любое приложение может защитить свои персональные данные (например, пароли) путем элементарного вызова функции CryptProtectData, возвращающую «непрозрачную» двоичную структуру, иначе именующуюся объектом DPAPI (DPAPI blob). «Непрозрачную», по определению Microsoft, в том смысле, что там содержатся не только исходные зашифрованные данные приложения, но и другая недокументированная служебная информация, необходимая для их расшифровки.

Аналогично функционирует API функция CryptUnprotectData, которая, как видно из ее названия, работает в обратную сторону: получая на входе зашифрованный DPAPI объект, возвращает приложению исходные декодированные данные.

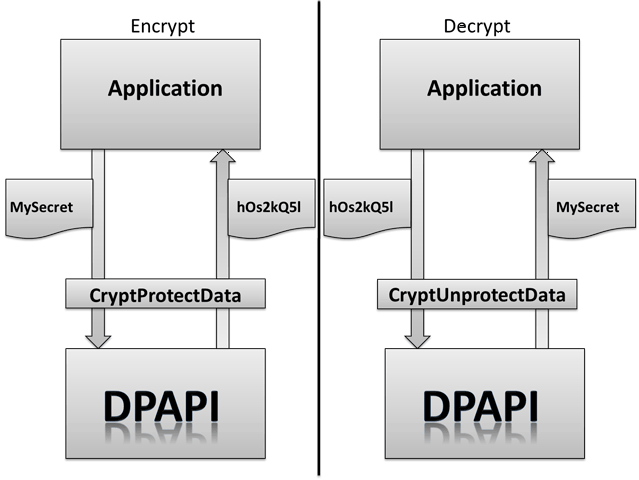

На рисунке 1 схематично представлена работа DPAPI.

Рис 1. Схема работы DPAPI

Шифрование DPAPI базируется на пароле пользователя, поэтому данные, защищенные под одной учетной записью, нельзя расшифровать под другой. Более того, DPAPI предоставляет возможность ограничивать доступ к данным даже внутри одной учетной записи путем установки дополнительного секрета (энтропии). Таким образом, без знания дополнительного секрета, одно приложение не сможет получить доступ к данным, защищенным в другой программе.

Любому программисту, реализующему интерфейс DPAPI, важно понять, что эта система осуществляет только шифрование данных. Приложение должно само обеспечить механизм хранения возвращаемых объектов DPAPI, в том числе надежного сокрытия опциональной энтропии, если она используется.

DPAPI была создана с учетом многих аспектов с точки зрения безопасности. Вот список основных особенностей, отличающих ее от подобных систем:

Однако есть некоторые нюансы, незнание которых может ослабить систему защиты DPAPI:

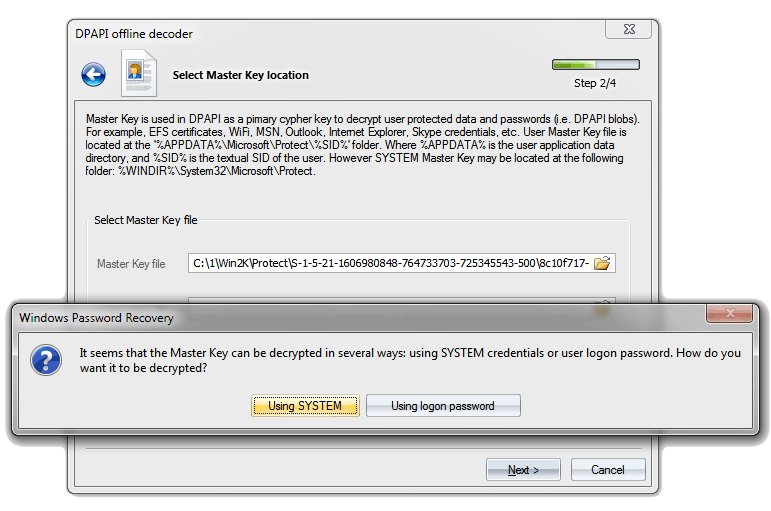

Рис 2. Расшифровка DPAPI объекта без знания пароля пользователя в Windows 2000.

Если же брать в целом, DPAPI обеспечивает, пожалуй, самую сильную на сегодняшний день защиту и безопасность данных пользователя.

Таблица 1. Алгоритмы шифрования, используемые в DPAPI

DPAPI работает поверх Crypto API и может использовать любого поставщика услуг шифрования. Выбор крипто провайдера осуществляется в соответствии со следующим ключом реестра:

По умолчанию, используется крипто провайдер Microsoft с именем df9d8cd0-1501-11d1-8c7a-

00c04fc297eb, реализованный в библиотеке psbase.dll.

Настройка шифрования осуществляется изменением соответствующего значения в ключе реестра

HKLM/Software/Microsoft/Cryptography/Protect/Providers/%GUID%

Где %GUID% является уникальным идентификатором поставщика услуг. По умолчанию ключ с настройками DPAPI соответствует

HKLM/Software/Microsoft/Cryptography/Protect/Providers/df9d8cd0-1501-11d1-8c7a-00c04fc297eb

Доступ для изменения этой ветки реестра имеют только пользователи с правами Администратора. Ниже даны описания некоторых значений этого ключа.

Значение: MasterKeyIterationCount

Тип данных: REG_DWORD

Описание: Счетчик итераций в функции PBKDF2, не может быть меньше, чем значение, установленное

по-умолчанию. Алгоритм генерации ключа используется в шифровании Мастер Ключа и

истории паролей пользователя.

Значение: MasterKeyLegacyCompliance

Тип данных: REG_DWORD

Описание: Установка этого значения в 1 включает режим совместимости с Windows 2000 во время

резервирования и восстановления Мастер Ключей.

Значение: MasterKeyLegacyNt4Domain

Тип данных: REG_DWORD

Описание: Поскольку резервирование и восстановление DPAPI не поддерживается в Windows NT4,

установите параметр MasterKeyLegacyNt4Domain в 1, чтобы использовать режим

совместимости с Windows 2000 и избежания потери данных во время резервирования/

восстановления.

Значение: DistributeBackupKey

Тип данных: REG_DWORD

Описание: Ключ, отвечающий за совместимость при резервировании и восстановлении ключа домена.

Например, если уровень функционирования домена установлен как Windows 2000.

Значение: Recovery Version

Тип данных: REG_DWORD

Описание: Параметр, используемый для совместимости при создании резервных копий и восстановлении

локальных копий Мастер Ключей. По умолчанию используется версия 2, Windows 7 и Windows

Server 2008 R2 могут быть настроены для работы в версии 3, путем установки этого DWORD

значения реестра в 3.

Значение: ProtectionPolicy

Тип данных: REG_DWORD

Описание: Флаг политики безопасности, используемый по умолчанию. Соответствует флагу dwPolicy в

заголовке Мастер Ключа.

Значение: Encr Alg, Encr Alg Key Size

Тип данных: REG_DWORD

Описание: Пара значений, манипулирующих типом алгоритма шифрования, который применяется в DPAPI,

и размером ключа этого алгоритма.

Значение: MAC Alg, MAC Alg Key Size

Тип данных: REG_DWORD

Описание: Ключи для установки алгоритма контроля целостности данных в DPAPI.

Описание функций CryptProtectData и CryptUnprotectData

Параметры этих функций практически одинаковы, поэтому рассмотрим только CryptProtectData, декларация которой для C++ выглядит следующим образом:

BOOL WINAPI CryptProtectData(

__in DATA_BLOB *pDataIn,

__in LPCWSTR szDataDescr,

__in DATA_BLOB *pOptionalEntropy,

__in PVOID pvReserved,

__in_opt CRYPTPROTECT_PROMPTSTRUCT *pPromptStruct,

__in DWORD dwFlags,

__out DATA_BLOB *pDataOut

);

Описание полей функции:

| DATA_BLOB *pDataIn | — указатель на структуру DATA_BLOB, ссылающийся на исходные данные, которые необходимо зашифровать. |

| LPCWSTR szDataDescr | — описатель данных, хранится в открытом виде в DPAPI объекте. Этот опциональный параметр носит информационный характер, его можно не задавать при вызове функции. |

| DATA_BLOB *pOptionalEntropy | — аналогично предыдущему, является опциональным параметром. Однако в отличие от описателя, энтропия напрямую влияет на безопасность данных, поэтому не хранится в объекте DPAPI. Пользователь сам должен обеспечить надлежащее управление этим секретом. Некоторые сторонние приложения (например, GTalk) хранят этот секрет в реестре, другие компоненты Windows (например, .Net Passport или WININET) в качестве секрета используют жестко прописанную константу, третьи используют переменное значение. Например, встроенный FTP клиент Windows Vista создает энтропию на основе имени сервера. Так или иначе, потенциального взломщика это может, в крайнем случае, позабавить. На наш взгляд, самый удачный пример использования энтропии реализован в механизме хранения паролей Internet Explorer, при котором секрет вообще нигде не хранится. |

| PVOID pvReserved | — в настоящий момент не используется. |

| CRYPTPROTECT_PROMPTSTRUCT *pPromptStruct | — структура, задав которую, необходимо будет ввести дополнительный пароль для шифрования объекта DPAPI. Скажем так, используется очень нечасто ввиду того, что запрос пароля происходит в интерактивном режиме. |

| DWORD dwFlags | — флаги, управляющие процессом шифрования. Вот описание наиболее интересных из них: CRYPTPROTECT_UI_FORBIDDEN (0x1) Используется, когда интерфейс пользователя недоступен. Например, при удаленном доступе. CRYPTPROTECT_LOCAL_MACHINE (0x4) Защита данных происходит с использованием учетной записи локального компьютера. Любой пользователь системы сможет расшифровать их. CRYPTPROTECT_CRED_SYNC (0x8) Позволяет принудительно выполнить синхронизацию паролей. Обычно эта операция автоматически выполняется после смены пароля пользователя. CRYPTPROTECT_AUDIT (0x10) При шифровании/расшифровки будет происходить аудит. CRYPTPROTECT_VERIFY_PROTECTION (0x40) Этот флаг проверяет защиту объекта DPAPI. Если уровень защиты, установленный по умолчанию, выше уровня защиты для данного объекта, функция вернет ошибку CRYPT_I_NEW_PROTECTION_REQUIRED как совет того, что желательно по-новому выполнить защиту исходных данных. CRYPTPROTECT_CRED_REGENERATE (0x80) Регенерация паролей локальной машины. CRYPTPROTECT_SYSTEM (x20000000) Индикатор того, что только системные процессы смогут выполнить шифрование/расшифровку данных. |

| DATA_BLOB *pDataOut | — объект DPAPI, который получается в результате вызова функции |

Пример использования CryptProtectData/ CryptUnprotectData

Для удобства проведения тестов, а также в качестве примера, мы написали две небольшие одноименные утилиты, реализующие простые обертки вокруг функций DPAPI. Таким образом, к функциям DPAPI можно обращаться из командной строки. Ниже приведен исходный код С++ программы CryptProtectData.

Исходный код программы CryptProtectData

// CryptProtectData.cpp : Defines the entry point for the console application.

#include "stdafx.h"

#include <windows.h>

#include <stdio.h>#pragma comment (lib, "Crypt32")

int _tmain(int argc, _TCHAR* argv[])

{

if ( argc<3 || argc>5 )

{

_tprintf(TEXT("Syntax: %s secret output_filename [entropy_string] [flags]n"),argv[0]);

return 1;

}//Declare variables

DATA_BLOB DataIn;

DATA_BLOB DataOut;

DATA_BLOB DataEntropy;

DWORD dwFlags;

LPTSTR pFoo;//Initialize the structure

DataOut.pbData=NULL;

DataOut.cbData=0;

//

DataIn.pbData=(LPBYTE)(argv[1]);

DataIn.cbData=(lstrlen(argv[1])+1) * sizeof(TCHAR) ;

//

if ( argc>=4 )

{

DataEntropy.pbData=(LPBYTE)(argv[3]);

DataEntropy.cbData=(lstrlen(argv[3])+1) * sizeof(TCHAR) ;

}

//

if ( argc==5 )

dwFlags=_tcstoul(argv[4],&pFoo,10);

else

dwFlags=0;//Protect the secret

if ( !CryptProtectData(

&DataIn,

TEXT("CryptProtectData by Passcape Software"), //description string to be included

argc>=4?&DataEntropy:NULL, //Optional entropy

NULL, //reserved

NULL, //prompt structure, not used

dwFlags, //flags

&DataOut) )

{

dwFlags=GetLastError();

_tprintf(TEXT("CryptProtectData failed with the following error code: %lun"),dwFlags);

exit(1);

}//save the output blob

FILE *f=NULL;

_tfopen_s(&f,argv[2],TEXT("wb"));

if ( !f )

{

if ( DataOut.pbData )

{

LocalFree(DataOut.pbData);

DataOut.pbData=NULL;

}

_tprintf(TEXT("Can't open output file for writingn"));

exit(2);

}//write

if ( DataOut.pbData )

{

size_t written=fwrite(DataOut.pbData,DataOut.cbData,1,f);

LocalFree(DataOut.pbData);

DataOut.pbData=NULL;

if ( written!=1 )

{

_tprintf(TEXT("Can't write %lu bytes to output filen"),DataOut.cbData);

exit(3);

}

}fclose(f);

return 0;

}

Шифрование данных в DPAPI

Шифрование персональных данных пользователя в DPAPI происходит в три этапа:

- Первоначально приложение вызывает функцию CryptProtectData, указывая исходный материал для защиты и необязательный параметр энтропии. Если последний не задан, любая другая программа в контексте текущего пользователя может выполнить обратную расшифровку, получив физический доступ к объекту DPAPI.

- Функция CryptProtectData относится к семейству CryptoAPI и находится в Crypt32.dll, откуда запрос на дальнейшую обработку через защищенный RPC канал перенаправляется в системный процесс Local Security Authority (LSA), и переходит смена контекста текущего пользователя на системный. Все дальнейшие манипуляции производятся в контексте локальной системы.

- В LSA происходит сам процесс шифрования данных и отправка их обратно по каналу RPC в Crypt32.dll, откуда они благополучно возвращаются в исходное приложение.

CryptProtectData и CryptUnprotectData по сути являются простыми функциями-обертками, т.к. реальное шифрование данных протекает в контексте системы. Вся магия DPAPI происходит в LSA и скрыта от глаз сторонних наблюдателей.

Процесс шифрования долгий и скучный, напоминает супружеский долг после 20 лет совместного проживания. Вначале из пароля пользователя при помощи криптографического стандарта PBKDB2 получается ключ шифрования Мастер Ключа. Этот ключ шифрования используется для расшифровки Мастер Ключа. Если расшифровка прошла неудачно, пароль пользователя расшифровывает первый хэш истории паролей CREDHIST, из которого в свою очередь опять получается ключ шифрования Мастер Ключа и делается очередная попытка расшифровки. Если и она потерпела неудачу, расшифровывается следующий хэш истории паролей. Операция повторяется до тех пор, пока Mастер Kлюч не будет расшифрован, либо не закончится вся цепочка хэшей истории.

Чтобы не спрашивать пароль каждый раз при вызове CryptProtectData / CryptUnprotectData, Windows кэширует его, храня в недрах LSA на протяжении всей жизни профиля пользователя. Вот почему DPAPI работает исключительно в режиме онлайн, только после входа пользователя в систему.

В 2005 году Passcape Software впервые представила работающий в своих продуктах алгоритм, имитирующий офлайн работу DPAPI. Иными словами, для расшифровки DPAPI объектов не нужна загрузка контекста пользователя, хотя наличие пароля – обязательно. Офлайн расшифровка DPAPI нисколько не делает эту систему более уязвимой, в тоже время, оставаясь полезной исследователям, экспертам и криминалистам.

Итак, Мастер Ключ пользователя находится в специальном файле-контейнере, в котором могут храниться дополнительные, резервные копии Мастер Ключа. Резервная копия Мастер Ключа используется в том случае, если основная копия по той или иной причине не была расшифрована. Например, после принудительного сброса пароля. Мастер Ключ является критическим элементом в криптографии DPAPI, поэтому его длина составляет 512 бит, и при его шифровании применяются проверенные алгоритмы. Смотрите таблицу 1.

В первой реализации DPAPI, для расшифровки Мастер Ключа был необходим NTLM хэш пароля пользователя. Это был большой, нет, даже огромнейший просчет со стороны разработчиков DPAPI, который сводил на нет всю безопасность системы. А все потому, что потенциальному злоумышленнику для расшифровки Мастер Ключа и, как следствие, любого объекта DPAPI, необходимо было лишь взять NTLM хэш пароля из SAM файла, сам пароль не требовался! Во второй, текущей версии DPAPI эта ошибка была исправлена и теперь для шифрования Мастер Ключа применяется SHA1 хэш.

После того, как Мастер Ключ успешно декодирован, его исходный 512-битный материал участвует в получении симметричного ключа шифрования объекта DPAPI. Для этого Мастер Ключ «перемешивается» со случайными данными (которые будут потом храниться в DPAPI объекте) и энтропией, если она задана. Таким образом, достигается тройная уникальность, если можно так выразиться, ключа шифрования для каждого объекта DPAPI.

Ну и, наконец, происходит непосредственно шифрование исходных данных. В Windows 7 для шифрования применяется алгоритм AES256. На всех этапах этого замысловатого процесса используется «соль», т.е. набор случайных данных, унифицирующий ключи шифрования и предотвращающий таким образом потенциальную атаку перебором с помощью радужных таблиц.

Кстати, немногие знают, что в первых версиях Windows 7 имели место быть серьезные проблемы с шифрованием AES. Попросту говоря, этот тип шифрования не работал вообще. К счастью, проблему быстро устранили.

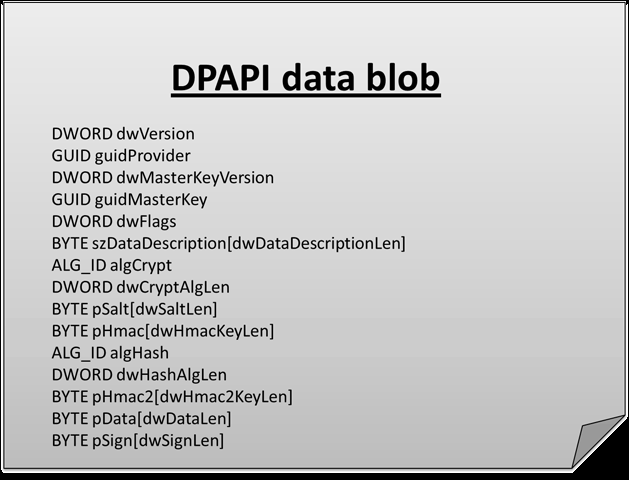

После того, как данные зашифрованы, они группируются в единую структуру вместе с остальной служебной информацией и отправляются назад приложению в виде объекта DPAPI. Структура объекта DPAPI недокументирована, но исследователям из Passcape удалось полностью ее реверсить (смотрите рис. 3).

Рис 3. Недокументированная структура двоичного объекта DPAPI.

Что такое Мастер Ключ DPAPI

Мастер Ключ пользователя – это двоичный файл, содержащий зашифрованные данные, которые используются для создания первичного ключа шифрования во всех объектах DPAPI. Поскольку Мастер Ключ шифрует конфиденциальные данные пользователя, сам он нуждается в серьезной защите. В качестве исходного материала для защиты Мастер Ключа логично был выбран пароль пользователя.

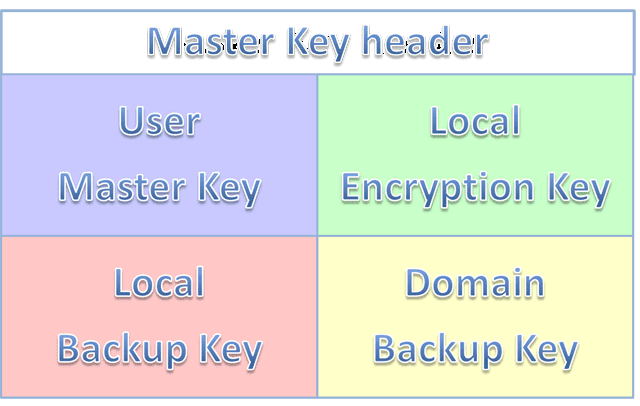

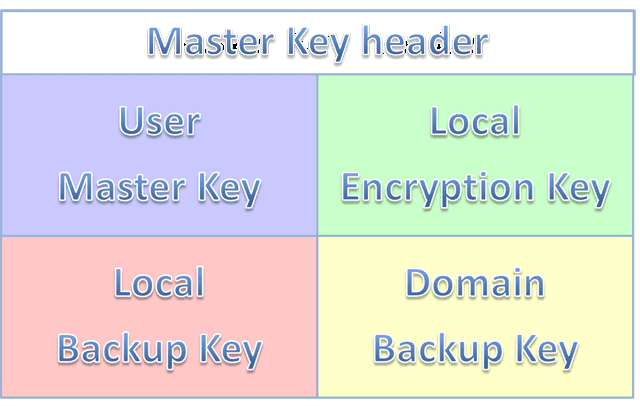

Рис 4. Структура Мастер Ключа

Структура Мастер Ключа

Как показано на рисунке 4, файл с Мастер Ключом состоит из 5 частей:

- Заголовок и служебная информация

- Мастер Ключ пользователя

- Ключ шифрования локальной резервной копии

- Уникальный идентификатор файла CREDHIST

- Резервная копия Мастер Ключа домена

В Windows 2000 вместо идентификатора CREDHIST, могла храниться резервная локальная копия Мастер Ключа. Именно это делало систему DPAPI чрезвычайно уязвимой. Например, программа Windows Password Recovery может расшифровывать Мастер Ключ из его локальной резервной копии, для этого не требуется знание пароля пользователя.

В заголовке файла с Мастер Ключом находится следующая информация (приведен синтаксис C++, ниже дано описание каждого поля):

typedef struct _tagMasterKey

{

DWORD dwVersion;

DWORD dwReserved1;

DWORD dwReserved2;

WCHAR szGuid[0x24];

DWORD dwUnused1;

DWORD dwUnused2;

DWORD dwPolicy;

DWORD dwUserKeySize;

DWORD dwLocalEncKeySize;

DWORD dwLocalKeySize;

DWORD dwDomainKeySize;

} MASTERKEY, *PMASTERKEY;

| DWORD dwVersion | — версия файла с Мастер Ключом, используемая для проверки совместимости. В Windows 2000 значение этого поля было равно 1, для остальных операционных систем – 2. |

| WCHAR szGuid[0x24] | — строковое значение с уникальным идентификатором Мастер Ключа, обычно совпадающим с именем файла. Любой объект DPAPI хранит этот идентификатор, привязывающий его к определенному (и только одному) Мастер Ключу. |

| DWORD dwPolicy | — поле с различными флагами. Например, если установлен бит 3 в этом поле, то для создания ключа расшифровки Мастер Ключа (из пароля пользователя) будет применен алгоритм SHA1. В Windows 2000 этот флаг всегда сброшен, т.е. используется NTLM хэш. |

| DWORD dwUserKeySize | — содержит размер Мастер Ключа пользователя |

| DWORD dwLocalEncKeySize | — размер ключа шифрования резервных копий |

| DWORD dwLocalKeySize | — размер локального резервного ключа или поля с CREDHIST GUID |

| DWORD dwDomainKeySize | — резервная копия Мастер Ключа домена |

После заголовка последовательно идут 4 слота с Мастер Ключами. Каждый слот содержит свой собственный заголовок и непосредственно сам ключ.

Структура заголовка общая для всех слотов. Для версии 1 (Windows 2000) она выглядит следующим образом:

typedef struct _tagMasterKey1Base

{

DWORD dwVersion;

BYTE pSalt[0x10];

BYTE pKey[];

} MASTERKEY1BASE, *PMASTERKEY1BASE;

В остальных версиях ОС, структура дополнена новыми полями:

typedef struct _tagMasterKey2Base

{

DWORD dwVersion;

BYTE pSalt[0x10];

DWORD dwPBKDF2IterationCount;

ALG_ID HMACAlgId;

ALG_ID CryptAlgId;

BYTE pKey[];

} MASTERKEY2BASE, *PMASTERKEY2BASE;

typedef struct _tagMasterKey3Base

{

DWORD dwVersion;

GUID guidCredhist;

} MASTERKEY3BASE, *PMASTERKEY3BASE;

Описание полей заголовка слотов:

| DWORD dwVersion | — версия слота |

| BYTE pSalt[0x10] | — соль, т.е. набор случайных данных для унификации Мастер Ключа и исключения возможной атаки по радужным таблицам |

| DWORD dwPBKDF2IterationCount | — счетчик итераций в алгоритме генерации ключа PBKDF2 |

| ALG_ID HMACAlgId | — алгоритм проверки целостности данных |

| ALG_ID CryptAlgId | — идентификатор алгоритма шифрования слота |

| BYTE pKey[] | — зашифрованный Мастер Ключ или данные слота |

| GUID guidCredhist | — уникальный идентификатор файла с историей паролей |

В таблице 2 показаны используемые по умолчанию алгоритмы шифрования Мастер Ключей для разных операционных систем, а также анализ защищенности от потенциальной атаки методом грубой силы.

| ОС | CryptAlgId | HMACAlgId | dwPBKDF2IterationCount | Скорость подбора (п/с) |

|---|---|---|---|---|

| Windows2000 | RC4 | SHA1 | 1 | 95000 |

| WindowsXP | 3DES | SHA1 | 4000 | 76 |

| WindowsVista | 3DES | SHA1 | 24000 | 12 |

| Windows7 | AES256 | SHA512 | 5600 | 10 |

Таблица 2. Алгоритмы шифрования Мастер Ключа

Процесс создания нового Мастер Ключа

Рассмотрим подробнее процесс создания и шифрования нового Мастер Ключа пользователя:

- Сначала вызывается API функция RtlGenRandom, возвращающая 64 псевдо-случайно сгенерированных байт. Это и есть исходный материал Мастер Ключа, с помощью которого будут шифроваться объекты DPAPI.

- Исходный материал Мастер Ключа необходимо защитить. Для этого происходит шифрование с использованием пароля на вход пользователя, описателя безопасности (SID) и еще 16 байт случайных данных (т.н. «соль»). Процесс шифрования Мастер Ключа состоит из двух этапов: сначала с помощью функции PBKDF2 (криптографического стандарта, описанного в PKCS #5), из пароля, SID и соли получается ключ. Затем этот ключ используется для получения симметричного ключа шифрования Мастер Ключа. Разные версии Windows, защищают Мастер Ключ по-разному. Если в Windows 2000 по умолчанию применяется криптологический алгоритм RC4, то в Windows XP и Windows 2003 – 3DES, а в Windows Vista и выше – AES256.

- Мастер Ключу присваивается уникальное имя – GUID. Каждый объект DPAPI хранит этот уникальный идентификатор, с которым его связывают теплые дружеские отношения. Иными словами, GUID Мастер Ключа является его «привязкой» к объекту DPAPI.

- Созданный и зашифрованный с помощью пароля пользователя Мастер Ключ вместе с другими служебными данными сохраняется в отдельный файл в папке для хранения Мастер Ключей (Master Key Storage Folder). Master Key Storage Folder – это специальное место на диске, где хранятся и складируются Мастер Ключи. Мастер Ключи пользователя хранятся в каталоге %APPDATA%/Microsoft/Protect/%SID%, где %APPDATA% — каталог Application Data. Например, C:/ Users/ John/ AppData/ Roaming/ Microsoft/ Protect/ S-1-5-21-2893984454-3019278361-1452863341-1003, а %SID% — текстовый описатель безопасности пользователя. В приведенном выше примере это S-1-5-21-2893984454-3019278361-1452863341-1003. Мастер Ключи системы хранятся в каталоге %WINDIR%/System32/Microsoft/Protect и используются для расшифровки DPAPI объектов, защищенных из-под учетной записи локального компьютера. Все DPAPI объекты, во время создания которых в функции CryptProtectData был установлен флаг CRYPTPROTECT_LOCAL_MACHINE, защищены Мастер Ключами системы.

- Создание, шифрование или расшифровка Мастер Ключа может занять очень много времени по меркам операционной системы. Например, в Windows 7 расшифровка Мастер Ключа занимает более 0,1 секунды на современном ПК. Однако внутри DPAPI существует кэширование. Однажды расшифрованный, Мастер Ключ помещается в кэш так, что последующий доступ к нему не требует повторной расшифровки.

Регенерация Мастер Ключей

Если вы откроете Master Key Storage Folder у себя на диске, предварительно разрешив системе показ спрятанных папок и файлов (файлы с Мастер Ключом имеют атрибут Скрытый), то наверняка увидите несколько файлов с Мастер Ключами. Почему несколько? А потому что DPAPI в целях безопасности принудительно создает новый Мастер Ключ примерно каждые 90 дней, поэтому любая учетная запись пользователя имеет, как правило, несколько Мастер Ключей, количество которых зависит от даты создания профиля пользователя.

Период регенерации Мастер Ключа жестко прописан в системе. Подразумевается, что его нельзя изменить. Однако есть одно «Но»… В каталоге с Мастер Ключами находится 18 байтовый файл с именем Preferred, содержащий имя последнего созданного системой Мастер Ключа, а также дату его создания.

Структура файла Preferred

typedef struct _tagPreferredMasterKey

{

GUID guidMasterKey;

FILETIME ftCreated;

} PREFERREDMASTERKEY, *PPREFERREDMASTERKEY;

Каждый раз, при вызове одной из функций DPAPI, система проверяет дату создания последнего Мастер Ключа в Preferred и, если прошло более 90 дней, создает новый Мастер Ключ, обновляя при этом и Preferred. Регенерацией Мастер Ключей можно управлять принудительно. Для этого вызовите функцию CryptProtectData с установленным флагом CRYPTPROTECT_CRED_SYNC. Система выполнит перешифровку всех Мастер Ключей и обновит их на диске. Обычно эта операция выполняется после смены пароля пользователя. Для предотвращения необязательного обновления Мастер Ключей в Windows 7 был введен механизм синхронизации Мастер Ключей, о котором будет сказано ниже.

Данные в файле Preferred ничем не защищены, поэтому, вручную изменив последнюю дату создания Мастер Ключа, можно самостоятельно управлять процессом регенерации. Например, бесконечно продлить жизнь последнему Мастер Ключу или создать любое количество новых Мастер Ключей. И если продление жизни Мастер Ключу не дает никаких привилегий потенциальному злоумышленнику, то в последнем случае, большое количество Мастер Ключей с последующей сменой пароля может ввести систему в долгий ступор, поскольку при смене пароля пользователя, все Мастер Ключи подвергаются обязательной перешифровке.

Теперь прикиньте самостоятельно, сколько сможет занять времени обработка, допустим, 1000 Мастер Ключей в Windows 7, если на один Мастер Ключ затрачивается более 0.3 секунды. Итак, на наш взгляд, процесс регенерации Мастер Ключей требует небольшой доработки. В идеале, достаточно контроля целостности данных, отсутствие которого является едва ли единственной большой уязвимостью DPAPI, да и уязвимостью это вряд ли можно назвать. В целом, вся система DPAPI очень хорошо сбалансирована и продумана.

Резервирование Мастер Ключей восстановление их из резервных копий

Резервирование Мастер Ключей на ПК, являющихся членами домена

В случае, когда компьютер является членом домена, файл с Мастер Ключом хранит резервную копию Мастер Ключа пользователя. При создании Мастер Ключа, DPAPI отправляет запрос контроллеру домена, в котором находится пара приватный/публичный ключей шифрования RSA. Мастер Ключ шифруется публичным ключом домена и сохраняется в виде резервной копии в том же файле, что и Мастер Ключ пользователя. Если во время расшифровки основной копии Мастер Ключа произошла ошибка, DPAPI высылает резервную копию контроллеру домена. Контроллер домена расшифровывает ее с помощью своего приватного RSA ключа и отправляет расшифрованный Мастер Ключ обратно.

Резервирование Мастер Ключей на автономных ПК под руководством Windows XP — Windows 7

Когда речь идет об автономных компьютерах домашних пользователей, DPAPI задействует другой механизм восстановления на основе дискеты сброса паролей. Дискета сброса пароля, которую пользователь может создать в любой момент из панели управления, позволяет восстановить забытый им пароль. Ключевое слово в предыдущем предложении – может. Забота о восстановлении данных целиком лежит на плечах пользователя.

А что будет, если пользователь сменил пароль после того, как была создана дискета сброса пароля? Все будет нормально. Процесс одновременно продуман и прост, как деревенский клозет. При создании дискеты сброса пароля, система создает пару из публичного и 2048 бит приватного ключа шифрования RSA. Текущий пароль пользователя шифруется при помощи публичного ключа и сохраняется в ключе реестре пользователя HKEY_LOCAL_MACHINE/SECURITY/Recovery/%SID% (в Windows XP – Windows Vista), либо в ключе реестра HKEY_LOCAL_MACHINE/C80ED86A-0D28-40dc-B379-BB594E14EA1B (Windows 7). В любом случае, доступ к этим ключам запрещен всем пользователям системы, включая Администраторов. А приватный ключ, который требуется при расшифровке пароля, записывается на дискету. Таким образом, если после создания дискеты сброса пароля, пользователь сменил пароль, его новый пароль шифруется публичным ключом RSA и сохраняется в реестре вместо старого. Поскольку публичный RSA ключ соответствует приватному ключу, хранимому на дискете, то с помощью приватного ключа можно восстановить и вновь созданный, хранящийся в реестре пароль. В одной из последних версий программа Windows Password Recovery может расшифровывать пароль пользователя при наличии дискеты сброса пароля.

Резервирование Мастер Ключей на автономных ПК под руководством Windows 2000

Но система сброса пароля появилась только в Windows XP. А до этого? Действительно, несмотря на то, что в ОС Windows 2000 не было дискеты сброса пароля, на автономных компьютерах также осуществлялось резервное хранение Мастер Ключа пользователя. При этом и сам ключ шифрования и резервная копия Мастер Ключа хранились в одном файле с основным Мастер Ключом (смотрите рисунок 5). Это значит, что любые данные, зашифрованные при помощи DPAPI, могли быть расшифрованы потенциальным злоумышленником БЕЗ знания пароля пользователя (при условии физического доступа к системе). Что можно сказать о первой реализации DPAPI в Windows 2000? “Понять и простить”.

Рис 5. Структура файла с Мастер Ключом на ОС Windows 2000

Компания Microsoft настоятельно рекомендует обновить Windows 2000 до более актуальной версии. Однако если у вас имеются веские причины для работы с Win2K, не спешите делать это. Мы расскажем вам, как максимально обезопасить старую добрую Win2K от потенциального компрометирования системы. Для этого рассмотрим алгоритм создания локальной резервной копии Мастер Ключа. Файл с Мастер Ключом в Win2K условно состоит из 5 частей (рис. 5):

- Заголовок и служебная информация

- Мастер Ключ пользователя

- Ключ шифрования локальной резервной копии

- Локальная резервная копия Мастер Ключа

- Резервная копия Мастер Ключа домена

Восстановление локальной резервной копии Мастер Ключа пользователя начинается с декодирования ключа шифрования локальной резервной копии. В расшифровке используется пароль учетной записи локального компьютера (да, да, есть и такая), который хранится в LSA секрете с именем DPAPI_SYSTEM. После того, как получен ключ шифрования локальной резервной копии, им расшифровывается локальная резервная копия Мастер Ключа. Все просто, как 1-2-3.

С этой точки зрения, система Win2K более дружелюбна пользователю, поскольку если даже пароль пользователя будет принудительно стерт, DPAPI всегда сможет восстановить Мастер Ключ из локальной резервной копии. Каким путем достигается такая дружелюбность, объяснять, наверное, не надо:

Любой пользователь, имеющий доступ к не-доменному ПК под руководством ОС Windows 2000, сможет легко расшифровать зашифрованные DPAPI данные другого пользователя без знания текстового пароля и даже

без знания хэша пароля

!

Чтобы частично воспрепятствовать такому безобразию, нужно изменить режим функционирования SYSKEY. Запустите утилиту SYSKEY (нажмите одновременно клавиши WIN + R, введите syskey.exe и нажмите ОК), сменив место хранения SYSKEY. Тогда для того, чтобы расшифровать LSA секрет DPAPI_SYSTEM, потенциальному злоумышленнику необходимо будет знать либо пароль SYSKEY (SYSKEY bootup password), либо иметь дискету загрузки SYSKEY (SYSKEY startup disk).

История паролей DPAPI

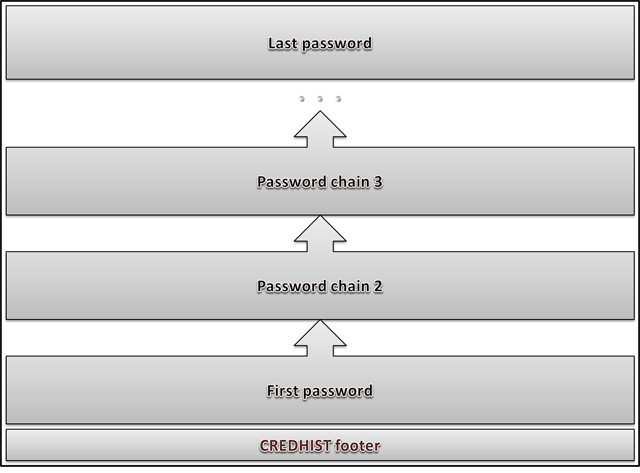

Корректное функционирование DPAPI подразумевает хранение всех предыдущих паролей пользователя. Все предыдущие пароли хранятся в виде хэшей в специальном файле-контейнере, который называется CREDHIST и находится в каталоге %APPDATA%/Microsoft/Protect.

Структура CREDHIST

Если файл истории паролей представить в виде цепи, то каждый слот с хэшем пароля представляет собой одно звено этой цепи со следующей двоичной структурой

typedef struct _tagCREDENTIAL_HISTORY

{

DWORD dwVersion;

GUID guidLink;

DWORD dwNextLinkSize;

DWORD dwCredLinkType;

ALG_ID algHash;

DWORD dwPbkdf2IterationCount;

DWORD dwSidSize;

ALG_ID algCrypt;

DWORD dwShaHashSize;

DWORD dwNtHashSize;

BYTE pSalt[0x10];

} CREDENTIAL_HISTORY, *PCREDENTIAL_HISTORY;

Описание полей структуры:

| DWORD dwVersion | — версия текущего звена цепочки истории паролей |

| GUID guidLink | — уникальный идентификатор звена |

| DWORD dwNextLinkSize | — размер следующего звена |

| DWORD dwCredLinkType | — тип пароля, который используется в расшифровке текущего звена |

| ALG_ID algHash | — идентификатор алгоритма хэширования в функции PBKDF2 |

| DWORD dwPbkdf2IterationCount | — количество итераций в PBKDF2 |

| DWORD dwSidSize | — размер идентификатора безопасности владельца |

| ALG_ID algCrypt | — используемый алгоритм шифрования данных |

| DWORD dwShaHashSize | — размер SHA1 хэша |

| DWORD dwNtHashSize | — размер NTLM хэша |

| BYTE pSalt[0x10] | — случайный набор данных, используемый при шифровании |

| BYTE pSid[] | — SID владельца |

| BYTE pShaHash[] | — SHA hash |

| BYTE pNtHash[] | — NTLM hash |

На рисунке 6 схематично представлена структура хранения хэшей истории в CREDHIST.

Рис 6. Структура файла CREDHIST

Шифрование CREDHIST

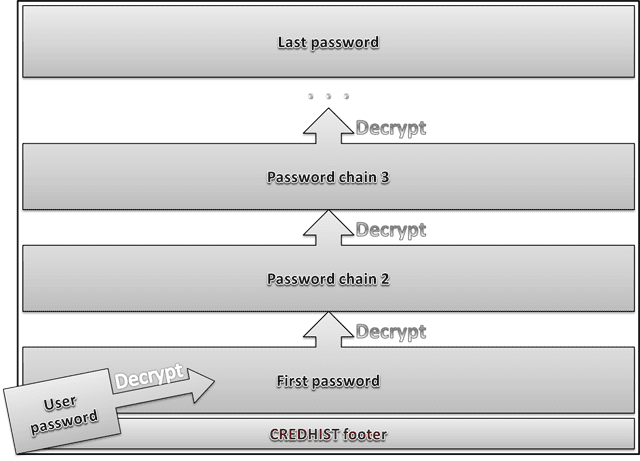

Слоты с хэшами пользователя хранятся последовательно, друг за другом. Каждый хэш пароля зашифрован предыдущим хэшем, а первый хэш – текущим паролем пользователя. Поэтому, для расшифровки всей цепочки необходимо знать текущий пароль пользователя (рисунок 7).

Рис 7. Схема расшифровки хэшей истории паролей DPAPI

Если при расшифровке Мастер Ключа паролем пользователя произошла ошибка, DPAPI при помощи текущего пароля расшифровывает первый хэш в CREDHIST и делает попытку расшифровать им Мастер Ключ. Если Мастер Ключ снова не поддался, первый хэш истории CREDHIST расшифровывает второй хэш, и операция повторяется.

Разные операционные системы по умолчанию используют различные параметры и алгоритмы шифрования истории паролей. Смотрите таблицу внизу. В целом, алгоритм шифрования похож на тот, который используется при защите Мастер Ключей.

| ОС | Алгоритм шифрования | Алгоритм хэширования | Счетчик PBKDF2 | Скорость перебора (п/с) |

|---|---|---|---|---|

| WindowsXP | 3DES | SHA1 | 4000 | 76 |

| WindowsVista | 3DES | SHA1 | 24000 | 12 |

| Windows7 | AES256 | SHA512 | 5600 | 10 |

Таблица 3. Алгоритмы шифрования истории паролей в различных ОС

Недостатки CREDHIST

В CREDHIST хранятся все предыдущие хэши паролей, даже если эти пароли были одинаковые. Чисто теоретически не исключена ситуация, когда пользователь мог задать пароль, который уже был ранее (назовем его дубликат). Тогда для того, чтобы вычислить текущий пароль, достаточно узнать один из паролей истории, который был задан в промежутке между текущим паролем и дубликатом.

Поэтому, целесообразнее использовать DPAPI с политикой безопасности Windows, запрещающей введение повторных паролей, либо усовершенствовать систему DPAPI таким образом, чтобы исключить возможность хранения дубликатов в CREDHIST.

Смена пароля пользователя и DPAPI

Смену пароля в Windows условно можно разделить на несколько критических этапов. Вначале происходит проверка валидности старого пароля, проверка нового на соответствие политики безопасности и физическое изменение пароля в базах SAM или NTDS.DIT. На втором этапе, если все прошло удачно, происходит обновление внутреннего кэша паролей. Затем отрабатывает процедура смены пароля в DPAPI. И, наконец, обновляется биометрический пароль текущего пользователя (Windows 7 и выше).

Система DPAPI достаточно умна, чтобы обрабатывать различные сценарии изменения пароля пользователя. Рассмотрим, что происходит при этом в DPAPI. Вот типичные сценарии:

- Обычное изменение пароля пользователя с указанием старого пароля (автономные ПК под руководством Windows XP — Windows 7)

- Сброс или перезаписывание пароля, например, администратором, без указания старого (автономные ПК под руководством Windows XP — Windows 7)

- Сброс пароля пользователя домена (Windows 2000-2008)

- Сброс пароля пользователя автономного ПК в Windows 2000

Обычная смена пароля

Политика безопасности Windows подразумевает регулярную смену пароля пользователя, при которой DPAPI должна обеспечивать пользователю тот же уровень доступа к персональным, зашифрованным данным, как и до смены пароля.

Это достигается путем трехэтапной синхронизации всех Мастер Ключей пользователя, на первом этапе которой все Мастер Ключи подвергаются расшифровке старым паролем пользователя, на втором все ключи перешифровываются новым паролем с сохранением на диск и, наконец, осуществляется их резервное копирование, если установлена соответствующая опция.

Перешифровка всех Мастер Ключей может занять очень много времени, поэтому она выполняется в отдельном потоке внутри LSA. В Windows 7 был также добавлен интересный механизм синхронизации Мастер Ключей: DPAPI хэширует все Мастер Ключи в профиле пользователя и записывает полученный в результате этого процесса хэш в файл SYNCHIST. В следующий раз, чтобы определить, были ли произведены к.л. изменения, DPAPI снова хэширует всю пачку Мастер Ключей и сравнивает полученный хэш с тем, что хранится в SYNCHIST, предотвращая таким образом ненужную и времязатратную операцию повторной перешифровки.

Предвосхищает операцию синхронизации Мастер Ключей обновление файла CREDHIST. Старый хэш пароля пользователя шифруется новым и помещается в начало цепочки истории хэшей в CREDHIST. Если история паролей пустая, то создается первое звено в цепи хэшей.

В финале, обновляется пароль дискеты сброса, она была создана ранее. Для этого система ищет в хранилище сертификатов публичный RSA ключ, шифрует им новый пароль и записывает его вместо старого в реестр пользователя.

Сброс пароля на автономных ПК (Windows XP — Windows 7)

Это тот случай, когда, например Администратор, принудительно сбрасывает пароль пользователя или пароль был стерт с помощью одной из программ для сброса паролей.

Несмотря на то, что пользователь сможет войти в систему, все данные, зашифрованные при помощи DPAPI, будут недоступны (например, пароли сети, ключи EFS, сертификаты почты и пр.), ведь старый пароль пользователя неизвестен и DPAPI не удастся расшифровать Мастер Ключ.

Восстановить полноценный доступ к системе (после принудительного сброса пароля) можно только при помощи ранее созданной дискеты сброса пароля.

Если после принудительного сброса пароля, опять установить старый пароль, DPAPI вернется к своему исходному состоянию и все DPAPI объекты будут доступны снова. Это происходит благодаря тому, что DPAPI предусмотрительно хранит все копии Мастер Ключей, даже если они не могут быть расшифрованы.

Принудительный сброс пароля пользователя домена

Если DPAPI используется в среде Active Directory (Windows 2000-2008), Мастер Ключи хранят две свои копии. Первая копия защищена текущим паролем пользователя, а вторая зашифрована публичным RSA ключом, принадлежащим контроллеру домена.

При принудительном сбросе пароля пользователя, DPAPI не сможет расшифровать первую копию Мастер Ключа. Тем не менее, доступ ко всем объектам DPAPI будет восстановлен при помощи второй резервной копии. При этом рабочая станция отправляет зашифрованную резервную копию Мастер Ключа контроллеру домена. Контроллер домена расшифровывает копию с помощью своего приватного RSA ключа и отправляет расшифрованный Мастер Ключ обратно. Рабочая станция заново шифрует Мастер Ключ при помощи нового пароля пользователя, обновляя файл с обеими копиями и синхронизирует остальные файлы.

Сброс пароля на автономном ПК под управлением Windows 2000

На автономных компьютерах с установленной Win2K, дискета сброса пароля не используется. В файле с Мастер Ключом находятся две копии. Первая зашифрована при помощи пароля пользователя, а вторая c помощью LSA секрета DPAPI_SYSTEM, хранящегося в реестре и доступного только системной учетной записи.

После того, как пароль пользователя был принудительно сброшен, DPAPI не сможет расшифровать первую копию Мастер Ключа, поэтому автоматически будет расшифрована вторая копия. Затем расшифрованная копия защищается новым паролем пользователя и сохраняется обратно в файл. Все остальные Мастер Ключи тоже подвергаются синхронизации.

С точки зрения конечного пользователя, процесс доступа к конфиденциальной информации, защищенной DPAPI, полностью непрерывный. Для обеспечения должной защиты конфиденциальных данных DPAPI на автономных ПК под управлением Windows 2000, рекомендуется изменить настройки SYSKEY таким образом, чтобы при загрузке системы было необходимо было ввести пароль загрузки SYSKEY или предоставить загрузочную дискету SYSKEY.

Восстановление данных из объектов DPAPI

Набор утилит в программе Windows Password Recovery для работы с DPAPI впервые предоставляет широкие возможности в восстановлении данных, зашифрованных при помощи DPAPI, в режиме офлайн, т.е. без загрузки профиля пользователя. Ниже описаны типичные сценарии работы с программой при восстановлении паролей.

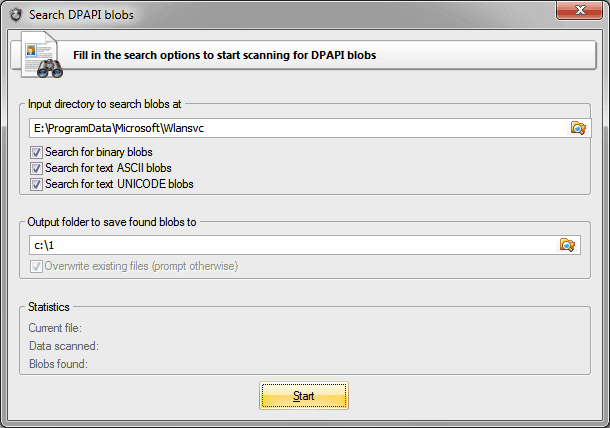

Поиск DPAPI объектов на диске

DPAPI объекты в Windows могут храниться где угодно: в двоичных и текстовых файлах, в базах данных, реестре, Active Directory и т.д. Перед тем, как приступить к расшифровке объекта DPAPI, его необходимо «вытащить» и привести в надлежащий вид. Для этого нам понадобится утилита поиска объектов DPAPI на диске.

Запускаем утилиту и выбираем исходный каталог, в котором будет происводиться поиск (рисунок 8). Допустим, пусть исходным каталогом будет C:/ProgramData/Microsoft/Wlansvc. В нем находятся пароли соединений беспроводной сети Windows 7.

Пароли WiFi, зашифрованные DPAPI, хранятся в текстовом виде в xml файлах, поэтому устанавливаем соответствующие опции для поиска текстовых блобов, по умолчанию эта опция включена. Выбрав целевой каталог, куда будут помещены найденные файлы, смело жмем клавишу Start.

Обнаруженные объекты DPAPI будут сохранены в целевой каталог под соответствующими именами. Например, если программа обнаружила DPAPI объект в файле xxx.xml, он будет приведен в двоичный вид и сохранен в целевом каталоге под именем xxx.xml.001. Если в файле yyy.xml обнаружится два объекта, они будут записаны под именами yyy.xml.002 и yyy.xml.003.

Рис 8. Поиск паролей WiFi

Поиск DPAPI объектов в реестре и Active Directory

Поиск DPAPI объектов на диске не представляет особого труда. Но как быть, если необходимо просканировать реестр текущего пользователя или базу данных Active Directory? Ведь доступ к этим файлам запрещен всем, даже администраторам.

Затруднительно, но к счастью, не невозможно. В этом нам пригодится инструмент для резервного копирования реестра и Active Directory, работа с которым не представляет особого труда даже начинающим пользователям.

Запустив его, выбираем куда и что именно нам нужно зарезервировать: реестр или Active Directory. Учтите, обработка базы данных Active Directory может занять много времени. Теперь можно переходить к утилите поиска DPAPI объектов с указанием пути к каталогу, в котором были сохранены реестр или база ntds.dit.

Восстановление паролей соединений беспроводной сети

Расшифровке паролей беспроводной сети предшествует поиск соответствующих объектов DPAPI в каталоге C:/ProgramData/Microsoft/Wlansvc, описанный выше. Поэтому опустим здесь его повторное описание.

Запускаем утилиту расшифровки DPAPI и указываем путь к извлеченному объекту DPAPI. Пароли беспроводных соединений защищены при помощи флага CRYPTPROTECT_LOCAL_MACHINE, поэтому для их восстановления потребуется системный Мастер Ключ из каталога C:/Windows/System32/Microsoft/Protect/S-1-5-18/User.

Находим в нем нужный нам файл с Мастер Ключом. По умолчанию, диалог открытия файлов показывает только интересующий нас файл. Путь к CREDHIST в нашем случае не понадобится, оставляем это поле пустым.

После перехода к третьему шагу мастера программы отмечаем, что пароль пользователя не нужен. Вместо него нам понадобятся два файла реестра: SYSTEM и SECURITY. Что ж, указываем и их. Учтите, текущие файлы реестра необходимо предварительно разблокировать (т.е. выполнить их резервное копирование). В поле с SID пользователя программа автоматически подставляет SID системы: S-1-5-18. Оставляем это поле и завершаем расшифровку, получив оригинальный текстовый пароль беспроводной сети Windows 7.

Просто? Тогда идем дальше.

Восстановление пароля Facebook, сохраненного в Internet Explorer

Теперь задачка посложнее. Попробуем восстановить пароль учетной записи Facebook в Internet Explorer. Для этого придется основательно потанцевать с бубном в руках, а посему заранее запасаемся терпением.

Пароли автозаполнения IE хранятся в ветке реестра HKEY_CURRENT_USER/Software/Microsoft/Internet Explorer/IntelliForms/Storage2. Запускаем Regedit и открываем эту ветку. Там вы наверняка увидите несколько двоичных записей. Нам нужна только одна из них с именем F6FFE33B9EF4D7CB8F5A2F41F3222D21E131ED787A.

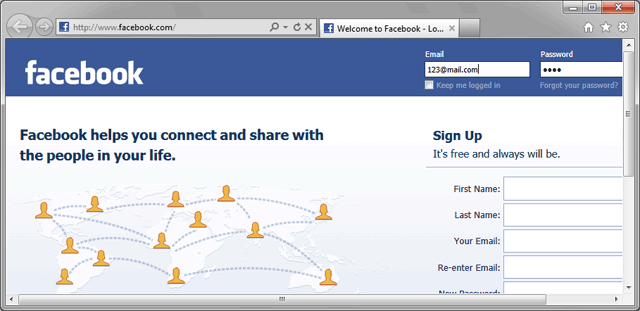

Если такой записи у вас нет, попробуйте создать тестовый пароль на Facebook: откройте страницу http://www.facebook.com/ (обязательно с www), введите любой адрес электронной почты, тестовый пароль и нажмите кнопку войти (рисунок 9). После того, как Internet Explorer любезно предложит сохранить новый пароль, согласитесь. Естественно, сайт Facebook выдаст ошибку, но это уже неважно – пароль был сохранен.

Рис 9. Создание тестового пароля Facebook

Переключитесь обратно на regedit и нажмите F5, чтобы обновить данные. В ключе реестра с паролями Internet Explorer должна появиться новая запись с именем F6FFE33B9EF4D7CB8F5A2F41F3222D21E131ED787A. Такое интересное название есть не что иное, как SHA хэш названия сайта.

Открыв ее, внутри обнаруживается бъект DPAPI, в котором зашифрован логин и пароль к этому сайту. Давайте экспортируем DPAPI блоб в текстовый файл. Для этого откроем cmd и выполним следующую команду:

REG QUERY «HKCU/Software/Microsoft/Internet Explorer/IntelliForms/Storage2» /v F6FFE33B9EF4D7CB8F5A2F41F3222D21E131ED787A > c:/test/fb.txt

Кавычки обязательны! Наш пароль будет сохранен в ASCII виде в каталог c:/test, Можете задать любой другой, не суть важно. Теперь, все, что нам осталось, это вытащить из ASCII файла fb.txt интересуемый нас двоичный объект DPAPI.

Запускаем утилиту поиска, указываем исходный каталог c:/test, устанавливаем опцию поиска в текстовых файлах и получаем на выходе двоичный файл fb.txt.001. Ну наконец можно приступить непосредственно к восстановлению пароля.

Открываем соответствующую утилиту и задаем путь к fb.txt.001. На втором шаге указываем Мастер Файл, которым был зашифрован этот объект. Все Мастер Ключи пользователя хранятся в каталоге %AppData%/Roaming/Microsoft/Protect/%SID%. На один уровень выше страдает от своего одиночества файл CREDHIST. Он нам тоже может пригодиться.

Самое интересное начинается при переходе к третьему шагу мастера программы. Для расшифровки пароля Facebook, нам необходимо корректно выставить три параметра: SID пользователя, его пароль на вход и секрет, которым был зашифрован DPAPI объект. SID пользователя программа обычно извлекает сама из пути к Мастер Ключу. Если этого не произошло, вам придется добыть этот параметр самостоятельно (например, путем анализа файла CREDHIST). С паролем на вход пользователя тоже все понятно. А как быть с секретом?

В качестве секрета, при шифровании пароля, Internet Explorer использует имя страницы, на которой он был введен. Страница должна быть в нижнем регистре, в формате UNICODE и оканчиваться нулем. Если у вас под рукой есть HEX редактор и вы имеете достаточно навыков для комфортной работы в нем, попробуйте самостоятельно создать этот секрет. Иначе, просто скачайте его отсюда.

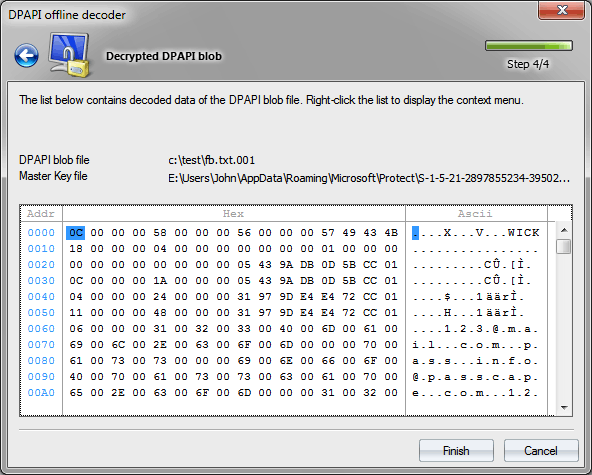

Итак, указав в параметре энтропии путь к файлу с секретом, заканчиваем, наконец, нашу эпопею восстановлением пароля Facebook. Расшифровав его, вы увидите, что пароль, логин и другая служебная информация объеденены в единую структуру данных (рисунок 10). Пусть это вас не смущает.

Рис 10. Расшифрованный пароль Facebook

Аналогичным образом, проявив чуточку фантазии, можно восстанавливать пароли Internet Explorer из незагружаемой машины.

Восстановление пароля пользователя без загрузки хэшей SAM/NTDS.DIT

Впервые в мире программа Windows Password Recovery предоставяет возможность восстановления пароля на вход без загрузки хэшей пользователя из SAM или NTDS.DIT. Это стало возможным благодаря тому, что шифрование Мастер Ключа происходит при участии пароля пользователя. Следовательно, Мастер Ключ можно использовать для проверки валидности пароля.

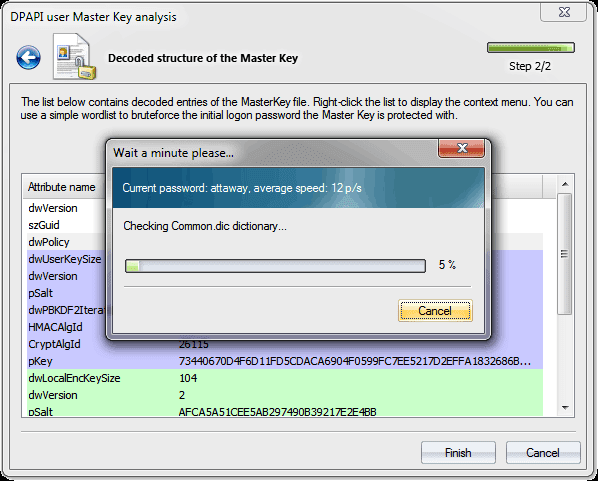

Чтобы наглядно продемонстрировать сказанное, запустите утилиту анализа Мастер Ключей и укажите путь к к.л. файлу с Мастер Ключом. После успешной обработки Мастер Ключа, будет показана его внутренняя структура. Щелкните на ней правой кнопкой мыши, выберите пункт проверки пароля с использованием словаря и укажите путь к любому словарю.

Несмотря на свою революционность, восстановление пароля пользователя из Мастер Ключа практической пользы не несет. Например, в Windows 7 проверка паролей идет со скоростью около 10 п/с (рисунок 11). Теоретически, эту скорость можно повысить на пару порядков путем оптимизации алгоритмов шифрования и задействованием GPU при проверке. Но даже после этого, скорость подбора пароля по Мастер Ключу в сравнении с NTLM хэшем будет казаться смехотворной. В плане безопасности, у DPAPI все в порядке.

Рис 11. Восстановление пароля пользователя анализом Мастер Ключа DPAPI в Windows Vista

Расшифровка хэшей истории паролей DPAPI

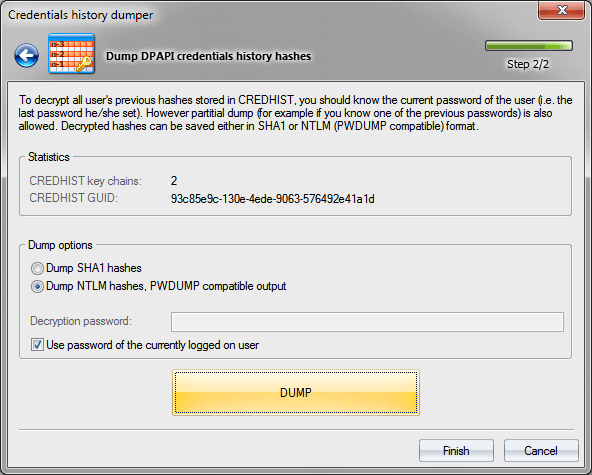

Откройте утилиту дампа истории паролей, указав путь к файлу CREDHIST, который находится в каталоге %AppData%/Roaming/Microsoft/Protect. В случае, если этот файл хранит предыдущие пароли пользователя, то в поле «CREDHIST key chains» должно быть значение, отличное от нуля.

Предыдущие пароли пользователя хранятся в виде SHA1 и NTLM хэшей. В утилите имеется соответствующий переключатель (рисунок 12). Если вы выбрали файл CREDHIST текущего пользователя, пароль на вход вводить не обязательно, программа сама вытащит его из кэша Windows. Для этого просто установите соответствующую опцию. Иначе придется ввести текущий пароль владельца.

Утилита поддерживает частичный дамп. Это означает, что в случае, когда текущий пароль пользователя неизвестен, но есть один из старых паролей, программа сможет расшифровать те хэши, которые использовались ранее, т.е. до того, как был введен этот старый пароль.

Рис 12. Дамп хэшей истории паролей DPAPI

Заключение

DPAPI заслуживает такого пристального внимания, по крайней мере, потому, что это единственная система на основе пароля, обеспечивающая надлежащую и тщательно продуманную защиту персональных данных пользователя. Ни в одной операционной системе нет более достойной альтернативы DPAPI !

Стоит, пожалуй, оговориться, что в первой реализации DPAPI было допущено несколько серьезных изъянов, благодаря которым, защищенные DPAPI данные пользователя легко могли быть скомпрометированы потенциальным злоумышленником.

Первый блин, как известно, всегда комом. Во всех последующих операционных системах, начиная с Windows XP, эти уязвимости были не только устранены, но и вся система DPAPI подверглась серьезной ревизии. В частности, были применены новые алгоритмы шифрования, благодаря которым скорость подбора пароля к Мастер Ключам уменьшилась приблизительно в 1000 (!) раз. Были исправлены ошибки шифрования Мастер Ключей, которые приводили к тому, что любой пользователь мог получить доступ к любым файлам, зашифрованным EFS. Система локального резервирования Мастер Ключей была заменена дискетой сброса пароля и др.

В целом система шифрования DPAPI стала более продуманной, мощной, отвечающей самым строгим требованиям парольной безопасности.

Закрепление (Persistence)

Ссылки на все части:

Часть 1. Получение первоначального доступа (Initial Access)

Часть 2. Выполнение (Execution)

Часть 3. Закрепление (Persistence)

Часть 4. Повышение привилегий (Privilege Escalation)

Часть 5. Обход защиты (Defense Evasion)

Часть 6. Получение учетных данных (Credential Access)

Часть 7. Обнаружение (Discovery)

Часть 8. Боковое перемещение (Lateral Movement)

Основная задача закрепления доступа состоит в обеспечении постоянства присутствия в атакуемой системе, ведь доступ может быть утрачен в связи с перезапуском атакуемой системы, утерей учетных данных или блокированием инструментов удаленного доступа вследствие обнаружения атаки.

Автор не несет ответственности за возможные последствия применения изложенной в статье информации, а также просит прощения за возможные неточности, допущенные в некоторых формулировках и терминах. Публикуемая информация является свободным пересказом содержания MITRE ATT&CK.

Методы обеспечения постоянства в системе можно условно разделить на 3 категории:

- Несанкционированное создание учетных записей или кража существующих учетных данных;

- Скрытая установка и запуск средств удаленного доступа;

- Внесение в конфигурацию атакуемой системы изменений, с помощью которых становится возможен многочисленный запуск вредоносного кода. Вредоносный код может автоматически запускаться при каждой загрузке системы или каждом входе пользователя в систему, запуске модифицированных или вредоносных служб, запуске пользователем определенных программ, запуске процессов обновления системного или стороннего ПО.

Далее, представлены техники закрепления доступа, предлагаемые ATT&CK.

Модификация файлов ~/.bash_profile и ~/.bashrc

Система: Linux, macOS

Права: Пользователь, администратор

Описание: Злоумышленники могут вставлять код в файлы ~/.bash_profile и ~/.bashrc (предназначены для создания пользовательской среды в ОС), который будет выполнятся когда пользователь войдёт в систему или запустит новую оболочку. Файл ~/.bash_profile выполняется при входе пользователя в систему, ~/.bashrc выполняется при интерактивном открытии оболочек. Когда пользователь входит в систему (локально или удаленно, например по SSH) с помощью имени пользователя и пароля ~/.bash_profile выполняется до того, как будет возвращено пользовательское приглашение. После этого, каждый раз когда открывается новая оболочка выполняется ~/.bashrc.

В macOS Terminal.app немного отличается тем, что он запускает оболочку входа по умолчанию при каждом открытии окна терминала, тем самым каждый раз вызывая ~/.bash_profile.

Рекомендации по защите: Предоставление прав на изменение файлов ~/.bash_profile и ~/.bashrc только для уполномоченных администраторов.

Модификация исполняемых файлов приложений «специальные возможности Windows» (Accessibility Features)

Система: Windows

Права: Администратор

Описание: Приложения «специальные возможности» (экранная лупа, экранная клавиатура и т.п.) могут запускаться с помощью комбинаций клавиш до входа пользователя в систему. Злоумышленник может подменить файлы запуска этих программ или изменить способ их запуска и открыть командную консоль или получить бэкдор без входа в систему.

- C:WindowsSystem32sethc.exe — запускается 5-кратным нажатием клавиши Shift;

- C:WindowsSystem32utilman.exe — запускается нажатием комбинации Win+U.

В WinXP и более поздних версиях sethc.exe и utilman.exe могут быть заменены, например, на cmd.exe, впоследствии при нажатии нужной комбинации клавиш cmd.exe запуститься до входа в Windows с привилегиями System.

В Vista и более поздних версиях нужно изменить ключ реестра, который настраивает cmd.exe или другую программу в качестве отладчика, например, для ultiman.exe. После правки реестра и нажатии нужной комбинации клавиш на экране входа в систему или при подключении к хосту по RDP выполнится cmd.exe с правами System.

Есть ещё программы Windows, которые могут использоваться при реализации данной техники атаки:

- C:WindowsSystem32osk.exe;

- C:WindowsSystem32Magnify.exe;

- C:WindowsSystem32Narrator.exe;

- C:WindowsSystem32DisplaySwitch.exe;

- C:WindowsSystem32AtBroker.exe.

Рекомендации по защите: Настройте запуск обязательной сетевой аутентификации удаленных пользователей до создания RDP-сеанса и отображения экрана входа в систему (включено по умолчанию в Windows Vista и более поздних версиях). Используйте Remote Desktop Gateway для управления соединениями и настройкой безопасности RDP.

Модификация ключа AppCert DLLs

Система: Windows

Права: Администратор, System

Описание: Библиотеки DLL, указанные в значении ключа AppCertDLLs загружаются в каждый процесс, который вызывает часто используемые функции API: CreateProcess, CreateProcessAsUser, CreateProcessWithLoginW, CreateProcessWithTokenW, WinExec. Значением ключа AppCertDLLs можно злоупотреблять, вызвав загрузку вредоносной DLL и запустив определенные процессы. AppCertDLLs хранится в следующем разделе реестра:

HKEY_LOCAL_MACHINESystemCurrentControlSetControlSession Manager.

Рекомендации по защите: Применяйте всевозможные средства блокировки потенциально-опасного программного обеспечения и загрузки неизвестных DLL-библиотек, например AppLocker и DeviceGuard.

Модификация ключа AppInit DLLs

Система: Windows

Права: Администратор, System

Описание: DLL-библиотеки, указанные в значении ключа AppInit_DLLs, загружаются в каждый процесс, который загружает user32.dll. На практике, это почти каждая программа.

AppInit_DLLs хранится в следующих разделах реестра:

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWindows;

- HKEY_LOCAL_MACHINESoftwareWow6432NodeMicrosoftWindows NTCurrentVersionWindows.

Значением ключа AppInit_DLLs можно злоупотреблять для превышения привилегий, загружая вредоносные DLL и запуская определенные процессы. Функциональность AppInit_DLLs отключена в Windows 8 и более поздних версиях, когда активирована безопасная загрузка.

Рекомендации по защите: Рассмотрите возможность использования ОС версии не ранее Windows 8 и включения безопасной загрузки. Применяйте всевозможные средства блокировки потенциально-опасного программного обеспечения и загрузки неизвестных DLL-библиотек, например AppLocker и DeviceGuard.

Злоупотребление подсистемой совместимости приложений (Application Shimming)

Система: Windows

Права: Администратор

Описание: Microsoft Windows Application Compatibility Infrastructure/Framework создана для обеспечения совместимости программ с обновлениями Windows и изменениями кода ОС. Система совместимости использует так называемые shim («прокладки») — библиотеки, выступающие в качестве буфера между программой и ОС. С помощью shim-кэша система определяет необходимость использования shim-прокладок (хранятся в виде БД типа .sdb). В файлах .sdb хранятся различные процедуры для перехвата кода приложения, его обработки и дальнейшего перенаправления в ОС. Перечень всех shim-прокладок, установленных установщиком (sdbinst.exe) по умолчанию храниться в:

- %WINDIR%AppPatchsysmain.sdb;

- HKLMSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsInstalledSDB.

Кастомные shim-базы хранятся в:

- %WINDIR%AppPatch[64]Custom;

- HKLMSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsCustom.

Для обеспечения защиты в пользовательском режиме исключена возможность изменения ядра ОС c помощью shim-прокладок, а для их установки необходимы права администратора. Однако некоторые shim-прокладки могут использоваться для обхода контроля учетных записей (UAC), DLL-инъекций, отключения Data Execution Prevention и Srtucture Exception Handling, а так же перехвата адресов памяти. Использование злоумышленником shim-прокладок позволяет повысить привилегии, установить бэкдоры, отключить защиту ОС, например Защитник Windows.

Рекомендации по защите: Способов предотвращения Application shiming не так много. Отключение совместимости приложений не рекомендуется во избежание проблем со стабильностью работы ОС. Microsoft выпустила KB3045645, которое удалит флаг «auto-elevate» в файле sdbinst.exe для предотвращения использования shim-системы для обхода UAC.

Модификация компонентов Windows Authentication Package

Система: Windows

Права: Администратор

Описание: DLL-библиотеки Windows Authentification Pack загружаются процессом Local Security Authority (LSA) при запуске системы и обеспечивают поддержку нескольких процессов входа в систему и нескольких протоколов безопасности ОС. Злоумышленники могут использовать механизм автозапуска LSA помещая ссылку на двоичный файл в следующий ключ реестра:

HKLMSYSTEMCurrentControlSetControlLsaAuthentication Packages:[целевой бинарник].

[Целевой бинарник] будет запущен системой при загрузке пакетов Authentication Pack.

Рекомендации по защите: В Windows 8.1, Windows Server 2012 R2 и более поздних версиях LSA можно заставить работать как защищенный процесс (PPL) c помощью ключа реестра:

HKLMSYSTEMCurrentControlSetControlLsaRunAsPPL = DWORD:00000001,

который требует, чтобы все DLL, загруженные LSA были подписаны цифровым сертификатом Microsoft.

Создание заданий BITS (BITS Jobs)

Система: Windows

Права: Пользователь, Администратор, System

Описание: Windows Background Intelligent Transfer Service (BITS) — это механизм асинхронной передачи файлов через Component Object Model (COM) с использованием низкой пропускной способности. BITS обычно используется программами обновления, мессенджерами и другими приложениями, предпочитающими работать в фоновом режиме без прерывания работы других сетевых приложений. Задачи по передаче файлов представляются как BITS-задания, которые содержат очередь из одной или нескольких операций с файлами. Интерфейс для создания и управления BITS-заданиями доступен в PowerShell и BITSAdmin tool. Злоумышленники могут использовать BITS для загрузки, запуска и последующей очистки после выполнения вредоносного кода. BITS-задания автономно хранятся в базе данных BITS, при этом в системе не создаются новые файлы или записи в реестре, зачастую BITS разрешен брандмауэром. С помощью BITS-заданий можно закрепиться в системе, создавая длительные задания (по умолчанию 90 дней) или вызывая произвольную программу после завершения BITS-задания или ошибки (в том числе после перезагрузки ОС).

Рекомендации по защите: BITS — стандартный функционал ОС, использование которого трудно отличить от вредоносной активности, поэтому вектор защиты нужно направлять на предотвращение запуска инструментов злоумышленника в начале цепочки атаки. Полное отключение BITS может привести к прекращению обновления законного ПО, однако можно рассмотреть возможность ограничения доступа к интерфейсу BITS для конкретных пользователей и групп доступа, так же можно ограничить время жизни BITS-заданий, которое задается с помощью изменения следующих ключей:

- HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindowsBITSJobInactivityTimeout;

- HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindowsBITSMaxDownloadTime.

Буткиты (Bootkit)

Система: Linux, Windows

Права: Администратор, система

Описание: Bootkit — это разновидность вредоносного ПО, которое может менять загрузочные секторы жесткого диска, включая Master Boot Record (MBR) и Volume Boot Record (VBR). Злоумышленники могут использовать Bootkit для закрепления в системах на уровне ниже ОС. MBR — раздел ЖД, который загружается сразу после завершения аппаратной инициализации Bios. Злоумышленник, имеющий доступ на перезапись MBR, может заменить код загрузчика ОС на вредоносный. VBR — раздел жесткого диска, который получает управление процессом загрузки от MBR. По аналогии с вариантом перезаписи MBR, злоумышленник может запустить вредоносной код на этапе загрузки системы.

Рекомендации по защите: Использование средств контроля целостности MBR и VBR. Применение Trusted Platform Module (TPM) и безопасной загрузки (Secure Boot).

Расширения браузеров (Browser Extensions)

Система: Windows, Linux, macOS

Права: Пользователь

Описание: Как правило, плагины имеют все доступы и права, которые может получить браузер. Вредоносные плагины могут быть установлены через загрузку вредоносных приложений, замаскированных под законные программы посредством применения техник социальной инженерии, фишинга или злоумышленником, который уже скомпрометировал систему. Вредоносные плагины могут в фоновом режиме открывать веб-сайты, красть информацию, которую пользователь вводит в браузере, включая учетные данные, использоваться как установщики средств удаленного администрирования (RAT) и закрепления в системе.