Вы задумывались над вопросом: как защитить информацию, находящуюся на HDD? Оказывается, для этого не обязательно устанавливать дополнительный софт. Поможет специальная служба BitLocker, встроенная в Windows 7 и выше. Рассмотрим подробнее как это работает.

Содержание

- Что это такое

- Как работает

- Особенности

- Шифрование диска Windows 10 если на плате установлен модуль TPM

- BitLocker Windows 10, как включить без TPM

- Как отключить BitLocker Windows 10

- BitLocker Windows 7 как включить

- BitLocker to Go

- BitLocker Windows 10 как разблокировать

- Вывод

Что это такое

BitLocker (Битлокер) — это технология которая защищает информацию при помощи шифрования разделов HDD. Это служба Windows которая самостоятельно защищает директории и файлы путем шифрования, создавая текстовый ключ TPM.

TPM — криптопроцессор в котором расположены ключи, защищающие доступ к информации. Используется для:

- Защиты информации, копирования данных;

- Аутентификации.

Как работает

Оказывается, компьютер обрабатывает зашифрованную информацию, отображающуюся в читабельном виде. Доступ к ней не заблокирован. Защита сработает при попытке извне получить доступ к информации.

Технология основана на шифровании при помощи алгоритма AES 128 и 256. Для хранения ключей самый простой способ — пароль.

Особенности

Можно зашифровать любой HDD (кроме сетевого), информацию с SD-карты, флешки. Ключ восстановления шифра сохраняется на ПК, сменном носителе или чипе TPM.

Процесс шифрования занимает продолжительное время. Зависит от мощности ПК и объема информации на HDD. При шифровании система сможет работать с меньшей производительностью.

В современных ОС эта технологи поддерживается. Поэтому BitLocker скачать для Windows 7 и более поздних версий не понадобятся. Она доступна совершенно бесплатно.

Шифрование диска Windows 10 если на плате установлен модуль TPM

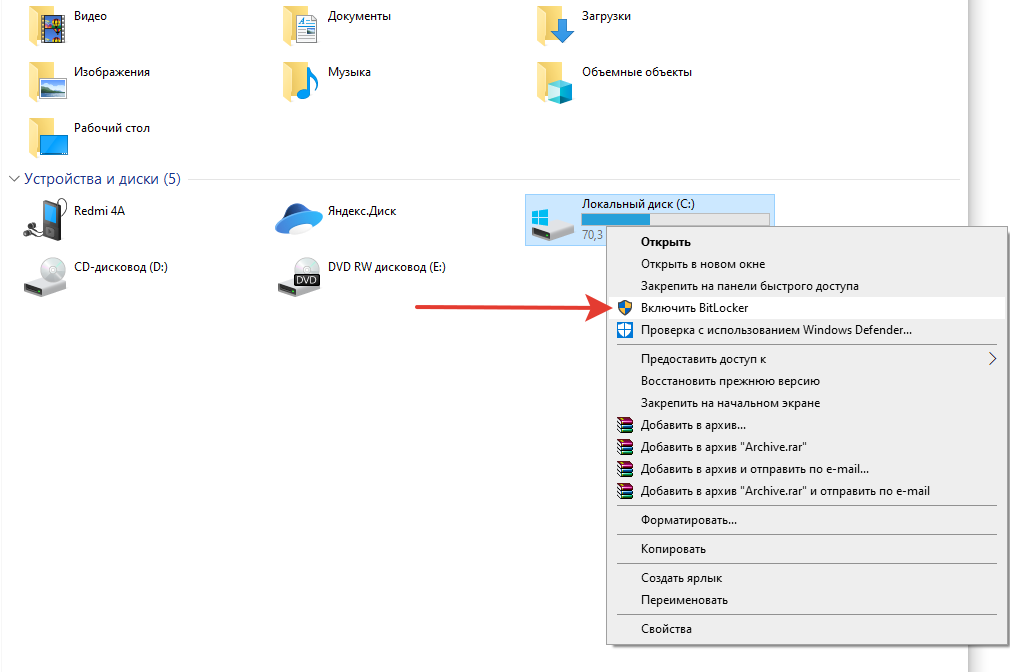

- Открываем «Мой компьютер», выбираем HDD, который будем шифровать. Далее, как на скриншоте;

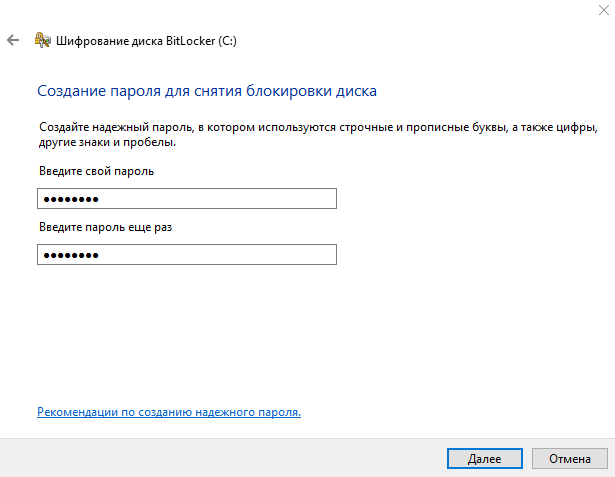

- Пропишите надежный пароль. При включении ПК ОС спросит его для расшифровки информации;

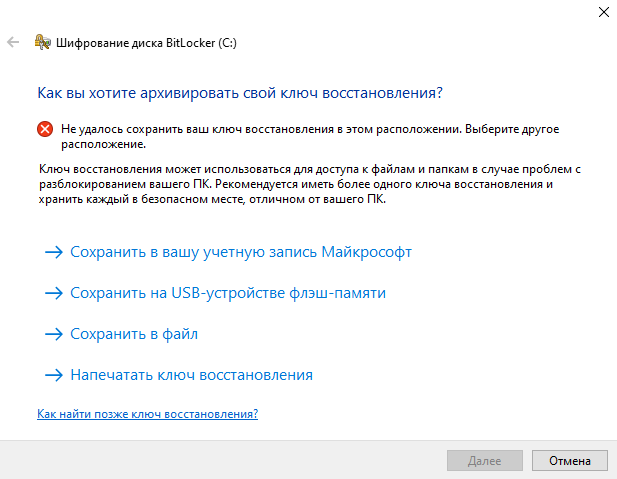

- Определитесь со способом сохранения резервной копии: учетная записи Microsoft, распечатать, скопировать на флешку;

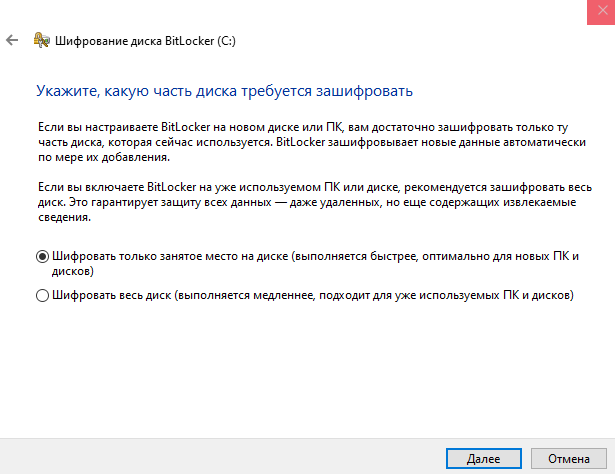

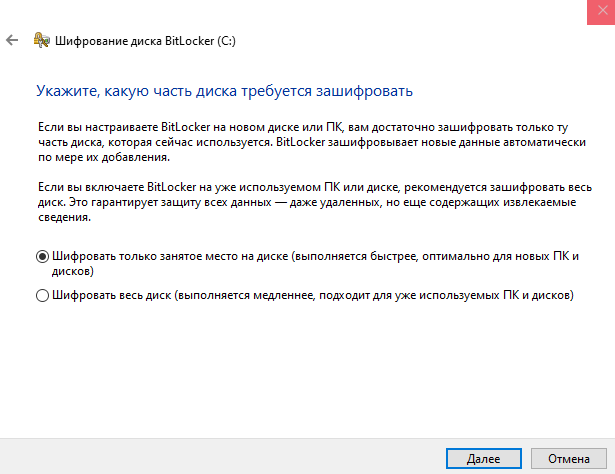

- Определитесь что шифровать: весь HDD, свободное место. Рекомендую выбирать весь диск;

- После завершения работы перезагрузите ПК, пропишите пароль.

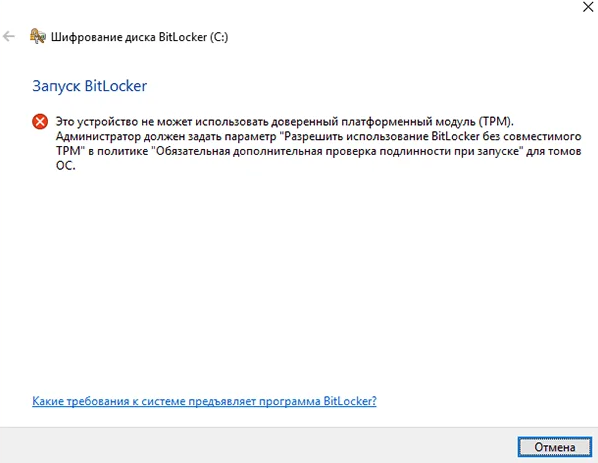

Если появится сообщение про ошибку, где говорится о разрешении запуска службы без TPM, значит на плате его нет. Рассмотрим, что предпринять.

BitLocker Windows 10, как включить без TPM

Для шифрования диска BitLocker выполните последовательность таких действий:

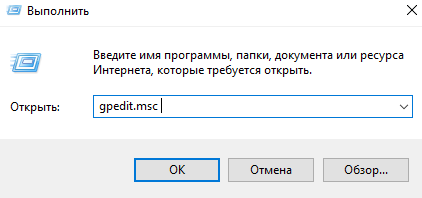

- Нажмите «Win+R», далее пропишите «gpedit.msc»;

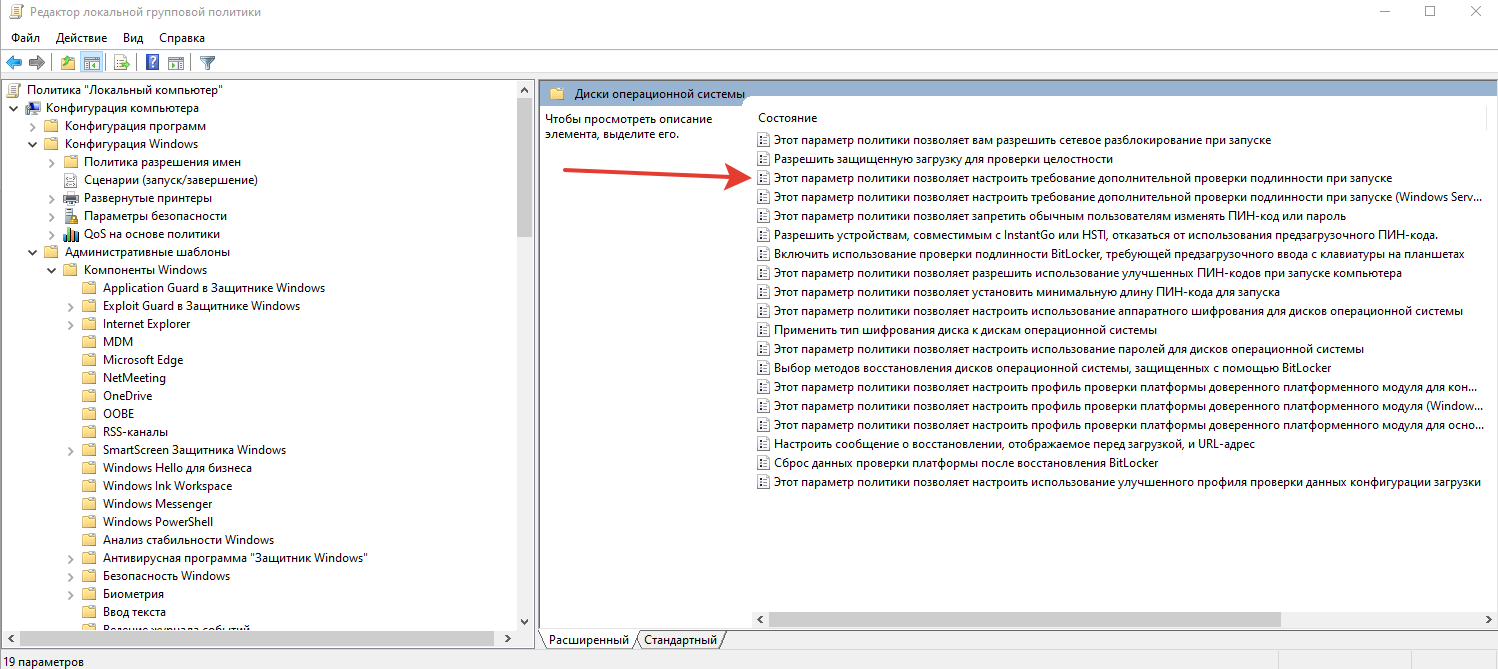

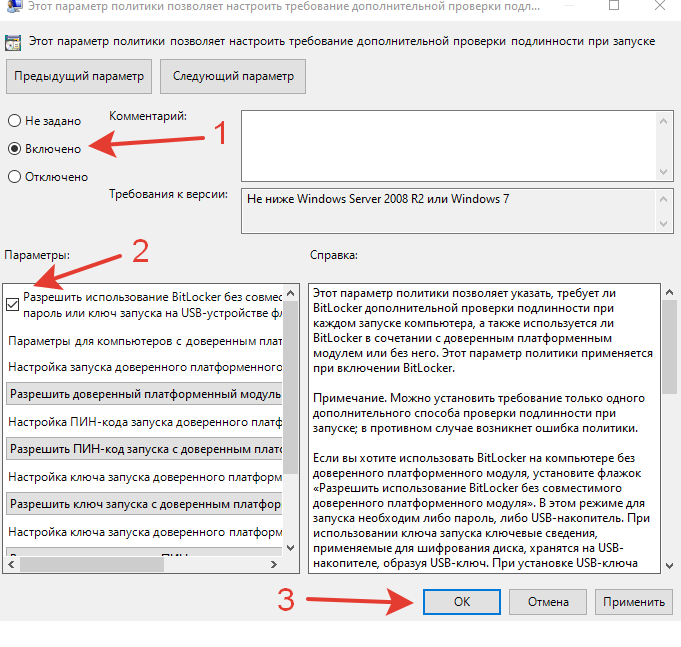

- Переходим как на скриншоте;

- Нажмите «Диски»;

- Далее, как на скриншоте;

- Выберите «Включено»;

- Закройте редактор;

- Нажмите «Пуск»-«Программы»-«Служебные»-«Панель управления»;

- Кликните по ссылке «Шифрование»;

- Далее «Включить»;

- Подождите пока закончится проверка;

- При утере пароля доступ к информации будет закрыт, поэтому создайте резервную копию;

- Запустится процесс подготовки. Не выключайте ПК, иначе загрузочный раздел может повредиться и Windows не загрузится;

- Кликните «Далее»;

- Пропишите пароль, который будете использовать для разблокировки. Рекомендую сделать его не таким как при входе в систему;

- Определите, способ сохранения ключа. Он используется для доступа к диску, если вы забудете пароль. Его сохраните в: запись Майкрософт, текстовый документ, запишите на бумаге;

Сохраните его отдельно от ПК.

- Рекомендую выбрать шифрование всего диска. Это надежнее. Нажмите «Далее»;

- Выберите «Новый режим»;

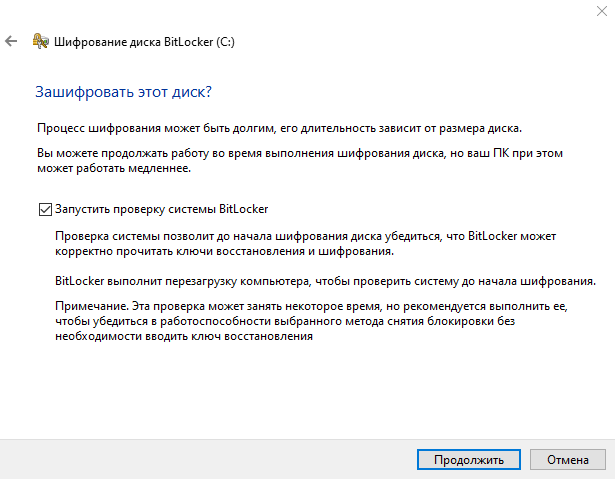

- Отметьте чекбокс напротив пункта «Запустить проверку»;

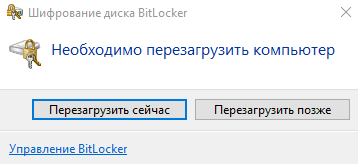

- В системном трее появится значок BitLocker и уведомление, что нужно перезагрузить ПК;

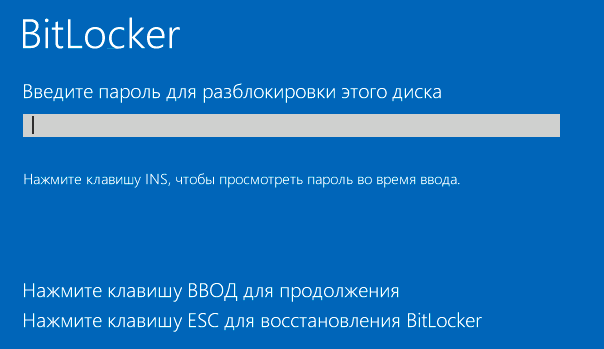

- Далее появится окно для ввода пароля. Пропишите тот, что указывали при шифровании;

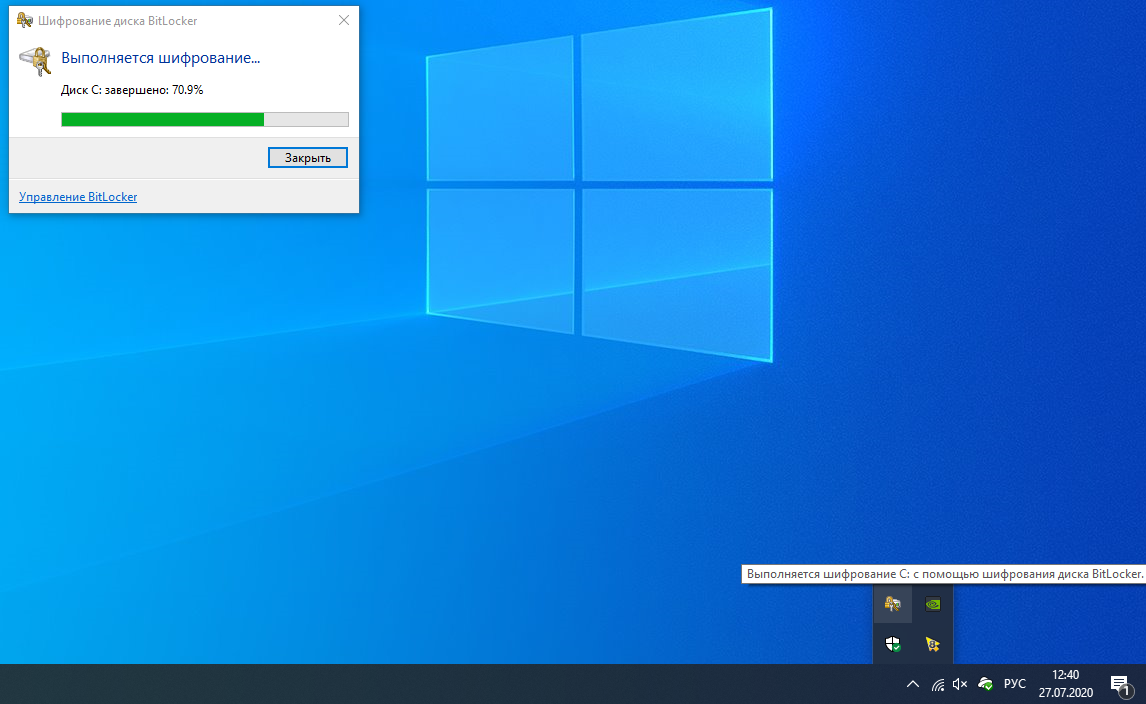

- Шифрование запустится после загрузки системы. Нажмите значок в системном трее чтобы посмотреть сколько процентов работы выполнено;

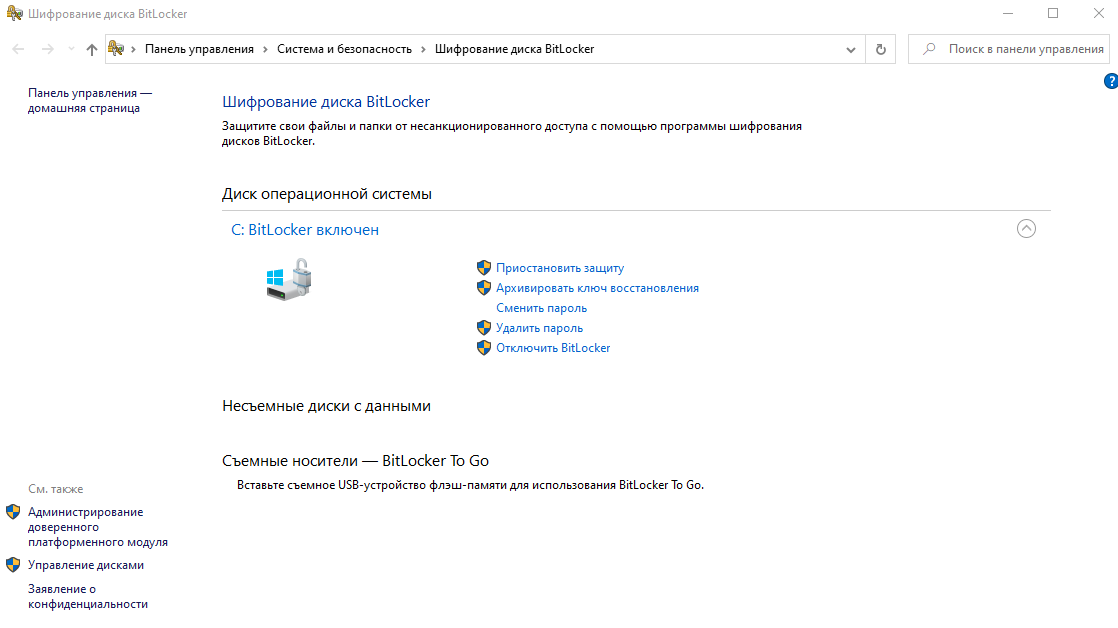

Как отключить BitLocker Windows 10

- Кликните на значок в системном трее;

- Нажмите ссылку «Управление»;

- Далее «Отключить»;

BitLocker Windows 7 как включить

Многие пользователи спросят: как BitLocker скачать для Windows 7? Оказывается, ничего загружать не нужно. Так же как и для Windows десятой серии. Служба активируется в системе. Действия, аналогичные описанным выше.

BitLocker to Go

Технология используется для шифрования информации на съемных носителях: SD- картах, внешних HDD, USB-устройств. Защищает информацию от кражи носителя.

Устройство определяется системой автоматически. Для расшифровывания человеку остается прописать учетные данные для разблокировки. Технология снимает защиту если пользовать знает логин, пароль или ключ восстановления. Применяется для защиты всех файлов, находящихся на носителе. BitLocker скачать можно с официального сайта Microsoft.

Для шифрования используйте действия, описанные выше. В локальных групповых политиках, отметьте опции как на скриншоте.

BitLocker Windows 10 как разблокировать

Чтобы разблокировать данные, используется пароль или ключ восстановления. При шифровании, пароль создается обязательно. Находим ключ восстановления, далее выполните последовательность таких действий:

- Нажмите на носителе правой кнопкой мышки, далее «Разблокировать»;

- Справа вверху откроется окно, куда пропишите пароль. Кликните по ссылке «Дополнительные параметры»;

- Кликните по ссылке «Ввести ключ»;

- Пропишите 48-значный ключ, далее «Разблокировать».

Если BitLocker заблокировал диск, а ключ утерян, откатите систему к созданной ранее точке восстановления. Если ее нет, откатите систему до начального состояния. Для этого перейдите: «Параметры» (Win+I)-«Обновление»-«Восстановление»-«Начать».

Вывод

Мы рассмотрели, как включить BitLocker в Windows 10. Используйте описанные выше способы, чтобы обезопасить данные. Главное — запомните пароль. Он используется, даже если извлечь HDD из одного ПК и подключить к другому.

Читайте также:

Как установить пароль на флешку

Как поставить пароль на архив

Никого совсем не удивляет тот факт, что на персональном компьютере может храниться сугубо личная информация или же корпоративные данные, представляющие повышенную ценность. Нежелательно, если такие сведения попадут в руки сторонних лиц, которые могут ими воспользоваться, провоцируя серьёзные проблемы у бывшего владельца ПК.

В зависимости от обстоятельств Bitlocker можно активировать и деактивировать.

Именно по этой причине многие пользователи выражают желание предпринять какие-то действия, ориентированные на ограниченный доступ ко всем файлам, сохраняющимся на компьютере. Такая процедура, действительно, существует. Проделав определённые манипуляции, никто из посторонних, не зная пароль или ключ к его восстановлению, не сможет получить доступ к документам.

Защитить важную информацию от ознакомления сторонними лицами удаётся, если провести шифрование диска Bitlocker. Такие действия помогают обеспечить полную конфиденциальность документам не только на конкретном ПК, но и в том случае, когда кем-то жёсткий диск извлечён и вставлен в другой персональный компьютер.

Если разобраться, BitLocker представляет собой универсальное и полностью автоматизированное средство шифрования данных, хранящихся на винчестере. Что такое BitLocker на жестком диске? Да просто служба, которая без участия пользователя защищает файлы и папки путем их шифрования и создания специального текстового ключа, обеспечивающего доступ к документам.

Когда пользователь работает в системе под своей учетной записью, он может даже не догадываться о том, что данные зашифрованы, ведь информация отображается в читабельном виде, и доступ к файлам и папкам не заблокирован. Иными словами, такое средство защиты рассчитано только на те ситуации, когда к компьютерному терминалу производится несанкционированный доступ, например, при попытке вмешательства извне (интернет-атаки).

Вопросы паролей и криптографии

Тем не менее, если говорить о том, что такое BitLocker Windows 7 или систем рангом выше, стоит отметить и тот неприятный факт, что при утере пароля на вход многие юзеры не то что не могут войти в систему, а и выполнить некоторые действия по просмотру документов, ранее доступных, по копированию, перемещению и т. д.

Но и это еще не все. Если разбираться с вопросом, что такое BitLocker Windows 8 или 10, то особых различий нет, разве что в них более усовершенствованная технология криптографии. Тут проблема явно в другом. Дело в том, что сама служба способна работать в двух режимах, сохраняя ключи дешифрации либо на жестком диске, либо на съемном USB-носителе.

Отсюда напрашивается простейший вывод: при наличии сохраненного ключа на винчестере пользователь получает доступ ко всей информации, на нем хранящейся, без проблем. А вот когда ключ сохраняется на флэшке, проблема куда серьезнее. Зашифрованный диск или раздел увидеть, в принципе, можно, но считать информацию – никак.

Кроме того, если уж и говорить том, что такое BitLocker Windows 10 или систем более ранних версий, нельзя не отметить тот факт, что служба интегрируется в контекстные меню любого типа, вызываемые правым кликом, что многих пользователей просто раздражает. Но не будем забегать вперед, а рассмотрим все основные аспекты, связанные с работой этого компонента и целесообразностью его применения или деактивации.

Вскрываем BitLocker

Реальная криптографическая система — это компромисс между удобством, скоростью и надежностью. В ней надо предусмотреть процедуры прозрачного шифрования с дешифровкой на лету, методы восстановления забытых паролей и удобной работы с ключами. Все это ослабляет любую систему, на каких бы стойких алгоритмах она ни базировалась. Поэтому необязательно искать уязвимости непосредственно в алгоритме Rijndael или в разных схемах стандарта AES. Гораздо проще их обнаружить именно в специфике конкретной реализации.

В случае Microsoft такой «специфики» хватает. Например, копии ключей BitLocker по умолчанию отправляются в SkyDrive и депонируются в Active Directory. Зачем? Ну, вдруг ты их потеряешь… или агент Смит спросит. Клиента неудобно заставлять ждать, а уж агента — тем более.

По этой причине сравнение криптостойкости AES-XTS и AES-CBC с Elephant Diffuser отходит на второй план, как и рекомендации увеличить длину ключа. Каким бы длинным он ни был, атакующий легко получит его в незашифрованном виде.

Получение депонированных ключей из учетной записи Microsoft или AD — основной способ вскрытия BitLocker. Если же пользователь не регистрировал учетку в облаке Microsoft, а его компьютер не находится в домене, то все равно найдутся способы извлечь ключи шифрования. В ходе обычной работы их открытые копии всегда сохраняются в оперативной памяти (иначе не было бы «прозрачного шифрования»). Это значит, что они доступны в ее дампе и файле гибернации.

Почему они вообще там хранятся? Как это ни смешно — для удобства. BitLocker разрабатывался для защиты только от офлайновых атак. Они всегда сопровождаются перезагрузкой и подключением диска в другой ОС, что приводит к очистке оперативной памяти. Однако в настройках по умолчанию ОС выполняет дамп оперативки при возникновении сбоя (который можно спровоцировать) и записывает все ее содержимое в файл гибернации при каждом переходе компьютера в глубокий сон. Поэтому, если в Windows с активированным BitLocker недавно выполнялся вход, есть хороший шанс получить копию ключа VMK в расшифрованном виде, а с его помощью расшифровать FVEK и затем сами данные по цепочке. Проверим?

Все описанные выше методы взлома BitLocker собраны в одной программе — Forensic Disk Decryptor, разработанной в отечественной . Она умеет автоматически извлекать ключи шифрования и монтировать зашифрованные тома как виртуальные диски, выполняя их расшифровку на лету.

Дополнительно в EFDD реализован еще один нетривиальный способ получения ключей — атакой через порт FireWire, которую целесообразно использовать в том случае, когда нет возможности запускать свой софт на атакуемом компьютере. Саму программу EFDD мы всегда устанавливаем на свой компьютер, а на взламываемом стараемся обойтись минимально необходимыми действиями.

Для примера просто запустим тестовую систему с активным BitLocker и «незаметно» сделаем дамп памяти. Так мы смоделируем ситуацию, в которой коллега вышел на обед и не заблокировал свой компьютер. Запускаем RAM Capture и меньше чем через минуту получаем полный дамп в файле с расширением .mem и размером, соответствующим объему оперативки, установленной на компьютере жертвы.

Чем делать дамп — по большому счету без разницы. Независимо от расширения это получится бинарный файл, который дальше будет автоматически проанализирован EFDD в поисках ключей.

Записываем дамп на флешку или передаем его по сети, после чего садимся за свой компьютер и запускаем EFDD.

Выбираем опцию «Извлечь ключи» и в качестве источника ключей вводим путь до файла с дампом памяти.

BitLocker — типичный криптоконтейнер, вроде PGP Disk или TrueCrypt. Эти контейнеры получились достаточно надежными сами по себе, но вот клиентские приложения для работы с ними под Windows мусорят ключами шифрования в оперативной памяти. Поэтому в EFDD реализован сценарий универсальной атаки. Программа мгновенно отыскивает ключи шифрования от всех трех видов популярных криптоконтейнеров. Поэтому можно оставить отмеченными все пункты — вдруг жертва тайком использует TrueCrypt или PGP!

Спустя несколько секунд Elcomsoft Forensic Disk Decryptor показывает все найденные ключи в своем окне. Для удобства их можно сохранить в файл — это пригодится в дальнейшем.

Теперь BitLocker больше не помеха! Можно провести классическую офлайновую атаку — например, вытащить жесткий диск коллеги и скопировать его содержимое. Для этого просто подключи его к своему компьютеру и запусти EFDD в режиме «расшифровать или смонтировать диск».

После указания пути до файлов с сохраненными ключами EFDD на твой выбор выполнит полную расшифровку тома либо сразу откроет его как виртуальный диск. В последнем случае файлы расшифровываются по мере обращения к ним. В любом варианте никаких изменений в оригинальный том не вносится, так что на следующий день можешь вернуть его как ни в чем не бывало. Работа с EFDD происходит бесследно и только с копиями данных, а потому остается незаметной.

BitLocker To Go

Начиная с «семерки» в Windows появилась возможность шифровать флешки, USB-HDD и прочие внешние носители. Технология под названием BitLocker To Go шифрует съемные накопители точно так же, как и локальные диски. Шифрование включается соответствующим пунктом в контекстном меню «Проводника».

Для новых накопителей можно использовать шифрование только занятой области — все равно свободное место раздела забито нулями и скрывать там нечего. Если же накопитель уже использовался, то рекомендуется включить на нем полное шифрование. Иначе место, помеченное как свободное, останется незашифрованным. Оно может содержать в открытом виде недавно удаленные файлы, которые еще не были перезаписаны.

Даже быстрое шифрование только занятой области занимает от нескольких минут до нескольких часов. Это время зависит от объема данных, пропускной способности интерфейса, характеристик накопителя и скорости криптографических вычислений процессора. Поскольку шифрование сопровождается сжатием, свободное место на зашифрованном диске обычно немного увеличивается.

При следующем подключении зашифрованной флешки к любому компьютеру с Windows 7 и выше автоматически вызовется мастер BitLocker для разблокировки диска. В «Проводнике» же до разблокировки она будет отображаться как диск, закрытый на замок.

Здесь можно использовать как уже рассмотренные варианты обхода BitLocker (например, поиск ключа VMK в дампе памяти или файле гибернации), так и новые, связанные с ключами восстановления.

Если ты не знаешь пароль, но тебе удалось найти один из ключей (вручную или с помощью EFDD), то для доступа к зашифрованной флешке есть два основных варианта:

- использовать встроенный мастер BitLocker для непосредственной работы с флешкой;

- использовать EFDD для полной расшифровки флешки и создания ее посекторного образа.

Полученный образ можно открыть сразу в любой программе, поддерживающей формат IMA, или сначала конвертировать в другой формат (например, с помощью UltraISO).

Разумеется, помимо обнаружения ключа восстановления для BitLocker2Go, в EFDD поддерживаются и все остальные методы обхода BitLocker. Просто перебирай все доступные варианты подряд, пока не найдешь ключ любого типа. Остальные (вплоть до FVEK) сами будут расшифрованы по цепочке, и ты получишь полный доступ к диску.

Методика шифрования дисков и съемных носителей

Самое странное состоит в том, что в разных системах и их модификациях служба BitLocker может находиться по умолчанию и в активном, и в пассивном режиме. В «семерке» она включена по умолчанию, в восьмой и десятой версиях иногда требуется ручное включение.

Что касается шифрования, тут ничего особо нового не изобретено. Как правило, используется все та же технология AES на основе открытого ключа, что чаще всего применяется в корпоративных сетях. Поэтому, если ваш компьютерный терминал с соответствующей операционной системой на борту подключен к локальной сети, можете быть уверены, что применяемая политика безопасности и защиты данных подразумевает активацию этой службы. Не обладая правами админа (даже при условии запуска изменения настроек от имени администратора), вы ничего не сможете изменить.

От Vista до Windows 10

В Microsoft работают разные люди, и далеко не все из них кодят задней левой ногой. Увы, окончательные решения в софтверных компаниях давно принимают не программисты, а маркетологи и менеджеры. Единственное, что они действительно учитывают при разработке нового продукта, — это объемы продаж. Чем проще в софте разобраться домохозяйке, тем больше копий этого софта удастся продать.

«Подумаешь, полпроцента клиентов озаботились своей безопасностью! Операционная система и так сложный продукт, а вы тут еще шифрованием пугаете целевую аудиторию. Обойдемся без него! Раньше ведь обходились!» — примерно так мог рассуждать топ-менеджмент Microsoft вплоть до того момента, когда XP стала популярной в корпоративном сегменте. Среди админов о безопасности думали уже слишком многие специалисты, чтобы сбрасывать их мнение со счетов. Поэтому в следующей версии Windows появилось долгожданное шифрование тома, но только в изданиях Enterprise и Ultimate, которые ориентированы на корпоративный рынок.

Новая технология получила название BitLocker. Пожалуй, это был единственный хороший компонент Vista. BitLocker шифровал том целиком, делая пользовательские и системные файлы недоступными для чтения в обход установленной ОС. Важные документы, фотки с котиками, реестр, SAM и SECURITY — все оказывалось нечитаемым при выполнении офлайновой атаки любого рода. В терминологии Microsoft «том» (volume) — это не обязательно диск как физическое устройство. Томом может быть виртуальный диск, логический раздел или наоборот — объединение нескольких дисков (составной или чередующийся том). Даже простую флешку можно считать подключаемым томом, для сквозного шифрования которого начиная с Windows 7 есть отдельная реализация — BitLocker To Go (подробнее — во врезке в конце статьи).

С появлением BitLocker сложнее стало загрузить постороннюю ОС, так как все загрузчики получили цифровые подписи. Однако обходной маневр по-прежнему возможен благодаря режиму совместимости. Стоит изменить в BIOS режим загрузки с UEFI на Legacy и отключить функцию Secure Boot, и старая добрая загрузочная флешка снова пригодится.

Включение BitLocker, если служба деактивирована

Прежде чем решать вопрос, связанный с BitLocker (как отключить службу, как убрать ее команды из контекстного меню), посмотрим на включение и настройку, тем более что шаги по деактивации нужно будет производить в обратном порядке.

Включение шифрования простейшим способом производится из «Панели управления» путем выбора раздела шифрования диска. Этот способ применим только в том случае, если сохранение ключа не должно быть произведено на съемный носитель.

В том случае, если заблокированным является несъемный носитель, придется найти ответ на другой вопрос о службе BitLocker: как отключить на флешку данный компонент? Делается это достаточно просто.

При условии, что ключ находится именно на съемном носителе, для расшифровки дисков и дисковых разделов сначала нужно вставить его в соответствующий порт (разъем), а затем перейти к разделу системы безопасности «Панели управления». После этого находим пункт шифрования BitLocker, а затем смотрим на диски и носители, на которых установлена защита. В самом низу будет показана гиперссылка отключения шифрования, на которую и нужно нажать. При условии распознавания ключа активируется процесс дешифрования. Остается только дождаться окончания его выполнения.

Шифрование устройства vs. Шифрование BitLocker

В статье базы знаний KB4502379 Microsoft проводит границу между терминами и доступностью этих видов шифрования. Из текста выводы получаются такие:

- шифрование устройства доступно во всех изданиях, а шифрование BitLocker – только в Pro и выше

- оба вида шифрования доступны только на поддерживаемых устройствах

При этом не уточняется, какие устройства поддерживаются для каждого вида шифрования. Равно как явно не говорится, что в обоих случаях используется одна и та же

технология BitLocker.

Несмотря на путаницу, я прямо в заголовке статьи ввел еще и свой термин — автоматическое шифрование BitLocker

. Он наиболее точно отражает технологию и процесс, которые в совокупности Microsoft нарекла термином

шифрование устройства

.

Шифрование BitLocker, несмотря на оговорку в MS KB, фактически поддерживается на любых устройствах. Да, чип TPM обеспечивает аппаратную защиту, но BitLocker может работать и без него – при запуске требуется пароль или ключ на флэшке.

А вот с устройствами, подходящими для автоматического шифрования, все сложнее…

Проблемы настройки компонентов шифровальщика

Что касается настройки, тут без головной боли не обойтись. Во-первых, система предлагает резервировать не менее 1,5 Гб под свои нужды. Во-вторых, нужно настраивать разрешения файловой системы NTFS, уменьшать размер тома и т. д. Чтобы не заниматься такими вещами, лучше сразу отключить данный компонент, ведь большинству пользователей он просто не нужен. Даже все те, у кого эта служба задейстована в настройках по умолчанию, тоже не всегда знают, что с ней делать, нужна ли она вообще. А зря. Защитить данные на локальном компьютере с ее помощью можно даже при условии отсутствия антивирусного ПО.

BitLocker: как отключить. Начальный этап

Опять же используем ранее указанный пункт в «Панели управления». В зависимости от модификации системы названия полей отключения службы могут изменяться. На выбранном диске может стоять строка приостановки защиты или прямое указание на отключение BitLocker.

Суть не в том. Тут стоит обратить внимание и на то, что потребуется полностью отключить обновление BIOS и загрузочных файлов компьютерной системы. В противном случае процесс дешифровки может занять достаточно много времени.

Механизмы расшифровки и их уязвимости

Существует три механизма проверки подлинности, которые можно использовать для реализации Bitlocker-шифрования:

- Прозрачный режим работы. Этот режим использует возможности аппаратного обеспечения Trusted Platform Module для предоставления прозрачной работы пользователей. Пользователи входят на компьютер с операционной системой Windows в обычном режиме. Ключ, используемый для шифрования диска, закодирован в чип TPM и может быть выдан только в коде загрузчика ОС (если загрузочные файлы показываются как неизменённые). Этот режим уязвим для нападения при холодной загрузке, так как позволяет злоумышленнику выключить компьютер и загрузиться.

- Режим проверки подлинности пользователя. Этот режим предполагает, что пользователь прошёл некоторую аутентификацию в предзагрузочной среде в виде предварительного ввода PIN-кода. Этот режим уязвим к буткит-атакам.

- Режим USB-ключа. Для возможности загрузки в защищённую операционную систему пользователь должен вставить в компьютер устройство USB, которое содержит ключ запуска. Обратите внимание, что для этого режима необходимо, чтобы BIOS на компьютере поддерживал чтение устройств USB в загрузочной среде. Этот режим также уязвим к буткит-нападениям.

Контекстное меню

Это только одна сторона медали, связанная со службой BitLocker. Что такое BitLocker, наверное, уже понятно. Но оборотная сторона состоит еще и в том, чтобы изолировать дополнительные меню от присутствия в них ссылок на эту службу.

Для этого посмотрим еще раз на BitLocker. Как убрать из контекстного меню все ссылки на службу? Элементарно! В «Проводнике» при выделении нужного файла или папки используем раздел сервиса и редактирование соответствующего контекстного меню, переходим к настройкам, затем используем настройки команд и упорядочиваем их.

Далее указываем значение «Панели управления», находим в списке соответствующие элементы панелей и команд, выбираем необходимую команду и просто удаляем ее.

После этого в редакторе реестра входим в ветку HKCR, где находим раздел ROOTDirectoryShell, разворачиваем его и удаляем нужный элемент нажатием клавиши Del или командой удаления из меню правого клика. Собственно, вот и последнее, что касается компонента BitLocker. Как отключить его, думается, уже понятно. Но не стоит обольщаться. Все равно эта служба будет работать в фоновом режиме (так, на всякий случай), хотите вы этого или нет.

Разблокировка вашего диска BitLocker

Если ваш системный диск зашифрован, его разблокировка зависит от выбранного вами метода (и есть ли у вашего ПК TPM). Если у вас есть TPM и вы решили автоматически разблокировать диск, вы не заметите ничего нового – вы загрузитесь прямо в Windows, как всегда. Если вы выбрали другой метод разблокировки, Windows предложит разблокировать диск (набрав пароль, подключив USB-накопитель или что-то ещё).

Если вы потеряли (или забыли) свой метод разблокировки, нажмите Esc на экране приглашения, чтобы ввести ключ восстановления.

Если вы зашифровали несистемный или съемный диск, Windows предложит разблокировать диск при первом доступе к нему после запуска Windows (или когда вы подключаете его к компьютеру, если это съемный диск). Введите свой пароль или вставьте смарт-карту, и диск должен разблокироваться, чтобы вы могли его использовать.

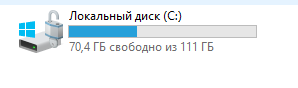

В File Explorer зашифрованные диски обозначаются золотым замком. Этот замок изменяется на серый при разблокировке диска.

Вы можете управлять заблокированным диском – сменить пароль, отключить BitLocker, создать резервную копию вашего ключа восстановления или выполнить другие действия – из окна панели управления BitLocker. Щелкните правой кнопкой мыши любой зашифрованный диск и выберите «Управление BitLocker», чтобы перейти непосредственно на эту страницу.

3 октября 2020

-

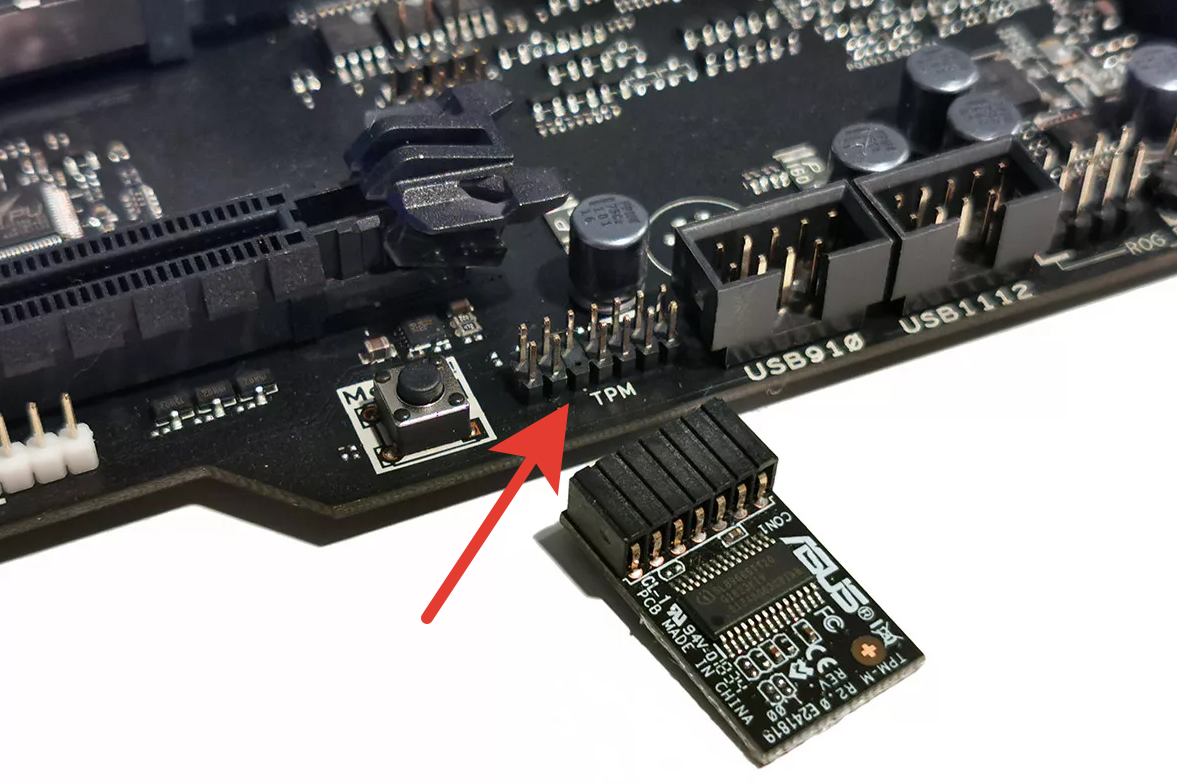

Bitlocker по умолчанию требует наличие модуля TPM (Trusted Platform Module) на материнской плате, который устанавливается производителями далеко не на всех моделях, также данный модуль можно приобрести и установить самостоятельно в соответствующий разъем с маркировкой TPM (он располагается рядом с портами для подключения лицевой панели USB).

-

BitLocker может сохранять зашифрованный ключ в TPM, что намного надежнее, чем хранить его на жестком диске компьютера. TPM чип предоставит ключ шифрования только после проверки конфигурации компьютера (завладеть самим диском или его копией и подключить его к другому компьютеру в целях кражи данных не принесет успеха). При отсутствии данного TPM модуля, BitLocker выдаст следующую ошибку:

-

Есть возможность шифрования диска без данного модуля, для этого Вам нужно обладать правами администратора на компьютере и после перейти в Редактор локальной группы политики безопасности нажав клавиши Windows + R или в окне поиска на Панели управления ввести Выполнить, затем в открытом окне ввести команду gpedit.msc

-

Для запуска BitLocker (на примере windows 10) нужно перейти в Конфигурацию компьютера > Административные шаблоны > Компонент Windows > Шифрование диска BitLocker> Диски операционной системы, и в правой части окна дважды нажмите на Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

-

В открывшимся окне выберите Включено и поставьте галочку Разрешить использование BitLocker без совместимого доверенного платформенного модуля и нажмите OK.

-

После всех настроек осталось перейти в Этот компьютер и нажав правой кнопкой мыши на диск, который хотите зашифровать, включить BitLocker.

-

Вам предложат создать пароль для разблокировки диска при включении компьютера, который будет требоваться при каждом запуске компьютера.

-

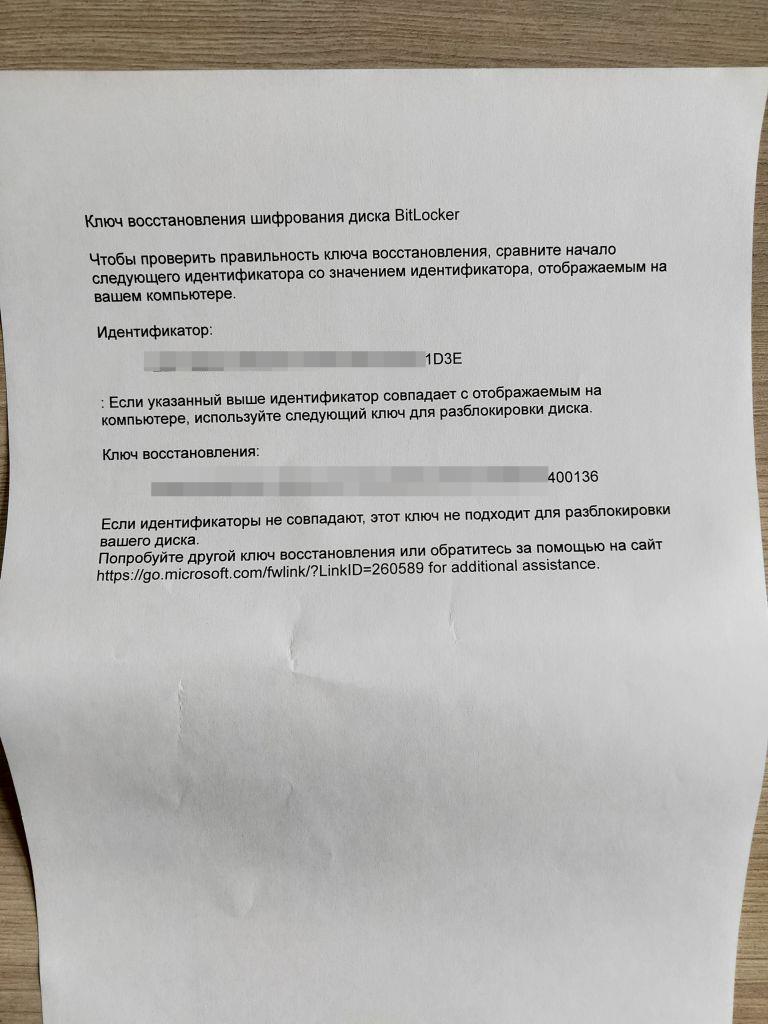

Необходимо выбрать способ резервного сохранения ключа восстановления в случае проблем с разблокировкой диска (лучше всего распечатать на принтере и хранить в надежном месте).

-

Ключ восстановления, это длинный шифр, состоящий из 8 групп по 6 цифр в каждой (если забудете пароль BitLocker или подключите диск к другому устройству, то обязательно потребуется ключ восстановления и в случае его утери расшифровать диск не получится).

-

Укажите, какую часть диска хотите зашифровать (весь диск или занятое место).

-

Режим шифрования.

-

Поставьте галочку «Запустить проверку BitLocker».

-

Для начала шифрования диска потребуется перезагрузка компьютера.

-

После перезагрузки компьютера может появиться окно, в котором нужно ввести пароль BitLocker.

-

Когда запустится рабочий стол, Windows начнет шифрование диска в фоновом режиме, скорость которого в первую очередь зависит от установленного накопителя.

-

Нажав правой кнопкой мышки на зашифрованном диске и выбрав Управление BitLocker, у вас откроется панель управления, где можно сменить/удалить пароль, архивировать ключ восстановления или отключить шифрование диска.

BitLocker, это функция безопасности, которая интегрируется в операционную систему и предотвращает получение информации посторонними лицами в случае утери, кражи или банального доступа к компьютеру без вашего присмотра защиты личных данных на жёстком диске с помощью шифрования, при условии отсутствия пароля учетной записи и ключа шифрования у злоумышленника. Данная возможность доступна на операционных системах Windows 10 (Pro, Enterprise, и Education).

Windows 8 и 8.1 (Pro и> Enterprise).

Windows 7 и Vista (Ultimate и Enterprise).

Windows Server 2008 или более новые версии.

Пример ключа восстановления в распечатанном виде:

Защищенные с помощью BitLocker диски имеют специальную иконку в виде замочка.

Примечание: После разблокировки одного из дисков, доступ к нему возможен без пароля до следующей перезагрузки компьютера. Для ручной блокировки не перезагружая устройство, нужно открыть командную строку от имени администратора и ввести команду manage-bde.exe -lock Х

Где, диск Х (диск, который нужно заблокировать)

BitLocker — это программа, которая позволяет шифровать файлы в OS Windows. Это софт, который является официальным инструментом от Microsoft и позволяет получать доступ информации, которая записана на диски с защитой BitLocker. Софт работает на разных сборках OS Windows.

BitLocker можно закачать для компьютера с 32 и 64 разрядной системой. Не забывайте, что её нужно инсталлировать на ОS Windows XP и Vista. В OS Windows 7 и выше этот софт является встроенным в оболочку системы. На новых операционных системах не нужно устанавливать дополнительные алгоритмы шифрования.

О назначении

Программа подходит для пользователей, которые хотят зашифровать внешние накопители, используя технологию BitLocker. Софт подходит для дисков, которые форматировались в файловой системе FAT. Сняв блокировку с них, вы увидите все данные, которые распознаются в автоматическом режиме. После этого нужно ввести данные для авторизации.

Основная проблема входа на старых версиях OS Windows заключается в отсутствии авторизации. В этом нет ничего странного, ведь в OS Windows XP и Vista нет встроенного режима шифрования с помощью алгоритма BitLocker.

Разработчики не добавили функцию шифрования BitLocker в новых обновлениях ServicePack. Так что обновление, которое позволяет защищать флешки и SD-карты на старых OS нужно инсталлировать в ручном режиме.

Хоть это и не совсем удобно, но установка длится несколько секунд. Установочные файлы занимают несколько килобайт. Вы можете закачать их в бесплатном режиме. Закачав все файлы, вам не нужно перезагружать систему и выполнять вспомогательные настройки и операции.

О методе шифрования

BitLocker является частной технологией, которая создана Microsoft, чтобы защитить информацию на съемных накопителях. Она обеспечивает использование внешних накопителей, как ключей доступа.

В технологии поддерживается новые алгоритмы, которые шифруют томы: AES 128 и AES 256. Алгоритм BitLocker начал полноценно работать в OS Windows 7. Сейчас каждая версия операционной системы укомплектована этой технологией шифрования.

Ключевые особенности

- быстрый вход к информации, которая хранится на носителях с этой технологией;

- инсталляция в быстром режиме;

- BitLocker существует дляOS Windows с 32 и 64 разрядной структурой библиотек;

- необходимые сервисы интегрируются в автоматическом режиме;

- технология обновляется в бесплатном режиме.

With the world moving deeper into the digital age, your data is becoming increasingly valuable and increasingly in need of protection. The last thing you want to happen is your data falling into the wrong hands, especially in the event that you lose one or more of your treasured smart devices.

One of the most powerful ways you can protect your data is to encrypt it using a program like BitLocker for Windows 10, which is a proprietary encryption software that operates on the Windows platform.

While the instructions in this article are specific to Windows 10, BitLocker is available on Windows Vista Ultimate or Enterprise, Windows 7 Ultimate or Enterprise, Windows 8.1 Pro or Enterprise, and Windows 10 Pro or Enterprise.

What Is BitLocker?

BitLocker for Windows 10 is an encryption software available on Windows 10 Pro or Enterprise versions that lets you encrypt your whole hard drive and keep your data safe from prying eyes and unauthorized tampering with your system, such as the kind intrusion that could be committed by malware.

If you, like most people, have the standard, or Home, version of Windows on our PC you won’t have the BitLocker software. However, there was a time when Microsoft initially rolled out their dual interface OS and if you upgraded at that time then you are likely to have either Windows 8 or 8.1 Pro. During the initial roll-out, the Windows 8 Pro upgrade licenses were sold on the cheap, and anyone eligible could get them. If you got the Pro and then moved on from Windows 8.1 to Windows 10, then the upgrade held and BitLocker is probably on your system.

If you’re not sure what version of Windows 10 you’re using, go to Start > Settings > Update and Security (or System and Security) > and look for BitLocker. If you don’t see BitLocker, then i’ts not available on your PC.

What Are the System Requirements for BitLocker?

To start with, you’ll need a Windows PC and it has to be running any of the eligible versions of Windows. It also needs to have a storage drive with a minimum of 2 partitions and a Trusted Platform Module (TPM).

A TPM is a special kind of computer chip that authenticates your software, firmware, and hardware. It is especially important because if any unauthorized changes to your system are detected by the TPM, then the computer will boot in Restricted mode in order to thwart attackers.

Below are the instructions for both how to check if your computer has the TPM, and also how to run BitLocker without it.

Things to Know Before Setting up BitLocker

Before you start setting up BitLocker on your computer, these are some requirements for using BitLocker.

- BitLocker is, for the most part, only available on the Pro and Enterprise versions of Windows, including Windows 10 Pro and Enterprise.

- For the best results, you need to have a TPM chip on your computer.

- You may be able to use BitLocker without TPM but it will require extra steps.

- Your hard drive needs at least 2 partitions to run BitLocker. There needs to be a system partition with the operating system, and another partition with all the required files to start Windows. If you don’t have these partitions, don’t worry, BitLocker will create them for you. The partitions should also follow the NTFS file system.

- Depending on the amount of data in your system, encryption could take a pretty long time, so brace yourself.

- Your computer should always be connected to a power supply throughout the encryption process.

- Make sure you fully back up your system before encrypting it with BitLocker. While BitLocker is stable, there will always be risks, especially if you do not have an uninterruptible power supply and run out of power during the encryption process. You can never be too safe; back up your system.

How to Check for the TPM Chip

Because BitLocker requires the TPM chip for authentication, you’ll need to check that you have one before before getting started. To do that, start by going to the Power User menu. You can access this by pressing the Windows key and X on your keyboard. Once on the Power User menu, click Device Manager.

In the Device Manager, look for the Security Devices item. If you have the TMP chip, you should see an item for Trusted Platform Module along with the version number. For your computer to support BitLocker, the TPM version number should be 1.2 or higher.

How to Turn on BitLocker Without the TPM

If you don’t have a TPM, you will be unable to switch BitLocker on. You’ll still be able to use encryption, but you’ll need to enable additional startup authentication via the Local Group Policy Editor.

-

Open the Run command. You can do this by pressing the Windows key + R on your keyboard. Once the Run command is on, type gpedit.msc in the field and click OK or press Enter.

-

In the command result, look for an item labeled Computer Configuration. Expand it and look for the Administrative Templates item. Expand that one as well.

-

Under the expanded Administrative Templates, expand the Windows Components item.

-

Under the expanded Windows Components template you will find the BitLocker Drive Encryption item. Expand it and then expand the Operating System Drives item that appears beneath it. Its items will be displayed on the right side.

-

On the right side of the window, right-click the item that reads Require additional authentication at startup, and choose Edit from the menu that appears.

-

In the window that appears, select the Enabled option.

-

Check the checkbox that reads Allow BitLocker without a compatible TPM (requires a password or a startup key on a USB flash drive).

-

Once you’re done, complete the process by clicking OK.

How to Run BitLocker

After you’ve enabled the TPM chip, running BitLocker requires just a few steps.

-

Go to the Power User menu by pressing the Windows key + X on your keyboard. Once there select the Control Panel item.

-

Select System and Security.

-

Click BitLocker Drive Encryption.

-

In the dialog box that opens click Turn on BitLocker.

-

Next, choose Enter a password, and choose a password you would like to use whenever you boot your Windows 10 system to unlock the system drive. Make sure it is a strong password. Once you’re done, click on Next.

-

You will be given options to save a recovery key which you will use to salvage your files in the event that you forget your password. The available options should be to Save to your Microsoft account, a USB flash drive, a file, or print the recovery key. Select whichever is convenient for you. Once you’re done, click Next.

-

Now you need to select an encryption option that suits you. If you have a new PC or drive or want the faster option, encrypt the used disk space. If your PC or drive has already been in use for some time and you don’t mind a slower process, then encrypt the entire disk space.

-

Choose an encryption mode. You can either go for the new encryption mode, which is best for drives that are fixed to this device, or the compatible mode, which is best for removable drives. Once you’re done, click Next.

-

Check the checkbox labeled Run BitLocker system check and then click Continue.

-

You will be required to restart your computer to begin encryption. Upon rebooting, you will be prompted by BitLocker to enter an encryption password to unlock your main drive. Enter the password you chose earlier and press the Enter key.

-

Your computer will boot the Windows desktop. Nothing will seem different, however, encryption should quietly be happening in the background. If you want to verify that this is, in fact, happening, simply go to Control Panel > System and Security > BitLocker > Drive Encryption. There you will see that BitLocker is working to encrypt your files. Depending on how large your drive is and which options you selected, the process can take quite a while. You will still be able to use your computer normally, though.

-

Once everything is finished, the Drive Encryption should show that BitLocker is on.

If you check use File Explorer to look at This PC, once BitLocker is enabled and encryption has completed, you should see a lock icon on your drive, showing it has been encrypted.

Additional Tips for Using BitLocker

Once you’ve enabled BitLocker, there are a few more things you can do.

- You could suspend protection so your data is not protected. This is best when upgrading hardware, firmware, or operating system. BitLocker will then resume when you reboot.

- You can also back up your recovery key. This is especially important when you lose your recovery key but are still signed into your account. BitLocker will create a new backup key for you.

- You can also change your password. You will, however, need the current password to do this. You can also remove your password. However, you will need to configure a new method of authentication since you can’t run BitLocker without any authentication (that would defeat the purpose of the whole thing).

- You can also turn off BitLocker if you don’t need BitLocker anymore. BitLocker will decrypt all of your files. The decryption process may take a long time (you’ll still be able to work normally on your computer) and your data won’t be protected anymore.

Thanks for letting us know!

Get the Latest Tech News Delivered Every Day

Subscribe