В Windows 10 встроена бесплатная система шифрования BitLocker. Она доступна всем пользователям Pro-версии. Но вот насколько необходима эта защита и в каких случаях она помогает?

Что это такое?

Это встроенная в Windows система, которая может зашифровать ваши диски, чтобы защитить данных на них.

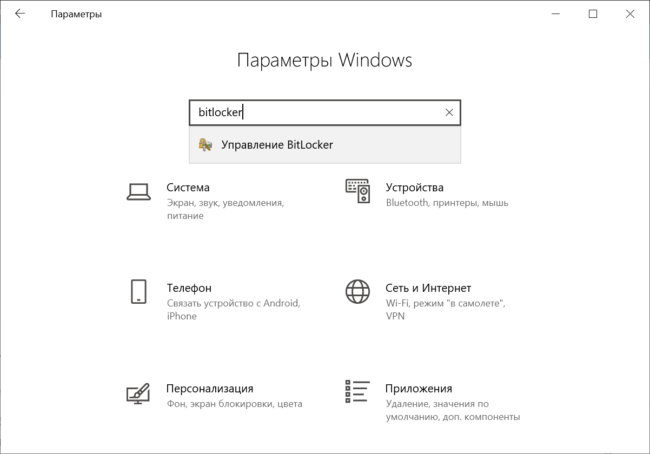

В настройках операционной системы введите BitLocker в поисковой строке, чтобы перейти к ее настройке.

Подробнее о BitLocker

В каких случаях она поможет?

Система шифрует все данные на выбранных дисках, так что в случае, если ваш компьютер украдут, злоумышленники не смогут получить доступ к данным на нем. По сути, для них это будет набор нулей и единичек, которые они не смогут расшифровать без специального пароля.

Стоит ли использовать ее на домашнем ПК?

По большому счету, данный инструмент стоит использовать везде, где есть важные конфиденциальные данные. Если же вы используете ПК только для просмотра фильмов, прослушивания музыки и ничего ценного для вас на нем нет, то можно и не активировать данный механизм защиты.

Когда BitLocker бесполезен?

В тот момент, когда вы включили устройство, вошли в свою учетную запись на нем, вы расшифровали данные. Так что если злоумышленник проберется к вашему ПК в тот момент, когда вы отлучились и не заблокировали его, то он сможет открывать все ваши файлы, копировать их или удалять.

Посему при использовании BitLocker важно блокировать ПК каждый раз, когда вы отходите покурить, в туалет или налить чаю.

Быстро заблокировать компьютер можно комбинацией Win-L на клавиатуре.

В тот момент, когда вы пользуетесь Windows, данные на нем не зашифрованы. Это значит:

1. Любой человек, который подойдет к незаблокированному компьютеру в ваше отсутствие сможет получить доступ ко всем вашим секретам.

2. Любой процесс, который будет запущен во время вашей работы получит полный доступ к вашим тайнам.

Потому не стоит полагаться на эту защиту, как панацею. Она работает тогда, когда ваш компьютер выключен и защищает от доступа к данным при краже устройства.

Полный обзор встроенной утилиты для шифрования данных. Рассказываем, что такое BitLocker, зачем он нужен и как им пользоваться.

Речь идет о специализированном программном обеспечении компании Microsoft. Его ключевая задача зашифровать содержимое жестких дисков, установленных в компьютер. Это необходимо для их защиты даже в случае утери устройства.

Что такое шифрование?

Если не вдаваться в подробности, то шифрование — это процесс сокрытия содержимого жесткого диска или отдельных файлов за специальным ключом, который практически невозможно подобрать извне.

После шифрования все файлы на диске представляются в видоизмененном виде, и их может просматривать только владелец.

Для чего это все нужно?

Шифрование помогает скрыть файлы от потенциальных злоумышленников. Например, если кто-то украдет ваш ноутбук или компьютер. Для преступника не составит труда извлечь из устройства накопитель, а потом подключить его к другому компьютеру и достать оттуда что заблагорассудится.

Если же файлы на диске окажутся зашифрованы, то злоумышленник не сможет их использовать. Без ключа расшифровать их не получится. А ключ будет только у владельца, то есть у вас.

Так можно спасти все личные данные и оставить потенциальных грабителей без компромата и личных данных.

Требования для настройки шифрования в Windows

Настройка шифрования не составляет особого труда. Но перед тем как начать, следует проверить, соблюдены ли минимальные системные требования.

BitLocker работает со следующими операционными системами:

- Windows 7 (Enterprise и Ultimate версии),

- Windows 8 (Pro и Enterprise версии),

- Windows 10 (Pro, Enterprise версии и версия для образовательных учреждений).

Так что, возможно, вам придется обновить свой компьютер до самого свежего программного обеспечения.

Помимо этого в вашем компьютере должен быть микрочип Trusted Platform Module (или сокращенно TPM). Это специальный процессор, обеспечивающий поддержку шифрования. Его ставят почти во все современные компьютеры и ноутбуки.

Одного лишь наличия TPM недостаточно. Его должен поддерживать установленный BIOS. Также ваша версия BIOS должна поддерживать работу с внешними USB-устройствами (с этим проблем возникнуть не должно).

На жестком диске компьютера должно быть два раздела в формате NTFS: один — с установленной Windows и системными компонентами, второй с остальными файлами (в более свежих версиях ОС это условие соблюдать не обязательно).

Также у вас должен быть бесперебойный доступ к электричеству. В процессе шифрования компьютер не должен выключаться. Из-за этого могут повредиться системные файлы.

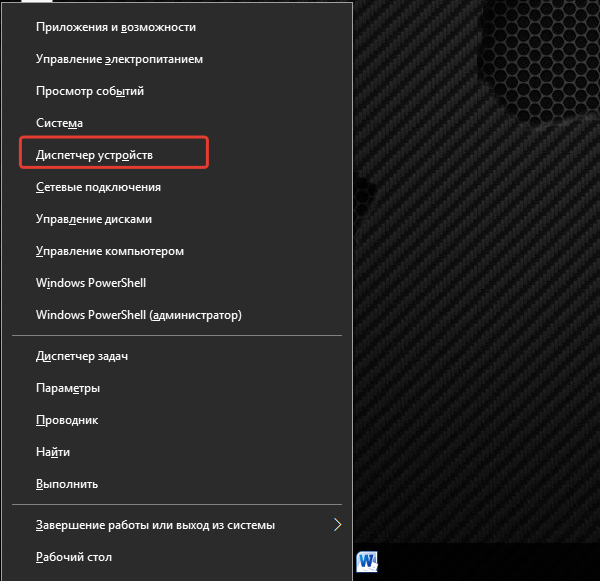

Проверяем компьютер на наличие поддержки BitLocker

Чтобы убедиться в том, что ваша система поддерживает шифрование:

- Открываем меню «Пуск».

Кликаем по иконке в виде логотипа Windows или нажимаем на аналогичную клавишу на клавиатуре

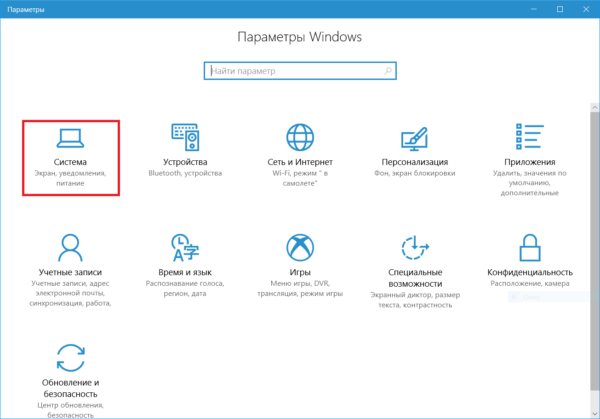

- Затем переходим в параметры системы.

Нам нужен значок в виде шестеренки

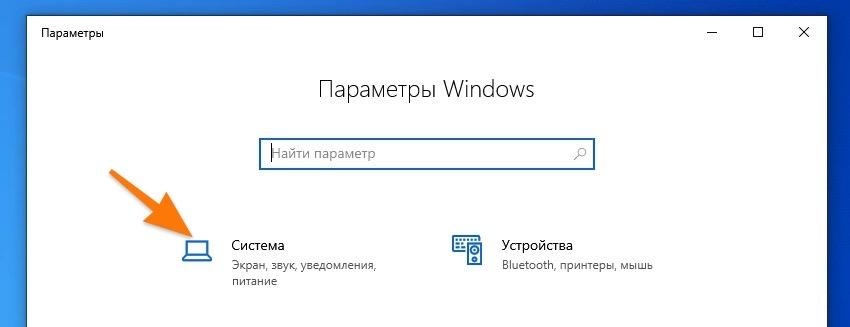

- В открывшемся окне ищем подменю «Система» и открываем его.

Нам нужен самый первый пункт

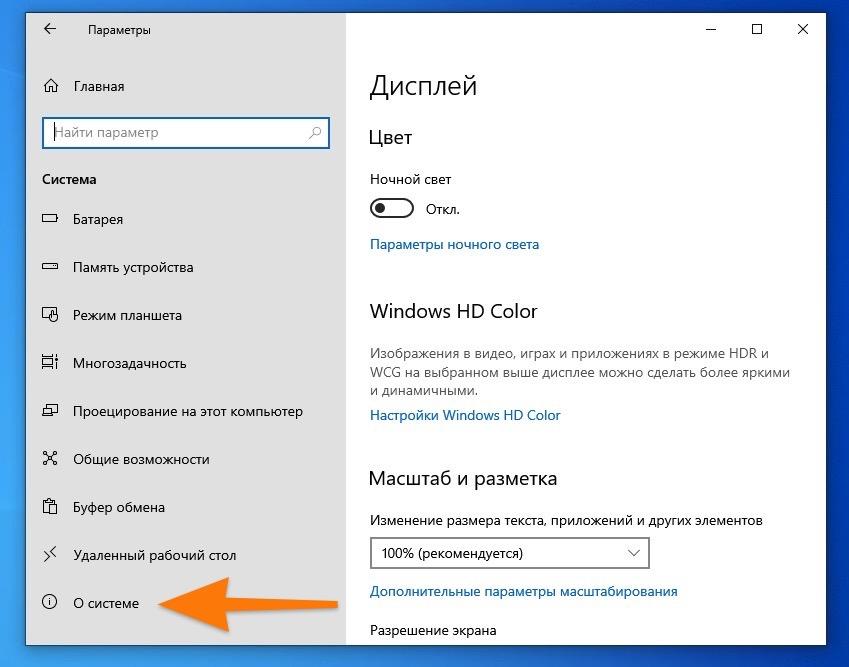

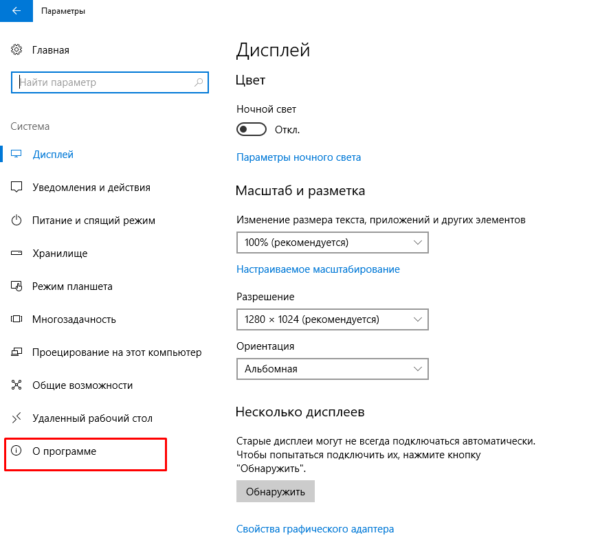

- Листаем список в боковой панели до вкладки «О системе» и переходим туда.

Нужный раздел находится в конце списка

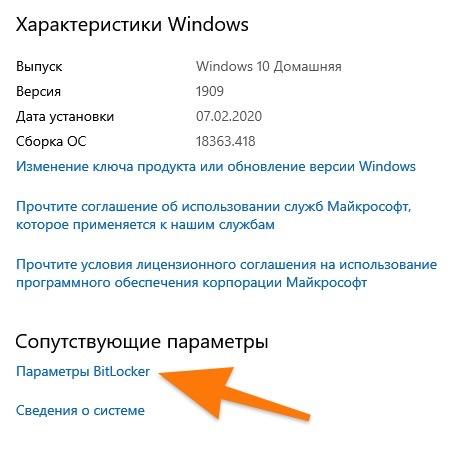

- В правой части дисплея ищем блок «Сопутствующие параметры», а в ней строчку «Параметры BitLocker». Кликаем по ней.

Так выглядят настройки шифрования в компьютере

Если при нажатии на эту строчку открывается предложение приобрести новую версию Windows или выходит ошибка, значит, шифрование не поддерживается. В противном случае откроется «Панель управления», где можно включить BitLocker.

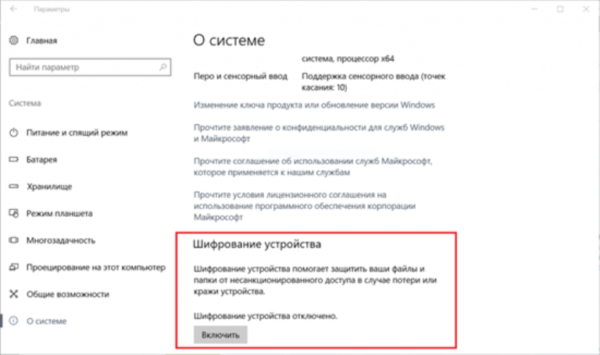

Также в этом разделе может быть отдельный блок «Шифрование устройства» с кнопкой «Включить» (в старых версиях Windows). Он также говорит о том, что данные на жестком диске можно зашифровать с помощью BitLocker.

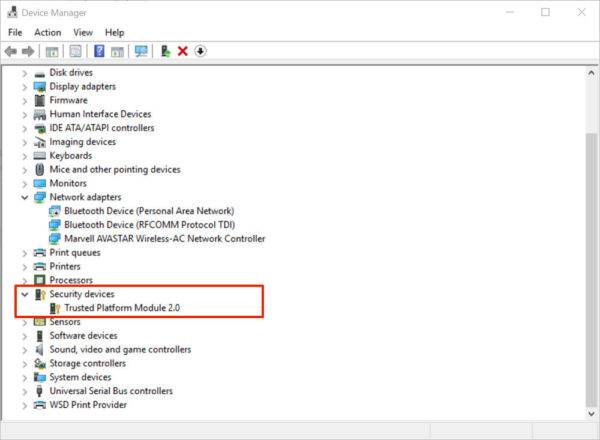

Проверяем, есть ли в компьютере чип TPM

Сейчас почти все новые компьютеры оснащаются необходимым для шифрования железом. Но на всякий случай стоит проверить самостоятельно, имеется ли в нем TPM или нет.

Для этого:

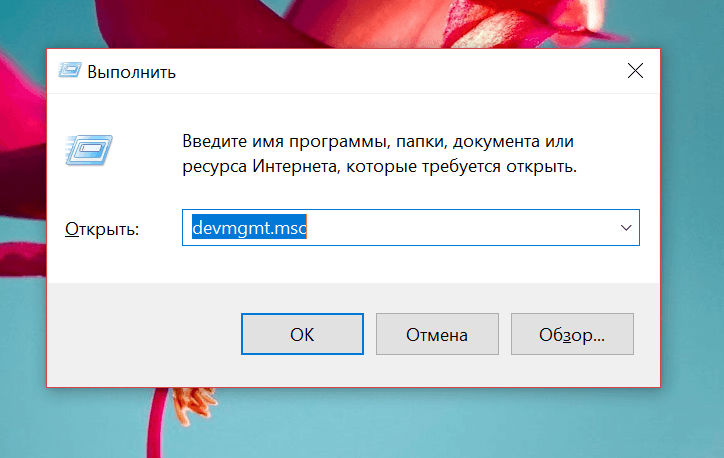

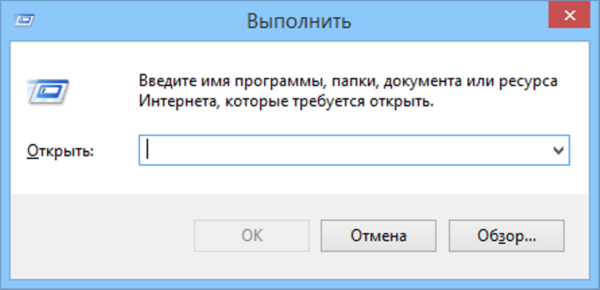

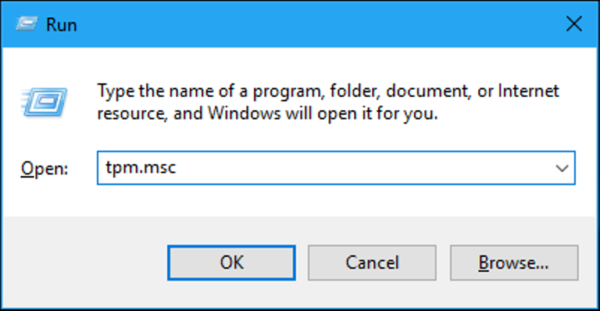

- Одновременно нажимаем клавиши Win + R, находясь на пустом рабочем столе.

- В появившемся окошке вводим слово devmgmt.msc и нажимаем клавишу «Ввод» (Enter).

Это короткий путь к диспетчеру устройств

- Ищем в списке раздел «Устройства безопасности» и открываем его.

Если внутри есть устройство Trusted Platform Module, то идем дальше. Если нет, то пользуемся обходным путем (о нем сказано ниже в статье) или покупаем новое устройство с нужным микрочипом.

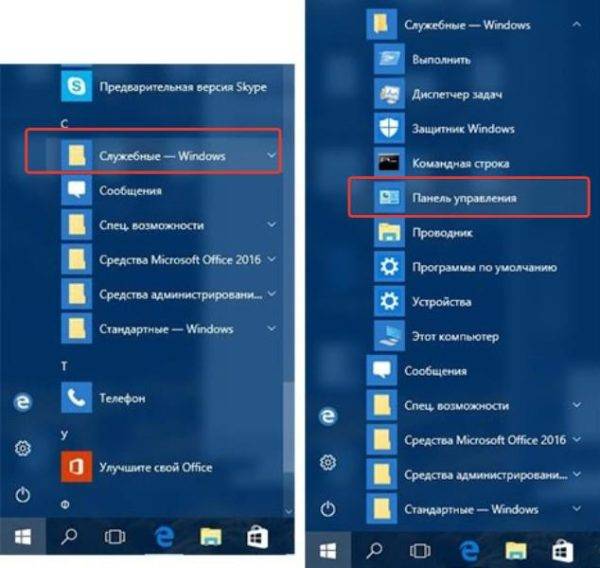

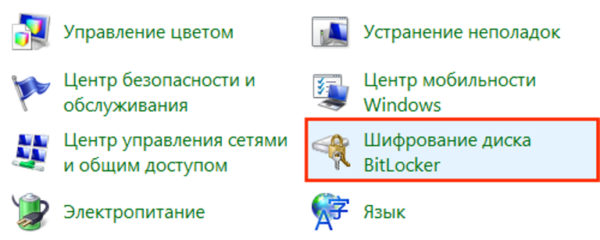

Как включить BitLocker?

Теперь переходим непосредственно к включению BitLocker и шифрованию.

Будем использовать старый метод, так как он более универсальный и подходит для старых версий Windows.

Чтобы это сделать:

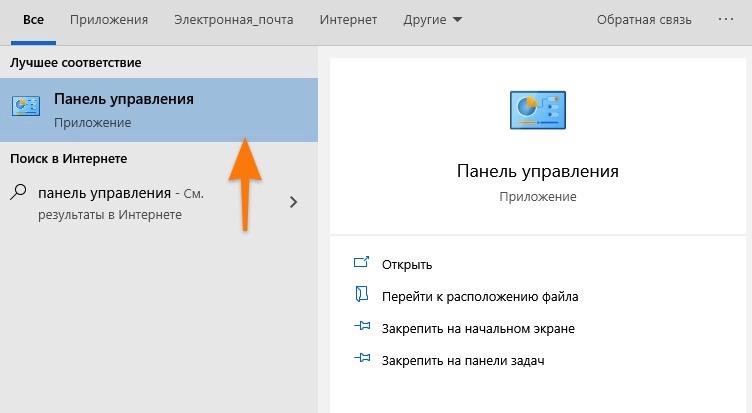

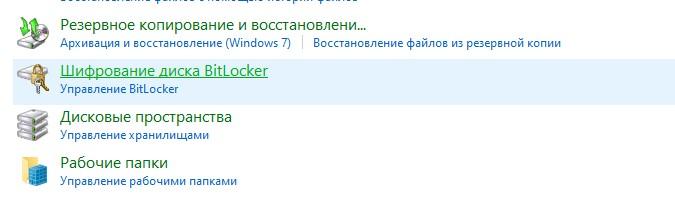

- Кликаем по иконке в виде лупы на панели задач, чтобы включить встроенный поисковик.

- Ищем с помощью него программу «Панель управления» и запускаем ее.

Вот нужное приложение

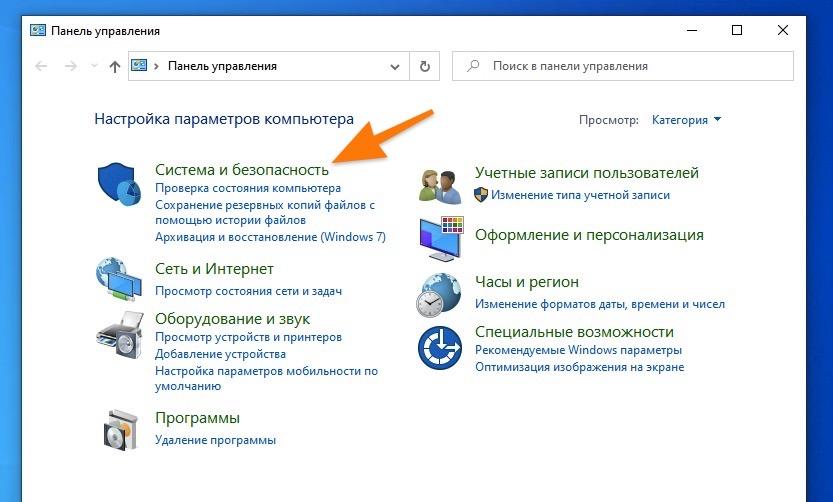

- Затем переходим в раздел «Система и безопасность».

Нам нужен первый пункт настроек

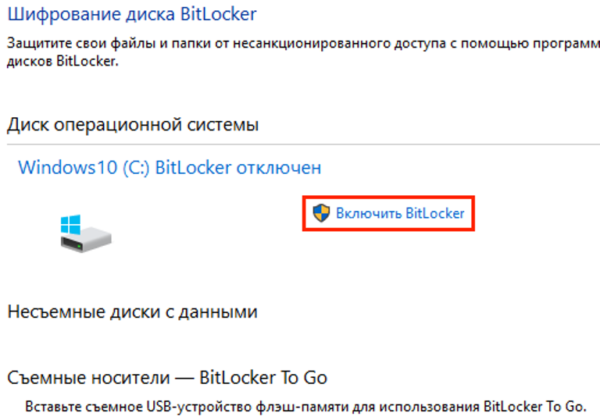

- Внутри находим пункт «Шифрование диска BitLocker» и открываем его.

Кликаем по этой строчке

- Перед вами появится список подключенных жестких дисков. Справа от каждого будет кнопка «Включить BitLocker». Нажимаем на нее.

Тут же будет раздел BitLocker To Go. В нем отображаются все внешние диски, подключенные к компьютеру. Их тоже можно шифровать (точнее данные на них).

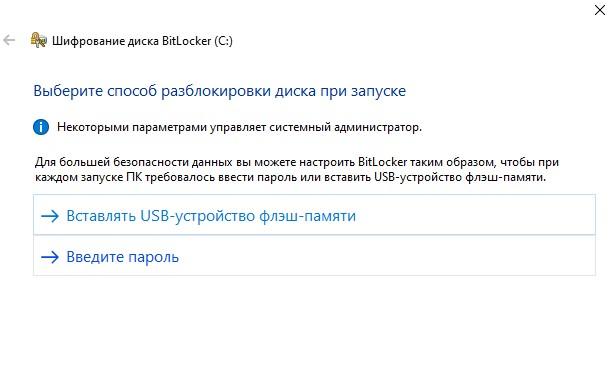

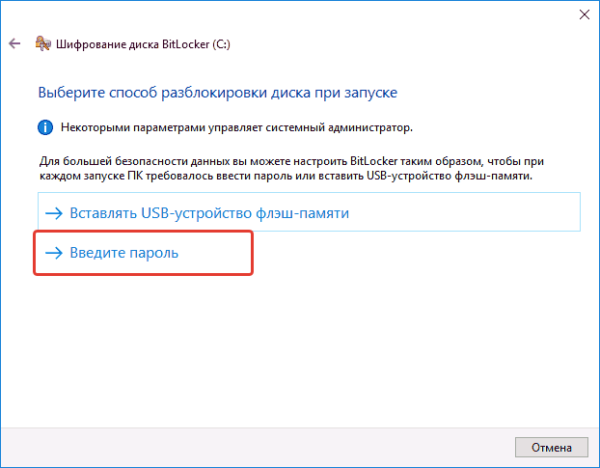

- BitLocker попросит выбрать способ разблокировки диска. Да, после шифрования он блокируется, а вам каждый раз придется снимать защиту. Даже после простого перезапуска системы. Можно выбрать разблокировку с помощью пароля или с помощью USB-флешки. Первый вариант проще.

Флешка может выступать в роли физического ключа безопасности для разблокировки диска

В моем примере рассматривается вариант только с паролем.

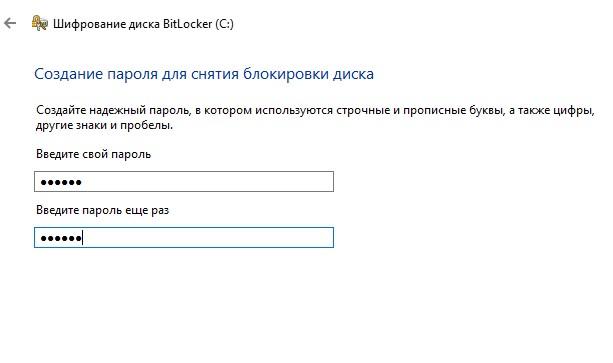

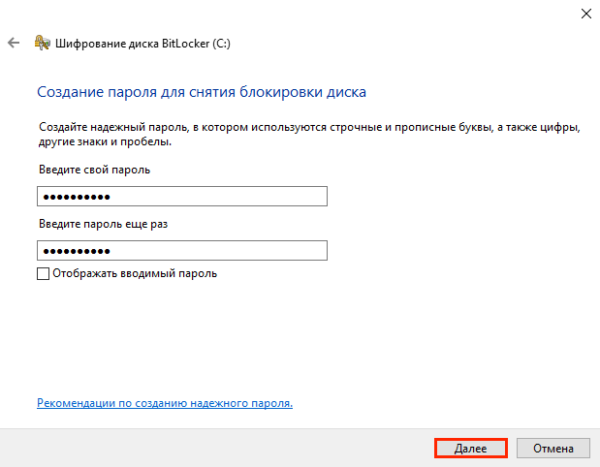

- Нужно ввести сложный пароль: как минимум восемь знаков, хотя бы одна большая буква, одна маленькая, цифры, символы и так далее. Ну и запомните его обязательно.

Пароль должен быть достаточно сложным

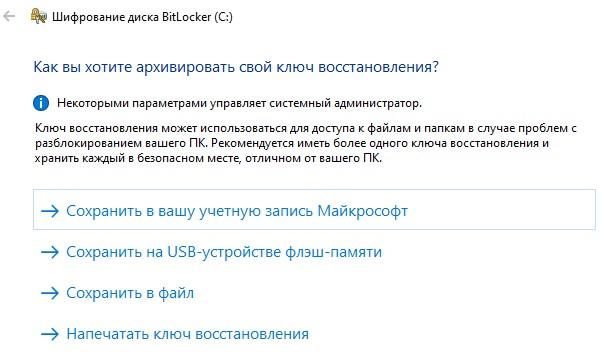

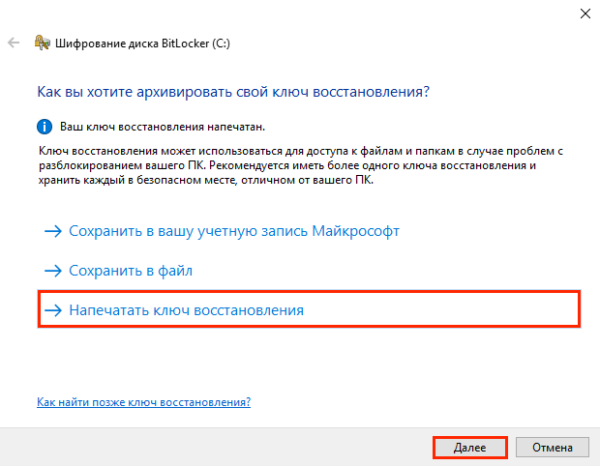

- После этого система предложит несколько вариантов хранения специального ключа дешифрования. Можно сохранить его отдельным файлом, напечатать на бумаге или сделать частью учетной записи Microsoft. Выбираем вариант по душе и жмем «Далее».

Сохраняем ключ восстановления удобным способом

- На следующем этапе выбираем, какие данные нужно шифровать: либо все, что есть на диске, либо только используемые. Первый вариант надежнее. Второй — быстрее. Жмем «Далее»

- Затем указываем тип шифрования: «новый» или в «режиме совместимости». Первый подходит для использования на одном компьютере. Второй — для дисков, которые будут подключаться к другим устройствам.

- Потом ставим галочку напротив пункта «Запустить проверку системы BitLocker» и нажимаем на кнопку «Продолжить».

На этом все. После следующей перезагрузки данные будут защищены, и для работы с компьютером придется ввести выбранный ранее пароль.

На самом деле, процесс шифрования длится гораздо дольше. Он будет протекать в фоновом режиме на протяжении нескольких часов или даже дней. Все зависит от количества данных и размера жесткого диска.

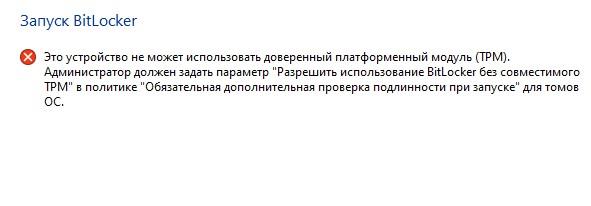

Обходим ошибку, связанную с отсутствием TPM

Есть способ обойти это требование и зашифровать диск даже без специального аппаратного элемента.

Вот, что мы увидим, если в компьютере нет TPM

Чтобы обойти ошибку:

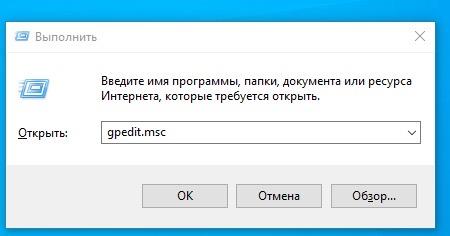

- Одновременно нажимаем клавиши Win + R.

- В появившемся окошке вводим названием утилиты gpedit.msc и нажимаем на клавишу Enter. См. также: всё о gpedit.msc в Windows 10.

Заходим в редактор групповой политики

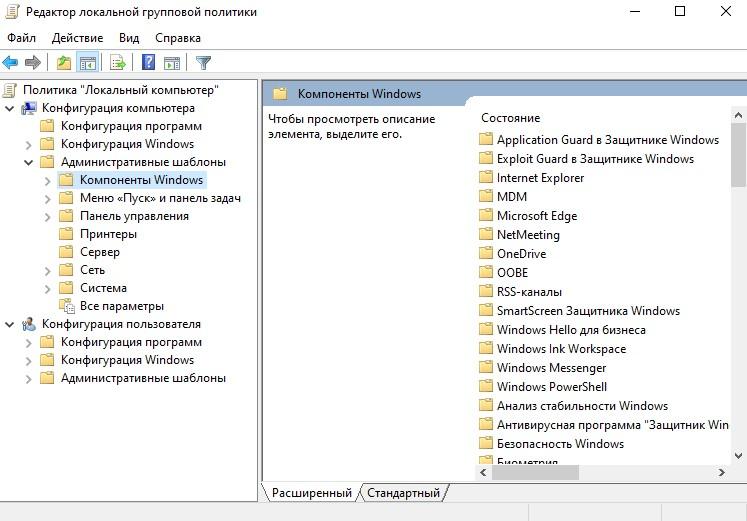

- Откроется редактор локальной групповой политики. Ищем в нем раздел «Конфигурация компьютера» и открываем.

- Затем переходим в подраздел «Административные шаблоны».

Нужное меню находится тут

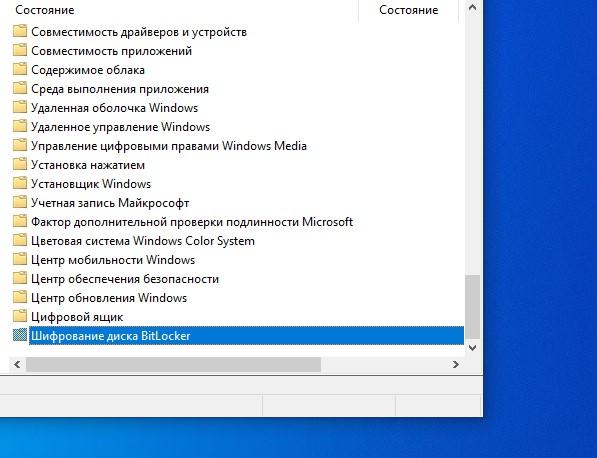

- В правой части меню разыскиваем папку «Шифрование диска BitLocker» и кликаем по ней.

Тут хранятся настройки шифрования

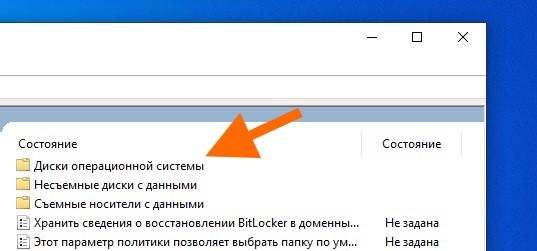

- После этого открываем директорию «Диски операционной системы».

Тут находятся опции, касающиеся дисков

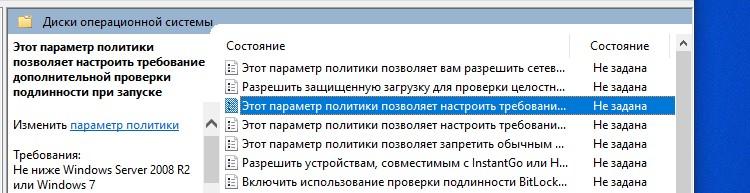

- Потом ищем в правой части окна пункт «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и нажимаем на него дважды.

Нужный нам пункт третий по счету

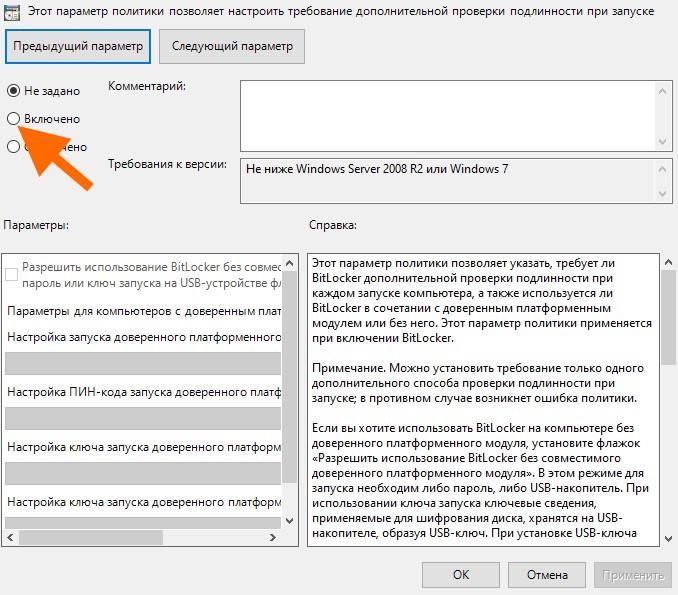

- В открывшемся окне ставим галочку напротив пунктов «Включено» и «Разрешить использовать BitLocker без совместимого…».

На этом все

Теперь можно заново настраивать шифрование (как это описано в разделе «Как включить BitLocker»).

Шифруем один диск (раздел) с помощью командной строки

Есть способ «повесить замок» на один из дисков без перезагрузки. И без использования графического интерфейса. Все можно реализовать через командную строку Windows, задействовав лишь одну простую команду.

Для этого:

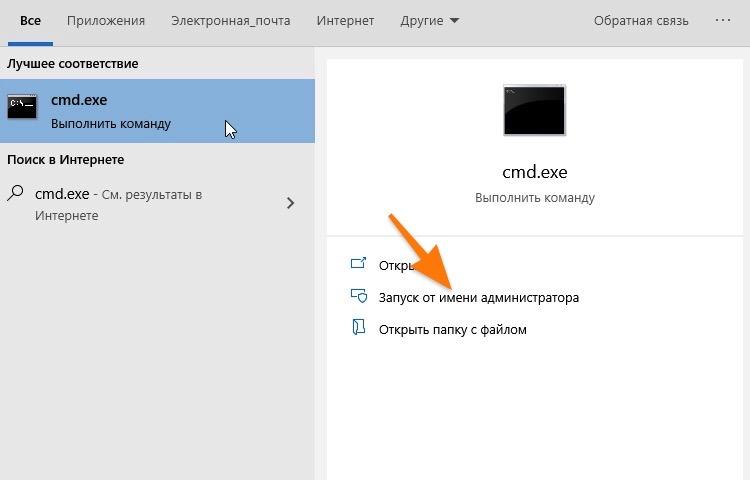

- Открываем встроенный в Windows 10 поисковик, кликнув по иконке в виде лупы.

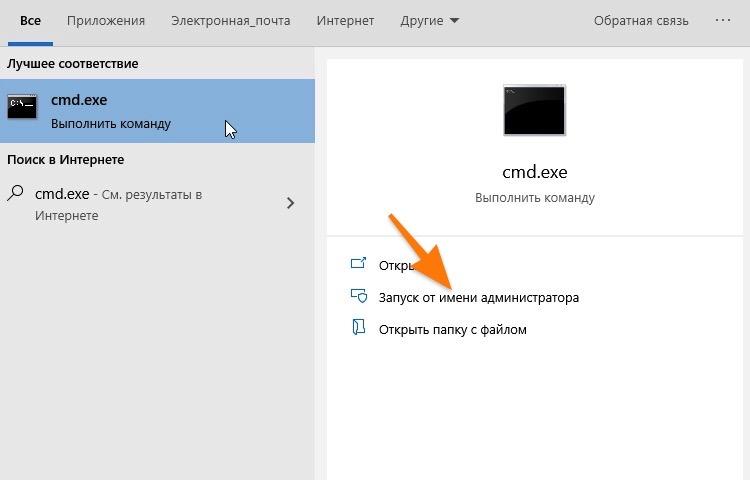

- Ищем там программу cmd.exe и запускаем ее от имени администратора.

Обратите внимание на способ включения

- В открывшейся командной строке вводим команду manage-bde -lock буква диска, который надо зашифровать: -forcedismount.

Все. Данные на диске теперь зашифрованы и надежно защищены. Без пароля к ним не подобраться.

Заметьте. Это делается уже после базовой настройки BitLocker, где вы указываете способ разблокировки и сохраняете специальный ключ для дешифровки.

Отключаем шифрование

С отдельных дисков можно снять шифрование. Причем сделать это куда проще, чем заблокировать их.

Чтобы это сделать:

- Открываем «Проводник».

- Кликаем правой кнопкой мыши по иконке раздела, с которого нужно снять блокировку.

- В появившемся контекстном меню выбираем пункт «Управление BitLocker».

- Откроется окно проверки. Вводим в него пароль для разблокировки диска.

- Затем нажимаем на кнопку «Разблокировать».

То же самое можно сделать, используя командную строку.

Для этого:

- Открываем встроенный в Windows 10 поисковик, кликнув по иконке в виде лупы.

- Ищем там программу cmd.exe и запускаем ее от имени администратора.

Нужны права администратора

- В открывшейся командной строке вводим команду manage-bde -unlock буква диска, который надо разблокировать: -password.

- Откроется окошко для ввода пароля. Вводим его и нажимаем на кнопку «Разблокировать».

Все. После перезагрузки больше не понадобится пароль для разблокировки.

Что делать, если потерялся ключ восстановления BitLocker

Этот ключ — многострочный код, который генерируется для каждого диска отдельно при первичной настройке шифрования. С помощью него можно снять защиту с диска, даже если вы потеряли флешку для разблокировки или забыли пароль, который придумали для снятия шифрования на постоянной основе.

Утеря этого ключа чревата потерей доступа к диску навсегда. Поэтому очень важно хранить его в надежном месте.

Если вы сохранили ключ на компьютере, то его можно отыскать по запросу BitLocker+Recovery+Key+индивидуальный номер. Введите подобный запрос в поисковик Windows и отыщите файл в формате .BEK. Тут и хранится ключ.

Я рекомендую еще на этапе шифрования привязать ключ к своей учетной записи Microsoft. Так больше шансов сохранить его и не потерять. Этот вариант вполне подходит пользователям, которым не нужно прятать на компьютере коммерческую тайну или какой-то серьезный компромат.

Выключаем BitLocker

Шифрование диска отключается примерно так же, как и включается.

- Для начала выполняем первые шаги из раздела «Как включить BitLocker», чтобы зайти в меню «Шифрование диска BitLocker» (то, что в панели управления).

- Вместо кнопки «Включить BitLocker». Там появится кнопка «Отключить BitLocker. Нажимаем на нее.

- В появившемся диалоговом окне снова нажимаем «Отключить BitLocker».

Все. В течение нескольких часов диск дешифруется. Скорость выполнения этой процедуры зависит от того, насколько у вас быстрый жесткий диск.

Post Views: 2 300

Это практически не влияет на производительность процессора.. При шифровании диска я взглянул на диспетчер задач и обнаружил, что загрузка ЦП никогда не превышала 2% благодаря аппаратно реализованным инструкциям AES-NI большинства современных ЦП.

Что такое BitLocker и нужен ли он мне?

Вы можете использовать BitLocker для предотвращение несанкционированного доступа к данным на утерянных или украденных компьютерах путем шифрования всех пользовательских файлов и системных файлов на диске операционной системы, включая файлы подкачки и файлы гибернации, а также проверки целостности компонентов ранней загрузки и данных конфигурации загрузки.

Почему не следует использовать BitLocker?

BitLocker — прекрасное шифрование при правильном использовании. Проблема в том, что это слишком просто для обычного пользователя чтобы пропустить шаги, которые могут привести к потере данных. … Обычно я рекомендую избегать этого по одной простой причине: слишком легко зашифровать себя в угол и потерять доступ к своим зашифрованным данным.

Есть ли у BitLocker бэкдор?

Согласно источникам Microsoft, BitLocker не содержит намеренно встроенного бэкдора; без которого у правоохранительных органов нет возможности гарантировать гарантированный доступ к данным на дисках пользователя, предоставленным Microsoft.

BitLocker — хорошая идея?

BitLocker на самом деле довольно хорошо. Он прекрасно интегрирован в Windows, хорошо выполняет свою работу и очень прост в эксплуатации. Поскольку он был разработан для «защиты целостности операционной системы», большинство тех, кто его использует, реализовали его в режиме TPM, который не требует участия пользователя для загрузки машины.

Выпускает ли Microsoft Windows 11?

Microsoft собирается выпустить Windows 11, последнюю версию своей самой продаваемой операционной системы, на Октябрь 5. Windows 11 включает несколько обновлений для повышения производительности в гибридной рабочей среде, новый магазин Microsoft и является «лучшей Windows для игр».

Как обойти BitLocker в Windows 10?

Как обойти экран восстановления BitLocker с запросом ключа восстановления BitLocker?

- Метод 1. Приостановите защиту BitLocker и возобновите ее.

- Метод 2: Снимите защитные пленки с загрузочного диска.

- Метод 3: Включите безопасную загрузку.

- Метод 4: обновите BIOS.

- Метод 5: отключите безопасную загрузку.

- Метод 6: используйте устаревшую загрузку.

BitLocker бесплатен для Windows 10?

Windows 10 Домашняя не включает BitLocker, но вы все равно можете защитить свои файлы с помощью «шифрования устройства». Подобно BitLocker, шифрование устройства — это функция, предназначенная для защиты ваших данных от несанкционированного доступа в неожиданном случае, когда ваш ноутбук потерян или украден.

В чем недостатки BitLocker?

Недостатки Windows BitLocker

Данные шифруются только на диске BitLocker.. Переместите данные, скажем, отправьте файл по электронной почте, шифрование потеряно. BitLocker может вызвать проблемы с производительностью. ** 083 Недостатки.

Можно ли взломать BitLocker?

BitLocker Device Protection НЕ использует выбираемые пользователем пароли и НЕЛЬЗЯ взломать что-либо грубым принуждением.

В чем преимущество использования BitLocker?

Цель BitLocker — защитить компьютеры и диски от утечки данных и вторжений. Основные преимущества: Это шифрует весь ваш диск, обеспечивая высокий уровень безопасности с помощью модуля TPM. Вы можете настроить BitLocker для автоматического сохранения ключей в Active Directory.

Никого совсем не удивляет тот факт, что на персональном компьютере может храниться сугубо личная информация или же корпоративные данные, представляющие повышенную ценность. Нежелательно, если такие сведения попадут в руки сторонних лиц, которые могут ими воспользоваться, провоцируя серьёзные проблемы у бывшего владельца ПК.

В зависимости от обстоятельств Bitlocker можно активировать и деактивировать.

Именно по этой причине многие пользователи выражают желание предпринять какие-то действия, ориентированные на ограниченный доступ ко всем файлам, сохраняющимся на компьютере. Такая процедура, действительно, существует. Проделав определённые манипуляции, никто из посторонних, не зная пароль или ключ к его восстановлению, не сможет получить доступ к документам.

Защитить важную информацию от ознакомления сторонними лицами удаётся, если провести шифрование диска Bitlocker. Такие действия помогают обеспечить полную конфиденциальность документам не только на конкретном ПК, но и в том случае, когда кем-то жёсткий диск извлечён и вставлен в другой персональный компьютер.

Если разобраться, BitLocker представляет собой универсальное и полностью автоматизированное средство шифрования данных, хранящихся на винчестере. Что такое BitLocker на жестком диске? Да просто служба, которая без участия пользователя защищает файлы и папки путем их шифрования и создания специального текстового ключа, обеспечивающего доступ к документам.

Когда пользователь работает в системе под своей учетной записью, он может даже не догадываться о том, что данные зашифрованы, ведь информация отображается в читабельном виде, и доступ к файлам и папкам не заблокирован. Иными словами, такое средство защиты рассчитано только на те ситуации, когда к компьютерному терминалу производится несанкционированный доступ, например, при попытке вмешательства извне (интернет-атаки).

Вопросы паролей и криптографии

Тем не менее, если говорить о том, что такое BitLocker Windows 7 или систем рангом выше, стоит отметить и тот неприятный факт, что при утере пароля на вход многие юзеры не то что не могут войти в систему, а и выполнить некоторые действия по просмотру документов, ранее доступных, по копированию, перемещению и т. д.

Но и это еще не все. Если разбираться с вопросом, что такое BitLocker Windows 8 или 10, то особых различий нет, разве что в них более усовершенствованная технология криптографии. Тут проблема явно в другом. Дело в том, что сама служба способна работать в двух режимах, сохраняя ключи дешифрации либо на жестком диске, либо на съемном USB-носителе.

Отсюда напрашивается простейший вывод: при наличии сохраненного ключа на винчестере пользователь получает доступ ко всей информации, на нем хранящейся, без проблем. А вот когда ключ сохраняется на флэшке, проблема куда серьезнее. Зашифрованный диск или раздел увидеть, в принципе, можно, но считать информацию – никак.

Кроме того, если уж и говорить том, что такое BitLocker Windows 10 или систем более ранних версий, нельзя не отметить тот факт, что служба интегрируется в контекстные меню любого типа, вызываемые правым кликом, что многих пользователей просто раздражает. Но не будем забегать вперед, а рассмотрим все основные аспекты, связанные с работой этого компонента и целесообразностью его применения или деактивации.

Вскрываем BitLocker

Реальная криптографическая система — это компромисс между удобством, скоростью и надежностью. В ней надо предусмотреть процедуры прозрачного шифрования с дешифровкой на лету, методы восстановления забытых паролей и удобной работы с ключами. Все это ослабляет любую систему, на каких бы стойких алгоритмах она ни базировалась. Поэтому необязательно искать уязвимости непосредственно в алгоритме Rijndael или в разных схемах стандарта AES. Гораздо проще их обнаружить именно в специфике конкретной реализации.

В случае Microsoft такой «специфики» хватает. Например, копии ключей BitLocker по умолчанию отправляются в SkyDrive и депонируются в Active Directory. Зачем? Ну, вдруг ты их потеряешь… или агент Смит спросит. Клиента неудобно заставлять ждать, а уж агента — тем более.

По этой причине сравнение криптостойкости AES-XTS и AES-CBC с Elephant Diffuser отходит на второй план, как и рекомендации увеличить длину ключа. Каким бы длинным он ни был, атакующий легко получит его в незашифрованном виде.

Получение депонированных ключей из учетной записи Microsoft или AD — основной способ вскрытия BitLocker. Если же пользователь не регистрировал учетку в облаке Microsoft, а его компьютер не находится в домене, то все равно найдутся способы извлечь ключи шифрования. В ходе обычной работы их открытые копии всегда сохраняются в оперативной памяти (иначе не было бы «прозрачного шифрования»). Это значит, что они доступны в ее дампе и файле гибернации.

Почему они вообще там хранятся? Как это ни смешно — для удобства. BitLocker разрабатывался для защиты только от офлайновых атак. Они всегда сопровождаются перезагрузкой и подключением диска в другой ОС, что приводит к очистке оперативной памяти. Однако в настройках по умолчанию ОС выполняет дамп оперативки при возникновении сбоя (который можно спровоцировать) и записывает все ее содержимое в файл гибернации при каждом переходе компьютера в глубокий сон. Поэтому, если в Windows с активированным BitLocker недавно выполнялся вход, есть хороший шанс получить копию ключа VMK в расшифрованном виде, а с его помощью расшифровать FVEK и затем сами данные по цепочке. Проверим?

Все описанные выше методы взлома BitLocker собраны в одной программе — Forensic Disk Decryptor, разработанной в отечественной . Она умеет автоматически извлекать ключи шифрования и монтировать зашифрованные тома как виртуальные диски, выполняя их расшифровку на лету.

Дополнительно в EFDD реализован еще один нетривиальный способ получения ключей — атакой через порт FireWire, которую целесообразно использовать в том случае, когда нет возможности запускать свой софт на атакуемом компьютере. Саму программу EFDD мы всегда устанавливаем на свой компьютер, а на взламываемом стараемся обойтись минимально необходимыми действиями.

Для примера просто запустим тестовую систему с активным BitLocker и «незаметно» сделаем дамп памяти. Так мы смоделируем ситуацию, в которой коллега вышел на обед и не заблокировал свой компьютер. Запускаем RAM Capture и меньше чем через минуту получаем полный дамп в файле с расширением .mem и размером, соответствующим объему оперативки, установленной на компьютере жертвы.

Чем делать дамп — по большому счету без разницы. Независимо от расширения это получится бинарный файл, который дальше будет автоматически проанализирован EFDD в поисках ключей.

Записываем дамп на флешку или передаем его по сети, после чего садимся за свой компьютер и запускаем EFDD.

Выбираем опцию «Извлечь ключи» и в качестве источника ключей вводим путь до файла с дампом памяти.

BitLocker — типичный криптоконтейнер, вроде PGP Disk или TrueCrypt. Эти контейнеры получились достаточно надежными сами по себе, но вот клиентские приложения для работы с ними под Windows мусорят ключами шифрования в оперативной памяти. Поэтому в EFDD реализован сценарий универсальной атаки. Программа мгновенно отыскивает ключи шифрования от всех трех видов популярных криптоконтейнеров. Поэтому можно оставить отмеченными все пункты — вдруг жертва тайком использует TrueCrypt или PGP!

Спустя несколько секунд Elcomsoft Forensic Disk Decryptor показывает все найденные ключи в своем окне. Для удобства их можно сохранить в файл — это пригодится в дальнейшем.

Теперь BitLocker больше не помеха! Можно провести классическую офлайновую атаку — например, вытащить жесткий диск коллеги и скопировать его содержимое. Для этого просто подключи его к своему компьютеру и запусти EFDD в режиме «расшифровать или смонтировать диск».

После указания пути до файлов с сохраненными ключами EFDD на твой выбор выполнит полную расшифровку тома либо сразу откроет его как виртуальный диск. В последнем случае файлы расшифровываются по мере обращения к ним. В любом варианте никаких изменений в оригинальный том не вносится, так что на следующий день можешь вернуть его как ни в чем не бывало. Работа с EFDD происходит бесследно и только с копиями данных, а потому остается незаметной.

BitLocker To Go

Начиная с «семерки» в Windows появилась возможность шифровать флешки, USB-HDD и прочие внешние носители. Технология под названием BitLocker To Go шифрует съемные накопители точно так же, как и локальные диски. Шифрование включается соответствующим пунктом в контекстном меню «Проводника».

Для новых накопителей можно использовать шифрование только занятой области — все равно свободное место раздела забито нулями и скрывать там нечего. Если же накопитель уже использовался, то рекомендуется включить на нем полное шифрование. Иначе место, помеченное как свободное, останется незашифрованным. Оно может содержать в открытом виде недавно удаленные файлы, которые еще не были перезаписаны.

Даже быстрое шифрование только занятой области занимает от нескольких минут до нескольких часов. Это время зависит от объема данных, пропускной способности интерфейса, характеристик накопителя и скорости криптографических вычислений процессора. Поскольку шифрование сопровождается сжатием, свободное место на зашифрованном диске обычно немного увеличивается.

При следующем подключении зашифрованной флешки к любому компьютеру с Windows 7 и выше автоматически вызовется мастер BitLocker для разблокировки диска. В «Проводнике» же до разблокировки она будет отображаться как диск, закрытый на замок.

Здесь можно использовать как уже рассмотренные варианты обхода BitLocker (например, поиск ключа VMK в дампе памяти или файле гибернации), так и новые, связанные с ключами восстановления.

Если ты не знаешь пароль, но тебе удалось найти один из ключей (вручную или с помощью EFDD), то для доступа к зашифрованной флешке есть два основных варианта:

- использовать встроенный мастер BitLocker для непосредственной работы с флешкой;

- использовать EFDD для полной расшифровки флешки и создания ее посекторного образа.

Полученный образ можно открыть сразу в любой программе, поддерживающей формат IMA, или сначала конвертировать в другой формат (например, с помощью UltraISO).

Разумеется, помимо обнаружения ключа восстановления для BitLocker2Go, в EFDD поддерживаются и все остальные методы обхода BitLocker. Просто перебирай все доступные варианты подряд, пока не найдешь ключ любого типа. Остальные (вплоть до FVEK) сами будут расшифрованы по цепочке, и ты получишь полный доступ к диску.

Методика шифрования дисков и съемных носителей

Самое странное состоит в том, что в разных системах и их модификациях служба BitLocker может находиться по умолчанию и в активном, и в пассивном режиме. В «семерке» она включена по умолчанию, в восьмой и десятой версиях иногда требуется ручное включение.

Что касается шифрования, тут ничего особо нового не изобретено. Как правило, используется все та же технология AES на основе открытого ключа, что чаще всего применяется в корпоративных сетях. Поэтому, если ваш компьютерный терминал с соответствующей операционной системой на борту подключен к локальной сети, можете быть уверены, что применяемая политика безопасности и защиты данных подразумевает активацию этой службы. Не обладая правами админа (даже при условии запуска изменения настроек от имени администратора), вы ничего не сможете изменить.

От Vista до Windows 10

В Microsoft работают разные люди, и далеко не все из них кодят задней левой ногой. Увы, окончательные решения в софтверных компаниях давно принимают не программисты, а маркетологи и менеджеры. Единственное, что они действительно учитывают при разработке нового продукта, — это объемы продаж. Чем проще в софте разобраться домохозяйке, тем больше копий этого софта удастся продать.

«Подумаешь, полпроцента клиентов озаботились своей безопасностью! Операционная система и так сложный продукт, а вы тут еще шифрованием пугаете целевую аудиторию. Обойдемся без него! Раньше ведь обходились!» — примерно так мог рассуждать топ-менеджмент Microsoft вплоть до того момента, когда XP стала популярной в корпоративном сегменте. Среди админов о безопасности думали уже слишком многие специалисты, чтобы сбрасывать их мнение со счетов. Поэтому в следующей версии Windows появилось долгожданное шифрование тома, но только в изданиях Enterprise и Ultimate, которые ориентированы на корпоративный рынок.

Новая технология получила название BitLocker. Пожалуй, это был единственный хороший компонент Vista. BitLocker шифровал том целиком, делая пользовательские и системные файлы недоступными для чтения в обход установленной ОС. Важные документы, фотки с котиками, реестр, SAM и SECURITY — все оказывалось нечитаемым при выполнении офлайновой атаки любого рода. В терминологии Microsoft «том» (volume) — это не обязательно диск как физическое устройство. Томом может быть виртуальный диск, логический раздел или наоборот — объединение нескольких дисков (составной или чередующийся том). Даже простую флешку можно считать подключаемым томом, для сквозного шифрования которого начиная с Windows 7 есть отдельная реализация — BitLocker To Go (подробнее — во врезке в конце статьи).

С появлением BitLocker сложнее стало загрузить постороннюю ОС, так как все загрузчики получили цифровые подписи. Однако обходной маневр по-прежнему возможен благодаря режиму совместимости. Стоит изменить в BIOS режим загрузки с UEFI на Legacy и отключить функцию Secure Boot, и старая добрая загрузочная флешка снова пригодится.

Включение BitLocker, если служба деактивирована

Прежде чем решать вопрос, связанный с BitLocker (как отключить службу, как убрать ее команды из контекстного меню), посмотрим на включение и настройку, тем более что шаги по деактивации нужно будет производить в обратном порядке.

Включение шифрования простейшим способом производится из «Панели управления» путем выбора раздела шифрования диска. Этот способ применим только в том случае, если сохранение ключа не должно быть произведено на съемный носитель.

В том случае, если заблокированным является несъемный носитель, придется найти ответ на другой вопрос о службе BitLocker: как отключить на флешку данный компонент? Делается это достаточно просто.

При условии, что ключ находится именно на съемном носителе, для расшифровки дисков и дисковых разделов сначала нужно вставить его в соответствующий порт (разъем), а затем перейти к разделу системы безопасности «Панели управления». После этого находим пункт шифрования BitLocker, а затем смотрим на диски и носители, на которых установлена защита. В самом низу будет показана гиперссылка отключения шифрования, на которую и нужно нажать. При условии распознавания ключа активируется процесс дешифрования. Остается только дождаться окончания его выполнения.

Шифрование устройства vs. Шифрование BitLocker

В статье базы знаний KB4502379 Microsoft проводит границу между терминами и доступностью этих видов шифрования. Из текста выводы получаются такие:

- шифрование устройства доступно во всех изданиях, а шифрование BitLocker – только в Pro и выше

- оба вида шифрования доступны только на поддерживаемых устройствах

При этом не уточняется, какие устройства поддерживаются для каждого вида шифрования. Равно как явно не говорится, что в обоих случаях используется одна и та же

технология BitLocker.

Несмотря на путаницу, я прямо в заголовке статьи ввел еще и свой термин — автоматическое шифрование BitLocker

. Он наиболее точно отражает технологию и процесс, которые в совокупности Microsoft нарекла термином

шифрование устройства

.

Шифрование BitLocker, несмотря на оговорку в MS KB, фактически поддерживается на любых устройствах. Да, чип TPM обеспечивает аппаратную защиту, но BitLocker может работать и без него – при запуске требуется пароль или ключ на флэшке.

А вот с устройствами, подходящими для автоматического шифрования, все сложнее…

Проблемы настройки компонентов шифровальщика

Что касается настройки, тут без головной боли не обойтись. Во-первых, система предлагает резервировать не менее 1,5 Гб под свои нужды. Во-вторых, нужно настраивать разрешения файловой системы NTFS, уменьшать размер тома и т. д. Чтобы не заниматься такими вещами, лучше сразу отключить данный компонент, ведь большинству пользователей он просто не нужен. Даже все те, у кого эта служба задейстована в настройках по умолчанию, тоже не всегда знают, что с ней делать, нужна ли она вообще. А зря. Защитить данные на локальном компьютере с ее помощью можно даже при условии отсутствия антивирусного ПО.

BitLocker: как отключить. Начальный этап

Опять же используем ранее указанный пункт в «Панели управления». В зависимости от модификации системы названия полей отключения службы могут изменяться. На выбранном диске может стоять строка приостановки защиты или прямое указание на отключение BitLocker.

Суть не в том. Тут стоит обратить внимание и на то, что потребуется полностью отключить обновление BIOS и загрузочных файлов компьютерной системы. В противном случае процесс дешифровки может занять достаточно много времени.

Механизмы расшифровки и их уязвимости

Существует три механизма проверки подлинности, которые можно использовать для реализации Bitlocker-шифрования:

- Прозрачный режим работы. Этот режим использует возможности аппаратного обеспечения Trusted Platform Module для предоставления прозрачной работы пользователей. Пользователи входят на компьютер с операционной системой Windows в обычном режиме. Ключ, используемый для шифрования диска, закодирован в чип TPM и может быть выдан только в коде загрузчика ОС (если загрузочные файлы показываются как неизменённые). Этот режим уязвим для нападения при холодной загрузке, так как позволяет злоумышленнику выключить компьютер и загрузиться.

- Режим проверки подлинности пользователя. Этот режим предполагает, что пользователь прошёл некоторую аутентификацию в предзагрузочной среде в виде предварительного ввода PIN-кода. Этот режим уязвим к буткит-атакам.

- Режим USB-ключа. Для возможности загрузки в защищённую операционную систему пользователь должен вставить в компьютер устройство USB, которое содержит ключ запуска. Обратите внимание, что для этого режима необходимо, чтобы BIOS на компьютере поддерживал чтение устройств USB в загрузочной среде. Этот режим также уязвим к буткит-нападениям.

Контекстное меню

Это только одна сторона медали, связанная со службой BitLocker. Что такое BitLocker, наверное, уже понятно. Но оборотная сторона состоит еще и в том, чтобы изолировать дополнительные меню от присутствия в них ссылок на эту службу.

Для этого посмотрим еще раз на BitLocker. Как убрать из контекстного меню все ссылки на службу? Элементарно! В «Проводнике» при выделении нужного файла или папки используем раздел сервиса и редактирование соответствующего контекстного меню, переходим к настройкам, затем используем настройки команд и упорядочиваем их.

Далее указываем значение «Панели управления», находим в списке соответствующие элементы панелей и команд, выбираем необходимую команду и просто удаляем ее.

После этого в редакторе реестра входим в ветку HKCR, где находим раздел ROOTDirectoryShell, разворачиваем его и удаляем нужный элемент нажатием клавиши Del или командой удаления из меню правого клика. Собственно, вот и последнее, что касается компонента BitLocker. Как отключить его, думается, уже понятно. Но не стоит обольщаться. Все равно эта служба будет работать в фоновом режиме (так, на всякий случай), хотите вы этого или нет.

Разблокировка вашего диска BitLocker

Если ваш системный диск зашифрован, его разблокировка зависит от выбранного вами метода (и есть ли у вашего ПК TPM). Если у вас есть TPM и вы решили автоматически разблокировать диск, вы не заметите ничего нового – вы загрузитесь прямо в Windows, как всегда. Если вы выбрали другой метод разблокировки, Windows предложит разблокировать диск (набрав пароль, подключив USB-накопитель или что-то ещё).

Если вы потеряли (или забыли) свой метод разблокировки, нажмите Esc на экране приглашения, чтобы ввести ключ восстановления.

Если вы зашифровали несистемный или съемный диск, Windows предложит разблокировать диск при первом доступе к нему после запуска Windows (или когда вы подключаете его к компьютеру, если это съемный диск). Введите свой пароль или вставьте смарт-карту, и диск должен разблокироваться, чтобы вы могли его использовать.

В File Explorer зашифрованные диски обозначаются золотым замком. Этот замок изменяется на серый при разблокировке диска.

Вы можете управлять заблокированным диском – сменить пароль, отключить BitLocker, создать резервную копию вашего ключа восстановления или выполнить другие действия – из окна панели управления BitLocker. Щелкните правой кнопкой мыши любой зашифрованный диск и выберите «Управление BitLocker», чтобы перейти непосредственно на эту страницу.

Содержание

- 1 Требования

- 2 Как проверить наличие TPM

- 3 Как включить BitLocker

- 4 Что нужно знать

- 5 Как задействовать BitLocker, если на компьютере нет TPM

- 6 Шифрование всех дисков

- 7 Как зашифровать диск с помощью BitLocker без перезапуска системы

- 8 Как найти потерянный ключ восстановления

- 9 Как деактивировать BitLocker

- 10 Вывод

- 11 Способы отключения Bitlocker

- 12 Включение шифрования BitLocker в домашней редакции Windows

- 13 Дополнительная информация

Если компьютер потерян или украден, пароль не защитит данные. Вору даже не нужно заходить в систему — он просто удалит жесткий диск и подключит его к другому компьютеру.

Однако, если данные зашифрованы, их практически невозможно извлечь.

Итак, что можно защитить:

- клиентов от кражи личных данных;

- бизнес от требований, связанных с нарушениями конфиденциальности;

- репутацию.

Microsoft BitLocker обеспечивает простое шифрование данных дисков на компьютере. Таким образом, вы можете оставаться защищенным, если устройство или диск потеряны, или украдены.

Для начала сделайте следующее:

- перед выполнением любого из последующих методов проведите резервное копирование системы;

- проверьте, поддерживает ли Windows шифрование устройств.

Большинство ПК с версией системы 8.1 и выше (но не все) способны шифровать устройства. В основном новые компьютеры под управлением Windows 10 имеют эту функцию.

При входе в качестве администратора BitLocker шифрует только ваш диск.

Ключ восстановления загружается на серверы Microsoft. Он поможет восстановить важные файлы, если вы забудете пароль или не сможете зайти в систему.

Чтобы узнать, поддерживает ли ваш компьютер шифрование устройств, выполните следующие действия:

Шаг 1. Откройте приложение «Параметры» с помощью клавиш «Win+I».

Шаг 2. Выберите «Система», а затем перейдите на вкладку «О программе».

Шаг 3. Найдите раздел «Шифрования устройства» в нижней части окна. Если вы ничего не нашли, значит компьютер не поддерживает эту функцию. В ином случае вы увидите раздел, как на скриншоте ниже.

Требования

Первое требование — наличие необходимой версии ОС. Как правило, BitLocker поддерживает Windows Pro или Ultimate, например:

- Windows Vista и Windows 7: Enterprise и Ultimate;

- выпуски Windows 8 и 8.1: Pro и Enterprise;

- выпуски Windows 10: Pro, Enterprise и Education.

Если вы используете домашнюю Windows, стоит рассмотреть обновление до версии Pro.

Примечание! Обновление операционной системы лучше совместить с покупкой нового компьютера, поскольку почти во все модели включен TPM.

Ваш ПК должен поддерживать Trusted Platform Module (TPM). Его имеют многие ПК, предназначенные для бизнеса (например, Dell Precision и Optiplex, серия Lenovo ThinkCenter, HP Pro и Elite). Кстати, вы можете использовать BitLocker даже без TPM.

Также проверьте следующие требования:

- BIOS должен поддерживать TPM или USB-устройства. В противном случае, чтобы получить последнее обновление прошивки вам нужно посетить сайт производителя;

- жесткий диск должен содержать два раздела: системный с необходимыми файлами для запуска Windows и раздел с операционной системой. Оба из них должны быть отформатированы под файловую систему NTFS;

- процесс шифрования всего жесткого диска не сложен, но отнимает много времени;

- следите за тем, чтобы компьютер был подключен к источнику бесперебойного питания на протяжении всего рабочего процесса.

Как проверить наличие TPM

Вы уже знаете, что компьютер должен иметь TPM. TPM — это специальный микрочип, который позволяет устройству поддерживать расширенные функции безопасности и обеспечивает защищенный от несанкционированного доступа способ хранения ключей шифрования.

Вы можете проверить, есть ли на компьютере TPM, выполнив следующие шаги:

Шаг 1. Выберите клавиши «Windows+R».

Шаг 2. Введите «tpm.msc».

Шаг 3. Нажмите «Enter».

Другой способ:

Шаг 1. Чтобы открыть меню «Power User» используйте комбинацию клавиш «Windows+X». Затем выберите «Диспетчер устройств».

Шаг 2. Разверните устройства безопасности. TPM представлен как доверенный платформенный модуль с номером версии.

Примечание! Для поддержки BitLocker на компьютере должен быть чип TPM версии 1.2 или новее.

Однако, если вы видите сообщение «Совместимый доверенный платформенный модуль не найден», то это означает, что на вашем компьютере нет TPM.

После проверки наличия чипа TPM на компьютере выполните следующие шаги по активации BitLocker:

Шаг 1. Нажмите кнопку «Пуск». В папке служебных программ отыщите «Панель управления».

Шаг 2. Нажмите «Система и безопасность».

В категории «Просмотр» выбираем «Категория», нажимаем на раздел «Система и безопасность»

Шаг 3. Щелкните «Шифрование диска BitLocker».

Шаг 4. Затем нажмите на текстовую ссылку «Включить BitLocker».

Шаг 5. Выберите способ разблокировки диска во время запуска: вы можете вставить флешку или ввести пароль (мы выбрали второй метод, поскольку он проще).

Шаг 6. Дальше введите пароль, который будет использоваться при загрузке Windows 10 для разблокировки диска (однако, вы должны его хорошенько запомнить). После этого нажмите «Далее».

Примечание! Удостоверьтесь в надежности созданного пароля, используя верхний и нижний регистр, номера и символы.

Шаг 7. Не беспокойтесь о том, что все забудете. Вам будет предоставлено несколько вариантов хранения ключа, который поможет восстановить доступ к файлам:

- в своей учетной записи Microsoft;

- на USB-накопителе;

- в виде файла;

- на бумаге.

Убедитесь, что выбрали наиболее удобный для себя вариант и сохраните ключ восстановления в безопасном месте.

Шаг 8. Нажмите «Далее».

Шаг 9. Теперь выберите опцию шифрования, которая наилучшим образом соответствует вашим потребностям.

Выбираем необходимую опцию шифрования, нажимаем «Далее»

Шаг 10. Затем определитесь с этими двумя параметрами.

Выбираем «Новый режим шифрования» или «Режим совместимости», нажимаем «Далее»

Шаг 11. Нажмите «Далее».

Шаг 12. Теперь поставьте флажок возле запуска проверки системы BitLocker и нажмите «Продолжить».

Ставим флажок возле запуска проверки системы BitLocker, нажимаем «Продолжить»

Шаг 13. Все готово! Перед началом процесса шифрования просто перезагрузите компьютер.

Перезагружаем компьютер

Шаг 14. Чтобы разблокировать диск BitLocker предложит ввести пароль. Введите его и нажмите «Enter».

Вводим пароль, указанный при включении BitLocker, нажимаем «Enter»

Что нужно знать

После перезагрузки компьютер быстро откроет рабочий стол. Это не конец!

После перехода в «Панель управления»>«Система и безопасность»>«Шифрование диска BitLocker» вы увидите, что диск еще не зашифрован.

Что делать в этом случае?

Абсолютно ничего. Просто ждите окончания процесса. Он занимает некоторое время, в зависимости от выбранного вами варианта и размера накопителя. Спокойно используйте свой компьютер, а последние штрихи будут выполняться в фоновом режиме.

Процесс шифрования диска в фоновом режиме

Как только вы обнаружите, что процесс шифрования завершен, в «Проводнике» над диском должен появится соответствующий значок BitLocker.

На зашифрованном диске находится значок BitLocker

Так вы сможете проверить, включен он или нет.

Как задействовать BitLocker, если на компьютере нет TPM

Для этого выполните следующие действия:

Шаг 1. Чтобы открыть «Редактор локальной групповой политики» (его имеют не все версии системы) используйте комбинацию клавиш «Windows+R». Введите «gpedit.msc» и нажмите «Enter».

После нажатия клавиш «Windows+R», в поле «Открыть» вводим «gpedit.msc», нажимаем «Enter»

Шаг 2. В разделе «Конфигурация компьютера» разверните «Административные шаблоны».

В разделе «Конфигурация компьютера», открываем «Административные шаблоны»

Шаг 3. После этого разверните «Компоненты Windows».

Дважды кликаем левой кнопкой мыши на «Компоненты Windows»

Шаг 4. Теперь откройте «Шифрование диска BitLocker» и выберите «Диски операционной системы».

Открываем «Шифрование диска BitLocker», выбираем «Диски операционной системы»

Шаг 5. С правой стороны дважды щелкните по выделенному на скриншоте параметру.

Дважды кликаем левой кнопкой мыши на параметр «Этот параметр позволяет настроить требование дополнительной»

Шаг 6. Выберите «Включено».

Шаг 7. Теперь поставьте флажок возле соответствующего параметра, как на скриншоте ниже. Нажмите «OK».

Щелкаем на пункт «Включено», ставим галочку на параметр «Разрешить использование BitLocker», нажимаем «Применить», затем «ОК»

Шаг 8. Закройте редактор.

Видео — Шифрование системного диска С с BitLocker в Windows 10, активация ТРМ

Шифрование всех дисков

Вы должны включить BitLocker на всех дисках хранения — как внутренних, так и внешних. Просто повторите описанные выше действия для каждого из имеющихся на компьютере накопителей.

К внешним устройствам хранения данных относятся любые USB-диски, флешки, SD-карты и т. д. Мы не рекомендуем их использовать, поскольку даже после шифрования эти устройства рискуют быть украденными и разблокированными. Нет никаких гарантий касательно того, что любой такой диск не будет дешифрован случайным образом, и что вы хорошо запомните пароль или ключ восстановления.

Шифрование дисков

На заметку! Лучше подумайте об использовании бесплатного и надежного облачного хранилища.

Если внешний диск необходим вам для резервного копирования файлов, тогда включите BitLocker. Для удобства можно установить автоматическое разблокирование при подключении к конкретному компьютеру. Таким образом, вам не придется постоянно вводить пароль, чтобы разблокировать диск. Однако, всегда имейте при себе либо пароль, либо ключ восстановления. Поэтому сохраните их в безопасном месте (например, в учетной записи Microsoft).

Как зашифровать диск с помощью BitLocker без перезапуска системы

По умолчанию Windows автоматически разблокирует диск после входа в учетную запись. Если эта функция отключена, тогда попробуйте снять защиту с диска вручную. Мы покажем вам, как это сделать самостоятельно.

Способ шифрования диска

Часть 1. Как зашифровать диск

Прежде чем ставить пароль на накопитель, убедитесь, что функция автоматической блокировки отключена. После завершения работы диск автоматически зашифруется.

Если вы хотите заблокировать диск самостоятельно, то должны сделать это с помощью «Командной строки»:

- Откройте командную строку с правами администратора. Нажимаем сочетание клавиш «Win+X», открываем пункт «Командная строка (администратор)»

- Введите следующую команду и нажмите «Enter». В «Командной строке» вводим команду «manage-bde -lock d: -forcedismount», вместо d пишем букву своего диска, нажимаем «Enter»

Примечание! Замените d: буквой диска, на который вы хотите поставить защиту «manage-bde -lock d: -forcedismount».

Закройте «Командную строку». С этого момента ваш диск надежно защищен, поэтому вы не можете получить к нему доступ без указанного пароля.

Часть 2. Как разблокировать диск

Снять защиту с диска намного проще, чем поставить на него пароль. Следуйте этим шагам:

- Откройте «Проводник» и щелкните правой кнопкой мыши, выбрав зашифрованный диск. В контекстном меню найдите «Управление BitLocker». В «Проводнике» кликаем на зашифрованный диск правой кнопкой мыши, выбираем «Управление BitLocker»»

- В правом верхнем углу вы увидите всплывающее окно, запрашивающее пароль от BitLocker. Введите его и нажмите «Разблокировать». Вводим пароль в соответствующие поле, нажимаем «Разблокировать»

Теперь защита снята, и вы можете получить доступ к файлам, хранящимся на диске.

Конечно, вы также можете разблокировать диск с помощью командной строки.

- Откройте «Командную строку». Нажимаем сочетание клавиш «Win+X», открываем пункт «Командная строка (администратор)»

- Просто введите эту команду «manage-bde -unlock d: -password» и нажмите «Enter». Вводим команду «manage-bde -unlock d: -password», нажимаем «Enter»

- При появлении запроса введите пароль и нажмите «Enter». BitLocker сразу откроет ваш диск. Вводим пароль в соответствующие поле, нажимаем «Разблокировать»

Как найти потерянный ключ восстановления

Ключ восстановления создается после первого использования программы BitLocker для каждого выбранного диска. Он предоставляет доступ к сокрытым данным. Ключ также можно использовать для разблокировки зашифрованных на съемном устройстве (например, на внешнем жестком диске или USB-накопителе) с помощью BitLocker To Go файлов и папок, если по какой-то причине вы забыли пароль или компьютер не может получить доступ к диску.

Файл .BEK может хранится на флешке или в компьютере, в месте, где мы сохранили его при шифровании диска

Ключ восстановления Bitlocker выглядит следующим образом (он хранится в файле .BEK с именем Bitlocker+Recovery+Key+4C2392DC-60A8-4B98-95AA-6A91D2191EB4.BEK).

Ключ восстановления Bitlocker

Чтобы убедиться в правильности ключа восстановления, сравните начало указанного выше идентификатора со значением аналогичного в зашифрованном томе Bitlocker.

Как/Где найти потерянный ключ восстановления Bitlocker?

Способ возвращения потерянного ключа зависит от настроенных вами параметров входа в систему:

1. Если вы используете локальную учетную запись, тогда войдите как администратор.

2. Пользователи учетной записи Microsoft должны проверить следующие места:

- аккаунт Microsoft в Интернете. Чтобы получить ключ восстановления, перейдите в свою учетную запись и получите его оттуда;

- сохраненная копия ключа восстановления. Возможно, вы храните его в качестве файла, на флешке или в бумажном виде.

Как деактивировать BitLocker

Первым делом включите компьютер и войдите в Windows.

- Откройте «Проводник» и щелкните правой кнопкой мыши по накопителю, который хотите расшифровать. В появившемся контекстном меню нажмите «Управление BitLocker». В «Проводнике» кликаем на зашифрованный диск правой кнопкой мыши, выбираем «Управление BitLocker»»

- В новом диалоговом окне выберите «Отключить BitLocker». Выбираем «Отключить BitLocker»

- Подтвердите действие. Нажимаем кнопку «Отключить BitLocker»

Система перейдет к расшифровке вашего диска.

На заметку! Дешифровка — процесс отнюдь не быстрый. Ее продолжительность зависит от скорости вашего накопителя, производительности центрального процессора и объема данных, которые вы сохранили на выбранном диске.

Через некоторое время дешифровка завершится.

Все готово! BitLocker отключен, и теперь вы сможете получать доступ к файлам без надобности вводить пароль.

Вывод

BitLocker — весьма неплохая функция, способная защитить данные от потери и кражи на любых накопителях (флешках, жестких дисках и т. д.). Это не идеальный инструмент, хоть и весьма полезный. Он не нравится всем пользователям, поскольку запрашивает пароль каждый раз, когда нужно использовать зашифрованный диск. Однако, не стоит недооценивать BitLocker, поскольку однажды он может спасти не только ценную информацию, но и в целом ваш бизнес/репутацию.

Видео — Как зашифровать диск BitLocker

06.04.2017

Блог Дмитрия Вассиярова.Рубрика:Операционные системы</span>

Доброго времени суток друзья.

Bitlocker — это встроенная утилита в системы Windows, созданная для обеспечения безопасности важной информации от несанкционированного доступа. Установив ее, владелец компьютера ставит на все или отдельные файлы пароль. Приложение позволяет сохранить его на внешнем носителе или распечатать, чтобы оставлять PIN только в памяти, ведь она может и подкачать.

Шифрование информации заключается в том, что прога преобразует ее в специальный формат, который можно прочитать только после ввода пароля.

Если без него попытаться открыть файл, перед вами предстанут несвязанные между собой цифры и буквы.

Изначально можно настроить утилиту так, чтобы блокировка снималась, когда вставляется флешка с ключом. Лучше завести несколько носителей с паролем.

Важно! Если вы забудете и потеряете все ключи, вместе с ними утратите и доступ ко всем данным на диске (или на флеш накопителе) навсегда.

Впервые приложение начало работу в расширенной версии Windows Vista. Сейчас оно доступно и для других поколений этой системы.

Способы отключения Bitlocker

Чтобы отменить блокировку, не нужно быть хакером или профессиональным IT-шником. Все делается просто; разумеется, если вы сами поставили пароль, а не собираетесь взламывать чужие данные. Так и есть? Тогда приступим к разбору.

Есть несколько способов, как разблокировать файлы. Самый простой из них выглядит так:

- Кликните правой кнопкой мыши на нужном диске и в выпавшем окне нажмите «Управление БитЛокером»;

- Откроется новое меню, где следует выбрать пункт «Turn off» (отключить).

Когда вы переустанавливаете Windows 10 или другую версию ОС, вам потребуется приостановка шифрования. Чтобы ее выполнить, следуйте инструкции ниже:

- Открываете Пуск — Панель управления — Система и безопасность — Шифрование диска BitLocker;

- Выберите пункт «Приостановить защиту», или «Управление BitLocker» — далее «Оключить BitLocker» (В Win7) .

- Нажмите «Да» в подтверждение того, что вы сознательно отключаете ее.

Через это же меню можно вовсе выключить блокировку, нажав на соответствующую кнопку.

Имейте в виду, что Windows Vista и остальных версиях системы могут отличаться названия описанных выше разделов. Но в любом случае вы найдете нужные настройки через панель управления. Например, в Windows 8 вы можете открыть ее так:

- Проведите курсором вниз от верхнего правого угла рабочего стола.

- Появилось меню? Нажмите на «Поиск».

- В строке введите «Панель управления». Когда она откроется, вы увидите среди прочего настройки Bitlocker.

Скажу честно, о том как отключить данный шифровальщик если утерян пароль я не знаю… Могу только порекомендовать отформатировать устройство — в следствии чего диск будет доступен для работы. Но при таком раскладе естественно пропадут все данные на нём.

Ну, а на этом всё, надеюсь был полезен.

До скорых встреч друзья!

Этой статьей стоит поделиться

Примечание: домашняя редакция ОС вполне умеет подключать, читать и записывать диски, зашифрованные BitLocker: если вы зашифруете диск на другом компьютере с Pro/Enterprise редакцией системы или создадите там зашифрованный виртуальный диск, а затем перенесете его в Windows 10 Домашняя, с ним можно будет работать без каких-либо проблем, однако включить шифрование на незашифрованном или отключить на зашифрованном диске в этой версии нельзя.

Включение шифрования BitLocker в домашней редакции Windows

Любые мои попытки обойти ограничения Windows 10 Домашняя и зашифровать диск BitLocker-ом только встроенными средствами системы, а таковые присутствуют, например, в PowerShell, не увенчались успехом (правда, есть не самые удобные «обходные» пути, о которых в конце материала).

Однако, существуют сторонние программы, позволяющие включать шифрование BitLocker для дисков. К сожалению, ни одна из них не является бесплатной, но первая из описываемых программ полностью функциональна в течение первых 15 дней использования (чего хватит, чтобы зашифровать диски, а работать с ними можно будет и без этой программы). Интересно, что обе рассматриваемых утилиты имеют версии для Mac OS и Linux: если вам нужно работать с дисками, зашифрованными BitLocker в этих системах, имейте в виду.

BitLocker Anywhere

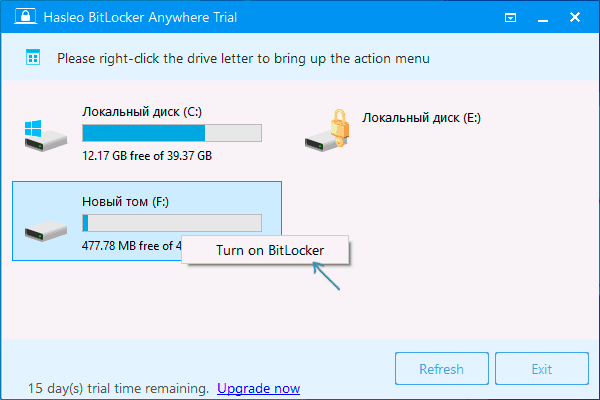

Самая известная программа для включения шифрования на компьютерах с Windows, где рассматриваемая функция отсутствует — Hasleo BitLocker Anywhere. Она бесплатна в течение первых 15 дней использования (но в пробной версии не поддерживает шифрование системных разделов диска).

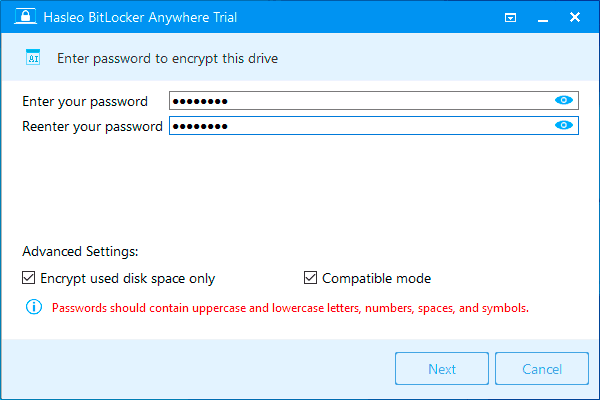

После загрузки и установки программы для шифрования достаточно выполнить следующие шаги:

- Нажмите правой кнопкой мыши по разделу диска, который нужно зашифровать и выберите пункт меню «Turn on BitLocker».

- В следующем окне укажите и подтвердите пароль для шифрования и расшифровки. Две отметки ниже позволяют включить шифрование только занятого пространства (быстрее, вновь помещаемые данные будут шифроваться автоматически), а также включить режим совместимости (существуют разные версии шифрования BitLocker, с включенным режимом совместимости, вероятнее всего, диск можно будет расшифровать на любом компьютере с поддержкой функции).

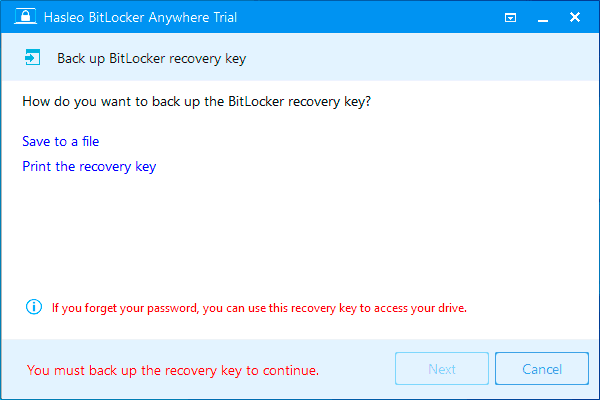

- Следующее окно предлагает сохранить ключ восстановления (Save to a file) или распечатать его (Print the recovery key). Он пригодится в случае, если вы забыли пароль (а иногда оказывается полезным и при сбоях файловой системы на диске).

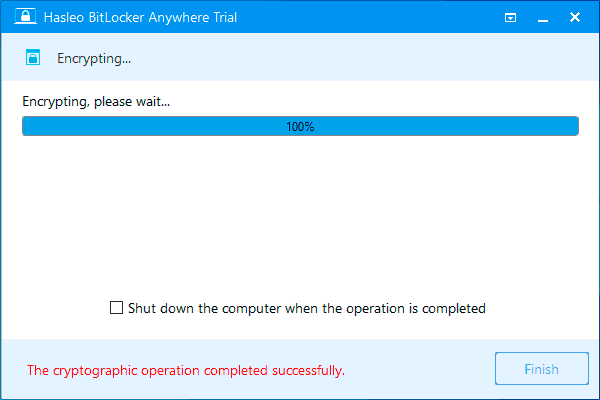

- В завершение придется лишь дождаться окончания процесса шифрования уже имеющихся данных на диске — не закрывайте программу, пока не увидите кнопку Finish внизу справа. На SSD это будет быстрее, на HDD может оказаться необходимым подождать более продолжительное время.

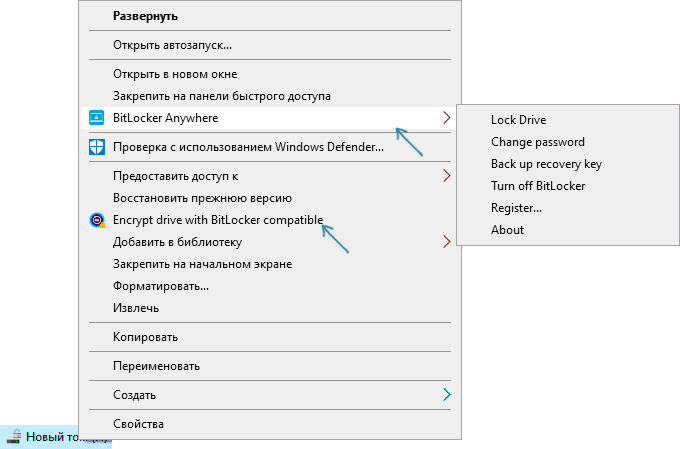

В целом программа работает исправно, и, судя по всему, также умеет шифровать и системный раздел диска (но не смог проверить за неимением ключа) — следующий рассматриваемый продукт этого не умеет. С помощью неё же вы можете и снять шифрование с диска (помните о 15 днях), а работать с таким диском, вводить пароль и разблокировать его можно и без программы — шифрование и расшифровка при работе с данными на диске будут выполняться «на лету» средствами домашней редакции Windows 10.

И эта и следующая рассматриваемая программа добавляют пункты для шифрования/дешифрования и блокировки в контекстное меню дисков в проводнике.

Скачать Hasleo BitLocker Anywhere можно с официального сайта https://www.easyuefi.com/bitlocker-anywhere/bitlocker-anywhere-home.html

M3 BitLocker Loader

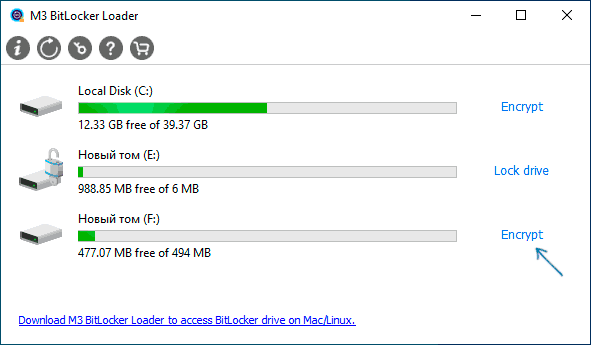

M3 BitLocker Loader — утилита, очень похожая на рассмотренную выше. Из особенностей: не может включить шифрование в пробной версии (вы можете лишь ознакомиться с интерфейсом программы), а также не умеет работать с системным разделом диска.

В остальном использование программы мало чем отличается: нажимаем Encrypt у раздела, который нужно зашифровать и проходим все шаги: ввод пароля, сохранение ключа восстановления, ожидание завершения шифрования BitLocker.

Скачать M3 BitLocker Loader можно с официального сайта: https://www.m3datarecovery.com/bitlocker-windows-home/

Дополнительная информация

Несмотря на то, что встроенными средствами системы Windows 10 Домашняя включить BitLocker не получится, способ обойтись без платных программ всё-таки есть, при условии, что вы готовы потратить время и вам не требуется шифрование системного раздела диска:

- Устанавливаем Windows 10 Pro (образ можно взять с официального сайта Майкрософт, активация не потребуется) в виртуальную машину, например, VirtualBox (это обходится нам полностью бесплатно).

- Подключаем к виртуальной машине физический диск или раздел (это возможно, сам я на эту тему инструкций пока не писал), флешку или поддерживаемый Windows виртуальный диск vhd (который можно создать средствами ОС, см. Как создать виртуальный жесткий диск).

- Шифруем его средствами Windows 10 Pro в виртуальной машине, размонтируем, пользуемся в домашней редакции ОС, установленной на компьютере.

Используемые источники:

- https://pc-consultant.ru/bezopasnost/bitlocker-windows-10-kak-razblokirovat/

- http://profi-user.ru/bitlocker/

- https://remontka.pro/bitlocker-windows-10-home/