Заметки сисадмина о интересных вещах из мира IT, инструкции и рецензии. Настраиваем Компьютеры/Сервера/1С/SIP-телефонию в Москве

Оптимизация работы 1C. Настройка сервера MS SQL.

Включите возможность мгновенной инициализации файлов (Database instant file initialization)

Это позволяет ускорить работу таких операций как:

- Создание базы данных

- Добавление файлов, журналов или данных в существующую базу данных

- Увеличение размера существующего файла (включая операции автоувеличения)

- Восстановление базы данных или файловой группы

- На компьютере, где будет создан файл резервной копии, откройте приложение Local Security Policy (secpol.msc).

- Разверните на левой панели узел Локальные политики, а затем кликните пункт Назначение прав пользователей.

- На правой панели дважды кликните Выполнение задач по обслуживанию томов.

- Нажмите кнопку «Добавить» пользователя или группу и добавьте сюда пользователя, под которым запущен сервер MS SQL Server.

- Нажмите кнопку Применить.

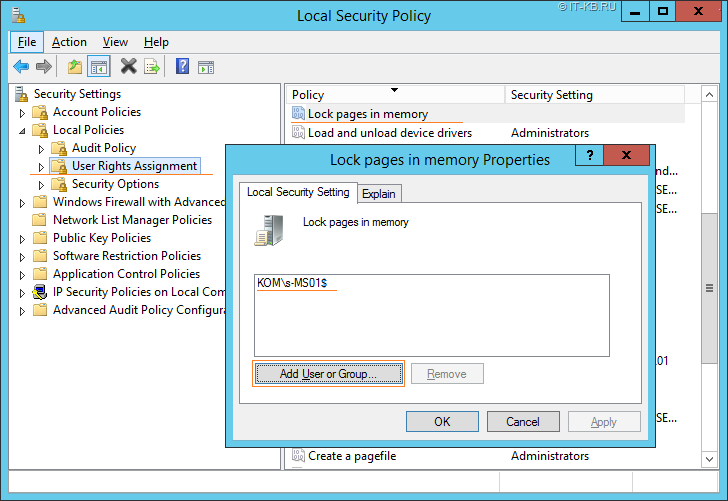

Включите параметр «Блокировка страниц в памяти» (Lock pages in memory)

Эта настройка определяет, какие учетные записи могут сохранять данные в оперативной памяти, чтобы система не отправляла страницы данных в виртуальную память на диске, что может повысить производительность.

После того, как дал право Lock pages in memory пользователю, от которого запускается SQL Server, в Task manager стал не правильно отбражаться объем памяти у процесса sqlserv.exe . То есть смотришь в счетчиках производительности SQL Server:Memory Manager:Total server memory — показывает один объем памяти (если сервер нагружен, то это максимальный разрешенный объем для SQL Server), а в Task manager другой, намного меньше, чем нужно. Долго искал, в чем дело. В интернетах пишут только, что мол в Task manager нельзя смотреть, нужно в счетчиках смотреть. Наконец спросил на sql.ru и вот там мне и дали ссылку на KB918483. там и есть разъяснение.

- В меню Пуск выберите команду Выполнить. В поле Открыть введите gpedit.msc.

- В консоли Редактор локальных групповых политик разверните узел Конфигурация компьютера, затем узел Конфигурация Windows.

- Разверните узлы Настройки безопасности и Локальные политики.

- Выберите папку Назначение прав пользователя.

- Политики будут показаны на панели подробностей.

- На этой панели дважды кликните параметр Блокировка страниц в памяти.

- В диалоговом окне Параметр локальной безопасности — блокировка страниц в памяти выберите «Добавить» пользователя или группу.

- В диалоговом окне Выбор: пользователи, учетные записи служб или группы добавьте ту учетную запись, под которой у вас запускается служба MS SQL Server.

- Чтобы изменения вступили в силу, перезагрузите сервер или зайдите под тем пользователем, под которым у вас запускается MS SQL Server.

Отключите механизм DFSS для дисков.

Механизм Dynamic Fair Share Scheduling отвечает за балансировку и распределение аппаратных ресурсов между пользователями. Иногда его работа может негативно сказываться на производительности 1С. Чтобы отключить его только для дисков, нужно:

- Найти в реестре ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTSFairShareDisk

- Установить значение параметра EnableFairShare в 0

Отключите сжатие данных для каталогов, в которых лежат файлы базы.

При включенном сжатии ОС будет пытаться дополнительно обрабатывать файлы при модификации, что замедлит сам процесс записи, но сэкономит место.

Чтобы отключить сжатие файлов в каталоге, необходимо:

- Открыть свойства каталога

- На закладке Общие нажать кнопку Другие

- Снять флаг «Сжимать» содержимое для экономии места на диске.

Установите параметр «Максимальная степень параллелизма» (Max degree of parallelism) в значение 1.

Данный параметр определяет, во сколько потоков может выполняться один запрос. По умолчанию параметр равен 0, это означает, что сервер сам подбирает число потоков. Для баз с характерной для 1С нагрузкой рекомендуется поставить данный параметр в значение 1, т.к. в большинстве случаев это положительно скажется на работе запросов.

Для настройки параметра необходимо:

- Запустить Management Studio и подключиться к нужному серверу

- Открыть свойства сервера и выбрать закладку Дополнительно

- Установить значение параметра равное единице.

Ограничьте максимальный объем памяти сервера MS SQL Server.

Необходимо ограничить максимальный объем памяти, потребляемый MS SQL Server, особенно это критично, если роли сервера 1С и сервера СУБД совмещены. Максимальный объем памяти, рекомендуемый для MS SQL Server, можно рассчитать по следующей формуле:

Память для MS SQL Server = Память всего – Память для ОС – Память для сервера 1С

Например, на сервере установлено 64 ГБ оперативной памяти, необходимо понять, сколько памяти выделить серверу СУБД, чтобы хватило серверу 1С.

Для нормальной работы ОС в большинстве случаев более чем достаточно 4 ГБ, обычно – 2-3 ГБ.

Чтобы определить, сколько памяти требуется серверу 1С, необходимо посмотреть, сколько памяти занимают процессы кластера серверов в разгар рабочего дня. Этими процессами являются ragent, rmngr и rphost, подробно данные процессы рассматриваются в разделе, который посвящен кластеру серверов. Снимать данные нужно именно в период пиковой рабочей активности, когда в базе работает максимальное количество пользователей. Получив эти данные, необходимо прибавить к ним 1 ГБ – на случай запуска в 1С «тяжелых» операций.

Чтобы установить максимальный объем памяти, используемый MS SQL Server, необходимо:

- Запустить Management Studio и подключиться к нужному серверу

- Открыть свойства сервера и выбрать закладку Память

- Указать значение параметра Максимальный размер памяти сервера.

Включите флаг «Поддерживать» приоритет SQL Server (Boost SQL Server priority).

Данный флаг позволяет повысить приоритет процесса MS SQL Server над другими процессами.

Имеет смысл включать флаг только в том случае, если на компьютере с сервером СУБД не установлен сервер 1С.

Для установки флага необходимо:

- Запустить Management Studio и подключиться к нужному серверу

- Открыть свойства сервера и выбрать закладку Процессоры

- Включить флаг «Поддерживать приоритет SQL Server (Boost SQL Server priority)» и нажать Ок.

Установите размер авто увеличения файлов базы данных.

Автоувеличение позволяет указать величину, на которую будет увеличен размер файла базы данных, когда он будет заполнен. Если поставить слишком маленький размер авторасширения, тогда файл будет слишком часто расширяться, на что будет уходить время. Рекомендуется установить значение от 512 МБ до 5 ГБ.

Для установки размера авторасширения необходимо:

- Запустить Management Studio и подключиться к нужному серверу

- Открыть свойства нужной базы и выбрать закладку Файлы

- Напротив каждого файла в колонке Автоувеличение поставить необходимое значение

Данная настройка будет действовать только для выбранной базы. Если вы хотите, чтобы такая настройка действовала для всех баз, нужно выполнить эти же действия для служебной базы model. После этого все вновь созданные базы будет иметь те же настройки, что и база model.

Разнесите файлы данных mdf и файлы логов ldf на разные физические диски.

В этом случае работа с файлами может идти не последовательно, а практически параллельно, что повышает скорость работы дисковых операций. Лучше всего для этих целей подходят диски Супер.

Для переноса файлов необходимо:

- Запустить Management Studio и подключиться к нужному серверу

- Открыть свойства нужной базы и выбрать закладку Файлы

- Запомнить имена и расположение файлов

- Отсоединить базу, выбрав через контекстное меню Задачи – Отсоединить

- Поставить флаг Удалить соединения и нажать Ок

- Открыть Проводник и переместить файл данных и файл журнала на нужные носители

- В Management Studio открыть контекстное меню сервера и выбрать пункт Присоединить базу

- Нажать кнопку Добавить и указать файл mdf с нового диска

- В нижнем окне сведения о базе данных в строке с файлом лога нужно указать новый путь к файлу журнала транзакций и нажать Ок.

Вынесите файлы базы TempDB на отдельный диск.

Служебная база данных TempDB используется всеми базами сервера для хранения, промежуточных расчетов, временных таблиц, версий строк при использовании RCSI и многих других вещей. Обычно обращений к этой базе очень много, и если она будет лежать на медленных дисках, это может замедлить работу системы.

Рекомендуется хранить базу TempDB на отдельном диске для повышения производительности работы системы.

Для переноса базы TempDB на отдельный диск необходимо:

Блокировка страниц в памяти

Описывает лучшие практики, расположение, значения, управление политикой и соображения безопасности для страниц Блокировки в параметре политики безопасности памяти.

Справочники

Этот параметр политики определяет, какие учетные записи могут использовать процесс для хранения данных в физической памяти, что не позволяет компьютеру перекаповка данных в виртуальную память на диске.

Обычно приложение, которое работает на Windows, может вести переговоры о большей физической памяти, и в ответ на запрос приложение начинает перемещать данные из оперативной памяти (например, кэша данных) на диск. При перемещении просмотримой памяти на диск операционная система может использовать дополнительные объемы оперативной памяти.

Включение этого параметра политики для определенной учетной записи (учетной записи пользователя или учетной записи процесса для приложения) предотвращает перенакладку данных. Таким образом, объем памяти, которую Windows восстановить под давлением, ограничен. Это может привести к снижению производительности.

Примечание: При настройке этого параметра политики производительность операционной системы Windows зависит от того, работают ли приложения в 32-битных или 64-битных системах и являются ли они виртуализированными изображениями. Производительность также будет отличаться между более ранними и более поздними версиями Windows операционной системы.

Возможные значения

- Определяемый пользователей список учетных записей

- Не определено

Рекомендации

Лучшие практики зависят от архитектуры платформы и приложений, работающих на этих платформах.

Location

Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения политики по умолчанию для последних поддерживаемых версий Windows. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Не определено |

| Действующие параметры по умолчанию для контроллера домена | Не определено |

| Действующие параметры по умолчанию для рядового сервера | Не определено |

| Действующие параметры по умолчанию для клиентского компьютера | Не определено |

Управление политикой

В этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой.

Для активации этого параметра политики не требуется перезагрузка компьютера.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.

Групповая политика

Параметры применяются в следующем порядке с помощью объекта групповой политики (GPO), который перезаписывал параметры на локальном компьютере при следующем обновлении групповой политики:

- Параметры локальной политики

- Параметры политики сайта

- Параметры политики домена

- Параметры политики подразделения

Когда локальный параметр серый, он указывает, что GPO в настоящее время контролирует этот параметр.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Пользователи со страницами Блокировки в праве пользователя памяти могут назначить физическую память нескольким процессам, что может привести к отказу в обслуживании от других процессов практически без оперативной памяти.

Противодействие

Не назначьте страницам блокировки в памяти пользователя право на любые учетные записи.

Эта политика Windows определяет, какие учетные записи могут использовать процесс для сохранения данных в физической памяти, чтобы система не отправляла страницы данных в виртуальную память на диске.

Блокировка страниц в памяти может повысить производительность, если требуется подкачка памяти на диск.

Для включения этой политики для учетной записи, используемой SQL Server, воспользуйтесь средством «Групповая политика Windows» (gpedit.msc). Чтобы изменить эту политику, необходимо быть системным администратором.

Включение параметра «Блокировка страниц в памяти»

В меню Пуск выберите команду Выполнить. В окне Открыть введите gpedit.msc.

В консоли Редактор локальных групповых политик разверните узел Конфигурация компьютера, затем узел Конфигурация Windows.

Разверните узлы Настройки безопасности и Локальные политики.

Выберите папку Назначение прав пользователя .

Политики будут показаны на панели подробностей.

На этой панели дважды щелкните параметр Блокировка страниц в памяти.

В диалоговом окне Параметр локальной безопасности — блокировка страниц в памяти щелкните Добавить пользователя или группу.

В диалоговом окне Выбор пользователей, учетных записей служб или групп выберите учетную запись службы SQL Server.

Содержание

- Включение параметра «Блокировка страниц в памяти» (Windows)

- Включение параметра «Блокировка страниц в памяти»

- Блокировка страниц в памяти

- Справочники

- Возможные значения

- Рекомендации

- Location

- Значения по умолчанию

- Управление политикой

- Групповая политика

- Вопросы безопасности

- Уязвимость

- Противодействие

- Возможное влияние

- Поддержка больших страниц памяти и ее влияние на майнинг

- Зачем нужно включать поддержку huge pages в Ubuntu?

- Проверка ОС Ubuntu на предмет включения huge pages

- Включение поддержки адресации huge pages в Ubuntu

- Как подсчитать количество huge pages для выдления ядром системы Ubuntu?

- Фишки Windows 10: как просто взаимодействовать с окнами и рабочими столами

- Содержание

- Содержание

- Работа с окнами

- Работа с рабочими столами

- huge pages windows 10 включить

- Включение параметра «Блокировка страниц в памяти» To enable the lock pages in memory option

Включение параметра «Блокировка страниц в памяти» (Windows)

Эта политика Windows определяет, какие учетные записи могут использовать процесс для сохранения данных в физической памяти, чтобы система не отправляла страницы данных в виртуальную память на диске.

Блокировка страниц в памяти может повысить производительность, если требуется подкачка памяти на диск.

Для включения этой политики для учетной записи, используемой SQL Server, воспользуйтесь средством «Групповая политика Windows» (gpedit.msc). Чтобы изменить эту политику, необходимо быть системным администратором.

Включение параметра «Блокировка страниц в памяти»

В меню Пуск выберите команду Выполнить. В окне Открыть введите gpedit.msc.

В консоли Редактор локальных групповых политик разверните узел Конфигурация компьютера, затем узел Конфигурация Windows.

Разверните узлы Настройки безопасности и Локальные политики.

Политики будут показаны на панели подробностей.

На этой панели дважды щелкните параметр Блокировка страниц в памяти.

В диалоговом окне Параметр локальной безопасности — блокировка страниц в памяти щелкните Добавить пользователя или группу.

В диалоговом окне Выбор пользователей, учетных записей служб или групп выберите учетную запись службы SQL Server.

Чтобы этот параметр вступил в силу, перезапустите службу SQL Server.

Источник

Блокировка страниц в памяти

Область применения

Описывает лучшие практики, расположение, значения, управление политикой и соображения безопасности для страниц Блокировки в параметре политики безопасности памяти.

Справочники

Этот параметр политики определяет, какие учетные записи могут использовать процесс для хранения данных в физической памяти, что не позволяет компьютеру перекаповка данных в виртуальную память на диске.

Обычно приложение, которое работает на Windows, может вести переговоры о большей физической памяти, и в ответ на запрос приложение начинает перемещать данные из оперативной памяти (например, кэша данных) на диск. При перемещении просмотримой памяти на диск операционная система может использовать дополнительные объемы оперативной памяти.

Включение этого параметра политики для определенной учетной записи (учетной записи пользователя или учетной записи процесса для приложения) предотвращает перенакладку данных. Таким образом, объем памяти, которую Windows восстановить под давлением, ограничен. Это может привести к снижению производительности.

Примечание: При настройке этого параметра политики производительность операционной системы Windows зависит от того, работают ли приложения в 32-битных или 64-битных системах и являются ли они виртуализированными изображениями. Производительность также будет отличаться между более ранними и более поздними версиями Windows операционной системы.

Возможные значения

Рекомендации

Лучшие практики зависят от архитектуры платформы и приложений, работающих на этих платформах.

Location

Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения политики по умолчанию для последних поддерживаемых версий Windows. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Не определено |

| Действующие параметры по умолчанию для контроллера домена | Не определено |

| Действующие параметры по умолчанию для рядового сервера | Не определено |

| Действующие параметры по умолчанию для клиентского компьютера | Не определено |

Управление политикой

В этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой.

Для активации этого параметра политики не требуется перезагрузка компьютера.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.

Групповая политика

Параметры применяются в следующем порядке с помощью объекта групповой политики (GPO), который перезаписывал параметры на локальном компьютере при следующем обновлении групповой политики:

Когда локальный параметр серый, он указывает, что GPO в настоящее время контролирует этот параметр.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Пользователи со страницами Блокировки в праве пользователя памяти могут назначить физическую память нескольким процессам, что может привести к отказу в обслуживании от других процессов практически без оперативной памяти.

Противодействие

Не назначьте страницам блокировки в памяти пользователя право на любые учетные записи.

Возможное влияние

Нет. Не определена конфигурация по умолчанию.

Источник

Поддержка больших страниц памяти и ее влияние на майнинг

При майнинге криптовалюты Monero и ряда других монет на процессорах можно добиться серьезного увеличения хешрейта при включении поддержки адресации больших страниц памяти (huge pages в Linux или large pages в Windows).

Опция закрепления страниц в памяти отдает приоритет хранению данных приложения в быстродействующей оперативной физической памяти. Благодаря этому сокращается количество операций постраничного разбиения данных и количество операций запись/чтение в виртуальной памяти (более медленной) на диске (в файл подкачки).

На алгоритме RandomX при майнинге Monero (XMR) закрепление страниц в памяти (huge/large pages) дает увеличение хешрейта порядка 30%, а в некоторых случаях и больше (50-60%).

Скриншот майнера xmrig с работающей адресацией huge pages в OS Windows:

Нужно понимать, что назначение всей свободной физической памяти одному или нескольким процессам может отобрать большую часть доступного ОЗУ в ущерб другим процессам.

В случае одновременного использования рига для майнинга на CPU и GPU это может спровоцировать замедление майнинга на видеокартах, отказы/зависания.

Для предотвращения проблем нужно верно расходовать ресурсы: не злоупотреблять большим количеством потоков майнинга на CPU (использовать один поток на каждые 2 Мб кеша L2), оставлять ресурсы для работы ОС и майнеров на GPU, периодически отслеживать производительность компьютера (например, в диспетчере задач).

В операционной системе Windows включение закрепления страниц в памяти делается довольно просто с помощью политики безопасности «Блокировка страниц в памяти».

В ОС типа Ubuntu для включения этой полезной опции нужно проделать ряд дополнительных телодвижений.

Зачем нужно включать поддержку huge pages в Ubuntu?

ОС Ubuntu заточена на экономное расходование ресурсов, а «пожирание» памяти майнером не является таковым. Поэтому для выделения майнеру ресурсов нужно «немного поработать напильником». Но это стоит затраченных усилий и времени.

Например, на древнем (2008 год) процессоре Xeon X3330 (2,6 ГГц), не умеющем вычислять по инструкциям AES, при майнинге Монеро на Random X хешрейт без huge pages равен 200-210 h/s (на двух потоках). При их включении скорость вычислений возрастает до порядка 270 h/s (выигрыш на 25-30%).

На более современных процессорах разница может быть еще более существенной.

Скриншот майнера xmrig, работающего без включения huge pages:

Рассмотрим подробнее, как проверить включена ли поддержка huge pages в Linux-подобных системах и как их задействовать для майнинга (на примере XUBUNTU 16.04).

Проверка ОС Ubuntu на предмет включения huge pages

Прежде всего, нужно проверить, имеется ли поддержка hugepages на уровне железа. Это делается с помощью команды:

При наличии поддержки huge pages на аппаратном уровне нужно проверить, задействованы ли они и сколько страниц памяти зарезервировано. Для этого в терминале Ubuntu вводят команду:

Эта команда показывает число страниц памяти, которые ядро системы (kernel) выделяет (резервирует) на нужды пользователя.

Скриншот терминала, отображающего информацию о включении и числе выделенных hugepages:

Для включения, а также изменения количества выделенной физической памяти на постоянной основе используется изменение параметров ядра Ubuntu через файл конфигурации sysctl.conf.

Включение поддержки адресации huge pages в Ubuntu

В версии xmrig 5.2.0 и выше есть возможность включения поддержки huge pages на лету, но это требует рут-привилегий для программы-майнера.

Эту же операции для текущей сессии (до перезагрузки системы) можно сделать (с привилегиями root) командой:

Более разумно обеспечить работоспособность больших страниц памяти на этапе загрузки ядра с помощью конфигурационного файла sysctl.conf.

Это делается командой:

где 1280 – это число зарезервированных страниц памяти.

Можно сделать аналогичную операцию с помощью утилиты nano и команды:

В появившемся окне терминала нужно пролистать sysctl.conf до конца и вписать в него:

Затем нужно сохранить изменения (клавиши ctrl+O), нажать Enter, Ctrl+x и перезагрузить компьютер (sudo reboot).

Как подсчитать количество huge pages для выдления ядром системы Ubuntu?

Если зарезервировать слишком мало страниц, то майнер не будет работать в полную силу. Например, при резервировании 128 страниц xmrig показывает, что имеется всего 11% от необходимых 1168 страниц:

Исходя из информации в майнере, для его работы нужно 1168 страниц больших страниц памяти:

Майнер xmrig на RandomX с 1168 страницами памяти показывает вроде бы достаточное количество страниц, но все равно не использует их:

По рекомендациям разработчиков xmrig, для майнинга на алгоритмах типа RandomX нужно 1280 страниц на одну ноду NUMA и 128 страниц – для других алгоритмов.

Это совпадает с практикой, что видно на скрине майнера компьютера с выделенными 1280 hugepages:

Использование 1280 зарезервированных страниц означает, что в системе станет меньше на не менее 1280х2=2560 Мб доступной памяти (при стандартном размере страницы памяти в 2MB ).

Поэтому при ограниченном ОЗУ использование huge pages может привести к обратному эффекту – снижению хешрейта из-за нехватки физической памяти для нужд системы.

Источник

Фишки Windows 10: как просто взаимодействовать с окнами и рабочими столами

Содержание

Содержание

В статье мы расскажем о практичности работы в операционной системе Windows 10 по сравнению с предыдущими версиями.

Работа с окнами

Windows 10 предлагает гибкий инструмент работы с окнами для тех, кто работает в нескольких окнах одновременно. При этом функция доступна независимо от того, какой у вас монитор и сколько их вы используете. Неважно также, какие характеристики у вашего ПК или ноутбука. Работа с окнами доступна бесплатно и включается парой нажатий на клавиатуру. Единственным ограничением является количество окон на один экран — это 4 окна при условии, что вы доверили ОС определить их расположение. В ручном же режиме подобных окон можно открыть в несколько раз больше (но нужно ли?).

Для примера, окна трех приложений можно расположить таким образом:

Чтобы воспользоваться данным функционалом, сперва необходимо запустить все необходимые приложения в любом порядке. Рекомендуем открывать не более четырех окон.

После этого вам необходимо сделать окно активным, просто нажав на него. Теперь с помощью комбинации клавиши Win и клавиш-стрелок выбрать направление, в котором окно должно «прилипнуть».

Для примера: комбинация «Win + ←» расположила окно слева на всю высоту экрана.

Если хотите, чтобы окно заняло четверть рабочего стола, то комбинация «Win + ↓» или «Win + ↑» разместит окно снизу или сверху соответственно.

Следующий пример был получен сначала нажатием «Win + →», а затем «Win + ↓», что «прилепило» окно снизу и справа соответственно.

Такими же комбинациями можно настроить оптимальное расположение и размер остальных окон, переключаясь между ними. Все окна можно расположить в том порядке, который вам необходим.

Если у вас есть еще один монитор, вы можете таким же образом расположить окна в нем, расширив работу до 8 окон одновременно. Вероятно, такой способ кому-то покажется нагруженным и непрактичным, но тем, кто не хочет постоянно переключаться между окнами, он будет в самый раз.

Работа с рабочими столами

Работа с виртуальными рабочими столами повысит продуктивность и расширит понятие многозадачности при работе в Windows 10. Этот инструмент позволит увеличить кол-во окон, в которых можно работать одновременно, и отделить одну группу окон от другой. Например, если в одной группе окон вы работаете с текстом, а в другой — с фото. Как уже говорилось ранее, завышенных требований к характеристикам вашего ПК нет, платить за это тоже не надо.

Как только вам необходимо дополнительное пространство — новый рабочий стол для работы с необходимыми приложениями или даже играми, — нажмите комбинацию «Win + Tab».

Вы увидите менеджер работы с окнами и рабочими столами.

В верхнем левом углу, в блоке рабочих столов, вы можете создать необходимое количество рабочих столов.

Создав рабочий стол, вы получаете виртуальное пространство, аналогичное вашему основному рабочему столу, но только без запущенных в нем окон. Также вы можете переключаться на окна предыдущего рабочего стола, чтобы не загромождать рабочее пространство.

Если вам необходимо переключиться на предыдущий или следующий рабочий стол, воспользуйтесь комбинациями «Ctrl+Win+←» или «Ctrl+Win+→» соответственно. Переключение происходит почти мгновенно, нет необходимости ждать загрузки.

Виртуальные рабочие столы имеют общий буфер обмена, которым вы можете воспользоваться для того, чтобы скопировать и перенести информацию на любой из ваших рабочих столов.

Используя полученный опыт использования «многооконности» и «мультизадачности», вы можете приумножить скорость и удобство работы в приложениях. Это применимо к работе, общению, играм, разработке и так далее.

Источник

huge pages windows 10 включить

Under Windows, huge pages (1GB) are not supported — yet!

To use large pages (2-4MB) pages you specifically need to give your user the «lock pages in memory» privilege using Local Security Policy.

Note: at this time, Windows Home, Starter versions do not suppport changing privileges thus this feature cannot be enabled through «official means». We cannot advise you of «alternative means».

For Windows Professional, Enterprise, Ultimate or Server:

Please see this article on how large pages and TLBs affect memory latency and memory bandwidth:

COOL RASPBERRY PI PROJECTS WITH NODE.JS SOCKET.IO APPS

Search form is empty!

Xmr stak by default will try to allocate large pages. This means you need to «Run As Administrator» on Windows and you need to edit your system’s group policies to enable locking large pages.

Unfortunately, Windows 10 Home doesn’t have gpedit.msc to enable the Lock Pages in Memory Option.

The solution is to download and install Windows Server 2003 Resource Kit Tools from microsoft website. The Microsoft Windows Server 2003 Resource Kit Tools are a set of tools to help administrators streamline management tasks such as troubleshooting operating system issues, managing Active Directory, configuring networking and security features, and automating application deployment.

Open and run the command prompt as an admin (right click and select from the menu)

In the command line write

you must replace mywindowsaccountemaillogin with your current windows username or email.

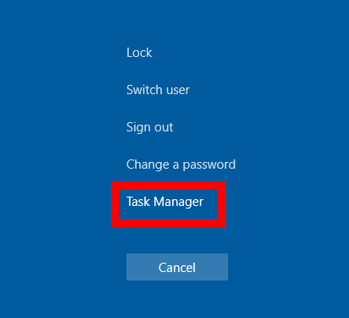

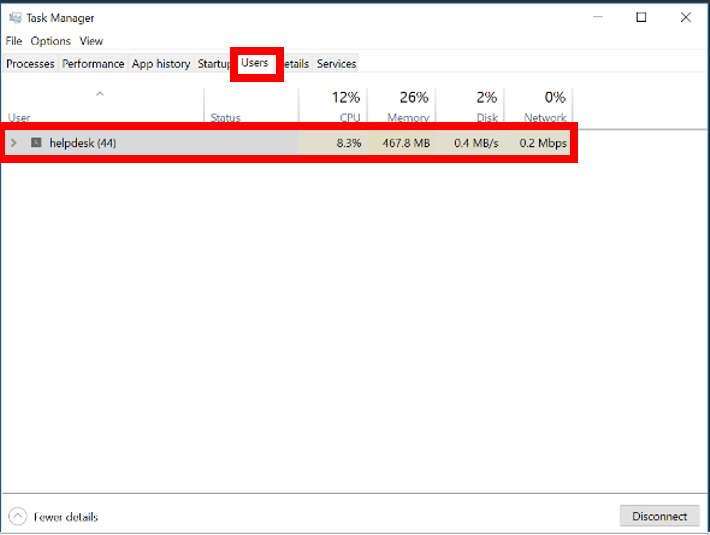

2. Click on «Task Manager.»

3. In the new menu, select the «Users» tab. Your username will be listed here.

As result if everything is going well, the system will answer with this message:

ОБЛАСТЬ ПРИМЕНЕНИЯ:

Эта политика Windows определяет, какие учетные записи могут использовать процесс для сохранения данных в физической памяти, чтобы система не отправляла страницы данных в виртуальную память на диске. This Windows policy determines which accounts can use a process to keep data in physical memory, preventing the system from paging the data to virtual memory on disk.

Блокировка страниц в памяти может повысить производительность, если требуется подкачка памяти на диск. Locking pages in memory may boost performance when paging memory to disk is expected.

Включение параметра «Блокировка страниц в памяти» To enable the lock pages in memory option

В меню Пуск выберите команду Выполнить. On the Start menu, click Run. В окне Открыть введите gpedit.msc. In the Open box, type gpedit.msc.

В консоли Редактор локальных групповых политик разверните узел Конфигурация компьютера, затем узел Конфигурация Windows. On the Local Group Policy Editor console, expand Computer Configuration, and then expand Windows Settings.

Разверните узлы Настройки безопасностии Локальные политики. Expand Security Settings, and then expand Local Policies.

Политики будут показаны на панели подробностей. The policies will be displayed in the details pane.

На этой панели дважды щелкните параметр Блокировка страниц в памяти. In the pane, double-click Lock pages in memory.

В диалоговом окне Параметр локальной безопасности — блокировка страниц в памяти щелкните Добавить пользователя или группу. In the Local Security Setting — Lock pages in memory dialog box, click Add User or Group.

В диалоговом окне Выбор пользователей, учетных записей служб или групп выберите учетную запись службы SQL Server. In the Select Users, Service Accounts, or Groups dialog box, select the SQL Server Service account.

Чтобы этот параметр вступил в силу, перезапустите службу SQL Server. Restart the SQL Server Service for this setting to take effect.

Источник

Содержание

- Huge Pages

- OS specific setup

- 1GB huge pages Linux only

- Включение параметра «Блокировка страниц в памяти» (Windows) Enable the Lock Pages in Memory Option (Windows)

- Включение параметра «Блокировка страниц в памяти» To enable the lock pages in memory option

- huge pages windows 10 включить

- Включение параметра «Блокировка страниц в памяти» To enable the lock pages in memory option

- Вики IT-KB

- Инструменты пользователя

- Инструменты сайта

- Боковая панель

- Право блокировки страниц в памяти (Lock pages in memory)

Huge Pages

Huge Pages, also known as Large Pages (on Windows) and Super Pages (on BSD or macOS) is very important thing for almost all supported CPU mineable algorithms, typical hashrate increase is 20-30% when huge pages used, for RandomX it can increase performance up to 50%. XMRig use term huge pages on all platforms, please don’t confusing.

If XMRig use huge pages you will see lines with text like bellow in miner log.

OS specific setup

On Windows you need special privilege called as SeLockMemoryPrivilege to use huge pages.

First check miner output if you see line below you already have this privilege and no additional actions required.

If not, you have 2 options to obtain it, both are require admin rights.

- Easiest way: run the miner as Administrator once and reboot.

- Manual configuration

On Windows 10 once you obtain the privilege, admin rights no longer required to use huge pages, but on Windows 7 admin rights always required. Please note on Windows no way to reserve huge pages for future use and the miner still can fail to allocate all required huge pages, because other applications use memory, if you got less than 100% of huge pages best option is reboot. If you heavy use algorithm switching and like to prevent loose huge pages you can use option «memory-pool»: true, in «cpu» object.

For manual configuration you must know how many huge pages you need, general recommendations is 1280 pages per NUMA node for RandomX algorithms and 128 per system for other algorithms. Please note 1280 pages means 2560 MB of memory will be reserved for huge pages and become not available for other usage, in automatic mode the miner reserve precise count of huge pages.

Temporary (until next reboot) reserve huge pages:

Permanent huge pages reservation

1GB huge pages Linux only

For RandomX dataset since version 5.2.0 the miner support 1GB huge pages (regular huge pages size is 2MB), this feature available only on Linux. It increases the hashrate by 1-3% (depends of CPU) and increases memory requirements to 3GB (3 pages) per NUMA node.

By default this feature disabled, to enable use option «1gb-pages»: true, in «randomx» object.

Включение параметра «Блокировка страниц в памяти» (Windows) Enable the Lock Pages in Memory Option (Windows)

Применимо к: Applies to: SQL Server SQL Server (все поддерживаемые версии) SQL Server SQL Server (all supported versions) Применимо к: Applies to: SQL Server SQL Server (все поддерживаемые версии) SQL Server SQL Server (all supported versions)

Эта политика Windows определяет, какие учетные записи могут использовать процесс для сохранения данных в физической памяти, чтобы система не отправляла страницы данных в виртуальную память на диске. This Windows policy determines which accounts can use a process to keep data in physical memory, preventing the system from paging the data to virtual memory on disk.

Блокировка страниц в памяти может повысить производительность, если требуется подкачка памяти на диск. Locking pages in memory may boost performance when paging memory to disk is expected.

Для включения этой политики для учетной записи, используемой SQL Server SQL Server , воспользуйтесь средством «Групповая политика Windows» (gpedit.msc). Use the Windows Group Policy tool (gpedit.msc) to enable this policy for the account used by SQL Server SQL Server . Чтобы изменить эту политику, необходимо быть системным администратором. You must be a system administrator to change this policy.

Включение параметра «Блокировка страниц в памяти» To enable the lock pages in memory option

В меню Пуск выберите команду Выполнить. On the Start menu, click Run. В окне Открыть введите gpedit.msc. In the Open box, type gpedit.msc.

В консоли Редактор локальных групповых политик разверните узел Конфигурация компьютера, затем узел Конфигурация Windows. On the Local Group Policy Editor console, expand Computer Configuration, and then expand Windows Settings.

Разверните узлы Настройки безопасностии Локальные политики. Expand Security Settings, and then expand Local Policies.

Выберите папку Назначение прав пользователя . Select the User Rights Assignment folder.

Политики будут показаны на панели подробностей. The policies will be displayed in the details pane.

На этой панели дважды щелкните параметр Блокировка страниц в памяти. In the pane, double-click Lock pages in memory.

В диалоговом окне Параметр локальной безопасности — блокировка страниц в памяти щелкните Добавить пользователя или группу. In the Local Security Setting — Lock pages in memory dialog box, click Add User or Group.

В диалоговом окне Выбор пользователей, учетных записей служб или групп выберите учетную запись службы SQL Server. In the Select Users, Service Accounts, or Groups dialog box, select the SQL Server Service account.

Чтобы этот параметр вступил в силу, перезапустите службу SQL Server. Restart the SQL Server Service for this setting to take effect.

huge pages windows 10 включить

Under Windows, huge pages (1GB) are not supported — yet!

To use large pages (2-4MB) pages you specifically need to give your user the «lock pages in memory» privilege using Local Security Policy.

Note: at this time, Windows Home, Starter versions do not suppport changing privileges thus this feature cannot be enabled through «official means». We cannot advise you of «alternative means».

For Windows Professional, Enterprise, Ultimate or Server:

- Run StartAll ProgramsAdministrative ToolsLocal Security Policy

- Expand Local PoliciesUser Rights Assignment, scroll down and double-click Lock Pages in Memory. Feel free to read the explanation about the setting.

- Click Add User or Group and find your user — or Administrators group if your user has Admin rights — and add it in.

- You need to Log Off and then Log Back In for the setting to become active.

Please see this article on how large pages and TLBs affect memory latency and memory bandwidth:

COOL RASPBERRY PI PROJECTS WITH NODE.JS SOCKET.IO APPS

Search form is empty!

Xmr stak by default will try to allocate large pages. This means you need to «Run As Administrator» on Windows and you need to edit your system’s group policies to enable locking large pages.

Unfortunately, Windows 10 Home doesn’t have gpedit.msc to enable the Lock Pages in Memory Option.

The solution is to download and install Windows Server 2003 Resource Kit Tools from microsoft website. The Microsoft Windows Server 2003 Resource Kit Tools are a set of tools to help administrators streamline management tasks such as troubleshooting operating system issues, managing Active Directory, configuring networking and security features, and automating application deployment.

Open and run the command prompt as an admin (right click and select from the menu)

In the command line write

C:WINDOWSsystem32>ntrights -u «mywindowsaccountemaillogin» +r SeLockMemoryPrivilege

you must replace mywindowsaccountemaillogin with your current windows username or email.

- You can also search for «Task Manager» in the Start menu.

2. Click on «Task Manager.»

3. In the new menu, select the «Users» tab. Your username will be listed here.

As result if everything is going well, the system will answer with this message:

Granting SeLockMemoryPrivilege to mywindowsaccountemaillogin . successful

Now reboot your PC!

ОБЛАСТЬ ПРИМЕНЕНИЯ:

Эта политика Windows определяет, какие учетные записи могут использовать процесс для сохранения данных в физической памяти, чтобы система не отправляла страницы данных в виртуальную память на диске. This Windows policy determines which accounts can use a process to keep data in physical memory, preventing the system from paging the data to virtual memory on disk.

Блокировка страниц в памяти может повысить производительность, если требуется подкачка памяти на диск. Locking pages in memory may boost performance when paging memory to disk is expected.

Для включения этой политики для учетной записи, используемой SQL Server SQL Server , воспользуйтесь средством «Групповая политика Windows» (gpedit.msc). Use the Windows Group Policy tool (gpedit.msc) to enable this policy for the account used by SQL Server SQL Server . Чтобы изменить эту политику, необходимо быть системным администратором. You must be a system administrator to change this policy.

Включение параметра «Блокировка страниц в памяти» To enable the lock pages in memory option

В меню Пуск выберите команду Выполнить. On the Start menu, click Run. В окне Открыть введите gpedit.msc. In the Open box, type gpedit.msc.

В консоли Редактор локальных групповых политик разверните узел Конфигурация компьютера, затем узел Конфигурация Windows. On the Local Group Policy Editor console, expand Computer Configuration, and then expand Windows Settings.

Разверните узлы Настройки безопасностии Локальные политики. Expand Security Settings, and then expand Local Policies.

Выберите папку Назначение прав пользователя . Select the User Rights Assignment folder.

Политики будут показаны на панели подробностей. The policies will be displayed in the details pane.

На этой панели дважды щелкните параметр Блокировка страниц в памяти. In the pane, double-click Lock pages in memory.

В диалоговом окне Параметр локальной безопасности — блокировка страниц в памяти щелкните Добавить пользователя или группу. In the Local Security Setting — Lock pages in memory dialog box, click Add User or Group.

В диалоговом окне Выбор пользователей, учетных записей служб или групп выберите учетную запись службы SQL Server. In the Select Users, Service Accounts, or Groups dialog box, select the SQL Server Service account.

Чтобы этот параметр вступил в силу, перезапустите службу SQL Server. Restart the SQL Server Service for this setting to take effect.

Вики IT-KB

Пошаговые руководства, шпаргалки, полезные ссылки.

Инструменты пользователя

Инструменты сайта

Боковая панель

Право блокировки страниц в памяти (Lock pages in memory)

В консоли Local Security Policy (secpol.msc) перейдём в раздел Local Policies > User Rights Assignment, найдём и настроим политику Lock pages in memory

В нашем примере право Lock pages in memory выдано учётной записи gMSA KOMs-MS01$ , от имени которой будет выполниться основная служба экземпляра SQL Server Database Engine.

Внимание!

Если сервер 1С:Предприятие 8.3 планируется использовать на одной системе с SQL Server, то от данной настройки лучше воздержаться, чтобы SQL Server не отнимал чрезмерное количество ресурсов у системы и не мешал работе сервера 1С:Предприятие.

Дополнительные источники информации:

Проверено на следующих конфигурациях:

| Версия ОС | Версия SQL Server |

|---|---|

| Microsoft Windows Server 2012 R2 Standard EN (6.3.9600) | Microsoft SQL Server 2016 SP2 CU4 (13.0.5233.0) |

Алексей Максимов

Время публикации: 12.02.2019 11:01

-

#21

У меня 580 на райзене 3.8 ггц

Да райзен в этом деле лучше)

-

#22

У меня 580 на райзене 3.8 ггц

Напиши пожалуйста свои настройки для райзена. У меня на 3.7 макс 420

-

#23

Напиши пожалуйста свои настройки для райзена. У меня на 3.7 макс 420

Попробуй сделать вот это, у меня тоже самое было, те же 400, пока я не проделал такую манипуляцию.

Включение параметра «Блокировка страниц в памяти»

- В меню Пуск выберите команду Выполнить. В окне Открыть введите gpedit.msc.

- В консоли Редактор локальных групповых политик разверните узел Конфигурация компьютера, затем узел Конфигурация Windows.

- Разверните узлы Настройки безопасностии Локальные политики.

- Выберите папку Назначение прав пользователя .

Политики будут показаны на панели подробностей.

- На этой панели дважды щелкните параметр Блокировка страниц в памяти.

- В диалоговом окне Параметр локальной безопасности — блокировка страниц в памяти щелкните Добавить пользователя или группу.

- В диалоговом окне Выбор: пользователи, учетные записи служб или группы добавьте учетную запись, обладающую правами доступа для запуска sqlservr.exe.

- Чтобы изменения вступили в силу, выйдите из системы и снова войдите.

-

#24

i5-2500k @ 4500 MHz, в три потока — 260 H/S

-

#25

Попробуй сделать вот это, у меня тоже самое было, те же 400, пока я не проделал такую манипуляцию.

Включение параметра «Блокировка страниц в памяти»

- В меню Пуск выберите команду Выполнить. В окне Открыть введите gpedit.msc.

- В консоли Редактор локальных групповых политик разверните узел Конфигурация компьютера, затем узел Конфигурация Windows.

- Разверните узлы Настройки безопасностии Локальные политики.

- Выберите папку Назначение прав пользователя .

Политики будут показаны на панели подробностей.

- На этой панели дважды щелкните параметр Блокировка страниц в памяти.

- В диалоговом окне Параметр локальной безопасности — блокировка страниц в памяти щелкните Добавить пользователя или группу.

- В диалоговом окне Выбор: пользователи, учетные записи служб или группы добавьте учетную запись, обладающую правами доступа для запуска sqlservr.exe.

- Чтобы изменения вступили в силу, выйдите из системы и снова войдите.

Получилось теперь до 600 хешей хреначит на 3.8- проц все больше нравится

-

#26

Попробуй сделать вот это, у меня тоже самое было, те же 400, пока я не проделал такую манипуляцию.

В диалоговом окне Выбор: пользователи, учетные записи служб или группы добавьте учетную запись, обладающую правами доступа для запуска sqlservr.exe.

а можете подробней об этом пользователе, не найду или скрин из этого диалогового окна?

-

#27

Попробуй сделать вот это, у меня тоже самое было, те же 400, пока я не проделал такую манипуляцию.

Включение параметра «Блокировка страниц в памяти»

- В меню Пуск выберите команду Выполнить. В окне Открыть введите gpedit.msc.

- В консоли Редактор локальных групповых политик разверните узел Конфигурация компьютера, затем узел Конфигурация Windows.

- Разверните узлы Настройки безопасностии Локальные политики.

- Выберите папку Назначение прав пользователя .

Политики будут показаны на панели подробностей.

- На этой панели дважды щелкните параметр Блокировка страниц в памяти.

- В диалоговом окне Параметр локальной безопасности — блокировка страниц в памяти щелкните Добавить пользователя или группу.

- В диалоговом окне Выбор: пользователи, учетные записи служб или группы добавьте учетную запись, обладающую правами доступа для запуска sqlservr.exe.

- Чтобы изменения вступили в силу, выйдите из системы и снова войдите.

как настроили то? стоит вин 10 х64, у меня нет такой учетной записи

-

#28

как настроили то? стоит вин 10 х64, у меня нет такой учетной записи

Учетную запись компа нужно вбивать, затем перезагрузить комп

-

#29

Учетную запись компа нужно вбивать, затем перезагрузить комп

так она есть, через пуск я вижу

я про этот пункт «обладающую правами доступа для запуска sqlservr.exe.» его у меня нет

-

#30

sqlservr.exe у меня такого даже файла нет на компе (вин 10.64)

-

#31

Что за бред? sqlservr.exe — относится к сервер SQL.

Какое отношение имеет скала к майнингу и к xmr-stak-cpu в частности ?

Может туда еще экзешники OpenOffice добавим и 1С.

Rimm

Пляшущий с бубном

-

#33

У меня на процессоре FX6100 был хешрейт 230 s/c. Апгрейдил комп поставил FX 8350 и столкнулся с проблеммой: при запуске пишет хешрейт 370 s/с, далее в течении минуты он падает и снижается до 50-70. Запускал также найсхеш майнером, та же ситуация. Что делать подскажите?

-

#34

как настроили то? стоит вин 10 х64, у меня нет такой учетной записи

Вообще-то все это описано в конфиге.

И безо всяких sql-ей

-

#35

Подскажите… Процессор AMD A8-6600K

Как решить MEMORY ALLOC FAILED: VirtualAlloc failed. ?

Скачал Windows Resource Kit Tools, когда в нем прописываю: ntrights -u idymov +r SeLockMemoryPrivilege выдает ошибку (на скриншоте)

Также на скринах видно что уже попробовал сделать.

«cpu_thread_num»: 3,

«cpu_threads_conf»: [

{

«low_power_mode»: false,

«no_prefetch»: false,

«affine_to_cpu»: false

},

{

«low_power_mode»: false,

«no_prefetch»: false,

«affine_to_cpu»: false

},

{

«low_power_mode»: false,

«no_prefetch»: false,

«affine_to_cpu»: false

}

],

«use_slow_memory»: «warn»,

«nicehash_nonce»: true,

«pool_address»: «cryptonight.eu.nicehash.com:3355»,

«wallet_address»: «16JkpyByteaJG18rRRiGgopGvD48TJPJ8E.Bytea»,

«pool_password»: «x»,

«call_timeout»: 10,

«retry_time»: 10,

«verbose_level»: 3,

«h_print_time»: 60,

«httpd_port»: 4002,

«prefer_ipv4»: true

-

#36

И совсем глупый вопрос, файл config_0.txt в папке NHML-1.8.1.1binxmr-stak-cpu при каждом запуске найсхэша у меня сбрасывается, его нужно «только для чтения» сделать?

-

#37

И совсем глупый вопрос, файл config_0.txt в папке NHML-1.8.1.1binxmr-stak-cpu при каждом запуске найсхэша у меня сбрасывается, его нужно «только для чтения» сделать?

Такая же проблема,но если «только чтение» поставить,то не запускается майнер

-

#38

Такая же проблема,но если «только чтение» поставить,то не запускается майнер

Видимо с настройками перемудрил, я сейчас поменял, поставил также «только для чтения» и все запустилось. Только скорость почему-то ноль хэшей показывает, хотя при этом же пишет «result accepted by the pool»

-

#39

Видимо с настройками перемудрил, я сейчас поменял, поставил также «только для чтения» и все запустилось. Только скорость почему-то ноль хэшей показывает, хотя при этом же пишет «result accepted by the pool»Посмотреть вложение 23534

Я в настройках самого майнера поднастроил,всё тоже самое что прописывал в конфиге,160Нс выжал с 840к )

| title | description | ms.assetid | ms.reviewer | ms.author | ms.prod | ms.mktglfcycl | ms.sitesec | ms.pagetype | ms.localizationpriority | author | manager | audience | ms.topic | ms.date | ms.technology |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Lock pages in memory (Windows 10) |

Describes the best practices, location, values, policy management, and security considerations for the Lock pages in memory security policy setting. |

cc724979-aec0-496d-be4e-7009aef660a3 |

vinpa |

windows-client |

deploy |

library |

security |

medium |

vinaypamnani-msft |

aaroncz |

ITPro |

conceptual |

04/19/2017 |

itpro-security |

Applies to

- Windows 11

- Windows 10

Describes the best practices, location, values, policy management, and security considerations for the Lock pages in memory security policy setting.

Reference

This policy setting determines which accounts can use a process to keep data in physical memory, which prevents the computer from paging the data to virtual memory on a disk.

Normally, an application running on Windows can negotiate for more physical memory, and in response to the request, the application begins to move the data from RAM (such as the data cache) to a disk. When the pageable memory is moved to a disk, more RAM is free for the operating system to use.

Enabling this policy setting for a specific account (a user account or a process account for an application) prevents paging of the data. Thereby, the amount of memory that Windows can reclaim under pressure is limited. This limitation could lead to performance degradation.

[!NOTE]

By configuring this policy setting, the performance of the Windows operating system will differ depending on if applications are running on 32-bit or 64-bit systems, and if they are virtualized images. Performance will also differ between earlier and later versions of the Windows operating system.

Constant: SeLockMemoryPrivilege

Possible values

- User-defined list of accounts

- Not defined

Best practices

Best practices are dependent on the platform architecture and the applications running on those platforms.

Location

Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment

Default values

The following table lists the actual and effective default policy values for the most recent supported versions of Windows. Default values are also listed on the policy’s property page.

| Server type or GPO | Default value |

|---|---|

| Default Domain Policy | Not defined |

| Default Domain Controller Policy | Not defined |

| Stand-Alone Server Default Settings | Not defined |

| Domain Controller Effective Default Settings | Not defined |

| Member Server Effective Default Settings | Not defined |

| Client Computer Effective Default Settings | Not defined |

Policy management

This section describes features, tools, and guidance to help you manage this policy.

A restart of the computer isn’t required for this policy setting to be effective.

Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Group Policy

Settings are applied in the following order through a Group Policy Object (GPO), which will overwrite settings on the local computer at the next Group Policy update:

- Local policy settings

- Site policy settings

- Domain policy settings

- OU policy settings

When a local setting is greyed out, it indicates that a GPO currently controls that setting.

Security considerations

This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Vulnerability

Users with the Lock pages in memory user right could assign physical memory to several processes, which could leave little or no RAM for other processes and result in a denial-of-service condition.

Countermeasure

Don’t assign the Lock pages in memory user right to any accounts.

Potential impact

None. Not defined is the default configuration.

Related topics

- User Rights Assignment

| title | description | ms.assetid | ms.reviewer | ms.author | ms.prod | ms.mktglfcycl | ms.sitesec | ms.pagetype | ms.localizationpriority | author | manager | audience | ms.topic | ms.date | ms.technology |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Lock pages in memory (Windows 10) |

Describes the best practices, location, values, policy management, and security considerations for the Lock pages in memory security policy setting. |

cc724979-aec0-496d-be4e-7009aef660a3 |

vinpa |

windows-client |

deploy |

library |

security |

medium |

vinaypamnani-msft |

aaroncz |

ITPro |

conceptual |

04/19/2017 |

itpro-security |

Applies to

- Windows 11

- Windows 10

Describes the best practices, location, values, policy management, and security considerations for the Lock pages in memory security policy setting.

Reference

This policy setting determines which accounts can use a process to keep data in physical memory, which prevents the computer from paging the data to virtual memory on a disk.

Normally, an application running on Windows can negotiate for more physical memory, and in response to the request, the application begins to move the data from RAM (such as the data cache) to a disk. When the pageable memory is moved to a disk, more RAM is free for the operating system to use.

Enabling this policy setting for a specific account (a user account or a process account for an application) prevents paging of the data. Thereby, the amount of memory that Windows can reclaim under pressure is limited. This limitation could lead to performance degradation.

[!NOTE]

By configuring this policy setting, the performance of the Windows operating system will differ depending on if applications are running on 32-bit or 64-bit systems, and if they are virtualized images. Performance will also differ between earlier and later versions of the Windows operating system.

Constant: SeLockMemoryPrivilege

Possible values

- User-defined list of accounts

- Not defined

Best practices

Best practices are dependent on the platform architecture and the applications running on those platforms.

Location

Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment

Default values

The following table lists the actual and effective default policy values for the most recent supported versions of Windows. Default values are also listed on the policy’s property page.

| Server type or GPO | Default value |

|---|---|

| Default Domain Policy | Not defined |

| Default Domain Controller Policy | Not defined |

| Stand-Alone Server Default Settings | Not defined |

| Domain Controller Effective Default Settings | Not defined |

| Member Server Effective Default Settings | Not defined |

| Client Computer Effective Default Settings | Not defined |

Policy management

This section describes features, tools, and guidance to help you manage this policy.

A restart of the computer isn’t required for this policy setting to be effective.

Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Group Policy

Settings are applied in the following order through a Group Policy Object (GPO), which will overwrite settings on the local computer at the next Group Policy update:

- Local policy settings

- Site policy settings

- Domain policy settings

- OU policy settings

When a local setting is greyed out, it indicates that a GPO currently controls that setting.

Security considerations

This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Vulnerability

Users with the Lock pages in memory user right could assign physical memory to several processes, which could leave little or no RAM for other processes and result in a denial-of-service condition.

Countermeasure

Don’t assign the Lock pages in memory user right to any accounts.

Potential impact

None. Not defined is the default configuration.

Related topics

- User Rights Assignment

На чтение 5 мин. Опубликовано 15.12.2019

Under Windows, huge pages (1GB) are not supported — yet!

To use large pages (2-4MB) pages you specifically need to give your user the «lock pages in memory» privilege using Local Security Policy.

Note: at this time, Windows Home, Starter versions do not suppport changing privileges thus this feature cannot be enabled through «official means». We cannot advise you of «alternative means».

For Windows Professional, Enterprise, Ultimate or Server:

- Run StartAll ProgramsAdministrative ToolsLocal Security Policy

- Expand Local PoliciesUser Rights Assignment, scroll down and double-click Lock Pages in Memory. Feel free to read the explanation about the setting.

- Click Add User or Group and find your user — or Administrators group if your user has Admin rights — and add it in.

- You need to Log Off and then Log Back In for the setting to become active.

Please see this article on how large pages and TLBs affect memory latency and memory bandwidth:

COOL RASPBERRY PI PROJECTS WITH NODE.JS SOCKET.IO APPS

Search form is empty!

Xmr stak by default will try to allocate large pages. This means you need to «Run As Administrator» on Windows and you need to edit your system’s group policies to enable locking large pages.

Unfortunately, Windows 10 Home doesn’t have gpedit.msc to enable the Lock Pages in Memory Option.

The solution is to download and install Windows Server 2003 Resource Kit Tools from microsoft website. The Microsoft Windows Server 2003 Resource Kit Tools are a set of tools to help administrators streamline management tasks such as troubleshooting operating system issues, managing Active Directory, configuring networking and security features, and automating application deployment.

Open and run the command prompt as an admin (right click and select from the menu)

In the command line write

C:WINDOWSsystem32>ntrights -u «mywindowsaccountemaillogin» +r SeLockMemoryPrivilege

you must replace mywindowsaccountemaillogin with your current windows username or email.

- You can also search for «Task Manager» in the Start menu.

2. Click on «Task Manager.»

3. In the new menu, select the «Users» tab. Your username will be listed here.

As result if everything is going well, the system will answer with this message:

Granting SeLockMemoryPrivilege to mywindowsaccountemaillogin . successful

Now reboot your PC!

ОБЛАСТЬ ПРИМЕНЕНИЯ:

Эта политика Windows определяет, какие учетные записи могут использовать процесс для сохранения данных в физической памяти, чтобы система не отправляла страницы данных в виртуальную память на диске. This Windows policy determines which accounts can use a process to keep data in physical memory, preventing the system from paging the data to virtual memory on disk.

Блокировка страниц в памяти может повысить производительность, если требуется подкачка памяти на диск. Locking pages in memory may boost performance when paging memory to disk is expected.

Для включения этой политики для учетной записи, используемой SQL Server SQL Server , воспользуйтесь средством «Групповая политика Windows» (gpedit.msc). Use the Windows Group Policy tool (gpedit.msc) to enable this policy for the account used by SQL Server SQL Server . Чтобы изменить эту политику, необходимо быть системным администратором. You must be a system administrator to change this policy.

Включение параметра «Блокировка страниц в памяти» To enable the lock pages in memory option

В меню Пуск выберите команду Выполнить. On the Start menu, click Run. В окне Открыть введите gpedit.msc. In the Open box, type gpedit.msc.

В консоли Редактор локальных групповых политик разверните узел Конфигурация компьютера, затем узел Конфигурация Windows. On the Local Group Policy Editor console, expand Computer Configuration, and then expand Windows Settings.

Разверните узлы Настройки безопасностии Локальные политики. Expand Security Settings, and then expand Local Policies.

Выберите папку Назначение прав пользователя . Select the User Rights Assignment folder.

Политики будут показаны на панели подробностей. The policies will be displayed in the details pane.

На этой панели дважды щелкните параметр Блокировка страниц в памяти. In the pane, double-click Lock pages in memory.

В диалоговом окне Параметр локальной безопасности — блокировка страниц в памяти щелкните Добавить пользователя или группу. In the Local Security Setting — Lock pages in memory dialog box, click Add User or Group.

В диалоговом окне Выбор пользователей, учетных записей служб или групп выберите учетную запись службы SQL Server. In the Select Users, Service Accounts, or Groups dialog box, select the SQL Server Service account.

Чтобы этот параметр вступил в силу, перезапустите службу SQL Server. Restart the SQL Server Service for this setting to take effect.

Включение параметра «Блокировка страниц в памяти» (Windows) Enable the Lock Pages in Memory Option (Windows)

Применимо к: Applies to: SQL Server SQL Server (все поддерживаемые версии) SQL Server SQL Server (all supported versions) Применимо к: Applies to: SQL Server SQL Server (все поддерживаемые версии) SQL Server SQL Server (all supported versions)

Эта политика Windows определяет, какие учетные записи могут использовать процесс для сохранения данных в физической памяти, чтобы система не отправляла страницы данных в виртуальную память на диске. This Windows policy determines which accounts can use a process to keep data in physical memory, preventing the system from paging the data to virtual memory on disk.

Блокировка страниц в памяти может повысить производительность, если требуется подкачка памяти на диск. Locking pages in memory may boost performance when paging memory to disk is expected.

Для включения этой политики для учетной записи, используемой SQL Server SQL Server , воспользуйтесь средством «Групповая политика Windows» (gpedit.msc). Use the Windows Group Policy tool (gpedit.msc) to enable this policy for the account used by SQL Server SQL Server . Чтобы изменить эту политику, необходимо быть системным администратором. You must be a system administrator to change this policy.

Включение параметра «Блокировка страниц в памяти» To enable the lock pages in memory option

В меню Пуск выберите команду Выполнить. On the Start menu, click Run. В окне Открыть введите gpedit.msc. In the Open box, type gpedit.msc.

В консоли Редактор локальных групповых политик разверните узел Конфигурация компьютера, затем узел Конфигурация Windows. On the Local Group Policy Editor console, expand Computer Configuration, and then expand Windows Settings.

Разверните узлы Настройки безопасностии Локальные политики. Expand Security Settings, and then expand Local Policies.

Выберите папку Назначение прав пользователя . Select the User Rights Assignment folder.

Политики будут показаны на панели подробностей. The policies will be displayed in the details pane.

На этой панели дважды щелкните параметр Блокировка страниц в памяти. In the pane, double-click Lock pages in memory.

В диалоговом окне Параметр локальной безопасности — блокировка страниц в памяти щелкните Добавить пользователя или группу. In the Local Security Setting — Lock pages in memory dialog box, click Add User or Group.

В диалоговом окне Выбор пользователей, учетных записей служб или групп выберите учетную запись службы SQL Server. In the Select Users, Service Accounts, or Groups dialog box, select the SQL Server Service account.

Чтобы этот параметр вступил в силу, перезапустите службу SQL Server. Restart the SQL Server Service for this setting to take effect.

Источник

Блокировка страниц в памяти Lock pages in memory

Область применения Applies to

В этой статье описаны рекомендации, расположение, значения, Управление политиками и вопросы безопасности для параметра политики безопасности » Блокировка страниц в памяти «. Describes the best practices, location, values, policy management, and security considerations for the Lock pages in memory security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какие учетные записи могут использовать процесс для хранения данных в физической памяти, что предотвращает постраничное разбиение данных компьютера на виртуальную память на диске. This policy setting determines which accounts can use a process to keep data in physical memory, which prevents the computer from paging the data to virtual memory on a disk.

Обычно приложение, работающее в Windows, может согласовывать более физическую память и в ответ на запрос приложение начинает перемещать данные из ОЗУ (например, из кэша данных) на диск. Normally, an application running on Windows can negotiate for more physical memory, and in response to the request, the application begins to move the data from RAM (such as the data cache) to a disk. Если страничная память будет перемещена на диск, она будет свободна для использования операционной системой. When the pageable memory is moved to a disk, more RAM is free for the operating system to use.

Включение этого параметра политики для конкретной учетной записи (учетная запись пользователя или учетная запись процесса для приложения) предотвращает подкачку данных. Enabling this policy setting for a specific account (a user account or a process account for an application) prevents paging of the data. Таким образом, объем памяти, в течение которого Windows может подключаться в течение нажима, ограничен. Thereby, the amount of memory that Windows can reclaim under pressure is limited. Это может привести к снижению производительности. This could lead to performance degradation.

Примечание. при настройке этого параметра политики производительность операционной системы Windows будет отличаться в зависимости от того, работают ли приложения на 32-или 64-разрядных системах, а также в виртуализованных изображениях. Note: By configuring this policy setting, the performance of the Windows operating system will differ depending on if applications are running on 32-bit or 64-bit systems, and if they are virtualized images. Производительность также будет отличаться в более ранних и более поздних версиях операционной системы Windows. Performance will also differ between earlier and later versions of the Windows operating system.

Константа: SeLockMemoryPrivilege Constant: SeLockMemoryPrivilege

Возможные значения Possible values

- Определяемый пользователей список учетных записей User-defined list of accounts

- Не определено Not defined

Рекомендации Best practices

Рекомендации зависят от архитектуры платформы и приложений, работающих на этих платформах. Best practices are dependent on the platform architecture and the applications running on those platforms.

Location Location

Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment

Значения по умолчанию Default values

В приведенной ниже таблице перечислены фактические и действующие значения политики по умолчанию для самых последних поддерживаемых версий Windows. The following table lists the actual and effective default policy values for the most recent supported versions of Windows. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Не определено Not defined |

| Действующие параметры по умолчанию для контроллера домена Domain Controller Effective Default Settings | Не определено Not defined |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Не определено Not defined |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Не определено Not defined |

Управление политикой Policy management

В этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой. This section describes features, tools, and guidance to help you manage this policy.

Для активации этого параметра политики не требуется перезагрузка компьютера. A restart of the computer is not required for this policy setting to be effective.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись. Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Групповая политика Group Policy

Параметры применяются в указанном ниже порядке с помощью объекта групповой политики (GPO), который будет перезаписывать параметры на локальном компьютере при следующем обновлении групповой политики: Settings are applied in the following order through a Group Policy Object (GPO), which will overwrite settings on the local computer at the next Group Policy update:

- Параметры локальной политики Local policy settings

- Параметры политики сайта Site policy settings

- Параметры политики домена Domain policy settings

- Параметры политики подразделения OU policy settings

Если локальная настройка недоступна, это указывает на то, что объект GPO, который в настоящее время управляет этим параметром. When a local setting is greyed out, it indicates that a GPO currently controls that setting.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Пользователи со статусом » Закрепление страниц в памяти » могут назначать физическую память нескольким процессам, что может привести к небольшому объему оперативной памяти для других процессов и вызвать условия отказа в обслуживании. Users with the Lock pages in memory user right could assign physical memory to several processes, which could leave little or no RAM for other processes and result in a denial-of-service condition.

Противодействие Countermeasure

Не назначайте пользователю право на блокировку страниц в памяти для всех учетных записей. Do not assign the Lock pages in memory user right to any accounts.

Возможное влияние Potential impact

Нет. None. Значение «не определено» является конфигурацией по умолчанию. Not defined is the default configuration.

Источник

Lock pages in memory

Applies to

Describes the best practices, location, values, policy management, and security considerations for the Lock pages in memory security policy setting.

Reference

This policy setting determines which accounts can use a process to keep data in physical memory, which prevents the computer from paging the data to virtual memory on a disk.

Normally, an application running on Windows can negotiate for more physical memory, and in response to the request, the application begins to move the data from RAM (such as the data cache) to a disk. When the pageable memory is moved to a disk, more RAM is free for the operating system to use.

Enabling this policy setting for a specific account (a user account or a process account for an application) prevents paging of the data. Thereby, the amount of memory that Windows can reclaim under pressure is limited. This could lead to performance degradation.

Note:В В By configuring this policy setting, the performance of the Windows operating system will differ depending on if applications are running on 32-bit or 64-bit systems, and if they are virtualized images. Performance will also differ between earlier and later versions of the Windows operating system.

Possible values

Best practices

Best practices are dependent on the platform architecture and the applications running on those platforms.

Location

Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment

Default values

The following table lists the actual and effective default policy values for the most recent supported versions of Windows. Default values are also listed on the policy’s property page.

| Server type or GPO | Default value |

|---|---|

| Default Domain Policy | Not defined |

| Default Domain Controller Policy | Not defined |

| Stand-Alone Server Default Settings | Not defined |

| Domain Controller Effective Default Settings | Not defined |

| Member Server Effective Default Settings | Not defined |

| Client Computer Effective Default Settings | Not defined |

Policy management

This section describes features, tools, and guidance to help you manage this policy.

A restart of the computer is not required for this policy setting to be effective.

Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Group Policy

Settings are applied in the following order through a Group Policy Object (GPO), which will overwrite settings on the local computer at the next Group Policy update:

- Local policy settings

- Site policy settings

- Domain policy settings

- OU policy settings

When a local setting is greyed out, it indicates that a GPO currently controls that setting.

Security considerations