При подключении нового USB устройства к компьютеру, Windows автоматически определяет устройство и устанавливает подходящий драйвер. В результате пользователь практически сразу может использовать подключенное USB устройство или накопитель. Если политика безопасности вашей организации предполагает запрет использования переносных USB накопителей (флешки, USB HDD, SD-карты и т.п), вы можете заблокировать такое поведение. В этой статье мы покажем, как заблокировать использование внешних USB накопителей в Windows, запретить запись данных на подключенные флешки и запуск исполняемых файлов с помощью групповых политик (GPO).

Содержание:

- Настройка групповой политики блокировки USB носителей в Windows

- Как заблокировать USB накопители только определенным пользователям?

- Запрет доступа к USB накопителям через реестр и GPO

- Полное отключение драйвера USB накопителей в Windows

- История подключения USB накопителей в Windows

- Разрешить подключение только определенной USB флешки

Настройка групповой политики блокировки USB носителей в Windows

В Windows вы можете гибко управлять доступом к внешним накопителям (USB, CD / DVD и др.) с помощью групповых политик Active Directory (мы не рассматриваем радикальный способ отключения USB портов через настройки BIOS). Вы можете заблокировать только USB накопителей, при этом другие типы USB устройств (мышь, клавиатура, принтер, USB адаптеры на COM порты), будут доступны пользователю.

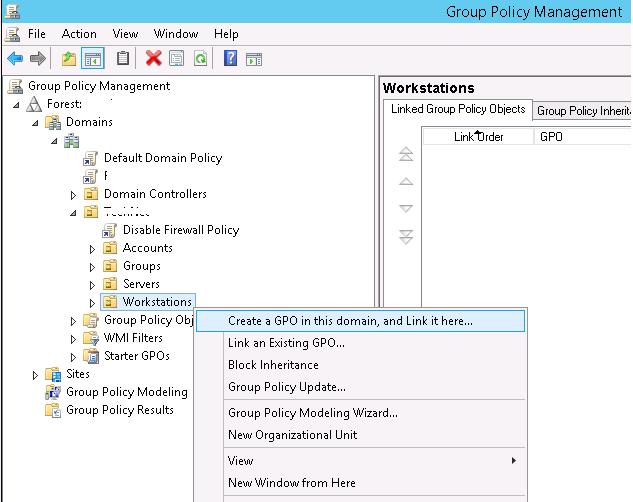

В этом примере мы создадим попробуем заблокировать USB накопителей на всех компьютерах в OU домена с именем Workstations (можно применить политику запрета использования USB ко всему домену, но это затронет в том числе сервера и другие технологические устройства).

- Откройте е консоль управления доменными GPO (msc), найдите в структуре структуре Organizational Unit контейнер Workstations, щелкните по нему правой клавишей и создайте новую политику (Create a GPO in this domain and Link it here);

Совет. Вы можете настроить политика ограничения использования USB портов на отдельностоящем компьютере (домашний компьютер или компьютер в рабочей группе) с помощью локального редактора групповых политик (gpedit.msc).

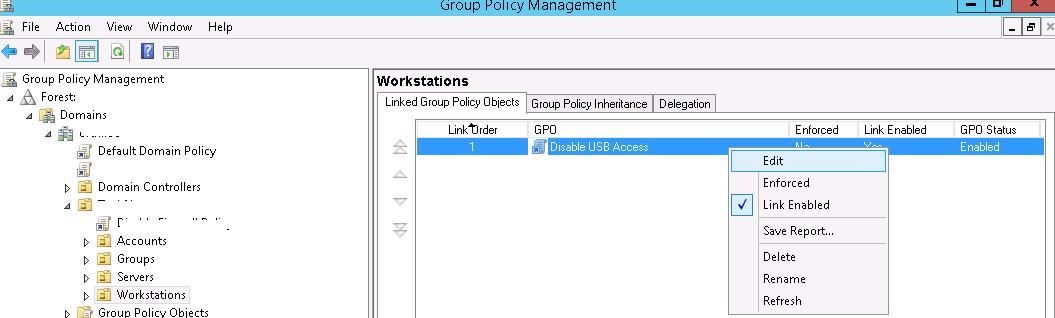

- Задайте имя политики — Disable USB Access.

- Перейдите в режим редактирования GPO (Edit).

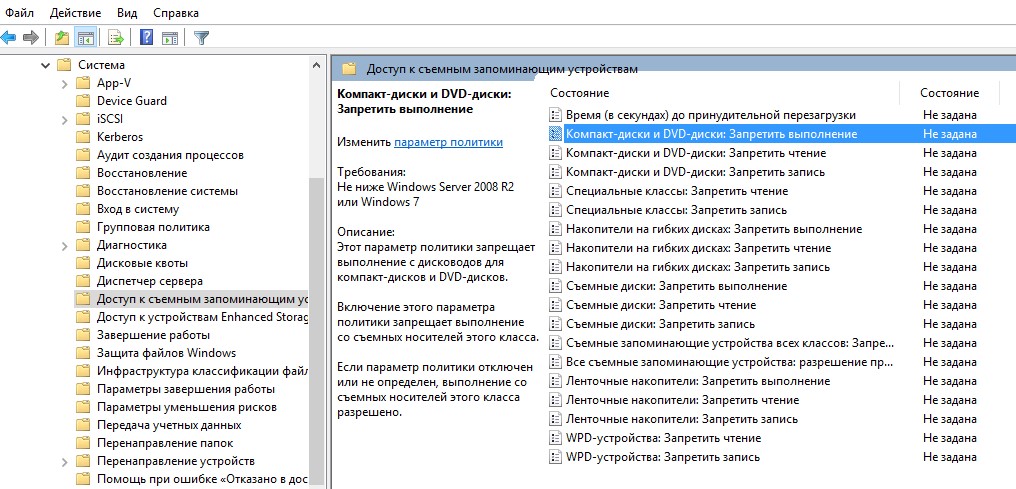

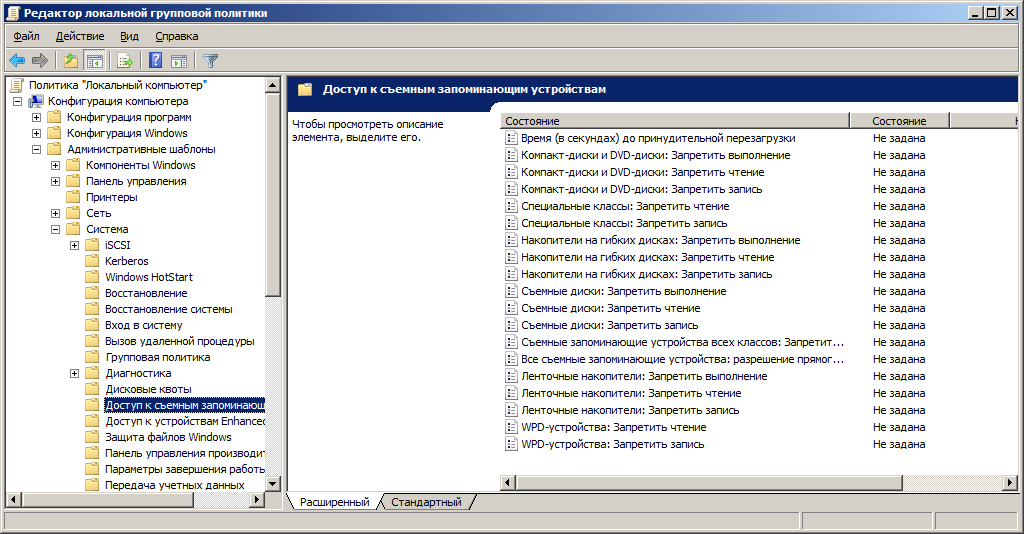

Настройки блокировки внешних запоминающих устройств есть как в пользовательском, так и в компьютерных разделах GPO:

- User Configuration-> Policies-> Administrative Templates-> System->Removable Storage Access (Конфигурация пользователя -> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам);

- Computer Configuration-> Policies-> Administrative Templates-> System-> Removable Storage Access (Конфигурация компьютера-> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам).

Если нужно заблокировать USB накопители для всех пользователей компьютера, нужно настроить параметры в разделе “Конфигурация компьютера”.

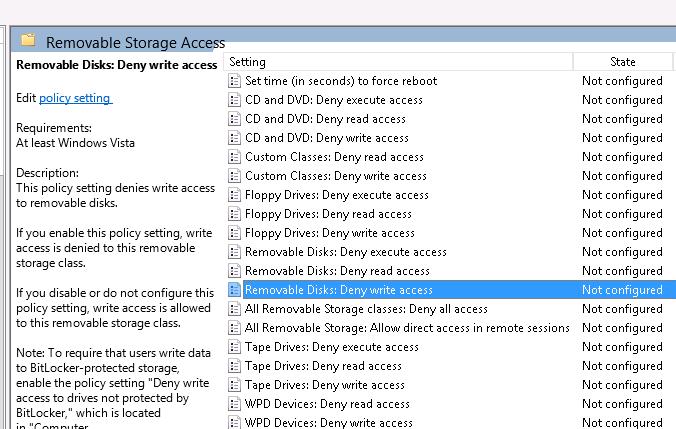

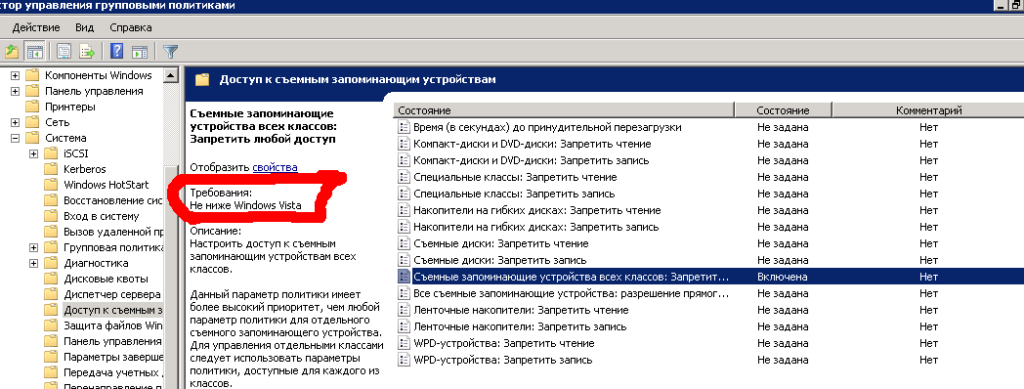

В разделе “Доступ к съемным запоминающим устройствам” (Removable Storage Access) есть несколько политик, позволяющих отключить возможность использования различных классов устройств хранения: CD/DVD дисков, флоппи дисков (FDD), USB устройств, ленты и т.д.

- Компакт-диски и DVD-диски: Запретить выполнение (CD and DVD: Deny execute access).

- Компакт-диски и DVD-диски: Запретить чтение (CD and DVD: Deny read access).

- Компакт-диски и DVD-диски: Запретить запись (CD and DVD: Deny write access).

- Специальные классы: Запретить чтение (Custom Classes: Deny read access).

- Специальные классы: Запретить запись (Custom Classes: Deny write access).

- Накопители на гибких дисках: Запретить выполнение (Floppy Drives: Deny execute access).

- Накопители на гибких дисках: Запретить чтение (Floppy Drives: Deny read access).

- Накопители на гибких дисках: Запретить запись (Floppy Drives: Deny write access).

- Съемные диски: Запретить выполнение (Removable Disks: Deny execute access).

- Съемные диски: Запретить чтение (Removable Disks: Deny read access).

- Съемные диски: Запретить запись (Removable Disks: Deny write access).

- Съемные запоминающие устройства всех классов: Запретить любой доступ (All Removable Storage classes: Deny all access).

- Все съемные запоминающие устройства: разрешение прямого доступа в удаленных сеансах (All Removable Storage: Allow direct access in remote sessions).

- Ленточные накопители: Запретить выполнение (Tape Drives: Deny execute access).

- Ленточные накопители: Запретить чтение (Tape Drives: Deny read access).

- Ленточные накопители: Запретить запись (Tape Drives: Deny write access).

- WPD-устройства: Запретить чтение (WPD Devices: Deny read access) – это класс портативных устройств (Windows Portable Device). Включает в себя смартфоны (например, доступ хранилищу Android телефона) , планшеты, плееры и т.д.

- WPD-устройства: Запретить запись (WPD Devices: Deny write access).

Как вы видите, для каждого класса устройств вы можете запретить запуск исполняемых файлов (защита от вирусов), запретить чтение данных и запись/редактирование информации на внешнем носителе.

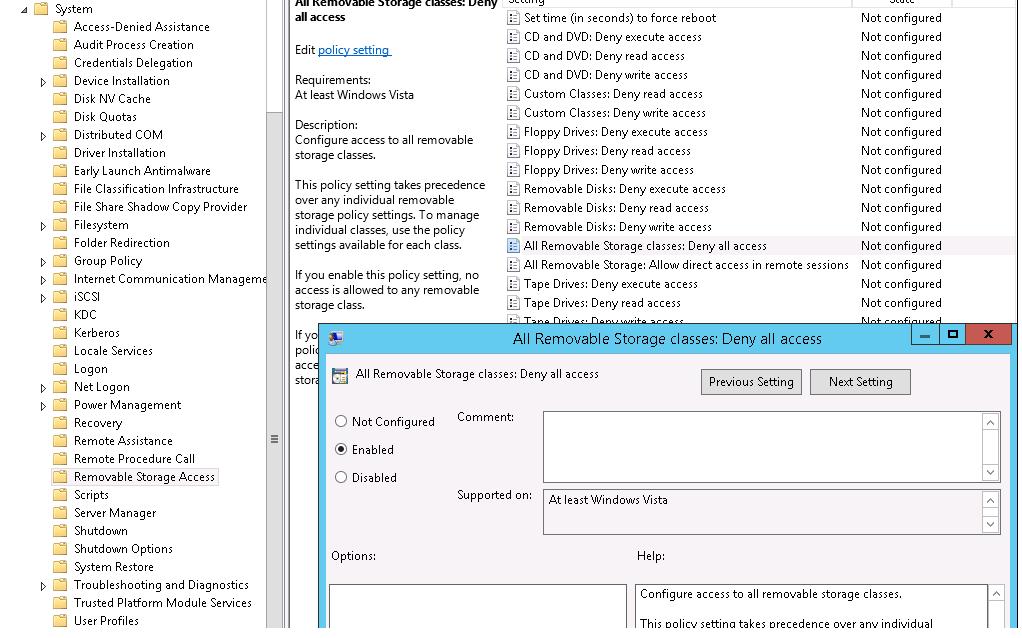

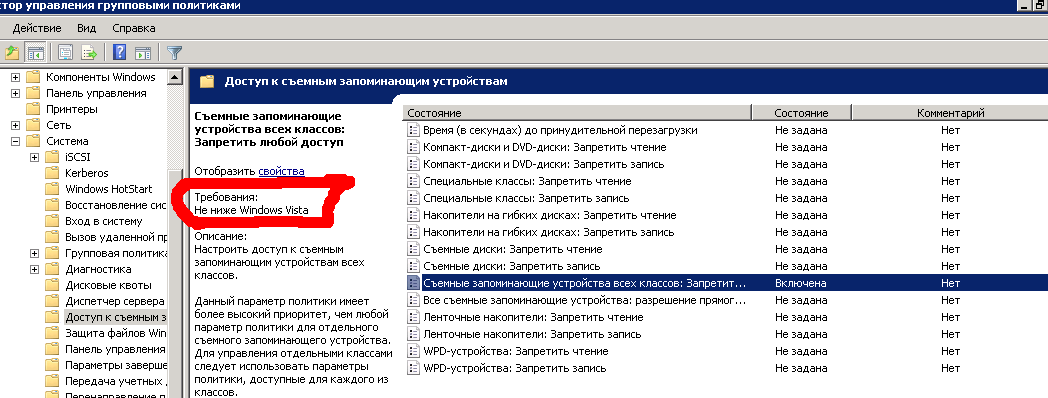

Максимальная ограничительная политика — All Removable Storage Classes: Deny All Access (Съемные запоминающие устройства всех классов: Запретить любой доступ) – позволяет полностью запретить доступ к любым типам внешних устройств хранения. Чтобы включить эту политику, откройте ее и переведите в состояние Enable.

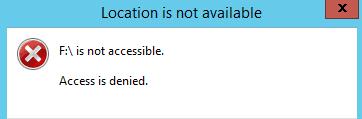

После настройки политики и обновления параметров GPO на клиентах (gpupdate /force) внешние подключаемые устройства (не только USB устройства, но и любые внешние накопители) будут определять ОС, но при попытке их открыть появится ошибка доступа:

Location is not available Drive is not accessible. Access is denied

Совет. Аналогичное ограничение можно задать, через реестр, создав в ветке HKEY_CURRENT_USER (или ветке HKEY_LOCAL_MACHINE) SoftwarePoliciesMicrosoftWindowsRemovableStorageDevices ключ Deny_All типа Dword со значением 00000001.

В этом же разделе политик можно настроить более гибкие ограничения на использование внешних USB накопителей.

К примеру, вы можете запретить запись данных на USB флешки, и другие типы USB накопителей. Для этого включите политику Removable Disk: Deny write access (Съемные диски: Запретить запись).

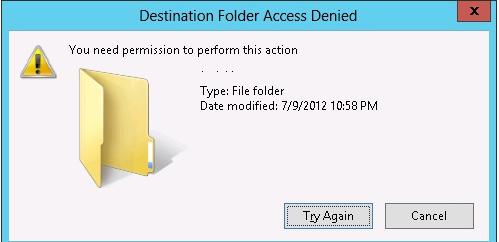

После этого пользователи смогут читать данные с USB флешки, но при попытке записать на нее информацию, получат ошибку доступа:

Destination Folder Access Denied You need permission to perform this action

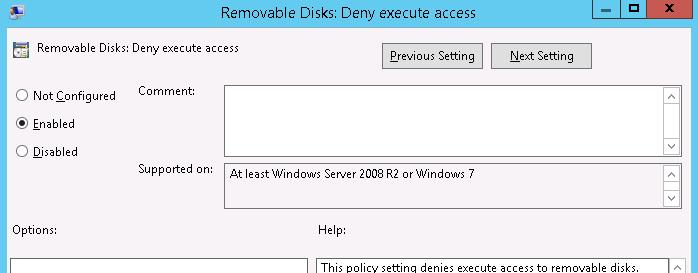

С помощью политики Removable Disks: Deny execute access (Съемные диски: Запретить выполнение) можно запретить запуск исполняемых файлов и скриптов с USB дисков.

Как заблокировать USB накопители только определенным пользователям?

Довольно часто необходимо запретить использовать USB диски всем пользователям компьютера, кроме администраторов.

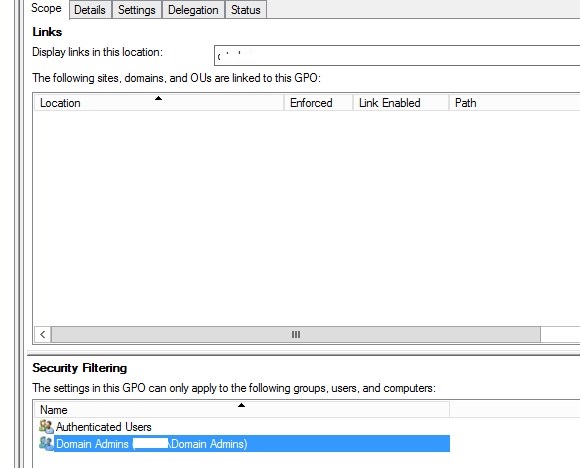

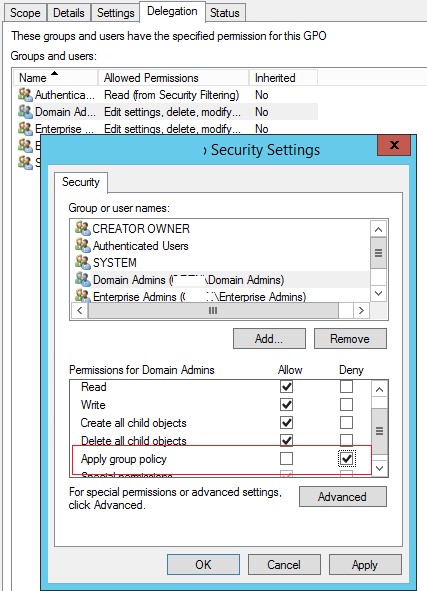

Проще всего сделать исключение в политике с помощью Security Filtering GPO. Например, вы хотите запретить применять политику блокировки USB к группе администраторов домена.

- Найдите вашу политику Disable USB Access в консоли Group Policy Management;

- В разделе Security Filtering добавьте группу Domain Admins;

- Перейдите на вкладку Delegation, нажмите на кнопкуAdvanced. В редакторе настроек безопасности, укажите что, группе Domain Admins запрещено применять настройки этой GPO (Apply group policy – Deny).

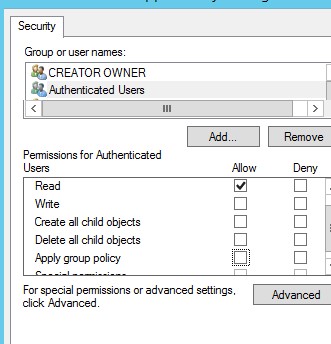

Может быть другая задача — нужно разрешить использование внешних USB накопителей всем, кроме определённой группы пользователей. Создайте группу безопасности “Deny USB” и добавьте эту группу в настройках безопасности политики. Для этой группы выставите разрешения на чтение и применение GPO, а у группы Authenticated Users или Domain Computers оставить только разрешение на чтение (сняв галку у пункта Apply group policy).

Добавьте пользователей, которым нужно заблокировать доступ к USB флешкам и дискам в эту группу AD.

Запрет доступа к USB накопителям через реестр и GPO

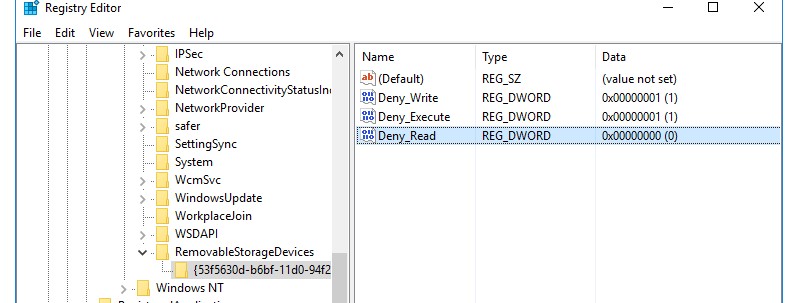

Вы можете более гибко управлять доступом к внешним устройствам с помощью настройки параметров реестра через механизм Group Policy Preferences (GPP). Всем указанным выше политикам соответствуют определенные ключи реестра в ветке HKLM (или HKCU) SOFTWAREPoliciesMicrosoftWindowsRemovableStorageDevices (по умолчанию этого раздела в реестре нет).

- Чтобы включить ту или иную политику нужно создать в указанном ключе новую ветку с именем класса устройств, доступ к которым нужно заблокировать (столбец

- В новой ветке реестра нужно создать REG_DWORD параметром с именем ограничения, которое вы хотите внедрить:

Deny_Read — запретить чтения данных с носителя;

Deny_Write – запретить запись данных;

Deny_Execute — запрет запуска исполняемых файлов. - Задайте значение параметра:

1 — заблокировать указанный тип доступа к устройствам этого класса;

0 – разрешить использования данного класса устройств.

| Название параметра GPO | Подветка с именем Device Class GUID | Имя параметра реестра |

| Floppy Drives: Deny read access |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Floppy Drives: Deny write access |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| CD and DVD: Deny read access |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| CD and DVD: Deny write access |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| Removable Disks: Deny read access |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Removable Disks: Deny write access |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| Tape Drives: Deny read access |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Tape Drives: Deny write access |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| WPD Devices: Deny read access |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Deny_Read |

| WPD Devices: Deny write access |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Deny_Write |

Вы можете создать эти ключи реестра и параметры вручную. На скриншоте ниже я создал ключ RemovableStorageDevices, а в нем подраздел с именем {53f5630d-b6bf-11d0-94f2-00a0c91efb8b}. С помощью REG_DWORD параметров я запретил запись и запуск исполняемых файлов с USB накопителей.

Запрет использования USB накопителей вступит в силу немедленно после внесения изменения (не нужно перезагружать компьютер). Если USB флешка подключена к компьютеру, она будет доступна до тех пор, пока ее не переподключат.

Чтобы быстро заблокировать чтение и запись данных на USBнакопители в Windows, можно выполнить такой PowerShell скрипт:

$regkey='HKLM:SoftwarePoliciesMicrosoftWindowsRemovableStorageDevices{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}'

$exists = Test-Path $regkey

if (!$exists) {

New-Item -Path 'HKLM:SoftwarePoliciesMicrosoftWindowsRemovableStorageDevices' -Name '{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}' -Force | Out-Null

}

New-ItemProperty -Path $regkey -Name 'Deny_Read -Value 1 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path $regkey -Name 'Deny_Write' -Value 1 -PropertyType 'DWord' -Force | Out-Null

В доменной среде эти параметры реестра можно централизованно распространить на компьютеры пользователей с помощью GPP. Подробнее настройка параметров реестра через GPO описана в статье Настройка параметров реестра на компьютерах с помощью групповых политик.

Данные ключи реестра и возможности нацеливания политик GPP с помощью Item-level targeting позволят вам гибко применять политики, ограничивающие использование внешних устройств хранения. Вы можете применять политики к определённым группам безопасности AD, сайтам, версиям ОС, OU и другим характеристикам компьютеров (в том числе можно выбирать компьютеры через WMI фильтры).

Примечание. Аналогичным образом вы можете создать собственные политики для классов устройств, которые в данном списке не перечислены. Узнать идентификатор класса устройства можно в свойствах драйвера в значении атрибута Device Class GUID.

Полное отключение драйвера USB накопителей в Windows

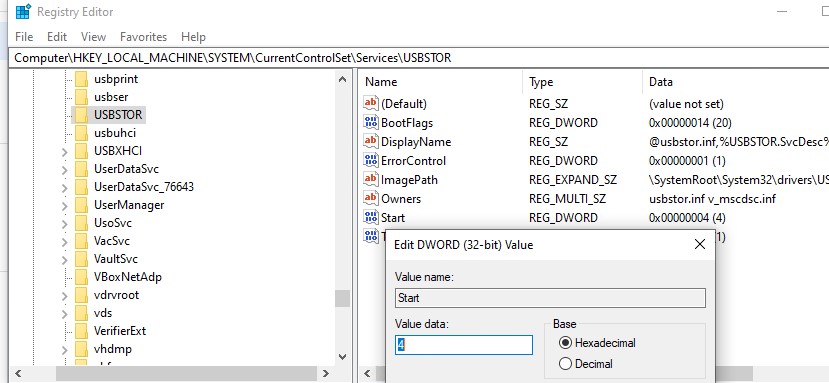

Вы можете полностью отключить драйвер USBSTOR (USB Mass Storage Driver), который необходим для корректного определения и монтирования USB устройств хранения.

На отдельно стоящем компьютере вы можете отключить этот драйвер, изменив значение параметра Start (тип запуска) с 3 на 4. Можно это сделать через PowerShell командой:

Set-ItemProperty "HKLM:SYSTEMCurrentControlSetservicesUSBSTOR" -name Start -Value 4

Перезагрузите компьютер и попробуйте подключить USB накопитель. Теперь он не должен появиться в проводнике или консоли управления дисками, а в диспетчере устройств вы увидите ошибку установки драйвера устройства.

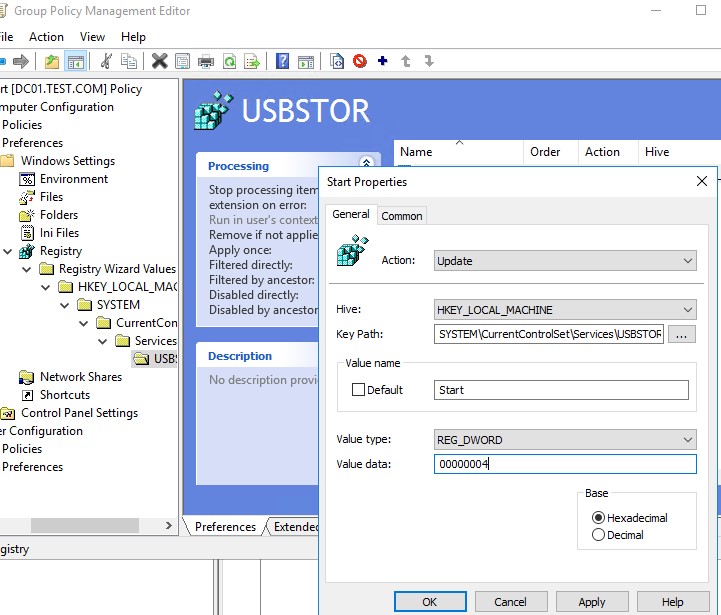

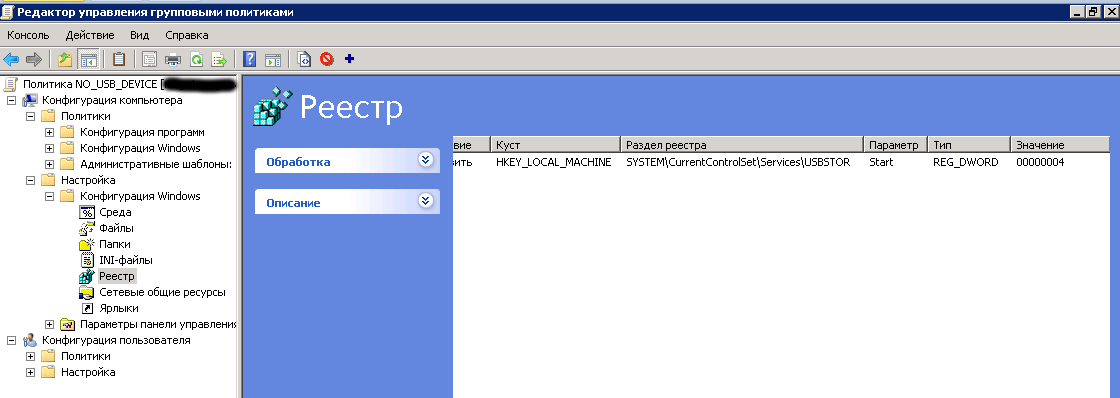

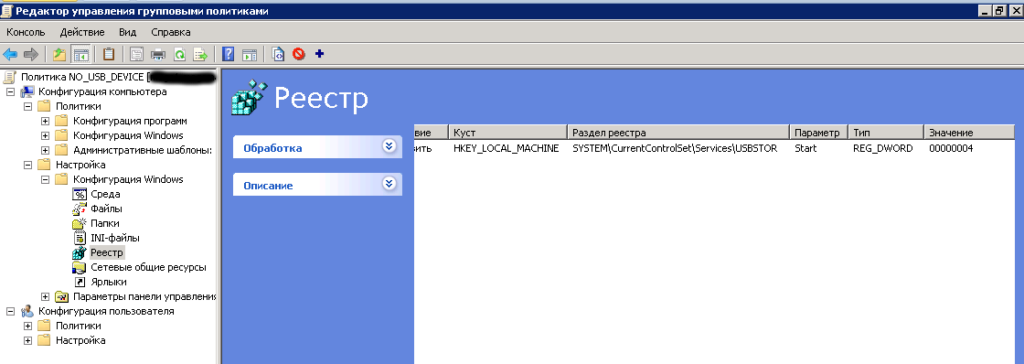

С помощью Group Policy Preferences вы можете отключить запуск драйвера USBSTOR на компьютерах домена. Для этого нужно внести изменения в реестр через GPO.

Эти настройки можно распространить на все компьютеры. Создайте новую групповую политику, назначьте ее на OU с компьютерами и в разделе Computer Configuration -> Preferences -> Windows Settings -> Registry создайте новый параметр со значениями:

- Action: Update

- Hive: HKEY_LOCAK_MACHINE

- Key path: SYSTEMCurrentControlSetServicesUSBSTOR

- Value name: Start

- Value type: REG_DWORD

- Value data: 00000004

История подключения USB накопителей в Windows

В некоторых случая при анализе работы блокирующих политик вам нужно получить информацию об истории подключения USB накопителей к компьютеру.

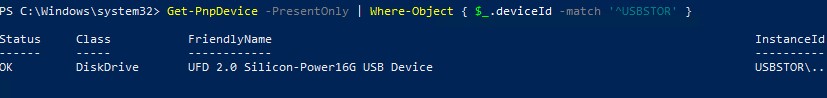

Чтобы вывести список USB накопителей, подключенных к компьютеру прямо сейчас, выполните такую команду PowerShell:

Get-PnpDevice -PresentOnly | Where-Object { $_.deviceId -match '^USBSTOR' }

Status OK указывает, что данное устройство подключено и работает нормально.

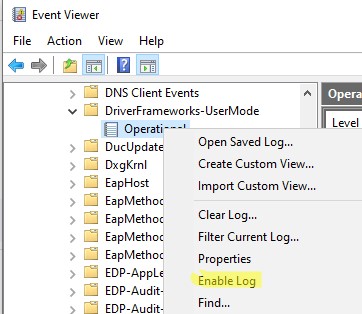

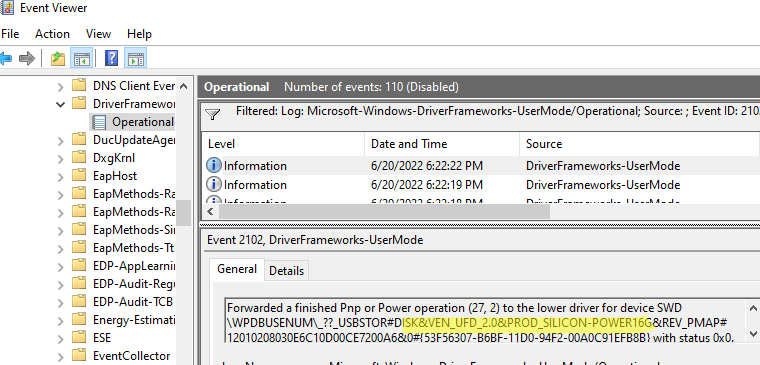

Журнал событий Windows позволяет отслеживать события подключения/отключения USB накопителей.

- Эти события находятся в журнале Event Viewer -> Application and Services Logs -> Windows -> Microsoft-Windows-DriverFrameworks-UserMode -> Operational;

- По умолчанию Windows не сохраняет историю об подключениях. Поэтому вам придется включить вручную (Enable Log) или через GPO;

- После этого вы можете использовать событие с EventID 2003 (Pnp or Power Management operation to a particular device) для получения информации о времени подключения USB накопителя и Event ID 2102 (Pnp or Power Management operation to a particular device) о времени отключения флешки:

Forwarded a finished Pnp or Power operation (27, 2) to the lower driver for device SWDWPDBUSENUM_??_USBSTOR#DISK&VEN_UFD_2.0&PROD_SILICON-POWER16G&REV_PMAP#12010208030E6C10D00CE7200A6&0#{53F56307-B6BF-11D0-94F2-00A0C91EFB8B} with status 0x0.

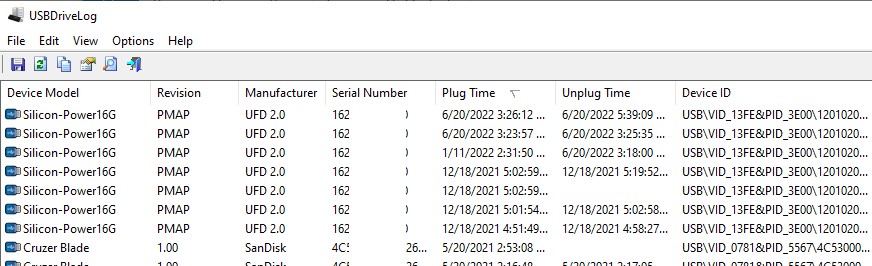

Также вы можете использовать бесплатную утилиту USBDriveLog от Nirsoft которая позволяет вывести в удобном виде всю историю подключения USB флешек и дисков к компьютеру пользователю (выводится информацию об устройстве, серийный номер, производитель, время подключения/отключения, и device id).

Разрешить подключение только определенной USB флешки

В Windows вы можете разрешить подключение только определенных (одобренных) USB флешки к компьютеру.

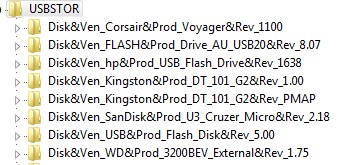

При подключении любого USB накопителя к компьютеру, драйвер USBSTOR устанавливает устройство и создает в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumUSBSTOR отдельную ветку. в которой содержится информация о накопителе (например,

Disk&Ven_Kingstom&Prod_DT_1010_G2&Rev_1.00

).

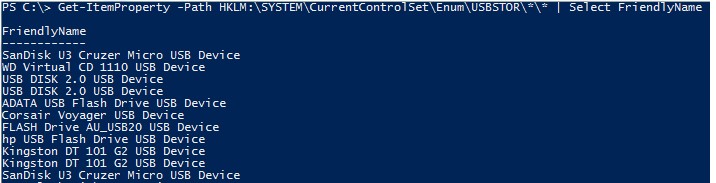

Вы можете вывести список USB накопителей, которые когда-либо подключались к вашему компьютеру следующей PowerShell командой:

Get-ItemProperty –Path HKLM:SYSTEMCurrentControlSetEnumUSBSTOR**| select FriendlyName

Удалите все записи для подключенных ранее USB флешек, кроме тех, которые вам нужны. Затем нужно изменить разрешения на ветку реестра USBSTOR так, чтобы у всех пользователей, в том числе SYSTEM и администраторов, были только права на чтение. В результате при подключении любой USB накопителя, кроме разрешенного, Windows не сможет установить устройство.

Также можно создать и привязать задания планировщика к EventID подключения USB диска к компьютеру и выполнить определенное действие/скрипт (пример запуска процесса при появлении события в Event Viewer).

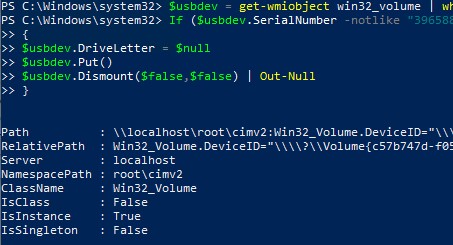

Например, вы можете сделать простой PowerShell скрипт, который автоматически отключает любые USB накопителя, если серийный номер не совпадает с заданной в скрипте:

$usbdev = get-wmiobject win32_volume | where{$_.DriveType -eq '2'}

If ($usbdev.SerialNumber –notlike “32SM32846AD”)

{

$usbdev.DriveLetter = $null

$usbdev.Put()

$usbdev.Dismount($false,$false) | Out-Null

}

Таким образом можно организовать простейшую проверку подключаемых ко компьютеру USB флешек.

Во многих фирмах и организациях запрет на использования USB накопителей одна из первоочередных задач которые ставятся перед системным администратором предприятия, причина тому две беды – вынос информации (секретных документов и т.д.) и внос ее: вирусы, игры и тому подобное. На первый взгляд задача решается просто – через BIOS отключить USB порты, но это затронет и другие USB устройства — мышь, клавиатура, принтер или зарядку для телефона.

Содержание страницы

-

- 0.1 Оглавление

- 1 Отключить USB Windows 7, 8, Vista

- 2 Отключить USB Windows XP

- 3 Запрет USB через групповые политики Windows server 2003

- 4 Запрет USB через групповые политики Windows server 2008

Оглавление

- Отключить USB Windows 7, 8, Vista

- Отключить USB Windows XP

- Запрет USB через групповые политики Windows server 2003

- Запрет USB через групповые политики Windows server 2008

Итак, необходимо программно запретить использование флешек, при этом не задев полезных USB устройств. Вариантов решения несколько, давайте рассмотрим их по подробнее:

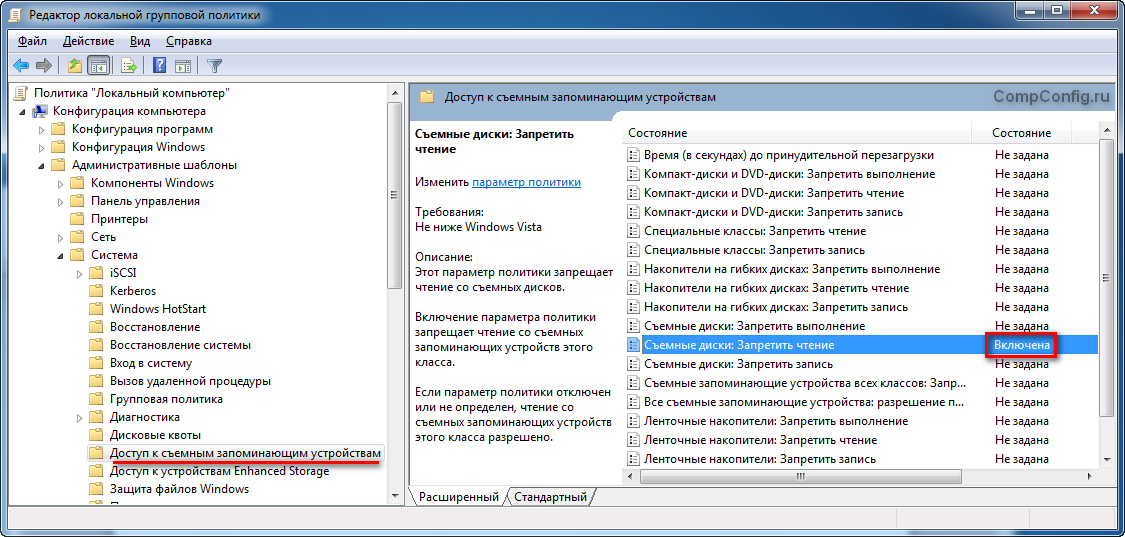

Отключить USB Windows 7, 8, Vista

Начиная с Windows Vista в локальных групповых политиках (gpedit.msc) появился очень полезный куст, находится в Политика «Локальный компьютер» > Конфигурация компьютера > Административные шаблоны > Система > Доступ к съемным запоминающим устройствам. В нем можно гибко настроить запреты чтения, записи и выполнения на различные классы съемных устройств.

Отключить USB Windows XP

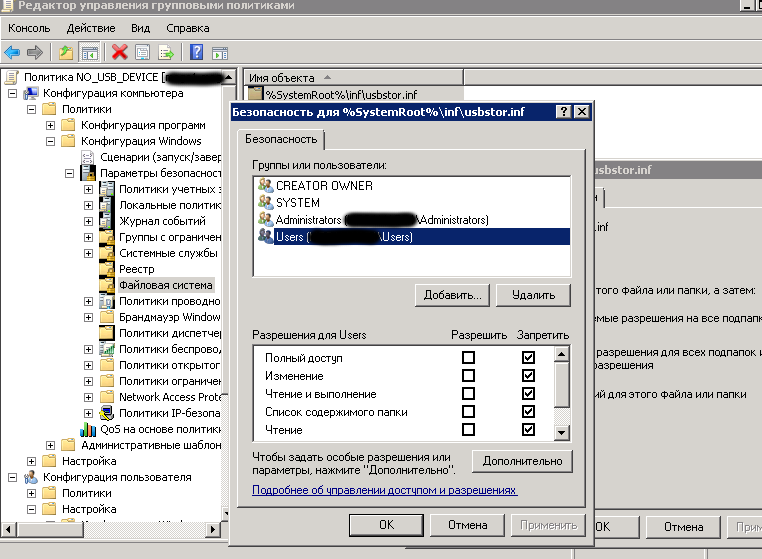

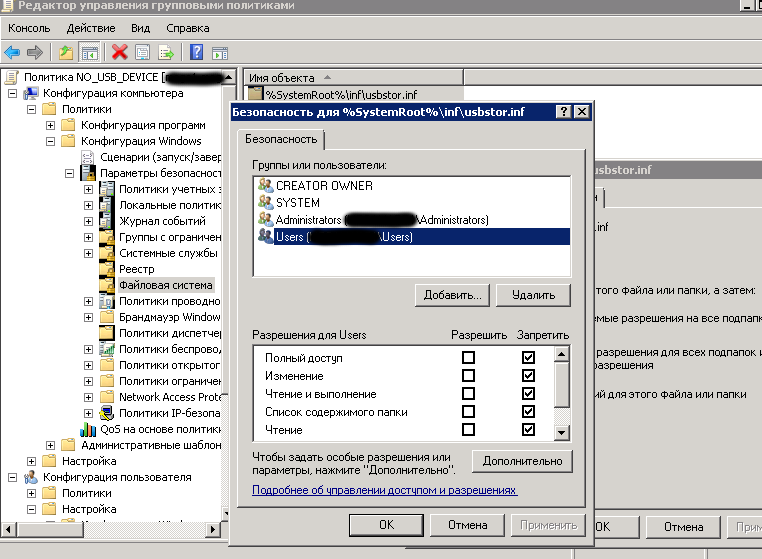

Чтобы запретить съемные запоминающие устройства USB в Windows XP, нужно немного подправить реестр и настроить права доступа к файлам драйвера:

-

- Отключить службу USBSTOR (regedit.exe)

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTOR] «Start»=dword:00000004

- Учетной записи SYSTEM выставить разрешение «Запретить» для следующих файлов:

- %SystemRoot%InfUsbstor.pnf

- %SystemRoot%InfUsbstor.inf

Тут описано более подробно, первоисточник — http://support.microsoft.com/kb/823732

Создайте фаил с расширением — .bat и с копируйте один из вариантов кода

Батники, для автоматизации отключения:

on-USB.bat

rem 1) ACL cacls %SystemRoot%infusbstor.inf /e /p "NT AUTHORITYSYSTEM":F cacls %SystemRoot%infusbstor.PNF /e /p "NT AUTHORITYSYSTEM":F rem 2) Registry reg add HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTOR /v Start /t REG_DWORD /d 00000003 /f

off-USB.bat

rem ACL cacls %SystemRoot%infusbstor.inf /e /p "NT AUTHORITYSYSTEM":N cacls %SystemRoot%infusbstor.PNF /e /p "NT AUTHORITYSYSTEM":N rem registry reg add HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTOR /v Start /t REG_DWORD /d 00000004 /f

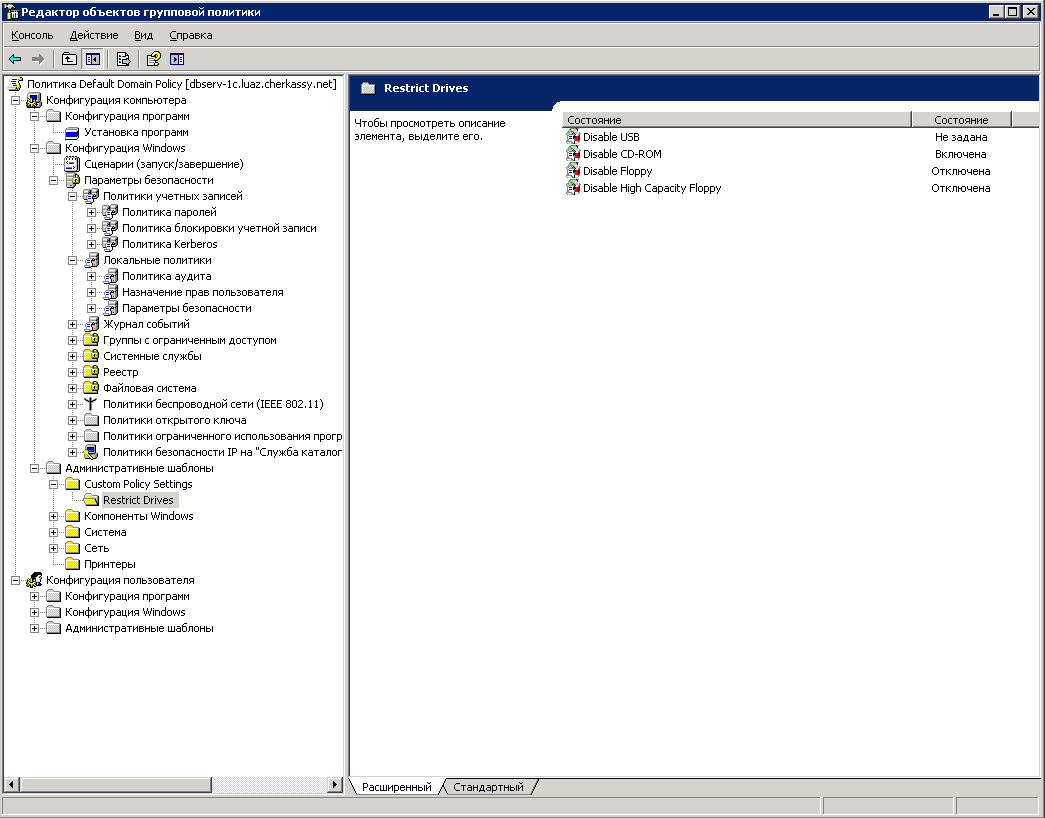

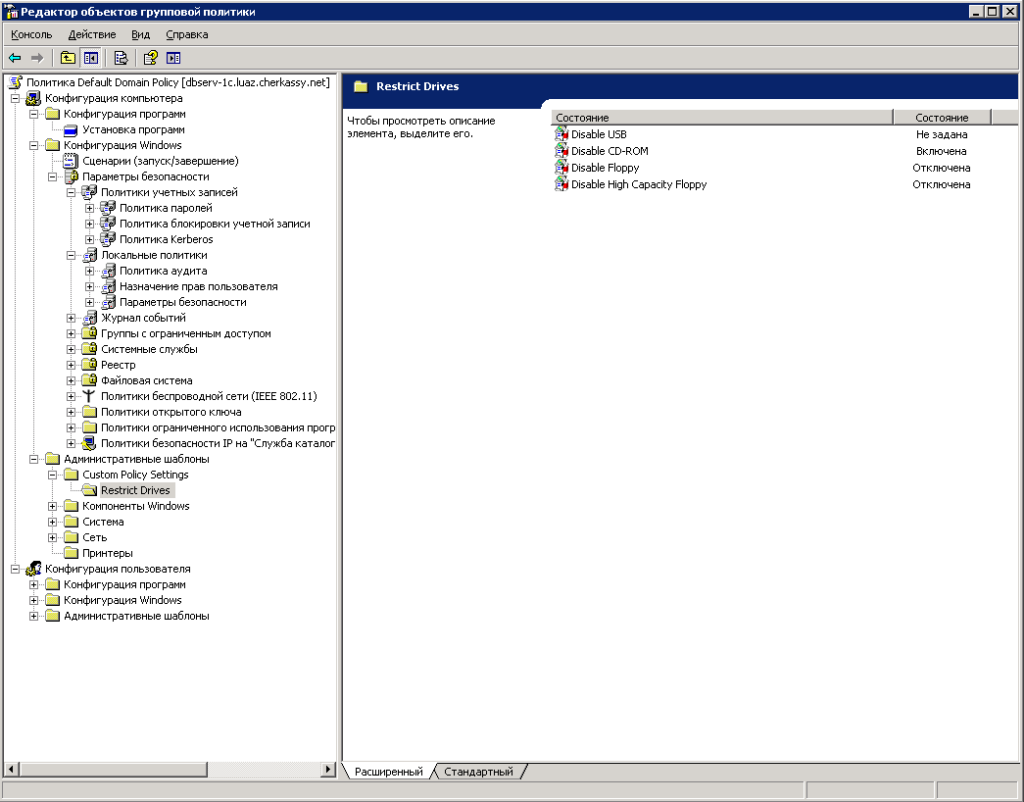

Запрет USB через групповые политики Windows server 2003

По умолчанию Групповые Политики в Windows server 2003 не предоставляют возможности простого способа отключения устройств использования сменных носителей, таких как порты USB, дисководы CD-ROM, Floppy дисководы. Не смотря на это, Групповые Политики могут быть расширены для использования соответствующих настроек посредством ADM шаблона.

ADM шаблон представленный ниже позволит администратору отключить соответствующее устройство. Импортируйте этот административный шаблон в Групповые Политики как .adm файл.

В C:WINDOWSinf создаем файл nodev.adm с содержимым:

CLASS MACHINE

CATEGORY !!category

CATEGORY !!categoryname

POLICY !!policynameusb

KEYNAME "SYSTEMCurrentControlSetServicesUSBSTOR"

EXPLAIN !!explaintextusb

PART !!labeltextusb DROPDOWNLIST REQUIRED

VALUENAME "Start"

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

POLICY !!policynamecd

KEYNAME "SYSTEMCurrentControlSetServicesCdrom"

EXPLAIN !!explaintextcd

PART !!labeltextcd DROPDOWNLIST REQUIRED

VALUENAME "Start"

ITEMLIST

NAME !!Disabled VALUE NUMERIC 1 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

POLICY !!policynameflpy

KEYNAME "SYSTEMCurrentControlSetServicesFlpydisk"

EXPLAIN !!explaintextflpy

PART !!labeltextflpy DROPDOWNLIST REQUIRED

VALUENAME "Start"

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

POLICY !!policynamels120

KEYNAME "SYSTEMCurrentControlSetServicesSfloppy"

EXPLAIN !!explaintextls120

PART !!labeltextls120 DROPDOWNLIST REQUIRED

VALUENAME "Start"

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

END CATEGORY

END CATEGORY

[strings]

category="Custom Policy Settings"

categoryname="Restrict Drives"

policynameusb="Disable USB"

policynamecd="Disable CD-ROM"

policynameflpy="Disable Floppy"

policynamels120="Disable High Capacity Floppy"

explaintextusb="Disables the computers USB ports by disabling the usbstor.sys driver"

explaintextcd="Disables the computers CD-ROM Drive by disabling the cdrom.sys driver"

explaintextflpy="Disables the computers Floppy Drive by disabling the flpydisk.sys driver"

explaintextls120="Disables the computers High Capacity Floppy Drive by disabling the sfloppy.sys driver"

labeltextusb="Disable USB Ports"

labeltextcd="Disable CD-ROM Drive"

labeltextflpy="Disable Floppy Drive"

labeltextls120="Disable High Capacity Floppy Drive"

Enabled="Enabled"

Disabled="Disabled"

ВАЖНО! В случае если добавленные политики не отображаются в редакторе групповых политик проделайте следующее:

1. В правой части окна редактора политик нажмите правую клавишу мыши, перейдите в пункт меню Вид и нажмите Фильтрация…

2. Снимите отметку с пункта «Показывать только управляемые параметры политики»

3. Нажмите ОК

После этого добавленные политики будут отображены в правой части окна редактора групповых политик.

Детальная информация на оф.сайте

Запрет USB через групповые политики Windows server 2008

Готовая групповая политика запрета накопителей, появилась в серверных ОС, начиная с Windows server 2008, настроить их на контроллере можно через оснастку gpmc.msc, располагаются по тому же пути (Policy > Computer configuration > Policies > Administrative Templates > System > Removable storage access). Работает она безотказно, но применятся только на операционные системы Windows Vista, 7 и 8.

Несколько сложнее, обстоят дела с Windows XP, несмотря на заявления Microsoft о прекращении поддержки XP весной 2014 , она по-прежнему занимает не малую часть операционных систем, используемых в корпоративном секторе. Не беда, настроим как и локальную, но только через ГПО. Запускаем gpmc.msc, создаем объект групповой политики и начинаем его редактировать.

- Реестр Computer Configuration > Preferences >Windows Settings > Registry — создать «Элемент реестра» (HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTOR) значение Start установить 4.

- Права к файлам драйвера USB накопителей. Computer Configuration > Policies > Windows Settings > Security Settings > File System — добавить файлы %SystemRoot%InfUsbstor.pnf и%SystemRoot%InfUsbstor.inf, выставить запрет для группы SYSTEM или Users.

-

Windows

-

help2site

Во многих фирмах и организациях запрет на использования USB накопителей одна из первоочередных задач которые ставятся перед системным администратором предприятия, причина тому две беды – вынос информации (секретных документов и т.д.) и внос ее: вирусы, игры и тому подобное. На первый взгляд задача решается просто – через BIOS отключить USB порты, но это затронет и другие USB устройства — мышь, клавиатура, принтер или зарядку для телефона.

Итак, необходимо программно запретить использование флешек, при этом не задев полезных USB устройств. Вариантов решения несколько, давайте рассмотрим их по подробнее:

Отключить USB Windows 7, 8, Vista

Начиная с Windows Vista в локальных групповых политиках (gpedit.msc) появился очень полезный куст, находится в Политика “Локальный компьютер” > Конфигурация компьютера > Административные шаблоны > Система > Доступ к съемным запоминающим устройствам. В нем можно гибко настроить запреты чтения, записи и выполнения на различные классы съемных устройств.

Отключить USB Windows XP

Чтобы запретить съемные запоминающие устройства USB в Windows XP, нужно немного подправить реестр и настроить права доступа к файлам драйвера:

-

- Отключить службу USBSTOR (regedit.exe)

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTOR] “Start”=dword:00000004

- Учетной записи SYSTEM выставить разрешение “Запретить” для следующих файлов:

- %SystemRoot%InfUsbstor.pnf

- %SystemRoot%InfUsbstor.inf

Тут описано более подробно, первоисточник – http://support.microsoft.com/kb/823732

Создайте фаил с расширением – .bat и с копируйте один из вариантов кода

Батники, для автоматизации отключения:

on-USB.bat

rem 1) ACL

cacls %SystemRoot%infusbstor.inf /e /p "NT AUTHORITYSYSTEM":F

cacls %SystemRoot%infusbstor.PNF /e /p "NT AUTHORITYSYSTEM":F

rem 2) Registry

reg add HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTOR /v Start /t REG_DWORD /d 00000003 /f

rem ACL

cacls %SystemRoot%infusbstor.inf /e /p "NT AUTHORITYSYSTEM":N

cacls %SystemRoot%infusbstor.PNF /e /p "NT AUTHORITYSYSTEM":N

rem registry

reg add HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTOR /v Start /t REG_DWORD /d 00000004 /f

Запрет USB через групповые политики Windows server 2003

По умолчанию Групповые Политики в Windows server 2003 не предоставляют возможности простого способа отключения устройств использования сменных носителей, таких как порты USB, дисководы CD-ROM, Floppy дисководы. Не смотря на это, Групповые Политики могут быть расширены для использования соответствующих настроек посредством ADM шаблона.

ADM шаблон представленный ниже позволит администратору отключить соответствующее устройство. Импортируйте этот административный шаблон в Групповые Политики как .adm файл.

В C:WINDOWSinf создаем файл nodev.adm с содержимым:

CLASS MACHINE

CATEGORY !!category

CATEGORY !!categoryname

POLICY !!policynameusb

KEYNAME "SYSTEMCurrentControlSetServicesUSBSTOR"

EXPLAIN !!explaintextusb

PART !!labeltextusb DROPDOWNLIST REQUIRED

VALUENAME "Start"

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

POLICY !!policynamecd

KEYNAME "SYSTEMCurrentControlSetServicesCdrom"

EXPLAIN !!explaintextcd

PART !!labeltextcd DROPDOWNLIST REQUIRED

VALUENAME "Start"

ITEMLIST

NAME !!Disabled VALUE NUMERIC 1 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

POLICY !!policynameflpy

KEYNAME "SYSTEMCurrentControlSetServicesFlpydisk"

EXPLAIN !!explaintextflpy

PART !!labeltextflpy DROPDOWNLIST REQUIRED

VALUENAME "Start"

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

POLICY !!policynamels120

KEYNAME "SYSTEMCurrentControlSetServicesSfloppy"

EXPLAIN !!explaintextls120

PART !!labeltextls120 DROPDOWNLIST REQUIRED

VALUENAME "Start"

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

END CATEGORY

END CATEGORY

[strings]

category="Custom Policy Settings"

categoryname="Restrict Drives"

policynameusb="Disable USB"

policynamecd="Disable CD-ROM"

policynameflpy="Disable Floppy"

policynamels120="Disable High Capacity Floppy"

explaintextusb="Disables the computers USB ports by disabling the usbstor.sys driver"

explaintextcd="Disables the computers CD-ROM Drive by disabling the cdrom.sys driver"

explaintextflpy="Disables the computers Floppy Drive by disabling the flpydisk.sys driver"

explaintextls120="Disables the computers High Capacity Floppy Drive by disabling the sfloppy.sys driver"

labeltextusb="Disable USB Ports"

labeltextcd="Disable CD-ROM Drive"

labeltextflpy="Disable Floppy Drive"

labeltextls120="Disable High Capacity Floppy Drive"

Enabled="Enabled"

Disabled="Disabled"

ВАЖНО! В случае если добавленные политики не отображаются в редакторе групповых политик проделайте следующее:

- В правой части окна редактора политик нажмите правую клавишу мыши, перейдите в пункт меню Вид и нажмите Фильтрация…

- Снимите отметку с пункта “Показывать только управляемые параметры политики”

- Нажмите ОК

После этого добавленные политики будут отображены в правой части окна редактора групповых политик.

Запрет USB через групповые политики Windows server 2008

Готовая групповая политика запрета накопителей, появилась в серверных ОС, начиная с Windows server 2008, настроить их на контроллере можно через оснастку gpmc.msc, располагаются по тому же пути (Policy > Computer configuration > Policies > Administrative Templates > System > Removable storage access). Работает она безотказно, но применятся только на операционные системы Windows Vista, 7 и 8.

Несколько сложнее, обстоят дела с Windows XP, несмотря на заявления Microsoft о прекращении поддержки XP весной 2014 , она по-прежнему занимает не малую часть операционных систем, используемых в корпоративном секторе. Не беда, настроим как и локальную, но только через ГПО. Запускаем gpmc.msc, создаем объект групповой политики и начинаем его редактировать.

- Реестр Computer Configuration > Preferences >Windows Settings > Registry – создать “Элемент реестра” (HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTOR) значение Start установить 4.

- Права к файлам драйвера USB накопителей. Computer Configuration > Policies > Windows Settings > Security Settings > File System – добавить файлы %SystemRoot%InfUsbstor.pnf и%SystemRoot%InfUsbstor.inf, выставить запрет для группы SYSTEM или Users.

Современный владелец сайта или сайтов а также сео оптимизатор, нуждается

Постоянно подключенные к Интернету по всему миру компьютеры, на которых

Теперь мы знаем, как установить Apache и php. Теперь наша

Это перевод статьи «Document Outlines in HTML 5.1», опубликованной на bitsofco.de.

Настройка Nginx для deploy сайта на nodejs. Под катом: конфигурация

В CSS3 скрыт огромный потенциал , и в этой статье

Бывают случаи, когда нужно установить драйвера на звук, но родного

«Черный экран смерти» (KSOD), по-видимому, пришел на смену «синему экрану

В этой статье мы разберемся как организовать платный доступ к

Столкнуться с такой проблемой, как ошибки при обновлении Windows 10,

Web-Дизайн

В этой статье мы поговорим об ускорение времени загрузки сайта на CMS WordPress. Быстрая загрузка сайта необходима не только для удобства пользования сайтом посетителями, но

iOS

У этой программы имеется поддержка рабочего стола Win8 Metro Testbed, который предоставляет возможность разработчикам тестировать на управляющие жесты, а также функциональность приложений для Windows 8

Оборудование

Часто борьба между двумя крупными компаниями покупателя загоняет в тупик. Главным образом я хочу попробовать поставить всё на места с двумя новыми и самыми спрашиваемыми

Оборудование

Бывают случаи, когда нужно установить драйвера на звук, но родного диска от материнской платы нет, в этих случая сразу же приходит мысль, попробовать поставить самые

Windows

Привет друзья! Хочу поделиться своей историей, как я переустановил Windows 7 вместо Windows 8 на ноутбуке с BIOS UEFI. В роле подопытного выступил бюджетный ноутбук ASUS X553M, было принято решение

Интернет

Текст статьи для сайта должен быть удобным для чтения всеми пользователями интернета – это святое правило для любого вэб-ресурса. А все это потому, что ваш вэб-ресурс

Интернет

Рерайт текста не только поможет начинающим блоггерам обрести опыт в написании статей для собственного блога, но это и способ заработка в интернете. Меня иногда спрашивают начинающие

Оборудование

Выбрать графический процессор для выполнения определённых задач удобнее всего, зная, какие лучшие видеокарты предыдущего года можно найти на сегодняшний день на отечественном и мировом рынке.

- Remove From My Forums

-

Вопрос

-

Добрый день всем, хочу задать вопрос уже не раз обсуждавшийся на форумах.

Как отключить usb через gpo?

Все советы которые нашел работают, но отключат usb целиком на машине.

А каким образом сделать так чтобы доступ к usb был разграничен по пользователям?

Заранее спасибо

Ответы

-

Нет, тогда не могу. Придётся вам либо посмотреть возможности DeviceLock (сам не пользовался), или отключать USB как класс. Стандартными возможностями системы права доступа на USB-устройства не назначаются.

Организации разные бывают, конечно.. В основном, не получается запретить USB-носители — либо директора, либо бухгалтеры оч. хотят пользоваться ими. От современной жизни не отвертишься, так есть. А в чём цель запретить именно запись? Вынос ценной информации? Ну так они в Интернет отправят или другими путями. Например, в товарной базе данных имеется список клиентов, менеджер его распечатывает и выносит в бумажном виде .)

Вирусный вопрос вообще решается с помощью жёстких прав доступа, членства в ограниченных группах и Software Restriction Policies..

-

Помечено в качестве ответа

24 июня 2009 г. 13:30

-

Помечено в качестве ответа

- Remove From My Forums

-

Question

-

Hi!

Group policy in Windows Server 2003 RD AD to disable USB port does not apply on on windows 7 PC’s. It works fine on Windows 10. Disabling the port directly on Windows 7 pc’s also does not work. It enables when the system restarts. Please help.

All replies

-

Hi Nair,

Are you disabling USB drive or USB port (as there are several USB ports on a single machine)? Give me me more information, let me help you with that.

/ Karim

-

-

Proposed as answer by

Wednesday, March 1, 2017 6:12 AM

-

Proposed as answer by

-

Hi,

Was your issue resolved? If you resolved it using our solution, please «mark it as answer» to help other community members find the helpful reply quickly.

If you resolve it using your own solution, please share your experience and solution here. It will be very beneficial for other community members who have similar questions.

If no, please reply and tell us the current situation in order to provide further help.

Best Regards,

Wendy

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.

- Remove From My Forums

-

Question

-

Hi!

Group policy in Windows Server 2003 RD AD to disable USB port does not apply on on windows 7 PC’s. It works fine on Windows 10. Disabling the port directly on Windows 7 pc’s also does not work. It enables when the system restarts. Please help.

All replies

-

Hi Nair,

Are you disabling USB drive or USB port (as there are several USB ports on a single machine)? Give me me more information, let me help you with that.

/ Karim

-

-

Proposed as answer by

Wednesday, March 1, 2017 6:12 AM

-

Proposed as answer by

-

Hi,

Was your issue resolved? If you resolved it using our solution, please «mark it as answer» to help other community members find the helpful reply quickly.

If you resolve it using your own solution, please share your experience and solution here. It will be very beneficial for other community members who have similar questions.

If no, please reply and tell us the current situation in order to provide further help.

Best Regards,

Wendy

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.

Очень часто на «флешках» и внешних жестких дисках могут содержаться вредоносное ПО. Особенно эта проблема актуальна в тех случаях, когда вам приходится иметь дело со множеством незнакомых людей (заказчиков, например). В сегодняшней статье мы расскажем о том, как управлять USB-портами, блокируя и разблокируя их при необходимости.

Часто люди спрашивают: «Есть ли какая-то программа, с помощью которой я смогу ограничить доступ к USB-портам моего ноутбука «лишним» людям?»

Отвечаем: «Да, такая программа есть и она называется Microsoft Windows!» На самом деле всё не так сложно, ведь управлять включением и отключением USB-портов можно с помощью редактирования реестра. И, само-собой, поскольку реестр может исправлять только администратор, то и «гости» не смогут активировать выключенные порты без вашего разрешения.

Перед тем, как расскажем конкретный рецепт, напомним, что манипулирование реестром Windows — важное изменение. В случае поломки компьютера или ноутбука рекомендуем обратиться за ремонтом на srochnyi-remont.ru . Специалисты компании проконсультируют и помогут оперативно устранить возникшую проблему.

Блокировка и разблокировка USB-портов

Если вы часто работаете в реестре, то необходимый ключ находится по адресу: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTOR.

Найдите ключ под названием Start

и измените значение на 4, если хотите отключить поддержку USB. Хотите включить обратно? Тогда установите вновь 3.

Хотите делать это проще? Тогда просто откройте пустой файл Блокнота и вставьте туда следующее содержимое:

Windows Registry Editor Version 5.00

”Start”=dword:00000004

”Count”=dword:00000000

”NextInstance”=dword:00000000

Получится примерно вот так:

Теперь сохраните этот файл выбрав тип «Все файлы

» и указав понятное название, например, «USB-Off.reg». У вас готов «выключатель» и осталось сделать ему антагониста.

Для этого повторите всё сначала, но в строке

”Start”=dword:00000004

замените 4

на 3

. А затем сохраните файл, но уже под противоположным названием, например, «USB-On.reg».

Теперь, запуская первый файл, вы будете отключать работу USB-портов, а используя второй — возобновлять их функционирование.

Как правило, usb-флешки и внешние жесткие диски используются для хранения и переноса информации с одного компьютера на другой. Очень часто эти носители информации подключаются к компьютерам, в безопасности которых мы на 100% не уверены (такие системы являются потенциально опасным).

Записав вирус или другой опасный код на внешний носитель информации, мы будем его “разносить по всюду, куда подключим флешку. Чтобы этого не произошло, необходимо отключить автозапуск внешнего носителя и просканировать его антивирусником на наличие опасного кода.

Как

правильно отключить автозапуск флешки

? Как защититься от распространения “заразы”? Читаем и разбираемся вместе.

Автозапуск – это функция операционной системы, которая заключается в том, что ОС сразу же после подключения устройства приступает к загрузке и считыванию информации. При этом появляется окошко, отображающее процесс сканирования устройства и определения типов файлов на носителе.

Затем открывается другое окно, в котором у пользователя спрашивают, какое действие следует выполнить с открываемым устройством.

Приведу пример работы данной функции. Например, вставив в DVD-привод диск с музыкой, система автоматически определит тип диска, запустит программу воспроизведения аудио файлов и приступит к проигрыванию музыки.

С одной стороны, функция очень удобная и полезная: автоматически выполняет некоторые функции за нас, предугадывая наши желания. Но с другой стороны этот механизм таит в себе угрозу. Так вирус, проникнув на носитель информации и прописавшись в файле «autorun.inf”, обеспечит себе “беспрепятственны” пропуск на наш компьютер при подключении устройства к системе. Поэтому я настоятельно вам рекомендую отключить функцию автозапуска флешки и других носителей в вашей системе.

Следует отметить, что функция автозапуска в операционных системах семейства Windows включена по умолчанию.

как отключить автозапуск флешки в Windows XP?

1.

Нажмите комбинацию клавиш “WIN+R”, в появившемся окошке наберите команду “gpedit.msc” и кликните по кнопке “ОК”.

2.

В открывшемся окошке в левой части перейдите последовательно по разделам «Конфигурация компьютера»-> «Административные шаблоны» –> «Система». после этого в правой части окна выберите пункт «Отключить автозапуск».

3.

Кликните по нему правой кнопкой мыши –> выберите пункт “Свойства” –> в открывшемся окне перейдите на вкладку “Параметры” (если она не открылась по умолчанию) –> выберите пункт “Включен” –> далее откройте раскрывающийся список и выберите “всех дисководах”, чтобы отключить автозапуск на всех устройствах, включая флеш носители.

4.

Подтвердите свои намерения нажатием на кнопку “ОК”.

Внимание!

В операционной системе Windows XP Home Edition отсутствует раздел “Групповая политика”. Поэтому для того, чтобы произвести отключение автозапуска USB-устройств или CD/DVD-диска, необходимо подправить реестр. Для этого проделаем следующее:

Нажимаем комбинацию клавиш “WIN+R” и набираем команду “regedit” –> кликаем “Enter” –> в появившемся окошке находим раздел HKLMSOFTWAREMicrosoftWindowsCurrentVersionPolicies –> далее создаем новый раздел –> переименовываем его в раздел с именем “Explorer” –> в новом разделе создаем ключ “NoDriveTypeAutoRun” –> и добавляем его значение из следующего списка.

Допустимые значения ключа:

- 0x1

— отключить автозапуск приводов неизвестных типов - 0x4

— отключить автозапуск съемных устройств - 0x8

— отключить автозапуск интегрированных устройств - 0x10

— отключить автозапуск сетевых дисков - 0x20

— отключить автозапуск CD-приводов - 0x40

— отключить автозапуск RAM-дисков - 0x80

— отключить автозапуск на приводах неизвестных типов - 0xFF

— отключить автозапуск вообще всех дисков.

Кстати, можно записать и необходимую Вам комбинацию из этих значений. Для этого требуется просуммировать значения ключа (в шестнадцатеричной системе счисления). Для этого можно воспользоваться калькулятором Windows, переключив его в режим “Программист” и выбрав там 16-ную систему счисления (справа кнопка HEX).

Например, “80+40=С0”. Если у вас не получится, пишите, я вам помогу.

как отключить автозапуск флешки в Windows 7?

1.

Тут все намного проще. Нажмите кнопку “Пуск” и в поиске введите “автозапуск”. Система найдет все варианты, в которых встречается это слово. Выберите пункт “Автозапуск”, кликните по нему.

2.

В открывшемся окошке снимите галочку “Использовать автозапуск для всех носителей и устройств” и кликните по кнопке “Сохранить”. Можете также в этом же окне самостоятельно настроить автозапуск необходимых устройств.

- Безопаснее всего открывать usb-флешки и иные внешние носители информации с помощью пункта контексного меню “Открыть” путем нажатия правой кнопки мыши по имени устройства.

- Для предотвращения заражения личных файлов на съёмных носителях, архивируйте их (опасный код не может проникнуть в архивированный файл). Вирус может заразить только исполняемые файлы.

- Очень распространены вирусы, которые из папок делают exe-файлы (исполняемый файлы). Чтобы этого не допустить, заархивируйте весь каталог, целую папку с файлами.

Иногда возникает необходимость отключить USB порты на компьютере или ноутбуке, чтобы ограничить доступ по подключению флешек, жестких дисков и других USB-устройств. Отключение портов USB поможет предотвратить подключение каких-либо накопителей, которые могут быть использованы для кражи важной информации или стать причиной заражения компьютера вирусом и распространения вредоносного программного обеспечения по локальной сети.

Ограничение доступа к USB портам

Рассмотрим 7 способов

, с помощью которых можно заблокировать USB порты:

- Отключение USB через настройки БИОС

- Изменение параметров реестра для USB-устройств

- Отключение USB портов в диспетчере устройств

- Деинсталляция драйверов контроллера USB

- Использование Microsoft Fix It 50061

- Использование дополнительных программ

- Физическое отключение USB портов

1. Отключение USB портов через настройки BIOS

- Войдите в настройки BIOS.

- Отключите все пункты, связанные с контроллером USB (например, USB Controller или Legacy USB Support).

- После того как вы сделали эти изменения, нужно сохранить настройки и выйти из БИОС. Обычно это делается с помощью клавиши F10

. - Перезагрузите компьютер и убедитесь, что USB порты отключены.

2. Включение и отключение USB-накопителей с помощью редактора реестра

Если отключение через БИОС вам не подходит, можете закрыть доступ непосредственно в самой ОС Windows с помощью реестра.

Приведенная ниже инструкция позволяет закрыть доступ для различных USB-накопителей (например флешек), но при этом другие устройства, такие как клавиатуры, мыши, принтеры, сканеры все равно будут работать.

- Откройте меню Пуск -> Выполнить, введите команду «regedit

» и нажмите ОК, чтобы открыть редактор реестра. - Перейдите к следующему разделу

HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Services USBSTOR

- В правой части окна найдите пункт «Start

» и два раза щелкните по нему, чтобы отредактировать. Введите значение «4

» для блокировки доступа к USB-накопителям. Соответственно если вы введете опять значение «3

», доступ будет вновь открыт.

Нажмите кнопку «ОК», закройте редактор реестра и перезагрузите компьютер.

Вышеописанный способ работает только при установленном драйвере USB контроллера. Если по соображениям безопасности драйвер не был установлен, значение параметра «Start» может быть автоматически сброшено на значение «3», когда пользователь подключит накопитель USB и Windows установит драйвер.

3. Отключение USB портов в диспетчере устройств

- Нажмите правой кнопкой мыши на значке «Компьютер

» и выберете в контекстном меню пункт «Свойства». Откроется окно в левой части которого нужно нажать на ссылку «Диспетчер устройств

». - В дереве диспетчера устройств найдите пункт «Контроллеры USB

» и откройте его. - Отключите контроллеры путем нажатия правой кнопки мыши и выбора пункта меню «Отключить».

Этот способ не всегда работает. В примере, приведенном на рисунке выше отключение контроллеров (2 первых пункта) не привело к желаемому результату. Отключение 3-го пункта (Запоминающее устройство для USB) сработало, но это дает возможность отключить лишь отдельный экземпляр USB-накопителя.

4. Удаление драйверов контроллера USB

Как вариант для отключения портов можно просто деинсталлировать драйвер USB контроллера. Но недостатком этого способа является то, что при подключении пользователем USB-накопителя, Windows будет проверять наличие драйверов и при их отсутствии предложит установить драйвер. Это в свою очередь откроет доступ к USB-устройству.

5. Запрет пользователям подключение USB-устройств хранения данных с помощью приложения от Microsoft

Еще один способ запрета доступа к USB-накопителям – это использование Microsoft Fix It 50061

(http://support.microsoft.com/kb/823732/ru — ссылка может открываться около митуты). Суть это способа заключается в том, что рассматриваются 2 условия решения задачи:

- USB-накопитель еще не был установлен на компьютер

- USB-устройство уже подключено к компьютеру

В рамках данной статьи не будем детально рассматривать этот метод, тем более, что вы можете подробно его изучить на сайте Microsoft, используя ссылку приведенную выше.

Еще следует учесть, что данный способ подходит не для всех версий ОС Windows.

6. Использование программ для отключения/включения доступа к USB-устройствам хранения данных

Существует много программ для установки запрета доступа к USB портам. Рассмотрим одну из них — программу USB Drive Disabler

.

Программа обладает простым набором настроек, которые позволяют запрещать/разрешать доступ к определенным накопителям. Также USB Drive Disabler позволяет настраивать оповещения и уровни доступа.

7. Отключение USB от материнской платы

Хотя физическое отключение USB портов на материнской плате является практически невыполнимой задачей, можно отключить порты, находящиеся на передней или верхней части корпуса компьютера, отсоединив кабель, идущий к материнской плате. Этот способ полностью не закроет доступ к USB портам, но уменьшит вероятность использования накопителей неопытными пользователями и теми, кто просто поленится подключать устройства к задней части системного блока.

!

Дополнение

Запрет доступа к съемным носителям через редактор групповой политики

В современных версиях Windows существует возможность ограничить доступ к съемным запоминающим устройствам (USB-накопителям в том числе) с помощью редактора локальной групповой политики.

- Запустите gpedit.msc

через окно «Выполнить»(Win + R). - Перейдите к следующей ветви «Конфигурация компьютера -> Административные шаблоны -> Система -> Доступ к съемным запоминающим устройствам

» - В правой части экрана найдите пункт «Съемные диски: Запретить чтение».

- Активируйте этот параметр (положение «Включить»).

Данный раздел локальной групповой политики позволяет настраивать доступ на чтение, запись и выполнение для разных классов съемных носителей.

Разнообразие системы вредоносного ПО весьма значительно. И с каждым типом вирусов необходимо бороться своим методом. В этом статье мы разберемся только с одним типом «зловредов», почти традиционной практикой среди вирусов стала запись в автозагрузку. Схема действия вредоносной программы по пунктам такова:

Вариант 1

Вы редактируете рабочий документ с флеш-накопителя на уже «зараженном» домашнем ПК.

Вариант 2

Вирус прописывается в автозагрузку вашей флешки, и после того, как вы приносите флеш-накопитель на другой компьютер, сразу при установке накопителя в USB-разъем происходит заражение другого ПК. Скорее всего, такой механизм распространения был предусмотрен, чтобы обходить защиту где установлен надежный фаерволл, но системный администратор не позаботился о локальной безопасности рабочих ПК и сотрудники могут приносить какие угодно съемные носители.

Распространение подобных программ обусловлено тем, что по умолчанию в системе Windows XP/7/Vista автозагрузка со съемных носителей разрешена. Сделано это скорее для удобства пользователя. Но этому случаю больше подходит поговорка К счастью, эту уязвимость легко закрыть соответствующими настройками, если вы задались вопросом о том, как отключить автозапуск флешки и избавиться от еще одной проблемы в Windows. Для систем разных поколений (Windows XP/Vista и Seven) эта процедура немного различается. Итак, приступим.

В системе Windows XP (в Windows 2000 и семействе Server все выполняется по тому же принципу) надо зайти в Удобнее всего действовать через скрипт gpedit.msc, запускаемый из меню «Пуск > Выполнить». Там следует выбрать подраздел а в нем «Административные шаблоны», где должен присутствовать подпункт «Система». Вам нужен параметр политики под наименованием «Отключить запуск». По умолчанию он не задан, следует задать ему значение «Выключен» и выбрать из выпадающего меню «Всех дисководах», а потом нажать «OK». Теперь ставим флеш-накопитель в разъем и убеждаемся, что ничего не запускается. Вот вы и решили проблему, как флешки. Более ни один вирус, распространяющийся таким образом, не потревожит вас.

В семействе операционных систем Windows 7 (исключая Basic и Home редакции, где все делается предыдущим способом или через реестр) эта операция немного отличается в сторону еще большего удобства того, как отключить автозапуск флешки. Ведь разработчики компании Microsoft во многом учли слабые места систем предыдущего поколения. Пожалуй, самое главное из них — неудобное расположение достаточно важных настроек, к которым относится поэтому несложный вопрос о том, как отключить автозапуск флешки Windows 7, решается быстро. Надо просто зайти в пункт меню «Автозапуск» иконки «Все элементы панели управления», которая, очевидно, находится в «Панели управления». Убираем галочку «Использовать автозапуск для всех носителей и устройств», нажимаем «Сохранить». Для вступления изменений в силу понадобится перезагрузить компьютер.

На этом можно было бы закончить наше повествование, если бы не существовало еще одного универсального способа отключения автозапуска. Конечно же, речь пойдет об использовании редактора реестра. Настройки, касающиеся автозапуска, разбросаны в трех разных местах. Во-первых, отключаем CD-ROM, если есть, ведь этот компонент системы считается устаревшим и во многих ПК, включая настольные системы и нетбуки, он не используется вовсе. Для этого задаем значение (0) параметру Autorun, находящемуся в кусте SYSTEM (в подразделе HKEY LOCAL MACHINE) по следующему пути: CurrentControlServices > Services > CD-ROM.

Потом в том же разделе переходим к другому кусту — SOFTWARE. Ведь в настройке также нуждается и автозапуск съемных носителей в explorer.exe, оболочке системы. Меняем значение параметра NoDriveTypeAutoRun на (FF). Его расположение — Microsoft > Windows > Current Version > Policies > Explorer. Это значение не единственное, которое нам понадобится изменить. Для полного запрещения автозапуска второму одноименному параметру также надо будет присвоить значение (FF). На этот раз переходим в подраздел реестра HKEY_CURRENT_USER, но ровно по тому же пути, что и предыдущий. Проблема того, как убрать автозапуск флешки, решена окончательно. Чтобы изменения вступили в силу, понадобится перезагрузка компьютера.

Во многих фирмах и организациях запрет на использования USB накопителей одна из первоочередных задач которые ставятся перед системным администратором предприятия, причина тому две беды – вынос информации (секретных документов и т.д.) и внос ее: вирусы, игры и тому подобное. На первый взгляд задача решается просто – через BIOS отключить USB порты, но это затронет и другие USB устройства – мышь, клавиатура, принтер или зарядку для телефона.

Итак, необходимо программно запретить использование флешек, при этом не задев полезных USB устройств. Вариантов решения несколько, давайте рассмотрим их по подробнее:

Отключить USB Windows 7, 8, Vista

Начиная с Windows Vista в локальных групповых политиках (gpedit.msc

) появился очень полезный куст, находится в Политика “Локальный компьютер” > Конфигурация компьютера > Административные шаблоны > Система > Доступ к съемным запоминающим устройствам

. В нем можно гибко настроить запреты чтения, записи и выполнения на различные классы съемных устройств.

Отключить USB Windows XP

Чтобы запретить съемные запоминающие устройства USB в Windows XP, нужно немного подправить реестр и настроить права доступа к файлам драйвера:

- Отключить службу USBSTOR (regedit.exe)

“Start”=dword:00000004

- Учетной записи SYSTEM выставить разрешение “Запретить” для следующих файлов:

- %SystemRoot%InfUsbstor.pnf

- %SystemRoot%InfUsbstor.inf

Тут описано более подробно, первоисточник – http://support.microsoft.com/kb/823732

Создайте фаил с расширением – .bat

и с копируйте один из вариантов кода

Батники, для автоматизации отключения:

on-USB.bat

Rem 1) ACL

cacls %SystemRoot%infusbstor.inf /e /p «NT AUTHORITYSYSTEM»:F

cacls %SystemRoot%infusbstor.PNF /e /p «NT AUTHORITYSYSTEM»:F

rem 2) Registry

reg add HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTOR /v Start /t REG_DWORD /d 00000003 /f

off-USB.bat

Rem ACL

cacls %SystemRoot%infusbstor.inf /e /p «NT AUTHORITYSYSTEM»:N

cacls %SystemRoot%infusbstor.PNF /e /p «NT AUTHORITYSYSTEM»:N

rem registry

reg add HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTOR /v Start /t REG_DWORD /d 00000004 /f

Запрет USB через групповые политики Windows server 2003

По умолчанию Групповые Политики в Windows server 2003 не предоставляют возможности простого способа отключения устройств использования сменных носителей, таких как порты USB, дисководы CD-ROM, Floppy дисководы. Не смотря на это, Групповые Политики могут быть расширены для использования соответствующих настроек посредством ADM шаблона.

ADM шаблон представленный ниже позволит администратору отключить соответствующее устройство. Импортируйте этот административный шаблон в Групповые Политики как.adm файл.

В C:WINDOWSinf создаем файл nodev.adm с содержимым:

CLASS MACHINE

CATEGORY !!category

CATEGORY !!categoryname

POLICY !!policynameusb

KEYNAME «SYSTEMCurrentControlSetServicesUSBSTOR»

EXPLAIN !!explaintextusb

PART !!labeltextusb DROPDOWNLIST REQUIRED

VALUENAME «Start»

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

POLICY !!policynamecd

KEYNAME «SYSTEMCurrentControlSetServicesCdrom»

EXPLAIN !!explaintextcd

PART !!labeltextcd DROPDOWNLIST REQUIRED

VALUENAME «Start»

ITEMLIST

NAME !!Disabled VALUE NUMERIC 1 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

POLICY !!policynameflpy

KEYNAME «SYSTEMCurrentControlSetServicesFlpydisk»

EXPLAIN !!explaintextflpy

PART !!labeltextflpy DROPDOWNLIST REQUIRED

VALUENAME «Start»

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

POLICY !!policynamels120

KEYNAME «SYSTEMCurrentControlSetServicesSfloppy»

EXPLAIN !!explaintextls120

PART !!labeltextls120 DROPDOWNLIST REQUIRED

VALUENAME «Start»

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

END CATEGORY

END CATEGORY

category=»Custom Policy Settings»

categoryname=»Restrict Drives»

policynameusb=»Disable USB»

policynamecd=»Disable CD-ROM»

policynameflpy=»Disable Floppy»

policynamels120=»Disable High Capacity Floppy»

explaintextusb=»Disables the computers USB ports by disabling the usbstor.sys driver»

explaintextcd=»Disables the computers CD-ROM Drive by disabling the cdrom.sys driver»

explaintextflpy=»Disables the computers Floppy Drive by disabling the flpydisk.sys driver»

explaintextls120=»Disables the computers High Capacity Floppy Drive by disabling the sfloppy.sys driver»

labeltextusb=»Disable USB Ports»

labeltextcd=»Disable CD-ROM Drive»

labeltextflpy=»Disable Floppy Drive»

labeltextls120=»Disable High Capacity Floppy Drive»

Enabled=»Enabled»

Disabled=»Disabled»

ВАЖНО! В случае если добавленные политики не отображаются в редакторе групповых политик проделайте следующее:

1. В правой части окна редактора политик нажмите правую клавишу мыши, перейдите в пункт меню Вид и нажмите Фильтрация…

2. Снимите отметку с пункта “Показывать только управляемые параметры политики”

3. Нажмите ОК

После этого добавленные политики будут отображены в правой части окна редактора групповых политик.

Запрет USB через групповые политики Windows server 2008

Готовая групповая политика запрета накопителей, появилась в серверных ОС, начиная с Windows server 2008, настроить их на контроллере можно через оснастку gpmc.msc, располагаются по тому же пути (Policy > Computer configuration > Policies > Administrative Templates > System > Removable storage access). Работает она безотказно, но применятся только на операционные системы Windows Vista, 7 и 8.

Несколько сложнее, обстоят дела с Windows XP, несмотря на заявления Microsoft о прекращении поддержки XP весной 2014 , она по-прежнему занимает не малую часть операционных систем, используемых в корпоративном секторе. Не беда, настроим как и локальную, но только через ГПО. Запускаем gpmc.msc, создаем объект групповой политики и начинаем его редактировать.

Hi,

im trying to block USB ports in our network and I’ve followed these instructions, after that I also did Gpupdate /force but the USB still seems to pick up external hard drive and USB key.

Please let me know if I can solve this any other way or if im doing something wrong.

Creating a GPO in Windows 2003 to block USB drives in Windows XP computer

This GPO is going to block the usage of USB removable disks, while allowing mouse and keyboards to work.

Creating and enabling .ADM file

copy and paste the script in note pad written under the instructions and save them with .ADM format.

Log into RADDC02 go to Start>>Administrative Tools>>Group Policy Management

on the left pane select Computer Configuration>>Administrative Templates. Right Click Administrative Templates and select Add/ Remove Templates.

Click on ADD go to the folder where you saved the .ADM file and add it to the Add/Remove Templates

In GPEdit.msc (or any other GPO Editor window you’re using) click on View > Filtering.

Click to un-select the «Only show policy settings that can be fully managed» check-box. Click Ok

Click on Computer Configuration>>Administrative templates>>Custom Policy Settings>>Restrict Drives>>Disable USB

Removable Drivers

Select Enabled from the drop down menu for usbstore.sys driver status select Stopped

Creating a new registry entry in the local computer through GPO

go to Computer Configuration>>Windows Settings>>Registry. Right Click select Add Key select MACHINE>>SYSTEM/CurrentControlSet>>Services>>USBSTOR>Security then click OK

under object name double click on MachineSYSTEMCurrentControlSetServicesUSBSTORSecurity click on Edit Security

Click on the desired Group or User names select and Deny permissions for users Note: Alternatively you could just add the name of the user or group you want to prevent from using USB #storage devices.

. Click YES to the security warning. Note: Remember that deny permission take precedence so inherited permission will not have any affect and that we are applying the permission directly to a #file so we don’t need to worry about inheritance from this object.

Modifying USBSTOR files

. Go to Computer Configuration>>Administrative Templates>>File System. Right click and Add File and go to the following paths “C:WindowsInfUsbstor.pnf and “C:WindowsInfUsbstor.inf. Double click both of the folders and follow the instructions.

Click on the desired Group or User names select and Deny permissions for users Note: Alternatively you could just add the name of the user or group you want to prevent from using USB #storage devices.

Click YES to the security warning. Note: Remember that deny permission take precedence so inherited permission will not have any affect and that we are applying the permission directly #to a file so we don’t need to worry about inheritance from this object.

go to run and type cmd, in the cmd window type «gpupdate /force» this will push the GPO out to the computers right away instead of waiting for 90 minutes, which is when the GPO checks for update by default.

http:/ Opens a new window/support.microsoft.com/kb/823732 Opens a new window

http:/ Opens a new window/www.grouppolicy.biz/2010/02/how-to-use-group-policy-to-disable-usb-drives-on-windows-xp Opens a new window

CLASS MACHINE

CATEGORY !!category

CATEGORY !!categoryname

POLICY !!policynameusb

KEYNAME «SYSTEMCurrentControlSetServicesUSBSTOR»

EXPLAIN !!explaintextusb

PART !!labeltextusb DROPDOWNLIST REQUIRED

VALUENAME «Start»

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

POLICY !!policynamecd

KEYNAME «SYSTEMCurrentControlSetServicesCdrom»

EXPLAIN !!explaintextcd

PART !!labeltextcd DROPDOWNLIST REQUIRED

VALUENAME «Start»

ITEMLIST

NAME !!Disabled VALUE NUMERIC 1 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

POLICY !!policynameflpy

KEYNAME «SYSTEMCurrentControlSetServicesFlpydisk»

EXPLAIN !!explaintextflpy

PART !!labeltextflpy DROPDOWNLIST REQUIRED

VALUENAME «Start»

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

POLICY !!policynamels120

KEYNAME «SYSTEMCurrentControlSetServicesSfloppy»

EXPLAIN !!explaintextls120

PART !!labeltextls120 DROPDOWNLIST REQUIRED

VALUENAME «Start»

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END PART

END POLICY

END CATEGORY

END CATEGORY

[strings]

category=»Custom Policy Settings»

categoryname=»Restrict Drives»

policynameusb=»Disable USB»

policynamecd=»Disable CD-ROM»

policynameflpy=»Disable Floppy»

policynamels120=»Disable High Capacity Floppy»

explaintextusb=»Disables the computers USB ports by disabling the usbstor.sys driver»

explaintextcd=»Disables the computers CD-ROM Drive by disabling the cdrom.sys driver»

explaintextflpy=»Disables the computers Floppy Drive by disabling the flpydisk.sys driver»

explaintextls120=»Disables the computers High Capacity Floppy Drive by disabling the sfloppy.sys driver»

labeltextusb=»Disable USB Ports»

labeltextcd=»Disable CD-ROM Drive»

labeltextflpy=»Disable Floppy Drive»

labeltextls120=»Disable High Capacity Floppy Drive»

Enabled=»Enabled»

Disabled=»Disabled»

Когда вы подключаете новое USB-устройство к компьютеру, Windows автоматически обнаружит устройство и установит соответствующий драйвер. В результате пользователь может практически сразу использовать подключенное USB-устройство или запоминающее устройство. В некоторых организациях для предотвращения потери конфиденциальных данных и заражения компьютера вирусами возможность использования портативных USB-накопителей (флеш-накопителей, USB-жестких дисков, SD-карт и т.д.) блокируется по соображениям безопасности. В этой статье мы покажем вам, как с помощью групповой политики (GPO) заблокировать возможность использования внешних USB-накопителей в Windows, запретить запись данных на подключенные флеш-накопители и запуск исполняемых файлов.

Во всех версиях Windows, начиная с Windows 7, вы можете гибко контролировать доступ к внешним накопителям (USB, CD / DVD и т.д.) б помощью групповой политики (мы не рассматриваем радикальный способ отключения портов USB через настройки BIOS). Вы можете программно запретить использование только USB-накопителей. В этом случае вы можете использовать другие USB-устройства, такие как мышь, клавиатура, принтер и т.д., которые не распознаются как съемный диск.

Групповая политика блокировки USB будет работать, если инфраструктура вашего домена Active Directory соответствует следующим требованиям:

- Версия схемы Active Directory – Windows Server 2008 или новее. Набор политик, позволяющий полностью контролировать установку и использование съемных носителей в Windows, появился только в этой версии AD (схема версии 44).

- Клиентская операционная система – Windows 7 и новее

Итак, мы планируем запретить использование USB-накопителей на всех компьютерах в определенном контейнере (OU) домена (можно применить политику запрета использования USB для всего домена, но это также коснется серверов и другие технологические устройства). Предположим, мы хотим распространить политику на организационное подразделение под названием «Рабочая станция». Для этого откройте консоль управления объекта групповой политики домена (gpmc.msc) и, щелкнув правой кнопкой мыши подразделение рабочей станции, создайте новую политику (создайте объект групповой политики в этом домене и подключите его здесь).

Совет. Политику ограничения использования USB-портов на автономном компьютере (домашнем компьютере или компьютере в рабочей группе) можно настроить с помощью редактора локальной групповой политики – gpedit.msc. В домашних выпусках Windows нет редактора локальных групп, но его можно установить.

Задайте в качестве имени политики значение «Отключить доступ по USB.

Переключитесь в режим редактирования GPO (Edit).

Параметры блокировки внешних запоминающих устройств доступны как в пользовательском, так и в компьютерном разделах объекта групповой политики:

- Конфигурация пользователя-> Политики-> Административные шаблоны-> Система-> Доступ к съемному хранилищу

- Конфигурация компьютера-> Политики-> Административные шаблоны-> Система-> Доступ к съемному хранилищу

Если вы хотите заблокировать USB-накопитель для всех пользователей компьютера, вам необходимо настроить параметры в разделе «Конфигурация компьютера”.

В разделе «Доступ к съемному хранилищу» есть несколько политик, отключающих возможность использования различных классов запоминающих устройств: CD / DVD-диски, гибкие диски (FDD), USB-устройства, ленты и т.д.

- CD и DVD: запретить доступ для работы).

- CD и DVD: запретить доступ для чтения).

- CD и DVD: запретить запись).

- Пользовательские классы: запретить доступ для чтения).

- Пользовательские классы: запретить доступ на запись).

- Дисковод гибких дисков: запретить доступ для работы).

- Дисковод: запретить чтение).

- Дисковод: запретить запись).

- Съемные диски: запретить запускаемый доступ).

- Съемные диски: запретить чтение).

- Съемные диски: запретить запись).

- Съемные запоминающие устройства всех классов: запретить любой доступ (все классы съемных запоминающих устройств: запретить любой доступ).

- Все съемные хранилища – разрешает прямой доступ в удаленных сеансах).

- Ленточный накопитель: запретить доступ для работы).

- Ленточный накопитель: запретить доступ для чтения).

- Ленточный накопитель: запретить доступ для записи).

- Устройства WPD: запретить доступ для чтения – это класс портативных устройств Windows. Сюда входят смартфоны, планшеты, ридеры и т.д.

- Устройства WPD: запретить доступ на запись).

Как видите, для каждого класса устройств можно запретить запуск исполняемых файлов (антивирусная защита), запретить чтение данных и запись / изменение информации на внешние носители.

Политика максимального ограничения – Все классы съемных носителей: Запретить любой доступ – позволяет полностью заблокировать доступ с вашего компьютера к любому типу внешнего запоминающего устройства. Чтобы включить эту политику, откройте ее и переведите в состояние «Включено.

После активации политики и обновления ее на клиентах (gpupdate / force) подключенные внешние устройства (не только USB-устройства, но и любые внешние накопители) будут обнаружены операционной системой, но при попытке открыть их появится ошибка будет отображаться доступ:

Местоположение недоступно. Диск недоступен. В доступе отказано

Совет. Аналогичное ограничение можно установить через реестр, создав в ветви HKEY_CURRENT_USER (или в ветви HKEY_LOCAL_MACHINE) Software Policies Microsoft Windows RemoveableStorageDevices ключ Deny_All типа Dword со значением 00000001 .

В этом же разделе политики вы можете настроить более гибкие ограничения на использование внешних USB-накопителей.

Например, чтобы запретить запись данных на USB-накопители и другие типы USB-накопителей, просто включите политику съемных дисков: запретить доступ для записи).

В этом случае пользователи смогут читать данные с флешки, но при попытке записать на нее информацию получат ошибку доступа:

Доступ к целевой папке запрещен. Для выполнения этого действия требуется разрешение

С помощью политики «Съемные диски: запретить выполнение доступа» вы можете запретить запуск исполняемых файлов и сценариев на USB-накопителях.

Как заблокировать USB накопители только определенным пользователям?

Довольно часто необходимо запретить использование USB-накопителей для всех пользователей компьютера, кроме администраторов (или другие исключения в политике блокировки USB-накопителей).

Этого проще всего добиться, используя фильтр безопасности на объекте групповой политики. Например, запретите применение политики блокировки USB к группе администраторов домена.

- Выберите политику Disable USB Access в консоли управления групповой политикой;

- В разделе «Фильтрация безопасности» добавьте группу «Администраторы домена;

- Перейдите на вкладку «Делегирование», нажмите кнопку «Дополнительно». В редакторе параметров безопасности укажите, что группа «Администраторы домена» не может применять этот объект групповой политики («Применить групповую политику – запретить).

Может возникнуть другая задача: нужно разрешить использование внешних USB-накопителей всем, кроме определенной группы пользователей. Создайте группу безопасности «Запретить USB» и добавьте эту группу в настройки политики безопасности. Для этой группы установите разрешения на чтение и применение объекта групповой политики и оставьте разрешения только на чтение для группы «Прошедшие проверку» или «Компьютеры домена» (сняв флажок «Применить групповую политику).

Гибкое управление доступом к USB накопителям через реестр и GPO

вы можете более гибко контролировать доступ к внешним устройствам, задав параметры реестра, которые задаются политиками, описанными выше, с помощью механизма предпочтений групповой политики (GPP). Все вышеперечисленные критерии соответствуют определенным ключам реестра в ветке HKLM (или HKCU) SOFTWARE Policies Microsoft Windows RemoteStorageDevices (по умолчанию этого ключа нет в реестре).

Для включения той или иной политики необходимо в указанном ключе создать новую ветку с именем класса устройства, доступ к которому должен быть заблокирован (столбец 2) и параметром REG_DWORD с типом ограничения Deny_Read (запретить чтение), Deny_Write (запретить запись) или Deny_Execute (запретить выполнение).

Если значение параметра равно 1 – ограничение активно, если 0 – запрет на использование данного класса устройств неактивен.

| Название политики | Вторичная ветвь называется GUID класса устройства | Имя параметра реестра |

| Дисковод: Запретить доступ для чтения |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Дисковод: Запретить доступ на запись |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| CD и DVD: Запретить доступ для чтения |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| CD и DVD: Запретить доступ на запись |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| Съемные диски: Запретить доступ для чтения |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Съемные диски: Запретить доступ на запись |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| Ленточный накопитель: Запретить доступ для чтения |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Ленточный накопитель: Запретить доступ на запись |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| Устройства WPD: Запретить доступ для чтения |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Deny_Read |

| Устройства WPD: Запретить доступ на запись |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Deny_Write |

вы можете вручную создать ключи реестра и заданные параметры. На скриншоте ниже я создал ключ RemoveStorageDevices и в нем подраздел с именем {53f5630d-b6bf-11d0-94f2-00a0c91efb8b}. Используя параметры REG_DWORD, я запретил запись и запуск исполняемых файлов с USB-накопителей.

Отказ от использования USB-накопителя вступит в силу сразу после применения политики (перезагрузка компьютера не требуется). Если USB-накопитель подключен к компьютеру, он будет доступен до тех пор, пока не будет подключен заново.

С помощью этих ключей реестра и таргетинга GPP на уровне элементов вы можете гибко применять политики, ограничивающие использование внешних запоминающих устройств. Политики могут применяться к определенным группам безопасности AD, сайтам, версиям ОС, организационным подразделениям и другим характеристикам компьютера (вплоть до возможности выбора компьютеров с помощью фильтров WMI). Например, вы можете создать группу домена Storage-Devices-Restrict и добавить учетные записи компьютеров, для которых вы хотите ограничить использование USB-накопителей. Эта группа указывается в политике GPP в разделе «Таргетинг на уровень элемента» -> «Группа безопасности» с параметром «Компьютер в группе». Это применит политику блокировки USB к компьютерам, добавленным в эту группу AD.

Примечание. Точно так же вы можете создавать свои собственные политики для классов устройств, которые здесь не перечислены. Вы можете найти идентификатор класса устройства в свойствах драйвера в значении атрибута GUID класса устройства.

Полное отключение USB Storage Driver через реестр

вы можете полностью отключить

USBSTOR

(USB Mass Storage Driver), который необходим для правильного обнаружения и подключения запоминающих устройств USB.

На автономном компьютере этот драйвер можно отключить, изменив значение параметра Start (тип запуска) с 3 на 4. Это можно сделать через PowerShell с помощью команды:

Set-ItemProperty "HKLM:SYSTEMCurrentControlSetservicesUSBSTOR" -name Start -Value 4