Данные поступают на устройства и из них через то, что мы называем портами. Брандмауэр — это то, что управляет тем, что и, что еще важнее, не разрешено проходить через эти порты. Его можно представить как безопасность, которая стоит у двери, проверяя идентификатор всего, что пытается войти или выйти.

Для большинства обычных компьютеров или домашних сетей брандмауэр должен разрешать очень мало входящего трафика (при наличии). Редко есть веские причины, по которым другие устройства должны подключаться к устройству или домашней сети без необходимости.

Какие типы брандмауэров существуют?

Брандмауэры могут быть программными или аппаратными, и, скорее всего, вы защищены обеими средами.

Маршрутизатор (иногда называемый модемом), который переводит Интернет от поставщика интернета к вашему домашнему или офису, обычно является аппаратным брандмауэром. На компьютере, как под управлением Windows, так и macOS, скорее всего, работает брандмауэр программного обеспечения.

Подробнее

Брандмауэр и защита сети в Безопасность Windows

Дополнительные сведения: рекомендации по настройке Защитник Windows брандмауэра

Справка и обучение по безопасности Майкрософт

Нужна дополнительная помощь?

Почему вам стоит пользоваться брандмауэром

Спойлер: чтобы защитить ваши данные.

Что такое брандмауэр

Брандмауэр, или файервол, — это межсетевой экран, который последовательно фильтрует проходящие через него данные. С помощью определённых правил или шаблонов он анализирует трафик, который поступает со стороны Сети или от вашего компьютера. Если пакет не прошёл проверку, он не сможет пересечь брандмауэр и попасть из интернета на ваше устройство.

Слово «брандмауэр» (от немецкого brand — «гореть», mauer — «стена») позаимствовали у пожарных. Так называют преграду из огнеупорного материала, которая препятствует распространению пламени из одной части здания в другую. И это, в общем‑то, отражает назначение ПО: не пропускать трафик, который может навредить системе.

Межсетевые экраны устанавливают не только на компьютерах пользователей, но и на серверах или на маршрутизаторах между подсетями. Это нужно, чтобы подозрительный трафик не мог быстро распространиться по всей Сети.

Брандмауэры бывают программными (только софт) и программно‑аппаратными (ПО и устройство, на котором оно работает). Первые доступнее, но занимают часть ресурсов компьютера и не так надёжны. Для рядовых пользователей их вполне достаточно. Вторые — это обычно корпоративные решения, которые ставят в больших сетях с повышенными требованиями к безопасности.

От каких видов атак защищает брандмауэр

- Фишинг. Киберпреступники распространяют ссылки на фишинговые сайты, которые как две капли воды похожи на ваш онлайн‑банкинг, социальную сеть или ресурс известного бренда. На таких сайтах предлагается оставить личные данные — с ними преступники могут вывести все деньги с вашего банковского счёта или шантажировать вас интимными фото. Брандмауэр пресечёт подключение к таким ресурсам.

- Доступ через бэкдоры. Так называют уязвимости, которые иногда оставляют — специально или нет — в операционных системах и другом ПО. Это позволяет киберпреступникам или спецслужбам отправлять данные на подключённое к Сети устройство и принимать трафик с него, например персональную информацию, пароли и так далее. Брандмауэр способен оградить от таких утечек.

- Взлом с использованием удалённого рабочего стола. Атаки такого формата позволяют получить доступ к компьютеру по Сети и управлять им. Брандмауэр заметит подозрительный трафик и запретит его передачу.

- Переадресация пакетов. Иногда мошенники меняют маршрут движения трафика в Сети, чтобы обмануть систему — заставить её поверить, что данные приходят из доверенного источника. Брандмауэр отследит такое и перекроет канал трафика.

- DDoS‑атаки. Если брандмауэр обнаружит слишком большое количество пакетов, которые поступают от сравнительно маленького списка IP‑адресов, он попытается отфильтровать их. К слову, если ваш компьютер попробуют использовать для DDoS‑атак, межсетевой экран также заблокирует исходящий трафик.

От каких видов атак брандмауэр не защитит

Чтобы межсетевой экран мог анализировать данные, он должен корректно их распознавать. Как правило, брандмауэры работают на нескольких уровнях модели OSI (The Open Systems Interconnection model): сетевом, канальном, транспортном, прикладном и других. На каждом из них применяются свои фильтры. И если, например, на канальном (более высоком) трафик соответствует правилам, а на прикладном (более низком) он зашифрован, то брандмауэр пропустит такие данные. И это потенциально может привести к проблемам в системе.

Не справляются файерволы и с туннелированным трафиком — тем, который передаётся через VPN и другие подобные программы. В этом случае между двумя точками сети создаётся защищённый туннель, одни сетевые протоколы упаковываются в другие (как правило, более низкого уровня). Брандмауэр не может интерпретировать такие пакеты. И если он работает по принципу «всё, что не запрещено, разрешено», то пропускает их.

Наконец, если на ваш компьютер смог проникнуть вирус, то брандмауэр ничего не сделает с разрушениями, которые тот способен вызвать. Например, если вредоносное ПО зашифрует или удалит файлы или сохранит ваши личные данные, чтобы передать их через зашифрованный мессенджер или другой защищённый канал, файервол вряд ли предупредит это.

Разумеется, брандмауэры «умнеют»: в них используют интеллектуальные алгоритмы и эвристики, которые позволяют обнаружить проблемы даже без заранее подготовленных правил и шаблонов. К тому же в связке с антивирусным ПО файервол блокирует значительную часть атак. С другой стороны, киберпреступники тоже не сидят сложа руки и изобретают всё новые способы обхода защиты.

Какие проблемы может вызвать брандмауэр

Всякая защита имеет свою цену.

Уменьшение производительности компьютера

Брандмауэр фильтрует трафик в режиме реального времени. На это нужны ресурсы: и процессорные мощности, и оперативная память. В результате ПО может замедлить ваш компьютер. А если его производительность невысока, вы ощутите это особенно остро.

Снижение скорости трафика

Брандмауэру нужно время на анализ трафика. А если фильтров много, то задержки бывают значительными. Это не так критично для просмотра сайтов, но в онлайн‑играх может стать причиной поражения.

Ложные срабатывания

Межсетевые экраны нередко принимают допустимый трафик за потенциальную угрозу и не пропускают такие пакеты. Ещё и оповещения создают — с резким звуком, чтобы вы точно обратили внимание. В результате вы не можете спокойно работать и не получаете доступ к нужным интернет‑ресурсам.

Уменьшить количество ложных срабатываний можно, если правильно настроить брандмауэр. Например, включать его только в небезопасных сетях (публичный Wi‑Fi) или для определённых приложений (браузер, мессенджеры).

Стоит ли пользоваться брандмауэром

Если ваш компьютер подключён к интернету, брандмауэр будет полезен. Он заблокирует значительную часть сетевых соединений, которые вы «не заказывали».

Особенно необходим файервол при подключении к бесплатному Wi‑Fi и другим недостаточно защищённым сетям. Злоумышленники нередко используют их для атак, перехвата трафика и подмены данных.

Если же ваш компьютер не подключён к интернету или сеть достаточно надёжно защищена, например корпоративным аппаратно‑программным файерволом, то вы можете не использовать личный. Это позволит вашему ПК работать немного быстрее, а ложные срабатывания не будут вас отвлекать.

Во многих новых моделях роутеров есть встроенный брандмауэр. В нём можно настроить фильтрацию пакетов, разрешить или запретить соединения с определёнными URL- и IP‑адресами и использование портов. Чтобы узнать, есть ли встроенный межсетевой экран в вашем устройстве, поищите пункт вроде Internet Firewall в его панели управления.

Но, говоря объективно, программные файерволы обычно настраиваются более гибко и просто. Поэтому, если вы не до конца понимаете, как обеспечить надёжную фильтрацию трафика с помощью роутера, рекомендуем не отключать брандмауэр, чтобы не остаться без защиты.

Какие брандмауэры встроены в ОС

Они стали частью операционных систем, чтобы защитить пользователей от кибератак.

Windows

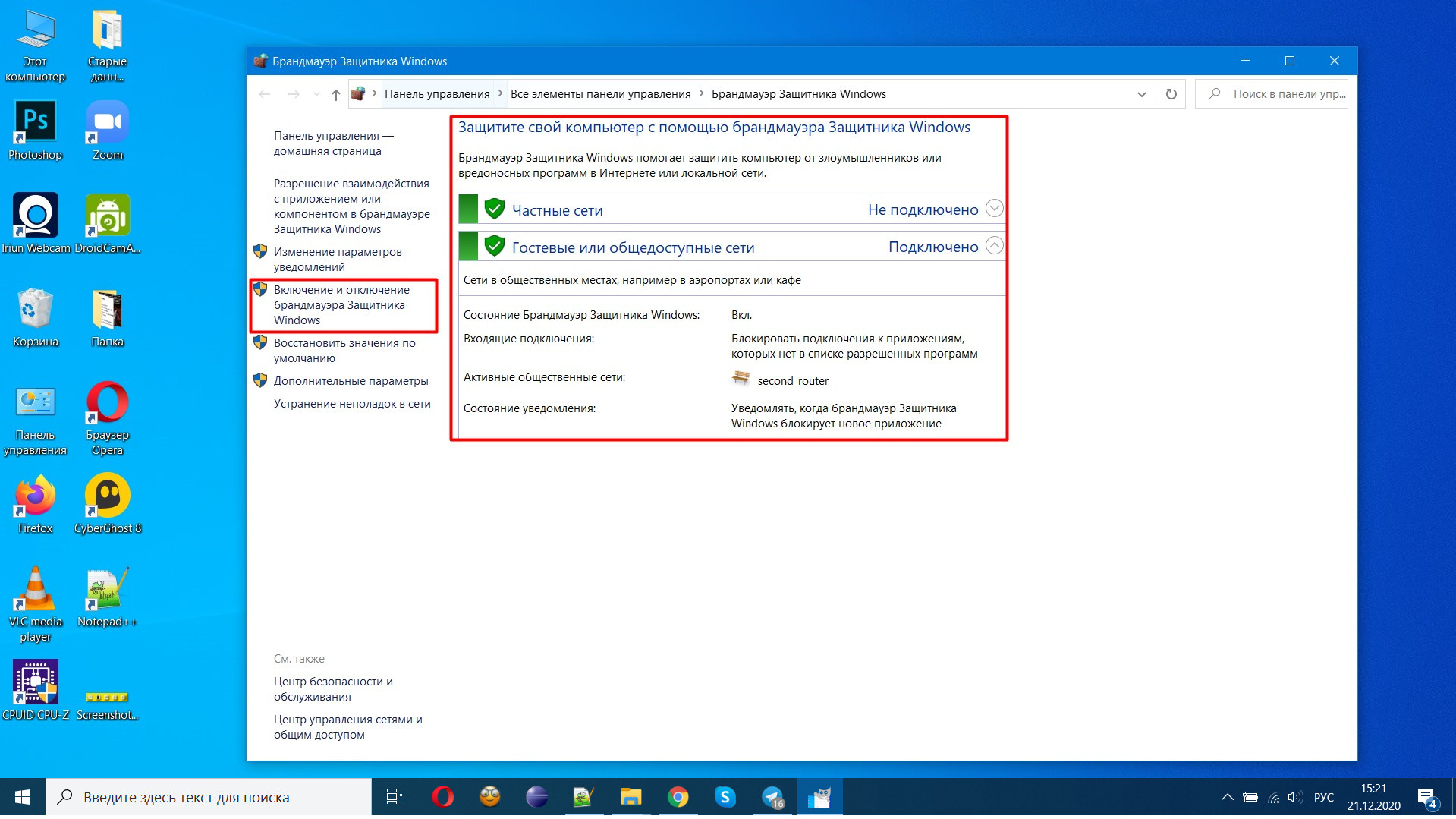

Брандмауэр есть в ОС, начиная с версии Windows XP SP2. В Windows 7 он входит в состав Центра обеспечения безопасности Windows, в Windows 10 — Центра безопасности и обслуживания. Он поддерживает фильтрацию на уровне портов, пакетов, приложений и создание различных правил для разных типов сетей (частных, общественных и сетей домена), настройку профилей.

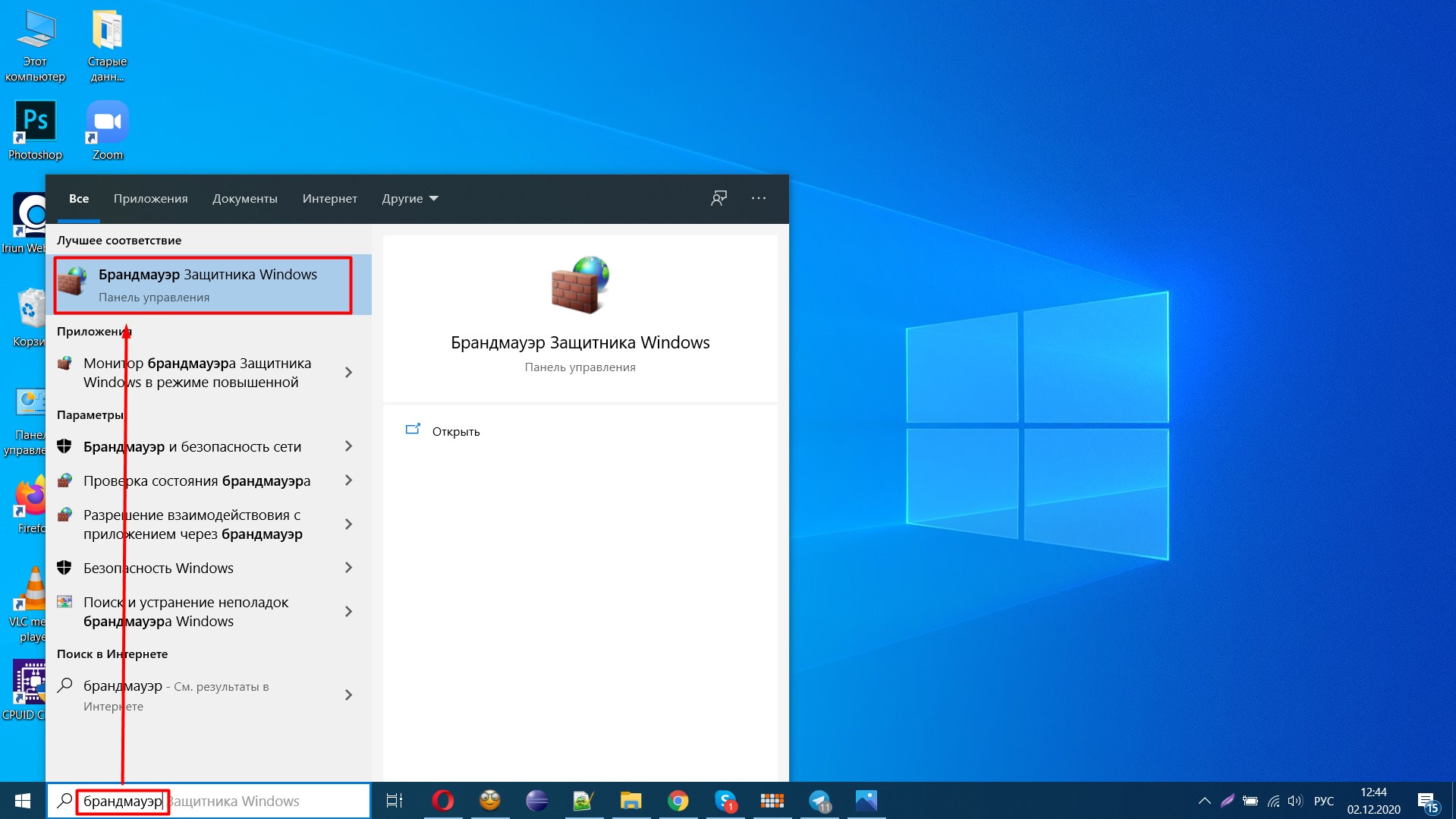

Чтобы проверить состояние защиты в Windows 10, введите слово «брандмауэр» в панели поиска.

1 / 0

2 / 0

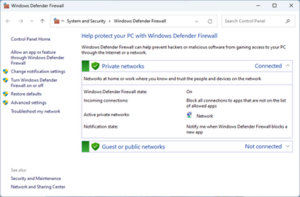

Другой вариант: меню «Пуск» — «Параметры» — «Обновление и безопасность» — «Безопасность Windows» — «Брандмауэр и защита сети». Здесь вы также увидите, включён ли файервол для различных типов сетей, и сможете его настроить.

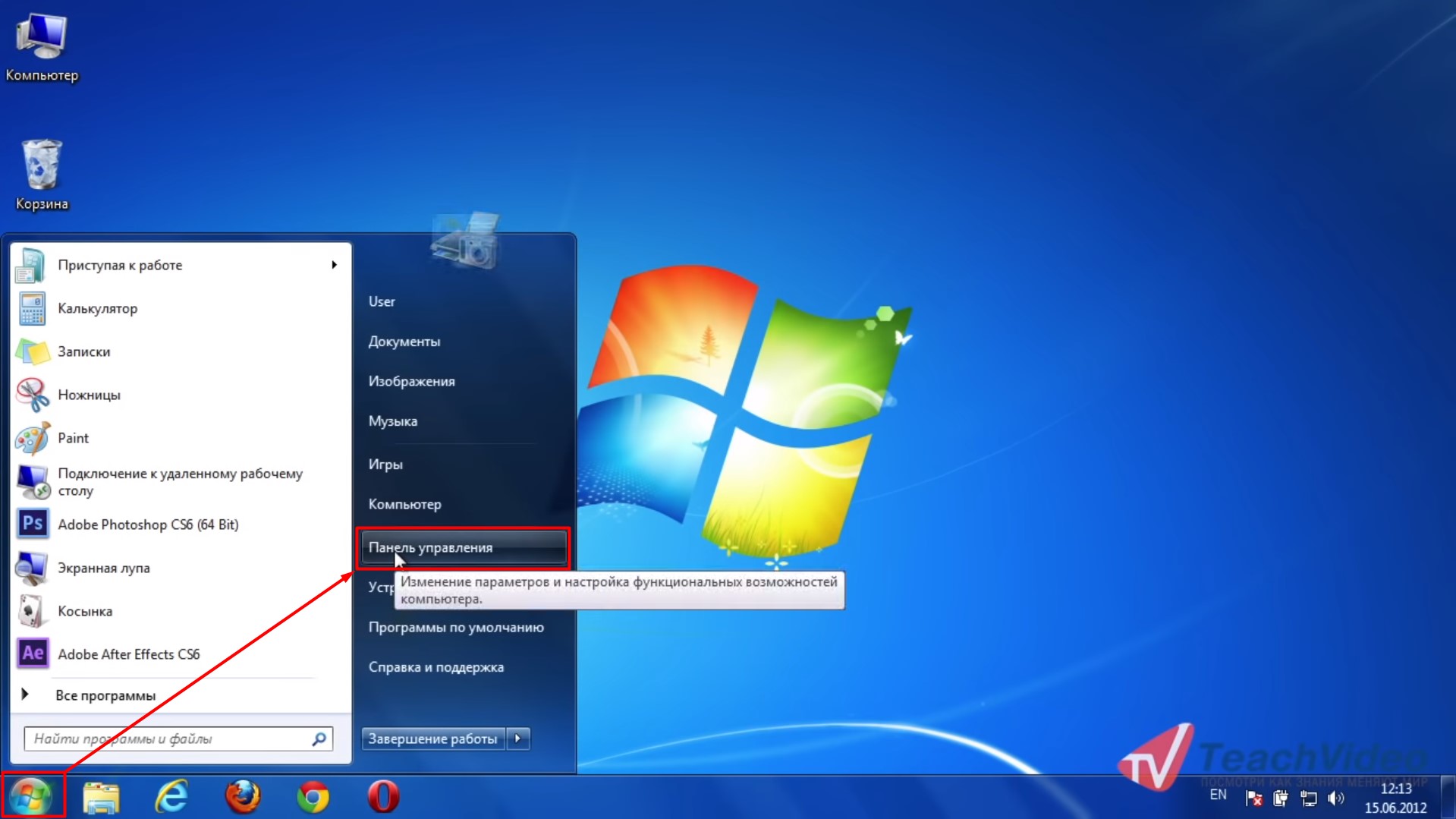

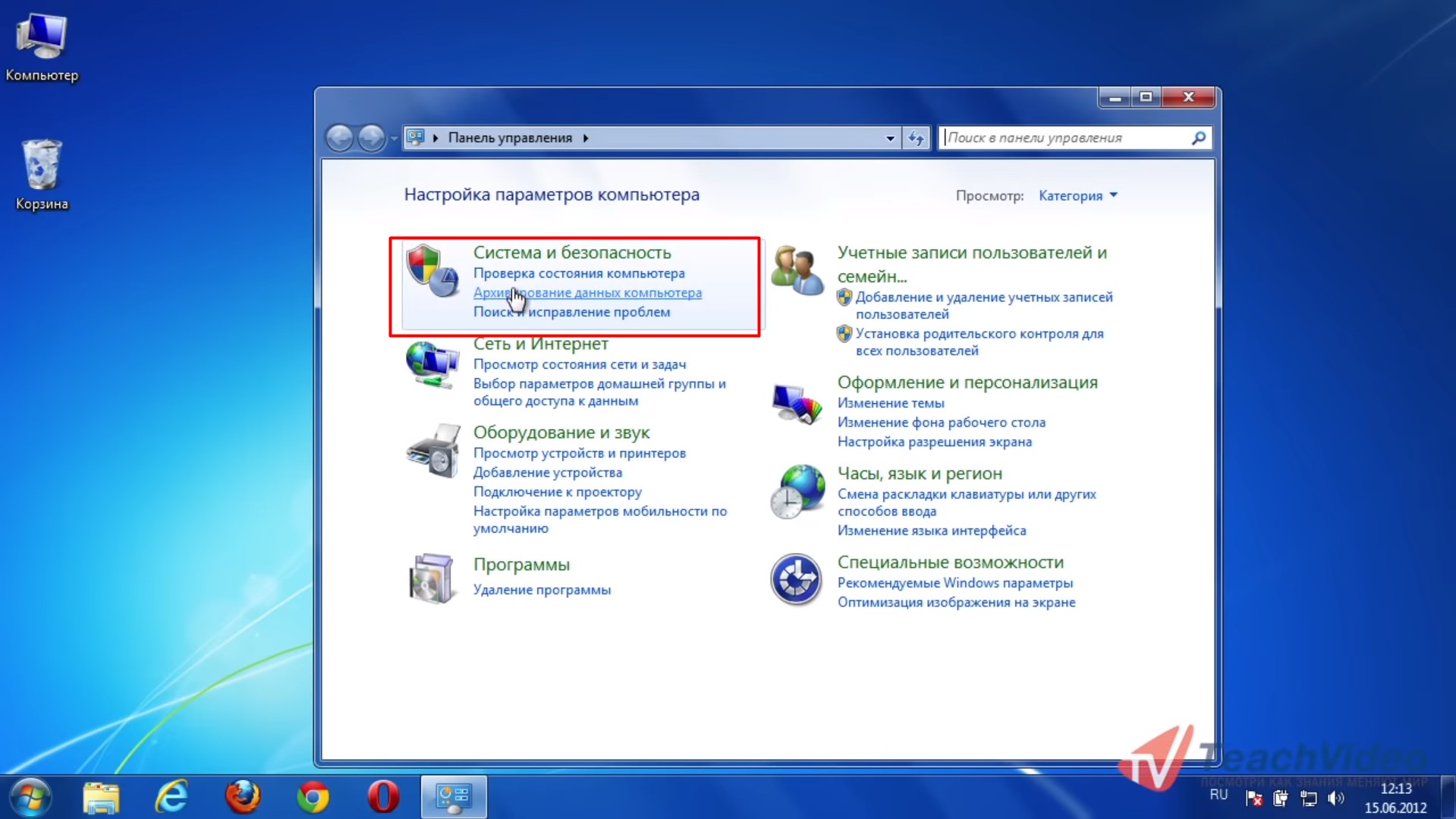

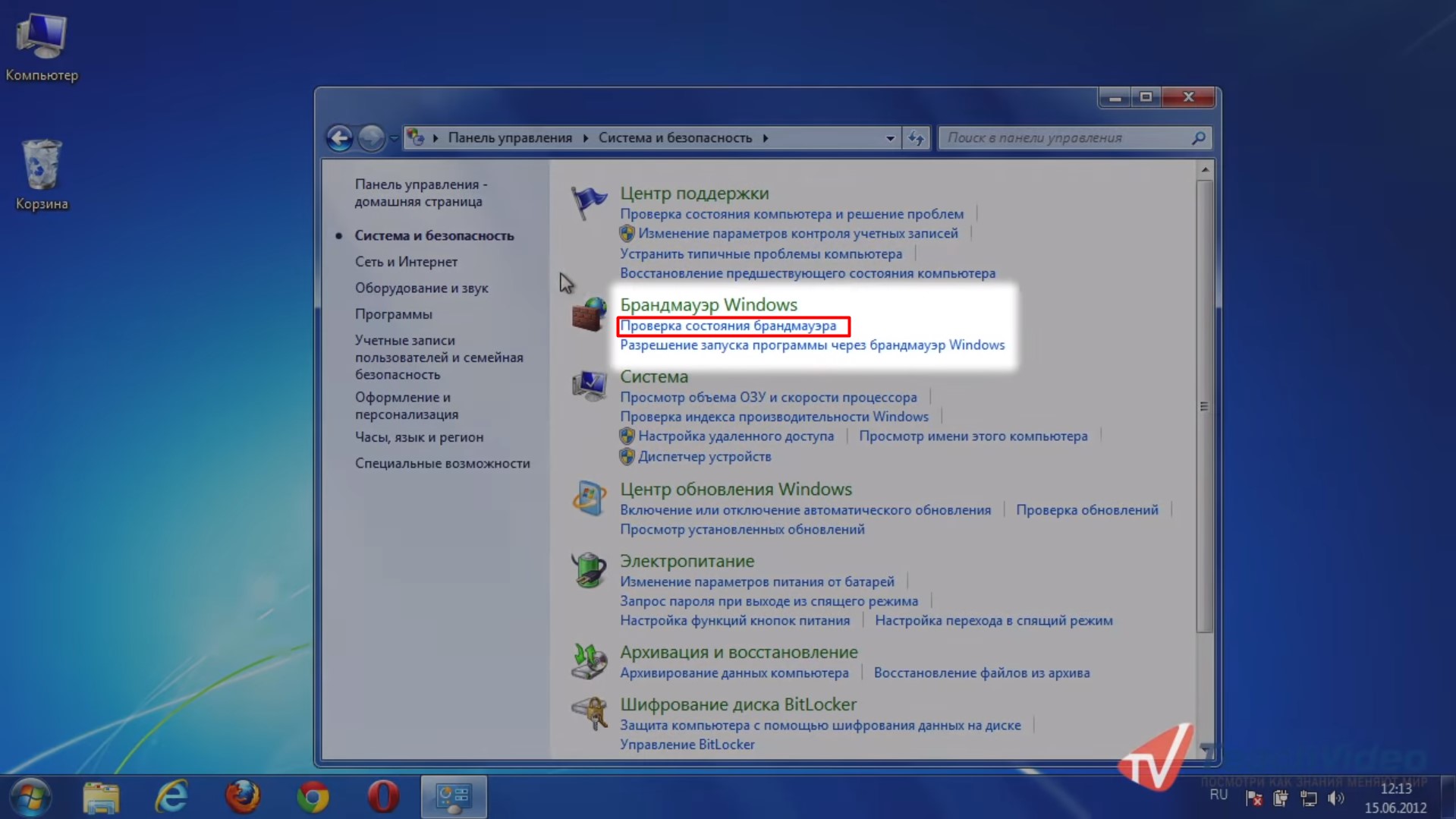

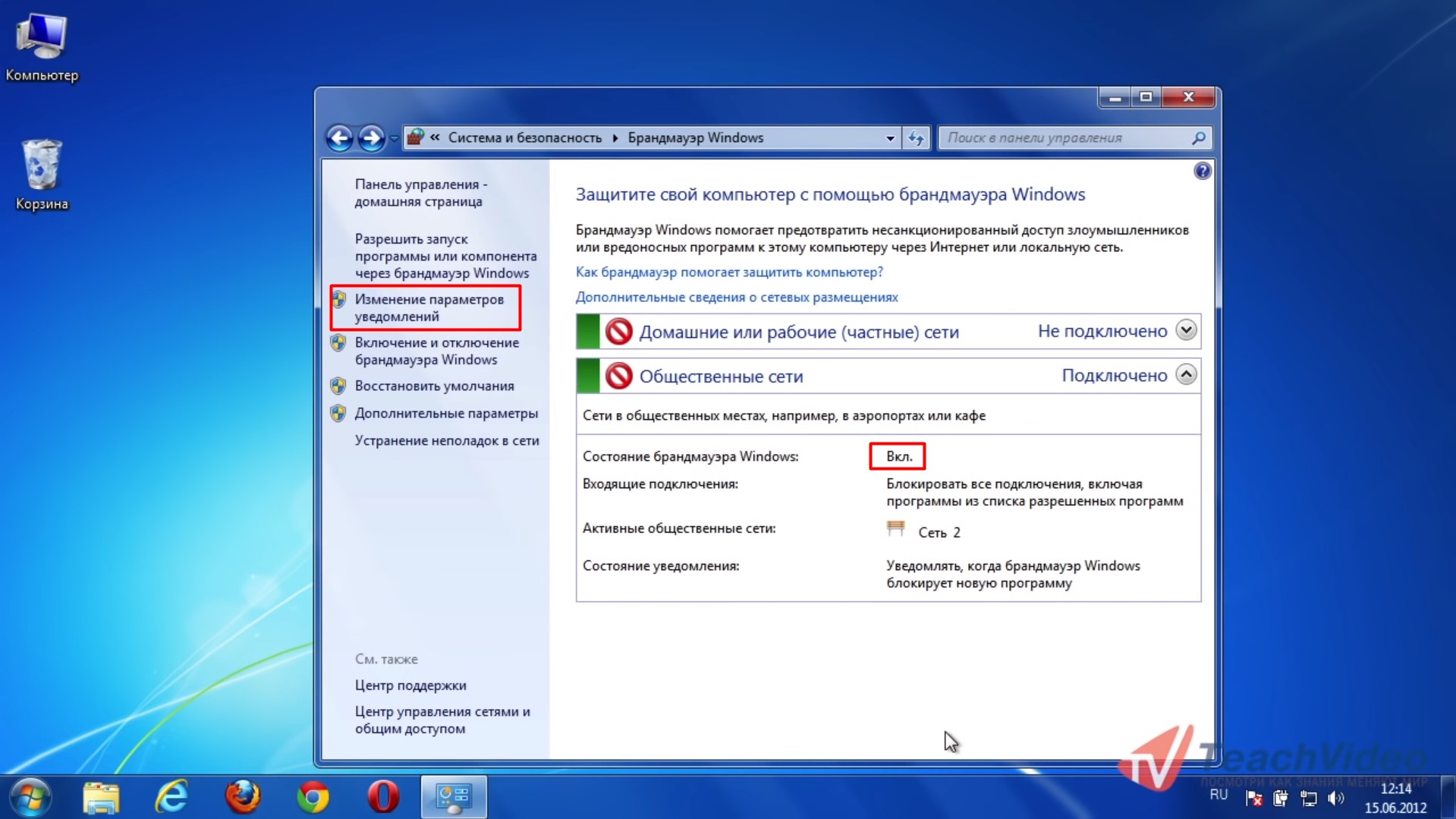

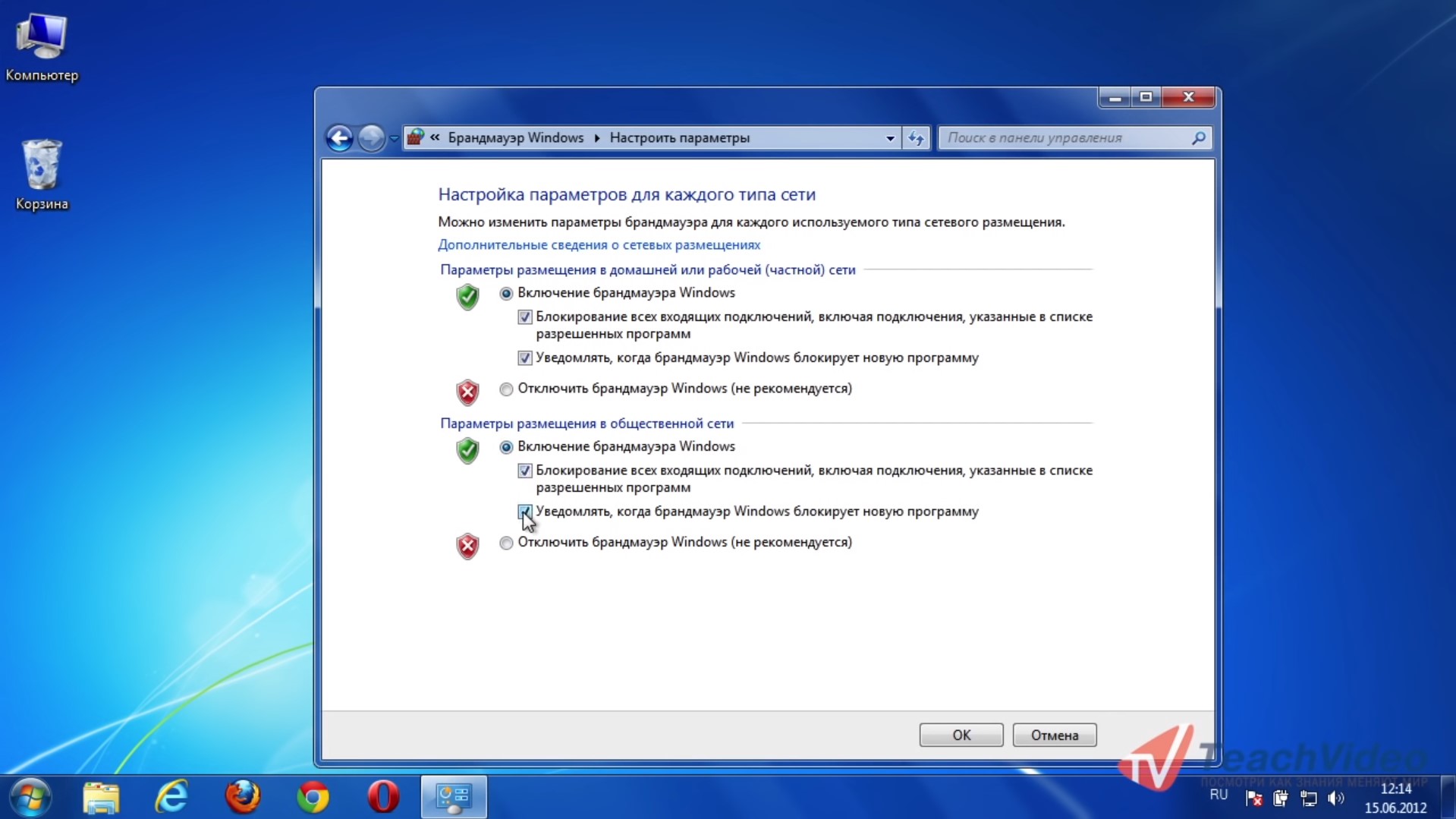

В Windows 7 откройте меню «Пуск» — «Панель управления» — «Система и безопасность» — «Брандмауэр Windows» — «Проверка состояния брандмауэра». Настраивается он в пункте «Изменение параметров уведомлений».

1 / 0

2 / 0

3 / 0

4 / 0

5 / 0

macOS

В этой ОС, начиная с OS X 10.5.1, можно управлять подключениями на уровне приложений, а не портов. Таким образом, потенциально опасные приложения не смогут получить доступ к данным через порты, которые используют «хорошие» программы.

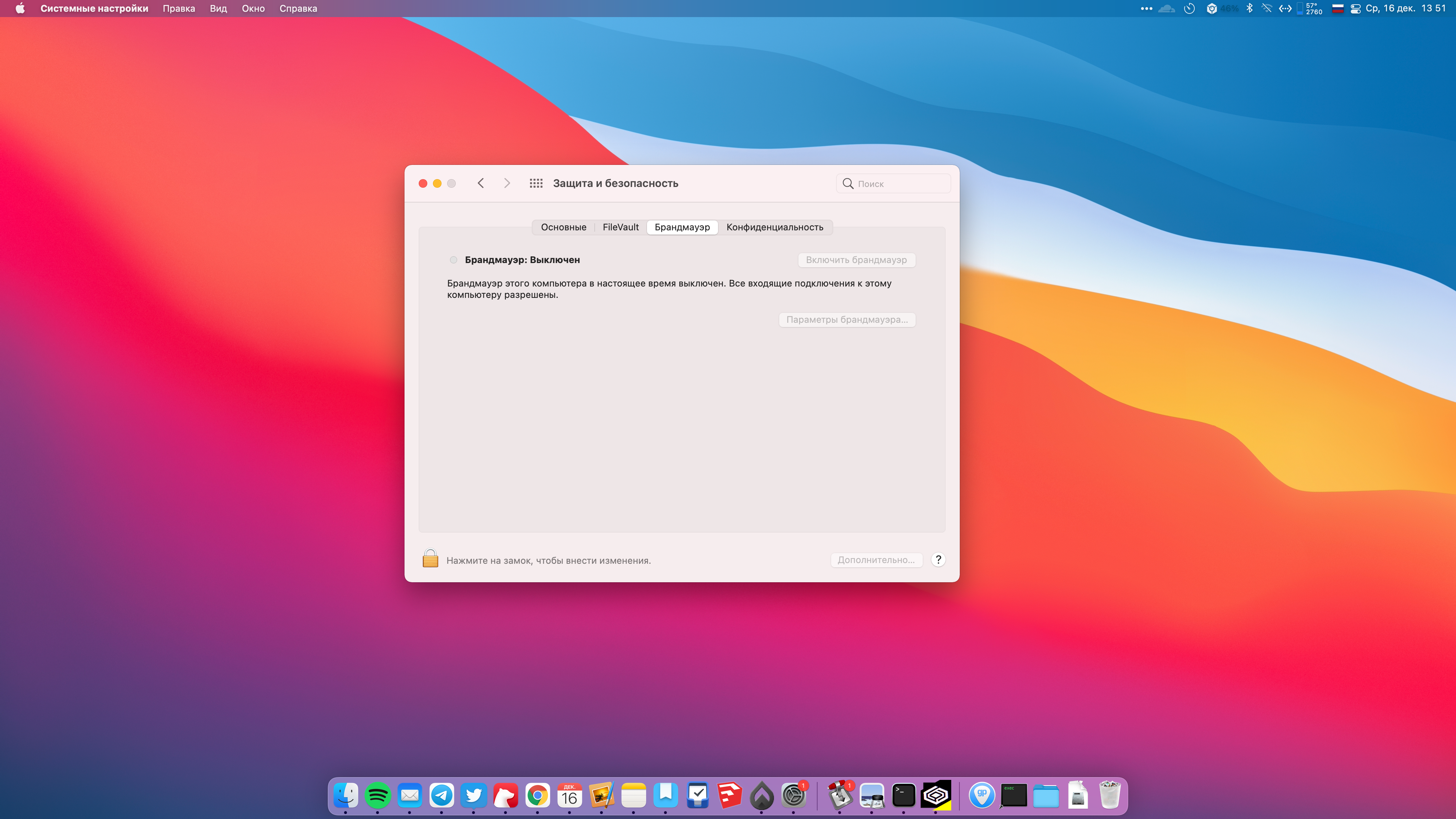

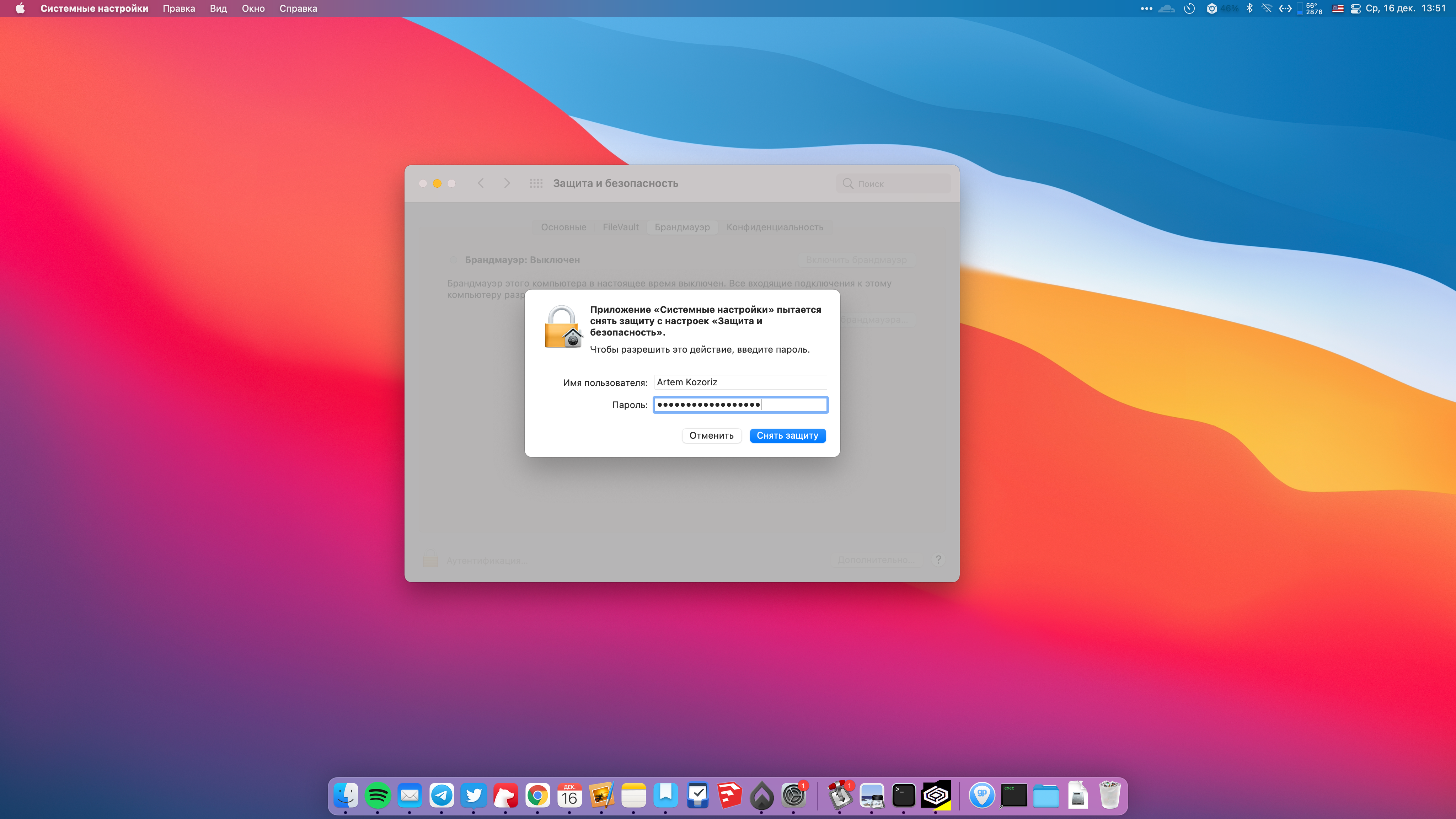

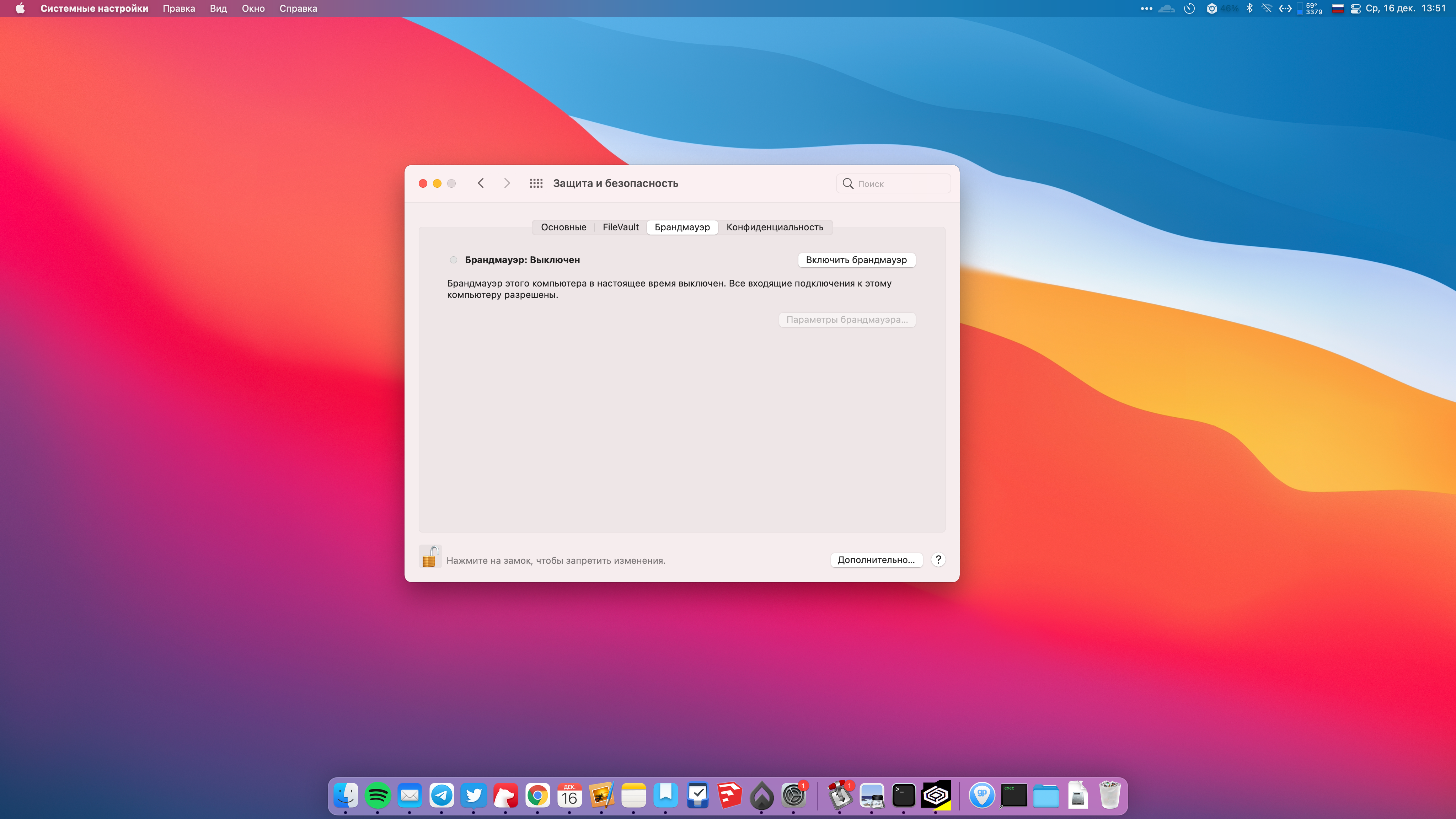

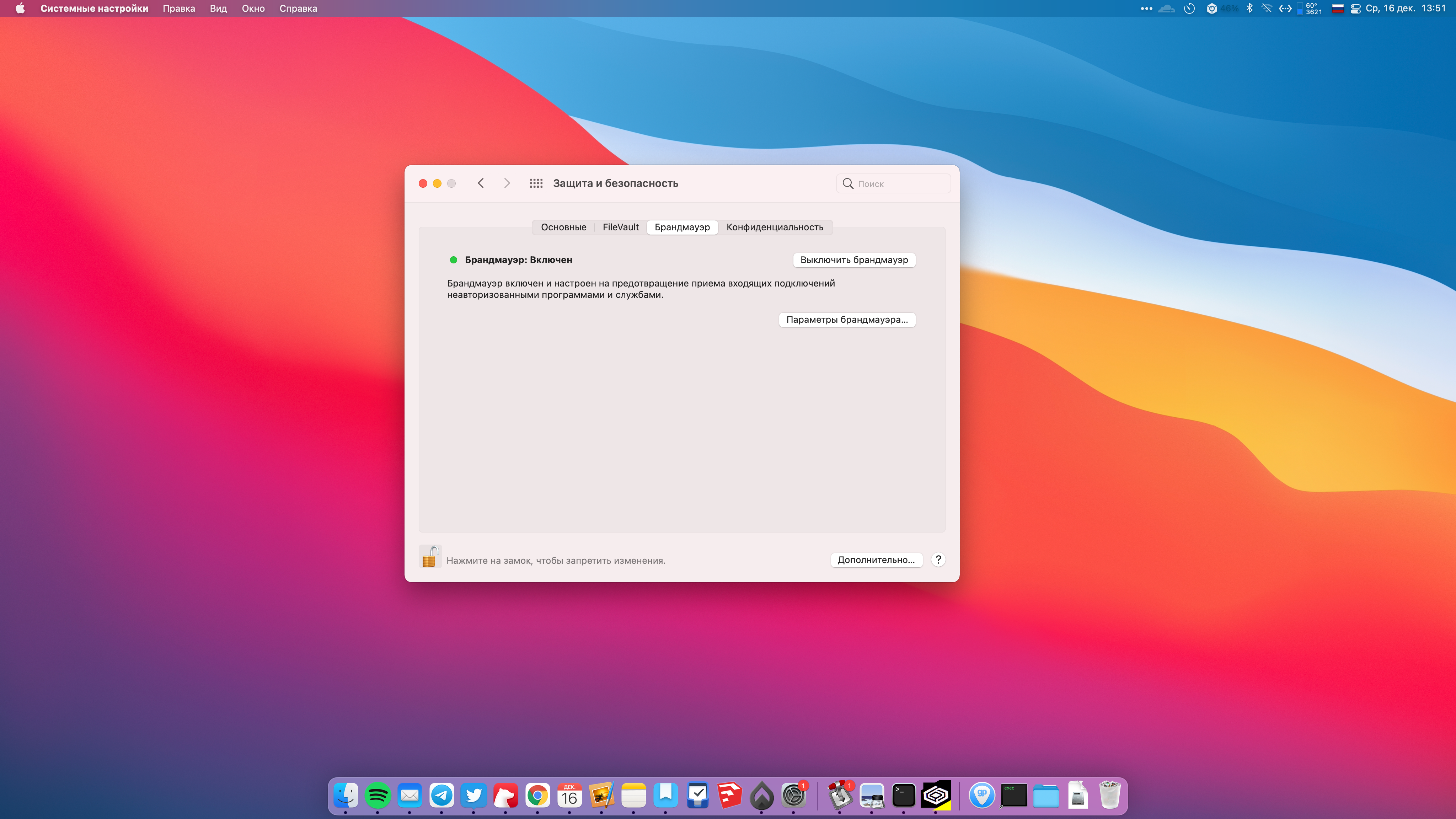

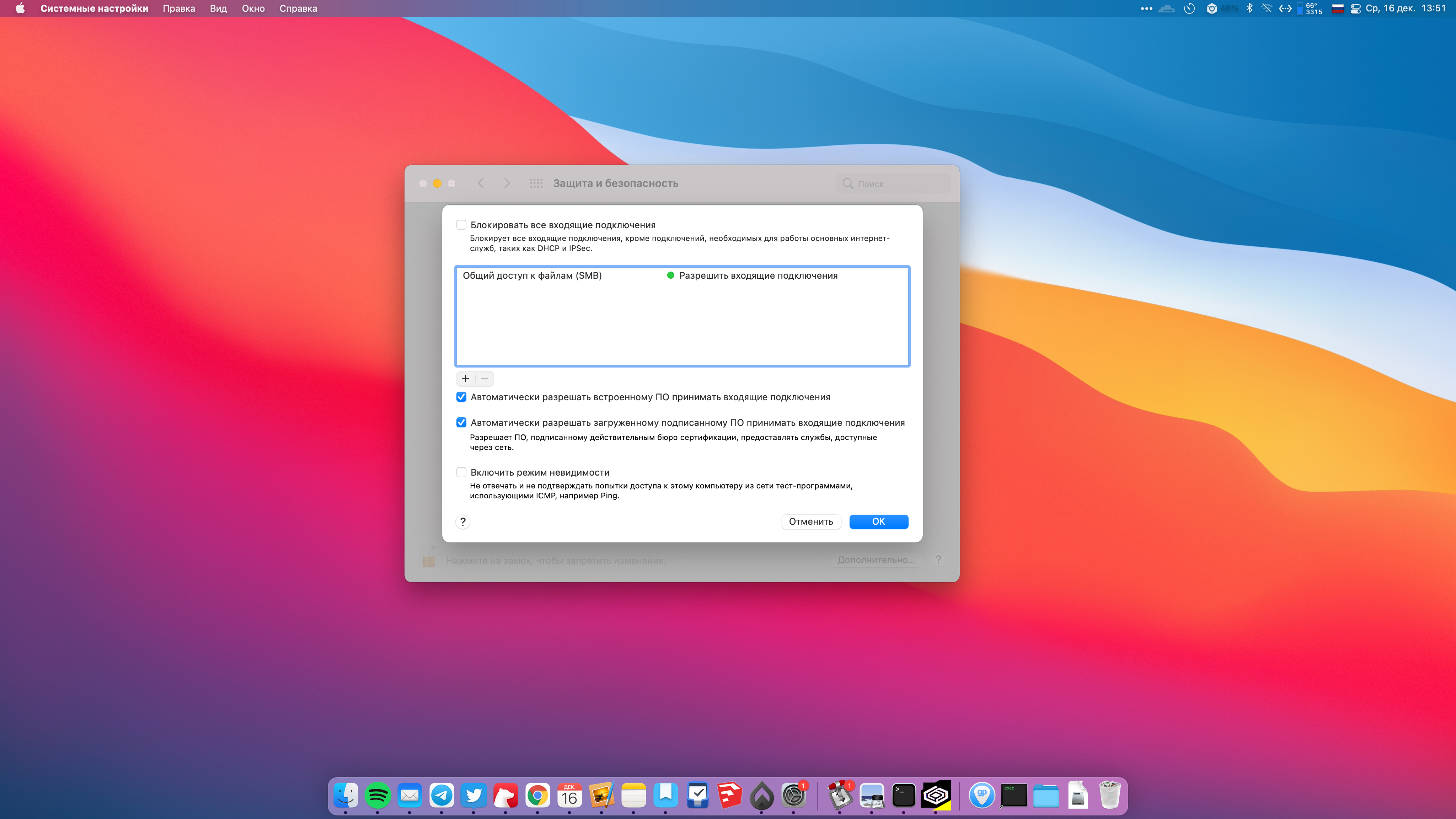

Чтобы проверить параметры файервола, перейдите в меню «Системные настройки» — «Безопасность» (или «Конфиденциальность и безопасность» в более новых версиях ОС), затем на вкладку «Брандмауэр», кликните по значку замка в левом нижнем углу и введите имя и пароль администратора — это разблокирует панель. Затем нажмите кнопку «Включить брандмауэр» или «Запустить». Кнопка «Дополнительно» позволит настроить параметры межсетевого экрана.

1 / 0

2 / 0

3 / 0

4 / 0

5 / 0

6 / 0

Linux

В ядро Linux встроен фильтр пакетов. Начиная с версии ядра 2.4 в качестве брандмауэра используется утилита iptables. Она может защитить от атак на отказ, IP‑спуфинга, фрагментации пакетов и DDoS.

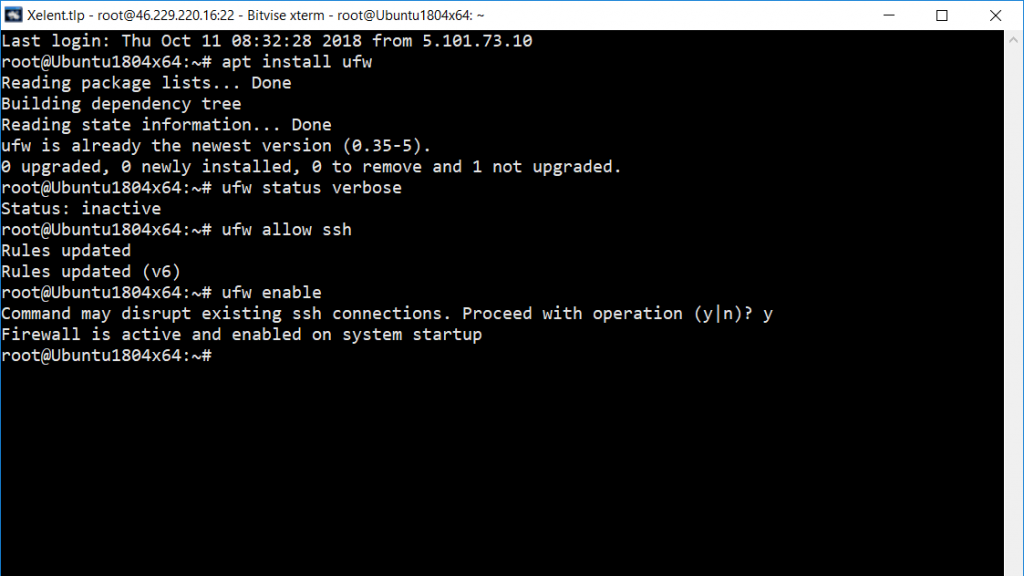

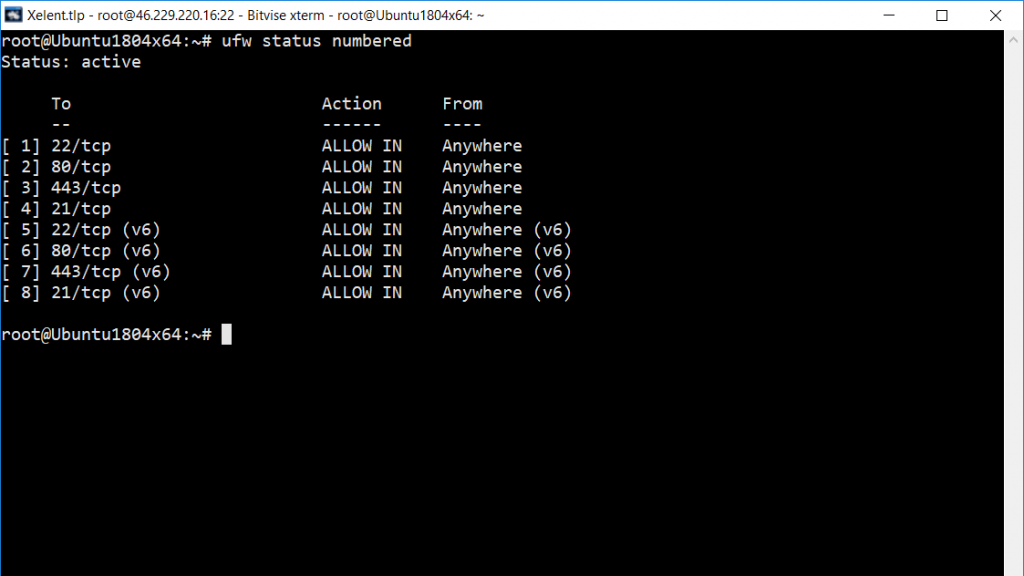

В Ubuntu для iptables есть оболочка UTF (Uncomplicated Firewall — «несложный файервол»). Установить утилиту можно командой apt install ufw в терминале. Чтобы проверить её статус, введите ufw status verbose (по умолчанию защита неактивна). А чтобы посмотреть список правил — ufw status numbered.

1 / 0

2 / 0

Чем заменить встроенный брандмауэр

Решения от сторонних разработчиков могут обеспечить более надёжную защиту. Они гибко настраиваются, включают интеллектуальные алгоритмы поиска вредоносной активности и другие полезные функции. А главное — содержат меньше уязвимостей, известных злоумышленникам.

Часто брандмауэры входят в состав антивирусных пакетов. Вот несколько популярных продуктов:

- Avira: базовая защита — бесплатно; Pro‑версии — от 2,95 евро в месяц.

- Comodo Wi‑Fi Security: от 3,99 доллара в месяц.

- BitDefender Internet Security: от 29,99 доллара в год; есть бесплатные пробные версии на 30 дней.

- Avast Premium Security: от 1 990 рублей в год (с файерволом); есть бесплатные пробные версии на 30 дней.

- ESET NOD32 Internet Security: от 1 990 рублей в год; есть бесплатная пробная версия на 30 дней.

Читайте также 👨💻💿

- 7 правил цифровой гигиены, за которые вы скажете себе спасибо

- 5 надёжных файрволов для защиты вашего компьютера

- Как почистить компьютер от рекламы, удалить мусор и ускорить работу Windows

- 6 мифов об интернет-безопасности, вера в которые может дорого обойтись

- 10 причин отказаться от антивирусов в 2020 году

From Wikipedia, the free encyclopedia

Windows Defender Firewall in Windows 10 Fall Creators Update, reporting firewall is turned off. |

|

| Other names | Microsoft Defender Firewall Windows Defender Firewall Internet Connection Firewall |

|---|---|

| Developer(s) | Microsoft |

| Operating system |

|

| Service name | MpsSvc |

| Type | Personal firewall |

Windows Firewall (officially called Microsoft Defender Firewall in Windows 10 version 2004 and later) is a firewall component of Microsoft Windows. It was first included in Windows XP SP2 and Windows Server 2003 SP1. Before the release of Windows XP Service Pack 2, it was known as the «Internet Connection Firewall.»

Overview[edit]

When Windows XP was originally shipped in October 2001, it included a limited firewall called «Internet Connection Firewall». It was disabled by default due to concerns with backward compatibility, and the configuration screens were buried away in network configuration screens that many users never looked at. As a result, it was rarely used. In mid-2003, the Blaster worm attacked a large number of Windows machines, taking advantage of flaws in the RPC Windows service.[1][dead link] Several months later, the Sasser worm did something similar. The ongoing prevalence of these worms through 2004 resulted in unpatched machines being infected within a matter of minutes.[1] Because of these incidents, as well as other criticisms that Microsoft was not being active in protecting customers from threats, Microsoft decided to significantly improve both the functionality and the interface of Windows XP’s built-in firewall, rebrand it as Windows Firewall,[2] and switched it on by default since Windows XP SP2.

One of three profiles is activated automatically for each network interface:[3]

- Public assumes that the network is shared with the World and is the most restrictive profile.

- Private assumes that the network is isolated from the Internet and allows more inbound connections than public. A network is never assumed to be private unless designated as such by a local administrator.

- Domain profile is the least restrictive. It allows more inbound connections to allow for file sharing etc. The domain profile is selected automatically when connected to a network with a domain trusted by the local computer.

Security log capabilities are included, which can record IP addresses and other data relating to connections originating from the home or office network or the Internet. It can record both dropped packets and successful connections. This can be used, for instance, to track every time a computer on the network connects to a website. This security log is not enabled by default; the administrator must enable it.[4]

Windows Firewall can be controlled/configured through a COM object-oriented API, scriptable through the netsh command,[5] through the GUI administration tool[6] or centrally through group policies.[7] All features are available regardless of how it is configured.

Versions[edit]

Windows Neptune[edit]

In the unreleased Windows Neptune, the firewall was introduced[citation needed]. It is similar to the one found in Windows XP.[8]

Windows XP[edit]

Windows Firewall was first introduced as part of Windows XP Service Pack 2. Every type of network connection, whether it is wired, wireless, VPN, or even FireWire, has the firewall enabled by default, with some built-in exceptions to allow connections from machines on the local network. It also fixed a problem whereby the firewall policies would not be enabled on a network connection until several seconds after the connection itself was created, thereby creating a window of vulnerability.[9] A number of additions were made to Group Policy, so that Windows system administrators could configure the Windows Firewall product on a company-wide level. XP’s Windows Firewall cannot block outbound connections; it is only capable of blocking inbound ones.

Windows Firewall turned out to be one of the two most significant reasons (the other being DCOM activation security)[10] that many corporations did not upgrade to Service Pack 2 in a timely fashion. Around the time of SP2’s release, a number of Internet sites were reporting significant application compatibility issues, though the majority of those ended up being nothing more than ports that needed to be opened on the firewall so that components of distributed systems (typically backup and antivirus solutions) could communicate.

Windows Firewall added IPv6, which was not supported by its predecessor, Internet Connection Firewall.[11]

Windows Vista[edit]

Windows Vista improved the firewall to address a number of concerns around the flexibility of Windows Firewall in a corporate environment:[12]

- The firewall is based on the Windows Filtering Platform.

- A new management console snap-in named Windows Firewall with Advanced Security which provides access to many advanced options, and enables remote administration. This can be accessed via Start -> Control Panel -> Administrative Tools -> Windows Firewall with Advanced Security, or by running «wf.msc»

- Outbound packet filtering, reflecting increasing concerns about spyware and viruses that attempt to «phone home». Outbound rules are configured using the management console. Notifications are not shown however for outbound connections.

- With the advanced packet filter, rules can also be specified for source and destination IP addresses and port ranges.

- Rules can be configured for services by its service name chosen by a list, without needing to specify the full path file name.

- IPsec is fully integrated, allowing connections to be allowed or denied based on security certificates, Kerberos authentication, etc. Encryption can also be required for any kind of connection.

- Improved interface for managing separate firewall profiles. Ability to have three separate firewall profiles for when computers are domain-joined, connected to a private network, or connected to a public network (XP SP2 supports two profiles—domain-joined and standard). Support for the creation of rules for enforcing server and domain isolation policies.

Windows Server 2008 and Windows 7[edit]

Windows Server 2008 contains the same firewall as Windows Vista. The firewall in Windows Server 2008 R2 and Windows 7 contains some improvements, such as multiple active profiles.[13]

Windows 10[edit]

Changes to this component in Windows 10 are:

- The change of name that occurred in the September 2017 update, known as the Fall Creators Update (codename Redstone 3).

- Firewall service (mpssvc) cannot be stopped anymore.

See also[edit]

- List of Microsoft Windows components

- Security and safety features new to Windows Vista

- Personal firewall

- Comparison of firewalls

References[edit]

- ^ Lemos, Robert (August 17, 2004). «Study: Unpatched PCs compromised in 20 minutes». CNET. CBS Interactive.

- ^ «Troubleshooting Windows Firewall settings in Windows XP Service Pack 2». Support. Microsoft. October 19, 2004. Archived from the original on October 20, 2004.

- ^ «Network Location Awareness». TechNet. Microsoft. November 2, 2007.

- ^ «Internet Connection Firewall security log». TechNet. Microsoft. January 21, 2005. Archived from the original on November 10, 2008.

- ^ «Appendix B: Netsh Command Syntax for the Netsh Firewall Context». TechNet. Microsoft. December 17, 2004.

- ^ «User Interface: Windows Firewall with Advanced Security». TechNet. Microsoft. January 20, 2009.

- ^ «Deploying Windows Firewall Settings With Group Policy». TechNet. Microsoft. December 17, 2004.

- ^ «Windows Firewall». Windows. Microsoft. Archived from the original on June 11, 2011. Retrieved 2015-11-30.

- ^ «Manually Configuring Windows Firewall in Windows XP Service Pack 2». TechNet. Microsoft. February 2004.

- ^ «Deploying Windows XP Service Pack 2 using Software Update Services». TechNet. Microsoft. August 18, 2004.

Factors to consider when using SUS to deploy Windows XP SP2

- ^ «To configure IPv6 Internet Connection Firewall». TechNet. Microsoft. February 2, 2006.

- ^ «The New Windows Firewall in Windows Vista and Windows Server 2008». TechNet. Microsoft. January 2006.

- ^ «What’s New in Windows Firewall with Advanced Security». TechNet. Microsoft. October 26, 2009.

Notes[edit]

- ^ These multiple vulnerabilities were fixed by Microsoft over the course of several months; Microsoft security bulletins MS03-026, MS03-039, and MS04-012 cover this in more detail.

External links[edit]

- Windows Firewall with Advanced Security on Microsoft TechNet

From Wikipedia, the free encyclopedia

Windows Defender Firewall in Windows 10 Fall Creators Update, reporting firewall is turned off. |

|

| Other names | Microsoft Defender Firewall Windows Defender Firewall Internet Connection Firewall |

|---|---|

| Developer(s) | Microsoft |

| Operating system |

|

| Service name | MpsSvc |

| Type | Personal firewall |

Windows Firewall (officially called Microsoft Defender Firewall in Windows 10 version 2004 and later) is a firewall component of Microsoft Windows. It was first included in Windows XP SP2 and Windows Server 2003 SP1. Before the release of Windows XP Service Pack 2, it was known as the «Internet Connection Firewall.»

Overview[edit]

When Windows XP was originally shipped in October 2001, it included a limited firewall called «Internet Connection Firewall». It was disabled by default due to concerns with backward compatibility, and the configuration screens were buried away in network configuration screens that many users never looked at. As a result, it was rarely used. In mid-2003, the Blaster worm attacked a large number of Windows machines, taking advantage of flaws in the RPC Windows service.[1][dead link] Several months later, the Sasser worm did something similar. The ongoing prevalence of these worms through 2004 resulted in unpatched machines being infected within a matter of minutes.[1] Because of these incidents, as well as other criticisms that Microsoft was not being active in protecting customers from threats, Microsoft decided to significantly improve both the functionality and the interface of Windows XP’s built-in firewall, rebrand it as Windows Firewall,[2] and switched it on by default since Windows XP SP2.

One of three profiles is activated automatically for each network interface:[3]

- Public assumes that the network is shared with the World and is the most restrictive profile.

- Private assumes that the network is isolated from the Internet and allows more inbound connections than public. A network is never assumed to be private unless designated as such by a local administrator.

- Domain profile is the least restrictive. It allows more inbound connections to allow for file sharing etc. The domain profile is selected automatically when connected to a network with a domain trusted by the local computer.

Security log capabilities are included, which can record IP addresses and other data relating to connections originating from the home or office network or the Internet. It can record both dropped packets and successful connections. This can be used, for instance, to track every time a computer on the network connects to a website. This security log is not enabled by default; the administrator must enable it.[4]

Windows Firewall can be controlled/configured through a COM object-oriented API, scriptable through the netsh command,[5] through the GUI administration tool[6] or centrally through group policies.[7] All features are available regardless of how it is configured.

Versions[edit]

Windows Neptune[edit]

In the unreleased Windows Neptune, the firewall was introduced[citation needed]. It is similar to the one found in Windows XP.[8]

Windows XP[edit]

Windows Firewall was first introduced as part of Windows XP Service Pack 2. Every type of network connection, whether it is wired, wireless, VPN, or even FireWire, has the firewall enabled by default, with some built-in exceptions to allow connections from machines on the local network. It also fixed a problem whereby the firewall policies would not be enabled on a network connection until several seconds after the connection itself was created, thereby creating a window of vulnerability.[9] A number of additions were made to Group Policy, so that Windows system administrators could configure the Windows Firewall product on a company-wide level. XP’s Windows Firewall cannot block outbound connections; it is only capable of blocking inbound ones.

Windows Firewall turned out to be one of the two most significant reasons (the other being DCOM activation security)[10] that many corporations did not upgrade to Service Pack 2 in a timely fashion. Around the time of SP2’s release, a number of Internet sites were reporting significant application compatibility issues, though the majority of those ended up being nothing more than ports that needed to be opened on the firewall so that components of distributed systems (typically backup and antivirus solutions) could communicate.

Windows Firewall added IPv6, which was not supported by its predecessor, Internet Connection Firewall.[11]

Windows Vista[edit]

Windows Vista improved the firewall to address a number of concerns around the flexibility of Windows Firewall in a corporate environment:[12]

- The firewall is based on the Windows Filtering Platform.

- A new management console snap-in named Windows Firewall with Advanced Security which provides access to many advanced options, and enables remote administration. This can be accessed via Start -> Control Panel -> Administrative Tools -> Windows Firewall with Advanced Security, or by running «wf.msc»

- Outbound packet filtering, reflecting increasing concerns about spyware and viruses that attempt to «phone home». Outbound rules are configured using the management console. Notifications are not shown however for outbound connections.

- With the advanced packet filter, rules can also be specified for source and destination IP addresses and port ranges.

- Rules can be configured for services by its service name chosen by a list, without needing to specify the full path file name.

- IPsec is fully integrated, allowing connections to be allowed or denied based on security certificates, Kerberos authentication, etc. Encryption can also be required for any kind of connection.

- Improved interface for managing separate firewall profiles. Ability to have three separate firewall profiles for when computers are domain-joined, connected to a private network, or connected to a public network (XP SP2 supports two profiles—domain-joined and standard). Support for the creation of rules for enforcing server and domain isolation policies.

Windows Server 2008 and Windows 7[edit]

Windows Server 2008 contains the same firewall as Windows Vista. The firewall in Windows Server 2008 R2 and Windows 7 contains some improvements, such as multiple active profiles.[13]

Windows 10[edit]

Changes to this component in Windows 10 are:

- The change of name that occurred in the September 2017 update, known as the Fall Creators Update (codename Redstone 3).

- Firewall service (mpssvc) cannot be stopped anymore.

See also[edit]

- List of Microsoft Windows components

- Security and safety features new to Windows Vista

- Personal firewall

- Comparison of firewalls

References[edit]

- ^ Lemos, Robert (August 17, 2004). «Study: Unpatched PCs compromised in 20 minutes». CNET. CBS Interactive.

- ^ «Troubleshooting Windows Firewall settings in Windows XP Service Pack 2». Support. Microsoft. October 19, 2004. Archived from the original on October 20, 2004.

- ^ «Network Location Awareness». TechNet. Microsoft. November 2, 2007.

- ^ «Internet Connection Firewall security log». TechNet. Microsoft. January 21, 2005. Archived from the original on November 10, 2008.

- ^ «Appendix B: Netsh Command Syntax for the Netsh Firewall Context». TechNet. Microsoft. December 17, 2004.

- ^ «User Interface: Windows Firewall with Advanced Security». TechNet. Microsoft. January 20, 2009.

- ^ «Deploying Windows Firewall Settings With Group Policy». TechNet. Microsoft. December 17, 2004.

- ^ «Windows Firewall». Windows. Microsoft. Archived from the original on June 11, 2011. Retrieved 2015-11-30.

- ^ «Manually Configuring Windows Firewall in Windows XP Service Pack 2». TechNet. Microsoft. February 2004.

- ^ «Deploying Windows XP Service Pack 2 using Software Update Services». TechNet. Microsoft. August 18, 2004.

Factors to consider when using SUS to deploy Windows XP SP2

- ^ «To configure IPv6 Internet Connection Firewall». TechNet. Microsoft. February 2, 2006.

- ^ «The New Windows Firewall in Windows Vista and Windows Server 2008». TechNet. Microsoft. January 2006.

- ^ «What’s New in Windows Firewall with Advanced Security». TechNet. Microsoft. October 26, 2009.

Notes[edit]

- ^ These multiple vulnerabilities were fixed by Microsoft over the course of several months; Microsoft security bulletins MS03-026, MS03-039, and MS04-012 cover this in more detail.

External links[edit]

- Windows Firewall with Advanced Security on Microsoft TechNet

- ЧТО ТАКОЕ БРАНДМАУЭР?

- КАК РАБОТАЕТ БРАНДМАУЭР?

- КАК ВЫГЛЯДИТ И НА ЧТО СПОСОБЕН БРАНДМАУЭР WINDOWS?

Начиная со второго пакета обновления Windows XP (SP2), в операционные системы стал интегрироваться неизвестный ранее обычным пользователям компонент — брандмауэр. Прошло уже столько времени, а многие и до сих пор не знают, что и для чего он предназначен.

ЧТО ТАКОЕ БРАНДМАУЭР?

Под термином «Брандмауэром» понимается «Файервол» (Firewall). Брандмауэр — это просто «русскоязычное» (на самом деле, немецкое) название файервола. Последний, в свою очередь, представляет собой программный компонент, основная задача которого — отслеживание входящего и исходящего сетевого трафика с последующим выполнением над ним тех или иных операций (чаще всего блокировка).

Файервол или брандмауэр — межсетевой экран, через который проходит весь сетевой трафик, поступающий на компьютер пользователя либо исходящий от него в локальную или глобальную (интернет) сеть.

КАК РАБОТАЕТ БРАНДМАУЭР?

Межсетевой экран может иметь множество функций по контролю и фильтрации сетевого трафика. Простейшей функцией можно назвать блокировку доступа к тому или иному сайту. Проще понять это на примере:

- Допустим, в настройках файервола пользователь добавил сайт «google.com» в список блокируемых.

- При попытке входа на сайт браузер будет пытаться получить к нему доступ, отправляя соответствующие сетевые запросы.

- Эти запросы сначала пройдут через брандмауэр. Тот, в свою очередь, зафиксирует попытку доступа к сайту, проверит, имеется ли он в списке блокированных.

- Если да, файервол остановит выполнение этого запроса, т.е. попросту уничтожит его программно или выполнит какие-либо другие операции (неважно).

- Т.к. запрос от браузера не смог пройти дальше файервола, а, значит, не достиг своей цели, то и ответа никакого не последует. Браузер просто выдаст ошибку, что доступ к сайту ему получить не удалось.

Однако одной лишь блокировкой доступа к сайту через браузер возможности брандмауэра не ограничиваются. Если введенный в черный список сетевой адрес распространяется вообще на всю операционную систему в целом, то доступ к нему не сможет получить ни одна программа.

И это — лишь простейший пример функционала брандмауэра. Современные возможности файерволов позволяет не просто блокировать доступ к сайту, но и фильтровать сетевой трафик в соответствии с множеством различных условий.

КАК ВЫГЛЯДИТ И НА ЧТО СПОСОБЕН БРАНДМАУЭР WINDOWS?

Рассмотрим общую функциональность брандмауэра на примере Windows 10. Чтобы открыть соответствующий системный компонент:

- Откройте «Панель управления» и перейдите в раздел «Система и безопасность».

- В центральной части окна кликните по элементу «Брандмауэр Windows».

- Брандмауэр будет запущен.

Обратите внимание на блоки «Частные сети» и «Гостевые или общедоступные сети». Когда на компьютере создается очередное подключение к сети (например, к Wi-Fi), оно автоматически (или пользователем) помещается в одну из этих групп. С этих пор на сетевое подключение распространяются правила той группы, к которой она отнесена. И все программы, использующие данное сетевое подключение, также подчиняются правилам этой группы.

Теперь откройте раздел «Дополнительные параметры» в левой части окна:

Именно в этом разделе можно посмотреть и при необходимости изменить настройки брандмауэра — создать общие правила для сетевого подключения в целом или индивидуальное правило для конкретной программы.

Давайте, вместе создадим новое правило для браузера, которое не позволит ему открывать какой-либо определенный сайт. Так будет проще всего понять как предназначение, так и функционал брандмауэра:

- Откройте вкладку «Правила для входящих подключений», а затем в правой части окна кликните по элементу «Создать правило…»:

- Во вновь открывшемся окне выберите пункт «Настраиваемые» и нажмите кнопку «Далее».

- Установите галочку на пункте «Путь программы», затем кликните кнопку «Обзор» и укажите путь к браузеру. В нашем случае — это Mozilla Firefox, который находится по адресу «C:program files (x86)mozilla firefoxfirefox.exe».

- Далее откройте раздел «Область» в левой части окна. В блоке «Укажите удаленные IP-адреса…» переведите переключатель на «Указанные IP-адреса», затем кликните кнопку «Добавить».

- В новом небольшом окошке в поле «IP-адрес или подсеть» потребуется ввести IP-адрес блокируемого сайта. Нужен именно IP, а не доменное имя типа «www.google.com». О том, как определить IP-адрес сайта, здесь рассказывать не будем.

Блокировка сайта — базовая функция брандмауэра Windows. Если углубиться в функционал файервола, можно будет контролировать сеть собственного компьютера так, как это делают профессиональные сетевые администраторы.

Рекомендуем прочитать подробную статью-инструкцию по отключению брандмауэра Windows.