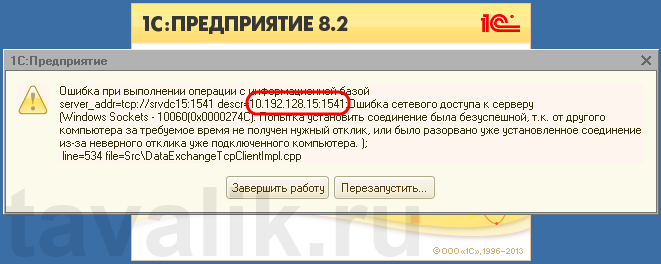

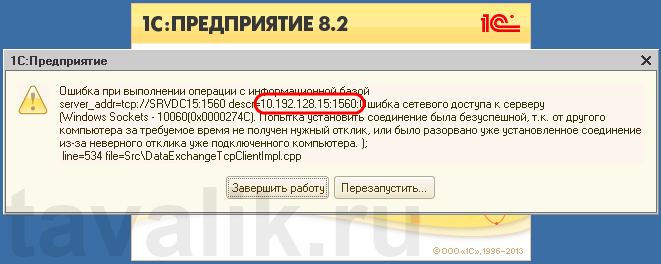

Некоторые программы и службы при работе через сетевые протоколы используют определенные порты для обмена данными. По умолчанию включенный брандмауэр Windows блокирует подобную сетевую активность. В частности, если попытаться подключиться с клиентской машины к серверу 1С:Предприятие 8.х можно натолкнуться на ошибку:

«Ошибка при выполнении операции с информационной базой (…). Ошибка сетевого доступа к серверу (…). Попытка установить соединение была безуспешной, т. к. от другого компьютера за требуемое время не получен нужный отклик, или было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера (…) »

Данная ошибка означает, что по указанному адресу не найден сервер «1С:Предприятия», ну или на сервере закрыт порт (в данном случае порт 1541).

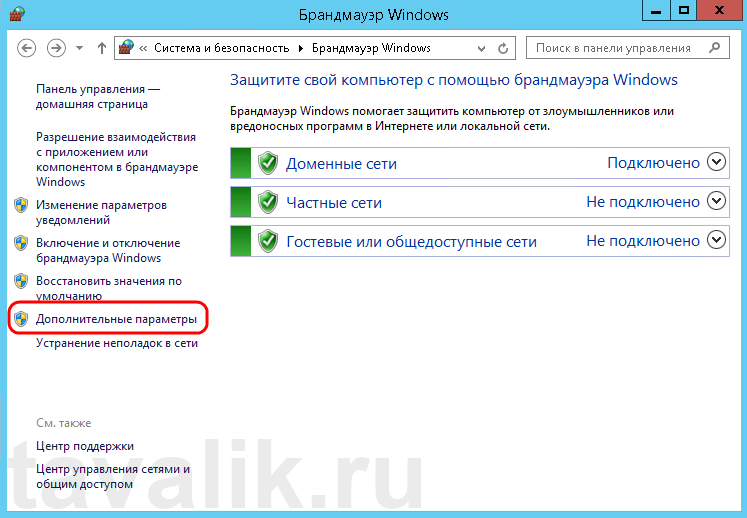

Для открытия порта, заходим на компьютер, где установлен сервер «1С:Предприятия» (в моем примере это компьютер с адресом 10.192.128.15 и установленной на нем операционной системой Windows Server 2012 R2).

Запускаем брандмауэр Windows. Сделать это можно кликнув правой кнопкой мыши по «Пуск» (Start), затем «Панель управления» (Control Panel) — «Система и безопасность» (System and Security) — «Брандмауэр Windows» (Windows Firewall). Или же выполнив команду firewall.cpl (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Отрыть» (Open) ввести имя команды и нажать «ОК» ) .

Далее нажимаем на «Дополнительные параметры» (Advanced Settings) в меню слева.

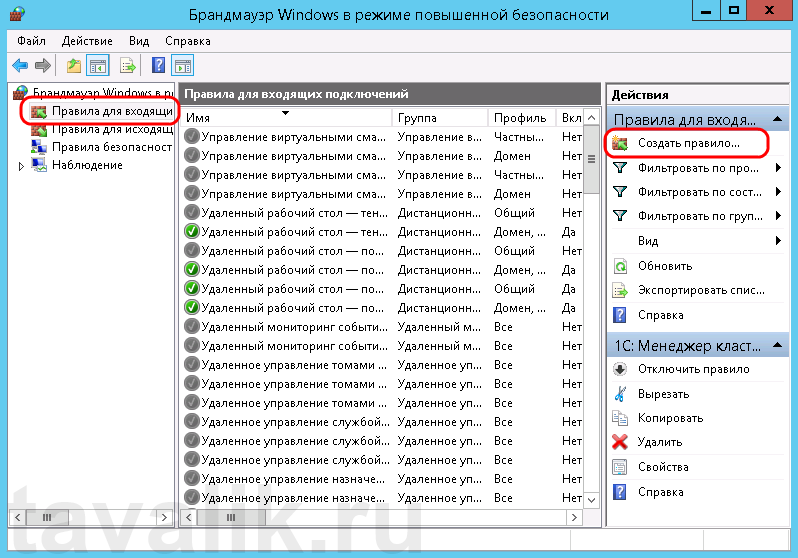

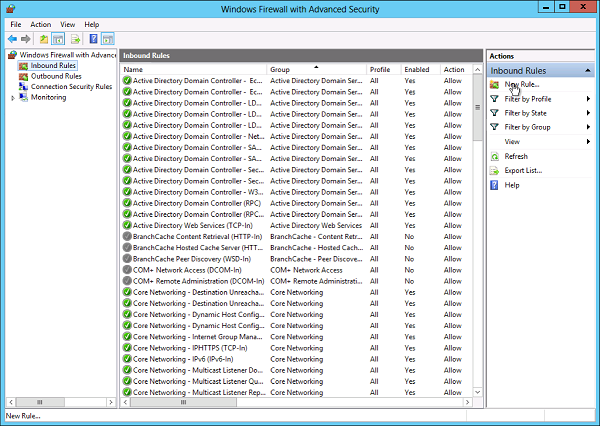

В открывшемся окне, в дереве слева откроем вкладку «Правила для входящих подключений» (Inbound Rules), а затем в меню «Действия» (Actions) выберем пункт «Создать правило…» (New Rule…).

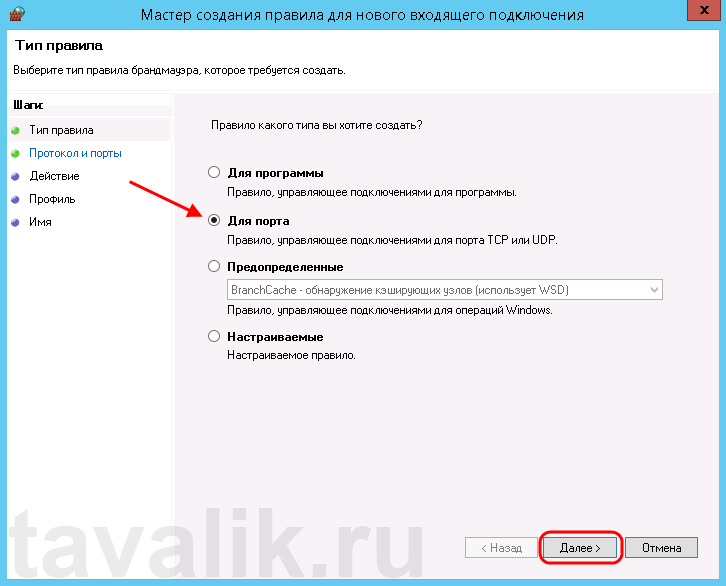

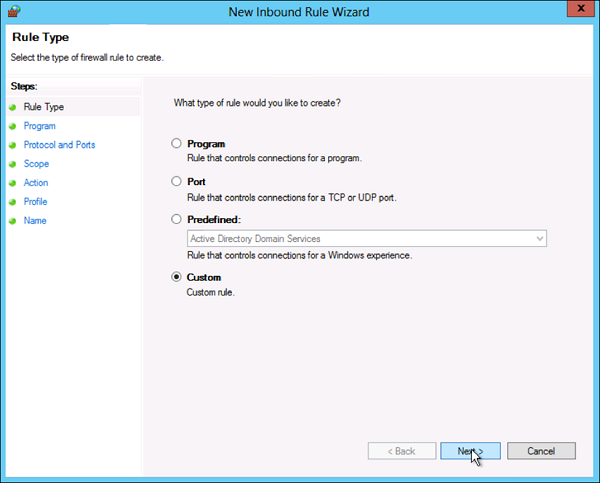

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

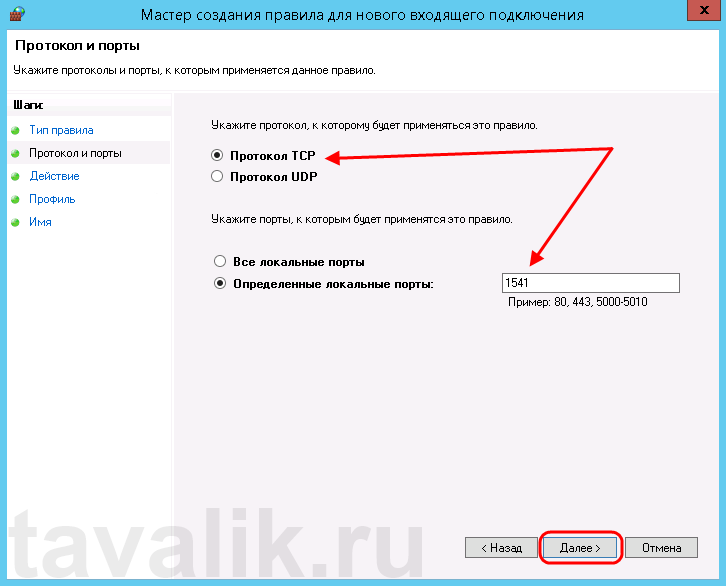

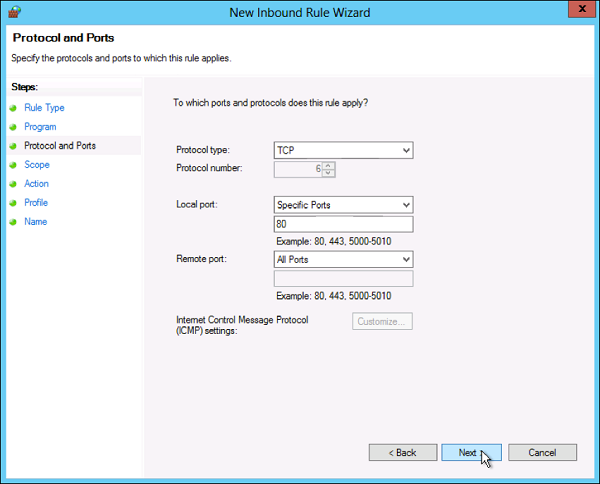

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем «Далее» (Next).

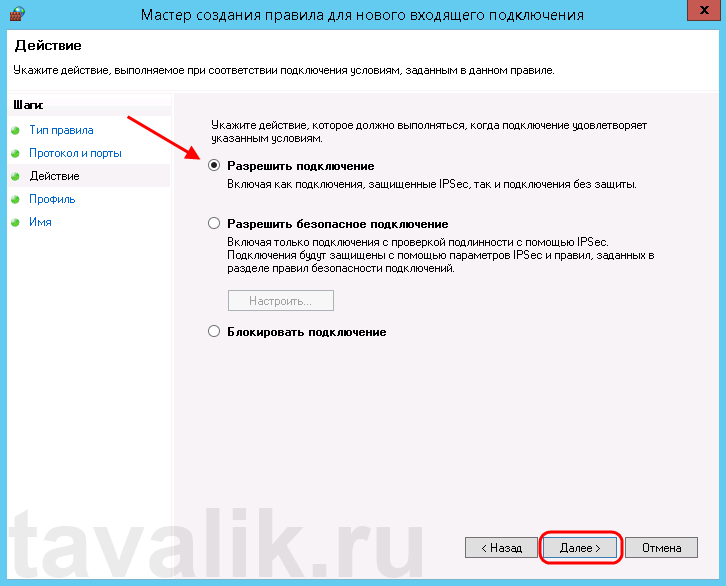

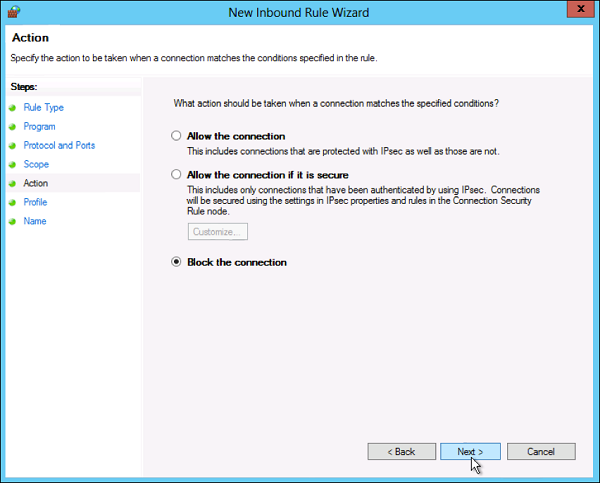

Теперь укажем действие связанное с добавляемым правилом. Выберем «Разрешить подключение» (Allow the connection) и нажмем «Далее» (Next).

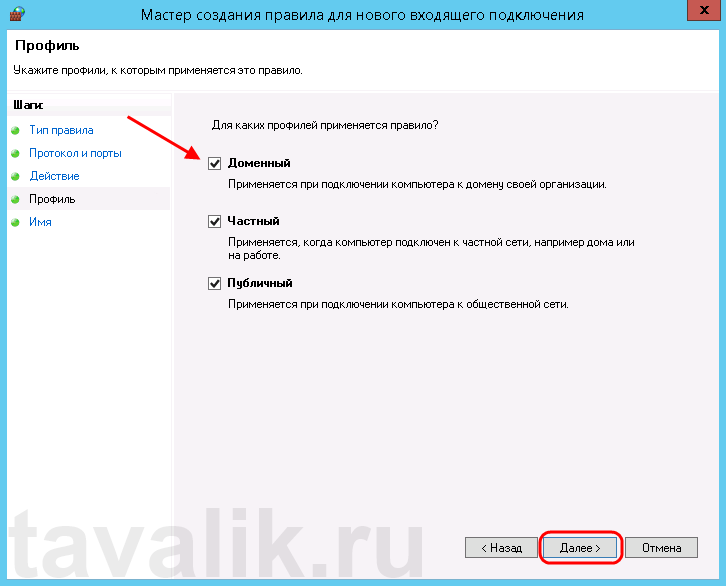

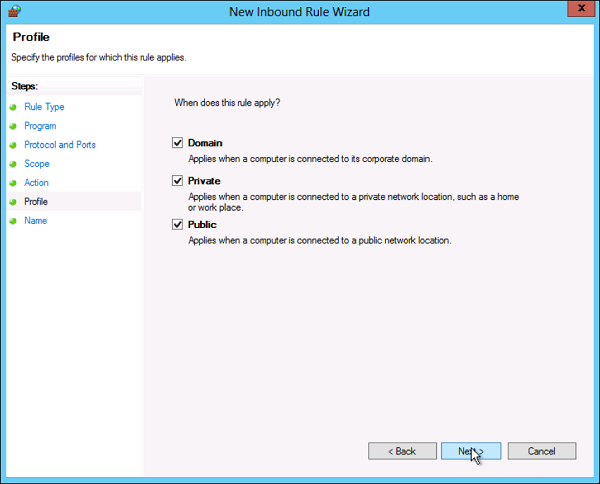

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем «Далее» (Next).

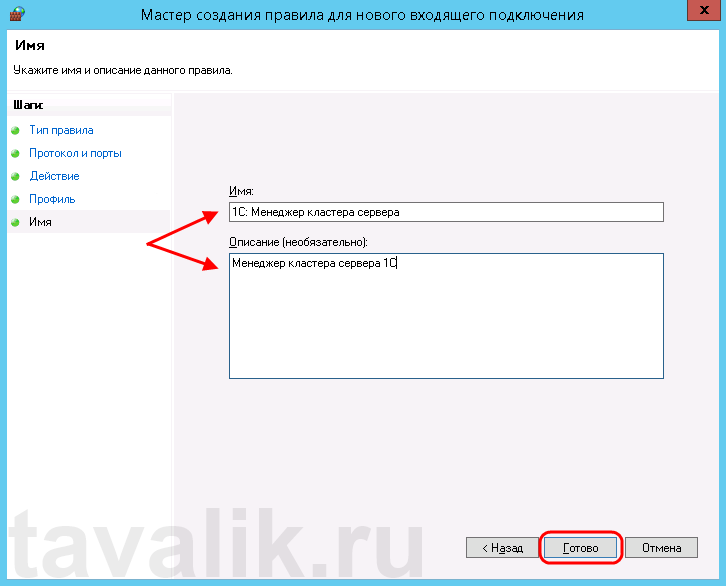

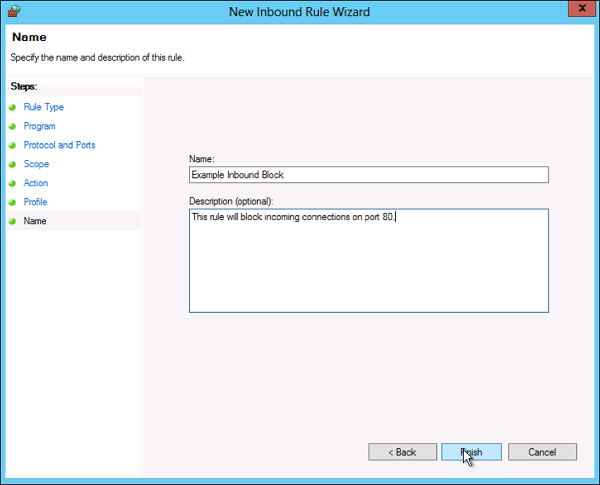

Ну и наконец, вводим имя и описание для нового правила и нажимаем «Готово» (Finish) для завершения работы мастера.

Пробуем снова подключиться к серверу «1С:Предприятия» и видим что ошибка сохранилось, но в сообщении уже другой, 1560-ый порт.

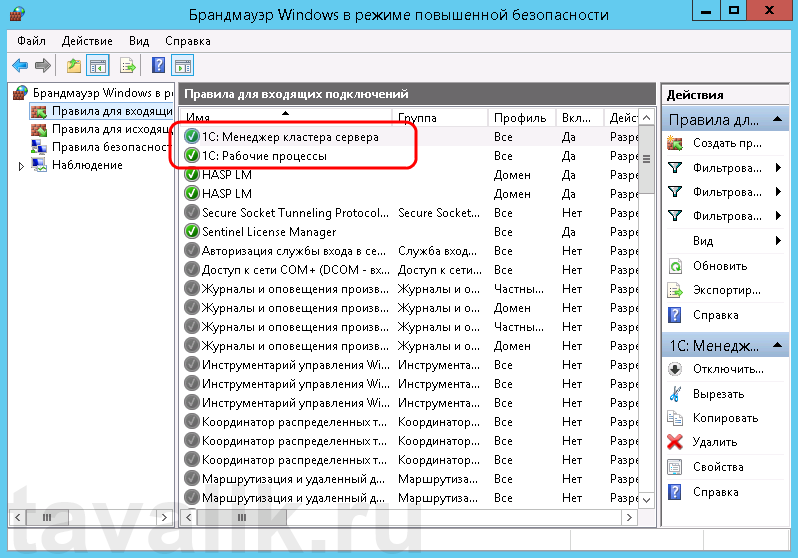

Вышеописанным способом добавим еще одно разрешающее правило, с названием «1С: Рабочие процессы» для всего диапазона портов с 1560 по 1591 (для рабочих процессов 1С), указав их через дефис на шаге «Протокол и порты» (Protocol and Ports).

Теперь, в оснастке «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security) в таблице «Правила для входящих подключений» (Inbound Rules) мы должны увидеть 2 только что созданных правила.

Ну а клиент «1С:Предприятия» должен без ошибок подключиться к серверу. Если же потребуется подключаться к этом серверу через консоль администрирования серверов «1С:Предприятия», то необходимо также открыть порт 1540.

Аналогичным образом добавляются правила для для исходящих подключений (Outbound Rules), запрещающие правила, правила для определенных программ и протоколов. Также любое правило можно изменить, открыв его свойства из данной оснастки.

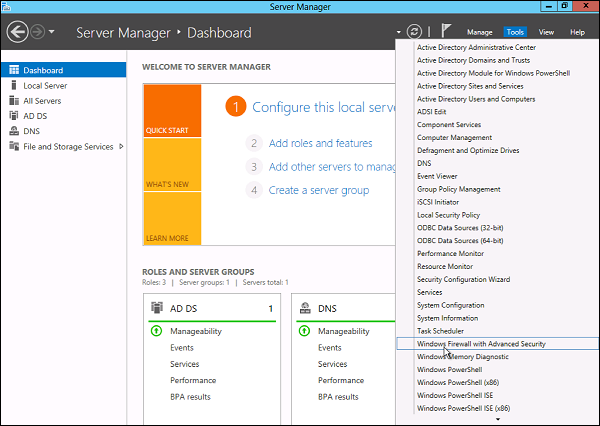

Брандмауэр Windows в режиме повышенной безопасности – это брандмауэр, который работает на Windows Server 2012 и включен по умолчанию. Настройки брандмауэра в Windows Server 2012 управляются из консоли управления Microsoft брандмауэра Windows . Чтобы настроить параметры брандмауэра, выполните следующие действия:

Шаг 1. Нажмите «Диспетчер серверов» на панели задач → Откройте меню «Инструменты» и выберите «Брандмауэр Windows в режиме повышенной безопасности».

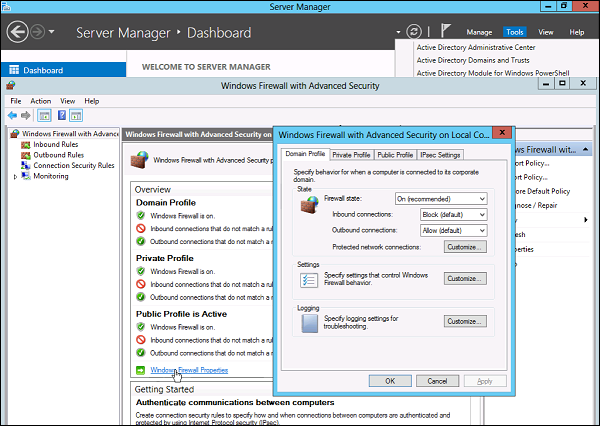

Шаг 2. Чтобы просмотреть текущие параметры конфигурации, выберите « Свойства брандмауэра Windows» в консоли MMC. Это позволяет получить доступ к изменению настроек для каждого из трех профилей брандмауэра, а именно: настройки домена, частного и общего доступа, а также настроек IPsec.

Шаг 3 – Применение пользовательских правил, который будет включать следующие два шага –

-

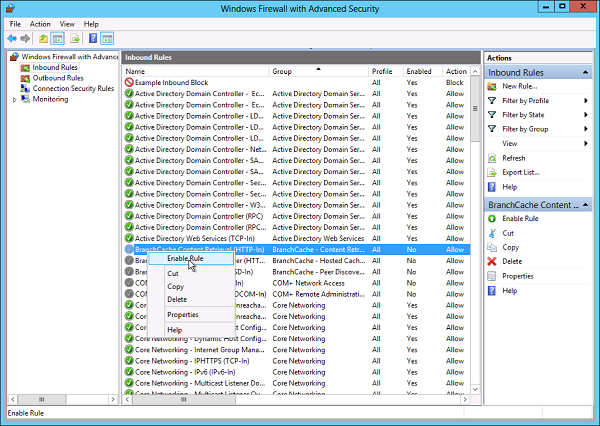

Выберите « Входящие правила» или « Исходящие правила» в разделе « Брандмауэр Windows в режиме повышенной безопасности» в левой части консоли управления. (Как вы знаете, исходящий трафик – это трафик, генерируемый сервером в Интернет, а входящий трафик – наоборот). Правила, которые в настоящее время включены, обозначены зеленым значком флажка, в то время как отключенные правила отображают серый значок флажка.

-

Правое нажатие на правило позволит вам включить / отключить.

Выберите « Входящие правила» или « Исходящие правила» в разделе « Брандмауэр Windows в режиме повышенной безопасности» в левой части консоли управления. (Как вы знаете, исходящий трафик – это трафик, генерируемый сервером в Интернет, а входящий трафик – наоборот). Правила, которые в настоящее время включены, обозначены зеленым значком флажка, в то время как отключенные правила отображают серый значок флажка.

Правое нажатие на правило позволит вам включить / отключить.

Как создать новое правило брандмауэра?

Чтобы создать новое правило брандмауэра, вы должны придерживаться следующих шагов –

Шаг 1 – С правой стороны либо Правил входящих, либо Правил исходящих – нажмите «Новое правило».

Шаг 2 – Пользовательский из радиальной кнопки Тип правила → нажмите Далее .

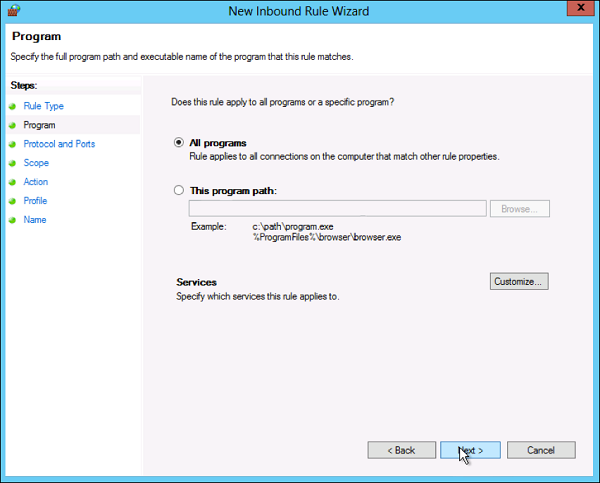

Шаг 3. Выберите ассоциацию программы для правила настраиваемого брандмауэра в качестве Все программы или путь к программе → нажмите Далее.

Шаг 4 – Поле типа протокола выберите тип протокола → нажмите Далее .

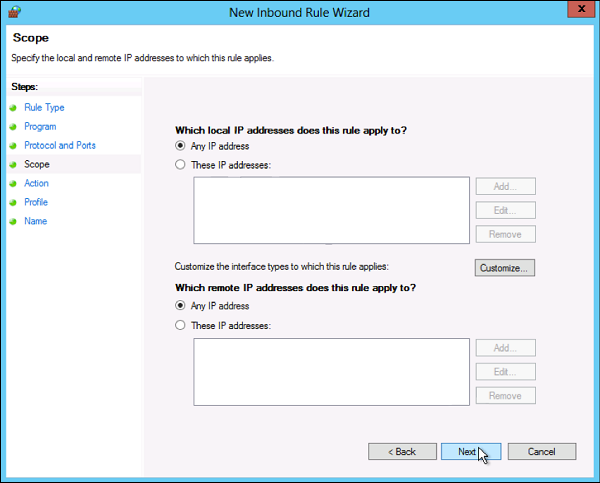

Шаг 5 – Выберите сопоставление IP-адресов для локальных и удаленных адресов → нажмите Далее .

Шаг 6 – Выберите действие, которое нужно выполнить для соответствующего трафика → нажмите Далее.

Шаг 7 – Выберите профили, связанные с пользовательским правилом → нажмите Далее .

Шаг 8. Введите имя для правила брандмауэра и необязательное описание → Готово .

Шаг 9 – Правило брандмауэра можно найти на соответствующей вкладке «Правило», входящее или исходящее в зависимости от созданного типа. Чтобы отключить или удалить правило, найдите правило в MMC, щелкните его правой кнопкой мыши и выберите « Отключить правило» или « Удалить» .

Открытие порта в брандмауэре Windows

- В этой статье я расскажу о такой вещи, как открытие портов в Windows Server 2012 R2. Эта инструкция актуальна только для штатного брандмауэра Windows. Чаще всего его возможностей достаточно для повседневной работы сервера.

- Данные действия актуально делать только в том случае, если заказана услуга «Виртуальный сервер». Следует настроить на нём необходимые Вам порты. Для услуги ВДЦ лучше использовать функцию Firewall, доступную в vCloud Director, а также NAT.

- Для настройки брандмауэра в Linux воспользуйтесь ISP Manager Lite.

- Эти действия имеют смысл, если Вы планируете после этого включить брандмауэр и использовать его в качестве системы защиты сервера.

- Если Вы ошибётесь в настройках и потеряете доступ к серверу по RDP, то обратитесь к нему через виртуальную консоль.

Процесс открытия портов

Чтобы это сделать, выполните следующую последовательность шагов:

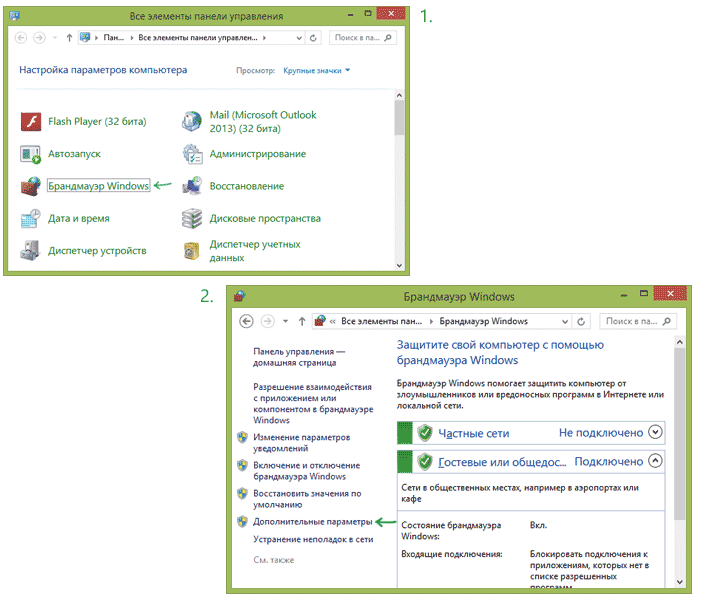

1. Откройте меню пуск и нажмите на квадрат Панель управления;

2. Выберите опцию просмотра «Крупные значки», чтобы проще было добраться до нужного меню;

3. Откройте «Брандмауэр Windows, а затем «Дополнительные параметры»;

4. Должно открыться окно «Брандмауэр Windows в режиме повышенной безопасности. В этом окне выберите в списке слева «Правила для входящих подключений».

5. Затем, в списке справа щёлкните на пункт «Создать правило», чтобы открыть «Мастер создания правила для нового входящего подключения».

6. На первом шаге этот мастер спросит Вас, правило какого типа Вы хотите создать. Выберите «Для порта» и нажмите кнопку «Далее».

7. На шаге «Протокол и порты» мастер спросит номер порта, который Вы хотите открыть, или диапазон этих портов. Необходимо ввести номер порта в поле «Определённые локальные порты». В случае, если Вам необходимо открыть более одного порта, то укажите их диапазон, используя знак дефиса, например, «27015-27019». Если нужен не диапазон портов, а несколько разных, то вместо дефиса поставьте запятую, например: «80,443». После этого нажмите кнопку «Далее».

8. На следующем шаге Вас спросят о действии, которое должно выполнятся для данного порта. Поскольку Вы открываете порт, то убедитесь, что выбран пункт «Разрешить подключение», после чего нажмите «Далее».

9. Далее, у Вас будет возможность выбрать профиль. Если Вы не вполне понимаете, что это такое, то оставьте все 3 пункта отмеченными флажками.

10. Затем введите имя создаваемого правило, такое, чтобы оно давало понять, для чего создано. Нажмите кнопку «Готово», после чего Вы увидите только что созданное правило должно в самом верху списка.

11. Чтобы отредактировать какое-либо правило, выделите его в списке, а затем нажмите справа пункт «Свойства».

Примечание

- Если у Вас установлена другая программа, выполняющая функции брандмауэра, то настраивайте открытие портов в ней, согласно прилагающейся к ней инструкции. Некоторые антивирусы также могут выполнять функции брандмауэра.

- Если брандмауэр установлен отдельно, то настройки открытия портов нужно делать в нём.

- Проверить результат можно на этом сайте, а также, обратившись со своего компьютера по порту, который открыли (если это TCP порт, то можно через Telnet). Лучше всего для этого воспользоваться программой Nmap.

Кроме обычного Брандмауэра в операционной системе имеется дополнительный Брандмауэр — Брандмауэр Windows в режиме повышенной безопасности. По сути это одно и то же лицо. Их различие только в том, что первый предоставляет пользователю довольно небольшие возможности по настройке правил Брандмауэра. Но этих возможностей с лихвой хватит на основную толпу пользователей, большая часть которых в глаза не видели этот самый Брандмауэр Windows. Например, чтобы добавить программу в исключение Брандмауэра, отлично подойдет и функционал обычного Брандмауэра. Но, а для более изощренных пользователей, которым нужны более гибкие настройки правил Брандмауэра, и был создан Брандмауэр Windows в режиме повышенной безопасности.

Как открыть Брандмауэр Windows в режиме повышенной безопасности

Для этого Вы можете воспользоваться одним из нескольких способов. Я опишу три из них:

- Тупо забить в поиск название данного инструмента.

- Пройти по пути Панель управленияСистема и безопасностьБрандмауэр Windows и нажать на кнопку Дополнительные параметры.

- Открыть консоль MMC и добавить туда необходимый инструмент. После чего запустить его оттуда.

Так же многие задают вопрос «Как отключить Брандмауэр в режиме повышенной безопасности». Так вот, как я уже говорил, эти два инструмента одно и то же лицо, различается только их функционал. Поэтому правильно будет задать такой вопрос «Как отключить Брандмауэр Windows». А для этого в окне Брандмауэр Windows Вам понадобиться кнопка Включение или отключение Брандмауэра Windows.

Возможности Брандмауэра Windows в режиме повышенной безопасности

Брандмауэр Windows в режиме повышенной безопасности позволяет создавать следующие правила:

- Отдельно настраивать правила как для входящего, так и для исходящего трафика.

- Создавать правила Брандмауэра на основе различных протоколов и портов.

- Настраивать правила обмена данными с сетью для служб. Напомню, Брандмауэр Windows позволяет настраивать правила только для приложений.

- Созданные правила могут относиться только к определенным IP-адресам в сети.

- Есть возможность пропуска только авторизованного трафика.

- Настраивать правила безопасности соединения.

Как создать правило Брандмауэра на основе входящего или исходящего трафика?

Чтобы создать правило Брандмауэра только для входящего, либо только для исходящего трафика, Вам необходимо открыть Брандмауэр Windows в режиме повышенной безопасности. В открывшемся окне, в дереве консоли Вы увидите несколько узлов. Нужные нам узлы носят имена Правила для входящих подключений и Правила для исходящего подключения, соответственно. При нажатии правой кнопкой мыши на одну из данных узлов, появится контекстное меню. Нас будет интересовать первая команда с именем Создать правило. После нажатия данной кнопки Вы перейдете в окно создания правила, которое должны создать сами, исходя из Ваших желаний. Тут Вас попросят уточнить тип привязки создаваемого правила, среди которых:

- Для программы

- Для порта

- Предопределенные

- Настраиваемые

Создание правила для программы(приложения)

Вы можете разрешить или запретить обмен данными через сеть для определенного приложения, если доберетесь до окна, на котором мы остановились в предыдущем абзаце. После чего Вам нужно выбрать пункт Для программы. В следующем окне Вы должны выбрать либо все программы, либо какое-то определенное.

Создание правила Брандмауэра для порта

Процесс создания правила для порта идентичен процессу создания правила для приложения. Различие только в том, что в данном случае нужно выбрать второй пункт с именем Для порта. Данное правило позволяет открывать или закрывать работу какого-нибудь порта для протокола TCP или UDP. Поэтому, в следующем окне Вам нужно выбрать протокол и порт, для которого Вы собираетесь создавать правило.

Активация предопределенных правил Брандмауэра Windows

В Windows уже по умолчанию созданы несколько десятков правил, которые довольно часто могут применяться как самим пользователем, так и операционной системой. Чтобы увидеть и активировать данные правила, Вы должны выбрать третий пункт — Предопределенные. Данные правила не активированы по умолчанию, но они могут быть активированы в любой момент. Эти правила пригодятся тогда, когда пользователь захочет воспользоваться какой-нибудь функцией Windows, например, создать домашнюю группу или воспользоваться технологией BranchCache. Чтобы активировать данные функции, пользователю придется выполнить некоторые действия(описание которых не входит в данную статью). При настройке данных функций, операционная система отдаст сигнал Брандмауэру Windows, что, мол, необходимо активировать пакет предопределенных правил. Что и произойдет. В случае же сбоя, либо по личной инициативе, пользователь может сделать это вручную.

Настраиваемые правила Брандмауэра

Ну и наконец-то самые изощренные правила: настраиваемые. Пункт именно с таким именем нужно выбрать чтобы получить возможность настроить правило для определенного приложения, которое будет использовать определенный порт, и ограничить применение данного правила определенными IP-адресами. То есть у пользователя будет самый полный доступ к созданию правил, чем и славится Брандмауэр Windows в режиме повышенной безопасности.

Разрешение или запрет подключений и выбор типов сетей

Перечисленные выше четыре способа создания и привязки правила Брандмауэра не заканчиваются на том месте, где я их описал. После действий, которые будут выполнены для каждого из описанных методов, необходимо выбрать дополнительные две настройки:

- Разрешить или запретить обмен данными для выбранного типа правила.

- Выбрать типы сетей(общественная, домашняя или сеть предприятия), для которых будут действовать выбранные правила.

В первом окне Вам нужно либо разрешить трафик полностью, либо разрешить только безопасный трафик, либо полностью запретить трафик. Во втором и последнем окне Вам нужно расставить галочки напротив трех типов сетей. Наличие галочки напротив сети будет означать то, что данное правило будет применяться в данном типе сетей.

Вот такой расчудесный функционал предоставляет своим пользователям операционная система Windows в виде не менее прекрасного инструмента Брандмауэр Windows в режиме повышенной безопасности.

Стандартный интерфейс брандмауэра позволяет настроить основные правила для публичных и частных сетей. Дополнительно к этому, вы можете настроить расширенные варианты правил, включив интерфейс брандмауэра в режиме повышенной безопасности — эта функция доступна в Windows 10, 8 (8.1) и Windows 7. См. также: Как запретить программе доступ в Интернет.

Есть несколько способов перейти к расширенному варианту. Самый простой из них — зайти в Панель управления, выбрать пункт «Брандмауэр Windows», а затем, в меню слева кликнуть по пункту «Дополнительные параметры».

Настройка сетевых профилей в брандмауэре

Брандмауэр Windows использует три различных сетевых профиля:

- Профиль домена — для компьютера, подключенного к домену.

- Частный профиль — используется для подключений к частной сети, например, рабочей или домашней.

- Общий профиль — используется для сетевых подключений к публичной сети (Интернет, публичная точка доступа Wi-Fi).

При первом подключении к сети, Windows предлагает вам выбор: общественная сеть или частная. Для различных сетей может использоваться разный профиль: то есть, при подключении вашего ноутбука к Wi-Fi в кафе может использоваться общий профиль, а на работе — частный или профиль домена.

Для настройки профилей, нажмите «Свойства брандмауэра Windows». В открывшемся диалоговом окне вы можете настроить базовые правила для каждого из профилей, а также задать сетевые подключения, для которых будет использован тот или иной из них. Отмечу, что если вы заблокируете исходящие подключения, то при блокировке вы не увидите каких-либо уведомлений брандмауэра.

Создание правил для входящих и исходящих подключений

Для того, чтобы создать новое правило входящего или исходящего сетевого подключения в брандмауэре, выберите соответствующий пункт в списке слева и кликните по нему правой кнопкой мыши, после чего выберите пункт «Создать правило».

Откроется мастер создания новых правил, которые делятся на следующие типы:

- Для программы — позволяет запретить или разрешить доступ к сети конкретной программе.

- Для порта — запрет или разрешение для порта, диапазона портов или протокола.

- Предопределенные — использование предопределенного правила, включенного в Windows.

- Настраиваемые — гибкая настройка комбинации блокировки или разрешений по программе, порту или IP-адресу.

В качестве примера попробуем создать правило для программы, например, для браузера Google Chrome. После выбора пункта «Для программы» в мастере потребуется указать путь к браузеру (имеется также возможность создать правило для всех программ без исключения).

Следующим шагом требуется указать, следует ли разрешить подключение, разрешить только безопасное подключение или блокировать его.

Предпоследний пункт — указать для каких из трех сетевых профилей будет применено данное правило. После этого также следует задать имя правила и его описание при необходимости, и нажать «Готово». Правила вступают в силу немедленно после создания и появляются в списке. При желании, вы можете в любой момент удалить, изменить или временно отключить созданное правило.

Для более тонкой настройки доступа, вы можете выбрать настраиваемые правила, которые можно применить в следующих случаях (просто несколько примеров):

- Нужно запретить всем программам подключаться к определенному IP или порту, использовать конкретный протокол.

- Требуется задать список адресов, к которым разрешено подключаться, запретив все остальные.

- Настроить правила для служб Windows.

Настройка конкретных правил происходит практически тем же образом, что был описан выше и, в целом, не представляет особой сложности, хотя и требует некоторого понимания того, что именно делается.

Брандмауэр Windows в режиме повышенной безопасности позволяет также настраивать правила безопасности подключения, связанные с проверкой подлинности, однако рядовому пользователю эти возможности не потребуются.

Описание⚓︎

Режим повышенной безопасности — это оснастка управления для брандмауэра, из которой вы можете управлять всеми его настройками, правилами и исключениями. Для получения доступа к расширенным настройкам вам нужно открыть брандмауэр, а затем нажать на Дополнительные параметры в левом столбце

Брандмауэр Windows теперь открыт в режиме повышенной безопасности. Эта оснастка выглядит сначала непонятной, и не без оснований. Здесь сохраняются и редактируются все правила на продвинутом уровне

Общие сведения о профилях и типах трафика⚓︎

Профили⚓︎

Info

Microsoft рекомендует активировать все профили и позволить API-интерфейсу установленному в системе, выбрать, какой из них использовать

Профиль домена

Для компьютеров, подключенных к сети, содержащей доменные контроллеры, к которым принадлежат сетевые компьютеры. Этот профиль не используется для домашних ПК. Когда компьютер успешно зарегистрирован в домене, он автоматически использует данный профиль

Частный профиль

Предназначен для домашних или офисных сетей, которые не подключены напрямую к Интернету, но находится за каким-то устройством безопасности, таким как маршрутизатор или другой аппаратный брандмауэр

Общий профиль

Обычно используется, когда компьютер подключен к публичной сети (Интернет или публичная точка доступа Wi-Fi), например в кафе, гостинице или по кабельному соединению дома. По умолчанию будут заблокированы все входящие подключения, которые не входят в список разрешенных.

Типы трафика⚓︎

Входящий

Трафик поступающий из сети или Интернета на компьютер или другое устройство. Например, если вы загружаете файл через uTorrent, скачивание этого файла фильтруется входящим правилом

Исходящий

Общие правила, которые используются для защиты трафика между двумя конкретными компьютерами и используется в очень контролируемых средах с особыми требованиями безопасности. В отличие от входящих и исходящих, применяющихся только к вашему компьютеру или устройству, правила безопасности подключения требуют, чтобы оба компьютера, участвующие в соединении и применяли одни и те же правила

Правила безопасности подключений

Все они могут быть настроены специфическим образом для определенных компьютеров, учетных записей пользователей, программ, приложений, служб, портов, протоколов или сетевых адаптеров

Info

Вы можете просматривать правила определенного типа, выбрав соответствующую категорию в столбце слева

Здесь увидите множество правил входящего и исходящего трафика. Некоторые из них будут иметь зеленую галочку рядом с их именем, в то время как другие будут показаны серым цветом. Зеленая галочка означает что они используются. Те, у которых установлен серый флажок, отключены, и не используются

Правила брандмауэра Windows имеют следующие параметры, которые можно редактировать:

- Имя — имя просматриваемого правила

- Группа — описывает приложение или функцию Windows, к которой принадлежит это правило. Например, правила, относящиеся к определенному приложению или программе, будут иметь имя приложения / программы в качестве группы Правила, относящиеся к одной и той же сетевой функции, например «Общий доступ к файлам и принтерам», будут иметь название группы, к которой они относятся

- Профиль — сетевое местоположение / профиль, к которому применяется правило: домен частный или публичный (для сетей компании с сетевыми доменами)

- Включено — сообщает вам, включено ли правило и применяется ли брандмауэром

- Действие — действие может «Разрешить» или «Блокировать» в зависимости от того, что должно делать правило

- Частота — указывает, переопределяет ли это правило существующее правило блока. По умолчанию все правила должны иметь значение «Нет» для этого параметра

- Программа — настольная программа, к которой применяется правило

- Локальный адрес — указывает, применяется ли правило только тогда, когда ваш компьютер имеет определенный IP-адрес или нет

- Удаленный адрес — указывает, применяется ли правило только при подключении устройств с определенными IP-адресами.

- Протокол — разделяет сетевые протоколы, для которых применяется правило

- Локальный порт — указывает, применяется ли правило для соединений, сделанных на определенных локальных портах, или нет

- Удаленный порт — указывает, применяется ли правило для соединений, сделанных на определенных удаленных портах, или нет

- Авторизованные пользователи — учетные записи пользователей, для которых применяется правило (только для входящих правил)

- Разрешенные компьютеры — компьютеры, для которых применяется правило

- Авторизованные локальные субъекты — учетные записи пользователей, для которых применяется правило (только для исходящих правил)

- Локальный пользователь-владелец — учетная запись пользователя, установленная как владелец / создатель правила

- Пакет приложения — относится только к приложениям из Microsoft Store, и отображает имя пакета приложения, к которому применяется правило

Что можно отслеживать в брандмауэре Windows в режиме повышенной безопасности⚓︎

Под тремя типами правил, вы найдете раздел с названием наблюдение и если развернуть его, то можно просмотреть активные правила брандмауэра, правила безопасности активных соединений и сопоставления безопасности

Сопоставления безопасности — это информация о безопасном зашифрованном канале на локальном компьютере или устройстве, информация может использоваться для будущего сетевого трафика на конкретном удаленном компьютере или устройстве. Здесь вы можете посмотреть, какие одноранговые узлы подключены к вашему компьютеру и какой пакет защиты использовался Windows для формирования сопоставлений безопасности

Как управлять существующими правилами⚓︎

Помните, лучше отключить правило, чем его удалить. Тогда будет очень легко все восстановить, просто повторно включив отключенные правила

Для отключения правила, нужно отметить его и нажать соответствующую кнопку в правом меню

Кроме того, можно просто щелкнуть правой кнопкой мыши по правилу и отключить

Если необходимо отредактировать правило, сделайте это в столбце справа зайдя в свойства или через контекстное меню вызванное правым щелчком мыши

Все параметры, упомянутые ранее в нашей инструкции, могут быть изменены в окне свойства для конкретного правила

Когда изменения внесены, не забудьте нажать ОК, для их применения

Как создать исходящее правило⚓︎

Создание правил в режим повышенной безопасности гораздо проще, чем вы думаете. Чтобы продемонстрировать это, давайте создадим исходящее правило, которое блокирует автоматическое обновление Microsoft Edge в публичных сетях, т.е. только когда вы подключены к ненадежным общедоступным сетям

Для этого перейдите в Правила для исходящего подключения и нажмите Создать правило в столбце справа

Откроется Мастер создания правила для нового исходящего подключения, где вы создадите новое правило всего за пару шагов. Во-первых, вас попросят выбрать тип правила, которое вы хотите создать

Ваш выбор:

- Для программ — правило управляющее конкретной программой

- Для порта — правило управляющее подключениями для порта TCP или UDP

- Предопределенные — правило, контролирующее подключения, выполняемые определенной службой или функцией Windows

- Настраиваемые — настраиваемое правило, которое может блокировать все программы и порты или определенную комбинацию

В нашем случае выбираем для программ и нажимаем далее

Вам предлагается выбрать все программы или определенную программу

Выбираем исполняемый файл программы, которую хотим заблокировать — Microsoft Edge Update и переходим далее

Затем указываем действие, которое необходимо предпринять:

- Разрешить подключение — включает как защищенные IPSec, так и соединения без защиты

- Разрешить безопасное подключение — включает только подключения с проверкой подлинности с помощью IPSec. Вы можете указать тип аутентификации и шифрования, которые вы хотите применить, нажав

Настроить - Блокировать подключение — блокирует соединение, независимо от того, является ли оно безопасным или нет

Выбираем блокировать подключение и нажимаем далее

Теперь вас попросят выбрать, для каких профилей применяется правило:

- Доменный — применяется при подключении компьютера к домену своей организации

- Частный — применяется, когда компьютер подключен к частной сети, например домашней или рабочей

- Публичный — применяется если компьютер подключен к ненадежной общественной сети

Мы выбрали публичный, потому что хотели заблокировать доступ только тогда, когда компьютер подключен к общественной сети

Когда выбор сделан, нажмите далее

Введите имя, и описание для вновь созданного правила. Напишите подробно, чтобы потом было легче понять

Нажмите готово

Как создать входящее правило⚓︎

Перейдите к Правилам для входящих подключений и нажмите «Создать правило» в столбце справа

Запустится Мастер создания правила для нового входящего подключения

Создадим правило, которое блокирует весь входящий трафик, созданный с использованием протокола TCP на порте 30770 На первом этапе мы выбрали Для порта

Выбрали протокол и порт, для которого применяется правило. Выбор протоколов идет между — TCP и UDP. Если вам нужно правило, применяемое к обоим протоколам, придется создать два правила: по одному для каждого

У нас есть выбор, заблокировать все порты или только выбранные. Мы выбрали Определенные локальные порты и ввели 30770

Отметим Блокировать подключение и проследуем Далее

Теперь необходимо сделать выбор профилей, для которых применяется правило. Поскольку мы блокируем весь TCP-трафик на порте 30770, выбираем все три профиля и продолжаем

Вводим имя и описание для вновь созданного правила, нажимаем Готово

Правило создано и теперь используется

Как восстановить параметры по умолчанию⚓︎

Если вы намудрили с правилами и все стало работать неправильно, можно легко отменить все настройки и восстановить брандмауэр Windows по умолчанию. Не забывайте, это можно сделать только из под учетной записи администратора

- Для этого, откройте брандмауэр Windows и в левом столбце, нажмите по ссылке

Восстановить значения по умолчанию - Нажмите на кнопку

Восстановить значения по умолчанию - Подтвердите, восстановление нажав на

Да

Параметры будут сброшены до значений по умолчанию

Теперь вы можете заняться настройкой с нуля и решить возникшие проблемы

Последнее обновление: 2021-01-22

Созданный: 2021-01-16