От

AM_Bot · Опубликовано Январь 25

NGFW (Next Generation Firewall) изменили парадигму оперативного контроля внешнего сетевого трафика, предоставив компаниям возможность отсекать пакеты данных из определённых источников, а также анализировать сами передаваемые данные, проверять их на наличие вредоносных сигнатур, ограничивать работу с нежелательными ресурсами. Рассматриваем функции современного межсетевого экрана на примере представителя систем этого класса UserGate Next Generation Firewall. ВведениеФункциональные возможности UserGate Next Generation Firewall2.1. Фильтрация контента по правилам2.2. Анализ трафика2.3. Защита от DoS2.4. Контроль интернет-приложений2.5. Антивирус2.6. Реагирование2.7. Собственная ОС2.8. Варианты поставкиСценарии использования UserGate Next Generation Firewall3.1. Основные настройки UserGate Next Generation Firewall3.2. Создание политик3.3. Работа со сценариямиВыводыВведениеКлассические межсетевые экраны, или файрволы, предназначены для фильтрации трафика между двумя сегментами сети на основании относительно простых принципов. Получив пакет данных из внешнего, небезопасного, сегмента, межсетевой экран определяет возможность его дальнейшей передачи в локальную сеть на основании IP-адреса и порта источника либо назначения. Такое взаимодействие соответствует третьему, сетевому уровню модели OSI.Использование классического межсетевого экрана, строящего свою работу на списках запрещённых и разрешённых адресов, никак не защищает ото множества других угроз, связанных с сетевым трафиком. Такая система совершенно прозрачна для вредоносных программ, фишинговых писем, трафика связанного с определёнными приложениями и сервисами. Первоначальная концепция предполагала, что купированием этих угроз займутся инструменты информационной безопасности за файрволом: антивирусы, почтовые сканеры, системы предотвращения вторжений и другие средства.Такой подход таит в себе определённые проблемы. Сам факт попадания вредоносной нагрузки за периметр безопасности уже несёт определённые угрозы. При этом значительная часть векторов атаки сегодня вообще не связана с какими-либо нелегитимными инструментами, а базируется на действиях инсайдеров или использовании взломанных аккаунтов. Безусловно, и для таких угроз существуют отдельные средства безопасности, однако не лучше ли предотвращать атаки на рубежах доверенного сетевого окружения?Именно такую концепцию принесли на рынок межсетевые экраны нового поколения (Next Generation Firewall, NGFW). В отличие от классических файрволов, анализирующих только заголовок пакета, NGFW способны разбирать и его содержимое. Это значительно расширяет круг возможностей межсетевого экрана. Современные NGFW представляют собой многофункциональные комплексы сетевой защиты, поскольку могут иметь в своём составе самые разнообразные модули:антивирусы,системы обнаружения и предотвращения вторжений (IDPS),собственный прокси-сервер,средства контроля почтового трафика,инструменты морфологического анализа,средства защиты от DoS-атак.Одним из пионеров разработки межсетевых экранов нового поколения в России является компания UserGate, имеющая 13-летний опыт в этой сфере. Ключевые компетенции UserGate находятся именно в области разбора трафика, в том числе зашифрованного. Флагманский продукт вендора UserGate Next Generation Firewall является основой экосистемы корпоративной кибербезопасности и может служить хорошим примером полнофункционального межсетевого экрана, обеспечивающего комплексную защиту и фильтрацию трафика до его попадания в локальную сеть. В этом материале мы кратко рассмотрим основные возможности системы на примере версии 6, а также познакомимся с несколькими сценариями её использования.Функциональные возможности UserGate Next Generation FirewallНабор функциональных возможностей UserGate Next Generation Firewall охватывает разнообразные потребности в сфере защиты трафика и фильтрации контента. Гибкие механизмы настройки межсетевого экрана позволяют выстраивать сложные логические схемы обработки данных и в автоматическом режиме реагировать на потенциально опасные или нелегитимные действия. Кратко остановимся на наиболее важных аспектах работы UserGate Next Generation Firewall.Фильтрация контента по правиламФильтрование трафика в UserGate Next Generation Firewall основывается на механизме правил — по сути, политик безопасности, описывающих действия системы при наступлении тех или иных заданных условий. Правила фильтрации могут блокировать или, наоборот, разрешать движение данных в зависимости от их типа, источника, получателя, приложения, категории и других параметров. Правила могут применяться к одному или нескольким пользователям и выполняются последовательно, что даёт возможность строить гибкую систему обеспечения кибербезопасности и осуществлять контроль работы сотрудников.При помощи правил можно не только создавать белые и чёрные списки ресурсов, но и контролировать множество параметров передаваемых пакетов, например тип используемого браузера, наличие определённых словоформ или типов информации. Правила используются не только для фильтрации контента, но и в других функциональных блоках системы — межсетевом экране, подсистеме ограничения пропускной способности и пр.Анализ трафикаГлубокий разбор трафика является ключевой функцией NGFW, основным источником данных для других подсистем. UserGate Next Generation Firewall способен детально исследовать нагрузку каждого передаваемого пакета, «на лету» определяя потенциально небезопасное содержимое, а также триггеры, по которым активируются заранее заданные правила и сценарии. Помимо обычного трафика система расшифровывает и защищённые SSL пакеты, работая с протоколами HTTPS, SMTPS и POP3S. При этом сервер NGFW осуществляет подмену оригинального сертификата на собственный, отдавая на сторону пользователя по-прежнему защищённый контент.Защита от DoSОдним из механизмов безопасности в UserGate Next Generation Firewall является функция ограничения числа соединений, открытых одним пользователем. Так же как и многие другие элементы NGFW, она реализована при помощи механизма правил и сценариев, что позволяет гибко настраивать чувствительность системы в соответствии с особенностями конкретной компании. Ограничение на количество одновременно открытых пользователем сеансов обеспечивает эффективное противостояние возможным DoS-атакам (Denial of Service) через пользовательские или гостевые учётные записи.Контроль интернет-приложенийUserGate Next Generation Firewall работает с приложениями на седьмом уровне сетевого взаимодействия модели OSI. Система идентифицирует приложения и даёт администратору возможность ограничивать их использование. Например, NGFW способен полностью заблокировать работу мессенджеров, торрент-клиентов и других нежелательных программ. Собственная база обновляемых сигнатур позволяет помимо этого защищать локальную сеть от угроз связанных с теми программами, которые работают с интернетом.АнтивирусВ состав UserGate Next Generation Firewall входит потоковый антивирус, который может проверять внешний трафик на наличие вредоносных программ. Анализ ведётся при помощи собственной базы сигнатур, что обеспечивает достаточную надёжность и блокировку основных угроз до того, как данные пересекут контур безопасности. С другой стороны, использование лёгкого сигнатурного антивирусного ядра минимально нагружает систему, что даёт возможность, при необходимости, проверять весь трафик полностью. Антивирусная защита использует механизм правил безопасности NGFW.РеагированиеВ UserGate Next Generation Firewall встроена система предотвращения вторжений, которая способна в настоящем времени реагировать на атаки киберпреступников, эксплуатирующих известные уязвимости. UserGate Next Generation Firewall даёт администратору возможность создавать различные наборы сигнатур для защиты различных сервисов, а также формировать на базе универсального механизма правил собственные сценарии для каждого типа трафика. Это позволяет не только формировать реакции на кибератаки, но и контролировать вредоносную активность внутри сети.Собственная ОСВ основе UserGate Next Generation Firewall лежит оригинальная операционная система UGOS, оптимизированная для задач быстрой и эффективной обработки трафика. Платформа создана на базе дистрибутива Linux и не использует готовых комплексных модулей: все подсистемы безопасности разработаны программистами UserGate и не содержат стороннего кода. С одной стороны, это позволяет быстро адаптировать её под требования заказчика, а с другой — существенно снижает вероятность атак на систему с использованием общеизвестных уязвимостей.Варианты поставкиUserGate Next Generation Firewall может поставляться как в виде виртуального межсетевого экрана, развёрнутого на одном из гипервизоров (VMware, Hyper-V, Xen, KVM, OpenStack, VirtualBox, отечественные разработки), так и в виде программно-аппаратного комплекса, созданного UserGate. Производитель предлагает несколько вариантов исполнения таких NGFW, предназначенных для организаций разного масштаба — от компаний сегмента СМБ до крупных предприятий и дата-центров.Сценарии использования UserGate Next Generation FirewallОсновные настройки UserGate Next Generation FirewallПервоначальные настройки UserGate Next Generation Firewall не займут много времени и сводятся в общем случае к конфигурации портов для работы с интернетом и локальными ресурсами, добавлению DNS-серверов, определению доменных записей для страниц блокировки и авторизации, а также указанию параметров работы механизма SSL-фильтрации. Кратко рассмотрим каждое из этих действий.Задание параметров портов выполняется в секции «Сеть — Интерфейсы» раздела «Настройки» UserGate Next Generation Firewall. Здесь собраны все физические и виртуальные порты, имеющиеся в системе. Для каждого интерфейса можно выбрать тип («Layer 3» или «Mirror»), назначить ему определённую зону и указать профиль Netflow, который будет использоваться для отправки данных на коллектор, учитывающий сетевой трафик. Тут же задаётся тип IP-адреса порта — динамический, получаемый через DHCP, или заранее определённый, статический. При необходимости можно настроить работу DCHP Relay, который будет раздавать адреса со внешнего сервера устройствам своего сегмента сети. Рисунок 1. Настройка свойств порта в UserGate Next Generation Firewall Для настройки DNS-серверов необходимо выбрать пункт меню «Сеть — DNS» в разделе «Настройки», нажать кнопку «Добавить» и задать адрес соответствующего хоста. При необходимости UserGate Next Generation Firewall может перехватывать DNS-запросы пользователей и изменять их. Для этого следует задать параметры работы DNS-прокси. Важно, что для фильтрации DNS-запросов необходимо приобрести отдельный модуль и создать соответствующие правила. Рисунок 2. Раздел настройки DNS в UserGate Next Generation Firewall Авторизация неизвестных пользователей (не идентифицированных Windows или агентами терминальных серверов либо не имеющих явно указанного IP-адреса в свойствах) осуществляется в UserGate Next Generation Firewall при помощи перехватывающего портала. Применяются правила заданные администратором, однако для корректной работы сервиса следует настроить доменные имена страниц аутентификации, блокировки и выхода из системы. Этот шаг можно пропустить, если в качестве DNS-сервера используется сервер UserGate Next Generation Firewall. Если же применяется собственный DNS-сервер, то необходимо создать на нём три соответствующие A-записи и указать в них IP-адрес и порт подключения к локальной зоне.Корректная работа системы фильтрации контента UserGate Next Generation Firewall возможна только при настроенной инспекции данных передаваемых по шифрованным протоколам, таким как HTTPS, SMTPS или POP3S. Файрвол дешифровывает указанный трафик, после чего анализирует его на предмет наличия ограничений, заданных правилами. После дешифровки и анализа данные повторно кодируются при помощи собственного сертификата. Обязательно нужно добавить его в список доверенных корневых сертификатов, иначе браузеры пользовательских устройств будут сигнализировать о возможной подмене SSL-удостоверения. Рисунок 3. Раздел «Инспектирование SSL» в UserGate Next Generation Firewall Чтобы настроить режим проверки шифрованного трафика, необходимо перейти в пункт «Политики безопасности — Инспектирование SSL» раздела «Настройки» и добавить новое правило, описывающее процесс работы с SSL-трафиком. Для каждого трафика, среди прочего, можно задать:Пользователя, группу пользователей или тип пользователей, для которых применяется правило.Список доменов, чей трафик подлежит инспектированию.Списки IP-адресов источников и назначения трафика.Возможность блокировки внешних сертификатов, не вызывающих доверия (самоподписанных, отозванных, с истекшим сроком действия).Создание политикОсновным инструментом фильтрации контента в UserGate Next Generation Firewall являются правила, объединённые в политики безопасности. Это универсальный механизм, который может инициировать определённые действия системы по ряду заданных параметров. Файрвол анализирует трафик, после чего блокирует его (или, наоборот, разрешает передачу данных) при срабатывании одного из триггеров. Правила применяются последовательно, в соответствии с очерёдностью, установленной их списком. Такой подход даёт возможность гибко настраивать обработку данных по разным параметрам.Для создания нового правила необходимо выбрать пункт «Политики безопасности — Фильтрация контента», находящийся в разделе «Настройки». Каждая политика может выполнять одно из трёх действий:Блокировать доступ к веб-странице («Запретить»).Предоставить доступ к веб-странице («Разрешить»).Показать пользователю предупреждение о нежелательности посещения этой страницы («Предупредить»).Рисунок 4. Настройка правила фильтрации контента в UserGate Next Generation Firewall Частным случаем действия «Запретить» является проверка трафика встроенным антивирусом. Если в передаваемых данных будет обнаружена сигнатура вредоносной программы, содержащая её страница не будет открыта.После выбора действий необходимо указать одно или несколько условий, которые будут инициировать срабатывание правила. Каждое условие добавляется в правило через логическое «И», то есть правило выполняется только при срабатывании всех указанных в нём условий. Например, можно ограничить трафик определённой категории сайтов для определённого пользователя. При этом для всех остальных категорий передача данных этому пользователю будет разрешена. Ниже приведена краткая характеристика основных условий, доступных в правилах фильтрации контента UserGate Next Generation Firewall.Источник трафика: список IP-адресов или доменов, откуда идёт трафик. Разрешение доменных имён в IP-адреса производится каждые пять минут, а результат хранится в течение жизни DNS-записи.Назначение трафика: список IP-адресов или доменов, являющихся получателями трафика. Порядок работы системы с ними — такой же, как для источников.Пользователи или группы пользователей, для которых применяется правило. Допускается использование таких масок, как «Any» (любой пользователь), «Known» (известный, то есть идентифицированный, пользователь), «Unknown» (неидентифицированный пользователь).Категории электронных ресурсов. Трафик проверяется по крупнейшей базе электронных ресурсов, разбитых на более чем 70 категорий. Например, правило может срабатывать на социальные сети, порнографию, онлайн-казино и другие сайты. Администратор может переопределить категорию любого сайта. Для фильтрации по категориям необходима отдельная лицензия на базу данных UserGate URL Filtering.Списки URL: чёрные и белые. Администратор может создавать собственные списки или приобрести готовые.Тип контента. Данное условие срабатывает при передаче аудио, видео, исполняемых файлов и пр. Для описания видов контента используется формат MIME. Морфологические базы для проверки передаваемого контента на наличие определённых слов, словоформ и выражений.Кроме того, можно задавать время работы правила, значение User-Agent, HTTP-метод и рефереры открываемой страницы.Работа со сценариямиДля определённых типов правил можно использовать дополнительные условия, сценарии. Однако прежде чем перейти к описанию работы с ними, кратко остановимся на базовых свойствах правил межсетевого экрана и правил пропускной способности, где, собственно, и используются сценарии.Правила межсетевого экрана регулируют обработку транзитного трафика, проходящего через UserGate Next Generation Firewall. В качестве условий, при срабатывании которых система блокирует или, наоборот, разрешает передачу данных, могут выступать пользователи, сервисы, приложения, а также зоны и IP-адреса источника трафика или его назначения. Правила пропускной способности, основываясь на тех же параметрах, способны ограничивать канал передачи данных. Рисунок 5. Окно свойств правил межсетевого экрана в UserGate Next Generation Firewall Сценарии позволяют UserGate Next Generation Firewall реагировать не только на одномоментные события, но и на произошедшие за некоторый интервал времени — например, несколько попыток использования одного приложения. Для создания нового сценария необходимо нажать кнопку «Добавить» в меню «Политики безопасности — Сценарии» раздела «Настройки». Сценарий может действовать только для того пользователя, на котором он сработал, или распространяться на всех пользователей, указанных в правиле. Можно также задать срок работы сценария после его активации. После создания сценария его необходимо указать в том правиле, для которого он будет применяться. Рисунок 6. Окно настройки сценария в UserGate Next Generation Firewall В качестве условий сценария может выступать срабатывание системы обнаружения вторжений или появление следующих сущностей в трафике пользователя:URL заданных категорий.Вирусы.Приложения.Определённые типы контента.Пакеты данных, превышающие определённый размер.Количество сессий с одного IP-адреса, превышающее некоторое значение.Объём трафика за единицу времени, превышающий определённое значение.Доступность определённого ресурса.С таким перечнем удобно выстраивать логику регулирования трафика. Например, при помощи сценариев можно переключить сеть на работу с запасным шлюзом, в случае недоступности основного.ВыводыUserGate Next Generation Firewall представляет собой полнофункциональный комплекс защиты внешних периметров сети и управления сетевым трафиком. Система даёт возможность построить сложные сценарии обработки и анализа сетевых пакетов на основе универсальных политик безопасности. С её помощью специалисты по информационной безопасности могут фильтровать поступающие извне данные на основе вердиктов антивирусного ядра, морфологического анализа, информации о приложении и других параметров. Различные триггеры можно собирать в цепочки, связанные логическим «И» (условия в рамках одного правила), а также логическим «ИЛИ» (последовательность нескольких правил).Ещё одним средством кибербезопасности является система ограничения количества одновременных сеансов, что полезно для эффективного противодействия DoS-атакам. При этом простой фиксацией проблем возможности UserGate Next Generation Firewall не ограничиваются. Используя тот же механизм правил и сценариев, можно настроить варианты реагирования NGFW на определённые события в информационной безопасности или нелегитимную сетевую активность.Помимо защитных функций UserGate Next Generation Firewall предоставляет администратору возможность контролировать сетевую активность пользователей, запрещая работу с определёнными ресурсами или приложениями. Это важно не только для ИБ, поскольку позволяет отсекать нерабочую активность персонала — использование соцсетей, игровых платформ, торрентов. Дополнительно NGFW может ограничивать пропускную способность канала при достижении пользователем определённых объёмов трафика, а также переключаться между разными интернет-провайдерами при выполнении заданных условий.UserGate Next Generation Firewall занимает передовые позиции в секторе NGFW российского рынка информационной безопасности и может конкурировать с ведущими зарубежными аналогами. Компетенции компании UserGate в сфере анализа сетевого трафика позволили ей создать зрелый продукт, способный стать существенным препятствием для кибератак, универсальным инструментом первой необходимости, который сможет обезопасить компанию от большого числа инцидентов даже при частичной недоступности других инструментов информационной безопасности.Читать далее

Приветствую дороги друзья, читатели, посетители и прочие личности. Сегодня поговорим про такую вещь как svchost.

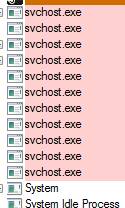

Частенько, пользователи, завидев в списке процессов много svchost.exe (а их бывает чуть ли не с десяток и более), начинают сильно паниковать и экстренно писать письма о злобном вирусе, заполонившем их систему и буквально рвущимся наружу из корпуса, предварительно (видимо для устрашения), подвывая куллерами

Сегодня я хочу раз и навсегда закрыть вопрос с тем, что же такое представляет из себя этот самый злобный вирус svchost, как с ним бороться и надо ли это делать вообще (и вирус ли это вообще

Поехали.

-

Что это за процесс SVCHOST и вирус или нет?

-

Как распознать вирус svchost и сам файл

-

Как удалить и решить проблему с SVCHOST или вирусом

-

Проверка поврежденных системных файлов в целях лечения

-

Послесловие

Что это за процесс SVCHOST и вирус или нет?

Начнем с того, что Generic Host Process for Win32 Services (а именно и есть тот самый svchost) представляет из себя системный процесс, вселенски важный в существовании Windows, а именно тех служб, программ и сервисов системы, которые используют, так называемые, DLL-библиотеки.

Этих самых svchost.exe и впрямь может быть в системе решительно много, ведь службам и программам довольно затруднительно дружно использовать и возюкаться с одним процессом (их то, служб, много, а бедный беззащитный svchost совсем один), а посему обычно системой запускаются несколько экземпляров сего счастья, но с разными номерами (идентификаторами процесса, если быть точным).

Соответственно, каждый svchost.exe обслуживает свой набор служб и программ, а посему, в зависимости от количества их в Windows, число этих самых процессов svchost может варьироваться от штуки до нескольких десятков. Еще раз для тех кто не понял: это процессы системы и трогать их не надо.

Но действительно, бывают ситуации, когда под этот процесс маскируются вирусы (еще раз хочу заострить внимание: именно маскируются, именно вирусы, а не сам процесс является вредоносным). Давайте разбираться как их вычислить и что с ними делать.

к содержанию ↑

Как распознать вирус svchost и сам файл

Начнем с того, что системный svchost.exe обитает исключительно в папке:

- C:WINDOWSsystem32

- C:WINDOWSServicePackFilesi386

- C:WINDOWSPrefetch

- С:WINDOWSwinsxs*

Где C: — диск куда установлена система, а * — длинное название папки вроде amd64_microsoft-windows-s..s-svchost.resources_31bf3856ad364e35_6.1.7600.16385_ru-ru_f65efa35122fa5be

Если он находится в любом другом месте, а особенно каким-то чудом поселился в самой папке WINDOWS, то наиболее вероятно (почти 95,5%), что это вирус (за редким исключением).

Привожу несколько самых путей маскировки вирусами под этот процесс:

- C:WINDOWSsvchost.exe

- C:WINDOWSsystemsvchost.exe

- C:WINDOWSconfigsvchost.exe

- C:WINDOWSinet20000svchost.exe

- C:WINDOWSinetsponsorsvchost.exe

- C:WINDOWSsistemsvchost.exe

- C:WINDOWSwindowssvchost.exe

- C:WINDOWSdriverssvchost.exe

И несколько самых часто используемых названий файлов, вирусами маскирующимися под svchost.exe:

- svсhost.exe (вместо английской «c» используется русская «с»)

- svch0st.exe (вместо «o» используется ноль)

- svchos1.exe (вместо «t» используется единица)

- svcchost.exe (2 «c»)

- svhost.exe (пропущено «c»)

- svchosl.exe (вместо «t» используется «l»)

- svchost32.exe (в конец добавлено «32»)

- svchosts32.exe (в конец добавлено «s32»)

- svchosts.exe (в конец добавлено «s»)

- svchoste.exe (в конец добавлено «e»)

- svchostt.exe (2 «t» на конце)

- svchosthlp.exe (в конец добавлено «hlp»)

- svehost.exe (вместо «c» используется «e»)

- svrhost.exe (вместо «c» используется «r»)

- svdhost32.exe (вместо «c» используется «d» + в конец добавлено «32»)

- svshost.exe (вместо «c» используется «s»)

- svhostes.exe (пропущено «c» + в конец добавлено «es»)

- svschost.exe (после «v» добавлено лишнее «s»)

- svcshost.exe (после «c» добавлено лишнее «s»)

- svxhost.exe (вместо «c» используется «x»)

- syshost.exe (вместо «vc» используется «ys»)

- svchest.exe (вместо «o» используется «e»)

- svchoes.exe (вместо «st» используется «es»)

- svho0st98.exe

- ssvvcchhoosst.exe

Остальные, в общем-то, тоже бывают, но эти одни из самых популярных, так что имейте ввиду и будьте бдительны.

Посмотреть название файла можно в диспетчере задач, хотя я рекомендую сразу использовать Process Explorer, благо, используя его, можно сразу посмотреть пути и прочую информацию просто сделав двойной клик по процессу в списке.

к содержанию ↑

Как удалить и решить проблему с SVCHOST или вирусом

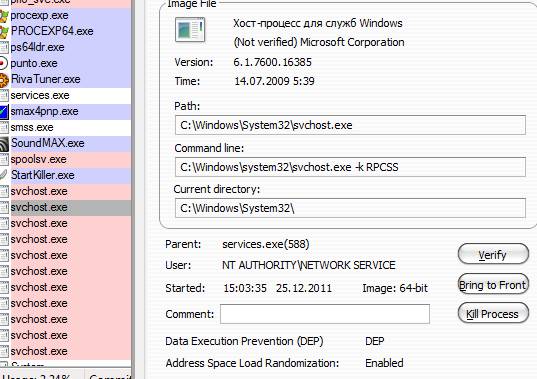

В удалении этой гадости (если она все таки ею является) нам поможет старый-добрый AVZ.

Что делаем:

- Скачиваем avz, распаковываем архив, запускаем avz.exe

- В окне программы выбираем “Файл” – “Выполнить скрипт“.

- Вставляем в появившееся окно скрипт:

begin

SearchRootkit(true, true);

SetAVZGuardStatus(True);

QuarantineFile('сюда вставлять путь к файлу (главное не перепутать кавычки)','');

DeleteFile('сюда вставлять путь к файлу (главное не перепутать кавычки)');

BC_ImportAll;

ExecuteSysClean;

ExecuteWizard('TSW',2,3,true);

BC_Activate;

RebootWindows(true);

end.

Где, как Вы понимаете, под словами «сюда вставлять путь к файлу (главное не перепутать кавычки)» нужно, собственно, вставить этот путь, т.е, например: C:WINDOWSsystemsyshost.exe прямо между », т.е получиться строки должны так:

QuarantineFile('C:WINDOWSsystemsyshost.exe','');

DeleteFile('C:WINDOWSsystemsyshost.exe');

- Жмем «Запустить«, предварительно закрыв все программы.

- Ждем перезагрузки системы

- Проверяем наличие файла

- Проводим полноценную проверку на вирусы и spyware.

Ну и.. Улыбаемся и машем.. В смысле радуемся жизни и очищенному компьютеру.

Впрочем, если и это не помогает, то есть еще небольшой способ (при учете конечно, что Вы сделали всё вышенаписанное), который может помочь.

к содержанию ↑

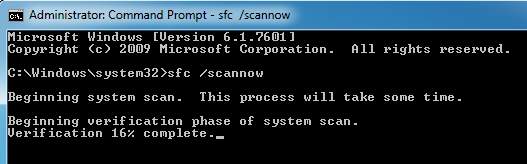

Проверка поврежденных системных файлов в целях лечения

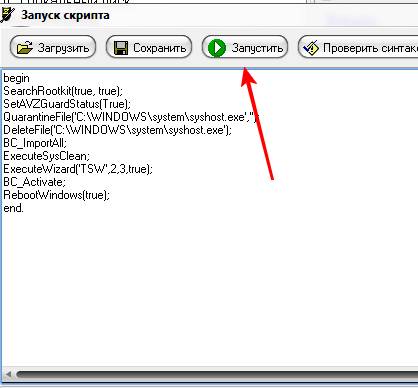

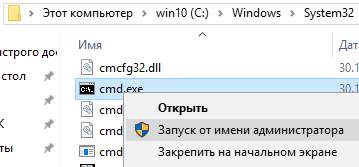

В редких (сильно) случаях может помочь вариант проверки системных файлов, который есть в самой системе. Перейдите по пути «C: -> Windows -> System32» (где диск C: — это тот, куда установлена система).

Там найдите cmd.exe, нажмите на него правой кнопкой мышки и выберите пункт «Запуск от имени администратора«.

В самой командной строке введите строку:

sfc /scannow

И дождитесь окончания процесса. Система проведет сканирование всех защищенных системных файлов и заменит все поврежденные файлы. Возможно это не вылечит сам svchost, но может починить сопутствующие файлы, которые приводит к нагрузкам и другим проблемам.

к содержанию ↑

Послесловие

Как всегда, если будут какие-то вопросы, дополнения и прочие разности, то пишите в комментариях.

Буду рад почитать, послушать, поддержать и помочь

- PS: Многие сталкиваются с тем, что svchost загружает процессор и систему вообще. Часто это связано с тем, что в системе находится вирус, рассылающий спам или создающий прочий вредный трафик, из-за чего процесс активно используется оным. Как правило это лечится сканированием на вирусы, spyware и установкой фаерволла.

- PS2: Проблема может быть связана с работой в фоне обновления Windows. Возможно, что есть смысл его отключить или вообще произвести полную оптимизацию системы из этого материала (особенно для 10-ой версии системы)

- PS3: Если ничего не помогает, то попробуйте пройтись Kaspersky Virus Remove Tool из этой статьи для очистки возможных svchost-разновидностей вируса

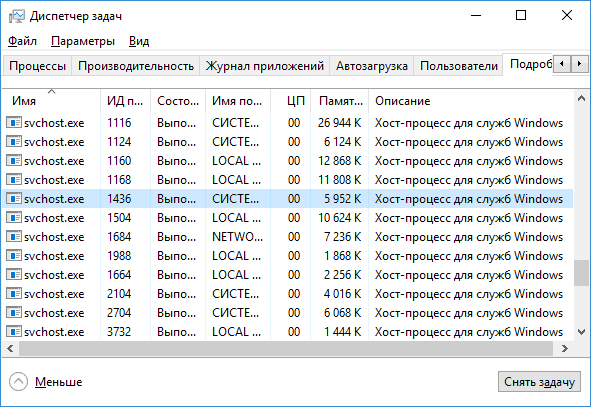

Если вы читаете эту статью, то наверняка уже обратили внимание на системный процесс, имеющий название «svchost.exe». Причём обычно он не одинок, и компанию ему составляют ещё несколько одноимённых процессов:

В нормальной ситуации быстродействие компьютера от выполнения данного процесса не страдает, и обычные пользователи внимание на него не обращают. Совсем иначе обстоит ситуация, когда процесс начинает «пожирать» от половины до 100% ресурсов компьютера. Причем не эпизодически, а постоянно. Радикальным решением проблемы в таком случае иногда становится переустановка Windows или откат системы к тому моменту, когда она работала нормально. Эти способы не только излишни, но и не всегда помогают, поэтому сегодня мы расскажем вам о более простых решениях проблемы, когда процесс svchost.exe грузит процессор компьютера «на полную».

Как раз потому, что одновременно функционирует множество служб.

Если процессы не отображаются, в диспетчере задач нажмите кнопку “Отображать процессы всех пользователей“, т.к. все эти процессы работают от имени других пользователей (например “NT_AUTHORITYсистема“). И также обратите внимание на командную строку, с которой запущен процесс – там есть полный путь. Если там что-то отличное от WindowsSystem32svchost.exe – это повод уделить больше внимания такому процессу, т.к. под этот процесс часто маскируется различное вредоносное программное обеспечение.

P.S. Если вам не видно столбец “командная строка” или иной, нажмите в меню “Вид -> Выбрать столбцы” и отметьте нужные галочки напротив имён столбцов.

Как проверить процессы, связанные с Svchost?

Чтобы посмотреть все службы, которые в данный момент связаны с этим процессом, необходимо сделать несколько простых вещей.

- Нажмите на «Пуск», после чего найдите в этом меню команду «Выполнить».

- Введите туда команду CMD, после чего нажмите на ENTER.

- После этого копируйте и вставьте в открывшемся эмуляторе командной строки следующее выражение: Tasklist /SVC. Снова воспользуйтесь клавишей ENTER.

- В виде списка будет выведен перечень всех процессов. Внимание! Обязательно вводите ключевой параметр /SVC, так как он выводит именно активные службы. Чтобы получить расширенные сведения о конкретной службе, воспользуйтесь следующей командой: Tasklist /FI «PID eq идентификатор_процесса» (вместе с кавычками).

svchost.exe вирус или нет?

Давайте сделаем так, вот ниже будет ряд вопросов – если вы ответили “нет” на какие-либо из них, тогда стоит обратить пристальное внимание. И чем больше таких ответов, тем более пристальное внимание нужно уделить.

- Вы можете запустить диспетчер задач и перейти на вкладку “Процессы”?

- Вы видите несколько процессов svchost.exe при отображении процессов всех пользователей?

- Имена всех этих процессов выглядят одинаково (именно “svchost.exe” без всяких “0” вместо “o” и т.д.)?

- Параметры запуска у них схожи? “-k LocalService” или что-то типа такого…

- Все процессы запущены из одного каталога? “Windowssystem32” по умолчанию.

- Все процессы svchost.exe запущены от системных учётных записей?

Общие сведения о приложении

Так называется очень важный компонент, ответственный за запуск динамических библиотек системы (DLL). Соответственно, от него зависит как Explorer (Проводник) самой Windows, так и не одна тысяча сторонних приложений. Особенно это относится к играм, которые активно используют эти библиотеки посредством DirectX.

Располагается он по такому адресу: %SystemRoot%System32. Считывая записи реестра при каждой загрузке, приложение формирует список тех служб, которые должны быть запущены. Следует отметить, что единовременно может быть запущено несколько копий svchost.exe (что это за процесс, вы уже знаете). Важно то, что каждый экземпляр этого процесса вполне может содержать свою группу служб. Сделано это для максимального комфорта контролирования работы системы, а также для упрощения отладки в случае наличия каких-то проблем.

Все группы, которые на данный момент входят в состав данного процесса, можно отыскать в следующих разделах реестра:

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsNTCurrentVersionSvchost;

- HKEY_LOCAL_MACHINESystemCurrentControlSetServicesСлужба.

Все параметры, которые имеются в этих разделах, видны в качестве отдельных экземпляров svchost.exe (что это такое, мы уже рассказали).

В каждом разделе реестра, который к ним относится, есть параметр вида: REG_MULTI_SZ. В нем есть наименования всех служб, имеющихся в составе конкретной Svchost-группы. В каждой из них содержится по имени одной или более служб, в описании которых имеется ключ ServiceDLL.

Вот что за файл svchost.exe.

svchost.exe грузит процессор или память

Вот это очень распространённая проблема. И ход действий здесь весьма интересен.

- Нужно определить имя службы, которая потребляет системные ресурсы. Итак, пойдём по шагам. Для Windows 7 нужно отобразить процесс “ИД Процесса” или “pID” – отобразит в диспетчере задач идентификатор процесса, чтобы можно было однозначно идентифицировать и отличать один svchost.exe от другого. Для Windows 8, например, в диспетчере все процессы уже сгруппированы по PID-ам.

- Запоминаем PID и для Windows 7 переходим на вкладку “Службы”.

- Если служба вам не нужна – её можно смело отключить. Если нужна – попробовать настроить. Извечный вопрос “Какие службы нужны, а какие можно смело отключить?” – В Интернете миллион инструкций, мой ответ – если вы твёрдо уверены, что это вам не надо – остановите, поработайте. Запишите, что отключили. Все конфигурации различные, кто-то работает без сети вообще – может отключить многое. Кто-то без принтера, поиска файлов, оформления – отключает другое. Лично по своему опыту – компьютер задышал посвободнее, когда я отключил службу обновления, брандмауэр, защитник Windows (т.к. использую стороннее антивирусное решение), службу индексирования и темы. Также можно безопасно отключить и другие, но лучше почитайте соответствующие мануалы. Список служб ведь не такой большой – нужно смотреть только те, которые относятся к данному процессу, который потребляет много ресурсов.

- PROFIT. И всё.

Практика показала, что такая оптимизация достаточно эффективна. Ну а некоторые службы можно не отключать, а перевести на ручной запуск.

Как исправить Svchost.exe LocalSystemNetworkRestricted

Быстро определить, какой процесс из перечисленных 30-ти или более процессов виновен в проблеме, может быть довольно тяжело. Тем не менее, чтобы избавиться от ошибки выполните следующее:

- Просто подождите. Возможно, торможение вызвано очередным обновлением или другими необходимыми системными функциями, и через малое время всё придёт в норму;

- Перезагрузите ваш ПК. Данный банальный совет регулярно оказывается довольно эффективным;

- Установите свежие драйвера для системных устройств. В частности, в этом могут помочь такие инструменты как «DriverPack Solution», «Driver Easy» и другие аналоги;

- Отключите службу Windows Update. Нажмите на кнопку «Пуск», в строке поиска введите services.msc. В открывшемся окне списка служб найдите службу «Центр обновления Windows» (wuauserv) и дважды кликните на ней. Войдя в её настройки, в типе запуска выберите «Автоматически (отложенный запуск)», нажмите на «Ок», и перезагрузите ваш ПК. Если данный совет не поможет, можно вновь перейди в настройки данной службы, выбрать «Отключена», и посмотреть, будет ли наблюдаться торможение с задействованием указанного svchost и далее;

- Отключите службу «Superfetch». Обязанность данной службы заблаговременно подгружать в память наиболее используемые пользователем программы (или необходимый код и данные, нужные таким программам для работы). Отключив «Superfetch» вы разгрузите ресурсы вашего ПК при старте системы Для этого перейдите в список служб, как было описано в случае службы Windows Update, там найдите службу «Superfetch», и, дважды кликнув на ней, в типе запуска выберите «Отключена».

Там же и таким же образом рекомендую отключить службу «Prefetch», если же её там не найдёте, то нажмите на кнопку Пуск, в строке поиска введите regedit и нажмите ввод. В открывшемся окне перейдите по ветке:

KEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory ManagementPrefetchParameters

И измените значение параметра EnablePrefetcher (DWORD) на 0x00000000 (это значит, что компонент отключен). Если не помогло, тогда верните данный параметр на первоначальное значение 0x00000003, а также вновь задействуйте службу «Superfetch» (в её настройках выберите тип запуска – «Автоматически);

- Проверьте ваш компьютер на наличие вирусных программ. Помогут Dr.Web CureIt!, Trojan Remover, AdwCleaner и другие аналоги;

- Выполните откат системы на предыдущее состояние. Если перечисленные выше способы не помогли, попробуйте откатить систему на точку восстановления, когда система работала стабильно. Нажмите на кнопку «Пуск», в строке поиска введите rstrui и нажмите ввод. В открывшемся окне выберите стабильную точку восстановления, и откатите систему на данное корректное состояние.

Обозреватель Интернета

Впрочем, не торопитесь. Во многих случаях виноват бывает Internet Explorer. Помните, как в самом начале статьи мы обсуждали важность svchost для «Проводника»? А ведь «Обозреватель Интернета» является важной составной частью файлового менеджера ОС семейства Windows.

Проблемы с ним очень часто начинаются в том случае, когда версия IE сильно устаревает. К примеру, в самой Microsoft уже очень давно не рекомендовали использовать Windows ХР с шестой версией Internet Explorer.

Соответственно, в этом случае решить проблему достаточно просто. Воспользуйтесь упомянутой выше службой Windows Update. Скачайте и установите все последние обновления для вашей версии операционной системы, установите новую версию IE. Возможно, что эта мера вам поможет.

Принцип функционирования службы

Итак, прежде чем задумываться о том, как удалить ресурс, грузящий систему на все 100%, необходимо проверить пользователя, от имени которого он был запущен. В «здоровой» ОС Windows Svchost.exe может запустить лишь один из указанных «пользователей», в частности, — это system (непосредственно сама система), local service или network service. Принимать срочные меры по очистке собственного ПК следует только тогда, когда службу запустил сам юзер, администратор или кто-то ещё. Только в этом случае следует проверить компьютер на вирусы и удалить приложение, которое, по всей вероятности, является вирусным.

Проверьте, от чьего имени инициирована служба

Если возникли проблемы

Очень часто случается так, что после введения команд компьютер выводит нечто невразумительное, вроде: «Команда не может быть распознана». Не торопитесь вводить ее заново.

Как правило, такое происходит по причине того, что вы работаете из-под учетной записи, права которой попросту недостаточны для выполнения такого рода действий. Не имеет значения, администраторский у вас аккаунт или нет. Чтобы исправить ситуацию, эмулятор режима командной строки следует запускать несколько другим способом.

Для этого нужно нажать на кнопку «Пуск», после чего в поле «Поиск» ввести CMD. В правой части меню откроется список с найденными файлами. Щелкаем на первом из них (с соответствующим именем) правой клавишей мыши, после чего выбираем пункт «Запуск от имени администратора» в появившемся контекстном меню.

Вот мы и дали вам основные сведения. Сейчас же давайте разберемся с теми вредоносными программами, которые могут маскироваться под безобидное системное приложение.

Служба Windows Update

Нередко на Windows ХР проблема с почти 100%-й загрузкой процессора и svchost вызвана тем, что служба обновлений некорректно работает. На некоторых компьютерных ресурсах этому явлению нашли объяснение.

Дело в некорректном механизме проверки обновлений. Учитывая количество вышедших для этой системы исправлений, небольшая ошибка в распределении памяти превратилась в серьезную проблему: компьютер не только медленно работает, но и вполне можете искать «заплатки» сутками, попеременно зависая при этом.

Игры

Пронаблюдайте, после попытки запуска каких приложений процессор перегружается. Кроме того, вас должны настораживать сообщения «svchost.exe ошибка приложения», которые являются практически 100% показателем того, что в неадекватном поведении системы виновато какое-то стороннее приложение.

Чаще всего этой программой бывает игра, скачанная ее счастливым владельцем с какого-то «левого» сайта. Те, кто вносил модификации в программный код, убирая из него защиту, редко тестируют свое творение на полную совместимость с некоторыми системами, их DLL-библиотеками и прочим. Так что удивляться в этом случае нечему.

Что делать при обнаружении «шпиона»?

Как мы уже и говорили, в этом случае разумнее всего просканировать ОС мощной антивирусной программой. Но перед этим не помешает выполнить ряд простых действий, при помощи которых можно окончательно заблокировать вирусу всякую возможность навредить вам. Вообще, svchost.exe-вирус в последние годы широко распространился по Рунету. Как правило, под личиной обычного системного процесса действуют вредоносные программы, специализирующиеся на краже личных данных пользователей.

Во-первых, в строке «Месторасположение файла» найдите, в какой конкретно папке расположен файл вируса. Выделив его в списке левой клавишей мыши, нажмите на кнопку «Отключить». Кликаете по «ОК», после чего переходите в каталог с искомым файлом и удаляете его. Все. Можно сканировать антивирусом.

Системный файл svchost довольно часто становится мишенью для хакерских атак. Более того, вирусописатели маскируют своих зловредов под его программную «внешность». Один из самых ярких представителей вирусов категории «лже-svchost» — Win32.HLLP.Neshta (классификация Dr.Web).

Этот «самозванец» копирует себя в директорию Windows, заражает файлы с расширением «exe» и забирает системные ресурсы (оперативную память, интернет-трафик). Впрочем, он способен и на другие гадости. Известны случаи инфицирования, когда вирусный svchost загружает ОЗУ компьютера на 98-100% , отключает интернет-канал, нарушает функционирование локальной сети.

Как же удалить svchost.exe, который «подбросили» злоумышленники в систему? Есть, как минимум, два способа детектирования и уничтожения этого паразита. Не будем медлить! Приступаем к очистке ПК.

Файлы svсhost — добрые и злые, или кто есть кто

Вся сложность нейтрализации вирусов этого типа заключается в том, что присутствует риск повредить/ удалить доверенный файл Windows с идентичным названием. А без него ОС работать не будет, её придётся переустанавливать. Поэтому, перед тем как приступить к процедуре очистки, ознакомимся с особыми приметами доверенного файла и «чужака».

Истинный процесс

Управляет системными функциями, которые запускаются из динамических библиотек (.DLL): проверяет и загружает их. Слушает сетевые порты, передаёт по ним данные. Фактически является служебным приложением Windows. Находится в директории С: → Windows → System 32. В версиях ОС XP/ 7/ 8 в 76% случаев имеет размер 20, 992 байта. Но есть и другие варианты. Подробней с ними можно ознакомиться на распознавательном ресурсе filecheck.ru/process/svchost.exe.html (ссылка — «ещё 29 вариантов»).

Имеет следующие цифровые подписи (в диспетчере задач колонка «Пользователи»):

- SYSTEM;

- LOCAL SERVICE;

- NETWORK SERVICE.

Хакерская подделка

Может находиться в следующих директориях:

- C:Windows

- C:Мои документы

- C:Program Files

- C:WindowsSystem32drivers

- C:Program FilesCommon Files

- C:Program Files

- C:Мои документы

Кроме альтернативных директорий, хакеры в качестве маскировки вируса используют практически идентичные, схожие на системный процесс, названия.

Например:

- svch0st (цифра «ноль» вместо литеры «o» );

- svrhost (вместо «с» буква «r»);

- svhost (нет «с»).

Версий «свободной трактовки» названия бесчисленное множество. Поэтому необходимо проявлять повышенное внимание при анализе действующих процессов.

Внимание! Вирус может иметь другое расширение (отличное от exe). Например, «com» (вирус Neshta).

Итак, зная врага (вирус!) в лицо, можно смело приступать к его уничтожению.

Способ №1: очистка утилитой Comodo Cleaning Essentials

Cleaning Essentials — антивирусный сканер. Используется в качестве альтернативного программного средства по очистке системы. К нему прилагаются две утилиты для детектирования и мониторинга объектов Windows (файлов и ключей реестра).

Где скачать и как установить?

1. Откройте в браузере comodo.com (официальный сайт производителя).

Совет! Дистрибутив утилиты лучше скачивать на «здоровом» компьютере (если есть такая возможность), а затем запускать с USB-флешки или CD-диска.

2. На главной странице наведите курсор на раздел «Small & Medium Business». В открывшемся подменю выберите программу Comodo Cleaning Essentials.

3. В блоке загрузки, в ниспадающем меню, выберите разрядность вашей ОС (32 или 64 bit).

Совет! Разрядность можно узнать через системное меню: откройте «Пуск» → введите в строку «Сведения о системе» → кликните по утилите с таким же названием в списке «Программы» → посмотрите строку «Тип».

4. Нажмите кнопку «Frее Download». Дождитесь завершения загрузки.

5. Распакуйте скачанный архив: клик правой кнопкой по файлу → «Извлечь всё… ».

6. Откройте распакованную папку и кликните 2 раза левой кнопкой по файлу «CCE».

Как настроить и очистить ОС?

1. Выберите режим «Custom scan» (выборочное сканирование).

2. Подождите немного, пока утилита обновит свои сигнатурные базы.

3. В окне настроек сканирования установите галочку напротив диска С. А также включите проверку всех дополнительных элементов («Memory», «Critical Areas..» и др.).

4. Нажмите «Scan».

5. По завершении проверки разрешите антивирусу удалить найденный вирус-самозванец и прочие опасные объекты.

Примечание. Кроме Comodo Cleaning Essentials, для лечения ПК можно использовать другие аналогичные антивирусные утилиты. Например, Dr. Web CureIt!.

Вспомогательные утилиты

В пакет лечащей программы Cleaning Essentials входят два вспомогательных инструмента, предназначенных для мониторинга системы в реальном времени и детектирования зловредов вручную. Их можно задействовать в том случае, если вирус не удастся обезвредить в процессе автоматической проверки.

Внимание! Утилиты рекомендуется применять только опытным пользователям.

Autorun Analyzer

Приложение для быстрой и удобной работы с ключами реестра, файлами, службами и сервисами. Autorun Analyzer определяет местоположение выбранного объекта, при необходимости может удалить или скопировать его.

Для автоматического поиска файлов svchost.exe в разделе «File» выберите «Find» и задайте имя файла. Проанализируйте найденные процессы, руководствуясь свойствами, описанными выше (см. «Хакерская подделка»). При необходимости удалите подозрительные объекты через контекстное меню утилиты.

KillSwitch

Мониторит запущенные процессы, сетевые соединения, физическую память и нагрузку на ЦП. Чтобы «отловить» поддельный svchost при помощи KillSwitch, выполните следующие действия:

- На вкладке «Система» откройте раздел «Процессы».

- Проанализируйте все активированные процессы svchost:

- кликните правой кнопкой по файлу;

- выберите «Свойства»;

- посмотрите его текущую директорию. Если она отличная от С:Windowssystem32, вероятней всего, что исследуемый объект является вирусом.

В случае обнаружения зловреда:

- Дополнительно просмотрите в его поле графу «Оценка» (safe — безопасный) и подпись.

- Если эти свойства также не соответствуют характеристикам доверенного системного файла, снова активируйте контекстное меню (клик правой кнопкой). А затем последовательно запустите функции «Приостановить» и «Удалить».

- Продолжайте проверку, возможно, вирус создал и запустил свои копии. От них тоже в обязательном порядке необходимо избавиться!

Способ №2: использование системных функций

Проверка автозагрузки

- Кликните «Пуск».

- Наберите в поисковой строке msconfig и нажмите «Enter».

- В окне «Конфигурация системы» перейдите на вкладку «Автозагрузка».

- Просмотрите команды (колонка «Команда»), запускающие элементы при запуске Windows, и их расположение (директории, ключи реестра в колонке «Расположение»):

- Все директивы, содержащие svchost, отключите (уберите кликом галочку возле записи). Это 100% вирус. Системный процесс с одноимённым названием никогда не прописывается в автозагрузке.

- Откройте директорию зловреда (указана в «Расположение») и удалите его. Для нейтрализации ключа в реестре используйте штатный редактор regedit: «Win + R» → regedit → Enter.

Анализ активных процессов

- Нажмите «Ctrl + Alt + Del».

- Кликните по вкладке «Процессы».

- Проверьте свойства всех активных svchost (имя, расширение, размер, местоположение). При анализе ориентируйтесь на данные сервиса filecheck.ru и характеристики, приведенные в этой статье.

Кликните правой кнопкой по имени образа. В меню выберите «Свойства».

В случае обнаружения вируса:

- в свойствах объекта узнайте его расположение (скопируйте или запомните);

- нажмите «Завершить процесс»;

- перейдите в директорию зловреда и удалите его при помощи штатной функции (клик правой кнопкой → Удалить).

Если сложно определить: доверенный или вирус?

Иногда однозначно сложно сказать, является ли svchost настоящим или подделкой. В такой ситуации рекомендуется провести дополнительное детектирование на бесплатном онлайн-сканере «Virustotal». Этот сервис для проверки объекта на наличие вирусов использует 50-55 антивирусов.

- Откройте в браузере virustotal.com.

- Нажмите «Выберите файл».

- В проводнике Windows откройте директорию процесса, который необходимо проверить, выделите его кликом, а затем нажмите «Открыть».

- Для запуска сканирования кликните «Проверить!». Файл загрузится из ПК на сервис и автоматически начнётся сканирование.

- Ознакомьтесь с результатами проверки. Если большинство антивирусов детектируют объект как вирус, его необходимо удалить.

Профилактика

После нейтрализации «паразита» из ОС Windows, в независимости от применённого способа удаления, просканируйте дисковые разделы лечащей утилитой Malwarebytes Anti-Malware или Kaspersky Virus Removal Tool. Проверьте работу основного антивируса: просмотрите настройки детектирования, обновите сигнатурную базу.

В этой подробно о том, что это за процесс, для чего он нужен и как решать возможные проблемы с ним, в частности выяснить — какая именно служба, запущенная через svchost.exe грузит процессор, и не является ли данный файл вирусом.

Svchost.exe — что это за процесс (программа)

Svchost.exe в Windows 10, 8 и Windows 7 является основным процессом для загрузки служб операционной системы Windows, хранящихся в динамических библиотеках DLL. То есть службы Windows, которые вы можете увидеть в списке служб (Win+R, ввести services.msc) загружаются «через» svchost.exe и для многих из них запускается отдельный процесс, которые вы и наблюдаете в диспетчере задач.

Службы Windows, а особенно те, за запуск которых отвечает svchost, являются необходимыми компонентами для полноценной работы операционной системы и загружаются при ее запуске (не все, но большинство из них). В частности, таким образом запускаются такие нужные вещи, как:

- Диспетчеры различных видов сетевых подключений, благодаря которым Вы имеете доступ в Интернет, в том числе и по Wi-Fi

- Службы для работы с устройствами Plug and Play и HID, позволяющие Вам пользоваться мышками, веб-камерами, USB-клавиатурой

- Службы центра обновления, защитник Windows 10 и 8 другие.

Соответственно, ответ на то, почему пунктов «Хост-процесс для служб Windows svchost.exe» много в диспетчере задач заключается в том, что системе необходимо запускать много служб, работа которых выглядит как отдельный процесс svchost.exe.

При этом, если каких-либо проблем данный процесс не вызывает, вам, вероятнее всего, не стоит каким-либо образом что-то настраивать, переживать о том, что это вирус или тем более пробовать удалить svchost.exe (при условии, что нахождение файла в C:WindowsSystem32 или C:WindowsSysWOW64, иначе, в теории, может оказаться, что это вирус, о чем будет упомянуто далее).

Что делать, если svchost.exe грузит процессор на 100%

Одна из самых распространенных проблем, связанных с svchost.exe — то, что этот процесс грузит систему на 100%. Наиболее частые причины такого поведения:

- Выполняется какая-либо стандартная процедура (если такая нагрузка не всегда) — индексация содержимого дисков (особенно сразу после установки ОС), выполнение обновления или его загрузки и подобные. В этом случае (если это проходит «само») делать обычно ничего не требуется.

- Какая-то из служб по какой-то причине работает неправильно (тут попробуем выяснить, что это за служба, см. далее). Причины неправильной работы могут быть разными — повреждения системных файлов (может помочь проверка целостности системных файлов), проблемы с драйверами (например, сетевыми) и другие.

- Проблемы с жестким диском компьютера (стоит выполнить проверку жесткого диска на ошибки).

- Реже — результат работы вредоносного ПО. Причем не обязательно сам файл svchost.exe является вирусом, могут быть варианты, когда посторонняя вредоносная программа обращается к Хост-процессу служб Windows таким образом, что вызывает нагрузку на процессор. Тут рекомендуется проверить компьютер на вирусы и использовать отдельные средства удаления вредоносных программ. Также, если проблема исчезает при чистой загрузке Windows (запуск с минимальным набором системных служб), то стоит обратить внимание на то, какие программы есть у вас в автозагрузке, возможно, влияние оказывают они.

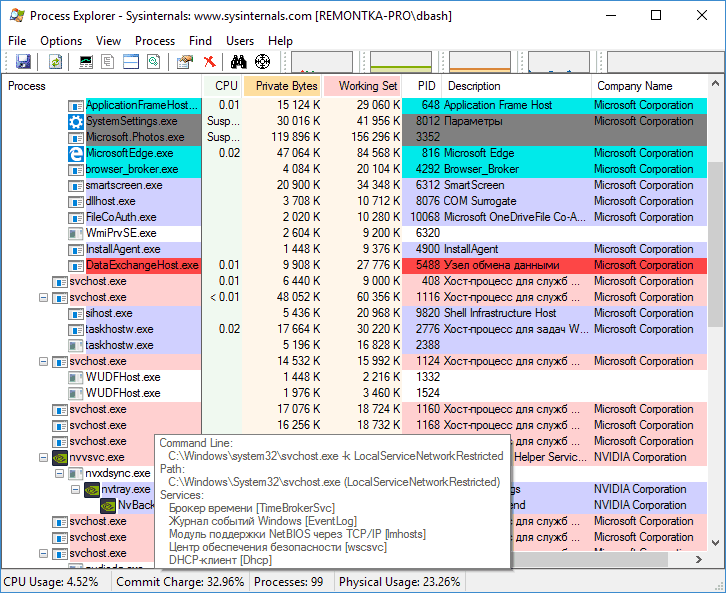

Наиболее распространенный из указанных вариантов — неправильная работа какой-либо службы Windows 10, 8 и Windows 7. Для того, чтобы выяснить, какая именно служба вызывает такую нагрузку на процессор, удобно использовать программу Microsoft Sysinternals Process Explorer, скачать которую можно бесплатно с официального сайта https://technet.microsoft.com/en-us/sysinternals/processexplorer.aspx (представляет собой архив, который нужно распаковать и запустить из него исполняемый файл).

После запуска программы вы увидите список запущенных процессов, в том числе проблемный svchost.exe, нагружающий процессор. Если навести на процесс указатель мыши, во всплывающей подсказке появится информация о том, какие конкретно службы запущенны данным экземпляром svchost.exe.

Если это одна служба — можно попробовать отключить её (см. Какие службы можно отключить в Windows 10 и как это сделать). Если несколько — можно экспериментировать с отключением, а можно по типу служб (например, если всё это — сетевые службы) предположить возможную причину проблемы (в указанном случае это могут быть неправильно работающие сетевые драйвера, конфликты антивирусов, или же вирус, использующий ваше сетевое подключение, задействуя при этом системные службы).

Как узнать, svchost.exe — это вирус или нет

Существует некоторое количество вирусов, которые либо маскируются, либо загружаются с помощью настоящего svchost.exe. Хотя, в настоящее время они встречаются не очень часто.

Симптомы заражения могут быть различными:

- Основной и почти гарантированно говорящий о вредоносности svchost.exe — расположение этого файла вне папок system32 и SysWOW64 (чтобы узнать расположение, вы можете кликнуть правой кнопкой мыши по процессу в диспетчере задач и выбрать пункт «Открыть расположение файла». В Process Explorer посмотреть расположение можно схожим образом — правый клик и пункт меню Properties). Важно: в Windows файл svchost.exe можно обнаружить также в папках Prefetch, WinSxS, ServicePackFiles — это не вредоносный файл, но, одновременно, среди запущенных процессов файла из этих расположений быть не должно.

- Среди прочих признаков отмечают, что процесс svchost.exe никогда не запускается от имени пользователя (только от имени «Система», «LOCAL SERVICE» и «Network Service»). В Windows 10 это точно не так (Shell Experience Host, sihost.exe, запускается именно от пользователя и через svchost.exe).

- Интернет работает только после включения компьютера, потом перестает работать и страницы не открываются (причем иногда можно наблюдать активный обмен трафиком).

- Другие обычные для вирусов проявления (реклама на всех сайтах, открывается не то, что нужно, изменяются системные настройки, компьютер тормозит и т.д.)

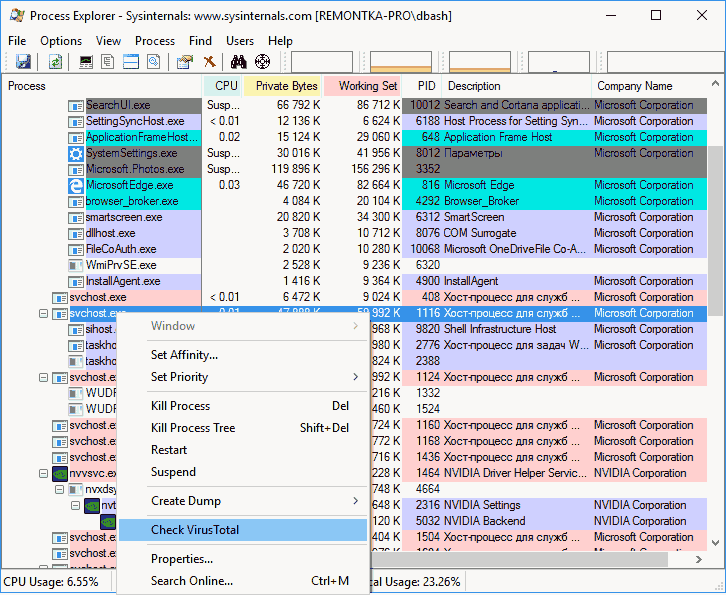

В случае, если у Вас возникли подозрения на то, что на компьютере какой-либо вирус, имеющий к svchost.exe, рекомендую:

- С помощью ранее упоминавшейся программы Process Explorer кликнуть правой кнопкой мыши по проблемному экземпляру svchost.exe и выбрать пункт меню «Check VirusTotal» для проверки этого файла на вирусы.

- В Process Explorer посмотреть, какой процесс запускает проблемный svchost.exe (т.е. в отображаемом в программе «дереве» находится «выше» в иерархии). Проверить его на вирусы тем же способом, что был описан в предыдущем пункте, если он вызывает подозрения.

- Воспользоваться антивирусной программой для полной проверки компьютера (так как вирус может быть не в самом файле svchost, а просто использовать его).

- Посмотреть описания вирусов здесь https://threats.kaspersky.com/ru/ . Просто введите в поисковую строку «svchost.exe» и получите список вирусов, использующих этот файл в своей работе, а также описание, как именно они работают и каким образом скрываются. Хотя, наверное, это излишне.

- Если по имени файлов и задач вы способны определить их подозрительность, можно посмотреть, что именно запускается с помощью svchost с помощью командной строки, введя команду Tasklist /SVC

Стоит отметить, что 100% загрузка процессора, вызываемая svchost.exe редко бывает следствием работы вирусов. Чаще всего это все-таки следствие проблем со службами Windows, драйверами или другим ПО на компьютере, а также «кривости» установленных на компьютерах многих пользователей «сборок».

На чтение 6 мин. Просмотров 7.4k. Опубликовано 03.09.2019

Svchost.exe (netsvcs) , в противном случае Service Host, является общим процессом службы в Windows. Это подпроцесс Svchost.exe, который загружает многочисленные сервисы, заполненные в пределах группы netsvcs .

Эта группа служб включает в себя Диспетчер пользователей, Планировщик задач, Центр обновления Windows, BITS, Темы, Конфигурация удаленного рабочего стола и некоторые другие, которые довольно важны для Windows 10.

Основная идея Svchost.exe заключается в том, что группа служб совместно использует один процесс для сохранения системных ресурсов. Однако некоторые пользователи обнаружили, что Svchost.exe (netsvcs) имеет чрезмерно высокую загрузку ЦП или ОЗУ.

Иногда это может привести к тому, что netsvcs будет загружать до 50% оперативной памяти. Svchost.exe (netsvcs), занимающийся перегрузкой системных ресурсов, является проблемой, которая сохраняется со времен Windows 7 и может быть связана с вредоносными программами, обновлениями Windows или полным журналом просмотра событий.

Содержание

- Как исправить ошибки Svchost.exe

- 1. Сканирование на наличие вредоносных программ

- 2. Очистите журнал просмотра событий

- 3. Запустите средство устранения неполадок Центра обновления Windows.

- 4. Удалите папку SoftwareDistribution

- 5. Отключить сервис Wuauserv

Как исправить ошибки Svchost.exe

- Сканирование на наличие вредоносных программ

- Очистить журнал просмотра событий

- Запустите средство устранения неполадок Центра обновления Windows

- Удалить папку SoftwareDistribution

- Отключить сервис Wuauserv

Вы можете проверить распределение системных ресурсов Svchost.exe (netsvcs) с помощью диспетчера задач. Во-первых, вы должны щелкнуть правой кнопкой мыши панель задач и выбрать Диспетчер задач .

Нажмите Детали, чтобы открыть вкладку, показанную непосредственно ниже. Это показывает вам использование ЦП и ОЗУ программного обеспечения и других процессов. Svchost.exe указан там несколько раз, но только один из этих системных процессов – Svchost.exe (netsvcs).

Вы можете проверить связанные службы для каждого системного процесса Svchost.exe, щелкнув его правой кнопкой мыши и выбрав Перейти к службам . Откроется вкладка «Служба» с выделенными запущенными службами.

Системный процесс Svchost.exe (netsvcs) откроет вкладку «Служба» с выделенными службами netsvc, как показано на снимке ниже, когда вы выберите Перейти к службам .

1. Сканирование на наличие вредоносных программ

Если вы обнаружите, что netsvcs имеет чрезмерно высокую загрузку ЦП или ОЗУ, есть несколько возможных решений этой проблемы. Раздутый системный процесс Svchost.exe (netsvcs) часто может быть вызван вредоносным ПО.

Поэтому сканируйте на наличие вредоносных программ с помощью антивирусной утилиты. Существуют различные сторонние утилиты, которые удаляют вредоносное ПО, но вы также можете сканировать с помощью Защитника Windows следующим образом.

- Нажмите кнопку Cortana на панели задач и введите «Защитник» в поле поиска.

- Выберите, чтобы открыть Защитник Windows, показанный непосредственно ниже.

- Нажмите кнопку Включить , чтобы активировать утилиту. Обратите внимание, что для проверки с помощью Защитника Windows вам необходимо закрыть стороннее антивирусное программное обеспечение.

- Выберите параметр Полный для более тщательного сканирования.

- Нажмите кнопку Сканировать сейчас .

- Если Защитник Windows обнаружит что-либо, вы можете нажать кнопку Очистить компьютер , чтобы удалить обнаруженные объекты.

2. Очистите журнал просмотра событий

Проблема высокой загрузки ЦП или ОЗУ Svchost.exe (netsvcs) также может быть связана с чрезмерно полным журналом просмотра событий. Таким образом, очистка журнала Просмотр событий является еще одним потенциальным исправлением. Вот как вы можете очистить этот лог в Win 10.

- Нажмите клавишу Win + R, чтобы открыть Run.

- Введите «eventvwr» в текстовом поле «Выполнить» и нажмите кнопку ОК . Это открывает Event Viewer, показанный непосредственно ниже.

- Теперь вы можете дважды щелкнуть Журналы Windows.

- Затем вы должны щелкнуть правой кнопкой мыши по Приложению и выбрать Очистить журнал в его контекстном меню.

- Кроме того, очистите журналы установки, системы и безопасности.

- Затем вы можете перезагрузить Windows 10.

3. Запустите средство устранения неполадок Центра обновления Windows.

Высокое использование системных ресурсов netsvcs часто происходит во время обновлений Windows. Таким образом, служба Центра обновления Windows (wuauserv) обычно вызывает чрезмерное использование ЦП и ОЗУ netsvcs. Запуск средства устранения неполадок Центра обновления Windows может помочь исправить wuauserv.

- Средство устранения неполадок Центра обновления Windows не включено в Win 10. Откройте страницу этого веб-сайта и нажмите Загрузить средство устранения неполадок для Windows 10 , чтобы сохранить средство устранения неполадок на своем ноутбуке или рабочем столе.

- Нажмите WindowsUpdateDiagnostic, чтобы открыть средство устранения неполадок Центра обновления Windows, как показано ниже.

- Нажмите кнопку Далее в средствах устранения неполадок.

- Нажмите кнопку Запустить средство устранения неполадок Центра обновления Windows 10 , чтобы запустить более свежую версию средства устранения неполадок.

- Нажмите кнопку Далее , чтобы запустить сканирование и исправить ошибку Wuauserv.Если средство устранения неполадок обнаружит что-либо, оно представит список проблем, которые он обнаружил и исправил.

- Перезагрузите ваш рабочий стол или ноутбук.

4. Удалите папку SoftwareDistribution

SoftwareDistribution – это папка, в которой хранятся обновления, и их очистка также может помочь исправить Windows Update. Чтобы очистить эту папку, нажмите горячую клавишу Win + R, чтобы открыть Run.

- Введите «services.msc» в текстовом поле «Выполнить» и нажмите кнопку ОК .

- Прокрутите окно служб до тех пор, пока не доберетесь до Центра обновления Windows. Затем вы можете щелкнуть правой кнопкой мыши Центр обновления Windows и выбрать Стоп .

- Нажмите кнопку «Проводник» на панели задач.

- Откройте папку C: Windows, которая содержит подпапку SoftwareDistribution.

- Теперь вы можете щелкнуть правой кнопкой мыши папку SoftwareDistribution и выбрать Удалить .

- Затем перезагрузите компьютер или ноутбук и проверьте наличие обновлений с помощью приложения «Настройки».

5. Отключить сервис Wuauserv

Отключение Центра обновления Windows должно быть последним потенциальным решением проблемы. Центр обновления Windows не является обязательным сервисом, но вы пропустите обновления, если он отключен. Обновления исправляют ошибки в Windows, а основные обновления добавляют новые опции и приложения в ОС.

Например, обновление Creators добавляет Paint 3D в Windows 10. Тем не менее, вы можете отключить wuauserv следующим образом.

- Откройте Run, нажав сочетание клавиш Win + R.

- Введите «services.msc» в текстовое поле и нажмите ОК , чтобы открыть окно ниже.

- Дважды щелкните Центр обновления Windows, чтобы открыть окно в снимке экрана непосредственно ниже.

- Выберите Отключено в раскрывающемся меню «Автозагрузка».

- Нажмите кнопки Применить и ОК .

После этого вы можете вручную проверять наличие обновлений, временно переключая wuauserv обратно каждые несколько месяцев. Переключите тип запуска Центра обновления Windows на Вручную , чтобы перезапустить wuauserv, а затем вы можете вручную проверить наличие обновлений. Когда вы обновите платформу, снова выключите wuauserv.

Эти исправления могут гарантировать, что Svchost.exe (netsvcs) не потребляет столько системных ресурсов. Вы также можете попробовать отключить другие службы в группе netsvcs почти так же, как Windows Update, но некоторые из них могут быть весьма важны для ОС.

Поэтому проверьте сервисные данные, включенные в окна свойств, прежде чем отключать их.