Корпорации Майкрософт известно, что некоторые клиенты под управлением версий Windows, которые больше не получают основной фазы поддержки. Это означает, что пользователям не имеют полученных обновлений для системы безопасности для защиты систем от CVE-2019-0708, который является критической уязвимости удаленного выполнения кода.

Учитывая потенциальное воздействие на клиентов и их бизнеса, мы принял решение выпустить обновления безопасности для платформ, которые больше не в обычных поддержки (см. Загрузка ссылок в таблице ниже). Эти обновления доступны из каталога Центра обновления Майкрософт только. Корпорация Майкрософт рекомендует под управлением одной из этих операционных систем загрузить и установить обновление как можно быстрее.

|

Платформа |

Статьи |

Скачать |

Влияние |

Уровень опасности |

|

Windows XP SP3 x86 |

4500331 |

Обновление для системы безопасности |

Удаленное выполнение кода |

Критический |

|

Windows XP Professional x64 Edition SP2 |

4500331 |

Обновление для системы безопасности |

Удаленное выполнение кода |

Критический |

|

Windows XP Embedded с пакетом обновления 3 x86 |

4500331 |

Обновление для системы безопасности |

Удаленное выполнение кода |

Критический |

|

Windows Server 2003 SP2 x86 |

4500331 |

Обновление для системы безопасности |

Удаленное выполнение кода |

Критический |

|

Windows Server 2003 x64 Edition с пакетом обновления 2 |

4500331 |

Обновление для системы безопасности |

Удаленное выполнение кода |

Критический |

|

Windows Server 2003 R2 с пакетом обновления 2 |

4500331 |

Обновление для системы безопасности |

Удаленное выполнение кода |

Критический |

|

Windows Server 2003 R2 x64 Edition с пакетом обновления 2 |

4500331 |

Обновление для системы безопасности |

Удаленное выполнение кода |

Критический |

|

Windows Vista с пакетом обновления 2 (SP2) |

4499180 |

Обновление для системы безопасности |

Rизобразить эмоции выполнение кода |

Критический |

|

Windows Vista x64 Edition с пакетом обновления 2 |

4499180 |

Обновление для системы безопасности |

Rизобразить эмоции выполнение кода |

Критический |

Для получения дополнительных сведений об уязвимости, перейдите к CVE-2019-0708.

Сведения о безопасности и защиты

-

Интерактивная защита: поддержки безопасности Windows

-

Узнайте, как мы защита от атак через Интернет: Корпорации Майкрософт по безопасности

Нужна дополнительная помощь?

Microsoft is aware that some customers are running versions of Windows that no longer receive mainstream support. That means those customers will not have received any security updates to protect their systems from CVE-2019-0708, which is a critical remote code execution vulnerability.

Given the potential impact to customers and their businesses, we made the decision to make security updates available for platforms that are no longer in mainstream support (see download links in the following table). These updates are available from the Microsoft Update Catalog only. We recommend that customers running one of these operating systems download and install the update as soon as possible.

|

Platform |

Article |

Download |

Impact |

Severity |

|

Windows XP SP3 x86 |

4500331 |

Security Update |

Remote Code Execution |

Critical |

|

Windows XP Professional x64 Edition SP2 |

4500331 |

Security Update |

Remote Code Execution |

Critical |

|

Windows XP Embedded SP3 x86 |

4500331 |

Security Update |

Remote Code Execution |

Critical |

|

Windows Server 2003 SP2 x86 |

4500331 |

Security Update |

Remote Code Execution |

Critical |

|

Windows Server 2003 x64 Edition SP2 |

4500331 |

Security Update |

Remote Code Execution |

Critical |

|

Windows Server 2003 R2 SP2 |

4500331 |

Security Update |

Remote Code Execution |

Critical |

|

Windows Server 2003 R2 x64 Edition SP2 |

4500331 |

Security Update |

Remote Code Execution |

Critical |

|

Windows Vista SP2 |

4499180 |

Security Update |

Remote Code Execution |

Critical |

|

Windows Vista x64 Edition SP2 |

4499180 |

Security Update |

Remote Code Execution |

Critical |

To learn more about the vulnerability, go to CVE-2019-0708.

Information about protection and security

-

Protect yourself online: Windows Security support

-

Learn how we guard against cyber threats: Microsoft Security

Need more help?

master

{{ refName }}

default

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

1

branch

0

tags

Code

-

Clone

Use Git or checkout with SVN using the web URL.

-

Open with GitHub Desktop

-

Download ZIP

This branch is 17 commits ahead of SherlockSec:master.

Latest commit

CVE-2019-0708

Update README.md

806a6ff

May 17, 2019

Update README.md

806a6ff

Git stats

-

22

commits

Files

Permalink

Failed to load latest commit information.

Type

Name

Latest commit message

Commit time

PoC.py

Update PoC.py

May 17, 2019 06:59

README.md

Update README.md

May 17, 2019 07:01

README.md

CVE-2019-0708

CVE-2019-0708 [BlueKeep] — WinXP / Win7 / Server 2003 / Server 2008 RDP exploit PoC | Remote Code Execution

Demo: https://app.any.run/tasks/fe9430a3-59d9-447b-ac05-979e841efa7d Proof of concept exploit for BlueKeep

Microsoft Windows 7 for 32-bit Systems SP1

Microsoft Windows 7 for x64-based Systems SP1

Microsoft Windows Server 2003

Microsoft Windows Server 2008 R2 for Itanium-based Systems SP1

Microsoft Windows Server 2008 R2 for x64-based Systems SP1

Microsoft Windows Server 2008 for 32-bit Systems SP2

Microsoft Windows Server 2008 for Itanium-based Systems SP2

Microsoft Windows Server 2008 for x64-based Systems SP2

Microsoft Windows XP

Remote Desktop Services Remote Code Execution

https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708

Remote Desktop Services Remote Code Execution Vulnerability

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

14 мая 2019 года Microsoft сообщила о наличии критической уязвимости в реализации службы удаленных столов (ранее служба терминалов) в Windows, которая позволяет атакующему, не прошедшему проверку подлинности, через протокол RDP удаленно выполнить произвольный код на целевой системе. RCE (Remote Code Execution) уязвимость описана в CVE-2019-0708 и ей присвоено неофициальное название BlueKeep. Уязвимости подвержены только старые версии Windows – начиная с Windows XP (Windows Server 2003) и заканчивая Windows 7 (Windows Server 2008 R2). Более новые версии (Windows 10, 8.1 и Windows Server 2012R2/2016/2019) данной уязвимости в RDS не подвержены.

Содержание:

- RCE уязвимость CVE-2019-0708 в Remote Desktop Services

- Защита от уязвимости BlueKeep CVE-2019-0708

- Обновления Windows для защиты от RDP уязвимости BlueKeep

RCE уязвимость CVE-2019-0708 в Remote Desktop Services

Уязвимость присутствует не в самом протоколе RDP, а в реализации службы удаленных рабочих столов (Remote Desktop Service) в старых версиях Windows. Для эксплуатации уязвимости необходим только сетевой доступ к компьютеру с подверженной версией Windows и наличие на нем включенной службы RDP (доступ к которой не должен блокироваться межсетевыми экранами). Т.е. если ваш Windows хост доступен из интернета через RDP, это означает, что уязвимость может быть эксплуатирована кем угодно. Уязвимость реализуется за счет отправки специального запроса к службе удаленного рабочего стола через RDP, преаутентфикация удаленного пользователя при этом не требуется. После реализации уязвимости BlueKeep атакующий может удаленно выполнить произвольный код на целевой системе с правами SYSTEM.

Microsoft отмечает, что есть весьма высокая вероятность появления автоматических червей, которые будут используют уязвимость в RDS для распространения в локальных сетях. Таким образом масштаб атак может достигнуть результатов червя WannaCry (использовал уязвимость в протоколе SMB CVE-2017-0144 — EternalBlue).

Защита от уязвимости BlueKeep CVE-2019-0708

Для защиты от уязвимости CVE-2019-0708 (BlueKeep) Microsoft рекомендует оперативно установить обновления безопасности (перечислены в следующем разделе). Для уменьшения рисков реализации уязвимости на системах до момента установки обновления во внешнем периметре рекомендуются следующие действия:

- Временно отключить RDP доступ к компьютерам и отключить службу Remote Desktop Services или заблокировать внешний доступ на RDP на межсетевых экранах периметра сети и отключить проброс RDP портов в локальную сеть;

- Включить поддержку Network Level Authentication (NLA — Проверку подлинности на уровне сети) в настройках RDP на компьютере ) – возможно настроить как в Windows 7 /2008 R2, так и в Windows XP SP3. При включенной NLA для реализации уязвимости атакующему сначала нужно аутентифицироваться в службе Remote Desktop Services с помощью действительного аккаунта (реализовать атаку можно только под легитимным пользователем).

Обновления Windows для защиты от RDP уязвимости BlueKeep

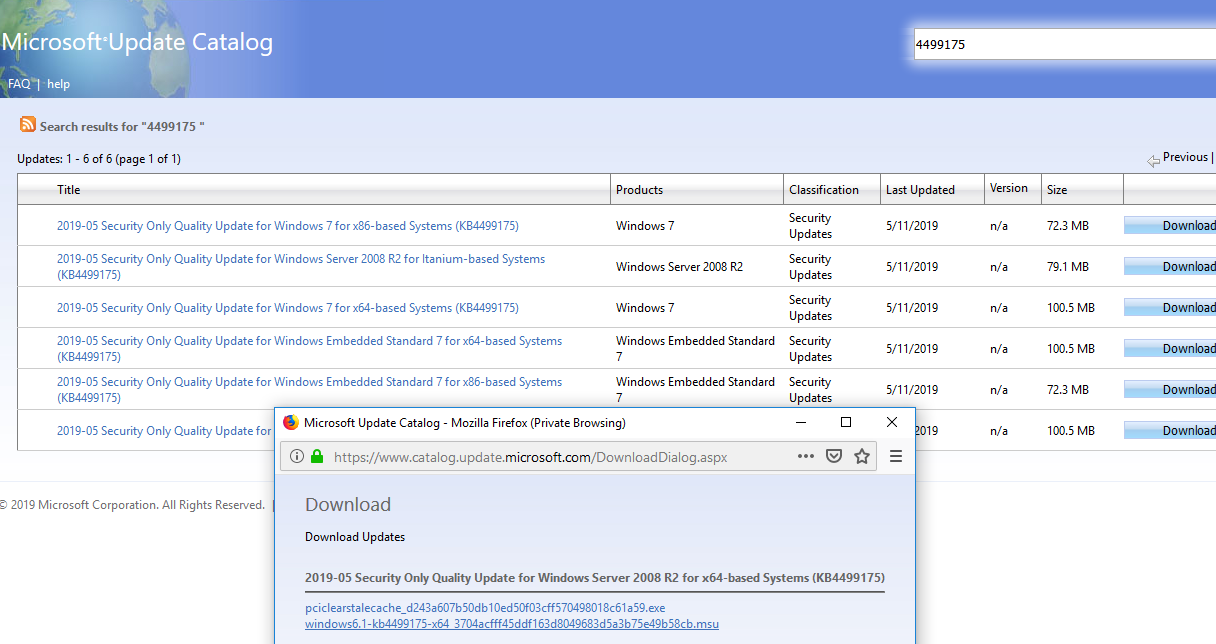

Microsoft выпустила обновления для всех ОС Windows, подверженных уязвимости CVE-2019-0708 (BlueKeep). Патчи доступны для загрузки в каталоге обновлений Microsoft.

Несмотря на то, что Microsoft прекратила поддержку Windows XP и Windows Server 2003, для защиты от BlueKeep были выпушены обновления и для этих устаревших систем. Что лишний раз подчеркивает серьезность найденной уязвимости и высокий риск ее массовой эксплуатации.

Ниже приведены прямые ссылки на ручную загрузку обновлений для популярных версий Windows:

KB4500331:

Windows XP SP3 x86, x64 Windows XP Embedded, Windows Server 2003 SP2 x86, x64 — https://www.catalog.update.microsoft.com/Search.aspx?q=KB4500331

KB4499175:

- Windows Server 2008 R2 SP1 и Windows 7 SP1 x64 — windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu

- Windows 7 x86 SP1 — windows6.1-kb4499175-x86_6f1319c32d5bc4caf2058ae8ff40789ab10bf41b.msu

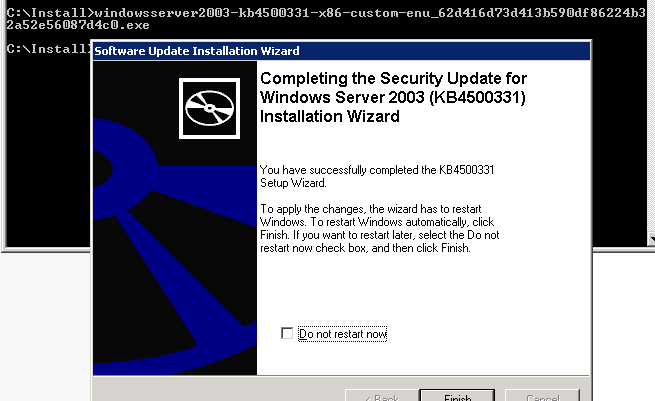

В Windows XP и 2003 обновления kb4500331 придется устанавливать вручную.

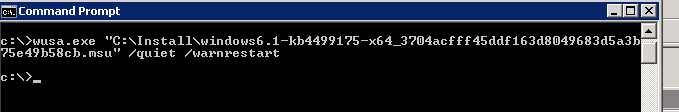

Для Windows 7 и Windows Server 2008 R2 обновление KB4499175 уже доступно для установки через WSUS (в зависимости от настроек одобрения обновлений) и Microsoft Update. Но вы можете установить его и вручную из msu файла с помощью wusa.exe:

wusa.exe "C:Installwindows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu" /quiet /warnrestart

CVE-2019-0708

Detail

Modified

This vulnerability has been modified since it was last analyzed by the NVD. It is awaiting reanalysis which may result in further changes to the information provided.

Description

A remote code execution vulnerability exists in Remote Desktop Services formerly known as Terminal Services when an unauthenticated attacker connects to the target system using RDP and sends specially crafted requests, aka ‘Remote Desktop Services Remote Code Execution Vulnerability’.

Severity

CVSS 3.x Severity and Metrics:

NIST: NVD

Base

Score: 9.8 CRITICAL

Vector:

CVSS:3.0/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

NVD Analysts use publicly available information to associate vector strings and CVSS scores. We also display any CVSS information provided within the CVE List from the CNA.

Note: NVD Analysts have published a CVSS score for this CVE based on publicly available information at the time of analysis. The CNA has not provided a score within the CVE List.

References to Advisories, Solutions, and Tools

By selecting these links, you will be leaving NIST webspace.

We have provided these links to other web sites because they

may have information that would be of interest to you. No

inferences should be drawn on account of other sites being

referenced, or not, from this page. There may be other web

sites that are more appropriate for your purpose. NIST does

not necessarily endorse the views expressed, or concur with

the facts presented on these sites. Further, NIST does not

endorse any commercial products that may be mentioned on

these sites. Please address comments about this page to nvd@nist.gov.

| Hyperlink | Resource |

|---|---|

| http://packetstormsecurity.com/files/153133/Microsoft-Windows-Remote-Desktop-BlueKeep-Denial-Of-Service.html |

Third Party Advisory VDB Entry |

| http://packetstormsecurity.com/files/153627/Microsoft-Windows-RDP-BlueKeep-Denial-Of-Service.html | |

| http://packetstormsecurity.com/files/154579/BlueKeep-RDP-Remote-Windows-Kernel-Use-After-Free.html | |

| http://packetstormsecurity.com/files/155389/Microsoft-Windows-7-x86-BlueKeep-RDP-Use-After-Free.html | |

| http://packetstormsecurity.com/files/162960/Microsoft-RDP-Remote-Code-Execution.html | |

| http://www.huawei.com/en/psirt/security-advisories/huawei-sa-20190529-01-windows-en |

Third Party Advisory |

| http://www.huawei.com/en/psirt/security-notices/huawei-sn-20190515-01-windows-en |

Third Party Advisory |

| https://cert-portal.siemens.com/productcert/pdf/ssa-166360.pdf |

Third Party Advisory |

| https://cert-portal.siemens.com/productcert/pdf/ssa-406175.pdf |

Third Party Advisory |

| https://cert-portal.siemens.com/productcert/pdf/ssa-433987.pdf |

Third Party Advisory |

| https://cert-portal.siemens.com/productcert/pdf/ssa-616199.pdf |

Third Party Advisory |

| https://cert-portal.siemens.com/productcert/pdf/ssa-832947.pdf |

Third Party Advisory |

| https://cert-portal.siemens.com/productcert/pdf/ssa-932041.pdf |

Third Party Advisory |

| https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Patch Vendor Advisory |

This CVE is in CISA’s Known Exploited Vulnerabilities Catalog

Reference

CISA’s BOD 22-01 and Known Exploited Vulnerabilities Catalog for further guidance and requirements.

| Vulnerability Name | Date Added | Due Date | Required Action |

|---|---|---|---|

| «BlueKeep» Microsoft Windows Remote Desktop Remote Code Execution Vulnerability | 11/03/2021 | 05/03/2022 | Apply updates per vendor instructions. |

Weakness Enumeration

| CWE-ID | CWE Name | Source |

|---|---|---|

| CWE-416 | Use After Free |

NIST |

Known Affected Software Configurations Switch

to CPE 2.2

CPEs loading, please wait.

Denotes Vulnerable Software

Are we missing a CPE here? Please let us know.

Change History

13 change records found show changes

Quick Info

CVE Dictionary Entry:

CVE-2019-0708

NVD

Published Date:

05/16/2019

NVD

Last Modified:

06/03/2021

Source:

Microsoft Corporation

Стало известно о критичной RCE-уязвимости в Службах Удаленных рабочих столов RDS (на более ранних ОС – Служба Терминалов TS ) в ОС Windows (CVE-2019-0708), которая при успешной эксплуатации позволяет злоумышленнику, не прошедшему проверку подлинности, осуществить удаленное выполнение произвольного кода на атакуемой системе.

Cогласно информации, предоставленной компанией Microsoft, для успешной эксплуатации необходимо лишь иметь сетевой доступ к хосту или серверу с уязвимой версией операционной системы Windows. Таким образом, в случае если системная служба опубликована на периметре, уязвимость можно проэксплуатировать непосредственно из сети интернет, без дополнительного способа доставки. Рекомендации по мерам защиты под катом.

На данный момент уязвимость актуальна для нескольких десятков организаций в России и более 2 млн организаций в мире, а потенциальный ущерб от промедления в оперативном реагировании и принятии защитных мер будет сравним с ущербом, нанесённым уязвимостью в протоколе SMB CVE-2017-0144 (EternalBlue).

Для эксплуатации этой уязвимости, злоумышленнику достаточно отправить специально сформированный запрос службе удаленных рабочих столов целевых систем, используя RDP (сам протокол RDP при этом не является уязвимым).

Важно отметить, что любое вредоносное ПО, использующее эту уязвимость, может распространяться с одного уязвимого компьютера на другой аналогично шифровальщику WannaCry, распространившемуся по всему миру в 2017 году.

Версии ОС Windows, подверженные уязвимости:

Windows 7 for 32-bit Systems Service Pack 1

Windows 7 for x64-based Systems Service Pack 1

Windows Server 2008 for 32-bit Systems Service Pack 2

Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for Itanium-Based Systems Service Pack 2

Windows Server 2008 for x64-based Systems Service Pack 2

Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation

Windows XP SP3 x86

Windows XP Professional x64 Edition SP2

Windows XP Embedded SP3 x86

Windows Server 2003 SP2 x86

Windows Server 2003 x64 Edition SP2

Рекомендуем оперативно:

- В случае ранее опубликованного сервиса RDP на внешнем периметре для уязвимой ОС — закрыть этот доступ до устранения уязвимости.

- Установить необходимые обновления ОС Windows, начиная с узлов на периметре и далее для всей инфраструктуры: патч для Windows 7, Windows 2008, Windows XP, Windows 2003.

Возможные дополнительные компенсирующие меры:

- Включение проверки подлинности на уровне сети (NLA). Однако, уязвимые системы по-прежнему останутся уязвимыми для использования удаленного выполнения кода (RCE), если у злоумышленника имеются действительные учетные данные, которые можно использовать для успешной аутентификации.

- Выключение протокола RDP до момента обновления и использование альтернативных способов доступа к ресурсам.

14 мая Microsoft выпустила срочное обновление безопасности CVE-2019-0708, чтобы защитить пользователей Windows от критической уязвимости удаленного выполнения кода в службах удаленных рабочих столов. Это серьезная уязвимость, которая может быстро распространяться по всему миру, подобна атаке Wannacry в 2017 году, который затронул около 200 000 компьютеров пользователей из 150 стран.

Что может сделать хакер, используя уязвимость удаленного выполнения кода?

Использвуя эту уязвимость, хакер может получить несанкционированный доступ к вашей системе с помощью RDP, а затем установить программы; просматривать, изменять или удалять ваши личные данные; или создать новые учетные записи с полными правами пользователя. Эта уязвимость является предварительной аутентификацией и не требует взаимодействия с пользователем. Чтобы воспользоваться этой уязвимостью, злоумышленнику необходимо отправить специально созданный запрос службе удаленных рабочих столов целевым системам через RDP.

Насколько серьезна эта уязвимость?

Microsoft приняла решение выпустить обновления безопасности для систем, которые уже не поддерживаются в течение многих лет, таких как Windows XP. Поэтому, если вы используете старые версии Windows, включая Windows 7, Windows XP и некоторые серверные версии, такие как Windows Server 2003 и 2008, настоятельно рекомендуется обновить патч CVE-2019-0708, чтобы защитить вас от потенциальной атаки, подобной WannaCry. Windows 8 и 10 защищены от этой уязвимости.

Как установить патч CVE-2019-0708 для Windows 7 и Windows XP?

CVE-2019-0708 устраняет уязвимость, исправляя способ, которым службы удаленных рабочих столов обрабатывают запросы на подключение.

Решение 1: Скачайте патч вручную на официальном сайте Microsoft

Кликните, чтобы скачать патч для Windows 7, Windows 2008 и Windows 2008 R2

Кликнуте, чтобы скачать патч для Windows XP and Windows Server 2003

Решение 2: Получите CVE-2019-0708 автоматически с помощью Advanced SystemCare 12

Advanced SystemCare 12 получает обновления безопасности непосредственно с сервера Microsoft и автоматически обновляет патч для системы пользователей.

Шаг 1: Скачать Advanced SystemCare 12

> Запустите Advanced SystemCare 12 и выберите “Усиление безопасности” и “Ремонт уязвимости”.

> Нажмите “ПУСК“, чтобы запустить обнаружение уязвимости и автоматически установить CVE-2019-0708.

Шаг 2: Включите функцию Глубокое Укрепление Безопасности, чтобы укрепить защиту

Функция Глубокое Укрепление Безопасности улучшит безопасность системы, не позволяя ее взлом в сети. Она может глубоко диагностировать слабые стороны системы и устранять ее уязвимости, такие как RDP, UAC и обновления Windows. Узнайте больше об Advanced SystemCare 12 PRO

В последние годы произошло большое количество кибератак, которые затронули миллионы пользователей и компаний. Возможно, Вам также будет интересно узнать больше:

How to Prevent WannaCry Attacks

How to Protect Yourself from Petya/GoldenEye Ransomware

Things to know about Intel Kernel Flaws and Alternative Fixes for Windows Users — Updated

From Wikipedia, the free encyclopedia

«DejaBlue» redirects here. For bottled water brand, see Dejà Blue.

Not to be confused with BlueBEEP.

A logo created for the vulnerability, featuring a keep, a fortified tower built within castles. |

|

| CVE identifier(s) | CVE-2019-0708 |

|---|---|

| Date patched | 14 May 2019; 3 years ago[1] |

| Discoverer | UK National Cyber Security Centre[2] |

| Affected software | pre-Windows 8 versions of Microsoft Windows |

BlueKeep (CVE-2019-0708) is a security vulnerability that was discovered in Microsoft’s Remote Desktop Protocol (RDP) implementation, which allows for the possibility of remote code execution.

First reported in May 2019, it is present in all unpatched Windows NT-based versions of Microsoft Windows from Windows 2000 through Windows Server 2008 R2 and Windows 7. Microsoft issued a security patch (including an out-of-band update for several versions of Windows that have reached their end-of-life, such as Windows XP) on 14 May 2019. On 13 August 2019, related BlueKeep security vulnerabilities, collectively named DejaBlue, were reported to affect newer Windows versions, including Windows 7 and all recent versions up to Windows 10 of the operating system, as well as the older Windows versions.[3] On 6 September 2019, a Metasploit exploit of the wormable BlueKeep security vulnerability was announced to have been released into the public realm.[4]

History[edit]

The BlueKeep security vulnerability was first noted by the UK National Cyber Security Centre[2] and, on 14 May 2019, reported by Microsoft. The vulnerability was named BlueKeep by computer security expert Kevin Beaumont on Twitter. BlueKeep is officially tracked as: CVE-2019-0708 and is a «wormable» remote code execution vulnerability.[5][6]

Both the U.S. National Security Agency (which issued its own advisory on the vulnerability on 4 June 2019)[7] and Microsoft stated that this vulnerability could potentially be used by self-propagating worms, with Microsoft (based on a security researcher’s estimation that nearly 1 million devices were vulnerable) saying that such a theoretical attack could be of a similar scale to EternalBlue-based attacks such as NotPetya and WannaCry.[8][9][7]

On the same day as the NSA advisory, researchers of the CERT Coordination Center disclosed a separate RDP-related security issue in the Windows 10 May 2019 Update and Windows Server 2019, citing a new behaviour where RDP Network Level Authentication (NLA) login credentials are cached on the client system, and the user can re-gain access to their RDP connection automatically if their network connection is interrupted. Microsoft dismissed this vulnerability as being intended behaviour, and it can be disabled via Group Policy.[10]

As of 1 June 2019, no active malware of the vulnerability seemed to be publicly known; however, undisclosed proof of concept (PoC) codes exploiting the vulnerability may have been available.[8][11][12][13] On 1 July 2019, Sophos, a British security company, reported on a working example of such a PoC, in order to emphasize the urgent need to patch the vulnerability.[14][15][16] On 22 July 2019, more details of an exploit were purportedly revealed by a conference speaker from a Chinese security firm.[17] On 25 July 2019, computer experts reported that a commercial version of the exploit may have been available.[18][19] On 31 July 2019, computer experts reported a significant increase in malicious RDP activity and warned, based on histories of exploits from similar vulnerabilities, that an active exploit of the BlueKeep vulnerability in the wild might be imminent.[20]

On 13 August 2019, related BlueKeep security vulnerabilities, collectively named DejaBlue, were reported to affect newer Windows versions, including Windows 7 and all recent versions of the operating system up to Windows 10, as well as the older Windows versions.[3]

On 6 September 2019, an exploit of the wormable BlueKeep security vulnerability was announced to have been released into the public realm.[4] The initial version of this exploit was, however, unreliable, being known to cause «blue screen of death» (BSOD) errors. A fix was later announced, removing the cause of the BSOD error.[21]

On 2 November 2019, the first BlueKeep hacking campaign on a mass scale was reported, and included an unsuccessful cryptojacking mission.[22]

On 8 November 2019, Microsoft confirmed a BlueKeep attack, and urged users to immediately patch their Windows systems.[23]

Mechanism[edit]

The RDP protocol uses «virtual channels», configured before authentication, as a data path between the client and server for providing extensions. RDP 5.1 defines 32 «static» virtual channels, and «dynamic» virtual channels are contained within one of these static channels. If a server binds the virtual channel «MS_T120» (a channel for which there is no legitimate reason for a client to connect to) with a static channel other than 31, heap corruption occurs that allows for arbitrary code execution at the system level.[24]

Windows XP, Windows Vista, Windows 7, Windows Server 2003, Windows Server 2008, and Windows Server 2008 R2 were named by Microsoft as being vulnerable to this attack. Versions newer than 7, such as Windows 8 and Windows 10, were not affected. The Cybersecurity and Infrastructure Security Agency stated that it had also successfully achieved code execution via the vulnerability on Windows 2000.[25]

Mitigation[edit]

Microsoft released patches for the vulnerability on 14 May 2019, for Windows XP, Windows Vista, Windows 7, Windows Server 2003, Windows Server 2008, and Windows Server 2008 R2. This included versions of Windows that have reached their end-of-life (such as Vista, XP, and Server 2003) and thus are no longer eligible for security updates.[8] The patch forces the aforementioned «MS_T120» channel to always be bound to 31 even if requested otherwise by an RDP server.[24]

The NSA recommended additional measures, such as disabling Remote Desktop Services and its associated port (TCP 3389) if it is not being used, and requiring Network Level Authentication (NLA) for RDP.[26] According to computer security company Sophos, two-factor authentication may make the RDP issue less of a vulnerability. However, the best protection is to take RDP off the Internet: switch RDP off if not needed and, if needed, make RDP accessible only via a VPN.[27]

See also[edit]

- Bad Rabbit ransomware attack — 2017

- Blaster (computer worm)

- Dyn cyberattack – 2016

- Sasser (computer worm)

- EternalBlue

References[edit]

- ^ Foley, Mary Jo (2019-05-14). «Microsoft patches Windows XP, Server 2003 to try to head off ‘wormable’ flaw». ZDNet. Retrieved 2019-06-07.

- ^ a b Microsoft (May 2019). «Security Update Guide — Acknowledgements, May 2019». Microsoft. Retrieved 2019-06-07.

- ^ a b Greenberg, Andy (2019-08-13). «DejaBlue: New BlueKeep-Style Bugs Renew The Risk Of A Windows worm». Wired. Retrieved 2019-08-13.

- ^ a b Goodin, Dan (2019-09-06). «Exploit for wormable BlueKeep Windows bug released into the wild — The Metasploit module isn’t as polished as the EternalBlue exploit. Still, it’s powerful». Ars Technica. Retrieved 2019-09-06.

- ^ «Customer guidance for CVE-2019-0708 — Remote Desktop Services Remote Code Execution Vulnerability». Microsoft. 2019-05-14. Retrieved 2019-05-29.

- ^ «CVE-2019-0708 Remote Desktop Services Remote Code Execution Vulnerability — Security Vulnerability». Microsoft. 2019-05-14. Retrieved 2019-05-28.

- ^ a b Cimpanu, Catalin. «Even the NSA is urging Windows users to patch BlueKeep (CVE-2019-0708)». ZDNet. Retrieved 2019-06-20.

- ^ a b c Goodin, Dan (2019-05-31). «Microsoft practically begs Windows users to fix wormable BlueKeep flaw». Ars Technica. Retrieved 2019-05-31.

- ^ Warren, Tom (2019-05-14). «Microsoft warns of major WannaCry-like Windows security exploit, releases XP patches». The Verge. Retrieved 2019-06-20.

- ^ «Microsoft dismisses new Windows RDP ‘bug’ as a feature». Naked Security. 2019-06-06. Retrieved 2019-06-20.

- ^ Whittaker, Zack (2019-05-31). «Microsoft warns users to patch as exploits for ‘wormable’ BlueKeep bug appear». TechCrunch. Retrieved 2019-05-31.

- ^ O’Neill, Patrick Howell (2019-05-31). «You Need to Patch Your Older Windows PCs Right Now to Patch a Serious Flaw». Gizmodo. Retrieved 2019-05-31.

- ^ Winder, Davey (2019-06-01). «Microsoft Issues ‘Update Now’ Warning To Windows Users». Forbes. Retrieved 2019-06-01.

- ^ Palmer, Danny (2019-07-02). «BlueKeep: Researchers show how dangerous this Windows exploit could really be — Researchers develop a proof-of-concept attack after reverse engineering the Microsoft BlueKeep patch». ZDNet. Retrieved 2019-07-02.

- ^ Stockley, Mark (2019-07-01). «RDP BlueKeep exploit shows why you really, really need to patch». NakedSecurity.com. Retrieved 2019-07-01.

- ^ Staff (2019-05-29). «CVE-2019-0708: Remote Desktop Services remote code execution vulnerability (known as BlueKeep) — Technical Support Bulletin». Sophos. Retrieved 2019-07-02.

- ^ Goodin, Dan (2019-07-22). «Chances of destructive BlueKeep exploit rise with new explainer posted online — Slides give the most detailed publicly available technical documentation seen so far». Ars Technica. Retrieved 2019-07-23.

- ^ Cimpanu, Catalin (2019-07-25). «US company selling weaponized BlueKeep exploit — An exploit for a vulnerability that Microsoft feared it may trigger the next WannaCry is now being sold commercially». ZDNet. Retrieved 2019-07-25.

- ^ Franceschi-Bicchieral, Lorenzo (2019-07-26). «Cybersecurity Firm Drops Code for the Incredibly Dangerous Windows ‘BlueKeep’ Vulnerability — Researchers from U.S. government contractor Immunity have developed a working exploit for the feared Windows bug known as BlueKeep». Vice. Retrieved 2019-07-26.

- ^ Rudis, Bob (2019-07-31). «BlueKeep Exploits May Be Coming: Our Observations and Recommendations». Rapid7.com. Retrieved 2019-08-01.

- ^ Cimpanu, Catalin (2019-11-11). «BlueKeep exploit to get a fix for its BSOD problem». ZDNet.

- ^ Greenberg, Andy (2019-11-02). «The First BlueKeep Mass Hacking Is Finally Here—but Don’t Panic — After months of warnings, the first successful attack using Microsoft’s BlueKeep vulnerability has arrived—but isn’t nearly as bad as it could have been». Wired. Retrieved 2019-11-03.

- ^ «Microsoft works with researchers to detect and protect against new RDP exploits». Microsoft. 2019-11-07. Retrieved 2019-11-09.

- ^ a b «RDP Stands for «Really DO Patch!» – Understanding the Wormable RDP Vulnerability CVE-2019-0708″. McAfee Blogs. 2019-05-21. Retrieved 2019-06-19.

- ^ Tung, Liam. «Homeland Security: We’ve tested Windows BlueKeep attack and it works so patch now». ZDNet. Retrieved 2019-06-20.

- ^ Cimpanu, Catalin. «Even the NSA is urging Windows users to patch BlueKeep (CVE-2019-0708)». ZDNet. Retrieved 2019-06-20.

- ^ Stockley, Mark (2019-07-17). «RDP exposed: the wolves already at your door». Sophos. Retrieved 2019-07-17.

External links[edit]

- BlueKeep: Windows Update patches HERE, HERE and HERE (Microsoft).

- Proof-of-Concept of the flaw by Sophos

- Technical discussion of the flaw on YouTube