DefaultAccount — встроенная системная учетная запись, на основе которой создаются новые аккаунты (учетки), также необходима для работы приложений MUMA (функционируют еще до входа в Windows).

Сразу скажу: не стоит пробовать удалять, если только не хотите проблем. Отключить — да, это можно.

Разбираемся

- DefaultAccount это учетная запись по умолчанию, на основе которой создаются все новые учетки. Официальное описание в самой системе звучит так — Учетная запись пользователя, управляемая системой.

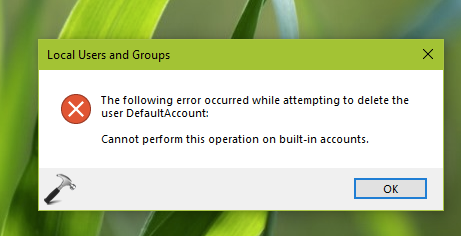

- Это встроенная учетка. Удалить нельзя (переименовать вроде можно), даже если попробовать, то Windows не разрешит вам это сделать.

- Появилась DefaultAccount в Windows 10 билд 1607. На официальном сайте Майкрософт сказано, что нужна для запуска приложений MUMA с несколькими манифестами пользователей. Если я правильно понимаю, то приложения MUMA — это те, которые могут работать до входа пользователя в систему или когда пользователь вышел из системы, но при этом работает экран блокировки. MUMA используется не только в Windows, например в XBOX оболочка — это и есть программа типа MUMA. В общем понятно одно — не просто так DefaultAccount удалить нельзя.

- Сразу можно сделать вывод — пытаться удалить эту учетку не стоит.

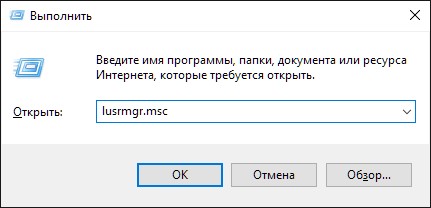

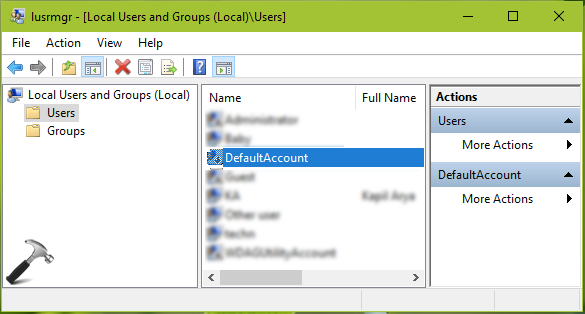

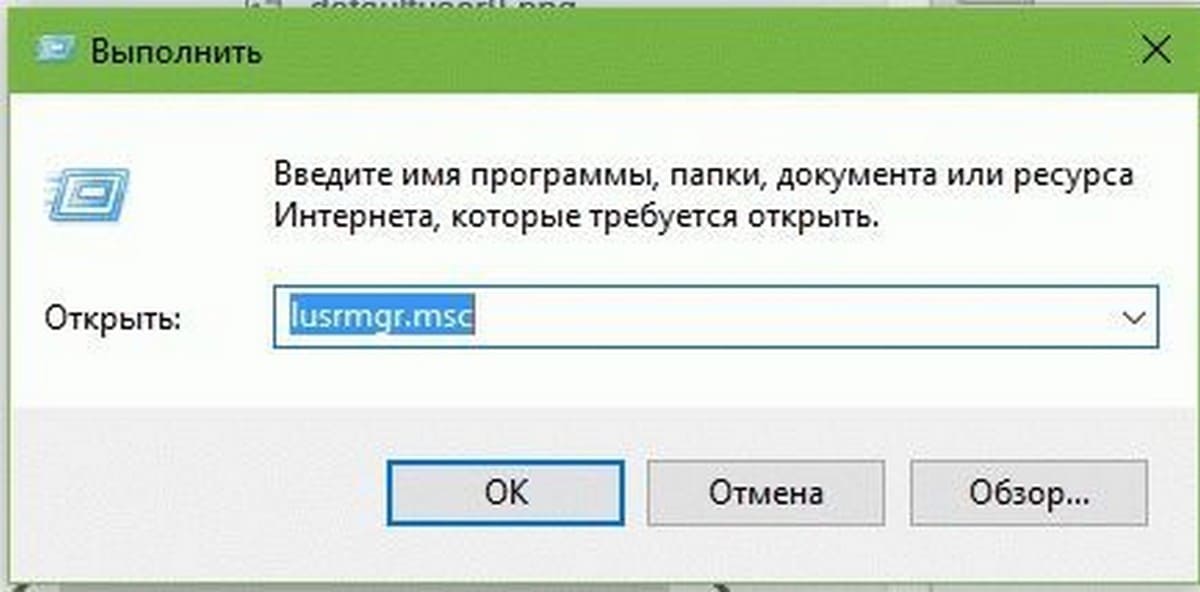

В интернете также нашел способ как отключить аккаунт DefaultAccount. Но стоит отметить, учитывая что она нужна для создания других учеток — имейте ввиду, что после отключения могут быть проблемы с этим делом. Итак, чтобы отключить сперва зажмите Win + R, появится окошко Выполнить, вставьте команду lusrmgr.msc и нажмите ОК:

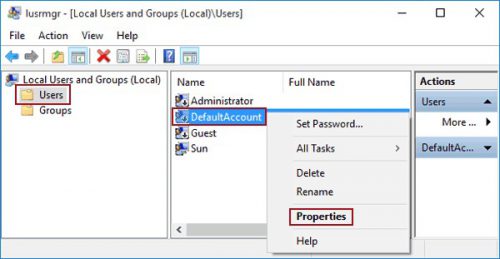

Далее слева активируем раздел Пользователи (Users), нажимаем правой кнопкой по DefaultAccount и выбираем Свойства (Properties):

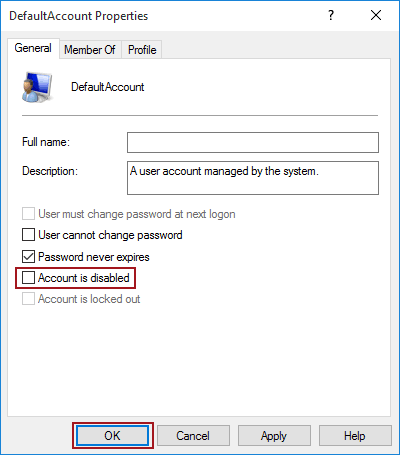

Появится окошко свойств, где нужно поставить галочку Отключать аккаунт (Account is disabled):

Отключить аккаунт DefaultAccount можно также другим способом:

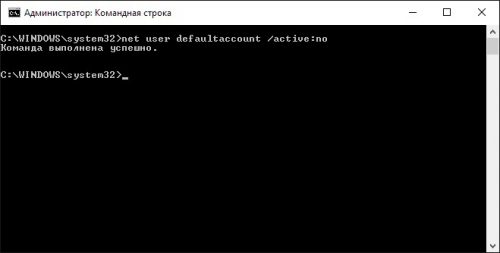

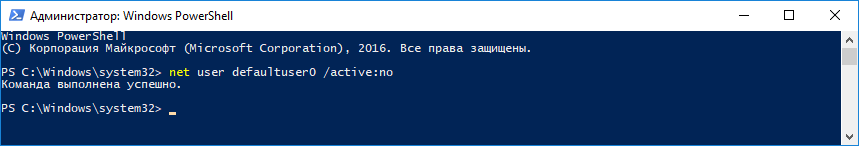

- Нажмите правой кнопкой по значку Пуск или зажмите кнопки Win + X, далее выберите PowerShell от администратора. Потом вставьте команду start cmd и нажмите Enter. В итоге запустится командная строка от администратора.

- Чтобы отключить — просто выполните команду net user defaultaccount /active:no.

Удачи и добра

На главную!

23.10.2021

- Разбираемся

- Проверка на скрытые учетки

- Скрытые учетки — в чем смысл?

- Вывод

Приветствую друзья! В Windows может скрываться много всякого непонятного… непонятные записи в автозагрузке, непонятные задания в планировщике.. было время я даже исследовал папку Windows/System32 — там много разных файлов исполняемых (формат exe) с необычными иконками, было интересно для чего они)) Но могут быть даже учетные записи непонятные, вы их не создавали, а они есть… одна из таких WDAGUtilityAccount, о ней сегодня и пойдет речь.

Разбираемся

WDAGUtilityAccount — скрытая учетная запись, была создана защитником Windows. Может появиться после обновления Fall Creators Update 1709. При этом читаю, что если защитник отключен, то учетка будет тоже отключена.

Удалять WDAGUtilityAccount разумеется не стоит, так как могут быть проблемы не только с защитником, но и в целом с Windows. Защитник — системный компонент, отключить его и удалить — две разные вещи. Лучше именно отключить при необходимости.

Кстати, совет! Чтобы отключить в Windows 10 все левое, шпионство и многое ненужное — я использую утилиту DoNotSpy10. Она бесплатная и представляет из себя что-то вроде твикера, при желании можно все изменения вернуть обратно.

Проверка на скрытые учетки

В интернете часто пишут про способ проверки левых учеток. Вообще удалять учетные записи — нужно осторожно и перед этим всегда стоит делать контрольную точку восстановления. В общем смотрите — зажимаете Win + R, в окошке Выполнить пишите команду:

cmd

Появится черное окно — командная строка, пишите команду:

net user

Нажимаете энтер. В итоге будут отображены ваши учетные записи. Для примера — взял из интернета картинку некого пользователя Артем:

Теперь открываем панель управления, можно сделать так — зажимаете Win + R, в окошко Выполнить пишите команду:

control panel

Или просто:

control

Откроется панель управления. Находим там Администрирование > Управление компьютером > Служебные программы> Локальные пользователи > папка Пользователи, и смотрим что в этой папке:

Вообще чтобы посмотреть локальные пользователи, то можно воспользоваться командой lusrmgr.msc (Win + R > пишем команду) — но не во всех редакциях Windows работает((

Вроде бы все понятно, верно? Теперь самое главное — все имена, которые вы видели в командной строке, но которых нет в окне Управление компьютером — скрытые учетки, их нужно удалить.

Чуть не забыл написать как удалить! Все просто — также запускаем командную строку, пишем туда уже команду:

net user ACCOUNTNAME /delete

Там где ACCOUNTNAME — имя учетной записи, а параметр /delete нужен для удаления. Если будет ошибка или какая-то трабла, то попробуйте запустить командую строку от имени администратора.

Но все равно — перед удалением сделайте точку восстановления! Вот мини-инструкция:

- Зажимаете Win + R, пишите команду:

sysdm.cplНажимаете ОК.

- Откроется окно Свойства системы, здесь идете на вкладку Защита системы, выбираете системный диск и нажимаете кнопку Создать:

У меня кнопка Создать неактивна, так как восстановление системы отключено. Но у вас скорее всего будет активна. В крайнем случае — нажимаете настроить и включаете восстановление)) Далее создаете точку — советую название указывать понятное и простое, например До удаления левой учетки))

- После созданной точки — можно пробовать удалить учетную запись, в случае проблем — восстановить ПК до момента удаления.

РЕКЛАМА

На одном сайте нашел информацию, что WDAGUtilityAccount можно скрыть командой:

WDAGUtilityAccount /active :no

Свойства WDAGUtilityAccount:

Скрытые учетки — в чем смысл?

Очень хороший вопрос. Некоторые проги могут создавать учетные записи для себя — это нормальное явление. Именно поэтому перед удалением — нужно проверить в поисковике, может учетка например.. от Майкрософт Офиса.

Но иногда учетки создают вирусы. Спросите зачем? Все просто:

- Для удаленного доступа к вашему ПК. Вирус создает учетку, данные которой передаются хакеру, а тот уже пытается подключиться к вашему ПК под созданной учеткой. И дальше использовать его в своих целях.

- Хакеру учетка может быть нужна для разных задач. Например запустить на вашем ПК хакерские проги, чтобы они работали именно на вашем ПК. В принципе это частое явление. При этом все максимально маскируется чтобы было труднее обнаружить.

- Защитить себя от всего можно установив современный антивирус, в котором есть также фаервол. Не хочу рекламировать, но мне лично нравится Касперский. Хотя Аваст тоже неплохой..

Вывод

Удалось выяснить:

- WDAGUtilityAccount — учетная запись от защитника. Но может быть нужна и для других программ или задач.

- Удалять ее, отключать — не стоит. Это сугубо системная учетная запись, Windows сама знает что с ней делать))

Надеюсь информация помогла. Удачи и добра!

16.01.2016 — 08:44 5 6103+

размер текста

При установке Windows 10 сразу же создается учетная запись, позволяющая входить в систему. Данный аккаунт создается с настройками по умолчанию, и часто после завершения инсталляции становится ненужным. Рассмотрим два способа, с помощью которых можно разрешить или запретить использования аккаунта по умолчанию в Windows 10.

С помощью свойств учетной записи

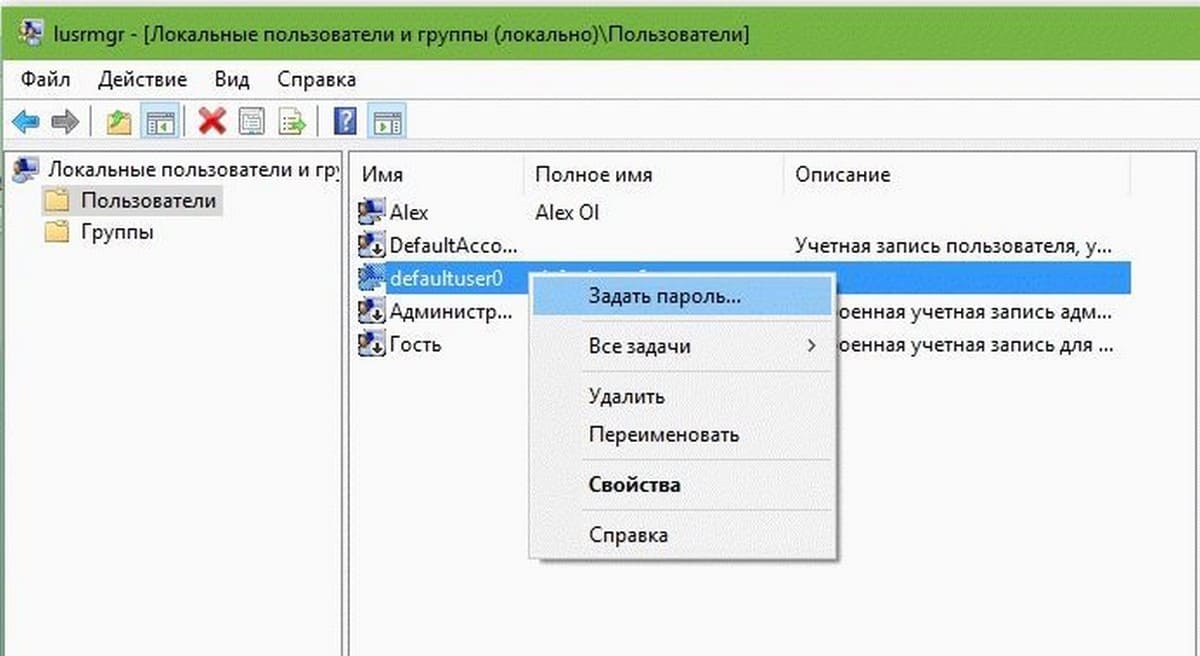

- Открываем оснастку управления учетные записи пользователей (в некоторых версиях Windows 10 эта утилита может быть недоступна»). Для этого в строке «Выполнить» вводим команду lusrmgr.msc.

- Идем в раздел Users (Пользователи), кликаем правой кнопкой на DefaultAccount (Аккаунт по умолчанию) и выбираем Properties (Свойства).

- В открывшемся окне свойств отмечаем или убираем отметку на пункте Account is disable (Аккаунт отключен).

С помощью командной строки

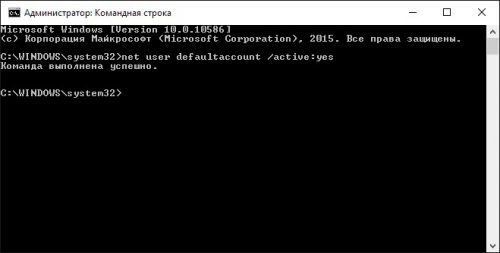

Данные действия можно выполнить и другим способом. Запускаем командную строку с правами администратора. Для того чтобы разрешить в системе учетную запись по умолчанию вводим команду net user defaultaccount /active:yes.

Для отключения учетной записи по умолчанию команда будет выглядеть так: net user defaultaccount /active:no.

Вместо послесловия

Используя один из этих вышеописанных способов можно разрешить или запретить Default Account в Windows 10.

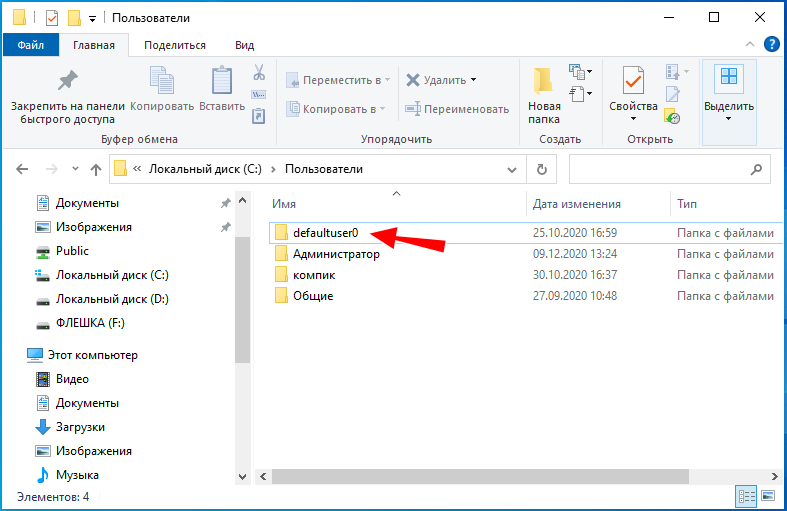

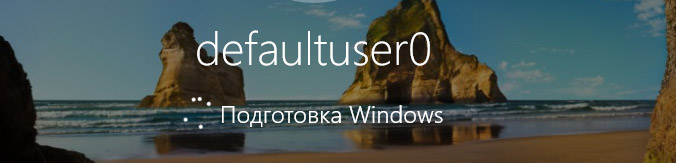

При установке Windows 8.1 и 10, помимо создаваемой пользователем учетной записи администратора, локальной или Microsoft, система создает несколько дополнительных учетных записей, среди которых имеется и defaultuser0. В нормальных условиях она не отображается на экране входа в систему и никак не мешает работе пользователя, разве что иногда занимает на жестком диске несколько гигабайт, в связи с чем многие интересуются, можно ли ее удалить и тем самым высвободить немного дискового пространства.

Что такое defaultuser0

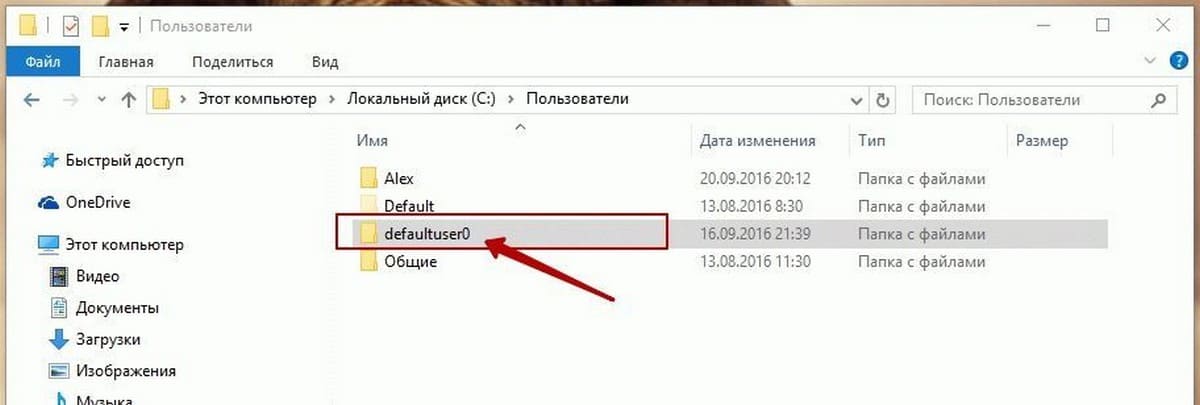

Папка пользователя defaultuser0 располагается в том же каталоге, что и папки других пользователей (C:/Users), но по умолчанию ей присвоен атрибут «Скрытый».

Существует распространенное мнение, что defaultuser0 — это следствие некоего бага в Windows, но это не совсем верно. Учетная запись defaultuser0 является служебной, она участвует в процессе первичной настройки Windows (на этапе OOBE) еще до того момента, когда будут созданы другие юзеры. По завершении установки Windows 10 и ее перезагрузки учетная запись defaultuser0 должна удалиться, но это происходит не всегда.

Итак, миссия defaultuser0 завершается после установки системы и создания обычной учетной записи, поэтому ее можно безопасно удалить.

В редких случаях defaultuser0 отображается на экране входа в систему, но если вы попробуете войти в эту учетную запись, то у вас ничего не получится, так как она требует пароля, но не имеет его.

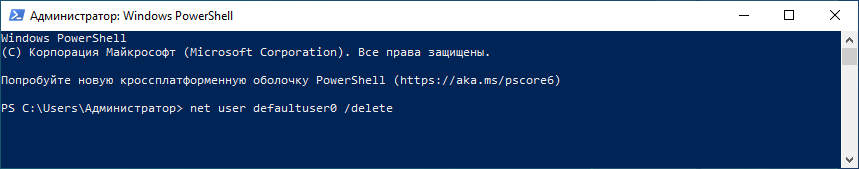

Если вы хотите ее скрыть, войдите в свою учетную запись, запустите от имени администратора PowerShell и выполните команду net user defaultuser0 /active:no.

Также вы можете полностью удалить defaultuser0 из системы без каких-либо негативных последствий.

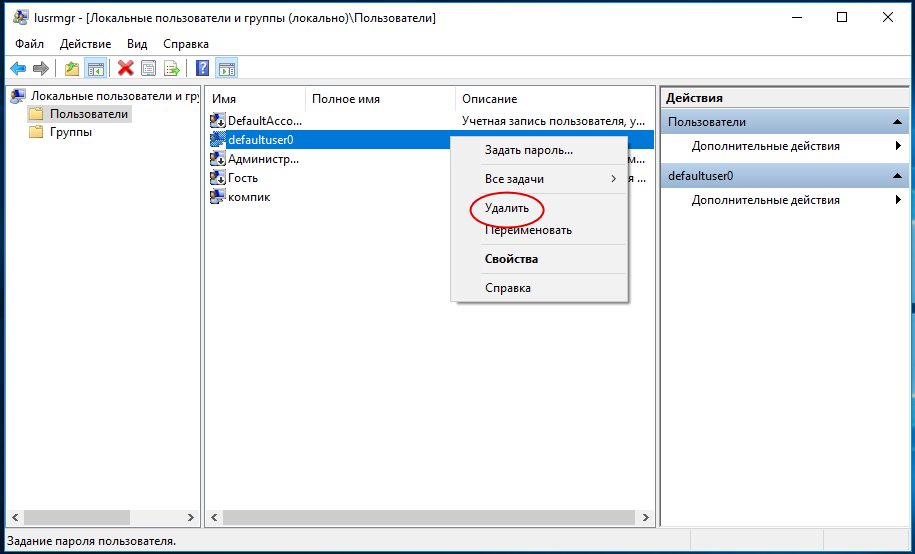

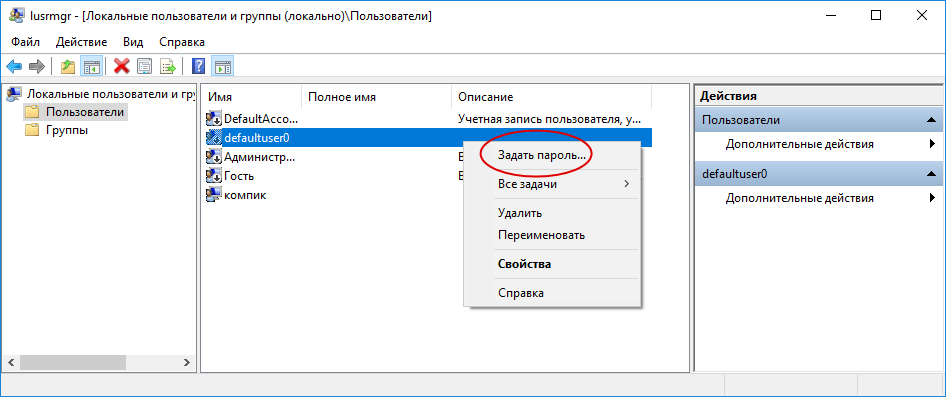

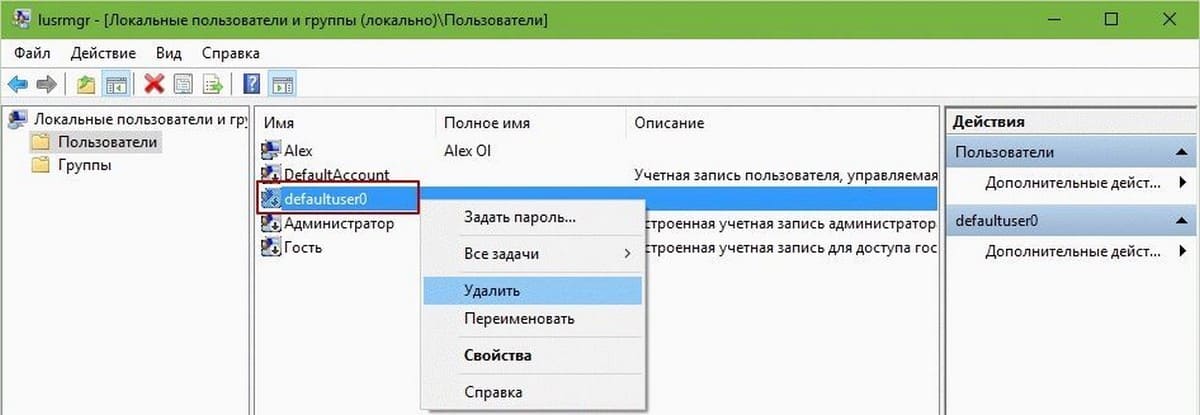

Находясь в своей учетной записи администратора, откройте командой lusrmgr.msc оснастку управления пользователями, зайдите в раздел «Пользователи» и удалите учетную запись defaultuser0.

Удалить ее можно также и командой net user defaultuser0 /delete в запущенной с повышенными правами командной строке.

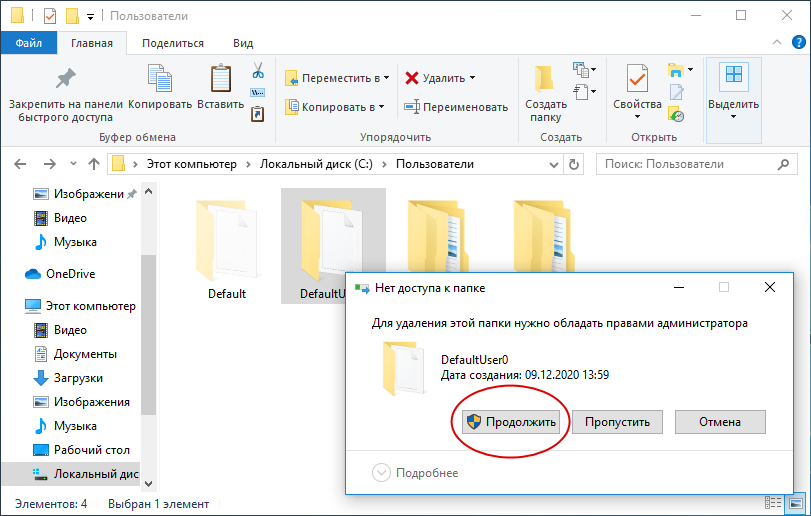

За сим зайдите в расположения C:Users и удалите сам каталог defaultuser0 со всем его содержимым. Если система воспротивиться, удалите его, загрузившись в безопасном режиме или из-под LiveCD.

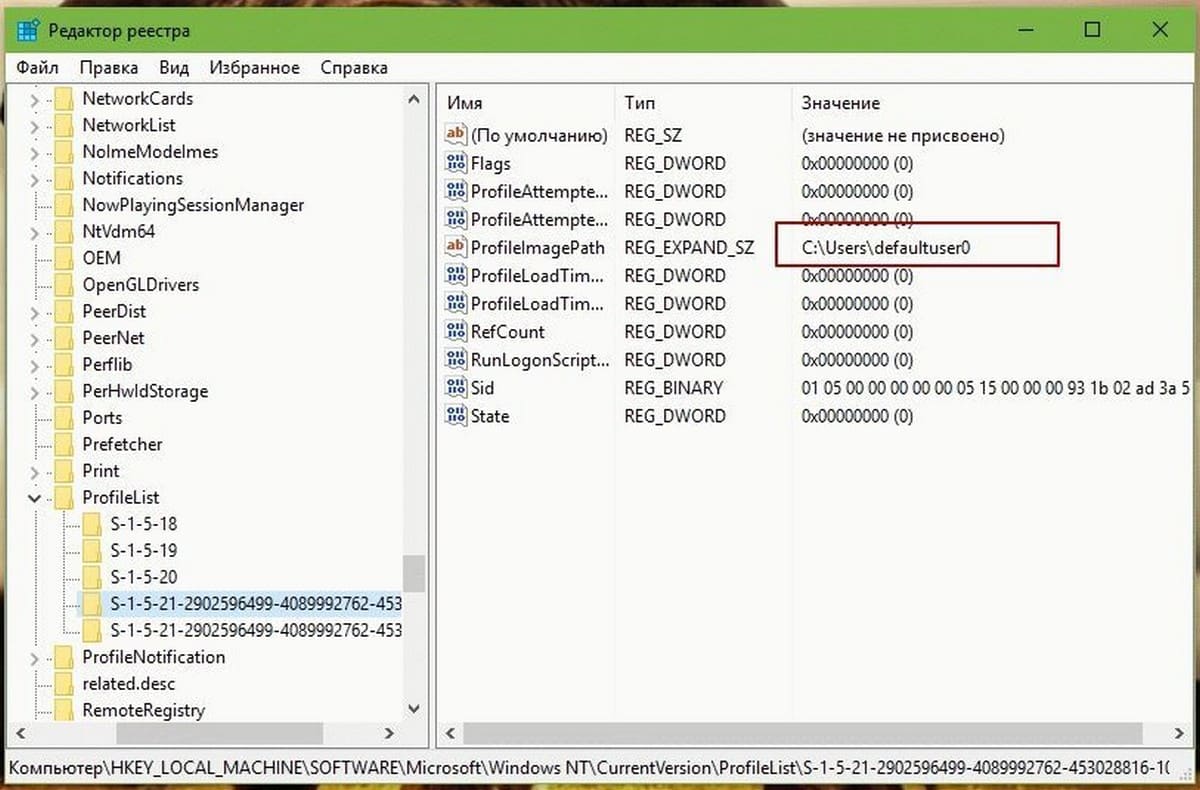

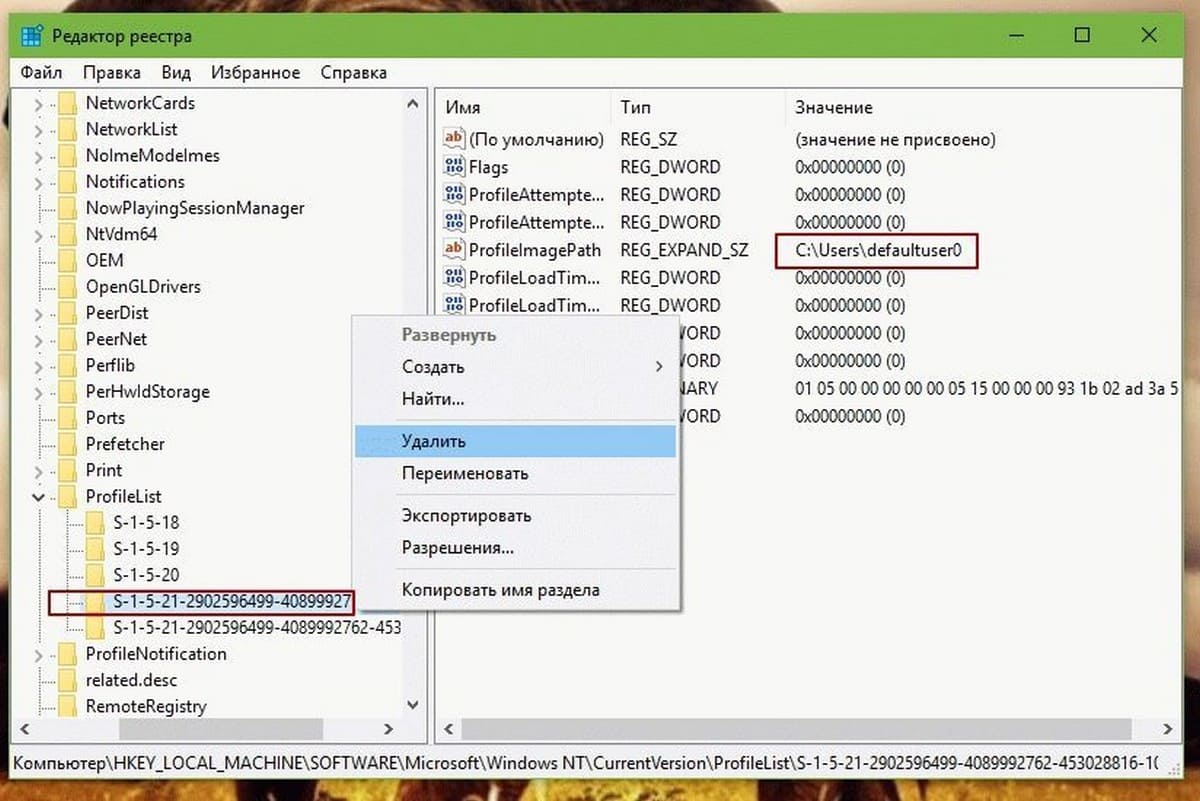

После этого останется только подчистить реестр, что не является обязательным.

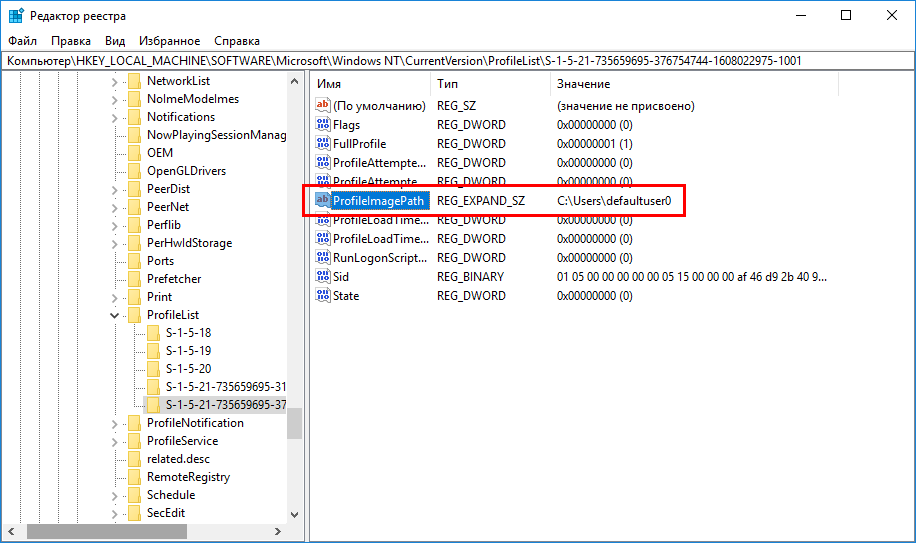

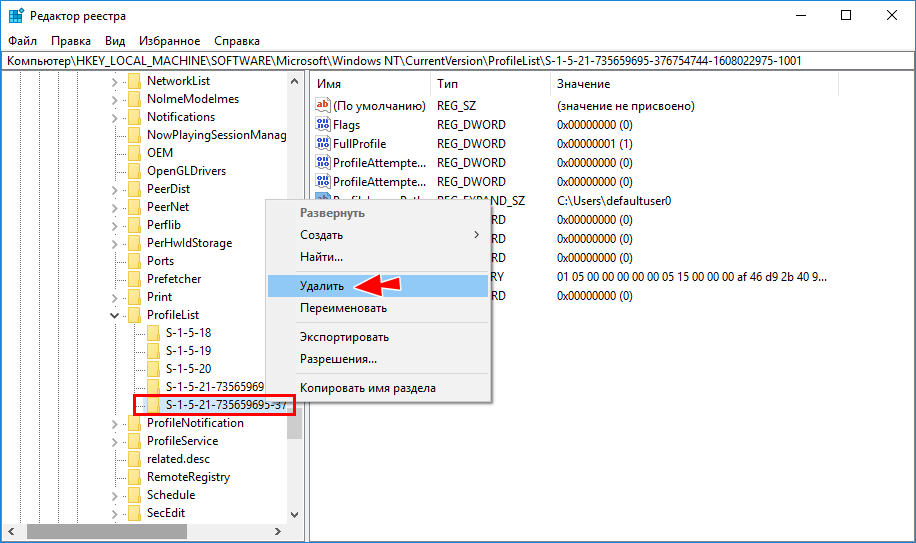

Разверните в редакторе реестра ключ HKLMSOFTWAREMicrosoftWindows NTCurrentVersionProfileList и отыщите подраздел с названием S-1-5… и содержащимся в нём параметром ProfileImagePath, в качестве которого установлен путь «C:Usersdefaultuser0».

Удалите подраздел с S-1-5… с его содержимым.

Примечание: может статься так, что ни в оснастке управления пользователями, ни в реестре записи о defaultuser0 не будет, а о ее «наличии» станет указывать только присутствие ее каталога-рудимента. В этом случае ограничиваемся простым удалением папки бесполезной, практически несуществующей учетной записи.

Можно ли использовать defaultuser0 как обычную учетную запись

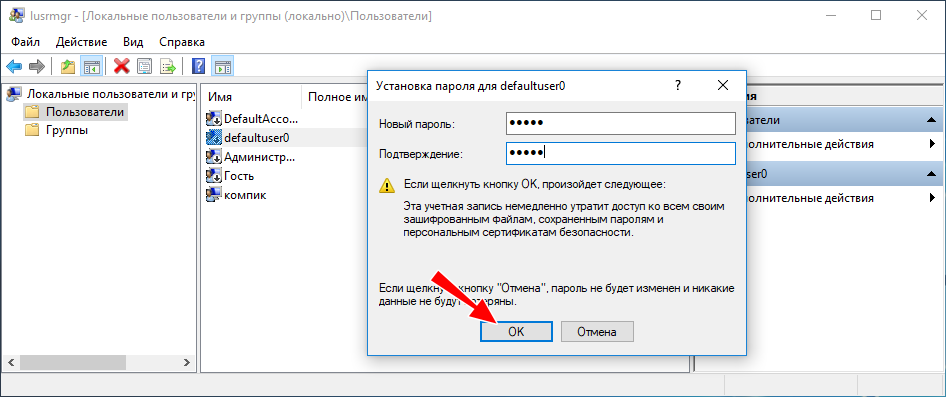

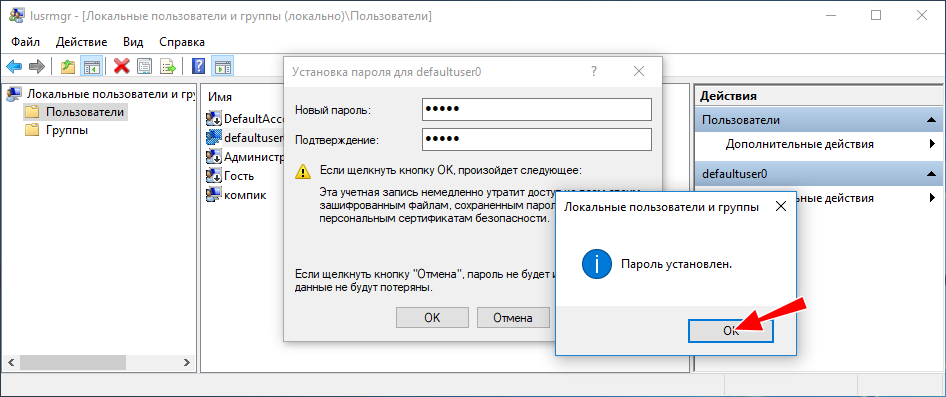

Если учетная запись defaultuser0 активна и ее папка содержит набор данных, вы можете попробовать задействовать ее как обычную учетную запись, установив в lusrmgr.msc для нее пароль.

Но, скорее всего, ничего у вас не получится и, вместо того чтобы войти в defaultuser0, Windows 10 создаст временную учетную запись TEMP, которая будет обнулена после завершения рабочей сессии.

Вот такие дела.

Что касается других служебных учетных записей, таких как DefaultAccount, WDAGUtilityAccount и Гость, то их трогать не следует, тем более, что сама Windows не позволит вам их удалить.

Загрузка…

- Remove From My Forums

-

Question

-

What does default account use for in Windows 10???

All replies

-

Can you be more specific?

Wanikiya and Dyami—Team Zigzag

-

Hi ZigZag,

You go to Computer Management, Local Users and Groups … and you would see DefaultAccount Username.

I have that in my Windows 10 since the very first build 9841,9879,9926.

So what is it use for.

-

MR B

I had understood that it is there and has been since windows 7, but rather I was asking what specifically do you want to know about the default account. I suspect you would be better served by Googling it as there are 264,000,000 hits on the subject.

Wanikiya and Dyami—Team Zigzag

-

Yeah…I just want to know what that Default Account is mean for???

Why it is in there???

I just don’t get it why Microsoft put a Default Account at Computer Management Local User Groups User Accounts….

-

MrD

It is the standard location where if the software does not specify elsewhere installs itself.

Wanikiya and Dyami—Team Zigzag

-

There is no official Microsoft material on Windows 10 yet, but one might surmise that this account will be associated services and processes running in the background. Every process/task running in a Windows system must be associated with a user name.

In past OS releases, background tasks and services automatically associated themselves with the administrator user account, which can be problematic; i.e. — When Backup Exec is installed, unless you specifically choose another username, it associates itself

with the administrator user account. When the administrator changes their password, like every good administrator does, the scheduled backups stopped running.Without knowing for certain, one might surmise that this is what the new DefaultAccount user name will be for. One can hope….it would plug some holes in the boat.

-

What does default account use for in Windows 10???

This account is in all Windows Builds. It is the default user profile that is copied when a new user is created.

For example, you have your user account. You create a user account for your spouse. The settings for that user account are copied from the Default Account for your spouse to start off with.

Not to be confused with the Public Account — which is where all programs and settings that are common to all users are stored.

-

Proposed as answer by

Saturday, July 11, 2015 5:42 PM

-

Proposed as answer by

- Remove From My Forums

-

Question

-

What does default account use for in Windows 10???

All replies

-

Can you be more specific?

Wanikiya and Dyami—Team Zigzag

-

Hi ZigZag,

You go to Computer Management, Local Users and Groups … and you would see DefaultAccount Username.

I have that in my Windows 10 since the very first build 9841,9879,9926.

So what is it use for.

-

MR B

I had understood that it is there and has been since windows 7, but rather I was asking what specifically do you want to know about the default account. I suspect you would be better served by Googling it as there are 264,000,000 hits on the subject.

Wanikiya and Dyami—Team Zigzag

-

Yeah…I just want to know what that Default Account is mean for???

Why it is in there???

I just don’t get it why Microsoft put a Default Account at Computer Management Local User Groups User Accounts….

-

MrD

It is the standard location where if the software does not specify elsewhere installs itself.

Wanikiya and Dyami—Team Zigzag

-

There is no official Microsoft material on Windows 10 yet, but one might surmise that this account will be associated services and processes running in the background. Every process/task running in a Windows system must be associated with a user name.

In past OS releases, background tasks and services automatically associated themselves with the administrator user account, which can be problematic; i.e. — When Backup Exec is installed, unless you specifically choose another username, it associates itself

with the administrator user account. When the administrator changes their password, like every good administrator does, the scheduled backups stopped running.Without knowing for certain, one might surmise that this is what the new DefaultAccount user name will be for. One can hope….it would plug some holes in the boat.

-

What does default account use for in Windows 10???

This account is in all Windows Builds. It is the default user profile that is copied when a new user is created.

For example, you have your user account. You create a user account for your spouse. The settings for that user account are copied from the Default Account for your spouse to start off with.

Not to be confused with the Public Account — which is where all programs and settings that are common to all users are stored.

-

Proposed as answer by

Saturday, July 11, 2015 5:42 PM

-

Proposed as answer by

| title | description | ms.date | ms.collection | ms.topic | appliesto | ms.technology | ||

|---|---|---|---|---|---|---|---|---|

|

Local Accounts |

Learn how to secure and manage access to the resources on a standalone or member server for services or users. |

12/05/2022 |

highpri |

article |

|

itpro-security |

This article describes the default local user accounts for Windows operating systems, and how to manage the built-in accounts.

About local user accounts

Local user accounts are stored locally on the device. These accounts can be assigned rights and permissions on a particular device, but on that device only. Local user accounts are security principals that are used to secure and manage access to the resources on a device, for services or users.

Default local user accounts

The default local user accounts are built-in accounts that are created automatically when the operating system is installed. The default local user accounts can’t be removed or deleted and don’t provide access to network resources.

Default local user accounts are used to manage access to the local device’s resources based on the rights and permissions that are assigned to the account. The default local user accounts, and the local user accounts that you create, are located in the Users folder. The Users folder is located in the Local Users and Groups folder in the local Computer Management Microsoft Management Console (MMC). Computer Management is a collection of administrative tools that you can use to manage a local or remote device.

Default local user accounts are described in the following sections. Expand each section for more information.

Administrator

The default local Administrator account is a user account for system administration. Every computer has an Administrator account (SID S-1-5-domain-500, display name Administrator). The Administrator account is the first account that is created during the Windows installation.

The Administrator account has full control of the files, directories, services, and other resources on the local device. The Administrator account can create other local users, assign user rights, and assign permissions. The Administrator account can take control of local resources at any time by changing the user rights and permissions.

The default Administrator account can’t be deleted or locked out, but it can be renamed or disabled.

Windows setup disables the built-in Administrator account and creates another local account that is a member of the Administrators group.

Members of the Administrators groups can run apps with elevated permissions without using the Run as Administrator option. Fast User Switching is more secure than using runas or different-user elevation.

Account group membership

By default, the Administrator account is a member of the Administrators group. It’s a best practice to limit the number of users in the Administrators group because members of the Administrators group have Full Control permissions on the device.

The Administrator account can’t be removed from the Administrators group.

Security considerations

Because the Administrator account is known to exist on many versions of the Windows operating system, it’s a best practice to disable the Administrator account when possible to make it more difficult for malicious users to gain access to the server or client computer.

You can rename the Administrator account. However, a renamed Administrator account continues to use the same automatically assigned security identifier (SID), which can be discovered by malicious users. For more information about how to rename or disable a user account, see Disable or activate a local user account and Rename a local user account.

As a security best practice, use your local (non-Administrator) account to sign in and then use Run as administrator to accomplish tasks that require a higher level of rights than a standard user account. Don’t use the Administrator account to sign in to your computer unless it’s entirely necessary. For more information, see Run a program with administrative credentials.

Group Policy can be used to control the use of the local Administrators group automatically. For more information about Group Policy, see Group Policy Overview.

[!IMPORTANT]

Blank passwords are not allowed in the versions designated in the Applies To list at the beginning of this topic.

Even when the Administrator account has been disabled, it can still be used to gain access to a computer by using safe mode. In the Recovery Console or in safe mode, the Administrator account is automatically enabled. When normal operations are resumed, it is disabled.

Guest

The Guest account lets occasional or one-time users, who don’t have an account on the computer, temporarily sign in to the local server or client computer with limited user rights. By default, the Guest account is disabled and has a blank password. Since the Guest account can provide anonymous access, it’s considered a security risk. For this reason, it’s a best practice to leave the Guest account disabled, unless its use is necessary.

Account group membership

By default, the Guest account is the only member of the default Guests group (SID S-1-5-32-546), which lets a user sign in to a device.

Security considerations

When enabling the Guest account, only grant limited rights and permissions. For security reasons, the Guest account shouldn’t be used over the network and made accessible to other computers.

In addition, the guest user in the Guest account shouldn’t be able to view the event logs. After the Guest account is enabled, it’s a best practice to monitor the Guest account frequently to ensure that other users can’t use services and other resources. This includes resources that were unintentionally left available by a previous user.

HelpAssistant

The HelpAssistant account is a default local account that is enabled when a Remote Assistance session is run. This account is automatically disabled when no Remote Assistance requests are pending.

HelpAssistant is the primary account that is used to establish a Remote Assistance session. The Remote Assistance session is used to connect to another computer running the Windows operating system, and it’s initiated by invitation. For solicited remote assistance, a user sends an invitation from their computer, through e-mail or as a file, to a person who can provide assistance. After the user’s invitation for a Remote Assistance session is accepted, the default HelpAssistant account is automatically created to give the person who provides assistance limited access to the computer. The HelpAssistant account is managed by the Remote Desktop Help Session Manager service.

Security considerations

The SIDs that pertain to the default HelpAssistant account include:

-

SID:

S-1-5-<domain>-13, display name Terminal Server User. This group includes all users who sign in to a server with Remote Desktop Services enabled. Note: In Windows Server 2008, Remote Desktop Services is called Terminal Services. -

SID:

S-1-5-<domain>-14, display name Remote Interactive Logon. This group includes all users who connect to the computer by using a remote desktop connection. This group is a subset of the Interactive group. Access tokens that contain the Remote Interactive Logon SID also contain the Interactive SID.

For the Windows Server operating system, Remote Assistance is an optional component that isn’t installed by default. You must install Remote Assistance before it can be used.

For details about the HelpAssistant account attributes, see the following table.

HelpAssistant account attributes

| Attribute | Value |

|---|---|

| Well-Known SID/RID | S-1-5-<domain>-13 (Terminal Server User), S-1-5-<domain>-14 (Remote Interactive Logon) |

| Type | User |

| Default container | CN=Users, DC=<domain> |

| Default members | None |

| Default member of | Domain Guests

Guests |

| Protected by ADMINSDHOLDER? | No |

| Safe to move out of default container? | Can be moved out, but we don’t recommend it. |

| Safe to delegate management of this group to non-Service admins? | No |

DefaultAccount

The DefaultAccount account, also known as the Default System Managed Account (DSMA), is a well-known user account type. DefaultAccount can be used to run processes that are either multi-user aware or user-agnostic.

The DSMA is disabled by default on the desktop SKUs and on the Server operating systems with the desktop experience.

The DSMA has a well-known RID of 503. The security identifier (SID) of the DSMA will thus have a well-known SID in the following format: S-1-5-21-<ComputerIdentifier>-503.

The DSMA is a member of the well-known group System Managed Accounts Group, which has a well-known SID of S-1-5-32-581.

The DSMA alias can be granted access to resources during offline staging even before the account itself has been created. The account and the group are created during first boot of the machine within the Security Accounts Manager (SAM).

How Windows uses the DefaultAccount

From a permission perspective, the DefaultAccount is a standard user account.

The DefaultAccount is needed to run multi-user-manifested-apps (MUMA apps).

MUMA apps run all the time and react to users signing in and signing out of the devices.

Unlike Windows Desktop where apps run in context of the user and get terminated when the user signs off, MUMA apps run by using the DSMA.

MUMA apps are functional in shared session SKUs such as Xbox. For example, Xbox shell is a MUMA app.

Today, Xbox automatically signs in as Guest account and all apps run in this context.

All the apps are multi-user-aware and respond to events fired by user manager.

The apps run as the Guest account.

Similarly, Phone auto logs in as a DefApps account, which is akin to the standard user account in Windows but with a few extra privileges. Brokers, some services and apps run as this account.

In the converged user model, the multi-user-aware apps and multi-user-aware brokers will need to run in a context different from that of the users.

For this purpose, the system creates DSMA.

How the DefaultAccount gets created on domain controllers

If the domain was created with domain controllers running Windows Server 2016, the DefaultAccount will exist on all domain controllers in the domain.

If the domain was created with domain controllers running an earlier version of Windows Server, the DefaultAccount will be created after the PDC Emulator role is transferred to a domain controller that runs Windows Server 2016. The DefaultAccount will then be replicated to all other domain controllers in the domain.

Recommendations for managing the Default Account (DSMA)

Microsoft doesn’t recommend changing the default configuration, where the account is disabled. There’s no security risk with having the account in the disabled state. Changing the default configuration could hinder future scenarios that rely on this account.

Default local system accounts

SYSTEM

The SYSTEM account is used by the operating system and by services running under Windows. There are many services and processes in the Windows operating system that need the capability to sign in internally, such as during a Windows installation. The SYSTEM account was designed for that purpose, and Windows manages the SYSTEM account’s user rights. It’s an internal account that doesn’t show up in User Manager, and it can’t be added to any groups.

On the other hand, the SYSTEM account does appear on an NTFS file system volume in File Manager in the Permissions portion of the Security menu. By default, the SYSTEM account is granted Full Control permissions to all files on an NTFS volume. Here the SYSTEM account has the same functional rights and permissions as the Administrator account.

[!NOTE]

To grant the account Administrators group file permissions does not implicitly give permission to the SYSTEM account. The SYSTEM account’s permissions can be removed from a file, but we do not recommend removing them.

NETWORK SERVICE

The NETWORK SERVICE account is a predefined local account used by the service control manager (SCM). A service that runs in the context of the NETWORK SERVICE account presents the computer’s credentials to remote servers. For more information, see NetworkService Account.

LOCAL SERVICE

The LOCAL SERVICE account is a predefined local account used by the service control manager. It has minimum privileges on the local computer and presents anonymous credentials on the network. For more information, see LocalService Account.

How to manage local user accounts

The default local user accounts, and the local user accounts you create, are located in the Users folder. The Users folder is located in Local Users and Groups. For more information about creating and managing local user accounts, see Manage Local Users.

You can use Local Users and Groups to assign rights and permissions on only the local server to limit the ability of local users and groups to perform certain actions. A right authorizes a user to perform certain actions on a server, such as backing up files and folders or shutting down a server. An access permission is a rule that is associated with an object, usually a file, folder, or printer. It regulates which users can have access to an object on the server and in what manner.

You can’t use Local Users and Groups on a domain controller. However, you can use Local Users and Groups on a domain controller to target remote computers that aren’t domain controllers on the network.

[!NOTE]

You use Active Directory Users and Computers to manage users and groups in Active Directory.

You can also manage local users by using NET.EXE USER and manage local groups by using NET.EXE LOCALGROUP, or by using various PowerShell cmdlets and other scripting technologies.

Restrict and protect local accounts with administrative rights

An administrator can use many approaches to prevent malicious users from using stolen credentials such as a stolen password or password hash, for a local account on one computer from being used to authenticate on another computer with administrative rights. This is also called «lateral movement».

The simplest approach is to sign in to your computer with a standard user account, instead of using the Administrator account for tasks. For example, use a standard account to browse the Internet, send email, or use a word processor. When you want to perform administrative tasks such as installing a new program or changing a setting that affects other users, you don’t have to switch to an Administrator account. You can use User Account Control (UAC) to prompt you for permission or an administrator password before performing the task, as described in the next section.

The other approaches that can be used to restrict and protect user accounts with administrative rights include:

-

Enforce local account restrictions for remote access.

-

Deny network logon to all local Administrator accounts.

-

Create unique passwords for local accounts with administrative rights.

Each of these approaches is described in the following sections.

[!NOTE]

These approaches do not apply if all administrative local accounts are disabled.

Enforce local account restrictions for remote access

User Account Control (UAC) is a security feature that informs you when a program makes a change that requires administrative permissions. UAC works by adjusting the permission level of your user account. By default, UAC is set to notify you when applications try to make changes to your computer, but you can change when UAC notifies you.

UAC makes it possible for an account with administrative rights to be treated as a standard user non-administrator account until full rights, also called elevation, is requested and approved. For example, UAC lets an administrator enter credentials during a non-administrator’s user session to perform occasional administrative tasks without having to switch users, sign out, or use the Run as command.

In addition, UAC can require administrators to specifically approve applications that make system-wide changes before those applications are granted permission to run, even in the administrator’s user session.

For example, a default feature of UAC is shown when a local account signs in from a remote computer by using Network logon (for example, by using NET.EXE USE). In this instance, it’s issued a standard user token with no administrative rights, but without the ability to request or receive elevation. Consequently, local accounts that sign in by using Network logon can’t access administrative shares such as C$, or ADMIN$, or perform any remote administration.

For more information about UAC, see User Account Control.

The following table shows the Group Policy and registry settings that are used to enforce local account restrictions for remote access.

| No. | Setting | Detailed Description |

|---|---|---|

| Policy location | Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options | |

| 1 | Policy name | User Account Control: Admin Approval Mode for the Built-in Administrator account |

| Policy setting | Enabled | |

| 2 | Policy location | Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options |

| Policy name | User Account Control: Run all administrators in Admin Approval Mode | |

| Policy setting | Enabled | |

| 3 | Registry key | HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem |

| Registry value name | LocalAccountTokenFilterPolicy | |

| Registry value type | DWORD | |

| Registry value data | 0 |

[!NOTE]

You can also enforce the default for LocalAccountTokenFilterPolicy by using the custom ADMX in Security Templates.

To enforce local account restrictions for remote access

- Start the Group Policy Management Console (GPMC)

- In the console tree, expand <Forest>Domains<Domain>, and then Group Policy Objects where forest is the name of the forest, and domain is the name of the domain where you want to set the Group Policy Object (GPO)

- In the console tree, right-click Group Policy Objects > New

- In the New GPO dialog box, type <gpo_name>, and > OK where gpo_name is the name of the new GPO. The GPO name indicates that the GPO is used to restrict local administrator rights from being carried over to another computer

- In the details pane, right-click <gpo_name>, and > Edit

- Ensure that UAC is enabled and that UAC restrictions apply to the default Administrator account by following these steps:

- Navigate to the Computer ConfigurationWindows SettingsSecurity SettingsLocal Policies, and > Security Options

- Double-click User Account Control: Run all administrators in Admin Approval Mode > Enabled > OK

- Double-click User Account Control: Admin Approval Mode for the Built-in Administrator account > Enabled > OK

- Ensure that the local account restrictions are applied to network interfaces by following these steps:

- Navigate to Computer ConfigurationPreferences and Windows Settings, and > Registry

- Right-click Registry, and > New > Registry Item

- In the New Registry Properties dialog box, on the General tab, change the setting in the Action box to Replace

- Ensure that the Hive box is set to HKEY_LOCAL_MACHINE

- Select (…), browse to the following location for Key Path > Select for:

SOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem - In the Value name area, type

LocalAccountTokenFilterPolicy - In the Value type box, from the drop-down list, select REG_DWORD to change the value

- In the Value data box, ensure that the value is set to 0

- Verify this configuration, and > OK

- Link the GPO to the first Workstations organizational unit (OU) by doing the following:

- Navigate to the

*Forest*<Domains>*Domain**OU*path - Right-click the Workstations > Link an existing GPO

- Select the GPO that you created, and > OK

- Test the functionality of enterprise applications on the workstations in that first OU and resolve any issues caused by the new policy

- Create links to all other OUs that contain workstations

- Create links to all other OUs that contain servers

Deny network logon to all local Administrator accounts

Denying local accounts the ability to perform network logons can help prevent a local account password hash from being reused in a malicious attack. This procedure helps to prevent lateral movement by ensuring that stolen credentials for local accounts from a compromised operating system can’t be used to compromise other computers that use the same credentials.

[!NOTE]

To perform this procedure, you must first identify the name of the local, default Administrator account, which might not be the default user name «Administrator», and any other accounts that are members of the local Administrators group.

The following table shows the Group Policy settings that are used to deny network logon for all local Administrator accounts.

| No. | Setting | Detailed Description |

|---|---|---|

| Policy location | Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment | |

| 1 | Policy name | Deny access to this computer from the network |

| Policy setting | Local account and member of Administrators group | |

| 2 | Policy location | Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment |

| Policy name | Deny log on through Remote Desktop Services | |

| Policy setting | Local account and member of Administrators group |

To deny network logon to all local administrator accounts

- Start the Group Policy Management Console (GPMC)

- In the console tree, expand <Forest>Domains<Domain>, and then Group Policy Objects, where forest is the name of the forest, and domain is the name of the domain where you want to set the Group Policy Object (GPO)

- In the console tree, right-click Group Policy Objects, and > New

- In the New GPO dialog box, type <gpo_name>, and then > OK where gpo_name is the name of the new GPO indicates that it’s being used to restrict the local administrative accounts from interactively signing in to the computer

- In the details pane, right-click <gpo_name>, and > Edit

- Configure the user rights to deny network logons for administrative local accounts as follows:

- Navigate to the Computer ConfigurationWindows SettingsSecurity Settings, and > User Rights Assignment

- Double-click Deny access to this computer from the network

- Select Add User or Group, type Local account and member of Administrators group, and > OK

- Configure the user rights to deny Remote Desktop (Remote Interactive) logons for administrative local accounts as follows:

- Navigate to Computer ConfigurationPoliciesWindows Settings and Local Policies, and then select User Rights Assignment

- Double-click Deny log on through Remote Desktop Services

- Select Add User or Group, type Local account and member of Administrators group, and > OK

- Link the GPO to the first Workstations OU as follows:

- Navigate to the <Forest>Domains<Domain>OU path

- Right-click the Workstations OU, and > Link an existing GPO

- Select the GPO that you created, and > OK

- Test the functionality of enterprise applications on the workstations in that first OU and resolve any issues caused by the new policy

- Create links to all other OUs that contain workstations

- Create links to all other OUs that contain servers

[!NOTE]

You might have to create a separate GPO if the user name of the default Administrator account is different on workstations and servers.

Create unique passwords for local accounts with administrative rights

Passwords should be unique per individual account. While it’s true for individual user accounts, many enterprises have identical passwords for common local accounts, such as the default Administrator account. This also occurs when the same passwords are used for local accounts during operating system deployments.

Passwords that are left unchanged or changed synchronously to keep them identical add a significant risk for organizations. Randomizing the passwords mitigates «pass-the-hash» attacks by using different passwords for local accounts, which hamper the ability of malicious users to use password hashes of those accounts to compromise other computers.

Passwords can be randomized by:

- Purchasing and implementing an enterprise tool to accomplish this task. These tools are commonly referred to as «privileged password management» tools

- Configuring Local Administrator Password Solution (LAPS) to accomplish this task

- Creating and implementing a custom script or solution to randomize local account passwords

There are different type of local accounts comes by default in Windows 10. These accounts are designed for their specific application. For example, guest account can be used to load one-time users who doesn’t have permanent account on the system. The built-in administrator account can be enabled when you lost your admin rights. These accounts are hidden and can be enabled through lusrmgr snap-in.

FAQ: What Is ‘DefaultAccount’ In Windows 10?

Now there is DefaultAccount, which comes by default with Windows 10 Version 1607 or later. It is also called Default System Managed Account or DSMA. According to Microsoft, this accounts gets its usage mostly for multi-user-manifested-apps (MUMA). Such apps are designed to run for cross user experience as compared to single-user-manifested-apps (SUMA) or Desktop apps which runs when user signs in and gets automatically terminated when user signs out.

For the multi-user model and cross user experience, DSMA becomes the necessity of system. Hence due to this fact, DefaultAccount is present in Windows.

Things You Must Know About DefaultAccount

1. DefaultAccount is available in Windows 10 Version 1607, Windows Server 2016 or later.

2. DefaultAccount is member of System Managed Accounts Group.

3. By default, Defaultaccount is disabled and password is set to never expire condition. In fact, the account is neutral account and doesn’t requires password.

4. After installing Windows, when you first time boot the machine, DefaultAccount will be created.

5. You can not delete DefaultAccount using your administrator account.

6. The account type for DefaultAccount is 512 which means its local account.

7. The security identifier (SID) for DefaultAccount is S-1-5-21-{ComputerIdentifier}-503, where 503 is relative ID (RID). Note the {ComputerIdentifier} is specific for a system. The SID type for this account is 1.

8. Though you can rename the DefaultAccount but it will affect the productivity served by this account. We don’t recommend you to rename or enable this account. It should remain as it is without any modification. Note that it is only system managed account.

We hope this article have cleared your doubts about DefaultAccount!

Related: What Is defaultuser0 Account In Windows 10 And How To Remove It?

READ THESE ARTICLES NEXT

- Fix: Family Safety not working on Windows 11/10

- Fix: Temporary Profile in Windows 11/10

- 5 ways to create a local user account in Windows 11

- Fix: Your Credentials could not be verified in Windows 11/10

- Fix: Can’t switch users in Windows 11

- Solved: Lost administrator rights in Windows 11

- Find Security Identifier or SID for User Account in Windows

- How to Change Account Picture in Windows 11

- How to Change User Account Type in Windows 11

- 6 Ways to Switch User Account in Windows 11

Содержание

- 990x.top

- Простой компьютерный блог для души)

- WDAGUtilityAccount что это такое? (Windows 10)

- Разбираемся

- Проверка на скрытые учетки

- Скрытые учетки — в чем смысл?

- Вывод

- Что такое учетная запись defaultuser0 в Windows 10 и можно ли ее удалить

- Что такое defaultuser0

- Можно ли использовать defaultuser0 как обычную учетную запись

- 1 комментарий

- Локальные учетные записи

- О локальных учетных записях пользователей

- Учетные записи локальных пользователей по умолчанию

- Учетная запись администратора

- Гостевая учетная запись

- Учетная запись HelpAssistant (установленная с сеансом удаленной помощи)

- Default account windows 10 что это

- Что такое учетная запись «defaultuser0» в Windows 10 и почему вы должны заботиться о ней?

- Как удалить defaultuser0 В операционной системе Windows 10?

- Вариант 1 — Удалить defaultuser0 полностью

- Вариант 2 — Установка пароля на defaultuser0

- Аккаунт Microsoft

- Создание нового пользователя

- Отключение аккаунта Microsoft

- Удаление пользователя

990x.top

Простой компьютерный блог для души)

WDAGUtilityAccount что это такое? (Windows 10)

Приветствую друзья! В Windows может скрываться много всякого непонятного… непонятные записи в автозагрузке, непонятные задания в планировщике.. было время я даже исследовал папку Windows/System32 — там много разных файлов исполняемых (формат exe) с необычными иконками, было интересно для чего они)) Но могут быть даже учетные записи непонятные, вы их не создавали, а они есть… одна из таких WDAGUtilityAccount, о ней сегодня и пойдет речь.

Разбираемся

WDAGUtilityAccount — скрытая учетная запись, была создана защитником Windows. Может появиться после обновления Fall Creators Update 1709. При этом читаю, что если защитник отключен, то учетка будет тоже отключена.

Удалять WDAGUtilityAccount разумеется не стоит, так как могут быть проблемы не только с защитником, но и в целом с Windows. Защитник — системный компонент, отключить его и удалить — две разные вещи. Лучше именно отключить при необходимости.

Кстати, совет! Чтобы отключить в Windows 10 все левое, шпионство и многое ненужное — я использую утилиту DoNotSpy10. Она бесплатная и представляет из себя что-то вроде твикера, при желании можно все изменения вернуть обратно.

Проверка на скрытые учетки

В интернете часто пишут про способ проверки левых учеток. Вообще удалять учетные записи — нужно осторожно и перед этим всегда стоит делать контрольную точку восстановления. В общем смотрите — зажимаете Win + R, в окошке Выполнить пишите команду:

Появится черное окно — командная строка, пишите команду:

Нажимаете энтер. В итоге будут отображены ваши учетные записи. Для примера — взял из интернета картинку некого пользователя Артем:

Теперь открываем панель управления, можно сделать так — зажимаете Win + R, в окошко Выполнить пишите команду:

Откроется панель управления. Находим там Администрирование > Управление компьютером > Служебные программы> Локальные пользователи > папка Пользователи, и смотрим что в этой папке:

Вообще чтобы посмотреть локальные пользователи, то можно воспользоваться командой lusrmgr.msc (Win + R > пишем команду) — но не во всех редакциях Windows работает((

Вроде бы все понятно, верно? Теперь самое главное — все имена, которые вы видели в командной строке, но которых нет в окне Управление компьютером — скрытые учетки, их нужно удалить.

Чуть не забыл написать как удалить! Все просто — также запускаем командную строку, пишем туда уже команду:

net user ACCOUNTNAME /delete

Там где ACCOUNTNAME — имя учетной записи, а параметр /delete нужен для удаления. Если будет ошибка или какая-то трабла, то попробуйте запустить командую строку от имени администратора.

Но все равно — перед удалением сделайте точку восстановления! Вот мини-инструкция:

На одном сайте нашел информацию, что WDAGUtilityAccount можно скрыть командой:

WDAGUtilityAccount /active :no

Скрытые учетки — в чем смысл?

Очень хороший вопрос. Некоторые проги могут создавать учетные записи для себя — это нормальное явление. Именно поэтому перед удалением — нужно проверить в поисковике, может учетка например.. от Майкрософт Офиса.

Но иногда учетки создают вирусы. Спросите зачем? Все просто:

Вывод

Источник

Что такое учетная запись defaultuser0 в Windows 10 и можно ли ее удалить

При установке Windows 8.1 и 10, помимо создаваемой пользователем учетной записи администратора, локальной или Microsoft, система создает несколько дополнительных учетных записей, среди которых имеется и defaultuser0. В нормальных условиях она не отображается на экране входа в систему и никак не мешает работе пользователя, разве что иногда занимает на жестком диске несколько гигабайт, в связи с чем многие интересуются, можно ли ее удалить и тем самым высвободить немного дискового пространства.

Что такое defaultuser0

Существует распространенное мнение, что defaultuser0 — это следствие некоего бага в Windows, но это не совсем верно. Учетная запись defaultuser0 является служебной, она участвует в процессе первичной настройки Windows (на этапе OOBE) еще до того момента, когда будут созданы другие юзеры. По завершении установки Windows 10 и ее перезагрузки учетная запись defaultuser0 должна удалиться, но это происходит не всегда.

Итак, миссия defaultuser0 завершается после установки системы и создания обычной учетной записи, поэтому ее можно безопасно удалить.

В редких случаях defaultuser0 отображается на экране входа в систему, но если вы попробуете войти в эту учетную запись, то у вас ничего не получится, так как она требует пароля, но не имеет его.

Также вы можете полностью удалить defaultuser0 из системы без каких-либо негативных последствий.

Удалить ее можно также и командой net user defaultuser0 /delete в запущенной с повышенными правами командной строке.

После этого останется только подчистить реестр, что не является обязательным.

Удалите подраздел с S-1-5. с его содержимым.

Можно ли использовать defaultuser0 как обычную учетную запись

Если учетная запись defaultuser0 активна и ее папка содержит набор данных, вы можете попробовать задействовать ее как обычную учетную запись, установив в lusrmgr.msc для нее пароль.

Но, скорее всего, ничего у вас не получится и, вместо того чтобы войти в defaultuser0, Windows 10 создаст временную учетную запись TEMP, которая будет обнулена после завершения рабочей сессии.

Что касается других служебных учетных записей, таких как DefaultAccount, WDAGUtilityAccount и Гость, то их трогать не следует, тем более, что сама Windows не позволит вам их удалить.

1 комментарий

Всё это конечно хорошо, но что делать если этот defaultuser0 единственная учётка в системе и кроме нее на стартовом экране выбрать ничего нельзя, командная строка не работает, а помидоры завяли?

Источник

Локальные учетные записи

Область применения

Эта справочная тема для ИТ-специалистов описывает локальные учетные записи пользователей по умолчанию для серверов, в том числе управление этими встроенными учетных записями на сервере-члене или автономных серверах.

О локальных учетных записях пользователей

Локальные учетные записи пользователей хранятся локально на сервере. Этим учетным записям могут быть назначены права и разрешения на определенном сервере, но только на этом сервере. Локальные учетные записи пользователей — это принципы безопасности, которые используются для обеспечения и управления доступом к ресурсам на автономных или серверных членах служб или пользователей.

В этом разделе описывается следующее:

Сведения о главных задачах безопасности см. в см. в руб.

Учетные записи локальных пользователей по умолчанию

Локальные учетные записи по умолчанию — это встроенные учетные записи, которые создаются автоматически при установке Windows.

После Windows установлено, локальные учетные записи пользователей по умолчанию не могут быть удалены или удалены. Кроме того, локальные учетные записи пользователей по умолчанию не предоставляют доступ к сетевым ресурсам.

Локальные учетные записи по умолчанию используются для управления доступом к ресурсам локального сервера на основе прав и разрешений, которые назначены учетной записи. Локальные учетные записи пользователей по умолчанию и локальные учетные записи пользователей, которые вы создаете, находятся в папке «Пользователи». Папка «Пользователи» расположена в локальной папке «Пользователи и группы» в локальной консоли управления компьютерами Microsoft Management Console (MMC). Управление компьютером — это набор административных средств, которые можно использовать для управления одним локальным или удаленным компьютером. Дополнительные сведения см. в разделе How to manage local accounts later in this topic.

Локальные учетные записи пользователей по умолчанию описаны в следующих разделах.

Учетная запись администратора

Учетная запись администратора полностью контролирует файлы, каталоги, службы и другие ресурсы на локальном компьютере. Учетная запись администратора может создавать других локальных пользователей, назначать права пользователей и назначать разрешения. Учетная запись администратора может контролировать локальные ресурсы в любое время, просто изменяя права и разрешения пользователей.

Учетная запись администратора по умолчанию не может быть удалена или заблокирована, но ее можно переименовать или отключить.

В Windows 10 и Windows Server 2016 Windows настройка отключает встроенную учетную запись администратора и создает другую локализованную учетную запись, которая входит в группу Администраторы. Члены групп Администраторы могут запускать приложения с повышенными разрешениями без использования параметра Run as Administrator. Быстрая переключение пользователей является более безопасной, чем использование Runas или высоты для разных пользователей.

Членство в группе учетных записей

По умолчанию учетная запись администратора устанавливается в качестве члена группы администраторов на сервере. Ограничение числа пользователей в группе Администраторов является наиболее оптимальным, поскольку члены группы Администраторы на локальном сервере имеют разрешения на полный контроль на этом компьютере.

Учетная запись администратора не может быть удалена или удалена из группы администраторов, но ее можно переименовать.

Вопросы безопасности

Так как известно, что учетная запись администратора существует во многих версиях операционной системы Windows, лучше отключить учетную запись администратора, если это возможно, чтобы злоумышленникам было сложнее получить доступ к серверу или клиенту.

Можно переименовать учетную запись Администратора. Однако переименованная учетная запись администратора продолжает использовать тот же автоматически назначенный идентификатор безопасности (SID), который может быть обнаружен вредоносными пользователями. Дополнительные сведения о том, как переименовать или отключить учетную запись пользователя, см. в записи Отключение или активация учетной записи локального пользователя и переименование учетной записи локального пользователя.

В качестве наилучшей практики безопасности используйте локализованную (не администратор) учетную запись для регистрации, а затем используйте Run в качестве администратора для выполнения задач, которые требуют более высокого уровня прав, чем стандартная учетная запись пользователя. Не используйте учетную запись администратора для регистрации на компьютере, если это не является полностью необходимым. Дополнительные сведения см. в программе Run a program with administrative credentials.

Для сравнения, Windows клиентской операционной системе пользователь с локальной учетной записью пользователя, которая имеет права администратора, считается системным администратором клиентского компьютера. Первая локализованная учетная запись пользователя, созданная во время установки, помещается в локализованную группу администраторов. Однако, когда несколько пользователей работают в качестве локальных администраторов, ИТ-сотрудники не могут контролировать этих пользователей или их клиентские компьютеры.

В этом случае групповая политика может использоваться для обеспечения безопасных параметров, которые могут автоматически контролировать использование локальной группы администраторов на каждом сервере или клиентских компьютерах. Дополнительные сведения о групповой политике см. в обзоре групповой политики.

Примечание.

Пустые пароли не допускаются в версиях, указанных в списке Applies To в начале этой темы.

Важно.

Даже если учетная запись администратора отключена, ее можно использовать для получения доступа к компьютеру с помощью безопасного режима. В консоли восстановления или в безопасном режиме учетная запись администратора автоматически включена. При возобновлении обычных операций он отключается.

Гостевая учетная запись

Учетная запись Гостевой по умолчанию отключена при установке. Учетная запись Гостевой позволяет случайным или разовым пользователям, у которых нет учетной записи на компьютере, временно войти на локальный сервер или клиентский компьютер с ограниченными правами пользователя. По умолчанию у гостевой учетной записи есть пустой пароль. Поскольку учетная запись Гостевой может предоставлять анонимный доступ, это риск безопасности. По этой причине следует оставить учетную запись Гостевой учетной записи отключенной, если ее использование не является полностью необходимым.

Членство в группе учетных записей

По умолчанию гостевая учетная запись является единственным членом группы гостей по умолчанию (SID S-1-5-32-546), которая позволяет пользователю войти на сервер. Иногда администратор, в который входит группа администраторов, может настроить пользователя с учетной записью «Гость» на одном или нескольких компьютерах.

Вопросы безопасности

При включив учетную запись «Гость», выдайте только ограниченные права и разрешения. По соображениям безопасности учетная запись Гостевой не должна использоваться по сети и быть доступной для других компьютеров.

Кроме того, гостевой пользователь учетной записи «Гость» не должен просматривать журналы событий. После включения учетной записи «Гость» необходимо часто отслеживать учетную запись «Гость», чтобы убедиться, что другие пользователи не могут использовать службы и другие ресурсы, например ресурсы, которые были непреднамеренно доступны предыдущему пользователю.

Учетная запись HelpAssistant (установленная с сеансом удаленной помощи)

Учетная запись HelpAssistant — это локализованная учетная запись по умолчанию, включенная при запуске сеанса удаленной помощи. Эта учетная запись автоматически отключена, если не ожидается никаких запросов на удаленную помощь.

HelpAssistant — это основная учетная запись, используемая для создания сеанса удаленной помощи. Сеанс удаленной помощи используется для подключения к другому компьютеру, Windows операционной системе, и он инициировался по приглашению. Для получения удаленной помощи пользователь отправляет приглашение с компьютера по электронной почте или в файле лицу, который может оказать помощь. После того, как приглашение пользователя на сеанс удаленной помощи будет принято, автоматически создается учетная запись HelpAssistant по умолчанию, чтобы предоставить человеку, который предоставляет помощь, ограниченный доступ к компьютеру. Учетная запись HelpAssistant управляется службой диспетчера сеансов помощи удаленным рабочим столам.

Вопросы безопасности

К siD-данным, которые относятся к учетной записи HelpAssistant по умолчанию, относятся:

Для операционной Windows Server удаленная помощь является необязательным компонентом, который не устанавливается по умолчанию. Необходимо установить удаленную помощь, прежде чем она может быть использована.

Сведения о атрибутах учетной записи HelpAssistant см. в следующей таблице.

Атрибуты учетной записи HelpAssistant

Источник

Default account windows 10 что это

Узнайте, что это учетную запись defaultuser0 в Windows 10 и почему вы не должны ее игнорировать! Также читайте, как отключить / удалить defaultuser0 используя lusrmgr, в этой статье.

Что такое учетная запись «defaultuser0» в Windows 10 и почему вы должны заботиться о ней?

Но вы можете подумать, что произойдет, если вы не удалить его?

Ну из опыта прошлых лет, было замечено, что иногда defaultuser0 может создавать сложные ситуации для вас, как:

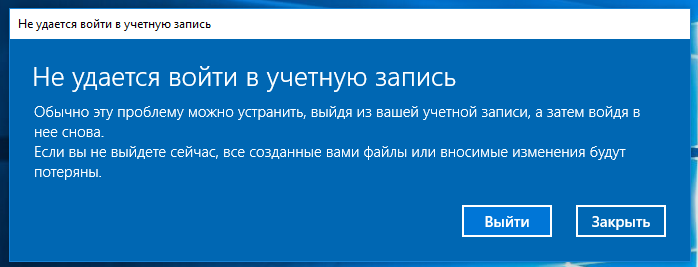

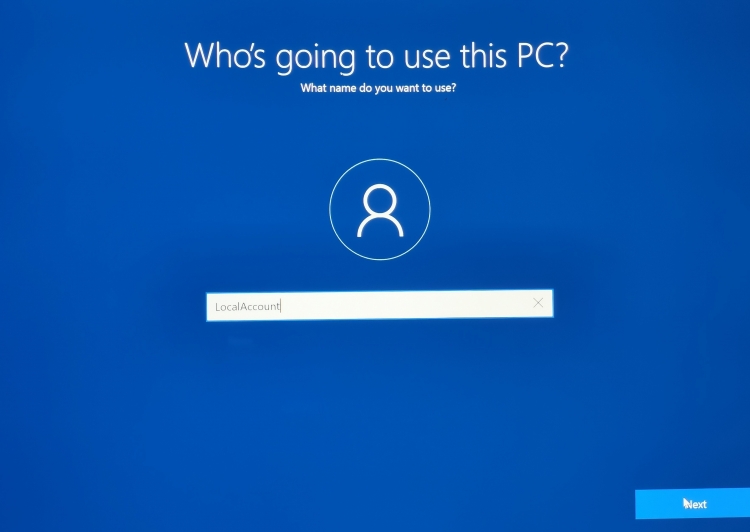

1. Вы выполнили сброс в Windows 10. Затем Windows 10 заставляет вас войти в систему как ‘ defaultuser0 ‘ (выше изображение иллюстрирует это). Но запись не имеет пароля, соответственно вход не возможен. Теперь вам придется сделать, чистую установку системы, потеряв свои данные и потратив свое время.

2. В некоторых случаях defaultuser0 снова появляется после чистой установки и все может повторится.

Как удалить defaultuser0 В операционной системе Windows 10?

Так как ‘ defaultuser0 ‘ может быть безопасно удалена, лучше всего, удалить ее, как только вы заметите ее присутствие. Тем не менее, если вы хотите сохранить эту учетную запись, необходимо, установить пароль для нее.

Вариант 1 — Удалить defaultuser0 полностью

2. Откройте оснастку lusrmgr, набрав lusrmgr.msc с помощью команды Выполнить.

3. Откройте папку Пользователи и правой кнопкой мыши кликните на записи defaultuser0. Выберите Удалить.

Закройте оснастку lusrmgr.

6. В левой панели окна редактора реестра, перейдите к следующему разделу реестра:

Папку в которой найдется defaultuser0 нужно удалить. Кликните правой кнопкой мыши на ней и выберите Удалить. Закройте редактор реестра. Перезагрузитесь в нормальный режим работы.

Таким образом, учетная запись defaultuser0 будет полностью удалена.

Вариант 2 — Установка пароля на defaultuser0

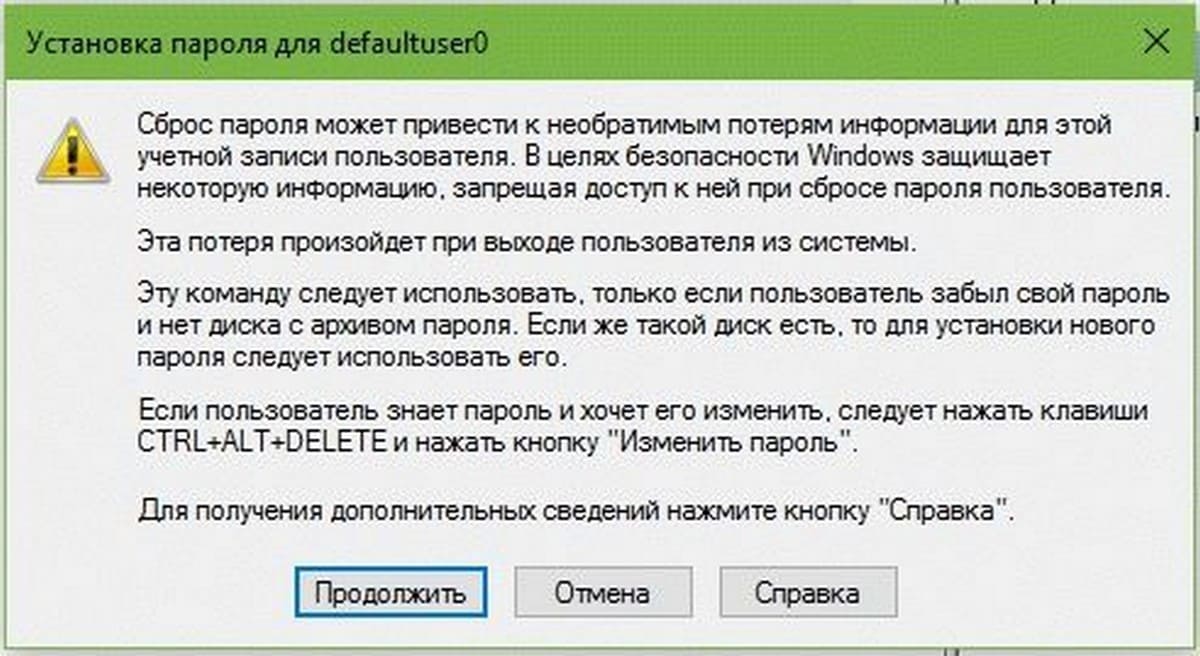

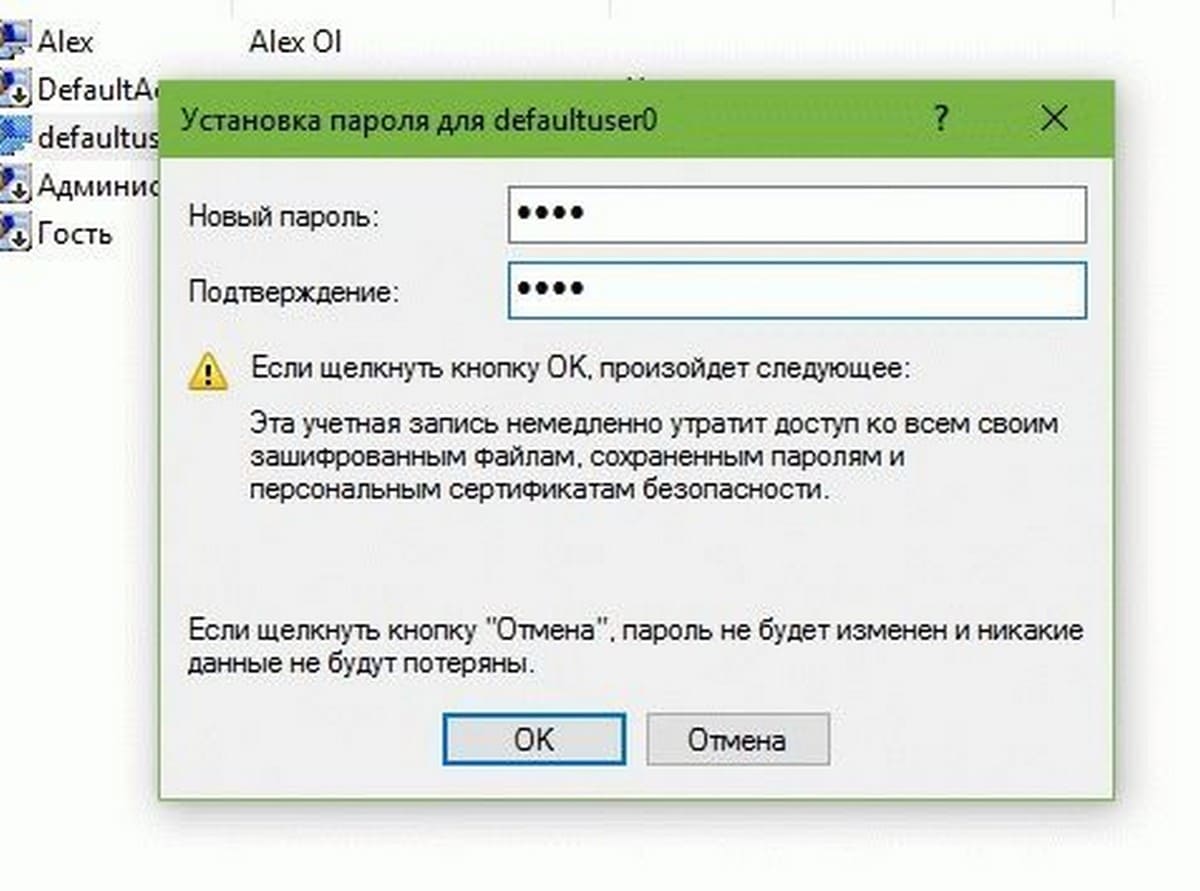

Если вы решили не удалять defauluser0, вы можете пойти другим путем, установить пароль для него.

1. Повторите шаги 1 и 2 из первого варианта.

2. В окне lusrmgmr, нажмите на папку Пользователи и кликните правой кнопкой мыши на записи defaultuser0, выбрав в контекстном меню опцию — Задать пароль.

3. Затем нажмите кнопку Продолжить :

5. Вы получите подтверждение того, что был установлен пароль для defaultuser0, теперь вы можете расслабиться. Перезагрузитесь в нормальный режим работы.

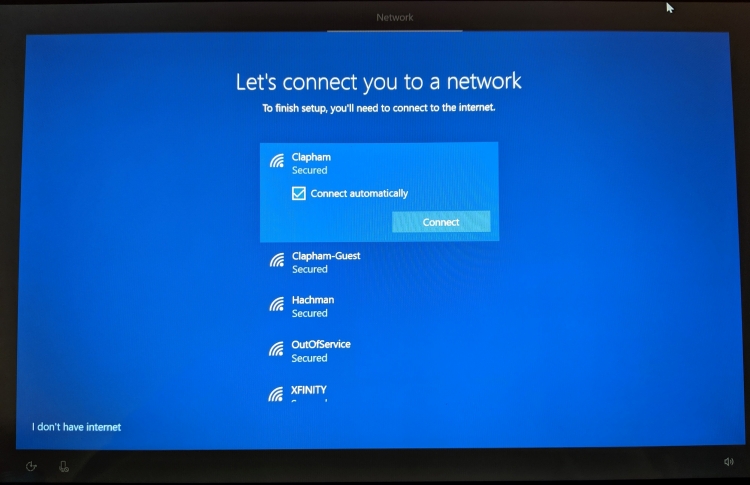

Компания Microsoft медленно, но уверенно пытается отучить пользователей от локальных учётных записей в Windows 10. В частности, это касается последних сборок операционной системы из Редмонда. Суть в том, что в осеннем обновлении появились изменения в процедуре Out-of-the-Box Experience (OOBE). Они заключаются в сокрытии возможности включения локальной учётной записи, если ПК во время установки Windows 10 подключён к Интернету.

При этом система хоть и просит произвести подключение, но не предупреждает, что в этом случае будет доступна только возможность регистрации учётной записи Microsoft. К слову, в майском обновлении компания слегка отпустила вожжи, хотя и далеко не у всех. Пользователи сообщают, что порядка 6 % свежеустановленных систем предлагали возможность включить локальную учётку даже при наличии сетевого подключения. С чем это связано — неясно.

Отметим, что разница между локальной учётной записью и аналогом от Microsoft существенна. Первая позволяет минимизировать, хотя и относительно, передачу данных в компанию. Также это позволяет использовать разные пароли для разных ПК, не загромождать систему приложениями из Windows Store и другими службами. У аккаунта Microsoft, по мнению компании, свои преимущества. Это и единая авторизация, и доступ к универсальным приложениям, и работа с подписками, вроде Xbox Live. Однако возмущает тот факт, что компания попросту решает за пользователей, что для них лучше.

При этом во время установки ОС настойчиво предлагается подключиться к сети. Если есть проводное соединение, то всё произойдёт автоматически. В противном случае система будет требовать Wi-Fi-соединения и авторизации с учётной записью Microsoft. А опции локального аккаунта просто не будет.

Не работает даже старая возможность ввода «левого» почтового адреса. По сути, из официальных остаётся только вариант входа в систему с помощью учётной записи Microsoft, после чего уже можно зарегистрировать локальную учётку. Но есть и парочка неофициальных. Они работают, в частности, для версии 1809, которую ещё использует порядка 30 % аудитории «десятки».

Первый — пропустить подключение к Wi-Fi. Нужно проигнорировать услужливое предложение «вернуться и подумать», нажать «Нет» и получить-таки доступ к странице, где можно зарегистрировать локальный аккаунт.

Если же вы пропустили этот шаг и застряли на странице «Вход в систему с учетной записью Microsoft» — просто выдерните сетевой кабель, отключите роутер или Wi-Fi. Система закономерно попробует подключиться к Интернету, не сможет и вынуждена будет перебросить вас на страницу локального аккаунта. Возможно, потребуется нажать кнопку «Назад» несколько раз.

В сборке 1903 возможность «Пропустить» заменили на «У меня нет доступа в Интернет». При выборе этой опции система позволит-таки перейти к настройке локальной учётной записи. А ещё на экране аккаунта Microsoft в нижнем левом углу есть искомая опция «локальная учетная запись». Что и требовалось.

При первом запуске компьютера пользователь доступно создание учетной записи администратора Windows 10. Профили ОС бывают локальными и онлайновыми. Так называется определенный пакет данных, расположенных в специально предназначенной папке на диске. В этом массиве присутствует любая информация о пользователе, его возможностях взаимодействия с системой и различных ограничениях.

Если конкретизировать, то можно выделить сведения об аутентификации (так называется информация о способе входа в учетную запись), всевозможную персонализацию (изображение на рабочем столе, дизайн интерфейса, список автоматически загружающихся программ и так далее), разрешения на просмотр различных файлов и папок и их редактирование.

Для входа в систему требуется логин пользователя (обычно это его имя) и пароль, если он был настроен. Последний содержится в зашифрованном формате, его невозможно декодировать. Еще в сведения об аккаунте входит аватар. Так называется миниатюрная картинка-идентификатор, которую самостоятельно выбрал пользователь.

Учетная запись локального типа действует только для одного устройства.

Аккаунт Microsoft

Возможность входа в систему через учетную запись Майкрософт присутствовала еще в Виндовс 8. Она была перенесена последнюю версию операционной системы. Возможности локального пользователя и «учетки» Microsoft в определенных моментах различаются, причем в пользу второй.

Одна из важнейших особенностей — простой способ восстановления данных для авторизации, если они были утеряны. Все делается на официальном сайте разработчика, не надо вводить команды в консоль, использовать живой образ ОС и применять прочие манипуляции.

Еще можно отметить, что вместе с авторизацией Microsoft открывается доступ к множеству онлайн-сервисов. Такая учетная запись нелокальная, а значит, все настройки и данные можно переносить между разными устройствами.

Создание нового пользователя

Создать учетную запись Win 10 в действительности довольно просто. Для этого нужно открыть программу «Выполнить». Проще всего кликнуть ПКМ по значку «Пуск» и найти ее в списке. В текстовую графу скопируйте « control userpasswords 2». Откроется сервис управления учетными записями Виндовс. Нажмите в окне кнопку «Добавить». Если она неактивна, то поставьте галочку напротив «Требовать ввод имени…».

И тут появляется возможность выбора. Получится завести не только профиль Майкрософт, но и локальный профиль. Для второго варианта нажмите на надпись «Вход без…» снизу окна. А потом просто следуйте подсказкам.

Созданный профиль получит гостевые права. Их можно расширить в настройках учетных записей, за этот параметр отвечает раздел «Семья и другие пользователи».

Отключение аккаунта Microsoft

В некоторых случаях требуется удалить учетную запись Майкрософт в Windows 10, перейдя на локальный профиль. В таком случае пользовательские данные будут храниться только на данном компьютере. Никакие настройки не получится перенести на другие устройства. Также возникнут большие проблемы с восстановлением пароля, если он будет утерян.

В конце система попросит вас выйти, а потом зайти под новым профилем. Теперь в ОС присутствует локальная учетка.

Удаление пользователя

В первую очередь необходимо выполнить все действия, описанные в предыдущем пункте, чтобы отвязать пользователя от сервисов Майкрософт. А затем уже можно удалять учетную запись Win 10. Но стоит помнить, что вместе с тем будут потеряны все пользовательские данные. Поэтому желательно заранее сохранить нужные документы.

Нужно открыть параметры компьютера (в меню «Пуск» клик на иконку шестеренки или одновременное нажатие Win + I ). Там найдите графу «Учетные записи». За настройку данного параметра отвечает меню «Семья и другие люди».

Остается только кликнуть по имени пользователя, удаление которого планируется. Появится соответствующая кнопка, нажмите ее. Возникнет предупреждение о последствиях ваших действий. Будет указано, что сотрутся все пользовательские данные, поэтому желательно предварительно сохранить все важные документы. Подтвердите удаление аккаунта и дождитесь окончания процесса.

Источник