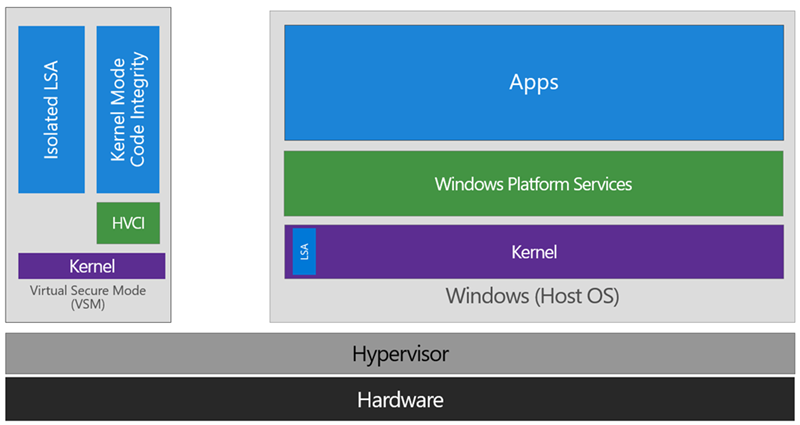

Device Guard — использует виртуализацию для изоляции секретов и тем самым обеспечивает защиту от взлома. Это гарантирует, что только привилегированное системное программное обеспечение может получить доступ к таким данным как хэши паролей NTLM и учетные данные домена. Credential Guard создает виртуальный контейнер и хранит все важные данные в нем, что не позволяет получить доступ к этим токенам на уровне системы без специальных прав авторизации. Примечательно то, что Credential Guard можно развернуть на виртуальной машине как Hyper-V.

К примеру, если хакер взломал и получил доступ к Windows 10, то он мог получить и доступ к хэшу, который используется для шифрования учетных записей, так как хэш храниться в локальной ОЗУ без защиты. В Credential Guard хэш храниться в виртуальном контейнере, и даже, если система будет скомпрометирована, то хакер не получит доступ к этому хэшу.

Ограничение на использование Device Guard

- Поддержка виртуализации 64x битным процессором.

- Безопасная загрузка.

- Чип на материнской плате TPM версии 1.0 или 2.0.

- Включенный Hyper-V.

- Доступно в Windows 10 Education, Enterprise и Windows Server 2016.

В документации Microsoft вы можете обнаружить, что Credential Guard поддерживается в Windows 10, что означает Pro и Home. Я сам запутался, и дело в том, что документация не правильная и требует правок. На github есть обсуждение на эту тему, и функция Credential Guard как бы есть, но она не шифрует данные в виртуальном контейнере, т.е. она не работает. Обратите внимание на это сообщение и это.

Как включить и отключить Device Guard

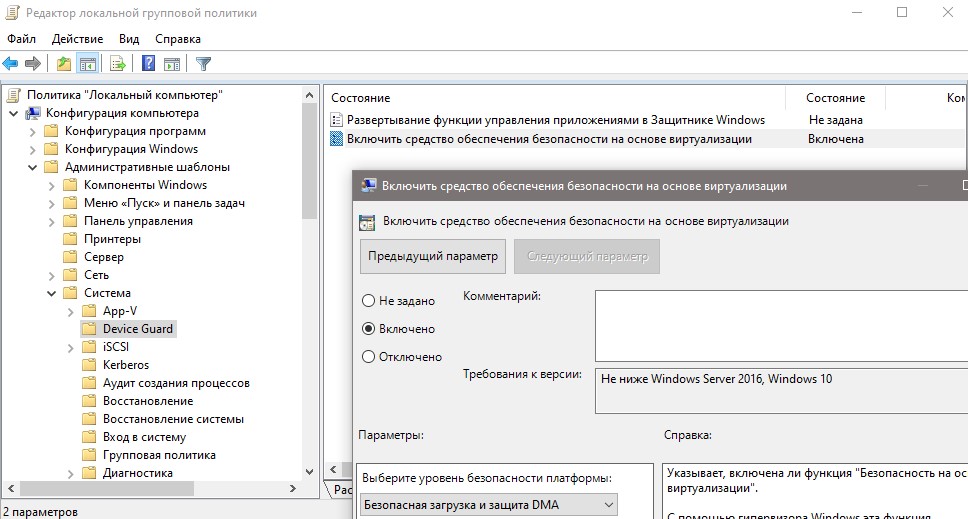

В групповых политиках перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Device Guard» > справа выберите «Включить средство обеспечения безопасности на основе виртуализации«.

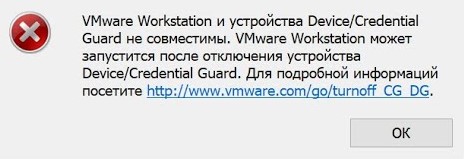

Ошибка несовместимости с Credential Guard сторонних виртуальных машин

Иногда, пользователи могут видеть ошибку «VMware Workstation и устройства Device/Credential Guard несовместимы. VMware Workstation можно запустить после отключения Device/Credential Guard» при использовании сторонних виртуальных машин как VirtualBox или VMware Workstation.

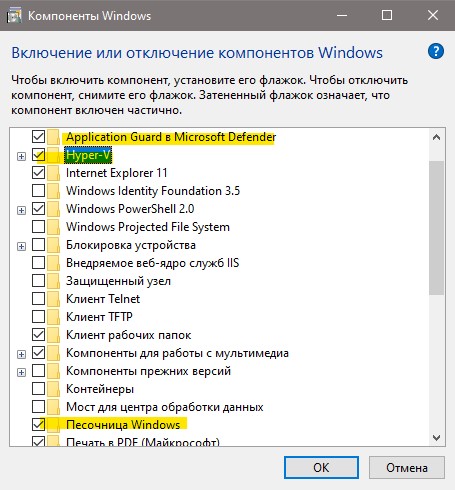

Способ 1. В этом случае нужно отключить несколько компонентов как Aplication Guard, Hyper-V и песочница Windows. Также, посмотрите не включен ли Credential Guard в групповых политиках, указанном выше способом.

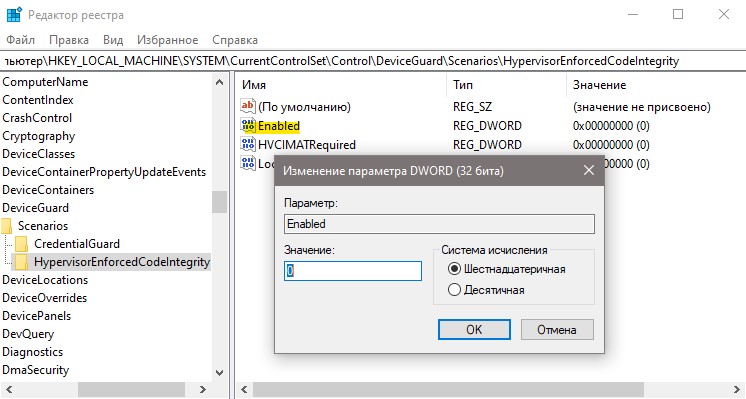

Способ 2. Если выше способ не помог и виртуальные машины выдают ошибку на несовместимость Credential Guard, то откройте редактор реестра и перейдите по пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity- Нажмите два раза по Enabled и установите значение 0.

- Перезагрузите ПК.

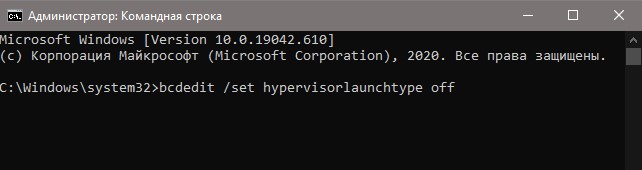

Если после перезапуска Windows, ошибка появляется, то запустите командную строку от имени администратора и введите:

bcdedit /set hypervisorlaunchtype off

Если хотите вернуть команду по умолчанию, то введите bcdedit /set hypervisorlaunchtype auto

Смотрите еще:

- Включить и использовать Exploit Protection в Windows 10

- Изоляция ядра и Целостность памяти в Защитнике Windows 10

- Как обновить и очистить прошивку процессора безопасности TPM

- Как включить или отключить Windows Sandbox в Windows 10

- Защитник Windows: Ограничить нагрузку на процессор

[ Telegram | Поддержать ]

На чтение 3 мин. Просмотров 302 Опубликовано 03.07.2021

Device Guard позволяет заблокировать систему для запуска только доверенных приложений. Выполните следующие действия, чтобы включить Device Guard в Windows 10.

Одной из интересных функций Windows является Device Guard. Эта функция специально разработана для предприятий, где безопасность и контроль являются главными требованиями. Когда он включен и настроен правильно, он позволяет администраторам ограничивать систему запуском только доверенного приложения. Хорошо то, что администраторы могут устанавливать правила, называемые политиками целостности кода, для определения того, что составляет доверенные приложения. Если приложение не находится в списке доверенных, оно не будет работать, что бы вы ни делали.

Поскольку Device Guard представляет собой комбинацию аппаратных и программных функций безопасности и работает в защищенном контейнере гипервизора вместе с ядром Windows, очень сложно обойти ограничения. Итак, в этом кратком руководстве я покажу, как включить Device Guard и отключить его при необходимости.

Содержание

- Требования

- Шаги по включению Device Guard (GPO)

- Действия по отключению

Требования

Чтобы включить и использовать защиту устройства, вы должны соответствовать определенным требованиям к аппаратному и программному обеспечению. Они заключаются в следующем.

- Требования к оборудованию: У Microsoft есть отличная страница со списком всех конкретных требований к оборудованию. Взгляните на это.

- Требования к программному обеспечению: Должна использоваться версия Windows Enterprise или Education. Если вы используете другие версии, такие как Home или Pro, ваша система несовместима.

Шаги по включению Device Guard (GPO)

Шаги по включить функцию защиты устройства довольно просто и понятно. Помните, что ваша система должна соответствовать всем перечисленным выше требованиям.

1. Первое, что нам нужно сделать, это включить гипервизор Hyper-V. Для этого откройте меню «Пуск», выполните поиск по запросу « Включение или отключение компонентов Windows » и щелкните результат поиска.

2. На панели «Функции Windows» прокрутите вниз, разверните «Hyper-V → Hyper-V Platform» и установите флажок «Hyper-V Hypervisor» . Нажмите кнопку « Ok », чтобы сохранить изменения.

3. Теперь Windows внесет необходимые изменения. Перезагрузите Windows, чтобы изменения вступили в силу.

4. Затем откройте меню «Пуск», найдите « gpedit.msc » и щелкните результат поиска, чтобы открыть редактор групповой политики.

5. В редакторе групповой политики перейдите в следующую папку.

Конфигурация компьютера → Административные шаблоны → Система → Device Guard

6 . На правой панели найдите и дважды щелкните объект групповой политики « Включить безопасность на основе виртуализации ».

7. В окне свойств выберите вариант « Включено ». Это действие активирует от трех до четырех дополнительных параметров на панели «Параметры».

8. В доступных раскрывающихся меню выберите соответствующие параметры .

Если вам когда-нибудь понадобится дополнительная информация о том, что делает каждый параметр, взгляните на левую панель. Он подробно расскажет вам, что делает каждый параметр.

9. По завершении настройки нажмите кнопки « Применить » и « Ok ».

10. Перезагрузите Windows .

После включения Device Guard вам необходимо настроить политики. Я рекомендую вам начать работу с этого руководства Microsoft.

Действия по отключению

Если вы хотите отключить функцию Device Guard, просто выберите «Отключено» или «Не настроено» »В окне свойств политики (см. Шаг 7).

Вот и все. Надеюсь, это поможет. Если вы застряли или вам нужна помощь, прокомментируйте ниже, и я постараюсь помочь в максимально возможной степени. Если вам понравилась эта статья, узнайте, как включить защиту от программ-вымогателей в Windows 10, чтобы защитить ваши данные от программ-вымогателей.

В последних обновлениях Windows 10 по умолчанию включен Windows Defender Credential Guard (Защитник Windows Защита учетной записи) и может получиться так, что ранее подготовленные виртуальные машины не запускаются в VMware Workstation или Hyper-V.

Не буду останавливаться на том, что это за технологии, т.к. цель данной заметки — просто и надежно отключить новый функуионал безопасности и тем самым исправить ошибку: «VMware Workstation and Device/Credential Guard are not compatible. VMware Workstation can be run after disabling Device/Credential Guard«.

При запуске несовместимой VM, появляется данное предупреждение и сразу же есть ссылка на официальный мануал по устранению этой проблемы. Там пошагово описан процесс включения и отключения Защиты учетной записи, но самый быстрый и безопасный вариант спрятан в самом конце заметки — что ж исправим ситуацию.

- Скачиваем официальны набор скриптов — Windows Defender Credential Guard hardware readiness tool — microsoft.com/en-us/download/details.aspx?id=53337 ;

- Распаковываем содержимое архива в удобную директорию;

- Запускаем Power Shell от имени администратора, переходим в папку с распакованным скриптом;

- Запускаем скрипт с нужными ключами (при необходимости подтверждаем выполнение операции — R).

В нашем примере используется ключ автоматической перезагрузки системы:

./DG_Readiness_Tool_v3.6.ps1 -Disable -AutoReboot

После перезагрузки можем как и прежде запускать виртуальные машины в VMware Workstation в нашей любимой Windows 10 😉

Автор статьи — Андрей Каптелин, участник ИТ-сообщества

Device Guard – набор программно-аппаратных технологий защиты, доступный для устройств с Windows 10. Статья посвящена одной из компонент Device Guard – политике Code Integrity (CI). С деталями настройки и применения CI можно познакомиться здесь.

Назначение Device Guard

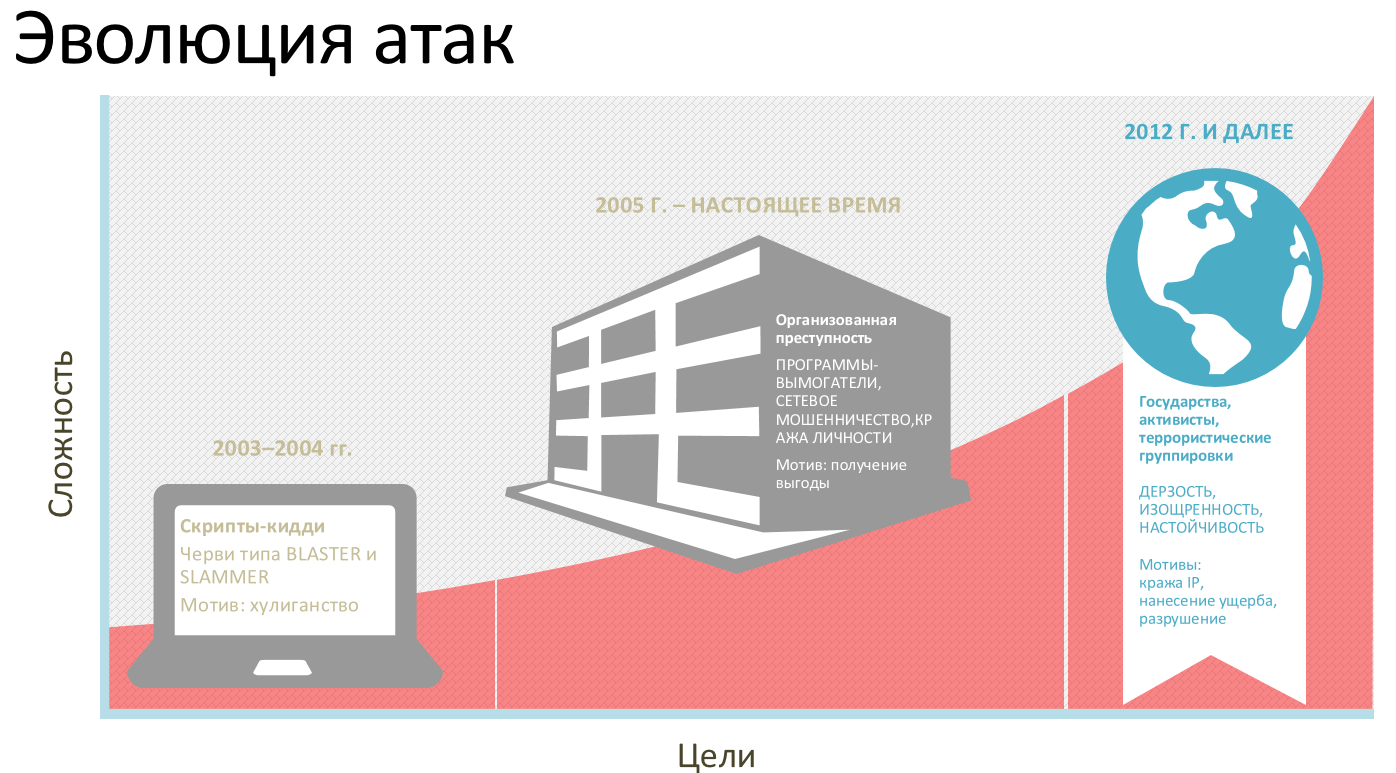

В современном мире киберугрозы развиваются очень быстро. Технологии защиты уже не поспевают за развитием вредоносных программ, как за их количеством, так и расширяющимся спектром атак.

Вирусы из забавы для одиночек переросли в организованную киберпреступность. Автоматизация и низкая стоимость сложных атак не оставляет шанса даже небольшим компаниям оставаться незамеченными.

Классическое решение основывается на трех основных условиях: установленные обновления, обновленный антивирус и отсутствие административных привилегий. Это уже давно сложившийся подход. Однако, совершенно легальная с точки зрения антивируса программа может выполнять нежелательные действия и не использовать при этом уязвимости ПО. Такой взгляд на безопасность ставит под подозрение любую программу. Уже нельзя полагаться на список сигнатур антивируса, а анализировать действия всех программ довольно трудно.

Новые угрозы требуют новых решений безопасности, и в Windows 10 они уже имеются. Одно из решений – запускать только одобренное программное обеспечение. Такой подход успешно опробован на мобильных платформах Windows и Apple. В них абсолютно все ПО проходит проверку и имеет цифровую подпись, на основании которой устройство разрешает его запуск. В Windows эту функцию обеспечивает механизм проверки целостности кода – Code Integrity (CI).

Уже на стадии запуска компьютера можно контролировать запуск программного обеспечения, подписанного доверенными сертификатами. Далее, имея список своего программного обеспечения, можно запретить запуск чего-то иного, и задача обеспечения безопасности решена. Список доверенных сертификатов, используемых для подписи исполняемых файлов, представляет собой файл-политику, которым и руководствуется операционная система.

Но мир ПО на Windows весьма разнообразен, и далеко не все программы имеют цифровые подписи, а многие не получат их никогда. Для этого механизм Code Integrity может использовать подписанные вашим сертификатом каталоги – списки файлов программы и их хэш-коды.

В итоге, для использования нового механизма, требуется создать политику, содержащую список доверенных сертификатов и хэш-коды не подписанных файлов и, при необходимости, дополнить её файлами-каталогами разрешенного программного обеспечения.

Самым простым использование Device Guard будет для новых, либо уже имеющихся рабочих мест с фиксированным списком ПО. Достаточно сформировать политику целостности кода и активировать функционал, после этого ничто постороннее не сможет запуститься на этих компьютерах.

Существует также возможность создания политик на основе нескольких возможных вариантов рабочих мест и слияние их в единую политику, назначаемую в последующем всем рабочим местам.

Для продвинутых пользователей, которые сами выбирают и устанавливают программы, достаточно режима аудита. Журнал запускаемых приложений пригодится в дальнейшем для определения нужных и ненужных программ.

Замечу, Device Guard с механизмами Code Integrity и Virtualization Based Security (VBS) доступен только в редакции Windows 10 Enterprise.

Настройка политики Code Integrity

Настройка Device Guard в пользовательском режиме (User Mode Code Integrity) наиболее близка к обычным задачам ограничения запуска программного обеспечения.

Для того чтобы создать политику Code Integrity на эталонном компьютере, потребуется создать теневую копию диска и запустить командлет сканирования файлов. В данном случае теневая копия позволяет получить процессу сканирования доступ ко всем, в том числе открытым на момент сканирования, файлам.

#Create a ShadowCopy to avoid locks

$s1 = (gwmi -List Win32_ShadowCopy).Create("C:","ClientAccessible")

$s2 = gwmi Win32_ShadowCopy | ? { $_.ID -eq $s1.ShadowID }

$d = $s2.DeviceObject + ""

cmd /c mklink /d C:scpy "$d"

Полученный снимок диска, подмонтированный в папку C:scpy, можно просканировать следующим командлетом:

New-CIPolicy -Level PcaCertificate -Fallback Hash -FilePath C:BasePolicy.xml -ScanPath C:scpy -UserPEsДанная команда создаст список подписей (сертификатов), обнаруженных на эталонном компьютере, и посчитает хэш-коды исполняемых файлов, не имеющих подписи. Результатом будет XML-файл содержащий следующие параметры:

<Rule><Option>Enabled:Audit Mode</Option></Rule>Опция, включающая работу модуля Code Integrity в режиме аудита, при котором все не попадающие под сформированную политику исполняемые файлы записываются в журнал аудита.

<Signer Name="Microsoft Code Signing PCA" ID="ID_SIGNER_S_231"><CertRoot Value=" 4E80BE107C860DE896384B3EFF50504DC2D76AC7151DF3102A4450637A032146" Type="TBS"/></Signer>Пример обнаруженного сертификата. Все подписанные им исполняемые файлы будут выполняться без ограничений.

<Allow Hash=" 88A87238099A3B4BB392C82589CA099DC70629D6EA32CF79F9071011C5994CA2" FriendlyName="\?GLOBALROOTDeviceHarddiskVolume4Distrnpp.6.8.3.Installer.exe Hash Page Sha256" ID="ID_ALLOW_A_8_1"/>Пример обнаруженного файла без цифровой подписи. При совпадении хэш-кода, данный файл будет запущен.

Полученный XML-файл необходимо скомпилировать в бинарный формат и поместить в системную папку C:WindowsSystem32CodeIntegrity.

ConvertFrom-CIPolicy C:BasePolicy.xml C:SIPolicy.bin

cp C:SIPolicy.bin c:WindowsSystem32CodeIntegritySIPolicy.p7b

После перезагрузки компьютера механизм Code Integrity начнет работу в режиме аудита. Проверив запуск и работу всех необходимых программ, можно дополнить политику данными, собранными аудитом, выполнив следующую команду.

New-CIPolicy -Level PcaCertificate -Fallback Hash C:AuditPolicy.xml -Audit

Ключ -Audit указывает, что необходимо создать политику на основе записей в журнале аудита.

Файл AuditPolicy.xml аналогичен по структуре файлу BasePolicy.xml, сформированному ранее.

Для объединения результатов первичного сканирования и собранной в режиме аудита информации существует команда объединения политик.

Merge-CIPolicy –OutputFilePath C:Final.xml –PolicyPaths C: BasePolicy.xml,C:AuditPolicy.xmlЧтобы включить принудительное применение политики, в полученном файле отключаем режим аудита.

Set-RuleOption -Option 3 -FilePath C:Final.xml -DeleteВ результате удаляется запись Enabled:Audit Mode из XML-файла, и такая политика будет блокировать всё неучтенное в ней ПО.

Далее компилируем XML-файл в бинарный формат, снова выполнив команду

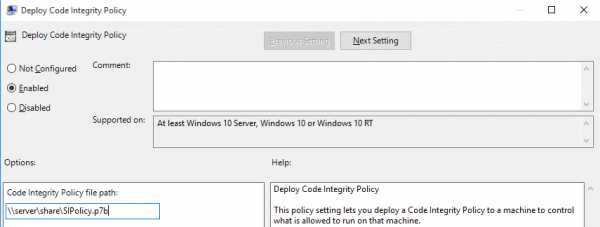

ConvertFrom-CIPolicy C:Final.xml C:SIPolicy.binРаспространить политику на целевые компьютеры можно как скопировав удобным способом файл SIPolicy.bin, так и воспользовавшись групповой политикой Windows 10 в разделе Computer ConfigurationAdministrative TemplatesSystemDevice Guard.

Создание файла-каталога

Политика Code Integrity представляет собой монолитный список разрешенного программного обеспечения, что не всегда удобно. Для использования новых или обновленных программ, если их не удаётся заверить электронной подписью, можно создать файл-каталог.

Для примера возьмём программу 7zip, для которой создадим файл каталога, содержащий как данные об дистрибутиве, так и о всех исполняемых файлах после установки дистрибутива.

Для этого на станции без активного Device Guard запустим утилиту мониторинга PackageInspector (входит в состав Windows 10 Enterprise), указав в качестве параметров букву диска для наблюдения и запускаемый файл дистрибутива программы.

.PackageInspector.exe start C: -path c:Distr7z1508-x64.exeПо окончании установки 7zip проверяем его запуск и работу и останавливаем мониторинг командой

.PackageInspector.exe stop c: -name C:Distr7zip.cat -cdfpath c:Distr7zip.cdfФайл 7zip.cdf покажет все исполняемые файлы, подвергшиеся мониторингу.

Файл 7zip.cat содержит скомпилированную информацию для Device Guard.

Чтобы созданный файл каталога стал доверенным для Device Guard, подпишем его своей цифровой подписью.

Если у администратора уже имеется импортированный сертификат с назначением Code Sign, его можно использовать для подписи прямо из PowerShell, указав алгоритм хеширования SHA256, необходимый для Device Guard.

Get-ChildItem cert:CurrentUserMy -codesign

Set-AuthenticodeSignature -HashAlgorithm SHA256 7zip-osnova.cat @(Get-ChildItem cert:CurrentUserMy -codesign)[0]

Сертификат должен быть выдан доверенным центром сертификации, корневой сертификат которого был импортирован на эталонный компьютер перед созданием политики.

Далее нужно поместить сгенерированный и подписанный файл каталога на нужные компьютеры, скопировав в хранилище каталогов по пути

C:WindowsSystem32CatRoot{F750E6C3-38EE-11D1-85E5-00C04FC295EE}

В отличие от политики, файлы каталогов применяются сразу и без перезагрузки. Теперь установка и работа 7zip на компьютере разрешена.

Более подробная документация находится на портале TechNet по адресу:

https://technet.microsoft.com/ru-ru/library/mt463091(v=vs.85).aspx

Device Guard lets you lock down the system to run trusted applications only. Follow these steps to enable Device Guard in Windows 10.

One of the interesting features of Windows is the Device Guard. This feature is specifically designed for enterprises where security and control is the top requirement. When enabled and configured properly, it allows the admins to restrict the system to run only the trusted application. The good thing is that the admins can set rules called code integrity policies to define what constitutes trusted applications. If an application is not in the trusted list, it won’t run no matter what you do.

Since the Device Guard is a combination of both hardware and software security features and runs in a protected hypervisor container alongside the Windows kernel, it is very hard to bypass the restrictions. So, in this quick guide, let me show the steps to enable Device Guard and disable it when needed.

Requirements

To enable and use the device guard, you need to meet specific hardware and software requirements. They are as follows.

- Hardware requirements: Microsoft has a great page listing all the specific hardware requirements. Do take a look at it.

- Software requirements: Should be using Windows Enterprise or Education version. If you are using other versions like Home or Pro, your system is not compatible.

Steps to Enable Device Guard (GPO)

The steps to enable the device guard feature is pretty simple and straightforward. Do keep in mind that your system should meet all the above-listed requirements.

1. The first thing we need to do is to enable Hyper-V Hypervisor. To do that, open the start menu, search for “Turn Windows Features On or Off” and click on the search result.

2. In the Windows Features panel, scroll down, expand the “Hyper-V → Hyper-V Platform” and select the “Hyper-V Hypervisor” checkbox. Click on the “Ok” button to save changes.

3. Now, Windows will make the necessary changes. Reboot Windows to apply the changes.

4. Next, open the start menu, search for “gpedit.msc” and click on the search result to open the Group Policy Editor.

5. In the Group Policy Editor, go to the following folder.

Computer Configuration → Administrative Templates → System → Device Guard

6. On the right panel, find and double click on the “Turn On Virtualization Based Security” group policy object.

7. In the properties window, select the “Enabled” option. This action will enable three to four more options under the “Options” panel.

8. From the available dropdown menus, choose the appropriate options.

If you are ever in need of more information about what each option does, take a look at the left panel. It will tell you in detail what each option does.

9. Once you are done configuring, click on the “Apply” and “Ok” buttons.

10. Reboot Windows.

After enabling the Device Guard, you need to configure the policies. I recommend you get started with this Microsoft guide.

Steps to Disable

If you want to disable the Device Guard feature, simply select “Disabled” or “Not Configured” in the policy properties window (see step 7).

That is it. I hope that helps. If you are stuck or need some help, comment below and I will try to help as much as possible. If you like this article, do check out how to enable ransomware protection in Windows 10 to protect your data from ransomware.

Вы тут: Главная → Popular → Принцип работы S Mode в Windows 10 и настройка Device Guard своими руками

Недавно Microsoft объявила, что после официального выпуска версии 1803 (RS4) на рынок выйдет более 20 моделей ПК с Windows 10 Home и Pro в режиме S Mode, а организации смогут развертывать в нем издание Enterprise. Сегодня я расскажу о том, как работает S Mode в Windows 10, а вы сможете попробовать его на практике, воспользовавшись готовыми политиками WDAC или настроив их самостоятельно.

Microsoft относительно недавно начала экспериментировать с этим вариантом поставки Windows 10, поэтому история вопроса короткая.

Издание Windows 10 S

Изначально Microsoft сделала отдельное издание Windows 10 S, и в мае 2017 года компания выпустила свой Surface Laptop с этим изданием на борту. Доподлинно неизвестно, что скрывается за буквой “S”, но можно предположить Security.

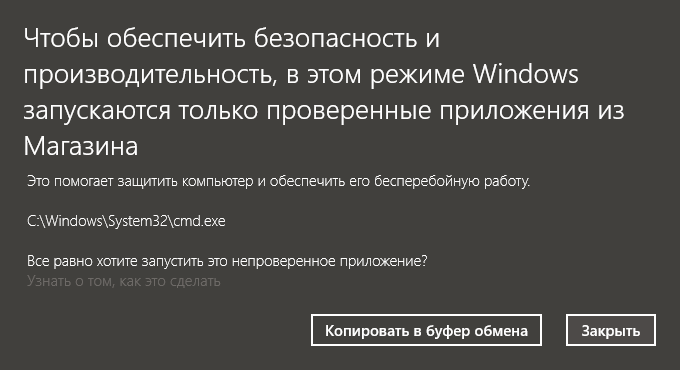

В этом издании можно запускать только приложения из Магазина, а также классические программы, входящие в состав Windows, но не все. В черный список попали исполняемые файлы, с помощью которых можно запустить вредоносный код или нарушить нормальную работу системы: cmd, powershell, mshta, wmic, cscript, wscript, regedit и т.д.

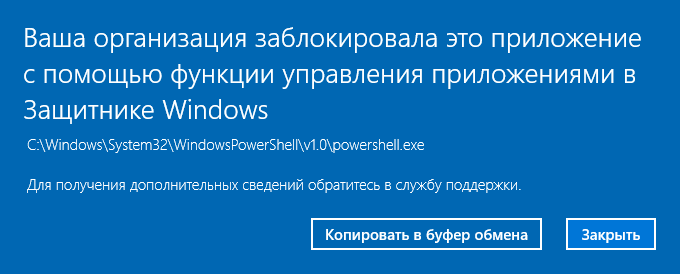

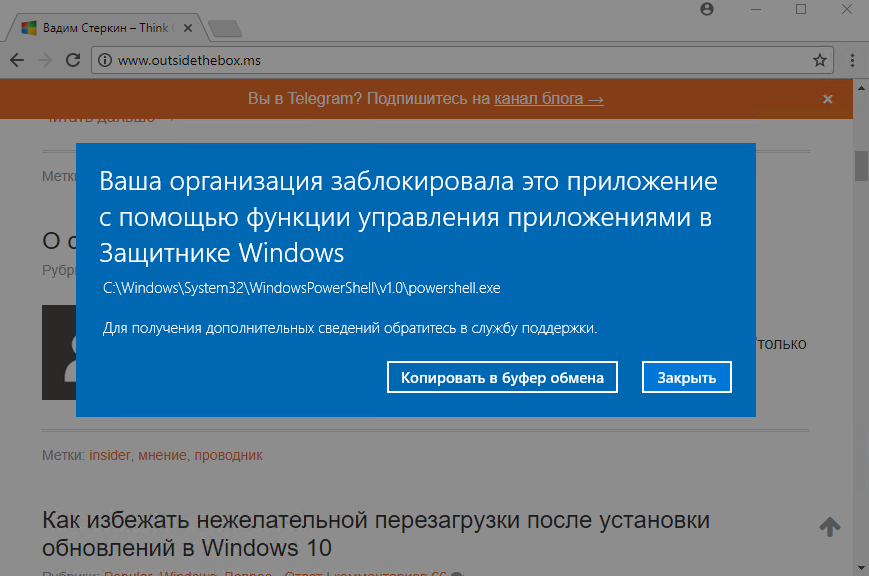

При попытке запустить заблокированное приложение появляется такое окно:

В издании S ссылка «Узнать…» ведет в магазин, где можно обновиться до обычного издания.

Кому нужна такая Windows

Осенью 2017 года Microsoft анонсировала устройства вендоров, а заодно изобрела новый ужасный термин для целевой аудитории – Firstline Workers. По версии компании, это два миллиарда неких людей, которые являются первой точкой контакта между их работодателем и клиентами.

Журналист Brad Sams опубликовал полученную от Microsoft статистику переходов с издания S до обычного на устройствах вендоров (апгрейд был бесплатным).

- 60% остались на S

- Из перешедших на обычное издание, 60% сделали это в первые сутки

- Из не перешедших на обычное издание в первые семь дней, 83% остались на S

Трудно поверить, что 6 из 10 человек устроил столь ограниченный режим, но это были устройства из нижнего ценового сегмента (в статистику не попали владельцы Surface Laptop). Поэтому сведения основаны на не самых опытных пользователях или наоборот, слишком опытных

S Mode

Первоначально Microsoft планировала сделать бесплатным обновление издания S до обычного Home, но брать $49 за переход на Pro. Этой весной компания сменила стратегию. Начиная с версии 1803 вместо отдельного издания будет просто режим S, который можно бесплатно отключить на всех изданиях и получить обычную Windows 10, будь то Pro или Home.

Видимо, со временем S Mode станет основным в новых компьютерах с Windows. И платное отключение ограничений лишь вызвало бы гнев владельцев новых ПК, не подозревавших о подвохе. Я считаю новый подход более разумным.

S Mode в действии

Я отдаю себе отчет, что подавляющее большинство читателей этого блога такая Windows не устроит. Но ведь интересно же попробовать

- Загрузите ZIP-архив и распакуйте файл SIPolicy.p7b в любое место

- Скопируйте файл в папку C:WindowsSystem32CodeIntegrity

- Перезагрузите систему и запустите любое стороннее приложение

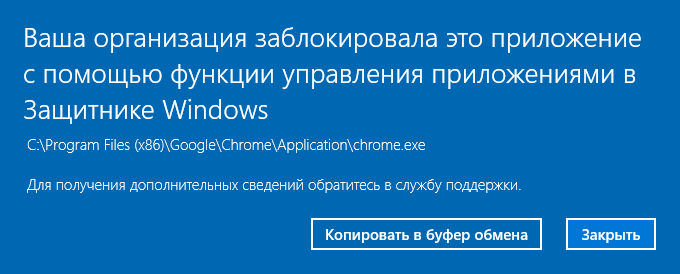

Вот так блокируется запуск браузера Chrome (скриншот сделан в издании Pro, но в Home работает точно так же).

Когда надоест жить по новым правилам, просто удалите файл из системной папки и перезагрузитесь.

В готовых устройствах S Mode может форсироваться несколько иначе, например, путем размещения файла политик winsipolicy.p7b на разделе EFI в папке EFIMicrosoftBoot, либо в папке WindowsBootEFI. Но это мелочи реализации.

Понятно, что в S Mode сторонних классических приложений нет изначально, и установить их не получится. Однако в моем примере консоли не блокируются, и дальше я покажу, как это делается в S Mode.

Device Guard

Microsoft не публикует техническую документацию по реализации ограничений в издании S, из-за чего создается некий налет таинственности. Но читатели моего канала в Telegram , наверняка, вспомнили пост про защиту целостности кода с помощью гипервизора (HVCI), где тоже фигурировал файл SIPolicy.p7b.

В Windows 10 реализована мощная защитная технология – Windows Defender Device Guard. Это набор политик, контролирующих целостность исполняемого кода. Они загружаются при запуске системы и применяются ко всему устройству.

Device Guard стоит на трех китах:

- Windows Defender Application Control (WDAC) — политики контроля запуска приложений допускают только выполнение явно разрешенного подписанного кода. В файле SIPolicy.p7b выше сконфигурированы политики, блокирующие запуск любых приложений, кроме магазинных и подписанных Microsoft.

- VSM Protected Code Integrity — целостность кода, защищенная с помощью режима виртуальной безопасности (Virtual Secure Mode). Технология опирается на виртуализацию процессора для дополнительной защиты данных в памяти. В рамках VSM работает механизм Kernel Mode Code Integrity (KMCI), контролирующий целостность кода в режиме ядра. В пользовательском режиме контроль осуществляет аналогичный механизм User Mode Code Integrity (UMCI). Вместе они форсируют настроенные политики WDAC.

- UEFI Secure Boot — защита файлов загрузки ОС от манипуляций и подмены. Для работы Device Guard требуется загрузка в нативный UEFI и включенный Secure Boot.

Политики контроля приложений (WDAC)

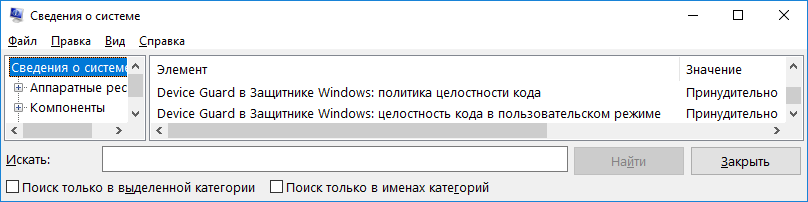

Device Guard вообще и WDAC в частности рассчитаны на применение в крупных организациях. Командлеты PowerShell и групповые политики для работы с политиками целостности кода есть только в корпоративных изданиях Enterprise / Education. Но сама по себе технология защиты реализована и в младших изданиях Windows, что констатирует msinfo32 в моем издании Pro (в домашнем издании эти сведения не отображаются).

Именно политики WDAC препятствуют запуску сторонних приложений в моем примере. В S Mode они также блокируют ряд исполняемых файлов Microsoft, и сейчас я покажу, как это настроено.

Вам понадобится корпоративное издание

Device Guard – большая и сложная тема, поэтому я разберу основы создания и настройки политик приложений, а также подкину вам достаточно документации по этому вопросу.

Для конфигурации и создания политик требуется издание Enterprise или Education, и вы можете воспользоваться бесплатной виртуальной машиной (на ней же и тестировать).

Создание простой блокирующей политики WDAC

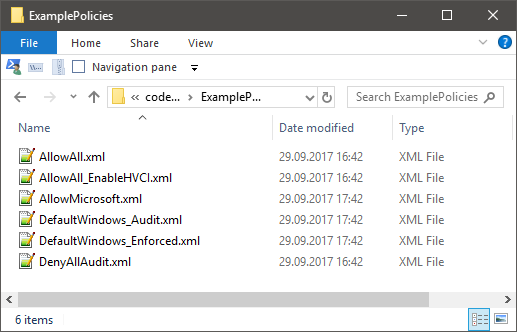

В папке C:windowsschemascodeIntegrityExamplePolicies есть образцы форсирования (Enforce) и аудита (Audit) политик в формате XML. Там, кстати, есть и образец для HVCI.

Для примера выше я взял файл DefaultWindows_Enforced.xml и преобразовал его в двоичный формат PKCS #7 с помощью командлета PowerShell ConvertFrom-CIPolicy.

ConvertFrom-CIPolicy -XmlFilePath C:windowsschemasCodeIntegrityExamplePoliciesDefaultWindows_Enforced.xml -BinaryFilePath C:WindowsSystem32CodeIntegritySIPolicy.p7b

Команда сразу помещает в системную папку сформированный файл политик, которые начинают применяться после перезагрузки.

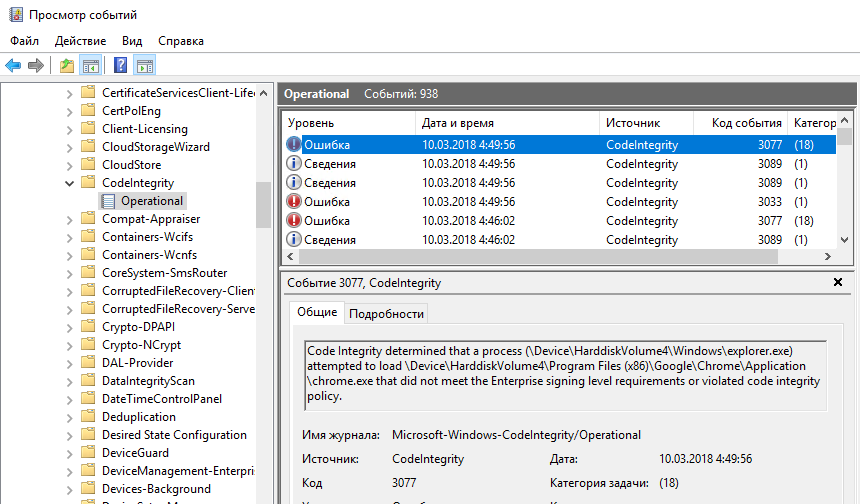

Все срабатывания политики регистрируются в журнале событий: Журналы приложений и служб – Microsoft – Windows – Code Integrity. На картинке событие, которое заносится при запуске заблокированного приложения.

Для аудита воспользуйтесь файлом DefaultWindows_Audit.xml. В этом случае ничего не блокируется, но в журнал вносится запись с информационным уровнем.

Блокировка отдельных приложений

Надо понимать, что в состав Windows входит немало приложений, с помощью которых можно выполнить произвольный код, даже если они для этого не предназначены. Формально Microsoft может не считать это уязвимостью, если нет повышения привилегий, но факт остается фактом.

Осмотрительные администраторы блокируют такие приложения с помощью SRP или AppLocker, но можно использовать и Device Guard.

Правила для файлов: пример запрета

Давайте посмотрим, как в S Mode блокируются CMD, PowerShell и прочие системные приложения, позволяющие выполнение кода. Документация перечисляет полный набор доступных уровней правил для файлов — от имени файла до издателя. На другой странице есть образец политики в формате XML, где содержатся правила для приложений, которые могут послужить для выполнения произвольного кода.

В списке нет консолей, но их несложно добавить. Скопируйте файл в текстовый редактор, и двигайтесь по нему сверху вниз.

Узел Rules

В узле Rules сформулированы общие правила Device Guard.

<Rule>

<Option>Enabled:UMCI</Option>

</Rule>

По умолчанию Device Guard форсирует только KMCI, a это правило включает UMCI (оно активно и в образце DefaultWindows_Enforced.xml). Форсирование UMCI переводит PowerShell 5.1 в режим Constrained Language, значительно снижая поверхность атаки. Это даже важнее, чем просто блокировка запуска powershell.exe, потому что злоумышленники могут задействовать PowerShell и другими способами.

<Rule>

<Option>Enabled:Audit Mode</Option>

</Rule>

Образец рассчитан на аудит. Если вы планируете форсировать политику, удалите правило.

Узел File Rules

Раздел содержит правила для файлов.

<Deny ID="ID_DENY_WINDBG" FriendlyName="windbg.exe" FileName="windbg.Exe" MinimumFileVersion = "65535.65535.65535.65535" />

По порядку:

- ID — идентификатор правила на ваше усмотрение.

- FriendlyName и FileName — имя файла, причем обойти политику переименованием файла не получится, поскольку отслеживание ведется на уровне имени в ресурсах файла (FileName). Замена ресурсов ломает цифровую подпись, что тоже ведет к блокировке.

- MinimumFileVersion — минимальная версия файла, которую разрешает политика. В примере указана максимально возможная версия, т.е. полный запрет. Но если, скажем, уязвимость есть в версии 3.2.1, а в версии 3.2.2 она исправлена, в политике можно указать 3.2.2.

Добавьте полный запрет на запуск консолей:

<Deny ID="ID_DENY_CMD" FriendlyName="cmd.exe" FileName="cmd.exe" MinimumFileVersion = "65535.65535.65535.65535" /> <Deny ID="ID_DENY_POWERSHELL" FriendlyName="powershell.exe" FileName="powershell.exe" MinimumFileVersion = "65535.65535.65535.65535" />

Узел Signers

Раздел содержит правила для подписей. В образце есть такой узел:

<SigningScenario Value="12" ID="ID_SIGNINGSCENARIO_WINDOWS" FriendlyName="User Mode Signing Scenarios">

<ProductSigners>

<FileRulesRef>

<FileRuleRef RuleID="ID_DENY_BGINFO"/>

<FileRuleRef RuleID="ID_DENY_CBD"/>

<FileRuleRef RuleID="ID_DENY_KD"/>

<FileRuleRef RuleID="ID_DENY_NTKD" />

<FileRuleRef RuleID="ID_DENY_WINDBG" />

...

Здесь перечислены идентификаторы файловых правил, добавьте свои:

<FileRuleRef RuleID="ID_DENY_CMD"/> <FileRuleRef RuleID="ID_DENY_POWERSHELL"/>

Сохраните файл с любым именем, например, FilePolicy_Enforced.xml где-нибудь в C:temp.

Объединение и применение политик

Теперь надо объединить политику с правилами для файлов с общей политикой контроля кода. Тем самым будут блокироваться не только сторонние приложения, но и файлы из списка.

Я буду форсировать политику, и чтобы не набирать длинные пути, я скопировал в C:temp образец DefaultWindows_Enforced.xml. Для объединения используется командлет Merge-CIPolicy.

cd c:temp Merge-CIPolicy -PolicyPaths '.DefaultWindows_Enforced.xml','.FilePolicy_Enforced.xml' -OutputFilePath '.MergedPolicy.xml'

На выходе получается файл MergedPolicy.xml, который теперь можно конвертировать в политику. Я сразу помещаю сформированный файл в системную папку.

ConvertFrom-CIPolicy -XmlFilePath C:tempMergedPolicy.xml -BinaryFilePath C:WindowsSystem32CodeIntegritySIPolicy.p7b

Результат после перезагрузки:

Работает! Конечно, на практике обязательно потребуется не только запретить что-то, но и разрешить какие-то приложения.

Разрешение отдельных приложений

В качестве примера возьмем браузер Chrome и разрешим его запуск, сохраняя запрет на прочие сторонние приложения и консоли.

Создание правила для издателя

Правило Publisher будет опираться на сертификат издателя, которым подписан исполняемый файл браузера Chrome (см. также примечание Артема в комментариях по поводу правил Publisher и FilePublisher).

Командлет New-CIPolicy умеет сканировать указанную папку и создавать правила в соответствии с заданными параметрами. Пример продолжает работу в папке temp.

New-CIPolicy -Level Publisher -ScanPath "C:Program Files (x86)GoogleChromeApplication" -FilePath '.AllowPolicy.xml' -UserPE

Здесь задается уровень правил для издателя, а параметр UserPEs обеспечивает применение политики к приложениям, запускаемым в режиме пользователя (без этого параметра защита блокирует запуск). По результатам сканирования создается файл AllowPolicy.xml, где в разделе Signers вы найдете правило для конкретного сертификата Symantec, которым подписан исполняемый файл Chrome.

<Signer ID="ID_SIGNER_S_2B" Name="Symantec Class 3 SHA256 Code Signing CA">

<CertRoot Type="TBS" Value="A08E79C386083D875014C409C13D144E0A24386132980DF11FF59737C8489EB1" />

<CertPublisher Value="Google Inc" />

</Signer>

Файл политик формируется для режима аудита, поэтому для форсирования надо удалить из него правило Enabled:Audit Mode.

Объединение и применение политик

Теперь нужно объединить три правила уже знакомым командлетом Merge-CIPolicy. Команда та же, что и раньше, но в теперь список политик добавляется разрешающая:

Merge-CIPolicy -PolicyPaths '.DefaultWindows_Enforced.xml','.FilePolicy_Enforced.xml', '.AllowPolicy.xml' -OutputFilePath '.MergedPolicy.xml'

Создание файла политики из XML вы уже видели:

ConvertFrom-CIPolicy -XmlFilePath C:tempMergedPolicy.xml -BinaryFilePath C:WindowsSystem32CodeIntegritySIPolicy.p7b

В результате Chrome будет запускаться, а все сторонние приложения и консоли – блокироваться.

Тему разрешения запуска неподписанных приложений я оставляю вам для самостоятельного изучения

Полезные материалы

Цель этой статьи – снять завесу таинственности с S Mode и познакомить вас с основами политик контроля приложений. Для внедрения на практике придется повозиться подольше, и я подобрал для вас ссылки по теме.

На момент публикации статьи документация не переведена на русский язык, но это не должно быть проблемой для ИТ-специалиста, берущегося развертывать политики WDAC.

- Руководство по развертыванию Device Guard

- Развертывание WDAC

- Создание политики WDAC на основе шаблонного ПК

- Getting Started with Windows Device Guard: 1, 2

- Windows 10 Device Guard and Credential Guard Demystified

- Скрипт PowerShell для обратной конвертации файла политик в XML

Дискуссия и опрос

Device Guard и S Mode в частности не являются непробиваемой защитой. Исследователи время от времени публикуют способы обхода Device Guard, и наверное, невозможно полностью защитить Windows, не превращая ее в бесполезную для работы ОС. Но контроль запуска приложений значительно снижает поверхность атаки, эффективно защищая от массовых угроз.

У меня отец пользуется только браузером (Chrome, но я сам пересадил его с IE), торрентом, проигрывателем видео, Skype и Telegram. И я время от времени нахожу у него какие-то левые программы и прочие агенты mail.ru. Думаю, он вполне смог бы работать в S Mode, и я считаю этот режим правильным направлением в контексте укрепления безопасности экосистемы Windows в целом.

Microsoft не бросит Магазин, и там фактически уже есть набор приложений (не UWP, так Desktop Bridge), который должен удовлетворить не самых требовательных пользователей. Компания также возлагает надежды на Progressive Web Apps (PWA). Начиная с версии 1803 их поддерживает Edge, а в качестве канала доставки можно использовать Магазин.

Расскажите в комментариях, есть ли у вас родственники или знакомые, которым было бы достаточно S Mode, и рекомендовали бы вы этот режим им? Опрос покажет количественный расклад. Если S Mode хватило бы лично вам, выбирайте первый пункт.

Есть ли у вас родственники или знакомые, которых устроил бы S Mode?

- Да, если бы в магазине был сторонний браузер (35%, голосов: 65)

- Нет (32%, голосов: 58)

- Да (23%, голосов: 42)

- Не знаю / Моего варианта тут нет (10%, голосов: 19)

Проголосовало: 184 [архив опросов]

Загрузка …

Device Guard в Windows 10 – это микропрограмма, которая не позволяет загружать не прошедшие проверку подлинности, неподписанные, неавторизованные программы, а также операционные системы. Мы уже говорили о том, что нам нужна операционная система, которая выполняет самопроверку того, что все подается на него и загружается в оперативную память для выполнения. Зависимость только от программного обеспечения для защиты от вредоносных программ не является мудрой вещью в наши дни, хотя у нас не так много вариантов. Антивредоносное ПО – это отдельное приложение, которое необходимо загрузить в память, прежде чем оно начнет сканирование приложений, загружаемых в память.

Ранее мы говорили о том, что Windows 8.1 – это антивирусная операционная система. Он действует на себя и на другие приложения, чтобы определить, являются ли они подлинными приложениями, необходимыми компьютеру, задолго до загрузки интерфейса, так что уровень безопасности добавляется к компьютерам, на которых он запускается. Короче говоря, он предоставляет Trusted Boot , службу защиты от вредоносного ПО во время загрузки, чтобы держать вредоносное ПО в страхе. Но авторы вредоносных программ умны и могут использовать определенные методы, чтобы обойти эту проверку. Поэтому Microsoft добавила еще одну функцию, которая обещает более жесткие меры защиты от вредоносного ПО во время загрузки.

Содержание

- Device Guard в Windows 10

- Разрешает ли Device Guard другие операционные системы?

- Необходимое аппаратное и программное обеспечение для Device Guard

Device Guard в Windows 10

В связи с растущими проблемами безопасности Microsoft теперь предлагает встроенное ПО, которое будет работать на аппаратном уровне во время и даже перед загрузкой, чтобы позволить загружать только правильно подписанные приложения и сценарии. Это называется Windows Device Guard , и OEM-производители с радостью готовы установить его на компьютеры, которые они производят.

Device Guard – одна из главных функций безопасности Microsoft в Windows 10. OEM-производители, такие как Acer, Fujitsu, HP, NCR, Lenovo, PAR и Toshiba, также одобрили ее.

Device Guard – это комбинация аппаратных и программных функций безопасности, которые при совместном конфигурировании блокируют устройство, чтобы оно могло запускать только доверенные приложения. Он использует новую систему безопасности на основе виртуализации в Windows 10, чтобы изолировать службу целостности кода от самого ядра Windows, позволяя службе использовать сигнатуры, определенные вашей корпоративной политикой, чтобы помочь определить, что заслуживает доверия.

Основная функция Device Guard в Windows 10 заключается в проверке каждого процесса, загружаемого в память, на выполнение до и во время процесса загрузки. Он будет проверять подлинность, основываясь на надлежащих сигнатурах приложений, и будет предотвращать загрузку в память любого процесса, которому не хватает надлежащей подписи.

Device Guard от Microsoft использует технологию, встроенную на аппаратном уровне, а не на программном уровне, которая может пропустить обнаружение вредоносного ПО. Он также использует виртуализацию для обеспечения правильного процесса принятия решений, который сообщит компьютеру, что разрешать и что предотвращать загрузку в память. Эта изоляция предотвратит вредоносное ПО, даже если злоумышленник полностью контролирует системы, в которых установлена защита. Они могут попытаться, но не смогут выполнить код, поскольку у Guard есть свои собственные алгоритмы, которые блокируют выполнение вредоносных программ.

Говорит Microsoft:

Это дает ему значительное преимущество по сравнению с традиционными антивирусными технологиями и технологиями контроля приложений, такими как AppLocker, Bit9 и другие, которые могут быть изменены администратором или вредоносным ПО.

Device Guard против антивирусного программного обеспечения

Пользователям Windows по-прежнему необходимо установить на свои устройства программное обеспечение для защиты от вредоносных программ, если вредоносное ПО происходит из других источников. Единственное, от чего Windows Device Guard защитит вас, – это вредоносная программа, которая пытается загрузиться в память во время загрузки, прежде чем антивирусная программа сможет защитить вас.

Поскольку новый Device Guard может не иметь доступа к макросам в документах и вредоносных программах на основе сценариев, Microsoft заявляет, что пользователям придется использовать программное обеспечение для защиты от вредоносных программ в дополнение к Guard. В Windows теперь есть встроенная антивирусная программа под названием Защитник Windows. Вы можете зависеть от этого или использовать стороннее вредоносное ПО для лучшей защиты.

Разрешает ли Device Guard другие операционные системы?

Windows Guard позволяет обрабатывать только предварительно утвержденные приложения во время загрузки. ИТ-разработчики могут разрешить все приложения доверенному поставщику или настроить его для проверки каждого приложения на утверждение. Независимо от конфигурации, Windows Guard разрешит запуск только утвержденных приложений. В большинстве случаев утвержденные заявки будут определены подписью разработчика приложения.

Это дает поворот к параметрам загрузки. Те операционные системы, которые не имеют проверенных цифровых подписей, не будут загружены Windows Guard для загрузки.Однако для того, чтобы получить какое-либо приложение или ОС для получения сертификата, не требуется много усилий.

Необходимое аппаратное и программное обеспечение для Device Guard

Чтобы использовать Device Guard, вам необходимо установить и настроить следующее аппаратное и программное обеспечение:

- Windows 10. Device Guard работает только с устройствами под управлением Windows 10.

- UEFI. Он включает функцию Secure Boot, которая помогает защитить целостность вашего устройства в самой прошивке.

- Надежный ботинок. Это архитектурное изменение, которое помогает защитить от руткит-атак.

- Безопасность на основе виртуализации. Контейнер, защищенный Hyper-V, который изолирует чувствительные процессы Windows 10. T

- Инспектор пакетов. Инструмент, который поможет вам создать каталог файлов, которые требуют подписи для классических приложений Windows.

Вы можете прочитать больше об этом на TechNet.

Потратьте некоторое время, чтобы прочитать о защите корпоративных данных в Windows 10.

Device Guard – набор программно-аппаратных технологий защиты, доступный для устройств с Windows 10. Статья посвящена одной из компонент Device Guard – политике Code Integrity (CI). С деталями настройки и применения CI можно познакомиться здесь.

В современном мире киберугрозы развиваются очень быстро. Технологии защиты уже не поспевают за развитием вредоносных программ, как за их количеством, так и расширяющимся спектром атак.Вирусы из забавы для одиночек переросли в организованную киберпреступность. Автоматизация и низкая стоимость сложных атак не оставляет шанса даже небольшим компаниям оставаться незамеченными.

Классическое решение основывается на трех основных условиях: установленные обновления, обновленный антивирус и отсутствие административных привилегий. Это уже давно сложившийся подход. Однако, совершенно легальная с точки зрения антивируса программа может выполнять нежелательные действия и не использовать при этом уязвимости ПО. Такой взгляд на безопасность ставит под подозрение любую программу. Уже нельзя полагаться на список сигнатур антивируса, а анализировать действия всех программ довольно трудно.Новые угрозы требуют новых решений безопасности, и в Windows 10 они уже имеются. Одно из решений – запускать только одобренное программное обеспечение. Такой подход успешно опробован на мобильных платформах Windows и Apple. В них абсолютно все ПО проходит проверку и имеет цифровую подпись, на основании которой устройство разрешает его запуск. В Windows эту функцию обеспечивает механизм проверки целостности кода – Code Integrity (CI).

Уже на стадии запуска компьютера можно контролировать запуск программного обеспечения, подписанного доверенными сертификатами. Далее, имея список своего программного обеспечения, можно запретить запуск чего-то иного, и задача обеспечения безопасности решена. Список доверенных сертификатов, используемых для подписи исполняемых файлов, представляет собой файл-политику, которым и руководствуется операционная система.Но мир ПО на Windows весьма разнообразен, и далеко не все программы имеют цифровые подписи, а многие не получат их никогда. Для этого механизм Code Integrity может использовать подписанные вашим сертификатом каталоги – списки файлов программы и их хэш-коды.В итоге, для использования нового механизма, требуется создать политику, содержащую список доверенных сертификатов и хэш-коды не подписанных файлов и, при необходимости, дополнить её файлами-каталогами разрешенного программного обеспечения.Самым простым использование Device Guard будет для новых, либо уже имеющихся рабочих мест с фиксированным списком ПО. Достаточно сформировать политику целостности кода и активировать функционал, после этого ничто постороннее не сможет запуститься на этих компьютерах.Существует также возможность создания политик на основе нескольких возможных вариантов рабочих мест и слияние их в единую политику, назначаемую в последующем всем рабочим местам.Для продвинутых пользователей, которые сами выбирают и устанавливают программы, достаточно режима аудита. Журнал запускаемых приложений пригодится в дальнейшем для определения нужных и ненужных программ.Замечу, Device Guard с механизмами Code Integrity и Virtualization Based Security (VBS) доступен только в редакции Windows 10 Enterprise.

Настройка Device Guard в пользовательском режиме (User Mode Code Integrity) наиболее близка к обычным задачам ограничения запуска программного обеспечения.

Для того чтобы создать политику Code Integrity на эталонном компьютере, потребуется создать теневую копию диска и запустить командлет сканирования файлов. В данном случае теневая копия позволяет получить процессу сканирования доступ ко всем, в том числе открытым на момент сканирования, файлам.

#Create a ShadowCopy to avoid locks $s1 = (gwmi -List Win32_ShadowCopy).Create(«C:»,»ClientAccessible») $s2 = gwmi Win32_ShadowCopy | ? { $_.ID -eq $s1.ShadowID } $d = $s2.DeviceObject + «» cmd /c mklink /d C:scpy «$d»

Полученный снимок диска, подмонтированный в папку C:scpy, можно просканировать следующим командлетом:

New-CIPolicy -Level PcaCertificate -Fallback Hash -FilePath C:BasePolicy.xml -ScanPath C:scpy -UserPEs

Данная команда создаст список подписей (сертификатов), обнаруженных на эталонном компьютере, и посчитает хэш-коды исполняемых файлов, не имеющих подписи. Результатом будет XML-файл содержащий следующие параметры:

Опция, включающая работу модуля Code Integrity в режиме аудита, при котором все не попадающие под сформированную политику исполняемые файлы записываются в журнал аудита.

Пример обнаруженного сертификата. Все подписанные им исполняемые файлы будут выполняться без ограничений.

Пример обнаруженного файла без цифровой подписи. При совпадении хэш-кода, данный файл будет запущен.

Полученный XML-файл необходимо скомпилировать в бинарный формат и поместить в системную папкуC:WindowsSystem32CodeIntegrity.

ConvertFrom-CIPolicy C:BasePolicy.xml C:SIPolicy.bin cp C:SIPolicy.bin c:WindowsSystem32CodeIntegritySIPolicy.p7b

После перезагрузки компьютера механизм Code Integrity начнет работу в режиме аудита. Проверив запуск и работу всех необходимых программ, можно дополнить политику данными, собранными аудитом, выполнив следующую команду.

New-CIPolicy -Level PcaCertificate -Fallback Hash C:AuditPolicy.xml -Audit

Ключ -Audit указывает, что необходимо создать политику на основе записей в журнале аудита.

Файл AuditPolicy.xml аналогичен по структуре файлу BasePolicy.xml, сформированному ранее.

Для объединения результатов первичного сканирования и собранной в режиме аудита информации существует команда объединения политик.

Merge-CIPolicy –OutputFilePath C:Final.xml –PolicyPaths C: BasePolicy.xml,C:AuditPolicy.xml

Чтобы включить принудительное применение политики, в полученном файле отключаем режим аудита.

Set-RuleOption -Option 3 -FilePath C:Final.xml -Delete

В результате удаляется запись Enabled:Audit Mode из XML-файла, и такая политика будет блокировать всё неучтенное в ней ПО.

Далее компилируем XML-файл в бинарный формат, снова выполнив команду

ConvertFrom-CIPolicy C:Final.xml C:SIPolicy.bin

Распространить политику на целевые компьютеры можно как скопировав удобным способом файл SIPolicy.bin, так и воспользовавшись групповой политикой Windows 10 в разделе Computer ConfigurationAdministrative TemplatesSystemDevice Guard.

Создание файла-каталога

Политика Code Integrity представляет собой монолитный список разрешенного программного обеспечения, что не всегда удобно. Для использования новых или обновленных программ, если их не удаётся заверить электронной подписью, можно создать файл-каталог.

Для примера возьмём программу 7zip, для которой создадим файл каталога, содержащий как данные об дистрибутиве, так и о всех исполняемых файлах после установки дистрибутива.

Для этого на станции без активного Device Guard запустим утилиту мониторинга PackageInspector (входит в состав Windows 10 Enterprise), указав в качестве параметров букву диска для наблюдения и запускаемый файл дистрибутива программы.

.PackageInspector.exe start C: -path c:Distr7z1508-x64.exe

По окончании установки 7zip проверяем его запуск и работу и останавливаем мониторинг командой.

.PackageInspector.exe stop c: -name C:Distr7zip.cat -cdfpath c:Distr7zip.cdf

Файл 7zip.cdf покажет все исполняемые файлы, подвергшиеся мониторингу.Файл 7zip.cat содержит скомпилированную информацию для Device Guard.Чтобы созданный файл каталога стал доверенным для Device Guard, подпишем его своей цифровой подписью.

Если у администратора уже имеется импортированный сертификат с назначением Code Sign, его можно использовать для подписи прямо из PowerShell, указав алгоритм хеширования SHA256, необходимый для Device Guard.

Get-ChildItem cert:CurrentUserMy -codesign Set-AuthenticodeSignature -HashAlgorithm SHA256 7zip-osnova.cat @(Get-ChildItem cert:CurrentUserMy -codesign)[0]

Сертификат должен быть выдан доверенным центром сертификации, корневой сертификат которого был импортирован на эталонный компьютер перед созданием политики.Далее нужно поместить сгенерированный и подписанный файл каталога на нужные компьютеры, скопировав в хранилище каталогов по пути

C:WindowsSystem32CatRoot{F750E6C3-38EE-11D1-85E5-00C04FC295EE}

В отличие от политики, файлы каталогов применяются сразу и без перезагрузки. Теперь установка и работа 7zip на компьютере разрешена.Более подробная документация находится на портале TechNet по адресу:

https://technet.microsoft.com/ru-ru/library/mt463091(v=vs.85).aspx

Автор статьи: Андрей Каптелин

Данный материал написан участником сообщества. В статье представлено мнение автора, которое может не совпадать с мнением корпорации Microsoft. Microsoft не несет ответственности за проблемы в работе аппаратного или программного обеспечения, которые могли возникнуть после использования материалов данной статьи.

msdn.microsoft.com

Функция Device Guard в Windows 10 позволит заблокировать систему от вредоносных программ

Команда Microsoft разрабатывает Windows 10, стараясь принять во внимание, насколько это возможно, потребности всех категорий пользователей. Компания пытается угодить как домашним пользователям, которые, понятное дело, хотят больше возможностей и усовершенствований в пользовательском интерфейсе, так и корпоративным работникам, которые по столь же понятным причинам хотят, чтобы Microsoft усилила меры по обеспечению безопасности использования операционной системы на предприятиях.

На этой неделе Microsoft принимала участие в конференции RSA в Сан-Франциско, где подробно объяснила, что конкретно было предпринято для обеспечения безопасности в новой версии Windows. Софтверный гигант выделил три особенности, которые должны отвечать потребностям бизнеса: Device Guard, Windows Hello и Microsoft Passport.

Device Guard обеспечит улучшенную защиту от угроз вредоносных программ, блокируя любые приложения кроме тех, которые прибыли из надежных источников. Сюда относятся программы, которые были подписаны конкретным поставщиком программного обеспечения, приложения в Windows Store, а также ПО, проверенное в рамках организации.

Пользователь сможет управлять тем, какие источники можно считать надежными и использовать инструменты для подписи Win32 и универсальных программ, которые не были подписаны их разработчиками. Некоторые производители уже согласились поддерживать Device Guard на своих устройствах, в том числе Acer, Fujitsu, HP, Lenovo и Toshiba.

Windows Hello и Microsoft Passport – это два других нововведения в системе безопасности Windows 10, которые принесут пользу как обычным пользователям, так и в бизнесе. Обе функции были представлены еще в прошлом месяце на конференции WinHEC, но теперь они вступили в заключительную фазу развития, характеризующуюся сотрудничеством Microsoft с производителями, которые объединят их в своих продуктах.

Windows Hello и Microsoft Passport повысят безопасность Windows 10 и персональных данных пользователей за счет использования биометрических данных и двухэтапной аутентификации на уровне предприятий. Обе технологии способны обеспечить гораздо более высокий уровень безопасности по сравнению с традиционным паролем.

Помимо распознавания отпечатков пальцев, что уже поддерживается в Windows, новая версия платформы позволит входить в систему с помощью распознавания лица. Последнее будет доступно на всех компьютерах, оснащенных Intel RealSense 3D-камерой (F200), которая использует инфракрасный лазер, несколько объективов и чип, предназначенный для анализа изображений.

Сочетание этих трех технологий обещает значительное улучшение в системе безопасности, причем как для домашних пользователей, так и для компаний, которые традиционно гораздо более внимательны к этому вопросу.

Источник: Microsoft

WindowsTips.ru

В Windows 10 добавят защитную функцию Device Guard.

13 мая 2015 г

Компания Microsoft уже говорила о нескольких новых функциях, которые должны улучшить безопасность ПК под управлением системы Windows 10. Но безопасности, как известно, много не бывает. Еще одним дополнительным нововведением реализованным в новой операционке Windows 10 станет защитная функция Device Guard, предназначенная в основном для защиты данных на корпоративных устройствах.

Функция Device Guard представляет собой комплекс программных и аппаратных методов подтверждения подлинности приложений.

Суть этой технологии заключается в дополнительной проверке устанавливаемых приложений путём проверки их цифровых подписей. Система проверяет цифровую подпись приложения и разрешает установку и запуск только из доверенных источников.

Эта новая защитная функция Windows 10 функция позволяет контролировать в компании, что за приложения устанавливают сотрудники на свои устройства. Цифровая подпись может быть выдана корпорацией Microsoft, Магазином Windows Store, самой компанией или другим источником, который компания считает надежным. Подвергаться проверке могут как современные универсальные приложения, так и классические настольные программы Win32.

Device Guard в отличие от ранее имеющихся программ проверки цифровых подписей использует средства виртуализации и аппаратной защиты. А также, эта технология аутентификации отделена от остальных компонентов Windows, благодаря чему ее труднее скомпрометировать. О поддержке новой технологии защиты Device Guard уже заявили такие корпорации, как Acer, Lenovo, Toshiba и HP.

Также известно, что проверка цифровой подписи приложений Device Guard пока считается дополнительной функцией защиты. Её можно будет включать, отключить или ограничивать ее полномочия настройками.

Более подробной информации о Device Guard пока нет, но известно, что установить ее можно будет из различных источников, как со специального магазина Windows Store, так и из интернета от конкретных издателей.

Компания Microsoft предупреждает, что это нововведение ни в коем случае не отменяют необходимость установки классических средств защиты типа антивирусных программ и иных комплексных пакетов.

Перезвоните мне в течение 10 минут!

PokupaemSoft.ru

Windows 10 и инновации в области безопасности (Device Guard, Windows Hello и Microsoft Passport)

Еще в октябре мы рассказывали, какие новшества в области безопасности и проверки подлинности ожидаются в Windows 10. На конференции RSA в Сан-Франциско вы получили возможность узнать подробности о том, какие возможности они открывают для корпоративных клиентов.

Скотт Чарни (Scott Charney), корпоративный вице-президент подразделения Trustworthy Computing, выступал с докладом об инновациях в области безопасности, благодаря которым данные клиентов облачных сервисов Майкрософт становятся более прозрачными и управляемыми. Также он рассказал о ключевых нововведениях в Windows 10 — технологиях Device Guard, Microsoft Passport и Windows Hello.

Device Guard — это функция, до сих пор не имевшая названия, о которой мы уже писали в блоге. С ее помощью организации смогут держать устройства под контролем, обеспечивая передовую защиту от новых и неизвестных версий вредоносного ПО и постоянных угроз повышенной сложности (APT). Эта функция еще надежнее защищает Windows 10 от вредоносных программ и угроз «нулевого дня»: она блокирует все приложения, кроме доверенных, т. е. приложений, подписанных поставщиками ПО, Магазином Windows или даже вашей организацией. Вы сможете сами определять, какие источники Device Guard будет считать надежными. А с помощью сопутствующих инструментов можно легко подписать универсальные и классические (Win32) приложения, у которых нет подписи поставщика ПО.

Применение Device Guard

Чтобы защитить пользователей от вредоносного ПО, при запуске приложения Windows определяет, надежно ли оно, и при необходимости уведомляет пользователя о рисках. С помощью аппаратной технологии и виртуализации Device Guard может принимать такие решения изолированно от остальных процессов в ОС. Это позволяет защититься от злоумышленников и вредоносных программ, которые смогли получить полный доступ к системе. Такой подход гарантирует значительное преимущество перед традиционными антивирусами и технологиями контроля приложений (AppLocker, Bit9 и другие), в работу которых может вмешаться администратор или вредоносная программа. На практике Device Guard будет часто использоваться в сочетании с этими традиционными технологиями. Кроме того, с помощью Device Guard эти решения смогут блокировать исполняемое ПО и ПО на основе сценариев, тогда как антивирус будет защищать систему на других фронтах (приложения JIT (например, Java), макросы в документах и т. п.). С помощью технологий контроля приложений можно задавать, каким доверенным приложениям разрешено выполняться на устройстве. В этом случае вместо защиты от вредоносных программ они будут служить для управления производительностью и соблюдением требований.

OEM-производители поддерживают Device Guard

Следующие OEM-партнеры приветствуют использование Device Guard на своих устройствах, сертифицированных для Windows 8.

Корпоративные решения для управления доступом в Windows 10

Device Guard — это одно из главных достижений в области безопасности в Windows 10, однако не стоит забывать и о вопросах управления доступом, которые часто встают перед организациями и пользователями.

Windows Hello[i] и Microsoft Passport, о которых было объявлено в прошлом месяце на конференции WinHEC, — вот две основные возможности, разработанные для этих целей. Системная поддержка биометрической аутентификации и корпоративной двухфакторной аутентификации в Windows 10 поможет обезопасить коммерческие данные и операции в Интернете, не требуя регулярной смены паролей.

Датчики отпечатков пальцев уже есть на некоторых устройствах с Windows, и они будут работать с Windows Hello. Кроме того, совместно с нашими партнерами-изготовителями оборудования мы разрабатываем устройства под управлением Windows 10 с поддержкой Windows Hello. Мы с радостью сообщаем, что все OEM-системы, оснащенные трехмерной камерой Intel® RealSense™ (F200), будут поддерживать разблокировку системы через распознавание лица в Windows Hello, включая автоматический вход в Windows, и разблокировку Microsoft Passport без ввода ПИН-кода. Взгляните на три великолепных устройства, которые обладают такой возможностью.

Ноутбук Dell Inspiron 15 (i5548-4167SLV). Сенсорный экран с диагональю 15,6 дюйма и разрешением Full HD. Процессор Intel Core i5-5200U. 12 ГБ памяти, жесткий диск на 1 ТБ. Трехмерная камера Intel RealSense 1080p.

Ноутбук HP ENVY 15 (v010nr). Сенсорный экран с диагональю 15,6 дюйма и разрешением Full HD. Процессор Intel Core i5-5200U. 8 ГБ памяти, жесткий диск на 1 ТБ. Трехмерная камера Intel RealSense 1080p.

Моноблок Lenovo B50-30. Сенсорный экран с диагональю 23,8 дюйма и разрешением Full HD. Процессор Intel Core i7-4790S. 6 ГБ памяти, твердотельный гибридный накопитель на 2 ТБ. Трехмерная камера Intel RealSense 1080p.

Эти устройства работают с технологией Windows Hello. С помощью ИК-лазеров, нескольких объективов и специального процессора камера Intel® RealSense™ F200 анализирует изображения. Технология распознавания лица Windows Hello сможет работать не только с камерой Intel RealSense, но этот отличный вариант уже доступен на рынке. Так что спешите приобрести устройства с этой технологией.

Организации, которые воспользуются возможностями Device Guard, Microsoft Passport и Windows Hello, смогут защитить себя от самых распространенных видов атак. Мы уже получаем отзывы от клиентов, и они сообщают, что функции безопасности Windows 10 стали для них одной из основных причин для миграции.

Если вы еще не присоединились к программе предварительной оценки Windows и хотели бы сделать это, перейдите по ссылке ниже. Вы сможете своими глазами увидеть, как развивается Windows 10! Если вы не уверены, стоит ли устанавливать Windows 10 Technical Preview, сначала внимательно прочтите вопросы и ответы — это разрешит ваши сомнения.

Крис Хэллэм (Chris Hallum)

[i] Для работы технологии Windows Hello требуется специальная ИК-камера с подсветкой (для распознавания лица), технология распознавания радужки или технология сканирования отпечатка пальца с поддержкой Windows Biometric Framework.

Updated June 18, 2015 5:18 am

blogs.windows.com