- Remove From My Forums

-

Question

-

HOW do you stop the Base Filtering Engine from filtering ports and programs?

I have used BING (Because it’s not Google) and Google and the TechNet forums and the Microsoft forums and anything else that came up . No Luck finding this situation or anything like it except to turn off auditing. No thank you.

Situation is we have a business Active Directory Domain (2012r2 Standard) Hosting a DNS internally for 100+ endpoints and a few weeks ago we started experiencing Latency in our network to the Internet and this has just gotten

worse and worse and worse. The Intranet is working fine to our internally hosted sites and services from our internally hosted DNS. We originally thought it was some setting in our Firewall (cisco and the firepower configurations). Nope, Turned it off and

still latent. Finally drilled down to our DNS Forwarders are not resolving to the Internet. (if you hit f5 enough you get through eventually) If you change the DNS to Directly go to a DNS Provider on the internet (e.g. 8.8.8.8) no problems, immediately

access.This is affecting Both the Primary and Alt Domain Controller that are hosting DNS Services Internally. After throwing everything against the wall we can think of we finally determined that DNS (port 53) is being blocked by the Base Fileting Engine. When

you disable this BFE service, This is actually the only service we stop and after this is stopped (yes, the dependent services also stopped). IT WORKS Again. Whala! DNS works with the Forwarders and all network computers are all happy and can go

anywhere their hearts desire on the internet after my firewall filters them.Having this BFE service off is not a good idea according to the internet unless you are a Trojan.

Attempted:

— Firewall on and off. (with access allowed.)

— Antivirus on and off.

— Different DNS Forwarders.

— SFC /Scannow

C:Windowssystem32>sfc /scannow

Beginning system scan. This process will take some time.

Beginning verification phase of system scan.

Verification 100% complete.Windows Resource Protection did not find any integrity violations.

— Read documentation on the server on Microsoft.

Now Attempting to post a question on the TechNet Forums. Next I think we will start uninstalling updates till it starts working again. (maybe)

The Events below from the event log helped us narrow this down with some Internet search’s for how to disable this BFE service.

Event 5152

The Windows Filtering Platform has blocked a packet.

Application Information:

Process ID: 4992

Application Name: deviceharddiskvolume6windowssystem32dns.exe

Network Information:

Direction: Inbound

Source Address: 192.168.xxx.xxx (Network PC)

Source Port: 4279

Destination Address: 192.168.xxx.xxx (DNS Server)

Destination Port: 53

Protocol: 17

Filter Information:

Filter Run-Time ID: 69167

Layer Name: Receive/Accept

Layer Run-Time ID: 44

EVENT ID 5157

The Windows Filtering Platform has blocked a connection.

Application Information:

Process ID: 1904

Application Name: deviceharddiskvolume6windowssystem32dns.exe

Network Information:

Direction: Inbound

Source Address: 192.168.xxx.xxx (DNS Server)

Source Port: 53

Destination Address: 192.168.xxx.xxx (Network PC)

Destination Port: 53541

Protocol: 17

Filter Information:

Filter Run-Time ID: 67692

Layer Name: Receive/Accept

Layer Run-Time ID: 44

Содержание

- Как удалить вирус svchost.exe

- Файлы svсhost — добрые и злые, или кто есть кто

- Истинный процесс

- Хакерская подделка

- Способ №1: очистка утилитой Comodo Cleaning Essentials

- Где скачать и как установить?

- Как настроить и очистить ОС?

- Вспомогательные утилиты

- Autorun Analyzer

- KillSwitch

- Способ №2: использование системных функций

- Проверка автозагрузки

- Анализ активных процессов

- Если сложно определить: доверенный или вирус?

- Профилактика

- Device harddiskvolume4 windows system32 svchost exe

- Лучший отвечающий

- Вопрос

- Ответы

- Все ответы

- Device harddiskvolume4 windows system32 svchost exe

- Все ответы

- Device harddiskvolume4 windows system32 svchost exe

- Лучший отвечающий

- Вопрос

- Ответы

- Все ответы

- Help! Маскировка процесса «svchost.exe» HarddiskVolume1

Как удалить вирус svchost.exe

Системный файл svchost довольно часто становится мишенью для хакерских атак. Более того, вирусописатели маскируют своих зловредов под его программную «внешность». Один из самых ярких представителей вирусов категории «лже-svchost» — Win32.HLLP.Neshta (классификация Dr.Web).

Как же удалить svchost.exe, который «подбросили» злоумышленники в систему? Есть, как минимум, два способа детектирования и уничтожения этого паразита. Не будем медлить! Приступаем к очистке ПК.

Файлы svсhost — добрые и злые, или кто есть кто

Вся сложность нейтрализации вирусов этого типа заключается в том, что присутствует риск повредить/ удалить доверенный файл Windows с идентичным названием. А без него ОС работать не будет, её придётся переустанавливать. Поэтому, перед тем как приступить к процедуре очистки, ознакомимся с особыми приметами доверенного файла и «чужака».

Истинный процесс

Управляет системными функциями, которые запускаются из динамических библиотек (.DLL): проверяет и загружает их. Слушает сетевые порты, передаёт по ним данные. Фактически является служебным приложением Windows. Находится в директории С: → Windows → System 32. В версиях ОС XP/ 7/ 8 в 76% случаев имеет размер 20, 992 байта. Но есть и другие варианты. Подробней с ними можно ознакомиться на распознавательном ресурсе filecheck.ru/process/svchost.exe.html (ссылка — «ещё 29 вариантов»).

Имеет следующие цифровые подписи (в диспетчере задач колонка «Пользователи»):

Хакерская подделка

Может находиться в следующих директориях:

Кроме альтернативных директорий, хакеры в качестве маскировки вируса используют практически идентичные, схожие на системный процесс, названия.

Версий «свободной трактовки» названия бесчисленное множество. Поэтому необходимо проявлять повышенное внимание при анализе действующих процессов.

Внимание! Вирус может иметь другое расширение (отличное от exe). Например, «com» (вирус Neshta).

Итак, зная врага (вирус!) в лицо, можно смело приступать к его уничтожению.

Способ №1: очистка утилитой Comodo Cleaning Essentials

Cleaning Essentials — антивирусный сканер. Используется в качестве альтернативного программного средства по очистке системы. К нему прилагаются две утилиты для детектирования и мониторинга объектов Windows (файлов и ключей реестра).

Где скачать и как установить?

1. Откройте в браузере comodo.com (официальный сайт производителя).

Совет! Дистрибутив утилиты лучше скачивать на «здоровом» компьютере (если есть такая возможность), а затем запускать с USB-флешки или CD-диска.

2. На главной странице наведите курсор на раздел «Small & Medium Business». В открывшемся подменю выберите программу Comodo Cleaning Essentials.

3. В блоке загрузки, в ниспадающем меню, выберите разрядность вашей ОС (32 или 64 bit).

Совет! Разрядность можно узнать через системное меню: откройте «Пуск» → введите в строку «Сведения о системе» → кликните по утилите с таким же названием в списке «Программы» → посмотрите строку «Тип».

4. Нажмите кнопку «Frее Download». Дождитесь завершения загрузки.

5. Распакуйте скачанный архив: клик правой кнопкой по файлу → «Извлечь всё… ».

6. Откройте распакованную папку и кликните 2 раза левой кнопкой по файлу «CCE».

Как настроить и очистить ОС?

1. Выберите режим «Custom scan» (выборочное сканирование).

2. Подождите немного, пока утилита обновит свои сигнатурные базы.

3. В окне настроек сканирования установите галочку напротив диска С. А также включите проверку всех дополнительных элементов («Memory», «Critical Areas..» и др.).

5. По завершении проверки разрешите антивирусу удалить найденный вирус-самозванец и прочие опасные объекты.

Примечание. Кроме Comodo Cleaning Essentials, для лечения ПК можно использовать другие аналогичные антивирусные утилиты. Например, Dr. Web CureIt!.

Вспомогательные утилиты

В пакет лечащей программы Cleaning Essentials входят два вспомогательных инструмента, предназначенных для мониторинга системы в реальном времени и детектирования зловредов вручную. Их можно задействовать в том случае, если вирус не удастся обезвредить в процессе автоматической проверки.

Внимание! Утилиты рекомендуется применять только опытным пользователям.

Autorun Analyzer

Приложение для быстрой и удобной работы с ключами реестра, файлами, службами и сервисами. Autorun Analyzer определяет местоположение выбранного объекта, при необходимости может удалить или скопировать его.

Для автоматического поиска файлов svchost.exe в разделе «File» выберите «Find» и задайте имя файла. Проанализируйте найденные процессы, руководствуясь свойствами, описанными выше (см. «Хакерская подделка»). При необходимости удалите подозрительные объекты через контекстное меню утилиты.

KillSwitch

Мониторит запущенные процессы, сетевые соединения, физическую память и нагрузку на ЦП. Чтобы «отловить» поддельный svchost при помощи KillSwitch, выполните следующие действия:

В случае обнаружения зловреда:

Способ №2: использование системных функций

Проверка автозагрузки

Анализ активных процессов

Кликните правой кнопкой по имени образа. В меню выберите «Свойства».

В случае обнаружения вируса:

Если сложно определить: доверенный или вирус?

Иногда однозначно сложно сказать, является ли svchost настоящим или подделкой. В такой ситуации рекомендуется провести дополнительное детектирование на бесплатном онлайн-сканере «Virustotal». Этот сервис для проверки объекта на наличие вирусов использует 50-55 антивирусов.

Профилактика

После нейтрализации «паразита» из ОС Windows, в независимости от применённого способа удаления, просканируйте дисковые разделы лечащей утилитой Malwarebytes Anti-Malware или Kaspersky Virus Removal Tool. Проверьте работу основного антивируса: просмотрите настройки детектирования, обновите сигнатурную базу.

Источник

Device harddiskvolume4 windows system32 svchost exe

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

Предупреждение 28.10.2010 7:24:44 User Profile Service 1530 Отсутствует

Операционная система обнаружила, что файл реестра используется другими приложениями или службами. Файл будет сейчас выгружен. Приложения или службы, которые используют файл реестра, могут впоследствии работать неправильно.

Прошу вас помочь в решении этой проблемы! или скажите куда обратиться?

Ответы

Это сообщение скорее всего результат того что приложение было убито ОС, например при перезагрузке. Приложение может быть убито ОС если оно само не желает выключаться. Т.е. данное сообщение скорее всего не причина долгой перезагрузки, но возможно следствие.

В зависимости от того какие сервисы запущены на компьютере и используются ли они по сети минута-другая может быть и весьма коротким интервалом.

Я бы посоветовал произвести ревизию запущенных процессов и сервисов которые не используются по умолчанию. Возможно один из них создает замедление при выключении.

Если подобное поведение началось недавно то так же можно выполнить откат.

This posting is provided «AS IS» with no warranties, and confers no rights.

Все ответы

Похоже, какая-то программа работает некорректно.

вот опять,после перезагрузки ОС в журнале событий-события управления, снова запись такая-

Предупреждение 31.10.2010 14:54:48 User Profile Service 1530 Отсутствует

Операционная система обнаружила, что файл реестра используется другими приложениями или службами. Файл будет сейчас выгружен. Приложения или службы, которые используют файл реестра, могут впоследствии работать неправильно.

Источник

Device harddiskvolume4 windows system32 svchost exe

Судя по всему пробуждение произошло по таймеру:

Либо таймер прописан в БИОС, либо какой то софт настраивает пробуждение по таймеру. Ищите какой. Можно попробовать команду powercfg /WAKETIMERS в консоли администратора. Но в общем случае сделать ревизию установленного софта и смотреть что из них может это делать.

Вы так же не сказали какой у вас ПК. На старых ПК (5+ лет) часто были проблемы с режимами управлением питанием, в частности кривые реализации ACPI. В этом случае иногда помогает отключeние ACPI в БИОС.

This posting is provided «AS IS» with no warranties, and confers no rights.

Можно так же попробовать запретить таймеры пробуждения (но это не поможет если пробуждение настроенов BIOS):

This posting is provided «AS IS» with no warranties, and confers no rights.

Все ответы

Для начала найдите событие которое описывает пробуждение, там часто есть источник пробужденния. То что вы указли про время не есть причина (хотя изменение времени очень велико для синхронизации, возможны проблемы с часами на матплате).

В обшем, должно быть событие конкретно о пробуждении, типично из серии «Kernel Power». Его надо найти и изучить на предмет источника пробуждения.

Можно так же запустить данную утилиту в консоли админстратора: powercfg.exe /LASTWAKE

Не повредит посмотреть настройки БИОС, там может стоять пробуждение по таймеру или от других источников. Их можно запретить.

P.S. Пожалуйста, полегче с восклицательными знаками.

This posting is provided «AS IS» with no warranties, and confers no rights.

Проверьте в диспетчере задач в дереве контролеры USB,сетевые адаптеры,устройства HID сняты ли галочки в Управления электропитанием- Разрешить выводить этот компьютер из ждущего режима и стоит ли галочка Разрешить отключение этого устройства для экономия энергии.Галочка»Разрешить выводить этот компьютер из ждущего режима» должна стоять только на Мыши и Клавиатуры.

Для начала найдите событие которое описывает пробуждение, там часто есть источник пробужденния. То что вы указли про время не есть причина (хотя изменение времени очень велико для синхронизации, возможны проблемы с часами на матплате).

В обшем, должно быть событие конкретно о пробуждении, типично из серии «Kernel Power». Его надо найти и изучить на предмет источника пробуждения.

Можно так же запустить данную утилиту в консоли админстратора: powercfg.exe /LASTWAKE

Не повредит посмотреть настройки БИОС, там может стоять пробуждение по таймеру или от других источников. Их можно запретить.

P.S. Пожалуйста, полегче с восклицательными знаками.

This posting is provided «AS IS» with no warranties, and confers no rights.

Для начала найдите событие которое описывает пробуждение, там часто есть источник пробужденния. То что вы указли про время не есть причина (хотя изменение времени очень велико для синхронизации, возможны проблемы с часами на матплате).

В обшем, должно быть событие конкретно о пробуждении, типично из серии «Kernel Power». Его надо найти и изучить на предмет источника пробуждения.

Можно так же запустить данную утилиту в консоли админстратора: powercfg.exe /LASTWAKE

Не повредит посмотреть настройки БИОС, там может стоять пробуждение по таймеру или от других источников. Их можно запретить.

P.S. Пожалуйста, полегче с восклицательными знаками.

This posting is provided «AS IS» with no warranties, and confers no rights.

Источник

Device harddiskvolume4 windows system32 svchost exe

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

Предупреждение 28.10.2010 7:24:44 User Profile Service 1530 Отсутствует

Операционная система обнаружила, что файл реестра используется другими приложениями или службами. Файл будет сейчас выгружен. Приложения или службы, которые используют файл реестра, могут впоследствии работать неправильно.

Прошу вас помочь в решении этой проблемы! или скажите куда обратиться?

Ответы

Это сообщение скорее всего результат того что приложение было убито ОС, например при перезагрузке. Приложение может быть убито ОС если оно само не желает выключаться. Т.е. данное сообщение скорее всего не причина долгой перезагрузки, но возможно следствие.

В зависимости от того какие сервисы запущены на компьютере и используются ли они по сети минута-другая может быть и весьма коротким интервалом.

Я бы посоветовал произвести ревизию запущенных процессов и сервисов которые не используются по умолчанию. Возможно один из них создает замедление при выключении.

Если подобное поведение началось недавно то так же можно выполнить откат.

This posting is provided «AS IS» with no warranties, and confers no rights.

Все ответы

Похоже, какая-то программа работает некорректно.

вот опять,после перезагрузки ОС в журнале событий-события управления, снова запись такая-

Предупреждение 31.10.2010 14:54:48 User Profile Service 1530 Отсутствует

Операционная система обнаружила, что файл реестра используется другими приложениями или службами. Файл будет сейчас выгружен. Приложения или службы, которые используют файл реестра, могут впоследствии работать неправильно.

Источник

Help! Маскировка процесса «svchost.exe» HarddiskVolume1

Опции темы

зверек завелся, не могу поймать за хвост.

интивирь не ловит.

svchost.exe ломится на адрес: 212.193.224.104 на все возможные порты.

в процессах AVZ на него ругается:

Обнаружена маскировка процесса 1288 c:windowssystem32svchost.exe

1.4 Поиск маскировки процессов и драйверов

Маскировка процесса с PID=1288, имя = «svchost.exe», полное имя = «DeviceHarddiskVolume1WINDOWSsystem32svchost. exe»

найти, где зверь запускается, не могу. в автозапуске всё просмотрел, глаза сломал

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

логи. кроме процитированного ничего подозрительного нет.

лог Hijack я приложил по правилам.

вот эта зверушка мне покоя не дает:

>>>> Обнаружена маскировка процесса 544 c:windowssystem32svchost.exe

1.4 Поиск маскировки процессов и драйверов

Маскировка процесса с PID=544, имя = «svchost.exe», полное имя = «DeviceHarddiskVolume1WINDOWSsystem32svchost. exe»

не могу вычистить. в реестре такого пути нет. И это не системная переменнная. где искать?

Источник

#1

Yuriy8784

-

- Members

- 2 Сообщений:

Newbie

Отправлено 09 Февраль 2017 — 18:48

Здравствуйте

В памяти серверов постоянно обнаруживается Drweb Cureit вирус trojan.emotet.56

В карантине угрозы нет, что б отправить на анализ в VirusTotal. Зараженных файлов на сервере тоже нет.

Другие антивирусы Mcafee VSE8.8 и Kaspersky Virus Removal Tool угрозу в памяти не находят.

Логи работы 3 программ — Cureit, DrWeb SysInfo и Hijackthis прилагаються

Прикрепленные файлы:

- Наверх

#2

Dr.Robot

Dr.Robot

-

- Helpers

- 2 940 Сообщений:

Poster

Отправлено 09 Февраль 2017 — 18:48

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ — сканера Dr. Web (или CureIt!, если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

— попытайтесь найти коды разблокировки здесь https://www.drweb.com/xperf/unlocker/

— детально опишите как выглядит это окно (цвет, текст, количество кнопок, появляется ли оно до появления окна приветствия Windows или сразу же после включении компьютера);

— дождаться ответа аналитика или хелпера;

3. Если у Вас зашифрованы файлы,

Внимание! Услуга по расшифровке файлов предоставляется только лицензионным пользователям продуктов Dr.Web, у которых на момент заражения была установлена коммерческая лицензия Dr.Web Security Space не ниже версии 9.0, Антивирус Dr.Web для Windows не ниже версии 9.0 или Dr.Web Enterprise Security Suite не ниже версии 6.0. подробнее.

Что НЕ нужно делать:

— лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

— переустанавливать операционную систему;

— менять расширение у зашифрованных файлов;

— очищать папки с временными файлами, а также историю браузера;

— использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из «Аптечки сисадмина» Dr. Web;

— использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Что необходимо сделать:

— прислать в вирусную лабораторию Dr. Web https://support.drweb.com/new/free_unlocker/?keyno=&for_decode=1 несколько зашифрованных файлов и, если есть, их не зашифрованные копии в категорию Запрос на лечение. Дожидаться ответа на Вашу почту вирусного аналитика и далее следовать его указаниям ведя с ним переписку по почте. На форуме рекомендуется указать номер тикета вирлаба — это номер Вашего запроса, содержащий строку вида [drweb.com #3219200];

4. При возникновении проблем с интернетом, таких как «не открываются сайты», в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа «Содержание сайта заблокировано» и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

Для этого проделайте следующее:

- Зайдите в меню Пуск на Рабочем столе, вызовите в нем окно команды Выполнить…

- В появившемся окне наберите cmd и нажмите клавишу <Enter>. Появится черное окно консоли (интерпретатора команд).

- Напишите в этом черном окне команду ipconfig /all>»%userprofile%ipc.log» и нажмите клавишу <Enter>, затем наберите там же команду explorer.exe /select,»%userprofile%ipc.log» и нажмите клавишу <Enter>, нужный файл будет показан в Проводнике Windows.

- Приложите этот файл к своему сообщению на форуме.

Чтобы не сделать ошибок в написании команд, можно скопировать эти команды отсюда и последовательно вставлять в черное окно консоли путем выбора пункта Вставить из меню, появляющегося при нажатии правой кнопки мыши в черном окне консоли.

- Наверх

#3

Dmitry Shutov

Dmitry Shutov

-

- Virus Hunters

- 1 651 Сообщений:

Poster

Отправлено 09 Февраль 2017 — 19:12

Мне думается это ложное срабатывание на то что стартует через powershell

O4 — HKUSS-1-5-21-2366370871-3915562376-38366309-137829..RunOnce: [Application Restart #3] C:WindowsSystem32WindowsPowerShellv1.0powershell_ise.exe (User ‘adm-SedochenkoIV’)

Process DeviceHarddiskVolume2WindowsSystem32WindowsPowerShellv1.0powershell.exe:5016 — Ok

Process DeviceHarddiskVolume2WindowsSystem32WindowsPowerShellv1.0powershell_ise.exe:8212 — Ok

Process DeviceHarddiskVolume2WindowsSystem32wbemWmiPrvSE.exe:10300 — infected with Trojan.Emotet.56

Process DeviceHarddiskVolume2WindowsSystem32wbemWmiPrvSE.exe:10300 — neutralized

Ждите ответа аналитиков.

- Наверх

#4

Ivan Korolev

Ivan Korolev

-

- Virus Analysts

-

- 1 245 Сообщений:

Poster

Отправлено 10 Февраль 2017 — 08:14

Нужен дамп процесса, в котором обнаруживается угроза.

- Наверх

#5

Yuriy8784

Yuriy8784

-

- Members

- 2 Сообщений:

Newbie

Отправлено 10 Февраль 2017 — 13:48

Сегодня угроза найдена в другом процессе svchost.exe:320. дамп процесса прикреплен

Process DeviceHarddiskVolume2Program FilesMicrosoft Monitoring AgentAgentHealthService.exe:1420 — Ok

Process DeviceHarddiskVolume2WindowsSystem32svchost.exe:1392 — Ok

Process DeviceHarddiskVolume2WindowsSystem32svchost.exe:1276 — Ok

Process DeviceHarddiskVolume2WindowsSystem32spoolsv.exe:1200 — Ok

Process DeviceHarddiskVolume2WindowsSystem32svchost.exe:1044 — Ok

Process DeviceHarddiskVolume2WindowsSystem32svchost.exe:12 — Ok

Process DeviceHarddiskVolume2WindowsSystem32svchost.exe:480 — Ok

Process DeviceHarddiskVolume2WindowsSystem32svchost.exe:448 — Ok

Process DeviceHarddiskVolume2WindowsSystem32svchost.exe:320 — infected with Trojan.Emotet.56

Process DeviceHarddiskVolume2WindowsSystem32svchost.exe:320 — neutralized

Process DeviceHarddiskVolume2WindowsSystem32svchost.exe:976 — Ok

Process DeviceHarddiskVolume2WindowsSystem32LogonUI.exe:960 — Ok

Process DeviceHarddiskVolume2WindowsSystem32svchost.exe:880 — Ok

Process DeviceHarddiskVolume2WindowsSystem32svchost.exe:800 — Ok

Process DeviceHarddiskVolume2WindowsSystem32lsm.exe:696 — Ok

Прикрепленные файлы:

- Наверх

Я адаптировал ответ @ merle, используя подход, описанный в MSDN. На этом также показаны устройства без буквы диска или томов, подключенных к каталогу.

$signature = @'

[DllImport("kernel32.dll", SetLastError=true)]

[return: MarshalAs(UnmanagedType.Bool)]

public static extern bool GetVolumePathNamesForVolumeNameW([MarshalAs(UnmanagedType.LPWStr)] string lpszVolumeName,

[MarshalAs(UnmanagedType.LPWStr)] [Out] StringBuilder lpszVolumeNamePaths, uint cchBuferLength,

ref UInt32 lpcchReturnLength);

[DllImport("kernel32.dll", SetLastError = true)]

public static extern IntPtr FindFirstVolume([Out] StringBuilder lpszVolumeName,

uint cchBufferLength);

[DllImport("kernel32.dll", SetLastError = true)]

public static extern bool FindNextVolume(IntPtr hFindVolume, [Out] StringBuilder lpszVolumeName, uint cchBufferLength);

[DllImport("kernel32.dll", SetLastError = true)]

public static extern uint QueryDosDevice(string lpDeviceName, StringBuilder lpTargetPath, int ucchMax);

'@;

Add-Type -MemberDefinition $signature -Name Win32Utils -Namespace PInvoke -Using PInvoke,System.Text;

[UInt32] $lpcchReturnLength = 0;

[UInt32] $Max = 65535

$sbVolumeName = New-Object System.Text.StringBuilder($Max, $Max)

$sbPathName = New-Object System.Text.StringBuilder($Max, $Max)

$sbMountPoint = New-Object System.Text.StringBuilder($Max, $Max)

[IntPtr] $volumeHandle = [PInvoke.Win32Utils]::FindFirstVolume($sbVolumeName, $Max)

do {

$volume = $sbVolumeName.toString()

$unused = [PInvoke.Win32Utils]::GetVolumePathNamesForVolumeNameW($volume, $sbMountPoint, $Max, [Ref] $lpcchReturnLength);

$ReturnLength = [PInvoke.Win32Utils]::QueryDosDevice($volume.Substring(4, $volume.Length - 1 - 4), $sbPathName, [UInt32] $Max);

if ($ReturnLength) {

$DriveMapping = @{

DriveLetter = $sbMountPoint.toString()

VolumeName = $volume

DevicePath = $sbPathName.ToString()

}

Write-Output (New-Object PSObject -Property $DriveMapping)

}

else {

Write-Output "No mountpoint found for: " + $volume

}

} while ([PInvoke.Win32Utils]::FindNextVolume([IntPtr] $volumeHandle, $sbVolumeName, $Max));

|

0 / 0 / 5 Регистрация: 07.02.2013 Сообщений: 36 |

|

|

1 |

|

|

08.01.2016, 18:59. Показов 13669. Ответов 6

Почти каждую ночь компьютер выходит из спящего режима и будит меня. c:>powercfg /waketimers Помогите. Кто виноват и что делать?

__________________

0 |

|

10565 / 5529 / 864 Регистрация: 07.04.2013 Сообщений: 15,660 |

|

|

08.01.2016, 19:00 |

2 |

|

Журнал событий смотреть, что происходит в 4 часа, потом в планировщике заданий это отключить или изменить время

0 |

|

0 / 0 / 5 Регистрация: 07.02.2013 Сообщений: 36 |

|

|

09.01.2016, 07:19 [ТС] |

3 |

|

тогда в команде ошибся. вот что на самом деле выдает powercfg /waketimers Таймер, установленный [SERVICE] DeviceHarddiskVolume1WindowsSystem32svchost.e xe (SystemEventsBroker), действителен до 3:36:23 10.01.2016. в планировщике заданий не нашел…

0 |

|

0 / 0 / 5 Регистрация: 07.02.2013 Сообщений: 36 |

|

|

17.01.2016, 08:38 [ТС] |

4 |

|

Решениев конце концов вылечил сей недуг: Панель управления -> Безопасность и обслуживание -> Обслуживание -> Автоматическое обслуживание -> Изменить параметры обслуживания -> снимаем галку «Разрешить задаче обслуживания пробуждать мой компьютер…»

0 |

|

0 / 0 / 5 Регистрация: 07.02.2013 Сообщений: 36 |

|

|

12.12.2016, 22:18 [ТС] |

5 |

|

ох. после очередного обновления десятки, снова стал просыпаться компьютер по ночам…

0 |

|

0 / 0 / 0 Регистрация: 22.04.2015 Сообщений: 7 |

|

|

24.01.2017, 17:44 |

6 |

|

попробуйте сделать откат биоса… у меня раз было такое на ноутбуке… поставил десятку и потом ноут перестал адекватно выключаться…. тоесть после перехода в сон от как-бы останавливался и снова начинал гудеть … но тольео уж без загрузки… так я скачал с офф сайта стоковый биос и залил… неадекватне поведение закончилось… Похоже. когда ставишь десятую винду — она завладевает компом… Скоро начнет выплевывать диски с пиратским софтом из дисковода )

0 |

В моем основном ноутбуке различные проблемы с электропитанием возникают часто, что объяснимо работой в инсайдерских сборках. Однако и в стабильной версии 1803 я заметил, что моя система перестала уходить в сон. При этом монитор выключался через указанный промежуток времени, что намекало на правильное определение системой состояния бездействия.

Я выставил маленький период перехода в сон, 1-2 минуты и приступил к диагностике.

Проверка запросов к подсистеме питания от приложений и драйверов

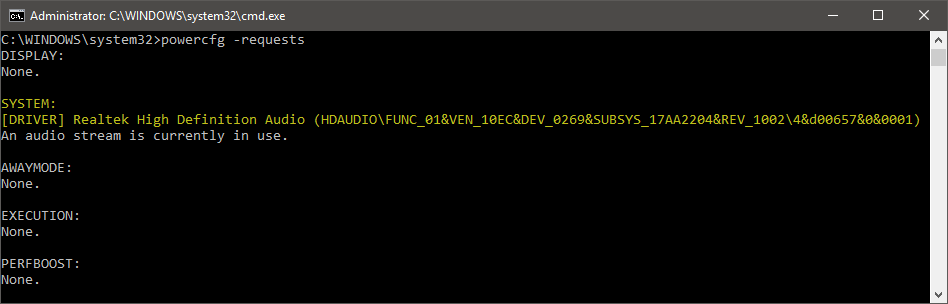

Первым делом надо смотреть в powercfg, что удерживает ОС от перехода в сон. Процессы и драйверы, обращающиеся к подсистеме электропитания, можно увидеть в командной строке от имени администратора:

powercfg -requests

Сразу видно, что запрос к SYSTEM идет от DRIVER — в данном случае, Realtek использует аудиопоток.

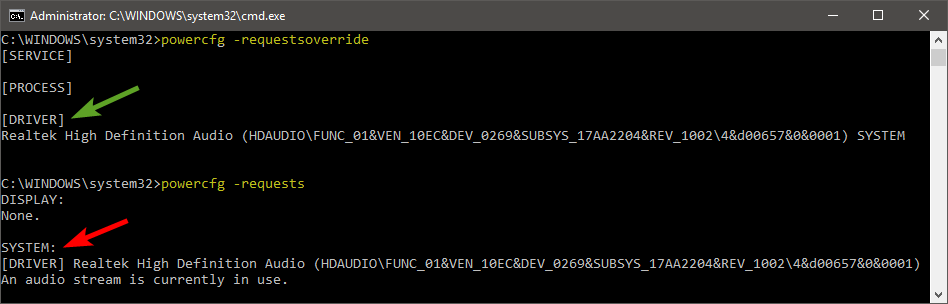

В списке также может присутствовать WebRTC от Chrome, а сразу после перезапуска системы там можно увидеть запросы оптимизации загрузки, индекс поиска, но они быстро исчезают. Можно внести процесс или драйвер в список исключений, и он не будет препятствовать уходу в сон.

powercfg -requestsoverride DRIVER "Realtek High Definition Audio (HDAUDIOFUNC_01&VEN_10EC&DEV_0269&SUBSYS_17AA2204&REV_10024&d00657&0&0001)" SYSTEM

Команда читается как «игнорировать запрос от DRIVER [полное имя драйвера] к SYSTEM».

Список исключений хранится в разделе реестра

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlPowerPowerRequestOverride

и выводится командой

powercfg -requestsoverride

Я перезагрузился для верности, но система отказывалась засыпать. Проверив исключения и список запросов, я обнаружил, что драйвер Realtek продолжал использовать аудиопоток, хотя был внесен в исключения.

Я поплясал немножко с бубном вокруг исключений, но успеха не добился. Быстрое гугление подтвердило, что в некоторых случаях они не срабатывают. Это типично для legacy запросов, но тут был другой случай, и я не первый, кто с этим столкнулся.

В итоге я удалил Realtek из списка. Можно удалять записи в редакторе реестра или консоли. Команда почти такая же, как при добавлении, просто не указывается куда идет запрос, т.е. в данном случае в конце команды нет SYSTEM:

powercfg -requestsoverride DRIVER "Realtek High Definition Audio (HDAUDIOFUNC_01&VEN_10EC&DEV_0269&SUBSYS_17AA2204&REV_10024&d00657&0&0001)"

Мы пойдем другим путем ©

Вычисление процесса, использующего подсистему звука

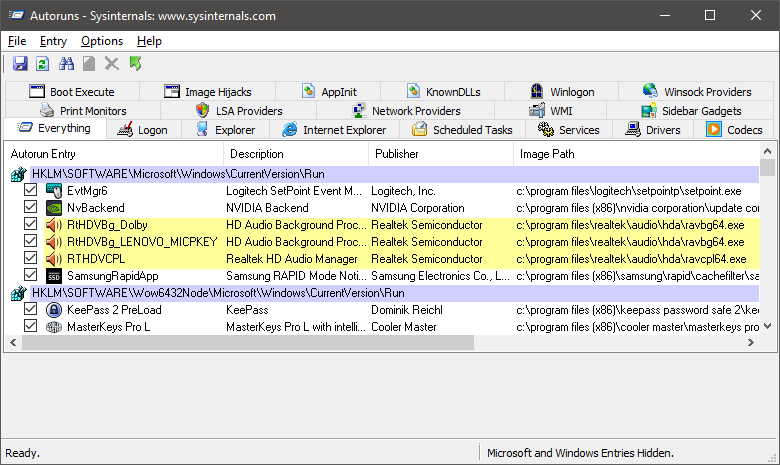

Известно, что черными делами занимается драйвер Realtek. Очевидно, он загружается при старте системы, поэтому имя файла несложно выяснить с помощью Autoruns.

Три записи относятся к двум файлам, один из которых – панель управления, судя по имени. Поэтому объектом интереса стал ravbg64.exe.

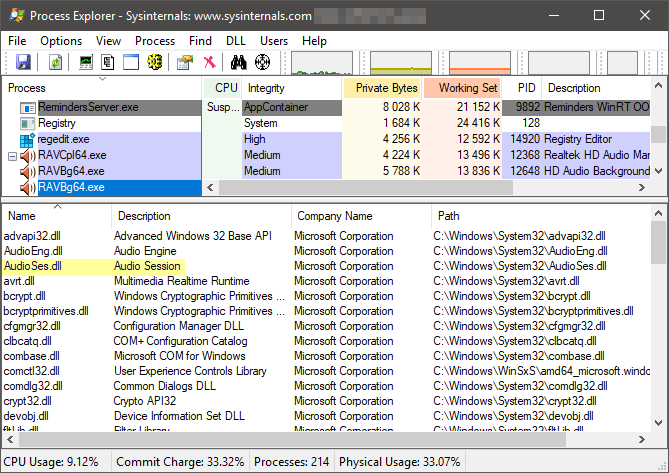

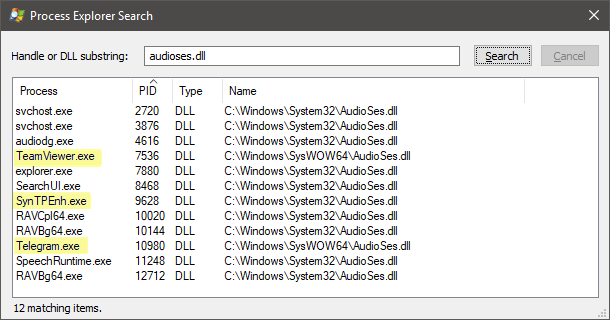

В Process Explorer от имени администратора я открыл нижнюю панель сочетанием Ctrl + L, перешел в нее и нажал kbd class=»dark»>Ctrl + D, чтобы увидеть список библиотек и дескрипторов процесса. Конечно, там очень много всего, но меня интересовало, что может использовать аудиопоток. Поэтому мое внимание быстро привлекла библиотека AudioSes.dll с описанием Audio Session.

Ctrl + Shift + F по audioses.dll выдает список процессов, вовлеченных в звуковую сессию. Под подозрение попали сторонние приложения и драйверы (за исключением самого Realtek), выделенные на картинке.

Закрыв Telegram и TeamViewer, я повторил проверку запросов, но ничего не изменилось. Я отключил драйвер Synaptics в msconfig – Службы – Не показывать службы Microsoft и перезагрузился, но запрос от Realtek не исчез.

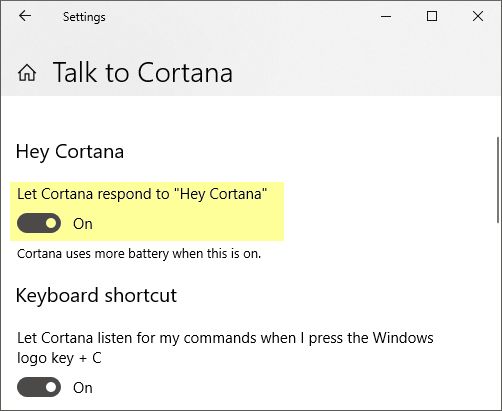

Так, а что там SearchUI.exe может слушать? Графический интерфейс поиска… да это же Cortana! И она настроена откликаться на голосовое обращение. (У меня английский интерфейс.)

Действительно, после отключения этого параметра и контрольной перезагрузки SearchUI перестал использовать сессию аудио, а запрос от Realtek к подсистеме электропитания исчез! Соответственно, наладился и уход в сон.

Заключение и мысли по поводу

Голосовым помощником я пользуюсь нечасто (при необходимости Cortana можно вызвать сочетанием клавиш), и нормальный сон системы для меня важнее. Поэтому проблему я счел для себя полностью решенной, но осталась пара вопросов. Они очень похожи на баги, которые я занес в Feedback Hub (поддержка инсайдеров приветствуется):

- Параметр “Hey Cortana” препятствует уходу в сон

- Не работает игнорирование запросов драйвера Realtek к подсистеме электропитания

Можно спорить, является ли первая проблема багом или так и задумано — раз Cortana должна слушать, то и спать не должна. Но такое поведение неочевидно и нигде не описано (про повышенный расход батареи предупреждают, кстати). Оно не создает проблем лишь на современных устройствах с InstantGo, в которых не используется традиционный сон. Возможно, в представлениях и мечтах Microsoft такие устройства сейчас у всех, но реальность суровее.

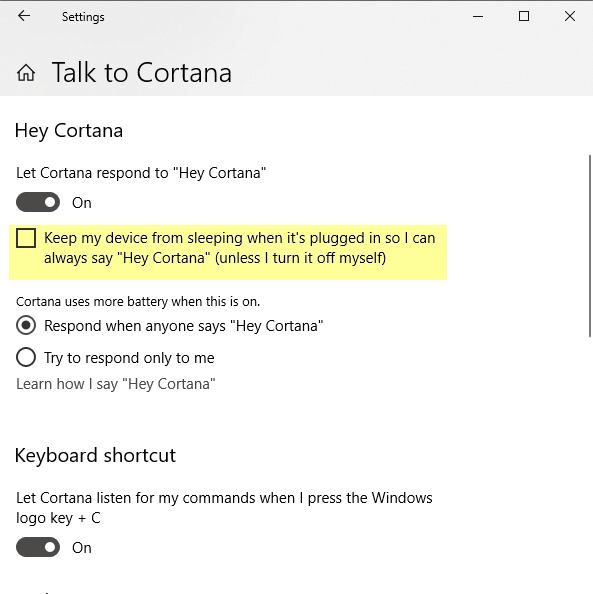

Upd. Буквально на следующий день после публикации статьи я зашел в настройки Cortana и обнаружил, что там добавили параметр, контролирующий уход в сон при работе от элкетросети. Теперь Cortana не препятствует уходу в сон (я проверил), но при желании можно переопределить это поведение.

Так или иначе, цель статьи в том, чтобы показать вам простой прием решения распространенной задачи, а также подход к диагностике более сложной проблемы с помощью утилит Sysinternals.

У вас возникают проблемы со сном / гибернацией в Windows 10?

- Да (43%, голосов: 135)

- Нет (27%, голосов: 86)

- Не пользуюсь этими режимами (17%, голосов: 53)

- Моего варианта тут нет / У меня не Windows 10 (12%, голосов: 39)

Проголосовало: 313 [архив опросов]

Загрузка …

This event documents each time WFP allows a program to connect to another process (on the same or a remote computer) on a TCP or UDP port.

The above example is of WFP allowing the DNS Server service to connect to the DNS client on the same computer.

Application Information:

Description Fields in

5156

Application Information:

- Process ID: %1

- Application Name: %2

Network Information:

- Direction: %3

- Source Address: %4

- Source Port: %5

- Destination Address: %6

- Destination Port: %7

- Protocol: %8

Filter Information:

- Filter Run-Time ID: %9

- Layer Name: %10

- Layer Run-Time ID: %11

Examples of 5156

The Windows Filtering Platform has allowed a connection.

Application Information:

Process ID: 1752

Application Name: deviceharddiskvolume1windowssystem32dns.exe

Network Information:

Direction: Inbound

Source Address: 10.45.45.103

Source Port: 53

Destination Address: 10.45.45.103

Destination Port: 50146

Protocol: 17

Filter Information:

Filter Run-Time ID: 5

Layer Name: Receive/Accept

Layer Run-Time ID: 44

Top 10 Windows Security Events to Monitor

Free Tool for Windows Event Collection

Сообщение было отмечено vavun как решение

Сообщение было отмечено vavun как решение