Содержание

- Embedded Lockdown Manager — что это за программа и нужна ли она?

- Разбираемся

- Вывод

- Добавить комментарий Отменить ответ

- Lab 2: Device Lockdown Features

- Prerequisites

- Keyboard filter

- Keyboard filter overview

- Enable the Keyboard filter

- Unified Write Filter (UWF)

- Unified Write Filter overview

- Enable the UWF

- Unbranded boot

- Unbranded boot overview

- Enable Unbranded boot

- Configure Unbranded Boot settings at runtime using BCDEdit

- Custom Logon

- Next steps

- Лаборатория 2. функции блокирования устройств

- Предварительные требования

- Фильтр клавиатуры

- Общие сведения о фильтре клавиатуры

- Включить фильтр клавиатуры

- Объединенный фильтр записи (UWF)

- Общие сведения о объединенном фильтре записи

- Включение UWF

- Загрузка без фирменного стиля

- Обзор нефирменной загрузки

- Включить загрузку нефирменного стиля

- Настройка нефирменных параметров загрузки во время выполнения с помощью BCDEdit

- Настраиваемый вход в систему

- Следующие шаги

- Функции блокировки Windows Embedded 8.1 Industry

- Lockdown features from Windows Embedded 8.1 Industry

Embedded Lockdown Manager — что это за программа и нужна ли она?

Предположительно устанавливается в виде обновления.

Разбираемся

Простыми словами — данная программа предназначена для настройки Windows на рабочих ПК, например терминалы, компьютеры в магазинах, на предприятиях.

Программа устанавливается стандартно — в папку Program Files.

При помощи Embedded Lockdown Manager можно настроить следующие функции блокировки:

Походу те самые фильтры:

По факту данная программа — только среда управления, оболочка.

На заметку — для использования ELM для настройки средства запуска приложений Windows 8 необходимо сперва установить KB2932074.

Включить/отключить компонент можно штатными средствами Windows (панель управления > программы и компоненты > включение/отключение компонентов):

Официальная документация находится здесь.

Судя по скриншоту — поддерживается удаленная настройка ПК:

Дополнительная информация по поводу удаленного управления:

Вывод

Надеюсь информация помогла. Удачи.

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте как обрабатываются ваши данные комментариев.

Источник

Lab 2: Device Lockdown Features

In labs 1a and 1b we installed the OS onto a reference device and made customizations in audit mode. This lab describes several ways lock down your device using device lockdown features that are built in to Windows. The device lockdown features aren’t listed in any particular order, and you can enable some, all, or none of the features, depending on the device you’re building.

This lab is optional. You can build an IoT Enterprise device without enabling any of the features described in this lab. If you aren’t implementing any of these features, you can continue to Lab 3.

For a fully automated approach to these steps consider using the Windows 10 IoT Enterprise deployment framework.

Prerequisites

Complete Lab 1a: Create a basic image.

Keyboard filter

Keyboard filter overview

The Keyboard Filter enables controls that you can use to suppress undesireable key presses or key combinations. Normally, a customer can alter the operation of a device by using certain key combinations like Ctrl+Alt+Delete, Ctrl+Shift+Tab, Alt+F4, etc. The Keyboard filter will prevent users from using these key combinations, which is helpful if your device is intended for a dedicated purpose.

The Keyboard Filter feature works with physical keyboards, the Windows on-screen keyboard, and the touch keyboard. Keyboard Filter also detects dynamic layout changes, such as switching from one language set to another, and continues to suppress keys correctly, even if the location of suppressed keys has changed on the keyboard layout.

Keyboard filter keys are stored in the Registry at HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows EmbeddedKeyboardFilter.

Enable the Keyboard filter

There are several methods to enable the Keyboard Filter, we are providing instructions for one of those methods in this lab.

See Keyboard Filter for more information.

Enable the Keyboard Filter feature by running the following command from an Administrative Command Prompt:

You’ll be prompted to restart the reference cevice, type Y to reboot. The device will reboot into audit mode.

Once you’ve enabled the keyboard filter, see Keyboard filter PowerShell script samples to learn about blocking key combinations.

For this lab we are going to provide a demo on blocking the CTRL+ALT+DEL key. In an administrative PowerShell command window copy and paste the below commands.

Restart the reference device and then note the CTRL+ALT+DEL key is blocked.

Unified Write Filter (UWF)

Unified Write Filter overview

Unified Write Filter (UWF) is a Windows 10 device lockdown feature that helps to protect your device’s configuration by intercepting and redirecting any writes to the drive (app installations, settings changes, saved data) to a virtual overlay. This overlay can be deleted by rebooting or, in certain configurations, the overlay can be retained until the Unified Write Filter is disabled.

Enable the UWF

Enable the Unified Write Filter feature by running the following command from an Administrative Command Prompt:

Restart the reference device

Configuring and enabling the overlay and protection is best done through scripting but for this lab we will configure using command line

See Unified write filter for more information about the UWF, including sample scripts.

At an Admistrative Command prompt run the following commands

Restart the reference device

Now all writes will be redirected to the RAM overlay and will not be retained when the reference device is rebooted.

To disable the Unified Write Filter, at an Administrative Command prompt run the following command and then reboot the device.

When using the Unified Write Filter you must take into consideration the Operating System product activation. Product activation must be done with the Unified Write Filter disabled. Also, when cloning the image to other devices the image needs to be in a Sysprep state and the filter disabled prior to capturing the image.

Unbranded boot

Unbranded boot overview

Unbranded boot allows you to suppress Windows elements that appear when Windows starts or resumes, and can suppress the crash screen when Windows encounters an error that it cannot recover from.

Enable Unbranded boot

Enable the Unbranded boot feature by running the following command in an Administrative Command Prompt:

Restart the reference device

Configure Unbranded Boot settings at runtime using BCDEdit

You can customize Unbranded boot from an Administrative Command prompt in the following ways:

Disable the F8 key during startup to prevent access to the Advanced startup options menu:

Disable the F10 key during startup to prevent access to the Advanced startup options menu:

Suppress all Windows UI elements (logo, status indicator, and status message) during startup:

Anytime you rebuild the BCD information, for example using bcdboot, you’ll have to re-run the above commands.

Custom Logon

You can use the Custom Logon feature to suppress Windows 10 UI elements that relate to the Welcome screen and shutdown screen. For example, you can suppress all elements of the Welcome screen UI and provide a custom logon UI. You can also suppress the Blocked Shutdown Resolver (BSDR) screen and automatically end applications while the OS waits for applications to close before a shutdown.

See Custom logon for more information.

Custom Logon feature will not work on images that are using a blank or evaluation product key. You must use a valid Product Key to see the changes made with the below commands.

Enable the Custom Logon feature by running the following command at an Administrative Command Prompt:

If prompted to restart choose No.

Next at an Administrative Command prompt modify the following registry entries. If prompted to overwrite choose Yes.

Restart the reference device. You should no longer see the Windows UI elements that relate to the Welcome screen and shutdown screen.

Next steps

Your device now has device lockdown features in place. You can use group policies to further customize your device’s user experience. Lab 3 covers how to congifure policy settings.

Источник

Лаборатория 2. функции блокирования устройств

В лабораториях 1A и 1B мы установили ОС на эталонном устройстве и внесли настройки в режиме аудита. В этом лабораторном занятии описывается несколько способов блокировки устройства с помощью функций блокировки устройств, встроенных в Windows. Функции блокировки устройств не перечислены в определенном порядке, и в зависимости от создаваемого устройства можно включить некоторые, все или ни одного компонента.

Эта лабораторная работа является необязательной. вы можете создать устройство Enterprise IoT, не включая функции, описанные в этой лаборатории. Если вы не реализуете какую бы то ни было из этих функций, можно перейти к лабораторию 3.

для полностью автоматизированного подхода к этим шагам рекомендуется использовать платформу развертывания Windows 10 IoT Корпоративная.

Предварительные требования

Полный семинар 1a: создание базового образа.

Фильтр клавиатуры

Общие сведения о фильтре клавиатуры

Фильтр клавиатуры позволяет элементам управления, которые можно использовать для подавления ненужных нажатий клавиш или сочетаний клавиш. Как правило, клиент может изменять работу устройства с помощью определенных сочетаний клавиш, таких как CTRL + ALT + DELETE, CTRL + SHIFT + TAB, Alt + F4 и т. д. Фильтр клавиатуры не позволит пользователям использовать эти сочетания клавиш, что полезно, если устройство предназначено для выделенной цели.

функция фильтрации клавиатуры работает с физическими клавиатурами, Windows на экранной клавиатуре и сенсорной клавиатурой. Фильтр клавиатуры также обнаруживает динамические изменения макета, такие как переключение с одного языка на другой, и повторное отключение ключей, даже если в раскладке клавиатуры изменилось расположение подавленных ключей.

Ключи фильтрации клавиатуры хранятся в реестре по адресу HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows EmbeddedKeyboardFilter.

Включить фильтр клавиатуры

Существует несколько методов включения фильтрации клавиатуры. Мы предоставляем инструкции для одного из этих методов в этой лаборатории.

Включите функцию фильтрации клавиатуры, выполнив следующую команду из административной командной строки:

Вам будет предложено перезапустить ссылку на Цевице, ввести Y для перезагрузки. Устройство будет перезагружено в режим аудита.

В этом лабораторном занятии мы будем предоставлять демонстрацию о блокировании клавиши CTRL + ALT + DEL. В административном окне командной строки PowerShell скопируйте и вставьте приведенные ниже команды.

Перезапустите эталонное устройство, а затем Обратите внимание, что клавиша CTRL + ALT + DEL заблокирована.

Объединенный фильтр записи (UWF)

Общие сведения о объединенном фильтре записи

объединенный фильтр записи (UWF) — это Windows 10 функция блокировки устройств, которая помогает защитить конфигурацию устройства путем перехвата и перенаправления любых операций записи на диск (установки приложений, изменения параметров, сохраненных данных) в виртуальный оверлей. Этот оверлей можно удалить путем перезагрузки или, в некоторых конфигурациях, наложение можно сохранить до тех пор, пока не будет отключен Объединенный фильтр записи.

Включение UWF

Включите функцию Объединенного фильтра записи, выполнив следующую команду из административной командной строки:

Перезапуск эталонного устройства

Настройка и включение оверлея и защиты наилучшим образом выполняется с помощью сценариев, но для этого лабораторного занятия мы будем настраивать с помощью командной строки.

В командной строке Адмистративе выполните следующие команды:

Перезапуск эталонного устройства

Теперь все операции записи будут перенаправляться на наложение ОЗУ и не будут сохранены при перезагрузке эталонного устройства.

Чтобы отключить Объединенный фильтр записи, в командной строке администратора выполните следующую команду, а затем перезагрузите устройство.

При использовании Объединенного фильтра записи необходимо принять во внимание активацию операционной системы. Активация продукта должна быть выполнена с отключенным Объединенным фильтром записи. Кроме того, при клонировании образа на другие устройства образ должен быть в состоянии Sysprep, а фильтр отключен до записи образа.

Загрузка без фирменного стиля

Обзор нефирменной загрузки

загрузка без фирменного стиля позволяет подавлять Windows элементы, отображаемые при запуске Windows, и может подавлять экран сбоя, когда Windows обнаруживает ошибку, которая не может быть восстановлена из.

Включить загрузку нефирменного стиля

Включите функцию загрузки нефирменного стиля, выполнив следующую команду в административной командной строке:

Перезапуск эталонного устройства

Настройка нефирменных параметров загрузки во время выполнения с помощью BCDEdit

Можно настроить нефирменную загрузку из командной строки с правами администратора следующими способами.

Отключите клавишу F8 во время запуска, чтобы запретить доступ к меню дополнительных параметров запуска:

Отключите клавишу F10 во время запуска, чтобы запретить доступ к меню дополнительных параметров запуска:

подавлять все элементы пользовательского интерфейса Windows (логотип, индикатор состояния и сообщение о состоянии) во время запуска:

В любой момент, когда вы перестраиваете данные BCD, например с помощью BCDboot, вам придется повторно выполнить приведенные выше команды.

Настраиваемый вход в систему

функцию настраиваемого входа в систему можно использовать для подавления Windows 10 элементов пользовательского интерфейса, связанных с экраном приветствия и экраном завершения работы. Например, можно подавить все элементы пользовательского интерфейса экрана приветствия и предоставить собственный пользовательский интерфейс для входа. Также можно подавить экран Blocked Shutdown Resolver (BSDR) и автоматически завершать приложения, когда ОС ожидает закрытия приложений перед завершением работы.

Функция настраиваемого входа в систему не будет работать для образов, использующих пустой или ознакомительный ключ продукта. Для просмотра изменений, внесенных с помощью приведенных ниже команд, необходимо использовать допустимый ключ продукта.

Включите функцию настраиваемого входа в систему, выполнив следующую команду в административной командной строке:

При появлении запроса на перезапуск выберите нет.

Затем в командной строке администратора измените следующие записи реестра. При появлении запроса на перезапись выберите Да.

Перезапустите эталонное устройство. вы больше не должны видеть элементы пользовательского интерфейса Windows, относящиеся к экрану приветствия и экрану завершения работы.

Следующие шаги

Теперь на вашем устройстве есть функции блокирования устройств. Групповые политики можно использовать для дальнейшей настройки взаимодействия с пользователем на устройстве. В практическом занятии 3 описано, как настройка параметры политики.

Источник

Функции блокировки Windows Embedded 8.1 Industry

Относится к:

Многие функции блокировки, доступные в Windows Embedded 8.1 Industry, были так или иначе изменены для Windows 10. В этой таблице вы найдете сопоставление функций Windows Embedded Industry 8.1 с функциями Windows 10 Корпоративная, а также ссылки на документацию.

HORM не поддерживается в Windows 10 версии 1607 и более поздней.

Объединенный фильтр записи поддерживается и в Windows 10.

Фильтр клавиатуры: блокировать горячие ключи и другие комбинации ключей

В Windows 10 версии 1511 добавлен фильтр клавиатуры. Как и в Windows Embedded Industry 8.1, фильтр клавиатуры является дополнительным компонентом, который можно включить в разделе Включение или отключение компонентов Windows. Фильтр клавиатуры (помимо ранее доступной конфигурации WMI) настраивается по пути SMISettings с помощью конструктора образов и конфигураций Windows (ICD).

Shell Launcher : запустите Windows настольное приложение при входе

Узнайте, как использовать shell Launcher для создания устройства киоска, которое запускает Windows настольного приложения.

Средство запуска приложений Windows 8 было объединено с функцией ограниченного доступа. Средство запуска приложений позволяет запускать приложение для Windows 8 и удерживать фокус на нем. Ограниченный доступ — это более надежное решение, которое обеспечивает удержание фокуса на приложениях.

Фильтр диалогов: подавление системных диалогов и управление процессами, которые могут запускаться

Фильтр диалогового окна не используется в Windows 10. Фильтр диалогового окна предоставлял две возможности: управление тем, какие процессы могут выполняться, и возможность подавления диалоговых окон (на практике — системных диалоговых окон).

Управление доступными для выполнения процессами теперь осуществляется с помощью AppLocker.

Системные диалоговые окна в Windows 10 заменены системными всплывающими уведомлениями. Дополнительные сведения о блокировке системных всплывающих уведомлений см. ниже в разделе «Фильтр всплывающих уведомлений» ниже.

Фильтр всплывающих уведомлений: подавление уведомлений тостов

Фильтр всплывающих уведомлений заменен параметрами MDM и групповой политики, которые используются для блокировки отдельных компонентов некритических системных всплывающих уведомлений. Например, для подавления всплывающего уведомления при подключения USB-накопителя убедитесь, что USB-подключения заблокированы с помощью связанных политик, и отключите уведомления от приложений.

Групповая политика: Конфигурация пользователя > Административные шаблоны > Меню «Пуск» и панель задач > Уведомления

Имя политики MDM может различаться в зависимости от используемой службы MDM. В Microsoft Intune используйте уведомления Центра действий и настраиваемый параметр OMA-URI для aboveLock/AllowActionCenterNotifications.

Встроенный диспетчер блокировки: настройте функции блокировки

Встроенный диспетчер блокировки не используется в Windows 10, он заменен конструктором образов и конфигураций Windows (ICD). Windows ICD — это консолидированное средство для создания образов и обеспечения работы сценариев подготовки Windows, которое позволяет настроить все параметры Windows, включая параметры блокировки, которые ранее настраивались с помощью встроенного диспетчера блокировки.

ФИЛЬТР USB: ограничение USB-устройств и периферийных устройств в системе

Драйвер фильтра USB заменен параметрами MDM и групповой политики, которые используются для блокировки подключения USB-устройств.

Групповая политика: Конфигурация компьютера > Административные шаблоны > Система > Установка устройств > Ограничения на установку устройств

Имя политики MDM может различаться в зависимости от используемой службы MDM. В службе Microsoft Intune используйте Разрешить использование съемных носителей или Разрешить использование USB-подключения (только Windows 10 Mobile).

Назначен доступ: запустите приложение UWP при входе и блокировке доступа к системе

Функция ограниченного доступа в Windows 10 существенно улучшена. В Windows 8.1 ограниченный доступ блокировал системные сочетания клавиш, краевые жесты системы и некритичные системные уведомления, но также применял некоторые ограничения и к другим учетным записям на устройстве.

В Windows 10 ограниченный доступ влияет только на заблокированную учетную запись. Теперь эта функция ограничивает доступ к другим приложениям или системным компонентам, блокируя устройство при входе в систему под выбранной учетной записью пользователя и запуская указанное приложение поверх экрана блокировки, чтобы заблокировать доступ к другим функциям.

Фильтр жестов: блоки свайпов с верхнего, левого и правого краев экрана

В Windows 8.1 жесты позволяли закрыть приложение, переключаться между приложениями и получить доступ к чудо-кнопкам. В Windows 10 чудо-кнопки удалены. В Windows 10 версии 1607 вы можете заблокировать жесты прокрутки с помощью политики разрешить боковую прокрутку.

Без изменений. Применимо только к Windows 10 Корпоративная и Windows 10 для образовательных учреждений.

Без изменений. Применимо только к Windows 10 Корпоративная и Windows 10 для образовательных учреждений.

Источник

Lockdown features from Windows Embedded 8.1 Industry

Applies to

Many of the lockdown features available in Windows Embedded 8.1 Industry have been modified in some form for WindowsВ 10. This table maps Windows Embedded Industry 8.1 features to WindowsВ 10 Enterprise features, along with links to documentation.

| Функция блокировки Windows Embedded Industry 8.1 | Функция Windows 10 | Изменения |

|---|---|---|

HORM is supported in WindowsВ 10, version 1607 and later.

Unified Write Filter: protect a device’s physical storage media

The Unified Write Filter is continued in WindowsВ 10.

Keyboard Filter: block hotkeys and other key combinations

Keyboard filter is added in WindowsВ 10,В version 1511. As in Windows Embedded Industry 8.1, Keyboard Filter is an optional component that can be turned on via Turn Windows Features On/Off. Keyboard Filter (in addition to the WMI configuration previously available) will be configurable through Windows Imaging and Configuration Designer (ICD) in the SMISettings path.

Shell Launcher: launch a Windows desktop application on sign-on

Shell Launcher continues in WindowsВ 10. It is now configurable in Windows ICD under the SMISettings category.

Learn how to use Shell Launcher to create a kiosk device that runs a Windows desktop application.

Application Launcher: launch a Universal Windows Platform (UWP) app on sign-on

The WindowsВ 8 Application Launcher has been consolidated into Assigned Access. Application Launcher enabled launching a WindowsВ 8 app and holding focus on that app. Assigned Access offers a more robust solution for ensuring that apps retain focus.

Dialog Filter: suppress system dialogs and control which processes can run

Dialog Filter has been deprecated for WindowsВ 10. Dialog Filter provided two capabilities; the ability to control which processes were able to run, and the ability to prevent dialogs (in practice, system dialogs) from appearing.

Control over which processes are able to run will now be provided by AppLocker.

System dialogs in WindowsВ 10 have been replaced with system toasts. To see more on blocking system toasts, see Toast Notification Filter below.

Toast Notification Filter has been replaced by MDM and Group Policy settings for blocking the individual components of non-critical system toasts that may appear. For example, to prevent a toast from appearing when a USB drive is connected, ensure that USB connections have been blocked using the USB-related policies, and turn off notifications from apps.

Group Policy: User Configuration > Administrative Templates > Start Menu and Taskbar > Notifications

MDM policy name may vary depending on your MDM service. In Microsoft Intune, use Allow action center notifications and a custom OMA-URI setting for AboveLock/AllowActionCenterNotifications.

The Embedded Lockdown Manager has been deprecated for WindowsВ 10 and replaced by the Windows ICD. Windows ICD is the consolidated tool for Windows imaging and provisioning scenarios and enables configuration of all Windows settings, including the lockdown features previously configurable through Embedded Lockdown Manager.

USB Filter: restrict USB devices and peripherals on system

The USB Filter driver has been replaced by MDM and Group Policy settings for blocking the connection of USB devices.

Group Policy: Computer Configuration > Administrative Templates > System > Device Installation > Device Installation Restrictions

MDM policy name may vary depending on your MDM service. In Microsoft Intune, use Allow removable storage or Allow USB connection (Windows 10 Mobile only).

Assigned Access: launch a UWP app on sign-in and lock access to system

Assigned Access has undergone significant improvement for WindowsВ 10. In WindowsВ 8.1, Assigned Access blocked system hotkeys and edge gestures, and non-critical system notifications, but it also applied some of these limitations to other accounts on the device.

In WindowsВ 10, Assigned Access no longer affects accounts other than the one being locked down. Assigned Access now restricts access to other apps or system components by locking the device when the selected user account logs in and launching the designated app above the lock screen, ensuring that no unintended functionality can be accessed.

Gesture Filter: block swipes from top, left, and right edges of screen

In Windows 8.1, gestures provided the ability to close an app, to switch apps, and to reach the Charms. In Windows 10, Charms have been removed. In Windows 10, version 1607, you can block swipes using the Allow edge swipe policy.

Custom Logon: suppress Windows UI elements during Windows sign-on, sign-off, and shutdown

No changes. Applies only to WindowsВ 10 Enterprise and WindowsВ 10 Education.

Unbranded Boot: custom brand a device by removing or replacing Windows boot UI elements

No changes. Applies only to WindowsВ 10 Enterprise and WindowsВ 10 Education.

Источник

Adblock

detector

| Windows Embedded 8.1 Industry lockdown feature | Windows 10 feature | Changes |

|---|---|---|

Предположительно устанавливается в виде обновления.

Разбираемся

Простыми словами — данная программа предназначена для настройки Windows на рабочих ПК, например терминалы, компьютеры в магазинах, на предприятиях.

Программа устанавливается стандартно — в папку Program Files.

При помощи Embedded Lockdown Manager можно настроить следующие функции блокировки:

- Windows 8 Application Launcher — позволяет автоматически запускать одно приложение магазина Windows. Можно настроить на отключение начального экрана.

- USB-фильтр. Позволяет только доверенным USB-устройствам подключаться к системе.

- Фильтр жестов. Предотвращает нежелательные жесты (предположительно актуально для сенсорных экранов).

- Keyboard Filter. Подавляет нежелательные комбинации клавиш, например Ctrl+Alt+Del.

- Диалоговый фильтр. Предотвращает появление на экране нежелательных всплывающих окон и диалоговых окон.

- Unified Write Filter. Защищает физический носитель от операций записи.

- Shell Launcher. Запускает альтернативную оболочку вместо стандартной оболочки Windows.

Походу те самые фильтры:

По факту данная программа — только среда управления, оболочка.

На заметку — для использования ELM для настройки средства запуска приложений Windows 8 необходимо сперва установить KB2932074.

Включить/отключить компонент можно штатными средствами Windows (панель управления > программы и компоненты > включение/отключение компонентов):

Официальная документация находится здесь.

Судя по скриншоту — поддерживается удаленная настройка ПК:

Дополнительная информация по поводу удаленного управления:

Вывод

Мы выяснили:

- Данная программа будет интересна специалистам по настройке рабочих/узкоспециализированных ПК. Обычным пользователям она не нужна.

- Однако удалять ее не стоит — это системный компонент. Вместо этого — отключите через окно программы и компоненты.

Надеюсь информация помогла. Удачи.

На главную!

11.02.2019

Embedded Lockdown Manager — что это за программа и нужна ли она?

Предположительно устанавливается в виде обновления.

Разбираемся

Простыми словами — данная программа предназначена для настройки Windows на рабочих ПК, например терминалы, компьютеры в магазинах, на предприятиях.

Программа устанавливается стандартно — в папку Program Files.

При помощи Embedded Lockdown Manager можно настроить следующие функции блокировки:

Походу те самые фильтры:

По факту данная программа — только среда управления, оболочка.

На заметку — для использования ELM для настройки средства запуска приложений Windows 8 необходимо сперва установить KB2932074.

Включить/отключить компонент можно штатными средствами Windows (панель управления > программы и компоненты > включение/отключение компонентов):

Официальная документация находится здесь.

Судя по скриншоту — поддерживается удаленная настройка ПК:

Дополнительная информация по поводу удаленного управления:

Вывод

Источник

Лаборатория 2. функции блокирования устройств

В лабораториях 1A и 1B мы установили ОС на эталонном устройстве и внесли настройки в режиме аудита. В этом лабораторном занятии описывается несколько способов блокировки устройства с помощью функций блокировки устройств, встроенных в Windows. Функции блокировки устройств не перечислены в определенном порядке, и в зависимости от создаваемого устройства можно включить некоторые, все или ни одного компонента.

Эта лабораторная работа является необязательной. вы можете создать устройство Enterprise IoT, не включая функции, описанные в этой лаборатории. Если вы не реализуете какую бы то ни было из этих функций, можно перейти к лабораторию 3.

для полностью автоматизированного подхода к этим шагам рекомендуется использовать платформу развертывания Windows 10 IoT Корпоративная.

Предварительные условия

Полный семинар 1a: создание базового образа.

Фильтр клавиатуры

Общие сведения о фильтре клавиатуры

Фильтр клавиатуры позволяет элементам управления, которые можно использовать для подавления ненужных нажатий клавиш или сочетаний клавиш. Как правило, клиент может изменять работу устройства с помощью определенных сочетаний клавиш, таких как CTRL + ALT + DELETE, CTRL + SHIFT + TAB, Alt + F4 и т. д. Фильтр клавиатуры не позволит пользователям использовать эти сочетания клавиш, что полезно, если устройство предназначено для выделенной цели.

функция фильтрации клавиатуры работает с физическими клавиатурами, Windows на экранной клавиатуре и сенсорной клавиатурой. Фильтр клавиатуры также обнаруживает динамические изменения макета, такие как переключение с одного языка на другой, и повторное отключение ключей, даже если в раскладке клавиатуры изменилось расположение подавленных ключей.

Ключи фильтрации клавиатуры хранятся в реестре по адресу HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows EmbeddedKeyboardFilter.

Включить фильтр клавиатуры

Существует несколько методов включения фильтрации клавиатуры. Мы предоставляем инструкции для одного из этих методов в этой лаборатории.

Включите функцию фильтрации клавиатуры, выполнив следующую команду из административной командной строки:

Вам будет предложено перезапустить ссылку на Цевице, ввести Y для перезагрузки. Устройство будет перезагружено в режим аудита.

В этом лабораторном занятии мы будем предоставлять демонстрацию о блокировании клавиши CTRL + ALT + DEL. В административном окне командной строки PowerShell скопируйте и вставьте приведенные ниже команды.

Перезапустите эталонное устройство, а затем Обратите внимание, что клавиша CTRL + ALT + DEL заблокирована.

Объединенный фильтр записи (UWF)

Общие сведения о объединенном фильтре записи

объединенный фильтр записи (UWF) — это Windows 10 функция блокировки устройств, которая помогает защитить конфигурацию устройства путем перехвата и перенаправления любых операций записи на диск (установки приложений, изменения параметров, сохраненных данных) в виртуальный оверлей. Этот оверлей можно удалить путем перезагрузки или, в некоторых конфигурациях, наложение можно сохранить до тех пор, пока не будет отключен Объединенный фильтр записи.

Включение UWF

Включите функцию Объединенного фильтра записи, выполнив следующую команду из административной командной строки:

Перезапуск эталонного устройства

Настройка и включение оверлея и защиты наилучшим образом выполняется с помощью сценариев, но для этого лабораторного занятия мы будем настраивать с помощью командной строки.

В командной строке Адмистративе выполните следующие команды:

Перезапуск эталонного устройства

Теперь все операции записи будут перенаправляться на наложение ОЗУ и не будут сохранены при перезагрузке эталонного устройства.

Чтобы отключить Объединенный фильтр записи, в командной строке администратора выполните следующую команду, а затем перезагрузите устройство.

При использовании Объединенного фильтра записи необходимо принять во внимание активацию операционной системы. Активация продукта должна быть выполнена с отключенным Объединенным фильтром записи. Кроме того, при клонировании образа на другие устройства образ должен быть в состоянии Sysprep, а фильтр отключен до записи образа.

Загрузка без фирменного стиля

Обзор нефирменной загрузки

загрузка без фирменного стиля позволяет подавлять Windows элементы, отображаемые при запуске Windows, и может подавлять экран сбоя, когда Windows обнаруживает ошибку, которая не может быть восстановлена из.

Включить загрузку нефирменного стиля

Включите функцию загрузки нефирменного стиля, выполнив следующую команду в административной командной строке:

Перезапуск эталонного устройства

Настройка нефирменных параметров загрузки во время выполнения с помощью BCDEdit

Можно настроить нефирменную загрузку из командной строки с правами администратора следующими способами.

Отключите клавишу F8 во время запуска, чтобы запретить доступ к меню дополнительных параметров запуска:

Отключите клавишу F10 во время запуска, чтобы запретить доступ к меню дополнительных параметров запуска:

подавлять все элементы пользовательского интерфейса Windows (логотип, индикатор состояния и сообщение о состоянии) во время запуска:

В любой момент, когда вы перестраиваете данные BCD, например с помощью BCDboot, вам придется повторно выполнить приведенные выше команды.

Настраиваемый вход в систему

функцию настраиваемого входа в систему можно использовать для подавления Windows 10 элементов пользовательского интерфейса, связанных с экраном приветствия и экраном завершения работы. Например, можно подавить все элементы пользовательского интерфейса экрана приветствия и предоставить собственный пользовательский интерфейс для входа. Также можно подавить экран Blocked Shutdown Resolver (BSDR) и автоматически завершать приложения, когда ОС ожидает закрытия приложений перед завершением работы.

Функция настраиваемого входа в систему не будет работать для образов, использующих пустой или ознакомительный ключ продукта. Для просмотра изменений, внесенных с помощью приведенных ниже команд, необходимо использовать допустимый ключ продукта.

Включите функцию настраиваемого входа в систему, выполнив следующую команду в административной командной строке:

При появлении запроса на перезапуск выберите нет.

Затем в командной строке администратора измените следующие записи реестра. При появлении запроса на перезапись выберите Да.

Перезапустите эталонное устройство. вы больше не должны видеть элементы пользовательского интерфейса Windows, относящиеся к экрану приветствия и экрану завершения работы.

Дальнейшие действия

Теперь на вашем устройстве есть функции блокирования устройств. Групповые политики можно использовать для дальнейшей настройки взаимодействия с пользователем на устройстве. В практическом занятии 3 описано, как настройка параметры политики.

Источник

BB-код ссылки (для форумов):

BB-код ссылки (для форумов):

Это Вы что-то не так делаете, читайте ридми внимательней.

BB-код ссылки (для форумов):

Всем привет.

Попытался обработать ru_windows_10_consumer_editions_version_1909_x64_dvd_f74288fc последней версией MSMG ToolKit.

1. примонтировал boot и recovery и все шесть индексов install.wim.

2. удалил инт.експлорер, ежика, все что связано с кортаной, скайпом, офисом, защитником, иксбоксом. магазин и остальное оставил.

3. во время удаления вылезают окна с текстом от Toolkithelper: типа

Адресат вызова создал исключение. бла-бла по Eng.

Запрошенный доступ к реестру запрещён. бла-бла по Eng.

Конец трассировки внутреннего стека исключений. бла-бла по Eng.

процесс продолжался только после закрытия окон через ОК.

4. ребуилднул. сохранил. создал.

5. при установке пишет Программа установки не сумела проверить конфигурацию вашего оборудования.

обычный дистр встал без проблем.

ЕСТЬ У КОГО МЫСЛИ КУДА КОПАТЬ?

BB-код ссылки (для форумов):

BB-код ссылки (для форумов):

BB-код ссылки (для форумов):

BB-код ссылки (для форумов):

BB-код ссылки (для форумов):

BB-код ссылки (для форумов):

Всё то же самое, только «ручками».

«Разжевано», «напальцАх»

BB-код ссылки (для форумов):

BB-код ссылки (для форумов):

BB-код ссылки (для форумов):

Integrating:

Microsoft DirectX 9.0c

Microsoft Games

Removing:

Adobe Flash For Windows

Internet Explorer

First Logon Animation

Snipping Tool

Windows Media Player

Windows Photo Viewer

Assigned Access

Customer Experience Improvement Program (CEIP)

Face Recognition

Kernel Debugging | Depends on: Windows Error Reporting

Location Service

Picture Password

Pin SignIn Support

Unified Telemetry Client (Asimov) | Depends on: Windows Error Reporting

WiFi Network Manager (WiFi Sense)

Windows Error Reporting | Needed for Out of Box Experience

Windows Insider Hub

Home Group

MultiPoint Connector

Remote Assistance

Device Lockdown (Embedded Experience)

Ease of Access Themes

Manual Setup (InPlace Upgrade)

Security Center | Depends on: Windows Defender

System Restore

Windows Subsystem For Linux

Windows To Go

Assigned Access Lock App | Depends on: Assigned Access

Azure Active Directory AppX Broker Plugin

Bio Enrollment App

Camera Barcode Scanner

Connect App

Content Delivery Manager | Needed for Out of Box Experience

Edge

Eye Control App

File Explorer App

Lockscreen App

Map Control

Narrator QuickStart

OneDrive Desktop Client

Parental Controls

People Bar

Quick Assist App

Retail Demo Content

Setting Sync

Skype ORTC

Smart Screen | Depends on: Windows Defender

Take Test App

Win32 Web View Host

Windows Defender App

Windows Mixed Reality

Xbox App

Xbox Game Callable UI

Xbox Identity Provider

Advertising Xaml

Alarms & Clock App

Camera App

Desktop App Installer

Feedback Hub App

Films & TV App

Get Help App

Google’s VP9 WebM Video Codec Plugin

Groove Music App

High Efficiency Image File (HEIF) Codec Plugin

Maps App | Depends on: Map Control

Messaging App

Microsoft Pay App

Mixed Reality Portal App | Depends on: Windows Mixed Reality

Mixed Reality Viewer App | Depends on: Windows Mixed Reality

Mobile Plans App

My Office App

OneNote App

Paint 3D App

People App | Depends on: People Bar

Print 3D App

Screen Sketch App

Skype App

Solitaire Collection App | Depends on: Xbox Game Callable UI

Sticky Notes App | Depends on: Windows Store

Tips App

Voice Recorder App

Weather App | Depends on: Advertising Xaml

Web Media Codec Plugin

WebP Image Codec Plugin

Windows Mail App | Depends on: Advertising Xaml

Your Phone App

Источник

Windows 10 IoT Enterprise — секреты настройки для Embedded-сценариев

Предисловие

Наверно Вы видели банкоматы, информационные киоски, рекламные панели, на которых отображается ошибка или уведомление системы. Если Вы не видели подобные общественные устройства «живьем», то Вы легко сможете найти подобные фотографии в интернете если поищете картинки по словам «банкомат ошибка windows». А однажды уведомление системы появилось в прямом эфире во время прогноза погоды, фото можно найти по словам «уведомление windows в прямом эфире». Ради интереса еще можете поискать «самый большой синий экран».

О чем же все это говорит?

— Вы любите кошек?

— Нет

— Вы просто не умеете их готовить!

Для специализированных устройств Майкрософт предлагает использовать Windows 10 IoT Enterprise, которая отличается от Windows 10 Enterprise только отсутствием универсальных приложений. Соответственно, с технической точки зрения Win 10 IoT Enterprise является настольной операционной системой, которая подразумевает взаимодействие с пользователем. Но на специализированных устройствах взаимодействия с пользователем не должно быть т.к. порой даже нет пользователя в привычном его понимании, особенно это касается рекламных панелей.

При подготовке специализированного устройства некоторые технические специалисты забывают о вышеуказанном нюансе совсем или забывают отключить какую-либо категорию уведомлений. Данная статья написана чтобы напомнить о некоторых особенностях настройки Windows для специализированных решений. В данной статье мы рассмотрим подготовку решения для одной бизнес-задачи.

Все настройки будут описаны для Win 10 IoT Enterprise 2016 LTSB, демо-версию которой можно скачать здесь.

Какую бизнес-задачу решаем?

Как-то раз я приехал в пункт самовывоза одного онлайн магазина. В данном магазине продавцы только выдавали товар или давали его посмотреть, а заказ нужно было оформлять только на сайте магазина. Чтобы можно было оформить заказ прямо в пункте самовывоза, в зале самовывоза было установлено множество ПК. Сами ПК были спрятаны, был только монитор и мышка, на экране была открыта специализированная база магазина, в которой можно было найти товар и оформить заказ и экранная клавиатура.

Рассмотрим подготовку аналогичного решения, которое будет предназначено для навигации по сайту www.quarta-embedded.ru. Предполагаемые условия использования – без источника бесперебойного питания и с минимальным техническим обслуживанием.

Подготовка решения

Шаг 1 – подготовка устройства

В качестве устройства был взят обычный ПК, с жестким диском 120 ГБ, оперативной памятью 4 ГБ. Режим загрузки ОС – Legacy.

Т.к. у нас устройство будет использоваться без источника бесперебойного питания нужно обязательно предусмотреть внеплановое отключение питания. Т.е. устройство должно само включаться при появлении питания, для этого необходимо соответствующим образом настроить BIOS устройства. Необходимые пункты в BIOS’е можно найти по интуитивно-понятным названиям, у меня это «Advanced > Power-On Options > After Power Loss», выставляем «On». Но если Вы хотите, чтобы при включении устройство оставалось выключенным, когда его выключили намеренно, то установите «Previous State».

Шаг 2 – установка Win 10 IoT

Установка Win 10 IoT Enterprise ничем не отличается от установки Win 10 Enterprise, поэтому не вижу особого смысла описывать установку. Я буду устанавливать «Win 10 IoT Enterprise 2016 LTSB x32» без подключения к интернету, чтобы в систему не «прилетело» ничего лишнего. При первой загрузке создал пользователя Admin.

Шаг 3 – сохранение образа системы

Что, не ждали такого поворота? Только установили систему и сразу сохраняем образ. При подготовке решения желательно периодически сохранять образ системы на тот случай если вдруг что-то пойдет не так. Тогда не нужно будет делать настройку системы сначала.

Когда мы говорим о создании образа мы затрагиваем вопрос тиражирования, но он настолько широкий, что ему можно посвятить отдельную статью и не одну, поэтому в данной статье я не буду подробно описывать данный вопрос.

Для создания технологического (промежуточного) образа я запечатаю систему командой

и создам wim образ системного тома с помощью утилиты DISM.

Важно — если Вы пойдете тем же путем, то после разворачивания такого образа не забудьте скопировать содержимое каталога «WindowsSystem32Recovery» на первый том в папку «RecoveryWindowsRE». И сделать это нужно до загрузки ОС т.к. после загрузки ОС каталог «WindowsSystem32Recovery» уже будет пустым. У меня это реализовано следующим образом:

Обратите внимание, что после запечатывания система будет автоматически входить во встроенную учетную запись администратора. И теперь автоматически будет запускаться sysprep. Чтобы это окно мне не мешало, я добавил в shell:startup скрипт с одной единственной командой

Чтобы не забыть удалить скрипт, я сразу сделаю скрипт для запечатывания, в котором будет прописана команда для очистки автозапуска.

Мне ведь все равно нужно будет запечатывать систему в oobe режиме.

Все технологические файлы я буду размещать в папке C:Sysprep

Шаг 4 – установка драйверов

Как ни странно, но некоторые жалуются, что после установки Win 10 «драйверы не установились сами». Спешу Вас огорчить, само ничего не бывает, драйверы необходимо устанавливать. В системе идет некий набор стандартных драйверов, но вряд ли со стандартным набором драйверов можно будет использовать все возможности оборудования. Лучше всего если Вы сами установите наиболее подходящие драйверы для Вашего устройства. Windows может автоматически загружать драйверы из специального хранилища Майкрософта и устанавливать их, но не обязательно что там будут все необходимые драйверы или что это будут подходящие драйверы. Драйвер, который система установит автоматически может привести к сбою системы. Что же делать если Вы оказались в ситуации, когда нужно предотвратить такую автоматическую установку драйвера? Есть 2 варианта:

1. Отключить службу обновления

net stop wuauserv – команда остановки службы

sc config wuauserv start=disabled – изменить режим запуска службы на «Отключено»

Но в таком случае система не будет получать какие-либо обновления вообще

2. Отключить установку конкретного драйвера в групповых политиках

Открыть редактор групповых политик командой gpedit

Перейти в раздел «Конфигурация компьютераАдминистративные шаблоныСистемаУстановка устройстваОграничение на установку устройств». Англоязычный вариант ветки «Computer ConfigurationAdministrative TemplatesSystemDevice InstallationDevice Installation Restrictions»

В данном разделе Вы сможете запретить установку драйвера по конкретному классу или ID оборудования. Для предотвращения установки других драйверов НЕ нужно устанавливать флажок «Также применить для соответствующих устройств, которые уже были установлены» «Also apply to matching devices that are already installed», иначе Вы сделаете использование устройства невозможным.

Т.к. у меня экспериментальное решение и драйверы особого значения не имеют, я не буду целенаправленно устанавливать драйверы. После подключения к интернету система нашла драйвер на некоторые устройства.

Шаг 5 – русификация системы

После установки переключил основной язык системы на русский и включил опцию копирования языковых параметров для экрана приветствия и новых учетных записей.

Вот и все, русский язык добавлен, пожалуй, можно сохранить образ системы…

Шаг 6 – настройка питания

Наше устройство не должно засыпать и отключать монитор, поэтому нужно настроить питание соответствующим образом. Питание можно настроить с помощью скрипта:

Шаг 7 – отключение аварийного режима загрузки

Важный момент – если у нашего устройства будет 2-3 раза подряд некорректное завершение работы, то система загрузится в режим восстановления, а этого допускать нельзя. Поэтому отключаем этот режим загрузки. Это можно сделать с помощью команды

Обратите внимание, что данная настройка прописывается в bcd хранилище, которое находится на разделе восстановления. Я не сохраняю раздел восстановления при сохранении образа системы, следовательно после разворачивания системы данная настройка будет в исходном состоянии т.к. будет новое bcd хранилище. Чтобы не забыть про данную настройку я добавлю ее в скрипт запечатывания в oobe режиме.

Шаг 8 – отключение сообщений об ошибках и всплывающих уведомлений

Чтобы система не выдавала сообщения об ошибках, запрос об отправке отчетов об ошибках, сообщения о проблемах с оборудованием, все это нужно отключить. Службу политики диагностики можно настроить в групповых политиках:

Конфигурация компьютераАдминистративные шаблоныСистемаДиагностика

Диагностика: настройка уровня выполнения сценария — Включить «Только обнаружение и диагностика»

Но мне проще все настроить с помощью одного reg файла.

Всплывающие уведомления можно настроить в групповых политиках «Конфигурация пользователяАдминистративные шаблоныМеню «Пуск» и панель задачУведомления». Но мне проще включить режим «Не беспокоить», его можно включить в графическом интерфейсе, в центре уведомлений и в реестре. Т.к. эта настройка относится к конкретному пользователю, то и выполнять его нужно под целевым пользователем. Поэтому создаем пользователя, под которым и будет выполняться приложение для общественного использования. Пока этот пользователь будет в группе администраторы, для удобства настройки. Чтобы не было проблем с названием группы русская/английская, то получу название группы по SID’у.

И включаем режим не беспокоить.

Чтобы не забыть исключить пользователя из группы администраторы, добавлю команду на исключение в скрипт запечатывания.

Шаг 9 – настройка обновлений системы

Не помешает установить все актуальные обновления на момент подготовки системы. Настроить обновления Вы можете исходя из специфики работы Вашего устройства. Можно отключить установку всех обновлений или обновлений драйверов, как это сделать мы рассмотрели в шаге 4. А можно отключить установку обновлений системы и оставить обновление драйверов.

Но также возможна ситуация, когда нужно устанавливать обновления системы, но какое-то конкретное обновление выводит систему из строя. В этой ситуации можно запретить установку конкретного обновления. Это можно сделать с помощью утилиты wushowhide.diagcab, которую можно найти здесь.

В групповых политиках Вы можете найти множество детализированных настроек по установке обновлений. «Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsЦентр обновления Windows»

Т.к. мне обновления не нужны я их отключу полностью:

Здесь я в очередной раз сохраню образ системы.

Шаг 10 – настройка запуска приложения

Навигация по сайту quarta-embedded.ru будет в IE, чтобы убрать доступ к адресной строке и настройкам можно включить полноэкранный режим в групповых политиках. «Конфигурация пользователя > Административные шаблоны > Компоненты Windows > Internet Explorer > Включение полноэкранного режима». И нужно запретить закрытие IE «Конфигурация пользователя > Административные шаблоны > Компоненты Windows > Internet Explorer > Меню браузера > Меню «Файл»: отключить закрытие окон браузера и проводника».

Для запуска приложения вместо оболочки системы будем использовать специальное средство запуска приложений – ShellLauncher. С его помощью можно:

1. Назначать запуск конкретного приложения для конкретного пользователя или группы пользователей

2. Контролировать работу запущенного приложения, при закрытии запущенного приложения можно:

Теперь настраиваем ShellLauncher, опять же мне все удобней делать с помощью консоли…

И, в качестве примера, можно назначить запускаемую оболочку по умолчанию, когда пользователю не назначено никаких приложений.

И включаем Shell Launcher

Шаг 11 – настройка отображения загрузки системы

В предыдущих версиях Windows можно было установить свои логотипы, которые отображались бы при загрузке системы, сейчас есть только две опции вкл. и выкл. Отключить процесс отображения загрузки можно в bcd хранилище, эти команды я выполню сразу и добавлю в скрипт запечатывания.

Также можно скрыть процесс входа пользователя в систему.

Теперь включаем автоматический вход пользователя User, это можно сделать с помощью команды netplwiz. Перезагружаемся и смотрим что получилось, отображения хода загрузки ОС нет, отображения входа пользователя в систему нет. Только, непосредственно перед входом в систему на несколько секунд появляется значок Win и анимация в виде шариков, но это потому, что ОС в режиме аудита, после запечатывания в режиме oobe этого не будет. Автоматически запустился IE с адресом www.quarta-embedded.ru, чуть позже появилась вкладка microsoft.com, ну ничего, нужно будет добавить в файл ответов запечатывания команду на изменение настроек в реестре

Вот здесь я опять сделаю образ системы.

Шаг 12 – установка и удаление ключа Windows

Перед установкой ключа нужно отключить ПК от интернета, чтобы система не активировалась. Можно добавить ключ и сразу же его можно удалить, чтобы никто не смог его вытащить. При этом система все равно сможет активироваться.

Шаг 13 – запечатываем систему

Чтобы система не задавала вопросов при первой загрузке после запечатывания в oobe режиме, я использую файл ответов, предварительно подготовленный в утилите «Windows System Image Manager». Запускаю скрипт для запечатывания, ниже содержание скрипта и файла ответов.

Источник

Одной из особенностей, отличающих Windows Embedded от классических систем Windows, являются расширенные возможности блокировки (lockdown) устройства.

Блокировка устройства подразумевает реализацию его контролируемого поведения для конечного пользователя за счет ограничения путей взаимодействия с устройством. Существуют различные причины для блокировки, например защита от проникновения в систему пользователем с терминала, определенное поведение системы для пользователя, увеличение надежности работы системы.

Windows Embedded 8 Standard основана на Windows 8, поэтому включает базовые возможности блокировки классической Windows 8: AppLocker, брандмауэр, групповые политики. Но для встраивания системы зачастую бывают необходимы дополнительные возможности. Например, если устройство представляет собой электронную кассу, нажатия комбинаций клавишей <Alt+F4>, <Alt+Tab> крайне нежелательны, так как позволят выйти за пределы специализированного приложения и получить доступ к системе.

В основном, именно эти, специфические для Embedded возможности отличают Windows семейства Embedded от классических систем Windows общего назначения:

- фильтры записи (Write Filters) и связанная с ними технология многократного восстановления системы из единожды инициированного спящего режима (Hibernate-Once-Resume-Many, HORM);

- фильтр реестра (Registry Filter);

- фильтр диалоговых окон (Dialog Filter);

- фильтр клавиатуры (Keyboard Filter);

- фильтр жестов (Gesture Filter);

- брендирование (Branding).

Рис. 1. Компоненты блокировки в каталоге Windows Embedded

На рис. 1 показаны компоненты в каталоге Windows Embedded, предоставляющие возможности блокировки.

Фильтры записи

Фильтры записи используются во встраиваемой системе, чтобы защитить носитель данных от записи на него. Под носителем данных подразумевается любое устройство для хранения данных, поддерживаемое Windows 8. Такая возможность может быть полезна, например, для того, чтобы предотвратить многократную перезапись данных на твердотельный жесткий диск, тем самым увеличив срок его службы. Фильтры записи позволяют также представить для операционной системы носитель только для чтения как записываемый.

Включенный фильтр записи перехватывает попытки записи на защищенные носители и перенаправляет их в специальную область — оверлей, в которой сохраняются только изменения, внесенные при попытках записи на защищенный носитель. Обычно оверлей размещается в системной памяти, хотя возможно его размещение и на диске.

Оверлей в памяти полезен, когда необходимо уменьшить количество записей на твердотельный носитель во избежание его износа, а также при работе системы на носителях только для чтения. Размер оверлея в этом случае ограничен объемом свободной памяти; при заполнении оверлея система должна быть перезагружена.

Оверлей на диске может быть гораздо большего размера, тем самым время непрерывной работы системы, связанное с заполнением оверлея, многократно возрастает. Возможность размещения оверлея на диске вместо памяти существовала также в Windows Embedded Standard 2009, но если там дисковый оверлей сохранялся после перезагрузки устройства и в любой момент можно было перенести изменения из него на диск (commit), то в Windows Embedded 8 Standard дисковый оверлей ведет себя подобно оверлею в памяти, то есть не сохраняется после перезагрузки; также в любой момент можно перенести изменения из оверлея на диск.

Если разработчиком не создано никаких исключений, то между перезагрузками оверлей не сохраняется, что позволяет получить устройство, которое после каждой перезагрузки будет находиться в исходном состоянии. Работу оверлея можно сравнить с прозрачной пленкой, наложенной на объектив проектора: любое изменение на такой пленке отражается на изображении, однако если пленку убрать, картинка останется неизменной.

Работа с защищенным носителем полностью прозрачна для приложений: с их стороны защищенный фильтром носитель ничем не отличается от обычного с возможностью записи. Все попытки записи обрабатываются фильтром автоматически. При чтении, если запрашиваемая область ранее записывалась в оверлей, возвращаются данные именно из оверлея.

Такое поведение становится интересным, когда рассматривается воздействие на систему вредоносных программ: такие программы вместе с нежелательными изменениями, внесенными ими в систему, будут существовать только до ближайшей ее перезагрузки, после которой оверлей с изменениями будет очищен и система вернется в исходное состояние.

Windows Embedded 8 Standard поддерживает следующие фильтры записи:

- EWF (Enhanced Write Filter, улучшенный фильтр записи);

- FBWF (File Based Write Filter, файловый фильтр записи);

- UWF (Unified Write Filter, объединенный фильтр записи).

UWF является новым в Windows Embedded 8 Standard и объединяет вместе возможности EWF, FBWF и фильтра реестра, поэтому нельзя одновременно использовать UWF и любой из перечисленных фильтров.

Чтобы понять различия фильтров записи, рассмотрим таблицу 1.

Различия между фильтрами объясняются тем, что EWF работает на секторном уровне, а FBWF — поверх файловой системы, что и позволяет настраивать указанный фильтр на уровне отдельных файлов. UWF объединяет достоинства обоих фильтров: он работает на секторном уровне, а также позволяет настроить фильтрацию на уровне отдельных файлов. Фактически фильтры EWF и FBWF оставлены разработчиками только для обратной совместимости с Windows Embedded Standard 7.

С фильтром UWF связана возможность многократно восстанавливать систему из единожды инициированного спящего режима (HORM). Это достигается путем повторного использования файла дампа памяти спящего режима после перезагрузки (в отличие от классической Windows, где указанный файл используется лишь единожды). Использование HORM несовместимо с любыми исключениями фильтров, а также с размещением оверлея на диске.

Отдельного обсуждения требует установка обновлений на систему, защищенную фильтрами записи: если не изменить поведение фильтров записи, то все изменения будут потеряны после перезагрузки устройства. Чтобы этого не произошло, для фильтров FBWF и EWF предусмотрен следующий сценарий:

1. Выключить фильтр и перезагрузить систему для вступления изменения в силу.

2. Установить необходимые обновления, при необходимости перезагрузить систему.

3. Включить фильтр и перезагрузить систему для вступления изменения в силу.

Для установки обновлений на систему, защищенную UWF, предусмотрен специальный режим обслуживания (servicing). Все действия выполняются автоматически специальным сценарием, участие администратора не требуется. Для входа в указанный режим необходимо выполнить одну команду и перезагрузить устройство. Кроме того, существует специальный компонент UWF Anti-Malware, позволяющий автоматически добавить в исключения фильтра UWF конфигурацию обновлений «Защитника Windows» (Windows Defender) так, что они будут сохраняться после перезагрузки системы.

Для развертывания (deploy) образа системы, включающей фильтры записи, перед захватом (capture) образа фильтр следует отключить. Включение фильтров можно произвести на вновь разворачиваемой системе как вручную, так и автоматически после развертывания.

Фильтр реестра

Фильтр реестра позволяет сохранить измененные значения отдельных разделов или параметров реестра между перезагрузками, в то время как носитель, на котором расположены файлы данных реестра, защищен фильтром записи.

Обычно в системе, защищенной фильтром записи, все изменения, производимые в реестре, попадают в оверлей и остаются там до перезагрузки. Фильтр реестра отслеживает обновления отдельных разделов или параметров и сохраняет их в свой собственный оверлей. После перезагрузки устройства изменения, сохраненные в оверлее, копируются в память, чтобы создать эффект сохранения настроек. Фильтр реестра, скомбинированный с EWF или FBWF, позволяет сохранять значения разделов или параметров реестра в то время, как оставшаяся часть системы остается защищенной фильтрами записи.

Подчеркнем следующее:

- Фильтр реестра не применяется совместно с фильтром UWF, так как последний имеет свои собственные возможности, связанные с реестром (см. таблицу 1).

- Как видно из описания, фильтр реестра, в отличие от фильтров записи, позволяет именно сохранять изменения в реестре между перезагрузками, а не уничтожать их, то есть фактически позволяет создать исключения, связанные с реестром, для фильтров EWF и FBWF.

Исключения фильтров записи

Некоторые фильтры записи допускают настройку исключений. Так, например, при использовании FBWF можно исключить из фильтра определенные файлы. В то время как указанные файлы будут записываться на защищаемый носитель, оставшаяся его часть будет по-прежнему защищена от записи.

В исключения, например, рекомендуется вносить файлы и параметры реестра, связанные с CEIP (Customer Experience Improvement Program, программа улучшения качества обслуживания) и настройками сети.

Фильтр диалоговых окон

Фильтр диалоговых окон используется для управления окнами, отображаемыми на экране, путем совершения выбранного заранее одного из действий: блокирование или выполнение стандартного действия. Блокируются все диалоговые окна, которые соответствуют заранее заданному списку правил. Среди таких правил, например, находятся заголовок окна, путь к процессу, создавшему окно, имена и типы компонентов верхнего уровня, относящихся к окну.

Для незаблокированных диалоговых окон задается стандартное действие: показать или закрыть окно (по умолчанию оно отображается). Существует также возможность всегда отображать незаблокированные окна определенных («защищенных») процессов вне зависимости от выбранного стандартного действия. Подробнее поведение фильтра показано на рис. 2.

Рис. 2. Поведение фильтра диалоговых окон

Фильтр диалоговых окон имеет два важных ограничения:

- Он не может блокировать диалоговые окна, созданные приложениями, выполняющимися от имени администратора. На реальной системе процессы, взаимодействующие с пользователем, обычно выполняются с ограниченными правами, поэтому эта особенность не сказывается на удобстве использования фильтра.

- Он анализирует только диалоговые окна, имеющие окно рабочего стола в качестве родительского. Это предотвращает затрагивание фильтром элементов, имеющих другие родительские окна (например, кнопки).

Фильтр клавиатуры

Фильтр клавиатуры используется для блокирования нежелательных нажатий клавиш или их комбинаций. Обычно пользователь может использовать некоторые служебные комбинации клавиш, такие как <Ctrl+Alt+Delete>, тем самым изменяя функционирование устройства, например блокируя экран или используя диспетчер задач для закрытия приложения. Фильтр клавиатуры позволяет подавить любые нажатия клавиш или их комбинаций, приводящие к такому нежелательному поведению системы.

В Windows Embedded 8 Standard данный фильтр одинаково хорошо работает как с физическими, так и с экранными клавиатурами. Корректно отслеживаются переключения раскладки, даже если размещение подавляемых клавиш при этом изменилось.

Фильтр позволяет подавить комбинации клавиш, даже если их источником являются несколько разных клавиатур; может быть отдельно включен или выключен для учетных записей администраторов; позволяет задать правила блокирования как для скан-кодов клавиатуры, так и для виртуальных клавиш.

Фильтр жестов

В настольной Windows 8 широко применяются жесты. Но во встраиваемых системах их использование может быть нежелательно, поскольку, например, пользователь может выйти на экран «Пуск», используя жест в правой части дисплея.

Фильтр жестов позволяет полностью выключить жесты на любом из краев экрана, как выборочно, в любой комбинации, так и все сразу. Обрабатываются как жесты пальцами, так и указателем мыши.

Настройка фильтра жестов производится до развертывания системы, но существуют также недокументированные возможности его настройки на работающей системе. Один из подобных способов описан в [1].

Брендирование

Под брендированием подразумевается возможность изменения в системе визуальных элементов, позволяющих ее идентифицировать (например, флажок Windows при загрузке) и добавление своих собственных. Windows Embedded 8 Standard включает несколько модулей, позволяющих настраивать элементы брендирования.

Загрузка без элементов брендирования (Unbranded Boot) позволяет удалить во время загрузки элементы интерфейса, идентифицирующие систему как Windows Embedded 8 Standard, а также подавить появление экрана с ошибкой, после которой система не сможет восстановиться. Unbranded Boot настраивается как до развертывания системы, так и с командной строки на работающей системе. Существуют следующие ограничения:

- Для инициализации параметров Unbranded Boot в реестре первый вход в развернутую систему необходимо выполнить под учетной записью с административными правами.

- При использовании Unbranded Boot недопустимо конфигурировать автоматический вход в систему (Auto Logon) до развертывания образа. Необходимо делать это только на развернутой системе после первого входа с учетной записью администратора.

- Unbranded Boot не может убрать или изменить загрузочный логотип BIOS, так как он отображается до загрузки операционной системы. Однако существуют способы сделать это, если целевое устройство поддерживает UEFI (Unified Extensible Firmware Interface).

По аналогии с Unbranded Boot, собственный вход в систему (Custom Logon) позволяет избавиться от элементов брендирования уже не при загрузке, а на экране входа в систему и выключения устройства. По отдельности можно убрать, например, такие элементы экрана входа, как анимацию, кнопку выключения, выбор метода ввода, окно закрытия приложений при выключении и т. д. В качестве дополнительных возможностей в качестве опции для Custom Logon настраивается автоматический вход в систему. Подробнее про Auto Logon можно прочитать в [2].

Запуск оболочки (Shell Launcher) позволяет заменить оболочку со стандартного проводника на любое приложение, причем по отдельности указать его для различных групп или пользователей, а также указать действие, которое выполняется при закрытии оболочки, например перезапуск устройства, перезапуск оболочки и т. д. Подробнее про компонент можно прочитать в [3].

Запуск приложения Windows 8 (Windows 8 Application Launcher), в отличие от запуска оболочки, позволяет автоматически запустить не классическое приложение, а приложение Windows 8 с Modern-интерфейсом после входа в систему. Настройка Application Launcher несколько отличается от Shell Launcher, так как приложения идентифицируются не путем к исполняемому файлу, а идентификатором специального вида, который носит название AUMID (Application User Model ID). Кроме того, Modern-приложения по своему поведению и техническим особенностям отличаются от классических приложений. AUMID установленных приложений можно узнать, например, с помощью командлетов PowerShell.

Управление возможностями блокировки

Возможности блокировки могут быть настроены в ICE (Image Configuration Editor, редактор конфигурации образа) на этапе проектирования образа (рис. 3), непосредственно на работающей системе (различными способами), а также с помощью инструмента ELM (Embedded Lockdown Manager, менеджер блокировки).

Рис. 3. Управление возможностями блокировки в редакторе конфигурации образа

ELM позволяет производить настройку не только локально, непосредственно на целевой машине, но и удаленно, по сети. Для этого необходимо использовать учетную запись администратора с установленным не пустым паролем. Кроме того, необходимо сделать ряд настроек на целевой системе, чтобы разрешить удаленное управление возможностями изоляции.

Установка ELM для удаленного управления производится запуском на компьютере разработчика одного из файлов Windows8-RT-KB2758707-x86.msu или Windows8-RT-KB2758707-x64.msu (в зависимости от разрядности системы) с дистрибутива Windows Embedded 8 Standard Toolkit или по ссылке [4]. Для установки ELM на целевой системе не следует запускать указанные файлы, следует включить ELM в образ системы на этапе его разработки или развертывания.

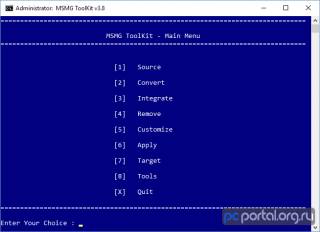

В ELM (рис. 4) отображаются только доступные на целевой машине возможности изоляции. Те возможности, которые не были включены в образ, не будут доступны. ELM поддерживает настройку UWF, Dialog Filter, Keyboard Filter и Shell Launcher. Все параметры, доступные для редактирования в ICE при создании файла ответов, доступны также для редактирования в ELM во время выполнения целевой системы.

Рис. 4. Управление возможностями блокировки в менеджере блокировки

Среди других путей управления блокировкой также присутствует использование командной строки (рис. 5) или командлетов PowerShell (рис. 6). Не все возможности блокировки управляются всеми перечисленными способами, для детальной информации следует обратиться к документации, прилагаемой к ICE, или найти ее по ссылке [5].

Рис. 5. Пример использования командной строки для получения текущей конфигурации UWF

Рис. 6. Пример использования PowerShell для включения комбинации клавиш фильтра клавиатуры

Общая информация о системе Windows Embedded 8 Standard может быть найдена по ссылкам [6, 7].

Выводы

Возможности блокировки являются ключевым отличием Windows Embedded от классических систем Windows и позволяют добиться желаемого поведения системы, не тратя время и силы на ее адаптацию ко встраиваемому применению.

В следующей статье цикла речь пойдет о редакторе компонентов Module Designer, позволяющем создавать собственные компоненты каталога Windows Embedded для последующего встраивания их в образ системы.

Компания «Кварта Технологии», основанная в 1997 г., является одним из лидеров российского ИТ-рынка в области дистрибуции и продажи программных продуктов. Являясь дистрибутором и тренинг-партнером корпорации Microsoft в области встраиваемых решений, компания осуществляет поставку лицензий и средств разработки, предоставляет полную информационную и техническую поддержку, услуги по разработке образов под нужды заказчика, консалтинг, обучение специалистов и проведение сертифицированных тренингов по встраиваемым технологиям Microsoft.

На ежегодной конференции «Встраиваемые технологии 2013. Современные программные и аппаратные решения» в апреле 2013 г. «Кварта Технологии» и ее партнеры представили готовые решения на базе Microsoft Windows Embedded. В этом году состоялся запуск сразу нескольких новых продуктов: Windows Embedded 8 Standard, Windows Embedded 8 Professional, Windows Embedded 8 Industry, а также была анонсирована новая ОС Windows Embedded Compact 2013, которая планируется к выходу в сентябре 2013 г.

По данным «Кварта Технологии», наиболее полно решения Microsoft Windows Embedded используются в таких отраслях, как разработка и производство компьютерного оборудования и комплексных решений, а также разработка программного обеспечения. Если посмотреть на статистику по типам решений, то лидируют системы автоматизации предприятий, программное обеспечение для встраиваемых устройств, платежные и информационные киоски, промышленные контроллеры, серверы, тонкие клиенты, измерительные устройства.

Содержание

- Embedded Lockdown Manager — что это за программа и нужна ли она?

- Разбираемся

- Вывод

- Добавить комментарий Отменить ответ

- Управление приложениями в Защитнике Windows и защита целостности кода на основе виртуализации Windows Defender Application Control and virtualization-based protection of code integrity

- Управление приложениями в Защитнике Windows Windows Defender Application Control

- Функции блокировки Windows Embedded 8.1 Industry Lockdown features from Windows Embedded 8.1 Industry

Embedded Lockdown Manager — что это за программа и нужна ли она?

Предположительно устанавливается в виде обновления.

Разбираемся

Простыми словами — данная программа предназначена для настройки Windows на рабочих ПК, например терминалы, компьютеры в магазинах, на предприятиях.

Программа устанавливается стандартно — в папку Program Files.

При помощи Embedded Lockdown Manager можно настроить следующие функции блокировки:

- Windows 8 Application Launcher — позволяет автоматически запускать одно приложение магазина Windows. Можно настроить на отключение начального экрана.

- USB-фильтр. Позволяет только доверенным USB-устройствам подключаться к системе.

- Фильтр жестов. Предотвращает нежелательные жесты (предположительно актуально для сенсорных экранов).

- Keyboard Filter. Подавляет нежелательные комбинации клавиш, например Ctrl+Alt+Del.

- Диалоговый фильтр. Предотвращает появление на экране нежелательных всплывающих окон и диалоговых окон.

- Unified Write Filter. Защищает физический носитель от операций записи.

- Shell Launcher. Запускает альтернативную оболочку вместо стандартной оболочки Windows.

Походу те самые фильтры:

По факту данная программа — только среда управления, оболочка.

На заметку — для использования ELM для настройки средства запуска приложений Windows 8 необходимо сперва установить KB2932074.

Включить/отключить компонент можно штатными средствами Windows (панель управления > программы и компоненты > включение/отключение компонентов):

Официальная документация находится здесь.

Судя по скриншоту — поддерживается удаленная настройка ПК:

Дополнительная информация по поводу удаленного управления:

Вывод

- Данная программа будет интересна специалистам по настройке рабочих/узкоспециализированных ПК. Обычным пользователям она не нужна.

- Однако удалять ее не стоит — это системный компонент. Вместо этого — отключите через окно программы и компоненты.

Надеюсь информация помогла. Удачи.

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте как обрабатываются ваши данные комментариев.

Управление приложениями в Защитнике Windows и защита целостности кода на основе виртуализации Windows Defender Application Control and virtualization-based protection of code integrity

Относится к: Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Windows 10 включает набор технологий оборудования и ОС, которые при настройке вместе позволяют предприятиям «заблокировать» системы Windows 10, чтобы они работали со многими свойствами мобильных устройств. Windows 10 includes a set of hardware and OS technologies that, when configured together, allow enterprises to «lock down» Windows 10 systems so they operate with many of the properties of mobile devices. В этой конфигурации определенные технологии работают вместе, чтобы ограничить устройства только для запуска авторизованных приложений с помощью функции, называемой настраиваемой целостностью кода, одновременно закадривая ОС от атак памяти ядра с помощью защиты целостности кода на основе виртуализации (точнее, HVCI). In this configuration, specific technologies work together to restrict devices to only run authorized apps by using a feature called configurable code integrity, while simultaneously hardening the OS against kernel memory attacks by using virtualization-based protection of code integrity (more specifically, HVCI).

Настраиваемые политики целостности кода и HVCI — это мощные средства защиты, которые можно использовать отдельно. Configurable code integrity policies and HVCI are powerful protections that can be used separately. Однако, когда эти две технологии настроены для совместной работы, они представляют собой мощную возможность защиты для устройств с Windows 10. However, when these two technologies are configured to work together, they present a strong protection capability for Windows 10 devices.

Использование настраиваемой целостности кода для ограничения устройств только авторизованными приложениями имеет эти преимущества перед другими решениями: Using configurable code integrity to restrict devices to only authorized apps has these advantages over other solutions:

- Настраиваемая политика целостности кода обеспечивается самим ядром Windows. Configurable code integrity policy is enforced by the Windows kernel itself. Таким образом, политика вступает в силу на ранних стадиях загрузки перед практически всеми другими кодами ОС и до запуска традиционных антивирусных решений. As such, the policy takes effect early in the boot sequence before nearly all other OS code and before traditional antivirus solutions run.

- Настраиваемая целостность кода позволяет клиентам устанавливать политику управления приложениями не только над кодом, работающим в пользовательском режиме, но и с драйверами оборудования и программного обеспечения в режиме ядра и даже кодом, который выполняется в составе Windows. Configurable code integrity allows customers to set application control policy not only over code running in user mode, but also kernel mode hardware and software drivers and even code that runs as part of Windows.