Description:

In today’s IT, data integrity and information security is the major concern among the system administrators — thanks to the increasing number of highly sophisticated and coordinated attacks that are ripping away the company’s

reputation and customer trust within hours that took years to build.

So, how do the hackers manage to do it? Answer is simple: By gaining access to servers and clients they were not authorized to access, caused due to one or more security lapses. Keeping this in mind, I’ve written this article

which will help you understand how NAP plays an important role in reducing such attacks by providing system administrators a more flexible and granular control of who is able to access their network.

What NAP does is that validates each client computer’s health status (that request access to the internal network) against a set of the corporate policies and determines its level of access depending upon its health. If the computer

is found to be health compliant, it is placed onto the internal network. But if the client is found to be non-compliant, NAP facilitates auto-remediation of its health by placing it in a restricted network along with

the remediation server group, which is responsible for ‘repairing’ the client’s health status. On completion of the remediation procedure successfully, it is placed onto the internal network, just like in the previous case where the computer was already healthy.

Q. What kind of ‘health’ are we talking about?

A: By ‘health’ of a computer, I mean making sure that all the measures that ensure the computer to be working in its best form possible are taken, like-

• Windows Updates are enabled and up to date (provided by default)

• A Firewall is turned on and properly configured (provided by default)

• Antivirus, anti-spyware are installed with definitions up to date(provided by default)

• Other custom application requirements/rules are met

There are five basic ways in which NAP can be implemented:-

1. IPSec: In this type of implementation, the client computer can communicate with only a limited number of servers until it demonstrates its compliance. Other administered systems

will ignore network traffic from this client when it is non-compliant. Once compliance is proved, it is allowed unrestricted access. This implementation relies on Public Key Infrastructure (PKI) certificates and hence can get complex sometimes, but is the

most secure.

2. 802.1x: In this type, over wired or wireless networks- the client’s access is restricted by network infrastructure services such as connection access points like routers and switches

until the client demonstrates its compliance.

3. VPN: This type is used to restrict connections from remote clients that attempt to dial-in or VPN at the VPN server itself. Since it is used for remote connection restriction,

we cannot use this for controlling access of local clients that are present on site.

4. DHCP: In this type, the DHCP server assigns an IPv4 address configuration to client that allows it limited access to the network until it demonstrates compliance. This is the easiest

to deploy, but also the least secure.

5. TS Gateway: This helps ensure that clients meet the health policy requirements of your organization before they are allowed to connect to internal network resources through TS Gateway servers.

What are the NAP’s advantages?

(a). Since it can be integrated with Active Directory, it can directly be managed using the Group Policy Management console.

(b). It is compatible with other custom rule enforcement applications and hence, gives more flexibility.

(c). If you have Windows Server 2008 R2 servers with Windows 7 clients, you can seamlessly make NAP work with DirectAccess for remote access too.

(d). Deploying NAP on Forefront provides even more elevated level of access control and malware protection.

In this screencast, I’ve demonstrated how NAP is implemented using DHCP! Please feel free to ask questions or leave your feedback!

Сервис, выдающий IP-адреса устройствам в локальной сети, кажется одним из самых простых и всем знакомых. Тем не менее у моих младших коллег до сих пор временами всплывают вопросы вроде «компьютер что-то получает какой-то странный адрес», а появление второго DHCP-сервера в одном сетевом сегменте вызывает некоторый трепет или проблемы в работе сети.

Чтобы у прочитавших этот материал такие вопросы не возникали, мне хотелось бы собрать в кучу основную информацию про работу механизмов выдачи адресов IP, особенности и примеры настройки отказоустойчивых и защищенных конфигураций. Да и возможно матерым специалистам будет интересно освежить нейронные связи.

Немного теории и решения интересных и не очень практических задач — под катом.

В современной локальной сети выдачей адресов обычно занимаются специализированные сервисы с поддержкой протоколов. Самым популярным из них является DHCP (Dynamic Host Configuration Protocol).

Zeroconf или зачем нам вообще какой-то DHCP

В принципе, специально для функционирования небольших сетей был создан стек технологий под названием Zeroconf. Он позволяет обойтись без каких-либо централизованных сервисов и серверов, включая, но не ограничиваясь выдачей IP-адресов. Им закрываются (ну, или почти закрываются) следующие вопросы:

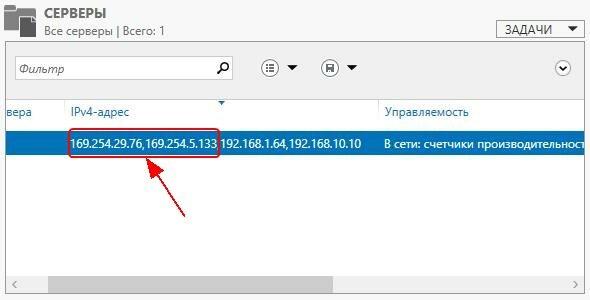

Получение IP-адреса (Automatic Private IP Addressing или APIPA). Система сама назначает себе IP из сети 169.254.0.0/16 (кроме сеток /24 в начале и конце диапазона), основываясь на MAC-адресе и генераторе псевдослучайных чисел. Такая система позволяет избежать конфликтов, а адрес из этой сети называют link-local — в том числе и потому, что эти адреса не маршрутизируются.

Поиск по имени. Система анонсирует свое сетевое имя, и каждый компьютер работает с ним как с DNS, храня записи у себя в кэше. Apple использует технологию mDNS (Multicast DNS), а Microsoft — LLMNR (Link-local Multicast Name Resolution), упомянутую в статье «Домены, адреса и Windows: смешивать, но не взбалтывать».

Поиск сетевых сервисов. Например, принтеров. Пожалуй, самым известным протоколом является UPnP, который помимо прочего умеет сам открывать порты на роутерах. Протокол довольно сложен, в нем используется целый набор надстроек вроде использования http, в отличие от второго известного протокола — DNS-SD (DNS Service Discovery), который попросту использует SRV-записи, в том числе при работе mDNS.

При всех плюсах Zeroconf — без каких-либо сакральных знаний можно собрать рабочую сеть, просто соединив компьютеры на физическом уровне, — IT-специалистам он может даже мешать.

Немного раздражает, не так ли?

В системах Windows для отключения автонастройки на всех сетевых адаптерах необходимо создать параметр DWORD с именем IPAutoconfigurationEnabled в разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters и поставить ему значение 0.

Разумеется, Zeroconf подходит разве что для небольших изолированных сетей (например, встретились с приятелем с ноутбуками, соединили их по Wi-Fi и давай играть Diablo II, не тратя время на какие-то сервера), да и выводить локальную сеть в интернет тоже хочется. Чтоб не мучаться со статическими настройками каждого компьютера, были созданы специальные протоколы, включая героя дня — DHCP.

DHCP и его прародители

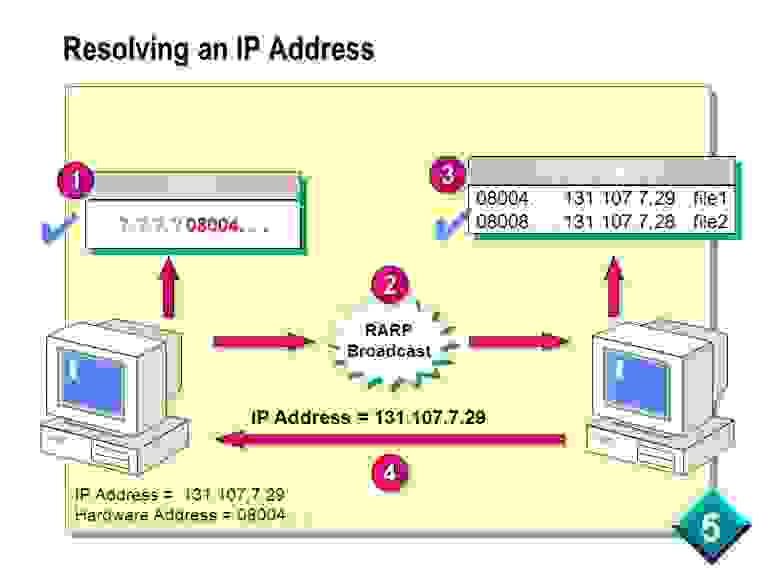

Одна из первых реализаций протокола для выдачи IP-адресов появилась более 30 лет назад и называлась RARP (Reverse Address Resolution Protocol). Если немного упростить принцип его работы, то выглядело это так: клиент делал запрос на широковещательный адрес сети, сервер его принимал, находил в своей базе данных привязку MAC-адреса клиента и IP — и отправлял в ответ IP.

Схема работы RARP протокола.

И все вроде работало. Но у протокола были минусы: нужно было настраивать сервер в каждом сегменте локальной сети, регистрировать MAC-адреса на этом сервере, а передавать дополнительную информацию клиенту вообще не было возможности. Поэтому на смену ему был создан протокол BOOTP (Bootstrap Protocol).

Изначально он использовался для бездисковых рабочих станций, которым нужно было не только выдать IP-адрес, но и передать клиенту дополнительную информацию, такую, как адрес сервера TFTP и имя файла загрузки. В отличие от RARP, протокол уже поддерживал relay — небольшие сервисы, которые пересылали запросы «главному» серверу. Это сделало возможным использование одного сервера на несколько сетей одновременно. Вот только оставалась необходимость ручной настройки таблиц и ограничение по размеру для дополнительной информации. Как результат, на сцену вышел современный протокол DHCP, который является совместимым расширением BOOTP (DHCP-сервер поддерживает устаревших клиентов, но не наоборот).

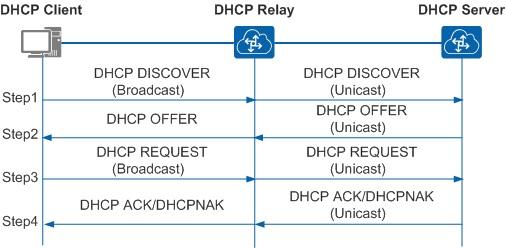

Важным отличием от устаревших протоколов является возможность временной выдачи адреса (lease) и передачи большого количества разной информации клиенту. Достигается это за счет менее тривиальной процедуры получения адреса. Если в старых протоколах схема была простая, вида запрос-ответ, то теперь схема следующая:

- Клиент ищет сервер широковещательным запросом, запрашивая в том числе и дополнительные настройки.

- Сервер отвечает клиенту, предлагая ему IP-адрес и другие настройки.

- Клиент подтверждает принятую информацию широковещательным запросом, указав в подтверждении IP-адрес выбранного сервера.

- Сервер соглашается с клиентом, отправляя ему запрос, по получении которого клиент уже настраивает сетевой интерфейс или отвергает его.

Схема общения клиента с сервером пересылки и сервером.

Подробнее про схему взаимодействия сервера и клиента и про структуру запросов и ответов можно почитать, например, в материале «Структура, формат и назначение DHCP пакетов».

На нескольких собеседованиях меня спрашивали: «А какой транспорт и порт использует DHCP?» На всякий случай отвечаем: «Сервер UDP:67, клиент UDP:68».

С разными реализациями DHCP-сервера сталкивались многие, даже при настройке домашней сети. Действительно, сейчас сервер есть:

- На практически любом маршрутизаторе, особенно SOHO.

- На системах Windows Server. О сервере и его настройке можно почитать в официальной документации.

- На системах *nix. Пожалуй, самое популярное ПО — ISC DHCP Server (dhcpd) и «комбайн» Dnsmasq.

Конкретных реализаций довольно много, но, например, на SOHO-маршрутизаторах настройки сервера ограничены. В первую очередь это касается дополнительных настроек, помимо классического «IP-адрес, маска, шлюз, сервер DNS». А как раз эти дополнительные опции и вызывают наибольший интерес в работе протокола. С полным списком можно ознакомиться в соответствующем RFC, я же разберу несколько интересных примеров.

Удивительные опции DHCP

В этом разделе я рассмотрю практическое применение опций DHCP на оборудовании MikroTik. Сразу обращу внимание на то, что не все опции задаются очевидно, формат параметров описан в wiki. Следует отметить также то, что опции клиент применяет, только когда сам их попросит. В некоторых серверах можно принудительно отправить настройки: например, в ISC DHCP Server за это отвечает директива dhcp-parameter-request-list, а в Dnsmasq —* *—dhcp-option-force. MikroTik и Windows такого не умеют.

Option 6 и Option 15. Начнем с простого. Настройка под номером 6 — это серверы DNS, назначаемые клиентам, 15 — суффикс DNS. Назначение суффикса DNS может быть полезным при работе с доменными ресурсами в недоменной сети, как я описывал в статье «Как мы сокращали персонал через Wi-Fi». Настройка MikroTik под спойлером.

Настройка MikroTik, option 15

#Добавляем опцию 15. содержимое — сконвертированный в HEX суффикс.

/ip dhcp-server option

add code=15 name=dns-suffix value=0x57687920616c6c207468697320736869743f

#создаем набор опций

/ip dhcp-server option sets

add name=dns option=dns-suffix

#Добавляем опцию к DHCP-серверу для клиентов.

/ip dhcp-server network

set [find comment="wi-fi client dhcp"] dhcp-option-set=dns

Знание, что сервер DNS — это тоже опция, недавно пригодилось мне, когда разным клиентам нужно было выдать разные серверы DNS. Решение вида «выдать один сервер и сделать разные правила dst-nat на 53 порт» не подходило по ряду причин. Часть конфигурации снова под спойлером.

Настройка MikroTik, option 6

#настройка опций, обратите внимание, что ip экранирован одинарными кавычками

/ip dhcp-server option

add code=6 name=google value="'8.8.8.8'"

add code=6 name=cloudflare value="'1.1.1.1'"

#настройка клиентов

/ip dhcp-server lease

add address=10.0.0.2 dhcp-option=google mac-address=11:11:11:11:11:11 server=dhcp

add address=10.0.0.3 dhcp-option=cloudflare mac-address=22:22:22:22:22:22 server=dhcp

Option 66 и Option 67. Эти настройки пришли еще с BOOTP и позволяют указать TFTP-сервер и образ для сетевой загрузки. Для небольшого филиала довольно удобно установить туда микротик и бездисковые рабочие станции и закинуть на маршрутизатор подготовленный образ какого-нибудь ThinStation. Пример настройки DHCP:

/ip dhcp-server option

add name="option66" code=66 value="s'192.168.88.1'"

add name="option67" code=67 value="'pxelinux.0'"

/ip dhcp-server option sets

add name="set-pxe" options=option66,option67

Option 121 и Option 249. Используются для передачи клиенту дополнительных маршрутов, что может быть в ряде случаев удобнее, чем прописывать маршруты на шлюзе по умолчанию. Настройки практически идентичные, разве что клиенты Windows предпочитают вторую. Для настройки параметра маршруты надо перевести в шестнадцатеричный вид, собрав в одну строку маску сети назначения, адрес сети и шлюз. Также, по RFC, необходимо добавить и маршрут по умолчанию. Вариант настройки — под спойлером.

Настройка маршрутов

Предположим, нам нужно добавить клиентам маршрут вида dst-address=10.0.0.0/24 gateway=192.168.88.2, а основным шлюзом будет 192.168.88.1. Приведем это все в HEX:

Соберем все это счастье в одну строку и получим настройку:

/ip dhcp-server option

add code=121 name=classless value=0x0A0000c0a8580200c0a85801

Подробнее можно прочитать в статье «Mikrotik, DHCP Classless Route».

Option 252. Автоматическая настройка прокси-сервера. Если по каким-то причинам в организации используется непрозрачный прокси, то удобно будет настроить его у клиентов через специальный файл wpad (pac). Пример настройки такого файла разобран в материале «Proxy Auto Configuration (PAC)». К сожалению, в MiroTik нет встроенного веб-сервера для размещения этого файла. Можно использовать для этого пакет hotspot или возможности metarouter, но лучше разместить файл где-либо еще.

Option 82. Одна из полезнейших опций — только не для клиента, а для DHCP-релея. Позволяет передать серверу информацию о порте коммутатора, к которому подключен клиент, и id самого коммутатора. Сервер на основе этой информации в свою очередь может выдать уже клиенту какой-то определенный набор настроек или просто занести в лог — чтобы в случае необходимости найти порт подключения клиента, не приходилось заходить на все свитчи подряд (особенно, если они не в стеке).

После настройки DHCP-Relay на маршрутизаторе в информации о клиентах появятся поля Agent Circuit ID и Agent Remote ID, где первое — идентификатор порта коммутатора, а второе — идентификатор самого коммутатора.

Выдача адресов с option 82.

Информация выдается в шестнадцатиричном формате. Для удобства восприятия при анализе журнала DHCP можно использовать скрипты. Например, решение для решения от Microsoft опубликовано в галерее скриптов Technet под названием «Декорирование DHCP опции 82».

Также опция Option 82 активно используется в системе биллинга провайдеров и при защите сети от посторонних вмешательств. Об этом чуть подробнее.

Добавим сети надежности и безопасности

Ввиду простоты протокола и присутствия широковещательных запросов есть эффективные атаки на инфраструктуру — в основном типа MITM («человек посередине»). Атаки производятся посредством поднятия своего DHCP-сервера или релея: ведь если контролировать выдачу сетевых настроек, можно запросто перенаправить трафик на скомпрометированный шлюз. Для облегчения атаки используется DHCP starvation (представляясь клиентом или релеем, злоумышленник заставляет «родной» DHCP-сервер исчерпать свои IP-адреса). Подробнее про реализацию атаки можно почитать в статье «Атакуем DHCP», методом же защиты является DHCP Snooping.

Это функция коммутатора, которая позволяет «привязать» DHCP-сервер к определенному порту. Ответы DHCP на других портах будут заблокированы. В некоторых коммутаторах можно настроить и работу с Option 82 при ее обнаружении в пакете (что говорит о присутствии релея): отбросить, заменить, оставить без изменения.

В коммутаторах MikroTik включение DHCP Snooping производится в настройках бриджа:

#Включаем dhcp-snooping и option 82

/interface bridge

add name=bridge

set [find where name="bridge"] dhcp-snooping=yes add-dhcp-option82=yes

#ставим настраиваем доверенный порт

/interface bridge port

add bridge=bridge interface=ether1

add bridge=bridge interface=ether2 trusted=yes

Настройка в других коммутаторах происходит аналогичным образом.

Стоит отметить, что не все модели MikroTik имеют полную аппаратную поддержку DHCP Snooping — она есть только у CRS3xx.

Помимо защиты от злых хакеров эта функция избавит от головной боли, когда в сети появляется другой DHCP-сервер — например, когда SOHO-роутер, используемый как свич с точкой доступа, сбрасывает свои настройки. К сожалению, в сетях, где встречается SOHO-оборудование, не всегда бывает грамотная структура кабельной сети с управляемыми маршрутизаторами. Но это уже другой вопрос.

Красивая коммутационная — залог здоровья.

К другим методам защиты можно отнести Port Security («привязка» определенного MAC-адреса к порту маршрутизатора, при обнаружении трафика с других адресов порт будет блокироваться), Анализ трафика на количество DHCP-запросов и ответов или ограничение их количества, ну и, конечно, различные системы IPSIDS.

Если говорить не только о защите сети, но и о надежности, то не лишним будет упомянуть и про возможности отказоустойчивого DHCP. Действительно, при своей простоте DHCP часто бывает одним из ключевых сервисов, и при выходе его из строя работа организации может быть парализована. Но если просто установить два сервера с идентичными настройками, то ни к чему, кроме конфликта IP-адресов, это не приведет.

Казалось бы, можно поделить область выдачи между двумя серверами, и пусть один выдает одну половину адресов, а второй — другую. Вот только парализованная половина инфраструктуры немногим лучше, чем целая.

Разберем более практичные варианты.

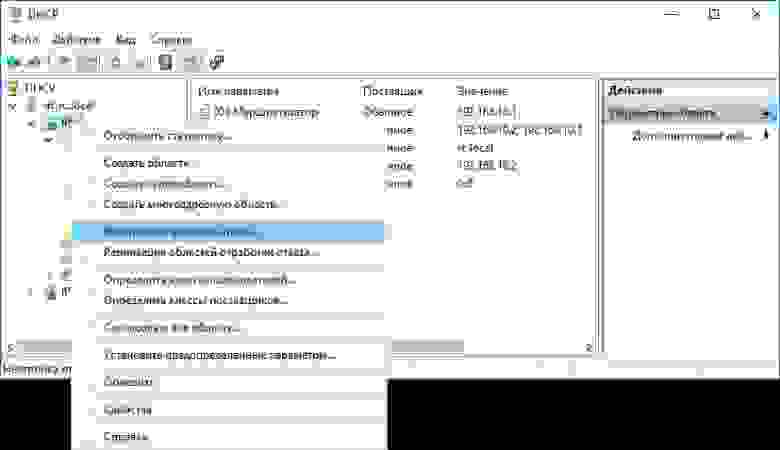

В системах Windows Server начиная с 2012 система резервирования DHCP работает «из коробки», в режиме балансировки нагрузки (active-active) или в режиме отказоустойчивости (active-passive). С подробным описанием технологии и настройками можно ознакомиться в официальной документации. Отмечу, что отказоустойчивость настраивается на уровне зоны, поэтому разные зоны могут работать в разном режиме.

Настройка отказоустойчивости DHCP-сервера в Windows.

В ISC DHCP Server для настройки отказоустойчивости используется директива failover peer, синхронизацию данных предлагается делать самостоятельно — например, при помощи rsync. Подробнее можно почитать в материале «Два DHCP сервера на Centos7…»

Если же делать отказоустойчивое решение на базе MikroTik, то без хитростей не обойтись. Один из вариантов решения задачи был озвучен на MUM RU 18, а затем и опубликован в блоге автора. Если вкратце: настраиваются два сервера, но с разным параметром Delay Threshold (задержка ответа). Тогда выдавать адрес будет сервер с меньшей задержкой, а с большей задержкой — только при выходе из строя первого. Синхронизацию информации опять же приходится делать скриптами.

Лично я в свое время изрядно потрепал себе нервов, когда в сети «случайно» появился роутер, подключенный в локальную сеть и WAN, и LAN интерфейсами.

Расскажите, а вам приходилось сталкиваться с проказами DHCP?

Защита доступа к сети в DHCP

Интеграция службы защиты доступа к сети (NAP) в DHCP

В Windows Server 2008 R2 служба DHCP включает в себя поддержку для NAP (Network Access Protection — защита доступа к сети). NAP представляет собой службу, которая может внедряться в сети и определять политику, которую должны соблюдать клиенты перед полным подключением к сети. NAP конфигурируется внутри сервера сетевых политик Windows (Windows Network Policy Server). Ниже перечислены шаги, необходимые для ее включения на DHCP-сервере, функционирующем под управлением Windows Server 2008 R2.

- Откройте консоль DHCP на сервере, на котором требуется включить службу Network Access Protection, выбрав в меню Start (Пуск) пункт All Programs-Administrative Tools-DHCP. Если появится окно с приглашением подтвердить выполнение запрашиваемого действия, щелкните в нем на кнопке Continue (Продолжить).

- Когда консоль DHCP загрузится, разверните узел, представляющий нужный сервер, чтобы отобразить узел IPv4.

- Щелкните на узле IPv4 в правой кнопкой мыши и выберите в контекстном меню пункт Properties (Свойства).

- Перейдите на вкладку Network Access Protection (Защита доступа к сети) и щелкните на кнопке Enable on All Scopes (Включить для всех областей).

- Щелкните на кнопке Yes (Да), чтобы подтвердить намерение перезаписать параметры службы защиты доступа к сети во всех существующих областях.

- В нижнем разделе страницы IPv4 Network Access Protection (Защита доступа к сети по протоколу IPv4) выберите переключатель, представляющий действие, которое DHCP-серверу надлежит выполнять в случае недосягаемости сервера сетевых политик (Network Policy Server), например, Restricted Access (Ограничивать доступ), и щелкните на кнопке ОК, чтобы сохранить настройки.

- При желании включить службу Network Access Protection только для какой-то одной области IPv4, щелкните на этой области правой кнопкой мыши и выберите в контекстном меню пункт Properties (Свойства).

- В окне Scope Properties (Область: Свойства) перейдите на вкладку Network Access Protection (Защита доступа к сети) и выберите переключатель Enable for This Scope (Включить для этой области). При необходимости укажите подлежащий использованию профиль NAP, если тот, что предлагается по умолчанию, не подходит. Щелкните на кнопке ОК, чтобы завершить выполнение задачи.

Платформа NAP (Network Access Protection) призвана защитить сеть от клиентов, не имеющих достаточных собственных средств защиты. Простейший способ включить NAP на DHCP — настроить DHCP-сервер как сервер политики сети (Network Policy Server, NPS). Для этого нужно установить консоль Сервер политики сети (Network Policy Server), настроить политику объединения DHCP и NAP и включить NAP на DHCP. При этом на сетевых компьютерах осуществляется включение платформы NAP, но не ее настройка.

Чтобы создать политику интеграции NAP и DHCP, выполните следующие действия:

1. На сервере, который будет выполнять роль сервера политики сети запустите Мастер добавления компонентов (Add Features Wizard), чтобы установить консоль Сервер политики сети (Network Policy Server).

2. В дереве консоли Сервер политики сети (Network Policy Server) выделите узел NPS (Локально) (NPS (Local)) и щелкните ссылку Настройка NAP (Configure NAP) на главной панели. Запустится мастер Настройка NAP (Configure NAP Wizard).

3. В списке Способ сетевого подключения (Network Connection Method) выберите вариант Протокол DHCP (Dynamic Host Configuration Protocol (DHCP)). Этот способ подключения будет использован для NAP-совместимых клиентов. Заданное по умолчанию имя политики — NAP DHCP. Щелкните Далее (Next).

4. На странице Укажите серверы принудительной защиты доступа к сети под управлением DHCP-сервера (Specify NAP Enforcement Servers Running DHCP Server) укажите все удаленные DHCP-серверы вашей сети:

• Щелкните Добавить (Add). В диалоговом окне Новый RADIUS-клиент (Add New RADIUS Client) введите понятное имя удаленного сервера в поле Понятное имя (Friendly Name). В поле Адрес (Address) введите DNS-имя или IP-адрес удаленного сервера DHCP. Для проверки адреса щелкните Проверить (Verify).

• В разделе Общий секрет (Shared Secret) установите переключатель Создать (Generate). Затем щелкните кнопку Создать (Generate), чтобы создать длинный пароль с общим секретом. Вам нужно будет ввести эту фразу в политику NAP DHCP на всех удаленных DHCP-серверах. Поэтому обязательно запишите ее или сохраните в файле, в безопасном расположении. Щелкните ОК.

5. Щелкните Далее (Next). На странице Укажите DHCP-области (Specify DHCP Scopes) вы можете задать области DHCP, к которым будет применена политика. Если области не указаны, политика применяется ко всем областям на выбранных DHCP-серверах, в которых включена NAP. Два раза щелкните Далее (Next).

6. На странице Задайте группу сервера исправлений NAP и URL-адрес (Specify A NAP Remediation Server Group And URL) выберите группу серверов обновлений или щелкните Создать группу (New Group), чтобы задать группу серверов исправлений. На этих серверах хранятся обновления ПО для NAP-клиентов. В текстовое поле введите URL веб-страницы с инструкцией, как привести компьютер в соответствие с политикой NAP. Убедитесь, что клиенты DHCP могут открыть эту страницу. Щелкните Далее (Next).

7. На странице Определите политику работоспособности NAP (Define NAP Health Policy) задайте, как будет работать политика работоспособности NAP. В большинстве случаев можно оставить стандартные параметры, которые запрещают вход в сеть клиентам, не совместимым с NAP. Для NAP-совместимых клиентов проводится проверка работоспособности и автоматическое исправление. Это позволяет им получить необходимые обновления ПО. Щелкните Далее (Next) и Готово (Finish).

Вы можете настроить параметры NAP для всего DHCP-сервера или для отдельных областей. Чтобы просмотреть или изменить глобальные параметры NAP, выполните следующие действия:

1. В консоли DHCP разверните узел нужного сервера. Щелкните правой кнопкой узел IPv4 и выберите Свойства (Properties).

2. На вкладке Защита доступа к сети (Network Access Protection), щелкните кнопку Включить во всех областях (Enable On All Scopes) или Отключить во всех областях (Disable On All Scopes), чтобы включить или отключить NAP для всех областей сервера.

Выберите один из следующих переключателей, чтобы указать, как должен действовать DHCP-сервер, если NPS-сервер недоступен. Затем щелкните ОК.

• Полный доступ (Full Access) Предоставляет DHCP-клиентам полный доступ к сети. Клиентам позволено выполнять любые разрешенные действия.

• Ограниченный доступ (Restricted Access) Предоставляет DHCP-клиентам ограниченный доступ к сети. Клиенты могут работать только с тем сервером, к которому они подключены.

• Отбросить клиентский пакет (Drop Client Packet) Блокирует запросы клиентов и запрещает выход клиентов в сеть. У клиентов нет доступа к ресурсам сети.

Чтобы просмотреть и изменить параметры NAP для отдельных областей, выполниет следующие действия:

1. В консоли DHCP разверните узел нужного сервера. Затем разверните узел IPv4.

2. Щелкните правой кнопкой нужную область и выберите Свойства (Properties).

3. На вкладке Защита доступа к сети (Network Access Protection) установите переключатель Включить для этой области (Enable For This Scope) или Отключить для этой области (Disable For This Scope), чтобы включить или отключить NAP для данной области.

4. Если вы включили NAP и хотите использовать профиль NAP отличный от стандартного, установите переключатель Использовать особый профиль (Use Custom Profile) и введите имя профиля, например, Alternate NAP DHCP.

5. Щелкните OK, чтобы сохранить параметры.

с моей стороны нужно стараться все централизовывать, и назначение прав на серверах не исключение. Групповая политика в этом поможет, и ее большой плюс от ручной настройки, что в случае изменения на локальном сервере, она все вернет как было в течении 120 минут. Открываем оснастку «Управление групповой политикой», создаем новую или редактируем существующую политику. Я создам новую, назову ее «Добавление прав на DHCP» и применю ее к нужному организационному подразделению.

Переходим по пути:

Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Группы с ограниченным доступом.

Добавляем ваши группы «Пользователи DHCP» и «Администраторы DHCP». Тут мы добавим доменные группы, или так же просто добавим локальные без префикса домена.

В итоге у меня получилось 4 группы, две для контроллера и две для рядового сервера, тут все зависит от того, как у вас разнесена служба DHCP.

Учтите, что если у вас сервера на английском языке, то группы так же должны быть по английски. Далее начинаем наполнение данных групп.

Плюсом такого подхода будет то, что при применении политики все остальные члены группы будут удалены. У меня получилось вот так, теперь обновив групповую политику вы получите нужный эффект.

Второй метод добавление пользователей или группы в группы DHCP, это использование в GPO параметров панели управления. Чтобы предоставить права на DHCP сервер, вам необходимо пройти по пути:

Конфигурация компьютера — Настройка — Параметры панели управления — Локальные пользователи и группы

На пустом пространстве щелкаем правым кликом и создаем новую группу.

В имени группы нажмите кнопку поиска, далее нажимаем «Дополнительно». Находим группу «Администраторы DHCP».

В действии выбираем пункт «Обновить». Выставите галки:

- Удалить всех пользователей членов этой группы

- Удалить все группы члены этой группы

Делаем мы это для того, чтобы если кто-то добавил на сервере ручками, все это почистилось политикой. Тоже самое делаем и для группы пользователи DHCP. Обновляем политику и проверяем. Вот такой простой метод делегирования прав управления и чтения данных с DHCP сервера на Windows Server. На этом у меня все, с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

DHCP NAP не поддерживается в Windows Server 2016

защита доступа к сети (NAP) является устаревшей в Windows Server 2012 R2, а Windows Server 2016 роль DHCP-сервера больше не поддерживает NAP. дополнительные сведения см. в разделе функции, удаленные или устаревшие в Windows Server 2012 R2.

поддержка защиты доступа к сети была добавлена к роли DHCP-сервера с Windows server 2008 и поддерживается в Windows клиентских и серверных операционных системах до Windows 10 и Windows Server 2016. в следующей таблице приведены сведения о поддержке NAP в Windows Server.

| Операционная система | Поддержка NAP |

|---|---|

| Windows Server 2008 | Поддерживается |

| Windows Server 2008 R2 | Поддерживается |

| Windows Server 2012 | Поддерживается |

| Windows Server 2012 R2 | Поддерживается |

| Windows Server 2016 | Не поддерживается |

В развертывании NAP DHCP-сервер под управлением операционной системы, поддерживающей NAP, может функционировать как точка NAP для метода принудительного применения NAP. Дополнительные сведения о DHCP в NAP см. в разделе Контрольный список: реализация проектирования принудительного применения DHCP.

в Windows Server 2016 dhcp-серверы не применяют политики защиты доступа к сети, а области dhcp не поддерживают NAP. Клиентские компьютеры DHCP, которые также являются клиентами NAP, отправляют состояние работоспособности (SoH) с помощью запроса DHCP. если DHCP-сервер работает Windows Server 2016, эти запросы обрабатываются так, как если бы состояние работоспособности отсутствует. DHCP-сервер предоставляет клиенту обычную аренду DHCP.

если серверы, работающие Windows Server 2016, являются прокси-серверами RADIUS, которые перенаправляют запросы на проверку подлинности на сервер политики сети (NPS), поддерживающий nap, то эти клиенты NAP оцениваются службой nps как не поддерживающая nap, а обработка защиты доступа к сети завершается сбоем.

Делегирование прав на DHCP на контроллере домена

Если вы зайдете на контроллере домена в оснастку «Управление компьютером», то вы не обнаружите там возможность посмотреть и изменить членство в локальных группах, там убрана такая возможность, но если запустить PowerShell или открыть командную строку, и ввести команду:

net localgroup

То вы увидите, что группы все же присутствуют на контроллере. Среди них есть две необходимые:

- Администраторы DHCP — дает полные права управление на данный сервис

- Пользователи DHCP — Дает права только для чтения

Кстати если вы попытаетесь подключиться через Windows Admin Center, то увидите ошибку «Этот инструмент нельзя использовать при подключении к контроллеру домена.»

Чтобы добавить нужного вам сотрудника или группу пользователей в эти группы, вам необходимо открыть оснастку «Active Directory — Пользователи и компьютеры» ADUC. Перейти там в контейнер «Users» и найти там встроенные группы:

- Администраторы DHCP — Сюда я добавлю пользователя Барбоскина Геннадия

- Пользователи DHCP — Сюда добавлю пользователя домовенка Бубу

Проверяем права через оснастку DHCP, которую вы можете добавить через установку пакета RSAT. Первым я проверю права для Барбоскина Геннадия, у него они должны быть полные. Как видно, я могу перезапускать сервис и изменять настройки области.

Теперь посмотрим появились ли права у Бубы. Как видим поля активные,

но при сохранении изменений вам будет выводиться, что «Отказано в доступе».

2. Создание новой области

Помните, что область действия — это диапазон адресов, которые будут автоматически назначаться компьютерам в нашем домене.

Шаг 1 Чтобы создать новую область, мы щелкнем правой кнопкой мыши на IPv4 и выберите опцию Новая область.

Шаг 2 Мы можем видеть, что есть несколько альтернатив для управления адресами IPv4, некоторые из наиболее часто используемых:

Настроить аварийное переключение

Это позволяет нам устанавливать значения так, чтобы в случае ошибки другой диапазон адресов принимал работу поврежденного поля.

Новая многоадресная область

Эта опция позволяет нам создавать различные области в домене для управления IP-адресами.

Новая сфера

Это позволяет нам создавать новый диапазон IP-адресов .

Шаг 3 При выборе New Scope мы увидим следующего помощника.

Шаг 4 Нажмите Далее, и затем мы должны установить имя для этой новой области.

Шаг 5 В следующем окне мы должны установить диапазон IP-адресов, которые будут назначаться автоматически, мы должны указать начальный IP-адрес и конечный IP-адрес.

Очень важно, чтобы у нас было четкое представление о том, сколько пользователей будет активным, чтобы не назначать дополнительные адреса или не справляться с ними. Мы оставляем длину по умолчанию равной 24, а маску подсети оставляем классу C

Шаг 6 Нажав Далее, мы можем установить один или несколько IP-адресов, которые не будут распространяться среди пользователей обычным способом, это эффективно в следующих случаях:

- Административные задачи

- Назначьте фиксированные IP-адреса устройствам в качестве принтеров.

- Установите IP- адреса для определенной группы пользователей без его обновления.

Шаг 7 После того, как эти исключения были установлены или нет, мы нажимаем Далее и увидим, что мы можем настроить, как долго будет продолжаться уступка IP-адреса, это приведет к автоматическому обновлению IP-адреса на клиентском компьютере, мы можем определить это значение в днях, часах или минутах.,

Наиболее целесообразным является то, что для оборудования нашей организации эта уступка устанавливается в дни, поскольку при обновлении IP-адреса пользователь может повлиять на его навигацию и использование сети.

Шаг 8 Нажмите Next, и мы должны определить, установим ли мы эту конфигурацию немедленно или позже.

Шаг 9 Нажав для их немедленной настройки, помощник попросит нас ввести IP-адрес маршрутизатора или шлюза.

В случае, если наш сервер будет предоставлять все службы DHCP, мы можем ввести тот же IP-адрес в этом окне. Нажмите кнопку Добавить, чтобы добавить IP-адрес.

Шаг 10 Нажмите Next еще раз, и мы сможем увидеть доменное имя или указать, какие компьютеры будут использоваться для разрешения имен DNS.

Шаг 11 Нажав Далее, мы увидим конфигурацию серверов WINS, которые позволяют преобразовывать имена устройств NetBIOS в IP-адреса.

Шаг 12 Это больше не распространено, но если нам нужно отредактировать его, мы можем ввести IP-адрес устройства и нажать « Добавить». Нажмите Next еще раз, и мы должны подтвердить, что мы немедленно активируем область.

Шаг 13 Мы увидим, что все было создано правильно.

Шаг 14 Мы можем видеть нашу область видимости, созданную в консоли DHCP.

Набор адресов

Это позволяет нам проверить начальный IP-адрес и конечный IP- адрес, который мы настроили для распространения на компьютерах домена.

Адресные уступки

В этой опции мы увидим все компьютеры, которые взяли какой-то IP-адрес из предопределенного диапазона.

Бронирование

В этом варианте мы можем проверить или добавить новый диапазон IP-адресов, которые будут зарезервированы для конкретных задач и не могут быть назначены никаким компьютерам в домене.

Варианты области

С этого места мы можем редактировать такие параметры, как маршрутизатор, домен или DNS-серверы.

Директивы

Из этого параметра мы можем назначить различные директивы для областей DHCP.

Включить переададку IPv6

-

Нажмите кнопку Пуск, выберите пункты Все программы, Стандартные и затем щелкните Командная строка.

-

В командной подсказке введите и нажмите кнопку ENTER.

-

Введите и нажмите кнопку ENTER.

-

Введите следующую команду и нажмите клавишу ВВОД:

В этой команде используются следующие значения:

- строка: указывает имя интерфейса.

- включена: указывает, можно ли переадлить пакеты, поступающие в этот интерфейс, в другие интерфейсы. Параметр по умолчанию отключен.

Вы также можете отправлять сообщения о рекламе маршрутизатора, добавляя параметр рекламы в команду, например:

Чтобы увидеть дополнительные параметры для этой команды, введите .

Настройка сети в Windows Server 2019

Перед тем как настроить сеть в 2019 сервере, вам необходимо у вашего сетевого инженера спросить, какой ip-адрес вы можете взять, его шлюз, DNS-сервера, при необходимости настроить правильный VLAN ID. В нормальных организациях трафик из разных сегментов принято разграничивать, серверный сегмент, пользовательский сегмент, сегмент управления. Когда у вас есть все реквизиты, то начинаем саму настройку.

Нажимаем сочетание клавиш WIN и R, чтобы у вас открылось окно выполнить, в котором вам нужно написать ncpa.cpl (Вызов сетевых настроек)

У вас появится окно «сетевые подключения» со списком доступных вам сетевых адаптеров. Щелкните по нужному правым кликом и выберите из контекстного меню пункт «Состояние»

На вкладке «Общие» вы увидите несколько кнопок:

- Сведения — покажет текущие сетевые настройки, аналог команды ipconfig

- Свойства — тут производятся сами настройки

- Отключить

- Диагностика

Для начала нажмите кнопку «Сведения», у вас откроется окно с текущим адресом, шлюзом и DNS-серверами, в моем случая я вижу сетевой сегмент, который был назначен DHCP-сервером. закрываем ее.

Теперь переходим к самой настройке сети, нажмите кнопку «Свойства», выберите протокол IPv4 и выберите свойства. В открывшемся окне переведите переключатель в пункт «Использовать следующий IP-адрес» и задаете:

- Ip-адрес

- Маску подсети

- Основной шлюз

- DNS-сервера

Как только все готово, то сохраняем настройки пытаемся пропинговать DNS сервера или еще какой-нибудь сервер в сети, чтобы проверить соединение и правильность настроенной сети в Windows Server 2019.

Windows PowerShell Команды для DHCP

следующая ссылка содержит описания команд и синтаксис для всех команд DHCP-сервера, Windows PowerShell для Windows Server 2016. В разделе перечислены команды в алфавитном порядке на основе глагола в начале команд, например Get или Set.

Примечание

вы не можете использовать команды Windows Server 2016 в Windows Server 2012 R2.

Модуль DhcpServer

следующая ссылка содержит описания команд и синтаксис для всех команд DHCP-сервера Windows PowerShell для Windows Server 2012 R2. В разделе перечислены команды в алфавитном порядке на основе глагола в начале команд, например Get или Set.

Примечание

команды Windows Server 2012 R2 можно использовать в Windows Server 2016.

Командлеты DHCP-сервера в Windows PowerShell

Обзор технологий

В следующих разделах приведены краткие обзоры DHCP и TCP/IP.

Обзор DHCP

DHCP — это стандарт IP для упрощения управления IP-конфигурацией узлов. Стандарт DHCP предусматривает использование DHCP-серверов для управления динамическим выделением IP-адресов и других сопутствующих сведений о настройке для клиентов сети, поддерживающих DHCP.

DHCP позволяет использовать DHCP-сервер для динамического назначения IP-адреса компьютеру или другому устройству, такому как принтер, в локальной сети, а не вручную настраивать каждое устройство со статическим IP-адресом.

Любой компьютер в сети TCP/IP должен иметь уникальный IP-адрес, который вместе с маской подсети однозначно определяет главный компьютер и подсеть, в которой этот компьютер находится. Используя DHCP, можно проверить, все ли компьютеры, настроенные в качестве DHCP-клиентов, получают IP-адреса, предназначенные для данной подсети и расположения в сети; такие параметры DHCP, как шлюз по умолчанию и DNS-серверы, вместе с информацией о правильной работе в сети можно автоматически передавать DHCP-клиентам.

Для сетей на основе TCP/IP DHCP сокращает сложность и объем административной работы, связанной с настройкой компьютеров.

Обзор TCP/IP

по умолчанию во всех версиях операционных систем Windows Server и Windows параметры TCP/IP для сетевых подключений IP версии 4 настроены на автоматическое получение IP-адреса и других сведений, называемых параметрами dhcp, с dhcp-сервера. По этой причине не требуется настраивать параметры TCP/IP вручную, если только компьютер не является сервером или другим устройством, для которого требуется настроенный вручную статический IP-адрес.

Например, рекомендуется вручную настроить IP-адрес сервера DHCP и IP-адреса DNS-серверов и контроллеров домена, на которых выполняются службы домен Active Directory Services (AD DS).

TCP/IP в Windows Server 2016:

-

сетевое программное обеспечение, которое основано на сетевых протоколах, являющихся отраслевым стандартом;

-

маршрутизируемый протокол корпоративных сетей, обеспечивающий подключение компьютера под управлением Windows к локальным и глобальным сетям;

-

базовые технологии и служебные программы для соединения компьютеров под управлением ОС Windows с разнородными системами для обмена данными;

-

Основа для получения доступа к глобальным службам Интернета, таким как серверы Web и протокол FTP (FTP).

-

надежная, масштабируемая кроссплатформенная система клиент-сервер.

TCP/IP обеспечивает основные служебные программы TCP/IP, которые позволяют компьютерам под управлением Windows соединяться с другими системами, произведенными как корпорацией Майкрософт, так и другими компаниями. Ниже указаны некоторые из них.

-

Windows Server 2016

-

Windows 10

-

Windows Server 2012 R2

-

Windows 8.1

-

Windows Server 2012

-

Windows 8

-

Windows Server 2008 R2

-

Windows 7

-

Windows Server 2008

-

Windows Vista

-

Узлы в Интернете

-

Системы Apple Macintosh

-

Мэйнфреймы IBM

-

системы UNIX и Linux

-

Системы Open VMS

-

Принтеры, готовые к работе в сети

-

Планшеты и Сотовые телефоны с поддержкой технологии Wired Ethernet или Wireless 802,11

Как работает DHCP

При работе протокола динамической адресации используются четыре типа сообщений, которыми обмениваются клиент и сервер. Давайте рассмотрим их подробнее.

DHCPDISCOVER

С данного сообщение начинается процесс взаимодействия между клиентом и сервером посредством DHCP. Оно отправляется клиентом (компьютером, телефоном, планшетом, телевизором или устройством), которое подключилось к данной сети. Сообщение широковещательное, то есть в нём используется 255.255.255.255 как IP-адрес доставки, а исходным адресом является 0.0.0.0

DHCPOFFER

Это сообщение отправляется сервером хосту в ответ на полученный ранее DHCPDISCOVER. В нём содержатся все необходимые сетевые настройки, применив которые новое устройство сможет работать в этом сегменте.

DHCPREQUEST

Опять широковещательно сообщение, которое клиент отправляет серверу в ответ DHCPOFFER. Оно означает, что клиент выбрал отправленный ему вариант конфигурации сетевого подключения.

DHCPACK

Финальное сообщение от сервера DHCP клиенту в ответ на DHCPREQUEST. Оно обозначает конец процесса общения, начатого с сообщения DHCPDISCOVER. Получив его, клиент должен применить согласованные ранее настройки сетевого интерфейс, используя предоставленные опции.

Прочие сообщения протокола:

DHCPNAK

Полная противоположность сообщению DHCPACK. Оно означает прекращение общения между сервером, описанного выше. Необходимо начать процедуру заново!

DHCPRELEASE

Сообщение отправляется клиентом в тот момент, когда он завершает процесс использования занимаемого им IP-адреса.

DHCPDECLINE

Если предлагаемый сервером IP-адрес уже занят, то клиент отправляет серверу данное сообщение и после этого процесс их общения перезапускается с самого начала.

DHCPINFORM

Этот вид сообщений отправляется клиентом серверу в тех случаях, когда клиенту присвоен статический IP-адрес, и выделение динамического не требуется. В ответ сразу прилетает DHCPACK.

Механизм общения клиента и сервера

Теперь, когда мы узнали все типы используемых в протоколе DHCP сообщений, давайте посмотрим как на практике происходит общение клиента и сервера.

Этап 1. Клиентское устройство — компьютер, телефон, принтер, телевизор и т.п.- подключается к сети. Он отправляет широковещательный запрос DHCPDISCOVER в поисках сервера. Для этого используется транспортный протокол UDP и порт 67. Начинается процесс авторизации.

Этап 2. Сервер получил запрос DHCPDISCOVER, то в ответ шлёт сообщение DHCPOFFER, где предлагает клиенту варианты настройки сетевого адаптера — IP-адрес, маску подсети, шлюз и DNS-серверы. и информация о шлюзе. Отправка идёт уже не в широковещательном формате а непосредственно хосту, отправившему запрос. Для этого в поле CHADDR прописывается его MAC-адрес. Теперь используется тот же протокол UDP, но порт уже 68.

Этап 3. Клиент просматривает выбранные конфигурации, выбирает приемлемую ему и формирует сообщение DHCPREQUEST, указав в нём какой вариант он выбрал. Если в сети несколько DHCP-серверов и прилетело несколько сообщений DHCPOFFER, то клиент указывает в ответе нужный ему сервер.

Этап 4. Сервер получает от клиента DHCPREQUEST и отправляет в ответ DHCPACK, говоря клиентскому устройству о том, что оно теперь в праве использовать назначенный ему IP-адрес. На этом процесс общения оканчивается и новый хост появляется в сети.

Аренда IP-адресов

Как я уже сказал ранее, IP-адреса выдаются DHCP-сервером на определённое заранее время — Lease Time. Это значение задаётся при настройке сервера обычно в минутах или часах, но в некоторых случаях может быть задано и в секундах. Время аренды периодически обновляется, говоря серверу о том, что данный узел «живой». Как только половина срока аренды пройдёт, DCHP-клиент будет пытаться автоматически продлить время аренды путем обмена сообщениями DHCPREQUEST и DHCPACK.

Когда срок аренды адреса истечёт, а подтверждение не прилетит, либо прилетит пакет DHCPRELEASE, сервер сможет присвоить данный IP-адрес другому компьютеру или устройству, подключающемуся в данный момент времени.

Установка AD через сервер менеджеров

Разберу для начала классический метод установки службы Active Directory. Открываем диспетчер серверов и в пункте «Управление» нажмите «Добавить роли и компоненты».

Тип установки оставьте «Установка ролей и компонентов».

Далее если у вас в пуле более одного сервера, то вы их можете добавить на этом шаге.

Находим в списке ролей «Доменные службы Active Directory» и нажимаем далее.

Дополнительных компонентов вам не потребуется, так что данное окно вы можете смело пропускать.

Теперь у вас откроется окно мастера установки AD DS. Тут вам напомнят, что в каждом домене желательно иметь, как минимум два контроллера домена, рабочий DNS-сервер. Тут же вы можете произвести синхронизацию с Azure Active Directory.

Подтверждаем установку компонентов AD DS. Вы списке вы увидите все устанавливаемые модули:

- Средства удаленного администрирования сервера

- Средства администрирования ролей

- Средства AD DS и AD LDS

- Модуль Active Directory для PowerShell

- Центр администрирования Active Directory

- Оснастки и программы командной строки AD DS

- Управление групповой политикой

Нажимаем «Установить»

Обратите внимание, что тут можно выгрузить конфигурацию установки службы Active Directory

Выгруженная конфигурация, это XML файл с таким вот содержанием.

Нужный каркас AD DS установлен, можно приступать к настройке домена Active Directory.

Тут у вас в окне сразу будет ссылка «Повысить роль этого сервера до уровня контроллера домена».

То же самое есть в самом верху уведомлений «Диспетчера серверов», у вас тут будет предупреждающий знак.

Вот теперь по сути и начинается установка и настройка службы Active Directory. Так как у нас, еще нет окружения AD, то мы выбираем пункт «Добавить новый лес», если у вас он уже есть, то вам нужно либо добавлять контроллер домена в существующий лес или добавить новый домен в существующий лес. В соответствующем поле указываем имя корневого домена, в моем примере, это partner.pyatilistnik.info.

На следующем окне вы должны выбрать параметры:

- Режим работы леса Active Directory, определяет какие функции и возможности есть на уровне леса.

- Режим работы домена, так же определяет какие функции будут доступны на уровне домена.

Хочу обратить внимание, что режимы работы леса и домена напрямую влияют на то, какие операционные системы могут быть на контроллерах домена, простой пример, если у вас режим работы домена Windows Server 2016, то вы в него уже не добавите контроллеры на ОС Windows Server 2012 R2

Задаем короткое имя (NetBIOS), обычно оставляют то, что предлагается мастером установки домена Active Directory.

Далее вы должны указать расположение базы данных AD DS, файлов журналов и папки SYSVOL.По умолчанию все будет лежать по пути:

- Папка базы данных — C:WindowsNTDS

- Папка файлов журналов — C:WindowsNTDS

- Папка SYSVOL — C:WindowsSYSVOL

Если у вас контроллер домена на виртуальной машине и ее виртуальные диски лежат на одном СХД, то смысл переносить на разные диски базу и папку SYSVOL нет

Теперь вам мастер AD DS покажет сводные параметры, которые вы кстати можете выгрузить в сценарий PowerShell.

Выглядит сценарий вот так:

Import-Module ADDSDeployment Install-ADDSForest ` -CreateDnsDelegation:$false ` -DatabasePath «C:WindowsNTDS» ` -DomainMode «WinThreshold» ` -DomainName «partner.pyatilistnik.info» ` -DomainNetbiosName «PARTNER» ` -ForestMode «WinThreshold» ` -InstallDns:$true ` -LogPath «C:WindowsNTDS» ` -NoRebootOnCompletion:$false ` -SysvolPath «C:WindowsSYSVOL» ` -Force:$true

Еще одна проверка предварительных требования, по результатам которой вам сообщат, можно ли на данную систему произвести инсталляцию роли AD DS и поднять ее до контроллера домена.

В момент установки будут созданы соответствующие разделы, такие как конфигурация и др.

После установки вам сообщат:

Ваш сеанс будет завершен. Выполняется перезагрузка этого компьютера, так как были установлены или удалены доменные службы Active Directory

Просматриваем логи Windows на предмет ошибок, так их можно посмотреть в диспетчере сервером, откуда можно запустить оснастку ADUC.

Еще маленький нюанс, когда вы загрузитесь, то обратите внимание, что у вас сетевой интерфейс может быть обозначен, как неизвестный, это проблема связана с тем, что в DNS-адрес подставился адрес петлевого интерфейса 127.0.0.1. Советую его поменять на основной ip адрес сервера DNS,

В итоге выключите и заново включите сетевой интерфейс или перезагрузитесь, после чего получите правильное отображение.

Проверьте подключение IPv6 с помощью команды PING

-

Нажмите кнопку Начните, указать на все программы, аксессуары, а затем нажмите командную подсказку.

-

В командной строке введите следующую команду, а затем нажмите клавишу ВВОД:

В этой interface_name это имя интерфейса на компьютере. Например, если у вас есть интерфейс с именем Local Area Connection, введите следующую команду:

-

Используйте одну из следующих команд для поиска другого узла IPv6:

Чтобы увязать ссылку локального адреса другого узла на вашей ссылке (также известной как подсети), введите , где адрес является ссылкой-локальный адрес другого узла и zone_id является индексом интерфейса для интерфейса, из которого вы хотите отправить пакеты ping address % zone_id ping. Чтобы получить индекс интерфейса, просмотреть выход netsh interface ipv6 show interface команды.

Если команда ping не является успешной, проверьте локальный адрес ссылки другого узла и ID зоны.

-

Для ping сайта-локального адреса другого узла введите , где адрес сайта-локальный адрес другого узла и zone_id это идентификатор сайта, который был в выходе команды. Если вы не используете идентификаторы сайтов, вам не нужно использовать % zone_id часть команды.

Если команда ping не удалась, проверьте локальный адрес сайта другого узла и зону.

-

Чтобы печатать глобальный адрес другого узла, введите , где адрес — это глобальный адрес другого узла.

Если команда ping не является успешной, проверьте глобальный адрес другого узла.

-

Чтобы печатать другой узел по имени, введите имя, которое можно решить с адресом IPv6 с помощью записей в локальном файле хостов или записей ресурсов AAAA, присутствующих в инфраструктуре DNS. Если вы определяете целевой хост по имени, а не по адресу IPv6, необходимо включить параметр.

Если команда ping не является успешной, убедитесь, что имя может быть разрешено на адрес IPv6.

-

Для ping IPv4-совместимый адрес другого узла введите, где ipv4address является общедоступным адресом IPv4 другого узла.

Если команда ping не является успешной, проверьте адрес IPv4 другого узла.

-

Когда речь идет о защите локальной сети, обычно имеется в виду предотвращение несанкционированного доступа к сетевым ресурсам. Причина проста: большинство атак исходит из Internet и направлено против корпоративных сетей. Однако не менее актуальная проблема безопасности, которую необходимо решить администраторам, связана с обращениями обычных (прошедших проверку подлинности) пользователей к сетевым ресурсам с компьютеров со слабыми мерами защиты.

Примечание. При подготовке статьи использовалась версия Windows Server 2008, CTP-сборка бета 3 от июня 2007 г. Некоторые параметры и экраны в окончательной редакции могут измениться.

Когда речь идет о защите локальной сети, обычно имеется в виду предотвращение несанкционированного доступа к сетевым ресурсам. Причина проста: большинство атак исходит из Internet и направлено против корпоративных сетей. Однако не менее актуальная проблема безопасности, которую необходимо решить администраторам, связана с обращениями обычных (прошедших проверку подлинности) пользователей к сетевым ресурсам с компьютеров со слабыми мерами защиты. Например, в ноутбуке сотрудника, выезжающего в командировки и изредка использующего VPN для подключения к локальной сети компании, необходимо своевременно устанавливать все исправления системы безопасности, сигнатуры шпионских программ и вирусов. В противном случае такой компьютер окажется вероятным источником распространения вирусов и червей. Если компьютер, на котором не включен брандмауэр, будет заражен троянской программой, посторонние лица смогут без труда получить через него доступ к ресурсам локальной сети. Аналогичный риск представляют домашние компьютеры служащих, которые устанавливают связь с локальной сетью компании через VPN. И наконец, разрешая посетителям подключать компьютеры к локальной сети даже просто для того, чтобы предоставить им доступ в Internet, можно подвергнуть другие компьютеры сети риску заражения вирусами и другими вредными программами.

Как же проверить настройки безопасности компьютера, прежде чем разрешить ему доступ к сетевым ресурсам? Когда следует предоставлять полный или ограниченный доступ? Сетевым администраторам нужен механизм, обеспечивающий соответствие всех компьютеров, подключаемых к корпоративной сети, требованиям политики безопасности и своевременную установку всех необходимых программ и обновлений.

Защита доступа к сети

В Windows Server 2003 SP1 реализована технология помещения в карантин Network Access Quarantine (NAQ), с помощью которой администраторы могут ограничить или запретить подключение к компьютерам, не соответствующим политикам безопасности компании. Однако у NAQ много недостатков. Во-первых, технология применима только к VPN-соединениям и не обезопасит сеть от незащищенных пользователей и даже от пользователей с физическим подключением к сети (например, через ноутбуки сотрудников). Во-вторых, в основе NAQ лежат составленные вручную сценарии (реализованные через диспетчер соединений), которые необходимо запустить на клиентской системе, прежде чем ему будет предоставлен VPN-доступ. Эти сценарии проверяют, в частности, состояние брандмауэра и антивирусной защиты, наличие хранителя экрана с паролем и состояние Internet Connection Sharing. Помимо того что подготовка сценариев — трудоемкая задача, отнимающая много времени, различные типы программ защиты на клиентской стороне могут стать источником проблем. Например, если на VPN-клиентах установлены разные антивирусные программы, то для каждой программы необходимо подготовить специальный сценарий и использовать свой пакет диспетчера соединений. Данное решение — статическое. После того как клиент пройдет все проверки и основной сценарий сообщит серверу о состоянии клиента, пользователь волен отключить брандмауэр, антивирусную программу и все остальные функции безопасности. Эти действия не будут обнаружены, и уровень доступа к ресурсам останется неизменным.

В Windows Server 2008 большинство недостатков NAQ устраняется благодаря технологии Network Access Protection (NAP). С помощью NAP администратор может назначить специальные политики соответствия, которые должны быть удовлетворены, прежде чем клиентский компьютер сможет обратиться к сетевым ресурсам. Если клиентский компьютер не соответствует требованиям к состоянию, он помещается в карантин (с ограниченным доступом к определенным узлам) или просто не получает доступа.

Кроме того, NAP может автоматически скорректировать настройки не отвечающих требованиям клиентских систем, по возможности обновляя компьютеры в соответствии с корпоративной политикой. В зависимости от типа клиентских соединений администратор настраивает метод принудительного применения NAP. NAP обеспечивает соответствие требованиям для следующих типов соединений:

-

соединения с защитой Ipsec;

-

соединения с проверкой подлинности IEEE 802.1x;

-

VPN-соединения;

-

DHCP-управляемые соединения;

-

соединения шлюза служб терминалов.

В данной статье рассматривается реализация NAP для DHCP-управляемых соединений. Использование NAP в сочетании с DHCP позволяет защитить сеть от всех потенциально небезопасных клиентов, управляемых через DHCP (т. е. получающих IP-адреса от службы DHCP), в том числе NAP-совместимых настольных компьютеров-резидентов.

К NAP-совместимым операционным системам относятся Windows Vista (по умолчанию) и Windows XP SP2 с программой NAP-клиента (ныне представленной бета-версией 3). NAP-клиент также войдет в состав XP SP3. Более старые операционные системы не поддерживаются, так как в NAP используется информация от компонента Windows Security Center (WSC), который имеется только в Vista и XP SP2.

Преимущество NAP заключается в том, что область применения не ограничивается только технологиями Microsoft. Использовать NAP может любая система, способная передать сведения о своем состоянии серверу NAP. Компания Microsoft сотрудничает со многими поставщиками оборудования и программных продуктов и другими партнерскими компаниями, помогая им проектировать NAP-совместимые устройства и программы. Чтобы использовать NAP для управляемых службой DHCP соединений, требуется подготовить среду, настроить политики состояния, составить сетевые политики для NAP, настроить DHCP для NAP и реализовать NAP на клиентской стороне.

Подготовка среды

Во-первых, необходима инфраструктура Active Directory (AD) с одним или несколькими контроллерами домена Windows 2003 (или Windows Server 2008). Нужно установить DHCP на компьютере Windows Server 2008, так как прошлые версии службы DHCP (в частности, версия Windows 2003) не распознают NAP. Требуется по крайней мере один статический адрес для этого компьютера.

Следует установить Windows Server 2008 на сервере, который является членом домена. После установки нужно добавить роли Windows Server 2008 с названиями Network Policy Server и DHCP Server. Эту задачу легко выполнить с помощью консоли Server Manager, которую можно найти на странице приветствия или в разделе Administrative Tools. Откройте Server Manager, перейдите к Roles Summary и щелкните на Add Roles. В Windows Server 2008 роль Network Policy Server заменяет Internet Authentication Service (IAS) операционной системы Windows 2003. Таким образом, Network Policy Server (NPS) позволяет создавать различные типы политик, не только относящиеся к NAP.

Настройка политик состояния

Чтобы настроить политики состояния, перейдите к Administrative Tools и щелкните на добавленной роли Network Policy Server. В открывшейся консоли NPS необходимо настроить параметры System Health Validator и Health Policy, чтобы подготовить подходящую сетевую политику. Компонент System Health Validator задает требования к настройкам безопасности клиентов, которые обращаются к сети, а Health Policy определяет различные конфигурации для NAP-совместимых клиентов.

Дважды щелкните на узле Network Access Protection в левой части консоли и на System Health Validator. Элемент Windows Security Health Validator появится в правой части консоли. Следует дважды щелкнуть на этом элементе, чтобы открыть окно настройки (экран 1). В нем нужно щелкнуть на кнопке Configure, чтобы увидеть требования к безопасности. Как показано на экране 2, можно просто установить соответствующие флажки, назначив требования к клиентам. В Windows Vista можно потребовать включить брандмауэр и функции автоматического обновления, своевременно обновлять антивирусные и антишпионские программы, а также устанавливать оперативные исправления. Аналогичные требования применимы и к XP SP2, кроме отсутствующего в этой операционной системе компонента антишпионажа. В целях тестирования установим только флажок брандмауэра как для Vista, так и для XP. Два раза нажмите OK, чтобы завершить настройку System Health Validator.

Для настройки параметра Health Policy следует дважды щелкнуть на узле Policies в консоли NPS, щелкнуть правой кнопкой мыши на Health Policies и выбрать пункт New в контекстном меню. В окне, показанном на экране 3, введите имя политики и выберите круг проверок System Health Validator (SHV).

Для начала подготовим политику для соответствующих клиентов. Требуется ввести имя политики compliant и выбрать из раскрывающегося меню пункт Client passes all SHV checks. Выбор этого параметра означает, что корректным считается клиент, который соответствует всем требованиям, заданным в SHV (в данном примере — только требование к брандмауэру). Затем нужно установить флажок Windows Security Health Validator и нажать OK. Первая политика настроена.

Следующий этап — создать политику для компьютеров, не соответствующих требованиям безопасности. Повторите шаги, чтобы создать новую политику состояния, которую можно назвать noncompliant. В раскрывающемся меню нужно выбрать пункт Client fails one or more SHV checks; в результате клиент, у которого выявлен хотя бы один некорректный компонент, считается несоответствующим. Наконец, следует установить флажок Windows Security Health Validator и нажать OK.

Создание сетевых политик для NAP

После того как будет завершена настройка параметров SHV и Health Policy, можно настроить сетевые политики. В узле Policies консоли NPS требуется щелкнуть Network Policies и отключить политики по умолчанию. Две стандартные политики — Connections to Microsoft Routing and Remote Access Server и Connections to other access servers. Нужно щелкнуть правой кнопкой мыши на папке Network Policies и выбрать пункт New. Будет запущен мастер для создания новой политики. Введите имя политики (например, noncompliant-restricted для политики, применяемой к несоответствующим клиентам). Затем следует выбрать из раскрывающегося списка тип сервера сетевого доступа, который будет применять политику к клиентам. По умолчанию это Unspecified; для целей данной статьи выбираем DHCP Server.

Щелкните на кнопке Next, чтобы продолжить работу со страницей Conditions, и на кнопке Add, чтобы выбрать условия для политики. Из списка доступных условий необходимо выбрать Health Policies из группы Network Access Protection. В открывшемся окне выберем созданную ранее политику состояния noncompliant.

Теперь следует повторить процедуру, чтобы добавить к политике условие NAP-Capable (экран 4). Это условие ограничивает применение политики только NAP-совместимыми компьютерами.

Откройте окно Specify Access Permission, щелкнув на кнопке Next. В этом окне необходимо указать действия в отношении клиентов, соответствующих политике. На первый взгляд логично отказать в доступе некорректным клиентам, но в действительности полностью лишать их доступа неправильно. Предпочтительно предоставить им ограниченный доступ лишь к тем компьютерам, которые помогут повысить их безопасность (т. е. серверам с программами коррекции). Выберите пункт Access Granted и щелкните на кнопке Next.

В окне Configure Authentication Methods нужно установить флажок Perform machine health check only и снять все остальные флажки (экран 5). Поскольку выполняется настройка политики для проверки состояния безопасности клиентов через DHCP и поскольку клиенты DHCP не проходят проверку подлинности на сервере DHCP, настраивать методы проверки подлинности не нужно. Достаточно щелкнуть на кнопке Next в окне Configure Constraints — ни один из параметров к нашему примеру не применим.

Выберем пункт NAP Enforcement в разделе Network Access Protection окна Configure Settings (экран 6). Для этой политики следует указать метод реализации NAP — Allow limited access. В данном режиме клиенты помещаются в карантин и получают доступ только к серверам коррекции. Из этого окна можно настроить серверы коррекции: достаточно щелкнуть на кнопке Configure, чтобы создать группу Remediation Server, и ввести IP-адреса для компьютеров. Также следует установить флажок Enable auto-remediation of client computers. Благодаря этим двум параметрам клиентский компонент NAP Enforcement автоматически обновляет состояние системы безопасности компьютера (например, отключенный брандмауэр будет включаться автоматически).

После того как будет готова политика для несоответствующих клиентов, необходимо составить политику для корректных клиентов. Выполните те же шаги, чтобы создать новую сетевую политику, дав ей имя compliant full. На странице Conditions выберите политику состояния compliant, установите флажок Allow full network access на вкладке NAP Enforcement Settings. Все другие параметры — такие же, как в политике для некорректных клиентов.

Наконец, можно настроить политику для NAP-несовместимых клиентов, предоставив или запретив им доступ к сети. Политика должна открывать или запрещать доступ NAP-несовместимым клиентам путем реализации исключительного условия NAP-совместимости в режиме Only computers that are not NAP-capable. В тестовой среде данная политика необязательна.

На экране 7 показана консоль NPS после того, как будут созданы все необходимые политики. Затем требуется настроить DHCP.

Настройка DHCP для NAP

Необходимо настроить DHCP для использования NPS и подготовленных политик. Во-первых, требуется создать область на сервере DHCP. Цель этого действия — настроить DHCP-сервер на распространение различных групп параметров области соответствующим и несоответствующим клиентам NAP. Завершив создание области, щелкните правой кнопкой мыши в консоли DHCP. Выберите пункт Properties и перейдите к вкладке Network Access Protection. Затем установите флажок Enable for this scope (экран

Кроме того, в разделе свойств IPv4 на вкладке Network Access Protection можно настроить поведение DHCP, на случай если DHCP не удастся установить связь с сервером сетевой политики. По умолчанию клиентам предоставляется полный доступ, но можно выбрать режимы Restricted Access или Drop Client Packet. Можно также включить и выключить NAP на уровне сервера.

Наконец, необходимо настроить дополнительные параметры для NAP-несовместимых клиентов. Щелкните правой кнопкой мыши на Scope Options и выберите Configure Options. В диалоговом окне Configure Scope Options следует выбрать вкладку Advanced. Выберите Select Default Network Access Protection Class в качестве класса User и определите специфические параметры DHCP для этого класса клиентов (например, другое имя домена DNS или другой шлюз).

Применение NAP на стороне клиента

Последний этап — настроить клиента для работы с NAP. Принудительно применить NAP на клиентах можно с помощью консоли NAP Client, групповой политики или утилиты Netsh (с новым контекстом для настройки NAP). Поскольку нельзя настроить домен или объекты групповой политики (GPO) организационной единицы (OU) так, чтобы охватить параметры NAP из Windows 2003, применение групповой политики требует редактирования объектов GPO из консоли управления групповой политикой (GPMC) Vista или Windows Server 2008. Используйте консоль администрирования Services, чтобы запустить службу Network Access Protection Agent, изменив тип запуска этой службы на Automatic (это можно сделать и с помощью групповой политики).

В Windows Vista запустите консоль MMC и добавьте оснастку NAP Client Configuration. Или выберите пункт Run из меню Start и введите команду

napclcfg.msc

Требуется выбрать узел Enforcement Clients в левой панели задач, щелкнуть два раза на клиенте DHCP Quarantine Enforcement справа, установить флажок Enable this enforcement client и нажать OK. С этого момента клиент получит возможность использовать NAP.

Чтобы применить Netsh для настройки NAP на клиенте, перейдите к командной строке и введите

Netsh nap client set enforcement ID = 79617

В XP SP2 требуется установить клиентскую программу NAP для XP Beta 3, чтобы обеспечить совместимость операционной системы с NAP.

Тестирование NAP

Для тестирования NAP на клиенте нужно настроить клиент Vista и присоединить его к домену. Получите IP-адрес из DHCP-сервера; брандмауэр должен находиться в активном состоянии по умолчанию. Убедитесь, что назначен статический IP-адрес из области, заданной на предшествующих этапах, с назначенными параметрами области. Чтобы убедиться в наличии всей необходимой DHCP-информации (например, о DNS-серверах, шлюзе, WINS-серверах), введите в командной строке

ipconfig /all

Результат выполнения команды показан на экране 9.

Затем следует вручную отключить брандмауэр Vista. Через несколько секунд клиент DHCP выполнит автокоррекцию, внеся изменения в состояние клиентской системы, и включит брандмауэр. Для исправления системы, направленной в карантин, нужно перейти к NAP-консоли Windows Server 2008 и настроить Windows Security Health Validator на установку и своевременное обновление антивирусной программы. Если на клиенте Vista нет антивирусного решения, необходимо запустить команду ipconfig /release, а следом — ipconfig /renew, чтобы направить клиента в карантин и дать уведомление о карантине в панели задач. Вновь запустите ipconfig /all и обратите внимание, что в компьютере действуют настройки, заданные в классе DHCP Network Access Protection. Как показано на экране 10, имеется лишь IP-адрес и маска подсети; доступ в Internet и к другим компьютерам сети отсутствует.

Эффективное решение

Поддерживать состояние компьютеров — задача, отнимающая много времени у любого администратора. Она еще более усложняется, если приходится следить за состоянием ноутбуков, компьютеров домашних пользователей и партнеров или компьютеров, не охваченных корпоративной системой применения исправлений (например, Windows Server Update Services — WSUS, Microsoft Systems Management Server — SMS). В этой связи NAP представляет собой эффективное средство управления безопасностью сетевых компьютеров.

Дамир Диздаревич (ddamir@logosoft.ba) — менеджер учебного центра Logosoft в Сараево (Босния). Имеет сертификаты MCSE, MCTS, MCITP и MCT. Специализируется на безопасности Windows Server и опубликовал более 350 статей в журналах по ИТ

Использование NAP для проверки состояния компьютера перед разрешением сетевого доступа

-

Подготовьте среду: установите DHCP на контроллере домена Windows Server 2008 с AD и введите роли Network Policy Server и DHCP Server.

-

Настройте политики состояния (параметры System Health Validator и Health Policy).

-

Подготовьте сетевые политики для NAP: настройте политики для соответствующих и несоответствующих клиентов, а также политики для клиентов, несовместимых с NAP.

-

Настройте DHCP для NAP: настройте DHCP-сервер для распространения различных наборов параметров соответствующим и несоответствующим клиентам NAP.

-

Обеспечьте применение NAP на клиентской стороне: используйте клиентскую консоль NAP, групповую политику или утилиту Netsh для настройки клиента на работу с NAP.

Лекция 5 Защита доступа к сети

Тема: Защита доступа к сети

Защита доступа к

сети (NAP) –

это новый набор компонентов операционной

системы в Windows Server® 2008 и Windows Vista®,

предоставляющий платформу, которая

помогает обеспечивать соответствие

клиентских систем в частной сети

требованиям к работоспособности,

заданным администратором. Политики NAP

определяют необходимое состояние

конфигурации и обновления для операционной

системы и критически важного программного

обеспечения на клиентских компьютерах.

Например, они могут требовать, чтобы на

компьютерах использовалось антивирусное

программное обеспечение с новейшими

сигнатурами, были установлены необходимые

обновления операционной системы и

включен индивидуальный брандмауэр.

Обеспечивая соответствие требованиям

к работоспособности, защита доступа к

сети помогает администраторам сети

уменьшить риск, связанный с неправильной

настройкой клиентских компьютеров,

из-за чего они могут оказаться уязвимы

для вирусов и других вредоносных

программ.

Для чего нужна защита доступа к сети?

Защита доступа к сети обеспечивает

соблюдение требований к работоспособности,

отслеживая и оценивая работоспособность

клиентских компьютеров, когда они

пытаются подключиться к сети или передать

по ней данные. При обнаружении клиентских

компьютеров, которые не соответствуют

требованиям, они могут быть помещены в

сеть с ограниченным доступом, содержащую

ресурсы, помогающие привести клиентские

системы в соответствие политикам

работоспособности.

Для кого предназначена эта возможность

Защита доступа к сети может заинтересовать

администраторов сетей и систем, которым

необходимо обеспечить соответствие

клиентских компьютеров, подключающихся

к сети, требованиям к работоспособности.

Защита доступа к сети дает администраторам

сети следующие возможности:

•обеспечивать в локальной сети

работоспособность настольных компьютеров,

настроенных для использования протокола

DHCP, подключающихся к сети через устройства

проверки подлинности 802.1X или выполняющих

обмен данными в соответствии с политиками

NAP IPsec;

•обеспечивать соблюдение требований

к работоспособности мобильных компьютеров

при их повторном подключении к

корпоративной сети;

•проверять соответствие политикам и

работоспособность неуправляемых

домашних компьютеров, подключающихся

к корпоративной сети через сервер

виртуальной частной сети со службами

маршрутизации и удаленного доступа;

•определять работоспособность мобильных

компьютеров, принадлежащих посетителям

и партнерам организации, и ограничивать

доступ к ресурсам организации для этих

компьютеров.

В зависимости от конкретных требований

администраторы могут создать и настроить

решение, пригодное для использования

во всех этих сценариях.

Защита доступа к сети включает также

набор прикладных программных интерфейсов

(API), позволяющих разработчикам и

поставщикам создавать собственные

компоненты для проверки сетевых политик,

обеспечения соответствия требованиям

и изоляции сети.

Некоторые дополнительные особенности

Для развертывания защиты доступа к сети

необходимы серверы с ОС Windows Server 2008, а

также клиентские компьютеры с ОС Windows

Vista, Windows Server 2008 или Windows XP с пакетом

обновления 3 (SP3). Центральным сервером,

который выполняет анализ работоспособности

для защиты доступа к сети, должен быть

компьютер с ОС Windows Server 2008 с сервером

политики сети (NPS).

Сервер политики

сети – это

реализация RADIUS-сервера и RADIUS-прокси для

систем Windows. Он заменяет службу проверки

подлинности в Интернете в системе

Windows Server 2003. Устройства доступа и серверы

NAP являются клиентами для RADIUS-сервера

на базе сервера политики сети. Сервер

политики сети выполняет проверку

подлинности и авторизацию при попытках

подключения к сети, определяет,

соответствуют ли компьютеры заданным

политикам работоспособности, и

ограничивает доступ к сети для компьютеров,

которые им не соответствуют.

Новые возможности

Платформа NAP представляет собой новую

технологию проверки работоспособности