Ошибка «Установочные файлы не подписаны»

Статья обновлена: 01 ноября 2022

ID: 11004

При установке программы «Лаборатории Касперского» может появиться ошибка «Установочные файлы не подписаны».

Причиной этой ошибки может быть вредоносная программа, которая устанавливает сертификаты антивирусных программ в хранилище Сертификаты, к которым нет доверия. В результате антивирусные программы не устанавливаются и не запускаются.

Чтобы устранить проблему, последовательно выполните наши рекомендации ниже.

Шаг 1. Проверьте системную дату на компьютере

Проверьте системную дату на компьютере, инструкция в статье. Если системная дата установлена неверно, исправьте ее, а затем повторите попытку установки программы «Лаборатории Касперского».

Шаг 2. Проверьте цифровую подпись установочного файла

Шаг 3. Проверьте наличие последних обновлений Windows

Проверьте, установлены ли на вашем компьютере последние обновления Windows, инструкции для всех версий на сайте Microsoft.

Шаг 4. Проверьте, что установлены необходимые корневые сертификаты (для пользователей Windows 7 и Windows

Шаг 5. Обновите общие корневые сертификаты Windows

Смотрите инструкцию в статье.

Шаг 6. Проверьте компьютер на наличие вредоносных программ

Шаг 7. Проверьте наличие сертификатов «Лаборатории Касперского» в папке Сертификаты, к которым нет доверия

Шаг 8. Обратитесь в техническую поддержку

Certificate Is Not Trusted in Web Browser

The following warnings are presented by web browsers when you access a site that has a security certificate installed (for SSL/TLS data encryption) that cannot be verified by the browser.

Internet Explorer: «The security certificate presented by this website was not issued by a trusted certificate authority.»

Firefox 3: «www.example.com uses an invalid security certificate. The certificate is not trusted because the issuer certificate is unknown.» or «www.example.com uses an invalid security certificate. The certificate is not trusted because it is self signed.»

Browsers are made with a built-in list of trusted certificate providers (like DigiCert). For some sites, the certificate provider is not on that list. If this is the case, the browser will warn you that the Certificate Authority (CA) who issued the certificate is not trusted. This issue can also occur if the site has a self-signed certificate. While this warning is fairly generic for Internet Explorer, Firefox 3 will distinguish between a certificate issued by the server itself (a self-signed certificate) and another type of untrusted certificate.

If you have a DigiCert certificate and you receive this error, troubleshoot the problem using the sections below. You do not need to install anything on client devices/applications for a DigiCert SSL Certificate to work properly. The first step is to use our SSL Certificate tester to find the cause of error.

Self-Signed Certificates

One possible cause of this error is that a self-signed certificate is installed on the server. Self-signed certificates aren’t trusted by browsers because they are generated by your server, not by a CA. You can tell if a certificate is self-signed if a CA is not listed in the issuer field in our SSL Certificate tester.

If you find a self-signed certificate on your server after installing a DigiCert certificate, we recommend that you check the installation instructions and make sure that you have completed all of the steps.

If you completed all of the installation steps but are still having an issue, you should generate a new CSR from your server (see the CSR creation instructions) and then reissue the certificate in your DigiCert account by logging in, clicking the order number, and then clicking the reissue link.

Intermediate Certificate Issues

The most common cause of a «certificate not trusted» error is that the certificate installation was not properly completed on the server (or servers) hosting the site.

Use our SSL Certificate tester to check for this issue. In the tester, an incomplete installation shows one certificate file and a broken red chain.

To resolve this problem, install the intermediate certificate (or chain certificate) file to the server that hosts your website. To do that, log into your DigiCert Management Console, click the order number, and then select the certificate download link. This file should be named DigiCertCA.crt. Then follow your server-specific installation instructions to install the intermediate certificate file.

Once you import the intermediate certificate, check the installation again using the SSL Certificate tester.

In the tester, an incomplete installation shows multiple certificate files connected by an unbroken blue chain.

Intermediate Certificate Issues (Advanced)

If you receive an error using our SSL Certificate tester, you are using a Windows server, and your certificate’s issuer is listed as «DigiCert High Assurance EV CA-3», please see this article for instructions on troubleshooting a SSL installation error.

Below are a few more warning messages for different browsers.

Internet Explorer 6: «Information you exchange with this site cannot be viewed or changed by others. However, there is a problem with the site’s security certificate. The security certificate was issued by a company you have not chosen to trust. View the certificate to determine whether you want to trust the certifying authority. Do you want to proceed?»

Internet Explorer 7: «The security certificate presented by this website was not issued by a trusted certificate authority. Security certificate problems may indicate an attempt to fool you or intercept any data you send to the server.»

Firefox 3: «www.example.com uses an invalid security certificate. The certificate is not trusted because the issuer certificate is unknown.» or «www.example.com uses an invalid security certificate. The certificate is not trusted because it is self signed.»

С 1 октября 2021 года закончился срок действия сертификата IdenTrust DST Root CA X3 (одного из основных корневых сертификатов, применяемых в сети), который установлен на многих устройствах.

Из-за этого владельцы ПК на Windows 7, Windows Server 2008 с выключенными обновлениями и Windows XP могут столкнуться с проблемой появления ошибки: «ERR_CERT_DATE_INVALID»,«ERR_DATE_INVALID» и прочими ошибками сертификатов при входе на многие сайты.

Есть два способа решить эту проблему: либо установить новый сертификат, либо установить обновления ОС Windows.

Решение через ручную установку сертификата

Скачать сертификат можно по ссылке: https://letsencrypt.org/certs/isrgrootx1.der / зеркало (.der, 1.35Кб)

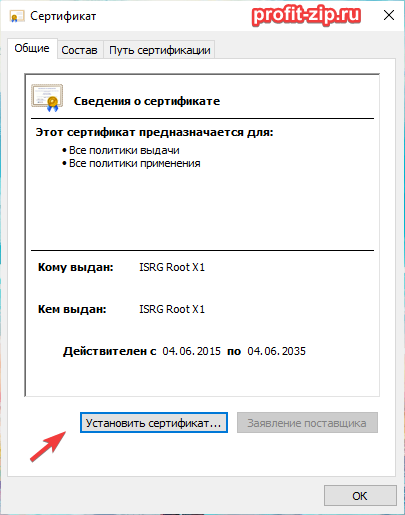

Необходимо запустить скачанный файл, на вкладке «Общие» нажать «Установить сертификат».

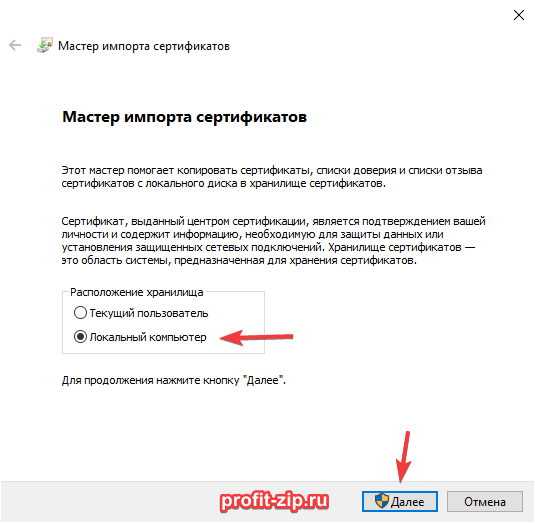

Выберите расположение «Локальный компьютер» и нажмите «Далее».

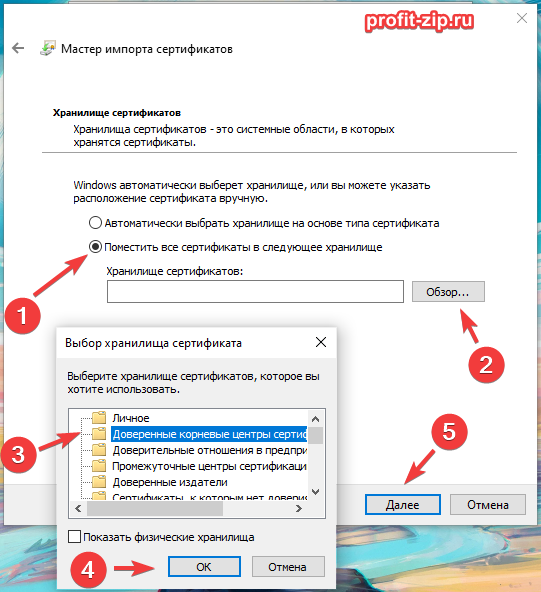

Выберите пункт «Поместить все сертификаты в следующее хранилище», нажмите «Обзор», выберите раздел «Доверенные корневые центры сертификации», нажмите «ОК» и «Далее», а в следующем окне – «Готово». При появлении вопросов об установке сертификатов – согласитесь на установку.

После этого перезапустите браузер и вновь попробуйте зайти на необходимый сайт.

Решение через установку обновлений

Для решения ошибки сертификата нужно установить обновления KB3020369 и KB3125574:

- KB3020369 из каталога Центра обновлений Microsoft

- KB3125574 из каталога Центра обновлений Microsoft

Дополнительно

Иногда установка одного лишь IdenTrust DST Root CA X3 может не помочь, так же рекомендуем дополнительно установить следующие корневые сертификаты:

- Go Daddy Root Certificate Authority

- GlobalSign Root CA

- Remove From My Forums

-

Question

-

Hi

we pushed Cumulative and service tack update on our server 2016 but we saw that some website (under chrome or IE) have a certificate issue (not our widows 10) linked to an invalid root certificate

In deed, certificates chain is different between windows server and windows 10

how can i update those trust root certificate

thanks

All replies

-

Hello,

Thank you for posting in our TechNet forum.To better understand our question, please confirm the following information:

1. Is the trust root certificate store we mentioned on Windows 10 or Windows server 2016?

2. Is the Windows server 2016 a CA?

3

. Do we mean we install Cumulative and service tack update on Windows server 2016, then the

trust root certificate store on this Windows server 2016 is not updated?4. According to «

but we saw that some website (under chrome or IE) have a certificate issue (not our widows 10) linked to an invalid root certificate«, would you please provide the screenshot?

5.

Whether trust root certificate store on Windows server 2016 have updated before we install Cumulative and service tack update on our server 2016?

Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

Hi

1. yes its the Windows root certificate store

2. no it s not a CA just a domain server

3. yes for example i have as latest updates :

2019-02 Servicing Stack Update for Windows Server 2016 for x64-based Systems (KB4485447)

2019-03 Cumulative Update for Windows Server 2016 for x64-based Systems (KB4489882)

4. here an example (and screenshot)

here a website link for example

https://www.rbcits.com/en/client-sign-in.page

> on W2016 root is DigiCert Global CA G2 (issuer could not be found)

> on W10 it’s Digicert Global Root G2 then DigiCert Global CA G2 (the chain is OK)

5. no it’s just a fresh install

thansk !

-

Hi,

Do we mean we install the operating system of Windows server 2016, then issue certificate to this Windows server 2016, the certificate status is OK. But after that we install the update on this server, then we find the certificate linked

to an invalid root certificate?If so, we can try to reinstall this server and install all the update and issue the certificate to this server? If the problem persists?

Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

hi

no i m just saying that it s not working even with the latest cumulative update ( i presume the updated root certificate are pushed by KB ?) on this server

regards

-

Hi,

1. Whether the Windows server 2016 has the sam intermediate CA ( DigiCert Global CA G2) and the same root CA ( DigiCert Global Root G2) as the Win 10? If so, check if there is such intermediate CA (DigiCert Global CA G2) and root CA (DigiCert Global Root G2)

on Windows server 2016.Navigate to: mmc.exe->File->Add /Remove Snap-in->Certificates->Add->select Computer account->Finish->Finish->OK->Certificates(Local Computer)->Trusted Root Certificate Certification Authorities->Certificates

Tip: This answer contains the content of a third-party website. Microsoft makes no representations about the content of these websites. We provide this content only for your convenience.

Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Edited by

Monday, May 27, 2019 3:43 AM

-

Edited by

-

Hi

on the problematic server, on the certlm console, only a few certificate are present

On another server it’s Ok

Are the Certificate list is pushed by a KB (which one ?) or there is a package i can launch ? i cannot update manually each CA root

thanks !

-

Hi,

Are our server and CA in the domain? If so, we can check whether the problematic server can ping or resolve domain names.Run the following commands on problematic server and view if there is any error:

ping+CA name

ping+ IP address of CA

ping+CAName.my.domain

nslookup+DomainName

Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

hi

yes the server is in the domain and can resolve the internal CA. Sorry but i do not the the point between those command and my problem ^^ . my problem is about Internet Root CA the one for internet website not internal ones

-

Hi,

Can we remove this certificate on the server and re-submit certificate request to the Internet Root CA?Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

hi

the issue is that i do not have the update of the Internet Root certificate so i do not understand wich one you want to remove .. ?

-

Hi,

I mean we can remove this certificate on this server and re-submit

corresponding certificate request to the Internet Root CA.Can we get the update of the Internet Root certificate from the Internet Root CA?

Does it have any impact on our work?

Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

Hi

my global question is just to have the package of the updated Internet Root CA to just update the one in the certificate store .. is this avaiable ?

-

Hi,

No, we can not update Internet Root CA through package. We need to contact the owner of Internet Root CA.Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

o kbut how other servers or Windpws 10 have an updated certificate store with the missing Rot CA ?

regards

-

Hi,

I think root CA certificate is OK, otherwise the same certificates on

other servers or Windows 10 will be impacted.Maybe there is a problem with the connection between this server and the CA. So it can not find the issuer of the certificate.

Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

Hi,

If this question has any update or is this issue solved? Also, for the question, is there any other assistance we could provide?Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.

- Remove From My Forums

-

Question

-

Hi

we pushed Cumulative and service tack update on our server 2016 but we saw that some website (under chrome or IE) have a certificate issue (not our widows 10) linked to an invalid root certificate

In deed, certificates chain is different between windows server and windows 10

how can i update those trust root certificate

thanks

All replies

-

Hello,

Thank you for posting in our TechNet forum.To better understand our question, please confirm the following information:

1. Is the trust root certificate store we mentioned on Windows 10 or Windows server 2016?

2. Is the Windows server 2016 a CA?

3

. Do we mean we install Cumulative and service tack update on Windows server 2016, then the

trust root certificate store on this Windows server 2016 is not updated?4. According to «

but we saw that some website (under chrome or IE) have a certificate issue (not our widows 10) linked to an invalid root certificate«, would you please provide the screenshot?

5.

Whether trust root certificate store on Windows server 2016 have updated before we install Cumulative and service tack update on our server 2016?

Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

Hi

1. yes its the Windows root certificate store

2. no it s not a CA just a domain server

3. yes for example i have as latest updates :

2019-02 Servicing Stack Update for Windows Server 2016 for x64-based Systems (KB4485447)

2019-03 Cumulative Update for Windows Server 2016 for x64-based Systems (KB4489882)

4. here an example (and screenshot)

here a website link for example

https://www.rbcits.com/en/client-sign-in.page

> on W2016 root is DigiCert Global CA G2 (issuer could not be found)

> on W10 it’s Digicert Global Root G2 then DigiCert Global CA G2 (the chain is OK)

5. no it’s just a fresh install

thansk !

-

Hi,

Do we mean we install the operating system of Windows server 2016, then issue certificate to this Windows server 2016, the certificate status is OK. But after that we install the update on this server, then we find the certificate linked

to an invalid root certificate?If so, we can try to reinstall this server and install all the update and issue the certificate to this server? If the problem persists?

Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

hi

no i m just saying that it s not working even with the latest cumulative update ( i presume the updated root certificate are pushed by KB ?) on this server

regards

-

Hi,

1. Whether the Windows server 2016 has the sam intermediate CA ( DigiCert Global CA G2) and the same root CA ( DigiCert Global Root G2) as the Win 10? If so, check if there is such intermediate CA (DigiCert Global CA G2) and root CA (DigiCert Global Root G2)

on Windows server 2016.Navigate to: mmc.exe->File->Add /Remove Snap-in->Certificates->Add->select Computer account->Finish->Finish->OK->Certificates(Local Computer)->Trusted Root Certificate Certification Authorities->Certificates

Tip: This answer contains the content of a third-party website. Microsoft makes no representations about the content of these websites. We provide this content only for your convenience.

Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Edited by

Monday, May 27, 2019 3:43 AM

-

Edited by

-

Hi

on the problematic server, on the certlm console, only a few certificate are present

On another server it’s Ok

Are the Certificate list is pushed by a KB (which one ?) or there is a package i can launch ? i cannot update manually each CA root

thanks !

-

Hi,

Are our server and CA in the domain? If so, we can check whether the problematic server can ping or resolve domain names.Run the following commands on problematic server and view if there is any error:

ping+CA name

ping+ IP address of CA

ping+CAName.my.domain

nslookup+DomainName

Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

hi

yes the server is in the domain and can resolve the internal CA. Sorry but i do not the the point between those command and my problem ^^ . my problem is about Internet Root CA the one for internet website not internal ones

-

Hi,

Can we remove this certificate on the server and re-submit certificate request to the Internet Root CA?Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

hi

the issue is that i do not have the update of the Internet Root certificate so i do not understand wich one you want to remove .. ?

-

Hi,

I mean we can remove this certificate on this server and re-submit

corresponding certificate request to the Internet Root CA.Can we get the update of the Internet Root certificate from the Internet Root CA?

Does it have any impact on our work?

Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

Hi

my global question is just to have the package of the updated Internet Root CA to just update the one in the certificate store .. is this avaiable ?

-

Hi,

No, we can not update Internet Root CA through package. We need to contact the owner of Internet Root CA.Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

o kbut how other servers or Windpws 10 have an updated certificate store with the missing Rot CA ?

regards

-

Hi,

I think root CA certificate is OK, otherwise the same certificates on

other servers or Windows 10 will be impacted.Maybe there is a problem with the connection between this server and the CA. So it can not find the issuer of the certificate.

Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

Hi,

If this question has any update or is this issue solved? Also, for the question, is there any other assistance we could provide?Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.

В статье «Введение в NSS, одна статья, статья» подробно представил библиотеку паролей NSS. Многие разработчики, возможно, не слышали о NSS, но все они знают, что библиотека сертификатов CREDID в библиотеке паролей NSS (CERT9.DB или CERT8. DB), многие программные и услуги могут ссылаться на надежный сертификат NSS. Как самые популярные браузеры, Chrome и Firefox, они также могут использовать NSS для доверия библиотеки корневых сертификатов на разных платформах, поэтому в этой статье рассказывается о соответствующих знаниях, чтобы каждый обладал более глубоким пониманием библиотеки паролей NSS. Библиотека сертификатов — это Очень важно для понимания протокола HTTPS.

Несколько тем в этой статье на несколько тем:

- Вы знаете, откуда берется библиотека сертификации Chrome?

- Вы знаете, откуда берется библиотека сертификации Firefox?

- Знаете ли вы, как генерировать сертификат, согласованный?

- Вы знаете, как экспортировать сертификат?

- Вы знаете, как обновить сертификат в Chrome и Firefox?

Поскольку существует много контента, в этой статье объясняется две статьи. В первой статье в основном объясняется библиотека сертификатов корневых сертификатов NSS и Windows и вводит, как обновить корневой сертификат в Chrome. Второе объяснение того, как обновить библиотеку сертификатов NSS Root и как обновить библиотеку сертификатов Root, используемая Firefox.

Заранее, в следующей таблице перечислены некоторые ситуации различных платформ и различных браузеров, цитирующих библиотеки сертификации кредита.

| Платформа браузера | Windows | Unix |

|---|---|---|

| Chrome | Используйте библиотеку сертификации сертификатов Windows Trust | Используйте библиотеку сертификатов сертификатов траста NSS |

| Firefox | Используйте библиотеку сертификатов сертификатов траста NSS | Используйте библиотеку сертификатов сертификатов траста NSS |

Что такое библиотека сертификатов доверенного корня

Цепочка сертификатов

При подключении веб -сайта HTTPS сервер отправит цепочку сертификатов, но есть только цепочка сертификатов. Клиент не может завершить проверку сертификата. Должен быть сертификат для завершения итерации сертификации подписи. То есть клиент должен Доверьте корневой сертификат, чтобы построить основу для доверия, где корневой сертификат?

- На платформе Windows Microsoft имеет специальную карту.

- На платформе Linux программное обеспечение и услуги обычно используют библиотеку сертификатов NSS Root.

- На платформе Apple есть также специализированные библиотеки сертификации.

Чтобы вести бизнес, каждое учреждение CA должно подать заявку на внедрение своих собственных корневых сертификатов в различные платформы. Если заявка отклонена, учреждение CA не сможет вести бизнес.

В области программного обеспечения с открытым исходным кодом, библиотека сертификатов NSS Root является наиболее популярной, так много программного обеспечения и сервисов будет использовать библиотеку сертификатов NSS Root. Какова причина? Ключевой лежит в прозрачности. NSS строго рассмотрел и решительно устраняет существование нелегальных сертификатов CA Root.

Для обычных пользователей и разработчиков, в целом, они не могут связаться с библиотекой сертификатов доверенного корневого сертификата, но в некоторых случаях также возможно, что вы можете обновить локальную библиотеку сертификатов с доверенным корнем, например:

(1) В среде разработки следует избегать использования онлайн -сертификатов, поскольку сертификат и личный ключ следует сохранить вместе. Поскольку среда разработки относительно хаотична, легко утечь частные ключи, что повышает риски безопасности.

В этом случае можно сгенерировать самопознательный сертификат. Поскольку браузер не доверяет сертификату, он всегда вызывает риски безопасности при посещении веб -сайта. Чтобы избежать частых пособий, вы можете вручную добавить сертификат в достойный корень браузера. может быть добавлен вручную в заслуживающий доверия корень браузера. В библиотеке сертификатов.

(2) Создайте частное CA в рамках предприятия, а затем выпустите сертификат своему собственному бизнесу. Эта ситуация очень распространена. Например, некоторые внутренние системы управления могут использовать самооценку сертификата для снижения стоимости заявки на сертификат. Риск может быть добавлен в библиотеку надежных сертификатов браузера.

Снова интерпретируйте Certutil и Cert9.db

В библиотеке достоверных корневых сертификатов NSS все данные хранятся в cert9.db (cert9.db, key4.db и pkcs11.txt) или cert8.db (cert8.db, key3.db, secmod.db)), из После версии Firefox 58 используется cert9.db.

Так где же cert9.db и cert8.db? Это два разных формата данных. CERT9.DB представляет базу данных SQLITE, а CERT8.DB представляет унаследованную базу данных безопасности.

Используйте инструмент командной строки Certutil для управления сертификатом NSS, а установка очень проста:

# Debian/Ubuntu

$ apt-get install libnss3-tools

# Fedora/cnetos

$ yum install nss-tools

Прежде всего, чтобы проверить файл cert9.db через заказ: эти сертификаты:

# Если это файл cert8.db, без SQL: префикс

$ certutil -d sql:$HOME/.pki/nssdb/test -L

Параметр -d представляет файл cert9.db для каталога. -L Отображает файл сертификата, содержащийся в файле, а вывод выглядит следующим образом:

Certificate Nickname Trust Attributes

,,

GlobalSign CloudSSL CA - SHA256 - G3 ,,

DigiCert SHA2 Secure Server CA ,,

DigiCert SHA2 Extended Validation Server CA ,,

Google Internet Authority G2 ,,

GlobalSign Organization Validation CA - SHA256 - G2 ,,

GeoTrust SSL CA - G3 ,,

Symantec Class 3 Secure Server CA - G4 ,,

COMODO RSA Certification Authority ,,

Google Internet Authority G3 ,,

Let's Encrypt Authority X3 ,,

Go Daddy Secure Certificate Authority - G2 ,,

Go Daddy Root Certificate Authority - G2 ,,

Amazon Root CA 1 ,,

Starfield Services Root Certificate Authority - G2 ,,

AlphaSSL CA - SHA256 - G2 ,,

Certum Domain Validation CA SHA2 ,,

DigiCert SHA2 High Assurance Server CA ,,

RapidSSL RSA CA 2018 ,,

COMODO RSA Organization Validation Secure Server CA ,,

Amazon ,,

DigiCert Global CA G2 ,,

WoSign OV SSL CA ,,

GeoTrust RSA CA 2018 ,,

Библиотека сертификатов Windows Root

Cryptoapi Microsoft также очень популярен. Как и NSS, это библиотека кода нижнего кода криптографии. Он также включает в себя библиотеку сертификатов системных сертификатов. Хром IE, Edge и Windows Platforms использует библиотеку системных сертификатов Microsoft.

Библиотека сертификатов системного сертификата Microsoft хранится в реестре. Поскольку компьютер Windows является многоупонентной операционной системой и позволяет управлять стратегией групповой стратегии, инвентаризация сертификата корневого сертификата находится в нескольких позициях, таких как::

- CERT_SYSTEM_STORE_CURRENT_USER, представляющий текущего пользователя входа в систему, соответствующий сертификат хранится в каталоге HKEY_CURRENT_USER Software Microsoft SystemCertificates.

- CERT_SYSTEM_STORE_LOCAL_MACHINE, представляющий машину, соответствующий сертификат хранится в HKEY_LOCAL_MACHINE Software Microsoft SystemCertification of.

- CERT_SYSTEM_CURRENT_USER_GROUP_POLICY, представляющий текущую стратегию группы пользователей, соответствующий сертификат хранится в каталоге HKEY_CURRENT_USER Software POLICIES Microsoft SystemCertificates.

При обычных обстоятельствах библиотека сертификатов корневых сертификатов, используемая пользователем посадки системы Windows, хранится в CERT_SYSTEM_STORE_CURRENT_USER. Microsoft предоставляет сертификат управления инструментами CERTMGR (фактически работа в работе). Введите инструмент управления сертификатом CERTMGR в Командная строка CMD. Как показано ниже:

certmgr

Для нас наиболее заинтересованным является «Агентство по выдаче сертификатов доверенного корня». Все сертификаты хранятся в этом каталоге. Вы можете добавить или удалить корневую сертификат через инструмент Certmgr и командную строку CERTMGR.

Как обновить сертификат в системе Windows

В системе Windows Chrome использует сертификат Windows Root. Если вам нужно обновить, есть два способа. Первый — использовать сертификат управления CERTMGR. Второе — сосредоточиться на введении меню функции Chrome для обновления сертификата. Фактически, функциональное меню эквивалентно выполнению операций управления CERTMGR, просто интегрируя эту функцию в Chrome.

Прежде всего, мы получаем самостоятельный сертификат от онлайн (см. Способ создания сертификата самостоятельно, см. Следующую статью здесь), например, Accesshttps://www.test.com, Затем откройте инструмент Chrome Developer (F8), выберите [Security]-[просмотреть сертификат], а затем сделайте шаг шаг за шагом за сертификатом подписи, как показано ниже, и сохраните его в качестве теста.

Экспортный сертификат

Следующим шагом является импорт сертификата в библиотеку сертификатов ROOT. Есть два способа. Первый дважды щелкните файл Test.cer, а затем введйте меню сертификата. Ниже обратите внимание на выбор, чтобы сохранить сертификат в агентство по выдаче сертификатов доверенного корня.

Экспортный сертификат

После перезапуска хрома, затем посетитеhttps://www.test.comНет предупреждения о безопасности?

Автор: жирный жир

Ссылка: https://www.jianshu.com/p/35c31b865bb9

Источник: Цзянь Шу

Авторское право принадлежит автору. Для бизнес -перепечаток, пожалуйста, свяжитесь с автором, чтобы получить авторизацию. Пожалуйста, укажите источник для незащитных перепечаток.

В настоящее время я получаю такую ошибку:

$ git clone https://github.com/square/haha.git

Cloning into 'haha'...

fatal: unable to access 'https://github.com/square/haha.git/': SSL certificate problem: self signed certificate in certificate chain

Я на машине с Windows 7. Я узнал, что сертификат Github подписан DigiCert. Если я посмотрю в Доверенные корневые центры сертификации> Сертификаты , я вижу сертификаты, выданные DigiCert:

DigiCert Assured ID Root CA

DigiCert Assured ID Root G2

DigiCert Assured ID Root G3

DigiCert Global Root CA

DigiCert Global Root G2

DigiCert Global Root G3

DigiCert High Assurance EV Root CA

DigiCert Trusted Root G4

Содержится ли сертификат GitHub в одном из них? Если да, то как мне его использовать? Если нет, то как мне это получить?

Изменить — подробнее:

Я могу установить sslVerify в false, и он работает, но это, конечно, небезопасно.

Я могу использовать git: // вместо https: //. Это тоже работает, но не https.

Я НЕ МОГУ ИСПОЛЬЗОВАТЬ SSH, так как в этой среде не настроены прокси. Используя ssh:

$ git clone ssh://github.com/square/haha.git

Cloning into 'haha'...

D:/Program Files/Git/usr/bin/bash: -c: line 0: syntax error near unexpected token `<'

D:/Program Files/Git/usr/bin/bash: -c: line 0: `exec corkscrew <proxyhost> <proxyport> ssh.github.com 443 ~/.ssh/proxy_auth'

write: Broken pipe

fatal: Could not read from remote repository.

Please make sure you have the correct access rights

and the repository exists.

2 ответа

Лучший ответ

Идея состоит в том, чтобы загрузить самозаверяющий сертификат и ссылаться на него во время клонирования:

git -c http.sslCAInfo=/path/to/self/signed/cert clone https://github.com/square/haha.git

Например, вы можете использовать iwonbigbro/tools/bin/git-remote-install-cert.sh в:

-

скачать указанные сертификаты (в том числе самоподписанный)

openssl s_client -connect -

зарегистрируйте этот сертификат:

git config --global http.sslCAPath "$HOME/.gitcerts"

(здесь $HOME/.gitcerts — это каталог, в котором все сертификаты можно найти с помощью git)

Этот инструмент, поскольку он называется git-remote-install-cert.sh, выполняется git remote-install-cert (даже в Windows).

Я бы рекомендовал использовать последнюю версию PortableGit-2.5.1-64-bit.7z.exe, в любом месте без сжатия (например, в C:prgsPortableGit-2.5.1-64-bit).

Затем позвоните C:prgsPortableGit-2.5.1-64-bitgit-bash.exe, проверьте $PATH и попробуйте git remote-install-cert.

Пример, в простом сеансе DOS с PATH, включая C:prgsbin:

(он также включает C:prgsPortableGit-2.5.1-64-bitbin, что означает, что я использую здесь git 2.5.0)

- создайте файл

C:prgsbingit-remote-install-cert, в который вы скопируетеiwonbigbro/tools/bin/git-remote-install-cert.sh(поэтому в конечном имени файла локального скрипта не должно быть завершающего.sh) - Измените строку 111 с

mkdir -m 0700 -p ${cert%/*}наmkdir -p ${cert%/*}(хотя менять строку 37 не нужно) -

Перейдите в существующее репо.

Или создайте его и добавьте URL-адрес удаленного источника:

(Конечно, адаптируйте путь к вашей среде)cd C:Usersvoncprog git init b2d cd b2d git remote add origin https://github.com/VonC/b2d -

Наконец, вызовите скрипт из этого репо

C:Usersvoncprogb2d>git remote-install-cert Requesting certificate from the server... Certificate installed to: /c/Users/vonc/.gitcerts/github.com.crt

Это даст вам сертификаты:

C:Usersvoncprogb2d>type C:Usersvonc.gitcertsgithub.com.crt

-----BEGIN CERTIFICATE-----

MIIF4DCCBMigAwIBAgIQDACTENIG2+M3VTWAEY3chzANBgkqhkiG9w0BAQsFADB1

MQswCQYDVQQGEwJVUzEVMBMGA1UEChMMRGlnaUNlcnQgSW5jMRkwFwYDVQQLExB3

d3cuZGlnaWNlcnQuY29tMTQwMgYDVQQDEytEaWdpQ2VydCBTSEEyIEV4dGVuZGVk

IFZhbGlkYXRpb24gU2VydmVyIENBMB4XDTE0MDQwODAwMDAwMFoXDTE2MDQxMjEy

MDAwMFowgfAxHTAbBgNVBA8MFFByaXZhdGUgT3JnYW5pemF0aW9uMRMwEQYLKwYB

BAGCNzwCAQMTAlVTMRkwFwYLKwYBBAGCNzwCAQITCERlbGF3YXJlMRAwDgYDVQQF

Ewc1MTU3NTUwMRcwFQYDVQQJEw41NDggNHRoIFN0cmVldDEOMAwGA1UEERMFOTQx

....

Оттуда вы можете, все еще в этом репо, получить с помощью этого сертификата:

cd C:Usersvoncprogb2d

git config http.sslcapath C:Usersvonc.gitcerts

git fetch

git checkout master

6

VonC

1 Сен 2015 в 18:55

Пытаться

git -c http.sslVerify=false clone https://github.com/square/haha.git

Или выполните git config --global http.sslVerify false и снова клонируйте

-2

Johnny Dương

28 Авг 2015 в 18:39

В большинстве случаев проблемы с файлами DigiCert_Global_Root_G2.crt связаны с отсутствием или повреждением файла связанного Docker Community Edition вредоносным ПО или вирусом. Как правило, решить проблему позволяет получение новой копии файла CRT, которая не содержит вирусов. Кроме того, регулярная очистка и оптимизация реестра Windows предотвратит создание неправильных ссылок на пути к файлам CRT, поэтому мы настоятельно рекомендуем регулярно выполнять сканирование реестра.

Наша коллекция файлов DigiCert_Global_Root_G2.crt для %%os%% представлена в списках ниже. Если в настоящее время необходимая вам версия DigiCert_Global_Root_G2.crt недоступна для загрузки, вы можете запросить её копию, нажав на кнопку Request (Запрос) ниже. В редких случаях, если вы не можете найти версию необходимого вам файла ниже, мы рекомендуем вам обратиться за дополнительной помощью к Docker Inc..

Настоятельно рекомендуется выполнить проверку и убедиться в том, что файл был размещён в правильном каталоге. Тщательно следуйте настоящим инструкциям, чтобы устранить возникающую ошибку, связанную с файлом DigiCert_Global_Root_G2.crt, однако мы рекомендуем выполнить быструю проверку. Убедитесь в том, что вам удалось устранить ошибку, открыв Docker Community Edition и (или) выполнив операцию, при выполнении которой возникала проблема.

| DigiCert_Global_Root_G2.crt Описание файла | |

|---|---|

| Тип файла: | CRT |

| Тип приложения: | software container |

| Новейшие программы: | Docker Community Edition |

| Версия: | dl.2018-04-12 |

| Автор: | Docker Inc. |

| File: | DigiCert_Global_Root_G2.crt |

| Размер (в байтах): | 1294 |

| SHA-1: | bcd60f07008eed3bd1d16a974fff0b93ce68110b |

| MD5: | 5590efae57dc6182aa3412dcd1e8dbb5 |

| CRC32: | d4da1834 |

Продукт Solvusoft

Загрузка

WinThruster 2022 — Сканировать ваш компьютер на наличие ошибок реестра в DigiCert_Global_Root_G2.crt

Windows

11/10/8/7/Vista/XP

Установить необязательные продукты — WinThruster (Solvusoft) | Лицензия | Политика защиты личных сведений | Условия | Удаление

CRT

DigiCert_Global_Root_G2.crt

Идентификатор статьи: 787226

DigiCert_Global_Root_G2.crt

| File | Контрольная сумма MD5 | Размер | Загрузить | |||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| + DigiCert_Global_Root_G2.crt | 5590efae57dc6182aa3412dcd1e8dbb5 | 1.26 KB | ||||||||||||||||

|

||||||||||||||||||

| + DigiCert_Global_Root_G2.crt | 5590efae57dc6182aa3412dcd1e8dbb5 | 1.26 KB | ||||||||||||||||

|

||||||||||||||||||

| + DigiCert_Global_Root_G2.crt | 5590efae57dc6182aa3412dcd1e8dbb5 | 1.26 KB | ||||||||||||||||

|

||||||||||||||||||

| + DigiCert_Global_Root_G2.crt | 5590efae57dc6182aa3412dcd1e8dbb5 | 1.26 KB | ||||||||||||||||

|

||||||||||||||||||

| + DigiCert_Global_Root_G2.crt | 5590efae57dc6182aa3412dcd1e8dbb5 | 1.26 KB | ||||||||||||||||

|

||||||||||||||||||

| + DigiCert_Global_Root_G2.crt | 5590efae57dc6182aa3412dcd1e8dbb5 | 1.26 KB | ||||||||||||||||

|

||||||||||||||||||

| + DigiCert_Global_Root_G2.crt | 5590efae57dc6182aa3412dcd1e8dbb5 | 1.26 KB | ||||||||||||||||

|

||||||||||||||||||

| + DigiCert_Global_Root_G2.crt | 5590efae57dc6182aa3412dcd1e8dbb5 | 1.26 KB | ||||||||||||||||

|

||||||||||||||||||

| + DigiCert_Global_Root_G2.crt | 5590efae57dc6182aa3412dcd1e8dbb5 | 1.26 KB | ||||||||||||||||

|

||||||||||||||||||

| + DigiCert_Global_Root_G2.crt | 5590efae57dc6182aa3412dcd1e8dbb5 | 1.26 KB | ||||||||||||||||

|

Распространенные сообщения об ошибках в DigiCert_Global_Root_G2.crt

Частичный список ошибок DigiCert_Global_Root_G2.crt Docker Community Edition:

- «Ошибка в файле DigiCert_Global_Root_G2.crt.»

- «Отсутствует файл DigiCert_Global_Root_G2.crt.»

- «DigiCert_Global_Root_G2.crt не найден.»

- «Не удалось загрузить DigiCert_Global_Root_G2.crt.»

- «Ошибка регистрации DigiCert_Global_Root_G2.crt. «

- «Ошибка во время выполнения: DigiCert_Global_Root_G2.crt. «

- «Ошибка загрузки: DigiCert_Global_Root_G2.crt. «

Ошибки DigiCert_Global_Root_G2.crt возникают во время установки Docker Community Edition, при запуске приложений, связанных с DigiCert_Global_Root_G2.crt (Docker Community Edition), во время запуска или завершения работы или во время установки ОС Windows. Крайне важно отметить, когда возникают проблемы DigiCert_Global_Root_G2.crt, так как это помогает устранять проблемы Docker Community Edition (и сообщать Docker Inc.).

Причины проблем DigiCert_Global_Root_G2.crt

Проблемы DigiCert_Global_Root_G2.crt вызваны поврежденным или отсутствующим DigiCert_Global_Root_G2.crt, недопустимыми ключами реестра, связанными с Docker Community Edition, или вредоносным ПО.

В частности, проблемы DigiCert_Global_Root_G2.crt, созданные:

- Запись DigiCert_Global_Root_G2.crt повреждена или недопустима.

- Вирус или вредоносное ПО поврежден DigiCert_Global_Root_G2.crt.

- DigiCert_Global_Root_G2.crt злонамеренно удален (или ошибочно) другим изгоем или действительной программой.

- Другое программное приложение, конфликтующее с DigiCert_Global_Root_G2.crt.

- DigiCert_Global_Root_G2.crt поврежден во время загрузки или установки программного обеспечения.