Консоль Диспетчер сервера (Server Manager) предназначена для выполнения основных задач системного администрирования. Вы проведете немало времени, работая с этим инструментом, и потому вам следует изучить его в подробностях.

Откройте консоль Диспетчер сервера (Server Manager) одним из следующих способов:

• Щелкните кнопку Пуск (Start), выберите команды Администрирование (Administrative Tools) и Диспетчер сервера (Server Manager).

• Щелкните значок Диспетчер сервера (Server Manager) на панели быстрого запуска.

Главное окно диспетчера разделено на две панели, наподобие консоли Управление компьютером (Computer Management).

Дерево консоли палевой панели используется для навигации и выбора инструментария. Узлы дерева разделены на пять основных категорий:

• Роли (Roles) Сведения о состоянии ролей, установленных на сервере, а также команды для управления ими. Для каждой установленной роли в дереве имеется собственный узел, выделив который вы определите состояние роли, просмотрите события, произошедшие за последние 24 часа, увидите список установленных и неустановленных служб роли, а также ссылки на ресурсы. Раскройте узел роли, чтобы получить доступ к инструментам для управления ею.

• Компоненты (Features) Сведения о состоянии компонентов, установленных на сервере, а также команды для управления ими. Установленные компоненты, добавляются в дерево диспетчера сервера.

• Диагностика (Diagnostics) Основные инструменты для управления службами и устройствами, мониторинга производительности и просмотра событий.

• Конфигурация (Configuration) Основные конфигурационные инструменты.

• Хранилище (Storage) Инструменты для управления устройствами хранения информации.

Правая панель — область сведений. Когда вы выбираете в левой панели узел самого верхнего уровня Диспетчер сервера (Server Manager), на правой отображается обзор конфигурации сервера. В разделе Информация о компьютере (Computer Information) показаны имя компьютера, имя рабочей группы или домеиа, сетевая конфигурация и код продукта. Также вы найдете здесь следующие ссылки:

• Изменить свойства системы (Change System Properties) Используйте эту ссылку, чтобы открыть диалоговое окно Свойства системы (System Properties), в котором настраиваются основные параметры системы.

• Отобразить сетевые подключения (View Network Connections) Используйте эту ссылку, чтобы открыть консоль Сетевые подключения (Network Connections), в которой настраиваются сетевые подключения.

• Настроить удаленный рабочий стол (Configure Remote Desktop) Используйте эту ссылку чтобы открыть диалоговое окно Свойства системы (System Properties) на вкладке Удаленное использование (Remote). Эта вкладка позволяет настроить параметры удаленного рабочего стола.

В разделе Сведения системы безопасности (Security Information) показаны состояние Брандмауэра Windows (Windows Firewall), конфигурация Центра обновления Windows (Windows Update), последнее время проверки и установки обновлений, а также состояние конфигурации усиленной безопасности Internet Explorer (Internet Explorer Enhanced Security Configuration). Вы найдете здесь следующие ссылки:

• Перейти к брандмауэру Windows (Go То Windows Firewall) Используйте эту ссылку для открытия панели Брандмауэр Windows в режиме повышенной безопасности (Windows Firewall With Advanced Security), где вы зададите необходимые правила безопасности подключений, входящего и исходящего трафика.

• Настроить обновления (Configure Updates) Используйте эту ссылку, чтобы открыть Центр обновления Windows (Windows Update), который используется для включения автоматического обновления (если оно выключено) или проверки наличия обновлений вручную (если автоматическое обновление включено).

• Проверить наличие новых ролей (Check For New Roles) Используйте эту ссылку, чтобы проверить, не устанавливались ли на сервер новые роли с момента последнего обновления или перезапуска диспетчера сервера.

• Запустить мастер настройки безопасности (Run Security Configuration Wizard) Используйте эту ссылку, чтобы запустить Мастер настройки безопасности (Security Configuration Wizard), предназначенный для создания, редактирования, применения или отмены политик безопасности. Политики безопасности, представляют собой один из способов настройки обширного набора параметров безопасности. Для настройки безопасности сервера используются также шаблоны безопасности. Чтобы объединить преимущества двух этих методик, включите шаблон безопасности в файл политики безопасности.

• Настроить конфигурацию усиленной безопасности Internet Explorer (Configure IE ESC) Используйте эту ссылку, чтобы включить или выключить усиленную безопасность Internet Explorer (IE ESC). Щелки vis эту ссылку, вы сможете включить или выключить этот компонент для администраторов, пользователей или и тех, и других. При использовании конфигурации усиленной безопасности повышаются уровни для зон безопасности Internet Explorer, а также меняются настройки Internet Explorer по умолчанию. Благодаря IE ESC сервер менее подвержен потенциальным атакам. По умолчанию конфигурация IE ESC включена как для администраторов, так и для пользователей.

В разделе Сводка по ролям (Roles Summary) перечислены роли, установленные на сервере. Здесь вы также найдете следующие ссылки:

• Перейти к ролям (Go То Roles) Открывает узел Роли (Roles) диспетчера сервера с подробными сведениями о каждой установленной роли.

• Добавить роли (Add Roles) Запускает Мастер добавления ролей (Add Roles Wizard), применяемый для установки ролей на сервере.

• Удалить роли (Remove Roles) Запускает Мастер удаления ролей (Remove Roles Wizard), применяемый для удаления ролей с сервера.

В разделе Сводка компонентов (Features Summary) представлены компоненты, установленные на сервере. Здесь вы также найдете следующие ссылки:

• Добавить компоненты (Add Features) Запускает Мастер добавления компонентов (Add Features Wizard), применяемый для установки компонентов на сервере.

• Удалить компоненты (Remove Features) Запускает Мастер удаления компонентов (Remove Features Wizard), применяемый для удаления компонентов с сервера.

В разделе Ресурсы и поддержка (Resources And Support) представлены текущие параметры программы улучшения качества програм много обеспечения (Customer Experience Improvement Program) и отчетов об ошибках Windows (Windows Error Reporting). Помимо ссылок на соответствующие веб-сайты Майкрософт и команды для отправки отчета, вы найдете здесь следующие ссылки:

• Участвовать в программе улучшения качества программного обеспечения (Configure CEIP) Используйте эту ссылку для настройки параметров программы CEIP. Участие в ней позволяет Майкрософт получать информацию об использовании вашего сервера. Майкрософт собирает эти данные с целью усовершенствования будущих версий Windows. Ни в каких данных, собираемые в рамках программы CEIP, ни вы, ни ваша компания не идентифицируются; Решив поучаствовать в программе, вы также можете предоставить информацию о числе серверов и настольных компьютеров в вашей организации, а также описать сферу ее деятельности. Выключив компонент CEIP, вы упустите возможность помочь в улучшении Windows.

• Включить отчеты об ошибках Windows (Configure Windows Error Reporting) Используйте эту ссылку, чтобы изменить параметры отчетов об ошибках Windows (Windows Error Reporting, WER). В большинстве стоит включить отчеты об ошибках, по крайней мере, на первые два месяца после установки операционной системы. Отчеты об ошибках передаются с ваших серверов в Майкрософт, и вам предлагаются возможные решения проблемы. Чтобы просмотреть отчеты об ошибках и возможные решения, дважды щелкните значок Отчеты о проблемах и решениях (Problem Reports And Solutions) в классическом представлении панели управления.

Сегодня я расскажу о том как поднять сервер терминалов (англ. terminal server) на базе Windows Server 2008 R2. В целом это довольно просто, но есть несколько тонких моментов, итак:

0. Оглавление

- Что понадобится

- Установка службы удаленных рабочих столов

- Установка сервера лицензирования удаленных рабочих столов

1. Что понадобится

- Мощный компьютер (сервер) с установленной на нем Windows Server 2008 R2. (От том как установить эту ось, я писал здесь)

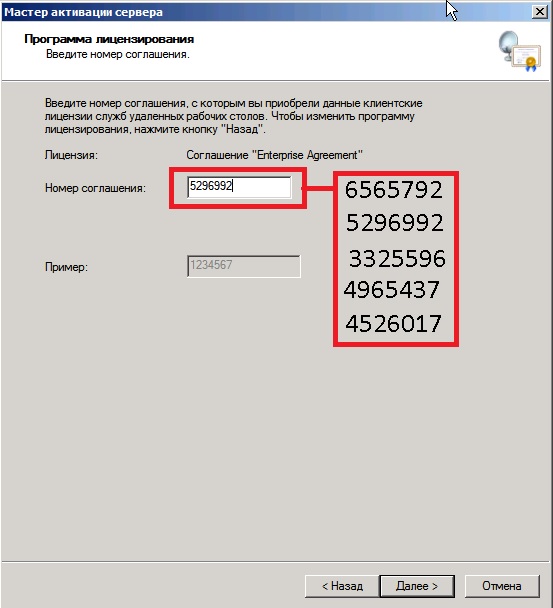

- Действительная клиентская лицензия сервера терминалов, приобретенная по одной из существующих программ лицензирования. (В данной статье я буду использовать найденный в интернете номер соглашения, по программе Enterprise Agriment. На момент написания статьи рабочими были номера: 6565792, 5296992, 3325596, 4965437, 4526017.)

2. Установка службы удаленных рабочих столов

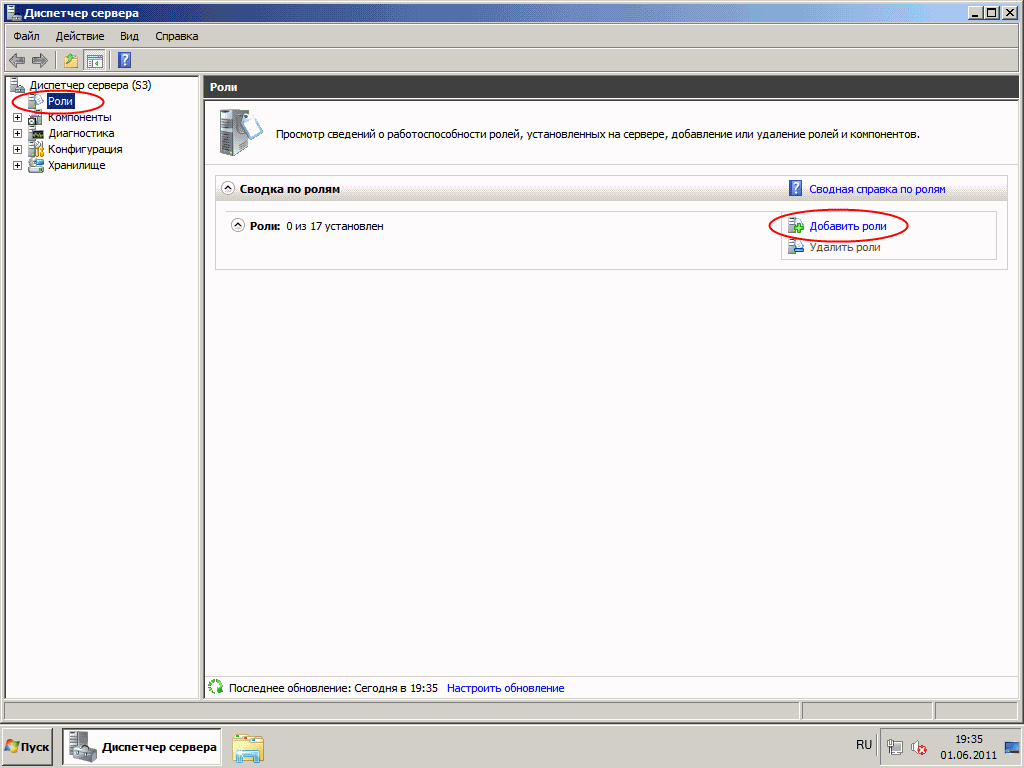

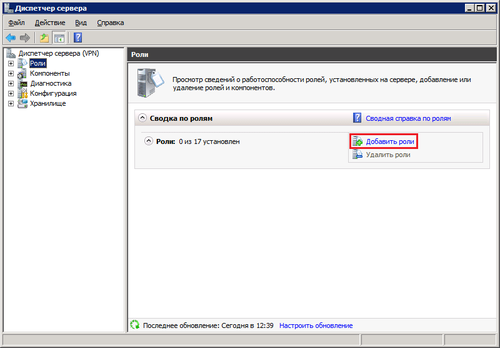

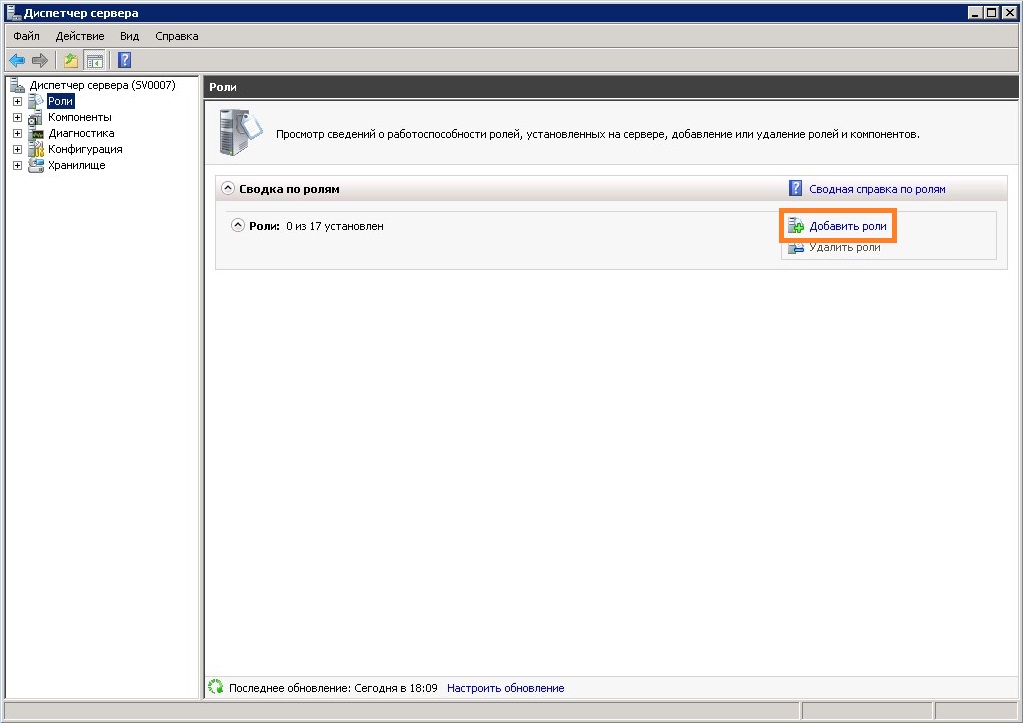

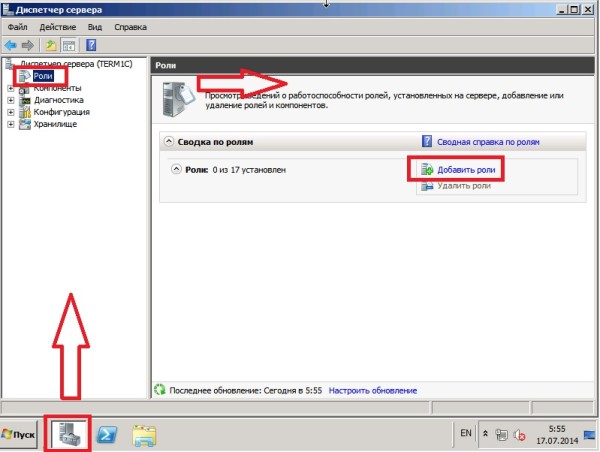

Запускаем диспетчер сервера («Пуск» — «Администрирование» — «Диспетчер сервера»). Раскрываем вкладку «Роли» и нажимаем «Добавить роли».

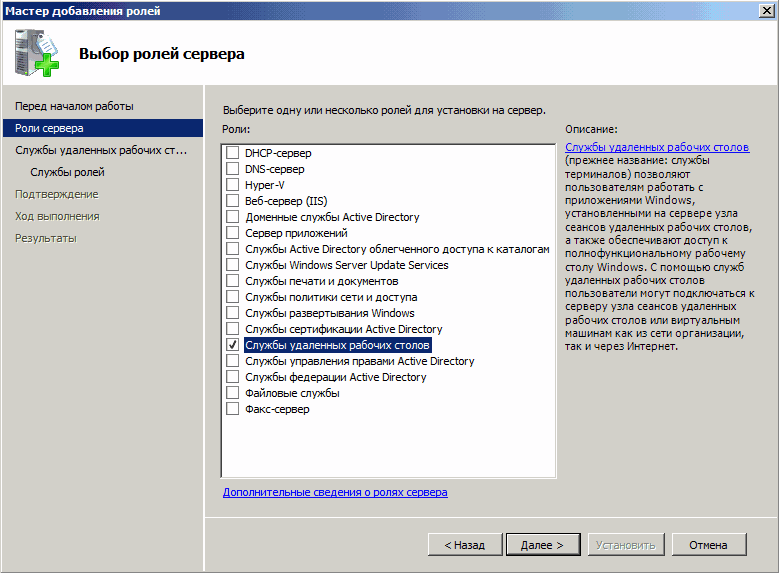

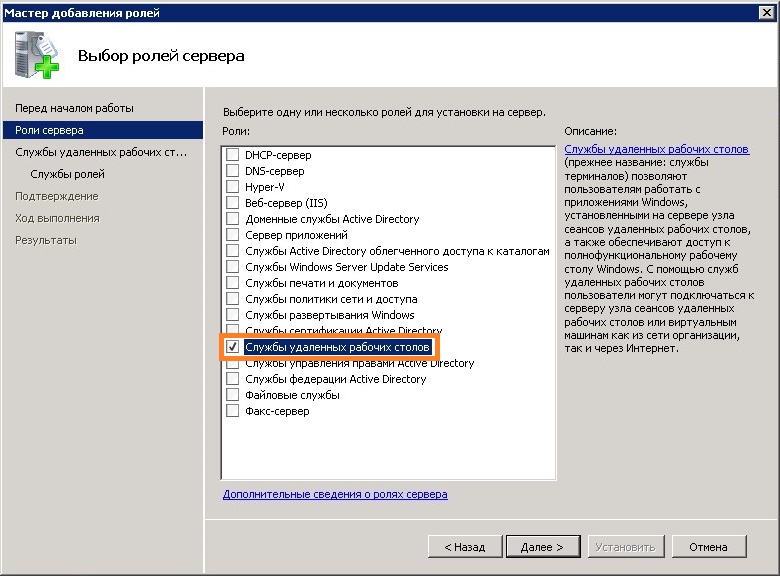

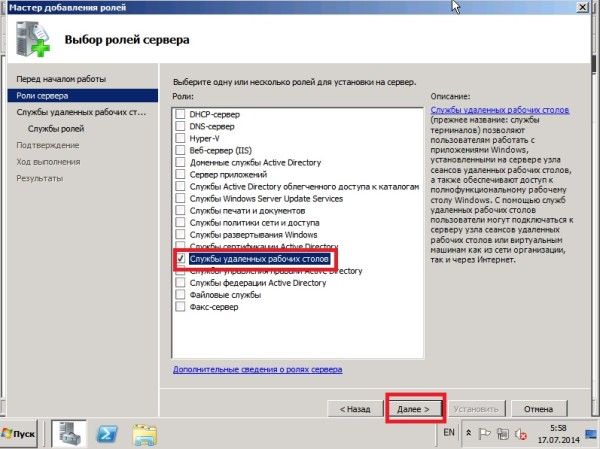

Запустится «Мастер добавления ролей» . Жмем «Далее» , затем выбираем в списке роль «Службы удаленных рабочих столов» и 2 раза снова нажимаем «Далее» .

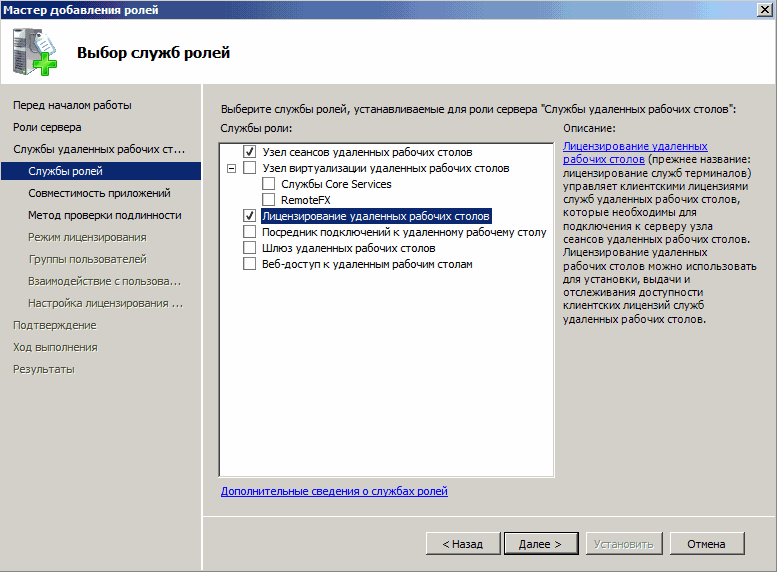

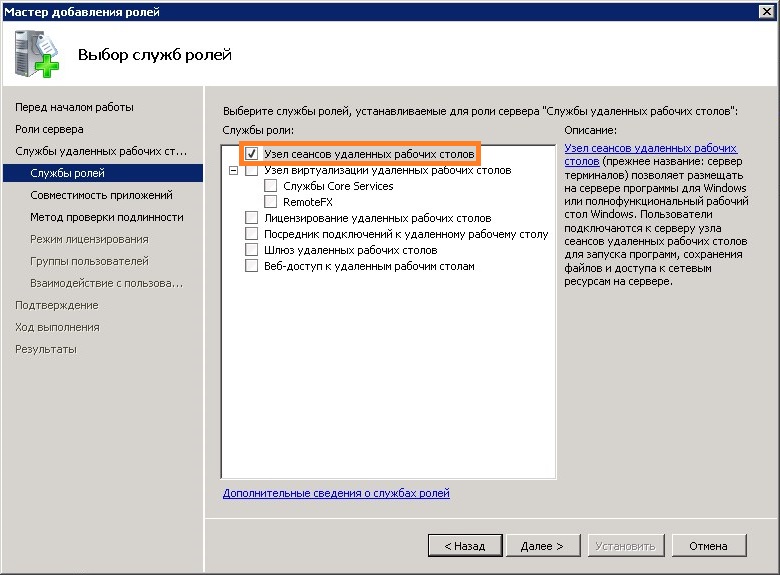

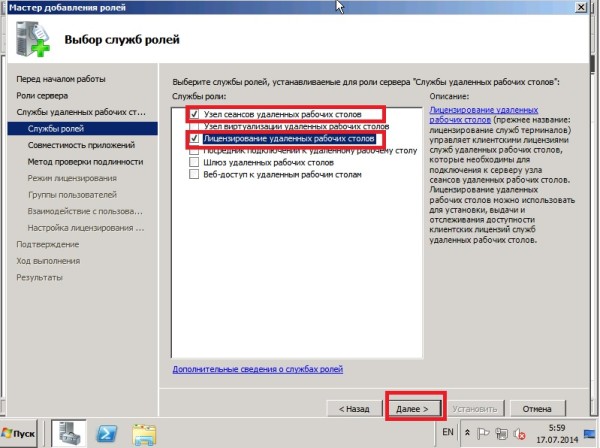

Увидим окно выбора служб ролей. В нем выбираем «Узел сеансов удаленных рабочих столов» и «Лицензирование удаленных рабочих столов» и снова 2 раза «Далее» .

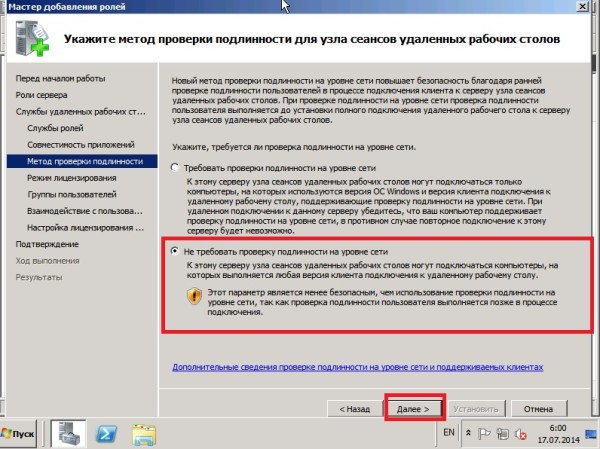

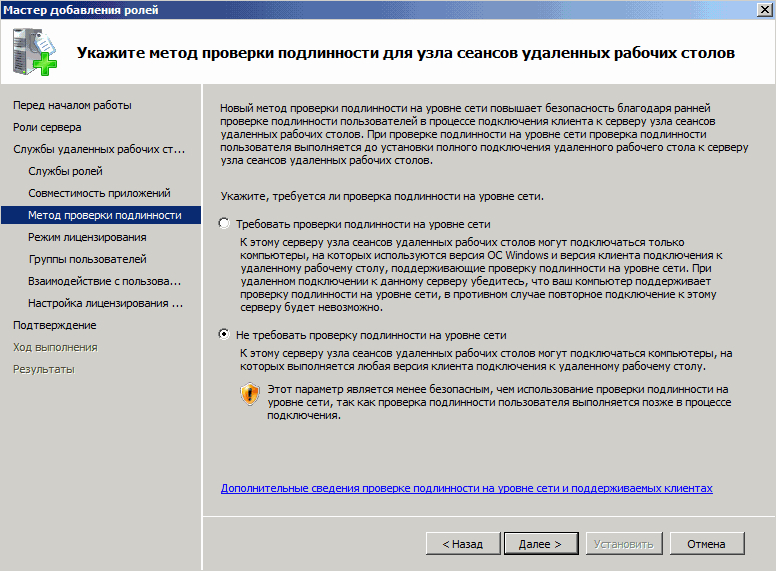

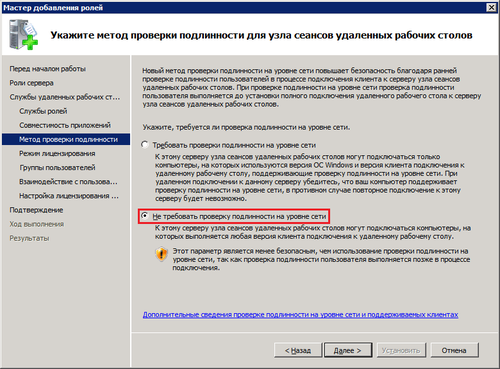

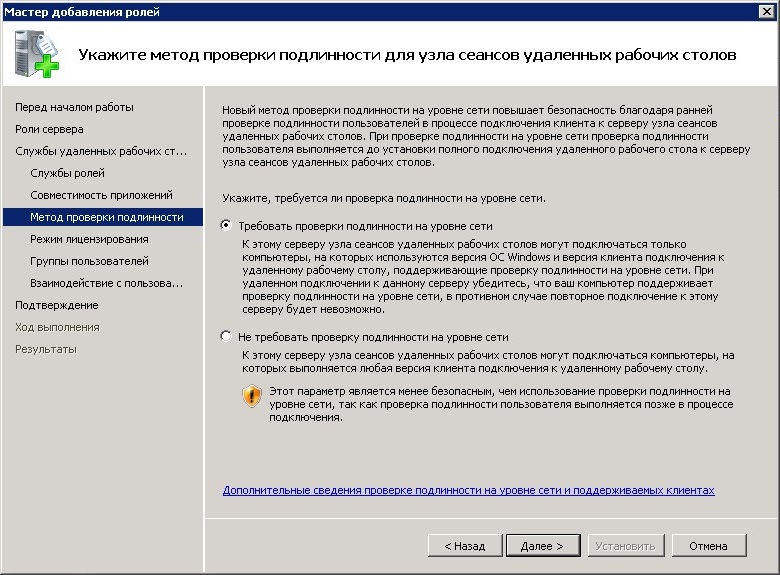

Метод проверки подлинности выбираем «Не требуем проверку подлинности на уровне сети» , чтобы можно было подключаться со старых клиентов. После чего жмем «Далее» .

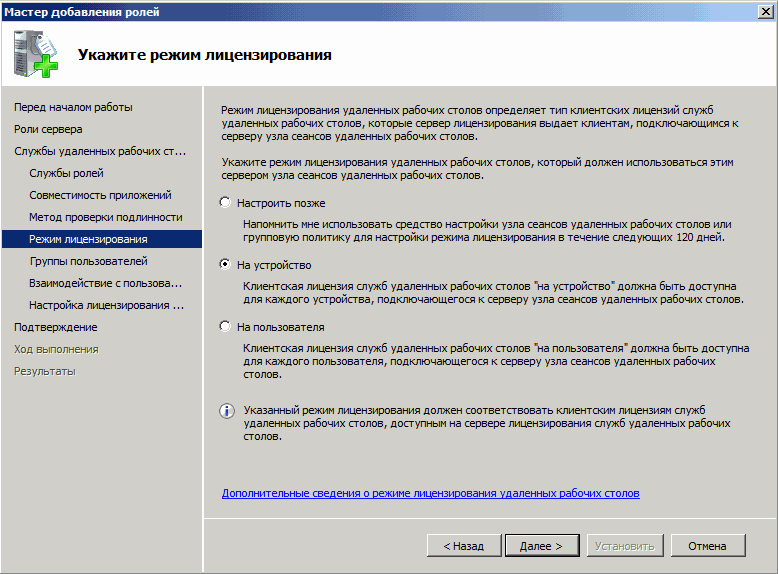

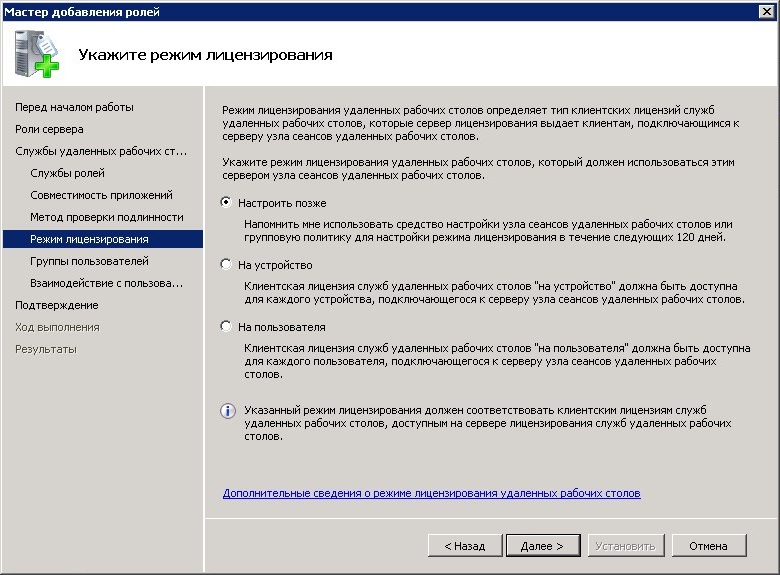

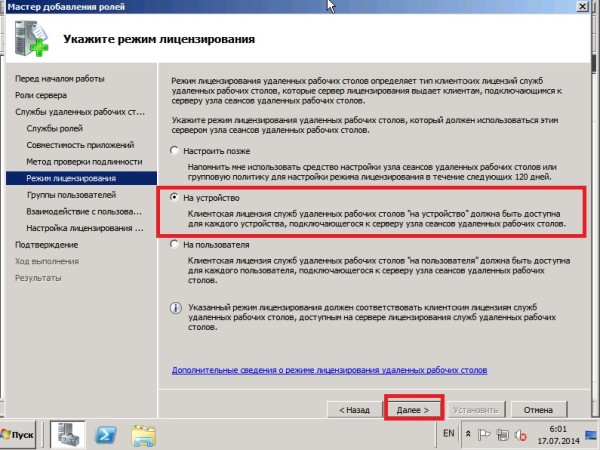

На следующем шаге нужно выбрать режим лицензирования: «На устройство» или «На пользователя» . Чтобы понять чем отличаются эти режимы рассмотрим простой пример. Предположим, у Вас есть 5 лицензий. При режиме «На устройство» вы можете создать неограниченное число пользователей на сервере, которые смогут подключаться через удаленный рабочий стол только с 5 компьютеров, на которых установлены эти лицензии. Если выбрать режим «На пользователя», то зайти на сервер смогут только 5 выбранных пользователей, независимо с какого устройства они подключаются. Выбирайте тот режим, который вам наиболее подходит и нажимайте «Далее» .

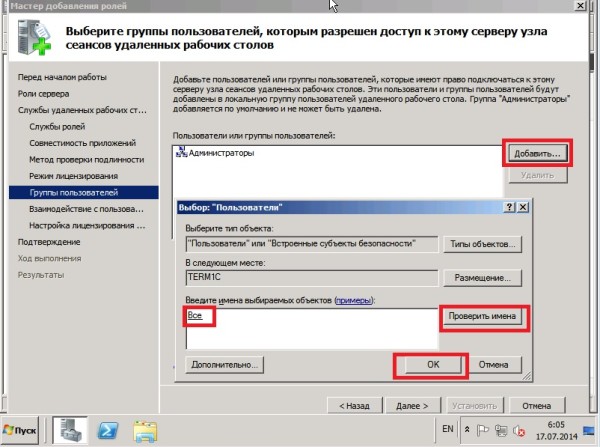

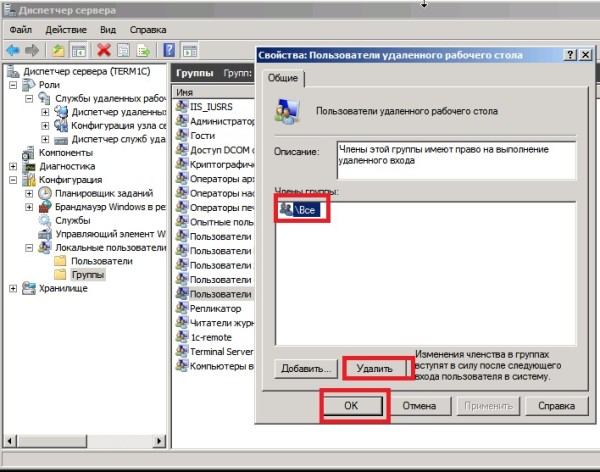

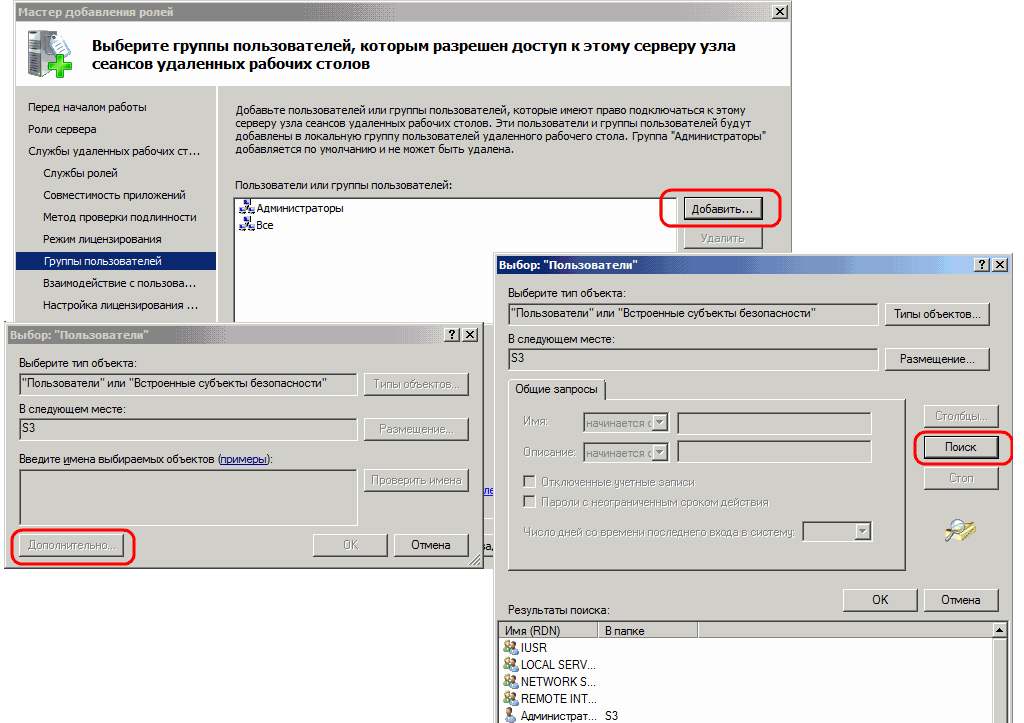

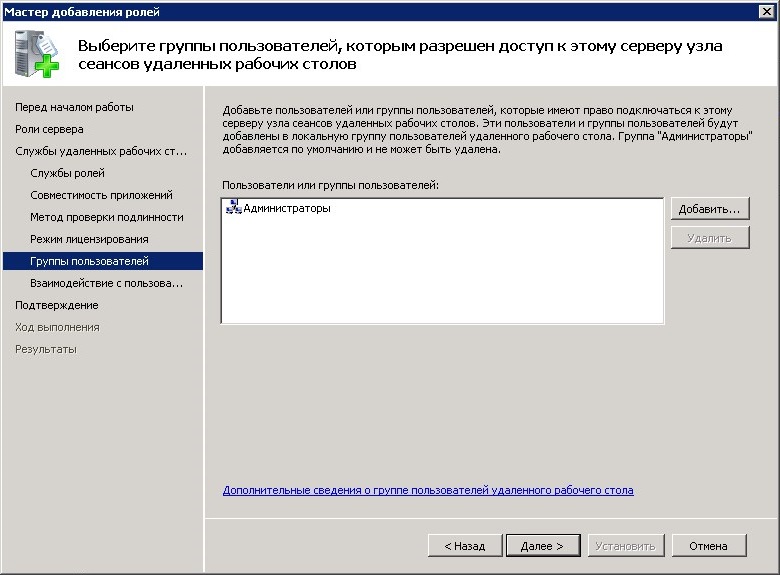

На этом этапе нужно добавить пользователей или группу пользователей, которые будут иметь доступ к службе терминалов. Для этого нажимаем «Добавить», «Дополнительно», в открывшемся окне «Поиск», выбираем пользователя и нажимаем «ОК». Для того чтобы все пользователи без исключения могли подключаться к нашему серверу терминалов добавляем группу «Все» . После чего жмем «ОК» и «Далее» .

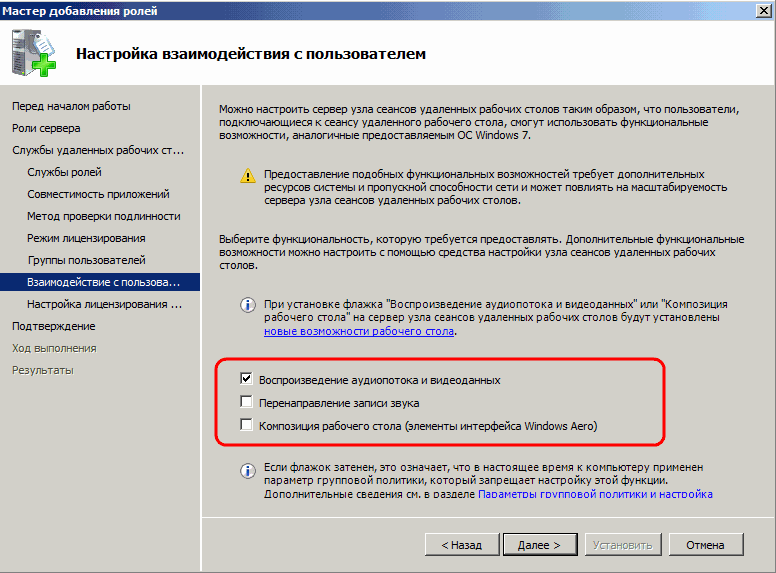

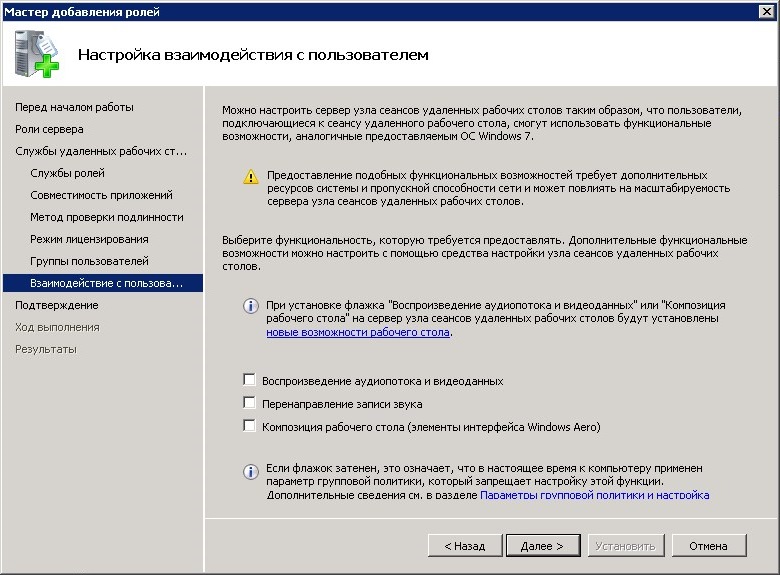

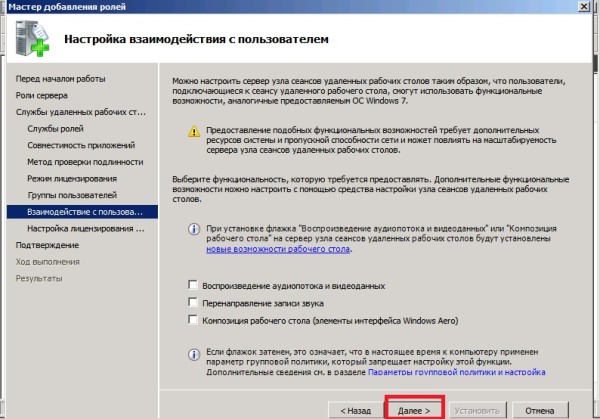

Если Вы хотите чтобы через удаленный рабочий стол можно было прослушивать аудиоданные и смотреть видео, то устанавливайте соответствующую галочку. Аналогично с записью звука и Windows Aero. Выбрав нужные параметры жмем «Далее» .

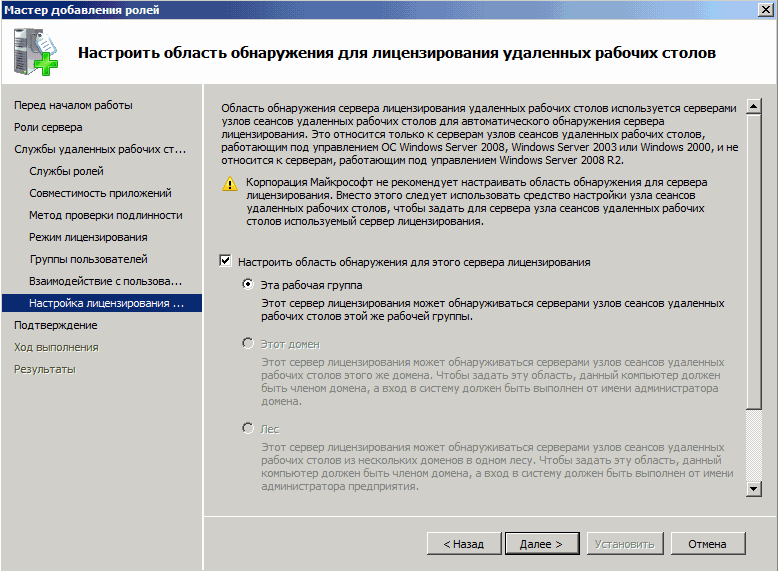

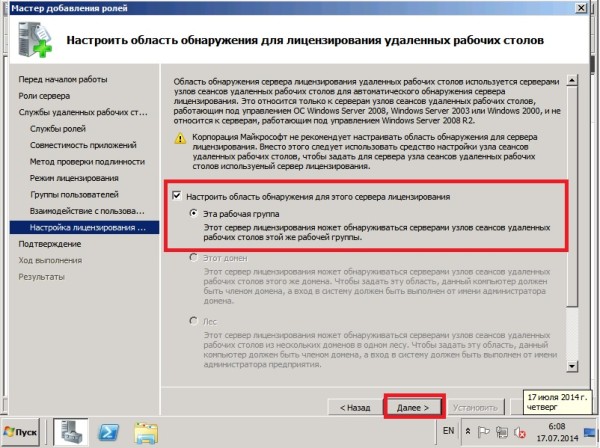

Теперь надо настроить область обнаружения для лицензирования удаленных рабочих столов. Если у Вас поднят Active Directory, то выбирайте «Этот домен» или «Лес» , в зависимости от структуры домена. В противном случае выбираем «Эта рабочая группа» и нажимаем «Далее» .

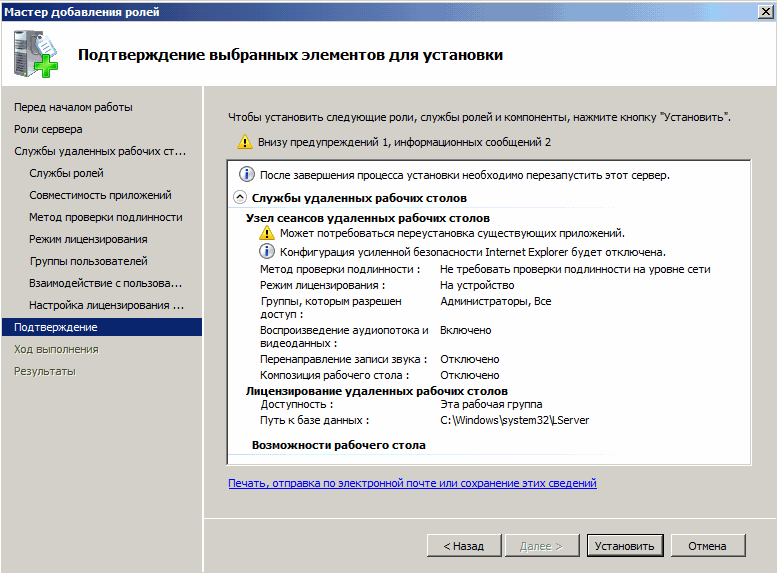

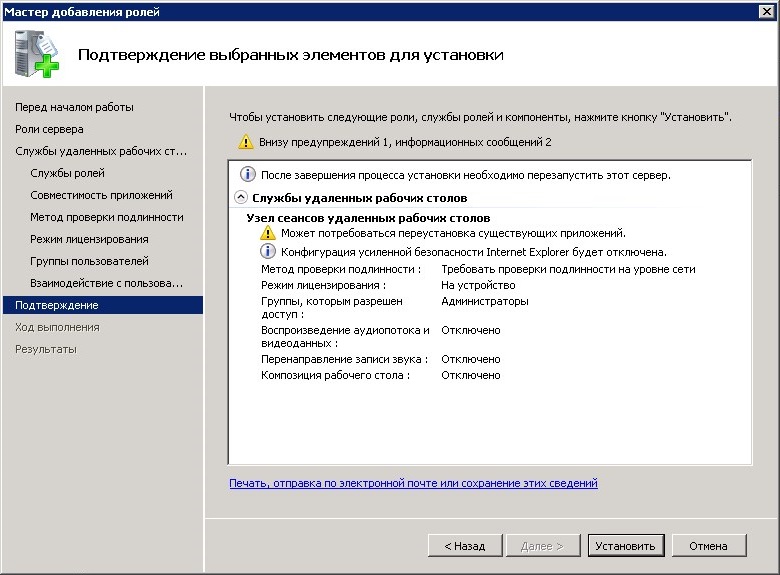

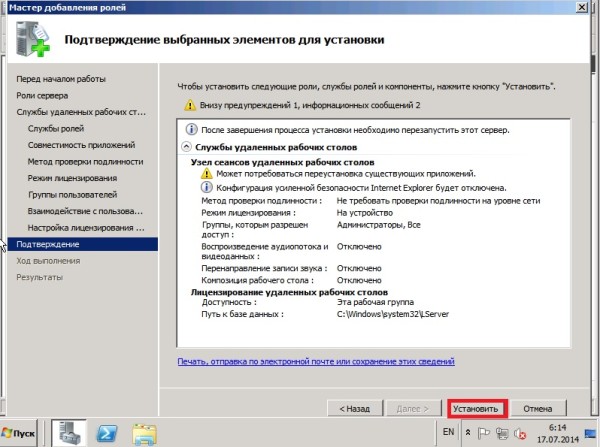

Проверяем все настройки и нажимаем «Установить».

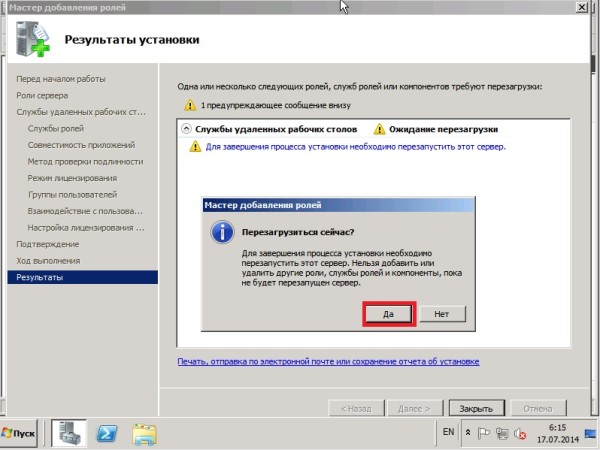

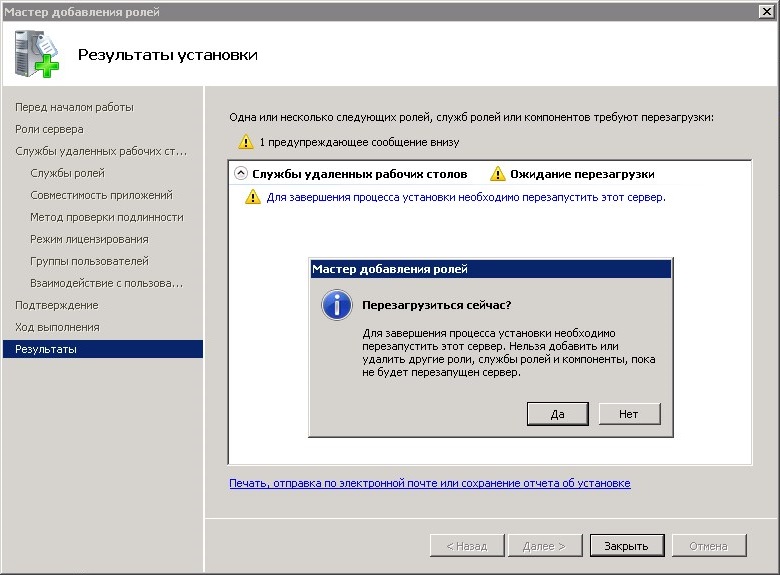

После установки потребуется перезагрузка.

3. Установка сервера лицензирования удаленных рабочих столов

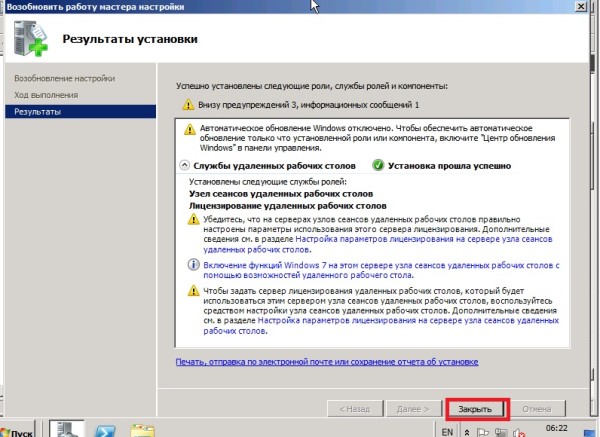

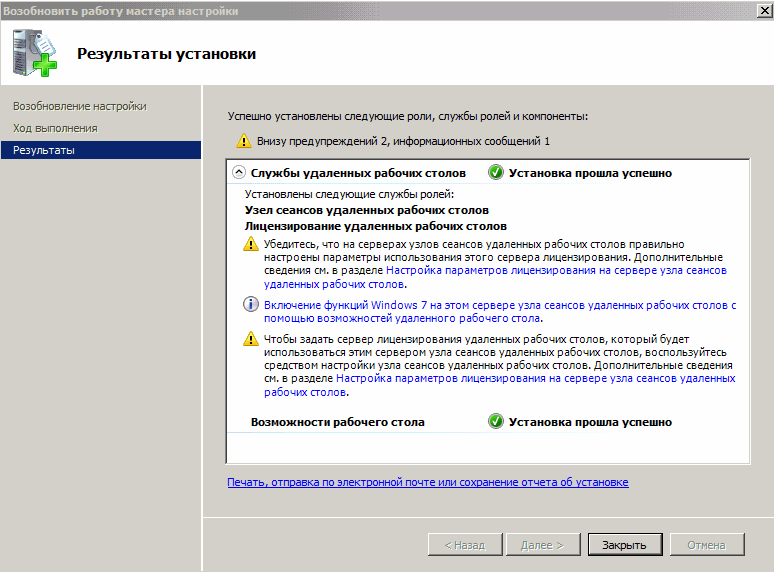

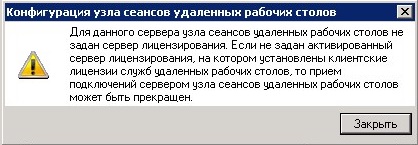

Если все сделано правильно, то после перезагрузки мы увидим окно, с сообщением, что установка прошла успешно, но с предупреждением, что нужно настроить параметры лицензирования на сервере узла сеансов удаленных рабочих столов.

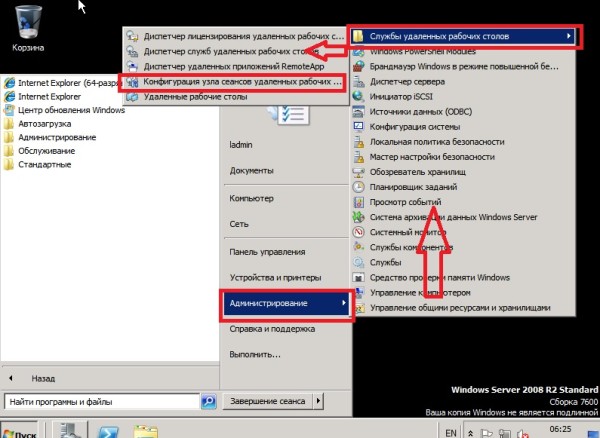

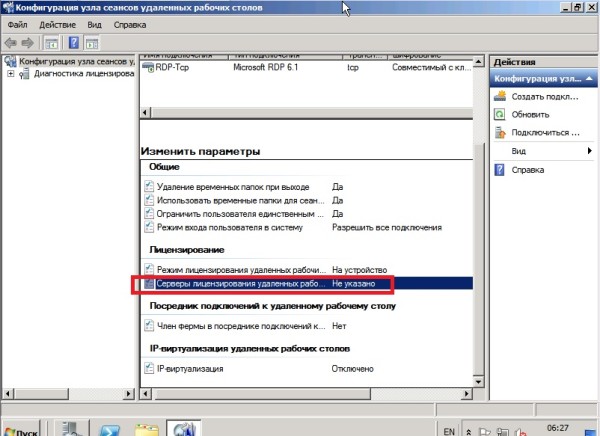

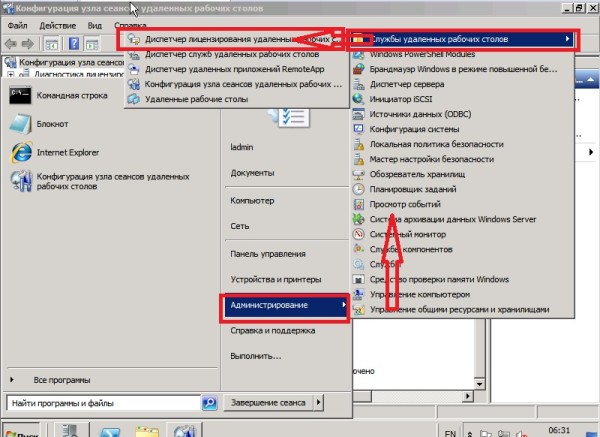

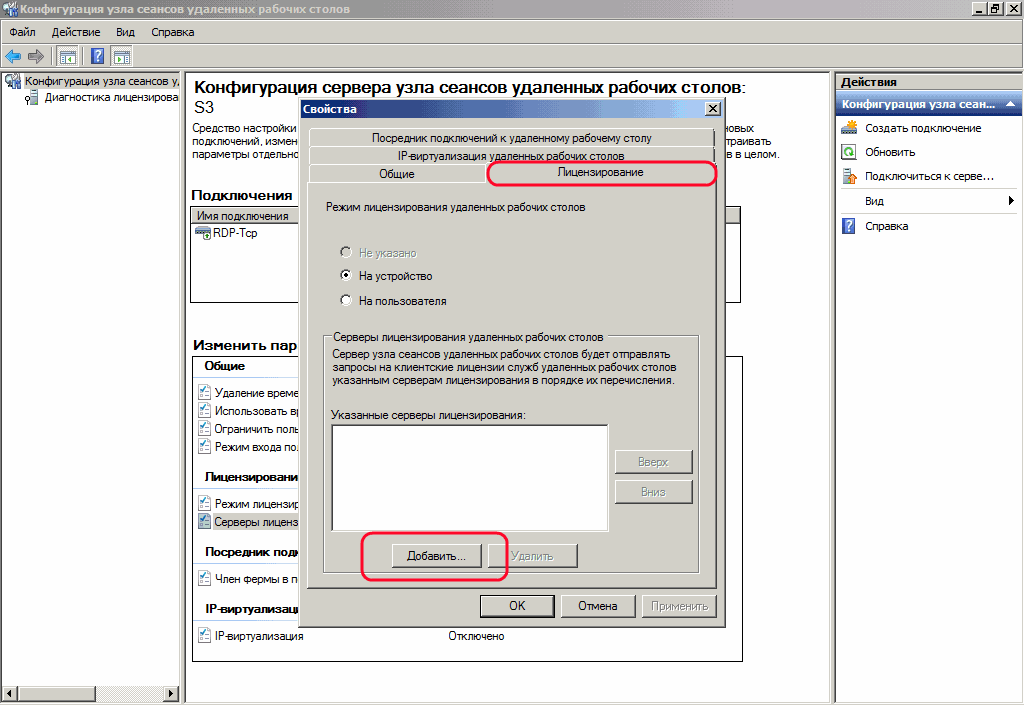

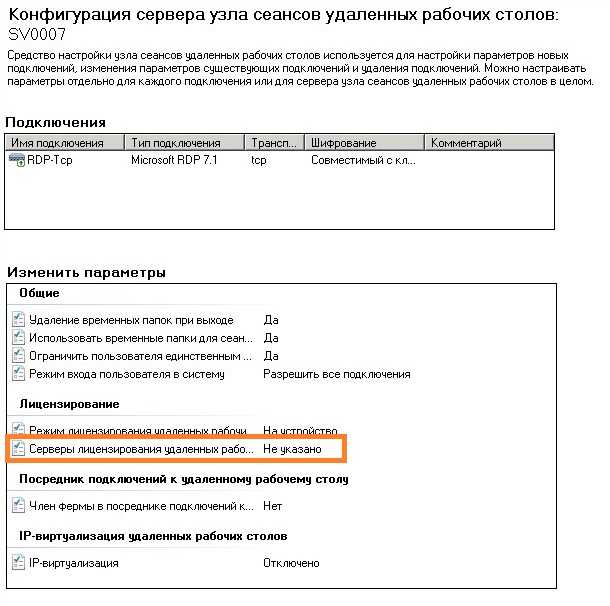

Укажем сервер лицензирования вручную. Для этого запустим оснастку «Конфигурация узла сеансов удаленных рабочих столов» («Пуск» — «Администрирование» — «Службы удаленных рабочих столов» ). Там мы видим что не указан сервер лицензирования удаленных рабочих столов.

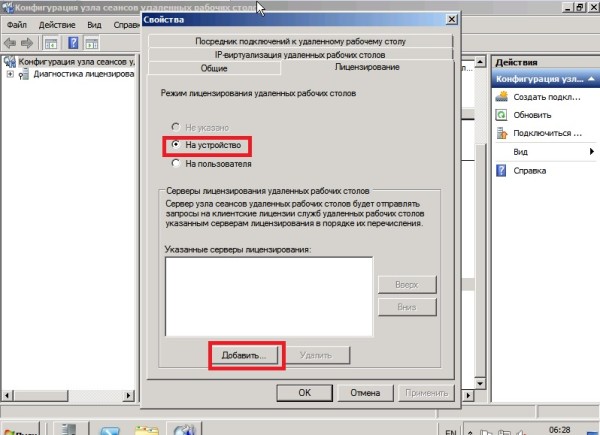

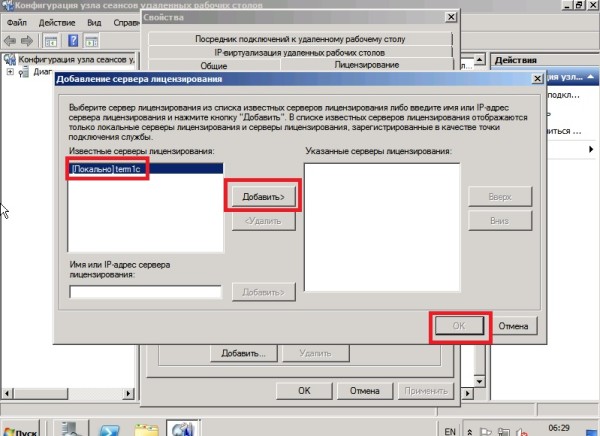

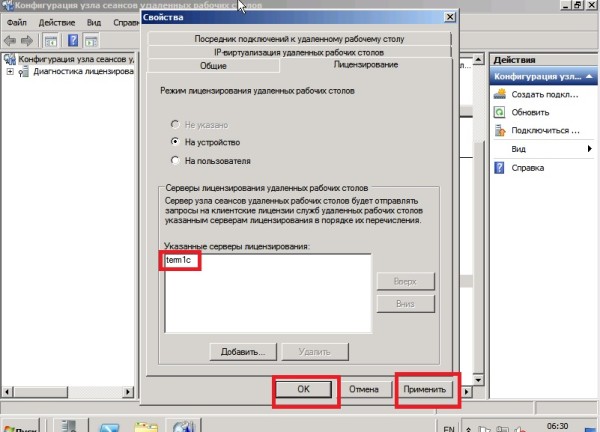

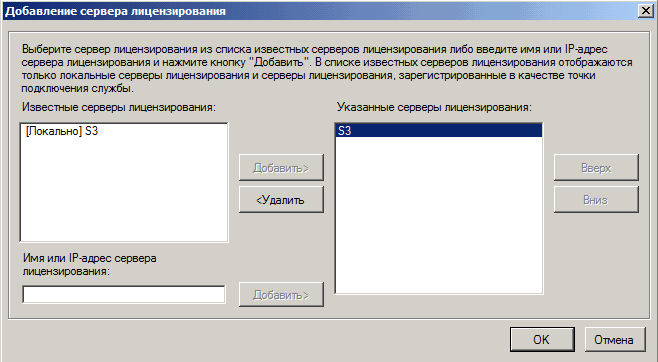

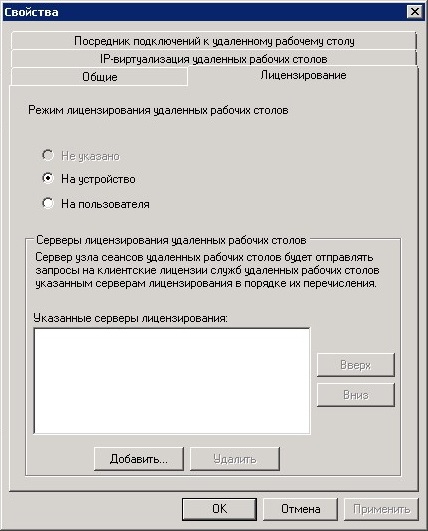

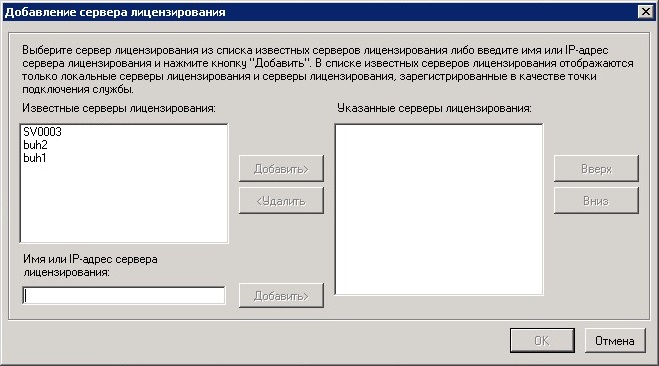

Кликаем 2 раза по этой строке, в открывшемся окне «Свойства» , выбираем вкладку «Лицензирование» и нажимаем кнопку «Добавить» .

Выбираем сервера из известных серверов лицензирования. В нашем случае сервер лицензирования находится на одном компьютере с сервером терминалов. Добавляем его и нажимаем «ОК» .

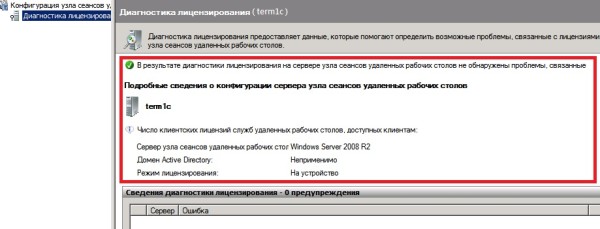

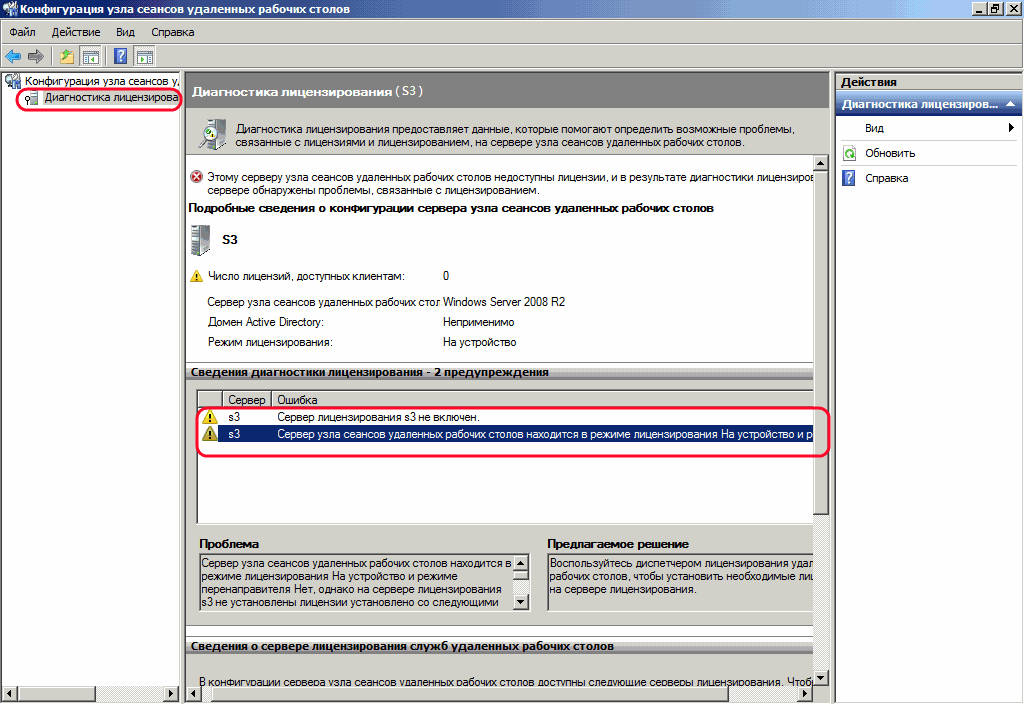

Теперь, если перейти на вкладу «Диагностика лицензирования» мы увидим что сервер лицензирования выбран, но не включен.

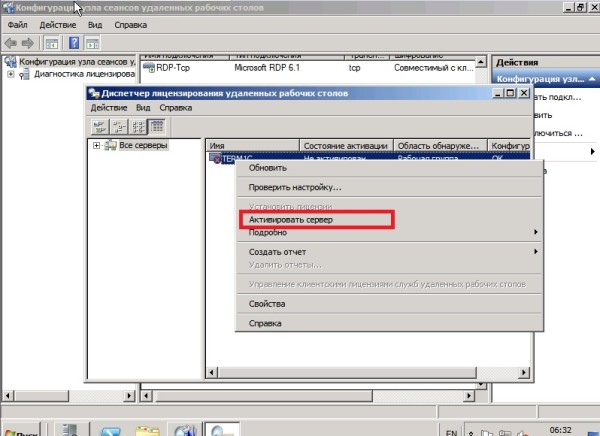

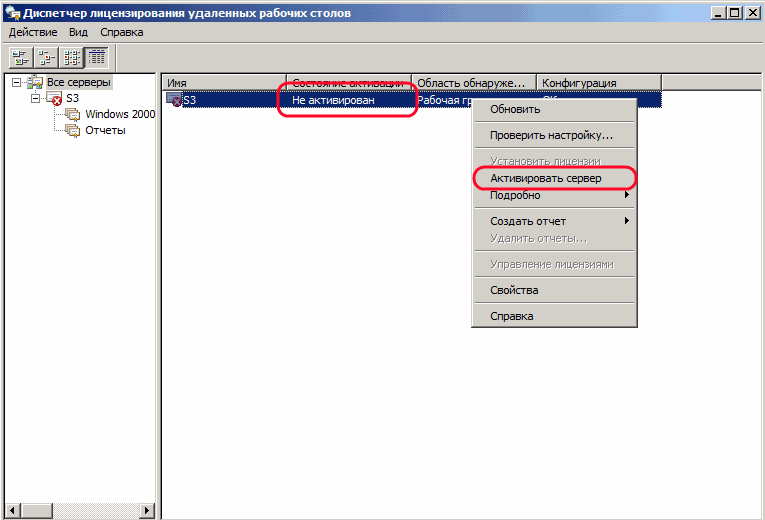

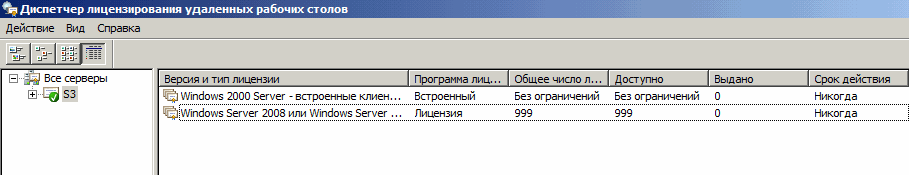

Для запуска и активации сервера лицензирования удаленных рабочих столов, запустим «Диспетчер лицензирования удаленных рабочих столов» («Пуск» — «Администрирование» — «Службы удаленных рабочих столов» ). В диспетчере мы видим наш сервер и статус «Не активирован» . Кликаем по нему правой кнопкой мыши и выбираем «Активировать сервер» .

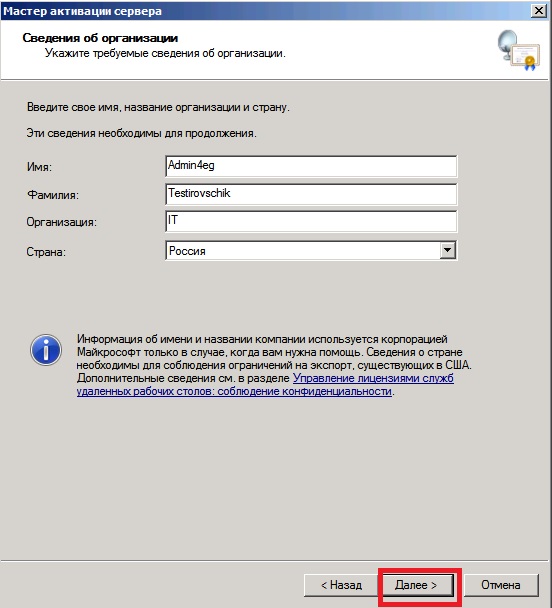

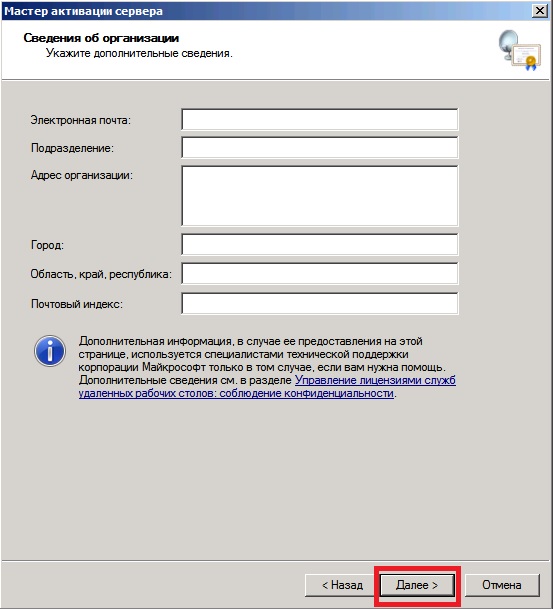

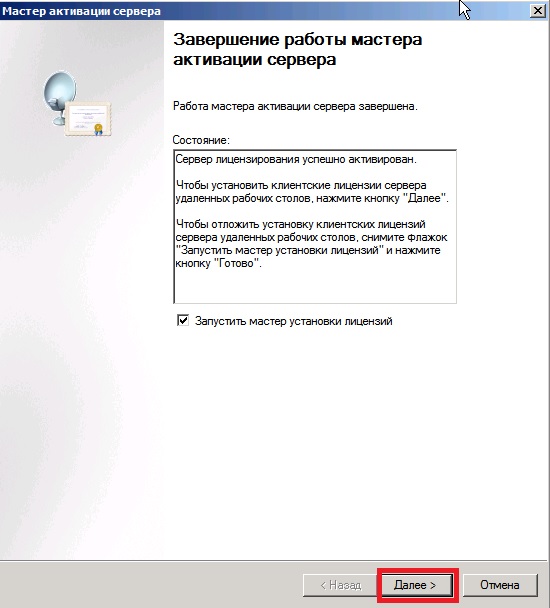

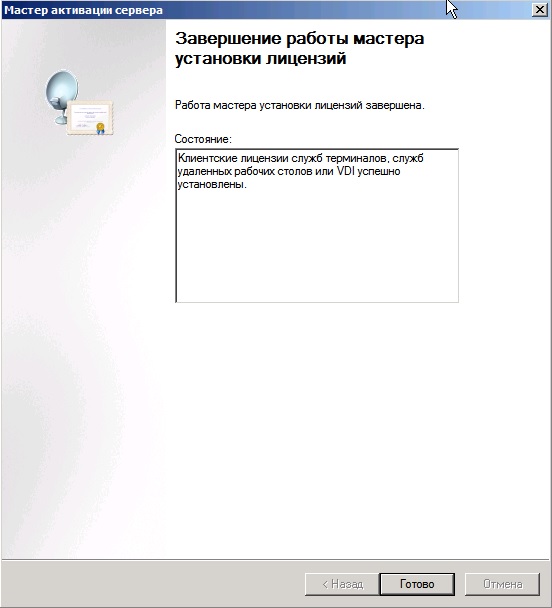

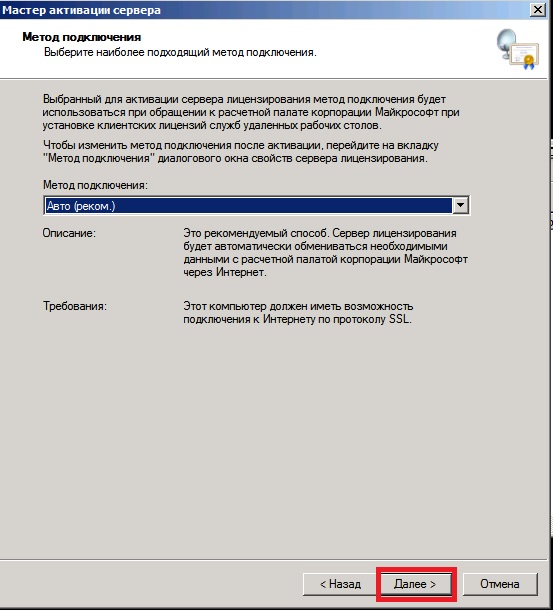

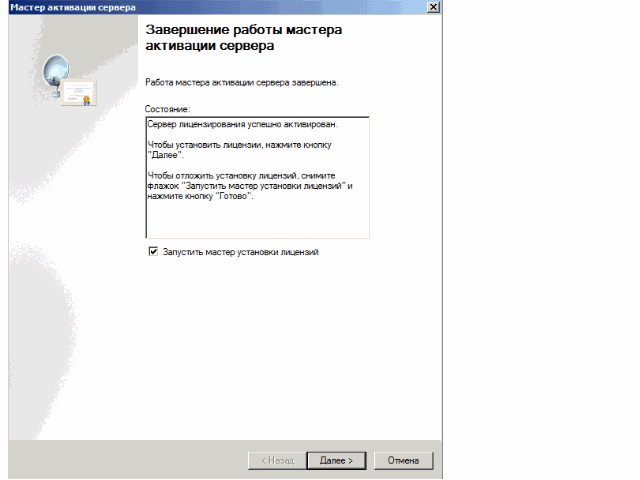

Запустится «Мастер активации сервера» . Нажимаем «Далее» . В следующем окне выбираем метод подключения «Авто (реком.)» и снова жмем «Далее» . Заполняем сведения об организации. Затем, заполнив дополнительные сведения (не обязательно) и нажав «Далее» , увидим сообщение об успешной активации сервера.

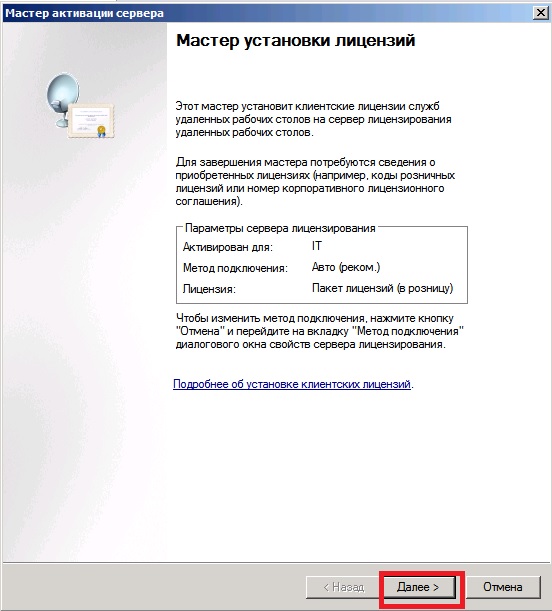

Теперь надо установить лицензии. Если этого не сделать то сервер лицензирования будет выдавать временные лицензии, действующие 120 дней. Чтобы установить лицензии нажимаем «Далее» , оставив галочку «Запустить мастер установки лицензий» . Или же можно запустить данный мастер из «Диспетчера лицензирования удаленных рабочих столов» , кликнув правой кнопкой по серверу и выбрав «Установить лицензии» . Там же мы можем проверить, что сервер активирован.

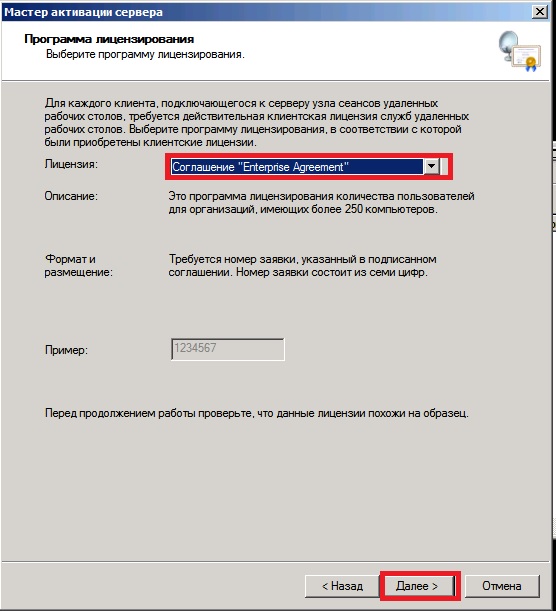

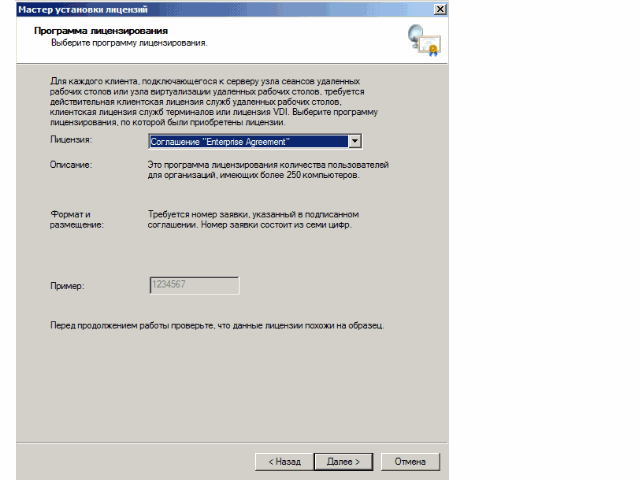

В запустившемся «Мастере установки лицензий» нажимаем «Далее» и попадаем на окно выбора программы лицензирования. Следующие действия зависят от способа приобретений лицензий. В моем примере это «Enterprise Agreement» . Выбрав нужный тип лицензирования нажимаем «Далее» .

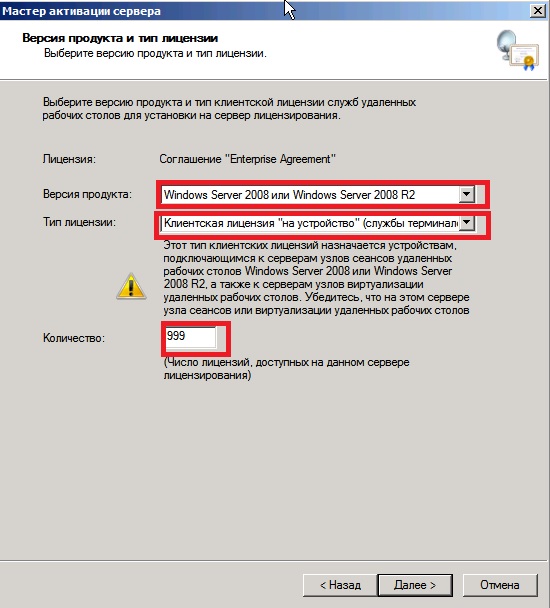

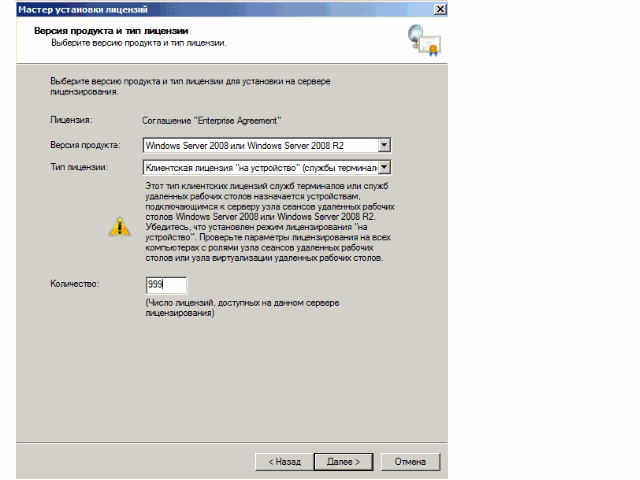

Вводим номер соглашения и жмем «Далее» . В следующем окне выбираем версию продукта: «Windows Server 2008 или Windows Server 2008 R2» , тип лицензий выбираем тот же, который мы выбирали при добавлении ролей («на пользователя» или «на устройство» ) и вводим количество необходимых лицензий.

Нажимаем «Далее» и дожидаемся сообщения об успешной установки лицензии. (Хочу отметить, что по непонятным для меня причинам, данная процедура не всегда заканчивается положительно. Если мастер сообщил что не удалось установить лицензию попробуйте повторить процедуру некоторое время спустя. Рано или поздно лицензия установится. Проверенно не один раз.) Если все прошло хорошо в диспетчере сервера мы должны увидеть параметры нашей лицензии.

И убедимся что нет проблем, зайдя на вкладку «Диагностика лицензирования» в диспетчере сервера.

Все, на этом установка сервера терминалов закончена. Можно подключаться к серверу с помощью встроенного в Windows клиента «Подключение к удаленному рабочему столу».

Установка сервера удалённых рабочих столов

Входим на сервер с правами администратора.

Открывем «Дисппетчер сервера» -> Роли -> Добавить роль:

В списке доступных ролей сервера выбираем «Службы удалённых рабочих столов»:

В списке «Службы роли» отмечаем «Узел сеансов удалённых рабочих столов» и «Лицензирование удалённых рабочих столов». Этих служб достаточно для поддержания базовой функциональности.

Желательно устанавливать сервер терминалов до установки пользовательских приложений.

Метод проверки подлинности. «Требовать проверку подлинности на уровне сети» — эта опция обеспечивает повышенную безопасность, но в этом режиме к серверу не смогут подключаться пользователи с устаревшими клиентами (rdp 5.х и ниже), а также пользователи подключающиеся через Эксплорер (remote desktop web connection). Чтобы обеспечить поддержку клиентов всех версий, выбирайте опцию «Не требовать проверку подлинности на уровне сети».

Режим лицензирования. Желательно заранее определиться с режимом лицензирования: «на пользователя» или «на устройство». Лицензии «на пользователя» эффективны, если в организации большое количество мобильных пользователей, которым требуется доступ к серверу как из корпоративной сети, так и из удаленной (дом, другой офис). Лицензии «на устройство» эффективны, если пользователи жестко привязаны к своим рабочим местам.

Группы пользователей. Здесь вы можете сразу указать группы или отдельных пользователей, которым будет разрешен доступ к серверу терминалов. Это можно будет сделать и позднее, просто добавив нужных пользователей в группу «Пользователи удаленного рабочего стола».

Настройка сервера лицензий Windows Server 2008 r2. Если сервер не входит в домен, то вариантов особо нет:

Обзор выбранных опций перед установкой.

Далее нажимаем кнопку Установить. Система один раз перезагрузится, после чего установка будет продолжена. В итоге вы должны увидеть жизнеутверждающий экран «Установка прошла успешно»

Активация сервера терминалов

Открываем Пуск -> Администрирование -> Службы удалённых рабочих столов -> «Диспетчер лицензирования удалённых рабочих столов». В списке выбираем сервер лицензий. Делаем правый клик, и в меню выбираем пункт «Активировать сервер»:

Запускается мастер активации сервера Windows Server 2008 r2

На следующем шаге выбираем метод подключения. Можно смело выбирать «Автоподключение»:

Сведения об организации. Вводим имя, фамилию и название организации

Дополнительные сведения. Можно заполнить, а можно и проигнорировать

Через несколько секунд ваш сервер будет успешно активирован

Теперь можно преступить к установке лицензий. Следует отметить, что после активации сервера лицензий нет необходимости сразу покупать и устанавливать лицензии. При отсутствии полноценных лицензий сервер работает в демо-режиме. Пользователям выдаются временные лицензии на 120 дней.

Установка лицензий

Запускаем мастер установки лицензий. Это можно сделать сразу после активации сервера лицензий, выбрав соответствующую опцию

Далее выбираем тип соглашения. В моем случае это «Enterprise Agreement». Номер соглашения можно найти в поисковике по запросу «Enrollment Number». Например, работают: 4965437 (3325596;6565792;4526017;5296992)

Выбираем версию продукта, тип лицензии (должен совпадать с ранее выбранным типом лицензий сервера лицензий), количество лицензий

Нажимаем Далее. Если данные верны, лицензии будут успешно установлены.

Попутные вопросы:

Как разрешить новому пользователю доступ к удаленному рабочему столу?

Откройте Диспетчер сервера -> Конфигурация -> Локальные пользователи -> Пользователи. Откройте свойства пользователя, которому необходим доступ, закладка «Членство в группах». Добавьте группу «Пользователи удаленного рабочего стола»:

Можно ли под одним аккаунтом создать несколько независимых сеансов подключения?

Можно, но по умолчанию эта опция отключена (для экономии ресурсов). Откройте Диспетчер сервера -> Роли -> Конфигурация служб терминалов -> Изменить настройки (на той же странице). Двойной клик на опции открывает окно, где можно выполнить изменения:

Какой порт использует RDP по умолчанию и как его изменить?>

По умолчанию используется порт TCP 3389. Изменить его можно отредактировав реестр. Откройте ветку

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminalServerWinStationsRDP-tcp

и измените параметр PortNumber.

Взято отсюда

Я хотел бы начать цикл статей об использовании Windows Terminal Server. Вот чем я хотел бы поделиться с уважаемым сообществом:

- Обзор нововведений в WS2008 и WS2008R2

- Terminal Server

- Установка Terminal Server

- Установка программ

- Базовый мониторинг

- Terminal Server Farm

- Планирование

- Перенаправление и Session Broker

- Профили пользователей

- Мониторинг и обслуживание

- TSWA/RemoteApp

- WS2008 и R2: отличия

- Планирование и установка

- фильтрация приложений

- TS Gateway

- Принципы работы и условия, необходимые для установки

- Установка и настройка

- Детальное рассмотрение политик авторизации

- TS Gateway Farm

- Обслуживание, мониторинг и сбор статистики соединений

- Интеграция TSG/TSWA/TS

- VDI

- Общая интеграция

Что отличает этот цикл от многочисленных статей о Windows Terminal Services?

Во-первых, это упор на создание отказоустойчивых систем (начиная с WS2008, все необходимое для этого имеется прямо в Windows, без применения дополнительного оборудования и программ). Во-вторых, это интеграция всего множества технологий под крышей Terminal Services. В-третьих, я затрону вопросы ежедневного, периодического и экстренного облуживания ролей Terminal Services, а также мониторирование и отчетность. Ну и в четвертых, эта серия основана на более чем трехлетнем опыте работы с Windows Server 2008 (и более чем года при миграции с WS2008 на R2 и работы с прекрасной, великолепной WS2008 R2). Каким образом это возможно, спросите вы, ведь WS2008 вышел год назад, я R2 вышел только в недавно? Ответ простой: я работаю в Microsoft IT и непосредственно занимался «догфудингом» Terminal Services и последующим переводом их в полноценный продакшн сервис. (хочу заметить в скобках: многие путают догфудинг с лабораторным тестированием. Это абсолютно разные вещи: цель тестирования – выявление багов и производительности на тестах; догфудинг – развертывание реального сервиса с незначительным уменьшением планируемой надежности (например, вместо 99.9% – только 95%) и для ограниченной, но все равно довольно широкой аудитории (порядка нескольких тысяч или десятков тысяч пользователей)).

Еще одна оговорка прежде чем мы перейдем к сути: я стараюсь использовать кальки с английских терминов как можно меньше, и поверьте, что «догфудинг», «продакшн» и тому подобное было для меня крепким орешком: не подобрав хороших русских слов, я решил использовать простую транслитерацию. Так что если вы не улавливаете смысла этих слов, или хотите предложить русский аналог – комментируйте, но я все же прошу некоторого снисхождения – очень трудно адекватно перевести термины вроде Single sign-on.

Обзор нововведений Terminal Services в Windows Server 2008 и Windows Server 2008 R2.

Итак, что же нового принес WS2008 в TS по сравнению с WS2003?

Список всех нововведений очень обширен: здесь и изменение архитектуры (например, нет больше сессии 0 (aka «консольная сессия»)), и введение новых групповых политик, и многое другое. Часть мелких улучшений мы затронем далее, но пока сосредоточимся на крупных изменениях.

Terminal Server

- Новый протокол RDP 6.1. Три самых значительных улучшения:

- возможность работы через SSL (при применении TS Gateway)

- значительные улучшения клиентской безопасности (пароли не хранятся в RDP-файлах, проверка серверных сертификатов)

- новый режим работы: приложения RemoteApp

- Новый режим drainstop. Позволяет прекратить обслуживание запросов на новые сессии, но не затрагивает уже созданные, а также играет важную роль в VDI и в некоторых сценариях создания отказоустойчивых серверных ферм. Мы обязательно рассмотрим его применение.

- Новый режим аутентификации NLA (Network Level Authentication, не путать с Network Location Awareness). Позволяет аутентифицировать пользователя еще до показа ему классической формы входа (logon screen). Этот режим в большинстве случаев несовместим с TS Gateway, и мы обязательно разберемся, почему.

- Поддержка технологии EasyPrint. В WS2003 для того, чтобы клиент мог распечатать из серверной сессии на локальном принтере, драйвера этого принтера должны были быть установлены на TS. EasyPrint решает эту проблему.

EasyPrint доступен в Висте и Win7 из коробки, для его использования на XP необходимо установить .net и несколько обновлений. - Новые групповые политики для управления TS. Часть из них будет рассмотрена далее.

Session Broker

- В WS2003 назывался «Session Broker»

- Поддержка балансировки нагрузки на основе количества сессий на TS. Позволяет создавать отказоустойчивые фермы терминальных серверов без использования дополнительных аппаратных средств. Мы обсудим это в отдельной статье.

Terminal Services Gateway

Не существовал до WS2008. Позволяет подключение клиентов из других сетей (например, из интернета) к терминальным серверам и клиентским компьютерам (XP, Виста, Win7) по протоколу RDP через SSL туннель, при этом не соединяет сами сети. (Это объяснение может показаться излишне запутанным, но оно хорошо отражает суть. Мы вернемся к этому в статье о TS Gateway). Пока замечу, что эта великолепная технология позволяет во многих случаях избежать использования RAS/VPN и значительно улучшить безопасность соединения.

К слову, технология завоевала Security Award на Engineering Excellence Forum’08, и мне очень приятно что я тоже приложил к этому некоторые усилия.

Terminal Services Web Access

Не существовал до WS2008. Позволяет создать веб-сайт, на котором опубликованы приложения RemoteApp и форма подсоединения к рабочим станциям в организации. Эту технологию крайне часто путают с TS Gateway, поэтому сразу подчеркну, что TSWA

не занимается

собственно «доступом» (Access) — это пример немного неудачного названия. Наиболее интересное применение этой технологии — в сочетании с TS Gateway, и мы займемся этим в статье об интеграции Terminal Server, TS Gateway и TS Web Access

В следующей статье (ну, конечно если это кого-то интересует) мы рассмотрим нововведения WS2008R2 (aka Win7 Server) по сравнению с WS2008, и перейдем, наконец, к делу.

Отдельно замечу, что недостаток ссылок, картинок и практических рекомендаций с лихвой компенсируется позже, когда мы начнем рассматривать технологии подробнее. Надеюсь, скучно не будет.

Содержание:

- Установка служб терминалов

- Активация сервера лицензий

- Установка лицензий

- FAQ

Установка служб терминалов

Входим на сервер с правами администратора.

Открывем «Дисппетчер сервера» -> Роли -> Добавить роль:

В списке доступных ролей сервера выбираем «Службы терминалов»:

В списке «Службы роли» отмечаем «Сервер терминалов» и «Лицензирование служб терминалов». Этих служб достаточно для поддержания базовой функциональности.

Желательно устанавливать сервер терминалов до установки пользовательских приложений. Об этом нас предупреждают на следующем шаге:

Метод проверки подлинности. «Требовать проверку подлинности на уровне сети» — эта опция обеспечивает повышенную безопасность, но в этом режиме к серверу не смогут подключаться пользователи с устаревшими клиентами (rdp 5.х и ниже), а также пользователи подключающиеся через Эксплорер (remote desktop web connection). Чтобы обеспечить поддержку клиентов всех версий, выбирайте опцию «Не требовать проверку подлинности на уровне сети».

Режим лицензирования. Желательно заранее определиться с режимом лицензирования: «на пользователя» или «на устройство». Лицензии «на пользователя» эффективны, если в организации большое количество мобильных пользователей, которым требуется доступ к серверу как из корпоративной сети, так и из удаленной (дом, другой офис). Лицензии «на устройство» эффективны, если пользователи жестко привязаны к своим рабочим местам.

Группы пользователей. Здесь вы можете сразу указать группы или отдельных пользователей, которым будет разрешен доступ к серверу терминалов. Это можно будет сделать и позднее, просто добавив нужных пользователей в группу «Пользователи удаленного рабочего стола».

Настройка сервера лицензий. Если сервер не входит в домен, то вариантов особо нет:

Обзор выбранных опций перед установкой. Обратите внимание, что система предупреждает нас о том, что после установки будет отключена опция усиленной безопасности Интернет Эксплорера. Причем усиленная безопасность будет отключена только для обычных пользователей (для администраторов отключена не будет). После завершения установки сервера терминалов, не забудьте включить ее обратно.

Далее нажимаем кнопку Установить. Система один раз перезагрузиться, после чего установка будет продолжена. В итоге вы должны увидеть жизнеутверждающий экран «Установка прошла успешно»:

Следующий шаг — активация сервера терминалов.

Активация сервера терминалов

Открываем Пуск -> Администрирование -> Службы терминалов -> «Диспетчер лицензирования служб терминалов». В списке выбираем сервер лицензий. Делаем правый клик, и в меню выбираем пункт «Активировать сервер»:

Запускается мастер активации сервера:

На следующем шаге выбираем метод подключения. Можно смело выбирать «Автоподключение»:

Сведения об организации. Вводим имя, фамилию и название организации:

Дополнительные сведения. Можно заполнить, а можно и проигнорировать:

Через несколько секунд ваш сервер будет успешно активирован:

Теперь можно преступить к установке лицензий. Следует отметить, что после активации сервера лицензий нет необходимости сразу покупать и устанавливать лицензии. При отсутствии полноценных лицензий сервер работает в демо-режиме. Пользователям выдаются временные лицензии на 120 дней.

Установка лицензий

Запускаем мастер установки лицензий. Это можно сделать сразу после активации сервера лицензий, выбрав соответствующую опцию, либо открыв Пуск -> Администрирование -> Службы терминалов -> «Диспетчер лицензирования служб терминалов» -> Выбрать ваш сервер лицензий -> Правый клик -> Установить лицензии.

Далее выбираем тип соглашения. В моем случае это «Enterprise Agreement»:

Вводим номер соглашения:

Выбираем версию продукта, тип лицензии (должен совпадать с ранее выбранным типом лицензий сервера лицензий), количество лицензий:

Нажимаем Далее. Если данные верны, лицензии будут успешно установлены:

Проверяем установку лицензий в диспетчере лицензирования:

Сервер терминалов готов к работе.

Как подключиться к серверу? Читайте в статье: Настройка удаленного рабочего стола (Windows 7).

FAQ

Какая разница между «Удаленным рабочим столом» и «Сервером терминалов»?

Удаленный рабочий стол на Windows Server — это тот же RDP, но только для администраторов. Этот инструмент доступен сразу после установки сервера и не требует дополнительной установки. Максимум два администратора могут одновременно подключаться к серверу в удаленном режиме.

Сервер терминалов — нужен для подключения обычных пользователей в количестве ограниченном только купленными лицензиями, ну и быстродействием сервера.

Где можно изменить общие настройки подключения?

Откройте Диспетчер сервера -> Роли -> Конфигурация служб терминалов -> Правый клик на RDP-TCP -> Свойства:

Как разрешить новому пользователю доступ к удаленному рабочему столу?

Откройте Диспетчер сервера -> Конфигурация -> Локальные пользователи -> Пользователи. Откройте свойства пользователя, которому необходим доступ, закладка «Членство в группах». Добавьте группу «Пользователи удаленного рабочего стола»:

Есть ли настройки, которые применяются не ко всем, а к отдельным пользователям?

Да, см. свойства пользователя, закладки: «Удаленное управление», «Профиль служб терминалов», «Сеансы».

Можно ли под одним аккаунтом создать несколько независимых сеансов подключения?

Можно, но по умолчанию эта опция отключена (для экономии ресурсов). Откройте Диспетчер сервера -> Роли -> Конфигурация служб терминалов -> Изменить настройки (на той же странице). Двойной клик на опции открывает окно, где можно выполнить изменения:

Как использовать функцию удаленного управления сессией?

Удаленное управление возможно только для администраторов. И самое главное, что бы эта функция была доступна, администратор должен быть подключен к серверу через удаленный рабочий стол. Если вы сидите непосредственно за компьютером (консольный сеанс), и хотите войти в сеанс пользователя, подключенному к этому же компу, то здесь вас ждет разочарование.

Какой порт использует RDP по умолчанию и как его изменить?

По умолчанию используется порт TCP 3389. Изменить его можно отредактировав реестр. Откройте ветку

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminalServerWinStationsRDP-tcp

и измените параметр PortNumber.

Windows Server

- 13.11.2015

- 17 971

- 0

- 04.07.2021

- 1

- 1

- 0

- Содержание статьи

- Установка роли Службы удаленных рабочих столов

- Указание типа и адреса сервера удаленных рабочих столов

- Добавить комментарий

Установка роли Службы удаленных рабочих столов

- Запускаем «Диспетчер сервера«, и переходим на вкладку «Роли«. Выбираем «Добавить роли«.

- В открывшемся мастере добавления ролей выбираем «Службы удаленных рабочих столов«.

- В службах ролей отмечаем «Узел сеансов удаленных рабочих столов«.

Важно! В данном примере сервер лицензированния удаленных рабочих столов уже установлен и настроен на другом сервере, поэтому установка компонента «Лицензирование удаленных рабочих столов» не производится.

- Далее последует окно с выбором метода проверки подлинности. Любые современные, и не очень, операционные системы Windows имеют в своем составе клиент удаленного рабочего стола, который поддерживает проверку подлинности на уровне сети, по этому следует выбирать первый вариант «Требовать проверку подлинности на уровне сети«. Второй вариант «Не требовать проверку подлинности на уровне сети» будет актуален только для тех случаев, если планируется использовать совсем старые операционные системы, вроде Windows XP SP2 и старше.

- Режим лицензирования можно оставить по умолчанию на пункте «Настроить позже«, поскольку данный пункт легко перенастраивается после самой установки.

- Затем выбираем пользователей и группы пользователей, которым разрешено подключаться к терминальному серверу.

- В следующем окне будет предложено включить «Воспроизведение аудиопотока и видеоданных«, «Перенаправление записи звука«, «Композиция рабочего стола«. Если ничего из этого не требуется для программ с которыми будут работать на терминальном сервере, то лучше оставить все как есть, т. е. выключенным.

- Затем на экран будут в кратком виде выведены все настройки, которые были сделаны ранее, и станет доступна кнопка «Установить«, которая произведет установку и настройку роли служб удаленного рабочего стола.

- После завершения установки роли, потребуется перезагрузка сервера.

Указание типа и адреса сервера удаленных рабочих столов

После установки и последующей перезагрузки, потребуется установить тип и адрес сервера лицензирования. Для этого:

- Открываем «Диспетчер сервера«, и в левой панели переходим на вкладку «Роли» — «Службы удаленных рабочих столов» — «Конфигурация узла сеансов удаленных рабочих столов«.

- Там ищем в конфигурации пункт «Лицензирование«, где есть настройка «Серверы лицензирования удаленных рабочих столов«. Чтобы открыть её, просто нажимаем на ней два раза левой кнопкой мыши.

- При первом заходе в данную настройку появится предупреждение об отсутствии настроенного сервера лицензирования.

Затем можно будет как указать тип лицензирования (устройство или пользователь), а так же указать сервера лицензирования. Разберем приведенные типы лицензирования:- На устройство — при таком виде лицензирования, количество пользователей ограничено только количеством клиентских устройств, на которые есть лицензии. То есть, если у вас есть 20 лицензий «на устройство», то самые разные пользователи с данных 20 компьютеров смогут без проблем заходить на компьютер, но зайти с 21 компьютера не получится. Данный тип лицензирования удобен в том случае, если пользователей больше, чем клиентских устройств (например, несколько человек работают за одним устройством посменно).

- На пользователя — в данном случае, количество пользователей ограничено количеством лицензий — они могут без проблем заходить с любого количества клиентских устройств, но именно в том количестве, которое соответствует количеству имеющихся лицензий. Данный тип лицензирования удобен, когда устройств больше, чем пользователей (например, у пользователей может быть несколько устройств, за которыми они поочередно работают — компьютеры, ноутбуки, планшетные компьютеры и т. д.).

Для добавления серверов лицензирования, следует воспользоваться кнопкой «Добавить«. - Откроется окно, где в левой части будут указаны автоматически обнаруженные и доступные сервера лицензирования, а в правой — используемые на данном сервере. Так же можно самостоятельно добавить сервер по его доменному имени или IP адресу, воспользовавшись соответствующим полем в самом низу окна. Завершив выбор или ввод серверов лицензирования, данное и предыдущее окно следует закрыть нажатиями кнопок «ОК«.

Здравствуйте!

В этой статье я хочу рассмотреть установку и настройку терминального сервера на базе Windows server 2008 R2. Необходимость такового сервера присутствует практически во всех среднестатистических конторах, где численность компьютеров составляет от сотни рабочих станций, особенно если они разбросаны по разным точкам города. Постараюсь описывать всё чётко, без воды. Итак, предположим, что у вас уже имеется машина со свежеустановленным Windows server 2008 R2. Также предположим, что эта машина уже введена в домен Active Directory.

Заходим в диспетчер сервера и слева в дереве консоли выбираем пункт «роли»:

Не обращайте внимания, что у меня там присутствуют роли Active directory и DNS-сервера. Я это все делал на тестовой машине.

Нажимаем «добавить роли». Появляется мастер. На первом шаге читаем информацию и жмём «далее». На втором шаге ставим галочку напротив «Службы удалённых рабочих столов» и жмём «далее». Снова знакомимся с информацией и жмём «далее». На шаге выбора служб ролей ставим галочки следующим образом:

Этих компонентов достаточно, чтобы в локальной сети (или правильно построенной сети VPN) на сервере можно было работать. В правой части окна можно почитать описание каждого компонента, выделив его. Если требуется, чтобы на сервере терминалов можно было работать через web-доступ, то нужно устанавливать дополнительные компоненты, в том числе и веб-сервер IIS. В этой статье мы это рассматривать не будем. Жмём «далее». Снова читаем информацию и жмём «далее». На следующем шаге, для наилучшей совместимости выбираем «не требовать проверку подлинности на уровне сети» и жмём «далее».

Следующий шаг – это режим лицензирования. Здесь вы должны указать, какие терминальные лицензии вы приобрели. Если у вас ещё нет терминальных лицензий, то это можно указать позже. Я же выбрал лицензирование на устройство. «Далее».

Дальше, надо указать пользователей или группу пользователей, которые будут иметь право подключаться к серверу. Я выбрал группу «пользователи домена», поскольку опубликованными приложениями будут пользоваться все сотрудники. «Далее».

На следующем шаге «настройка взаимодействия с пользователем» рекомендую ничего не ставить, поскольку в 90% случаев людям этого не нужно. Да и пропускную способность сетки всё это мультимедийное хозяйство забьёт. «Далее».

Настройка области обнаружения для лицензирования удалённых рабочих столов. Тут выбор зависит от того как у вас организована структура Active directory. Я выбрал «Этот домен», поскольку у меня сервер лицензирования и сервер удалённых рабочих столов находятся в одном домене. Более, того! Они находятся на одной машине :). «Далее».

Смотрим, чего мы навыбирали, ознакамливаемся с информацией и жмём «Установить». В конце система попросит перезагрузку.

После перезагрузки система покажет результат установки. У меня он выглядит так:

Система жалуется на отсутствие сервера лицензирования. И не мудрено, ведь у нас он ещё не настроен.

Приступим к его настройке. Запустим диспетчер сервера и в дереве консоли перейдём на службы удалённых рабочих столов, затем, скроллингом спустимся вниз:

Справа кликаем на ссылку «Диспетчер лицензирования удалённых рабочих столов». Откроется соответствующая оснастка, в списке серверов которой мы должны увидеть нашу машину. Кликаем правой клавишей на нёй и выбираем свойства:

В открывшемся окне надо указать все необходимые сведения для активации, в частности метод установки и сведения об организации. Я свой сервер активировал через сайт https://activate.microsoft.com, поэтому метод установки выбрал «в браузер веб страниц».

После того, как внесли нужную информацию о компании и выбрали метод установки, снова жмём правой клавишей на нашем сервере (см. рисунок выше) и выбираем «Активировать сервер».

Необходимо успешно пройти активацию и установить клиентские лицензии сервера удаленных рабочих столов, чтобы продолжать дальше.

После успешной активации сервера и установки клиентских лицензий, в оснастке диспетчера лицензирования удалённых рабочих столов вы должны увидеть примерно вот это:

Теперь, укажем наш активированный сервер лицензирования в списке этих самых серверов лицензирования. Запустим диспетчер сервера и в дереве консоли перейдём на конфигурацию сервера узла сеансов удалённых рабочих столов:

По середине, в параметрах «Лицензирование» видим, что сервер лицензирования не указан. Жмём на этой строчке правой клавишей мыши и выбираем «свойства». Откроется окно свойств и предупреждение, что у нас не указан сервер лицензирования:

Закрываем это сообщение. Нажимаем «добавить» и выбираем свой сервер из списка доступных (в нашем случае, он там всего один). Теперь осталось только установить и опубликовать нужные нам приложения. У меня это пусть будут всеми любимая 1с и замечательная программа ДубльГИС.

Установка самих этих программ тут рассматриваться не будет. Перейдём к публикации этих программ.

Открываем диспетчер сервера и переходим на диспетчер удалённых приложений RemoreApp:

Сначала давайте посмотрим, что у нас в параметрах RDP (в винде оно почему-то RPD называется). Нажмём на ссылку «изменить»:

Выставим здесь оптимальные настройки для себя. «ОК».

Теперь добавляем приложения, нажав кнопку «Добавить удалённые приложения RemoteApp». Запустится мастер, в котором мы увидим список программ, установленных в системе «правильно» через установщик Windows. Выбираем 1с и ДубльГИС. Если же желаемой программы нету в списке, то её можно выбрать, нажав кнопку «обзор». «Далее», «Готово». Теперь видим, что внизу в списке удалённых приложений RemoteApp появились наши программы.

Теперь щёлкаем правой клавишей на 1с и выбираем «Создать пакет установщика Windows». Появится мастер, который вам задаст пару лёгких вопросов, и после того, как вы нажмёте кнопку «Готово», у вас откроется папка с готовым установочным файлом: C:Program FilesPackaged Programs1CV7s.msi. Для удобства, я просто расшарил эту папку, чтобы с рабочих станций удобно было забирать установочные пакеты. Аналогично же, создаём пакет и для ДубльГИСа.

Теперь, идём на рабочую станцию. Внимание! Рабочая станция должна быть не ниже Windows XP SP3! На XP со вторым сервис паком и ниже не заработает!

Копируем установочный пакет на рабочую станцию и устанавливаем его под администратором. На рабочем столе появится ярлык (если при создании пакеты была поставлена соответствующая галка) и в меню «Пуск» появится соответствующий пункт:

Если посмотрим в свойства ярлыка, то увидим, что он ссылается на папку C:Program FilesRemotePackages, в которой лежат файлики 1CV7s.rdp и 1CV7s.ico. На эту папку надо дать права на изменение обычным пользователям. Это пригодится для того, если потом под обычным юзером нужно будет изменить какие-либо параметры подключения. Итак, всё, хорошо, ярлыки появились… Но это мы сделали под администратором. Для того, чтобы те же самые ярлычки появилось под пользователем, надо этот установочный пакет запустить ещё раз, но уже из-под пользователя. Такой вот нюанс. Думаю, что это просто небольшая такая недоработка, потому как, если сразу пытаться установить пакет 1CV7s.msi из-под пользователя, то ничего не получится.

Ну да ладно, ещё раз запустили установку пакета из-под пользователя, получили свои ярлыки. Пробуем запустить 1с. И сразу же система нас предупреждает, что не может определить издателя этого удалённого приложения. Ставим галочку «больше не спрашивать» и жмём «подключить». Далее, система у нас просит имя пользователя и пароль. Внимание! Имя пользователя вводим вот в таком виде: yourdomainuser , затем вводим пароль и ставим галочку «запомнить пароль». Далее, у нас снова вылазит предупреждение о сертификате. И снова успокаиваем нашу систему, поставив галочку «не выводить данное предупреждение при подключении к этому удалённому компьютеру» и нажав «да». После чего наблюдаем, что окно подключения всё равно таки висит. Жмём кнопку «Сведения» и видим следующую картину:

Сервер нас не пускает, поскольку это запрещено групповыми политиками. Идём на сервер, жмём «Пуск» → «Выполнить» и вводим gpedit.msc. Нам откроется оснастка с настройками групповых политик на сервере. В ней ищем: Конфигурация компьютера → Конфигурация программ → Параметры безопасности → Локальные политики → Назначение прав пользователя → Разрешить вход в систему через службу удалённых рабочих столов.

Двойной щелчок – добавляем группу «пользователи домена». Вот теперь хорошо. Идём обратно на рабочую станцию и снова пробуем запустить 1с. Подключение чуток призадумается. Это из-за того, что на сервере, при первом подключении пользователя, создаётся профиль этого самого пользователя. И вот спустя несколько секунд мы видим долгожданную картинку:

Ну вот и всё!

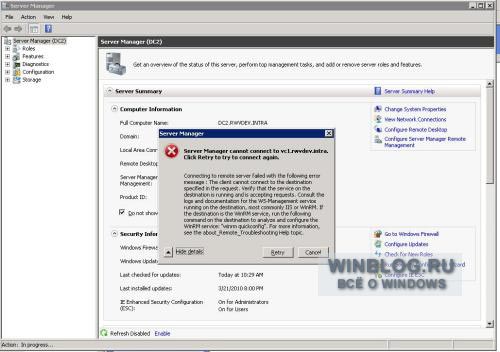

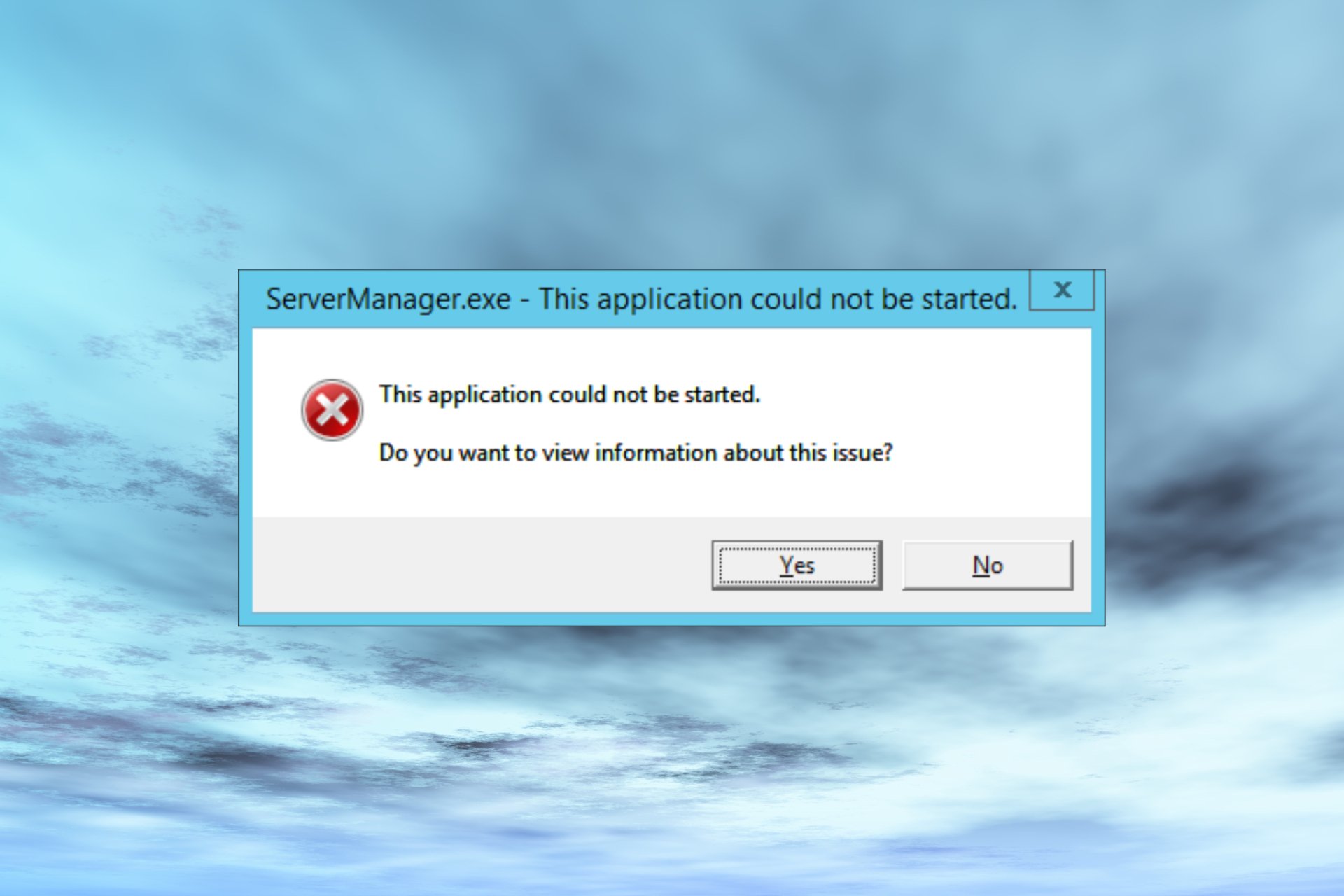

Однако этим возможности Диспетчера сервера не ограничиваются — он вполне пригоден и для повседневного администрирования полнофункциональных установок Windows Server. Правда, иногда настройки по умолчанию не позволяют использовать его для удаленного управления. На рис. A показано сообщение об ошибке, которое появляется при попытке подключиться к удаленному серверу Windows.

Рисунок A. Нажмите на изображении для увеличения.

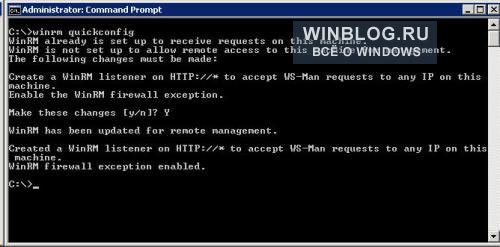

Чтобы устранить эту ошибку, необходимо выполнить на удаленном сервере команду winrm quickconfig и подтвердить разрешение для удаленных административных подключений (рис. B).

Рисунок B. Нажмите на изображении для увеличения.

После этого следует установить на удаленном сервере IIS. В том, чтобы добавлять эту роль исключительно для удаленного администрирования, есть свои преимущества и недостатки. С одной стороны, это создает дополнительную угрозу безопасности, поскольку предусматривает запуск еще одной службы, которую требуется правильно настроить и своевременно обновлять. С другой стороны, удаленное управление с помощью Диспетчера сервера избавляет администраторов от необходимости лишний раз напрямую входить на сервер.

Диспетчер сервера — без сомнения, лучшее решение для удаленного администрирования базовой версии Windows Server 2008, поскольку в ней недоступна административная консоль. Однако для других редакций я бы его не рекомендовал. Роль IIS обычно используется для веб-серверов, но сегодня многие приложения, в частности SQL Server и ряд других популярных решений, требуют наличия веб-движка для выполнения своих внутренних функций. Поэтому следует тщательно взвесить все «за» и «против», прежде чем подвергать систему дополнительному риску, используя IIS в полнофункциональных версиях Windows Server в угоду удобству управления.

А вы пользуетесь Диспетчером сервера для удаленного управления? Если да, как вы решаете проблему возникновения дополнительных уязвимостей при добавлении роли IIS на сервер? Узнайте как настроить IIS и Apache на одном сервере и на 80 порту.

Автор: Rick Vanover

Перевод

SVET

Оцените статью: Голосов

|

Рубрика: Администрирование / Победитель конкурса |

Мой мир Вконтакте Одноклассники Google+ |

Windows Server 2008 R2 Core

Установка и настройка типовых сервисов IIS

Windows Server-система часто разворачивается для поддержания определенной роли или нагрузки. При правильно организованной структуре она устанавливается один раз и управляется удаленно, через внешние оснастки

Также Server Core дает уменьшение возможностей для вредоносного кода за счет того, что из него вырезаны многие компоненты, ненужные в серверной работе. По статистике для Server Core сейчас идет около 35% всех обновлений Windows 2008 и приблизительно 59% критических обновлений. Что, естественно, уменьшает требования к его перезагрузке

Вырезание компонентов также дало еще одно преимущество. Уменьшение требований к аппаратной части, в особенности к оперативной памяти и месту на диске. Рекомендуемые требования для установки Server Core составляют минимум 512 Мб оперативной памяти, а чистая установка занимает всего около 8 Гб. Для одного сервера, установленного на современной серверной платформе, это, возможно, и не очень актуально, а вот при условии использования виртуализации множества серверов может дать ощутимое преимущество и позволит установить больше серверов на то же железо по сравнению с «обычным» Windows Server 2008 R2.

Развитие IIS для Server Core

Возможность установки IIS для Server Core была еще в Windows Server 2008, но не было возможности установить на нем .NET. Также там нельзя было установить PowerShell, что, по моему мнению, является главным недостатком Windows Server 2008 Core.

Конечно, через некоторое время специалисты смогли установить .NET и запустить PowerShell (http://dmitrysotnikov.wordpress.com/2008/05/15/powershell-on-server-Core), но все равно это не являлось рекомендованной Microsoft процедурой. Как следствие, использовать в рабочей среде это было возможно только на усмотрение Администратора.

В Windows Server 2008 R2 поддержка .NET уже реализована, что дает возможность осуществления на нем всех задач современного веб-сервера, а также использовать среду PowerShell.

Вторым недостатком Windows Server 2008 Core была его плохая подготовленность для настройки. Вся установка осуществлялась из командной строки. В систему не было включено никаких оболочек, позволявших облегчить настройку. И опять же в скором времени было выпущено множество программ для комфортной установки компонентов (http://new.samag.ru/archive/article/829). Именно поэтому в Windows Server 2008 R2 был введен скрипт начальной установки sconfig, позволивший значительно упростить первичную установку сервера.

IIS 7.5 на Windows Server 2008 R2 Core позволяет использовать все те же возможности что и «обычный» Windows Server 2008 R2. А именно имеет поддержку WebDAV и FTP, модулей IIS для PowerShell и т.д.

Первичная настройка Server Core

После установки Windows Server 2008 R2 в режиме Server Core и ввода логина и пароля мы видим командную строку и – все. Добро пожаловать в мир Server Core (см. рис. 1).

Рисунок 1. Рабочий стол Windows Server 2008 R2 в режиме Server Core после установки

Первое, что нужно сделать с любой серверной системой, это настроить сеть. Для этого запускаем скрипт первичной настройки sconfig и выбираем пункт 8 (см. рис. 2). Дальше настройка осуществляется в интуитивно понятном окружении, и я его не буду описывать.

Рисунок 2. Sconfig – скрипт настройки, встроенный в систему

Также можно воспользоваться настройкой из командной строки с помощью утилиты netsh. Для того чтобы посмотреть текущие подключения, вводим команду:

C:WindowsSystem32>netsh interface ipv4 show interfaces

Инд Мет MTU Состояние

— ———- ———- ————

3 5 1500 connected

1 50 4294967295 connected

Имя

——————————

Подключение по локальной сети

Loopback Pseudo-Interface 1

И определяем номер нашего подключения.

После командой:

netsh interface ipv4 set address name=»3″ source=static address=192.168.1.3 mask=255.255.255.0

где name=»3″ есть номер вашего подключения, вводим IP-адрес и маску.

DNS-сервер добавляется командой:

netsh interface ipv4 add dnsserver name=»3″ address=192.168.1.2 index=1

При желании ввод в домен осуществляется также из скрипта настройки sconfig или с помощью команды:

netdom join %computername% /domain:test.local /userd:Administrator /password:*

Активация Windows осуществляется с помощью специального скрипта:

cscript C:WindowsSystem32slmgr.vbs

После перезагрузки нам необходимо будет включить среду PowerShell, которая по умолчанию выключена. Осуществляется это также из sconfig.

После его запуска выбираем пункт 4. Пункт 2 подменю настройки удаленного управления включает PowerShell (см. рис. 3).

Рисунок 3. Подменю «Настройка удаленного управления»

Из командной строки запуск установки осуществляется с помощью данной команды:

start /w ocsetup MicrosoftWindowsPowerShell

После перезагрузки мы получим среду PowerShell на нашем сервере.

Также рекомендую включить удаленное управление через службу WinRM. Опять используем sconfig и пункт 4 или командную строку:

winrm quickconfig

После этого нам станет доступна удаленная консоль диспетчера сервера, появившаяся в Windows Server 2008 R2 (см. рис. 4).

Рисунок 4. Диспетчер сервера Windows Server 2008 R2, подключенный к Server Core

И в конце можно включить удаленный рабочий стол (RDP). В sconfig это пункт 7.

А вот в командной строке придется воспользоваться отдельным скриптом:

cscript C:WindowsSystem32Scregedit.wsf /ar 0

Внимание: для того чтобы подключаться к серверу с клиентов ниже, чем Windows Vista/Windows Server 2008, надо отключить высокий уровень безопасности, установленный по умолчанию:

cscript C:WindowsSystem32Scregedit.wsf /cs 0

Разрешение протокола RDP на брандмауэре осуществляется знакомой нам утилитой netsh:

netsh advfirewall firewall set rule group=»Remote Desktop» new enable=yes

Установка и настройка IIS

Как бы ни была хороша утилита sconfig для первичной настройки сервера, но она не позволяет устанавливать роли и компоненты Windows Server.

Я рекомендую использовать для этого бесплатную оболочку Core configurator 2.0 (http://Coreconfig.codeplex.com), написанную в среде PowerShell. Данная оболочка обладает почти всеми возможностями «обычной» панели управления и позволяет интуитивно понятно настроить сервер так, как вам будет нужно.

Записать программу на сервер вы можете любым удобным для вас способом. Запуск оболочки после установки осуществляется файлом Start_Coreconfig.wsf (см. рис. 5).

Рисунок 5. Core configurator 2.0 после запуска

Установка ролей осуществляется из меню Computer setting -> Add or Remove Roles (см. рис. 6).

Рисунок 6. Список компонентов для установки из Core configurator 2.0

Или можно установить их из командной строки. Для установки по умолчанию достаточно применить команду (внимание, имена компонентов чувствительны к регистру):

start /w pkgmgr /l:log.etw /iu:IIS-WebServerRole;WAS-WindowsActivationService;WAS-ProcessModel;WAS-NetFxEnvironment;WAS-ConfigurationAPI

Полная установка – это небольшая строка в 924 символа:

start /w pkgmgr /iu:IIS-WebServerRole;IIS-WebServer;IIS-CommonHttpFeatures;IIS-StaticContent;IIS-DefaultDocument;

IIS-DirectoryBrowsing;IIS-HttpErrors;IIS-HttpRedirect;IIS-ApplicationDevelopment;IIS-ASP;IIS-CGI;IIS-ISAPIExtensions;

IIS-ISAPIFilter;IIS-ServerSideIncludes;IIS-HealthAndDiagnostics;IIS-HttpLogging;IIS-LoggingLibraries;IIS-RequestMonitor;

IIS-HttpTracing;IIS-CustomLogging;IIS-ODBCLogging;IIS-Security;IIS-BasicAuthentication;IIS-WindowsAuthentication;

IIS-DigestAuthentication;IIS-ClientCertificateMappingAuthentication;IIS-IISCertificateMappingAuthentication;

IIS-URLAuthorization;IIS-RequestFiltering;IIS-IPSecurity;IIS-Performance;IIS-HttpCompressionStatic;IIS-HttpCompressionDynamic;

IIS-WebServerManagementTools;IIS-ManagementScriptingTools;IIS-IIS6ManagementCompatibility;IIS-Metabase;IIS-WMICompatibility;

IIS-LegacyScripts;IIS-FTPPublishingService;IIS-FTPServer;WAS-WindowsActivationService;WAS-ProcessModel

Удаленное управление, включается поле установки компонента IIS-ManagementService:

start /w ocsetup IIS-ManagementService

После необходимо включить удаленное управление сервером IIS, для этого добавляем ключ в реестр:

reg add HKEY_LOCAL_MACHINESOFTWAREMicrosoftWebManagementServer /v EnableRemoteManagement /t REG_DWORD /d 1

и включаем службу удаленного управления WMSvc. Сделать это можно из Core сonfigurator или с помощью команды:

net start wmsvc

Замечу, что мы только запускаем службу. Чтобы установить ее автоматический запуск с сервером, можно воспользоваться, например, данной PowerShell командой:

set-service wmsvc -startuptype automatic

После этого к серверу можно будет подключаться снаружи, из Windows Server 2008 R2, с помощью консоли управления IIS (см. рис. 7).

Рисунок 7. Удаленная консоль IIS 7.5

Или с помощью модулей IIS для PowerShell. Для их установки нужно разрешить запуск неподписанных скриптов, например:

set-executionPolicy remoteSigned

и импортировать модули:

import-module WebAdministration

Для постоянной работы рекомендуется добавить импорт модулей в профиль PowerShell.

Рисунок 8. Список командлетов IIS для PowerShell

***

Данная статья отлично показывает, что развертывание Windows Server 2008 R2 в режиме Server Core с нуля с установкой роли IIS или любой другой возможно без использования командной строки. Настройка сетевых параметров, установка ролей и компонентов, включение удаленного управления и т.д. сегодня можно осуществить из специальных оболочек.

Но при желании все конфигурирование возможно и из командной строки. После настройки сервера нет необходимости входить на сервер напрямую, мониторинг и управление сервисами возможны через удаленные оснастки.

Мой мир

Вконтакте

Одноклассники

Google+

The main cause for this issue is Windows Server Manager corruption

by Ivan Jenic

Passionate about all elements related to Windows and combined with his innate curiosity, Ivan has delved deep into understanding this operating system, with a specialization in drivers and… read more

Published on January 9, 2023

Reviewed by

Alex Serban

After moving away from the corporate work-style, Alex has found rewards in a lifestyle of constant analysis, team coordination and pestering his colleagues. Holding an MCSA Windows Server… read more

- If Windows Server Manager is not opening or launching, the issue may be caused by file corruption.

- Another problem might be that the executable file is broken or altered by viruses or malware.

- A quick solution for this failure is to run a few scanning processes that fix the file automatically.

XINSTALL BY CLICKING THE DOWNLOAD FILE

This software will repair common computer errors, protect you from file loss, malware, hardware failure and optimize your PC for maximum performance. Fix PC issues and remove viruses now in 3 easy steps:

- Download Restoro PC Repair Tool that comes with Patented Technologies (patent available here).

- Click Start Scan to find Windows issues that could be causing PC problems.

- Click Repair All to fix issues affecting your computer’s security and performance

- Restoro has been downloaded by 0 readers this month.

The Windows Server Manager is sort of a one-stop shop that enables the IT staff to keep a tab on all the servers hosted on a network. However, many of our readers reported that Windows Server Manager is not opening.

An alternative error connected to this issue is The procedure entry point could not be located in the dynamic link library c:windossystem32servermanager.exe.

Why is Windows Server Manager not opening?

This issue is pretty frustrating, and although there is not much information about the exact causes, we highlight some of the possibilities:

- A hardware failure – If you recently witnessed a hard disk drive crash or malfunction, this may have triggered a Server Manager file corruption.

- ServerManager.exe file broken – The executable file might have been altered by a virus, or it’s simply corrupted. For this part, we recommend using one of the best antiviruses for Windows Server.

Now that we know what we’re dealing with, let’s go to the actual solutions to fix the problem.

However, before starting, make sure to install the latest Windows Server updates in the Settings menu.

What do I do if Windows Server Manager is not opening?

1. Run DISM and SFC scans

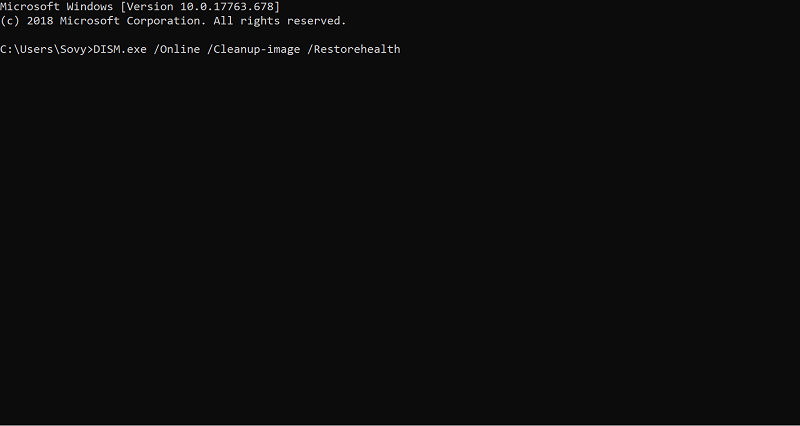

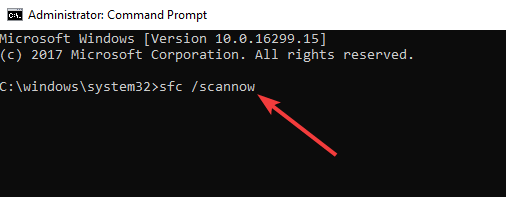

- Click the Start button, type cmd in the Search box, and click on Run as administrator from the search result shown.

- In the Command Prompt window, type the following command and hit Enter:

DISM.exe /Online /Cleanup-image /Restorehealth - Now, type the following command and press Enter to run it:

sfc /scannow - This will initiate the process and might take several minutes before it is completed.

- While you are still in the Command Prompt window, type the following command and press Enter:

dism /online /cleanup-image /startcomponentcleanup - Wait until the process is completed and restart the machine.

Most of our readers managed to fix this issue by running these simple scans on their Windows Server machines.

Make sure you run Command Prompt with full privileges. The DISM commands will not work otherwise.

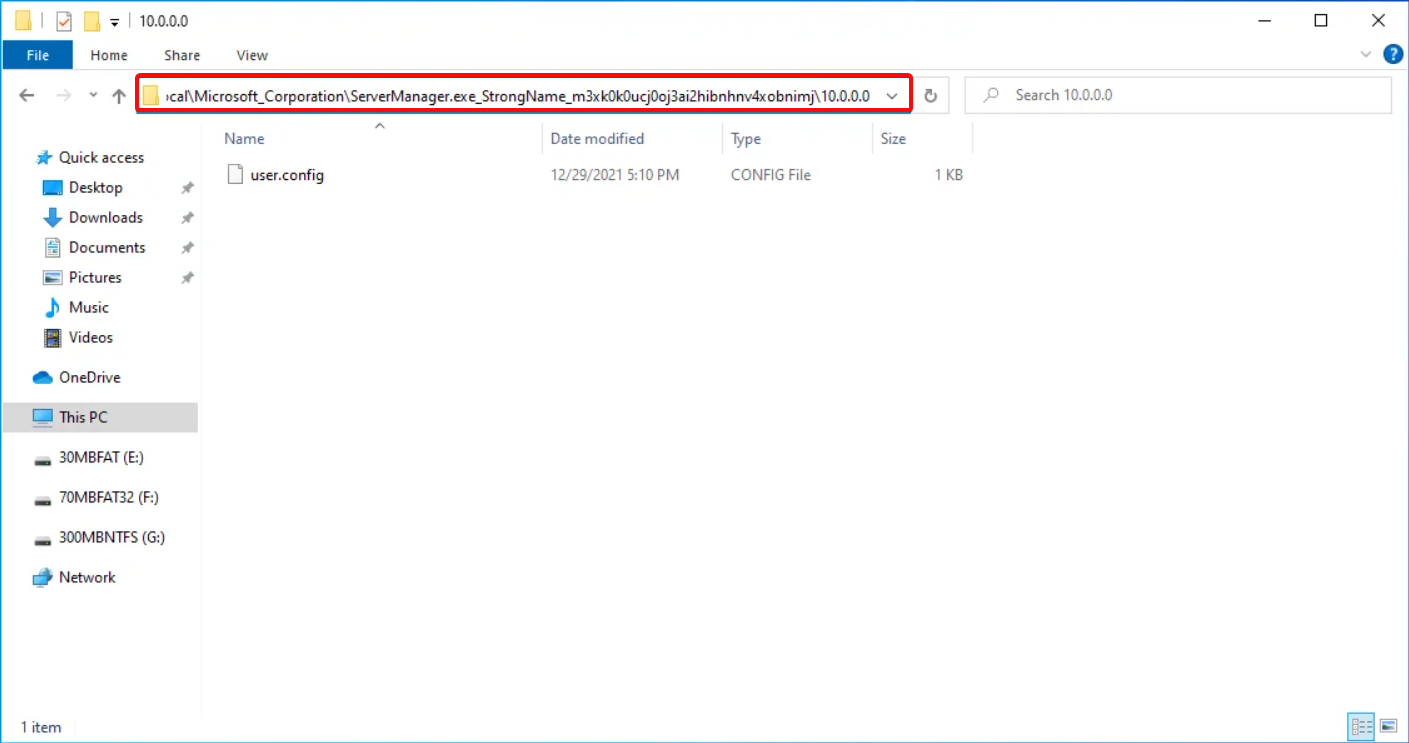

2. Manually delete the user.config file

- Press the Windows key + E to start File Manager.

- Navigate to the following file in your system or root folder:

C:UsersYourUserNameAppDataLocalMicrosoft_CorporationServerManager.exe_StrongName_m3xk0k0ucj0oj3ai2hibnhnv4xobnimj10.0.0.0user.config - Delete the user.config file.

- Restart Server Manager. This recreates the file.

Deleting the user.config file will also address any issues of the file being corrupted so we strongly recommend performing this action.

- How to Download & Enable RSAT on Windows 10

- 3 Ways to Enable Remote Desktop on Windows Server 2019

- How To Add An User To Windows Server [2008, 2012 & 2016]

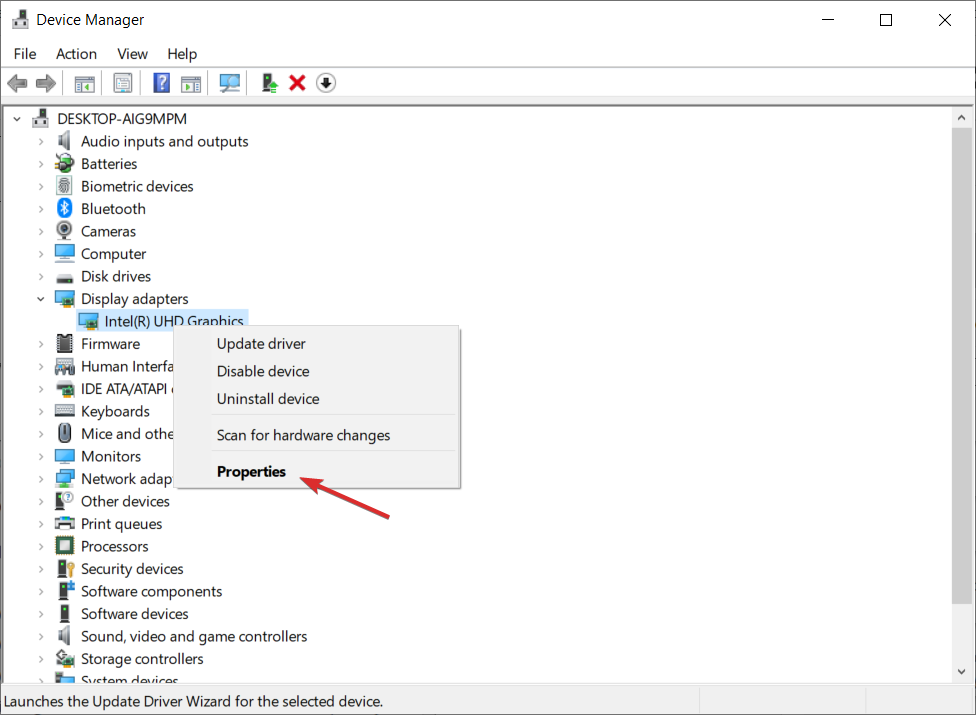

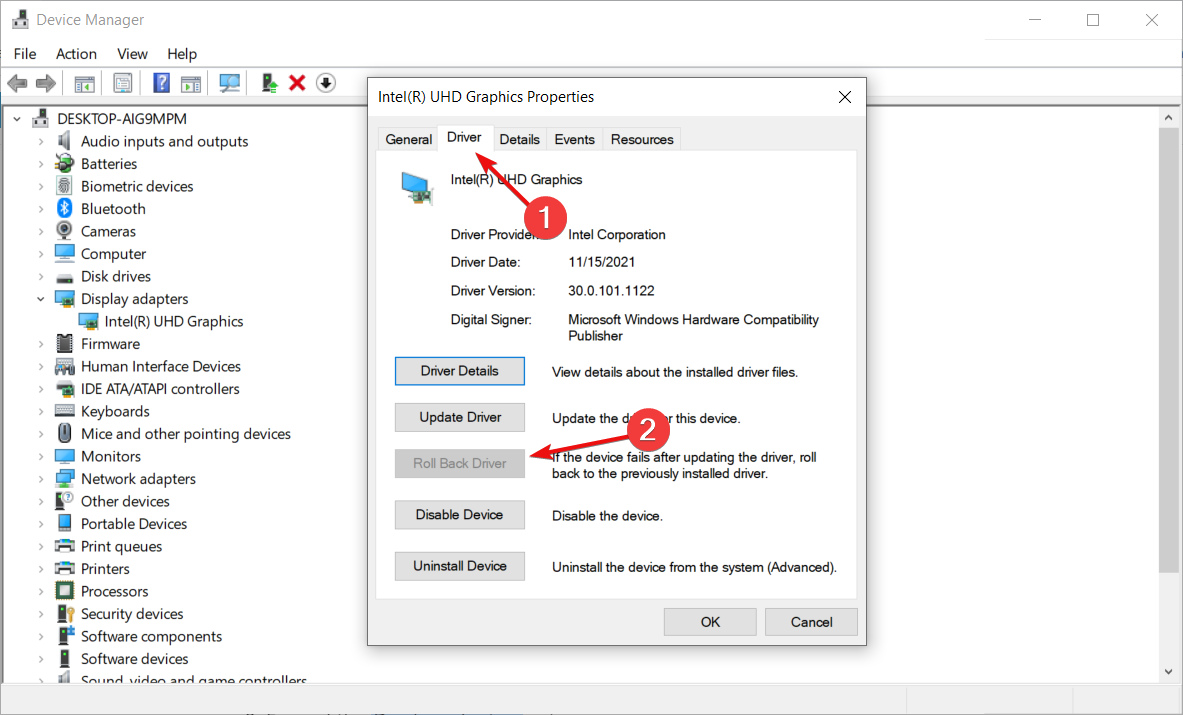

3. Rollback the graphics card driver

NOTE

Only perform this solution if you recently update the graphics card driver prior to this issue occurring.

- Right-click the Start button and select Device Manager.

- Go to the Display adapters section, right-click the graphics driver, and select Properties.

- In the next window, click the Driver tab and hit the Rollback driver button if the option is not grayed out. If it is grayed out, that means you don’t have a previous version.

The above steps should help deal with the situation when Windows Server Manager does not open.

Also, if you’re using one of the best Windows Server backup software, this problem may be fixed by reverting the changes to an earlier moment.

If you have any other solutions or questions, don’t hesitate to leave them in the comments section below.

Newsletter

The main cause for this issue is Windows Server Manager corruption

by Ivan Jenic

Passionate about all elements related to Windows and combined with his innate curiosity, Ivan has delved deep into understanding this operating system, with a specialization in drivers and… read more

Published on January 9, 2023

Reviewed by

Alex Serban

After moving away from the corporate work-style, Alex has found rewards in a lifestyle of constant analysis, team coordination and pestering his colleagues. Holding an MCSA Windows Server… read more

- If Windows Server Manager is not opening or launching, the issue may be caused by file corruption.

- Another problem might be that the executable file is broken or altered by viruses or malware.

- A quick solution for this failure is to run a few scanning processes that fix the file automatically.

XINSTALL BY CLICKING THE DOWNLOAD FILE

This software will repair common computer errors, protect you from file loss, malware, hardware failure and optimize your PC for maximum performance. Fix PC issues and remove viruses now in 3 easy steps:

- Download Restoro PC Repair Tool that comes with Patented Technologies (patent available here).

- Click Start Scan to find Windows issues that could be causing PC problems.

- Click Repair All to fix issues affecting your computer’s security and performance

- Restoro has been downloaded by 0 readers this month.

The Windows Server Manager is sort of a one-stop shop that enables the IT staff to keep a tab on all the servers hosted on a network. However, many of our readers reported that Windows Server Manager is not opening.

An alternative error connected to this issue is The procedure entry point could not be located in the dynamic link library c:windossystem32servermanager.exe.

Why is Windows Server Manager not opening?

This issue is pretty frustrating, and although there is not much information about the exact causes, we highlight some of the possibilities:

- A hardware failure – If you recently witnessed a hard disk drive crash or malfunction, this may have triggered a Server Manager file corruption.

- ServerManager.exe file broken – The executable file might have been altered by a virus, or it’s simply corrupted. For this part, we recommend using one of the best antiviruses for Windows Server.

Now that we know what we’re dealing with, let’s go to the actual solutions to fix the problem.

However, before starting, make sure to install the latest Windows Server updates in the Settings menu.

What do I do if Windows Server Manager is not opening?

1. Run DISM and SFC scans

- Click the Start button, type cmd in the Search box, and click on Run as administrator from the search result shown.

- In the Command Prompt window, type the following command and hit Enter:

DISM.exe /Online /Cleanup-image /Restorehealth - Now, type the following command and press Enter to run it:

sfc /scannow - This will initiate the process and might take several minutes before it is completed.

- While you are still in the Command Prompt window, type the following command and press Enter:

dism /online /cleanup-image /startcomponentcleanup - Wait until the process is completed and restart the machine.

Most of our readers managed to fix this issue by running these simple scans on their Windows Server machines.

Make sure you run Command Prompt with full privileges. The DISM commands will not work otherwise.

2. Manually delete the user.config file

- Press the Windows key + E to start File Manager.

- Navigate to the following file in your system or root folder:

C:UsersYourUserNameAppDataLocalMicrosoft_CorporationServerManager.exe_StrongName_m3xk0k0ucj0oj3ai2hibnhnv4xobnimj10.0.0.0user.config - Delete the user.config file.

- Restart Server Manager. This recreates the file.

Deleting the user.config file will also address any issues of the file being corrupted so we strongly recommend performing this action.

- How to Download & Enable RSAT on Windows 10

- 3 Ways to Enable Remote Desktop on Windows Server 2019

3. Rollback the graphics card driver

NOTE

Only perform this solution if you recently update the graphics card driver prior to this issue occurring.

- Right-click the Start button and select Device Manager.

- Go to the Display adapters section, right-click the graphics driver, and select Properties.

- In the next window, click the Driver tab and hit the Rollback driver button if the option is not grayed out. If it is grayed out, that means you don’t have a previous version.

The above steps should help deal with the situation when Windows Server Manager does not open.

Also, if you’re using one of the best Windows Server backup software, this problem may be fixed by reverting the changes to an earlier moment.

If you have any other solutions or questions, don’t hesitate to leave them in the comments section below.

Newsletter

Настроить терминальный сервер задача интересная.

Установка и настройка терминального сервера включает такие этапы:

- Системная конфигурация сервера

- Установка службы удаленных рабочих столов

- Выбор роли сервера

- Выбор служб ролей

- Указываем метод проверки подлинности

- Указываем метод лицензирования

- Выбираем группу пользователей, которым предоставляется терминальный доступ к серверу

- Настройка взаимодействия с пользователем

- Настройка области обнаружения для лицензирования удаленных рабочих столов

- Подтверждение выбранных настроек

- Установка сервера лицензирования

- Добавление пользователей терминального сервера.

Терминальный доступ к серверу часто используется в компаниях, где компьютеры устарели или когда нужен удаленный доступ к некоторым программам.

- Системная конфигурация сервера

Сервер терминалов очень любит оперативную память, каждая терминальная сессия на примере 1С использует 200-300 Мбайт ОЗУ. На сервер можно установить модуль оперативной памяти на 32 Гбайт, это с учетом запаса по ОЗУ.

Еще одна сложность – это жесткие диски, желательно чтобы диски работали в рейд-массиве, это позволить создать отказоустойчивость в случае гибели жесткого диска, а также повысить скорость работы приложений. Если у Вас есть возможность, приобретайте аппаратные рейд контроллеры с 512 Мб ОЗУ и батарейкой BBU.

По процессору актуальна покупка высокочастотного четырех ядерного CPU, если есть возможность, приобретите двух процессорные конфигурации.

- Установка службы удаленных рабочих столов

Запускаем – «Диспетчер сервера» («Server Manager») – его иконка находится на рабочем столе возле кнопки «Пуск».

-

Выбор роли сервера терминалов

«Роли» — «Добавить роли»

В английском варианте «Roles» — «Add Roles»

Выбираем «Службы удаленных рабочих столов», нажимаем «Далее»

В английской версии – «Remote Desktop Services», жмем «Next»

- Выбор служб ролей

В «Службы ролей» выбираем – «Узел сеансов удаленных рабочих столов» «Лицензирование удаленных рабочих столов». Потом «Далее»

В английской версии в «Role services» выбираем – «Remote Desktop Session Host» и «Remote Desktop Licensing». Жмем «Next»

- Указываем метод проверки подлинности

В «Метод проверки подлинности» выбираем – «Не требовать проверку подлинности на уровне сети», потом «Далее»

Для английского варианта в «Authentication Method» выбираем – «Do not require Network Level Authentication», затем жмем «Next»

Это опция позволит подключаться к серверу с разными версиями RDP клиента, которые поддерживают только старый протокол RDP.

- Указываем метод лицензирования для сервера терминалов

В «Режим лицензирования» («Licensing Mode») указываем – «На устройство» («Per Device»). Это наиболее предпочитаемый вариант. Затем жмем «Далее» («Next»).

При выборе – На пользователя (Per User), на сервере создается ограниченное число учетных записей с определенными логинами.

Если есть две лицензии «На пользователя», то на сервере Терминалов можно создать только две учетные записи.

То есть у нас две учетные записи, и мы можем входить с помощью них с любых компьютеров. Одновременно могут работать только два пользователя.

При выборе — Per Device, на сервере создается неограниченное число учетных записей с любыми логинами.

Если есть две лицензии «На устройство», то на сервере Терминалов мы можем создать неограниченное число учетных записей.

То есть если у нас две лицензии установленных на два компьютера, мы можем входить с помощью этих двух компьютеров под разными учетными записями.

- Выбираем группу пользователей, у которых есть терминальный доступ к серверу

В «Группы пользователей» выбираем «Добавить…».

В «User groups» выбираем «Add…».

В окне «Выбор: «Пользователи»» выбираем «Все», нажимаем кнопку «Проверить имена», потом «ОК».

В «Select users» выбираем «Everyone» и нажимаем «Check Names», потом «ОК»

- Настройка взаимодействия с пользователем

В разделе «Взаимодействие с пользователями» выделяем галочками нужные пункты и нажимаем «Далее».

В «Client Experience» отмечаем нужные позиции и жмем «Next»

Здесь дополнительные настройки, то есть если необходимо передавать клиентам аудио и видеоданные или включить интерфейс Aero — отмечаем галочками нужные позиции.

- Настройка области обнаружения терминального сервера для лицензирования удаленных рабочих столов

В разделе «Настройка лицензирования…» («RD Licensing Configuration»):

Если компьютер не входит в домен:

Ставим галочку – «Настроить область обнаружения для этого сервера лицензирования» («Configure a discovery scope for this license server») и

Выбираем – «Эта рабочая группа» («This workgroup»)

Если компьютер входит в домен:

Ставим галочку – «Настроить область обнаружения для этого сервера лицензирования» («Configure a discovery scope for this license server») и

Выбираем – «Этот домен» («This domain») или «Лес» («The forest»).

Нажимаем кнопку «Далее» («Next»).

Подтверждения выбранных элементов для установки

В разделе «Подтверждение» («Confirmation») нажимаем «Установить» («Install»).

- Установка и настройка сервера лицензирования

После перезагрузки появляется такое окно:

Здесь нас предупреждают, что не настроен сервер лицензирования рабочих столов. Жмем «Закрыть» («Close»)

Заходим в главное меню «Пуск» — «Администрирование» — «Службы удаленных рабочих столов» — «Конфигурация узла сеансов удаленных рабочих столов».

В английском варианте: «Start» — «Administrative Tools» — «Remote Desktop Services» — «Remote Desktop Session Host Configuration».

Здесь указано, что нет серверов лицензирования удаленных рабочих столов – «Серверы лицензирования удаленных рабочих столов» («Remote Desktop license server») – «Не указано» («Not specified»).

Кликаем дважды по этой надписи.

Во вкладке «Лицензирование» («Licensing») ставим галочку «На устройство» («Per Device») и нажимаем «Добавить…» («Add…») для добавления сервера лицензирования.

С левой стороны видим наш локальный сервер «term1c», выделяем его и нажимаем на кнопку «Добавить» («Add>»), потом – «ОК».

Во вкладке «Лицензирование» («Licensing») выбираем «term1c», потом «Применить» («Apply») и «ОК»

После этой операции у нас указан сервер лицензирования, но этого мало, чтобы все заработало, необходима его активация.

Для этого пройдем по «Пуск» — «Администрирование» — «Службы удаленных рабочих столов» — «Диспетчер лицензирования удаленных рабочих столов».

Выделяем надпись – «TERM1C» и жмем правой кнопкой,

в меню выбираем – «Активировать сервер» («Activate Server»).

(recommended)») и нажимаем «Далее» («Next»).

Здесь заполняем поля своими данными.

Тут заполняем данными или

оставляем поля пустыми и

нажимаем «Далее»(«Next»).

Нажимаем – «Далее»

(«Next >»)

Нажимаем –

«Далее» («Next >»)

ставим – «Соглашение «Enterprise Agreement».

Нажимаем – «Далее» («Next >»)

В поле – «Номер соглашения» («Agreement number»), вводим один из номеров, которые указаны на картинке.

Нажимаем – «Далее» («Next >»)

«Версия продукта» («Product version») –«Windows Server 2008 or Windows Server 2008 R2»

«Тип лицензии» («License type») – «Клиентская лицензия «на устройство» (службы терминал…)» («Per Device CAL (TS, RDS or VDI)»)

Quantity – 999, Нажимаем – «Далее» («Next >»)

Готово, терминальный сервер установлен.

Для проверки состояния лицензирования пройдите в главное меню «Пуск» — «Администрирование» — «Службы удаленных рабочих столов» — «Конфигурация узла сеансов удаленных рабочих столов».

В английском варианте: «Start» — «Administrative Tools» — «Remote Desktop Services» — «Remote Desktop Session Host Configuration».

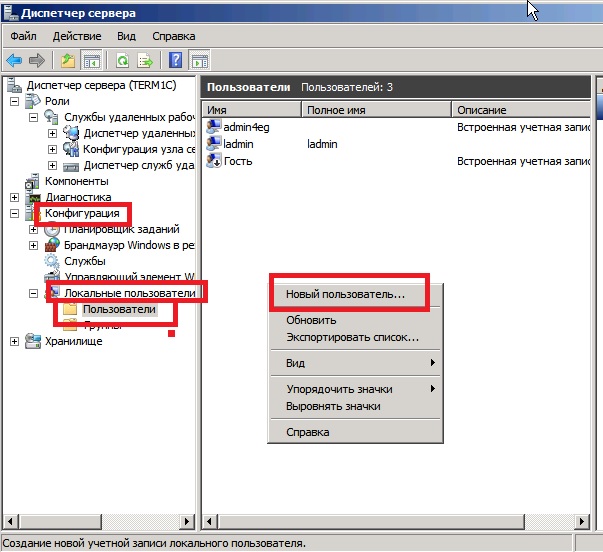

- Добавление пользователей терминального сервера

Открываем окно «Диспетчер сервера», выбираем в левом окне: «Конфигурация» — «Локальные пользователи» — «Пользователи».

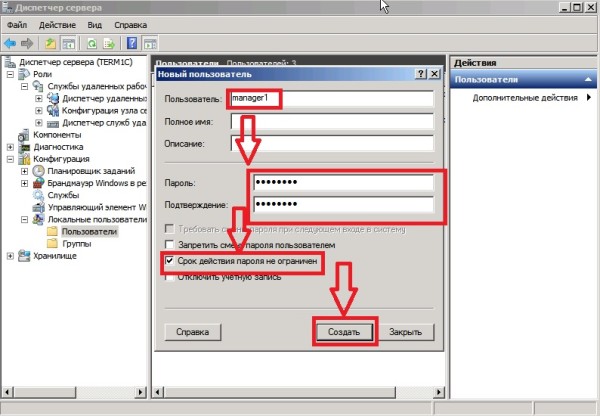

В правом окне правой кнопкой мыши вызываем контекстное меню и выбираем «Новый пользователь…»

В окне «Новый пользователь» в поле «Пользователь» вводим имя, вводим пароль и подтверждение, ставим галочку «Срок действия пароля не ограничен» и кнопку «Создать»

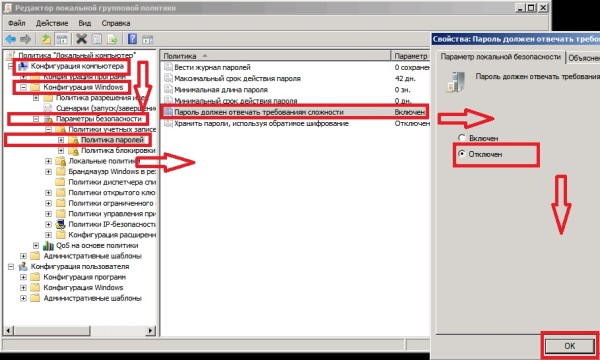

В «Пуск» — «Выполнить» вводим gpedit.msc

Открывается окно «Редактор локальной групповой политики». В левом окне выбираем «Конфигурация компьютера» — «Конфигурация Windows» — «Параметры безопасности» — «Политика паролей». В правом окне выбираем «Пароль должен отвечать требованиям сложности». В свойствах ставим галочку «Отключен» и нажимаем «ОК».

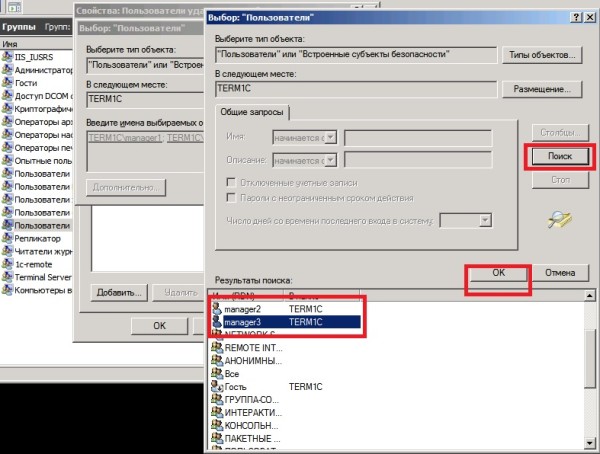

Открываем окно «Диспетчер сервера», выбираем в левом окне: «Конфигурация» — «Локальные пользователи» — «Группы».

В правом окне выбираем «Пользователи удаленного рабочего стола», контекстным меню выбираем «Свойства». Нажимаем «Добавить» и «ОК».

В окне «Выбор: «Пользователи» нажимаем «Поиск» и «ОК». В окне «Результаты поиска» выделяем внесенных ранее пользователей. Имена пользователей можно внести вручную и нажать кнопку «Сопоставить». Затем добавляем их.

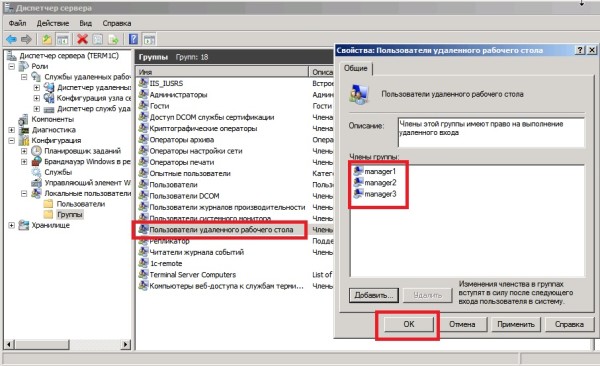

В окне «Диспетчер сервера», выбираем в левом окне: «Конфигурация» — «Локальные пользователи» — «Группы».

В правом окне выбираем «Пользователи удаленного рабочего стола», контекстным меню выбираем «Свойства». Выделяем внесенных ранее пользователей, нажимаем «ОК».

Установка и настройка терминального сервера – поэтапные действия, направленные на эффективное функционирование данной системы. Приведенная пошаговая инструкция призвана максимально помочь Вам решить эту задачу. Настроить терминальный сервер теперь стало проще!

Если Вам нужна профессиональная помощь, то опытные специалисты компании «IT-Допомога» решат задачи любой сложности по установке и настройке серверов.

В рамках услуги «Абонентское обслуживание компьютеров» Киев Вы получаете работы по установке и настройке серверов, а также другие виды работ, предусмотренные условиями договора.

Выбор роли сервера терминалов

Выбор роли сервера терминалов

Подтверждения выбранных элементов для установки

Подтверждения выбранных элементов для установки