One of the most powerful features of the File Server Resource Manager is probably the File Classification, but as the additional file attributes may not be required in many organizations, in this post I’d like to focus on other useful features of FSRM that undoubtedly can help administrators of any file servers in enterprises: file/folder quotas, file screening and access denied assistence. Let’s see how these features can be deployed.

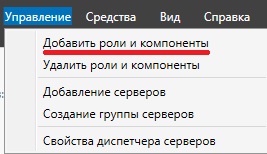

To install FSRM on a file server click Add Roles and features in Server Manager and select File Server Resource Manager under the File and Storage ServicesFile and iSCSI Services node. Once installed run it from Server Manager:

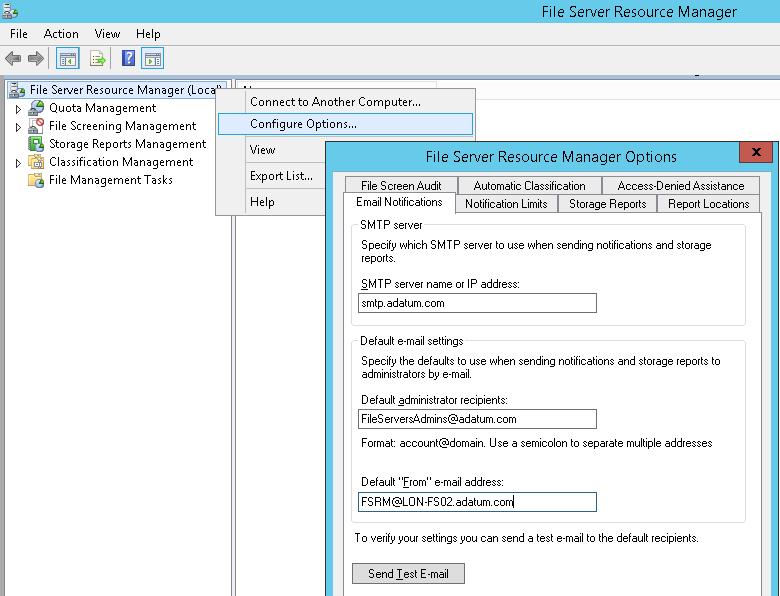

The first thing to do right after FSRM installation is to configure the server options:

SMTP Server:

After pressing Send Test E-Mail the test message arrives at my mailbox:

At this stage the other options can be left at their defaults – you can adjust them to your needs any time later.

1) Quotas

Let’s create a quota that will pose a 100 MB limit on users (based on file/folder owneship) – it means every user will be prohibited from using more than 100MB of the server’s shared resource.

Double-clicking on the quota opens the quota’s properties:

Now let’s see how it works. Suppose a user (TestENTERPRISEentadmin) wants to copy the four ~26MB files to the share to which this quota is applied – in my case it is the \dcFS shared folder:

Please note the following: the quota is calculated based on the files/folders owners – as the owner of the FS folder is Administrators group the quota will apply to this group!

If the user entadmin tries to make the fourth copy of the Emet Setup.msi file the following error will be raised:

…and the message below will arrive at the administrator’s mailbox:

The corresponding event (ID 12325) in the Application log:

Over the time an administrator would probably want to create reports to see which files/folders exist in the server’s shared folders – here’s how we can create the corresponding reports:

The following report will be sent to the administrator:

2. File Screening.

I think many companies would like to restrict file types users can save in their file servers’ shares. With the File Screening feature it would take just a few minutes to prevent users, for example, from storing their audio/video files in the file servers’ shared folders. Before proceeding to creating file screens I’ll enable the following server option:

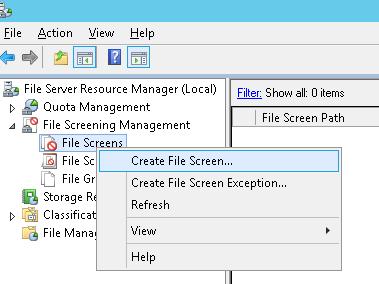

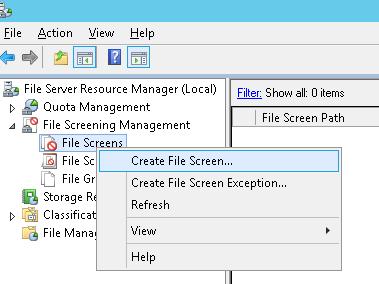

I’ll start by right-clicking File Screening ManagementFile Screens and selecting Create File Screen…

As my goal is to prevent users from storing audio/video files on file server I can make use of the built-in templates – Block Audio and Video Files:

If I then double-click the newly-created file screen and press Edit I’ll see the list of the file types included in the built-in Block Audio and Video Files template:

As you may see this list does not include one of the most popular video formats -*.mts, so I’ll add it to the list by typing *.mts in the Files to include field and pressing the Add button (see above):

Now If I try to copy 00001.mts file to \dcFS I’ll see this error:

The corresponding event 8215:

Again, let’s create the File Sceening Audit report:

The e-mail message will be delivered to the configured administrator’s mailbox:

3. Access Denied Assistance

When a user tries to get access to a file or a folder for which heshe does not have access it would be pertinent to display in the warning window as much information as possible to help user resolve access permission issue, for example, by sending a message to an administrator. For the Access Denied Assistance to work it must be enabled in the server’s options:

You can type in any text you’d like your users see in their warning windows in the Display the following message to users…

Pressing Configure E-mail requests… opens the window in which we can define what information (including the custom text appended to the e-email messages) will be sent to which receipient(s):

Furthemore, there’s the option to customize the message for each folder (otherwise the same message will be be displayed when accessing any folder on the server):

Alternatively, the access denied assistance can be enabled in the following policy setting (in the local GP

O for the single server or in the domain GPO which applies to multiple servers) – you must enable at least “Enable access-denied assistance on client for all types” policy setting:

If a user (User1 in my test) now connect to the server file share heshe should be presented with the customized dialog box:

Suppose a user (User1) wants to request assistance – in this case he/she would click Request Assistance, type the message to the administrator and press Send message:

Once the request is sent, the administrator will receive the following message:

If the access really must be denied the administrator may use the Deny the Access Request section to compose the corresponding message to the user:

This message in the User1’s mailbox:

Summary:

File Server Resource Manager can be of great help for any file server administrator as it may help in restricting storage space for each user, defining the file types allowed on the server and helping users to get access to the servers’ shared folders.

Toggle the table of contents

From Wikipedia, the free encyclopedia

| Developer(s) | Microsoft |

|---|---|

| Written in | C++ |

| Operating system | Windows Server |

| Successor | Hyper-V |

| Website | docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-R2-and-2012/hh997019(v=ws.11) |

Windows System Resource Manager (WSRM) is a component of Windows Server operating systems that enables the allocation of resources, including CPU and memory resources, among multiple applications based on business priorities. An administrator sets targets for the amount of hardware resources that running applications or users are allowed to consume. It can allocate resources among multiple applications on a server according to defined policies.

This can be helpful in a corporate environment when, for example, a well-behaved app has to co-exist with an application that has a memory leak. Without protection such as afforded by WSRM, the app runs more slowly and eventually crashes, because the misbehaving app eventually causes problems that affect every app that shares its memory space. With WSRM, an app can be limited to an isolated subset of hardware resources. As a result of this, the bad effects caused by the memory leak is limited to that subset.

WSRM is deprecated starting with Windows Server 2012. Microsoft recommends the use of Hyper-V as an alternative that provides similar functionality.[1]

See also[edit]

- List of Microsoft Windows components

References[edit]

- ^ «Features Removed or Deprecated in Windows Server 2012». TechNet. Microsoft. Retrieved 30 April 2014.

Further reading[edit]

- Mueller, John Paul (2011). Windows Server 2008 All-In-One Desk Reference For Dummies. Wiley. ISBN 978-1118051979.

- Minasi, Mark; Gibson, Darril; Finn, Aidan; Henry, Wendy; Hynes, Byron (2010). Mastering Microsoft Windows Server 2008 R2. Wiley. ISBN 978-0470619759.

- Sosinsky, Barrie (2008). Microsoft Windows Server 2008 Implementation and Administration. Wiley. ISBN 978-0470174593.

External links[edit]

- Windows System Resource Manager Overview | Microsoft Docs

- Download Windows System Resource Manager from Official Microsoft Download Center

Toggle the table of contents

From Wikipedia, the free encyclopedia

| Developer(s) | Microsoft |

|---|---|

| Written in | C++ |

| Operating system | Windows Server |

| Successor | Hyper-V |

| Website | docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-R2-and-2012/hh997019(v=ws.11) |

Windows System Resource Manager (WSRM) is a component of Windows Server operating systems that enables the allocation of resources, including CPU and memory resources, among multiple applications based on business priorities. An administrator sets targets for the amount of hardware resources that running applications or users are allowed to consume. It can allocate resources among multiple applications on a server according to defined policies.

This can be helpful in a corporate environment when, for example, a well-behaved app has to co-exist with an application that has a memory leak. Without protection such as afforded by WSRM, the app runs more slowly and eventually crashes, because the misbehaving app eventually causes problems that affect every app that shares its memory space. With WSRM, an app can be limited to an isolated subset of hardware resources. As a result of this, the bad effects caused by the memory leak is limited to that subset.

WSRM is deprecated starting with Windows Server 2012. Microsoft recommends the use of Hyper-V as an alternative that provides similar functionality.[1]

See also[edit]

- List of Microsoft Windows components

References[edit]

- ^ «Features Removed or Deprecated in Windows Server 2012». TechNet. Microsoft. Retrieved 30 April 2014.

Further reading[edit]

- Mueller, John Paul (2011). Windows Server 2008 All-In-One Desk Reference For Dummies. Wiley. ISBN 978-1118051979.

- Minasi, Mark; Gibson, Darril; Finn, Aidan; Henry, Wendy; Hynes, Byron (2010). Mastering Microsoft Windows Server 2008 R2. Wiley. ISBN 978-0470619759.

- Sosinsky, Barrie (2008). Microsoft Windows Server 2008 Implementation and Administration. Wiley. ISBN 978-0470174593.

External links[edit]

- Windows System Resource Manager Overview | Microsoft Docs

- Download Windows System Resource Manager from Official Microsoft Download Center

Обновлено 13.03.2016

Всем привет сегодня хочу рассказывать, о том как установить и настроить диспетчер системных ресурсов Windows server 2008 R2. Напомню, что это компонент, который позволяет ограничить Службы удаленных рабочих столов и пулы приложений служб IIS по процессорам и оперативной памяти, так как на моей практике, были случаи, что iis выедала всю ОЗУ и виртуальная машина просто висла на прочь. Ниже мы рассмотрим как этого избежать.

И так принцип ясен, создаем лимит по ресурсам для определенной службы. Для начала нужно установить диспетчер системных ресурсов, он есть только в Windows server 2008 R2 Enterprise и Datacenter.

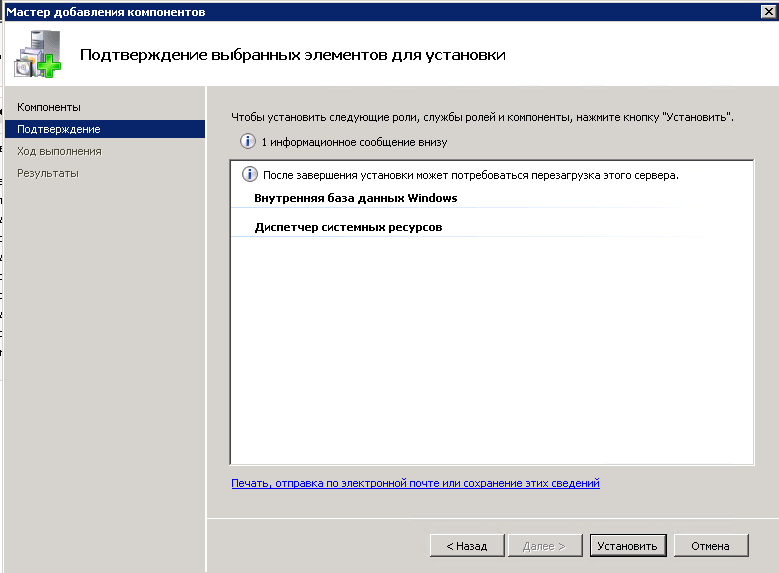

Устанавливаем компонент диспетчер системных ресурсов

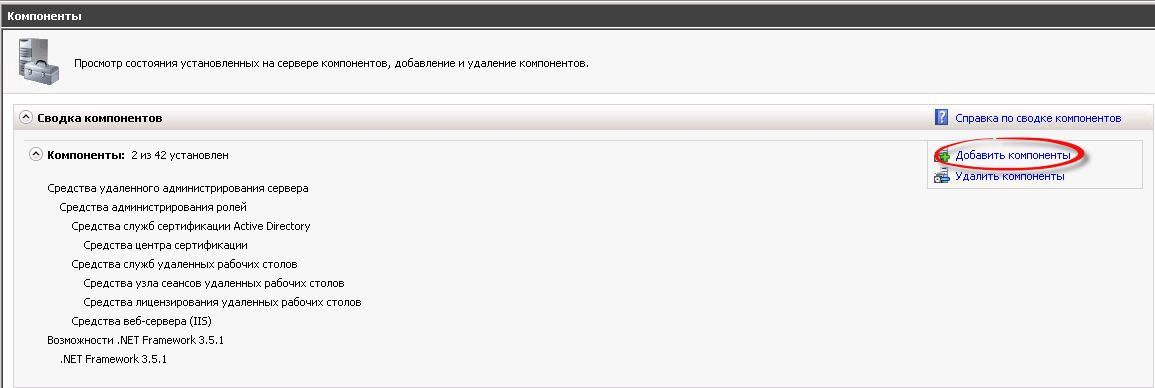

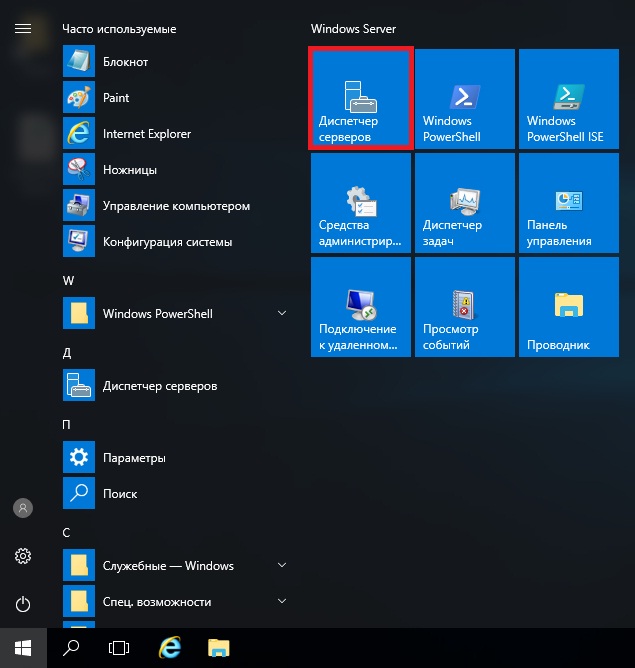

Открываем диспетчер сервера > Компоненты > Добавить компоненты

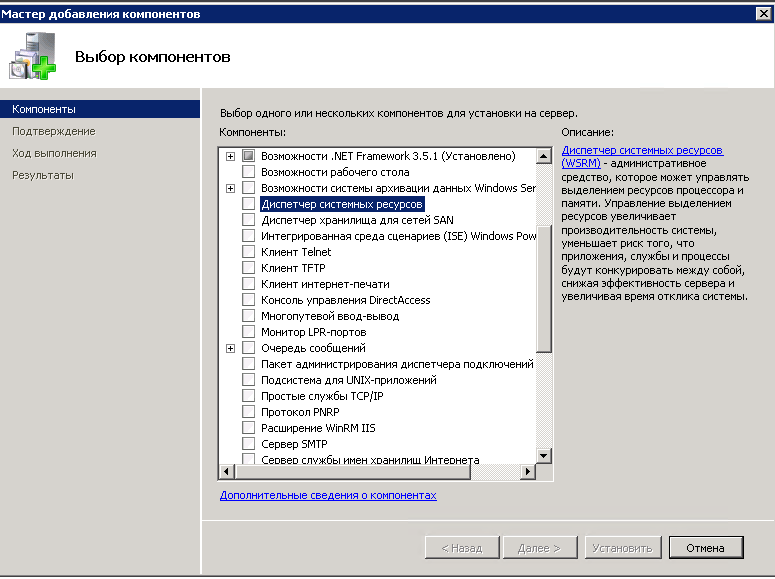

Выбираем диспетчер системных ресурсов и жмем далее.

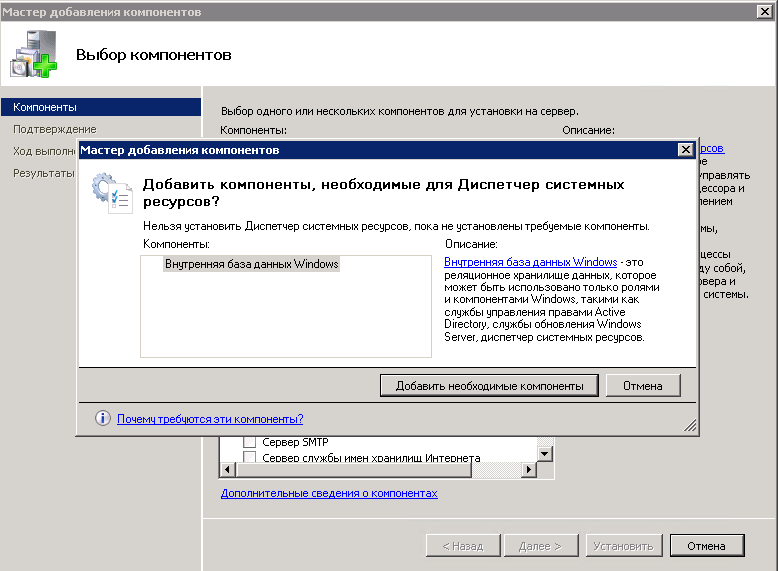

Вам покажут, что нужно добавить дополнительные компоненты.

жмем установить.

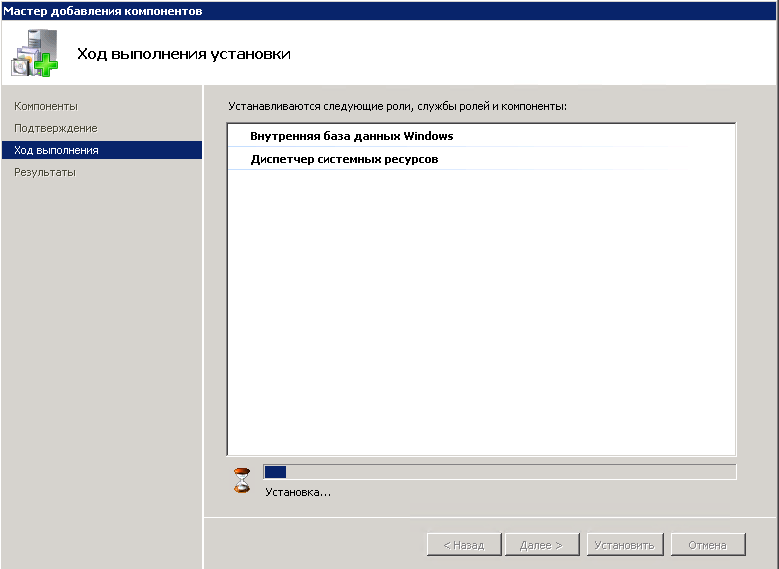

начнется процесс установки диспетчера системных ресурсов

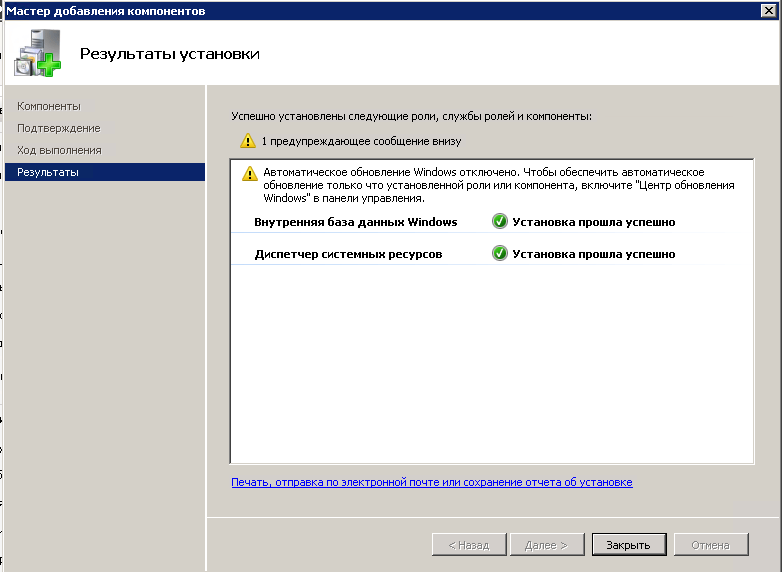

Через пару минут компонент будет добавлен, не забудьте проверить обновления Windows, может для него, что то найдется.

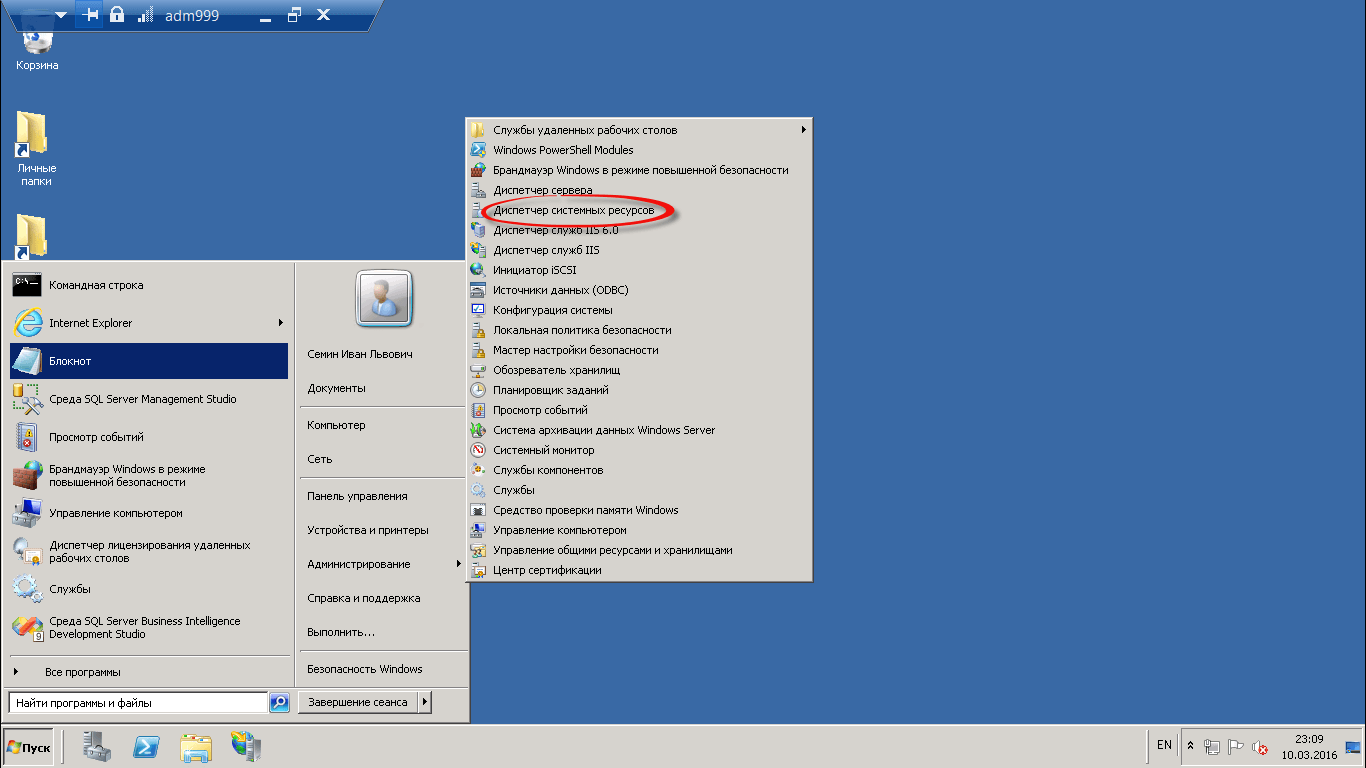

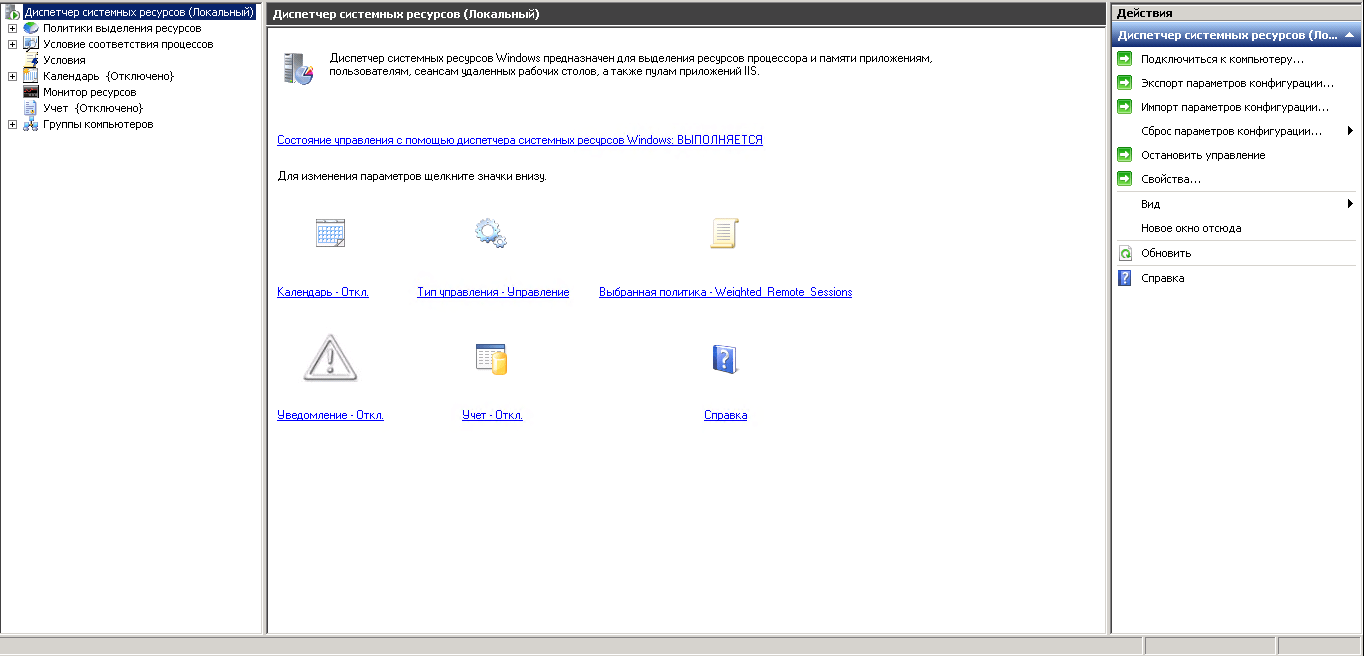

теперь давайте его запустим, для этого идем в пуск > Администрирование > диспетчер системных ресурсов

Вот как выглядит сама оснастка.

Еще Microsoft предупреждает, что если у вас есть стороннее ПО, для управления ресурсами, то оно может конфликтовать со встроенным диспетчером системных ресурсов Windows server 2008 R2

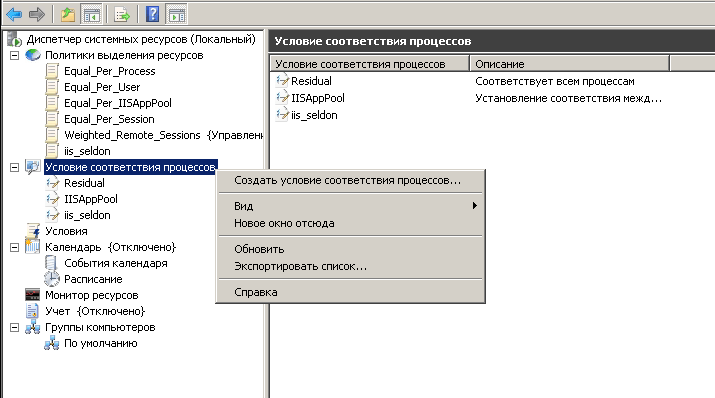

Создание условия соответствия процессов

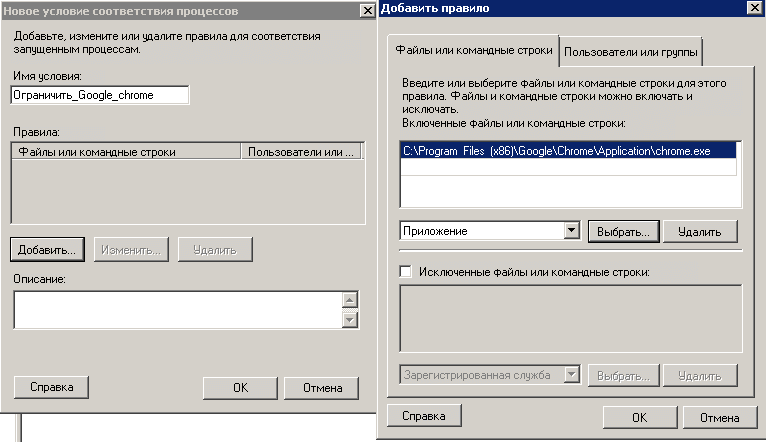

Первым делом в Windows System Resource Manager делается условие, что именно за процесс или сборник процессов вы хотите ограничить. Щелкаем правым кликом по условие соответствия процессов и выбираем создать.

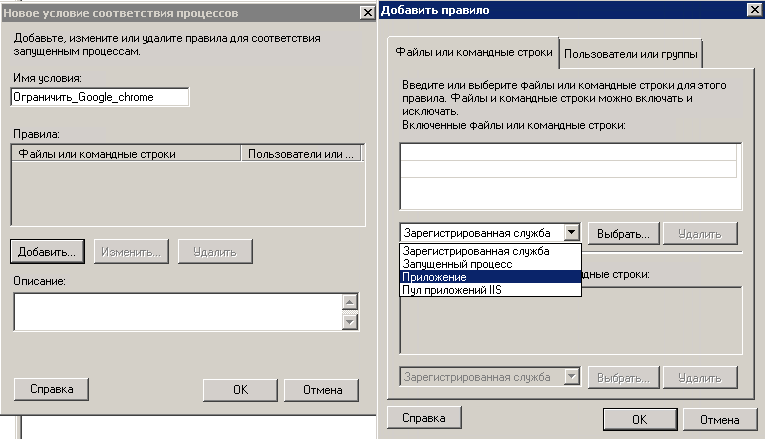

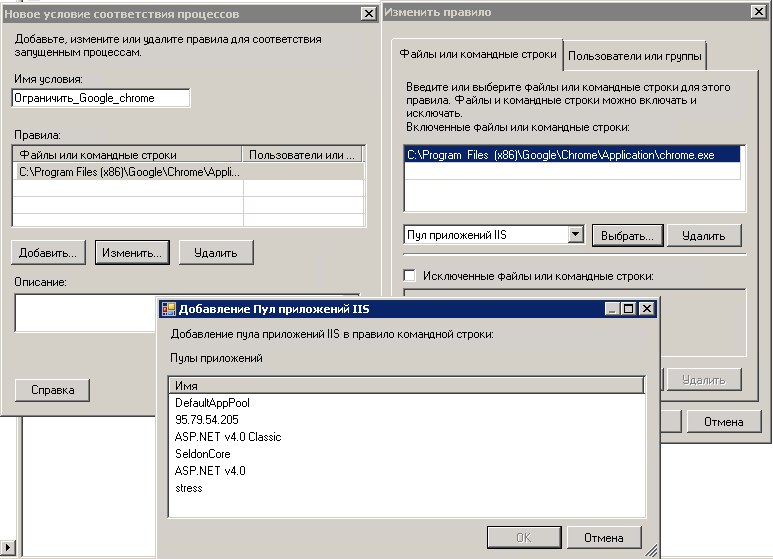

В открывшемся окне мастера введите понятное вам название, так как условий ограничения может быть много, чтобы у вас не было путаницы. Теперь жмете Добавить, и у вас на выбор 4 пункта

- Зарегистрированная служба

- Запущенный процесс

- Приложение

- Пул приложений IIS

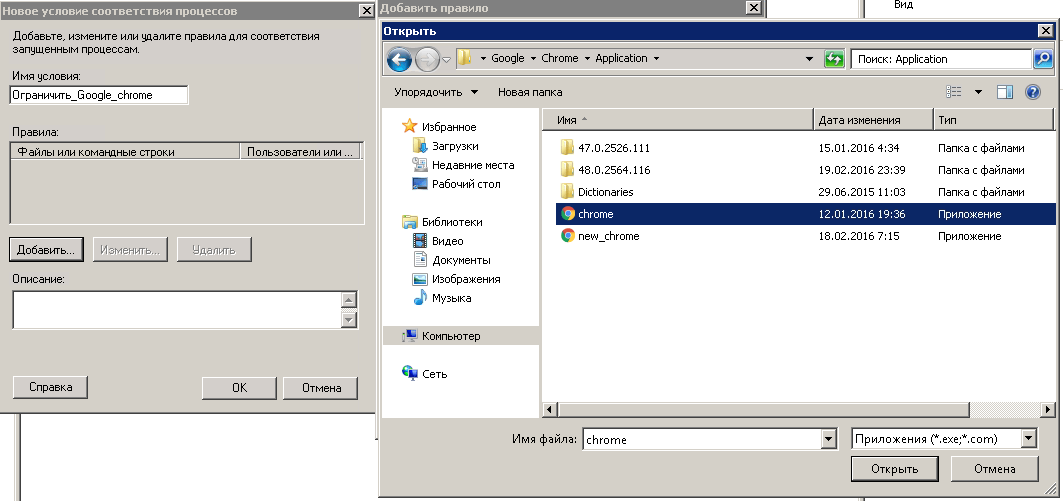

Я для примера буду ограничивать приложение Google Chrome. для этого его нужно выбрать.

При желании можно добавлять много приложений.

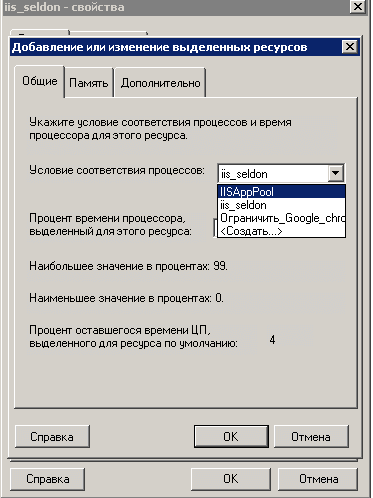

если вы будите ограничивать IIS, то Windows System Resource Manager позволяет ограничивать даже конкретные пулы.

Далее переходим к созданию политик.

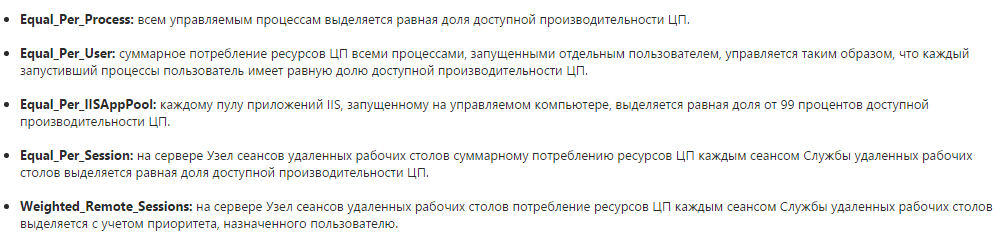

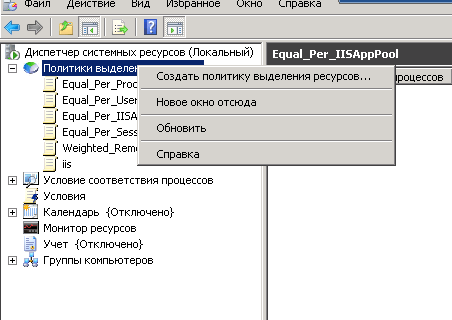

Создание политик выделения ресурсов

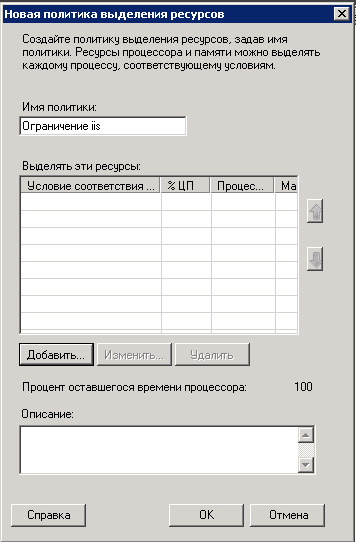

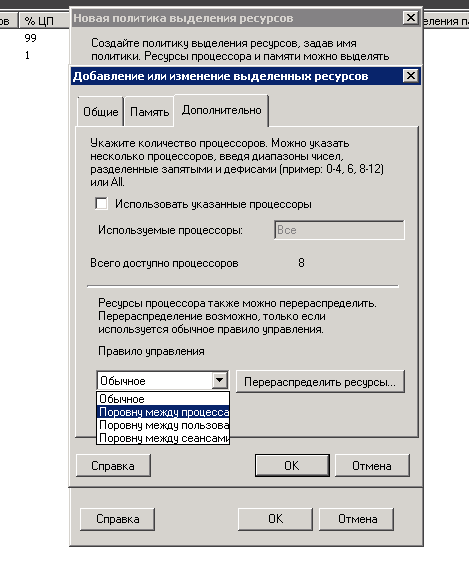

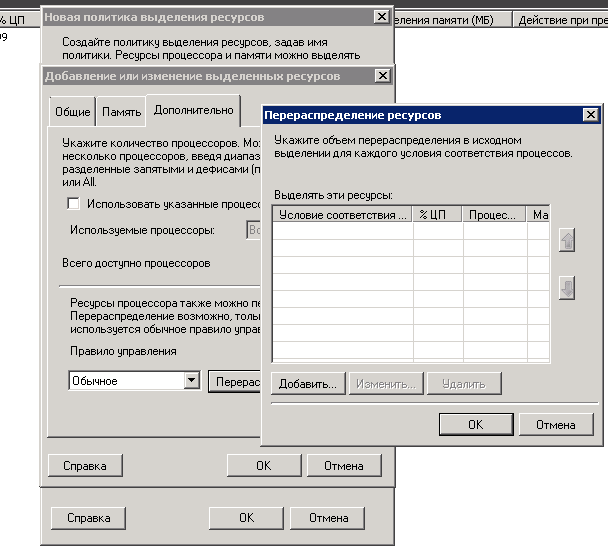

Для того, чтобы создать новую политику, щелкаем по корню правым кликом и выбираем Создать политику выделения ресурсов.

В мастере задаем имя политики и жмем добавить. Кстати если политик будет несколько, то их приоритет можно задавать с помощью стрелок.

У вас откроются 3 вкладки

- Общие > даст задать условие и ограничить процессоры

- Память > задать ограничение по памяти

- Дополнительно

Ограничение лимита по процессорам

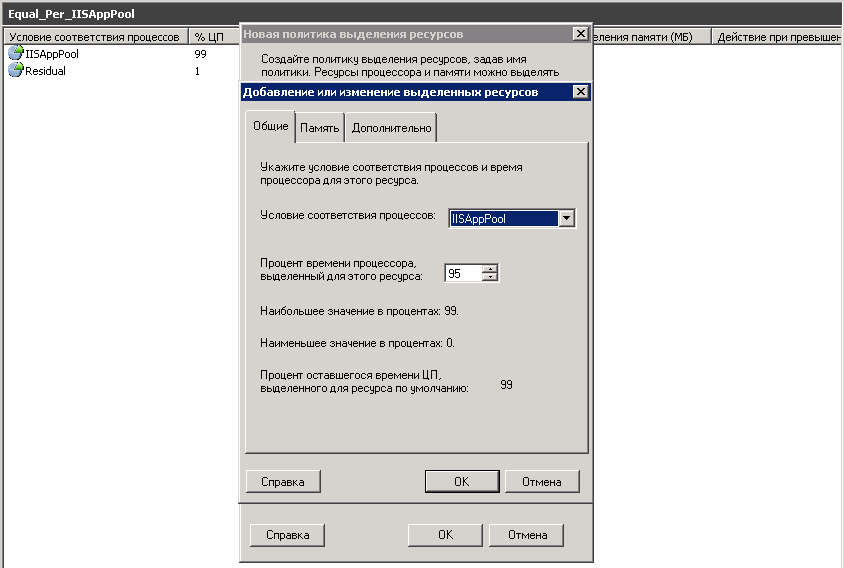

Я выбираю для примера IISAppPool и говорю, что он не может использовать более 95 процентов процессора. По сути вы указали максимальную величину процессорного времени, которое может потреблять выбранное приложение. При наличии всего одной политики вы можете установить для процессорного времени в любое значение от 0% до 99%.

Посмотрите еще параметр Процент оставшегося времени ЦП, это сколько процессорных мощностей у вас осталось. Простой пример вы задали политикой для приложения 25% из ресурсов вашего процессора, это значит что остальным приложениям будет доступно 74 процента один процент система оставляет себе на случай того, чтобы можно было достучаться до Windows System Resource Manager.

Но тут же можно и выбрать, то что создано заранее.

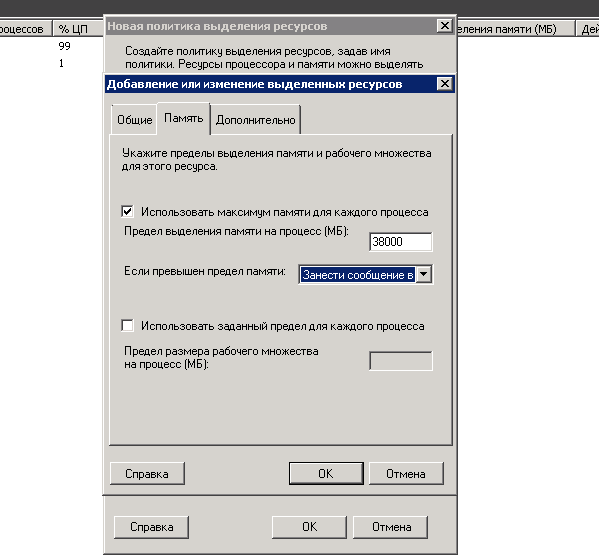

Теперь переходим на вкладку Память. Тут ставим галку Использовать максимум памяти для каждого процесса и выставляем лимит, а так же действие, что будет если будет превышен лимит, я выставил остановить..

С одной стороны, если приложение запущено на вашем сервере, то на это были причины. Поэтому вы, вероятно, не захотите, чтобы сервер остановил приложение, если можно обойтись без этого. С другой стороны, предположим, что в приложении происходит утечка памяти, и такое избыточное потребление памяти может привести к проблемам в работе других еще более важных приложений на том же самом сервере. В такой ситуации, разумнее было бы остановить приложение до того, как возникнет шанс его пересечения с другим приложением.

К сожалению данный лимит ни как не ограничит дальнейшее потребление, так вот сделано, но уж лучше потушить нужный процесс, чем он выведет из строя весь хост, с процессором вы задаете абсолютное значение, выше которого вы просто не сможете перейти

Осталась вкладка дополнительно, тут можно явным образом задать какие процессоры использовать и указать правила управления, о них ниже.

Если вы нажмете кнопку перераспределить ресурсы, то сможете добавить дополнительные условия.

Не забудьте еще настроить уведомления о событиях и все ваш Windows System Resource Manager, готов к работе.

Содержание

- Установка файлового сервера (File Server) на Windows Server 2016

- Что такое файловые службы и службы хранилища в Windows Server 2016?

- Компоненты и функции входящие в файловые службы в Windows Server 2016

- Средства администрирования файловых служб Windows Server 2016

- Установка и удаление роли файлового сервера в Windows Server 2016

- Установка файлового сервера с помощью мастера

- Установка файлового сервера с помощью Windows PowerShell

- Удаление файлового сервера с помощью мастера

- Удаление файлового сервера с помощью Windows PowerShell

- File Server Resource Manager

- FileServerResourceManager

- Обзор диспетчера ресурсов файлового сервера (FSRM)

- Компоненты

- Практическое применение

- Новые возможности — запретить диспетчеру FSRM создавать журналы изменений

- Управление ролями и компонентами Windows Server из PowerShell

- Как вывести все установленные роли и компоненты Windows Server?

- Установка ролей и компонентов Windows Server из PowerShell

- Деплой ролей на множество серверов Windows Server

- Как удалить роль или компонент в Windows Server с помощью PowerShell?

- Защита от шифровальщиков с помощью FSRM в Windows Server

- Детектирование шифровальщиков с помощью FSRM

- Настройка SMTP параметров FSRM для отправки email уведомлений

- Создание группы расширений файлов, создаваемых шифровальщиками

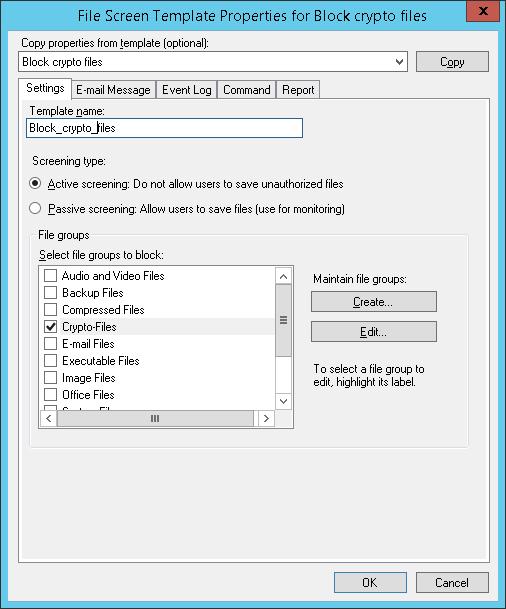

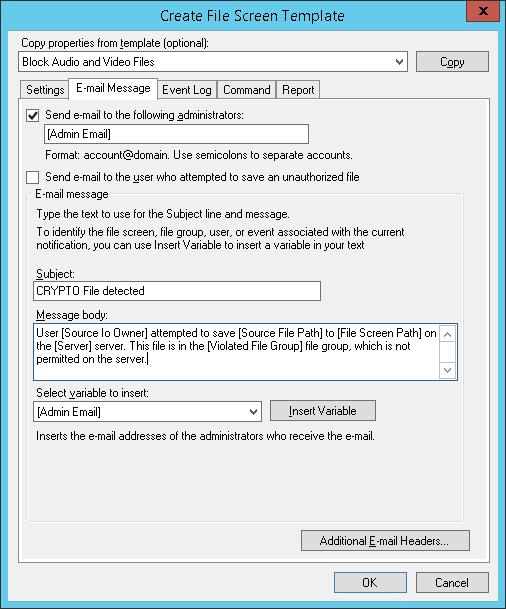

- Настройка File Screen Templates

- Применение шаблона File Screen к диску или папке

- Автоматическая блокировка доступа пользователя, зараженного шифровальщиком

- Тестирование защиты FSRM

Установка файлового сервера (File Server) на Windows Server 2016

Всем привет! Сейчас мы с Вами рассмотрим два варианта установки и удаления файлового сервера в операционной системе Windows Server 2016, а именно традиционного с использованием графического инструмента, т.е. «Мастера добавления ролей и компонентов», и продвинутого с использованием Windows PowerShell.

Опытны системные администраторы, конечно же, знают что такое файловый сервер (File Server) и в целом файловые службы (File Services) Windows Server, а также как устанавливать, настраивать и удалять данную роль, но начинающие сисадмины в небольших компаниях многого не знают и ограничиваются простым предоставлением общего доступа к папкам. Но так как файловые службы Windows Server имеют гораздо больше возможностей, сегодня я кратко опишу их и покажу на примере процесс установки и удаления некоторых компонентов, входящих в состав файловых служб (забегая вперед, скажу, что это будет «Файловый сервер», «Диспетчер ресурсов файлового сервера» и «Средства диспетчера ресурсов файлового сервера»).

Что такое файловые службы и службы хранилища в Windows Server 2016?

Файловые службы и службы хранилища – это технологии, с помощью которых можно предоставлять общий доступ к файлам и папкам, управлять общими ресурсами и контролировать их, осуществлять репликацию файлов, обеспечивать быстрый поиск файлов, а также предоставлять доступ для клиентских компьютеров UNIX.

Для реализации и использования всего вышеперечисленного в роль «Файловые службы и службы хранилища» Windows Server 2016 входит достаточно большое количество компонентов и инструментов управления, и сейчас давайте, перечислим и рассмотрим их.

Компоненты и функции входящие в файловые службы в Windows Server 2016

Средства администрирования файловых служб Windows Server 2016

Ранее мы рассмотрели роли Windows Server 2016 входящие в состав файловых служб, но всеми этими ролями необходимо управлять и для этих целей нам на помощь приходят «Компоненты» Windows Server, а именно «Средства администрирования ролей». В состав средств администрирования файловых служб Windows Server 2016 входят:

Установка и удаление роли файлового сервера в Windows Server 2016

Для примера давайте рассмотрим ситуацию, когда Вам необходимо развернуть файловый сервер для предоставления пользователям общего доступа к файлам и папкам, а также осуществлять контроль использования ресурсов на данном файловом сервере.

Для решения данной задачи мы установим два компонента входящих в роль файловых служб, а именно «Файловый сервер» и «Диспетчер ресурсов файлового сервера», а также для эффективного контроля имеющиеся ресурсов установим «Средства диспетчера ресурсов файлового сервера».

Процесс установки и удаления роли файлового сервера мы будем рассматривать на примере операционной системы Windows Server 2016, и как я уже сказал ранее, мы разберем два варианта: первый с использованием мастера, и второй с использованием Windows PowerShell.

Установка файлового сервера с помощью мастера

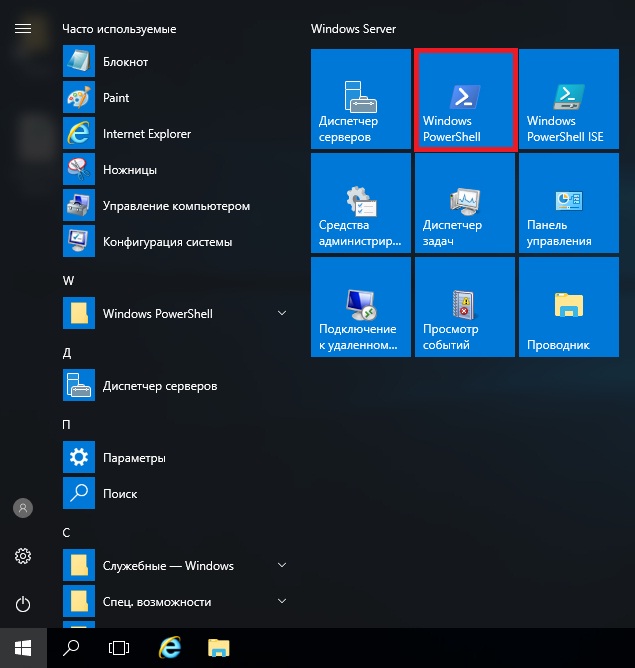

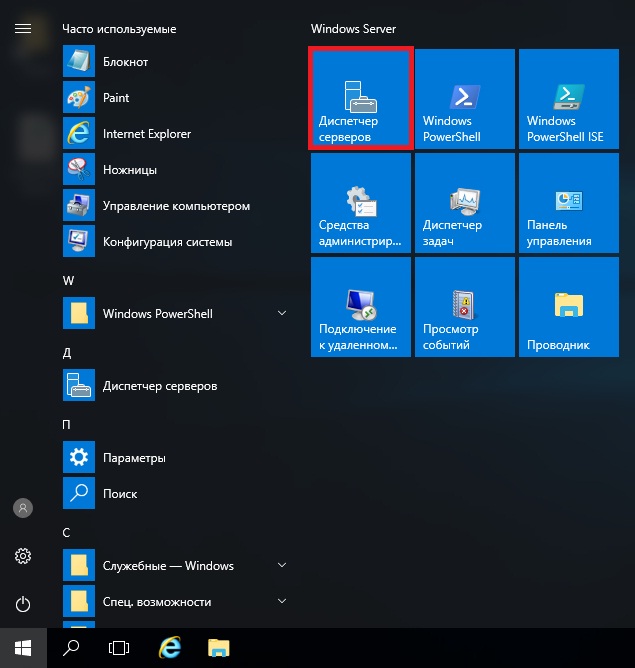

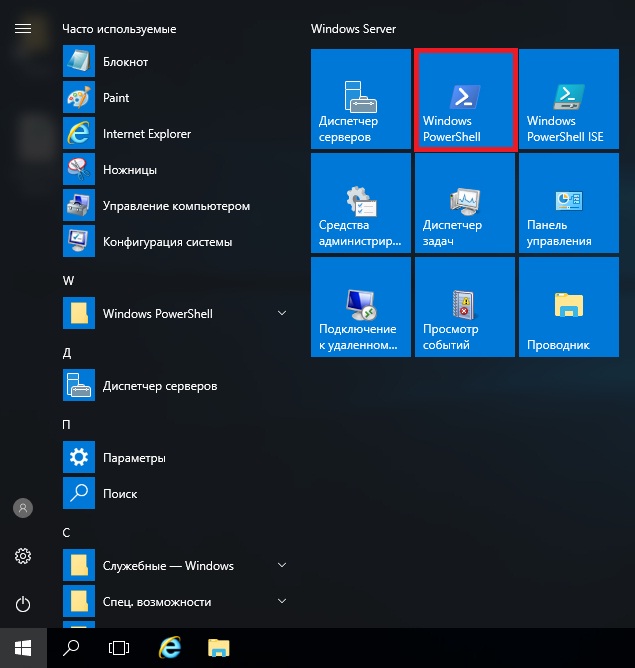

Запускаем «Диспетчер серверов», например, из меню пуск.

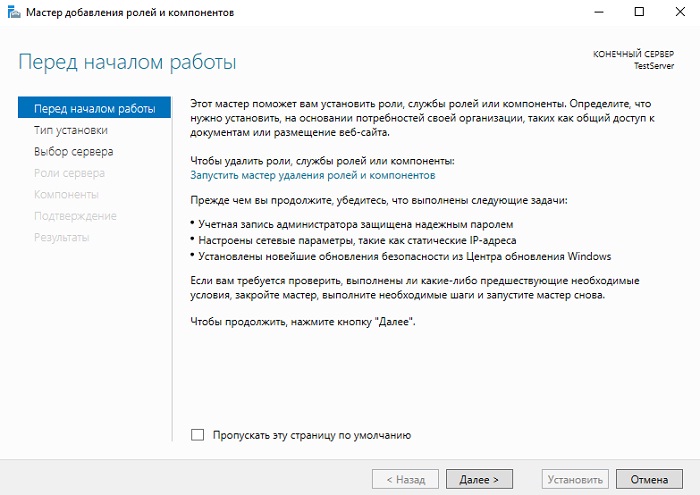

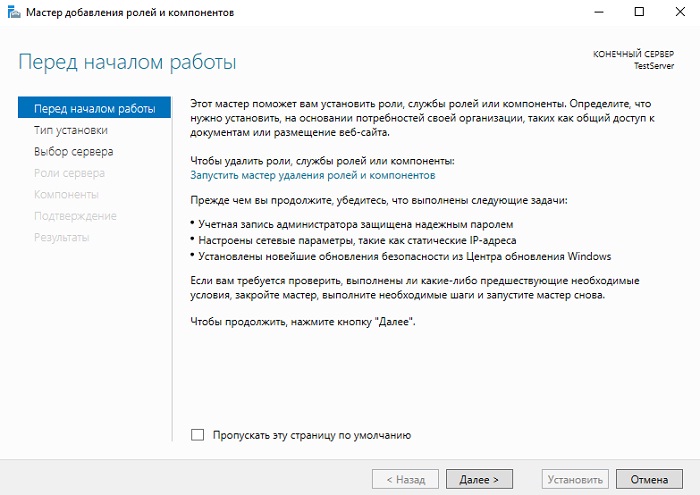

На первом окне мастера сразу нажимаем «Далее».

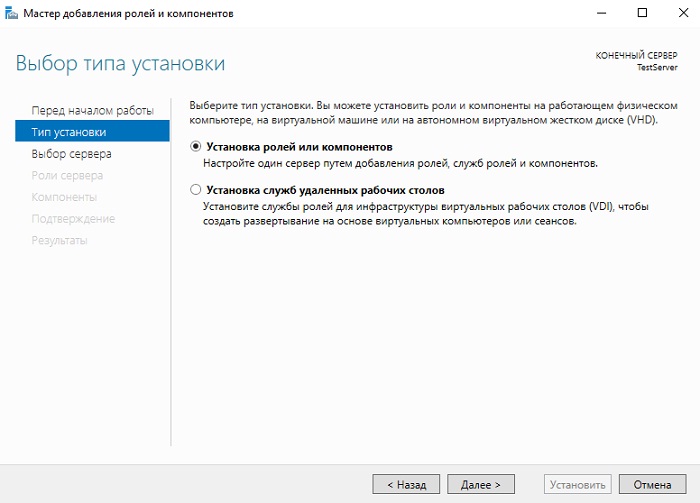

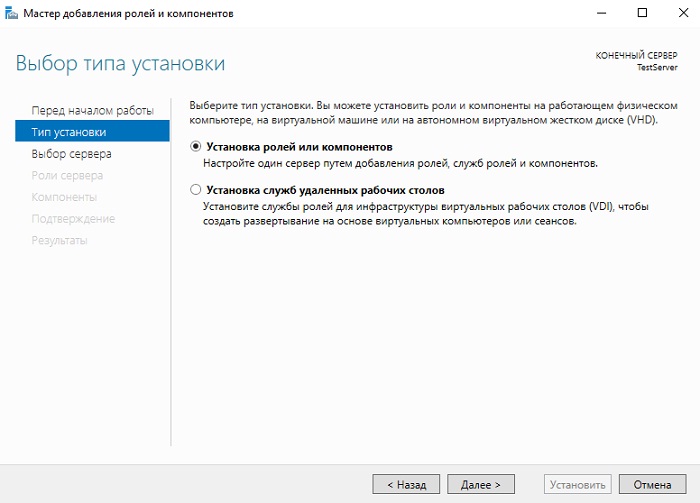

Затем выбираем тип «Установка ролей или компонентов», жмем «Далее».

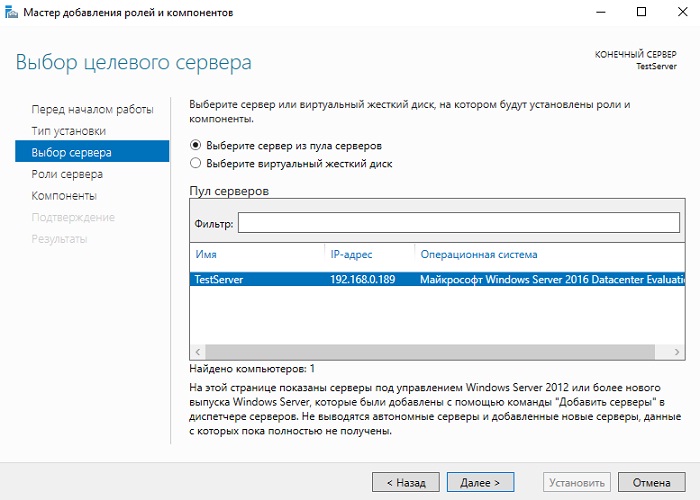

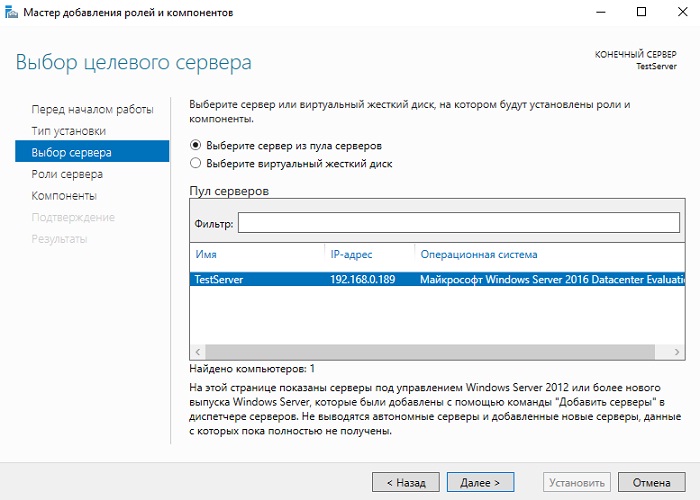

Если у Вас несколько серверов выбирайте нужный, у меня он всего один, поэтому я сразу жму «Далее».

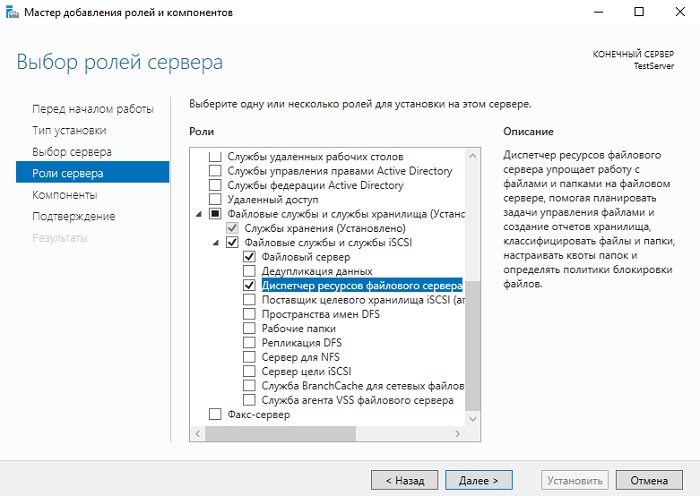

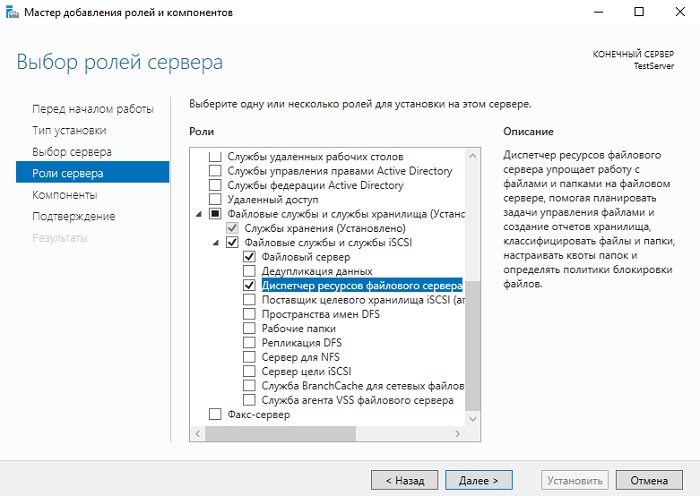

И вот, наконец, мы дошли до выбора ролей. Находим раздел «Файловые службы и службы хранилища» и ставим галочки напротив ролей, которые нужно установить, в нашем случае это «Файловый сервер» и «Диспетчер ресурсов файлового сервера».

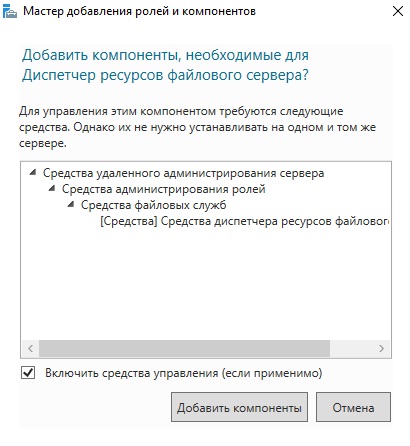

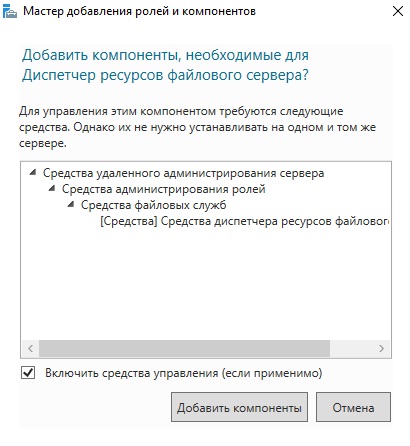

После того как Вы поставите галочку напротив роли «Диспетчер ресурсов файлового сервера» у Вас появится окно, в котором Вам предложат сразу выбрать компонент управления данной ролью, т.е. «Средства диспетчера ресурсов файлового сервера», а нам как раз нужен этот компонент, поэтому жмем кнопку «Добавить компоненты».

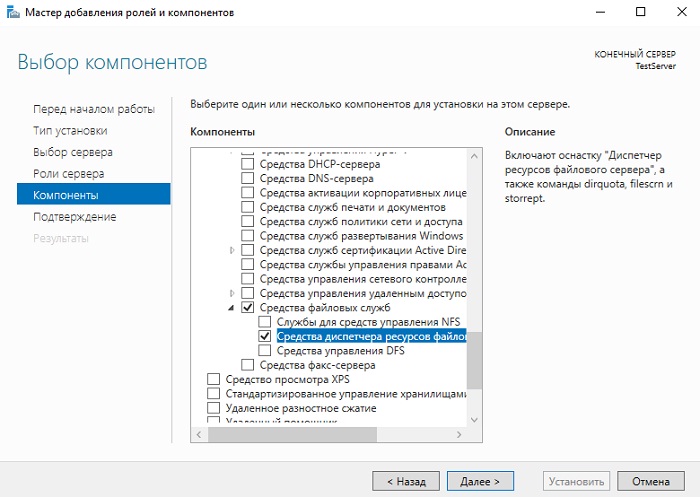

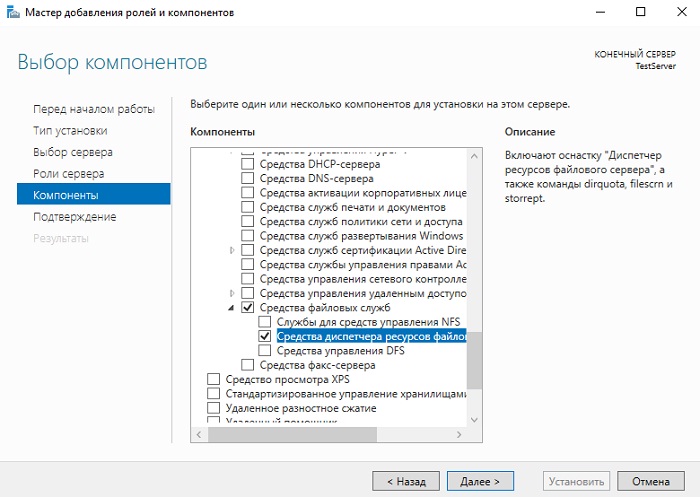

Необходимые роли выбраны, теперь жмем «Далее», в итоге мастер перейдет к выбору компонентов, но нужный нам компонент уже будет отмечен (в разделе средства удаленного администрирования сервера), поэтому мы сразу можем нажимать «Далее».

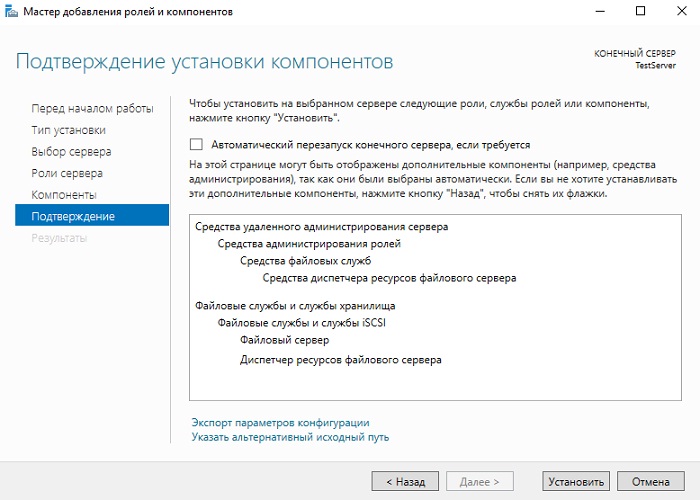

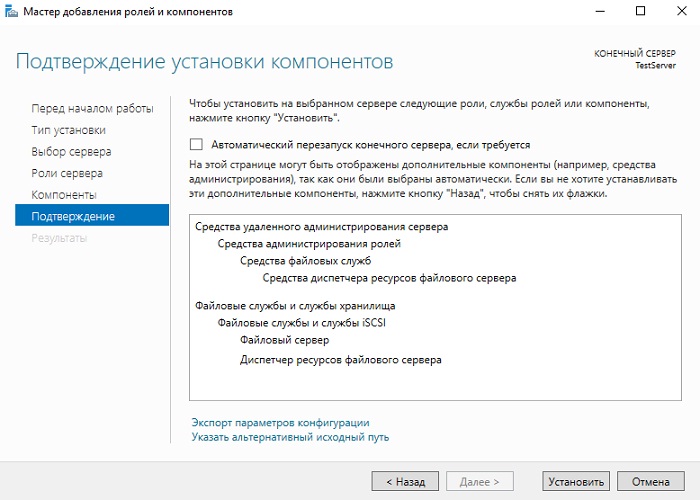

Все готово для установки, проверяем и подтверждаем параметры установки, а именно правильность выбора ролей и компонентов, жмем «Установить».

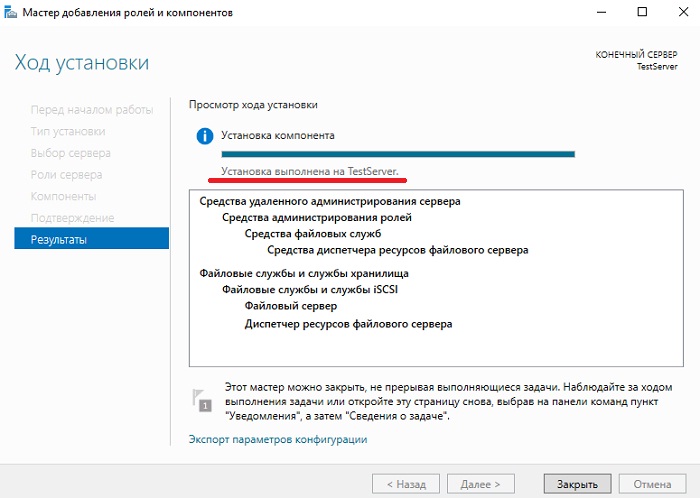

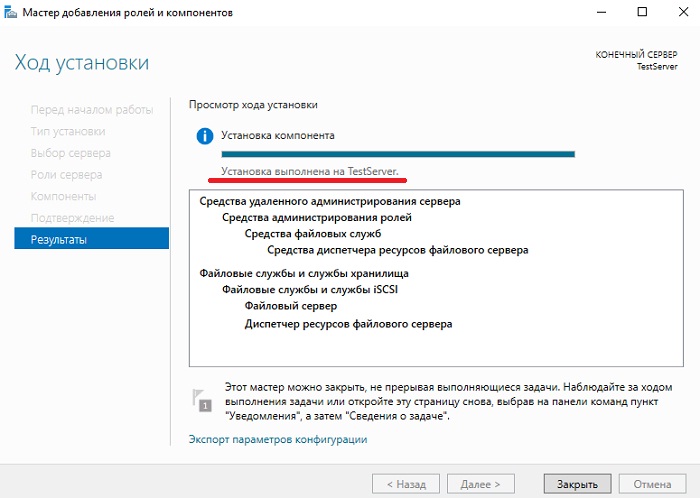

Процесс установки будет завершен, когда появится соответствующее сообщение.

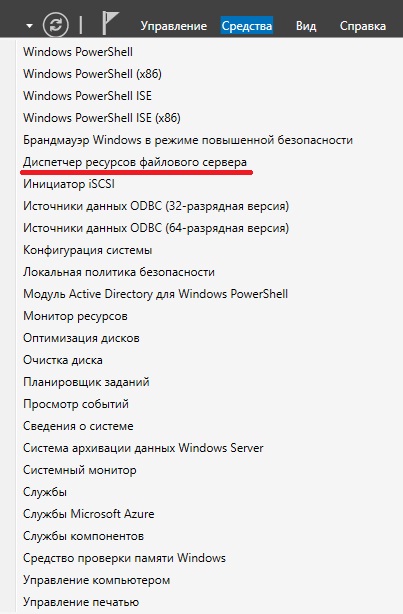

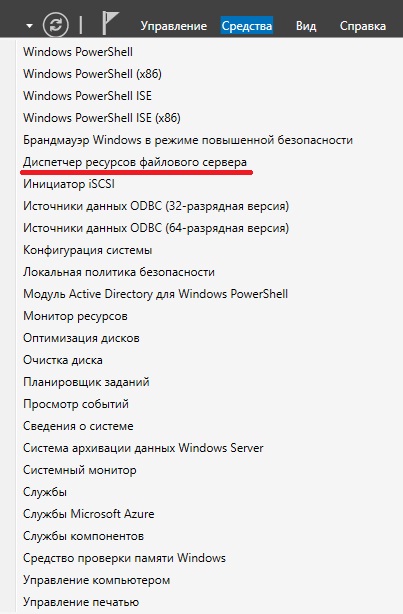

После установки Вы можете предоставлять общий доступ к файлам и папкам на данном сервере, а также с помощью «Диспетчера ресурсов файлового сервера» настраивать квоты, блокировки файлов, создавать и генерировать отчеты, данную оснастку можно запустить, например, из меню диспетчера серверов «Средства».

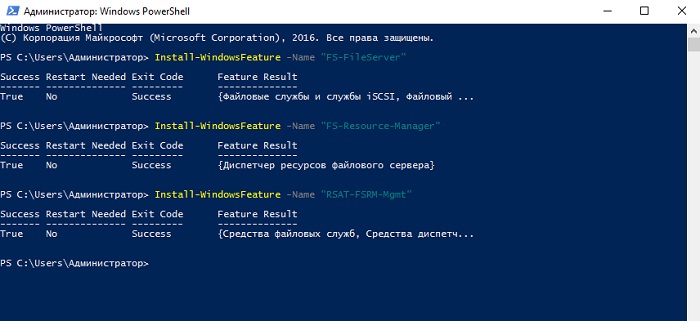

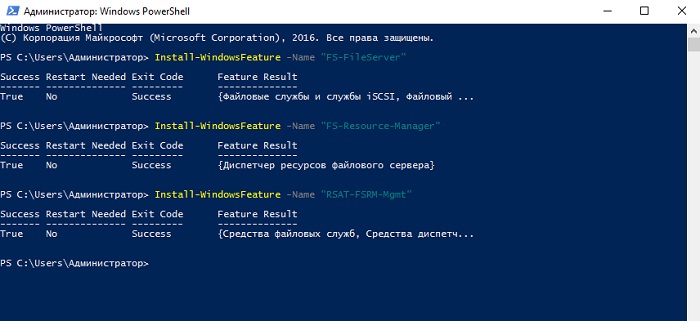

Установка файлового сервера с помощью Windows PowerShell

В Windows PowerShell для установки ролей и компонентов есть специальный командлет Install-WindowsFeature, именно его мы и будем использовать. Запускаем оболочку Windows PowerShell и выполняем следующие команды.

Для установки файлового сервера

Для установки «Диспетчера ресурсов файлового сервера»

Для установки компонента «Средства диспетчера ресурсов файлового сервера»

Все, установка завершена, мы только что установили файловый сервер, диспетчер ресурсов файлового сервера и средства диспетчера ресурсов файлового сервера.

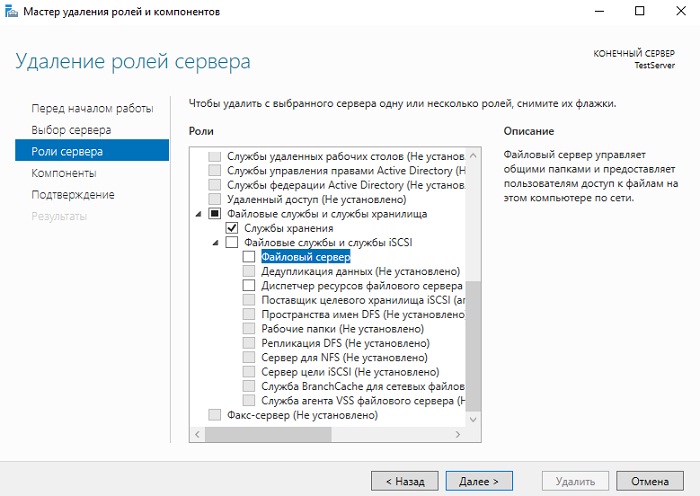

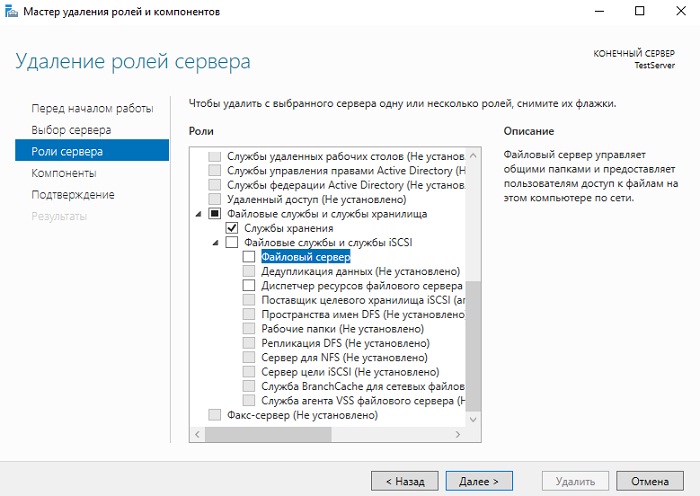

Удаление файлового сервера с помощью мастера

Перед удалением файлового сервера необходимо убрать общий доступ со всех файлов и папок, иначе удалить не получится, в самом начале процесса возникнет ошибка.

Примечание! После удаления файлового сервера требуется перезагрузка сервера.

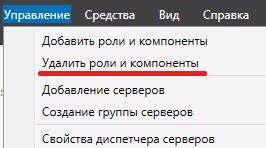

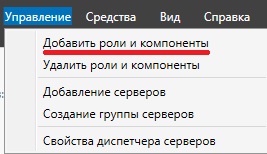

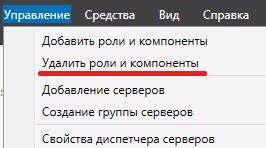

Запускаем диспетчер серверов и в меню «Управление» выбираем «Удалить роли и компоненты».

В итоге запустится «Мастер удаления ролей и компонентов», где Вы делаете практически то же самое, что и при установке, только мы не ставим галочки, а наоборот убираем их, после того как Вы уберете галочку с «Диспетчера ресурсов файлового сервера», Вам также сразу предложат удалить компонент «Средства диспетчера ресурсов файлового сервера». Затем жмем «Далее», если хотим удалить еще какие-нибудь компоненты, то также снимаем галочки, и снова жмем «Далее».

На заключительном шаге мастера проверяем выбранные роли и компоненты, и жмем «Удалить». После завершения процесса удаления, как я уже говорил, перезагружаем сервер.

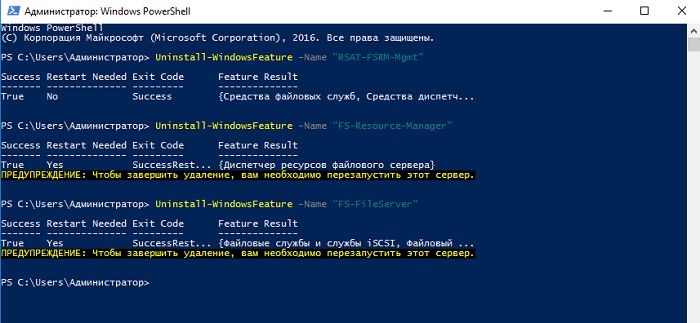

Удаление файлового сервера с помощью Windows PowerShell

Для того чтобы удалить файловый сервер с помощью Windows PowerShell, запускаем оболочку PowerShell и выполняем перечисленные ниже команды. В данном случае нам также сначала необходимо убрать общий доступ со всех файлов и папок и не забывать о том, что после удаления нам нужно будет перезагрузить сервер.

Для удаления компонента «Средства диспетчера ресурсов файлового сервера»

Для удаления «Диспетчера ресурсов файлового сервера»

Источник

File Server Resource Manager

This reference provides cmdlet descriptions and syntax for all File Server Resource Manager (FSRM) cmdlets. It lists the cmdlets in alphabetical order based on the verb at the beginning of the cmdlet.

FileServerResourceManager

Gets access denied remediation settings for events.

Gets auto apply quotas on a server.

Gets the status of the running file classification.

Gets definitions of classification properties.

Gets classification rules.

Gets a list of paths that match static namespaces.

Gets file management jobs.

Gets file screen exceptions.

Gets file screen templates.

Gets FSRM-supported macros.

Gets management properties.

Gets FSRM quotas on the server.

Gets FSRM quota templates

Gets a list of all RMS templates on the server.

Gets the current FSRM settings.

Gets storage reports.

Returns an FSRM action object.

Creates an auto apply quota.

Creates a classification property definition.

Creates a classification property value.

Creates an automatic classification rule.

Creates a file group.

Creates a file management job.

Creates a file screen.

Creates a file screen exception.

Creates a file screen template.

Returns an action object for file management jobs.

Creates a file management property condition object.

Returns a notification object for file management jobs.

Returns a notification action object for file management jobs.

Creates a FSRM quota.

Creates a quota template.

Returns a quota threshold object.

Creates a scheduled task object.

Creates a storage report on the server.

Removes an auto apply quota from a server.

Removes classification property definitions.

Removes classification rules.

Removes file groups from the server.

Removes file management jobs.

Removes a file screen.

Removes a file screen exception.

Removes file screen templates.

Removes a management property.

Removes a FSRM quota from the server.

Removes FSRM quota templates.

Removes storage reports.

Resets the default settings for all file screen parameters.

Updates configuration settings of a FSRM quota.

Sends a test email message.

Changes configuration settings for access denied remediation.

Changes configuration settings of an auto apply quota.

Changes configuration settings for classification.

Changes a classification property definition.

Changes configuration settings of classification rules.

Changes configuration settings for file groups.

Changes configuration settings of a file management job.

Changes configuration settings of a file screen.

Changes configuration settings of a file screen exception.

Changes configuration settings of a file screen template.

Changes the setting of a management property.

Changes configuration settings for a FSRM quota.

Changes configuration settings for FSRM quota templates.

Changes global FSRM settings for the computer.

Changes settings of a storage report.

Starts the classification process.

Starts a file management job.

Starts generating storage reports.

Stops the running instance of a classification.

Stops the running instance of a file management job.

Stops the running instance of storage reports.

Updates the properties of an auto apply quota.

Updates the classification property definitions.

Starts a quota scan on a path.

Waits for a period of time or until classification is finished running.

Waits for file management jobs to finish running.

Waits for a period of time or until storage reports is finished running.

Источник

Обзор диспетчера ресурсов файлового сервера (FSRM)

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2

Диспетчер ресурсов файлового сервера (FSRM) — это служба роли в Windows Server, которая позволяет классифицировать данные, хранящиеся на файловых серверах, и управлять этими данными. Диспетчер ресурсов файлового сервера можно использовать для автоматической классификации файлов, выполнения задач на основе этих классификаций, установки квот на папки и создания отчетов, отслеживающих использование хранилища.

это небольшая точка, но мы также добавили возможность отключения журналов изменений в Windows Server версии 1803.

Компоненты

Диспетчер ресурсов файлового сервера включает следующие компоненты.

Компоненты, включенные в диспетчер ресурсов файлового сервера, можно настроить и управлять ими с помощью приложения файлового сервера диспетчер ресурсов или с помощью Windows PowerShell.

Диспетчер ресурсов файлового сервера поддерживает только тома, отформатированные с файловой системой NTFS. Файловая система Resilient File System не поддерживается.

Практическое применение

Ниже приведены возможности практического применения диспетчера ресурсов файлового сервера.

Использование инфраструктуры классификации файлов со сценарием динамического контроля доступа для создания политики, предоставляющей доступ к файлам и папкам на основании классификации файлов на файловом сервере.

Создание правила классификации файлов, которое отмечает как содержащие персональные данные файлы, включающие хотя бы 10 номеров социального обеспечения.

Прекращение срока действия файлов, которые не изменялись за последние 10 лет.

Создайте квоту 200 МБ для домашнего каталога каждого пользователя и уведомите их при использовании 180 мегабайт.

Запрет сохранения музыкальных файлов в личных папках с общим доступом.

Создание в расписании отчета, который будет выполняться в полночь по воскресеньям и создавать список файлов, открывавшихся за предыдущие два дня. Это поможет обнаружить действия по сохранению файлов в выходные и соответственно планировать время отключения сервера.

Новые возможности — запретить диспетчеру FSRM создавать журналы изменений

начиная с Windows Server версии 1803, можно запретить службе диспетчер ресурсов файлового сервера создавать журнал изменений (также известный как журнал USN) на томах при запуске службы. Это может освободить немного пространства на каждом томе, но будет отключать классификацию файлов в режиме реального времени.

Чтобы предотвратить создание журнала изменений на некоторых или всех томах при запуске службы диспетчер ресурсов файлового сервера, выполните следующие действия.

Удалите журнал USN для томов, для которых требуется экономить место, с помощью команды fsutil:

Например: fsutil usn deletejournal /d c:

Откройте редактор реестра, например, введя regedit в тот же сеанс PowerShell.

Перейдите к следующему разделу: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesSrmSvcSettings

Для необязательного пропуска создания журнала изменений для всего сервера (пропустите этот шаг, если вы хотите отключить его только на конкретных томах):

Для необязательного пропуска создания журнала изменений для конкретных томов выполните следующие действия.

Получите пути тома, которые нужно пропустить, с помощью fsutil volume list команды или следующей команды PowerShell:

Ниже приведен пример выходных данных:

В редакторе реестра щелкните правой кнопкой мыши ключ HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesSrmSvcSettings и выберите пункт новое > многострочное значение.

Введите путь к каждому тому, на котором вы пропускаете создание журнала изменений, размещая каждый путь на отдельной строке. Пример:

Редактор реестра может сообщить, что он удалил пустые строки, отображая это предупреждение, что можно спокойно проигнорировать: данные типа REG_MULTI_SZ не могут содержать пустые строки. Редактор реестра удалит все найденные пустые строки.

Источник

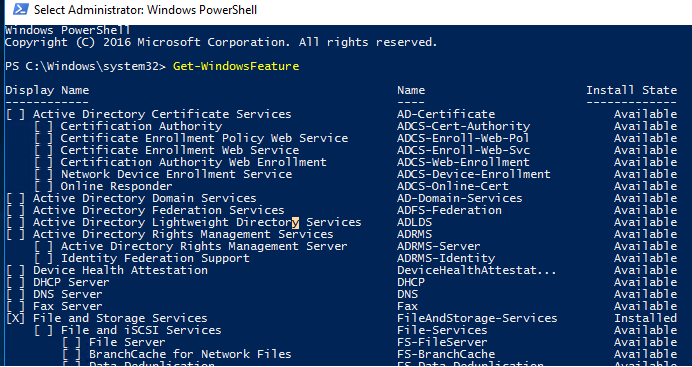

Управление ролями и компонентами Windows Server из PowerShell

В Windows Server 2012R2/2016/2019 вы можете устанавливать и удалять различные роли и компоненты сервера через графический Server Manager. Однако в большинстве случаев эти же самые операции можно выполнить гораздо быстрее из консоли PowerShell. В этой статье мы рассмотрим особенности управления ролями и компонентами в актуальных версиях Windows Server.

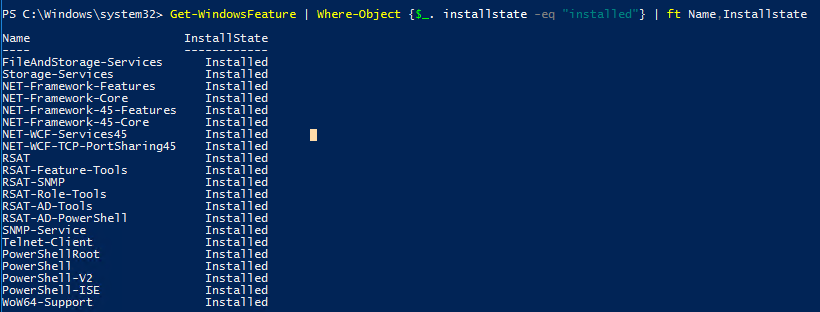

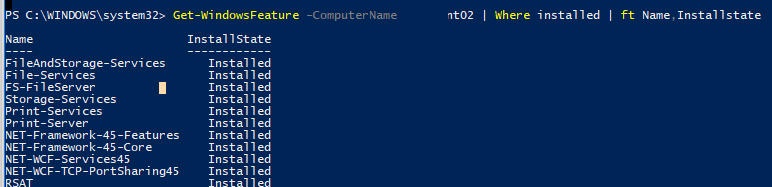

Как вывести все установленные роли и компоненты Windows Server?

Как вы видите, отображается название компонента (Display Name), его системное имя (Name) и состояние (Install State: Installed, Available или Removed). Список ролей и компонентов представляет собой дерево со вложенными ролями, которое напоминает то, которые вы видите при установке ролей через графический Server Manager. Для установки и удаления ролей и компонентов через PowerShell, вам нужно знать их системное имя, которое содержится в столбце Name.

Роли и компоненты удаляются из образа так:

Uninstall-WindowsFeature –Name DHCP –Remove

Чтобы установить удаленную роль, воспользуйтесь командлетом:

Install-WindowsFeature DHCP (понадобится доступ в Интернет)

Либо вы можете восстановить компоненты их дистрибутива с вашей версией Windows Server. Данная команда установит роль DHCP сервера.

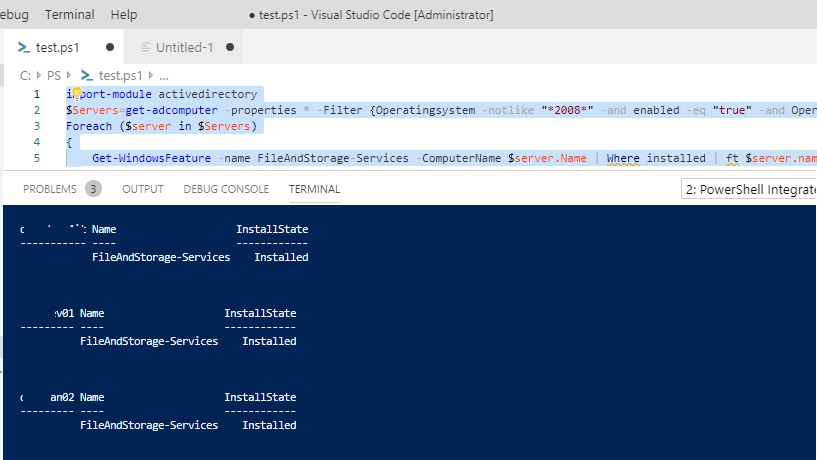

Вы можете вывести список установленных компонентов сервера:

Судя по скриншоту, данный сервер используется как файловый сервер (роли FileAndStorage-Services, Storage-Services). Большинство оставшихся компонентов используются для управления и мониторинга сервера.

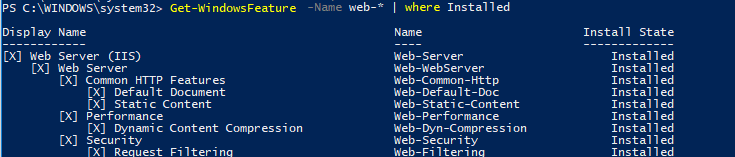

Если вы не знаете точно имя роли, можно использовать знаки подстановки. Например, чтобы проверить какие из web компонентов роли IIS установлены, выполните (немного сократим синтаксис):

Вы можете получить список установленных компонентов на удаленном Windows Server:

Судя по установленным ролям Print-Services и Print-Server, этот сервер используется в качестве сервера печати.

В результате у нас появился список серверов, на которых установлена данная роль.

Установка ролей и компонентов Windows Server из PowerShell

Для установки ролей и компонентов в Windows Server используется командлет Install-WindowsFeature.

Чтобы установить роль DNS на текущем сервере и инструменты управления (в том числе модуль Powershell – DNSServer), выполните:

Например, для установки роли сервера обновлений WSUS, необходимо установить некоторые компоненты IIS.

What if: Continue with installation?

What if: Performing installation for «[Windows Server Update Services] Windows Server Update

What if: Performing installation for «[Windows Server Update Services] WID Database».

What if: Performing installation for «[Windows Server Update Services] WSUS Services».

What if: Performing installation for «[Web Server (IIS)] Windows Authentication».

What if: Performing installation for «[Web Server (IIS)] Dynamic Content Compression».

What if: Performing installation for «[Web Server (IIS)] Performance».

What if: Performing installation for «[Web Server (IIS)] Static Content».

What if: Performing installation for «[Windows Internal Database] Windows Internal Database».

What if: The target server may need to be restarted after the installation completes.

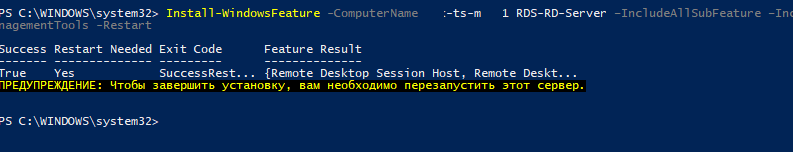

Чтобы установить роль Remote Desktop Session Host, службу лицензирования RDS и утилиты управления RDS на удаленном сервере, воспользуйтесь командой:

C параметром –Restart сервер будет автоматически перезагружен, если установленный компонент это потребует.

Также можно установить компонент такой командой (например роль SMTP сервера):

Деплой ролей на множество серверов Windows Server

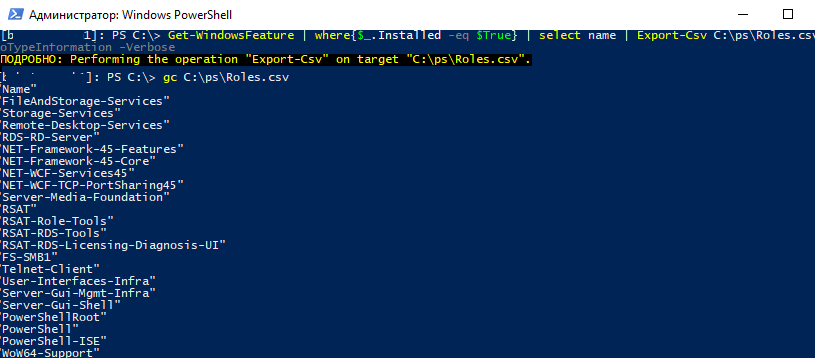

Еще одна интересная возможность при развертывании однотипных серверов. Вы можете установить необходимые компоненты на эталонном Windows Server и экспортируете список установленных ролей в CSV файл:

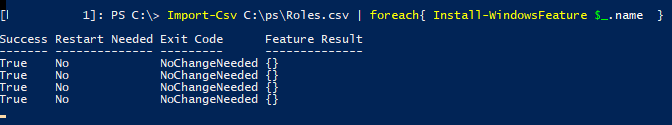

Потом вы можете использовать этот CSV файл для установки такого же набора ролей на других типовых серверах:

Import-Csv C:PSRoles.csv | foreach

Если роль или компонент уже установлен, команда вернет NoChangeNeeded и продолжит установку следующей роли.

Либо для установки одинакового набора ролей сразу на нескольких серверах можно использовать такую команду:

Как удалить роль или компонент в Windows Server с помощью PowerShell?

Например, чтобы удалить роль принт-сервера, выполните команду:

Источник

Защита от шифровальщиков с помощью FSRM в Windows Server

В этой статье мы разберем методику использования функционала File Server Resource Manager (FSRM) на файловом сервере Windows Server 2012 R2 для детектировании и блокировки работы вирусов-шифровальщиков (троянов-энкодеров, Ransomware или CryptoLocker). В частности, разберемся, как установить службу FSRM, настроить детектирование определенных типов файлов и, в случае детектирования таких файлов, заблокировать доступ пользователя к каталогу на файловом сервере.

Детектирование шифровальщиков с помощью FSRM

Если компонент File Server Resource Manager еще не установлен на сервере, его можно установить с помощью графической консоли Server Manager или из командной строки PowerShell:

Проверим, что роль установилась:

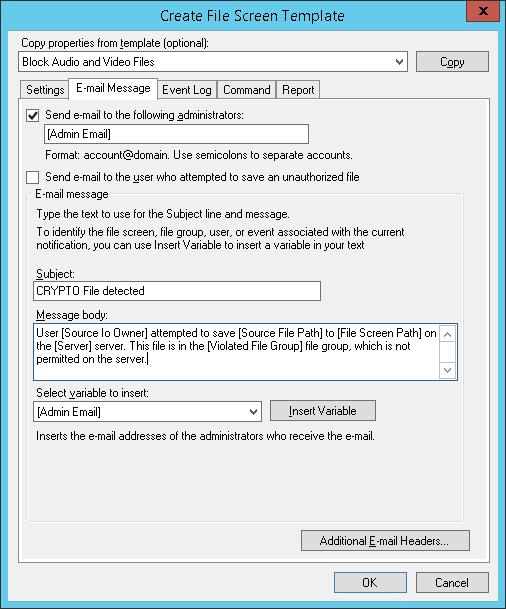

Настройка SMTP параметров FSRM для отправки email уведомлений

Следующий этап — конфигурация SMTP параметров службы FSRM, благодаря которым администратор может настроить отправку email уведомлений на свой ящик. Для этого запустите консоль fsrm.msc, щелкните ПКМ по корню консоли File Server Resource Manager и выберите пункт Configure Options.

Укажите адрес SMTP сервера, почтовый ящик администратора и имя отправителя.

Проверить корректность настройки SMTP сервера можно, отправив тестовое письмо с помощью кнопки Send Test E-mail.

Настроить параметры SMTP службы FSRM также можно выполнить с помощью Powershell:

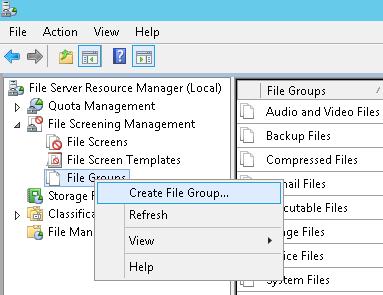

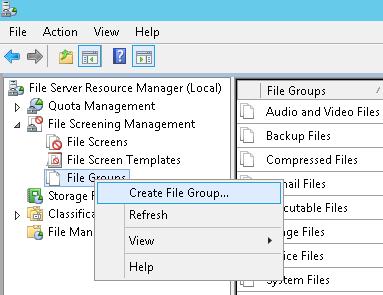

Создание группы расширений файлов, создаваемых шифровальщиками

Следующий шаг – создать группу файлов, в которой будут содержаться известные расширения и имена файлов, которые создают шифровальщики в процессе работы.

В Windows Server 2012 создать группу файлов с помощью PowerShell можно так:

В Windows Server 2008 R2 придется воспользоваться утилитой filescrn.exe:

filescrn.exe filegroup add /filegroup:»Crypto-files» /members:»DECRYPT_INSTRUCTIONS.TXT|DECRYPT_INSTRUCTION.TXT| DecryptAllFiles.txt|enc_files.txt|HowDecrypt.txt|How_Decrypt.txt| How_Decrypt.html|HELP_TO_DECRYPT_YOUR_FILES.txt|HELP_RESTORE_FILES.txt| HELP_TO_SAVE_FILES.txt|restore_files*.txt| restore_files.txt|RECOVERY_KEY.TXT|HELP_DECRYPT.PNG|HELP_DECRYPT.lnk| DecryptAllFiles*.txt|Decrypt.exe|ATTENTION. txt|AllFilesAreLocked*.bmp| MESSAGE.txt|*.locky|*.ezz|*.ecc|*.exx|*.7z.encrypted|*.ctbl| *.encrypted|*.aaa|*.xtbl|*.EnCiPhErEd|*.cryptolocker|*.micro|*.vvv| *.ecc|*.ezz|*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx| *.ttt|*.micro|*.encrypted|*.locked|*.crypto|*_crypt|*.crinf| *.r5a|*.XRNT|*.XTBL|*.crypt|*.R16M01D05|*.pzdc|*.good| *.LOL!|*.OMG!|*.RDM|*.RRK|*.encryptedRSA|*.crjoker| *.LeChiffre|*.keybtc@inbox_com|*.0x0|*.bleep|*.1999| *.vault|*.HA3|*.toxcrypt|*.magic|*.SUPERCRYPT|*.CTBL|*.CTB2|*.locky»

Совет. Список известных расширений файлов различных шифровальщиков можно составить самостоятельно, или воспользоваться готовыми периодически обновляемым списками, ведущимися энтузиастами:

Во втором случае актуальный список расширений файлов для FSRM можно грузить прямо с веб сервера с помощью Invoke-WebRequest

Либо воспользоваться готовым файлом: crypto_extensions.txt. Данный файл можно сохранить на диск и обновить с его помощью созданную группу файлов FSRM:

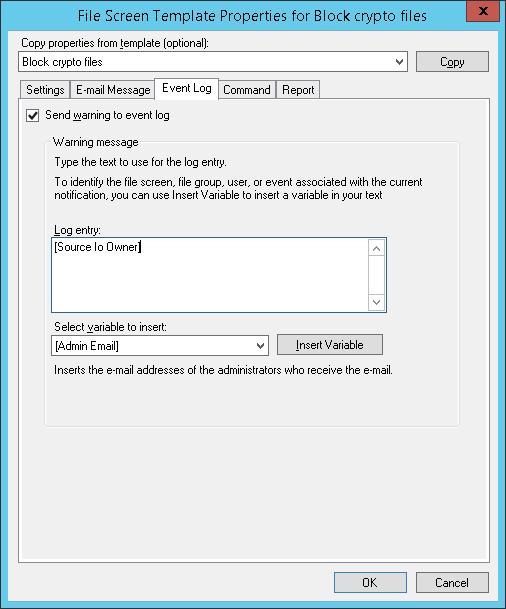

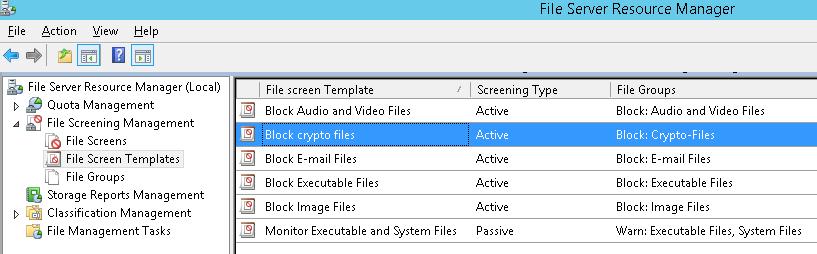

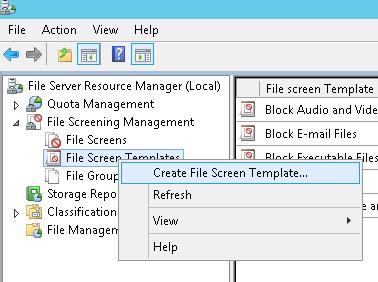

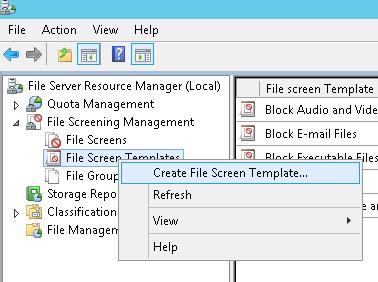

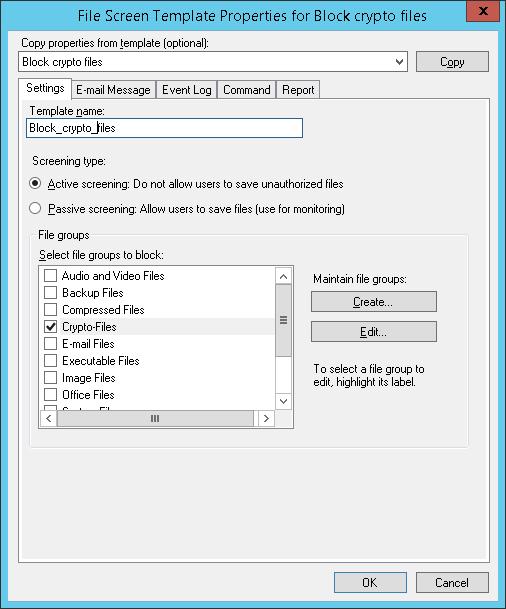

Настройка File Screen Templates

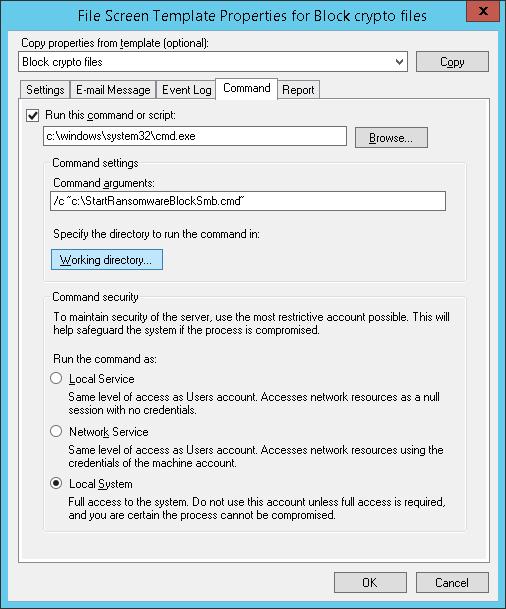

На вкладке Command можно указать действие, которое нужно выполнить при обнаружении такого типа файла. Об этом чуть ниже.

Сохраните изменения. В списке шаблонов должен появится еще один.

Применение шаблона File Screen к диску или папке

Осталось назначить созданный шаблон к диску или сетевой папке на сервере. В консоли FSRM создадим новое правило Create File Screen.

Автоматическая блокировка доступа пользователя, зараженного шифровальщиком

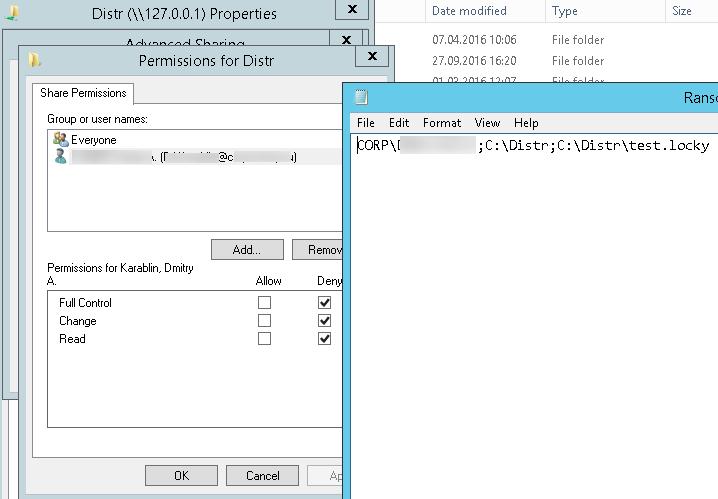

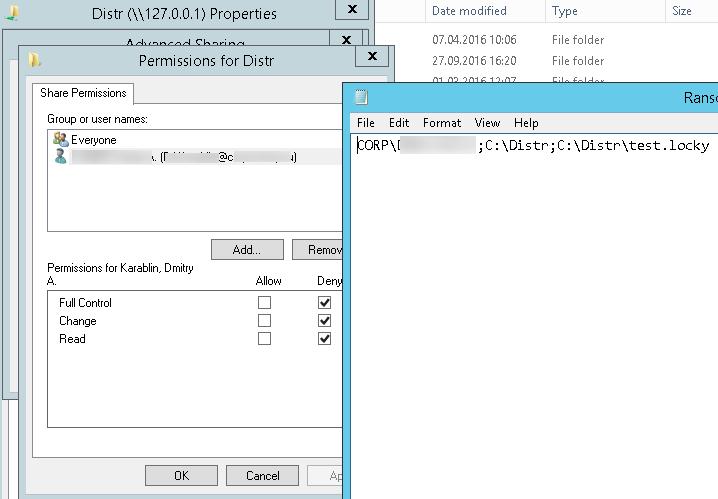

Осталось настроить действие, которое FSRM будет выполнять при обнаружении файлов, созданных шифровальщиками. Мы воспользуемся готовым скриптом: Protect your File Server against Ransomware by using FSRM and Powershell (https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Что делает этот скрипт? При попытке записать «запрещенный» тип файла в сетевой каталог, FSRM запускает данный скрипт, который анализирует журнал событий и на уровне шары запрещает запись пользователю, из-под осуществлялась попытка записать запрещенный тип файла. Таким образом, мы заблокируем доступ зараженного пользователя к сетевой папке.

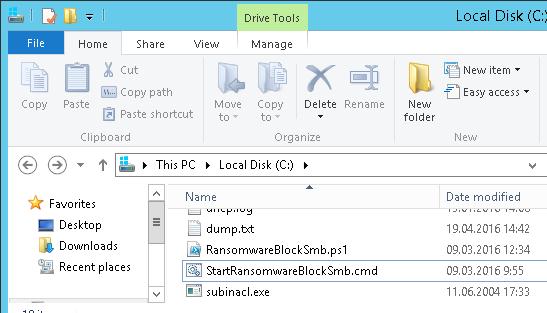

Скачайте указанный скрипт и распакуйте его в корень каталога C: на файловом сервере. В эту же папку скопируйте утилиту SubInACL (нужна для изменения разрешений на сетевой каталог). В каталоге должны оказаться следующие файлы:

Примечание. В PS скрипте пришлось изменить строки:

$SubinaclCmd = «C:subinacl /verbose=1 /share \127.0.0.1» + «$SharePart» + » /deny=» + «$BadUser»

Осталось в настройках шаблона “Block crypto files” на вкладке Command указать, что должна запуститься командная строка с аргументом StartRansomwareBlockSmb.cmd:

Run this command or script: c:windowssystem32cmd.exe

Command arguments: /c “c:StartRansomwareBlockSmb.cmd”

Команда должна выполняться с правами локальной системы (Local System).

Тестирование защиты FSRM

При попытке сохранить запрещенный файл FSRM запишет в журнал событие:

Event ID: 8215

Source: SRMSVC

Скрипт RansomwareBlockSmb.ps1на основании данных из события запретит текущему пользователю доступ к данному каталогу, выставив в разрешениях на шару персональный deny:

Если нужно обеспечить еще более высокий уровень зашиты, можно перейти от черного списка файлов к белому, когда на файловом сервере можно сохранять только файлы разрешенных типов.

Итак, мы рассмотрели, как с помощью FSRM автоматически блокировать доступ к сетевым каталогам пользователям, компьютеры которых заражены вирусом-шифровальщиком. Естественно, использование FSRM в таком режиме не может дать 100% гарантию защиты файлов на серверах от этого класса вирусов, но как один из эшелонов защиты, методика вполне себе пригодна. В следующих статьях мы рассмотрим еще несколько вариантов противодействия вирусам-шифровальщикам:

Источник

Всем привет! Сейчас мы с Вами рассмотрим два варианта установки и удаления файлового сервера в операционной системе Windows Server 2016, а именно традиционного с использованием графического инструмента, т.е. «Мастера добавления ролей и компонентов», и продвинутого с использованием Windows PowerShell.

Опытны системные администраторы, конечно же, знают что такое файловый сервер (File Server) и в целом файловые службы (File Services) Windows Server, а также как устанавливать, настраивать и удалять данную роль, но начинающие сисадмины в небольших компаниях многого не знают и ограничиваются простым предоставлением общего доступа к папкам. Но так как файловые службы Windows Server имеют гораздо больше возможностей, сегодня я кратко опишу их и покажу на примере процесс установки и удаления некоторых компонентов, входящих в состав файловых служб (забегая вперед, скажу, что это будет «Файловый сервер», «Диспетчер ресурсов файлового сервера» и «Средства диспетчера ресурсов файлового сервера»).

Содержание

- Что такое файловые службы и службы хранилища в Windows Server 2016?

- Компоненты и функции входящие в файловые службы в Windows Server 2016

- Средства администрирования файловых служб Windows Server 2016

- Установка и удаление роли файлового сервера в Windows Server 2016

- Установка файлового сервера с помощью мастера

- Установка файлового сервера с помощью Windows PowerShell

- Удаление файлового сервера с помощью мастера

- Удаление файлового сервера с помощью Windows PowerShell

Файловые службы и службы хранилища – это технологии, с помощью которых можно предоставлять общий доступ к файлам и папкам, управлять общими ресурсами и контролировать их, осуществлять репликацию файлов, обеспечивать быстрый поиск файлов, а также предоставлять доступ для клиентских компьютеров UNIX.

Для реализации и использования всего вышеперечисленного в роль «Файловые службы и службы хранилища» Windows Server 2016 входит достаточно большое количество компонентов и инструментов управления, и сейчас давайте, перечислим и рассмотрим их.

Компоненты и функции входящие в файловые службы в Windows Server 2016

- Службы хранения — это набор функций по управлению хранением, которые установлены по умолчанию и не могут быть удалены;

- Файловый сервер — предоставляет пользователям доступ к файлам на данном сервере из сети и управляет файловыми ресурсами общего доступа;

- Дедупликация данных – технология позволяющая экономить место на диске за счет хранения на томе только одной копии идентичных данных;

- Диспетчер ресурсов файлового сервера — позволяет управлять файлами и папками на файловом сервере, создавать отчеты хранилища, планировать задачи управления файлами, классифицировать файлы и папки, настраивать квоты папок и определять политику блокировки файлов;

- Поставщик целевого хранения iSCSI (аппаратные поставщики VDS и VSS) – позволяет приложениям на сервере, подключенным к целям iSCSI, выполнять теневое копирование томов на виртуальных дисках iSCSI. Он также дает возможность управления виртуальными дисками iSCSI с помощью старых приложений, для которых требуется аппаратный поставщик службы виртуальных дисков (VDS);

- Пространство имен DFS – с помощью данной технологии можно объединять общие папки, находящиеся на разных серверах в одно или несколько логически структурированных пространств имен. Для пользователей пространство имен выглядит как единый файловый ресурс с рядом вложенных папок, но на самом деле оно может состоять из множества общих папок, которые расположены на разных серверах;

- Рабочие папки — предоставляют пользователям возможность использования рабочих файлов с разных компьютеров, в том числе и с личных. В таких папках можно хранить свои файлы, синхронизировать их и получать к ним доступ из сети;

- Репликация DFS – это механизм репликации данных между несколькими серверами, позволяющий синхронизировать папки через подключение к локальной или глобальной сети. Данная технология использует протокол удаленного разностного сжатия (RDC) для обновления только той части файлов, которая была изменена с момента последней репликации;

- Сервер для NFS – эта технология позволяет серверу использовать файлы совместно с компьютерами на базе UNIX и другими компьютерами, которые используют протокол сетевой файловой системы (NFS).

- Сервер целей iSCSI – предоставляет службы и средства управления конечными устройствами iSCSI;

- Служба BranchCache для сетевых файлов – данная служба обеспечивает поддержку BranchCache на текущем сервере. BranchCache – это технология, которая оптимизирует пропускную способность глобальной сети (WAN). Основана она на следующем механизме, после того как клиентский компьютер запрашивает и получает данные из главного офиса, содержимое кэшируется в филиале, остальные компьютеры этого филиала могут получать данные локально, т.е. нет необходимости заново загружать их с сервера главного офиса по глобальной сети;

- Служба агента VSS файлового сервера — позволяет выполнять теневое копирование томов для приложений, которые хранят файлы данных на этом файловом сервере.

Средства администрирования файловых служб Windows Server 2016

Ранее мы рассмотрели роли Windows Server 2016 входящие в состав файловых служб, но всеми этими ролями необходимо управлять и для этих целей нам на помощь приходят «Компоненты» Windows Server, а именно «Средства администрирования ролей». В состав средств администрирования файловых служб Windows Server 2016 входят:

- Службы для средств управления NFS – добавляют оснастку NFS и такие команды как: Nfsadmin, Showmount, Rpcinfo;

- Средства диспетчера ресурсов файлового сервера – добавляют оснастку «Диспетчер ресурсов файлового сервера», а также команды: Dirquota, Filescrn, Storrept. Эти средства позволяют сисадминам отслеживать и контролировать объемы и типы данных, хранящихся на файловых серверах, а также управлять ими. Например, администраторы могут задавать квоты для папок и томов, т.е. ограничения в размерах, определять политику блокировки файлов, другими словами Вы можете указать только те типы файлов, которые Вы считаете безопасными и нужными, например, исключить возможность хранения файлов EXE. Для отслеживания и контроля средства диспетчера ресурсов файлового сервера позволяют генерировать подробные отчеты хранилища;

- Средства управления DFS – включает оснастку «Управление DFS», «Службы репликации DFS», командлеты Windows PowerShell для пространств имен DFS, а также утилиты DfsUtil, DfsCmd, DfsDiag, DfsrAdmin и DfsrDiag.

Установка и удаление роли файлового сервера в Windows Server 2016

Для примера давайте рассмотрим ситуацию, когда Вам необходимо развернуть файловый сервер для предоставления пользователям общего доступа к файлам и папкам, а также осуществлять контроль использования ресурсов на данном файловом сервере.

Для решения данной задачи мы установим два компонента входящих в роль файловых служб, а именно «Файловый сервер» и «Диспетчер ресурсов файлового сервера», а также для эффективного контроля имеющиеся ресурсов установим «Средства диспетчера ресурсов файлового сервера».

Процесс установки и удаления роли файлового сервера мы будем рассматривать на примере операционной системы Windows Server 2016, и как я уже сказал ранее, мы разберем два варианта: первый с использованием мастера, и второй с использованием Windows PowerShell.

Установка файлового сервера с помощью мастера

Запускаем «Диспетчер серверов», например, из меню пуск.

После этого запускаем «Мастер добавления ролей и компонентов», для этого выбираем пункт меню «Управление ->Добавить роли и компоненты».

На первом окне мастера сразу нажимаем «Далее».

Затем выбираем тип «Установка ролей или компонентов», жмем «Далее».

Если у Вас несколько серверов выбирайте нужный, у меня он всего один, поэтому я сразу жму «Далее».

И вот, наконец, мы дошли до выбора ролей. Находим раздел «Файловые службы и службы хранилища» и ставим галочки напротив ролей, которые нужно установить, в нашем случае это «Файловый сервер» и «Диспетчер ресурсов файлового сервера».

После того как Вы поставите галочку напротив роли «Диспетчер ресурсов файлового сервера» у Вас появится окно, в котором Вам предложат сразу выбрать компонент управления данной ролью, т.е. «Средства диспетчера ресурсов файлового сервера», а нам как раз нужен этот компонент, поэтому жмем кнопку «Добавить компоненты».

Необходимые роли выбраны, теперь жмем «Далее», в итоге мастер перейдет к выбору компонентов, но нужный нам компонент уже будет отмечен (в разделе средства удаленного администрирования сервера), поэтому мы сразу можем нажимать «Далее».

Все готово для установки, проверяем и подтверждаем параметры установки, а именно правильность выбора ролей и компонентов, жмем «Установить».

Процесс установки будет завершен, когда появится соответствующее сообщение.

После установки Вы можете предоставлять общий доступ к файлам и папкам на данном сервере, а также с помощью «Диспетчера ресурсов файлового сервера» настраивать квоты, блокировки файлов, создавать и генерировать отчеты, данную оснастку можно запустить, например, из меню диспетчера серверов «Средства».

Установка файлового сервера с помощью Windows PowerShell

В Windows PowerShell для установки ролей и компонентов есть специальный командлет Install-WindowsFeature, именно его мы и будем использовать. Запускаем оболочку Windows PowerShell и выполняем следующие команды.

Для установки файлового сервера

Install-WindowsFeature -Name "FS-FileServer"

Для установки «Диспетчера ресурсов файлового сервера»

Install-WindowsFeature -Name "FS-Resource-Manager"

Для установки компонента «Средства диспетчера ресурсов файлового сервера»

Install-WindowsFeature -Name "RSAT-FSRM-Mgmt"

Все, установка завершена, мы только что установили файловый сервер, диспетчер ресурсов файлового сервера и средства диспетчера ресурсов файлового сервера.

Удаление файлового сервера с помощью мастера

Перед удалением файлового сервера необходимо убрать общий доступ со всех файлов и папок, иначе удалить не получится, в самом начале процесса возникнет ошибка.

Примечание! После удаления файлового сервера требуется перезагрузка сервера.

Запускаем диспетчер серверов и в меню «Управление» выбираем «Удалить роли и компоненты».

В итоге запустится «Мастер удаления ролей и компонентов», где Вы делаете практически то же самое, что и при установке, только мы не ставим галочки, а наоборот убираем их, после того как Вы уберете галочку с «Диспетчера ресурсов файлового сервера», Вам также сразу предложат удалить компонент «Средства диспетчера ресурсов файлового сервера». Затем жмем «Далее», если хотим удалить еще какие-нибудь компоненты, то также снимаем галочки, и снова жмем «Далее».

На заключительном шаге мастера проверяем выбранные роли и компоненты, и жмем «Удалить». После завершения процесса удаления, как я уже говорил, перезагружаем сервер.

Удаление файлового сервера с помощью Windows PowerShell

Для того чтобы удалить файловый сервер с помощью Windows PowerShell, запускаем оболочку PowerShell и выполняем перечисленные ниже команды. В данном случае нам также сначала необходимо убрать общий доступ со всех файлов и папок и не забывать о том, что после удаления нам нужно будет перезагрузить сервер.

Для удаления компонента «Средства диспетчера ресурсов файлового сервера»

Uninstall-WindowsFeature -Name "RSAT-FSRM-Mgmt"

Для удаления «Диспетчера ресурсов файлового сервера»

Uninstall-WindowsFeature -Name "FS-Resource-Manager"

Для удаления «Файлового сервера»

Uninstall-WindowsFeature -Name "FS-FileServer"

На этом у меня все, пока!

В этой статье мы разберем методику использования функционала File Server Resource Manager (FSRM) на файловом сервере Windows Server 2012 R2 для детектировании и блокировки работы вирусов-шифровальщиков (троянов-энкодеров, Ransomware или CryptoLocker). В частности, разберемся, как установить службу FSRM, настроить детектирование определенных типов файлов и, в случае детектирования таких файлов, заблокировать доступ пользователя к каталогу на файловом сервере.

Содержание:

- Детектирование шифровальщиков с помощью FSRM

- Настройка SMTP параметров FSRM для отправки email уведомлений

- Создание группы расширений файлов, создаваемых шифровальщиками

- Настройка File Screen Templates

- Применение шаблона File Screen к диску или папке

- Автоматическая блокировка доступа пользователя, зараженного шифровальщиком

- Тестирование защиты FSRM

Детектирование шифровальщиков с помощью FSRM

Если компонент File Server Resource Manager еще не установлен на сервере, его можно установить с помощью графической консоли Server Manager или из командной строки PowerShell:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Проверим, что роль установилась:

Get-WindowsFeature -Name FS-Resource-Manager

Настройка SMTP параметров FSRM для отправки email уведомлений

Следующий этап — конфигурация SMTP параметров службы FSRM, благодаря которым администратор может настроить отправку email уведомлений на свой ящик. Для этого запустите консоль fsrm.msc, щелкните ПКМ по корню консоли File Server Resource Manager и выберите пункт Configure Options.

Укажите адрес SMTP сервера, почтовый ящик администратора и имя отправителя.

Совет. Если у вас отсутствует внутренний почтовый сервер, можно настроить пересылку через SMTP релей на внешние ящики.

Проверить корректность настройки SMTP сервера можно, отправив тестовое письмо с помощью кнопки Send Test E-mail.

Настроить параметры SMTP службы FSRM также можно выполнить с помощью Powershell:

Set-FsrmSetting -AdminEmailAddress "[email protected]" –smtpserver smtp.adatum.com –FromEmailAddress "[email protected]"

Создание группы расширений файлов, создаваемых шифровальщиками

Следующий шаг – создать группу файлов, в которой будут содержаться известные расширения и имена файлов, которые создают шифровальщики в процессе работы.

Этот список можно задать из консоли FSRM. Для этого разверните раздел File Screening Management -> File Groups и в меню выберите Create File Group.

В Windows Server 2012 создать группу файлов с помощью PowerShell можно так:

New-FsrmFileGroup -Name "Crypto-files" –IncludePattern @("_Locky_recover_instructions.txt","DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt", , "restore_files*.txt", "restore_files.txt", "RECOVERY_KEY.TXT", "how to decrypt aes files.lnk", "HELP_DECRYPT.PNG", "HELP_DECRYPT.lnk", "DecryptAllFiles*.txt", "Decrypt.exe", "AllFilesAreLocked*.bmp", "MESSAGE.txt","*.locky","*.ezz", "*.ecc", "*.exx", "*.7z.encrypted", "*.ctbl", "*.encrypted", "*.aaa", "*.xtbl", "*.abc", "*.JUST", "*.EnCiPhErEd", "*.cryptolocker","*.micro","*.vvv")

В Windows Server 2008 R2 придется воспользоваться утилитой filescrn.exe:

filescrn.exe filegroup add /filegroup:"Crypto-files" /members:"DECRYPT_INSTRUCTIONS.TXT|DECRYPT_INSTRUCTION.TXT| DecryptAllFiles.txt|enc_files.txt|HowDecrypt.txt|How_Decrypt.txt| How_Decrypt.html|HELP_TO_DECRYPT_YOUR_FILES.txt|HELP_RESTORE_FILES.txt| HELP_TO_SAVE_FILES.txt|restore_files*.txt| restore_files.txt|RECOVERY_KEY.TXT|HELP_DECRYPT.PNG|HELP_DECRYPT.lnk| DecryptAllFiles*.txt|Decrypt.exe|ATTENTION!!!.txt|AllFilesAreLocked*.bmp| MESSAGE.txt|*.locky|*.ezz|*.ecc|*.exx|*.7z.encrypted|*.ctbl| *.encrypted|*.aaa|*.xtbl|*.EnCiPhErEd|*.cryptolocker|*.micro|*.vvv| *.ecc|*.ezz|*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx| *.ttt|*.micro|*.encrypted|*.locked|*.crypto|*_crypt|*.crinf| *.r5a|*.XRNT|*.XTBL|*.crypt|*.R16M01D05|*.pzdc|*.good| *.LOL!|*.OMG!|*.RDM|*.RRK|*.encryptedRSA|*.crjoker| *.LeChiffre|*[email protected]_com|*.0x0|*.bleep|*.1999| *.vault|*.HA3|*.toxcrypt|*.magic|*.SUPERCRYPT|*.CTBL|*.CTB2|*.locky"

Совет. Список известных расширений файлов различных шифровальщиков можно составить самостоятельно, или воспользоваться готовыми периодически обновляемым списками, ведущимися энтузиастами:

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

Во втором случае актуальный список расширений файлов для FSRM можно грузить прямо с веб сервера с помощью Invoke-WebRequest

new-FsrmFileGroup -name "Anti-Ransomware File Groups" -IncludePattern @((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json | % {$_.filters})

Либо воспользоваться готовым файлом: crypto_extensions.txt. Данный файл можно сохранить на диск и обновить с его помощью созданную группу файлов FSRM:

$ext_list = Get-Content .crypto_extensions.txt

Set-FsrmFileGroup -Name "Crypto-files" -IncludePattern ($ext_list)

Настройка File Screen Templates

Создадим новый шаблон File Screen Template, в котором определяются действия, которые FSRM должен выполнить при обнаружении указанных файлов. Для этого в консоли FSRM перейдите в раздел File Screen Management -> File Screen Templates. Создадим новый шаблон Create File Screen Template.

На вкладке Command можно указать действие, которое нужно выполнить при обнаружении такого типа файла. Об этом чуть ниже.

Сохраните изменения. В списке шаблонов должен появится еще один.

Применение шаблона File Screen к диску или папке

Осталось назначить созданный шаблон к диску или сетевой папке на сервере. В консоли FSRM создадим новое правило Create File Screen.

Автоматическая блокировка доступа пользователя, зараженного шифровальщиком

Осталось настроить действие, которое FSRM будет выполнять при обнаружении файлов, созданных шифровальщиками. Мы воспользуемся готовым скриптом: Protect your File Server against Ransomware by using FSRM and Powershell (https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Что делает этот скрипт? При попытке записать «запрещенный» тип файла в сетевой каталог, FSRM запускает данный скрипт, который анализирует журнал событий и на уровне шары запрещает запись пользователю, из-под осуществлялась попытка записать запрещенный тип файла. Таким образом, мы заблокируем доступ зараженного пользователя к сетевой папке.

Скачайте указанный скрипт и распакуйте его в корень каталога C: на файловом сервере. В эту же папку скопируйте утилиту SubInACL (нужна для изменения разрешений на сетевой каталог). В каталоге должны оказаться следующие файлы:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- subinacl.exe

Примечание. В PS скрипте пришлось изменить строки:

$SubinaclCmd = "C:subinacl /verbose=1 /share \127.0.0.1" + "$SharePart" + " /deny=" + "$BadUser"

и

if ($Rule -match "Crypto-Files")

Осталось в настройках шаблона “Block crypto files” на вкладке Command указать, что должна запуститься командная строка с аргументом StartRansomwareBlockSmb.cmd:

Run this command or script:

c:windowssystem32cmd.exe

Command arguments:

/c “c:StartRansomwareBlockSmb.cmd”

Команда должна выполняться с правами локальной системы (Local System).

Тестирование защиты FSRM

Протестируем, как работает защита FSRM от шифровальщиков. Для чего в защищаемом каталоге создадим файл с произвольным расширением, и попробуем изменить его на запрещенное .locky.

При попытке сохранить запрещенный файл FSRM запишет в журнал событие:

Event ID: 8215

Source: SRMSVC

Скрипт RansomwareBlockSmb.ps1на основании данных из события запретит текущему пользователю доступ к данному каталогу, выставив в разрешениях на шару персональный deny:

Если нужно обеспечить еще более высокий уровень зашиты, можно перейти от черного списка файлов к белому, когда на файловом сервере можно сохранять только файлы разрешенных типов.

Итак, мы рассмотрели, как с помощью FSRM автоматически блокировать доступ к сетевым каталогам пользователям, компьютеры которых заражены вирусом-шифровальщиком. Естественно, использование FSRM в таком режиме не может дать 100% гарантию защиты файлов на серверах от этого класса вирусов, но как один из эшелонов защиты, методика вполне себе пригодна. В следующих статьях мы рассмотрим еще несколько вариантов противодействия вирусам-шифровальщикам:

- Как восстановить файлы пользователя из снимков VSS после заражения шифровальщиком

- Блокировка вирусов и шифровальщиков с помощью Software Restriction Policies