- Remove From My Forums

-

Question

-

Hi!

I am having some trouble with the Credential Manager for one of my users on my 2008 R2 Server. Whenever I try to open the Credential Manager in Control Panel, I get the following error:

«An error occured while performing the following operation. Error code: 0x80070043. Error Message: The network name cannot be found.»

When trying to use the vaultcmd command line tool, I also get an error. «vaultcmd /list» yields the the following error: «Error enumerating vaults: The network name cannot be found»

These error are only present for one single user, not for any other users.

I can open the Stores User Names and Passwords dialog with the command «rundll32.exe keymgr.dll, KRShowKeyMgr», and here I can see the stored passwords and user names.

I have checked the differences between this problematic user, and the other users, and for those other users, I can see the Vault and Credentials folder under the correct Appdata-folders. For the user having problems, none of these folders are present under

appdata. So I am thinking that maybe the Vault for this user is located at some other location for some reason. Is there any way of checking this, to see where the Vault is located?Any other tips as to what I can try or check to figure this out? Any help would be appreciated!

Regards,

Thomas

Answers

-

We managed to rename the folder by using the Handle-tool from Sysinternals, and killing all processes using the folder. Then we forced a recreation of the profile by restarting the machine and logging in again. this recreated the Credential Manager folders,

and let us set up the Vaults and Credentials again, and now everything works as intended!Thank you so much for your help, it is greatly appreciated.

-

Marked as answer by

Tuesday, November 11, 2014 2:49 AM

-

Marked as answer by

-

Yes, it should always be in appdata folder.

If you create a new profile it will be completely wiped.

Check link how you create a new profile. You can always move the old appdata-folders you need to the new profile.

http://iterrors.com/tag/create-a-new-windows-2008-r2-user-profile-terminal-services/

-

Edited by

Puckis

Thursday, October 16, 2014 8:37 AM

Added stuff. -

Marked as answer by

ThomasKvamme

Monday, October 20, 2014 9:45 AM

-

Edited by

- Remove From My Forums

-

Question

-

Hi!

I am having some trouble with the Credential Manager for one of my users on my 2008 R2 Server. Whenever I try to open the Credential Manager in Control Panel, I get the following error:

«An error occured while performing the following operation. Error code: 0x80070043. Error Message: The network name cannot be found.»

When trying to use the vaultcmd command line tool, I also get an error. «vaultcmd /list» yields the the following error: «Error enumerating vaults: The network name cannot be found»

These error are only present for one single user, not for any other users.

I can open the Stores User Names and Passwords dialog with the command «rundll32.exe keymgr.dll, KRShowKeyMgr», and here I can see the stored passwords and user names.

I have checked the differences between this problematic user, and the other users, and for those other users, I can see the Vault and Credentials folder under the correct Appdata-folders. For the user having problems, none of these folders are present under

appdata. So I am thinking that maybe the Vault for this user is located at some other location for some reason. Is there any way of checking this, to see where the Vault is located?Any other tips as to what I can try or check to figure this out? Any help would be appreciated!

Regards,

Thomas

Answers

-

We managed to rename the folder by using the Handle-tool from Sysinternals, and killing all processes using the folder. Then we forced a recreation of the profile by restarting the machine and logging in again. this recreated the Credential Manager folders,

and let us set up the Vaults and Credentials again, and now everything works as intended!Thank you so much for your help, it is greatly appreciated.

-

Marked as answer by

Tuesday, November 11, 2014 2:49 AM

-

Marked as answer by

-

Yes, it should always be in appdata folder.

If you create a new profile it will be completely wiped.

Check link how you create a new profile. You can always move the old appdata-folders you need to the new profile.

http://iterrors.com/tag/create-a-new-windows-2008-r2-user-profile-terminal-services/

-

Edited by

Puckis

Thursday, October 16, 2014 8:37 AM

Added stuff. -

Marked as answer by

ThomasKvamme

Monday, October 20, 2014 9:45 AM

-

Edited by

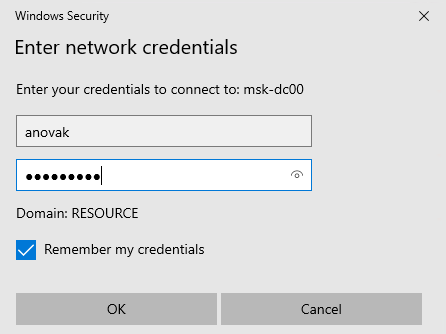

Windows Credential Manager (диспетчер учетных данных) позволяет сохранять учетные записи и пароли для доступа к сетевым ресурсам, сайтам и приложениям. Благодаря диспетчеру учётных записей Windows вы можете подключаться к удаленным ресурсам автоматически, без ввода пароля. Приложения могут самостоятельно обращаться в Credential Manager и использовать сохраненный пароль.

Содержание:

- Используем диспетчер учетных данных Windows для хранения паролей

- Доступ к менеджеру учетных данных Windows из PowerShell

Используем диспетчер учетных данных Windows для хранения паролей

Впервые Credential Manager появился в Windows 7 и позиционируется как достаточное безопасное место для хранения ваших паролей.

В диспетчере учетных данных могут хранится следующие типы аккаунтов:

- Учетные данные Windows (Windows Credentials)– данные для входа в Windows, для доступа на удаленные компьютеры, сохраненные пароли для RDP подключений, пароли к сайтам, поддерживающих встроенную аутентификацию Windows и т.д;

- Учетные данные на основе сертификатов (Certificate-Based Credentials) – для аутентификации с помощью смарт-карт;

- Общие учетные данные (Generic Credentials) – используются сторонними приложениями, совместимые с Credential Manager;

- Учетные данные для интернета (Web Credentials) – сохранённые пароли в браузерах Edge и IE, приложениях Microsoft (MS Office, Teams, Outlook, Skype и т.д).

Например, если при доступе к сетевой папке вы включите опцию “Сохранить пароль”, то введенный вами пароли будет сохранен в Credential Manager.

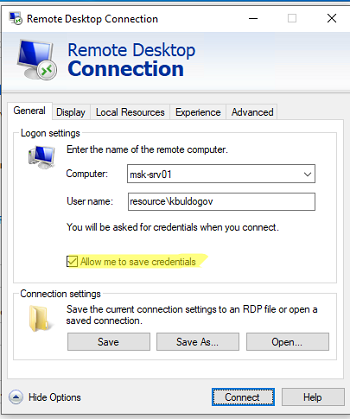

Аналогично пароль для подключения к удаленному RDP/RDS серверу сохраняется в клиенте Remote Desktop Connection (mstsc.exe).

Также в менеджере паролей сохраняются пароли пользователей при их сохранении командой runas /savecred.

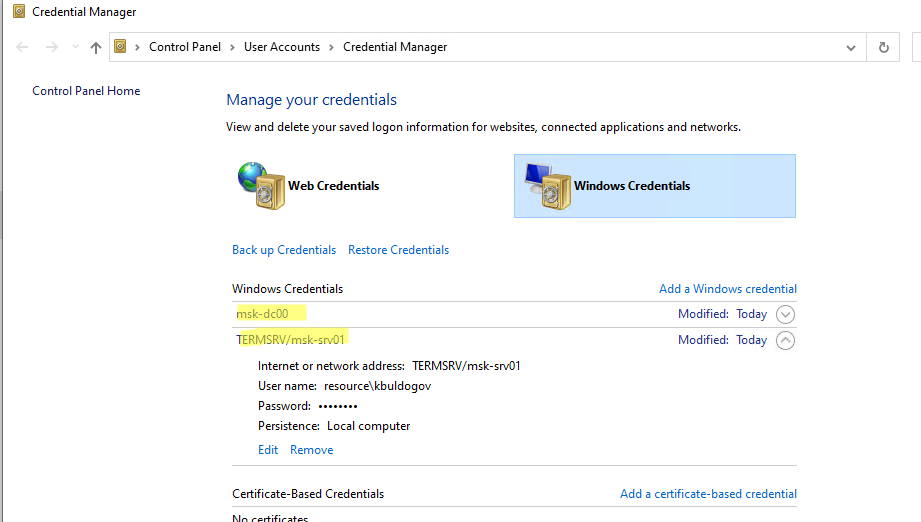

Вы можете получить доступ к диспетчеру учетных данных в Windows 10 из классической панели управления (Control PanelUser AccountsCredential Manager, Панель управления -> Учетные записи пользователей -> Диспетчер учетных данных).

Как вы видите, в Credential Manager теперь хранятся два пароля, которые мы сохранили ранее.

Сохраненный пароль для RDP подключения сохраняется в формате

TERMSRVhostname

.

Здесь вы можете добавить сохранённый пароль, отредактировать (просмотреть сохраненный пароль из графического интерфейса нельзя) или удалить любую из записей.

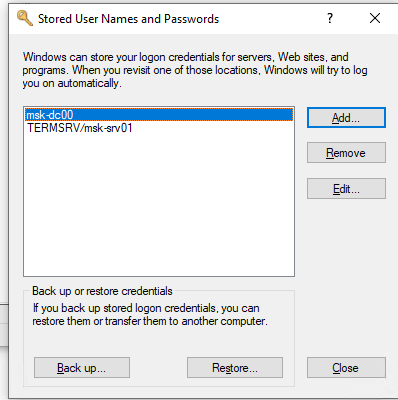

Также для работы с сохраненными паролями можно использовать классический диалоговый интерфейс Windows – Stored User Names and Password. Для его вызова, выполните:

rundll32.exe keymgr.dll,KRShowKeyMgr

Здесь вы также можете управлять сохраненными учетными данными, а также есть функции резервного копирования и восстановления данных в Credential Manager (можно использовать для переноса базы Credential Manager на другой компьютер).

Для управления Credential Manager из командной строки используется утилита

vaultcmd

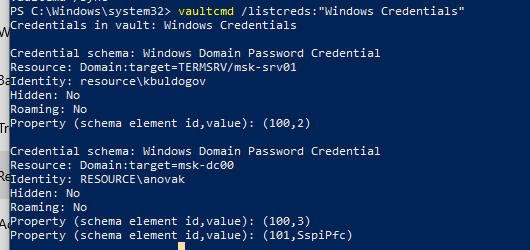

. Например, чтобы вывести список сохраненных учетных данных типа Windows Credentials выполните команду:

vaultcmd /listcreds:"Windows Credentials"

Credential schema: Windows Domain Password Credential Resource: Domain:target=msk-dc00 Identity: RESOURCEanovak Hidden: No Roaming: No Property (schema element id,value): (100,3) Property (schema element id,value): (101,SspiPfc)

Следующая команда удалит из Credential Manager все сохраненные пароли для RDP доступа:

For /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr "target=TERMSRV"') do cmdkey /delete %H

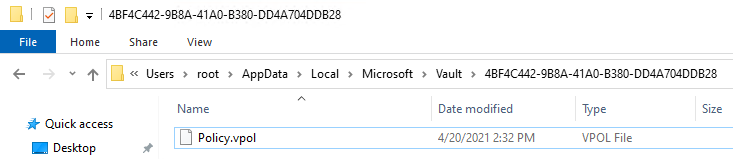

Все сохраненные пароли хранятся в хранилище Windows Vault. Windows Vault это защищенное хранилище секретов, паролей и другой информации пользователя. Данные в Windows Vault структурированы и представляют собой набор записей, принадлежащих определенной схеме Vault. Набор ключей шифрования для записей Windows Vault хранится в файле Policy.vpol.

Для доменных он хранится в каталоге

%userprofile%AppDataRoamingMicrosoftVault

. Для локальных пользователей в

%userprofile%AppDataLocalMicrosoftVault

.

Для работы Credential Manager должна быть запущена служба VaultSvc:

get-service VaultSvc

Если служба отключена, при попытке получить доступ к Credential Manager появится ошибка

Credential Manager Error The Credential Manager Service is not running. You can start the service manually using the Services snap-in or restart your computer to start the service. Error code: 0x800706B5 Error Message: The interface is unknown.

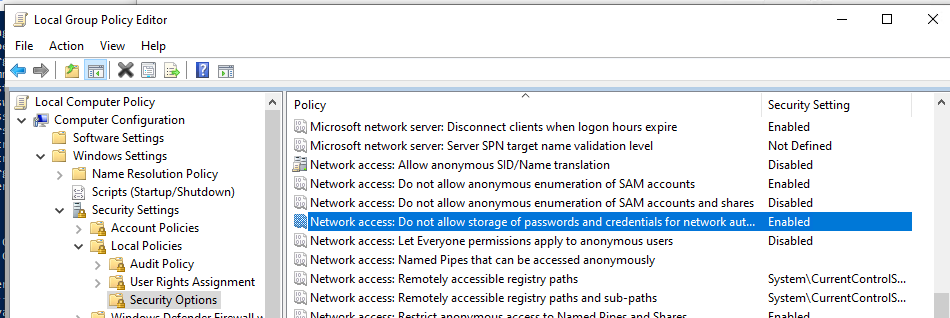

Если вы хотите заблокировать пользователям возможность сохранения сетевых паролей в Credential Manager, нужно включить политику Network access: Do not allow storage of passwords and credentials for network authentication в разделе GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options.

Теперь, если пользователь попытается сохранить пароль в хранилище, появится ошибка:

Credential Manager Error Unable to save credentials. To save credentials in this vault, check your computer configuration. Error code: 0x80070520 Error Message: A specified logon session does not exist. It may already have been terminated.

Доступ к менеджеру учетных данных Windows из PowerShell

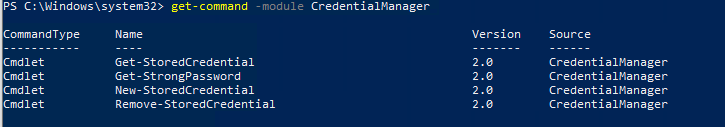

В Windows нет встроенных командлетов для обращения к хранилищу PasswordVault из PowerShell. Но вы можете использовать модуль CredentialManager из галереи PowerShell.

Установите модуль:

Install-Module CredentialManager

Список командлетов в модуле можно вывести так:

get-command -module CredentialManager

В модуле всего 4 командлета:

- Get-StoredCredential – получить учетные данные из хранилища Windows Vault;

- Get-StrongPassword – сгенерировать случайный пароль;

- New-StoredCredential – добавить ученые записи;

- Remove-StoredCredential – удалить учетные записи.

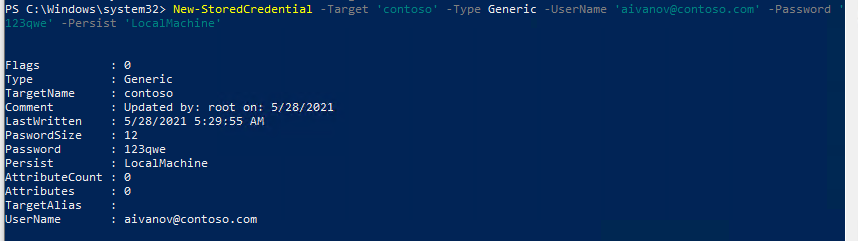

Чтобы добавить новые данные в хранилище CredentialManager, выполните команду:

New-StoredCredential -Target 'contoso' -Type Generic -UserName '[email protected]' -Password '123qwe' -Persist 'LocalMachine'

Проверить, есть в хранилище сохраненные данные для пользователя:

Get-StoredCredential -Target contoso

Сохраненные пароли из Credential Manager можно использовать в ваших скриптах PowerShell. Например, в следующем примере я получаю сохраненные имя и пароль в виде объекта PSCredential и подключаюсь с ними к Exchange Online из PowerShell:

$psCred = Get-StoredCredential -Target "Contoso"

Connect-MSolService -Credential $psCred

Также обратите внимание на новый модуль, PowerShell Secret Management, который можно использовать для безопасного хранения паролей в Windows (поддерживает различные хранилища паролей: KeePass, LastPass, HashiCorp Vault, Azure Key Vault, Bitwarden.

Чтобы удалить определенную учетные данные из Windows Vault, выполните:

Remove-StoredCredential -Target Contoso

Отобразить пароли в открытом виде с помощью встроенных средств нельзя. Но вы можете использовать утилиты типа Mimikatz для получения сохраненных паролей из credman в открытом виде (смотри пример).

Прочитано:

1 699

Итак, перед Вами задача, настроить терминальное подключение к терминальному серверу на котором пользователю предстоит работать, к примеру с 1С приложением, почтой, файловым ресурсом и т. д.

Так вот, нужно чтобы пользователь просто сев за свой компьютер, выбрав терминальное подключение просто нажал на него и попав на терминальный сервер начал работать. В процессе этого простого действия у него не должно появляться ни каких запросов о вводе логина и пароля. Чем меньше пользователь задумывается, как все это работает тем Вы нужнее.

Приступим: есть терминальные сервер на базе Windows Server 2008 R2 и рабочая станция с осью Windows 7 Pro x64, домена нет.

Т.к. в текущей среде нет домена, то необходимо зайти через RDP соединение на терминальный сервер под учетной записью имеющей административные привилегии, в моем случае это учетная запись:

Login: AdministratorPass: 712mbddr@

и добавить пользователя рабочей станции (его учетную запись, в качестве примера пусть это будет: Login: alektest, Pass: Aa1234567) в группу ответственную за удаленное подключение по RDP.

На сервере (srv-ts:172.16.32.2) с ролью терминального сервера (Roles: Remote Desktop Services →Remote Desktop Session Host) создаю учетную запись и добавляю ее в группу на подключение к нему:

Start — Control Panel — Administrative Tools — запускаю оснастку Server Manager — Configuration — Local Users and Group — Users — и через правый клик мышью вызываю мастер создания нового пользователя: New User…

- User name: alektest

- Full name: alektest

- Decription: alektest

- Password: Aa1234567

- Confirm password: Aa1234567

- User must change password at next logon: снимаю галочку

- Password never expires: отмечаю галочкой

и нажимаю кнопку Create

Затем перехожу в Groups и добавляю созданного пользователя в группу: Remote Desktop Users

либо через быстрее создавать пользователей через консоль командной строки:

Win + R — cmd.exe

C:UsersAdministrator>net user alektest Aa1234567 /add

C:UsersAdministrator>net localgroup "Remote Desktop Users" alektest /add

C:UsersAdministrator>wmic useraccount where "name='alektest'" set passwordexpires=FALSE

На заметку:

User cannont change password: wmic useraccount where "name='alektest'" set

PasswordChangeable=FALSE

Password never expires: wmic useraccount where "name='alektest'" set

passwordexpires=FALSE

А еще нужно не забыть на терминальном сервере включить правило в брандмауэре на проверку доступности, прием ICMP запросов:

Start — Control Panel — Windows Firewall — Advanced Settings — Inbound Rules

и включаем правило: File and Printer Sharing (Echo Request — ICMPv4-In) щелкнув по нему правой кнопкой мыши и выбрав Enable Rule

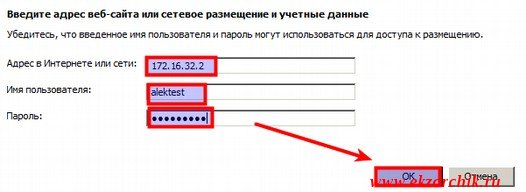

Теперь переключаемся к рабочей станции под управлением Windows 7 Pro x64 (W7X64:172.16.32.3), авторизуюсь под учетной записью alektest которую создали при установке данной операционной системы на компьютер. Затем через диспетчер учетных записей задаю настройки подключения к терминальному серверу:

Пуск — Панель управления — Диспетчер учетных данных — Добавить общие учетные данные и привожу настройки подключения к виду:

- Адрес в Интернете или сети: 172.16.32.2

- Имя пользователя: alektest

- Пароль: Aa1234567

и нажимаю OK

Теперь создаю RDP подключение:

Пуск — Все программы — Стандартные — Подключение к удаленному рабочему столу

вкладка Общие:

- Компьютер: 172.16.32.2

- Пользователь: alektest

и нажимаю «Сохранить как…» и сохраняю подключение на «Рабочий стол» с именем «Удаленка» и нажимаю «Сохранить».

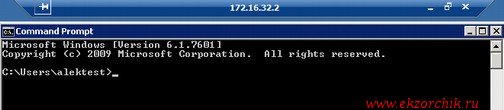

Отлично, проверяю как отработает подключение, на рабочем столе посредством двойного клика левой кнопкой мыши по подключение с именем «Удаленка» подключаюсь. В процесс/при первом подключении нужно поставить галочку: «Больше не выводить запрос о подключении к этому компьютеру» — и нажимаем кнопку «Подключить», далее снова возникает запрос в ошибке проверки сертификата удаленного компьютера, здесь все в порядке, также отмечаем галочкой: «Больше не выводить запрос о подключениях к этому компьютеру» и нажимаем кнопку ОК. И вот она удаленное подключение произведено.

Если пользователь поменяет свой пароль, то ему также необходимо будет поменять его в оснастке «Диспетчер учетных данных» дабы не возникало сообщения что нужно произвести аутентификацию при подключении.

Если же на рабочем ПК: W7X64 вход выполнен под другой учетной записью, то действия по добавлению данных аутентификации в оснастку «Диспетчер учетных данных» идентичные выше представленным. А далее также создаем «Подключение к удаленному рабочему столу», указываем куда подключаться

и сохраняем само подключение на «Рабочий стол», на все вопросы ставим галочки игнорировать и подключаемся без каких либо проблем.

На заметку: пример рассмотренный выше предполагал, что терминальный сервер и рабочая станция состоят в одной группе: WORKGROUP

На заметку: если же на рабочей станции рабочая группа (HOME) отличается от той в которой состоит терминальный сервер (WORKGROUP), то роли не играет, подключение будет произведено.

На заметку: если терминальный сервер в домене и рабочая станция в домене, то в поле «Имя пользователя» оснастки «Диспетчер учетных данных» добавить имя домена, к примеру: polygonalektest

На этом у меня все, с уважением Олло Александр aka ekzorchik.

Обновлено 28.03.2022

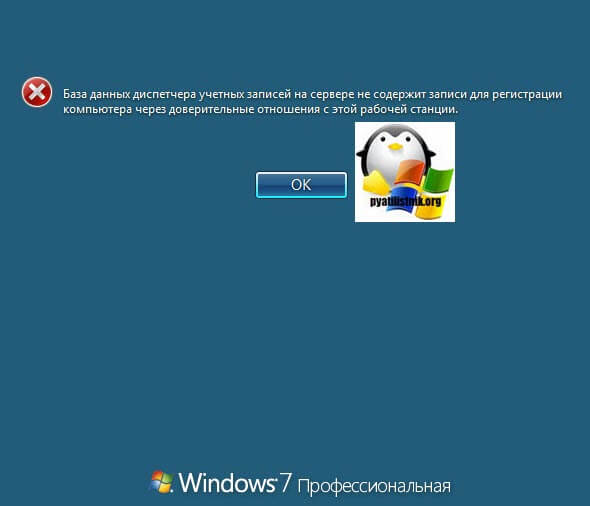

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз я вас научил делать резервные копии с помощью утилиты Robocopy, это было очень полезно. В сегодняшней заметке я покажу, как решается проблема с вылетевшим из домена компьютером, который при логине выводит ошибку «База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера«. Думаю, что многие с ней сталкивались, но не все ее решали и понимали откуда эта проблема берется.

Описание проблемы

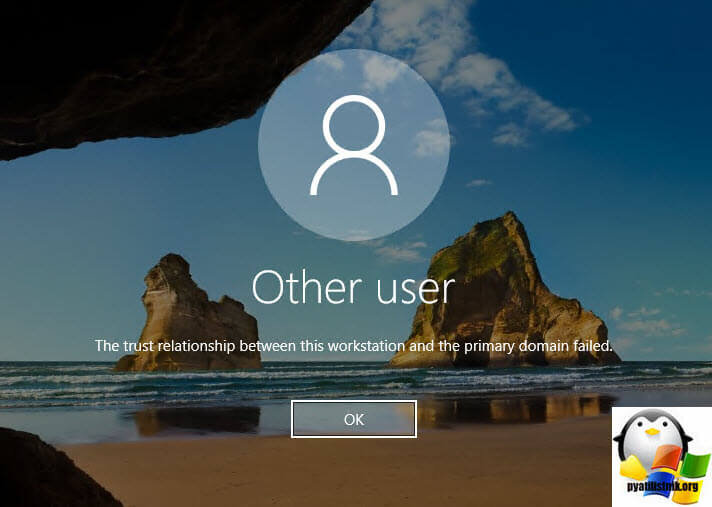

Давайте я подробнее опишу рабочее окружение. И так есть лес Active Directory, в котором есть родительский домен, дочерний и транзитивный отдельный домен в рамках леса. Поступила задача мигрировать и доверительного домена объект компьютера в дочерний домен. Для этого была использована утилита ADMT 3.2. Сама миграция учетной записи компьютера прошла штатно. Далее я сменил принадлежность к домену Active Directory нового компьютера, у меня ввод был успешен, но было предупреждение, что якобы есть проблемы на уровне DNS-сервера. После перезагрузки и попытке на него залогиниться появилась вот такая ошибка:

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станции

В английской версии, это выглядит вот так:

The security database on the server does not have a computer account for this workstation trust relationship

Как решить проблему с доверительными отношениями

И так давайте рассуждать, тут есть два сценария, когда вы можете увидеть эту ошибку:

- Во первых, это когда у вас компьютер или сервер не включались более 30 дней и не обращались к контроллеру домена, так как по умолчанию, каждые 30 дней все учетные записи компьютеров меняют свой пароль безопасности для канала между ними и контроллером домена

- Во вторых, это когда у вас на уровне леса есть два компьютера с одинаковыми именами, которые мешают друг другу и конфликтуют

Что делать в таких ситуациях, в первом случае, это сбросить учетную запись компьютера и восстановить безопасный канал, во втором случае найти дубли, удалить их и уже после этого заново восстанавливать канал между компьютером и контроллером домена.

В ситуации, когда компьютер по тем или иным причинам не мог связаться с контроллером домена, он не мог вовремя обновить свой пароль, в этом случае, когда он появится в локальной сети, он попытается аутентифицироваться со старым паролем в следствии чего будет успешно послан DC на все четыре стороны и получит ту самую ошибку «База данных диспетчера учетных записей на сервере не содержит записи»

Как это исправить. Вам потребуется знать и иметь административную, локальную учетную запись от имени которой вы будите проводить манипуляции по восстановлению доверительных отношений.Если же у вас нет доступа к этой учетной записи, то вам придется сбросить пароль администратора Windows. Далее имея административный, локальный доступ вам нужно сбросить безопасный канал, об этом я уже рассказывал в статье не удается установить доверительные отношения с доменом. Там вы выбираете любой удобный способ:

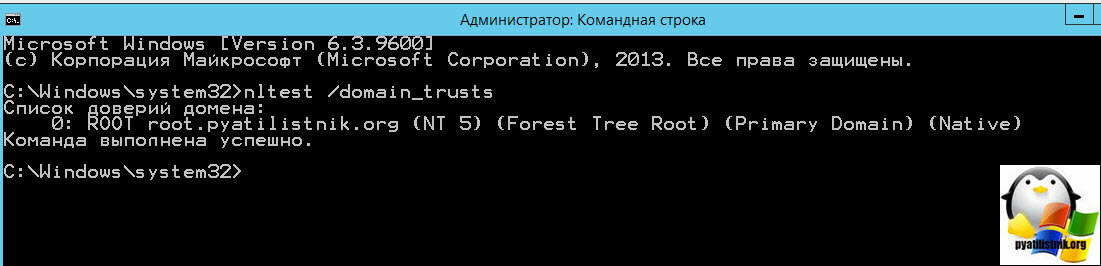

- Утилита Netdom

- Nltest

- Командлет Reset-ComputerMachinePassword

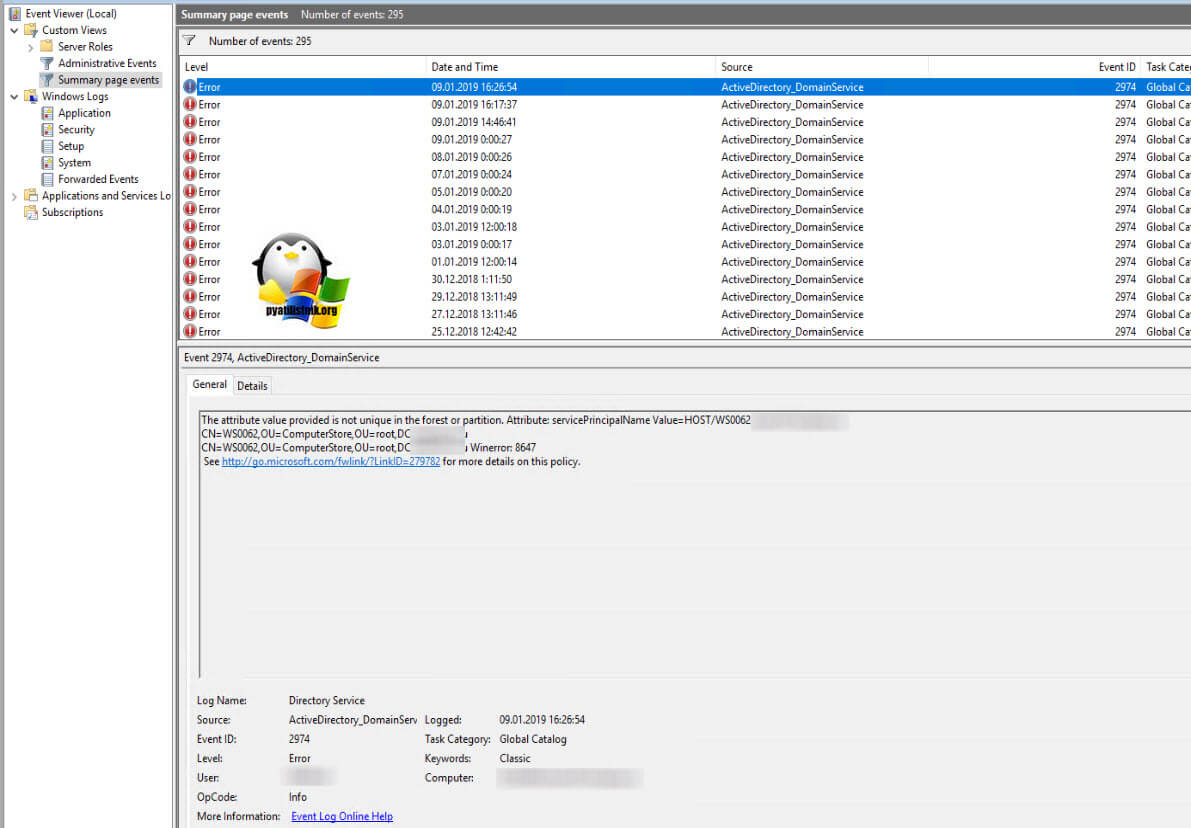

Если эти манипуляции не помогают, то у вас сто процентов конфликт имен на уровне леса. Первым делом я вам советую открыть логи на контроллере домена. Там вы со сто процентной уверенностью обнаружите ошибку с кодом ID 2974. Как видите в моем случае ошибка указывает на servicePrincipalName HOST/имя компьютера, именно из-за него конфликт.

Подробнее про ошибку ID 2974 вы можете почитать на сайте Microsoft https://docs.microsoft.com/ru-ru/windows-server/identity/ad-ds/manage/component-updates/spn-and-upn-uniqueness

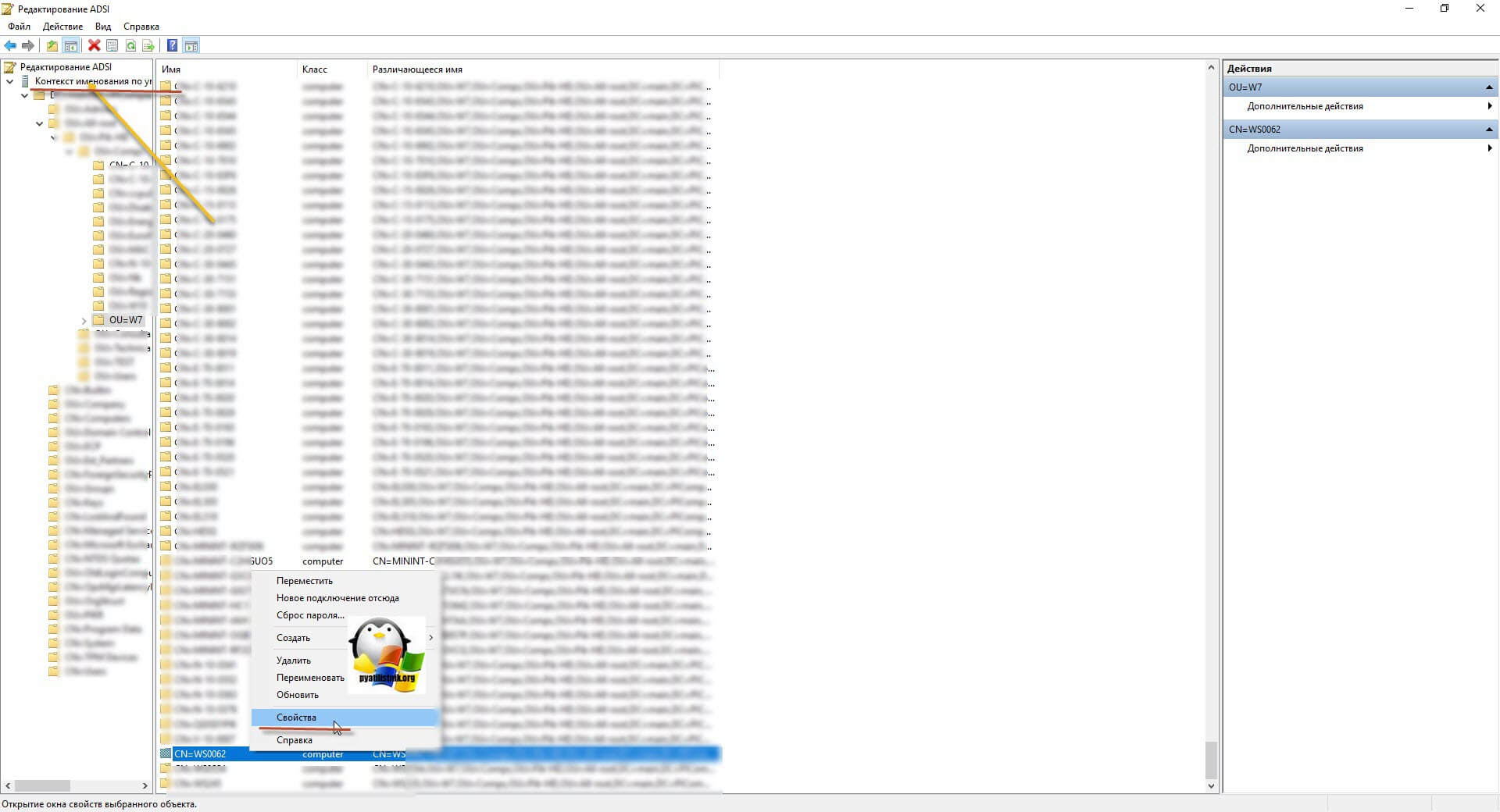

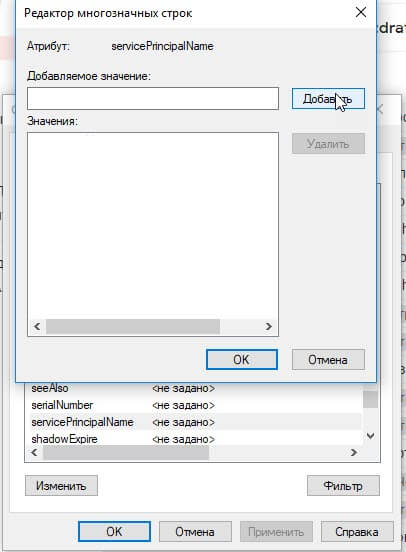

В моем случае сообщение об ошибке «База данных диспетчера учетных записей на сервере не содержит записи», появлялось потому, что после миграции у меня на старом месте осталась прошлая учетная запись компьютера и в новом месте она же присутствовала, что приводило к дублированию. У новой учетной записи компьютера, была обнаружена такая вещью, у нее не проставлялся атрибут AD servicePrincipalName. Чтобы в этом удостовериться откройте редактор атрибутов Active Directory подключитесь к контексту именования по умолчанию и найдите свой объект компьютера. Перейдите в его свойства.

Тут вы видите, что атрибут servicePrincipalName пустой, и если вы попытаетесь его заполнить, то получите ошибку, пока не уберете дубль.

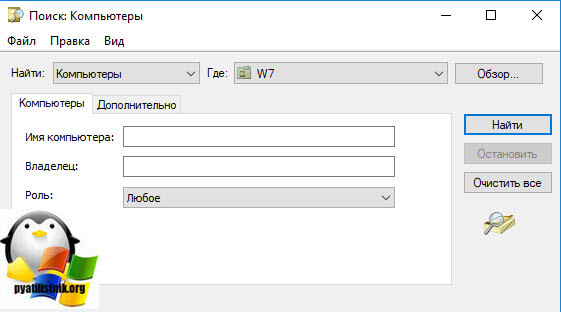

Думаю что все умеют искать компьютеры в Active directory, но то же самое можно сделать и другими методами.

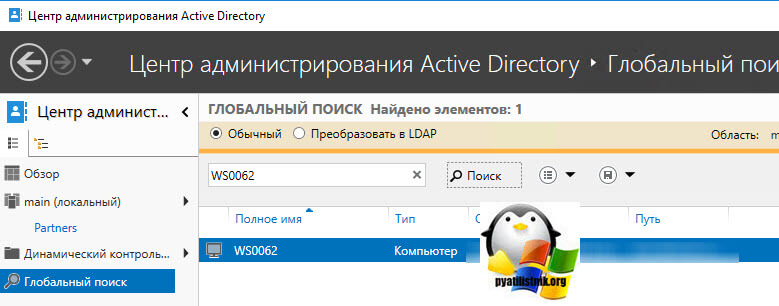

Например, через оболочку центр администрирования Active Directory, выбрав там глобальный поиск и введя там нужное имя компьютера.

Можно так же и через командную строку, через утилиту dsquery * —filter servicePrincipalName=* —attr Name.

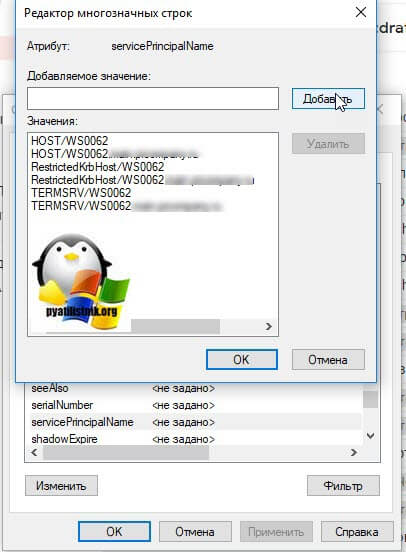

После того, как вы обнаружили ваш дублирующий компьютер в базе данных AD, то удаляем его. После этого, чтобы без перезагрузок и вывода и повторного ввода в домен, нового компьютера сделайте вот что. Находясь в свойствах учетной записи компьютера через ADSIEdit, зайдите внутрь свойства атрибута servicePrincipalName. Там вам нужно в ручном режиме создать записи:

- HOST/dns имя компьютера

- HOST/полное FQDN имя

- RestrictedKrbHost/dns имя компьютера

- RestrictedKrbHost/полное FQDN имя

- TERMSRV/dns имя компьютера

- TERMSRV/полное FQDN имя

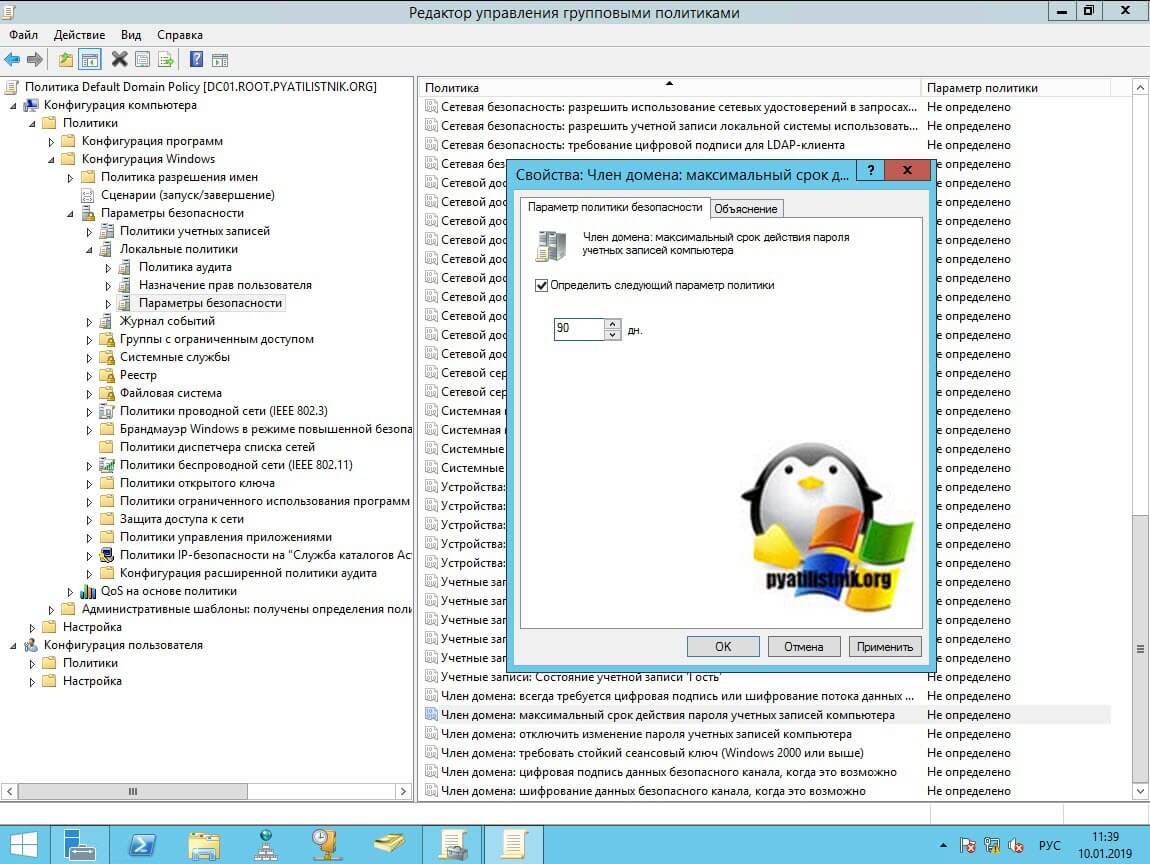

После этих внесений, в идеале перезагрузить этот компьютер, но работать будет и без этого. Еще одно дополнение, если вы хотите увеличить период смены пароля у учетных записей компьютеров, то это можно сделать с помощью групповой политики, отредактировав текущую или создав новую. Я вам предлагаю вам отредактировать политику Default Domain Controllers Policy. Перейдите по пути:

Конфигурация компьютера-Политики-Конфигурация Windows-Параметры безопасности-Локальные политики-Параметры безопасности-Computer Configuration-> Windows Settings-> Security Settings-> Local Policies-> Security Options (Computer Configuration-Windows Settings-Security Settings-Local Policies-Security Options)

По умолчанию стоит значение 30, можете легко поменять, я например, установлю 90 дней.

Отключение режима проверки уникальности имени участника-пользователя и имя участника-службы

Бывают случаи, что по ряду причин нет возможности удалить дублирующий объект. Для таких сценариев компания Microsoft выпустила обновление для Windows Server 2012 R2 и выше, которое позволяет на контроллерах домена, управлять поведением обнаружения дубликатов.

С помощью этого обновления корпорация Майкрософт предоставляет переключатель уровня леса выключить или включить проверку на уникальность посредством атрибута dSHeuristics.

Ниже приведены поддерживаемые dSHeuristics значения.

- dSHeuristic = 1: AD DS позволяет добавлять имена участников-пользователя (UPN)

- dSHeuristic = 2: AD DS позволяет добавлять имена участников повторяющихся службы (SPN)

- dSHeuristic = 3: AD DS позволяет добавление повторяющихся имен SPN и UPN

- dSHeuristic = любое другое значение: службы AD DS применяет проверка уникальности имен SPN и UPN

ссылка на подробное описание данного обновления https://support.microsoft.com/ru-ru/help/3070083/duplicate-spn-check-on-windows-server-2012-r2-based-domain-controller

Ссылка на само обновление https://www.catalog.update.microsoft.com/Search.aspx?q=3070083

Ошибка the trust relationship between this workstation and the primary domain failed

Разновидностью ошибки «База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения» может выступать вот такое уведомление:

The trust relationship between this workstation and the primary domain failed

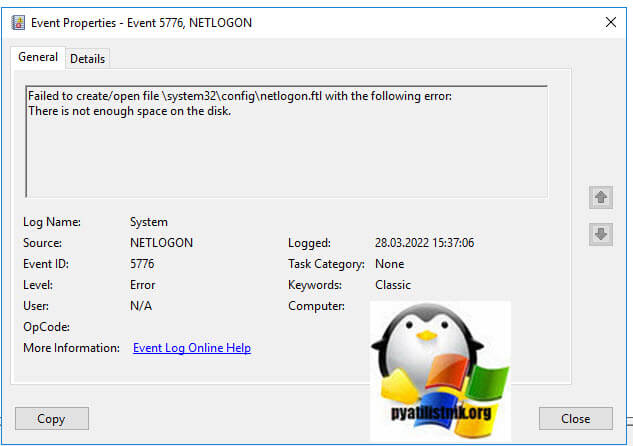

Тут то же сервер не может связаться с контроллером домена, если вы зайдете на него консольно, то в журнале событий вы можете обнаружить критическую ошибку:

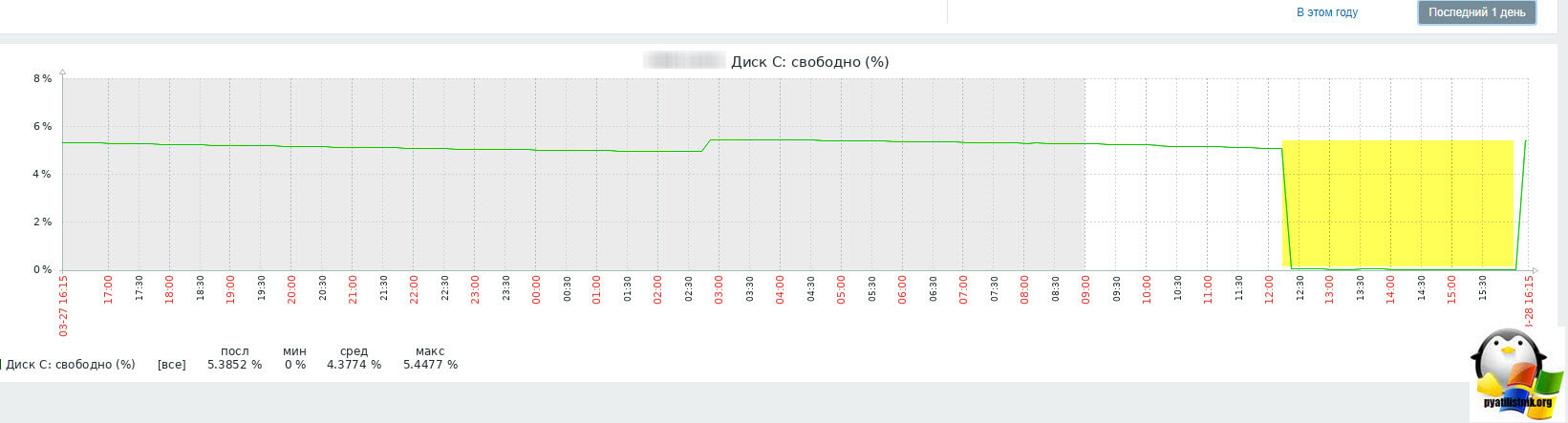

ID 5776 NETLOGON: Failed to create/open file system32confignetlogon.ftl with the following error: There is not enough space on the disk.

Как видно Windows просто не смогла открыть файл netlogon.ftl, за который отвечает служба NETLOGON, которая так же участвует в авторизации пользователя в систему. /В системе мониторинга, я так же нашел провал по свободному дисковому пространству.

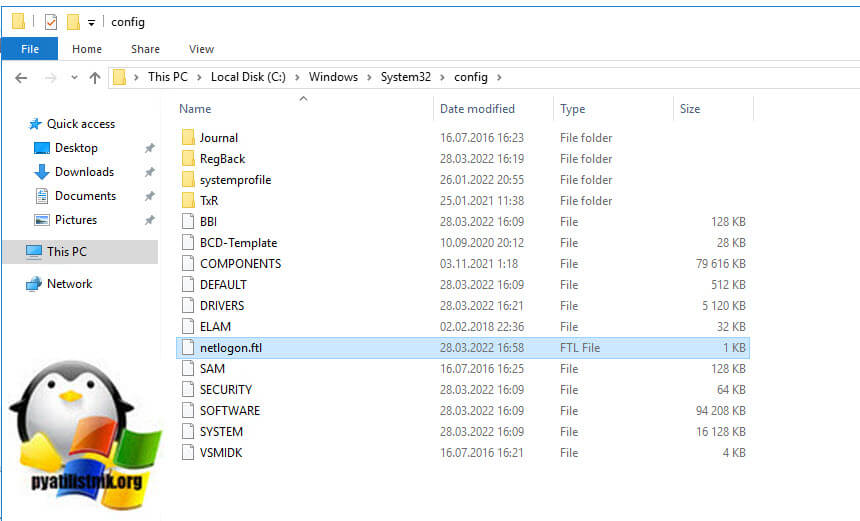

Что такое netlogon.ftl ?

И так Windows хранит список входа в разделе реестра DomainCache. В реестре, это путь:

HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogonDomainCache

Windows заполняет ключ реестра DomainCache из файла с именем C:WINDOWSsystem32confignetlogon.ftl

Раздел реестра DomainCache обновляется из netlogon.ftl в процессе загрузки компьютера и всякий раз, когда устанавливается подключение к удаленному рабочему столу. Сам же файл netlogon.ftl заполняется из Active Directory службой netlogon. В AD есть раздел defaultNamingContext в контейнере System. Он заполняется из типов объектов TrustedDomain. Посмотреть, что будет заполнено из базы Active Directory можно командой:

Так, что если локальная система не сможет прочитать содержимое файла netlogon.ftl, то ошибка с доверительными отношениями вам обеспечена. Вот так вот просто решается ошибка с отсутствием в базе данных Active Directory учетной записи компьютера для регистрации. С вами был Иван Семин, автор и создатель компьютерного портала Pyatilistnik.org.

При попытке сменить пароль пользователем выдает сообщение

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией

Ошибка есть на одном 2008 R2 standard (terminal), и на нескольких машинах под 7, 8 и 10. (на ХР проблему незамечено)

В домене более 100 машин и серверов,на них все норм.

В домене 2 AD-DNS.

http://manaeff.ru/forum/viewtopic.php?f=4&t=1284 все с списка перепробовал не помогло (команды отработали норм)

для 2008 пробовал http://forum.windowsfaq.ru/archive/index.php/t-144290.html тоже не помогло.

вот конфиг с 2008 1C 1.5

C:Windowssystem32>ipconfig /all

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : 1C

Основной DNS-суффикс . . . . . . : it-ft.com.ua

Тип узла. . . . . . . . . . . . . : Гибридный

IP-маршрутизация включена . . . . : Нет

WINS-прокси включен . . . . . . . : Нет

Порядок просмотра суффиксов DNS . : it-ft.com.ua

Ethernet adapter Подключение по локальной сети 2:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Broadcom BCM5708C NetXtreme II GigE (Клиент NDIS VBD) #2

Физический адрес. . . . . . . . . : 00-1A-64-12-C5-7F

DHCP включен. . . . . . . . . . . : Да

Автонастройка включена. . . . . . : Да

Ethernet adapter Подключение по локальной сети:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Broadcom BCM5708C NetXtreme II GigE (Клиент NDIS VBD)

Физический адрес. . . . . . . . . : 00-1A-64-12-C5-7D

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

IPv4-адрес. . . . . . . . . . . . : 192.168.1.5(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 192.168.1.1

DNS-серверы. . . . . . . . . . . : 192.168.1.96

192.168.1.91

NetBios через TCP/IP. . . . . . . . : Включен

AD 1.96

C:Windowssystem32>ipconfig /all

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : f-dc02

Основной DNS-суффикс . . . . . . : it-ft.com.ua

Тип узла. . . . . . . . . . . . . : Гибридный

IP-маршрутизация включена . . . . : Нет

WINS-прокси включен . . . . . . . : Нет

Порядок просмотра суффиксов DNS . : it-ft.com.ua

Ethernet adapter Подключение по локальной сети:

Состояние носителя. . . . . . . . : Носитель отключен

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Broadcom BCM5708C NetXtreme II GigE (NDIS

VBD Client) #3

Физический адрес. . . . . . . . . : 00-21-5E-71-10-96

DHCP включен. . . . . . . . . . . : Да

Автонастройка включена. . . . . . : Да

Ethernet adapter Local Area Connection:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Broadcom BCM5708C NetXtreme II GigE (NDIS VBD Client)

Физический адрес. . . . . . . . . : 00-21-5E-71-10-94

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

IPv4-адрес. . . . . . . . . . . . : 192.168.1.96(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 192.168.1.1

DNS-серверы. . . . . . . . . . . : 192.168.1.91

192.168.1.96

NetBios через TCP/IP. . . . . . . . : Включен

AD 1.91

C:Windowssystem32>ipconfig /all

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : F-DC03

Основной DNS-суффикс . . . . . . : it-ft.com.ua

Тип узла. . . . . . . . . . . . . : Гибридный

IP-маршрутизация включена . . . . : Нет

WINS-прокси включен . . . . . . . : Нет

Порядок просмотра суффиксов DNS . : it-ft.com.ua

Ethernet adapter Eth0:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : vmxnet3 Ethernet Adapter

Физический адрес. . . . . . . . . : 00-50-56-A3-55-E4

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

IPv4-адрес. . . . . . . . . . . . : 192.168.1.91(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 192.168.1.1

DNS-серверы. . . . . . . . . . . : 192.168.1.96

192.168.1.91

127.0.0.1

NetBios через TCP/IP. . . . . . . . : Включен

DCDIAG

C:Windowssystem32>dcdiag

Диагностика сервера каталогов

Выполнение начальной настройки:

Выполняется попытка поиска основного сервера…

Основной сервер = f-dc02

* Идентифицирован лес AD.

Сбор начальных данных завершен.

Выполнение обязательных начальных проверок

Сервер проверки: SosursF-DC02

Запуск проверки: Connectivity

……………………. F-DC02 — пройдена проверка Connectivity

Выполнение основных проверок

Сервер проверки: SosursF-DC02

Запуск проверки: Advertising

Внимание: F-DC02 не объявлен как сервер времени.

……………………. F-DC02 — не пройдена проверка Advertising

Запуск проверки: FrsEvent

……………………. F-DC02 — пройдена проверка FrsEvent

Запуск проверки: DFSREvent

……………………. F-DC02 — пройдена проверка DFSREvent

Запуск проверки: SysVolCheck

……………………. F-DC02 — пройдена проверка SysVolCheck

Запуск проверки: KccEvent

……………………. F-DC02 — пройдена проверка KccEvent

Запуск проверки: KnowsOfRoleHolders

……………………. F-DC02 — пройдена проверка

KnowsOfRoleHolders

Запуск проверки: MachineAccount

……………………. F-DC02 — пройдена проверка MachineAccount

Запуск проверки: NCSecDesc

……………………. F-DC02 — пройдена проверка NCSecDesc

Запуск проверки: NetLogons

……………………. F-DC02 — пройдена проверка NetLogons

Запуск проверки: ObjectsReplicated

……………………. F-DC02 — пройдена проверка ObjectsReplicate

Запуск проверки: Replications

……………………. F-DC02 — пройдена проверка Replications

Запуск проверки: RidManager

……………………. F-DC02 — пройдена проверка RidManager

Запуск проверки: Services

Не удалось открыть службу w32time в F-DC02, ошибка 0x424

«Win32 Error 1060»

……………………. F-DC02 — не пройдена проверка Services

Запуск проверки: SystemLog

……………………. F-DC02 — не пройдена проверка SystemLog

Запуск проверки: VerifyReferences

……………………. F-DC02 — пройдена проверка VerifyReferences

Выполнение проверок разделов на: ForestDnsZones

Запуск проверки: CheckSDRefDom

……………………. ForestDnsZones — пройдена проверка

CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. ForestDnsZones — пройдена проверка

CrossRefValidation

Выполнение проверок разделов на: DomainDnsZones

Запуск проверки: CheckSDRefDom

……………………. DomainDnsZones — пройдена проверка

CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. DomainDnsZones — пройдена проверка

CrossRefValidation

Выполнение проверок разделов на: Schema

Запуск проверки: CheckSDRefDom

……………………. Schema — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. Schema — пройдена проверка

CrossRefValidation

Выполнение проверок разделов на: Configuration

Запуск проверки: CheckSDRefDom

……………………. Configuration — пройдена проверка

CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. Configuration — пройдена проверка

CrossRefValidation

Выполнение проверок разделов на: it-ft

Запуск проверки: CheckSDRefDom

……………………. it-ft — пройдена проверка CheckSDRefDo

Запуск проверки: CrossRefValidation

……………………. it-ft — пройдена проверка

CrossRefValidation

Выполнение проверок предприятия на: it-ft.com.ua

Запуск проверки: LocatorCheck

……………………. it-ft.com.ua — пройдена проверка

LocatorCheck

Запуск проверки: Intersite

……………………. it-ft.com.ua — пройдена проверка

Intersite

Содержание

- Управление сохраненными паролями с помощью Windows Credential Manager

- Используем диспетчер учетных данных Windows для хранения паролей

- Доступ к менеджеру учетных данных Windows из PowerShell

- Windows credential manager cmd

- Вопрос

- Ответы

- Все ответы

- Windows credential manager cmd

- Answered by:

- Question

- Answers

- All replies

- Windows credential manager cmd

- Answered by:

- Question

- Answers

- All replies

Управление сохраненными паролями с помощью Windows Credential Manager

Windows Credential Manager (диспетчер учетных данных) позволяет сохранять учетные записи и пароли для доступа к сетевым ресурсам, сайтам и приложениям. Благодаря диспетчеру учётных записей Windows вы можете подключаться к удаленным ресурсам автоматически, без ввода пароля. Приложения могут самостоятельно обращаться в Credential Manager и использовать сохраненный пароль.

Используем диспетчер учетных данных Windows для хранения паролей

Впервые Credential Manager появился в Windows 7 и позиционируется как достаточное безопасное место для хранения ваших паролей.

В диспетчере учетных данных могут хранится следующие типы аккаунтов:

Например, если при доступе к сетевой папке вы включите опцию “Сохранить пароль”, то введенный вами пароли будет сохранен в Credential Manager.

Аналогично пароль для подключения к удаленному RDP/RDS серверу сохраняется в клиенте Remote Desktop Connection (mstsc.exe).

Как вы видите, в Credential Manager теперь хранятся два пароля, которые мы сохранили ранее.

Здесь вы можете добавить сохранённый пароль, отредактировать (просмотреть сохраненный пароль из графического интерфейса нельзя) или удалить любую из записей.

Также для работы с сохраненными паролями можно использовать классический диалоговый интерфейс Windows – Stored User Names and Password. Для его вызова, выполните:

Здесь вы также можете управлять сохраненными учетными данными, а также есть функции резервного копирования и восстановления данных в Credential Manager (можно использовать для переноса базы Credential Manager на другой компьютер).

vaultcmd /listcreds:»Windows Credentials»

Следующая команда удалит из Credential Manager все сохраненные пароли для RDP доступа:

For /F «tokens=1,2 delims= » %G in (‘cmdkey /list ^| findstr «target=TERMSRV»‘) do cmdkey /delete %H

Все сохраненные пароли хранятся в хранилище Windows Vault. Windows Vault это защищенное хранилище секретов, паролей и другой информации пользователя. Данные в Windows Vault структурированы и представляют собой набор записей, принадлежащих определенной схеме Vault. Набор ключей шифрования для записей Windows Vault хранится в файле Policy.vpol.

Для работы Credential Manager должна быть запущена служба VaultSvc:

Если служба отключена, при попытке получить доступ к Credential Manager появится ошибка

Теперь, если пользователь попытается сохранить пароль в хранилище, появится ошибка:

Доступ к менеджеру учетных данных Windows из PowerShell

В Windows нет встроенных командлетов для обращения к хранилищу PasswordVault из PowerShell. Но вы можете использовать модуль CredentialManager из галереи PowerShell.

Список командлетов в модуле можно вывести так:

В модуле всего 4 командлета:

Чтобы добавить новые данные в хранилище CredentialManager, выполните команду:

Проверить, есть в хранилище сохраненные данные для пользователя:

Сохраненные пароли из Credential Manager можно использовать в ваших скриптах PowerShell. Например, в следующем примере я получаю сохраненные имя и пароль в виде объекта PSCredential и подключаюсь с ними к Exchange Online из PowerShell:

Чтобы удалить определенную учетные данные из Windows Vault, выполните:

Отобразить пароли в открытом виде с помощью встроенных средств нельзя. Но вы можете использовать утилиты типа Mimikatz для получения сохраненных паролей из credman в открытом виде (смотри пример).

Источник

Windows credential manager cmd

Вопрос

Ответы

The cmdkey.exe is a Credential Manager Command Line Utility.

This file is part of Microsoft® Windows® Operating System. Cmdkey.exe is developed by Microsoft Corporation. It’s a system and hidden file. Cmdkey.exe is usually located in the %SYSTEM% sub-folder and its usual size is 13,824 bytes.

Все ответы

This page provides usage information for the NET USE command.

Specifically the /savecred switch saves credentials for reuse.

This page provides usage information for the NET USE command.

Specifically the /savecred switch saves credentials for reuse.

Completely unrelated to the poster’s question BTW.

control /name Microsoft.CredentialManager

The cmdkey.exe is a Credential Manager Command Line Utility.

This file is part of Microsoft® Windows® Operating System. Cmdkey.exe is developed by Microsoft Corporation. It’s a system and hidden file. Cmdkey.exe is usually located in the %SYSTEM% sub-folder and its usual size is 13,824 bytes.

This is really close to what I need.

I need to set up a service to be able to access a file share on a machine in an unrelated domain.

If I can log in to the account which the service is running under, I can use this utility to create the credentials. However, if the service is running as some other identity (Service SID or a user without login rights) this is not practical.

Is there a way to create credentials which will be used by a different user than the one currently executing the command?

Microsoft SQL Server Storage Engine PM

Another way to bring up a dialog which allows you to manage the stored credentials is to bring up the ‘Stored User Names and Passwords’ dialog via the following command:

rundll32.exe keymgr.dll, KRShowKeyMgr

This works in XP, Windows 7 and Windows 8.

Another way to bring up a dialog which allows you to manage the stored credentials is to bring up the ‘Stored User Names and Passwords’ dialog via the following command:

rundll32.exe keymgr.dll, KRShowKeyMgr

This works in XP, Windows 7 and Windows 8.

If there are a lot of them you could go to a command prompt and type:

Or better yet: cmdkey /list > del_creds.cmd

Then edit the file so you are only left with, for example:

cmdkey /delete:info-services.dev-inside.lni.wa.gov

cmdkey /delete:info-services.inside.lni.wa.gov

cmdkey /delete:inside.lni.wa.gov

cmdkey /delete:lnidaptumtfs08.wads.res

cmdkey /delete:lniduttumvm05

cmdkey /delete:lnipstum01.wads.res

cmdkey /delete:lnipstum02.wads.res

cmdkey /delete:lnixapolysrm1.wads.res

cmdkey /delete:ohr.apps-inside.lni.wa.gov

cmdkey /delete:portal.apps-inside.lni.wa.gov

cmdkey /delete:portal.dev-inside.lni.wa.gov

cmdkey /delete:scsd8.unit-test.wads.wa.gov

then run your del_creds.cmd file and they will all be gone.

control keymgr.dll

Hi! Is there a way to avoid saving credentials for ras connections?

I have a question on this.

What if I don’t the exact name of the Element I want to delete? Can I use wild card character for searching element? like cmdkey /delete:scsd8.unit-test*, so anything which start with scsd8.unit-test should be deleted.

I guess if you type cmdkey.exe in your CMD command prompt window it will show you a switch /list.

This should show you all saved credentials. Should not be so hard to figure out which one is what.

Example result of above command with /list switch:

Currently stored credentials:

Target: LegacyGeneric:target=Microsoft_OC1:uri=joe.blogs@contoso.com:certifica

te:OCS:1

Type: Generic Certificate

User:

This is typically MS Lync/Office Communicator credential stored where Microsoft_OC1 means MS Office Communicator.

It doesn’t matter if this is old or in the «wring» forum. Information is information, and this will help someone in the future. It took a while for me to figure out, but it is the solution to antonior0409’s problem:

Modify the entry UseRasCredentials=0 in the file rasphone.pbk in the following folder

C:Users\AppDataRoamingMicrosoftNetworkConnectionsPbk_hiddenpbk rasphone.pbk

Another location is C:Program DataMicrosoftnetworkconnections

These are hidden folders and the easiest way to get to them it to type %appdata% or %programdata% in the search function and navigate the rest of the way

Источник

Windows credential manager cmd

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

Answers

The cmdkey.exe is a Credential Manager Command Line Utility.

This file is part of Microsoft® Windows® Operating System. Cmdkey.exe is developed by Microsoft Corporation. It’s a system and hidden file. Cmdkey.exe is usually located in the %SYSTEM% sub-folder and its usual size is 13,824 bytes.

This page provides usage information for the NET USE command.

Specifically the /savecred switch saves credentials for reuse.

This page provides usage information for the NET USE command.

Specifically the /savecred switch saves credentials for reuse.

Completely unrelated to the poster’s question BTW.

control /name Microsoft.CredentialManager

The cmdkey.exe is a Credential Manager Command Line Utility.

This file is part of Microsoft® Windows® Operating System. Cmdkey.exe is developed by Microsoft Corporation. It’s a system and hidden file. Cmdkey.exe is usually located in the %SYSTEM% sub-folder and its usual size is 13,824 bytes.

This is really close to what I need.

I need to set up a service to be able to access a file share on a machine in an unrelated domain.

If I can log in to the account which the service is running under, I can use this utility to create the credentials. However, if the service is running as some other identity (Service SID or a user without login rights) this is not practical.

Is there a way to create credentials which will be used by a different user than the one currently executing the command?

Microsoft SQL Server Storage Engine PM

Another way to bring up a dialog which allows you to manage the stored credentials is to bring up the ‘Stored User Names and Passwords’ dialog via the following command:

rundll32.exe keymgr.dll, KRShowKeyMgr

This works in XP, Windows 7 and Windows 8.

Another way to bring up a dialog which allows you to manage the stored credentials is to bring up the ‘Stored User Names and Passwords’ dialog via the following command:

rundll32.exe keymgr.dll, KRShowKeyMgr

This works in XP, Windows 7 and Windows 8.

If there are a lot of them you could go to a command prompt and type:

Or better yet: cmdkey /list > del_creds.cmd

Then edit the file so you are only left with, for example:

cmdkey /delete:info-services.dev-inside.lni.wa.gov

cmdkey /delete:info-services.inside.lni.wa.gov

cmdkey /delete:inside.lni.wa.gov

cmdkey /delete:lnidaptumtfs08.wads.res

cmdkey /delete:lniduttumvm05

cmdkey /delete:lnipstum01.wads.res

cmdkey /delete:lnipstum02.wads.res

cmdkey /delete:lnixapolysrm1.wads.res

cmdkey /delete:ohr.apps-inside.lni.wa.gov

cmdkey /delete:portal.apps-inside.lni.wa.gov

cmdkey /delete:portal.dev-inside.lni.wa.gov

cmdkey /delete:scsd8.unit-test.wads.wa.gov

then run your del_creds.cmd file and they will all be gone.

control keymgr.dll

Hi! Is there a way to avoid saving credentials for ras connections?

I have a question on this.

What if I don’t the exact name of the Element I want to delete? Can I use wild card character for searching element? like cmdkey /delete:scsd8.unit-test*, so anything which start with scsd8.unit-test should be deleted.

I guess if you type cmdkey.exe in your CMD command prompt window it will show you a switch /list.

This should show you all saved credentials. Should not be so hard to figure out which one is what.

Example result of above command with /list switch:

Currently stored credentials:

Target: LegacyGeneric:target=Microsoft_OC1:uri=joe.blogs@contoso.com:certifica

te:OCS:1

Type: Generic Certificate

User:

This is typically MS Lync/Office Communicator credential stored where Microsoft_OC1 means MS Office Communicator.

It doesn’t matter if this is old or in the «wring» forum. Information is information, and this will help someone in the future. It took a while for me to figure out, but it is the solution to antonior0409’s problem:

Modify the entry UseRasCredentials=0 in the file rasphone.pbk in the following folder

C:Users\AppDataRoamingMicrosoftNetworkConnectionsPbk_hiddenpbk rasphone.pbk

Another location is C:Program DataMicrosoftnetworkconnections

These are hidden folders and the easiest way to get to them it to type %appdata% or %programdata% in the search function and navigate the rest of the way

Источник

Windows credential manager cmd

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

Answers

The cmdkey.exe is a Credential Manager Command Line Utility.

This file is part of Microsoft® Windows® Operating System. Cmdkey.exe is developed by Microsoft Corporation. It’s a system and hidden file. Cmdkey.exe is usually located in the %SYSTEM% sub-folder and its usual size is 13,824 bytes.

This page provides usage information for the NET USE command.

Specifically the /savecred switch saves credentials for reuse.

This page provides usage information for the NET USE command.

Specifically the /savecred switch saves credentials for reuse.

Completely unrelated to the poster’s question BTW.

control /name Microsoft.CredentialManager

The cmdkey.exe is a Credential Manager Command Line Utility.

This file is part of Microsoft® Windows® Operating System. Cmdkey.exe is developed by Microsoft Corporation. It’s a system and hidden file. Cmdkey.exe is usually located in the %SYSTEM% sub-folder and its usual size is 13,824 bytes.

This is really close to what I need.

I need to set up a service to be able to access a file share on a machine in an unrelated domain.

If I can log in to the account which the service is running under, I can use this utility to create the credentials. However, if the service is running as some other identity (Service SID or a user without login rights) this is not practical.

Is there a way to create credentials which will be used by a different user than the one currently executing the command?

Microsoft SQL Server Storage Engine PM

Another way to bring up a dialog which allows you to manage the stored credentials is to bring up the ‘Stored User Names and Passwords’ dialog via the following command:

rundll32.exe keymgr.dll, KRShowKeyMgr

This works in XP, Windows 7 and Windows 8.

Another way to bring up a dialog which allows you to manage the stored credentials is to bring up the ‘Stored User Names and Passwords’ dialog via the following command:

rundll32.exe keymgr.dll, KRShowKeyMgr

This works in XP, Windows 7 and Windows 8.

If there are a lot of them you could go to a command prompt and type:

Or better yet: cmdkey /list > del_creds.cmd

Then edit the file so you are only left with, for example:

cmdkey /delete:info-services.dev-inside.lni.wa.gov

cmdkey /delete:info-services.inside.lni.wa.gov

cmdkey /delete:inside.lni.wa.gov

cmdkey /delete:lnidaptumtfs08.wads.res

cmdkey /delete:lniduttumvm05

cmdkey /delete:lnipstum01.wads.res

cmdkey /delete:lnipstum02.wads.res

cmdkey /delete:lnixapolysrm1.wads.res

cmdkey /delete:ohr.apps-inside.lni.wa.gov

cmdkey /delete:portal.apps-inside.lni.wa.gov

cmdkey /delete:portal.dev-inside.lni.wa.gov

cmdkey /delete:scsd8.unit-test.wads.wa.gov

then run your del_creds.cmd file and they will all be gone.

control keymgr.dll

Hi! Is there a way to avoid saving credentials for ras connections?

I have a question on this.

What if I don’t the exact name of the Element I want to delete? Can I use wild card character for searching element? like cmdkey /delete:scsd8.unit-test*, so anything which start with scsd8.unit-test should be deleted.

I guess if you type cmdkey.exe in your CMD command prompt window it will show you a switch /list.

This should show you all saved credentials. Should not be so hard to figure out which one is what.

Example result of above command with /list switch:

Currently stored credentials:

Target: LegacyGeneric:target=Microsoft_OC1:uri=joe.blogs@contoso.com:certifica

te:OCS:1

Type: Generic Certificate

User:

This is typically MS Lync/Office Communicator credential stored where Microsoft_OC1 means MS Office Communicator.

It doesn’t matter if this is old or in the «wring» forum. Information is information, and this will help someone in the future. It took a while for me to figure out, but it is the solution to antonior0409’s problem:

Modify the entry UseRasCredentials=0 in the file rasphone.pbk in the following folder

C:Users\AppDataRoamingMicrosoftNetworkConnectionsPbk_hiddenpbk rasphone.pbk

Another location is C:Program DataMicrosoftnetworkconnections

These are hidden folders and the easiest way to get to them it to type %appdata% or %programdata% in the search function and navigate the rest of the way

Источник

В Windows Vista, Windows XP, Windows Server 2008 и Windows Server 2003 существует встроенный механизм, который автоматически управляет именами пользователей и паролями, необходимыми для доступа к ресурсам, требующим учетных данных, отличных от входных учетных данных пользователей. Этот компонент называется Stored User Names and Passwords. В статье рассказывается о его принципах действия и преимуществах. Кроме того, речь пойдет о ручном управлении учетными данными.

Пользователям бывает трудно запоминать многочисленные имена и пароли для доступа к различным ресурсам. Существует немало программ независимых производителей для управления учетными данными, но в Windows Vista, Windows XP, Windows Server 2008 и Windows Server 2003 предусмотрена встроенная функция для автоматического управления именами пользователей и паролями для доступа к ресурсам, требующим учетных данных, отличных от обычных данных регистрации в Windows. Этот компонент называется Stored User Names and Passwords.

С помощью Stored User Names and Passwords можно хранить учетные данные для локальной сети и ресурсов Internet. Типы учетных данных, создаваемые, управляемые и применяемые с использованием компонента:

- имена пользователя и пароли;

- сертификаты X.509 (например, для смарт-карт);

- паспорта (например, паспорта .NET).

Пользователям Windows XP Home Edition необходимо помнить, что в этой версии XP хранятся только паспортные учетные данные и имена пользователя и пароли RAS/VPN.

Рассмотрим преимущества компонента Stored User Names and Passwords, принцип его действия и возможности ручного управления учетными данными.

Преимущества

При регистрации в системе локально или при регистрации в домене пользователи должны предоставить имя и пароль. После регистрации эти учетные данные становятся контекстом безопасности по умолчанию для доступа к другим ресурсам в локальной сети, удаленной сети и/или Internet. Но иногда учетных данных бывает недостаточно для доступа ко всем необходимым пользователю ресурсам. Например, дополнительные учетные данные требуются для доступа к Web-узлам с проверкой подлинности или доменам, с которыми нет доверительных отношений. Если таких ресурсов много, пользователям нужно вводить целый ряд различных учетных данных.

Разнообразные учетные данные могут потребоваться и администраторам: например, регистрация в сети с обычными учетными данными Windows и использование административных прав для выполнения определенных задач на удаленных серверах.

Необходимость помнить многочисленные комбинации имен пользователей и паролей приводит к неправильному использованию паролей, в том числе слабым паролям, одинаковым паролям для всех ресурсов и записи паролей где бы то ни было. Таких ошибок можно избежать благодаря компоненту Stored User Names and Passwords, который позволяет безопасно хранить многие учетные данные и управлять ими. Пользователям предоставляется единая процедура регистрации, так как они регистрируются только на своих компьютерах и в своих доменах. Поскольку пользователям не приходится запоминать пароли, они, скорее всего, выберут сложные пароли, что существенно повысит общую безопасность.

Учетные данные хранятся в защищенной части профиля пользователя, где они недоступны для других пользователей. Если пользователь располагает единственным профилем в масштабах всей компании (перемещаемый профиль), сохраненные имена пользователя и пароли запоминаются всегда при его регистрации в сети. Это дополнительно расширяет функциональность компонента при сохранении приемлемого уровня безопасности.

Принцип действия

При попытке обратиться к Web-узлу или сетевому ресурсу, недоступному с обычными учетными данными, пользователь получает запрос об имени и пароле. Если флажок Remember my password установлен, введенная информация запоминается в профиле пользователя. В следующий раз, когда пользователь подключается к этому ресурсу, проверка подлинности выполняется автоматически на основе сохраненных учетных данных.

Каждый раз, когда пользователь устанавливает флажок Remember my password, учетные данные сохраняются в наиболее общей форме. Например, если флажок Remember my password установлен при доступе к определенному серверу в домене company.com, учетные данные сохраняются под *.company.com. Если пользователь вновь устанавливает флажок Remember my password при обращении к другому серверу в том же домене, ранее сохраненные данные не перезаписываются, а новые учетные данные сохраняются с более конкретной информацией, например server1.company.com. В силу такого подхода нельзя сохранить более одного имени пользователя и пароля для конкретной процедуры регистрации, и это несколько ограничивает возможности компонента Stored User Names and Passwords.

Если сохранено несколько наборов учетных данных, Windows упорядочивает их от конкретных к более общим. Если пользователь пытается обратиться к ресурсу, недоступному с его текущими учетными данными, пакет проверки подлинности ищет в репозитории Stored User Names and Passwords наиболее точный набор учетных данных, подходящий для ресурса. Если он обнаружен, пакет проверки подлинности использует его, не запрашивая дополнительных данных. Если нет, пользователь получает приглашение ввести имя и пароль.

Учетные данные

В дополнение к автоматическому созданию и хранению учетных данных при установке флажка Remember my password, можно вручную создать учетные данные для конкретного ресурса. Учетные данные, подготовленные вручную, обрабатываются операционной системой так же, как созданные автоматически.

Vista, XP, Server 2008 и Windows 2003 предоставляют простой и интуитивно понятный интерфейс для создания учетных данных вручную. Можно просматривать, изменять и удалять существующие учетные данные. Кроме того, в Vista и Server 2008 предусмотрена полезная возможность архивации и восстановления наборов учетных данных. На экране 1 показан интерфейс Vista — диалоговое окно Stored User Names and Passwords. Ниже описано, как использовать диалоговое окно Stored User Names and Passwords в XP и Vista. Процессы здесь те же, что и в соответствующих серверных операционных системах.

Доступ к диалоговому окну Stored User Names and Passwords. В XP доступ к диалоговому окну Stored User Names and Passwords слегка различается в зависимости от того, находится компьютер в рабочей группе или в домене. Если компьютер в рабочей группе, нужно открыть утилиту User Accounts панели управления, выбрать текущего зарегистрированного пользователя, а затем щелкнуть Manage my network passwords в области Related tasks. Существует возможность управлять учетными данными текущего зарегистрированного пользователя. Если компьютер в домене, откройте утилиту User Accounts панели управления, щелкните вкладку Advanced, а затем кнопку Manage Passwords.

В Windows Vista доступ к диалоговому окну выполняется одинаково, независимо от местонахождения компьютера в рабочей группе или домене. Откройте утилиту User Accounts панели управления, щелкните заголовок User Accounts, а затем Manage my network passwords в области Tasks.

В Vista и XP к утилите User Accounts можно обратиться напрямую, открыв окно Run и запустив команду

Control Userpasswords2

В открывшемся окне укажите вкладку Advanced, а затем нажмите кнопку Manage Passwords. Если нужно получить доступ к учетным данным текущего зарегистрированного пользователя, выполните команду

rundll32.exe keymgr.dll,

KRShowKeyMgr

В результате напрямую открывается диалоговое окно Stored User Names and Passwords. В нем можно добавлять, изменять, удалять, архивировать и восстанавливать наборы учетных данных.

Добавление набора учетных данных. Чтобы вручную добавить набор учетных данных для ресурса, следует щелкнуть кнопку Add для вызова диалогового окна Stored User Names and Passwords, показанного на экране 2.

В поле Log on to введите имя ресурса. Можно использовать различные форматы, в том числе имена узлов (например, server1), полные доменные имена (например, server1.domainX.com) и даже подстановочные символы (например, *.domainX.com). Но помните, что, если для одного ресурса может применяться несколько наборов учетных данных, компонент Stored User Names and Passwords всегда использует наиболее специфичное имя ресурса.

В поле User name следует ввести имя пользователя в одном из следующих форматов:

- ДоменИмя пользователя (например, DomainXUser1);

- КомпьютерИмя пользователя (например, Computer1User1);

- Имя пользователяКомпьютер (например, User1Computer1);

- WorkgroupUsername (например, SalesUser2);

- Имя пользователяРабочая группа (например, User2Sales);

- Основное имя пользователя (UPN, например, User1@domainX.com).

В поле Password введите пароль. Наконец, укажите, применимы ли учетные данные для проверки подлинности при регистрации в Windows, на Web-узле или в программе.

Изменение набора учетных данных. Чтобы изменить существующий набор учетных данных, выберите ресурс из списка в диалоговом окне Stored User Names and Passwords, а затем выберите команду Edit (в Vista) или Properties (в XP). Изменять можно только имя пользователя и пароль.

Удаление набора учетных данных. Для удаления существующего набора учетных данных выберите ресурс из списка в диалоговом окне Stored User Names and Passwords и щелкните Remove.

Архивация и восстановление наборов учетных данных (только в Vista и Server 2008). Автоматическое сохранение учетных данных полезно, но их потеря может привести к неприятным последствиям. В Vista и Server 2008 можно архивировать и восстанавливать наборы учетных данных с помощью мастера архивации и восстановления. В целях безопасности процессы архивации и восстановления автоматизировать нельзя. Единственный способ архивировать и восстановить наборы учетных данных — сделать это вручную.

Для архивации в Vista нажмите кнопку Back up в диалоговом окне Stored User Names and Passwords. В диалоговом окне, показанном на экране 3, перейдите в место, где нужно сохранить архивный файл, и введите имя, которое будет ему присвоено.

Все наборы учетных данных хранятся в одном файле .crd, зашифрованном с помощью алгоритма Advanced Encryption Standard (AES). После того как будет указано место и имя файла, пользователь должен нажать клавиши Ctrl+Alt+Del, чтобы переключить Vista в безопасный режим. Затем выдается приглашение ввести новый пароль для защиты учетных данных. Пароль должен быть надежным (содержать буквы верхнего и нижнего регистров, цифры и специальные символы). После ввода и подтверждения пароля учетные данные сохраняются в указанном месте с указанным именем файла.

Если нужно восстановить ранее сохраненные учетные данные, щелкните кнопку Restore в окне Stored User Names and Passwords. Перейдите к местоположению файла .crd и введите пароль. Помните, что восстановленные наборы учетных данных из архивного файла заменяют любые существующие наборы учетных данных в компьютере.

Защита учетных данных

Хранить несколько наборов учетных данных в одном месте удобно, но опасно. Хотя учетные данные хранятся в зашифрованном формате в диспетчере учетных записей (SAM) и профиле пользователя, злоумышленники могут взломать пароли, если получат физический доступ к файлам профиля пользователя.

Для максимально надежной защиты учетных данных важно применить все меры безопасности. Перечислим некоторые из них.

- Защита пользователями компьютеров, оставленных без присмотра. Например, пользователи должны завершить сеанс или блокировать компьютеры, прежде чем покинуть их на длительное время. Для защиты компьютеров, оставленных без присмотра на короткое время, нужно установить хранители экрана с паролем.

- Защита ноутбуков с использованием BitLocker или аналогичной программы шифрования. Таким образом, данные будут защищены в случае потери или кражи компьютера.

- Использование надежного пароля для обычной процедуры регистрации в Windows и регулярная смена этого пароля. В домене лучше всего использовать групповую политику для принудительного изменения пароля.

- Для особо важных ресурсов можно отключить компонент Stored User Names and Passwords.

Удобный инструмент

Компонент Stored User Names and Passwords — удобный инструмент для пользователей, работающих со многими учетными данными для доступа к различным ресурсам сети и Internet. Он обеспечивает единую процедуру входа. Хотя хранилище учетных данных зашифровано, важно надежно защитить рабочие станции с сохраненными учетными данными.

Дамир Диздаревич — Менеджер учебного центра Logosoft в Сараево (Босния). Имеет сертификаты MCSE, MCTS, MCITP и MCT. Специализируется на безопасности Windows Server. ddamir@logosoft.ba

Экран 3. Архивация наборов учетных данных