From Wikipedia, the free encyclopedia

The Security Log, in Microsoft Windows, is a log that contains records of login/logout activity or other security-related events specified by the system’s audit policy. Auditing allows administrators to configure Windows to record operating system activity in the Security Log. The Security Log is one of three logs viewable under Event Viewer. Local Security Authority Subsystem Service writes events to the log. The Security Log is one of the primary tools used by Administrators to detect and investigate attempted and successful unauthorized activity and to troubleshoot problems; Microsoft describes it as «Your Best and Last Defense».[1] The log and the audit policies that govern it are also favorite targets of hackers and rogue system administrators seeking to cover their tracks before and after committing unauthorized activity.[2]

Types of data logged[edit]

If the audit policy is set to record logins, a successful login results in the user’s user name and computer name being logged as well as the user name they are logging into.[3] Depending on the version of Windows and the method of login, the IP address may or may not be recorded. Windows 2000 Web Server, for instance, does not log IP addresses for successful logins, but Windows Server 2003 includes this capability.[4] The categories of events that can be logged are:[5]

- Account logon events

- Account management

- Directory service access

- Logon events

- Object access

- Policy change

- Privilege use

- Process tracking

- System events

The sheer number of loggable events means that security log analysis can be a time-consuming task.[6] Third-party utilities have been developed to help identify suspicious trends. It is also possible to filter the log using customized criteria.

Attacks and countermeasures[edit]

Administrators are allowed to view and clear the log (there is no way to separate the rights to view and clear the log).[7] In addition, an Administrator can use Winzapper to delete specific events from the log. For this reason, once the Administrator account has been compromised, the event history as contained in the Security Log is unreliable.[8] A defense against this is to set up a remote log server with all services shut off, allowing only console access.[9]

As the log approaches its maximum size, it can either overwrite old events or stop logging new events. This makes it susceptible to attacks in which an intruder can flood the log by generating a large number of new events. A partial defense against this is to increase the maximum log size so that a greater number of events will be required to flood the log. It is possible to set the log to not overwrite old events, but as Chris Benton notes, «the only problem is that NT has a really bad habit of crashing when its logs become full».[10]

Randy Franklin Smith’s Ultimate Windows Security points out that given the ability of administrators to manipulate the Security Log to cover unauthorized activity, separation of duty between operations and security-monitoring IT staff, combined with frequent backups of the log to a server accessible only to the latter, can improve security.[11]

Another way to defeat the Security Log would be for a user to log in as Administrator and change the auditing policies to stop logging the unauthorized activity he intends to carry out. The policy change itself could be logged, depending on the «audit policy change» setting, but this event could be deleted from the log using Winzapper; and from that point onward, the activity would not generate a trail in the Security Log.[12]

Microsoft notes, «It is possible to detect attempts to elude a security monitoring solution with such techniques, but it is challenging to do so because many of the same events that can occur during an attempt to cover the tracks of intrusive activity are events that occur regularly on any typical business network».[13]

As Benton points out, one way of preventing successful attacks is security through obscurity. Keeping the IT department’s security systems and practices confidential helps prevent users from formulating ways to cover their tracks. If users are aware that the log is copied over to the remote log server at :00 of every hour, for instance, they may take measures to defeat that system by attacking at :10 and then deleting the relevant log events before the top of the next hour.[10]

Log manipulation is not needed for all attacks. Simply being aware of how the Security Log works can be enough to take precautions against detection. For instance, a user wanting to log into a fellow employee’s account on a corporate network might wait until after hours to gain unobserved physical access to the computer in their cubicle; surreptitiously use a hardware keylogger to obtain their password; and later log into that user’s account through Terminal Services from a Wi-Fi hotspot whose IP address cannot be traced back to the intruder.

After the log is cleared through Event Viewer, one log entry is immediately created in the freshly cleared log noting the time it was cleared and the admin who cleared it. This information can be a starting point in the investigation of the suspicious activity.

In addition to the Windows Security Log, administrators can check the Internet Connection Firewall security log for clues.

Writing false events to the log[edit]

It is theoretically possible to write false events to the log. Microsoft notes, «To be able to write to the Security log, SeAuditPrivilege is required. By default, only Local System and Network Service accounts have such privilege».[14] Microsoft Windows Internals states, «Processes that call audit system services . . . must have the SeAuditPrivilege privilege to successfully generate an audit record».[15] The Winzapper FAQ notes that it is «possible to add your own ‘made up’ event records to the log» but this feature was not added because it was considered «too nasty,» a reference to the fact that someone with Administrator access could use such functionality to shift the blame for unauthorized activity to an innocent party.[8] Server 2003 added some API calls so that applications could register with the security event logs and write security audit entries. Specifically, the AuthzInstallSecurityEventSource function installs the specified source as a security event source.[16]

Admissibility in court[edit]

The EventTracker newsletter states that «The possibility of tampering is not enough to cause the logs to be inadmissible, there must be specific evidence of tampering in order for the logs to be considered inadmissible».[17]

See also[edit]

- Common Log Format

- Log management

- Syslog

References[edit]

- ^ The NT Security Log — Your Best and Last Defense, Randy Franklin Smith

- ^ Protecting the NT Security Log, Randy Franklin Smith, Windows IT Pro, July 2000.

- ^ Tracking Logon and Logoff Activity in Windows 2000, Microsoft.

- ^ Capturing IP Addresses for Web Server Logon Events, Randy Franklin Smith, Windows IT Pro, October 2003.

- ^ Auditing Policy Categories, UltimateWindowsSecurity.com.

- ^ “Five Mistakes of Security Log Analysis”, Anton Chuvakin, Ph.D., GCIA, GCIH.

- ^ Access Denied: Letting Users View Security Logs, Randy Franklin Smith, July 2004 — intermittently broken link as of 2007-9-27.

- ^ a b Winzapper FAQ, NTSecurity.

- ^ Ultimate Guide to Logging, loggly.com

- ^ a b Auditing Windows NT, Chris Benton.

- ^ Ultimate Windows Security, Randy Franklin Smith. Archived 2022-03-14 at the Wayback Machine

- ^ Auditing Policy, Microsoft. Archived 2007-12-27 at the Wayback Machine

- ^ Security Monitoring and Attack Detection, Microsoft, Aug. 29, 2006.

- ^ Auditing Security Events, Microsoft.

- ^ Microsoft Windows Internals, Microsoft.

- ^ AuthzInstallSecurityEventSource Function, Microsoft.[dead link]

- ^ EventTracker Newsletter, April 2006, Will your log files stand up in court? Authentication vs. logon events? Archived 2007-06-21 at the Wayback Machine

External links[edit]

- Description of security events in Windows Vista and in Windows Server 2008

- Description of security events in Windows Vista and in Windows Server 2008 (XLS)

From Wikipedia, the free encyclopedia

The Security Log, in Microsoft Windows, is a log that contains records of login/logout activity or other security-related events specified by the system’s audit policy. Auditing allows administrators to configure Windows to record operating system activity in the Security Log. The Security Log is one of three logs viewable under Event Viewer. Local Security Authority Subsystem Service writes events to the log. The Security Log is one of the primary tools used by Administrators to detect and investigate attempted and successful unauthorized activity and to troubleshoot problems; Microsoft describes it as «Your Best and Last Defense».[1] The log and the audit policies that govern it are also favorite targets of hackers and rogue system administrators seeking to cover their tracks before and after committing unauthorized activity.[2]

Types of data logged[edit]

If the audit policy is set to record logins, a successful login results in the user’s user name and computer name being logged as well as the user name they are logging into.[3] Depending on the version of Windows and the method of login, the IP address may or may not be recorded. Windows 2000 Web Server, for instance, does not log IP addresses for successful logins, but Windows Server 2003 includes this capability.[4] The categories of events that can be logged are:[5]

- Account logon events

- Account management

- Directory service access

- Logon events

- Object access

- Policy change

- Privilege use

- Process tracking

- System events

The sheer number of loggable events means that security log analysis can be a time-consuming task.[6] Third-party utilities have been developed to help identify suspicious trends. It is also possible to filter the log using customized criteria.

Attacks and countermeasures[edit]

Administrators are allowed to view and clear the log (there is no way to separate the rights to view and clear the log).[7] In addition, an Administrator can use Winzapper to delete specific events from the log. For this reason, once the Administrator account has been compromised, the event history as contained in the Security Log is unreliable.[8] A defense against this is to set up a remote log server with all services shut off, allowing only console access.[9]

As the log approaches its maximum size, it can either overwrite old events or stop logging new events. This makes it susceptible to attacks in which an intruder can flood the log by generating a large number of new events. A partial defense against this is to increase the maximum log size so that a greater number of events will be required to flood the log. It is possible to set the log to not overwrite old events, but as Chris Benton notes, «the only problem is that NT has a really bad habit of crashing when its logs become full».[10]

Randy Franklin Smith’s Ultimate Windows Security points out that given the ability of administrators to manipulate the Security Log to cover unauthorized activity, separation of duty between operations and security-monitoring IT staff, combined with frequent backups of the log to a server accessible only to the latter, can improve security.[11]

Another way to defeat the Security Log would be for a user to log in as Administrator and change the auditing policies to stop logging the unauthorized activity he intends to carry out. The policy change itself could be logged, depending on the «audit policy change» setting, but this event could be deleted from the log using Winzapper; and from that point onward, the activity would not generate a trail in the Security Log.[12]

Microsoft notes, «It is possible to detect attempts to elude a security monitoring solution with such techniques, but it is challenging to do so because many of the same events that can occur during an attempt to cover the tracks of intrusive activity are events that occur regularly on any typical business network».[13]

As Benton points out, one way of preventing successful attacks is security through obscurity. Keeping the IT department’s security systems and practices confidential helps prevent users from formulating ways to cover their tracks. If users are aware that the log is copied over to the remote log server at :00 of every hour, for instance, they may take measures to defeat that system by attacking at :10 and then deleting the relevant log events before the top of the next hour.[10]

Log manipulation is not needed for all attacks. Simply being aware of how the Security Log works can be enough to take precautions against detection. For instance, a user wanting to log into a fellow employee’s account on a corporate network might wait until after hours to gain unobserved physical access to the computer in their cubicle; surreptitiously use a hardware keylogger to obtain their password; and later log into that user’s account through Terminal Services from a Wi-Fi hotspot whose IP address cannot be traced back to the intruder.

After the log is cleared through Event Viewer, one log entry is immediately created in the freshly cleared log noting the time it was cleared and the admin who cleared it. This information can be a starting point in the investigation of the suspicious activity.

In addition to the Windows Security Log, administrators can check the Internet Connection Firewall security log for clues.

Writing false events to the log[edit]

It is theoretically possible to write false events to the log. Microsoft notes, «To be able to write to the Security log, SeAuditPrivilege is required. By default, only Local System and Network Service accounts have such privilege».[14] Microsoft Windows Internals states, «Processes that call audit system services . . . must have the SeAuditPrivilege privilege to successfully generate an audit record».[15] The Winzapper FAQ notes that it is «possible to add your own ‘made up’ event records to the log» but this feature was not added because it was considered «too nasty,» a reference to the fact that someone with Administrator access could use such functionality to shift the blame for unauthorized activity to an innocent party.[8] Server 2003 added some API calls so that applications could register with the security event logs and write security audit entries. Specifically, the AuthzInstallSecurityEventSource function installs the specified source as a security event source.[16]

Admissibility in court[edit]

The EventTracker newsletter states that «The possibility of tampering is not enough to cause the logs to be inadmissible, there must be specific evidence of tampering in order for the logs to be considered inadmissible».[17]

See also[edit]

- Common Log Format

- Log management

- Syslog

References[edit]

- ^ The NT Security Log — Your Best and Last Defense, Randy Franklin Smith

- ^ Protecting the NT Security Log, Randy Franklin Smith, Windows IT Pro, July 2000.

- ^ Tracking Logon and Logoff Activity in Windows 2000, Microsoft.

- ^ Capturing IP Addresses for Web Server Logon Events, Randy Franklin Smith, Windows IT Pro, October 2003.

- ^ Auditing Policy Categories, UltimateWindowsSecurity.com.

- ^ “Five Mistakes of Security Log Analysis”, Anton Chuvakin, Ph.D., GCIA, GCIH.

- ^ Access Denied: Letting Users View Security Logs, Randy Franklin Smith, July 2004 — intermittently broken link as of 2007-9-27.

- ^ a b Winzapper FAQ, NTSecurity.

- ^ Ultimate Guide to Logging, loggly.com

- ^ a b Auditing Windows NT, Chris Benton.

- ^ Ultimate Windows Security, Randy Franklin Smith. Archived 2022-03-14 at the Wayback Machine

- ^ Auditing Policy, Microsoft. Archived 2007-12-27 at the Wayback Machine

- ^ Security Monitoring and Attack Detection, Microsoft, Aug. 29, 2006.

- ^ Auditing Security Events, Microsoft.

- ^ Microsoft Windows Internals, Microsoft.

- ^ AuthzInstallSecurityEventSource Function, Microsoft.[dead link]

- ^ EventTracker Newsletter, April 2006, Will your log files stand up in court? Authentication vs. logon events? Archived 2007-06-21 at the Wayback Machine

External links[edit]

- Description of security events in Windows Vista and in Windows Server 2008

- Description of security events in Windows Vista and in Windows Server 2008 (XLS)

Содержание:

- 1 Где находится журнал событий Windows

- 2 Как открыть журнал

- 3 Как использовать содержимое журнала

- 4 Очистка, удаление и отключение журнала

Даже когда пользователь ПК не совершает никаких действий, операционная система продолжает считывать и записывать множество данных. Наиболее важные события отслеживаются и автоматически записываются в особый лог, который в Windows называется Журналом событий. Но для чего нужен такой мониторинг? Ни для кого не является секретом, что в работе операционной системы и установленных программ могут возникать сбои. Чтобы администраторы могли находить причины таких ошибок, система должна их регистрировать, что собственно она и делает.

Итак, основным предназначением Журнала событий в Windows 7/10 является сбор данных, которые могут пригодиться при устранении неисправностей в работе системы, программного обеспечения и оборудования. Впрочем, заносятся в него не только ошибки, но также и предупреждения, и вполне удачные операции, например, установка новой программы или подключение к сети.

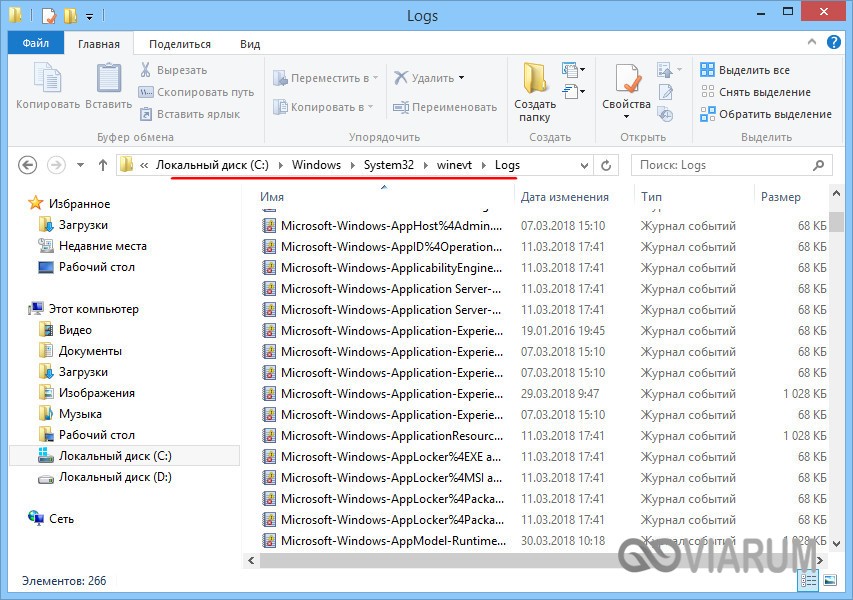

Физически Журнал событий представляет собой набор файлов в формате EVTX, хранящихся в системной папке %SystemRoot%/System32/Winevt/Logs.

Хотя эти файлы содержат текстовые данные, открыть их Блокнотом или другим текстовым редактором не получится, поскольку они имеют бинарный формат. Тогда как посмотреть Журнал событий в Windows 7/10, спросите вы? Очень просто, для этого в системе предусмотрена специальная штатная утилита eventvwr.

Как открыть журнал

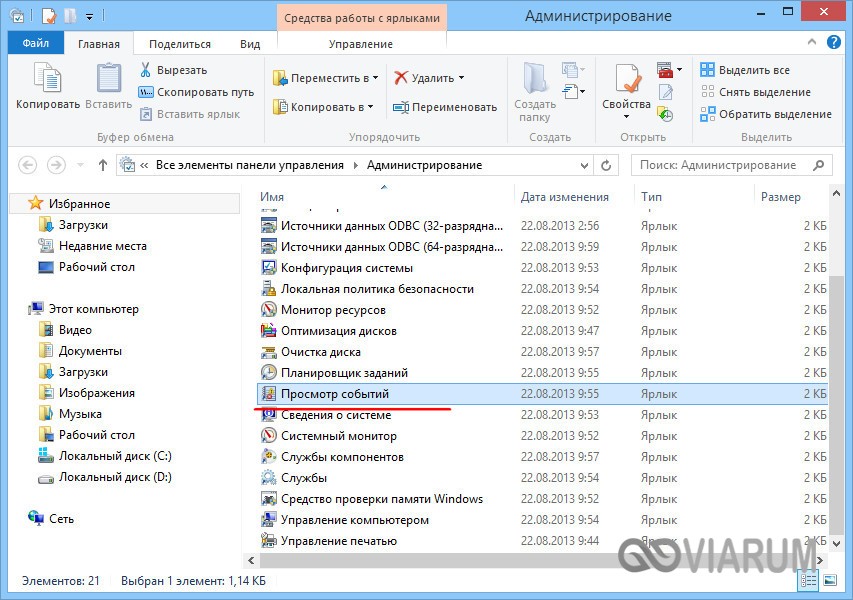

Запустить утилиту можно из классической Панели управления, перейдя по цепочке Администрирование – Просмотр событий или выполнив в окошке Run (Win+R) команду eventvwr.msc.

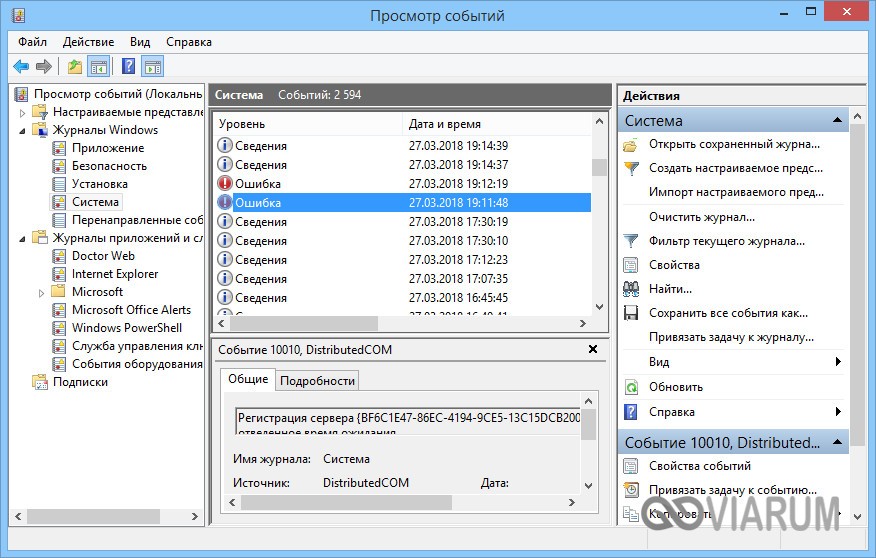

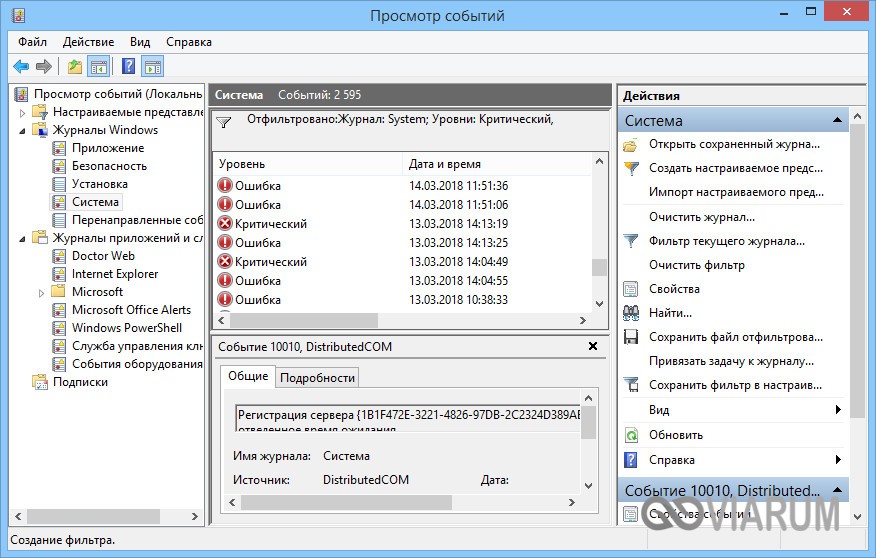

В левой колонке окна утилиты можно видеть отсортированные по разделам журналы, в средней отображается список событий выбранной категории, в правой – список доступных действий с выбранным журналом, внизу располагается панель подробных сведений о конкретной записи. Всего разделов четыре: настраиваемые события, журналы Windows, журналы приложений и служб, а также подписки.

Наибольший интерес представляет раздел «Журналы Windows», именно с ним чаще всего приходится работать, выясняя причины неполадок в работе системы и программ. Журнал системных событий включает три основных и две дополнительных категории. Основные это «Система», «Приложения» и «Безопасность», дополнительные – «Установка» и «Перенаправленные события».

Категория «Система» содержит события, сгенерированные системными компонентами – драйверами и модулями Windows.

Ветка «Приложения» включает записи, созданные различными программами. Эти данные могут пригодиться как системным администраторам и разработчикам программного обеспечения, так и обычным пользователям, желающим установить причину отказа той или иной программы.

Третья категория событий «Безопасность» содержит сведения, связанные с безопасностью системы. К ним относятся входы пользователей в аккаунты, управление учётными записями, изменение разрешений и прав доступа к файлам и папкам, запуск и остановка процессов и так далее.

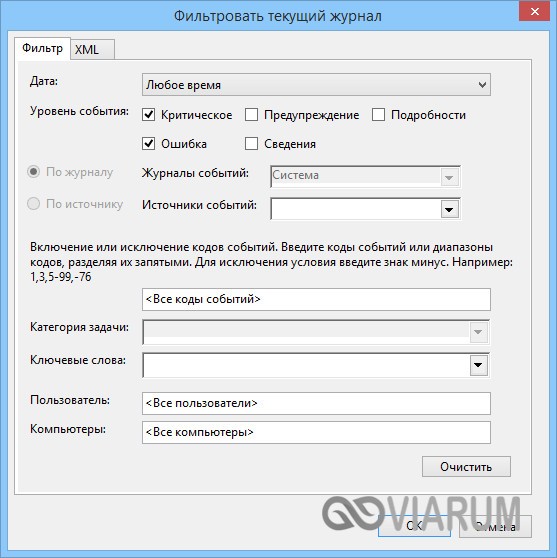

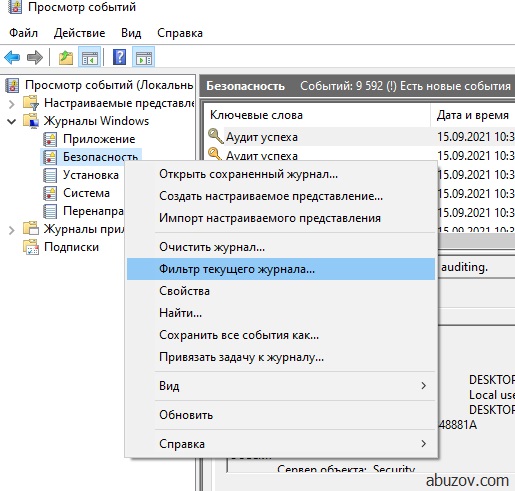

Так как число событий может исчисляться тысячами и даже десятками тысяч, в eventvwr предусмотрена возможность поиска и фильтрации событий по свойствам – важности, времени, источнику, имени компьютера и пользователя, коду и так далее. Допустим, вы хотите получить список системных ошибок. Выберите слева Журналы Windows – Система, справа нажмите «Фильтр текущего журнала» и отметьте в открывшемся окне галочкой уровень события – пункты «Ошибка» и «Критическое». Нажмите «OK» и утилита тут же отфильтрует записи.

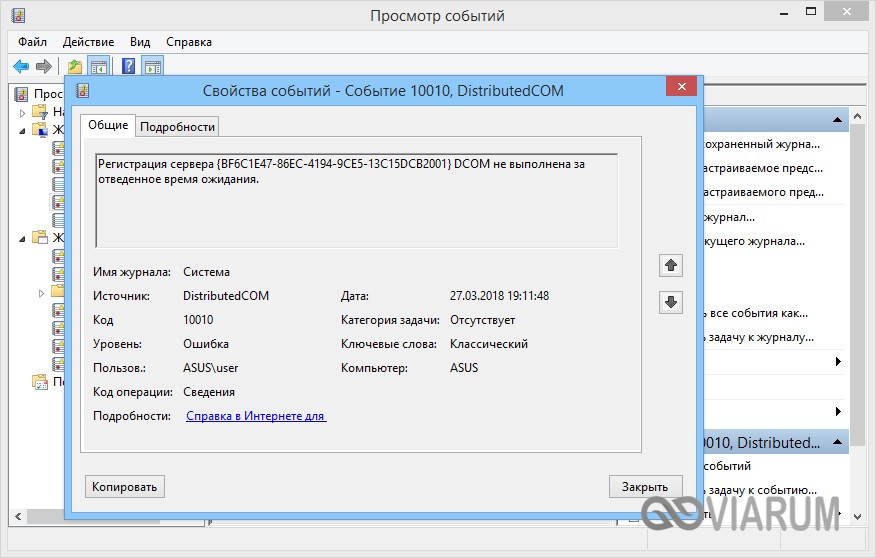

Чтобы просмотреть конкретную запись, кликните по ней дважды – сведения откроются в окошке «Свойства событий».

Как использовать содержимое журнала

Хорошо, теперь мы в курсе, где находится журнал событий и как его открыть, осталось узнать, как его можно использовать. Сразу нужно сказать, что в силу своей специфичности содержащиеся в нем сведения мало что могут поведать обычному пользователю. О чем говорит, к примеру, ошибка «Регистрация сервера {BF6C1E47-86EC-4194-9CE5-13C15DCB2001} DCOM не выполнена за отведенное время ожидания»? Не обладающему соответствующими знаниями юзеру будет непросто определить причину неполадки, с другой стороны, что мешает поискать ответ в Интернете?

Так, описание приведенной выше ошибки имеется на сайте Microsoft и указывает оно на проблемы со SkyDrive, кстати, не представляющие совершенно никакой угрозы. Если вы не пользуетесь этим сервисом, ошибку можно игнорировать или отключить ее источник в «Планировщике заданий». А еще описание ошибки можно отправить разработчику, предварительно сохранив его в файл XML, CSV или TХT.

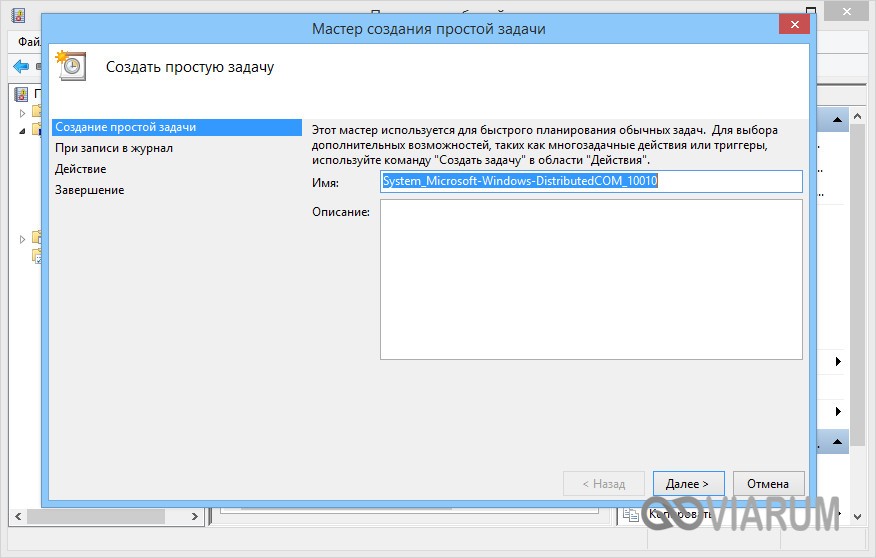

Также пользователи могут связывать отслеживаемые события с задачами в «Планировщике заданий». Для этого необходимо кликнуть ПКМ по записи, выбрать «Привязать задачу к событию» и создать с помощью запустившегося мастера нужное задание. В следующий раз, когда произойдет такое событие, система сама запустит выполнение задания.

Очистка, удаление и отключение журнала

На жестком диске файлы журнала занимают сравнительно немного места, тем не менее, у пользователя может возникнуть необходимость их очистить. Сделать это можно разными способами: с помощью оснастки eventvwr, командной строки и PowerShell. Для выборочной очистки вполне подойдет ручной способ. Нужно зайти в журнал событий, кликнуть ПКМ по очищаемому журналу в левой колонке и выбрать в меню опцию «Очистить журнал».

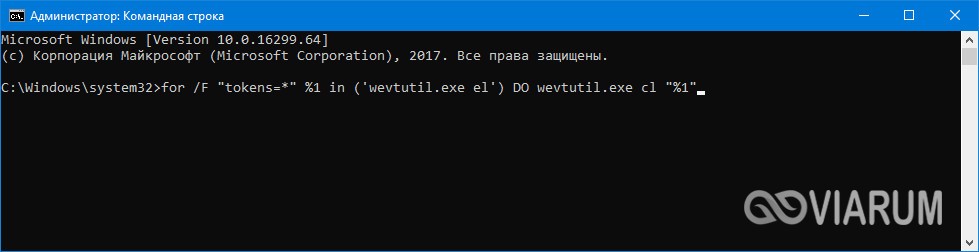

Если вы хотите полностью удалить все записи журнала, удобнее будет воспользоваться запущенной от имени администратора командной строкой. Команда очистки выглядит следующим образом:

for /F «tokens=*» %1 in (‘wevtutil.exe el’) DO wevtutil.exe cl «%1»

Вместо командной строки для быстрой и полной очистки журнала также можно воспользоваться консолью PowerShell. Откройте ее с повышенными правами и выполните в ней такую команду:

wevtutil el | Foreach-Object {wevtutil cl «$_»}

При очистке через PowerShell в журнале могут остаться несколько записей. Это не беда, в крайнем случае события можно удалить вручную.

Итак, мы знаем, как открыть журнал событий, знаем, как его использовать и очищать, в завершение давайте посмотрим, как его полностью отключить, хотя делать это без особой нужды не рекомендуется, так как вместе с журналом событий отключатся некоторые, возможно нужные вам службы.

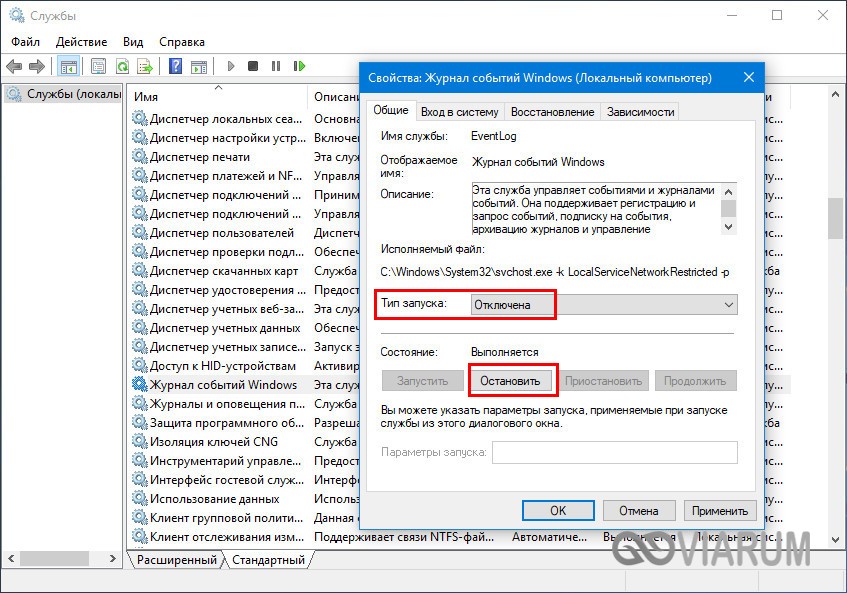

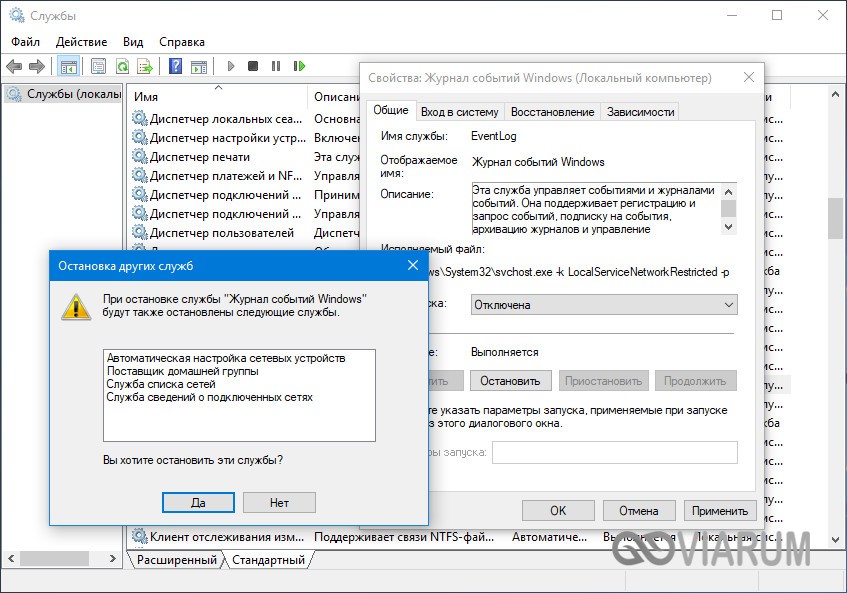

Командой services.msc откройте оснастку «Службы», справа найдите «Журнал событий Windows», кликните по нему дважды, в открывшемся окошке свойств тип запуска выберите «Отключено», а затем нажмите кнопку «Остановить».

Изменения вступят в силу после перезагрузки компьютера. Вот и все, больше системные и программные события регистрироваться не будут.

Операционная система Windows, системные службы и приложения записывают события и ошибки в системные журналы, чтобы в дальнейшем у системного администратора была возможность проверки операционной системы и диагностики проблем.

Получить доступ к этим записям можно через встроенное приложение Просмотр событий (Event Viewer). Есть несколько вариантов запуска данного приложения:

- через меню Пуск – Средства администрирования Windows – >Просмотр событий (Start – Windows Administrative Tools – Event Viewer);

- в командной строке или в окне Выполнить набрать eventvwr.msc:

В Диспетчере серверов в разделе Средства выбрать Просмотр событий (Server Manager – Tools – Event Viewer):

Описание интерфейса программы

Окно программы состоит из следующих компонентов:

- Панель навигации позволяет выбрать конкретный журнал, записи которого необходимо просмотреть;

- Список событий, содержащийся в выбранном журнале. В колонках выведена базовая информация о событии. Их можно отсортировать по датам, типам, категориям событий и т.д.;

- Детальная информация о выбранном во второй панели событии. Также детальную информацию можно открыть в отдельном окне, если кликнуть по нужному событию два раза;

- Панель быстрых действий, которые можно совершить с данным журналом или событием. Действия также доступны в контекстном меню (клик правой кнопкой мыши по журналу или событию).

Для удобства просмотра и управления системные журналы разбиты по категориям:

- Приложения (Application) – как и гласит название, содержит события и ошибки приложений;

- Безопасность (Security) – если в операционной системе включена и настроена функция аудита, журнал будет содержать записи, связанные с отслеживанием соответствующих событий (например, авторизация пользователя или попытки неудачного входа в операционную систему);

- Система (System) – здесь регистрируются события операционной системы и системных сервисов;

- Установка (Setup) – события, связанные с инсталляцией обновлений Windows, дополнительных приложений.

В разделе Журналы приложений и служб (Applications and Services Logs) можно найти более детальную информацию о событиях отдельных служб и приложений, зарегистрированных в операционной системе, что бывает полезно при диагностике проблем в работе отдельных сервисов.

Сами события также разделяются на типы:

- Сведения (Information) — информируют о штатной работе приложений.

- Предупреждение (Warning) — событие, свидетельствующее о возможных проблемах в будущем (например, заканчивается свободное место на диске – приложения могут продолжать работу в штатном режиме, но когда место закончится совсем, работа будет невозможна).

- Ошибка (Error) — проблема, ведущая к деградации приложения или службы, потерям данных.

- Критическое (Critical) — значительная проблема, ведущая к неработоспособности приложения или службы.

- Аудит успеха (Success audit) — событие журнала Безопасность (Security), обозначающее успешно осуществленное действие, для которого включено отслеживание (например, успешный вход в систему).

- Аудит отказа (Failure audit) — событие журнала Безопасность (Security) обозначающее безуспешную попытку осуществить действие, для которого включено отслеживание (например, ошибка входа в систему).

Работа с журналами

Службы и приложения могут генерировать огромное количество самых разнообразных событий. Для простоты доступа к нужным записям журнала можно использовать функцию фильтрации журнала:

Правый клик по журналу – Фильтр текущего журнала… (>Filter Current Log…), либо выбрать данную функцию в панели быстрых действий. Открывшееся окно позволяет настроить фильтр и отобразить только те события, которые необходимы в данный момент:

Можно задать временной период, уровни события, выбрать журналы и конкретные источники событий. Если известны коды событий, которые нужно включить или исключить из фильтра, их также можно указать.

Когда необходимость в фильтрации событий отпадет, ее можно отключить действием Очистить фильтр (Clear Filter):

Приложение Просмотр событий (Event Viewer) позволяет также настроить дополнительные свойства журналов. Доступ к настройкам можно получить через панель быстрых действий, либо через контекстное меню журнала – правый клик по журналу – Свойства (Properties):

В открывшемся окне настроек можно увидеть путь, по которому сохраняется файл журнала, текущий размер, а также можно задать максимальный размер файла:

В нижней части окна можно выбрать вариант действия при достижении журналом максимального значения:

- Переписывать события при необходимости (Overwrite events as needed) – новое событие будет записываться поверх самого старого события в журнале, таким образом будут доступны события только за определенный диапазон времени.

- Архивировать журнал при заполнении (Overwrite the log when full) – заполненный журнал будет сохранен, последующие события будут записываться в новый файл журнала. При необходимости доступа к старым событиям, архивный файл можно будет открыть в приложении Просмотр событий (Event Viewer).

- Не переписывать события (Do not overwrite events) – при заполнении журнала выдается системное сообщение о необходимости очистить журнал, старые события не перезаписываются.

Аverage rating : 5

Оценок: 1

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

700

300

Заметка о том, как провести аудит событий безопасности в операционной системе. Изучив эту заметку, вы ознакомитесь с подсистемой безопасности на примере Windows 10. После чего вы сможете самостоятельно проводить аудит событий безопасности операционных систем Windows.

Политика аудита

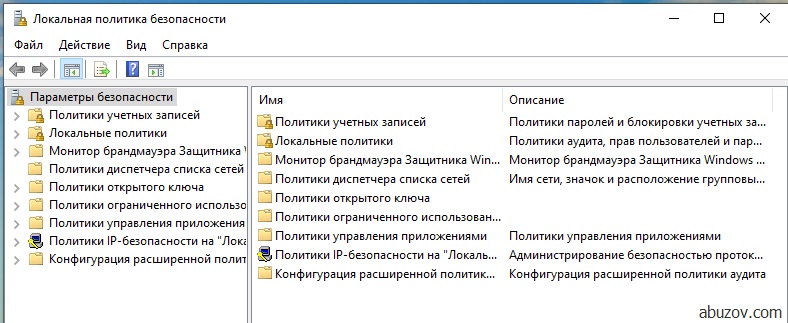

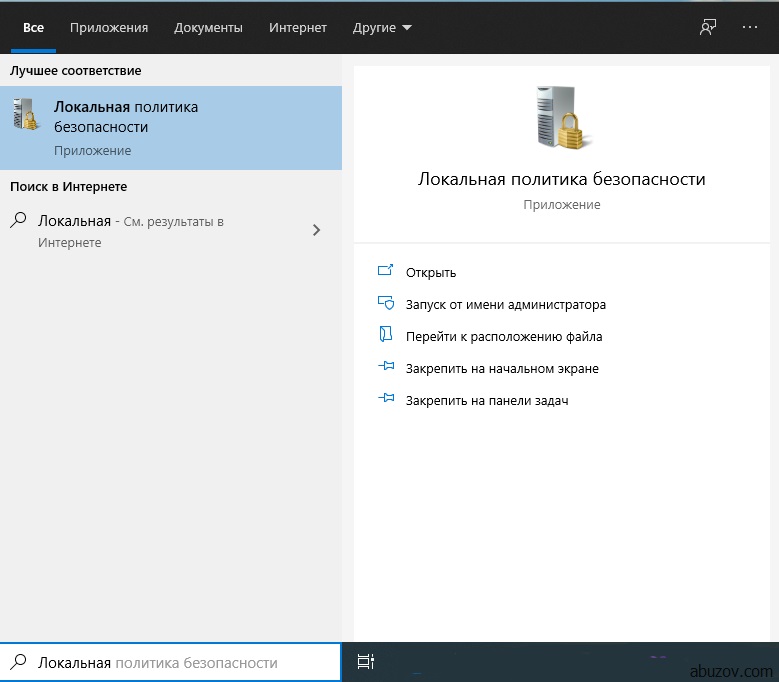

Политика аудита безопасности операционной системы предназначена для определения категорий сообщений о событиях безопасности. Выбранные категории сохраняются в соответствующих журналах безопасности. Для настройки политики используется приложение локальная политика безопасности.

Для запуска введите его название в строке поиска.

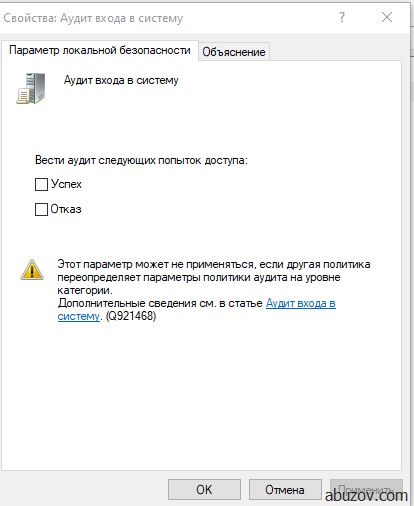

В политике аудита находится набор параметров безопасности по категориям. В свойствах выбранной категории можно влачить фиксацию в журнале определенного события.

События входа и выхода

Например, в категории «аудит входа в систему» можно включить фиксацию успешных или неудачных попыток входа в систему.

При анализе журнала вы сможете посмотреть пытались ли злоумышленники зайти в операционную систему. Если да, тогда, сколько было попыток и были ли успешные попытки.

Проверим, как это работает. Я включу оба типа событий.

Учет ведется для каждой учетной записи, в том числе при попытке войти на рабочую станцию, которая находится в контроллере домена.

Теперь я попробую ввести неверный пароль, пытаясь зайти под одним пользователем. А затем совершить удачную попытку входа под другим пользователем.

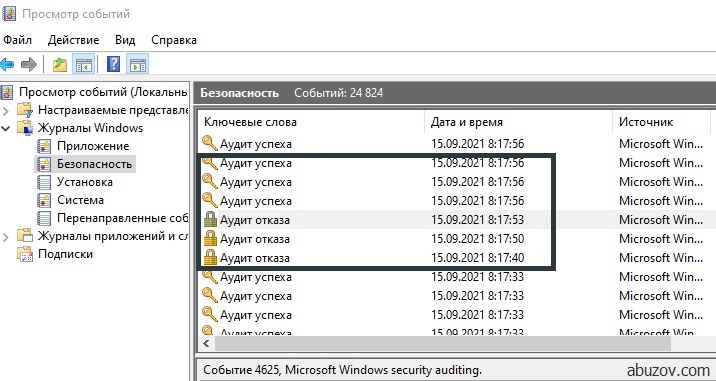

Я ввел несколько раз неправильный пароль, пытаясь зайти под одной учетной записью, а затем зашел под своей учетной записью.

Для просмотра событий нужно открыть приложение просмотр событий.

Затем выбрать пункт меню журналы Windows –> Безопасность. В журнале будут отображены неудачные и удачные попытки входа в систему.

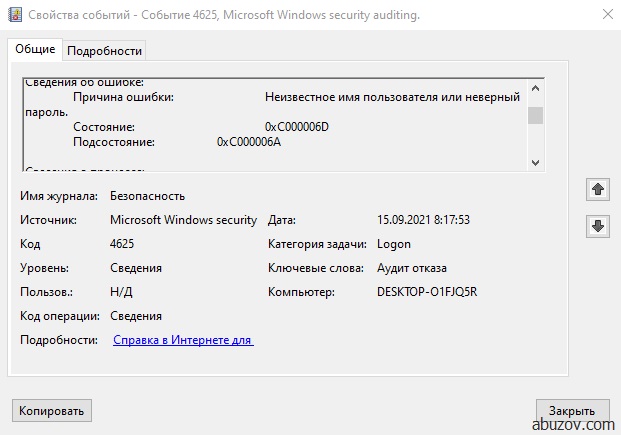

Кликнув на событие, вы можете просмотреть его свойства и подробности.

Существуют следующие типы входов операционную систему Windows.

| Тип | Название | Описание |

| 0 | Системный (System) | Используется только учетной записью System, например при запуске системы. |

| 2 | Интерактивный (Interactive) | Локальный вход пользователя на компьютер. |

| 3 | Сетевой (Network) | Пользователь вошёл на данный компьютер через сеть. |

| 4 | Пакетный (Batch) | Пакетный тип входа используется пакетными серверами |

| 5 | Служба (Service) | Служба запущена Service Control Manager. |

| 7 | Разблокирование (Unlock) | Эта рабочая станция разблокирована |

| 8 | Сетевой ввод пароля (NetworkCleartext) | Пользователь вошёл на данный компьютер через сеть. Пароль пользователя передан в нехэшированной форме. |

| 9 | Новые полномочия (NewCredentials) | Посетитель клонировал свой

текущий маркер и указал новые учётные записи для исходящих соединений |

| 10 | Удаленный интерактив (RemoteInteractive) | Пользователь выполнил удалённый вход на этот компьютер, используя

службу терминалов или удаленный рабочий стол. |

| 11 | Кешированный интерактив (CachedInteractive) | Пользователь вошёл на этот

компьютер с сетевыми учётными данными, которые хранились локально на компьютере. |

| 12 | Кешированный удаленный интерактив (CachedRemoteInteractive) | Метод используется для внутреннего аудита, аналогичен типу 11. |

События администрирования

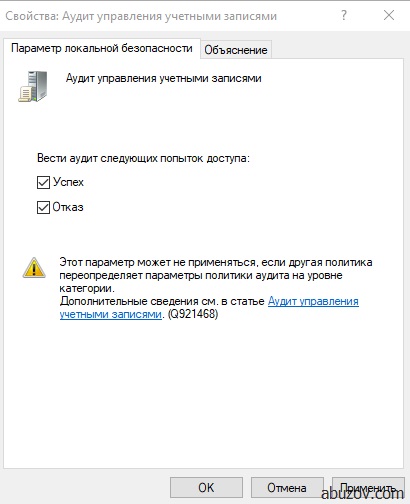

Вернемся к приложению локальная политика безопасности. Рассмотрим аудит управления учетными записями.

Данный аудит фиксирует события, которые связаны с управлением учетными записями. Фиксируются изменения в учетных записях. Если вы добавите новую учетную запись пользователя, или удалите существующую, то в журнале будет запись о том кто (имя учетной записи) когда и какое действие с учетной записью (создал, удалил, изменил) произвел.

Для примера я включил оба типа событий.

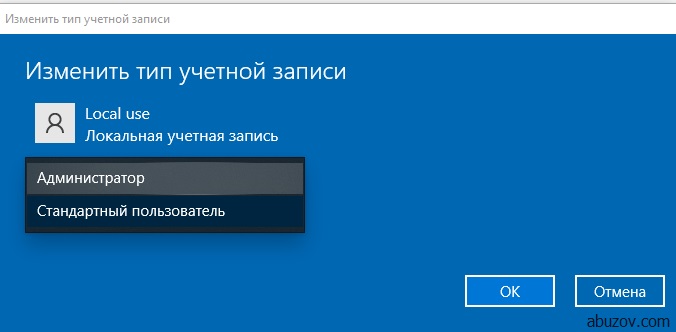

Затем я изменил тип учетной записи – сделал пользователя администратором.

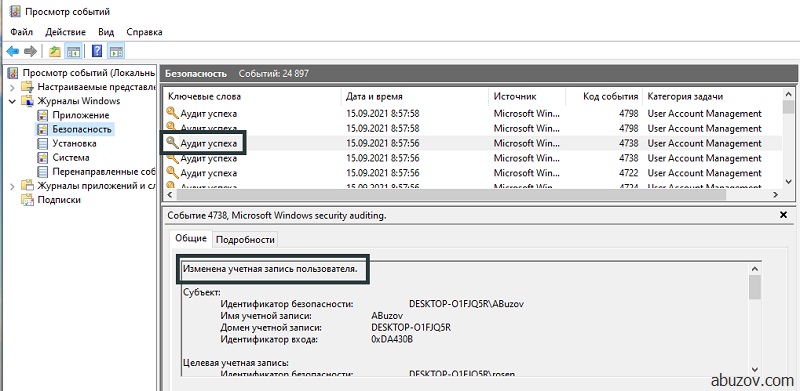

В журнале безопасности появилась соответствующая запись.

Если присмотреться, можно увидеть несколько записей. Это связано с тем, что когда я назначил пользователя администратором, то он стал членом групп, в которые входит администратор. На каждую группу создалась соответствующая запись.

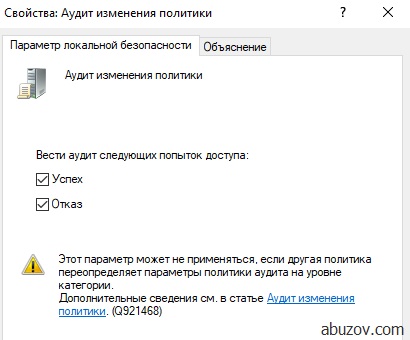

Аудит изменения политики

Данный параметр фиксирует события связанные с изменением политик аудита. Разберемся на примере. Я включил оба типа событий.

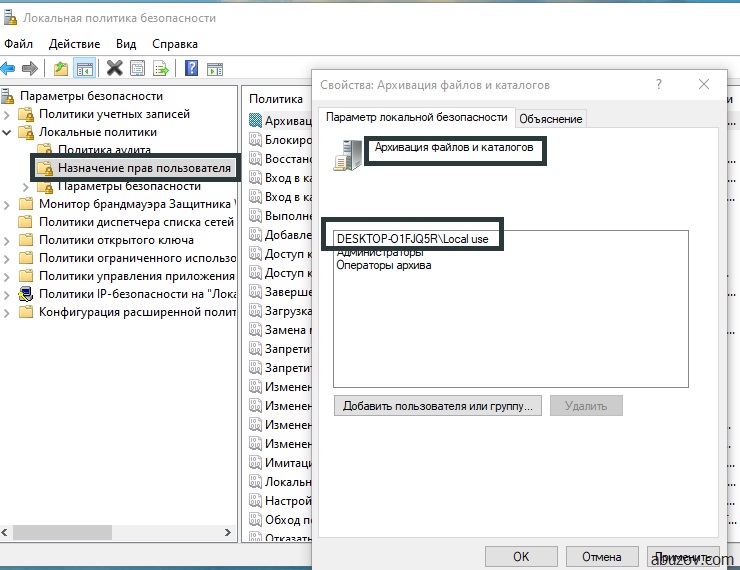

После чего я добавил пользователя Local use в свойства прав архивация файлов и каталогов.

Теперь в журнале безопасности мы видим соответствующую запись об изменении прав пользователя.

Попробуйте выполнить какие-либо действия с политиками и отследить их в журнале безопасности операционной системы.

Аудит использования привилегий

Аудит использования привилегий фиксирует события связанные с применением пользователем назначенных ему привилегий.

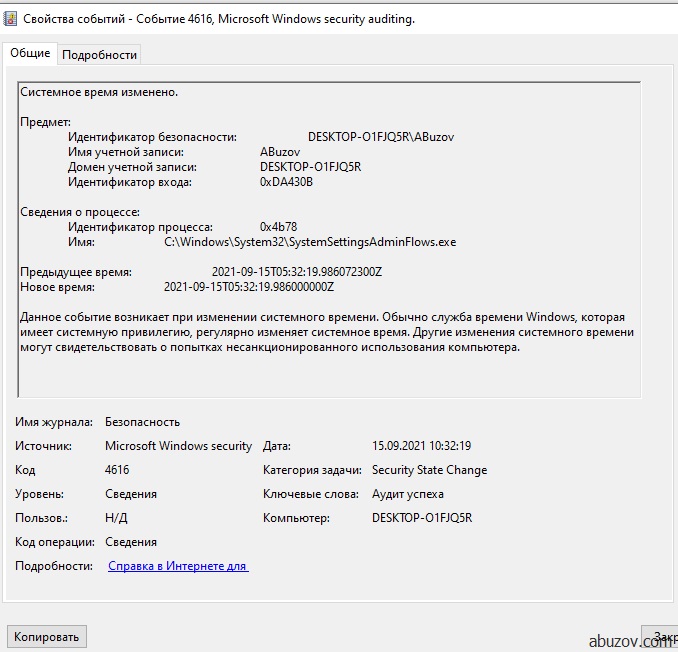

Например, у пользователя есть привилегия на изменение системного времени. Включите тип события успех в аудите.

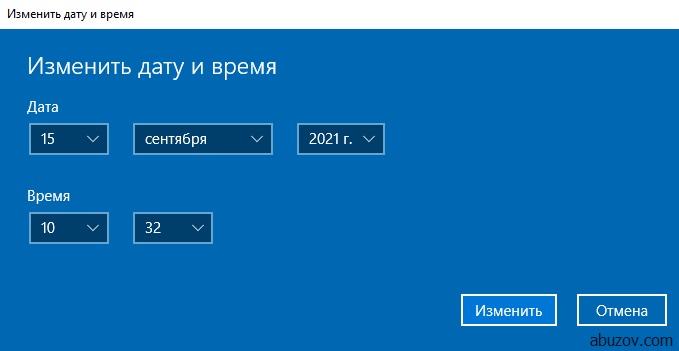

Измените системное время.

В журнале безопасности вы увидите соответствующую запись о том, что системное время изменено.

Аудит событий операционной системы

Для аудита событий происходящих с операционной системой (например, отключение элементов безопасности системы) предназначен параметр аудит системных событий.

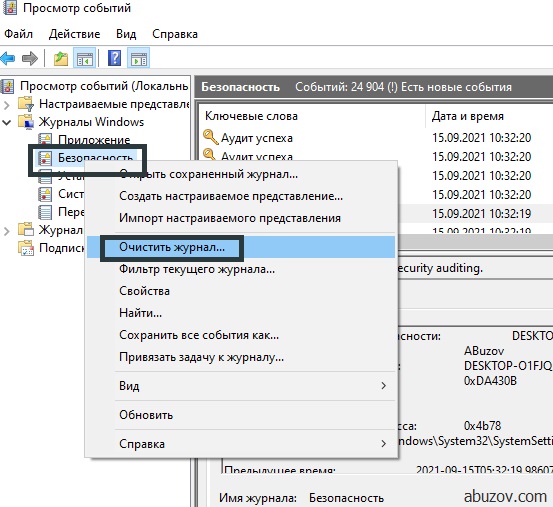

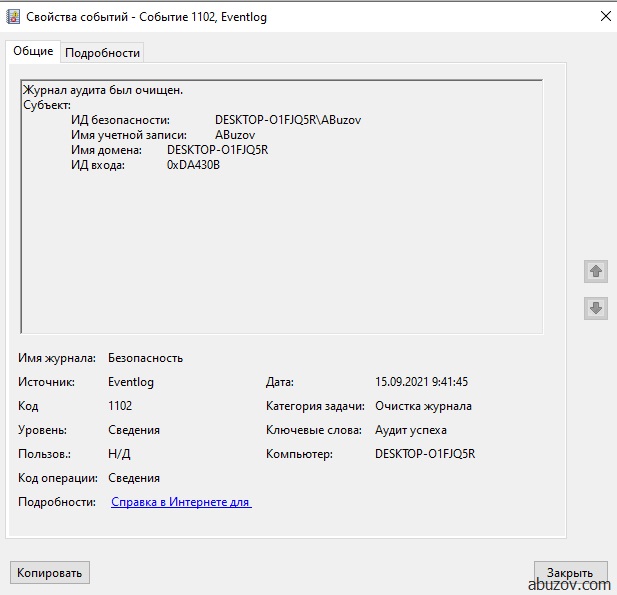

Я включу аудит событий с типом успех. Затем очищу журнал аудита событий.

После этого действия журнал будет содержать одну запись – журнал аудита был очищен. В записи содержится имя пользователя, который выполнил очистку журнала.

Аудит доступа пользователя к объектам

Этот аудит фиксирует события, которые связаны с доступом к файлам, папкам, реестру, оборудованию и так далее. При этом можно настроить аудит на различные типы доступа к папкам и файлам, например чтение, изменение, печать.

Я включу аудит двух типов событий.

Этот вид аудита в операционной системе Windows доступен только для файловой системы NTFS. При этом аудит доступен, если включить его в самом объекте.

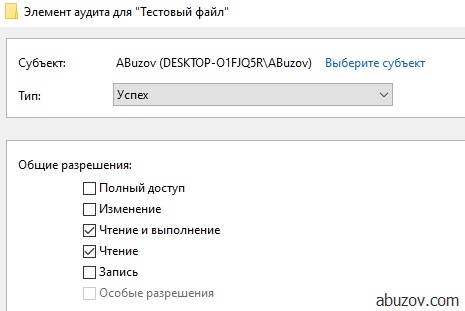

Для примера я создам текстовый фал. Для настройки нужно перейти в его свойства -> безопасность -> дополнительно -> аудит. Далее следует добавить субъект и разрешения.

Я установил тип успех на чтение и выполнение этого файла.

После применения аудита я открыл и прочитал файл. Об этом появилась соответствующая запись в журнале безопасности.

Управление журналом аудита

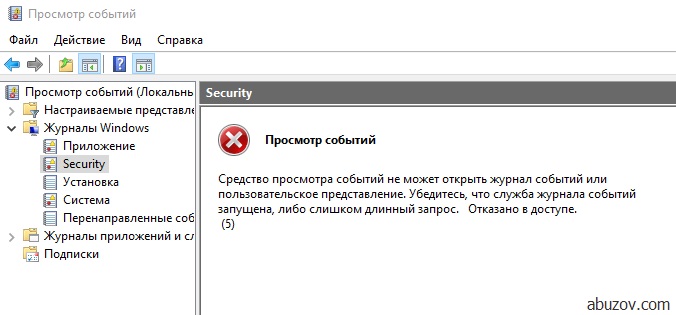

Если вы войдете в операционную систему под учетной записью обычного пользователя, то вы не сможете просмотреть журнал событий безопасности.

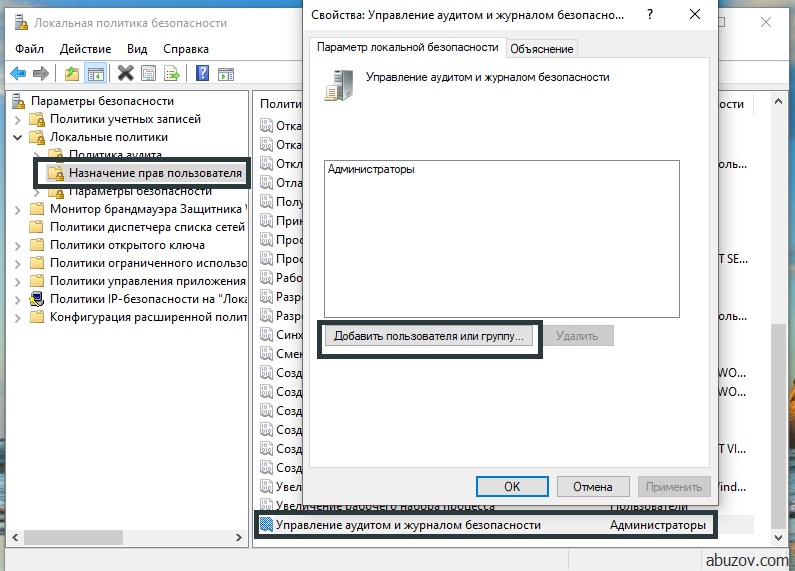

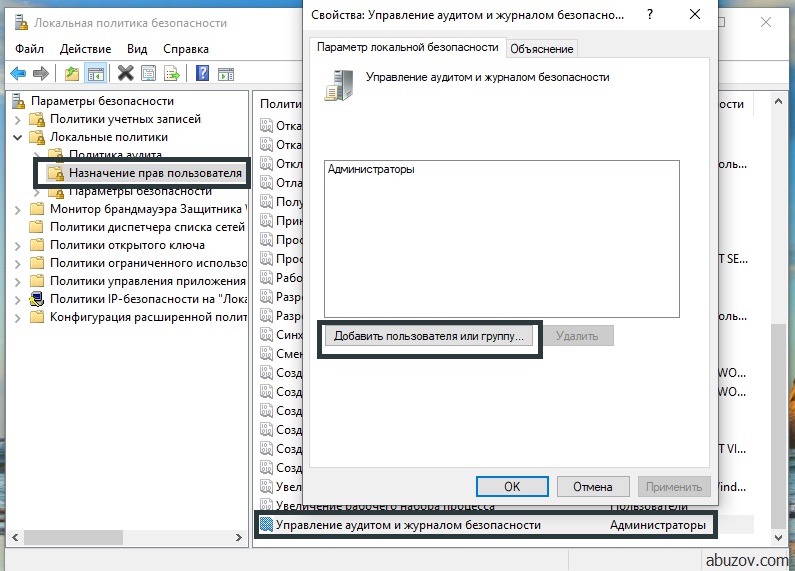

Что бы выдать права для работы с журналом пользователю необходимо войти под учетной записью администратора в локальную политику безопасности и добавить пользователя в список учетных записей «Управление аудитом и журналом безопасности».

При необходимости администратор может настроить вид журнала безопасности для определенного пользователя. Делается это с помощью меню фильтр текущего журнала.

На этом короткое руководство по аудиту событий безопасности в операционной системе Windows закончено.

Если у вас возникли вопросы – задавайте их в комментариях к данной заметке.

Система Windows, в виду своей сложности не смогла-бы обойтись без своего очень важного компонента — Журнала событий. Журнал событий Windows — это средство, позволяющее программам и самой системе Windows регистрировать и хранить уведомления в одном месте. В журнале регистрируются все ошибки, информационные сообщения и предупреждения программ.

В некоторых случаях злоумышленники пользуются журналом событий Windows, для обмана людей — вердоносная программа, заразившая компьютер, котрый до заражения работал без ошибок, пишет в журнал уведомления про возникшие ошибки в работе системы. После этого, злоумышленник, уверенный в том, что события в журнале записаны звонит жертве, представляется сотрудником компании Майкрософт и просит открыть программу Просмотр событий для того, чтоб удостовериться что сообщение действительно есть. После этого злоумышленник предлагает продиктовать по телефону номер своей кредитной карточки, для того, чтоб исправить эту ошибку.

Как правило, если ваш компьютер работает без нареканий, можно сильно не переживать, если иногда появляются ошибки в журнале событий Windows. Но если система сбоит, тогда журнал событий может вам сильно помочь с диагностикой проблемы.

Запуск программы Просмотр событий

Для запуска программы Просмотр событий, откройте меню Пуск, в строке поиска введите «Просмотр событий» и нажмите Ввод. Также программу Просмотр событий можно открыть через папку Администрирование в меню Пуск.

События разнесены по категориям, например события приожений находятся в категории Приложения, а системные события — в категории Система. Если на вашем компьютере настроен аудит событий безопасности, например аудит событий входа в систему — тогда события аудита регистрируются в категории Безопасность.

Ошибки в журнале — не повод впадать в депрессию

Если вы видите в программе Просмотр событий, что в журнале периодически появляются ошибки и предупреждения — не расстраивайтесь. Они не всегда настолько страшны как может показаться с первого раза. Иногда ошибки и уведомления могут регистрироваться на полностью рабочем компьютере.

Программа Просмотр событий создана с целью облегчения Системному администратору наблюдения за компьютерами и исправления возникающих проблем. Если компьютер работает нормально, то вероятнее всего ошибка, записанная в журнал событий не столь критична. Например ошибка на следующем рисунке совершенно не критична и на нее не стоит обращать внимание.

Даже предупреждения для обычного пользователя компьютера не критичны. Если вы системный администратор и пытаетесь устранить ошибку на сервере — тогда журнал событий Windows может вам пригодиться, но если вы не админ — тогда журнал событий вам мало чем поможет.

В идеале — все программы в случае возникновения ошибок должы делать записи в Журнале событий Windows, но на практике — разработчики пренебрегабют этой диагностической функцией и в случае возникновения ошибок в работе программы в журнал ничего не пишут, или пишут информацию, которая в решении программы мало чем может помочь.

Как пользоваться программаой Просмотр событий

Если у вас возник вопрос: а зачем мне вообще нужен какой-то Журнал событий? Действительно, пока ваш компьютер работает как часы — вам журнал событий не нужен, но он может пригодиться, если у вас возникли проблемы с компьютером, например тот стал самопроизвольно перезагружаться, или стали появляться синие экраны смерти. В журнале событий вы сможете найти более детальную информацию о причинах. Например, запись об ошибке, в журнале Система может сообщать про неудачную попытку запуска системной службы, или другую ошибку. В интернет можно найти информацию по каждому из ID ошибки (Код события).

В поисковике введите Event ID: ID_ОШИБКИ, и ві получите предостаточно информации по данной ошибке.

Помимо решения проблем, Журнал событий можно использовать для отслеживания когда ваш компьютер включался и выключался — вся эта информация записывается в Журнал событий Windows. Если у вас есть сервер, который нельзя выключать, вы можете включить отслеживание событий выключения компьютера, тем самым будете иметь возможность оперативно принимать меры по включению сервера.

Запуск задач, в ответ на события в журнале событий Windows

Вы можете использовать Журнал событий WIndows в паре с Планировщиком заданий — нажмите правой кнопкой мыши на любом событии и в открывшемся контекстном меню выберите пункт Привязать задачу к событию. В следующий раз, когда произойдет такое событие, Windows автоматически запустит выполнение соданного задания.