Домены Windows обычно используются в больших сетях — корпоративных сетях, школьных сетях и государственных сетях. Они не то, с чем вы столкнётесь дома, если у вас нет ноутбука, предоставленного вашим работодателем или учебным заведением.

Типичный домашний компьютер — обособленный объект. Вы управляете настройками и учётными записями пользователей на компьютере. Компьютер, присоединённый к домену, отличается — этими настройками управляет контроллер домена.

Что такое домен?

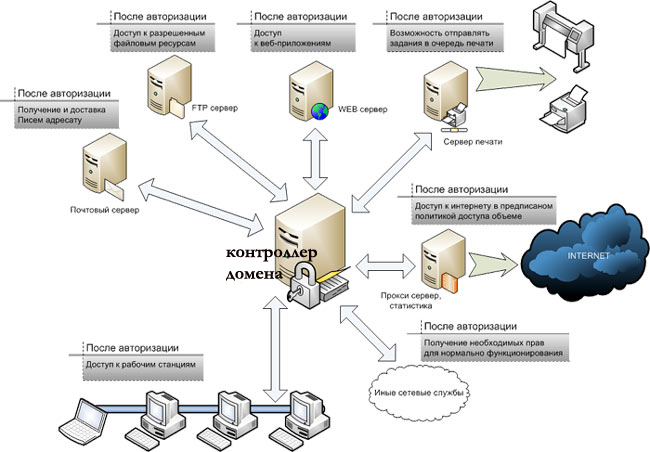

Домены Windows предоставляют сетевым администраторам возможность управлять большим количеством компьютеров и контролировать их из одного места. Один или несколько серверов, известных как контроллеры домена, контролируют домен и компьютеры на нём.

Домены обычно состоят из компьютеров в одной локальной сети. Однако компьютеры, присоединённые к домену, могут продолжать обмениваться данными со своим контроллером домена через VPN или подключение к Интернету. Это позволяет предприятиям и учебным заведениям удалённо управлять ноутбуками, которые они предоставляют своим сотрудникам и учащимся.

Когда компьютер присоединён к домену, он не использует свои собственные локальные учётные записи пользователей. Учётные записи пользователей и пароли устанавливаются на контроллере домена. Когда вы входите в систему в этом домене, компьютер аутентифицирует имя вашей учётной записи и пароль с помощью контроллера домена. Это означает, что вы можете войти в систему с одним и тем же именем пользователя и паролем на любом компьютере, присоединённом к домену.

Сетевые администраторы могут изменять параметры групповой политики на контроллере домена. Каждый компьютер в домене получит эти настройки от контроллера домена, и они переопределят любые локальные настройки, указанные пользователями на своих компьютерах. Все настройки контролируются из одного места. Это также «блокирует» компьютеры. Вероятно, вам не будет разрешено изменять многие системные настройки на компьютере, присоединённом к домену.

Смотрите также: Что такое «групповая политика» в Windows?

Другими словами, когда компьютер является частью домена, организация, предоставляющая этот компьютер, управляет и настраивает его удалённо. Они контролируют ПК, а не тот, кто им пользуется.

Поскольку домены не предназначены для домашних пользователей, к домену можно присоединить только компьютер с версией Windows Professional или Enterprise. Устройства под управлением Windows RT также не могут присоединяться к доменам.

Является ли мой компьютер частью домена?

Если у вас есть домашний компьютер, он почти наверняка не является частью домена. Вы можете настроить контроллер домена дома, но нет причин для этого, если вам действительно это не нужно для чего-то. Если вы используете компьютер на работе или в школе, скорее всего, ваш компьютер является частью домена. Если у вас есть портативный компьютер, предоставленный вам на работе или в школе, он также может быть частью домена.

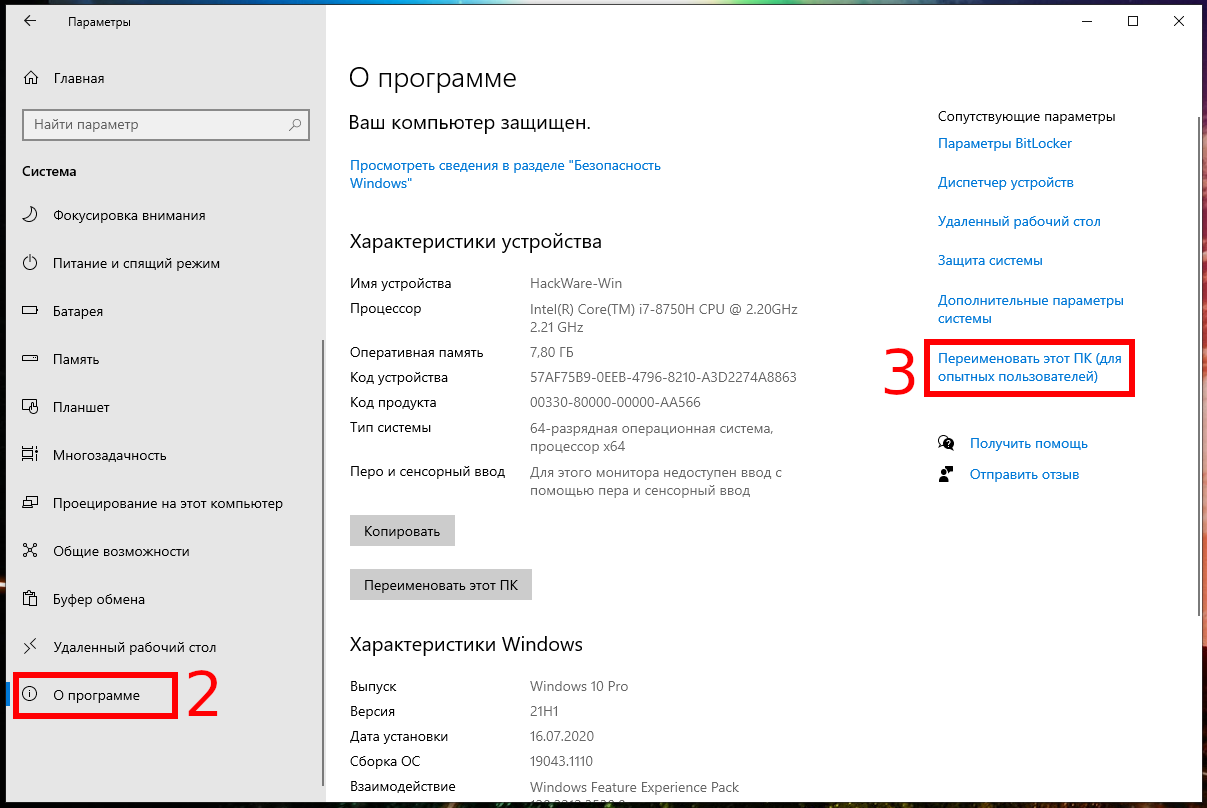

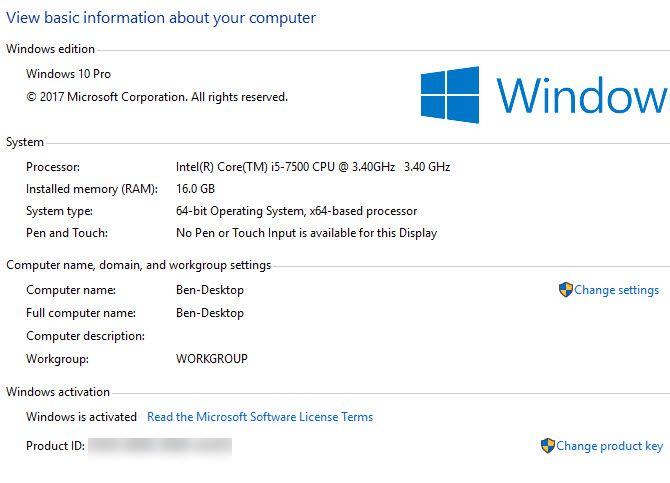

Вы можете быстро проверить, является ли ваш компьютер частью домена. Откройте приложение «Параметры» (Win+x).

Нажмите «Система».

Перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)»:

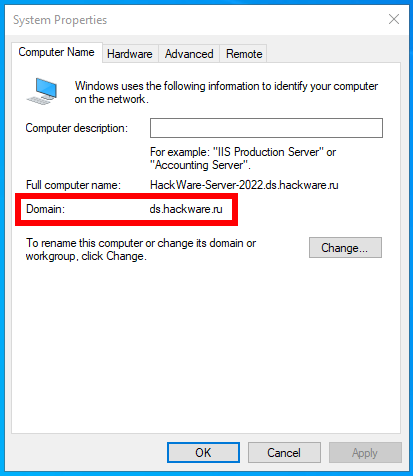

Если вы видите «Домен»: за которым следует имя домена, ваш компьютер присоединён к домену.

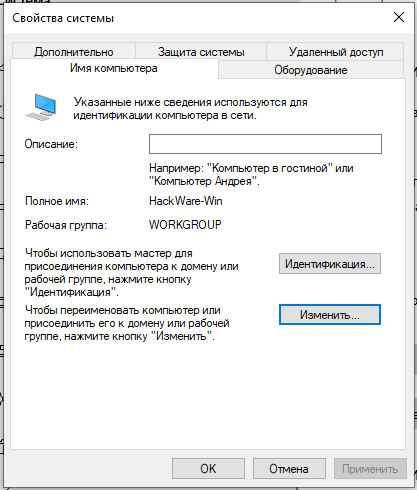

Если вы видите «Рабочая группа»: за которым следует имя рабочей группы, ваш компьютер присоединён к рабочей группе, а не к домену.

В англоязычной версии это соответственно «Settings» → «System» → «About» → «Rename this PC (advanced)».

Подробности смотрите в статье: Как в PowerShell узнать, прикреплён ли компьютер к домену или к рабочей группе

Чем рабочие группы отличаются от доменов

Рабочая группа — это термин Microsoft для компьютеров Windows, подключённых через одноранговую сеть. Рабочие группы — это ещё одна организационная единица для компьютеров Windows в сети. Рабочие группы позволяют этим машинам обмениваться файлами, доступом в Интернет, принтерами и другими ресурсами по сети. Одноранговая сеть устраняет необходимость в сервере для аутентификации.

Каждый компьютер Windows, не присоединённый к домену, является частью рабочей группы. Рабочая группа — это группа компьютеров в одной локальной сети. В отличие от домена, ни один компьютер в рабочей группе не контролирует другие компьютеры — все они объединены на равных. Для рабочей группы пароль также не требуется.

Как присоединиться к домену или выйти из домена

Если ваш компьютер является частью домена, присоединение к домену или выход из него обычно не является вашей работой. Если ваш компьютер должен быть в домене, он уже будет присоединён к домену, когда он будет передан вам. Обычно для выхода из домена требуется разрешение администратора домена, поэтому люди, которые садятся за использование компьютера, присоединённого к домену, не могут просто покинуть домен. Однако вы можете покинуть домен, если у вас есть права локального администратора на вашем ПК. Конечно, у вас не будет доступа администратора, если вы используете заблокированный компьютер.

Если вы хотите присоединиться к домену или выйти из домена, то откройте приложение «Параметры» (Win+x) → нажмите «Система» → перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)».

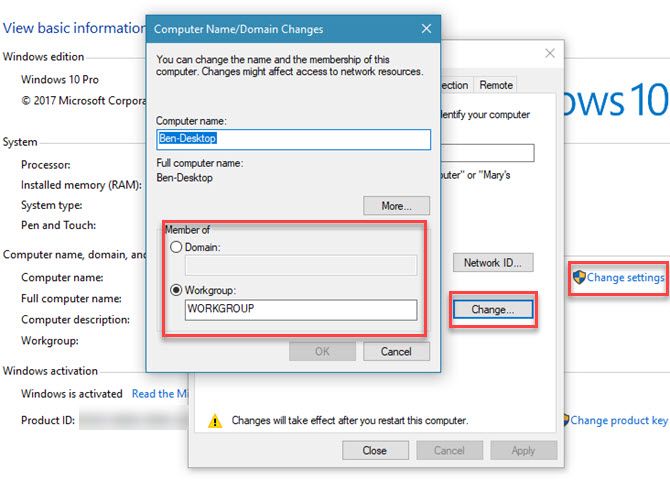

Вы увидите две кнопки:

- Идентификация

- Изменить

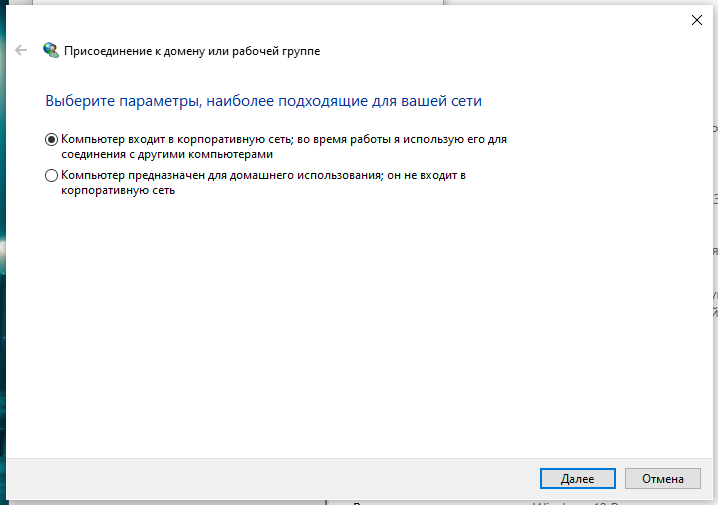

Если вы нажмёте кнопку «Идентификация», то откроется мастер присоединения к домену.

Для присоединения к домену вам нужно будет ответить на несколько вопросов и потребуется имя домена и учётные данные пользователя на этом домене.

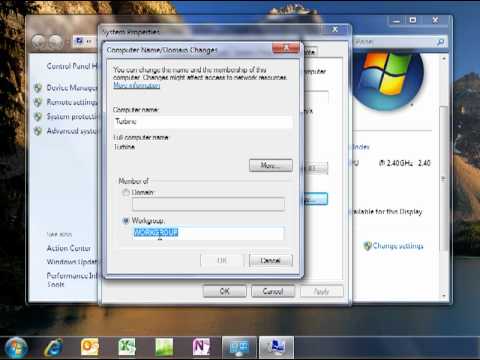

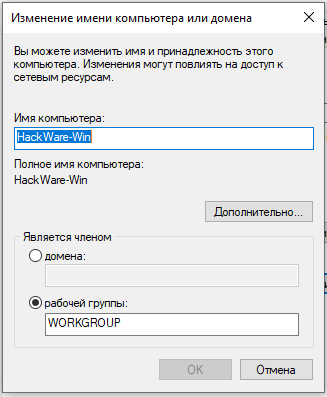

Если вы нажмёте кнопку «Изменить», то откроется окно изменения имени рабочей группы или домена.

Если у вас есть старый компьютер, подключенный к домену, и у вас больше нет доступа к домену, вы всегда можете получить доступ к компьютеру, переустановив Windows. Настройки домена привязаны к вашей установленной операционной системе, и переустановка Windows даст вам новую систему. Вы, конечно, не должны делать это с рабочим или школьным компьютером, который не является вашей собственностью!

Домены ограничивают то, что вы можете делать на своём компьютере. Когда ваш компьютер является частью домена, контроллер домена отвечает за ваши действия. Вот почему они используются в крупных корпоративных и образовательных сетях — они позволяют учреждению, которое предоставляет компьютеры, заблокировать их и централизованно управлять ими.

Смотрите также: Полное руководство по Active Directory, от установки и настройки до аудита безопасности. Ч. 1: Введение в Active Directory (понятия, применение, отличие от Workgroup)

Связанные статьи:

- Как установить модуль Active Directory PowerShell на Windows Server, Windows 11 и Windows 10 (100%)

- В чем разница между Windows и Windows Server? (81.5%)

- Как изменить сетевое расположение с общедоступного на частное в Windows 10, Windows 11 и Windows Server 2016/2019/2022? (74.2%)

- Как подключиться к другому компьютеру и видеть его экран по RDP (69.9%)

- Как проверить, запущен ли скрипт PowerShell от имени администратора? (68.6%)

- Как в Windows получить GPS координаты фотографии для вставки в Google Maps (простой способ) (RANDOM — 50%)

Если вы используете компьютер на работе или в школе, он почти наверняка является частью домена Windows. Но что это на самом деле означает? Что делает домен, и каковы преимущества присоединения к нему компьютера?

Давайте посмотрим, что такое домен Windows, как они работают и почему компании используют их.

Что такое домен Windows?

Домен Windows по сути представляет собой сеть управляемых компьютеров, используемых в бизнес-среде. По крайней мере один сервер, называемый контроллером домена , отвечает за другие устройства. Это позволяет сетевым администраторам (обычно ИТ-персоналу) управлять компьютерами в домене с помощью пользователей, настроек и многого другого.

Поскольку домены не предназначены для домашних пользователей, в профессиональной версии Professional, имеется можно присоединиться к одному. Вам также понадобится копия Windows Server для контроллера домена, поскольку она включает в себя необходимое программное обеспечение, такое как Active Directory (подробнее об этом позже). Имейте в виду, что Windows Server отличается от Windows

Как вы знаете, если ваш компьютер находится в домене?

Если у вас есть домашний компьютер, очень маловероятно, что вы находитесь в домене. Вы можете создать домен в своей домашней сети, но в этом нет особого смысла. Но если вы используете компьютер, предоставленный вашей работой или школой, он почти наверняка находится в домене.

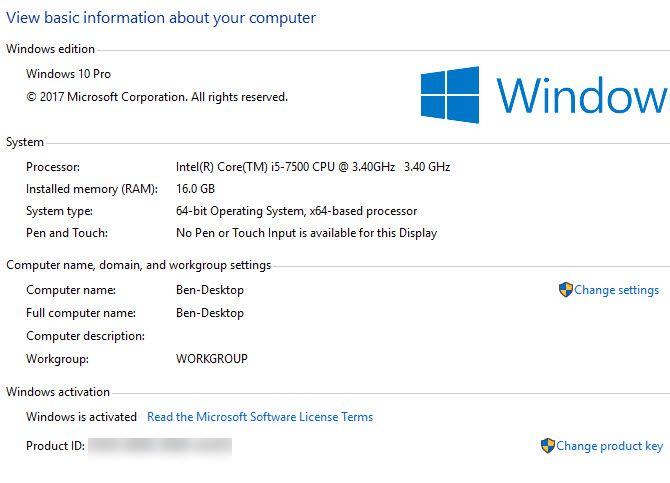

Чтобы проверить, является ли ваш компьютер частью домена, откройте панель управления и щелкните пункт « Система» . Посмотрите в разделе Имя компьютера . Если вы видите запись рабочей группы с WORKGROUP (по умолчанию) или другим именем в списке, ваш компьютер не принадлежит домену. Аналогично, если вы видите здесь « Домен» , значит, ваш компьютер находится в домене.

Эти шаги также позволяют вам найти ваше доменное имя на вашем компьютере.

Домены против рабочих групп

Прежде чем мы обсудим больше о доменах, мы должны кратко упомянуть, как они сравниваются с рабочими группами. Если компьютер не входит в домен, он входит в рабочую группу. Они гораздо более слабые, чем домены, поскольку у них нет центральной власти. У каждого компьютера свои правила.

В современных версиях Windows рабочие группы — это просто формальность, особенно когда Microsoft отказывается от функции HomeGroup . Windows никогда не просит вас настроить один, и они используются только для обмена файлами между устройствами в вашей сети . В настоящее время Microsoft хочет, чтобы вы использовали для этого OneDrive, поэтому, если вы не хотите настраивать свою рабочую группу, вам не нужно об этом беспокоиться.

Что такое учетная запись пользователя домена?

В отличие от персонального компьютера, компьютер, подключенный к домену, не использует локальные учетные записи для входа в систему. Вместо этого контроллер домена управляет логинами. Используя Microsoft Active Directory, программное обеспечение для управления пользователями, сетевые администраторы могут легко создавать новых пользователей и отключать старых. Они также могут добавлять пользователей в определенные группы, чтобы разрешить доступ к частным папкам сервера.

С помощью доменной учетной записи вы можете войти на любой компьютер в домене. Вы начнете с новой учетной записи на этом ПК, но это позволит вам использовать любой компьютер в вашей компании при необходимости. Благодаря доменным учетным записям бывшие сотрудники не могут войти в систему. Если они попытаются войти со своим старым паролем, они увидят сообщение, что им отказано в доступе.

Экран входа в Windows выглядит немного иначе, когда вы используете компьютер, подключенный к домену. Вместо локального имени пользователя вам необходимо убедиться, что вы входите в домен под своим именем пользователя. Таким образом, ваш логин будет выглядеть примерно так: MyDomain StegnerB01 .

Контроль домена и групповая политика в Windows

Самым большим преимуществом доменов является простота управления несколькими компьютерами одновременно. Без домена ИТ-персоналу пришлось бы индивидуально управлять каждым компьютером в компании. Это означает настройку параметров безопасности, установку программного обеспечения и управление учетными записями пользователей вручную. Хотя это может сработать для крошечной компании, это не масштабируемый подход и быстро станет неуправляемым.

Наряду с управлением пользователями Active Directory присоединение компьютеров к домену позволяет использовать групповую политику. Мы обсудили, как групповая политика полезна на вашем компьютере. которыми групповая политика которыми групповая политика , но он действительно предназначен для корпоративного использования.

Используя контроллер домена, администраторы могут настраивать все виды безопасности и использовать политики для всех компьютеров. Например, групповая политика упрощает применение всех следующих методов:

- Удаление элементов из меню «Пуск»

- Остановка пользователей от изменения параметров подключения к интернету

- Блокировка командной строки

- Перенаправьте определенную папку, чтобы использовать ее на сервере

- Запретить пользователю изменять звуки

- Подключите принтер к новым компьютерам автоматически

Это лишь небольшая выборка того, что позволяет групповая политика. Администраторы могут настроить эти изменения один раз и применить их ко всем компьютерам, даже к новым, которые они настроят позже.

Присоединиться или оставить домен в Windows

Как правило, добавление компьютера в домен или удаление его не будет вашей работой. ИТ-персонал вашей компании позаботится о присоединении до того, как вы получите компьютер, и заберет ваш компьютер, когда вы уйдете. Для завершения, однако, мы упомянем, как этот процесс работает здесь.

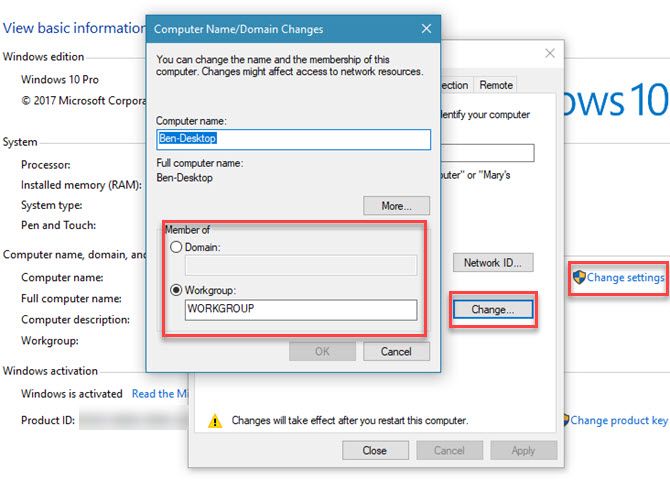

Вернитесь в Панель управления> Система снова. На странице имени компьютера, домена и настроек рабочей группы нажмите Изменить настройки . Вы увидите окно « Свойства системы» . Нажмите кнопку « Изменить» рядом с полем « Переименовать этот компьютер» или «Изменить доменное имя» .

Здесь вы увидите окно, позволяющее изменить имя вашего компьютера ( это не единственное место, где это можно сделать в Windows 10 ). Что еще более важно, вы увидите член коробки ниже. Проверьте домен пузыря и введите имя домена, чтобы присоединиться к нему. Windows подтвердит это, поэтому вам нужно иметь домен для присоединения.

После перезагрузки ПК ваш компьютер будет находиться в домене. Чтобы покинуть домен, повторите этот процесс, но вместо этого выберите пузырь рабочей группы . Конечно, для этого вам понадобится пароль администратора домена.

Домен Мастера

Мы рассмотрели, что делают домены Windows и как они используются. По сути, домены позволяют администраторам контролировать большое количество бизнес-ПК из центрального местоположения. Локальный пользователь имеет меньший контроль над управляемым доменом ПК, чем персональный. Без доменов управление корпоративными компьютерами было бы кошмаром для ИТ-персонала.

С новыми сотрудниками и компьютерами, постоянно заменяющими отдельных сотрудников и старые машины, хорошо отлаженная система является ключом для бесперебойной работы бизнес-компьютеров. Чтобы обеспечить бесперебойную работу вашего ПК, ознакомьтесь с нашим руководством для начинающих по исправлению Windows 10 .

Кредит изображения: kovaleff / Depositphotos

В очередном «конспекте админа» остановимся на еще одной фундаментальной вещи – механизме разрешения имен в IP-сетях. Кстати, знаете почему в доменной сети nslookup на все запросы может отвечать одним адресом? И это при том, что сайты исправно открываются. Если задумались – добро пожаловать под кат..

Для преобразования имени в IP-адрес в операционных системах Windows традиционно используются две технологии – NetBIOS и более известная DNS.

Дедушка NetBIOS

NetBIOS (Network Basic Input/Output System) – технология, пришедшая к нам в 1983 году. Она обеспечивает такие возможности как:

-

регистрация и проверка сетевых имен;

-

установление и разрыв соединений;

-

связь с гарантированной доставкой информации;

-

связь с негарантированной доставкой информации;

- поддержка управления и мониторинга драйвера и сетевой карты.

В рамках этого материала нас интересует только первый пункт. При использовании NetBIOS имя ограниченно 16 байтами – 15 символов и спец-символ, обозначающий тип узла. Процедура преобразования имени в адрес реализована широковещательными запросами.

Небольшая памятка о сути широковещательных запросов.

Широковещательным называют такой запрос, который предназначен для получения всеми компьютерами сети. Для этого запрос посылается на специальный IP или MAC-адрес для работы на третьем или втором уровне модели OSI.

Для работы на втором уровне используется MAC-адрес FF:FF:FF:FF:FF:FF, для третьего уровня в IP-сетях адрес, являющимся последним адресом в подсети. Например, в подсети 192.168.0.0/24 этим адресом будет 192.168.0.255

Интересная особенность в том, что можно привязывать имя не к хосту, а к сервису. Например, к имени пользователя для отправки сообщений через net send.

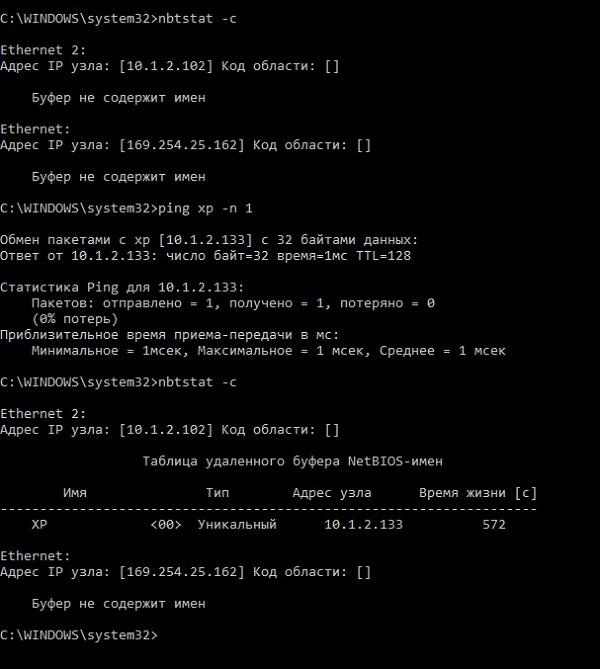

Естественно, постоянно рассылать широковещательные запросы не эффективно, поэтому существует кэш NetBIOS – временная таблица соответствий имен и IP-адреса. Таблица находится в оперативной памяти, по умолчанию количество записей ограничено шестнадцатью, а срок жизни каждой – десять минут. Посмотреть его содержимое можно с помощью команды nbtstat -c, а очистить – nbtstat -R.

Пример работы кэша для разрешения имени узла «хр».

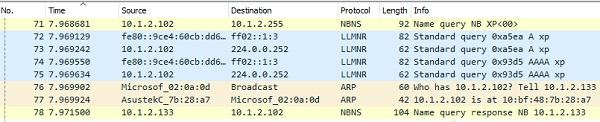

Что происходило при этом с точки зрения сниффера.

В крупных сетях из-за ограничения на количество записей и срока их жизни кэш уже не спасает. Да и большое количество широковещательных запросов запросто может замедлить быстродействие сети. Для того чтобы этого избежать, используется сервер WINS (Windows Internet Name Service). Адрес сервера администратор может прописать сам либо его назначит DHCP сервер. Компьютеры при включении регистрируют NetBIOS имена на сервере, к нему же обращаются и для разрешения имен.

В сетях с *nix серверами можно использовать пакет программ Samba в качестве замены WINS. Для этого достаточно добавить в конфигурационный файл строку «wins support = yes». Подробнее – в документации.

В отсутствие службы WINS можно использовать файл lmhosts, в который система будет «заглядывать» при невозможности разрешить имя другими способами. В современных системах по умолчанию он отсутствует. Есть только файл-пример-документация по адресу %systemroot%System32driversetclmhost.sam. Если lmhosts понадобится, его можно создать рядом с lmhosts.sam.

Сейчас технология NetBIOS не на слуху, но по умолчанию она включена. Стоит иметь это ввиду при диагностике проблем.

Стандарт наших дней – DNS

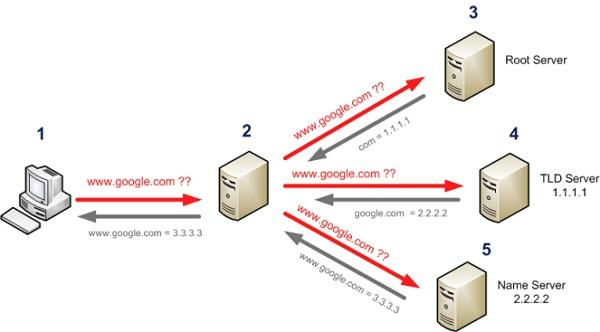

DNS (Domain Name System) – распределенная иерархическая система для получения информации о доменах. Пожалуй, самая известная из перечисленных. Механизм работы предельно простой, рассмотрим его на примере определения IP адреса хоста www.google.com:

-

если в кэше резолвера адреса нет, система запрашивает указанный в сетевых настройках интерфейса сервер DNS;

-

сервер DNS смотрит запись у себя, и если у него нет информации даже о домене google.com – отправляет запрос на вышестоящие сервера DNS, например, провайдерские. Если вышестоящих серверов нет, запрос отправляется сразу на один из 13 (не считая реплик) корневых серверов, на которых есть информация о тех, кто держит верхнюю зону. В нашем случае – com.

-

после этого наш сервер спрашивает об имени www.google.com сервер, который держит зону com;

- затем сервер, который держит зону google.com уже выдает ответ.

Наглядная схема прохождения запроса DNS.

Разумеется, DNS не ограничивается просто соответствием «имя – адрес»: здесь поддерживаются разные виды записей, описанные стандартами RFC. Оставлю их список соответствующим статьям.

Сам сервис DNS работает на UDP порту 53, в редких случаях используя TCP.

DNS переключается на TCP с тем же 53 портом для переноса DNS-зоны и для запросов размером более 512 байт. Последнее встречается довольно редко, но на собеседованиях потенциальные работодатели любят задавать вопрос про порт DNS с хитрым прищуром.

Также как и у NetBIOS, у DNS существует кэш, чтобы не обращаться к серверу при каждом запросе, и файл, где можно вручную сопоставить адрес и имя – известный многим %Systemroot%System32driversetchosts.

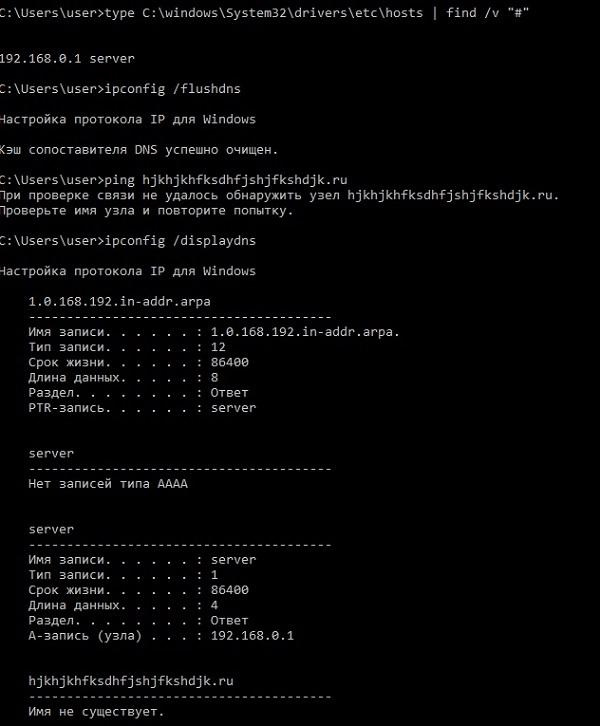

В отличие от кэша NetBIOS в кэш DNS сразу считывается содержимое файла hosts. Помимо этого, интересное отличие заключается в том, что в кэше DNS хранятся не только соответствия доменов и адресов, но и неудачные попытки разрешения имен. Посмотреть содержимое кэша можно в командной строке с помощью команды ipconfig /displaydns, а очистить – ipconfig /flushdns. За работу кэша отвечает служба dnscache.

На скриншоте видно, что сразу после чистки кэша в него добавляется содержимое файла hosts, и иллюстрировано наличие в кэше неудачных попыток распознавания имени.

При попытке разрешения имени обычно используются сервера DNS, настроенные на сетевом адаптере. Но в ряде случаев, например, при подключении к корпоративному VPN, нужно отправлять запросы разрешения определенных имен на другие DNS. Для этого в системах Windows, начиная с 72008 R2, появилась таблица политик разрешения имен (Name Resolution Policy Table, NRPT). Настраивается она через реестр, в разделе HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTDnsClientDnsPolicyConfig или групповыми политиками.

Настройка политики разрешения имен через GPO.

При наличии в одной сети нескольких технологий, где еще и каждая – со своим кэшем, важен порядок их использования.

Порядок разрешения имен

Операционная система Windows пытается разрешить имена в следующем порядке:

-

проверяет, не совпадает ли имя с локальным именем хоста;

-

смотрит в кэш DNS распознавателя;

-

если в кэше соответствие не найдено, идет запрос к серверу DNS;

-

если имя хоста «плоское», например, «servername», система обращается к кэшу NetBIOS. Имена более 16 символов или составные, например «servername.domainname.ru» – NetBIOS не используется;

-

если не получилось разрешить имя на этом этапе – происходит запрос на сервер WINS;

-

если постигла неудача, то система пытается получить имя широковещательным запросом, но не более трех попыток;

- последняя попытка – система ищет записи в локальном файле lmhosts.

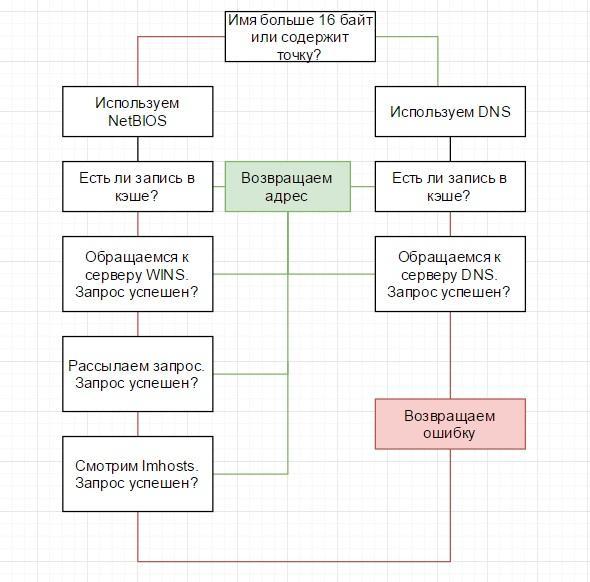

Для удобства проиллюстрирую алгоритм блок-схемой:

Алгоритм разрешения имен в Windows.

То есть, при запуске команды ping server.domain.com NetBIOS и его широковещательные запросы использоваться не будут, отработает только DNS, а вот с коротким именем процедура пойдет по длинному пути. В этом легко убедиться, запустив простейший скрипт:

@echo off

echo %time%

ping hjfskhfjkshjfkshjkhfdsjk.com

echo %time%

ping xyz

echo %time%

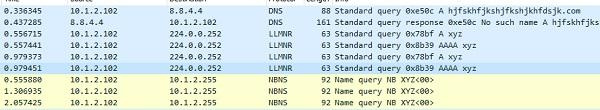

pauseВыполнение второго пинга происходит на несколько секунд дольше, а сниффер покажет широковещательные запросы.

Сниффер показывает запросы DNS для длинного имени и широковещательные запросы NetBIOS для короткого.

Отдельного упоминания заслуживают доменные сети – в них запрос с коротким именем отработает чуть по-другому.

Active Directory и суффиксы

Active Directory тесно интегрирована с DNS и не функционирует без него. Каждому компьютеру домена создается запись в DNS, и компьютер получает полное имя (FQDN — fully qualified domain name) вида name.subdomain.domain.com.

Для того чтоб при работе не нужно было вводить FQDN, система автоматически добавляет часть имени домена к хосту при различных операциях – будь то регистрация в DNS или получение IP адреса по имени. Сначала добавляется имя домена целиком, потом следующая часть до точки.

При попытке запуска команды ping servername система проделает следующее:

-

если в кэше DNS имя не существует, система спросит у DNS сервера о хосте servername.subdomain.domain.com;

- если ответ будет отрицательный – система запросит servername.domain.com, на случай, если мы обращаемся к хосту родительского домена.

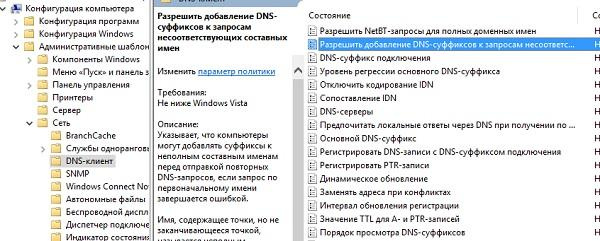

При этом к составным именам типа www.google.com суффиксы по умолчанию не добавляются. Это поведение настраивается групповыми политиками.

Настройка добавления суффиксов DNS через групповые политики.

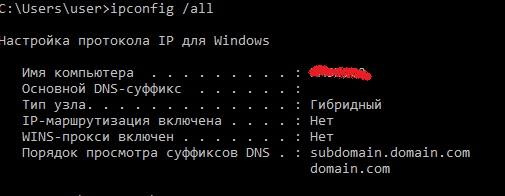

Настраивать DNS суффиксы можно также групповыми политиками или на вкладке DNS дополнительных свойств TCPIP сетевого адаптера. Просмотреть текущие настройки удобно командой ipconfig /all.

Суффиксы DNS и их порядок в выводе ipconfig /all.

Однако утилита nslookup работает немного по-другому: она добавляет суффиксы в том числе и к длинным именам. Посмотреть, что именно происходит внутри nslookup можно, включив диагностический режим директивой debug или расширенный диагностический режим директивой dc2. Для примера приведу вывод команды для разрешения имени ya.ru:

nslookup -dc2 ya.ru

------------

Got answer:

HEADER:

opcode = QUERY, id = 1, rcode = NOERROR

header flags: response, want recursion, recursion avail.

questions = 1, answers = 1, authority records = 0, additional = 0

QUESTIONS:

4.4.8.8.in-addr.arpa, type = PTR, class = IN

ANSWERS:

-> 4.4.8.8.in-addr.arpa

name = google-public-dns-b.google.com

ttl = 86399 (23 hours 59 mins 59 secs)

------------

╤хЁтхЁ: google-public-dns-b.google.com

Address: 8.8.4.4

------------

Got answer:

HEADER:

opcode = QUERY, id = 2, rcode = NOERROR

header flags: response, want recursion, recursion avail.

questions = 1, answers = 1, authority records = 0, additional = 0

QUESTIONS:

ya.ru.subdomain.domain.com, type = A, class = IN

ANSWERS:

-> ya.ru.subdomain.domain.com

internet address = 66.96.162.92

ttl = 599 (9 mins 59 secs)

------------

Не заслуживающий доверия ответ:

------------

Got answer:

HEADER:

opcode = QUERY, id = 3, rcode = NOERROR

header flags: response, want recursion, recursion avail.

questions = 1, answers = 0, authority records = 1, additional = 0

QUESTIONS:

ya.ru.subdomain.domain.com, type = AAAA, class = IN

AUTHORITY RECORDS:

-> domain.com

ttl = 19 (19 secs)

primary name server = ns-2022.awsdns-60.co.uk

responsible mail addr = awsdns-hostmaster.amazon.com

serial = 1

refresh = 7200 (2 hours)

retry = 900 (15 mins)

expire = 1209600 (14 days)

default TTL = 86400 (1 day)

------------

╚ь : ya.ru.subdomain.domain.com

Address: 66.96.162.92Из-за суффиксов утилита nslookup выдала совсем не тот результат, который выдаст например пинг:

ping ya.ru -n 1

Обмен пакетами с ya.ru [87.250.250.242] с 32 байтами данных:

Ответ от 87.250.250.242: число байт=32 время=170мс TTL=52Это поведение иногда приводит в замешательство начинающих системных администраторов.

Лично сталкивался с такой проблемой: в домене nslookup выдавал всегда один и тот же адрес в ответ на любой запрос. Как оказалось, при создании домена кто-то выбрал имя domain.com.ru, не принадлежащее организации в «большом интернете». Nslookup добавляла ко всем запросам имя домена, затем родительский суффикс – com.ru. Домен com.ru в интернете имеет wildcard запись, то есть любой запрос вида XXX.com.ru будет успешно разрешен. Поэтому nslookup и выдавал на все вопросы один ответ. Чтобы избежать подобных проблем, не рекомендуется использовать для именования не принадлежащие вам домены.

При диагностике стоит помнить, что утилита nslookup работает напрямую с сервером DNS, в отличие от обычного распознавателя имен. Если вывести компьютер из домена и расположить его в другой подсети, nslookup будет показывать, что всё в порядке, но без настройки суффиксов DNS система не сможет обращаться к серверам по коротким именам.

Отсюда частые вопросы – почему ping не работает, а nslookup работает.

В плане поиска и устранения ошибок разрешения имен могу порекомендовать не бояться использовать инструмент для анализа трафика – сниффер. С ним весь трафик как на ладони, и если добавляются лишние суффиксы, то это отразится в запросах DNS. Если запросов DNS и NetBIOS нет, некорректный ответ берется из кэша.

Если же нет возможности запустить сниффер, рекомендую сравнить вывод ping и nslookup, очистить кэши, проверить работу с другим сервером DNS.

Кстати, если вспомните любопытные DNS-курьезы из собственной практики – поделитесь в комментариях.

Премущества и возможности доменной сети

Опубликовано 29.07.2022

Содержание:

- 1 Доменная сеть

- 1.1 Зачем нужна доменная локальная сеть

- 2 Как создать доменную сеть в «Виндовс»

- 2.1 Служба DNS

- 2.2 IP-адрес

- 2.3 Active Directory

- 3 Доменные имена в сети интернет

- 3.1 Как применяют доменное имя

- 3.2 Доменное имя — состав

- 3.2.1 I уровень

- 3.2.2 II уровень

- 3.2.3 III уровень

- 4 Как подключить компьютер к доменной сети

- 4.1 С помощью графического интерфейса

- 4.2 Через командную строку

- 4.3 При помощи PowerShell

- 4.4 Компьютер выпал из домена — что делать

- 5 Заключение

Доменная сеть

Компьютеры для удобства объединяют в сети, созданные по принципу рабочих групп или доменов. Первый вариант служит для администрирования одноранговых устройств. Здесь нет компьютера, который выполняет роль сервера. Отдельный пользователь сам определяет уровень своего взаимодействия с другими элементами сети. Но и сисадмину придется постараться, прежде чем он настроит все ПК по отдельности. Управлять рабочей группой и вносить коррективы в ПО достаточно сложно, когда в сеть входит более 5 компьютеров.

Выход есть. Это — доменная сеть, где один ПК выполняет роль сервера (хранящего все пользовательские учетные данные), а остальные являются клиентами. Пользователи взаимодействуют между собой в пределах, установленных контроллером домена. Именно он отвечает за применение групповых политик и позволяет настроить все компьютеры в сети одновременно. Количество устройств при этом не ограничено.

Зачем нужна доменная локальная сеть

Доменная сеть широко применяется на предприятиях. Ведь с ее помощью гораздо легче:

- управлять доступом сотрудников;

- контролировать интернет-серфинг;

- выполнять работу системного администратора, имея доступ ко всем компьютерам;

- обеспечивать безопасность рабочих мест и конфиденциальной информации;

- рассредоточивать ресурсы между сотрудниками;

- подключать периферийные устройства общего пользования и т. д.

Рабочие группы так контролировать невозможно. Но и создавать доменную сеть из 2 — 3 компьютеров экономически невыгодно.

Как создать доменную сеть в «Виндовс»

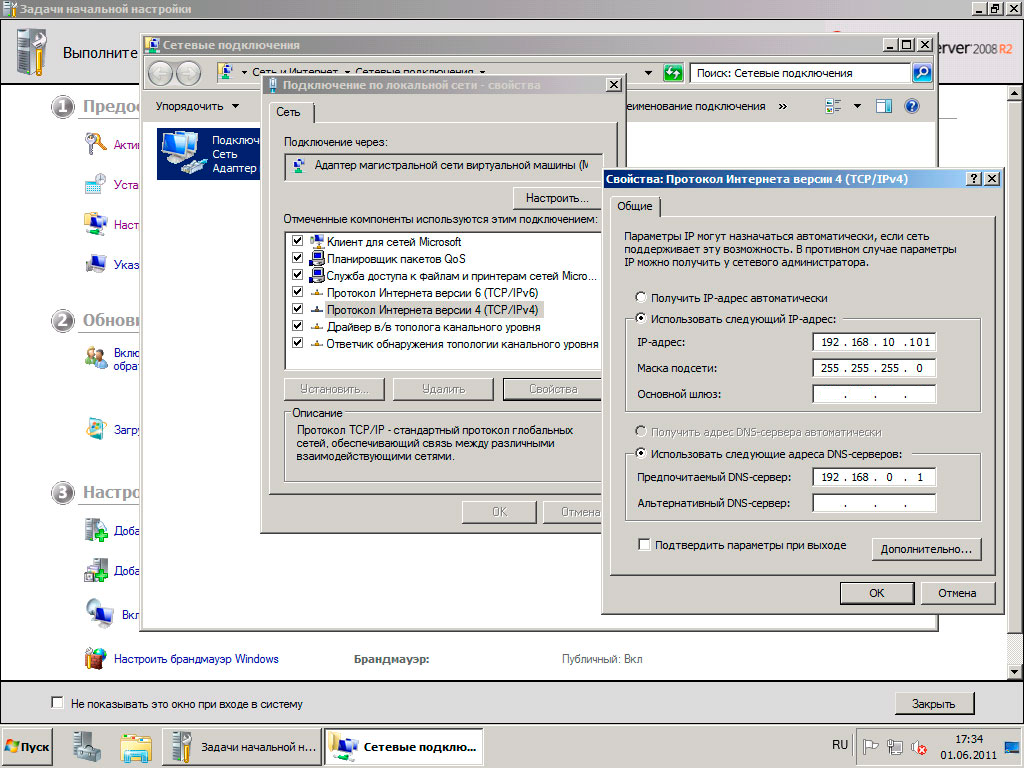

Вкратце рассмотрим основные моменты формирования локальной вычислительной сети на Windows. После установки и подключения оборудования необходимо сделать следующее:

- Инсталлировать ОС на сервер, выполнить начальные настройки, определить роли server.

- Присвоить имя и статический айпи серверу, выполняющему роль контроллера домена.

- Перезагрузить server и инсталлировать Active Directory.

- Сформировать учетные записи пользователей, объединить их в группы согласно организационной политике.

- Подготовить рабочие места — установить и настроить операционную систему каждому клиенту.

- Инсталлировать и настроить DHCP-сервер для получения сетевыми устройствами айпи-адресов.

- Включить в доменную сеть все компьютеры-клиенты.

- Активировать Windows и назначить с помощью групповых политик локального администратора для всех ПК-клиентов.

- Сформировать обратную зону в DNS (чтобы преобразовывать IP в доменное имя).

- Сделать так, чтобы пользователи не могли самостоятельно добавлять девайсы в домен.

- Наладить механизм восстановления.

- Инсталлировать принтер при помощи групповых политик.

Это основные этапы создания доменной сети. Далее объясним некоторые термины, упомянутые в алгоритме.

Служба DNS

DNS — Domain Name System — система, отвечающая за считывание сведений об именах устройств и обмен этими данными. Ее задача заключается в связи доменных имен с IP-адресами устройств. У одного девайса в сети есть только одно доменное имя и один айпи.

Большие компании (Yandex, Google и др.) создают по несколько IP. Это обеспечивает надежную бесперебойную работу серверов. Действует это так. Обычно пользователю присваивают один и тот же айпи. Но, если привычный сервер сильно загружен, пользователь перенаправляется на другой. При этом, соответственно, меняется и IP.

IP-адрес

IP-адрес идентифицирует сетевое устройство (компьютер, маршрутизатор, МФУ и т. д.). Он уникален, как серия и номер паспорта гражданина. IP присваивают вручную или автоматически (с помощью DHCP-сервера).

Active Directory

Active Directory — систематизированный каталог информации, которая помогает управлять созданной ЛВС. К таким сведениям относятся данные учетных записей юзеров, сетевых устройств и т. д. На Windows Server служба называется AD Active Directory, на Linux — LDAP Lightweght Directory Access Protocol.

Доменные имена в сети интернет

В состав сайта входит одна или несколько веб-страниц с содержимым, которые размещены на физическом веб-сервере. Доменное имя выступает в роли адреса в интернете, показывающего, где лежит конкретный сайт. Вводя в строку поиска эту информацию, мы даем понятное указание браузеру на путь к нужному серверу. Ранее для определения адреса применяли цифры — IP. В связи со сложностью запоминания этой информации людьми айпи заменили на понятные человеку доменные имена. Например, вместо 139.15.246.68 мы вводим mail.ru. Функция доменного имени состоит в упрощении запоминания адреса интернет-ресурса. Поэтому, когда выбирают домен, используют короткие памятные слова или словосочетания.

Как применяют доменное имя

Домен используют для:

- Настройки e-mail. В качестве домена часто применяют название своей компании. Это повышает уровень доверия клиентов. Например, ФИсотрудника@имякомпании.ru.

- Паркинга. Ваш сайт еще не готов, но удобный адрес можно приобрести заранее, чтобы никто не успел занять его. Купите домен и повесьте баннер, который уведомляет посетителей о запуске портала в скором времени.

- Переадресации. Функция перенаправляет посетителей сайта на новый портал. Это применяют при изменении домена интернет-ресурса, чтобы не потерять пользователей. Последние вводят старый адрес, а веб-обозреватель самостоятельно открывает новый.

Доменное имя — состав

В состав доменного имени входит минимум 2 уровня, разделенных точками. Они размещены по иерархии, начиная с правой части — домены I, II, III уровня. Благодаря такому порядку браузер быстро находит нужный сервер и сайт.

I уровень

Самый правый элемент — домен I или верхнего уровня. Среди них выделяют 2 типа:

- Географические, или национальные. Представляют собой 2 литеры, связанные с международным кодом конкретного государства — .ru, .eu, .ua и т. д. Для экономии средств пользователи приобретают дешевый домен какой-либо маленькой страны.

- Тематические, или общие. Например, военный .military, коммерческий .com, правительственный .gov. На практике (за некоторыми исключениями) пользователь может купить любое имя, не соблюдая требования по соответствию сайта определенной тематике.

Есть еще и домен 0 уровня — «.» справа от домена I уровня. Но ее обычно не указывают.

II уровень

Слева от домена I уровня находится домен II уровня (материнский, основной). Выглядит как имя сайта, состоящее из уникального сочетания цифр и букв. Например, в названии mail.ru слово mail является доменом II уровня. Установленное наименование должно быть уникальным и зарегистрированным специальной компанией — регистратором доменов, также продлевающим действующие имена.

III уровень

Еще левее размещен домен III уровня (субдомен, поддомен). Он служит для разбиения интернет-ресурса на разделы. К примеру, набрав pogoda.mail.ru, пользователь сразу переходит на страницу с прогнозом погоды, не посещая при этом главную страницу сайта. Таким образом, pogoda — это субдомен. К задачам последних относится:

- Формирование понятной и удобной структуры сайта.

- Устранение необходимости создания доп. адресов для разделов интернет-ресурса.

- Возможность отдельной индексации страниц сайта поисковыми системами — каждый из блоков продвигается в выдаче отдельно друг от друга.

Собственник материнского домена может создавать неограниченное количество поддоменов.

Слева от субдомена размещен домен IV уровня (суб-субдомен).

Как подключить компьютер к доменной сети

Рассмотрим 3 способа подключения компьютера к доменной сети.

С помощью графического интерфейса

Кликаем ПКМ по «Этот компьютер» в проводнике и открываем свойства. Пролистываем системные характеристики и останавливаемся на блоке «Имя компьютера, имя домена…». Щелкаем «Изменить параметры».

В новом окне кликаем «Изменить».

В строке вводим имя домена и после OK следуем подсказкам системы.

Через командную строку

Используем командную строку с админскими правами. Вводим

> netdom join %имякомпьютера% /domain:sarta.local /userd:sartaадмин /passwordd:пароль, где:

- имя компьютера — найдете в системном интерфейсе (описано в блоке чуть выше);

- sarta.local — имя домена;

- админ — логин учетной записи;

- пароль — пароль аккаунта администратора.

Обязательно перезагружаем ПК, и при следующем включении он присоединяется к домену.

При помощи PowerShell

Запускаем PowerShell с админскими правами и применяем командлет

> Add-Computer -DomainName sarta.local -Credential sartakdo (данные взяты из предыдущего примера). Нажимаем «Энтер» и вводим данные учетной записи администратора. По окончании операции перезагружаем компьютер.

Компьютер выпал из домена — что делать

Если компьютер не видит домен, то необходимо воспользоваться графическим интерфейсом системы и:

- сначала указать, что ПК является членом рабочей группы;

- перезагрузить устройство;

- снова ввести компьютер в домен.

После перезагрузки ситуация должна нормализоваться.

Заключение

Домен позволяет организации наладить централизованное управление компьютерами сотрудников, ограничивая их действия на рабочих местах. Если у вас возникли вопросы по созданию доменной сети, обратитесь к сотрудникам «АйТи Спектр». Они помогут разрешить сложные ситуации с настройкой доменов и подключением компьютеров и окажут другие меры ИТ-поддержки.

If you use a computer at your work or school, it’s almost certainly part of a Windows domain. But what does that actually mean? What does a domain do, and what are the advantages of a computer joining one?

Let’s look at what a Windows domain is, how they work, and why businesses use them.

What Is a Windows Domain?

A Windows domain is essentially a network of controlled computers used in a business setting. At least one server, called a domain controller, is in charge of the other devices. This lets the network administrators (usually IT staff) control the computers on the domain through users, settings, and more.

Because domains aren’t for home users, only Professional or Enterprise versions of Windows can join one. You’ll also need a copy of Windows Server for the domain controller, as it includes necessary software like Active Directory (more on that later). Keep in mind that Windows Server is different from Windows.

How Do You Know If Your Computer Is on a Domain?

If you have a home computer, it’s very unlikely you’re on a domain. You could create a domain on your home network, but there’s not much use to doing so. But if you use a computer supplied by your work or school, it’s almost certainly on a domain.

To check if your computer is part of a domain, open the Control Panel and click the System entry. Look under the Computer name section. If you see a Workgroup entry with WORKGROUP (the default) or another name listed, your computer is not on a domain. Likewise, if you see Domain here, then your computer is on a domain.

These steps also allow you to find your domain name on your computer.

Domains vs. Workgroups

Before we discuss more about domains, we should briefly mention how they compare to workgroups. If a computer isn’t on a domain, then it’s part of a workgroup. These are much more lax than domains, as they don’t have a central authority. Every computer has its own rules.

In modern versions of Windows, Workgroups are really just a formality, especially with Microsoft retiring the HomeGroup feature. Windows never asks you to configure one, and they’re only used for sharing files among devices on your network. Microsoft wants you to use OneDrive for this nowadays, so unless you want to customize your own workgroup, you don’t need to worry about it.

What Is a Domain User Account?

Unlike a personal machine, a domain-connected PC doesn’t use local account logins. Instead, the domain controller manages the logins. Using Microsoft’s Active Directory, a user management software, the network administrators can easily create new users and disable old ones. They can also add users to specific groups to allow access to private server folders.

With a domain account, you can sign into any computer that’s on the domain. You’ll start with a fresh account on that PC, but this enables you to use any computer in your company when needed. Thanks to domain accounts, ex-employees can’t sign back in either. If they try to log in with their old password, they’ll see a message that they were denied access.

The Windows login screen looks a bit different when you’re using a domain-connected PC. Instead of a local username, you’ll have to make sure you’re signing into the domain with your domain username. Thus, your login will look something like MyDomainStegnerB01.

Domain Control and Group Policy in Windows

The biggest advantage of domains is ease of controlling many computers at once. Without a domain, IT staff would have to individually manage each computer in a company. This means configuring security settings, installing software, and managing user accounts by hand. While this might work for tiny company, it’s not a scalable approach and would quickly become unmanageable.

Along with Active Directory’s user management, joining computers to a domain allows you to use Group Policy. We’ve discussed how Group Policy is useful on your own PC, but it’s really intended for corporate use.

Using the domain controller, administrators can configure all sorts of security and use policies for all computers. For example, Group Policy makes all the following practices easy to apply:

- Removing items from the Start Menu

- Stop users from changing internet connection options

- Block the Command Prompt

- Redirect a certain folder to use one on the server instead

- Prevent the user from changing sounds

- Map a printer to new computers automatically

This is just a small sampling of what Group Policy allows. Administrators can set these changes up once and have them apply to all computers, even new ones they set up later.

Join or Leave a Domain in Windows

Normally, adding your computer to a domain or taking it off won’t be your job. Your company’s IT staff will take care of joining before you get the computer, and take your computer back when you leave. For completion’s sake, though, we’ll mention how the process works here.

Head back to Control Panel > System again. On the Computer name, domain, and workgroup settings page, click Change settings. You’ll see the System Properties window. Click the Change button next to To rename this computer or change its domain box.

Here, you’ll see a box letting you change your PC name (this isn’t the only place to do so in Windows 10). More importantly, you’ll see a Member of box below. Check the Domain bubble and type the name of the domain to join it. Windows will authenticate this, so you’ll need to actually have a domain to join.

After a PC reboot, your computer will be on the domain. To leave a domain, repeat this process, but select the Workgroup bubble instead. You’ll need a domain administrator’s password to do this, of course.

The Master’s Domain

We’ve taken a look at what Windows domains do and how they’re used. Essentially, domains allow administrators to control large numbers of business PCs from a central location. The local user has less control over a domain-controlled PC than a personal one. Without domains, managing corporate computers would be a nightmare for IT staff.

With new employees and computers replacing separated employees and old machines all the time, a well-regulated system is key for business computers to run smoothly. To keep your own PC running smoothly, check out our beginner’s guide to fixing Windows 10.

Image Credit: kovaleff/Depositphotos

If you use a computer at your work or school, it’s almost certainly part of a Windows domain. But what does that actually mean? What does a domain do, and what are the advantages of a computer joining one?

Let’s look at what a Windows domain is, how they work, and why businesses use them.

What Is a Windows Domain?

A Windows domain is essentially a network of controlled computers used in a business setting. At least one server, called a domain controller, is in charge of the other devices. This lets the network administrators (usually IT staff) control the computers on the domain through users, settings, and more.

Because domains aren’t for home users, only Professional or Enterprise versions of Windows can join one. You’ll also need a copy of Windows Server for the domain controller, as it includes necessary software like Active Directory (more on that later). Keep in mind that Windows Server is different from Windows.

How Do You Know If Your Computer Is on a Domain?

If you have a home computer, it’s very unlikely you’re on a domain. You could create a domain on your home network, but there’s not much use to doing so. But if you use a computer supplied by your work or school, it’s almost certainly on a domain.

To check if your computer is part of a domain, open the Control Panel and click the System entry. Look under the Computer name section. If you see a Workgroup entry with WORKGROUP (the default) or another name listed, your computer is not on a domain. Likewise, if you see Domain here, then your computer is on a domain.

These steps also allow you to find your domain name on your computer.

Domains vs. Workgroups

Before we discuss more about domains, we should briefly mention how they compare to workgroups. If a computer isn’t on a domain, then it’s part of a workgroup. These are much more lax than domains, as they don’t have a central authority. Every computer has its own rules.

In modern versions of Windows, Workgroups are really just a formality, especially with Microsoft retiring the HomeGroup feature. Windows never asks you to configure one, and they’re only used for sharing files among devices on your network. Microsoft wants you to use OneDrive for this nowadays, so unless you want to customize your own workgroup, you don’t need to worry about it.

What Is a Domain User Account?

Unlike a personal machine, a domain-connected PC doesn’t use local account logins. Instead, the domain controller manages the logins. Using Microsoft’s Active Directory, a user management software, the network administrators can easily create new users and disable old ones. They can also add users to specific groups to allow access to private server folders.

With a domain account, you can sign into any computer that’s on the domain. You’ll start with a fresh account on that PC, but this enables you to use any computer in your company when needed. Thanks to domain accounts, ex-employees can’t sign back in either. If they try to log in with their old password, they’ll see a message that they were denied access.

The Windows login screen looks a bit different when you’re using a domain-connected PC. Instead of a local username, you’ll have to make sure you’re signing into the domain with your domain username. Thus, your login will look something like MyDomainStegnerB01.

Domain Control and Group Policy in Windows

The biggest advantage of domains is ease of controlling many computers at once. Without a domain, IT staff would have to individually manage each computer in a company. This means configuring security settings, installing software, and managing user accounts by hand. While this might work for tiny company, it’s not a scalable approach and would quickly become unmanageable.

Along with Active Directory’s user management, joining computers to a domain allows you to use Group Policy. We’ve discussed how Group Policy is useful on your own PC, but it’s really intended for corporate use.

Using the domain controller, administrators can configure all sorts of security and use policies for all computers. For example, Group Policy makes all the following practices easy to apply:

- Removing items from the Start Menu

- Stop users from changing internet connection options

- Block the Command Prompt

- Redirect a certain folder to use one on the server instead

- Prevent the user from changing sounds

- Map a printer to new computers automatically

This is just a small sampling of what Group Policy allows. Administrators can set these changes up once and have them apply to all computers, even new ones they set up later.

Join or Leave a Domain in Windows

Normally, adding your computer to a domain or taking it off won’t be your job. Your company’s IT staff will take care of joining before you get the computer, and take your computer back when you leave. For completion’s sake, though, we’ll mention how the process works here.

Head back to Control Panel > System again. On the Computer name, domain, and workgroup settings page, click Change settings. You’ll see the System Properties window. Click the Change button next to To rename this computer or change its domain box.

Here, you’ll see a box letting you change your PC name (this isn’t the only place to do so in Windows 10). More importantly, you’ll see a Member of box below. Check the Domain bubble and type the name of the domain to join it. Windows will authenticate this, so you’ll need to actually have a domain to join.

After a PC reboot, your computer will be on the domain. To leave a domain, repeat this process, but select the Workgroup bubble instead. You’ll need a domain administrator’s password to do this, of course.

The Master’s Domain

We’ve taken a look at what Windows domains do and how they’re used. Essentially, domains allow administrators to control large numbers of business PCs from a central location. The local user has less control over a domain-controlled PC than a personal one. Without domains, managing corporate computers would be a nightmare for IT staff.

With new employees and computers replacing separated employees and old machines all the time, a well-regulated system is key for business computers to run smoothly. To keep your own PC running smoothly, check out our beginner’s guide to fixing Windows 10.

Image Credit: kovaleff/Depositphotos

Домен в локальной сети

На чтение 4 мин. Просмотров 28.2k. Опубликовано 24.08.2017

В некоторых случаях возникает необходимость вывести компьютеры локальной сети из рабочих групп и подключить их к локальному домену. Это дает возможность устанавливать групповые политики, управлять доступом пользователей, распределять между ними ресурсы, пользоваться своей учетной записью с любого компьютера в сети и другие полезные для системного администратора преимущества.

Что такое домен в локальной сети

Под доменом локальной сети принято понимать такую сеть, которая объединяет компьютеры под одной общей политикой безопасности и управляется централизовано. Таким образом при объединении компьютеров сети в рабочие группы взаимодействие машин основывается на принципе «клиент-клиент», а в домене это уже «клиент-сервер». В качестве сервера выступает отдельная машина, на которой хранятся все учетные записи пользователей сети. Так же можно хранить и профиль каждого пользователя.

Целесообразность организации такого доступа обусловлена несколькими факторами:

- локальная сеть постоянно развивается и количество пользователей растет;

- видоизменяется топология и география сети;

- необходимо разграничить доступ к ресурсам для каждого пользователя или группы;

- контроль за использованием ресурсов глобальной сети интернет.

При организации доступа на основе рабочих групп, такой контроль организовать просто невозможно. Однако, когда сеть состоит из всего нескольких компьютеров, то совершенно не имеет никакого смысла ставить отдельный сервер домена, это просто экономически нецелесообразно.

Если ЛВС организована на основе Microsoft Windows Server, то служба, которая отвечает за контролер домена называется AD (Active Directory), если под управлением *nix (Unix, Linux, FreeBSD) служба управляющая пользователями имеет название LDAP (Lightweght Directory Access Protocol).

Создание контроллера домена под Windows Server 2003/2008

Теперь разберемся, как создать домен в локальной сети. После того, как на сервер установлена операционная система и проведены предварительные настройки, можно приступить к конфигурации службы Active Directory:

- Серверу задается статический IP, желательно в начальном диапазоне адресов подсети.

- Устанавливаются компоненты, которые отвечают за работу сервера, если они не были установлены раньше — Active Directory, DNS, DHCP, WINS.

- Следующий шаг — это установка непосредственно контролера домена. Для этого нужно:

- открыть «Диспетчер сервера» и нажать ссылку «Добавить роли»;

- в открывшемся диалоговом окне нужно проставить галочки напротив установленных служб, чтобы мастер конфигурации смог провести настройки, добавил службы в автозапуск и другие служебные действия.

- После того как службы были установлены в «Диспетчере сервера» под ролями сервера их можно будет увидеть. При этом будет висеть ошибка запуска напротив «Доменные службы Active Directory».

- Избавиться от ошибки поможет «Мастер установки доменных служб», который запускается из командной строки «Пуск — Выполнить — cmd — dcpromo».

- Пропустив несколько информационных окон, поставить переключатель на «Создать новый домен в новом лесу».

- Следующий шаг — это придумать имя домена. О правилах выбора доменных имен написано множество статей в интернете, но все они сводятся к одному: при выборе имени необходимо придерживаться соглашения и стандартов ICANN.

- После проверки имени на совпадения в сети, требуется выбрать режим совместимости работы сервера.

- В следующем шаге мастер предупредит о том, что дополнительно будет настроен DNS сервер и на вопрос о делегировании соглашаемся.

- Дальше нужно будет выбрать каталоги, в которых будут располагаться базы данных. Можно оставить по умолчанию или выбрать другое размещение.

- И напоследок придумать и ввести пароль для учетной записи «Администратор».

Это все действия, которые надлежит проделать для настройки домена в локальной сети. После того как мастер завершит работу, желательно будет перегрузить машину и войти в домен под учетной записью администратора для дальнейшей конфигурации пользователей и политик безопасности.

Иногда происходит такая ситуация, что компьютер не определяет сеть, вернее ставит статус «Неопознанная сеть». Ситуация возникает из-за того, что сервер замыкает DNS сам на себя, т.е. на петлю с адресом 127.0.0.1. Чтобы избавиться от этого, необходимо в настройках соединения указать в качестве DNS адрес сервера в локальной сети.

Организация работы ЛВС в доменной зоне процесс не сложный, но хлопотный. После настройки сервера не забываем ввести все рабочие станции в доменную зону. Дальнейшие действия по организации сети зависят от текущих нужд, но значительно упростят работу администратору и снимут ряд вопросов от пользователей.

|

Если отвечать на этот вопрос с технической точки зрения, то ответ будет такой:

Но на практике в небольшой фирме (до 20 компьютеров) большинство из этого не используется или от всего этого можно легко отказаться и сэкономить более 20 000 руб. на лицензиях. И тогда ответ на вопрос звучит так:

Уважаемые директора и собственники, нравятся Вам такие ответы? В сети Вашей организации есть домен? Что говорит по этому поводу системный администратор?

|

||||

Лекция 3 Домены. Иерархия

доменов

Лекция 3

Тема: Домены. Иерархия доменов

Операционные системы Windows традиционно

использовали понятие «домена» для

логического объединения компьютеров,

совместно использующих единую политику

безопасности. Домен традиционно выступает

в качестве основного способа создания

областей административной ответственности.

Как правило, каждым доменом управляет

отдельная группа администраторов. В

Active Directory понятие домена было расширено.

Перечислим задачи, которые могут быть

решены путем формирования доменной

структуры.

• Создание областей административной

ответственности. Используя доменную

структуру, администратор может поделить

корпоративную сеть на области (домены),

управляемые отдельно друг от друга.

Каждый домен управляется своей группой

администраторов (администраторы домена).

Однако хотелось бы еще раз отметить,

что существуют и другие способы

формирования административной иерархии

(организация подразделений), речь о

которых пойдет дальше. С другой стороны,

построение доменной иерархии является

отличным способом реализации

децентрализованной модели управления

сетью, когда каждый домен управляется

независимо от других. Для этого каждую

административную единицу необходимо

выделить в отдельный домен.

• Создание областей действия политики

учетных записей. Политика учетных

записей определяет правила применения

пользователями учетных записей и

сопоставленных им паролей. В частности

задается длина пароля, количество

неудачных попыток ввода пароля до

блокировки учетной записи, а также

продолжительность подобной блокировки.

Поскольку эти вопросы решаются

организационно на уровне всего домена,

данный комплекс мер принято называть

политикой учетных записей. (Эти политики

нельзя определять на уровне подразделений!)

• Разграничение доступа к объектам.

Каждый домен реализует собственные

настройки безопасности (включая

идентификаторы безопасности и списки

контроля доступа). Разнесение пользователей

в различные домены позволяет эффективно

управлять доступом к важным ресурсам.

С другой стороны, применение доверительных

отношений (trust relationships) позволяет

обеспечить пользователям одного домена

доступ к ресурсам других доменов.

• Создание отдельного контекста имен

для национальных филиалов. В случае,

если компания имеет филиалы, расположенные

в других странах, может потребоваться

создать отдельный контекст имен для

каждого такого филиала. Можно отразить

в имени домена географическое либо

национальное местоположение филиала.

• Изоляция трафика репликации. Для

размещения информации об объектах

корпоративной сети используются доменные

разделы каталога. Каждому домену

соответствует свой раздел каталога,

называемый доменным. Все объекты,

относящиеся к некоторому домену,

помещаются в соответствующий раздел

каталога. Изменения, произведенные в

доменном разделе, реплицируются

исключительно в пределах домена.

Соответственно, выделение удаленных

филиалов в отдельные домены может

позволить существенно сократить трафик,

вызванный репликацией изменений

содержимого каталога. Необходимо

отметить, однако, что домены являются

не единственным (и даже не основным)

способом формирования физической

структуры каталога. Того же самого

результата администратор может добиться

за счет использования механизма сайтов.

• Ограничение размера копии кaталога.

Каждый домен Active Directory может содержать

до миллиона различных объектов. Тем не

менее, реально использовать домены

такого размера непрактично. Следствием

большого размера домена является большой

размер копии каталога. Соответственно,

огромной оказывается нагрузка на

серверы, являющиеся носителями подобной

копии. Администратор может использовать

домены как средство регулирования

размера копии каталога.

Иерархия доменов

Для

именования доменов используется

соглашение о доменных именах. Имя домена

записывается в форме полного доменного

имени (Fully Qualified Domain Name, FQDN), которое

определяет положение домена относительно

корня пространства имен. Полное доменное

имя образуется из имени домена, к которому

добавляется имя родительского домена.

Так, например, для домена kit, являющегося

дочерним по отношению к домену khsu.ru,

полное доменное имя будет записано в

форме kit. khsu.ru.

Выбор подобной схемы именования позволил

формировать доменное пространство

имен, аналогичное пространству имен

службы DNS. Отображение доменов Active

Directory на домены DNS позволило упростить

процессы поиска серверов служб и

разрешения имен, осуществляемые серверами

DNS в ответ на запросы клиентов службы

каталога.

Следует заметить, что каждому домену

Active Directory помимо DNS имени сопоставлено

уникальное NetBIOS-имя. Это имя используется

для идентификации домена клиентами

Windows 9x/NT.

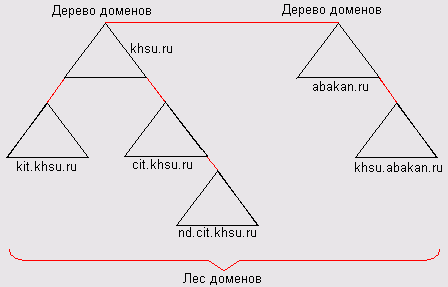

Совокупность доменов, использующих

единую схему каталога, называется лесом

доменов (forest). Строго говоря, входящие

в лес домены могут не образовывать

«непрерывного» пространства смежных

имен. Тем не менее, так же как и в случае

пространства имен DNS, домены Active Directory

могут образовывать непрерывное

пространство имен. В этом случае они

связываются между собой отношениями

«родитель-потомок». При этом имя

дочернего домена обязательно включает

в себя имя родительского домена.

Совокупность доменов, образующих

непрерывное пространство смежных имен,

называют деревом доменов (domain tree) (рис.

1). Лес может состоять из произвольного

количества деревьев домена.

Рис. 1. Дерево и лес доменов

Первое созданное в лесу доменов дерево

является корневым деревом.

Корневое дерево используется для ссылки

на лес доменов. Первый созданный в дереве

домен называется корневым доменом

дерева (tree root domain), который используется

для ссылки на данное дерево. Совершенно

очевидно, что корневой домен является

определяющим для всего дерева.

Соответственно, первый домен, созданный

в лесу доменов, называется корневым

доменом леса (forest root domain). Корневой домен

леса играет очень важную роль, связывая

деревья, образующие лес доменов, воедино

и поэтому не может быть удален. В

частности, он хранит информацию о

конфигурации леса и деревьях доменов,

его образующих.

Особое внимание необходимо уделить

вопросу именования доменов и, в частности,

корневого домена. Для корневого домена

лучше всего использовать доменное имя

второго уровня.

Контроллеры домена

Серверы Windows Server, на которых

функционирует экземпляр службы каталога

Active Directory, называются контроллерами

домена (domain controller, DC). Контроллеры домена

являются носителями полнофункциональных

копий каталога. Применительно к Windows

Server контроллеры домена выполняют

задачи, перечисленные ниже.

• Организация доступа к информации,

содержащейся в каталоге, включая

управление этой информацией и ее

модификацию. Контроллер домена может

рассматриваться как LDAP-сервер,

осуществляющий доступ пользователя к

LDAP-каталогу.

• Синхронизация копий каталога. Каждый

контроллер домена является субъектом

подсистемы репликации каталога. Любые

изменения, осуществляемые в некоторой

копии каталога, будут синхронизированы

с другими копиями.

• Централизованное тиражирование

файлов. Служба репликации файлов,

функционирующая на каждом контроллере

домена, позволяет организовать в

корпоративной сети централизованное

тиражирование необходимых системных

и пользовательских файлов (включая

шаблоны групповой политики).

• Аутентификация пользователей.

Контроллер домена осуществляет проверку

полномочий пользователей, регистрирующихся

на клиентских системах. Каждый контроллер

домена Windows Server может рассматриваться

как Центр распределения ключей (KDC)

Kerberos.

Особенно следует отметить тот факт, что

все контроллеры домена обладают

возможностью внесения изменений в

собственную копию каталога. Это позволяет

рассматривать любой контроллер домена

как точку административного воздействия

на корпоративную сеть. Практически все

административные утилиты работают в

контексте какого-либо контроллера

домена. Это означает, что администратор

может осуществлять конфигурирование

службы каталога и сети, подключившись

к любому контроллеру домена Active Directory.