Главная / Интернет-технологии /

Всемирная Сеть (WWW) — использование и приложения / Тест 4

Упражнение 1:

Номер 1

В чем заключается главная проблема предоставления доступа детям к Интернету?

Ответ:

(1) интернет содержит множество информации, которая является нежелательной для просмотра маленькими детьми

(2) основу функционирования сети Интернет составляет множество протоколов, которые могут быть непонятны детям

(3) работа за компьютером вредна для здоровья детей

(4) интернет не содержит полезных материалов

(5) работа с Интернетом достаточно сложна, поэтому дети не всегда могут сориентироваться.

Номер 2

Для чего предназначен родительский контроль в операционной системе Windows Vista?

Ответ:

(1) для контроля за действиями детей, которые они выполняют в своих учетных записях

(2) для контроля за электронными школьными дневниками

(3) для учета посещаемости школьников

(4) для выставления отметок и учета посещаемости

(5) родительский контроль — это встроенная администраторская функция, позволяющая восстанавливать операционную систему после критических завершений работы

Номер 3

Может ли браузер ZAC отображать содержимое обычных сайтов?

Ответ:

(1) да, может, но только детских сайтов

(2) нет, не может

(3) может, но только в расширенном режиме работы

(4) может, но только в обычном режиме работы

(5) может, но только содержимое нескольких новостных сайтов

Упражнение 2:

Номер 1

Как определить реальную скорость своего соединения с Интернетом?

Ответ:

(1) воспользоваться одним из специализированных онлайн-сервисов

(2) просмотреть скорость подключения к сети

(3) посмотреть скорость соединения, которая указывалась в договоре с провайдером

(4) скорость соединения измерить невозможно

(5) скорость соединения зависит от загружаемых в данный момент файлов.

Номер 2

Сколько килобайт будет загружено в течение одной секунды, если скорость подключения составляет 768 Kbps?

Ответ:

(1) 768

(2) 96

(3) 256

(4) 128

(5) 125

Номер 3

В течение одной секунды загружается 12 килобайт. Какова скорость подключения?

Ответ:

(1) 768 Kbps

(2) 96 Kbps

(3) 256 Kbps

(4) 128 Kbps

(5) 125 Kbps

Упражнение 3:

Номер 1

Для чего предназначена утилита Ping?

Ответ:

(1) утилита Ping позволяет измерять скоростью подключения в килобайтах за секунду

(2) утилита Ping предназначена для отправки пакета к заданному ресурсу и измерению времени отклика от него

(3) для определения скорости соединения в локальной сети удобнее всего использовать утилиту Ping

(4) утилита предназначена для осуществления хакерских атак на удаленные ресурсы

(5) утилита позволяет создавать соединение с удаленным компьютером

Номер 2

Вы запустили команду "ping intuit.ru". Будет ли она работать?

Ответ:

(1) да, будет

(2) нет, не будет, поскольку правильная запись выглядит так: «ping www.intuit.ru»

(3) нет, не будет, поскольку правильная запись выглядит так: «ping http://www.intuit.ru»

(4) будет, но результат будет неточным

(5) не будет, поскольку команда неверна

Номер 3

Как получить справочные сведения о команде Ping? Выберите правильную строку:

Ответ:

(1) ping help

(2) ping h

(3) ping helpme

(4) ping /?

(5) ping ?

Упражнение 4:

Номер 1

Выберите правильную строку командыPing, позволяющую обращаться к ресурсуIntuit.Ruв бесконечном цикле

Ответ:

(1) ping www.intuit.ru *

(2) ping intuit.ru_t

(3) ping intuit.ru -t

(4) ping intuit.ru_*

(5) ping http://www.intuit.ru *

Номер 2

В чем разница между командами CTRL + BREAK и CTRL + C при пинговании ресурса в бесконечном цикле?

Ответ:

(1) команда CTRL + BREAK выводит статистику, не прекращая обращений, а CTRL + C разрывает процесс

(2) команда CTRL + C выводит статистику, не прекращая обращений, а CTRL + BREAK разрывает процесс

(3) нет никакой разницы, это совершенно одинаковые команды

(4) команда CTRL + C — это правильная команда, а CTRL + BREAK не применима в данном случае

(5) команда CTRL + BREAK — это правильная команда, а CTRL + С не применима в данном случае

Номер 3

Что такое пинг-флуд?

Ответ:

(1) несанкционированный доступ к ресурсу при помощи команды Ping

(2) хакерский доступ к веб-сайту при помощи команды Pingg с атрибутами

(3) множественное бесконечное пингование заданного ресурса, цель которого — заполнить пропускную способность канала связи

(4) бессмысленное обращение к веб-сайту при помощи команды Ping

(5) бесконечное пингование заданного ресурса одним пользователем

Упражнение 5:

Номер 1

Для чего предназначены менеджеры закачек?

Ответ:

(1) для управления скачивания файлов с возможностью гибко управлять процессом

(2) для скачивания любых файлов, поскольку браузеры не содержат никаких средств сохранения файлов

(3) для отправки документов и архивов в файловые хранилища

(4) для получения больших файлов по электронной почте

(5) менеджеры закачек позволяют распределять файлы, которые были получены через Интернет

Номер 2

Вы хотите поставить на ночь закачиваться видео-файл при помощи программы FlashGet. Как сделать так, чтобы компьютер выключился после того, как загрузка файла будет завершена?

Ответ:

(1) в главном меню программы FlashGet следует отметить галочкой пункт «Разорвать соединение по завершении»

(2) поставленную задачу нельзя решить без использования сторонних утилит

(3) в главном меню программы FlashGet следует отметить галочкой пункт «Отключить питание по завершению заданий»

(4) программа FlashGet по умолчанию разрывает соединение и выключает компьютер по завершению работы

(5) программа FlashGet по умолчанию выключает компьютер по завершению работы

Номер 3

Вы хотите поставить на ночь закачиваться видео-файл при помощи программы FlashGet. Параллельно, на компьютере выполняются расчеты, которые будут продолжаться до утра. Как сделать так, чтобы соединение было разорвано после того, как загрузка файла будет завершена?

Ответ:

(1) в главном меню программы FlashGet следует отметить галочкой пункт «Разорвать соединение по завершении»

(2) поставленную задачу нельзя решить без использования сторонних утилит

(3) в главном меню программы FlashGet следует отметить галочкой пункт «Отключить питание по завершению заданий»

(4) программа FlashGet по умолчанию разрывает соединение и выключает компьютер по завершению работы

(5) программа FlashGet по умолчанию разрывает соединение по завершению работы

Упражнение 6:

Номер 1

Можно ли при помощи браузера получить локальную копию сайта, состоящую из отдельных файлов?

Ответ:

(1) да, можно, но только для небольших сайтов, размер которых не превышает 100 МБ

(2) нет, нельзя

(3) можно, но только для своих собственных сайтов

(4) можно, но отдельные файлы не будут работать

(5) нельзя, поскольку сайт не может состоять из отдельных файлов

Номер 2

Можно ли использовать материалы сайта, полученные с помощью программы Teleport Pro, для оформления своего сайта?

Ответ:

(1) технически — можно, но следует понимать, что использование чужих материалов без официального разрешения является нарушением авторских прав и может преследоваться по закону

(2) нельзя, поскольку мы получаем набор разрозненных файлов

(3) можно

(4) нельзя, поскольку мы получаем файлы плохого качества

(5) можно, но только элементы оформления

Номер 3

В результате работы программы Teleport Pro создалась папка, в которой находится частично скачанный сайт. Будут ли связаны отдельные страницы этого сайта между собой гиперссылками?

Ответ:

(1) да, будут

(2) нет, не будут, поскольку сайт был загружен не полностью

(3) программа Teleport Pro не позволяет получать связанную структуру сайта

(4) да, но только графическими ссылками

(5) да, но только текстовыми ссылками

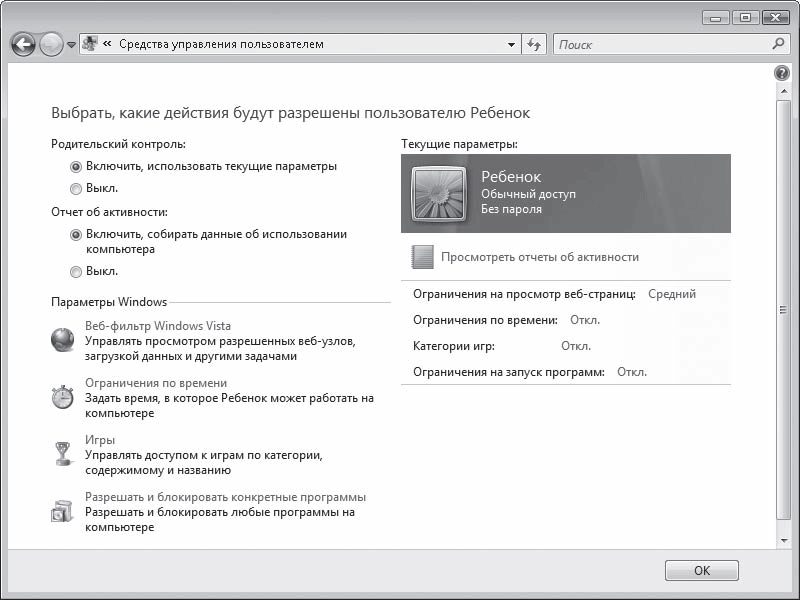

Microsoft не оставила без внимания детей. В составе Windows Vista есть очень мощное и легко используемое средство, с помощью которого достаточно просто предотвратить доступ детей или других неправомочных пользователей к чему бы то ни было. Любой пользователь с учетной записью администратора может запретить обычным пользователям со стандартной учетной записью загрузку файлов, доступ к определенным играм и приложениям, возможность использовать компьютер несколько раз в день и тому подобное.

Конечно, в данном случае рассматривается ОДНА новая операционная система и ТЫСЯЧИ старых программ, так что обязательно найдутся прорехи в обороне. Ребенку не нужно быть супер-хакер-ниндзя для того, чтобы получить доступ туда, куда, по вашему мнению, ему не положено. Например, иногда Vista не распознает некоторые игры как игры, и поэтому приходится блокировать их как обычные приложения. Далее, Родительский Контроль в Vista полагается на Контроль учетных записей, а к нему доступ ограничен всего лишь паролем администратора.

Родительский контроль дает маху с некоторым содержимым и не имеет того, что следовало бы, к примеру, возможность блокировать воспроизведение DVD-фильмов, основываясь на рейтинге. Так что лучше спрятать под замок DVD с фривольным содержанием.

Не смотря на это, функции Родительского контроля остаются наиболее удобным средством для того, чтобы оградить «неразумное дитя» от небезопасного содержимого в Windows и, в некотором роде, они могут служить средством от бесполезной траты времени служащими на рабочих местах в виде игр или безлимитного расходования Интернет — трафика (при условии использования Windows Vista, в которой есть функции Родительского контроля; заметьте, что Родительский контроль отсутствует в Windows Vista Business).

Родительский контроль прост в использовании, он очень доступно описан в справке Windows Vista, поэтому нет смысла описывать, какую кнопку надо нажать для его включения и настройки, а лучше попытаться обсудить, какой помощи следует и не следует ожидать от этого инструмента в администрировании компьютера.

Что Родительский контроль делает и не делает

Чтобы использовать Родительский контроль, необходим компьютер с Windows Vista плюс хотя бы одна учетная запись с администраторскими правами и хотя бы одна стандартная учетная запись. Необходимо выбрать Панель управления, далее щелкнуть Учетные записи пользователей, а затем — Управление другой учетной записью. Здесь можно создавать или удалять учетные записи.

Установить Родительский контроль можно на любую стандартную учетную запись. Так как Родительский контроль в большинстве своем опирается на Контроль учетных записей (User Account Control, UAC), то нельзя управлять учетными записями с администраторскими правами — UAC в администраторских учетных записях иногда требует подтверждения тех или иных действий, но для продолжения достаточно одного нажатия мыши. В стандартной учетной записи UAC для подтверждения продолжения действия требует ввода пароля администратора.

Таким образом, первое, что делает Родительский контроль — это блокирует все, что не разрешает Контроль учетных записей (UAC). Это включает в себя администрирование учетных записей, изменение настроек файервола, разрешение удаленного доступа к системе, изменение системы на любом низком уровне, установка программного обеспечения и так далее. UAC прервет любую активность в Vista, где видна иконка в виде щита, раскрашенного в цвета Windows.

Если открыть окно Родительского контроля, то можно увидеть то, что он «позволяет позволять». Родительский контроль включает в себя:

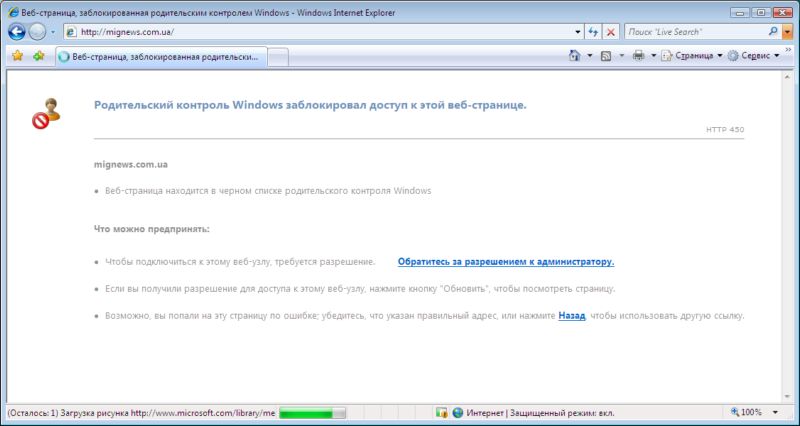

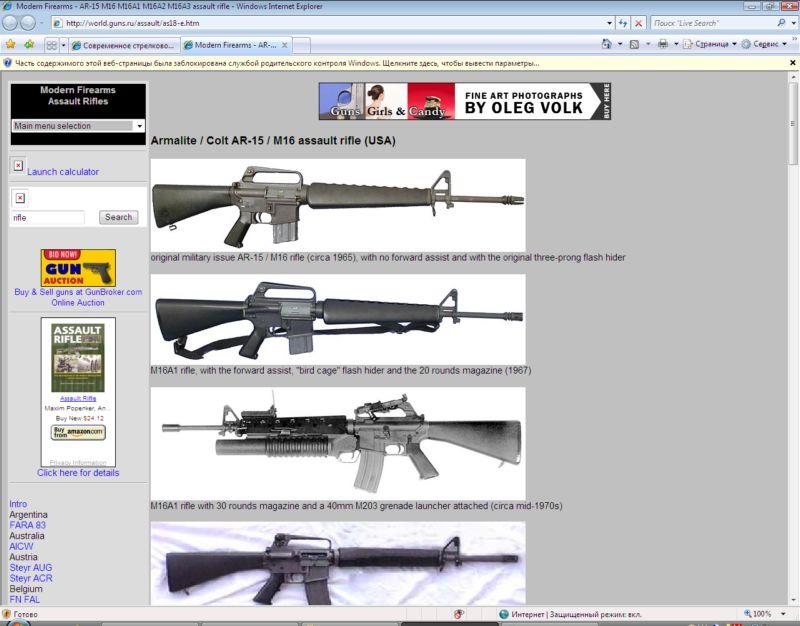

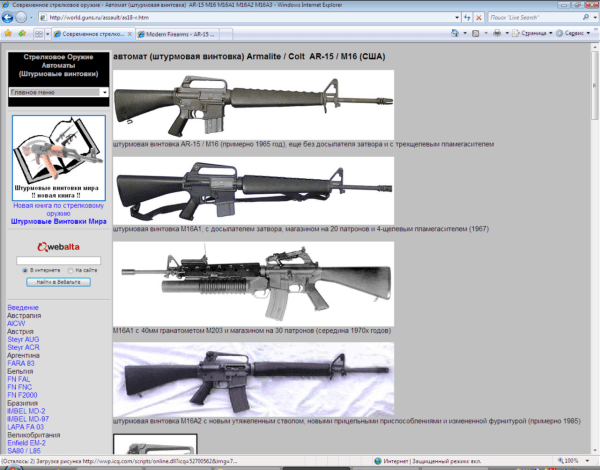

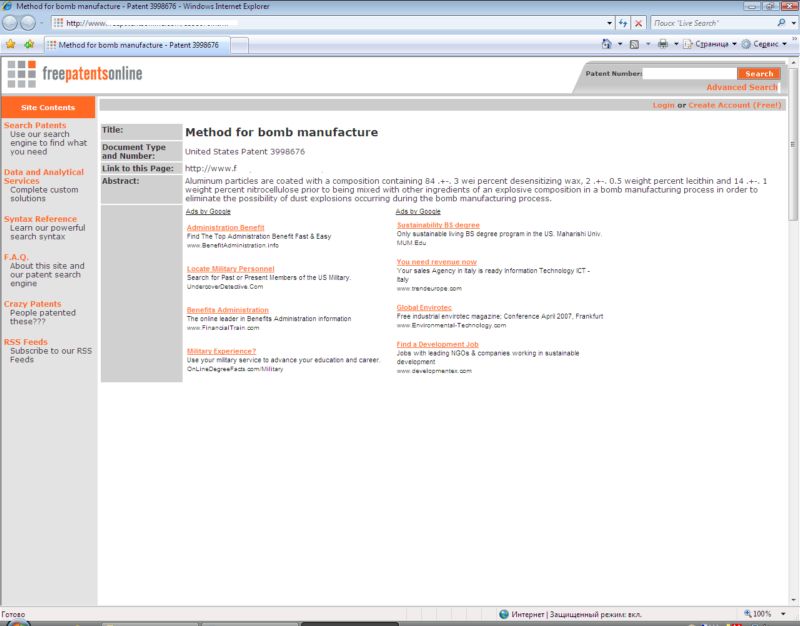

- Web-фильтр, который позволяет блокировать определенный Web — контент. Для усиления данной функции служит создание черного и белого списков (списки запрещенных и разрешенных сайтов, самый практичный метод), или выбор запрета на различное нежелательное содержимое, например порно, изготовление бомбы, наркотиков, азартные игры и тому подобное. Можно выбрать: разрешить или запретить сайты без рейтинга и те, которые фильтр обработать не смог;

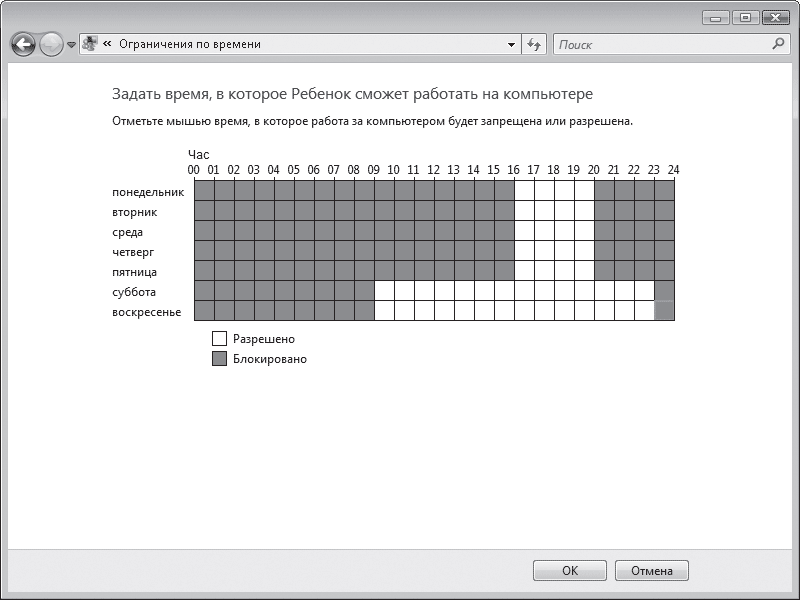

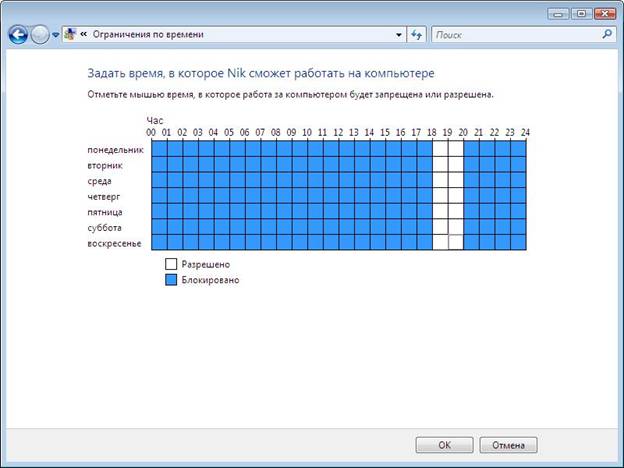

- временные ограничения, которые позволяют устанавливать: в какое время стандартная учетная запись имеет доступ к компьютеру;

- контроль игр, при этом контролируется доступ к играм на основе рейтинга или в соответствии с личными предпочтениями;

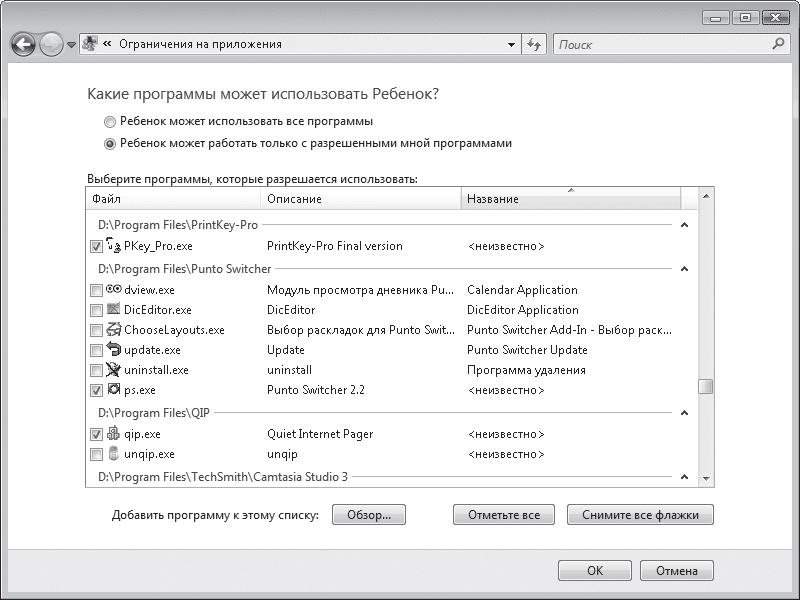

- контроль доступа к определенному программному обеспечению, позволяющий разрешить или запретить доступ к любой данной программе.

Например, с помощью Родительского контроля можно ограничить доступ к любой программе, так что если не хотите, чтобы ребенок общался в чате с незнакомцами с помощью Instant Messenger или IRC клиента, их можно запретить. Можно закрыть доступ к любым играм по желанию, так что даже если игра по рейтингу ESRB (Entertainment Software Rating Board) «Для всех возрастов», все равно можно запретить к ней доступ, оставив доступ к другим играм с подобным рейтингом.

Web-фильтр работает в тесном сотрудничестве с Internet Explorer 7.0+, интернет — браузером последней версии, встроенным в Windows Vista. Другими словами, он не работает с такими браузерами, как Firefox или Opera. Можно, конечно, запретить доступ к этим браузерам, если они установлены в системе.

Для использования временных ограничений можно заполнить временную сетку, описывающую доступ к компьютеру, час за часом. Сетка расписывается на целую неделю, так что, скажем, в будни правила доступа можно сделать более жесткими, чем в выходные. Правда этот инструмент не настолько гибок, чтобы запретить доступ в определенный день года или еще как-нибудь кроме как понедельно и почасово.

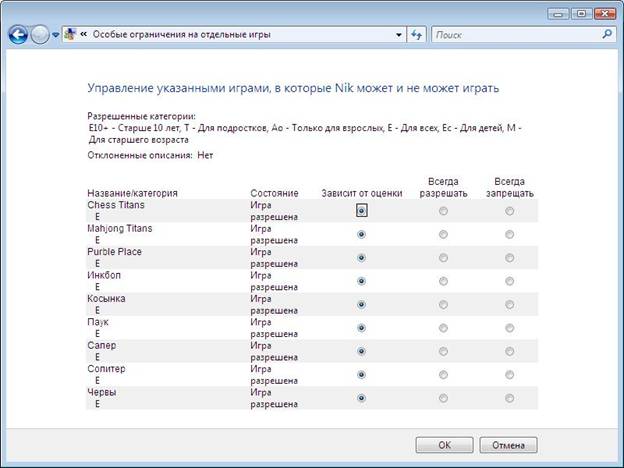

Контроль за играми — одно из слабых мест. Запускается Родительский контроль прямо из Окна Игр, где и определяется, какие игры доступны или нет той или иной учетной записи как по рейтингу, так и по предпочтениям запрещающего. Здесь надо быть осторожным, так как хотя в Windows Vista встроен каталог с данными о нескольких тысяч игр вместе с их рейтингами, на игры, которые таковыми не распознаются, действия Родительского контроля не распространяются.

К примеру, установленная игра Battlefield 2142 не была распознана как игра. Поэтому, даже при запрете всех игр с рейтингом ESRB выше, чем 10+, Battlefield 2142 удается запустить под стандартной учетной записью. Чтобы запретить ее запуск, придется рассматривать игру в качестве обычного приложения и блокировать ее в контроле доступа к программам.

Что действительно разочаровывает, так это отсутствие такой же тесной интеграции Родительского контроля с Media Player 11, как и с Internet Explorer 7.0. Можно запретить посещение определенных сайтов и загрузки с них с помощью Web-фильтра, но нельзя использовать подобный фильтр для фильмов, дабы запретить просмотр некоторых DVD-фильмов, основываясь, к примеру, на рейтингах Американской киноассоциации (MPAA).

Все это, по большому счету, уводит тему разговора за пределы статьи: Родительский контроль — не нянька. Не имеет значения, как точно настроить права доступа, ребенок все равно имеет шанс найти путь увидеть, или получить то, что считается запрещенным. Защита детей — это все-таки забота родителей, взрослых. Родительский контроль всего лишь инструмент, который помогает это осуществить, но не сделает это за Вас.

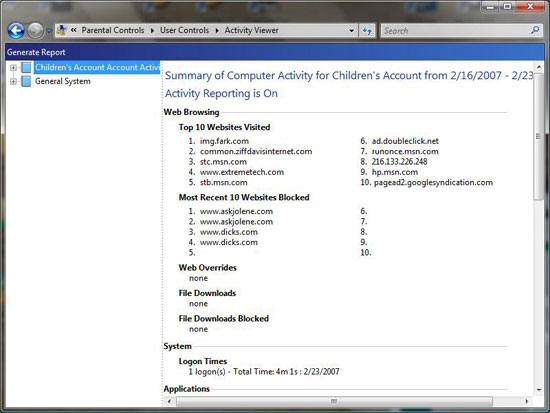

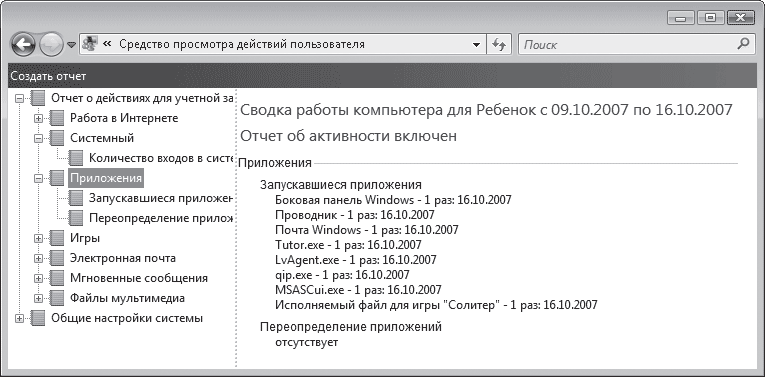

Узнать, чем занимались владельцы тех или иных учетных записей помогут отчеты анализа активности. В них содержится информация, какие программы запускались пользователями, какие сайты были блокированными и многое другое. Они также показывают, в каких случаях использовался пароль администратора, чтобы обойти Родительский контроль, так что сразу станет ясно — пароль украли.

Слабые места Родительского контроля

Задействовав Родительский контроль, нет необходимости стоять за спиной ребенка 24 часа в сутки. Он также содействует в предотвращении бестолкового запуска кем-нибудь программ, с которыми предпочтительно разбираться администраторам.

Он хорошо работает. Но не безупречно. Настоятельный совет для родителей и администраторов: проверять. Проверять то, что на первый взгляд кажется очевидным. После использования Родительского контроля под администраторскими правами лучше всего проверить запреты и ограничения под стандартной учетной записью. Стоит попробовать запустить программу, которую запретили, например Instant Messenger, зайти на сайт, который блокирован.

Надо сделать список того что еще не блокировано, но к чему стандартная учетная запись не должна иметь доступ, а затем под административной учетной записью внести необходимые изменения. Это займет некоторое время, но зато в конечном итоге удастся настроить Родительский контроль в соответствии со своими предпочтениями.

Самое слабое звено в стройной цепи Родительского контроля — это пароль администратора. Он может быть использован для отмены всех ограничений, сделанных при помощи Родительского контроля, так что если пользователь со стандартной учетной записью сможет его предположить, то вся работа по настройке доступа пойдет насмарку. И дело не только в том, что такой пользователь может разово пройти предупреждение Контроля учетных записей (UAC), но и в том, что с паролем администратора есть все шансы отключить и Родительский контроль, и, что еще хуже, Контроль учетных записей.

И еще. На первый взгляд нет способов взломать Родительский контроль, но предполагать, что взломать его невозможно нет никаких причин. Хотя это будет проблематично, так как приостановка, вызванная UAC при определенных действиях, блокирует дальнейший доступ к системе, пока не будет введен пароль или не запущен диалог UAC, так что метод подбора пароля в данном случае исключен. Предполагается, что любую защиту можно взломать, следовательно, можно предположить, что в данный момент и Родительский контроль разбирается по винтикам для исследования на предмет взлома.

Из всего этого следуют еще два важных вывода: пароль должен быть надежным, а Windows постоянно обновляемым.

Надежный пароль — это не имя домашней собаки или дата рождения ближайших родственников. Это набор несвязанных между собой прописных и строчных букв, цифр и специальных символов. «123456789» или «Rover» не являются подходящими паролями, а вот «tJ7-Pl86bZh» — то, что нужно. Естественно, что пароли такого типа очень трудно запомнить, но если записать его на бумажке, которую затем положить около компьютера, пользователям со стандартной учетной записью даже взламывать ничего не придется.

Будем надеяться, что по мере взлома Vista, Microsoft будет выпускать закрывающие брешь обновления, или, по крайне мере, заставляющие хакеров прикладывать большие усилия для взлома. Следует включить механизм автоматического обновления Windows и периодически удостоверяться в его работоспособности.

В Windows XP приходилось пользоваться дополнительным, зачастую не бесплатным, программным обеспечением для обеспечения дополнительной безопасности, например Net Nanny и Cyber Patrol. Все, чего хотелось, так это простоты использования и гибкости настроек, и это в определенном виде получилось — Родительский контроль в Windows Vista.

Большинство проблем при эксплуатации Родительского контроля возникают из-за отсутствия проверки работоспособности сделанных настроек, а также ошибок пользователей, хотя можно быть уверенным — Родительский контроль будет использоваться и, в то же время, служить объектом для взлома..

Немного огорчает невозможность использования Родительского контроля для некоторых других целей, как, скажем, блокирование ТВ — передач по определенному рейтингу (при условии наличия ТВ-тюнера в компьютере), или DVD-фильмов. Но, даже не смотря на это, Родительский контроль достаточно мощный инструмент для нужд большинства пользователей.

В отличие от Windos XP, где возможно «играть» параметрами настроек фильтрации содержимого сайтов, в Windows Vista существует функция «родительского контроля»

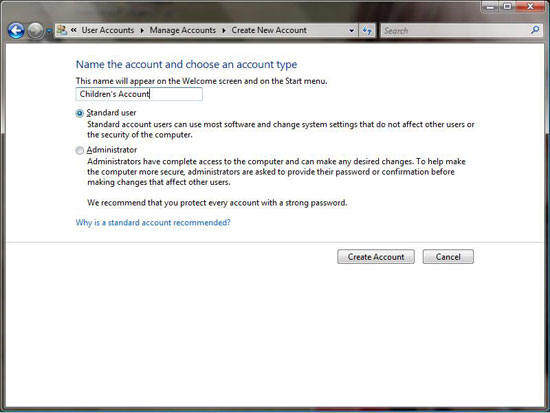

Создание стандартной учетной записи для ребенка

Перед началом работы с включенными в Windows Vista функциями родительского контроля необходимо создать стандартную учетную запись, используя которую, ребенок будет работать за компьютером. Для этого войдите в систему с администраторскими правами, через панель управления откройте окно управления учетными записями и щелкните по ссылке «Создание учетной записи». Откроется одноименное окно, в котором потребуется ввести название учетной записи и, убедившись, что выставлена галочка напротив пункта «Обычный доступ», нажать клавишу «Создание учетной записи».

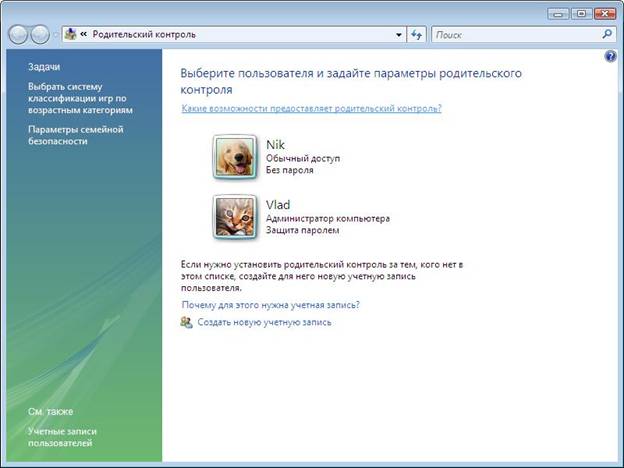

Рис. 1. При создании новой учетной записи обязательно обращайте внимание на ее тип. Помните, что родительский контроль применяется только к стандартным учетным записям пользователей

После создания стандартной учетной записи для ребенка вновь откройте окно управления учетными записями и убедитесь, что все администраторские учетные записи Windows Vista защищены неизвестными юному пользователю паролями. Это очень важно, поскольку, имея беспрепятственный доступ к учетной записи администратора, ребенок может не только изменить параметры родительского контроля, но и получить полный доступ к компьютеру и его настройкам.

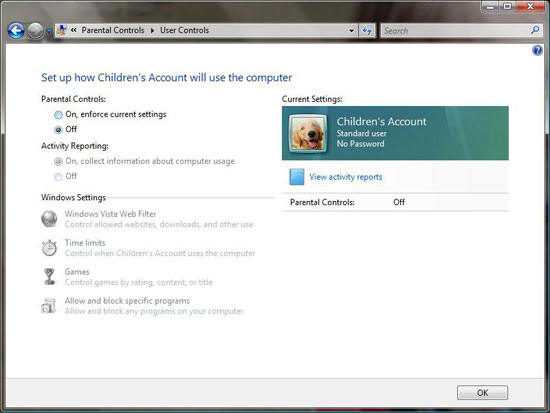

Рис. 2. Убедитесь, что все администраторские учетные записи Windows Vista защищены устойчивыми к взлому и неизвестными ребенку паролями

Включение родительского контроля для стандартной учетной записи ребенка

Для включения функции контроля учетной записи ребенка необходимо перейти в окно родительского контроля. Для этого, если у вас до сих пор открыто окно управления учетными записями, просто щелкните по ссылке «Установить родительский контроль» (рис. 2). В противном случае откройте окно управления функциями родительского контроля через панель управления Windows Vista и выберете в представленном в нем списке только что созданную учетную запись ребенка, для которой требуется установить родительский контроль.

Рис. 3. Выберите пользователя, для которого требуется установить родительский контроль

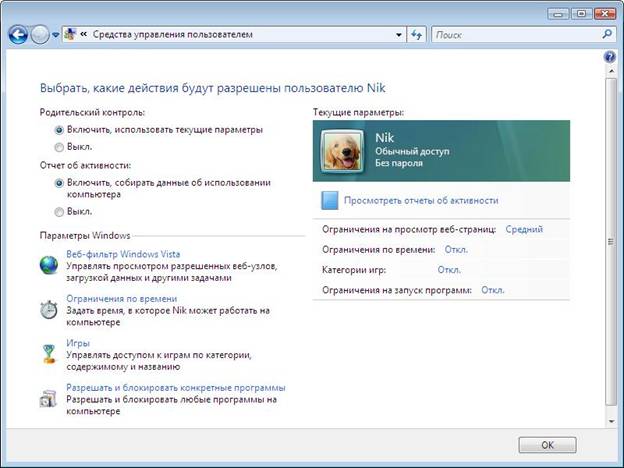

В открывшем окне в поле «Родительский контроль» поставьте галочку напротив пункта «Включить, использовать текущие параметры» и активируйте тем самым механизм родительского контроля для выбранной учетной записи.

Рис. 4. Включение родительского контроля для стандартной учетной записи ребенка

Настройка индивидуальных параметров родительского контроля

Функции родительского контроля Windows Vista позволяют выполнять следующие задачи:

управлять просмотром разрешенных веб-сайтов, загрузкой данных и другими задачами в Интернете;

задавать время, в которое ребенок может работать за компьютером;

управлять доступом к игровым приложениям по их категории, содержимому и названию;

разрешать и блокировать запуск любых программ на компьютере;

просматривать подробные отчеты о работе ребенка за компьютером.

Остановимся на настройке каждого параметра более подробно.

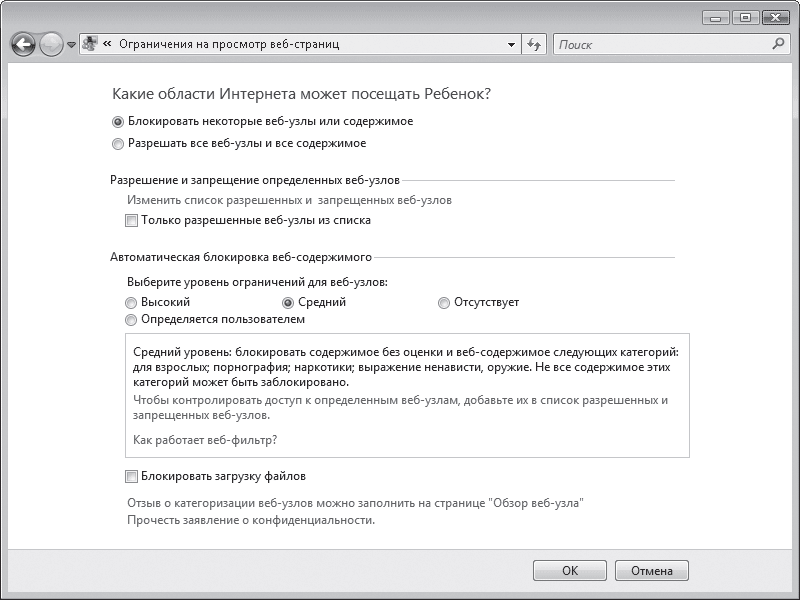

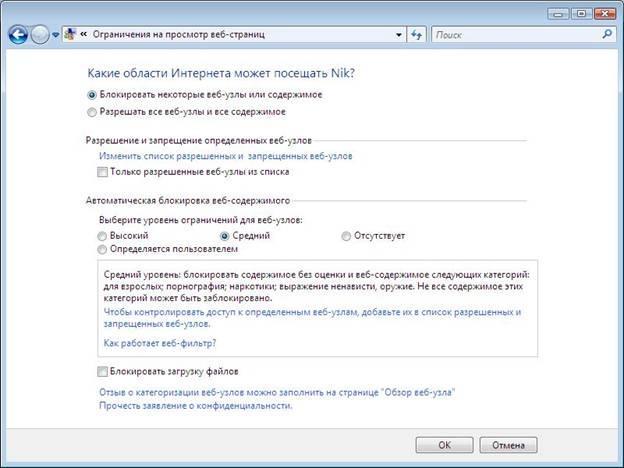

Настройка веб-фильтра Windows Vista

Используя веб-фильтр, родители могут установить круг допустимых сайтов, которые может просматривать ребенок, определить содержимое, которое фильтры должны разрешать или блокировать, а также запретить загрузку файлов из Интернета, обезопасив тем самым компьютер от возможного заражения вирусами и вредоносными программами.

По умолчанию в настройках веб-фильтра выставляется средний уровень защиты, предполагающий автоматическую блокировку сайтов с нецензурной лексикой, содержимым порнографического характера и посвященных оружию и наркотикам. При желании вы можете выбрать наиболее высокий уровень ограничений для веб-сайтов, и разрешить тем самым ребенку просматривать только сайты, предназначенные для детей.

Рис. 5. По умолчанию в настройках интернет-фильтра используется средний уровень ограничений для веб-сайтов

Веб-фильтр Windows Vista допускает ручной выбор содержимого для блокирования. Для доступа к списку типов блокируемого содержимого установите галочку напротив пункта «Определяется пользователем» и выберите категории сайтов, просмотр которых, вы считаете неприемлемым для ребенка. Для блокировки доступны следующие категории содержимого: порнография, для взрослых, половое воспитание, пропаганда насилия, взрывчатые вещества, оружие, наркотики, алкоголь, курение и азартные игры. Важно помнить, что нежелательность содержимого является субъективным критерием, и фильтр может блокировать не все содержимое, которое вы считаете нежелательным. Иными словами, веб-фильтр не гарантирует стопроцентной защиты ребенка от неприемлемых материалов в Интернете.

Рис. 6. Ограничение доступа детей к некоторым типам содержимого в Интернете

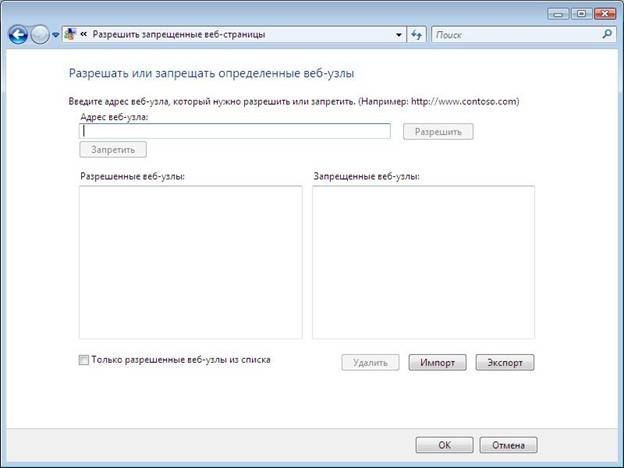

Помимо блокировки сайтов средствами веб-фильтра, родители могут самостоятельно разрешать или запрещать доступ к отдельным веб-сайтам. Для управления списком разрешенных и запрещенных веб-сайтов необходимо щелкнуть по одноименной ссылке (рис. 5) и в открывшемся окне задать адреса сайтов, которые Windows Vista будет беспрепятственно загружать или, наоборот, блокировать. Составленный список веб-сайтов можно переносить на другие компьютеры под управлением Windows Vista, используя функции импортирования и экспортирования данных.

Рис. 7. Разрешение или запрещение доступа к отдельным веб-сайтам

Поскольку веб-фильтр срабатывает не всегда, очень полезно держать включенной функцию, отвечающую за сбор данных об использовании компьютера и слежение за поведением ребенка в Сети (рис. 4). Благодаря собираемым Windows Vista отчетам, родители могут составить полную картину веб-странствий своего ребенка и при необходимости внести в «черный» список ускользнувший из внимания ресурс. О том, как работать со списками отчетов, вы можете прочитать в разделе «Просмотр отчетов о работе ребенка за компьютером» этого материала.

Ограничение времени использования компьютера

Используя функции родительского контроля, можно задавать время, в течение которого детям будет разрешен доступ в операционную систему Windows Vista. Настроить ограничение времени использования компьютера предельно просто. Достаточно всего лишь в главном окне родительского контроля щелкнуть по ссылке «Ограничения по времени» и в появившейся сетке указать дни и часы, в которые доступ к компьютеру для ребенка разрешен.

Рис. 8. Назначение времени, когда дети могут пользоваться компьютером

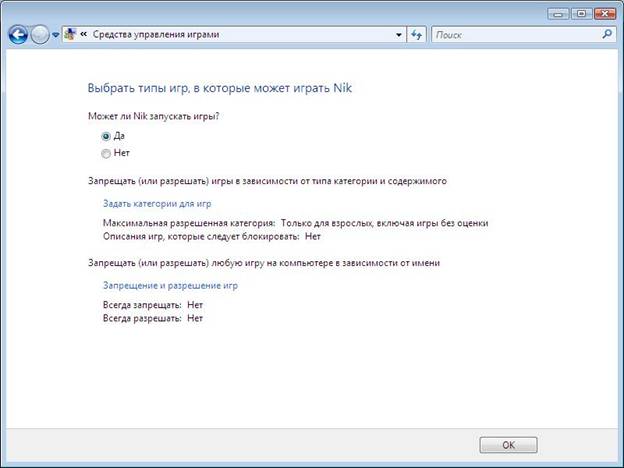

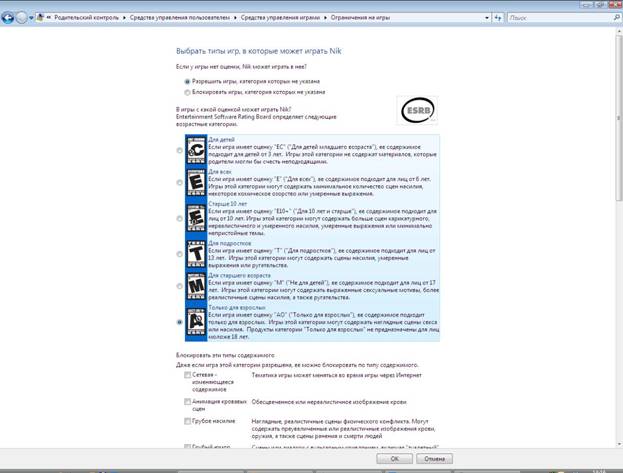

Управление доступом к игровым приложениям

Возможности родительского контроля позволяют помочь детям играть в безопасные, дружелюбные, занимательные и обучающие игры, соответствующие их возрасту. В частности, родители могут блокировать как все игры, так и только некоторые из них. Дополнительно родители могут устанавливать разрешение или запрет на доступ к отдельным играм, исходя из допустимой возрастной оценки и выбора типа содержимого.

Рис. 9. Определение игр, доступных детям

Следует иметь в виду, что средства родительского контроля обеспечивают блокировку большинства игр. Однако в некоторых случаях игровое приложение может быть не распознано Windows Vista и не заблокировано с помощью родительского контроля. В таких ситуациях потребуется перейти по ссылке «Запрещение и разрешение игр» и вручную внести незаблокированную игру в «черный» список либо воспользоваться изложенными в следующем абзаце инструкциями.

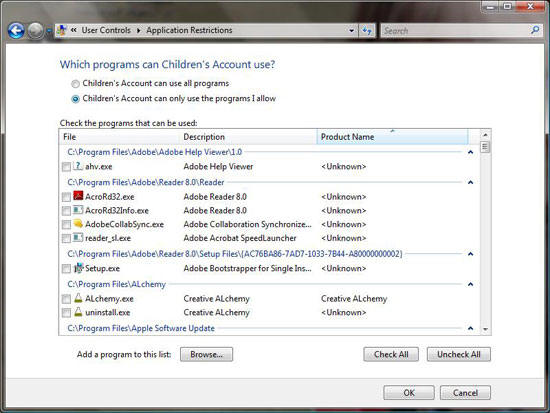

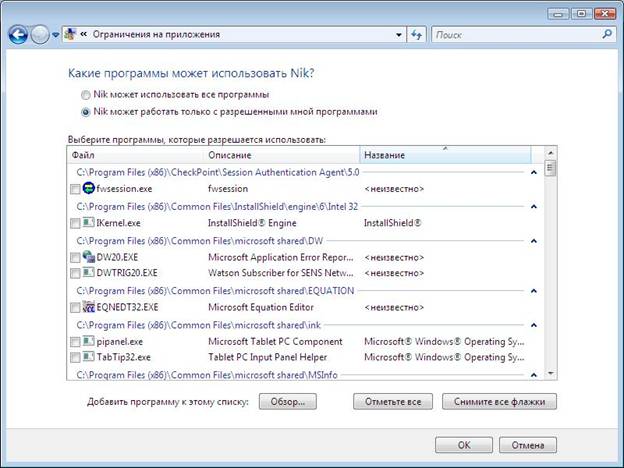

Установка запретов на использование детьми отдельных программ

Во избежание различных недоразумений, родители могут ограничить список используемых ребенком программных продуктов. Например, они могут запретить детям запускать финансовые приложения, программы обмена мгновенными сообщениями в Интернете, приложения для работы с электронной корреспонденцией и другие программы, которые ребенку по тем или иным причинам не рекомендуется использовать. Настройка списка разрешенных для запуска программ осуществляется в окне «Ограничение на приложения». Администратору компьютера достаточно всего лишь установить галочки напротив приложений, которые разрешается использовать, и нажать кнопку ОК для сохранения внесенных в операционную систему изменений. Если нужной программы не обнаружится в списке, потребуется нажать «Обзор» и добавить ее в список.

Рис. 10. Установка запретов на использование детьми отдельных программ

Просмотр отчетов о работе ребенка за компьютером

С целью анализа того, чем занимался ребенок за компьютером в отсутствие взрослых, какие программы запускал, какие сайты просматривал в Интернете, с кем общался и т.д., родительский контроль ведет аудит всех действий подрастающего пользователя. Чтобы просмотреть отчеты об активности, щелкните по расположенной в правой части окна «Родительский контроль» ссылке «Просмотреть отчеты об активности» и вы увидите подробнейший список всех действий ребенка. Вы узнаете, когда и сколько раз он работал за компьютером, в какие игры он играл, какую музыку слушал, какие действия выполнял в Интернете и многое-многое другое. Используя отчеты, родители могут составить полную картину поведения ребенка за компьютером, обнаружить узкие места в защите родительского контроля Windows Vista, откорректировать его параметры, при необходимости внести правки в настройки веб-фильтра и модуля, отвечающего за блокировку доступа к системе, запуск игр и приложений.

Рис. 11. Просмотр отчетов о работе ребенка за компьютером

Статья взята с сайта windows.microsoft.com

Поожие записи:

There are a number of security and safety features new to Windows Vista, most of which are not available in any prior Microsoft Windows operating system release.

Beginning in early 2002 with Microsoft’s announcement of its Trustworthy Computing initiative, a great deal of work has gone into making Windows Vista a more secure operating system than its predecessors. Internally, Microsoft adopted a «Security Development Lifecycle»[1] with the underlying ethos of «Secure by design, secure by default, secure in deployment». New code for Windows Vista was developed with the SDL methodology, and all existing code was reviewed and refactored to improve security.

Some specific areas where Windows Vista introduces new security and safety mechanisms include User Account Control, parental controls, Network Access Protection, a built-in anti-malware tool, and new digital content protection mechanisms.

User Account Control[edit]

User Account Control is a new infrastructure that requires user consent before allowing any action that requires administrative privileges. With this feature, all users, including users with administrative privileges, run in a standard user mode by default, since most applications do not require higher privileges. When some action is attempted that needs administrative privileges, such as installing new software or changing system or security settings, Windows will prompt the user whether to allow the action or not. If the user chooses to allow, the process initiating the action is elevated to a higher privilege context to continue. While standard users need to enter a username and password of an administrative account to get a process elevated (Over-the-shoulder Credentials), an administrator can choose to be prompted just for consent or ask for credentials. If the user doesn’t click Yes, after 30 seconds the prompt is denied.

UAC asks for credentials in a Secure Desktop mode, where the entire screen is faded out and temporarily disabled, to present only the elevation UI. This is to prevent spoofing of the UI or the mouse by the application requesting elevation. If the application requesting elevation does not have focus before the switch to Secure Desktop occurs, then its taskbar icon blinks, and when focussed, the elevation UI is presented (however, it is not possible to prevent a malicious application from silently obtaining the focus).

Since the Secure Desktop allows only highest privilege System applications to run, no user mode application can present its dialog boxes on that desktop, so any prompt for elevation consent can be safely assumed to be genuine. Additionally, this can also help protect against shatter attacks, which intercept Windows inter-process messages to run malicious code or spoof the user interface, by preventing unauthorized processes from sending messages to high privilege processes. Any process that wants to send a message to a high privilege process must get itself elevated to the higher privilege context, via UAC.

Applications written with the assumption that the user will be running with administrator privileges experienced problems in earlier versions of Windows when run from limited user accounts, often because they attempted to write to machine-wide or system directories (such as Program Files) or registry keys (notably HKLM)[2] UAC attempts to alleviate this using File and Registry Virtualization, which redirects writes (and subsequent reads) to a per-user location within the user’s profile. For example, if an application attempts to write to “C:program filesappnamesettings.ini” and the user doesn’t have permissions to write to that directory, the write will get redirected to “C:UsersusernameAppDataLocalVirtualStoreProgram Filesappname.”

Encryption[edit]

BitLocker, formerly known as «Secure Startup», this feature offers full disk encryption for the system volume. Using the command-line utility, it is possible to encrypt additional volumes. Bitlocker utilizes a USB key or Trusted Platform Module (TPM) version 1.2 of the TCG specifications to store its encryption key. It ensures that the computer running Windows Vista starts in a known-good state, and it also protects data from unauthorized access.[3] Data on the volume is encrypted with a Full Volume Encryption Key (FVEK), which is further encrypted with a Volume Master Key (VMK) and stored on the disk itself.

Windows Vista is the first Microsoft Windows operating system to offer native support for the TPM 1.2 by providing a set of APIs, commands, classes, and services for the use and management of the TPM.[4][5] A new system service, referred to as TPM Base Services, enables the access to and sharing of TPM resources for developers who wish to build applications with support for the device.[6]

Encrypting File System (EFS) in Windows Vista can be used to encrypt the system page file and the per-user Offline Files cache. EFS is also more tightly integrated with enterprise Public Key Infrastructure (PKI), and supports using PKI-based key recovery, data recovery through EFS recovery certificates, or a combination of the two. There are also new Group Policies to require smart cards for EFS, enforce page file encryption, stipulate minimum key lengths for EFS, enforce encryption of the user’s Documents folder, and prohibit self-signed certificates. The EFS encryption key cache can be cleared when a user locks his workstation or after a certain time limit.

The EFS rekeying wizard allows the user to choose a certificate for EFS and to select and migrate existing files that will use the newly chosen certificate. Certificate Manager also allows users to export their EFS recovery certificates and private keys. Users are reminded to back up their EFS keys upon first use through a balloon notification. The rekeying wizard can also be used to migrate users in existing installations from software certificates to smart cards. The wizard can also be used by an administrator or users themselves in recovery situations. This method is more efficient than decrypting and reencrypting files.

Windows Firewall[edit]

Windows Vista significantly improves the firewall[7] to address a number of concerns around the flexibility of Windows Firewall in a corporate environment:

- IPv6 connection filtering

- Outbound packet filtering, reflecting increasing concerns about spyware and viruses that attempt to «phone home».

- With the advanced packet filter, rules can also be specified for source and destination IP addresses and port ranges.

- Rules can be configured for services by its service name chosen by a list, without needing to specify the full path file name.

- IPsec is fully integrated, allowing connections to be allowed or denied based on security certificates, Kerberos authentication, etc. Encryption can also be required for any kind of connection. A connection security rule can be created using a wizard that handles the complex configuration of IPsec policies on the machine. Windows Firewall can allow traffic based on whether the traffic is secured by IPsec.

- A new management console snap-in named Windows Firewall with Advanced Security which provides access to many advanced options, including IPsec configuration, and enables remote administration.

- Ability to have separate firewall profiles for when computers are domain-joined or connected to a private or public network. Support for the creation of rules for enforcing server and domain isolation policies.

Windows Defender[edit]

Windows Vista includes Windows Defender, Microsoft’s anti-spyware utility. According to Microsoft, it was renamed from ‘Microsoft AntiSpyware’ because it not only features scanning of the system for spyware, similar to other free products on the market, but also includes Real Time Security agents that monitor several common areas of Windows for changes which may be caused by spyware. These areas include Internet Explorer configuration and downloads, auto-start applications, system configuration settings, and add-ons to Windows such as Windows Shell extensions.

Windows Defender also includes the ability to remove ActiveX applications that are installed and block startup programs. It also incorporates the SpyNet network, which allows users to communicate with Microsoft, send what they consider is spyware, and check which applications are acceptable.

Device Installation Control[edit]

Windows Vista allow administrators to enforce hardware restrictions via Group Policy to prevent users from installing devices, to restrict device installation to a predefined white list, or to restrict access to removable media and classes of devices.[8][9]

Parental Controls[edit]

Parental Controls of Windows Vista displaying features to restrict a Danielle standard user account

Windows Vista includes a range of parental controls for administrators to monitor and restrict computer activity of standard user accounts that are not part of a domain; User Account Control enforces administrative restrictions. Features include: Windows Vista Web Filter—implemented as a Winsock LSP filter to function across all Web browsers—which prohibits access to websites based on categories of content or specific addresses (with an option to block all file downloads); Time Limits, which prevents standard users from logging in during a date or time specified by an administrator (and which locks restricted accounts that are already logged in during such times); Game Restrictions, which allows administrators to block games based on names, contents, or ratings defined by a video game content rating system such as the Entertainment Software Rating Board (ESRB), with content restrictions taking precedence over rating restrictions (e.g., Everyone 10+ (E10+) games may be permitted to run in general, but E10+ games with mild language will still be blocked if mild language itself is blocked); Application Restrictions, which uses application whitelists for specific applications; and Activity Reports, which monitors and records activities of restricted standard user accounts.

Windows Parental Controls includes an extensible set of options, with application programming interfaces (APIs) for developers to replace bundled features with their own.

Exploit protection functionality[edit]

Windows Vista uses Address Space Layout Randomization (ASLR) to load system files at random addresses in memory.[10] By default, all system files are loaded randomly at any of the possible 256 locations. Other executables have to specifically set a bit in the header of the Portable Executable (PE) file, which is the file format for Windows executables, to use ASLR. For such executables, the stack and heap allocated is randomly decided. By loading system files at random addresses, it becomes harder for malicious code to know where privileged system functions are located, thereby making it unlikely for them to predictably use them. This helps prevent most remote execution attacks by preventing return-to-libc buffer overflow attacks.

The Portable Executable format has been updated to support embedding of exception handler address in the header. Whenever an exception is thrown, the address of the handler is verified with the one stored in the executable header. If they match, the exception is handled, otherwise it indicates that the run-time stack has been compromised, and hence the process is terminated.

Function pointers are obfuscated by XOR-ing with a random number, so that the actual address pointed to is hard to retrieve. So would be to manually change a pointer, as the obfuscation key used for the pointer would be very hard to retrieve. Thus, it is made hard for any unauthorized user of the function pointer to be able to actually use it. Also metadata for heap blocks are XOR-ed with random numbers. In addition, check-sums for heap blocks are maintained, which is used to detect unauthorized changes and heap corruption. Whenever a heap corruption is detected, the application is killed to prevent successful completion of the exploit.

Windows Vista binaries include intrinsic support for detection of stack-overflow. When a stack overflow in Windows Vista binaries is detected, the process is killed so that it cannot be used to carry on the exploit. Also Windows Vista binaries place buffers higher in memory and non buffers, like pointers and supplied parameters, in lower memory area. So to actually exploit, a buffer underrun is needed to gain access to those locations. However, buffer underruns are much less common than buffer overruns.

Application isolation[edit]

Windows Vista introduces Mandatory Integrity Control to set integrity levels for processes. A low integrity process can not access the resources of a higher integrity process. This feature is being used to enforce application isolation, where applications in a medium integrity level, such as all applications running in the standard user context can not hook into system level processes which run in high integrity level, such as administrator mode applications but can hook onto lower integrity processes like Windows Internet Explorer 7 or 8. A lower privilege process cannot perform a window handle validation of higher process privilege, cannot SendMessage or PostMessage to higher privilege application windows, cannot use thread hooks to attach to a higher privilege process, cannot use Journal hooks to monitor a higher privilege process and cannot perform DLL–injection to a higher privilege process.

Data Execution Prevention[edit]

Windows Vista offers full support for the NX (No-Execute) feature of modern processors.[11] DEP was introduced in Windows XP Service Pack 2 and Windows Server 2003 Service Pack 1. This feature, present as NX (EVP) in AMD’s AMD64 processors and as XD (EDB) in Intel’s processors, can flag certain parts of memory as containing data instead of executable code, which prevents overflow errors from resulting in arbitrary code execution.

If the processor supports the NX-bit, Windows Vista automatically enforces hardware-based Data Execution Prevention on all processes to mark some memory pages as non-executable data segments (like the heap and stack), and subsequently any data is prevented from being interpreted and executed as code. This prevents exploit code from being injected as data and then executed.

If DEP is enabled for all applications, users gain additional resistance against zero-day exploits. But not all applications are DEP-compliant and some will generate DEP exceptions. Therefore, DEP is not enforced for all applications by default in 32-bit versions of Windows and is only turned on for critical system components. However, Windows Vista introduces additional NX policy controls that allow software developers to enable NX hardware protection for their code, independent of system-wide compatibility enforcement settings. Developers can mark their applications as NX-compliant when built, which allows protection to be enforced when that application is installed and runs. This enables a higher percentage of NX-protected code in the software ecosystem on 32-bit platforms, where the default system compatibility policy for NX is configured to protect only operating system components. For x86-64 applications, backward compatibility is not an issue and therefore DEP is enforced by default for all 64-bit programs. Also, only processor-enforced DEP is used in x86-64 versions of Windows Vista for greater security.

Digital rights management[edit]

New digital rights management and content-protection features have been introduced in Windows Vista to help digital content providers and corporations protect their data from being copied.

- PUMA: Protected User Mode Audio (PUMA) is the new User Mode Audio (UMA) audio stack. Its aim is to provide an environment for audio playback that restricts the copying of copyrighted audio, and restricts the enabled audio outputs to those allowed by the publisher of the protected content.[12]

- Protected Video Path — Output Protection Management (PVP-OPM) is a technology that prevents copying of protected digital video streams, or their display on video devices that lack equivalent copy protection (typically HDCP). Microsoft claims that without these restrictions the content industry may prevent PCs from playing copyrighted content by refusing to issue license keys for the encryption used by HD DVD, Blu-ray Disc, or other copy-protected systems.[12]

- Protected Video Path — User-Accessible Bus (PVP-UAB) is similar to PVP-OPM, except that it applies encryption of protected content over the PCI Express bus.

- Rights Management Services (RMS) support, a technology that will allow corporations to apply DRM-like restrictions to corporate documents, email, and intranets to protect them from being copied, printed, or even opened by people not authorized to do so.

- Windows Vista introduces a Protected Process,[13] which differs from usual processes in the sense that other processes cannot manipulate the state of such a process, nor can threads from other processes be introduced in it. A Protected Process has enhanced access to DRM-functions of Windows Vista. However, currently, only the applications using Protected Video Path can create Protected Processes.

The inclusion of new digital rights management features has been a source of criticism of Windows Vista.

Windows Service Hardening[edit]

Windows Service Hardening compartmentalizes the services such that if one service is compromised, it cannot easily attack other services on the system. It prevents Windows services from doing operations on file systems, registry or networks[14] which they are not supposed to, thereby reducing the overall attack surface on the system and preventing entry of malware by exploiting system services. Services are now assigned a per-service Security identifier (SID), which allows controlling access to the service as per the access specified by the security identifier. A per-service SID may be assigned during the service installation via the ChangeServiceConfig2 API or by using the SC.EXE command with the sidtype verb. Services can also use access control lists (ACL) to prevent external access to resources private to itself.

Services in Windows Vista also run in a less privileged account such as Local Service or Network Service, instead of the System account. Previous versions of Windows ran system services in the same login session as the locally logged-in user (Session 0). In Windows Vista, Session 0 is now reserved for these services, and all interactive logins are done in other sessions.[15] This is intended to help mitigate a class of exploits of the Windows message-passing system, known as Shatter attacks. The process hosting a service has only the privileges specified in the RequiredPrivileges registry value under HKLMSystemCurrentControlSetServices.

Services also need explicit write permissions to write to resources, on a per-service basis. By using a write-restricted access token, only those resources which have to be modified by a service are given write access, so trying to modify any other resource fails. Services will also have pre-configured firewall policy, which gives it only as much privilege as is needed for it to function properly. Independent software vendors can also use Windows Service Hardening to harden their own services. Windows Vista also hardens the named pipes used by RPC servers to prevent other processes from being able to hijack them.

Authentication and logon[edit]

Graphical identification and authentication (GINA), used for secure authentication and interactive logon has been replaced by Credential Providers. Combined with supporting hardware, Credential Providers can extend the operating system to enable users to log on through biometric devices (fingerprint, retinal, or voice recognition), passwords, PINs and smart card certificates, or any custom authentication package and schema third-party developers wish to create. Smart card authentication is flexible as certificate requirements are relaxed. Enterprises may develop, deploy, and optionally enforce custom authentication mechanisms for all domain users. Credential Providers may be designed to support Single sign-on (SSO), authenticating users to a secure network access point (leveraging RADIUS and other technologies) as well as machine logon. Credential Providers are also designed to support application-specific credential gathering, and may be used for authentication to network resources, joining machines to a domain, or to provide administrator consent for User Account Control. Authentication is also supported using IPv6 or Web services. A new Security Service Provider, CredSSP is available through Security Support Provider Interface that enables an application to delegate the user’s credentials from the client (by using the client-side SSP) to the target server (through the server-side SSP). The CredSSP is also used by Terminal Services to provide single sign-on.

Windows Vista can authenticate user accounts using Smart Cards or a combination of passwords and Smart Cards (Two-factor authentication). Windows Vista can also use smart cards to store EFS keys. This makes sure that encrypted files are accessible only as long as the smart card is physically available. If smart cards are used for logon, EFS operates in a single sign-on mode, where it uses the logon smart card for file encryption without further prompting for the PIN.

Fast User Switching which was limited to workgroup computers on Windows XP, can now also be enabled for computers joined to a domain, starting with Windows Vista. Windows Vista also includes authentication support for the Read-Only Domain Controllers introduced in Windows Server 2008.

Cryptography[edit]

Windows Vista features an update to the crypto API known as Cryptography API: Next Generation (CNG). The CNG API is a user mode and kernel mode API that includes support for elliptic curve cryptography (ECC) and a number of newer algorithms that are part of the National Security Agency (NSA) Suite B. It is extensible, featuring support for plugging in custom cryptographic APIs into the CNG runtime. It also integrates with the smart card subsystem by including a Base CSP module which implements all the standard backend cryptographic functions that developers and smart card manufacturers need, so that they do not have to write complex CSPs. The Microsoft certificate authority can issue ECC certificates and the certificate client can enroll and validate ECC and SHA-2 based certificates.

Revocation improvements include native support for the Online Certificate Status Protocol (OCSP) providing real-time certificate validity checking, CRL prefetching and CAPI2 Diagnostics. Certificate enrollment is wizard-based, allows users to input data during enrollment and provides clear information on failed enrollments and expired certificates. CertEnroll, a new COM-based enrollment API replaces the XEnroll library for flexible programmability. Credential roaming capabilities replicate Active Directory key pairs, certificates and credentials stored in Stored user names and passwords within the network.

Metadata removal[edit]

The Remove Properties and Personal Information feature allows users to remove metadata from files before sharing them to protect their privacy. It supports a small number of file formats and the removal of a limited number of properties. However, it’s possible for software developer to develop extension for this feature, to make it support additional file formats and properties. It has been criticized for its very limited support of file formats and metadata elements and for having a misleading user interface.[16]

Network Access Protection[edit]

Windows Vista introduces Network Access Protection (NAP), which ensures that computers connecting to or communicating with a network conform to a required level of system health as set by the administrator of a network. Depending on the policy set by the administrator, the computers which do not meet the requirements will either be warned and granted access, allowed access to limited network resources, or denied access completely. NAP can also optionally provide software updates to a non-compliant computer to upgrade itself to the level as required to access the network, using a Remediation Server. A conforming client is given a Health Certificate, which it then uses to access protected resources on the network.

A Network Policy Server, running Windows Server 2008 acts as health policy server and clients need to use Windows XP SP3 or later. A VPN server, RADIUS server or DHCP server can also act as the health policy server.

[edit]

- The interfaces for TCP/IP security (filtering for local host traffic), the firewall hook, the filter hook, and the storage of packet filter information has been replaced with a new framework known as the Windows Filtering Platform (WFP). WFP provides filtering capability at all layers of the TCP/IP protocol stack. WFP is integrated in the stack, and is easier for developers to build drivers, services, and applications that must filter, analyze, or modify TCP/IP traffic.

- In order to provide better security when transferring data over a network, Windows Vista provides enhancements to the cryptographic algorithms used to obfuscate data. Support for 256-bit and 384-bit Elliptic curve Diffie–Hellman (DH) algorithms, as well as for 128-bit, 192-bit and 256-bit Advanced Encryption Standard (AES) is included in the network stack itself and in the Kerberos protocol and GSS messages. Direct support for SSL and TLS connections in new Winsock API allows socket applications to directly control security of their traffic over a network (such as providing security policy and requirements for traffic, querying security settings) rather than having to add extra code to support a secure connection. Computers running Windows Vista can be a part of logically isolated networks within an Active Directory domain. Only the computers which are in the same logical network partition will be able to access the resources in the domain. Even though other systems may be physically on the same network, unless they are in the same logical partition, they won’t be able to access partitioned resources. A system may be part of multiple network partitions. The Schannel SSP includes new cipher suites that support Elliptic curve cryptography, so ECC cipher suites can be negotiated as part of the standard TLS handshake. The Schannel interface is pluggable so advanced combinations of cipher suites can substitute a higher level of functionality.

- IPsec is now fully integrated with Windows Firewall and offers simplified configuration and improved authentication. IPsec supports IPv6, including support for Internet key exchange (IKE), AuthIP and data encryption, client-to-DC protection, integration with Network Access Protection and Network Diagnostics Framework support. To increase security and deployability of IPsec VPNs, Windows Vista includes AuthIP which extends the IKE cryptographic protocol to add features like authentication with multiple credentials, alternate method negotiation and asymmetric authentication.[17]

- Security for wireless networks is being improved with better support for newer wireless standards like 802.11i (WPA2). EAP Transport Layer Security (EAP-TLS) is the default authentication mode. Connections are made at the most secure connection level supported by the wireless access point. WPA2 can be used even in ad hoc mode. Windows Vista enhances security when joining a domain over a wireless network. It can use Single Sign On to use the same credentials to join a wireless network as well as the domain housed within the network.[18] In this case, the same RADIUS server is used for both PEAP authentication for joining the network and MS-CHAP v2 authentication to log into the domain. A bootstrap wireless profile can also be created on the wireless client, which first authenticates the computer to the wireless network and joins the network. At this stage, the machine still does not have any access to the domain resources. The machine will run a script, stored either on the system or on USB thumb drive, which authenticates it to the domain. Authentication can be done whether by using username and password combination or security certificates from a Public key infrastructure (PKI) vendor such as VeriSign.

- Windows Vista also includes an Extensible Authentication Protocol Host (EAPHost) framework that provides extensibility for authentication methods for commonly used protected network access technologies such as 802.1X and PPP.[19] It allows networking vendors to develop and easily install new authentication methods known as EAP methods.

- Windows Vista supports the use of PEAP with PPTP. The authentication mechanisms supported are PEAPv0/EAP-MSCHAPv2 (passwords) and PEAP-TLS (smartcards and certificates).

- Windows Vista Service Pack 1 includes Secure Socket Tunneling Protocol, a new Microsoft proprietary VPN protocol which provides a mechanism to transport Point-to-Point Protocol (PPP) traffic (including IPv6 traffic) through an SSL channel.

x86-64-specific features[edit]

- 64-bit versions of Windows Vista enforce hardware-based Data Execution Prevention (DEP), with no fallback software emulation. This ensures that the less effective software-enforced DEP (which is only safe exception handling and unrelated to the NX bit) is not used. Also, DEP, by default, is enforced for all 64-bit applications and services on x86-64 versions and those 32-bit applications that opt in. In contrast, in 32-bit versions, software-enforced DEP is an available option and by default is enabled only for essential system components.

- An upgraded Kernel Patch Protection, also referred to as PatchGuard, prevents third-party software, including kernel-mode drivers, from modifying the kernel, or any data structure used by the kernel, in any way; if any modification is detected, the system is shut down. This mitigates a common tactic used by rootkits to hide themselves from user-mode applications.[20] PatchGuard was first introduced in the x64 edition of Windows Server 2003 Service Pack 1, and was included in Windows XP Professional x64 edition.

- Kernel-mode drivers on 64-bit versions of Windows Vista must be digitally signed; even administrators will not be able to install unsigned kernel-mode drivers.[21] A boot-time option is available to disable this check for a single session of Windows. 64-bit user-mode drivers are not required to be digitally signed.

- Code Integrity check-sums signed code. Before loading system binaries, it is verified against the check-sum to ensure it has not modified. The binaries are verified by looking up their signatures in the system catalogs. The Windows Vista boot loader checks the integrity of the kernel, the Hardware Abstraction Layer (HAL), and the boot-start drivers. Aside from the kernel memory space, Code Integrity verifies binaries loaded into a protected process and system installed dynamic libraries that implement core cryptographic functions.

Other features and changes[edit]

A number of specific security and reliability changes have been made:

- Stronger encryption is used for storing LSA secrets (cached domain records, passwords, EFS encryption keys, local security policy, auditing etc.)[22]

- Support for the IEEE 1667 authentication standard for USB flash drives with a hotfix for Windows Vista Service Pack 2.[23]

- The Kerberos SSP has been updated to support AES encryption.[24] The SChannel SSP also has stronger AES encryption and ECC support.[25]

- Software Restriction Policies introduced in Windows XP have been improved in Windows Vista.[26] The Basic user security level is exposed by default instead of being hidden. The default hash rule algorithm has been upgraded from MD5 to the stronger SHA256. Certificate rules can now be enabled through the Enforcement Property dialog box from within the Software Restriction Policies snap-in extension.

- To prevent accidental deletion of Windows, Vista does not allow formatting the boot partition when it is active (right-clicking the C: drive and choosing «Format», or typing in «Format C:» (w/o quotes) at the Command Prompt will yield a message saying that formatting this volume is not allowed). To format the main hard drive (the drive containing Windows), the user must boot the computer from a Windows installation disc or choose the menu item «Repair Your Computer» from the Advanced System Recovery Options by pressing F8 upon turning on the computer.

- Additional EFS settings allow configuring when encryption policies are updated, whether files moved to encrypted folders are encrypted, Offline Files cache files encryption and whether encrypted items can be indexed by Windows Search.

- The Stored User Names and Passwords (Credentials Manager) feature includes a new wizard to back up user names and passwords to a file and restore them on systems running Windows Vista or later operating systems.

- A new policy setting in Group Policy enables the display of the date and time of the last successful interactive logon, and the number of failed logon attempts since the last successful logon with the same user name. This will enable a user to determine if the account was used without his or her knowledge. The policy can be enabled for local users as well as computers joined to a functional-level domain.

- Windows Resource Protection prevents potentially damaging system configuration changes,[27] by preventing changes to system files and settings by any process other than Windows Installer. Also, changes to the registry by unauthorized software are blocked.

- Protected-Mode Internet Explorer: Internet Explorer 7 and later introduce several security changes such as phishing filter, ActiveX opt-in, URL handling protection, protection against cross-domain scripting attacks and status-bar spoofing. They run as a low integrity process on Windows Vista, can write only to the Temporary Internet Files folder, and cannot gain write access to files and registry keys in a user’s profile, protecting the user from malicious content and security vulnerabilities, even in ActiveX controls. Also, Internet Explorer 7 and later use the more secure Data Protection API (DPAPI) to store their credentials such as passwords instead of the less secure Protected Storage (PStore).

- Network Location Awareness integration with the Windows Firewall. All newly connected networks get defaulted to «Public Location» which locks down listening ports and services. If a network is marked as trusted, Windows remembers that setting for the future connections to that network.

- User-Mode Driver Framework prevents drivers from directly accessing the kernel but instead access it through a dedicated API. This new feature is important because a majority of system crashes can be traced to improperly installed third-party device drivers.[28]

- Windows Security Center has been upgraded to detect and report the presence of anti-malware software as well as monitor and restore several Internet Explorer security settings and User Account Control. For anti-virus software that integrates with the Security Center, it presents the solution to fix any problems in its own user interface. Also, some Windows API calls have been added to let applications retrieve the aggregate health status from the Windows Security Center, and to receive notifications when the health status changes.

- Protected Storage (PStore) has been deprecated and therefore made read-only in Windows Vista. Microsoft recommends using DPAPI to add new PStore data items or manage existing ones.[29] Internet Explorer 7 and later also use DPAPI instead of PStore to store their credentials.

- The built-in administrator account is disabled by default on a clean installation of Windows Vista. It cannot be accessed from safe mode too as long as there is at least one additional local administrator account.

See also[edit]

- Computer security

References[edit]

- ^ Steve Lipner, Michael Howard (March 2005). «The Trustworthy Computing Security Development Lifecycle». Microsoft Developer Network. Retrieved 2006-02-15.

- ^ Charles (2007-03-05). «UAC — What. How. Why» (video). Retrieved 2007-03-23.

- ^ «Windows Vista Beta 2 BitLocker Drive Encryption Step-by-Step Guide». Microsoft TechNet. 2005. Retrieved 2006-04-13.

- ^ «Windows Trusted Platform Module Management Step-by-Step Guide». TechNet. Microsoft. Retrieved 18 November 2014.

- ^ «Win32_Tpm class». MSDN. Microsoft. Retrieved 18 November 2014.

- ^ «TPM Base Services». MSDN. Microsoft. Retrieved 18 November 2014.

- ^ The January 2006 issue of The Cable Guy covers the new features and interfaces in Windows Firewall in greater detail.

- ^ «Step-By-Step Guide to Controlling Device Installation Using Group Policy». MSDN. Microsoft.

- ^ «Managing Hardware Restrictions via Group Policy». TechNet Magazine. Microsoft.

- ^ Michael Howard (May 26, 2006). «Address Space Layout Randomization in Windows Vista». Microsoft. Retrieved 2006-05-26.

- ^ «Security advancements in Windows Vista». Archived from the original on 2007-04-11. Retrieved 2007-04-10.

- ^ a b «Output Content Protection and Windows Vista». WHDC. Microsoft. April 27, 2005. Archived from the original on 6 August 2005. Retrieved 2006-04-30.

- ^ Protected Processes in Windows Vista

- ^ «Windows Vista Security and Data Protection Improvements – Windows Service Hardening». TechNet. Microsoft. June 1, 2005. Retrieved 2006-05-21.

- ^ Impact of Session 0 Isolation on Services and Drivers in Windows Vista covers Windows Vista’s session isolation changes.

- ^ Remove Properties and Personal Information: A Misleading Feature!

- ^ AuthIP in Windows Vista

- ^ The Cable Guy: Wireless Single Sign-On

- ^ EAPHost in Windows

- ^ Field, Scott (August 11, 2006). «An Introduction to Kernel Patch Protection». Windows Vista Security blog. MSDN Blogs. Retrieved August 12, 2006.

- ^ «Digital Signatures for Kernel Modules on x64-based Systems Running Windows Vista». WHDC. Microsoft. May 19, 2006. Archived from the original on April 12, 2006. Retrieved May 19, 2006.

- ^ Windows LSA Secrets

- ^ An update is available that enables the support of Enhanced Storage devices in Windows Vista and in Windows Server 2008

- ^ Kerberos Enhancements in Windows Vista: MSDN

- ^ TLS/SSL Cryptographic Enhancements in Windows Vista

- ^ Using Software Restriction Policies to Protect Against Unauthorized Software

- ^ Windows Vista Management features

- ^ CNET.com (2007). «Windows Vista Ultimate Review». Retrieved 2007-01-31.

- ^ «SPAP Deprecation (PStore)». Archived from the original on 2008-04-21. Retrieved 2007-04-17.

External links[edit]

- Vista vulnerabilities from SecurityFocus

There are a number of security and safety features new to Windows Vista, most of which are not available in any prior Microsoft Windows operating system release.

Beginning in early 2002 with Microsoft’s announcement of its Trustworthy Computing initiative, a great deal of work has gone into making Windows Vista a more secure operating system than its predecessors. Internally, Microsoft adopted a «Security Development Lifecycle»[1] with the underlying ethos of «Secure by design, secure by default, secure in deployment». New code for Windows Vista was developed with the SDL methodology, and all existing code was reviewed and refactored to improve security.

Some specific areas where Windows Vista introduces new security and safety mechanisms include User Account Control, parental controls, Network Access Protection, a built-in anti-malware tool, and new digital content protection mechanisms.

User Account Control[edit]

User Account Control is a new infrastructure that requires user consent before allowing any action that requires administrative privileges. With this feature, all users, including users with administrative privileges, run in a standard user mode by default, since most applications do not require higher privileges. When some action is attempted that needs administrative privileges, such as installing new software or changing system or security settings, Windows will prompt the user whether to allow the action or not. If the user chooses to allow, the process initiating the action is elevated to a higher privilege context to continue. While standard users need to enter a username and password of an administrative account to get a process elevated (Over-the-shoulder Credentials), an administrator can choose to be prompted just for consent or ask for credentials. If the user doesn’t click Yes, after 30 seconds the prompt is denied.

UAC asks for credentials in a Secure Desktop mode, where the entire screen is faded out and temporarily disabled, to present only the elevation UI. This is to prevent spoofing of the UI or the mouse by the application requesting elevation. If the application requesting elevation does not have focus before the switch to Secure Desktop occurs, then its taskbar icon blinks, and when focussed, the elevation UI is presented (however, it is not possible to prevent a malicious application from silently obtaining the focus).

Since the Secure Desktop allows only highest privilege System applications to run, no user mode application can present its dialog boxes on that desktop, so any prompt for elevation consent can be safely assumed to be genuine. Additionally, this can also help protect against shatter attacks, which intercept Windows inter-process messages to run malicious code or spoof the user interface, by preventing unauthorized processes from sending messages to high privilege processes. Any process that wants to send a message to a high privilege process must get itself elevated to the higher privilege context, via UAC.

Applications written with the assumption that the user will be running with administrator privileges experienced problems in earlier versions of Windows when run from limited user accounts, often because they attempted to write to machine-wide or system directories (such as Program Files) or registry keys (notably HKLM)[2] UAC attempts to alleviate this using File and Registry Virtualization, which redirects writes (and subsequent reads) to a per-user location within the user’s profile. For example, if an application attempts to write to “C:program filesappnamesettings.ini” and the user doesn’t have permissions to write to that directory, the write will get redirected to “C:UsersusernameAppDataLocalVirtualStoreProgram Filesappname.”

Encryption[edit]

BitLocker, formerly known as «Secure Startup», this feature offers full disk encryption for the system volume. Using the command-line utility, it is possible to encrypt additional volumes. Bitlocker utilizes a USB key or Trusted Platform Module (TPM) version 1.2 of the TCG specifications to store its encryption key. It ensures that the computer running Windows Vista starts in a known-good state, and it also protects data from unauthorized access.[3] Data on the volume is encrypted with a Full Volume Encryption Key (FVEK), which is further encrypted with a Volume Master Key (VMK) and stored on the disk itself.

Windows Vista is the first Microsoft Windows operating system to offer native support for the TPM 1.2 by providing a set of APIs, commands, classes, and services for the use and management of the TPM.[4][5] A new system service, referred to as TPM Base Services, enables the access to and sharing of TPM resources for developers who wish to build applications with support for the device.[6]

Encrypting File System (EFS) in Windows Vista can be used to encrypt the system page file and the per-user Offline Files cache. EFS is also more tightly integrated with enterprise Public Key Infrastructure (PKI), and supports using PKI-based key recovery, data recovery through EFS recovery certificates, or a combination of the two. There are also new Group Policies to require smart cards for EFS, enforce page file encryption, stipulate minimum key lengths for EFS, enforce encryption of the user’s Documents folder, and prohibit self-signed certificates. The EFS encryption key cache can be cleared when a user locks his workstation or after a certain time limit.

The EFS rekeying wizard allows the user to choose a certificate for EFS and to select and migrate existing files that will use the newly chosen certificate. Certificate Manager also allows users to export their EFS recovery certificates and private keys. Users are reminded to back up their EFS keys upon first use through a balloon notification. The rekeying wizard can also be used to migrate users in existing installations from software certificates to smart cards. The wizard can also be used by an administrator or users themselves in recovery situations. This method is more efficient than decrypting and reencrypting files.

Windows Firewall[edit]

Windows Vista significantly improves the firewall[7] to address a number of concerns around the flexibility of Windows Firewall in a corporate environment:

- IPv6 connection filtering

- Outbound packet filtering, reflecting increasing concerns about spyware and viruses that attempt to «phone home».

- With the advanced packet filter, rules can also be specified for source and destination IP addresses and port ranges.

- Rules can be configured for services by its service name chosen by a list, without needing to specify the full path file name.

- IPsec is fully integrated, allowing connections to be allowed or denied based on security certificates, Kerberos authentication, etc. Encryption can also be required for any kind of connection. A connection security rule can be created using a wizard that handles the complex configuration of IPsec policies on the machine. Windows Firewall can allow traffic based on whether the traffic is secured by IPsec.

- A new management console snap-in named Windows Firewall with Advanced Security which provides access to many advanced options, including IPsec configuration, and enables remote administration.

- Ability to have separate firewall profiles for when computers are domain-joined or connected to a private or public network. Support for the creation of rules for enforcing server and domain isolation policies.

Windows Defender[edit]

Windows Vista includes Windows Defender, Microsoft’s anti-spyware utility. According to Microsoft, it was renamed from ‘Microsoft AntiSpyware’ because it not only features scanning of the system for spyware, similar to other free products on the market, but also includes Real Time Security agents that monitor several common areas of Windows for changes which may be caused by spyware. These areas include Internet Explorer configuration and downloads, auto-start applications, system configuration settings, and add-ons to Windows such as Windows Shell extensions.

Windows Defender also includes the ability to remove ActiveX applications that are installed and block startup programs. It also incorporates the SpyNet network, which allows users to communicate with Microsoft, send what they consider is spyware, and check which applications are acceptable.

Device Installation Control[edit]

Windows Vista allow administrators to enforce hardware restrictions via Group Policy to prevent users from installing devices, to restrict device installation to a predefined white list, or to restrict access to removable media and classes of devices.[8][9]

Parental Controls[edit]

Parental Controls of Windows Vista displaying features to restrict a Danielle standard user account

Windows Vista includes a range of parental controls for administrators to monitor and restrict computer activity of standard user accounts that are not part of a domain; User Account Control enforces administrative restrictions. Features include: Windows Vista Web Filter—implemented as a Winsock LSP filter to function across all Web browsers—which prohibits access to websites based on categories of content or specific addresses (with an option to block all file downloads); Time Limits, which prevents standard users from logging in during a date or time specified by an administrator (and which locks restricted accounts that are already logged in during such times); Game Restrictions, which allows administrators to block games based on names, contents, or ratings defined by a video game content rating system such as the Entertainment Software Rating Board (ESRB), with content restrictions taking precedence over rating restrictions (e.g., Everyone 10+ (E10+) games may be permitted to run in general, but E10+ games with mild language will still be blocked if mild language itself is blocked); Application Restrictions, which uses application whitelists for specific applications; and Activity Reports, which monitors and records activities of restricted standard user accounts.

Windows Parental Controls includes an extensible set of options, with application programming interfaces (APIs) for developers to replace bundled features with their own.

Exploit protection functionality[edit]