В некоторых случаях появляется необходимость в добавление доменного пользователя в группу локальных администратор. Это нужно потому что некоторые программы для запуска требуют права администратора локального либо доменного. Например, программа IMS300 для видеонаблюдения при запуске требует ввода пароля администратора. Добавление локальных прав нужно делать в том случае года доменный пользователь не включен в группу администраторов в домене. Можно конечно его туда добавить, но это неправильно.

Как добавить пользователя в локальные администраторы Windows 10

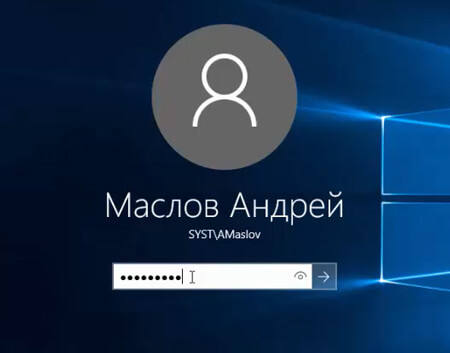

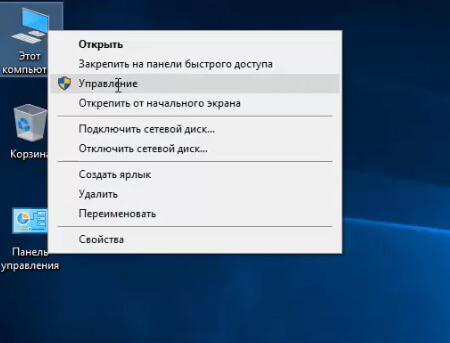

И так что нужно сделать для добавления доменного пользователя в группу локальных администраторов. Заходим в компьютер под доменной учет необходимого пользователя ( в этом случае необходимо знать логин и пароль администратора домена так при добавление понадобиться соответствующие права) или администратора домена. Я буду добавлять под учеткой доменного администратора. Заходим в пуск ищем пункт Этот компьютер кликаем на нем правой кнопкой и выбираем пункт Управление.

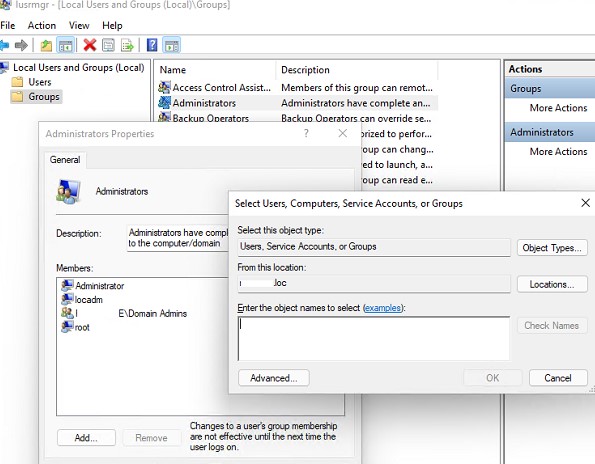

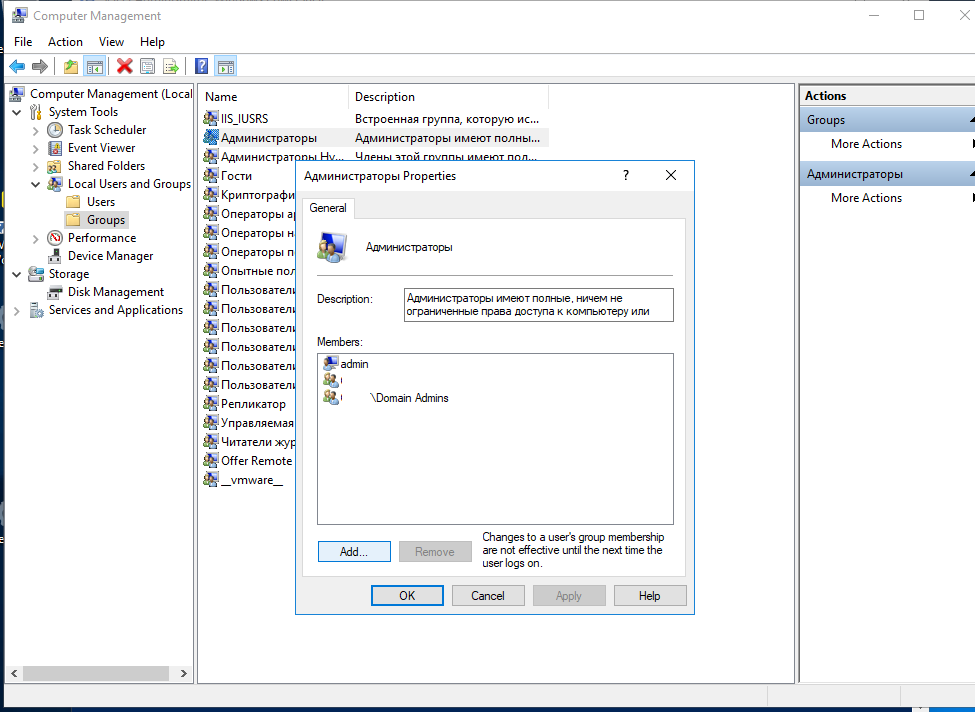

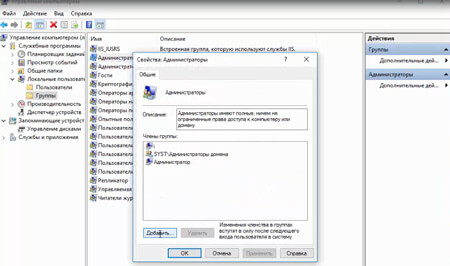

Откроется окно Управление компьютером. В нем слева ищем пункт Локальные пользователе и группы. Далее выбираем Группы и справа ищем группу Администраторы. Кликаем на ней правой кнопкой и выбираем пункт Добавить в группу.

В окне Свойств группы администраторы кликаем добавить.

Далее кликаем Типы объектов.

В типах объектов отмечаем только Пользователей. Можно конечно этого и не делать, но так будет проще найти нужного пользователя.

Далее открываем Дополнительно.

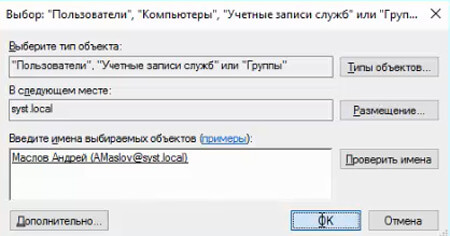

Кликаем пункт Поиск и снизу ищем нужного пользователя после чего нажимаем ОК. Закрываем все окна перезагружаем компьютер входим под пользователем которого добавили в локальные администраторы и проверяем настройку прав.

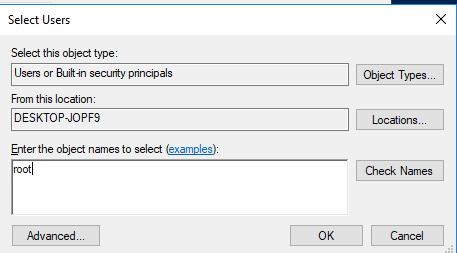

Можно пропустить несколько шагов начиная с выбора типа объектов. Просто в поле Введите имена… вписываем нужного пользователя и кликаем ОК.

Таким образом вы сможете добавить доменного пользователя в локальные администраторы компьютера.

Для предоставления прав локального администратора на компьютерах домена сотрудникам техподдержки, службе HelpDesk, определенным пользователям и другим привилегированным аккаунтам, вам нужно добавить необходимых пользователей или группы Active Directory в локальную группу администраторов на серверах или рабочих станциях. В этой статье мы покажем несколько способов управления членами локальной группы администраторов на компьютерах домена вручную и через GPO.

Содержание:

- Добавляем пользователя в локальные администраторы компьютера вручную

- Добавляем пользователей в локальную группу администраторов через Group Policy Preferences

- Предоставление прав администратора на конкретном компьютере

- Управление локальными администраторами через Restricted Groups

Добавляем пользователя в локальные администраторы компьютера вручную

Самый простой способ предоставить пользователю или группе права локального администратора на конкретном компьютере — добавить его в локальную группу Administrators с помощью оснастки “Локальные пользователи и группы” (Local users and groups — lusrmgr.msc).

После того, как вы добавили компьютер в домен AD, в локальную группу Administrators компьютера автоматически добавляется группы Domain Admins, а группа Domain User добавляется в локальную Users. Остальных пользователей вы можете добавить в группу администраторов вручную или с помощью GPO.

Нажмите кнопку Add и укажите имя пользователя, группы, компьютера или сервисного аккаунта (gMSA), которому вы хотите предоставить права локального администратора. С помощью кнопки Location вы можете переключать между поиском принципалов в домене или на локальном компьютере.

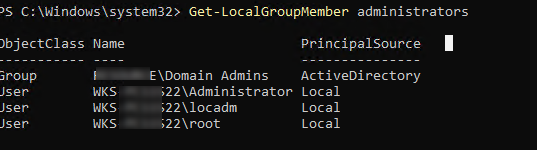

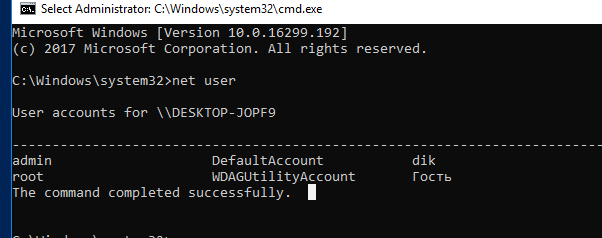

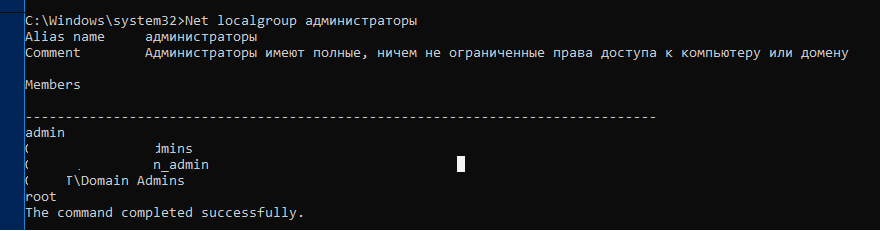

Также вы можете вывести список пользователей с правами локального администратора компьютера из командной строки:

net localgroup administrators

Или для русской версии Windows:

net localgroup администраторы

Для получения списка пользователей в локальной группе можно использовать следующую команду PowerShell (используется встроенный модуль LocalAccounts для управления локальными пользователями и группами):

Get-LocalGroupMember administrators

Данная команда показывает класс объекта, которому предоставлены права администратора (ObjectClass = User, Group или Computer) и источник учетной записи или группы (ActiveDirectory, Azure AD или локальные пользователи/группы).

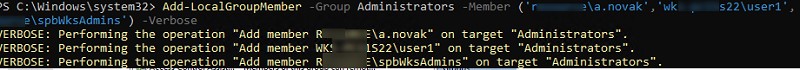

Чтобы добавить доменную группу (или пользователя) spbWksAdmins в локальные администраторы, выполните команду

net localgroup administrators /add spbWksAdmins /domain

Через PowerShell можно добавить пользователя в администраторы так:

Add-LocalGroupMember -Group Administrators -Member ('winitproa.novak', 'winitprospbWksAdmins','wks-pc11s22user1') –Verbose

В этом примере мы добавили в администраторы компьютеры пользователя и группу из домена winitpro и локального пользователя wks-pc11s22user1.

Можно добавить пользователей в группу администраторов на нескольких компьютерах сразу. В этом случая для доступа к удаленного компьютерам можно использовать командлет Invoke-Command из PowerShell Remoting:

$WKSs = @("wks1","wks2","wks3")

Invoke-Command -ComputerName $WKSs –ScriptBlock { Add-LocalGroupMember -Group Administrators -Member 'winitprospbWksAdmins'}

Также вы можете полностью отказаться от предоставления прав администратора для доменных пользователей и групп. Для выполнения разовых задач администрирования на компьютерах (установка программ, настройка системных параметров Windows можно использовать встроенного локального администратора с паролем, хранящимся в AD (реализуется с помощью Local Administrator Password Solution (LAPS)).

В доменной среде Active Directory предоставления прав локального администратора на компьютерах домена лучше использовать возможности групповых политик. Это намного проще, удобнее и безопаснее, чем ручное добавление пользователей в локальную группу администраторов на каждом компьютере. В групповых политиках AD есть два способа управления группой администраторов на компьютерах домена:

- Ограниченные группы (Restricted Groups)

- Управление локальным группами через предпочтения групповых политик (Group Policy Preferences)

Добавляем пользователей в локальную группу администраторов через Group Policy Preferences

Допустим, вам нужно предоставить группе сотрудников техподдержки и HelpDesk права локального админа на компьютерах в конкретном OU Active Directory. Создайте в домене новую группу безопасности с помощью PowerShell и добавьте в нее учетные записи сотрудников техподдержки:

New-ADGroup "mskWKSAdmins" -path 'OU=Groups,OU=Moscow,DC=winitpro,DC=ru' -GroupScope Global –PassThru

Add-AdGroupMember -Identity mskWKSAdmins -Members user1, user2, user3

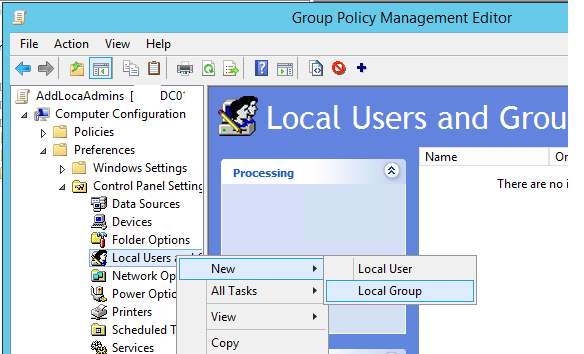

Откройте консоль редактирования доменных групповых политик (GPMC.msc), cоздайте новую политику AddLocaAdmins и назначьте ее на OU с компьютерами (в моем примере это ‘OU=Computers,OU=Moscow,dc=winitpro,DC=ru’).

Предпочтения групповых политик (Group Policy Preferences, GPP) предоставляют наиболее гибкий и удобный способ предоставления прав локальных администраторов на компьютерах домена через GPO.

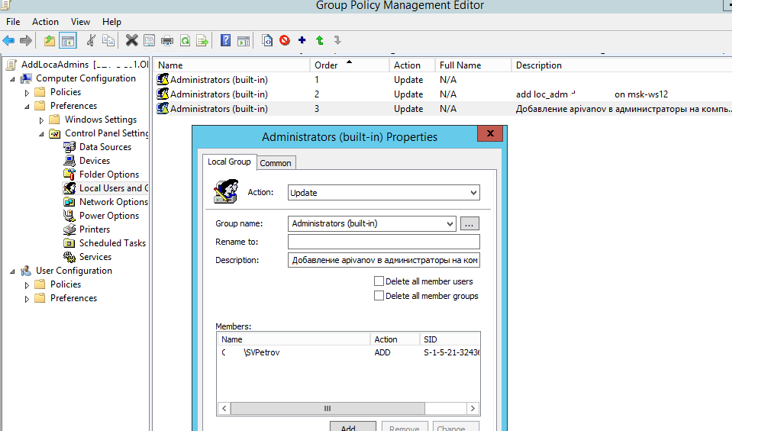

- ткройте созданную ранее политику AddLocaAdmins в режиме редактирования;

- Перейдите в секцию GPO: Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups;

- Щелкните ПКМ по правому окну и добавите новое правило (New -> Local Group);

- В поле Action выберите Update (это важная опция!);

- В выпадающем списке Group Name выберите Administrators (Built-in). Даже если эта группа была переименована на компьютере, настройки будут применены к группе локальных администраторов по ее SID —

S-1-5-32-544

; - Нажмите кнопку Add и укажите группы, которые нужно добавить в локальную группу администраторов (в нашем случае это mskWKSAdmins).

Вы можете удалить из группы администраторов компьютера всех пользователей и группы, добавленных вручную. Для этого включите опции опции “Delete all member users” и “Delete all member groups”. В большинстве случае это целесообразно, т.к. вы гарантируете, что на всех компьютерах права администратора будут только у назначенной доменной группы. Теперь если на компьютере вручную добавить пользователя в группу администраторов, при следующем применении политики он будет автоматически удален.

- Сохраните политику и дождитесь ее применения на клиентах. Чтобы немедленно обновить параметры групповой политики, выполните команду

gpupdate /force - Откройте оснастку lusrmgr.msc на любом компьютере и проверьте членов локальной группы Adminstrators. В группу должна быть добавлена только группа mskWKSAdmins, все остальные пользователи и группы (кроме встроенного администратора Windows) будут удалены.

Если политика не применилась на клиенте, для диагностики воспользуйтесь командой gpresult. Также убедитесь что компьютер находится в OU, на которое нацелена политика, а также проверьте рекомендации из статьи “Почему не применяются политики в домене AD?”.

.

Предоставление прав администратора на конкретном компьютере

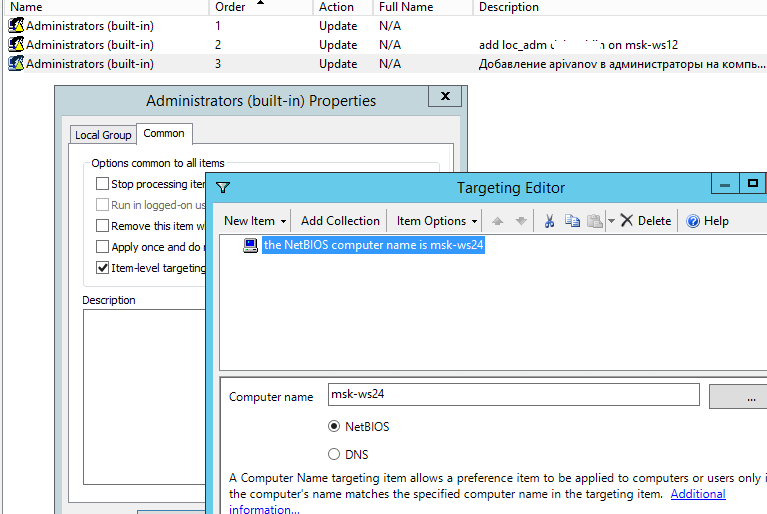

Иногда нужно предоставить определенному пользователю права администратора на конкретном компьютере. Например, у вас есть несколько разработчиков, которым периодически необходимы повышенные привилегии для тестирования драйверов, отладки, установки на своих компьютерах. Нецелесообразно добавлять их в группу администраторов рабочих станций с правами на всех компьютерах.

Чтобы предоставить права лок. админа на одном конкретном компьютере можно использовать WMI фильтры GPO или Item-level Targeting.

Прямо в созданной ранее политике AddLocalAdmins в секции предпочтений (Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups) создайте новую запись для группы Administrators со следующими настройками:

- Action: Update

- Group Name: Administrators (Built-in)

- Description: “Добавление apivanov в лок. администраторы на компьютере msk-ws24”

- Members: Add -> apivanov

- На вкладке Common -> Targeting указать правило: “the NETBIOS computer name is msk-ws24”. Т.е. данная политика будет применяться только на указанном здесь компьютере.

Также обратите внимание на порядок применения групп на компьютере – Order. Настройки локальных групп применяются сверху вниз (начиная с политики с Order 1).

Первая политика GPP (с настройками “Delete all member users” и “Delete all member groups” как описано выше), удаляет всех пользователей/группы из группы локальных администраторов и добавляет указанную доменную группу. Затем применится дополнительная политика для конкретного компьютера и добавит в группу вашего пользователя. Если нужно изменить порядок применения членства в группе Администраторы, воспользуйтесь кнопками вверху консоли редактора GPO.

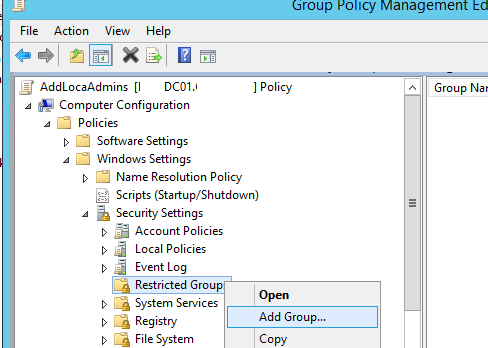

Управление локальными администраторами через Restricted Groups

Политика групп с ограниченным доступом (Restricted Groups) также позволяет добавить доменные группы/пользователей в локальные группы безопасности на компьютерах. Это более старый способ предоставления прав локального администратора и сейчас используется реже (способ менее гибкий, чем способ с Group Policy Preferences).

- Перейдите в режим редактирования политики;

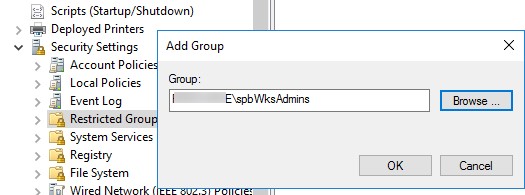

- Разверните секцию Computer Configuration -> Policies -> Security Settings -> Restrictred Groups (Конфигурация компьютера -> Политики -> Параметры безопасности -> Ограниченные группы);

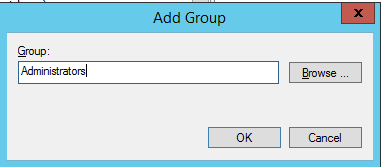

- В контекстном меню выберите Add Group;

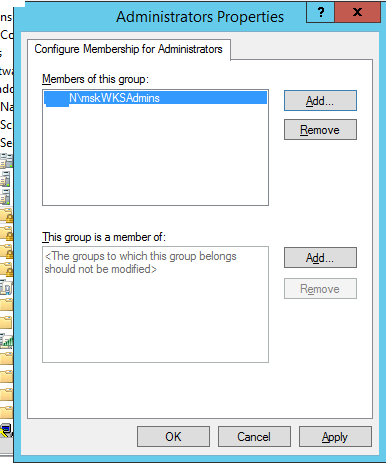

- В открывшемся окне укажите Administrators -> Ok;

- В секции “Members of this group” нажмите Add и укажите группу, которую вы хотите добавить в локальные админы;

- Сохраните изменения, примените политику на компьютеры пользователей и проверьте локальную групп Administrators. В ней должна остаться только указанная в политике группа.

Данная политика всегда (!) удаляет всех имеющихся членов в группе локальных администраторов (добавленных вручную, другими политиками или скриптами).

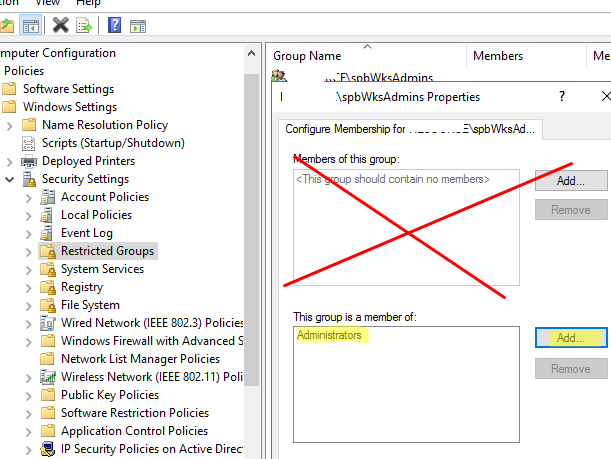

Если вам нужно оставить текущий список группы Administrators и добавить в нее дополнительную группу нужно:

- Создать новый элемент в Restricted Groups и указать в качестве имени группу безопасности AD, которую вы хотите добавить в локальные админы;

- Затем в разделе This group is a member of нужно добавить группу Administrators;

- Обновите настройки GPO на клиенте и убедитесь, что ваша группа была добавлена в локальную группу Administrator. При этом текущие принципалы в локальной группе остаются неторонутыми (не удаляются из группы).

В конце статьи оставлю базовые рекомендации по управлению правами администраторов на компьютерах пользователей AD:

В классических рекомендациях по безопасности Microsoft рекомендуется использовать следующие группы для разделения полномочиями администраторов в домене:

- Domain Admins – администраторы домена, используются только на контроллерах домена;

С точки зрения безопасности привилегированных аккаунтов администраторов не рекомендуется выполнять повседневные задачи администрирования рабочих станций и серверов под учетной записью с правами администратора домена. Такие учётные записи нужно использовать только для задач администрирования AD (добавление новых контроллеров домена, управление репликацией, модификация схемы и т.д.). Большинство задач управления пользователями, компьютерами и политиками в домене можно делегировать для обычных учетных записей администраторов. Не используйте аккаунты из группы Domain Admins для входа на любые рабочие станции и сервера хроме контроллеров домена.

- Server Admins – группа для управления на рядовыми Windows Server домена. Не должна состоять в группе Domain Admins и не должна включаться в группу локальных администраторов на рабочих станциях;

- Workstation Admins – группа только для администрирования компьютеров. Не должна входить или содержать группы Domain Admins и Server Admins;

- Domain Users – обычные учетные записи пользователей для выполнения типовых офисных операций. Не должны иметь прав администратора на серверах или рабочих станциях;

- Не рекомендуется добавлять в администраторы индивидуальные аккаунты пользователей, лучше использовать доменные группы безопасности. В этом случае, чтобы предоставить права администраторов очередному сотруднику тех. поддержки, вам достаточно добавить его в доменную группу (не придется редактировать GPO).

Содержание

- 1 Ввод в домен Windows 10, за минуту

- 2 Ввод в домен Windows 10, за минуту

- 3 Постановка задачи

- 4 Методы присоединения в домен Windows 10

- 5 Практика подключения Windows 10 к домену

- 6 Классический метод ввода в домен Windows 10

- 7 Как подключить Windows 10 к домену с помощью PowerShell

- 8 Как подключить Windows 10 к домену с помощью djoin

- 9 Справочник

- 10 Средства управления политикой

- 11 Вопросы безопасности

- 12 Еще по теме

Ввод в домен Windows 10, за минуту

Ввод в домен Windows 10, за минуту

Доброго времени суток! Уважаемые подписчики и гости, крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами разобрали в десятке, новую версию утилиты Robocopy, которая помогает переносить данные в раз быстрее, чем через обычный проводник. В сегодняшней статье, я вам хочу показать, как ввести в домен Active Directory Windows 10. Так как многие с новым интерфейсом и его видоизменением от версии к версии, не могут это сделать. Ну что поехали.

Постановка задачи

У меня есть домен Active Directory, если вы не в курсе что это такое, то переходите по ссылке слева, там очень подробно описано, но если в двух словах, то это база данных всех устройств и пользователей в организации, которой централизованно управляет системный администратор.Устанавливая тестовую виртуальную машину с Windows 10 1803 (Если вы не знаете, где взять дистрибутив, то вот вам легальный метод, как скачать ISO образ Windows 10), я захотел ее ввести в домен, но не классическим методом, а новым, модным, через интерфейс аля метро 2.0. Какого же было мое удивление, что я минут 10 не мог его найти, я даже ради эксперимента спросил своих коллег со второй линии из технической поддержки, знают ли они, но они мне кроме классического метода не смогли ничего показать. Гугление так же оставляло больше вопросов, чем ответов, так как той кнопки, про которую все говорили уже не было в моем случае, но я все же ее нашел и решил написать небольшую заметку, мало ли кому-то пригодится.

Читайте так же, как вывести правильно компьютер из домена Active Directory

Методы присоединения в домен Windows 10

Для того, чтобы присоединить Windows 10 к домену Active Directory, лично я знаю 4 метода, о которых мы подробно с вами поговорим:

- Ввод Windows 10 в домен, через новый интерфейс параметров Windows

- Классический, я его называю, так как он самый старый и всем хорошо известный, через свойства системы, в окне с переименовыванием компьютера

- Подключить вашу десятку к Active Directory можно с помощью командлетов PowerShell

- Оффлайн ввод в домен, через утилиту djoin, редкий случай, но знать его нужно

Практика подключения Windows 10 к домену

Ввод через новый интерфейс

Данный метод можно разделить на два, объясню почему. Текущая политика компании Microsoft, заключается в том, что она хочет привести внешний вид операционной системы Windows 10 к общему виду на всех устройствах, чтобы все действия, где бы их пользователь не совершал, выполнялись одинаково. С одной стороны это хорошо и наверное правильно, но с другой стороны, это влечет к постоянному и глобальному изменению интерфейса с каждым новым релизом и выпиливание классических оснасток, в виде панели управления.

В виду этого десятка у которой версия до 1511 имеет одно расположение кнопки, а вот уже релизы начиная с 1607 и заканчивая текущим 1809, уже этой кнопки не имеют, так как концепция изменилась и была переработана (Если вы не знаете, как узнать версию Windows 10, то перейдите по ссылке слева)

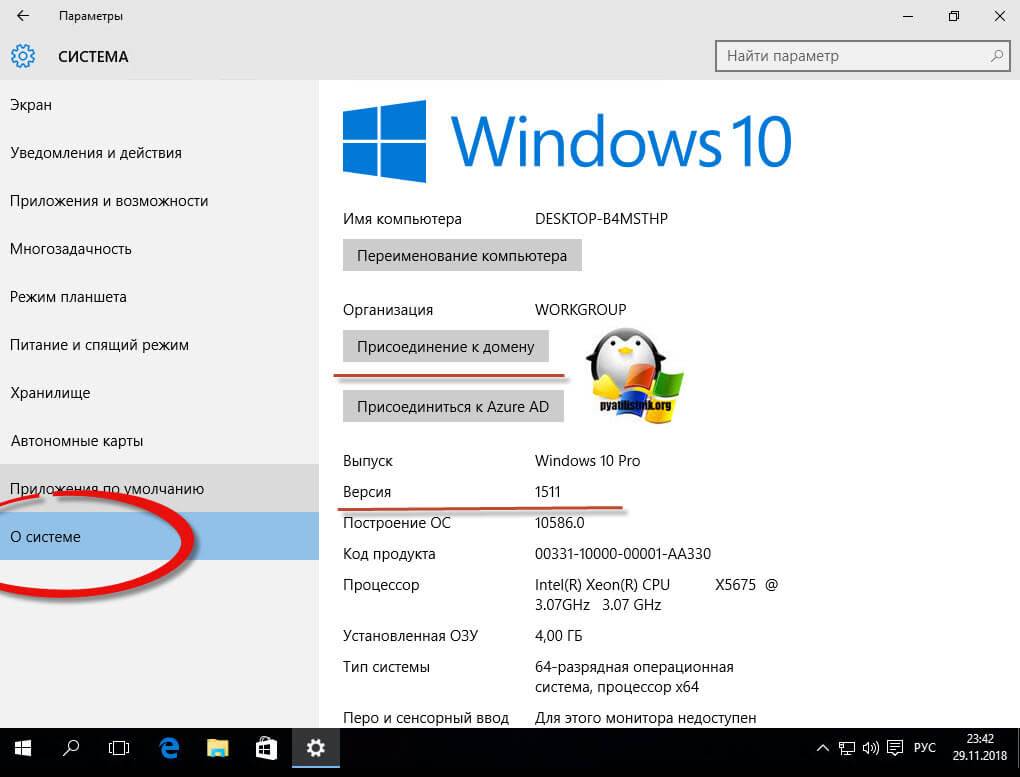

Подключаем к домену Windows 10 до 1511

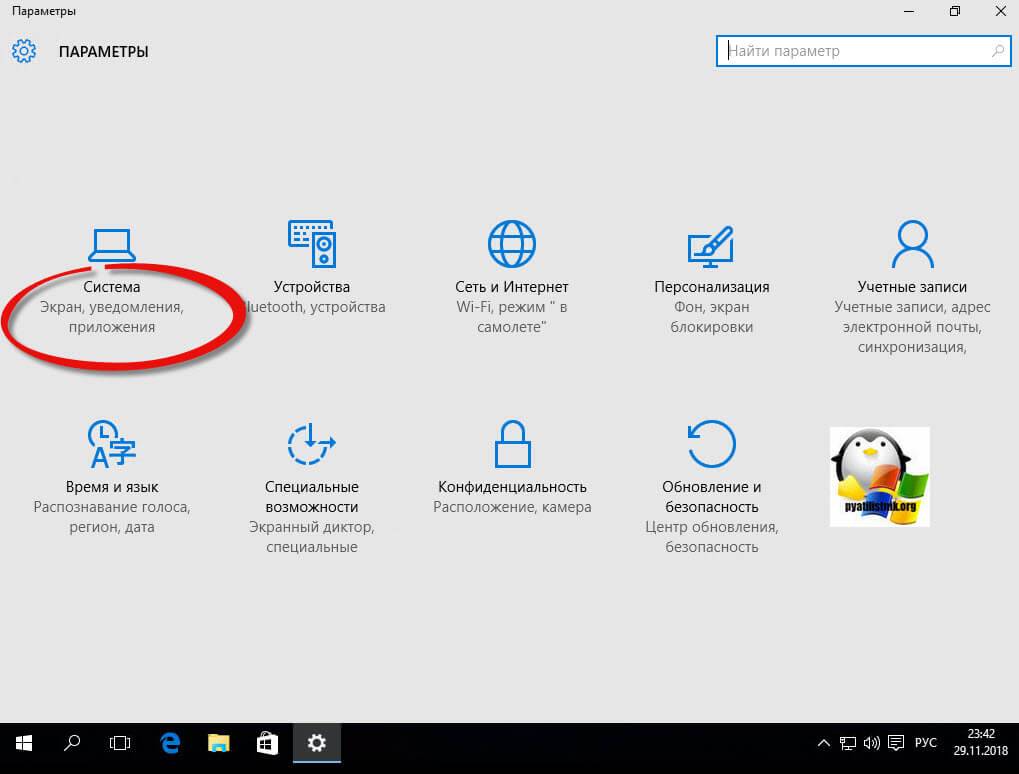

Для десятки с релизом Threshold 1 и 2 (1507 и 1511) процедура добавления компьютера в Active Directory имеет такой алгоритм. Вы нажимаете сочетание клавиш Win и I одновременно (Это одна из многих горячих комбинаций в Windows), в результате у вас откроется меню «Параметры». В параметрах вы находите пункт

Далее вы находите раздел «О системе», тут вы увидите сводную информацию, видно, что в моем примере у меня Windows 10 1511, и обратите внимание, что есть две удобные кнопки:

- Присоединение к домену предприятия

- Присоединиться к Azure AD

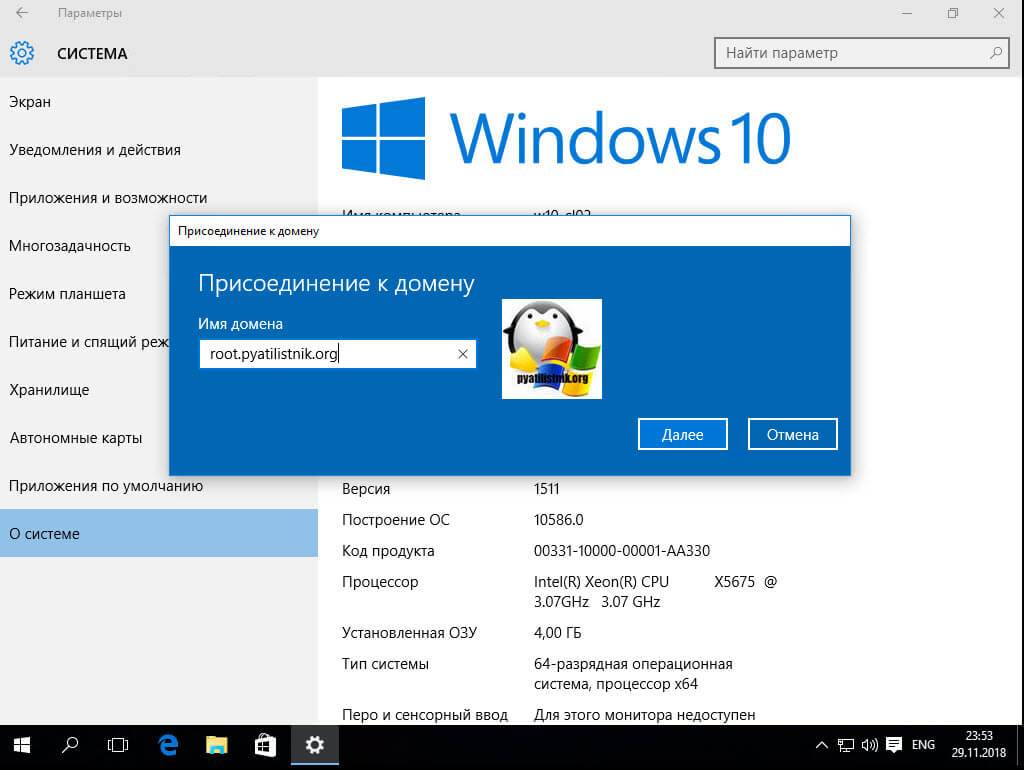

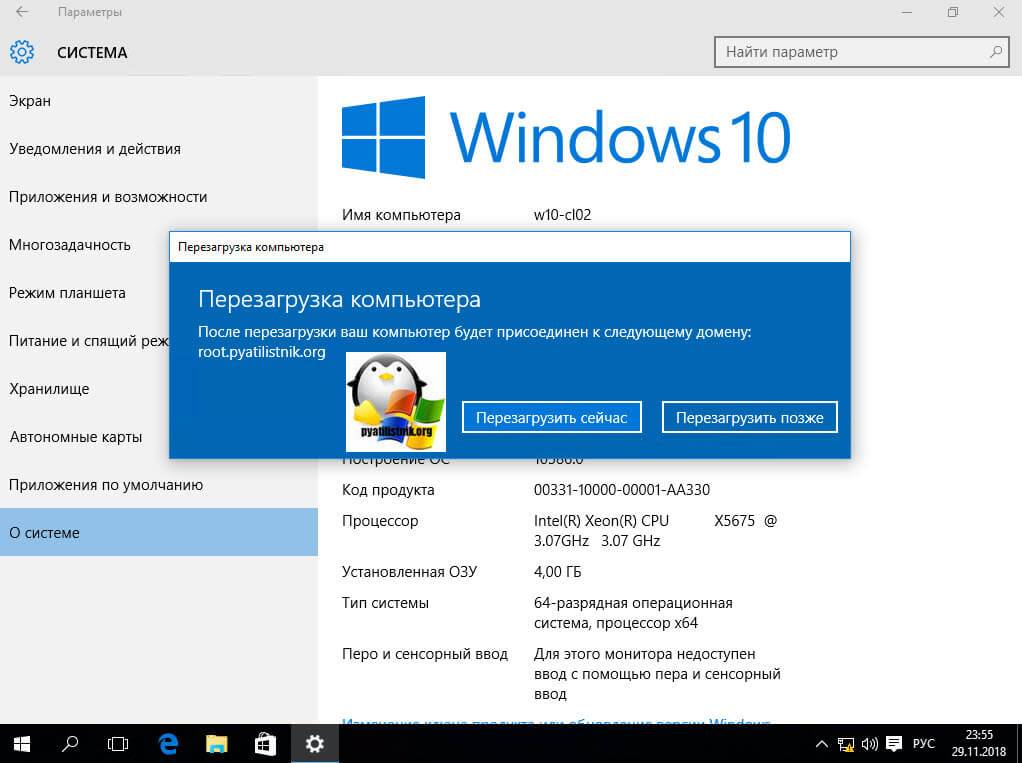

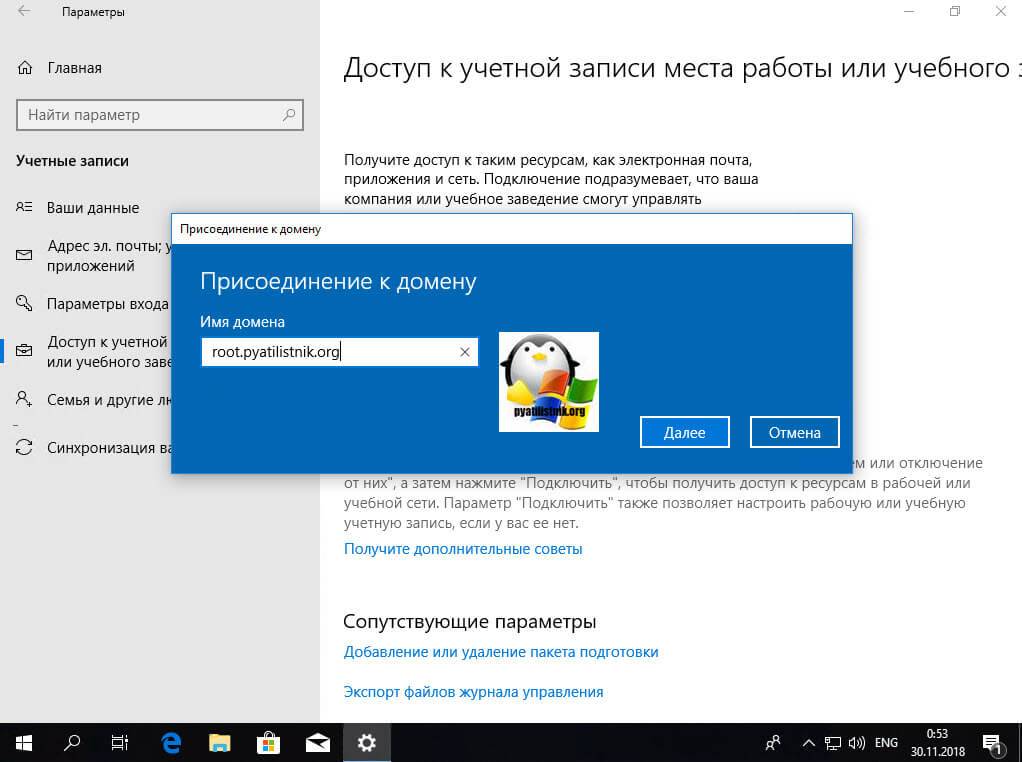

для подключения к домену вам необходимо указать его полное имя, в моем случае это root.pyatilistnik.org и нажимаем далее.

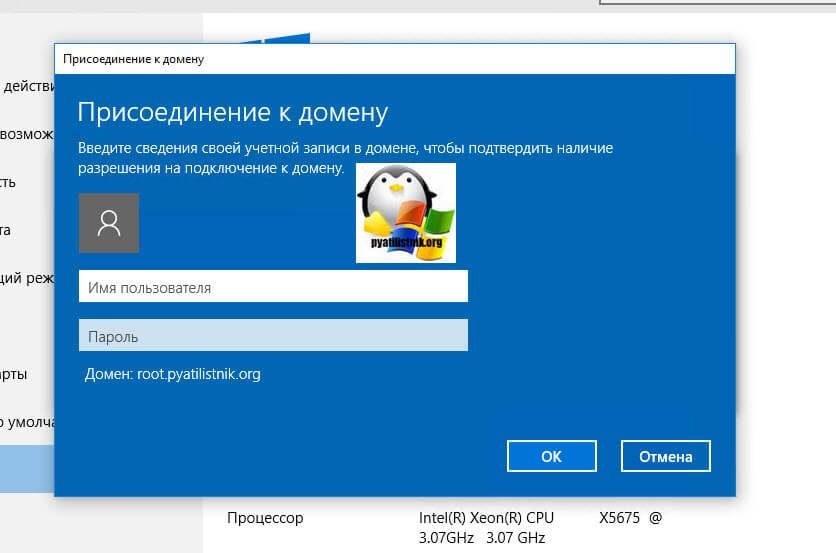

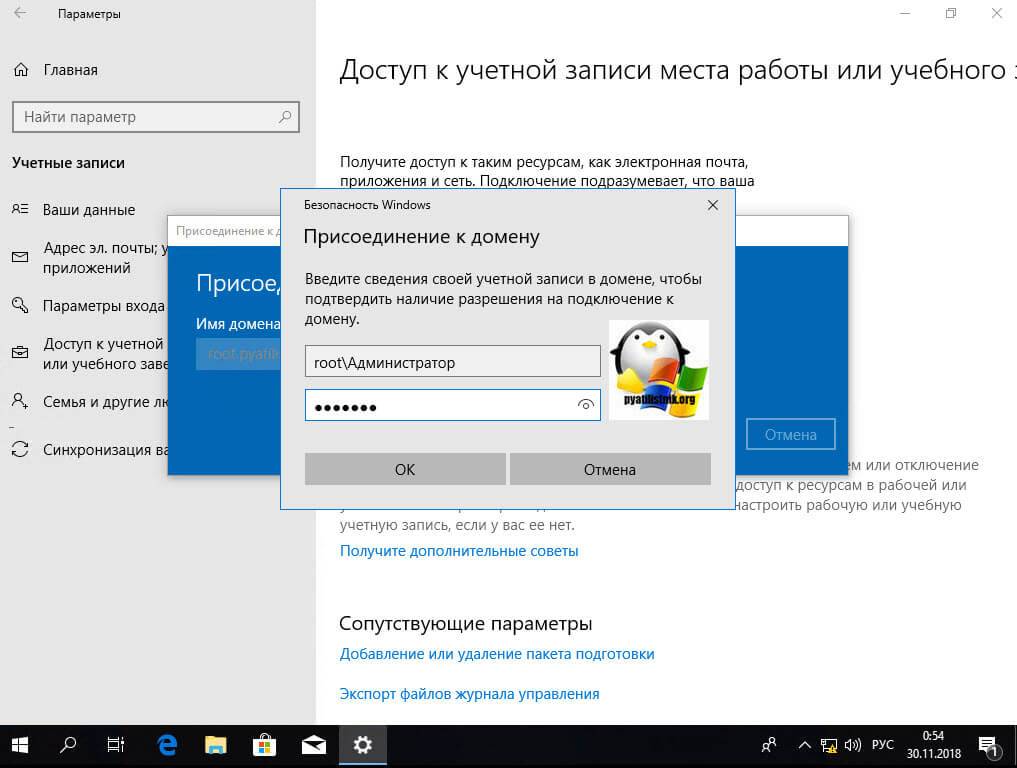

Следующим шагом у вас будет форма авторизации, где вам предстоит представится от чьего имени вы будите производить подключение к домену Active Directory вашей Windows 10, обычно, это учетная запись администратора домена или пользователя, кому делегированы права.

напоминаю, что обычный рядовой пользователь может вводить до 10 компьютеров в домен

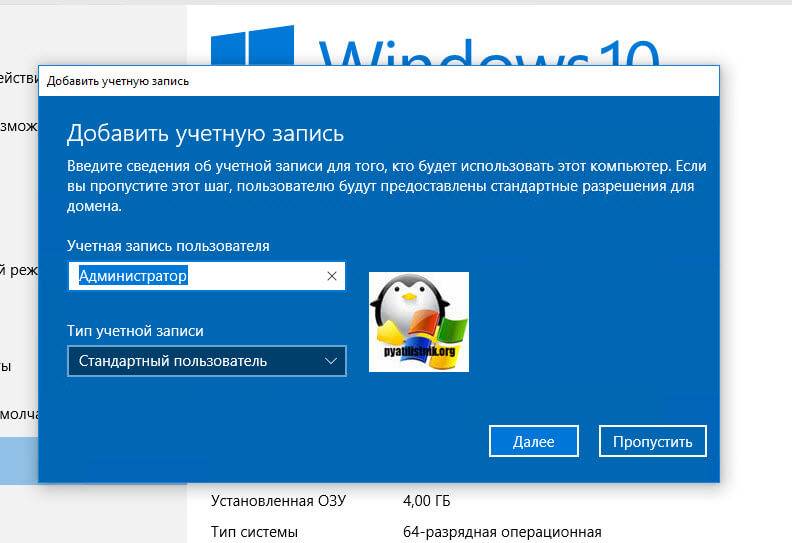

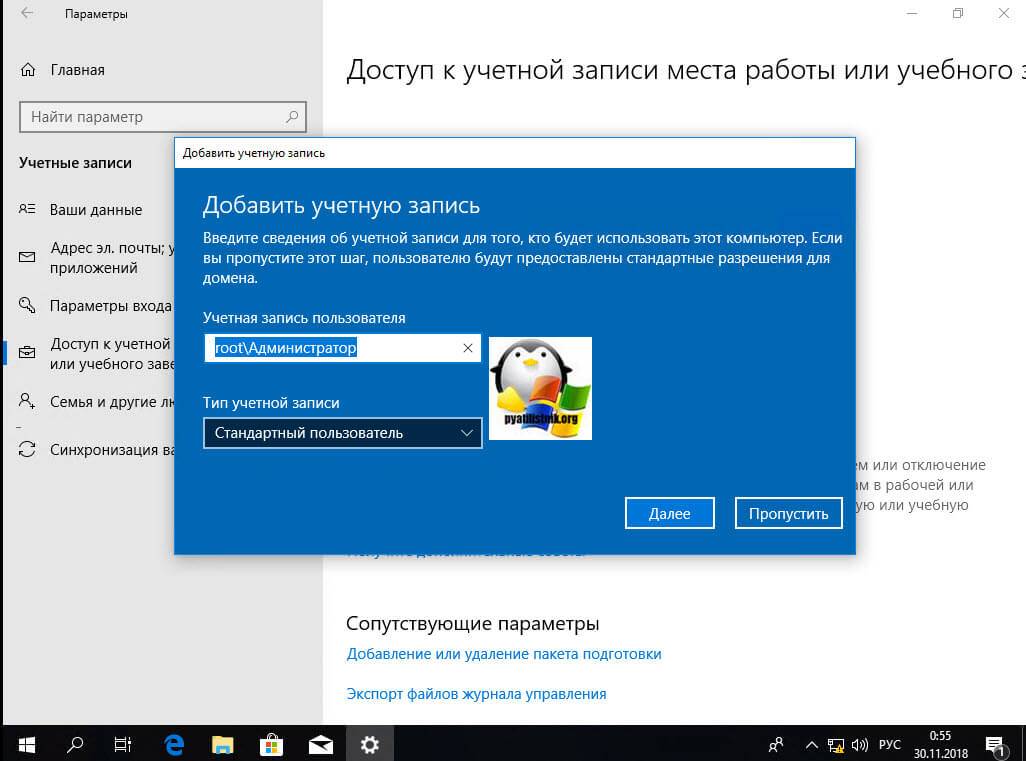

Следующим шагов, вас спросят чтобы вы указали сведения, о учетной записи, которая будет использовать данный компьютер, я этот этап пропускаю.

и последним этапом нужно выполнить перезагрузку рабочей станции, после этого ввод в домен Windows 10, можно считать успешным.

Подключаем к домену Windows 10 выше 1607

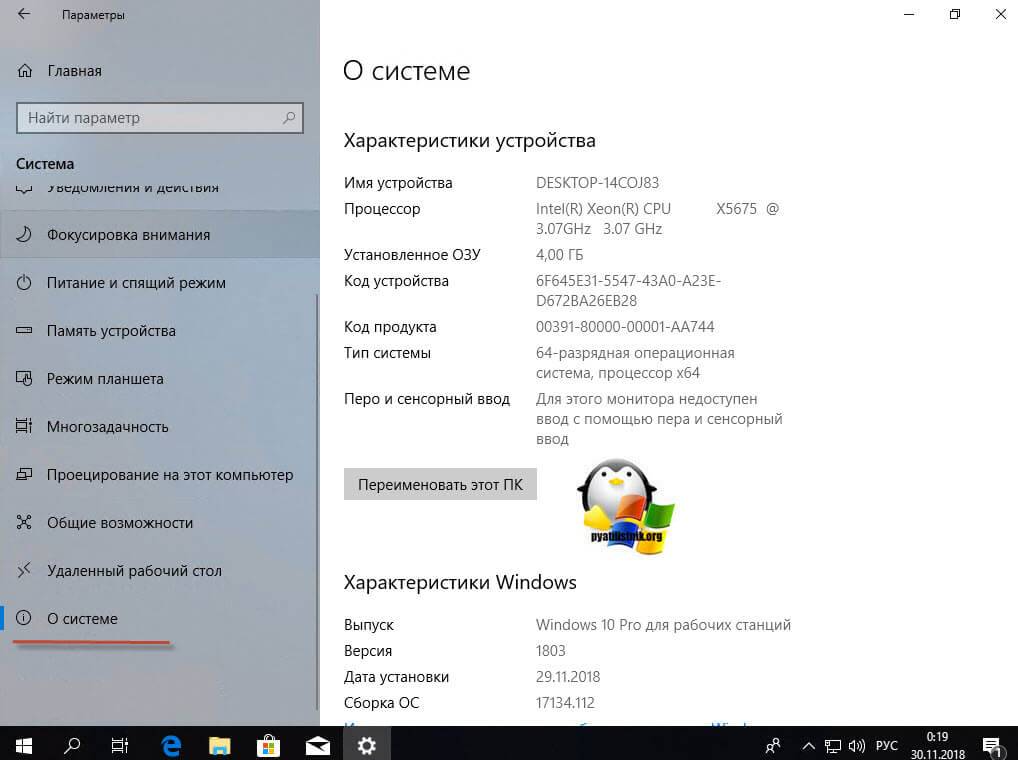

С версией 1511 мы разобрались, на мой взгляд там были удобно расположены кнопки, не знаю что не понравилось разработчикам. Теперь я вам приведу пример присоединения в Active Directory Windows 10 1607 и выше, в моем примере, это будет версия 1803. Вы также открываете «Параметры Windows». Если вы зайдете в систему и «О системе», то не обнаружите там нужных кнопок для подключения к AD предприятия, туше. Как я и писал выше функционал перенесли.

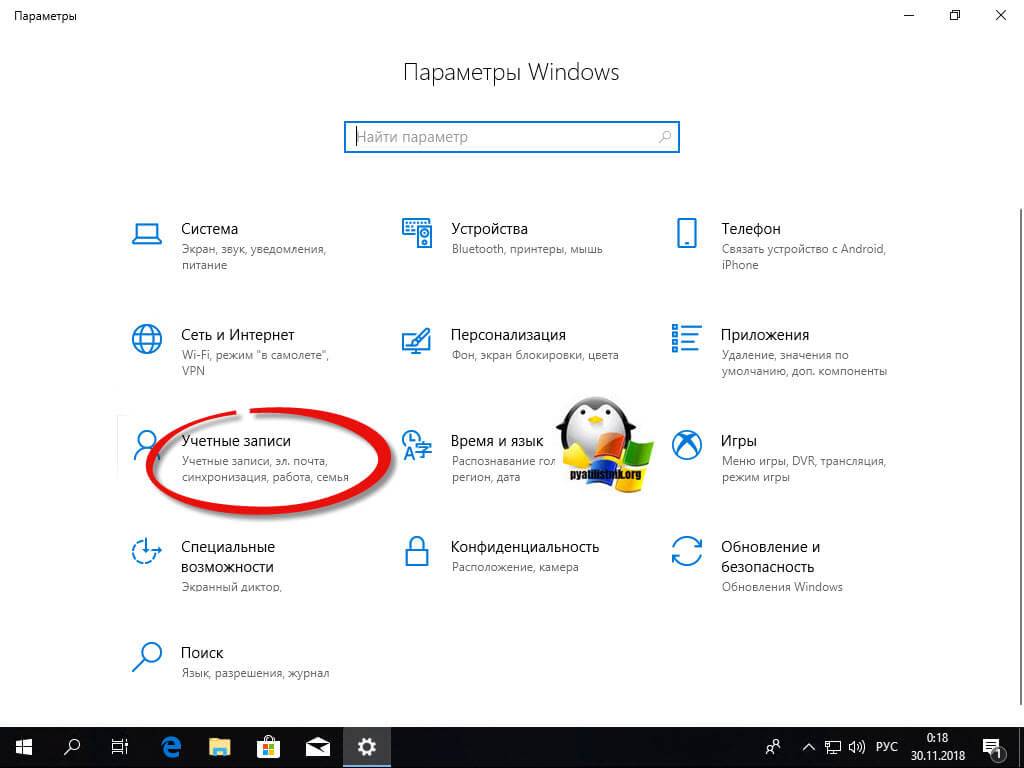

В параметрах Windows найдите и перейдите в пункт «Учетные записи»

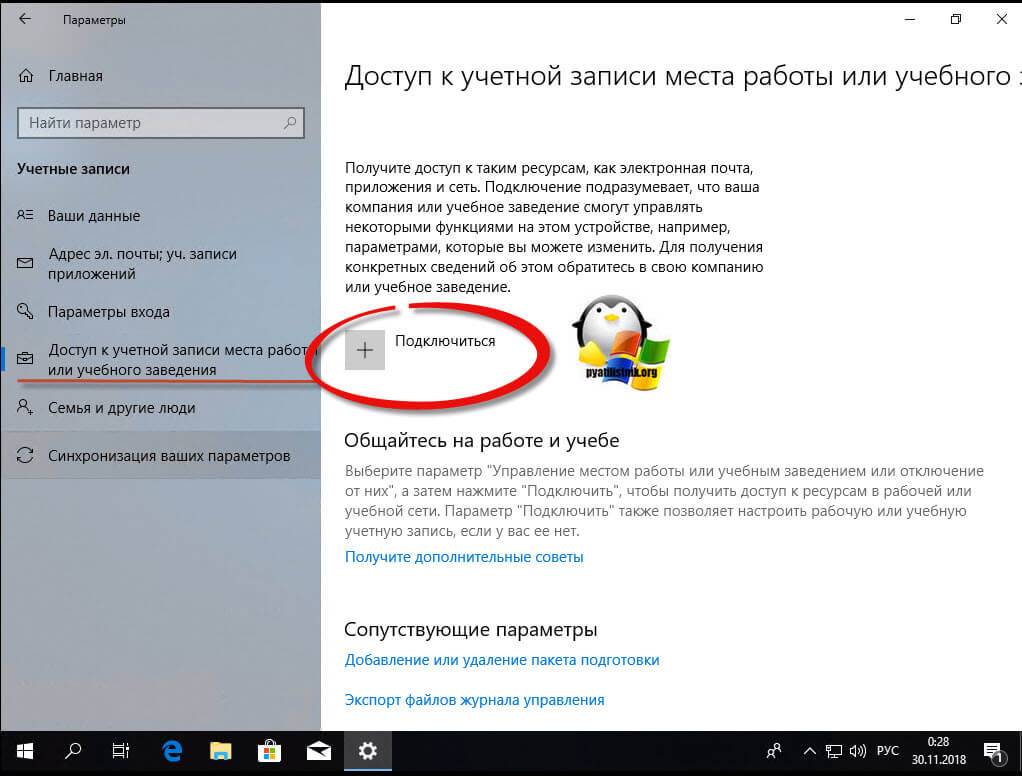

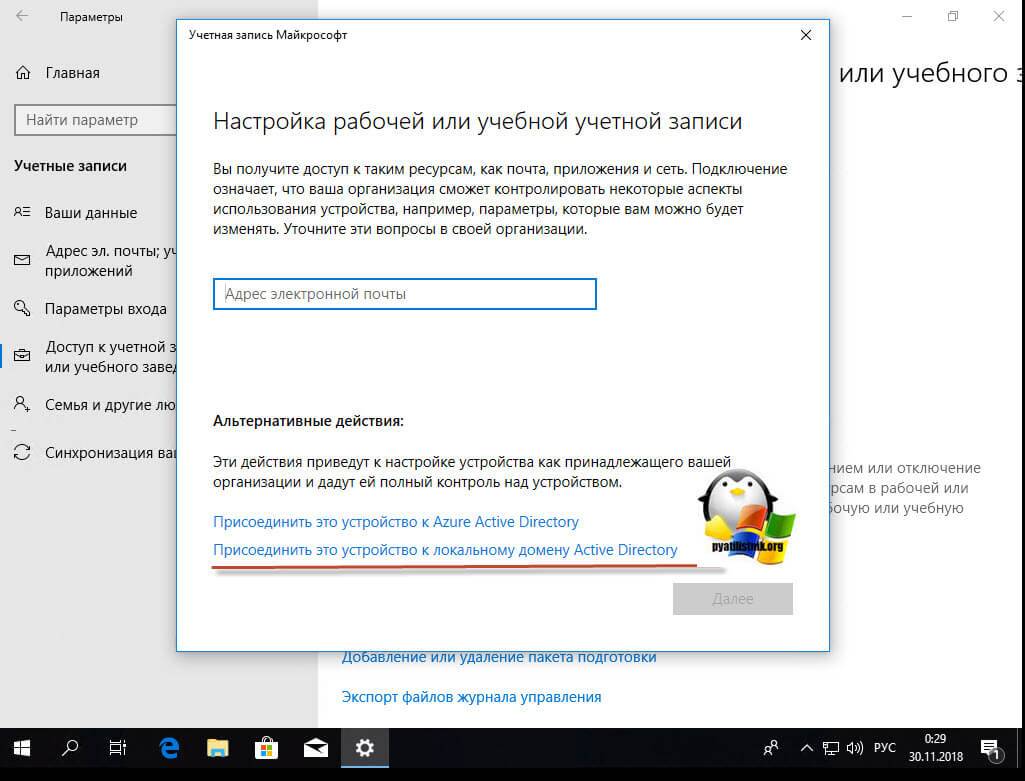

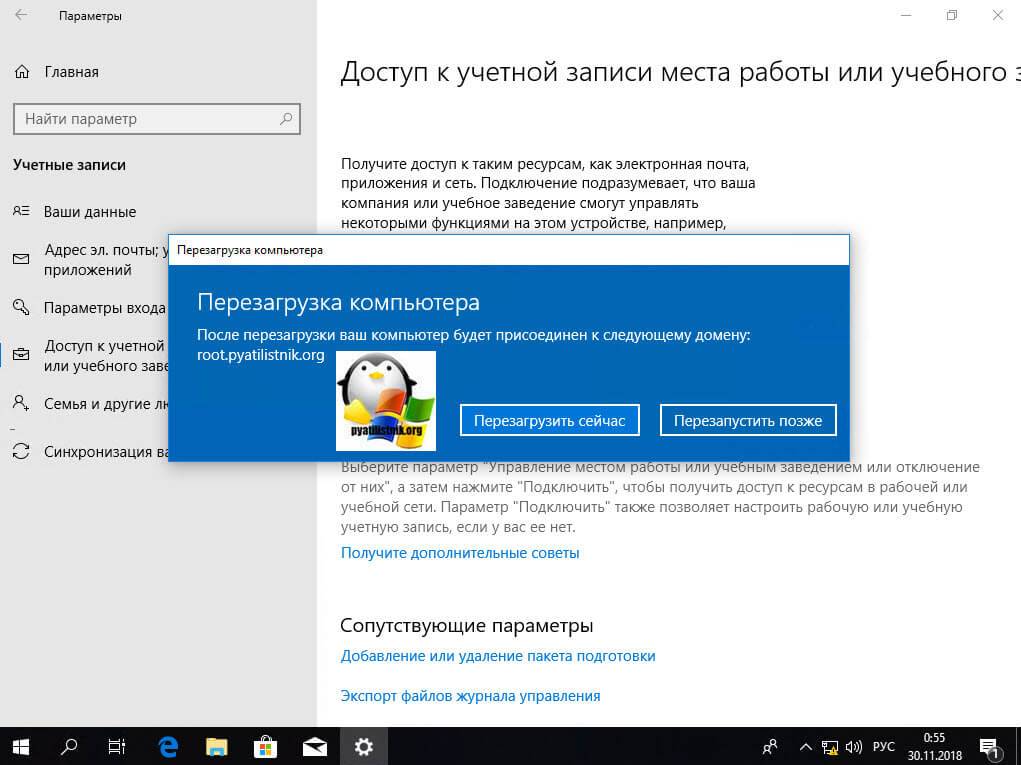

Находите пункт «Доступ к учетной записи места работы иди учебного заведения» и нажимаем кнопку «Подключиться»

Получите доступ к таким ресурсам, как электронная почта, приложения и сеть. Подключение подразумевает, что ваша компания или учебное заведение смогут управлять некоторыми функциями на этом устройстве, например, параметры, которые вы можете изменить. Для получения конкретных сведений об этом обратитесь в свою компанию или учебное заведение.

Про образовательные учреждения можно почитать на MS https://docs.microsoft.com/ru-ru/education/windows/change-to-pro-education

Про присоединение к Azure AD можно почитать вот это https://docs.microsoft.com/ru-ru/previous-versions//mt629472(v=vs.85)

У вас откроется окно «Настройка рабочей или учебной записи». В самом низу нас будет интересовать два пункта:

- Присоединить это устройство к Azure Active Directory

- Присоединить это устройство к локальному домену Active Directory, наш вариант

У вас откроется окно с вводом FQDN имени вашего домена Active Directory.

Далее вас попросят указать учетные данные для присоединения рабочей станции к AD.

Пропускаем шаг с добавлением учетной записи.

Когда все готово, то делаем обязательную перезагрузку, и ваша Windows 10, теперь является членом Active Directory.

После перезагрузки мы видим префикс домена.

Классический метод ввода в домен Windows 10

Модным способом мы с вами загнали десятку в домен, теперь я напомню, а для кого-то покажу, что из себя представляет классический метод.

Откройте окно выполнить и введите команду:

sysdm.cpl

У вас откроется окно «Свойства системы», в него можно так же попасть если щелкнуть по значку «Этот компьютер» и перейти в его свойства, далее выбрать «Изменить параметры»

На вкладке имя компьютера, нажмите кнопку «Изменить». В открывшемся окне «Изменение имени компьютера или домена», поставьте переключатель на поле «Является членом домена» и введите его имя, у меня это root.pyatilistnik.org. Нажмите ок.

Если вашей рабочей станции удалось обратиться с запросом к контроллеру домена, то у вас появится форма авторизации, где для ввода Windows 10 в домен, вам нужно указать логин и пароль учетной записи у которой есть на это права.

Если проблем не возникло, то вы увидите окно «Добро пожаловать в домен root.pyatilistnik.org».

Далее вас уведомят, что необходимо произвести перезагрузку, «Чтобы изменения вступили в силу, нужно перезагрузить компьютер»

На выходе получаем присоединенную рабочую станцию с Windows 10 Pro к Active Directory.

Как подключить Windows 10 к домену с помощью PowerShell

Данный метод ввода в домен Active Directory, будет быстр и полезен, особенно для начинающих системных администраторов. Открываете оболочку PowerShell от имени администратора и пишите вот такую команду:

Add-Computer -DomainName root.pyatilistnik.org (где root.pyatilistnik.org, это имя вашего домена, у вас оно будет свое)

У вас появится окно авторизации, где вы должны указать учетные данные пользователя, у которого есть права на ввод в рабочей станции Windows 10 в домен.

Если учетные данные правильные, то у вас появится уведомление, что изменения вступят в силу после перезагрузки компьютера, это будет означать, что компьютер стал частью домена.

Если открыть оснастку ADUC на контроллере домена, то в контейнере Computers, вы обнаружите вашу рабочую станцию.

Как подключить Windows 10 к домену с помощью djoin

Утилита djoin, данный метод еще называют Offline ввод в домен, о нем подробнее по ссылке слева. Его смысл в том, что у вас есть некий компьютер, который по каким-либо причинам не может обратиться к контроллеру домена, для него готовится специальный BLOB-файл, в котором есть нужная информация для вступления в домен. Выполняется команда djoin с применением BLOB-файла и ваш Offline компьютер, стал частью Active Directory. На этом все с вами был Иван Семин, автор и создатель IT Блога Pyatilistnik.org.

Дек 1, 2018 09:00 Задайте вопрос Быстрый доступ

-

Вопрос

-

Всем добрый день.

Меня бомбит… Вот нарисовали весь этот новый интерфейс панели управления, а где функционал?!

Поставил свежую Windows 10 корпоративная, 10 минут лазил по менюшкам в поисках ввода компуктера в домен не используя старые оснастки панели управления — не нашел!

Это действительно так?

12 апреля 2018 г. 12:59 Ответить | Цитировать

Ответы

-

Добрый день!

Ничего, привыкните.

Классическая панель управления:

Наверняка в интернете есть куча статей как ввести компьютер в домен, но скорее всего вы даже не пытались поискать.

- Помечено в качестве ответа17 апреля 2018 г. 17:15

12 апреля 2018 г. 13:10 Ответить | Цитировать

Добрый день, здесь смотрели:

Start > Settings > System > About

Start > Settings > accounts > access work or school

Ничего похожего на ввод в домен не нашел

По первому пути максимум, что можно сделать — переименовать компуктер или ввести ключ активации, по второму — войти с учетной записью майкрософт

У вас точно Pro версия?

- Помечено в качестве ответа13 апреля 2018 г. 5:51

12 апреля 2018 г. 13:19 Ответить | Цитировать

Все ответы

-

Добрый день!

Ничего, привыкните.

Классическая панель управления:

Наверняка в интернете есть куча статей как ввести компьютер в домен, но скорее всего вы даже не пытались поискать.

- Помечено в качестве ответа17 апреля 2018 г. 17:15

12 апреля 2018 г. 13:10 Ответить | Цитировать

Добрый день, здесь смотрели:

Start > Settings > System > About

Start > Settings > accounts > access work or school

12 апреля 2018 г. 13:11 Ответить | Цитировать

Добрый день!

Ничего, привыкните.

Классическая панель управления:

Наверняка в интернете есть куча статей как ввести компьютер в домен, но скорее всего вы даже не пытались поискать.

Это все понятно, меня интересует именно через новую панель управления.12 апреля 2018 г. 13:13 Ответить | Цитировать

всё гораздо проще:

12 апреля 2018 г. 13:13 Ответить | Цитировать

Добрый день, здесь смотрели:

Start > Settings > System > About

Start > Settings > accounts > access work or school

Ничего похожего на ввод в домен не нашел

По первому пути максимум, что можно сделать — переименовать компуктер или ввести ключ активации, по второму — войти с учетной записью майкрософт

12 апреля 2018 г. 13:14 Ответить | Цитировать

Добрый день, здесь смотрели:

Start > Settings > System > About

Start > Settings > accounts > access work or school

Ничего похожего на ввод в домен не нашел

По первому пути максимум, что можно сделать — переименовать компуктер или ввести ключ активации, по второму — войти с учетной записью майкрософт

У вас точно Pro версия?

- Помечено в качестве ответа13 апреля 2018 г. 5:51

12 апреля 2018 г. 13:19 Ответить | Цитировать

Добрый день, здесь смотрели:

Start > Settings > System > About

Start > Settings > accounts > access work or school

Ничего похожего на ввод в домен не нашел

По первому пути максимум, что можно сделать — переименовать компуктер или ввести ключ активации, по второму — войти с учетной записью майкрософт

У вас точно Pro версия?

Корпоративная.

Вот строчки мог не заметить…. спасибо за наводку!

13 апреля 2018 г. 5:50 Ответить | Цитировать

—>

Область применения

- Windows 10

В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для параметров политики безопасности » Добавить рабочие станции в домен «.

Справочник

Этот параметр политики определяет, какие пользователи могут добавлять устройства в определенный домен. Чтобы она вступила в силу, она должна быть назначена, чтобы она применялась хотя бы к одному контроллеру домена. Пользователь, которому назначено это право пользователя, может добавить в домен до десяти рабочих станций. Добавление учетной записи компьютера в домен позволяет устройству принимать участие в сетях, использующих Active Directory.

Константа: Семачинеаккаунтпривилеже

Возможные значения

- Определенный пользователем список учетных записей

- Не определено

Рекомендации

- Настройте этот параметр таким образом, чтобы только авторизованные пользователи отдела ИТ могли добавлять устройства в домен.

Назначение

Computer Конфигуратионвиндовс Сеттингссекурити Сеттингсусер Rights Ассигнмент

Значения по умолчанию

По умолчанию этот параметр разрешает доступ для пользователей, прошедших проверку подлинности, на контроллерах домена и не определен на отдельных серверах.

В приведенной ниже таблице перечислены фактические и действующие значения политики по умолчанию для самых последних поддерживаемых версий Windows. Значения по умолчанию также указаны на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию отдельного сервера | Не определено |

| Действующие параметры по умолчанию для контроллера домена | Пользователи, прошедшие проверку подлинности |

| Действующие параметры по умолчанию для рядового сервера | Не определено |

| Параметры по умолчанию, действующие на клиентском компьютере | Не определено |

Средства управления политикой

Пользователи также могут присоединиться к домену, если у него есть разрешение на создание объектов компьютера для подразделения (OU) или для контейнера Computers (компьютеры) в каталоге. Пользователи, которым назначено это разрешение, могут добавлять в домен неограниченное количество устройств, независимо от того, имеют ли они право на Добавление рабочих станций в доменные пользователи.

Кроме того, учетные записи компьютеров, созданные с помощью средства » Добавление рабочих станций к домену «, имеют администраторам домена роль владельца учетной записи компьютера. Учетные записи компьютеров, созданные с помощью разрешений на доступ к контейнеру компьютера, используют его создатель в качестве владельца учетной записи компьютера. Если у пользователя есть разрешения на доступ к контейнеру и у него есть право » Добавить рабочую станцию на пользователя домена «, устройство добавляется на основе разрешений контейнера компьютера, а не его прав пользователя.

Перезагрузка устройства не требуется, чтобы этот параметр политики был эффективным.

Любые изменения, внесенные в назначение прав пользователя для учетной записи, вступают в силу при следующем входе в систему владельца учетной записи.

Групповая политика

Параметры применяются в указанном ниже порядке с помощью объекта групповой политики (GPO), который будет перезаписывать параметры на локальном компьютере при следующем обновлении групповой политики:

- Параметры локальной политики

- Параметры политики сайта

- Параметры политики домена

- Параметры политики OU

Если локальная настройка недоступна, это указывает на то, что объект GPO, который в настоящее время управляет этим параметром.

Вопросы безопасности

Эта политика имеет следующие соображения для обеспечения безопасности:

Уязвимость

Права на Добавление рабочих станций в домен отображаются с умеренной уязвимостью. Пользователи с этим правом могут добавить устройство в домен, настроенный таким образом, чтобы нарушались политики безопасности Организации. Например, если ваша организация не должна иметь права администратора на своих устройствах, пользователи могут установить Windows на своем компьютере, а затем добавить компьютеры в домен. Пользователь знает пароль учетной записи локального администратора, может войти в систему с помощью этой учетной записи, а затем добавить учетную запись личного домена в локальную группу администраторов.

Противодействие

Настройте этот параметр таким образом, чтобы только авторизованные пользователи отдела ИТ могли добавлять компьютеры в домен.

Возможное влияние

Для организаций, которые не разрешили пользователям настраивать собственные компьютеры и добавлять их в домен, этот контрмер не будет оказывать влияния. Для тех, у которых есть возможность настроить собственные устройства для некоторых или всех пользователей, этот контрмер заставляет Организацию установить формальный процесс, пересылаемый на передний план. Она не влияет на существующие компьютеры, если они не были удалены, а затем добавлены в домен.

Еще по теме

—>Используемые источники:

- http://pyatilistnik.org/windows-10-join-to-active-directory/

- https://social.technet.microsoft.com/forums/ru-ru/338cbc65-2b83-4d81-b820-fc813d9b3f61/1042107410861076-1074-10761086108410771085-windows-10

- https://docs.microsoft.com/ru-ru/windows/security/threat-protection/security-policy-settings/add-workstations-to-domain

Рассмотрим два простых способа предоставления учетной записи прав локального администратора.

После того, как вы создали учетную запись на сервере Windows Server, часто возникает вопрос, как добавить пользователя в группу локальных администраторов?

В этом статье мы покажем, как добавить пользователя в локальные админы на примере операционной системы Windows Server 2012 R2. Вся информация применима к любым другим поддерживаемым операционным системам Windows. Естественно, для выполнения этих операций учетная запись, выполняющая данные изменения должна обладать административными полномочиями.

- Добавление в группу администраторов при помощи консоли Сomputer Management

- Добавление пользователя в администраторы с помощью команды net user

Содержание:

Добавление в группу администраторов при помощи консоли Сomputer Management

- Нажмите кнопки Win + X, чтобы открыть консоль управления компьютером — «Сomputer Management»

- В списке с левой стороны разверните секцию Computer Management -> System Tools -> Local Users and Groups и выберите пункт Groups.

- Щелкните правой кнопкой мыши по группе Administrators , выберите пункт Add to Group , а затем нажмите кнопку Add.

- В диалоговом окне «Select Users» в поле «Enter the object names to select» введите имя учетной записи пользователя или группы, которую вы хотите добавить в группу Administrators и нажмите OK.

- Если в группу локальных администраторов нужно добавить учетную запись другого компьютера, выберите «Object Types», установите флажок «Computers» и нажмите «ОК». В поле «Enter the object names to select» и укажите имя компьютера.

Добавление пользователя в администраторы с помощью команды net user

Войдите в операционную систему Windows под учетной записью, обладающей правами администратора и запустите командную строку с повышенными привилегиями.

Для того, чтобы вывести список всех локальных учетных записей пользователей в системе введите команду

net user

Как вы видите, в системе имеется 6 учетных записей.

Чтобы добавить учетную запись пользователя root в группу локальных администраторов, выполните следующую команду и нажмите Enter:

net localgroup administrators root /add

В русской версии Windows локальная группа администраторов называется по-другому, поэтому если предыдущая команда вернула ошибку «Указанная локальная группа не существует», воспользуйтесь другой командной:

net localgroup "Администраторы" root /add

Если нужно добавить в администраторы системы учетную запись пользователя домена Active Directory, формат команды будет такой:

net localgroup administrators yourdomainroot /add

Проверить состав группы локальных администраторов можно с помощью команды:

Net localgroup administrators

Как вы видите, учетная запись пользователя root теперь является администратором сервера.

Локальные (или встроенные) группы безопасности создаются при установке операционной системы и служат для назначения пользователям прав доступа к различным ресурсам на отдельно взятом компьютере. Групп довольно много, но на практике используются всего две:

- Пользователи (Users) — могут запускать приложения и работать с ними, но не имеют прав на изменение параметров системы.

- Администраторы (Administrators) — имеют полные и ничем не ограниченные права доступа к компьютеру.

В группу Администраторы входит встроенная учетная запись администратора, учетная запись под которой производилась установка системы и (если компьютер входит в домен) группа Администраторы домена (Domain Admins). Все остальные локальные и доменные пользователи по умолчанию помещаются в группу Пользователи и не имеют административных полномочий на локальном компьютере.

Для того, чтобы добавить доменного пользователя в локальную группу безопасности на одном компьютере, можно особо не мудрить и воспользоваться оснасткой Локальные пользователи и группы (Local users and groups). Однако, если эту процедуру необходимо проделать с большим количеством компьютеров (например, добавить сотрудников техподдержки в группу локальных админов на всех компьютерах сети), то лучше воспользоваться групповыми политиками.

Групповые политики предоставляют два варианта добавления пользователей, и мы рассмотрим их оба. И первый способ, это:

Группы с ограниченным доступом, или Restricted Groups

Несмотря на свое название, эта политика не ограничивает доступ, а позволяет добавить доменных пользователей в локальные группы безопасности. Находится она в узле Конфигурация компьютераПолитикиПараметры безопасности (Computer configurationPoliciesSecurity Settings)

Добавить пользователей в локальные группы довольно просто, достаточно создать синоним локальной группы Администраторы и добавить туда нужную доменную группу (или отдельных пользователей). Тогда члены этой группы станут локальными администраторами и смогут входить на любую рабочую станцию с административными привилегиями.

Однако есть некоторые нюансы, а именно: если сначала добавить в Restricted Groups группу Администраторы, а затем в нее добавить доменную группу (в нашем случае HelpDesk), то локальными администраторами останутся только встроенный Администратор и добавленная нами группа HelpDesk, а все остальные, даже если они были добавлены вручную, будут из этой группы удалены. Более того, добавить обратно этих пользователей можно будет только одним способом — через Restricted Groups, при этом они станут станут локальными админами на всех компьютерах, на которые действует эта политика.

Поэтому, чтобы избежать подобных последствий, сначала добавляем в Restricted Groups доменную группу HelpDesk, а уже ее в группу Администраторы. В этом случае члены группы HelpDesk станут локальными администраторами вместе с уже заведенными пользователями и останется возможность добавлять пользователей в группу локальных администраторов вручную.

Этот способ работает на всех операционных системах, начиная с Windows 2000. Если же у вас в качестве клиентской операционной системы используется Windows 7, то можно воспользоваться вторым способом:

Предпочтения групповой политики или Group Policy Preferences

Системы на базе Windows 7 поддерживают расширения обычных групповых политик, названные Предпочтениями (Preferences). Предпочтения настраиваются только в объектах групповых политик, хранящихся в доменах Active Directory на базе серверов Windows Server 2008 и 2008 R2.

С помощью предпочтений конфигурируется рабочая среда клиентских компьютеров, и хотя действия, выполняемые с помощью предпочтений, можно реализовать посредством стандартных групповых политик, предпочтения использовать намного удобнее и проще.

Для добавления пользователей в локальные группы с помощью предпочтений идем в раздел Конфигурация компьютераНастройкаПараметры панели управления (Computer ConfigurationPreferencesControl Panel Settings) и выбираем пункт Локальные пользователи и группы (Local User and Groups)

Щелкаем правой клавишей мыши на пустом поле, и в контекстном меню выбираем пункт Создать — Локальная группа

Открывается окно свойств локальной группы, в котором мы и будем настраивать членство в группе и другие опции. В качестве действия можно выбрать один из 4 вариантов:

- Обновить (по умолчанию) — выбранные пользователи просто добавляются в локальную группу

- Заменить — выбранные пользователи добавляются в группу, при этом все остальные члены группы удаляются

- Создать — создается новая локальная группа, в которую добавляются выбранные пользователи

- Удалить — удаляются все члены выбранной локальной группы

В поле имя группы выбираем Администраторы (встроенная учетная запись), это выберет группу локальных администраторов, даже если она была переименована. Затем жмем на кнопку Добавить и в качестве членов группы выбираем доменную группу HelpDesk. Теперь осталось нажать ОК, и наша группа техподдержки будет добавлена в группу локальных админов на всех рабочих станциях домена.

А если вы хотите полностью контролировать всех участников локальной группы Администраторы, то можно отметить пункты Удалить всех пользователей-членов этой группы (Delete all member users) и Удалить все группы-члены этой группы (Delete all member groups). Теперь, даже если вручную добавить туда нового пользователя или группу, при следующей перезагрузке список членов группы будет обновлен в соответствии со списком, указанным в групповой политике.

И еще, хотя в локальные группы можно добавлять отдельных доменных пользователей, по возможности старайтесь этого избежать. Даже если добавить необходимо всего одного пользователя, лучше создать для него в домене группу безопасности и работать с ней. Это более грамотный подход с точки зрения безопасности, и кроме того это существенно облегчит процесс добавления пользователей в дальнейшем.

- Информация о материале

- Категория: Система

Для доменного пользователя возможно дать права локального администратора на компьютере. Сделать это не сложно.

Заходим под доменным пользователем на компьютере, где мы будем давать права локального администратора.

Правой клавишей мыши на «Этот компьютер» и в появившемся меню выбираем «Управление»

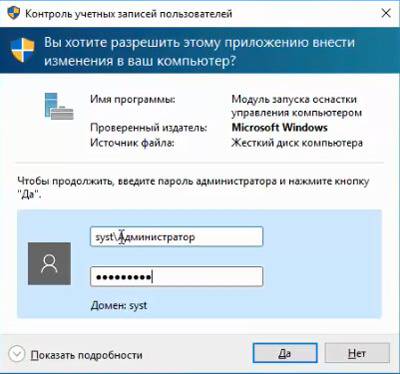

Далее вводим логин и пароль администратора домена

В появившемся окне выбираем «Локальные пользователи», далее «Группы» и в меню справа выбираем «Администраторы».

Далее нажимаем «Добавить» и добавляем доменного пользователя.

Нажимаем «ОК» и перезагружаем компьютер для применения изменений. Таким образом мы добавляем доменного пользователя в локальные администраторы компьютера. Теперь он может делать на компьютере такие же действия, как и локальный администратор.

Что и как делать можно также посмотреть здесь:

Также читайте:

- Установка Windows server 2012

- Windows server 2012 — установка роли Active Directory

- Архивирование и восстановление GPO Windows Server 2012

- Создание пользователя в домене Windows Server 2012

- WSUS — удаление ненужных обновлений

- Создание архива сервера Windows 2012

- Создание и подключение общего сетевого ресурса в домене Windows Server 2012

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

©

2015 — 2023

Все права защищены. Копирование материала без ссылки на сайт запрещено.