Файловая система NTFS используется в Windows с незапамятных времен. Если быть точнее, то первая версия NTFS появилась еще в Windows NT 3.1, в далеком 1993 году. Но не смотря на свой солидный возраст, NTFS до сих пор является основной файловой системой в Windows и замены ей пока не предвидится. NTFS поддерживает множество полезных функций, одной из которых является система разграничения доступа к данным с использованием списков контроля доступа (access control list, ACL). О том, как грамотно настраивать разрешения на файлы и папки в файловой системе NTFS и пойдет сегодня речь.

Для начала немного теории.

Информация обо всех объектах файловой системы NTFS, расположенных на томе, хранится в главной таблице файлов (Master File Table, MFT). Каждому файлу или папке соответствует запись в MFT, в которой содержится специальный дескриптор безопасности (Secirity Descriptor). Дескриптор безопасности включает в себя два списка ACL:

• System Access Control List (SACL) — системный список контроля доступа. Используется в основном для аудита доступа к объектам файловой системы;

• Discretionary Access Control List (DACL) — дискретный (избирательный) список контроля доступа. Именно этот список формирует разрешения файловой системы, с помощью которых происходит управление доступом к объекту. В дальнейшем говоря ACL мы будем иметь в виду именно DACL.

Каждый список ACL содержит в себе набор записей контроля доступа (Access Control Entry, ACE). Каждая запись включает в себя следующие поля:

• Идентификатор безопасности (SID) пользователя или группы, к которым применяется данная запись;

• Маска доступа, определяющая набор разрешений на данный объект;

• Набор флагов, определяющих, могут ли дочерние объекты наследовать данную ACE;

• Тип ACE (разрешение, запрет или аудит).

Примечание. Если в дескрипторе безопасности отсутствует ACL, то объект считается незащищенным и получить к нему доступ могут все желающие. Если же ACL есть, но в нем отсутствуют ACE, то доступ к объекту закрыт для всех.

И коротко о том, как происходит доступ к объекту, защищенному ACL. При входе пользователя в систему подсистема безопасности собирает данные о его учетной записи и формирует маркер доступа (access token). Маркер содержит идентификатор (SID) пользователя и идентификаторы всех групп (как локальных, так и доменных), в которые пользователь входит. И когда пользователь запрашивает доступ к объекту, информация из маркера доступа сравнивается с ACL объекта и на основании полученной информации пользователь получает (или не получает) требуемый доступ.

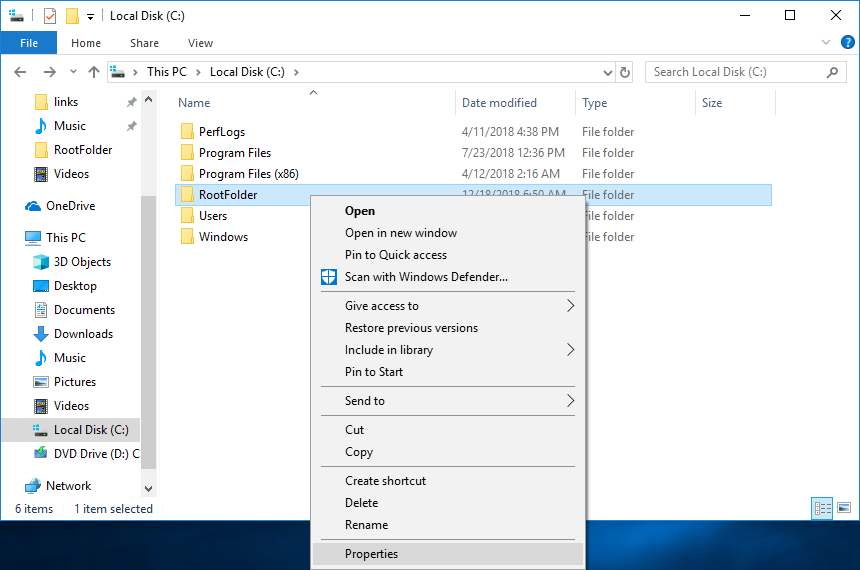

Закончим с теорией и перейдем к практике. Для издевательств создадим в корне диска C папку RootFolder.

Базовые разрешения

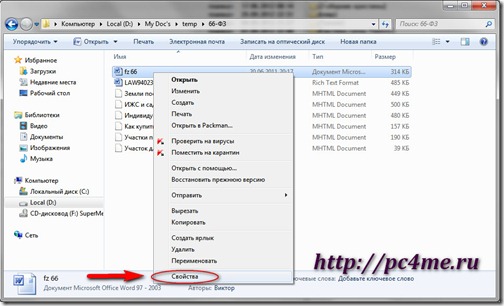

Для управления разрешениями мы будем использовать встроенные средства проводника. Для того, чтобы добраться до ACL, в проводнике выбираем папку, кликаем на ней правой клавишей мыши и в открывшемся контекстном меню выбираем пункт Properties (Свойства).

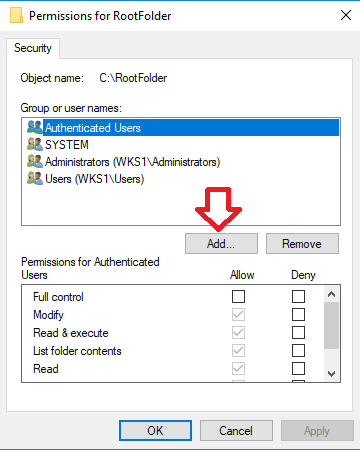

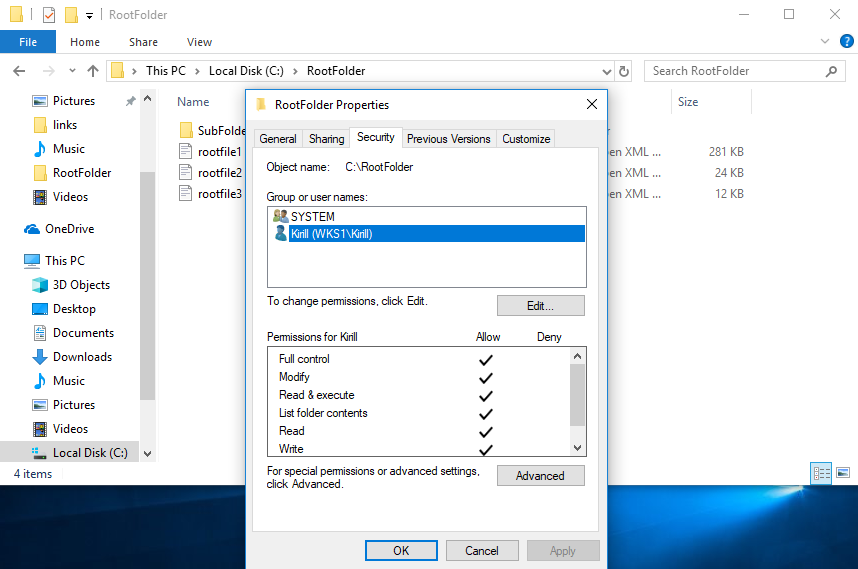

Затем переходим на вкладку Security (Безопасность), на которой отображаются текущие разрешения. Вот это собственно и есть ACL папки (в слегка сокращенном виде) — сверху пользователи и группы, снизу их разрешения. Обратите внимание, что вместо SID-а в таблице отображаются имена. Это сделано исключительно для удобства пользователей, ведь сама система при определении доступа оперирует идентификаторами. Поэтому, к примеру, невозможно восстановить доступ к файлам удаленного пользователя, создав нового пользователя с таким же именем, ведь новый пользователь получит новый SID и будет для операционной системы абсолютно другим пользователем.

Для перехода к редактированию разрешений надо нажать кнопку «Edit».

В качестве примера я выдам права на папку пользователю Kirill (т.е. себе). Первое, что нам надо сделать — это добавить нового пользователя в список доступа. Для этого жмем кнопку «Add»

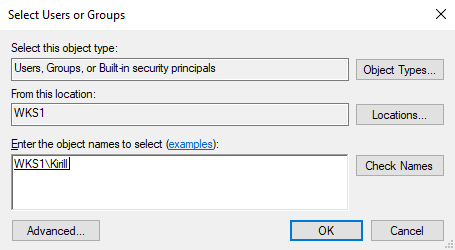

выбираем нужного пользователя и жмем ОК.

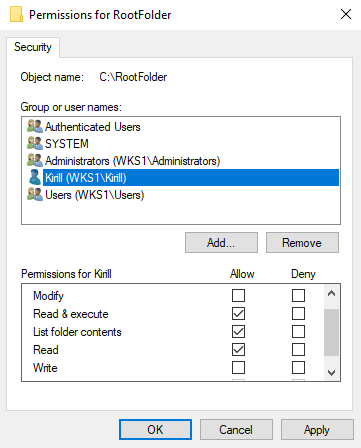

Пользователь добавлен и теперь надо выдать ему необходимые разрешения. Но перед этим давайте рассмотрим поподробнее основные (базовые) разрешения файловой системы:

• List Folder Contents (Просмотр содержимого директории) — позволяет зайти в папку и просмотреть ее содержимое;

• Read (Чтение) — дает право на открытие файлапапки на чтение, без возможности изменения;

• Read & execute (Чтение и выполнение) — позволяет открывать файлы на чтение, а также запускать исполняемые файлы;

• Write (Запись) — разрешает создавать файлыпапки и редактировать файлы, без возможности удаления;

• Modify (Изменение) — включает в себя все вышеперечисленные разрешения. Имея разрешение Modify можно создавать, редактировать и удалять любые объекты файловой системы;

• Full Control (Полный доступ) — включает в себя разрешение Modify, кроме того позволяет изменять текущие разрешения объекта.

При добавлении пользователя в список доступа ему автоматически выдаются права на чтение и запуск.

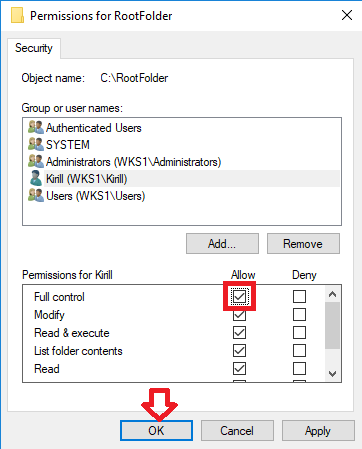

Я воспользуюсь служебным положением 🙂 и выдам себе полный доступ на папку. Для этого надо отметить соответствующий чекбокс и нажать OK.

Дополнительные разрешения

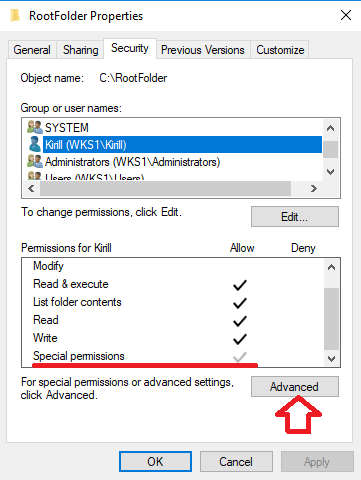

Базовые разрешения файловой системы не дают достаточной гибкости при управлении доступом, поэтому для более тонкой настройки используются дополнительные (расширенные) разрешения. Кстати, определить их наличие можно по наличию галки в строке Special Permissions (Специальные разрешения).

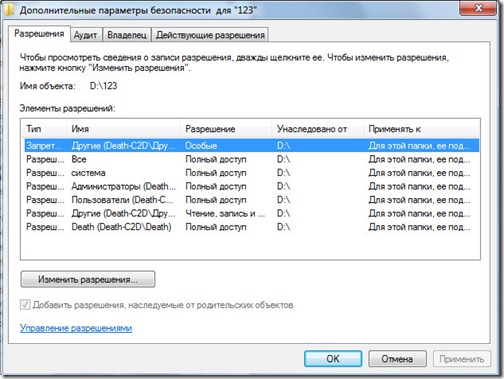

Для редактирования расширенных разрешений надо нажать кнопку «Advanced», после чего мы попадем в окно Advanced Security Settings (Дополнительные параметры безопасности).

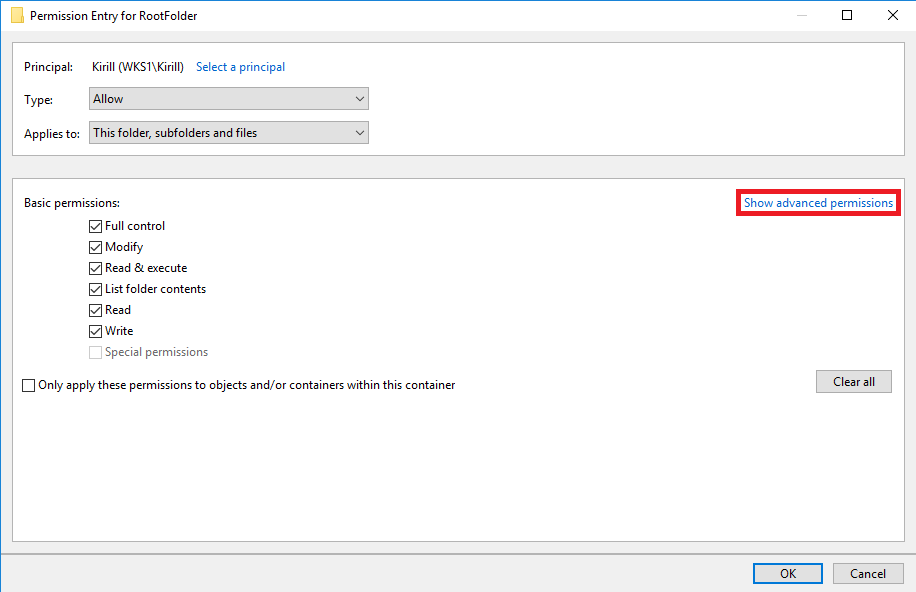

Здесь выбираем пользователя и жмем кнопку «Edit».

В открывшемся окне мы увидим все те же базовые разрешения, а для перехода к расширенным надо перейти по ссылке Show advanced permissions (Отображение дополнительных разрешений).

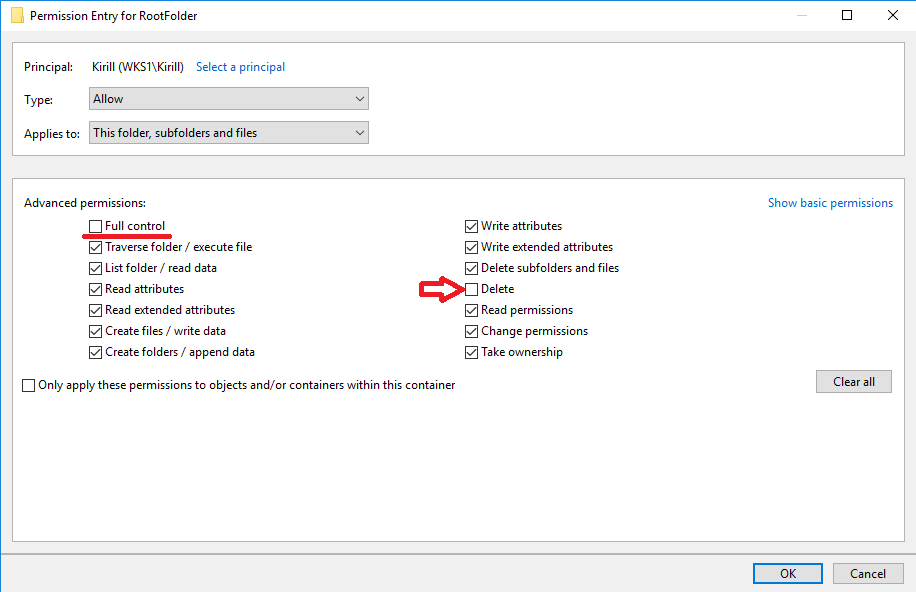

Как видите, здесь разрешений гораздо больше, и настраиваются они детальнее. Вот полный список расширенных разрешений файловой системы:

• Traverse folder / execute file (Траверс папок / Выполнение файлов) — траверс в переводе означает проход, соответственно данное разрешение позволяет пройти внутрь папки и запустить в ней исполняемый файл. При этом зайти внутрь папки и просмотреть ее содержимое нельзя, а файлы внутри доступны только по прямой ссылке. Таким образом можно выдать права на конкретные файлы внутри, при этом не давая никаких прав на саму папку. Обратите внимание, что данное разрешение не устанавливает автоматически разрешения на выполнение для всех файлов в папке;

• List folder /read data (Содержимое папки / чтение данных) — право просматривать содержимое папки, без возможности изменения. Открывать или запускать файлы внутри папки тоже нельзя;

• Read attributes (Чтение атрибутов) — дает право просматривать основные атрибуты файлов (Read-only, System, Hidden и т.п.);

• Read extended attributes (Чтение расширенных атрибутов) — дает право просматривать дополнительные (расширенные) атрибуты файлов. Про расширенные атрибуты известно не очень много. Изначально они были добавлены в Windows NT для совместимости с OS/2 и на данный момент практически не используются. Тем не менее их поддержка присутствует в Windows до сих пор. Для работы с расширенными атрибутами в Windows готовых инструментов нет, но есть сторонняя утилита ea.exe, позволяющая добавлять, удалять и просматривать эти самые атрибуты;

• Create files / write data (Создание файлов / запись данных) — это разрешение дает пользователю право создавать файлы в папке, не имея прав доступа к самой папке. Т.е. можно копировать в папку файлы и создавать новые, но нельзя просматривать содержимое папки и открыватьизменять уже имеющиеся файлы. После добавления пользователь уже не сможет изменить файл, даже будучи его владельцем;

• Create folders / append data (Создание папок / добавление данных) — пользователь может создавать новые подпапки в текущей папке, а также добавлять данные в конец файла, при этом не изменяя уже имеющееся содержимое;

• Write attributes (Запись атрибутов) — дает право изменять практически все стандартные атрибуты файлов и папок, кроме атрибутов сжатия и шифрования. Дело в том, что для функций сжатия и шифрования требуется намного большие полномочия в системе, чем предоставляет данное разрешение. Если точнее, то для включения сжатия или шифрования необходимы права локального администратора;

• Write extended attributes (Запись расширенных атрибутов) — позволяет производить запись расширенных атрибутов файловой системы. Как я говорил выше, атрибуты эти почти не используются, однако есть исключения. В расширенные атрибуты файла можно записывать произвольные данные, чем пользуются некоторые вредоносные программы;

• Delete subfolders and files (Удаление подпапок и файлов) — позволяет удалять папки и файлы внутри родительской папки, при этом саму родительскую папку удалить нельзя;

• Delete (Удаление) — тут все просто, имея данное разрешение можно удалять все что душа пожелает. Но для удаления объекта кроме Delete необходимо иметь разрешение List folder /read data, иначе удалить ничего не получится;

• Read permissions (Чтение разрешений) — позволяет просматривать текущие разрешения файлапапки. Не позволяет открывать на чтение сам файл;

• Change permissions (Изменение разрешений) — дает пользователю право изменять текущие разрешения. Формально это разрешение не дает никаких прав на сам объект, однако по сути предоставляет к нему неограниченный доступ;

• Take ownership (Смена владельца) — данное разрешение позволяет сменить владельца файла или папки. О том, кто такой владелец, речь пойдет чуть позже.

Для примера отберем у пользователя только права на удаление, но оставим все остальные. Обратите внимание, что все разрешения зависят друг от друга и при добавленииснятии одной галки могут добавлятьсясниматься другие. Так при снятии разрешения Delete снимается Full Control.

Отзыв разрешений

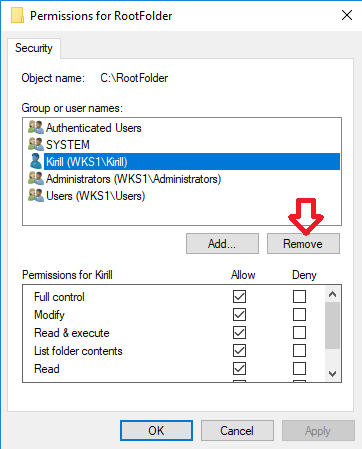

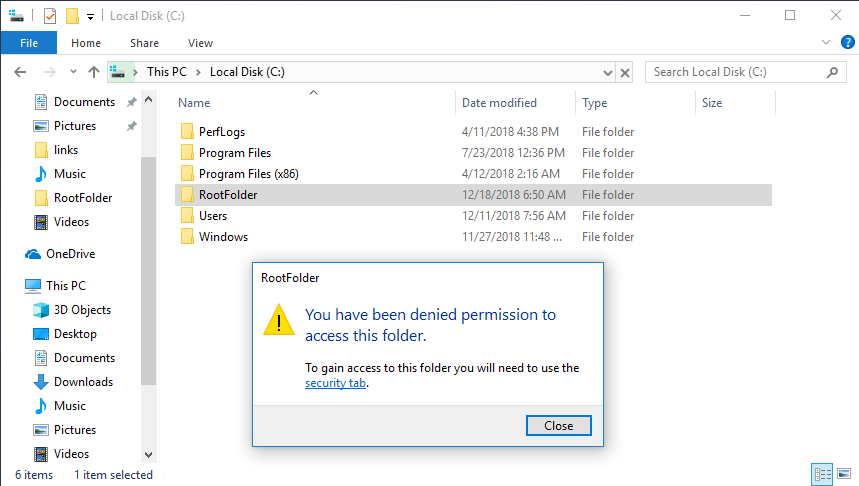

Как выдавать разрешения мы выяснили, теперь о том, как их отбирать. Тут все просто, достаточно удалить пользователя или группу из списка и доступ автоматически пропадает. В качестве примера отберем доступ к папке у пользователя Kirill. Для этого откроем базовые разрешения, выберем нужного пользователя и нажмем кнопку «Remove».

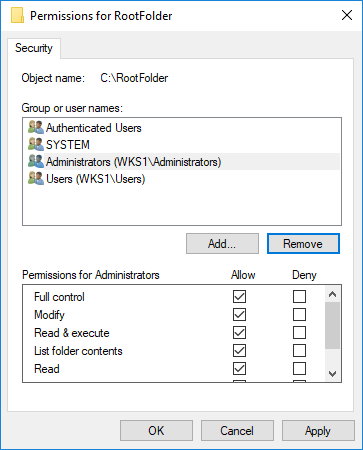

Проверим, что пользователь удалился из списка

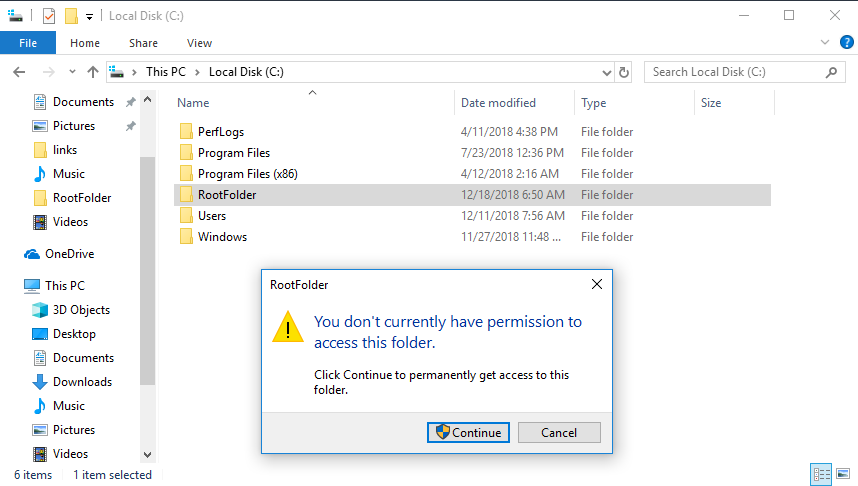

и попробуем зайти в папку. Поскольку у пользователя больше нет никаких разрешений, то получаем отказ в доступе.

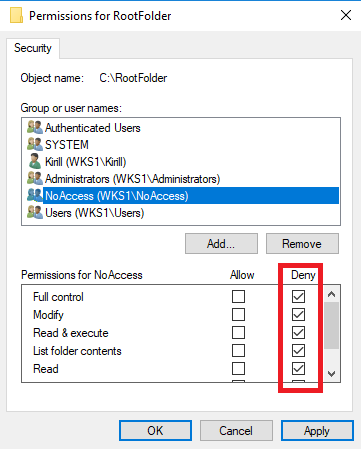

Явный запрет

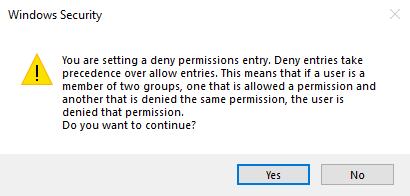

Как вы наверняка знаете, в файловой системе кроме разрешающих правил (Allow) есть еще и запрещающие (Deny). Однако явные запреты используются достаточно редко, поскольку для управления доступом вполне хватает обычных разрешений. Более того, запреты не рекомендуется использовать без крайней необходимости.

Дело в том, что запрещающие правила всегда имеют приоритет над разрешающими, поэтому при их использовании возможно возникновение конфликтов доступа. Например, если пользователь входит в две группы, у одной из которых есть разрешение на доступ к папке, а у второй явный запрет, то сработает запрет и пользователю будет отказано в доступе.

Однако бывают ситуации, в которых применение запретов может быть оправдано. К примеру, одному пользователю необходимо запретить доступ к папке. При этом он входит в группу, имеющую разрешения на доступ. Отобрать доступ у всей группы нельзя, поскольку в нее входят другие пользователи, которым доступ положен. Убрать пользователя из группы тоже нельзя, поскольку кроме доступа к папке она обеспечивает и другие разрешения, которые должны остаться. В такой ситуации единственным выходом остается только явный запрет на доступ для данного пользователя.

Запрещающие правила настраиваются аналогично разрешающим — заходим в настройки безопасности, выбираем пользователягруппу и проставляем нужные галки. Для примера запретим полный доступ к папке для пользвателя NoAccess.

Кстати, при использовании запретов система обязательно выдаст предупреждение и даже приведет пример.

В результате при наличии явного запрета пользователь получит такой же отказ в доступе, как и при отсутствии разрешений. Разве что сообщение немного отличается.

Как видите, в использовании запретов нет ничего страшного, хотя, на мой взгляд, это является показателем некоторой некомпетентности. Ведь при грамотно организованной структуре прав доступа в них не должно быть необходимости.

Наследование

Наследование (Inheritance) — это один из наиболее важных моментов, о которых нужно знать при работе с файловой системой. Суть наследования заключается в том, что каждый объект файловой системы (файл или папка) при создании автоматически наследует разрешения от ближайшего родительского объекта.

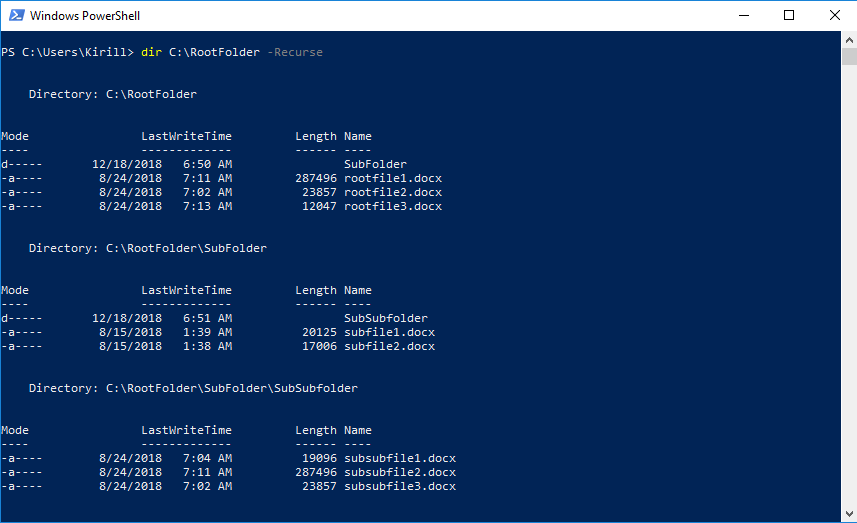

Давайте проверим на практике, как работает правило наследования. Для лучшей наглядности я создал структуру папок, состоящую из нескольких уровней. На верхнем уровне находится корневая папка RootFolder, в ней расположена подпапка SubFolder, в которую вложена подпапка SubSubFolder.

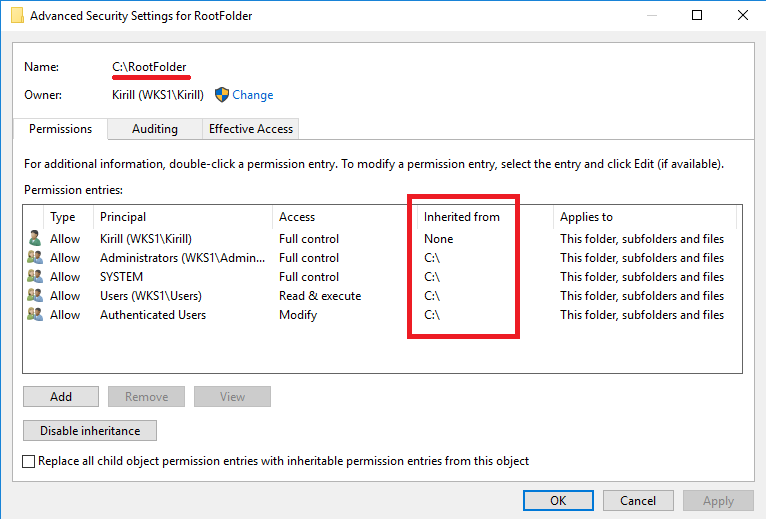

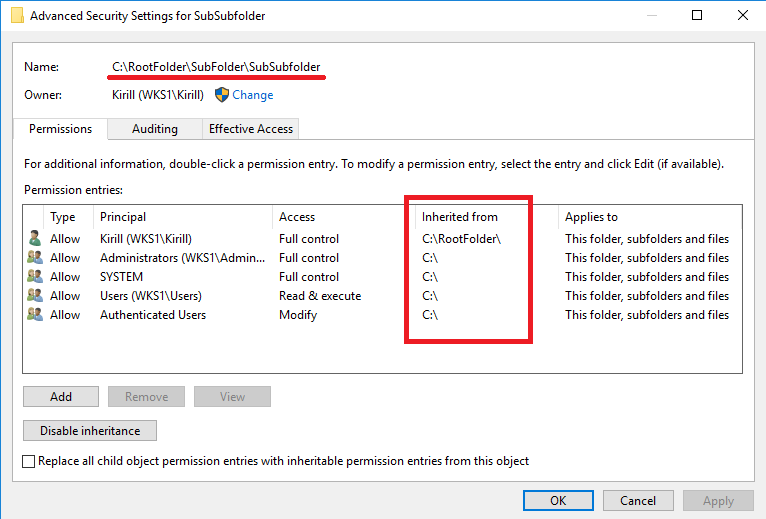

Для начала проверим разрешения корневой папки. Для этого перейдем к расширенным свойствам безопасности и посмотрим на текущие разрешения. В таблице разрешений присутствует столбец Inherited from (Унаследовано от), из которого можно узнать, какие разрешения являются унаследованным и от кого они унаследованы. Как видите, большинство разрешений папка унаследовала от диска C, на котором она расположена. Единственное не унаследованное разрешение — это разрешение для пользователя Kirill, которое было добавлено вручную.

Теперь копнем поглубже и перейдем к свойствам папки SubSubFolder. Здесь уже все разрешения являются унаследованными, но от разных объектов. Разрешения пользователя Kirill получены от корневой папки RootFolder, остальные наследуются от диска C. Из этого можно сделать вывод, что наследование является сквозным и работает независимо от уровня вложенности объекта. Корневая папка наследует разрешения от диска, дочерняя папка наследует разрешения от родительской, файлы наследуют разрешения от папки, в которой находятся.

Это свойство наследования очень удобно использовать для назначения прав на большие файловые ресурсы. Достаточно определить права на корневую папку и они автоматически распространятся на все нижестоящие папки и файлы.

Разрешения, наследуемые от вышестоящих объектов, называются неявными (implicit), а разрешения, которые устанавливаются вручную — явными (explicit). Явные разрешения всегда имеют приоритет над унаследованными, из чего вытекают следующие правила:

• Запрет имеет более высокий приоритет над разрешением;

• Явное разрешение имеет более высокий приоритет, чем неявное.

И если расположить приоритеты разрешений в порядке убывания, то получится такая картина:

1. Явный запрет

2. Явное разрешение;

3. Неявный запрет;

4. Неявное разрешение.

Т.е. если у пользователя одновременно имеется и разрешающее, и запрещающее правило, то подействует запрет. Но если запрет унаследован, а разрешение назначено вручную, то тут уже победит разрешающее правило. Проверим 🙂

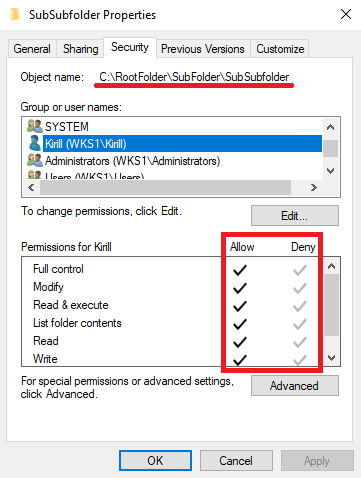

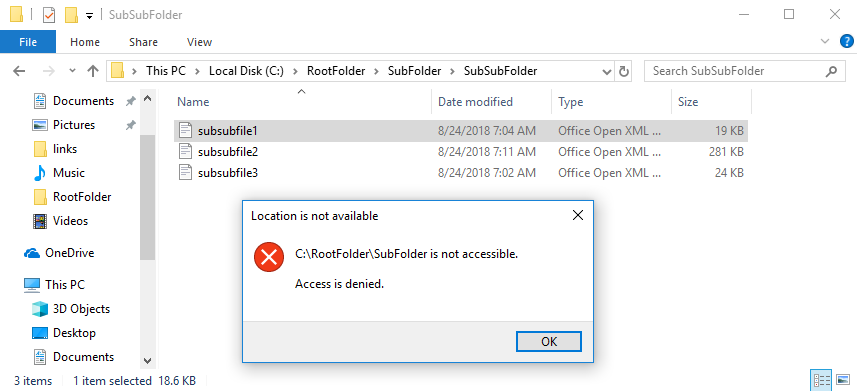

Для примера запретим пользователю Kirill доступ к корневой папке RootFolder, но выдадим ему доступ к дочерней папке SubSubFolder. Получается, что у пользователя на папку SubSubFolder имеется унаследованный запрет и явно выданное разрешение.

В результате пользователь может зайти в саму папку SubSubFolder, т.е. явное разрешение победило. А вот при попытке подняться выше будет получена ошибка, сработает унаследованный запрет.

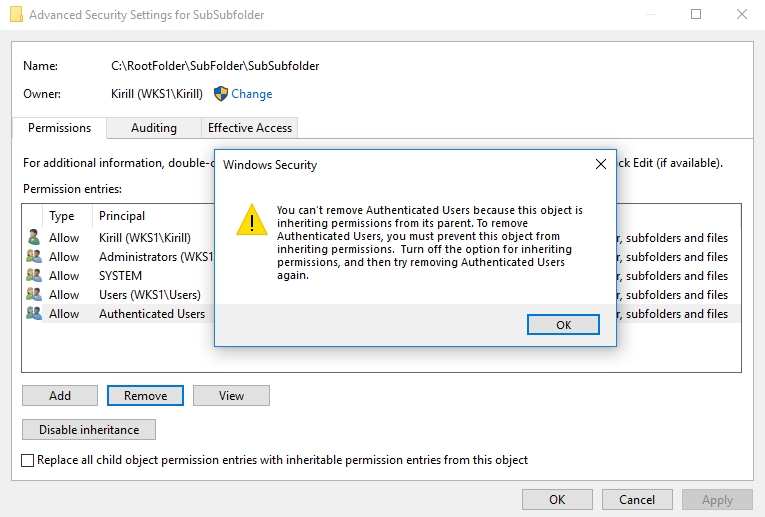

Кроме плюсов наследование имеет и свои минусы. Так изменить или удалить унаследованные разрешения невозможно, при попытке вы получите ошибку. Поэтому для их изменения сначала необходимо отключить наследование.

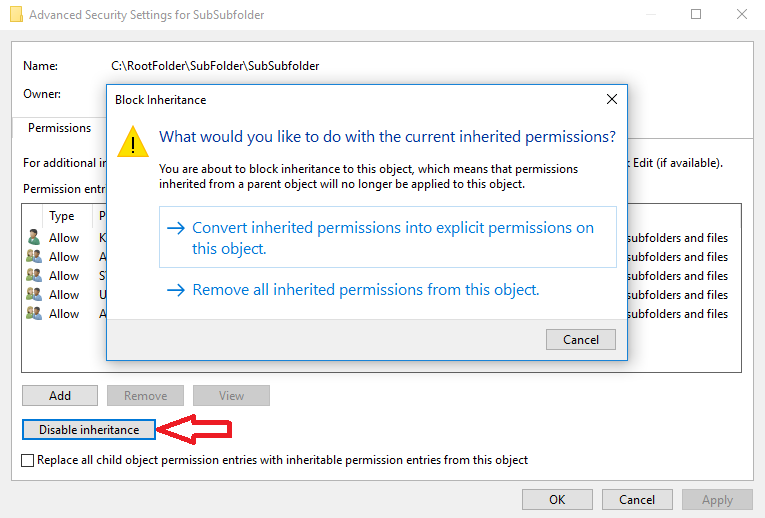

Для этого надо в расширенных настройках безопасности выбранного объекта нажать кнопку Disable inheritance (Отключить наследование) и выбрать один из двух вариантов:

• Convert inherited permissions into explicit permissions on this object (Преобразовать унаследованные от родительского объекта разрешения и добавить их в качестве явных разрешений для этого объекта);

• Remove all inherited permissions from this object (Удалить все унаследованные разрешения с этого объекта).

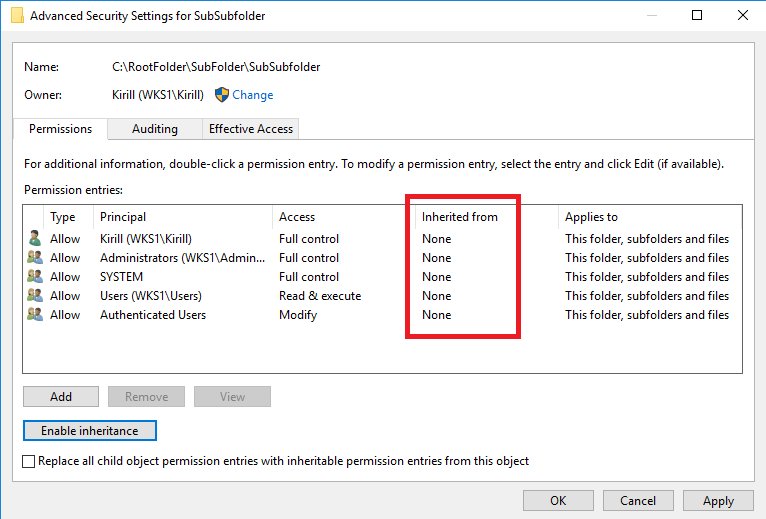

В первом варианте унаследованные разрешения остаются на месте, но становятся явными и их можно изменять и удалять.

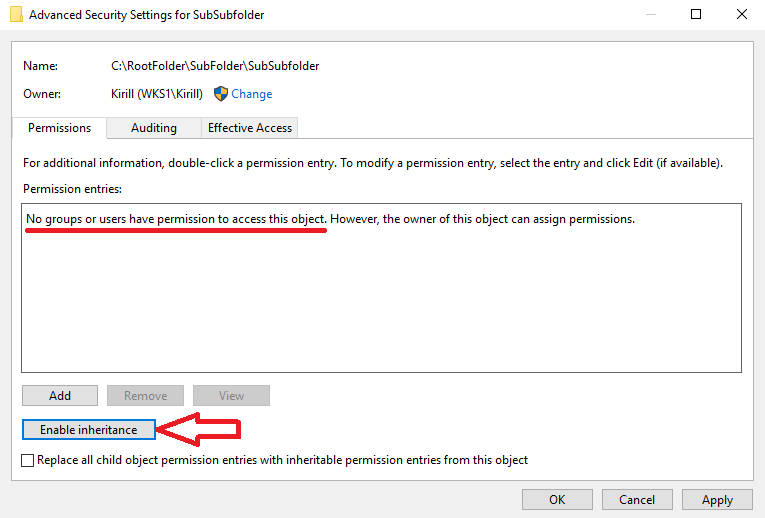

Во втором — все унаследованные разрешения просто удаляются, остаются только явные (если они есть). Если же у объекта не было явных разрешений, то он станет бесхозным и ни у кого не будет к нему доступа. Впрочем, при необходимости наследование легко включить обратно, надо всего лишь нажать на кнопку Enable inheritance (Включить наследование).

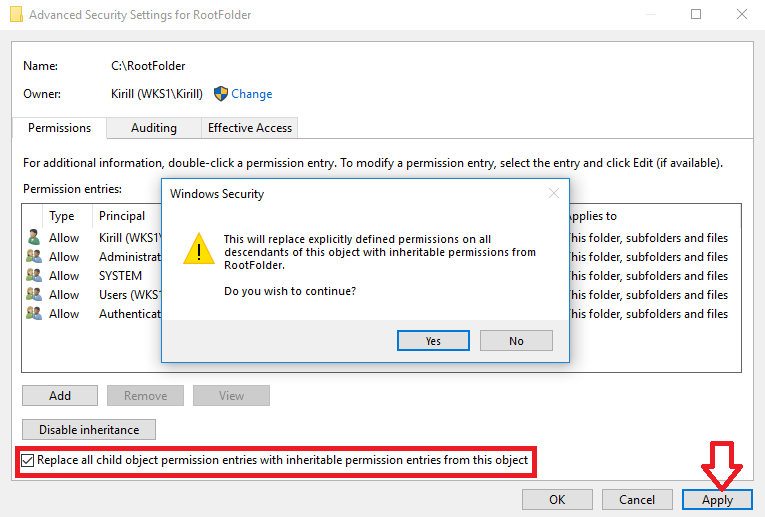

Отключение наследования позволяет более детально настраивать разрешения для дочерних объектов. Однако может быть и обратная ситуация, когда на всех дочерних объектах надо убрать созданные вручную разрешения и заменить их на разрешения, наследуемые от родительского объекта. Сделать это просто, достаточно лишь отметить чекбокс Replace all child object permission entries with inheritable permission enntries from this object (Заменить все дочерние разрешения объекта на разрешения, наследуемые от этого объекта) и нажать «Apply».

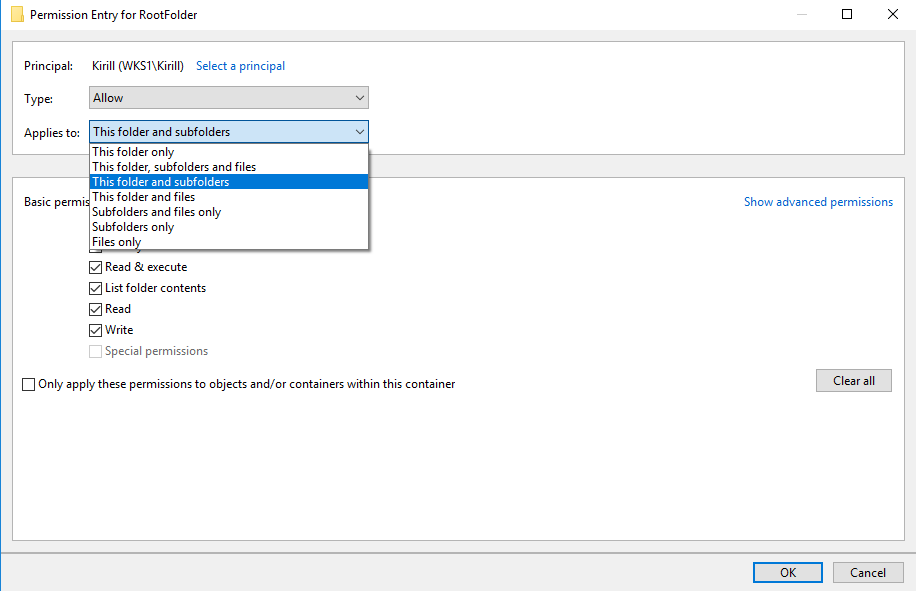

При включенном наследовании область действия унаследованных разрешений можно ограничивать, тем самым добиваясь большей гибкости при настройке разрешений. Для настройки надо перейти к разрешениям конкретного пользователягруппы и указать, на какие именно дочерние объекты должны распространяться данные разрешения:

• This folder only — разрешения распространяются только на родительскую папку, не включая ее содержимое. Т.е. к файлам и папкам, находящиеся внутри данной папки, доступа нет. Не смотря на кажущуюся бесполезность данная настройка довольно часто используется. К примеру, для корневой папки мы выдаем разрешение для всех на просмотр содержимого, но ограничиваем глубину просмотра, а уже внутри папки настраиваем права так, как нам нужно. Соответственно пользователь может зайти в папку, осмотреться и выбрать нужный ему объект. Такой подход очень удобно использовать вместе с технологией Access Based Enumeration;

• This folder, subfolders and files — разрешения распространяются на папку включая все находящиеся в ней папки и файлы. Это выбор по умолчанию;

• This folder and subfolders — разрешения распространяются на родительскую папку и подпапки, не включая файлы. Т.е. к файлам, находящимся внутри данной папки и ее подпапок, доступа нет;

• This folder and files — здесь разрешения распространяются на саму папку и находящиеся в ее корне файлы. Если в родительской папке есть дочерние папки, то к ним и их содержимому доступа нет;

• Subfolders and files only — разрешения распространяются на все файлы и папки, находящиеся внутри родительской папки, но не дают доступ к самой папке;

• Subfolders only — разрешения распространяются только на подпапки, находящиеся в данной папке. На родительскую папку, а также на файлы, находящиеся внутри родительской папки и дочерних папок разрешений нет;

• Files only — разрешения распространяются на все файлы, находящиеся внутри родительской папки и дочерних папок. На родительскую папку и подпапки разрешений нет.

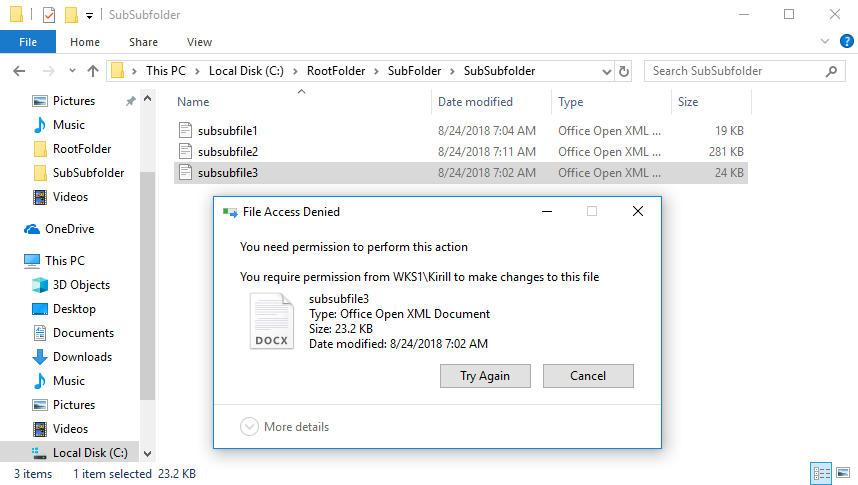

Данные ограничения в сочетании с расширенными разрешениями позволяют очень гибко настраивать права доступа к файлам. Для примера выдадим пользователю полный доступ к корневой папке, но установим ограничение This folder and subfolders, которое дает доступ ко всем дочерним папкам. И действительно, мы можем зайти в папку, пройти вглубь в подпапку Subsubfolder и даже посмотреть ее содержимое, а вот произвести какие либо действия с файлами у нас не получится.

Кроме определения области действия есть еще один способ ограничить наследование. Для этого надо отметить чекбокс Only apply these permissions to object and/or containers within this container (Применить данные разрешения для объектов внутри этого контейнера). Действие этого чекбокса ограничивает наследование только дочерними объектами и только данного объекта, т.е. при включении этой опции вне зависимости от выбранной области действия разрешения будут распространяться только на находящиеся в корне родительской папки файлы и папки.

Владелец

Вот мы и добрались до понятия владелец (Owner). Изначально владельцем объекта является пользователь, этот объект создавший. Что более важно, владелец имеет полный, никем и ничем не ограниченный доступ к объекту, и лишить его этого доступа достаточно сложно. Даже если владельца вообще нет в списке доступа и он не имеет никаких прав на объект, все равно он может легко это исправить и получить полный доступ.

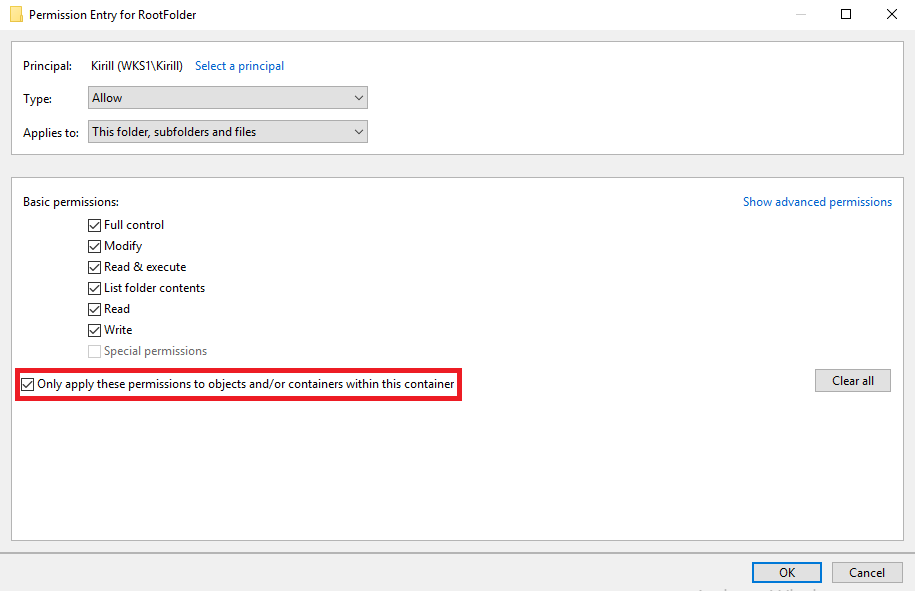

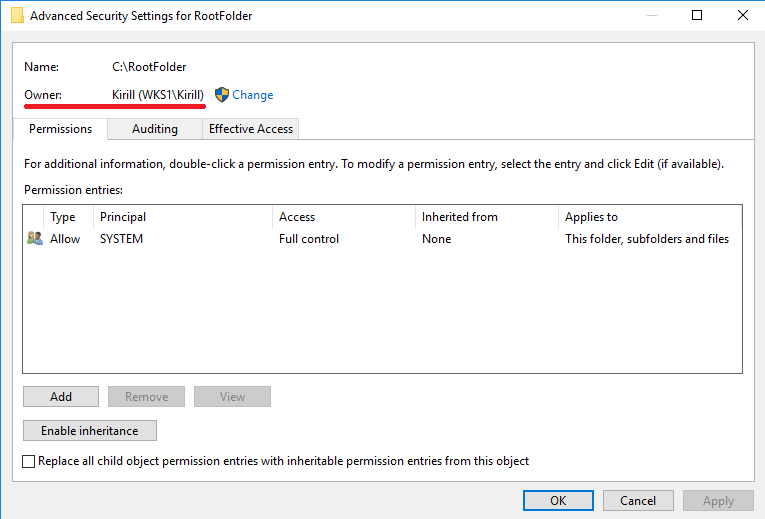

Для примера удалим из списка доступа папки RootFolder всех ″живых″ пользователей и группы, оставим доступ только системе. Как видите, пользователь Kirill не имеет абсолютно никаких разрешений на папку, но при этом является ее владельцем.

Теперь зайдем в систему под этим пользователем, откроем проводник и попробуем зайти в папку. Доступа к папке конечно же нет, о чем сказано в предупреждении, но при этом предлагается продолжить открытие папки.

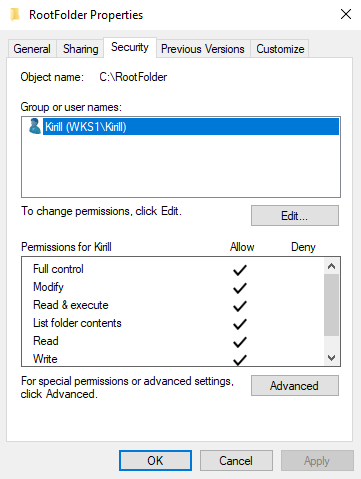

Соглашаемся на предложение, жмем кнопку «Continue» и спокойно открываем папку. А если теперь проверить разрешения, то мы увидим, что пользователь Kirill появился в списке и у него полный доступ. Дело в том, что если пользователь является владельцем папки, то при попытке доступа разрешения добавляются автоматически.

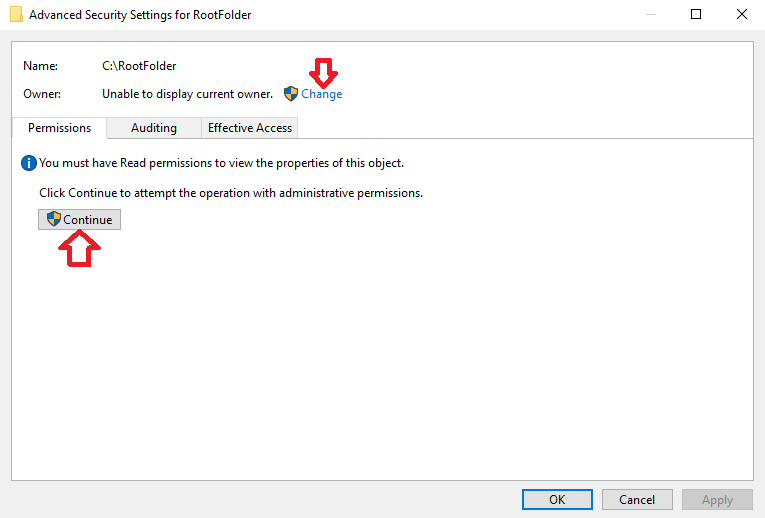

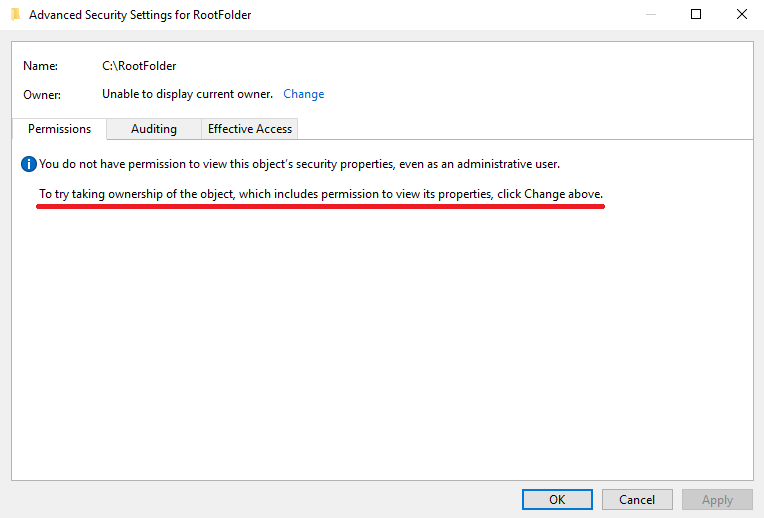

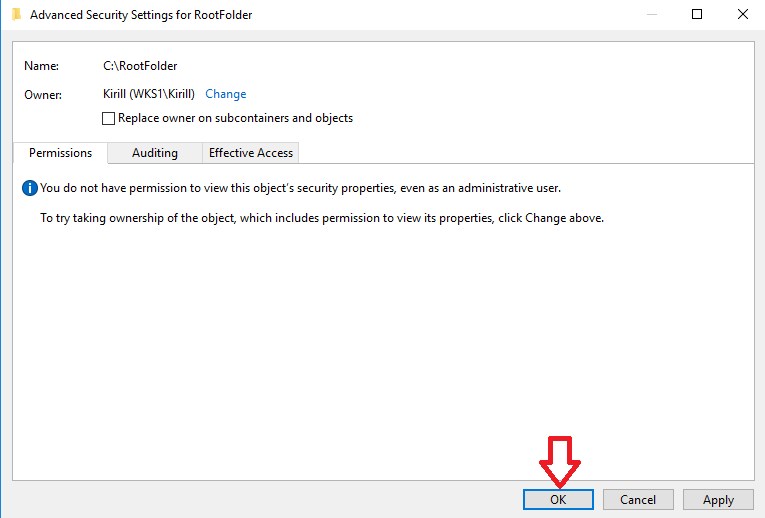

То, что владелец всегда может получить доступ к объекту, это понятно. А кто может стать владельцем? По умолчанию право сменить владельца (Take ownership) имеют члены группы локальных администраторов. Для примера отберем права владельца на папку RootFolder у пользователя Kirill. Затем заходим в расширенные свойства безопасности папки и видим, что пользователь неизвестен. Но Kirill входит в группу администраторов на компьютере и значит может вернуть себе владение папкой. Для получения прав владельца сразу жмем на кнопку «Change» или сначала на кнопку «Continue».

При нажатии на «Continue» окно откроется с правами администратора, а также вы получите небольшую подсказку, но затем все равно придется жать на кнопку «Change»

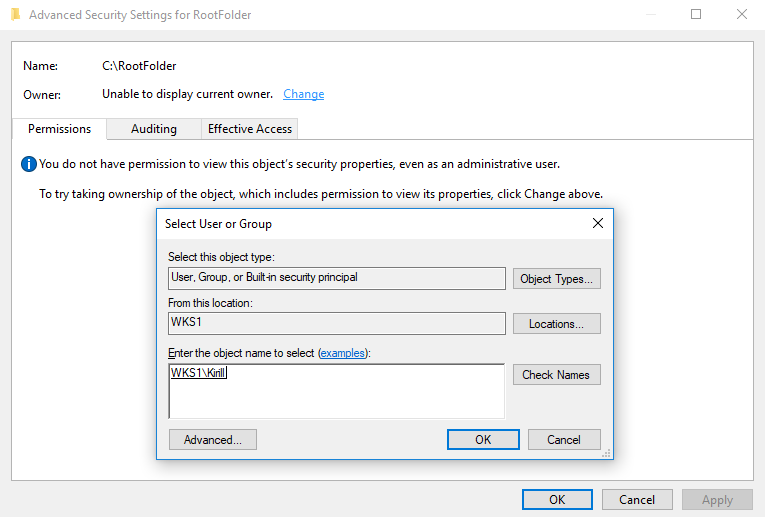

Дальше все просто, выбираем нужного пользователя (или группу), подтверждаем свой выбор

жмем OK

и становимся владельцем. Ну а став владельцем, мы сразу увидим текущие разрешения объекта и сможем их изменять.

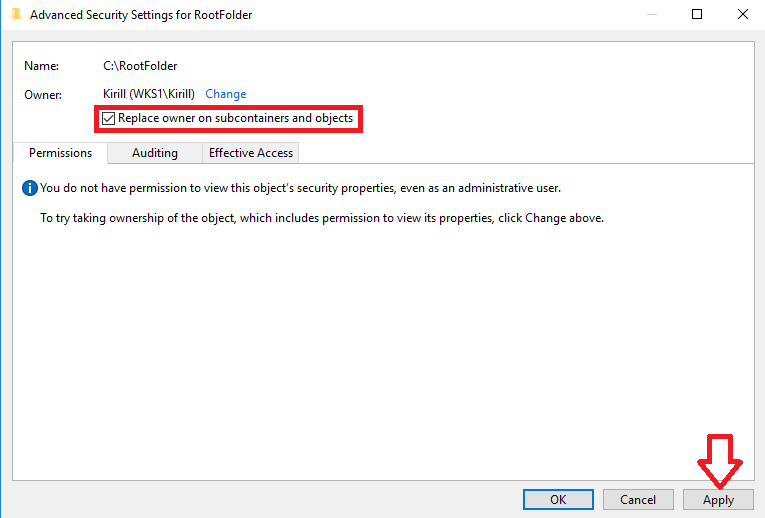

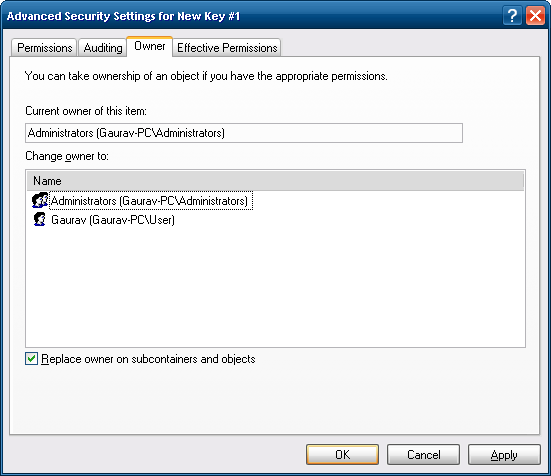

Смена владельца корневой папки не означает автоматическую смену владельца у дочерних файловпапок. Для смены владельца всех объектов внутри надо отметить чекбокс Replace owner on subcontainers and objects (Сменить владельца у подконтейнеров и объектов) и нажать «Apply».

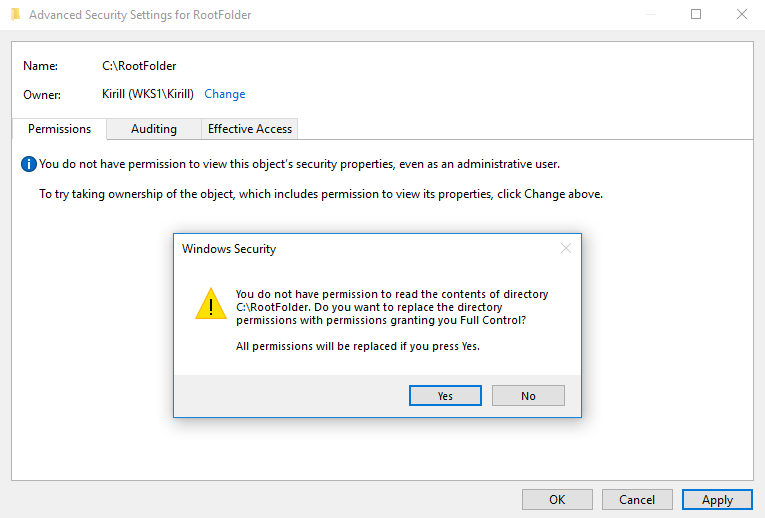

Что интересно, при смене владельца дочерних объектов заменяются и их текущие разрешения.

В результате Kirill становится не только владельцем, но и единственным имеющим разрешения пользователем.

Какие из всего этого можно сделать выводы? Первое — владелец объекта всегда может получить к нему доступ, независимо от текущих разрешений. Второе — администратор компьютера может сменить владельца любого объекта файловой системы и, соответственно, получить к нему доступ. Если же речь идет о сети предприятия, то доменные администраторы могут получить доступ к любому файловому ресурсу в пределах своего домена. Вот так)

Просмотр текущих разрешений

Как вы уже поняли, структура разрешений файловой системы может быть весьма сложной и запутанной. Особенно это касается файловых ресурсов общего доступа, в которых разрешения назначаются не отдельным пользователям, а группам. В результате определить разрешения для отдельно взятого пользователя становится достаточно сложной задачей, ведь надо определить все группы, в которые входит пользователь, а уже затем искать эти группы в списке доступа. Ну а группы могут иметь в качестве членов другие группы, да и пользователь как правило входит не в одну группу, и зачастую эти группы имеют различные разрешения на один о тот же объект.

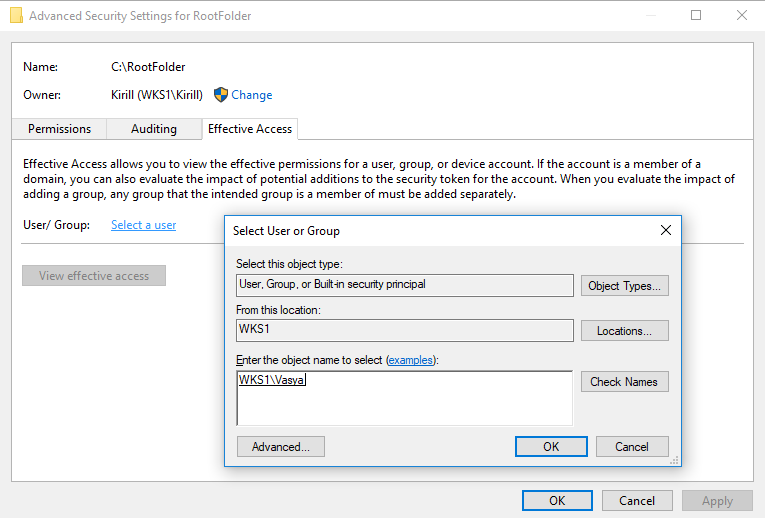

К счастью в Windows есть способ просто и быстро определить, какие именно разрешения имеет конкретный пользователь на данный объект файловой системы. Для этого надо в окне расширенных свойств безопасности перейти на вкладку Effective Access (Действующие разрешения), нажать на ссылку Select a user (Выбрать пользователя) и найти нужного пользователя или группу.

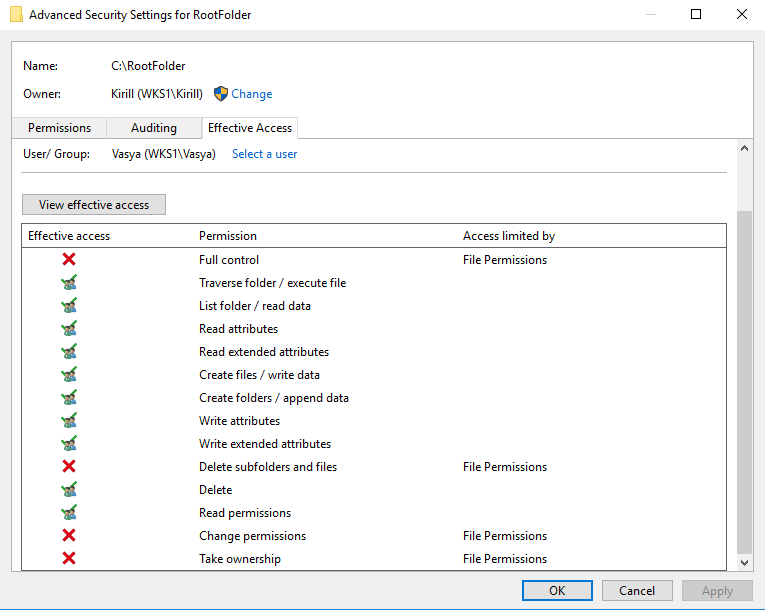

Затем жмем на кнопку View effective access (Просмотр действующих разрешений) и получаем полный список разрешений, которые имеет выбранный пользователь на данный объект. В списке присутствуют все текущие разрешения пользователя, как полученные им непосредственно, так и назначенные на группы, в которые он входит. Это особенно актуально для системных администраторов, которым регулярно приходится разбираться с отсутствием доступа у пользователей.

Заключение

В данной статье я описал только наиболее важные моменты, которые нужно знать при работе с разрешениями файловой системы. В качестве заключения несколько правил, которые могут помочь при работе с разрешениями:

• По возможности выдавать разрешения не отдельным пользователям, а группам. Это позволяет один раз настроить все необходимые разрешения и больше не возвращаться к их редактированию, а права доступа назначать путем добавления пользователя в соответствующие группы;

• Стараться по максимуму использовать свойства наследования. Это может значительно сэкономить время, расходуемое на управление разрешениями;

• Не использовать явные запреты без крайней необходимости. Использование запретов очень сильно усложняет схему доступа, а в некоторых случаях может привести к конфликтам;

• Перед раздачей слонов разрешений, необходимо четко определиться с тем, какие именно действия пользовательгруппа будет производить с файлами (читать, редактировать, создавать новые файлыпапки или выдавать разрешения) и исходя из этого назначить минимально необходимые для работы разрешения. Проще говоря, если пользователю требуется открыть файл и прочесть его, то не надо давать ему полный доступ на всю папку;

• При копировании или перемещении файлов надо помнить о том, что разрешения сохраняются только в пределах текущего логического диска (или тома). Подробнее о сохранении разрешений при копировании можно почитать здесь;

• Для облегчения управления доступом к файловым ресурсам общего доступа можно использовать дополнительные технологии, облегчающие жизнь администратора. Так технология Access Based Enumeration позволяет пользователю видеть только те объекты, к которым у него есть доступ, технология Access Denied Assistance вместо отказа в доступе выдает осмысленное сообщение и позволяет пользователю обратиться к администратору или владельцу ресурса с запросом через специальную форму. Можно еще упомянуть Dynamic Access Control, хотя это уже отдельная большая тема.

Содержание

- Установить особые разрешения для новой группы или пользователя.

- Установить особые разрешения для существующей группы или пользователя.

- Удалить существующую группу или пользователя вместе с его особыми разрешениями.

- Смена унаследованных разрешений:

- Способ будет полезен всем обладателям Total Commander:

Чтобы установить, просмотреть, сменить или удалить особые разрешения для файлов и папок Windows Vista, с помощью ОС Windows XP выполните следующее:

1. Откройте проводник и найдите файл или папку, для которой требуется установить особые разрешения.

2. Щелкните файл или папку правой кнопкой мыши, выберите команду Свойства и перейдите на вкладку Безопасность. Чтобы отобразить вкладку «Безопасность», нажмите кнопку Пуск и выберите команду Панель управления. Перейдите в категорию Оформление и темы, затем щелкните значок Свойства папки. На вкладке Вид в группе Дополнительные параметры снимите флажок «Использовать простой общий доступ к файлам (рекомендуется)».

3. Нажмите кнопку Дополнительно и выполните одно из следующих действий.

Установить особые разрешения для новой группы или пользователя.

Нажмите кнопку Добавить. В поле Имя введите имя пользователя или группы и нажмите кнопку ОК.

Установить особые разрешения для существующей группы или пользователя.

Выберите имя пользователя или группы и нажмите кнопку Изменить.

Удалить существующую группу или пользователя вместе с его особыми разрешениями.

Выберите имя пользователя или группы и нажмите кнопку Удалить. Если кнопка Удалить недоступна, снимите флажок «Наследовать от родительского объекта применимые к дочерним объектам разрешения, добавляя их к явно заданным в этом окне», нажмите кнопку Удалить и пропустите следующие два шага.

4. В списке Разрешения установите или снимите соответствующий флажок (разрешить или запретить).

5. В столбце Применять выберите папки или подпапки, к которым должны будут применяться данные разрешения.

6. Чтобы предотвратить наследование этих разрешений файлами и подпапками, снимите флажок «Применять эти разрешения к объектам и контейнерам только внутри этого контейнера».

7. Нажмите кнопку ОК и затем в окне Дополнительные параметры безопасности для Имя Папки снова нажмите кнопку ОК.

Внимание!

— Если установить флажок «Заменить разрешения для всех дочерних объектов заданными здесь разрешениями, применимыми к дочерним объектам, добавляя их к явно заданным в этом окне», то все разрешения для подпапок и файлов будут отменены, и вместо них будут назначены разрешения, установленные для родительского объекта. После нажатия кнопки Применить или ОК это изменение уже нельзя будет отменить, сняв упомянутый флажок.

Примечания:

— Чтобы открыть проводник, нажмите кнопку Пуск и выберите команды Все программы, Стандартные и Проводник.

— Группа «Все» больше не включает в себя группу с разрешением «Анонимный вход».

— Если установить флажок «Наследовать от родительского объекта применимые к дочерним объектам разрешения, добавляя их к явно заданным в этом окне», то данный файл или папка будет наследовать разрешения от родительского объекта.

— Разрешения можно устанавливать только на дисках, отформатированных для файловой системы NTFS.

— Если какие-либо флажки в списке Разрешения затенены, это означает, что данные разрешения наследуются из родительской папки.

— Изменять разрешения может только владелец объекта или те пользователи, которым он предоставил соответствующие разрешения.

— Группы и пользователи, обладающие разрешением на «Полный доступ» к папке, могут удалять из нее файлы и подпапки, независимо от имеющихся разрешений на доступ к этим файлам и подпапкам.

Смена унаследованных разрешений:

Если при просмотре разрешений на доступ к объекту флажки разрешений оказываются затенены, значит, эти разрешения унаследованы от родительского объекта. Изменить унаследованные разрешения можно тремя способами.

— Внесите изменения в разрешения на доступ к родительскому объекту, и эти изменения будут унаследованы данным объектом.

— Измените разрешение на противоположное (Разрешить вместо Запретить или наоборот), чтобы отменить унаследованное разрешение.

— Снимите флажок «Наследовать от родительского объекта применимые к дочерним объектам разрешения, добавляя их к явно заданным в этом окне».

Теперь можно изменить разрешения или удалить пользователей или группы из списка Разрешения. Однако после этого данный объект больше не будет наследовать разрешения от родительской папки.

На странице Дополнительно в списке Элементы разрешений имеется столбец Применять к, где указаны папки и подпапки, к которым применяется соответствующее разрешение. В столбце Унаследовано от указано, откуда наследуются разрешения.

Если строка Особые разрешения в списке Разрешения для имя пользователя или группы затенена, отсюда не следует, что данное разрешение было унаследовано. Это означает, что выбрано особое разрешение.

Способ будет полезен всем обладателям Total Commander:

1) Установите Total Commander (TC).

2) Выделите в TC на диск с установленной Windows Vista, и, когда появятся сообщения, что невозможно удалить файлы, нажмите кнопку пропустить всё.

3) Выделяем папку Windows и заходим в меню TC => Сеть => Стать владельцем и жмём OK

Также повторяем действия для папок Users и Program Files !

4) Выделяем папку Windows и заходим в меню TC => Сеть => Изменение прав доступа, ставим галочку Сменить разрешения для подкаталогов, выставляем себе права на полный доступ и жмём OK

Также повторяем действия для папок Users и Program Files !

5) Выделяем папку Windows и заходим в меню TC => Сеть => Аудит файлов, ставим галочку Сменить аудит для подкаталогов, выставляем себе права на полный доступ (ставим галочки на всех пунктах) и жмём OK

Также повторяем действия для папок Users и Program Files !

пината: Поскольку речь идет о переустановке системы, sid-ы (идентификаторы) ваших новых учетных записей не совпадают со старыми, из-за этого предыдущие разрешения, заданные вами на папку, мешают вносить изменения. Поэтому вам предварительно надо назначить себя новым владельцем папки: <название папки> -> правый щелчок мышью, «свойства» -> вкладка безопасность -> дополнительно ->вкладка владелец — кнопка изменить, выбираем из списка вашу учетную запись и ставим галку заменить владельца подконтейнеров и объектов, применяем.

Закроем и откроем свойства папки, теперь на вкладке безопасность — дополнительно — разрешения у вас появится возможность вносить изменения, жмем кнопку изменить разрешения, удаляем устаревшие учетные записи (не удаляйте стандартный разрешения, как то: Администраторы, прошедшие проверку, система; без крайней необходимости), добавляем права для своей учетки, применяем. Там же можете убрать беспокоящую вас галочку «наследовать разрешения» и поставить «заменить разрешения дочерних объектов», если в папке у вас есть подкаталоги и для них нужно произвести аналогичные действия.

Действия аналогичны как для «seven», так и для «vista».

specific:

Можно.. Я когда переустанавливала систему (без форматирования) у меня NTFS поменялся на FAT32. Пока работает..

конвертирование NTFS->FAT32 без потери данных невозможно в принципе.

Наследование разрешений в Windows 7

Принцип наследования разрешений

Поначалу принцип наследования разрешений часто сбивает с толку, но если как следует разобраться в тонкостях, эта возможность позже сэкономит массу времени.

Вкратце, если вы установили определенные разрешения для папки, то эти разрешения распространяются на все ее файлы и подпапки (хотя обычно во время настройки Windows спрашивает, нужно ли включить наследование). Когда разрешения для родительской папки распространяются также и на дочернюю папку или файл, то говорят, что дочерний объект «наследует» разрешения от родительского. Изменить унаследованные разрешения дочернего объекта невозможно, по крайней мере, пока включено наследование от предка.

Вкладка Аудит (Auditing) диалогового окна Дополнительные параметры безопасности (Advanced Security Settings) помогает отслеживать доступ к интересующему вас объекту. Для того чтобы начать собирать данные доступа, сначала нужно настроить политику аудита в окне Редактор локальной групповой политики (Group Policy) (gpedit. msc). Выберите пункт Конфигурация компьютераКонфигурация Windowsnapaметры безопасностиЛокальные политикиПолитика аудита (Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesAudit Policy) и дважды щелкните на любой записи в правой панели (например, Аудит событий входа в систему (Audit logon events) или Аудит использования привилегий (Audit privilege use)). Так вы включите отслеживание этих событий. Позже можно будет открыть инструмент просмотра событий (eventvwr.msc) и проверить соответствующие журналы. Обратите внимание на то, что параметры на вкладке Аудит (Auditing) также подчиняются правилу наследования, о котором говорилось выше.

Вкладка Действующие разрешения (Effective Permissions) — это инструмент устранения неполадок, с помощью которого можно проверить, как разрешения выбранного объекта влияют на конкретного пользователя. Это особенно полезно при работе с группами пользователей.

Права доступа к файлам и папкам простым языком.

На просторах России много фирм и мелких предприятий не имеют в штате своего системного администратора на постоянной основе или приходящего время от времени. Фирма растёт и рано или поздно одной расшаренной папки в сети, где каждый может делать что захочет, становится мало. Требуется разграничение доступа для разных пользователей или групп пользователей на платформе MS Windows. Линуксоидов и опытных админов просьба не читать статью.

Самый лучший вариант — взять в штат опытного админа и задуматься о покупке сервера. Опытный админ на месте сам решит: поднимать ли MS Windows Server с Active Directory или использовать что-то из мира Linux.

Но данная статья написана для тех, кто решил пока мучаться самостоятельно, не применяя современные программные решения. Попытаюсь объяснить хотя бы как правильно реализовывать разграничение прав.

Прежде чем начать хотелось бы разжевать пару моментов:

- Любая операционная система «узнаёт» и «различает» реальных людей через их учётные записи. Должно быть так: один человек = одна учётная запись.

- В статье описывается ситуация, что в фирме нет своего админа и не куплен, к примеру, MS Windows Server. Любая обычная MS Windows одновременно обслуживает по сети не более 10 для WinXP и 20 человек для Win7. Это сделано фирмой Microsoft специально, чтобы клиентские Windows не перебегали дорогу серверам Windows и вы не портили бизнес Microsoft. Помните число 10-20 и когда в вашей фирме будет более 10-20 человек, вам придётся задуматься о покупке MS Windows Server или попросить кого-либо поднять вам бесплатный Linux Samba сервер, у которого нет таких ограничений.

- Раз у вас нет грамотного админа, то ваш обычный комп с клиентской MS Windows будет изображать из себя файловый сервер. Вы вынуждены будете продублировать на нём учётные записи пользователей с других компьютеров, чтобы получать доступ к расшаренным файлам. Другими словами, если есть в фирме ПК1 бухгалтера Оли с учётной записью olya, то и на этом «сервере» (именую его в дальнейшем как WinServer) нужно создать учётную запись olya с таким же паролем, как и на ПК1.

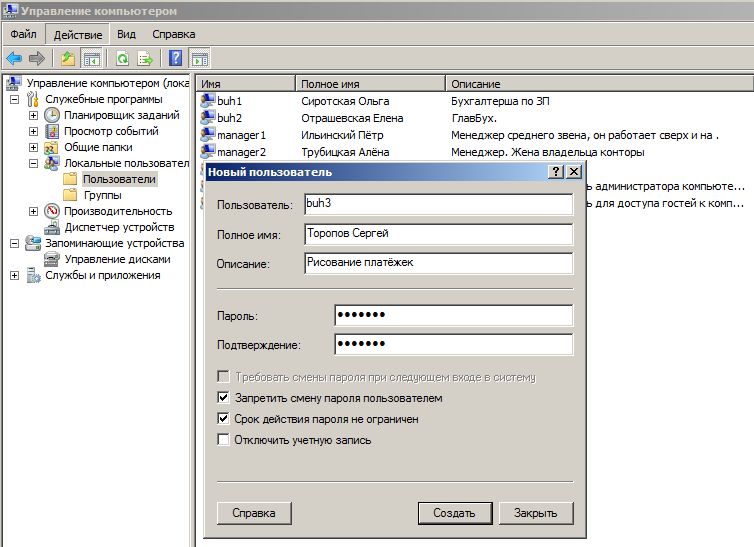

- Люди приходят и уходят. Текучесть кадров есть везде и если вы, тот бедный человек, который не админ и назначен (вынужден) поддерживать ИТ вопросы фирмы, то вот вам совет. Делайте учётные записи, не привязанные к личности. Создавайте для менеджеров — manager1, manager2. Для бухгалтеров — buh1, buh2. Или что-то подобное. Ушёл человек? Другой не обидится, если будет использовать manager1. Согласитесь это лучше, чем Семёну использовать учётную запись olya, так как влом или некому переделывать и уже всё работает 100 лет.

- Забудьте такие слова как: «сделать пароль на папку». Те времена, когда на ресурсы накладывался пароль давным давно прошли. Поменялась философия работы с различными ресурсами. Сейчас пользователь входит в свою систему с помощью учётной записи (идентификация), подтверждая себя своим паролем (аутентификация) и ему предоставляется доступ ко всем разрешённым ресурсам. Один раз вошёл в систему и получил доступ ко всему — вот что нужно помнить.

- Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Приготовление.

В Проводнике уберите упрощённый доступ к нужным нам вещам.

- MS Windows XP. Меню Сервис — Свойства папки — Вид. Снять галочку Использовать мастер общего доступа

- MS Windows 7. Нажмите Alt. Меню Сервис — Параметры папок — Вид. Снять галочку Использовать простой общий доступ к файлам.

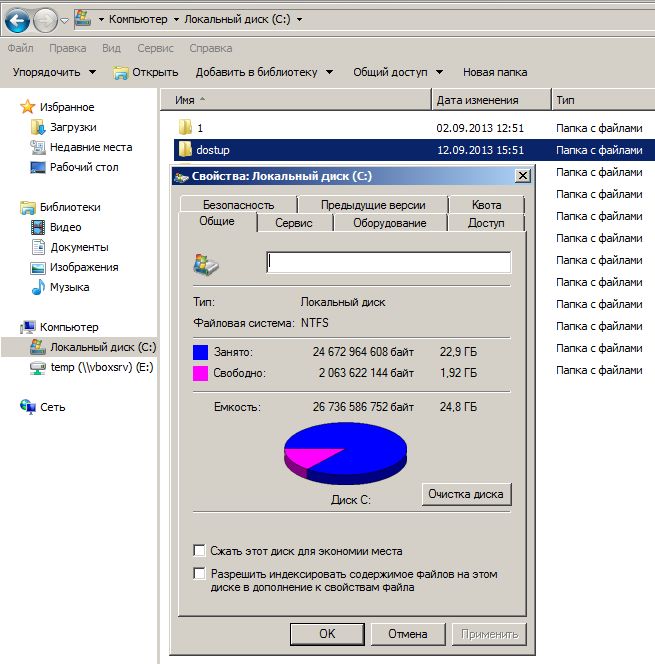

Создайте на вашем компьютере WinServer папку, которая будет хранить ваше богатство в виде файлов приказов, договоров и так далее. У меня, как пример, это будет C:dostup. Папка обязательна должна быть создана на разделе с NTFS.

Доступ по сети.

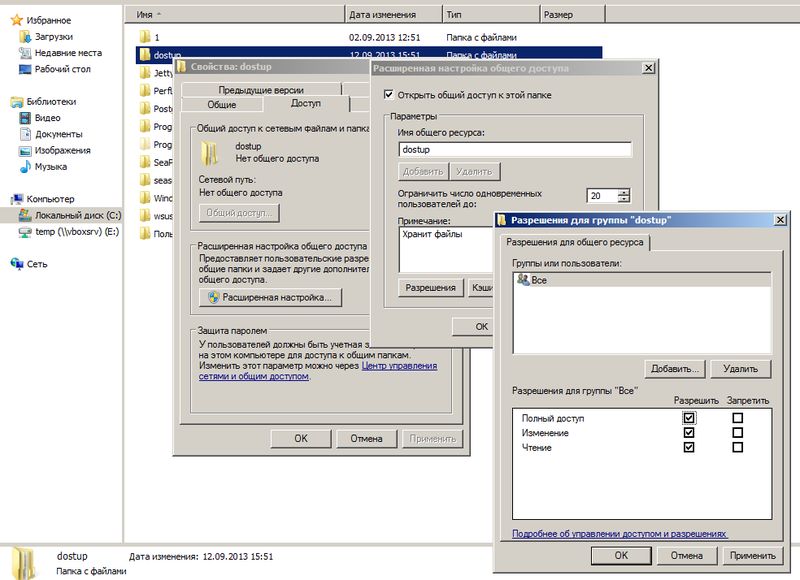

На данном этапе нужно выдать в доступ по сети (расшарить — share) папку для работы с ней другими пользователями на своих компьютерах данной локальной сети.

И самое главное! Выдать папку в доступ с полным разрешением для всех! Да да! Вы не ослышались. А как же разграничение доступа?

Мы разрешаем по локальной сети всем подсоединяться к папке, НО разграничивать доступ будем средствами безопасности, сохраняемые в файловой системе NTFS, на которой расположена наш каталог.

- MS Windows XP. На нужной папке (C:dostup) правой клавишей мыши и там Свойства. Вкладка Доступ — Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

- MS Windows 7. На нужной папке (C:dostup) правой клавишей мыши и там Свойства. Вкладка Доступ — Расширенная настройка. Ставим галочку Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

Пользователи и группы безопасности.

Нужно создать необходимые учётные записи пользователей. Напоминаю, что если на многочисленных ваших персональных компьютерах используются различные учётные записи для пользователей, то все они должны быть созданы на вашем «сервере» и с теми же самыми паролями. Этого можно избежать, только если у вас грамотный админ и компьютеры в Active Directory. Нет? Тогда кропотливо создавайте учётные записи.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Новый пользователь. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Создать пользователя.

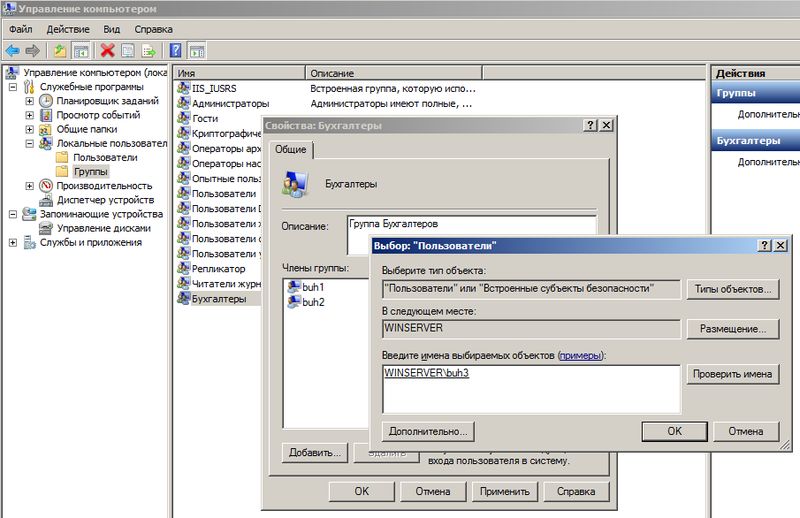

Теперь очередь за самым главным — группы! Группы позволяют включать в себя учётные записи пользователей и упрощают манипуляции с выдачей прав и разграничением доступа.

Чуть ниже будет объяснено «наложение прав» на каталоги и файлы, но сейчас главное понять одну мысль. Права на папки или файлы будут предоставляться группам, которые образно можно сравнить с контейнерами. А группы уже «передадут» права включённым в них учётным записям. То есть нужно мыслить на уровне групп, а не на уровне отдельных учётных записей.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу.

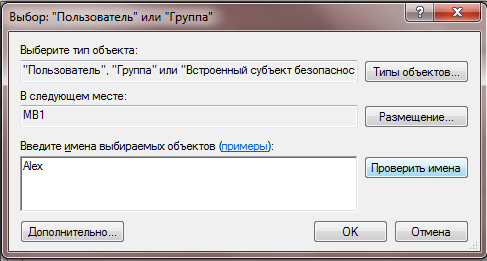

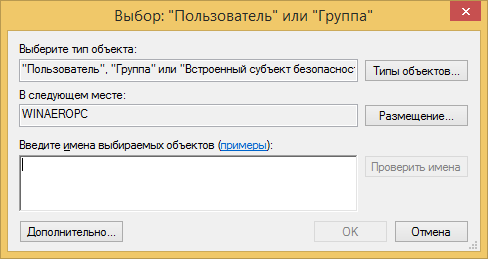

Нужно включить в нужные группы нужные учётные записи. Для примера, на группе Бухгалтеры правой клавишей мыши и там Добавить в группу или Свойства и там кнопка Добавить. В поле Введите имена выбираемых объектов впишите имя необходимой учётной записи и нажмите Проверить имена. Если всё верно, то учётная запись изменится к виду ИМЯСЕРВЕРАучётная_запись. На рисунке выше, учётная запись buh3 была приведена к WINSERVERbuh3.

Итак, нужные группы созданы и учётные записи пользователей включены в нужные группы. Но до этапа назначения прав на папках и файлах с помощью групп хотелось бы обсудить пару моментов.

Стоит ли заморачиваться с группой, если в ней будет одна учётная запись? Считаю, что стоит! Группа даёт гибкость и маневренность. Завтра вам понадобится ещё одному человеку Б дать те же права, что и определённому человеку с его учётной записью А. Вы просто добавите учётную запись Б в группу, где уже имеется А и всё!

Намного проще, когда права доступа выданы группам, а не отдельным персонам. Вам остаётся лишь манипулировать группами и включением в них нужных учётных записей.

Права доступа.

Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Вот и добрались до этапа, где непосредственно и происходит магия разграничения прав доступа для различных групп, а через них и пользователям (точнее их учётным записям).

Итак, у нас есть директория по адресу C:dostup, которую мы уже выдали в доступ по сети всем сотрудникам. Внутри каталога C:dostup ради примера создадим папки Договора, Приказы, Учёт МЦ. Предположим, что есть задача сделать:

- папка Договора должна быть доступна для Бухгалтеров только на чтение. Чтение и запись для группы Менеджеров.

- папка УчётМЦ должна быть доступна для Бухгалтеров на чтение и запись. Группа Менеджеров не имеет доступа.

- папка Приказы должна быть доступна для Бухгалтеров и Менеджеров только на чтение.

На папке Договора правой клавишей и там Свойства — вкладка Безопасность. Мы видим что какие-то группы и пользователи уже имеют к ней доступ. Эти права были унаследованы от родителя dostup, а та в свою очередь от своего родителя С:

Мы прервём это наследование прав и назначим свои права-хотелки.

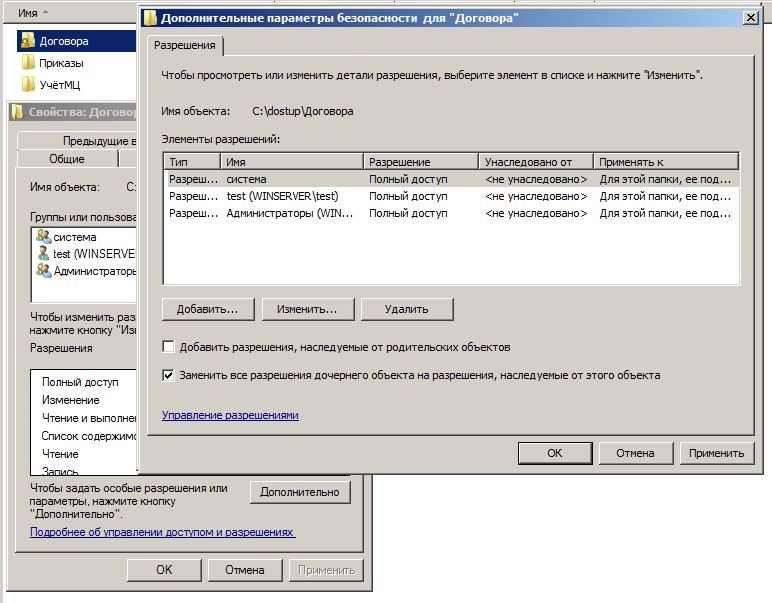

Жмём кнопку Дополнительно — вкладка Разрешения — кнопка Изменить разрешения.

Сначала прерываем наследование прав от родителя. Снимаем галочку Добавить разрешения, наследуемые от родительских объектов. Нас предупредят, что разрешения от родителя не будут применяться к данному объекту (в данном случае это папка Договора). Выбор: Отмена или Удалить или Добавить. Жмём Добавить и права от родителя останутся нам в наследство, но больше права родителя на нас не будут распространяться. Другими словами, если в будущем права доступа у родителя (папка dostup) изменить — это не скажется на дочерней папке Договора. Заметьте в поле Унаследовано от стоит не унаследовано. То есть связь родитель — ребёнок разорвана.

Теперь аккуратно удаляем лишние права, оставляя Полный доступ для Администраторов и Система. Выделяем по очереди всякие Прошедшие проверку и просто Пользователи и удаляем кнопкой Удалить.

Кнопка Добавить в данном окне Дополнительные параметры безопасности предназначена для опытных админов, которые смогут задать особые, специальные разрешения. Статья же нацелена на знания опытного пользователя.

Мы ставим галочку Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта и жмём Ок. Возвращаемся назад и снова Ок, чтобы вернуться к простому виду Свойства.

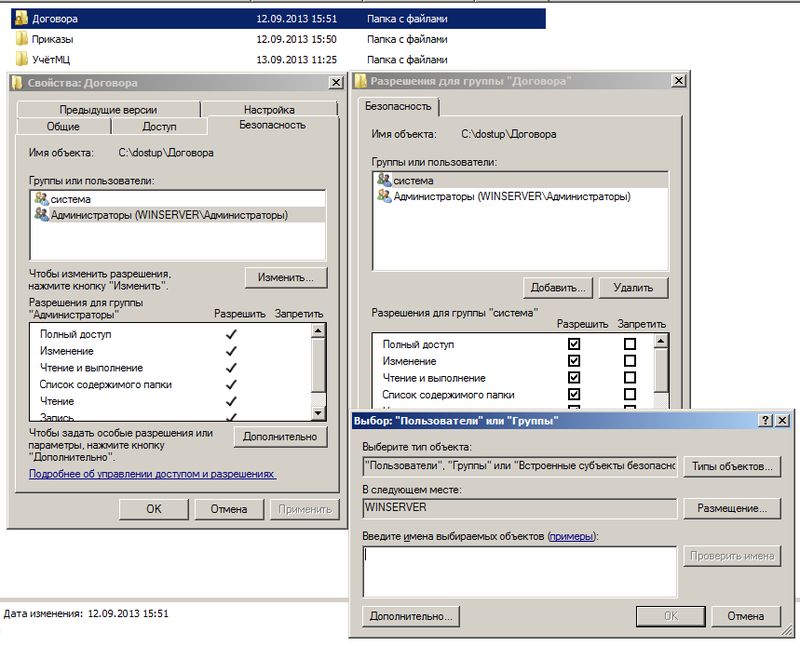

Данное окно позволит упрощённо достигнуть желаемого. Кнопка Изменить выведет окно «Разрешения для группы».

Жмём Добавить. В новом окне пишем Бухгалтеры и жмём «Проверить имена» — Ок. По умолчанию даётся в упрощённом виде доступ «на чтение». Галочки в колонке Разрешить автоматически выставляются «Чтение и выполнение», «Список содержимого папки», «Чтение». Нас это устраивает и жмём Ок.

Теперь по нашему техническому заданию нужно дать права на чтение и запись для группы Менеджеры. Если мы в окне Свойства, то снова Изменить — Добавить — вбиваем Менеджеры — Проверить имена. Добавляем в колонке Разрешить галочки Изменение и Запись.

Теперь нужно всё проверить!

Следите за мыслью. Мы приказали, чтобы папка Договора не наследовала права от свого родителя dostup. Приказали дочерним папкам и файлам внутри папки Договора наследовать права от неё.

На папку Договора мы наложили следующие права доступа: группа Бухгалтеры должна только читать файлы и открывать папки внутри, а группа Менеджеры создавать, изменять файлы и создавать папки.

Следовательно, если внутри директории Договора будет создаваться файл-документ, на нём будут разрешения от его родителя. Пользователи со своими учётными записями будут получать доступ к таким файлам и каталогам через свои группы.

Зайдите в папку Договора и создайте тестовый файл договор1.txt

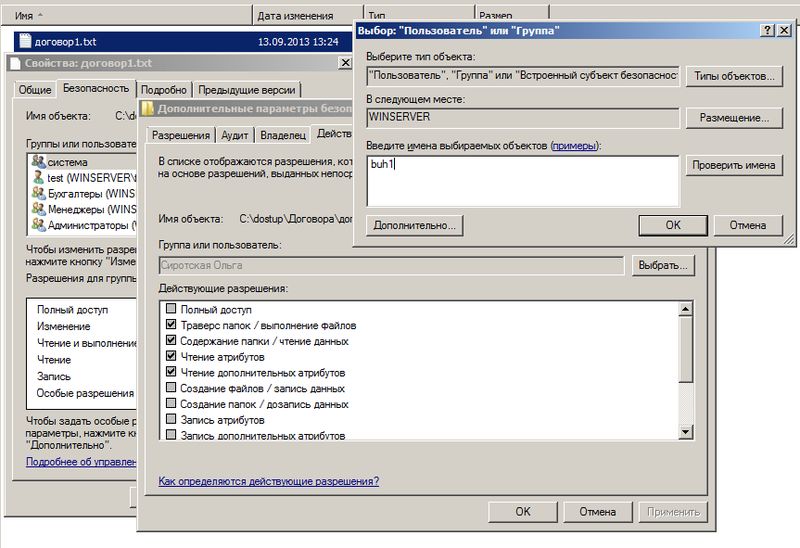

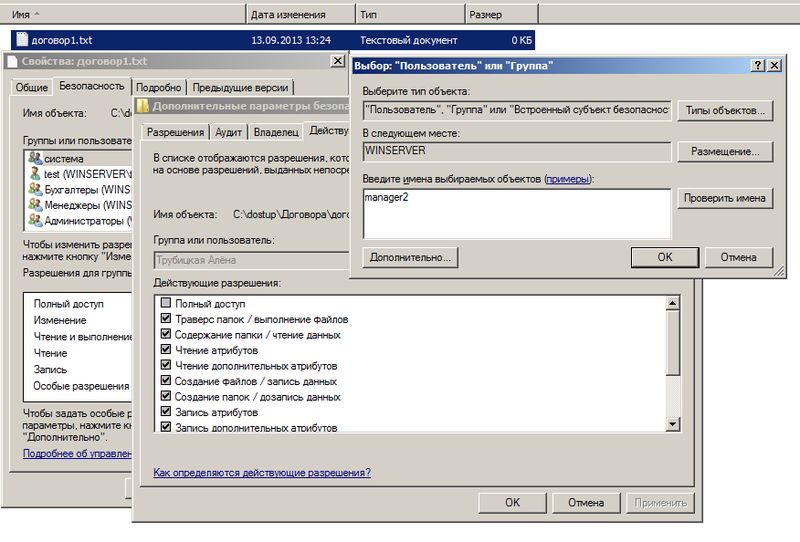

На нём щелчок правой клавишей мыши и там Свойства — вкладка Безопасность — Дополнительно — вкладка Действующие разрешения.

Жмём Выбрать и пишем учётную запись любого бухгалтера, к примеру buh1. Мы видим наглядно, что buh1 получил права от своей группы Бухгалтеры, которые обладают правами на чтение к родительской папке Договора, которая «распространяет» свои разрешения на свои дочерние объекты.

Пробуем manager2 и видим наглядно, что менеджер получает доступ на чтение и запись, так как входит в группу Менеджеры, которая даёт такие права для данной папки.

Абсолютно так же, по аналогии с папкой Договора, накладываются права доступа и для других папок, следуя вашему техническому заданию.

Итог.

- Используйте разделы NTFS.

- Когда разграничиваете доступ на папки (и файлы), то манипулируйте группами.

- Создавайте учётные записи для каждого пользователя. 1 человек = 1 учётная запись.

- Учётные записи включайте в группы. Учётная запись может входить одновременно в разные группы. Если учётная запись находится в нескольких группах и какая-либо группа что-то разрешает, то это будет разрешено учётной записи.

- Колонка Запретить (запрещающие права) имеют приоритет перед Разрешением. Если учётная запись находится в нескольких группах и какая-либо группа что-то запрещает, а другая группа это разрешает, то это будет запрещено учётной записи.

- Удаляйте учётную запись из группы, если хотите лишить доступа, которого данная группа даёт.

- Задумайтесь о найме админа и не обижайте его деньгами.

Задавайте вопросы в комментариях и спрашивайте, поправляйте.

Видеоматериал показывает частный случай, когда нужно всего лишь запретить доступ к папке, пользуясь тем, что запрещающие правила имеют приоритет перед разрешающими правила.

Дополнительные материалы:

Как связать Microsoft Access с MySQL.

Дата последней правки: 2015-12-01 09:57:26

Зачем это делать, наверное, каждый из вас понимает и без моих подсказок. А вот как правильно ограничить доступ к файлам в Windows 7, знают не все. Поэтому разберем этот процесс очень подробно.

ограничение доступа к файлам и папкам в Windows 7

Для начала, конечно же, необходимо определиться с объектом, доступ к которому будем ограничивать. Итак, выбрали файл или папку и действуем по следующему алгоритму:

1. Кликаем по объекту (файлу или папке) правой кнопкой мыши и выбираем пункт “Свойства”.

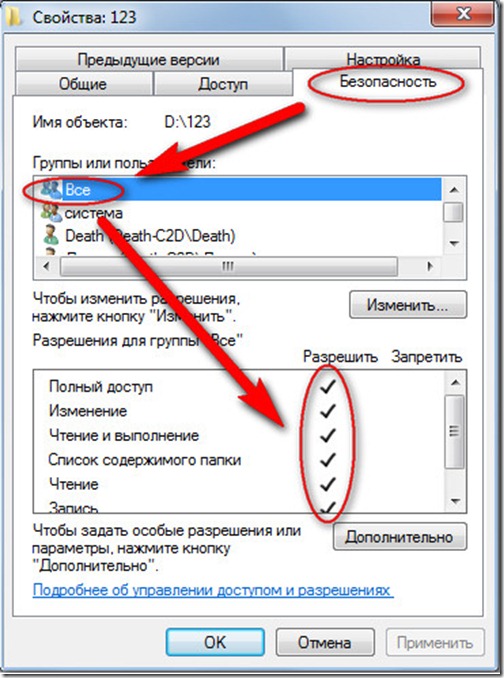

2. В открывшемся окошке выбираем вкладку “Безопасность”. Именно в ней и определяются права пользователей на доступ к конкретному файлу или папке.

В верхней области будут отображаться все пользователи или группы пользователей, созданных в системе. Кликнув по конкретному пункту, можно просмотреть и изменить права конкретного пользователя на данный объект. Чтобы полностью запретить пользователю “прикасаться” к конкретной папке или файлу, удалите его из верхнего списка.

3. Если у вам не получается удалить или изменить права конкретного пользователя, значит все его права наследуются от «родителя». Чтобы все-таки получить возможность ограничивать права пользователя на конкретный объект, проделайте следующее: зайдите снова на вкладку «Безопасность» в свойствах файла и кликните по кнопке «Дополнительно» (под разделом отображения прав пользователя (см.рисунок выше).

Откроется окошко “Дополнительных параметров безопасности”:

Перейдите на вкладку “Разрешение”, если она не открылась у вас по умолчанию. Далее кликните по кнопке “Изменить разрешение”. Далее уберите галочку «Добавить разрешение, наследуемые от родительских объектов», прочитав сообщение с предупреждением, кликайте по кнопке «Добавить». А потом все время “ОК”, пока не вернетесь к вкладке «Безопасность» свойства файла.

Теперь можете без ограничений изменить права для пользователей на доступ к конкретному объекту.

значения разрешений доступа

Более подробно остановимся на значениях конкретных прав пользователей:

- Полный доступ – здесь все довольно просто: разрешено выполнение всех операций с объектом, в том числе изменение разрешения и становится владельцем объекта.

- Изменение – отличается от предыдущего пункта тем, что разрешено выполнять только базовые операции с объектом, т.е. чтение, изменение, создание и удаление объекта. Изменять же разрешение текущего объекта и становится его владельцем не разрешено.

- Чтение и выполнение – говорит само за себя: можно просматривать содержимое объекта и запускать программы.

- Список содержимого папки – то же самое, что и в предыдущем пункте, только относительно каталогов.

- Чтение – разрешено только просматривать объект.

- Запись – разрешается создавать файлы и записывать в них данные.

- Особые разрешения – это разрешения, которые устанавливаются, нажав на кнопку “Дополнительно”.

особые рекомендации при настройке прав доступа к файлам и папкам

- Советую вам обратить внимание на следующее:

- Если выставить флажок для разрешения с более высоким приоритетом, то автоматически выставятся флажки зависимых разрешений.

- Установка разрешения “Запретить” имеет более высокий приоритет, чем “Разрешить”.

- Изменяя разрешения для каталога, автоматически изменятся и разрешения для всех вложенных объектов (папок и файлов).

- Если определенные разрешения недоступны, значит, они наследуются наследуется от родительской папки.

- Если у вас отсутствуют права на изменение разрешений, то и все флажки вам будут не доступны.

- При изменении разрешений для групп (например: “Администраторы”, “Пользователи”, “Системные”), автоматически изменятся соответствующие разрешения ко всем пользователям данной группы.

- Не изменяйте разрешения для группы “Система”, это может нарушить работу операционной системы.

Изменяя разрешения для конкретного объекта, будьте внимательны и осторожны. Не изменяйте за один сеанс сразу несколько разрешений, обязательно проверяйте работоспособность системы после внесения изменений.

В своих статьях, советах и заметках я часто отсылаю читателя к Редактору реестра Windows. Во многих из них предполагается интенсивная работа с ключами и значениями реестра. Я вдруг осмыслил, что далеко не все мои читатели набили руку, работая с этой программой, а некоторые и вовсе никогда Редактор реестра не запускали. Поэтому я решил написать небольшое руководство по этой программе.

Оглавление:

- Что такое Редактор реестра

- Как запустить Редактор реестра

- Общий вид Редактора реестра

- Что показывает Редактор реестра

- Как создать новый раздел реестра

- Как создать новый параметр

- Как стать владельцем раздела и получить к нему полный доступ

- Как восстановить TrustedInstaller в качестве владельца раздела

- Как изменить права доступа на раздел реестра

- Ключи командной строки Редактора реестра

- Переход в нужный раздел реестра одним кликом

Что такое Редактор реестра

Редактор реестра исторически был создан как инструмент для пользователей, которым необходимо изменить параметры Windows, которые не отображаются в пользовательском интерфейсе. Основная функция этой программы — просмотр и изменение настроек в системном реестре, то бишь в набор специальных бинарных файлов, которые содержат информацию и о конфигурации Windows, и о почти всех программах, которые установлены на вашем компьютере. ОС Windows, и многие программы (за исключением тех, которые являются так называемыми «портативными», портабельными, проще говоря — не требующими установки) хранят свои настройки в реестре.

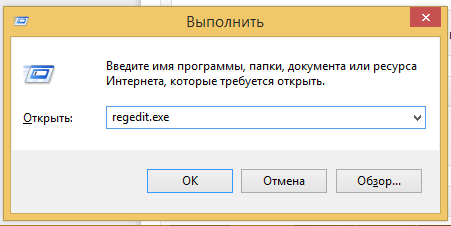

Как запустить Редактор реестра

Способ 1

Независимо от версии Windows, установленной на вашем компьютере, вот этот метод будет работать:

- Нажмите одновременно клавиши Win + R на клавиатуре,

- появится диалоговое окно «Выполнить».

- Введите команду regedit без кавычек и нажмите Enter.

Нажмите «Да» в окне Контроля Учетных Записей, если оно появится.

Способ 2

Исполняемый файл Редактора реестра находится в C:Windows, а это значит, что вы можете открыть эту папку в Проводнике и запустить файл regedit.exe щелчком мыши.

Кроме того, вы можете создать ярлык для Regedit.exe и поместить его в меню Пуск/в список приложений Windows 8.x, в папку

%ProgramData%MicrosoftWindowsStart MenuPrograms

Это сделает Редактор реестра видимым в результатах поиска Windows, а также позволит запускать приложение одним кликом мышки.

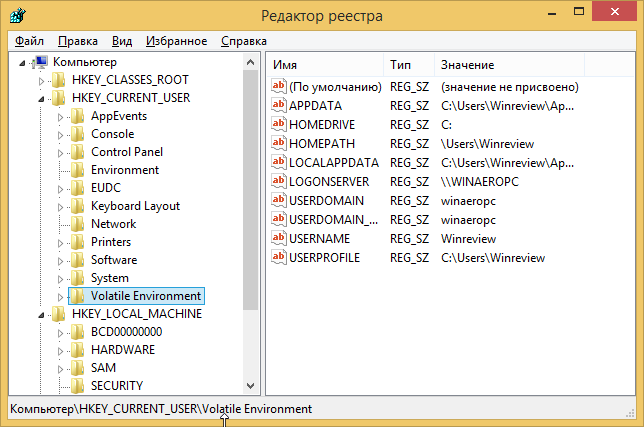

Общий вид Редактора реестра

Редактор реестра выглядит следующим образом:

Как видно на картинке выше, он состоит из двух панелей:

- левая отображает иерархическое представление структуры данных, оно называется разделы (или ключи);

- правая панель отображает параметры. Они представляют из себя пары имя = данные и хранятся внутри ключей.

Что показывает Редактор реестра

Как я упомянул выше, редактор показывает нам разделы и параметры.

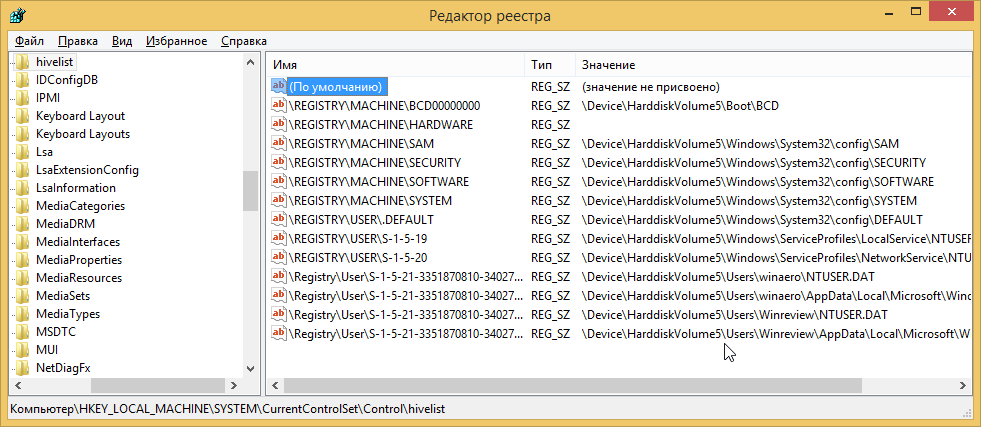

Разделы являют собой виртуальное представление данных из нескольких файлов, которые образуют базу данных реестра. Вы сможете увидеть, какие именно файлы представляют реестр на вашем компьютере, если перейдете вот в этот раздел:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlhivelist

Здесь вы можете ознакомиться со списком файлов на жестком диске, в которых хранятся данные реестра. Данные внутри них, как уже упоминалось выше, имеют иерархическую структуру, и редактор реестра показывает их в виде «дерева». Корни дерева (главные ключи) в общем случае представляют собой конкретный файл, к данным которого и предоставляется доступ.

Однако, существуют и виртуальные ключи, которые отображаются в редакторе реестра как обычные файлы, но на деле являются представлением из нескольких файлов или даже отдельных веток реестра. Они существуют, как правило, для обратной совместимости. Например, HKEY_CURRENT_CONFIG — это виртуальное представление, HKEY_CLASSES_ROOT — также виртуальное представление, которое объединяет разделы реестра текущего пользователя и системные разделы.

Обратите внимание, что некоторые файлы реестра не отображаются в окне Редактора реестра. Например, вы никогда не увидите, что хранится внутри файла SAM (Security Accounts Manager). В редакторе реестра он представлен веткой HKEY_LOCAL_MACHINESAMSAM и там якобы пусто. Это сделано по соображениям безопасности.

Параметры реестра используются ОС Windows и многими сторонними приложениями для хранения различных параметров конфигурации и части пользовательских данных. Значения параметров бывают различных типов, но в общем случае это текстовые значения/строки, числовые значения или двоичные значения.

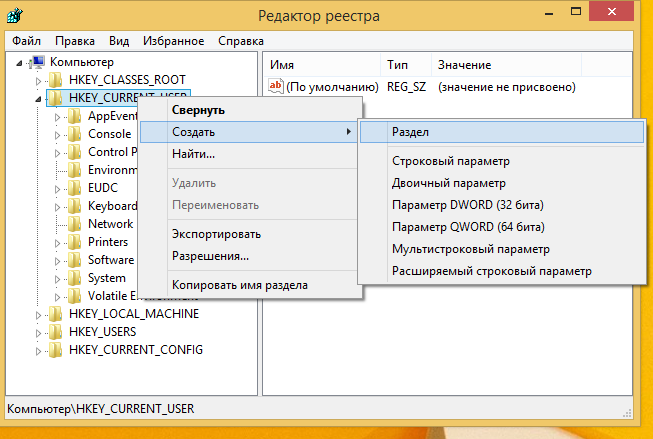

Как создать новый раздел реестра

Чтобы создать новый ключ, щелкните правой кнопкой мыши на родительском разделе в левой панели и выберите команду Создать -> Раздел из контекстного меню.

Вы должны дать созданному разделу имя в соответствии с требованиями программы, для которой вы его создаете.

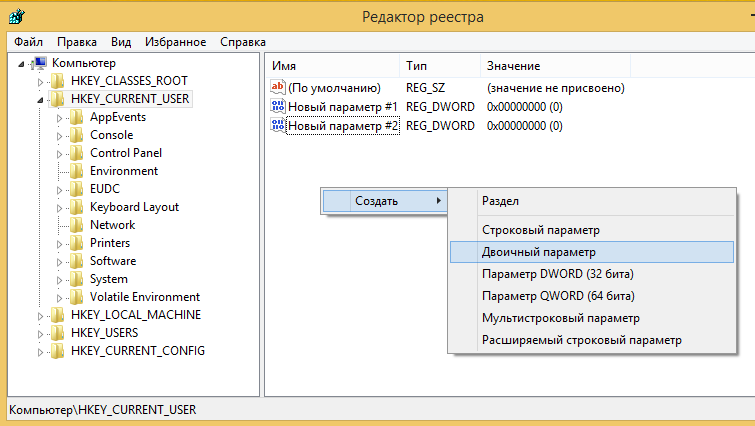

Как создать новый параметр

Чтобы создать новый параметр, необходимо щелкнуть правой кнопкой мыши

- на текущем разделе слева

или - в пустом месте в правой панели.

Выберите подходящий тип для нового параметра и введите его имя. Дважды щелкните по имени параметра, чтобы задать его значение.

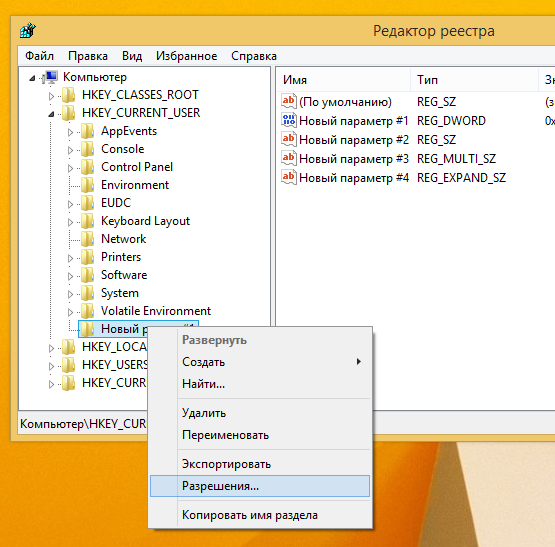

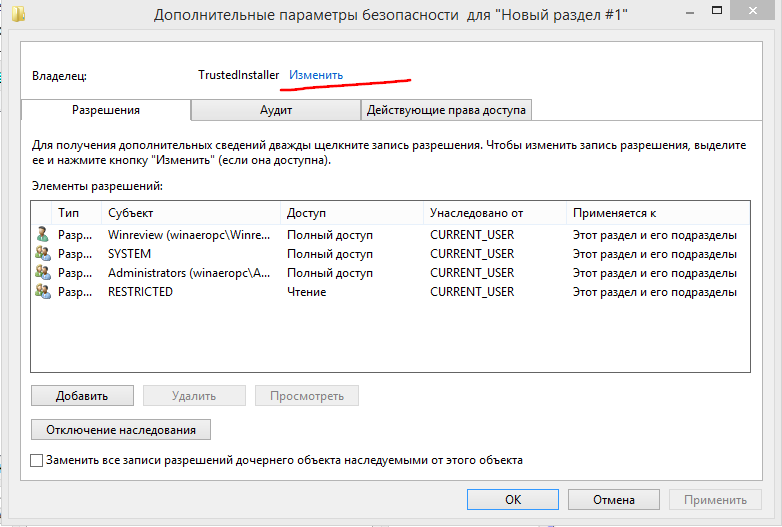

Как стать владельцем раздела и получить к нему полный доступ

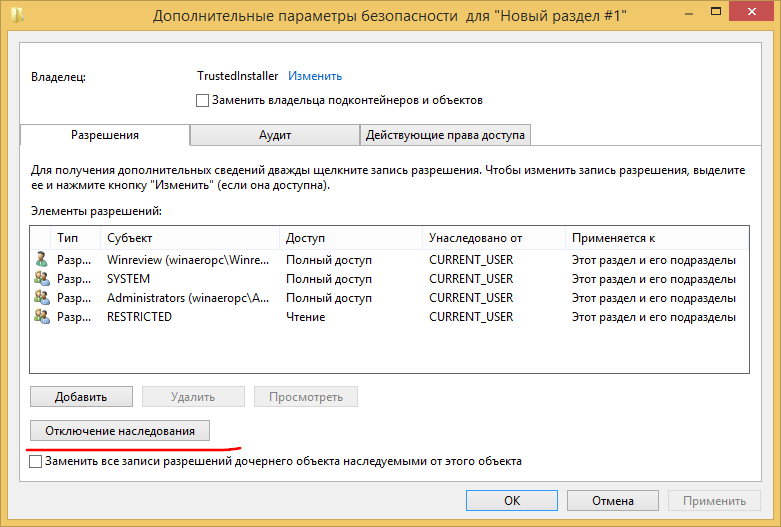

Подобно тому, как понятия «права доступа» и «владелец» применимы для файлов и папок в файловой системе NTFS, они существуют и для разделов реестра. Начиная с эпохи Windows Vista и по сегодняшний день большинство разделов реестра, в которых хранятся настройки ОС, защищены ограничением прав доступа так, что они не могут быть легко удалены или изменены пользователем. Иногда вам может понадобиться изменить данных в таких разделах, и для этого вам нужно уметь сменить владельца раздела и получить к нему полный доступ. Сделать это довольно просто.

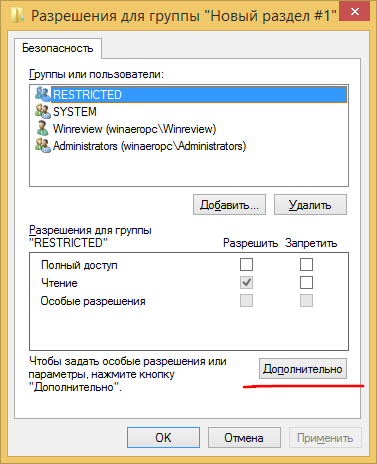

- После того как вы открыли Редактора реестра и перешли в раздел, к которому вам необходимо получить полный доступ, щелкните правой кнопкой мыши по имени этого раздела слева и выберите команду «Разрешения…» из контекстного меню.

- Откроется диалог «Разрешения», Нажмите в нём кнопку «Дополнительно»:

- Откроется окно «Дополнительные параметры безопасности». Здесь нужно изменить владельца раздела. В зависимости от версии Windows, этот диалог может выглядеть по-разному.Для Windows XP:

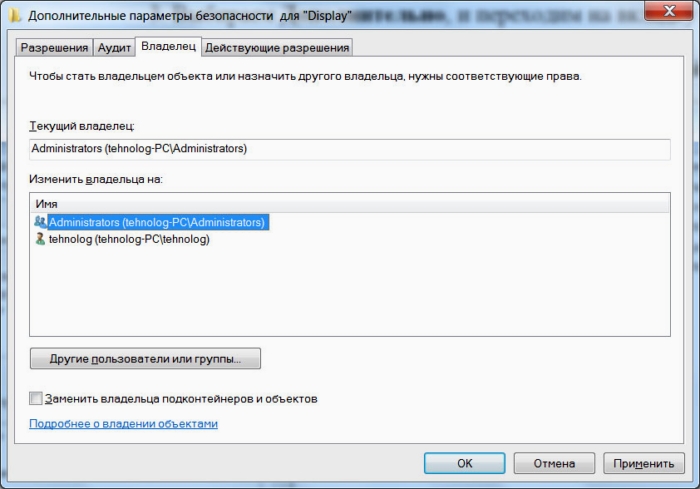

Откройте вкладку «Владелец», выберите вашу учётную запись, под которой вы работаете, и нажмите кнопку Применить. Если владельца надо сменить у всех подразделов ниже по дереву, поставьте флажок внизу «Заменить владельца субконтейнеров».Для Windows 7/Windows Vista:

Перейдите на вкладку «Владелец»

Нажмите кнопку «Другие пользователи», появится вот такое окно:

Выберите учетную запись пользователя с помощью кнопки «Дополнительно…» или просто введите учетную запись пользователя в поле «Введите имена выбираемых объектов» и нажмите OK.

Если владелец должен быть заменен и подразделов текущего ключа, поставьте флажок «Заменить владельца подконтейнеров и объектов» и нажмите ОК.Для Windows 8/Windows 8.1Нажмите ссылку Изменить, как показано на скриншоте:

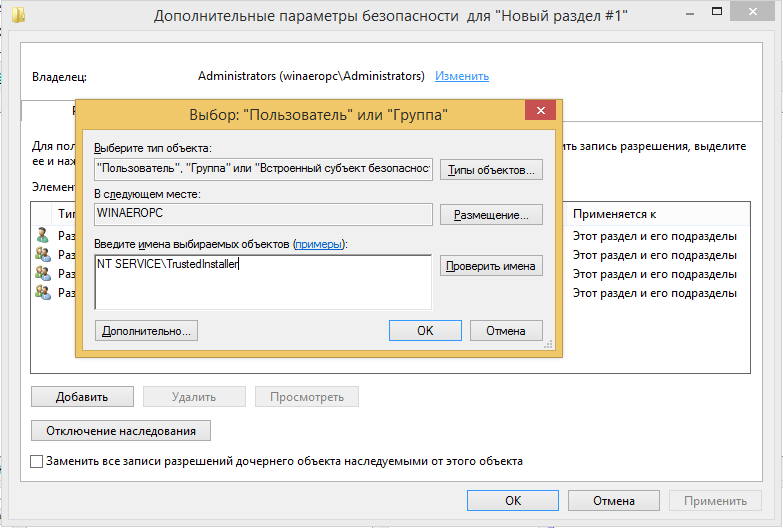

Появится окно «Выбор пользователя или группы»:

Выберите учетную запись пользователя с помощью кнопки Дополнительно или просто введите учетную запись пользователя в поле «Введите имена выбираемых объектов» и нажмите OK.

- После правки значений ключа верните TrustedInstaller владельцем для тех разделов, которым он был назначен. См. ниже.

Как восстановить TrustedInstaller в качестве владельца раздела

Почти все системные разделы реестра в Windows Vista, 7 и 8 в качестве владельца имеют учётную запись TrustedInstaller. После правки разрешений на раздела необходимо вернуть права собственности для этой учётной записи, иначе операционная система может работать некорректно. Для восстановления собственности TrustedInstaller в Windows Vista, 7 и 8 введите NT ServiceTrustedInstaller в поле «Введите имена выбираемых объектов». Нажмите OK.

Как изменить права доступа на раздел реестра

После смены владельца раздела реестра вы почти всегда должны изменить права доступа, без этого изменить значения параметров не получится. Для этого вы должны переключиться на вкладку Разрешения в диалоговом окне Дополнительные параметры безопасности.

Подразделы могут иметь так называемые унаследованные разрешения от своего родительского раздела. Или же, подразделы также могут иметь явные права доступа, отличные от родительского ключа.

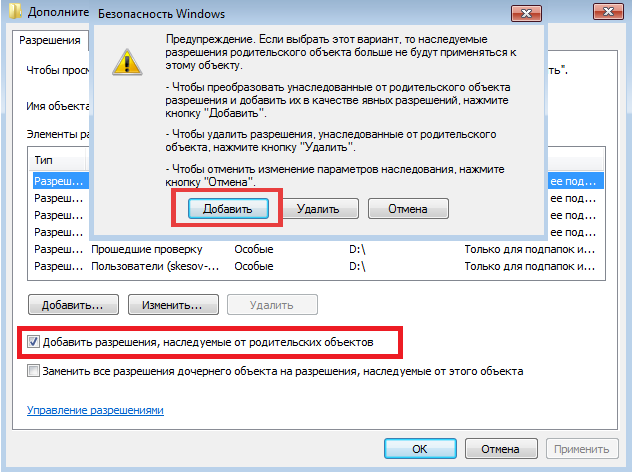

В первом случае, то есть если разрешения наследуются от родительского ключа, вы должны отключить наследование и скопировать права доступа родительского раздела к текущему ключу, чтобы иметь возможность их менять. Чтобы сделать это в Windows 7, Windows Vista и Windows XP, снимите флажок «Добавить разрешения, наследуемые от родительских объектов», и нажмите кнопку «Добавить» в диалоговом окне подтверждения.

После отключения наследования, выберите соответствующую учетную запись пользователя и нажмите кнопку Изменить для изменения прав доступа.

В Windows 8 есть специальная кнопка для отключения наследования:

Разрешения могут быть установлены двумя способами: после отключения наследования вы можете установить их только на текущий раздел, или вы можете задать разрешения для текущего ключа, и затем применить их ко всем его подразделам. Для этого установите флажок Заменить все записи разрешений дочернего объекта наследуемыми от этого объекта. Это действие выставит заданные вами разрешения вниз по иерархии ключей для всех подразделов.

Ключи командной строки Редактора реестра

В этой статье вас ждет полный перечень ключей командной строки редактора реестра, включая пару канувших в лету. Я написал её довольно давно, и она не потеряла своей актуальности: Запуск нескольких копий редактора реестра. Ключи командной строки regedit.exe

Переход в нужный раздел реестра одним кликом

Вариант №1

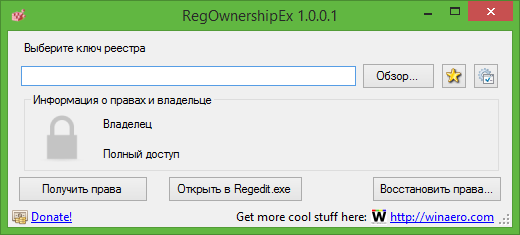

Некоторое время назад я создал утилиту RegOwnershipEx, которая позволяет получить полный доступ к разделу реестра одним кликом. Кроме этого, она позволяет перейти в желаемый раздел реестра. Я рекомендую вам с ней ознакомиться.

RegOwnershipEx позволяет следующее:

- стать владельцем и получить полный доступ к выбранному разделу реестра. Имеется окно обзора реестра для легкого выбора раздела.

- избранное — для быстрого доступа к вашим любимым раздела реестра. Оно интегрировано с меню «Избранное» редактора реестра.

- восстановить права доступа и владельца, которые вы изменили ранее. т.е. программа позволяет вернуть права в исходное состояние.

- функция «открыть в regedit» — вы можете открыть выбранный ключ в редакторе реестра. Это очень удобная опция, чтобы быстро перейти к разделу, просто скопировав его имя.

- сокращения для корневых разделов — вы можете использовать HKCU вместо HKEY_CURRENT_USER, HKLM вместо HKEY_LOCAL_MACHINE и так далее.

- получение пути реестра из буфера обмена Windows.

- аргумент командной строки «/j» для извлечения пути к разделу реестра из буфера обмена Windows и быстрого перехода в редактор реестра.

Всё это чертовски удобно!

Вариант 2

Я набросал простенький скрипт, который будет получать содержимое буфера обмена, записывает его в реестр и открывает редактор реестра. Предполагается следующий сценарий: Вы читаете статью, в ней написано – «перейдите в раздел реестра HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersion». Вы выделяете путь к разделу, нажимаете CTRL+С и запускаете скрипт. Редактор реестра открывается в нужном месте. Смотреть скрипт.

💡Узнавайте о новых статьях быстрее. Подпишитесь на наши каналы в Telegram и Twitter.

Судя по тому, что вы читаете этот текст, вы дочитали эту статью до конца. Если она вам понравилась, поделитесь, пожалуйста, с помощью кнопок ниже. Спасибо за вашу поддержку!

Загрузить PDF

Загрузить PDF

Разрешения в Windows 7 определяют, какие пользователи могут получать доступ, изменять и удалять файлы и папки. Каждый файл и папка на компьютере с Windows имеет индивидуальные разрешения. Если изменить разрешения, можно заблокировать или открыть доступ к файлам для того или иного пользователя. Если вы недавно восстановили данные со старого жесткого диска, станьте владельцем файлов, чтобы получить к ним доступ.

-

1

Войдите в Windows как администратор. Если войти в систему в качестве гостя, изменить разрешения можно только в своей учетной записи пользователя. Чтобы изменить разрешения в других учетных записях, войдите в систему как администратор.

- Если вы вошли в систему как гость, большинство настроек разрешений будет недоступно.

-

2

Щелкните правой кнопкой мыши по файлу или папке, разрешения для которых вы хотите изменить. Можно изменить разрешения для любого файла или папки. Если изменить разрешения для папки, соответственно изменятся разрешения для файлов и папок, которые находятся в этой папки.

- Нельзя изменить разрешения для файлов, которые в настоящее время используются. Поэтому закройте все программы, которые используют файл или папку, разрешения для которых нужно изменить.

-

3

Выберите «Свойства». Откроется окно со свойствами файла или папки.

-

4

Щелкните по вкладке «Безопасность». Отобразится список групп и пользователей, у которых есть разрешения на работу с файлом или папкой.

- Если вкладки «Безопасность» нет, скорее всего, вы пытаетесь изменить разрешения для файла, хранящегося на USB-накопителе. Если USB-накопитель отформатирован в файловой системе FAT32, вы не сможете изменить разрешения — это можно сделать только в файловой системе NTFS.

-

5

Нажмите «Изменить». Теперь можно изменить разрешения для любого пользователя.

-

6

Нажмите «Добавить», чтобы добавить нового пользователя или группу в список. Сделайте это, если вы хотите добавить нового пользователя в список пользователей с разрешениями для выбранного файла.[1]

- Нажмите «Дополнительно» > «Поиск», чтобы найти всех пользователей и группы на компьютере.

- Выберите нужного пользователя и нажмите «ОК». Он будет добавлен в список «Группы или пользователи».

-

7

Выберите пользователя, для которого вы хотите изменить разрешения. Доступные разрешения будут отображаться в списке «Разрешения для <имя пользователя>».

-

8

Установите флажки у разрешений, которые вы хотите добавить для этого пользователя или группы. У каждого разрешения есть окошки флажков «Разрешить» и «Запретить». Установите флажки, чтобы предоставить или запретить следующие разрешения:[2]

- «Полный доступ»: пользователь может просматривать, сохранять, редактировать или удалять файл;

- «Изменение»: просматривать, сохранять, редактировать файл;

- «Чтение и выполнение»: пользователь может просматривать или запускать файл;

- «Список содержимого папки»: пользователь может просматривать файлы в выбранной папке;

- «Чтение»: пользователь может просматривать файл;

- «Запись»: пользователь может редактировать файл или создавать новые файлы.

-

9

Измените настройки, если окошки флажков выделены серым цветом. Если вам не удается изменить какие-либо разрешения, сделайте так:[3]

- нажмите «Дополнительно» на вкладке «Безопасность»;

- выберите пользователя и нажмите «Изменить разрешения»;

- уберите флажок у «Добавить разрешения, наследуемые от родительских объектов»;

- сохраните изменения. Теперь можно установить флажки у нужных разрешений.

-

10

Нажмите «Применить», чтобы сохранить внесенные изменения. Они вступят в силу, когда пользователь войдет в систему. Если вы меняли разрешения для своей учетной записи, они вступят в силу немедленно.

Реклама

-

1

Войдите в Windows как администратор. Только администратор может менять владельцев файлов и папок.

-

2

Щелкните правой кнопкой мыши по файлу или папке, владельца которых вы хотите изменить, и в меню выберите «Свойства». Откроется окно со свойствами файла или папки.

-

3

Щелкните по вкладке «Безопасность». Отобразится список пользователей, у которых есть разрешения на работу с файлом или папкой.

- Если вкладки «Безопасность» нет, скорее всего, вы пытаетесь поменять владельца файла, хранящегося на USB-накопителе. Если USB-накопитель отформатирован в файловой системе FAT32, вы не сможете поменять владельца — это можно сделать только в файловой системе NTFS.

-

4

Нажмите «Дополнительно». Откроется окно «Дополнительные параметры безопасности».

-

5

Щелкните по вкладке «Владелец». Отобразится путь к выбранному объекту, его текущий владелец и список потенциальных владельцев.

-

6

Нажмите «Изменить», чтобы поменять владельца. Теперь в списке выберите другого владельца.

-

7

Щелкните по «Другие пользователи или группы», если нужного пользователя (или группы) нет в списке потенциальных владельцев. Теперь найдите пользователя (или группу) и добавьте его в список.

- Нажмите «Дополнительно» > «Поиск», чтобы найти всех пользователей и группы на компьютере.

- Выберите пользователя, которого вы хотите добавить в список, и нажмите «ОК». Он будет добавлен в список «Изменить владельца на».

-

8

Установите флажок у «Заменить владельца подконтейнеров и объектов». Так пользователь станет владельцем подпапок и их файлов, которые находятся в выбранной папке.

-

9

Сохраните внесенные изменения. Для этого нажмите «ОК». Если вы снова откроете окно «Свойства» и перейдете на вкладку «Безопасность», вы увидите нового владельца в окне «Дополнительные параметры безопасности».

-

10

Измените разрешения. Возможно, после того, как вы станете владельцем файлов и папок, вам придется изменить разрешения на «Полный доступ». Для этого следуйте инструкциям, которые даны в первом разделе этой статьи.[4]

Реклама

Об этой статье

Эту страницу просматривали 24 716 раз.

Откройте вкладку «Владелец», выберите вашу учётную запись, под которой вы работаете, и нажмите кнопку Применить. Если владельца надо сменить у всех подразделов ниже по дереву, поставьте флажок внизу «Заменить владельца субконтейнеров».Для Windows 7/Windows Vista:

Откройте вкладку «Владелец», выберите вашу учётную запись, под которой вы работаете, и нажмите кнопку Применить. Если владельца надо сменить у всех подразделов ниже по дереву, поставьте флажок внизу «Заменить владельца субконтейнеров».Для Windows 7/Windows Vista:

Выберите учетную запись пользователя с помощью кнопки Дополнительно или просто введите учетную запись пользователя в поле «Введите имена выбираемых объектов» и нажмите OK.

Выберите учетную запись пользователя с помощью кнопки Дополнительно или просто введите учетную запись пользователя в поле «Введите имена выбираемых объектов» и нажмите OK.