Как: установка самозаверяющего сертификата ЦС в Windows

- Шаг 1: Откройте MMC на машине, на которой вы получаете предупреждение. …

- Шаг 2: Щелкните Файл -> Добавить / удалить оснастку…

- Шаг 3: Щелкните Сертификаты -> Добавить>

- Шаг 4: Нажмите «Учетная запись пользователя» -> «Готово».

Как импортировать самоподписанный сертификат?

Импортируйте самозаверяющий сертификат на клиентский компьютер Windows.

- На компьютере с Windows запустите MMC (mmc.exe).

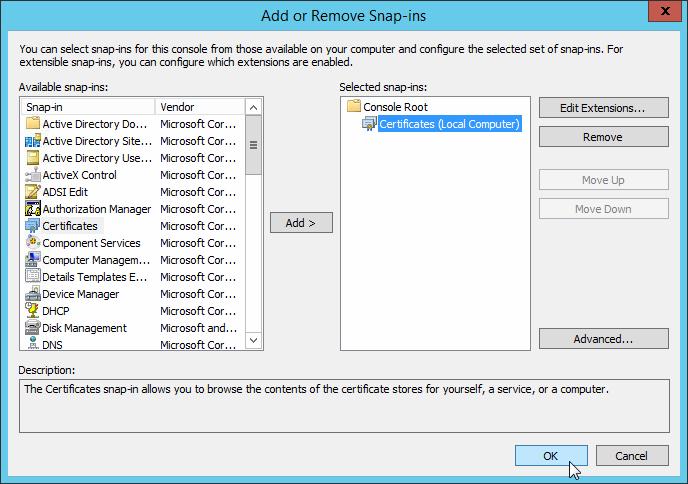

- Добавьте оснастку «Сертификаты» для учетной записи компьютера и управляйте сертификатами для локального компьютера.

- Импортируйте самозаверяющий сертификат в Доверенные корневые центры сертификации> Сертификаты.

Как доверять самоподписанному сертификату в Windows?

Откроется окно оснастки «Сертификаты». Выберите «Учетная запись компьютера» и нажмите «Далее». В открывшемся окне «Выбор компьютера» нажмите «Готово».

…

Добавление самозаверяющего сертификата как доверенного для браузера

- Выберите ссылку Перейти на этот веб-сайт (не рекомендуется). …

- Щелкните Ошибка сертификата. …

- Щелкните ссылку Просмотр сертификатов.

Как добавить сертификаты в Windows 10?

Выберите «Файл»> «Добавить / удалить оснастки». Выберите Сертификаты, затем нажмите Добавить. Выберите Моя учетная запись пользователя. Снова нажмите «Добавить» и на этот раз выберите «Учетная запись компьютера».

Почему сертификату не доверяют?

Наиболее частой причиной ошибки «сертификат не доверяет» является то, что установка сертификата не была должным образом завершена на сервере (или серверах), на которых размещен сайт. Воспользуйтесь нашим тестером SSL-сертификатов, чтобы проверить эту проблему. В тестере неполная установка показывает один файл сертификата и оборванную красную цепочку.

Как добавить самоподписанный сертификат в доверенный корень?

Установите сертификат в доверенный корневой центр сертификации

- Чтобы установить самозаверяющий сертификат в доверенных корневых центрах сертификации:

- Шаг 1. Запустите оснастку «Сертификаты» для MMC. …

- Шаг 2: Нажмите «Файл»> «Добавить / удалить оснастку».

- Шаг 3. Выберите оснастку «Сертификаты» в столбце «Доступные оснастки» и нажмите «Добавить».

Как самостоятельно подписать сертификат SSL?

Создайте сертификат SSL

Щелкните имя сервера в столбце «Подключения» слева. Дважды щелкните значок Сертификаты сервера. В столбце «Действия» справа нажмите «Создать самоподписанный сертификат». Введите понятное имя, которое вы хотите использовать для идентификации сертификата, а затем нажмите OK.

Как изменить самоподписанный сертификат на доверенный?

- На хост-сервере установки XTAM откройте файл {XTAM_HOME} / web / conf / catalina. …

- Прокрутите вниз до раздела # Сертификат SSL.

- Введите путь к вашему сертификату для параметра xtam.cert.path =

- Введите пароль для вашего сертификата в параметре xtam.cert.password =…

- Сохраните и закройте этот файл.

Как исправить ошибку самоподписанного сертификата?

Как исправить ошибку сертификата SSL

- Диагностируйте проблему с помощью онлайн-инструмента.

- Установите промежуточный сертификат на свой веб-сервер.

- Создайте новый запрос на подпись сертификата.

- Перейдите на выделенный IP-адрес.

- Получите подстановочный SSL-сертификат.

- Измените все URL-адреса на HTTPS.

- Обновите свой сертификат SSL.

23 мар. 2021 г.

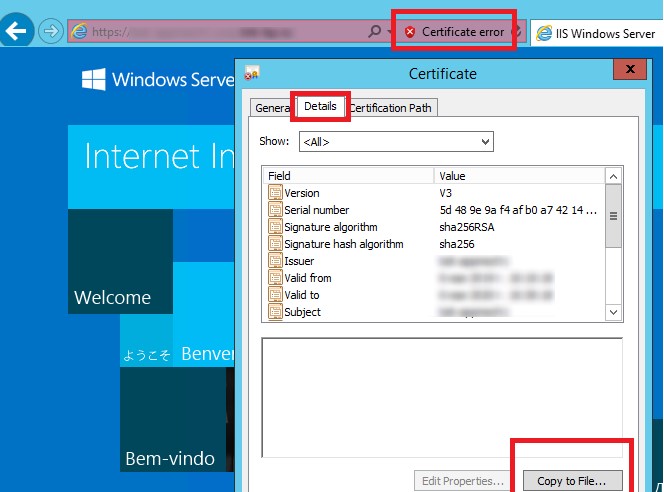

Как доверять самозаверяющему SSL-сертификату в Chrome?

Процедура

- В браузере Google Chrome перейдите на сайт, к которому вы хотите подключиться. …

- Щелкните серый замок слева от URL-адреса, а затем выберите ссылку «Подробности». …

- Щелкните кнопку Просмотр сертификата. …

- Выберите вкладку «Подробности» и нажмите кнопку «Копировать в файлы».

- Следуйте указаниям мастера, чтобы сохранить сертификат в локальный файл.

Как мне доверять SSL-сертификату?

Если вы хотите включить доверие SSL для этого сертификата, перейдите в «Настройки»> «Общие»> «О программе»> «Параметры доверия к сертификату». В разделе «Включить полное доверие для корневых сертификатов» включите доверие для сертификата. Apple рекомендует развертывать сертификаты с помощью Apple Configurator или Mobile Device Management (MDM).

Как доверять SSL-сертификату в Chrome?

- Зайдите в настройки Chrome.

- Нажмите «Расширенные настройки».

- В разделе HTTPS / SSL нажмите «Управление сертификатами».

- Перейдите в раздел «Доверенные корневые центры сертификации».

- Нажмите, чтобы «Импортировать»

- Появится всплывающее окно, в котором вас спросят, хотите ли вы установить этот сертификат. Щелкните «да».

29 июн. 2016 г.

Где мои сертификаты хранятся в Windows 10?

Сертификаты, хранящиеся на компьютере с Windows 10, находятся в хранилище сертификатов локального компьютера. Windows 10 предлагает диспетчер сертификатов в качестве инструмента управления сертификатами как для компьютерных, так и для пользовательских сертификатов.

Этот корневой сертификат ЦС не является доверенным?

Вы столкнетесь с ошибкой, не доверяющей корневому сертификату, если сертификат Securly SSL не установлен на вашем macOS X. Следовательно, чтобы перестать получать ошибку, вам необходимо установить сертификат SSL. Перейдите в Finder> Applications> Utilities> Keychain Access. Выберите «Система» в левом столбце.

Как перенести цифровые сертификаты с одного компьютера на другой?

Как переместить сертификат

- Откройте консоль MMC. …

- В консоли MMC в верхнем меню выберите Файл> Добавить / удалить оснастку….

- В окнах «Добавить или удалить оснастки» в разделе «Доступные оснастки:» выберите «Сертификаты» и нажмите «Добавить»>.

- В окне оснастки «Сертификат» выберите «Учетная запись компьютера» и нажмите «Далее».

Рассмотрим процедуру централизованной установки сертификата на компьютеры домена и добавление его в список доверенных корневых сертификатов с помощью групповых политик. После распространения сертификата все клиентские устройства будут доверять сервисам, которые подписаны данным сертификатом. В нашем случае, мы распространим самоподписанный SSL сертификат Exchange (роль Active Directory Certificate Services в доменен не развернута) на компьютеры пользователей в Active Directory.

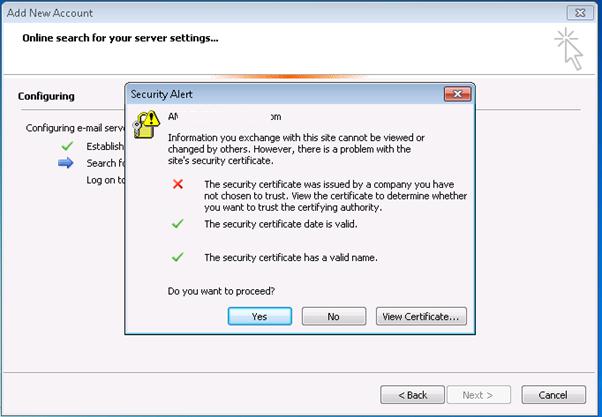

Если вы используете самоподписанный SSL сертификат для своего сервера Exchange, то на клиентах, при первом запуске Outlook будет появляться сообщение, что сертификат не доверенный и пользоваться им небезопасно.

Чтобы убрать это предупреждение, нужно на компьютере пользователя добавить сертификат Exchange в список доверенных сертификатов системы. Это можно сделать вручную (либо путем интеграции сертификата в корпоративный образ ОС), но гораздо более проще и эффективнее автоматически распространить сертификат с помощью возможностей групповых политик (GPO). При использовании такой схемы распространения сертификатов, все необходимые сертификат будет автоматически устанавливаться на все старые и новые компьютеры домена.

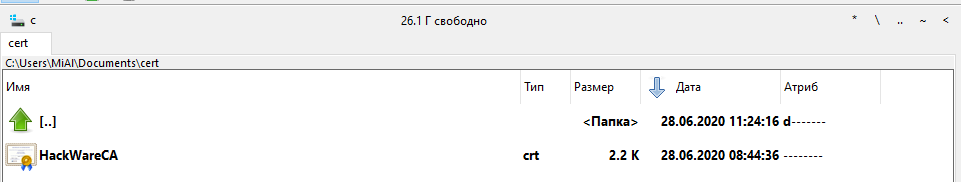

В первую очередь, нам нужно экспортировать самоподписанный сертификат с нашего Exchange сервера. Для этого на сервере откройте консоль mmc.exe и добавьте в нее оснастку Certificates (для локального компьютера).

Перейдите в раздел Certificates (Local Computer) -> Trusted Root Certification Authorities -> Certificates.

В правом разделе найдите ваш сертификат Exchange и в контекстном меню выберите All Tasks ->Export.

Также вы можете экспортировать SSL сертификат прямо из браузера. В Internet Explorer откройте HTTPS адрес вашего веб сервера с недоверенным сертификатом (в случае Exchange это обычно адрес вида http://your-ex-cas/owa). Щелкните на значок Certificate Error в адресной строке, нажмите View Certificate, и перейдите на вкладку Details. Нажмите кнопку Copy to File чтобы открыть мастер экспорта сертификата в CER файл.

Также вы можете получить SSL сертификат HTTPS сайта и сохранить его в CER файл с из PowerShell с помощью метода WebRequest:

$webRequest = [Net.WebRequest]::Create("https://your-excha-cas-url")

try { $webRequest.GetResponse() } catch {}

$cert = $webRequest.ServicePoint.Certificate

$bytes = $cert.Export([Security.Cryptography.X509Certificates.X509ContentType]::Cert)

set-content -value $bytes -encoding byte -path "c:psget_site_cert.cer"

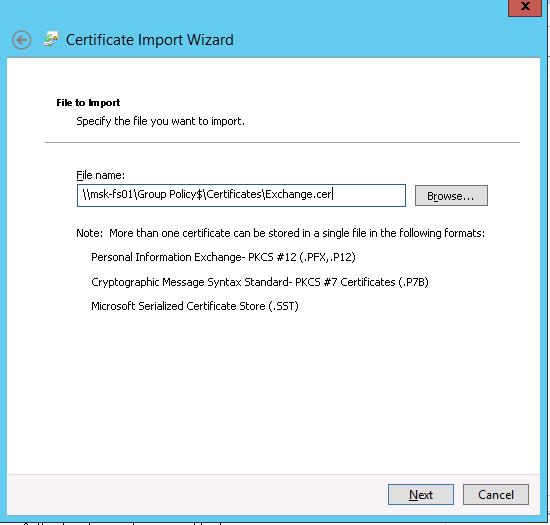

Итак, вы экспортировали SSL сертификат Exchange в CER файл. Нужно поместить сертификат в сетевой каталог, куда у всех пользователей должен быть доступ на чтение (вы можете ограничить доступ к каталогу с помощью NTFS разрешений, или дополнительно скрыть его с помощью ABE). К примеру, пусть путь к файлу сертификата будет таким: \msk-fs01GroupPolicy$Certificates.

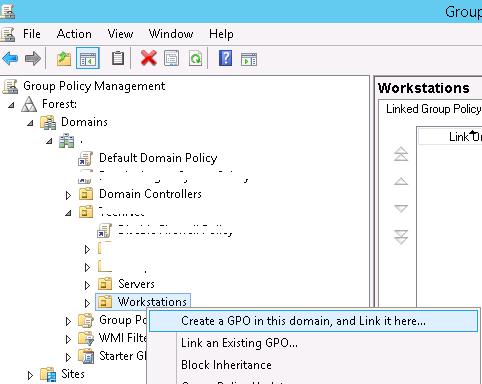

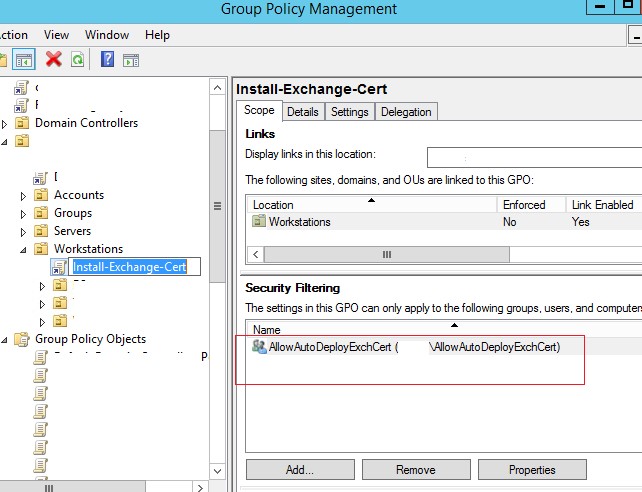

Перейдем к созданию политики распространения сертификата. Для этого, откройте консоль управления доменными политиками Group Policy Management (gpmc.msc). Чтобы создать новую политику, выберите OU на который она будет действовать (в нашем примере это OU с компьютерами, т.к. мы не хотим, чтобы сертификат устанавливался на сервера и технологические системы) и в контекстном меню выберите Create a GPO in this domain and Link it here…

Укажите имя политики (Install-Exchange-Cert) и перейдите в режим ее редактирования.

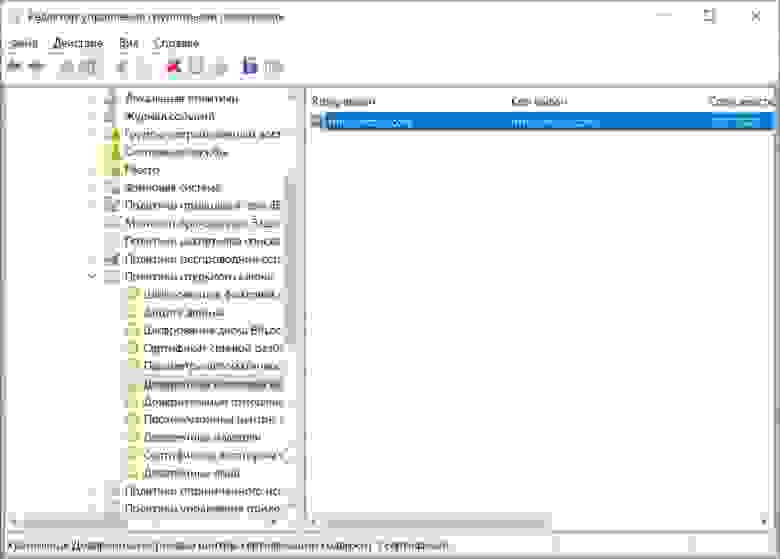

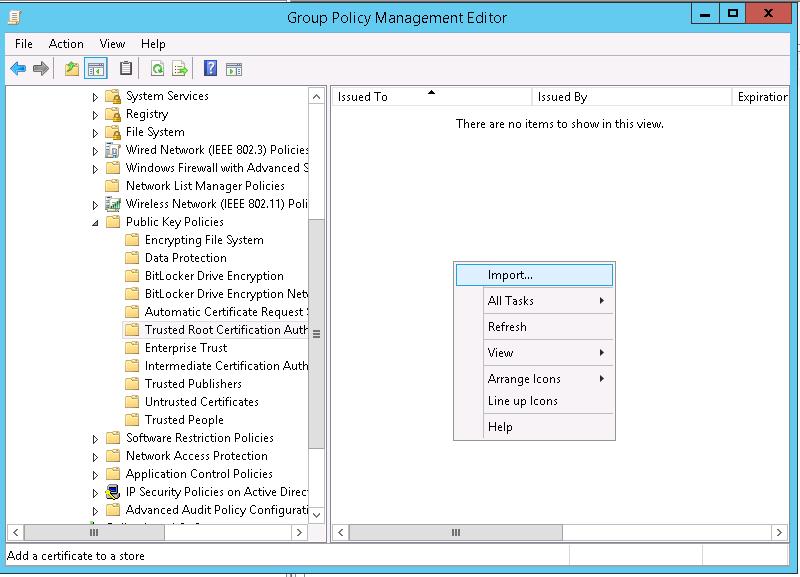

В редакторе GPO перейдите в раздел Computer Configuration –> Policies –> Windows Settings –> Security Settings –> Public Key Policies –> Trusted Root Certification Authorities (Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Политики открытого ключа –> Доверенные корневые центры сертификации).

В левой части окна редактора GPO щелкните ПКМ и выберите пункт меню Import.

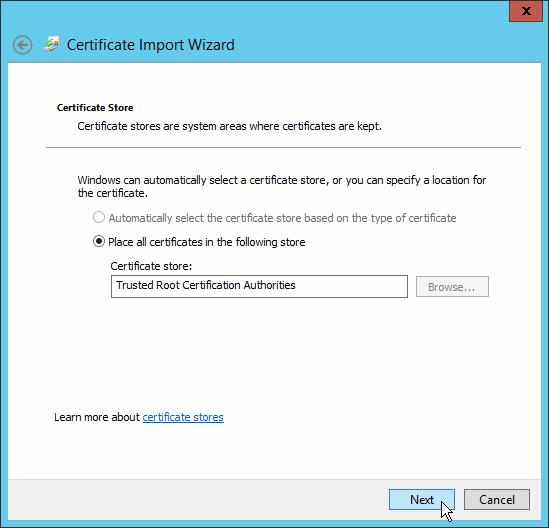

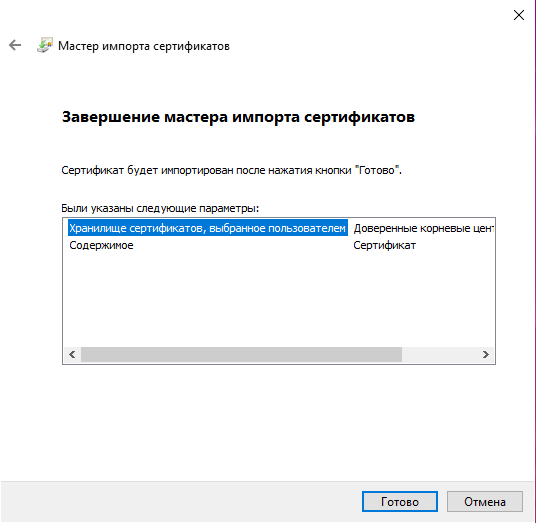

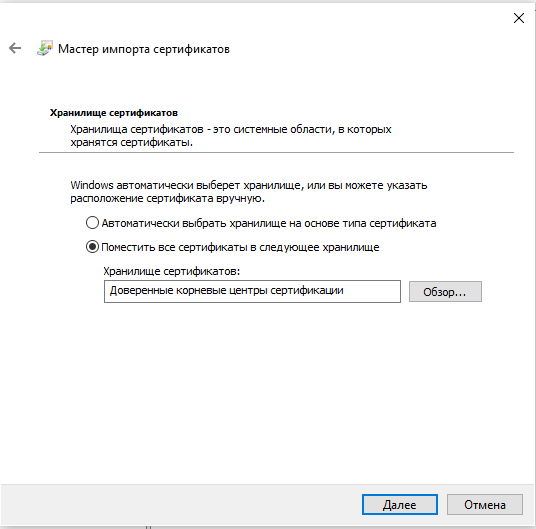

В соответствующем шаге мастера (Place all certificates in the following store) обязательно укажите, что сертификат нужно разместить в разделе Trusted Root Certification Authorities (Доверенные корневые центры сертификации).

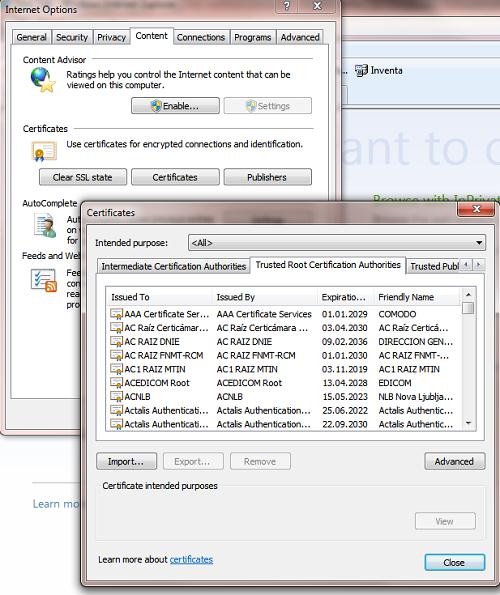

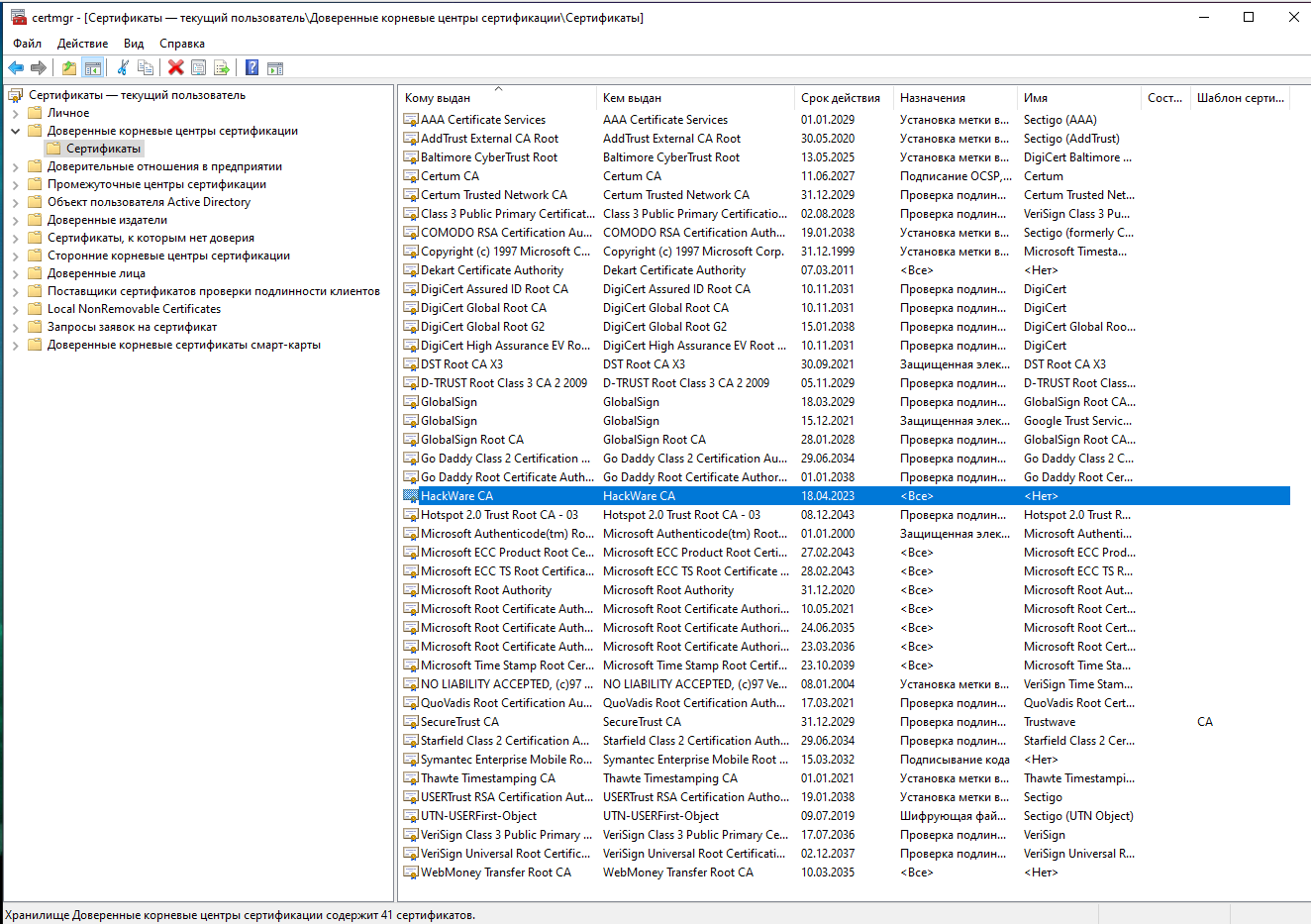

Протестируйте политику, выполнив на клиенте обновление политик командой (

gpupdate /force

). Проверьте что ваш сертификат появился в списке доверенных сертификатов. Это можно сделать в оснастке управления сертификатами (раздел Trusted Root Certification Authorities -> Certificates) или в настройках Internet Explorer (Internet Options -> Content ->Certificates-> Trusted Root Certification Authorities или Свойства обозревателя -> Содержание -> Сертификаты -> Доверенные корневые центры сертификации).

Вы можете проверить, что в браузере при открытии вашего HTTPS сайта (в нашем примере это Exchange OWA) больше не появляется предупреждение о недоверенном SSL сертификате. Теперь при настройке Outlook на ваш почтовый сервер Exchange (в Outlook 2016 ручная настройки почтового сервера возможна только через реестр) в программе перестанет появляться окно с предупреждением о недоверенном сертификате.

Если вы хотите, чтобы политика распространения сертификата применялась только к компьютерам (пользователям) в определенной группе безопасности, выберите в консоли Group Policy Management вашу политику Install-Exchange-Cert. На вкладке Scope в секции Security Filtering удалите группу Authenticated Users и добавьте вашу группу безопасности (например, AllowAutoDeployExchCert). Если прилинковать эту политику на корень домена, ваш сертификат будет автоматически распространен на все компьютеры, добавленные в группу безопасности.

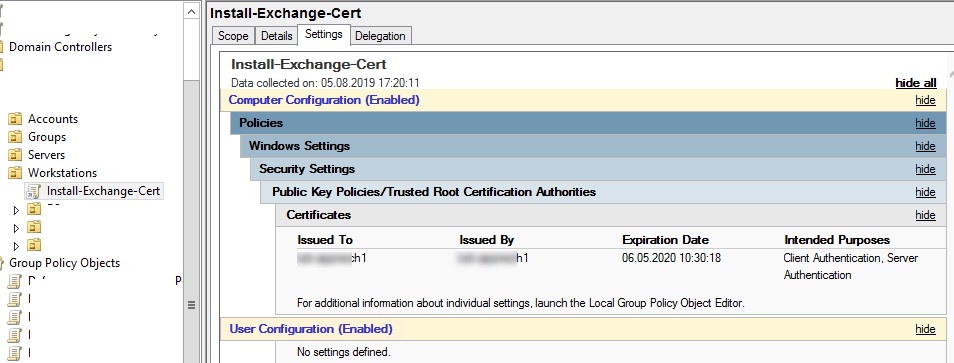

Одной политикой вы можете распространить сразу несколько клиентских SSL сертификатов. Подробную информацию о сертификатах, которые распространяются вашей политикой можно посмотреть в консоли GPMC на вкладке Settings. Как вы видите, отображаются поля сертификата Issued To, Issued By, Expiration Date и Intended Purposes.

Если на компьютерах нет доступа в интернет, таким образом вы можете распространить на все устройства домена доверенные корневые сертификаты. Но есть более простой и правильный способ обновления корневых и отозванных сертификатов в изолированных доменах.

Итак, вы настроили политику автоматического распространения сертификата на все компьютеры домена (на определенный организационной юнит или группу безопасности домена). Сертификат будет автоматически устанавливаться на все новые компьютеры, не требуя от служб техподдержки никаких ручных действий (в целях безопасности желательно периодически проверять списки доверенных сертификатов на клиентах на поддельные и отозванные).

Содержание

- Введение

- Что такое сертификат PFX

- Логические хранилища

- Модуль PKI

- Поиск и выбор сертификата

- Создание сертификата

- Установка сертификата pfx

- Добавление сертификата в список доверенных

- Проверка наличия дубликата сертификата

- Экспорт и импорт сертификата

- Экспорт сертификата pfx

- Импорт сертификата pfx

- Как экспортировать сертификат cer из pfx

- Удаление сертификата

- Удаление с помощью thumbprint

- Поиск и удаление сертификата с помощью сопоставления значений

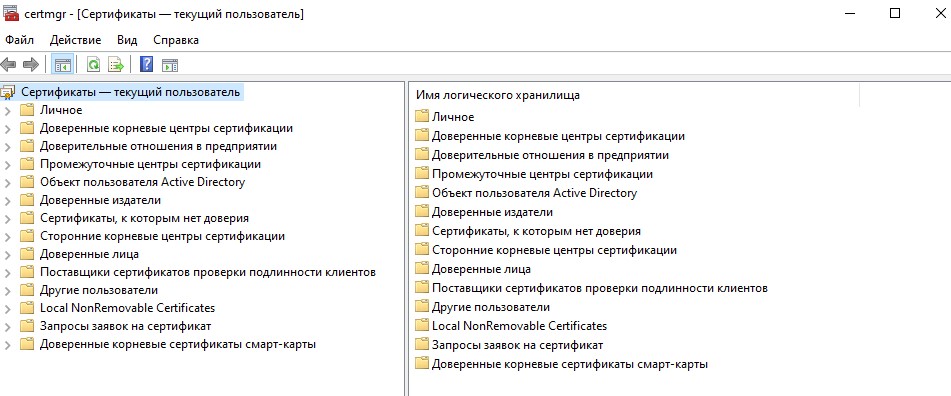

- Диспетчер сертификатов Windows

Введение

Сертификат – это контейнер для открытого ключа. Он включает в себя такую информацию как значение открытого ключа, имя сервера или пользователя, некоторую дополнительную информацию о сервере или пользователе, а также содержит электронную подпись, сформированную издающим центром сертификации (ЦС). Ранее мы уже писали о работе с сертификатами pfx с помощью openssl, теперь рассмотрим использование встроенных средств, а именно powershell.

Что такое сертификат PFX

Файл .pfx, который не следует путать с .cer, представляет собой архив PKCS#12; это пакет, который может содержать несколько объектов с дополнительной защитой паролем. Обычно он содержит сертификат (возможно, со своим набором цепочки сертификатов верхнеуровневых УЦ) и соответствующий закрытый ключ. В то время как PFX может содержать в себе несколько сертификатов, файл .cer содержит один единственный сертификат без пароля и закрытого ключа. В Windows все сертификаты находятся в логических местах хранения, называемых хранилищами сертификатов.

Одним из самых распространенных областей применения сертификатов PFX является подпись кода (code signing). Также, в случае защиты надежным паролем pfx можно передавать по открытым каналам связи.

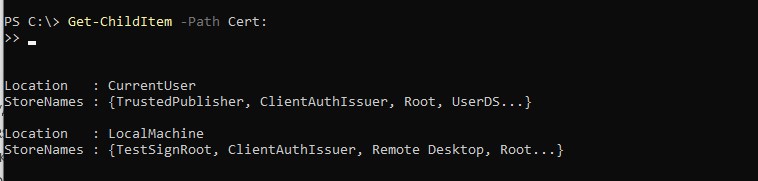

Логические хранилища

Логические хранилища – это виртуальные месторасположения, в которых которых локально храняться сертификаты как для пользователя так и для компьютера. Powershell использует Cert PSDrive для сопоставления сертификатов с физическими хранилищами. Наименование логических хранилищ Certificates Microsoft Management Console (MMC) отличается от маркировки хранилища Cert PSDrive. В таблице ниже показано сравнение между ними:

| CERT: | CERTIFICATES MMC |

|---|---|

| My | Личные |

| Remote Desktop | Удаленный рабочий стол |

| Root | Доверенные корневые центры сертификации |

| CA | Промежуточные центры сертификации |

| AuthRoot | Сторонние корневые центры сертификации |

| TrustedPublisher | Доверенные издатели |

| Trust | Доверительные отношения в предприятии |

| UserDS | Объект пользователя Active Directory |

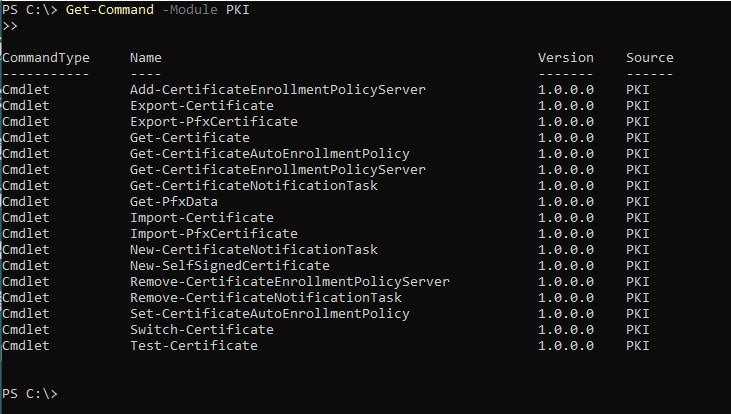

Модуль PKI

Утилита MakeCert.exe, входящая в состав Microsoft .NET Framework SDK и Microsoft Windows SDK, используется для создания самоподписанного сертификата. В системе, где не установлен Windows SDK, для управления сертификатами используются команды модуля Powershell PKI.

Чтобы перечислить все команды, доступные в модуле PKI, выполните следующую команду:

Get-Command -Module PKI

Командлеты, используемые в этой статье, описаны ниже:

Export-PfxCertificate

Командлет Export-PfxCertificate экспортирует сертификат или объект PFXData в файл Personal Information Exchange (PFX). По умолчанию экспортируются расширенные свойства и вся цепочка.

Get-Certificate

КомандлетGet-Certificate можно использовать для отправки запроса на сертификат и установки полученного сертификата, установки сертификата из запроса на сертификат, а также для регистрации в службе каталогов протокола LDAP.

Get-PfxData

Командлет Get-PfxData извлекает содержимое файла Personal Information Exchange (PFX) в структуру, содержащую сертификат конечного субъекта, любые промежуточные и корневые сертификаты.

Import-PfxCertificate

КомандлетImport-PfxCertificate импортирует сертификаты и закрытые ключи из файла PFX в локальное хранилище.

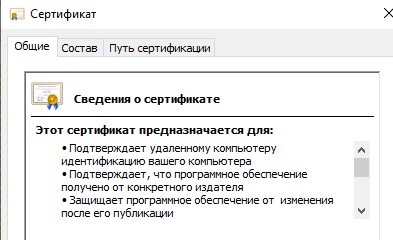

New-SelfSignedCertificate

Командлет New-SelfSignedCertificate создает самоподписанный сертификат. С помощью параметра CloneCert указанный сертификат может быть создан на основе существующего сертификата с копированием всех параметров из оригинального сертификата, за исключением открытого ключа.

Поиск и выбор сертификата

В Powershell Cert: PSDrive используется для вывода списка сертификатов в определенном хранилище. Чтобы вывести оба хранилища в Cert: PSDrive, выполните следующую команду:

Get-ChildItem -Path Cert:Будут показаны месторасположения сертификатов для CurrentUser и LocalMachine. Чтобы перечислить сертификаты для доверенных корневых центров сертификации LocalMachine, выполните следующую команду:

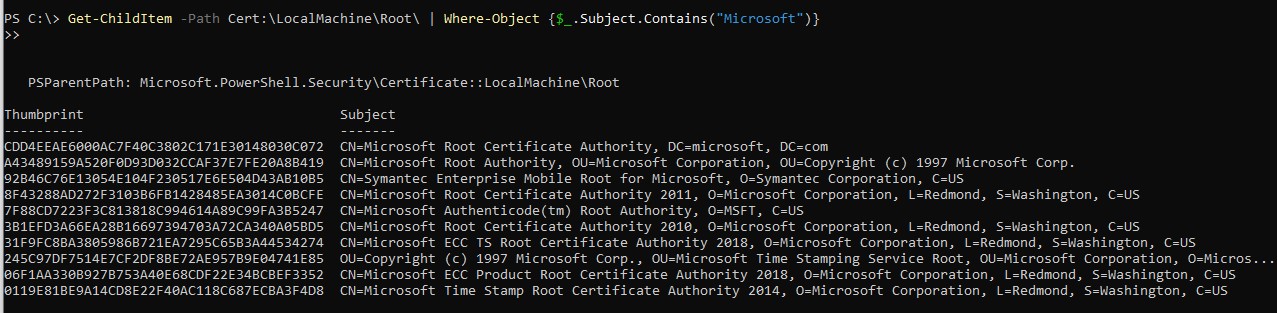

Get-ChildItem -Path Cert:LocalMachineRootВозвращаемый объект будет представлять собой сертификаты, которые можно изменить, удалить или экспортировать.

Команду Get-ChildItem можно комбинировать с Where-Object для поиска конкретных сертификатов. Приведенная ниже команда найдет сертификат, предположительно выданный Microsoft, проверяя свойство Subject сертификатов:

Get-ChildItem -Path Cert:LocalMachineRoot | Where-Object {$_.Subject.Contains("Microsoft")}У выведенных в сертификатов часть значения Subject будет содержать Microsoft.

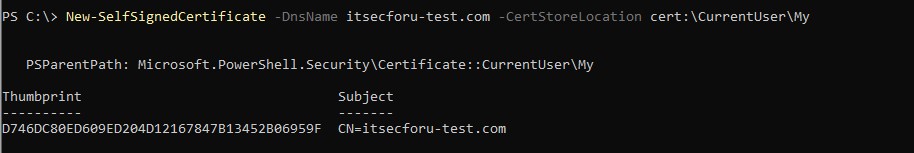

Создание сертификата

Для создания сертификата необходимо указать значения -DnsName (имя DNS-сервера) или -Subject и -CertStoreLocation (хранилище сертификатов, в которое будет помещен созданный сертификат). Чтобы создать сертификат для DNS itsecforu-test.com и установить его в список Личные сертификаты в системе, выполните следующую команду:

New-SelfSignedCertificate -DnsNameitsecforu-test.com -CertStoreLocation cert:CurrentUserMyКоманда генерирует новый сертификат и устанавливает его в личное хранилище пользователя. При открытии certmgr.msc ( certlm.msc – для локального компьютера соответственно ) сертификат появится в разделе Personal. В выводе будут показаны сведения о только что созданном сертификате, включая его отпечаток:

По умолчанию самоподписанный сертификат генерируется со следующими настройками:

- Криптографический алгоритм: RSA;

- Длина ключа: 2048 бит;

- Допустимое использование ключа: Проверка подлинност клиента и Проверка подлинности сервера;

- Сертификат может быть использован для цифровой подписи, шифрования ключей;

- Срок действия: 1 год.

Срок действия сгенерированного сертификата ограничен одним годом. Для увеличения срока действия сертификата необходимо указать соответствующий атрибут Date с увеличенным значением срока действия с помощью ключа -notafter. Чтобы выпустить сертификат на 5 лет, выполните приведенную ниже команду:

$expiry_year = (Get-Date).AddYears(5)

New-SelfSignedCertificate -DnsName itsecforu-test.com -notafter $expiry_year -CertStoreLocation Cert:CurrentUserMyНовые сертификаты могут быть созданы только в личных хранилищах Cert:LocalMachineMy или Cert:CurrentUserMy. Выполните приведенную ниже команду help для просмотра всех остальных параметров, принимаемых командой New-SelfSignedCertificate:

help New-SelfSignedCertificate -FullУстановка сертификата pfx

Сертификат может быть установлен в различные места хранения, каждое место хранения имеет свое определенное назначение, но в этой статье мы будем устанавливать в четыре места Cert:CurrentUserMy, Cert:LocalMachineMy, Cert:CurrentUserRoot и Cert:LocalMachineRoot. Расположение My является личным хранилищем для ненадежных приложений, а Root – хранилищем для доверенных сертификатов.

Команда, используемая для установки общего сертификата, отличается от команды для установки сертификата PFX. Для установки сертификата pfx используется команда Powershell Import-PfxCertificate.

Чтобы установить сертификат PFX в личное хранилище текущего пользователя, используйте следующую команду:

Import-PfxCertificate -FilePath ./itsecforu.pfx -CertStoreLocation Cert:CurrentUserMy -Password P@sw0rd

Для установки в личное местоположение системы измените местоположение хранилища в команде выше с Cert:CurrentUserMy на Cert:LocalMachineMy.

Чтобы установить PFX сертификат в доверенное хранилище текущего пользователя, используйте следующую команду:

Import-PfxCertificate -FilePath ./itsecforu.pfx -CertStoreLocation Cert:CurrentUserRoot -Password P@sw0rd

При установке в корневое расположение текущего пользователя появится диалоговое окно для подтверждения установки сертификата, но при установке в системное корневое расположение никакого диалога не появится. Для установки в системное доверенное место измените расположение хранилища в команде выше с Cert:CurrentUserRoot на Cert:LocalMachineRoot.

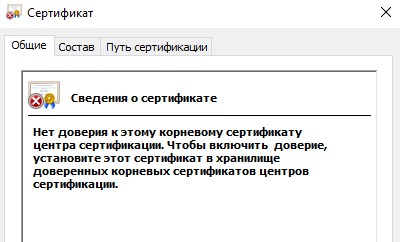

Добавление сертификата в список доверенных

Недоверенный сертификат гораздо опаснее и подозрительнее, чем отсутствие сертификата вообще, поэтому важно добавить наш сертификат в доверенные корневые сертификаты.

Сертификаты могут быть созданы только в хранилище Cert:LocalMachineMy или Cert:CurrentUserMy . Поскольку любой сертификат в этом месте по умолчанию помечен как недоверенный, чтобы сделать его легитимным, необходимо его переместить из Cert:LocalMachineMy или Cert:CurrentUserMy в Cert:LocalMachineRoot и Cert:CurrentUserRoot соответственно.

Move-Item -Path$cert-Destination "Cert:LocalMachineRoot"Проверка наличия дубликата сертификата

Чтобы избежать повторного добавления уже существующего сертификата в хранилище сертификатов, перед добавлением нового сертификата с тем же значением Subject следует проверить и удалить уже имеющийся сертификат. Powershell автоматически создает путь виртуального диска для метки cert: и ведет себя как обычный каталог. В приведенном ниже фрагменте проверяется путь cert:LocalMachineMy хранилища сертификатов, чтобы найти сертификат по значению Subject.

$cert_name = "itsecforu-test.com"

ForEach ($cert in (ls cert:CurrentUserMy)) {

If ($cert.Subject -eq "CN=$cert_name") {

//the certificate can be deleted or edited in here

}

}

Экспорт и импорт сертификата

Команды для импорта и экспорта pfx-сертификата отличаются от команд для экспорта и импорта обычного сертификата. Команда Import-PfxCertificate используется для импорта запароленного сертификата pfx, а команда Export-PfxCertificate – для экспорта сертификата из места хранения в новое местоположение файла.

Экспорт сертификата pfx

Для экспорта сертификата pfx необходим пароль для шифрования закрытого ключа. В приведенном ниже примере мы используем значение Subject для поиска экспортируемого сертификата, выбрав сертификат, значение Subject которого равно itsecforu-test.com

$certificate = Get-ChildItem -Path Cert:CurrentUserMy | Where-Object {$_.Subject -match "itsecforu-test.com"}

После выбора сертификата его можно экспортировать из места хранения в папку с помощью приведенной ниже команды:

$pass= "Qwerty123" | ConvertTo-SecureString -AsPlainText -Force

Export-PfxCertificate -Cert $certificate -FilePath $env:USERPROFILEDocumentsitsecforu-test.com.pfx -Password $pass

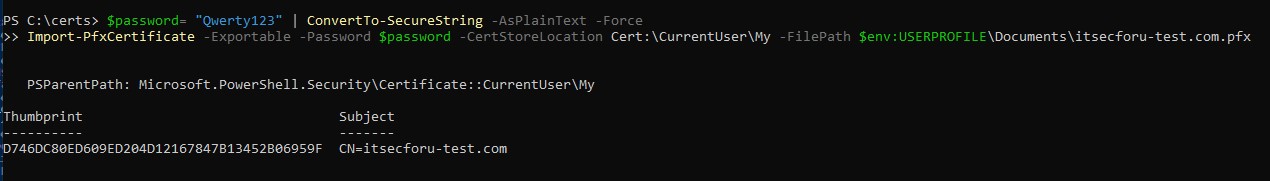

Импорт сертификата pfx

Скаченные или экспортированные сертификаты pfx можно установить с помощью команды Import-PfxCertificate. Для импорта требуется пароль для сертификата и местоположение.

Команда ниже импортирует сертификат pfx, который мы экспортировали ранее:

$password= "Qwerty123" | ConvertTo-SecureString -AsPlainText -Force Import-PfxCertificate -Exportable -Password $password -CertStoreLocation Cert:CurrentUserMy -FilePath $env:USERPROFILEDocumentsitsecforu-test.com.pfx

Параметр -Exportable отмечает закрытый ключ как экспортируемый.

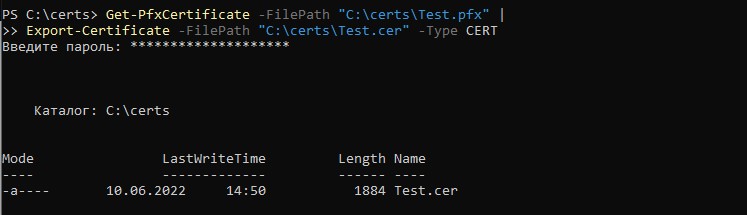

Как экспортировать сертификат cer из pfx

Для экспорта сертификата из файла pfx используется комбинированная команда Get-PfxCertificate и Export-Certificate. Get-PfxCertificate используется для поиска сертификата pfx, а Export-Certificate – для экспорта указанного сертификата в FilePath. Требуется ввод пароля от pfx контейнера Ниже приведенная команда экспортирует сертификат в кодировке DER (двоичный) из файла pfx.

Get-PfxCertificate -FilePath "C:certsTest.pfx" |

Export-Certificate -FilePath "C:certsTest.cer" -Type CERT

Обратите внимание на параметр-Type, который используется для указания типа экспортируемого сертификата, в данном примере это сертификат CERT в кодировке DER (двоичный). Существуют и другие типы, они перечислены ниже.

-Type <CertType> Указывает тип выходного файла для экспорта сертификатов следующим образом. -- SST: формат файла Microsoft serialized certificate store (.sst), который может содержать один или несколько сертификатов. Это значение по умолчанию для нескольких сертификатов. -- CERT: формат файла .cer, который содержит один сертификат в DER-кодировке. Это значение по умолчанию для одного сертификата. -- P7B: формат файла PKCS#7, который может содержать один или несколько сертификатов.

Удаление сертификата

Для удаления сертификата можно использовать команду Remove-Item в Powershell. Перед удалением сертификата необходимо узнать его значение thumbprint (отпечатка) или определить сам объект сертификата.

Удаление с помощью thumbprint

В приведенном ниже фрагменте для удаления используется отпечаток сертификата…

Get-ChildItem Cert:CurrentUserMy7da4d700318ee2a08f96aab9bc71990ca6376053| Remove-Item

Поиск и удаление сертификата с помощью сопоставления значений

Сертификат можно искать в хранилище с помощью команды Where-Object, которая принимает условный оператор, соответствующий искомому сертификату.

Get-ChildItem Cert:CurrentUserMy |

Where-Object { $_.Subject -match 'itsecforu-test.com' } |

Remove-Item

Обратите внимание, что мы используем значения поля сертификата Subject , другие возможные параметры – Thumbprint и SerialNumber.

Диспетчер сертификатов Windows

Диспетчер сертификатов Windows (certmgr.msc) – это приложение с графическим интерфейсом Windows для управления сертификатами. Найдите certmgr в меню Пуск, чтобы открыть Windows Certificates MMC или введите certmgr.msc в командной строке. Вид консоли предоставляет собой обзор всех локальных хранилищ.

Сертификаты можно устанавливать, удалять, импортировать и экспортировать из диспетчера сертификатов Windows.

Что такое SSL-сертификат и как его сгенерировать и использовать для локальной разработки, в том числе — для тестирования на мобильных устройствах, разбирает старший веб-разработчик Noveo Антон.

Антон

Noveo Senior Developer

Немного теории

SSL-сертификат — это цифровой сертификат, позволяющий убедиться в том, что сервер, передавший данные клиенту, не подменен и данные передал именно он.

Сертификат состоит из закрытого ключа, который держится в секрете и с помощью которого данные шифруются сервером, и самого сертификата с открытым ключом, с помощью которого данные расшифровываются клиентом. Не имея закрытого ключа, невозможно зашифровать данные таким образом, чтобы клиент расшифровал их тем же открытым ключом. Главная информация в сертификате — это то, кому он выдан, то есть доменное имя.

Также в сертификат может кодироваться информация об издателе (сертификате), которым был подписан сертификат сервера. Это информация имеет контрольную подпись, которая может быть сгенерирована только обладателем закрытого ключа сертификата издателя. Таким образом, только издатель может подписать и сгенерировать валидный сертификат.

Клиент считает соединение защищенным, если, проверяя цепочку сертификатов, доходит до корневых доверенных центров сертификации, встроенных в систему или браузер, которые, в свою очередь, являются самоподписанными.

Для чего это нужно?

Приложения, требующие наличие валидного сертификата при локальной разработке:

- PWA-приложения,

- приложения, использующие WebRTC.

Есть два способа выполнить эту задачу:

- Сгенерировать самоподписанный сертификат и добавить его в список доверенных корневых центров сертификации; таким образом устройство будет считать его валидным. Как следует из названия, это сертификат, который подписан закрытым ключом его самого же.

- Сгенерировать корневой сертификат и добавить его в список доверенных корневых центров сертификации, далее сгенерировать сертификат сервера и подписать его ранее созданным корневым сертификатом.

Подготовка

Нам понадобится OpenSSL. Инсталляторы-бинарники для Windows.

Файл конфигурации openssl.cfg

[ req_distinguished_name ]

countryName = CO

stateOrProvinceName = ST

localityName = ST

organizationName = O

####################################################################

# Extensions for when we sign normal certs (specified as default)

[ usr_cert ]

basicConstraints = CA:false

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

subjectAltName = email:move

####################################################################

# Same as above, but cert req already has SubjectAltName

[ usr_cert_has_san ]

basicConstraints = CA:false

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

####################################################################

# Extensions to use when signing a CA

[ v3_ca ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer:always

basicConstraints = CA:true

subjectAltName=email:move

####################################################################

# Same as above, but CA req already has SubjectAltName

[ v3_ca_has_san ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer:always

basicConstraints = CA:true

[ req ]

prompt = no

default_bits = 4096

distinguished_name = req_distinguished_name

req_extensions = req_ext

[ req_ext ]

subjectAltName = @alt_names

[ alt_names ]

DNS.0 = example.com

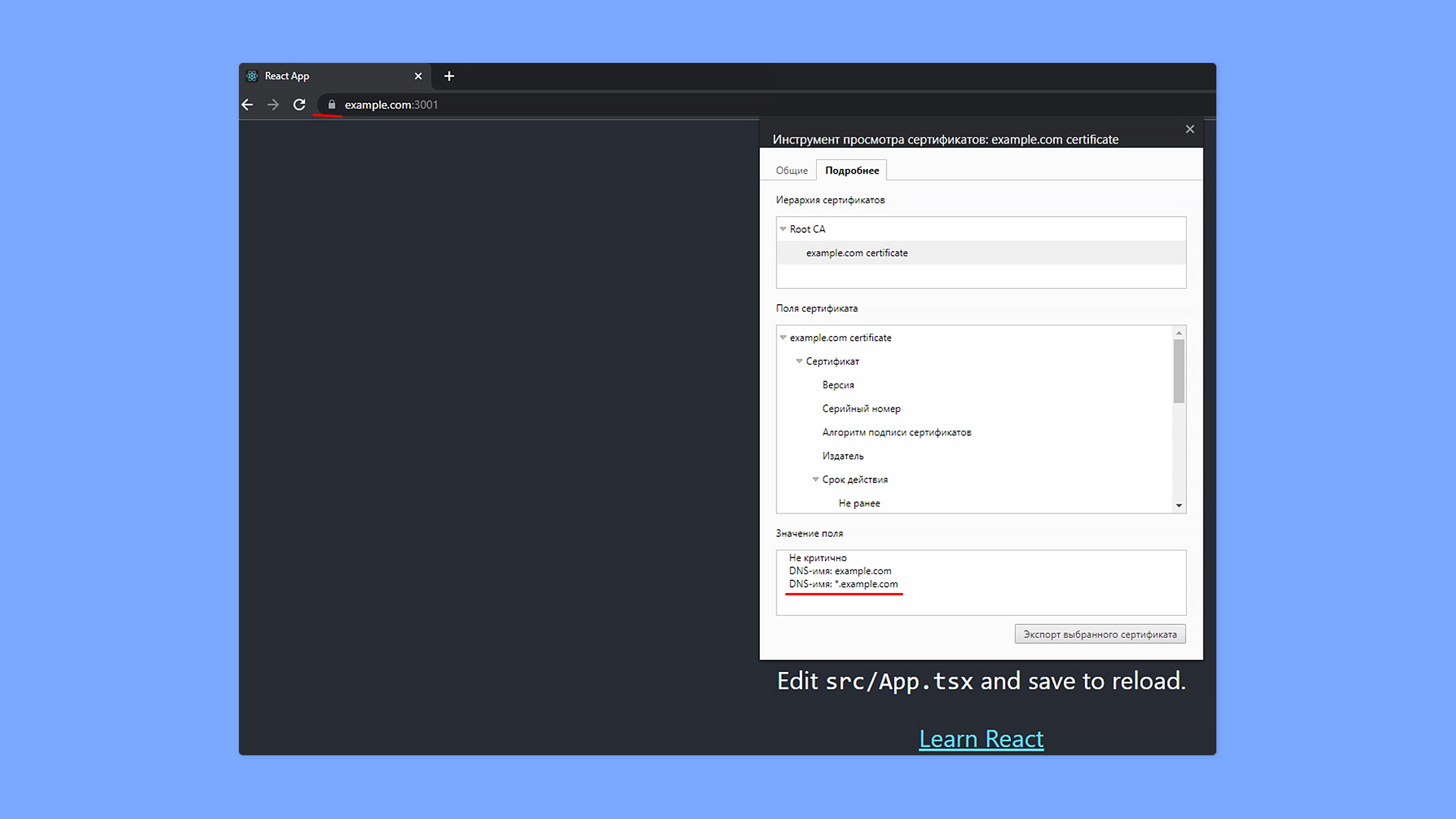

DNS.1 = *.example.comГенерируем самоподписанный сертификат

1. Генерируем приватный ключ:

mkdir example.com

openssl genrsa -out example.com/example.com.keyРезультат:

Generating RSA private key, 2048 bit long modulus (2 primes)

........................+++++

..........................................................+++++

e is 65537 (0x010001)2. Создаем запрос на сертификат:

openssl req -new -key example.com/example.com.key -out

example.com/example.com.csr -config openssl.cfg -subj

"/CN=example.com certificate"3. В файле конфигурации openssl.cfg нужно прописать доменное имя или несколько имен в блоке [alt_names].Раньше поддерживалось только одно имя, которое задавалось в поле CN, но сейчас можно указать несколько имен, а также сделать wildcard-сертификат на все поддомены.

[ alt_names ]

DNS.0 = example.com

DNS.1 = *.example.com4. Генерируем сертификат:

openssl x509 -req -in example.com/example.com.csr -extensions

req_ext -extfile openssl.cfg -signkey

example.com/example.com.key -out example.com/example.com.crt

-days 18255. Проверяем результат:

openssl x509 -in example.com/example.com.crt -textРезультат:

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

0f:63:6b:b8:76:27:71:d1:e9:f3:53:01:11:11:7c:52:d6:c7:ea:c6

Signature Algorithm: sha256WithRSAEncryption

Issuer: CN = example.com certificate

Validity

Not Before: Sep 27 05:08:48 2022 GMT

Not After : Sep 26 05:08:48 2027 GMT

Subject: CN = example.com certificate

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:c9:...:3b:24:

26:0f

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Alternative Name:

DNS:example.com, DNS:*.example.com

Signature Algorithm: sha256WithRSAEncryption

20:a9:...:fe:fd:

5f:30:e8:4a

-----BEGIN CERTIFICATE-----

MIIC+zCCAeO…8w6Eo=

-----END CERTIFICATE-----Теперь у вас есть сам сертификат example.com.crt и файл ключа example.com.key, которые можно использовать в ваших приложениях.

Генерируем корневой сертификат + сертификат сервера

1. Генерируем приватный ключ корневого сертификата:

mkdir ca

openssl genrsa -out ca/ca.keyРезультат:

Generating RSA private key, 2048 bit long modulus (2 primes)

...........................................+++++

...................................+++++

e is 65537 (0x010001)2. Создаем сертификат:

openssl req -x509 -new -key ca/ca.key -days 1825 -out ca/ca.crt

-extensions v3_ca_has_san -config openssl.cfg -subj "/CN=Root CA3. Повторяем шаги 1-5 инструкции про самоподписанный сертификат.

4. Генерируем сертификат, подписанный нашим корневым сертификатом:

openssl x509 -req -in example.com/example.com.csr -CA ca/ca.crt

-CAkey ca/ca.key -CAcreateserial -extensions req_ext -extfile

openssl.cfg -out example.com/example.com.ca.crt -days 18255. Проверяем результат:

openssl x509 -in example.com/example.com.ca.crt -textРезультат:

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

27:f4:ec:08:a8:36:b8:38:81:53:d9:8f:b5:fe:91:13:79:f0:9e:dc

Signature Algorithm: sha256WithRSAEncryption

Issuer: CN = Root CA

Validity

Not Before: Sep 27 05:46:19 2022 GMT

Not After : Sep 26 05:46:19 2027 GMT

Subject: CN = example.com certificate

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:c9:...:26:0f

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Alternative Name:

DNS:example.com, DNS:*.example.com

Signature Algorithm: sha256WithRSAEncryption

9e:72:...:57:17

-----BEGIN CERTIFICATE-----

MIIC…JXFw==

-----END CERTIFICATE-----Теперь у вас есть сертификат сервера example.com.crt в комплекте с ключом example.com.key, а также корневой сертификат ca.crt в комплекте с ключом ca.key. Если добавить корневой сертификат в хранилище корневых сертификатов в вашей системе или браузере, то это сделает валидными все сертификаты, подписанные им.

Браузер Chrome использует системное хранилище сертификатов:

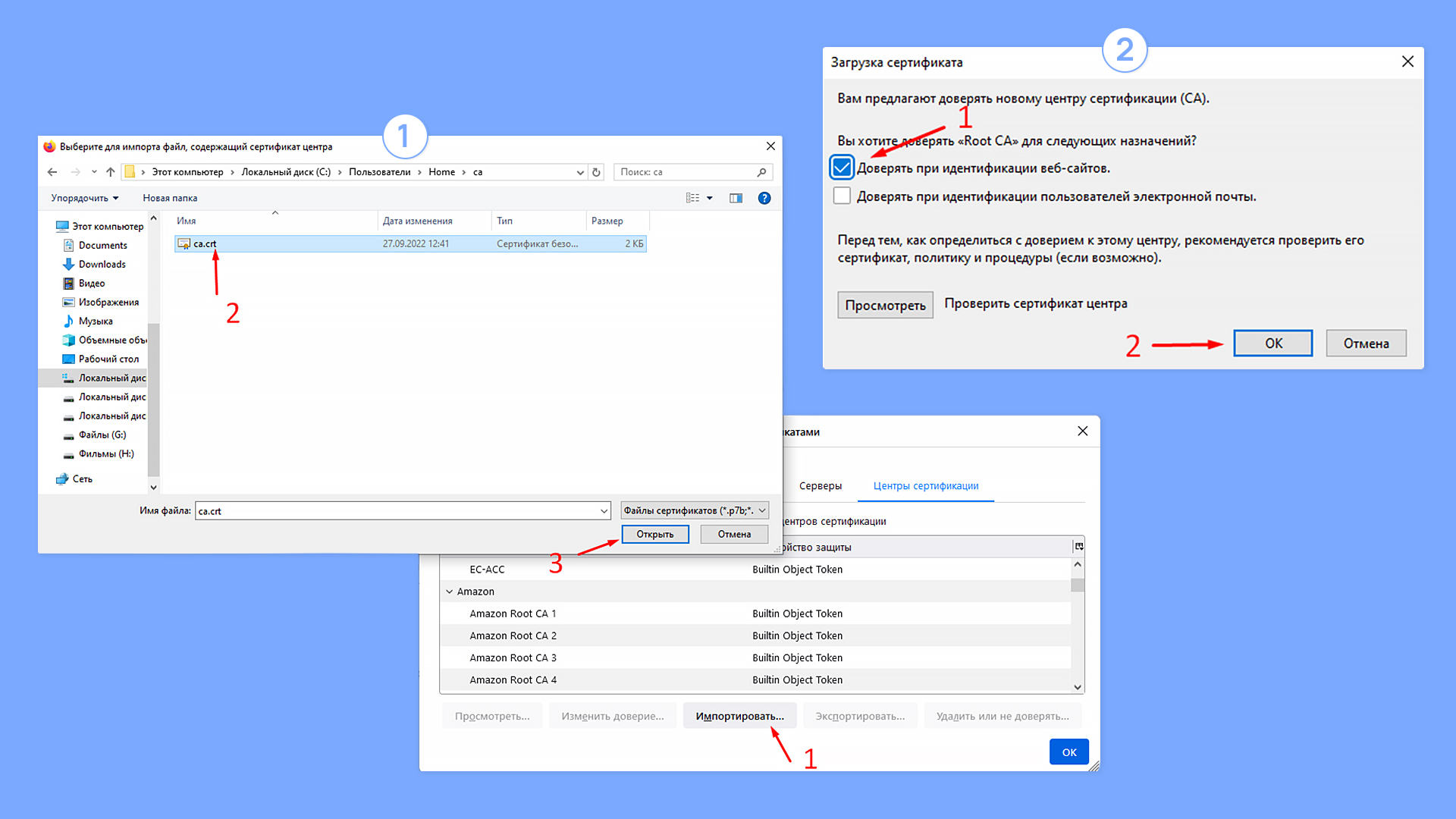

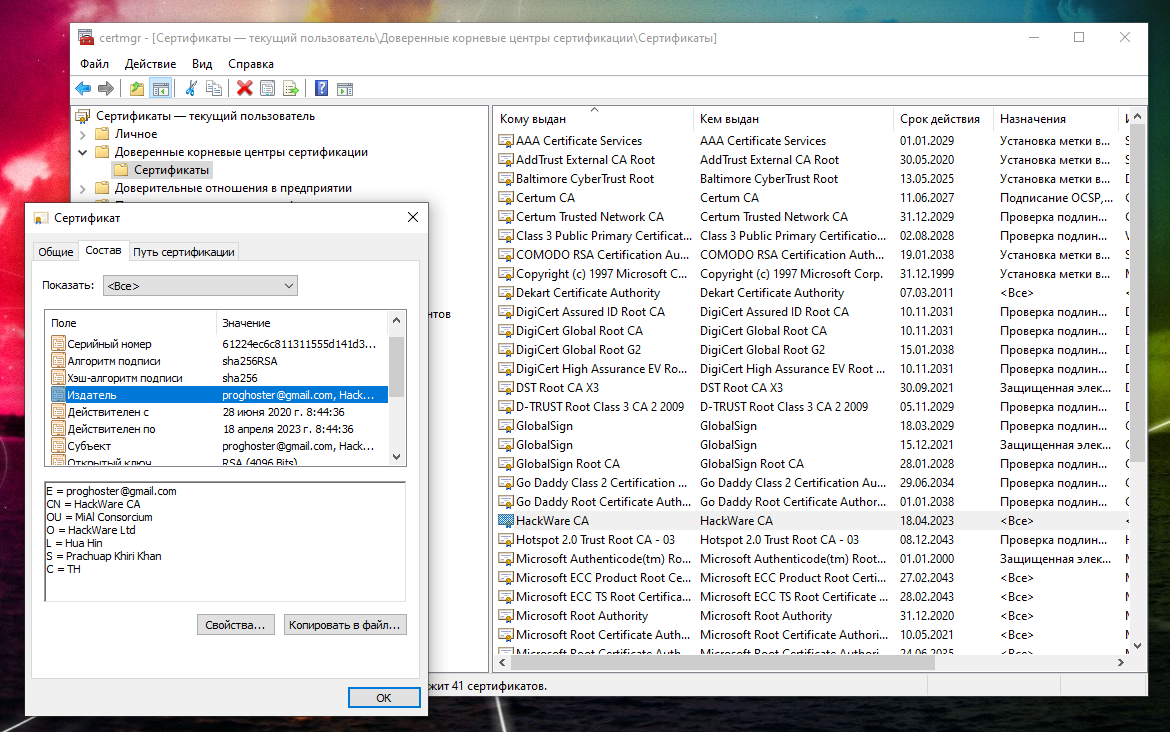

Добавляем корневой сертификат в браузере Mozilla

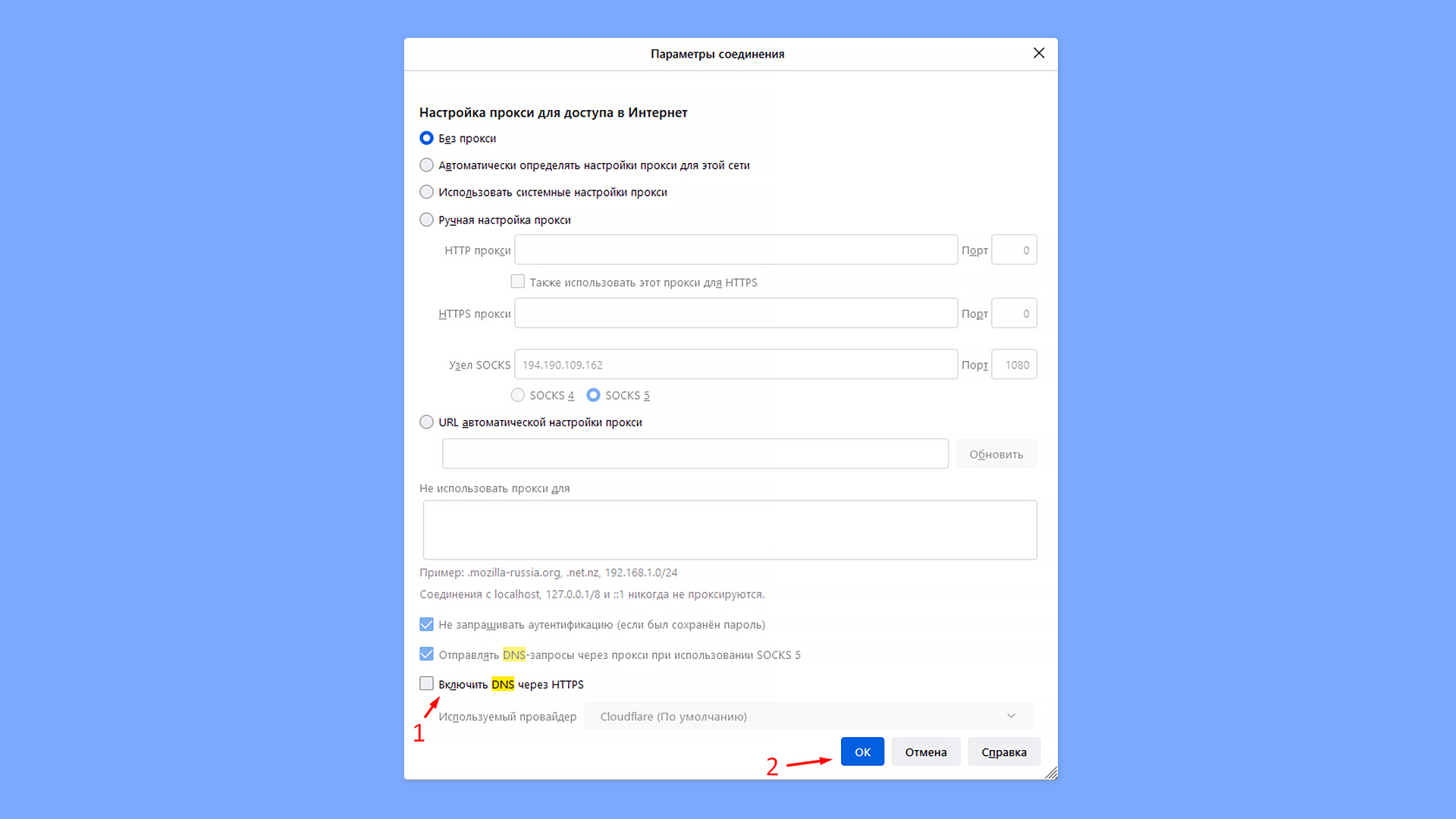

Возможно, придется отключить DNS over HTTPS, чтобы браузер использовал системный DNS, который, в свою очередь, использует файл hosts.

Использование на примере create-react-app

1. Добавляем в .env следующие переменные:

HTTPS=true

SSL_CRT_FILE=certs/example.com.crt

SSL_KEY_FILE=certs/example.com.key

HOST=example.com2. Добавляем в файл host (C:WindowsSystem32Driversetchosts для Windows, /etc/hosts для Ubuntu) строку:

192.168.2.116 example.comчтобы example.com резолвился на локальный адрес компьютера (свой можно посмотреть в свойствах подключения).

3. Запускаем приложение и видим, что соединение защищено и сертификат валидный:

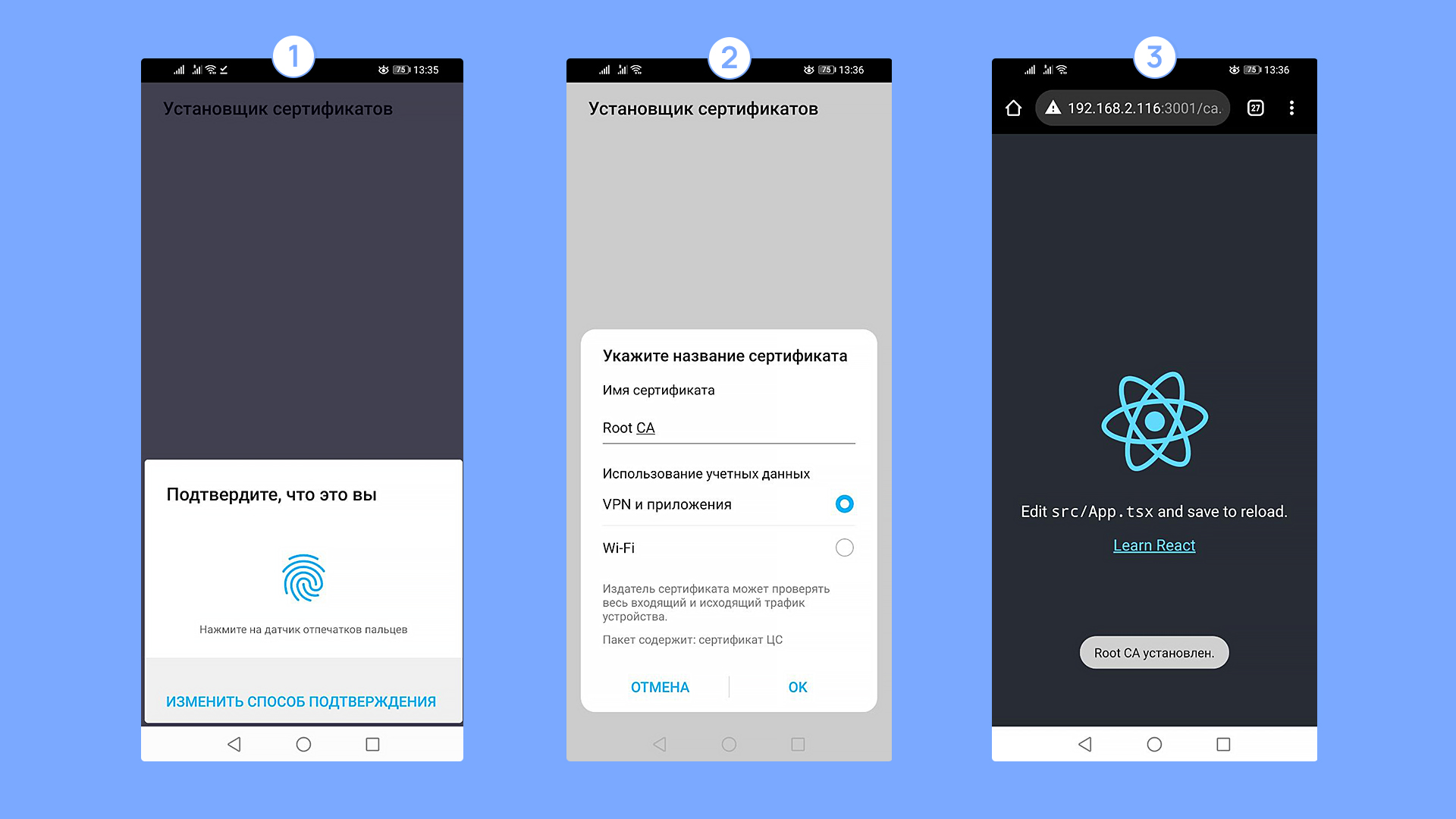

Как установить сертификат на мобильное устройство Android?

1. Поместить телефон и ПК в одну локальную сеть.

2. Использовать create-react-app.

3. Положить в папку public ca.crt.

4. Прописать в .env адрес компьютера в локальной сети:

HOST=192.168.2.1165. Запустить create-react-app без https.

6. Открыть на телефоне http://192.168.2.116:3000/ca.crt и установить сертификат:

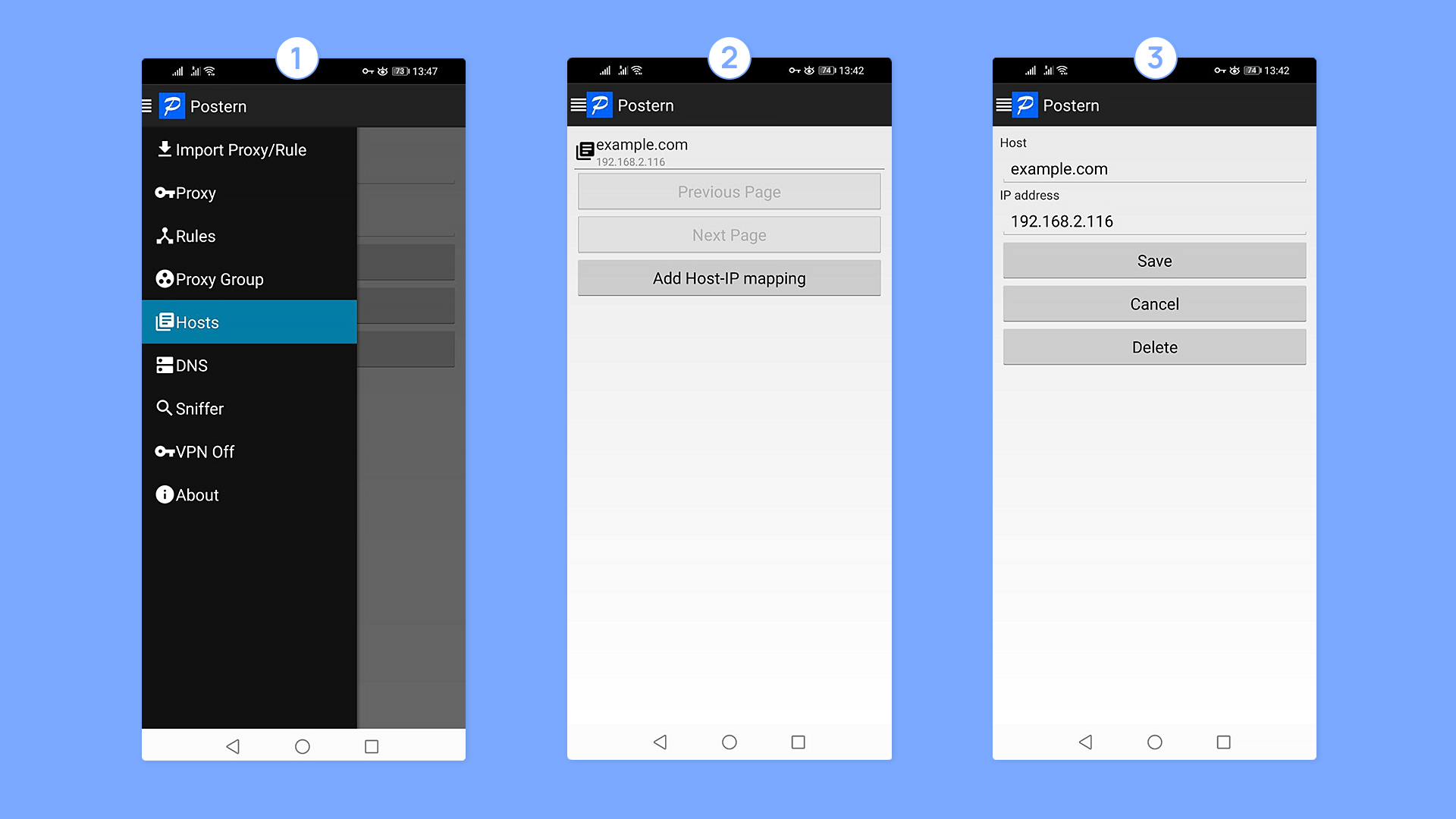

Как прописать домен на Android устройстве?

Для того, чтобы тестировать приложения, нужно обеспечить, чтобы ваше доменное имя резолвилось на локальный адрес компьютера. Тут есть два решения:

1. Имея root-доступ на смартфоне, отредактировать файл hosts.

2. Если прав root нет, то есть более элегантное решение — воспользоваться приложением Postern. Это VPN-сервер, запускаемый на вашем устройстве и способный модифицировать трафик, в том числе перехватывать DNS-запросы и отвечать на них. Через него можно установить соответствие доменного имени example.com ip-адресу вашего компьютера в локальной сети, где запущен webpack-dev-server:

То, что Postern запущен, можно понять по иконке замка в статус-баре (VPN включен, все запросы идут через него).

После того, как все действия проделаны, можно открыть в браузере ваше приложение:

Готово! Теперь вы не только знаете в теории, что такое SSL-сертификат, но и умеете с ним работать на практике.

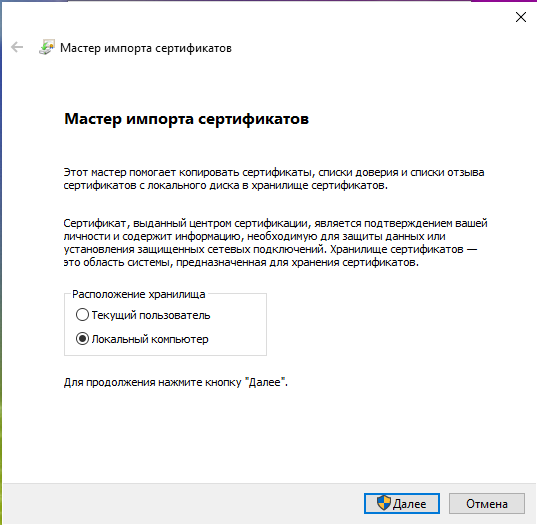

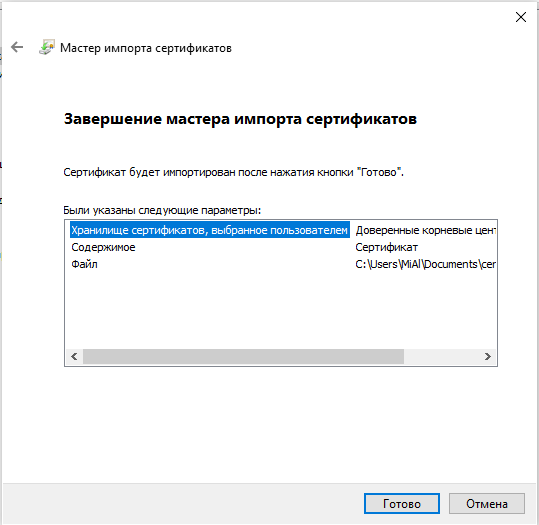

1. Мастер импорта сертификатов

Если сертификат имеет расширение .crt, то его достаточно запустить двойным кликом:

В открывшемся окне нажмите кнопку «Установить сертификат»:

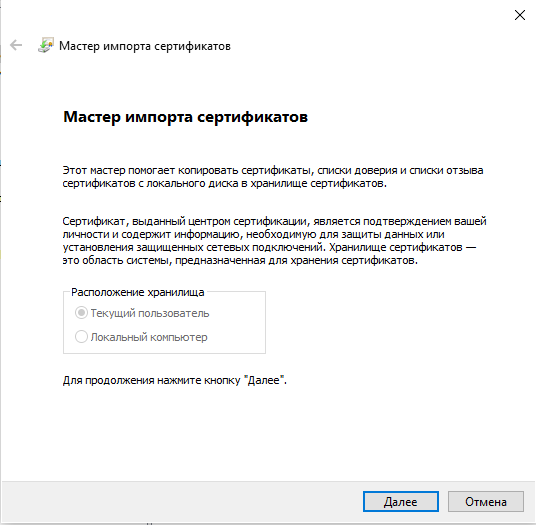

Выберите один из вариантов:

- «Текущий пользователь» — сертификат будет иметь эффект только для одного пользователя

- «Локальный компьютер» — сертификат будет иметь эффект для всех пользователей данного компьютера

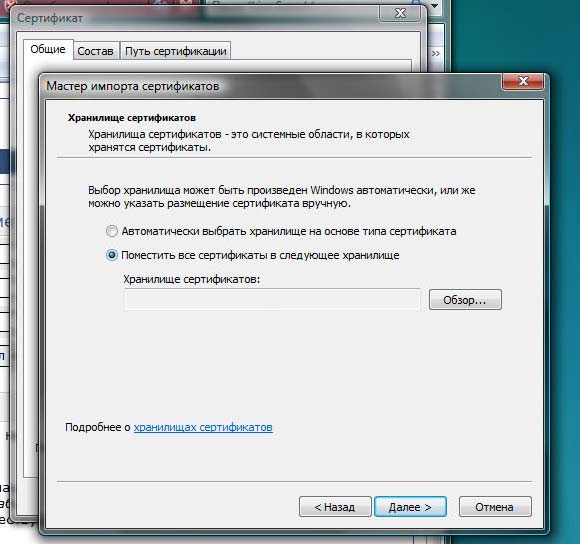

Выберите «Пометить все сертификаты в следующие хранилища»:

Нажмите кнопку «Обзор» и выберите «Доверенные корневые центры сертификации»:

Нажмите «Далее»:

Нажмите «Готово»:

Сообщение об успешном импорте:

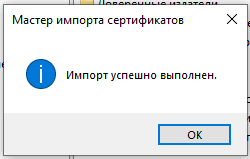

Теперь сертификат будет доступен в Менеджере Сертификатов:

2. Добавление root CA сертификата в Менеджере Сертификатов

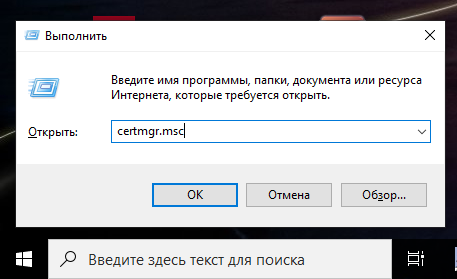

Чтобы открыть Менеджер Сертификатов нажмите Win+r, введите в открывшееся поле и нажмите Enter:

certmgr.msc

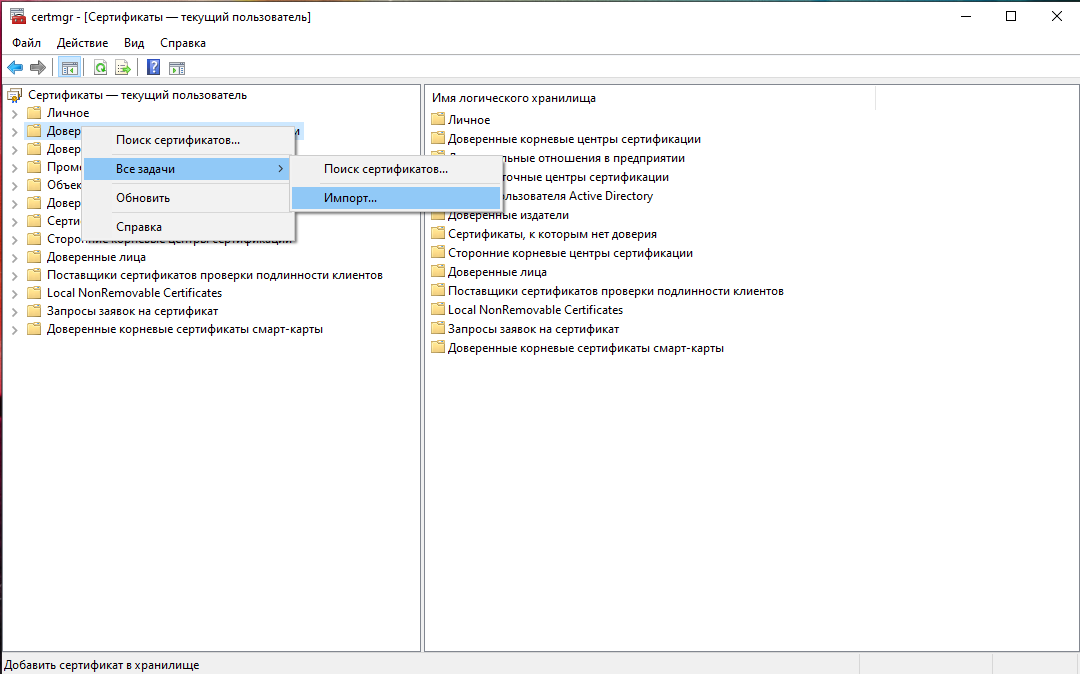

Кликните правой кнопкой мыши по пункту «Доверенные корневые центры сертификации», выберите пункт «Все задачи» → «Импорт»:

Нажмите «Далее»:

Укажите папку и имя файла:

Нажмите «Далее»:

Всё готово:

Подтвердите:

Теперь действительно всё готово:

Только что импортированный сертификат в Менеджере Сертификатов:

Как добавить корневой сертификат в доверенные в Windows в веб браузеры

Chrome, Chromium, Opera и сделанные на их основе веб браузеры используют общесистемные корневые CA сертификаты. То есть для добавления новых доверенных CA достаточно добавить их в систему, как это показано выше.

Firefox использует исключительно своё хранилище. Для добавления корневых сертификатов CA в Firefox нужно сделать так:

- В настройках Firefox: Приватность и Защита → Сертификаты → Просмотр сертификатов → Центры сертификации:

Нажмите кнопку «Импортировать»:

Выберите файл с сертификатом.

Укажите, какие полномочия вы даёте этому сертификату:

Для глубокого понимания OpenSSL смотрите также полное руководство: «OpenSSL: принципы работы, создание сертификатов, аудит».

Связанные статьи:

- Где в Windows хранятся корневые сертификаты Центров Сертификации (CA) (100%)

- Как включить DNS через HTTPS (DoH) в веб-браузерах (58.1%)

- Как в Windows 11 поменять веб-браузер по умолчанию (52.6%)

- Почему Windows 10 использует так много трафика и как это исправить (50.8%)

- Программное обеспечение для компьютерной криминалистики на Windows (50.8%)

- Как отключить автозапуск программ и служб в Windows (RANDOM — 50%)

- Remove From My Forums

Добавление самоподписанного корневого сертификата

-

Вопрос

-

Пытаюсь добавить самоподписанный рабочий сертификат для офисного Exchange2010 на домашнем компьютере. На конечной стадии добавления процесс зависает, и перестает отвечать. Права в системе — админ, консоль mmc запускать с админскими правами пробовал — та

же проблема. Помещать сертификат в физическое хранилище — то же самое.В логах ни слова про сертификаты нет. Куда копать, подскажите коллеги?

Ответы

-

В командной строке, запущенной от имени администратора, выполните certutil -addstore root <имя_сертификата.cer>

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

Посетите Блог Инженеров Доклады на Techdays:

http://www.techdays.ru/speaker/Vinokurov_YUrij.html-

Помечено в качестве ответа

21 октября 2011 г. 21:10

-

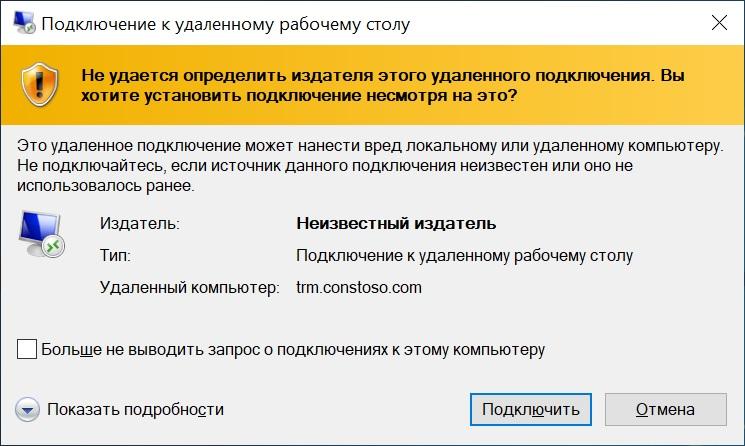

Помечено в качестве ответа

Не так давно внедряли мы решение на терминальном сервере Windows. Как водится, кинули на рабочие столы сотрудникам ярлыки для подключения, и сказали — работайте. Но пользователи оказались зашуганными по части КиберБезопасности. И при подключении к серверу, видя сообщения типа: «Вы доверяете этому серверу? Точно-точно?», пугались и обращались к нам — а все ли хорошо, можно нажимать на ОК? Тогда и было решено сделать все красиво, чтобы никаких вопросов и паники.

Если ваши пользователи все еще приходят к вам с подобными страхами, и вам надоело ставить галочку «Больше не спрашивать» — добро пожаловать под кат.

Шаг нулевой. Подготовка и вопросы доверия

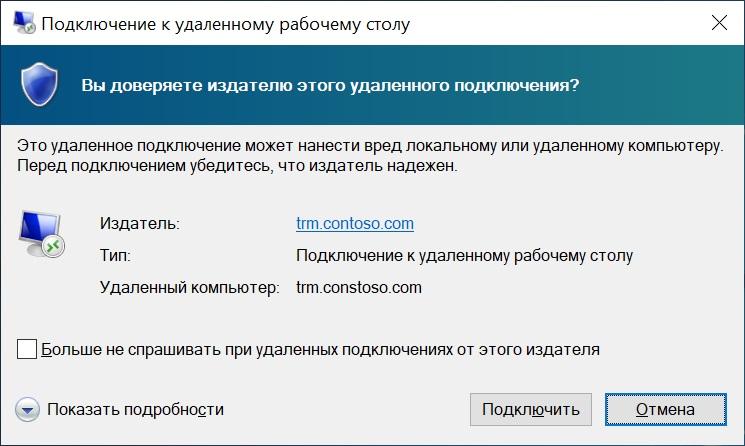

Итак, наш пользователь тыкает на сохраненный файл с расширением .rdp и получает такой вот запрос:

«Зловредное» подключение.

Для избавления от этого окна используется специальная утилита под названием RDPSign.exe. Полная документация доступна, как обычно, на официальном сайте, а мы разберем пример использования.

Для начала нам нужно взять сертификат для подписывания файла. Он может быть:

- Публичным.

- Выданным внутренней службой Certificate Authority.

- Вовсе самоподписанным.

Самое главное, чтобы сертификат имел возможность подписывать (да, можно отобрать

у бухгалтеров ЭЦП), а клиентские ПК ему доверяли. Здесь я буду использовать самоподписанный сертификат.

Напомню, что доверие самоподписанному сертификату можно организовать при помощи групповых политик. Чуть больше подробностей — под спойлером.

Как сделать сертификат доверенным при помощи магии GPO

Для начала нужно взять имеющийся сертификат без закрытого ключа в формате .cer (это можно сделать, экспортировав сертификат из оснастки «Сертификаты») и положить его в сетевую папку, доступную пользователям для чтения. После этого можно настроить групповую политику.

Импорт сертификата настраивается в разделе: Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политики открытого ключа — Доверенные корневые центры сертификации. Далее правой кнопкой мыши импортируем сертификат.

Настроенная политика.

Теперь клиентские ПК будут доверять самоподписанному сертификату.

Если проблемы с доверием решены, переходим непосредственно к вопросу подписи.

Шаг первый. Размашисто подписываем файл

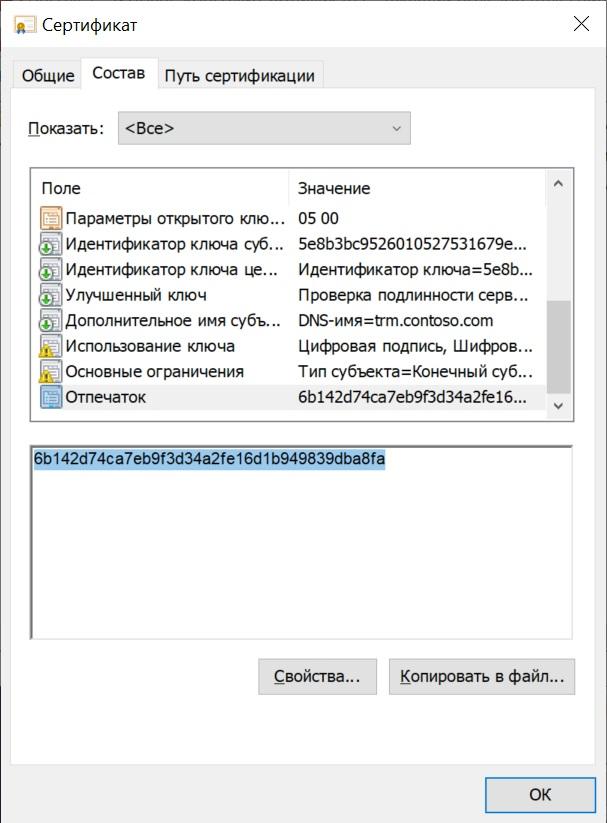

Сертификат есть, теперь нужно узнать его отпечаток. Просто откроем его в оснастке «Сертификаты» и скопируем на вкладке «Состав».

Нужный нам отпечаток.

Лучше сразу его привести к должному виду — только большие буквы и без пробелов, если они есть. Это удобно сделать в консоли PowerShell командой:

("6b142d74ca7eb9f3d34a2fe16d1b949839dba8fa").ToUpper().Replace(" ","")

Получив отпечаток в нужном формате, можно смело подписывать файл rdp:

rdpsign.exe /sha256 6B142D74CA7EB9F3D34A2FE16D1B949839DBA8FA .contoso.rdp

Где .contoso.rdp — абсолютный или относительный путь к нашему файлу.

После того как файл подписан, уже не получится изменить часть параметров через графический интерфейс вроде имени сервера (действительно, иначе смысл подписывать?) А если поменять настройки текстовым редактором, то подпись «слетает».

Теперь при двойном клике по ярлыку сообщение будет другим:

Новое сообщение. Цвет менее опасный, уже прогресс.

Избавимся же и от него.

Шаг второй. И снова вопросы доверия

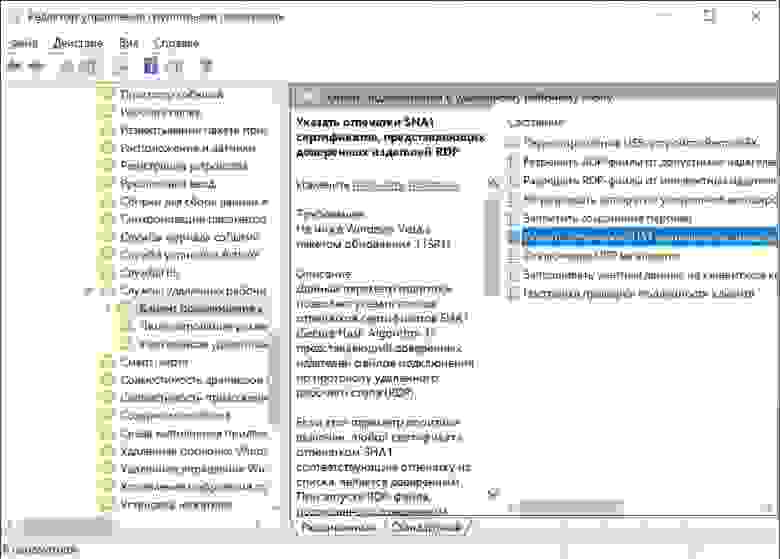

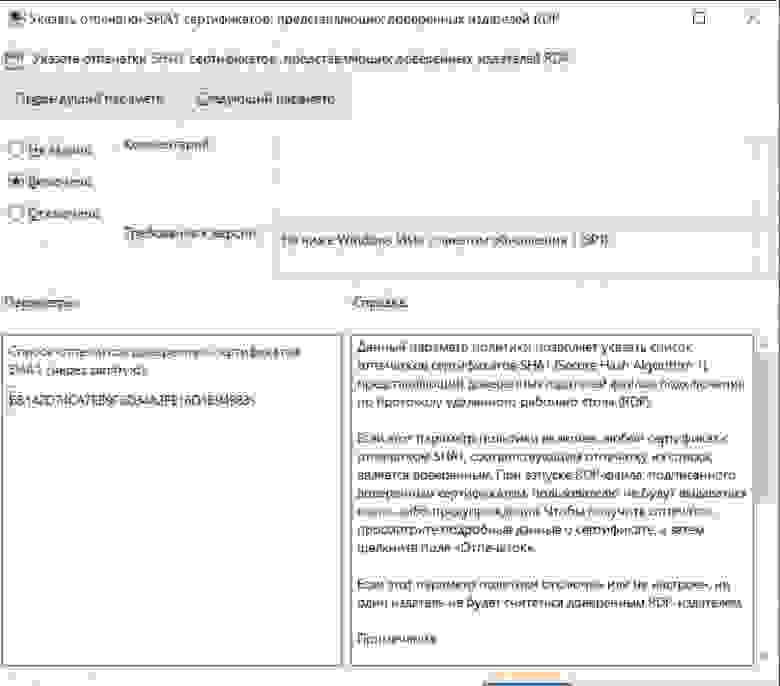

Для избавления от этого сообщения нам снова понадобится групповая политика. На этот раз дорога лежит в раздел Конфигурация компьютера — Политики — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Указать отпечатки SHA1 сертификатов, представляющих доверенных издателей RDP.

Нужная нам политика.

В политике достаточно добавить уже знакомый нам отпечаток с предыдущего шага.

Стоит отметить, что эта политика перекрывает политику «Разрешать RDP-файлы от допустимых издателей и пользовательские параметры RDP, заданные по умолчанию».

Настроенная политика.

Вуаля, теперь никаких странных вопросов — только запрос логина-пароля. Хм…

Шаг третий. Прозрачный вход на сервер

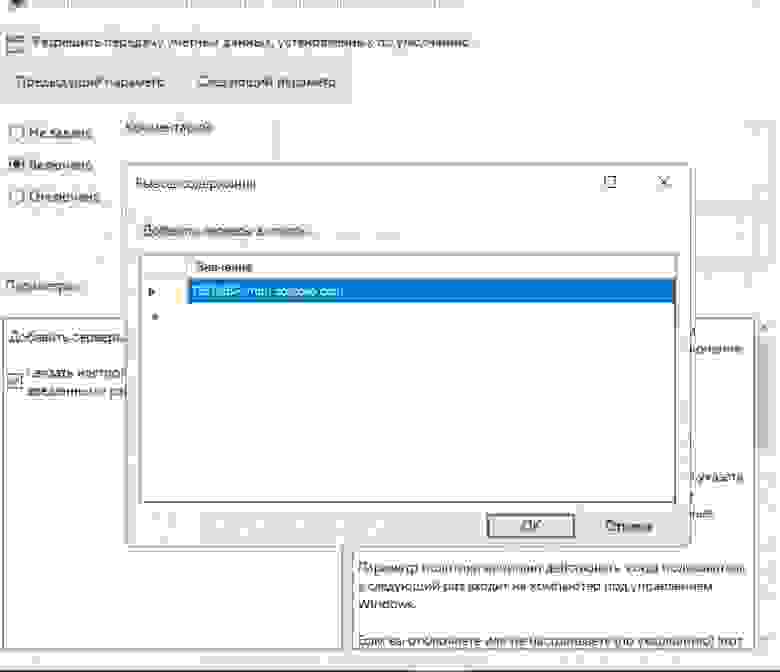

Действительно, если мы уже авторизовались при входе на доменный компьютер, то зачем нам вводить повторно тот же логин и пароль? Передадим же учетные данные на сервер «прозрачно». В случае с простым RDP (без использования RDS Gateway) на помощь нам придет… Правильно, групповая политика.

Идем в раздел: Конфигурация компьютера — Политики — Административные шаблоны — Система — Передача учетных данных — Разрешить передачу учетных данных, установленных по умолчанию.

Здесь в список можно добавить нужные серверы или использовать wildcard. Выглядеть это будет как TERMSRV/trm.contoso.com или TERMSRV/*.contoso.com.

Настроенная политика.

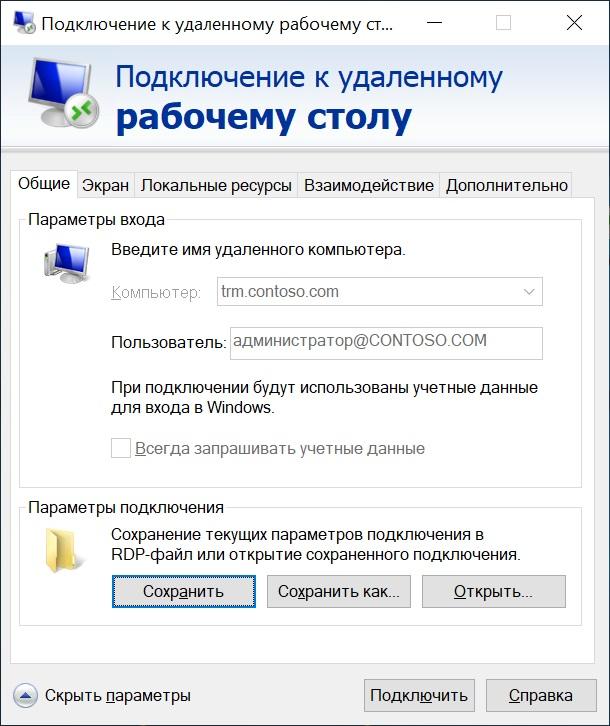

Теперь, если посмотреть на наш ярлык, то выглядеть он будет примерно так:

Имя пользователя не поменять.

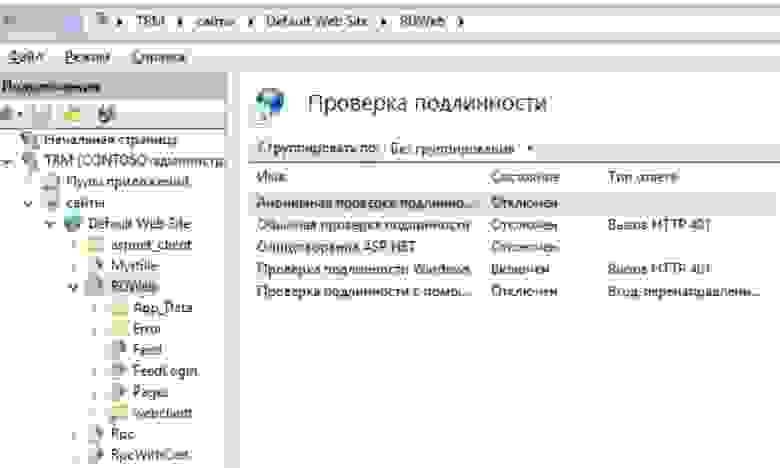

В случае если используется RDS Gateway, понадобится еще и разрешить на нем передачу данных. Для этого в диспетчере IIS нужно в «Методах проверки подлинности» отключить анонимную проверку и включить проверку подлинности Windows.

Настроенный IIS.

Не забываем по завершении перезапустить веб-сервисы командой:

iisreset /noforce

Вот теперь все хорошо, никаких вопросов и запросов.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Расскажите, а вы подписываете ярлыки RDP своим пользователям?

41.75%

Не, они приучены жать на «ОК» в сообщениях не читая, некоторые даже сами галки ставят «Больше не спрашивать».

43

32.04%

Сам аккуратно руками кладу ярлычок и первый вход на сервер делаю вместе с каждым пользователем.

33

8.74%

Конечно, я люблю во всем порядок.

9

17.48%

Не использую терминальные серверы.

18

Проголосовали 103 пользователя.

Воздержались 20 пользователей.

Чтобы добавить сертификаты в хранилище доверенных корневых центров сертификации локального компьютера, выполните следующие действия.

- Первый шаг. Откройте мастер импорта сертификатов одним из описанных далее способом и нажмите «Далее >».

Установка через Internet Explorer:

- Запустите iexplorer. В главном меню выберите Сервис / Свойства обозревателя.

- Откройте «Свойства обозревателя» через Пуск / Панель управления.

- Переключитесь на вкладку «Содержание».

- Откроется окно «Сертификаты». Переключитесь на вкладку «Доверенные корневые центры сертификации».

- Нажмите кнопку «Импорт».

- Запустите файл сертификата как программу. Появится окно «Сертификат».

- Нажмите кнопку «Установить сертификат».

Через консоль MS Windows

Внимание! Данный вариант — ЕДИНСТВЕННЫЙ работоспособный для Windows 7!

-

- Запустите консоль mmc, для этого выполните следующие действия: Войти в «Пуск / Выполнить», в строке «Найти программы и файлы» пропишите mmc, Разрешите внести изменения — кнопка Да.

- Появится окно консоли. В главном меню выберите Консоль / Добавить или удалить оснастку

- Появится окно «Добавить или удалить оснастку». Нажмите кнопку «Добавить…»

- В списке оснастки выберите «Сертификаты» и нажмите «Добавить».

- В окне «Оснастка диспетчера сертификатов» оставьте значения по умолчанию и нажмите «Готово»

- Закройте окно «Добавить изолированную оснастку» (кнопка «Закрыть»)

- В окне «Добавить или удалить оснастку» нажмите «ОК»

- В дереве консоли появится запись «Сертификаты». Раскройте ее и найдите раздел «Доверенные корневые центры сертификации», «Сертификаты»

- На строке «Сертификаты» нажмите правую кнопку мыши и в контекстном меню выберите Все задачи / Импорт

- На шаге «Импортируемый файл» (Шаг может быть пропущен, в зависимости от варианта запуска мастера) с помощью кнопки «Обзор…» выберите корневой сертификат и нажмите «Далее >».

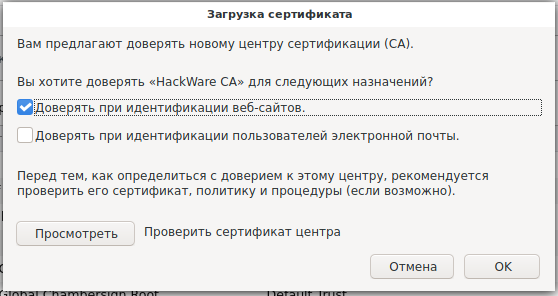

- На шаге «Хранилище сертификатов» установите опцию «Поместить все сертификаты в следующее хранилище» и нажмите кнопку «Обзор».

- В окне выбора хранилища установите флаг «Показать физические хранилища», раскройте «ветку» (+) «Доверенные корневые центры сертификации» и выберите место хранения сертификата:

- «Реестр» — для пользования корневым сертификатом только текущим пользователем под данной операционной системой.

- «Локальный компьютер» — для пользования корневым сертификатом всеми пользователями операционной системой.

- После нажатия кнопок «Ок», «Далее >» и «Готово» может появиться предупреждение о безопасности (зависит от внутренних настроек операционной системы) с вопросом «Установить данный сертификат?», нажмите «Да».

- Появится сообщение — «Импорт успешно выполнен», корневой сертификат добавлен в доверенные корневые центры сертификации для вашей или для всех учетных записей.