Обновлено 24.11.2018

Описание ситуации

Пришел один администратор к нам на работу, пришла заявка, что нужно было для обслуживания вывести из RDS фермы один из узлов подключения, посидев некоторое время и потыкав диспетчер серверов, он не смог выполнить данную задачу, потому что у него было понимание работы терминального сервера, но не фермы.

В чем отличие фермы от терминала

Если посмотреть организацию удаленного доступа в Windows Server 2008 R2, то там схема была простой, где-то в сети устанавливался сервер лицензирования удаленных рабочих столов, а уже на нужно из серверов, куда планировалось подключение, ставилась роль «Службы удаленных рабочих столов». Ему назначались лицензии и пользователь подключался.

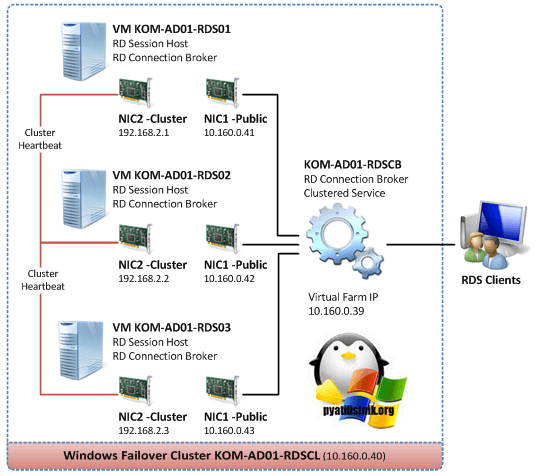

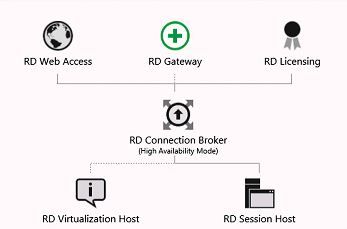

Если посмотреть концепцию Windows Server 2012 R2 и старше, то выглядит это уже вот так, есть некое виртуальное имя к которому все подключаются, есть серверная роль «Посредник подключения (RD Connection Broker)«, он берет на себя роль распределения нагрузки и количество сеансов пользователей, на сервера удаленного подключения «RD Session Host«, где уже работаю пользователи. Вся эта конструкция объединяется в некий пул. называемый RDS фермой, где легко создать отказоустойчивость на уровне посредников подключения и легко обслуживать хосты конечного подключения.

Схема управления RDS фермой

Тот сотрудник не совсем понимая схему и видя ее впервые, наивно подумал, что все управление Remote Desktop Services фермой осуществляется через посредника подключения (Connection Broker). Он попытался к нему подключиться, но его послали с формулировкой «Удаленный компьютер «имя», попытка подключения к которому выполняется, перенаправляет вас на удаленный компьютер «имя», он то и не знал, что для подключения к нужному хосту фермы нужно использовать специальные ключи.

Далее показав ему, как происходит подключение к посреднику, он попытался отыскать оснастку управления, так как в Windows Server 2008 R2, была именно такая реализация работы, но он там ничего не нашел. Он подглядел у меня, что я управляю RDS, через «Диспетчер серверов». Он его открывает и у него там то же ничего не оказалось, в итоге он побился часок и попросил ему показать. Чтобы знающих людей стало больше и грамотность системных инженеров была больше я вам написал небольшую инструкцию. Не подумайте, что я надменно отнесся к своему коллеге, я просто так же был однажды в на его месте и понимал, что это просто отсутствие опыта, что не смертельно.

Собираем консоль управления RDS фермой

Для управления настройками Remote Desktop Services вам потребуется клиентская операционная система Windows 8.1 или Windows 10, либо это могут быть Windows Server 2012 R2 и выше. Там нам потребуется оснастка «Диспетчер серверов».

Если вы знаете всех участников RDS фермы, то это хорошо, вы немного себе выиграете времени, если нет, то придется слегка пописать команды и помучить DNS-сервер.

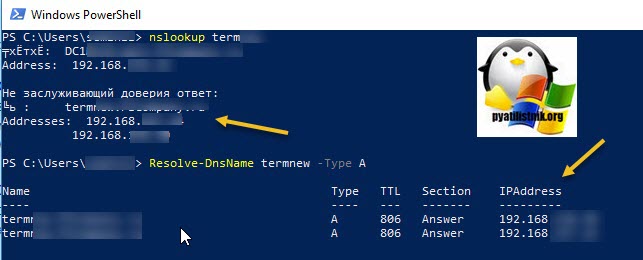

Откройте командную строку или запустите PowerShell оболочку. Предположим у вас виртуальное имя для подключения к удаленному рабочему столу TERM. Тут у вас два варианта:

- Воспользоваться утилитой nslookup

- Воспользоваться утилитой Resolve-DnsName

Конструкция nslookup:

nslookup term

Конструкция Resolve-DnsName:

Resolve-DnsName term -Type A

Где -Type A, это указание запросить только A записи

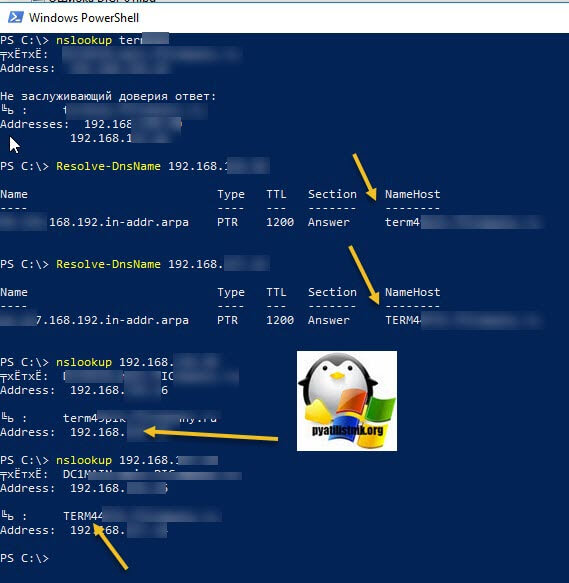

И та и другая выдали вам ip-адреса, в которое разрешается ваше виртуальное имя RDS фермы. В моем примере их два. Эти адреса принадлежат посредникам по подключению (Connection Broker), делаем так же запрос:

nslookup ip-адрес брокера, на выходе вы получите DNS имена, учтите, чтобы только у вас была обратная зона, иначе имя не получите

Стрелками я выделил полученные DNS имена, самое главное мы получили.

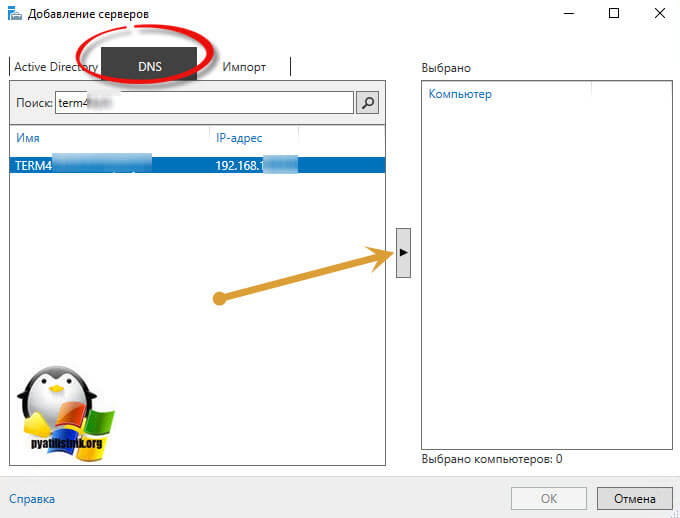

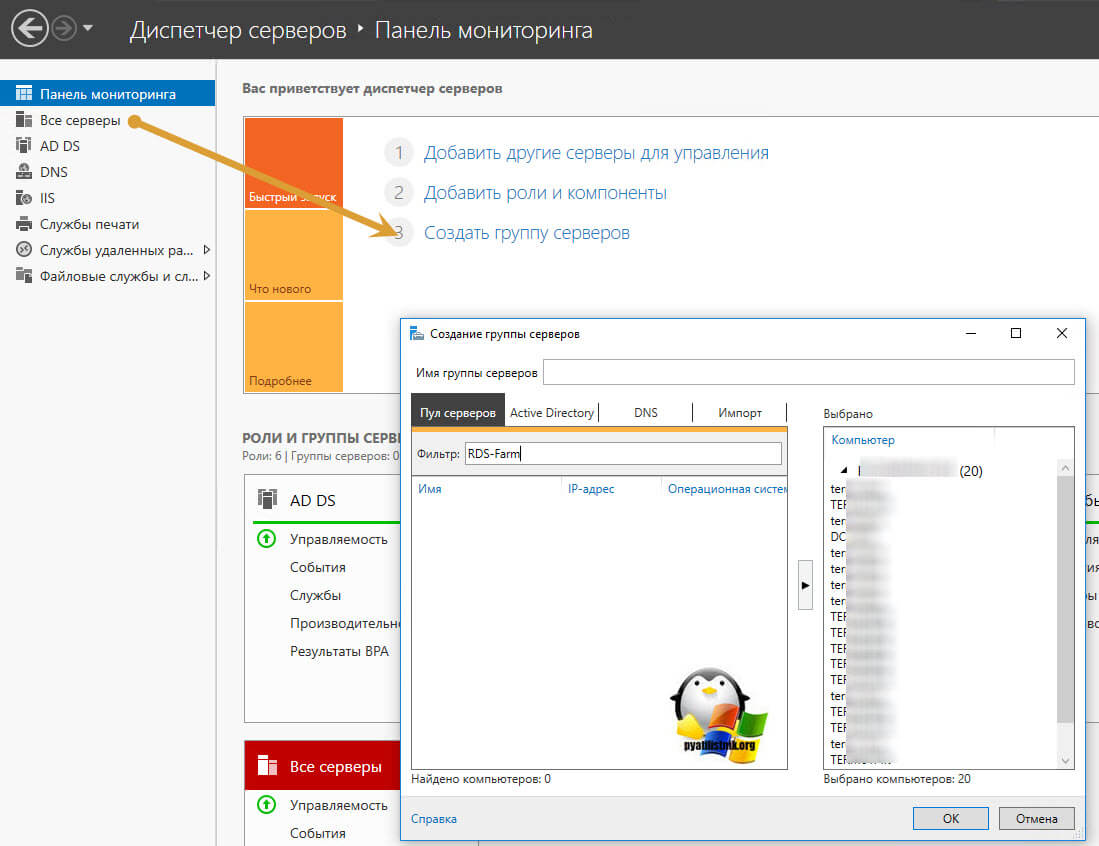

Теперь открывает оснастку «Диспетчер серверов» от имени той учетной записи у которой есть права на администрирование RDS фермы. В открывшейся оснастке выберите пункт «Добавить другие серверы для управления»

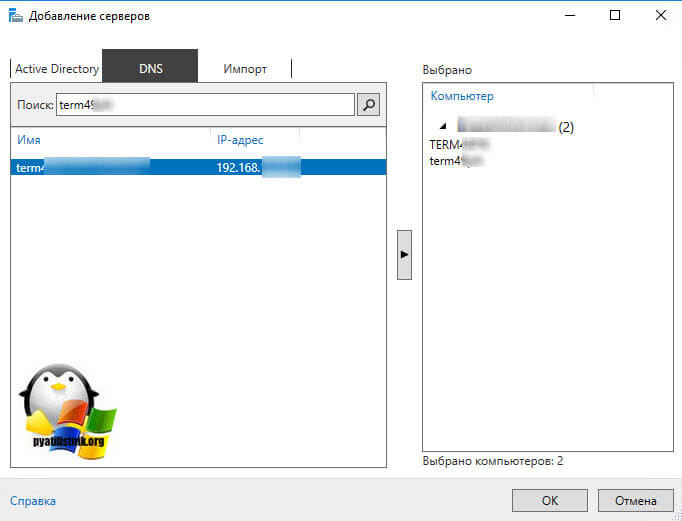

У вас откроется окно «Добавление серверов», перейдите на вкладку DNS и в поисковой строке укажите нужное имя брокера и нажмите кнопку с изображением лупы. У вас будет осуществлен поиск по базе Active Directory, если такой сервер есть, то он будет отображен в списке. Переносим его в поле выбрано.

Точно так же поступаем и с остальными посредниками подключений к Remote Desktop Services ферме.

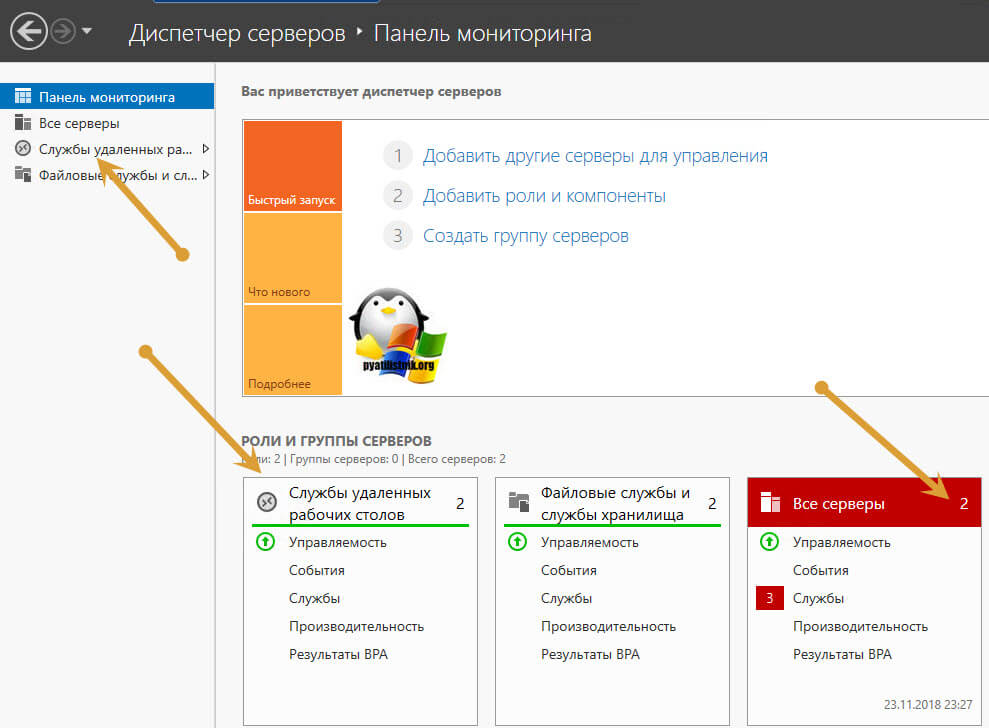

У вас начнется процесс добавление в вашу оснастку дополнительных серверов. Когда закончится добавление, то вы увидите, что у вас появились серверные роли, в нашем случае «Службы удаленных рабочих столов» и обратите внимание на иконку «Все серверы», тут стало их уже два.

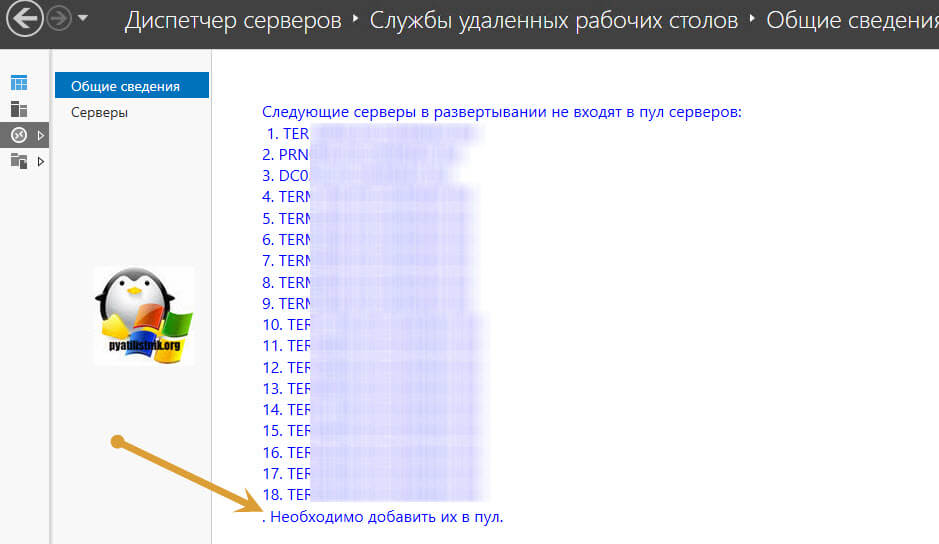

Переходим в роль «Службы удаленных рабочих столов», в итоге у вас отобразится список всех участников RDS фермы, и для ее управления вам нужно их всех добавить в данных пул серверов.

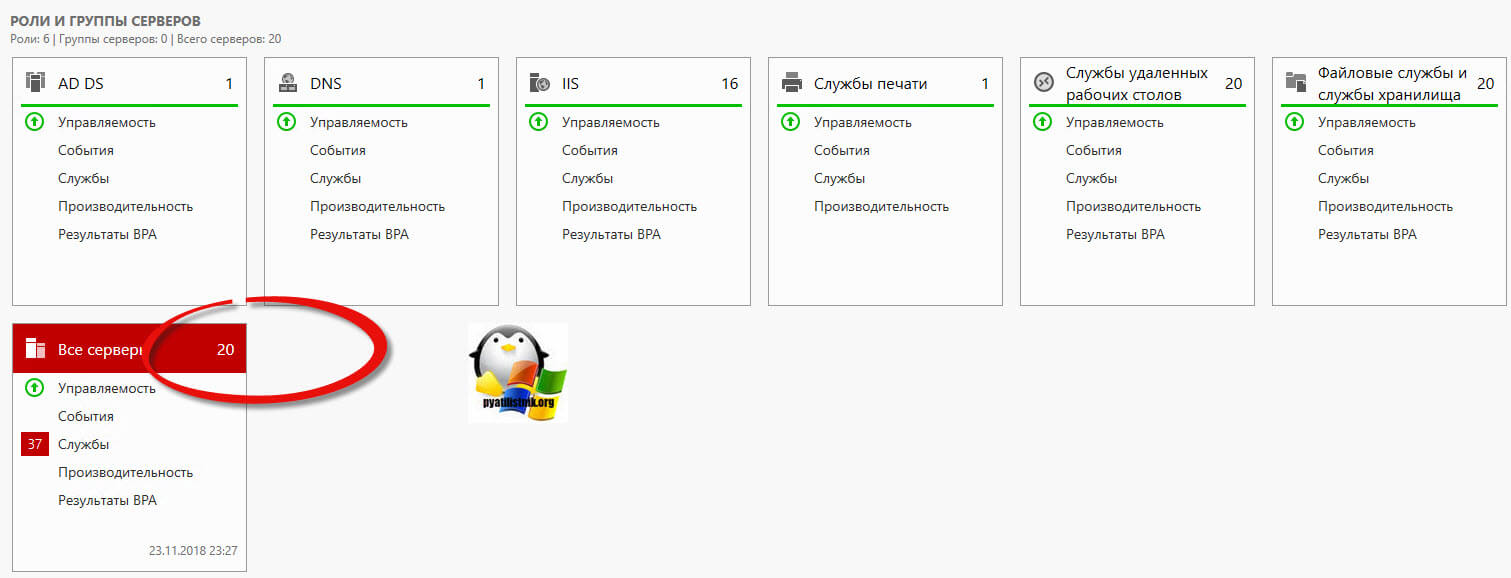

В итоге у меня добавились все мои хосты подключения и сервера лицензирования. Как видите стало 20 серверов.

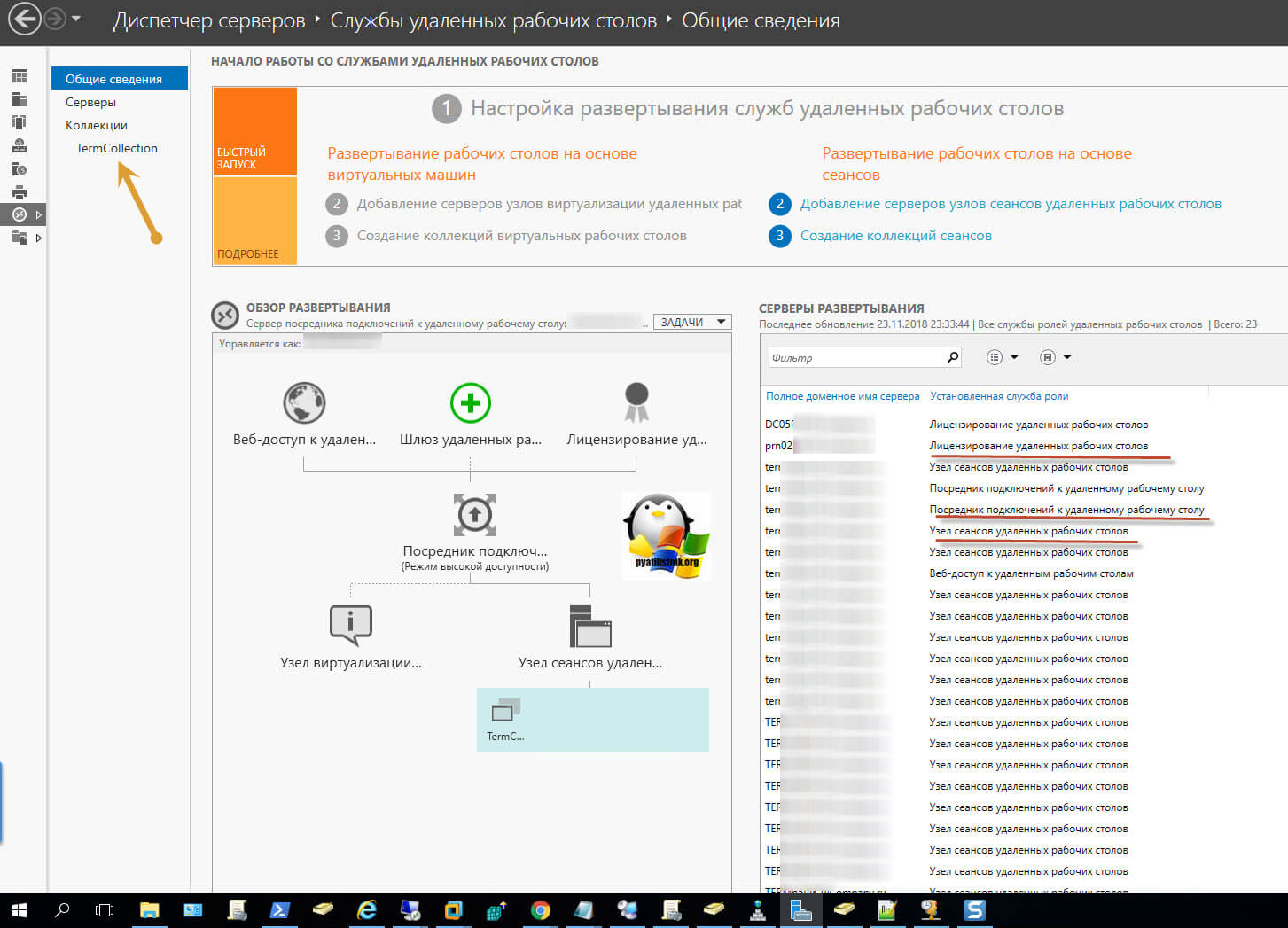

Переходим в «Службы удаленных рабочих столов», в этот раз у вас уже откроется полноценное управление коллекциями RDS. Вы увидите схему работы, вам будет представлен список всех ваших серверов и кто за какую роль отвечает. Переходим в саму коллекцию.

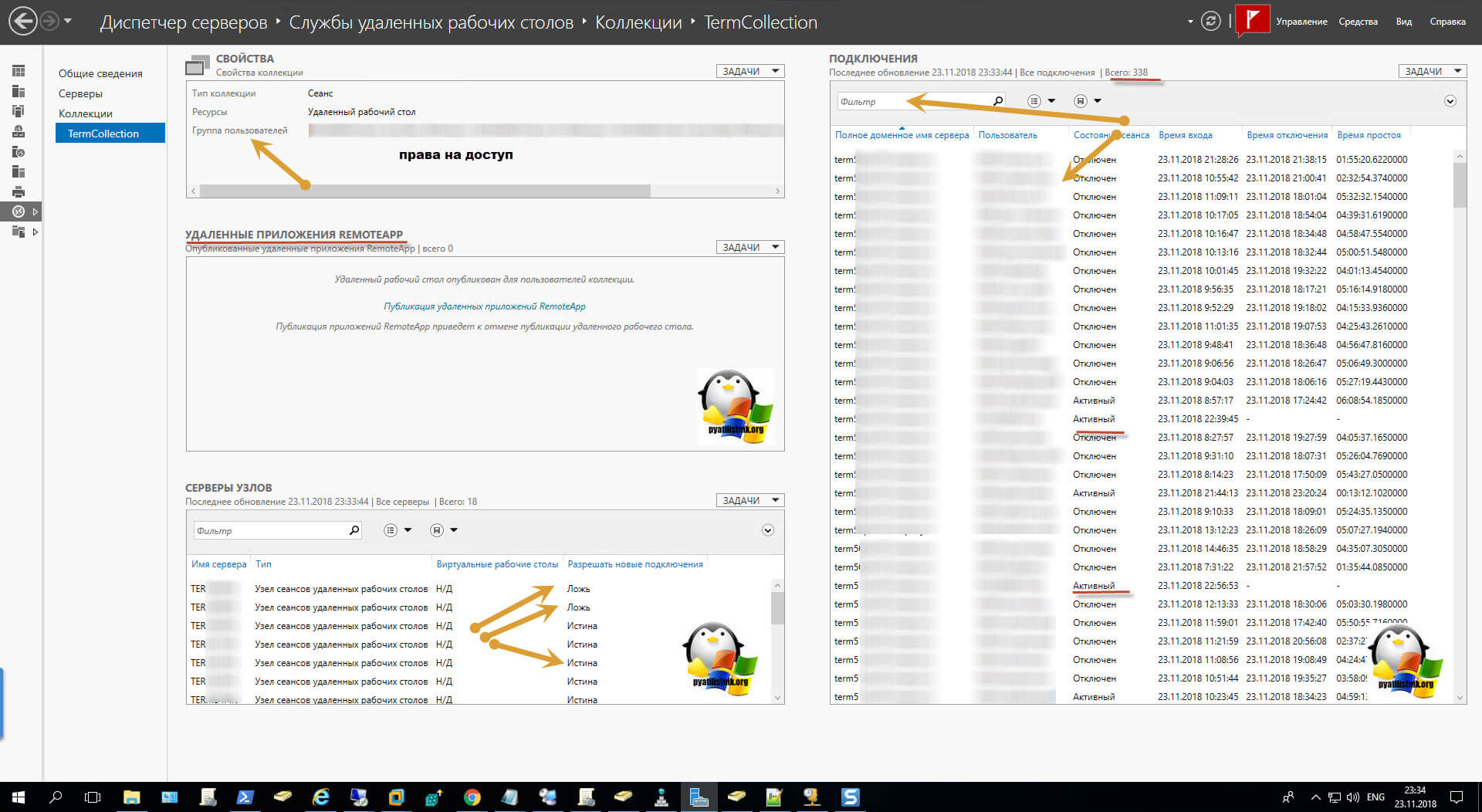

Попав в коллекцию удаленных рабочих столов, у вас будет несколько областей:

- Свойства — тут вы зададите права доступа, лимиты и многое другое

- Подключения — тут будут отображены все ваши сеансы пользователей, в моем примере, это всего 338 человек, так как уже не рабочий день, а вечер пятницы, в пиковое время, эта цифра в районе 950 подключений.

- Удаленные приложения RemoteApp

- Серверы узлов — тут вы сможете запрещать или разрешать новые подключения

Так же для удобства администрирования серверов, я вам советую создавать отдельные группы по нужным вам признакам и управлять ими, но об этом уже в другой раз. Либо же вы можете создать группу серверов в Remote Desktop Connection Manager.

Надеюсь вы поняли, как производится управление RDS фермой после ее установки. С вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

Сегодня мы объясним, чем развертывание RDS Session Host на Windows Server 2012 R2 отличается от более ранних версий Windows Server и расскажем о доступных опциях развертывания. Remote Desktop Services на Windows Server значительно усовершенствовались за последнее время, но остается, тем не менее, много непонятного по причине множества вовлеченных в процесс компонентов. RD Session Host-ы выполняют всю грязную работу, обслуживая терминальные сессии пользователей. Однако даже при самом примитивном сценарии обязательно использование RD Connection Broker (посредника подключений к удаленному рабочему столу). Еще до того, как вы запланируете развертывание служб удаленного рабочего стола, стоит ознакомиться с его ролью.

RD Connection Broker

Когда сеанс удаленного рабочего стола отключается, приложения в сеансе пользователя продолжают работать. Для отслеживания сеансов пользователей RD Connection Broker (Посредник подключений удаленного рабочего стола) хранит такую информацию, как название хост-сервера сеансов удаленных рабочих столов, где проходит каждая сессия, состояние сессии и ее идентификатор, а также информация о подключенных пользователях в каждой сессии. Эта информация используется для подключения пользователей к существующим сеансам на серверах RD Session Host (терминальные сервера Windows). При создании новой сессии RD Connection Broker-ы также играют свою роль путем подключения пользователей к серверам RD Session Host по мере загрузки.

Начиная с Windows Server 2012, посредники подключений к удаленному рабочему столу не только хранят данные о пользовательских сессиях, но и информацию о конфигурации. Посредник подключений к удаленным рабочим столам использует внутреннюю базу данных Windows для сохранения сессии и информации о конфигурации, кроме случаев, когда установлен режим высокой доступности (HA), где используется сервер SQL 2008 R2 (или более поздняя версия).

Посредник подключений к удаленному рабочему столу требует домен Active Directory, но не может быть установлен на контроллере домена (DC). Можно развернуть службы удаленного рабочего стола в рабочей группе с помощью установки роли сервера, хотя при этом теряется возможность централизованного управления, пульты управления и функционал удаленных приложений Remoteapp.

Централизованная публикация приложений

В Windows Server 2012 также введен концепт коллекций (collections). В Windows Server 2008 R2 требовалось, чтобы системные администраторы публиковали приложения для каждого RD Session Host в индивидуальном порядке. Теперь посредник подключений к удаленному рабочему столу хранит информацию о конфигурации.

Опции развертывания: быстрая и стандартная

Ключ к пониманию того, как развернуть RDS на Windows Server 2012 R2 в понимании того, что недостаточно установки роли RD Session Host. Диспетчер серверов обеспечивает специальный режим развертывания для установки RDS, таким образом все необходимые компоненты установлены в нужных местах, чтобы делает развертывание простым и быстрым.

Службы удаленного рабочего стола на Windows Server 2012 R2

В мастере добавления ролей и компонентов (Add Roles and Features Wizard) в диспетчере серверов есть специальная опция установки, установка служб удаленных рабочих столов (Remote Desktop Services installation), которую необходимо выбрать при развертывании служб удаленных рабочих столов. Формулировка при этом варианте немного смущает, но опция позволяет устанавливать хосты сеансов удаленных рабочих столов без развертывания полной инфраструктуры виртуальных ПК (virtual desktop infrastructure — VDI).

Стандартное развертывание — это модель развертывания по умолчанию, и если вы действительно хотите установить все необходимые роли на одном сервере, что не является лучшей практикой, то стоит выбрать эту опцию. Быстрая установка (Quick Start) может быть полезна в сценариях тестирования или в небольших филиалах, где есть только один доступный сервер.

Стандартное развертывание позволяет установить RD Connection Broker, RD Session Host и RD Web Access на одном сервере или на нескольких серверах, что является наиболее вероятным сценарием развертывания в производственной среде. Посредник подключений к удаленному рабочему столу включает внутреннюю базу данных Windows, RD Session Host и RD Web Access roles. Все это является обязательным, но RD Gateway играет факультативную роль. RD Web Access предоставляет пользователям доступ к RemoteApps или рабочим столам из меню «Пуск» или с веб-портала. Если вы хотите использовать RDS больше, чем в течение 120-дневного пробного периода, вам потребуется дополнительно устанавливать роль лицензирования удаленных рабочих столов.

Консоли управления

Все необходимые консоли управления можно найти в диспетчере серверов на сервере, где установлен посредник подключений к удаленным рабочим столам, за исключением RD Gateway и RD Licensing.

Установка служб удаленного рабочего стола на Windows Server 2012 R2

Здесь мы расскажем о стандартной модели развертывания, которая позволяет распределить роли серверов удаленного рабочего стола или установить их для одного сервера.

Стандартное развертывание — это модель развертывания по умолчанию, и даже при том условии, что для демонстрации будут установлены три роли сервера на один сервер, это не лучшее решение. Внутренняя база данных Windows устанавливается как часть процесса для поддержки роли посредника подключений к удаленному рабочему столу, также как и некоторые компоненты IIS для RD Web Access, которые обеспечивают доступ к RemoteApps или рабочим столам из меню «Пуск» или с веб-портала.

Лицензирование

При желании использовать развернутые службы удаленного рабочего стола более чем в течение 120-дневного тестового периода необходимо установить роль RD Licensing, добавить лицензию, зарегистрировать сервер лицензирования с Active Directory, а затем добавить RD Licensing в RDS-инфраструктуру. RD Licensing устанавливается также, как любая другая роль, поэтому нет необходимости использовать специальную опцию развертывания в диспетчере серверов.

Развертывание служб удаленного рабочего стола

Серверы, которые вы планируете использовать в своем RDS-развертывании, должны быть добавлены в Пул Серверов (Server Pool) в диспетчере серверов перед началом процесса. Вам потребуется домен Active Directory domain и аккаунт, у которого есть разрешение на установку ролей сервера на выбранный сервер (серверы). Дополнительно может быть установлена роль посредника подключений к удаленному рабочему столу на контроллер домена.

- Откройте Диспетчер серверов;

- Выберите «Добавить роли и компоненты» в меню управления;

- В Мастере добавления ролей и компонентов нажмите «Далее» на экране «Перед началом установки» (Before You Begin).

- На экране «Выберите тип установки» выберите «Установка служб удаленного рабочего стола» и нажмите «Далее»;

- На экране «Выберите тип развертывания» выберите «Стандартное» и нажмите «Далее».

Стандартное или быстрое развертывание

- На экране «Выберите сценарий развертывания» выберите развертывание серверов сеансов (Session-based desktop deployment) и нажмите «Далее».

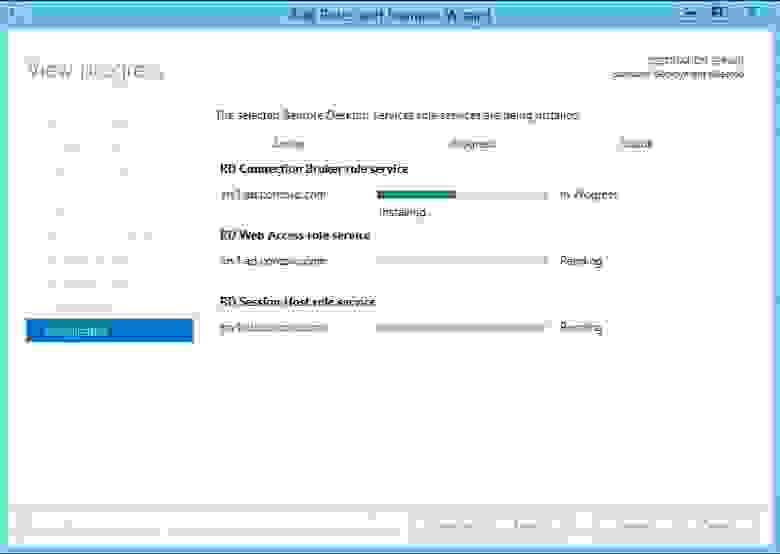

- На экране обзора служб ролей (Review role services) отметьте службы ролей для установки и нажмите «Далее».

Роли служб удаленных рабочих столов

- На экране определения сервера посредника подключений к удаленному рабочему столу кликните дважды на сервер в пуле серверов для того, чтобы добавить его в список выбранных. Это тот сервер, на который будет установлена роль посредника подключений к удаленному рабочему столу. Нажмите «Далее».

Выберите сервер из пула серверов

- На экране определения сервера RD Web Access повторите предыдущий шаг, чтобы добавить сервер в Selected, или поставьте галочку в «Установить службу роли RD Web Access на сервер посредника подключений к удаленному рабочему столу» (Install the RD Web Access role service on the RD Connection Broker server), если вы хотите установить эту роль на тот же сервер, что и посредника подключений к удаленному рабочему столу. Нажмите «Далее». continue.

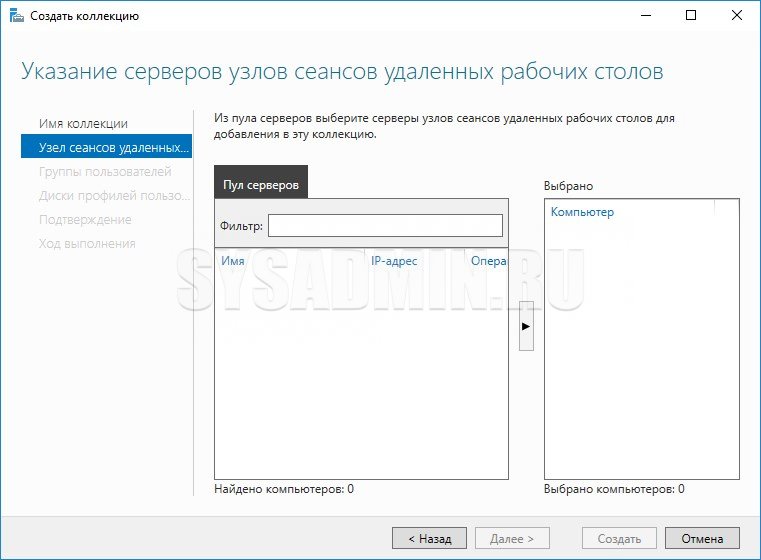

- На экране определения серверов RD Session Host выберите один или более серверов из пула серверов, кликнув дважды или с помощью выбора мышью и нажатия на стрелку в центре диалогового окна.

- На экране подтверждения нажмите «Перезапустить сервер автоматически, если необходимо» (Restart the destination server automatically if required) и нажмите «Развернуть».

- Когда 3 роли сервера будут установлены, нажмите «Закрыть» на экране хода развертывания (View progress).

Ход развертывания

Теперь необходимо залогиниться на сервере, где установлена роль посредника подключений к удаленному рабочему столу, открыть Диспетчер серверов и нажать «Службы удаленного рабочего стола» (Remote Desktop Services) в списке опций слева, чтобы увидеть информацию по вашему

RDS-развертыванию

.

Дашборд служб удаленного рабочего стола в Диспетчере серверов

| title | description | ms.topic | ms.assetid | ms.author | author | manager | ms.date |

|---|---|---|---|---|---|---|---|

|

Add Servers to Server Manager |

Learn how to add servers to the Server Manager server pool. |

article |

aab895f2-fe4d-4408-b66b-cdeadbd8969e |

jgerend |

JasonGerend |

mtillman |

02/01/2018 |

Add Servers to Server Manager

Applies to: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

In Windows Server you can manage multiple remote servers by using a single Server Manager console. Servers that you want to manage by using Server Manager can be running Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2, or Windows Server 2008. Note that you cannot manage a newer release of Windows Server with an older release of Server Manager.

This topic describes how to add servers to the Server Manager server pool.

[!NOTE]

In our tests, Server Manager in Windows Server 2012 and later releases of Windows Server can be used to manage up to 100 servers that are configured with a typical workload. The number of servers that you can manage by using a single Server Manager console can vary depending on the amount of data that you request from managed servers, and hardware and network resources available to the computer running Server Manager. As the amount of data you want to display approaches that computer’s resource capacity, you can experience slow responses from Server Manager, and delays in the completion of refreshes. To help increase the number of servers that you can manage by using Server Manager, we recommend limiting the event data that Server Manager gets from your managed servers, by using settings in the Configure Event Data dialog box. Configure Event Data can be opened from the Tasks menu in the Events tile. If you need to manage an enterprise-level number of servers in your organization, we recommend evaluating products in the Microsoft System Center suite.Server Manager can receive only online or offline status from servers that are running Windows Server 2003. Although you can use Server Manager to perform management tasks on servers that are running Windows Server 2008 R2 or Windows Server 2008 , you cannot add roles and features to servers that are running Windows Server 2008 R2 , Windows Server 2008 or Windows Server 2003.

Server Manager cannot be used to manage a newer release of the Windows Server operating system. Server Manager running on Windows Server 2012 R2, Windows Server 2012, Windows 8.1, or Windows 8 cannot be used to manage servers that are running Windows Server 2016.

This topic contains the following sections.

-

Add Servers to Manage

-

Provide credentials with the Manage As command

Provide credentials with the Manage As command

As you add remote servers to Server Manager, some of the servers that you add might require different user account credentials to access or manage them. To specify credentials for a managed server that are different from those you use to log on to the computer on which you are running Server Manager, use the Manage As command after you add a server to Server Manager, which is accessible by right-clicking the entry for a managed server in the Servers tile of a role or group home page. Clicking Manage As opens the Windows Security dialog box, in which you can provide a user name that has access rights on the managed server, in one of the following formats.

-

User name

-

User name@example.domain.com

-

DomainUser name

The Windows Security dialog box that is opened by the Manage As command cannot accept smart card credentials; providing smart card credentials through Server Manager is not supported. Credentials that you provide for a managed server by using the Manage As command are cached, and persist as long as you are managing the server by using the same computer on which you are currently running Server Manager, or as long as you do not overwrite them by specifying blank or different credentials for the same server. If you export your Server Manager settings to other computers, or configure your domain profile to be roaming to allow Server Manager settings to be used on other computers, Manage As credentials for servers in your server pool are not stored in the roaming profile. Server Manager users must add them on each computer from which they want to manage.

After you add servers to manage by following procedures in this topic, but before you use the Manage As command to specify alternate credentials that might be required to manage a server that you have added, the following manageability status errors can be displayed for the server:

-

Kerberos target resolution error

-

Kerberos authentication error

-

Online — Access denied

[!NOTE]

Roles and features that do not support the Manage As command include Remote Desktop Services (RDS) and IP address Management (IPAM) Server. If you cannot manage the remote RDS or IPAM server by using the same credentials you are using on the computer on which you are running Server Manager, try adding the account you typically use to manage these remote servers to the Administrators group on the computer that is running Server Manager. Then, log on to the computer that is running Server Manager with the account you use to manage the remote server that is running rdS or IPAM.

Add servers to manage

You can add servers to Server Manager to manage by using any of three methods in the add Servers dialog box.

-

Active Directory Domain Services add servers to manage that active directory finds in the same domain as the local computer.

-

Domain Name System (DNS) entry Search for servers to manage by computer name or IP address.

-

Import Multiple Servers Specify multiple servers to import in a file that contains servers listed by computer name or IP address.

To add servers to the server pool

-

If Server Manager is already open, go on to the next step. If Server Manager is not already open, open it by doing one of the following.

-

On the Windows desktop, start Server Manager by clicking Server Manager in the Windows taskbar.

-

On the Windows start screen, click the Server Manager tile.

-

-

On the Manage menu, click add Servers.

-

Do one of the following.

-

On the active directory tab, select servers that are in the current domain. Press Ctrl while selecting to select multiple servers. Click the right-arrow button to move selected servers to the selected list.

-

On the DNS tab, type the first few characters of a computer name or IP address, and then press Enter or click Search. select servers that you want to add, and then click the right-arrow button.

-

On the import tab, browse for a text file that contains the DNS names or IP addresses of computers that you want to add, one name or IP address per line.

-

-

When you are finished adding servers, click OK.

Add and manage servers in workgroups

Although adding servers that are in workgroups to Server Manager might be successful, after they are added, the Manageability column of the Servers tile on a role or group page that includes a workgroup server can display Credentials not valid errors that occur while trying to connect to or collect data from the remote, workgroup server.

These or similar errors can occur in the following conditions.

-

The managed server is in the same workgroup as the computer that is running Server Manager.

-

The managed server is in a different workgroup from the computer that is running Server Manager.

-

One of the computers is in a workgroup, while the other is in a domain.

-

The computer that is running Server Manager is in a workgroup, and remote, managed servers are on a different subnet.

-

Both computers are in domains, but there is no trust relationship between the two domains.

-

Both computers are in domains, but there is only a one-way trust relationship between the two domains.

-

The server you want to manage has been added by using its IP address.

To add remote workgroup servers to Server Manager

-

On the computer that is running Server Manager, add the workgroup server name to the TrustedHosts list. This is a requirement of NTLM authentication. To add a computer name to an existing list of trusted hosts, add the

Concatenateparameter to the command. For example, to add theServer01computer to an existing list of trusted hosts, use the following command.Set-Item wsman:localhostClientTrustedHosts Server01 -Concatenate -force -

Determine whether the workgroup server that you want to manage is in the same subnet as the computer on which you are running Server Manager.

If the two computers are in the same subnet, or if the workgroup server’s network profile is set to Private in the Network and Sharing Center, go on to the next step.

If they are not in the same subnet, or if the workgroup server’s network profile is not set to Private, on the workgroup server, change the inbound Windows remote Management (HTTP-In) setting in Windows Firewall to explicitly allow connections from remote computers by adding the computer names on the computers tab of the setting’s Properties dialog box.

-

[!IMPORTANT]

Running the cmdlet in this step overrides User Account Control (UAC) measures that prevent elevated processes from running on workgroup computers unless the built-in Administrator or the System account is running the processes. The cmdlet lets members of the Administrators group manage the workgroup server without logging on as the built-in Administrator. Allowing additional users to manage the workgroup server can reduce its security; however, this is more secure than providing built-in Administrator account credentials to what might be multiple people who are managing the workgroup server.To override UAC restrictions on running elevated processes on workgroup computers, create a registry entry called LocalAccountTokenFilterPolicy on the workgroup server by running the following cmdlet.

New-ItemProperty -Name LocalAccountTokenFilterPolicy -path HKLM:SOFTWAREMicrosoftWindowsCurrentversionPoliciesSystem -propertytype DWord -value 1 -

On the computer on which you are running Server Manager, open the All Servers page.

-

If the computer that is running Server Manager and the target workgroup server are in the same workgroup, skip to the last step. If the two computers are not in the same workgroup, right-click the target workgroup server in the Servers tile, and then click Manage as.

-

Log on to the workgroup server by using the built-in Administrator account for the workgroup server.

-

Verify that Server Manager is able to connect to and collect data from the workgroup server by refreshing the All Servers page, and then viewing the manageability status for the workgroup server.

To add remote servers when Server Manager is running on a workgroup computer

-

On the computer that is running Server Manager, add remote servers to the local computer’s TrustedHosts list in a Windows PowerShell session. To add a computer name to an existing list of trusted hosts, add the

Concatenateparameter to the command. For example, to add theServer01computer to an existing list of trusted hosts, use the following command.Set-Item wsman:localhostClientTrustedHosts Server01 -Concatenate -force -

Determine whether the server that you want to manage is in the same subnet as the workgroup computer on which you are running Server Manager.

If the two computers are in the same subnet, or if the workgroup computer’s network profile is set to Private in the Network and Sharing Center, go on to the next step.

If they are not in the same subnet, or if the workgroup computer’s network profile is not set to Private, on the workgroup computer that is running Server Manager, change the inbound Windows remote Management (HTTP-In) setting in Windows Firewall to explicitly allow connections from remote computers by adding the computer names on the computers tab of the setting’s Properties dialog box.

-

On the computer on which you are running Server Manager, open the All Servers page.

-

verify that Server Manager is able to connect to and collect data from the remote server by refreshing the All Servers page, and then viewing the manageability status for the remote server. If the Servers tile still displays a manageability error for the remote server, go on to the next step.

-

Log off of the computer on which you are running Server Manager, and then log on again by using the built-in Administrator account. Repeat the preceding step, to verify that Server Manager is able to connect to and collect data from the remote server.

if you have followed the procedures in this section, and you continue to have problems managing workgroup computers, or managing other computers from workgroup computers, see about_remote_Troubleshooting on the Microsoft website.

Add and manage servers in clusters

You can use Server Manager to manage servers that are in failover clusters (also called server clusters or MSCS). Servers that are in failover clusters (whether the cluster nodes are physical or virtual) have some unique behaviors and management limitations in Server Manager.

-

Both physical and virtual servers in clusters are automatically added to Server Manager when one server in the cluster is added to Server Manager. Similarly, when you remove a clustered server from Server Manager, you are prompted to remove other servers in the cluster.

-

Server Manager does not display data for clustered virtual servers, because the data is dynamic, and is identical to data for the server on which the virtual clustered node is hosted. You can select the server that is hosting the virtual server to view its data.

-

If you add a server to Server Manager by using the server’s virtual cluster object name, the virtual object name is displayed in Server Manager instead of the physical server name (expected).

-

You cannot install roles and features on a clustered virtual server.

See Also

Server Manager

create and Manage Server Groups

| title | description | ms.topic | ms.assetid | ms.author | author | manager | ms.date |

|---|---|---|---|---|---|---|---|

|

Add Servers to Server Manager |

Learn how to add servers to the Server Manager server pool. |

article |

aab895f2-fe4d-4408-b66b-cdeadbd8969e |

jgerend |

JasonGerend |

mtillman |

02/01/2018 |

Add Servers to Server Manager

Applies to: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

In Windows Server you can manage multiple remote servers by using a single Server Manager console. Servers that you want to manage by using Server Manager can be running Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2, or Windows Server 2008. Note that you cannot manage a newer release of Windows Server with an older release of Server Manager.

This topic describes how to add servers to the Server Manager server pool.

[!NOTE]

In our tests, Server Manager in Windows Server 2012 and later releases of Windows Server can be used to manage up to 100 servers that are configured with a typical workload. The number of servers that you can manage by using a single Server Manager console can vary depending on the amount of data that you request from managed servers, and hardware and network resources available to the computer running Server Manager. As the amount of data you want to display approaches that computer’s resource capacity, you can experience slow responses from Server Manager, and delays in the completion of refreshes. To help increase the number of servers that you can manage by using Server Manager, we recommend limiting the event data that Server Manager gets from your managed servers, by using settings in the Configure Event Data dialog box. Configure Event Data can be opened from the Tasks menu in the Events tile. If you need to manage an enterprise-level number of servers in your organization, we recommend evaluating products in the Microsoft System Center suite.Server Manager can receive only online or offline status from servers that are running Windows Server 2003. Although you can use Server Manager to perform management tasks on servers that are running Windows Server 2008 R2 or Windows Server 2008 , you cannot add roles and features to servers that are running Windows Server 2008 R2 , Windows Server 2008 or Windows Server 2003.

Server Manager cannot be used to manage a newer release of the Windows Server operating system. Server Manager running on Windows Server 2012 R2, Windows Server 2012, Windows 8.1, or Windows 8 cannot be used to manage servers that are running Windows Server 2016.

This topic contains the following sections.

-

Add Servers to Manage

-

Provide credentials with the Manage As command

Provide credentials with the Manage As command

As you add remote servers to Server Manager, some of the servers that you add might require different user account credentials to access or manage them. To specify credentials for a managed server that are different from those you use to log on to the computer on which you are running Server Manager, use the Manage As command after you add a server to Server Manager, which is accessible by right-clicking the entry for a managed server in the Servers tile of a role or group home page. Clicking Manage As opens the Windows Security dialog box, in which you can provide a user name that has access rights on the managed server, in one of the following formats.

-

User name

-

User name@example.domain.com

-

DomainUser name

The Windows Security dialog box that is opened by the Manage As command cannot accept smart card credentials; providing smart card credentials through Server Manager is not supported. Credentials that you provide for a managed server by using the Manage As command are cached, and persist as long as you are managing the server by using the same computer on which you are currently running Server Manager, or as long as you do not overwrite them by specifying blank or different credentials for the same server. If you export your Server Manager settings to other computers, or configure your domain profile to be roaming to allow Server Manager settings to be used on other computers, Manage As credentials for servers in your server pool are not stored in the roaming profile. Server Manager users must add them on each computer from which they want to manage.

After you add servers to manage by following procedures in this topic, but before you use the Manage As command to specify alternate credentials that might be required to manage a server that you have added, the following manageability status errors can be displayed for the server:

-

Kerberos target resolution error

-

Kerberos authentication error

-

Online — Access denied

[!NOTE]

Roles and features that do not support the Manage As command include Remote Desktop Services (RDS) and IP address Management (IPAM) Server. If you cannot manage the remote RDS or IPAM server by using the same credentials you are using on the computer on which you are running Server Manager, try adding the account you typically use to manage these remote servers to the Administrators group on the computer that is running Server Manager. Then, log on to the computer that is running Server Manager with the account you use to manage the remote server that is running rdS or IPAM.

Add servers to manage

You can add servers to Server Manager to manage by using any of three methods in the add Servers dialog box.

-

Active Directory Domain Services add servers to manage that active directory finds in the same domain as the local computer.

-

Domain Name System (DNS) entry Search for servers to manage by computer name or IP address.

-

Import Multiple Servers Specify multiple servers to import in a file that contains servers listed by computer name or IP address.

To add servers to the server pool

-

If Server Manager is already open, go on to the next step. If Server Manager is not already open, open it by doing one of the following.

-

On the Windows desktop, start Server Manager by clicking Server Manager in the Windows taskbar.

-

On the Windows start screen, click the Server Manager tile.

-

-

On the Manage menu, click add Servers.

-

Do one of the following.

-

On the active directory tab, select servers that are in the current domain. Press Ctrl while selecting to select multiple servers. Click the right-arrow button to move selected servers to the selected list.

-

On the DNS tab, type the first few characters of a computer name or IP address, and then press Enter or click Search. select servers that you want to add, and then click the right-arrow button.

-

On the import tab, browse for a text file that contains the DNS names or IP addresses of computers that you want to add, one name or IP address per line.

-

-

When you are finished adding servers, click OK.

Add and manage servers in workgroups

Although adding servers that are in workgroups to Server Manager might be successful, after they are added, the Manageability column of the Servers tile on a role or group page that includes a workgroup server can display Credentials not valid errors that occur while trying to connect to or collect data from the remote, workgroup server.

These or similar errors can occur in the following conditions.

-

The managed server is in the same workgroup as the computer that is running Server Manager.

-

The managed server is in a different workgroup from the computer that is running Server Manager.

-

One of the computers is in a workgroup, while the other is in a domain.

-

The computer that is running Server Manager is in a workgroup, and remote, managed servers are on a different subnet.

-

Both computers are in domains, but there is no trust relationship between the two domains.

-

Both computers are in domains, but there is only a one-way trust relationship between the two domains.

-

The server you want to manage has been added by using its IP address.

To add remote workgroup servers to Server Manager

-

On the computer that is running Server Manager, add the workgroup server name to the TrustedHosts list. This is a requirement of NTLM authentication. To add a computer name to an existing list of trusted hosts, add the

Concatenateparameter to the command. For example, to add theServer01computer to an existing list of trusted hosts, use the following command.Set-Item wsman:localhostClientTrustedHosts Server01 -Concatenate -force -

Determine whether the workgroup server that you want to manage is in the same subnet as the computer on which you are running Server Manager.

If the two computers are in the same subnet, or if the workgroup server’s network profile is set to Private in the Network and Sharing Center, go on to the next step.

If they are not in the same subnet, or if the workgroup server’s network profile is not set to Private, on the workgroup server, change the inbound Windows remote Management (HTTP-In) setting in Windows Firewall to explicitly allow connections from remote computers by adding the computer names on the computers tab of the setting’s Properties dialog box.

-

[!IMPORTANT]

Running the cmdlet in this step overrides User Account Control (UAC) measures that prevent elevated processes from running on workgroup computers unless the built-in Administrator or the System account is running the processes. The cmdlet lets members of the Administrators group manage the workgroup server without logging on as the built-in Administrator. Allowing additional users to manage the workgroup server can reduce its security; however, this is more secure than providing built-in Administrator account credentials to what might be multiple people who are managing the workgroup server.To override UAC restrictions on running elevated processes on workgroup computers, create a registry entry called LocalAccountTokenFilterPolicy on the workgroup server by running the following cmdlet.

New-ItemProperty -Name LocalAccountTokenFilterPolicy -path HKLM:SOFTWAREMicrosoftWindowsCurrentversionPoliciesSystem -propertytype DWord -value 1 -

On the computer on which you are running Server Manager, open the All Servers page.

-

If the computer that is running Server Manager and the target workgroup server are in the same workgroup, skip to the last step. If the two computers are not in the same workgroup, right-click the target workgroup server in the Servers tile, and then click Manage as.

-

Log on to the workgroup server by using the built-in Administrator account for the workgroup server.

-

Verify that Server Manager is able to connect to and collect data from the workgroup server by refreshing the All Servers page, and then viewing the manageability status for the workgroup server.

To add remote servers when Server Manager is running on a workgroup computer

-

On the computer that is running Server Manager, add remote servers to the local computer’s TrustedHosts list in a Windows PowerShell session. To add a computer name to an existing list of trusted hosts, add the

Concatenateparameter to the command. For example, to add theServer01computer to an existing list of trusted hosts, use the following command.Set-Item wsman:localhostClientTrustedHosts Server01 -Concatenate -force -

Determine whether the server that you want to manage is in the same subnet as the workgroup computer on which you are running Server Manager.

If the two computers are in the same subnet, or if the workgroup computer’s network profile is set to Private in the Network and Sharing Center, go on to the next step.

If they are not in the same subnet, or if the workgroup computer’s network profile is not set to Private, on the workgroup computer that is running Server Manager, change the inbound Windows remote Management (HTTP-In) setting in Windows Firewall to explicitly allow connections from remote computers by adding the computer names on the computers tab of the setting’s Properties dialog box.

-

On the computer on which you are running Server Manager, open the All Servers page.

-

verify that Server Manager is able to connect to and collect data from the remote server by refreshing the All Servers page, and then viewing the manageability status for the remote server. If the Servers tile still displays a manageability error for the remote server, go on to the next step.

-

Log off of the computer on which you are running Server Manager, and then log on again by using the built-in Administrator account. Repeat the preceding step, to verify that Server Manager is able to connect to and collect data from the remote server.

if you have followed the procedures in this section, and you continue to have problems managing workgroup computers, or managing other computers from workgroup computers, see about_remote_Troubleshooting on the Microsoft website.

Add and manage servers in clusters

You can use Server Manager to manage servers that are in failover clusters (also called server clusters or MSCS). Servers that are in failover clusters (whether the cluster nodes are physical or virtual) have some unique behaviors and management limitations in Server Manager.

-

Both physical and virtual servers in clusters are automatically added to Server Manager when one server in the cluster is added to Server Manager. Similarly, when you remove a clustered server from Server Manager, you are prompted to remove other servers in the cluster.

-

Server Manager does not display data for clustered virtual servers, because the data is dynamic, and is identical to data for the server on which the virtual clustered node is hosted. You can select the server that is hosting the virtual server to view its data.

-

If you add a server to Server Manager by using the server’s virtual cluster object name, the virtual object name is displayed in Server Manager instead of the physical server name (expected).

-

You cannot install roles and features on a clustered virtual server.

See Also

Server Manager

create and Manage Server Groups

Windows Server

Нет сервера в пуле серверов узлов сеансов удаленных рабочих столов

Нет сервера в пуле серверов узлов сеансов удаленных рабочих столов

- 14.09.2018

- 16 544

- 7

- 09.04.2019

- 8

- 8

- 0

- Содержание статьи

- Описание и решение проблемы

- Комментарии к статье ( 7 шт )

- Добавить комментарий

Описание и решение проблемы

И так, вы воспользовались «Быстрым развертыванием» установки служб удаленных рабочих столов, и получили уже почти готовый терминальный сервер. Но, если вы с ходу попробуете запустить мастер по созданию новой коллекции удаленных приложений, то вас может постичь разочарование — в пуле доступных серверов ваш сервер будет отсутствовать.

В чем же дело, как же так? А дело все в том, что один сервер может быть только в одной коллекции, и такая уже у вас есть — называется QuickSessionCollection. Решение простое — удалить данную коллекцию (в ней ничего нет ценного — всего лишь стандартные приложения Calc, Paint, Wordpad в качестве примеров), и лишь после этого создать свою собственную.

Не удается управлять серверами удаленного рабочего стола. Серверы должны быть добавлены в пул серверов.

6 октября Microsoft

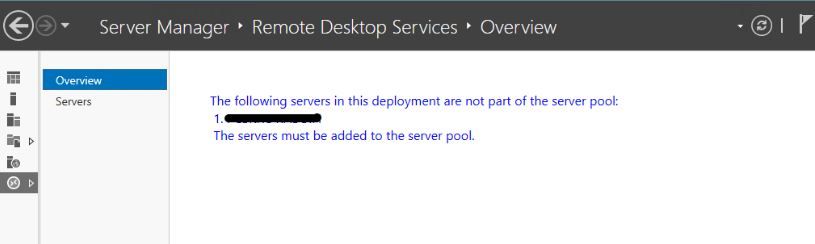

На этой неделе я столкнулся с этой проблемой у клиентов, у меня была простая задача добавить несколько дополнительных клиентских лицензий в развертывание служб удаленных рабочих столов, я пошел на сервер, который раньше использовал для администрирования фермы, я ожидал увидеть это экран …

Вместо этого меня встретили со следующей ошибкой …

Следующие серверы в этом развертывании не являются частью пула серверов:

RDSlicense.domain.com. Серверы должны быть добавлены в пул серверов.

Эта ошибка не позволила мне управлять какой-либо частью моей инфраструктуры инфраструктуры служб удаленных рабочих столов, однако она работала отлично. Однако эту проблему было очень просто решить, по какой-то причине кто-то удалил данный сервер из пула серверов на этом сервере.

Добавить сервер в пул серверов RDS

Для решения проблемы я добавил сервер обратно в пул серверов, выполнив следующие действия.

-

Диспетчер открытых серверов

- На рабочем столе Windows запустите Диспетчер серверов, нажав Диспетчер серверов значок на панели задач Windows.

-

Тогда на управлять меню, нажмите Добавить серверы.

-

Затем выполните одно из следующих действий.

- На Active Directory На вкладке выберите серверы, которые находятся в текущем домене. Нажмите Ctrl при выборе, чтобы выбрать несколько серверов. Нажмите кнопку со стрелкой вправо, чтобы переместить выбранные серверы в выбранный список.

- На DNS введите имя хоста или IP-адрес, а затем нажмите Войти или нажмите Поиск. Выберите серверы, которые вы хотите добавить.

-

Когда вы закончите добавлять серверы, нажмите хорошо.

Закройте диспетчер сервера и при повторном открытии вы увидите, что можете полностью управлять своей средой RDS

Здравствуйте!

Имеется недавно поднятый домен на Wndows 2012R2. Пытаюсь развернуть службу удалённых рабочих столов на основе сессий. Добавляю сервера, Устанавливаю по схеме:

Сервер 1: Посредник подключений, веб-доступ, лицензирование рабочих столов.

Сервер 2: Узел сеансов

Сервер 3: Узел сеансов

Лицензирование указываю на пользователя.

При попытке подключения пользователем домена к брокеру подключений, появляется ошибка:

«Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему.»

В логах ошибки:

Ошибка 2056 «Серверу посредника подключений к удаленному рабочему столу не удалось перечислить целевые объекты для поставщика NULL из базы данных.

Имя входящей в пул коллекции виртуальных рабочих столов: NULL

Ошибка: Сбой при входе в базу данных.»

Ошибка 1306 «Клиенту посредника подключений к удаленному рабочему столу не удалось перенаправить пользователя TESTtestuser

Ошибка: NULL»

Сервера, выполняющие роль узлов сеансов не видят указанный на брокере узел лицензий и подключиться даже напрямую невозможно.

Уже переставлял всё по нескольку раз, не помогает. Думаю дело в домене.

Подскажите куда копать

Описание задачи: Настраиваем терминальный сервер Windows 2012 R2 для возможности предоставления вычислительных ресурсов пользователям.

Шаг 1 — Настройка роли терминального сервера на windows 2012 R2

Авторизуйтесь в ОС под локальной учетной записью администратора и запустите Диспетчер серверов (Server Manager).

Запускаем мастер добавления ролей и компонентов, где выбираем тип установки «Установка ролей или компонентов»:

Рисунок 1 — Установка ролей и компонентов

Выбираем тот сервер из пула серверов, на который будет установлена служба терминалов. В нашем случае это локальный сервер. Нажимаем «Далее».

Рисунок 2 — Выбор сервера из пула серверов

Отмечаем роль «Службы удаленных рабочих столов» в списке ролей и жмем «Далее».

Компоненты оставляем в том виде, в котором они есть. Ничего не отмечая жмем «Далее».

Рисунок 3 — Служба удаленных рабочих столов

Теперь необходимо выбрать устанавливаемые службы ролей. Выбираем «Лицензирование удаленных рабочих столов» и также соглашаемся на установку дополнительных компонент нажав на «Добавить компоненты» в появившемся мастере.

Рисунок 4 — Лицензирование удаленных рабочих столов

Также устанавливаем «Узел сеансов удаленных рабочих столов». Отметив необходимы службы ролей, нажимаем «Далее».

Рисунок 5 — Узел сеансов удаленных рабочих столов

Все параметры установки роли определены. Жмем «Далее».

На последней странице установим флаг «Автоматический перезапуск конечного сервера, если требуется, нажимаем «Да» в появившемся окне и нажимаем «Установить» для запуска установки службы.

Если все прошло хорошо, после перезагрузки увидим сообщение об успешной установке всех выбранных служб и компонент. Нажимаем «Закрыть» для завершения работы мастера.

Шаг 2 — Определение сервера лицензирования для службы удаленных рабочих столов

Теперь запустим «Средство диагностики лицензирования удаленных рабочих столов». Сделать это можно из диспетчера серверов, выбрав в правом верхнем меню «Средства»— «Terminal Services» — «Средство диагностики лицензирования удаленных рабочих столов».

Здесь мы видим, что доступных лицензий пока нет, т. к. не задан режим лицензирования для сервера узла сеансов удаленных рабочих столов.

Рисунок 6 — Число доступных лицензий

Сервер лицензирования указывается теперь в локальных групповых политиках. Для запуска редактора выполним команду «gpedit.msc» в пункте меню Пуск — Выполнить.

Откроется редактор локальной групповой политики. В дереве слева раскроем вкладки:

«Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Службы удаленных рабочих столов» — «Узел сеансов удаленных рабочих столов» — «Лицензирование»

Откроем параметры «Использовать указанные серверы лицензирования удаленных рабочих столов», кликнув 2 раза по соответствующей строке.

Рисунок 7 — Редактор локальной групповой политики

В окне редактирования параметров политики, переставим переключатель в «Включено». Затем необходимо определить сервер лицензирования для службы удаленных рабочих столов. В нашем случае сервер лицензирования находится на этом же физическом сервере. Указываем сетевое имя или IP-адрес сервера лицензий и нажимаем «ОК».

Рисунок 8 — Назначения сервера лицензирования

Далее меняем параметры политики «Задать режим лицензирования удаленных рабочих столов». Также устанавливаем переключатель в «Включено» и указываем режим лицензирования для сервера узла сеансов удаленных рабочих столов. Возможны 2 варианта — «На пользователя» или «На устройство».

Выбираем тот режим, который наиболее подходит для ваших нужд и нажимаем «ОК».

Рисунок 9 — Выбор режима лицензирования

Изменив вышеперечисленные политики, закрываем редактор.

Рисунок 10 — Итоговый вид групповой политики

Для запуска сервера лицензирования переходим в «Диспетчер лицензирования удаленных рабочих столов». Найти его можно в диспетчере серверов, вкладка «Средства»— «Terminal Services» — «Диспетчер лицензирования удаленных рабочих столов».

Здесь найдем наш сервер лицензирования, со статусом «Не активирован». Для активации кликаем по нему правой кнопкой мыши и в контекстном меню выбираем «Активировать сервер».

Рисунок 11 — Активация сервера лицензирования

Запустится Мастер активации сервера. Жмем «Далее» на первой странице мастера. Затем выбираем метод подключения «Авто» и жмем «Далее».

Вводим сведения об организации (эти поля обязательны для заполнения) после чего жмем «Далее»

Вводим дополнительные сведения об организации (необязательно) и снова нажимаем «Далее»

Сервер лицензирования активирован.

Шаг 3 — Установка лицензий на сервер лицензирования службы удаленных рабочих столов

Теперь произведем установку лицензии на сервер лицензирования службы удаленных рабочих столов. Для этого нажимаем в окне «Лицензирования удаленных рабочих столов» на активированный сервер лицензирования и выбираем пункт «Установить лицензии».

Нажимаем «Далее» на начальной странице Мастера установки лицензий.

Затем выбираем необходимую вам программу лицензирования. В моем примере это «Соглашение «Enterprise Agreement». Жмем «Далее».

Рисунок 12 — Программа лицензирования

Вводим номер соглашения и нажимаем «Далее».

Рисунок 13 — Номер соглашения

Указываем версию продукта, тип лицензии и количество лицензий в соответствии с вашей программой лицензирования. Жмем «Далее».

Рисунок 14 — Выбор версии продукта

Ждем завершения работы мастера установки лицензий с сообщением о том, что запрошенные лицензии успешно установлены. Жмем «Готово».

В диспетчере лицензирования убеждаемся, что сервер работает, а также видим общее и доступное число установленных лицензий.

Рисунок 15 — Просмотр лицензий

Возвращаемся в «Средства диагностики лицензирования удаленных рабочих столов» и видим, что ошибок нет, а число лицензий, доступных клиентам, соответствует тому, что мы вводили на предыдущем шаге.

На этом настройка сервера терминалов в Windows Server 2012 завершена.

Шаг 4 — Подключение к серверу терминалов

Для подключения к серверу терминалов можно использовать встроенный в Windows клиент «Подключение к удаленному рабочему столу».

Есть вопросы? Можете написать в чат для связи с нашим специалистом.

Установка роли AD DS

Рекомендации по установке и сценарии развертывания

Итак, как мы уже обсудили в прошлой части цикла статей, вы можете добавить роль Доменных Служб Active Directory четырьмя способами:

• Использовав графический интерфейс Диспетчера Сервера

• Использовав модуль Powershell ServerManager

• Использовав утилиту Dism.exe

• Использование уже устаревшей утилиты командной строки с параметром Dcpromo.exe /unattend.

“В Доменных Службах мастер Active Directory Installation Wizard теперь находится в Server Manager. Для получения дополнительной информации, см. http://go.microsoft.com/fwlink/?LinkId=220921 .”

Dcpromo.exe /unattend по-прежнему устанавливает набор бинарных файлов, как и в предыдущих версиях операционной системы, но предупреждает:

“Dcpromo заменяется модулем ADDSDeployment для Windows PowerShell. Для получения дополнительной информации, см . http://go.microsoft.com/fwlink/?LinkId=220924 .”

В Windows Server 2012 использование dcpromo.exe не рекомендуется и не будет поддерживаться в будущих версиях Windows. Эта утилита не дает гибкости в использовании и не предполагает использования сценариев удаленной установки. Администраторы должны прекратить использование dcpromo и переключиться на использование модуля Windows PowerShell, если они рассматривают сценарии создания контроллеров домена с использованием сценариев.

При обновлении Windows Server 2008 x64 или Windows Server 2008 R2 вам потребуется запустить знакомые команды для подготовки леса и домена, Adprep.exe /domainprep и Adprep.exe /forestprep т.к. это не происходит автоматически. Утилита Adprep по-прежнему находится на установочном носителе в папке SupportAdprep.

Microsoft полностью поддерживает, но не рекомендует т.н. обновление на месте. Рекомендуется чистая установка ОС.

Не поддерживается обновление с Windows Server 2003.

http://technet.microsoft.com/en-us/library/cc770946(WS.10).aspx

Группировка серверов в пулы происходит интуитивно – просто добавляем серверы кнопкой “Find Now”.

И, разумеется роли можно и нужно устанавливать на машины удаленно- это также очень удобно.

Конечно, мы-то знаем, что на самом деле Server Manager- это хитрая web-based обвязка для Powershell. Про него тоже не надо забывать, надо пользоваться. Пример- выполнение удаленной команды Powershell Install-WindowsFeature AD-Domain-Services

Компьютер, на котором запущен Server Manager, добавляется в пул автоматически.Чтобы установить роль AD DS, выберите в меню Manage пункт Add Roles and Features.

В диалоговом окне Типа установки при установке AD DS не выбирайте опцию “Установка служб удаленных рабочих столов”

Окно Выбор сервера позволяет выбрать любой сервер сервер из пула, который мы уже добавили, либо использовать локальный сервер. Также можно выбрать файл offline Hyper-V VHD и Диспетчер сервера добавит роль напрямую, используя компоненты обслуживания. Эта опция позволит вам разворачивать виртуальные серверы уже с необходимыми компонентами перед дальнейшим конфигурированием.

Выберите роль Active Directory Domain Services, если вы планируете установить контроллер домена. Все необходимые компоненты и службы установятся и запустятся автоматически. Для поддержки утилит командной строки существует дополнительный аргумент -IncludeManagementTools

Дополнительные компоненты при выборе роли будут установлены автоматически.

Active Directory Domain Services

Новое диалоговое окно Active Directory Domain Services предоставляет требования к установке роли и best practices.

Подтверждение выбранных элементов для установки – предпоследний чекпойнт при установке роли.

Последний – это окно Результаты, демонстрирующий текущий статус прогресса установки. Диспетчер сервера не устанавливает роль напрямую, вместо этого задействуется процесс WsmProvHost.exe, который выполняет фоновую установку роли на выбранном мервере. Именно по этому теперь установка продолжается, если закрыть Диспетчер сервера (что, надо признать, чрезвычайно удобно). Проверка установки роли все еще является лучшей практикой, если вы закроете окно результатов прежде чем закончится инсталляция, вы можете проверить результат установки, используя флаг уведомления в панели результатов. В случае, если контроллер домена установлен, но не сконфигурирован как контроллер домена, вы тоже получите предупреждение.

После окончания установки роли AD DS, необходимо начать процесс повышения сервера до контроллера домена, используя ссылку Promote this server to a domain controller.Эта опция может быть выполнена в любой момент, не обязательно немедленно.Например, вы хотите подготовить сервер перед оптравкой в филиал, где произойдет дальнейшее конфигурирование. Этим вы сэкономите время, затраченное на развертывание, а также, что немаловажно, вы не будете отключать контроллер домена от сети на долгое время, как требуют того лучшие практики. Ну и наконец, сэкономите как минимум одну перезагрузку при развертывании контроллера домена. 😉

Призвать к жизни отложенную установку вы можете, воспользовавшись командлетами из набора развертывания ADDSDeployment:

install-addsforest, install-addsdomain, или install-addsdomaincontroller.

Добавляем роль AD DS, используя модуль Server Manager для Windows PowerShell

Вспомним синтаксис:

Диспетчер сервера предоставляет возможности установки роли, статуса и удаления , используя функционал нового модуля DISM для Windows PowerShell. Это наслоение упрощает большинство задач и снижает необходимость прямого использования мощным (но опасным, если неправильно применить) DISM модулем.

Используйте Get-Command для просмотра псевдонимов и команд, используемых в ServerManager.

Чтобы добавить роль Active Directory Domain Services, просто запустите команду Install-WindowsFeature с параметром AD-Domain-Services, все необходимые сервисы будут установлены автоматически, аналогично выполнению через графический интерфейс Диспетчера сервера.

Install-WindowsFeature -name AD-Domain-Services

Чтобы дополнить установку возможностью использовать утилиты управления AD DS, добавляем параметр-IncludeManagementTools :

Install-WindowsFeature -name AD-Domain-Services -IncludeManagementTools

Чтобы получить список установленных всех ролей и компонентов, используйте Get-WindowsFeature без аргументов. Укажите параметр -ComputerName для определения статуса установки с удаленного сервера.

Get-WindowsFeature

Поскольку командлет Get-WindowsFeature не имеет встроенного механизма фильтрации, нам придется использовать конвейер с командлетом Where-Object для большей наглядности.

Get-WindowsFeature | where-object <параметры>

К примеру, найдем все компоненты, содержащие слово “domain” в свойстве Name :

Get-WindowsFeature | where {$_.name -like “*domain*”}

Для подробной информации о возможностях Where-Object и использовании конвейеров Windows PowerShell, см. “Piping and the Pipeline in Windows PowerShel“

Скрипт PowerShell для установки контроллера домена Windows Server 2012- сохраняем в файл newdomain.ps1 и запускаем на машине под управлением core.

# Windows PowerShell script for AD DS Deployment |

|

Add-WindowsFeature AD-Domain-Services |

|

Import-Module ADDSDeployment |

|

-CreateDnsDelegation:$false ` |

|

-DatabasePath "C:WindowsNTDS" ` |

|

-DomainName "mikefrobbins.com" ` |

|

-DomainNetbiosName "MIKEFROBBINS" ` |

|

-LogPath "C:WindowsNTDS" ` |

|

-NoRebootOnCompletion:$true ` |

|

-SysvolPath "C:WindowsSYSVOL" ` |

Установка с использованием Dism.exe

Установка роли и компонентов AD DS с использованием Dism.exe не претерпела изменений в Windows Server 2012.

Для получения подробной информации по использованию Dism.exe, см. Deployment Image Servicing and Management Technical Reference

Установка с использованием Dcpromo.exe /unattend

Установка роли и компонентов AD DS с использованием Dism.exe не претерпела изменений в Windows Server 2012.

Для получения подробной информации по использованию Dcpromo см. (Windows Server 2008 R2 Reference )

Проверка установки

Ошибки при установке будут отображены в окне результаты диалогового окна диспетчера сервера или в выводе Install-WindowsFeature (или Add-WindowsFeature) командлета.

Используя похожий конвейер, можно легко получить читаемый результат:

Install-WindowsFeature | Format-List

Install-WindowsFeature | select-object | Format-List

Обратите внимание, что используя Select-Object с параметром -expandproperty, можно получить более интересный вывод :

Эта операция(Select-Object -expandproperty) ненамного замедлит общее быстродействие установки.

Чтобы оценить состояние важных служб AD DS, можно использовать панель Диспетчера сервера.

Это нормальное состояние после установки роли AD DS, сервер еще не сконфигурирован как контроллер домена.

Чуть менее информативным будет окно Server Manager при выборе установки новой роли.

Командлет Get-WindowsFeature, вызванный без аргументов, покажет все установленные компоненты.

Get-WindowsFeature

Используя Where-Object, можно найти нужные компоненты.

Get-WindowsFeature | Where-Object {$_.installed -eq $true}

Удаление/Отключение

Вы можете удалить роль AD DS также, как и любую другую, даже если сервер уже является контроллером домена. Однако удаление роли потребует обязательной перезагрузки для полного завершения, это необходимо для удаления бинарных файлов AD и надлежащей очистки метаданных о контроллере в лесу.

Удаление ролей AD DS с использованием Dism.exe или модулем DISM Windows PowerShell после повышения сервера до контроллера домена не поддерживается и будет препятствовать нормальной загрузке сервера, с ошибкой:

STATUS: 0x00000000

Info: An unexpected error has occurred.

В отличие от Диспетчера сервера или модуля ADDSDeployment module для Windows PowerShell, DISM является штатной сервисной утилитой для обслуживания системы и не имеет достаточных “знаний” о наследуемой конфигурации и зависимостях роли AD DS. Поэтому не используйте Dism.exe или модуль DISM для Windows PowerShell для удаления роли AD DS пока сервер является контроллером домена.

Чтобы понизить контроллер домена без удаления роли доменных служб Active Directory, используйте параметр

Uninstall-DomainController в модуле ADDSDeployment. Server Manager не может понизить контроллер домена без удаления бинарных файлов, необходимых AD DS. Это поведение является особенностью данного продукта.