- Remove From My Forums

подлинность не проверена

-

Вопрос

-

Столкнулся в сети с проблемой: на половине компьютеров в центре управления сетями рядом с названием подключения по локальной сети выводится сообщение «подлинность не проверена». Что это значит? На что влияет? И как лечится?

Ответы

-

Столкнулся с такими же граблями. Взялись откуда ни возьмись. Замечу что Nod в сети никогда не использовал а центр устройств Windows Mobile стоит уже больше года.

После танцев известно с чем ))

решил проблему выводом компа из домена в раб группу и последующим обратным вводом. Может кому поможет! Более изящного способа не нашел )-

Изменено

14 января 2010 г. 13:44

edit -

Помечено в качестве ответа

Vinokurov Yuriy

1 июля 2010 г. 8:29

-

Изменено

-

С тем же самым и я столкнулся. Причем, из всего домена это происходит только на двух компьютерах. На обоих Windows 7. Домен работает в режиме 2008 R2. На одном из компьютеров проблема решается завершением Касперского, переподключением сети и можно

снова включать Касперского. На втором — выключил брандмауэр и проблема исчезла. Касперского на втором компьютере нет. Настройки брандмауэра выдаются политикой. Настройки антивируса выдаются админкитом тоже всем одинаковые. В общем — мистика. Пробовал отключить

в Касперском сетевой экран — не помогает. Может кто подскажет, какие файлы попробовать добавить в доверенную зону или какие порты попробовать открыть? Кстати, из домена пробовал выводить (туда-сюда) — помогает до перезагрузки.===============

С Касперским я сам сглупил — забыл добавить в исключения «%WINDIR%system32svchost.exe». После добавления его в «Защита -> Доверенная зона» сеть нормально заработала. Прошу прощения, что сразу не отписался.

-

Предложено в качестве ответа

_myLogin

11 июня 2010 г. 5:18 -

Помечено в качестве ответа

Vinokurov Yuriy

1 июля 2010 г. 8:30

-

Предложено в качестве ответа

-

У меня такая надпись появлялась при подключении по VPN, из VPN во внутреннюю у меня был разрешен только DNS, после того как добавил LDAP (TCP) протокол, от VPN-клиентов к контроллеру домена, надпись исчезла.

Смотри что блокирует LDAP.

-

Помечено в качестве ответа

Vinokurov Yuriy

1 июля 2010 г. 8:30

-

Помечено в качестве ответа

Перейти к содержимому

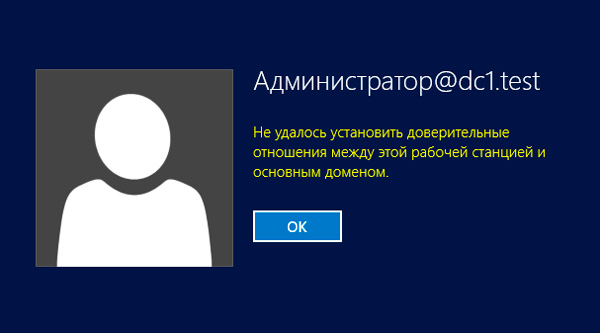

Бывает такая ситуация, что компьютер не может пройти проверку подлинности в домене. Вот несколько примеров:

- После переустановки ОС на рабочей станции машина не может пройти проверку подлинности даже с использованием того же имени компьютера. Поскольку в процессе новой установки ОС генерируется SID-идентификатор и компьютер не знает пароль учетной записи объекта компьютера в домене, он не принадлежит к домену и не может пройти проверку подлинности в домене.

- Компьютер полностью восстановлен из резервной копии и не может пройти проверку подлинности. Возможно, после архивации объект компьютера изменил свой пароль в домене. Компьютеры изменяют свои пароли каждые 30 дней, а структура Active Directory помнит текущий и предыдущий пароль. Если была восстановлена резервная копия компьютера с давно устаревшим паролем, компьютер не сможет пройти проверку подлинности.

- Секрет LSA компьютера давно не синхронизировался с паролем, известным домену. Т.е. компьютер не забыл пароль — просто этот пароль не соответствует реальному паролю в домене. В таком случае компьютер не может пройти проверку подлинности и безопасный канал не будет создан.

Основные признаки возможных неполадок учетной записи компьютера:

- Сообщения при входе в домен указывают, что компьютеру не удалось установить связь с контроллером домена, отсутствует учетная запись компьютера, введен неправильный пароль учетной записи компьютера или потеряно доверие (безопасная связь) между компьютером и доменом.

- Сообщения или события в журнале событий, указывающие аналогичные ошибки или предполагающие неполадки паролей, доверительных отношений, безопасных каналов либо связи с доменом или контроллером домена. Одна из таких ошибок — отказ проверки подлинности с кодом ошибки 3210 в журнале событий компьютера.

- Учетная запись компьютера в Active Directory отсутствует.

Как лечить?

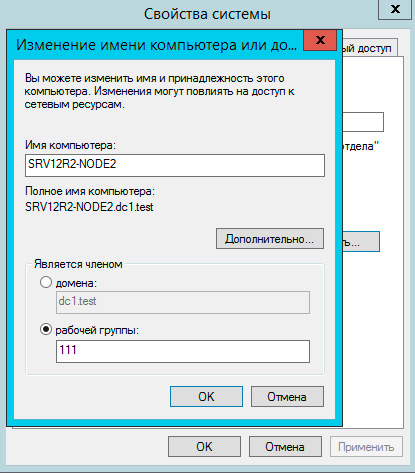

Необходимо переустановить учетную запись компьютера. В сети есть рекомендации по такой переустановки: удалить компьютер из домена, чтобы потом повторно присоединить его. Да, это работает, но данный вариант не рекомендуется делать по причине того, что теряется SID-идентификатор и членство компьютера в рабочей группе.

Поэтому необходимо сделать так:

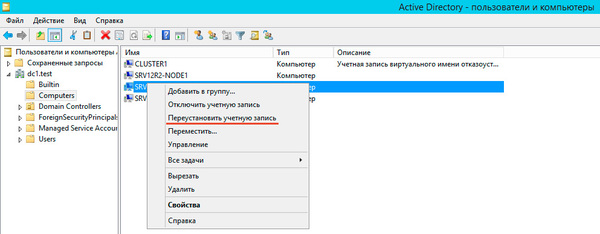

Открыть оснастку Active Directory, выбрать «Пользователи и компьютеры», щелкнуть объект компьютера правой кнопкой мыши и применить команду «Переустановить учетную запись». После этого компьютер следует заново присоединить к домену и перезагрузиться.

Чтобы перезагрузка после сброса безопасного канала не требовалось, нужно использовать либо команду Netdom, либо Nltest.

C помощью учетной записи, относящейся к локальной группе «Администраторы»:

netdom reset Имя_машины /domain Имя_домена /Usero Имя_пользователя /Passwordo {Пароль | *}

На компьютере, где утрачены доверительные отношения:

nltest /server:Имя_сервера /sc_reset:ДОМЕНКонтроллер_домена

С ошибкой «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа «Компьютер» и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Доверительные отношения нарушаются в том случае, если компьютер пытается аутентифицироваться в домене с недействительным паролем. Как такое может произойти? Самый простой способ — это откатить состояние компьютера, например, штатной утилитой восстановления системы. Такой же эффект может быть достигнут при восстановлении из образа, снапшота (для виртуальных машин) и т.п.

Еще один вариант — это изменение учетной записи другим компьютером с таким же именем. Ситуация довольно редкая, но иногда случается, например, когда сотруднику поменяли ПК с сохранением имени, выведя из домена старый, а потом снова ввели его в домен забыв переименовать. В этом случае старый ПК при повторном вводе в домен сменит пароль ученой записи компьютера и новый ПК уже не сможет войти, так как не сможет установить доверительные отношения.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory, находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

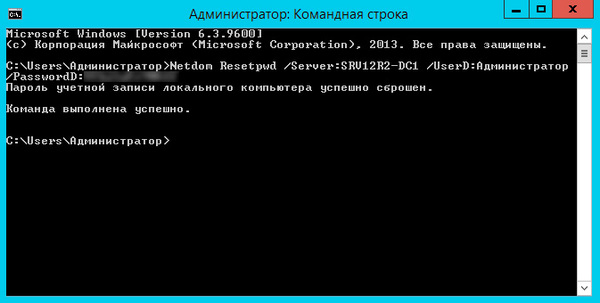

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:PasswordРазберем опции команды:

- Server — имя любого доменного контроллера

- UserD — имя учетной записи администратора домена

- PasswordD — пароль администратора домена

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную, поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

Reset-ComputerMachinePassword -Server DomainController -Credential DomainAdminгде:

- Server — имя любого контроллера домена

- Credential — имя домена / учетной записи администратора домена

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Как видим, восстановить доверительные отношения в домене довольно просто, главное — правильно установить причину возникновения данной проблемы, так как в разных случаях потребуются разные методы. Поэтому мы не устаем повторять: при возникновении любой неполадки сначала нужно выявить причину, а только потом принимать меры к ее исправлению, вместо того чтобы бездумно повторять первую найденную в сети инструкцию.

Дополнительные материалы:

- Службы каталогов. Часть 1 — Общие понятия

- Службы каталогов. Часть 2 — Реализации служб каталогов

- Службы каталогов. Часть 3 — Структура Active Directory

- Active Directory — от теории к практике. Часть 1 — общие вопросы

- Active Directory — от теории к практике. Часть 2 — разворачиваем доменную структуру

- Active Directory — от теории к практике. Часть 3 — настройка DHCP

- Active Directory — от теории к практике. Часть 4 — перенос учетных записей в домен

- Настраиваем высокодоступный DHCP-сервер в Windows Server 2012

- Быстрое развертывание Active Directory с отказоустойчивой конфигурацией DHCP

- Синхронизация времени Active Directory с внешним источником

- Обновление схемы Active Directory

- Управление ролями FSMO при помощи Ntdsutil

- Управление ролями FSMO с помощью PowerShell

- Восстанавливаем доверительные отношения в домене

- Очистка метаданных контроллера домена в Active Directory

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

- Remove From My Forums

-

Question

-

Hello — I have a Surface Pro 3 tablet and upgraded to Windows 10 from Windows 8.1. I use the tablet at work. At work, I have to connect to the network/internet via the company’s Ethernet (wired) either using the Surface docking station or USB Ethernet adapter

dongle. This system is connected to the company’s domain. My company uses Cisco software/hardware for our network system. With Windows 8.1, this was not an issue at all. With Windows 10, however, the system is not consistently performing authentication when

connecting and connected to the company’s domain network. This requires manual intervention by my company’s network engineers every time it occurs. They have tried many things to no avail. Does anyone know what the issue is and is there a resolution to this

issue? At this point, I have given up on Windows 10 and reverted back to Windows 8.1, which resolved the problem. I would like to use Windows 10, but I won’t do it unless this network authentication issue is resolved.

Answers

-

Hello,

Firstly, please let us know the authentication method you use in the domain.

For some certificate based authentication, you can try renew the certificate and verify the certificate chain and root certificate is installed.

Thanks,

Simon Wu

TechNet Community Support-

Marked as answer by

Wednesday, September 9, 2015 7:42 AM

-

Marked as answer by

- Remove From My Forums

-

Question

-

Hello — I have a Surface Pro 3 tablet and upgraded to Windows 10 from Windows 8.1. I use the tablet at work. At work, I have to connect to the network/internet via the company’s Ethernet (wired) either using the Surface docking station or USB Ethernet adapter

dongle. This system is connected to the company’s domain. My company uses Cisco software/hardware for our network system. With Windows 8.1, this was not an issue at all. With Windows 10, however, the system is not consistently performing authentication when

connecting and connected to the company’s domain network. This requires manual intervention by my company’s network engineers every time it occurs. They have tried many things to no avail. Does anyone know what the issue is and is there a resolution to this

issue? At this point, I have given up on Windows 10 and reverted back to Windows 8.1, which resolved the problem. I would like to use Windows 10, but I won’t do it unless this network authentication issue is resolved.

Answers

-

Hello,

Firstly, please let us know the authentication method you use in the domain.

For some certificate based authentication, you can try renew the certificate and verify the certificate chain and root certificate is installed.

Thanks,

Simon Wu

TechNet Community Support-

Marked as answer by

Wednesday, September 9, 2015 7:42 AM

-

Marked as answer by