Описание ошибки:

Не удаётся получить данные от удалённого OPC-сервера. Подключение происходит, тэги отображаются корректно, но примитив с синим «!».

Решение проблемы:

Члены групп

Убедитесь, что пользователь Dispatcher входит в группу Пользователи DCOM (англ.Distributed COM Users) и Опытные пользователи (англ.PowerUsers), а пользователь AdminScada входит в группу Администраторы.

Настройки DCOM

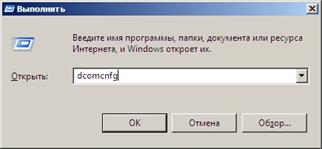

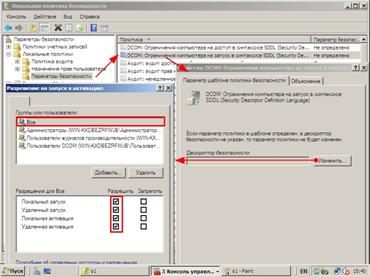

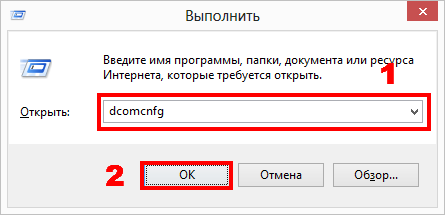

Откройте оснастку Службы компонентов как указано на рисунке 1.

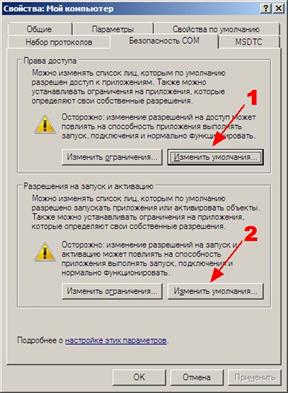

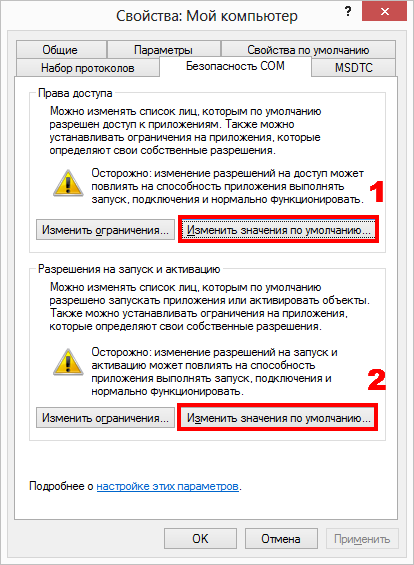

Откройте вкладку «Безопасность COM «Служб компонентов» как указано на рисунке 2.

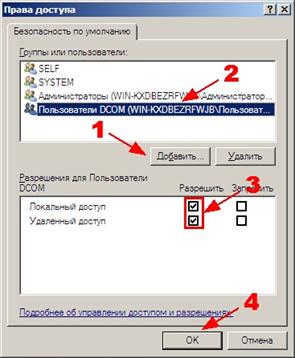

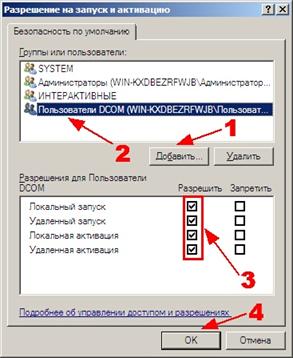

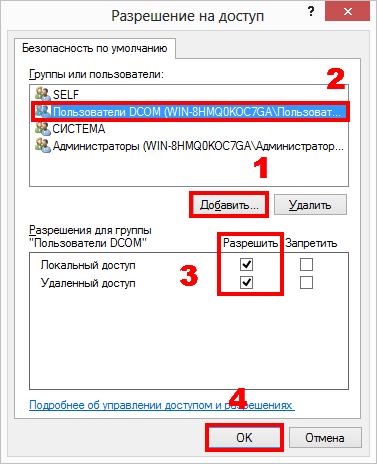

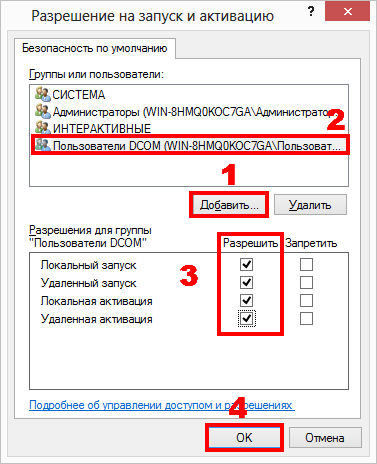

В разделах Права доступа и Разрешение на запуск и активацию нажмите Изменить умолчания и добавьте группу Пользователи DCOM как указано на рисунке 3

Примените изменения и нажмите кнопку OK.

Откройте свойства службы компонентов Tekon в разделе Настройка DCOM как показано на рисунке 4.

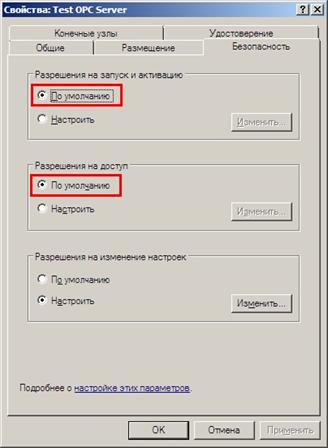

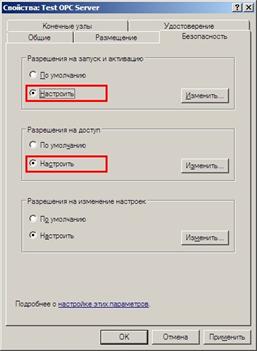

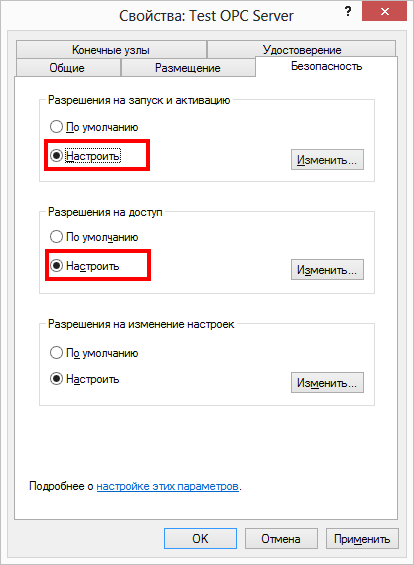

Выберите вкладку Безопасность и пункты Разрешение на запуск и активацию и Разрешение на изменение настроек рис.5.

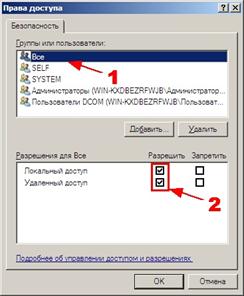

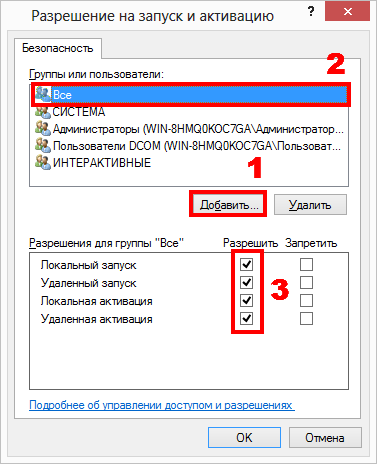

Добавьте группу Пользователи DCOM с правами, как показано на Рис.6.

Примените изменения и нажмите кнопку OK.

Настройки брандмауэра

Убедитесь, что настройки правил Брандмауэра Windows включают в себя

- правила разрешения для порта 135,

- приложений scada.exe по адресу C:1TekonASUD ScadaSCADA,

- приложения opcsrv.exe по адресу C:1TekonASUD ScadaOPC Server,

- приложения OpcEnum.exe по адресу C:WindowsSystem32 для 32-битных версий и C:WindowsSysWOW64 для 64-битных версий соответственно.

Название заметки лишь описывает сообщение о ошибке, а

ниже находиться перечень нюансов, которые затрагивают как выше ошибку, так и

некоторые другие.

- И так, первоначально, в настройках удаленного сервера

должно быть разрешено удаленное управление

- Далее на удаленной стороне открыть порт 5985 как на роутере, так и в брандмауэре,

входящем подключении. - А также на удаленном сервере нужно включить в брандмауэре

уже готовые правила входящих подключений:

Доступ к сети COM+ (DCOM — входящий трафик)Удаленное управление журналом событий (именованные каналы

— входящий)Удаленное управление журналом событий (RPC)Удаленное управление журналом событий (RPC-EPMAP)

- Далее, на сервера с которого нужно подключаться нужно

выполнить в cmd команду

winrm set winrm/config/client

@{TrustedHosts=»*»}

это нужно сделать, потому что будет ошибка при

подключении удаленного сервера в Диспетчере серверов о том, что типа

«Ошибка

gurt-jabber: не удалось обновить конфигурацию. Ошибка: Не удалось получить

метаданные с сервера из-за следующей ошибки: Клиенту WinRM не удается

обработать запрос. Если применяемая схема проверки подлинности отличается от

Kerberos или компьютер клиента не входит в домен, необходимо использовать

транспорт HTTPS или добавить компьютер назначения к значениям параметра

конфигурации TrustedHosts. Чтобы настроить TrustedHosts, используйте winrm.cmd.

Обратите внимание, что в списке TrustedHosts могут находиться компьютеры, не

прошедшие проверку подлинности. Чтобы получить дополнительные сведения об этом,

выполните следующую команду: winrm help config. 23.10.2015 10:15:56»

- *Еще есть нюанс, который точно не проверенный, это то, что

на обоих серверах, пользователь Администратор должен иметь одинаковый пароль.

После данных манипуляций я получил

И все же, как написал я в начале, мы то добавили удаленный

сервер в диспетчер серверов, но нам еще предстоит открытия множество портов как

на роутере, так и готовых правилах брандмауэра что бы, например, иметь доступ к

оснастке Управления компьютером удаленного сервера или же открыть Диспетчер

устройств удаленного сервера, но это уже отдельная история + рекомендую в

брандмауэре использовать Фильтры для группировки групп связанных с той или иной

службой.

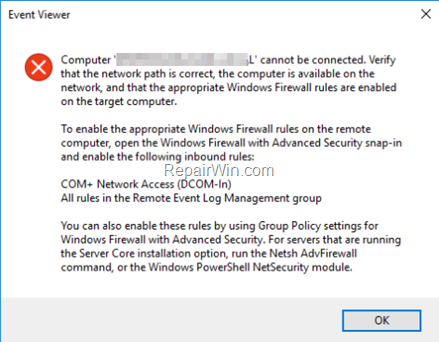

This tutorial contains instructions to resolve the following error while trying to remotely manage a computer through Active Directory Users and Computers from the AD Domain Server 2016: «Computer cannot be connected. Verify that the network path is correct, the computer is available on the network, and that the appropriate Windows Firewall rules are enabled on the target computer.

To enable the appropriate rules Windows Firewall rules on the remote computer, open the Windows Firewall with Advanced Security snap-in and enable the following inbound rules:

COM+ Network Access (DCOM-In)…»

How to fix: Unable to Manage Computer(s) from Active Directory Users and Computers – Computer cannot be connected. (Active Directory 2016/2019)

The error message «Computer cannot be connected» in Active Directory, may appear for the following reasons:

Reason 1. The computer does not exist anymore on the network or is shut down. At this case, verify that the computer is up and running.

Reason 2. The computer’s IP Address cannot be resolved from the domain controller. The problem usually occurs when the computer uses the DNS Servers provided by the router (ISP). To fix the issue, make sure that the computer uses the AD DNS.

Troubleshooting Steps:

1. Ping the computer by using its name, or use the NSLOOKUP command to find out if the computer’s name and IP address, is resolved correctly from the DNS server.

2. If your Active Directory Domain controller acts also as a DNS Server, then go to Control Panel > Administrative Tools > DNS > Forward Lookup Zones to add the missing record.

Reason 3. The remote administration is blocked from the Windows Firewall on the target machine (the computer that you want to manage). To resolve this issue, you can disable the Windows Firewall on the target machine (but is not recommended), or to enable the COM+ Network Access on Windows Firewall, either only on the target machine or on all AD computers. To do that, follow one of the methods below:

- Method 1. Enable the COM+ Network Access (DCOM-In) on the Target Machine.

- Method 2. Enable the COM+ Network Access (DCOM-In) for all the Active Directory Computers (Group Policy).

Method 1. Enable the COM+ Network Access rule on the Target Machine.

To allow the Remote administration (enable COM+ Network Access), in Windows Firewall, in Windows 10, 8, 7 OS:

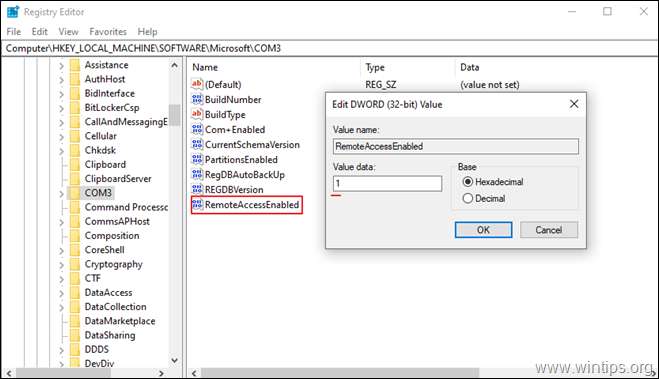

1. Open the registry editor on the computer that you want to connect/manage and navigate to the following registry location:

- ComputerHKEY_LOCAL_MACHINESOFTWAREMicrosoftCOM3

2. At the right pane, double click at RemoteAccessEnabled and change the value data from 0 to 1.

3. Click OK and close the registry editor.

4. Restart the computer.

Method 2. Allow the «Remote administration» for all the Active Directory Computers through the Domain Group Policy.

To enable the COM+ Network Access rule (allow the «Remote administration»), on all the computers in the Active Directory:

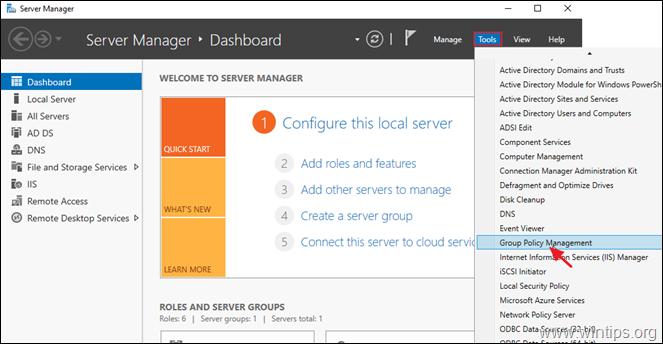

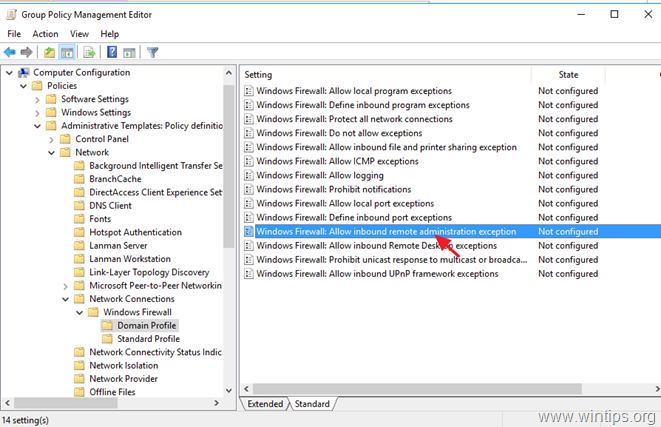

1. In Server 2016 AD Domain Controller, open the Server Manager and then from Tools menu, open the Group Policy Management. *

* Additionally, navigate to Control Panel -> Administrative Tools -> Group Policy Management.

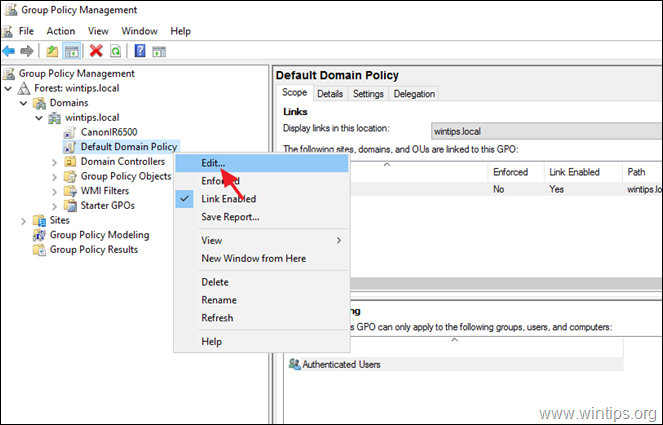

2. Under Domains, select your domain and then right click at Default Domain Policy and choose Edit.

3. Then navigate to:

- Computer ConfigurationPoliciesAdministrative TemplatesNetworkNetwork ConnectionsWindows FirewallDomain Profile

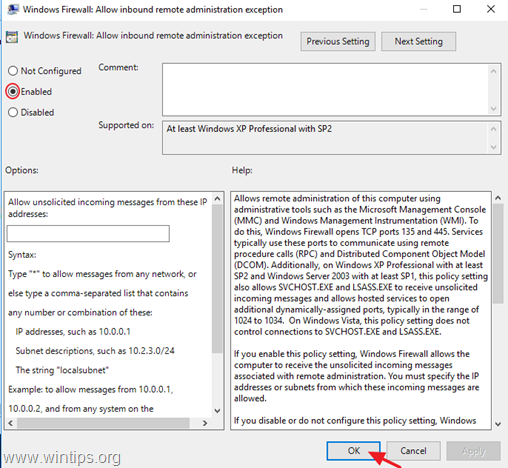

4. At the right pane, double click at: Windows Firewall: Allow inbound remote administration exception

5. Check Enabled and click OK.

6. Close the Group Policy Management editor.

7. Finally, open Command Prompt as Administrator and give the following command to update the group policy.

- gpupdate /force

That’s it! Which method worked for you?

Let me know if this guide has helped you by leaving your comment about your experience. Please like and share this guide to help others.

If this article was useful for you, please consider supporting us by making a donation. Even $1 can a make a huge difference for us in our effort to continue to help others while keeping this site free:

If you want to stay constantly protected from malware threats, existing and future ones, we recommend that you install Malwarebytes Anti-Malware PRO by clicking below (we

do earn a commision from sales generated from this link, but at no additional cost to you. We have experience with this software and we recommend it because it is helpful and useful):

Full household PC Protection — Protect up to 3 PCs with NEW Malwarebytes Anti-Malware Premium!

Прежде чем получить доступ к Вашему WMI-хосту или OPC-серверу, запущенному на ПК с Microsoft Windows, следует убедиться, что распределённая объектная модель компонентов (Distributed COM (DCOM)) настроена должным образом на данном ПК. Следуйте контрольному перечню этапов, чтобы правильно выполнить настройку.

1. Запуск необходимых сервисов

Пожалуйста, убедитесь, что сервисы Server и RemoteRegistry запущены на ПК с COM-сервером.

2. Настройка прав доступа

Чтобы избежать ошибочной ситуации, когда Доступ отклонён, лучше подключиться к COM-серверу под идентификатором зарегистрированного в настоящий момент пользователя. Если разрешение прав доступа уровня «администратора» получить сложно, можно создать локального пользователя в группе «Пользователи».

2a. настройка доступа к DCOM

Перейдите в Панель Управления (Control Panel)> Администрирование (Administrative Tools) > Локальная политика безопасности (Local Security Policy) > Настройки безопасности (Security Settings) > Локальная политика ( Local Policies) > Опции безопасности (Security Options):

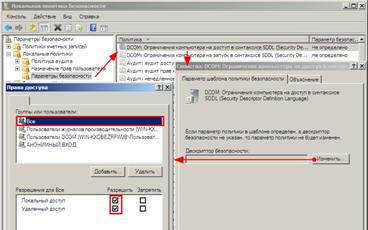

- Дважды щёлкните мышью по DCOM: Политика ограничения прав доступа к ПК (Machine Access Restrictions policy), кликните Редактировать безопасность (click Edit Security), добавьте пользователя, созданного ранее, (или авторизовавшегося в настоящий момент пользователя), разрешите «Удаленный доступ».

- Дважды щёлкните мышью по DCOM: Политика ограничений для запуска ПК (Machine Launch Restrictions policy), щёлкните Редактировать безопасность (Edit Security), добавьте пользователя, созданного ранее, (или авторизовавшегося в настоящий момент пользователя), разрешите «Локальный запуск», «Удаленный запуск», «Локальная активация, «Удалённая активация».

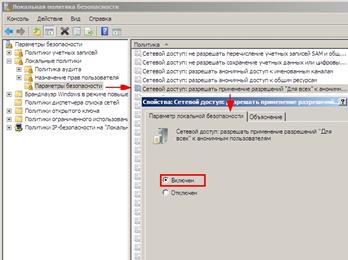

- Дважды щёлкните по элементу Доступ по сети (Network access): Модель защиты и совместного пользования для политики локальных учетных записей (Sharing and security model for local accounts policy), выберите элемент Классическая модель (Classic) — пользователь авторизуется под своим именем.

2B. настройка безопасности COM

Перейдите в панель управления (Control Panel) > Администрирование (Administrative Tools) > Служебные компоненты (Component Services) > Компьютеры (Computers) > щёлкните правой кнопкой мыши по элементу Мой компьютер (My Computer) > щёлкните по элементе Свойства (Properties) > вкладка Параметры по умолчанию (Default Settings):

- проверьте «Активировать распределённую COM на этом компьютере»

- установите уровень авторизации для подключения по умолчанию

- установите Уровень имперсонализации для идентификации по умолчанию

Перейдите в панель управления (Control Panel) > Администрирование (Administrative Tools) > Служебные компоненты (Component Services) > Компьютеры (Computers) > щёлкните правой кнопкой мыши по элементу Мой Компьютер (My Computer) > щёлкните Свойства (Properties) > щёлкните по вкладке Безопасность COM (COM Security):

- А разделе Права доступа (Access Permissions), щёлкните Редактировать по умолчанию (Edit Default) > добавьте пользователя, созданного ранее, (или авторизовавшегося в данный момент пользователя), разрешите «Удаленный доступ («Remote Access«)

- В разделе Права доступа к запуску и активации ( Launch and Activation Permissions) > щёлкните Редактировать по умолчанию (Edit Default) > добавьте пользователя, созданного ранее (или авторизовавшегося в данный момент пользователя), разрешите «Локальный запуск» (Local Launch), «Удаленный запуск» (Remote Launch), «Локальная активация» (Local Activation), «Удалённая активация» (Remote Activation).

|

Что касается раздела Служебные компоненты (Component Services), Вы можете перейти к определённому компоненту и дать разрешение оттуда, а не из элемента «Мой компьютер» (My Computer), что является общим разрешением (blanket grant) |

3. Настройка Windows Firewall

Иногда Windows Firewall будет действовать некорректно, если его неверно настроить, поэтому, пожалуйста, убедитесь, что Вы настроили его для протокола DCOM или отключили его. Следует также убедиться, что должная настройка firewall позволит предотвратить неполадки приложений DCOM Windows.

4. Отключение UAC

Когда Управление доступом пользователя (User Access Control (UAC)) активно, у учетной записи администратора есть два токена безопасности, обычный токен пользователя и административный токен (который активируется лишь, когда Вы пройдёте процедуру UAC). К сожалению, удалённые запросы, которые поступают по сети, дают администратору обычный токен пользователя, и поскольку нет возможности обрабатывать процедуру UAC удалённо, токен нельзя повысить до токена уровня администратора.

Т.о., UAC следует отключить, чтобы разрешить удаленный доступ к DCOM.

5. Установка последних обновлений

Пожалуйста, убедитесь, что Ваш ПК с Windows (где развёрнут COM-сервер) имеет все пакеты обновления Microsoft. Многие проблемы возникают из-за неправильной конфигурации ПК.

Примечания для особых версий Windows

Если перечисленные инструкции не помогли, обратитесь к примечаниям для особых версий Windows, расположенных ниже.

Настройка DCOM на Windows 2000

1. Кликните Старт (Start), Запустить (Run), а затем наберите DCOMCNFG.

2. Кликните Свойства по умолчанию (Default Properties). Выберите Активировать Распределённую COM на этом компьютере. Установите Уровень авторизации для подключения по умолчанию (вариант None тоже подходит). Установите уровень Имперсонализации для идентификации по умолчанию (вариант Impersonate тоже подходит).

3. Кликните по элементу Безопасность по умолчанию.

4. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните Редактировать (Edit Default). Добавьте SYSTEM и INTERACTIVE. Пользователь, чьи учётные данные будут использоваться для доступа к COM-приложению, должны быть тоже включены в этот список. Существует много способов, как это сделать. Вы можете добавить специального пользователя или просто добавить группу, к которой принадлежит пользователь. Возможные значения включают:

— ДоменИмя пользователя (специальный пользователь)

— ДоменАдминистраторы (Все администраторы на специальном домене)

— Все (Все пользователи)

5. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что Права доступа к запуску имеют те же значения, что и Права доступа по умолчанию (Default Access Permissions).

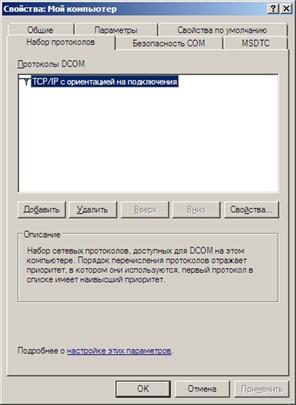

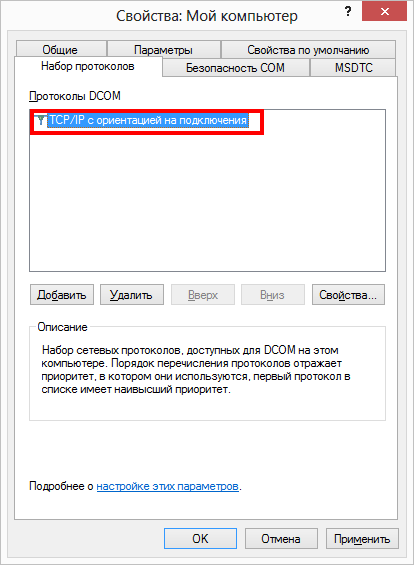

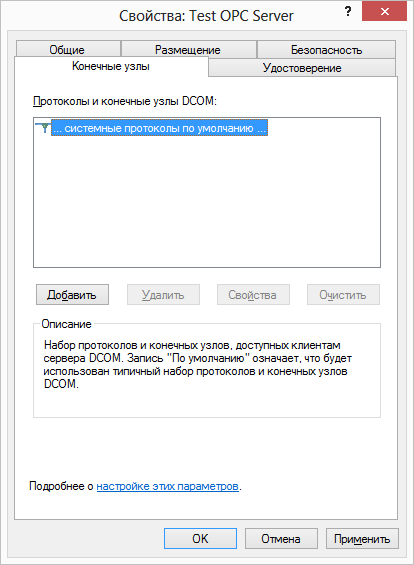

6. Кликните Протоколы по умолчанию (Default Protocols). Убедитесь, что ориентированный на подключение TCP/IP перечисляется в начале.

7. Теперь Вы должны настроить приложение COM, к которому необходимо получить доступ. Кликните на приложении, а затем кликните правой кнопкой мыши по приложению, которое необходимо настроить. Выберите Свойства. Если Ваше приложение является библиотекой, следует сначала создать для замены EXE, используя инструментарий SetDllHost. После создания EXE, его имя появится в списке приложений. Выберите Свойства для него и продолжите действия.

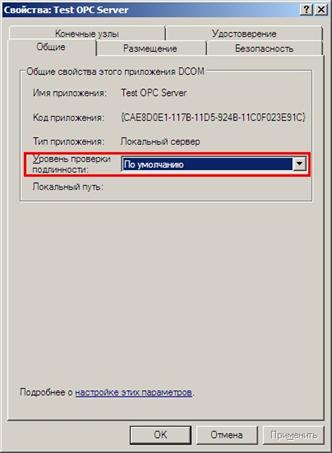

8. Кликните Общее (General). Установите Уровень авторизации по умолчанию.

9. Кликните Расположение (Location). Выберите Запустить приложение на этом компьютере (Run application on this computer).

10. Кликните по элементу Безопасность (Security). Выберите Использовать права доступа по умолчанию (Use default access permissions) и используйте Права доступа для запуска по умолчанию ( default launch permissions).

11. Кликните по элементу Идентичность (Identity). Выберите Запускающего пользователя (launching user). Этот параметр задает учётную запись, которая будет использоваться для запуска COM после того, как она запущено программой клиента. Запускающий пользователь — это учетная пользовательская запись процесса клиента, который запустил сервер, и это рекомендуемая настройка. В зависимости от приложения COM, к которому необходимо подключиться, Вам, возможно, потребуется изменить его на:

— интерактивного пользователя (interactive user) — пользователь, который в настоящий момент авторизован на ПК, размещающем приложение COM.

— данного пользователя — определите пользовательскую учётную запись, которая всегда будет использоваться для запуска приложения COM, независимо от того, к какому из приложений подключается пользователь.

12. Щёлкните по элементу Endpoints. Выберите протоколы по умолчанию (Default System Protocols).

13. Если Вы всё ещё получаете сообщение об ошибке Доступ не разрешён (Access Denied) или Нет прав доступа (Permission Denied) после настройки параметров Вашей DCOM, попробуйте перезапустить ПК, чтобы позволить новым параметрам вступить в силу.

Настройка DCOM на Windows XP и Windows Server 2003

1. Если компьютер принадлежит не домену, а рабочей группе, следует убедиться, что он не использует простое совместное использование файлов. Откройте Windows Explorer или дважды кликните по элементу Мой компьютер (My Computer), кликните по элементу Инструментарий, а затем перейдите к элементу Опции папки (Folder Options), кликните Просмотр (click) и отмените выбор Использовать простое совместное использование файлов (Use simple file sharing) (рекомендовано) в Дополнительных параметрах (Advanced settings).

2. Кликните Старт (Start), кликните Программы (Programs), кликните Администрирование (Administrative Tools,) кликните Сервисы компонента (Component Services).

3. Разверните Сервисы компонента (Component Services), разверните компьютеры (Computers) и правой кнопкой мыши щёлкните по элементу Мой компьютер (My Computer). Выберите свойства.

4. Кликните Свойства по умолчанию (Default Properties). Выберите Активировать распределённую COM на этом компьютере. Установите Уровень авторизации для подключения по умолчанию (None тоже подходит). Установите Уровень имперсонализации для идентификации по умолчанию (Impersonate тоже подходит).

5. Кликните Безопасность COM по умолчанию (Default COM Security).

6. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните по Редактировать по умолчанию (Edit Default). Добавьте SYSTEM, INTERACTIVE или NETWORK. Пользователь, чьи учётные данные будут использоваться для доступа к приложению COM, должны быть также включены в этот список. Существует много способов, как это сделать. Вы можете добавить специального пользователя или просто добавить группу, к которой принадлежит пользователь. Возможные значения включают:

— ДоменИмя пользователя (специальный пользователь)

— ДоменАдминистраторы (Все администраторы на специальном домене)

— Все (Все пользователи)

7. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что Права доступа к запуску имеют те же значению, что и Права доступа по умолчанию (Default Access Permissions).

8. Кликните Протоколы по умолчанию (Default Protocols). Убедитесь, что ориентированный на подключение TCP/IP перечисляется в начале.

9. Теперь Вы должны настроить приложение COM, к которому необходимо получить доступ. Кликните по приложению, а затем кликните правой кнопкой мыши по приложению, которое необходимо настроить. Выберите Свойства. Если Ваше приложение является библиотекой, следует сначала создать для замены EXE, используя инструментарий SetDllHost. После создания EXE, его имя появится в списке приложений. Выберите Свойства для него и продолжите действия.

10. Кликните Общее (General). Установите Уровень авторизации по умолчанию.

11. Кликните Расположение (Location). Выберите Запустить приложение на этом компьютере (Run application on this computer).

12. Кликните по элементу Безопасность (Security). Установите Использовать права доступа к запуску по умолчанию (Set Launch Permissions to Use Default). Установите права доступа по умолчанию (Access Permissions to Use Default). Установите права доступа к настройкам по умолчанию (Configuration Permissions to Use Default).

13. Кликните по элементу Идентичность (Identity). Выберите запускающего пользователя (launching user). Эта настройка задает учётную запись, которая будет использоваться для запуска приложения COM после того, как оно запущено программой клиента. Запускающий пользователь — это пользовательская учетная запись, которая запускает сервер, это рекомендуемая настройка. В зависимости от приложения COM, к которому необходимо подключиться, может потребоваться изменить его на:

— интерактивного пользователя — пользователь, который в текущий момент авторизован на ПК, размещающем приложение COM.

— этот пользователь — задать пользовательскую учётную запись, которая будет всегда использоваться для запуска приложения COM, независимо от того, какой пользователь имеет к ней доступ.

14. Щёлкните по элементу Endpoints. Выберите протоколы по умолчанию (Default System Protocols).

15. Если Вы все ещё получаете сообщение об ошибке Доступ не разрешён (Access Denied) или Нет прав доступа (Permission Denied) после настройки параметров Вашей DCOM, попробуйте перезапустить ПК, чтобы позволить вступить в силу новым параметрам.

настройка DCOM на Windows XP SP2

Microsoft добавил некоторые опции оптимизации безопасности DCOM в XP Service Pack 2. Помимо выше упомянутых параметров настройки для Windows XP DCOM, Вам потребуется выполнить следующие этапы:

1. Если компьютер принадлежит не к домену, а рабочей группе, убедитесь, что он не использует простое совместное использование файлов. Откройте Windows Explorer или дважды кликните по элементу Мой компьютер (My Computer), кликните по элементу Инструментарий, а затем перейдите к элементу Опции папки (Folder Options), кликните Просмотр и отмените выбор Использовать простое совместное использование файлов (Use simple file sharing) (рекомендовано) в Дополнительных параметрах (Advanced settings).

2.Кликните Старт (Start), кликните Программы (Programs), кликните Администрирование (Administrative Tools), кликните Сервисы компонента (Component Services).

3. Разверните Сервисы компонента (Component Services), разверните компьютеры (Computers) и правой кнопкой мыши щёлкните по элементу Мой компьютер (My Computer). Выберите свойства.

4. Кликните Безопасность COM по умолчанию (Default COM Security).

5. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что SYSTEM, INTERACTIVE, NETWORK и пользователь, чьи учётные данные будут использоваться для доступа к приложению COM, все имеют права Локального и Удаленного доступа.

6. Под элементом Права доступа по умолчанию (Default Access Permissions) кликните Редактировать ограничения (Edit Limits). Service Pack 2 включает в себя следующие значения по умолчанию: ANONYMOUS LOGON (Локальный доступ) и Все (Локальные и удаленный доступ). Убедитесь, что эти значения перечислены, а затем добавьте пользователя, чьи учётные данные будут использоваться для доступа к приложению COM. Разрешите этому пользователю иметь локального и удаленного доступа (Local and Remote Access permissions).

7. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать по умолчанию (Edit Default). Убедитесь, что SYSTEM, INTERACTIVE, NETWORK и пользователь, чьи учётные данные будут использоваться для доступа к приложению COM, имеют права локального и удаленного доступа, а также права локальной и удалённой активации.

8. Под элементом Права доступа к запуску по умолчанию (Default Launch Permissions) кликните Редактировать ограничения (Edit Limits). Service Pack 2 включает в себя следующие значения по умолчанию: MACHINEAdministrators (Локальный и удаленный запуск, локальная и удалённая активация) и Все (Локальный запуск и локальная активация). Убедитесь, что эти значения перечислены, а затем добавьте пользователя, чьи учётные данные будет использоваться для доступа к приложению COM. Разрешите этому пользователю иметь права доступа к локальному и удалённому запуску (Local and Remote Launch permissions), а также разрешения локальной и удалённой активации (Local and Remote Activation permissions).

9. Service Pack 2 включает в себя встроенный Windows Firewall. Если firewall включён, вам придётся позволить приложению COM подключиться по сети к Вашему ПК. Вы можете это сделать, открыв Windows Firewall и добавив Ваше приложение COM в список программ, расположенных во вкладке Исключения (Exceptions). Если выбрано Отображать уведомление, когда Windows Firewall блокирует программу, тогда система вам подскажет разблокировать приложение COM, когда AggreGate Server подключается к Вашему DCOM-серверу в первый раз. Выберите Разблокировать (Unblock), когда система предлагает так поступить.

10. Если все ещё всплывает сообщение об ошибке Доступ не разрешён (access denied) или Нет прав доступа (permission denied) после настройки параметров DCOM, попробуйте перезапустить Ваш ПК, чтобы изменения вступили в силу.

Содержание

- DCOM для ОС Windows 10

- Члены групп

- Настройки DCOM

- Настройки брандмауэра

- Настройка параметров DCOM. Dcomcnfg

- Настройка DCOM и OPC на Windows 2008 и Windows 7

- 4. Настройка параметров DCOM

- 4.1 Настройка параметров по умолчанию

- 4.2 Настройка параметров для OPC сервера

- 4.3 Настройка доступа к OPC серверам «Для всех»

- Настройка DCOM

- Настройка DCOM

- Настройка общих параметров DCOM

- 4.1.2 Настройка параметров DCOM для OPC-сервера

- DCOM для ОС Windows 10

- Члены групп

- Настройки DCOM

- Настройки брандмауэра

- Настройка параметров DCOM и Dcomcnfg на Windows 8, Windows Server 2012

- 4. Настройка параметров DCOM

- 4.1 Настройка параметров по умолчанию

- 4.2 Настройка параметров для OPC сервера

- 4.3 Настройка доступа к OPC серверам «Для всех»

Не удаётся получить данные от удалённого OPC-сервера. Подключение происходит, тэги отображаются корректно, но примитив с синим «!».

Члены групп

Убедитесь, что пользователь Dispatcher входит в группу Пользователи DCOM (англ.Distributed COM Users) и Опытные пользователи (англ.PowerUsers), а пользователь AdminScada входит в группу Администраторы.

Настройки DCOM

Откройте оснастку Службы компонентов как указано на рисунке 1.

Откройте вкладку «Безопасность COM «Служб компонентов» как указано на рисунке 2.

В разделах Права доступа и Разрешение на запуск и активацию нажмите Изменить умолчания и добавьте группу Пользователи DCOM как указано на рисунке 3

Примените изменения и нажмите кнопку OK.

Откройте свойства службы компонентов Tekon в разделе Настройка DCOM как показано на рисунке 4.

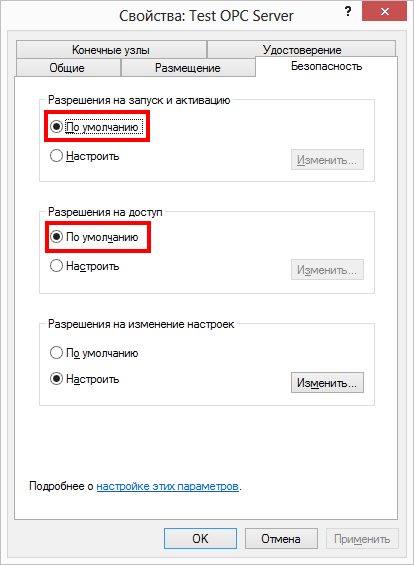

Выберите вкладку Безопасность и пункты Разрешение на запуск и активацию и Разрешение на изменение настроек рис.5.

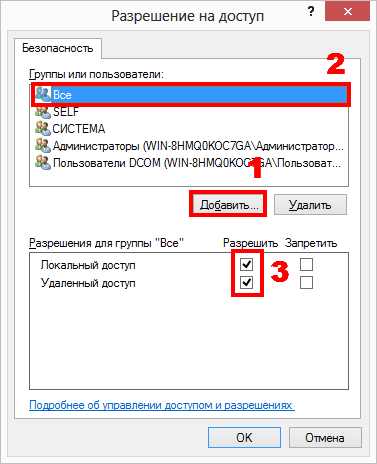

Добавьте группу Пользователи DCOM с правами, как показано на Рис.6.

Примените изменения и нажмите кнопку OK.

Настройки брандмауэра

Убедитесь, что настройки правил Брандмауэра Windows включают в себя

Источник

4. Настройка параметров DCOM

Для корректной работы OPC серверов необходимо настроить сетевые параметры и параметры безопасности DCOM.

Настройка OpcEnum не требуется, поскольку данная служба автоматически настраивается при установке «OPC Core Components».

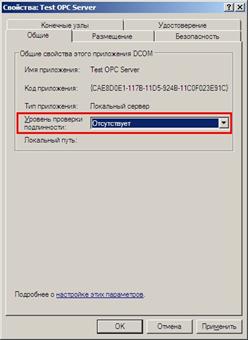

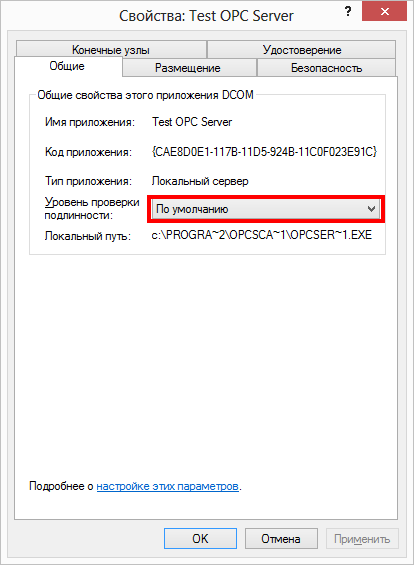

Пример настройки параметров приведен для тестового OPC сервера «Те st OPC Server». Настройка параметров DCOM выполняется с помощью служебной команды «dcomcnfg».

Для запуска «dcomcnfg» нажмите на клавиатуре Win+ R, чтобы открыть окно запуска программ из командной строки.

Рис. 20 Запуск службы компонентов

4.1 Настройка параметров по умолчанию

Рис. 22 Безопасность COM

Кликните по кнопке №1 (рис. 22). В появившемся диалоговом окне (рис.23):

Рис. 23 Настройка прав доступа

Повторите действия в диалоговом окне «Разрешение на запуск и активацию» (рис.24), которое появляется при клике на кнопке №2 «Изменить умолчания» (рис.22).

Рис. 24 Настройка разрешений на запуск

На закладке «Набор протоколов» (рис.25) удалите все протоколы, кроме TCP/ IP и нажмите «OK» для того чтобы сохранить изменения в диалоговом окне «Свойства: Мой компьютер».

Рис. 25 Настройка разрешений на запуск

4.2 Настройка параметров для OPC сервера

Рис. 26 Настройка DCOM для OPC сервера

Поскольку все параметры были настроены для всего компьютера, то необходимо убедиться, что OPC сервер использует параметры по умолчанию.

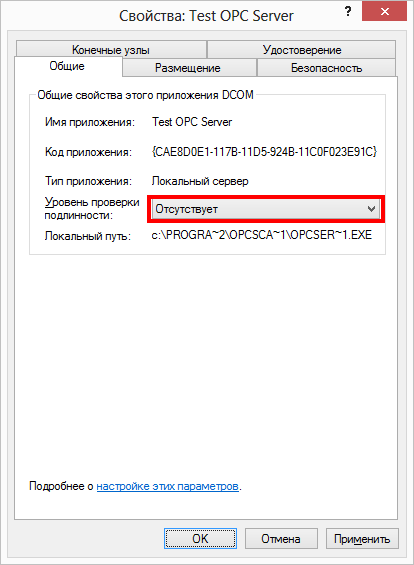

Рис. 27 Общие свойства OPC сервера

Рис. 28 Свойства безопасности

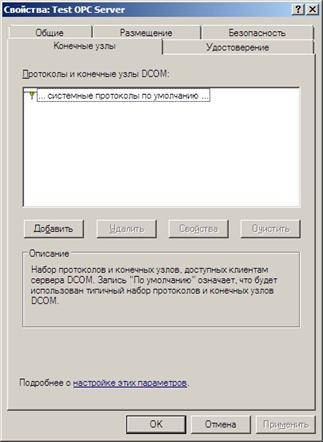

Рис. 29 Конечные узлы

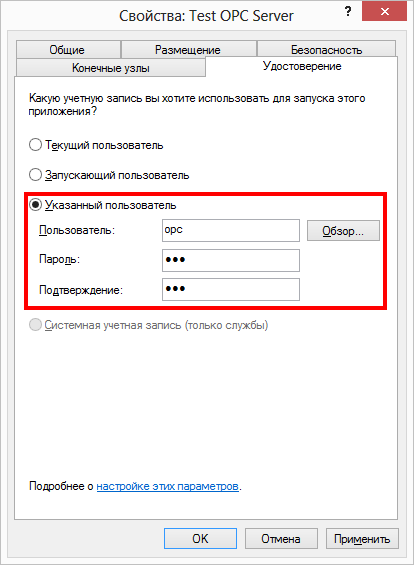

Рис. 30 Удостоверение

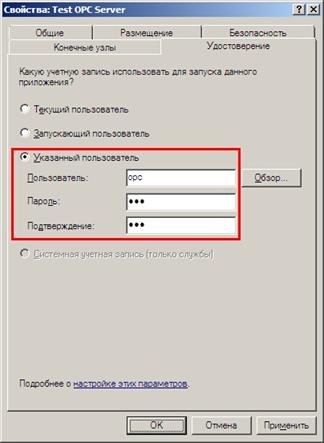

На закладке «Удостоверение» необходимо указать имя пользователя, который был создан ранее, от имени которого будет запускаться OPC сервер.

Замечание 1. Перед изменением настроек OPC сервера необходимо убедиться, что он не запушен и отсутствует в списке активных процессов. Или перезапустить OPC сервер после изменения настроек.

Замечание 2. Для некоторых OPC серверов необходимо, чтобы они были запущены хотя бы один раз с правами администратора, для того чтобы зарегистрироваться в системе и инициализировать параметры OPC сервера. Только после такой инициализации они будут доступны для обнаружения через OpcEnum и подключения.

4.3 Настройка доступа к OPC серверам «Для всех»

Внимание! Разрешение доступа для всех может снизить уровень безопасности компьютера.

Иногда требуется разрешить доступ к OPC серверу для всех, включая анонимных пользователей. Например, когда компьютер с сервером не включен в домен, а к серверу будут подключаться множество клиентов.

Если вы хотите дать доступ к OPC серверу для всех, то необходимо настроить индивидуальные права доступа для выбранного OPC сервера.

Откройте настройки DCOM для OPC сервера, как показано в разделе 4.2 и модифицируйте их согласно рис.31 – рис.34. Остальные опции должны соответствовать параметрам, указанным в разделе 4.2.

Рис. 31 Общие свойства

Рис. 32 Свойства безопасности

Рис. 33 Разрешения на запуск и активацию

Рис. 34 Права доступа

Рис. 35 Свойства политики безопасности

Если после изменения политики безопасности, как показано на рис. 35, OPC клиенты не могут получать список OPC серверов и подключаться к ним, то необходимо настроить и сохранить дополнительные свойства политики безопасности (рис. 36-37).

Рис. 36 DCOM: ограничения на доступ

Рис. 37 DCOM: ограничения на запуск

Процесс добавление группы пользователь подробно показан в разделе 2.2.

Источник

Настройка DCOM

Для настройки прав доступа к DCOM-приложениям в операционных системах Windows XP, Windows Server 2003 и Windows Vista используется оснастка «Службы компонентов» (Component Services) консоли управления.

Оснастку можно вызвать:

Рисунок 4.15 Запуск утилиты dcomcnfg

Рисунок 4.16 Системные инструментальные средства «Службы компонентов»

После запуска оснастки «Службы компонентов» производится поиск COM-приложений, которые ещё не зарегистрированы в системе на данный момент, и предлагается зарегистрировать их. Обычно, следует разрешать регистрацию, за исключением случаев, когда иное не указано в документации на программное обеспечение.

После запуска появляется окно «Службы компонентов» (рисунок 4.17)

Рисунок 4.17 Оснастка «Службы компонентов»

После перехода к более низкому уровню безопасности следует перезапустить операционную систему, чтобы изменения вступили в силу.

Настройка общих параметров DCOM

Для установления связи с удаленными OPC-серверами сначала следует настроить общие параметры DCOM. Для этого:

Кнопка «Изменить ограничения…» может быть не доступна, если была изменена политика «DCOM: Ограничения компьютера на доступ в синтаксисе SDDL (Security Descriptor Definition Language)». В этом случае пропустите текущий шаг.

Эти настройки необходимы для функционирования утилиты поиска OPC-серверов (OPCEnum.exe) и некоторых OPC-серверов, для которых «Уровень проверки подлинности» («Authentication Level») установлен «Нет» («None»).

Этот шаг настройки необходимо выполнить как на компьютере, где установлен OPC-сервер, так и на компьютере, где установлен OPC-клиент. Остальные шаги выполняются на компьютере сервера.

Закладка «Свойства по умолчанию» (рисунок 4.22)

Значения по умолчанию:

- Установлена галочка «Разрешить использование DCOM на этом компьютере».

- § «Уровень проверки подлинности по умолчанию» – «Подключение».

- § «Уровень олицетворения по умолчанию» – «Идентификация».

- § Снята галочка «Повышенная безопасность для отслеживания ссылок».

Рисунок 4.22 — Свойства компьютера, закладка «Свойства по умолчанию»

Добавлены следующие протоколы DCOM:

- § «TCP/IP c ориентацией на подключения»

- § «SPX c ориентацией на подключения».

Значения по умолчанию:

- § Установлена галочка «Проверять локальное хранилище при выборе раздела».

- § «Время ожидания транзакции (с)»: 60.

При работе в компьютерной сети в случае возникновения обрывов, переполнения и других критических ситуациях при попытках восстановления связи DCOM-приложения используют время ожидания транзакции (Transaction timeout). Это время, в течение которого DCOM-приложение посылает запрос к источнику данных и ожидает восстановления связи. DCOM-приложение совершает до 6 таких попыток, прежде чем подаст сигнал об ошибке в сети.

По умолчанию этот интервал равен 60 секундам. Соответственно, максимальное время, за которое DCOM-приложение определит, что сеть неисправна – 60*6 = 360 секунд или 6 минут.

Однако это время не всегда может устроить Пользователей DCOM-приложения. Очевидно, что чем короче время ожидания транзакции, тем быстрее DCOM-приложение сможет сообщить Пользователю об ошибке в сети. Поэтому, если Пользователь DCOM-приложения хочет сократить время определения ошибки в сети, он может уменьшить время ожидания транзакции.

Времени ожидания транзакции настраивается на компьютере сервера.

При изменении времени ожидания транзакции следует понимать, что это коснется ВСЕХ DCOM-приложений, работающих на этом компьютере. Поэтому, если нет сильной необходимости изменить значение по умолчанию для этого пункта, то изменять его не рекомендуется.

4.1.2 Настройка параметров DCOM для OPC-сервера

Настройки, описанные в этом пункте, производятся на компьютере, где установлен OPC-сервер.

Для того чтобы настроить параметры DCOM для конкретного OPC-сервера, следует:

- 1) В оснастке «Службы компонентов» выберите раздел «Корень консоли/Службы компонентов/Компьютеры/Мой компьютер/Настройка DCOM» («Console Root/Component Services/Computers/My Computer/DCOM Config»)

- 2) Откройте контекстное меню нужного OPC-сервера (рисунок 4.25) и выберите пункт «Свойства» («Properties»)

- 3) В открывшемся окне «Свойства:…» перейдите на закладку «Безопасность» («Security»)

- 4) На панели «Разрешения на запуск и активацию» выберите «Настроить» и нажмите на кнопку «Изменить …». В открывшемся окне «Разрешение на запуск» (рисунок 4.26) нажмите кнопку «Добавить» и добавьте группу «Users OPC» (описание в разделе 4.1 «Создание и настройка учетных записей Пользователей»)

Для группы «Users OPC»поставьте галочки «Разрешить» для всех пунктов. Если Пользователи группы должны получить только удаленный доступ к OPC-серверу, поставьте галочки «Разрешить» только для пунктов «Удаленный запуск» и «Удаленная активация»

- 5) На панели «Права доступа» (закладка «Безопасность») выберите «Настроить» и нажмите на кнопку «Изменить …». В открывшемся окне «Разрешение на доступ» (рисунок 4.27) нажмите кнопку «Добавить» и добавьте группу «Users OPC» (описание в разделе 4.1 «Создание и настройка учетных записей Пользователей»)

Для этой группы («Users OPC») поставьте галочки «Разрешить» для всех вариантов доступа.

Если Пользователи группы должны получить только удаленный доступ к OPC-серверу, поставьте галочку «Разрешить» только для пункта «Удаленный доступ».

- 6) Для того, чтобы указать, под какой учетной записью будет запускаться OPC-сервер, перейдите на закладку «Удостоверение» (рисунок 4.28).

Выбор учетной записи для запуска данного приложения зависит от реализации данного OPC-сервера. Воспользуйтесь документацией к OPC-серверу, чтобы выбрать «запускающего» Пользователя.

Общие рекомендации по выбору Пользователя для запуска OPC-сервера приведены в таблице 4.1.

Источник

Не удаётся получить данные от удалённого OPC-сервера. Подключение происходит, тэги отображаются корректно, но примитив с синим «!».

Члены групп

Убедитесь, что пользователь Dispatcher входит в группу Пользователи DCOM (англ.Distributed COM Users) и Опытные пользователи (англ.PowerUsers), а пользователь AdminScada входит в группу Администраторы.

Настройки DCOM

Откройте оснастку Службы компонентов как указано на рисунке 1.

Откройте вкладку «Безопасность COM «Служб компонентов» как указано на рисунке 2.

В разделах Права доступа и Разрешение на запуск и активацию нажмите Изменить умолчания и добавьте группу Пользователи DCOM как указано на рисунке 3

Примените изменения и нажмите кнопку OK.

Откройте свойства службы компонентов Tekon в разделе Настройка DCOM как показано на рисунке 4.

Выберите вкладку Безопасность и пункты Разрешение на запуск и активацию и Разрешение на изменение настроек рис.5.

Добавьте группу Пользователи DCOM с правами, как показано на Рис.6.

Примените изменения и нажмите кнопку OK.

Настройки брандмауэра

Убедитесь, что настройки правил Брандмауэра Windows включают в себя

Источник

Для корректной работы OPC серверов необходимо настроить сетевые параметры и параметры безопасности DCOM.

Настройка OpcEnum не требуется, поскольку данная служба автоматически настраивается при установке «OPC Core Components».

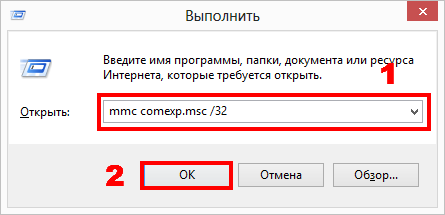

Пример настройки параметров приведен для тестового OPC сервера «Теst OPC Server» (является 32-х битным приложением). Настройка параметров DCOM выполняется с помощью панели управления «Службы компонентов» Windows. В зависимости от разрядности операционной системы и приложения OPC сервера необходимо запускать соответствующую версию панели управления:

Для выполнения команды нажмите на клавиатуре Win + R, чтобы открыть окно запуска программ из командной строки.

Рис. 19.1 Запуск службы компонентов (вариант 1)

Рис. 20 Запуск службы компонентов (вариант 2)

4.1 Настройка параметров по умолчанию

Рис. 22 Безопасность COM

Кликните по кнопке №1 (рис. 22). В появившемся диалоговом окне (рис.23):

Рис. 23 Настройка прав доступа

Повторите действия в диалоговом окне «Разрешение на запуск и активацию» (рис.24), которое появляется при клике на кнопке №2 «Изменить умолчания» (рис.22).

Рис. 24 Настройка разрешений на запуск

На закладке «Набор протоколов» (рис.25) удалите все протоколы, кроме TCP/ IP и нажмите «OK» для того чтобы сохранить изменения в диалоговом окне «Свойства: Мой компьютер».

Рис. 25 Настройка разрешений на запуск

4.2 Настройка параметров для OPC сервера

Рис. 26 Настройка DCOM для OPC сервера

Поскольку все параметры были настроены для всего компьютера, то необходимо убедиться, что OPC сервер использует параметры по умолчанию.

Рис. 27 Общие свойства OPC сервера

Рис. 28 Свойства безопасности

Рис. 29 Конечные узлы

Рис. 30 Удостоверение

На закладке «Удостоверение» необходимо указать имя пользователя, который был создан ранее, от имени которого будет запускаться OPC сервер.

Замечание 1. Перед изменением настроек OPC сервера необходимо убедиться, что он не запушен и отсутствует в списке активных процессов. Или перезапустить OPC сервер после изменения настроек.

Замечание 2. Для некоторых OPC серверов необходимо, чтобы они были запущены хотя бы один раз с правами администратора, для того чтобы зарегистрироваться в системе и инициализировать параметры OPC сервера. Только после такой инициализации они будут доступны для обнаружения через OpcEnum и подключения.

4.3 Настройка доступа к OPC серверам «Для всех»

Внимание! Разрешение доступа для всех может снизить уровень безопасности компьютера.

Иногда требуется разрешить доступ к OPC серверу для всех, включая анонимных пользователей. Например, когда компьютер с сервером не включен в домен, а к серверу будут подключаться множество клиентов.

Если вы хотите дать доступ к OPC серверу для всех, то необходимо настроить индивидуальные права доступа для выбранного OPC сервера.

Откройте настройки DCOM для OPC сервера, как показано в разделе 4.2 и модифицируйте их согласно рис.31 – рис.34. Остальные опции должны соответствовать параметрам, указанным в разделе 4.2.

Рис. 31 Общие свойства

Рис. 32 Свойства безопасности

Рис. 33 Разрешения на запуск и активацию

Рис. 34 Права доступа

Рис. 35 Свойства политики безопасности

Если после изменения политики безопасности, как показано на рис. 35, OPC клиенты не могут получать список OPC серверов и подключаться к ним, то необходимо настроить и сохранить дополнительные свойства политики безопасности (рис. 36-37).

Рис. 36 DCOM: ограничения на доступ

Процесс добавление группы пользователь подробно показан в разделе 2.2.

Источник

Добрый день.

Имеется Сервер Small Business Server (SBS) 2008.

Одна из назначенных Ролей сервера — Сервер приложений.

В числе прочих в роль установлена служба «Доступ к сети COM+».

В брандмауэре добавлены исключения: TCP 135; Доступ к сети COM+.

Открываем консоль управления «Службы компонентов».

Последовательно доходим до ветки «Компьютеры», добавляем в неё удалённый сервер.

Пытаемся перейти в ветку «Приложения COM+».

Появляется сообщение:

Не удается подключиться к удаленному компьютеру с именем «……….». Либо компьютер не существует, либо отсутствуют разрешения на доступ к нему.

На сервере временно выключаем брандмауэр. Снова пытаемся перейти в ветку «Приложения COM+» для добавленного сервера. Ветка успешно раскрывается и показывает все установленные приложения.

Буду признателен, если кто-нибудь сообщит программы или порты, для которых в брандмауэр должны быть добавлены исключения.

Примечание:

В Сети попадаются предложения воспользоваться утилитой «Microsoft Network Monitor 3.4» для поиска отбрасываемых пакетов.

Алексей.