- Remove From My Forums

-

Question

-

Сервер 2008 R2 Ent Rus

Сервер включен в домен (конролер 2003), создан пользователь, включен в единственную группу «Внешние пользователи», данная группа включена в локальную группу на сервере «Пользователи удаленного рабочего стола».

В конфигурации узла удаленных рабочих столов настроено подключение к серверу лицензий, в диагностике лицензирования показывает, что лицензии видны и доступны.

В групповой политике Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Локальные политики –> Назначение прав пользователя -> Разрешить вход в систему через службу удаленных рабочих столов, группа «Внешние пользователи»

добавлена. Там же Запретить вход в систему через службу терминалов только Гости. Просмотр результирующей политики на сервере показал, что для данного пользователя эти политики применяются.При входе в Веб доступ к удаленным рабочим столам, не отображаются опубликованные приложения, при входе по RDP «доступ к требуемому сеансу отклонен».

При включении пользователя в группу локальных администраторов сервера доступ по RDP появляется, в веб доступе опубликованные приложения не появляются, открывается доступ к конфигурации веб доступа.

Доступ к опубликованному приложению через rdp файл есть.

Для пользователя группы Администраторы домена доступ по RDP есть и опубликованные приложения отображаются.

Answers

-

Проблема решена, все дело было в том, что сервер не был включен в группу «Группа авторизации доступа Windows».

-

Marked as answer by

Thursday, May 10, 2012 8:10 AM

-

Marked as answer by

- Remove From My Forums

-

Question

-

Сервер 2008 R2 Ent Rus

Сервер включен в домен (конролер 2003), создан пользователь, включен в единственную группу «Внешние пользователи», данная группа включена в локальную группу на сервере «Пользователи удаленного рабочего стола».

В конфигурации узла удаленных рабочих столов настроено подключение к серверу лицензий, в диагностике лицензирования показывает, что лицензии видны и доступны.

В групповой политике Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Локальные политики –> Назначение прав пользователя -> Разрешить вход в систему через службу удаленных рабочих столов, группа «Внешние пользователи»

добавлена. Там же Запретить вход в систему через службу терминалов только Гости. Просмотр результирующей политики на сервере показал, что для данного пользователя эти политики применяются.При входе в Веб доступ к удаленным рабочим столам, не отображаются опубликованные приложения, при входе по RDP «доступ к требуемому сеансу отклонен».

При включении пользователя в группу локальных администраторов сервера доступ по RDP появляется, в веб доступе опубликованные приложения не появляются, открывается доступ к конфигурации веб доступа.

Доступ к опубликованному приложению через rdp файл есть.

Для пользователя группы Администраторы домена доступ по RDP есть и опубликованные приложения отображаются.

Answers

-

Проблема решена, все дело было в том, что сервер не был включен в группу «Группа авторизации доступа Windows».

-

Marked as answer by

Thursday, May 10, 2012 8:10 AM

-

Marked as answer by

Сформулируем проблему:

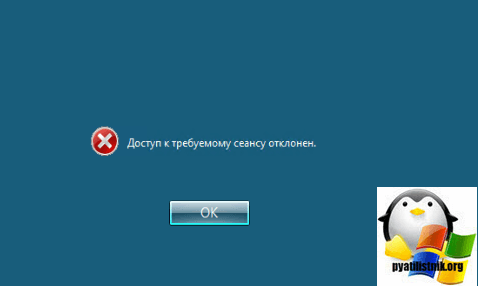

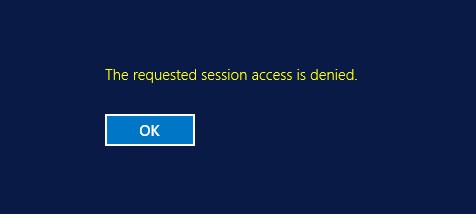

- При подключении по протоколу RDP выскакивает ошибка: Доступ к требуемому сеансу отклонен.

- Что характерно, выскакивает она, только если логиниться обычным пользователем. Если логиниться админом — всё ок.

- Предполагается, что терминальный сервер установлен, настроен и активирован. В рамках этой статьи мы не будем рассматривать этот вопрос.

После настройки нового сервера терминалов, при проверке его работы — такая ошибка выскакивает у меня всегда и на пару секунд сбивает с толку.

Что за фигня. За несколько лет работы установка/настройка терминал сервера доведена до автоматизма.

А дело вот в чём.

- Для подключения к удалённому рабочему столу, у меня создано 2 ярлыка:

- один для подключения к обычной сессии: mstsc

- другой для подключения к консольной сессии: mstsc /admin

- Пользуюсь я всегда вторым ярлыком, которым на автомате и проверял подключение обычного пользователя. И было бы странно, если бы меня пустило под ним, в консольный сеанс.

- PS: камрады в комментариях уточняют, подобная проблема может так же возникать из-за параметра administrative session:i:1 в конфигурационном файле *.rdp

Будьте внимательнее.

- Remove From My Forums

-

Вопрос

-

Сервер рядовой. В домене. До текущего момента доменная учетку была в группе Доменные администраторы. Убрал из учетки группу Доменные администраторы и оставил только группу Пользователи домена, после чего получаю ошибку «Доступ к требуемому сеансу отклонен».

Ответы

-

проверьте групповые политикиконфигурация компьютераконфигурация Windowsпараметры безопасностиназначения прав пользователяразрешить вход в систему через службу терминалов Здесь должны быть 2 группы- Администраторы и Пользователи удаленного рабочего стола, если нет, то добавьте.

-

Помечено в качестве ответа

11 марта 2010 г. 12:18

-

Помечено в качестве ответа

Обновлено 06.07.2022

Добрый день! Уважаемые читатели и гости блога pyatilistnik.org, в прошлый раз мы с вами разобрали синий экран с ошибкой 0x00000050, который мы благополучно вылечили. Сегодня я расскажу, про одну, небольшую ошибку, которую начинающий системный администратор, может встретить в своей практике при подключении к удаленным рабочим столам, на терминальную ферму или выделенный хост и звучит она вот так: Доступ к требуемому сеансу отклонен в Windows Server 2008 R2 по Windows Server 2016.

Описание ситуации

Есть сервер терминалов Windows Server 2012 R2, при попытке зайти на участника фермы, хотя это может быть и независимый хост, учетная запись, которая точно имеет права на удаленный доступ по RDp, получает ошибку входа:

Доступ к требуемому сеансу отклонен в Windows Server 2012 и выкидывает на локальный компьютер

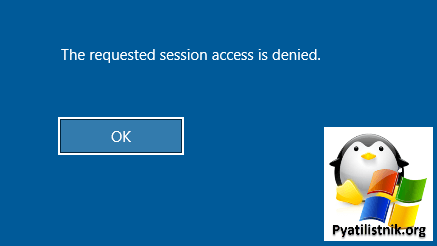

В английском варианте это звучит вот так:

The requested session access is denied

Решение

Как оказалось, все очень просто и банально. В моей организации, как и во многих есть инфраструктура активного каталога Active Directory, и по best practice (рекомендации вендора) системный администратор, за своим локальным компьютером, должен сидеть под обычной пользовательской учетной записью, без административных прав, а вот уже подключаться к серверам, от имени другой. В итоге я запускал клиента удаленных рабочих столов с ключом /admin, в итоге прав не было у локальной учетной записи, так как она не являлась администратором.

Тут два варианта решения проблемы:

- Запускать клиента mstsc /admin от имени учетной записи имеющей административные права на локальный компьютер

- Либо запускать удаленный рабочий стол, без ключа /admin

- Если у пользователя сохранился ярлык RDP с данным ключом, то его нужно обязательно отредактировать.

Обязательно убедитесь, чтобы и на стороне сервера, куда идет подключение, были права на RDP, заданные вручную, либо с помощью групповых политик

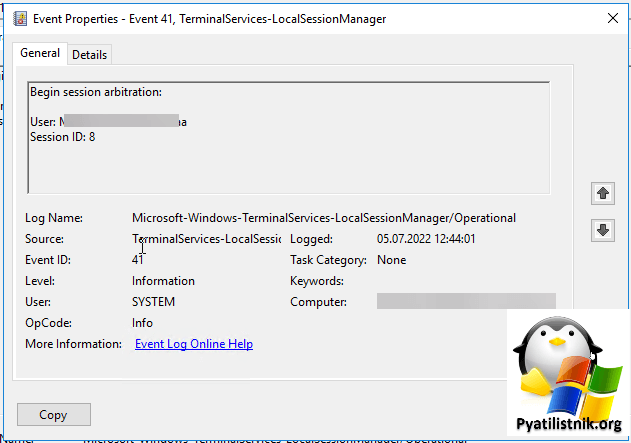

В логах системы вы можете обнаружить вот такие события:

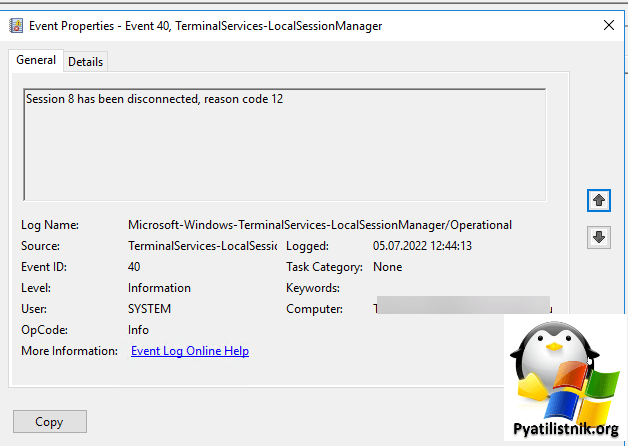

Журнал Microsoft-Windows-TerminalServices-LocalSessionManager /Operational ID 41: Begin session arbitration

Далее сразу идет разъединение сессии:

Журнал Microsoft-Windows-TerminalServices-LocalSessionManager /Operational ID 40: Session 8 has been disconnected, reason code 12

В итоге при следующем подключении я не увидел ошибку: Доступ к требуемому сеансу отклонен в Windows Server 2008 R2 ни в Windows Server 2012 R2.

На чтение 8 мин. Просмотров 4.1k. Опубликовано 03.09.2019

Удаленный рабочий стол – это один из самых простых способов удаленного решения проблем на компьютере, но, похоже, у этой функции есть некоторые проблемы в Windows 10.

Пользователи сообщали об ошибке Удаленное соединение было отказано в Windows 10, поэтому давайте посмотрим, как это исправить.

Содержание

- Что делать, если в удаленном соединении было отказано

- Удаленное подключение было отклонено, поскольку учетная запись пользователя не авторизована для удаленного входа [FIX]

- Исправлено – «Удаленное соединение было отклонено из-за комбинации имени пользователя и пароля» Windows 10

Что делать, если в удаленном соединении было отказано

Содержание .

-

-

Исправлено: удаленное подключение было отклонено, поскольку учетная запись пользователя не авторизована для удаленного входа

- Изменить настройки пульта

- Изменить параметры локальной политики безопасности

- Удалить локальный и перемещаемый профиль

- Установите для входа службы удаленных рабочих столов значение Сетевая служба

- Измените свой реестр

- Воссоздать доменные сертификаты

- Создать новый DWORD

- Выровняйте MaxTokenSize для сервера

- Добавить пользователей домена вместо пользователей удаленного рабочего стола

-

Исправлено – удаленному соединению было отказано из-за комбинации имени пользователя и пароля

- Включите CHAP и CHAPv2

- Используйте команду rasphone

- Создать NTLMv2 совместимость DWORD

-

Исправлено: удаленное подключение было отклонено, поскольку учетная запись пользователя не авторизована для удаленного входа

Удаленное подключение было отклонено, поскольку учетная запись пользователя не авторизована для удаленного входа [FIX]

Решение 1. Изменить настройки пульта

По словам пользователей, они не могут запустить сеанс Remote Destkop из-за этой ошибки, поэтому для решения этой проблемы вам необходимо проверить настройки Remote на вашем хост-компьютере. Для этого выполните следующие действия:

-

Нажмите Windows Key + S и войдите в систему. Выберите в меню Система .

-

Выберите Удаленные настройки на левой панели.

-

Убедитесь, что выбран параметр Разрешить удаленные подключения к этому компьютеру , и нажмите Выбрать пользователей .

-

Нажмите кнопку Добавить .

-

Введите имя пользователя в Введите имена объектов для выбора и нажмите Проверить имена . Обязательно введите имя компьютера перед именем пользователя, например: COMPUTERNAMEusername .

- Сохраните изменения и попробуйте снова использовать Remote Desktop.

Если у вас есть группа «Пользователи удаленного рабочего стола», обязательно добавьте ее, выполнив действия, описанные выше.

Решение 2. Изменить параметры локальной политики безопасности

Иногда вы можете получить сообщение об ошибке Удаленное соединение было отказано , если настройки локальной политики безопасности неверны. Чтобы решить эту проблему, вам нужно отредактировать локальную политику безопасности, выполнив следующие действия:

-

Нажмите Windows Key + R и введите secpol.msc . Нажмите ОК или нажмите Enter , чтобы запустить его.

- Когда откроется окно Локальная политика безопасности , перейдите в Локальные политики> Назначение прав пользователя в левой панели.

-

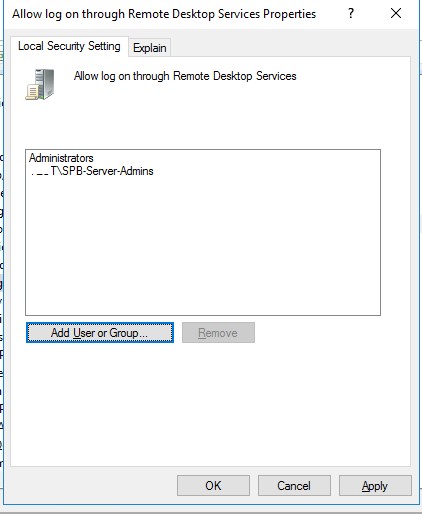

На правой панели найдите Разрешить вход в систему через службы удаленных рабочих столов и дважды щелкните его.

-

Нажмите кнопку Добавить пользователя или группу .

- Введите имя пользователя или имя группы в поле . Введите имена объектов для выбора и нажмите кнопку Проверить имена . Если введенные данные верны, нажмите ОК , чтобы сохранить изменения. Если у вас есть группа служб удаленных рабочих столов, обязательно добавьте ее.

- ЧИТАЙТЕ ТАКЖЕ: Исправлено: удаленный рабочий стол не подключается в Windows 10

Решение 3. Удалите локальный и перемещаемый профиль .

Немногие пользователи утверждают, что вы можете решить эту проблему, удалив локальный и перемещаемый профиль. Мы не знаем, работает ли это решение, но вы можете попробовать его.

Решение 4. Установите для входа службы удаленных рабочих столов значение «Сетевая служба» .

Пользователи сообщали, что ошибка Удаленное подключение было отклонено появляется, если для входа службы удаленных рабочих столов установлено значение «Локальная система». Чтобы изменить это, выполните следующие действия:

-

Нажмите Windows Key + R и введите services.msc . Нажмите Enter или ОК.

-

Когда откроется окно Службы , найдите Службы удаленных рабочих столов и дважды щелкните его.

-

Когда откроется окно Свойства , перейдите на вкладку Вход в систему и убедитесь, что Локальная системная учетная запись не выбрана . ,

- После выбора службы сети нажмите Применить и ОК , чтобы сохранить изменения.

После изменения входа службы удаленных рабочих столов в службу сети, проблема должна быть полностью решена.

Решение 5 – измените свой реестр

Одним из предложенных пользователями решений является редактирование вашего реестра. Чтобы решить эту проблему, вам нужно предоставить определенные разрешения группе пользователей. Прежде чем мы начнем, мы должны упомянуть, что редактирование вашего реестра может вызвать определенные проблемы, поэтому вы можете создать резервную копию вашего реестра на всякий случай. Чтобы отредактировать реестр, сделайте следующее:

-

Нажмите Windows Key + R и введите regedit. Нажмите Ввод или нажмите ОК.

-

Перейдите к клавише HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon на левой панели, щелкните правой кнопкой мыши и выберите Разрешения.

-

В разделе Группы или имена пользователей выберите Пользователи. Убедитесь, что группе Пользователи присвоено разрешение Чтение , установленное на Разрешить . После установки разрешений на чтение на Разрешить нажмите Применить и ОК , чтобы сохранить изменения.

Решение 6 – воссоздать доменные сертификаты

После небольшого исследования немногие пользователи обнаружили, что их сервер входа в систему предупреждает их о событии 29, и именно это предупреждение стало причиной этой проблемы. Чтобы устранить эту проблему, вам необходимо заново создать доменные сертификаты, выполнив следующие действия:

-

На главном контроллере домена нажмите Ключ Windows + R . Введите mmc.exe и нажмите Enter , чтобы запустить его.

-

Перейдите в Файл> Добавить/удалить оснастку .

-

Выберите Сертификаты и нажмите кнопку Добавить .

-

Выберите Аккаунт компьютера и нажмите Далее.

-

Теперь нажмите кнопку Готово .

-

Нажмите кнопку ОК .

-

Перейдите на страницу Сертификаты (локальный компьютер)> Личные> Сертификаты .

- Найдите старый сертификат контроллера домена, щелкните его правой кнопкой мыши и выберите Удалить. Нажмите Да , чтобы подтвердить, что вы хотите удалить сертификат.

- ЧИТАЙТЕ ТАКЖЕ: Исправлено: удаленный сеанс был отключен, клиентские лицензии на доступ к удаленному рабочему столу недоступны

После удаления сертификата вам необходимо запросить новый, выполнив следующие действия:

-

Разверните Сертификаты (локальный компьютер) и щелкните правой кнопкой мыши Личные. Выберите Все задачи> Запросить новый сертификат .

-

Следуйте инструкциям мастера, чтобы запросить новый сертификат.

Наконец, вам просто нужно проверить сертификат. Для выполнения этого шага вы должны быть членом группы администраторов домена или иметь соответствующие привилегии, назначенные вашей учетной записи вашим администратором. Чтобы проверить Kerberos Key Distribution Center (KDC), выполните следующие действия:

-

Откройте Командную строку от имени администратора. Для этого нажмите Ключ Windows + X и выберите в меню Командная строка (Администратор) .

-

Когда откроется командная строка, введите certutil -dcinfo verify и нажмите Enter , чтобы запустить ее.

Если процедура прошла успешно, перезагрузите контроллер домена и сервер, к которому вы пытаетесь подключиться, и проблема должна быть решена.

Решение 7. Создайте новый DWORD .

По словам пользователей, вы можете решить эту проблему, создав новый DWORD в реестре. Для этого выполните следующие действия:

- Запустите редактор реестра.

- В левой панели перейдите к ключу HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server .

-

На правой панели щелкните правой кнопкой мыши пустое место и выберите Создать> Значение DWORD (32-разрядное) .

- Введите IgnoreRegUserConfigErrors в качестве имени нового DWORD и дважды щелкните его, чтобы открыть его свойства.

-

Когда откроется окно свойств, установите для Значения данных значение 1 . Нажмите ОК , чтобы сохранить изменения.

Решение 8. Настройте MaxTokenSize для сервера .

По словам пользователей, вы должны иметь возможность подключиться к серверу с помощью команды mstsc.exe/admin . После этого вам нужно настроить MaxTokenSize для этого сервера, и это должно решить проблему.

Решение 9. Добавьте пользователей домена вместо пользователей удаленного рабочего стола

Пользователи сообщали об ошибке Удаленное соединение было отказано на их ПК при попытке использовать функцию удаленного рабочего стола, и, по их мнению, по какой-то странной причине они не смогли добавить пользователей удаленного рабочего стола. Чтобы обойти эту проблему, предлагается добавить пользователей домена вместо пользователей удаленного рабочего стола. После этого эта ошибка должна быть исправлена.

- ЧИТАЙТЕ ТАКЖЕ: Исправлено: удаленный рабочий стол перестает работать в Windows 8.1, Windows 10

Исправлено – «Удаленное соединение было отклонено из-за комбинации имени пользователя и пароля» Windows 10

Решение 1. Включите CHAP и CHAPv2 .

Пользователи сообщали об этой проблеме, пытаясь использовать VPN, и для ее устранения вам нужно включить CHAP и CHAPv2. По умолчанию Windows 10 отключает эти функции, поэтому вам необходимо включить их. Для этого просто найдите свою VPN-сеть, щелкните ее правой кнопкой мыши и выберите в меню Свойства . Перейдите на вкладку Безопасность и убедитесь, что вы выбрали Microsoft Chap Version 2 (MS-CHAP v2) . После этого нажмите Применить и ОК , чтобы сохранить изменения.

Решение 2. Используйте команду rasphone

Вы можете быстро подключиться к вашей VPN с помощью команды rasdial , но иногда вы можете получить ошибку Удаленное соединение было отклонено при использовании этой команды. Чтобы обойти эту проблему, пользователи предлагают вместо этого использовать команду rasphone. Чтобы использовать его, просто запустите инструмент командной строки, введите rasphone -d «Имя вашего VPN-подключения» и нажмите Enter.

Решение 3. Создание DWORD совместимости NTLMv2

Вы должны быть в состоянии решить эту проблему, добавив определенный DWORD в реестр. Для этого выполните следующие действия:

- Запустите Редактор реестра и перейдите к ключу HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccessPolicy на левой панели.

-

На правой панели щелкните правой кнопкой мыши пустое место и выберите Создать> Значение DWORD (32-разрядное) . Введите NTLMv2-совместимость в качестве имени нового DWORD.

- Дважды нажмите NTLMv2-совместимость DWORD, чтобы открыть его свойства.

-

Когда откроется окно Свойства , введите 1 в поле Значение данных и нажмите ОК , чтобы сохранить изменения.

- Закройте Редактор реестра .

Удаленное соединение было отклонено . Ошибка может помешать вам использовать удаленный рабочий стол или VPN, но мы надеемся, что вам удалось решить эту проблему с помощью одного из наших решений.

Описание ситуации

Существует терминальный сервер Windows Server 2012 R2, при попытке входа в систему члена фермы, хотя он может быть независимым хостом, учетная запись, которая определенно имеет права удаленного доступа через RDp, получает ошибку входа в систему:

Запрошенный доступ к сеансу запрещен в Windows Server 2012 и отправляется на локальный компьютер

Решение

Как оказалось, все очень просто и тривиально. В моей организации, как и во многих других, есть инфраструктура Active Directory Active Directory, и в соответствии с передовой практикой (рекомендациями поставщика) системный администратор на своем локальном компьютере должен сидеть с обычной учетной записью пользователя без прав администратора и теперь подключайтесь к серверам от имени другого. В результате я запустил клиент удаленного рабочего стола с ключом / admin, в результате у локальной учетной записи не было прав, так как она не была администратором.

Есть два варианта решения проблемы:

- Запустите клиент mstsc / admin как учетную запись с правами администратора на локальном компьютере

- Запустите удаленный рабочий стол без ключа / admin

Убедитесь, что на стороне сервера, к которому идет подключение, установлены права RDP вручную или с помощью групповой политики

В результате при следующем подключении я не увидел ошибки: доступ к запрошенному сеансу был запрещен в Windows Server 2008 R2 или в Windows Server 2012 R2.

-

-

October 21 2017, 00:08

- Работа

- Cancel

Внезапно перестали подключаться юзеры. При попытке подключения выдает ошибку: «удалённый сеанс отключён поскольку отсутствуют доступные серверы лицензирования». Не могут подключиться ни обычные пользователи, ни администраторы.

Проблема и решение:

Помог запуск mstsc с параметром:

mstsc /admin

По-моему, раньше это называлось «нулевая сессия».

В таком варианте подключиться смог. Юзеров с правами пользователей по-прежнему не пускает. Ошибка: «Доступ к требуемому сеансу отклонен».

В диспетчере сервера — ошибки службы лицензирования рабочих столов. Отсутствует сервер лицензирования.

Настройки удаленных рабочих столов и их службы лицензирования — правильные. Поиграл настройками, удалил и заново прописал сервер лицензирования, изменил режим лицензирования с «на пользователя» на «на устройство» и обратно «на пользоателя».

После этого ошибка у юзеров при подключении сменилась на другую:

«Удаленный компьютер отключил сеанс, из-за ошибки в протоколе лицензирования».

Погуглил.

Прочитал, что надо удалить ключ в реестре:

HKLMSYSTEMCurrentControlSetControlTerminal ServerRCMGrace Period

https://social.technet.microsoft.com/Forums/ru-RU/c702783e-9298-47af-a427-fd94bd2957b5/-server-2012?forum=WS8ru

Проблема в том, что просто так его не удалить даже с правами администратора. Редактор реестра нужно запускать с правами системы. Для этого служит PCTools от Марка Руссиновича, инструкция здесь:

http://forum.oszone.net/thread-267821.html

Удалил.

После этого перезагрузился и сеансы у пользователей заработали.

Были бы лицензии — их, вероятно, можно было бы просто переактивировать.

По умолчанию удаленный RDP-доступ к рабочему столу контроллеров домена Active Directory разрешен только членам группы администраторов домена (Domain Admins). В этой статье мы покажем, как предоставить RDP доступ к контроллерам домена обычным пользователям без предоставления административных полномочий.

Многие могут вполне обоснованно возразить, зачем, собственно, рядовым пользователям нужен удаленный доступ к рабочему столу DC. Действительно, в small и middle-size инфраструктурах, когда всю инфраструктуру обслуживают несколько администраторов, обладающих правами администратора домена, такая необходимость вряд ли понадобится. Обычно хватает возможностей делегирования пользователям административных полномочия в Active Directory или предоставления прав с помощью PowerShell Just Enough Administration (JEA).

Однако в больших корпоративных сетях, обслуживаемых большим количеством персонала, нередко возникает необходимость предоставления RDP доступа к DC (как правило к филиальным DC или RODC) различным группам администраторов серверов, команде мониторинга, дежурным администраторам и прочим техническим специалистам. Также бывают ситуации, когда на DC разворачивают сторонние службы, управляемые не доменными администраторами, которое также необходимо как-то обслуживать.

Совет. Microsoft не рекомендует одновременно устанавливать роли Active Directory Domain Services и Remote Desktop Service (роль терминального сервера) на один сервер. Если имеется только один физический сервер, на котором требуется развернуть и DC и терминальные службы, лучше прибегнуть к виртуализации, тем более лицензионная политика Microsoft разрешает запуск сразу двух виртуальных серверов на одной лицензии Windows Server с редакцией Standard.

Чтобы войти в систему удаленно, вам нужно право на вход через службы удаленных рабочих столов

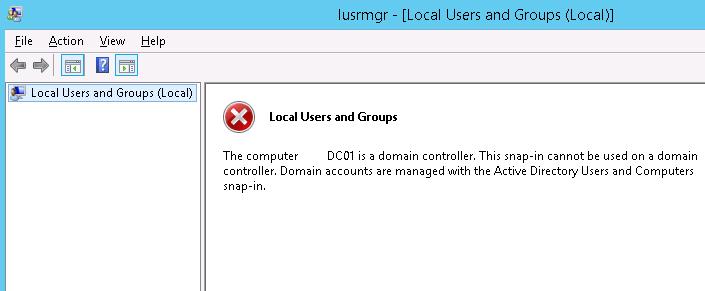

После повышения роли сервера до контроллера домена в оснастке управления компьютером пропадает возможность управления локальными пользователями и группами. При попытке открыть консоль Local Users and Groups (lusrmgr.msc). появляется ошибка:

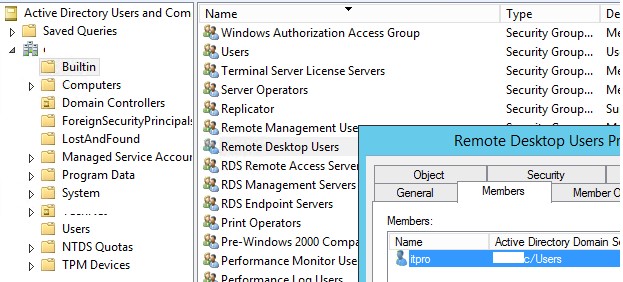

Как вы видите, на контроллере домена отсутствуют локальные группы. Вместо локальной группы Remote Desktop Users, на DC используется встроенная доменная группа Remote Desktop Users (находятся контейнере Builtin). Управлять данной группой можно из консоли ADUC или из командной строки на DC.

Чтобы вывести состав локальной группы Remote Desktop Users на контроллере домена, выполните команду:

net localgroup "Remote Desktop Users"

Как вы видите, она пустая. Попробуем добавить в нее доменного пользователя itpro (в нашем примере itpro—обычный пользователь домена без административных привилегий).

net localgroup "Remote Desktop Users" /add corpitpro

Убедитесь, что пользователь был добавлен в группу:

net localgroup "Remote Desktop Users"

Однако и после этого пользователь не может подключиться к DC через Remote Desktop с ошибкой:

To sign in remotely, you need the rights to sign in Remote Desktop Services. By default only members of the Administrators group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from Administrators group, you need to be granted this right manually.

Чтобы войти в систему удаленно, вам нужно право на вход через службы удаленных рабочих столов. По умолчанию такое право имеют члены группы Администраторы. Если у вашей группы нет этого права или оно было удалено для группы Администраторы, попросите предоставить его вам вручную.

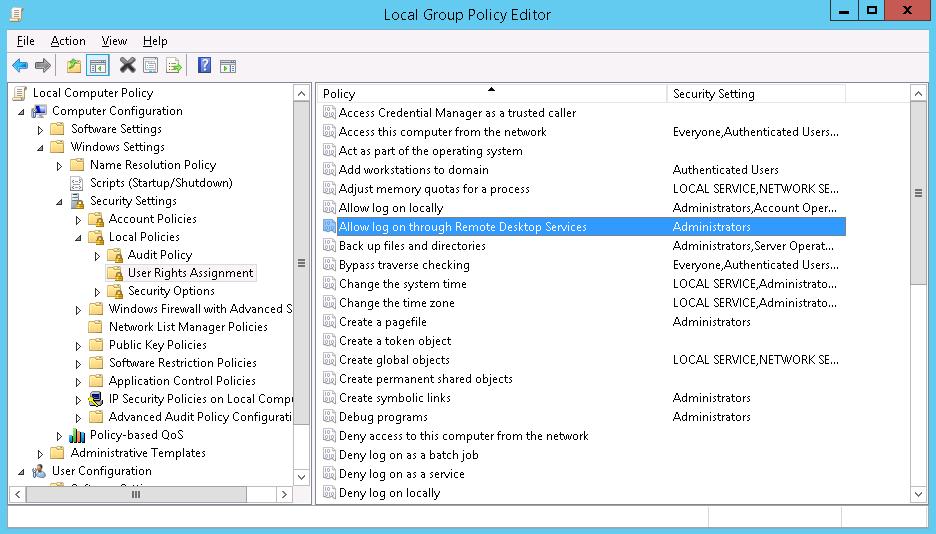

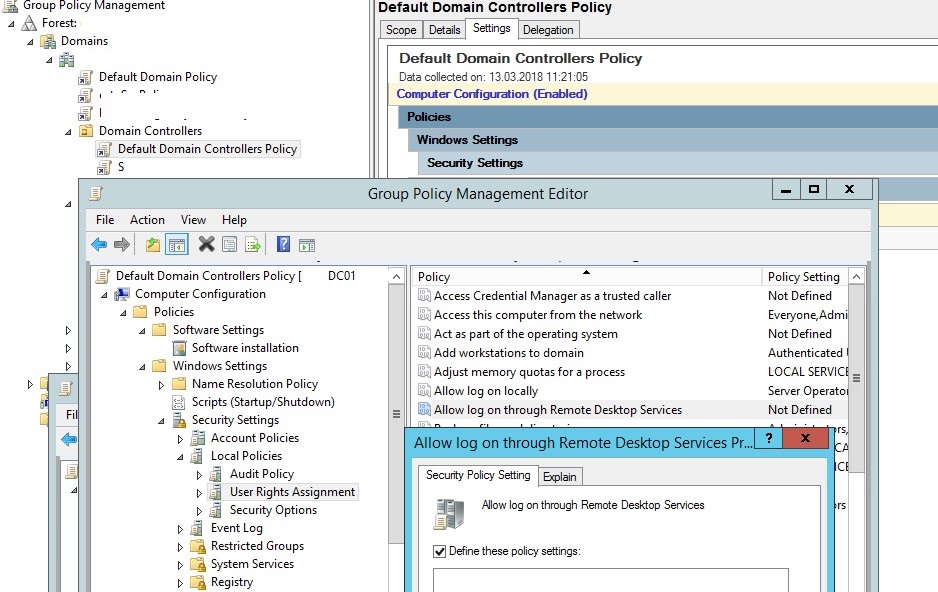

Политика “Разрешить вход в систему через службу удаленных рабочих столов”

Чтобы разрешить доменному пользователю или группе удаленное RDP подключение к Windows, необходимо предоставить ему право SeRemoteInteractiveLogonRight. Вы можете предоставить это полномочие с помощью политики Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов).

В Windows Server 2003 и ранее политика называется Allow log on through terminal services.

Чтобы разрешить RDP подключение членам группы Remote Desktop Users, нужно изменить настройку этой политики на контроллере домена:

- Запустите редактор локальной политики (

gpedit.msc

); - Перейдите в раздел Computer Configuration -> Windows settings -> Security Settings -> Local policies -> User Rights Assignment;

- Найти политику с именем Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов);

После повышения роли сервера до DC в этой локальной политике остается только группа Administrators (это администраторы домена).

- Отредактируйте политику, добавьте в нее доменную группу Remote Desktop Users (в формате domainRemote Desktop Users), либо непосредственно доменного пользователя или группу (в формате domainsomegroupname);

- Обновите настройки групповых политик командой:

gpupdate /force

Обратите внимание, что группа, которые вы добавили в политику Allow log on through Remote Desktop Services, не должны присутствовать в политике “Deny log on through Remote Desktop Services”, т.к. она имеет приоритет (см статью Ограничение сетевого доступа в домене под локальными учетками). Также, если вы ограничиваете список компьютеров, на которые могут логиниться пользователи, нужно добавить имя сервера в свойствах учетной записи в AD (поле Log on to, атрибут LogonWorkstations).

Примечание. Чтобы разрешить пользователю локальный вход на DC (через консоль сервера), его учетную запись или группу, нужно добавить также в политику Allow log on locally. По умолчанию это право есть у следующих доменных групп:

- Account Operators

- Administrators

- Backup Operators

- Print Operators

- Server Operators.

Лучше всего создать в домене новую группу безопасности, например, AllowDCLogin. Затем нужно добавить в нее учетные записи пользователей, которым нужно разрешить удаленный доступ к DC. Если нужно разрешить доступ сразу на все контроллеры домена AD, вместо редактирования локальной политики на каждом DC, лучше через консоль управления доменными политиками (

GPMC.msc

) добавить группу пользователей в доменную политику Default Domain Controllers Policy (политика Allow log on through Remote Desktop Services находится в разделе Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment).

Важно. Если вы изменяете доменную политику, не забудьте добавить в нее группы администраторов домена/предприятия, иначе они потеряют удаленный доступ к контроллерам домена.

Теперь пользователи, которых вы добавили в политику, смогут подключаться к рабочему столу контроллеру домена по RDP.

Если вам нужно предоставить обычным пользователями права на запуск/остановку определенных служб на DC, воспользуйтесь следующей инструкцией.

Доступ к требуемому сеансу RDP отклонен

В нескорых случаях при подключении по RDP к контроллеру домена, вы можете получить ошибку:

The requested session access is denied

Доступ к требуемому сеансу отклонен

Если вы подключаетесь к DC под неадминистративной учетной записью, это может быть связано с двумя проблемами:

- Вы пытаетесь подключиться к консоли сервера (с помощью

mstsc /admin

). Такой режим подключения разрешен только пользователям с правами администратора сервера. Попробуйте подключиться к серверу в обычном режиме (без параметра

/admin

); - Возможно на сервере уже есть две активные RDP сессии (по умолчанию к Windows Server без службы RDS можно одновременно подключиться не более чем двумя RDP сеансами). Без прав администратора вы не сможете завершить сессии других пользователей. Нужно дождаться, пока администраторы освободят одну из сессий.